Как узнать кто удалил файл на сервере 2008 r2

Аудит доступа к файлам и папкам в Windows Server 2008 R2

Для ведения аудита доступа к файлам и папкам в Windows Server 2008 R2, необходимо включить функцию аудита, а также указать папки и файлы, доступ к которым необходимо фиксировать. После настройки аудита, в журнале сервера будет содержаться информация о доступе и других событиях на выбранные файлы и папки. Стоит заметить, что аудит доступа к файлам и папкам может вестись только на томах с файловой системой NTFS.

Включаем аудит на объекты файловой системы в Windows Server 2008 R2

Аудит доступа на файлы и папки включается и отключается при помощи групповых политик: доменный политик для домена Active Directory либо локальных политик безопасности для отдельно стоящих серверов. Чтобы включить аудит на отдельном сервере, необходимо открыть консоль управления локальный политик Start -> All Programs -> Administrative Tools -> Local Security Policy. В консоли локальной политики нужно развернуть дерево локальный политик (Local Policies) и выбрать элемент Audit Policy.

В правой панели нужно выбрать элемент Audit Object Access и в появившемся окне указать какие типы событий доступа к файлам и папкам нужно фиксировать (успешный/ неудачный доступ):

После выбора необходимой настройки нужно нажать OK.

Выбор файлов и папок, доступ к которым будет фиксироваться

После того, как активирован аудит доступа к файлам и папкам, необходимо выбрать конкретные объекты файловой системы, аудит доступа к которым будет вестись. Так же как и разрешения NTFS, настройки аудита по-умолчанию наследуются на все дочерние объекты (если не настроено иначе). Точно так же, как при назначении прав доступа на файлы и папки, наследование настроек аудита может быть включено как для всех, так и только для выбранных объектов.

Чтобы настроить аудит для конкретной папки/файла, необходимо щелкнуть по нему правой кнопкой мыши и выбрать пункт Свойства (Properties). В окне свойств нужно перейти на вкладку Безопасность (Security) и нажать кнопку Advanced. В окне расширенных настроек безопасности (Advanced Security Settings ) перейдем на вкладку Аудит (Auditing). Настройка аудита, естественно, требует прав администратора. На данном этапе в окне аудита будет отображен список пользователей и групп, для которых включен аудит на данный ресурс:

Чтобы добавить пользователей или группы, доступ которых к данному объекту будет фиксироваться, необходимо нажать кнопку Add… и указать имена этих пользователей/групп (либо указать Everyone – для аудита доступа всех пользователей):

Далее нужно указать конкретные настройки аудита (такие события, как доступ, запись, удаление, создание файлов и папок и т.д.). После чего нажимаем OK.

Сразу после применения данных настроек в системном журнале Security (найти его можно в оснастке Computer Management -> Events Viewer), при каждом доступе к объектам, для которых включен аудит, будут появляться соответствующие записи.

Альтернативно события можно просмотреть и отфильтровать с помощью командлета PowerShell — Get-EventLog Например, чтобы вывести все события с eventid 4660, выполним комманду:

Get-EventLog security | ?{$_.eventid -eq 4660}UPD от 06.08.2012 (Благодарим комментатора Roman).

В Windows 2008/Windows 7 для управления аудитом появилась специальная утилита auditpol. Полный список типов объектов, на который можно включить аудит можно увидеть при помощи команды:

auditpol /list /subcategory:*Как вы видите эти объекты разделены на 9 категорий:

- System

- Logon/Logoff

- Object Access

- Privilege Use

- Detailed Tracking

- Policy Change

- Account Management

- DS Access

- Account Logon

И каждая из них, соответственно, делиться на подкатегории. Например, категория аудита Object Access включает в себя подкатегорию File System и чтобы включить аудит для объектов файловой системы на компьютере выполним команду:

auditpol /set /subcategory:"File System" /failure:enable /success:enableОтключается он соответственно командой:

auditpol /set /subcategory:"File System" /failure:disable /success:disable

Т.е. если отключить аудит ненужных подкатегорий, можно существенно сократить объем журнала и количества ненужных событий.

После того, как активирован аудит доступа к файлам и папкам, нужно указать конкретные объекты которые будем контролировать (в свойствах файлов и папок). Имейте в виду, что по-умолчанию настройки аудита наследуются на все дочерние объекты (если не указано иное ).

Все собранные события можно сохранять во внешнюю БД для ведения истории. Пример реализации системы: Простая система аудита удаления файлов и папок для Windows Server.

Восстановление удаленного объекта компьютера в отказоустойчивом кластере - Windows Server

- 4 минуты на чтение

В этой статье

В этой статье описывается, как восстановить удаленный объект компьютера, который поддерживает ресурс сетевого имени в отказоустойчивом кластере.

Исходная версия продукта: Windows Server 2012 R2

Оригинальный номер базы знаний: 950805

Сводка

По умолчанию новая модель безопасности в отказоустойчивой кластере Windows Server 2008 или Windows Server 2008 R2 включает проверку подлинности Kerberos. Для создания этой модели безопасности каждая точка клиентского доступа (CAP), созданная в отказоустойчивом кластере Windows Server 2008 или Windows Server 2008 R2, содержит ресурс сетевого имени. Ресурс сетевого имени имеет соответствующую учетную запись компьютера, которая создается в службе каталогов Active Directory при первом подключении ресурса к сети.

По умолчанию учетная запись компьютера создается в контейнере «Компьютеры». Однако учетную запись компьютера можно переместить в другое организационное подразделение (OU). Учетная запись компьютера также может быть предварительно настроена в подразделении до создания CAP. Если эти учетные записи компьютеров будут удалены из Active Directory, доступность ресурса сетевого имени будет уменьшена.

Учетные записи компьютеров, созданные в Active Directory, представляют ресурсы сетевого имени в отказоустойчивом кластере.Эти учетные записи имеют следующие различные типы:

- Учетная запись компьютера, представляющая имя кластера, называется объектом имени кластера (CNO). Эта учетная запись является основным контекстом безопасности для кластера.

- Другие учетные записи компьютеров, принадлежащие ресурсам сетевого имени в том же кластере, называются объектами виртуальных компьютеров (VCO). Эти учетные записи создаются CNO. Если любая из этих учетных записей будет удалена из Active Directory, в следующий раз, когда сетевое имя попытается подключиться к сети, сетевое имя не будет выполнено, и в системном журнале будет зарегистрировано следующее сообщение об ошибке: Идентификатор события: 1207

Уровень события: ошибка

Источник события: FailoverClustering

Код события: 1207

Описание: Ресурс сетевого имени кластера ResourceName не может быть переведен в оперативный режим.Объект компьютера, связанный с ресурсом, не может быть обновлен в домене DomainName по следующей причине:

Текст для связанного кода ошибки: Нет такого объекта на сервере.

Идентификатор кластера CNO $ Имя может не иметь разрешений, необходимых для обновления объекта. Обратитесь к администратору домена, чтобы убедиться, что удостоверение кластера может обновлять объекты компьютеров в домене.

и следующие сообщения регистрируются в журнале кластера:

WARN [RES] Имя сети

Примечание: статус 80072030 = На сервере нет такого объекта

Однако проблемы будут возникать даже до того, как ресурс сетевого имени будет отключен и переведен в оперативный режим.Например, пользователь или высокодоступное приложение может быть не в состоянии получить доступ к ресурсам, если невозможно получить маркер безопасности, представляющий объект кластерного компьютера в Active Directory.

Восстановление после удаления объекта «Компьютер», связанного с ресурсом сетевого имени кластера, отличается для CNO от восстановления после удаления объекта «Компьютер» для VCO.

Чтобы восстановить удаленный компьютерный объект, соответствующий CNO, выполните следующие действия:

-

Скоординируйте действия с администратором домена, чтобы сначала восстановить удаленный объект компьютера из контейнера удаленных объектов в Active Directory.

-

Убедитесь, что компьютерный объект был восстановлен в правильном месте, а затем включите учетную запись.

-

Принудительно запустить репликацию домена или дождаться настроенного интервала репликации.

-

В оснастке консоли управления Microsoft Management Console (MMC) для управления отказоустойчивым кластером щелкните правой кнопкой мыши имя сети, в которой произошел сбой, которое соответствует имени кластера, выберите Дополнительные действия , а затем щелкните Восстановить объект Active Directory .

Примечание

Пользователь, выполняющий эти действия в оснастке MMC управления отказоустойчивым кластером, также должен иметь разрешение «Сброс паролей» в домене.

Чтобы восстановить удаленный компьютерный объект, соответствующий VCO, выполните следующие действия:

- Посоветуйтесь с администратором домена, чтобы сначала восстановить удаленный объект компьютера из контейнера удаленных объектов в Active Directory.

- Убедитесь, что объект компьютера был восстановлен в правильном месте, а затем включите учетную запись.

- Просмотрите параметры безопасности для объекта-компьютера, а затем убедитесь, что CNO все еще имеет разрешения на доступ к объекту.

- Принудительная репликация домена или дождитесь настроенного интервала репликации.

- В оснастке MMC «Управление отказоустойчивым кластером» щелкните правой кнопкой мыши сбойный ресурс сетевого имени и выберите ** Перевести этот ресурс в оперативный режим. Если удаленный компьютерный объект больше не существует в контейнере «Удаленные объекты», значит, этот объект никогда не существовал или был удален и собран мусором после встречи или превышения срока существования захоронения.Никогда не восстанавливайте AD из резервной копии, которая старше срока существования захоронения. Это может вызвать попадание в окружающую среду устаревших объектов.

Список литературы

947049 Описание модели безопасности отказоустойчивого кластера в Windows Server 2008

Для получения дополнительных сведений посетите следующие веб-сайты корпорации Майкрософт:

Восстановление удаленного объекта имени кластера (CNO) в отказоустойчивом кластере Windows Server 2008

Идентификатор события 1207 - разрешения Active Directory для учетных записей кластера

Резервное копирование и восстановление Active Directory

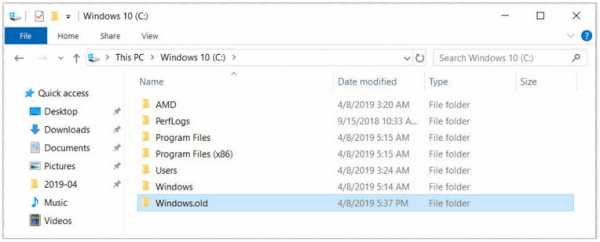

.Как просмотреть открытые файлы в Windows Server (2008, 2012 и 2016)

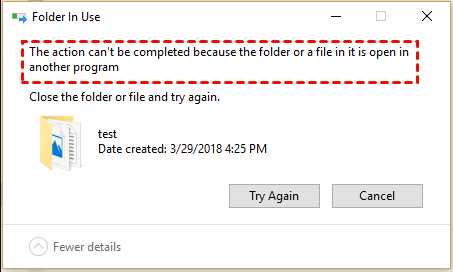

Бывают случаи, когда файл открыт на сервере Windows, и вам нужно посмотреть, какой пользователь или процесс открыл его. Эти открытые файлы могут быть заблокированы и препятствовать редактированию пользователями, вызывать ошибки при обновлении программного обеспечения, задерживать перезагрузку и т. Д.

В этой статье я покажу вам, как быстро просмотреть открытые файлы на сервере Windows и рабочих станциях.

Оба метода используют встроенные инструменты Windows и работают в большинстве версий Windows (я тестировал это на Server 2008, 2012, 2016 и Windows 10).

Видеоурок

Если вам не нравятся видео или вам нужна дополнительная информация, продолжайте читать.

Рекомендуемый инструмент: Анализатор разрешений SolarWinds

Теперь вы можете быстро увидеть, КТО имеет разрешение на ЧТО, и ответить на вопросы, которые отнимают ваше время и терпение.

SolarWinds FREE Permission Analyzer определит действующие разрешения NTFS пользователя для доступа к конкретному файлу, папке или общему сетевому ресурсу.Результаты отображаются на изящной панели инструментов рабочего стола.

Загрузите БЕСПЛАТНУЮ копию анализатора разрешений

Метод 1. Используйте Управление компьютером для просмотра общих файлов / папок

Этот первый метод используется для просмотра открытых файлов в общей папке. Это лучший способ устранения проблем с заблокированными файлами, которые пользователи оставили открытыми. Если вам нужно узнать, в каком процессе открыт файл, воспользуйтесь методом 2.

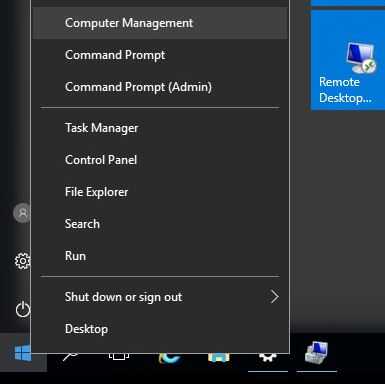

Шаг 1: Щелкните правой кнопкой мыши меню «Пуск» и выберите «Управление компьютером»

Другой способ получить доступ к управлению компьютером - ввести compmgmt.msc в поле поиска меню «Пуск».

Вам нужно будет открыть эту консоль на компьютере или сервере, на котором есть общая папка. Например, у меня есть сервер с именем file1 с общей папкой HR. Чтобы увидеть открытые файлы на этом общем ресурсе, мне нужно будет открыть консоль управления компьютером с сервера file1.

Шаг 2: Щелкните Общие папки, затем щелкните открытые файлы

Теперь я вижу, что у пользователя rallen есть папка HR и файл adpro.txt открыть.

При необходимости я могу щелкнуть файл правой кнопкой мыши и выбрать «Закрыть открытый файл». Это то, что нужно сделать, когда файл заблокирован.

Это все для метода 1.

Если вам нужно проверить, у кого есть права доступа к файлу или папке, ознакомьтесь с моим руководством Как просмотреть действующие разрешения NTFS.

Методы 2: просмотр сведений о процессе и файле с помощью монитора ресурсов

Шаг 1: Введите монитор ресурсов в поле поиска меню «Пуск»

Это самый быстрый способ получить доступ к монитору ресурсов.

Другой вариант - открыть диспетчер задач, щелкнуть вкладку производительности и затем щелкнуть «Открыть монитор ресурсов».

Шаг 2: Щелкните вкладку диска в мониторе ресурсов

Теперь, когда у меня открыт монитор ресурсов, мне просто нужно щелкнуть вкладку диска.

Теперь я могу видеть всевозможные подробности о дисковой активности, такие как открытие файлов, PID, чтение и запись байтов в секунду и многое другое.

Вы можете перемещать столбцы, чтобы видеть полный путь к файлу.

При большой активности диска остановите мониторинг в реальном времени, чтобы можно было просмотреть активность открытых файлов.

Чтобы остановить мониторинг в реальном времени, перейдите в режим мониторинга, затем выберите «Остановить мониторинг».

Если вам понравилась эта статья, то, пожалуйста, подпишитесь на наш канал YouTube для получения дополнительных руководств по Active Directory.

Рекомендуемый инструмент: SolarWinds Server & Application Monitor

Эта утилита была разработана для мониторинга Active Directory и других важных служб, таких как DNS и DHCP.Он быстро обнаруживает проблемы с контроллером домена, предотвращает сбои репликации, отслеживает неудачные попытки входа в систему и многое другое.

Что мне больше всего нравится в SAM, так это простая в использовании панель управления и функции оповещения. Он также имеет возможность контролировать виртуальные машины и хранилище.

Загрузите бесплатную пробную версию здесь

.Как узнать, кто менял права доступа к папке

Внутренний аудит

1. Настройка списка управления доступом системы аудита (SACL) файла:

- Выберите файл , который вы хотите проверить, и перейдите к Properties . Выберите вкладку «Безопасность » → «Дополнительно» → «Аудит» → «Добавить».

- Выберите руководителя: Все ; Тип: Все ; Применимо к: Эта папка, подпапки и файлы .

- Щелкните Показать дополнительные разрешения , выберите Изменить разрешения и Принять права собственности .

2. Настройка политики аудита вашего домена

- Перейдите в консоль управления Group Policy и отредактируйте Default Domain Policy .

- Перейдите в Конфигурация компьютера → Политики → Параметры Windows → Параметры безопасности.

- Перейдите в Локальные политики → Политика аудита: доступ к объекту аудита .Выберите Success и Failures .

- Перейдите к Advanced Audit Policy Configuration → Audit Policies → Object Access:

- Аудит файловой системы: выберите Успешно и Неудачи .

- Audit Handle Manipulation: выберите Success и Failures .

- Перейдите в журнал событий и определите:

- Максимальный размер журнала безопасности до 1 ГБ .

- Метод сохранения журнала безопасности до Перезаписывать события по мере необходимости .

3. Проверка события в средстве просмотра событий

Перейдите в журналы безопасности Windows и найдите:

- Идентификатор события 4663

- Категория задачи: Файловая система или Съемное хранилище

Имя учетной записи и идентификатор безопасности покажут вам, кто изменил владельца или права доступа к файлу / папке.

Упрощенный мониторинг изменений разрешений папок с помощью ADAudit Plus

Благодаря простым, легко читаемым отчетам ADAudit Plus достаточно одного щелчка мыши, чтобы получить полную информацию о том, кто, когда и с какого компьютера изменил права доступа к файлам / папкам. Также указано точное значение измененного разрешения. Эти отчеты можно экспортировать и запланировать автоматическое создание в указанное время и доставку в ваш почтовый ящик. Вы также можете настроить оповещения, чтобы уведомлять вас об изменении прав доступа к важным файлам / папкам.Таким образом, вы можете немедленно принять меры.

Войдите в систему ADAudit Plus . Перейдите на вкладку File Audit и в File Audit Reports перейдите к отчету Folder Permission Changes .

Подробная информация, которую вы можете найти в этом отчете, включает:

- Имя файла / папки и его расположение на сервере

- Имя пользователя, изменившего разрешение

- Значения нового и старого списка управления доступом (ACL)

- Разрешения изменены

- Сервер, на котором находится файл / папка

- Время изменения разрешения

Чтобы понять, что именно было изменено в ACL файла / папки, щелкните ссылку More в поле Permission Modified.

Также подробно представлены новые и старые значения вашего ACL.

Старый ACL:

Новый ACL:

Обратите внимание, что в этом примере Марк Ллойд получил полный контроль во время изменения разрешения. С этими сведениями вы можете продолжить расследование, если считаете, что изменение разрешения кажется злонамеренным. Если вы хотите отфильтровать изменения разрешений на основе сервера, на котором находятся файлы / папки, просто переключитесь на Server Based Reports и перейдите к отчету Folder Permissions Changed .Отображается аналогичный отчет, отфильтрованный на основе выбранного вами сервера. Чтобы просмотреть изменения разрешений, внесенные конкретным пользователем, перейдите к отчету User Based Reports и выберите отчет Folder Permissions Changed .

Отслеживание изменений разрешений ваших файлов и папок имеет решающее значение для поддержания целостности файлов и предотвращения несанкционированного доступа.

Приведенные выше шаги отвечают на следующие вопросы по мониторингу разрешений файлов / папок:

- Узнайте, кто изменил права доступа к папке в Windows

- Как проверить, кто изменил права доступа к папке

- Как узнать, кто изменил права доступа к папке

- Как узнать, кто изменил права доступа к папке

- Кто менял права доступа к файлам Windows

- Проверить, кто изменил права доступа к файлам

- Как проверить изменения прав доступа к файлам

- Как узнать, кто изменил права доступа к папке

- Программное обеспечение: как узнать, кто изменил права доступа к папке

- Как узнать, кто изменил права доступа к папке в Windows 2003

- Как узнать, кто изменил права доступа к папке Windows 2008 R2

- Как узнать, кто изменил права доступа к папке в Windows 2008

- Как найти изменения разрешений на уровне папки в Windows Server 2003

- Как отслеживать изменения прав доступа к папке на файловом сервере Windows

- Как отследить, изменились ли права доступа к файлам и папкам на сервере

- Как контролировать изменения разрешений папки

- Как узнать, кто менял права доступа к папке на сервере

- Как узнать, кто изменил права доступа к общей папке

- Как отслеживать изменения прав доступа к файлам и папкам

- Как проверить изменения разрешений папок в Windows Server

- Как проверить, кто меняет права доступа к папке

теневых копий удаляются в Windows Server 2008 R2 при попытке запустить задание классификации FCI - Windows Server

- 4 минуты на чтение

В этой статье

В этой статье описывается проблема, при которой теневые копии удаляются в Windows Server 2008 R2 при попытке запустить задание классификации FCI.Это происходит, когда на томе недостаточно места для теневых копий.

Исходная версия продукта: Windows Server 2012 R2

Оригинальный номер базы знаний: 977521

Симптомы

На сервере под управлением Windows Server 2008 R2 у вас есть том, на котором вы включили теневые копии с помощью поставщика теневого копирования тома (VSS). На этом томе вы запускаете задание классификации инфраструктуры классификации файлов (FCI). Однако задание классификации не завершается, и старые теневые копии удаляются из области хранения теневых копий быстрее, чем ожидалось.Это может привести к удалению всех теневых копий с тома. Кроме того, в системном журнале могут регистрироваться несколько записей следующего вида:

Самая старая теневая копия тома Volume_Letter : была удалена, чтобы использовать дисковое пространство для теневых копий тома Volume_Letter : ниже установленного пользователем лимита.

Кроме того, в журнале FSRM регистрируются записи следующего вида:

Предупреждение DD / MM / YYYY hh : mm : ss AM_PM SRMSVC 12310 Нет

Теневая копия '\\? \ GLOBALROOT \ Device \ HarddiskVolumeShadowCopy_File_Name ' была удалена во время создания отчета хранилища.Том Volume_Letter : может быть настроен с неадекватной областью хранения теневых копий. Отчеты о хранилище могут быть временно недоступны для этого тома.

Кроме того, при запуске отчета о хранилище FSRM появляется следующее сообщение об ошибке:

Ошибка: RunFileQueries, 0x8004532c, теневую копию тома не удалось создать или она была неожиданно удалена.

Диспетчер ресурсов файлового сервераобнаружил непредвиденную ошибку во время сканирования томов, смонтированных в '\? \ Volume {Volume_PID}' (' Volume_Letter :').Чтобы узнать больше об основной причине этой ошибки, обратитесь к журналу событий приложения / системы, чтобы узнать о других ошибках FSRM, VSS или VOLSNAP, связанных с этими томами. Кроме того, вы можете убедиться, что вы можете создавать теневые копии на этих томах с помощью команды VSSADMIN, например: VSSADMIN CREATE SHADOW / For = Volume_Letter :

Ошибка создания задания отчета с именем задачи « Имя_задачи ».

После получения этого сообщения об ошибке вы обнаружите, что в системном журнале регистрируется следующее сообщение об ошибке:

Обнаружено исключение = катастрофический сбой (исключение из HRESULT: 0x8000FFFF (E_UNEXPECTED))

Причина

Эта проблема возникает из-за того, что процесс классификации FCI сохраняет свойства в каждом классифицируемом файле.Это приводит к изменению файла на томе, для которого включены теневые копии. Эти изменения отслеживаются поставщиком VSS и затем сохраняются в области хранения теневых копий. Когда свойство хранится в текстовом файле, записываются только несколько килобайт (КБ) данных. Однако когда свойства сохраняются в файле Office, весь файл Office перезаписывается. Такое поведение намного быстрее исчерпывает пространство для хранения VSS.

Если Максимальное пространство для хранения теневых копий выделенного размера недостаточно для хранения всех этих изменений, VSS автоматически сначала удаляет самые старые теневые копии.Если классифицируется большой блок файлов, этот процесс может завершиться ошибкой и одновременно удалить все старые теневые копии из области хранения. Это особенно верно, когда вы впервые выполняете полную классификацию тома. Это действие, скорее всего, приведет к большим изменениям в этом томе.

Разрешение

Чтобы решить эту проблему, воспользуйтесь одним из следующих методов:

Увеличить размер области хранения

Прежде чем запускать полную классификацию тома в первый раз, увеличьте максимальный размер области хранения.Для этого выполните следующие действия:

-

Щелкните Пуск , щелкните Все программы , щелкните Стандартные , а затем щелкните правой кнопкой мыши Командная строка .

-

Щелкните Запуск от имени администратора .

Если вам будет предложено ввести пароль администратора, введите пароль. Если вас попросят подтвердить, нажмите Продолжить .

-

В командной строке введите следующую команду и нажмите клавишу ВВОД:

vssadmin list shadowstorage / for = Volume_Letter: -

Обратите внимание на значение Максимальное пространство для хранения теневых копий .

-

В командной строке введите следующую команду и нажмите клавишу ВВОД:

vssadmin resize shadowstorage / for = Volume_Letter: / on = Volume_Letter: / maxsize = Storage_Size mbГде заполнитель, Storage_Size , - это значение, которое как минимум вдвое превышает значение, указанное на шаге 4.

-

Закройте окно командной строки.

Инкрементальная классификация

При выполнении классификации в первый раз классифицируйте только одно пространство имен за раз.Не классифицируйте все пространства имен в одном задании классификации.

Отключить теневое копирование

Вы можете отключить теневые копии на томе. Мы не рекомендуем отключать теневые копии на томе. Используйте этот метод только в том случае, если вы не можете выделить дополнительное хранилище для теневых копий, а метод инкрементной классификации по-прежнему превышает выделенную область хранения.

Чтобы отключить теневые копии для тома, выполните следующие действия:

-

Щелкните Пуск , укажите Администрирование , а затем щелкните Управление общими ресурсами и хранилищем .

-

На панели сведений щелкните вкладку Тома .

-

Щелкните правой кнопкой мыши том, для которого нужно отключить теневые копии, и выберите Свойства .

-

В диалоговом окне Volume_Name Properties щелкните вкладку Shadow Copies .

-

Щелкните Отключить , а затем щелкните Да .