Как бороться с шифровальщиками файлов

10 методов защиты от шифровальщиков-вымогателей

Одной из самых опасных угроз в современном кибермире являются трояны-вымогатели. Попав в систему, эти программы по-тихому шифруют файлы пользователя — документы, видеозаписи и фотографии. Все процессы проходят в фоновом режиме, чтобы жертва не смогла обнаружить, что происходит.

Закончив свое мерзкое дело, троян выводит на экран сообщение, в котором рассказывает пользователю что-то вроде «ваши файлы зашифрованы, если хотите их вернуть, отправьте кругленькую сумму на этот счет». Платить придется в биткойнах. Так как часто жертвами программ-вымогателей становятся неопытные пользователи, помимо сбора денег им еще придется разобраться, где и как эти самые биткойны можно купить.

Платить нельзя, не платить: как мы вернули файлы десяткам тысяч жертв программ-вымогателей https://t.co/uKQJ2h9zPG pic.twitter.com/FiZvoM1IzM

— Kaspersky Lab (@Kaspersky_ru) October 30, 2015

Этот метод мошенничества отличается особенно злой иронией: все файлы остаются у пользователя, только открыть их не получается — они надежно зашифрованы. Очень обидно.

«Вылечить» данные без ключа практически невозможно, новейшие версии вымогателей используют очень стойкое шифрование, а ключи хранят там, где до них не доберешься. Поэтому легче предотвратить заражение системы, чем иметь дело с последствиями.

Наш эксперт об эпидемии программ-вымогателей и о том, почему эта проблема касается всех: https://t.co/j2Ln1R3jQg pic.twitter.com/biiui40a0q

— Kaspersky Lab (@Kaspersky_ru) July 17, 2015

10 советов по борьбе с вирусами-шифровальщиками.

- Регулярно делайте резервные копии всех важных файлов. Желательно, чтобы у вас было два бэкапа: один в облаке, например в Dropbox, Google Drive и других специализированных сервисах. А другой на сменном носителе (съемный жесткий диск, большая флешка, запасной ноутбук).

Для этого устройства установите ограниченные права доступа только на чтение и запись, без возможностей удаления или перезаписи. Резервные копии пригодятся вам и в других случаях — если вы случайно удалите важный файл или при поломке основного жесткого диска.

Резервные копии: надежно и без хлопот http://t.co/SsAKMtXeeq #crystal

— Kaspersky Lab (@Kaspersky_ru) April 9, 2013

- Регулярно проверяйте, в порядке ли сделанные бэкапы. Система бэкапов — это тоже программа. Она может поломаться и скопировать данные с ошибками.

- Преступники часто создают фальшивые письма, похожие на сообщения от интернет-магазинов или банков, чтобы распространять вредоносное ПО, — это называется «фишинг». Так что настройте спам-фильтр в почте и никогда не открывайте вложения к письмам, отправленным незнакомыми людьми.

10 советов как защититься от фишинга. Здесь же можно узнать что такое фишинг ;) https://t.co/dDgEE3aHzV

— Евгений Касперский (@e_kaspersky_ru) November 13, 2015

- Не доверяйте никому. Такой вирус могут прислать со взломанного аккаунта вашего друга в Skype или «ВКонтакте», товарища по онлайн-играм или даже коллеги с работы.

Троянцы-шифровальщики переключились с офисных работников и бухгалтеров на геймеров: http://t.co/bVrlKT4Hcb pic.twitter.com/85tUvUzDO4

— Kaspersky Lab (@Kaspersky_ru) March 25, 2015

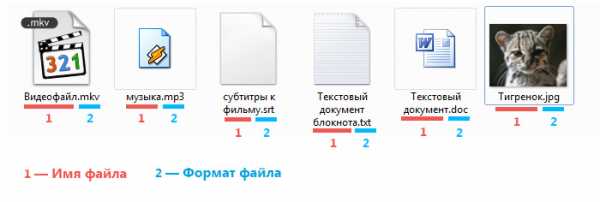

- Включите функцию «Показывать расширения файлов» в настройках. Так вам будет легче разобраться, какой файл является опасным. Трояны — это программы, значит, опасаться нужно в первую очередь подозрительных файлов с расширениями «exe», «vbs» и «scr». Но расслабляться нельзя в любом случае, так как многие другие файлы тоже могут быть опасными. Мошенники часто ставят несколько расширений подряд, чтобы замаскировать вирус под видео, фото или документ, например: hot-chics.avi.exe или report.doc.scr.

10 способов спастись от программ-вымогателей #безопасность #вирусы #ransomware

Tweet

- Регулярно устанавливайте обновления для вашей ОС, браузера, антивируса и другого ПО. Преступники используют «дыры» в программном обеспечении, чтобы заразить устройства пользователей.

- Установите надежный антивирус, который умеет бороться с троянами-вымогателями. Мы можем предложить Kaspersky Internet Security, который в большинстве случаев просто не даст вирусам попасть к вам в систему, а если это произойдет, защитит важные файлы с помощью специальной функции.

Вирусы-вымогатели приносят своим создателям серьезный доход, даже если платит лишь 1% жертв: http://t.co/BReZ0s36Rw

— Kaspersky Lab (@Kaspersky_ru) December 15, 2014

- Если вам кажется, что вы обнаружили какой-то подозрительный процесс, отключите компьютер от Интернета. Если троян-вымогатель не успеет стереть ключ шифрования на вашем компьютере, то есть шанс восстановить файлы. Правда, новейшие версии этой заразы используют заранее заданный ключ, так что с ними этот совет не сработает.

- Если вы уже попались, то не платите выкуп, если в этом нет серьезной необходимости. Помните: каждый денежный перевод — это вливание в преступный бизнес, который будет развиваться и дальше, до тех пор, пока поступают деньги.

Обновили наш крутой дешифратор. Coinvault и Bitcryptor побеждены, пользуйтесь наздоровье: https://t.co/e7Q6LaYUTb pic.twitter.com/Y2HqGGglWL

— Kaspersky Lab (@Kaspersky_ru) October 29, 2015

- Еще один совет для уже заразившихся: проверьте — возможно, вам повезло, и вам попался один из старых шифровальщиков. Раньше вымогатели были далеко не такими продвинутыми, как сейчас, зашифрованные ими файлы сравнительно несложно восстановить.

Кроме того, полиция и специалисты по кибербезопасности (в том числе «Лаборатория Касперского») периодически ловят преступников и выкладывают инструменты для восстановления файлов в Сеть. Стоит проверить, можно ли вернуть свои файлы абсолютно бесплатно. Для этого посетите noransom.kaspersky.com.

Как защититься от шифровальщиков за минуту

Добрый день уважаемые читатели и гости блога, как вы помните в мае 2017 года, началась масштабная волна заражения компьютеров с операционной системой Windows, новым вирусом шифровальщиком, по имени WannaCry, в результате чего он смог заразить и зашифровать данные, более чем на 500 000 компьютеров, вы только вдумайтесь в эту цифру. Самое страшное, что данная разновидность вирусов, практически не отлавливается современными антивирусными решениями, что делает его еще более угрожающим, ниже я вам расскажу метод, как обезопасить свои данные от его влияния и как защититься от шифровальщиков за минуту, думаю вам это будет интересно.

Что такое вирус шифратор

Вирус шифровальщик - это разновидность троянской программы, в задачи которой входит заражение рабочей станции пользователя, выявления на нем файлов необходимого формата (например, фото, аудиозаписи, видео файлы) их последующее шифрование со сменой типа файла, в результате чего пользователь их больше не сможет открыть, без специальной программы дешифратора. Выглядит это вот так.

Форматы зашифрованных файлов

Самыми распространенными форматами файлов после шифрования являются:

- no_more_ransom

- xtbl

- cbf

- vault

Последствия вируса шифровальщика

Опишу самый распространенный случай в котором задействован вирус шифратор. Представим себе обычного пользователя в любой абстрактной организации, в 90 процентах случаев у пользователя есть интернет за его рабочим местом, так как с помощью него он приносит прибыль компании, он совершает серфинг в интернет пространстве. Человек не робот и может отвлекаться от работы, просматривая интересные ему сайты, или сайты которые ему посоветовал его друг. В результате этой деятельности, он может заразить свой компьютер шифровальщиком файлов, сам того не подозревая и узнать об этом, тогда, когда уже будет поздно. вирус сделал свое дело.

Вирус в момент своей работы старается обработать все файлы, к которым у него есть доступ, тут и начинается, что важные документы в папке отдела, к которым у пользователя есть доступ, вдруг превращаются в цифровой мусор, локальные файлы и многое другое. Понятно, что должны быть резервные копии файловых шар, но как быть с локальными файлами, которые могут составлять всю работу человека, в результате компания теряет деньги, за простой работы, а системный администратор выходит из зоны комфорта и тратит свое время на расшифровку файлов.

То же самое может быть и у рядового человека, но последствия тут локальные и касаются лично его и его семьи, очень печально видеть случаи, когда вирус зашифровал все файлы, включая семейных архив фотографий и у людей не осталось резервной копии, ну не принято у обычных пользователей ее делать.

С облачными сервиса все не так просто, если вы все храните там и не используете толстого клиента у себя в операционной системе Windows, одно дело, там в 99% вам ничего не грозит, но вот если вы используете, например, "Яндекс диск" или "mail Облако" синхронизируя файлы со своего компьютера на него, то заразившись и получив, что все файлы зашифрованы, программа их отправит прямиком облако и вы так же все потеряете.

В итоге вы видите картинку на подобие этой, где вам сообщается, что все файлы зашифрованы и вам необходимо отправить деньги, сейчас это делается в биткоинах, чтобы не вычислить злоумышленников. После оплаты, вам якобы должны прислать, дешифратор и вы все восстановите.

Никогда не отправляйте деньги злоумышленникам

Запомните, что ни один современный антивирус, на сегодняшний момент не может обеспечить windows защиту от шифровальщиков, по одной простой причине, что данный троян ничего подозрительного с его точки зрения не делает, он по сути ведет себя как пользователь, он читает файлы, записывает, в отличии от вирусов он не пытается изменить системные файлы или добавить ключи реестра, поэтому его обнаружение такое сложное, нет грани отличающий его от пользователяИсточники троянов шифровальщиков

Давайте попытаемся выделить основные источники проникновения шифратора к вам на компьютер.

- Электронная почта > очень часто людям приходят непонятные или фейковые письма с ссылками или зараженными вложениями, кликнув по которым, жертва начинает устраивать себе бессонную ночь. Как защитить электронную почту я вам рассказывал, советую почитать.

- Через программное обеспечение - вы скачали программу из неизвестного источника или поддельного сайта, в ней зашит вирус шифратор, и при установке ПО вы его себе заносите в операционную систему.

- Через флешки - люди до сих пор очень часто ходят друг к другу и переносят через флешки кучу вирусов, советую вам почитать "Защита флешки от вирусов"

- Через ip камеры и сетевые устройства имеющие доступ в интернет - очень часто из-за кривых настроек на роутере или ip камере подключенной в локальную сеть, хакеры заражают компьютеры в той же сети.

Как защитить от вируса шифровальщика ваш ПК

Защищает от шифровальщиков грамотное использование компьютера, а именно:

- Не открывайте не известную вам почту и не переходите по непонятным ссылкам, каким бы образом они к вам не попали, будь то почта или любой из мессенджеров

- Максимально быстро устанавливайте обновления операционной системы Windows или Linux, они выходят не так часто, примерно раз в месяц. Если говорить про Microsoft, то это второй вторник, каждого месяца, но в случае с шифровальщиками файлов, обновления могут быть и нештатные.

- Не подключайте к своему компьютеру неизвестные флешки, просите друзей скинуть лучше ссылку на облако.

- Убедитесь, что если вашему компьютеру не нужно быть доступным в локальной сети для других компьютеров, то выключите доступ на него.

- Ограничьте права доступа на файлы и папки

- Установка антивирусного решения

- Не устанавливайте непонятные программы, взломанные непонятно кем

С первыми тремя пунктами все понятно, а вот на оставшихся двух я остановлюсь подробнее.

Отключаем сетевой доступ к вашему компьютеру

Когда меня спрашивают как организовывается в windows защита от шифровальщиков, то первым делом я рекомендую людям отключить "службу доступа к файлам и принтерам сетей Microsoft", которая позволяет другим компьютерам получить доступ к ресурсам данного компьютера с помощью сетей Microsoft. Это так же актуально от любопытных системных администраторов, работающих у вашего провайдера.

Отключить данную службу и защититься от шифровальщиков в локальной или провайдерской сети, можно следующим образом. Нажимаем сочетание клавиш WIN+R и в открывшемся окне выполнить, вводим команду ncpa.cpl. Я это покажу на своем тестовом компьютере с операционной системой Windows 10 Creators Update.

Выбираем нужный сетевой интерфейс и кликаем по нему правой кнопкой мыши, из контекстного меню выбираем пункт "Свойства"

Находим пункт "Общий доступ к файлам и принтерам для сетей Microsoft" и снимаем с него галку, после чего сохраняем, все это поможет защитить компьютер от вируса шифровальщика в локальной сети, ваша рабочая станция просто не будет доступна.

Ограничение прав доступа

Защита от вируса шифровальщика в windows может быть реализована вот таким интересным способом, я расскажу как я сделал для себя. И так основная проблема в борьбе с шифровальщиками, заключается в том, что антивирусы, просто не могут в режиме реального времени с ними бороться, ну не может он на сегодняшний момент защитить вас, поэтому будем хитрее. Если у вирус шифратора нет прав на запись, то он и не сможет ничего сделать с вашими данными. Приведу пример, у меня есть папка фотографии, она хранится локально на компьютере, плюс есть две резервные копии на разных жестких дисках. На своем локальном компьютере я сделал на нее права, только на чтение, для той учетной записи под которой сижу за компьютером. Если бы вирус попал, то прав у него просто не хватило бы, все как видите просто.

Как все это реализовать, чтобы защититься от шифровальщиков файлов и все уберечь, делаем следующее.

- Выбираем нужные вам папки. Старайтесь использовать именно папки, с ними проще назначать права. А в идеале создайте папку, под названием только для чтения, и уже в нее помещайте все нужные вам файлы и папки. Чем хорошо, назначив на верхней папке права, они автоматически будут применены и для других, находящихся в ней папок. Как только скопируете все нужные файлы и папки в нее, переходите к следующему пункту

- Щелкаем по папке правым кликом из из меню выбираем "Свойства"

- Переходим на вкладку "Безопасность" и нажимаем кнопку "Изменить"

- Пробуем удалить группы доступа, если получаете окно с предупреждением, что "Невозможно удалить группу, так как этот объект наследует разрешения от своего родителя", то закрываем его.

- Нажимаем кнопку "Дополнительно". В открывшемся пункте, нажмите "отключить наследования"

- На вопрос "Что вы хотите сделать с текущим унаследованными разрешениями" выберите "Удалить все унаследованные разрешения из этого объекта"

- В итоге в поле "Разрешения" все будут удалены.

- Сохраняем изменения. Обратите внимание, что теперь только владелец папки может изменять разрешения.

- Теперь на вкладке "Безопасность" нажмите "Изменить"

- Далее нажимаем "Добавить - Дополнительно"

- Нам необходимо добавить группу "Все", для этого нажмите "Поиск" и выберите нужную группу.

- Для защиты Windows от шифровальщика, у вас для группы "Все" должны быть выставлены права, как на картинке.

- Все теперь никакой вирус шифратор вам для ваших файлов в данной директории не грозит.

Я надеюсь, что Microsoft и другие антивирусные решения смогут улучшить свои продукты и защитят компьютеры от шифровальщиков, до их вредоносной работы, но пока этого не произошло, соблюдайте те правила, что я вам описал и делайте всегда резервные копии важных данных.

что такое и как защититься — СКБ Контур

Что такое шифровальщик?

Под шифровальщиками (криптолокерами) подразумевается семейство вредоносных программ, которые с помощью различных алгоритмов шифрования блокируют доступ пользователей к файлам на компьютере (известны, например, сbf, chipdale, just, foxmail inbox com, watnik91 aol com и др.).

Обычно вирус шифрует популярные типы пользовательских файлов: документы, электронные таблицы, базы данных 1С, любые массивы данных, фотографии и т. д. Расшифровка файлов предлагается за деньги — создатели требуют перечислить определенную сумму, обычно в биткоинах. И в случае, если в организации не принимались должные меры по обеспечению сохранности важной информации, перечисление требуемой суммы злоумышленникам может стать единственным способом восстановить работоспособность компании.

В большинстве случаев вирус распространяется через электронную почту, маскируясь под вполне обычные письма: уведомление из налоговой, акты и договоры, информацию о покупках и т. д. Скачивая и открывая такой файл, пользователь, сам того не понимая, запускает вредоносный код. Вирус последовательно шифрует нужные файлы, а также удаляет исходные экземпляры методами гарантированного уничтожения (чтобы пользователь не смог восстановить недавно удаленные файлы с помощью специальных средств).

Современные шифровальщики

Шифровальщики и прочие вирусы, которые блокируют доступ пользователей к данным, — не новая проблема в информационной безопасности. Первые версии появились еще в 90-х годах, однако они в основном использовали либо «слабое» (нестойкие алгоритмы, малый размер ключа), либо симметричное шифрование (одним ключом шифровались файлы у большого числа жертв, также была возможность восстановить ключ, изучив код вируса), либо вообще придумывали собственные алгоритмы. Современные экземпляры лишены таких недостатков, злоумышленники используют гибридное шифрование: с помощью симметричных алгоритмов содержимое файлов шифруется с очень высокой скоростью, а ключ шифрования шифруется асимметричным алгоритмом. Это значит, что для расшифровки файлов нужен ключ, которым владеет только злоумышленник, в исходном коде программы его не найти. Для примера, CryptoLocker использует алгоритм RSA с длиной ключа в 2048 бит в сочетании с симметричным алгоритмом AES с длиной ключа 256 бит. Данные алгоритмы в настоящее время признаны криптостойкими.

Компьютер заражен вирусом. Что делать?

Стоит иметь в виду, что в вирусах-шифровальщиках хоть и используются современные алгоритмы шифрования, но они не способны зашифровать мгновенно все файлы на компьютере. Шифрование идет последовательно, скорость зависит от размера шифруемых файлов. Поэтому если вы обнаружили в процессе работы, что привычные файлы и программы перестали корректно открываться, то следует немедленно прекратить работу на компьютере и выключить его. Тем самым вы можете защитить часть файлов от шифрования.

После того, как вы столкнулись с проблемой, первым делом нужно избавиться от самого вируса. Останавливаться подробно на этом не будем, достаточно попытаться вылечить компьютер с помощью антивирусных программ или удалить вирус вручную. Стоит только отметить, что зачастую вирус после завершения алгоритма шифрования самоуничтожается, тем самым затрудняя возможность расшифровки файлов без обращения за помощью к злоумышленникам. В таком случае антивирусная программа может ничего и не обнаружить.

Главный вопрос — как восстановить зашифрованные данные? К сожалению, восстановление файлов после вируса-шифровальщика практически невозможно. По крайней мере, гарантировать полное восстановление данных в случае успешного заражения никто не будет. Многие производители антивирусных средств предлагают свою помощь по дешифровке файлов. Для этого нужно отправить зашифрованный файл и дополнительную информацию (файл с контактами злоумышленников, открытый ключ) через специальные формы, размещенные на сайтах производителей. Есть небольшой шанс, что с конкретным вирусом нашли способ бороться и ваши файлы успешно расшифруют.

Попробуйте воспользоваться утилитами восстановления удаленных файлов. Возможно, вирус не использовал методы гарантированного уничтожения и некоторые файлы удастся восстановить (особенно это может сработать с файлами большого размера, например с файлами в несколько десятков гигабайт). Также есть шанс восстановить файлы из теневых копий. При использовании функций восстановления системы Windows создает снимки («снапшоты»), в которых могут содержаться данные файлов на время создания точки восстановления.

Защита информации от уничтожения

Узнать большеЕсли были зашифрованы ваши данные в облачных сервисах, обратитесь в техподдержку или изучите возможности сервиса, которым пользуетесь: в большинстве случаев сервисы предоставляют функцию «отката» на предыдущие версии файлов, таким образом, их можно восстановить.

Чего мы настоятельно не рекомендуем делать — идти на поводу у вымогателей и платить за расшифровку. Были случаи, когда люди отдавали деньги, а ключи не получали. Никто не гарантирует, что злоумышленники, получив деньги, действительно вышлют ключ шифрования и вы сможете восстановить файлы.

Как защититься от вируса-шифровальщика. Превентивные меры

Предотвратить опасные последствия легче, чем их исправить:

- Используйте надежные антивирусные средства и регулярно обновляйте антивирусные базы. Звучит банально, но это значительно снизит вероятность успешного внедрения вируса на ваш компьютер.

- Сохраняйте резервные копии ваших данных.

Лучше всего это делать с помощью специализированных средств резервного копирования. Большинство криптолокеров умеют шифровать в том числе и резервные копии, поэтому имеет смысл хранить резервные копии на других компьютерах (например, на серверах) или на отчуждаемых носителях.

Ограничьте права на изменения файлов в папках с резервными копиями, разрешив только дозапись. Помимо последствий шифровальщика, системы резервного копирования нейтрализуют множество других угроз, связанных с потерей данных. Распространение вируса в очередной раз демонстрирует актуальность и важность использования таких систем. Восстановить данные гораздо легче, чем расшифровать!

- Ограничьте программную среду в домене.

Еще одним эффективным способом борьбы является ограничение на запуск некоторых потенциально опасных типов файлов, к примеру, с расширениями.js,.cmd,.bat,.vba,.ps1 и т. д. Это можно сделать при помощи средства AppLocker (в Enterprise-редакциях) или политик SRP централизованно в домене. В сети есть довольно подробные руководства, как это сделать. В большинстве случаев пользователю нет необходимости использовать файлы сценариев, указанные выше, и у шифровальщика будет меньше шансов на успешное внедрение.

- Будьте бдительны.

Внимательность — один из самых эффективных методов предотвращения угрозы. Относитесь подозрительно к каждому письму, полученному от неизвестных лиц. Не торопитесь открывать все вложения, при возникновении сомнений лучше обратитесь с вопросом к администратору.

Предотвратим потерю информации

Узнать большеАлександр Власов, старший инженер отдела внедрения систем защиты информации компании «СКБ Контур»

Как защититься от шифровальщиков на периметре сети

Хотя наиболее эффективная защита от шифровальщиков реализуется на конечных устройствах, тем не менее, стоит предпринять превентивные меры и на периметре сети. Расскажем, как это можно сделать с помощью Panda GateDefender.

События последних месяцев показали, что традиционные антивирусные решения не очень эффективны в борьбе против неизвестных угроз и атак, в том числе со стороны шифровальщиков. В своих статьях мы неоднократно пытались привлечь Ваше внимание к новой модели безопасности, основанной на использовании EDR-технологий, которые благодаря непрерывному мониторингу, отслеживанию взаимосвязи между всеми процессами и классификации 100% активных процессов позволяют значительно повысить уровень безопасности от современных неизвестных угроз: направленные атаки, безфайловые атаки, атаки без использования вредоносных программ, неизвестные эксплойты и шифровальщики и т.д. Например, семейство решений Panda Adaptive Defense, использующее EDR-технологии, как раз разработаны для борьбы с подобными «сюрпризами».

Но подобные решения представляют собой решения для защиты непосредственно конечных устройств. А что не мешало бы предпринять на периметре сети?

Сегодня в нашей статье мы расскажем о том, какие превентивные меры безопасности стоит реализовать на периметре сети, чтобы фильтровать шифровальщиков до проникновения в корпоративную сеть, а также снизить возможные последствия в том случае, если какие-то из представителей данного класса угроз все же будут активированы на конечных устройствах.

Немного о шифровальщиках

Как вы знаете, шифровальщики – это форма мошенничества, используемая для вымогательства денег у жертвы, чьи конечные устройства были заблокированы с помощью определенного типа вредоносных программ, в результате чего она (жертва) теряет доступ к данным на этих устройствах.

Шифровальщики – это тип вредоносных программ, который устанавливается на конечное устройство и шифрует содержимое (все или определенные типы файлов) его жестких дисков и на всех подключенных сетевых дисках. В результате этого пользователь теряет доступ к хранящимся данным до тех пор, пока он не заплатит выкуп (и то не факт, что после этого можно будет получить полноценный доступ ко всем данным!). CryptoLocker – это один из наиболее «популярных» примеров шифровальщиков, который использует открытый RSA-ключ. В последнее время стали также известны и другие нашумевшие примеры.

Если говорить упрощенно, то шифровальщики, как правило, распространяются в замаскированном виде через вполне легитимный контент, например, счет в виде почтового вложения, zip-файл, содержащий фотографии, или другие типы файлов, которые потенциальная жертва, скорее всего, откроет, т.к. не предполагает какой-либо опасности. Однако, при открытии таких файлов, шифровальщик связывается со своим сервером управления (так называемый сервер C&C), который отвечает за генерацию новой пары RSA-ключей (открытый/закрытый) и хранение закрытого ключа, а также отправляет открытый ключ на устройство жертвы, после чего зловред шифрует все, что он может найти на жестких дисках и подключенных ресурсах в локальной сети. После этого зашифрованные данные не могут быть доступны до тех пор, пока они не будут расшифрованы с помощью закрытого ключа, который доступен только на сервере C&C.

(Хотя стоит отметить, что последние экземпляры шифровальщиков «научились» активироваться и без действий со стороны потенциальной жертвы…).

Действительно, в силу того, что размер ключей, используемых для шифрования, как правило, составляет не менее 2048 бит, то расшифровать зашифрованные файлы без закрытого ключа практически невозможно: конечно, это возможно в теории, но на практике на это может потребоваться достаточно много времени. Таким образом, единственный способ восстановить доступ к данным – это либо переустановить все пострадавшие устройства и восстановить на них резервную копию, либо заплатить выкуп (что мы не рекомендуем делать!) и надеяться на получение закрытого ключа (хотя достаточно много случаев, когда жертвы не получали ключи после оплаты).

Поэтому мы советуем поддерживать все свои системы и приложения в обновленном состоянии, а также быть уверенным в том, что сотрудники вашего предприятия прекрасно осознают всю опасность открытия подозрительных файлов или сайтов. Превентивные меры – это лучшее решение для предотвращения неприятных событий!

Почему стоит обратить внимание на периметр сети?

Обеспечивая борьбу с шифровальщиками и другими современными угрозами, необходимо предпринимать превентивные меры по различным направлениям. Да, наиболее эффективные меры (если исключить строгие запреты вообще на все, чтобы никто толком не мог работать) могут быть предприняты на уровне конечных устройств. Те же EDR-технологии показывают очень высокую эффективность в борьбе с шифровальщиками и новыми угрозами.

Но в силу того, что подавляющее большинство угроз проникают в корпоративную сеть из Интернета, то реализация определенных мер безопасности на периметре сети однозначно позволит фильтровать известные угрозы и усложнить «общение» шифровальщиков со своими внешними серверами управления. Тем более, что делать придется не так и много.

Пример защиты от шифровальщиков на периметре сети

В качестве примера рассмотрим решение Panda GateDefender – это UTM-решение для интегрированной и комплексной защиты периметра сети, которое предлагает следующие модули: антивирус, антиспам, контент-фильтрация, URL-фильтрация, прокси, файервол, IPS/IDS, VPN, Hotspot, контроль веб-приложений и многое другое. Данное решение поставляется в аппаратной, программной и виртуальной версии.

С помощью этого решения мы покажем ряд методов, которые позволяют перехватывать эти угрозы на периметре сети, а также минимизировать их активность, блокируя каналы, используемые злоумышленниками для управления вредоносными процессами и распространения инфекции.

1. Используйте антивирус Panda

Panda GateDefender использует антивирусный движок Panda для фильтрации всех видов трафика. Он хранит свои сигнатуры в облаке, поэтому вы всегда будете использовать обновленные сигнатуры для идентификации и блокировки любых направлений заражений. Благодаря антивирусному движку Panda все проверки осуществляются в реальном времени с помощью самых «свежих» сигнатур и облачных баз знаний.

Чтобы включить антивирусный движок, в консоли управления Panda GateDefender перейдите к разделу Службы → Антивирусный движок, и на закладке Антивирус Panda настройте опции работы антивируса.

2. Используйте службу IPS

Система предотвращения вторжений (IPS) способна не только обнаруживать, но и блокировать трафик, генерируемый от шифровальщиков к своим серверам управления.

Чтобы включить защиту с помощью системы IPS, в консоли управления Panda GateDefender перейдите в раздел Службы → Предотвращение вторжений, где нажмите на переключатель Включить IPS, если он выключен.

После включения данной службы на закладке Система предотвращения вторжений можно будет настроить дополнительные опции работы IPS.

Но нас в данном вопросе больше интересует следующая закладка Правила. Здесь на третьей странице найдите набор правил auto/emerging-trojans.rules.

У данного набора правил смените политику с предупреждения на активное применение, нажав на иконку с восклицательным знаком. После применения изменения иконка сменится на красный щит.

Теперь весь трафик, идентифицируемый с троянами, будет заблокирован. Вы также можете применить набор правил auto/emerging-tor.rules для дополнительной защиты.

3. Используйте файервол для исходящих соединений

Тот же CryptoLocker использует Torrents как вектор заражения, а TOR-соединения для взаимодействия со своими серверами управления C&C. Таким образом, еще один совет по повышению уровня безопасности – это заблокировать весь исходящий трафик, который использует эти два протокола.

В консоли управления Panda GateDefender перейдите в раздел Межсетевой экран → Исходящий трафик.

Здесь создайте новое правило с политикой отклонить или запретить для блокировки этого исходящего трафика. При этом для обеспечения более высокого уровня защиты, добавьте все сети или зоны, которые находятся после Panda GateDefender, указав значение <ЛЮБОЙ> у опции Источник/Тип.

Кроме того, данное правило обязательно должно быть первым в списке правил, поэтому необходимо поставить соответствующее значение у опции Политика/Позиция.

В результате в списке правил вы увидите примерно следующее:

4. Используйте HTTP-прокси 1/2: Веб-фильтр

Укажите профиль в HTTP-прокси, который блокирует вредоносные URL’ы, которые могут распространять шифровальщиков.

В консоли управления Panda GateDefender перейдите в раздел Прокси → HTTP.

Здесь перейдите на закладку Веб-фильтр, где внесите изменения в существующий профиль или создайте новый.

В блоке для выбора фильтруемых категорий веб-сайтов у категории Security заблокируйте доступ к категориям Anonymizers, Botnets, Compromised, Malware, Network Errors, Parked Domains, Phishing & Fraud, Spam Sites.

Кстати, этот метод лучше использовать в сочетании со следующим методом.

5. Используйте HTTP-прокси 2/2: Антивирусная проверка HTTP

На этой же странице с опциями проверьте, что опция Активировать антивирусное сканирование включена. По умолчанию, она как раз и включена, а потому мы рекомендуем оставить ее включенной.

6. Включите HTTPS-прокси

Для распространения заражения зачастую используются HTTPS-соединения. Таким образом, HTTPS-прокси может быть использован для перехвата соединений, разрешая только легитимные соединения с хорошо известными веб-сайтами.

Т.к. HTTPS-прокси работает только в паре с включенным HTTP-прокси, то предварительно проверьте, что последний включен в разделе Прокси → HTTP. После этого перейдите на закладку HTTPS-прокси и включите опцию Включить HTTPS-прокси.

7. Включите SMTP-прокси 1/2: Антивирусная проверка

Зачастую шифровальщики распространяются через вложения в электронные письма, которые на первый взгляд могут показаться письмами от известных и легитимных отправителей, но на самом деле они содержат ложную ссылку или поддельное опасное вложение. В связи с этим рекомендуется активировать в SMTP-прокси антивирусную проверку.

В консоли управления Panda GateDefender перейдите в раздел Прокси → SMTP и включите SMTP-прокси. Затем в блоке Вирусные настройки включите опцию Проверять почту на вирусы, чтобы активировать антивирусный движок для почтового трафика.

Вы также можете настроить и то, что делать с письмами, которые будут помечаться как спам, а также ряд других опций.

После этого нажмите кнопку Сохранить для сохранения новой конфигурации, после чего в подтверждающем сообщении необходимо применить измененную конфигурацию, чтобы перезагрузить SMTP-прокси.

8. Включите SMTP-прокси 2/2: Расширения файлов и двойные расширения

Еще один способ доставки шифровальщиков в виде почтового вложения – это назвать вложенный файл с применением двойного расширения. (например, meeting.png.bat), в результате чего почтовый клиент показывает только первое расширение (meeting.png), в силу чего пользователь думает, что получил файл с картинкой. Дважды кликнув на этом файле, пользователь не увидит никакого изображения, но при этом без разрешения пользователя запустится bat-файл. Так что еще одна хорошая рекомендация – это блокировка потенциально опасных расширений файлов и запрет на передачу почтовых вложений с двойным расширением.

Для настройки в консоли управления Panda GateDefender перейдите в раздел Прокси -> SMTP и включите SMTP-прокси (если он был выключен).

Затем в блоке Файловые настройки включите опцию Блокировать файлы по расширению, чтобы активировать систему проверки почтовых вложений.

После этого в списке для выбора типов файлов для блокировки по расширению выберите все расширения, которые должны блокироваться SMTP-прокси, а также включите опцию для блокировки файлов с двойным расширением и выберите соответствующие значения в появившемся выпадающем меню.

9. Включите DNS-прокси

Когда CryptoLocker или другие шифровальщики запускаются, то они попытаются изменить настройки DNSна зараженной машине, чтобы иметь возможность связываться со своими серверами управления для корректной работы. Такого развития событий можно избежать, включив DNS-прокси в решении Panda GateDefender. В этом случае все DNS-запросы от устройства, которое расположено за решением Panda GateDefender, будут всегда перехватываться им, блокируя любую возможность для шифровальщиков связаться со своим сервером управления.

Для этого перейдите в раздел Прокси → DNS.

Кстати, на закладке Антишпион есть смысл поставить ежедневные обновления, чтобы блокировать известные вредоносные домены.

Заключение

В результате вышеуказанных несложных действий вы сможете настроить защиту периметра сети от шифровальщиков, попытавшись заблокировать их проникновение в корпоративную сеть из Интернета, а также усложнив им возможность взаимодействия со своими серверами управления. Такие превентивные меры позволят значительно сократить риск заражения, а также смогут минимизировать возможные последствия после запуска шифровальщиков в корпоративной сети.

Более подробная информация о Panda GateDefender

Также Вы можете заказать бесплатную версию Panda GateDefender сроком на 1 месяц, отправив заявку на адрес [email protected].

Рекомендации по защите компьютера от программ-шифровальщиков

Установите защитное решение

Продукты «Лаборатории Касперского» с актуальными антивирусными базами блокируют атаки и установку вредоносных программ. В состав последних версий продуктов входит компонент Мониторинг активности, который автоматически создает резервные копии файлов, если подозрительная программа пытается получить к ним доступ.

Создавайте резервные копии файлов и храните их вне компьютера

Для защиты информации от вредоносных программ и повреждений компьютера создавайте резервные копии файлов и храните их на съемном носителе или в онлайн-хранилище.

Устанавливайте обновления

Своевременно обновляйте операционную систему и установленные программы. После обновления повышается их безопасность, стабильность и производительность, а также устраняются существующие уязвимости.

Если на вашем устройстве установлена программа «Лаборатории Касперского», регулярно обновляйте антивирусные базы.

Без таких обновлений программа не сможет быстро реагировать на новые вредоносные программы.

Не открывайте файлы из писем от неизвестных отправителей

Программы-шифровальщики распространяются через зараженные файлы из электронных писем. В таких письмах мошенники выдают себя за деловых партнеров или сотрудников государственных органов, а темы писем и вложения содержат важные уведомления, например, уведомление об иске из арбитражного суда. Перед открытием электронного письма и вложенного файла внимательно проверяйте, кто является отправителем.

Используйте сложные пароли для учетных записей Windows при использовании удаленного рабочего стола

Мы рекомендуем использовать надежные пароли, чтобы защитить личные данные и предотвратить взлом учетных записей при удаленном подключении. Используйте функцию удаленного рабочего стола внутри домашней или корпоративной сети и старайтесь не подключаться к удаленному рабочему столу из интернета. Информация о функции удаленного рабочего стола на сайте поддержки Microsoft. Рекомендации по составлению сложных паролей в статье.

Вирус-шифровальщик. БОЛЬШАЯ статья / Хабр

В новости «ОСТОРОЖНО. Вирус-шифровальщик Trojan.Encoder.225» я уже подробно рассказывал об одном конкретном вирусе Trojan.Encoder.225, но, на тот момент, решения по расшифровке я так и не получил.Но в последствии (спустя 3 с лишним недели после начала дэшифровки) ситуация изменилась в лучшую сторону. За этот период мною были успешно расшифрованы данные сразу после двух вирусов Trojan.Encoder.225 и Trojan.Encoder.263 на разных ПК.

Напомним: троянцы семейства Trojan.Encoder представляют собой вредоносные программы, шифрующие файлы на жестком диске компьютера и требующие деньги за их расшифровку. Зашифрованными могут оказаться файлы *.mp3, *.doc, *.docx, *.pdf, *.jpg, *.rar и так далее.

Со всем семейством этого вируса познакомиться лично не удалось, но, как показывает практика, метод заражения, лечения и расшифровки у всех примерно похожи:

1. жертва заражается через спам-письмо с вложением (реже инфекционным путем),

2. вирус распознается и удаляется (уже) почти любым антивирусом со свежими базами,

3. файлы расшифровываются путем подбора паролей-ключей к используемым видам шифрования.

Например, в Trojan.Encoder.225 используется шифрование RC4 (модифицированный) + DES, а в Trojan.Encoder.263 — BlowFish в CTR-режиме. Эти вирусы на данный момент расшифровываются на 99% исходя из личной практики.

Но не всё так гладко. Некоторые вирусы-шифровальщики требуют месяцы непрерывной дешифровки (Trojan.Encoder.102), а другие (Trojan.Encoder.283) и вовсе не поддаются корректной расшифровке даже для специалистов компании «Доктор Вэб», которая, собственно, играет ключевую роль в данной статье.

Теперь по порядку.

В начале августа 2013 года ко мне обратились клиенты с проблемой зашифрованных файлов вирусом Trojan.Encoder.225. Вирус, на тот момент, новый, никто ничего не знает, в интернете информации 2-3 тематических ссылки гугла. После продолжительных поисков на просторах интернета выясняется, что единственная (найденная) организация, которая занимается проблемой расшифровки файлов после этого вируса — это компания «Доктор Веб». А именно: дает рекомендации, помогает при обращении в тех.поддержку, разрабатывает собственные дешифровщики и т.д.

Негативное отступление.

И, пользуясь случаем, хочу отметить два жирнющих минуса «Лаборатории Касперского». Которые, при обращении в их тех.поддержку, отмахиваются «мы работаем над этим вопросом, о результатах уведомим по почте». И еще, минус в том — что ответа на запрос я так и не получил. Спустя 4 месяца. Ни«хрена» себе время реакции. А я тут стремлюсь к стандарту «не более одного часа с оформления заявки».

Стыдно, товарищ Евгений Касперский, генеральный директор «Лаборатории Касперского». А ведь у меня добрая половина всех компаний «сидит» на нем. Ну да ладно, лицензии кончаются в январе-марте 2014 года. Стоит ли говорить о том, буду ли я продлевать лицензию?;)

Представляю лица «спецов» из компаний «попроще», так сказать НЕгигантов антивирусной индустрии. Наверное вообще «забились в уголок» и «тихо плакали».

Хотя, что уж там, абсолютно все «лоханулись» по полной. Антивирус, в принципе, не должен был допустить попадание этого вируса на комп. Тем более учитывая современные технологии. А у «них», ГИГАНТОВ антиВИРУСНОЙ индустрии, якобы всё схвачено, «эврестический анализ», «система упреждения», «проактивная защита»…

ГДЕ ЭТИ ВСЕ СУПЕР-СИСТЕМЫ БЫЛИ, КОГДА РАБОТНИК ОТДЕЛА КАДРОВ ОТКРЫВАЛ «БЕЗОБИДНОЕ» ПИСЬМО С ТЕМОЙ «РЕЗЮМЕ»???

Что должен был подумать сотрудник?

Если ВЫ не можете нас защитить, то зачем ВЫ нам нужны вообще?

И всё бы хорошо было с «Доктор Вэб», да только чтобы получить помощь, надо, естественно, иметь лицензию на какой либо их программный продукт. При обращении в тех.поддержку (далее ТП) надо предоставить серийный номер Dr.Web и не забыть в строке «Категория запроса:» выбрать «запрос на лечение» или просто предоставить им зашифрованный файл в лабораторию. Сразу оговорюсь, что так называемые «журнальные ключи» Dr.Web, которые в интернете выкладываются пачками, не подходят, так как не подтверждают приобретение каких либо программных продуктов, и отсеиваются специалистами ТП на раз-два. Проще купить самую «дешманскую» лицензию. Потому как если вы взялись за расшифровку — вам эта лицензия окупится в «мулион» раз. Особенно если папка с фотками «Египет 2012» была в одном экземпляре…

Попытка №1

Итак, купив «лицензию на 2 ПК на год» за н-сумму денег, обратившись в ТП и предоставив некоторые файлы я получил ссылку на утилиту-дешифровщик te225decrypt.exe версии 1.3.0.0. В предвкушении успеха, запускаю утилиту (надо указать ей на один из зашифрованных *.doc файлов). Утилита начинает подбор, нещадно загружая на 90-100% старенький процессор E5300 DualCore, 2600 MHz (разгон до 3,46Ггц) /8192 MB DDR2-800, HDD 160Gb Western Digital.

Тут, параллельно со мной в работу включается коллега на ПК core i5 2500k (разгон до 4.5ghz) /16 ram 1600/ ssd intel (это для сравнения затраченного времени в конце статьи).

Спустя 6 суток у меня утилита отрапортовала об расшифровке 7277 файлов. Но счастье длилось не долго. Все файлы расшифровались «криво». То есть, например, документы microsoft office открываются, но с разными ошибками: «Приложением Word в документе *.docx обнаружено содержимое, которое не удалось прочитать» или «Не удается открыть файл *.docx из-за ошибок его содержимого». Файлы *.jpg тоже открываются либо с ошибкой, либо 95% изображения оказывается затертым черным или салатово-зелёным фоном. У файлов *.rar — «Неожиданный конец архива».

В общем полная неудача.

Попытка №2

Пишем в ТП о результатах. Просят предоставить пару файлов. Через сутки опять дают ссылку на утилиту te225decrypt.exe, но уже версии 1.3.2.0. Ну что ж, запускаем, альтернативы то все равно не было тогда. Проходит около 6 суток и утилита завершает свою работу ошибкой «Невозможно подобрать параметры шифрования». Итого 13 суток «коту под хвост».

Но мы не сдаемся, на счету важные документы нашего *бестолкового* клиента без элементарных бэкапов.

Попытка №3

Пишем в ТП о результатах. Просят предоставить пару файлов. И, как вы уже догадались, спустя сутки дают ссылку на всё ту же утилиту te225decrypt.exe, но уже версии 1.4.2.0. Ну что ж, запускаем, альтернативы то как не было, так и не появилось ни от Лаборатории Касперского, ни от ESET NOD32 ни от других производителей антивирусных решений. И вот, спустя 5 суток 3 часа 14 минут (123,5 часа) утилита сообщает о расшифровке файлов (у коллеги на core i5 расшифровка заняла всего 21 час 10 минут).

Ну, думаю, была-небыла. И о чудо: полный успех! Все файлы расшифрованы корректно. Всё открывается, закрывается, смотрится, редактируется и сохраняется исправно.

Все счастливы, THE END.

«А где же история про вирус Trojan.Encoder.263?», спросите вы. А на соседнем ПК, под столом… была. Там всё было проще: Пишем в ТП «Доктора Вэба», получаем утилиту te263decrypt.exe, запускаем, ждем 6,5 суток, вуаля! и всё готово.Подведя итог, могу привести несколько советов с форума «Доктор Вэб» в моей редакции:

Что необходимо сделать в случае заражения вирусом-шифровальщиком:

— прислать в вирусную лабораторию Dr. Web или в форму «Отправить подозрительный файл» зашифрованный doc-файл.

— Дожидаться ответа сотрудника Dr.Web и далее следовать его указаниям.

Что НЕ нужно делать:

— менять расширение у зашифрованных файлов; Иначе, при удачно подобранном ключе утилита просто не «увидит» файлов, которые надо расшифровать.

— использовать самостоятельно без консультации со специалистами любые программы для расшифровки/восстановления данных.

Внимание, имея свободный от других задач сервак, рпедлагаю свои безвозмездные услуги по расшифровке ВАШИХ данных. Сервак core i7-3770K c разгоном до *определенных частот*, 16ГБ ОЗУ и SSD Vertex 4.

Для всех активных пользователей «хабра» использование моих ресурсов будет БЕСПЛАТНА!!!

Пишите мне в личку или по иным контактам. Я на этом уже «собаку съел». Поэтому мне не лень на ночь поставить сервак на расшифровку.

Этот вирус — «бич» современности и брать «бабло» с однополчан — это не гуманно. Хотя, если кто-нибудь «бросит» пару баксов на мой счет яндекс.деньги 410011278501419 — я буду не против. Но это совсем не обязательно. Обращайтесь. Обрабатываю заявки в своё свободное время.

Новые сведенья!

Начиная с 08.12.2013 года началось распространение нового вируса из всё той же серии Trojan.Encoder под классификацией «Доктора Вэба» — Trojan.Encoder.263, но с шифрованием RSA. Данный вид на сегодняшнее число (20.12.2013г.) не поддается расшифровке, так как использует очень устойчивый метод шифрования.

Всем, кто пострадал от этого вируса рекомендую:

1. Используя встроенный поиск windows найти все файлы, содержащие расширение .perfect, скопировать их на внешний носитель.

2. Скопировать так же файл CONTACT.txt

3. Положить этот внешний носитель «на полочку».

4. Ждать появления утилиты-дешифратора.

Что НЕ надо делать:

Не надо связываться со злоумышленниками. Это глупо. В более чем 50% случаев после «оплаты» в, примерно, 5000р., вы не получите НИЧЕГО. Ни денег, ни дешефратора.

Справедливости ради стоит отметить, что в интернете есть те «счастливчики», которые за «бабло» получали свои файлы обратно путем дешифрования. Но, верить этим людям не стоит. Будь я вирусописателем, первое, чтоб я сделал — дак это распространил информацию типа «я заплатил и мне выслали дешифратор!!!».

За этими «счастливчиками» могут быть всё те же злоумышленники.

Что ж… пожелаем удачи остальным антивирусным компаниям в создании утилиты по дешифровке файлов после вирусов группы Trojan.Encoder.

Отдельная благодарность за проделанную работу по созданию утилит-дешифраторов товарищу v.martyanov`у с форума «Доктор Вэб».

Ransomware - что это и как удалить?

Все о программах-вымогателях

Вы когда-нибудь задумывались, из-за чего вся эта возня с вымогателями? Вы слышали об этом в офисе или читали об этом в Новости. Возможно, у вас сейчас есть всплывающее окно с предупреждением о заражении программой-вымогателем. Ну если вам интересно узнать все, что нужно знать о программах-вымогателях, вы попали в нужное место. Мы расскажем вам о различные формы программ-вымогателей, способы их получения, откуда они пришли, на кого нацелены и что делать для защиты от Это.

Что такое программы-вымогатели?

Вредоносная программа-вымогатель или программа-вымогатель тип вредоносного ПО, которое не позволяет пользователям получить доступ к их системным или личным файлам и требует выплаты выкупа в чтобы восстановить доступ. Самые ранние варианты программ-вымогателей были разработаны в конце 1980-х годов, и оплата должна была производиться отправлено обычной почтой. Сегодня авторы вымогателей приказывают отправлять платеж через криптовалюту или кредитную карту.

Не позволяйте программам-вымогателям захватить ваше устройство

Убедитесь, что ваше устройство защищено от программ-вымогателей.

Попробуйте Malwarebytes Premium бесплатно в течение 14 дней.

ПОДРОБНЕЕ

Как получить программу-вымогатель?

Существует несколько различных способов заражения вашего компьютера программами-вымогателями. Один из самых распространенных сегодня методов - это через вредоносный спам или вредоносный спам, который незапрашиваемая электронная почта, которая используется для доставки вредоносного ПО. Электронное письмо может содержать прикрепленные файлы, например PDF-файлы. или документы Word. Он также может содержать ссылки на вредоносные веб-сайты.

Malspam использует социальную инженерию, чтобы заставить людей открывать вложения или переходить по ссылкам. представляя себя законным - будь то из надежного учреждения или друга. Киберпреступники используют социальную инженерию в других типах атак с использованием программ-вымогателей, например, выдавая себя за ФБР, чтобы запугивать пользователей, заставляя их платить им за разблокировку файлов.

Еще один популярный метод заражения, который достиг своего пика в 2016 году, - это вредоносная реклама.Вредоносная реклама или вредоносная реклама - это использование интернет-рекламы для распространять вредоносное ПО практически без вмешательства пользователя. При просмотре веб-сайтов даже на законных сайтах пользователи могут быть перенаправлены на криминальные серверы, даже не нажимая на рекламу. Эти серверы каталогизируют подробную информацию о компьютеры-жертвы и их местонахождение, а затем выберите наиболее подходящую вредоносную программу. Часто это вредоносное ПО это программа-вымогатель.

Инфографика о вредоносной рекламе и программах-вымогателях.

Вредоносная реклама часто использует для своей работы зараженный iframe или невидимый элемент веб-страницы. Iframe перенаправляет на целевую страницу эксплойта, и вредоносный код атакует систему с целевой страницы с помощью набора эксплойтов. Все это происходит без ведома пользователя, поэтому это часто называют «потайной загрузкой».

Типы программ-вымогателей

Существует три основных типа программ-вымогателей: от умеренно отталкивающего до Cuban Missile Crisis. опасно.Они следующие:

Пугающее ПО

Scareware, как оказалось, не так уж и страшно. Он включает в себя мошенническое программное обеспечение безопасности и мошенничество с техподдержкой. Ты можешь получать всплывающее сообщение о том, что вредоносное ПО было обнаружено и единственный способ избавиться от него - заплатить. Если вы ничего не делаете, вы, вероятно, и дальше будете получать всплывающие окна, но ваши файлы в основном в безопасности.

Законное программное обеспечение для обеспечения кибербезопасности не будет привлекать клиентов таким образом.Если у вас еще нет программного обеспечения этой компании на вашем компьютере, то они не будут отслеживать вас на предмет заражения программами-вымогателями. Если у вас есть защитное программное обеспечение, вам не нужно платить за удаление инфекции - вы уже заплатил за программное обеспечение для выполнения этой самой работы.

Шкафчики для экрана

Обновите до оранжевого цвета для этих парней. Когда программа-вымогатель с заблокированным экраном попадает на ваш компьютер, это означает вы полностью отключились от своего ПК. При запуске компьютера появляется полноразмерное окно, часто в сопровождении официальной печати ФБР или Министерства юстиции США, говорящей об обнаружении незаконной деятельности на вашем компьютере, и вы должны заплатить штраф.Однако ФБР не станет отключать вас от компьютера или требовать плата за незаконную деятельность. Если они подозревают вас в пиратстве, детской порнографии или других киберпреступлений, они будут пройти через соответствующие законные каналы.

Шифрование программ-вымогателей

Это действительно мерзкая штука. Это парни, которые захватывают ваши файлы и шифруют их, требуя оплаты в чтобы расшифровать и повторно отправить. Причина, по которой этот тип программ-вымогателей так опасен, заключается в том, что однажды киберпреступники овладевают вашими файлами, никакое программное обеспечение безопасности или восстановление системы не могут вернуть их вам.Если только ты не заплатите выкуп - по большей части они ушли. И даже если вы заплатите, нет никакой гарантии, что киберпреступники вернут вам эти файлы.

Последние атаки программ-вымогателей

История программ-вымогателей

Первая программа-вымогатель, известная как PC Cyborg или AIDS, была создана в конце 1980-х годов. PC Cyborg зашифрует все файлы в каталоге C: после 90 перезагрузок, а затем потребовать от пользователя продлить лицензию, отправив 189 долларов США по почте на ПК. Cyborg Corp.Используемое шифрование было достаточно простым для отмены, поэтому оно не представляло опасности для тех, кто был компьютерным. смекалка.

Поскольку в течение следующих 10 лет появятся несколько вариантов, настоящая угроза вымогателей не появится до тех пор, пока 2004 год, когда GpCode использовал слабое шифрование RSA для хранения личных файлов с целью выкупа.

В 2007 году WinLock возвестил о появлении нового типа программ-вымогателей, которые вместо шифрования файлов блокировали людей. своих рабочих столов. WinLock взял на экране жертвы и отображается порнографические изображения.Затем потребовал оплаты через платное СМС, чтобы удалить их.

С появлением в 2012 году семейства вымогателей Reveton появилась новая форма вымогателя: программа-вымогатель правоохранительных органов. Жертвы будут заблокированы от своего рабочего стола, и им будет показана официальная страница, содержащая учетные данные для закона. правоохранительные органы, такие как ФБР и Интерпол. Программа-вымогатель будет утверждать, что пользователь совершил преступление, такие как компьютер взлома, загрузка нелегальных файлов, или даже быть связанным с детской порнографией.Большая часть закона Семьи вымогателей требовали уплаты штрафа в размере от 100 до 3000 долларов с помощью предоплаченной карты, например UKash или PaySafeCard.

Обычные пользователи не знали, что с этим делать, и считали, что они действительно находятся под следствием закона. исполнение. Эта тактика социальной инженерии, теперь называемая подразумеваемой виной, заставляет пользователя сомневаться в собственном невиновность, и вместо того, чтобы быть вызванным на занятие, которым они не гордятся, заплатите выкуп, чтобы все уйти.

В 2013 году CryptoLocker заново представил миру шифрование программ-вымогателей - только на этот раз это было гораздо опаснее. CryptoLocker использовал шифрование военного уровня и хранил ключ, необходимый для разблокировки файлов на удаленном сервере. Это означало, что пользователям было практически невозможно вернуть свои данные, не заплатив выкуп. Этот тип программ-вымогателей-шифровальщиков используется до сих пор, поскольку доказал, что это невероятно эффективный инструмент для зарабатывания денег киберпреступниками. Крупномасштабные вспышки программ-вымогателей, такие как WannaCry в мае 2017 г. и Petya в июне 2017 г., использовали шифрование программ-вымогателей, чтобы заманить в ловушку пользователей и компании по всему миру.

В конце 2018 года Рюк ворвался на сцену программ-вымогателей, совершив ряд атак на американские новостные издания, а также на Управление Онслоу Уотер и Канализацию Северной Каролины. Интересно отметить, что целевые системы сначала были заражены Emotet или TrickBot, двумя троянами, крадущими информацию, которые теперь используются для доставки других форм вредоносного ПО, например, Ryuk. Директор Malwarebytes Labs Адам Куджава предполагает, что Emotet и TrickBot используются для поиска ценных целей. Как только система заражена и помечена как хорошая цель для вымогателей, Emotet / TrickBot повторно заражает систему с помощью Ryuk.

Согласно последним новостям, преступники, стоящие за вымогателем Sodinokibi (предполагаемое ответвление GandCrab), начали использовать поставщиков управляемых услуг (MSP) для распространения инфекций. В августе 2019 года сотни стоматологических кабинетов по всей стране обнаружили, что у них больше нет доступа к своим записям пациентов. Злоумышленники использовали взломанный MSP, в данном случае компанию по разработке программного обеспечения для медицинских записей, чтобы напрямую заразить более 400 стоматологических кабинетов с помощью программного обеспечения для ведения документации.

Программа-вымогатель для Mac

Узнайте о KeRanger, первом настоящем вымогателе для Mac.

Авторы вредоносных программ для Mac, которые не должны остаться в стороне от программ-вымогателей, выпустили первую программу-вымогатель для Mac OS в 2016. Называется KeRanger, программа-вымогатель заразила приложение Transmission, которое при запуске копировало оставшиеся вредоносные файлы. тихо работали в фоновом режиме в течение трех дней, пока не взорвались и не зашифровали файлы. К счастью, Встроенная программа Apple по защите от вредоносных программ XProtect выпустила обновление вскоре после обнаружения вымогателя. это заблокировало бы заражение пользовательских систем.Тем не менее, программа-вымогатель Mac больше не является теоретической.

Мобильный вымогатель

Только в 2014 году на пике популярности печально известного CryptoLocker и других аналогичных семейств программ-вымогателей в большом масштабе на мобильном телефоне устройств. Мобильные программы-вымогатели обычно отображают сообщение о том, что устройство заблокировано из-за какого-либо типа незаконная деятельность. В сообщении говорится, что телефон будет разблокирован после оплаты комиссии. Мобильные программы-вымогатели часто доставляется через вредоносные приложения и требует загрузки телефона в безопасном режиме и удаления зараженных app, чтобы получить доступ к вашему мобильному устройству.

На кого нацелены авторы программ-вымогателей?

Когда программа-вымогатель была представлена (а затем повторно представлена), ее первоначальными жертвами были отдельные системы (также известные как обычные люди). Однако киберпреступники начали полностью осознавать свой потенциал, когда развернули программы-вымогатели для бизнеса. Программы-вымогатели оказались настолько успешными против предприятий, что снизили производительность и привели к потере данных и доходов, что его авторы направили против них большую часть своих атак. К концу 2016 года 12,3% обнаружений на предприятиях в мире были вымогателями, и только 1.8 процентов обнаружений потребителей были программами-вымогателями по всему миру. А к 2017 году 35% малых и средних предприятий подверглись атакам с использованием программ-вымогателей.

Отчет о программах-вымогателях для малого и среднего бизнеса.

Географически атаки программ-вымогателей по-прежнему сосредоточены на западных рынках, включая Великобританию, США и Канаду. соответственно. Как и в случае с другими участниками угроз, авторы программ-вымогателей следят за деньгами, поэтому они ищут области, которые имеют как широкое распространение ПК, так и относительное богатство.Поскольку развивающиеся рынки в Азии и Южной Америке ускоряется экономический рост, ожидается рост числа программ-вымогателей (и других форм вредоносное ПО).

Что делать, если я заражен

Правило номер один, если вы заразились программой-вымогателем, - никогда не платить выкуп. (Теперь это совет, одобренный ФБР.) Все, что делает, - это побуждает киберпреступников запускать дополнительные нападения на вас или на кого-то еще. Однако вы можете получить некоторые зашифрованные файлы с помощью бесплатных дешифраторов.

Для ясности: не для всех семейств программ-вымогателей были созданы дешифраторы, во многих случаях из-за того, что программы-вымогатели использует передовые и сложные алгоритмы шифрования. И даже если есть дешифратор, его нет всегда ясно, если это правильная версия вредоносного ПО. Вы не хотите дополнительно шифровать файлы с помощью используя неверный скрипт дешифрования. Поэтому вам нужно внимательно следить за сообщением о выкупе. или, возможно, спросите совета у специалиста по безопасности / ИТ, прежде чем что-либо пробовать.

Другие способы борьбы с заражением программ-вымогателей включают загрузку продукта безопасности, известного для исправления и запуск сканирования для удаления угрозы. Вы можете не вернуть свои файлы, но можете быть уверены, что заражение быть очищенным. Для программ-вымогателей с блокировкой экрана может потребоваться полное восстановление системы. Если это не сработает, вы можете попробовать запустить сканирование с загрузочного компакт-диска или USB-накопителя.

Если вы хотите попытаться предотвратить заражение шифровальщиком в действии, вам нужно бдительный.Если вы заметили, что ваша система замедляется без всякой причины, выключите ее и отключите от Интернет. Если после повторной загрузки вредоносная программа все еще активна, она не сможет отправлять или получать инструкции от управляющего сервера. Это означает, что без ключа или способа получения платежа вредоносная программа может бездействовать. На этом этапе загрузите и установите продукт безопасности и запустите полное сканирование.

Как мне защитить себя от программ-вымогателей?

Эксперты по безопасностисогласны с тем, что лучший способ защитить себя от программ-вымогателей - это в первую очередь предотвратить их появление.

Прочтите о лучших способах предотвращения заражения программами-вымогателями.

Хотя существуют методы борьбы с заражением программ-вымогателей, они в лучшем случае являются несовершенными решениями и часто требуют гораздо больше технических навыков, чем у среднего пользователя компьютера. Итак, вот что мы рекомендуем сделать людям, чтобы избежать последствий атак программ-вымогателей.

Первый шаг в предотвращении программ-вымогателей - это инвестирование в отличную кибербезопасность - программу с защитой в реальном времени. это разработано для предотвращения атак сложных вредоносных программ, таких как программы-вымогатели.Вам также следует обратить внимание на особенности который одновременно защитит уязвимые программы от угроз (технология защиты от эксплойтов), а также заблокирует программы-вымогатели. от удержания файлов в заложниках (компонент защиты от программ-вымогателей). Например, клиенты, которые использовали расширенную версию Malwarebytes для Windows, были защищены от всех основные атаки программ-вымогателей в 2017 году.

Далее, как бы вам ни было больно, вам необходимо регулярно создавать безопасные резервные копии ваших данных. Наши Рекомендуется использовать облачное хранилище с высокоуровневым шифрованием и многофакторной аутентификацией.Однако вы можете приобрести USB-накопители или внешний жесткий диск, на котором вы можете сохранять новые или обновленные файлы - просто обязательно физически отключите устройства от компьютера после резервного копирования, иначе они могут заразиться вымогателей тоже.

Затем убедитесь, что ваши системы и программное обеспечение обновлены. Вспышка программы-вымогателя WannaCry воспользовалась уязвимость в программном обеспечении Microsoft. Хотя компания выпустила исправление для лазейки в безопасности еще в марте 2017 г., многие пользователи не установили обновление, что сделало их уязвимыми для атак.Мы понимаем, что это сложно оставаться в курсе постоянно растущего списка обновлений из постоянно растущего списка программного обеспечения и приложений, используемых в вашем повседневная жизнь. Вот почему мы рекомендуем изменить настройки, чтобы включить автоматическое обновление.

Наконец, будьте в курсе. Один из наиболее распространенных способов заражения компьютеров программами-вымогателями - это социальная инженерия. Научите себя (и своих сотрудников, если вы владелец бизнеса), как обнаруживать вредоносный спам, подозрительные веб-сайты и другое мошенничество.И, прежде всего, проявляйте здравый смысл. Если это кажется подозрительным, вероятно, так оно и есть.

Как программы-вымогатели влияют на мой бизнес?

GandCrab, SamSam, WannaCry, NotPetya - все это разные типы программ-вымогателей, и они сильно бьют по бизнесу. Фактически, количество атак программ-вымогателей на предприятия выросло на 88% во второй половине 2018 года, так как киберпреступники отказываются от атак, ориентированных на потребителей. Киберпреступники признают, что крупный бизнес означает большие выплаты, нацеленные на больницы, правительственные учреждения и коммерческие учреждения.В целом, средняя стоимость утечки данных, включая исправление, штрафы и выплаты программ-вымогателей, составляет 3,86 миллиона долларов.

Большинство случаев вымогательства в последнее время были идентифицированы как GandCrab. Впервые обнаруженный в январе 2018 года, GandCrab уже прошел несколько версий, поскольку авторы угроз усложняют защиту от своих программ-вымогателей и усиливают их шифрование. По оценкам, GandCrab уже заработал где-то около 300 миллионов долларов в виде уплаченных выкупов, причем индивидуальный выкуп составляет от 600 до 700 тысяч долларов.

В ходе еще одной заметной атаки, произошедшей в марте 2018 года, программа-вымогатель SamSam нанесла ущерб городу Атланта, отключив несколько важных городских служб, включая систему сбора доходов и систему ведения полицейского учета. В целом, устранение атаки SamSam обошлось Атланте в 2,6 миллиона долларов.

Принимая во внимание поток атак программ-вымогателей и связанные с ними огромные затраты, сейчас хорошее время, чтобы по-умному защитить свой бизнес от программ-вымогателей. Ранее мы подробно рассматривали эту тему, но вот краткий обзор того, как защитить ваш бизнес от вредоносных программ.

- Сделайте резервную копию ваших данных. Предполагая, что у вас есть резервные копии, устранить атаку программы-вымогателя так же просто, как очистить зараженные системы и заново создать их образ. Вы можете сканировать свои резервные копии, чтобы убедиться, что они не заражены, поскольку некоторые программы-вымогатели предназначены для поиска общих сетевых ресурсов. Соответственно, лучше всего хранить резервные копии данных на защищенном облачном сервере с высокоуровневым шифрованием и многофакторной аутентификацией.

- Исправьте и обновите свое программное обеспечение. Программы-вымогатели часто используют наборы эксплойтов для получения незаконного доступа к системе или сети (например,грамм. GandCrab). Пока программное обеспечение в вашей сети обновлено, атаки программ-вымогателей не причинят вам вреда. В этой связи, если ваш бизнес работает на устаревшем или устаревшем программном обеспечении, вы подвергаетесь риску заражения программами-вымогателями, потому что производители программного обеспечения больше не выпускают обновления безопасности. Избавьтесь от ненужного ПО и замените его программным обеспечением, которое все еще поддерживается производителем.

- Обучите конечных пользователей вредоносному спаму и созданию надежных паролей. Предприимчивые киберпреступники, стоящие за Emotet, используют бывшего банковского трояна в качестве средства доставки программ-вымогателей.Emotet использует вредоносный спам, чтобы заразить конечного пользователя и закрепиться в вашей сети. Попав в вашу сеть, Emotet демонстрирует поведение, похожее на червя, распространяясь от системы к системе, используя список общих паролей. Узнав, как обнаруживать вредоносный спам и внедрив многофакторную аутентификацию, вы, конечные пользователи, будете на шаг впереди киберпреступников.

- Инвестируйте в хорошие технологии кибербезопасности. Например, Malwarebytes Endpoint Detection and Response предоставляет вам возможности обнаружения, реагирования и исправления с помощью одного удобного агента во всей вашей сети.

Что делать, если вы уже стали жертвой программы-вымогателя? Никто не хочет иметь дело с программами-вымогателями постфактум.

- Проверьте, есть ли дешифратор. В некоторых редких случаях вы можете расшифровать свои данные без оплаты, но угрозы программ-вымогателей постоянно развиваются с целью усложнять расшифровку ваших файлов, поэтому не стоит надеяться.

- Не платите выкуп. Мы давно выступаем за неуплату выкупа, и ФБР (после некоторого разговора) соглашается.У киберпреступников нет сомнений, и нет гарантии, что вы вернете свои файлы. Более того, платя выкуп, вы демонстрируете киберпреступникам, что атаки программ-вымогателей работают.

Будьте в курсе последних новостей о программах-вымогателях в Malwarebytes Labs.

.Что делать, если вы заражены программой-вымогателем: пошаговое руководство

Заражение программой-вымогателем может быть довольно пугающим. Если вы видите на экране вашего компьютера сообщение о том, что компьютер заблокирован или что ваши файлы зашифрованы, не паникуйте. Вместо этого сделайте глубокий вдох, сядьте и обдумайте свои варианты.

Иллюстрация: Tom's Guide

Есть несколько шагов, которые вы можете предпринять, чтобы попытаться восстановить контроль над своей системой и файлами Windows, прежде чем вам нужно будет решить, платить ли вы выкуп.

Узнайте, какая у вас программа-вымогатель

Во-первых, вам необходимо определить, были ли вы атакованы с помощью шифрования программ-вымогателей, программ-вымогателей с блокировкой экрана или чего-то, что просто притворяется вымогателем. Проверьте, есть ли у вас доступ к файлам или папкам, например к элементам на рабочем столе или в папке «Мои документы».

Если вы не можете пройти мимо записки о выкупе, которую видите на экране, вы, вероятно, заражены программой-вымогателем с блокировкой экрана, что не так уж и плохо. Если вы видите уведомление якобы от полиции, ФБР или IRS, что говорит, что вы попались, глядя на порнографии или подачи ложных налогов и должны заплатить «штраф», который, как правило, экран блокировки вымогателей, тоже.

БОЛЬШЕ: Лучший антивирус

Если вы можете просматривать каталоги или приложения, но не можете открывать обычные офисные файлы, фильмы, фотографии или электронные письма, то у вас есть шифровальщик-вымогатель, что намного хуже.

Если вы можете одновременно перемещаться по системе и читать большинство файлов, то вы, вероятно, видите что-то фальшивое, которое просто пытается напугать вас и заставить заплатить. Вы можете проигнорировать записку о выкупе. Попробуйте закрыть свой веб-браузер. Если вы не можете этого сделать, нажмите одновременно клавиши Control, Shift и Esc, чтобы открыть диспетчер задач, выберите вкладку «Приложение», щелкните правой кнопкой мыши приложение браузера и выберите «Завершить задачу»

Следует ли платить выкуп?

Большинство экспертов по безопасности, а также сама Microsoft не советуют платить выкуп.Нет никакой гарантии, что вы получите свои файлы обратно, если заплатите, а оплата только поощряет атаки программ-вымогателей. (Не платите выкуп за программу-вымогатель, блокирующую экран, потому что вы почти всегда можете ее обойти.)

Однако, когда вам нужно восстановить юридические, медицинские или деловые записи, ценные семейные фотографии или другие важные файлы, заплатив 300 долларов США или это выглядит как жизнеспособный вариант - и большинство преступников-вымогателей действительно разблокируют файлы после уплаты выкупа. Поэтому мы предпочли бы оставаться нейтральными в отношении того, целесообразна ли выплата выкупа или является ли она морально приемлемой.

Как бороться с шифрованием программ-вымогателей

Поскольку шифрование программ-вымогателей является наиболее распространенным и наиболее опасным видом, мы сначала разберемся с этим. Выполняйте каждый из этих шагов по порядку, даже если вы знаете, что недавно создавали резервные копии своих файлов. Остановитесь, когда вам удастся восстановить ваши файлы.

1. Отключите машину от других устройств и от любых внешних дисководов. Если вы находитесь в сети, отключитесь. Вы не хотите, чтобы программа-вымогатель распространялась на другие устройства в вашей локальной сети или на службы синхронизации файлов, такие как Dropbox.

2. С помощью смартфона или фотоаппарата сделайте снимок записки о выкупе , представленной на вашем экране. Если вы можете сделать снимок экрана, сделайте это. Вы захотите подать заявление в полицию позже, после того, как вы выполните все эти шаги.

3. Используйте антивирусное или антивирусное программное обеспечение для очистки компьютера от программ-вымогателей, , но только , сделайте это, если вы твердо намерены не платить выкуп. (В противном случае подождите, пока вы не восстановите свои файлы.) Возможно, вам придется перезагрузиться в безопасном режиме, одновременно нажав кнопку питания и клавишу S на клавиатуре.

Удаление программы-вымогателя не расшифрует ваши файлы и может снизить ваши шансы на получение файлов обратно, заплатив выкуп. Но это позволит вам выполнить все следующие шаги без риска того, что программа-вымогатель зашифрует новые файлы или попытается помешать процессу восстановления.

4. Посмотрите, сможете ли вы восстановить удаленные файлы. Многие формы шифрования программы-вымогатели копируют ваши файлы, шифруют копии, а затем удаляют оригиналы. К счастью, вы можете легко восстановить удаленные файлы с помощью таких инструментов, как бесплатный ShadowExplorer или платная загрузка для восстановления данных.

5. Выясните, с какой именно разновидностью шифрования вымогателей вы имеете дело. Если программа-вымогатель не объявляет свое собственное имя, попробуйте онлайн-инструмент Crypto Sheriff или онлайн-инструмент ID Ransomware. Оба позволяют загружать зашифрованные файлы, а затем сообщают, можно ли отменить шифрование. (Во многих случаях этого не может быть.)

6. Посмотрите, доступны ли инструменты дешифрования. Если вы уже знаете название штамма вымогателя, перейдите к списку инструментов дешифрования на веб-сайте No More Ransom и посмотрите, есть ли подходящий дешифратор.(Две верхние записи в списке, Rakhni и Rannoh, могут расшифровать несколько штаммов.) Список не является алфавитным, и новые дешифраторы добавляются в конец списка.

Если вы не видите то, что вам нужно, попробуйте другие веб-сайты, на которых собраны дешифраторы программ-вымогателей:

https://fightransomware.com/ransomware-resources/breaking-free-list-ransomware-decryption-tools-keys

https://heimdalsecurity.com/blog/ransomware-decryption-tools

http: //www.thewindowsclub.com / list-ransomware-decryptor-tools

https://www.watchpointdata.com/ransomware-decryptors

Вы также можете попробовать страницы дешифраторов отдельных антивирусных компаний для поиска совершенно новых инструментов, которые еще не перешли на агрегированные страницы:

Avast: https://www.avast.com/ransomware-decryption-tools

AVG: http://www.avg.com/us-en/ransomware-decryption-tools

Bitdefender: https://www.bitdefender.com/free-virus-removal

Emsisoft: https: // decrypter.emsisoft.com

Лаборатория Касперского: https://noransom.kaspersky.com

McAfee:

https://www.mcafee.com/us/downloads/free-tools/shadedecrypt.aspx

https://www.mcafee.com/us/downloads/free-tools/tesladecrypt.aspx

https://www.mcafee.com/us/downloads/free-tools/wildfiredecrypt.aspx

Trend Micro: https://success.trendmicro.com/solution/1114221-downloading-and-using-the-trend-micro-ransomware-file-decryptor

7.Восстановите файлы из резервной копии. Если вы регулярно создаете резервную копию пораженной машины, вы сможете восстановить файлы из резервной копии.

Однако вам следует убедиться, что файлы резервных копий тоже не были зашифрованы. Подключите диск резервного копирования к другой машине или войдите в один из лучших облачных сервисов резервного копирования, чтобы проверить состояние файлов. (Вы также должны убедиться, что у вас есть установочный носитель и / или лицензионные ключи для всех сторонних приложений.)

Если все в порядке, вы захотите полностью стереть диск, выполнить чистую установку операционной системы и затем восстановите файлы из резервной копии.

Вы также можете просто восстановить файлы с резервного диска, не стирая и не переустанавливая ОС. Это может показаться меньшим количеством проблем, но это не лучшая идея - вы можете оставить на компьютере след программы-вымогателя даже после выполнения полного антивирусного сканирования.

Если эти методы не сработают, вам придется сделать выбор: заплатить выкуп или отдать файлы.

8. Если вы собираетесь платить выкуп, сначала договоритесь. Во многих заметках о программах-вымогателях есть инструкции, как связаться с злоумышленниками, запустившими вредоносное ПО.Если это так, свяжитесь с ними и поторгуйтесь за меньший выкуп. Это работает чаще, чем вы думаете.

После согласования установленной цены следуйте инструкциям по оплате. Нет никакой гарантии, что ваши файлы действительно будут освобождены, но более изощренные преступники-вымогатели обычно держат свое слово.

9. Откажитесь от файлов и переустановите операционную систему. Если вы предпочитаете просто разрезать наживку, вам следует выполнить полную очистку и переустановить операционную систему.Windows 10 позволяет «сбросить настройки» на многих устройствах, но с другими операционными системами вам придется использовать установочные диски или USB-накопители.

10. Подать заявление в полицию. Звучит бессмысленно, но это необходимый юридический шаг, если вы хотите подать страховой иск или судебный процесс, связанный с вашей инфекцией. Это также поможет властям отслеживать уровень и распространение инфекции.

Особое примечание по поводу червя-вымогателя Petya

Червь-вымогатель Petya, сильно поразивший Европу в конце июня 2017 года, необычен.После заражения он перезагружает компьютер и пытается перезаписать основную загрузочную запись жесткого диска Windows. Если вы можете остановить процесс перезагрузки, вы можете предотвратить это.

Если основная загрузочная запись была перезаписана, вы увидите нижеприведенную записку о выкупе:

(Изображение предоставлено Avira)