Как заархивировать сертификат открытого ключа расширение файла cer

Как экспортировать открытый ключ? — Удостоверяющий центр СКБ Контур

Экспорт файла открытого ключа можно осуществить следующими способами:

1. Экспорт из хранилища Личные.

Для этого необходимо проделать следующие действия:

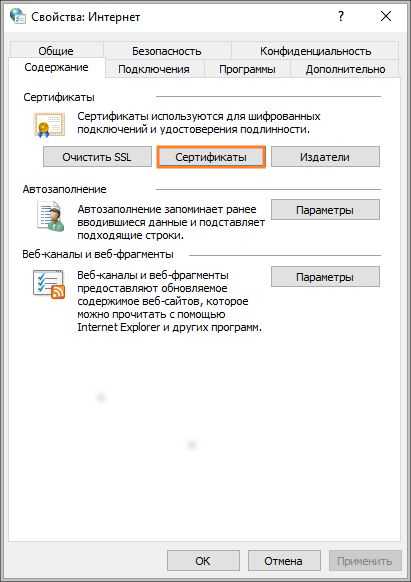

- Выбрать меню Пуск (Настройки) / Панель управления / Свойства обозревателя (либо Свойства браузера). Перейти на вкладку Содержание и нажать на кнопку Сертификаты (см. рис. 1). Рис. 1. Окно «Свойства обозревателя»/вкладка «Содержание».

- Найти в списке нужный сертификат и нажать на кнопку Экспорт (см. рис. 2).

Если в списке отсутствует нужный сертификат, необходимо перейти к пункту 2.

Рис. 3. Параметры экспорта закрытого ключа.- В окне Мастер экспорта сертификатов нажать на кнопку Далее. Затем отметить пункт Нет, не экспортировать закрытый ключ и выбрать Далее (см. рис. 3).

- В окне Формат экспортируемого файла выбрать Файлы X.509 (.CER) в кодировке DER и нажать на кнопку Далее (см. рис. 4). Рис. 4. Формат экспортируемого файла.

- В следующем окне необходимо кликнуть по кнопке Обзор, указать имя и каталог для сохранения файла. Затем нажать на кнопку Сохранить (см. рис. 5). Рис. 5. Сохранение файла.

- В следующем окне нажать на кнопку Далее, затем Готово. Дождаться сообщения об успешном экспорте.

2. Экспорт файла открытого ключа с помощью Крипто Про.

Для этого необходимо проделать следующие действия:

Рис. 6. Окно «Свойства КриптоПро CSP».- Выбрать меню Пуск / Панель управления / Крипто Про CSP. Перейти на вкладку Сервис и нажать на кнопку Просмотреть сертификаты в контейнере (см. рис. 6).

- В открывшемся окне нажать на кнопку Обзор, чтобы выбрать контейнер для просмотра. После выбора контейнера нажать на кнопку Ок (см. рис. 7). Рис. 7. Окно выбора контейнера для просмотра.

- В следующем окне кликнуть по кнопке Далее.

Если после нажатия на кнопку Далее появляется сообщение В контейнере закрытого ключа отсутствует открытый ключ шифрования, необходимо перейти к пункту 3.

- В окне Сертификат для просмотра необходимо нажать кнопку Свойства (см. рис. 8). Рис. 8. Окно просмотра сертификата

- В открывшемся файле сертификата следует перейти на вкладку Состав и нажать кнопку Копировать в файл (см. рис. 9).

- В открывшемся окне Мастер экспорта сертификатов нажать на кнопку Далее. Затем отметить пункт Нет, не экспортировать закрытый ключ и выбрать Далее (см. рис. 10). Рис. 10. Параметры экспорта закрытого ключа.

- В окне Формат экспортируемого файла выбрать Файлы X.509 (.CER) в кодировке DER и нажать на кнопку Далее (см. рис. 11). Рис. 11. Формат экспортируемого файла.

- В следующем окне необходимо кликнуть по кнопке Обзор, указать имя и каталог для сохранения файла. Затем нажать на кнопку Сохранить (см. рис. 12). Рис. 12. Сохранение файла.

- В следующем окне нажать на кнопку Далее, затем Готово. Дождаться сообщения об успешном экспорте. Закрыть все окна программы Крипто Про.

3. Если экспортировать сертификат не удалось ни первым, ни вторым способом, то для получения файла открытого ключа следует обратиться в службу технической поддержки по адресу [email protected], указав ИНН и КПП организации, а также данные сертификата (срок действия и ФИО владельца).

Как экспортировать файл открытого ключа — Работа с сертификатами

Экспортировать файла открытого ключа можно одним из способов:

Для экспорта файла открытого ключа из хранилища Личные выполните следующее:

- Выберите меню «Пуск» («Настройки») → «Панель управления» → «Свойства обозревателя» («Свойства браузера») или укажите в строке поиска на панели Windows «Свойства браузера» и нажмите на них.

- Выберите вкладку «Содержание» и нажмите на кнопку «Сертификаты».

- Найдите в списке нужный сертификат и нажмите на кнопку «Экспорт».

- Если в списке отсутствует нужный сертификат, перейдите к экспорту с помощью КриптоПро.

- В окне «Мастер экспорта сертификатов» нажмите на кнопку «Далее».

- Выберите «Нет, не экспортировать закрытый ключ» и нажмите «Далее».

- Выберите «Файлы X.509 (.CER) в кодировке DER» и нажмите на кнопку «Далее».

- Нажмите на кнопку «Обзор», укажите имя и каталог для сохранения файла и нажмите «Сохранить».

- Нажмите на кнопку «Далее».

- Нажмите «Готово». Дождитесь сообщения об успешном экспорте.

Для экспорта файла открытого ключа с помощью КриптоПро:

- Выберите меню «Пуск» → «Панель управления» → «КриптоПро CSP» или укажите в строке поиска на панели Windows «КриптоПро CSP» и нажмите на него.

- Выберите вкладку «Сервис» и нажмите на кнопку «Просмотреть сертификаты в контейнере».

- В открывшемся окне нажмите на кнопку «Обзор», чтобы выбрать контейнер для просмотра.

- После выбора контейнера нажмите «ОК».

- Нажмите «Далее».

При появлении сообщение «В контейнере закрытого ключа отсутствует открытый ключ шифрования» для получения файла открытого ключа обратитесь в службу технической поддержки по адресу [email protected]. В письме укажите ИНН и КПП организации, а также данные сертификата (срок действия и ФИО владельца). - Нажмите на кнопку «Свойства».

- Выберите вкладку «Состав» и нажмите на кнопку «Копировать в файл».

- В окне «Мастер экспорта сертификатов» нажмите «Далее».

- Выберите «Нет, не экспортировать закрытый ключ» и нажмите «Далее».

- В окне «Формат экспортируемого файла» выберите «Файлы X.509 (.CER) в кодировке DER» и нажмите «Далее».

- Нажмите на кнопку «Обзор», укажите имя и каталог для сохранения файла и нажмите «Сохранить».

- Нажмите на кнопку «Далее»

- Нажмите «Готово». Дождитесь сообщения об успешном экспорте.

Если экспортировать сертификат не удалось ни первым, ни вторым способом, то для получения файла открытого ключа следует обратиться в службу технической поддержки по адресу [email protected], указав ИНН и КПП организации, а также данные сертификата (срок действия и ФИО владельца).

Если используется сертификат DSS, то для экспорта открытого ключа сертификата:

- Перейдите в личный кабинет удостоверяющего центра и авторизуйтесь в нем по номеру телефона.

- В списке сертификатов выберите тот, открытый ключ которого нужно получить, и нажмите на него.

- Нажмите на ссылку «Посмотреть данные».

- Скачайте или откройте для просмотра файл открытого ключа сертификата.

Если вы планируете отправлять файл открытого ключа в службу технической поддержки на электронную почту, то поместите его в архив. Для этого нажмите правой кнопкой мыши по файлу открытого ключа и выберите пункт меню «Добавить в архив» (Add to archive) или пункт «7 Zip» — добавить файл в архив.

Экспорт PFX-файла и его установка

Экспорт сертификата с закрытым ключом.

В браузере Internet Explorer

- Откройте Internet Explorer.

- Нажмите кнопку «Сервис» («шестерёнка» в правом верхнем углу окна).

- Выберите пункт «Свойства браузера».

- Зайдите на вкладку «Содержание» — кнопка «Сертификаты».

- В открывшемся окне на вкладке «Личные» находится Ваш сертификат.

- Откройте сертификат, который нужно скопировать, дважды щёлкнув на него правой клавишей мышки.

- На вкладке «Состав» нажмите «Копировать в файл».

- В «Мастере экспорта сертификатов» нажмите «Далее» и выберите пункт «Да, экспортировать закрытый ключ». Нажмите «Далее».

- На следующем этапе поставьте галочки у пунктов «Включить по возможности все сертификаты в путь сертификации» и «Экспортировать все расширенные свойства», остальные галочки необходимо убрать. Нажмите «Далее».

- Поставьте галочку и задайте пароль для экспортируемого файла. Данный пароль не рекомендуется сообщать по электронной почте. Нажмите «Далее».

- Укажите имя файла, выберите путь сохранения, с помощью кнопки «Обзор», укажите имя файла и нажмите «Сохранить», «Далее», затем нажмите «Готово».

Экспорт открытого ключа сертификата

- Для этого, повторив пункт 1-5, следует выделить нужный сертификат и нажать на кнопку «Экспорт».

- В окне «Мастер экспорта сертификатов» нажать на кнопку «Далее». Затем отметить пункт «Нет, не экспортировать закрытый ключ» и выбрать «Далее».

- В окне «Формат экспортируемого файла» выбрать «Файлы X.509 (.CER) в кодировке DER» и нажать на кнопку «Далее».

- В следующем окне необходимо кликнуть по кнопке «Обзор», указать имя и каталог для сохранения файла. Затем нажать на кнопку «Сохранить».

- В следующем окне нажать на кнопку «Далее», затем «Готово». Дождаться сообщения об успешном экспорте.

- Заархивируйте полученные файлы форматов .pfx и .cer.

Установка сертификата с закрытым ключом

- Откройте .pfx файл. Сразу запустится «Мастер импорта сертификатов».

- Укажите хранилище «Текущий пользователь» и нажмите «Далее», затем снова «Далее».

- Введите пароль, который указывали при экспорте (пункт 10) и поставьте галочку на пункте «Пометить этот ключ как экспортируемый…», иначе контейнер нельзя будет скопировать в дальнейшем. Нажмите «Далее».

- Выберите пункт «Поместить все сертификаты в следующее хранилище», нажмите на кнопку «Обзор», выберите «Личное» и нажмите на кнопку «ОК». Нажмите «Далее», а затем «Готово».

- В окне КриптоПро выберите носитель, на который хотите сохранить контейнер. При необходимости задайте пароль.

- Для корректной работы сертификата со встроенной лицензией переустановите сертификат в контейнер.

Установка через меню «Установить личный сертификат»

- Для установки сертификата этим способом Вам понадобится файл сертификата (файл с расширением.cer).

- В меню Пуск выберите пункт «КРИПТО-ПРО», запустите приложение «КриптоПро CSP».

- Перейдите на вкладку «Сервис» и нажмите кнопку «Установить личный сертификат»:

- В следующем окне нажмите кнопку Обзор, чтобы выбрать файл сертификата. Укажите путь к файлу сертификата и нажмите кнопку Открыть (в нашем примере файл сертификата находится на Рабочем столе):

- В следующем окне нажмите кнопку «Далее»; в окне Сертификат для установки нажмите «Далее».

- Поставьте галку в окне «Найти контейнер автоматически» (в нашем примере контейнер находится в Реестре компьютера) и нажмите «Далее»:

- В следующем окне отметьте пункт «Установить сертификат (цепочку сертификатов) в контейнер» и нажмите «Далее»:

- В окне Завершение мастера установки личного сертификата нажмите «Готово».

- Если КриптоПро CSP запрашивает pin-код от контейнера, введите нужный код или попробуйте стандартные pin-коды носителей:

Rutoken - 12345678

eToken /JaCarta – 1234567890

- Если откроется сообщение «Этот сертификат уже присутствует в хранилище сертификатов. Заменить существующий сертификат новым, с проставленной ссылкой на закрытый ключ?», нажмите «Да»:

- Сертификат установлен. Можно закрыть все открытые окна КриптоПро.

Остались вопросы?

Отдел технической поддержки

тел.: 8 (800) 333-91-03, доб. 2400

email: [email protected]

Как выгрузить сертификат электронной подписи в отдельный файл с расширением *.cer?

Как выгрузить сертификат электронной подписи в отдельный файл с расширением *.cer? / Вопросы и ответыЧтобы выгрузить сертификат электронной подписи в отдельный файл с расширением *.cer, сделайте следующее:

- Нажмите «Пуск», затем «Панель управления».

- Откройте программу «КриптоПро».

- Откройте раздел Сервис.

- Нажмите «Просмотреть сертификаты в контейнере», потом «Обзор».

- Выберите нужный контейнер и нажмите ОК.

- Откроется окно, в котором нужно нажать «Свойства», затем «Состав».

- Нажмите на кнопку «Копировать в файл”.

- Нажимайте «Далее» до шага, в котором требуется задать имя сертификата.

- Нажмите кнопку «Обзор». Задайте имя файла и каталог, в который будет выгружен сертификат электронной подписи. Нажмите «Сохранить».

- Нажмите «Готово».

- Сертификат электронной подписи с расширением *.cer сохранился в каталоге, который вы указали.

Спасибо за обращение

Ваша заявка принята

Наш специалист свяжется с Вами в течение 30 минут.

Спасибо, что откликнулись!

Благодарим за интерес, проявленный к нашей компании.

Мы свяжемся с вами в ближайшее время.

Спасибо, что подписались!

Теперь вы будете получать письма от Такснета

Спасибо, что оставили отзыв!

Мы уже читаем его, чтобы стать еще лучше.

Как выгрузить, открыть или извлечь сертификат ЭЦП рабочий стол компьютера

Квалифицированная электронная подпись (ЭЦП) выдается пользователю на специальном USB-носителе или токене. Он подключается к любому ПК или ноутбуку и отвечает всем требованиям безопасности. Но в некоторых случаях пользователю удобнее работать с закрытым ключом ЭЦП, расположенным на компьютере, а для этого нужно скопировать контейнер с сертификатом.

Зачем копировать сертификаты ЭЦП

Перенос ключей и сертификатов электронной подписи необходим в нескольких случаях. Первый из них — работа с ЭЦП сразу на нескольких ПК. Переставлять флешку с ключом не всегда удобно, поэтому пользователи предпочитают иметь копию на рабочем столе. Вторая причина для создания резервной копии — возможность потери или порчи USB-носителя. Это относится к людям, часто и много путешествующим, и работающим из нескольких точек. Необходимость копирования закрытого ключа есть и в случае создания виртуального сервера, к которому будут иметь доступ сразу несколько организаций.

Способы копирования ЭЦП

Существует несколько способов, как выгрузить сертификаты ЭЦП на рабочий стол. Для этого можно использовать программу КриптоПро, проводник Windows или консоль.

Извлечение сертификата из контейнера

Как извлечь сертификат из контейнера закрытого ключа:

- Запустить КриптоПро CSP.

- Перейти во вкладку «Сервис».

- Нажать «Посмотреть сертификаты в контейнере».

- Нажать «Обзор».

- В новом окне будет список контейнеров закрытого ключа, из которого выбирают нужный, и нажимают «ОК».

- Затем нажать «Далее».

- При необходимости ввести pin-код и нажать «ОК».

- В открывшемся окне необходимо нажать кнопку «Свойства».

- Перейти на вкладку «Состав» и нажать кнопку «Копировать».

- В новом окне нажимают «Далее» и выбирают пункт «Не экспортировать закрытый ключ».

- В следующем рабочем окне выбирают первый пункт кодировки.

- Затем нажимают «Обзор», выбирают путь сохранения сертификата и указывают имя файла, нажимают «Сохранить».

Для завершения процесса нужно нажать на кнопку «Далее», затем «Готово».

Копирование закрытого ключа в реестр

Экспортировать закрытый ключ вместе с сертификатом можно и в реестр, а оттуда — переместить на рабочий стол или в любое удобное место на ПК. Для этого также используется программа КриптоПро.

Пользователь должен:

- Запустить КриптоПро, открыть меню «Сервис» и нажать «Копировать».

- В новом окне выбрать контейнер, где хранятся закрытые ключи.

- Нажать «Далее» и перейти к копированию контейнера, а в поле «Имя контейнера» ввести название ЭЦП.

- Затем выбрать «Реестр».

Для установки скопированного сертификата нужно:

- Еще раз открыть КриптоПро и во вкладке «Сервис» выбрать «Посмотреть сертификаты в контейнере».

- Через «Обзор» выбрать нужный сертификат.

- Проверить данные сертификата, срок действия и фио или иные данные.

- Последовательно нажать «Установить», «Да», «Ок».

Экспорт сертификата с закрытым ключом прошел успешно, и теперь для работы с ЭЦП не нужно больше подключать носитель.

Копирование при помощи мастера экспорта ключей

Есть еще один способ переноса электронной подписи на компьютер. Для этого необходимо проделать следующие действия:

- Проделать путь «Пуск», «Панель управления», «Свойства обозревателя».

- Выбрать вкладку «Содержание», после чего через кнопку «Сертификаты» перейти во вкладку «Личные», а в открывшемся списке найти сертификат, который необходимо скопировать. Нажать «Экспорт».

- В открывшемся мастере экспорта сертификатов нажимают «Далее».

- Поставить нужные галочки.

- Выбрать первый пункт (файлам с расширением Х.509).

- Через «Обзор» выбрать место, куда необходимо сохранить закрытый ключ.

- Нажать последовательно «Далее» и «Готово».

После копирования закрытого ключа использовать электронную подпись можно также без предварительного подключения USB-носителя.

Массовое копирование

Чтобы перенести сразу несколько ключей ЭЦП на другой компьютер или на любой другой носитель, проще использовать консольный метод.

Для копирования необходимо узнать SID пользователя. Сделать это можно при помощи команды wmic useraccount where name=’zerox’ get sid.

Для копирования контейнеров в файл нужно открыть редактор реестра и перейти в ветку: \HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Crypto Pro\Settings\Users\S-1-5-21-4126079715-2548991747-1835893097-1000\Keys.

Затем пользователь выбирает и экспортирует папку Keys.

Ветку с закрытыми ключами сохраняют в отдельный файл. Теперь нужно скопировать все сертификаты. В OS Windows 7 и старше они находятся в директории C:\Users\zerox\AppData\Roaming\Microsoft\SystemCertificates\My. Для переноса ветку реестра копируют, затем открывают в текстовом редакторе и меняют значение SID для нового ПК или пользователя.

Остается лишь запустить файл с расширением .reg и загрузить данные в реестр. После этого пользователь копирует папку с сертификатами на другой компьютер.

Как привязать сертификат к контейнеру

Для привязки сертификата ключа электронной подписи к контейнеру нужно:

- Через «Панель управления» перейти к КриптоПро и выбрать «Свойства»/«Сервис»/«Установить личный сертификат».

- В мастере установки через «Обзор» выбрать сертификат.

- Затем в мастере установки нажать «Далее».

- Еще раз нажать «Далее».

- Выбрать ключевой контейнер, к которому будет привязан сертификат.

- При необходимости сертификат можно поместить в личное хранилище или любое другое место на ПК.

- Нажать «Готово».

На этом привязка сертификата к контейнеру завершена.

Ошибка при копировании контейнера

Если при создании ключа электронной подписи он не был помечен как экспортируемый, то скопировать или скачать его на ПК с токена не получится. Система выдаст ошибку копирования (0x8009000B (-2146893813)).

Чтобы перенести сертификат с токена придется воспользоваться другим способом. Через IE пользователь открывает «Содержание» через «Настройки».

Затем нужно выбрать сертификат и нажать «Экспорт».

В новом окне пользователь выбирает экспортирование закрытого ключа и проставляет все нужные галочки.

Далее нужно указать пароль, т.к. без него продолжать нельзя. А также пользователю нужно указать имя файла и место, куда нужно сохранить закрытый ключ. Остается лишь скопировать сертификат. Для этого нужно выбрать сертификат в списке, нажать «Экспорт» и выбрать файл .CER.

При правильной последовательности появляются два файла: .pfx и .cer.

Для завершения копирования нужно лишь перенести эти файлы на другой компьютер или носитель и запустить их установку при помощи мастера установки сертификатов.

Копирование закрытого ключа электронной подписи нужно в нескольких случаях: при частых путешествиях и в работе с нескольких ПК. Также перенести ключ ЭЦП на рабочий стол можно и для того, чтобы избежать порчи и потери USB-носителя. Процесс копирования проходит в несколько последовательных шагов, а выбрать можно для этого любой удобный способ. Это может быть простое извлечение ключа из закрытого контейнера, копирование при помощи КриптоПро или системный проводник. Ошибки при работе могут возникнуть только в случае защищенного от экспорта сертификата. Тогда пользователю придется произвести копирование при помощи браузера Internet Explorer.

Как скопировать контейнер/закрытую часть ключа?

Если для работы используется дискета или flash-накопитель, копирование можно выполнить средствами Windows (этот способ подходит для версий КриптоПро CSP не ниже 3.0). Папку с закрытым ключом (и файл сертификата — открытый ключ, если он есть) необходимо поместить в корень дискеты (flash-накопителя). Название папки при копировании рекомендуется не изменять. Папка с закрытым ключом должна содержать 6 файлов с расширением .key.

Пример закрытого ключа — папки с шестью файлами, и открытого ключа — файла с расширением .cer.

Копирование контейнера также можно выполнить с помощью КриптоПро CSP. Для этого необходимо выполнить следующие шаги:Как правило, в закрытом ключе присутствует открытый ключ (файл header.key в этом случае будет весить больше 1 Кб). В этом случае копирование открытого ключа выполнять не обязательно.

Копирование с помощью КриптоПро CSP

1. Выбрать Пуск / Панель Управления / КриптоПро CSP.

2. Перейти на вкладку Сервис и кликнуть по кнопке Скопировать контейнер.

3. В окне «Копирование контейнера закрытого ключа» нажмите на кнопку «Обзор».

4. Выберите контейнер, который необходимо скопировать, и кликните по кнопке «Ок», затем «Далее».

5. Если вы копируете с защищённого ключевого носителя, то появится окно ввода, в котором следует указать pin-код.

6. Если вы не меняли pin-код на носителе, стандартный pin-код необходимо вводить соответственно его типу:

Rutoken - стандартный pin-код 12345678

eToken /JaCarta – 1234567890

7. В следующем окне необходимо ввести имя Вашей копии. Придумайте и укажите вручную имя для нового контейнера. В названии контейнера допускается русская раскладка и пробелы. Затем кликните «Готово».

8. В окне «Выбор ключевого носителя» выберите носитель, на который будет помещен новый контейнер.

9. На новый контейнер будет предложено установить пароль. Рекомендуем установить такой пароль, чтобы вам было легко его запомнить, но посторонние не могли его угадать или подобрать. Если вы не хотите устанавливать пароль, можно оставить поле пустым и нажать «ОК».

В случае утери пароля/pin-кода использование контейнера станет невозможным.

10. Если вы копируете контейнер на смарт-карту ruToken/eToken /JaCarta, окно запроса будет выглядеть так:

11. В окне ввода укажите pin-код. Если вы не меняли pin-код на носителе, стандартный pin-код

Rutoken - 12345678

eToken /JaCarta – 1234567890

12. После копирования система вернется на вкладку «Сервис» КриптоПро CSP. Копирование завершено.

13. Для работы с копией ключевого контейнера необходимо установить личный сертификат.

14. В меню Пуск выберите пункт «КРИПТО-ПРО», запустите приложение «КриптоПро CSP»

15. Перейдите на вкладку «Сервис» и нажмите кнопку «Просмотреть сертификаты в контейнере»:

16. В следующем окне нажмите кнопку Обзор, чтобы выбрать контейнер для просмотра (в нашем примере контейнер находится в Реестре):

17. После выбора контейнера нажмите кнопку Ок, затем Далее

18. Если после нажатия на кнопку Далее Вы видите такое сообщение:

19. «В контейнере закрытого ключа отсутствует открытый ключ шифрования», следует установить сертификат по рекомендациям, описанным в разделе «Установка через меню «Установить личный сертификат».

20. В окне Сертификат для просмотра нажмите кнопку Установить:

21. Если откроется сообщение «Этот сертификат уже присутствует в хранилище сертификатов. Заменить существующий сертификат новым, с проставленной ссылкой на закрытый ключ?», нажмите Да:

22. Дождитесь сообщения об успешной установке:

23. Сертификат установлен. Можно закрыть все открытые окна КриптоПро.

Установка через меню «Установить личный сертификат».

1. Для установки сертификата этим способом Вам понадобится файл сертификата (файл с расширением.cer).

2. В меню Пуск выберите пункт «КРИПТО-ПРО», запустите приложение «КриптоПро CSP»

3. Перейдите на вкладку «Сервис» и нажмите кнопку «Установить личный сертификат»:

4. В следующем окне нажмите кнопку Обзор, чтобы выбрать файл сертификата. Укажите путь к файлу сертификата и нажмите кнопку Открыть (в нашем примере файл сертификата находится на Рабочем столе):

5. В следующем окне нажмите кнопку Далее; в окне Сертификат для установки нажмите Далее.

6. Поставьте галку в окне Найти контейнер автоматически (в нашем примере контейнер находится в Реестре компьютера) и нажмите Далее:

7. В следующем окне отметьте пункт Установить сертификат (цепочку сертификатов) в контейнер и нажмите Далее:

8. В окне Завершение мастера установки личного сертификата нажмите Готово.

9. Если КриптоПро CSP запрашивает pin-код от контейнера, введите нужный код или попробуйте стандартные pin-коды носителей:

Rutoken - 12345678

eToken /JaCarta – 1234567890

10. Если откроется сообщение «Этот сертификат уже присутствует в хранилище сертификатов. Заменить существующий сертификат новым, с проставленной ссылкой на закрытый ключ?», нажмите Да:

11. Сертификат установлен. Можно закрыть все открытые окна КриптоПро.

Остались вопросы?

Отдел технической поддержки

тел.: 8 (800) 333-91-03, доб. 2400

email: [email protected]

- как извлечь открытый ключ RSA из .cer и сохранить его в .pem с помощью OpenSSL?

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

openssl - Как я могу извлечь закрытый и открытый ключи из файла .CER?

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант

openssl - Создать файл PEM или CER из текста открытого ключа

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант

x509certificate - Извлечь открытый ключ из открытого сертификата (.der / .cer)

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант

java - Как мне импортировать закрытый и открытый ключи (pvk, spc) и сертификаты (cer) в хранилище ключей?

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

Использование сертификатов закрытого и открытого ключей в Microsoft Intune - Azure

- 13 минут на чтение

В этой статье

Intune поддерживает использование сертификатов пары закрытого и открытого ключей (PKCS). Эта статья может помочь вам настроить необходимую инфраструктуру, такую как локальные соединители сертификатов, экспортировать сертификат PKCS, а затем добавить сертификат в профиль конфигурации устройства Intune.

Microsoft Intune включает встроенные настройки для использования сертификатов PKCS для доступа и аутентификации к ресурсам вашей организации. Сертификаты служат для проверки подлинности и безопасного доступа к вашим корпоративным ресурсам, таким как сеть VPN или Wi-Fi. Эти параметры развертываются на устройствах с помощью профилей конфигурации устройств в Intune.

Для получения информации об использовании импортированных сертификатов PKCS см. Импортированные сертификаты PFX.

Требования

Чтобы использовать сертификаты PKCS с Intune, вам потребуется следующая инфраструктура:

-

Домен Active Directory :

Все серверы, перечисленные в этом разделе, должны быть присоединены к вашему домену Active Directory.Дополнительные сведения об установке и настройке доменных служб Active Directory (AD DS) см. В разделе Проектирование и планирование AD DS.

-

Центр сертификации :

Центр сертификации предприятия (CA).Для получения информации об установке и настройке служб сертификации Active Directory (AD CS) см. Пошаговое руководство по службам сертификации Active Directory.

Предупреждение

Intune требует, чтобы вы запускали AD CS с центром сертификации предприятия (ЦС), а не с автономным ЦС.

-

Клиент :

Для подключения к Enterprise CA. -

Корневой сертификат :

Экспортированная копия корневого сертификата из корпоративного центра сертификации. -

Соединитель сертификатов PFX для Microsoft Intune :

Для получения информации о соединителе сертификатов PFX, включая предварительные требования и версии выпуска, см. Соединители сертификатов.

Важно

Начиная с выпуска соединителя сертификатов PFX версии 6.2008.60.607, соединитель Microsoft Intune больше не требуется для профилей сертификатов PKCS. Соединитель сертификатов PFX поддерживает выдачу сертификатов PKCS для всех платформ устройств. Сюда входят следующие платформы, которые не поддерживаются соединителем Microsoft Intune Connector:

- Android Enterprise - полностью управляемый

- Android Enterprise - выделенный

- Android Enterprise - корпоративный рабочий профиль

Экспорт корневого сертификата из Enterprise CA

Для аутентификации устройства с помощью VPN, Wi-Fi или других ресурсов устройству необходим корневой или промежуточный сертификат CA.Следующие шаги объясняют, как получить требуемый сертификат в корпоративном ЦС.

Использовать командную строку :

-

Войдите на сервер корневого центра сертификации с учетной записью администратора.

-

Перейдите к Пуск > Выполните , а затем введите Cmd , чтобы открыть командную строку.

-

Укажите certutil -ca.cert ca_name.cer , чтобы экспортировать корневой сертификат в виде файла с именем ca_name.cer .

Настроить шаблоны сертификатов на CA

-

Войдите в свой корпоративный центр сертификации, используя учетную запись с правами администратора.

-

Откройте консоль Certification Authority , щелкните правой кнопкой мыши Certificate Templates и выберите Manage .

-

Найдите шаблон сертификата User , щелкните его правой кнопкой мыши и выберите Duplicate Template , чтобы открыть Properties of New Template .

Примечание

Для сценариев подписания и шифрования электронной почты S / MIME многие администраторы используют отдельные сертификаты для подписи и шифрования. Если вы используете службы сертификации Microsoft Active Directory, вы можете использовать шаблон только для подписи Exchange для сертификатов подписи электронной почты S / MIME и шаблон пользователя Exchange для сертификатов шифрования S / MIME. Если вы пользуетесь услугами стороннего центра сертификации, рекомендуется ознакомиться с их руководством по настройке шаблонов подписи и шифрования.

-

На вкладке Совместимость :

- Установить центр сертификации с на Windows Server 2008 R2

- Установить Получатель сертификата на Windows 7 / Server 2008 R2

-

На вкладке Общие установите для отображаемого имени шаблона что-нибудь значимое для вас.

Предупреждение

Имя шаблона по умолчанию такое же, как Отображаемое имя шаблона с без пробелов .Обратите внимание на название шаблона, оно понадобится вам позже.

-

В Обработка запросов выберите Разрешить экспорт закрытого ключа .

Примечание

В отличие от SCEP, с PKCS закрытый ключ сертификата создается на сервере, где установлен коннектор, а не на устройстве. Требуется, чтобы шаблон сертификата позволял экспортировать закрытый ключ, чтобы соединитель сертификата мог экспортировать сертификат PFX и отправить его на устройство.

Однако учтите, что сертификаты устанавливаются на самом устройстве с закрытым ключом, помеченным как не экспортируемый.

-

В Криптография убедитесь, что минимальный размер ключа установлен на 2048.

-

В Имя субъекта выберите Поставка в запросе .

-

В расширениях убедитесь, что вы видите Шифрование файловой системы, Защищенную электронную почту и Аутентификацию клиента в разделе Политики приложений .

Важно

Для шаблонов сертификатов iOS / iPadOS перейдите на вкладку Extensions , обновите Использование ключа и убедитесь, что подпись является подтверждением происхождения не выбрана.

-

В Security добавьте учетную запись компьютера для сервера, на котором вы устанавливаете Microsoft Intune Connector. Разрешить этой учетной записи Чтение и Зарегистрируйте разрешения .

-

Выберите Применить > ОК , чтобы сохранить шаблон сертификата.Закройте консоль шаблонов сертификатов .

-

В консоли центра сертификации щелкните правой кнопкой мыши Шаблоны сертификатов > Новый > Шаблон сертификата для выпуска . Выберите шаблон, который вы создали на предыдущих шагах. Выберите ОК .

-

Чтобы сервер управлял сертификатами для зарегистрированных устройств и пользователей, выполните следующие действия:

- Щелкните правой кнопкой мыши центр сертификации, выберите Свойства .

- На вкладке «Безопасность» добавьте учетную запись компьютера для сервера, на котором запущены соединители ( Microsoft Intune Connector или PFX Certificate Connector для Microsoft Intune ).

- Grant Выпуск сертификатов и управление ими и Запрос сертификатов Разрешить разрешения учетной записи компьютера.

-

Выйдите из Enterprise CA.

Загрузите, установите и настройте PFX Certificate Connector

Перед тем как начать, просмотрите требования к соединителю и убедитесь, что ваша среда и ваш сервер Windows готовы поддерживать соединитель.

-

Войдите в центр администрирования Microsoft Endpoint Manager.

-

Выберите Администрирование арендатора > Соединители и токены > Соединители сертификатов > + добавьте .

-

Выберите Загрузите программное обеспечение соединителя сертификата для соединителя для PKCS # 12 и сохраните файл в месте, к которому вы можете получить доступ с сервера, на котором вы собираетесь установить соединитель.

-

После завершения загрузки войдите на сервер и запустите установщик (PfxCertificateConnectorBootstrapper.Exe).

- Если вы принимаете расположение установки по умолчанию, коннектор устанавливается в папку

Program Files \ Microsoft Intune \ PFXCertificateConnector. - Служба соединителя запускается под локальной системной учетной записью. Если для доступа в Интернет требуется прокси-сервер, убедитесь, что учетная запись локальной службы может получить доступ к настройкам прокси-сервера на сервере.

- Если вы принимаете расположение установки по умолчанию, коннектор устанавливается в папку

-

Соединитель сертификатов PFX для Microsoft Intune открывает вкладку Регистрация после установки.Чтобы включить подключение к Intune, Войдите в систему и введите учетную запись с разрешениями глобального администратора Azure или администратора Intune. У этой учетной записи должна быть лицензия на Intune.

Предупреждение

По умолчанию в Windows Server Конфигурация усиленной безопасности IE для установлено значение На , что может вызвать проблемы со входом в Office 365.

-

Выберите вкладку Учетная запись CA , а затем введите учетные данные для учетной записи, которая имеет разрешение на выпуск и управление сертификатами в выпускающем центре сертификации.Эти учетные данные будут использоваться для выдачи сертификатов и отзыва сертификатов в Центре сертификации. (До версии соединителя сертификатов PFX версии 6.2008.60.612 эти учетные данные использовались только для отзыва сертификата.)

Примените свои изменения.

-

Закройте окно.

-

В центре администрирования Microsoft Endpoint Manager вернитесь к Администрирование клиентов > Соединители и маркеры > Соединители сертификатов .Через несколько секунд появится зеленая галочка, и статус подключения обновится. Сервер соединителя теперь может взаимодействовать с Intune.

Создать профиль доверенного сертификата

-

Войдите в центр администрирования Microsoft Endpoint Manager.

-

Выберите и перейдите к Устройства > Профили конфигурации > Создайте профиль .

-

Введите следующие свойства:

- Платформа : выберите платформу устройств, которые получат этот профиль.

- Администратор устройства Android

- Android Enterprise:

- Полностью управляемый

- Выделенный

- Профиль работы в корпоративной собственности

- Персональный профиль работы

- iOS / iPadOS

- macOS

- Windows 10 и более поздние версии

- Профиль : выберите Надежный сертификат

- Платформа : выберите платформу устройств, которые получат этот профиль.

-

Выберите Создать .

-

В Basics введите следующие свойства:

- Имя : введите описательное имя для профиля.Назовите свои профили, чтобы их можно было легко идентифицировать позже. Например, хорошее имя профиля - Профиль доверенного сертификата для всей компании .

- Описание : введите описание профиля. Этот параметр не является обязательным, но рекомендуется.

-

Выбрать Далее .

-

В параметрах конфигурации укажите ранее экспортированный сертификат корневого ЦС файла .cer.

Примечание

В зависимости от платформы, которую вы выбрали на этапе Step 3 , у вас может быть или нет возможность выбрать Целевое хранилище для сертификата.

-

Выбрать Далее .

-

В тегах Scope (необязательно) назначьте тег для фильтрации профиля по определенным ИТ-группам, например

US-NC IT TeamилиJohnGlenn_ITDepartment. Дополнительные сведения о тегах области см. В разделе Использование тегов RBAC и области для распределенной ИТ.Выбрать Далее .

-

В Assignments выберите пользователя или группы, которые получат ваш профиль.Запланируйте развертывание этого профиля сертификата в тех же группах, которые получают профиль сертификата PKCS. Дополнительные сведения о назначении профилей см. В разделе Назначение профилей пользователей и устройств.

Выбрать Далее .

-

( Применимо только к Windows 10 ) В правилах применимости укажите правила применимости, чтобы уточнить назначение этого профиля. Вы можете назначать или не назначать профиль в зависимости от выпуска ОС или версии устройства.

Для получения дополнительных сведений см. Правила применимости в Создание профиля устройства в Microsoft Intune .

-

В Review + create проверьте свои настройки. Когда вы выбираете «Создать», ваши изменения сохраняются, и профиль назначается. Политика также отображается в списке профилей.

Создать профиль сертификата PKCS

-

Войдите в центр администрирования Microsoft Endpoint Manager.

-

Выберите и перейдите к Устройства > Профили конфигурации > Создайте профиль .

-

Введите следующие свойства:

- Платформа : Выберите платформу своих устройств. Ваши варианты:

- Администратор устройства Android

- Android Enterprise:

- Полностью управляемый

- Выделенный

- Профиль работы в корпоративной собственности

- Персональный профиль работы

- iOS / iPadOS

- macOS

- Windows 10 и более поздние версии

- Профиль : выберите сертификат PKCS

Примечание

На устройствах с профилем Android Enterprise сертификаты, установленные с использованием профиля сертификата PKCS, не отображаются на устройстве.Чтобы подтвердить успешное развертывание сертификата, проверьте состояние профиля в консоли Intune.

- Платформа : Выберите платформу своих устройств. Ваши варианты:

-

Выберите Создать .

-

В Basics введите следующие свойства:

- Имя : введите описательное имя для профиля. Назовите свои профили, чтобы их можно было легко идентифицировать позже. Например, хорошее имя профиля - Профиль PKCS для всей компании .

- Описание : введите описание профиля.Этот параметр не является обязательным, но рекомендуется.

-

Выбрать Далее .

-

В Параметры конфигурации , в зависимости от выбранной платформы, параметры, которые можно настроить, различаются. Выберите свою платформу для подробных настроек:

- Администратор устройства Android

- Android предприятие

- iOS / iPadOS

- Windows 10

Настройка Платформа Детали Порог продления (%) Рекомендовано 20% Срок действия сертификата Если вы не меняли шаблон сертификата, этот параметр может быть установлен на один год. Используйте срок действия пять дней или больше. Когда срок действия составляет менее пяти дней, высока вероятность того, что сертификат перейдет в состояние, близкое к истечению или с истекшим сроком действия, что может привести к тому, что агент MDM на устройствах отклонит сертификат до его установки.

Поставщик хранилища ключей (KSP) Для Windows выберите, где хранить ключи на устройстве. Центр сертификации Отображает внутреннее полное доменное имя (FQDN) вашего корпоративного CA. Название органа сертификации Перечисляет имя вашего корпоративного центра сертификации, например «Центр сертификации Contoso». Название шаблона сертификата Показывает имя вашего шаблона сертификата. Тип сертификата - Android Enterprise ( Корпоративный и личный рабочий профиль )

- iOS

- macOS

- Windows 10 и более поздние версии

Выберите тип: Формат имени субъекта Подробнее о настройке формата имени субъекта см. В разделе Формат имени субъекта далее в этой статье. Для следующих платформ формат имени субъекта определяется типом сертификата:

- Android Enterprise ( Рабочий профиль )

- iOS

- macOS

- Windows 10 и более поздние версии

Альтернативное имя субъекта Для атрибута выберите Основное имя пользователя (UPN) , если не требуется иное, настройте соответствующее значение , а затем выберите Добавить . Вы можете использовать переменные или статический текст для SAN обоих типов сертификатов. Использование переменной не требуется.

Дополнительные сведения см. В разделе Формат имени субъекта далее в этой статье.

Использование расширенного ключа - Администратор устройства Android

- Android Enterprise ( владелец устройства , корпоративный и личный рабочий профиль )

- Windows 10

обычно требуется Client Authentication , чтобы пользователь или устройство могли аутентифицироваться на сервере. Разрешить всем приложениям доступ к закрытому ключу Установите значение Включите , чтобы предоставить приложениям, настроенным для соответствующего устройства Mac, доступ к закрытому ключу сертификатов PKCS. Для получения дополнительных сведений об этом параметре см. AllowAllAppsAccess в разделе «Полезные данные сертификата» справочника по профилю конфигурации в документации разработчика Apple.

Корневой сертификат - Администратор устройства Android

- Android Enterprise ( Владелец устройства , Корпоративный и личный рабочий профиль )

Выберите профиль сертификата корневого ЦС, который был назначен ранее. -

Выбрать Далее .

-

В тегах Scope (необязательно) назначьте тег для фильтрации профиля по определенным ИТ-группам, например

US-NC IT TeamилиJohnGlenn_ITDepartment. Дополнительные сведения о тегах области см. В разделе Использование тегов RBAC и области для распределенной ИТ.Выбрать Далее .

-

В Assignments выберите пользователя или группы, которые получат ваш профиль.Запланируйте развертывание этого профиля сертификата в тех же группах, которые получают профиль доверенного сертификата. Дополнительные сведения о назначении профилей см. В разделе Назначение профилей пользователей и устройств.

Выбрать Далее .

-

В Review + create проверьте свои настройки. Когда вы выбираете «Создать», ваши изменения сохраняются, и профиль назначается. Политика также отображается в списке профилей.

Формат имени субъекта

При создании профиля сертификата PKCS для следующих платформ параметры формата имени субъекта зависят от выбранного типа сертификата: Пользователь или Устройство .

Платформ:

- Android Enterprise ( Корпоративный и личный рабочий профиль )

- iOS

- macOS

- Windows 10 и более поздние версии

Примечание

Существует известная проблема использования PKCS для получения сертификатов, которая аналогична проблеме SCEP, когда имя субъекта в результирующем запросе на подпись сертификата (CSR) включает один из следующих символов в качестве экранированного символа (после обратной косой черты \ ):

-

Тип сертификата пользователя

Опции формата для Формат имени субъекта включают две переменные: Общее имя (CN) и Электронная почта (E) .Электронная почта (E) обычно задается с помощью переменной {{EmailAddress}}. Например: E = {{EmailAddress}}Общее имя (CN) может быть установлено на любую из следующих переменных:

-

CN = {{UserName}} : имя пользователя, например janedoe.

-

CN = {{UserPrincipalName}} : основное имя пользователя, например [email protected].

-

CN = {{AAD_Device_ID}} : идентификатор, назначаемый при регистрации устройства в Azure Active Directory (AD).Этот идентификатор обычно используется для аутентификации в Azure AD.

-

CN = {{SERIALNUMBER}} : уникальный серийный номер (SN), который обычно используется производителем для идентификации устройства.

-

CN = {{IMEINumber}} : Международный идентификатор мобильного оборудования (IMEI), уникальный номер, используемый для идентификации мобильного телефона.

-

CN = {{OnPrem_Distinguished_Name}} : последовательность относительных отличительных имен, разделенных запятой, например CN = Jane Doe, OU = UserAccounts, DC = corp, DC = contoso, DC = com .

Чтобы использовать переменную {{OnPrem_Distinguished_Name}} , обязательно синхронизируйте пользовательский атрибут onpremisesdistinguishedname с помощью Azure AD Connect с вашим Azure AD.

-

CN = {{onPremisesSamAccountName}} : администраторы могут синхронизировать атрибут samAccountName из Active Directory с Azure AD с помощью подключения Azure AD с атрибутом под названием onPremisesSamAccountName . Intune может заменить эту переменную как часть запроса на выдачу сертификата в теме сертификата.Атрибут samAccountName - это имя пользователя для входа, используемое для поддержки клиентов и серверов из предыдущей версии Windows (до Windows 2000). Формат имени для входа пользователя: Имя домена \ testUser или только testUser .

Чтобы использовать переменную {{onPremisesSamAccountName}} , обязательно синхронизируйте пользовательский атрибут onPremisesSamAccountName с помощью Azure AD Connect с вашим Azure AD.

Используя комбинацию одной или многих из этих переменных и статических строк, вы можете создать собственный формат имени субъекта, например:

- CN = {{UserName}}, E = {{EmailAddress}}, OU = Mobile, O = Finance Group, L = Redmond, ST = Вашингтон, C = US

Этот пример включает формат имени субъекта, в котором используются переменные CN и E, а также строки для значений организационной единицы, организации, местоположения, штата и страны.Функция CertStrToName описывает эту функцию и поддерживаемые ею строки.

-

-

Тип сертификата устройства

Параметры формата для формата имени субъекта включают следующие переменные:- {{AAD_Device_ID}}

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{AzureADDeviceId}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}} (применимо только для Windows и устройств, присоединенных к домену)

- {{MEID}}

Вы можете указать эти переменные, а затем текст переменной в текстовом поле.Например, общее имя для устройства с именем Device1 можно добавить как CN = {{DeviceName}} Device1 .

Важно

- При указании переменной заключите имя переменной в фигурные скобки {}, как показано в примере, чтобы избежать ошибки.

- Свойства устройства, используемые в субъекте или SAN сертификата устройства, например IMEI , SerialNumber и FullyQualifiedDomainName , являются свойствами, которые могут быть подделаны лицом, имеющим доступ к устройству.

- Устройство должно поддерживать все переменные, указанные в профиле сертификата, чтобы этот профиль устанавливался на этом устройстве. Например, если {{IMEI}} используется в имени субъекта профиля SCEP и назначается устройству, у которого нет номера IMEI, профиль не устанавливается.

Следующие шаги

Используйте SCEP для сертификатов или выдавайте сертификаты PKCS из веб-службы Symantec PKI Manager.

Устранение неполадок профилей сертификатов PKCS

.