Вирус сделал файлы скрытыми как исправить

Вирус скрыл папки на флешке. Решение проблемы.

Сегодня речь пойдет об одном интересном вирусе, название которого я конечно не знаю или не запомнил.

Обитал он в одной замечательной бюджетной организации, которую, то ли обязывают покупать платный, всем нам известный антивирус, то ли они так сами решили. Не знаю.

Собственно это хорошо и правильно. Но, либо он (антивирус) не справляется со своей задачей, либо админ ленится, но так или иначе, вирус живет на компьютерах этой организации уже давно.

И вот меня угораздило воткнуть подключить флешку к одному из компьютеров вышеупомянутой конторы организации.

Особенность вируса такова — себя на Ваше устройство он не копирует (точнее копирует, но очень редко, и видимо лишь какая-то его разновидность), но напакостить успевает.

Вирус скрыл папки и файлы на флешке

Все ниже перечисленные симптомы, могут появиться как все одновременно, так и некоторые по отдельности:

- Флешка якобы пуста — вы не видите ничего в проводнике.

- На flash-диске не видно ни одного файла, но если посмотреть свойства диска, то становится понятно что он не пуст.

- На диске что-то есть похожее на Ваши папки, и даже выглядит как они, но на самом деле, это EXE-файлы которые открывают «Проводник» Windows. Иногда на папке «Мои документы».

- Вместо Ваших файлов, ярлыки, которые все же открывают Ваши файлы. Ну или не открывают…

Как вылечить флешку от вируса скрывающего файлы

Что делать если с Вами и вашей флешкой случилась такая неприятность.

Совет №1. Ни в коем случае не форматировать флешку.

Ваши данные там, они не испорчены, и мы сейчас их вернем:

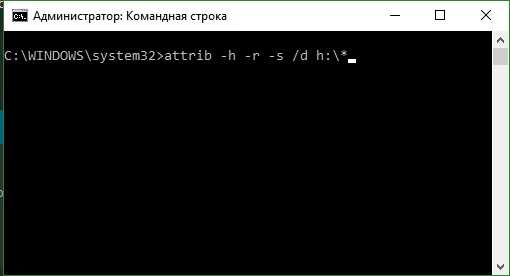

Запустите командную строку от имени Администратора. Введите команду

attrib -h -r -s /d /s h:\*.* — где «h:\» — буква Вашей флешки.

и нажмите <Enter>

Вирус скрыл папки на флешке? Решение проблемы.

Вирус скрыл папки на флешке? Решение проблемы.Данная команда, сделает ваши файлы и папки видимыми.

Давайте рассмотрим, что делает введенная нами команда:

attrib — собственно запускает программу attrib

ключ -h — очищает атрибут «скрытый файл».

ключ -r — очищает атрибут файла «только для чтения».

ключ -s — очищает атрибут «системного файла».

ключ /s — распространяет действие только на файлы.

ключ /d — распространяет действие на каталоги (папки) и файлы. Не работает без /s

После этих действий, ваши файлы и папки станут видны. Вам лишь останется удалить (при помощи поиска) все файлы с расширением *.lnk (ярлыки) и name.exe которые выглядят как ваши папки (где name-имена ваших папок). Если есть файлы, которые не похожи на Ваши — тоже удаляйте.

неОшибка.Ру — не несет ответственности за Ваши действия и возможную потерю информации. Все действия вы производите на свой страх и риск. Вы должны понимать то, что делаете, и к чему это приведет.

Вирус скрыл файлы на флешке. Решение проблемы!!!

class="eliadunit">Если место на флешь диске занято, а папок как скрытых так и системных нет. Это говорит о том что вся информация спрятана. В папку в имени которой есть недопустимые с

В этом случаи форматировать флешку не стоит !!!

Все дело в том, что вирус создает директорию в названии которой есть недопустимые символы. Этих символов нет в наборе символов, которые используют для назначения имен папок в формате 8.3. В результате, такая папка не отображается ни в одном из файловых менеджеров в независимости от настроек последнего.

Затем вирус переносит настоящие папки в эту скрытую папку.

Я попытаюсь описать по шагам, как вынуть файлы из скрытой папки на флешке, которой якобы нет.

————————————

ВНИМАНИЕ: если у вас вместо папок ярлыки или файлы *.exe, то читаем статью «Папки на флешке стали ярлыками«.Это сделано потому что способ решения проблемы разный.

————————————

Итак, начнем.

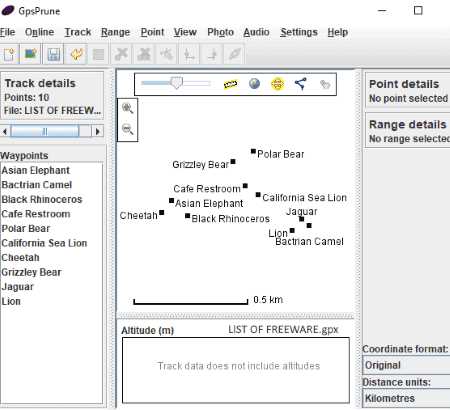

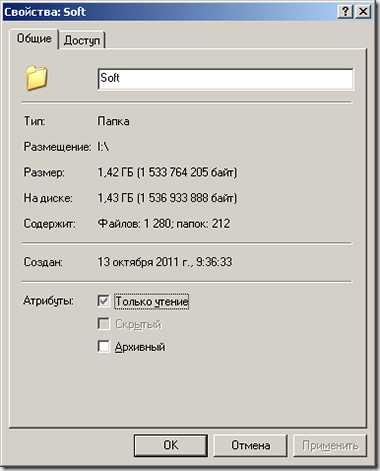

Наша флека/диск это диск с буквой I:\

Если поглядеть на картинку то ни каких папок нет. Как тут ни крути =)

Чтобы нам увидеть директорию, обратимся за помощью к командной строке.

Жмем WIN+R вбиваем команду

CMD и жмем Enter.

Перед нами приглашение командной строки.

Microsoft Windows XP [Версия 5.1.2600]

(С) Корпорация Майкрософт, 1985-2001.

C:\Documents and Settings\User>_

Далее вводим командуDir i:\ /x

где :

i – буква вашей флешки

/х – ключ для показа всех файлов

На картинке видно скрытую папку с названием e2e2~1

Ну вот когда мы знаем название можно на прямую обратиться к ней в менеджере файлов.

Я для простоты использовал Total Commander, просто вбиваете в строку и жмете Enter. Затем переносите Ваши файлы на диск С:\, а флешку форматируете.

Советы пользователей присланных мне.

Совет 1: Меняем имя папки

В командной строке набираем

ren g:\e2e2~1 111

И переименовываем папку e2e2~1 на флешке в 111 с помощью командной строки (win+r, cmd)

Совет 2: Бат файл для скрытых папок

Также если у Вас на флешке есть скрытые папки то вам поможет БАТ файл:

@echo off

mode con codepage select=1251 > nul

echo Please wait…

attrib -s -h -r -a /s /d

Кому лень создавать файл, можете загрузить бат файл прямо с блога.

Данный файл снимает все атрибуты со всех папок и файлов, ЗАПУСКАТЬ ТОЛЬКО НА ФЛЕШЬ ДИСКЕ.

Внимание 20-03-2011 был добавлен комментарий о том, что уже существует новая модификация вируса, которая не прячет папки, а удаляет их, будте бдительней.

Совет 3: Простой способ вынимания информации

Пользователем СЕРГЕЙ был прислан самый простой способ решение задачи.

Он открыл флешку в Total Commander 7.0 Podarok Edition как оказалось там есть кнопка 8.3 (Короткие имена в формате DOS 8.3) нажав её имена папок отображаемых изменились и появилась нужная папка е2е2~1 войдя в которую всё ее содержимое можно скопировать в другое место, или можно её переименовать в 111 и она становится видна.

Совет 4: Способ пользователя Muller

Пользователем Muller был предложен оригинальный способ. Для этого нужно запаковать флешку архиватором RAR. Затем открыть архив и вынуть нужные вам файлы =) вот ссылка на комментарий Muller`а.

PS: Информация взята с сайта http://acid.name/

class="eliadunit">Вирус скрывает файлы на флешке

Сейчас вирусы обрели достаточно широкое распространение и заразить ими компьютер может практически каждый пользователь, даже не подозревая этого. Существует несколько типов подобных угроз, которые скрывают файлы на съемных носителях, а обычное изменение атрибутов не всегда помогает. Например, иногда вместо директорий появляются ярлыки и при попытке запуска такого ярлыка происходит еще большее заражение, а исходные объекты так просто отыскать не получается. Сегодня мы бы хотели пошагово расписать процедуру решения этой проблемы, взяв во внимание все нюансы.

Решаем проблему со скрытием вирусом файлов на флешке

Скрытие находящихся на флешке файлов — одна из самых безобидных проблем, с которыми сталкиваются жертвы вирусов. Однако в большинстве случаев подобные угрозы продолжают дальше распространяться по ПК в поисках информации, например, платежных данных. Поэтому их требуется как можно скорее обнаружить и удалить. При этом важно сохранить файлы, что мы и попытаемся сделать далее.

Шаг 1: Использование антивируса

Всегда в первую очередь рекомендуется использовать специальное антивирусное программное обеспечение, которое не только найдет вирус на компьютере или USB-накопителе, но и удалит его. Такое действие необходимо для того чтобы можно было сделать файлы снова видимыми и избавиться от дальнейших трудностей при работе с ними. Рекомендуется задействовать несколько инструментов, поскольку иногда новые вирусы еще отсутствуют в базе защитного ПО. В другой нашей статье по следующей ссылке вы найдете пять различных способов осуществления поставленной задачи.

Подробнее: Проверяем и полностью очищаем флешку от вирусов

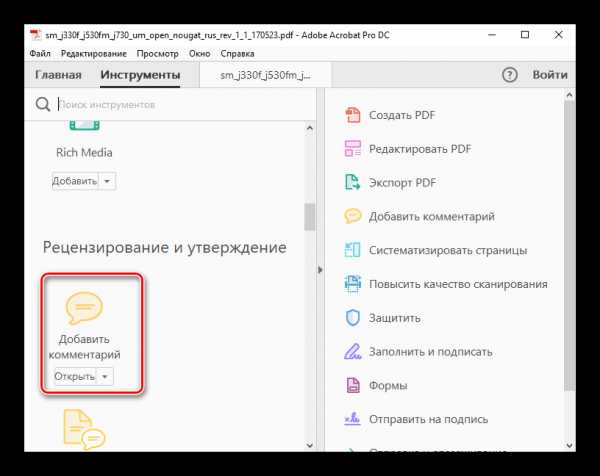

Шаг 2: Удаление остаточных записей в реестре

Не всегда после полного удаления вируса с ПК программным методом стираются абсолютно все файлы, связанные с ним. Некоторые приложения и утилиты умело маскируются под дружелюбный софт и запускаются каждый раз, как происходит старт операционной системы. Обычно такие записи остаются в реестре, поэтому их нужно удалить, а сделать это можно так:

- Вызовите функцию «Выполнить», зажав комбинацию клавиш Win + R. Затем введите там выражение

regedit, нажмите на клавишу Enter или кнопку «ОК». - В редакторе реестра перейдите по пути

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\, где отыщите директорию под названием «Run». - В ней присутствуют ключи программ, которые запускаются автоматически. Найдите там подозрительные или незнакомые записи, кликните по ним ПКМ и выберите «Удалить».

- После этого рекомендуется перезагрузить компьютер, чтобы изменения вступили в силу.

Обычно подобные записи, генерируемые вредоносным программным обеспечением, имеют случайное название, состоящее из набора символов, поэтому отыскать его не составит труда. Помимо этого, каждый пользователь знает, что установлено у него на ПК — это тоже поможет найти лишнюю запись.

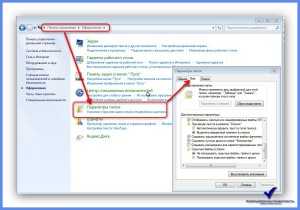

Шаг 3: Отключение подозрительных служб

Некоторые угрозы оставляют после себя небольшие скрипты, называемые службами. Обычно их обнаруживает антивирус и удачно удаляет, но самые изощренные вирусы могут оставаться на ПК незамеченными. Из-за этого юзеру рекомендуется самостоятельно просмотреть список текущих служб и отыскать там подозрительную утилиту. Удалить ее, скорее всего, не получится, но после отключения она перестанет наносить вред устройству.

- Откройте утилиту «Выполнить» (Win + R). Впишите там

msconfigи кликните на «ОК». - Переместитесь во вкладку «Службы».

- Просмотрите список всех служб, выделите галочками те, которые связаны с вредоносными данными, и отключите их. После этого примените изменения и перезагрузите ПК.

Если вы не уверены в какой-либо из служб, всегда можно найти информацию о ней в интернете, чтобы убедиться в ее причастности к вирусам или безопасности.

Шаг 4: Изменение атрибутов файлов

Если объекты на съемном носителе были поражены вирусом, сейчас они либо удалены, либо имеют присвоенный атрибут, делающий их скрытыми, системными и недоступными для изменения. Поэтому юзеру придется вручную удалить все эти атрибуты, чтобы получить оставшиеся на флешке файлы.

- Откройте «Пуск» и запустите «Командную строку» от имени администратора. Сделать это можно и через «Выполнить», введя там

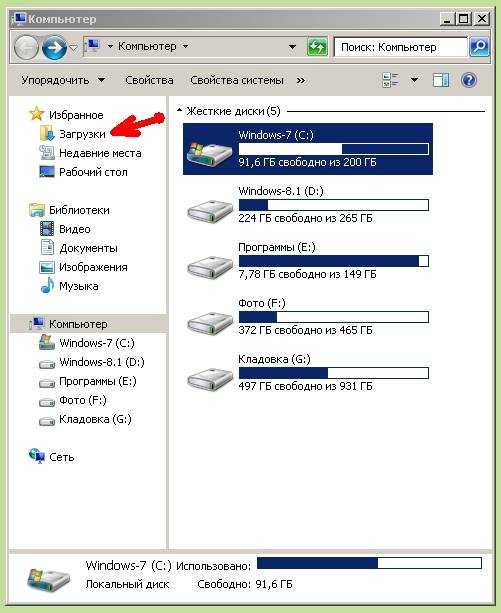

cmd. - В разделе «Этот компьютер» узнайте букву, которая присвоена USB-накопителю. Она пригодится для выполнения дальнейших действий.

- В консоли введите

attrib H:*.* /d /s -h -r –s, где H — название флешки. Подтвердите выполнение команды, нажав Enter.

После этого остается только подождать завершения операции, об этом свидетельствует появившаяся строка ввода. Теперь важно описать действие каждого аргумента, чтобы у вас не осталось вопросов по использованию рассмотренной команды:

H— буква накопителя, всегда выставляется индивидуально, в соответствии с подключенным устройством;*.*— указывает формат всех файлов. По аналогии можно установить, например,*.txt*;/d— отвечает за обработку всех файлов и каталогов;/s— обрабатывает все файлы с указанным разрешением; Получается, что /d и /s, установленные вместе, позволяют применить атрибуты ко всем объектам сразу.+или-— добавление или отмена атрибутов;h— атрибут для скрытия файлов;r— только чтение;s— атрибут для присвоения статуса «Системный».

Теперь вы знаете все об основных аргументах команды attrib, что позволит изменять атрибуты файлов и папок напрямую через консоль, экономя свое время и силы.

Шаг 5: Восстановление удаленных данных

Нередки такие случаи, когда после снятия атрибутов пользователь не получает доступ к некоторым файлам, что хранились на флешке до момента действия вируса. Возникновение подобной ситуации означает, что эта информация была удалена антивирусом или самой угрозой. Выходит, что без дополнительного ПО здесь не обойтись — придется применять средство по восстановлению удаленных файлов. При этом каждый такой инструмент работает по своему алгоритму, из-за чего не всегда восстанавливаются все элементы. Детальное руководство по трем способам возвращения файлов ищите в нашем материале, перейдя по указанной далее ссылке.

Подробнее: Инструкция по восстановлению удаленных файлов на флешке

Полная очистка флешки

Приведенные выше шаги, применяемые все вместе, чаще всего приносят положительный результат, что позволяет получить хотя бы часть информации, хранящейся на флешке. Однако иногда вирус бывает настолько мощным, что последствия становятся необратимы. В таком случае поможет только полная очистка накопителя. Лучше всего с этим справится стандартная команда diskpart, действие которой детально расписано в статье ниже.

Подробнее: Командная строка как инструмент для форматирования флешки

В сегодняшней статье вы узнали о методе борьбы с вирусами, которые скрывают файлы на флешке. Как видите, имеется шанс на возвращение зараженной информации, однако стоит понимать, что часть может быть утеряна навсегда.

Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТПАПКИ НА ФЛЕШКИ СТАЛИ СКРЫТЫМИ — ИЗБАВЛЯЕМСЯ ОТ ВИРУСА | FixforPC

Довольно часто встречается вирус, который все папки на флешке делает скрытыми, а вместо них появляются ярлыки с теми же названиями. При нажатии на такой ярлык вирус только распространяется. Мало того, вирус делает невозможным убрать атрибут скрытый у папок. Атрибут скрытый у папок становится неактивным. Итак, давайте разберёмся что делать, если папки стали скрытыми и вместо них появились ярлыки.

В этой статье мы уже описывали, как можно увидеть скрытые файлы и вылечить вирус антивирусной утилитой. Теперь попробуем избавиться от вируса самостоятельно.

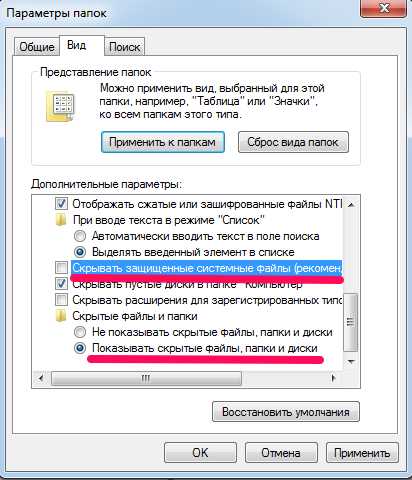

Для начала нам нужно сделать так, чтобы мы видели скрытые файлы и папки. Для этого зайдите в «Мой компьютер» и нажмите клавишу ALT. Сверху появится меню. Зайди в меню «Сервис»-«Параметры папок»-«Вид» и снимите галочки «Скрывать защищённые системные файлы» и поставьте галочку «Показывать скрытые файлы, папки и диски».

После завершения процедуры избавления от вируса вернуть все назад можно проделав эти шаги в обратном порядке.

Данный тип вируса видят не все антивирусы. Поэтом постараемся удалить его сами. Нажимаем правой клавишей мыши по ярлыку папки, созданной этим вирусом и в свойствах смотрим, на что именно указывает этот ярлык. Это, как правило, exe-файл в папке RECYCLER на вашей флешке. Удаляем этот файл, папку RECYCLER и все ярлыки. Если на флешке есть файл autorun.inf удалите и его. Этот файл способствует дальнейшему распостранению вируса.

А теперь поищем «следы» вируса в операционной системе.

Зайдите в папки

Для Windows 7 C:\users\ваше имя пользователя\appdata\roaming\

Для Windows XP C:\Documents and Settings\имя пользователя\Local Settings\Application Data\

И если найдёте файлы .exe в данной папке или bat-файлы смело удаляйте их. В этой папке исполняемых файлов быть не должно.

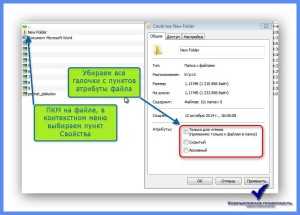

А теперь удалим последствия вируса, а именно делаем атрибут «скрытый» активным. Иначе мы просто не сможем сделать не скрытыми наши папки средствами операционной системы.

Вот так выглядит неактивный атрибут «скрытый»

Для того, чтобы сделать атрибут скрытый активным:

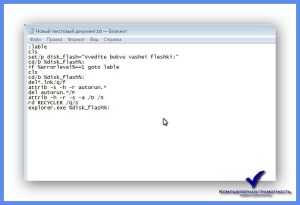

Создаем bat-файл со следующим содержимым:

attrib -s -h -r -a /s /d

Помещаем его в корень флешки и запускам от имени администратора. Если такая же проблема с файлами на локальном диске, запускаем файл в корне диска C:

Как создать bat-файл:

Откройте текстовый редактор блокнот, наберите в этот файл указанную выше строку. Нажмите «Файл»-«Сохранить как». Тип файла укажите — «все файлы» и введите имя repair.bat, нажмите сохранить. (Вместо repair может быть любое имя, а вот расширение bat-остается обязательно).

Убрать вирус и сделать папки видимыми можно и другим способом.Но не на всех компьютерах он сработает, но попробовать стоит. Создаем bat-файл со следующим содержимым:

:lable

cls

set /p disk_flash=»Vvedite bukvu vashei fleshki: »

cd /D %disk_flash%:

if %errorlevel%==1 goto lable

cls

cd /D %disk_flash%:

del *.lnk /q /f

attrib -s -h -r autorun.*

del autorun.* /F

attrib -h -r -s -a /D /S

rd RECYCLER /q /s

explorer.exe %disk_flash%:

Запустите файл от имени администратора. bat-файл попросит вас ввести букву флешки. Сделайте это, и если вирус находится в папке RECYCLER будет произведено удаление вируса, а папки на флешки вновь станут видимыми. Рекомендуем при использовании данного способа всё равно проверить указанные выше папки Windows.

Вирус скрыл файлы на флешке как вылечить

Здравствуйте друзья! Уже на протяжении 6 лет бушует вирус который скрывает папки на съемных носителях и создает копии-ярлыки. Наверняка каждый из Вас встречался с подобной проблемой, когда вставляете флешку в чужой компьютер, и после этого все содержимое, куда-то исчезает. Но объем флешки остаётся неизменным.

Содержание:

1) Вирус скрыл папки на флешке

2) Делаем папки видимыми по средствам системы

3) Делаем папки видимыми по средствам TotalCommander

4) Пишем свою программу – выручалку

5) Лечим флешку с помощью сторонних программ

6) Рекомендации

Вирус скрыл папки на флешке

Я выделил три разновидности проблемы когда вирус скрыл папки на флешке. Первое, когда флешка с файлами девственно пуста или содержит один файл неизвестного расширения, который не открывается стандартными программами на компьютере. Второе, когда за место нормальных файлов, появляться ярлыки. Ярлыки в большей части рабочие, и при клике на папку-ярлык, открывается новое окно с содержанием папки. И третье, наиболее распространенное в наше время, когда ярлык-копия имеет расширение .lnk. Здесь намного все сложнее, так как если вы даже сделаете скрытые папки визуально видимыми, то не сможете убрать галочку с атрибута «скрытый».

Я раньше делал так, копировал содержимое папки и вставлял в новую папку. Затем флешку лечил антивирусом. Но когда папок больше десяти, то на это требуется затратить время, что само по себе не очень эффективно.

В этой статье я попытался собрать достаточно полную информацию о том, как сделать скрытые папки видимыми и избавится от вируса на флешке. Информация актуальна и имеет большую популярность у владельцев компьютеров, особенно тех, кто часто пользуется флешками и другими съемными накопителями.

Делаем папки видимыми по средствам системы

Для того что бы сделать скрытые папки визуально видимыми нужно следовать по пути:

1) ПУСК – Панель управления – Параметры папок – Вид

этот путь подходит в расширенных версиях Windows 7.

2) ПУСК – Панель управления – Оформление – Параметры папок – Вид

Смотрим рисунок:

В окне настройки параметров папок выбираем пункт ВИД, и настраиваем отображение срытых файлов.

Смотрим рисунок:2

На этом процесс видимости папок по средствам системы закончен.

ВАЖНО: После проделанных действий сканируем накопитель антивирусником. Удаляем ярлыки с расширением .lnk, так же удаляем не нужные и не знакомые файлы с расширением .exe, далее удаляем файл autorun.inf и папку RECYCLER.

Делаем папки видимыми по средствам TotalCommander

Здесь процесс намного проще и быстрее, чем в первом варианте. Для этого конечно нужно иметь программу файловый менеджер TotalCommander. Запускаем программу, выбираем в одном из окон отображение накопителя.

Настраивается программа очень легко. В верхнем меню выбираем пункт «Конфигурация» — Настройка… — Содержимое панелей – Отображение файлов – поставить галочку «Показывать скрытые/системные файлы».

Смотрим рисунок:

После этого мы свободно можем видеть все скрытые файлы, по умолчанию они будут помечены красным восклицательным знаком.

Затем делаем скрытые папки видимыми, то есть убираем лишние атрибуты файлов.

Смотрим рисунок:

Если степень заражения папок второго уровня, то папки все станут видимыми, останется проделать пункт с пометкой ВАЖНО из первой части. Если не удалось убрать атрибуты файла, то приступаем к применению тяжелой артиллерии.

Пишем свою программу – выручалку.

То, что я сейчас Вам расскажу, действительно работает и действительно ценная информация, по крайней мере, в решении нашей проблемы. Я покажу, как создать небольшую программу, которая в два счета лечит флешки от вируса, который делает папки скрытыми.

Для этого вам надо создать текстовый документ с расширением .txt. Подсказываю, это документ стандартного блокнота. Далее копируем и вставляем в него текст, следующего содержания:

:lable

cls

set/p disk_flash=»Vvedite bukvu vashei fleshki:»

cd/D %disk_flash%:

if %errorlevel%==1 goto lable

cls

cd/D %disk_flash%:

del*.lnk/q/f

attrib -s -h -r autorun.*

del autorun.*/F

attrib -h -r -s -a /D /S

rd RECYCLER /q/s

explorer.exe %disk_flash%:

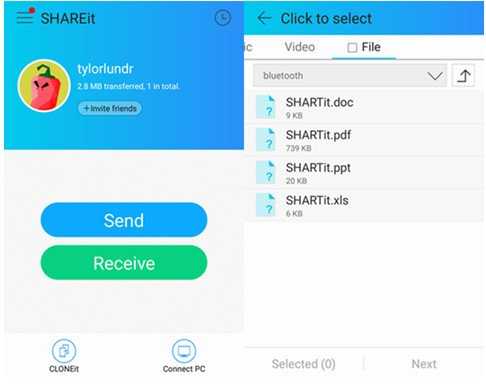

Смотрим рисунок:

Изменяем расширение файла. Кликаем в документе в верхнем меню ФАЙЛ – Сохранить как… — Выбираем место хранения файла – Пишем название файла после точки пишем .bat.

Смотрим рисунок:

После всех проделанных действий должно получиться:

Было:

Стало:

Переходим непосредственно к операции «зачистка флешки». Для этого нам надо запустить файл от имени Администратора. Кликаем правой клавишей мыши на файл, выбираем пункт в контекстном меню, Запуск от имени администратора.

Смотрим рисунок:

В появившемся окне пишем букву, которая соответствует накопителю, и нажимаем клавишу Enter на клавиатуре. Программа автоматически запустит процесс лечения. По завершению откроется окно с содержанием флешки. После чего Вам останется проделать операцию с пометкой ВАЖНО, в первой части статьи.

Программа действительно работает. В моем случае она храниться на флешке и всегда под рукой.

Лечим флешку с помощью сторонних программ

1)USB Hidden Folder Fix

Программа имеет достаточное простое обращение, но интерфейс на английском языке. Что бы не заблудились в двух кнопках, смотрим скриншот программы:

2)HiddenFilesRecover

Вторая программа из серии личных помощников для лечения флешек. Программа не требует установки, достаточно выбрать версию программы для разрядности своей операционной системы. Так же программ имеет русский интерфейс.

Смотрим скриншот:

3)LimFlashFix

И наконец, третья программа для восстановления скрытых папок. Установка программы достаточна, коварна, будьте внимательны при выборе режима установки. В автоматическом режиме на Ваш компьютер упадет Яндекс комплект, из браузера и ненужных приложений. Интерфейс программы так же имеет русский язык.

Смотрим скриншот:

Данный софт из трех программ абсолютно безопасен и подтвердил свою работу на оценку отлично. Так что скачивайте по ссылке – софт лечит скрытые папки.

После всего проделанного следует повторить пункт с пометкой ВАЖНО в первой части статьи.

Рекомендации.

Дорогие друзья, я попытался собрать наиболее актуальную и полную версию всех инструментов при лечении скрытых папок на съемных носителях. И все же рекомендую быть внимательными при использовании флешек на чужих компьютерах. И не впадать в панику, если у Вас случился подобный казус, а на флешке очень важная информация. Прочитав эту статью до конца, Вы убедились, что нерешаемых задач нет, есть только выбор правильного инструмента для решения.

Статья непременно будет полезна каждому пользователю компьютера. Если у Вас появятся вопросы, то пишите в комментарии, а так же со мной можно связаться по форме обратной связи. И не забывайте поделиться статьей в социальных сетях, иконки которых находятся слева на ваших мониторах. Буду Вам очень благодарен.

С Уважением, Олег Некром!

Вирус скрыл папки на флешке

Здравствуйте друзья! Уже на протяжении 6 лет бушует вирус который скрывает папки на съемных носителях и создает копии-ярлыки. Наверняка каждый из Вас встречался с подобной проблемой, когда вставляете флешку в чужой компьютер, и после этого все содержимое, куда-то исчезает. Но объем флешки остаётся неизменным.

Содержание:

1) Вирус скрыл папки на флешке

2) Делаем папки видимыми по средствам системы

3) Делаем папки видимыми по средствам TotalCommander

4) Пишем свою программу – выручалку

5) Лечим флешку с помощью сторонних программ

6) Рекомендации

Вирус скрыл папки на флешке

Я выделил три разновидности проблемы когда вирус скрыл папки на флешке. Первое, когда флешка с файлами девственно пуста или содержит один файл неизвестного расширения, который не открывается стандартными программами на компьютере. Второе, когда за место нормальных файлов, появляться ярлыки. Ярлыки в большей части рабочие, и при клике на папку-ярлык, открывается новое окно с содержанием папки. И третье, наиболее распространенное в наше время, когда ярлык-копия имеет расширение .lnk. Здесь намного все сложнее, так как если вы даже сделаете скрытые папки визуально видимыми, то не сможете убрать галочку с атрибута «скрытый».

Я раньше делал так, копировал содержимое папки и вставлял в новую папку. Затем флешку лечил антивирусом. Но когда папок больше десяти, то на это требуется затратить время, что само по себе не очень эффективно.

В этой статье я попытался собрать достаточно полную информацию о том, как сделать скрытые папки видимыми и избавится от вируса на флешке. Информация актуальна и имеет большую популярность у владельцев компьютеров, особенно тех, кто часто пользуется флешками и другими съемными накопителями.

Делаем папки видимыми по средствам системы

Для того что бы сделать скрытые папки визуально видимыми нужно следовать по пути:

1) ПУСК – Панель управления – Параметры папок – Вид

этот путь подходит в расширенных версиях Windows 7.

2) ПУСК – Панель управления – Оформление – Параметры папок – Вид

Смотрим рисунок:

В окне настройки параметров папок выбираем пункт ВИД, и настраиваем отображение срытых файлов.

Смотрим рисунок:2

На этом процесс видимости папок по средствам системы закончен.

ВАЖНО: После проделанных действий сканируем накопитель антивирусником. Удаляем ярлыки с расширением .lnk, так же удаляем не нужные и не знакомые файлы с расширением .exe, далее удаляем файл autorun.inf и папку RECYCLER.

Делаем папки видимыми по средствам TotalCommander

Здесь процесс намного проще и быстрее, чем в первом варианте. Для этого конечно нужно иметь программу файловый менеджер TotalCommander. Запускаем программу, выбираем в одном из окон отображение накопителя.

Настраивается программа очень легко. В верхнем меню выбираем пункт «Конфигурация» — Настройка… — Содержимое панелей – Отображение файлов – поставить галочку «Показывать скрытые/системные файлы».

Смотрим рисунок:

После этого мы свободно можем видеть все скрытые файлы, по умолчанию они будут помечены красным восклицательным знаком.

Затем делаем скрытые папки видимыми, то есть убираем лишние атрибуты файлов.

Смотрим рисунок:

Если степень заражения папок второго уровня, то папки все станут видимыми, останется проделать пункт с пометкой ВАЖНО из первой части. Если не удалось убрать атрибуты файла, то приступаем к применению тяжелой артиллерии.

Пишем свою программу – выручалку.

То, что я сейчас Вам расскажу, действительно работает и действительно ценная информация, по крайней мере, в решении нашей проблемы. Я покажу, как создать небольшую программу, которая в два счета лечит флешки от вируса, который делает папки скрытыми.

Для этого вам надо создать текстовый документ с расширением .txt. Подсказываю, это документ стандартного блокнота. Далее копируем и вставляем в него текст, следующего содержания:

:lable

cls

set/p disk_flash=»Vvedite bukvu vashei fleshki:»

cd/D %disk_flash%:

if %errorlevel%==1 goto lable

cls

cd/D %disk_flash%:

del*.lnk/q/f

attrib -s -h -r autorun.*

del autorun.*/F

attrib -h -r -s -a /D /S

rd RECYCLER /q/s

explorer.exe %disk_flash%:

Смотрим рисунок:

Изменяем расширение файла. Кликаем в документе в верхнем меню ФАЙЛ – Сохранить как… — Выбираем место хранения файла – Пишем название файла после точки пишем .bat.

Смотрим рисунок:

После всех проделанных действий должно получиться:

Было:

Стало:

Переходим непосредственно к операции «зачистка флешки». Для этого нам надо запустить файл от имени Администратора. Кликаем правой клавишей мыши на файл, выбираем пункт в контекстном меню, Запуск от имени администратора.

Смотрим рисунок:

В появившемся окне пишем букву, которая соответствует накопителю, и нажимаем клавишу Enter на клавиатуре. Программа автоматически запустит процесс лечения. По завершению откроется окно с содержанием флешки. После чего Вам останется проделать операцию с пометкой ВАЖНО, в первой части статьи.

Программа действительно работает. В моем случае она храниться на флешке и всегда под рукой.

Лечим флешку с помощью сторонних программ

1)USB Hidden Folder Fix

Программа имеет достаточное простое обращение, но интерфейс на английском языке. Что бы не заблудились в двух кнопках, смотрим скриншот программы:

2)HiddenFilesRecover

Вторая программа из серии личных помощников для лечения флешек. Программа не требует установки, достаточно выбрать версию программы для разрядности своей операционной системы. Так же программ имеет русский интерфейс.

Смотрим скриншот:

3)LimFlashFix

И наконец, третья программа для восстановления скрытых папок. Установка программы достаточна, коварна, будьте внимательны при выборе режима установки. В автоматическом режиме на Ваш компьютер упадет Яндекс комплект, из браузера и ненужных приложений. Интерфейс программы так же имеет русский язык.

Смотрим скриншот:

Данный софт из трех программ абсолютно безопасен и подтвердил свою работу на оценку отлично. Так что скачивайте по ссылке – софт лечит скрытые папки.

После всего проделанного следует повторить пункт с пометкой ВАЖНО в первой части статьи.

Рекомендации.

Дорогие друзья, я попытался собрать наиболее актуальную и полную версию всех инструментов при лечении скрытых папок на съемных носителях. И все же рекомендую быть внимательными при использовании флешек на чужих компьютерах. И не впадать в панику, если у Вас случился подобный казус, а на флешке очень важная информация. Прочитав эту статью до конца, Вы убедились, что нерешаемых задач нет, есть только выбор правильного инструмента для решения.

Статья непременно будет полезна каждому пользователю компьютера. Если у Вас появятся вопросы, то пишите в комментарии, а так же со мной можно связаться по форме обратной связи. И не забывайте поделиться статьей в социальных сетях, иконки которых находятся слева на ваших мониторах. Буду Вам очень благодарен.

С Уважением, Олег Некром!

BTOS ВИРУС (ФАЙЛЫ .btos) - КАК ИСПРАВИТЬ И РАСШИФРОВАТЬ ДАННЫЕ

Btos - это семейство программ-вымогателей DJVU. Программа-вымогатель шифрует важные личные файлы (видео, фотографии, документы). Зашифрованные файлы можно отслеживать с помощью специального расширения «.btos». Так что вы вообще не можете их использовать.

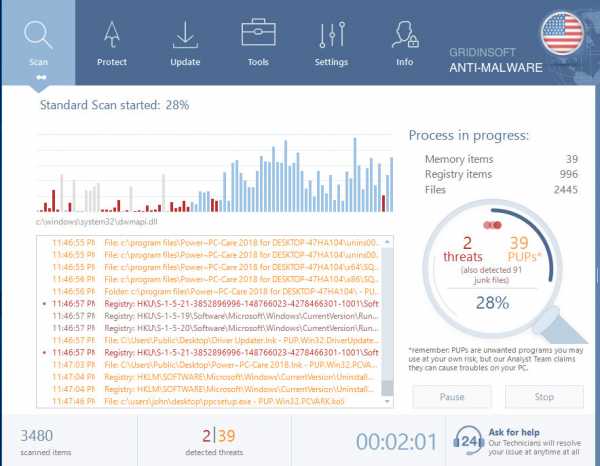

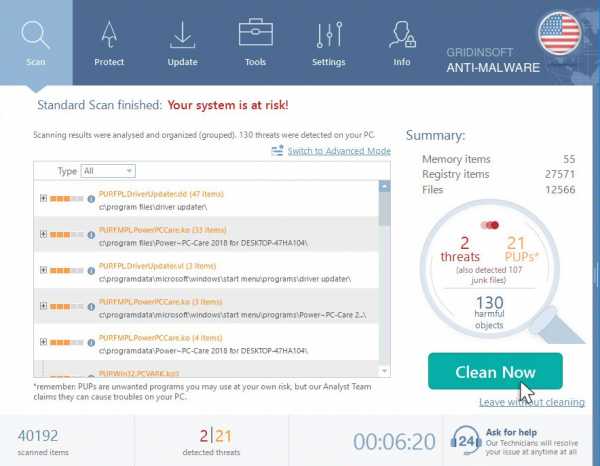

GridinSoft Anti-Malware

Удаление компьютерных вирусов вручную может занять несколько часов и при этом может повредить ваш компьютер. Я рекомендую вам скачать GridinSoft Anti-Malware для удаления вирусов.Позволяет завершить сканирование и вылечить ваш компьютер в течение пробного периода.

В этой статье я постараюсь помочь вам удалить вымогатель Btos бесплатно. В качестве бонуса я помогу вам расшифровать ваши зашифрованные файлы.

Что такое «Btos»?

Btos можно правильно идентифицировать как заражение программой-вымогателем.

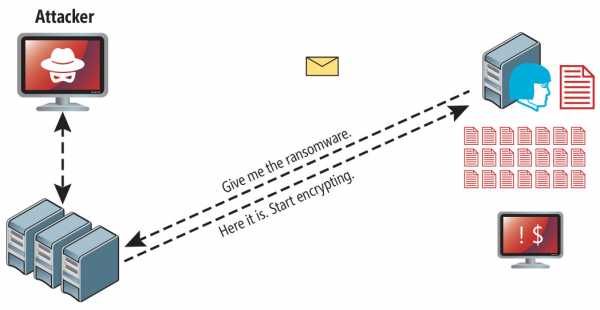

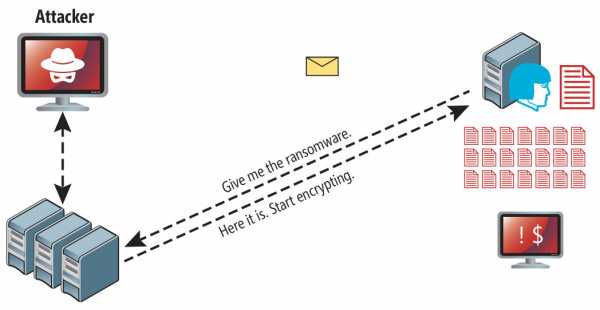

Ransomware - это разновидность вируса, который шифрует ваши документы, а затем заставляет вас платить за них. Обратите внимание, что семейство программ-вымогателей DJVU (также известных как STOP) было впервые обнаружено вирусным аналитиком Майклом Гиллеспи.

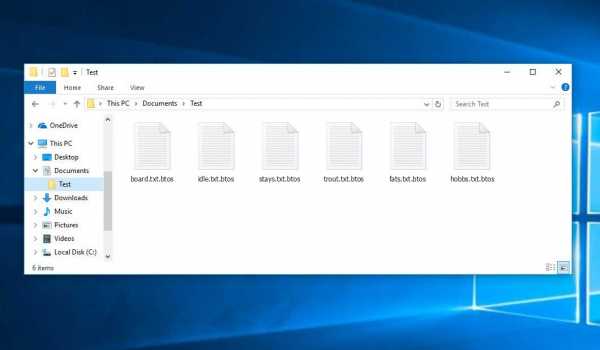

Btos в основном похож на другие модели того же семейства: Reha, Topi, Nosu. Он зашифровал все распространенные типы файлов. Следовательно, пользователи не могут работать с вашими документами или фотографиями. Btos добавляет во все файлы свое особое расширение .btos. Например, файл «video.avi» будет заменен на «video.avi.btos». После успешного завершения шифрования Btos создает специальный файл «_readme.txt» и добавляет его во все папки, содержащие измененные файлы.

Вот краткое описание заражения Btos:

| Семейство программ-вымогателей | DJVU / STOP программа-вымогатель |

| добавочный номер | .btos |

| Примечание о программе-вымогателе | _readme.txt |

| Выкуп | От 490 до 980 долларов (в биткойнах) |

| Контакт | [email protected] , [email protected] |

| Обнаружение | Trojan.Downloader.Dofoil, Win32 / Injector.EKEL, Trojan.VBInject |

| Симптомы | Ваши файлы (фотографии, видео, документы) имеют расширение .btos, и вы не можете его открыть |

| Инструмент для ремонта | Посмотрите, не пострадала ли ваша система от.btos файловый вирус |

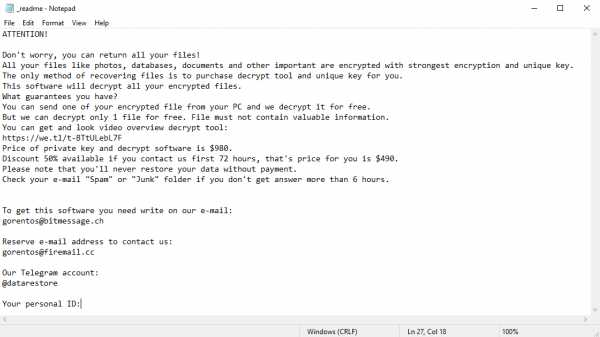

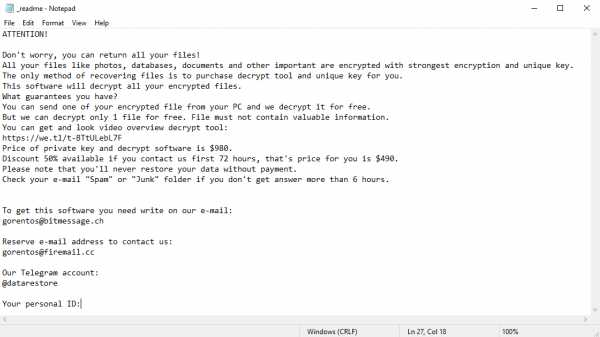

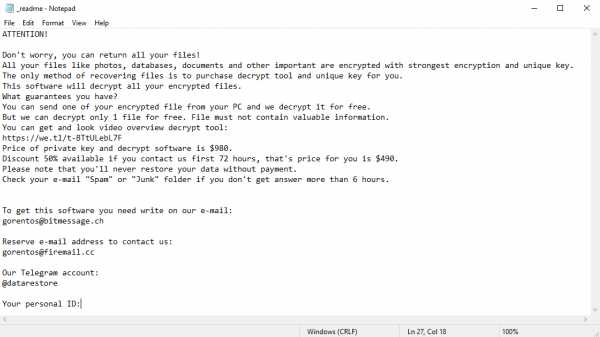

Этот текст с просьбой об оплате предназначен для восстановления файлов с помощью ключа дешифрования:

Страшное предупреждение, требующее от пользователей заплатить выкуп за расшифровку закодированных данных, содержит эти разочаровывающие предупреждения

Btos использует алгоритм шифрования AES-256. Итак, если ваши файлы были зашифрованы с помощью определенного ключа дешифрования, который полностью отличается и других копий нет. Печальная реальность такова, что восстановить информацию без имеющегося уникального ключа невозможно.

В случае, если Btos работал в онлайн-режиме, получить доступ к ключу AES-256 невозможно. Он хранится на удаленном сервере, принадлежащем преступникам, которые распространяют вымогатель Btos.

Для получения ключа дешифрования необходимо оплатить 980 долларов США. Чтобы получить реквизиты платежа, сообщение побуждает жертв связаться с мошенниками по электронной почте ([email protected]) или через Telegram.

Не плати за Btos!

Пожалуйста, попробуйте использовать доступные резервные копии, или Decrypter tool

_readme.txt также указывает, что владельцы компьютеров должны связаться с представителями Btos в течение 72 часов с момента шифрования файлов. При условии, что они свяжутся с вами в течение 72 часов, пользователям будет предоставлена скидка в размере 50%, таким образом, сумма выкупа будет снижена до 490 долларов). Однако держитесь подальше от уплаты выкупа!

Обязательно рекомендую не связываться с этими мошенниками и не платить. Одно из самых реальных рабочих решений для восстановления потерянных данных - просто используя доступные резервные копии или используйте инструмент Decrypter.

Особенность всех таких вирусов заключается в применении схожего набора действий по генерации уникального ключа дешифрования для восстановления зашифрованных данных.

Таким образом, если программа-вымогатель еще не находится в стадии разработки или не обладает некоторыми труднопреодолимыми недостатками, вручную восстановить зашифрованные данные вы не сможете. Единственное решение предотвратить потерю ценных данных - это регулярно делать резервные копии важных файлов.

Обратите внимание, что даже если вы регулярно поддерживаете такие резервные копии, их следует размещать в определенном месте, не отвлекаясь и не подключаясь к вашей основной рабочей станции.

Например, резервная копия может храниться на USB-накопителе или на другом внешнем жестком диске. При желании вы можете обратиться к справке по онлайн (облачному) хранилищу информации.

Излишне упоминать, что когда вы храните данные резервной копии на общем устройстве, они могут быть зашифрованы таким же образом, как и другие данные.

По этой причине размещение резервной копии на главном компьютере - не самая лучшая идея.

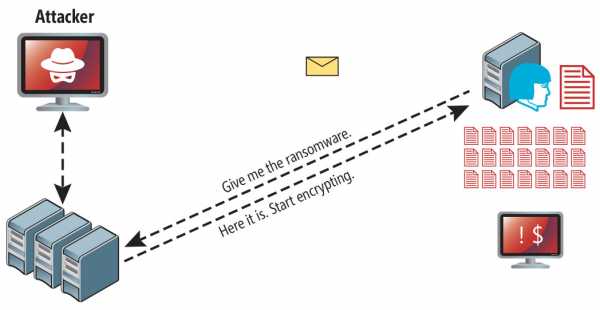

Как я заразился?

Btos имеет различные методы, встроенные в вашу систему.Но на самом деле не имеет значения, какой метод был использован в вашем случае.

Атака Btos после успешной попытки фишинга.

Тем не менее, это общие утечки, через которые он может быть введен в ваш компьютер:

- скрытая установка вместе с другими приложениями, особенно утилитами, которые работают как бесплатное или условно-бесплатное ПО;

- сомнительная ссылка в спам-письмах, ведущая к установщику Btos

- бесплатных ресурсов хостинга в сети;

- с использованием незаконных одноранговых (P2P) ресурсов для загрузки пиратского программного обеспечения.

Были случаи, когда вирус Btos маскировался под какой-то законный инструмент, например, в сообщениях с требованием запустить какое-то нежелательное ПО или обновления браузера. Как правило, именно так некоторые онлайн-мошенники стремятся заставить вас вручную установить вымогатель Btos, фактически заставляя вас напрямую участвовать в этом процессе.

Разумеется, предупреждение о поддельном обновлении не будет указывать на то, что вы действительно собираетесь внедрить программу-вымогатель Btos. Эта установка будет скрыта под предупреждением о том, что якобы вам следует обновить Adobe Flash Player или какую-либо другую сомнительную программу.

Конечно, взломанные приложения тоже представляют собой ущерб. Использование P2P является незаконным и может привести к внедрению серьезного вредоносного ПО, включая вымогатель Btos.

Итак, что вы можете сделать, чтобы избежать внедрения вымогателя Btos на ваше устройство? Несмотря на то, что нет 100% гарантии, что ваш компьютер не будет поврежден, я хочу дать вам несколько советов, чтобы предотвратить проникновение Btos. Вы должны быть осторожны при установке бесплатных программ сегодня.

Убедитесь, что вы всегда читаете, что предлагают установщики в дополнение к основной бесплатной программе.Держитесь подальше от открытия сомнительных вложений электронной почты. Не открывайте файлы от неизвестных адресатов. Конечно, ваша текущая программа безопасности всегда должна обновляться.

Вредоносная программа о себе открыто не говорит. Он не будет упомянут в списке доступных вам программ. Однако он будет замаскирован под какой-то вредоносный процесс, регулярно работающий в фоновом режиме, начиная с момента запуска компьютера.

В сообщении вымогателя Btos содержится следующая неприятная информация:

ВНИМАНИЕ! Не волнуйтесь, вы можете вернуть все свои файлы! Все ваши файлы, такие как фотографии, базы данных, документы и другие важные файлы, зашифрованы с помощью самого надежного шифрования и уникального ключа.Единственный способ восстановить файлы - это приобрести для вас инструмент дешифрования и уникальный ключ. Это программное обеспечение расшифрует все ваши зашифрованные файлы. Какие гарантии у вас есть? Вы можете отправить один из своих зашифрованных файлов со своего компьютера, и мы расшифруем его бесплатно. Но мы можем бесплатно расшифровать только 1 файл. Файл не должен содержать ценной информации. Вы можете получить и посмотреть видеообзор инструмента дешифрования: https://we.tl/t-2P5WrE5b9f Стоимость закрытого ключа и программного обеспечения для дешифрования составляет 980 долларов. Скидка 50% доступна, если вы свяжетесь с нами в первые 72 часа, это цена для вас 490 долларов.Обратите внимание, что вы никогда не восстановите свои данные без оплаты. Проверьте папку "Спам" или "Нежелательная почта" в своей электронной почте, если вы не получаете ответа более 6 часов. Чтобы получить эту программу, вам необходимо написать на нашу электронную почту: [email protected] Зарезервируйте адрес электронной почты, чтобы связаться с нами: [email protected] Наш аккаунт в Telegram: @datarestore Отметить восстановление данных Ваш личный идентификатор: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

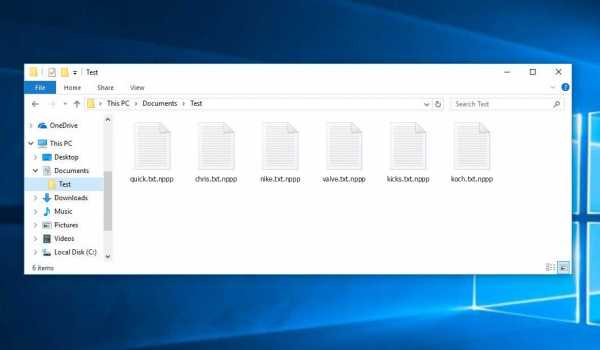

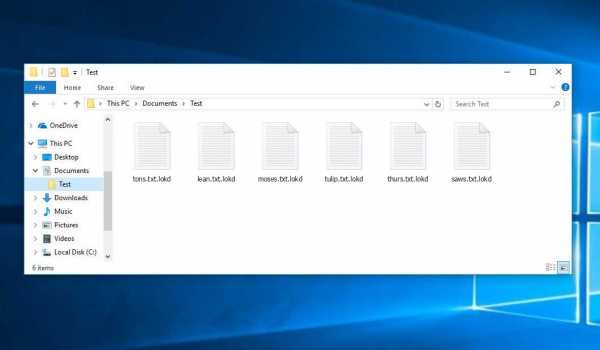

Изображение ниже дает четкое представление о том, как выглядят файлы с расширением «.btos»:

Пример crypted.btos файлы

Как удалить вирус Btos?

Помимо кодирования файлов жертвы, вирус Btos также начал устанавливать на компьютер шпионское ПО Azorult для кражи учетных данных, криптовалютных кошельков, файлов рабочего стола и т. Д.

Причины, по которым я бы рекомендовал GridinSoft

Нет лучшего способа распознать, удалить и предотвратить программы-вымогатели, чем использовать антивирусное программное обеспечение от GridinSoft.

Скачать утилиту для удаления.

Вы можете загрузить GridinSoft Anti-Malware, нажав кнопку ниже:

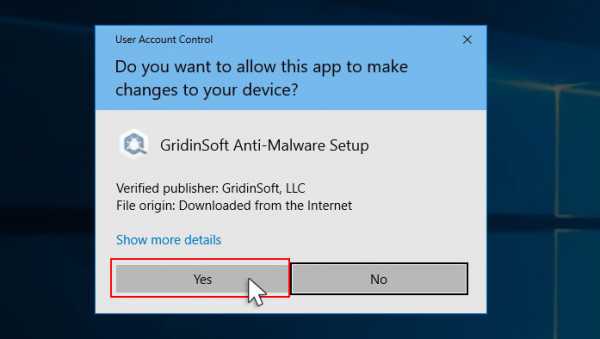

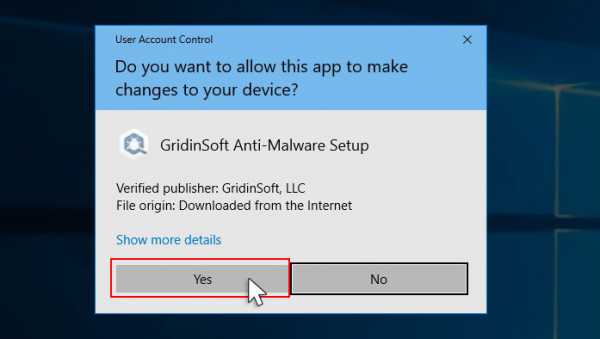

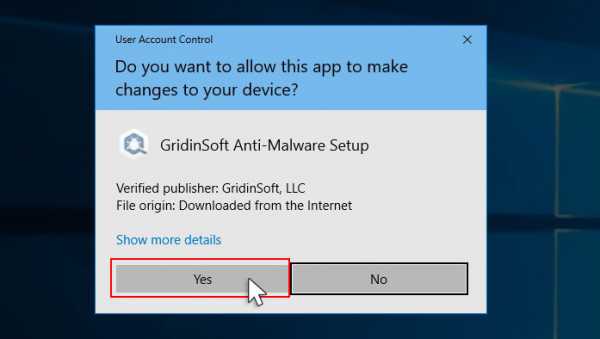

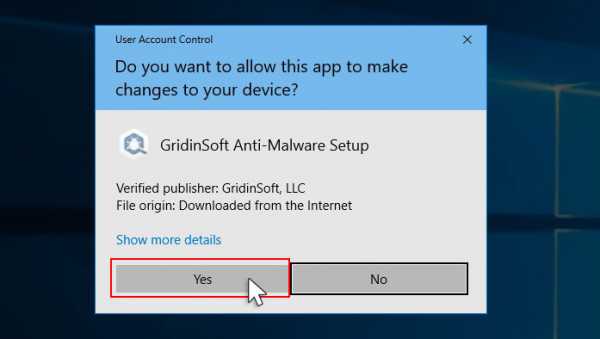

Запустите установочный файл.

По завершении загрузки файла установки дважды щелкните файл setup-antimalware-fix.exe , чтобы установить GridinSoft Anti-Malware на свой компьютер.

Контроль учетных записей пользователей с просьбой разрешить GridinSoft Anti-Malware вносить изменения в ваше устройство. Итак, вы должны нажать «Да», чтобы продолжить установку.

Нажмите кнопку «Установить».

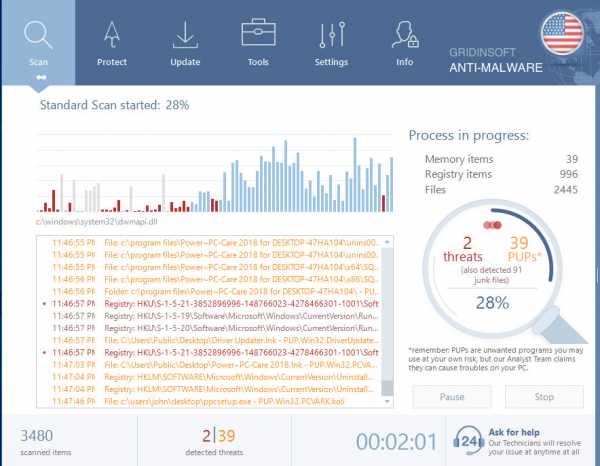

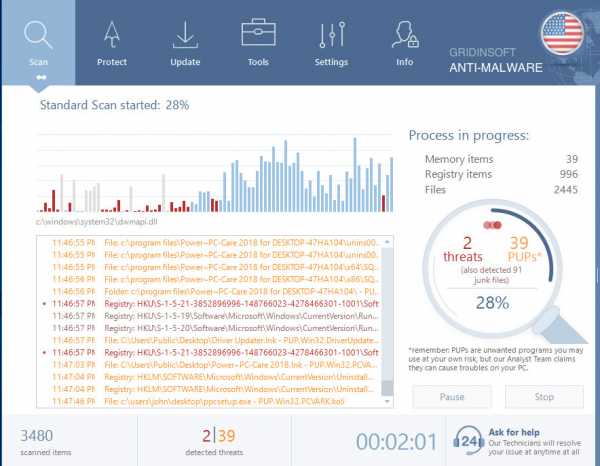

После установки Anti-Malware запустится автоматически.

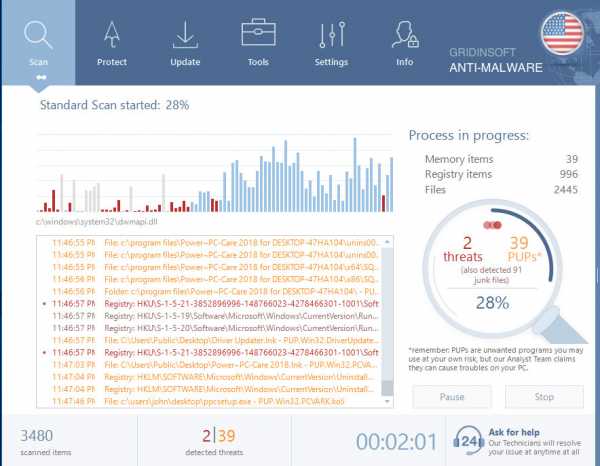

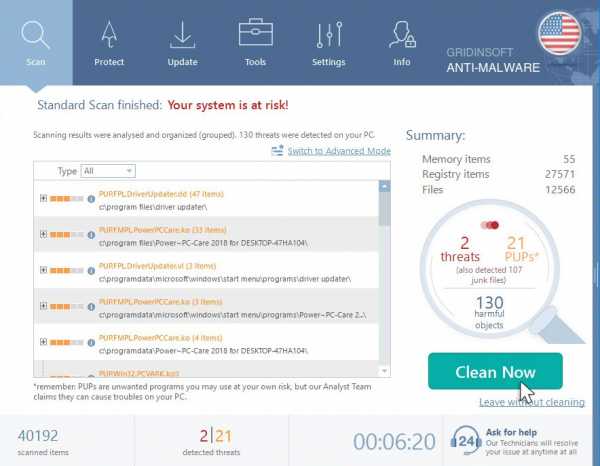

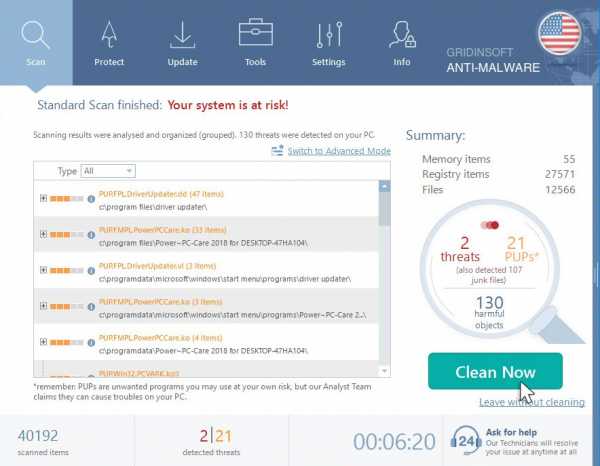

Дождитесь завершения сканирования антивирусным ПО.

GridinSoft Anti-Malware автоматически начнет сканирование вашего компьютера на предмет заражения Btos и других вредоносных программ. Этот процесс может занять 20–30 минут, поэтому я предлагаю вам периодически проверять статус процесса сканирования.

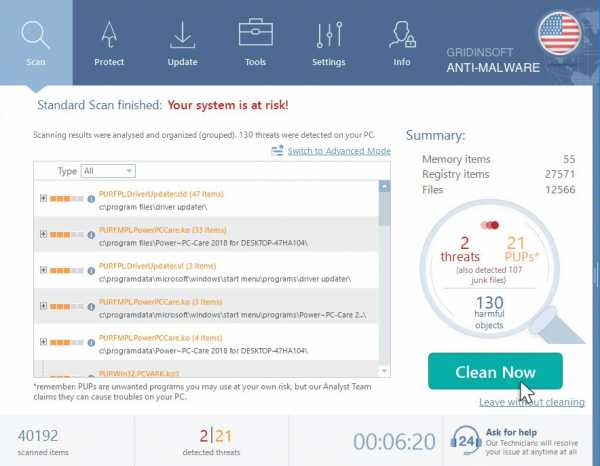

Щелкните «Очистить сейчас».

По завершении сканирования вы увидите список заражений, обнаруженных GridinSoft Anti-Malware.Чтобы удалить их, нажмите кнопку «Очистить сейчас» в правом углу.

Как расшифровать файлы .btos?

Решение для восстановления больших файлов « .btos» «

Попробуйте удалить расширение .btos из нескольких БОЛЬШИХ файлов и открыть их. Либо вирус Btos прочитал и не зашифровал файл, либо он ошибся и не добавил маркер файла. Если ваши файлы очень большие (2 ГБ +), скорее всего, последнее. Пожалуйста, дайте мне знать в комментариях, если это сработает для вас.

Новейшие расширения, выпущенные примерно в конце августа 2019 года после того, как преступники внесли изменения. Сюда входят Реха, Топи, Носу и т. Д.

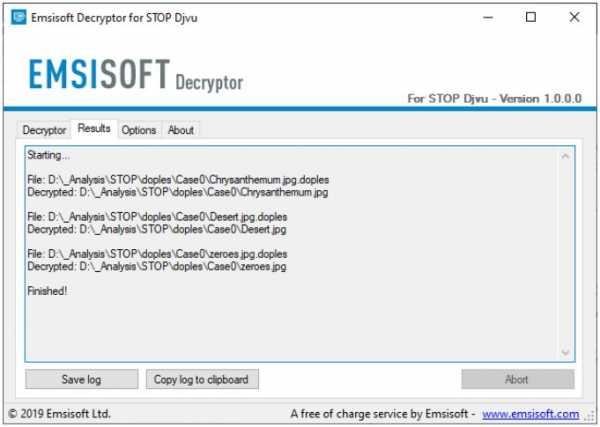

В результате изменений, внесенных злоумышленниками, STOPDecrypter больше не поддерживается. Tt был удален и заменен на Emsisoft Decryptor для STOP Djvu Ransomware, разработанный Emsisoft и Майклом Гиллеспи.

Вы можете скачать бесплатную утилиту дешифрования здесь: Decryptor for STOP Djvu.

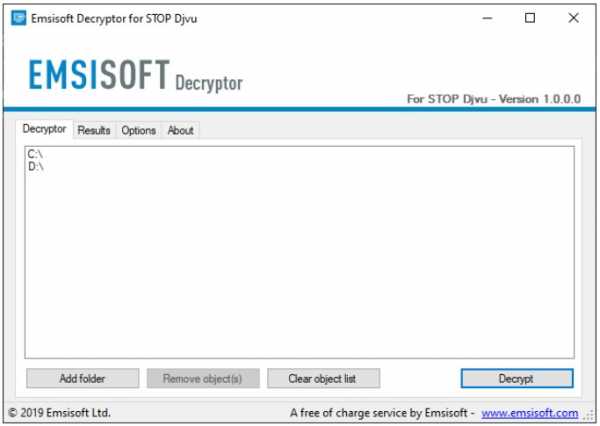

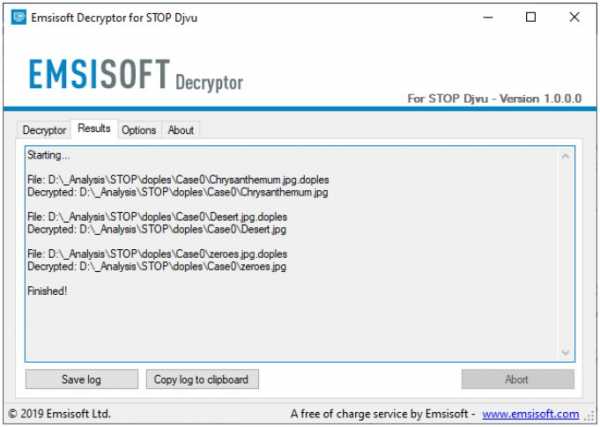

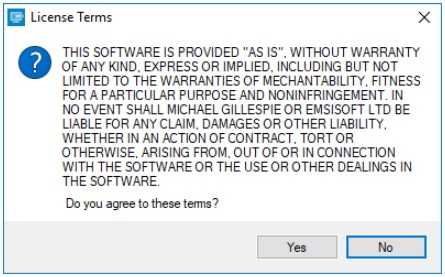

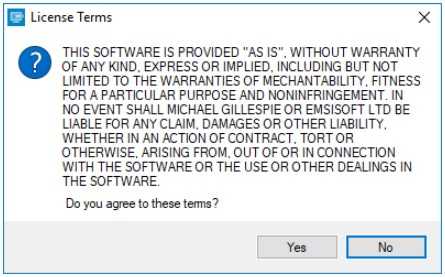

Загрузите и запустите средство дешифрования.

Начните загрузку средства дешифрования.

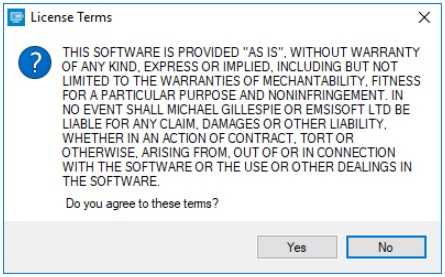

Обязательно запускайте утилиту дешифрования от имени администратора. Вам необходимо согласиться с условиями лицензии, которые появятся. Для этого нажмите кнопку « Да »:

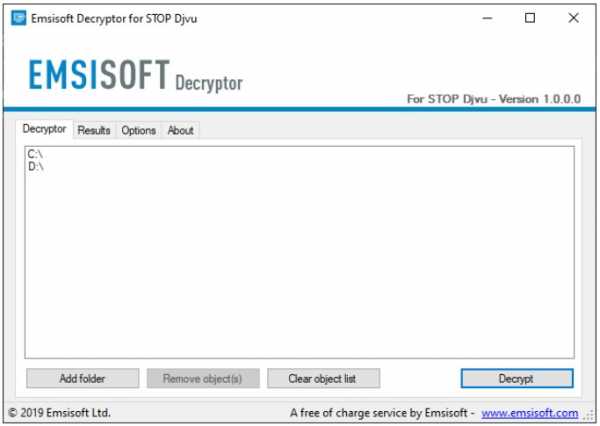

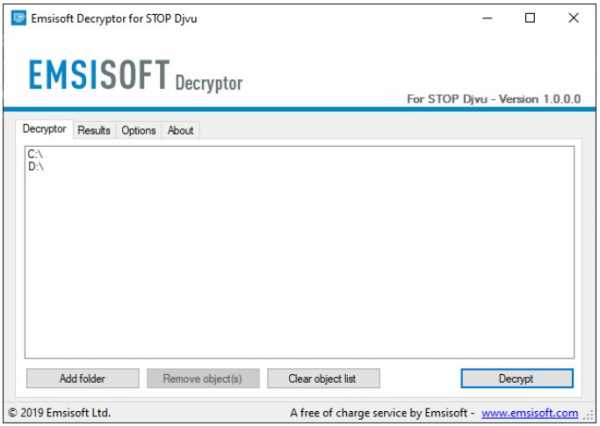

Как только вы принимаете условия лицензии, появляется главный пользовательский интерфейс дешифратора:

Выберите папки для расшифровки.

Исходя из настроек по умолчанию, дешифратор автоматически заполнит доступные местоположения, чтобы расшифровать доступные в настоящее время диски (подключенные), включая сетевые диски.Дополнительные (необязательные) места можно выбрать с помощью кнопки «Добавить».

Декрипторыобычно предлагают несколько вариантов с учетом конкретного семейства вредоносных программ. Текущие возможные варианты представлены на вкладке «Опции» и могут быть активированы или деактивированы там. Вы можете найти подробный список активных в данный момент опций ниже.

Щелкните по кнопке «Расшифровать».

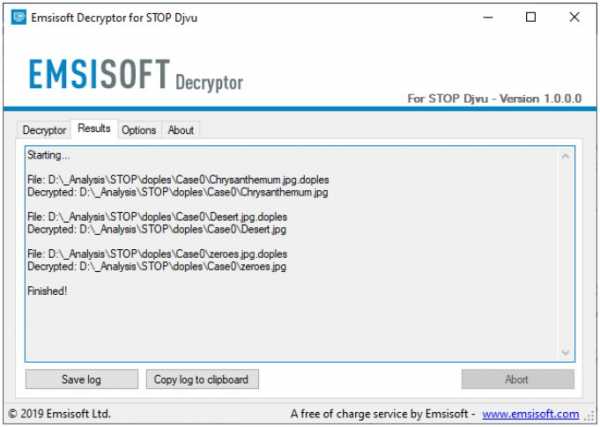

Как только вы добавите все нужные места для дешифрования в список, нажмите кнопку «Расшифровать», чтобы начать процедуру дешифрования.

Обратите внимание, что на главном экране вы можете перейти к просмотру состояния, сообщая вам об активном процессе и статистике расшифровки ваших данных:

Расшифровщик уведомит вас, как только процедура расшифровки будет завершена. Если вам нужен отчет для личных бумаг, вы можете сохранить его, нажав кнопку «Сохранить журнал». Обратите внимание, что его также можно скопировать прямо в буфер обмена и при необходимости вставить в электронные письма или сообщения на форуме.

Часто задаваемые вопросы

Как мне открыть файлы « .btos »?

Ни за что. Эти файлы зашифрованы программой-вымогателем Btos. Содержимое файлов .btos недоступно, пока они не будут расшифрованы.

файлов btos содержат важную информацию. Как их срочно расшифровать?

Если ваши данные остались в файлах .btos очень ценны, то, скорее всего, вы сделали резервную копию.Если нет, то можно попробовать восстановить их через системную функцию - Restore Point .

Все остальные методы потребуют терпения.

Вы рекомендовали использовать GridinSoft Anti-Malware для удаления Btos. Означает ли это, что программа удалит мои зашифрованные файлы?

Конечно, нет. Ваши зашифрованные файлы не представляют угрозы для компьютера. То, что произошло, уже произошло. Вам понадобится GridinSoft Anti-Malware для удаления активных системных инфекций. Вирус, который зашифровал ваши файлы, скорее всего, все еще активен, и периодически

запускает тест на возможность зашифровать еще больше файлов.Кроме того, эти вирусы часто устанавливают кейлоггеры и бэкдоры для дальнейших злонамеренных действий

(например, кражи паролей, кредитных карт).

Decrytor не расшифровал все мои файлы или не все из них были расшифрованы. Что я должен делать?

Иметь терпение. Судя по всему, вы заражены новой версией вымогателя Btos, а ключи дешифрования еще не выпущены. Следите за новостями на нашем сайте.

Мы будем держать вас в курсе, когда появятся новые ключи Btos или новые программы дешифрования.

Что я могу сделать прямо сейчас?

Если ваш компьютер заражен программой-вымогателем, я рекомендую вам связаться со следующими правительственными сайтами по борьбе с мошенничеством и мошенничеством, чтобы сообщить об этой атаке:Видеогид

Это мой любимый видеоурок: Как использовать GridinSoft Anti-Malware и Emsisoft Decryptor для устранения заражения программами-вымогателями.

Если руководство не помогло вам удалить Btos virus , загрузите рекомендованное мной GridinSoft Anti-Malware.Также вы всегда можете попросить меня в комментариях о помощи. Удачи!

.ВИРУС NPPP (ФАЙЛЫ .nppp) - КАК ИСПРАВИТЬ И РАСШИФРОВАТЬ ДАННЫЕ

Nppp - это семейство программ-вымогателей DJVU. Эта программа-вымогатель шифрует важные личные файлы (видео, фотографии, документы). Зашифрованные файлы можно отслеживать с помощью специального расширения «.nppp». Значит, вы вообще не можете их открыть.

GridinSoft Anti-Malware

Удаление компьютерных вирусов вручную может занять несколько часов и при этом может повредить ваш компьютер. Я рекомендую вам скачать GridinSoft Anti-Malware для удаления вирусов.Позволяет завершить сканирование и вылечить ваш компьютер в течение пробного периода.

В этом руководстве я постараюсь помочь вам удалить программу-вымогатель Nppp бесплатно. Также я помогу вам расшифровать ваши зашифрованные файлы.

Что такое «АЭС»?

Nppp может быть правильно идентифицирован как заражение типа вымогателя.

Ransomware - это разновидность вируса, который шифрует ваши документы, а затем заставляет вас платить за их расшифровку. Семейство программ-вымогателей DJVU (также известных как STOP) было впервые обнаружено вирусным аналитиком Майклом Гиллеспи.

Nppp похож на других представителей того же семейства: Mool, Ooss, Mmnn. Он зашифровал все популярные типы файлов. Nppp добавляет ко всем файлам собственное расширение «.nppp». Например, файл «video.avi» будет заменен на «video.avi.nppp». Следовательно, пользователи не могут использовать ваши документы и получают простой текстовый файл на своем рабочем столе, в котором распространители программ-вымогателей предлагают заплатить за расшифровку. Как уже упоминалось, после успешного выполнения шифрования Nppp создает специальный файл _readme.txt и помещает его во все папки, содержащие измененные файлы.

Вот информация о заражении Nppp:

| Семейство программ-вымогателей | DJVU / STOP программа-вымогатель |

| добавочный номер | .nppp |

| Примечание о программе-вымогателе | _readme.txt |

| Выкуп | От 490 до 980 долларов (в биткойнах) |

| Связаться | datarestorehelp @ firemail.cc , [email protected] |

| Обнаружение | Ransom.Fantom.3, Программа: Win32 / Unwaders.A! Ml, Razy.612311 |

| Симптомы | Ваши файлы (фотографии, видео, документы) имеют расширение .nppp, и вы не можете его открыть |

| Инструмент для фиксации | Проверить, не пострадал ли ваша система от файлового вируса .nppp |

Этот текст с просьбой об оплате предназначен для возврата файлов с помощью ключа дешифрования:

Предупреждение, требующее от пользователей заплатить программе-вымогателю за расшифровку закодированных данных, содержит эти неприятные предупреждения

Nppp использует алгоритм криптографии AES-256.Итак, если ваши файлы были зашифрованы с помощью определенного ключа дешифрования, то есть полностью и других копий нет. Печальная реальность заключается в том, что восстановить информацию без уникального ключа невозможно.

В случае, если Nppp работал в онлайн-режиме, получить доступ к ключу AES-256 невозможно. Он хранится на удаленном сервере, принадлежащем злоумышленникам, которые распространяют программу-вымогатель Nppp.

Для получения ключа дешифрования необходимо оплатить 980 долларов США. Чтобы получить реквизиты платежа, сообщение побуждает жертв связаться с мошенниками по электронной почте (обычно gorentos @ bitmessage.ch) или через Telegram.

Не платите за Nppp!

Пожалуйста, попробуйте использовать доступные резервные копии, или Decrypter tool

В файле_readme.txt также указано, что владельцы компьютеров должны связаться с представителями Nppp в течение 72 часов с момента зашифрованных данных. При условии, что они свяжутся с вами в течение 72 часов, пользователям будет предоставлена скидка 50%. Дистрибьюторы шифровальщиков также могут заставить пользователя заплатить им через menacig, чтобы удалить все зашифрованные файлы или отказаться от каких-либо сообщений с ним, чтобы пользователь лично столкнулся с программой-вымогателем.Таким образом, сумма выкупа будет снижена до 490 долларов). Тем не менее, держитесь подальше от уплаты выкупа!

Однозначно рекомендую не связываться с этими жуликами и не платить. Одно из самых реальных рабочих решений для восстановления потерянных данных - просто используя доступные резервные копии или используйте инструмент Decrypter.

Особенность всех таких вирусов заключается в применении схожего набора действий по генерации уникального ключа дешифрования для восстановления зашифрованных данных. Они также могут просто спрятаться внутри вашего компьютера, пока командный сервер не даст им команду начать действие

Таким образом, если программа-вымогатель все еще находится на стадии разработки или не имеет каких-либо труднодоступных для отслеживания недостатков, восстановление зашифрованных данных вручную невозможно.Единственное решение предотвратить потерю ценных данных - это регулярно делать резервные копии важных файлов.

Обратите внимание, что даже если вы регулярно поддерживаете такие резервные копии, их следует размещать в определенном месте, не отвлекаясь и не подключаясь к вашей основной рабочей станции. Программа-вымогатель может легко найти и зашифровать вашу резервную копию, поэтому вы рискуете потерять шанс восстановить файлы с помощью резервной копии.

Например, резервная копия может храниться на USB-накопителе или на другом внешнем жестком диске.При желании вы можете обратиться к справке по онлайн (облачному) хранилищу информации.

Нет причин напоминать, что когда вы храните данные резервной копии на общем устройстве, они могут быть зашифрованы таким же образом, как и другие данные.

По этой причине размещение резервной копии на главном компьютере, безусловно, не лучшая идея.

Как я заразился?

Nppp может встроить в вашу систему различные методы. Но на самом деле не имеет значения, какой конкретный метод применялся в вашем случае.

Атака программы-вымогателя Nppp после успешной попытки фишинга.

Тем не менее, это общие утечки, через которые он может быть введен в ваш компьютер:

- скрытая установка вместе с другими приложениями, особенно утилитами, которые работают как бесплатные или условно-бесплатные;

- сомнительная ссылка в спам-письмах, ведущая к установщику Nppp

- бесплатных ресурсов хостинга онлайн;

- , использующие незаконные одноранговые (P2P) ресурсы для загрузки пиратского программного обеспечения.

Были случаи, когда вирус Nppp маскировался под какой-то законный инструмент, например, в сообщениях с требованием запустить какое-то нежелательное программное обеспечение или обновления браузера. Как правило, именно так некоторые онлайн-мошенники стремятся заставить вас установить программу-вымогатель Nppp вручную, фактически заставляя вас напрямую участвовать в этом процессе. Так что не слушайте рекламу или электронные письма, в которых вам говорят обновить браузер, почтовый клиент или что-то в этом роде, и дают вам неизвестные ссылки на сайте, полном рекламы подонков.

UPD 16.03.20. Программа-вымогатель .nppp начала агрессивную кампанию по электронной почте. Многие пользователи из Центральной Европы сообщили о волне спама в Gmail, Tutanota и нескольких корпоративных почтовых хостингах. Это электронное письмо, содержащее предложение начать использовать «совершенно новый и инновационный веб-браузер с предустановленными надстройками и чрезвычайно низким потреблением ЦП и ОЗУ». Обманщики представляются молодой командой разработчиков программного обеспечения. В архиве, который мошенники отправляют в этом электронном письме, есть что-то похожее на браузер, и неопытный пользователь может доверять этому первому взгляду, но программы-вымогатели скрыты глубоко внутри.После «установки» вы получите те же симптомы - файлы с расширением .lokd / .nppp и «readme.txt» в каждой папке с зашифрованными файлами.

UPD. 18.03.2020. Программа-вымогатель .lokd запустила то же событие. Вероятно, они имеют одинаковое происхождение (ботнеты или даже дистрибьюторы), потому что текст и архив одинаковы, разница только в расширении шифрования. В некоторых сообщениях говорится о новом тексте, где пользователю предлагается протестировать новый вариант Photoshop с открытым исходным кодом.

Конечно, предупреждение о фиктивном обновлении не будет указывать на то, что вы действительно собираетесь внедрить программу-вымогатель Nppp.Эта установка будет скрыта под предупреждением о том, что якобы вам следует обновить Adobe Flash Player или какую-либо другую сомнительную программу.

Конечно, взломанные приложения тоже представляют собой ущерб. Использование P2P является незаконным и может привести к внедрению серьезного вредоносного ПО, включая программу-вымогатель Nppp.

Подводя итог, что вы можете сделать, чтобы избежать внедрения программы-вымогателя Nppp на ваше устройство? Несмотря на то, что нет 100% гарантии предотвращения повреждения вашего ПК, я хочу дать вам несколько советов по предотвращению проникновения Nppp.Вы должны быть осторожны при установке бесплатных программ сегодня.

Убедитесь, что вы всегда читаете, что предлагают установщики в дополнение к основной бесплатной программе. Не открывайте подозрительные вложения в сообщениях электронной почты. Не открывайте файлы от неизвестных адресатов. Проще говоря - выполняйте всю «онлайн-гигиену», которую обычно рекомендуют все продвинутые пользователи. Конечно, ваша текущая программа безопасности всегда должна обновляться.

Вредоносная программа о себе открыто не говорит. Он не будет упомянут в списке доступных вам программ.Однако он будет замаскирован под какой-то вредоносный процесс, регулярно работающий в фоновом режиме, начиная с момента запуска компьютера.

В сообщении программы-вымогателя Nppp содержится следующая неприятная информация:

ВНИМАНИЕ! Не волнуйтесь, вы можете вернуть все свои файлы! Все ваши файлы, такие как фотографии, базы данных, документы и другие важные файлы, зашифрованы с помощью самого надежного шифрования и уникального ключа. Единственный способ восстановить файлы - это приобрести для вас инструмент дешифрования и уникальный ключ.Это программное обеспечение расшифрует все ваши зашифрованные файлы. Какие гарантии у вас есть? Вы можете отправить один из своих зашифрованных файлов со своего компьютера, и мы расшифруем его бесплатно. Но мы можем бесплатно расшифровать только 1 файл. Файл не должен содержать ценной информации. Вы можете получить и посмотреть видеообзор инструмента дешифрования: https://we.tl/t-WJa63R98Ku Стоимость закрытого ключа и программного обеспечения для дешифрования составляет 980 долларов. Скидка 50% доступна, если вы свяжетесь с нами в первые 72 часа, это цена для вас 490 долларов.Обратите внимание, что вы никогда не восстановите свои данные без оплаты. Проверьте папку "Спам" или "Нежелательная почта" в своей электронной почте, если вы не получаете ответа более 6 часов. Чтобы получить эту программу, вам необходимо написать на нашу электронную почту: [email protected] Зарезервируйте адрес электронной почты, чтобы связаться с нами: [email protected] Ваш личный идентификатор: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

Изображение ниже дает четкое представление о том, как файлы с расширением «.nppp »выглядит так:

Пример зашифрованных файлов .nppp

Как удалить вирус Nppp?

Помимо кодирования файлов жертвы, вирус Nppp также начал устанавливать на компьютер шпионское ПО Azorult для кражи учетных данных, криптовалютных кошельков, файлов рабочего стола и многого другого.

Причины, по которым я бы рекомендовал GridinSoft

Нет лучшего способа распознать, удалить и предотвратить программы-вымогатели, чем использовать антивирусное программное обеспечение от GridinSoft.

Скачать утилиту для удаления.

Вы можете загрузить GridinSoft Anti-Malware, нажав кнопку ниже:

Запустите установочный файл.

По завершении загрузки файла установки дважды щелкните файл setup-antimalware-fix.exe , чтобы установить GridinSoft Anti-Malware на свой компьютер.

Контроль учетных записей пользователей с вопросом о разрешении GridinSoft Anti-Malware вносить изменения в ваше устройство. Итак, вы должны нажать «Да», чтобы продолжить установку.

Нажмите кнопку «Установить».

После установки Anti-Malware запустится автоматически.

Дождитесь завершения сканирования Anti-Malware.

GridinSoft Anti-Malware автоматически начнет сканирование вашего компьютера на предмет заражения Nppp и других вредоносных программ. Этот процесс может занять 5-10 минут, поэтому я предлагаю вам периодически проверять статус процесса сканирования.

Щелкните «Очистить сейчас».

По завершении сканирования вы увидите список заражений, обнаруженных GridinSoft Anti-Malware.Чтобы удалить их, нажмите кнопку «Очистить сейчас» в правом углу.

Но помните: Gridinsoft AntiMalware может находить только все файлы и утечки программ-вымогателей, где появился вредоносный файл, но не может расшифровать файлы в формате .nnnp. Вам необходимо установить отдельную программу для выполнения процедуры дешифрования

Как расшифровать файлы .nppp?

Решение для восстановления больших файлов .nppp

Попробуйте удалить .nppp extension из нескольких БОЛЬШИХ файлов и открыть их.Либо программа-вымогатель Nppp прочитала и не зашифровала файл, либо обнаружила ошибку и не добавила маркер файла. Если ваши файлы очень большие (2 ГБ +), скорее всего, последнее. Пожалуйста, дайте мне знать в комментариях, если это сработает для вас.

Новейшие расширения, выпущенные примерно в конце августа 2019 года после того, как преступники внесли изменения. Сюда входят Mool, Ooss, Mmnn и т. Д.

В результате изменений, внесенных злоумышленниками, STOPDecrypter больше не поддерживается.Tt был удален и заменен на Emsisoft Decryptor для STOP Djvu Ransomware, разработанный Emsisoft и Майклом Гиллеспи.

Вы можете скачать бесплатную утилиту дешифрования здесь: Decryptor for STOP Djvu.

Загрузите и запустите средство дешифрования.

Начните загрузку средства дешифрования.

Обязательно запускайте утилиту дешифрования от имени администратора. Вам необходимо согласиться с условиями лицензии, которые появятся. Для этого нажмите кнопку « Да »:

Как только вы принимаете условия лицензии, появляется главный пользовательский интерфейс дешифратора:

Выберите папки для расшифровки.

Исходя из настроек по умолчанию, дешифратор автоматически заполнит доступные местоположения, чтобы расшифровать доступные в настоящее время диски (подключенные), включая сетевые диски. Дополнительные (необязательные) места можно выбрать с помощью кнопки «Добавить».

Декрипторыобычно предлагают несколько вариантов с учетом конкретного семейства вредоносных программ. Текущие возможные варианты представлены на вкладке «Параметры» и могут быть активированы или деактивированы там. Вы можете найти подробный список активных в данный момент опций ниже.

Щелкните по кнопке «Расшифровать».

Как только вы добавите все нужные места для дешифрования в список, нажмите кнопку «Расшифровать», чтобы начать процедуру дешифрования.

Обратите внимание, что на главном экране вы можете перейти к просмотру состояния, сообщая вам об активном процессе и статистике расшифровки ваших данных:

Расшифровщик уведомит вас, как только процедура расшифровки будет завершена. Если вам нужен отчет для личных бумаг, вы можете сохранить его, нажав кнопку «Сохранить журнал».Обратите внимание, что его также можно скопировать прямо в буфер обмена и при необходимости вставить в электронные письма или сообщения на форуме.

Часто задаваемые вопросы

Как я могу открыть файлы « .nppp »?

Ни за что. Эти файлы зашифрованы программой-вымогателем Nppp. Содержимое файлов .nppp недоступно, пока они не будут расшифрованы.

файлов nppp содержат важную информацию. Как их срочно расшифровать?

Если ваши данные остались в.nppp файлы очень ценны, то, скорее всего, вы сделали резервную копию.Если нет, то можно попробовать восстановить их через системную функцию - Restore Point .

Все остальные методы потребуют терпения.

Вы посоветовали использовать GridinSoft Anti-Malware для удаления Nppp. Означает ли это, что программа удалит мои зашифрованные файлы?

Конечно, нет. Ваши зашифрованные файлы не представляют угрозы для компьютера. То, что произошло, уже произошло. Вам понадобится GridinSoft Anti-Malware для удаления активных системных инфекций.Вирус, который зашифровал ваши файлы, скорее всего, все еще активен, и периодически

запускает тест на возможность зашифровать еще больше файлов. Также эти вирусы часто устанавливают кейлоггеры и бэкдоры для дальнейших злонамеренных действий

(например, кражи паролей, кредитных карт).

Decrytor не расшифровал все мои файлы или не все из них были расшифрованы. Что я должен делать?

Иметь терпение. Вы заражены новой версией программы-вымогателя Nppp, а ключи дешифрования еще не выпущены.Следите за новостями на нашем сайте.

Мы будем держать вас в курсе, когда появятся новые ключи Nppp или новые программы дешифрования.

Что я могу сделать прямо сейчас?

Если ваш компьютер заражен программой-вымогателем, я рекомендую вам связаться со следующими правительственными сайтами по борьбе с мошенничеством и мошенничеством, чтобы сообщить об этой атаке:Видеогид

Это мой любимый видеоурок: Как использовать GridinSoft Anti-Malware и Emsisoft Decryptor для устранения заражения программами-вымогателями.

Если руководство не поможет вам удалить Nppp заражение , загрузите рекомендованное мной GridinSoft Anti-Malware.Также вы всегда можете попросить меня в комментариях о помощи.

.LOKD Virus (файлы .lokd) - РАСШИФРОВКА И УДАЛЕНИЕ

Lokd - это семейство программ-вымогателей DJVU. Заражение шифрует важные личные файлы (видео, фотографии, документы). Зашифрованные файлы можно отслеживать по определенному расширению «.lokd». Таким образом, вы вообще не можете получить к ним доступ.

GridinSoft Anti-Malware

Удаление компьютерных вирусов вручную может занять несколько часов и при этом может повредить ваш компьютер.Я рекомендую вам скачать GridinSoft Anti-Malware для удаления вирусов. Позволяет завершить сканирование и вылечить ваш компьютер в течение пробного периода.

В этом туториале я постараюсь помочь вам удалить вирус Lokd без какой-либо оплаты . В качестве бонуса я помогу вам расшифровать ваши зашифрованные файлы.

Что такое «Локд»?

Lokd может быть правильно идентифицирован как заражение типа вымогателя.

Ransomware - это особый вид вируса , который шифрует ваши документы, а затем заставляет вас платить за их восстановление .Семейство программ-вымогателей DJVU (также известных как STOP) было впервые обнаружено и проанализировано вирусным аналитиком Майклом Гиллеспи.

Lokd похож на других представителей того же семейства: Rezm, Rezm, Nppp. Он шифрует все популярные типы файлов. Следовательно, вы не можете работать со своими документами или фотографиями, и все внешние диски, которые вы подключили или подключаете к зараженному компьютеру, также будут зашифрованы. Lokd добавляет во все файлы свое особое расширение «.lokd». Например, файл «video.avi» будет заменен на «video.avi.lokd ». Как только шифрование завершено, Lokd создает специальный текстовый файл «_readme.txt» и помещает его во все папки, содержащие измененные файлы.

Вот информация для Lokd:

| Семейство программ-вымогателей | DJVU / STOP программа-вымогатель |

| добавочный номер | .lokd |

| Примечание о программе-вымогателе | _readme.txt |

| Выкуп | От 490 до 980 долларов (в биткойнах) |

| Контакт | datarestorehelp @ firemail.cc , [email protected] |

| Обнаружение | Win64: TrojanX-gen [Trj], Win64 / Packed.Themida.IL, Graftor.636898 |

| Симптомы | Ваши файлы (фотографии, видео, документы) имеют расширение .lokd, и вы не можете его открыть |

| Инструмент для ремонта | Проверить, не пострадал ли ваша система от файлового вируса .lokd |

Этот текст с просьбой об оплате предназначен для восстановления файлов с помощью ключа дешифрования:

Страшное предупреждение, требующее от пользователей уплаты выкупа для дешифрования скомпрометированных данных , содержит эти разочаровывающие предупреждения

Lokd использует алгоритм криптографии AES-256 .Итак, если ваши документы были зашифрованы с помощью определенного ключа дешифрования, который полностью уникален и других копий нет. Печальная реальность такова, что восстановить информацию без имеющегося уникального ключа невозможно.

В случае, если Lokd работал в онлайн-режиме, получить доступ к ключу AES-256 невозможно. Он хранится на удаленном сервере, принадлежащем злоумышленникам, распространяющим вымогатель Lokd. Решением может быть отключение подключения к Интернету и использование дешифратора для возврата файлов, но как только вы вернетесь в сеть, программа-вымогатель получит другую команду для шифрования ваших файлов.

Для получения ключа дешифрования необходимо оплатить 980 долларов США. Чтобы получить реквизиты платежа, сообщение побуждает жертв связаться с мошенниками по электронной почте ([email protected]) или через Telegram.

Не плати за Локд!

Пожалуйста, попробуйте использовать доступные резервные копии, или Decrypter tool

В файле_readme.txt также указано, что владельцы компьютеров должны связаться с представителями Lokd в течение 72 часов с момента зашифровывания файлов.При условии, что они свяжутся с вами в течение 72 часов, пользователям будет предоставлена скидка в размере 50%, таким образом, сумма выкупа будет снижена до 490 долларов). Иногда дистрибьюторы могут начать беседу со своей жертвой, пытаясь заставить ее / ее заплатить. Тем не менее, держатся подальше от уплаты выкупа !

Настоятельно рекомендую не связываться с этими мошенниками и не платить им ни копейки . Одно из самых реальных рабочих решений для восстановления потерянных данных - просто используя доступные резервные копии или используйте инструмент Decrypter в сочетании с программным обеспечением Anti-Malware.

Особенность всех таких вирусов заключается в применении схожего набора действий по генерации уникального ключа дешифрования для восстановления зашифрованных данных. И только у этих мошенников есть доступ к этому ключу.

Таким образом, если программа-вымогатель еще не находится в стадии разработки или не обладает некоторыми труднопреодолимыми недостатками, вручную восстановить зашифрованные данные вы не сможете. Единственное решение предотвратить потерю ценных данных - это регулярно делать резервные копии важных файлов.

Обратите внимание, что даже если вы регулярно поддерживаете такие резервные копии, их следует размещать в определенном месте, не отвлекаясь и не подключаясь к вашей основной рабочей станции.

Например, резервная копия может храниться на USB-накопителе или на другом внешнем жестком диске. При желании вы можете обратиться к справке по онлайн (облачному) хранилищу информации.

Излишне упоминать, что когда вы храните данные резервной копии на общем устройстве, они могут быть зашифрованы таким же образом, как и другие данные, поэтому вы потеряете шанс восстановить свои данные без прерывания внешнего программного обеспечения.

Еще одна проблема, которая может возникнуть в процессе восстановления системы с помощью резервного копирования, - это вероятность присутствия программ-вымогателей в файлах резервных копий. Программа-вымогатель может долго спать, поэтому через какое-то время пользователь может узнать, что на него снова напали, и даже ничего не скачивая. Более того, вымогатель может запускаться после того, как пользователь завершит резервное копирование, потому что команда «запустить шифрование» уже отправлена с командного сервера мошенников, и как только компьютер пользователя выходит в сеть, вымогатель получает команду «запустить шифрование».

Кроме того, некоторые пользователи, как правило, со слабым ПК, обнаружили необычную активность на своих машинах из-за ужасного замедления работы своих компьютеров, которые уже работают на низком уровне. Итак, если вы обнаружили необычные задержки для своей машины - ждите плохих новостей и расширений .lokd в ваших файлах.

По этой причине размещение резервной копии на главном устройстве - не самая лучшая идея.

Как я заразился?

Lokd может встроить в вашу систему различные методы. Но на самом деле не имеет значения, какой конкретный метод был использован в вашем случае.

Атака программы-вымогателя Lokd после успешной попытки фишинга.

Тем не менее, это общие утечки, через которые он может быть введен в ваш компьютер:

- скрытая установка вместе с другими приложениями, особенно с утилитами, которые работают как бесплатные или условно-бесплатные;

- сомнительная ссылка в спаме, ведущая на установщик Lokd

- бесплатных ресурсов хостинга онлайн;

- , использующий незаконные одноранговые (P2P) ресурсы для загрузки пиратского программного обеспечения.

Были случаи, когда вирус Lokd был замаскирован под какой-то легальный инструмент , например, в сообщениях с требованием запустить какое-то нежелательное ПО или обновления браузера. Как правило, именно так некоторые онлайн-мошенники стремятся заставить вас установить программу-вымогатель Lokd вручную, фактически заставляя вас напрямую участвовать в этом процессе.

Программа-вымогательLokd, как и другие программы-вымогатели, обычно распространяется в пакете с различными вредоносными программами. Во-первых, пользователь может заметить что-то раздражающее и простое, например, рекламное ПО или угонщик браузера, которые можно удалить даже вручную.Также это могут быть кейлоггеры или какие-то трояны, но их активность довольно сложно отследить, поэтому пользователь не заметит их преобладания.

Обращайте особое внимание на подозрительное программное обеспечение, которое обещает быть очень эффективным и простым в использовании бесплатно. Такое программное обеспечение обычно используется в качестве носителя для легких типов вредоносных программ, например угонщики браузера, но эту установку вредоносного ПО вы можете отменить в меню установки. Таким же образом можно запустить программу-вымогатель, но ее, скорее всего, нельзя отменить.

Разумеется, предупреждение о поддельном обновлении не будет указывать на то, что вы действительно собираетесь внедрить программу-вымогатель Lokd. Эта установка будет скрыта под предупреждением о том, что якобы вам следует обновить Adobe Flash Player или какую-либо другую сомнительную программу.

Исходя из этого абзаца, я советую вам избегать всех подозрительных ссылок и не открывать вложения к сообщениям с неизвестных адресов электронной почты. Кроме того, если на вашем компьютере обнаружено какое-либо вредоносное ПО - это повод начать полное сканирование в вашей программе защиты от вредоносных программ, потому что есть большая вероятность получить пакет-вымогатель.

Конечно, взломанные приложения тоже представляют собой ущерб . Использование P2P является незаконным и может привести к внедрению серьезного вредоносного ПО, включая программу-вымогатель Lokd.

Еще одним источником программ-вымогателей может быть «бесплатное» программное обеспечение с «уникальными» функциями, которое может производиться и распространяться создателями программ-вымогателей или их партнерами. Один из лучших примеров - SAntivirus, который недавно был замечен в дистрибутиве вымогателя Remk в пакете с ним PUP-антивирус.

Итак, что вы можете сделать, чтобы избежать внедрения вымогателя Lokd в ваше устройство? Несмотря на то, что нет 100% гарантии предотвращения повреждения вашего ПК, я хочу дать вам несколько советов , чтобы предотвратить проникновение Lokd . Вы должны быть осторожны при установке бесплатных программ сегодня.

Убедитесь, что вы всегда читаете, что предлагают установщики в дополнение к основной бесплатной программе. Не открывайте сомнительные вложения к электронным письмам .Не открывайте файлы от неизвестных адресатов. Конечно, ваша текущая программа безопасности всегда должна обновляться.

UPD 18.03.20. Программа-вымогатель .lokd, через несколько дней после того, как программа-вымогатель .nppp начала агрессивную кампанию по распространению по электронной почте. Многие пользователи из Центральной Европы сообщили о волне спама в электронной почте на gmail, yahoo и нескольких корпоративных хостингах электронной почты. Это электронное письмо с предложением начать использовать «совершенно новый и инновационный веб-браузер с предустановленными надстройками и чрезвычайно низким потреблением ЦП и ОЗУ».Обманщики представляются молодой командой разработчиков программного обеспечения. В архиве, который мошенники отправляют в этом электронном письме, есть что-то похожее на браузер, и неопытный пользователь может доверять этому первому взгляду, но программы-вымогатели скрыты глубоко внутри. После «установки» вы получите те же симптомы - файлы с расширением .lokd / .nppp и «readme.txt» в каждой папке с зашифрованными файлами. Скорее всего, они используют ботнет, потому что все пользователи получают электронные письма из разных почтовых ящиков, а многие пользователи получают.«Предложение» нппп получило предложение и от дистрибьюторов .lokd.

UPD 20.03.2020 .lokd увеличил «прайс-лист». Теперь мошенники вымогают у пользователей 1500 долларов, если они платят позже 72 часов, или те же 490 долларов, если пользователь платит вовремя. И, конечно же, им нужны ваши деньги только в биткойнах. Но не надейтесь, что распространители программ-вымогателей будут вести себя честно и пришлют вам ключ после оплаты.

UPD 25.03.2020. Приведена интересная статистика: много пользователей подверглись атаке.Программа-вымогатель lokd в прошлом месяце сообщила, что ранее у них была программа-угонщик браузера, которая отправила их поисковую систему на yandex.com и открывала надоедливую рекламу в отдельном окне. Итак, если у вас есть такие симптомы, это хороший повод проверить свой компьютер с помощью программного обеспечения для защиты от вредоносных программ и строго использовать полное сканирование - вымогатели могут спрятаться где угодно.

Вредоносная программа о себе открыто не говорит. Он не будет упомянут в списке доступных вам программ. Однако он будет замаскирован под какой-то вредоносный процесс, регулярно работающий в фоновом режиме, начиная с момента запуска вашего компьютера.Таким образом, вы можете предотвратить внедрение программ-вымогателей, ежедневно проверяя список диспетчера задач.

Никто не может сказать, как долго программа-вымогатель Lokd будет шифровать ваши файлы. Обычно это зависит только от желания разработчика программы-вымогателя. Он может случайным образом шифровать вашу музыку, фотографии и видео одно за другим в течение нескольких недель, а затем показывать вам пугающий файл readme.txt. Он может сделать все очень быстро, начиная шифрование из запущенных вами приложений, а затем следуя за вами из одной папки в другую. Таким образом, вымогатель Lokd - крайне непредсказуемое вредоносное ПО.

Предполагая этот абзац, я хочу сказать, что если на вашем компьютере есть вредоносное ПО - рекламное ПО, угонщик браузера - это не имеет значения - вам необходимо проверить свой компьютер с помощью антивирусного ПО. Как уже упоминалось, простой внешний вид вредоносной программы может быть признаком более серьезных вирусов на вашем компьютере, поэтому не откладывайте полное сканирование и не пытайтесь самостоятельно запустить программу-вымогатель - проверив папку Program Files, очистив регистр и т.

В сообщении вымогателя Lokd содержится следующая неприятная информация:

ВНИМАНИЕ! Не волнуйтесь, вы можете вернуть все свои файлы! Все ваши файлы, такие как фотографии, базы данных, документы и другие важные файлы, зашифрованы с помощью самого надежного шифрования и уникального ключа.Единственный способ восстановить файлы - это приобрести для вас инструмент дешифрования и уникальный ключ. Это программное обеспечение расшифрует все ваши зашифрованные файлы. Какие гарантии у вас есть? Вы можете отправить один из своих зашифрованных файлов со своего компьютера, и мы расшифруем его бесплатно. Но мы можем бесплатно расшифровать только 1 файл. Файл не должен содержать ценной информации. Вы можете получить и посмотреть видеообзор инструмента дешифрования: https://we.tl/t-WJa63R98Ku Стоимость закрытого ключа и программного обеспечения для дешифрования составляет 980 долларов.Скидка 50% доступна, если вы свяжетесь с нами в первые 72 часа, это цена для вас 490 долларов. Обратите внимание, что вы никогда не восстановите свои данные без оплаты. Проверьте папку "Спам" или "Нежелательная почта" в своей электронной почте, если вы не получаете ответа более 6 часов. Чтобы получить эту программу, вам необходимо написать на нашу электронную почту: [email protected] Зарезервируйте адрес электронной почты, чтобы связаться с нами: [email protected] Ваш личный идентификатор: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

Изображение ниже дает четкое представление о том, как файлы с расширением «.lokd »выглядит так:

Пример зашифрованных файлов .lokd

Как удалить вирус Lokd?