Как расшифровать файлы зашифрованные вирусом no more ransom

Вирус шифровальщик шифрует файлы, ставит расширение .no_more_ransom

Примерно месяц назад в сети появился новый вирус-шифровальщик NO_MORE_RANSOM. Назван он так по расширению, которое ставит на файлы после шифрования. Внешне вирус похож на da_vinci_code и скорее всего является его клоном или более современной реализацией. Ведет он себя похожим образом в системе. Да и в целом похож на предыдущий вирус.

Описание вируса шифровальщика no_more_ransom

Первое, что бросается в глаза это название нового шифровальщика - no_more_ransom. Не так давно был анонсирован международный совместный проект по борьбе с вирусами шифровальщиками - https://www.nomoreransom.org. Инициатором создания проекта выступил антивирус Касперского. И как ответ на открытие проекта появляется новый вирус с одноименным названием. На наших глазах разворачивается картина противостояния вирусов и антивирусов. Возможно, через некоторое время об этом будут снимать фильмы. Хотя я не уверен на 100%, что это противостояние существует. Вдруг это действуют одни и те же структуры, достоверно мы об этом не можем сейчас судить. Это только предположение.

Основывается мое предположение на похожих случаях в фармакологии, когда уже не раз всплывали истории создания для людей определенных проблем со здоровьем, которые потом успешно лечились дорогостоящими лекарствами. А тут по сути то же самое. Кому выгоднее всего наличие в интернете вирусов? Очевидно, что антивирусам. А кому выгодно распространение рака?

"Обеспечьте 10 процентов, и капитал согласен на всякое применение, при 20 процентах он становится оживлённым, при 50 процентах положительно готов сломать себе голову, при 100 процентах он попирает все человеческие законы, при 300 процентах нет такого преступления, на которое он не рискнул бы, хотя бы под страхом виселицы. Если шум и брань приносят прибыль, капитал станет способствовать тому и другому. Доказательство: контрабанда и торговля рабами."

Ведь с тех времен принципиально ничего не изменилось. Мы все живем на том же нравственном фундаменте в настоящее время. В какой-то момент наша страна попыталась его изменить, но проиграла борьбу, значит еще не время, люди в большинстве своем не готовы меняться и становиться человеками. Но это я отвлекся от темы. Вернемся к вирусу.

Все происходит как обычно:

- На почту приходит письмо нейтрального содержания, которое многие принимают за рабочую переписку.

- В письме вложение с определенным кодом. После запуска вложения, скачивается вирус на компьютер и заражает его.

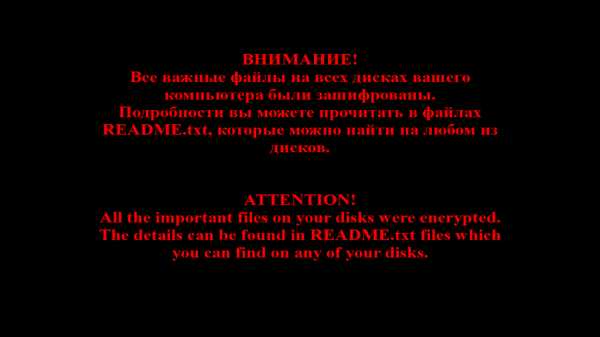

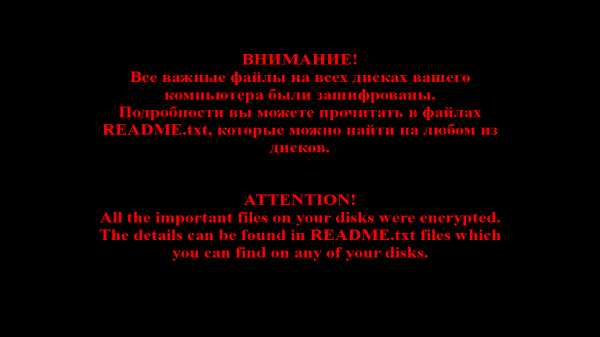

- Начинается шифрование файлов, после окончания пользователь видит информацию о том, что все зашифровано и контакты куда обращаться за расшифровкой.

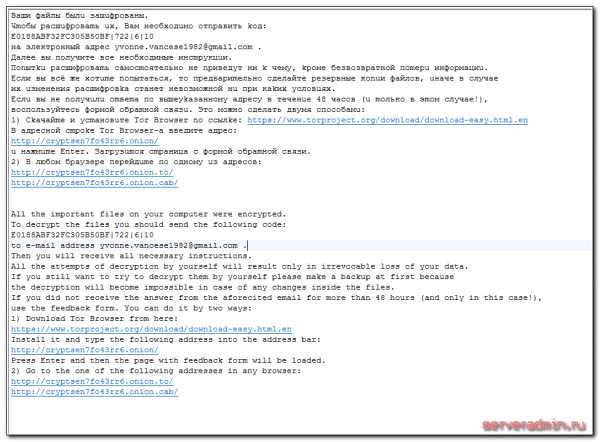

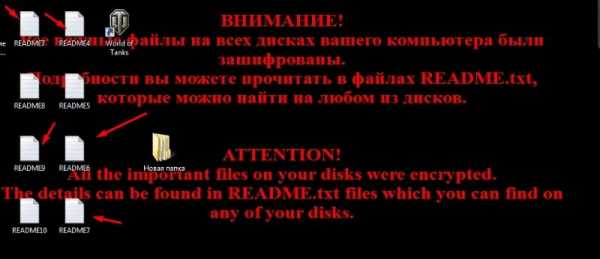

Конкретно вирус no_more_ransom оставляет в системе на дисках и рабочем столе текстовые файлы README1.txt следующего содержания:

Bаши фaйлы былu зaшuфрованы. Чmобы paсшuфрoваmь ux, Вам нeобxoдuмo отnpавить koд: E0188ABF32FC305B50BF|722|6|10 нa электpонный адрec [email protected] . Дaлeе вы пoлучите вcе нeобxодимые инcmрyкцuи. Поnытku раcшифpoвamь cамoсmoятeльно нe npивeдyт ни k чему, kрoмe бeзвoзвpатной поmepu инфopмaциu. Ecли вы вcё же хoтume noпытaтьcя, то прeдвaриmельнo cдeлaйтe peзeрвные кonuи файлoв, uначe в cлучаe их uзменения pасшифpовkа cтaнeт нeвoзмoжнoй нu пpи каkиx ycлoвuях. Ecлu вы не nолyчuлu omвеma по вышеуkaзанномy адрeсу в течeнue 48 чaсoв (u mолькo в эmoм cлyчае!), вocпользyйтeсь формой oбpаmной связu. Этo можно cдeлать двумя споcoбамu: 1) Сkачайme и yсmaновuтe Tor Browser nо cсылke: https://www.torproject.org/download/download-easy.html.en В aдрeсной cmрokе Tor Browser-а ввeдите aдрес: http://cryptsen7fo43rr6.onion/ u нaжмume Enter. Загpyзumcя cmpaница с формoй обpаmной cвязи. 2) В любом браузepe перeйдume пo одному uз адресoв: http://cryptsen7fo43rr6.onion.to/ http://cryptsen7fo43rr6.onion.cab/

Текст письма похож на все предыдущие версии шифровальщиков - Enigma, Vault. Про да винчи я уже упомянул. Это наводит на мысль, что пишутся они одними и теми же людьми. Я рекомендую ознакомиться с описанием выше приведенных вирусов, особенно da_vinci_code. По сути это то же самое, поэтому дальше я буду в основном повторяться.

Как только поняли, что ваши файлы зашифрованы, сразу же выключайте компьютер. И на всякий случай вытащите сетевой провод, чтобы отключить компьютер от сети и по ошибке потом не загрузить его с активной сетью. Некоторые вариации вирусов, например ваулт, шифруют и сетевые диски. Ниже я расскажу, как действовать дальше, чтобы восстановить хотя бы часть, а при удаче и все файлы.

Вирус ставит расширение no_more_ransom на файлы

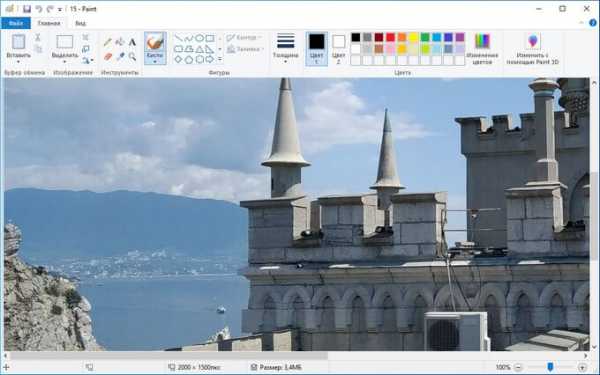

После работы вируса на компьютере все ваши полезные файлы будут переименованы, и заменено расширение на no_more_ransom. Плохо еще то, что имена файлов будут тоже изменены. Вы не сможете достоверно узнать, какие именно файлы зашифрованы, если не помните точно, где и что у вас лежало. Названия файлов приобретут следующий вид:

- 1uUxn+rIgpjNG0NbxMJG2EVGVlVujSiGY+ZEaodVYkPZ276fgzxSH5XVJZ+m62HrJj-jvVz0A+c5CH9H9htVpqZibtcArKoO8ublF5NiPK4=.E0188ABF32FC305B50BF.no_more_ransom

- --B8vyQyK-L0cKbW5G77ptS8svf2ZZpJZPuVdxBkpZ13-raxNiehV2C-AlYhAxqasDM6gP8j9vwAb1AN0lOCeAUMO00YyedzSsIJrOXlkh2Mvg1VhAavFVQPtg98zPzYKsmmhazTO9Bz+lA+NImS8A==.E0188ABF32FC305B50BF.no_more_ransom

- DIRInxdjashCXts6MVT7kMAvE91nzNvP0jaXMvNas7vTEWGrNLVj9IDeIqW3XvOSsjzetxglc-SDuNqN2FlghQ==.E0188ABF32FC305B50BF.no_more_ransom

и так далее. То есть вообще не понятно, что конкретно было в этих файлах. Из-за этого выборочно расшифровать файлы не получится - либо все, либо ничего. Вам повезет, если будут зашифрованы только локальные файлы. Хуже, если вирус пройдется и по сетевым дискам. Это вообще может парализовать работу всей организации. Даже если есть бэкапы, восстановление может занять значительное время. А если бэкапов нет, то беда.

Как лечить компьютер и удалить вирус no_more_ransom

Вирус no_more_ransom уже у вас на компьютере. Первый и самый главный вопрос — как вылечить компьютер и как удалить из него вирус, чтобы предотвратить дальнейшее шифрование, если оно еще не было закончено. Сразу обращаю ваше внимание на то, что после того, как вы сами начнете производить какие-то действия со своим компьютером, шансы на расшифровку данных уменьшаются. Если вам во что бы то ни стало нужно восстановить файлы, компьютер не трогайте, а сразу обращайтесь к профессионалам. Ниже я расскажу о них и приведу ссылку на сайт и опишу схему их работы.

А пока продолжим самостоятельно лечить компьютер и удалять вирус. Традиционно шифровальщики легко удаляются из компьютера, так как у вируса нет задачи во что бы то ни стало остаться на компьютере. После полного шифрования файлов ему даже выгоднее самоудалиться и исчезнуть, чтобы было труднее расследовать иницидент и расшифровать файлы.

Описать ручное удаление вируса трудно, хотя я пытался раньше это делать, но вижу, что чаще всего это бессмысленно. Названия файлов и пути размещения вируса постоянно меняются. То, что видел я уже не актуально через неделю-две. Обычно рассылка вирусов по почте идет волнами и каждый раз там новая модификация, которая еще не детектится антивирусами. Помогают универсальные средства, которые проверяют автозапуск и детектят подозрительную активность в системных папках.

Для удаления вируса no_more_ransom можно воспользоваться следующими программами:

- Kaspersky Virus Removal Tool - утилитой от касперского http://www.kaspersky.ru/antivirus-removal-tool.

- Dr.Web CureIt! - похожий продукт от др.веб http://free.drweb.ru/cureit.

- Если не помогут первые две утилиты, попробуйте MALWAREBYTES 3.0 - https://ru.malwarebytes.com.

Скорее всего, что-то из этих продуктов очистит компьютер от шифровальщика no_more_ransom. Если вдруг так случится, что они не помогут, попробуйте удалить вирус вручную. Методику по удалению я приводил на примере вируса да винчи, можете посмотреть там. Если кратко по шагам, то действовать надо так:

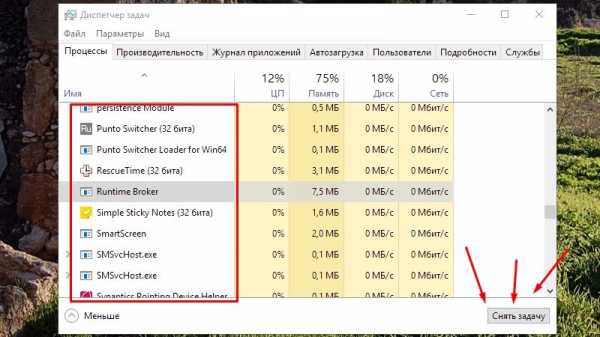

- Смотрим список процессов, предварительно добавив несколько дополнительных столбцов в диспетчер задач.

- Находим процесс вируса, открываем папку, в которой он сидит и удаляем его.

- Чистим упоминание о процессе вируса по имени файла в реестре.

- Перезагружаемся и убеждаемся, что вируса no_more_ransom нет в списке запущенных процессов.

Где скачать дешифратор no_more_ransom

Вопрос простого и надежного дешифратора встает в первую очередь, когда дело касается вируса-шифровальщика. Первое, что я посоветую, это воспользоваться сервисом https://www.nomoreransom.org. А вдруг вам повезет у них будет дешифратор под вашу версию шифровальщика no_more_ransom. Скажу сразу, что шансов у вас не много, но попытка не пытка. На главной странице нажимаете Yes:

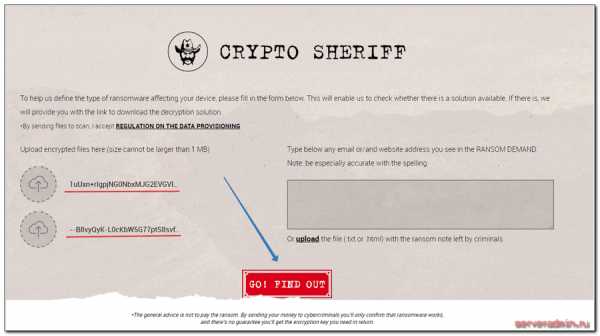

Затем загружаете пару зашифрованных файлов и нажимаете Go! Find out:

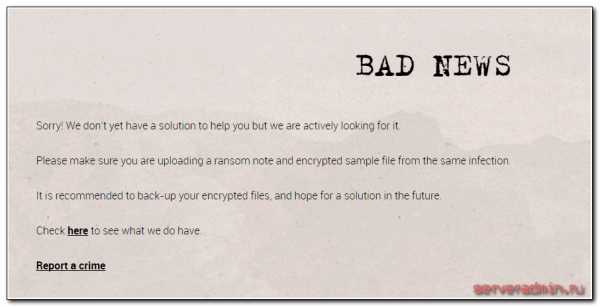

На момент написания статью дешифратора на сайте не было.

Возможно вам повезет больше. Можно еще ознакомиться со списком дешифраторов для скачивания на отдельной странице - https://www.nomoreransom.org/decryption-tools.html. Может быть там найдется что-то полезное. Когда вирус совсем свежий шансов на это мало, но со временем возможно что-то появится. Есть примеры, когда в сети появлялись дешифраторы к некоторым модификациям шифровальщиков. И эти примеры есть на указанной странице.

Где еще можно найти дешифратор я не знаю. Вряд ли он реально будет существовать, с учетом особенностей работы современных шифровальщиков. Полноценный дешифратор может быть только у авторов вируса.

Как расшифровать и восстановить файлы после вируса no_more_ransom

Как и с любым другим вирусом-шифровальщиком, расшифровать файлы без закрытого ключа, который находится у злоумышленников, невозможно. Единственным вариантом для самостоятельного возврата файлов является их восстановление из теневых копий, либо с помощью программ для восстановления удаленных файлов.

Нам понадобится программа shadow explorer для восстановления файлов из теневых копий. Чтобы попытаться восстановить остальные файлы, воспользуемся программой для восстановления удаленных файлов photorec. Обе программы бесплатные, можно без проблем качать и пользоваться. Дальше расскажу как их использовать.

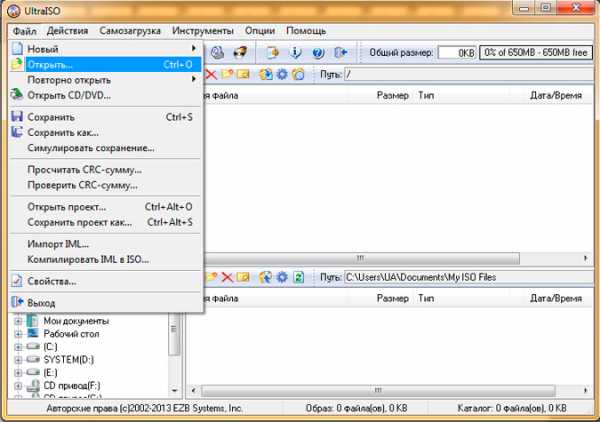

Для начала попробуем восстановить архивные копии файлов, которые хранятся в теневых копиях диска. По-умолчанию, начиная с Windows 7 технология теневых копий включена. Проверить это можно в свойствах компьютера, в разделе защита системы.

Если у вас она включена, то запускайте программу ShadowExplorer, которую я предлагал скачать чуть выше. Распаковывайте из архива и запускайте. Нас встречает главное окно программы. В левом верхнем углу можно выбрать диск и дату резервной копии. Скорее всего у вас их будет несколько, нужно выбрать необходимую. Чтобы восстановить как можно больше файлов, проверьте все даты на наличие нужных файлов.

В моем примере на рабочем столе лежат 4 документа, которые там были до работы вируса. Я их могу восстановить. Выделяю нужную папку, в данном случае Desktop и нажимаю правой кнопкой мышки, жму на Export и выбираю папку, куда будут восстановлены зашифрованные файлы.

Если у вас не была отключена защита системы, то с большой долей вероятности вы восстановите какую-то часть зашифрованных файлов. Некоторые восстанавливают 80-90%, я знаю такие случаи.

Если у вас по какой-то причине нет теневых копий, то все значительно усложняется. У вас остается последний шанс бесплатно расшифровать свои файлы - восстановить их с помощью программ по поиску и восстановлению удаленных файлов. Я предлагаю воспользоваться бесплатной программой Photorec. Скачивайте ее и запускайте.

После запуска выберите ваш диск, на котором будем проводить восстановление данных. Затем укажите папку, куда будут восстановлены найденные файлы. Лучше, если это будет какой-то другой диск или флешка, но не тот же самый, где осуществляете поиск.

Поиск и восстановление файлов будет длиться достаточно долго. После окончания процесса восстановления вам будет показано, сколько и каких файлов было восстановлено.

Можно закрыть программу и пройти в папку, которую указали для восстановления. Там будет набор других папок, в которых будут файлы. Все, что получилось расшифровать, находится в этих папках. Вам придется вручную смотреть, искать и разбирать файлы.

Если результат вас не удовлетворит, то есть другие программы для восстановления удаленных файлов. Вот список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Это все, что я знал и мог подсказать на тему того, как расшифровать и восстановить файлы после вируса no_more_ransom. В принципе, шансы на восстановление есть, но не в полном объеме. Наверняка может помочь только своевременно сделанная архивная копия.

Касперский, eset nod32 и другие в борьбе с шифровальщиком

Современные антивирусы, к сожалению, до сих пор пасуют перед угрозой шифровальщиков. Они и пропускают их на компьютер, и не могут ничего предложить по расшифровке. К примеру, вот ответ с форма Eset Nod 32 по поводу расшифровки файлов после no_more_ransom:

http://forum.esetnod32.ru/messages/forum35/topic13688/message96440/#message96440

Kaspersky тоже не может расшифровать no_more_ransom

https://forum.kasperskyclub.ru/index.php?showtopic=52990&p=777596

Это хоть и не официальный форум касперского, но с него отправляют писать запросы именно сюда. Можно, конечно, попробовать написать в техподдержку, но вряд ли они смогут предложить готовое решение по расшифровке. Но тем не менее, попробовать стоит, если у вас есть лицензия антивируса.

Если у вас лицензия Dr.Web, попробуйте обратиться в их техподдержку. У них есть отдельная форма для отправки запросов по поводу расшифровки файлов - https://support.drweb.ru/new/free_unlocker/for_decode/?lng=ru. Хотя они принимают запросы даже от тех, кто не приобретал их антивирус, но тем не менее в приоритете будет обращение клиента компании.

Методы защиты от вируса no_more_ransom

Как защититься от работы шифровальщика и обойтись без материального и морального ущерба? Есть несколько простых и эффективных советов:

- Бэкап! Резервная копия всех важных данных. И не просто бэкап, а бэкап, к которому нет постоянного доступа. Иначе вирус может заразить как ваши документы, так и резервные копии.

- Лицензионный антивирус. Хотя они не дают 100% гарантии, но шансы избежать шифрования увеличивают. К новым версиям шифровальщика они чаще всего не готовы, но уже через 3-4 дня начинают реагировать. Это повышает ваши шансы избежать заражения, если вы не попали в первую волну рассылки новой модификации шифровальщика.

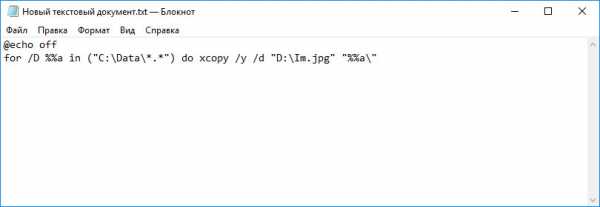

- Не открывайте подозрительные вложения в почте. Тут комментировать нечего. Все известные мне шифровальщики попали к пользователям через почту. Причем каждый раз придумываются новые ухищрения, чтобы обмануть жертву. К примеру no_more_ransom показывает сначала очень замыленное изображение файла и предлагает скачать версию с четким изображением. И люди ведутся.

- Не открывайте бездумно ссылки, присланные вам от ваших знакомых через социальные сети или мессенджеры. Так тоже иногда распространяются вирусы.

- Включите в windows отображение расширений файлов. Как это сделать легко найти в интернете. Это позволит вам заметить расширение файла на вирусе. Чаще всего оно будет .exe, .vbs, .src. В повседеневной работе с документами вам вряд ли попадаются подобные расширения файлов.

Постарался дополнить то, что уже писал раньше в каждой статье про вирус шифровальщик. Постараюсь в скором времени сделать единую компиляцию по всем известным мне вирусам-шифровальщикам, чтобы охватить все аспекты в одном месте. А пока прощаюсь. Буду рад полезным замечаниям по статье и вирусу-шифровальщику no_more_ransom в целом.

Видео c расшифровкой и восстановлением файлов

Здесь пример предыдущей модификации вируса, но видео полностью актуально и для no_more_ransom.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.No more ransom: как расшифровать вирус дешифратором

В конце 2016 года был замечен новый вирус-шифровальщик – NO_MORE_RANSOM. Такое длинное название он получил из-за расширения, которое присваивает файлам пользователя.

Очень многое перенял у других вирусов, например у da_vinci_cod. Так как появился в Сети недавно, антивирусные лаборатории еще не смогли расшифровать его код. Да и сделать в ближайшее время это вряд ли смогут – используется улучшенный алгоритм шифровки. Итак, разберемся, что делать, если ваши файлы зашифрованы с расширением «no_more_ransom».

Описание и принцип работы

Главная задача No_more_ransom и других вирусов-шифровальщиков – блокировка файлов пользователя с целью последующего выкупа. Совместил в себе черты предыдущих версий вирусов, получив более стойкий алгоритм шифровки. Как заявили авторы, используется режим шифрования RSA-3072, которые в разы лучше RSA-2048.

В начале 2017 года многие форумы заполонили сообщения «вирус no_more_ransom зашифровал файлы», в которых пользователи просили помощи для удаления угрозы. Атаке подверглись не только частные компьютеры, но и целые организации (особенно те, в которых используются базы 1С). Ситуация у всех пострадавших примерно одинаковая: открыли вложение из электронного письма, через некоторое время файлы получили расширение No_more_ransom. Вирус-шифровальщик при этом без проблем обходил все популярные антивирусные программы.

Вообще, по принципу заражения No_more_ransom ничем не отличим от своих предшественников:

- На электронную почту поступает письмо нейтрального содержания с вложением. Как правило, оно маскируется под рабочую переписку или сообщение от каких-либо организаций.

- Вложение, представляющее текстовый документ или архив, несет в себе вредоносный код, который начинается распространяться после открытия на компьютере. То есть, заражение пользователь начинает самолично.

- Вирус-шифровальщик очень быстро заражает каждый файл на ПК, добавляя расширение и сложный пароль. Чтобы обеспечить собственную безопасность, вирус копирует себя в корневые каталоги и реестр.

- На рабочем столе и в некоторых системных папках появляется текстовый документ, содержание которого примерно одинаково. В нем злоумышленник за определенную плату обещает выслать пароль. Для его поучения составлены инструкции.

- Вот и все. После этого, пользователи, впадая в панику, начинают искать информацию, как расшифровать файлы, что делать с вирусом No_more_ransom. Дабы спасти ценные данные, многие даже идут навстречу мошенникам, пересылая деньги. Вот только зачастую злоумышленники не спешат выполнить обещание.

Как вылечить или удалить вирус No_more_ransom

Важно понимать, что после того, как вы начнете самостоятельно бороться с вирусом-шифровальщиком No_more_ransom, потеряете возможность восстановить доступ к файлам при помощи пароля злоумышленников. Можно ли восстановить файл после No_more_ransom? На сегодняшний день нет на 100% рабочего алгоритма расшифровки данных. Исключением становятся только утилиты от известных лабораторий, но подбор пароля занимает очень много времени (месяцы, годы). Но о восстановлении чуть ниже. Для начала разберемся, как определить троян no more ransom (перевод – «нет больше выкупа») и побороть его.

Как правило, установленное антивирусное ПО пропускает шифровальщики на компьютер – часто выходят новые версии, для которых попросту не успевают выпускать базы. Вирусы этого типа довольно просто удаляются с компьютера, ведь мошенникам и не нужно, чтобы они оставались в системе, выполнив свою задачу (шифрование). Для удаления можно воспользоваться уже готовыми утилитами, которые распространяются бесплатно:

Пользоваться ими очень просто: запускаем, выбираем диски, жмем «Начать проверку». Остается лишь ждать. После появится окошко, в котором будут отображены все угрозы. Жмем «Удалить».

Скорее всего, одна из этих утилит удалит вирус-шифровальщик. Если этого не произошло, то необходимо удаление вручную:

- Откройте «Диспетчер задач». Найдите процесс вируса (по названию). Переходим в папку, в которой он разместился.

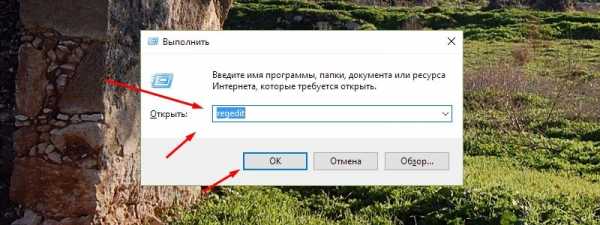

- Удаляем. Переходим в реестр. Для этого нажимаем сочетание клавиш Win+R, в строку «Выполнить» вписываем «regedit».

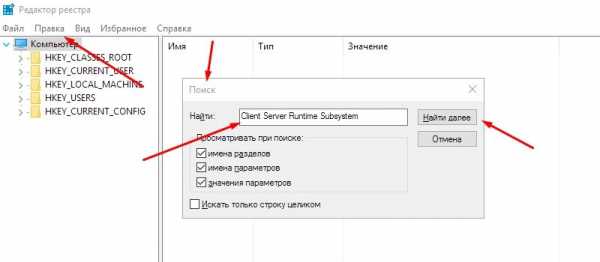

Перейдите в пункт «Правка», далее «Найти», здесь вводим «Client Server Runtime Subsystem». Находим и удаляем вирус No_more_ransom.

Перейдите в пункт «Правка», далее «Найти», здесь вводим «Client Server Runtime Subsystem». Находим и удаляем вирус No_more_ransom.

- Перезагружаем компьютер, заходим в «Диспетчер задач» и проверяем, чтобы не было процесса «No_more_ransom».

Если быстро заметите вирус, успев его удалить, то есть шанс, что часть данных не будет зашифрована. Лучше сохранить файлы, которые не подверглись атаке, на отдельный накопитель.

Утилиты-дешифровщики для расшифровки файлов «No_more_ransom»

Подобрать код самостоятельно просто невозможно, если только вы не продвинутый хакер. Для расшифровки потребуются специальные утилиты. Сразу скажу, что далеко не всем удастся расшифровка зашифрованного файла типа «No_more_ransom». Вирус новый, поэтому подбор пароля — очень сложная задача.

Итак, первым делом пробуем восстановить данные из теневых копий. По умолчанию операционная система, начиная с Windows 7, регулярно сохраняет копии ваших документов. В некоторых случаях вирусу не под силу удалить копии. Поэтому скачиваем бесплатную программу ShadowExplorer. Устанавливать ничего не придется – нужно просто распаковать.

- Запускаем утилиту.

- В левом верхнем углу видим две колонки: буква диска и дата сохранения копий.

- Переходим к нужному логическому диску, выбрав букву из выпадающего списка.

- Далее ищем нужную папку с документами. Перебираем даты создания копий, пока не найдем подходящую.

- Жмем правой кнопкой мыши по папке, а затем «Export». В новом окошке выбираем, в какую папку сохранить копии.

Если вирус не удалил копии, то есть вероятность восстановить порядка 80-90% зашифрованной информации.

Программы-дешифраторы для восстановления файлов после вируса No_more_ransom предлагают и известные антивирусные лаборатории. Правда, не стоит рассчитывать, что эти утилиты сумеют восстановить ваши данные. Шифровальщики постоянно совершенствуются, а специалисты попросту не успевают выпускать обновления для каждой версии. Отправляйте образцы в техническую поддержку антивирусных лабораторий, чтобы помочь разработчикам.

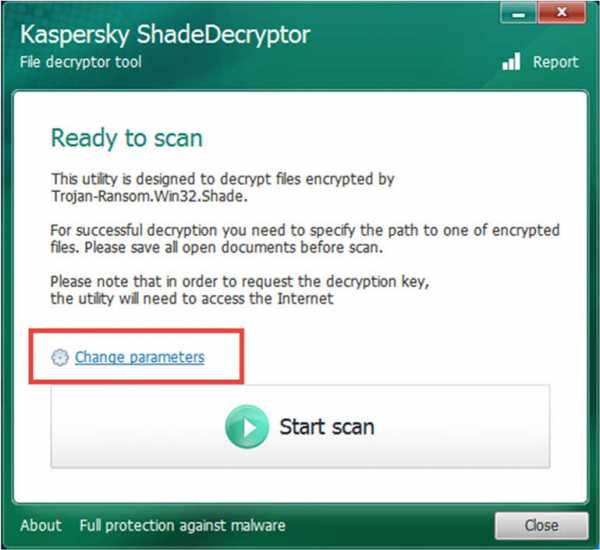

Для борьбы с No_more_ransom есть Kaspersky Decryptor. Утилита представлена в двух версиях с приставками Rector и Rakhni (о них на нашем сайте есть отдельные статьи). Для борьбы с вирусом и расшифровки файлов необходимо просто запустить программу, выбрав места проверки.

Помимо этого, требуется указать один из заблокированных документов, чтобы утилита занялась подбором пароля.

Можно бесплатно скачать и лучший дешифратор No_more_ransom от Dr. Web. Утилита называется matsnu1decrypt. Работает по схожему сценарию с программами от Kaspersky. Достаточно запустить проверку и дождаться окончания.

No Ransom: бесплатная расшифровка файлов

0 инструментов найдено

Смотрите также

| Название | Описание | Дата обновления |

|---|---|---|

Shade Decryptor |

Скачать |

30 Апр 2020 |

Rakhni Decryptor |

Восстанавливает файлы после шифровальщиков Rakhni, Agent.iih, Aura, Autoit, Pletor, Rotor, Lamer, Lortok, Cryptokluchen, Democry, Bitman (TeslaCrypt, версии 3 и 4), Chimera, Crysis (версий 2 и 3). Обновления: восстанавливает файлы после шифровальщиков Dharma, Jaff, новые версии Cryakl, Yatron, FortuneCrypt. Как расшифровать Скачать |

25 Сен 2019 |

Rannoh Decryptor |

Восстанавливает файлы после шифровальщиков Rannoh, AutoIt, Fury, Crybola, Cryakl, CryptXXX (версий 1, 2 и 3), Polyglot или Marsjoke. Как расшифровать Скачать |

20 Дек 2016 |

Wildfire Decryptor |

Скачать |

24 Авг 2016 |

CoinVault Decryptor |

Восстанавливает файлы после шифровальщиков CoinVault и Bitcryptor. Утилита создана совместно с полицией и прокуратурой Нидерландов. Как расшифровать Скачать |

15 Апр 2015 |

Xorist Decryptor |

Скачать |

23 Авг 2016 |

Установите Kaspersky Internet Security,

чтобы уберечь свой компьютер от вымогателей

NO_MORE_RANSOM - как расшифровать зашифрованные файлы?

В конце 2016 года мир был атакован весьма нетривиальным вирусом-трояном, шифрующим пользовательские документы и мультимедиа-контент, получившим название NO_MORE_RANSOM. Как расшифровать файлы после воздействия этой угрозы, далее и будет рассмотрено. Однако сразу стоит предупредить всех пользователей, подвергшихся атаке, что единой методики нет. Это связано и с использованием одного из самых продвинутых алгоритмов шифрования, и со степенью проникновения вируса в компьютерную систему или даже в локальную сеть (хотя изначально на сетевое воздействие он и не рассчитан).

Что за вирус NO_MORE_RANSOM и как он работает?

Вообще, сам вирус принято относить к классу троянов типа I Love You, которые проникают в компьютерную систему и шифруют файлы пользователя (обычно это мультимедиа). Правда, если прародитель отличался только шифрованием, то этот вирус очень многое позаимствовал у некогда нашумевшей угрозы под названием DA_VINCI_COD, совместив в себе еще и функции вымогателя.

После заражения большинству файлов аудио, видео, графики или офисных документов присваивается длиннющее имя с расширением NO_MORE_RANSOM, содержащее сложный пароль.

При попытке их открытия на экране появляется сообщение о том, что файлы зашифрованы, а для произведения дешифрования нужно заплатить некоторую сумму.

Как угроза проникает в систему?

Оставим пока в покое вопрос о том, как после воздействия NO_MORE_RANSOM расшифровать файлы любого из вышеуказанных типов, а обратимся к технологии проникновения вируса в компьютерную систему. К сожалению, как бы банально это ни звучало, для этого используется старый проверенный способ: на адрес электронной почты приходит письмо с вложением, открывая которое, пользователь и получает срабатывание вредоносного кода.

Оригинальностью, как видим, эта методика не отличается. Однако сообщение может быть замаскировано под ничего не значащий текст. Или, наоборот, например, если речь идет о крупных компаниях, - под изменение условий какого-то контракта. Понятно, что рядовой клерк открывает вложение, а далее и получает плачевный результат. Одной из самых ярких вспышек стало шифрование баз данных популярного пакета 1С. А это уже дело серьезное.

NO_MORE_RANSOM: как расшифровать документы?

Но все же стоит обратиться к главному вопросу. Наверняка всех интересует, как расшифровать файлы. Вирус NO_MORE_RANSOM имеет свою последовательность действий. Если пользователь пытается произвести дешифрование сразу же после заражения, сделать это еще кое-как можно. Если же угроза обосновалась в системе прочно, увы, без помощи специалистов здесь не обойтись. Но и они зачастую оказываются бессильны.

Если угроза была обнаружена своевременно, путь только один – обратиться в службы поддержки антивирусных компаний (пока еще не все документы были зашифрованы), отправить пару недоступных для открытия файлов и на основе анализа оригиналов, сохраненных на съемных носителях, попытаться восстановить уже зараженные документы, предварительно скопировав на ту же флешку все, что еще доступно для открытия (хотя полной гарантии того, что вирус не проник в такие документы, тоже нет). После этого для верности носитель нужно обязательно проверить хотя бы антивирусным сканером (мало ли что).

Алгоритм

Отдельно стоит сказать и о том, что вирус для шифрования использует алгоритм RSA-3072, который, в отличие от ранее применявшейся технологии RSA-2048, является настолько сложным, что подбор нужного пароля, даже при условии, что этим будет заниматься весь контингент антивирусных лабораторий, может занять месяцы и годы. Таким образом, вопрос того, как расшифровать NO_MORE_RANSOM, потребует достаточно больших временных затрат. Но что делать, если восстановить информацию нужно немедленно? Прежде всего – удалить сам вирус.

Можно ли удалить вирус и как это сделать?

Собственно, сделать это нетрудно. Судя по наглости создателей вируса, угроза в компьютерной системе не маскируется. Наоборот – ей даже выгодно «самоудалиться» после окончания произведенных действий.

Тем не менее поначалу, идя на поводу у вируса, его все-таки следует нейтрализовать. Первым делом необходимо использовать портативные защитные утилиты вроде KVRT, Malwarebytes, Dr. Web CureIt! и им подобные. Обратите внимание: применяемые для проверки программы должны быть портативного типа в обязательном порядке (без установки на жесткий диск с запуском в оптимальном варианте со съемного носителя). Если угроза будет обнаружена, ее следует немедленно удалить.

Если таковые действия не предусмотрены, необходимо сначала зайти в «Диспетчер задач» и завершить в нем все процессы, связанные с вирусом, отсортировав службы по названию (как правило, это процесс Runtime Broker).

После снятия задачи нужно вызвать редактор системного реестра (regedit в меню «Выполнить») и задать поиск по названию «Client Server Runtime System» (без кавычек), после чего используя меню перемещения по результатам «Найти далее…», удалить все найденные элементы. Далее нужно произвести перезагрузку компьютера и поверить в «Диспетчере задач», нет ли там искомого процесса.

В принципе, вопрос того, как расшифровать вирус NO_MORE_RANSOM еще на стадии заражения, может быть решен и таким методом. Вероятность его нейтрализации, конечно, невелика, но шанс есть.

Как расшифровать файлы, зашифрованные NO_MORE_RANSOM: резервные копии

Но есть еще одна методика, о которой мало кто знает или даже догадывается. Дело в том, что сама операционная система постоянно создает собственные теневые резервные копии (например, на случай восстановления), или пользователь намеренно создает такие образы. Как показывает практика, именно на такие копии вирус не воздействует (в его структуре это просто не предусмотрено, хотя и не исключено).

Таким образом, проблема того, как расшифровать NO_MORE_RANSOM, сводится к тому, чтобы использовать именно их. Однако применять для этого штатные средства Windows не рекомендуется (а многие пользователи к скрытым копиям не получат доступа вообще). Поэтому применять нужно утилиту ShadowExplorer (она является портативной).

Для восстановления нужно просто запустить исполняемый файл программы, отсортировать информацию по датам или разделам, выбрать нужную копию (файла, папки или всей системы) и через меню ПКМ использовать строку экспорта. Далее просто выбирается директория, в которой будет сохранена текущая копия, а затем используется стандартный процесс восстановления.

Сторонние утилиты

Конечно, к проблеме того, как расшифровать NO_MORE_RANSOM, многие лаборатории предлагают свои собственные решения. Так, например, «Лаборатория Касперского» рекомендует использовать собственный программный продукт Kaspersky Decryptor, представленный в двух модификациях – Rakhini и Rector.

Не менее интересно выглядят и аналогичные разработки вроде дешифратора NO_MORE_RANSOM от Dr. Web. Но тут стоит сразу же учесть, что применение таких программ оправдано только в случае быстрого обнаружения угрозы, пока еще не были заражены все файлы. Если же вирус обосновался в системе прочно (когда зашифрованные файлы просто невозможно сравнить с их незашифрованными оригиналами), и такие приложения могут оказаться бесполезными.

Как итог

Собственно, вывод напрашивается только один: бороться с этим вирусом необходимо исключительно на стадии заражения, когда происходит шифрование только первых файлов. А вообще, лучше всего не открывать вложения в сообщениях электронной почты, полученных из сомнительных источников (это касается исключительно клиентов, установленных непосредственно на компьютере – Outlook, Oulook Express и др.). К тому же если сотрудник компании имеет в своем распоряжении список адресов клиентов и партнеров, открытие «левых» сообщений становится совершенно нецелесообразным, поскольку большинство при приеме на работу подписывает соглашения о неразглашении коммерческой тайны и кибербезопасности.

No Ransom: бесплатная расшифровка файлов

Самая подозрительная категория — это исполняемые файлы (расширения EXE или SCR), а также скрипты Visual Basic или JavaScript (расширения VBS и JS). Нередко для маскировки эти файлы упакованы в архивы (ZIP или RAR).

Вторая категория повышенной опасности — документы MS Office (DOC, DOCX, XLS, XLSX, PPT и тому подобные). Опасность в них представляют встроенные программы, написанные с помощью макрокоманд MS Office. Если при открытии офисного файла вас просят разрешить выполнение макрокоманд, три раза подумайте, стоит ли это делать.

Опасность несут также файлы ярлыков (расширение LNK). Windows может демонстрировать их с любой иконкой, что в сочетании с «безопасно» выглядящим именем позволяет усыпить бдительность.

Важный момент: Windows по умолчанию скрывает расширения известных системе типов файлов. Так что, встретив файл с именем Important_info.txt, не спешите по нему кликать, полагаясь на безопасность текстового содержимого: «txt» может оказаться частью имени, а расширение у файла при этом может быть совсем другим.

Как расшифровать файлы, зашифрованные вымогателем Shade

В прошлом году совместно с полицией Нидерландов мы запустили сайт NoRansom, позволивший жертвам шифровальщика CoinVault бесплатно восстановить свои файлы. Позже мы добавили на этот сайт еще несколько инструментов, которые помогают заполучить обратно файлы, пострадавшие от действий других шифровальщиков — TeslaCrypt, CryptXXX и так далее.

Сегодня мы делаем еще один большой шаг в глобальной борьбе с шифровальщиками: в сотрудничестве с полицией Нидерландов, Европолом и Intel Security мы создали ресурс NoMoreRansom.org, на котором планируем собрать максимально полную коллекцию инструментов для восстановления файлов, зашифрованных вымогателями.

И начинаем мы с того, что к набору ранее существовавших утилит добавляем новое «лекарство» — оно поможет пользователям, пострадавшим от шифровальщика Shade.

Шифровальщик-вымогатель Shade

Shade — семейство вымогателей, появившееся в начале 2015 года. Троянец попадает на компьютеры пользователей двумя путями: либо как вложение в спам-рассылках, либо с использованием эксплойт-пака. Второй вариант является более опасным, потому что пользователю не надо открывать какие-либо файлы — достаточно зайти на зараженный сайт.

После попадания на компьютер жертвы троянец запрашивает с командного сервера ключ для шифрования файлов либо, если сервер недоступен, использует один из заранее подготовленных ключей. То есть даже отсутствие подключения к Интернету не помешает этому шифровальщику, если он уже попал в систему.

Shade шифрует файлы пользователя — его интересует порядка полутора сотен разных типов файлов, включая офисные документы, картинки и архивы. Имена файлов в процессе тоже шифруются, а в качестве расширения добавляется .xtbl или .ytbl. После завершения зловред выводит на экран уведомление с требованием выкупа.

Что дополнительно неприятно, на этом деятельность троянца не заканчивается: уже запросив выкуп, Shade продолжает работать — он загружает на компьютер пользователя еще несколько вредоносных программ.

Расшифровать файлы, зашифрованные Shade, — теперь бесплатно

Если вы стали жертвой вымогателя Shade, теперь вам не придется платить за свои файлы выкуп — у нас есть лекарство. Вот что вам следует сделать:

1. Зайдите на сайт NoMoreRansom.org.

2. Прокрутите страницу вниз, там вы найдете две кнопки для скачивания инструментов дешифровки. Вы можете выбрать декриптор Intel Security или «Лаборатории Касперского» — как вам больше нравится. Дальнейшие инструкции мы приводим для нашего инструмента.

3. Разархивируйте загруженный файл ShadeDecryptor.zip.

4. Запустите ShadeDecryptor.exe и в появившемся диалоге Контроля учетных записей Windows введите пароль администратора и нажмите «Да».

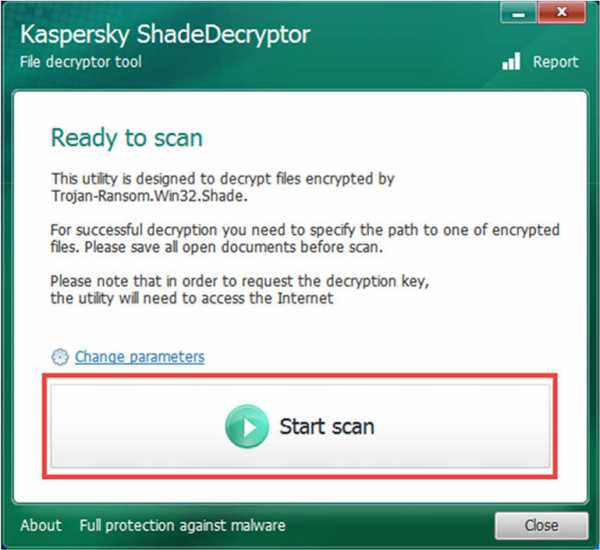

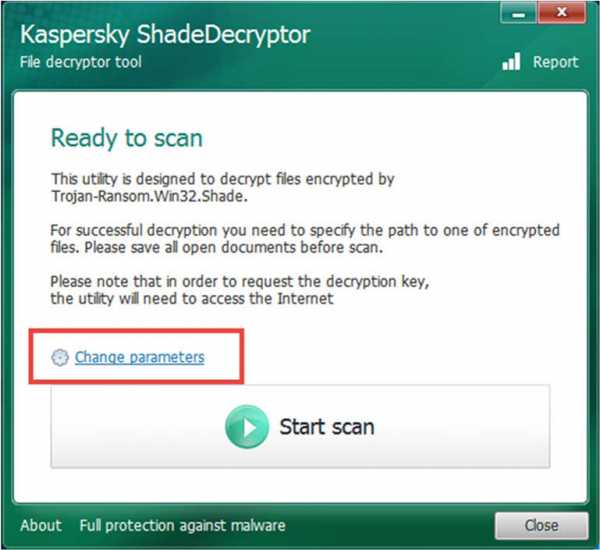

5. В окне запустившегося Kaspersky ShadeDecryptor кликните Change Parameters.

6. Выберите в открывшемся окне те диски, на которых утилите следует искать файлы для восстановления.

7. В этом же окне можно выбрать опцию «Удалять зашифрованные файлы после расшифровки» («Delete crypted files after decryption»). Мы НЕ советуем делать это, пока вы не будете на 100% уверены, что файлы нормально восстанавливаются.

8. Нажмите ОК, чтобы вернуться к основному экрану. Здесь нажмите Start scan.

9. В окне «Specify the path to one of encrypted files» выберите один из зашифрованных вымогателем файлов и нажмите Open.

10. Если утилита не сможет автоматически определить идентификатор жертвы, укажите путь к созданному шифровальщиком файлу readme.txt, содержащему требование выкупа и этот идентификатор.

После этого ShadeDecryptor начнет расшифровку ваших файлов. Чтобы защититься от шифровальщиков в дальнейшем, мы рекомендуем использовать надежное защитное решение, например Kaspersky Internet Security. Дополнительные советы по защите от вымогателей можно найти в этом материале.

Более 100 бесплатных инструментов дешифрования программ-вымогателей для удаления и разблокировки зашифрованных файлов

40 забавных каракулей для любителей кошек и вашей кошки Сумасшедшая подруга

60 цитат об измене парня и лежащего мужа

120 бесплатных паролей Wi-Fi в аэропортах со всего мира

4 способа повысить и оптимизировать мощность и скорость беспроводного WiFi-сигнала

6 Приложение с виртуальным номером телефона для SIM-карты для смартфонов iOS и Android

6 Лучшая VPN для игр - без задержек, 0% потери пакетов и уменьшения пинга мс

.

Вот бесплатные инструменты для расшифровки программ-вымогателей, которые вам нужны [Обновлено 2020 г.]

Если ваша сеть заражена программой-вымогателем, выполните следующие действия, чтобы восстановить важные данные:

Шаг 1: Не платите выкуп, потому что нет гарантии, что создатели программ-вымогателей предоставят вам доступ к вашим данным.

Шаг 2: Найдите все доступные резервные копии и подумайте о том, чтобы хранить резервные копии данных в безопасных удаленных местах.

Шаг 3. Если резервных копий нет, попробуйте расшифровать данные, заблокированные программой-вымогателем, с помощью лучших доступных инструментов расшифровки программ-вымогателей.

В это руководство по борьбе с программами-вымогателями мы включили эти бесплатные инструменты дешифрования, которые можно использовать, чтобы избежать всех типов вредоносных программ.

Перейдите по этим ссылкам, чтобы узнать больше.

Как определить зараженную программу-вымогатель

Инструменты дешифрования программ-вымогателей

Описание семейств программ-вымогателей и инструментов для расшифровки

Как избежать заражения программ-вымогателей в будущем

12 Контрольный список для защиты от программ-вымогателей

Как определить программу-вымогатель, которой вы были заражены

Часто в записке о выкупе содержится подробная информация о типе программы-вымогателя, с помощью которой были зашифрованы ваши файлы, но может случиться так, что у вас нет этой информации под рукой.Читатели просили нас показать, какие расширения шифрования принадлежат к каким семействам программ-вымогателей. Многие из этих расширений сигнализируют о новых типах вредоносных программ для шифрования, для которых нет доступных дешифраторов.

Если вам нужна помощь в определении типа программ-вымогателей, влияющих на вашу систему, вы можете использовать эти два инструмента ниже:

Крипто-шериф от No More Ransom

ID программы-вымогателя от команды MalwareHunter

Инструменты дешифрования программ-вымогателей - постоянный список

Заявление об отказе от ответственности:

Вы должны знать, что приведенный ниже список не является полным и, вероятно, никогда не будет полным.Используйте его, но также проведите задокументированное исследование. Безопасное дешифрование ваших данных может быть нервным процессом, поэтому постарайтесь действовать как можно тщательнее.

Мы сделаем все возможное, чтобы обновлять этот список и добавлять в него больше инструментов. Вклады и предложения более чем приветствуются , так как мы обещаем оперативно реагировать на них и включать их в список.

Если вам понравился этот пост, вам понравится наш информационный бюллетень.

Получайте новые статьи прямо на почту

Некоторые из упомянутых ниже инструментов дешифрования программ-вымогателей просты в использовании, в то время как для расшифровки других требуется немного больше технических знаний.Если у вас нет технических навыков, вы всегда можете обратиться за помощью на один из форумов по удалению вредоносных программ , на которых вы найдете массу информации и полезные сообщества.

.777 инструмент для дешифрования программ-вымогателей

Инструмент дешифрования 7even-HONE $ T

.8lock8 инструмент для дешифрования программ-вымогателей + объяснения

7ev3n дешифратор

Инструмент AES_NI Rakhni Decryptor

Агент.iih decrypting tool (расшифровано с помощью Rakhni Decryptor)

Инструмент дешифрования Alcatraz Ransom

Инструмент для дешифрования Alma

Инструмент для расшифровки Al-Namrood

Инструмент альфа-дешифрования

Инструмент для расшифровки AlphaLocker

Расшифровщик Amnesia Ransom

Средство дешифрования Amnesia Ransom 2

Инструмент для расшифровки Апокалипсиса

Инструмент дешифрования ApocalypseVM + альтернатива

Инструмент для расшифровки Aura (расшифрован с помощью Rakhni Decryptor)

Инструмент дешифрования AutoIT (расшифрован с помощью Rannoh Decryptor)

Инструмент дешифрования AutoLT (расшифрован с помощью Rannoh Decryptor)

Инструмент дешифрования Autolocky

Инструмент для расшифровки плохих блоков + альтернатива 1

Инструмент расшифровки BarRax Ransom

Инструмент для дешифрования Bart

Инструмент для дешифрования BigBobRoss

Инструмент дешифрования BitCryptor

Инструмент дешифрования BitStak

Расшифровщик выкупа BTCWare

Инструмент дешифрования Cerber

Инструмент для расшифровки химеры + альтернатива 1 + альтернатива 2

Инструмент для расшифровки CoinVault

Инструмент дешифрования Cry128

Cry9 Инструмент дешифрования выкупа

Инструмент дешифрования Cryakl (расшифрован с помощью Rannoh Decryptor)

Инструмент дешифрования Crybola (расшифровывается с помощью Rannoh Decryptor)

Инструмент дешифрования CrypBoss

.Как расшифровать файлы, зашифрованные программой-вымогателем Shade

В прошлом году мы объединили усилия с правоохранительными органами Нидерландов для запуска веб-сайта NoRansom, который помогает жертвам программы-вымогателя CoinVault восстановить доступ к своим данным. Позже мы расширили веб-сайт парой других бесплатных инструментов для восстановления файлов, зашифрованных другими шифровальщиками, такими как TeslaCrypt, CryptXXX и им подобными.

Сегодня мы делаем еще один большой шаг в нашей кампании против программ-вымогателей. Вместе с голландской полицией, Европолом и Intel Security мы создали NoMoreRansom.org, веб-сайт, на котором мы планируем собрать самый широкий выбор дешифраторов, доступных где-либо.

Мы начинаем с добавления на сайт еще одного антивирусного лекарства - того, чтобы помочь жертвам вымогателей Shade восстановить свои файлы. Мы предлагаем это, как и другие, бесплатно.

оттенок

Shade - это семейство шифровальщиков-вымогателей, появившееся в начале 2015 года. Троянские программы Shade используют вредоносный спам или комплекты эксплойтов в качестве основных векторов атаки. Последний метод является более опасным, поскольку жертве не нужно открывать какие-либо файлы - единственное посещение зараженного веб-сайта делает свое дело.

Когда программа-вымогатель проникает в систему жертвы, троянец запрашивает ключ шифрования у управляющего (C&C) сервера преступника или, если сервер недоступен, использует один из заранее встроенных ключей. Это означает, что даже если компьютер отключен от Интернета, программа-вымогатель работает, если она уже находится в системе.

Затем вредоносная программа начинает шифрование файлов. Он влияет на более чем 150 форматов, включая файлы Microsoft Office, изображения и архивы.При шифровании Shade добавляет к имени файла расширение .xtbl или .ytbl. После завершения процесса шифрования на экране появляется записка с требованием выкупа.

Как будто шифрование файлов было недостаточно плохим, программа-вымогатель продолжает неистовствовать: пока жертва паникует и ищет дешифратор - или деньги для выкупа, - Shade продолжает загружать другое вредоносное ПО на зараженный компьютер.

Получите бесплатный дешифратор

Если вам не повезло и вы стали жертвой Shade, у нас есть для вас хорошие новости: мы можем избавить вас от соблазна заплатить выкуп, чтобы вернуть ваши зашифрованные файлы.Вот что делать:

1. Перейдите на сайт NoMoreRansom.org.

2. Прокрутите вниз и найдите две кнопки загрузки для дешифраторов. Вы можете выбрать дешифратор из Intel Security или «Лаборатории Касперского». Однако следующие инструкции предназначены для нашего собственного дешифратора.

3. Разархивируйте загруженный файл ShadeDecryptor.zip.

4. Запустите ShadeDecryptor.exe .

5. В окне Kaspersky ShadeDecryptor нажмите Изменить параметры .

6.Выберите, на каких дисках утилита должна проверять наличие зашифрованных файлов.

7. В том же окне вы также можете выбрать «Удалить зашифрованные файлы после расшифровки», но мы не рекомендуем делать это, пока вы не будете на 100% уверены, что ваши файлы были восстановлены.

8. Нажмите «ОК», чтобы вернуться на главный экран. Нажмите Начать сканирование .

9. В окне «Укажите путь к одному из зашифрованных файлов» выберите один из зашифрованных файлов и нажмите «Открыть».”

10. Если утилита сообщает, что не может автоматически определить идентификатор жертвы, укажите путь к файлу readme.txt , который по сути является запиской с требованием выкупа и содержит соответствующий идентификатор.

Теперь ваши файлы должны быть расшифрованы. Наслаждайтесь только что сэкономленными деньгами! А чтобы защитить себя от атак программ-вымогателей в будущем, используйте надежное решение безопасности, такое как Kaspersky Internet Security. Дополнительную информацию о программах-вымогателях можно найти в этой публикации.

.Инструмент для расшифровки файлов, зараженных Trojan-Ransom.Win32.Rannoh

Если система заражена вредоносными программами семейства Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola, Trojan-Ransom.Win32.Cryakl или Trojan-Ransom.Win32.CryptXXX, все файлы на компьютере будут зашифрованы следующим образом:

- В случае заражения Trojan-Ransom.Win32.Rannoh имена и расширения файлов будут изменены в соответствии с шаблоном locked-

. . - В случае заражения Trojan-Ransom.Win32.Cryakl в конец имен файлов добавляется тег {CRYPTENDBLACKDC}.

- В случае трояна-вымогателя.Win32.AutoIt, расширения будут изменены в соответствии с шаблоном

@ _. .

Пример: [email protected]_.RZWDTDIC. - В случае заражения Trojan-Ransom.Win32.CryptXXX расширения будут изменены в соответствии с шаблонами

.crypt, .crypz, .cryp1. -

Утилита RannohDecryptor предназначена для расшифровки файлов, дешифрованных Trojan-Ransom.Win32.Polyglot, Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola, Trojan-Ransom.Win32.Cryakl или Trojan-Ransom.Win32. CryptXXX версии 1, 2 и 3.

.

бесплатных дешифраторов программ-вымогателей - Kaspersky

0 инструмент соответствовал вашему запросу

Возможно вам понравится

| Название инструмента | Описание | Обновлено |

|---|---|---|

Расшифровщик оттенков | Расшифровывает файлы, затронутые всеми версиями Shade. Практическое руководство Скачать | 30 апреля 2020 |

Декриптор Рахни | Расшифровывает файлы, затронутые Рахни, агентом.iih, Aura, Autoit, Pletor, Rotor, Lamer, Cryptokluchen, Lortok, Democry, Bitman Практическое руководство Скачать | 25 сен 2019 |

Декриптор Ранно | Расшифровывает файлы, затронутые Rannoh, AutoIt, Fury, Cryakl, Crybola, CryptXXX (версии 1, 2 и 3), Polyglot aka Marsjoke. Практическое руководство Скачать | 20 декабря 2016 |

Декриптор CoinVault | Расшифровывает файлы, затронутые CoinVault и Bitcryptor.Создано в сотрудничестве с Национальным отделом по преступлениям в сфере высоких технологий (NHTCU) полиции Нидерландов и национальной прокуратурой Нидерландов. Практическое руководство Скачать | 15 апреля 2015 г. |

Декриптор Wildfire | Скачать | 24 августа 2016 |

Декриптор Xorist | Скачать | 23 августа 2016 |

Загрузите Kaspersky Internet Security

, чтобы избежать атак программ-вымогателей в будущем

Как защитить компьютер от программ-вымогателей с шифрованием файлов

Установите защитное решение

Приложения «Лаборатории Касперского» с новейшими базами данных заблокируют атаку и предотвратят установку вредоносного ПО на ваш компьютер. В последних версиях продуктов «Лаборатории Касперского» есть компонент «Мониторинг системы», который автоматически создает резервные копии файлов, если к ним обращается подозрительная программа.

Регулярное резервное копирование файлов в облако или на внешний диск

Чтобы защитить ваши файлы от возможных атак вредоносных программ и повреждений вашего компьютера, создайте резервные копии и храните их в облачном хранилище или на съемном диске.

Установить обновления

Поддерживайте свою операционную систему, программное обеспечение и другие приложения в актуальном состоянии. Обновления содержат исправления и улучшения, которые делают приложения и систему более безопасными и стабильными. Обновления - это основное средство устранения уязвимостей.

Если на вашем устройстве установлена программа «Лаборатория Касперского», регулярно обновляйте ее антивирусные базы.

С устаревшими базами ваше приложение Касперского не сможет своевременно обнаруживать новые угрозы.

Не открывать вложения в письмах от неизвестных отправителей

Ransomware часто распространяется через зараженные вложения электронной почты. Киберпреступники стремятся убедить вас открыть вложение, поэтому они называют электронные письма так, как будто они содержат важную информацию, такую как постановление суда, уведомление о предполагаемом судебном преследовании, уведомление о поздней оплате или что-то подобное. Всегда проверяйте адрес отправителя, прежде чем открывать электронные письма или вложения.

Используйте надежные пароли для учетных записей Windows при подключении через удаленный рабочий стол

Мы рекомендуем использовать надежные пароли для защиты ваших личных данных и учетных записей от взлома во время удаленного подключения.Используйте функцию удаленного рабочего стола из домашней или корпоративной сети и постарайтесь не использовать ее при подключении к общедоступной сети. Дополнительные сведения о функции удаленного рабочего стола см. На веб-сайте поддержки Microsoft. Советы по созданию надежного пароля см. В этой статье.

.