Как дешифровать файлы после переустановки windows

Защищаем конфиденциальные файлы в Win10 при помощи шифрованной файловой системы (EFS)

Предположим, что у вас есть компьютер под управлением Windows самой распоследней версии. Вы на нем играете в игры–стрелялки, пишите свою диссертацию, ведете бухгалтерию ИП по упрощенной системе, да и вообще, развлекаетесь, как можете. Но, вдруг, совершенно необоснованно вы начинаете чувствовать, что что-то извне угрожает безопасности некоторых данных, что хранятся на вашем персональном компьютере. Вы, с горячим взглядом, читаете многочисленные кибер-форумы и с ужасом понимаете, что все ваши данные на жестком диске никак не защищены. И если ваш любимый компьютер похитят, а риск хищения для портативной техники не такой уж и низкий, то злоумышленник сможет добраться до всего содержимого жесткого диска! О, моя бесценная диссертация!Давайте попробуем разобраться, действительно ли можно получить несанкционированный доступ к файлам, если на компьютере работает операционная система Windows 10. Инженеры IBM, а впоследствии и Microsoft, потратили немало усилий на реализацию системы разделения прав для файловой системы NTFS (в бытность IBM это была HPFS). И если Win10 запущена на компьютере, то получить без разрешения доступ к чужим файлам очень и очень сложно, а в случае блокировки доступа и вовсе нельзя. Windows надежно охраняет файлы пользователей.

Но стоит только загрузиться в другую операционную систему, например, в Linux Mint, то все пользовательские файлы будут как на ладони. Качай что хочешь. А загрузиться в Mint можно хоть с флешки, хоть с CD-ROM, нужно только добраться до UEFI (BIOS) и активировать загрузку со съемных накопителей, если она не была активирована ранее, либо воспользоваться меню загрузки. Предположим, что вы поставили пароль на вход в UEFI и отключили выбор накопителя для загрузки как класс, тогда ваши файлы защищены немного сильнее. А злоумышленник может просто развинтить ваш компьютер, вытащить жесткий диск и подключить его к своему компьютеру, а затем скачать, все, что требуется. Ведь данные в виде файлов будут у него как открытая тетрадь на руках.

Специалисты от IT, знают, что несколько обезопасить данные в своем компьютере можно при помощи технологии BitLocker. BitLocker — штука хорошая, но позволяет шифровать только целиком разделы на дисках, либо физические, либо виртуальные. При этом обеспечивается сохранность ключей, в том числе и с хранением в модулях TPM. Что весьма удобно. Однако, шифрование целиком всего и вся, далеко не всегда удобно, хотя, безусловно, применение полного шифрования диска имеет определенный смысл. А вот про частичное шифрование файлов и каталогов, почему-то все забывают.

В Windows 10, как и в предыдущих ее реинкарнациях, присутствует Шифрованная Файловая Система, что в переводе означает Encrypted File System (EFS). Данная функция доступна начиная с редакции Pro и выше, поэтому если у вас версия Windows Home, то необходимо проапгрейдиться как минимум до Pro. В Wikipedia много написано о том, как и что, шифруется в EFS. Я лишь постараюсь объяснить все как можно проще и приведу самую подробную инструкцию по включению защиты ваших файлов.

Помимо наличия минимума в виде Pro редакции, необходимо чтобы вы работали под пользователем, у которого есть пароль. Пароль должен присутствовать обязательно, пусть это будет привязка к облачному сервису Microsoft, либо же полностью автономный пароль. Входите ли вы в систему по PIN-коду или же с применением рисунка — не важно, важно, что к вашей учетной записи привязан пароль. Помимо наличия пароля в активной учетной записи, необходимо чтобы защищаемые файлы и каталоги размещались на диске или его разделе с файловой системой NTFS. Скорее всего, именно такая файловая система и применяется у вас.

Шифрование данных происходит абсолютно прозрачно для пользователей и для подавляющего большинства программных продуктов, т.к. шифрование происходит на уровне файловой системы NTFS. Зашифровать можно как один файл, так и целую папку сразу. Зашифровать можно как пустую папку, а затем добавить в нее новые файлы и они тоже зашифруются, а можно зашифровать папку уже с файлами и каталогами внутри. Все на ваш выбор.

При работе с зашифрованными папками и файлами стоит учитывать следующее:

- Файлы зашифрованы до тех пор, пока они не будут перенесены на любую другую файловую системы отличную от NTFS. Например, вы копируете зашифрованный файл на «флешку». Если там FAT32, а скорее всего там именно он, то файл расшифруется. В десятой версии Windows Microsoft все же реализовал функцию, когда файл остается зашифрованным даже если вы его перенесли на флешку с FAT, так что стоит быть бдительным если сливаете какие-то файлы своему другу. Сможет ли он их потом открыть без мата? Если вы отправляете файл по электронной почте — он расшифруется (иначе пропадает смысл его отправке по почте). При передаче файла по сети также произойдет расшифровка.

- При перемещении между NTFS разделами файл остается зашифрованным. При перемещении файла с одного NTFS диска на другой NTFS диск, файл будет зашифрованным. При копировании файла на жесткий сменный диск с файловой системой NTFS он будет зашифрованным и в новом месте.

- При насильственной смене пароля учетной записи третьим лицом, например, администратором, либо же насильственная смена пароля привязанной учетной записи домена, либо облачной службы — доступ к файлам без резервного сертификата (формируется при первом шифровании) будет уже невозможен.

Последний пункт весьма важен, особенно лицам с ненадежной памятью, которые постоянно сбрасывают пароли. Тут такой фокус может обернуться навсегда зашифрованными файлами, если, конечно, не импортировать в систему сохраненный сертификат. Тем не менее, когда смена пароля происходит добровольно, например, в соответствии с политикой смены пароля, то безвременная потеря зашифрованных файлов не произойдет.

Скептики вполне справедливо заметят, что подобная защита, впрочем, как и BitLocker, не является супернадежной, дескать, хакеры могут подобрать пароль, если он слабый, да и спецслужбы все расшифруют. Действительно, ваш пароль могут банально подобрать, если он короток, да прост. А спецслужбы на то они и спецслужбы, чтобы иметь техническую возможность добраться до содержимого файлов слишком уж мнительных пользователей. Более того, когда вы вошли в систему, вы сразу же получаете прозрачный доступ ко всем вашим зашифрованным при помощи EFS файлам. И если на вашем компьютере завелся троян или вирус, то он совершенно аналогично получит доступ к драгоценным файликам. Компьютерную гигиену стоит соблюдать неукоснительно.

Подробная инструкция по включению шифрования при помощи EFS под Win10 Pro на папке

Ниже я предлагаю пошаговую, точную инструкцию, как зашифровать папку с файлами в ней. Отдельный файл шифруется аналогичным образом.

Шаг 1. Создаем папку. Пусть она называется «Мои картинки».

преимущества и недостатки / Блог компании КиберСофт / Хабр

В данной статье пойдет речь о прозрачном шифровании, реализуемом с помощью программы CyberSafe Top Secret. Кроме самой программы CyberSafe Top Secret будет показано, как можно расшифровать файлы, зашифрованные с помощью EFS.

Несколько слов о прозрачном шифровании

Ранее в наших статьях было показано, как использовать программу CyberSafe Top Secret для шифрования физических дисков и создания виртуальных зашифрованных дисков. Однако не всегда такое шифрование удобно.

Во-первых, не всегда есть возможность зашифровать весь физический диск. Во-вторых, если вы используете виртуальные диски, то файлы контейнеров, как правило, занимают сотни мегабайт дискового пространства и их весьма просто обнаружить злоумышленнику. Да, есть методы сокрытия данных, но побеждает человеческая лень. В-третьих, зашифрованная папка может постоянно расти, а размер криптодиска ограничен величиной, указанной при его создании.

Всем хочется и удобно работать с файлами, и чтобы при этом файлы были надежно защищены. Такой компромисс есть — это прозрачное шифрование файлов, когда файлы зашифровываются и расшифровываются «на лету» — в процессе работы с ними. Файлы остаются зашифрованными, а вы работаете с ними, как с обычными файлами. Например, если вы зашифровали папку C:\Documents и поместили в нее свои документы, то при открытии документа из этой папки запускается Word или Excel и они даже не подозревают, что они являются зашифрованными. Вы работаете с зашифрованными файлами, как с самыми обычными, совершенно не задумываясь о шифровании, монтировании, виртуальных дисках и т.д.

Кроме удобства использования у прозрачного шифрования есть еще одно весомое преимущество. Как правило, на виртуальных зашифрованных дисках хранится большое количество файлов. Для работы даже с одним из них вам нужно подключать весь криптодиск. В результате становятся уязвимыми все остальные файлы. Конечно, можно создать множество небольших криптодисков, присвоить каждому отдельный пароль, но это не очень удобно.

В случае с прозрачным шифрованием можно создать столько зашифрованных папок, сколько вам нужно и поместить в каждую из них различные группы файлов — документы, личные фото и т.д. При этом расшифровываются только те файлы, к которым осуществляется доступ, а не все файлы криптодиска сразу.

Преимущества и недостатки EFS

В Windows (начиная с Windows 2000 и кроме Home-выпусков) традиционно для организации прозрачного шифрования используется шифрованная файловая система — EFS (Encrypting File System).

EFS предназначена, чтобы один пользователь не мог получить доступ к файлам (зашифрованным) другого пользователя. Зачем нужно было создавать EFS, если NTFS поддерживает разграничение прав доступа? Хотя NTFS и является довольно безопасной файловой системой, но со временем появились различные утилиты (одной из первых была NTFSDOS, позволяющая читать файлы, находящиеся на NTFS-разделе, из DOS-окружения), игнорирующие права доступа NTFS. Появилась необходимость в дополнительной защите. Такой защитой должна была стать EFS.

По сути, EFS является надстройкой над NTFS. EFS удобна тем, что входит в состав Windows и для шифрования файлов вам не нужно какое-либо дополнительное программное обеспечение — все необходимое уже есть в Windows. Для начала шифрования файлов не нужно совершать какие-либо предварительные действия, поскольку при первом шифровании файла для пользователя автоматически создается сертификат шифрования и закрытый ключ.

Также преимуществом EFS является то, что при перемещении файла из зашифрованной папки в любую другую он остается зашифрованным, а при копировании файла в зашифрованную папку он автоматически шифруется. Нет необходимости выполнять какие-либо дополнительные действия.

Такой подход, конечно же, очень удобен, и пользователю кажется, что от EFS одна только польза. Но это не так. С одной стороны, при неблагоприятном стечении обстоятельств, пользователь может вообще потерять доступ к зашифрованным файлам. Это может произойти в следующих случаях:

- Аппаратные проблемы, например, вышла из строя материнская плата, испорчен загрузчик, повреждены системные файлы из-за сбоя жесткого диска (bad sectors). В итоге жесткий диск можно подключить к другому компьютеру, чтобы скопировать с него файлы, но если они зашифрованы EFS, у вас ничего не выйдет.

- Система переустановлена. Windows может быть переустановлена по самым разнообразным причинам. В этом случае доступ к зашифрованным данным, понятно, будет потерян.

- Удален профиль пользователя. Даже если создать пользователя с таким же именем, ему будет присвоен другой ID, и расшифровать данные все равно не получится.

- Системный администратор или сам пользователь сбросил пароль. После этого доступ к EFS-данным также будет потерян.

- Некорректный перенос пользователя в другой домен. Если перенос пользователя выполнен неграмотно, он не сможет получить доступ к своим зашифрованным файлам.

Когда пользователи (особенно начинающие) начинают использовать EFS, об этом мало кто задумывается. Но, с другой стороны, существует специальное программное обеспечение (и далее оно будет продемонстрировано в работе), позволяющее получить доступ к данным, даже если система была переустановлена, и были потеряны некоторые ключи. И я даже не знаю к преимуществам или недостаткам отнести сей факт — данное ПО позволяет восстановить доступ к данным, но в то же время оно может использоваться злоумышленником для получения несанкционированного доступа к зашифрованным файлам.

Казалось бы, данные с помощью EFS зашифрованы очень надежны. Ведь файлы на диске шифруются с помощью ключа FEK (File Encryption Key), который хранится в атрибутах файлов. Сам FEK зашифрован master-ключом, который, в свою очередь, зашифрован ключами пользователей системы, имеющих доступ к этому файлу. Ключи пользователей зашифрованы хэшами паролей этих пользователей, а хэши паролей — зашифрованы еще и SYSKEY.

Казалось бы, такая цепочка шифрования должна была обеспечить надежную защиту данных, но все банально сводится к логину и паролю. Стоит пользователю сбросить пароль или переустановить систему, получить доступ к зашифрованным данным уже не получится.

Разработчики EFS перестраховались и реализовали агентов восстановления (EFS Recovery Agent), то есть пользователей, которые могут расшифровать данные, зашифрованные другими пользователями. Однако использовать концепцию EFS RA не очень удобно и даже сложно, особенно для начинающих пользователей. В итоге, эти самые начинающие пользователи знают, как зашифровать с помощью EFS файлы, но не знают, что делать в нештатной ситуации. Хорошо, что есть специальное ПО, которое может помочь в этой ситуации, но это же ПО может использоваться и для несанкционированного доступа к данным, как уже отмечалось.

К недостаткам EFS можно также отнести невозможность сетевого шифрования (если оно вам нужно, то необходимо использовать другие протоколы шифрования данных, например, IPSec) и отсутствие поддержки других файловых систем. Если вы скопируете зашифрованный файл на файловую систему, которая не поддерживает шифрование, например, на FAT/FAT32, файл будет дешифрован и его можно будет просмотреть всем желающим. Ничего удивительного в этом нет, EFS — всего лишь надстройка над NTFS.

Получается, что от EFS вреда больше, чем пользы. Но, чтобы не быть голословным, приведу пример использования программы Advanced EFS Data Recovery для получения доступа к зашифрованным данным. Сценарий будет самый простой: сначала я войду в систему под другим пользователем и попытаюсь получить доступ к зашифрованному файлу, который зашифровал другой пользователь. Затем я смоделирую реальную ситуацию, когда сертификат пользователя, зашифровавшего файл, был удален (это может произойти, например, в случае переустановки Windows). Как вы увидите, программа без особых проблем справится и с этой ситуацией.

Использование программы Advanced EFS Data Recovery для расшифровки зашифрованных EFS файлов

Посмотрим, как можно расшифровать зашифрованные с помощью EFS файлы. Первым делом нужно включить шифрование для одной из папок. Для демонстрации я специально создал папку EFS-Crypted. Чтобы включить EFS-шифрование для папки, нужно просто включить соответствующий атрибут в ее свойствах (рис. 1).

Рис. 1. Включение шифрования для папки

Название зашифрованной папки и всех помещенных в нее файлов (которые автоматически будут зашифрованы) в Проводнике отображается зеленым цветом. Как показано на рис. 2, в зашифрованную папку я добавил текстовый файл config.txt, содержимое которого мы попытаемся просмотреть, войдя в систему под другим пользователем. Для теста был создан другой пользователь с правами администратора (такие права нужны программе Advanced EFS Data Recovery (AEFSDR) компании ElcomSoft), см рис. 3.

Рис. 2. Содержимое зашифрованной папки

Рис. 3. Создан новый пользователь

Естественно, если зайти под другим пользователем и попытаться прочитать файл config.txt, у вас ничего не выйдет (рис. 4).

Рис. 4. Отказано в доступе

Но не беда — запускаем программу Advanced EFS Data Recovery и переходим сразу в Expert mode (можно, конечно, воспользоваться мастером, который открывается при первом запуске (рис. 5)), но мне больше нравится экспертный режим.

Рис. 5. Мастер при запуске Advanced EFS Data Recovery

Рис. 6. Экспертный режим Advanced EFS Data Recovery

Итак, перейдите на вкладку Encrypted files и нажмите кнопку Scan for encrypted files. На рис. 6 уже изображен результат сканирования — найден наш единственный зашифрованный файл C:\EFS-Crypted\config.txt. Выделите его и нажмите кнопку Decrypt. Программа предложит вам выбрать каталог, в который нужно дешифровать файлы (рис. 7).

Рис. 7. Выберите каталог, в который будут дешифрованы файлы

Поскольку у меня пробная версия программы, то для продолжения нужно нажать Continue (рис. 8). Расшифрованные файлы помещаются в подпапку AEFS_<имя_диска>_DECRYPTED (рис. 9). Обратите внимание — наш файл config.txt уже не выделен зеленым и мы можем просмотреть его содержимое (рис. 10).

Рис. 8. Нажмите кнопку Continue

Рис. 9. Расшифрованные файлы

Рис. 10. Содержимое файла config.txt

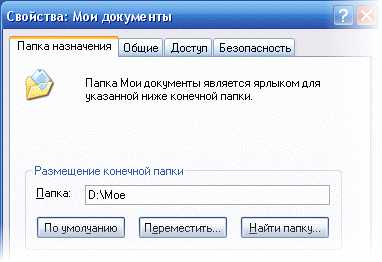

Теперь усложним задачу программе Advanced EFS Data Recovery, а именно — удалим личный сертификат. Войдите как пользователь, создавший зашифрованную папку, и запустите консоль mmc, выберите команду меню Файл, Добавить или удалить оснастку. Далее выберите оснастку Сертификаты и нажмите кнопку Добавить (рис. 11). В появившемся окне выберите моей учетной записи пользователя (рис. 12).

Рис. 11. Добавление оснастки

Рис. 12. Оснастка диспетчера сертификатов

Далее нажмите кнопку OK и в появившемся окне перейдите в Сертификаты, Личное, Сертификаты. Вы увидите созданные сертификаты для текущего пользователя (рис. 13). В моем случае пользователь называется тест. Щелкните на его сертификате правой кнопкой мыши и выберите команду Удалить для удаления сертификата. Вы увидите предупреждение о том, что расшифровать данные, зашифрованные с помощью этого сертификата, будет уже невозможно. Что ж, скоро мы это проверим.

Рис. 13. Личные сертификаты

Рис. 14. Предупреждение при удалении сертификата

Далее выполните следующие действия:

- Закройте оснастку и попробуйте обратиться к зашифрованному файлу. У вас ничего не выйдет, не смотря на то, что вы зашифровали этот файл. Ведь сертификат то удален.

- Смените пользователя, запустите программу Advanced EFS Data Recovery. Попробуйте расшифровать файл, как было показано ранее. Сначала программа сообщит, что сертификат не найден. Поэтому нужно перейти на вкладку EFS related files и нажать кнопку Scan for keys. Через некоторое время программа сообщит вам, что нашла ключи, но вероятно не все (рис. 15). Программа рекомендует вам просканировать ключи еще раз, но на этот раз с включенной опцией Scan by sectors (рис. 16), но я этого не делал и сразу перешел на вкладку Encrypted files. Программа успешно нашла и дешифровала файл. На рис. 17 показано, что я уже сохранил расшифрованный файл на рабочий стол.

Рис. 15. Поиск ключей

Рис. 16. Окно сканирования

Рис. 17. Файл опять расшифрован

К стыду EFS или к чести Advanced EFS Data Recovery, в обоих случаях файл был расшифрован. При этом, как видите, мне не понадобились какие-то специальные знания или навыки. Достаточно запустить программу, которая сделает за вас всю работу. О том, как работает программа можно прочитать на сайте разработчиков (http://www.elcomsoft.ru/), подробно принцип ее работы рассматривать в этой статье не будем, поскольку AEFSDR не является предметом статьи.

Справедливости ради нужно сказать, что специалисты могут настроить систему так, чтобы Advanced EFS Data Recovery будет бессильна. Однако, мы рассмотрели самое обычное использование EFS для подавляющего большинства пользователей.

Система прозрачного шифрования, реализованная в CyberSafe Top Secret

Рассмотрим, как реализовано прозрачное шифрование в CyberSafe. Для прозрачного шифрования используется драйвер Alfa Transparent File Encryptor (http://www.alfasp.com/products.html), который шифрует файлы с помощью алгоритма AES-256 или алгоритмом ГОСТ 28147-89 (при использовании Крипто-Про).

В драйвер передается правило шифрования (маска файлов, разрешенные/запрещенные процессы и т.д.), а также ключ шифрования. Сам ключ шифрования хранится в ADS папки (Alternate Data Streams, eb.by/Z598) и зашифрован с помощью OpenSSL (алгоритм RSA) или ГОСТ Р 34.10-2001 — для этого используются сертификаты.

Логика следующая: добавляем папку, CyberSafe создает ключ для драйвера, шифрует его выбранными публичными сертификатами (они должна быть предварительно созданы или импортированы в CyberSafe). При попытке доступа какого-либо пользователя к папке CyberSafe открывает ADS папки и читает зашифрованный ключ. Если у этого пользователя есть приватный ключ сертификата (у него может быть один или несколько своих сертификатов), который применялся для шифрования ключа, он может открыть эту папку и прочитать файлы. Нужно отметить, что драйвер расшифровывает только то, что нужно, а не все файлы при предоставлении доступа к файлу. Например, если пользователь открывает большой документ Word, то расшифровывается только та часть, которая сейчас загружается в редактор, по мере необходимости загружается остальная часть. Если файл небольшой, то он расшифровывается полностью, но остальные файлы остаются зашифрованными.

Если папка — сетевая расшаренная, то в ней файлы так и остаются зашифрованными, драйвер клиента расшифровывает только файл или часть файла в памяти, хотя это справедливо и для локальной папки. При редактировании файла драйвер шифрует изменения в памяти и записывает в файл. Другими словами, даже когда папка включена (далее будет показано, что это такое), данные на диске всегда остаются зашифрованными.

Использование программы CyberSafe Top Secret для прозрачного шифрования файлов и папок

Настало время рассмотреть практическое использование программы CyberSafe Top Secret. Для шифрования папки перейдите в раздел программы Прозрачное шифрование (вкладка Шифрование файлов), см. рис. 18. Затем из Проводника перетащите папки, которые вы хотите зашифровать, в рабочую область программы. Можете также воспользоваться кнопкой Доб. папку. Я добавил одну папку — C:\CS-Crypted.

Рис. 18. Программа CyberSafe Top Secret

Нажмите кнопку Применить. В появившемся окне (рис. 19) нажмите кнопку Да или Да для всех (если за один раз вы пытаетесь зашифровать несколько папок). Далее вы увидите окно выбора сертификатов, ключи которых будут использоваться для прозрачного шифрования папки (рис. 20). Как правило, сертификаты создаются сразу после установки программы. Если вы этого еще не сделали, придется вернуться в раздел Личные ключи и нажать кнопку Создать.

Рис. 19. Нажмите кнопку Да

Рис. 20. Выбор сертификатов для прозрачного шифрования

Следующий вопрос программы — нужно ли установить ключ администратора для этой папки (рис. 21). Без ключа администратора вы не сможете вносить изменения в папку, поэтому нажмите кнопку Да.

Рис. 21. Опять нажмите Да

После этого вы вернетесь в основное окно программы. Прежде, чем начать работу с зашифрованной папкой, нужно ее выделить и нажать кнопку Включить. Программа запросит пароль сертификата (рис. 22), указанного для шифрования этой папки. После этого работа с зашифрованной папкой не будет отличаться от работы с обычной папкой. В окне CyberSafe папка будет отмечена, как открытая, а слева от пиктограммы папки появится значок замка (рис. 23).

Рис. 22. Вводим пароль сертификата

Рис. 23. Зашифрованная папка подключена

В Проводнике ни зашифрованная папка, ни зашифрованные файлы никак не помечаются. Внешне они выглядят так же, как и остальные папки и файлы (в отличие от EFS, где имена зашифрованных файлов/папок выделяются зеленым цветом), см. рис. 24.

Рис. 24. Зашифрованная папка CS-Crypted в Проводнике

Нужно отметить, что аналогичным образом вы можете зашифровать и сетевую папку. При этом программа CyberSafe должна находиться только на компьютере пользователей, а не на файловом сервере. Все шифрование осуществляется на клиенте, а на сервер передаются уже зашифрованные файлы. Такое решение более чем оправдано. Во-первых, по сети передаются уже зашифрованные данные. Во-вторых, даже если администратор сервера захочет получить доступ к файлам, у него ничего не выйдет, поскольку расшифровать файлы могут только пользователи, сертификаты которых были указаны при шифровании. Зато администратор при необходимости может выполнить резервное копирование зашифрованных файлов.

Когда зашифрованная папка больше не нужна, нужно перейти в программу CyberSafe, выделить папку и нажать кнопку Выключить. Такое решение может показаться вам не столь удобным, как EFS — нужно нажимать кнопки включения/выключения. Но это только на первый взгляд. Во-первых, у пользователя есть четкое понимание, что папка зашифрована и он уже не забудет об этом факте, когда будет переустанавливать Windows. Во-вторых, при использовании EFS, если вам нужно отойти от компьютера, вам нужно выходить из системы, поскольку за время вашего отсутствия кто угодно может подойти к компьютеру и получить доступ к вашим файлам. Все, что ему нужно будет сделать — это скопировать ваши файлы на устройство, которое не поддерживает шифрование, например, на FAT32-флешку. Далее он сможет просматривать файлы вне вашего компьютера. С программой CyberSafe все немного удобнее. Да, вам нужно сделать дополнительное действие («выключить» папку) и все зашифрованные файлы станут недоступны. Но зато вам не нужно будет заново запускать все программы и открывать все документы (в том числе и незашифрованные) — как после повторного входа в систему.

Впрочем, у каждого продукта есть свои особенности. CyberSafe — не исключение. Представим, что вы зашифровали папку C:\CS-Crypted и поместили туда файл report.txt. Когда папка выключена, понятное дело, прочитать файл вы не сможете. Когда папка включена, вы можете получить доступ к файлу и, соответственно, скопировать его в любую другую, незашифрованную папку. Но после копирования файла в незашифрованную папку он продолжает жить собственной жизнью. С одной стороны, не так удобно, как в случае с EFS, с другой стороны, зная такую особенность программы, пользователь будет более дисциплинированным и будет хранить свои секретные файлы только в зашифрованных папках.

Производительность

Сейчас попытаемся выяснить, что быстрее — EFS или CyberSafe Top Secret. Все испытания проводятся на реальной машине — никаких виртуалок. Конфигурация ноутбука следующая — Intel 1000M (1.8 GHz)/4 Гб ОЗУ/WD WD5000LPVT (500 Гб, SATA-300, 5400 RPM, буфер 8 Мб/Windows 7 64-bit). Машина не очень мощная, но какая есть.

Тест будет предельно прост. Мы скопируем в каждую из папок файлы и посмотрим, сколько времени займет копирование. Выяснить, какое средство прозрачного шифрования быстрее, нам поможет следующий простой сценарий:

@echo off echo "Копирование 5580 файлов в EFS-Crypted" echo %time% robocopy c:\Joomla c:\EFS-Crypted /E > log1 echo %time% echo "Копирование 5580 файлов в CS-Crypted" echo %time% robocopy c:\Joomla c:\CS-Crypted /E > log2 echo %time% Не нужно быть гуру программирования, чтобы догадаться, что делает этот сценарий. Не секрет, что мы чаще работаем с относительно небольшими файлами с размером от нескольких десятков до нескольких сотен килобайт. Данный сценарий копирует дистрибутив Joomla! 3.3.6, в котором находится 5580 таких небольших файлов сначала в папку, зашифрованную EFS, а затем в папку, зашифрованную CyberSoft. Посмотрим, кто будет победителем.

Команда robocopy используется для рекурсивного копирования файлов, в том числе пустых (параметр /E), а ее вывод сознательно перенаправляется в текстовый файл (при желании можно просмотреть, что скопировалось, а что нет), чтобы не засорять вывод сценария.

Результаты второго теста изображены на рис. 25. Как видите, EFS справилась с этим заданием за 74 секунды, а CyberSoft — всего за 32 секунды. Учитывая, что в большинстве случаев пользователи работают с множеством мелких файлов, CyberSafe будет более чем в два раза быстрее, чем EFS.

Рис. 25. Результаты тестирования

Преимущества прозрачного шифрования CyberSafe

Теперь немного подытожим. К преимуществам прозрачного шифрования CyberSafe можно отнести следующие факты:

- При выключении папки файлы могут быть скопированы в зашифрованном виде куда угодно, что позволяет организовать облачное шифрование.

- Драйвер программы CyberSafe позволяет работать по сети, что дает возможность организовать корпоративное шифрование.

- Для расшифровки папки не только нужно знать пароль, необходимо иметь соответствующие сертификаты. При использовании Крипто-Про ключ можно вынести на токен.

- Приложение CyberSafe поддерживает набор инструкций AES-NI, что положительно сказывается на производительности программы (было доказано тестами выше).

- Защититься от несанкционированного доступа к личным ключам можно с помощью двухфакторной аутентификации.

- Поддержка доверенных приложений

Последние два преимущества заслуживают отдельного внимания. Чтобы обезопаситься от доступа к личным ключам пользователя, вы можете защитить саму программу CyberSafe. Для этого выполните команду Инструменты, Настройки (рис. 26). В окне Настройки на вкладке Аутентификация вы можете включить или аутентификацию по паролю или двухфакторную аутентификацию. Подробно о том, как это сделать, можно прочитать в руководстве по программе CyberSafe на странице 119.

Рис. 26. Защита самой программы CyberSafe

На вкладке Разрешен. приложения можно определить доверенные приложения, которым разрешено работать с зашифрованными файлами. По умолчанию все приложения являются доверенными. Но для большей безопасности вы можете задать приложения, которым разрешено работать с зашифрованными файлами. На рис. 27 я указал в качестве доверенных приложения MS Word и MS Excel. Если какая-то другая программа попытается обратиться к зашифрованной папке, ей будет отказано в доступе. Дополнительную информацию вы можете найти в статье «Прозрачное шифрование файлов на локальном компьютере при помощи CyberSafe Files Encryption» (http://habrahabr.ru/company/cybersafe/blog/210458/).

Рис. 27. Доверенные приложения

На этом все. Рекомендуем ознакомиться со следующими статьями:

Прозрачное шифрование файлов на локальном компьютере при помощи CyberSafe Files Encryption

Прозрачное шифрование сетевых папок в корпоративном пространстве

Методы сокрытия информации

Шифрование облачных сервисов в компаниях и организациях

Как восстановить зашифрованные файлы (Инструкция)

Восстановление зашифрованных файлов — это проблема с которой столкнулись большое количество пользователей персональных компьютеров, ставших жертвой разнообразных вирусов-шифровальщиков. Количество вредоносных программ в этой группе очень много и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt и т.д.

Конечно, восстановить зашифрованные файлы можно просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Способы восстановления зашифрованных файлов бесплатно

Существует несколько способов восстановить зашифрованные файлы используя абсолютно бесплатные и проверенные программы, такие как ShadowExplorer и PhotoRec. Перед и во время восстановления старайтесь как можно меньше использовать зараженный компьютер, таким образом вы увеличиваете свои шансы на удачное восстановление файлов.

Инструкцию, описанную ниже, нужно выполнять шаг за шагом, если у вас что-либо не получается, то ОСТАНОВИТЕСЬ, запросите помощь написав комментарий к этой статье или создав новую тему на нашем форуме.

1. Удалить вирус-шифровальщик

2. Восстановить зашифрованные файлы используя ShadowExplorer

3. Восстановить зашифрованные файлы используя PhotoRec

1. Удалить вирус-шифровальщик

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

1.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Сканировать для запуска проверки вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

1.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

2. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

3. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Как восстановить данные после переустановки Windows

Из этой статьи Вы сможете узнать про основные способы восстановления данных, утерянных после переустановки операционной системы Windows.

Содержание:

- Процесс переустановки

- Полная переустановка ОС или её обновление

- Что делать, если файлы исчезли после переустановки Windows?

- Восстановление файлов стандартными средствами ОС

- Восстановление предыдущих версий файлов из архивов

- Восстановление данных с помощью специализированного ПО

- Особенности восстановления файлов с SSD дисков

Переустановка Windows всегда выполняется с предварительным форматированием системного раздела диска. Именно поэтому, перед установкой операционной системы следует сохранять свои важные данные с рабочего стола и системного диска на другой носитель. К сожалению, многие пользователи узнают об этом только после того, как переустановка была завершена, а все данные исчезли.

Процесс переустановки

Процесс переустановки Windows на первый взгляд является обыденным делом, которое опытный пользователь может выполнить в любой удобный момент. Отметим, что за своей простотой, скрывается достаточно много действий, выполняющихся с жестким диском для его подготовки к установке. Форматирование, разделение новых разделов, изменение логической структуры и файловой системы носителя – лишь небольшая часть этих действий. Каждое из них постепенно стирает оставшиеся следы удаленных файлов и данных, поэтому специализированным программам становиться все труднее и труднее отыскивать и восстанавливать утерянную информацию.

Полная переустановка ОС или её обновление

ОС Windows может быть установлена двумя способами: чистая установка и обновление системных файлов. В ходе обновления файлов (данный способ возможен, если операционная система полностью совпадает с той, что установлена или установка производится с того же диска, что и первая ОС) сохраняется структура диска и файлы можно восстановить с очень высокой вероятностью.

В случае чистой установки, система ставится на отформатированный диск, который сразу перезаписывается новыми файлами. Данный процесс значительно снижает возможность восстановления файлов. Помимо этого, чистая установка может сопровождаться делением томов, сменой разрядности операционной системы и другими факторами, буквально «затирающими» следы удаленных важных файлов.

Что делать, если файлы исчезли после переустановки Windows?

Если внезапно обнаружилось, что нужные файлы исчезли после переустановки ОС, первым делом не нужно предпринимать никаких быстрых решений, поскольку каждое действие, требующее сохранения информации на жесткий диск, будет напрямую влиять на шансы спасти информацию! К этим действиям относятся не только скачивание и установка файлов, а даже и простой запуск системы. Самым лучшим выходом из данной ситуации будет отключение компьютера и извлечения жесткого диска из системного блока. Данная процедура позволит не сделать утерянным данным еще хуже.

После извлечения можно пойти по двум путям: либо подключить свой жесткий диск к другому компьютеру в виде дополнительного носителя, либо загрузить операционную систему с флешки с портативной версией ОС, что позволит работать с диском в пассивном состоянии, увеличивая шансы на успешное восстановление.

Важно! Независимо от выбранного пути, на сторонней системе обязательно должна быть установлена специализированная программа по восстановлению данных RS Partition Recovery.

Восстановление файлов стандартными средствами ОС

После обновления или восстановления Windows присутствует возможность восстановления файлов, удаленных в корзину: то есть, можно вернуть часть данных, которые были в корзине до переустановки. Чтобы сделать это, для начала следует найти месторасположения корзины (в некоторых версиях Windows корзина может быть скрыта).

Шаг 1. Нажимаем ПКМ по кнопке «Пуск» и выбираем пункт «Параметры».

Шаг 2. В открывшемся окне выбираем пункт «Персонализация», затем «Темы» и «Параметры значков рабочего стола».

Шаг 3. В этом окне, необходимо поставить галочку возле корзины и подтвердить действие соответствующей кнопкой.

После этих действий корзина станет доступной на рабочем столе.

Для восстановления удаленных данных из корзины, достаточно нажать по удаленным данным правой кнопкой мыши и нажать на пункт «Восстановить».

Восстановление предыдущих версий файлов из архивов

Начиная с Windows 7 у пользователей есть возможность создавать резервные версии файлов, с помощью которых можно восстановить утерянные данные, удаленные при изменении. К примеру, с помощью данной функции можно быстро восстановить текстовый документ, случайно сохраненный в пустом виде.

Стоит отметить, что данная функция является смежной с точками восстановления, поэтому для использования такой возможности следует настроить точки восстановления. С тем, как восстановить данные при помощи точек восстановления, можно ознакомиться в статье Точки восстановления Windows.

Для настройки архивации и восстановления следует:

Шаг 1. Нажать ПКМ по кнопке «Пуск» и выбрать «Панель управления». В открывшемся окне находим пункт «Резервное копирование и восстановление» (его можно легко обнаружить, если поставить режим отображения «Мелкие значки»).

Шаг 2. В открывшемся окне выбираем пункт «Настроить резервное копирование».

Шаг 3. После завершения загрузки программы архивации, следует выбрать необходимый диск и нажать кнопку «Далее».

Шаг 4. На следующем окне выбираем нижний пункт «Предоставить мне выбор» и «Далее».

В следующем окне достаточно выбрать нужные папки и файлы для создания резервных копий, из которых можно будет восстановить файлы.

Восстановление данных с помощью специализированного ПО

Для восстановления данных после переустановки Windows с форматированием жесткого диска, стоит использовать специализированные программы для восстановления информации.

Необходимость использовать стороннее ПО возникает из-за того, что после форматирования, изменяется файловая таблица с информацией о расположении файлов и стандартными средствами их уже не вернуть.

Одна из таких программ — RS Partition Recovery, которая использует особые алгоритмы, позволяющие проводить глубокий анализ поверхности жесткого диска, находя при этом оставшиеся части прошлой файловой системы.

Данная информация отображается в соответствующем окне программы, что позволяет пользователю зайти в удаленные разделы и восстановить информацию обычным методом.

Узнать детальную инструкцию по восстановлению, возможности и особенности RS Partition Recovery можно на официальной странице программы.

Особенности восстановления файлов с SSD дисков

Если исчезновение данных после переустановки было обнаружено поздно, это может сделать процесс восстановления невозможным. Помимо этого, переустановка Windows на SSD практически гарантировано лишает пользователя возможности восстановления файлов с SSD дисков. Такое поведение обусловлено физическими характеристиками и конструктивными отличиями стандартных HDD от высокоскоростных SSD. Несмотря на это программа RS Partition Recovery способна восстановить максимум возможных данных даже в самых трудных случаях.

Вирус зашифровал файлы на компьютере в расширение .xtbl

Здравствуйте админ, я к вам с проблемой. Мне пришло на электронную почту письмо с архивом, а в архиве странный файл, открыл его щёлкнув двойным щелчком мыши, на секунду мелькнуло какое-то окно и ноутбук завис, через минуту большая часть файлов на рабочем столе приобрела странный вид и вот такие названия:

+InOhkBwCDZF9Oa0LbnqJEqq6irwdC3p7ZqGWz5y3Wk=.xtbl

1njdOiGxmbTXzdwnqoWDA3f3x4ZiGosn9-zf-Y2PzRI=.xtbl

Выключил принудительно ноут и после включения на рабочем столе появилось вот такое сообщение "Внимание! Все важные файлы на всех дисках вашего компьютера были зашифрованы. Подробности вы можете прочитать в файлах README.txt, которые можно найти на любом из дисков".

Почти все файлы на диске (C:) оказались зашифрованы в расширение .xtbl!Зашёл на переносной жёсткий диск USB с важной информацией, а там уже половина файлов с таким расширением. Снова выключил ноутбук и вызвал специалиста, тот просто предложил переустановить операционную систему, а насчёт зашифрованных файлов сказал, что расшифровать всё равно ничего не получится, так как дешифратора не существует. Так ли это?Вирус зашифровал файлы на компьютере в расширение .xtbl

Привет друзья! Наш читатель прислал мне по почте письмо с самой опасной на сегодняшний день вредоносной программой и я заразил вирусом свой тестовый компьютер, смотрим как происходит заражение, как происходит шифрование файлов и как в конце концов можно удалить этот вирус. Но мой вам совет, если вы обнаружили в вашей операционной системе работу подобного вируса и ни с чем подобным ранее не сталкивались, то просто выключите компьютер и сразу обратитесь за помощью в хороший сервисный центр, потому как существует риск полной потери ваших данных на жёстком диске.

Данный вирус представляет из себя троянскую программу, а значит одновременно происходит заражение вашей операционной системы сразу несколькими вредоносными программами. Лично я, полностью исследовав заражённый компьютер утилитами Process Monitor и AnVir Task Manager, насчитал четыре:Первый зловред, обычный блокировщик рабочего стола, блокирует вашу Windows, чтобы вы не смогли ничего сделать.

Второй зловред, представляет из себя руткит, скрывающий третью программу включающую ваш компьютер в Ботнет (компьютерная сеть, состоящая из заражённых компьютеров) и ваша машина начинает служить злоумышленникам (рассылать спам и заражать другие компьютеры в интернете) и безбожно тормозить.Четвёртый зловред, шифрует сложнейшим алгоритмом часть системных и все пользовательские файлы: изображения, видео, аудио и текстовые документы в расширение .xtbl. На момент шифрования файлов, в операционной системе работает файл шифратор, если его обнаружить, шансы на расшифровку заметно возрастут, но это ещё никому не удалось даже с помощью инструмента Process Monitor, этот файл всегда удачно самоудаляется.

В процессе заражения на рабочем столе или в корне диска (C:) создаётся текстовый документ с таким содержанием:

"Для расшифровки ваших файлов и получения необходимых инструкций отправьте код Q2R8459H8K3956GJS2M1|0 на электронный адрес [email protected] (адреса могут разниться и не всегда этот файл создаётся - примеч. администратора). Не пытайтесь сами расшифровать файлы, это приведёт к безвозвратной их потере".

В последнем, попавшемся мне, таком файле совсем не было никаких почтовых адресов, а просто были номера электронных кошельков для пополнения, что говорит об возможной торговле данной вредоносной программой на закрытых хакерских форумах.

В первую очередь удаляем вредоносную программу

Наш читатель поступил правильно, почуяв неладное выключил компьютер, этим он спас все остальные свои файлы от заражения.

Как я уже заметил в начале статьи, архив с вредоносной программой оказался у меня. Раньше я всегда сталкивался с последствиями работы этого трояна, а сейчас представилась возможность проследить как происходит заражение и шифрование.

Также из дальнейшего рассказа вы увидите, что при наличии нормального антивируса и менеджера автозагрузки заразить свой компьютер вирусом практически невозможно.

Вот так выглядит архив в письмеИзвлекаю из архива файл вируса и запускаю его

Срабатывает первая линия обороны, установленная у меня программа AnVir Task Manager (антивирусный менеджер автозагрузки) сигнализирует, что вредоносный файл csrss.exe направляется прямиком в автозагрузку. Обратите внимание, AnVir популярно показывает нам свой вердикт о файле - Состояние: Определённо не требуется - вирусы, шпионы, реклама и "пожиратели ресурсов".

Если нажать Удалить, то никакого заражения не будет, но жмём Разрешить и происходит заражение моего компьютера вредоносной программой.

Срабатывает вторая линия обороны, антивирус ESET Smart Security 8 классифицирует вредоносную программу как Win32/Filecoder.ED (шифратор файлов).

Отключаю антивирус и запускаю вирус ещё раз, происходит заражение системы и через минуту все пользовательские файлы на моём рабочем столе и диске (C:) зашифровываются в расширение .xtbl.

Очистка системы

Несмотря на такое разрушительное действие, от вируса-шифровальщика можно избавиться простым восстановлением операционной системы (только в том случае, если вы запустите её в среде восстановления).Если восстановление системы у вас отключено, то удалите вредоносную программу в безопасном режиме, Windows так устроена, что в Safe Mode работают только основные системные процессы операционной системы. Для удаления вируса можно использовать обычный Диспетчер задач Windows, а лучше программу AnVir Task Manager, рассмотрим оба варианта.Загружаемся в безопасный режим и открываем Диспетчер задач, смотрим незнакомые элементы в Автозагрузке. Так как в безопасном режиме процессы и сервисы вредоносной программы не работают, то просто удаляем файл вируса, но к сожалению Диспетчер задач не сможет показать все заражённые файлы.

Щёлкаем правой мышью мышью на подозрительном файле и выбираем в меню Открыть расположение файлаОткрывается папка автозагрузки:

C:\Users\Имя пользователя\AppData\Roaming\Microsoft\Windows\Start Menu\Programs

с вредоносными файлами, которые нужно просто удалить.

Несомненно больше возможностей, чем Диспетчер задач, предлагает программа AnVir Task Manager (всегда ношу с собой на флешке), её можно установить прямо в безопасном режиме, также можете использовать портативную версию (работающую без установки) программы.

В главном окне AnVir Task Manager наглядным образом представлены все программы находящиеся в автозагрузке и самые опасные, с уровнем риска для пользователя почти 100%, в самом верху. У файлов фальшивые имена и AnVir однозначно относит их к вирусам.

Если щёлкнуть на выбранном файле правой мышью, то можно узнать его расположение в проводнике и увидеть все относящиеся к нему процессы, сервисы, ключи реестра, и удалить вирус основательно.

Кстати, если загрузиться в безопасный режим с поддержкой сетевых драйверов, то можно щёлкнуть правой мышью на подозрительном файле и выбрать в меню пункт Проверить на сайте и произойдёт проверка подозрительного файла на сайте VirusTotal - онлайн сервисе, анализирующем подозрительные файлы.

В нашем случае VirusTotal подтвердил подозрения ESET Smart Security 8. Посмотрите на заключения ведущих антивирусных программ: Касперский - Trojan.Win32.Fsysna.bvsm (вредоносное шифрование файлов), DrWeb - Trojan.PWS.Tinba.161, Avira - TR/Crypt.Xpack.189492 и так далее.

Кто заинтересовался возможностями AnVir, читайте нашу отдельную статью.

Также важна дальнейшая проверка диска (C:) антивирусом, только с помощью него я нашёл с десяток файлов вируса в папке временных файлов C:\Users\Имя пользователя\AppData\Local\Temp,

ещё вредоносный файл csrss.exe создал хитрым образом в корне диска (C:) вторую папку Windows и расположился в ней.

К слову сказать, антивирусный сканер Dr.Web CureIt тоже нашёл все заражённые файлы.

Кто боится запускать компьютер в безопасном режиме, может произвести сканирование Windows антивирусной загрузочной LiveCD флешкой (диском). Или снимите винчестер и подсоедините его к здоровой машине с хорошим антивирусом (вариант для опытных пользователей, так как существует небольшой риск заразить и здоровую машину).

К сожалению удаление вредоносной программы не расшифрует вам зашифрованные файлы.

Как расшифровать зашифрованные файлы с расширением .xtbl

Во первых и не думайте переписываться со злоумышленниками, до вас это пробовали многие, никакого дешифратора вам не дадут, а только разведут на деньги. Также не верьте людям, которые пообещают расшифровать вам файлы за деньги, никакого стопроцентно работающего дешифратора на сегодняшний день не существует, об этом признались даже в лаборатории Dr.Web. Один мой приятель перерыл весь интернет и пообщался с большим количеством людей предлагающих за вознаграждение произвести расшифровку файлов, но результат абсолютно отрицательный, также нами были перепробованы все существующие программы дешифровщики.

Говорят, что лаборатории Dr.Web удалось помочь немногим пользователям расшифровать зашифрованные файлы и они готовы помочь другим пользователям попавшим в беду, но для этого у пострадавших должны быть установлены на компьютерах платные версии антивирусов от Dr.Web, например Dr.Web Security Space и Dr.Web Enterprise Security Suite. Что это, реклама? Как бы то не было, если вы обладатель данных продуктов и пострадали от вируса-шифровальщика перейдите по ссылке, заполните форму, выберите файл и нажмите Отправить, затем ждите ответа.

https://support.drweb.ru/new/free_unlocker/?for_decode=1&keyno=&lng=ruКасперский тоже предлагает своё решение в виде утилиты RectorDecryptor.

Перейдите по ссылке http://support.kaspersky.ru/viruses/disinfection/4264#block2

и выберите Пункт 2. Как расшифровать файлы

Скачайте файл RectorDecryptor.exeи запустите его, в главном окне нажмите кнопку Начать проверку.Ещё для расшифровки можете зайти на сервис https://decryptcryptolocker.com/ и нажмите на кнопку Выберите файл, затем в появившемся проводнике укажите зашифрованный файл и может вам повезёт!

Таких программ и сервисов предлагающих услуги расшифровки становится всё больше, но результат пока оставляет желать лучшего, поэтому рекомендую вам скопировать зашифрованные файлы на отдельный накопитель и запастись терпением, наверняка дешифратор будет создан в ближайшее время, и вы об этом обязательно узнаете на нашем сайте.

Статья близкая по теме: Что делать если на компьютере вирус-майнер

Метки к статье: Вирусы

Windows не загружается, как спасти данные?

Привет друзья. У вас наверное были случаи когда Windows не загружается, и в голове появляется мысль, а как же спасти данные? Что будет с моими файлами, неужели я их потеряю? На таких случаях очень хорошо зарабатывают компьютерные мастерские, или мастера одиночки.

Они смотрят на ваш компьютер и говорят, что все серьезно, восстановить информацию будет сложно и дорого. Если информация на компьютере действительно ценная, то клиент готов заплатить, и не мало.

Конечно же, если проблемы с жестким диском, то восстановить информацию действительно может быть сложно, но если у вас просто системная ошибка, и не запускается Windows, то восстановить информацию не сложно.

Во-первых: возможно восстановить ваш компьютер можно даже без переустановки Windows, просто нужно разобраться с ошибкой, которая появляется. Что бы понять что происходит с вашим компьютером почитайте эту статью. Так же почитайте о синих экранах, и о восстановлении загрузчика.

Во-вторых: Даже если нужно переустанавливать Windows, то информация пропадет только с системного диска. Обычно это диск C. А вся информация, которая хранится на локальных дисках D, или E не будет утеряна.

В этой статье мы рассмотрим процесс спасения информации, на операционной системе Windows 7 (не столь важно), и при условии, что системный диск, это диск С.

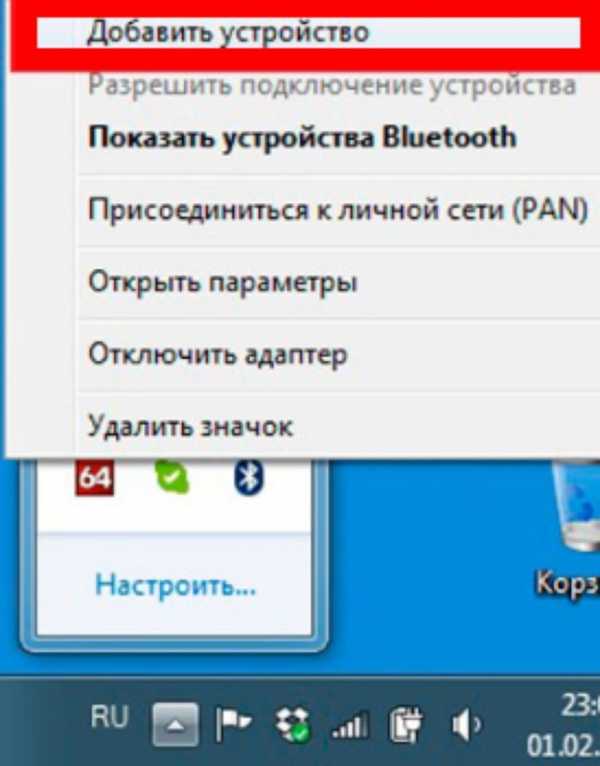

Стоит помнить, что папка “Мои документы”, и все файлы на рабочем столе, находятся на диске C. То есть на том диске на котором установленная операционная система. И при переустановке Windows 7, раздел C нужно будет отформатировать, соответственно вся информация будет утеряна.

Суть нашей работы заключается в том, что бы перенести данные с системного диска (в нашем случае) C, на другой раздел D, или E. Тогда наши файлы будут в безопасности, и можно будет заняться установкой Windows.

Как спасти данные при переустановке Windows?

Для спасения файлов, есть много загрузочных дисков, с проводниками, которые позволяют осуществлять операции с файлами без загрузки Windows. Мы будем использовать загрузочный диск от ESET. Сначала я думал взять Dr.Web LiveCD, который я подробно описывал здесь, но у диска компании ESET встроенный файловый проводник более удобный и понятный.

Значит если у Вас еще нет загрузочного диска от ESET, то создаем его. Подробное руководство по нему я уже писал, читайте здесь.

Теперь нам нужно с него загрузится. Вставляем диск в привод, и перезагружаем компьютер, если пойдет загрузка с диска, то вы увидите на экране вот такую картинку:

Если же компьютер начнет включатся как обычно, то читаем статью о том как правильно выставить загрузку с диска в БИОС, и повторяем, пока не увидите то что на картинке выше.

Дальше появится меню с выбором варианта загрузки. Выбираем “Graphice mode” и нажимаем “Enter”.

Ждем пока все загрузится. Окно с антивирусом, которое откроется автоматически, можно закрыть.

Теперь нам нужно запустить проводник, для того, что бы скопировать файлы с диска C в надежное место. Для этого, на рабочем столе, загрузочного диска от ESET, запускаем утилиту “Компьютер”. Это проводник, который мало чем отличается от обычного проводника в Windows 7. Только немного запутанный :), не переживайте, сейчас разберемся.

Выглядит он весьма красиво и понятно. На главном экране отображаются три локальных диска (у меня это C, D и E) и привод CD/DVD . Как видите у меня локальные диски имеют названия, кто есть кто, я определил по размеру, и по этим самым названиям, не буду забивать вам голову ерундой, идем дальше.

Я от руки :), стрелочками нарисовал, что нам нужно сделать. Что бы было понятнее. Нам нужно с диска С скопировать нужные нам файлы на диск D, или E, где они будут в безопасности. Все картинки увеличиваются при нажатии.

Заходим в диск C, и ищем нужные нам файлы. Скорее всего нам понадобятся файлы с папки “Мои документы”, и “Рабочий стол”. После того, как откроем диск C, переходим в папку “Users”.

Затем переходим в папку своей учетной записи.

Находим две папки “Desktop” и “Documents”, как вы уже поняли, в первой находятся файлы, которые лежат на рабочем столе, а во второй файлы из папки “Документы”. Выделяем эти две папки, нажимаем правой кнопку мыши и выдираем “Копировать”.

Дальше нам нужно вернутся назад и выбрать диск D, или E для того, что бы скопировать туда эти папки. Нажимаем несколько раз на кнопку “Назад”, открываем диск D, нажимаем правой кнопкой мыши на пустую область, и выбираем “Вставить (2) элемента”.

Вот так друзья можно спасти данные при переустановке Windows. В принципе таким способом можно скопировать любые файлы с одного раздела на другой, без участия операционной системы.

После того, как все сохранено, можно приступить к установке Windows. Удачи друзья!

Шифрование- я не могу расшифровать файл после переустановки Windows?

Переполнение стека- Около

- Товары

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя

- Реклама Обратитесь к разработчикам и технологам со всего мира

- О компании

Загрузка…

- Авторизоваться зарегистрироваться

-

Текущее сообщество

Расшифровка файлов после переустановки windows 10.

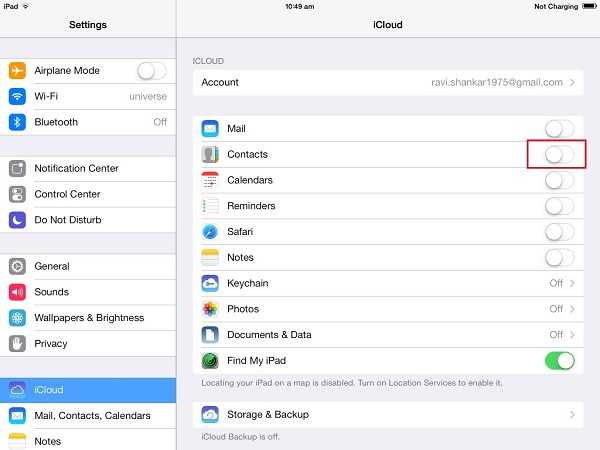

Некоторое время назад я зашифровал много файлов. Мне потребовалось переустановить Windows 10. «Пользователь», который зашифровал файлы, исчез после переустановки, и после создания нового входа я не могу расшифровать свои файлы.Я перехожу к свойствам любого из этих файлов и щелкаю вкладку «Общие».

Затем я нажимаю вкладку «Дополнительно».

Когда я снимаю флажок «Зашифровать содержимое для защиты данных», а затем нажимаю «ОК» и «Применить», я, конечно, получаю сообщение об ошибке, в котором говорится, что файл не может быть расшифрован.

Если я нажму кнопку «Подробности» в окне «Дополнительные атрибуты», я получу следующее:

Отпечаток сертификата пользователя

Ричард (Richard @ ACME-AUTODESTRUC) 5755 4610 B082 5B2F C43C 01CB B7A7 41AE DCCF 5DB0

Как восстановить эту учетную запись пользователя после переустановки Windows 10? Если я могу войти в систему как «пользователь», я смогу расшифровать файлы. Или можно использовать «отпечаток сертификата» для получения доступа?

:)

.

Не удается расшифровать файл в Windows10 после переустановки Windows

Здравствуйте,. Я зашифровал несколько файлов на своем компьютере под управлением Windows10 Home.

Мне пришлось заново переустановить Windows, поэтому я сделал резервную копию этих файлов и скопировал их на переустановленный компьютер.

Теперь я не могу их расшифровать. На всех файлах есть небольшое изображение желтого замка.

Я получаю отказ в доступе при нажатии на файл.

Я получаю сообщение об ошибке: 0x80071771, когда я пытаюсь стать владельцем файла

Я пробовал пройти через все протоколы безопасности, добавить себя, предоставить себе разрешения

Когда я это сделаю, щелкните правой кнопкой мыши -> разрешения -> дополнительно -> Детали

Я вижу свое старое имя пользователя с определенным номером сертификата.

Я не могу добавить себя сюда, там написано: Нет сертификата; Ни один сертификат не соответствует критериям подачи заявки; нажмите ОК, чтобы продолжить.

Точно так же я не могу удалить старый сертификат.

Я застрял.

Не могли бы вы помочь?

Спасибо,

:)

.

Инструменты, справка и руководства для Windows »Архив блога» Расшифровать зашифрованные файлы в Windows [Как сделать]

В предыдущих руководствах я показал вам, как зашифровать файлы в Windows (XP) (Vista / 7). В этом руководстве я покажу вам, как расшифровать эти файлы. Вам может потребоваться расшифровать ваши файлы в следующих случаях:

- Перемещение файлов на новый компьютер

- Переформатирование текущего компьютера и использование зашифрованных файлов в новой установке Windows

Экспорт текущего ключа шифрования

Когда вы узнали, как шифровать файлы, вы создали ключ шифрования.Чтобы экспортировать ключ для использования на другом компьютере или в новой установке Windows, выполните следующие действия:

- Нажмите Winkey + R , чтобы открыть диалоговое окно запуска (Пуск> Выполнить), и введите mmc

- Щелкните Файл> Добавить / удалить привязку…

- Выберите Certificates и нажмите Добавить

- Щелкните Моя учетная запись пользователя и щелкните Готово .Щелкните Закрыть . Нажмите ОК .

- В корне консоли разверните Сертификаты - Текущий пользователь> Личные> Сертификаты . Теперь щелкните правой кнопкой мыши свое имя пользователя и выберите Все задачи> Экспорт…

- Если вы не хотите их менять, оставьте значения по умолчанию и дайте экспортируемому файлу имя.

Импорт сертификата из резервной копии

О Rich

Rich - владелец и создатель руководств по Windows; он тратит свое время на то, чтобы что-то ломать на своем ПК, чтобы писать руководства по их исправлению.

Связанные

Бесплатные советы по работе с ПК по электронной почте

.Как расшифровать файл при утере сертификата / ключа / пароля

Шифрование файлов с помощью EFS (Encrypting File System), Bitlocker или других методов шифрования может значительно повысить безопасность данных. Но как расшифровать зашифрованные файлы без пароля или сертификата? Следуйте приведенным здесь советам по восстановлению зашифрованных файлов для устранения неполадок. Для восстановления файлов, зашифрованных программами-вымогателями, вы можете использовать мастер восстановления данных EaseUS, который поможет вам с легкостью восстановить удаленные исходные файлы.

Вопросы о том, как расшифровать файлы

Q1: «Я недавно зашифровал некоторые из моих файлов в Windows 10 и сохранил свой ключ шифрования в папке« Документы »на диске C. На днях я переустановил ОС Windows, и ключ шифрования был утерян из-за форматирования. Могу ли я расшифровать файл без сертификата ? "

Q2: «Неизвестные вирусы зашифровали все файлы и папки на моем USB-накопителе.Мне пригрозили заплатить биткойн за восстановление зашифрованных файлов, чего я не хочу. Мне нужен способ расшифровать зашифрованные файлы без пароля ».

Обзор восстановления зашифрованных файлов

Иногда мы стремимся защитить конфиденциальность с помощью некоторых инструментов шифрования файлов, таких как EFS (Encrypting File System), которая обеспечивает основную технологию шифрования файлов, используемую для хранения зашифрованных файлов на томах файловой системы NTFS. Таким образом, только с сертификатом люди могут получить доступ к заблокированным файлам EFS.

Как зашифровать файл в Windows 10/8/7

1. Найдите файл или папку, которые вы хотите зашифровать.

2. Щелкните правой кнопкой мыши файл / папку и выберите «Свойства». Затем нажмите кнопку «Дополнительно ...» на экране «Общие».

3. Установите флажок «Шифровать содержимое для защиты данных» в разделе атрибутов сжатия или шифрования, затем нажмите кнопку «ОК».

4. Продолжая нажимать кнопку «ОК». Появится окно с предупреждением о шифровании.

5. Установите флажок «Зашифровать только файл», чтобы зашифровать отдельный файл, затем нажмите «ОК» для завершения.

Примечание: Если вы скопируете незашифрованные файлы в папку с зашифрованными свойствами, они будут автоматически зашифрованы.

EFS-шифрование прозрачное. Если вы зашифруете некоторые данные, вы можете получить к ним доступ без каких-либо ограничений. И вы можете расшифровать файловую систему, сняв флажок «Зашифровать содержимое для защиты данных». Да, это работает только для файловой системы, а не для конкретного файла.Если вы хотите расшифровать файлы, без сертификата или пароля не обойтись.

Как расшифровать зашифрованные файлы без пароля / ключа

Если вы ранее не экспортировали и не создавали резервную копию сертификата шифрования файла или если вы забыли пароль, вы не сможете расшифровать зашифрованные файлы в следующих ситуациях.

- Переустановка ОС Windows

- Перенос зашифрованных файлов на другой компьютер

- Восстановление данных с зашифрованного диска

Предположим, что вам действительно нужно расшифровать файлы, вы можете поискать и попробовать некоторые онлайн-инструменты дешифрования.Но нужно знать, что эти инструменты не безопасны на 100%. Вы можете подвергнуться риску кражи данных или повреждения исходных данных. Так что подумайте дважды, прежде чем пробовать эти программы.

Помимо этого случая, когда пользователи активно используют инструменты для шифрования, существует еще один неожиданный способ шифрования файлов - вирусы или программы-вымогатели. Например, программа-вымогатель шифрует и удаляет файлы. В следующей части мы покажем вам, как использовать надежный инструмент восстановления файлов, зашифрованных с помощью программ-вымогателей, чтобы вернуть данные, не платя выкуп.

Как восстановить файлы, зашифрованные программой-вымогателем

Поскольку большинство программ-вымогателей шифруют ваши файлы и папки в три этапа: сделайте точную копию файлов и папок> зашифруйте копию> удалите исходные файлы. То, как это работает, дает вам прекрасную возможность восстановить зашифрованные файлы с помощью профессионального программного обеспечения для восстановления данных.

Здесь мы настоятельно рекомендуем вам попробовать EaseUS Data Recovery Wizard. Эта программа восстановления данных вирусной атаки позволяет восстанавливать файлы, зараженные ярлыком вируса, восстанавливать файлы, удаленные и зашифрованные программами-вымогателями, такими как Locky, CryptoLocker, CryptoWall и TorrentLocker, без оплаты.

Теперь загрузите этот мощный инструмент для восстановления данных и начните восстанавливать файлы, зашифрованные вымогателем, в три шага. Обратите внимание, что это только для восстановления файлов ярлыков вирусов или программ-вымогателей, не включая их с помощью инструментов шифрования.

Шаг 1. Запустите мастер восстановления данных EaseUS. Выберите раздел диска или запоминающее устройство, на котором вы потеряли файлы, и нажмите кнопку «Сканировать».

Шаг 2. Эта программа быстро запустит процесс сканирования для поиска потерянных файлов.Когда процесс завершится, вы можете дважды щелкнуть файлы, чтобы просмотреть их перед выбором.

Шаг 3. Выберите нужные файлы. Затем нажмите кнопку «Восстановить», чтобы вернуть их. Вы должны сохранить данные в другом безопасном месте на вашем ПК / устройстве хранения, а не там, где они были потеряны.

Нужны ли вам специализированные услуги по восстановлению данных?

Вам может потребоваться дополнительная помощь в сложных ситуациях с потерей данных, таких как переформатирование диска, RAW-диска, потеря раздела, сбои при повторном разделении и ошибка загрузки системы.Проконсультируйтесь со специалистами по восстановлению данных EaseUS, чтобы получить экономичное индивидуальное ручное восстановление. После БЕСПЛАТНОЙ диагностики они могут предложить следующие услуги:- 1. Отформатируйте диск

- 2. Восстановите RAID, RAW-диск или операционную систему

- 3. Восстановить утерянный раздел (тот, который не может быть восстановлен программно)

Итоги

Вы можете использовать EFS или Bitlocker для шифрования файлов и данных. Но чтобы избежать потери пароля, ключа или сертификата и невозможности расшифровать файлы, мы предлагаем вам сделать резервную копию сертификатов и ключей шифрования в безопасном месте и запомнить пароль для резервной копии EFS.

Для решения проблемы шифрования, вызванной программами-вымогателями, наиболее важным является предотвращение заражения вирусами. Установите и включите антивирусное программное обеспечение на вашем компьютере. Кроме того, регулярно создавайте резервные копии важных данных и файлов на своем компьютере.

.Как восстановить файлы после переустановки Windows 10

Во многих случаях вам необходимо переустановить Windows 10, чтобы устранить проблемы, возникающие на вашем компьютере. Но, как мы знаем, большинство пользователей, скорее всего, потеряют данные после операции. Некоторые пользователи потеряли разделы на жестком диске, некоторым пользователям не разрешен доступ к файлам на жестком диске. Были ли у вас, к сожалению, подобный опыт? Вы успешно восстановили потерянные файлы?

На самом деле, когда после переустановки Windows 10 произошла потеря данных, самое важное, что вы хотите сделать, - это восстановить ваши файлы.Но вы можете расстроиться, потому что не знаете, как восстановить данные. Пожалуйста, успокойся! Мастер восстановления данных EaseUS может помочь вам быстро и легко восстановить файлы после переустановки Windows 10.

Простые шаги по восстановлению файлов после переустановки Windows 10

EaseUS для восстановления данных с жесткого диска - это мощное программное обеспечение для восстановления данных, которое может помочь пользователям восстановить потерянные данные во всех случаях потери данных. Несмотря на то, что это профессиональный инструмент для восстановления, им очень легко пользоваться.Интерфейс программы похож на мастера и не требует сложной конфигурации. Каждый может использовать его для восстановления файлов после переустановки Windows 10 без особых усилий (все, что вам нужно сделать, это ответить на два простых вопроса).

Шаг 1. Выберите местоположение

Выберите место, в котором вы хотите найти удаленные / потерянные файлы. Щелкните конкретный диск или место.

Шаг 2. Сканировать раздел

Нажмите кнопку «Сканировать».Это запустит процесс сканирования потерянных файлов на этом диске.

Шаг 3. Восстановление файлов после переустановки Windows 10

Когда сканирование закончится, просмотрите файлы, найденные в этом месте. Затем нажмите кнопку «Восстановить», чтобы восстановить нужные файлы.

.