Как защитить файлы в облаке

9 способов защитить ваше облачное хранилище

Облачные хранилища невероятно популярны, и сложно найти человека, который им не пользуется — для передачи данных, хранения бэкапов или обмена рабочими файлами. И хотя это кажется очень удобным, не стоит забывать о безопасности. Вот как сделать ваш аккаунт защищённее и предотвратить кражу данных.

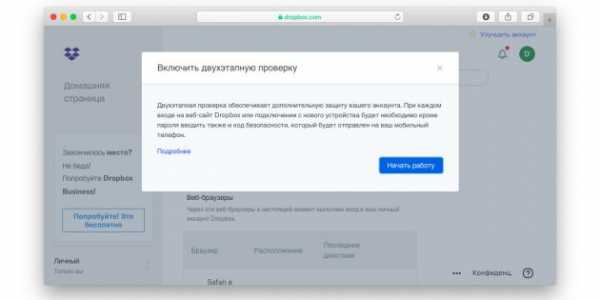

1. Используйте сильные пароли и двухэтапную аутентификацию

Пожалуй, самый очевидный совет, который позволит сохранить ваши данные и аккаунт — создавать сложные и длинные пароли, которые невозможно угадать, либо пользоваться менеджерами паролей. Также включите двухфакторную аутентификацию, если это возможно — да, это может казаться излишним, но это сильно усложнит жизнь злоумышленникам.

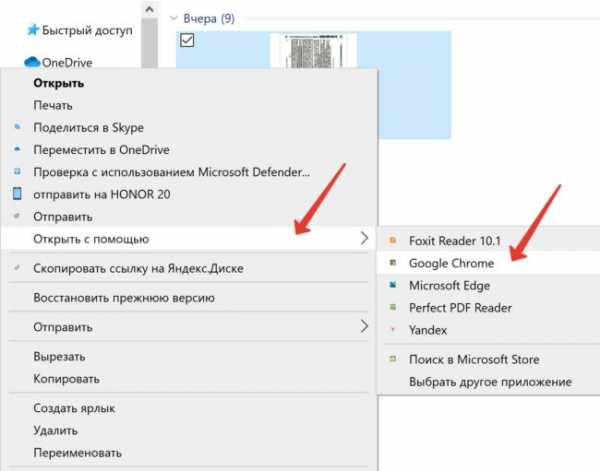

2. Проверяйте, у кого есть доступ к файлам и папкам

Dropbox, OneDrive и прочие «Google Диски» очень удобны, поскольку позволяют быстро делиться файлами и целыми папками с коллегами и друзьями. Но получить к ним доступ могут и сторонние пользователи, если случайно найдут ссылку или получат доступ к аккаунту, с которым вы ей делились.

Именно поэтому не выкладывайте ссылки в публичном месте (например, в своём аккаунте в соцсети, даже если он закрытый), закрывайте доступ к папкам, когда он уже не требуется, и забирайте у контактов доступ. Аналогичным образом, вы можете настроить автоматическое отключение общих ссылок, чтобы спустя заданное время у других пользователей больше не было доступа к файлу.

3. Очищайте недавно удалённые файлы

У большинства облачных сервисов есть что-то вроде корзины, где в течение определённого времени хранится всё удалённое — на случай, если вы передумаете. Именно поэтому при удалении важных файлов (например, документы с указанием персональных данных) убедитесь, что вы удалили их полностью, а не отправили в корзину.

4. Следите за подключёнными аккаунтами и приложениями

Даже если злоумышленнику не удастся получить доступ к вашему аккаунту через переднюю дверь, он может попытаться получить доступ через стороннее приложение, у которого есть доступ к аккаунту. Хотя настроить синхронизацию с календарём и почтой кажется удобным, это делает аккаунт более уязвимым. Поэтому лишайте доступа приложениями, которыми не пользуетесь часто.

Расположение настройки зависит от используемого сервиса. В Dropbox, например, нужно нажать на иконку профиля → «Настройки» → «Подключённые».

5. Настройте уведомления

По умолчанию облачные сервисы присылают вам уведомления о важных событиях, включая вход в аккаунт с нового устройства. Не стоит выключать эту функцию, если вы хотите сохранить контроль над происходящим. Также можно настроить уведомления и о том, что кто-то просматривал ваши файлы.

6. Закройте доступ старым устройствам

Большинство облачных сервисов дают вам доступ с нескольких устройств, так что следите, чтобы доступ был только у устройств, которыми вы действительно пользуетесь. Меняете ноутбук? Убедитесь, что перед удалением сервиса со старого компьютера вы вышли из своей учётной записи — иначе следующий владелец может получить доступ к учётной записи, если снова скачает программу. Некоторые сервисы позволяют просматривают список подключённых устройств и забирать у них доступ удалённо. Так умеет, например, OneDrive.

7. Настройте резервное восстановление аккаунта

Возможно, вы заводили аккаунт в Dropbox или iCloud довольно давно и уже не помните пароль от почты, указанной в качестве средства резервного восстановления аккаунта. Или уже сменили номер телефона, а у вас настроено восстановление по SMS. Если вы настроили секретные вопросы, убедитесь, что это что-то, что знаете только вы, и ответ не найдётся за минуту проверки ваших соцсетей.

8. Выходите из аккаунта, когда закончили работу на этом устройстве

Особенно это касается устройств, к которым есть доступ у нескольких людей — например, компьютер в университете или ноутбук, который вы делите с соседом по комнате или родственниками. В большинстве сервисов достаточно кликнуть на свою аватарку и выбрать «Выйти» / Sign Out.

9. Следите за техникой

Физическая защита тоже важна. Следите, чтобы компьютер, смартфон и другие устройства, на которых вы вошли в свой аккаунт, не попали в чужие руки. Некоторые сервисы позволяют добавить дополнительный уровень защиты — например, с помощью PIN-кода, сканера отпечатков пальцев или лица. Так умеет, например, Dropbox для Android и iOS. Также не поленитесь защитить само устройство биометрией или паролем — даже если вы редко куда-то носите ноутбук и обычно не приглашаете незнакомцев в гости.

Читайте также 🧐

как безопасно хранить файлы в облаках / Программное обеспечение

За последние несколько лет появилось столько сервисов для удаленного хранения и синхронизации пользовательских данных, что отказаться от их использования уже почти невозможно. Тем не менее многих останавливают вопросы конфиденциальности. В конце концов, загружая файлы в облако, мы передаем их на чужой компьютер, а значит, доступ к нашей информации может иметь еще кто-то, кроме нас.

С другой стороны, сложно отказаться от многочисленных удобств, которые нам дают сервисы для хранения данных: наличие резервной копии файлов, возможность получить доступ к своим документам с любого устройства из любой точки мира, удобная передача файлов другим людям. Можно найти несколько способов решения проблемы безопасности удаленного хранения файлов. О некоторых из них и пойдет речь в этом обзоре.

⇡#Cloudfogger — бесплатное шифрование для любого облака

Возможно, самый простой способ заботы о безопасности файлов, хранящихся в облаке, — шифровать их вручную. Для этого можно использовать защищенные паролем архивы или же одно из множества существующих приложений для шифрования. Но для тех, кто имеет дело с большим числом документов, в которые постоянно вносятся изменения, такие способы не очень хорошо подходят. Раз уж сервисы для удаленного хранения файлов избавляют нас от необходимости загружать на них файлы вручную, то и процесс шифрования стоит автоматизировать. Это можно реализовать при помощи специализированной программы Cloudfogger. Она работает с Windows, Mac, а также может быть установлена на устройства с Android и iOS.

Приложение шифрует данные с использованием 256-разрядного шифрования алгоритмом AES (Advanced Encryption Standard), перед тем как они загружаются в облако. Файлы попадают на серверы Dropbox и других облачных хранилищ исключительно в зашифрованном виде, поэтому доступ к ним можно получить только в том случае, если на устройстве, с которого вы хотите открыть файл, тоже установлен Cloudfogger.

Очень удобно, что шифрование не вызывает неудобств в работе: ключ для доступа к файлам вводится лишь один раз, при загрузке системы, после чего можно работать с ними в обычном режиме. Но если, к примеру, ноутбук будет украден, то при следующем запуске злоумышленник уже не сможет узнать содержание файлов в защищенных папках.

В начале работы с Cloudfogger нужно создать учетную запись (причем для большей безопасности можно отключить опцию восстановления пароля, но в этом случае забывать его категорически не рекомендуется). Затем приложение само попытается найти папки популярных облачных сервисов Dropbox, SkyDrive, Google Drive и прочих. Но даже если Cloudfogger не справился с этой задачей в автоматическом режиме, все равно можно вручную выбрать директории, содержимое которых требуется шифровать.

Кроме этого, есть возможность определить отдельные файлы из любых других папок. Сделать это проще всего при помощи контекстного меню «Проводника» — Cloudfogger добавляет в него свой список команд.

Также предусмотрена возможность исключать из шифрования отдельные директории и файлы из тех папок, которые защищены Cloudfogger. Такие данные будут загружаться на облачные сервисы в обычном режиме. Стоит иметь в виду, что после того как синхронизируемая папка будет защищена Cloudfogger, потребуется некоторое время на повторную загрузку данных из нее в облачное хранилище.

Еще одна функция Cloudfogger — обмен зашифрованными файлами с другими людьми. Если данные, содержащиеся в облачных хранилищах, будут защищены приложением, стандартные способы отправки ссылок на них другим людям не подойдут. Но вот если разрешить доступ к файлам в интерфейсе Cloudfogger, можно безопасно обмениваться ими с другими людьми. Файлы, зашифрованные Cloudfogger, можно передавать на флешке или отсылать по почте.

Технически доступ к файлам работает так: каждый файл Cloudfogger (.cfog) содержит уникальный ключ AES, который в зашифрованном виде хранится в самом файле. Такие 256-разрядные ключи защищены ключами RSA, которые уникальны для каждого пользователя. Расшифровка происходит только в том случае, если доступ к файлу пытается получить тот пользователь, чей ключ RSA соответствует прописанному в заголовке файла .cfog. Если таких пользователей несколько, данные об их ключах, соответственно, заносятся в заголовки файлов.

Boxcryptor

Еще одно специализированное решение для обеспечения безопасности файлов на «облачных» сервисах — Boxcryptor. Первоначально созданное как дополнение к Dropbox, сегодня это приложение поддерживает все популярные сервисы для удаленного хранения файлов. Правда, в бесплатной версии доступно шифрование данных, хранящихся лишь на одном сервисе, а также нельзя включить шифрование имен файлов.

Boxcryptor автоматически определяет наличие установленных клиентов популярных сервисов для хранения файлов в облаке (поддерживается даже «Яндекс.Диск»), создает виртуальный диск и добавляет в него соответствующие папки. В настройках можно управлять всеми подключенными папками: добавлять новые, на время отключать шифрование и так далее.

Сервис предлагает поддержку всех основных платформ, как настольных, так и мобильных. Есть даже расширение для Google Chrome. Для работы с Boxcryptor потребуется создание учетной записи — забывать свой пароль категорически не рекомендуется!

⇡#Tresorit — облачный сервис с повышенным вниманием к безопасности

Если из соображений безопасности вы еще не используете никаких сервисов для удаленного хранения файлов, стоит обратить внимание на молодой проект Tresorit, запущенный около полугода назад. Сервис создан как альтернатива стандартным решениям для хранения файлов в облаке и готов обеспечить гораздо более высокий уровень конфиденциальности файлов.

Tresorit обеспечивает шифрование файлов на стороне пользователя. Таким образом, все данные хранятся на серверах сервиса уже в зашифрованном виде. Для шифрования используется стойкий алгоритм AES-256. При создании учетной записи пользователя предупреждают о том, что в случае потери пароля получить доступ к данным на удаленном сервере будет невозможно. Никаких способов для восстановления пароля не предусмотрено, поскольку пароль не хранится нигде: ни в установленном приложении, ни на серверах сервиса. А для пользователей, потерявших пароль, разработчики Tresorit предлагают единственное решение — зарегистрироваться заново.

За повышенную безопасность придется заплатить отказом от некоторых привычных функций. Например, вы не сможете получить доступ к своим файлам с чужого компьютера — веб-интерфейса у Tresorit нет. Пока что разработчики даже не обещают такой возможности, объясняя это тем, что в JavaScript множество уязвимостей. Впрочем, с учетом возможности установки приложения Tresorit на мобильных устройствах, этот недостаток не кажется таким уж серьезным — в конце концов, если нет возможности всюду носить за собой ноутбук, то смартфон уж точно почти всегда при пользователе.

В настоящее время Tresorit предлагает клиенты для Windows, Mac и Android, обещая в скором времени расширить список поддерживаемых платформ за счет iOS, Windows Phone и Linux. Бесплатно каждому пользователю предоставляется до 5 Гбайт места. Можно синхронизировать содержимое любой папки на диске (создавать отдельную директорию, как в Dropbox, не требуется). Список подключенных к сервису папок отображается в главном окне клиента. Для каждой можно просмотреть размер, временно отключить синхронизацию, удалить директорию с устройства, удалить содержимое папки из облака, поделиться ее содержимым с другими людьми.

Для обмена файлами используются приглашения, рассылаемые по почте. Настраивая общий доступ, можно назначать людям разные роли: одни могут только просматривать файлы, другие — вносить в них изменения и добавлять в папки новые файлы, третьи — плюс к этому еще и приглашать новых пользователей.

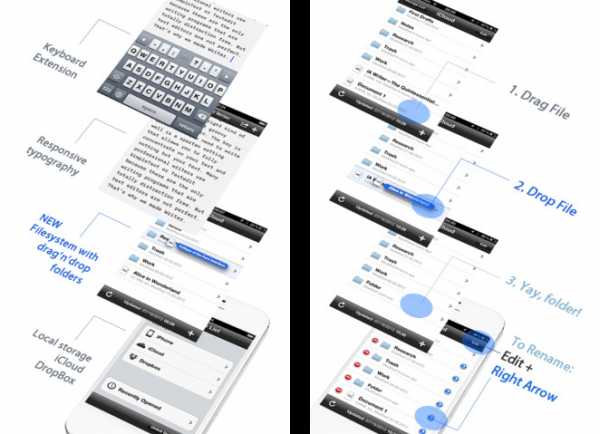

⇡#MEGA — безопасные 50 Гбайт в облаке с синхронизацией

До недавнего времени новое детище Кима Доткома вряд ли могло рассматриваться как альтернатива привычным сервисам для удаленного хранения файлов. Дело в том, что единственным способом загрузки файлов в него было перетаскивание их в окно браузера. Соответственно, ни об автоматической загрузке, ни о синхронизации речи не было.

Но с выходом приложения для Android, а также бета-версии клиента для Windows у сервиса появились эти две важнейшие возможности.

О самом сервисе и о принципах безопасности, на основе которых он создан, мы уже подробно писали в материале «Mega-возвращение Кима Доткома: 50 Гбайт в облаке бесплатно», поэтому остановимся лишь на основных моментах. Итак, MEGA был создан как ответ на закрытие Megaupload американскими властями. Серверы, на которых хранятся пользовательские данные, расположены в Новой Зеландии. Все файлы шифруются на стороне пользователя, то есть перед отправкой на сервис, благодаря чему получить доступ к ним без знания пароля невозможно. В отличие от Tresorit, MEGA работает в браузере и дает возможность пользователям просматривать списки файлов, удалять и перемещать их, но онлайн-просмотр недоступен, так как они зашифрованы. Для просмотра файл нужно предварительно скачать на диск. Для шифрования используется 2048-разрядный ключ RSA, а забытый пароль восстановить невозможно, поскольку он одновременно является и ключом шифрования.

Поначалу у пользователей не было даже возможности поменять пароль, введенный при регистрации, но теперь такая возможность появилась. Более того, если пользователь уже вошел в свою учетную запись MEGA в браузере, но не помнит текущий пароль, он может его сменить, введя новый и затем перейдя по подтверждающей ссылке в письме, которое отправляется на привязанный к аккаунту адрес электронной почты.

Клиент MEGASync дает возможность синхронизировать содержимое любых папок на диске с виртуальными папками, имеющимися в учетной записи Mega. Прямо при первоначальной настройке можно выбрать, какие папки куда нужно бекапить.

Позже в настройках приложения можно добавить дополнительные папки. Настройки клиента также дают возможность просматривать информацию о свободном месте (напомним, Mega предлагает целых 50 Гбайт бесплатно), ограничивать скорость загрузки, использовать прокси.

Клиент MEGA для Android позволяет не только скачивать файлы, хранящиеся на сервере, но и автоматически загружать на сервис все фотографии и видеофайлы, сделанные камерой устройства. Также в клиенте доступны все основные операции по работе с файлами: удаление, перемещение, создание ссылок на файлы для обмена с другими людьми, поиск.

⇡#Заключение

Наличие на компьютере файлов, о содержании которых не стоит знать никому постороннему, — это еще не повод отказываться от использования сервисов для удаленного хранения данных. Просто нужно позаботиться о конфиденциальности, установив ПО для обеспечения дополнительной защиты или же отдав предпочтение одному из сервисов с шифрованием на стороне пользователя. Наиболее привлекательным среди всех рассмотренных решений выглядит Mega. Сервис предлагает очень большой объем дискового пространства бесплатно, обеспечивает шифрование файлов до загрузки на сервер без использования дополнительных утилит, а также дает возможность просматривать список файлов и управлять ими в браузере и с мобильного устройства на Android.

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

Обзор вариантов шифрования данных в облаках для Windows / Хабр

В связи с недавней неожиданной радостью от халявного ТБ на Облаке Mail.ru, быстро сменившейся разочарованием после прочтения его лицензионного соглашения, я решил провести небольшое исследование способов шифрования данных в облаках для Windows и собрать все достойные внимания варианты в одном месте.

В связи с недавней неожиданной радостью от халявного ТБ на Облаке Mail.ru, быстро сменившейся разочарованием после прочтения его лицензионного соглашения, я решил провести небольшое исследование способов шифрования данных в облаках для Windows и собрать все достойные внимания варианты в одном месте.Входные требования следующие:

- Облачный клиент не умеет синхронизировать файлы поблочно.

- Метод шифрования должен обеспечить возможность быстрого доступа к любому файлу на облаке для его обновления или дешифровки без необходимости передачи больших объемов паразитных данных.

Выбранные требования отметают возможность использования криптоконтейнеров Truecrypt'a и многофайловых архивов. Какие же варианты остаются?

1) Самое очевидное — это проприетарные программы, позиционируемые как средство для шифрования данных в облаке. Например, Boxcryptor, Cloudfogger и иже с ними. Все они работают по одному принципу: пофайлово шифруют данные у вас на диске, а потом с помощью библиотек Dokan или Eldos CBFS создают их виртуальное расшифрованное представление. При локальной работе файлы прозрачно расшифровываются, а в облако синхронизируются зашифрованными.

Недостатки данного подхода:

- проприетарное ПО для шифрования

- бесплатные версии этих сервисов имеют те или иные ограничения

- субъективно: недостаточная производительность, особенно при редактировании видео. К тому же, я использую TrueCrypt в режиме шифрования всего диска, и такой оверхед «шифрование в шифровании» выглядит нелепо.

2) Порт encfs для Windows — encfs4win.

Кроме открытых исходников, преимущество данного подхода в том, что encf4win поддерживает ключ --reverse. В reverse-режиме, в отличие от стандартного, локальные данные остаются нетронутыми, а шифруется только их отображение на виртуальном диске. Для работы encfs4win требуется установка библиотеки Dokan версии >0.6.

Точка монтирования папки с вашими файлами на виртуальный зашифрованный диск «X:» создаётся командой:

encfs.exe --reverse D:\Archive\ X:

В экспертном режиме настройки нужно выбрать шифровать ли имена файлов, а также изменить размер ключа шифрования с 192 на 256 бит. После успешного монтирования в папке-источнике появится конфигурационный файл ".encfs6.xml", сохраняем его.

Теперь можно запускать синхронизацию зашифрованного представления файлов на диске «X:» с облаком. Символические ссылки в папке-источнике вроде бы обрабатываются корректно.

Для расшифровки из облака на другом компьютере достаточно положить в любую папку сохраненный ".encfs6.xml" и смонтировать её командой:

encfs.exe --reverse E:\some_folder\ X:Тогда любые файлы, скопированные из облака на диск «X:», будут автоматически дешифрованы в E:\some_folder\

Недостатки подхода:

- недопиленность порта encfs4win и отсутствие вменяемого GUI .

- невозможно корректно размонтировать зашифрованный том из консоли, только по 'Ctrl-Break'.

- в --reverse режиме encfs не поддерживает «per file IV chaining», что ослабляет шифрование. Думаю, для домашнего резервирования это не страшно.

3) Локальное шифрование в пофайловые запароленные архивы и их последующая синхронизация с облаком. В автоматизации этого подхода может помочь, к примеру, утилита CryptSync.

Главный недостаток такого подхода в необходимости хранить две копии файлов на локальном диске.

Приведенные выше решения дают нам только зашифрованное представление данных. Дальнейшая синхронизация может осуществляться любимым webdav-клиентом, либо официальным клиентом облака (при отсутствии поддержки webdav). Ниже рассмотрим варианты «всё-в-одном».

4) Duplicati — это открытая кроссплатформенная программа для резервного копирования. Её killer-фича — возможность полноценных инкрементальных бэкапов непосредственно в облако. Поддерживаются Google Drive, Skydrive, Amazon S3, Rackspace, Webdav, SFTP, FTP. На выбор предлагается шифрование встроенной библиотекой SharpAESCrypt или средствами GnuPG. Подробнее о внутреннем устройстве программы.

Среди многочисленных плюшек Duplicati для нас также важна возможность быстрого восстановления отдельного файла из облака. Резервные копии при создании автоматически разбиваются на блоки размером 10 МБ. Поэтому при восстановлении одиночного файла нужно будет передать ограниченное количество блоков.

Кроме всего прочего, Duplicati полностью конфигурируема через командную строку и поддерживает портативный режим.

Недостатки использования Duplicati:

- Специфический wizard-style GUI.

- Невозможность обновления отдельного файла на облаке, кроме как путём создания новой инкрементальной итерации всего архива.

- Неудобно и долго восстанавливать одиночные файлы из GUI, особенно после нескольких инкрементальных итераций и при большом размере блока.

- Пока что не поддерживается мастер-пароль, все данные о подключениях к облачным сервисам сохраняются в БД Sqllite, зашифрованной стандартным паролем «Duplicati_Key_42».

5) Замечательный webdav (и не только!) клиент CarotDav. Написан на VB.NET и полностью свободен для использования и модификации. По информации с сайта разработчика исходный код может быть предоставлен по запросу. Список реализованных стандартов впечатляет. Кроме webdav-облаков, поддерживаются SkyDrive, Dropbox, GoogleDrive, Box, SugarSync и FTP(S). Есть портативный режим, конфигурация может быть защищена мастер-паролем.

Для начала шифрования в настройках нового подключения вводим пароль и выбираем «Escape string», сигнатуру, на основании которой CarotDav определяет, что файл в облаке зашифрован и его надо расшифровать.

Теперь все залитые через это подключение файлы будут автоматически зашифровываться, а при скачивании — расшифровываться.

Для сохранения оригинальной даты модификации CarotDav создает метку CreationDate для каждого сохраняемого на webdav-сервере файла методом PROPPATCH. Некоторые облака имеют неполную реализацию webdav-протокола, для них надо поставить галочку «Don't update property» на вкладке «Advanced» настроек соединения.

Недостатки:

- возможны ошибки при работе с некоторым webdav облаками, решением может стать увеличение timeout соединения.

- замечены проблемы с кириллицей и очень медленная работа со skydrive.

- однопанельный интерфейс и отсутствие поддержки командной строки.

Резюме:

К сожалению, идеального варианта я не нашел. Для архивирования проектов с большим количеством мелких файлов я остановился на Duplicati. Для резервирования медиа-файлов сейчас использую CarotDav в надежде, что Encfs4win рано или поздно доведут до ума.

Способ удобного шифрования данных в облаке (собственными средствами) / Хабр

Уважаемое сообщество!Хочу поделиться способом удобного прозрачного шифрования данных, которые мы передаем/скачиваем из облака.

Но начать следует с обзора текущей ситуации.

Существуют облака, в которых можно хранить много различной информации. Иногда совершено бесплатно. Это прельщает. Множество сервисов прямо таки борются в желании предоставить вам как можно больше гигабайтов и функций. Однако, надо понимать, что бесплатный сыр бывает только в мышеловке. Опасность заключается в том, что свои файлы вы передаете на хранение чужому дяде с неизвестными, по отношению к вам, намерениями. А опасность именно файлов, как объекта информации, в том и заключается, что с него можно сделать копию и вы об этом факте никак не узнаете. Также файлы можно проанализировать с разными целями. В общем, много чего.

Придерживающиеся точки зрения «мне нечего скрывать, пусть смотрят» — дальше могут не читать. Продолжайте наслаждаться утечками фоток из iCloud, произошедшими недавно, удалением из облака нелицензионного контента и т.п. Те же, кому кому важна конфиденциальность личной жизни и в целом неприятно подглядывание за вами в замочную скважину и запускание руки большого брата в ваши личные дела — читаем дальше.

Облака использовать можно. Но нужно делать правильно. Решением здесь является шифрование данных. Однако, нужно понимать, что шифрование шифрованию рознь. Многие сервисы кричат о том, что у них самые лучшие алгоритмы шифрования. Но эти же сервисы скромно молчат о том, что сами они могут получить доступ к вашим данным в любое время. Поэтому самым правильным вариантом является вариант шифрования/дешифрования данных на ВАШЕЙ стороне. Таким образом, облако всегда имеет дело только с зашифрованным контентом. При этом, у клиента шифрования и облачного сервиса не должен быть один владелец. Идеальный случай — это открытые исходники клиента шифрования.

Итак, что мы имеем с таким подходом:

Плюсы:

1. Владелец облака никогда не имеет доступа к содержимому ваших файлов. Никак.

2. Все узлы в цепочке следования вашего траффика не имеют доступа к вашим данным. Это, например, владелец wifi точки кафе, провайдер, владелец магистральных линий, админы сетки на вашей работе и т.п.

Это здорово.

Минусы:

1. У Вас появляются лишние заботы по обеспечению шифрования/дешифрования, лишняя нагрузка на компьютер.

Кому что важнее. Но, давайте договоримся, что:

1. Облако для вас — не корпоративный инструмент для работы. Хотя и тут могут быть варианты в виде раздачи пароля коллегам.

2. Облако для вас — хранилище личных данных.

Состояние дел на текущий момент

1. На данный момент ни один сервис не предоставляет вышеописаную модель шифрования контента. Оно и понятно, ему это невыгодно.

2. Погуглив, я с удивлением обнаружил, что данной проблемой особо никто не озабочивается. Возможно, с облаками повторяется тот же трюк, что и с социальными сетями n-надцать лет назад. Когда люди, не думая, сами о себе все выложили в сеть. Кто с кем в каких отношениях, где служил и работал. Подарок всем спецслужбам и мошенникам.

Текущие варианты решения задачи по обеспечению безопасности собственных файлов в облаке:

1. Шифрование, предоставляемое владельцем облака. Защищает только от других пользователей, но не от владельца облака.

2. Складирование в облако файлов в запароленных архивах или шифрованных контейнерах (типа truecrypt). Неудобно пользоваться, так как для того, чтобы внести небольшое изменение или просто скачать файл — нужно скачивать/заливать весь контейнер целиком. Что часто бывает небыстро, если он большой.

3. VPN защищает только канал связи, но не содержимое облака.

4. Программа BoxCryptor. Она умеет шифровать файлы отправляемые/сливаемые из облака. Но её механизм работы неудобен. У вас на локальном компьютере должна быть синхронизированная копия всех данных облака. В этой копии вы работаете с данными, а программа в шифрованном виде заливает/сливает их в облако. Синхронизирует в общем. Неудобно.

А мы что хотим?

Мы хотим, чтобы у нас с собой была флешка, вставляем её в любой свой (или не свой) компьютер с подключением к интернету, запускаем с нее некую программу. У нас в системе появляется виртуальный диск, зайдя в который (кто эксплорером, кто Total Commander) мы попадем в наш аккаунт в облаке. Видим наши файлы, делаем с ними что нам нужно. А потом все выключаем и уходим. А вот если в наш аккаунт зайти без запуска этой волшебной проги, то мы (или злоумышленник, админ-сниффер, владелец облака и т.п.) увидим кучу мусора — как в именах файлов, так и в их содержимом.

Как вариант — поставить эту программу стационарно на все свои компьютеры и забыть о её существовании и необходимости периодического запуска. Такой метод будет работать со всеми типами облаков, которые поддерживают стандарт WebDAV и позволяют хранить просто произвольные файлы, удовлетворяющие стандартам файловых систем.

Погуглив, я нашел только 2 варианта решения вопроса шифрования почти в том виде, в каком мне нужно.

1. Плагин WebDav для Total Commander. Добавляет облачный аккаунт в Total Commander и он становится виден как диск. В который можно копировать файлы. Однако, он пока не поддерживает шифрование. Мои попытки упросить автора включить в него шифрование и стать Гислеру первым, кто решит эту проблему — не увенчались успехом.

2. Программа CarotDAV, про которую уже писали на данном сайте. Она умеет шифровать файлы и имена по-одиночке. И все бы хорошо, но она имеет интерфейс проводника, что неудобно.

И вот, собственно, свершилось то, ради чего я пишу этот длиннопост.

Я смог уговорить автора включить поддержку монтирования виртуального диска в его программу. Мне была выслана его тестовая версия, которую сейчас я тестирую.

Собственно, программа легкая, все работает как надо. Но самое главное — вот теперь вы точно можете быть уверены, что ваши файлы в облаке принадлежат только вам — при сохранении легкого и удобного способа доступа к ним.

Приглашаю всех, кому стало интересно и кому такая программа необходима, присоединиться к тестированию.

P.S. Автор на сайте заявляет, что может выслать исходники.

Ссылки на дополнительные материалы

habrahabr.ru/post/207306

habrahabr.ru/post/209500

Соответственно, буду отписываться о результатах тестирования.

UPD1: программа поддерживает не только Webdav, а почти все виды распространенных хранилищ.

UPD2: портативная версия, носимая на флешке/лежащая на компе, избавляет от необходимости прогу ставить.

UPD3: Процесс выглядит у меня так: запускаю прогу и у меня в системе появляется виртуальный диск. Работаю с ним с помощью тотала. Закрываю программу — диск исчезает. В один клик, проще некуда.

Соблюдайте правила облачного хранения! | Блог Касперского

В последнее время мы все чаще храним наши личные и профессиональные данные на удаленных серверах, поэтому важно знать все о безопасности такого хранения. Особенно если учесть, что нет ни одного облака, которое было бы на 100 процентов безопасным.

Вы наверняка слышали о случаях, когда злоумышленники проникают, казалось бы, в надежно защищенные серверы крупных компаний и крадут оттуда все виды пользовательских данных. Просто спросите Evernote, Yahoo или DropBox. Однако самая большая угроза может исходить от менее сложных атак, но с использованием уже имеющейся информации, как то: электронная почта пользователя или физический адрес, предназначенные для сброса пароля. От их получения хакеру остается сделать всего лишь шаг для взлома остальной вашей информации, в результате чего ваша репутация может оказаться запятнанной, а все данные уничтоженными. Вот Мэтт Хонан – если это могло произойти с продвинутым техножурналистом, то может случиться и с вами.

Самая большая угроза может исходить от менее сложных атак, но с использованием уже имеющейся информации, как то: электронная почта пользователя или физический адрес, предназначенные для сброса пароля.

Конечно, мы хотим перенести в облака все, что можем: музыку, фотографии, почту и т.д., – не загромождая наши собственные жесткие диски. При этом мы получаем доступ к нашим файлам отовсюду и с любых наших устройств. Но имеющиеся в облачном хранении подводные камни, как отмечает эксперт «Лаборатории Касперского» Костин Райю, весьма серьезны.

«Опасность в том, что ваши данные могут быть потеряны навсегда… или их просто украдут, – говорит он. – Люди, укравшие ваши данные, могут использовать их практически в любых целях».

Так как же лучше защититься в облаке, прежде чем что-то туда положить?

- Используйте двухфакторную аутентификацию по мере возможности. Google, Facebook, Twitter, LinkedIn и Evernote уже предлагают ее, и все большее число других сайтов тоже начинают делать это. Это усложняет процедуру входа в сервис, зато делает все, что вы цените, намного более защищенным.

- Используйте разные пароли для различных учетных записей. Их может быть трудно запомнить, но вы можете использовать менеджер паролей, чтобы не путаться в них.

- Используйте разные логины. Не создавайте логины на основе электронной почты. Тем более основной, где содержится информация об имени и фамилии.

- Создайте отдельные почтовые ящики для финансовых операций (покупок, банковских извещений и пр.) и восстановления данных. Для извещений из социальных сетей и форумов тоже стоит создать отдельный аккаунт. Если у вас несколько банковских карт, то у каждой должен быть свой почтовый ящик.

- Регулярно создавайте физическую резервную копию данных. В случае если облако по каким-то причинам будет недоступно, то, скорее всего, недоступны для вас будут и ваши данные. Храните резервные копии в нескольких экземплярах на домашнем компьютере, внешнем жестком диске, а также при возможности на еще одном жестком диске за пределами дома: в офисе, дома у родителей или где-то еще. Тогда в случае пожара, взлома или другой чрезвычайной ситуации ваши данные где-нибудь да сохранятся.

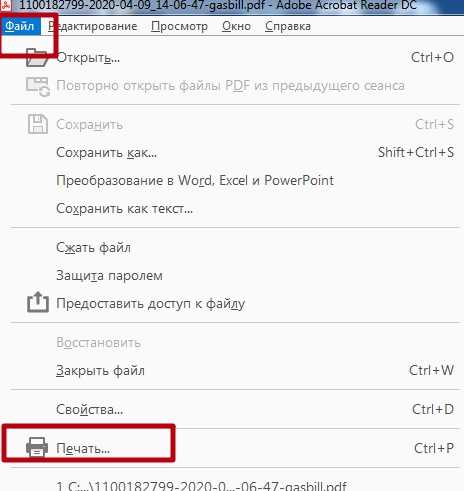

- Примите дополнительные меры предосторожности с конкретными данными. Есть три уровня защиты, которыми вы можете воспользоваться:

- Самый низкий уровень защиты пригоден для файлов Word и Excel – это пароль на файл. Выберите меню «Сервис», а в нем найдите пункт «Защита документа», после чего введите пароль.

- Следующим шагом с точки зрения безопасности является шифрование и сжатие файлов в архивы RAR или подобные.

- Самый высокий уровень защиты для особо важной информации – хранение в зашифрованном контейнере, например, с помощью инструментария, встроенного в Kaspersky Crystal.

- Пароли, пароли, пароли… Самый простой способ защитить любую информацию – создание и использование чрезвычайно надежного пароля (для каждого аккаунта – свой пароль! См. шаг 2). Не стоит использовать для пароля слово, которое может быть найдено в словаре. Имена и даты тоже не лучший выбор. Сделайте 18-символьный пароль из букв, цифр и знаков пунктуации. Конечно, запомнить сразу несколько таких сложных комбинаций довольно трудно, но тут может помочь менеджер паролей.

- Защитите все ваши устройства. Убедитесь, что все устройства, которыми вы пользуетесь, одинаково безопасны и используют новейшие виды защиты доступа. Используйте Kaspersky Mobile Security на Android и Find My iPhone для устройств Apple. Не лишними будут дополнительные меры безопасности, такие как пароль или PIN-код блокировки для самих мобильных устройств.

Самые безопасные облачные хранилища 2020

В этот раз мы снова взяли облачные хранилища, о которых говорили в прошлом году. Картина не слишком изменилась в том плане, что не было скандалов с утечками, слияний или банкротств. Но если в прошлом году мы сделали большой акцент на пользовательских функциях сервисов, то сейчас сосредоточимся именно на том, какие гарантии безопасности они предлагают.

Мы брали информацию из открытых источников и делали выводы на основании сведений, приводимых самими разработчиками. Мы не представляем интересы ни одного из упоминаемых сервисов, а распределение по местам — субъективное мнение аналитиков Falcongaze SecureTower. Каждый сервис имеет достоинства и недостатки. Мы помогаем сориентироваться, а вы выбирайте, тестируйте и пользуйтесь тем, что сочтете подходящим.

1. Mega

Сервис Mega в прошлом году попал на первое место. И в этом году оставляем его там же. В сравнении с остальными сервисами его предложение защиты действительно выглядит гораздо сильнее среднего по рынку.

Mega использует сквозное шифрование, данные шифруются на устройстве пользователя до загрузки на сервер. Ключами шифрования владеют только сам пользователь и те, кому он предоставил доступ. Прочитать данные из хранилища не может даже сама Mega. Если злоумышленники, в теории, скопируют данные с сервера, то расшифровать их они не смогут никак. И даже если данные затребуют спецслужбы, то Mega ничем не сможет помочь.

Но компания напоминает, что забота о безопасности устройства лежит на вас. Если компьютер или смартфон окажется заражен вирусом, бэкдором или кейлогером, то хакеры смогут украсть ваши данные с их помощью еще до того, как средства защиты сделают свое дело. Это, однако, стоит помнить всем, а не только пользователям Mega.

Еще в Mega радикально подошли к защитите вашего пароля. Они просто отказались иметь к нему доступ — его невозможно украсть у кого-то, кроме вас. Так что, с одной стороны, вы максимально защищены от взлома, но с другой, ответственность за хранение пароля в тайне лежит полностью на вас. Если вы его забудете, то не получится восстановить доступ привычной процедурой проверки email адреса или телефона.

Восстановить доступ при утере пароля можно только при помощи предварительно созданного ключа восстановления. Его Mega советует хранить в тайне на секретной флешке или записать на материальном носителе. Ведь если вы забудете и его, то навсегда потеряете доступ к данным, которых у вас может быть до 16 ТБ на стандартных тарифах.

Классическая двухфакторная аутентификация также присутствует.

2. Google Диск

Очевидное достоинство Google Диска — интеграция с удобными инструментами для совместной работы с документами, к которым вы можете предоставлять доступ. Можно выделить три режима доступа: доступен только по приглашению, доступен всем, у кого есть ссылка, и виден всему интернету.

Нельзя не вспомнить, что в 2018 году режим доступа к файлу по ссылке сыграл с Гуглом злую шутку. Пошутил ее Яндекс, проиндексировав все гугл документы с этим режимом. В результате в свободном доступе оказались многие тысячи пользовательских файлов, в том числе списки логинов с паролями и даже сводная таблица с информацией о проститутках Санкт-Петербурга. Гугл быстро решил проблему, но осадок остался. Поэтому, несмотря на все достоинства, пока никакого первого места.

Google для защиты своих сервисов использует стандартный протокол SSL. Присутствует двухфакторная аутентификация. Каким будет второй этап Гугл предлагает на выбор — обычная СМСка, специальное уведомление или электронный ключ.

Аутентификация с использованием физического электронного ключа используется в рамках программы дополнительной защиты. Ее Гугл предлагает журналистам, бизнесменам, писателям, политикам — всем, чья информация представляет повышенный интерес.

Участие в программе бесплатно, но нужно приобрести два физических ключа. Один из них работает по беспроводному соединению. Стоимость обоих составит около $50.

3. Яндекс.Диск

Что предлагает для защиты данных в облачных хранилищах Яндекс?

Файлы передаются через защищенное соединение, а при загрузке на сервер автоматически проверяются антивирусом. Указано, что файлы весом до 1 ГБ, в том числе уже хранящиеся или созданные в диске, проверяет NOD32.

Существует возможность отозвать доступ к Диску для всех программ и приложений. Эта функция понадобится, если пользователь потеряет устройство, на котором выполнен вход в аккаунт.

Яндекс.Диск ведет запись всех действий с файлами и папками. При этом он не дает возможности почистить историю. Можно предположить, что это сделано из соображений безопасности. Просматривая историю, вы можете увидеть, что какие-то действия с файлами совершали не вы, а значит кто-то другой имеет доступ к хранилищу. Если бы была возможность изменять историю действий, злоумышленник не оставил бы следов.

Стоит упомянуть, что сервис Яндекс.Диск занесен в российский реестр организаторов распространения информации. Это значит, что по закону уполномоченные органы могут требовать у сервиса предоставлять средства дешифровки пользовательских сообщений.

4. OneDrive

Файлам и папкам в хранилище OneDrive можно назначать разные уровни доступа — от персонального до публичного.

Дополнительные данные — номер телефона, контрольный вопрос, дополнительный адрес почты, можно использовать для восстановления забытого пароля. В качестве второго этапа при двухфакторной аутентификации можно также использовать телефонный звонок, текстовое сообщение или аутентифицироваться через мобильное приложение.

В мобильном приложении можно включить режим шифрования на устройствах. Так вы не скомпрометируете данные, если потеряете девайс. Дополнительные возможности защиты дает подписка на Office 365.

OneDrive предоставляет дополнительный слой защиты, своего рода хранилище в хранилище. Он так и называется — Персональное Хранилище (Personal Vault). Чтобы получить доступ к файлам, помещенным туда, нужно пройти дополнительную аутентификацию. В том числе по отпечатку пальца или скану лица, или более традиционными способами — пин-код, СМС или уведомление на почту.

Среди дополнительных средств безопасности — шифрование файлов, проверка на вирусы, обнаружение вирусов-вымогателей и средства борьбы с ними. Для ссылок общего доступа можно устанавливать срок истечения.

В случае атаки вредоносного ПО вы получите уведомление. Если в результате атаки файлы были повреждены или удалены, вы сможете восстановить их в течение 30 дней.

Кроме того, на файлы и папки общего доступа можно устанавливать пароли, чтобы к ним нельзя было получить доступ случайному человеку.

5. iCloud

С iCloud, как и с Гугл, тоже связана громкая история, когда хакеры в августе 2014 года «проиндексировали» и выложили в свободный доступ более 200 интимных фотографий знаменитостей. Apple не признали своей вины в инциденте и заявили, что это жертвы уделяли недостаточно внимания безопасности. В частности, сервис рекомендовал всем использовать двухфакторную авторизацию.

Для некоторых типов конфиденциальной информации iCloud использует сквозное шифрование. К этим данным относятся пароли Wi-Fi, платежная информация, информация Siri, информация о доме и некоторая другая. Данные шифруются ключом, сгенерированным из информации, уникальной для каждого устройства. Никто, кроме пользователя, не владеет этим ключом и не может прочесть данные и получить к ним доступ. Хоть это и не относится ко всем файлам, которые вы загружаете в хранилище, но повышает общий уровень безопасности.

В январе 2020 года Apple сообщила, что отказывается от планов по введению сквозного шифрования данных в хранилищах iCloud. Это решение было принято под давлением ФБР, которое не хотело лишиться источника улик для расследования преступников, пользующихся iPhone. Павел Дуров из-за этого назвал сервис «инструментом слежки». А также добавил, что все приложения, которые используют iCloud для хранения данных (например, WhatsApp), также представляют проблему.

6. Dropbox

Dropbox говорит о безопасной распределенной архитектуре с несколькими слоями защиты. Что конкретно они предлагают?

Блочное хранение файлов. Пользовательские файлы разбиваются на блоки, блоки шифруются и хранятся на серверах отдельно от метаданных. Сервис ведет запись изменений и удалений файлов. В течение 30 дней файлы можно восстановить к прежнему состоянию после удаления или модификации. Пользователи плана Dropbox Business могут восстанавливать данные в течение 180 дней.

Также срок хранения может быть продлен по требованию суда, если данные нужны для разрешения спора или соблюдения закона.

Для защиты аккаунта используется двухфакторная аутентификация. В качестве второго этапа сервис может потребовать ввести 6-значный код. Также может быть использован физический USB-ключ. Ключ поддерживает протокол FIDO Universal Second Factor.

Сервис предупреждает, что не продает информацию рекламодателям или третьим лицам. Однако некоторые данные могут использоваться сотрудниками компании или сторонними подрядчиками исключительно в рамках работы над сервисом.

Заключение

Облачные сервисы, в том числе хранилища информации, прочно вошли в повседневность и бизнеса, и частной жизни. Само собой, безопасность данных, помещенных куда-то там вместо «надежного» собственного компьютера или телефона, вызывает опасения. Сервисы знают это и работают над тем, чтобы сделать ваш сон более спокойным. Стоит отметить, что и безопасность данных на личных устройствах также не гарантирована и никогда не была. А сегодня, когда девайсов стало больше, и они объединяются в единые экосистемы, угроз также стало больше.

В дальнейшем мы будем видеть только рост влияния облачных сервисов и еще более прочное их вхождение в нашу жизнь. Воры и мошенники существовали во все времена. Компании, предоставляющие услуги облачных вычислений или хранилищ, знают об этом и ищут в свои команды лучших инженеров, работающих над улучшением и поддержкой защиты. Соответственно, с ростом важности сервисов растет и их надежность. В любом случае, обходиться без них в развитом обществе уже становится сложно. Да и, банально, облачные хранилища — это удобно. Так что пользуйтесь благами цивилизации и не забывайте, что безопасность ваших данных в большой степени зависит от вас самих.

Мониторинг и защита файлов в облачных приложениях

- 8 минут на чтение

В этой статье

Применимо к: Microsoft Cloud App Security

Важно

Меняются названия продуктов защиты от угроз от Microsoft. Подробнее об этом и других обновлениях читайте здесь. В ближайшем будущем мы обновим названия продуктов и документов.

Файловые политикипозволяют применять широкий спектр автоматизированных процессов с помощью API облачного провайдера. Можно настроить политики для обеспечения непрерывного сканирования соответствия, задач обнаружения юридических данных, защиты от потери данных для общедоступного конфиденциального контента и многих других вариантов использования. Cloud App Security может отслеживать файлы любого типа на основе более чем 20 фильтров метаданных (например, уровня доступа, типа файла).

Поддерживаемые типы файлов

Встроенные механизмы DLPCloud App Security выполняют проверку содержимого, извлекая текст из всех распространенных типов файлов (более 100), включая Office, Open Office, сжатые файлы, различные форматы RTF, XML, HTML и т. Д.

Политики

Двигатель объединяет три аспекта в рамках каждой политики:

-

Сканирование содержимого на основе предустановленных шаблонов или пользовательских выражений.

-

Контекстные фильтры, включая роли пользователей, метаданные файлов, уровень совместного использования, интеграцию организационной группы, контекст сотрудничества и дополнительные настраиваемые атрибуты.

-

Автоматизированные действия для управления и исправления. Для получения дополнительной информации см. Control.

Примечание

Гарантируется применение только действия управления первой сработавшей политики.Например, если файловая политика уже применила метку Azure Information Protection (AIP) к файлу, вторая файловая политика не может применить к нему другую метку AIP.

После включения политика непрерывно сканирует вашу облачную среду и определяет файлы, соответствующие фильтрам содержимого и контекста, и применяет запрошенные автоматические действия. Эти политики обнаруживают и устраняют любые нарушения для информации в состоянии покоя или при создании нового контента. Политики можно отслеживать с помощью предупреждений в реальном времени или с помощью отчетов, созданных с помощью консоли.

Ниже приведены примеры файловых политик, которые можно создать:

-

Общедоступные файлы - Получите предупреждение о любом файле в вашем облаке, который является общедоступным, выбрав все файлы, уровень общего доступа которых является общедоступным.

-

Общедоступное имя файла содержит название организации - Получайте уведомление о любом файле, который содержит название вашей организации и является общедоступным. Выберите файлы с именем, содержащим название вашей организации и общедоступными.

-

Совместное использование с внешними доменами - Получение предупреждения о любом файле, доступном для учетных записей, принадлежащих определенным внешним доменам. Например, файлы, доступные в домене конкурента. Выберите внешний домен, для которого вы хотите ограничить совместное использование.

-

Поместить в карантин общие файлы, не измененные за последний период. - Получать предупреждение об общих файлах, которые никто не изменял в последнее время, для их помещения в карантин или включения автоматического действия.Исключить все личные файлы, которые не были изменены в течение указанного диапазона дат. В Google Workspace вы можете поместить эти файлы в карантин, установив флажок «Поместить файл в карантин» на странице создания политики.

-

Предоставление доступа неавторизованным пользователям - Получение предупреждения о файлах, предоставленных неавторизованной группе пользователей в вашей организации. Выберите пользователей, для которых запрещен доступ.

-

Расширение конфиденциального файла - Получение предупреждения о файлах с определенными расширениями, которые потенциально сильно уязвимы.Выберите конкретное расширение (например, crt для сертификатов) или имя файла и исключите те файлы с уровнем частного доступа.

Создать новую файловую политику

Чтобы создать новую файловую политику, выполните следующую процедуру:

-

Перейти к Control > Policies > Information Protection .

-

Щелкните Создать политику и выберите Файловая политика .

-

Дайте своей политике имя и описание, если хотите, вы можете основывать ее на шаблоне. Для получения дополнительной информации о шаблонах политик см. Управление облачными приложениями с помощью политик.

-

Присвойте политике Серьезность политики . Если вы настроили Cloud App Security для отправки вам уведомлений о совпадениях политик для определенного уровня серьезности политики, этот уровень используется для определения того, инициируют ли совпадения политики уведомление.

-

В пределах Категории свяжите политику с наиболее подходящим типом риска. Это поле носит исключительно информативный характер и помогает впоследствии искать определенные политики и предупреждения в зависимости от типа риска.Риск может быть предварительно выбран в соответствии с категорией, для которой вы выбрали создание политики. По умолчанию для файловых политик установлено значение DLP.

-

Создайте фильтр для файлов, на которые эта политика будет воздействовать , чтобы указать, какие обнаруженные приложения запускают эту политику. Сужайте фильтры политики, пока не дойдете до точного набора файлов, с которыми хотите работать. Будьте максимально строгими, чтобы избежать ложных срабатываний. Например, если вы хотите удалить общедоступные разрешения, не забудьте добавить фильтр Public , если вы хотите удалить внешнего пользователя, используйте фильтр «Внешний» и т. Д.

Примечание

При использовании фильтров политики Содержит поиск только полных слов - разделенных запятыми, точками, пробелами или подчеркиванием. Например, если вы ищете вредоносных программ или вирусов , он находит virus_malware_file.exe, но не находит malwarevirusfile.exe. Если вы выполните поиск malware.exe , то вы найдете ВСЕ файлы с вредоносным ПО или exe в их имени, тогда как при поиске «malware.exe» (с кавычками) вы найдете только файлы, которые содержат точно " вредоносное ПО.exe ". Равно выполняет поиск только по всей строке, например, если вы ищете malware.exe , он находит malware.exe, но не Malware.exe.txt.

-

Под первым фильтром Применить к выберите все файлы, исключая выбранные папки или выбранные папки для Box, SharePoint, Dropbox, OneDrive, где вы можете применить свою файловую политику ко всем файлам в приложении или в определенных папках . Вы будете перенаправлены на вход в облачное приложение, а затем добавите соответствующие папки.

-

Под вторым фильтром Применить к выберите всех владельцев файлов , владельцев файлов из выбранных групп пользователей или всех владельцев файлов, исключая выбранные группы . Затем выберите соответствующие группы пользователей, чтобы определить, какие пользователи и группы следует включить в политику.

-

Выберите Метод проверки содержимого . Вы можете выбрать встроенный DLP или Data Classification Services .Мы рекомендуем использовать Data Classification Services .

После включения проверки содержимого вы можете выбрать использование предустановленных выражений или поиск других настраиваемых выражений.

Кроме того, вы можете указать регулярное выражение, чтобы исключить файл из результатов. Этот параметр очень полезен, если у вас есть стандарт ключевых слов внутренней классификации, который вы хотите исключить из политики.

Вы можете установить минимальное количество нарушений содержимого, которое вы хотите сопоставить, прежде чем файл будет считаться нарушением.Например, вы можете выбрать 10, если хотите получать предупреждения о файлах, содержащих не менее 10 номеров кредитных карт.

Когда содержимое сравнивается с выбранным выражением, текст нарушения заменяется символами «X». По умолчанию нарушения маскируются и отображаются в их контексте с отображением 100 символов до и после нарушения. Числа в контексте выражения заменяются символами «#» и никогда не хранятся в Cloud App Security. Вы можете выбрать опцию Размаскировать последние четыре символа нарушения , чтобы демаскировать последние четыре символа самого нарушения.Необходимо указать, какие типы данных ищет регулярное выражение: контент, метаданные и / или имя файла. По умолчанию он ищет контент и метаданные.

-

Выберите действия Governance , которые Cloud App Security должна выполнять при обнаружении совпадения.

-

Создав политику, вы можете просмотреть ее на вкладке Файловая политика . Вы всегда можете изменить политику, откалибровать ее фильтры или изменить автоматические действия. Политика активируется автоматически при создании и немедленно начинает сканирование ваших облачных файлов.Будьте особенно осторожны при настройке действий управления, они могут привести к необратимой потере прав доступа к вашим файлам. Рекомендуется сузить фильтры, чтобы точно представить файлы, с которыми вы хотите работать, используя несколько полей поиска. Чем уже фильтры, тем лучше. Для руководства вы можете использовать кнопку Изменить и просмотреть результаты в разделе «Фильтры».

-

Чтобы просмотреть совпадения файловой политики, файлы, которые предположительно нарушают политику, щелкните Control , а затем Policies .Отфильтруйте результаты, чтобы отобразить только файловые политики, используя фильтр Тип вверху. Для получения дополнительных сведений о совпадениях для каждой политики щелкните политику. Это отобразит файлы «Соответствие сейчас» для политики. Щелкните вкладку History , чтобы просмотреть историю файлов, соответствующих политике, за последние шесть месяцев.

Ссылка на файловую политику

В этом разделе приведены справочные сведения о политиках с объяснениями для каждого типа политики и полей, которые можно настроить для каждой политики.

A Файловая политика - это политика на основе API, которая позволяет вам контролировать контент вашей организации в облаке, принимая во внимание более 20 фильтров метаданных файлов (включая уровень владельца и совместного использования) и результаты проверки контента. На основании результатов политики могут быть применены меры управления. Механизм проверки содержимого может быть расширен за счет сторонних механизмов защиты от потери данных, а также решений для защиты от вредоносных программ.

Каждая политика состоит из следующих частей:

-

Фильтры файлов - позволяют создавать детальные условия на основе метаданных.

-

Проверка содержимого - позволяет сузить политику на основе результатов механизма DLP. Вы можете включить собственное выражение или предустановленное выражение. Можно установить исключения, и вы можете выбрать количество совпадений. Вы также можете использовать анонимность, чтобы замаскировать имя пользователя.

-

Действия - Политика предоставляет набор действий управления, которые могут автоматически применяться при обнаружении нарушений. Эти действия делятся на действия сотрудничества, действия безопасности и действия расследования.

-

Расширения - Проверка содержимого может выполняться с помощью сторонних механизмов для улучшения возможностей защиты от потери данных или защиты от вредоносных программ.

Файловые запросы

Чтобы упростить исследование, теперь вы можете создавать собственные запросы и сохранять их для дальнейшего использования.

-

На странице File используйте фильтры, как описано выше, для детализации приложений по мере необходимости.

-

После завершения создания запроса нажмите кнопку Сохранить как в правом верхнем углу фильтров.

-

Во всплывающем окне Сохранить запрос назовите свой запрос.

-

Чтобы использовать этот запрос снова в будущем, в разделе Запросы прокрутите вниз до Сохраненные запросы и выберите свой запрос.

Следующие шаги

Если у вас возникнут проблемы, мы вам поможем. Чтобы получить помощь или поддержку по проблеме с продуктом, откройте заявку в службу поддержки.

.Как OneDrive защищает ваши данные в облаке

Вы контролируете свои данные. Когда вы помещаете свои данные в OneDrive, вы остаетесь владельцем данных. Дополнительные сведения о праве собственности на ваши данные см. В статье Конфиденциальность Office 365 по дизайну.

Просмотрите этот учебный курс, чтобы узнать о функциях OneDrive, которые можно использовать для защиты файлов, фотографий и данных: защита, защита и восстановление OneDrive

Как защитить свои данные

Вот некоторые вещи, которые вы можете сделать, чтобы защитить свои файлы в OneDrive:

-

Создайте надежный пароль. Проверьте надежность вашего пароля.

-

Добавьте информацию о безопасности в свою учетную запись Microsoft. Вы можете добавить такую информацию, как номер телефона, дополнительный адрес электронной почты, а также секретный вопрос и ответ. Таким образом, если вы когда-нибудь забудете свой пароль или ваша учетная запись будет взломана, мы сможем использовать ваши данные безопасности, чтобы подтвердить вашу личность и помочь вам вернуться в свою учетную запись. Перейдите на страницу информации о безопасности.

-

Используйте двухфакторную проверку. Это помогает защитить вашу учетную запись, требуя от вас ввода дополнительного кода безопасности при входе на ненадежное устройство. Второй фактор можно сделать через телефонный звонок, текстовое сообщение или приложение. Дополнительные сведения о двухэтапной проверке см. В разделе Как использовать двухэтапную проверку с учетной записью Microsoft.

-

Включите шифрование на своих мобильных устройствах. Если у вас есть мобильное приложение OneDrive, мы рекомендуем включить шифрование на устройствах iOS или Android. Это помогает защитить ваши файлы OneDrive, если ваше мобильное устройство потеряно, украдено или кто-то получит к нему доступ.

-

Подпишитесь на Microsoft 365. Подписка на Microsoft 365 дает вам расширенную защиту от вирусов и киберпреступлений, а также способы восстановления ваших файлов от вредоносных атак.

Как OneDrive защищает ваши данные

Инженеры Microsoft администрируют OneDrive с помощью консоли Windows PowerShell, которая требует двухфакторной аутентификации. Мы выполняем повседневные задачи, запуская рабочие процессы, чтобы быстро реагировать на новые ситуации. Ни один инженер не имеет постоянного доступа к сервису. Когда инженерам нужен доступ, они должны его запросить. Право на участие проверяется, и если доступ инженера одобрен, то только на ограниченный период времени.

Кроме того, OneDrive и Office 365 активно инвестируют в системы, процессы и персонал, чтобы снизить вероятность утечки личных данных, а также быстро обнаружить и смягчить последствия нарушения, если оно действительно произойдет. Некоторые из наших инвестиций в это пространство включают:

Системы контроля доступа : OneDrive и Office 365 поддерживают политику «нулевого доступа», что означает, что инженеры не имеют доступа к службе, если она явно не предоставлена в ответ на конкретный инцидент, требующий повышения прав доступа.Всякий раз, когда доступ предоставляется, это делается по принципу наименьших привилегий: разрешение, предоставленное для определенного запроса, допускает только минимальный набор действий, необходимых для обслуживания этого запроса. Для этого OneDrive и Office 365 поддерживают строгое разделение между «ролями повышения прав», при этом каждая роль позволяет выполнять только определенные заранее определенные действия. Роль «Доступ к данным клиента» отличается от других ролей, которые чаще используются для администрирования службы и наиболее тщательно изучаются перед утверждением.Взятые вместе, эти инвестиции в контроль доступа значительно снижают вероятность того, что инженер в OneDrive или Office 365 ненадлежащим образом получит доступ к данным клиентов.

Системы мониторинга безопасности и автоматизация: OneDrive и Office 365 поддерживают надежные системы мониторинга безопасности в реальном времени. Помимо прочего, эти системы выдают предупреждения о попытках незаконного доступа к данным клиентов или попытках незаконной передачи данных из нашей службы. Что касается упомянутых выше пунктов контроля доступа, наши системы мониторинга безопасности ведут подробные записи о сделанных запросах на повышение прав и действиях, предпринятых для данного запроса на повышение.OneDrive и Office 365 также поддерживают инвестиции в автоматическое решение, которые автоматически действуют для смягчения угроз в ответ на обнаруженные нами проблемы, и выделенные группы для реагирования на предупреждения, которые не могут быть решены автоматически. Чтобы проверить наши системы мониторинга безопасности, OneDrive и Office 365 регулярно проводят учения красной группы, в которых группа внутреннего тестирования на проникновение моделирует поведение злоумышленника в реальной среде. Эти упражнения позволяют регулярно улучшать наши возможности мониторинга безопасности и реагирования.

Персонал и процессы: В дополнение к автоматизации, описанной выше, OneDrive и Office 365 поддерживают процессы и группы, ответственные как за ознакомление всей организации с процессами управления конфиденциальностью и инцидентами, так и за выполнение этих процессов во время взлома. Например, подробная стандартная операционная процедура (СОП) нарушения конфиденциальности поддерживается и передается командам по всей организации. В этой СОП подробно описаны роли и обязанности как отдельных групп в OneDrive и Office 365, так и централизованных групп реагирования на инциденты безопасности.Они охватывают как то, что команды должны делать для улучшения своей собственной позиции безопасности (проводить проверки безопасности, интегрироваться с централизованными системами мониторинга безопасности и другие передовые методы), так и то, что команды должны будут делать в случае фактического нарушения (быстрое переключение на реагирование на инциденты, поддержание и предоставление конкретных источников данных, которые будут использоваться для ускорения процесса реагирования). Команды также регулярно проходят обучение по классификации данных и правильным процедурам обработки и хранения личных данных.

Главный вывод заключается в том, что OneDrive и Office 365, как для потребительских, так и для бизнес-планов, серьезно инвестируют в снижение вероятности и последствий утечки личных данных, влияющей на наших клиентов. Если нарушение личных данных все же происходит, мы стремимся быстро уведомить наших клиентов, как только это нарушение будет подтверждено.

Защищено при транспортировке и хранении

Защищено при транспортировке

Когда данные передаются в службу от клиентов и между центрами обработки данных, они защищаются с помощью шифрования TLS.Мы разрешаем только безопасный доступ. Мы не разрешаем аутентифицированные соединения через HTTP, а вместо этого перенаправляем на HTTPS.

Защищено в состоянии покоя

Физическая защита : Только ограниченное количество основного персонала может получить доступ к центрам обработки данных. Их личности проверяются с помощью нескольких факторов аутентификации, включая смарт-карты и биометрию. Есть локальные охранники, датчики движения и видеонаблюдение. Предупреждения об обнаружении вторжений отслеживают аномальную активность.

Защита сети : Сети и удостоверения изолированы от корпоративной сети Microsoft. Брандмауэры ограничивают трафик в среду из неавторизованных мест.

Безопасность приложений : Инженеры, создающие функции, следят за жизненным циклом разработки безопасности. Автоматический и ручной анализ помогает выявить возможные уязвимости. Центр Microsoft Security Response Center помогает сортировать поступающие отчеты об уязвимостях и оценивать меры по их устранению.С помощью условий Microsoft Cloud Bug Bounty пользователи во всем мире могут зарабатывать деньги, сообщая об уязвимостях.

Защита содержимого : Каждый файл в состоянии покоя зашифрован с помощью уникального ключа AES256. Эти уникальные ключи зашифрованы с помощью набора главных ключей, которые хранятся в Azure Key Vault.

Высокая доступность, всегда возможность восстановления

Наши центры обработки данных географически распределены в пределах региона и отказоустойчивы. Данные зеркалируются как минимум в двух разных регионах Azure, которые находятся на расстоянии не менее нескольких сотен миль друг от друга, что позволяет нам смягчить последствия стихийного бедствия или ущерба в регионе.

Постоянно проверяется

Мы постоянно контролируем наши центры обработки данных, чтобы поддерживать их работоспособность и безопасность. Это начинается с инвентаризации. Агент инвентаризации выполняет захват состояния каждой машины.

После инвентаризации мы можем отслеживать и исправлять работоспособность машин. Непрерывное развертывание гарантирует, что каждая машина получит исправления, обновленные антивирусные сигнатуры и сохранит заведомо исправную конфигурацию. Логика развертывания гарантирует, что мы исправляем или заменяем только определенный процент машин за раз.

«Красная команда» Microsoft 365 в Microsoft состоит из специалистов по вторжению. Они ищут любую возможность получить несанкционированный доступ. «Синяя команда» состоит из инженеров обороны, которые сосредоточены на предотвращении, обнаружении и восстановлении. Они создают технологии обнаружения вторжений и реагирования. Чтобы не отставать от знаний групп безопасности в Microsoft, см. Безопасность Office 365 (блог).

Дополнительные функции безопасности OneDrive

В качестве облачного хранилища OneDrive имеет множество других функций безопасности.В их число входят:

-

Сканирование на вирусы при загрузке на наличие известных угроз - Средство защиты от вредоносных программ Защитника Windows сканирует документы во время загрузки на предмет содержимого, соответствующего сигнатуре антивирусного ПО (обновляется ежечасно).

-

Мониторинг подозрительной активности - чтобы предотвратить несанкционированный доступ к вашей учетной записи, OneDrive отслеживает и блокирует подозрительные попытки входа.Кроме того, мы отправим вам уведомление по электронной почте, если обнаружим необычную активность, например попытку входа с нового устройства или из нового места.

-

Обнаружение и восстановление программ-вымогателей - Как подписчик Microsoft 365, вы будете получать уведомления, если OneDrive обнаружит вымогатель или вредоносную атаку. Вы сможете легко восстановить свои файлы до момента, когда они были затронуты, в течение 30 дней после атаки.Вы также можете восстановить весь OneDrive в течение 30 дней после злонамеренной атаки или других типов потери данных, таких как повреждение файлов или случайное удаление и редактирование.

-

История версий для всех типов файлов - В случае нежелательных изменений или случайного удаления вы можете восстановить удаленные файлы из корзины OneDrive или восстановить предыдущую версию файла в OneDrive.

-

Защищенные паролем и истекающие ссылки для общего доступа - Как подписчик Microsoft 365, вы можете обеспечить большую безопасность своих общих файлов, запрашивая пароль для доступа к ним или задав срок действия ссылки для общего доступа.

-

Уведомление о массовом удалении файлов и восстановление - Если вы случайно или намеренно удалите большое количество файлов, мы сообщим вам об этом и предложим шаги для восстановления этих файлов.

Личное хранилище

Личное хранилище - это защищенная область в OneDrive, к которой вы можете получить доступ только с помощью надежного метода проверки подлинности или второго этапа проверки личности, например вашего отпечатка пальца, лица, PIN-кода или кода, отправленного вам по электронной почте или SMS. 1 Ваши заблокированные файлы в личном хранилище имеют дополнительный уровень безопасности, обеспечивая их более надежную защиту на случай, если кто-то получит доступ к вашей учетной записи или вашему устройству. Личное хранилище доступно на вашем ПК, на сайте OneDrive.com и в мобильном приложении OneDrive, а также включает в себя следующие функции:

-

Сканирование непосредственно в личное хранилище. . Вы можете использовать мобильное приложение OneDrive, чтобы делать снимки или снимать видео прямо в личное хранилище, не позволяя им находиться в менее защищенных областях вашего устройства, например в фотопленке. 2 Вы также можете сканировать важные дорожные документы, документы, удостоверяющие личность, автомобиль, дом и страховку, прямо в свое личное хранилище. И у вас будет доступ к этим фотографиям и документам, где бы вы ни находились, с любого устройства.

-

BitLocker-encryption - на ПК с Windows 10 OneDrive синхронизирует ваши файлы Personal Vault с зашифрованной с помощью BitLocker областью вашего локального жесткого диска.

-

Автоматическая блокировка - Personal Vault автоматически повторно блокируется на вашем ПК, устройстве или в сети после короткого периода бездействия.После блокировки любые файлы, которые вы использовали, также будут заблокированы и потребуют повторной аутентификации для доступа. 3

Вместе эти меры помогают защитить ваши заблокированные файлы Personal Vault, даже если ваш ПК или мобильное устройство с Windows 10 потеряно, украдено или кто-то получит к нему доступ.

1 Для проверки лиц и отпечатков пальцев требуется специальное оборудование, включая устройство с поддержкой Windows Hello, сканер отпечатков пальцев, ИК-датчик с подсветкой или другие биометрические датчики и соответствующие устройства.

2 Для приложения OneDrive на Android и iOS требуется Android 6.0 или выше или iOS 12.0 и выше.

3 Интервал автоматической блокировки зависит от устройства и может быть установлен пользователем.

Нужна дополнительная помощь?

.Защитите файлы с помощью административного карантина Cloud App Security

- 3 минуты на чтение

В этой статье

Применимо к: Microsoft Cloud App Security

Важно

Меняются названия продуктов защиты от угроз от Microsoft. Подробнее об этом и других обновлениях читайте здесь. В ближайшем будущем мы обновим названия продуктов и документов.

Файловые политики - отличный инструмент для поиска угроз вашей политике защиты информации. Например, создайте файловые политики, которые находят в вашем облаке места, где пользователи хранят конфиденциальную информацию, номера кредитных карт и сторонние файлы ICAP.

Это руководство поможет вам использовать Microsoft Cloud App Security для обнаружения нежелательных файлов, хранящихся в вашем облаке, которые делают вас уязвимыми, и незамедлительно принять меры, чтобы остановить их появление и заблокировать файлы, представляющие угрозу, с помощью карантина администратора для защиты ваши файлы в облаке, устранение проблем и предотвращение утечек в будущем.

- Узнайте, как работает карантин

- Настроить административный карантин

Узнайте, как работает карантин

Примечание

- Список приложений, поддерживающих административный карантин, см. В списке действий управления.

- Если обнаруживается, что файл в SharePoint или OneDrive является вредоносным, он не помещается в карантин на портале Cloud App Security.

- Файлы с метками нельзя поместить в карантин.

-

Когда файл соответствует политике, для файла будет доступна опция Административный карантин .

-

Выполните одно из следующих действий, чтобы поместить файл в карантин:

- Вручную применить Администратор карантина действие:

- Установить как автоматическое действие карантина в политике:

-

Когда применяется Административный карантин , за кулисами происходят следующие вещи:

- Исходный файл перемещается в заданную вами административную папку карантина.

- Исходный файл удален.

- Файл захоронения загружен в исходное расположение файла.

- Пользователь может получить доступ только к файлу захоронения. В файле они могут прочитать пользовательские инструкции, предоставленные ИТ-отделом, и идентификатор корреляции, который будет предоставлен ИТ-специалистам для выпуска файла.

-

Когда вы получаете предупреждение о том, что файл помещен в карантин, изучите файл на странице Cloud App Security Предупреждения страница:

-

А также в отчете о политике на вкладке На карантине :

-

После помещения файла в карантин используйте следующий процесс для устранения ситуации угрозы:

- Проверьте файл в папке на карантине в SharePoint Online.

- Вы также можете просмотреть журналы аудита, чтобы глубже изучить свойства файла.

- Если вы обнаружите, что файл противоречит корпоративной политике, запустите процесс реагирования на инциденты (IR) организации.

- Если вы обнаружите, что файл безвреден, вы можете восстановить его из карантина. В этот момент исходный файл освобождается, то есть он копируется обратно в исходное местоположение, надгробие удаляется, и пользователь может получить доступ к файлу.

-

Убедитесь, что политика работает без сбоев.Затем вы можете использовать действия автоматического управления в политике для предотвращения дальнейших утечек и автоматически применять карантин администратора при совпадении с политикой.

Примечание

При восстановлении файла:

- Исходные общие ресурсы не восстанавливаются, применяется наследование папок по умолчанию.

- Восстановленный файл содержит только самую последнюю версию.

- За управление доступом к сайту с карантинной папкой отвечает заказчик.

Настроить административный карантин

-

Установить файловые политики, обнаруживающие нарушения.Примеры этих типов политик включают:

- Политика только метаданных, например метка классификации в SharePoint Online

- Собственная политика DLP, такая как политика поиска номеров кредитных карт

- Сторонняя политика ICAP, такая как политика, которая ищет Vontu .

-

Установить карантинную локацию:

-

Для Office 365 SharePoint или OneDrive для бизнеса вы не можете помещать файлы в административный карантин как часть политики, пока не настроите его:

Чтобы установить параметры административного карантина, в настройках шестеренки перейдите к Параметры .Укажите расположение файлов в карантине и уведомление пользователя, которое ваш пользователь получит, когда его файл будет помещен в карантин.

-

Для Box нельзя настроить расположение папки карантина и сообщения пользователя. Расположение папки - это диск администратора, который подключил Box к Cloud App Security, и сообщение пользователя: Этот файл был помещен в карантин на диск вашего администратора, поскольку он может нарушать политики безопасности и соответствия вашей компании. Обратитесь за помощью к своему ИТ-администратору.

-

Следующие шаги

Если у вас возникнут проблемы, мы вам поможем. Чтобы получить помощь или поддержку по проблеме с продуктом, откройте заявку в службу поддержки.

.Лучшие практики для защиты вашей организации

- Читать 12 минут

В этой статье

Применимо к: Microsoft Cloud App Security

Важно

Меняются названия продуктов защиты от угроз от Microsoft. Подробнее об этом и других обновлениях читайте здесь. В ближайшем будущем мы обновим названия продуктов и документов.

В этой статье представлены рекомендации по защите вашей организации с помощью Microsoft Cloud App Security. Эти передовые методы основаны на нашем опыте работы с Cloud App Security и на опыте таких клиентов, как вы.

В этой статье обсуждаются следующие передовые практики:

Находите и оценивайте облачные приложения

Интеграция Cloud App Security с Microsoft Defender для конечных точек дает вам возможность использовать Cloud Discovery за пределами вашей корпоративной сети или безопасных веб-шлюзов.С помощью объединенной информации о пользователях и устройствах вы можете идентифицировать опасных пользователей или устройства, видеть, какие приложения они используют, и проводить дальнейшие исследования на портале Defender for Endpoint.

Передовой опыт : включить теневое обнаружение ИТ с помощью Защитника для конечной точки

Деталь : Обнаружение в облаке анализирует журналы трафика, собранные Защитником для конечной точки, и сравнивает идентифицированные приложения с каталогом облачных приложений, чтобы предоставить информацию о соответствии и безопасности. Настраивая Cloud Discovery, вы получаете видимость использования облака, теневого ИТ и непрерывный мониторинг несанкционированных приложений, используемых вашими пользователями.

Дополнительная информация :

Передовой опыт : настройка политик обнаружения приложений для упреждающего определения рискованных, несовместимых и популярных приложений

Подробная информация : политики обнаружения приложений упрощают отслеживание важных обнаруженных приложений в вашей организации, чтобы помочь вам управлять этими приложениями эффективно. Создавайте политики для получения предупреждений при обнаружении новых приложений, которые определены как опасные, несовместимые, имеющие тенденцию или имеющие большой объем.

Дополнительная информация :

Передовой опыт : Управление приложениями OAuth, которые авторизованы вашими пользователями

Деталь : Многие пользователи случайно предоставляют разрешения OAuth сторонним приложениям для доступа к информации своей учетной записи и, при этом, непреднамеренно также предоставляют доступ к своим данным в других облачных приложениях. Обычно ИТ-специалисты не видят эти приложения, что затрудняет сопоставление риска безопасности приложения с преимуществом производительности, которое оно обеспечивает.

Cloud App Security предоставляет вам возможность исследовать и контролировать разрешения приложений, предоставленные вашими пользователями. Вы можете использовать эту информацию, чтобы идентифицировать потенциально подозрительное приложение, и, если вы определите, что оно рискованно, вы можете заблокировать доступ к нему.

Дополнительная информация :

Применение политик управления облаком

Передовой опыт : теги приложений и сценарии блокировки экспорта

Деталь : после просмотра списка обнаруженных приложений в вашей организации вы можете защитить свою среду от нежелательного использования приложений.Вы можете применить тег Sanctioned к приложениям, одобренным вашей организацией, а тег Unsanctioned - к приложениям, которые не одобрены. Вы можете отслеживать несанкционированные приложения с помощью фильтров обнаружения или экспортировать сценарий для блокировки несанкционированных приложений с помощью локальных устройств безопасности. Использование тегов и сценариев экспорта позволяет упорядочивать приложения и защищать среду, разрешая доступ только к безопасным приложениям.

Дополнительная информация :