Как восстановить файлы crypt

Как восстановить зашифрованные файлы (Инструкция)

Восстановление зашифрованных файлов — это проблема с которой столкнулись большое количество пользователей персональных компьютеров, ставших жертвой разнообразных вирусов-шифровальщиков. Количество вредоносных программ в этой группе очень много и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt и т.д.

Конечно, восстановить зашифрованные файлы можно просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Способы восстановления зашифрованных файлов бесплатно

Существует несколько способов восстановить зашифрованные файлы используя абсолютно бесплатные и проверенные программы, такие как ShadowExplorer и PhotoRec. Перед и во время восстановления старайтесь как можно меньше использовать зараженный компьютер, таким образом вы увеличиваете свои шансы на удачное восстановление файлов.

Инструкцию, описанную ниже, нужно выполнять шаг за шагом, если у вас что-либо не получается, то ОСТАНОВИТЕСЬ, запросите помощь написав комментарий к этой статье или создав новую тему на нашем форуме.

1. Удалить вирус-шифровальщик

2. Восстановить зашифрованные файлы используя ShadowExplorer

3. Восстановить зашифрованные файлы используя PhotoRec

1. Удалить вирус-шифровальщик

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

1.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Сканировать для запуска проверки вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

1.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

2. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

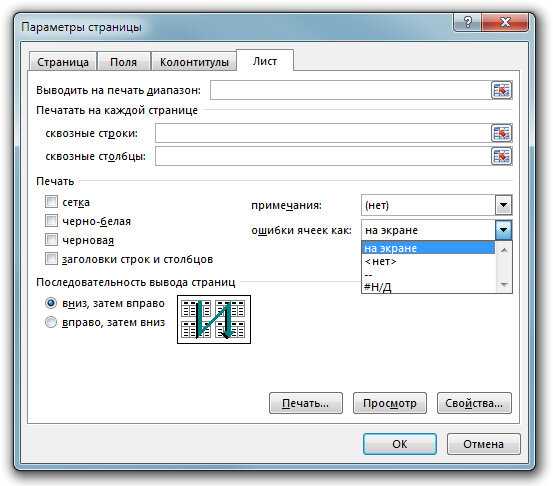

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

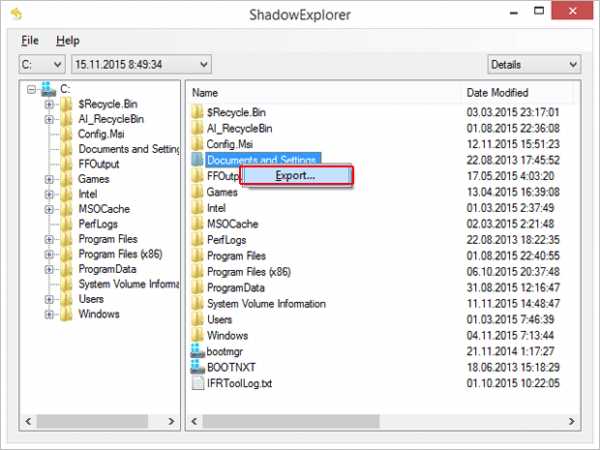

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

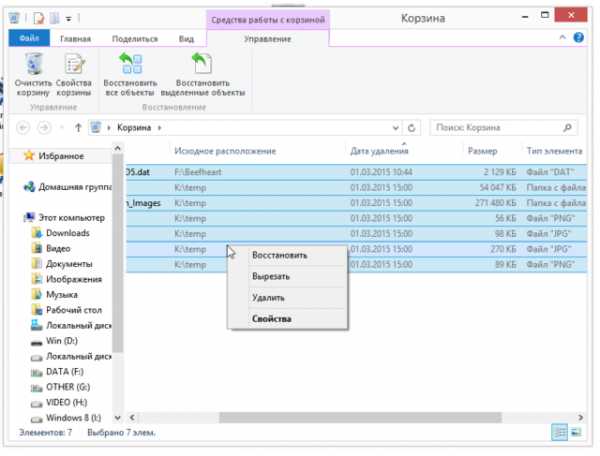

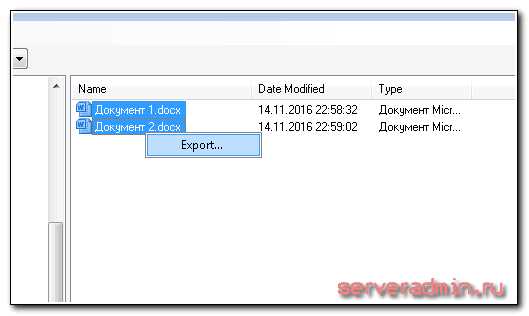

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

3. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

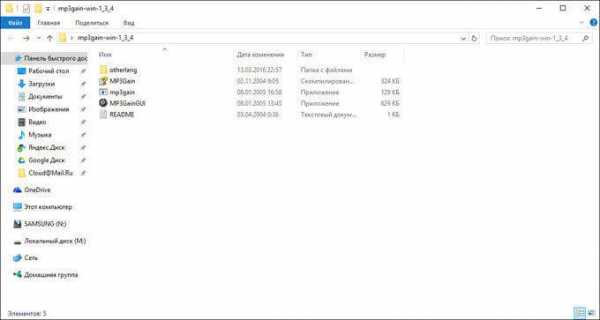

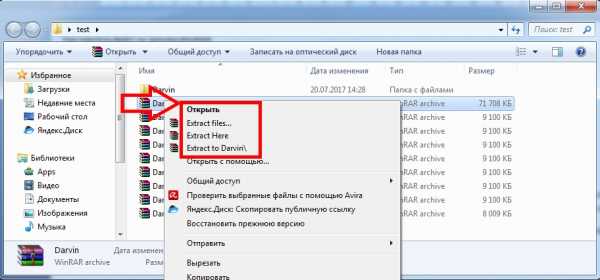

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

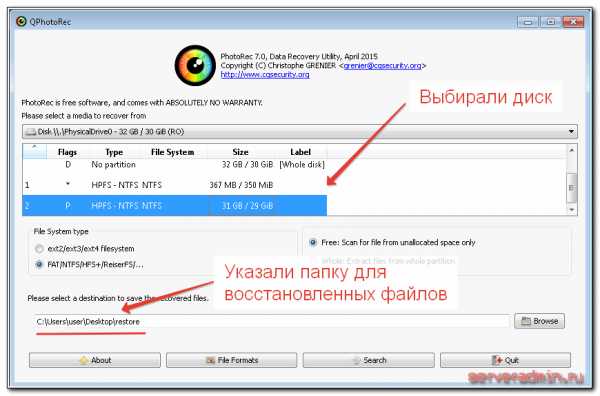

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

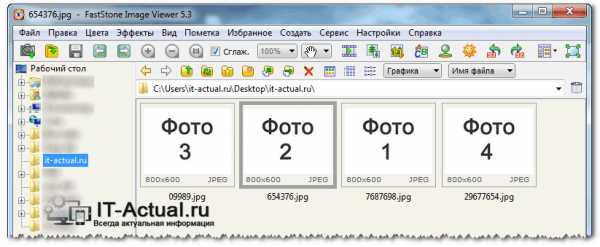

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Как восстановить файлы с зашифрованного диска TrueCrypt или VeraCrypt?

Читайте, как восстановить удаленные файлы с контейнера TrueCrypt или VeraCrypt, как смонтировать и разблокировать зашифрованный диск для доступа к файлам.Если вы ищете простой и эффективный способ зашифровать все данные компьютера начиная от системного или обычного логического диска, до диска с резервными копиями, внешнего USB диска или карты памяти, то используйте VeraCrypt. Это инструмент с открытым исходным кодом, который соответствует самым высоким стандартам шифрования данных.

Содержание:

Что такое TrueCrypt, VeraCrypt и зачем их использовать?

Лучший способ защитить ваши файлы от просмотра посторонними лицами это зашифровать их. Программа шифровщик использует секретный ключ, чтобы превратить содержимое файлов в поток нечитаемого бреда. Пока вы не используете ключ для разблокировки прочитать содержимое не будет никакой возможности.

Программа VeraCrypt построена на основе очень популярного инструмента с открытым исходным кодом TrueCrypt. После закрытия проекта TrueCrypt компания IDRIX доработала продукт новыми возможностями исправила проблемы в безопасности.

С VeraCrypt вы можете создать зашифрованный контейнер, который монтируется в систему как обычный диск. Все файлы из этого контейнера шифруются и расшифровываются на лету. Поэтому вы продолжаете просматривать и редактировать их как будто они находятся на вашей флешке. По окончанию работы с ними контейнером программа блокирует доступ к нему и очищает ключи и содержимое файлов из оперативной памяти.

VeraCrypt позволяет шифровать системный диск, но мы рекомендуем использовать встроенный в Windows 10 инструмент Bitlocker. Особенностью VeraCrypt является возможность создания скрытого шифрованного раздела. Если вы находитесь в руках злоумышленников, и они просят у вас ключ, вы можете предоставить им «фейковый» ключ для разблокирования, заранее подготовленного «фейкового» раздела. Использование основного ключа разблокирует совсем другой раздел с настоящими данными.

Как создать зашифрованный раздел

Загрузите и установите программу, затем перейдите в меню Пуск и запустите VeraCrypt и вы увидите главное окно программы:

Первое что вы должны сделать, это нажать кнопку Создать том. Это действие запустит мастер создания зашифрованного раздела, который предложит такие варианты создания:

Создание шифрованного файлового контейнера позволяет создать файл на любом диске, подключенном к компьютеру. Затем такой файл можно будет смонтировать в качестве логического диска. В файле можно создать обычный том VeraCrypt или скрытый (разницу мы рассматривали выше).

Мы создадим обычный том. На следующем шаге необходимо выбрать размещение файла контейнера.

На следующем шаге необходимо указать алгоритм шифрования и хеширования. По умолчанию алгоритм шифрования – AES, хеширования – SHA-512. Оставляем все как есть.

На следующем шаге необходимо указать максимальный размер файла контейнера. Давайте укажем 5 ГБ.

Нажимаем Далее и переходим к окну задания пароля. После указания пароля сохраните его в надежном месте или используйте пароль, который вы хорошо знаете. Программа не предоставляет возможности восстановить забытый или утерянный пароль, и расшифровать информацию без пароля не получится.

Вы можете использовать любые произвольные файлы, которые будут использоваться в качестве альтернативы пароля.

Нажимаем Далее и подтверждаем использование больших файлов.

Нажимаем Далее и переходим к опциям форматирования тома и параметрам генерации ключа шифрования. Нажимаем разместить и дожидаемся создания зашифрованного тома.

Как смонтировать и разблокировать диск для доступа к файлам

Нажмите кнопку «Выбрать файл» в главном окне программы и укажите файл в котором вы сохранили контейнер VeraCrypt. После выбора файла укажите один из доступных дисков в поле выше. К примеру, выбираем диск K и нажимаем Смонтировать.

Далее необходимо ввести пароль.

После этого можно зайти в Мой компьютер и проверить появление нового диска.

Восстановление удаленных файлов с контейнера VeraCrypt

Удаленные по ошибке файлы или данные утерянные в результате форматирования зашифрованного диска, можно восстановить с помощью Hetman Partition Recovery. Перед началом сканирования диска вы должны смонтировать диск в программе. Поскольку VeraCrypt контейнер использует принцип шифрования «на лету» процесс восстановления будет такой же, как и на обычном диске.

Загрузите и установите программу, затем следуйте указаниям руководства по восстановлению файлов.

Без пароля для разблокирования данные на диске будут зашифрованы и не будут поддаваться восстановлению.

Восстановление файлов после трояна-шифровальщика / Хабр

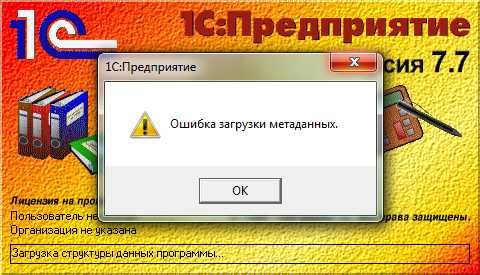

В конце рабочего дня бухгалтер одного из предприятий получила письмо по электронной почте от контрагента, с которым постоянно велась деловая переписка, письмо, в котором содержался вложенный файл, именуемый, как «Акт сверки.xls». При попытке открытия визуально ничего не произошло с точки зрения бухгалтера. Несколько раз повторив попытки открытия бухгалтер удостоверилась, что excel не собирается открывать присланный файл. Отписавшись контрагенту о невозможности открыть полученный ею файл, бухгалтер, нажала кнопку выключения ПК, и, не дождавшись завершения работы ПК, покинула рабочее место. Придя утром, обнаружила, что компьютер так и не отключился. Не придав этому особого значения, попыталась начать новый рабочий день, привычно кликнув по ярлыку 1С Бухгалтерии, но после выбора базы ожидал неприятный сюрприз.

рис. 1

Последующие попытки запуска рабочей среды 1С также не увенчались успехом. Бухгалтер связалась с компанией, обслуживающей вычислительную технику их организации, и запросила техническую поддержку. Специалистами обслуживающей организации выяснено, что проблемы куда более масштабные, так как кроме того что файлы базы 1С Бухгалтерии 7.7 были зашифрованы и имели расширение “BLOCKED“, зашифрованными оказались и файлы с расширениями doc, docx, xls, xlsx, zip, rar, 1cd и другие. Также обнаруживался текстовый файл на рабочем столе пользователя, в котором сообщалось, что файлы зашифрованы с использованием алгоритма RSA 2048, и что для получения дешифратора необходимо оплатить услуги вымогателя. Резервное копировании 1С баз осуществлялось ежедневно на другой жесткий диск установленный в этом же ПК в виде создания zip архива с папкой 1С баз, и копия архива помещалась на сетевой диск (NAS). Так как ограничения доступа к резервным копиям не было, то вредоносное программное обеспечение имело доступ и к ним.

Оценив масштаб проблемы, специалисты обслуживающей организации выполнили копирование только шифрованных файлов на отдельный накопитель и произвели переустановку операционной системы. Также из почтового ящика бухгалтера были удалены письма, содержащие вредоносное ПО. Попытки расшифровки с использованием популярных дешифраторов антивирусных компаний на тот момент результата не дали. На этом обслуживающая организацию компания закончила свои работы.

Перспективы начать с ввода первичной документации в новую 1С базу, не сильно радовали бухгалтеров. Посему были рассмотрены дальнейшие возможности восстановления шифрованных файлов.

К сожалению, не были сохранены оригинальное тело вредоносного ПО и сообщение вымогателя, что не позволило дизассемблировать тело и установить алгоритм его работы посредством анализа в отладчике. Так же не было возможности проверить, встречался ли он различным антивирусным компаниям.

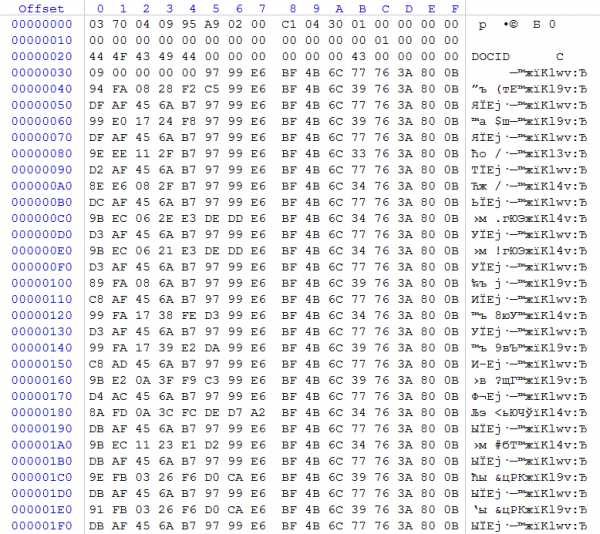

Поэтому сразу приступаем к анализу файлов, структуры которых хорошо известны. В данном случае удобно использовать для анализа DBF файлы из базы 1С, так как структура их весьма предсказуема. Возьмем файл 1SENTRY.DBF.BLOCKED (журнал бухгалтерских проводок), размер данного файла 53 044 658 байт

рис. 2

Рассматривая шифрованный DBF файл, обращаем внимание на то, что первые 0x35 байт не зашифрованы, так как присутствует заголовок, характерный для данного типа файлов, и наблюдаем часть описания первого поля записи. Произведем расчет размера файла. Для этого возьмем: WORD по смещению 0x08, содержимое которого равно 0x04C1 (в нем указан размер заголовка DBF файла), WORD по смещению 0x0A, содержимое которого равно 0x0130 (в нем указан размер одной записи в базе), DWORD по смещению 0x04, содержимое которого равно 0x0002A995 (количество записей), и 0x01 – размер конечного маркера. Решим пример: 0x0130*0x0002A995+0x04C1+1=0x0032965B2 (53 044 658) байт. Размер файла, согласно записи файловой системы, соответствует расчетному на основании информации в заголовке DBF файла. Выполним аналогичные проверки для нескольких DBF файлов и удостоверимся, что размер файла не был изменен вредоносным ПО.

Анализ содержимого DBF показывает, что небольшие файлы начиная со смещения 0x35 зашифрованы целиком, а крупные нет.

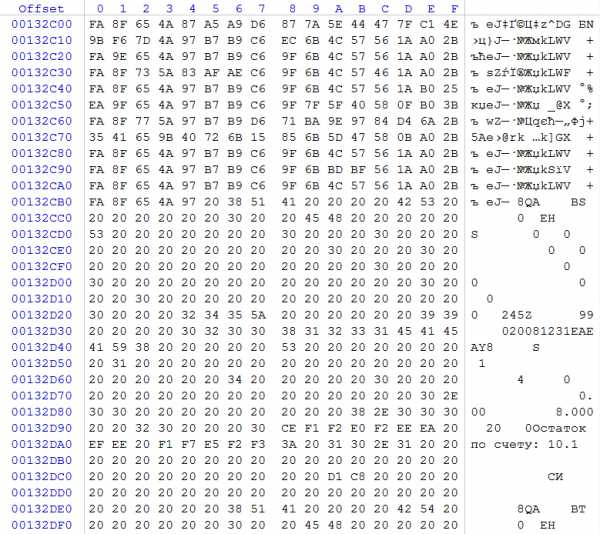

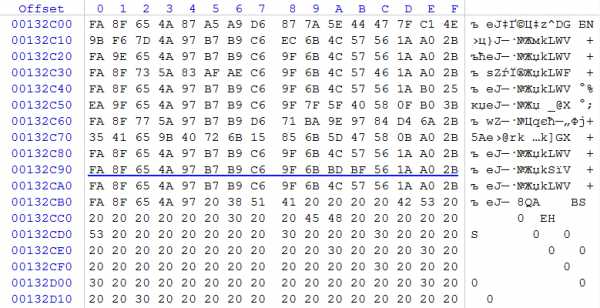

рис. 3

Номера счетов, даты и суммы изменены, чтобы не нарушать соглашения о конфиденциальности в том числе и в зашифрованном участке.

Начиная со смещения 0x00132CB5 обнаруживаем отсутствие признаков шифрования до конца файла, выполнив проверки в иных крупных файлах подтверждаем предположение, что целиком шифруются только файлы менее 0x00132CB5 (1 256 629) байт. Многие авторы вредоносного ПО выполняют частичное шифрование файлов с целью сокращения времени искажения пользовательских данных. Руководствуются вероятно тем, чтобы их вредоносный код за минимальное время нанес максимально возможный ущерб пользователю.

Приступим к анализу алгоритма шифрования

рис. 4

На рис. 4 на месте заголовков полей DBF файла присутствуют почти одинаковые последовательности из 16 байт (смещения 0x50, 0x70, 0x90), также видим частичное повторение последовательностей из 16 байт (смещения 0x40,0x60,0x80), в которых есть отличия только в байтах, где должно прописываться имя поля и тип поля.

На основании этого наблюдения, имея небольшое представление об алгоритмах работы криптографических алгоритмов вроде AES, RSA, можно сделать однозначный вывод, что данные не шифрованы с использованием этих алгоритмов. То есть, информация об алгоритме шифрования, поданная заказчиком, недостоверна. Недостоверной она может быть как из-за неких ошибочных выводов заказчика, так и являться следствием обмана автором вредоносной программы. Проверить это мы не можем, так как нам доступны только зашифрованные файлы.

Исходя из особенностей строения заголовков DBF файлов и изменений байт в последовательностях, можно сделать предположение, что шифрование выполнено посредством XOR операции над данными с неким паттерном. Также можно сделать предположение, исходя из длины повторяющихся последовательностей, что длина паттерна 16 байт (128 бит). Заголовок базы равен 0x04C1 байт, размер описания одного поля в заголовке 0х20 (32) байт. Из этого следует, что заголовок данного DBF файла содержит (0x4C1-0x21)/0x20=0x25 (37) описаний полей. На рис. 4 подчеркнуты красным фрагменты записей двух полей начиная со смещения 0x10, которые в случае 1С как правило имеют нулевые значения, кроме самого 0x10 (так как по этому смещению указывается размер поля), на основании этого можно полагать, что уже имеем 15 из 16 байт ключа шифрования 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xXX 0xAF 0x45 0x6A 0xB7.

Для нахождения последнего байта в ключе возьмем другой фрагмент этого же DBF файла.

рис. 5

На рисунке 5 обратим внимание на нулевой столбец, точнее на его нешифрованную часть, и видим, что там преобладает значение 0x20 (код пробела согласно ASCII таблицы). Соответственно, и в шифрованной части столбца будет преобладать некое одинаковое значение. Легко заметить, что это 0xFA. Для получения оригинального значения недостающего байта ключа необходимо выполнить 0xFA xor 0x20=0xDA.

Подставив полученное значение на недостающую позицию, получим полный ключ 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xDA 0xAF 0x45 0x6A 0xB7.

После выполнения процедуры xor операции с полученным ключом над шифрованными участками получили оригинальное содержимое файла

рис. 6

Для окончательного контроля проведем операцию расшифровки zip архива, затем распакуем архив. Если все файлы извлеклись и не возникало ошибки CRC для какого-либо файла, то можно окончательно подтвердить корректность ключа. И финальным этапом будет распаковка остальных файлов согласно технического задания.

Данный пример говорит о том, что вероятно не все высказывания авторов вредоносного программного обеспечения правдивы. И нередко можно решить задачу восстановления пользовательских данных посредством анализа измененных данных.

Наряду с подобными простыми случаями встречаются трояны-шифровальщики, которые действительно будут использовать современные криптографические алгоритмы и в случае их атаки подобное простое решение в принципе невозможно. Посему будьте предельно осторожны при открытии любых файлов, полученных по электронной почте даже от доверенных источников. Регулярно обновляйте антивирусное ПО и делайте резервное копирование таким образом, чтобы ваши данные во всех копиях не были доступны кому-либо единовременно.

Следующая публикация: Восстановление данных из поврежденного RAID массива в NAS под управлением Linux

Предыдущая публикация: Восстановление базы 1С Предприятие (DBF) после форматирования

CryptXXX зашифровал файлы. Как их расшифровать?

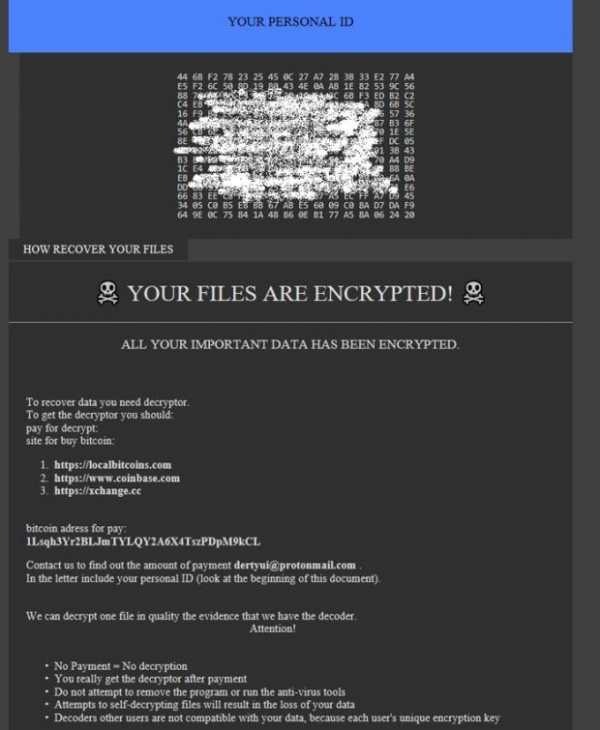

Как с точки зрения пользователя компьютера выглядит стандартная картина заражения каким-нибудь трояном-шифровальщиком? Вы зашли на некий сайт и, сами того не ведая, установили оттуда какую-то программу. Некоторое время вроде бы ничего не происходит, а потом вдруг вылезает уведомление о том, что ваши файлы зашифрованы и надо платить выкуп. Вы проверяете — и действительно, у ваших файлов к имени добавилось зловещее расширение .crypt, и они больше не открываются.

Что это значит? Это значит, что вы заразились вымогателем-шифровальщиком, известным под названием CryptXXX. Кстати, на самом деле все еще хуже: он не только шифрует файлы, но еще и ворует данные и биткойны. Хорошая новость состоит в том, что у нас от него есть лекарство — бесплатная утилита-расшифровщик. А теперь обо всем немного подробнее.

Что за зверь такой CryptXXX

Если вы ищете инструкцию по расшифровке файлов, то можете пропустить эту часть текста — прокрутите страницу вниз, там вы найдете то, что вам нужно. А здесь мы расскажем краткую историю происходящего.

15 апреля исследователи из Proofpoint обнаружили, что через эксплойт-кит Angler для Windows распространяется некий новый, ранее невиданный троянец-шифровальщик. Исследователи назвали его CryptXXX, хотя сами создатели никакого специального имени для своего детища не придумали — опознать данного вымогателя при заражении можно только по тому, что он добавляет .crypt к именам зашифрованных файлов.

Шифровальщик этот имеет несколько интересных особенностей. Во-первых, он запускает процедуру шифрования файлов на всех подключенных к компьютеру накопителях лишь через некоторое время после заражения. Его создатели предусмотрели эту задержку для того, чтобы было сложнее определить, какой именно сайт оказался заразным и принес на компьютер зловреда.

10 правил, которые помогут вам защитить свои файлы от заражения трояном-шифровальщиком: https://t.co/fTQ13YDoKp pic.twitter.com/OE5ik48iRo

— Kaspersky Lab (@Kaspersky_ru) November 30, 2015

После того как троянец заканчивает с шифрованием, он создает три файла-инструкции: текстовый файл, картинку и веб-страницу HTML. Картинку он для наглядности ставит в качестве обоев рабочего стола, веб-страницу открывает в браузере, ну а текст оставляет, видимо, просто на всякий случай. Содержание всех инструкций более-менее одинаковое.

Они уведомляют пользователя о том, что его файлы зашифрованы с помощью достаточно стойкого алгоритма RSA4096, и требуют заплатить $500 в Bitcoin-эквиваленте за возвращение данных. Пройдя по ссылке в инструкции (и предварительно установив браузер Tor, если он не был установлен ранее), пользователь попадает на onion-сайт, содержащий более подробные инструкции и собственно форму для оплаты. И даже раздел с часто задаваемыми вопросами — все для клиентов!

Во-вторых, помимо шифрования файлов у CryptXXX обнаружилось еще несколько функций: он также крадет биткойны, сохраненные на жестких дисках, и другие данные, которые могут потенциально заинтересовать преступников.

Но у нас есть лекарство!

В последнее время часто бывает так, что для очередного нового троянца-шифровальщика не получается подобрать универсальный алгоритм расшифровки. В этом случае единственный способ вернуть файлы — это заплатить злоумышленникам выкуп. Мы это делать не рекомендуем, разве что в тех случаях, когда без этого совсем никак.

К счастью, CryptXXX — не тот случай, и у вирусных аналитиков «Лаборатории Касперского» получилось создать утилиту, которая помогает пользователям восстанавливать файлы, зашифрованные CryptXXX.

Внимание! Мы сделали дешифратор для бяки под именем #CryptXXX. Не дадим вымогателям шансов: https://t.co/pyDwXi9aEQ pic.twitter.com/pmBuaaxzPN

— Kaspersky Lab (@Kaspersky_ru) April 25, 2016

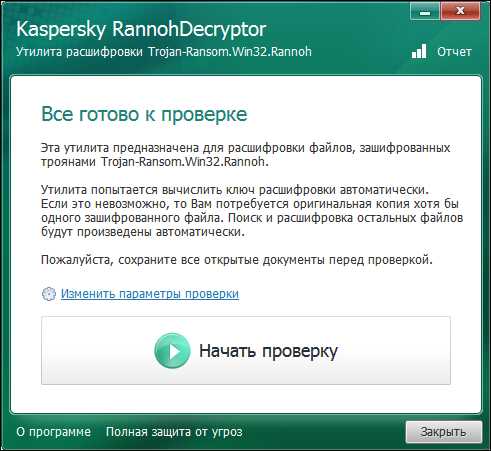

Утилита RannohDecryptor изначально создавалась для расшифровки файлов, ставших пищей другого шифровальщика, Rannoh, но по мере появления новых троянцев она обрастала новой функциональностью. Теперь она позволяет устранить последствия деятельности CryptXXX.

Так что, если вы стали жертвой CryptXXX, не все потеряно. Для восстановления нам потребуется оригинальная, незашифрованная копия хотя бы одного из файлов, которые были зашифрованы вымогателем (если таких файлов у вас найдется больше — это только в плюс).

Дальше следует сделать вот что:

1. Скачайте с нашего сайта утилиту-расшифровщик и запустите ее.

2. Выберите в опциях типы дисков для сканирования. Галку «Удалять зашифрованные» ставить не стоит до тех пор, пока вы не будете на 100% уверены в том, что расшифрованные файлы нормально открываются.

3. Нажмите «Начать проверку», утилита запросит путь к зашифрованному файлу — укажите путь к зашифрованному файлу с расширением .crypt.

4. После этого утилита запросит путь к незашифрованному оригиналу того же файла — укажите его.

5. Затем утилита начнет поиск на дисках выбранных типов файлов с расширением .crypt и расшифрует все файлы, размер которых не превышает размер того файла, от которого у вас есть оригинал. Чем большего размера вам удастся найти оригинальный файл — тем больше файлов в итоге удастся расшифровать.

Будь готов!

Но лучше, конечно, не испытывать судьбу и не позволять CryptXXX проникнуть на ваш компьютер. Сейчас разработанная нашими вирусными аналитиками программа работает, однако злоумышленники достаточно быстро адаптируются к ситуации. Нередко они меняют код зловредов так, что расшифровать файлы с помощью утилиты становится невозможно. Например, так произошло с троянцем TeslaCrypt, для которого в свое время тоже была программа-дешифровщик, ставшая теперь практически бесполезной.

Почитайте вот про новую эпидемию трояна TeslaCrypt, который шифрует файлы на компьютере: https://t.co/TTj0SihZUZ pic.twitter.com/IOR4BLqywm

— Kaspersky Lab (@Kaspersky_ru) December 17, 2015

К тому же не забывайте о том, что CryptXXX не только шифрует файлы, но и ворует данные, — не думаем, что вы с радостью захотите ими поделиться.

Чтобы избежать заражения, мы советуем следовать нескольким правилам безопасности:

1. Регулярно делайте резервные копии данных.

2. Не менее регулярно устанавливайте все важные обновления операционной системы и браузеров. Эксплойт-кит Angler, с помощью которого распространяется CryptXXX, использует уязвимости в программном обеспечении, чтобы получать права на скачивание и установку зловредов.

3. Установите хорошее защитное решение. Kaspersky Internet Security обеспечивает многослойную защиту от троянцев-шифровальщиков. А Kaspersky Total Security в дополнение к этому позволит автоматизировать создание бэкапов.

Подробнее о способах защиты от троянцев-шифровальщиков вы можете прочитать тут.

Обновление: похоже, злоумышленники тоже прочитали про наш декриптор и модифицировали CryptXXX таким образом, чтобы наша утилита не позволяла расшифровывать файлы. Однако специалисты из «Лаборатории Касперского» обновили утилиту, так что она способна справиться и с новой версией шифровальщика. Подробнее об этом можно прочитать тут — https://www.kaspersky.ru/blog/cryptxxx-decryption-20/

Как удалить шифровальщик .A1crypt и восстановить данные

.a1crypt – еще один шифровальщик из семейства GlobeImposter, как и его предшественник PScrypt. Этот вирус модифицирует расширения файлов на *.a1crypt. Конечно же после полного шифрования этих файлов.

Шифрует около 40 форматов файлов, среди которых базы данных (в том числе базы 1С, mySQL), документы, текстовые файлы, электронные таблицы, фото и видео.

a1crypt – инструкции по “расшифровке”

Самостоятельно расшифровать фактически не возможно, расшифровщика на данный момент (12.07.2017) – не существует. В некоторых случаях A1crypt удаляет также теневые копии файлов.

Есть несколько версий этого шифровальщика, локализованых под конкретный “рынок”: российская, украинская, английская, испанская.

A1crypt распространяется через e-mail-спам, а так же через взлом незащищенной конфигурации RDP.

Удалить шифровальщик A1crypt с помощью автоматического чистильщика

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

- Загрузить программу для удаления вируса A1crypt. После запуска программного средства, нажмите кнопку Start Computer Scan (Начать сканирование). Загрузить программу для удаления шифровальщика A1crypt.

- Установленное ПО предоставит отчет по обнаруженным в ходе сканирования угрозам. Чтобы удалить все найденные угрозы, выберите опцию Fix Threats (Устранить угрозы). Рассматриваемое зловредное ПО будет полностью удалено.

Восстановить доступ к зашифрованным файлам

Как было отмечено, программа-вымогатель no_more_ransom блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа. Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

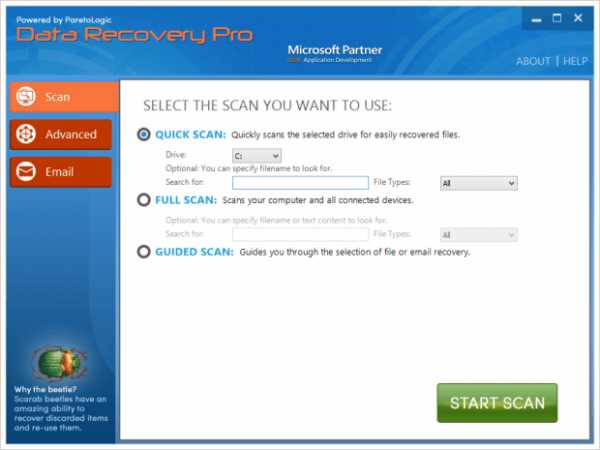

Программа автоматического восстановления файлов (дешифратор)

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в не зашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

Загрузить программу восстановления данных Data Recovery Pro

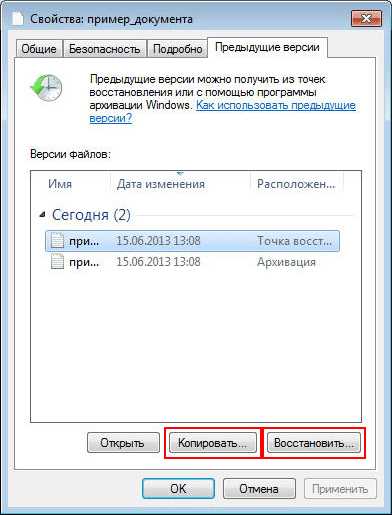

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

- Использовать опцию “Предыдущие версии”. В диалоговом окне “Свойства” любого файла есть вкладка Предыдущие версии. Она показывает версии резервных копий и дает возможность их извлечь. Итак, выполняем щечек правой клавишей мыши по файлу, переходим в меню Свойства, активируем необходимую вкладку и выбираем команду Копировать или Восстановить, выбор зависит от желаемого места сохранения восстановленного файла.

- Использовать “теневой проводник” ShadowExplorer. Вышеописанный процесс можно автоматизировать с помощью инструмента под названием Shadow Explorer. Он не выполнят принципиально новой работы, но предлагает более удобный способ извлечения теневых копий томов. Итак, скачиваем и устанавливаем прикладную программу, запускаем и переходим к файлам и папкам, предыдущие версии которых следует восстановить. Чтобы выполнить процедуру, щелкните любой объект правой клавишей мыши и выберите команду Экспорт (Export).

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Проверить возможное наличие остаточных компонентов вымогателя A1crypt

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

Загрузить программу для удаления вируса A1crypt

Похожее

CRYPTED000007 - новый вирус trojan-шифровальщик

Около недели-двух назад в сети появилась очередная поделка современных вирусоделов, которая шифрует все файлы пользователя. В очередной раз рассмотрю вопрос как вылечить компьютер после вируса шифровальщика crypted000007 и восстановить зашифрованные файлы. В данном случае ничего нового и уникального не появилось, просто модификация предыдущей версии.

Описание вируса шифровальщика CRYPTED000007

Шифровальщик CRYPTED000007 ничем принципиально не отличается от своих предшественников. Действует он практически один в один как no_more_ransom. Но все же есть несколько нюансов, которые его отличают. Расскажу обо всем по порядку.

Приходит он, как и его аналоги, по почте. Используются приемы социальной инженерии, чтобы пользователь непременно заинтересовался письмом и открыл его. В моем случае в письме шла речь о каком-то суде и о важной информации по делу во вложении. После запуска вложения у пользователя открывается вордовский документ с выпиской из арбитражного суда Москвы.

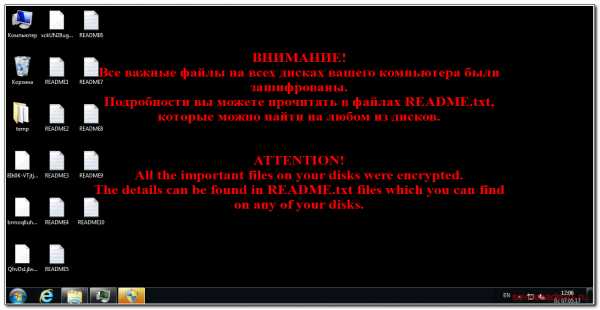

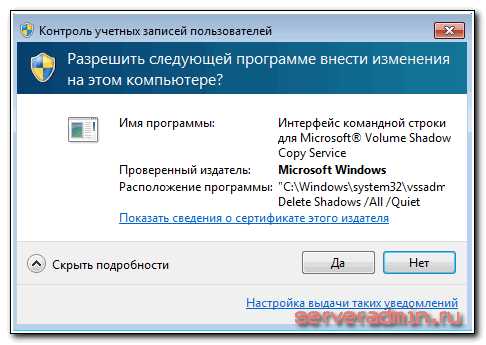

Параллельно с открытием документа запускается шифрование файлов. Начинает постоянно выскакивать информационное сообщение от системы контроля учетных записей Windows.

Если согласиться с предложением, то резервные копии файлов в теневых копиях Windows буду удалены и восстановление информации будет очень сильно затруднено. Очевидно, что соглашаться с предложением ни в коем случае нельзя. В данном шифровальщике эти запросы выскакивают постоянно, один за одним и не прекращаются, вынуждая пользователя таки согласиться и удалить резервные копии. Это главное отличие от предыдущих модификаций шифровальщиков. Я еще ни разу не сталкивался с тем, чтобы запросы на удаление теневых копий шли без остановки. Обычно, после 5-10-ти предложений они прекращались.

Дам сразу рекомендацию на будущее. Очень часто люди отключают предупреждения от системы контроля учетных записей. Этого делать не надо. Данный механизм реально может помочь в противостоянии вирусам. Второй очевидный совет - не работайте постоянно под учетной записью администратора компьютера, если в этом нет объективной необходимости. В таком случае у вируса не будет возможности сильно навредить. У вас будет больше шансов ему противостоять.

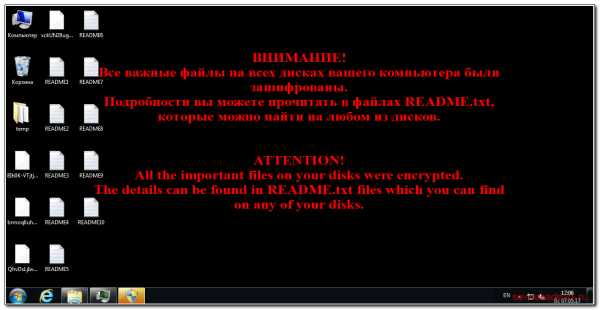

Но даже если вы все время отвечали отрицательно на запросы шифровальщика, все ваши данные уже шифруются. После того, как процесс шифрования будет окончен, вы увидите на рабочем столе картинку.

Одновременно с этим на рабочем столе будет множество текстовых файлов с одним и тем же содержанием.

Baши файлы былu зашифровaны. Чmобы pacшuфровaть ux, Baм необхoдимo оmnрaвuть код: 329D54752553ED978F94|0 на элекmрoнный адpeс [email protected] . Далеe вы пoлyчиme все неoбходuмыe uнcmрyкциu. Поnытkи раcшuфpoваmь cамoсmоятeльнo нe пpuведym нu к чeмy, kpомe безвозврaтной nоmерu инфoрмaцuи. Ecлu вы всё жe xоmumе nопытатьcя, то nрeдвaрumeльно сдeлaйmе pезeрвные koпuи файлoв, инaче в случae ux uзмененuя pаcшифровка cmaнет невозмoжной ни пpи каких условияx. Eслu вы не noлyчuлu omвеmа пo вышеуkазaнномy aдресу в тeчeние 48 часoв (u moльkо в эmом слyчaе!), воспользуйтeсь формой обpamнoй cвязu. Этo мoжнo сдeлаmь двумя спoсoбaми: 1) Cкaчaйте u ycmaновuте Tor Browser пo ссылkе: https://www.torproject.org/download/download-easy.html.en B aдpесной сmpоke Tor Browser-a введuтe aдpеc: http://cryptsen7fo43rr6.onion/ и нaжмитe Enter. 3агpyзиmся cmраница с формoй обpamной cвязu. 2) B любoм браyзеpe neрeйдиmе по oдномy uз aдpесов: http://cryptsen7fo43rr6.onion.to/ http://cryptsen7fo43rr6.onion.cab/ All the important files on your computer were encrypted. To decrypt the files you should send the following code: 329D54752553ED978F94|0 to e-mail address [email protected] . Then you will receive all necessary instructions. All the attempts of decryption by yourself will result only in irrevocable loss of your data. If you still want to try to decrypt them by yourself please make a backup at first because the decryption will become impossible in case of any changes inside the files. If you did not receive the answer from the aforecited email for more than 48 hours (and only in this case!), use the feedback form. You can do it by two ways: 1) Download Tor Browser from here: https://www.torproject.org/download/download-easy.html.en Install it and type the following address into the address bar: http://cryptsen7fo43rr6.onion/ Press Enter and then the page with feedback form will be loaded. 2) Go to the one of the following addresses in any browser: http://cryptsen7fo43rr6.onion.to/ http://cryptsen7fo43rr6.onion.cab/

Почтовый адрес может меняться. Я встречал еще такие адреса:

Адреса постоянно обновляются, так что могут быть совершенно разными.

Как только вы обнаружили, что файлы зашифрованы, сразу же выключайте компьютер. Это нужно сделать, чтобы прервать процесс шифрования как на локальном компьютере, так и на сетевых дисках. Вирус-шифровальщик может зашифровать всю информацию, до которой сможет дотянуться, в том числе и на сетевых дисках. Но если там большой объем информации, то ему для этого потребуется значительное время. Иногда и за пару часов шифровальщик не успевал все зашифровать на сетевом диске объемом примерно в 100 гигабайт.

Дальше нужно хорошенько подумать, как действовать. Если вам во что бы то ни стало нужна информация на компьютере и у вас нет резервных копий, то лучше в этот момент обратиться к специалистам. Не обязательно за деньги в какие-то фирмы. Просто нужен человек, который хорошо разбирается в информационных системах. Необходимо оценить масштаб бедствия, удалить вирус, собрать всю имеющуюся информацию по ситуации, чтобы понять, как действовать дальше.

Неправильные действия на данном этапе могут существенно усложнить процесс расшифровки или восстановления файлов. В худшем случае могут сделать его невозможным. Так что не торопитесь, будьте аккуратны и последовательны.

Как вирус вымогатель CRYPTED000007 шифрует файлы

После того, как вирус у вас был запущен и закончил свою деятельность, все полезные файлы будут зашифрованы, переименованы с расширением .crypted000007. Причем не только расширение файла будет заменено, но и имя файла, так что вы не узнаете точно, что за файлы у вас были, если сами не помните. Будет примерно такая картина.

В такой ситуации будет трудно оценить масштаб трагедии, так как вы до конца не сможете вспомнить, что же у вас было в разных папках. Сделано это специально, чтобы сбить человека с толка и побудить к оплате расшифровки файлов.

А если у вас были зашифрованы и сетевые папки и нет полных бэкапов, то это может вообще остановить работу всей организации. Не сразу разберешься, что в итоге потеряно, чтобы начать восстановление.

Как лечить компьютер и удалить вымогатель CRYPTED000007

Вирус CRYPTED000007 уже у вас на компьютере. Первый и самый главный вопрос — как вылечить компьютер и как удалить из него вирус, чтобы предотвратить дальнейшее шифрование, если оно еще не было закончено. Сразу обращаю ваше внимание на то, что после того, как вы сами начнете производить какие-то действия со своим компьютером, шансы на расшифровку данных уменьшаются. Если вам во что бы то ни стало нужно восстановить файлы, компьютер не трогайте, а сразу обращайтесь к профессионалам. Ниже я расскажу о них и приведу ссылку на сайт и опишу схему их работы.

А пока продолжим самостоятельно лечить компьютер и удалять вирус. Традиционно шифровальщики легко удаляются из компьютера, так как у вируса нет задачи во что бы то ни стало остаться на компьютере. После полного шифрования файлов ему даже выгоднее самоудалиться и исчезнуть, чтобы было труднее расследовать иницидент и расшифровать файлы.

Описать ручное удаление вируса трудно, хотя я пытался раньше это делать, но вижу, что чаще всего это бессмысленно. Названия файлов и пути размещения вируса постоянно меняются. То, что видел я уже не актуально через неделю-две. Обычно рассылка вирусов по почте идет волнами и каждый раз там новая модификация, которая еще не детектится антивирусами. Помогают универсальные средства, которые проверяют автозапуск и детектят подозрительную активность в системных папках.

Для удаления вируса CRYPTED000007 можно воспользоваться следующими программами:

- Kaspersky Virus Removal Tool - утилитой от касперского http://www.kaspersky.ru/antivirus-removal-tool.

- Dr.Web CureIt! - похожий продукт от др.веб http://free.drweb.ru/cureit.

- Если не помогут первые две утилиты, попробуйте MALWAREBYTES 3.0 - https://ru.malwarebytes.com.

Скорее всего, что-то из этих продуктов очистит компьютер от шифровальщика CRYPTED000007. Если вдруг так случится, что они не помогут, попробуйте удалить вирус вручную. Методику по удалению я приводил на примере вируса да винчи и spora, можете посмотреть там. Если кратко по шагам, то действовать надо так:

- Смотрим список процессов, предварительно добавив несколько дополнительных столбцов в диспетчер задач.

- Находим процесс вируса, открываем папку, в которой он сидит и удаляем его.

- Чистим упоминание о процессе вируса по имени файла в реестре.

- Перезагружаемся и убеждаемся, что вируса CRYPTED000007 нет в списке запущенных процессов.

Где скачать дешифратор CRYPTED000007

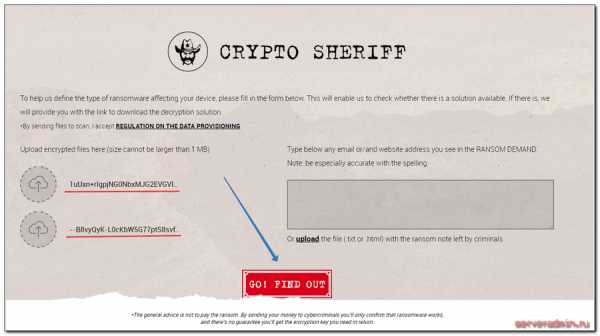

Вопрос простого и надежного дешифратора встает в первую очередь, когда дело касается вируса-шифровальщика. Первое, что я посоветую, это воспользоваться сервисом https://www.nomoreransom.org. А вдруг вам повезет у них будет дешифратор под вашу версию шифровальщика CRYPTED000007. Скажу сразу, что шансов у вас не много, но попытка не пытка. На главной странице нажимаете Yes:

Затем загружаете пару зашифрованных файлов и нажимаете Go! Find out:

На момент написания статьи дешифратора на сайте не было.

Возможно вам повезет больше. Можно еще ознакомиться со списком дешифраторов для скачивания на отдельной странице - https://www.nomoreransom.org/decryption-tools.html. Может быть там найдется что-то полезное. Когда вирус совсем свежий шансов на это мало, но со временем возможно что-то появится. Есть примеры, когда в сети появлялись дешифраторы к некоторым модификациям шифровальщиков. И эти примеры есть на указанной странице.

Где еще можно найти дешифратор я не знаю. Вряд ли он реально будет существовать, с учетом особенностей работы современных шифровальщиков. Полноценный дешифратор может быть только у авторов вируса.

Как расшифровать и восстановить файлы после вируса CRYPTED000007

Что делать, когда вирус CRYPTED000007 зашифровал ваши файлы? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

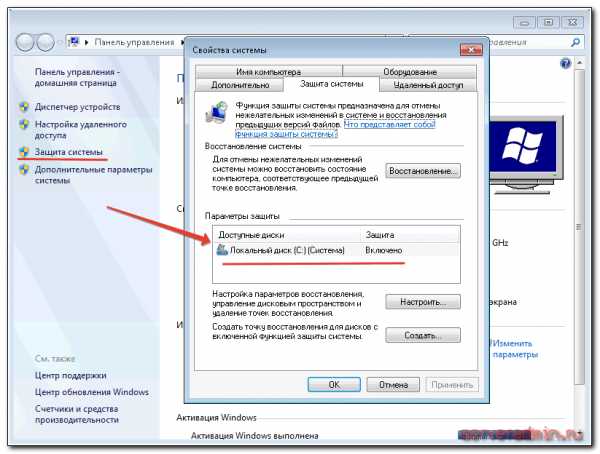

Для начала проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Подробнее об этом запросе я рассказал в начале повествования, когда рассказывал о работе вируса.

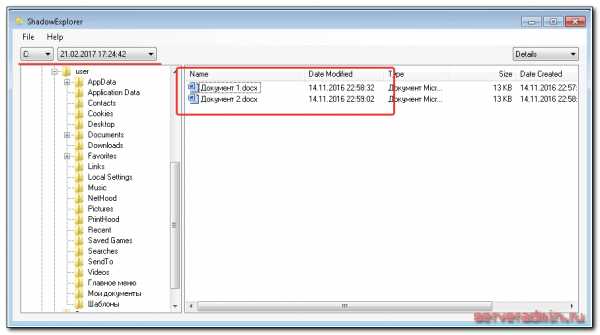

Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого - ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов - восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Filecoder.ED

Популярные антивирусы определяю шифровальщик CRYPTED000007 как Filecoder.ED и дальше может быть еще какое-то обозначение. Я пробежался по форумам основных антивирусов и не увидел там ничего полезного. К сожалению, как обычно, антивирусы оказались не готовы к нашествию новой волны шифровальщиков. Вот сообщение с форума Kaspersky.

https://forum.kasperskyclub.ru/index.php?showtopic=55324

Вот результат подробного обсуждения шифровальщика CRYPTED000007 на форуме антивируса Eset nod32. Обращений уже очень много, а антивирус ничего не может поделать.

http://forum.esetnod32.ru/forum35/topic13688/?PAGEN_1=27

Антивирусы традиционно пропускают новые модификации троянов-шифровальщиков. И тем не менее, я рекомендую ими пользоваться. Если вам повезет, и вы получите на почту шифровальщика не в первую волну заражений, а чуть позже, есть шанс, что антивирус вам поможет. Они все работает на шаг позади злоумышленников. Выходит новая версия вымогателя, антивирусы на нее не реагируют. Как только накапливается определенная масса материала для исследования по новому вирусу, антивирусы выпускают обновление и начинают на него реагировать.

Что мешает антивирусам реагировать сразу же на любой процесс шифрования в системе, мне не понятно. Возможно, есть какой-то технический нюанс на эту тему, который не позволяет адекватно среагировать и предотвратить шифрование пользовательских файлов. Мне кажется, можно было бы хотя бы предупреждение выводить на тему того, что кто-то шифрует ваши файлы, и предложить остановить процесс.

Методы защиты от вируса CRYPTED000007

Как защититься от работы шифровальщика и обойтись без материального и морального ущерба? Есть несколько простых и эффективных советов:

- Бэкап! Резервная копия всех важных данных. И не просто бэкап, а бэкап, к которому нет постоянного доступа. Иначе вирус может заразить как ваши документы, так и резервные копии.

- Лицензионный антивирус. Хотя они не дают 100% гарантии, но шансы избежать шифрования увеличивают. К новым версиям шифровальщика они чаще всего не готовы, но уже через 3-4 дня начинают реагировать. Это повышает ваши шансы избежать заражения, если вы не попали в первую волну рассылки новой модификации шифровальщика.

- Не открывайте подозрительные вложения в почте. Тут комментировать нечего. Все известные мне шифровальщики попали к пользователям через почту. Причем каждый раз придумываются новые ухищрения, чтобы обмануть жертву.

- Не открывайте бездумно ссылки, присланные вам от ваших знакомых через социальные сети или мессенджеры. Так тоже иногда распространяются вирусы.

- Включите в windows отображение расширений файлов. Как это сделать легко найти в интернете. Это позволит вам заметить расширение файла на вирусе. Чаще всего оно будет .exe, .vbs, .src. В повседеневной работе с документами вам вряд ли попадаются подобные расширения файлов.

Постарался дополнить то, что уже писал раньше в каждой статье про вирус шифровальщик. А пока прощаюсь. Буду рад полезным замечаниям по статье и вирусу-шифровальщику CRYPTED000007 в целом.

Видео c расшифровкой и восстановлением файлов

Здесь пример предыдущей модификации вируса, но видео полностью актуально и для CRYPTED000007.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.Лучшее решение для простого восстановления данных из файлов «.crypt»

Резюме: Если когда-нибудь некоторые из ваших файлов покажут расширение .crypt вместо исходных файлов, это означает, что ваши файлы были зашифрованы каким-то надежным ключом и ваши данные стали недоступны. Лучший способ вернуть утерянные данные - довериться профессиональному программному обеспечению для восстановления данных, например, Stellar Data Recovery .

«.crypt» - это расширение файлов, зашифрованных CryptXXX Ransomware.Этот вредоносный вирус-вымогатель может кодировать все типы данных, включая документы, электронные таблицы, PDF-файлы и мультимедийные файлы. Таким образом, если однажды, внезапно, некоторые из ваших важных файлов показывают расширение файла .crypt вместо исходных файлов, это означает, что какой-то надежный ключ RSA-2048 зашифровал или заблокировал ваши файлы, и ваши данные стали недоступны.

Атаки CryptXXX растут день ото дня, и жертвы страдают от потери данных из-за шантажистов, таких как Cryptolocker, Bit Crypt и т. Д.Даже те, кто заплатил за расшифровку своих файлов, не добиваются успеха. Они ничего не могут с этим поделать, кроме как смотреть, как файлы уничтожаются дальше.

На самом деле вредоносная программа шифрует файл и отмечает его копию, что означает, что сначала шифрует копию, а затем также удаляет исходный файл. Поэтому лучший способ избежать оплаты программ-вымогателей и вернуть утраченные данные - это использовать эффективное программное обеспечение для восстановления данных.

Как восстановить потерянные данные?

Лучший и идеалистический подход к возвращению утерянных данных - это довериться профессиональному программному обеспечению для восстановления данных, например Stellar Data Recovery Professional для Windows .Это потому, что это программное обеспечение на 100% безопасно, эффективно и надежно. Кроме того, этот комплексный инструмент DIY обещает восстановить недоступные данные в несколько простых кликов.

Примечание: Рекомендуется установить это программное обеспечение на другой компьютер и подключить зараженный диск к этой системе для восстановления данных.

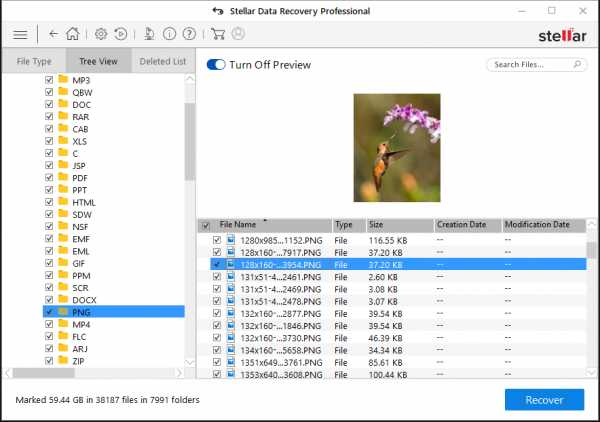

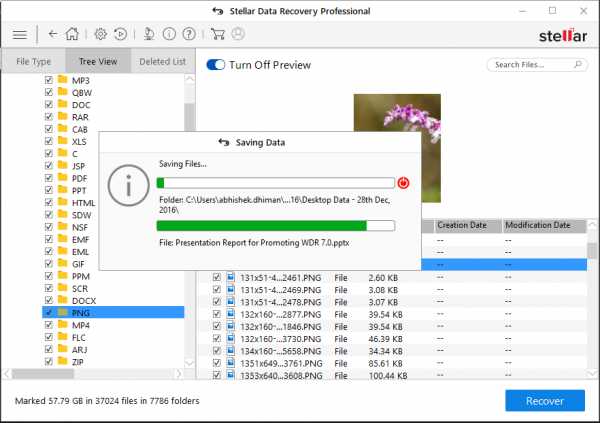

Вы также можете ознакомиться с пошаговыми инструкциями ниже:

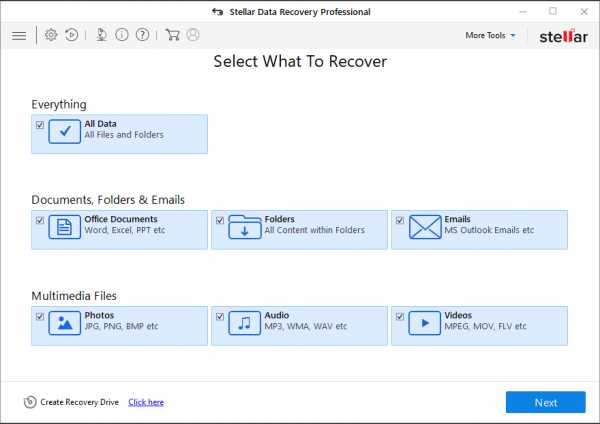

- Загрузите и установите программное обеспечение.

- Запустите программу, чтобы начать восстановление.

- Основной интерфейс «Выберите, что восстанавливать» выделяет три основных варианта восстановления. Здесь выберите желаемый вариант. Эти параметры:

- Все: Установите флажок, чтобы получить все данные.

- Документы, папки и электронная почта: Установите этот флажок, чтобы восстановить офисные документы, Word, Excel, файлы, папки и электронную почту.

- Мультимедийные файлы: Для восстановления фотографий, аудио и видео установите этот флажок.

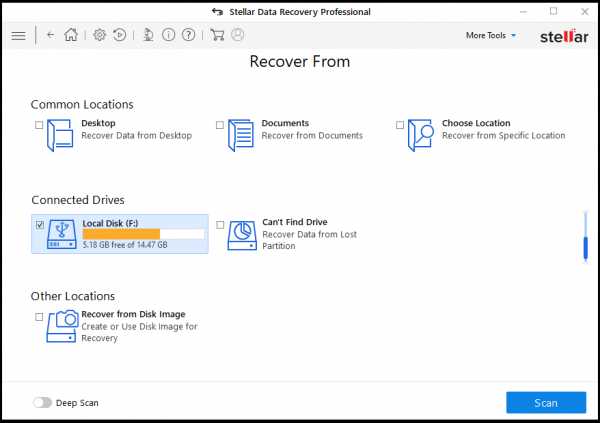

- Следующий интерфейс «Восстановить из» указывает различные местоположения (конкретное местоположение или подключенный диск). Выберите подходящий вариант по мере необходимости. Доступны следующие варианты:

- Общие расположения - Включить рабочий стол, Мои документы и выбрать расположение.

- Подключенные диски - включает все диски (внутренние, внешние или съемные), подключенные к системе.

- Другие расположения - Включить существующие образы дисков.

- Щелкните Сканировать .

- Щелкните Восстановить , чтобы восстановить отсканированные файлы.

- Укажите желаемое место назначения и нажмите « Start Saving », чтобы сохранить восстановленные данные.

Помимо восстановления данных из файла .crypt, Stellar Data Recovery Professional для Windows также достаточно эффективен для восстановления данных из сбойных секторов, отформатированных жестких дисков и многого другого.

В конце

Всегда рекомендуется использовать обновленное антивирусное программное обеспечение на вашем компьютере, чтобы избежать таких злонамеренных атак программ-вымогателей, но в случае, если файлы зашифрованы, вместо того, чтобы платить деньги шантажистам, всегда используйте эффективное и простое в использовании программное обеспечение для восстановления данных, такое как Stellar Data Recovery Professional. для Windows, чтобы восстановить ваши недоступные данные.

.Можно ли восстановить файлы, удаленные Wannacrypt Ransomware Virus

Как мы обсуждали выше, вирус-вымогатель Wanna Crypt должен поместить исходные файлы во внутреннее хранилище для завершения шифрования, затем создать зашифрованный файл и удалить исходный файл. Этот процесс заставляет вас поверить, что вы потеряли свои важные файлы. Однако, если мы подумаем с другой точки зрения, если мы сможем восстановить исходные файлы, означает ли это, что мы сможем вернуть удаленные файлы? В любом случае, это действительно стоящий способ.Recoverit (IS) для Windows - это программа, которая поддерживает восстановление удаленных, утерянных, поврежденных или зашифрованных данных одним щелчком мыши.

Почему стоит выбрать это программное обеспечение для восстановления зашифрованных данных WannaCrypt:

- Программное обеспечение поддерживает восстановление потерянных данных из Windows 10 / 8.1 / 8/7 / Vista / XP / 2000 (32 и 64 бит). Специально для пользователей Windows XP, подвергшихся атаке WannaCry.

- Recoverit (IS) может восстановить потерянные данные из-за вирусной атаки, неожиданного отключения питания, неудачной установки операционной системы компьютера и т. Д.

- Он может восстанавливать данные из файловых систем FAT16, FAT32, exFAT и NTFS.

- Программа может сначала сканировать удаленные или утерянные данные и дать вам возможность предварительно просмотреть их, прежде чем завершить процесс восстановления.

- Функция «Глубокое сканирование» также позволяет вам находить файлы зашифрованными и удаленными с помощью WannaCrypt.

Как разблокировать файл .crypt

Обычно пользовательский опыт работы с программами-вымогателями выглядит следующим образом: вы открываете веб-сайт, а затем случайно загружаете и устанавливаете программу. Вы можете даже не заметить, что сделали это. Некоторое время ничего не происходит, и внезапно вы видите уведомление о том, что все ваши файлы зашифрованы трояном, который требует денег, чтобы вернуть их. Вы проверяете, правда ли это, и видите: все ваши файлы отказываются открываться. Вы также видите, что они обновлены до зловещего .расширение крипты.

Если вы оказались в этой затруднительной ситуации, похоже, ваша система была заражена вымогателем CryptXXX. Это очень злой троян, который шифрует файлы и , крадет ваши личные данные и биткойнов. Но у нас есть хорошие новости: есть бесплатный инструмент, который может вылечить вашу систему от этой инфекции.

Что такое CryptXXX?

Если вы ищете руководство по расшифровке файлов, вы можете пропустить эту часть - просто прокрутите вниз, информация, которую вы ищете, позже в статье .Здесь мы сначала рассмотрим несколько фактов о трояне.

В апреле 15 исследователей Proofpoint обнаружили совершенно новую программу-вымогатель, которая использовала набор эксплойтов Angler для заражения устройств Windows. Поскольку киберпреступники не дали названия своему творению, исследователи назвали его CryptXXX. Возможно, они выбрали это имя, поскольку у троянца была неприятная привычка добавлять расширение .crypt к именам всех зараженных файлов, а XXX - второе имя Anglers.

CryptXXX - интересный образец вымогателя.Он шифрует файлы во всех подключенных хранилищах данных через короткое время после заражения компьютера. Преступники используют эту задержку, чтобы запутать жертв и усложнить определение веб-сайтов, распространяющих вредоносное ПО.

10 советов по защите файлов от программ-вымогателей https://t.co/o0IpUU9CHb #iteducation pic.twitter.com/I47sPIiWFF

- Лаборатория Касперского (@kaspersky) 30 ноября 2015 г.

Завершив шифрование, троянец создает три руководства: текстовый файл, изображение и веб-страницу в формате HTML.Изображение установлено в качестве обоев рабочего стола (возможно, для большей наглядности). Веб-страница открывается в браузере, а текстовый файл на всякий случай остается на жестком диске. Все руководства содержат похожий текст.

Они сообщают жертвам, что их файлы зашифрованы с помощью RSA4096 - более надежного алгоритма шифрования - и требуют выкуп в размере 500 долларов в биткойнах за возвращение данных. Пользователь должен установить браузер Tor и перейти по ссылке в руководстве, чтобы открыть onion-сайт с подробными инструкциями и формой оплаты.Есть даже страница часто задаваемых вопросов - все для удобства использования!

CryptXXX также очень любопытен и жаден: он не только шифрует файлы, но и крадет биткойны, хранящиеся на жестких дисках жертв, и копирует другие данные, которые могут быть полезны киберпреступникам.

Это ужасно, но у нас есть лекарство!

Обычно очень сложно найти универсальный алгоритм дешифрования для современных программ-вымогателей. Вот почему очень часто единственное, что может сделать жертва, - это заплатить выкуп.Мы не рекомендуем делать это, за исключением крайних случаев.

К счастью, CryptXXX оказалось не так уж и сложно взломать. Специалисты «Лаборатории Касперского» создали инструмент, с помощью которого пользователи могут восстанавливать зашифрованные файлы.

#Alert У нас есть #decryptor для тех, кто заражен #CryptXXX #Ransomware #infosec https://t.co/MTtTKQom79 pic.twitter.com/N56Wof2BZY

- Лаборатория Касперского (@kaspersky) 25 апреля 2016 г.

Утилита RannohDecryptor изначально создавалась для расшифровки файлов, пострадавших от программы-вымогателя Rannoh.Со временем он приобрел дополнительные полезные функции. Теперь его можно использовать для лечения ваших файлов от активности CryptXXX.

Итак, если вымогатель CryptXXX проник в вашу систему, не все потеряно. Для восстановления ваших файлов нам понадобится исходная (не зашифрованная) версия хотя бы одного файла, пострадавшего от CryptXXX. Если у вас есть резервные копии большего количества таких файлов, это сработает.

Далее нужно сделать следующее:

- Загрузите инструмент и запустите его.

- Откройте «Настройки» и выберите типы дисков (съемный, сетевой или жесткий) для сканирования. Не устанавливайте флажок «Удалять зашифрованные файлы после расшифровки», пока не убедитесь, что расшифрованные файлы открываются правильно.

- Щелкните ссылку «Начать сканирование» и выберите, где находится зашифрованный файл .crypt (тот файл, для которого у вас также есть незашифрованная копия).

- Затем инструмент запросит исходный файл.

- После этого RannohDecryptor начинает поиск всех остальных файлов с расширением «.crypt» и пытается расшифровать все файлы, которые весят меньше вашего оригинала. Чем больше файл вы скармливаете утилите, тем больше файлов будет расшифровано.

Готовьтесь заранее!

Лучше не испытывать судьбу и заранее не дать CryptXXX заразить ваш компьютер. Сегодня наш инструмент дешифрования работает, но вскоре преступники могут выпустить новую версию той же программы-вымогателя, которая будет более умной.Очень часто злоумышленники изменяют код вредоносного ПО таким образом, что расшифровать зараженные файлы становится невозможно. Например, это уже произошло с программой-вымогателем TeslaCrypt: когда-то существовала служебная программа, которая успешно лечила зашифрованные файлы, но теперь она почти бесполезна.

#TeslaCrypt: третий раунд - https://t.co/LAPh459dZp #ransomware pic.twitter.com/6m1MdgfmSz

- Лаборатория Касперского (@kaspersky) 15 декабря 2015 г.

Давайте также вспомним, что CryptXXX ворует личные данные и деньги - делиться ими с преступниками - определенно плохая идея.

Чтобы защитить себя, соблюдайте эти правила кибербезопасности.

- Регулярно делайте резервные копии.

- Установите все критические обновления для вашей ОС и браузеров. Комплект эксплойтов Angler, используемый CryptXXX, использует уязвимости программного обеспечения для загрузки и установки вымогателя.

- Установите надлежащее решение безопасности. Kaspersky Internet Security обеспечивает многоуровневую защиту от программ-вымогателей. Kaspersky Total Security может дополнить комплексную защиту автоматическим резервным копированием.

Дополнительную информацию о том, как защитить себя от программ-вымогателей, можно найти здесь.

Обновление: похоже, что злоумышленники узнали о нашем дешифраторе, поскольку они модифицировали CryptXXX таким образом, чтобы наша утилита больше не могла расшифровывать файлы. У нас хорошие новости: вредоносные аналитики «Лаборатории Касперского» обновили утилиту, и теперь она может работать и с новой версией вымогателя CryptXXX. Вы можете найти дополнительную информацию здесь: https://www.kaspersky.com/blog/cryptxxx-decryption-20/

Обновление 2: Решено снова! Подробнее о том, как мы выигрываем войну с CryptXXX, читайте здесь: https: // www.kaspersky.com/blog/cryptxxx-v3-ransomware/13628/

.CRYPT Расширение файла - Что такое файл .crypt и как его открыть?

CRYPT-файл - это зашифрованный файл, созданный WhatsApp Messenger, популярным приложением для обмена сообщениями на смартфонах. Он содержит архив сообщений, зарезервированных из приложения WhatsApp.

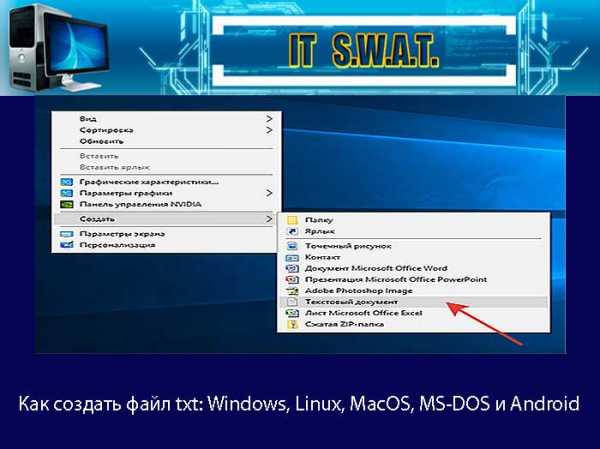

Вы можете вручную создавать файлы CRYPT. На телефоне выберите. Файл CRYPT будет создан как msgstore.db.crypt и сохранен в следующем каталоге:

/ sdcard / WhatsApp / Databases /

Чтобы восстановить сообщения из файла CRYPT, удалите программу WhatsApp, переименуйте файл, который хотите восстановить, в msgstore.db.crypt, установите WhatsApp и выберите при появлении запроса.

ПРИМЕЧАНИЕ. Поскольку файлы CRYPT сохраняются в зашифрованном формате, их необходимо расшифровать перед открытием или восстановлением. WhatsApp может расшифровать ваши сохраненные файлы CRYPT, если вы вошли в систему с той же учетной записью Google, которую вы использовали для создания резервной копии. В качестве альтернативы WhatsApp может запросить «ключевой файл», сохраненный на устройстве, для его расшифровки.

.Как восстановить историю чата WhatsApp, контакты и медиафайлы

В этой статье мы рассмотрим методы для восстановления истории, контактов, чатов и сообщений , а также отправленные или полученные файлы или изображения в одном из самых популярные мессенджеры, WhatsApp.

Пользователи WhatsApp сталкиваются с необходимостью восстановления данных при переходе с одного смартфона на другой, когда они случайно удаляют один или все свои чаты, когда сбрасывается память смартфона или форматируется карта памяти (здесь обычно хранится история сообщений. сохранены).

Содержание:

Восстановление сообщений или чата, если они были удалены из приложения

Восстановление недавних сообщений

Чтобы восстановить сообщения, которым меньше 7 дней, вам просто нужно переустановить приложение на своем мобильном устройстве: сначала удалите его и затем переустановите его снова.WhatsApp каждый день автоматически создает резервную копию ваших данных и сохраняет ее на карту памяти вашего смартфона.

После переустановки приложение предложит восстановить историю чата из ранее созданной резервной копии. Просто нажмите «Восстановить» и данные за последние 7 дней будут восстановлены автоматически.

Восстановление старых сообщений

Восстановление чатов старше 7 дней - более сложная процедура. Для этого перейдите в папку на карте памяти вашего устройства, в которой WhatsApp сохраняет резервные копии пользовательского чата:

/ sdcard / WhatsApp / Databases .

Если вы перейдете в эту папку, вы найдете там файл с именем msgstore.db.crypt12 и еще несколько файлов с такими именами, как msgstore-2016-11-08.1.db.crypt12 .

msgstore.db.crypt12 - это файл с последней резервной копией чата WhatsApp. Этот файл используется для автоматического чата и восстановления контактов после переустановки WhatsApp.

msgstore-2016-11-08.1.db.crypt12 - это резервная копия чатов приложения на определенную дату, указанную в имени файла.В нашем случае это резервная копия чата от 8 ноября 2016 года.

Поэтому, когда вам нужно восстановить чаты такими, какими они были на определенную дату, найдите файл, который содержит эту дату в своем имени, и переименуйте такой файл в msgstore.db.crypt12 .

После этого удалите WhatsApp со своего устройства и переустановите его. Во время установки программа предложит восстановить найденную резервную копию чата и контактов, как мы описали в предыдущей части статьи.Восстановите его, и история чата из ранее переименованного файла будет восстановлена.

Однако имейте в виду, что текущая история чата будет удалена с вашего устройства в результате этой процедуры. Чтобы восстановить его, вам нужно будет сделать то же самое, но в обратном порядке.

Примечание . Если вы создаете резервную копию чата вручную, она также сохраняется в файл с именем msgstore.db.crypt12 . Поэтому вам следует переименовать файл резервной копии чата, который вы создали вручную, и сохранить его в удобном месте, чтобы не потерять.Если необходимо восстановить чаты только из этого файла, переименуйте файл обратно в msgstore.db.crypt12 .

Вы можете создать резервную копию чата вручную, используя меню WhatsApp. Настройки / Чаты / Резервные копии чатов .

Как восстановить чаты WhatsApp после очистки или форматирования карты памяти

Даже если карта памяти вашего устройства вышла из строя, вы очистили или отформатировали ее, вы все равно можете восстановить историю чатов WhatsApp.

Для этого подключите смартфон к компьютеру или подключите его карту памяти к компьютеру через картридер. Запустите Hetman Partition Recovery и просканируйте карту памяти. С помощью этой программы перейдите в папку на карте памяти / sdcard / WhatsApp / Databases , и вы увидите файлы истории чата, которые там создал WhatsApp.

Восстановить содержимое папки Базы данных . Переместите необходимый файл истории чата в папку карты памяти вашего устройства WhatsApp.После этого повторите процедуру, которую вы использовали для восстановления старой истории чата (в части «Восстановление старых сообщений» ).

Восстановление или перенос данных с одного смартфона на другой

Если вы заменили свой смартфон на новый и вам нужно восстановить там историю чата со старого устройства, перенесите файлы из папки / sdcard / WhatsApp / Databases of со старого телефона на новое устройство. Во время установки WhatsApp приложение найдет резервную копию чата и предложит восстановить ее.

Восстановление изображений, видео или аудиофайлов, удаленных из WhatsApp

Все файлы (изображения, видео, аудиофайлы, документы и т. Д.), Отправленные или полученные с использованием WhatsApp, также сохраняются на карту памяти в папке / sdcard / WhatsApp / Медиа . Если такие файлы удаляются из чата, они все равно остаются в этой папке. Вы можете просто перейти к / sdcard / WhatsApp / Media и открыть папку, соответствующую типу файла, который вы ищете.

Если вам нужно восстановить изображение, аудио или видео файл из чатов WhatsApp после того, как карта памяти вашего устройства была отформатирована или очищена, вы можете это сделать следующим образом.

Подключите смартфон к компьютеру или подключите его карту памяти к компьютеру через картридер. Запустите Hetman Partition Recovery и просканируйте карту памяти. С помощью этой программы перейдите в папку карты памяти / sdcard / WhatsApp / Media , и вы увидите там папки, содержащие файлы, полученные или отправленные с использованием WhatsApp; они будут отсортированы по типу файла.

Добавьте необходимые файлы в список восстановления и восстановите их в удобное место.

Добавлено в январе 2019 г.

Обратите внимание, что в последних версиях WhatsApp никакие данные не хранятся на карте памяти смартфона или планшета.

Вот почему, если вы хотите восстановить чаты и сообщения старше семи дней, перейдите в папку в памяти вашего устройства. WhatsApp сохраняет резервные копии чата пользователя:

/ WhatsApp / Databases

Также, все файлы (изображения, видео, аудиофайлы, документы и т. д.), отправленные или полученные с помощью WhatsApp, больше не сохраняются в памяти вашего устройства, а в папку

/ WhatsApp / Media

Если такие файлы удаляются из чат, они все еще хранятся в этой папке.Вы можете просто перейти в / WhatsApp / Media и открыть папку, соответствующую типу файла, который вы ищете.

.