Как узнать файл винлокер или нет

Что такое винлокер и как его определить

Одним из самых знакомых для рядовых пользователей вирусом является винлокер. Его особенность - ориентированность на операционную систему Windows. При заражении на экране компьютера будет висеть большое окно или баннер, содержание которого может разниться, однако суть сводится к одному - получить деньги от юзера. О том, что такое винлокер и что делать при столкновении с ним, будет рассказано в этой статье.

История

Первые случаи заражения этим вирусом стали фиксироваться в 2007 году. Однако уже к 2012 г. его заменили на более совершенные трояны-шифровальщики. Избавиться от него рядовому пользователю довольно сложно, поскольку для этого потребуются специализированные знания.

Со стороны винлокер имеет форму окна, в котором предлагается получить услугу (скачать файл, программу, прочитать статью), просто отправив СМС на указанный номер (за это также взимаются средства). После отправки пользователь якобы получит код активации, который снимет блокировку с компьютера.

Стадии развития

Изначально под определением, что такое винлокер, подразумевался троян, заменяющий хост-файл и закрывающий доступ для его дальнейшего редактирования. Это приводило к тому, что при попытке посещения определенного сайта происходил автоматический переход на фейковую страницу, созданную автором вируса. По итогу у пользователя блокировался рабочий стол, на который выводился баннер с изображением шутливого содержания. О том, как сделать винлокер подобного рода, может знать любой начинающий хакер - в силу простоты процедуры.

После этого появились баннеры с неприличным содержимым, которые закреплялись в браузере и более ни на что не влияли.

Вскоре этот способ развился, и баннер смог закрывать рабочий стол и диспетчер задач. Как правило, проблему легко решали опытные пользователи.

Последние версии винлокеров запускаются до загрузки самой системы, тем самым не оставляя обычным пользователям шанса справиться с проблемой.

Скачать винлокер билдер достаточно просто. Обычно для этого достаточно посетить несколько страниц в Интернете, которые содержат различные файлы и программы для бесплатного скачивания. В некоторых случаях достаточно просто щелкнуть по случайному баннеру, чтобы спровоцировать загрузку этого вируса и его установку.

Как работает

Принцип работы довольно прост, и ознакомление с ним поможет узнать, что такое винлокер. После загрузки он автоматически запустится и пропишется в автозагрузке. После перезагрузки баннер появится на рабочем столе. Выключение его стандартными средствами невозможно, так как привычные комбинации клавиш блокируются. Последние версии угрозы могут заразить систему даже при работе в безопасном режиме. При попытке отправить СМС на указанный номер шанс получить код очень низок. Вариантов винлокеров, которые самоуничтожаются после ввода полученного кода, достаточно мало. Для неопытных пользователей лучшим решением станет обращение за сторонней помощью. При этом всегда может помочь переустановка системы (если навыки позволяют это сделать).

Профилактика

Чтобы свести к минимуму шансы на заражение подобным вирусом, следует выполнять некоторые простые правила:

- Работать в системе в учетной записи с ограниченными правами.

- Для учетной записи администратора установить сложный пароль.

- Иметь в наличии носитель, с которого при необходимости можно переустановить систему.

- Создавать точки восстановления как минимум раз в месяц.

- Открывать подозрительные файлы в виртуальной машине (VirtualBox).

- Сделать резервную копию на внешнее устройство.

Описанная угроза является довольно опасной, и самостоятельное избавление от нее, даже если вы знаете, что такое винлокер, практически невозможно. Следует учитывать все описанные выше правила поведения, чтобы не столкнуться с данной угрозой, а также установить антивирус, так как большая часть из них помогает бороться с опасностью, просто не давая ей изменять системные файлы.

Понятие стиллера и винлокера. Как их распознать?

Здравствуйте, дорогие пользователи и посетители нашего форума.В этой теме я хотел бы поведать Вам о таких вирусах, как стиллер (stealer) и винлокер (winlocker).

- Что же такое stealer?

Stealer - вредоносная программа, предназначенная для кражи когда-либо вводимых (сохраненных) на компьютере паролей.

- Что такое winlocker?

Winlocker - вредоносная программа, предназначенная для блокировки Windows.

- Как их распознать?

Для распознавания разного рода вирусов, в том числе и стиллеров в интернете используют сайты: virustotal.com и virusscan.jotti.org

Но не все вирусы в читах вредоносны. Дело в том, что чит сам по себе - вредоносная программа, т.к. проникает в процесс игры.

Так что на этих сайтах в проверке вирусов ищите слова Usteal либо Winlock (блокировка Windows).

- Что делать если уже поймали один из них?

Для стиллера:

Для начала (если у Вас модем) вырубаем и-нет... Далее резко вырубаем компьютер (можно с кнопки питания)...

Затем включаем компьютер, удаляем файл, проверяем антивирусом весь комп.

Если с поимки стиллера прошло достаточно много времени, а именно больше 30 сек - 1 мин, эти действия уже вряд ли помогут,

Для винлокера:

Тут все сложнее...

Надо узнать все ли функции операционной системы windows он заблокировал или нет.

1. Нажать комбинацию клавиш, которая открывает диспетчер задач. ( ctrl + alt + del ), завершить ненужные задачи.

2. Можно попробовать запустить меню «выполнить» сочетанием клавиш Win + R. Выполнить команду regedit, если открылся редактор реестра, то читаем дальше.

3. Если первые два варианта заблокированы, то запускаем систему в безопасном режиме. (при загрузке нажимаем F-8)

Выбираем безопасный режим с поддержкой командной строки. При запуске компьютера в безопасном режиме не запускаются никакие программы, которые прописаны в автозагрузке и запускаются автоматически.

Теперь нам надо в командной строке прописать команду regedit, чтобы запустить редактор реестра.

Далее переходим по веткам системного реестра, отвечающие за автозагрузку:

1. HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ Windows\CurrentVersion\Run

2. HKEY_CURRENT_USER\Software\Microsoft\ Windows\CurrentVersion\Run

Убираем ненужные и незнакомые программы, которые автоматически загружаются.

Эти программы (если есть), убирать не нужно:

C:\Windows\System32\hkcmd.exe

C:\Windows\System32\igfxtray.exe

C:\Windows\System32\igfxpers.exe

3. HKEY_LOCAL_MACHINE\SOFTWARE\ Microsoft\Windows NT\CurrentVersion\Winlogon

В этом разделе реестра также содержатся значения параметров, отвечающих за автозапуск различных приложений при входе пользователя в систему:

Нам нужны параметр Shell и Userinit.

В параметре Shell должно быть прописано explorer.exe

В параметре Userinit должен быть прописан путь к файлу userinit.exe

В моем случае ( I\ Windows\ system32\ userinit. exe, )

Если у вас система установлена на диск С, то значение будет ( C\ Windows\ system32\ userinit.exe, ) (ставится запятая после .exe)

Если в этих параметрах стоит другое значение, то запоминаем или записываем его ( это есть путь к самому винлокеру, он прячется по этому адресу. )

Меняем значения на такие, которые должны быть.

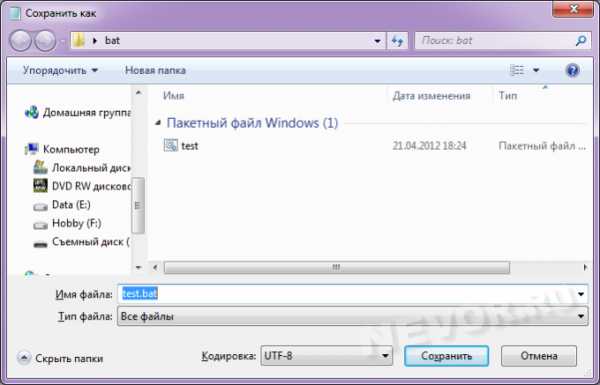

Мы только удалили автозапуск вируса. Теперь, чтобы разблокировать windows, нужно удалить сам винлокер ( winlocker ).

Но если его не найдете, то можете и не удалять, он все равно не запустится уже при загрузке системы.

Для этого закрываем редактор реестра, в командной строке вводим команду explorer.exe Откроется проводник.

Идём по пути, записанным вами ранее (тот путь, который был записан вместо верных значений), находим и удаляем винлокер ( winlocker ).

Но вирус может прописаться в скрытых системных папках и файлах. Для этого нужно разблокировать доступ к скрытым файлам и папкам в проводнике:

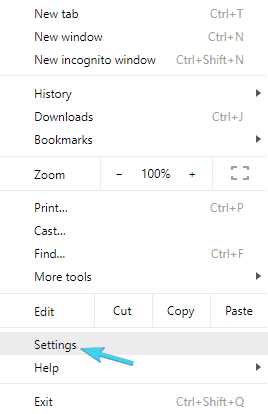

Для Windows7:

В проводнике — упорядочить / параметры папок и поиска / вид / показывать скрытые файлы, папки и диски.

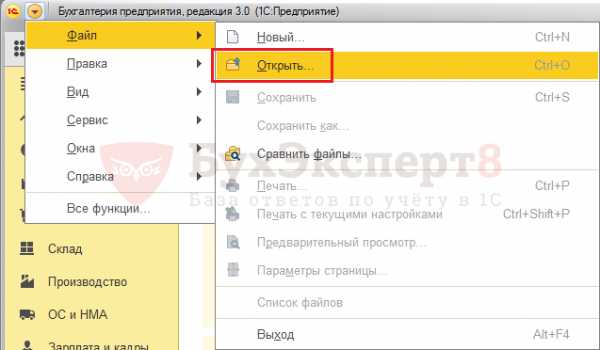

Для Windows Xp:

В проводнике — меню / Сервис / Свойства папки / Вид, в появившемся окне удалить галочку напротив скрывать защищённые системные файлы,

ставим галочку показывать скрытые файлы и папки.

Чтобы полностью разблокировать windows, идём по пути, записанным вами ранее (который был записан вместо верных значений — вместо userinit.exe или explorer.exe), находим и удаляем винлокер ( winlocker ).

После перезагрузки компьютера проблема исчезнет.

Понятие стиллера и винлокера. Как их распознать? Как с ними бороться? - Мои файлы - Читы для КФ и ВФ

- Что же такое stealer?Stealer - вредоносная программа, предназначенная для кражи когда-либо вводимых (сохраненных) на компьютере паролей.

- Что такое winlocker?

Winlocker - вредоносная программа, предназначенная для блокировки Windows.

- Как их распознать?

Для распознавания разного рода вирусов, в том числе и стиллеров в интернете используют сайты: virustotal.com и virusscan.jotti.org

Но не все вирусы в читах вредоносны. Дело в том, что чит сам по себе - вредоносная программа, т.к. проникает в процесс игры.

Так что на этих сайтах в проверке вирусов ищите слова Usteal либо Winlock (блокировка Windows). Если вы вдруг заметите их в

читах на нашем сайте, срочно подавайте жалобу, а лучше пишите администратору в skype: alex_shava33

- Что делать если уже поймали один из них?

Для стиллера:

Для начала (если у Вас модем) вырубаем и-нет... Далее резко вырубаем компьютер (можно с кнопки питания)...

Затем включаем компьютер, удаляем файл, проверяем антивирусом весь комп.

Если с поимки стиллера прошло достаточно много времени, а именно больше 30сек - 1мин, эти действия уже вряд ли помогут,

Для винлокера:

Тут все сложнее...

Надо узнать все ли функции операционной системы windows он заблокировал или нет.

1. Нажать комбинацию клавиш, которая открывает диспетчер задач. ( ctrl + alt + del ), завершить ненужные задачи.

2. Можно попробовать запустить меню «выполнить» сочетанием клавиш Win + R. Выполнить команду regedit, если открылся редактор реестра, то читаем дальше.

3. Если первые два варианта заблокированы, то запускаем систему в безопасном режиме. (при загрузке нажимаем F-8)

Выбираем безопасный режим с поддержкой командной строки. При запуске компьютера в безопасном режиме не запускаются никакие программы, которые прописаны в автозагрузке и запускаются автоматически.

Теперь нам надо в командной строке прописать команду regedit, чтобы запустить редактор реестра.

Далее переходим по веткам системного реестра, отвечающие за автозагрузку:

1. HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ Windows\CurrentVersion\Run

2. HKEY_CURRENT_USER\Software\Microsoft\ Windows\CurrentVersion\Run

Убираем ненужные и незнакомые программы, которые автоматически загружаются.

Эти программы (если есть), убирать не нужно:

C:\Windows\System32\hkcmd.exe

C:\Windows\System32\igfxtray.exe

C:\Windows\System32\igfxpers.exe

3. HKEY_LOCAL_MACHINE\SOFTWARE\ Microsoft\Windows NT\CurrentVersion\Winlogon

В этом разделе реестра также содержатся значения параметров, отвечающих за автозапуск различных приложений при входе пользователя в систему:

Нам нужны параметр Shell и Userinit.

В параметре Shell должно быть прописано explorer.exe

В параметре Userinit должнен быть прописан путь к файлу userinit.exe

В моем случае ( I\ Windows\ system32\ userinit. exe, )

Если у вас система установлена на диск С, то значение будет ( C\ Windows\ system32\ userinit.exe, ) (ставится запятая после .exe)

Если в этих параметрах стоит другое значение, то запоминаем или записываем его ( это есть путь к самому винлокеру, он прячется по этому адресу. )

Меняем значения на такие, которые должны быть.

Мы только удалили автозапуск вируса. Теперь, чтобы разблокировать windows, нужно удалить сам винлокер ( winlocker ).

Но если его не найдете, то можете и не удалять, он все равно не запустится уже при загрузке системы. e120

Для этого закрываем редактор реестра, в командной строке вводим команду explorer.exe Откроется проводник.

Идём по пути, записанным вами ранее (тот путь, который был записан вместо верных значений), находим и удаляем винлокер ( winlocker ).

Но вирус может прописаться в скрытых системных папках и файлах. Для этого нужно разблокировать доступ к скрытым файлам и папкам в проводнике:

Для Windows7:

В проводнике — упорядочить / параметры папок и поиска / вид / показывать скрытые файлы, папки и диски.

Для Windows Xp:

В проводнике — меню / Сервис / Свойства папки / Вид, в появившемся окне удалить галочку напротив скрывать защищённые системные файлы,

ставим галочку показывать скрытые файлы и папки

Чтобы полностью разблокировать windows, идём по пути, записанным вами ранее (который был записан вместо верных значений — вместо userinit.exe или explorer.exe), находим и удаляем винлокер ( winlocker ).

После перезагрузки компьютера проблема исчезнет. e139

Напутствие: Всегда проверяйте ВТ, на нашем сайте вы вряд ли поймаете стиллер или винлокер, но всякое бывает.

У всех есть неопытные работники)

P.S. Надеюсь, что все доступно объяснил. Комментим, оцениваем...

Как работают винлокеры? Чтобы узнать больше, отправь весь текст этой статьи на короткий номер

Содержание статьи

Каждый из нас сталкивался со всяческими СМС-блокерами, если не у себя на компьютере, то на машинах друзей. Такие штуки трудно назвать вирусами, но они тоже доставляют немало хлопот. Сегодня мы попробуем изучить приемчики кибер-мошенников, которыми они пользуются для отъема у населения честно заработанных денег.

Закрепление в системе

Представим, что злая малварь уже проникла в систему. Наивный пользователь скачал и запустил вредоносный exe’шник, который в первую очередь должен обеспечить себе «нормальную» работу. Для этого программа должна прописать себя в автозагрузку вместе с Windows. Многие прекрасно знают, что и где отвечает за запуск программ сразу после старта нашей любимой ОС, но я все-таки еще раз перечислю возможные варианты.

Существуют три основных места для авторана: системный реестр, системные файлы со списком загружаемых программ и специальные папки автозагрузки. Начнем в обратном порядке.

Папки автозагрузки известны любому пользователю. Все их содержимое можно увидеть в главном меню Windows, физически же они располагаются в профилях пользователей, например, C:Documents and SettingsadminГлавное меню ПрограммыАвтозагрузка. Разумеется, вместо admin, можно подставить «All Users или Default User».

В папки автозагрузки можно поместить как сам исполняемый файл, например, с помощью API-функции CopyFile, так и ярлык на него.

Всяческие вредоносные штуки редко используют это место для своего запуска, поскольку даже малоопытные юзеры могут обнаружить посторонние файлы в этих директориях. Тем не менее, как дополнительная гарантия своего успешного старта это место вполне сгодиться, так что не следует обходить его стороной при поиске малвари на зараженном компьютере.

Системные файлы со списком загружаемых программ достались в наследство современным ОС Windows еще от их 9х-родственниц — 98-й и 95-й винды. Первый такой файл — это win.ini, в котором есть секция [windows], которая, в свою очередь, может содержать запись «run=запускаемаяпрограмма». Также существует файлик system.ini, в секции [driver32] которого надо проверить наличие параметра вида «названиедрайвера.

уникальноеимя=путьк драйверу». Здесь зловреды уже любят следить гораздо больше, чем в папках автозагрузки. Но лидером среди самых популярных мест для авторана является реестр Windows.

Помимо всем известных ключей HKEY_CURRENT_USER SoftwareMicrosoftWindowsCurrentVersionRun и HKEY_LOCAL_MACHINESoftwareMicrosoftWindows CurrentVersionRun с их братьями для одноразового запуска RunOnce, существует еще множество всяких веток реестра, из которых может стартовать программа.

Например, если ты пользуешься IE, и он вдруг начал вести себя странно (показывает голых тетенек или открывает странные сайты), то стоит заглянуть сюда:

HKEY_CURRENT_USERSoftware MicrosoftWindowsCurrentVersionExplorerBrowser Helper Objects.

Еще есть

HKEY_LOCAL_MACHINESoftware MicrosoftWindows NTCurrentVersionWinlogon Userinit,

HKEY_LOCAL_MACHINESOFTWAREMicrosoft WindowsCurrentVersionRunServices,

HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersion WinlogonNotify.

Эти ветки реестра позволяют запустить разнообразные исполняемые файлы (обычные exe, программы, сервисы или dll).

Кстати, последний ключик подгружает пользовательскую dll к explorer.exe, а это значит, что код зловреда будет работать даже в Safe Mode.

Следует обратить внимание и на HKEY_LOCAL_MACHINE SOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution OptionsИмяпрогаммы — при запуске Имяпрогаммы будет запускаться софт, указанный в строковом параметре Debugger. Иная хитрая малварь может использовать ассоциации файлов в реестре.

То есть, при запуске, например, txt-файла, будет стартовать сначала вредоносное ПО, которое уже потом будет запускать реальную программу, работающую с этим типом файлов. Также вирус может загрузиться в память компьютера с помощью групповых политик. За это отвечает ключ HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows CurrentVersionpoliciesExplorerRun, в котором содержатся параметры с путями запускаемых программ.

Вообще, мест, откуда может стартовать проникший на компьютер СМС-блокер или другая зараза, много, но проверить их достаточно просто (если не применяются специальные техники маскировки), особенно если использовать специализированные средства, например, утилиту HiJackThis.

Оборонительные редуты

После того, как малварь прописала себя в автозагрузку, ей следует позаботиться о своей сохранности: пользователь не должен завершить процесс зловреда, удалить программу из авторана и прочее. Для этого проще всего использовать все те же политики безопасности Windows.

Надо сказать, что фрауд-антивирусы, которые больше ориентированы на запад, практически не пользуются такими трюками. То есть, если наш отечественный СМС-блокер может напрочь парализовать работу компьютера, то англоязычная малварь такого не делает. Причина, скорее всего, в том, что в тех же Штатах законодательство к такого рода шалостям относится гораздо строже. Кроме того, местные жители не платят за электронные услуги эсэмэсками, для этого у них есть банковские карты, а, как известно, Visa и MasterCard очень ревностно следят за порядком среди своих клиентов. Одна гневная жалоба от доверчивого пользователя — и биллинг, проводящий процессинг платежей за Fraud Antivirus, может навсегда лишиться лицензии.

Однако, мы отклонились от темы. Итак, что же делает типичный СМС-блокер для того, чтобы защитить себя от удаления? Первым делом, это — блокировка редактора реестра и диспетчера задач. Для этого надо подправить всего два параметра в ветке реестра HKEY_CURRENT_USERSoftwareMicrosoft WindowsCurrentVersionPoliciesSystem.

Первый из них — DisableRegistryTools. Если присвоить ему значение равное 1, то regedit.exe не захочет запускаться. Еще стоит обратить внимание на параметр DisableRegedit, который может находиться помимо HKCU-секции еще и тут — HKLMSoftwareMicrosoftWindowsCurrentVersionPolicies System. Для запрета запуска «Диспетчера задач» используется параметр DisableTaskMgr в HKCUSoftwareMicrosoftWindows CurrentVersionPoliciesSystem. Разумеется, малварь может запретить запуск определенных программ. Делается это опять-таки через политики безопасности. Если ключ HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPolicies Explorer будет иметь параметр RestrictRun со значением равным единице, а также подключен RestrictRun, который содержит в себе список exe-файлов, то пользователь сможет запустить только те программы, которые находятся в этом списке.

Для черного списка следует использовать параметр и ключ DisallowRun, благодаря которым запуск определенного ПО станет невозможен. Уже этот набор ограничений позволяет малвари достаточно хорошо защитить себя от посягательств на свою жизнь. Даже если пытаться пробовать запустить нестандартные средства для мониторинга процессов и редактирования реестра, то и они могут быть заблокированы с помощью DisallowRun или RestrictRun. И это отнюдь не единственный способ помешать запуску чего-либо в инфицированной системе! Например, зловред может переассоциировать запуск программ на себя, прописав собственное тельце в параметре по умолчанию для ключа HKEY_CLASSES_ROOTexefileshellopencommand.

Или же поиграться с подключами в HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NT CurrentVersionImage File Execution Options. Но, к сожалению, вышеперечисленными методами малварь не ограничивается. Создатели своего детища могут блокировать некоторые настройки рабочего стола, настройки отображения файлов в проводнике и прочее. Но это мы рассмотрим чуть ниже, вместе с нарушением работоспособности интернета, поскольку все эти трюки служат больше для запугивания пользователя, нежели для защиты зловреда.

Воздействие на пользователя

Самая главная задача мошеннического ПО — это выманить у пользователя определенную сумму денег. Задачу эту в какой-то степени можно назвать даже творческой — надо так испугать юзера, чтобы он, не сильно сожалея о своих кровных, отправил СМС и при этом не решил самостоятельно избавится от малвари. Поэтому разработчики зловредов включают свою фантазию на полную катушку. Самый банальный и распространенный прием для влияния на пользователя — это неубиваемое окно. Его нельзя закрыть, нельзя свернуть, оно висит поверх всех остальных окон на десктопе, а в некоторых случаях оно даже монопольно владеет фокусом ввода.

Достигнуть такого эффекта совсем несложно, причем используя стандартные средства Windows. API-функция CreateWindowEx, отвечающая за создание окон, имеет множество параметров, среди которых dwExStyle и dwStyle, позволяющие программистам-мошенникам добиться нужного эффекта. Например, передав функции в качестве первого аргумента значение WS_EX_TOPMOST, мы заставим окно отображаться всегда поверх всех остальных окон, не имеющих этого атрибута, а поиграв dwStyle можно получить отсутствие всяческих контролов в заголовке окна или даже вообще избавиться от этого заголовка.

Для того чтобы окно СМС-блокера нельзя было закрыть, обычно перехватывают сообщение WM_CLOSE, из обработчика которого убирается стандартный код закрытия окна. Вообще, с помощью этих сообщений можно сделать много интересных вещей. Например, малварь может обрабатывать WM_MOUSELEAVE и, в случае, если курсор мыши покидает клиентскую часть окна, возвращать его обратно. Чем сообразительней программист, тем больше всяких трюков он может придумать.

Но одним только вездесущим окном дело обычно не ограничивается. Встречаются, например, экземпляры, которые меняют обои на рабочем столе. Обычно таким трюком пользуются антивирусы-подделки. На десктопе появляется что-то типа значка химического оружия и грозная надпись, а при клике по пустому пространству экрана открывается интернет-страница с предложением купить «полезное» ПО. Делается это довольно просто, никаких велосипедов изобретать не надо — в Windows есть забытая всеми возможность выводить на рабочий стол определенную веб-страницу — со всеми вытекающими из этого последствиями.

Мошенники могут модифицировать ярлыки на рабочем столе или в главном меню ОС. Детская шалость, когда в стандартном ярлыке к Косынке указывается путь к Саперу, может успешно применяться для запугивания пользователя. Если доверчивый юзер запускает свой любимый браузер, а вместо него появляется сообщение о том, что надо бы отправить СМС на короткий номер, то этот самый юзер начнет сильно нервничать, и велика вероятность того, что СМС все-таки уйдет по адресу. Кстати, если подправить shortcuts в папках автозагрузки, то можно довольно эффективно скрыть авторан даже от продвинутых компьютерщиков.

Используются и более изысканные способы. Например, интерфейсы WMI позволяют приложениям получать извещения о запускаемых процессах (да и вообще много всякой другой инфы). Малварь может мониторить с помощью WMI список процессов, запущенных в системе, и при запуске нового приложения выполнять определенные действия, например, закрывать вновь созданный процесс и показывать сообщение с радостным призывом заплатить и спать спокойно. Очень часто можно столкнуться с тем, что интернет-браузер отказывается отображать некоторые части всемирной паутины, например, сайты антивирусных компаний или поисковики. Несложно догадаться, что это сделано для того, чтобы жертва как можно дольше испытывала на себе действие зловреда. Сделать подобную пакость можно кучей разных способов.

Самым распространенным приемом является модификация файла hosts, который находится тут %SystemRoot%system32 driversetc. Этот файл содержит базу данных доменных имен и используется при их трансляции в сетевые адреса узлов. Проще говоря, если написать там yandex.ru и через пробел ip-адрес гугла, то мы будем попадать на гугл, вводя адрес яндекса. Но фишка с hosts настолько избита, что о нем знают даже первоклассники, а у малвари может оказаться недостаточно прав для его редактирования. Поэтому следующий по популярности прием — это использование прокси. В настройках браузера прописывается ip сервера, на котором крутится какой-нибудь Squid, который, в свою очередь, заменяет неугодные страницы чем-нибудь более полезным для мошенников.

Достучаться до IE можно через его COM-интерфейсы, а к другим браузерам нужен индивидуальный подход. Поддельные DNS-сервера тоже неплохо справляются с задачей подмены сайтов. Правда, для этого нужны не только права админа в системе, но и рабочий DNS-сервер. Утилита netsh позволяет легко и просто изменить настройки подключения к Сети, но тру-кодеры воспользуются программными методами, например, все тем же WMI. Сделать недоступными некоторые серверы в интернете можно, создав специальную запись в route table. Люди могут сделать это с помощью команды route, а программы юзают специальную API — CreateIpForwardEntry. Но в этом случае надо точно знать все ip-адреса ресурса, который нужно сделать недоступным.

Зачастую это практически невозможно (в случае с крупными сайтами типа яндекса, гугла и прочих), поэтому путем модификации роутинга зло-кодеры очень часто просто отрубают интернет пользователю, не заморачиваясь с выборочной блокировкой. С помощью hosts и прокси можно даже организовать простенький фишинг, подменяя оригинальные страницы на очень похожие. Как вариант — просто выводить большими красными буквами сообщение «Отправьте СМС». Разумеется, подменять страницы можно не только на стороне сервера, но и локально, используя всеми любимые расширения к браузерам. Например, в IE — это широко известные BHO. Незаметно установив такое расширение, можно гибко управлять содержимым отображаемой веб-страницы. Например, фрауд-антивирусы могут заменять «плохие» для сеццбя ссылки в выдаче поисковиков, так как обычно, если ввести название подобного ПО в гугле, то первый линк будет на инструкцию о том, как от этого ПО избавиться.

Заключение

В этой статье мы привели далеко не полный список трюков и хитростей, которые используют современные зловредымошенники. Кодеры, перешедшие на темную сторону, постоянно придумывают новые уловки и методы воздействия на законопослушных пользователей Сети. Но имея хотя бы небольшое представление о том, что и как делает пресловутый СМСблокер, можно уже бороться с ним. А чтобы эта борьба была как можно менее болезненной, очень советую всем помимо крутых антивирусов использовать учетную запись с урезанными правами, так как в Линуксе и МакОси вирусов нет именно потому, что там не сидят под рутом.

Борьба с антивирусами

К счастью, СМС-блокерам противостоят доблестные антивирусные компании, которые неустанно трудятся над добавлением сигнатур зловредов в свои базы. Это очень раздражает вирусописателей, ведь из-за этого они теряют свои деньги.

Поэтому некоторые экземпляры малварь-индустрии пытаются отключить или затруднить работу аверов. Мы подробно писали об этом в наших краш-тестах, поэтому — смело поднимай подшивку «Хакеров» и наслаждайся.

Вячеслав Закоржевский, Senior Malware Analyst, Heuristic detection group, Kaspersky LAB. Постоянный автор журнала «Хакер».

Семейство винлокеров или, по-другому, блокеров, развивалось очень динамично на протяжении последних полутора-двух лет. Если изначально они представляли собой отдельные попытки легкого заработка денег, то сейчас все это превратилось в промышленно налаженный бизнес. Самые первые версии блокеров были написаны крайне примитивно, обычно, на языках Visual Basic или Delphi. Восстановить работу Windows можно было при помощи несложных манипуляций или использования специальных сочетаний клавиш.

Сейчас же индустрия блокеров настолько эволюционировала, что файлы крайне редко ходят в «чистом виде» — как правило, они защищаются с помощью специальных крипторов/протекоров, которые также используются для распространения вредоносных программ. Сама «начинка», естественно, не стояла на месте — в настоящее время применяются такие методы блокировки системы, что восстановить ее работоспособность можно только используя сторонние утилиты. Также я встречал блокер, который переписывал MBR жесткого диска и при загрузке выводил типичное сообщение об оплате своих «услуг» на черном экране загрузки. Вот до чего доходят разработчики, чтобы только заполучить прибыль.

Что такое Winlocker (винлокер - смс вирус), как защититься и удалить.

В интернете очень много сайтов, где мошенники выманивают у людей их деньги. И, как правило, выманив немного денег, на этом не останавливаются и требуют ещё. При этом своих обещаний не выполняют. Сейчас почти у каждого человека есть сотовый телефон и баланс на его счету. Поэтому мошенники пользуются возможностью забрать эти деньги себе.

Что такое Winlocker (винлокер — смс вирус), как защититься и удалить.

Нужно запомнить два главных правила. Первое — не отправлять сообщения на короткие номера. Второе — не вводить на сайте полученный по смс код. Этот код приходит после того как вы указали свой номер телефона на сайте. Введя присланный код вы можете согласиться на предоставление неких услуг. И эти услуги могут оплачиваться вашим балансом не один раз, а , допустим, раз в неделю. То есть пока вы не отключите подписку на эту «услугу». ваш баланс будет каждую неделю уменьшаться на некоторую сумму. Узнать, как её отключить, можно позвонив оператору своей сети, которая впрочем не может отдавать ваши деньги третьим лицам без вашего согласия.

Стоимость отправки смс на короткий номер можно узнать на сайте _http://sms-price.ru/number , или спросить у своего оператора. Если у вас МТС, то можно на интересующий короткий номер отправить знак вопроса. В ответ вам придёт стоимость смс и данные о поставщике услуги.

Если же у вас запустился вирус, который блокирует windows и просит отправить смс, то это и есть «Winlocker» (винлокер, он же смс вирус). Вам не нужно спешить расставаться со своими деньгами. Если пойти на поводу у интернет мошенников, то у вас ничего не изменится, кроме толщины кошелька. Эти вирусы называются «Winlocker» (винлокер, он же смс вирус). Их могут не видеть антивирусы, потому что это не совсем вирус, а обычная программа, которая блокирует компьютер, но будем его всё же называть вирусом. Убрать винлокер можно попробовать и самому (ничего сложного нет), если конечно этот вирус не заблокировал все функции вашей системы. Такие вирусы имеют расширение исполнительных файлов — .exe и после запуска прописывают себя в реестре автозагрузки после чего запускаются при включении компьютера, блокируя доступ к любым действиям. Эти вирусы не будут загружаться если windows запустить в безопасном режиме, а потом поправить реестр. Как это делается я написал на другой странице.

Как разблокировать Windows, удалить winlocker ( винлокер, он же смс — вирус ) ?

Как защитить ваш компьютер от винлокера ( он же смс — вирус )

Что такое Winlocker (винлокер – смс вирус), как защититься и удалить.

Есть программа которая не пустит винлокер в ваш компьютер. Она называется «StartupMonitor». Мало кто её знает и пользуется. Но я когда о ней узнал и установил, исчезли такие проблемы. Эта программка совсем небольшая и незаметная при работе. Не создаёт никаких иконок и значков, совсем не загружает процессор. Она всякий раз дает вам знать, когда любая программа пытается получить доступ к реестру автозагрузки и спрашивает у вас, дать ли ей разрешение прописаться или нет. Раньше у меня при включении компьютера загружалось много нужных и ненужных программ, которые прописали, себя любимых, в автозагрузке. Можно их конечно выключить с помощью программы Ccleaner, но проще поставить на стражу «StartupMonitor» и просто сразу их не пускать.

Когда же вышеописанные винлокеры хотят заблокировать ваш компьютер, «StartupMonitor» спросит вас пустить ли его в автозагрузку. Можно сказать что он выполняет некие функции антивируса. Рекомендую!

Как разблокировать windows, удалить winlocker

Описан принцип работы блокировщика системы и как разблокировать windows:

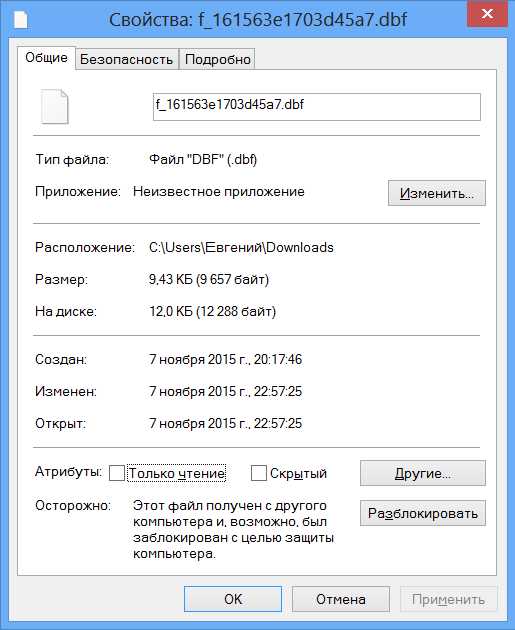

При посещении сомнительных сайтов может скачаться программка под названием winlocker и запуститься. Так же вы сами можете ее скачать незнаючи и запустить. Всегда при скачивании обращайте внимание на расширение скачиваемого файла.

Винлокеры обычно имеют расширение .exe. Допустим вам предлагают скачать видео или картинку, но скачивается не видео файл (с расширением .avi; .flv; .mp4) и не файл картинок (.jpg; .png; .gif), а файл с расширением .exe — расширение исполнимого файла. Это есть программка, которая начинает сразу работать и делать свои нехорошие дела. Во первых она прописывает себя в автозагрузке, чтобы запускаться сразу после включения компьютера. После того как запустится, она ограничивает все другие действия, которые можно выполнять при помощи мыши или клавиатуры. Ну и конечно же просит оплатить некоторую сумму для разблокировки windows. Конечно если вы оплатите, то вам не придет никакой пароль для разблокировки системы. Поэтому, чтобы разблокировать windows, нужно убрать winlocker из автозагрузки, а потом просто удалить его вообще. Как это сделать рассказано ниже.

Если всё же ваш компьютер заразился этим вирусом, можно попытаться разблокировать windows и удалить winlocker ( винлокер ) самостоятельно. Надо узнать все ли функции операционной системы windows он заблокировал или нет.

1. Нажать комбинацию клавиш, которая открывает диспетчер задач. ( ctrl + alt + del ), завершить ненужные задачи.

2. Можно попробовать запустить меню «выполнить» сочетанием клавиш Win + R. Выполнить команду regedit, если открылся редактор реестра, то читаем дальше.

3. Если первые два варианта заблокированы, то запускаем систему в безопасном режиме. (при загрузке нажимаем F-8)

Выбираем безопасный режим с поддержкой командной строки. При запуске компьютера в безопасном режиме не запускаются никакие программы, которые прописаны в автозагрузке и запускаются автоматически.

Теперь нам надо в командной строке прописать команду regedit, чтобы запустить редактор реестра.

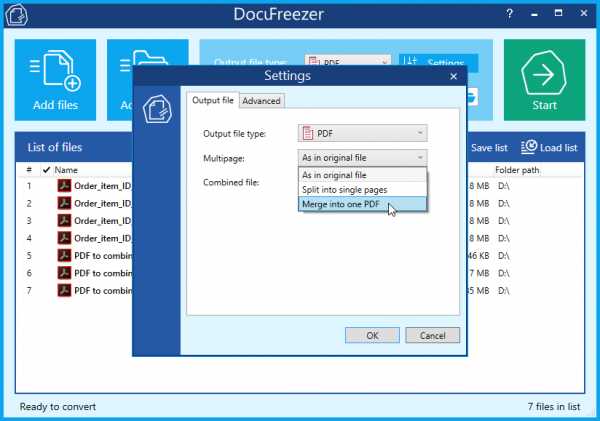

Редактор реестра

Далее переходим по веткам системного реестра, отвечающие за автозагрузку :

1. HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ Windows\CurrentVersion\Run

2. HKEY_CURRENT_USER\Software\Microsoft\ Windows\CurrentVersion\Run

Убираем ненужные и незнакомые программы, которые автоматически загружаются.

Эти программы (если есть), убирать не нужно:

C:\Windows\System32\hkcmd.exe

C:\Windows\System32\igfxtray.exe

C:\Windows\System32\igfxpers.exe

3. HKEY_LOCAL_MACHINE\SOFTWARE\ Microsoft\Windows NT\CurrentVersion\Winlogon

В этом разделе реестра также содержатся значения параметров, отвечающих за автозапуск различных приложений при входе пользователя в систему:

Нам нужны параметр Shell и Userinit.

В параметре Shell должно быть прописано explorer.exe

В параметре Shell должно быть прописано explorer.exe

В параметре Userinit должнен быть прописан путь к файлу userinit.exe

В моем случае ( I\ Windows\ system32\ userinit. exe, )

Если у вас система установлена на диск С, то значение будет ( C\ Windows\ system32\ userinit.exe, ) (ставится запятая после .exe)

Если в этих параметрах стоит другое значение, то запоминаем или записываем его ( это есть путь к самому винлокеру, он прячется по этому адресу. )

Меняем значения на такие, которые должны быть.

Мы только удалили автозапуск вируса. Теперь, чтобы разблокировать windows, нужно удалить сам винлокер ( winlocker ).

Но если его не найдете, то можете и не удалять, он все равно не запустится уже при загрузке системы. 😉

Для этого закрываем редактор реестра, в командной строке вводим команду explorer.exe Откроется проводник.

Идём по пути, записанным вами ранее (тот путь, который был записан вместо верных значений), находим и удаляем винлокер ( winlocker ).

Но вирус может прописаться в скрытых системных папках и файлах. Для этого нужно разблокировать доступ к скрытым файлам и папкам в проводнике :

Для Windows7 :

В проводнике — упорядочить / параметры папок и поиска / вид / показывать скрытые файлы, папки и диски.

Показывать скрытые файлы, папки и диски в Windows 7

Для Windows Xp :

В проводнике — меню / Сервис / Свойства папки / Вид, в появившемся окне удалить галочку напротив скрывать защищённые системные файлы,

ставим галочку показывать скрытые файлы и папки.

Показывать скрытые файлы, папки и диски в Windows Xp

Чтобы полностью разблокировать windows, идём по пути, записанным вами ранее (который был записан вместо верных значений — вместо userinit.exe или explorer.exe), находим и удаляем винлокер ( winlocker ).

После перезагрузки компьютера проблема исчезнет. Чтоб таких проблем больше не было, рекомендую установить StartupMonitorЕсли все функции windows заблокированы, то чтобы разблокировать Windows, вам потребуется Загрузочная флешка LiveCD Windows XPE/7PE & Acronis BootCD v3.0 by SVLeon, с помощью нее вы можете запустить систему прям с флешки и разблокировать свою windows удалив вредоносный файл и прописав верные значения в реестр.

компьютер заблокирован вирусом

Окна- инструмент командной строки для выяснения, кто блокирует файл

Переполнение стека- Около

- Товары

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя

- Реклама

Как узнать, какой процесс блокирует файл или папку в Windows 10

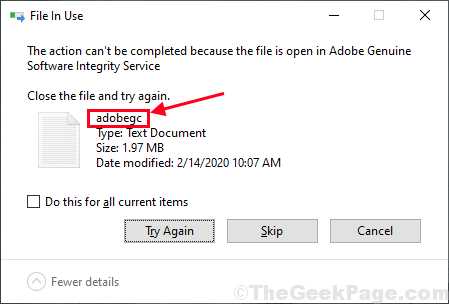

Если вы пытаетесь изменить / удалить какой-либо конкретный файл на своем компьютере, но появляется сообщение об ошибке « Действие не может быть завершено, потому что папка открыт в другой программе », вы не можете удалить / изменить файл, не остановив другую программу, которая его использует. Некоторые пользователи Windows 10 следуют процессам, описанным в этой статье, чтобы узнать, какой процесс «блокирует» файл на вашем компьютере, остановите процесс, и вы снова сможете изменить / удалить файл на своем компьютере.

Пример -

В конце концов, мы попытались удалить «Adobe» из папки Temp , и было получено сообщение об ошибке « Действие не может быть завершено, потому что файл открыт в Adobe Genuine Software Integrity Service ».

В обоих методах, описанных ниже, мы будем использовать этот случай.

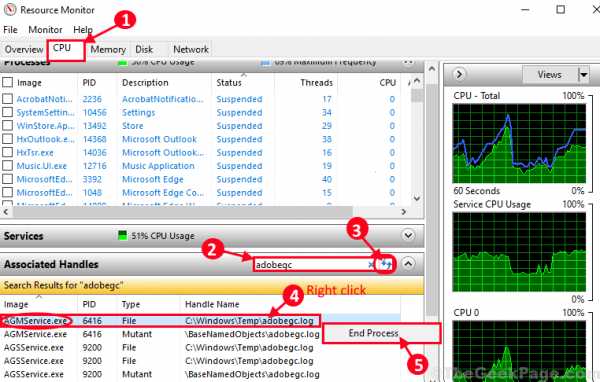

Метод-1 Использование монитора ресурсов для обнаружения и завершения процесса-

В окне монитора ресурсов вы можете определить, какое приложение или дескриптор службы содержит конкретный файл, так что вы можете легко завершить процесс оттуда.

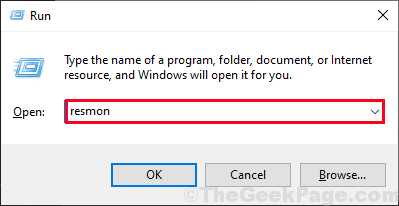

1. Нажмите клавишу Windows + R , чтобы открыть окно Выполнить на вашем компьютере. В окне Run введите « resmon » и нажмите Enter .

На вашем компьютере откроется окно монитора ресурсов .

2. В окне монитора ресурсов перейдите на вкладку « CPU ».

3. Теперь разверните « Associated Handles », а затем в поле поиска введите имя файла, с которым у вас возникли проблемы (для нас это будет « adobegc »), а затем щелкните синий стрелку в том же поле, чтобы увидеть связанных дескрипторов этого файла.

4. Вы увидите связанные дескрипторы для файла на вкладке Связанные дескрипторы . Щелкните правой кнопкой мыши по процессу, который блокирует файл, а затем щелкните « End Process », чтобы завершить процесс на вашем компьютере.

После завершения конкретной службы попробуйте изменить / удалить файл еще раз. На этот раз ты сможешь это сделать. Если вы столкнетесь с какой-либо другой проблемой, воспользуйтесь вторым методом.

Метод-2 Использование Process Explorer-

Process Explorer - это инструмент от Microsoft , который очень полезен для обнаружения любого связанного процесса, содержащего какую-либо конкретную службу на вашем компьютере.

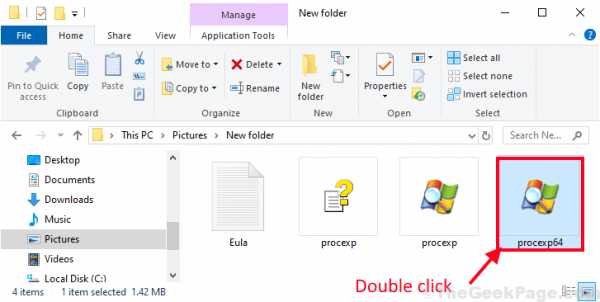

1. Загрузите Process Explorer на свой компьютер.

2. После загрузки zip-файла перейдите в загруженное место. Распакуйте загруженный zip-файл « ProcessExplorer » в любое место по вашему выбору.

3. Теперь перейдите на сайт извлечения на вашем компьютере. Дважды щелкните на « procxp64 », чтобы запустить его на своем компьютере (в случае, если вы используете 32-битную Windows 10, вы должны запустить « procxp » на вашем компьютере).

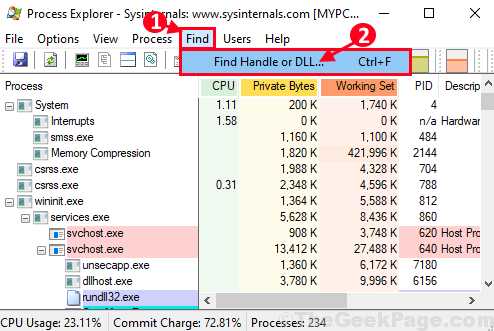

4. В окне Process Explorer щелкните « Find » в строке меню, а затем щелкните « Find Handle или DLL… » на своем компьютере.

Как определить, какой процесс Windows блокирует файл или папку - Справочный центр GSX

Последнее обновление: . Автор: Поддержка GSX (Янн) .

При попытке удалить, переместить или переименовать файл или папку вы получаете предупреждающее сообщение Windows; Операционная система отказывается завершить операцию.

Эта статья помогает определить процесс, который в настоящее время обрабатывает файл или папку, над которыми вы пытаетесь выполнить операцию обслуживания.

Sysinternals Process Explorer | Окна

Симптомы

При попытке удалить, переместить или переименовать файл вы получаете системное предупреждение Windows:

- «Невозможно удалить файл: доступ запрещен».

- «Произошло нарушение совместного использования».

- «Возможно, используется исходный или целевой файл».

- «Файл используется другой программой или пользователем».

- «Убедитесь, что диск не заполнен, не защищен от записи и что файл в настоящее время не используется».

Как решить проблему

Один из самых простых способов работать с заблокированными файлами или папками - использовать Microsoft Sysinternals Process Explorer .

Определите, какая программа использует файл

С помощью Process Explorer найти программу очень просто:

- Открыть обозреватель процессов

- Запуск от имени администратора .

- На панели инструментов найдите значок прицела справа.

- Перетащите значок и отпустите его на открытый файл или заблокированную папку.

- Исполняемый файл, который использует файл, будет выделен в основном списке отображения Process Explorer.

Определите, какой дескриптор или DLL использует файл

- Открыть обозреватель процессов

- Запуск от имени администратора .

- Введите сочетание клавиш Ctrl + F .

- Либо щелкните меню «Найти» и выберите «Найти дескриптор или DLL».

- Откроется диалоговое окно поиска.

- Введите имя заблокированного файла или другого интересующего файла.

- Частичных имен обычно достаточно.

- Нажмите кнопку «Искать».

- Список будет создан.

- Может быть несколько записей.

Снять блокировку файла или папки

Чтобы снять блокировку с файла, над которым вы пытаетесь выполнить операцию обслуживания, вам нужно будет убить соответствующий процесс. Отдельная программа или дескриптор в списке, предоставленном Process Explorer, могут быть уничтожены с помощью:

- Выбор процесса / дескриптора / записи программы.

- Нажатие клавиши удаления.

Будьте осторожны при удалении дескрипторов, поскольку это может привести к нестабильному поведению и нестабильности.

Загрузки

Вы можете скачать Sysinternals Process Explorer здесь.

Была ли эта статья полезной?

132 из 342 нашли этот материал полезным .Отчет об удаленииWinlocker

Winlocker Описание

Winlocker Trojan - это вредоносная программа, которая не позволяет жертвам получить доступ к своим машинам. Как видно из названия, Winlocker эффективно блокирует Windows, предотвращая доступ пользователя компьютера к своему рабочему столу, файлам или приложениям. Винлокеры любого типа представляют серьезную угрозу для вашего компьютера и несут ответственность за заражение миллионов компьютерных систем по всему миру. Winlocker обычно используется как часть мошенничества, предполагающего получение выкупа с жертвы.Если вы не можете получить доступ к своему рабочему столу и вместо этого обнаружите, что на вашем компьютере отображается какое-то сообщение, призывающее вас заплатить за право использования вашего компьютера, весьма вероятно, что ваш компьютер заразил троян Winlocker.

Распространенные мошенничества, связанные с заражением Winlocker

Существуют различные мошенники, использующие компонент Winlocker в своих атаках. Ниже мы перечислили некоторые распространенные тактики, которые преступники используют для монетизации инфекции Winlocker:

- Безусловно, наиболее распространенной аферой с участием Winlockers является афера с троянскими программами-вымогателями Police.После того, как компьютер жертвы был блокирован Winlocker, эти троянцы отображать сообщение поддельный от полиции, которая сообщает жертве, что компьютер был заблокирован полицией, потому что он был вовлечен в незаконную деятельность (например, просмотр запрещенного порнографического материала или распространение защищенного авторским правом контента ). Затем сообщение о троянской программе Police Ransomware запугивает жертву угрозой тюремного заключения, поскольку с помощью службы денежных переводов немедленно уплачивается штраф в сотни евро или долларов (в зависимости от места атаки).

- Еще одна афера с участием Winlockers, которую наблюдали исследователи вредоносных программ ESG, включает отображение поддельного сообщения об ошибке от Windows или Microsoft. Когда жертва пытается получить доступ к зараженному компьютеру, троянец Winlocker отображает сообщение, которое имитирует системные предупреждения, такие как печально известный «синий экран смерти» Windows. В этом сообщении будет утверждаться, что зараженный компьютер был заблокирован Microsoft, потому что он использовал пиратскую версию Windows, а затем, как и его аналоги троянца-вымогателя Police, предлагает «аутентифицировать» версию Windows жертвы за плату в несколько сотен евро или долларов.

- Третья наблюдаемая афера с Winlocker цинично заявляет, что компьютер жертвы заражен вредоносным ПО, а затем просто требует выкуп, чтобы разблокировать зараженный компьютер.

Важно отметить, что оплата штрафа Winlocker почти никогда не устранит инфекцию или не позволит жертве восстановить доступ к зараженной машине

Пожалуйста, НЕ используйте эту систему комментариев для вопросов поддержки или выставления счетов. Для запросов технической поддержки SpyHunter, пожалуйста, свяжитесь с нашей службой технической поддержки напрямую, открыв заявку в службу поддержки через ваш SpyHunter.По вопросам оплаты обращайтесь к разделу «Вопросы или проблемы с оплатой?» страница. По общим вопросам (жалобы, юридические вопросы, пресса, маркетинг, авторские права) посетите нашу страницу «Запросы и отзывы». .Как узнать, какой процесс Windows использует файл

Вы когда-нибудь пытались удалить, переместить или переименовать файл только для того, чтобы получить системное предупреждение Windows с чем-то вроде одного из этих сообщений?

- «Невозможно удалить файл: доступ запрещен»

- «Произошло нарушение совместного использования»

- «Исходный или целевой файл может использоваться»

- «Файл используется другой программой или пользователем».

- «Убедитесь, что диск не заполнен, не защищен от записи и что файл в настоящее время не используется»

Один из лучших способов обработки заблокированных файлов или папок - использовать бесплатную программу Microsoft Process Explorer .Программа была описана в другой статье, и вот как с ее помощью узнать, какая программа, DLL или дескриптор использует файл или папку. Вам нужно будет запустить как администратор.

Как узнать какая программа использует файл

В Windows 7 или 8 системное сообщение может сказать вам, какая программа использует файл. Если это не так или если вы используете Windows XP, есть простой способ найти программу:

- Откройте Process Explorer от имени администратора.

- На панели инструментов найдите значок прицела справа (выделен на рисунке ниже).

- Перетащите значок на открытый файл или заблокированную папку.

- Исполняемый файл, использующий файл, будет выделен в основном списке отображения Process Explorer.

Как узнать, какой дескриптор или DLL использует файл

- Откройте Process Explorer от имени администратора.

- Введите сочетание клавиш Ctrl + F .В качестве альтернативы щелкните меню «Найти» и выберите «Найти дескриптор или DLL».

- Откроется диалоговое окно поиска.

- Введите имя заблокированного файла или другого интересующего файла. Обычно достаточно частичных имен.

- Нажмите кнопку «Искать»,

- Список будет создан. Может быть несколько записей.

- Отдельный дескриптор в списке можно убить, выбрав его и нажав клавишу удаления. Однако при удалении дескрипторов необходимо соблюдать осторожность, поскольку могут возникнуть нестабильности.Часто просто перезагрузка освобождает заблокированный файл.

Process Explorer можно скачать здесь.

Связанная статья: Лучшее бесплатное средство для удаления файлов из удаленных файлов

Опубликуйте свой любимый совет! Знаете полезный технический совет или уловку? Тогда почему бы не опубликовать его здесь и не получить полную оценку? Щелкните здесь, чтобы сообщить нам свой совет.

Этот раздел советов поддерживает Вик Лори. Вик ведет несколько веб-сайтов с практическими рекомендациями, руководствами и учебными пособиями по Windows, в том числе сайт для изучения Windows и Интернета и еще один с советами по Windows 7.

Щелкните здесь, чтобы увидеть больше подобных вещей. Еще лучше получить технические советы, доставленные через ваш RSS-канал, или, как вариант, отправить RSS-канал по электронной почте прямо на ваш почтовый ящик.

.Как найти файл на компьютере

Обновлено: 31.08.2020, Computer Hope

Все основные операционные системы, работающие на компьютерах, могут находить файлы на жестком диске или других дисках, подключенных к компьютеру. Щелкните одну из ссылок ниже, чтобы получить помощь в поиске файлов и приложений на вашем компьютере или мобильном устройстве.

Windows 10

Microsoft Windows предоставляет простую в использовании функцию поиска, которая поможет вам найти любой файл на вашем компьютере, даже если вы не знаете его полное имя.Если вам нужно найти документ, электронную таблицу, изображение или видео, функция поиска Windows поможет вам найти его. Выберите версию Windows на вашем компьютере в списке ниже и следуйте инструкциям по поиску файла. Примеры и советы по поиску также доступны, щелкнув ссылку с советами по поиску ниже.

- Нажмите клавишу Windows, затем введите часть или все имя файла, которое хотите найти. См. Раздел советов по поиску, чтобы узнать, как искать файлы.

- В результатах поиска щелкните заголовок раздела Documents , Music , Photos или Videos , чтобы просмотреть список файлов, соответствующих критериям поиска.

- Щелкните имя файла, который хотите открыть.

Вы можете использовать клавиши со стрелками для перемещения вверх или вниз к приложению, файлу, документу или настройке, которые вы хотите просмотреть, и нажмите Enter, чтобы открыть его.

Windows 8

- Нажмите клавишу Windows, чтобы открыть начальный экран Windows.

- Начните вводить часть имени файла, который хотите найти. По мере ввода будут отображаться результаты поиска. См. Раздел советов по поиску, чтобы узнать, как искать файлы.

- Щелкните раскрывающийся список над текстовым полем поиска и выберите параметр Files .

- Результаты поиска отображаются под текстовым полем Search . Прокрутите список результатов поиска, чтобы найти файл, который вы ищете, затем щелкните имя файла, чтобы открыть его.

Windows Vista и Windows 7

- Щелкните Пуск , чтобы открыть меню Пуск.

- В текстовом поле Search в нижней части меню «Пуск» введите часть или все имя файла, который вы хотите найти. См. Раздел советов по поиску, чтобы узнать, как искать файлы.

- В результатах поиска щелкните заголовок раздела Documents или Files , чтобы просмотреть список файлов, соответствующих критериям поиска. Вы также можете щелкнуть ссылку Просмотреть больше результатов внизу результатов поиска, чтобы просмотреть полный список файлов, соответствующих критериям поиска.

- Дважды щелкните файл, который хотите открыть.

Windows XP

- Щелкните Пуск , чтобы открыть меню Пуск.

- В меню «Пуск» выберите « Искать ».

- В окне результатов поиска в разделе Search Companion заполните все или часть поля имени файла. См. Раздел советов по поиску, чтобы узнать, как искать файлы.

- Если в компьютере несколько жестких дисков или вы хотите выполнить поиск на USB-накопителе или компакт-диске / DVD, щелкните раскрывающийся список Искать в и выберите соответствующий привод.

- Нажмите кнопку Search , чтобы выполнить поиск.

- Файлы, соответствующие критериям поиска, отображаются в окне результатов поиска.Дважды щелкните файл, который хотите открыть.

Как найти файл с помощью проводника Windows

- Откройте проводник Windows.

- В левой навигационной панели щелкните Компьютер или Этот компьютер .

- В правом верхнем углу проводника Windows щелкните поле поиска и введите часть или все имя файла, который вы хотите найти.

Чтобы найти файл на определенном диске, щелкните диск в разделе Компьютер или Этот компьютер на левой панели навигации.Затем введите имя файла, который вы хотите найти, в поле поиска.

iPad и iPhone

- Перейти на главный экран.

- Проведите от левого края экрана к правому краю.

- Введите файл в строку поиска вверху экрана.

- Нажмите кнопку Search .

Планшеты и телефоны Android

- Открыть меню настроек .

- Кран Хранилище .

- Нажмите Файлы или Диспетчер файлов .

- Перемещайтесь по папкам, чтобы найти нужный файл.

Советы по поиску

Ниже приведены несколько советов, которые помогут пользователям находить файлы на своих компьютерах.

Найти все файлы изображений GIF на компьютере

Введите * .gif В текстовое поле поиска. * .Gif означает любой файл с расширением .gif. .Gif можно заменить любым расширением файла. Ниже приведены несколько примеров распространенных расширений, которые вы можете использовать.

- * .doc или * .docx = документы Microsoft Word

- * .xls или * .xlsx = документы Microsoft Excel

- * .jpg = Другое расширение изображения (изображения JPEG)

- * .htm и * .html = веб-страницы HTML

- * .mp3 = музыкальные файлы MP3

- * .mp4 = файлы фильмов MPEG-4

Полный список расширений см. На странице расширений файлов.

Найдите файлы, в имени которых содержится справка

Введите * help *. * в поле поиска. * Help * указывает на любой файл, содержащий слово «help» в имени файла, а «. *» Указывает, что файл может иметь любое расширение.

Дополнительная информация, примеры и помощь с подстановочными знаками, как показано в приведенных выше примерах, доступны на нашей странице с подстановочными знаками.

.