Как называются вирусы способные внедряться в выполняемые файлы

Компьютерные вирусы. Типы, виды, пути заражения

И снова здравствуйте.

Тема сегодняшней статьи компьютерные вирусы. Виды компьютерных вирусов, принципы их работы, пути заражения компьютерными вирусами.

компьютерные вирусы

Что вообще такое компьютерные вирусы.

Компьютерный вирус — Это специально написанная программа или сборка алгоритмов которые пишутся с целью: пошутить, навредить чьему либо компьютеру, получение доступа к вашему компьютеру, для перехвата паролей или вымогания денег. Вирусы могут само-копироваться и заражать вредоносным кодом ваши программы и файлы, а так же загрузочные сектора.

Виды вредоносных программ.

Разделить вредоносные программы можно на два основных вида.

Вирусы и черви.

Вирусы - распространяются через вредоносный файл, который вы могли скачать в интернете, или может оказаться на пиратском диске, или часто передают их по скайпу под видом полезных программ (заметил что на последнее часто попадаются школьники, им передают якобы мод для игры или читы а на самом деле может оказаться вирусом который может навредить).

Вирус вносит свой код одну из программ, либо маскируется отдельной программой в том месте куда обычно пользователи не заходят (папки с операционной системой, скрытые системные папки).

Вирус не может запуститься сам, пока вы сами не запустите зараженную программу.

Черви заражают уже множество файлов вашем компьютере, например все exe файлы, системные файлы, загрузочные сектора и тд.

Черви чаще всего проникают в систему уже сами, используя уязвимости вашей ОС, вашего браузера, определенной программы.

Они могут проникать через чаты, программы для общения такие как skype, icq , могут распространяться через электронную почту.

Так же они могут быть на сайтах, и используя уязвимость вашего браузера проникнуть в вашу систему.

Черви могут распространяться по локальной сети, если один из компьютеров в сети окажется заражен он может распространяться на остальные компьютеры заражая все файлы на своём пути.

Черви стараются писать под самые популярные программы. Например сейчас самый популярный браузер «Chrome», поэтому мошенники будут стараться писать под него, и делать вредоносный код на сайты под него. Потому что часто интереснее заразить тысячи пользователей которые используют популярную программу чем сотню с непопулярной программой. Хотя chrome и постоянно улучшает защиту.

Лучшая защита от сетевых червей это обновлять ваши программы и вашу операционную систему. Многие пренебрегают обновлениями о чем часто жалеют.

Несколько лет назад я замечал следующий червь.

Но он явно попал не через интернет а скорее всего через пиратский диск. Суть его работы была таковой — он создавал будто бы копию каждой папки в компьютере или на флешке. Но на самом деле он создавал не похожую папку а exe файл. При нажатии на такой exe файл он распространялся ещё сильнее по системе. И вот было только избавишься от него, придешь к другу с флешкой, скинуть у него музыку а возвращаешься с зараженной таким червем флешку и снова приходилось его выводить. Наносил ли этот вирус какой то ещё вред системе я не знаю, но вскоре этот вирус прекратил своё существование.

Основные разновидности вирусов.

На самом деле существует множество видов и разновидностей компьютерных угроз. И все рассмотреть просто невозможно. Поэтому мы рассмотрим самые распространенные в последнее время и самые неприятные.

Вирусы бывают :

— Файловые — находятся в зараженном файле, активируются когда пользователь включает эту программу, сами не могут активироваться.

— Загрузочные — могут загружаться при загрузке windows попав в автозагрузку, при вставке флешки или подобное.

- Макро вирусы - это различные скрипты которые могут находиться на сайте, могут прислать их вам по почте или в документах Word и Excel, выполняют определенные функции заложенные в компьютере. Используют уязвимости ваших программ.

Типы вирусов.

-Троянские программы

— Шпионы

— Вымогатели

— Вандалы

— Руткиты

— Botnet

— Кейлогеры

Это самые основные виды угроз которые могут вам встретиться. Но на самом деле их намного больше.

Некоторые вирусы могут даже комбинироваться и содержать в себе сразу несколько видов этих угроз.

— Троянские программы. Название происходит от троянского коня. Проникает в ваш компьютер под видом безвредных программ, потом может открыть доступ к вашему компьютеру или переслать ваши пароли хозяину.

В последнее время распространены такие трояны которые называются стилеры (stealer). Они могут воровать сохраненные пароли в вашем браузере, в почтовых игровых клиентах. Сразу после запуска копирует ваши пароли и отправляет ваши пароли на email или на хостинг злоумышленнику. Ему остается собрать ваши данные, потом их либо продают либо используют в своих целях.

— Шпионы (spyware) отслеживают действия пользователя. Какие сайты посещает или что делает пользователь на своём компьютере.

— Вымогатели. К ним относятся Винлокеры (winlocker). Программа полностью, или полностью блокирует доступ к компьютеру и требует деньги за разблокировку, на пример положить на счет или тд. Ни в коем случае если вы попали на такое не стоит пересылать деньги. Компьютер вам не разблокируется, а деньги вы потеряете. Вам прямая дорога на сайт компании Drweb, там можно найти как разблокировать многие винлокеры, за счет ввода определенного кода или выполнения некоторых действий. Некоторые винлокеры могут пропасть например через день.

— Вандалы могут блокировать доступы к сайтам антивирусов и доступ к антивирусам и многим другим программам.

— Руткиты (rootkit) — вирусы гибриды. Могут содержать в себе различные вирусы. Могут получать доступ к вашему пк, и человек будет полностью иметь доступ к вашему компьютеру, причем могут слиться на уровень ядра вашей ОС. Пришли из мира Unix систем. Могут маскировать различные вирусы, собирать данные о компьютере и обо всех процессах компьютера.

— Botnet достаточно неприятная вещь. Ботнеты это огромные сети из зараженных компьютеров «зомби», которые могут использоваться для ддоса сайтов и прочих кибер атак, используя зараженные компьютеры. Этот вид очень распространен и его тяжело обнаружить, даже антивирусные компании могут долго не знать о их существовании. Очень многие могут быть ими заражены и даже не подозревать об этом. Не исключении вы и даже может и я.

— Кейлогеры (keylogger) — клавиатурные шпионы . Перехватывают всё что вы вводите с клавиатуры (сайты, пароли ) и отправляет их хозяину.

Пути заражения компьютерными вирусами.

Основные пути заражения.

— Уязвимость операционной системы.

— Уязвимость в браузере

— Качество антивируса хромает

— Глупость пользователя

— Сменные носители.

Уязвимость ОС — как бы не старались клепать защиту для ОС со временем находятся дыры безопасности. Большинство вирусов пишется под windows так как это самая популярная операционная система. Лучшая защита это постоянно обновлять вашу операционную систему и стараться использовать более новую версию.

Браузеры — Здесь происходит за счёт уязвимостей браузеров, особенно если они опять же старые. Лечится так же частым обновлением. Так же могут быть проблемы если вы качаете плагины для браузера со сторонних ресурсов.

Антивирусы — бесплатные антивирусы которые имеют меньший функционал в отличие от платных. Хотя и платные не дают 100 результата в защите и дают осечки. Но желательно иметь всё же хотя бы бесплатный антивирус. Я уже писал про бесплатные антивирусы в этой статье.

Глупость пользователя — клики по баннерам, переходи по подозрительным ссылкам из писем и тд, установка софта из подозрительных мест.

Сменные носители — вирусы могут устанавливаться автоматически с зараженных и специально подготовленных флешек и прочих сменных носителей. Не так давно мир услышал про уязвимость BadUSB.

Виды заражаемых объектов.

Файлы — Заражают ваши программы, системные и обычные файлы.

Загрузочные секторы — резидентные вирусы. Заражают как понятно из названия загрузочные сектора компьютера, приписывают свой код в автозагрузку компьютера и запускаются при запуске операционной системе. Порою хорошо маскируются что трудно убрать из автозагрузки.

Макрокоманды — Документы word, excel и подобные. Использую макросы и уязвимости средств Microsoft office вносит свой вредоносный код в вашу операционную систему.

Признаки заражения компьютерными вирусами.

Не факт что при появлении некоторых из этих признаков означает наличие вируса в системе. Но если они имеются рекомендуется проверить свой компьютер антивирусом или обратиться к специалисту.

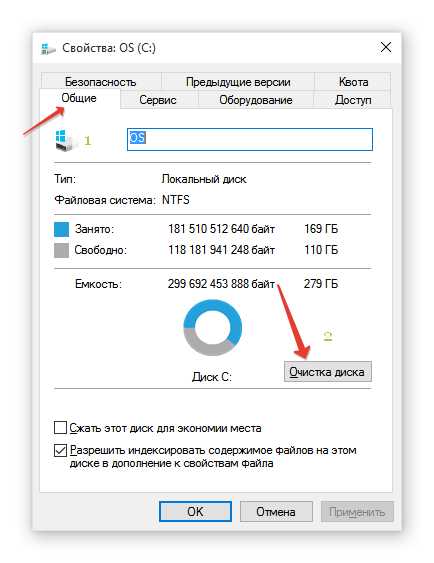

Один из распространенных признаков — это сильная перегрузка компьютера. Когда у вас медленно работает компьютер, хотя у вас ничего вроде бы не включено, программ которые могут сильно нагружать компьютер. Но если у вас антивирус заметьте антивирусы сами по себе нагружают компьютер очень хорошо. А в случае отсутствия такого софта который может грузить то скорее тут вирусы. Вообще советую по уменьшить для начала количество запускаемых программ в автозапуске.

Медленная загрузка программ, так же может быть одним из признаков заражения.

Но не все вирусы могут сильно нагружать систему, некоторые практически трудно заметить изменения.

Системные ошибки. Перестают работать драйвера, некоторые программы начинают работать не правильно или часто вылетают с ошибкой но раньше допустим такого не замечалось. Или начинают часто перезагружаться программы. Конечно такое бывает из за антивирусов, например антивирус удалил по ошибке посчитав системный файл вредоносным, либо удалил действительно зараженный файл но он был связан с системными файлами программы и удаление повлекло за собой такие ошибки.

Появление рекламы в браузерах или даже на рабочем столе начинают появляться баннеры.

Появление не стандартных звуков при работе компьютера (писк, щелчки ни с того ни с сего и подобное).

Открывается сам по себе CD/DVD привод, или просто начинает словно читать диск хотя диска там нет.

Длительное включение или выключение компьютера.

Угон ваших паролей. Если вы заметили что от вашего имени рассылается различный спам, с вашего почтового ящика или странички социальной сети, как вероятность что вирус проник в ваш компьютер и передал пароли хозяину, если вы заметили такое рекомендую провериться антивирусом в обязательном порядке (хотя не факт что именно так злоумышленник получил ваш пароль).

Частое обращение к жесткому диску. У каждого компьютера есть индикатор, который мигает когда используют различные программы или когда копируете, скачиваете, перемещаете файлы. Например у вас просто включен компьютер но не используется никаких программ, но индикатор начинает часто мигать якобы используются программы. Это уже вирусы на уровне жесткого диска.

Вот собственно и рассмотрели компьютерные вирусы которые могут вам встретиться в интернете. Но на самом деле их в разы больше, и полностью защититься не возможно, разве что не пользоваться интернетом, не покупать диски и вообще не включать компьютер.

Советую по возможности не пренебрегать использованием виртуальных машин или песочницы.

Берегите себя и свои компьютеры.

классификация компьютерных вирусов - компьютерные вирусы

1. КОМПЬЮТЕРНЫЕ ВИРУСЫ, ИХ СВОЙСТВА

И КЛАССИФИКАЦИЯ

1.1. Свойства компьютерных вирусов

Сейчас применяются персональные компьютеры, в которых пользователь имеет свободный доступ ко всем ресурсам машины. Именно это открыло возможность для опасности, которая получила название компьютерного вируса.

Что такое компьютерный вирус? Формальное определение этого понятия до сих пор не придумано, и есть серьезные сомнения, что оно вообще может быть дано. Многочисленные попытки дать «современное» определение вируса не привели к успеху. Чтобы почувствовать всю сложность проблемы, попробуйте к примеру, дать определение понятия «редактор». Вы либо придумаете нечто очень общее, либо начнете перечислять все известные типы редакторов. И то и другое вряд ли можно считать приемлемым. Поэтому мы ограничимся рассмотрением некоторых свойств компьютерных вирусов, которые позволяют говорить о них как о некотором определенном классе программ.

Прежде всего вирус - это программа. Такое простое утверждение само по себе способно развеять множество легенд о необыкновенных возможностях компьютерных вирусов. Вирус может перевернуть изображение на вашем мониторе, но не может пере

Как развивались компьютерные вирусы — Российская газета

Компьютерные вирусы быстро эволюционируют, меняя свои стратегии и совершенствуясь в острой конкуренции с технологиями безопасности. Рассказать драматичную историю эволюции зловредных программ "КШ" помог Виталий Трифонов, заместитель руководителя лаборатории компьютерной криминалистики Group-IB в Сингапуре

Скорая несется из Дюссельдорфа в соседний Вупперталь. Ночь. Пожилой пациентке в критическом состоянии нужна срочная помощь. Врачи приступят к операции, но будет поздно - женщина умрет.

И дело не в том, что в Университетской клинике Дюссельдорфа не оказалось нужного оборудования. Просто накануне хакеры зашифровали доступ к 30 серверам, и крупнейшая городская больница оказалась парализована на две недели: операции перенесли, приемы отменили, сюда перестали возить пациентов.

Преступники ошиблись объектом атаки и позже сами выдали ключ для восстановления данных. Но было поздно: в 2020 году человек впервые умер из-за кибератаки.

Мог ли представить себе такое математик Джон фон Нейман, описавший в 1949 году вирусные программы? Допускал ли такую возможность информатик Фред Коэн, который первым применил понятие "вирус" к коду, а в 1983 году разработал саморазмножающуюся программу, потратив на ее отладку восемь часов?

Будущую эволюцию предсказать непросто, зато можно проследить эволюционную историю вредоносных программ до наших дней. Но сначала давайте разберемся в терминах. Обычные люди называют вирусом любую зловредную программу. Для специалистов же вирусы - малая и уже неактуальная часть огромного мира программ-вредителей. Для удобства мы будем называть все вредоносные программы зловредами.

1970-1989: мозг-прародитель и первые компьютерные эпидемии

Прародитель интернета - сеть ARPANET - объединила в 1969 году четыре американских университета. А в 1971-м на свет появился предшественник будущих зловредов, способный ползать по Сети.

Боб Томас, сотрудник компании Bolt Beranek and Newman, работавший над операционной системой, которая отвечала за удаленное исполнение программ, создал Creeper (по-английски - вьющееся растение или пресмыкающееся), чтобы выяснить, возможна ли в принципе самовоспроизводящаяся программа. Creeper распространялся через модем, сохранял свою копию на зараженном компьютере и пытался удалить себя с предыдущего.

Малыш был безобидным, зубы еще не прорезались, и вредить он никому не собирался - да особо и некому было.

Первый вирус

Но в начале 1980-х наладили выпуск персональных машин, и у потенциальных вредителей стала появляться "кормовая база". А в 1986 году появился Brain - первый широко распространившийся вирус. Именно он легендарный прародитель всех сегодняшних вредоносных программ.

Его создатели всего лишь хотели наказать воров. Братья-программисты из Пакистана Амжат и Базит Фарук Алви разрабатывали программное обеспечение, но незащищенная Сеть позволяла конкурентам воровать их наработки. Братьям это не нравилось, и они написали Brain.

Программа распространялась через дискету. Вирус никак не мешал работать с устройством, но если кто-то решался похитить информацию, то Brain заражал операционную систему злоумышленника. К 1987 году он вышел за пределы Пакистана и заразил 18 тысяч компьютеров в США.

Первый червь

Вирус - это кусок программного кода, который живет в файле. Отдельно от них он не существует, поэтому стремится заразить побольше файлов и получить над ними контроль.

Вскоре после первой компьютерной эпидемии, в 1989-м, родился и первый червь. В отличие от вируса, это всегда отдельный файл. Ему не нужно заражать другие файлы. А вот наплодить свои копии - это пожалуйста. И если обнаружить его проще: червь не прячется в структуре файлов, то по скорости распространения он куда круче вируса.

Студент Корнеллского университета Роберт Моррис допустил ошибку стоимостью 96 миллионов долларов. Его детище стало первым зловредом, который нанес реальный финансовый ущерб.

Червь Морриса был программой, которая собирала информацию о пользователях ARPANET. Зловредом его сделала ошибка в коде: программа стала рассылать свои копии по другим компьютерам сети. Заразились примерно 9000 машин, в том числе компьютеры Исследовательского центра NASA. Все они были парализованы в течение пяти суток.

Первый троян

Ну а в декабре все того же 1989 года случилась первая эпидемия трояна Aids Information Diskette (дискета с информацией о СПИДе). Подобно ахейцам из гомеровской "Илиады", которые проникли за стены Трои, спрятавшись в коне, троянская программа маскируется под безобидные файлы. В данном случае "троянский конь" был идеальный: никто не ожидал подвоха от дискеты с информацией о страшном заболевании, которое недавно обрушилось на человечество.

Автор AIDS использовал для распространения настоящую почту: конверт, марки, почтальона. Получив доступ к адресам подписчиков журнала PC Business World и участников конференции ВОЗ по вопросам СПИДа, он разослал 20 тысяч дискет с вирусом.

Троян внедрялся после запуска, создавая свои скрытые файлы и модифицируя системные. Через какое-то время все файлы на жестком диске становились недоступными - кроме одного, в котором автор заразы Джозеф Попп предлагал прислать ему деньги.

Так на свет появились три основных типа зловредов: вирус, червь и троян.

1990-1999: офисные и почтовые вредители

Зловреды эволюционировали вместе с мирными программами. Так, в 90-е появились макровирусы - используя макроязыки*, они легко перемещались из одного файла в другой. Чаще всего они "жили" в MS Word. После открытия зараженного файла зловреды начинали инфицировать все новые объекты. Впрочем, не только Word распространял заразу. В 1996-м макровирус Laroux повредил файлы MS Excel на компьютерах нефтекомпаний Аляски и Южной Африки.

*Макроязыки - программы, позволяющие использовать не отдельные команды, а целые куски кода из нескольких команд (макросы), создавать и определять макросы и переводить их в конечный код.

К концу десятилетия зловреды научились выжидать. Они могли долго ничего не делать, оставаясь незаметными для антивирусных программ. А потом пробуждались от "спячки".

Так, написанный в июне 1998 года Win95.CIH, больше известный как "Чернобыль", был активирован лишь 26 апреля 1999-го - в день 13-й годовщины аварии на ЧАЭС. Пострадало полмиллиона компьютеров. "Чернобыль" оказался настоящим хищником: он портил данные на жестких дисках и в микросхемах BIOS на материнской плате.

А завершились девяностые появлением вируса нового типа - Melissa. Зараза научилась перемещаться по электронной почте в прикрепленном файле. Пользователь открывал его, и вирус рассылал сам себя первым 50 контактам адресной книги Microsoft Outlook.

Инфицированному компьютеру Melissa не вредила. Но из-за огромного потока новых писем корпоративные сервисы выходили из строя. Ущерб составил 80 миллионов долларов.

2000-2009: гонка вооружений и антиядерная атака

Новые атаки и методы распространения

Третье тысячелетие началось с признания в любви. Оказалось, ее не хватало как минимум трем миллионам пользователей по всему миру. По крайней мере они без раздумий ринулись смотреть вложенный в письмо файл LOVE-LETTER-FOR-YOU.txt.vbs.

Почтовый червь ILOVEYOU стал самым разрушительным зловредом в мире, за что попал в Книгу рекордов Гиннесса. В отличие от макровирусов, эта программка распространялась не как зараженный вордовский документ, но как VBS*-файл. Он стирал файлы на жестком диске, поверх записывал собственные копии и через Outlook Express распространялся дальше. Следующим пользователям письма приходили со знакомых адресов, они открывали их, а заодно и дорогу червю. Нанесенный ущерб - 10-15 миллиардов долларов.

*VBS - расширение файлов-программ, написанных на языке Microsoft Visual Basic Script. Такие файлы могут запускаться в среде Microsoft.

Безопасники vs хакеры

Технологии защиты в эти годы были сравнительно простые. Хакеры писали новую вредоносную программу - она попадала в антивирусную лабораторию, где реверс-инженеры занимались обратным программированием, обновляя антивирусные базы.

Для этого им нужно было увидеть новый "вирус", распознать что-то действительно зловредное и найти некий уникальный кусок, который будет принадлежать только этой заразе либо этому семейству - антивирусную сигнатуру.

На следующем витке гонки вооружений вирусописатели решили обойти сигнатурное распознавание, для чего позаимствовали кое-что из биологии. Они начали создавать полиморфные вирусы, которые не только копировали свой код в новую программу, но и полностью меняли его текст, оставляя неизменным назначение.

Но антивирусные разработки тоже не стояли на месте. У каждого файла есть точка входа - место старта исполнения программы. И один из путей внедрения вируса как раз связан с изменением точки входа. Однако антивирусы научились, еще даже не обнаружив врага, уже в точке входа видеть подозрительный код и определять файл как опасный.

Червивая политика

Что не удалось полиморфу, сделал червь по имени Stuxnet. 17 июня 2010 года стало черным днем для информационной безопасности: зловред смог физически разрушить инфраструктуру.

Stuxnet был разработан разведками Израиля и США для противодействия иранской ядерной программе. Будучи запущенным, этот червь воздействовал на частоту, с которой раскручивались центрифуги для обогащения урана, а заодно подделывал данные об их вращении - приборы показывали, что все в порядке. Ну а чтобы добраться до станции обогащения, хакеры использовали уязвимости USB-устройств. Червь прыгал с флешки на флешку и ждал, пока с помощью сотрудников не попадет на рабочую станцию, где сможет начать действовать. В итоге было выведено из строя около тысячи центрифуг и сорваны сроки запуска Бушерской АЭС.

2010-2014: зловредные сети

Пришло время, и вредоносные программы перестали притворяться. Никаких полезных функций, никакой маскировки под легитимное программное обеспечение - просто ботнеты: сети ботов, которые, паразитируя на зараженных компьютерах, занимаются рассылкой спама или другой вредоносной деятельностью.

Чаще всего они внедрялись в браузеры с помощью эксплойтов - программ, использующих уязвимости в программном обеспечении для атаки на вычислительную систему. Пользователь случайно нажимал на какой-нибудь баннер, где скрывался зловред. Тот определял версию браузера и, если она была уязвимой, выполнял вредоносный код в системе пользователя.

Автор ботнета получал бездну возможностей, когда проникал в миллион компьютеров, где появлялась его маленькая программка с простой функциональностью. В один клик он мог положить любой сайт. Или разослать миллион спам-писем в день. Или собрать данные, которые хранятся в этих компьютерах.

Но со временем и эта практика сошла на нет. Полностью ботнеты не исчезли - как большинство других вредоносов, они просто потеряли популярность, уступив место эволюционно продвинутым потомкам.

2015-2020: самые продвинутые и опасные

APT-атаки

Сотрудница отдела кадров крупного банка включила компьютер. Ей на почту пришло письмо, она его открыла: "Здравствуйте! Меня зовут Сергей Иванов, интересуюсь вакансией финансового консультанта. Прикрепляю резюме. Буду рад обратной связи. Спасибо!"

Сотрудница отдела кадров - человек ответственный. По должностной инструкции она обязана просматривать все поступающие обращения. Она открывает обычный вордовский файл, а там… Там и в самом деле резюме Сергея Иванова, который мечтает стать финансовым консультантом.

Но, к сожалению, вакансия уже неактуальна. Сотрудница отдела кадров закрывает файл и навсегда забывает о нем. Даже когда через 4-5 часов со счета банка начнут выводиться деньги, она не вспомнит об этом резюме.

В вордовском файле был встроен код. Он скачал вредоносную программу и установил ее на компьютер незаметно для пользователя. Так хакеры получили возможность перемещаться внутри сети банка. По сути, это цифровое оружие, и называется оно APT (Advanced Persistent Threat). Это кибератака, ориентированная на взлом конкретной цели и подготовленная на основе долговременного сбора информации о ней.

Во второй половине 2010-х APT-атаки участились. И мир оказался к этому не очень готов. Хакеры легко переключались с сервера на сервер, запускали вредоносные программы и выводили деньги либо собирали информацию. По данным ФинЦЕРТ Банка России, в 2018 году от этих атак пострадали 687 кредитно-финансовых организаций.

Самораспространяющиеся зловреды

В 2017 году уже можно было не открывать почту, не скачивать подозрительные вложения и не переходить по сомнительным ссылкам - и все равно подхватить заразу по имени WannaCry. Зашифрованными оказались компьютеры полумиллиона пользователей. Однако в итоге вымогатели получили всего 302 перевода на сумму 126 742 доллара. При этом общий ущерб компаний, подвергшихся атаке, превысил миллиард долларов.

Авторы WannaCry использовали уязвимость, которую компания Microsoft закрыла в обновлении MS17-010 от 14 марта 2017 года. Проще говоря, если компьютер не был обновлен, на нем оказывался зловред. В России, например, жертвами этой атаки стали МВД, МегаФон и РЖД.

Шифровальщики-вымогатели и майнеры

23 июля 2020 года миллионы любителей бега никуда не побежали. А велосипедисты никуда не поехали. Тот, кто все-таки отправился на тренировку, не смог поделиться ее результатами. А у пилотов гражданской авиации США не получилось обновить полетные карты. Ведь все они, спортсмены и пилоты, пользовались гаджетами и облачными сервисами компании Garmin, которая пострадала от кибератаки.

Чтобы заблокировать сервисы Garmin, хакеры использовали шифровальщика-вымогателя. И это самая актуальная IT-угроза. Раньше, взломав банк, нужно было еще добраться до места, где лежат деньги. Сейчас такие хлопоты ни к чему.

Мошенники получают или покупают у коллег доступ в сеть какой-либо организации и затем шифруют все корпоративные компьютеры и серверы. Ну и требуют выкуп за расшифровку.

У таких хакерских групп даже есть отделы оценщиков. Взяв в разработку конкретную фирму, они вычисляют ее годовую выручку и назначают сумму. Garmin "оштрафовали" на 10 миллионов долларов. Парализовать компанию удалось с помощью зловреда WastedLocker, специально модифицированного для атаки на эту компанию.

Есть и менее жестокие решения - майнеры. Эта программа заражает компьютеры, чтобы заставить их майнить криптовалюту для своего хозяина на другом конце интернета. Для организаций все это, как правило, проходит незаметно. Ведь майнер не станет потреблять 90% мощности машины - возьмет всего 30. А нерадивый системный администратор ничего и не заметит. Докупит серверов, и снова все станет хорошо.

Что дальше?

У зловредов и полезного программного обеспечения общий эволюционный путь. Легко представить вирусы, которые будут подменять рекламу в очках дополненной реальности или взламывать нейроинтерфейсы. Физический мир и виртуальный объединяются через системы умного дома и умного города. Они подключены к Сети и очень плохо обновляются. Поэтому нет ничего фантастического в предположении, что зловредное ПО сможет целенаправленно убивать людей, вмешиваться в результаты выборов, устраивать аварии или даже провоцировать войны. Чем дальше шагает программный код, делая нашу жизнь легче и комфортнее, тем больше возможностей открывается для вредоносного кода.

Таймлайн

- 1971 - Creeper, первая самовоспроизводящаяся программа в Сети

- 1983 - Фред Коэн сделал саморазмножающуюся программу и назвал ее вирусом

- 1987 - Вирус-охранник Brain вызвал первую компьютерную эпидемию

- 1989 - Червь Морриса - продукт ошибки в коде; AIDS - первый троян

- 1995 - Макровирусы в MS Word

- 1999 - В день 13-й годовщины аварии на Чернобыльской АЭС был активирован вирус "Чернобыль"; Melissa - первый вирус в прикрепленном к письму файле

- 2000 - ILOVEYOU - самый разрушительный на сегодня червь, притворявшийся любовным посланием

- 2004 - Caribe - первый червь, заразивший мобильные телефоны

- 2010 - Вирус Stuxnet, сделанный военными США и Израиля, нанес реальный ущерб иранским ядерным объектам

- 2017 - WannaCry взломал крупные организации по всему миру

- 2020 - Червь-вымогатель WastedLocker прицельно атаковал фирму Garmin и потребовал 10 миллионов долларов; Взлом больницы в Дюссельдорфе привел к смерти человека

Вирусы. Вирусы? Вирусы! Часть 1 / Блог компании Mail.ru Group / Хабр

Поговорим о компьютерных вирусах? Нет, не о том, что вчера поймал ваш антивирус. Не о том, что вы скачали под видом инсталлятора очередного Photoshop. Не о rootkit-e, который стоит на вашем сервере, маскируясь под системный процесс. Не о поисковых барах, downloader-ах и другой малвари. Не о коде, который делает плохие вещи от вашего имени и хочет ваши деньги. Нет, всё это коммерция, никакой романтики…

Мы поговорим о компьютерных вирусах, как о коде, который способен порождать собственные копии, изменяясь от поколения к поколению. Которому, как и его биологическим собратьям, необходим файл-носитель, работоспособный, и остающийся работоспособным, чтобы давать жизнь новым поколениям вируса. Которому для размножения необходима благодатная среда, много вкусных исполняемых файлов, а также, много глупых и активных пользователей, чтобы они их запускали. Так что название «вирус» не просто красивый ярлычок для описания вредоносной программы, компьютерный вирус, в его классическом понимании, является сущностью весьма близкой к его биологическому аналогу. Человечество, как это не раз доказывалось, способно создавать весьма изощренные решения, особенно когда дело касается создания чего-нибудь наносящего вред другим людям.

Итак, давным-давно, после того, как DOS пришел к людям, и у каждого программиста появилась своя маленькая вселенная, где адресное пространство было единым, а права на файлы были всегда rwx, появилась мысль о том, может ли программа копировать сама себя. «Конечно, может!», – сказал программист и написал код, который копирует собственный исполняемый файл. Следующая мысль была «а могут ли две программы объединиться в одну?». «Конечно, могут!», – сказал программист и написал первый инфектор. «Только вот зачем?» – подумал он, и это стало началом эпохи компьютерных вирусов. Как оказалось, гадить на компьютере и всячески пытаться избежать обнаружения очень весело, а создание вирусов является очень интересным с точки зрения системного программиста делом. Кроме того, появившиеся на рынке антивирусы предоставляли создателям вирусов серьёзный вызов их профессионализму.

В общем, для статьи вполне достаточно лирики, перейдем к делу. Я хочу рассказать о классическом вирусе, его структуре, основных понятиях, методах детектирования и алгоритмах, которые используются обеими сторонами для победы.

Мы будем говорить о вирусах, живущих в исполняемых файлах форматов PE и ELF, то есть о вирусах, тело которых представляет собой исполняемый код для платформы x86. Кроме того, пусть наш вирус не будет уничтожать исходный файл, полностью сохраняя его работоспособность и корректно инфицируя любой подходящий исполняемый файл. Да, ломать гораздо проще, но мы же договорились говорить о правильных вирусах, да? Чтобы материал был актуальным, я не буду тратить время на рассмотрение инфекторов старого формата COM, хотя именно на нем были обкатаны первые продвинутые техники работы с исполняемым кодом.Основными частями кода вируса являются infector и payload. Infector – это код, который ищет подходящие для заражения файлы и внедряет в них вирус, стараясь максимально скрыть факт внедрения и при этом не повредить функционалу файла. Payload – это код, который выполняет собственно необходимые вирмейкеру действия, например, рассылает спам, DoS-ит кого-нибудь, или просто оставляет на машине текстовой файлик «Здесь был Виря». Нам совершенно непринципиально, что там внутри payload, главное, что вирмейкер всячески старается скрыть его содержимое.

Начнём со свойств кода вируса. Чтобы код удобней было внедрять, разделять код и данные не хочется, поэтому обычно используется интеграция данных прямо в исполняемый код. Ну, например, так:

jmp message the_back: mov eax, 0x4 mov ebx, 0x1 pop ecx ; со стека будет взят адрес «Hello, World» mov edx, 0xF int 0x80 ... message: call the_back ; после исполнения на стеке будет лежать адрес «возврата», т.е. адрес «Hello, World\n» db "Hello, World!", 0Dh, 0Ah Или так:

push 0x68732f2f ; “hs//” push 0x6e69622f ; “nib/” mov ebx, esp ; в ESP теперь адрес строки «/bin/sh» mov al, 11 int 0x80 Все эти варианты кода при определенных условиях можно просто скопировать в память и сделать JMP на первую инструкцию. Правильно написав такой код, позаботившись о правильных смещениях, системных вызовах, чистоте стека до и после исполнения, и т.д., его можно внедрять внутрь буфера с чужим кодом.

Предположим, вирмейкер имеет возможность написать код вируса в таком стиле, и теперь ему надо внедрить его в существующий исполняемый файл. Ему необходимо позаботиться о двух вещах:

- Куда положить вирус? Необходимо найти достаточно места, чтобы вирус туда поместился, записать его туда, по возможности не разломав файл и так, чтобы в области, в которой вирус окажется, было разрешено исполнение кода.

- Как передать управление на вирус? Просто положить вирус в файл недостаточно, надо еще совершить переход на его тело, а после завершения его работы вернуть управление программе-жертве. Или в другом порядке, но, в любом случае, мы же договорились не ломать ничего, да?

Итак, разберемся с внедрением в файл. Современные исполняемые форматы для платформы x86 в Windows и Linux – это PE (Portable Executable) и ELF (Executable and Linkable Format). Вы без проблем найдёте их спецификации в системной документации, и если будете заниматься вопросами защиты исполняемого кода, то точно не пропустите. Исполняемые форматы и системный загрузчик (код операционной системы, который занимается запуском исполняемого файла) являются одним из «слонов», на которых стоит операционная система. Процедура запуска .exe файла является очень сложным алгоритмически процессом с кучей нюансов, и рассказывать об этом можно в десятке статей, которые вы обязательно найдете сами, если тема вас заинтересует. Я ограничусь простым рассмотрением, достаточным для базового понимания процесса запуска. Чтобы в меня не кидались помидорами, далее под компилятором я буду иметь в виду весь комплекс программ, превращающий исходный код в готовый исполняемый файл, то есть, фактически, компилятор + линкер.

Исполняемый файл (PE или ELF) состоит из заголовка и набора секций. Секции – это выровненные (см. ниже) буферы с кодом или данными. При запуске файла секции копируются в память и под них выделяется память, причем совсем необязательно того объёма, который они занимали на диске. Заголовок содержит разметку секций, и сообщает загрузчику, как расположены секции в файле, когда он лежит на диске, и каким образом необходимо расположить их в памяти перед тем, как передать управление коду внутри файла. Для нас интересны три ключевых параметра для каждой секции, это psize, vsize, и flags. Psize (physical size) представляет собой размер секции на диске. Vsize (virtual size) – размер секции в памяти после загрузки файла. Flags – атрибуты секции (rwx). Psize и Vsize могут существенно различаться, например, если программист объявил в программе массив в миллион элементов, но собирается заполнять его в процессе исполнения, компилятор не увеличит psize (на диске содержимое массива хранить до запуска не нужно), а вот vsize увеличит на миллион чего-то там (в runtime для массива должно быть выделено достаточно памяти).

Флаги (атрибуты доступа) будут присвоены страницам памяти, в которые секция будет отображена. Например, секция с исполняемым кодом будет иметь атрибуты r_x (read, execute), а секция данных атрибуты rw_ (read,write). Процессор, попытавшись исполнить код на странице без флага исполнения, сгенерирует исключение, то же касается попытки записи на страницу без атрибута w, поэтому, размещая код вируса, вирмейкер должен учитывать атрибуты страниц памяти, в которых будет располагаться код вируса. Стандартные секции неинициализированных данных (например, область стека программы) до недавнего времени имели атрибуты rwx (read, write, execute), что позволяло копировать код прямо в стек и исполнять его там. Сейчас это считается немодным и небезопасным, и в последних операционных системах область стека предназначена только для данных. Разумеется, программа может и сама изменить атрибуты страницы памяти в runtime, но это усложняет реализацию.

Также, в заголовке лежит Entry Point — адрес первой инструкции, с которой начинается исполнение файла.

Необходимо упомянуть и о таком важном для вирмейкеров свойстве исполняемых файлов, как выравнивание. Для того чтобы файл оптимально читался с диска и отображался в память, секции в исполняемых файлах выровнены по границам, кратным степеням двойки, а свободное место, оставшееся от выравнивания (padding) заполнено чем-нибудь на усмотрение компилятора. Например, логично выравнивать секции по размеру страницы памяти – тогда ее удобно целиком копировать в память и назначать атрибуты. Даже вспоминать не буду про все эти выравнивания, везде, где лежит мало-мальски стандартный кусок данных или кода, его выравнивают (любой программист знает, что в километре ровно 1024 метра). Ну а описание стандартов Portable Executable (PE) и Executable Linux Format (ELF) для работающего с методами защиты исполняемого кода – это настольные книжки.

Так как адреса внутри всех этих секций связаны, просто шлепнуть кусок кода в середину секции, «перевязав» его JMP-ами не получится, исходный файл сломается. Поэтому популярными местами для внедрения кода вируса являются:

- основная кодовая секция (перезапись вирусом начала исполняемого кода начиная прямо с Entry Point).

- padding между окончанием заголовка и первой секцией. Там ничего нет и вполне можно уместить там небольшой вирус (либо его загрузчик) не сломав файл.

- новая секция, которую можно дописать в заголовок и разместить в файле после всех остальных. В этом случае никакие внутренние смещения не поломаются, и с местом проблем тоже нет. Правда последняя секция в файле, в которой разрешено исполнение, конечно же, обратит на себя внимание эвристика.

- padding между окончанием содержимого секции и ее выровненным концом. Это намного сложнее, так как сначала надо этот самый «конец» найти, и не факт, что нам повезет и места будет достаточно. Но для некоторых компиляторов это место можно обнаружить просто по характерным байтам

Есть способы и похитрее, некоторые я опишу во второй статье.

Теперь о передаче управления. Чтобы вирус отработал, его код должен каким-то способом получить управление. Самый очевидный способ: сначала управление получает вирус, а потом, после того, как он отработает – программа-хост. Это самый простой способ, но также имеют право на жизнь и варианты, когда вирус получает управление, например, после завершения работы хоста, или в середине исполнения, «замещая» исполнение какой-нибудь функции. Приведем несколько техник передачи управления (термин Entry Point или EP, используемый далее, – это точка входа, то есть адрес, на который системный загрузчик передаст управление после того, как подготовит исполняемый файл к запуску):

- JMP на тело вируса замещает первые байты, находящиеся в Entry Point файла. Затёртые байты вирус сохраняет в своём теле, и, по окончании собственной работы, восстанавливает их и передает управление на начало восстановленного буфера.

- Способ, похожий на предыдущий, но вместо байтов вирус сохраняет несколько полных машинных инструкций в Entry Point, тогда он может, ничего не восстанавливая (проследив только за корректной очисткой стека), выполнить их после окончания собственной работы и передать управление на адрес инструкции, следующей за «сворованными».

- Как и в случае с внедрением, есть способы и похитрее, но мы их тоже рассмотрим ниже, или отложим до следующей статьи.

Всё это – способы сделать корректную вставку буфера с кодом в некоторый исполняемый файл. При этом п.2 и п.3. подразумевают функционал, позволяющий понять, какие байты являются инструкциями, и где находятся границы между инструкциями. Ведь мы не можем «разорвать» инструкцию пополам, в этом случае все сломается. Таким образом, мы плавно переходим к рассмотрению дизассемблеров в вирусах. Понятие принципа работы дизассемблеров нам понадобится для рассмотрения всех нормальных техник работы с исполняемым кодом, поэтому ничего страшного, если я немного опишу его сейчас.

Если мы внедрим свой код в позицию точно между инструкциями, то сможем сохранить контекст (стек, флаги) и, выполнив код вируса, восстановить все обратно, вернув управление программе-хосту. Конечно, с этим тоже могут быть проблемы, если используются средства контроля целостности кода, антиотладка и т.п., но об этом тоже во второй статье. Для поиска такой позиции нам необходимо вот что:

- поставить указатель точно на начало какой-нибудь инструкции (просто так взять рандомное место в исполняемой секции и начать дизассемблирование с него нельзя, один и тот же байт может быть и опкодом инструкции, и данными)

- определить длину инструкции (для архитектуры x86 инструкции имеют разные длины)

- переместить указатель вперед на эту длину. Мы окажемся на начале следующей инструкции.

- повторять, пока не решим остановиться

Это минимальный функционал, необходимый для того, чтобы не попасть в середину инструкции, а функция, которая принимает указатель на байтовую строку, а в ответ отдает длину инструкции, называется дизассемблером длин. Например, алгоритм заражения может быть таким:

- Выбираем вкусный исполняемый файл (достаточно толстый, чтобы в него поместилось тело вируса, с нужным распределением секций и т.п.).

- Читаем свой код (код тела вируса).

- Берем несколько первых инструкций из файла-жертвы.

- Дописываем их к коду вируса (сохраняем информацию, необходимую для восстановления работоспособности).

- Дописываем к коду вируса переход на инструкцию, продолжающую исполнение кода-жертвы. Таким образом, после исполнения собственного кода вирус корректно исполнит пролог кода-жертвы.

- Создаем новую секцию, записываем туда код вируса и правим заголовок.

- На место этих первых инструкций кладем переход на код вируса.

Это вариант вполне себе корректного вируса, который может внедриться в исполняемый файл, ничего не сломать, скрыто выполнить свой код и вернуть исполнение программе-хосту. Теперь, давайте его ловить.Вдруг, откуда ни возьмись, появляется рыцарь на белом компе, в левой руке у него отладчик, а в правой – дизассемблер, программист антивирусной компании. Откуда он там взялся? Вы, конечно, догадались. С большой долей вероятности, он появился там из «смежной области». Антивирусная область в плане программирования весьма уважаема теми, кто в теме, ибо возиться этим ребятам приходится с весьма изощренными алгоритмами, причем в довольно стеснённых условиях. Сами посудите: у вас на входе сотня тысяч экземпляров всякой заразы и исполняемый файл, работать вы должны практически в реальном времени, а цена ошибки весьма высока.

Для антивируса, как и для любого конечного автомата, принимающего бинарное решение «да/нет» (инфицирован/здоров), существует два типа ошибок – false positive и false negative (ошибочно признал файл заразным, ошибочно пропустил зараженный). Понятно, что общее число ошибок надо снижать в любом раскладе, но false negative для антивируса куда более неприятна, чем false positive. «После скачивания торрента, перед установкой игры отключите антивирус» — знакомо? Это и есть «false positive» – crack.exe, записывающий что-то в исполняемый .exe файл для достаточно умного эвристического анализатора (см. ниже), выглядит как вирус. Как говорится: «лучше перебдеть, чем недобдеть».

Думаю, не надо описывать вам компоненты современного антивируса, все они крутятся вокруг одного функционала – антивирусного детектора. Монитор, проверяющий файлы на лету, сканирование дисков, проверка почтовых вложений, карантин и запоминание уже проверенных файлов – все это обвязка основного детектирующего ядра. Второй ключевой компонент антивируса – пополняемые базы признаков, без которых поддержание антивируса в актуальном состоянии невозможно. Третий, достаточно важный, но заслуживающий отдельного цикла статей компонент – мониторинг системы на предмет подозрительной деятельности.

Итак (рассматриваем классические вирусы), на входе имеем исполняемый файл и один из сотни тысяч потенциальных вирусов в нем. Давайте детектировать. Пусть это кусок исполняемого кода вируса:

XX XX XX XX XX XX ; начало вируса длиной N байт . . . 68 2F 2F 73 68 push 0x68732f2f ; “hs//” 68 2F 62 69 6E push 0x6e69622f ; “nib/” 8B DC mov ebx, esp ; в ESP теперь адрес строки «/bin/sh» B0 11 mov al, 11 CD 80 int 0x80 XX XX XX XX ; конец вируса длиной M байт . . . Сразу хочется просто взять пачку опкодов (68 2F 2F 73 68 68 2F 62 69 6E 8B DC B0 11 CD 80) и поискать эту байтовую строку в файле. Если нашли – попался, гад. Но, увы, оказывается эта же пачка байт встречается и в других файлах (ну мало ли кто вызывает командный интерпретатор), да еще и таких строк для поиска «стотыщ», если искать каждую, то никакая оптимизация не поможет. Единственный, быстрый и правильный способ проверить наличие такой строки в файле – это проверить ее существование по ФИКСИРОВАННОМУ смещению. Откуда его взять?

Вспоминаем «смежную область» — особенно места про то, куда вирус себя кладет и как передает себе управление:

- вирус внедряется в padding между заголовком и началом первой секции. В этом случае можно проверить существование этой байт-строки по смещению

«длина заголовка» + N (где N – число байт от начала вируса до байт-строки) - вирус лежит в новой, отдельной секции. В этом случаем можно проверить существование байт-строки от начала всех секций с кодом

- вирус внедрился в padding между концом кода и концом кодовой секции. Можно использовать отрицательное смещение от конца секции, типа «конец кодовой секции» — М (где M — число байт от конца байт-строки до конца кода вируса) – «длина байт-строки»

Теперь оттуда же про передачу управления:

- вирус записал свои инструкции прямо поверх инструкций в Entry Point. В этом случае ищем байт строку просто по смещению «Entry Point» + N(где N – число байт от начала вируса до байт-строки)

- вирус записал в Entry Point JMP на свое тело. В этом случае надо сначала вычислить куда смотрит этот JMP, а потом искать байт-строку по смещению «адрес перехода JMP» + N(где N – число байт от начала вируса до байт-строки)

Что-то я устал писать «байт-строка», она переменной длины, хранить ее в базе неудобно, и совершенно необязательно, поэтому вместо байт-строки мы будем использовать её длину плюс CRC32 от неё. Такая запись очень короткая и сравнение работает быстро, так как CRC32 алгоритм не из медленных. Гнаться за устойчивостью к коллизиям контрольных сумм смысла нет, так как вероятность коллизии по фиксированным смещениям мизерная. Кроме того, даже в случае коллизии ошибка будет типа «false positive», что не так уж и страшно. Обобщаем все вышеописанное, вот примерная структура записи в нашей антивирусной базе:

- ID вируса

- флаги, указывающие откуда считать смещение (от EP, от конца заголовка, от конца первой секции, от начала всех секций, от адреса перехода инструкции JMP в EP и т.п.)

- смещение (offset)

- длина сигнатуры (Lsig)

- CRC32 сигнатуры (CRCsig)

Оптимизируем вход (оставляем только сигнатуры, которые «влазят» в данный файл, сразу из заголовка подготавливаем набор необходимых смещений) и далее:

{ # для всех подходящих записей - на основании флагов вычисляем базовое смещение в файле (начало кодовой секции, entry point и т.п.) - прибавляем к нему offset - читаем Lsig байт - считаем от них CRC32 - если совпало – мы поймали вирус } Ура, вот наш первый антивирус. Он достаточно крут, так как при помощи достаточно полной базы сигнатур, нормально подобранных флагов и хорошей оптимизации этот детектор способен очень быстро ловить 95% всяких зараз (подавляющее большинство современного malware это просто исполняемые файлы, без всякой способности к мутации). Далее начинается игра «кто быстрее обновит базы сигнатур» и «кому раньше пришлют новый экземпляр какой-нибудь гадости».

Сбор и каталогизация этой «гадости» является задачей весьма нетривиальной, но совершенно необходимой для качественного тестирования детектора. Сбор эталонной базы исполняемых файлов задача непростая: попробуйте найти все экземпляры зараженных файлов (для сложных случаев в нескольких экземплярах), каталогизировать их, перемешать с «чистыми» файлами и регулярно гонять по ним детектор с целью выявления ошибок детектирования. Такая база собирается годами, и является очень ценным активом антивирусных компаний. Возможно, я ошибаюсь, и её реально достать (всякие сервисы online-проверок на вирусы вполне в состоянии предоставить некоторый её аналог), но, когда я занимался этим вопросом, ничего похожего достать было нельзя (по крайней мере, под Linux).

Какое страшное слово – «эвристический анализатор», сейчас его и не увидишь в интерфейсах антивирусов (наверное, пугает пользователей). Это одна из самых интересных частей антивируса, так как в нее пихают все, что не укладывается ни в один из движков (ни сигнатурный, ни в эмулятор), и похож на доктора, который видит, что пациент кашляет и чихает, но определить конкретную болезнь не может. Это код, который проверяет файл на некоторые характерные признаки заражения. Примеры таких признаков:- некорректный (испорченный вирусом, но работоспособный) заголовок файла

- JMP прямо в точке входа

- «rwx» на секции кода

Ну, и так далее. Помимо указания факта заражения, эвристик может помочь принять решение – запускать ли более «тяжелый» анализ файла? Каждый признак имеет разный вес, от «подозрительный какой-то» до «не знаю чем, но файл заражен точно». Именно эти признаки дают большинство ошибок «false positive». Не забудем также о том, что именно эвристик может предоставить антивирусной компании экземпляры потенциальных вирусов. Сработал эвристик, но ничего конкретного не было найдено? Значит файл точно является кандидатом на отправку в антивирусную компанию. Как мы увидели, для быстрого и точного сравнения детектору необходимы сами байты сигнатуры и ее смещение. Или, другим языком, содержимое кода и адрес его расположения в файле-хосте. Поэтому понятно, как развивались идеи сокрытия исполняемого кода вирусов – по двум направлениям:

- сокрытие кода самого вируса;

- сокрытие его точки входа.

Сокрытие кода вируса в результате вылилось в появление полиморфных движков. То есть движков, позволяющих вирусу изменять свой код в каждом новом поколении. В каждом новом зараженном файле тело вируса мутирует, стараясь затруднить обнаружение. Таким образом, затрудняется создание содержимого сигнатуры.

Сокрытие точки входа (Entry Point Obscuring) в результате послужило толчком для появления в вирусных движках автоматических дизассемблеров для определения, как минимум, инструкций перехода. Вирус старается скрыть место, с которого происходит переход на его код, используя из файла то, что в итоге приводит к переходу: JMP, CALL, RET всякие, таблицы адресов и т.п. Таким образом, вирус затрудняет указание смещения сигнатуры.

Гораздо более подробно некоторые алгоритмы таких движков и детектора мы посмотрим во второй статье, которую я планирую написать в ближайшее время.

Параллельно с развитием вирусных движков и противостоящих им детекторов активно развивались коммерческие защиты исполняемых файлов. Появилось огромное количество небольших коммерческих программ, и разработчикам нужны были движки, позволяющие взять EXE-файл и «завернуть» его в некоторый «конверт», который умеет защищенным образом генерировать валидный серийный номер. А кто у нас умеет скрывать исполняемый код, и внедрять его в исполняемые файлы без потери работоспособности? Правильно, те самые разработчики из «смежной области». Поэтому написание хорошего полиморфного вируса и навесной защиты исполняемого файла – это очень похожие задачи, с использованием одних и тех же алгоритмов и инструментов. Так же схожи и процесс анализа вирусов и создания сигнатур и взлом коммерческого ПО. В обоих случаях надо добраться до истинного кода и либо создать сигнатуру, либо достать из него алгоритм генерации серийного номера.

В интернетах существуют несколько страниц по теме «классификация компьютерных вирусов». Но мы же договорились, вирус – это то, что умеет само себя воспроизводить в системе, и чему необходим файл-носитель. Поэтому всякие трояны-руткиты-malware – это не вирусы, а тип payload-кода, который вирус может таскать на себе. Для описываемых в статье технологий классификация компьютерных вирусов может быть только одна: полиморфные и неполиморфные вирусы. То есть меняющиеся от поколения к поколению, либо нет.

Рассмотренный в статье детектор легко детектирует неполиморфные (мономорфными их назвать, что ли) вирусы. Ну а переход к полиморфным вирусам является отличным поводом, наконец, завершить эту статью, пообещав вернуться к более интересным методам сокрытия исполняемого кода во второй части.

Компьютерные вирусы и защита от них — урок. Информатика, 7 класс.

Обрати внимание!

Обязательным свойством компьютерного вируса является способность к размножению.

Вирусы могут также незаметно для пользователя внедряться в исполняемые файлы, загрузочные секторы дисков и документы.

Название «вирус» по отношению к компьютерным программам пришло из биологии именно по признаку способности к саморазмножению.

После заражения компьютера вирус может начать выполнение вредоносных действий и распространение своих копий, а также заставить компьютер выполнять какие-либо действия.

Разнообразны последствия действия вирусов. По величине вредных воздействий вирусы можно разделить на:

- неопасные, влияние которых ограничивается уменьшением свободной памяти на диске, графическими, звуковыми и другими внешними эффектами;

- опасные, которые могут привести к сбоям и "зависаниям" при работе компьютера;

- очень опасные, активизация которых может привести к потере программ и данных и т.д.

Обрати внимание!

В настоящее время известно несколько десятков тысяч вирусов, заражающих компьютеры различных операционных систем.

По способу сохранения и исполнения своего кода вирусы можно разделить на загрузочные, файловые, макро-вирусы и скрипт-вирусы.

Загрузочные вирусы

Загрузочные вирусы заражают загрузочный сектор гибкого или жёсткого диска. Принцип действия загрузочных вирусов основан на алгоритмах запуска операционной системы при включении или перезагрузке компьютера.

После необходимых тестов установленного оборудования программа системной загрузки считывает первый физический сектор загрузочного файла и передаёт на него управление.

При заражении дисков загрузочные диски «подставляют» свой код вместо программы, получающей управление при загрузке системы, и отдают управление не оригинальному коду загрузчика, а коду вируса. При инфицировании диска вирус в большинстве случаев переносит оригинальный загрузочный сектор в какой-либо другой сектор диска.

Профилактическая защита от таких вирусов состоит в отказе от загрузки операционной системы с гибких дисков и установке в BIOS твоего компьютера защиты загрузочного сектора от изменений. С помощью программы BIOS Setup можно провести настройку таким образом, что будет запрещена любая запись в загрузочный сектор диска и компьютер будет защищён от заражения загрузочными вирусами.

Файловые вирусы

Файловые вирусы различными способами внедряются в исполнимые файлы и обычно активизируются при их запуске. После запуска заражённого файла вирус находится в оперативной памяти компьютера и является активным вплоть до момента выключения компьютера или перезагрузки операционной системы.

По способу заражения файловые вирусы разделяют на:

- перезаписывающие вирусы, которые записывают свой код вместо кода программы, не изменяя названия исполнимого файла. При запуске программы выполняется код вируса, а не сама программа.

- вирусы - компаньоны, которые, как и перезаписывающие вирусы, создают свою копию на месте заражённой программы, но в отличии от перезаписывающих не уничтожают оригинальный файл, а переименовывают или перемещают его. При запуске программы вначале выполняется код вируса, а затем управление передаётся оригинальной программе.

- паразитические вирусы — это файловые вирусы, изменяющие содержимое файла, добавляя в него свой код. Код может внедряться в начало, середину или конец программы и выполняется перед, вместе или после программы. При этом заражённая программа сохраняет полную или частичную работоспособность.

Обрати внимание!

Практически все файловые и загрузочные вирусы-резиденты, т.е. они находятся в оперативной памяти компьютера, и в процессе работы пользователя могут совершать опасные действия.

Профилактическая защита от таких вирусов состоит в том, что не рекомендуется запускать на исполнение файлы, полученные из сомнительного источника и предварительно не проверенные антивирусными программами.

Наибольшее распространение получили макро-вирусы для интегрированного офисного приложения Microsoft Office.

Макро-вирусы являются ограниченно резидентными, т.е. они находятся в оперативной памяти и заражают документы, пока открыто приложение. Кроме того, макро-вирусы заражают шаблоны документов и поэтому активизируются уже при запуске заражённого приложения.

Профилактическая защита от макро-вирусов состоит в предотвращении запуска вируса. При открытии документа в приложениях Microsoft Office сообщается о присутствии в них макросов и предлагается запретить их загрузку.

Скрипт-вирусы

Особой разновидностью вирусов являются активные элементы на языках JavaScript или VBScript, которые могут содержаться в файлах Web-страниц. Заражение локального компьютера происходит при их передаче по Всемирной паутине с серверов Интернета в браузер локального компьютера.Профилактическая защита от скрипт-вирусов состоит в том, что в браузере можно запретить получение активных элементов на локальный компьютер.

Вирусы и вредоносные программы

Тест

Вирусы и вредоносные программы

Задание #1

Вопрос:

На какие типы можно разделить вирусы по "среде обитания"?

Выберите несколько из 7 вариантов ответа:

1) макровирусы

2) текстовые

3) загрузочные

4) структурные

5) файловые

6) сетевые

7) транспортные вирусы

Задание #2

Вопрос:

Как называется вирус, который внедряется в программы и активируется при их запуске?

Выберите один из 5 вариантов ответа:

1) Компьютерный

2) Матричный

3) Файловый

4) Сетевой

5) Структурный

Задание #3

Вопрос:

Вирусы, заражающие различные текстовые документы называют…

Выберите один из 5 вариантов ответа:

1) Сетевой

2) Текстовый

3) Компьютерный

4) Макровирусами

5) Файловый

Задание #4

Вопрос:

Как называется вирус, попадающий на компьютер при работе с электронной почтой?

Выберите один из 5 вариантов ответа:

1) Файловый

2) Сетевой

3) Почтовый

4) Текстовый

5) Документарный

Задание #5

Вопрос:

Какой тип распространения почтовых вирусов?

Выберите один из 3 вариантов ответа:

1) Лавинообразный

2) Одиночный

3) Параллельный

Задание #6

Вопрос:

Какой файл считается зараженным?

Выберите один из 4 вариантов ответа:

1) Если в файле обнаружена картинка

2) Если в файле обнаружена лишний символ

3) Если в файле обнаружен шифр

4) Если в файле обнаружен лишний компьютерный код

Задание #7

Вопрос:

Для чего используется антивирус?

Выберите несколько из 5 вариантов ответа:

1) для периодической проверки компьютера

2) для обмена информацией

3) для уничтожения вирусов

4) для авторизации доступа к файлам

5) для нахождения вирусов

Задание #8

Вопрос:

Что наиболее эффективно в борьбе с вирусом?

Выберите один из 4 вариантов ответа:

1) программа перехватчик

2) антивирус

3) более сильный вирус

4) сканер

Задание #9

Вопрос:

Сколько вирусов известно в настоящее время?

Выберите один из 5 вариантов ответа:

1) более 5 тысяч

2) более 10 тысяч

3) более 20 тысяч

4) более 50 тысяч

5) более 2 млн.

Задание #10

Вопрос:

Что делается с заражённым файлом, если он не подлежит лечению от вируса?

Выберите несколько из 4 вариантов ответа:

1) удаляется целиком

2) перемещается в изолятор

3) осторожно используется дальше

4) частично обновляется

Задание #11

Вопрос:

Чем может являться вирус?

Выберите один из 4 вариантов ответа:

1) постоянно находящимся в ОП программным кодом

2) программой, которая может "размножаться" и незаметно для пользователя внедрять свой программный код в файл или документ

3) изменяемым файлом

4) внедряемым в файл переменным символом

Задание #12

Вопрос:

Для периодической проверки компьютера на наличие вирусов используется:..

Выберите один из 4 вариантов ответа:

1) Компиляция

2) Дефрагментация диска

3) Антивирусное сканирование

4) Антивирусная изоляция

Задание #13

Вопрос:

Когда заражённый файл удаляется целиком?

Выберите несколько из 4 вариантов ответа:

1) Когда антивирус не способен провести изоляцию

2) Когда происходит сбой в антивирусе

3) Когда файл невозможно вылечить

4) Когда файл частично поврежден

Задание #14

Вопрос:

Какими способами вирусы могут заразить ваш компьютер?

Выберите несколько из 5 вариантов ответа:

1) через просмотр страниц в соцсетях

2) Скачиванием неизвестных программ из интернета

3) Использованием нелицензированной версией антивируса

4) Переход по ссылке неизвестного происхождения

5) посредством спама

Задание #15

Вопрос:

Укажите порядок действий антивирусной программы для обезвреживания носителей информации

Укажите порядок следования всех 4 вариантов ответа:

__ Распознает

__ Находит

__ Изолирует или удаляет

__ Лечит

Задание #16

Вопрос:

К каким последствиям может привести заражение компьютера вирусом?

Выберите несколько из 6 вариантов ответа:

1) Изменению названия файлов

2) Заражению программ

3) Полному удалению файлов

4) Изменению формата файлов

5) Удалению данных

6) Зависание

Задание #17

Вопрос:

В целях безопасности компьютера не следует :..

Выберите несколько из 5 вариантов ответа:

1) Запускать неизвестные программы

2) Открывать свои файлы документов

3) Загружать музыку

4) Переходить по неизвестнымссылкам

5) Говорить с незнакомыми по скайпу

Задание #18

Вопрос:

Какой вирус создает наиболее большую угрозу для компьютера?

Выберите один из 4 вариантов ответа:

1) Файловый вирус

2) Сетевой вирус

3) Макровирус

4) Все

Задание #19

Вопрос:

Кто запустил первый компьютерный вирус?

Составьте слово из букв:

ЕСТДУТН -> __________________________________________

Задание #20

Вопрос:

Когда впервые был запущен компьютерный вирус?

Выберите один из 4 вариантов ответа:

1) 1981

2) 1983

3) 1993

4) 1995

Задание #21

Вопрос:

Как называется полифаг, обеспечивающий проверку файлов в процессе их загрузки в ОП?

Составьте слово из букв:

ИНОТМРО -> __________________________________________

Задание #22

Вопрос:

Что используется для распознавания известных вирусов?

Запишите ответ:

__________________________________________

Задание #23

Вопрос:

Какая антивирусная программа считается наиболее эффективной?

Выберите один из 5 вариантов ответа:

1) DR.WEB

2) NOD32

3) KASPERSKY ANTI-VIRUS

4) AVIRA

5) PANDA

Задание #24

Вопрос:

Выберите из перечня программ только антивирусные ?

Выберите несколько из 5 вариантов ответа:

1) ANTI SHOCK

2) ADINF

3) PUMA

4) AVIRA

5) PANDA

Задание #25

Вопрос:

Какая информация сохраняется для работы ревизоров в базе данных?

Выберите несколько из 5 вариантов ответа:

1) общая контрольная сумма для всего носителя

2) контрольная сумма для файлов

3) длина файлов

4) даты модификаций файлов

5) даты последней модификации файлов

Задание #26

Вопрос:

Какие основные достоинства программы блокировщик?

Выберите несколько из 5 вариантов ответа:

1) обнаруживать вирус на самой ранней стадии его появления

2) обнаруживать вирус на самой ранней стадии его размножения

3) останавливать вирус на самой ранней стадии его размножения

4) сканировать носитель без уничтожения данных

5) высокая скорость поиска вирусов

Задание #27

Вопрос:

Как скоро( через сколько лет) был запущен антивирус после появления первого вируса?

Введите число...

Запишите число:

___________________________

Задание #28

Вопрос:

Что используется в качестве биометрических способов защиты информации на ПК

Выберите несколько из 7 вариантов ответа:

1) речь

2) отпечатки пальцев

3) форма глаза

4) радужная оболочка глаза

5) изображение лица

6) форма уха

7) геометрия ладони

Задание #29

Вопрос:

Назовите традиционный бесконтактный способ распознавания человека в операционной системе

Составьте слово из букв:

ГСОЛО -> __________________________________________

Задание #30

Вопрос:

Укажите основные типы вредоносных программ

Выберите несколько из 5 вариантов ответа:

1) вирусы

2) шпионские программы

3) рекламные компьютерные продукты

4) потенциально опасные программы

5) непредусмотренные изображения

Задание #31

Вопрос:

Назовите один из признаков заражения компьютера

Составьте слово из букв:

ЗИСВНЕАИА -> __________________________________________

Задание #32

Вопрос:

Для выявления нового вируса, что необходимо сделать с антивирусной базой программы ?

Составьте слово из букв:

ЕНОЛОБЕИВН -> __________________________________________

Ответы:

1) (1 б.) Верные ответы: 1; 3; 5; 6;

2) (1 б.) Верные ответы: 3;

3) (1 б.) Верные ответы: 4;

4) (1 б.) Верные ответы: 2;

5) (1 б.) Верные ответы: 1;

6) (1 б.) Верные ответы: 4;

7) (1 б.) Верные ответы: 1; 3; 5;

8) (1 б.) Верные ответы: 2;

9) (1 б.) Верные ответы: 5;

10) (1 б.) Верные ответы: 1; 2;

11) (1 б.) Верные ответы: 2;

12) (1 б.) Верные ответы: 3;

13) (1 б.) Верные ответы: 3;

14) (1 б.) Верные ответы: 2; 4;

15) (1 б.) Верные ответы:

2;

1;

4;

3;

16) (1 б.) Верные ответы: 2; 3; 5;

17) (1 б.) Верные ответы: 1; 4;

18) (1 б.) Верные ответы: 2;

19) (1 б.) Верные ответы: "СТУДЕНТ".

20) (1 б.) Верные ответы: 2;

21) (1 б.) Верные ответы: "МОНИТОР".

22) (1 б.) Верный ответ: "маски".

23) (1 б.) Верные ответы: 3;

24) (1 б.) Верные ответы: 2; 4; 5;

25) (1 б.) Верные ответы: 2; 3; 5;

26) (1 б.) Верные ответы: 2; 3;

27) (1 б.): Верный ответ: 1.;

28) (1 б.) Верные ответы: 1; 2; 4; 5; 7;

29) (1 б.) Верные ответы: "ГОЛОС".

30) (1 б.) Верные ответы: 1; 2; 4;

31) (1 б.) Верные ответы: "ЗАВИСАНИЕ".

32) (1 б.) Верные ответы: "ОБНОВЛЕНИЕ".

7 типов компьютерных вирусов, которых следует остерегаться, и что они делают

Существует множество типов компьютерных вирусов или вредоносных программ. Некоторые не опасны. Но некоторые из них могут быть действительно смертельными для вашей безопасности и банковского счета. Вот семь типов компьютерных вирусов, на которые следует обратить внимание.

1.Вирус загрузочного сектора

С точки зрения пользователя, вирусы загрузочного сектора являются одними из самых опасных.Поскольку они заражают главную загрузочную запись, их, как известно, трудно удалить, часто требуя полного форматирования системы. Это особенно актуально, если вирус зашифровал загрузочный сектор или чрезмерно повредил код.

Обычно они распространяются через съемные носители.Они достигли пика в 1990-х годах, когда дискеты были нормой, но вы все еще можете найти их на USB-накопителях и во вложениях электронной почты. К счастью, улучшения в архитектуре BIOS снизили их распространенность за последние несколько лет.

2.Вирус прямого действия

Вирус прямого действия - это один из двух основных типов файловых вирусов-инфекторов (второй - резидентный вирус).Вирус считается «нерезидентным»; он не устанавливается и не остается скрытым в памяти вашего компьютера.

Он работает, прикрепляясь к определенному типу файла (обычно EXE или COM-файлам).Когда кто-то запускает файл, он оживает, ища другие похожие файлы в каталоге, чтобы распространить его.

Положительным моментом является то, что вирус обычно не удаляет файлы и не снижает производительность вашей системы.Помимо того, что некоторые файлы становятся недоступными, он оказывает минимальное влияние на пользователя и может быть легко удален с помощью антивирусной программы.

3.Резидентный вирус

Резидентные вирусы - еще один основной тип файловых инфекторов.В отличие от вирусов прямого действия, они устанавливаются на компьютер. Это позволяет им работать даже тогда, когда первоисточник инфекции был искоренен. Таким образом, эксперты считают их более опасными, чем их кузены прямого действия.

В зависимости от программирования вируса, их бывает сложно обнаружить, а еще сложнее удалить.Резидентные вирусы можно разделить на две части; быстрые и медленные инфекторы. Быстрые инфекторы наносят как можно больший ущерб как можно быстрее, и поэтому их легче обнаружить; медленных инфекторов труднее распознать, потому что их симптомы развиваются медленно.

В худшем случае они могут даже присоединиться к вашему антивирусному ПО, заразив каждый файл, сканируемый программой.Вам часто нужен уникальный инструмент - например, патч операционной системы - для их полного удаления. Приложения для защиты от вредоносных программ будет недостаточно, чтобы защитить вас.

4.Многостраничный вирус

В то время как некоторые вирусы могут распространяться одним способом или доставлять одну полезную нагрузку, многостраничным вирусам требуется все.Вирус этого типа может распространяться по-разному, и он может выполнять различные действия на зараженном компьютере в зависимости от переменных, таких как установленная операционная система или наличие определенных файлов.

Они могут одновременно заражать как загрузочный сектор, так и исполняемые файлы, что позволяет им действовать быстро и быстро распространяться.

Двусторонняя атака затрудняет их удаление.Даже если вы очистите программные файлы машины, если вирус останется в загрузочном секторе, он немедленно воспроизведется, как только вы снова включите компьютер.

5.Полиморфный вирус

Согласно Symantec, полиморфные вирусы являются одними из самых сложных для обнаружения / удаления антивирусной программы.В нем утверждается, что антивирусным компаниям необходимо «потратить дни или месяцы на создание процедур обнаружения, необходимых для обнаружения одного полиморфного вируса».

Но почему от них так сложно защититься? Подсказка кроется в названии.Антивирусное программное обеспечение может занести в черный список только один вариант вируса, но полиморфный вирус меняет свою сигнатуру (двоичный шаблон) каждый раз при репликации. Для антивирусной программы это выглядит как совершенно другое программное обеспечение и поэтому может ускользнуть из черного списка.

6.Перезаписать вирус

Для конечного пользователя перезапись вируса - одна из самых неприятных проблем, даже если она не особенно опасна для вашей системы в целом.

Это потому, что он удалит содержимое любого зараженного файла; единственный способ удалить вирус - удалить файл и, как следствие, потерять его содержимое.Он может заражать как отдельные файлы, так и целые программы.

Вирусы перезаписи обычно плохо заметны и распространяются по электронной почте, что затрудняет их идентификацию для обычного пользователя ПК.Они пережили расцвет в начале 2000-х с Windows 2000 и Windows NT, но вы все еще можете найти их в дикой природе.

7.Spacefiller Вирус

Также известные как «вирусы полости», вирусы-космические аппараты более интеллектуальны, чем большинство их аналогов.Типичный способ действия вируса - просто прикрепить себя к файлу, но заполнители пробелов пытаются проникнуть в пустое пространство, которое иногда можно найти внутри самого файла.

Этот метод позволяет ему заразить программу, не повреждая код и не увеличивая его размер, тем самым позволяя отказаться от скрытых методов защиты от обнаружения, на которые полагаются другие вирусы.

К счастью, этот тип вирусов относительно редок, хотя рост числа переносимых исполняемых файлов Windows дает им новую жизнь.

Большинство типов компьютерных вирусов легко избежать

Как всегда, разумные меры по защите предпочтительнее борьбы с потенциально опасными последствиями, если вам не повезло заразиться.

Для начала вам нужно использовать высоко оцененный антивирусный пакет.(В крайнем случае, подойдет даже бесплатный онлайн-сканер вирусов и инструменты для удаления.) Кроме того, не открывайте электронные письма из нераспознанных источников, не доверяйте бесплатным USB-накопителям с конференций и выставок, не позволяйте посторонним использовать вашу систему и не устанавливайте программное обеспечение со случайных сайтов. И убедитесь, что ваша клавиатура не предает вас.

Чтобы быть готовым к худшему, получите один из этих бесплатных загрузочных антивирусных дисков и узнайте, как спасти свои данные с зараженного компьютера.

Несмотря на то, что срок действия схемы обновления Windows 10 истек в 2016 году, Microsoft по-прежнему предоставляет пользователям более старых версий бесплатный доступ.

Об авторе Дэн Прайс (Опубликовано 1428 статей)

Дэн Прайс (Опубликовано 1428 статей) Дэн присоединился к MakeUseOf в 2014 году и является директором по партнерству с июля 2020 года.Обратитесь к нему с вопросами о спонсируемом контенте, партнерских соглашениях, рекламных акциях и любых других формах партнерства. Вы также можете увидеть его каждый год бродящим по выставочной площадке CES в Лас-Вегасе, поздоровайтесь, если собираетесь. До своей писательской карьеры он был финансовым консультантом.

Ещё от Dan PriceПодпишитесь на нашу рассылку новостей

Подпишитесь на нашу рассылку, чтобы получать технические советы, обзоры, бесплатные электронные книги и эксклюзивные предложения!

Еще один шаг…!

Подтвердите свой адрес электронной почты в только что отправленном вам электронном письме.

.Что такое вирусы? | Живая наука

Вирусы - микроскопические паразиты, обычно намного меньше бактерий. Им не хватает способности развиваться и воспроизводиться вне тела хозяина.

В большинстве случаев вирусы имеют репутацию причин заражения. Широко распространенные случаи болезней и смертей, несомненно, укрепили такую репутацию. Скорее всего, на ум приходят вспышка Эболы в Западной Африке в 2014 году и пандемия h2N1 / свиного гриппа в 2009 году (широко распространенная глобальная вспышка).В то время как такие вирусы, безусловно, являются коварными противниками для ученых и медицинских работников, другие подобные вирусы сыграли важную роль в качестве исследовательских инструментов; углубление понимания основных клеточных процессов, таких как механика синтеза белка и самих вирусов.

Discovery

Насколько меньше большинство вирусов по сравнению с бактериями? Немного. При диаметре 220 нанометров вирус кори примерно в 8 раз меньше, чем бактерий E.coli .При длине волны 45 нм вирус гепатита примерно в 40 раз меньше, чем E.coli . Чтобы понять, насколько это мало, Дэвид Р. Весснер, профессор биологии в Дэвидсон-колледже, приводит аналогию в статье 2010 года, опубликованной в журнале Nature Education: вирус полиомиелита диаметром 30 нм примерно в 10 000 раз меньше, чем крупица соли. Такие различия в размерах между вирусами и бактериями давали решающий первый ключ к существованию первых.

К концу XIX века представление о том, что микроорганизмы, особенно бактерии, могут вызывать болезни, было хорошо обосновано.Тем не менее, исследователи, изучающие вызывающую беспокойство болезнь табака - болезнь табачной мозаики - были несколько озадачены ее причиной.

В исследовательской работе 1886 года, озаглавленной «Относительно мозаичной болезни табака», Адольф Майер, немецкий химик и исследователь сельского хозяйства, опубликовал результаты своих обширных экспериментов. В частности, Майер обнаружил, что когда он измельчал инфицированные листья и вводил ядовитый сок в жилки здоровых листьев табака, это приводило к появлению желтоватых пятен и обесцвечиванию, характерных для болезни.Майер правильно предположил, что все, что вызывает болезнь табачной мозаики, было в соке листьев. Однако более конкретные результаты ускользнули от него. Майер был уверен, что все, что вызывает болезнь, имеет бактериальное происхождение, но он не смог выделить возбудителя болезни или идентифицировать его под микроскопом. Он также не мог воссоздать болезнь, вводя в здоровые растения ряд известных бактерий.

В 1892 году русский студент по имени Дмитрий Ивановский, по сути, повторил эксперименты Майера по приготовлению сока, но с небольшим изменением.Согласно статье 1972 года, опубликованной в журнале Bacteriological Reviews, Ивановский пропускал сок из инфицированных листьев через фильтр Чемберленда - фильтр, достаточно тонкий, чтобы улавливать бактерии и другие известные микроорганизмы. Несмотря на просеивание, жидкий фильтрат оставался заразным, предлагая новую часть головоломки; все, что вызывало болезнь, было достаточно маленьким, чтобы пройти через фильтр. Однако Ивановский также пришел к выводу, что причина табачной мозаики была бактериальной, предполагая, что фильтрат «содержал либо бактерии, либо растворимый токсин».«Только в 1898 году было признано наличие вирусов. Голландский ученый Мартинус Бейеринк, подтверждая результаты Ивановского, предположил, что причиной болезни табачной мозаики были не бактерии, а «живой жидкий вирус», обозначив его устаревшим термином «фильтруемый вирус».