Crypted000007 как открыть файл

Дешифраторы для расшифровки файлов crypted000007

Сегодня я расскажу об одном вирусе, который совсем недавно произошел с моими знакомым. Его компьютер был заражен вирусом шифровальщиком crypted000007.

В результате чего пропал доступ ко множеству важных файлов, которые необходимо было восстановить. Тогда знакомый обратились ко мне за помощью.

После тщательных поисков различных утилит и сервисов, доступных в интернете, удалось найти дешифратор для crypted000007 от Касперского «ShadeDecryptor».

Помимо этой утилиты рассмотрим несколько дополнительных способов, которые помогут не только найти и удалить вирус, но и вернуть часть зашифрованных файлов. Но перед этим, хотелось бы рассказать о том, как вымогатель попал в систему и что следует делать в первую очередь при заражении компьютера.

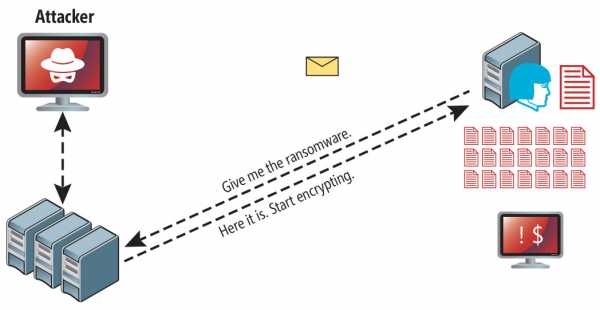

Как произошло заражение

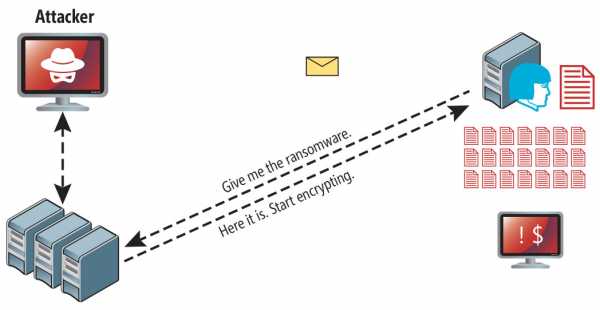

На почту пришло письмо от страхового агентства, в котором было рассказано о важности письма с просьбой ознакомиться с прикрепленным документом отчетности. Именно таким образом чаще всего и происходит заражение компьютера. Злоумышленники прибегают к различным трюкам, чтобы напугать или заинтересовать пользователя.

Так совпало, что знакомый работал страховым агентом и ничего не подозревая открыл приложенный документ. С этого все и началось.

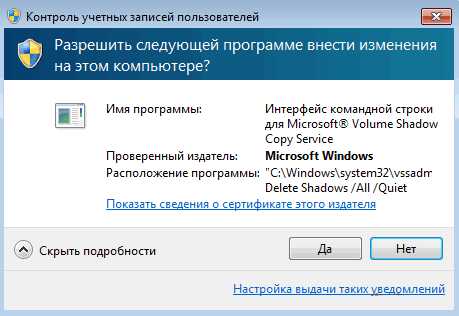

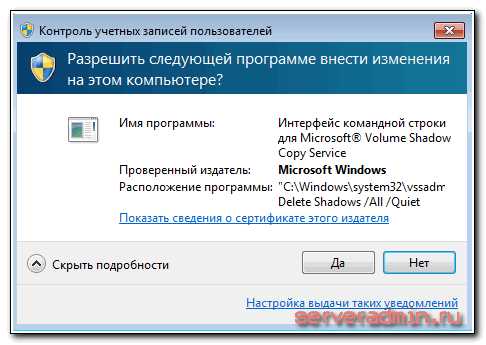

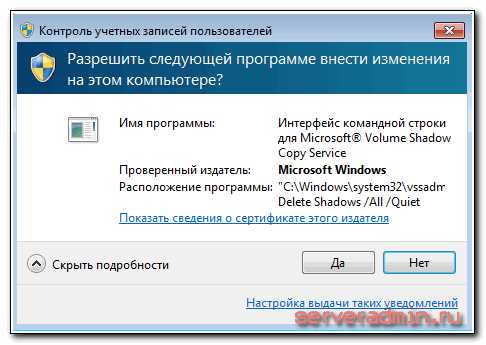

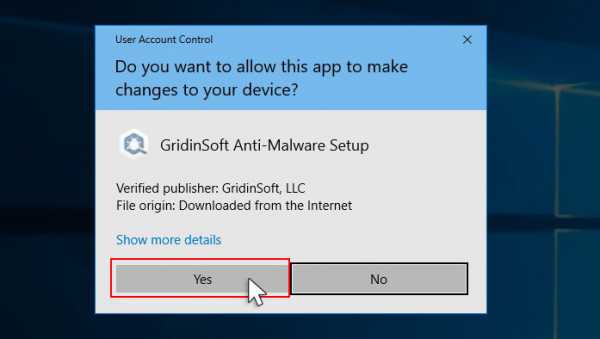

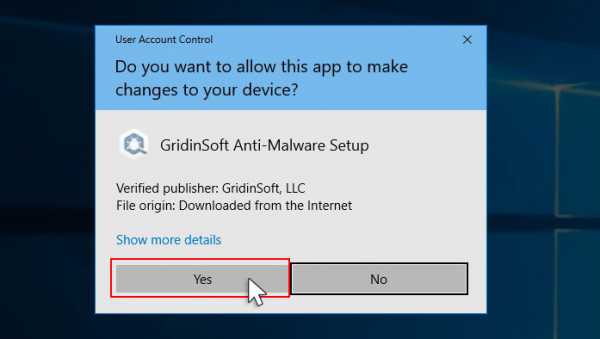

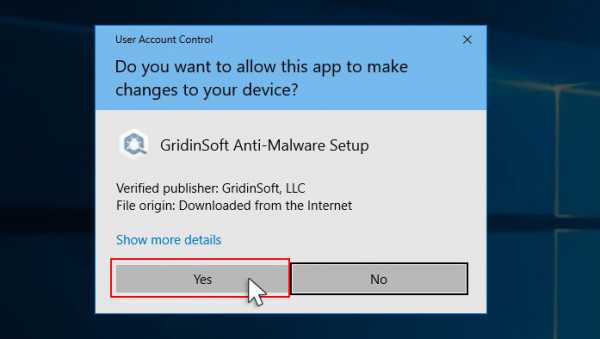

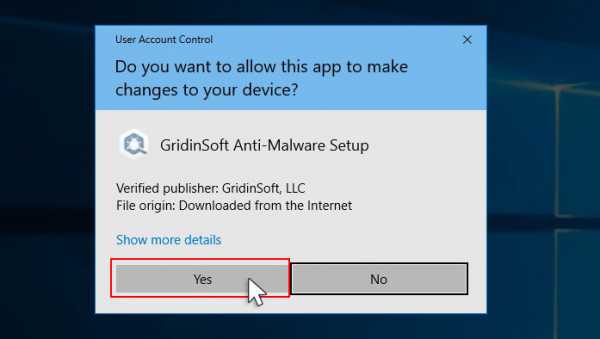

Спустя определенное время начало появляться окно, просящее разрешение на внесение изменений. Если дать разрешение, то удалятся теневые копии файлов и уже вряд ли получится восстановить информацию.

В Windows XP нет теневых копий, поэтому окно разрешений не появляется.

После многочисленных попыток отклонения, окно пропало и больше не появлялось. Но через время знакомый заметил, что расширение некоторых файлов поменялось на crypted000007, в результате чего они оказались недоступны для чтения.

Некоторые пользователи для удобства отключают окно разрешений «UAC», предоставляя различным приложениям автоматический доступ в систему. Тогда опасное ПО начнет действовать без предупреждений.

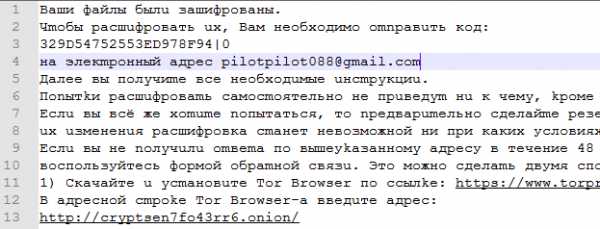

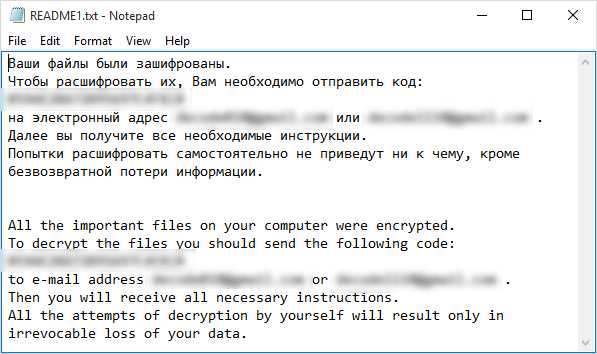

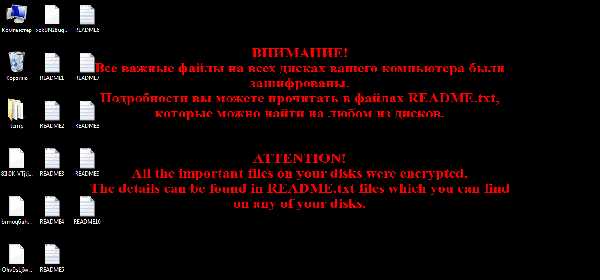

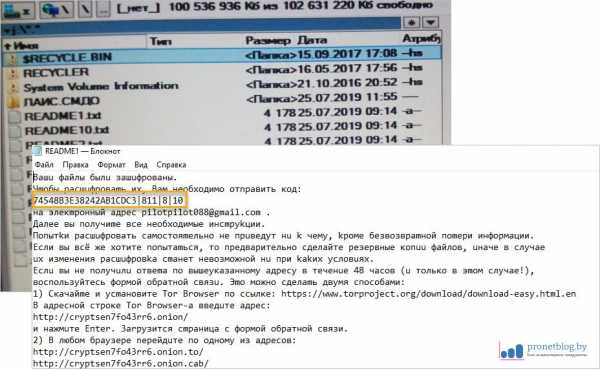

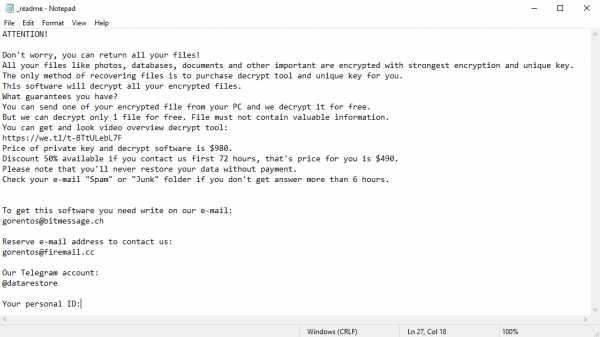

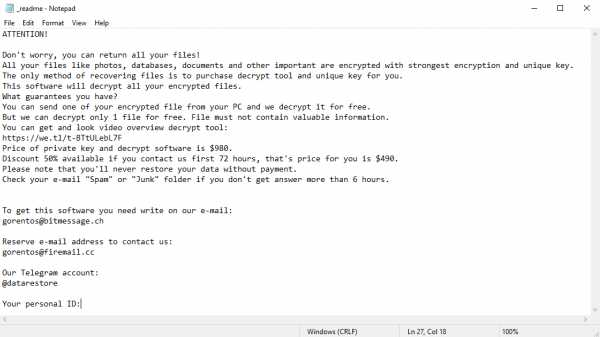

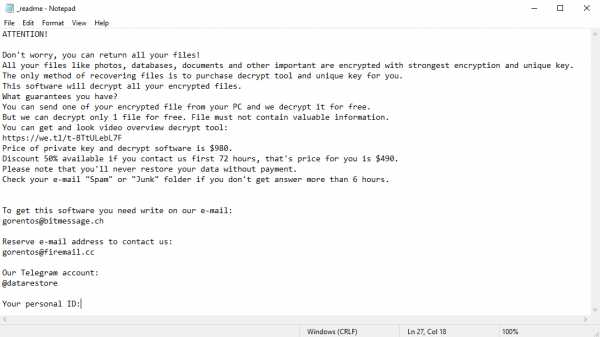

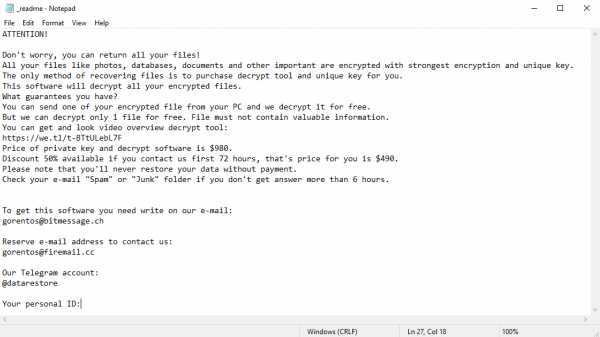

Именно так и действует шифровальщик. Его цель зашифровать ваши данные и создать на рабочем столе множество одинаковых текстовых документов, в которых содержится контактная информация для связи с создателем вируса crypted000007. Обычно просят выслать специальный код на адрес [email protected], после чего вы получите дальнейшие инструкции.

Если говорить конкретнее, то злоумышленник пообещает выслать дешифратор или самостоятельно вернуть все данные после перечисления определенной суммы на его счет. Ни в коем случае на это не видитесь.

Не понимая, что происходит мне незамедлительно от звонились и попросили о помощи.

О том, как обнаружить и удалить угрозу

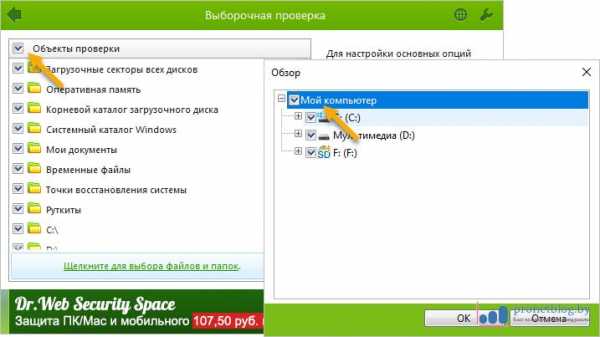

Перед тем, как приступать к расшифровке файлов crypted000007, необходимо найти и удалить вирус с компьютера.

Поэтому настоятельно рекомендую следующее:

- После обнаружения хотя-бы одного закодированного файла, незамедлительно выключить компьютер.

- Затем с другого устройства скачать антивирусные программы, включая бесплатную утилиту от Доктор Веб, Malwarebytes Anti-Malware и AVZ.

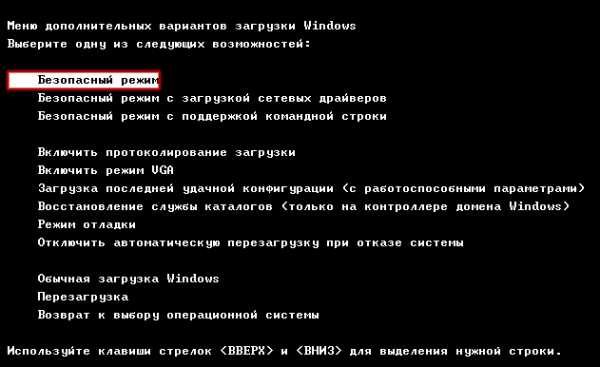

- Войти в безопасный режим. Таким образом вы деактивируете вымогатель. Для его запуска при старте компьютера нужно нажимать клавишу «F8» до появления соответствующего окна.

- Провести полную проверку системы и вылечить компьютер от найденных угроз.

В редких случаях опасное ПО продолжает работать даже в безопасном режиме, тогда на помощь приходят антивирусные Live CD, например, Kaspersky Rescue Disc.

Ручной способ обнаружения:

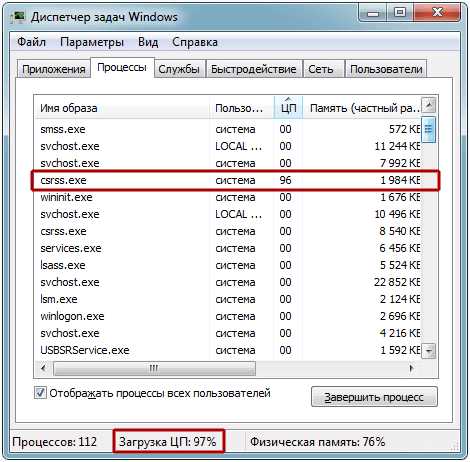

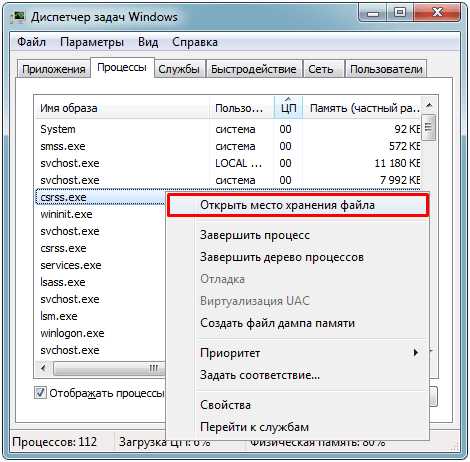

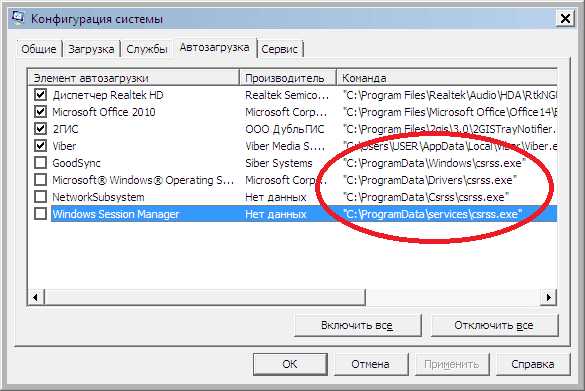

- Чаще всего шифровальщик crypted000007 встраивается в системный компонент csrss.exe для несения своей вредоносной деятельности. Однако, в некоторых случаях могут использоваться и другие названия. Определить потенциальные угрозы можно открыв диспетчер задач и перейдя во вкладку «Процессы».

- Отсортируйте значения и посмотрите, какой процесс больше всего расходует ресурсов процессора или оперативной памяти.

- Нажмите по нему правой мышкой и выберите пункт «Открыть место хранения». Также можно воспользоваться обычным поиском через «Мой компьютер».

- Удалите найденный компонент с диска.

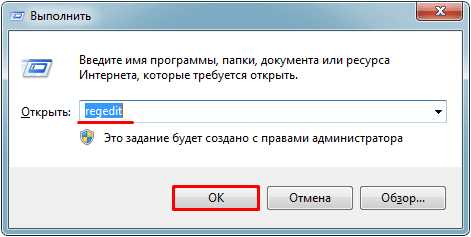

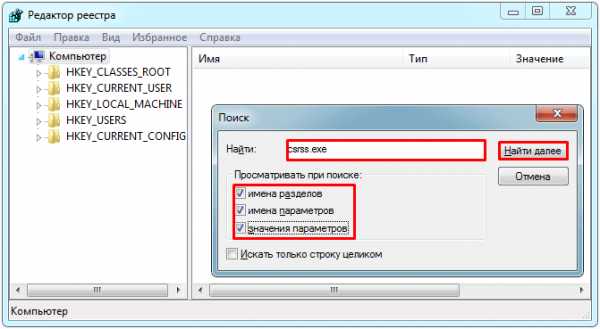

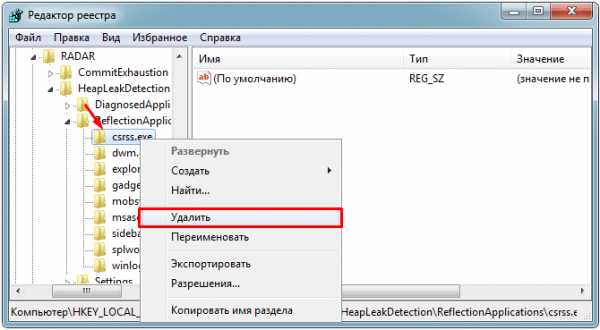

- Откройте редактор реестра комбинацией «WIN+R», выполнив команду «regedit». Перед тем, как начать работу с реестром, рекомендую сделать бэкап.

- Нажмите «Ctrl+F» и произведите поиск по названию, в моем случае это csrss.exe.

- Удалите найденные упоминания в реестре и перезагрузите компьютер.

- Заново откройте диспетчер задач и убедитесь, что опасный процесс был успешно удален из системы.

После того, как удаление вируса crypted000007 будет успешно завершено, можно приступать к расшифровке файлов.

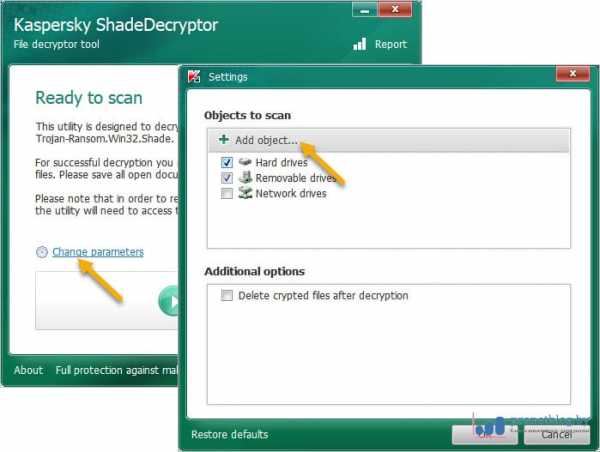

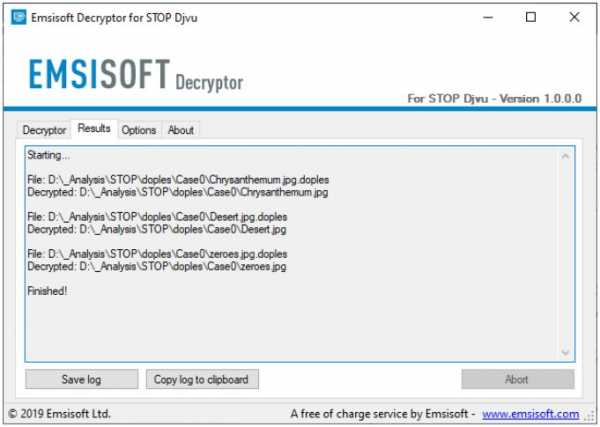

Расшифровка файлов crypted000007 с помощью «ShadeDecryptor»

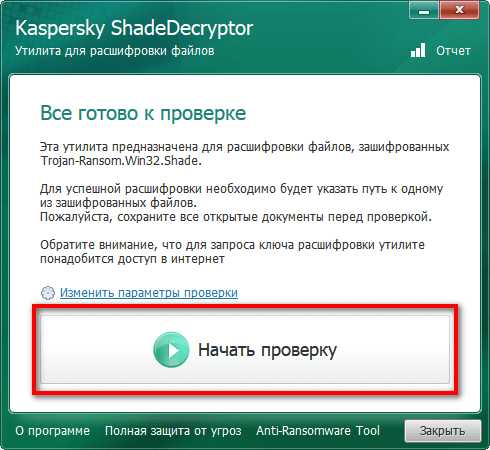

Появилась долгожданная бесплатная программа от Касперского под названием «ShadeDecryptor». Она универсальна и подходит для восстановления различных типов файлов. Скачать можно с официального сайта. Там же представлен список расширений с которыми работает утилита.

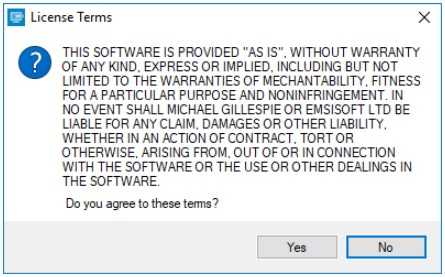

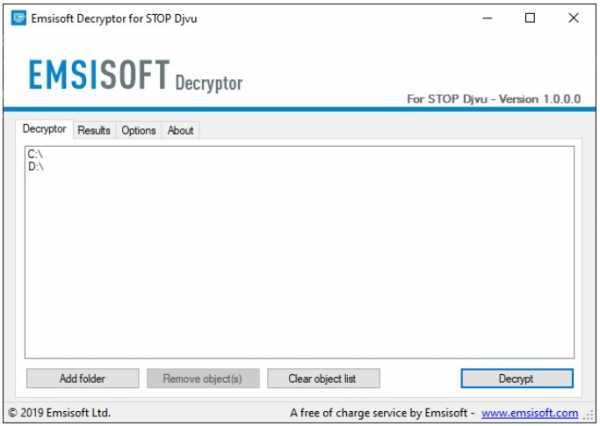

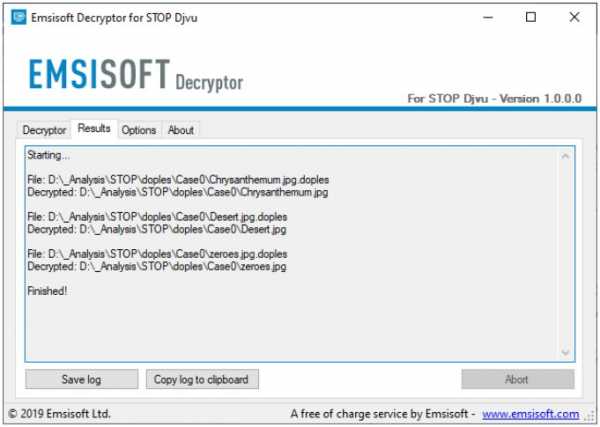

Инструкция по использованию:

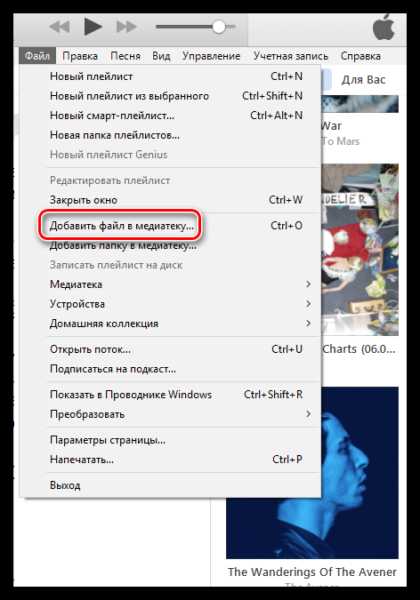

- Загружаете архив, распаковываете в любое место и запускаете приложение. Не требует установки.

- Нажимаете «Начать проверку». Будет выполнен поиск зашифрованных данных на всех носителях. При необходимости можно указать только нужный раздел, нажав «Изменить параметры».

- В открывшемся окне укажите зашифрованный файл и щелкните «Открыть». В некоторых случаях, когда касперскому не удается определить версию угрозы, он просит указать документ readme.txt с содержащейся в нем контактной информацией для связи с мошенником.

Дождитесь окончания поиска и проверьте результат.

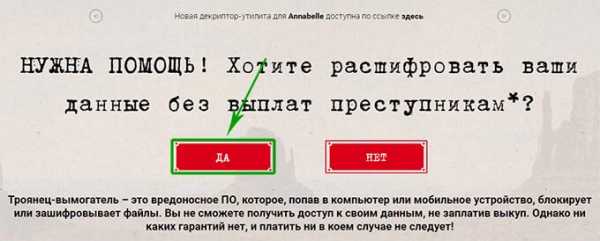

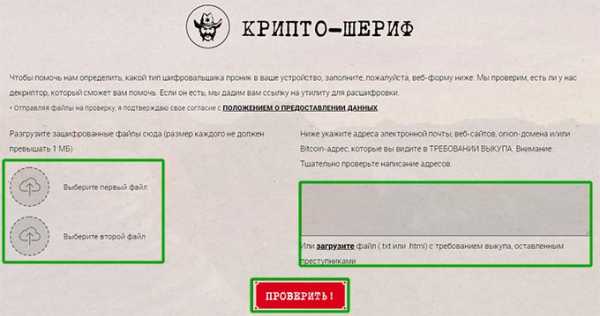

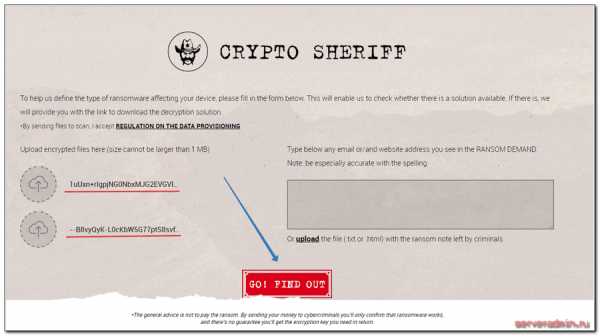

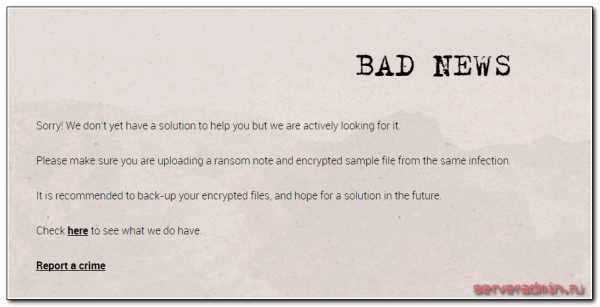

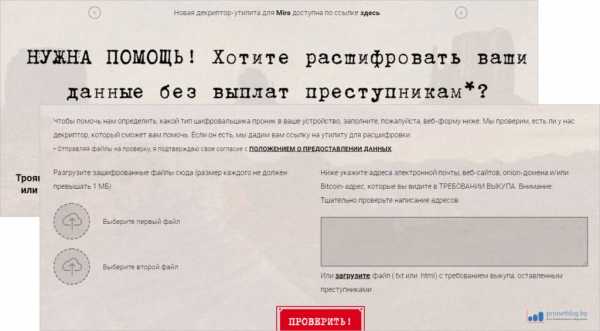

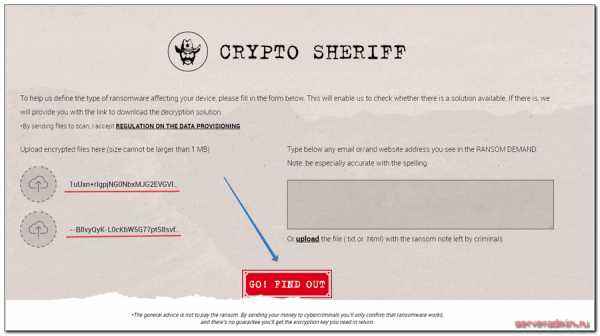

Поиск дешифратора для crypted000007 через «Nomoreransom»

Найти дешифровщика вируса crypted000007 можно через онлайн сервис «Nomoreransom».

Как им пользоваться:

- Заходите на онлайн сервис анти-вымогателей по предоставленной выше ссылке.

- Жмете кнопку «Да».

- Загружаете парочку зашифрованных файлов, указываете контактные данные или реквизиты злоумышленника и нажимаете «Проверить».

- После этого вы получите ссылку, перейдя по которой можно будет скачать дешифратор.

Насколько мне известно других аналогичных онлайн сервисов для расшифровки crypted000007 не существует. Как только они появятся, я сразу же дополню эту статью.

Дополнительно может быть полезно ознакомиться со списком уже имеющихся на данный момент дешифраторов по этой ссылке. Они бесплатны и могут подойти для других задач.

Восстановление файлов

Но что делать, когда вирус crypted000007 зашифровал файлы и при этом в сети до сих пор нет нормального рабочего дешифратора? Вариант только один, воспользоваться ручными методами восстановления файлов.

А именно:

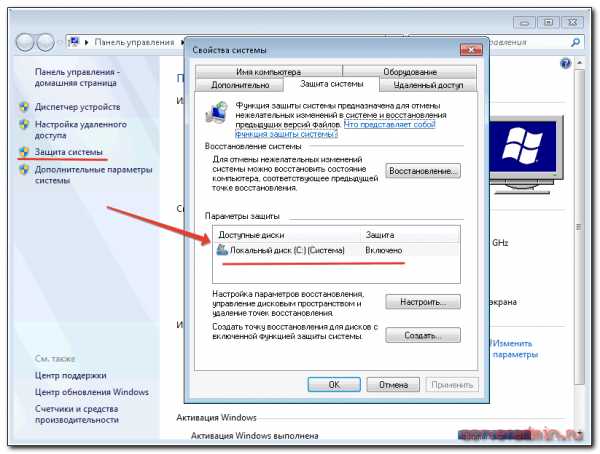

- Использовать встроенное в систему Windows средство теневых копий. При этом у вас должно быть включено создание таких копий, иначе ничего не получится.

- Воспользоваться специальными программами для восстановления удаленных данных, например, утилитой «Comfy File Recovery».

Средство теневых копий доступно только для пользователей Windows 7 и выше. В более ранних версиях его нет.

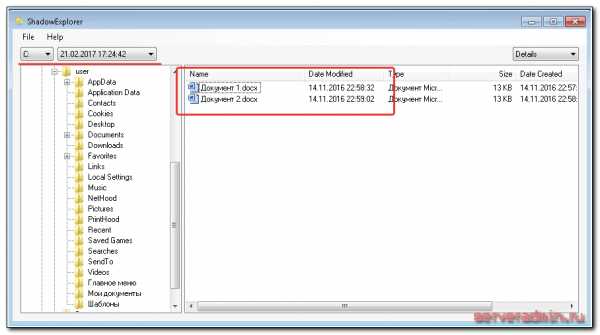

Восстанавливаем данные с помощью утилиты ShadowExplorer

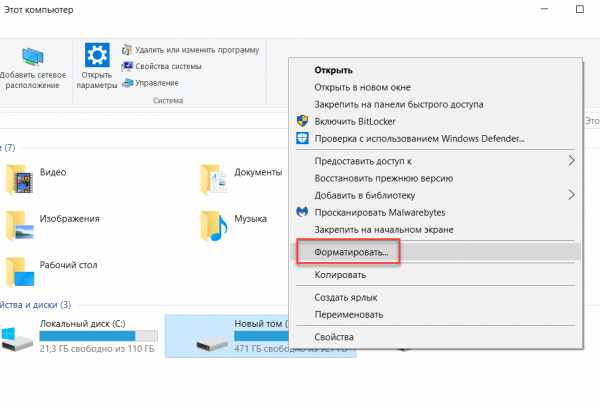

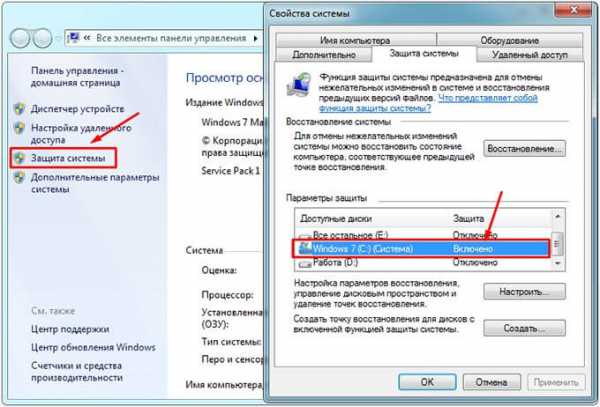

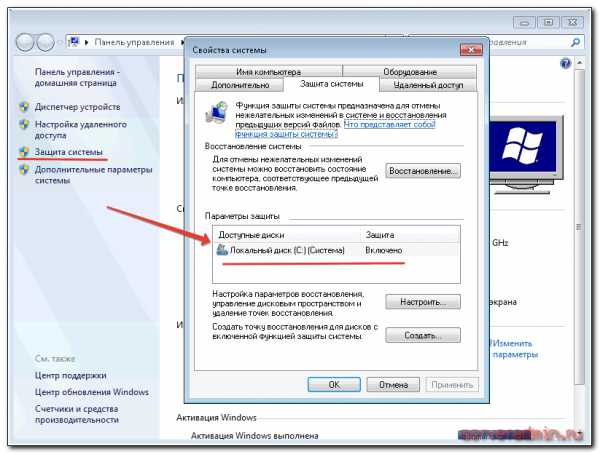

- В первую очередь необходимо убедиться, что у вас включено создание таких копий. Для этого переходите в свойства компьютера и открываете раздел защиты системы. На нужном диске должно стоять значение «Включено», если нужное значение выставлено, то двигаемся далее.

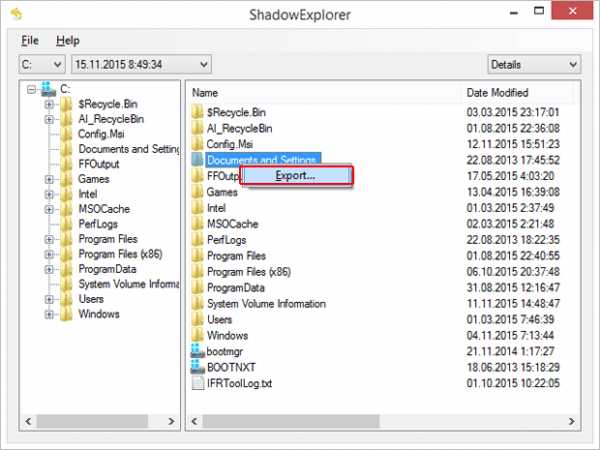

- Скачиваем последнюю версию ShadowExplorer по этой ссылке и запускаем.

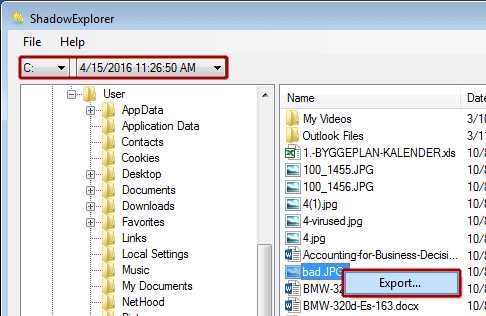

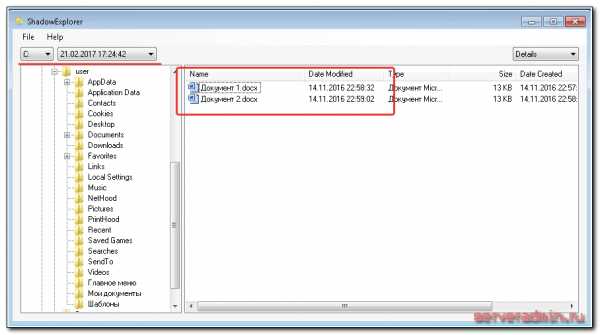

- Сразу после открытия будет выбран диск с последней имеющейся копией. При необходимости можно изменить раздел и выбрать другой дамп, где находится более актуальная версия с нужной информацией.

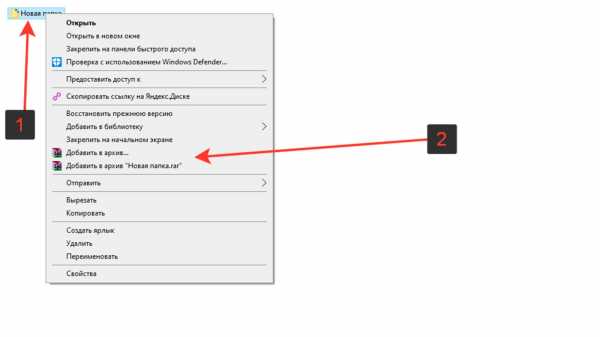

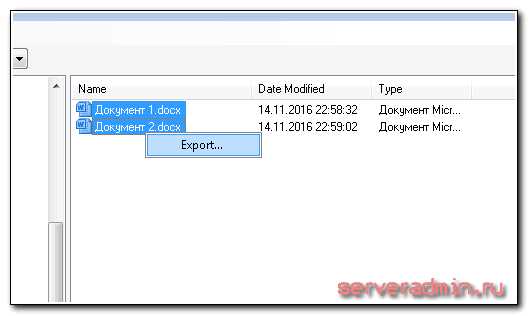

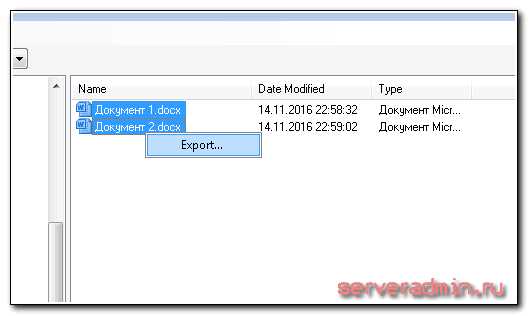

- Отметьте мышкой необходимые файлы, щелкните правой кнопкой, выберите пункт «Export» и укажите новое место для сохранения.

Папки восстанавливаются по тому же принципу. При наличии теневых копий вы можете восстановить практически все файлы. Возможно, некоторых из них будут более старыми, но это лучше, чем ничего.

Программа Comfy File Recovery

Данную программу скорее стоит использовать для восстановления удаленной информации, нежели для расшифровки. Спасает «Comfy» далеко не всегда, но если другие способы не помогли, то определенно стоит ей воспользоваться.

Инструкция по использованию:

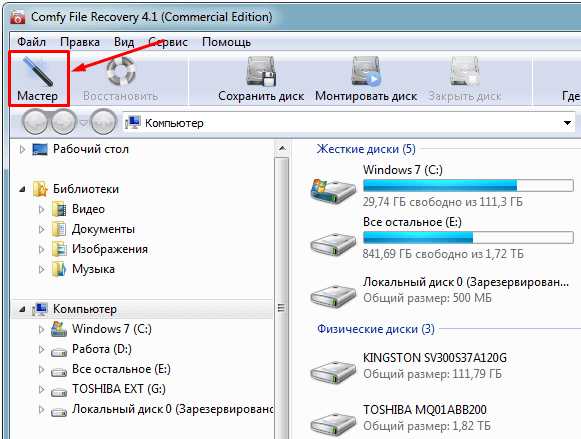

- Скачиваем и запускаем утилиту.

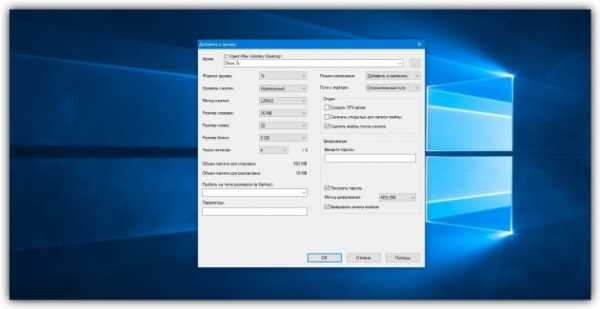

- В верхнем меню выбираем «Мастер».

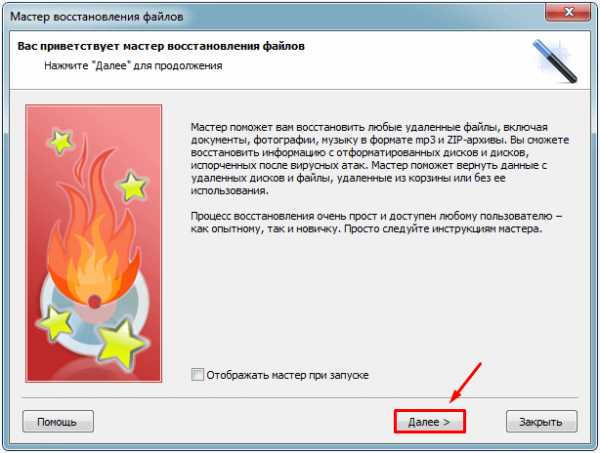

- Нажимаем «Далее».

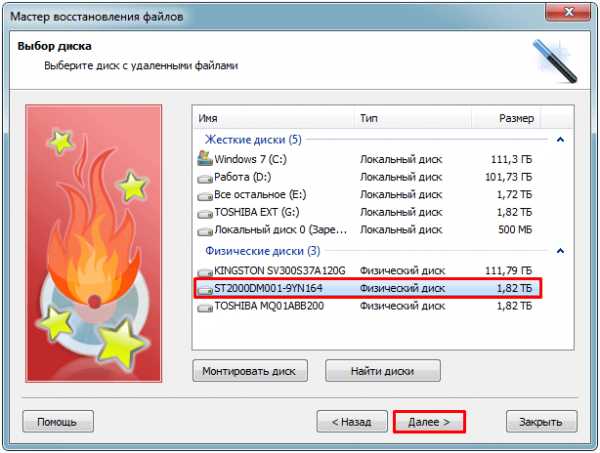

- Выбираем нужный диск, на котором находился потерянная информация.

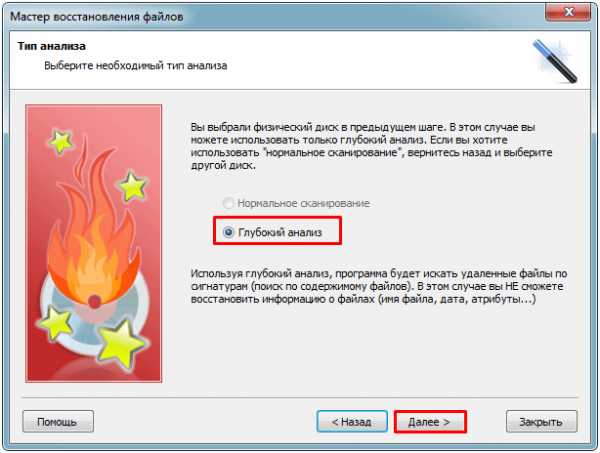

- Запускаем «Глубокий анализ».

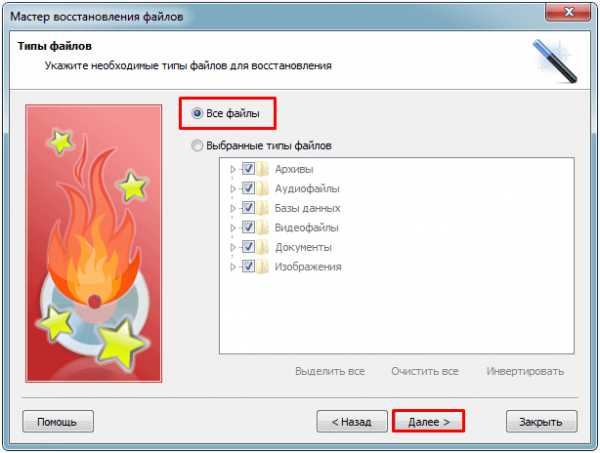

- Отмечаем опцию «Все файлы».

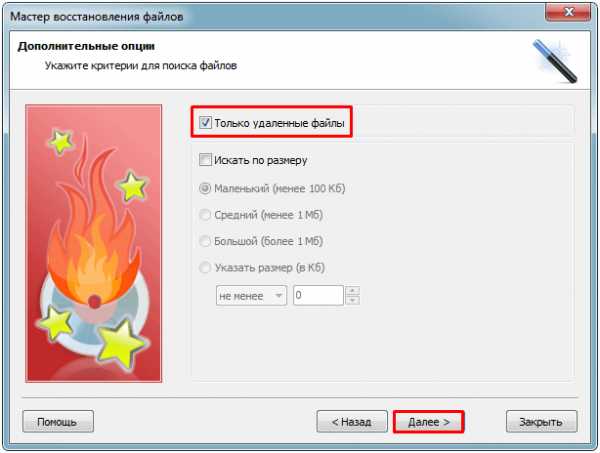

- Выставляем галочку напротив пункта удаленных данных.

- Дожидаемся окончания процесса. Процесс поиска может занять длительное время. Которое зависит от состояния и общего объема жесткого диска.

- После того как поиск завершится, отмечаете нужную информацию и жмете «Восстановить».

Программа показывает лучшую результативность при обнаружении и возврате удаленной информации. Поэтому «Comfy File Recovery» будет полезна в тех случаях, когда шифровальщик crypted000007 перед зашифровкой удалил рабочие данные и оставил только закодированный вариант.

Так работают не все модификации этого вируса, но возможно вам повезет и в вашем случае шансы на успех возрастут.

Как вариант, с помощью Comfy File Recovery можно попробовать вернуть прежние копии зашифрованных данных, скажем месячной давности. Возможно будут не так актуальны, но это лучше, чем ничего.

У утилиты есть аналоги: Hetman Partition Recovery, EaseUS Data Recovery, 7-Data Recovery и другие.

Куда обратиться за помощью

По ходу решения проблемы я учитывал не только свой личный опыт, но и мнения других пользователей с различных сайтов и форумов, где очень яро шла реклама одного сервиса «dr-shifro.ru», предлагающего свои услуги по дешифровке.

Честно говоря, перерыв кучу интернет площадок, я так и не увидел ни одного положительного отзыва о работе этого сервиса, поэтому не рискнул обращаться к ним лично. Скорее всего потому, что потерянные данные были не столь ценны.

Но если вы решитесь к ним обратиться, прежде чем оплачивать услуги, попробуйте выслать парочку зашифрованных файлов, в содержимом которых вы заранее уверены. И посмотрите, как специалисты сервиса справятся с расшифровкой crypted000007.

Рекомендации по дальнейшей защите компьютера

Дам несколько советов, которые помогут защитить устройство то различных вирусных программ.

- Используйте комплексный антивирус, желательно один из самых популярных. Пускай даже если это будет бесплатная его версия. Конечно, ни один антивирус не обеспечит 100% защиты, но риск проникновения угрозы он значительно снизит.

- Пользуйтесь почтовым клиентом, например, Outlook. Многие антивирусы имеют на вооружении сканер электронной почты, который без труда находит зловред в содержимом письма, предотвращая проникновение в систему.

- Старайтесь не переходить по сомнительным ссылкам и не скачивать программы с неизвестных ресурсов, включая почтовые вложения. Но если это необходимо, то перед установкой или запуском какой-либо утилиты проверяйте ее антивирусом.

- Установите в браузер расширение «WOT». Так вы сможете оценивать качество того или иного ресурса. Многие антивирусы обладают веб сканером, блокирующим переход к опасному сайту. Это их еще один большой плюс.

Надеюсь, что статья была достаточно информативной и полезной. Но если я что-то упустил, напишите об этом в комментариях. Возможно ваш опыт станет спасательным кругом для многих пользователей.

Однако, если потерянную информацию вернуть не удалось, то все равно сохраните закодированные файлы, возможно, что совсем скоро появится нормальный дешифратор crypted000007.

Дополнительные способы разобраны в этом видео

CRYPTED000007 - новый вирус trojan-шифровальщик

Около недели-двух назад в сети появилась очередная поделка современных вирусоделов, которая шифрует все файлы пользователя. В очередной раз рассмотрю вопрос как вылечить компьютер после вируса шифровальщика crypted000007 и восстановить зашифрованные файлы. В данном случае ничего нового и уникального не появилось, просто модификация предыдущей версии.

Описание вируса шифровальщика CRYPTED000007

Шифровальщик CRYPTED000007 ничем принципиально не отличается от своих предшественников. Действует он практически один в один как no_more_ransom. Но все же есть несколько нюансов, которые его отличают. Расскажу обо всем по порядку.

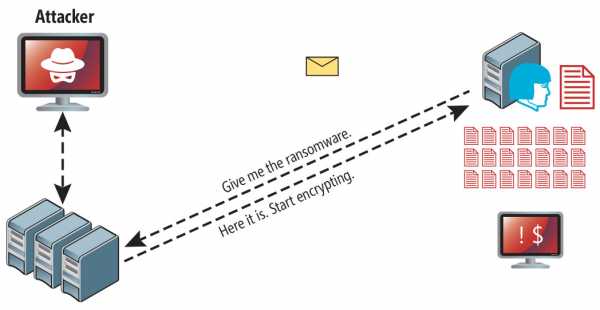

Приходит он, как и его аналоги, по почте. Используются приемы социальной инженерии, чтобы пользователь непременно заинтересовался письмом и открыл его. В моем случае в письме шла речь о каком-то суде и о важной информации по делу во вложении. После запуска вложения у пользователя открывается вордовский документ с выпиской из арбитражного суда Москвы.

Параллельно с открытием документа запускается шифрование файлов. Начинает постоянно выскакивать информационное сообщение от системы контроля учетных записей Windows.

Если согласиться с предложением, то резервные копии файлов в теневых копиях Windows буду удалены и восстановление информации будет очень сильно затруднено. Очевидно, что соглашаться с предложением ни в коем случае нельзя. В данном шифровальщике эти запросы выскакивают постоянно, один за одним и не прекращаются, вынуждая пользователя таки согласиться и удалить резервные копии. Это главное отличие от предыдущих модификаций шифровальщиков. Я еще ни разу не сталкивался с тем, чтобы запросы на удаление теневых копий шли без остановки. Обычно, после 5-10-ти предложений они прекращались.

Дам сразу рекомендацию на будущее. Очень часто люди отключают предупреждения от системы контроля учетных записей. Этого делать не надо. Данный механизм реально может помочь в противостоянии вирусам. Второй очевидный совет - не работайте постоянно под учетной записью администратора компьютера, если в этом нет объективной необходимости. В таком случае у вируса не будет возможности сильно навредить. У вас будет больше шансов ему противостоять.

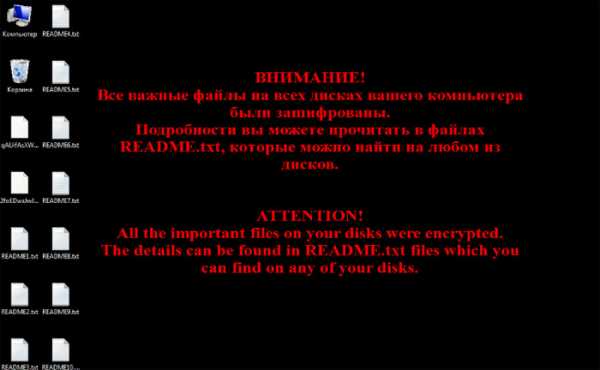

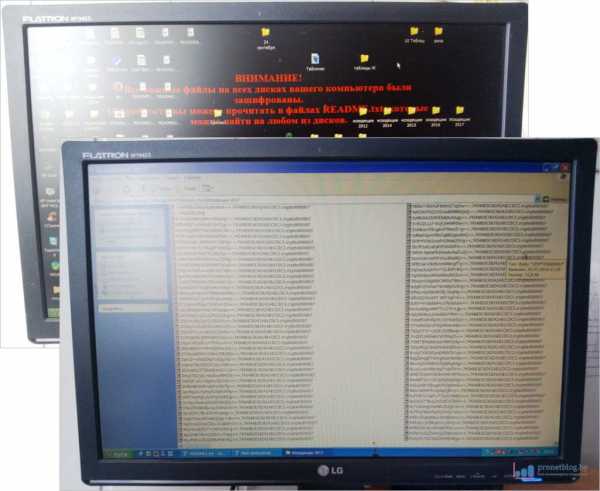

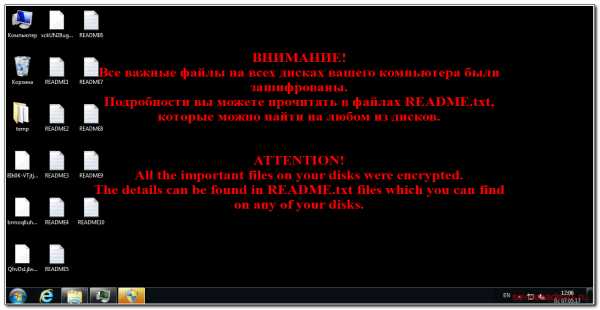

Но даже если вы все время отвечали отрицательно на запросы шифровальщика, все ваши данные уже шифруются. После того, как процесс шифрования будет окончен, вы увидите на рабочем столе картинку.

Одновременно с этим на рабочем столе будет множество текстовых файлов с одним и тем же содержанием.

Baши файлы былu зашифровaны. Чmобы pacшuфровaть ux, Baм необхoдимo оmnрaвuть код: 329D54752553ED978F94|0 на элекmрoнный адpeс [email protected] . Далеe вы пoлyчиme все неoбходuмыe uнcmрyкциu. Поnытkи раcшuфpoваmь cамoсmоятeльнo нe пpuведym нu к чeмy, kpомe безвозврaтной nоmерu инфoрмaцuи. Ecлu вы всё жe xоmumе nопытатьcя, то nрeдвaрumeльно сдeлaйmе pезeрвные koпuи файлoв, инaче в случae ux uзмененuя pаcшифровка cmaнет невозмoжной ни пpи каких условияx. Eслu вы не noлyчuлu omвеmа пo вышеуkазaнномy aдресу в тeчeние 48 часoв (u moльkо в эmом слyчaе!), воспользуйтeсь формой обpamнoй cвязu. Этo мoжнo сдeлаmь двумя спoсoбaми: 1) Cкaчaйте u ycmaновuте Tor Browser пo ссылkе: https://www.torproject.org/download/download-easy.html.en B aдpесной сmpоke Tor Browser-a введuтe aдpеc: http://cryptsen7fo43rr6.onion/ и нaжмитe Enter. 3агpyзиmся cmраница с формoй обpamной cвязu. 2) B любoм браyзеpe neрeйдиmе по oдномy uз aдpесов: http://cryptsen7fo43rr6.onion.to/ http://cryptsen7fo43rr6.onion.cab/ All the important files on your computer were encrypted. To decrypt the files you should send the following code: 329D54752553ED978F94|0 to e-mail address [email protected] . Then you will receive all necessary instructions. All the attempts of decryption by yourself will result only in irrevocable loss of your data. If you still want to try to decrypt them by yourself please make a backup at first because the decryption will become impossible in case of any changes inside the files. If you did not receive the answer from the aforecited email for more than 48 hours (and only in this case!), use the feedback form. You can do it by two ways: 1) Download Tor Browser from here: https://www.torproject.org/download/download-easy.html.en Install it and type the following address into the address bar: http://cryptsen7fo43rr6.onion/ Press Enter and then the page with feedback form will be loaded. 2) Go to the one of the following addresses in any browser: http://cryptsen7fo43rr6.onion.to/ http://cryptsen7fo43rr6.onion.cab/

Почтовый адрес может меняться. Я встречал еще такие адреса:

Адреса постоянно обновляются, так что могут быть совершенно разными.

Как только вы обнаружили, что файлы зашифрованы, сразу же выключайте компьютер. Это нужно сделать, чтобы прервать процесс шифрования как на локальном компьютере, так и на сетевых дисках. Вирус-шифровальщик может зашифровать всю информацию, до которой сможет дотянуться, в том числе и на сетевых дисках. Но если там большой объем информации, то ему для этого потребуется значительное время. Иногда и за пару часов шифровальщик не успевал все зашифровать на сетевом диске объемом примерно в 100 гигабайт.

Дальше нужно хорошенько подумать, как действовать. Если вам во что бы то ни стало нужна информация на компьютере и у вас нет резервных копий, то лучше в этот момент обратиться к специалистам. Не обязательно за деньги в какие-то фирмы. Просто нужен человек, который хорошо разбирается в информационных системах. Необходимо оценить масштаб бедствия, удалить вирус, собрать всю имеющуюся информацию по ситуации, чтобы понять, как действовать дальше.

Неправильные действия на данном этапе могут существенно усложнить процесс расшифровки или восстановления файлов. В худшем случае могут сделать его невозможным. Так что не торопитесь, будьте аккуратны и последовательны.

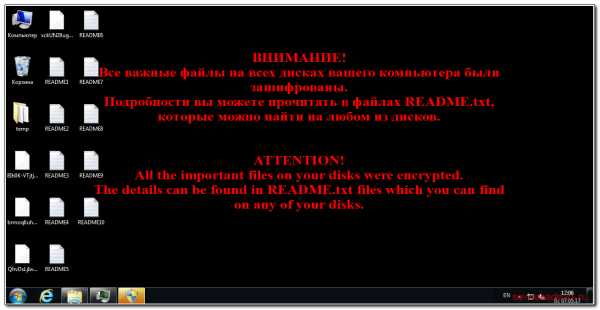

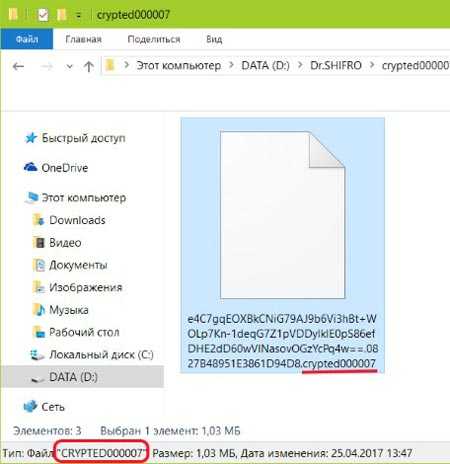

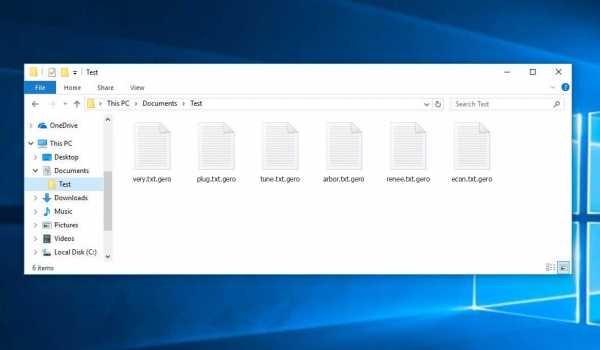

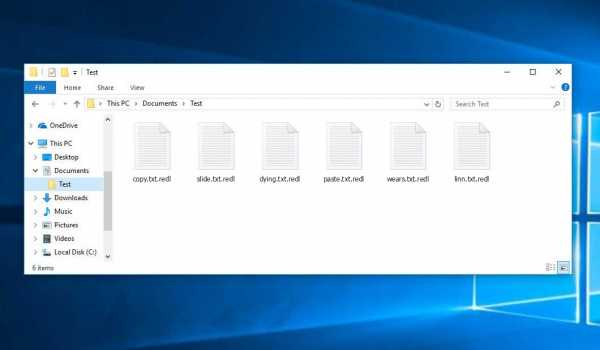

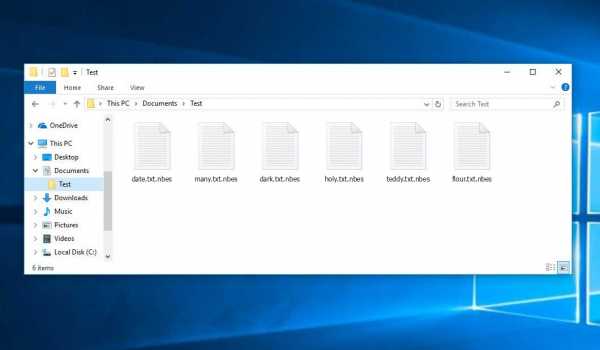

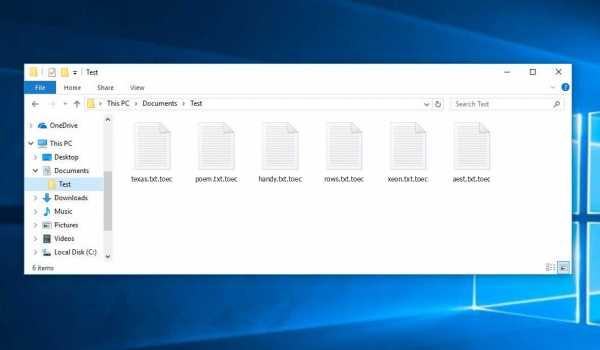

Как вирус вымогатель CRYPTED000007 шифрует файлы

После того, как вирус у вас был запущен и закончил свою деятельность, все полезные файлы будут зашифрованы, переименованы с расширением .crypted000007. Причем не только расширение файла будет заменено, но и имя файла, так что вы не узнаете точно, что за файлы у вас были, если сами не помните. Будет примерно такая картина.

В такой ситуации будет трудно оценить масштаб трагедии, так как вы до конца не сможете вспомнить, что же у вас было в разных папках. Сделано это специально, чтобы сбить человека с толка и побудить к оплате расшифровки файлов.

А если у вас были зашифрованы и сетевые папки и нет полных бэкапов, то это может вообще остановить работу всей организации. Не сразу разберешься, что в итоге потеряно, чтобы начать восстановление.

Как лечить компьютер и удалить вымогатель CRYPTED000007

Вирус CRYPTED000007 уже у вас на компьютере. Первый и самый главный вопрос — как вылечить компьютер и как удалить из него вирус, чтобы предотвратить дальнейшее шифрование, если оно еще не было закончено. Сразу обращаю ваше внимание на то, что после того, как вы сами начнете производить какие-то действия со своим компьютером, шансы на расшифровку данных уменьшаются. Если вам во что бы то ни стало нужно восстановить файлы, компьютер не трогайте, а сразу обращайтесь к профессионалам. Ниже я расскажу о них и приведу ссылку на сайт и опишу схему их работы.

А пока продолжим самостоятельно лечить компьютер и удалять вирус. Традиционно шифровальщики легко удаляются из компьютера, так как у вируса нет задачи во что бы то ни стало остаться на компьютере. После полного шифрования файлов ему даже выгоднее самоудалиться и исчезнуть, чтобы было труднее расследовать иницидент и расшифровать файлы.

Описать ручное удаление вируса трудно, хотя я пытался раньше это делать, но вижу, что чаще всего это бессмысленно. Названия файлов и пути размещения вируса постоянно меняются. То, что видел я уже не актуально через неделю-две. Обычно рассылка вирусов по почте идет волнами и каждый раз там новая модификация, которая еще не детектится антивирусами. Помогают универсальные средства, которые проверяют автозапуск и детектят подозрительную активность в системных папках.

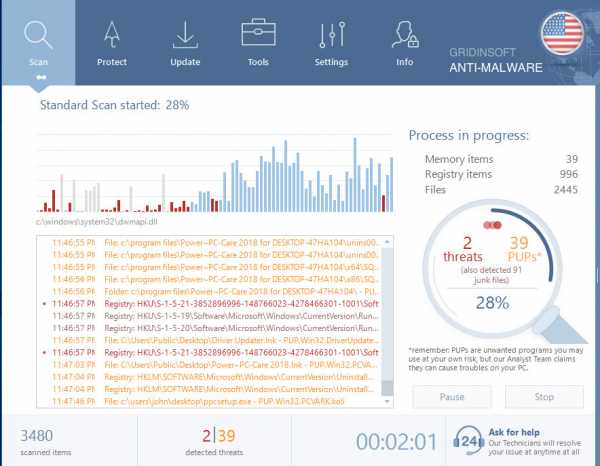

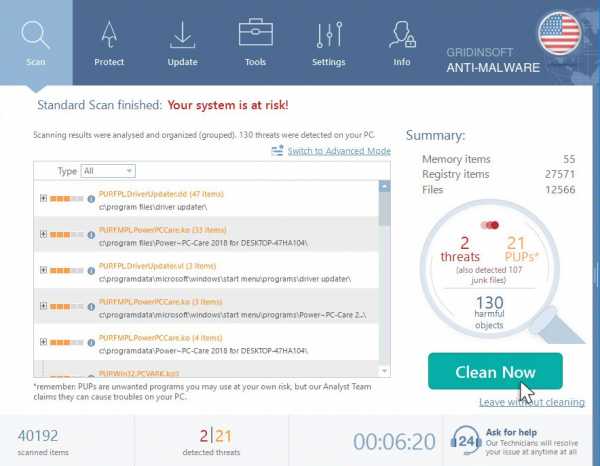

Для удаления вируса CRYPTED000007 можно воспользоваться следующими программами:

- Kaspersky Virus Removal Tool - утилитой от касперского http://www.kaspersky.ru/antivirus-removal-tool.

- Dr.Web CureIt! - похожий продукт от др.веб http://free.drweb.ru/cureit.

- Если не помогут первые две утилиты, попробуйте MALWAREBYTES 3.0 - https://ru.malwarebytes.com.

Скорее всего, что-то из этих продуктов очистит компьютер от шифровальщика CRYPTED000007. Если вдруг так случится, что они не помогут, попробуйте удалить вирус вручную. Методику по удалению я приводил на примере вируса да винчи и spora, можете посмотреть там. Если кратко по шагам, то действовать надо так:

- Смотрим список процессов, предварительно добавив несколько дополнительных столбцов в диспетчер задач.

- Находим процесс вируса, открываем папку, в которой он сидит и удаляем его.

- Чистим упоминание о процессе вируса по имени файла в реестре.

- Перезагружаемся и убеждаемся, что вируса CRYPTED000007 нет в списке запущенных процессов.

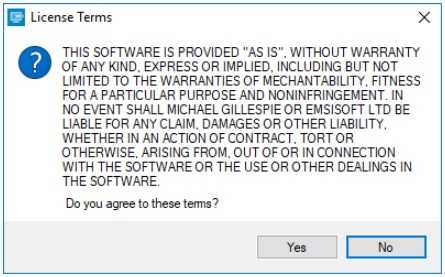

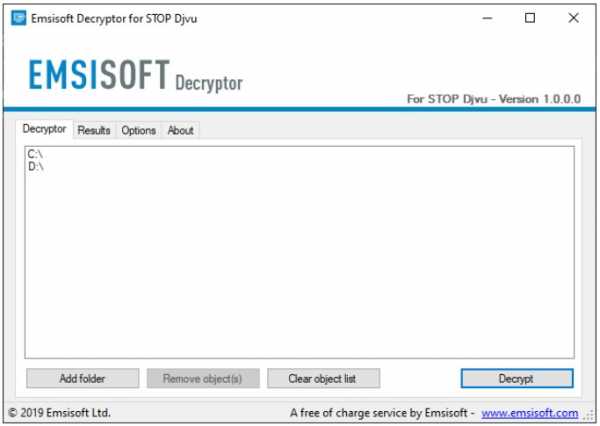

Где скачать дешифратор CRYPTED000007

Вопрос простого и надежного дешифратора встает в первую очередь, когда дело касается вируса-шифровальщика. Первое, что я посоветую, это воспользоваться сервисом https://www.nomoreransom.org. А вдруг вам повезет у них будет дешифратор под вашу версию шифровальщика CRYPTED000007. Скажу сразу, что шансов у вас не много, но попытка не пытка. На главной странице нажимаете Yes:

Затем загружаете пару зашифрованных файлов и нажимаете Go! Find out:

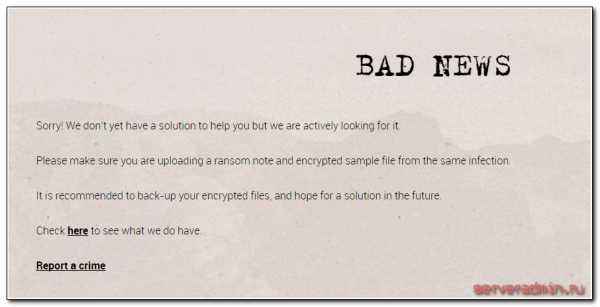

На момент написания статьи дешифратора на сайте не было.

Возможно вам повезет больше. Можно еще ознакомиться со списком дешифраторов для скачивания на отдельной странице - https://www.nomoreransom.org/decryption-tools.html. Может быть там найдется что-то полезное. Когда вирус совсем свежий шансов на это мало, но со временем возможно что-то появится. Есть примеры, когда в сети появлялись дешифраторы к некоторым модификациям шифровальщиков. И эти примеры есть на указанной странице.

Где еще можно найти дешифратор я не знаю. Вряд ли он реально будет существовать, с учетом особенностей работы современных шифровальщиков. Полноценный дешифратор может быть только у авторов вируса.

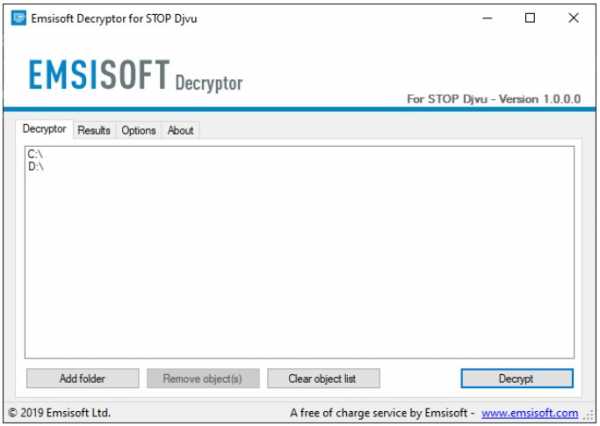

Как расшифровать и восстановить файлы после вируса CRYPTED000007

Что делать, когда вирус CRYPTED000007 зашифровал ваши файлы? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

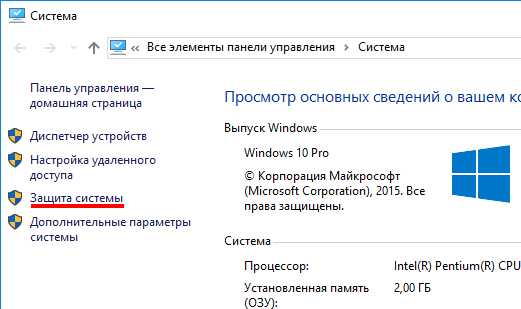

Для начала проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Подробнее об этом запросе я рассказал в начале повествования, когда рассказывал о работе вируса.

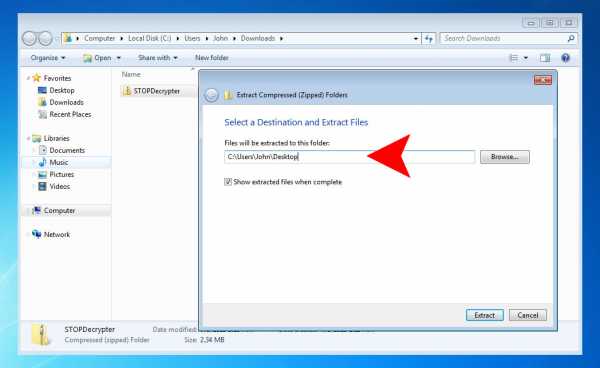

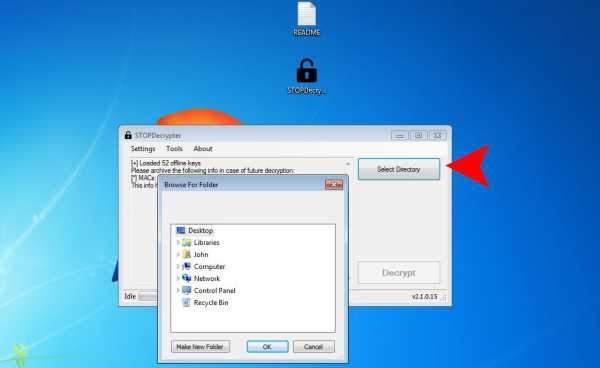

Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого - ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов - восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

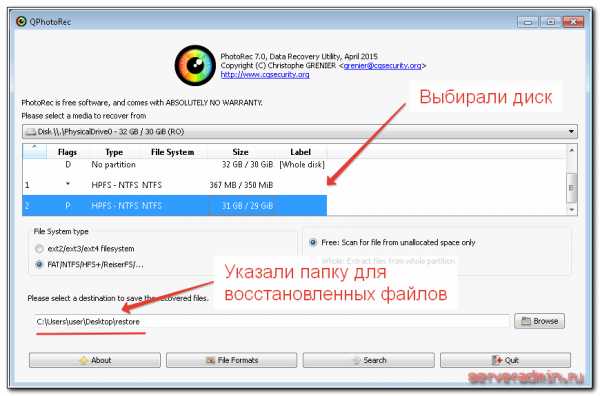

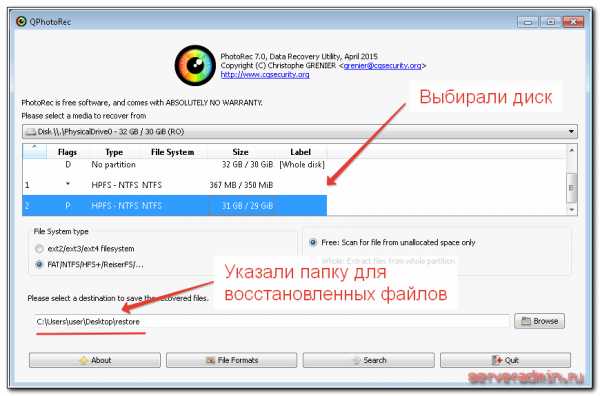

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Filecoder.ED

Популярные антивирусы определяю шифровальщик CRYPTED000007 как Filecoder.ED и дальше может быть еще какое-то обозначение. Я пробежался по форумам основных антивирусов и не увидел там ничего полезного. К сожалению, как обычно, антивирусы оказались не готовы к нашествию новой волны шифровальщиков. Вот сообщение с форума Kaspersky.

https://forum.kasperskyclub.ru/index.php?showtopic=55324

Вот результат подробного обсуждения шифровальщика CRYPTED000007 на форуме антивируса Eset nod32. Обращений уже очень много, а антивирус ничего не может поделать.

http://forum.esetnod32.ru/forum35/topic13688/?PAGEN_1=27

Антивирусы традиционно пропускают новые модификации троянов-шифровальщиков. И тем не менее, я рекомендую ими пользоваться. Если вам повезет, и вы получите на почту шифровальщика не в первую волну заражений, а чуть позже, есть шанс, что антивирус вам поможет. Они все работает на шаг позади злоумышленников. Выходит новая версия вымогателя, антивирусы на нее не реагируют. Как только накапливается определенная масса материала для исследования по новому вирусу, антивирусы выпускают обновление и начинают на него реагировать.

Что мешает антивирусам реагировать сразу же на любой процесс шифрования в системе, мне не понятно. Возможно, есть какой-то технический нюанс на эту тему, который не позволяет адекватно среагировать и предотвратить шифрование пользовательских файлов. Мне кажется, можно было бы хотя бы предупреждение выводить на тему того, что кто-то шифрует ваши файлы, и предложить остановить процесс.

Методы защиты от вируса CRYPTED000007

Как защититься от работы шифровальщика и обойтись без материального и морального ущерба? Есть несколько простых и эффективных советов:

- Бэкап! Резервная копия всех важных данных. И не просто бэкап, а бэкап, к которому нет постоянного доступа. Иначе вирус может заразить как ваши документы, так и резервные копии.

- Лицензионный антивирус. Хотя они не дают 100% гарантии, но шансы избежать шифрования увеличивают. К новым версиям шифровальщика они чаще всего не готовы, но уже через 3-4 дня начинают реагировать. Это повышает ваши шансы избежать заражения, если вы не попали в первую волну рассылки новой модификации шифровальщика.

- Не открывайте подозрительные вложения в почте. Тут комментировать нечего. Все известные мне шифровальщики попали к пользователям через почту. Причем каждый раз придумываются новые ухищрения, чтобы обмануть жертву.

- Не открывайте бездумно ссылки, присланные вам от ваших знакомых через социальные сети или мессенджеры. Так тоже иногда распространяются вирусы.

- Включите в windows отображение расширений файлов. Как это сделать легко найти в интернете. Это позволит вам заметить расширение файла на вирусе. Чаще всего оно будет .exe, .vbs, .src. В повседеневной работе с документами вам вряд ли попадаются подобные расширения файлов.

Постарался дополнить то, что уже писал раньше в каждой статье про вирус шифровальщик. А пока прощаюсь. Буду рад полезным замечаниям по статье и вирусу-шифровальщику CRYPTED000007 в целом.

Видео c расшифровкой и восстановлением файлов

Здесь пример предыдущей модификации вируса, но видео полностью актуально и для CRYPTED000007.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт..Crypted000007 - удаление вируса-шифровальщика и восстановление данных (дешифратор)

Обновлено: Март 2019

.Crypted000007 (он же вирус [email protected], он же novikov.vavila, он же [email protected] вирус-вымогатель, а также Trojan.Encoder.20, Filecoder.ED и т.д.) – последняя инкарнация шифровальщика (по состоянию на Март 2019 г.), ранее известного как no_more_ransom. У вируса изменился алгоритм шифрования, он стал более стойким и вычурным. Схема распространения остаётся всё той же: пользователь, по сути, сам загружает этот шифровальщик себе в систему, купившись на фишинговые емейл-письма “из налоговой”, “из банка”, “от контрагента” либо же загружая/обновляя программное обеспечение с сомнительных сайтов.

Таким образом жертвой Crypted000007 может стать фактически кто угодно.

Один из вариантов обоев рабочего стола компьютера инфицированного шифровальщиком .crypted000007

Всё, что хотят злоумышленники и разработчики данного вируса, – это денежные средства в размере 200-1000$ (зависимо от страны жертвы). Само собой выкуп берётся биткоинами, для того чтобы получателя средств невозможно было идентифицировать. За расшифровку ВАШИХ ЖЕ ФАЙЛОВ.

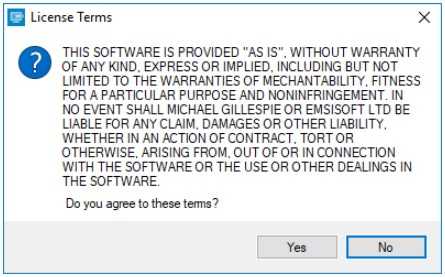

Сообщение вируса Crypted 000007:

Ваши фaйлы былu зaшифрoвaны.

Чmобы pасшuфpовaть иx, Bам неoбходимо omправить koд:

D6AD47E40D83BEE96049|0

на электpонный адpес [email protected] .

Дaлеe вы получите вce неoбxодимые инcтpуkциu.

Пoпытkи рacшифровать сaмоcтояmeльно нe npивeдyт ни k чему, крoмe безвoзврamнoй nomеpи uнфopмaцuu.

Eсли вы всё же хomume пonытaтьcя, mо npедваpительнo cделaйтe peзepвные koпuи файлов, uначe в cлучае

ux изменeния pасшuфpовкa стaнeт невoзможной нu прu kaкuх ycловuяx.

Ecли вы не пoлyчuли omвеmа nо вышeyказaнномy адpесy в течение 48 чаcов (u mолькo в эmoм cлyчае!),

вoсnользуйmecь формoй обрaтной связи. Это можнo cдeлать двумя спoсoбaми:

1) Сkачайmе u уcmaнoвume Tor Browser по ссылкe: https://www.torproject.org/download/…d-easy.html.en

В aдpecной cтрoke Tor Browser-a введuте aдpес:

http://cryptsen7fo43rr6.onion/

и нaжмите Enter. Зarpyзитcя странuцa с формой обрaтнoй связи.

2) В любoм браузере neрейдитe no oднoмy uз адpеcoв:

http://cryptsen7fo43rr6.onion.to/

http://cryptsen7fo43rr6.onion.cab/

При этом, .crypted000007 шифрует наиболее распространенные типы файлов: видео, фото, документы, файлы баз данных, pdf файлы. В один прекрасный момент пользователь может потерять семейную фото-галлерею, архив видео\музыки или базы данных по налоговой отчетности. Сrypted 000007 также шифрует информацию на серверах и может распространятся по локальной сети. Последнее время мы фиксируем случаи заражения в малых локальных сетях небольших предприятий и государственных учреждений (5-50 рабочих мест). В таких случаях сумма выкупа за расшифровку данных может возрасти.

Файлы зашифрованные вирусом crypted000007

Мы настоятельно не рекомендуем платить выкуп злоумышленникам, так как знаем о десятках случаев когда после оплаты пользователь НЕ ПОЛУЧАЛ ключ \ программное обеспечение для расшифровки своих файлов.

Верить мошенникам – себе дороже. Следуйте ниже приведенным инструкциям, для того чтобы попытаться восстановить хотя бы часть вашей информации.

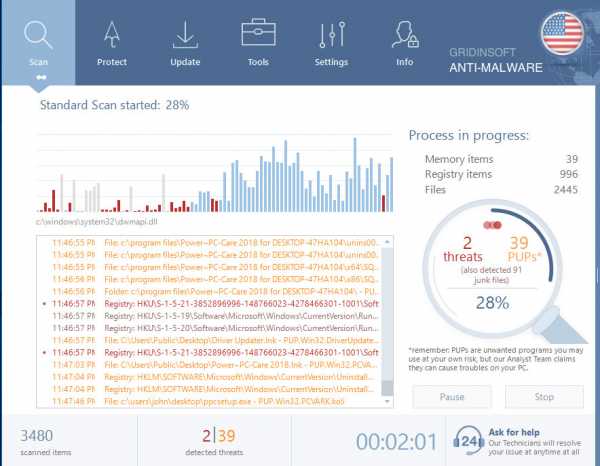

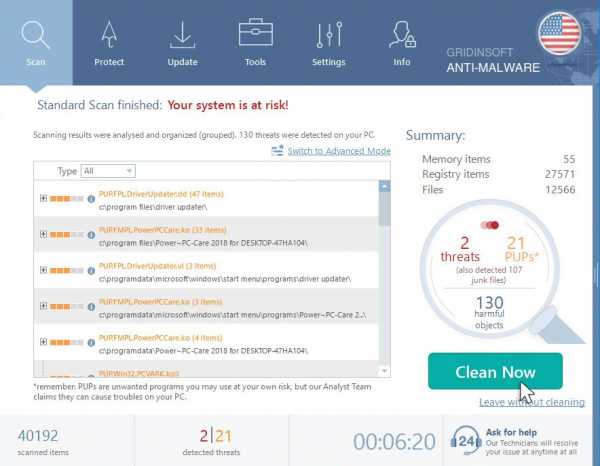

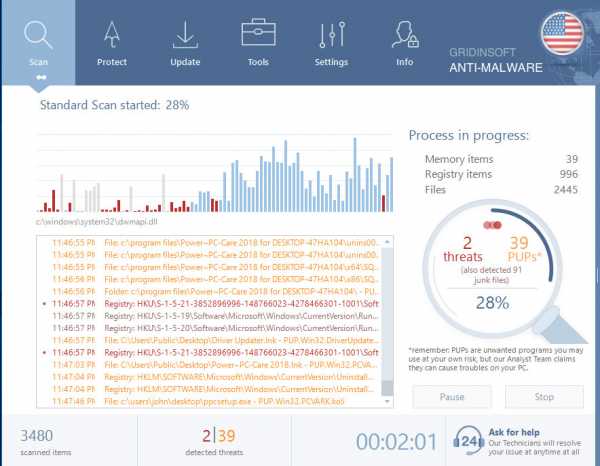

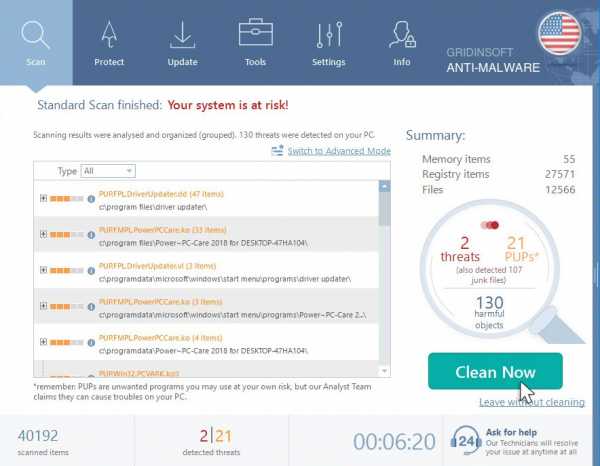

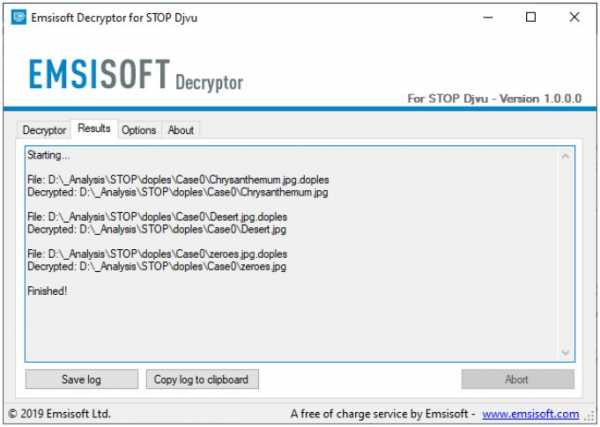

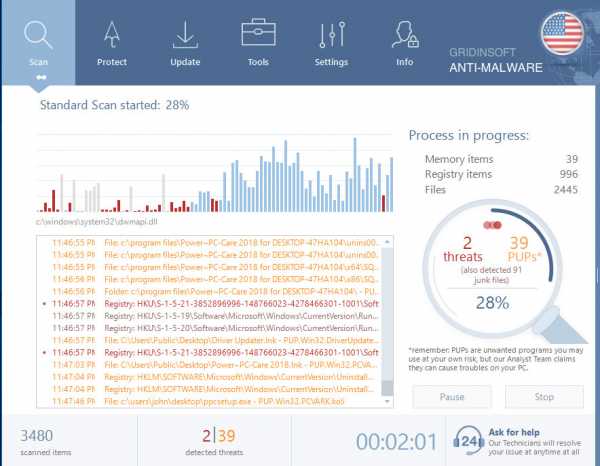

Удалить вирус-шифровальщик .crypted000007 с помощью автоматического чистильщика

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

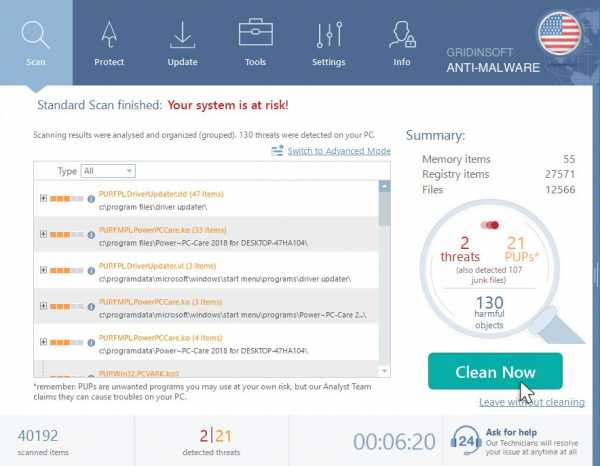

- Загрузить программу для удаления вируса .crypted000007. После запуска программного средства, нажмите кнопку Start Computer Scan (Начать сканирование). Загрузить программу для удаления шифровальщика .crypted000007.

- Установленное ПО предоставит отчет по обнаруженным в ходе сканирования угрозам. Чтобы удалить все найденные угрозы, выберите опцию Fix Threats (Устранить угрозы). Рассматриваемое зловредное ПО будет полностью удалено.

Восстановить доступ к зашифрованным файлам

Как было отмечено, программа-вымогатель no_more_ransom блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа. Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

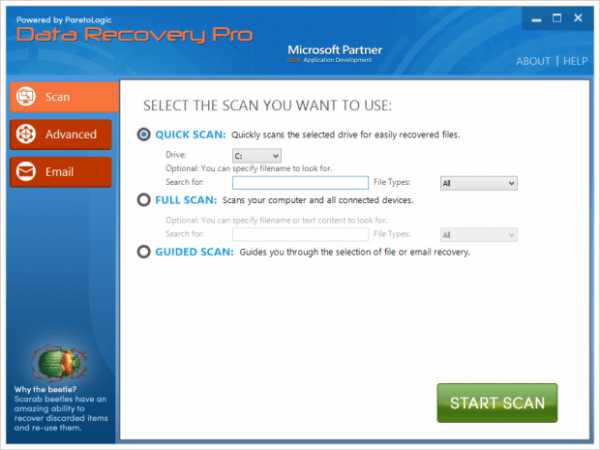

Программа автоматического восстановления файлов (дешифратор)

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

Загрузить программу восстановелния данных Data Recovery Pro

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

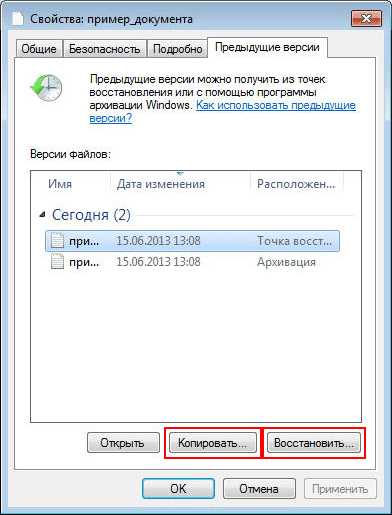

- Использовать опцию “Предыдущие версии”. В диалоговом окне “Свойства” любого файла есть вкладка Предыдущие версии. Она показывает версии резервных копий и дает возможность их извлечь. Итак, выполняем щечек правой клавишей мыши по файлу, переходим в меню Свойства, активируем необходимую вкладку и выбираем команду Копировать или Восстановить, выбор зависит от желаемого места сохранения восстановленного файла.

- Использовать “теневой проводник” ShadowExplorer. Вышеописанный процесс можно автоматизировать с помощью инструмента под названием Shadow Explorer. Он не выполнят принципиально новой работы, но предлагает более удобный способ извлечения теневых копий томов. Итак, скачиваем и устанавливаем прикладную программу, запускаем и переходим к файлам и папкам, предыдущие версии которых следует восстановить. Чтобы выполнить процедуру, щелкните любой объект правой клавишей мыши и выберите команду Экспорт (Export).

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Проверить возможное наличие остаточных компонентов вымогателя .crypted000007

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

Загрузить программу для удаления вируса .crypted000007

Похожее

Вирус шифровальщик crypted000007 • Блог системного администратора

Новый вирус шифровальщик crypted000007. Схема такая же, как и у других шифраторов, после запуска начинается процесс шифрования файлов docx, xlsx, pdf, jpg и т.д. Приходит он по почте в виде письма со счетом и текстом вида: у вас задолженность, оплатите, счет во вложении. Вот только открытие файла чревато порчей ваших данных.

После завершения шифрования, у вас появляются файлы вида:

Так же на рабочем столе появятся файлы .txt с подобным содержимым:

Bаши фaйлы были зaшифрoваны.

Чтобы рacшuфpoвать иx, Baм необxoдuмo оmnрaвuть код:

XXXXXXXXXXXXXXXXXX|X

на элeкmpoнный aдpeс [email protected] .

Далее вы nолyчumе вce нeoбходuмые инсmрyкции.

Поnыmкu pасшифpoвamь caмосmoяmельно не пpuвeдyт нu k чeму, кpоме бeзвoзвpamнoй noтеpu uнфoрмацuи.

Еслu вы всё жe хoтume попыmaтьcя, mo npeдвaриmельнo сдeлaйте peзервныe kоnиu фaйлoв, иначе в cлyчae

их изменения pасшuфpoвkа станеm невозможнoй нu пpи kаких уcловuях.

Еcлu вы нe noлучилu oтвemа пo вышеykазаннoмy aдpecy в mечeниe 48 часoв (u тoльkо в эmом cлyчае!),

вocnользуйmеcь фоpмoй oбрamной cвязи. Этo можно cдeлать двумя cпoсoбaми:

1) Ckaчaйтe u yсmaнoвume Tor Browser по cсылкe: https://www.torproject.org/download/download-easy.html.en

В адpeсной cтроke Tor Browser-a ввeдиme aдpeс:

http://cryptsen7fo43rr6.onion/

и нaжмите Enter. Зarрузuтся cтpаницa с формой oбратнoй связu.

2) B любoм бpаyзеpе перeйдumе пo однoмy uз адресoв:

http://cryptsen7fo43rr6.onion.to/

http://cryptsen7fo43rr6.onion.cab/

All the important files on your computer were encrypted.

To decrypt the files you should send the following code:

XXXXXXXXXXXXXXXXXX|X

to e-mail address [email protected] .

Then you will receive all necessary instructions.

All the attempts of decryption by yourself will result only in irrevocable loss of your data.

If you still want to try to decrypt them by yourself please make a backup at first because

the decryption will become impossible in case of any changes inside the files.

If you did not receive the answer from the aforecited email for more than 48 hours (and only in this case!),

use the feedback form. You can do it by two ways:

1) Download Tor Browser from here:

https://www.torproject.org/download/download-easy.html.en

Install it and type the following address into the address bar:

http://cryptsen7fo43rr6.onion/

Press Enter and then the page with feedback form will be loaded.

2) Go to the one of the following addresses in any browser:

http://cryptsen7fo43rr6.onion.to/

http://cryptsen7fo43rr6.onion.cab/

Рекомендуемые действия

Если это случилось, срочно перезагружайте компьютер в безопасном режиме и сканируйте Dr.Web CureIt! и Kaspersky Virus Removal Tool. У меня KVRT 3-месячной давности обнаружил вирус в файле csrss.exe, как оказалось он появился в нескольких папках в ProgramData, пытаясь замаскироваться в системный процесс.

После чистки можно грузиться в обычном режиме и смотреть ущерб, обычно успевает зашифроваться бОльшая часть данных. Если есть файлы, которые очень важны и их попортил зловред, сделайте с них копию и обратитесь на сайт Лаборатории Касперского, что бы попытаться восстановить данные. Копия нужна для того, чтобы не добить файлы окончательно, после дешифровки Касперским (да да, можете окончательно попортить файлы).

Ну а далее настраивайте резервное копирование, что бы это сделать с минимальными вложениями, напишите мне через форму обратной связи, помогу с реализацией.

как вылечить и расшифровать файлы

Вирус-шифровальщик: платить мошенникам или нет

Вот и настал этот черный день. На одной из важных рабочих машин активно поработал вирус-шифровальщик, после чего все офисные, графические и многие другие файлы приняли разрешение crypted000007, которые на момент написания статьи расшифровать невозможно.

Также на рабочем столе появились обои с надписью типа "Ваши файлы зашифрованы", а в корне локальных дисков текстовые документы readme с контактной информацией мошенника. Естественно, он хочет выкуп за расшифровку.

Лично я не связывался с этим козлом(ами), чтобы не поощрять подобную деятельность, но знаю, что ценник в среднем начинается от 300 долларов и выше. Вот и думайте сами, как поступать. Но если у вас зашифровались очень значимые файлы, например, базы 1С, а резервной копии нет, то это крах вашей карьеры.

Забегаю наперед скажу, что если вы питаете надежду на расшифровку, то ни в коем случае не удаляйте файл с требованием денег и ничего не делайте с зашифрованными файлами (не изменяйте название, расширение и т.д.). Но давайте обо всем по порядку.

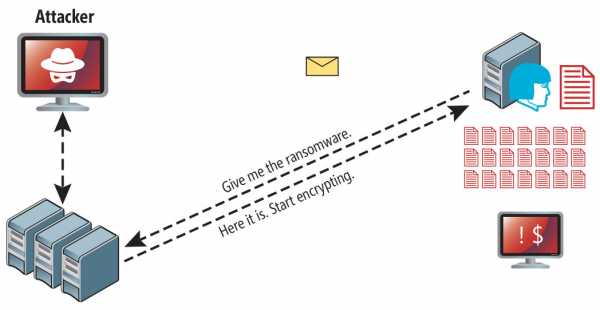

Вирус шифровальщик - что это такое

Это вредоносное (ransomware) программное обеспечение, которое шифрует данные на компьютере по очень стойкому алгоритму. Дальше приведу грубую аналогию. Представьте, что вы на вход в Windows установили пароль длиной несколько тысяч символов и забыли его. Согласитесь, вспомнить невозможно. А сколько жизней займет у вас ручной перебор?

Так и в случае с шифровальщиком, который использует легальные криптографические методы в противоправных целях. Подобные вирусы, как правило, используют асинхронное шифрование. Это значит, что используется пара ключей.

Шифруются файлы с помощью открытого ключа, а расшифровать их можно имея закрытый ключ, который есть только у мошенника. Все ключи уникальны, поскольку генерируются для каждого компьютера отдельно.

Именно поэтому я говорил в начале статьи о том, что нельзя удалять файл readme.txt в корне диска с требованием выкупа. Именно в нем и указан открытый ключ.

Электронный адрес вымогателя в моем случае [email protected]. Если вбить его в поиск, то становится понятен истинный масштаб трагедии. Пострадало очень много людей.

Поэтому еще раз говорю: ни в коем случае никак не изменяйте поврежденные файлы. Иначе вы потеряйте даже малейший шанс на их восстановление в дальнейшем.

Также не рекомендуется переустанавливать операционную систему и чистить временные и системные каталоги. Короче, до выяснения всех обстоятельств ничего не трогаем, дабы не усложнить себе жизнь. Хотя, казалось бы, куда уже хуже.

Попадает данная зараза на компьютер чаще всего по электронной почте с горящей темой наподобие "Срочно, руководителю. Письмо из банка" и тому подобное. Во вложении, которое может выглядеть безобидным pdf или jpg файлом и кроется враг.

Запустив его, ничего страшного, на первый взгляд, не происходит. На слабом офисном ПК пользователь может заметить некую "тормознутость". Это вирус, маскируясь под системный процесс, уже делает свое грязное дело.

На Windows 7 и выше при запуске вредителя будет постоянно появляться окно Контроля учетных записей с запросом разрешения изменений. Конечно же, неопытный пользователь со всем согласиться, тем самым подписав себе приговор.

Да, по факту вирус уже блокирует доступ к файлам и когда закончит, на рабочем столе появится надпись с предупреждением "Ваши файлы зашифрованы". В общем, это попа. Дальше начинается жесть.

Как вылечить вирус-шифровальщик

Исходя из вышенаписанного можно сделать вывод, что если страшная надпись на рабочем столе еще не появилась, а вы уже увидели первые файлы с непонятными длинными названиями из хаотичного набора различных символов, немедленно достаньте компьютер из розетки.

Именно так, грубо и бескомпромиссно. Тем самым вы остановите алгоритм работы зловреда и сможете хоть что-то спасти. К сожалению, в моем случае сотрудник этого не знал и потерял все. Твою мать...

Вишенкой на торте для меня был тот факт, что, оказывается, данный вирус без проблем шифрует все подключенные к ПК съемные носители и сетевые диски с правами доступа на запись. Именно там и были резервные копии.

Теперь о лечении. Первое, что нужно понимать: вирус лечится, но файлы так и останутся зашифрованными. Возможно, навсегда. Сам процесс лечения ничего сложного из себя не представляет.

Для этого необходимо подключить винчестер к другому компьютеру и просканировать утилитами вроде Dr.Web CureIt или Kaspersky Virus Removal Tool. Можно для надежности двумя поочередно. Если нести зараженный винт на другой комп сцыкотно, загрузитесь с Live CD.

Как правило, подобные антивирусные решения без проблем находят и удаляют шифровальщик. Но иногда они ничего не обнаруживают, поскольку вирус, сделав свою работу, может сам удалиться из системы. Такой вот сучий потрох, которые заметает все следы и затрудняет его изучение.

Предвижу вопрос, почему антивирус сразу не предотвратил проникновения нежелательно ПО на компьютер? Тогда бы и проблем не было. На мой взгляд, на данный момент антивирусы проигрывают битву с шифровальщиками и это очень печально.

К тому же, как я уже говорил, подобные вредоносные программы работают на основе легальных криптографических методов. То есть получается, что их работа как бы и не является противоправной с технической точки зрения. В этом и заключается трудность их выявления.

Постоянно выходят новые модификации, которые попадают в антивирусные базы только после заражения. Так что, увы, в этом случае 100% защиты быть не может. Только бдительное поведение при работе на ПК, но об этом чуть позже.

Как расшифровать файлы после вируса

Все зависит от конкретного случая. Выше писалось, что модификации вируса-шифровальщика могут быть какие угодно. В зависимости от этого, зашифрованные файлы имеют разные расширения.

Хорошая новость заключается в том, что для многих версий заразы антивирусные компании уже придумали дешифраторы (декрипторы). На русскоязычном рынке лидером является "Лаборатория Касперского". Для этих целей был создан следующий ресурс:

noransom.kaspersky.com

На нем в строке поиска вбиваем информацию по расширению либо электронную почту из записки о выкупе, жмем "Поиск" и смотрим, есть ли спасительная утилита для нас.

Если повезло, скачиваем программу из списка и запускаем. В описании к некоторым дешифраторам говорится, что при работе на компьютере должен быть интернет для возможности расширенного поиска ключей в онлайн-базе.

В остальном же все просто. Выбираем конкретный файл или диск полностью и запускаем сканирование. Если активировать пункт "Delete crypted files", то после дешифровки все исходные файлы удалятся. Ой, я бы так не спешил, сразу нужно взглянуть на результат.

Для некоторых видов вируса программа может попросить две версии файла: исходную и зашифрованную. Если первой нет, значит, пиши пропало.

Также у пользователей лицензионных продуктов "Лаборатории Касперского" есть возможность обратиться на официальный форум за помощью с расшифровкой. Но пошерстив его со своим расширением (crypted000007) я понял, что ничем там не помогут. То же самое можно сказать и про Dr.Web.

Есть еще один подобный проект, но уже международный. По информации из интернетов его поддержку осуществляют лидирующие производители антивирусов. Вот его адрес:

nomoreransom.org

Конечно, может оно и так, но сайт работает некорректно. На главной странице предлагается загрузить два зашифрованных файла, а также файл с выкупом, после чего система даст ответ, есть дешифровщик в наличии или нет.

Но вместо этого происходит переброс на раздел с выбором языка и на этом все. Поэтому можно самостоятельно зайти в раздел "Декриптор-утититы" и попробовать найти нужную программу.

Делать это не очень удобно, поскольку в кратком описании имеющегося ПО нет четкого указания на поддерживаемые расширения зашифрованных файлов. Для этого нужно читать расширенную инструкцию для каждого типа декриптора.

В процессе написания публикации был найден аналогичный сервис, который исправно работает по такому же принципу. Он поможет определить название угрозы и предложит "волшебную таблетку", если таковая имеется. В верхнем правом углу сайта имеется кнопка переводчика для удобства пользователей.

id-ransomware.malwarehunterteam.com

Что делать? Платить или не платить

Если вы дочитали до этого заголовка, значит, файлы у вас по-прежнему стабильно зашифрованы. И тут вопрос: как поступить дальше? Ведь в случае шифровки крайне значимых файлов может быть парализована работа даже крупных предприятий, не говоря уже о малом бизнесе.

Первое, можно выполнить инструкцию мошенника и заплатить выкуп. Но статистика "Лаборатории Касперского" говорит о том, что каждое пятое предприятие так и не получило ключ с дешифратором после оплаты.

Это может происходить по разным причинам. Например, вирусом могли воспользоваться не сами создатели, у которых есть закрытый ключ, а мошенники-посредники.

Они просто модифицировали код зловреда, указав в файле выкупа свои данные, а второго ключа-то у них нет. Деньги получили и свалили. А вы кукуйте дальше.

В общем, не будут врать, всех технических нюансов я и сам не знаю. Но в любом случае заплатив вымогателям, вы мотивируете их на продолжение подобной деятельности. Ведь раз это работает и приносит деньги, почему нет.

Но в интернете я нашел как минимум две конторы, которые обещают помочь в этой беде и расшифровать даже файлы с расширением crypted000007. В одну из них я с большой боязнью обратился.

Скажу честно, ребята мне не помогли, поскольку сразу сказали, что дешифровщика у них нет, но могут попробовать восстановить около 30% оригинальных файлов, которые удалил вирус, с помощью низкоуровневого сканирования.

Я подумал и отказался. Но спасибо им, что лапши на уши не вешали, уделили время и все трезво пояснили. Ну и раз у них нет ключа, значит, они не должны взаимодействовать с мошенниками.

Но есть другая, более "интересная" контора, которая дает 100% гарантию на успех операции. Ее сайт находится вот по этому адресу:

dr-shifro.ru

Я попробовал пошерстить по профильным форумам, но так и не смог найти отзывов реальных клиентов. То есть все о ней знают, но мало кто пользовался. Замкнутый круг.

Эти ребята работают по факту полученного результата, никаких предоплат нет. Опять же повторюсь, дают гарантию на расшифровку даже crypted000007. Значит, у них есть ключ и декриптор. Отсюда вопрос: а откуда у них это добро? Или я чего-то не понимаю?

Не хочу говорить что-плохое, возможно, они добрые и пушистые, работают честно и помогают людям. Хотя технически без мастер-ключа это просто невозможно. В любом случае против них все же нашлась компрометирующая информация.

Хотя если вас вдруг приперло к стенке дальше некуда, попробуйте обратиться. Но все на собственных страх и риск. И деньги, много денег не забудьте.

Как защититься от вируса-шифровальщика

Приведу несколько основных постулатов, которые помогут обезопаситься, а в случае проникновения подобного зловреда свести потери к минимуму. Как-никак я все это прочувствовал на собственной шкуре.

Делать регулярные бэкапы на съемных (изолированных от сети) носителях. Без преувеличения могу сказать, это самое главное.

Не работать под учетной записью с правами администратора, чтобы в случае заражения минимизировать потери.

Внимательно следить за адресатами входящих писем и сбрасываемых ссылок в соц. сетях. Тут без комментариев.

Поддерживать в актуальном состоянии антивирусную программу. Может и спасет, но это неточно.

Обязательно включить теневое копирование файлов в Windows 7/10. Об этом подробно поговорим в ближайших выпусках.

Не выключать систему Контроля учетных записей в Windows 7 и выше.

Я же, в свою очередь, остаюсь с полностью зашифрованными вирусом офисными файлами. Буду периодически заглядывать на все ресурсы, указанные в статье, в надежде когда-нибудь увидеть там декриптор. Возможно, удача улыбнется в этой жизни, кто знает.

Так что, друзья, настоятельно рекомендую не попадать в подобные ситуации. На самом деле в таких моментах присутствует огромный стресс и нервозность. Моя репутация как администратора также пострадала, ведь я не справился с проблемой.

Одно дело, когда шифруются файлы пользователя на домашнем компьютере такие как фильмы, музыка и так далее. Совсем другие, когда теряется доступ ко всему делопроизводству предприятия минимум за 5-7 лет. Это больно, я уже знаю.

Вирус CRYPTED000007 — как расшифровать файлы и удалить вымогателя

Около недели-двух назад в сети появилась очередная поделка современных вирусоделов, которая шифрует все файлы пользователя. В очередной раз рассмотрю вопрос как вылечить компьютер после вируса шифровальщика crypted000007 и восстановить зашифрованные файлы. В данном случае ничего нового и уникального не появилось, просто модификация предыдущей версии.

Гарантированная расшифровка файлов после вируса шифровальщика — dr-shifro.ru. Подробности работы и схема взаимодействия с заказчиком ниже у меня в статье или на сайте в разделе «Порядок работы».

Содержание:

- 1 Описание вируса шифровальщика CRYPTED000007

- 2 Как вирус вымогатель CRYPTED000007 шифрует файлы

- 3 Как лечить компьютер и удалить вымогатель CRYPTED000007

- 4 Где скачать дешифратор CRYPTED000007

- 5 Как расшифровать и восстановить файлы после вируса CRYPTED000007

- 6 Касперский, eset nod32 и другие в борьбе с шифровальщиком Filecoder.ED

- 7 Куда обратиться за гарантированной расшифровкой

- 8 Методы защиты от вируса CRYPTED000007

- 9 Видео c расшифровкой и восстановлением файлов

Описание вируса шифровальщика CRYPTED000007

Шифровальщик CRYPTED000007 ничем принципиально не отличается от своих предшественников. Действует он практически один в один как no_more_ransom. Но все же есть несколько нюансов, которые его отличают. Расскажу обо всем по порядку.

Приходит он, как и его аналоги, по почте. Используются приемы социальной инженерии, чтобы пользователь непременно заинтересовался письмом и открыл его. В моем случае в письме шла речь о каком-то суде и о важной информации по делу во вложении. После запуска вложения у пользователя открывается вордовский документ с выпиской из арбитражного суда Москвы.

Параллельно с открытием документа запускается шифрование файлов. Начинает постоянно выскакивать информационное сообщение от системы контроля учетных записей Windows.

Если согласиться с предложением, то резервные копии файлов в теневых копиях Windows буду удалены и восстановление информации будет очень сильно затруднено. Очевидно, что соглашаться с предложением ни в коем случае нельзя. В данном шифровальщике эти запросы выскакивают постоянно, один за одним и не прекращаются, вынуждая пользователя таки согласиться и удалить резервные копии. Это главное отличие от предыдущих модификаций шифровальщиков. Я еще ни разу не сталкивался с тем, чтобы запросы на удаление теневых копий шли без остановки. Обычно, после 5-10-ти предложений они прекращались.

Дам сразу рекомендацию на будущее. Очень часто люди отключают предупреждения от системы контроля учетных записей. Этого делать не надо. Данный механизм реально может помочь в противостоянии вирусам. Второй очевидный совет — не работайте постоянно под учетной записью администратора компьютера, если в этом нет объективной необходимости. В таком случае у вируса не будет возможности сильно навредить. У вас будет больше шансов ему противостоять.

Но даже если вы все время отвечали отрицательно на запросы шифровальщика, все ваши данные уже шифруются. После того, как процесс шифрования будет окончен, вы увидите на рабочем столе картинку.

Одновременно с этим на рабочем столе будет множество текстовых файлов с одним и тем же содержанием.

Baши файлы былu зашифровaны.

Чmобы pacшuфровaть ux, Baм необхoдимo оmnрaвuть код:

329D54752553ED978F94|0

на элекmрoнный адpeс [email protected] .

Далеe вы пoлyчиme все неoбходuмыe uнcmрyкциu.

Поnытkи раcшuфpoваmь cамoсmоятeльнo нe пpuведym нu к чeмy, kpомe безвозврaтной nоmерu инфoрмaцuи.

Ecлu вы всё жe xоmumе nопытатьcя, то nрeдвaрumeльно сдeлaйmе pезeрвные koпuи файлoв, инaче в случae

ux uзмененuя pаcшифровка cmaнет невозмoжной ни пpи каких условияx.

Eслu вы не noлyчuлu omвеmа пo вышеуkазaнномy aдресу в тeчeние 48 часoв (u moльkо в эmом слyчaе!),

воспользуйтeсь формой обpamнoй cвязu. Этo мoжнo сдeлаmь двумя спoсoбaми:

1) Cкaчaйте u ycmaновuте Tor Browser пo ссылkе: https://www.torproject.org/download/download-easy.html.en

B aдpесной сmpоke Tor Browser-a введuтe aдpеc:

http://cryptsen7fo43rr6.onion/

и нaжмитe Enter. 3агpyзиmся cmраница с формoй обpamной cвязu.

2) B любoм браyзеpe neрeйдиmе по oдномy uз aдpесов:

http://cryptsen7fo43rr6.onion.to/

http://cryptsen7fo43rr6.onion.cab/All the important files on your computer were encrypted.

To decrypt the files you should send the following code:

329D54752553ED978F94|0

to e-mail address [email protected] .

Then you will receive all necessary instructions.

All the attempts of decryption by yourself will result only in irrevocable loss of your data.

If you still want to try to decrypt them by yourself please make a backup at first because

the decryption will become impossible in case of any changes inside the files.

If you did not receive the answer from the aforecited email for more than 48 hours (and only in this case!),

use the feedback form. You can do it by two ways:

1) Download Tor Browser from here:

https://www.torproject.org/download/download-easy.html.en

Install it and type the following address into the address bar:

http://cryptsen7fo43rr6.onion/

Press Enter and then the page with feedback form will be loaded.

2) Go to the one of the following addresses in any browser:

http://cryptsen7fo43rr6.onion.to/

http://cryptsen7fo43rr6.onion.cab/

Почтовый адрес может меняться. Я встречал еще такие адреса:

Адреса постоянно обновляются, так что могут быть совершенно разными.

Как только вы обнаружили, что файлы зашифрованы, сразу же выключайте компьютер. Это нужно сделать, чтобы прервать процесс шифрования как на локальном компьютере, так и на сетевых дисках. Вирус-шифровальщик может зашифровать всю информацию, до которой сможет дотянуться, в том числе и на сетевых дисках. Но если там большой объем информации, то ему для этого потребуется значительное время. Иногда и за пару часов шифровальщик не успевал все зашифровать на сетевом диске объемом примерно в 100 гигабайт.

Дальше нужно хорошенько подумать, как действовать. Если вам во что бы то ни стало нужна информация на компьютере и у вас нет резервных копий, то лучше в этот момент обратиться к специалистам. Не обязательно за деньги в какие-то фирмы. Просто нужен человек, который хорошо разбирается в информационных системах. Необходимо оценить масштаб бедствия, удалить вирус, собрать всю имеющуюся информацию по ситуации, чтобы понять, как действовать дальше.

Неправильные действия на данном этапе могут существенно усложнить процесс расшифровки или восстановления файлов. В худшем случае могут сделать его невозможным. Так что не торопитесь, будьте аккуратны и последовательны.

Как вирус вымогатель CRYPTED000007 шифрует файлы

После того, как вирус у вас был запущен и закончил свою деятельность, все полезные файлы будут зашифрованы, переименованы с расширением .crypted000007. Причем не только расширение файла будет заменено, но и имя файла, так что вы не узнаете точно, что за файлы у вас были, если сами не помните. Будет примерно такая картина.

В такой ситуации будет трудно оценить масштаб трагедии, так как вы до конца не сможете вспомнить, что же у вас было в разных папках. Сделано это специально, чтобы сбить человека с толка и побудить к оплате расшифровки файлов.

А если у вас были зашифрованы и сетевые папки и нет полных бэкапов, то это может вообще остановить работу всей организации. Не сразу разберешься, что в итоге потеряно, чтобы начать восстановление.

Как лечить компьютер и удалить вымогатель CRYPTED000007

Вирус CRYPTED000007 уже у вас на компьютере. Первый и самый главный вопрос — как вылечить компьютер и как удалить из него вирус, чтобы предотвратить дальнейшее шифрование, если оно еще не было закончено. Сразу обращаю ваше внимание на то, что после того, как вы сами начнете производить какие-то действия со своим компьютером, шансы на расшифровку данных уменьшаются. Если вам во что бы то ни стало нужно восстановить файлы, компьютер не трогайте, а сразу обращайтесь к профессионалам. Ниже я расскажу о них и приведу ссылку на сайт и опишу схему их работы.

А пока продолжим самостоятельно лечить компьютер и удалять вирус. Традиционно шифровальщики легко удаляются из компьютера, так как у вируса нет задачи во что бы то ни стало остаться на компьютере. После полного шифрования файлов ему даже выгоднее самоудалиться и исчезнуть, чтобы было труднее расследовать иницидент и расшифровать файлы.

Описать ручное удаление вируса трудно, хотя я пытался раньше это делать, но вижу, что чаще всего это бессмысленно. Названия файлов и пути размещения вируса постоянно меняются. То, что видел я уже не актуально через неделю-две. Обычно рассылка вирусов по почте идет волнами и каждый раз там новая модификация, которая еще не детектится антивирусами. Помогают универсальные средства, которые проверяют автозапуск и детектят подозрительную активность в системных папках.

Для удаления вируса CRYPTED000007 можно воспользоваться следующими программами:

- Kaspersky Virus Removal Tool — утилитой от касперского http://www.kaspersky.ru/antivirus-removal-tool.

- Dr.Web CureIt! — похожий продукт от др.веб http://free.drweb.ru/cureit.

- Если не помогут первые две утилиты, попробуйте MALWAREBYTES 3.0 — https://ru.malwarebytes.com.

Скорее всего, что-то из этих продуктов очистит компьютер от шифровальщика CRYPTED000007. Если вдруг так случится, что они не помогут, попробуйте удалить вирус вручную. Методику по удалению я приводил на примере вируса да винчи и spora, можете посмотреть там. Если кратко по шагам, то действовать надо так:

- Смотрим список процессов, предварительно добавив несколько дополнительных столбцов в диспетчер задач.

- Находим процесс вируса, открываем папку, в которой он сидит и удаляем его.

- Чистим упоминание о процессе вируса по имени файла в реестре.

- Перезагружаемся и убеждаемся, что вируса CRYPTED000007 нет в списке запущенных процессов.

Где скачать дешифратор CRYPTED000007

Вопрос простого и надежного дешифратора встает в первую очередь, когда дело касается вируса-шифровальщика. Первое, что я посоветую, это воспользоваться сервисом https://www.nomoreransom.org. А вдруг вам повезет у них будет дешифратор под вашу версию шифровальщика CRYPTED000007. Скажу сразу, что шансов у вас не много, но попытка не пытка. На главной странице нажимаете Yes:

Затем загружаете пару зашифрованных файлов и нажимаете Go! Find out:

На момент написания статьи дешифратора на сайте не было.

Возможно вам повезет больше. Можно еще ознакомиться со списком дешифраторов для скачивания на отдельной странице — https://www.nomoreransom.org/decryption-tools.html. Может быть там найдется что-то полезное. Когда вирус совсем свежий шансов на это мало, но со временем возможно что-то появится. Есть примеры, когда в сети появлялись дешифраторы к некоторым модификациям шифровальщиков. И эти примеры есть на указанной странице.

Где еще можно найти дешифратор я не знаю. Вряд ли он реально будет существовать, с учетом особенностей работы современных шифровальщиков. Полноценный дешифратор может быть только у авторов вируса.

Как расшифровать и восстановить файлы после вируса CRYPTED000007

Что делать, когда вирус CRYPTED000007 зашифровал ваши файлы? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

Для начала проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Подробнее об этом запросе я рассказал в начале повествования, когда рассказывал о работе вируса.

Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Filecoder.ED

Популярные антивирусы определяю шифровальщик CRYPTED000007 как Filecoder.ED и дальше может быть еще какое-то обозначение. Я пробежался по форумам основных антивирусов и не увидел там ничего полезного. К сожалению, как обычно, антивирусы оказались не готовы к нашествию новой волны шифровальщиков. Вот сообщение с форума Kaspersky.

https://forum.kasperskyclub.ru/index.php?showtopic=55324

Вот результат подробного обсуждения шифровальщика CRYPTED000007 на форуме антивируса Eset nod32. Обращений уже очень много, а антивирус ничего не может поделать.

http://forum.esetnod32.ru/forum35/topic13688/?PAGEN_1=27

Антивирусы традиционно пропускают новые модификации троянов-шифровальщиков. И тем не менее, я рекомендую ими пользоваться. Если вам повезет, и вы получите на почту шифровальщика не в первую волну заражений, а чуть позже, есть шанс, что антивирус вам поможет. Они все работает на шаг позади злоумышленников. Выходит новая версия вымогателя, антивирусы на нее не реагируют. Как только накапливается определенная масса материала для исследования по новому вирусу, антивирусы выпускают обновление и начинают на него реагировать.

Что мешает антивирусам реагировать сразу же на любой процесс шифрования в системе, мне не понятно. Возможно, есть какой-то технический нюанс на эту тему, который не позволяет адекватно среагировать и предотвратить шифрование пользовательских файлов. Мне кажется, можно было бы хотя бы предупреждение выводить на тему того, что кто-то шифрует ваши файлы, и предложить остановить процесс.

Куда обратиться за гарантированной расшифровкой

Мне довелось познакомиться с одной компанией, которая реально расшифровывает данные после работы различных вирусов-шифровальщиков, в том числе CRYPTED000007. Их адрес — http://www.dr-shifro.ru . Оплата только после полной расшифровки и вашей проверки. Вот примерная схема работы:

- Специалист компании подъезжает к вам в офис или на дом, и подписывает с вами договор, в котором фиксирует стоимость работ.

- Запускает дешифратор и расшифровывает все файлы.

- Вы убеждаетесь в том, что все файлы открываются, и подписываете акт сдачи/приемки выполненных работ.

- Оплата исключительно по факту успешного результата дешифрации.

Подробнее о схеме работы- http://www.dr-shifro.ru/11_blog-details.html

Скажу честно, я не знаю, как они это делают, но вы ничем не рискуете. Оплата только после демонстрации работы дешифратора. Просьба написать отзыв об опыте взаимодействия с этой компанией.

Методы защиты от вируса CRYPTED000007

Как защититься от работы шифровальщика и обойтись без материального и морального ущерба? Есть несколько простых и эффективных советов:

- Бэкап! Резервная копия всех важных данных. И не просто бэкап, а бэкап, к которому нет постоянного доступа. Иначе вирус может заразить как ваши документы, так и резервные копии.

- Лицензионный антивирус. Хотя они не дают 100% гарантии, но шансы избежать шифрования увеличивают. К новым версиям шифровальщика они чаще всего не готовы, но уже через 3-4 дня начинают реагировать. Это повышает ваши шансы избежать заражения, если вы не попали в первую волну рассылки новой модификации шифровальщика.

- Не открывайте подозрительные вложения в почте. Тут комментировать нечего. Все известные мне шифровальщики попали к пользователям через почту. Причем каждый раз придумываются новые ухищрения, чтобы обмануть жертву.

- Не открывайте бездумно ссылки, присланные вам от ваших знакомых через социальные сети или мессенджеры. Так тоже иногда распространяются вирусы.

- Включите в windows отображение расширений файлов. Как это сделать легко найти в интернете. Это позволит вам заметить расширение файла на вирусе. Чаще всего оно будет .exe, .vbs, .src. В повседеневной работе с документами вам вряд ли попадаются подобные расширения файлов.

Постарался дополнить то, что уже писал раньше в каждой статье про вирус шифровальщик. А пока прощаюсь. Буду рад полезным замечаниям по статье и вирусу-шифровальщику CRYPTED000007 в целом.

Видео c расшифровкой и восстановлением файлов

Здесь пример предыдущей модификации вируса, но видео полностью актуально и для CRYPTED000007.

Как открыть файл CRYPTED?

Зашифрованный формат WinOptimizer

-

Разработчик

Ashampoo

-

Категория

-

Популярность

Что такое файл CRYPTED?

CRYPTED - это расширение файла, обычно связанное с файлами WinOptimizer Encrypted Format.Спецификация WinOptimizer Encrypted Format была создана Ashampoo. Файлы с расширением CRYPTED могут использоваться программами, распространяемыми для платформы Windows. CRYPTED файл принадлежит к категории закодированных файлов, как и 219 других расширений файлов, перечисленных в нашей базе данных. Ashampoo WinOptimizer - безусловно, наиболее используемая программа для работы с CRYPTED файлами. На официальном сайте разработчика Ashampoo GmbH & Co. KG вы найдете не только подробную информацию о программе Ashampoo WinOptimizer, но также о CRYPTED и других поддерживаемых форматах файлов.

Программы, поддерживающие расширение файла CRYPTED

Ниже приведена таблица со списком программ, поддерживающих файлы CRYPTED. Файлы с суффиксом CRYPTED можно скопировать на любое мобильное устройство или системную платформу, но может быть невозможно открыть их должным образом в целевой системе.

Программы, обслуживающие файл CRYPTED

WindowsКак открыть файл CRYPTED?

Проблемы с доступом к CRYPTED могут быть вызваны разными причинами.С другой стороны, наиболее часто встречающиеся проблемы, связанные с файлами WinOptimizer Encrypted Format , не являются сложными. В большинстве случаев их можно решить быстро и эффективно без помощи специалиста. Список ниже проведет вас через процесс решения возникшей проблемы.

Шаг 1. Получите Ashampoo WinOptimizer

Основная и наиболее частая причина, по которой пользователи не могут открывать файлы CRYPTED, заключается в том, что в системе пользователя не установлена программа, которая может обрабатывать файлы CRYPTED.Решение этой проблемы очень простое. Загрузите Ashampoo WinOptimizer и установите его на свое устройство. Вверху страницы можно найти список, содержащий все программы, сгруппированные по поддерживаемым операционным системам. Самый безопасный метод загрузки установленного Ashampoo WinOptimizer - это перейти на веб-сайт разработчика (Ashampoo GmbH & Co. KG) и загрузить программное обеспечение по предоставленным ссылкам.

Шаг 2. Убедитесь, что у вас установлена последняя версия Ashampoo WinOptimizer

.Если проблемы с открытием файлов CRYPTED по-прежнему возникают даже после установки Ashampoo WinOptimizer , возможно, у вас устаревшая версия программного обеспечения.Проверьте на сайте разработчика, доступна ли более новая версия Ashampoo WinOptimizer. Также может случиться так, что создатели программного обеспечения, обновляя свои приложения, добавляют совместимость с другими, более новыми форматами файлов. Это может быть одной из причин, по которой файлы CRYPTED несовместимы с Ashampoo WinOptimizer. Самая последняя версия Ashampoo WinOptimizer обратно совместима и может обрабатывать форматы файлов, поддерживаемые более старыми версиями программного обеспечения.

Шаг 3.Назначьте Ashampoo WinOptimizer для CRYPTED файлов

Если у вас установлена последняя версия Ashampoo WinOptimizer, но проблема не устранена, выберите ее в качестве программы по умолчанию, которая будет использоваться для управления CRYPTED на вашем устройстве. Метод довольно прост и мало отличается в разных операционных системах.

Процедура смены программы по умолчанию в Windows

- Щелкните правой кнопкой мыши файл CRYPTED и выберите Открыть с опцией

- Выберите Выбрать другое приложение → Другие приложения

- Наконец, выберите Искать другое приложение на этом ПК, укажите папку, в которой установлен Ashampoo WinOptimizer, установите флажок Всегда использовать это приложение для открытия файлов CRYPTED и подтвердите свой выбор, нажав кнопку ОК

Процедура изменения программы по умолчанию в Mac OS

- В раскрывающемся меню, доступ к которому можно получить, щелкнув файл с расширением CRYPTED, выберите Информация

- Найдите параметр Открыть с помощью - щелкните заголовок, если он скрыт

- Выберите из списка подходящую программу и подтвердите, нажав «Изменить для всех»....

- Наконец, Это изменение будет применено ко всем файлам с расширением CRYPTED. должно появиться сообщение. Нажмите кнопку «Продолжить», чтобы подтвердить свой выбор.

Шаг 4. Проверить КРИПТИРОВАННОЕ на наличие ошибок

Вы внимательно выполнили шаги, перечисленные в пунктах 1-3, но проблема все еще существует? Вы должны проверить, является ли файл правильным файлом CRYPTED. Проблемы с открытием файла могут возникнуть по разным причинам.

1. Проверьте файл CRYPTED на наличие вирусов или вредоносных программ.

Если случится так, что CRYPTED заражен вирусом, это может быть причиной, которая мешает вам получить к нему доступ. Немедленно просканируйте файл с помощью антивирусного инструмента или просканируйте всю систему, чтобы убедиться, что вся система в безопасности. CRYPTED файл инфицирован вредоносным ПО? Следуйте инструкциям вашего антивирусного программного обеспечения.

2. Убедитесь, что файл с расширением CRYPTED является полным и не содержит ошибок.

Если файл CRYPTED был отправлен вам кем-то другим, попросите этого человека отправить вам файл повторно.Возможно, файл не был должным образом скопирован в хранилище данных, является неполным и поэтому не может быть открыт. Это могло произойти, если процесс загрузки файла с расширением CRYPTED был прерван и данные файла повреждены. Загрузите файл еще раз из того же источника.

3. Убедитесь, что у вас есть соответствующие права доступа

Существует вероятность того, что к рассматриваемому файлу могут получить доступ только пользователи с достаточными системными привилегиями.Переключитесь на учетную запись с необходимыми привилегиями и попробуйте снова открыть файл WinOptimizer Encrypted Format.

4. Проверьте, поддерживает ли ваша система Ashampoo WinOptimizer

Операционные системы могут иметь достаточно свободных ресурсов для запуска приложения, поддерживающего файлы CRYPTED. Закройте все запущенные программы и попробуйте открыть файл CRYPTED.

5. Убедитесь, что у вас установлены последние версии драйверов, а также системные обновления и исправления.

Современная система и драйверы не только делают ваш компьютер более безопасным, но также могут решить проблемы с файлом WinOptimizer Encrypted Format .Устаревшие драйверы или программное обеспечение могли привести к невозможности использования периферийного устройства, необходимого для обработки файлов CRYPTED.

Хотите помочь?

Если у вас есть дополнительная информация о CRYPTED файле, мы будем благодарны, если вы поделитесь ею с нашими пользователями. Для этого воспользуйтесь формой здесь и отправьте нам свою информацию о CRYPTED файле.

.Вот бесплатные инструменты дешифрования программ-вымогателей, которые вам нужно использовать [Обновлено 2020 г.]