Wncry как восстановить файлы касперский

No Ransom: бесплатная расшифровка файлов

0 инструментов найдено

Смотрите также

| Название | Описание | Дата обновления |

|---|---|---|

Shade Decryptor |

Скачать |

30 Апр 2020 |

Rakhni Decryptor |

Восстанавливает файлы после шифровальщиков Rakhni, Agent.iih, Aura, Autoit, Pletor, Rotor, Lamer, Lortok, Cryptokluchen, Democry, Bitman (TeslaCrypt, версии 3 и 4), Chimera, Crysis (версий 2 и 3). Обновления: восстанавливает файлы после шифровальщиков Dharma, Jaff, новые версии Cryakl, Yatron, FortuneCrypt. Как расшифровать Скачать |

25 Сен 2019 |

Rannoh Decryptor |

Восстанавливает файлы после шифровальщиков Rannoh, AutoIt, Fury, Crybola, Cryakl, CryptXXX (версий 1, 2 и 3), Polyglot или Marsjoke. Как расшифровать Скачать |

20 Дек 2016 |

Wildfire Decryptor |

Скачать |

24 Авг 2016 |

CoinVault Decryptor |

Восстанавливает файлы после шифровальщиков CoinVault и Bitcryptor. Утилита создана совместно с полицией и прокуратурой Нидерландов. Как расшифровать Скачать |

15 Апр 2015 |

Xorist Decryptor |

Скачать |

23 Авг 2016 |

Установите Kaspersky Internet Security,

чтобы уберечь свой компьютер от вымогателей

Как восстановить файлы после шифрования вируса-шифровальщика WannaCry

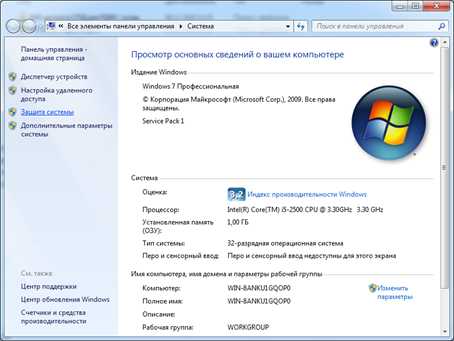

Добрый день, Хабражители. На Хабре много писали как защититься от WannaCry. Но почему-то нигде не осветили как произвести возврат зашифрованных данных. Хочу восполнить этот пробел. И немного пролить свет на то, как как мы это делали в нашей «всем известной» компании, участвующей в логистике. Это больше инструкция для наших администраторов ИБ.Восстановление после шифрования данных

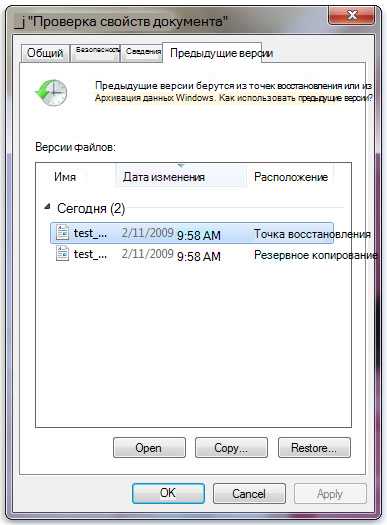

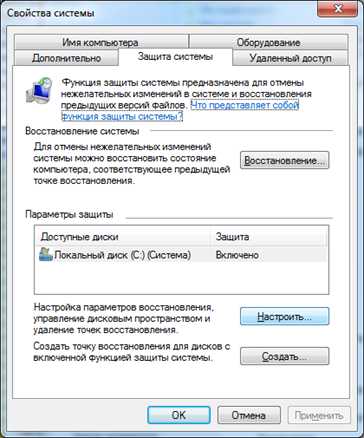

Это не Расшифровка, а именно Восстановление. И работает только в том случае если включено теневое копирование в windows, т.е. данные можно восстановить с точек восстановления самой windows.

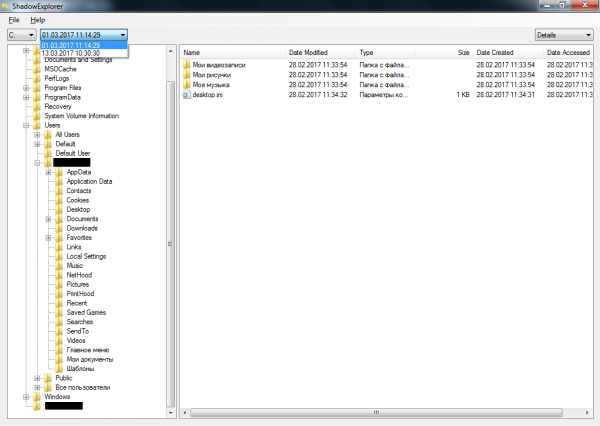

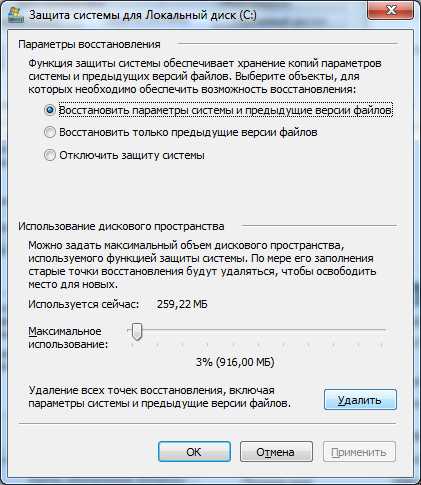

Для этого можно воспользоваться утилитой ShadowExplorer – она бесплатная и позволяет восстановить файлы из точек восстановления. Точки восстановления создаются при каждом обновлении системы и старые затираются новыми. Количество точек зависит от выделенного для точек восстановления места. В среднем их 5-6 штук хранится на среднестатистическом Windows.

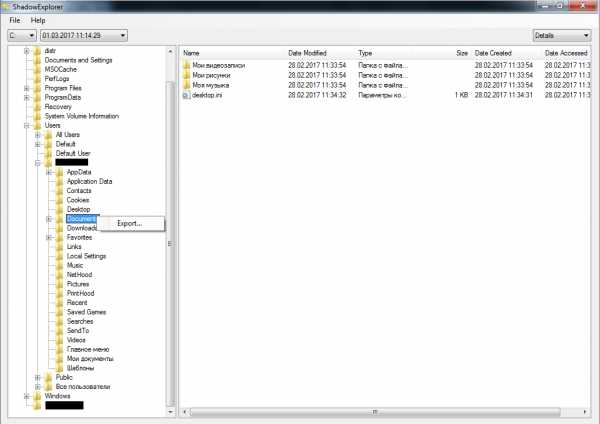

Выбираете точку восстановления и можно экспортировать файлы и директории в нужное вам место:

Выбираете те файлы, которые еще не зашифрованы, и экспортируете их в нужное Вам место.

(В некоторых случаях когда уже прошло обновление могут затереться те точки восстановления когда еще файлы были не зашифрованы. Также возможны ситуации когда часть данных уже зашифровано в точках восстановления, а часть еще нет. Вам необходимо восстановить только то, что можно восстановить.)

Вот в принципе и все что требуется для восстановления там где это возможно.

Важно! После восстановления файлов необходимо потереть те точки восстановления где данные уже были зашифрованы. Замечено, что именно отсюда вирус сам себя восстанавливает после очистки.

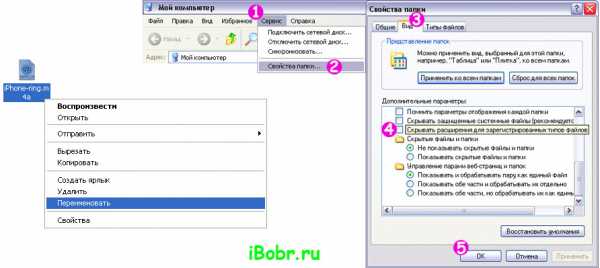

Далее небольшой guide от меня (инструкция админам), чтобы…

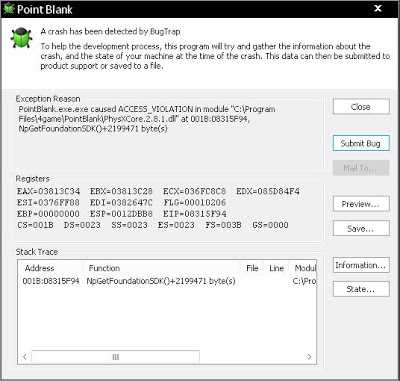

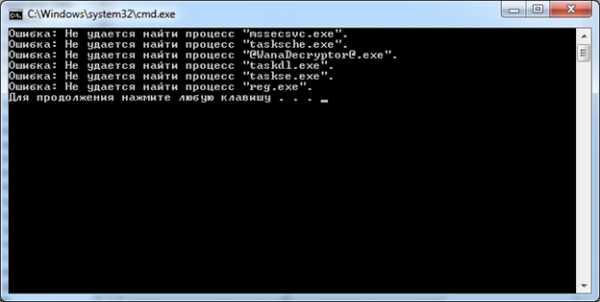

Восстановить данные, а также обезвредить и удалить вирус:

1. Отключить компьютер от сети

2. Далее необходимо воспользоваться утилитой wann_kill_v_(номер версии) – эта утилита убивает процесс вируса. Сами вирусные сигнатуры остаются хранится в системе. Это делаем т.к. когда вы приходите с флешкой на компьютер который нужно пролечить, вирус шифрует флешку. Важно успеть запустить эту утилиту до того как вирус залезет на флешку.

3. Чистите Компьютер с помощью DrWeb CureIt (здесь удаляется сам вирус с компьютера)

4. Восстанавливаете данные которые вам нужны как описано выше «После шифрования данных»

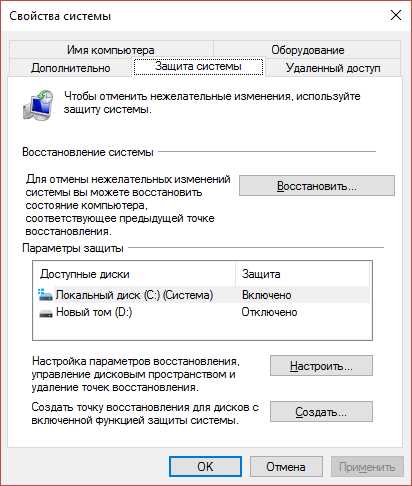

5. (Только после восстановления данных) Уничтожаете точки восстановления, потому что именно отсюда вирус сам себя восстанавливает после очистки.

Защита системы:

Настроить:

Удалить.

6. Затем накатываете патч KB4012212, тем самым закрывая сетевую уязвимость MS17-010

7. Включаете в сеть и устанавливаете (или обновляете) антивирусное ПО.

Вот в принципе и все как я боролся с вирусом Wanna Cry.

Эпидемия шифровальщика WannaCry: что произошло и как защититься

(Пост обновлен 17 мая)

12 мая началась эпидемия трояна-шифровальщика WannaCry — похоже, происходит это по всему миру. Эпидемией мы это называем потому, что очень уж велики масштабы. За один только день мы насчитали более 45 000 случаев атаки, но на самом деле их наверняка намного больше.

Что произошло?

О заражениях сообщили сразу несколько крупных организаций, в том числе несколько британских клиник, которым пришлось приостановить работу. По сторонним данным, WannaCry заразил уже более 300 000 компьютеров. Собственно, именно поэтому к нему и приковано столько внимания.

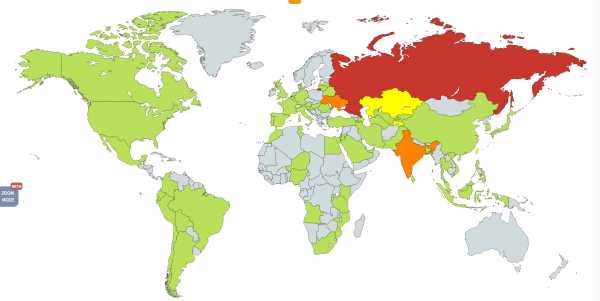

Больше всего атак пришлось на Россию, но также от WannaCry серьезно пострадали Украина, Индия, Тайвань, всего же мы обнаружили WannaCry в 74 странах. И это за один только первый день атаки.

Что такое WannaCry?

В целом WannaCry — это эксплойт, с помощью которого происходит заражение и распространение, плюс шифровальщик, который скачивается на компьютер после того, как заражение произошло.

В этом и состоит важное отличие WannaCry от большинства прочих шифровальщиков. Для того, чтобы заразить свой компьютер, обычным, скажем так, шифровальщиком, пользователь должен совершить некую ошибку — кликнуть на подозрительную ссылку, разрешить исполнять макрос в Word, скачать сомнительное вложение из письма. Заразиться WannaCry можно, вообще ничего не делая.

WannaCry: эксплойт и способ распространения

Создатели WannaCry использовали эксплойт для Windows, известный под названием EternalBlue. Он эксплуатирует уязвимость, которую Microsoft закрыла в обновлении безопасности MS17-010 от 14 марта этого года. С помощью этого эксплойта злоумышленники могли получать удаленный доступ к компьютеру и устанавливать на него собственно шифровальщик.

Если у вас установлено обновление и уязвимость закрыта, то удаленно взломать компьютер не получится. Однако исследователи «Лаборатории Касперского» из GReAT отдельно обращают внимание на то, что закрытие уязвимости никак не мешает работать собственно шифровальщику, так что, если вы каким-либо образом запустите его, патч вас не спасет.

После успешного взлома компьютера WannaCry пытается распространяться по локальной сети на другие компьютеры, как червь. Он сканирует другие компьютеры на предмет наличия той самой уязвимости, которую можно эксплуатировать с помощью EternalBlue, и если находит, то атакует и шифрует и их тоже.

Получается, что, попав на один компьютер, WannaCry может заразить всю локальную сеть и зашифровать все компьютеры, в ней присутствующие. Именно поэтому серьезнее всего от WannaCry досталось крупным компаниям — чем больше компьютеров в сети, тем больше ущерб.

WannaCry: шифровальщик

WannaCry как шифровальщик (его еще иногда называет WCrypt, а еще, почему-то, порой зовут WannaCry Decryptor, хотя он, по логике вещей, вовсе даже криптор, а не декриптор) делает все то же самое, что и другие шифровальщики — шифрует файлы на компьютере и требует выкуп за их расшифровку. Больше всего он похож на еще одну разновидность печально известного троянца CryptXXX.

Уберполезный пост! Что такое трояны-вымогатели и шифровальщики, откуда они, чем грозят и как с ними бороться: https://t.co/mQZfXSEuiz pic.twitter.com/RlhAs9bdSx

— Kaspersky (@Kaspersky_ru) October 20, 2016

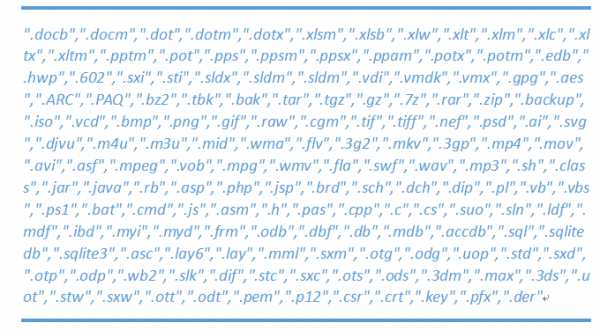

Он шифрует файлы различных типов (полный список можно посмотреть тут), среди которых, конечно же, есть офисные документы, фотографии, фильмы, архивы и другие форматы файлов, в которых может содержаться потенциально важная для пользователя информация. Зашифрованные файлы получают расширение .WCRY (отсюда и название шифровальщика) и становятся полностью нечитаемыми.

После этого он меняет обои рабочего стола, выводя туда уведомление о заражении и список действий, которые якобы надо произвести, чтобы вернуть файлы. Такие же уведомления в виде текстовых файлов WannaCry раскидывает по папкам на компьютере — чтобы пользователь точно не пропустил. Как всегда, все сводится к тому, что надо перевести некую сумму в биткоин-эквиваленте на кошелек злоумышленников — и тогда они якобы расшифруют файлы. Поначалу киберпреступники требовали $300, но потом решили поднять ставки — в последних версиях WannaCry фигурирует цифра в $600.

Также злоумышленники запугивают пользователя, заявляя, что через 3 дня сумма выкупа увеличится, а через 7 дней файлы невозможно будет расшифровать. Мы не рекомендуем платить злоумышленникам выкуп — никаких гарантий того, что они расшифруют ваши данные, получив выкуп, нет. Более того, в случае других вымогателей исследователи уже показывали, что иногда данные просто удаляют, то есть и возможности расшифровать не остается физически, хотя злоумышленники требуют выкуп как ни в чем не бывало.

Как регистрация домена приостановила заражение и почему это еще не все

Интересно, что исследователю под ником Malwaretech удалось приостановить заражение, зарегистрировав в Интернете домен с длинным и абсолютно бессмысленным названием.

Оказывается, некоторые образцы WannaCry обращались к этому домену и, если не получали положительного ответа, устанавливали шифровальщик и начинали свое черное дело. Если же ответ приходил (то есть домен был зарегистрирован), то зловред сворачивал какую-либо деятельность.

Обнаружив отсылку к этому домену в коде трояна, исследователь зарегистрировал его, таким образом приостановив атаку. За остаток дня к домену пришло несколько десятков тысяч обращений, то есть несколько десятков тысяч компьютеров удалось спасти от заражения.

Есть версия, что эта функциональность была встроена в WannaCry как рубильник — на случай, если что-то пойдет не так. Другая версия, которой придерживается и сам исследователь: что это способ усложнить анализ поведения зловреда. В исследовательских тестовых средах часто специально делается так, что от любых доменов приходили положительные ответы — и в этом случае в тестовой среде троян бы не делал ничего.

К сожалению, в новых версиях трояна злоумышленникам достаточно поменять доменное имя, указанное в «рубильнике», чтобы заражение продолжилось. Так что, вероятно, первый день эпидемии WannaCry не станет последним.

Способы защиты от WannaCry

К сожалению, на данный момент способов расшифровать файлы, зашифрованные WannaCry, нет. То есть с заражением можно бороться единственным способом — не допускать его.

Вот несколько советов, как избежать заражения или хотя бы уменьшить нанесенный урон:

- Регулярно делайте резервные копии файлов и храните их на носителях, которые не постоянно подключены к компьютеру. Если есть свежая резервная копия, то заражение шифровальщиком — не трагедия, а всего лишь потеря нескольких часов на переустановку или чистку системы. Лень делать бэкапы самостоятельно — воспользуйтесь встроенным модулем в Kaspersky Total Security, он умеет автоматизировать этот процесс.

- Устанавливайте обновления ПО. В данном случае всем пользователям Windows настоятельно рекомендуется установить системное обновление безопасности MS17-010, тем более что Microsoft выпустила его даже для официально более неподдерживаемых систем вроде Windows XP или Windows 2003. Серьезно, установите его вот прямо сейчас — сейчас как раз тот самый случай, когда это действительно важно.

- Используйте надежный антивирус. Kaspersky Internet Security умеет обнаруживать WannaCry как локально, так и при попытках распространения по сети. Более того, встроенный модуль «Мониторинг активности» (System Watcher) умеет откатывать нежелательные изменения, то есть не позволит зашифровать файлы даже тем версиям зловредов, которые еще не попали в антивирусные базы.

- Если у вас уже установлено наше защитное решение, рекомендуем сделать следующее: вручную запустить задачу сканирования критических областей и в случае обнаружения зловреда с вердиктом MEM:Trojan.Win64.EquationDrug.gen (так наши антивирусные решения определяют WannaCry) перезагрузить систему.

У нас есть отдельный пост с советами для бизнес-пользователей.

Восстановление удаленного или вылеченного программой объекта

Восстановление удаленного или вылеченного программой объекта Пожалуйста, включите Javascript в браузере!"Лаборатория Касперского" не рекомендует восстанавливать удаленные и вылеченные объекты, поскольку они могут представлять угрозу для вашего компьютера.

Для восстановления удаленного или вылеченного объекта используется его резервная копия, созданная программой в ходе проверки объекта.

Kaspersky Internet Security не выполняет лечение приложений из Магазина Windows. Если в результате проверки такое приложение признано опасным, оно будет удалено с вашего компьютера.

При удалении приложений из Магазина Windows Kaspersky Internet Security не создает резервные копии. Для восстановления таких объектов необходимо использовать средства восстановления операционной системы (подробную информацию можно получить из документации к операционной системе, установленной на вашем компьютере) либо обновить приложения через Магазин Windows.

Чтобы восстановить удаленный или вылеченный программой файл, выполните следующие действия:

- Откройте главное окно программы.

- Нажав на кнопку Больше функций, расположенную в нижней части главного окна, откройте окно Инструменты.

- В левой части окна Инструменты по ссылке Карантин откройте окно Карантин.

- В открывшемся окне Карантин выберите нужный файл в списке и нажмите на кнопку Восстановить.

Восстановление доступа к зашифрованными файлам

Восстановление доступа к зашифрованными файлам

При шифровании файлов Kaspersky Endpoint Security получает ключ шифрования, необходимый для прямого доступа к зашифрованным файлам. С помощью ключа шифрования пользователь, работающий под любой из учетных записей Windows, которая была активной во время шифрования файлов, может получать прямой доступ к зашифрованным файлам. Пользователям, работающим под учетными записями Windows, которые были неактивны во время шифрования файлов, требуется связь с Kaspersky Security Center для доступа к зашифрованным файлам.

Зашифрованные файлы могут быть недоступны в следующих случаях:

- На компьютере пользователя присутствуют ключи шифрования, но нет связи с Kaspersky Security Center для работы с ними. В этом случае пользователю требуется запросить доступ к зашифрованным файлам у администратора локальной сети организации.

При отсутствии связи с Kaspersky Security Center требуется:

- для доступа к зашифрованным файлам на жестких дисках компьютера запросить один ключ доступа;

- для доступа к зашифрованным файлам на съемных дисках запросить ключ доступа к зашифрованным файлам для каждого съемного диска.

- С компьютера пользователя удалены компоненты шифрования. В этом случае пользователь может открыть зашифрованные файлы на локальных дисках и съемных дисках, но содержимое файлов отображается как зашифрованное.

Пользователь может работать с зашифрованными файлами при следующих условиях:

Для получения доступ к зашифрованным файлам пользователю нужно запустить процедуру восстановления ("Запрос - Ответ").

Восстановление доступ к зашифрованным файлам состоит из следующих этапов:

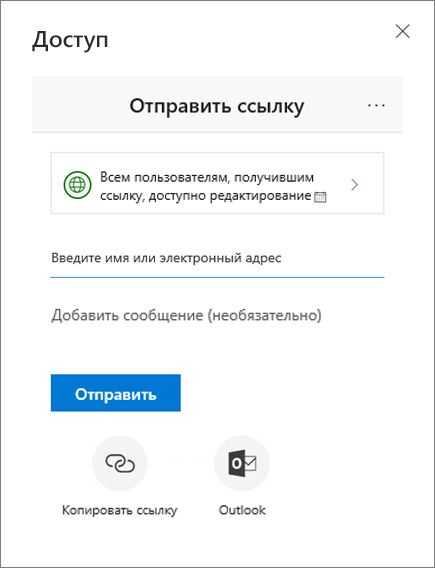

- Пользователь отправляет администратору файл запроса (см. рис. ниже).

- Администратор добавляет файл запроса в Kaspersky Security Center, создает файл ключа доступа и отправляет файл пользователю.

- Пользователь добавляет файл ключа доступа в Kaspersky Endpoint Security и получает доступ к файлам.

Восстановление доступа к зашифрованным файлам

Для запуска процедуры восстановления пользователю нужно обратиться к файлу. В результате Kaspersky Endpoint Security создаст файл запроса (файл с расширением kesdc), который пользователю нужно передать администратору, например, по электронной почте.

Kaspersky Endpoint Security формирует файл запроса доступа ко всем зашифрованным файлам, хранящимся на диске компьютера (локальном диске или съемном диске).

Как получить файл ключа доступа к зашифрованным данным в Консоли администрирования (MMC)

- Откройте Консоль администрирования Kaspersky Security Center.

- В папке Управляемые устройства дерева Консоли администрирования откройте папку с названием группы администрирования, в состав которой входят нужные клиентские компьютеры.

- В рабочей области выберите закладку Устройства.

- На закладке Устройства выделите компьютер пользователя, запросившего восстановление доступа к зашифрованным данным, и по правой клавише мыши откройте контекстное меню.

- В контекстном меню выберите пункт Предоставление доступа в офлайн-режиме.

- В открывшемся окне выберите закладку Шифрование данных.

- На закладке Шифрование данных нажмите на кнопку Обзор.

- В окне выбора файла запроса укажите путь к файлу, полученного от пользователя.

Отобразится информация о запросе пользователя. Kaspersky Security Center сформирует файл ключа доступа. Отправьте пользователю созданный файл ключа доступа к зашифрованным данным по электронной почте. Или сохраните файл доступа и передайте файл любым доступным способом.

Как получить файл ключа доступа к зашифрованным данным в Web Console

- В главном окне Web Console выберите Устройства → Управляемые устройства.

- Установите флажок рядом с именем компьютера, доступ к данным которого вы хотите восстановить.

- Нажмите на кнопку Предоставить доступ к устройству в автономном режиме.

- Выберите раздел Шифрование данных.

- Нажмите на кнопку Выбрать файл и выберите файл запроса, полученный от пользователя (файл с расширением kesdc).

Web Console покажет информацию о запросе. В том числе, имя компьютера, на котором пользователь запрашивает доступ к файлу.

- Нажмите на кнопку Сохранить ключ и выберите папку для сохранения файла ключа доступа к зашифрованным данным (файл с расширением kesdr).

В результате вам будет доступен ключ доступа к зашифрованным данным, который нужно будет передать пользователю.

После получения файла ключа доступа к зашифрованным данным пользователю нужно запустить файл двойным щелчком мыши. В результате Kaspersky Endpoint Security предоставит доступ ко всем зашифрованным файлам, хранящимся диске. Для получения доступа к зашифрованным файлам, хранящимся на других дисках, требуется получить отдельные ключи доступа для этих дисков.

В началоВосстановление данных вымогателей WannaCry: Возможнсть и Решение

19 Май. 2017 г.kate

Подробнее о 360 Total SecurityАвтор: 360 Helios Team

Ссылка источника:

http://blogs.360.cn/blog/wanacrypt0r_data_recovery_feasibility_analysi/

Ссылка на скачивание для инструмента восстановления:

https://360totalsecurity.com/s/ransomrecovery/

Глава 1 Введение

Недавно в центре интернета-безопасности 360 был обнаружен новый вид вируса –вымогателя, предназначенный как для предприятий, так и для частных лиц во многих странах и регионах. 360 выпустили своевременное предупреждение аварийной ситуации 12 мая после обнаружения, чтобы напомнить пользователям о предстоящих рисках. Эта вырус-вымогатель распространяется с высокой скоростью по всему миру. По неполным статистическим данным, всего за несколько часов после взрыва были заражены десятки тысяч устройств в 99 странах, и данный сетевой Червь все еще пытается расширить свое влияние.

Как правило, вирус-вымогатель- это вредоносная программа с явным намерением вымогательства. Он шифрует файлы жертвы с помощью асимметричного криптографического алгоритма, делает их недоступными и требует выкуп за их дешифрование. Если выкуп не выплачен, файлы не могут быть восстановлены. Этот новый вид известный под кодовым названием WanaCrypt0r. Что делает его настолько смертельным, что он использовал хакерский инструмент «EternalBLue», который был украден у АНБ. Это также объясняет, почему WanaCrypt0r способна быстро распространяться по всему миру и причинила большие потери за очень короткое время. После прорыва сетевого Черви 12 мая отдел Core Security в центре интернета-безопасности 360 провело тщательный мониторинг и глубокий анализ. Теперь мы можем выпустить набор средств обнаружения, решения защиты и восстановления данных против WanaCrypt0r.

360 Helios Team — команда APT (Advanced Persistent Attack), занимающаяся исследованиями и анализом отдела Core Security, в основном посвященная расследованию атаки APT и реагированию на инциденты угроз. Исследователи безопасности тщательно анализировали механизм вирусов, чтобы найти наиболее эффективный и точный метод восстановления зашифрованных файлов. Используя этот метод, 360 может стать первым поставщиком безопасности, который выпускает инструмент восстановления данных — «360 Ransomware Infected File Recovery», чтобы помочь своим клиентам быстро и полностью восстановить зараженные файлы. Мы надеемся, что эта статья поможет вам разобраться в трюках этого червя, а также в более широком обсуждении вопроса о восстановлении зашифрованных файлов.

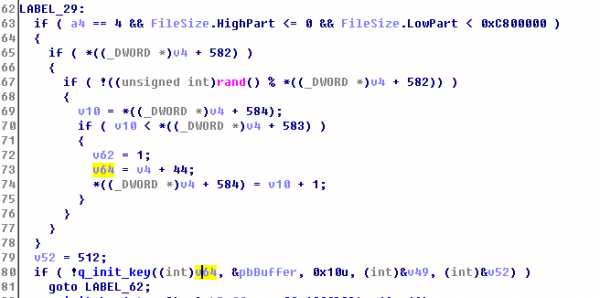

Глава 2 Анализ основных процессов шифрования

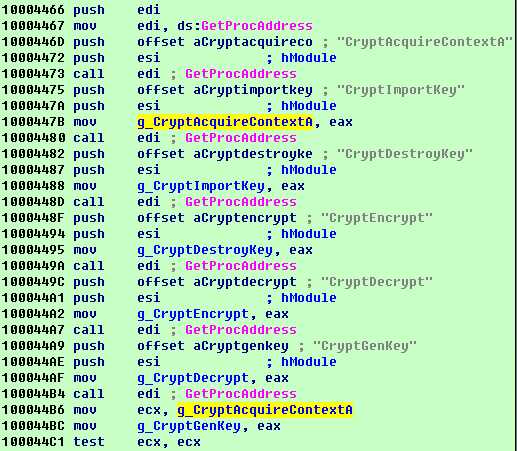

Этот Червь выдает модуль шифрования в память и напрямую загружает DLL в память. Затем DLL экспортирует функцию TaskStart, которая должна использоваться для активации целого процесса шифрования. DLL динамически получает доступ к файловой системе и функциям API, связанным с шифрованием, чтобы избежать статического обнаружения.

1.Начальная стадия

Сначала он использует «SHGetFolderPathW», чтобы получить пути к папкам рабочего стола и файла. Затем он вызовет функцию «10004A40», чтобы получить путь к рабочим столам других пользователей и папкам с файлами и вызвать функцию EncrytFolder для шифрования папок отдельно.

Он проходит все диски дважды от драйвера Z до C. Первое сканирование — запуск всех локальных дисков (за исключением драйвера-CD). Во втором сканировании проверяет все мобильные накопители и вызывает функцию EncrytFolder для шифрования файлов.

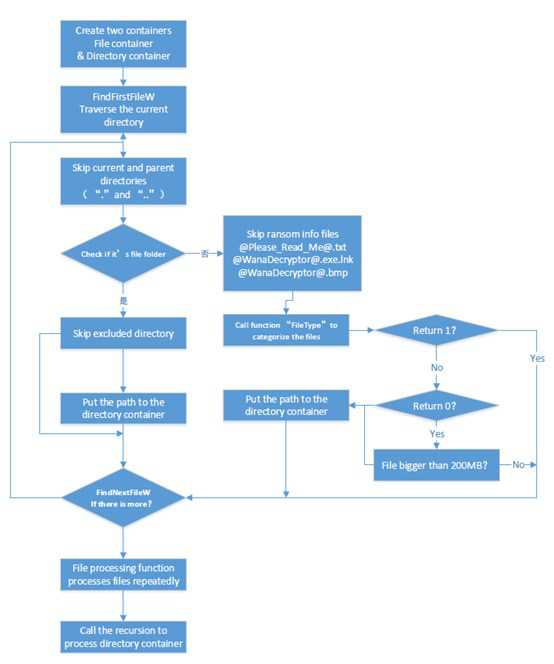

2.Файловый траверс

Функция «EncryptFolder» является рекурсивной функцией, которая может собирать информацию о файлах, следуя приведенной ниже процедуре:

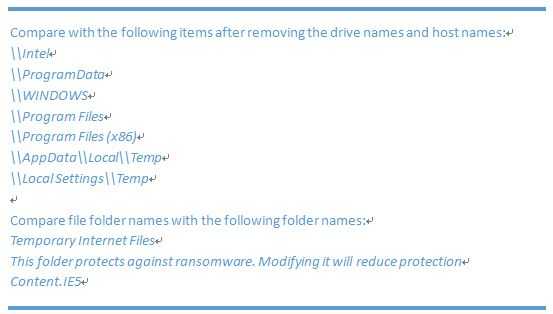

Удалите пути или папки с файлами во время поперечного процесса:

Есть интересная папка с названием «Эта папка защищает от вируса-вымогателя. Изменение его уменьшит защиту «. Когда вы это сделаете, вы обнаружите, что он соответствует папке защиты программного обеспечения для защиты от вируса-вымогателя.

При обходе файлов вирус-вымогатель собирают информацию о файле, такую как размер файлов, а затем классифицируют файлы на разные типы в соответствии с их расширением, следуя определенным правилам:

Список типов расширений 1:

Список типов расширений 2:

3.Приоритет шифрования

Чтобы зашифровать важные файлы как можно быстрее, WanaCrypt0r разработал сложную очередь приоритетов:

Очередь приоритетов:

I.Шифруйте файлы типа 2, которые также соответствуют списку расширений 1. Если файл меньше 0X400, приоритет шифрования будет снижен.

II. Шифруйте файлы типа 3, которые также соответствуют списку расширений 2. Если файл меньше 0X400, приоритет шифрования будет снижен.

III. Шифруйте остальные файлы (меньше 0х400) и другие файлы.

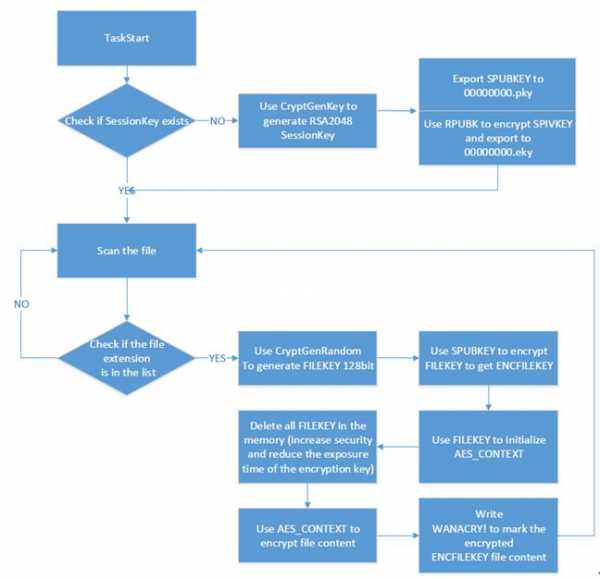

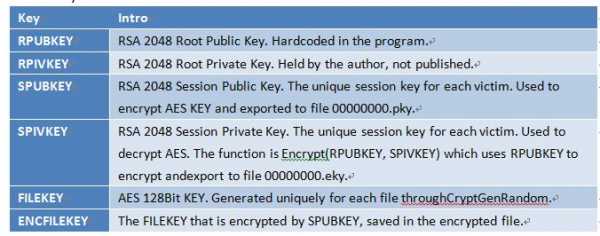

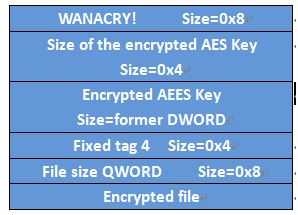

4.Логика шифрования

Весь процесс шифрования завершается с использованием как RSA, так и AES. Хотя в процессе шифрования RSA используется Microsoft CryptAPI, код AES статически компилируется в DLL. Процесс шифрования показан на рисунке ниже:

Список используемых ключей:

Формат файла после шифрования:

Обратите внимание, что во время процесса шифрования вирус-вымогатель будет случайным образом выбирать некоторые файлы для шифрования, используя встроенный открытый ключ RSA, чтобы предложить несколько файлов, которые жертвы могут расшифровать бесплатно.

Путь к свободным файлам может найдена в файле «f.wnry».

5.Заполнение случайных чисел

После шифрования WanaCrypt0r будет заполнять файлы, которые он сочтет важными со случайными числами, пока полностью не разрушит файл, а затем переместите файлы во временный каталог файлов для удаления. Делая это, он делает это довольно трудным для инструментов восстановления файлов для восстановления файлов.В то же время он может ускорить процесс шифрования.

Заполненные файлы должны соответствовать следующим требованиям:

— В указанном каталоге (рабочий стол, мой документ, папка пользователя)

— Файл меньше 200 МБ

— Расширение файла находится в списке типов расширений 1

Логика заполнения файла:

— Если файл меньше 0x400, он будет покрыт случайными числами одинаковой длины

— Если файл больше 0x400, последний 0x400 будет покрыт случайными числами

— Переместите указатель файла на заголовок файла и установите 0x40000 в качестве блока данных, чтобы покрыть файл случайными числами до конца.

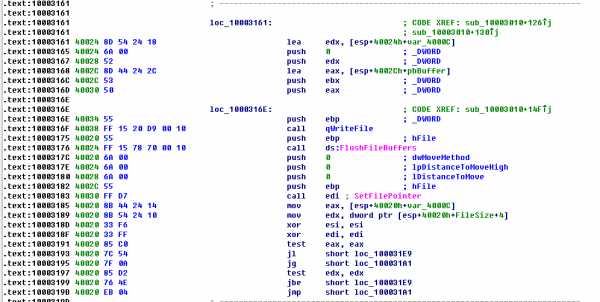

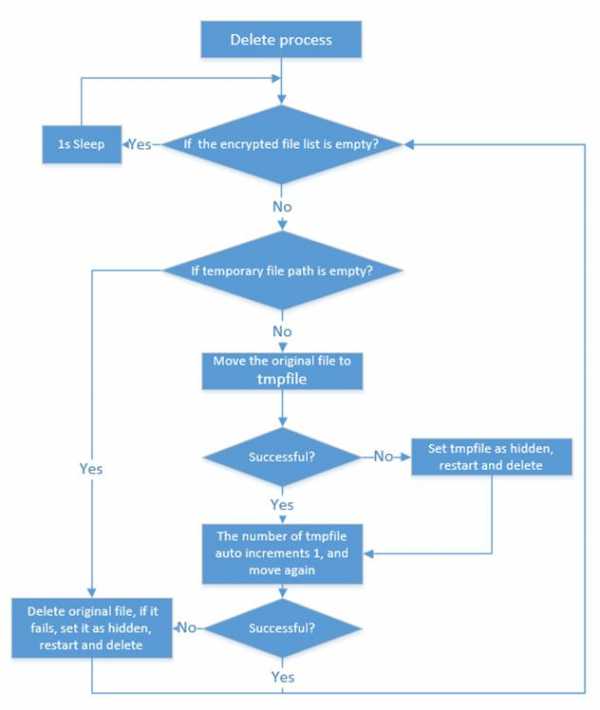

6.Удаление файлов

WanaCrypt0r сначала переместит файлы во временную папку для создания временного файла, а затем удалит его различными способами.

Когда он проедет диски для шифрования файлов, он создаст временный файл с именем в формате «$ RECYCLE + auto increment + .WNCYRT» (например: «D: \ $ RECYCLE \ 1.WNCRYT») на текущем диске. Особенно, если текущий диск является системным (например, драйвер-C), он будет использовать временный каталог системы.

Впоследствии процесс запускает taskdl.exe и удаляет временные файлы с фиксированным интервалом времени.

Глава 3 Возможность восстановления данных

В анализе логики его выполнения мы заметили, что этот Червь перезапишет файлы, удовлетворяющие заданным требованиям, случайными числами или 0x55, чтобы уничтожить файловые структуры и предотвратить их восстановление. Но эта операция принимается только для определенных файлов или файлов с определенным расширением. Это означает, что есть еще много файлов, которые не были переписаны, что оставляет место для восстановления файлов.

В процессе удаления червь перемещал исходные файлы во временную папку файлов, вызывая функцию MoveFileEx. В конце концов временные файлы удаляются массово. Во время вышеописанного процесса исходные файлы могут быть изменены, но текущее программное обеспечение восстановления данных на рынке не знает об этом, так что довольно много файлов не может быть восстановлено успешно. Потребности в файлах для восстановления жертв почти не реализоваться.

Для других файлов червь просто выполнил команду «move & delete». Поскольку процессы удаления файлов и перемещения файлов разделены, эти два потока будут конкурировать друг с другом, что может привести к сбою при перемещении файлов из-за различий в системной среде пользователя. В результате файл будет удален непосредственно в текущем местоположении. В этом случае существует большая вероятность того, что файл может быть восстановлен.

https://360totalsecurity.com/s/ransomrecovery/

Используя наши методы восстановления, большой процент зашифрованных файлов может быть прекрасно восстановлен. Теперь обновленная версия 360 инструмента восстановления файлов была разработана в ответ на эту потребность, чтобы помочь десяткам тысяч жертв смягчить потери и последствия.

14 мая, 360 — первый поставщик безопасности, выпустивший инструмент восстановления файлов, которое спас много файлов от вируса-вымогателя. Эта новая версия сделала еще один шаг в использовании логических уязвимостей WanaCrypt0r. Он может удалить вирус, чтобы предотвратить дальнейшее заражение. Используя несколько алгоритмов, он может найти скрытые связи между бесплатными восстанавливаемыми файлами и расшифрованнымифайлами для клиентов. Эта универсальная служба восстановления может уменьшить ущерб от атаки вируса-вымогателя и защитить безопасность данных пользователей.

Глава 4 Заключение

Массовая вспышка и распространение Черви WannaCry с помощью использования MS17-010,что делает его способным к саморепликации и активному распространению, помимо функций общей вымогателя. Если не учитывать полезную нагрузку атаки, техническая структура вируса-вымогателя играет самую важную роль в атаках.Вирус-вымогателя шифрует ключ AES с помощью асимметричного криптографического алгоритма RSA-2048. Затем каждый файл зашифровывается с помощью случайного AES-128 алгоритма симметричного шифрования. Это означает,полагаясь на существующие вычисления и методы, что расшифровать RSA-2048 и AES-128 без каких-либо открытых или закрытых ключей почти невозможно. Однако авторы оставляют некоторые ошибки в процессе шифрования, что обеспечивает и увеличивает возможность восстановления. Если действия выполняются достаточно быстро, большинство данных можно сохранить обратно.

Кроме того, поскольку деньги на выкуп выплачиваются в анонимных биткойнах, для которых кто-либо может получить адрес без подлинной сертификации, невозможно идентифицировать злоумышленника по адресам, не говоря уже о том, что между различными учетными записями одного и того же Адрес владельца. Поэтому, из-за принятия нерушимого алгоритма шифрования и анонимных биткойнов, весьма вероятно, что этот вид прибыльной вспышки вируса-вымогателя продолжится в течение долгого времени. Все должны быть осторожны.

360 Helios Team

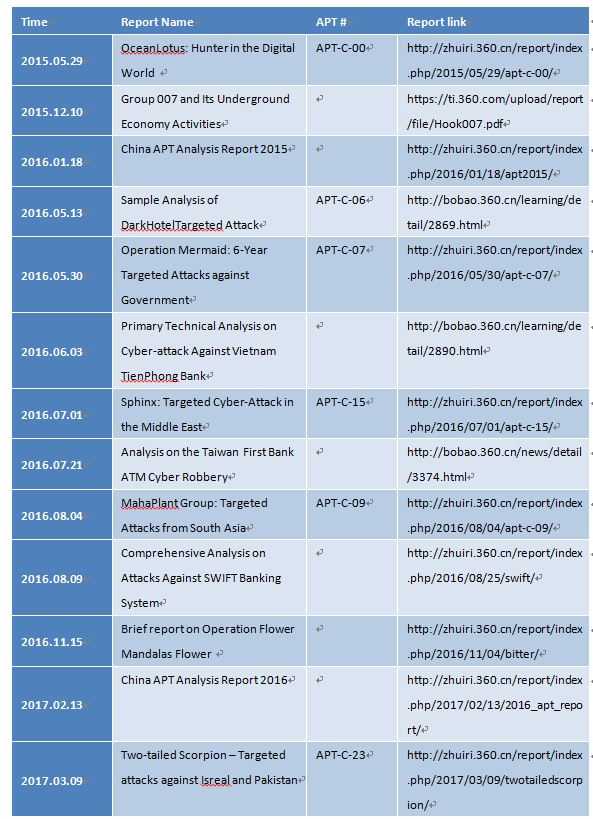

360 Helios Team — исследовательская команда APT (Advanced Persistent Attack) в Qihoo 360.

Команда посвящена расследованию атак APT, реагированию на инциденты угроз и исследованиям промышленных цепей подпольной экономики.

С момента создания в декабре 2014 года, команда успешно интегрировала огромную базу данных 360 и создала быструю процедуру реверсирования и корреляции. К настоящему времени было обнаружено и выявлено более 30 APT и групп подпольой экономики.

360 Helios также предоставляет решения для оценки угроз и реагирования на угрозы для предприятий.

Публичные отчеты

Контакт

Эл. Почта: [email protected]

Группа WeChat: 360 Helios Team

Пожалуйста, скачайте QR-код ниже, чтобы следить за нами на WeChat!

Подробнее о 360 Total Security

Как восстановить удаленные файлы

Как восстановить удаленные файлы

Это случилось со всеми в какой-то момент. Вы случайно удалили нужный файл. Прежде чем в отчаянии вскинуть руки, сделайте глубокий вдох и знайте, что надежда не может быть потеряна. В зависимости от вашего компьютера, программного обеспечения, которое вы используете, и ваших настроек, может быть возможно - а может быть, даже легко - восстановить удаленные файлы, не нанимая компьютерного специалиста.

Первые дела сначала

Это может показаться очевидным, но поищите имя файла во всех папках, включая корзину или папку корзины.Не упускайте из виду простейшую возможность. Некоторое программное обеспечение автоматически очищает корзины и корзины и управляет ими. Если вы используете программу, которая делает это, выключите ее, как только поймете, что удаленный файл может оказаться в этих корзинах.

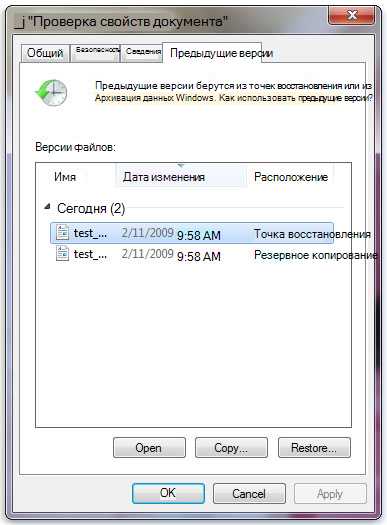

Вероятно, вы понимаете важность резервного копирования вашего компьютера и важных файлов. Если у вас есть последняя резервная копия, сейчас самое время ее использовать. На компьютерах с Windows есть полезный инструмент, который поможет вам изучить резервные копии и восстановить определенные файлы. Вы также можете воспользоваться функцией истории файлов, чтобы восстановить файл аналогичным образом.Эта функция доступна в Windows 8 и более новых версиях, но вы должны настроить ее для автоматического резервного копирования файлов в Windows.

Многие системы и программы автоматически загружают файлы в облачный сервис, почти как резервные копии. Выполните поиск в связанных облачных сервисах, чтобы узнать, был ли файл отправлен в облако.

Это действительно пропало?

Если файла нет в одном из этих мест, вы можете попробовать восстановить удаленные файлы еще несколькими способами. Во-первых, это помогает понять, как большинство компьютеров удаляют файлы.Жесткий диск вашего компьютера устроен как книга. Файлы похожи на главы в книге, а в начале жесткого диска есть таблица, которая сообщает компьютеру, где искать каждый файл, очень похоже на оглавление. На компьютере под управлением Windows это называется таблицей размещения файлов (FAT).

На большинстве дисков компьютер не отслеживает и не перезаписывает каждый файл, который вы удаляете сразу. Вместо этого он стирает запись главы из оглавления, сообщая компьютеру, что место доступно, когда это необходимо.Это более эффективно, а также означает, что файл все еще находится на жестком диске, пока компьютер не решит использовать это пространство для чего-то еще.

Для твердотельных накопителей процесс удаления работает иначе. В новых твердотельных накопителях есть функция TRIM, которая автоматически стирает любой файл, который вы удаляете. Это ускоряет работу твердотельных накопителей, но означает, что файлы, хранящиеся на них, могут не подлежать восстановлению.

Время помощи

Лучше всего для восстановления файла, который был удален, но не перезаписан, - прекратить делать что-либо на вашем компьютере, которое могло бы перезаписать потерянный файл.Не обращайтесь к текущим файлам, не вносите никаких изменений в программу, не загружайте новые файлы и не устанавливайте какие-либо программы, пока вы пытаетесь восстановить удаленный файл.

Программа восстановления файлов может найти удаленный файл путем сканирования содержимого диска, а не просмотра таблицы размещения файлов. По сути, это программное обеспечение читает страницы книги в поисках главы с именем файла, который вы хотите восстановить. Доступно бесплатное программное обеспечение для восстановления файлов, хотя в платных версиях больше функций.Если вы решили использовать программное обеспечение, обязательно запускайте его с USB-накопителя или компакт-диска, чтобы случайно не перезаписать файл, который вы хотите восстановить.

Если ни один из этих вариантов DIY не работает, а файл критически важен, возможно, пришло время отправить жесткий диск профессионалу, который сможет использовать инструменты компьютерной криминалистики. Планируйте заранее, чтобы предотвратить случайную потерю файлов в будущем. Запланируйте регулярное автоматическое резервное копирование наиболее важных файлов вашего компьютера и храните эти резервные копии в надежном месте.

Как восстановить удаленные файлы

KasperskyВосстановление удаленных файлов может быть трудным, но необходимым для работы или личной жизни.Выполните следующие действия, чтобы успешно восстановить удаленные файлы.

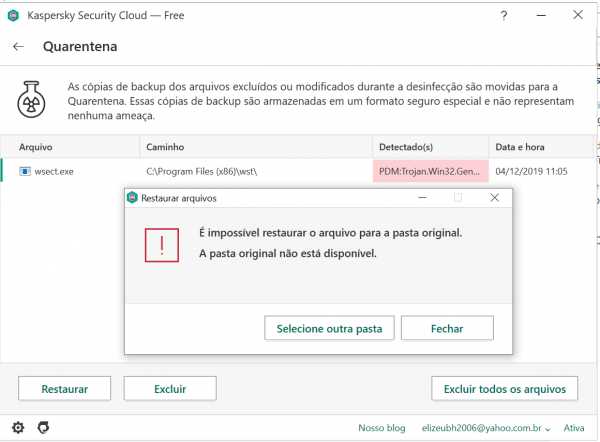

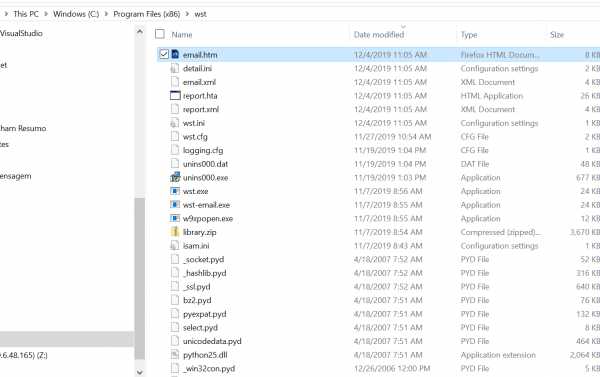

.Не могу восстановить файл из карантина - исходная папка недоступна [Закрыто]

Помогите пожалуйста !!!

У Касперского есть ложное срабатывание на файл wsect.exe. Этот файл важен для моей работы, это программа, созданная IBM для создания отчета о безопасности. Антивирус отправил его на карантин, и я не могу его восстановить. Когда я пытаюсь восстановить, он говорит «Исходная папка недоступна», когда я пытаюсь выбрать исходную папку, он продолжает показывать это сообщение.

Я использую Windows 10, и я знаю, что мне не нужно было бы использовать этот антивирус, потому что IBM решила использовать защиту Windows 10, но мне пришлось установить этот антивирус случайно, чтобы использовать третью часть (заказчик ) vpn, требующий антивируса.

Под сообщением (на португальском языке) говорится: «Можно восстановить файл в исходную папку. Исходная папка недоступна »

Но исходная папка существует.

Исходная папка:

икона

Лучший ответ elizeubh3006 4 декабря 2019 г., 21:10

@FLOOD, Спасибо за ответ.

Сработало !!! Восстановил файл ..

Посмотреть оригинал .

Лучший способ восстановить файлы, зашифрованные WNCRY в Windows 10/8 / 8.1 / 7 / XP

В этом цифровом мире кибербезопасность всегда является горячей темой. А WannaCry, возможно, самый ненавистный вирус за последние годы. По оценкам, от него пострадали более 200 000 компьютеров в 150 странах, а общий ущерб составил миллиарды долларов. Причем эксперты посчитали, что реально пострадавших устройств и потерь больше, чем в отчете. Киберпреступники просили всех заплатить не менее 300 долларов за расшифровку файлов. Есть ли способ восстановить файлы, зашифрованные WNCRY, без уплаты выкупа? На самом деле, есть шанс вернуть свои файлы и сэкономить 300 долларов в кармане.Все, что вам нужно, это следовать нашему руководству ниже.

Часть 1. Что такое файл WNCRY

Прежде всего, давайте сначала поговорим о том, что такое файл WNCRY. WannaCry - это своего рода шифровальщик-вымогатель, нацеленный на компьютеры под управлением операционных систем Windows. Как только компьютер будет поражен этим вымогателем, исходные файлы будут удалены, а копии будут зашифрованы в файл WNCRY. Например, файл xxx.doc будет преобразован в xxx.doc.wncry.

Если жертвы не заплатят выкуп в криптовалюте Биткойн вовремя, все файлы исчезнут навсегда.Что еще хуже, программа-вымогатель также ведет себя как червь, потенциально поражая компьютеры и серверы в одной сети. Это станет катастрофой для организации.

Дополнительная литература: Параметры восстановления системы.

Часть 2. Как восстановить файлы, зашифрованные с помощью WannaCrypt

Способ шифрования файлов с помощью WannaCrypt несколько особенный. Во-первых, он считывает исходные файлы на пораженном компьютере в оперативную память. Затем начинается создание зашифрованных файлов, закончившихся WNCRY. Наконец, исходные файлы удаляются с жестких дисков.Если вы понимаете способ шифрования WNCRY, возможно, у вас есть метод восстановления зашифрованных файлов без уплаты выкупа: использование профессионального инструмента для восстановления данных, такого как Apeaksoft Data Recovery. Его основные характеристики:

1. Простота использования. Этот инструмент для восстановления цифровых данных может вернуть удаленные файлы с локальных жестких дисков одним щелчком мыши, поэтому даже новички могут понять его за несколько секунд.

2. Восстановление данных в различных ситуациях. Независимо от того, что ваши файлы потеряны из-за вирусной атаки, ошибочной операции, зависания или сбоя системы, внезапных сбоев или форматирования жесткого диска, он может легко восстановить их.

3. Поддерживает различные типы и форматы данных. Он работает для всех изображений, видео, аудио, документов, электронной почты и других форматов файлов, которые становятся WNCRY, например JPG, ICO, PNG, BMP, GIF, PSD, TIFF, RAW, MP4, MP3, WAV, AVI, DOC, ZIP и т. Д.

4. Восстановление без потерь. С помощью лучшего приложения для восстановления файлов WNCRY вы можете восстановить потерянные файлы в исходном качестве и формате.

5. Выборочно рекавери. После сканирования вы можете просмотреть все потерянные файлы, упорядоченные по типам и форматам, и решить восстановить их все или определенные файлы.

6. Быстрее и легче. Этот легкий инструмент для восстановления данных может восстанавливать потерянные файлы быстро и безопасно.

7. Кроме того, восстановление данных доступно для 10 / 8.1 / 8 / Vista / XP и различных файловых систем, таких как NTFS, FAT16, FAT32, exFAT, EXT и т.д.

Короче говоря, это лучший вариант когда вы обнаружили, что ваши файлы становятся WNCRY, вы просите выкуп. Он также позволяет восстанавливать данные с SSD, жесткого диска, флэш-накопителя, цифровой камеры и т. Д.

Как восстановить зашифрованные файлы WannaCrypt

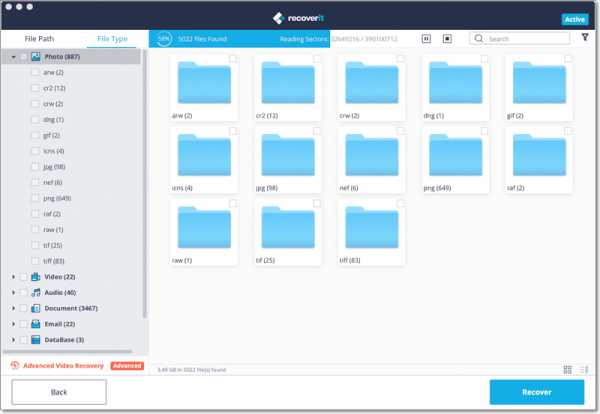

Шаг 1 : Сканируйте весь жесткий диск в поисках удаленных файлов

Загрузите последнюю версию Data Recovery и следуйте инструкциям на экране, чтобы установить ее на свой компьютер.Открыв лучшее программное обеспечение для восстановления цифровых данных, вы получите две части домашнего интерфейса: тип данных и местоположение. Перейдите в область типов данных и отметьте флажками типы данных, которые вы хотите вернуть, например «Изображение», «Аудио», «Видео», «Документ», «Электронная почта» и «Другие». Затем перейдите в раздел местоположения и выберите жесткий диск, зашифрованный WannaCry, где файлы станут WNCRY. Нажмите кнопку «Сканировать», чтобы запустить процесс восстановления зашифрованных файлов WannaCrypt.

Шаг 2 : Предварительный просмотр файлов перед восстановлением WNCRY

После выполнения стандартного сканирования вы попадете в окно результатов.Здесь вы можете проверить все восстанавливаемые файлы, упорядоченные по типам и форматам. Например, нажмите на опцию «Изображение» на левой боковой панели, на правой панели появятся несколько папок с пометками форматов изображений.

Открывая каждую папку, вы можете просматривать эскизы ваших изображений. Функция «Фильтр» в верхней части окна позволяет быстро найти отдельный файл с помощью ключевого слова. Более того, если вы хотите восстановить больше файлов, зашифрованных WNCRY, нажмите кнопку «Глубокое сканирование» в правом верхнем углу окна.

Шаг 3 : Восстановление файлов WNCRY одним щелчком мыши

Выберите все файлы, которые вы хотите восстановить, установив соответствующий флажок или все папки.Нажмите кнопку «Восстановить», выберите место сохранения во всплывающем диалоговом окне и нажмите «ОК», чтобы начать восстановление файлов WNCRY. Когда он закончится, вы сможете получить доступ к своим файлам в обычном режиме.

Вам также нравится читать: Mac Internet Recovery.

Советы по защите от программ-вымогателей WannaCry

Как уже упоминалось, WannaCry распространяется как червь и может поражать устройства в той же сети. Чтобы избежать заражения и преобразования файлов в WNCRY, вот несколько советов:

1. Обновите операционную систему Windows прямо сейчас.Программы-вымогатели и вирусы полагаются на ошибки в Windows. Microsoft исправляет множество ошибок в каждом обновлении, поэтому вам лучше установить последнее обновление Windows.

2. Включите автоматическое обновление Windows. Многие люди отключают функцию автоматического обновления Microsoft для повышения производительности. Это может привести к пропуску последнего обновления и увеличению риска заражения.

3. Установите антивирусное программное обеспечение или специальный блокировщик программ-вымогателей. Если он у вас есть на вашем компьютере, не забудьте обновить его.

4. Не публикуйте свои личные данные в социальных сетях и не нажимайте странные ссылки в своих сообщениях электронной почты и в социальных сетях.

5. Сделайте резервную копию всего жесткого диска. WNCRY шифрует файлы только в Windows, поэтому вы можете создавать резервные копии файлов на Mac OS, устройстве Android или облачных сервисах.

Заключение

Основываясь на вышеизложенном, вы можете понять, что такое WNCRY и как восстановить файлы, зашифрованные WNCRY. Как следует из названия, WannaCry заставляет жертв плакать. Что касается того, как работает WNCRY, мы поделились инструментом восстановления зашифрованных файлов WannaCrypt, Apeaksoft Data Recovery. Таким образом, вы можете вернуть свои файлы и одновременно сохранить выкуп.А еще мы рассказали, как предотвратить заражение. Мы желаем, чтобы наш гид был вам полезен. Если у вас есть дополнительные вопросы, связанные с WNCRY, оставьте сообщение ниже.

.Как восстановить объект из карантина Kaspersky Security 10.x для Windows Server

Перед установкой Kaspersky Security 10.1.1 для Windows Servers удалите с сервера все сторонние антивирусные программы.

Вы можете установить Kaspersky Security 10.1.1 для Windows Server, не удаляя Антивирус Касперского 8.0 для Windows Servers Enterprise Edition или Kaspersky Security 10 для Windows Server.

Требования к оборудованию сервера

Общие требования:

- Однопроцессорные и многопроцессорные системы, совместимые с x86-64

- Место на жестком диске:

- 70 МБ требуется для установки всех компонентов продукта.

- 2 ГБ рекомендуется для загрузки и хранения баз данных.

- 400 МБ рекомендуется для карантина и резервного хранилища.

- Рекомендуется 1 ГБ для хранения файлов журналов.

Минимальная конфигурация:

- 1 ядерный процессор 1,4 ГГц

- 1 ГБ RAM

- 4 ГБ свободного места на дисковой подсистеме

Рекомендуемая конфигурация:

- 4-ядерный процессор 2,4 ГГц

- 2 ГБ ОЗУ

- 4 ГБ свободного места на дисковой подсистеме

Программные требования

Для установки и корректной работы Kaspersky Security Console, Microsoft Windows Installer 3.1 должен быть установлен.

Вы можете установить Kaspersky Security 10.1.1 для Windows Server на сервер под управлением одной из следующих 32-битных операционных систем Microsoft Windows:

- Windows Server 2003 Standard / Enterprise / Datacenter SP2 и выше

- Windows Server 2003 R2 Standard / Enterprise / Datacenter SP2 и выше

- Windows Server 2008 Standard / Enterprise / Datacenter SP1 и выше

- Windows Server 2008 Core Standard / Enterprise / Datacenter SP1 и выше

Вы можете установить Kaspersky Security 10.1.1 для Windows Server на сервере под управлением одной из следующих 64-разрядных операционных систем Microsoft Windows:

- Windows Server 2003 Standard / Enterprise / Datacenter SP2 и выше

- Windows Server 2003 R2 Standard / Enterprise / Datacenter SP2 и выше

- Windows Server 2008 Standard / Enterprise / Datacenter SP1 и выше

- Windows Server 2008 Core Standard / Enterprise / Datacenter SP1 и выше

- Microsoft Small Business Server 2008 Standard / Premium

- Windows Server 2008 R2 Foundation / Standard / Enterprise / Datacenter SP1 и выше

- Windows Server 2008 R2 Core Standard / Enterprise / Datacenter SP1 и выше

- Windows Hyper-V Server 2008 R2 SP1 и более поздние версии

- Microsoft Small Business Server 2011 Essentials / Standard

- Microsoft Windows MultiPoint Server 2011

- Windows Server 2012 Foundation / Essentials / Standard / Datacenter / Сервер MultiPoint

- Windows Server 2012 Core Standard / центр обработки данных

- Сервер хранения Windows 2012

- Windows Hyper-V Server 2012

- Windows Server 2012 R2 Foundation / Essentials / Standard / Datacenter

- Windows Server 2012 R2 Core Standard / центр обработки данных

- Сервер хранения Windows 2012 R2

- Windows Hyper-V Server 2012 R2

- Windows Server 2016 Essentials / Standard / Datacenter / MultiPoint Premium Server

- Windows Server 2016 Core Standard / Центр обработки данных

- Сервер хранения Windows 2016

- Windows Hyper-V Server 2016

- Windows Server 2019 все редакции (включая Core / Terminal / Hyper-V)

Следующие операционные системы больше не поддерживаются поставщиком: Windows Server 2003 Standard / Enterprise / Datacenter SP2, Windows Server 2003 R2 Standard / Enterprise / Datacenter SP2 (32- и 64-разрядные версии).Специалисты «Лаборатории Касперского» могут предлагать ограниченную техническую поддержку серверов с этими операционными системами.

Вы можете установить Kaspersky Security 10.1.1 для Windows Server на следующие терминальные серверы:

- Windows 2008 Server Службы удаленных рабочих столов Microsoft

- Windows 2008 Server R2 Службы удаленных рабочих столов Microsoft

- Windows 2012 Server Службы удаленных рабочих столов Microsoft

- Windows 2012 Server R2 Службы удаленных рабочих столов Microsoft

- Windows 2016 Server Службы удаленных рабочих столов Microsoft

- Windows 2019 Server Службы удаленных рабочих столов Microsoft

- Citrix XenApp 6.0, 6.5, 7.0, 7.5 - 7.9, 7.15

- Citrix XenDesktop 7.0, 7.1, 7.5–7.9, 7.15

Kaspersky Security Service может быть зарегистрирован как PPL с помощью драйвера ELAM в операционных системах Microsoft Windows Server 2016 RS3 build 16299 и выше.

.Как восстановить удаленные файлы Kaspersky

Пользователи чаще всего сталкиваются с этой проблемой при использовании антивируса Касперского, когда программа самостоятельно удаляла важные файлы пользователя. Под предлогом удаления вирусов из системы антивирусное программное обеспечение часто имеет тенденцию удалять важные данные пользователей, хранящиеся в их системе. Поэтому многие пользователи задаются вопросом типа «как восстановить удаленные файлы антивирусом Касперского?» поскольку они хотят восстановить удаленные файлы Kaspersky.

Kaspersky - это жизненно важная антивирусная программа, предназначенная для защиты информации или данных пользователя, которые хранятся на ПК и могут столкнуться с угрозой вредоносных атак со стороны вирусов. Антивирусное программное обеспечение защищает информацию пользователя от возможных атак вируса. Может быть несколько форм вирусов, червей, троянских коней и вредоносных программ. Особенностью антивируса Касперского является то, что он имеет свойство удалять опасные или зараженные файлы с помощью настройки «авто / удаление». Это связано с тем, что антивирус Касперского автоматически удаляет файлы пользователя, не запрашивая их разрешения.Следовательно, должен быть эффективный способ восстановить удаленные файлы Kaspersky.

Как восстановить файлы, удаленные Kaspersky

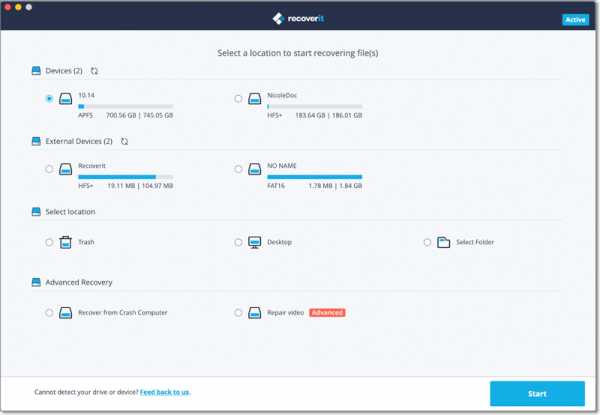

Наиболее эффективным способом восстановления удаленных файлов с помощью программного обеспечения «Лаборатории Касперского» является использование Recoverit Data Recovery Mac, , который предоставляет пользователям ПК лучшие и самые надежные решения для восстановления данных. Вот некоторые из его ярких особенностей:

Шаг 1 Выберите раздел. Вы можете выбрать раздел жесткого диска, на котором вы потеряли файлы Kaspersky, и нажать «Пуск», чтобы начать восстановление удаленных файлов Kaspersky.

Шаг 2 Сканирование начнется немедленно. Если он не может помочь вам найти ваши данные, вы можете перейти в режим «Deep Sca», который поможет вам найти больше файлов. В то же время на это уйдет больше времени.

Шаг 3 Вы можете предварительно просмотреть потерянные файлы и выбрать место для сохранения.

Если вы воспользуетесь программой для восстановления файлов Recoverit , пользователи смогут легко и безопасно восстановить удаленные файлы Kaspersky.

Что не так с Mac

- Восстановите свой Mac

- Почини свой Mac

- Удалите свой Mac

- Изучите Mac Hacks

Как восстановить файлы, зашифрованные с помощью Yatron и FortuneCrypt

Программа-вымогательбыла и остается большой головной болью как для пользователей, так и для экспертов. Восстановить файлы, зашифрованные программами-вымогателями, - непростая задача, а во многих случаях это невозможно. Но у нас есть хорошие новости для жертв вредоносных программ Yatron и FortuneCrypt: специалисты «Лаборатории Касперского» разработали и опубликовали дешифраторы для файлов, которые шифрует это вредоносное ПО.

Как расшифровать файлы, зашифрованные Ятроном

Программа-вымогательYatron основана на другом шифровальщике Hidden Tear с необычной историей.Несколько лет назад турецкий исследователь Утку Сен создал это вредоносное ПО для образовательных и исследовательских целей и загрузил исходный код в Интернет. Наследие этого программного обеспечения все еще с нами; Эксперты продолжают находить на его основе новые программы-вымогатели, и Yatron - лишь один из таких примеров.

К счастью, в коде Ятрона были обнаружены уязвимости, и наши специалисты воспользовались ими для создания дешифратора. Если вы видите расширение * .yatron для любых заблокированных файлов, перейдите на сайт No More Ransom, чтобы загрузить инструмент дешифрования, который восстановит ваши файлы.

Как расшифровать файлы, зашифрованные с помощью FortuneCrypt

Второй пакет вымогателей тоже сложно назвать шедевром - эээ, хакерским? Вместо использования продвинутых языков, таких как C / C ++ и Python, создатели FortuneCrypt написали его на BlitzMax, довольно простом языке, который представляет собой своего рода BASIC с турбонаддувом. За всю историю наших исследований по отслеживанию вредоносных программ мы никогда раньше не сталкивались с этим языком.

Наши эксперты обнаружили, что алгоритм шифрования вредоносной программы далек от совершенства, и это позволило им разработать для нее дешифратор.Как и в случае с Ятроном, жертвы FortuneCrypt могут загрузить инструмент дешифрования с портала No More Ransom.

Что делать с программой-вымогателем на вашем компьютере

Прежде всего, не платите выкуп. Платежи только поощряют преступников и не гарантируют, что вы сможете восстановить свои данные. Лучше всего зайти на сайт No More Ransom, созданный экспертами нескольких компаний, занимающихся кибербезопасностью, и правоохранительных органов со всего мира, включая Kaspersky, Интерпол и полицию Нидерландов, чтобы облегчить тяжелое положение программ-вымогателей. жертвы.На сайте есть дешифраторы для сотен программ-вымогателей, и, конечно же, все они бесплатны.

Как защититься от программ-вымогателей

Наконец, несколько советов, как не стать жертвой:

- Не скачивайте программы с неизвестных и подозрительных сайтов. Даже если название программы выглядит правильно, пакет может содержать что-то совершенно другое и опасное.

- Не переходите по ссылкам и не открывайте файловые вложения в сообщениях электронной почты от неизвестных получателей.Если вы получили подозрительное и неожиданное сообщение от друга или коллеги, позвоните им, чтобы уточнить, можно ли открыть файл.

- Обязательно установите последние обновления для вашей операционной системы и программ, которые вы регулярно используете. Это поможет вам избежать уязвимостей, которыми пользуются производители программ-вымогателей.

- Установите надежное антивирусное приложение и никогда не отключайте его, даже если некоторые программы попросят вас об этом.

- Выполняйте резервное копирование важных данных и храните эти данные в облаке, на флэш-накопителе или на внешнем диске.