Windows server 2003 как ограничить копирование файлов по расширению

Настройка файлового сервера на Windows server 2003 | Info-Comp.ru

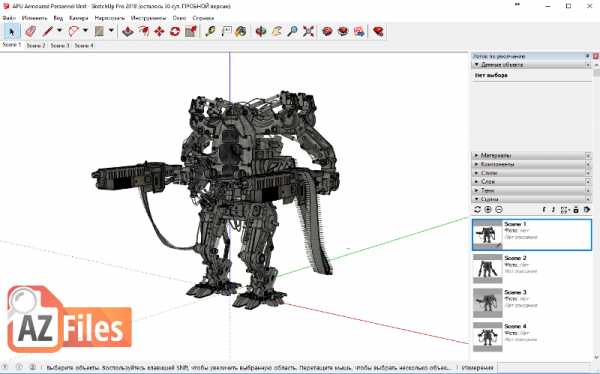

Данный материал посвящен полезным настройкам файлового сервера Windows server 2003, а именно настройка квоты и блокировки файлов. Данные настройки значительно упрощают слежение за состоянием сервера и позволяют избежать не желательных последствий в процессе эксплуатации.

Как известно операционной системой Windows server 2003 все еще пользуются, и достаточно часто используют ее в качестве файлового сервера (распространено в малых предприятиях), но начинающие администраторы порой не задумываются о том, что нужно следить за этим файловым сервером и создать все условия, чтобы он оставался в рабочем состоянии.

Что подразумевается под фразой «создать все условия» и «следить за сервером» спросите Вы, а это именно то, что необходимо делать, для того чтобы сервер был рабочим, а не через полгода его нужно было бы переустанавливать. Если говорить конкретней то я в данном материале приведу две, по моему мнению, очень важные настройки, а именно настройка квоты и блокировки файлов.

Примечание! Как Вы уже поняли из названия материала, что настраивать квоты и блокировку файлов мы будем на файловом сервере операционной системы Windows server 2003. В данной статье мы не будем затрагивать установку всего файлового сервера.

Настройка квоты файлового сервера

Квота файлового сервера – это предельный размер той или иной папки, при котором нельзя будет осуществлять копирование или создание новых файлов в этой папке. Квоты позволяют избежать ситуаций, когда места на сервере недостаточно и приходиться в срочном порядке высвобождать место на дисках.

Настройки квоты очень гибкие, они позволяют предварительно уведомлять Вас, например, если папка заполнилась на 75% от максимально возможного размера и запрещать копирование и создание новых файлов при достижении определенного, заданного Вами, максимального размера. Она бывает двух видов, а именно:

- Жесткая – не разрешает пользователям превышать предел максимально размера;

- Мягкая – соответственно разрешает превышать предел, уведомляя Вас об этом. Можно использовать для слежения за тем, чтобы пользователи не копировали слишком большие файлы. Другими словами только Вы ничего не запрещаете, но осуществляете контроль, наблюдая за файловым сервером.

Квоту можно настроить как на весь диск, так и на отдельные папки, для того, если вдруг Вам нужно следить за какой-нибудь конкретной папкой. Или, например Вы создали каждому пользователю отдельную папку и хотите, чтобы он был ограничен в дисковом пространстве и не превышал заданного передела.

И если говорить об организации папок и файлов на файловом сервере, с которым работают пользователи, используя его в качестве так называемой «файло помойки» то советую проработать четкую структуру прав. Т.е. чтобы пользователь работал только в своей папке и не имел доступа к чужой, а для обмена файлами сделать общую папку. Это позволит избежать захламления всего файлового сервера, так как все мы знаем, что если пользователь начнет копировать все и вся, куда ему вздумается, то не о какой структуре не может быть и речи. А если не будет структуры, то найти какой-нибудь отдельный файл без поиска становится не реальным, тем более, если, например Вы ищите то, что сами пока и не знаете что (забыли название, текст, дату создания и другие реквизиты, но помните, что Вы работали в этом файле и что-то там делали:)).

Хватит теории давайте приступать к практике.

Примечание! Все действия ниже подразумевают, что у Вас уже установлен файловый сервер.

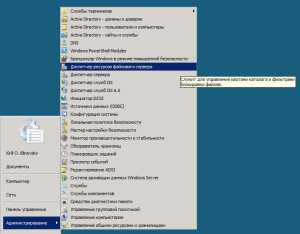

И для начала давайте откроем консоль управления файловым сервером. Это делается следующим образом:

Пуск->Администрирование->Управление файловым сервером

Также можно открыть данную оснастку через «Управление данным сервером», в котором, кстати, Вы можете наблюдать, все роли сервера которые установлены.

Или можно добавить данную оснастку в консоль MMC, как работать с данной консолью мы рассматривали в материале – Инструмент администратора — консоль MMC.

После запуска консоли по управлению файловым сервером переходите на пункт меню «Управление квотами»

Затем переходите на папку «Квоты» и можете создавать квоты, например, щелкнув правой кнопкой мыши по данному пункту меню

Или в правом меню данной оснастки кликнув по соответствующей кнопке

После чего у Вас откроется окно создания квоты, где Вы и будете задавать все настройки. Я для примера, выберу весь диск D, затем выберу «Настраиваемые свойства»

Где задам, для примера, жесткая квота, которая будет ограничивать пользователей в превышении допустимого предела (10 гигабайт) и задам пороговые значения для уведомления, например в журнале событий. Для этого я для начала изменю настройки 100% заполнения.

На окне «Свойства предела», где мы, кстати, видим, какие действия можно выполнять при достижении данного значение, переходим на вкладку «Журнал событий» ставим соответствующую галочку и жмем ОК.

После этого мы увидим, что у нас появилась галочка напротив 100 процентного порога, которая означает, что именно такое действие мы выбрали в случае достижения 100 % заполнения.

И сразу же я предлагаю добавить, скажем, еще уведомление по достижению порога в 85%, для этого жмем «Добавить»

Далее делаем все то же самое, что и для 100% только соответственно указываем столько процентов, сколько нам нужно, по умолчанию следующим порогом является значение 85%, но его можно изменить в соответствующем поле:

В итоге у нас получится вот такая картина (см. ниже) и нам останется нажать ОК.

После чего мы вернемся на самое первое окошко, в котором будут отображены все свойства квоты.

После того как мы нажмем создать, данная квота заработает, и в нашем случае по достижении порога в 85% и 100% в журнале событий будет появляться соответствующая запись, и в случае со 100% копирование и создание новых файлов в данной папке будет невозможно.

В журнале событий это будет отображено в событиях приложений. И для более удобного отслеживания можно поставить фильтр по источнику, в данном случае наш источник называется SRMSVC

Тем самым периодически проверяя журнал (даже не открывая оснастку «Управление файловым серверов» в котором все, конечно же, будет видно) Вы можете отслеживать состояния Ваших квот.

Еще хотелось бы добавить, что можно создавать шаблоны квот, для быстрого их применения, это делается через пункт меню «Шаблоны квот».

Блокировка файлов на файловом сервере

Блокировка файлов – это запрет хранения определенных типов файлов в той или иной папке.

Данная блокировка позволяет запретить пользователям, копировать нежелательные файлы на файловый сервер, например, видео, музыку или исполняемые файлы, что является очень хорошей возможностью, так как Вы знаете, что пользователь может притащить на работу все что угодно и засорить всю шару. К тому же мы обеспечиваем защиту, например от вирусов, в случае установки блокировки исполняемых файлов.

В общем, про плюсы данной возможности можно говорить очень долго, поэтому давайте сразу приступать к практике.

Как открыть «Управление файловым сервером» Вы уже знаете, поэтому просто переходим на пункт меню «Управление блокировкой файлов»

Где,

- Фильтры блокировки файлов – это действующие блокировки;

- Шаблоны блокировки файлов – это соответственно шаблоны блокировок;

- Группы файлов – это сгруппированные типы файлов по их назначению. Например, файлы видео это *.avi,*.mov и так далее.

Подробно посмотреть все типы, которые входят в ту или иную группу можно в свойствах той группы в соответствующем пункте меню.

Теперь давайте создадим фильтр блокировки аудио и видео файлов, для этого перейдем на пункт «Фильтры блокировки файлов» и справа в меню нажмем «Создать фильтр блокировки файлов»

Кстати говоря, Вы можете создать исключения для фильтра, например, это выглядит следующим образом, блокируется все кроме определенного типа файлов. Но сейчас мы создадим простой фильтр на запрет.

Далее у нас откроется окно, где мы также выберем диск D и нажмем «Настраиваемые свойства».

Здесь также существует две разновидности блокировки это активная, которая не разрешает сохранения данных типов файлов, и пассивная, которая используется в качестве наблюдения, чтобы например, мы знали, что тот или иной пользователь сохранил такой-то тип файла на сервере.

Мы выбираем «Активная» и группу файлов как мы решили ранее «Файлы аудио и видео».

Далее перейдем на вкладку «Журнал событий» и поставим галочку «Записывать предупреждения в журнал». В журнале данный тип предупреждений будет с таким же источником, как и предупреждения по квотам.

Все жмем ОК и возвращаемся на основное окно, где мы проверяем все введенные свойства блокировки

Затем жмем «Создать» и на этом настройка блокировки закончена.

На этом предлагаю закончить и надеюсь, что сегодняшний материал будет полезен начинающим администраторам. Удачи!

НравитсяНе нравитсяРазрешения при копировании и перемещении файлов - Windows Client

- Чтение занимает 3 мин

В этой статье

В этой статье описывается, как проводник Windows обрабатывает разрешения на доступ к файлам и папкам в различных ситуациях.

Исходная версия продукта: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер статьи базы знаний: 310316

Аннотация

В Microsoft Windows 2000, Windows Server 2003 и Windows XP существует возможность использования файловой системы FAT32 или файловой системы NTFS. При использовании файловой системы NTFS вы можете предоставлять разрешения для папок и файлов, чтобы управлять доступом к этим объектам. При копировании или перемещении файла или папки на том NTFS, как проводник Windows обрабатывает разрешения для объекта, зависит от того, копируется или перемещается объект в том же томе NTFS или на другой том.

Дополнительная информация

По умолчанию объект наследует разрешения от своего родительского объекта либо во время создания, либо при его копировании или перемещении в родительскую папку. Единственное исключение из этого правила возникает при перемещении объекта в другую папку на том же томе. В этом случае исходные разрешения сохраняются.

Кроме того, обратите внимание на следующие правила:

Группа Everyone предоставляет разрешения на полный доступ к корневому каталогу каждого диска с файловой системой NTFS.

Запрет разрешений всегда имеет приоритет перед разрешением разрешений.

Явные разрешения имеют приоритет над унаследованными разрешениями.

Если разрешения NTFS конфликтуют, или, например, если разрешения для групп и пользователей отличаются друг от друга, наиболее широкие разрешения имеют приоритет.

Разрешения являются накопительными.

Чтобы сохранить разрешения при копировании или перемещении файлов и папок, используйте служебную программу Xcopy.exe с параметром

/Oили/X.Исходные разрешения объекта будут добавлены в наследуемые разрешения в новом расположении.

Чтобы добавить исходные разрешения объекта к наследуемым разрешениям при копировании или перемещении объекта, используйте служебную программу Xcopy.exe

-Oс-Xпереключателями и.Чтобы сохранить существующие разрешения без добавления наследуемых разрешений из родительской папки, используйте служебную программу Robocopy.exe, которая доступна в наборе ресурсов Windows 2000.

Вы можете изменить способ обработки проводником Windows разрешений при копировании или перемещении объектов на другой том NTFS. При копировании или перемещении объекта на другой том объект наследует разрешения новой папки. Тем не менее, если вы хотите изменить это поведение для сохранения исходных разрешений, измените реестр следующим образом.

Важно!

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Для получения дополнительных сведений о резервном копировании и восстановлении реестра ознакомьтесь со статьей резервное копирование и восстановление реестра в Windows.

Нажмите кнопку Пуск, выберите пункт выполнить, введите regedit в поле Открыть и нажмите клавишу ВВОД.

Найдите и выберите раздел реестра:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer.В меню Правка выберите команду Добавить значениеи добавьте следующее значение реестра:

- Имя значения: Форцекопяклвисфиле

- Тип данных: DWORD

- Данные значения: 1

Закройте редактор реестра.

Вы можете изменить способ обработки проводником Windows разрешений при перемещении объектов в том же томе NTFS. Как уже упоминалось, когда объект перемещается в пределах одного и того же тома, объект сохраняет свои разрешения по умолчанию. Тем не менее, если вы хотите изменить это поведение, чтобы объект наследовал разрешения от родительской папки, измените реестр следующим образом:

Нажмите кнопку Пуск, выберите пункт выполнить, введите regeditи нажмите клавишу ВВОД.

Найдите и щелкните подраздел реестра:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer.В меню Правка выберите команду Добавить значениеи добавьте следующее значение реестра:

- Имя значения: Мовесекуритяттрибутес

- Тип данных: DWORD

- Данные значения: 0

Закройте редактор реестра.

Убедитесь, что учетная запись пользователя, используемая для перемещения объекта, имеет набор разрешений изменение разрешений . Если разрешение не задано, предоставьте учетной записи пользователя разрешение на изменение разрешений .

Примечание

Значение реестра мовесекуритяттрибутес применяется только к Windows XP и windows Server 2003. Значение не влияет на Windows 2000.

Развертывание перенаправления папок с помощью автономных файлов

- Чтение занимает 10 мин

В этой статье

Применяется к: Windows 10, Windows 7, Windows 8, Windows 8.1, Windows Vista, Windows Server 2019, Windows Server 2016, Windows Server 2012, Windows Server 2012 R2, Windows Server 2008 R2, Windows Server (Semi-annual Channel).Applies to: Windows 10, Windows 7, Windows 8, Windows 8.1, Windows Vista, Windows Server 2019, Windows Server 2016, Windows Server 2012, Windows Server 2012 R2, Windows Server 2008 R2, Windows Server (Semi-annual Channel)

В этой статье описывается, как использовать Windows Server для развертывания перенаправления папок с помощью автономных файлов на клиентских компьютерах Windows.This topic describes how to use Windows Server to deploy Folder Redirection with Offline Files to Windows client computers.

Список последних изменений для этой статьи см. в разделе Журнал изменений.For a list of recent changes to this topic, see Change history.

Предварительные условияPrerequisites

Требования к оборудованиюHardware requirements

Для использования перенаправления папок требуется компьютер с процессором на базе архитектуры x64 или x86. Эта функция не поддерживается в Windows® RT.Folder Redirection requires an x64-based or x86-based computer; it is not supported by Windows® RT.

Требования к программному обеспечениюSoftware requirements

Для использования перенаправления папок действуют следующие программные требования.Folder Redirection has the following software requirements:

- Для администрирования перенаправления папок вам потребуется войти в систему в качестве члена группы безопасности "Администраторы домена", "Администраторы предприятия" или "Владельцы-создатели групповой политики".To administer Folder Redirection, you must be signed in as a member of the Domain Administrators security group, the Enterprise Administrators security group, or the Group Policy Creator Owners security group.

- Клиентские компьютеры должны работать под управлением Windows 10, Windows 8.1, Windows 8, Windows 7, Windows Server 2019, Windows Server 2016, Windows Server (Semi-annual Channel), Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2 или Windows Server 2008.Client computers must run Windows 10, Windows 8.1, Windows 8, Windows 7, Windows Server 2019, Windows Server 2016, Windows Server (Semi-annual Channel), Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2, or Windows Server 2008.

- Компьютеры клиентов должны быть присоединены к доменным службам Active Directory (AD DS), которыми вы управляете.Client computers must be joined to the Active Directory Domain Services (AD DS) that you are managing.

- На компьютере должны быть установлены компоненты "Управление групповой политикой" и "Центр администрирования Active Directory".A computer must be available with Group Policy Management and Active Directory Administration Center installed.

- Файловый сервер должен поддерживать перенаправленные папки.A file server must be available to host redirected folders.

- Если общая папка использует пространства имен DFS, у папок DFS (ссылок) должен быть один целевой объект, чтобы избежать конфликтов серверов при изменении настроек пользователем.If the file share uses DFS Namespaces, the DFS folders (links) must have a single target to prevent users from making conflicting edits on different servers.

- Если общая папка использует репликацию DFS для копирования данных на другой сервер, пользователи должны иметь доступ лишь к исходному серверу, чтобы избежать конфликтов при изменении параметров серверов.If the file share uses DFS Replication to replicate the contents with another server, users must be able to access only the source server to prevent users from making conflicting edits on different servers.

- При использовании кластеризованной общей папки устраните непрерывную доступность в общей папке, чтобы избежать проблем с производительностью при перенаправлении папок и использовании автономных файлов.When using a clustered file share, disable continuous availability on the file share to avoid performance issues with Folder Redirection and Offline Files. Кроме того, автономные файлы могут не переходить в автономный режим 3–6 минут после того, как пользователь утратит доступ к непрерывно доступной общей папке, что может запутать пользователей, еще не использующих постоянный автономный режим для автономных файлов.Additionally, Offline Files might not transition to offline mode for 3-6 minutes after a user loses access to a continuously available file share, which could frustrate users who aren't yet using the Always Offline mode of Offline Files.

Шаг 1. Создание группы безопасности перенаправления папокStep 1: Create a folder redirection security group

Если в вашей среде еще не настроено перенаправление папок, в первую очередь необходимо создать группу безопасности, включающую всех пользователей, для которых вы хотите применить настройки политики перенаправления папок.If your environment is not already set up with Folder Redirection, the first step is to create a security group that contains all users to which you want to apply Folder Redirection policy settings.

Вот как создать группу безопасности для перенаправления папок.Here's how to create a security group for Folder Redirection:

- Откройте диспетчер сервера на компьютере с установленным Центром администрирования Active Directory.Open Server Manager on a computer with Active Directory Administration Center installed.

- В меню Инструменты щелкните Active Directory Administration Center (Центр администрирования Active Directory).On the Tools menu, select Active Directory Administration Center. Отобразится центр администрирования Active Directory.Active Directory Administration Center appears.

- Щелкните правой кнопкой мыши необходимый домен или подразделение и последовательно выберите элементы Создать, Группа.Right-click the appropriate domain or OU, select New, and then select Group.

- В окне Создание группы в разделе Группа укажите следующие параметры.In the Create Group window, in the Group section, specify the following settings:

- В поле Имя группы введите имя группы безопасности, например Пользователи перенаправления папок.In Group name, type the name of the security group, for example: Folder Redirection Users.

- В разделе Область действия группы щелкните элемент Безопасность, а затем элемент Глобальная.In Group scope, select Security, and then select Global.

- В разделе Участники щелкните элемент Добавить.In the Members section, select Add. Откроется диалоговое окно "Выбор пользователей, контактов, компьютеров, учетных записей служб или групп".The Select Users, Contacts, Computers, Service Accounts or Groups dialog box appears.

- Укажите имена пользователей или групп, для которых хотите развернуть перенаправление папок, щелкните ОК, после чего еще раз щелкните ОК.Type the names of the users or groups to which you want to deploy Folder Redirection, select OK, and then select OK again.

Шаг 2. Создание общей папки для перенаправляемых папокStep 2: Create a file share for redirected folders

Если у вас еще нет такой папки, чтобы создать ее на сервере Windows Server 2012, выполните действия ниже.If you do not already have a file share for redirected folders, use the following procedure to create a file share on a server running Windows Server 2012.

Примечание

Если вы создаете общую папку на сервере под управлением другой версии Windows Server, некоторые функции могут отличаться или быть недоступны.Some functionality might differ or be unavailable if you create the file share on a server running another version of Windows Server.

Вот как создать общую папку на сервере Windows Server 2019, Windows Server 2016 или Windows Server 2012.Here's how to create a file share on Windows Server 2019, Windows Server 2016, and Windows Server 2012:

В области навигации диспетчера серверов щелкните элемент Файловые службы и службы хранилища, а затем элемент Общие папки, чтобы перейти на страницу общих папок.In the Server Manager navigation pane, select File and Storage Services, and then select Shares to display the Shares page.

На плитке Общие папки щелкните элемент Задачи, а затем — Новая общая папка.In the Shares tile, select Tasks, and then select New Share. Откроется мастер создания общих ресурсов.The New Share Wizard appears.

На странице Выберите профиль щелкните SMB Share – Quick (Общая папка SMB — быстрый профиль).On the Select Profile page, select SMB Share – Quick. Если у вас установлен диспетчер ресурсов файлового сервера и вы используете свойства управления папками, вместо этого выберите пункт Общая папка SMB — дополнительные.If you have File Server Resource Manager installed and are using folder management properties, instead select SMB Share - Advanced.

На странице Расположение общего ресурса выберите сервер и том, в котором хотите создать общий ресурс.On the Share Location page, select the server and volume on which you want to create the share.

На странице Имя общей папки укажите имя (например, Users$ ) в поле Имя общей папки.On the Share Name page, type a name for the share (for example, Users$) in the Share name box.

Совет

При создании общей папки необходимо скрыть ее, добавив после имени символ

$.When creating the share, hide the share by putting a$after the share name. Это предотвратит доступ к нему случайных веб-обозревателей.This will hide the share from casual browsers.На странице Другие параметры снимите флажок параметра Enable continuous availability (Включить постоянную доступность на этом клиенте), если он установлен, и при необходимости установите флажки Включить перечисление на основе доступа и Encrypt data access (Шифровать доступ к данным).On the Other Settings page, clear the Enable continuous availability checkbox, if present, and optionally select the Enable access-based enumeration and Encrypt data access checkboxes.

На странице Разрешения щелкните элемент Настройка разрешений доступа… .On the Permissions page, select Customize permissions…. Отобразится диалоговое окно с расширенными параметрами безопасности.The Advanced Security Settings dialog box appears.

Нажмите кнопку Отключение наследования, а затем щелкните элемент Convert inherited permissions into explicit permission on this object (Преобразовать наследуемые разрешения для объекта в явные).Select Disable inheritance, and then select Convert inherited permissions into explicit permission on this object.

Установите разрешения, как описано в таблице 1 и показано на рисунке 1: удалите разрешения для неуказанных групп и учетных записей, а также добавьте специальные разрешения для группы пользователей перенаправления папок, созданной на шаге 1.Set the permissions as described Table 1 and shown in Figure 1, removing permissions for unlisted groups and accounts, and adding special permissions to the Folder Redirection Users group that you created in Step 1.

Рисунок 1. Установка разрешений для общих перенаправленных папокFigure 1 Setting the permissions for the redirected folders share

Если вы выбрали профиль Общий ресурс SMB — дополнительные , на странице Свойства управления установите для параметра "Использование папки" значение Файлы пользователя .If you chose the SMB Share - Advanced profile, on the Management Properties page, select the User Files Folder Usage value.

Если вы выбрали профиль Общий ресурс SMB — дополнительные , на странице Квота вы можете при необходимости выбрать квоту, которая будет распространяться на пользователей общего ресурса.If you chose the SMB Share - Advanced profile, on the Quota page, optionally select a quota to apply to users of the share.

На странице Подтверждение щелкните элемент Создать.On the Confirmation page, select Create.

Необходимые разрешения для общей папки, в которой размещены перенаправленные папкиRequired permissions for the file share hosting redirected folders

| Учетная запись пользователяUser Account | ДоступAccess | Область примененияApplies to |

|---|---|---|

| СистемаSystem | Полный доступFull control | Данная папка, вложенные папки и файлыThis folder, subfolders and files |

| АдминистраторыAdministrators | Полный доступFull Control | Только эта папкаThis folder only |

| Создатель/владелецCreator/Owner | Полный доступFull Control | Только вложенные папки и файлыSubfolders and files only |

| Группа безопасности пользователей, которым требуется обеспечить общий доступ к данным (пользователи перенаправления папок)Security group of users needing to put data on share (Folder Redirection Users) | Содержание папки, чтение данных (Дополнительные разрешения)List folder / read data (Advanced permissions) Создание папок, добавление данных (Дополнительные разрешения)Create folders / append data (Advanced permissions) Чтение атрибутов (Дополнительные разрешения)Read attributes (Advanced permissions) Чтение дополнительных атрибутов (Дополнительные разрешения)Read extended attributes (Advanced permissions) Разрешения на чтение (Дополнительные разрешения)Read permissions (Advanced permissions) | Только эта папкаThis folder only |

| Прочие группы и учетные записиOther groups and accounts | Нет (удаление)None (remove) |

Шаг 3. Создание GPO для перенаправления папокStep 3: Create a GPO for Folder Redirection

Если у вас еще нет GPO для параметров перенаправления папок, выполните описанные ниже действия.If you do not already have a GPO created for Folder Redirection settings, use the following procedure to create one.

Вот как создать GPO для перенаправления папок.Here's how to create a GPO for Folder Redirection:

Откройте диспетчер сервера на компьютере с установленным компонентом управления групповой политикой.Open Server Manager on a computer with Group Policy Management installed.

В меню Средства щелкните элемент Управление групповой политикой.From the Tools menu, select Group Policy Management.

Правой кнопкой мыши щелкните домен или организационное подразделение, в котором необходимо настроить перенаправление папок, затем нажмите Create a GPO in this domain, and Link it here (Создать объект групповой политики в этом домене и связать его).Right-click the domain or OU in which you want to setup Folder Redirection, then select Create a GPO in this domain, and Link it here.

В диалоговом окне Новый объект групповой политики укажите имя (например, Настройки перенаправления папок) и нажмите кнопку OК.In the New GPO dialog box, type a name for the GPO (for example, Folder Redirection Settings), and then select OK.

Щелкните правой кнопкой мыши по новому объекту групповой политики и уберите флажок Связь включена .Right-click the newly created GPO and then clear the Link Enabled checkbox. Это исключит применение GPO до завершения его настройки.This prevents the GPO from being applied until you finish configuring it.

Выберите GPO.Select the GPO. В разделе Фильтрация ограничений безопасности на вкладке Область выберите пункт Прошедшие проверку и нажмите кнопку Удалить, чтобы исключить применение GPO ко всем пользователям.In the Security Filtering section of the Scope tab, select Authenticated Users, and then select Remove to prevent the GPO from being applied to everyone.

В разделе Фильтрация ограничений безопасности щелкните элемент Добавить.In the Security Filtering section, select Add.

В диалоговом окне Select User, Computer, or Group (Выбор пользователей, компьютеров или групп) укажите имя группы безопасности, которую вы создали на шаге 1 (например, Пользователи перенаправления папок), а затем нажмите кнопку OК.In the Select User, Computer, or Group dialog box, type the name of the security group you created in Step 1 (for example, Folder Redirection Users), and then select OK.

Перейдите на вкладку Делегирование, намите кнопку Добавить, введите Прошедшие проверку, нажмите кнопку ОК, а затем снова нажмите ОК, чтобы применить разрешения на чтение по умолчанию.Select the Delegation tab, select Add, type Authenticated Users, select OK, and then select OK again to accept the default Read permissions.

Этот шаг необходим из-за изменений в системе безопасности, внесенных в MS16-072.This step is necessary due to security changes made in MS16-072.

Важно!

В связи с этим необходимо предоставить группе Прошедшие проверку делегированные разрешения на чтение GPO перенаправления папок. В противном случае GPO не будет применен к пользователям или, если уже применен, GPO будет удален, а перенаправленные папки вернутся на локальный компьютер.Due to the security changes made in MS16-072, you now must give the Authenticated Users group delegated Read permissions to the Folder Redirection GPO - otherwise the GPO won't get applied to users, or if it's already applied, the GPO is removed, redirecting folders back to the local PC. Дополнительные сведения об изменениях в развертывании GPO, внесенных в MS16-072, см. здесь.For more info, see Deploying Group Policy Security Update MS16-072.

Шаг 4. Настройка перенаправления папок с помощью автономных файловStep 4: Configure folder redirection with Offline Files

После создания GPO для параметров перенаправления папок измените параметры групповой политики, включив и настроив перенаправление папок, как описано ниже.After creating a GPO for Folder Redirection settings, edit the Group Policy settings to enable and configure Folder Redirection, as discussed in the following procedure.

Примечание

Функция "Автономные файлы" включена по умолчанию для перенаправленных папок на клиентских компьютерах Windows и отключена на компьютерах под управлением Windows Server, если пользователь не вносил изменения.Offline Files is enabled by default for redirected folders on Windows client computers, and disabled on computers running Windows Server, unless changed by the user. Чтобы использовать групповую политику для управления включением функции "Автономные файлы", задействуйте параметр политики Разрешить или запретить использование автономных файлов.To use Group Policy to control whether Offline Files is enabled, use the Allow or disallow use of the Offline Files feature policy setting. Дополнительные сведения о некоторых других параметрах групповой политики для автономных файлов см. в статьях Enable Advanced Offline Files Functionality (Включение расширенных функциональных возможностей автономных файлов) и Configuring Group Policy for Offline Files (Настройка групповой политики для автономных файлов).For information about some of the other Offline Files Group Policy settings, see Enable Advanced Offline Files Functionality, and Configuring Group Policy for Offline Files.

Вот как настроить перенаправление папок в групповой политике.Here's how to configure Folder Redirection in Group Policy:

В компоненте "Управление групповыми политиками" щелкните правой кнопкой мыши GPO, который вы создали (например, Настройки перенаправления папок), затем выберите команду Изменить.In Group Policy Management, right-click the GPO you created (for example, Folder Redirection Settings), and then select Edit.

В окне редактора "Управление групповыми политиками" выберите Конфигурация пользователя, Политики, Параметры Windows, Перенаправление папок.In the Group Policy Management Editor window, navigate to User Configuration, then Policies, then Windows Settings, and then Folder Redirection.

Щелкните правой кнопкой мыши папку, которую требуется перенаправить (например, Документы), а затем выберите пункт Свойства.Right-click a folder that you want to redirect (for example, Documents), and then select Properties.

В диалоговом окне Свойства в поле Настройка выберите значение Перенаправлять папки всех пользователей в одно расположение (простая) .In the Properties dialog box, from the Setting box, select Basic - Redirect everyone's folder to the same location.

Примечание

Чтобы применить перенаправление папок к клиентским компьютерам под управлением Windows XP или Windows Server 2003, перейдите на вкладку Настройка и установите флажок Также применить политику перенаправления для операционных систем Windows 2000, Windows 2000 Server, Windows XP и Windows Server 2003.To apply Folder Redirection to client computers running Windows XP or Windows Server 2003, select the Settings tab and select the Also apply redirection policy to Windows 2000, Windows 2000 Server, Windows XP, and Windows Server 2003 operating systems checkbox.

В разделе Расположение целевой папки щелкните Создать папку для каждого пользователя на корневом пути, а затем в поле Корневой путь введите путь к общей папке, в которой хранятся перенаправленные папки, например: \\fs1.corp.contoso.com\users$ .In the Target folder location section, select Create a folder for each user under the root path and then in the Root Path box, type the path to the file share storing redirected folders, for example: \\fs1.corp.contoso.com\users$

Перейдите на вкладку Параметры и в разделе Удаление политики при необходимости выберите элемент После удаления политики перенаправить папку обратно в локальный профиль пользователя (это сделает перенаправление папок более предсказуемым для администраторов и пользователей).Select the Settings tab, and in the Policy Removal section, optionally select Redirect the folder back to the local userprofile location when the policy is removed (this setting can help make Folder Redirection behave more predictably for administrators and users).

Нажмите кнопку OК, а затем в диалоговом окне предупреждения нажмите кнопку Да.Select OK, and then select Yes in the Warning dialog box.

Шаг 5. Включение GPO перенаправления папокStep 5: Enable the Folder Redirection GPO

Когда вы завершите настройку групповой политики перенаправления папок, следующим шагом будет включение GPO и его применение к затрагиваемым пользователям.Once you have completed configuring the Folder Redirection Group Policy settings, the next step is to enable the GPO, permitting it to be applied to affected users.

Совет

Если вы планируете задействовать поддержку основного компьютера или другие настройки политики, это следует сделать до включения GPO, чтобыIf you plan to implement primary computer support or other policy settings, do so now, before you enable the GPO. предотвратить копирование данных пользователя на неосновные компьютеры до включения поддержки основного компьютера.This prevents user data from being copied to non-primary computers before primary computer support is enabled.

Вот как включить GPO перенаправления папок.Here's how to enable the Folder Redirection GPO:

- Откройте "Управление групповой политикой".Open Group Policy Management.

- Щелкните правой кнопкой мыши созданный вами GPO и выберите пункт Связь включена.Right-click the GPO that you created, and then select Link Enabled. Рядом с соответствующим пунктом меню появится флажок.A checkbox will appear next to the menu item.

Шаг 6. Тестирование перенаправления папокStep 6: Test Folder Redirection

Чтобы проверить перенаправление папок, войдите на компьютер, используя учетную запись пользователя, для которого настроено перенаправление папок.To test Folder Redirection, sign in to a computer with a user account configured for Folder Redirection. После этого убедитесь, что папки и профили перенаправляются.Then confirm that the folders and profiles are redirected.

Вот как проверить перенаправление папок.Here's how to test Folder Redirection:

Войдите в систему на основном компьютере (если вы включили поддержку основного компьютера) при помощи учетной записи пользователя, для которого вы настроили перенаправление папок.Sign in to a primary computer (if you enabled primary computer support) with a user account for which you have enabled Folder Redirection.

Если пользователь уже вошел в систему, откройте командную строку с повышенными привилегиями и введите нижеприведенную команду, чтобы убедиться, что на компьютере используются последние настройки групповой политики.If the user has previously signed in to the computer, open an elevated command prompt, and then type the following command to ensure that the latest Group Policy settings are applied to the client computer:

gpupdate /forceОткройте проводник.Open File Explorer.

Щелкните правой кнопкой мыши перенаправленную папку (например, "Мои документы" в библиотеке документов) и выберите пункт Свойства.Right-click a redirected folder (for example, the My Documents folder in the Documents library), and then select Properties.

Перейдите на вкладку Местоположение и убедитесь, что отображается путь к указанной общей папке, а не локальный путь.Select the Location tab, and confirm that the path displays the file share you specified instead of a local path.

Приложение A. Контрольный список для развертывания перенаправления папокAppendix A: Checklist for deploying Folder Redirection

| СостояниеStatus | ДействиеAction |

|---|---|

| ☐☐ ☐☐ ☐☐ | 1. Подготовка домена1. Prepare domain — Присоединение компьютеров к домену- Join computers to domain — Создание учетных записей пользователей- Create user accounts |

| ☐☐ | 2. Создание группы безопасности для перенаправления папок2. Create security group for Folder Redirection — Имя группы:- Group name: — Члены:- Members: |

| ☐☐ | 3. Создание общей папки для перенаправляемых папок3. Create a file share for redirected folders — Имя общей папки:- File share name: |

| ☐☐ | 4. Создание GPO для перенаправления папок4. Create a GPO for Folder Redirection — Имя GPO:- GPO name: |

| ☐☐ ☐☐ | 5. Настройка параметров политики для перенаправления папок и автономных файлов5. Configure Folder Redirection and Offline Files policy settings — Перенаправленные папки:- Redirected folders: — Включена ли поддержка Windows 2000, Windows XP и Windows Server 2003?- Windows 2000, Windows XP, and Windows Server 2003 support enabled? — Включена ли функция "Автономные файлы"?- Offline Files enabled? (по умолчанию включена на клиентских компьютерах Windows)(enabled by default on Windows client computers) — Включен ли постоянный автономный режим?- Always Offline Mode enabled? — Включена ли фоновая синхронизация файлов?- Background file synchronization enabled? — Включено ли оптимизированное перемещение перенаправленных папок?- Optimized Move of redirected folders enabled? |

| ☐☐ ☐☐ ☐☐ | 6. Включение поддержки основного компьютера (необязательно)6. (Optional) Enable primary computer support — На основе компьютеров или на основе пользователей?- Computer-based or User-based? — Назначение основных компьютеров для пользователей- Designate primary computers for users — Расположение сопоставлений пользователей и основных компьютеров:- Location of user and primary computer mappings: — Включение поддержки основного компьютера для переназначения папок (необязательно)- (Optional) Enable primary computer support for Folder Redirection — Включение поддержки основного компьютера для перемещаемых профилей пользователей (необязательно)- (Optional) Enable primary computer support for Roaming User Profiles |

| ☐☐ | 7. Включение GPO перенаправления папок7. Enable the Folder Redirection GPO |

| ☐☐ | 8. Тестирование перенаправления папок8. Test Folder Redirection |

Журнал измененийChange history

В следующей таблице представлены наиболее важные изменения этого раздела.The following table summarizes some of the most important changes to this topic.

Дополнительные сведенияMore information

- Folder Redirection, Offline Files, and Roaming User Profiles (Общие сведения о перенаправлении папок, автономных файлах и перемещаемых профилях пользователей)Folder Redirection, Offline Files, and Roaming User Profiles

- Развертывание основных компьютеров для перенаправления папок и использования перемещаемых профилей пользователейDeploy Primary Computers for Folder Redirection and Roaming User Profiles

- Enable Advanced Offline Files Functionality (Включение расширенных функциональных возможностей автономных файлов)Enable Advanced Offline Files Functionality

- Microsoft's Support Statement Around Replicated User Profile Data (Заявление корпорации Майкрософт о поддержке реплицированных данных профилей пользователей)Microsoft's Support Statement Around Replicated User Profile Data

- Sideload Apps with DISM (Загрузка неопубликованных приложений с помощью DISM)Sideload Apps with DISM

- Troubleshooting packaging, deployment, and query of Windows Runtime-based apps (Устранение проблем с упаковкой, развертыванием и запросами приложений среды выполнения Windows)Troubleshooting packaging, deployment, and query of Windows Runtime-based apps

Диспетчер ресурсов файлового сервера: ограничения по файлам

В компаниях файловые серверы в большинстве случаев используются для хранения служебной информации, документов, но никак не для хранения новых серий сериала "Игра Престолов" в FullHD качестве, особенно если в сети есть отдельный сервер для подобного медиаконтента. Потому, когда на файловом сервере такие файлы начинают кочевать из папки в папку и многократно дублироваться, возникает мысль как-то ограничить пользователей квотами или типами файлов которые можно хранить на сервере. В этом может помочь инструментарий встроенный в Windows Server - FSRM (File Server Resource Manager, Диспетчер ресурсов файлового сервера).

FSRM доступен начиная с Windows 2003 R2 (если у Вас 2003 не R2, то ее можно бесплатно апгрейдить до R2).

Установка Диспетчера ресурсов файлового сервера

Уточняю: на сервере уже должна быть установлена роль "Файловый сервер" ("File Server")

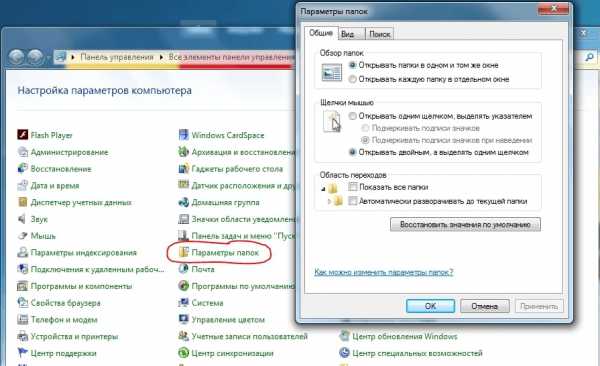

В Windows 2003 R2 FSRM Устанавливается через добавление Windows Компонентов: Панель управления - Установка и удаление программ - Установка компонентов Windows - Management and Monitoring Tools - Details - File Server Resource Manager:

В Windows 2008 устанавливается через добавление роли файловому серверу: Server Manager - Roles - File Services - Add Role Services - File Server Resource Manager:

В следующем окне указываем на каком диске у Вас располагаются папки файлового сервера и дальше кликаем по кнопкам next. Дальше все понятно, детально расписывать и публиковать снимки экрана - думаю лишнее.

Установка дисковой квоты

Я решил не устанавливать дисковые квоты. Но как это делать покажу:

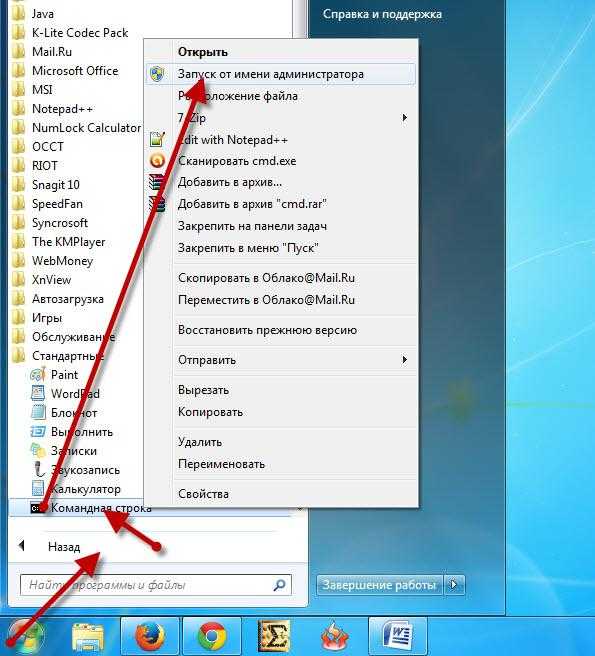

- Запускаем Пуск - Administrative Tools - File Server Resource Manager

- Переходим в Quota Management - Qutas

- Жмем на "Create Quota..."

- Указываем папку к которой будет применяться квота

- Выбираем из выпадающего списка один из шаблонов квот (шаблоны находятся в Quotas Templates), либо создаем свою.

Есть два вида квот:

- hard - ограничивает

- soft - оповещает о превышении квоты, но не ограничивает.

В настройках можно указать оповещение при срабатывании квоты: по почте, запись в журнал, запуск скрипта/команды.

Ограничение по типу файла

- Заходим в этой же консоли в File Screening Managment - File Screens

- Жмем Create File Screen

- Указываем папку к которой будут применяться ограничения

- Выбираем один из шаблонов (например "Block Audio and Video Files") или создаем свой.

- Жмем Create

Шаблоны находятся в File Screen Templates и заключаются в том, как реагировать на ту или иную группу файлов:

- Active screening - сразу блокировать запись файлов и по желанию оповещать.

- Passive screening - разрешать запись, но оповещать:

- Оповещать по почте админа и/или пользователя который записывает запрещенный файл

- Записывать событие в журнал

- Выполнять команду

Группы файлов находятся в File Groups и по сути это перечисление расширений которое можно отнести к той или иной группе файлов, например перечисление расширений для аудио и видео файлов, перечисление расширений для архивов, документов.

Шаблоны и группы есть уже созданные. Вы можете их редактировать или создавать свои.

Также можно создавать исключающие правила.

Как уже писал выше: я решил не накладывать квоты на файловое хранилище, а ограничить по типам файлов. А именно запретить записывать видео и аудио файлы. При попытке записать такой файл мне и пользователю по почте будет приходить оповещение, на случай если вдруг директор будет пытаться сохранить видео/аудио отчет о деловой встрече, а тут ему какие-то ошибки доступа выскакивают.

Запрет на запись файлов по расширению конечно легко обходиться: достаточно лишь поменять расширения файлов или включить их в архив без сжатия. Но это уже не проблема администратора. Если пользователь пытается обойти запрет установленный администратором, то такие случаи должны разбирать отдел безопасности или непосредственное начальство пользователя.

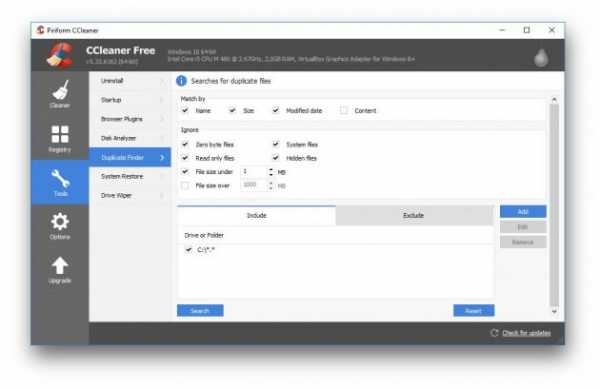

Отчеты FSRM

В FSRM есть возможность создавать отчеты по дубликатам файлов, типам, владельцам файлов, большим файлам и тд. и тп. Отчеты могут помочь в поддержании файлового хранилища в "здоровом" состоянии. Отчеты могут запускаться как разово, так и через заданные промежутки времени, по планировщику.

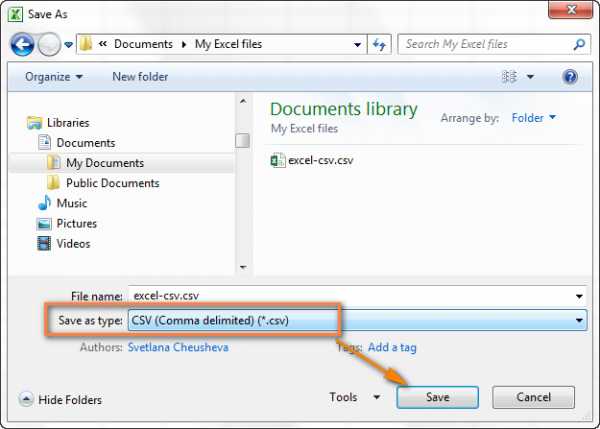

Сохранять отчеты можно в разных форматах: html, текстовый, csv, xml и тп.

Понравилось? =) Поделись с друзьями:

Квотирование пользовательских папок (ограничение объема)

В статье о перемещаемом профиле и перенаправлении папок пользователей на сервер я упоминал о квотирования дискового пространства, т.е. ограничении объема папок для каждого пользователя. Это необходимо и полезно минимум по двум причинам: ограниченный объем профиля будет загружаться заведомо быстро и, также, эта мера обяжет пользователей не накапливать рабочие файлы у себя на рабочих столах, а сохранять их в нужном месте в соответствии с политикой компании.

В статье о перемещаемом профиле и перенаправлении папок пользователей на сервер я упоминал о квотирования дискового пространства, т.е. ограничении объема папок для каждого пользователя. Это необходимо и полезно минимум по двум причинам: ограниченный объем профиля будет загружаться заведомо быстро и, также, эта мера обяжет пользователей не накапливать рабочие файлы у себя на рабочих столах, а сохранять их в нужном месте в соответствии с политикой компании.

Эта опция доступна на Windows Server 2003 R2 и выше. В этой статье я даю описание настройки на Windows Server 2008. Для работы с квотами используется оснастка «Диспетчер ресурсов файлового сервера» (File Server Resource Manager). Для начала работы необходимо установить (добавить роли) собственно сам файловый сервер и диспетчер ресурсов файлового сервера.

Заходим в управление сервером и добавляем роли. Файловый сервер в 2008 сервере установлен по умолчанию, добавляем диспетчер ресурсов. В оснастке «Управление сервером» появлются пункты «Управление квотами» и «Управление блокировкой файлов».

Теперь желательно настроить возможность отправки отчетов диспетчером ресурсов файлового сервера. Для этого в параметрах диспетчера указываем SMTP сервер.

[ad name=»horizontal_top_in_post»]

Следующий шаг — настраиваем шаблон квоты, который будет применятся к нужным папкам. Здесь все просто, достачно указать название шаблона и предел квоты. Шаблон создавать не обязательно, можно создавать сразу квоту, но использование шаблона более удобно и в будущем упрощает создание новых квот.

Указываем порог уведомления о превышении и e-mail, куда отправлять уведомления.

Создаем квоту, указываем путь. В случае с перенаправлением пользовательских папок необходимо выбрать «Автоматически применять шаблон и создавать квоты на существующих и новых вложенных папках». Если у нас пользовательские папки находятся на пути типа

\serveruser_files*,

то каждая папка пользователя, находящаяся в user_files будет ограничена в объеме.

Выбираем шаблон квоты и нажимаем «Создать», затем справа «Обновить» и все квоты созданы.

Вот и все! Все очень просто, не так ли?

Смотрите мою следующую статью о запрете сохранения файлов по маске.

Windows server 2003 как ограничить копирование файлов по расширению?

Обновлено: 05.12.2016

Опубликовано: 2016 год или раньше

В качестве примера используется Windows Server 2012 R2. Инструкция разбита на несколько шагов и представляет из себя полный цикл настройки файлового хранилища для использования в малых и средних компаниях.

Выбор оборудования и подготовка сервера

Установка Windows и настройка системы

Базовые настройки файлового сервера

Тюнинг файлового сервера или профессиональные советы

Настройка средств обслуживания

Тестирование

Шаг 1. Выбор оборудования и подготовка сервера

В качестве сервера, желательно, выбрать профессиональное оборудование. Системные требования для файлового сервера не высокие:

Процессор может быть самый простой;

Оперативная память также не сильно используется;

Дисковая система — самый основной компонент. Ее объем зависит от специфики бизнеса. Примерная формула — не менее 15 Гб на пользователя и не менее 1 Тб на сервер. До 50 пользователей можно рассматривать диски SATA, после — SAS или SSD.

Например, для компании в 300 пользователей подойдет сервер с процессором Xeon E3, 8 Гб ОЗУ и 5 Тб дискового пространства на дисках SAS 10K.

Дополнительные требования

Для обеспечения сохранности информации при выходе из строя жесткого диска, необходим RAID-контроллер. Настройка последнего выполняется из специального встроенного программного обеспечения, которое запускается при загрузке сервера;

Сервер должен быть подключен к источнику бесперебойного питания;

Необходимо предусмотреть резервное копирование. Для этого нужен дисковый накопитель (внешний жесткий диск) или другой сервер.

Подробнее о выборе оборудования читайте статью Как выбрать сервер.

Шаг 2. Установка Windows и настройка системы

Установка системы

На этом шаге все стандартно, за исключением одного нюанса: разбивая во время установки Windows жесткий диск, стараемся выделить небольшую часть (70 – 120 Гб) для системы и все остальное под данные. Если выделить много дискового пространства для системного раздела, увеличится время его обслуживания и фрагментация, что негативно скажется на производительности и надежности системы в целом.

Настройка системы

Проверяем правильность настройки времени и часового пояса;

Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

Для удаленного администрирования, включаем удаленный рабочий стол;

Устанавливаем все обновления системы.

Шаг 3. Базовые настройки файлового сервера

Это стандартные действия, которые выполняются при настройке обычного файлового сервера.

Установка роли и вспомогательных компонентов

Как правило, данная роль устанавливается вместе с Windows. Остается только это проверить и доустановить компоненты, которые нужны для полноценной эксплуатации сервиса.

Открываем Диспетчер серверов. Он может быть запущен из панели быстрого запуска.

Нажимаем Управление – Добавить роли и компоненты.

В открывшемся окне оставляем Установка ролей и компонентов и нажимаем Далее.

В следующем окне выбираем нужный сервер (выбран по умолчанию, если работаем на сервере, а не через удаленную консоль) и нажимаем Далее.

Среди ролей находим Файловые службы и службы хранилища, раскрываем ее и проверяем, что установлены галочки напротив следующих компонентов:

Службы хранения;

Файловый сервер;

Если данные службы не установлены, выбираем их и нажимаем Далее.

В окне Выбор компонентов просто нажимаем Далее.

Откроется окно Подтверждение установки компонентов. Нажимаем Установить и после окончания процесса перезагружаем сервер.

Настройка шары (общей папки)

Создаем первую папку, которую хотим предоставить в общее использование. Затем кликаем по ней правой кнопкой мыши и нажимаем Свойства:

В открывшемся окне переходим на вкладку Доступ и нажимаем Расширенная настройка:

Ставим галочку Открыть общий доступ к этой папке и нажимаем кнопку Разрешения:

Предоставляем полный доступ всем пользователям:

* конечно же, мы не будем давать доступ всем пользователям, но для этого есть вкладка безопасность (см. ниже).

Нажимаем OK и еще раз OK.

Теперь переходим на вкладку Безопасность и нажимаем Дополнительно:

В открывшемся окне нажимаем Отключение наследования и Преобразовать унаследованные разрешения в явные разрешения этого объекта.

Нажимаем OK и Изменить.

Выставляем необходимые права на папку, например:

Совет: старайтесь управлять правами на ресурсы только при помощи групп. Даже если доступ необходимо предоставить только одному человеку!

Теперь нажимаем OK два раза. Папка настроена для общего использования и в нашем примере доступна по сетевому пути \\fs1\Общая папка.

Шаг 4. Тюнинг файлового сервера или профессиональные советы

Данные настройки, по сути, представляют секреты того, как сделать файловый сервер лучше, надежнее и безопаснее. Применяя их, администраторы создают более правильную и профессиональную среду ИТ.

DFS

С самого начала стоит создавать общие папки в пространстве имен DFS. На это есть две основные причины:

При наличии или появлении нескольких файловых серверов пользователям будет удобнее находить общие папки в одном месте.

Администратор легко сможет создать отказоустойчивую систему при необходимости.

Как создать и настроить DFS читайте в статьях Как установить и настроить DFS и Как установить и настроить DFS с помощью Powershell.

Теневые копии

Позволят вернуться к предыдущим версиям файлов. Это очень полезная функция позволит не только восстановить некорректно отредактированный документ, но и вернуть случайно удаленный файл или папку.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Аудит

Аудит позволит вести протокол доступа к данным — понять, кто и когда удалил важные данные или внес в них изменения.

О том, как настроить данную возможность читайте статью Как включить аудит доступа к файлам Windows.

Шаг 5. Настройка средств обслуживания

Ни одна инфраструктура не может полноценно существовать без мониторинга и резервного копирования. Предупредить о возможной проблеме, узнать о последней раньше пользователей или иметь возможность восстановить данные — показатели высокой ответственности и профессионализма системного администратора.

Резервное копирование

Для файлового сервера все просто — необходимо резервировать все рабочие папки и файлы. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создавать полный архив.

Мониторинг

Мониторить стоит:

Сетевую доступность сервера;

Свободное дисковое пространство;

Состояние жестких дисков.

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

Проверить журналы Windows и убедиться в отсутствие ошибок. В случае их обнаружения, необходимо устранить все проблемы.

Выполнить действия анализатора соответствий рекомендациям.

Провести живой тест работы сервиса с компьютера пользователя.

Разрешения при копировании и перемещении файлов - Windows Client

- 3 минуты на чтение

В этой статье

В этой статье описывается, как проводник Windows обрабатывает разрешения для файлов и папок в различных ситуациях.

Исходная версия продукта: Windows 10 - все выпуски, Windows Server 2012 R2

Исходный номер базы знаний: 310316

Сводка

В Microsoft Windows 2000, Windows Server 2003 и Windows XP можно использовать файловую систему FAT32 или NTFS.Когда вы используете NTFS, вы можете предоставлять разрешения своим папкам и файлам для управления доступом к этим объектам. Когда вы копируете или перемещаете файл или папку на томе NTFS, то, как проводник Windows обрабатывает разрешения для объекта, зависит от того, копируется или перемещается объект внутри того же тома NTFS или на другой том.

Дополнительная информация

По умолчанию объект наследует разрешения от своего родительского объекта либо во время создания, либо когда он копируется или перемещается в свою родительскую папку.Единственное исключение из этого правила возникает, когда вы перемещаете объект в другую папку на том же томе. В этом случае исходные разрешения сохраняются.

Дополнительно обратите внимание на следующие правила:

-

Группе «Все» предоставлены права Разрешить полный доступ для корневого каталога каждого диска NTFS.

-

Запретить разрешения всегда имеют приоритет над Разрешить разрешения.

-

Явные разрешения имеют приоритет над унаследованными разрешениями.

-

Если разрешения NTFS конфликтуют, или, например, если разрешения группы и пользователя противоречат друг другу, наиболее либеральные разрешения имеют приоритет.

-

Разрешения являются совокупными.

-

Для сохранения разрешений при копировании или перемещении файлов и папок используйте утилиту Xcopy.exe с переключателем

/ Oили/ X.Исходные разрешения объекта будут добавлены к наследуемым разрешениям в новом месте.

-

Чтобы добавить исходные разрешения объекта к наследуемым разрешениям при копировании или перемещении объекта, используйте утилиту Xcopy.exe с переключателями

-Oи-X. -

Чтобы сохранить существующие разрешения без добавления наследуемых разрешений из родительской папки, используйте служебную программу Robocopy.exe, которая доступна в Windows 2000 Resource Kit.

Вы можете изменить способ обработки разрешений проводником Windows при копировании или перемещении объектов на другой том NTFS.Когда вы копируете или перемещаете объект на другой том, объект наследует разрешения своей новой папки. Однако, если вы хотите изменить это поведение, чтобы сохранить исходные разрешения, измените реестр следующим образом.

Важно

Этот раздел, метод или задача содержат шаги, которые говорят вам, как изменить реестр. Однако при неправильном изменении реестра могут возникнуть серьезные проблемы. Поэтому убедитесь, что вы внимательно выполните следующие действия. Для дополнительной защиты создайте резервную копию реестра перед его изменением.Затем вы можете восстановить реестр, если возникнет проблема. Дополнительные сведения о резервном копировании и восстановлении реестра см. В разделе Резервное копирование и восстановление реестра в Windows.

-

Щелкните Пуск , щелкните Выполнить , введите regedit в поле Открыть и нажмите клавишу ВВОД.

-

Найдите и щелкните раздел реестра:

HKEY_CURRENT_USER \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ Explorer. -

В меню Изменить щелкните Добавить значение , а затем добавьте следующее значение реестра:

- Имя значения: ForceCopyAclwithFile

- Тип данных: DWORD

- Значение данных: 1

-

Закройте редактор реестра.

Вы можете изменить способ обработки разрешений проводником Windows при перемещении объектов в один и тот же том NTFS. Как уже упоминалось, когда объект перемещается в том же томе, объект по умолчанию сохраняет свои разрешения.Однако, если вы хотите изменить это поведение, чтобы объект унаследовал разрешения от родительской папки, измените реестр следующим образом:

-

Щелкните Пуск , щелкните Выполнить , введите regedit и нажмите клавишу ВВОД.

-

Найдите и щелкните подраздел реестра:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Explorer. -

В меню Изменить щелкните Добавить значение , а затем добавьте следующее значение реестра:

- Имя значения: MoveSecurityAttributes

- Тип данных: DWORD

- Значение данных: 0

-

Закройте редактор реестра.

-

Убедитесь, что учетная запись пользователя, которая используется для перемещения объекта, имеет набор разрешений Изменить разрешения . Если разрешение не задано, предоставьте учетной записи пользователя разрешение Change Permissions .

Примечание

Значение реестра MoveSecurityAttributes применяется только к Windows XP и Windows Server 2003. Это значение не влияет на Windows 2000.

.Файловые системы- в Windows, как ограничить доступ к папке, подпапке и файлам только для некоторых приложений (не пользователей)

Переполнение стека- Около

- Товары

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

Настройка теневых копий общих папок - Windows Server

- 2 минуты на чтение

В этой статье

В этой статье описывается, как настроить цель теневых копий общих папок в кластере серверов в Microsoft Windows Server 2003.

Исходная версия продукта: Windows Server 2003

Оригинальный номер базы знаний: 838421

Сводка

Windows Server 2003 включает функцию теневых копий общих папок, позволяющую вернуться к более ранней версии определенного файла или группы файлов в папке.

Настроить теневую копию

Чтобы настроить теневую копию, необходимо сначала создать общий файловый ресурс в кластере серверов с помощью инструмента Cluster Administrator.Кроме того, Microsoft рекомендует добавить еще один жесткий диск в ту же группу, которая содержит общий файловый ресурс. Этот дополнительный диск будет работать как целевой диск для резервных копий теневых копий. Для получения дополнительных сведений о том, как создать общий файловый ресурс в кластере серверов под управлением Microsoft Windows 2000, щелкните следующий номер статьи, чтобы просмотреть статью в разделе Как создать общие файловые ресурсы в кластере.

Примечание

Хотя вы можете использовать тот же диск, который содержит общий файловый ресурс, в качестве целевого диска для теневых копий, по соображениям производительности Microsoft рекомендует использовать отдельный физический жесткий диск.

Важно

Вы должны назначить букву диска жесткому диску, который вы используете для резервного копирования теневых копий. По возможности избегайте создания теневой копии в точке монтирования. Установка теневого хранилища в точке подключения в кластере поддерживается в кластере серверов в Windows Server 2003.

Когда вы настраиваете теневые копии в кластере серверов, автоматически настраивается зависимость между ведущим диском и целевым диском. Вам не нужно вручную создавать эту зависимость.Чтобы настроить теневые копии, выполните следующие действия:

-

Щелкните Пуск , щелкните правой кнопкой мыши Мой компьютер , а затем щелкните Управление .

-

Щелкните правой кнопкой мыши Общие папки , укажите Все задачи , а затем щелкните Настроить теневые копии .

-

В списке Select a volume щелкните диск, содержащий общий файловый ресурс, для которого вы хотите создать теневую копию.Например, нажмите диск R.

-

Щелкните Параметры , а затем щелкните целевой диск для теневой копии в списке Расположен на этом томе .

Примечание

Чтобы появиться в списке , расположенном в этом списке тома , целевой диск должен содержать общий ресурс.

-

Если вы не хотите настраивать ограничение размера теневой копии, щелкните Без ограничений .

-

Щелкните ОК , а затем щелкните Включить .

-

Щелкните Да , чтобы включить теневые копии.

Примечание

При создании начальной теневой копии может быть задержка.

-

Щелкните ОК .

При включении теневых копий происходит следующее поведение:

- Главный диск становится зависимым от целевого диска.

- Тип ресурса «Задача службы теневого копирования тома» создается в группе ресурсов, содержащей диски, на которых вы создали теневую копию.Этот ресурс используется для синхронизации расписаний теневого копирования.

Как вручную создать файл с расширением. (точка) префикс в Windows? Например, .htaccess

. Переполнение стека- Около

- Товары

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант

Как ограничить определенные типы файлов в групповой политике Windows

Как ограничить определенные типы файлов в групповой политике Windows

Групповая политика

Групповая политика - это функция Microsoft Windows, которая позволяет пользователям с правами администратора создавать и контролировать набор правил рабочей среды для всех пользователей, имеющих доступ к этому конкретному компьютеру.

Как ограничить типы файлов в папке групповой политики

С помощью групповой политики администратор может изменить определенные параметры, чтобы ограничить сопоставление файлов.Ассоциация файлов - это, по сути, политика, которая заставляет конкретное приложение или программное обеспечение запускаться при открытии определенного расширения файла.

Имейте в виду, что для выполнения этой задачи требуются права администратора и серверный компьютер.

-

Войдите на серверный компьютер с правами администратора и привилегиями

. -

Нажмите Пуск ► Все программы ► Администрирование .

-

Запустите консоль управления групповой политикой .

-

Найдите папку объекта сервера, к которой вы хотите применить политику, щелкните ее правой кнопкой мыши и выберите Edit .

-

Щелкните Computer Configuration .

-

Щелкните Preferences .

-

Щелкните Параметры панели управления и найдите Параметры папки , щелкните его правой кнопкой мыши и выберите Новый из контекстного меню.

-

Выберите Тип файла , щелкните раскрывающееся меню Действия и выберите вариант Создать .

-

Щелкните раскрывающееся меню File Type Settings и выберите параметр File Extension .

-

Введите расширение файла, которое вы хотите применить или ограничить, выберите программу в Association и, наконец, завершите задачу, нажав OK .

Связанное программное обеспечение и ссылки:

Помогла ли вам эта запись?

Если информация в этой статье вам помогла, пожалуйста, поделитесь ею с друзьями !

Подпишитесь на расширения файлов.org и узнавайте наши новости везде !

.Резервное копирование и восстановление состояния системы в Windows Server 2003 R2 и Windows Server 2003 SP1 - приложения Win32

- 4 минуты на чтение

В этой статье

Примечание

Этот раздел относится только к Windows Server 2003 R2 и Windows Server 2003 с пакетом обновления 1 (SP1).Для получения информации о других версиях операционной системы см. Резервное копирование и восстановление состояния системы.

Примечание

Microsoft не предоставляет разработчикам или ИТ-специалистам техническую поддержку для восстановления состояния системы в режиме онлайн в Windows (все версии). Для получения информации об использовании предоставленных Microsoft API и процедур для восстановления состояния системы в интерактивном режиме см. Ресурсы сообщества, доступные в Центре сообщества MSDN.

При выполнении резервного копирования или восстановления VSS состояние системы Windows определяется как совокупность нескольких ключевых элементов операционной системы и их файлов.Эти элементы всегда должны обрабатываться операциями резервного копирования и восстановления как единое целое.

В Windows Server 2003 R2 и Windows Server 2003 с пакетом обновления 1 (SP1) нет Windows API, предназначенного для обработки этих объектов как одного, поэтому рекомендуется, чтобы запрашивающие стороны имели собственный объект состояния системы, чтобы они могли обрабатывать эти компоненты согласованным образом.

Поскольку VSS работает в версиях Windows, где System File Protection (WFP) защищает файлы состояния системы от повреждения, необходимы специальные действия для резервного копирования и восстановления состояния системы.

Состояние системы состоит из следующего:

- Все файлы, защищенные WFP, загрузочные файлы, включая ntldr, ntdetect, и конфигурации счетчиков производительности

- Active Directory (ADSI) (в системах, которые являются контроллерами домена)

- Папка системного тома (SYSVOL), которая реплицируется службой репликации файлов (FRS) (в системах, являющихся контроллерами домена)

- Сервер сертификатов (в системах, предоставляющих центр сертификации)

- База данных кластера (в системах, которые являются узлом кластера Windows)

- Служба регистрации

- База данных регистрации классов COM +

Состояние системы можно копировать в любом порядке.

Однако восстановление состояния системы должно сначала заменить загрузочные файлы и зафиксировать системный раздел (куст) реестра в качестве последнего шага в процессе и может происходить в следующем порядке:

- Восстановите загрузочные файлы.

- База данных регистрации классов COM +

- Восстановите базы данных SYSVOL, сервера сертификатов и кластера (при необходимости).

- Восстановите Active Directory (при необходимости).

- Восстановите реестр.

Некоторые системные службы, такие как центр сертификации, имеют обычные записывающие устройства VSS и следуют алгоритмам резервного копирования и восстановления VSS.Другие, например реестр, требуют настраиваемых операций резервного копирования или восстановления; для получения дополнительной информации см. Пользовательское резервное копирование и восстановление.

Резервное копирование VSS и восстановление загрузочных и системных файлов

Загрузочные и системные файлы следует резервировать и восстанавливать только как единый объект.

Запрашивающая сторона может безопасно использовать теневые копии этих файлов и должна быть уверена, что системный том и загрузочное устройство теневое копирование .

Системные и загрузочные файлы включают:

- Основные загрузочные файлы:

- NtLdr.exe

Boot.ini

NtDetect.com

NtBootDD.sys (при наличии) - Файл каталога услуг WFP должен быть зарезервирован перед резервным копированием файлов WFP. Он находится в папке:

- % SystemRoot% \ System32 \ CatRoot \ {F750E6C3-38EE-11D1-8vevents-00C04FC295EE}

- Все файлы, защищенные системой System File Protection и пронумерованные SfcGetNextProtectedFile (см. Операции восстановления VSS файлов, защищенных WFP)

- Файлы конфигурации счетчика производительности:

- % SystemRoot% \ System32 \ Perf? 00 ?.dat

% SystemRoot% \ System32 \ Perf? 00? .bak - Если присутствует, файл метабазы Internet Information Server (IIS) должен быть включен в операции резервного копирования и восстановления, поскольку он содержит состояние, которое используется Microsoft Exchange и другими сетевыми приложениями. Этот файл можно найти по адресу:

- % SystemRoot% \ System32 \ InetSrv \ Metabase.bin

- Если выполняется резервное копирование файла метабазы IIS, ключи, позволяющие приложениям читать определенные зашифрованные записи, должны быть восстановлены как часть состояния системы.Файлы можно найти по адресу:

- % SystemRoot% \ System32 \ Microsoft \ Protect \ *

% AllUsersProfile% \ Microsoft \ Crypto \ RSA \ MachineKeys \ * - При резервном копировании загрузочных и системных файлов может возникнуть необходимость определить загрузочное устройство DOS, выполнив следующие действия:

- Найдите системный раздел под HKEY_LOCAL_MACHINE \ System \ Setup \ SystemPartition .

- Передайте системную корневую переменную среды (% SystemRoot%) диспетчеру монтирования, чтобы получить имя устройства NT.

Операции восстановления VSS защищенных файлов WFP

Служба WFP предназначена для предотвращения случайной или частичной замены системных файлов. Поэтому для восстановления данных ВПП необходимо предпринять особые шаги.

Средство записи WFP должно указать метод восстановления VSS_RME_RESTORE_AT_REBOOT при определении документа метаданных модуля записи. Если запрашивающая сторона определяет, что модулю записи WFP не удалось указать этот метод восстановления, это указывает на ошибку модуля записи.

Запрашивающая сторона должна реализовать метод восстановления VSS_RME_RESTORE_AT_REBOOT с использованием функции Win32 MoveFileEx с параметром MOVEFILE_DELAY_UNTIL_REBOOT для замены системных файлов. Восстановленные файлы не копируются в реальные каталоги системных файлов до перезагрузки системы. Перезапись защищенных системных файлов будет происходить только в том случае, если значение следующей записи реестра REG_WORD установлено на 1:

HKEY_LOCAL_MACHINE \ Система \ CurrentControlSet \ Control \ Менеджер сеансов \ AllowProtectedRenames = 1

Это значение должно быть установлено перед любой загрузкой, при которой защищенные файлы должны быть заменены с помощью MoveFileEx и удаляются после перезагрузки.

Системный каталог dllcache также должен быть зарезервирован или восстановлен с резервным копированием и восстановлением загрузочного тома, и его местонахождение определяется путем проверки записи реестра REG_EXPAND_SZ :

HKEY_LOCAL_MACHINE \ Программное обеспечение \ Microsoft \ Windows NT \ Текущая версия \ WinLogon \ SfcDllCache

-

Тип данных

- REG \ _EXPAND \ _SZ

Содержимое системного каталога dllcache восстанавливается с помощью средства проверки системных файлов (SFC) из командной строки:

- Опция / SCANONCE сканирует все защищенные файлы при следующей загрузке системы.

- Опция / SCANNOW немедленно сканирует все защищенные файлы.

Все защищенные файлы будут просканированы, и все недействительные версии будут заменены как в каталоге, так и в каталоге dllcache.

Четыре файла, являющиеся частью WFP, не могут быть восстановлены с помощью файлов WFP:

- Ctl3dv2.dll DtcSetup.exe NtDll.dll Smss.exe

Эти файлы помогают в процессе восстановления файлов WFP и поэтому имеют циклическую зависимость.В настоящее время нет возможности восстановить эти файлы, кроме как переустановить Windows.

.