Wannacry как восстановить файлы

Как восстановить файлы после шифрования вируса-шифровальщика WannaCry

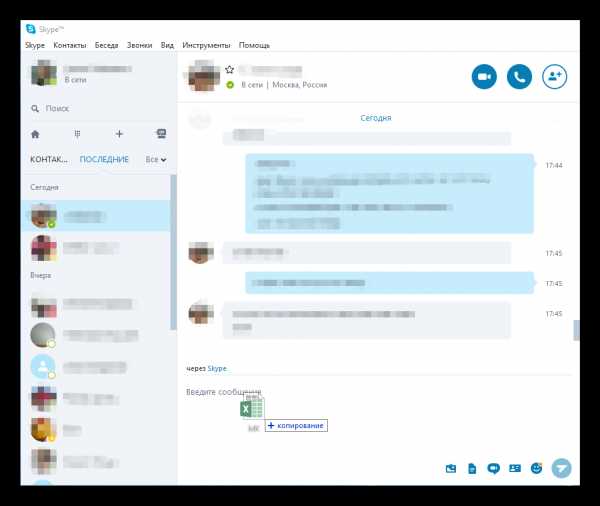

Добрый день, Хабражители. На Хабре много писали как защититься от WannaCry. Но почему-то нигде не осветили как произвести возврат зашифрованных данных. Хочу восполнить этот пробел. И немного пролить свет на то, как как мы это делали в нашей «всем известной» компании, участвующей в логистике. Это больше инструкция для наших администраторов ИБ.Восстановление после шифрования данных

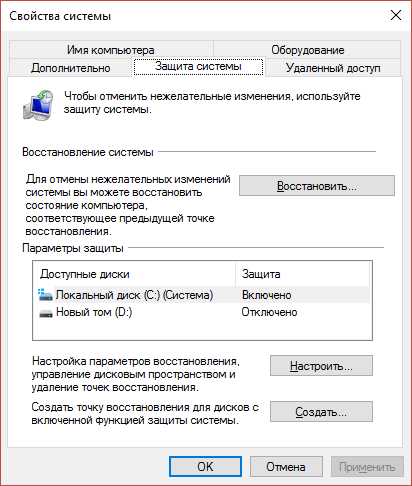

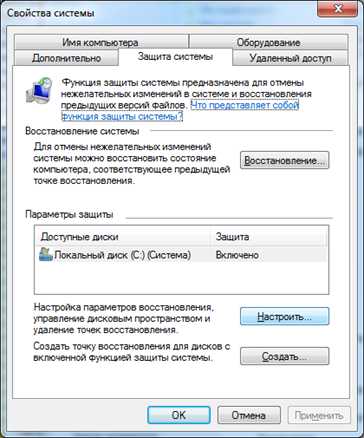

Это не Расшифровка, а именно Восстановление. И работает только в том случае если включено теневое копирование в windows, т.е. данные можно восстановить с точек восстановления самой windows.

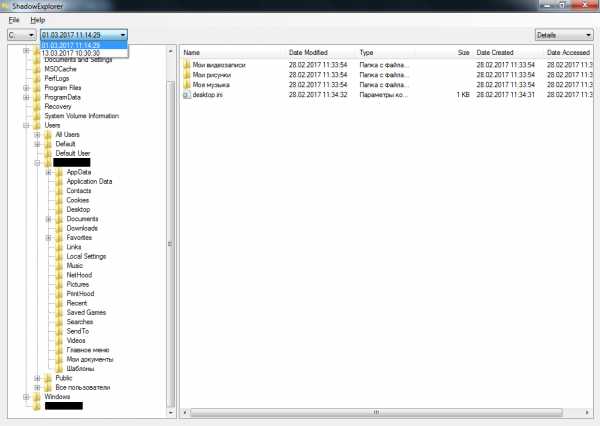

Для этого можно воспользоваться утилитой ShadowExplorer – она бесплатная и позволяет восстановить файлы из точек восстановления. Точки восстановления создаются при каждом обновлении системы и старые затираются новыми. Количество точек зависит от выделенного для точек восстановления места. В среднем их 5-6 штук хранится на среднестатистическом Windows.

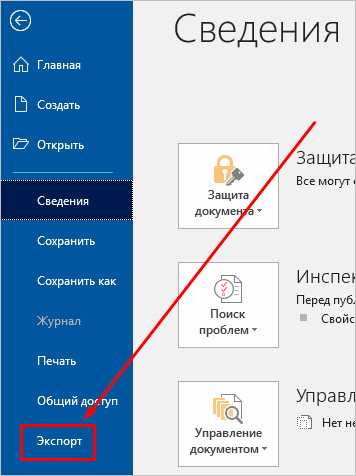

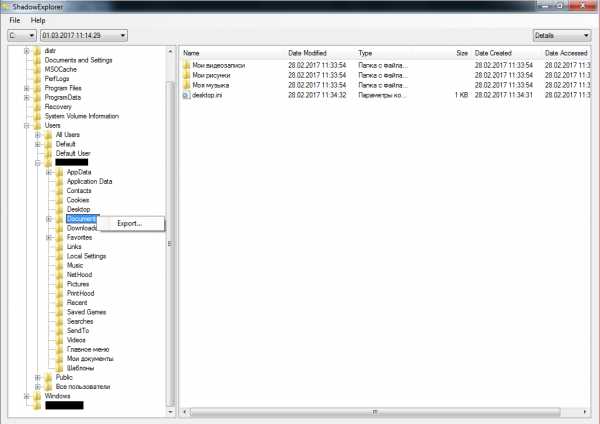

Выбираете точку восстановления и можно экспортировать файлы и директории в нужное вам место:

Выбираете те файлы, которые еще не зашифрованы, и экспортируете их в нужное Вам место.

(В некоторых случаях когда уже прошло обновление могут затереться те точки восстановления когда еще файлы были не зашифрованы. Также возможны ситуации когда часть данных уже зашифровано в точках восстановления, а часть еще нет. Вам необходимо восстановить только то, что можно восстановить.)

Вот в принципе и все что требуется для восстановления там где это возможно.

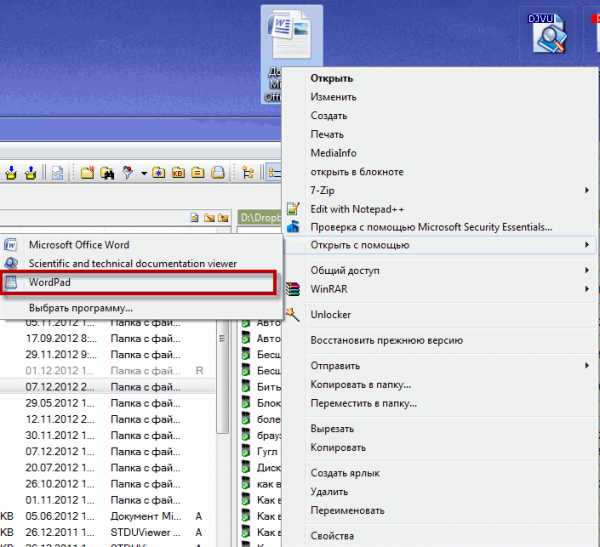

Важно! После восстановления файлов необходимо потереть те точки восстановления где данные уже были зашифрованы. Замечено, что именно отсюда вирус сам себя восстанавливает после очистки.

Далее небольшой guide от меня (инструкция админам), чтобы…

Восстановить данные, а также обезвредить и удалить вирус:

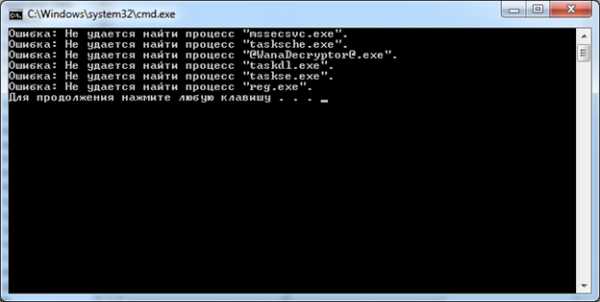

1. Отключить компьютер от сети

2. Далее необходимо воспользоваться утилитой wann_kill_v_(номер версии) – эта утилита убивает процесс вируса. Сами вирусные сигнатуры остаются хранится в системе. Это делаем т.к. когда вы приходите с флешкой на компьютер который нужно пролечить, вирус шифрует флешку. Важно успеть запустить эту утилиту до того как вирус залезет на флешку.

3. Чистите Компьютер с помощью DrWeb CureIt (здесь удаляется сам вирус с компьютера)

4. Восстанавливаете данные которые вам нужны как описано выше «После шифрования данных»

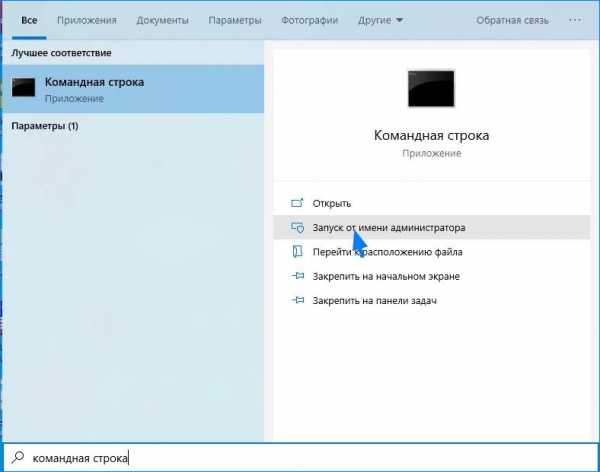

5. (Только после восстановления данных) Уничтожаете точки восстановления, потому что именно отсюда вирус сам себя восстанавливает после очистки.

Защита системы:

Настроить:

Удалить.

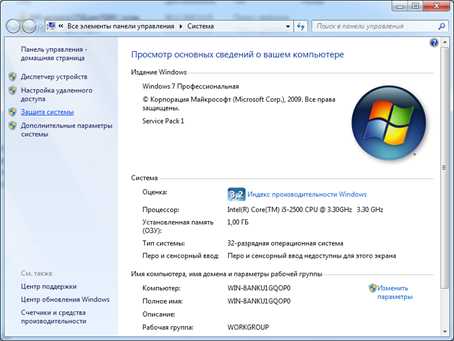

6. Затем накатываете патч KB4012212, тем самым закрывая сетевую уязвимость MS17-010

7. Включаете в сеть и устанавливаете (или обновляете) антивирусное ПО.

Вот в принципе и все как я боролся с вирусом Wanna Cry.

Восстановление данных вымогателей WannaCry: Возможнсть и Решение

19 Май. 2017 г.kate

Подробнее о 360 Total SecurityАвтор: 360 Helios Team

Ссылка источника:

http://blogs.360.cn/blog/wanacrypt0r_data_recovery_feasibility_analysi/

Ссылка на скачивание для инструмента восстановления:

https://360totalsecurity.com/s/ransomrecovery/

Глава 1 Введение

Недавно в центре интернета-безопасности 360 был обнаружен новый вид вируса –вымогателя, предназначенный как для предприятий, так и для частных лиц во многих странах и регионах. 360 выпустили своевременное предупреждение аварийной ситуации 12 мая после обнаружения, чтобы напомнить пользователям о предстоящих рисках. Эта вырус-вымогатель распространяется с высокой скоростью по всему миру. По неполным статистическим данным, всего за несколько часов после взрыва были заражены десятки тысяч устройств в 99 странах, и данный сетевой Червь все еще пытается расширить свое влияние.

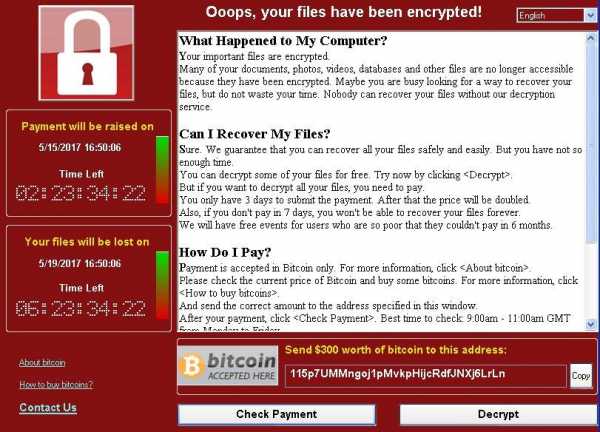

Как правило, вирус-вымогатель- это вредоносная программа с явным намерением вымогательства. Он шифрует файлы жертвы с помощью асимметричного криптографического алгоритма, делает их недоступными и требует выкуп за их дешифрование. Если выкуп не выплачен, файлы не могут быть восстановлены. Этот новый вид известный под кодовым названием WanaCrypt0r. Что делает его настолько смертельным, что он использовал хакерский инструмент «EternalBLue», который был украден у АНБ. Это также объясняет, почему WanaCrypt0r способна быстро распространяться по всему миру и причинила большие потери за очень короткое время. После прорыва сетевого Черви 12 мая отдел Core Security в центре интернета-безопасности 360 провело тщательный мониторинг и глубокий анализ. Теперь мы можем выпустить набор средств обнаружения, решения защиты и восстановления данных против WanaCrypt0r.

360 Helios Team — команда APT (Advanced Persistent Attack), занимающаяся исследованиями и анализом отдела Core Security, в основном посвященная расследованию атаки APT и реагированию на инциденты угроз. Исследователи безопасности тщательно анализировали механизм вирусов, чтобы найти наиболее эффективный и точный метод восстановления зашифрованных файлов. Используя этот метод, 360 может стать первым поставщиком безопасности, который выпускает инструмент восстановления данных — «360 Ransomware Infected File Recovery», чтобы помочь своим клиентам быстро и полностью восстановить зараженные файлы. Мы надеемся, что эта статья поможет вам разобраться в трюках этого червя, а также в более широком обсуждении вопроса о восстановлении зашифрованных файлов.

Глава 2 Анализ основных процессов шифрования

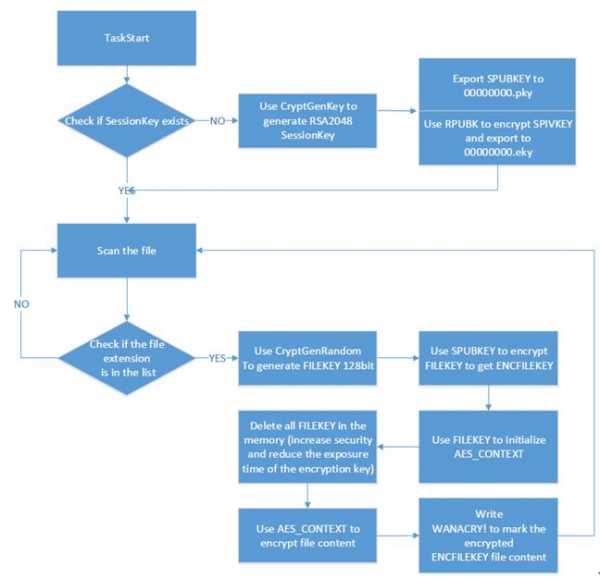

Этот Червь выдает модуль шифрования в память и напрямую загружает DLL в память. Затем DLL экспортирует функцию TaskStart, которая должна использоваться для активации целого процесса шифрования. DLL динамически получает доступ к файловой системе и функциям API, связанным с шифрованием, чтобы избежать статического обнаружения.

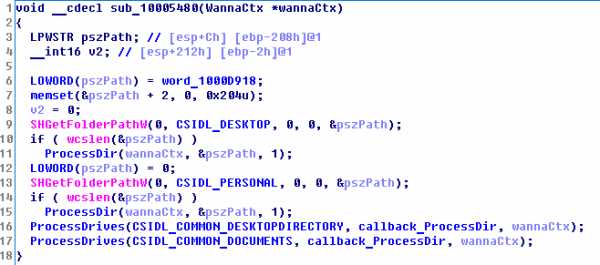

1.Начальная стадия

Сначала он использует «SHGetFolderPathW», чтобы получить пути к папкам рабочего стола и файла. Затем он вызовет функцию «10004A40», чтобы получить путь к рабочим столам других пользователей и папкам с файлами и вызвать функцию EncrytFolder для шифрования папок отдельно.

Он проходит все диски дважды от драйвера Z до C. Первое сканирование — запуск всех локальных дисков (за исключением драйвера-CD). Во втором сканировании проверяет все мобильные накопители и вызывает функцию EncrytFolder для шифрования файлов.

2.Файловый траверс

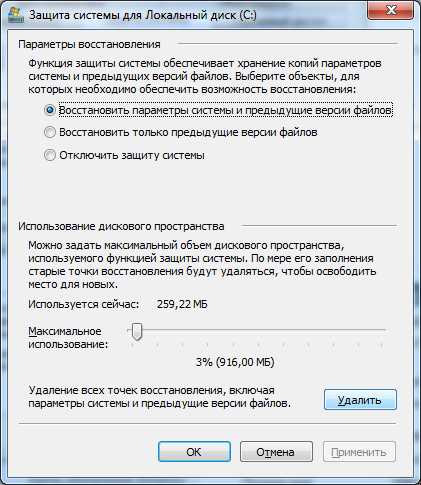

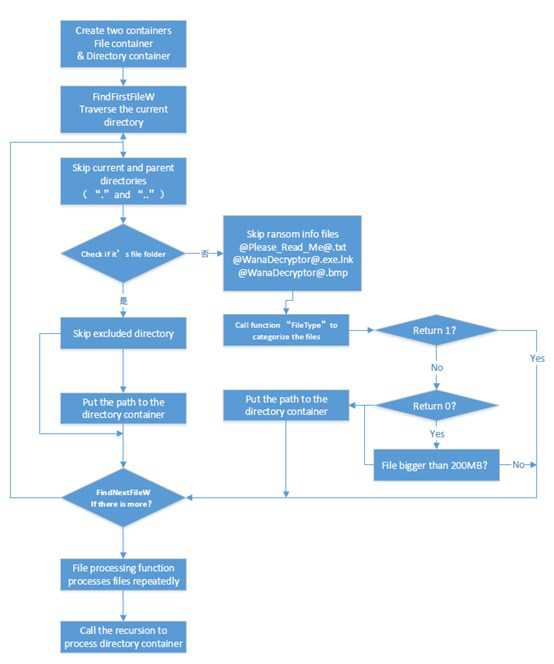

Функция «EncryptFolder» является рекурсивной функцией, которая может собирать информацию о файлах, следуя приведенной ниже процедуре:

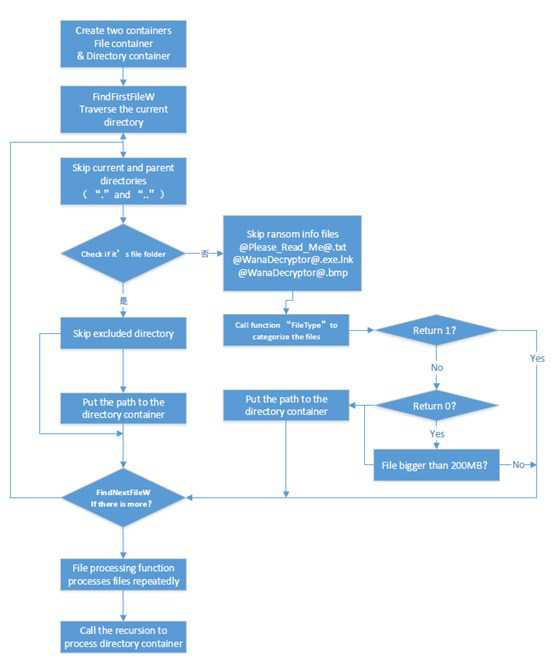

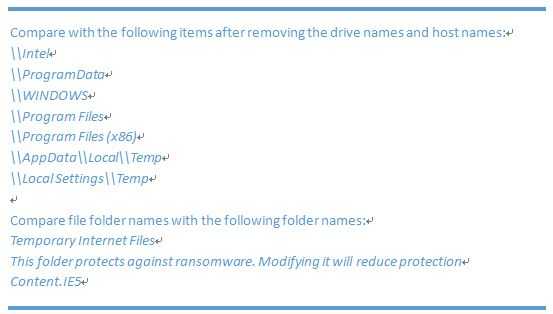

Удалите пути или папки с файлами во время поперечного процесса:

Есть интересная папка с названием «Эта папка защищает от вируса-вымогателя. Изменение его уменьшит защиту «. Когда вы это сделаете, вы обнаружите, что он соответствует папке защиты программного обеспечения для защиты от вируса-вымогателя.

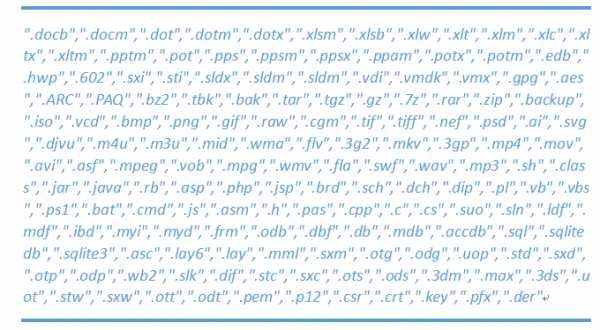

При обходе файлов вирус-вымогатель собирают информацию о файле, такую как размер файлов, а затем классифицируют файлы на разные типы в соответствии с их расширением, следуя определенным правилам:

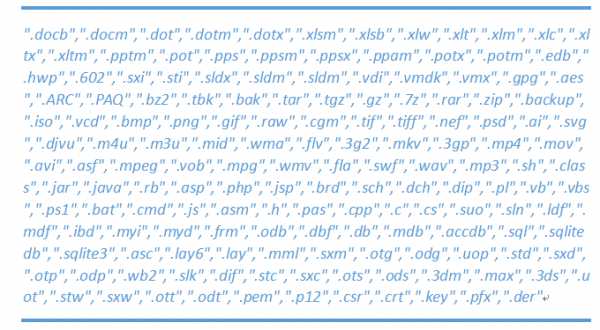

Список типов расширений 1:

Список типов расширений 2:

3.Приоритет шифрования

Чтобы зашифровать важные файлы как можно быстрее, WanaCrypt0r разработал сложную очередь приоритетов:

Очередь приоритетов:

I.Шифруйте файлы типа 2, которые также соответствуют списку расширений 1. Если файл меньше 0X400, приоритет шифрования будет снижен.

II. Шифруйте файлы типа 3, которые также соответствуют списку расширений 2. Если файл меньше 0X400, приоритет шифрования будет снижен.

III. Шифруйте остальные файлы (меньше 0х400) и другие файлы.

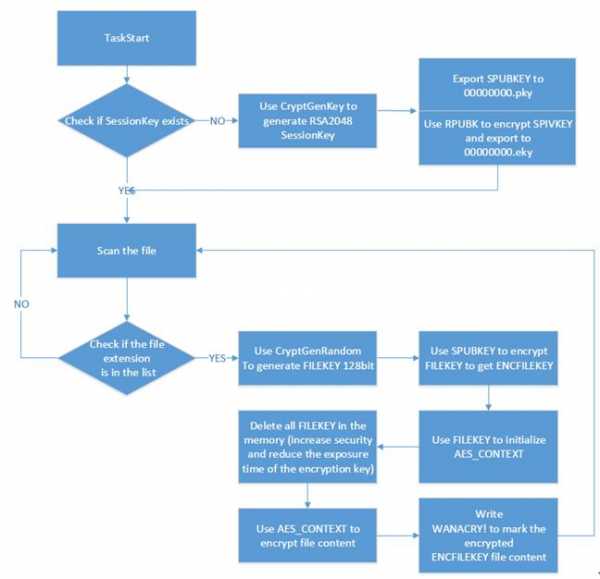

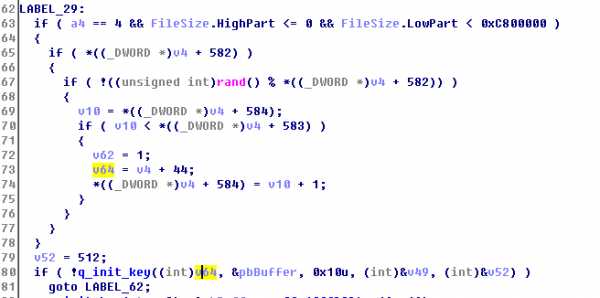

4.Логика шифрования

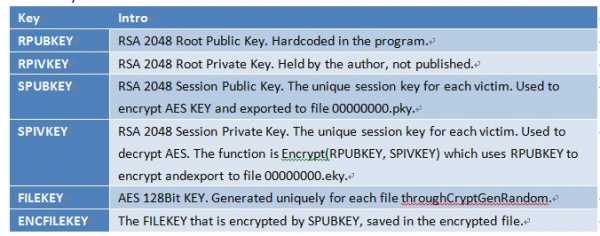

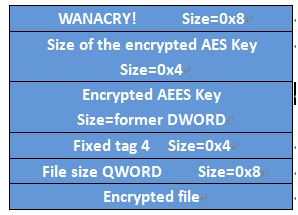

Весь процесс шифрования завершается с использованием как RSA, так и AES. Хотя в процессе шифрования RSA используется Microsoft CryptAPI, код AES статически компилируется в DLL. Процесс шифрования показан на рисунке ниже:

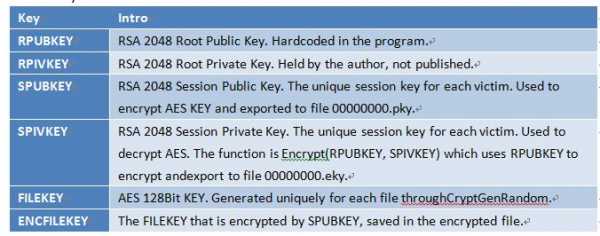

Список используемых ключей:

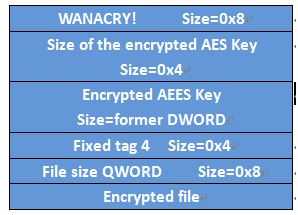

Формат файла после шифрования:

Обратите внимание, что во время процесса шифрования вирус-вымогатель будет случайным образом выбирать некоторые файлы для шифрования, используя встроенный открытый ключ RSA, чтобы предложить несколько файлов, которые жертвы могут расшифровать бесплатно.

Путь к свободным файлам может найдена в файле «f.wnry».

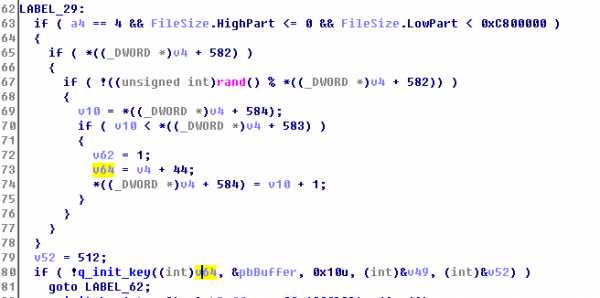

5.Заполнение случайных чисел

После шифрования WanaCrypt0r будет заполнять файлы, которые он сочтет важными со случайными числами, пока полностью не разрушит файл, а затем переместите файлы во временный каталог файлов для удаления. Делая это, он делает это довольно трудным для инструментов восстановления файлов для восстановления файлов.В то же время он может ускорить процесс шифрования.

Заполненные файлы должны соответствовать следующим требованиям:

— В указанном каталоге (рабочий стол, мой документ, папка пользователя)

— Файл меньше 200 МБ

— Расширение файла находится в списке типов расширений 1

Логика заполнения файла:

— Если файл меньше 0x400, он будет покрыт случайными числами одинаковой длины

— Если файл больше 0x400, последний 0x400 будет покрыт случайными числами

— Переместите указатель файла на заголовок файла и установите 0x40000 в качестве блока данных, чтобы покрыть файл случайными числами до конца.

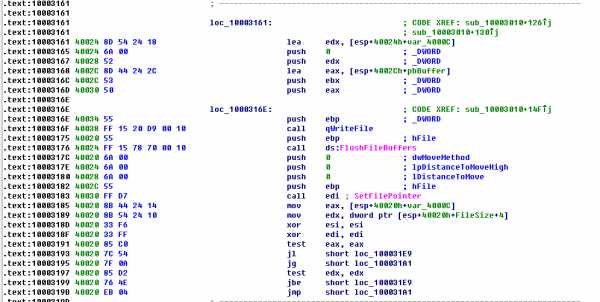

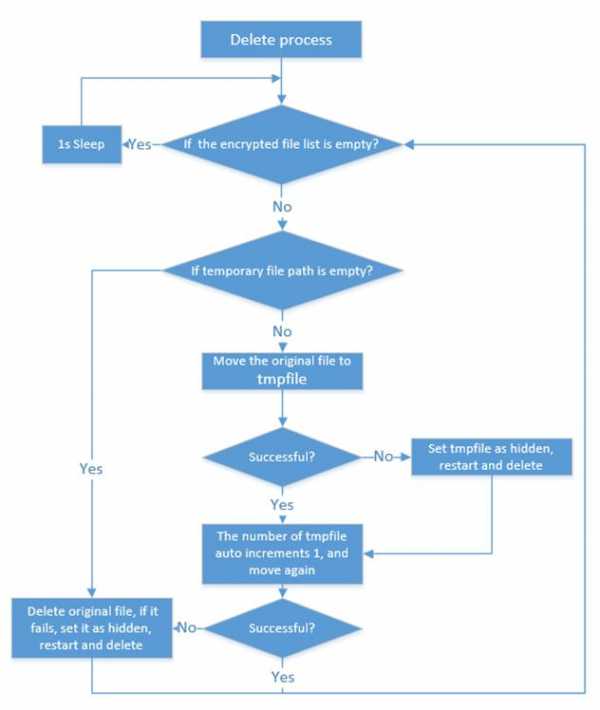

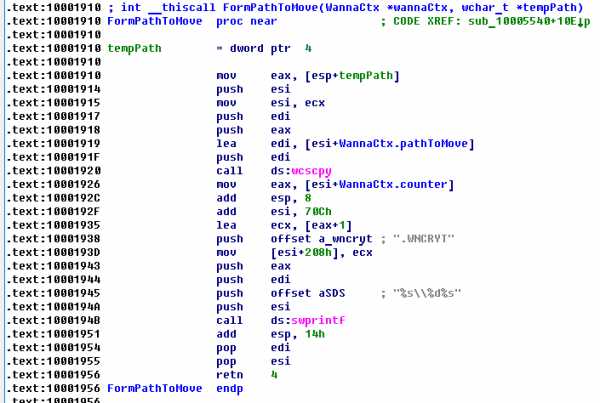

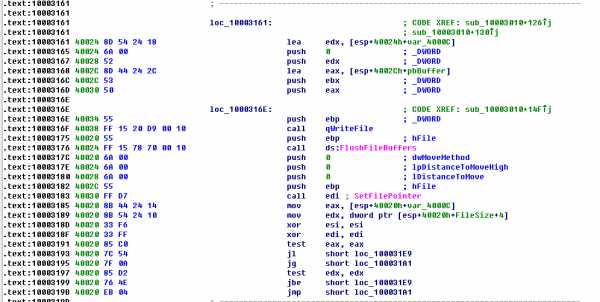

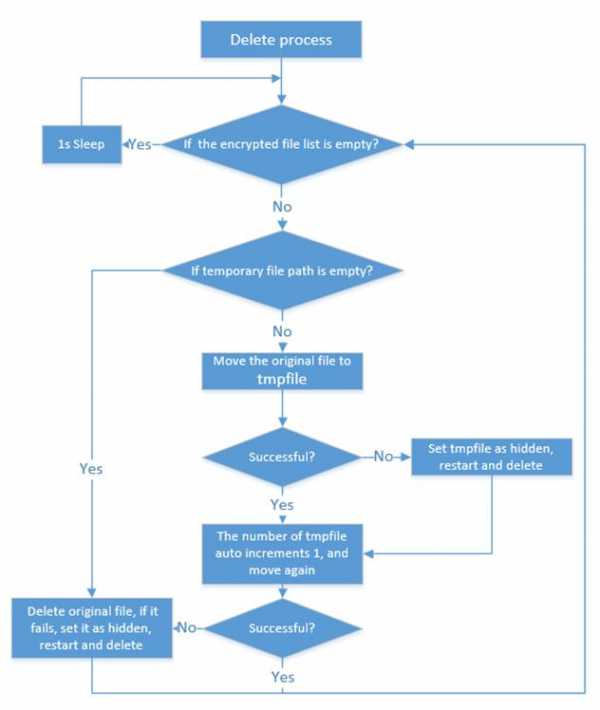

6.Удаление файлов

WanaCrypt0r сначала переместит файлы во временную папку для создания временного файла, а затем удалит его различными способами.

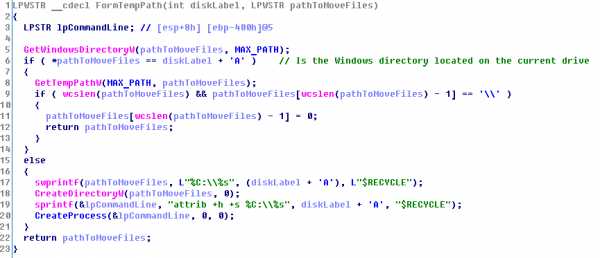

Когда он проедет диски для шифрования файлов, он создаст временный файл с именем в формате «$ RECYCLE + auto increment + .WNCYRT» (например: «D: \ $ RECYCLE \ 1.WNCRYT») на текущем диске. Особенно, если текущий диск является системным (например, драйвер-C), он будет использовать временный каталог системы.

Впоследствии процесс запускает taskdl.exe и удаляет временные файлы с фиксированным интервалом времени.

Глава 3 Возможность восстановления данных

В анализе логики его выполнения мы заметили, что этот Червь перезапишет файлы, удовлетворяющие заданным требованиям, случайными числами или 0x55, чтобы уничтожить файловые структуры и предотвратить их восстановление. Но эта операция принимается только для определенных файлов или файлов с определенным расширением. Это означает, что есть еще много файлов, которые не были переписаны, что оставляет место для восстановления файлов.

В процессе удаления червь перемещал исходные файлы во временную папку файлов, вызывая функцию MoveFileEx. В конце концов временные файлы удаляются массово. Во время вышеописанного процесса исходные файлы могут быть изменены, но текущее программное обеспечение восстановления данных на рынке не знает об этом, так что довольно много файлов не может быть восстановлено успешно. Потребности в файлах для восстановления жертв почти не реализоваться.

Для других файлов червь просто выполнил команду «move & delete». Поскольку процессы удаления файлов и перемещения файлов разделены, эти два потока будут конкурировать друг с другом, что может привести к сбою при перемещении файлов из-за различий в системной среде пользователя. В результате файл будет удален непосредственно в текущем местоположении. В этом случае существует большая вероятность того, что файл может быть восстановлен.

https://360totalsecurity.com/s/ransomrecovery/

Используя наши методы восстановления, большой процент зашифрованных файлов может быть прекрасно восстановлен. Теперь обновленная версия 360 инструмента восстановления файлов была разработана в ответ на эту потребность, чтобы помочь десяткам тысяч жертв смягчить потери и последствия.

14 мая, 360 — первый поставщик безопасности, выпустивший инструмент восстановления файлов, которое спас много файлов от вируса-вымогателя. Эта новая версия сделала еще один шаг в использовании логических уязвимостей WanaCrypt0r. Он может удалить вирус, чтобы предотвратить дальнейшее заражение. Используя несколько алгоритмов, он может найти скрытые связи между бесплатными восстанавливаемыми файлами и расшифрованнымифайлами для клиентов. Эта универсальная служба восстановления может уменьшить ущерб от атаки вируса-вымогателя и защитить безопасность данных пользователей.

Глава 4 Заключение

Массовая вспышка и распространение Черви WannaCry с помощью использования MS17-010,что делает его способным к саморепликации и активному распространению, помимо функций общей вымогателя. Если не учитывать полезную нагрузку атаки, техническая структура вируса-вымогателя играет самую важную роль в атаках.Вирус-вымогателя шифрует ключ AES с помощью асимметричного криптографического алгоритма RSA-2048. Затем каждый файл зашифровывается с помощью случайного AES-128 алгоритма симметричного шифрования. Это означает,полагаясь на существующие вычисления и методы, что расшифровать RSA-2048 и AES-128 без каких-либо открытых или закрытых ключей почти невозможно. Однако авторы оставляют некоторые ошибки в процессе шифрования, что обеспечивает и увеличивает возможность восстановления. Если действия выполняются достаточно быстро, большинство данных можно сохранить обратно.

Кроме того, поскольку деньги на выкуп выплачиваются в анонимных биткойнах, для которых кто-либо может получить адрес без подлинной сертификации, невозможно идентифицировать злоумышленника по адресам, не говоря уже о том, что между различными учетными записями одного и того же Адрес владельца. Поэтому, из-за принятия нерушимого алгоритма шифрования и анонимных биткойнов, весьма вероятно, что этот вид прибыльной вспышки вируса-вымогателя продолжится в течение долгого времени. Все должны быть осторожны.

360 Helios Team

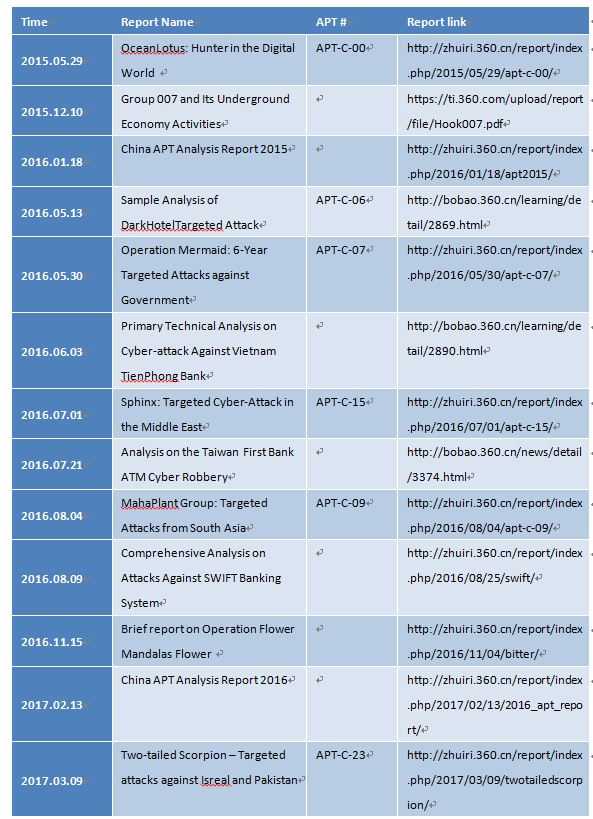

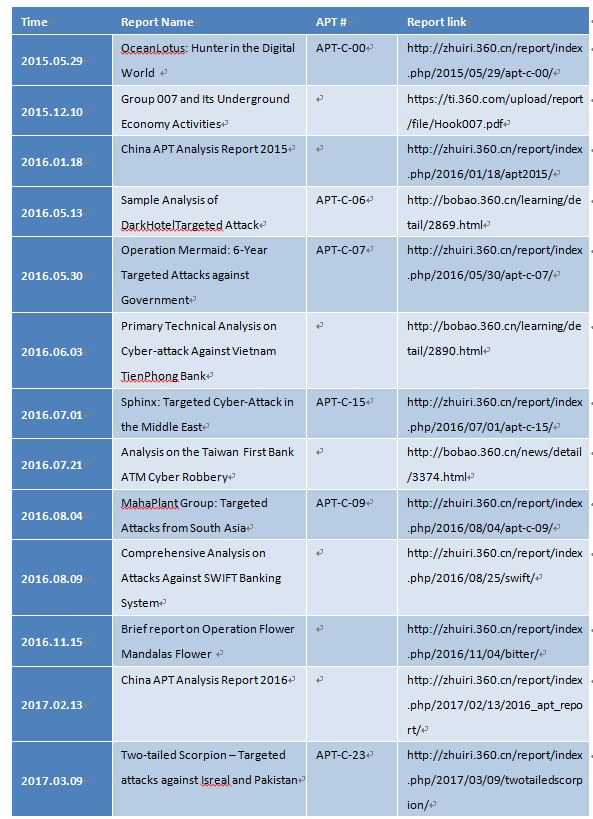

360 Helios Team — исследовательская команда APT (Advanced Persistent Attack) в Qihoo 360.

Команда посвящена расследованию атак APT, реагированию на инциденты угроз и исследованиям промышленных цепей подпольной экономики.

С момента создания в декабре 2014 года, команда успешно интегрировала огромную базу данных 360 и создала быструю процедуру реверсирования и корреляции. К настоящему времени было обнаружено и выявлено более 30 APT и групп подпольой экономики.

360 Helios также предоставляет решения для оценки угроз и реагирования на угрозы для предприятий.

Публичные отчеты

Контакт

Эл. Почта: [email protected]

Группа WeChat: 360 Helios Team

Пожалуйста, скачайте QR-код ниже, чтобы следить за нами на WeChat!

Подробнее о 360 Total Security

Вирус Wannacry – как защититься и без потерь восстановить данные

- Подписаться

- Лента публикаций

- Последние публикации

- Лучшие публикации

- за все время

Вирус Wannacry – как защититься и без потерь восстановить данные

- Подписаться

- Лента публикаций

- Последние публикации

- Лучшие публикации

- за все время

Как восстановить файлы, зашифрованные вирусом WannaCry

Сотрудник компании Quarkslab Адриен Гинье нашёл способ расшифровки файлов, зашифрованных вирусом WannaCry, который с 12 мая заразил более 100 тысяч компьютеров по всему миру.

Гинье выяснил, что вирус генерирует два криптографических ключа. Первый используется для шифрации файлов, а второй — для их расшифровки в том случае, если жертва заплатит выкуп. Используя баг в операционной системе, пользователь может восстановить зашифрованные файлы, не платя деньги хакерам, но для этого нужно соблюсти несколько условий.

Заражённый компьютер должен работать на Windows XP и он с момента заражения вирусом не должен был выключаться или перезагружаться. Дело в том, что в Windows XP есть баг, который позволяет извлечь ключ дешифрации из оперативной памяти. Вирус шифрует этот ключ, а его исходная версия удаляется с помощью стандартной функции CryptReleaseContext, которая не работает в Windows XP так, как должна. Удаляется только маркер, указывающий на ключ, а сам ключ продолжает храниться в оперативной памяти до тех пор, пока компьютер не будет выключен или какой-нибудь процесс не перезапишет его другими данными. В последних версиях Windows этот баг был исправлен, поэтому извлечь из памяти ключ для расшифровки файлов не получится.

Восстановить файлы на винчестере, взяв его из нового компьютера и установив на компьютер с Windows XP, не удастся, поскольку для каждого ПК генерируется уникальный ключ и его незашифрованный исходник не хранится в энергонезависимой памяти.

Гинье выложил на GitHub исходный код программы WannaKey с помощью которой можно восстановить зашифрованные файлы. Он протестировал этот инструмент на нескольких заражённых компьютерах и успешно восстановил зашифрованные файлы. Разработчик надеется, что эта программа пригодится хоть кому-нибудь, но очевидно, что компьютеров, которые работают на Windows XP, неделю назад заразились вирусом WannaCry и с тех пор никогда не выключались, очень мало.

Ошибки в WannaCry, которые помогут восстановить файлы после заражения

Иногда создатели программ-вымогателей допускают ошибки в коде. Эти ошибки могут помочь пострадавшим вновь получить доступ к своим файлам после заражения. В нашей статье кратко описываются несколько ошибок, допущенных разработчиками вымогателя WannaCry.

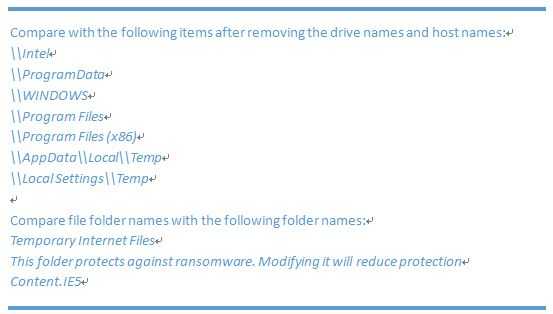

Ошибки в логике удаления файла

Когда Wannacry шифрует файлы на компьютере жертвы, он читает содержимое оригинального файла, шифрует его и сохраняет в файл с расширением «.WNCRYT». После окончания процесса шифрования он перемещает файл с расширением «.WNCRYT» в файл «.WNCRY» и удаляет оригинальный файл. Логика этого удаления может меняться в зависимости от расположения и свойств оригинальных файлов.

При расположении файлов на системном диске:

Если файл находится в «важной» папке (с точки зрения разработчиков вымогателя, например на рабочем столе или в папке «Документы»), то перед его удалением, поверх него будут записаны случайные данные. В этом случае способов восстановить содержимое исходного файла нет.

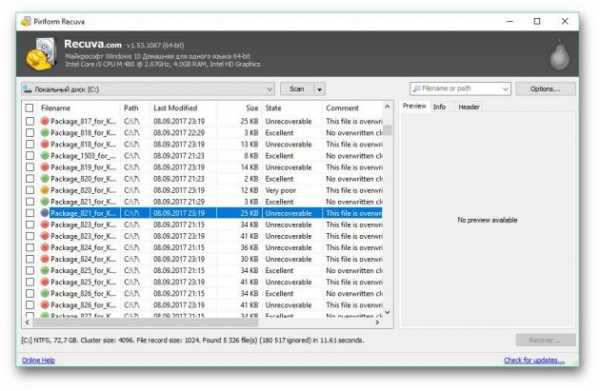

Если файл хранится вне «важных» папок, то оригинальный файл будет перемещен в папку %TEMP%\%d.WNCRYT (где %d – это числовое значение). Такой файл содержит первоначальные данные, поверх которых ничего не пишется, – он просто удаляется с диска. Поэтому существует высокая вероятность, что его можно будет восстановить при помощи программ восстановления данных.

Переименованные оригинальные файлы, которые можно восстановить из директории %TEMP%

При расположении файлов на прочих (несистемных) дисках:

- Вымогатель создает папку «$RECYCLE» и задает ей атрибуты «скрытая» и «системная». В результате папка становится невидимой в Проводнике Windows, если конфигурация Проводника задана по умолчанию. По плану оригинальные файлы после шифрования будут перемещены в эту папку.

Процедура, определяющая временную директорию для хранения оригинальных файлов перед удалением

- Однако из-за ошибок синхронизации в коде вымогателя оригинальные файлы во многих случаях остаются в той же директории и не перемещаются в папку $RECYCLE.

- Оригинальные файлы удаляются небезопасно. Этот факт делает возможным восстановление удаленных файлов при помощи программ восстановления данных.

Оригинальные файлы, которые можно восстановить с несистемного диска

Процедура, генерирующая временный путь для оригинального файла

Участок кода, вызывающий описанные выше процедуры

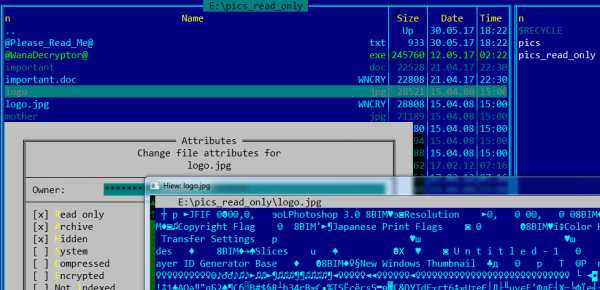

Ошибка обработки файлов с защитой от записи

Анализируя WannaCry, мы также обнаружили, что в вымогателе допущена ошибка в обработке файлов с защитой от записи. Если на зараженном компьютере есть такие файлы, то вымогатель их не зашифрует вообще: будут созданы зашифрованные копии каждого такого файла, а сами оригинальные файлы только получат атрибут «скрытый». В таком случае их легко найти и восстановить их нормальные атрибуты.

Оригинальные файлы с защитой от записи не зашифровываются и никуда не перемещаются

Выводы

В результате проведенного нами глубокого исследования данного вымогателя становится понятно, что его разработчики допустили множество ошибок, а качество кода довольно низкое, как мы отметили выше.

Если ваш компьютер был заражен вымогателем WannaCry, существует большая вероятность, что вы сможете восстановить многие из зашифрованных файлов. Для этого можно воспользоваться бесплатными утилитами для восстановления файлов. Мы советуем организациям поделиться этой статьей с системными администраторами – чтобы те могли использовать такие утилиты для восстановления файлов на компьютерах корпоративной сети, подвергшихся атаке WannaCry.

WannaCrypt / WannaCry Decrypt: как расшифровать .wncry (восстановить зашифрованные файлы)

Сэкономьте 300 долларов в кармане и следуйте правильным путем, чтобы бесплатно восстановить зашифрованные файлы WannaCry / WannaCrypt вируса-вымогателя и расшифровать как можно больше файлов .wncry / .wcry. Приятно знать, что WannaCrypt шифрует только скопированные файлы и удаляет оригинал. Теперь у вас есть шанс загрузить EaseUS Data Recovery Wizard, чтобы восстановить удаленные файлы до того, как они были зашифрованы и преобразованы в.Форматы файлов wncry или .wcry.

Сэкономьте 300 долларов в кармане и не платите выкуп за расшифровку файлов

Обеспокоены? Беспокоитесь? Паника? Мы точно знаем, от чего вы страдаете с 12 мая 2017 года - WannaCrypt, он же WannaCry / Wcrypt и его вариант WannaCrypt0r, компьютерный вирус, червь, программа-вымогатель атаковали бесконечное количество компьютеров по всему миру, и основная группа жертв - это компьютеры в одной локальной сети, например, больницы, банки, учреждения или даже АЗС.Как вы уже получили информацию, WannaCrypt сначала поражает Национальную службу здравоохранения Великобритании, логистическую фирму FedEx, а затем и PetroChina.

Пожалуйста, успокойтесь в большом хаосе кибератак. Угроза реальна, поэтому проявите смелость и выкопайте все возможности, чтобы спастись от катастрофы. Мы до сих пор официально не проинформированы о том, кто создал WannaCrypt, мы знаем только, что он безумно захватывает мир, шифруя сотни типов компьютерных файлов, превращая их в форматы файлов .wncry или .wcry и шантажируя биткойнами 300 долларов за восстановление зашифрованных файлов в течение 3 дней после атака.

Он объявляет об инвестициях в биткойны для расшифровки файлов .wncry / .wcry

12 - 14 мая: 300 долларов

15 мая: удвоена цена (600 долларов)

19 мая: ваши файлы будут удалены без возможности восстановления

Эта постыдная уловка серьезно угрожала людям и организациям, потому что потеря данных - определенно последнее, чего они хотят от атаки WannaCrypt. Вы уже заплатили выкуп? Чувствуете колебания? Тогда ты поступил правильно! Не платите выкуп, и это ваш новый шанс спасти зашифрованные файлы.

2 типичных способа шифрования компьютерных файлов программ-вымогателей / вирусов

Вы должны знать 2 типичных способа шифрования компьютерных файлов вирусом-вымогателем. Во-первых, он просто шифрует файл; Во-вторых, скопируйте исходный файл и зашифруйте его, после чего удалите оригинал. Какая разница?

Прежний способ шифрования файлов наиболее ужасен, только заплатив секретный ключ, пользователи могут восстановить зашифрованные файлы; второй способ тогда звучит не так уж и страшно, заплатив требуемый выкуп, поэтому ваши исходные файлы будут возвращены.

Способ шифрования файлов WannaCrypt

Сетевые инженеры обнаружили, что WannaCrypt использует второй способ шифрования файлов компьютерных данных. Мы можем легко понять процесс, проверив диаграмму.

Шаг 1 _ прочтите исходные файлы в оперативную память и начните шифрование файлов.

Шаг 2 _ создайте зашифрованные файлы.

Шаг 3 _ удалите исходные файлы.

Что мы узнаем из способа шифрования файлов WannaCrypt

Хорошие новости, если вы прочитали и поняли способ шифрования компьютерных файлов WannaCrypt.Потратить сотни долларов на расшифровку файлов .wncry / .wcry - не единственный вариант. Вместо этого конечная стоимость может составлять 0 долларов.

Простой и бесплатный инструмент для восстановления, который вам нужен

Да, доказано, что можно восстановить зашифрованные файлы WannaCrypt, только поясните, что мы говорим не о «зашифрованных», а об «исходных» файлах, которые были удалены программой-вымогателем после завершения шифрования.

Говоря здесь, все, что вам нужно, это загрузить профессиональный сторонний инструмент для восстановления данных, который специализируется на восстановлении удаленных файлов с высокой репутацией.Помня об этом, попробуйте EaseUS Data Recovery Wizard, бесплатное программное обеспечение для восстановления данных, которое обслуживает рынок более десяти лет.

Полное руководство по удалению и восстановлению файлов .wncry / .wcry вирусов

Прежде чем пытаться расшифровать файлы .wncry / .wcry и восстановить зашифрованные файлы WannaCrypt с помощью предлагаемого программного обеспечения для восстановления данных, щелкните, чтобы найти решение для удаления вируса WannaCrypt с вашего компьютера.

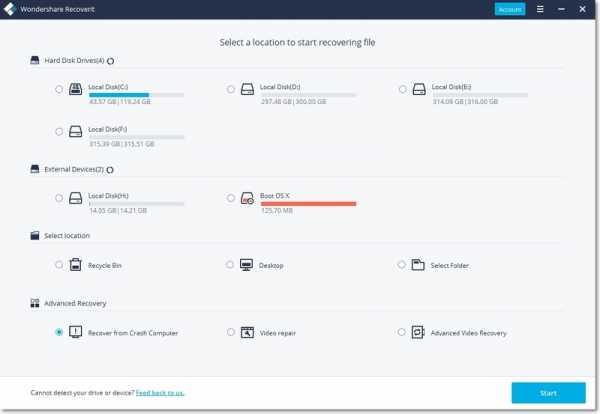

Шаг 1. Выберите место для сканирования.

Запустите мастер восстановления данных EaseUS, наведите указатель мыши на раздел, внешний жесткий диск, USB-накопитель или карту памяти, с которой вы хотите выполнить восстановление данных, и нажмите «Сканировать».

Шаг 2. Выберите файлы, которые вы хотите восстановить.

Дождитесь завершения сканирования. После этого выберите потерянные файлы, которые вы хотите восстановить. При необходимости дважды щелкните файл, чтобы просмотреть его содержимое.

Шаг 3. Восстановить потерянные данные.

После выбора файлов нажмите «Восстановить» и выберите место на другом диске для сохранения восстановленных файлов.

Шансы на восстановление зашифрованных файлов с помощью мастера восстановления данных EaseUS

Мы объяснили, как EaseUS Data Recovery Wizard работает и спасает файлы, которые были зашифрованы вирусом-вымогателем WannaCrypt, и вы должны заметить, что восстановление удаленных файлов выполняется просто, легко и быстро, не считая ситуации, когда новые данные были перезаписаны. удаленные элементы.

Будем молиться, чтобы ваши удаленные файлы еще не были перезаписаны, поэтому инструмент восстановления EaseUS сделает все возможное, чтобы помочь вам пережить трудные времена и максимально уменьшить вашу боль и потери.

К счастью, вы не одна из жертв WannaCrypt? Отнеситесь серьезно, сразу же примите меры профилактики.

.Восстановление зашифрованных файлов от вымогателя WannaCrypt

В сегодняшнем быстро меняющемся мире мы полагаемся на технологии больше, чем можно себе представить. Несмотря на то, что в прошлом наши протоколы безопасности были улучшены, существует множество вирусов и вредоносных атак, которые продолжают ставить под угрозу нашу безопасность.

Недавно WannaCrypt Ransomware (или вирус WannaCry) попал в заголовки газет из-за того, что поразил тысячи компьютеров по всему миру.Вредоносное ПО было обнаружено 12 мая 2017 года и за несколько дней создало глобальный хаос. Говорят, лучше перестраховаться, чем сожалеть. Как и тысячи других систем, ваша также может быть затронута WannaCrypt. Поэтому лучше заранее восстановить ваши файлы, чтобы защитить вашу важную информацию от этой кибератаки. Мы рассмотрели все это в этом посте.

Часть 1 Что такое программа-вымогатель WannaCry?

Компьютерный вирус - одна из самых страшных вещей для нашей кибербезопасности.Недавнее вредоносное ПО, известное как кибератака WannaCry, уже затронуло более 200 тысяч систем примерно в 150 странах по всему миру. Это одна из самых массовых и распространенных кибератак за последнее время.

Поскольку в течение нескольких дней он затронул такой большой пул устройств, Европол уже назвал его беспрецедентным. Поскольку это троян-дроппер, он продолжает распространяться и на другие системы.

Впервые он был обнаружен 12 мая 2017 года во вложении к письму . В идеале вирус получает доступ к вашему компьютеру через вложение электронной почты и может мгновенно распространиться по вашей локальной сети. Он также использует уязвимость SMB на жестком диске системы. Более того, он может даже распространиться практически на любой компьютер через Интернет (при подключении к той же сети).

От jpeg до raw и jar до txt, он влияет почти на все расширения файлов, повреждая всю вашу систему за несколько секунд.Поэтому, если ваша система все еще в безопасности, вы должны попытаться защитить ее немедленно, используя стандартные меры безопасности.

Часть 2: Удаление программы-вымогателя Wannacry

Если вы хотите снова обеспечить безопасность своей системы, то сначала вам нужно избавиться от WannaCry Ransomware. Если оставить его без присмотра, он может постепенно переместиться на все ваше хранилище и повлиять почти на все типы файлов, которые у вас есть. Следовательно, вам нужно принять крайние меры и как можно быстрее удалить вредоносное ПО из системы.Следуйте этим инструкциям и убедитесь, что вы вручную удалили его из своей системы.

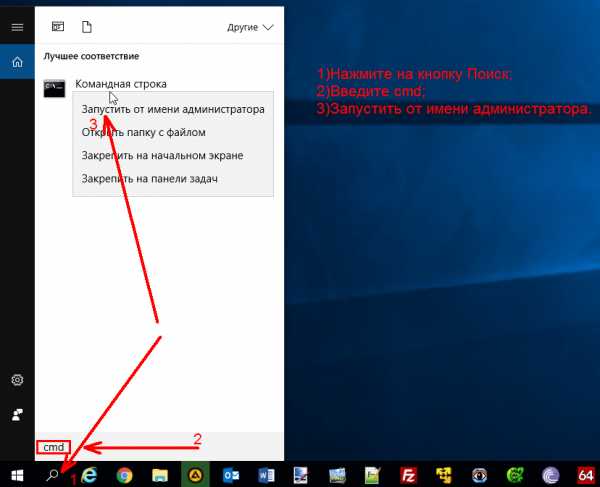

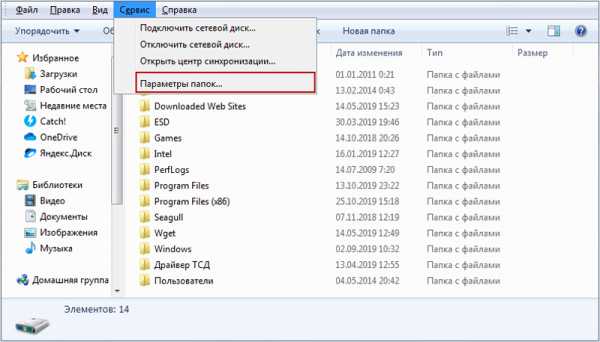

Шаг 1. Используйте параметры папки, чтобы сделать все файлы и папки видимыми.

Поскольку вредоносная программа сначала не будет видна, вам необходимо убедиться, что в вашей системе не скрыты никакие файлы. Для этого вы должны посетить «Параметры папки» в вашей системе и сделать все скрытые файлы видимыми.

Вы можете получить параметры папки, открыв Панель управления> Оформление и персонализация> Параметры папки.Здесь, на вкладке «Просмотр», вам нужно установить флажок «Показывать скрытые файлы, папки и диски». Теперь просто примените эти настройки, чтобы вредоносное ПО стало видимым.

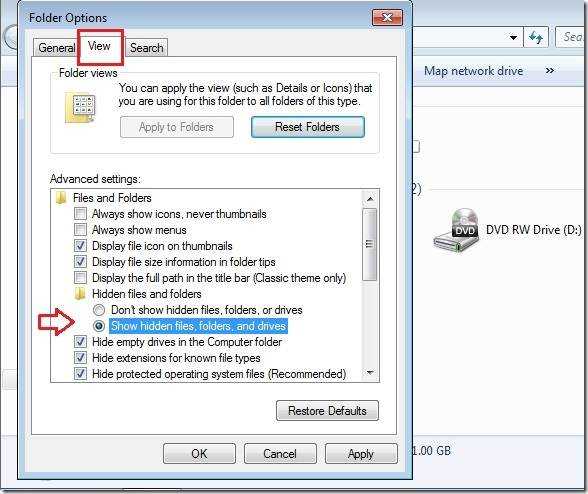

Шаг 2. Перезагрузите компьютер в безопасном режиме

Отлично! Теперь, когда вы выполнили первый шаг, вам нужно запустить систему Windows в безопасном режиме. Для этого просто перезапустите вашу систему и во время перезагрузки несколько раз нажмите клавишу F8 с интервалом в 1 секунду.

Это предоставит вам расширенные параметры загрузки вместо простого перезапуска системы обычным способом.Используя клавиши со стрелками, выберите «Безопасный режим» и нажмите Enter, чтобы включить вашу систему в безопасном режиме.

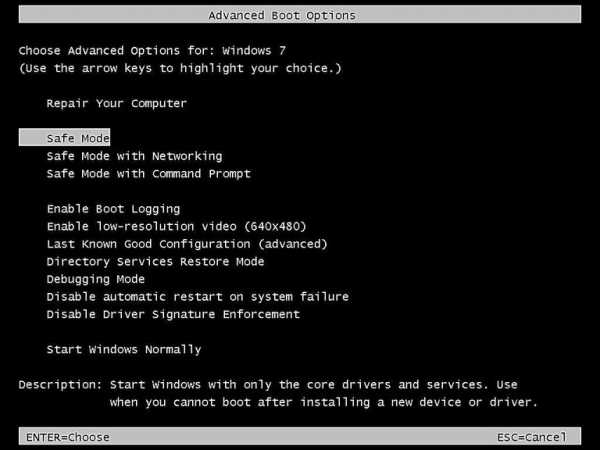

Шаг 3. Войдите в диспетчер задач и завершите все подозрительные процессы

После входа в систему в безопасном режиме вы должны запустить диспетчер задач. Вы можете сделать это, нажав одновременно клавиши Ctrl + Shift + ESC .

Вы получите такое окно диспетчера задач. Отсюда вы должны вручную исследовать любой подозрительный процесс, запущенный в вашей системе.Изучив его, просто щелкните его правой кнопкой мыши и выберите «Завершить процесс», чтобы завершить его.

Не сдерживайте себя и выбирайте почти все виды подозрительных процессов, которые могут вам понадобиться, чтобы избавиться от вредоносного ПО.

Примечание. Проверить все виды программ-вымогателей можно здесь: https://id-ransomware.malwarehunterteam.com/.

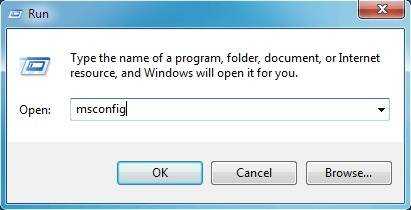

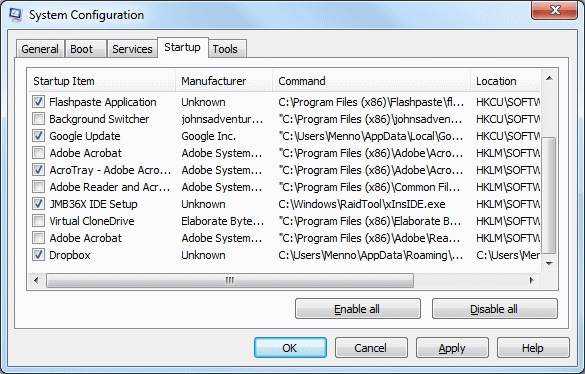

Шаг 4. Предотвратить загрузку программы-вымогателя

Теперь, чтобы предотвратить загрузку программ-вымогателей, необходимо убедиться, что ваша система полностью чиста.Для этого вам нужно удалить его с помощью msconfig . Просто нажмите одновременно клавиши Windows + R или откройте окно «Выполнить» вручную. Здесь введите «msconfig» и нажмите Enter.

Откроется другое окно конфигурации системы. Чтобы обеспечить бесперебойную загрузку, необходимо убедиться, что вредоносное ПО удалено. Перейдите на вкладку «Автозагрузка» и снимите отметки со всех записей, которые, по вашему мнению, принадлежат неизвестному производителю.

После применения этих изменений вы можете перезагрузить систему обычным способом.Это обеспечит полное удаление программ-вымогателей из вашей системы. Теперь вы можете продолжить и попытаться восстановить свои данные.

Часть 3 Зашифруйте программу-вымогатель или восстановите зашифрованные файлы из WannaCry

После удаления всех подозрительных процессов вы можете попытаться расшифровать свои данные. Вы можете попробовать сделать это с помощью любого ведущего инструмента шифрования, но шансы на получение плодотворных результатов весьма мала.

Поскольку WannaCry Ransomware использует метод шифрования RSA + AES для шифрования ваших файлов данных, расшифровать их довольно сложно, даже с помощью платного инструмента.

Тем не менее, не стоит так скоро разочаровываться. WannaCry напрямую не шифрует сам файл. Вместо этого он сначала создает теневую копию файла и шифрует ее копию. Исходные файлы удаляются из вашей системы. Хотя вы не можете расшифровать скопированные файлы, вы все равно можете вернуть удаленные файлы, воспользовавшись помощью любого безопасного программного обеспечения для восстановления данных.

Если вы хотите получить изначально удаленные файлы, вы можете просто использовать легкодоступное приложение для восстановления данных.Доступно множество инструментов для восстановления данных, но лишь некоторые из них могут позволить вам извлекать данные в большом объеме. Мы рекомендуем использовать программу восстановления данных Recoverit, чтобы восстановить удаленные файлы.

Это безопасный и экономичный инструмент, который работает почти во всех версиях Windows. Если ваша система недавно была затронута программой-вымогателем WannaCry, вы можете восстановить удаленные файлы с помощью этого инструмента для восстановления данных. Чем быстрее вы его используете, тем эффективнее вы вернете свои данные.Следуйте этим простым инструкциям, чтобы запустить инструмент.

Ваше безопасное и надежное программное обеспечение для восстановления файлов

- Восстанавливайте утерянные или удаленные файлы, фотографии, аудио, музыку, электронную почту с любого устройства хранения эффективно, безопасно и полностью.

- Поддерживает восстановление данных из корзины, жесткого диска, карты памяти, флэш-накопителя, цифровой камеры и видеокамер.

- Поддерживает восстановление данных при внезапном удалении, форматировании, повреждении жесткого диска, вирусной атаке, сбое системы в различных ситуациях.

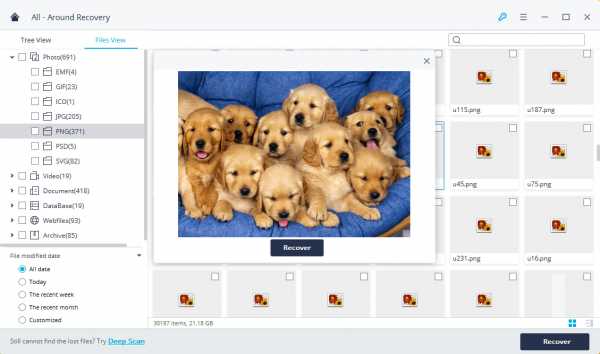

Шаг 1. Запустите средство восстановления данных

Начните с загрузки инструмента восстановления данных Recoverit и установите его в своей системе. Запустите его в своей системе и выберите режим восстановления данных. Поскольку WannaCry Ransomware влияет на ваши данные, выберите режим «Восстановление данных после вирусной атаки» и нажмите кнопку «Далее», чтобы начать.

Шаг 2. Выберите место, где ваши файлы были зашифрованы с помощью Wannacry

Вам будет предложено выбрать места для сканирования удаленных файлов.Вы можете просто выбрать жесткий диск компьютера. Поскольку программа-вымогатель влияет на всю систему, вам следует выбрать конкретный диск и нажать кнопку «Пуск», чтобы начать процесс восстановления.

Шаг 3. Восстановите файлы с помощью шифрования Wannacry

Подождите, пока приложение восстановит удаленные файлы из вашей системы. Если ваши файлы недавно были затронуты вредоносным ПО, инструмент восстановления сможет восстановить значительный объем данных.После завершения процесса восстановления вы получите такой экран. Ваши данные будут разделены в зависимости от их местонахождения. Чтобы вернуть его, просто выберите его и нажмите кнопку «Восстановить».

Это позволит вам восстановить ваши данные. Поскольку вы уже избавились от вредоносного ПО, оно больше не повлияет на ваши данные. Однако ваша система может подвергнуться такой же атаке (или любой другой атаке) в будущем. Чтобы убедиться, что у вас нет такого опыта, узнайте, как принять меры предосторожности, в следующем разделе.

Часть 4 Рекомендации по безопасности вашего компьютера и мобильных телефонов

С развитием технологий старые и рутинные меры безопасности становятся бесполезными. Если вы хотите защитить свои компьютеры и мобильные телефоны, вам нужно быть технически подкованным. Если вы не хотите, чтобы ваши данные подверглись вирусной атаке, такой как WannaCry Ransomware, важно защитить свои устройства. Следуйте этим советам экспертов, чтобы сохранить свои данные в безопасности.

1.Всегда делайте резервную копию ваших данных

WannaCry Ransomware - лишь один пример того, насколько ужасными могут быть компьютерные вредоносные программы. Поэтому всегда рекомендуется делать резервную копию ваших данных. Вы можете включить автоматическое резервное копирование на своем устройстве или просто быстро создать резервную копию своих данных вручную.

Вы можете использовать программное обеспечение резервного копирования, такое как Wondershare TunesGo, чтобы сделать полную резервную копию ваших данных. С его помощью вы можете в кратчайшие сроки сделать резервную копию вашего ПК или мобильных телефонов. Это полноценный инструмент для управления телефоном, который поможет вам защитить ваши данные.Он также имеет множество других функций, которые могут значительно облегчить вашу жизнь.

2. Будьте в курсе

Все мы знаем, что недавнее ПО WannaCry Ransomware смогло повлиять на все те системы Windows, которые не были исправлены. Убедитесь, что на ваших устройствах установлено обновленное программное обеспечение и что в нем нет уязвимостей, которые могут быть использованы для атаки.

3. Получите антивирусное программное обеспечение

Излишне говорить, что вы должны установить в своей системе надежное и безопасное антивирусное программное обеспечение.Не только на свой компьютер, вы также должны установить антивирусное программное обеспечение на свои мобильные телефоны. Кроме того, продолжайте обновлять антивирус, чтобы ваша система была в безопасности.

4. Получите программу для восстановления данных

Если ваша система по-прежнему подвержена воздействию вредоносных программ, у вас должно быть уже установлено программное обеспечение для восстановления данных. Это пригодится вам во многих случаях. После удаления вредоносного ПО из вашей системы вы можете просто запустить приложение для восстановления данных, чтобы получить затронутые данные.

ПрограммаRecoverit Data Recovery - чрезвычайно надежное приложение, которое каждый пользователь Windows и Mac должен установить в своей системе. Вы также должны иметь программное обеспечение для восстановления данных от dr.fone, чтобы восстановить удаленные данные с ваших мобильных телефонов.

Мы надеемся, что после прочтения этого всеобъемлющего поста вы сможете защитить свои данные от WannaCry Ransomware. Следуйте приведенному выше пошаговому руководству, чтобы удалить вредоносное ПО из системы и впоследствии восстановить удаленные данные.Кроме того, убедитесь, что вы соблюдаете все необходимые меры для защиты ваших данных от любых кибератак.

Если у вас есть какие-либо вопросы о программе-вымогателе WannaCry или вы не можете получить свои данные, не стесняйтесь сообщить нам об этом в комментариях ниже. Мы обязательно свяжемся с вами, чтобы вы могли защитить вашу систему от вредоносных программ.

Часть 5Подробнее о программе-вымогателе WannaCry: ее происхождении и принципах работы?

На данный момент официальная информация о происхождении WannaCry отсутствует.Хотя он называется WannaCry 0r 2.0, что заставляет всех думать, что это вторая версия вредоносного ПО. Его предшественник назывался Ransomware WeCry (и требовал 0,1 биткойна в качестве выкупа). Подтверждено, что злоумышленники использовали Eternal Blue (эксплойт Microsoft Windows), созданный АНБ. Инструменты были слиты группой, Shadow Brokers .

В настоящее время глобальная кибератака затронула множество организаций.Он включает в себя множество больниц в Великобритании, испанскую телекоммуникационную компанию Telefónica и даже логистический отдел FedEx. Это только показывает, насколько мощным является охват WannaCry Ransomware.

Как указано, он использует уязвимость SMB (Server Message Block) в системах Windows. Это делается с помощью эксплойта Eternal Blue, который был украден АНБ. По слухам, Eternal Blue изначально был хакерским оружием, разработанным АНБ для получения доступа к системам Microsoft Windows.

WannaCry нацелен на системы, для которых не установлены исправления для MS-17-010 (выпущенного Microsoft в марте 2017 года). Если ваша система все еще не пропатчена, значит, вы уязвимы для атаки. После внедрения ваши данные будут скомпрометированы, и вы получите такой экран. Он отобразит сообщение о том, что для восстановления ваших файлов вам необходимо перевести биткойны на данную учетную запись.

Файлы спасения и исправления

- Восстановить файлы документов

- Восстановить файлы документов

- Восстановление и ремонт Подробнее

- Очистить и удалить файл

Можно ли восстановить файлы, удаленные Wannacrypt Ransomware Virus

Как мы обсуждали выше, вирус-вымогатель Wanna Crypt должен поместить исходные файлы во внутреннее хранилище для завершения шифрования, затем создать зашифрованный файл и удалить исходный файл. Этот процесс заставляет вас поверить, что вы потеряли свои важные файлы. Однако, если мы подумаем с другой точки зрения, если мы сможем восстановить исходные файлы, означает ли это, что мы сможем вернуть удаленные файлы? В любом случае, это действительно стоящий способ.Recoverit (IS) для Windows - это программа, которая поддерживает восстановление удаленных, утерянных, поврежденных или зашифрованных данных одним щелчком мыши.

Почему стоит выбрать это программное обеспечение для восстановления зашифрованных данных WannaCrypt:

- Программное обеспечение поддерживает восстановление потерянных данных из Windows 10 / 8.1 / 8/7 / Vista / XP / 2000 (32 и 64 бит). Специально для пользователей Windows XP, подвергшихся атаке WannaCry.

- Recoverit (IS) может восстановить потерянные данные из-за вирусной атаки, неожиданного отключения питания, неудачной установки операционной системы компьютера и т. Д.

- Он может восстанавливать данные из файловых систем FAT16, FAT32, exFAT и NTFS.

- Программа может сначала сканировать удаленные или утерянные данные и дать вам возможность предварительно просмотреть их перед завершением процесса восстановления.

- Функция «Глубокое сканирование» также позволяет вам находить файлы зашифрованными и удаленными с помощью WannaCrypt.

Wannacry Virus Ransomware Removal / Fix and File Recovery Guide - Recover Files after Wannacrpt Virus Cyber Attack

Последнее обновление 16.05.2018

ВымогательWannacry также атаковал ваш компьютер на прошлой неделе и заставил вас действительно плакать? Хотите заплатить за битконы, чтобы вернуть свои данные? Как удалить / исправить программу-вымогатель wannacry virus? Как восстановить файлы, удаленные / утерянные безопасно после кибератаки вируса Wannacrypt

Вопросы. Следует ли платить программе-вымогателю Wannacry?

Ответ : Конечно, нет.Не будь наивным! После заражения такими злобными вирусами wannacrypt, даже если вы заплатили и отправили биткойны на сумму 300 долларов на указанный адрес, вы не получите обратно желаемые компьютерные данные. Об этом предупреждали многие эксперты и полицейские.

Вопрос: Как удалить / исправить вирус-вымогатель wannacry с вашего компьютера с Windows 7/8/10?

Ответ : После того, как ваш компьютер с Windows7 / 8/10 подвергнется атаке вредоносных вирусов, вы должны переустановить операционную систему компьютера, чтобы полностью удалить / исправить такие вирусы-вымогатели.

Вопрос: Как безопасно восстановить файлы, удаленные / утерянные после кибератаки вируса Wannacrypt?

Ответ : Бесплатно загрузите программное обеспечение Wannacry для восстановления файлов iCare Data Recovery Free, 100% бесплатное программное обеспечение, чтобы применить режим восстановления удаленных файлов и безопасно восстановить как можно больше удаленных или утерянных файлов.

>> 100% безопасное и бесплатное программное обеспечение для восстановления файлов Wannacry

Загрузите iCare Data Recovery Free, 100% бесплатное программное обеспечение для восстановления удаленных или потерянных фильмов, приложений, документов, песен, фотографий и файлов с жестких дисков / разделов компьютера в Windows xp, 7, 8, 10, Vista и других после кибератаки вируса Wannacrypt .

Wannacry Virus Attack Восстановление файлов / Восстановление удаленных файлов с iCare Data Recovery Free

Независимо от того, как ваш компьютер с Windows заразился вирусом Wannacry, вот простые шаги для плавного восстановления файлов после вирусной атаки / восстановления удаленных файлов:

Шаг 1 . Удалите внутренний жесткий диск компьютера после кибератаки Wannacry.

Шаг 2 . Подключите его к другому компьютеру в качестве внешнего жесткого диска.

Шаг 3 . Скачайте совершенно бесплатно iCare Data Recovery Free и хорошо запустите на ПК.

Step4 . Запустите программное обеспечение и выберите режим восстановления удаленных файлов, чтобы просканировать подключенный исходный жесткий диск.

Шаг 5 . Терпеливо просканируйте выделенный жесткий диск.

Шаг 6 . Щелкните и просмотрите отсканированные файлы один за другим, а затем выберите те, которые можно восстановить.

Step7 .Сохраните полученные данные на другой жесткий диск, чтобы избежать сбоев при восстановлении данных.

Внимание:

Вы должны подключить исходный жесткий диск к другому компьютеру в качестве внешнего жесткого диска. И USB-адаптер жесткого диска может помочь вам в этом.

Руководство по удалению вируса-вымогателя Wannacry / Инструкции

В последние дни появилось много методов, помогающих полностью удалить / исправить такие вирусы wannacrypt.

Вот несколько таких:

Метод 1: Переустановите операционную систему ПК и выполните там антивирусное сканирование.

Когда ваш компьютер действительно подвергается атаке вредоносных вирусов, вам часто предлагают переустановить операционную систему компьютера и выполнить глубокое антивирусное сканирование, чтобы полностью удалить все внутренние угрозы.

Метод 2: Бесплатная загрузка или обновление антивирусного программного обеспечения

На самом деле, чтобы помочь людям справиться с такими опасными вирусами, многие компании, выпускающие антивирусное программное обеспечение, разработали и предложили специальные функции, которые помогают пользователям предотвращать и удалять такие опасные вирусы-вымогатели.Итак, скачивайте или обновляйте такое антивирусное программное обеспечение бесплатно в соответствии с вашими условиями.

Обратите внимание :

Независимо от того, какой способ вы выберете для исправления / удаления проблем с wannacry-вирусом, всегда сначала выполняйте бесплатное восстановление файлов, чтобы избежать потери важных данных.

==> Если вы хотите узнать больше о некоторых советах и примечаниях по предотвращению вирусных атак в будущем, также прочтите это Как избежать проблем с заражением компьютерными вирусами в будущем

==> Если у вас нет идей по поводу антивирусного программного обеспечения, перейдите проверьте это: Лучшее антивирусное программное обеспечение скачать бесплатно

Более профессиональное программное обеспечение для восстановления данных после вирусных атак

Если вы хотите попробовать более профессиональное программное обеспечение для восстановления файлов после вирусных атак, бесплатная версия программного обеспечения для восстановления данных iCare Data Recovery Pro была разработана с эффективными функциями восстановления данных, чтобы помочь людям справиться с различными проблемами потери данных, включая восстановление файлов / удаленный файл. восстановление после вирусной атаки.

Бесплатная загрузка iCare Data Recovery Pro

Статьи по теме

Горячие статьи

Программа для восстановления данных> Восстановление жесткого диска> Статьи с инструкциями> Восстановление формата> Восстановление файлов после вирусной атаки Wannacry

.Восстановление данных от программ-вымогателей WannaCry: осуществимость и решение

Узнать больше о 360 Total SecurityАвтор: 360HeliosTeam

Ссылка на источник: http://blogs.360.cn/blog/wanacrypt0r_data_recovery_feasibility_analysi/ Ссылка для загрузки инструмента восстановления

: https://360totalsecurity.com/s/ransomrecovery/

Глава 1 Введение

Недавно 360 Internet Security Center обнаружил новый вариант программы-вымогателя, нацеленной как на предприятия, так и на частных лиц во многих странах и регионах.12 мая 360 своевременно выпустила экстренное предупреждение после обнаружения, чтобы напомнить пользователям о предстоящих рисках. Программа-вымогатель быстро распространяется по всему миру. По неполным статистическим данным, всего за несколько часов после взрыва были заражены десятки тысяч устройств в 99 странах, и червь все еще пытается расширить свое влияние.

Как правило, программа-вымогатель представляет собой разновидность вредоносной программы с явным намерением вымогательства. Он шифрует файлы жертвы с помощью асимметричного криптографического алгоритма, делая их недоступными, и требует выкупа за их расшифровку.Если не будет уплачен выкуп, файлы не могут быть восстановлены. Этот новый вариант получил кодовое название WanaCrypt0r несколькими компаниями по безопасности. Что делает его настолько опасным, так это то, что он использовал хакерский инструмент «EternalBLue», который был украден у АНБ. Это также объясняет, почему WanaCrypt0r может быстро распространяться по всему миру и за очень короткое время причинил большие убытки. С момента распространения червя 12 мая основной отдел безопасности 360 Internet Security Center провел тщательный мониторинг и углубленный анализ этого червя.Теперь мы можем выпустить набор решений для обнаружения, защиты и восстановления данных от WanaCrypt0r.

360 Helios Team - это группа исследования и анализа APT (Advanced Persistent Attack) отдела Core Security, которая в основном занимается расследованием APT-атак и реагированием на инциденты. Исследователи безопасности тщательно проанализировали механизм вируса, чтобы найти наиболее эффективный и точный метод восстановления зашифрованных файлов. Используя этот метод, 360 может стать первым поставщиком средств обеспечения безопасности, выпустившим средство восстановления данных - «360 Ransomware Infected File Recovery», чтобы помочь своим клиентам быстро и полностью восстановить зараженные файлы.Мы надеемся, что эта статья поможет вам разобраться в хитростях этого червя, а также поможет в более широком обсуждении восстановления зашифрованных файлов.

Глава 2 Анализ процесса шифрования ядра

Червь высвобождает модуль шифрования в память и загружает DLL напрямую в память. Затем DLL экспортирует функцию «TaskStart», которая должна использоваться для активации всего процесса шифрования. DLL динамически получает доступ к файловой системе и функциям API, связанным с шифрованием, чтобы избежать статического обнаружения.

1. Начальный этап

Сначала он использует «SHGetFolderPathW» для получения путей к рабочему столу и папкам с файлами. Затем он вызовет функцию «10004A40», чтобы получить путь к рабочим столам и папкам с файлами других пользователей, и вызовет функцию «EncrytFolder», чтобы отдельно зашифровать папки.

Обходит все диски дважды от Z Drive до C Drive. Первое сканирование - запустить все локальные диски (за исключением драйвера компакт-диска).Во втором сканировании он проверяет все мобильные диски и вызывает функцию «EncrytFolder» для шифрования папок с файлами.

2. Перемещение файла

Функция «EncryptFolder» - это рекурсивная функция, которая может собирать информацию о файлах в соответствии с приведенной ниже процедурой:

Удалить пути или папки с файлами во время процесса обхода:

Есть интересная папка с названием «Эта папка защищает от программ-вымогателей. Его изменение снизит защиту ».При поиске в Google вы обнаружите, что он соответствует папке защиты программного обеспечения для защиты от программ-вымогателей под названием Ransomfree.

При просмотре файлов программа-вымогатель собирает информацию о файле, такую как размер файла, а затем классифицирует файлы по различным типам в соответствии с их расширением, следуя определенным правилам:

Список типов добавочных номеров 1:

Список типов добавочных номеров 2:

3.Приоритет шифрования

Чтобы как можно быстрее зашифровать важные файлы, WanaCrypt0r разработал сложную очередь приоритетов:

Приоритетная очередь:

и. Зашифруйте файлы типа 2, которые также соответствуют списку расширений 1. Если размер файла меньше 0X400, приоритет шифрования будет понижен.

ii. Зашифруйте файлы типа 3, которые также соответствуют списку расширений 2. Если размер файла меньше 0X400, приоритет шифрования будет понижен.

iii. Зашифруйте остальные файлы (меньше 0X400) и другие файлы.

4. Логика шифрования

Весь процесс шифрования выполняется с использованием как RSA, так и AES. Хотя в процессе шифрования RSA используется Microsoft CryptAPI, код AES статически компилируется в DLL. Процесс шифрования показан на картинке ниже:

Список используемых ключей:

Формат файла после шифрования:

Обратите внимание, что во время процесса шифрования программа-вымогатель случайным образом выберет некоторые файлы для шифрования с использованием встроенного открытого ключа RSA, чтобы предложить пару файлов, которые жертвы могут бесплатно расшифровать.

Путь к свободным файлам можно найти в файле «f.wnry».

5. Заполнение случайным числом

После шифрования WanaCrypt0r заполнит файлы, которые он считает важными, случайными числами до тех пор, пока файл полностью не разрушится, а затем переместит файлы в каталог временных файлов для удаления. Это затрудняет восстановление файлов средствами восстановления файлов. В то же время это может ускорить процесс шифрования.

Заполненные файлы должны соответствовать требованиям:

- В указанном каталоге (рабочий стол, мой документ, папка пользователя)

- Файл меньше 200M

- Расширение файла находится в списке типов расширений 1

Логика заполнения файла:

- Если размер файла меньше 0x400, он будет покрыт случайными числами той же длины

- Если размер файла больше 0x400, последние 0x400 будут покрыты случайными числами

- Переместите указатель файла на заголовок файла и установите 0x40000 в качестве блока буфера данных, чтобы до конца покрыть файл случайными числами.

6. Удаление файла

WanaCrypt0r сначала переместит файлы во временную папку с файлами для создания временного файла, а затем удалит его различными методами.

Когда он просматривает диски для шифрования файлов, он создает на текущем диске временный файл с форматом имени «$ RECYCLE + автоинкремент + .WNCYRT» (например: «D: \ $ RECYCLE \ 1.WNCRYT»). В частности, если текущий диск является системным (например, диск C), он будет использовать временный каталог системы.

После этого процесс запустит taskdl.exe и удалит временные файлы с фиксированным интервалом времени.

Глава 3 Возможность восстановления данных

При анализе логики его выполнения мы заметили, что червь перезаписывал файлы, соответствующие заданным требованиям, случайными числами или 0x55, чтобы разрушить файловые структуры и предотвратить их восстановление. Но эта операция применяется только к определенным файлам или файлам с определенным расширением.Это означает, что есть еще много файлов, которые не были перезаписаны, что оставляет место для восстановления файлов.

В процессе удаления червь переместил исходные файлы в папку временных файлов, вызвав функцию MoveFileEx. В конце концов, временные файлы удаляются сразу. Во время описанного выше процесса исходные файлы могут быть изменены, но текущее программное обеспечение для восстановления данных, представленное на рынке, не знает об этом, поэтому значительное количество файлов не может быть успешно восстановлено. Потребности в восстановлении файлов потерпевших почти не удовлетворяются.

Для других файлов червь просто выполнил команду «переместить и удалить». Поскольку процессы удаления и перемещения файлов разделены, эти два потока будут конкурировать друг с другом, что может привести к сбою перемещения файлов из-за разницы в системной среде пользователя. В результате файл будет удален прямо в текущем месте. В этом случае велика вероятность восстановления файла.

Используя наши методы восстановления, можно полностью восстановить большую часть зашифрованных файлов.Теперь обновленная версия 360 File Recovery была разработана в ответ на эту потребность, чтобы помочь десяткам тысяч жертв снизить потери и воздействие: https://360totalsecurity.com/s/ransomrecovery/

14 мая компания 360 стала первым поставщиком средств обеспечения безопасности, выпустившим инструмент восстановления файлов, сохраняющий множество файлов от программ-вымогателей. Эта новая версия сделала еще один шаг в использовании логических уязвимостей WanaCrypt0r. Он может удалить вирус, чтобы предотвратить дальнейшее заражение.Используя несколько алгоритмов, он может находить скрытые связи между восстанавливаемыми файлами и бесплатно расшифровывать файлы для клиентов. Эта универсальная служба восстановления может уменьшить ущерб от программ-вымогателей и защитить безопасность данных пользователей.

Заключение по главе 4

Массовая вспышка и распространение червя WannaCry извлекает выгоду из эксплойта MS17-010, который дает ему возможность самовоспроизведения и активного распространения помимо функций обычных программ-вымогателей. Если не рассматривать полезную нагрузку атаки, техническая структура вымогателей играет наиболее важную роль в атаках.Программа-вымогатель шифрует ключ AES с помощью асимметричного криптографического алгоритма RSA-2048. Затем каждый файл шифруется с помощью случайного симметричного алгоритма шифрования AES-128. С учетом вышесказанного, полагаясь на существующие вычисления и методы, это означает, что расшифровать RSA-2048 и AES-128 без каких-либо открытых или закрытых ключей практически невозможно. Однако авторы оставляют некоторые ошибки в процессе шифрования, что обеспечивает и увеличивает шансы на восстановление. Если действия будут предприняты достаточно быстро, большинство данных можно будет сохранить обратно.

Кроме того, поскольку выкуп выплачивается анонимными биткойнами, по которым любой может получить адрес без подтверждения настоящего имени, невозможно идентифицировать злоумышленника по адресам, не говоря уже о том, что нет даже связи между различными учетными записями тот же владелец адреса. Таким образом, из-за принятия нерушимого алгоритма шифрования и анонимных биткойнов весьма вероятно, что подобная прибыльная эпидемия вымогателей будет продолжаться еще долгое время.Всем по-прежнему следует быть осторожными.

360 Команда Гелиос

360 Helios Team - группа исследований и анализа APT (Advanced Persistent Attack) в Qihoo 360.

Команда занимается расследованием APT-атак, реагированием на угрозы и исследованиями промышленных цепочек теневой экономики.

С момента основания в декабре 2014 года команда успешно интегрировала большую базу данных 360 и создала быструю процедуру обращения и корреляции. На данный момент обнаружено и раскрыто более 30 групп APT и теневой экономики.

360 Helios также предоставляет предприятиям решения по анализу угроз и реагированию на них.

Публичные отчеты

Контакт

Эл. Почта: [email protected]

WeChat: 360 Helios Team

Отсканируйте приведенный ниже QR-код, чтобы подписаться на нас в WeChat!

Лучший способ восстановить файлы, зашифрованные WNCRY в Windows 10/8 / 8.1 / 7 / XP

В этом цифровом мире кибербезопасность всегда является горячей темой. А WannaCry, возможно, самый ненавистный вирус за последние годы. По оценкам, от него пострадали более 200 000 компьютеров в 150 странах, а общий ущерб составил миллиарды долларов. Причем эксперты посчитали, что реально пострадавших устройств и потерь больше, чем указано в отчете. Киберпреступники просили всех заплатить не менее 300 долларов за расшифровку файлов. Есть ли способ восстановить файлы, зашифрованные WNCRY, без уплаты выкупа? На самом деле, есть шанс вернуть свои файлы и сэкономить 300 долларов в кармане.Все, что вам нужно, это следовать нашему руководству ниже.

Часть 1. Что такое файл WNCRY

Прежде всего, давайте поговорим о том, что такое файл WNCRY. WannaCry - это своего рода шифровальщик-вымогатель, нацеленный на компьютеры под управлением операционных систем Windows. Как только компьютер будет поражен этой программой-вымогателем, исходные файлы будут удалены, а копии будут зашифрованы в файл WNCRY. Например, файл xxx.doc будет преобразован в xxx.doc.wncry.

Если жертвы не заплатят выкуп в криптовалюте Биткойн вовремя, все файлы исчезнут навсегда.Что еще хуже, программа-вымогатель также ведет себя как червь, потенциально поражая компьютеры и серверы в одной сети. Это станет катастрофой для организации.

Дополнительная литература: Параметры восстановления системы.

Часть 2. Как восстановить файлы, зашифрованные WannaCrypt

Способ шифрования файлов WannaCrypt несколько особенный. Во-первых, он считывает исходные файлы на пораженном компьютере в оперативную память. Затем начинается создание зашифрованных файлов, закончившихся WNCRY. Наконец, исходные файлы удаляются с жестких дисков.Если вы понимаете способ шифрования WNCRY, возможно, у вас есть метод восстановления зашифрованных файлов без уплаты выкупа: использование профессионального инструмента для восстановления данных, такого как Apeaksoft Data Recovery. Его основные характеристики:

1. Простота использования. Этот инструмент для восстановления цифровых данных может вернуть удаленные файлы с локальных жестких дисков одним щелчком мыши, поэтому даже новички могут понять его за несколько секунд.

2. Восстановление данных в различных ситуациях. Независимо от того, что ваши файлы потеряны из-за вирусной атаки, ошибочной операции, зависания или сбоя системы, внезапных сбоев или форматирования жесткого диска, он может легко восстановить их.

3. Поддерживает различные типы и форматы данных. Он работает для всех изображений, видео, аудио, документов, электронной почты и других форматов файлов, которые становятся WNCRY, например JPG, ICO, PNG, BMP, GIF, PSD, TIFF, RAW, MP4, MP3, WAV, AVI, DOC, ZIP и т. Д.

4. Восстановление без потерь. С лучшим приложением для восстановления файлов WNCRY вы можете восстановить потерянные файлы в исходном качестве и формате.

5. Выборочно рекавери. После сканирования вы можете просмотреть все потерянные файлы, упорядоченные по типам и форматам, и решить восстановить их все или определенные файлы.

6. Быстрее и легче. Этот легкий инструмент для восстановления данных может восстанавливать утерянные файлы быстро и безопасно.

7. Кроме того, Восстановление данных доступно для 10 / 8.1 / 8 / Vista / XP и различных файловых систем, таких как NTFS, FAT16, FAT32, exFAT, EXT и т.д.

Короче говоря, это лучший вариант когда вы обнаружили, что ваши файлы становятся WNCRY, вы просите выкуп. Он также позволяет восстанавливать данные с SSD, жесткого диска, флэш-накопителя, цифровой камеры и т. Д.

Как восстановить зашифрованные файлы WannaCrypt

Шаг 1 : Сканируйте весь жесткий диск в поисках удаленных файлов

Загрузите последнюю версию Data Recovery и следуйте инструкциям на экране, чтобы установить ее на свой компьютер.Открыв лучшее программное обеспечение для восстановления цифровых данных, вы получите две части домашнего интерфейса: тип данных и местоположение. Перейдите в область типов данных и отметьте флажками типы данных, которые вы хотите вернуть, например «Изображение», «Аудио», «Видео», «Документ», «Электронная почта» и «Другие». Затем перейдите в раздел местоположения и выберите жесткий диск, зашифрованный WannaCry, где файлы станут WNCRY. Нажмите кнопку «Сканировать», чтобы запустить процесс восстановления зашифрованных файлов WannaCrypt.

Шаг 2 : Предварительный просмотр файлов перед восстановлением WNCRY

После завершения стандартного сканирования вы попадете в окно результатов.Здесь вы можете проверить все восстанавливаемые файлы, упорядоченные по типам и форматам. Например, нажмите на опцию «Изображение» на левой боковой панели, на правой панели появятся несколько папок с пометками форматов изображений.

Открывая каждую папку, вы можете просматривать эскизы ваших изображений. Функция «Фильтр» в верхней части окна позволяет быстро найти отдельный файл с помощью ключевого слова. Более того, если вы хотите восстановить больше файлов, зашифрованных WNCRY, нажмите кнопку «Глубокое сканирование» в правом верхнем углу окна.

Шаг 3 : Восстановление файлов WNCRY одним щелчком мыши

Выберите все файлы, которые вы хотите восстановить, установив соответствующий флажок или целые папки.Нажмите кнопку «Восстановить», выберите место сохранения во всплывающем диалоговом окне и нажмите «ОК», чтобы начать восстановление файлов WNCRY. Когда он закончится, вы сможете получить доступ к своим файлам в обычном режиме.

Вам также нравится читать: Mac Internet Recovery.

Советы по защите от программ-вымогателей WannaCry

Как уже упоминалось, WannaCry распространяется как червь и может поражать устройства в той же сети. Чтобы избежать заражения и преобразования файлов в WNCRY, вот несколько советов:

1. Обновите операционную систему Windows прямо сейчас.Программы-вымогатели и вирусы полагаются на ошибки в Windows. Microsoft исправляет множество ошибок в каждом обновлении, поэтому вам лучше установить последнее обновление Windows.

2. Включите автоматическое обновление Windows. Многие люди отключают функцию автоматического обновления Microsoft для повышения производительности. Это может привести к пропуску последнего обновления и увеличению риска заражения.

3. Установите антивирусное программное обеспечение или специальный блокировщик программ-вымогателей. Если он у вас есть на вашем компьютере, не забудьте обновить его.

4. Не публикуйте свои личные данные в социальных сетях и не нажимайте странные ссылки в своих сообщениях электронной почты и в социальных сетях.

5. Сделайте резервную копию всего жесткого диска. WNCRY шифрует файлы только в Windows, поэтому вы можете создавать резервные копии файлов на Mac OS, устройстве Android или облачных сервисах.

Заключение

На основе приведенного выше обмена вы можете понять, что такое WNCRY и как восстановить файлы, зашифрованные WNCRY. Как следует из названия, WannaCry заставляет жертв плакать. Что касается того, как работает WNCRY, мы поделились инструментом восстановления зашифрованных файлов WannaCrypt, Apeaksoft Data Recovery. Таким образом, вы можете вернуть свои файлы и одновременно сохранить выкуп.А еще мы рассказали, как предотвратить заражение. Мы желаем, чтобы наш гид был вам полезен. Если у вас есть дополнительные вопросы, связанные с WNCRY, оставьте сообщение ниже.

.