Вирус шифрующий файлы как удалить

Вирус-шифровальщик. БОЛЬШАЯ статья / Хабр

В новости «ОСТОРОЖНО. Вирус-шифровальщик Trojan.Encoder.225» я уже подробно рассказывал об одном конкретном вирусе Trojan.Encoder.225, но, на тот момент, решения по расшифровке я так и не получил.Но в последствии (спустя 3 с лишним недели после начала дэшифровки) ситуация изменилась в лучшую сторону. За этот период мною были успешно расшифрованы данные сразу после двух вирусов Trojan.Encoder.225 и Trojan.Encoder.263 на разных ПК.

Напомним: троянцы семейства Trojan.Encoder представляют собой вредоносные программы, шифрующие файлы на жестком диске компьютера и требующие деньги за их расшифровку. Зашифрованными могут оказаться файлы *.mp3, *.doc, *.docx, *.pdf, *.jpg, *.rar и так далее.

Со всем семейством этого вируса познакомиться лично не удалось, но, как показывает практика, метод заражения, лечения и расшифровки у всех примерно похожи:

1. жертва заражается через спам-письмо с вложением (реже инфекционным путем),

2. вирус распознается и удаляется (уже) почти любым антивирусом со свежими базами,

3. файлы расшифровываются путем подбора паролей-ключей к используемым видам шифрования.

Например, в Trojan.Encoder.225 используется шифрование RC4 (модифицированный) + DES, а в Trojan.Encoder.263 — BlowFish в CTR-режиме. Эти вирусы на данный момент расшифровываются на 99% исходя из личной практики.

Но не всё так гладко. Некоторые вирусы-шифровальщики требуют месяцы непрерывной дешифровки (Trojan.Encoder.102), а другие (Trojan.Encoder.283) и вовсе не поддаются корректной расшифровке даже для специалистов компании «Доктор Вэб», которая, собственно, играет ключевую роль в данной статье.

Теперь по порядку.

В начале августа 2013 года ко мне обратились клиенты с проблемой зашифрованных файлов вирусом Trojan.Encoder.225. Вирус, на тот момент, новый, никто ничего не знает, в интернете информации 2-3 тематических ссылки гугла. После продолжительных поисков на просторах интернета выясняется, что единственная (найденная) организация, которая занимается проблемой расшифровки файлов после этого вируса — это компания «Доктор Веб». А именно: дает рекомендации, помогает при обращении в тех.поддержку, разрабатывает собственные дешифровщики и т.д.

Негативное отступление.

И, пользуясь случаем, хочу отметить два

жирнющих минуса «Лаборатории Касперского». Которые, при обращении в их тех.поддержку, отмахиваются «мы работаем над этим вопросом, о результатах уведомим по почте». И еще, минус в том — что ответа на запрос я так и не получил. Спустя 4 месяца. Ни«хрена» себе время реакции. А я тут стремлюсь к стандарту «не более одного часа с оформления заявки».

Стыдно, товарищ Евгений Касперский, генеральный директор «Лаборатории Касперского». А ведь у меня добрая половина всех компаний «сидит» на нем. Ну да ладно, лицензии кончаются в январе-марте 2014 года. Стоит ли говорить о том, буду ли я продлевать лицензию?;)

Представляю лица «спецов» из компаний «попроще», так сказать НЕгигантов антивирусной индустрии. Наверное вообще «забились в уголок» и «тихо плакали».

Хотя, что уж там, абсолютно все «лоханулись» по полной. Антивирус, в принципе, не должен был допустить попадание этого вируса на комп. Тем более учитывая современные технологии. А у «них», ГИГАНТОВ антиВИРУСНОЙ индустрии, якобы всё схвачено, «эврестический анализ», «система упреждения», «проактивная защита»…

ГДЕ ЭТИ ВСЕ СУПЕР-СИСТЕМЫ БЫЛИ, КОГДА РАБОТНИК ОТДЕЛА КАДРОВ ОТКРЫВАЛ «БЕЗОБИДНОЕ» ПИСЬМО С ТЕМОЙ «РЕЗЮМЕ»???

Что должен был подумать сотрудник?

Если ВЫ не можете нас защитить, то зачем ВЫ нам нужны вообще?

И всё бы хорошо было с «Доктор Вэб», да только чтобы получить помощь, надо, естественно, иметь лицензию на какой либо их программный продукт. При обращении в тех.поддержку (далее ТП) надо предоставить серийный номер Dr.Web и не забыть в строке «Категория запроса:» выбрать «запрос на лечение» или просто предоставить им зашифрованный файл в лабораторию. Сразу оговорюсь, что так называемые «журнальные ключи» Dr.Web, которые в интернете выкладываются пачками, не подходят, так как не подтверждают приобретение каких либо программных продуктов, и отсеиваются специалистами ТП на раз-два. Проще купить самую «дешманскую» лицензию. Потому как если вы взялись за расшифровку — вам эта лицензия окупится в «мулион» раз. Особенно если папка с фотками «Египет 2012» была в одном экземпляре…

Попытка №1

Итак, купив «лицензию на 2 ПК на год» за н-сумму денег, обратившись в ТП и предоставив некоторые файлы я получил ссылку на утилиту-дешифровщик te225decrypt.exe версии 1.3.0.0. В предвкушении успеха, запускаю утилиту (надо указать ей на один из зашифрованных *.doc файлов). Утилита начинает подбор, нещадно загружая на 90-100% старенький процессор E5300 DualCore, 2600 MHz (разгон до 3,46Ггц) /8192 MB DDR2-800, HDD 160Gb Western Digital.

Тут, параллельно со мной в работу включается коллега на ПК core i5 2500k (разгон до 4.5ghz) /16 ram 1600/ ssd intel (это для сравнения затраченного времени в конце статьи).

Спустя 6 суток у меня утилита отрапортовала об расшифровке 7277 файлов. Но счастье длилось не долго. Все файлы расшифровались «криво». То есть, например, документы microsoft office открываются, но с разными ошибками: «Приложением Word в документе *.docx обнаружено содержимое, которое не удалось прочитать» или «Не удается открыть файл *.docx из-за ошибок его содержимого». Файлы *.jpg тоже открываются либо с ошибкой, либо 95% изображения оказывается затертым черным или салатово-зелёным фоном. У файлов *.rar — «Неожиданный конец архива».

В общем полная неудача.

Попытка №2

Пишем в ТП о результатах. Просят предоставить пару файлов. Через сутки опять дают ссылку на утилиту te225decrypt.exe, но уже версии 1.3.2.0. Ну что ж, запускаем, альтернативы то все равно не было тогда. Проходит около 6 суток и утилита завершает свою работу ошибкой «Невозможно подобрать параметры шифрования». Итого 13 суток «коту под хвост».

Но мы не сдаемся, на счету важные документы нашего *бестолкового* клиента без элементарных бэкапов.

Попытка №3

Пишем в ТП о результатах. Просят предоставить пару файлов. И, как вы уже догадались, спустя сутки дают ссылку на всё ту же утилиту te225decrypt.exe, но уже версии 1.4.2.0. Ну что ж, запускаем, альтернативы то как не было, так и не появилось ни от Лаборатории Касперского, ни от ESET NOD32 ни от других производителей антивирусных решений. И вот, спустя 5 суток 3 часа 14 минут (123,5 часа) утилита сообщает о расшифровке файлов (у коллеги на core i5 расшифровка заняла всего 21 час 10 минут).

Ну, думаю, была-небыла. И о чудо: полный успех! Все файлы расшифрованы корректно. Всё открывается, закрывается, смотрится, редактируется и сохраняется исправно.

Все счастливы, THE END.

«А где же история про вирус Trojan.Encoder.263?», спросите вы. А на соседнем ПК, под столом… была. Там всё было проще: Пишем в ТП «Доктора Вэба», получаем утилиту te263decrypt.exe, запускаем, ждем 6,5 суток, вуаля! и всё готово.Подведя итог, могу привести несколько советов с форума «Доктор Вэб» в моей редакции:

Что необходимо сделать в случае заражения вирусом-шифровальщиком:

— прислать в вирусную лабораторию Dr. Web или в форму «Отправить подозрительный файл» зашифрованный doc-файл.

— Дожидаться ответа сотрудника Dr.Web и далее следовать его указаниям.

Что НЕ нужно делать:

— менять расширение у зашифрованных файлов; Иначе, при удачно подобранном ключе утилита просто не «увидит» файлов, которые надо расшифровать.

— использовать самостоятельно без консультации со специалистами любые программы для расшифровки/восстановления данных.

Внимание, имея свободный от других задач сервак, рпедлагаю свои безвозмездные услуги по расшифровке ВАШИХ данных. Сервак core i7-3770K c разгоном до *определенных частот*, 16ГБ ОЗУ и SSD Vertex 4.

Для всех активных пользователей «хабра» использование моих ресурсов будет БЕСПЛАТНА!!!

Пишите мне в личку или по иным контактам. Я на этом уже «собаку съел». Поэтому мне не лень на ночь поставить сервак на расшифровку.

Этот вирус — «бич» современности и брать «бабло» с однополчан — это не гуманно. Хотя, если кто-нибудь «бросит» пару баксов на мой счет яндекс.деньги 410011278501419 — я буду не против. Но это совсем не обязательно. Обращайтесь. Обрабатываю заявки в своё свободное время.

Новые сведенья!

Начиная с 08.12.2013 года началось распространение нового вируса из всё той же серии Trojan.Encoder под классификацией «Доктора Вэба» — Trojan.Encoder.263, но с шифрованием RSA. Данный вид на сегодняшнее число (20.12.2013г.) не поддается расшифровке, так как использует очень устойчивый метод шифрования.

Всем, кто пострадал от этого вируса рекомендую:

1. Используя встроенный поиск windows найти все файлы, содержащие расширение .perfect, скопировать их на внешний носитель.

2. Скопировать так же файл CONTACT.txt

3. Положить этот внешний носитель «на полочку».

4. Ждать появления утилиты-дешифратора.

Что НЕ надо делать:

Не надо связываться со злоумышленниками. Это глупо. В более чем 50% случаев после «оплаты» в, примерно, 5000р., вы не получите НИЧЕГО. Ни денег, ни дешефратора.

Справедливости ради стоит отметить, что в интернете есть те «счастливчики», которые за «бабло» получали свои файлы обратно путем дешифрования. Но, верить этим людям не стоит. Будь я вирусописателем, первое, чтоб я сделал — дак это распространил информацию типа «я заплатил и мне выслали дешифратор!!!».

За этими «счастливчиками» могут быть всё те же злоумышленники.

Что ж… пожелаем удачи остальным антивирусным компаниям в создании утилиты по дешифровке файлов после вирусов группы Trojan.Encoder.

Отдельная благодарность за проделанную работу по созданию утилит-дешифраторов товарищу v.martyanov`у с форума «Доктор Вэб».

Как удалить вирус зашифровывающий файлы и расшифровать файлы.

С какими только вирусами не приходилось сталкиваться, вот пример самых "интересных" - баннеры блокирующие экран (СМС вымогатели), вирус распространяющиеся по скайпу, и с каждым годом появляются все новые и новые... интереснее и интереснее. Наиболее популярный последнее время вирус (Trojan-Ransom.Win32.Rector), который шифрует все ваши файлы (*.mp3, *.doc, *.docx, *.iso, *.pdf, *.jpg, *.rar и т.д.). Проблема состоит в том, что расшифровать подобные файлы крайне сложно и долго, в зависимости от типа шифрования, расшифровка может затянуться на недели, месяцы и даже годы. На мой взгляд, этот вирус на данный момент, апогей по опасности среди остальных вирусов. Особенно он опасен для домашних компьютеров/ ноутбуков, поскольку большинство пользователей не делают резервную копию данных и при зашифровке файлов теряют все данные. Для организаций этот вирус меньше опасен, поскольку они делают резервные копии важных данных и в случае заражения, просто восстанавливают их, естественно после удаления вируса. С этим вирусом я встречался несколько раз, опишу как это происходило и к чему приводило.

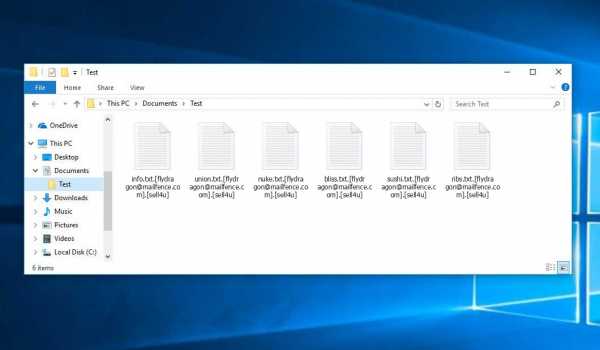

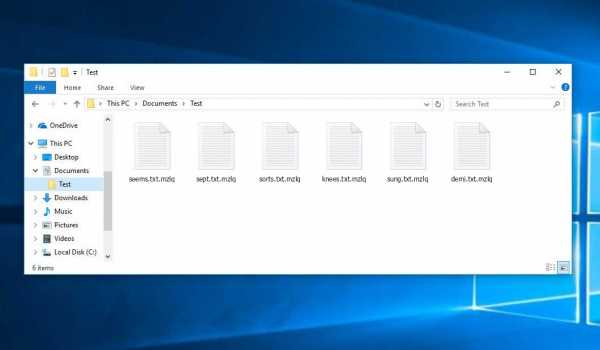

Первый раз с вирусом зашифровывающим файлы я познакомился в начале 2014 года. Со мной связался администратор с другого города и сообщил пренеприятнейшее известие - Все файлы, на файловом сервере зашифрованы! Заражение произошло элементарным способом- в бухгалтерию пришло письмо с вложение "Акт что-то там.pdf.exe" как вы понимаете они открыли этот EXE файл и процесс пошел... он зашифровал все личные файлы на компьютере и перешел на файловый сервер (он был подключен сетевым диском). Начали с администратором копать информацию в Интернете... на тот момент никакого решения не было... все писали, что такой вирус есть, как лечить его не известно, расшифровать файлы не удается, возможно поможет отправка файлов Касперскому, Dr Web или Nod32. Отправить им можно только, если пользуетесь их антивирусными программами (есть лицензии). Мы отправили файлы в Dr Web и Nod32, результатов - 0, уже не помню что говорили в Dr Web, а в Nod 32 вообще замолчали и никакого ответа от них я не дождался. В общем все было печально и решения мы так и не нашли, часть файлов восстановили с бэкапа.История вторая- буквально на днях (середина октября 2014) мне позвонили с организации с просьбой решить проблему с вирусом, как вы понимаете все файлы на компьютере были зашифрованы. Вот пример того как это выглядело.

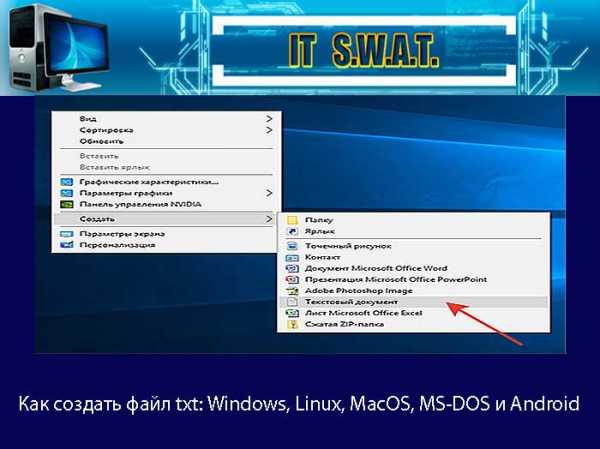

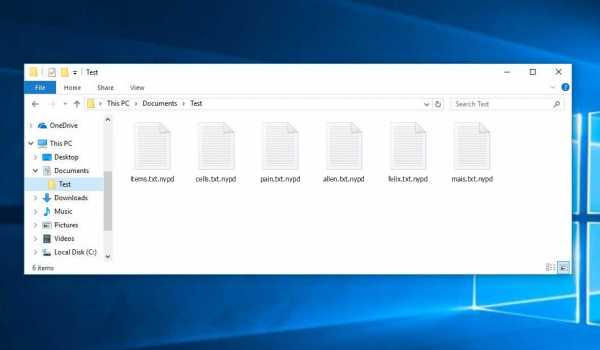

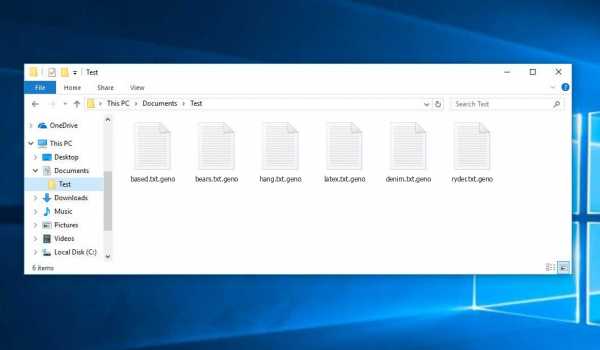

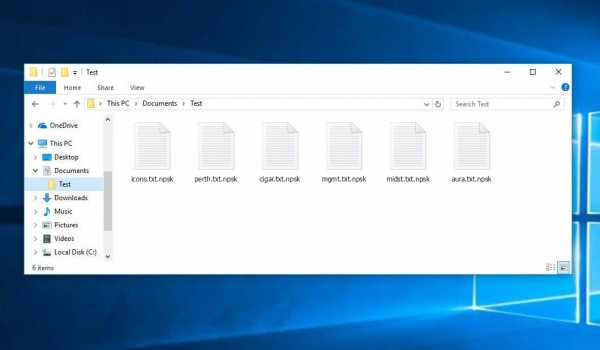

Как вы можете заметить к каждому файлу было добавлено расширение *.AES256. В каждой папке был файл "Внимание_открой-меня.txt" в котором были контакты для связи.

При попытки открыть эти файлы открывалась программа с контактами для связи с авторами вируса для оплаты расшифровки. Само собой связаться с ними я не рекомендую, и платить за код тоже, поскольку вы их только поддержите финансово и не факт что получите ключ расшифровки.

Заражение произошло при установке программы скаченной с Интернета. Самое удивительное было, то, что когда они заметили, что файлы изменились (изменились иконки и расширение файлов) то ничего не предприняли и дальше продолжали работать, а тем временем шифровальщик продолжал шифровать все файлы.

Внимание!!! Если вы заметили шифрование файлов на компьютере (изменение иконок, изменение расширения) сразу же выключайте компьютер/ ноутбук, и уже с другого устройства ищите решение (с другого компьютера/ ноутбука, телефона, планшета) или обращайтесь к IT специалистам. Чем дольше ваш компьютер/ ноутбук будет включен, тем больше файлов он зашифрует.

В общем, я уже хотел отказаться от помощи им, но решил полазить в Интернете, может уже появилось решение для этой проблемы. В результате поисков прочитал массу информации о том, что расшифровке не поддается, что нужно отправлять файлы в антивирусные компании (Касперскому, Dr Web или Nod32) - спасибо был опыт.

Наткнулся на утилиту от Касперского -RectorDecryptor. И о чудо- файлы удалось расшифровать. Ну обо все по порядку...

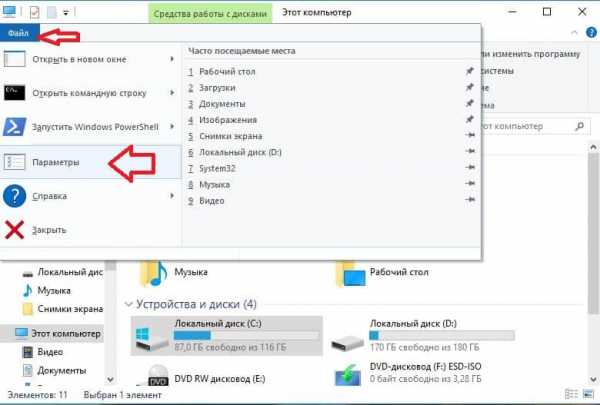

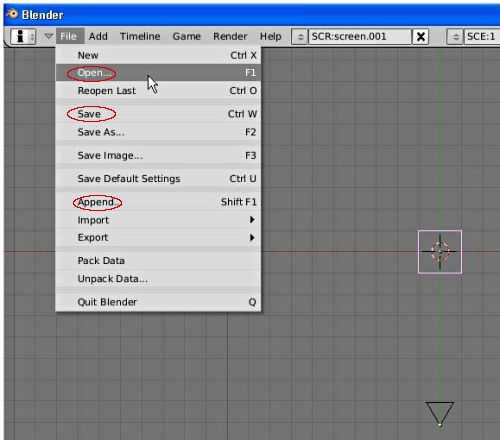

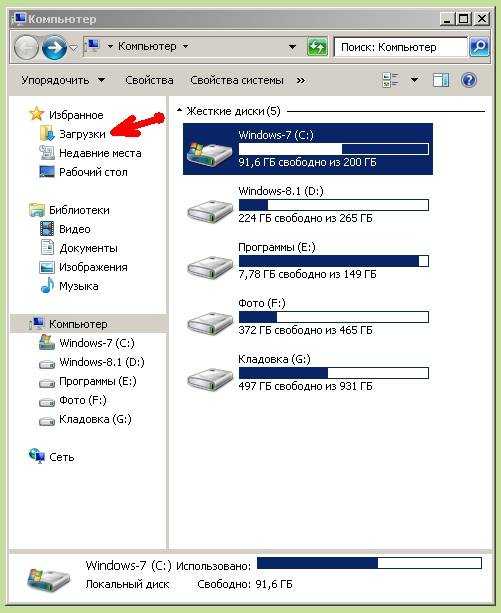

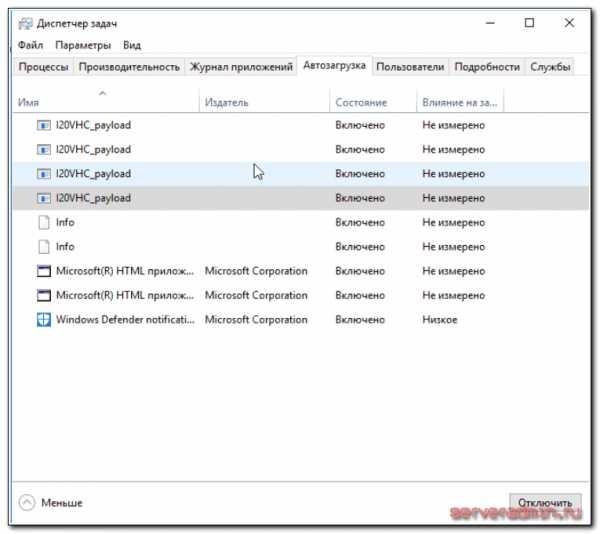

Первым делом необходимо остановить работу шифровальщика. Не найдетесь на антивирусы, поскольку уставленный Dr Web ничего не нашел. Первым делом я зашел в автозагрузки и отключил все автозагрузки (кроме антивируса). Перезагрузил компьютер. Затем начал смотреть, что за файлы были в автозагрузки.

Как можете заметить в поле "Команда" указано где лежит файл, особое внимание требуется удалить приложениям без подписи (Производитель -Нет данных). В общем нашел и удалил зловреда и еще не понятные для меня файлы. После этого почистил временные папки и кэши браузеров, лучше всего для этих целей воспользоваться программой CCleaner.

Еще одни способ откатить систему до возникновения проблемы.

Далее приступил к расшифровке файлов, для этого скачал программу для расшифровки RectorDecryptor. Запустил и увидел довольно аскетичный интерфейс утилиты.

Нажал "Начать проверку", указал расширение, которое было у всех измененных файлов.

И указал зашифрованный файл. В более новых версия RectorDecryptor можно просто указывать зашифрованный файл. Нажмите кнопку "Открыть".

Тада-а-а-ам!!! Произошло чудо и файл был расшифрован.

После этого утилита автоматически проверяет все файлы компьютера + файлы на подключенном сетевом диске и расшифровывает их. Процесс расшифровки может затянуться на несколько часов (зависит от количества зашифрованных файлов и быстродействия вашего компьютера).

В результате все зашифрованные файлы были успешно расшифрованы в туже директорию, где находились изначально.

Осталось удалить все файлы с расширение .AES256, это можно было сделать, поставив галочку "Удалять зашифрованные файлы после успешной расшифровки", если нажать "Изменить параметры проверки" в окне RectorDecryptor.

Но помните, что лучше эту галочку не ставить, поскольку в случае, не удачной расшифровки файлов они удаляться и для того, что бы их снова попытаться расшифровать придется для начала их восстановить.

При попытки удалить все зашифрованные файлы с помощью стандартного поиска и удаления, я наткнулся на зависания и крайне медленную работу компьютера.

Поэтому для удаления лучше всего воспользоваться командной строкой, запустите ее и пропишите del "<диск>:\*.<расширение зашифрованного файла>" /f /s. В моем случае del "d:\*.AES256" /f /s.

Не забывайте удалить файлы "Внимание_открой-меня.txt", для этого в командной строке воспользуйтесь командой del "<диск>:\*.<имя файла>" /f /s, например

del "d:\Внимание_открой-меня.txt" /f /s

Таким образом, вирус был побежден и файлы восстановлены. Хочу предупредить, что данный способ поможет не всем, все дело в том, что Каперский в этой утилите собрал все известные ключи для расшифровки (из тех файлов, которые оправляли заразившиеся вирусом) и методом перебора подбирает ключи и расшифровывает. Т.е. если ваши файлы зашифрованы вирусом с еще не известным ключом, тогда этот способ не поможет... придется отправлять зараженные файлы антивирусным компаниям -Касперскому, Dr Web или Nod32 для их расшифровки.

Если вы знаете другие способы борьбы с вирусом, шифрующим файлы просьба поделиться ими в комментарии.

Я очень надеюсь, моя статья помогла Вам! Просьба поделиться ссылкой с друзьями:

Crusis (Dharma) - вирус троян-шифровальщик

Продолжаю печально известную рубрику на своем сайте очередной историей, в которой я сам оказался пострадавшим. Я расскажу о вирусе-вымогателе шифровальщике Crusis (Dharma), который зашифровал все файлы на сетевом диске и поставил им расширение .combo. Поработал он не только над локальными файлами, как бывает чаще всего, но и над сетевыми.

Введение

История будет от первого лица, так как пострадали от шифровальщика данные и инфраструктура, которой я управлял. Как не прискорбно в этом признаваться, но частично я сам виноват в том, что произошло, хотя знаком с шифровальщиками очень давно. В свое оправдание скажу, что данные потеряны не были, все было быстро восстановлено и расследовано по горячим следам. Но обо всем по порядку.

Нескучное утро началась с того, что в 9:15 системный администратор с одного удаленного объекта позвонил и сказал, что в сети шифровальщик, уже зашифрованы данные на сетевых дисках. Холодок пробежал по коже :) Он начал своими силами проверять источник заражения, а я своими. Конечно же, я сразу пошел на сервер, отключил сетевые диски и стал смотреть лог обращений к данным. Сетевые диски настроены на samba, обязательно включено логирование файловых операций. По логу сразу увидел источник заражения, учетную запись, от которой работал шифровальщик, и время начала шифрования.

Описание вируса шифровальщика Crusis (Dharma)

Дальше началось расследование. Зашифрованные файлы получили расширение .combo. Их было очень много. Шифровальщик начал работать поздно вечером, примерно в 23 часа. Повезло - бэкап пострадавших дисков как раз был завершен к этому времени. Данные потеряны не были вообще, так как успели забэкапиться в конце рабочего дня. Я сразу же начал восстановление из бэкапа, который лежит на отдельном сервере без доступа по smb.

За ночь вирус успел зашифровать примерно 400 Гб данных на сетевых дисках. Банальное удаление всех зашифрованных файлов с расширением combo заняло продолжительное время. Я сначала хотел удалить их все разом, но когда только подсчет этих файлов длился уже 15 минут, я понял, что дело бесполезное в данный момент времени. Вместо этого стал накатывать актуальные данные, а почистил диски от зашифрованных файлов уже после.

Сразу скажу прописную истину. Наличие актуальных, надежных бэкапов делает любую проблему разрешимой. Что делать, если их нет, либо они не актуальны, даже не представляю. Я всегда уделяю повышенное внимание бэкапам. Холю, лелею их и никому не даю к ним доступа.

После того, как запустил восстановление зашифрованных файлов, появилось время спокойно разобраться в ситуации и повнимательнее посмотреть на вирус-шифровальщик Crusis (Dharma). Тут меня ждали сюрпризы и удивления. Источником заражения стала виртуальная машина с Windows 7 с проброшенным rdp портом через резервный канал. Порт был не стандартный - 33333. Думаю, это была основная ошибка, использовать такой порт. Он хоть и не стандартный, но очень популярный. Конечно, лучше вообще не пробрасывать rdp, но в данном случае это было действительно необходимо. К слову, сейчас, вместо этой виртуалки, используется тоже виртуальная машина с CentOS 7, у нее в докере запущен контейнер с xfce и браузером. Ну и доступов у этой виртуалки никуда нет, только куда нужно.

Что пугает во всей этой истории. Виртуальная машина была с обновлениями. Шифровальщик начал работу в конце августа. Когда было сделано заражение машины, точно уже не установить. Вирус много чего подтер в самой виртуалке. Обновления на эту систему ставились в мае. То есть каких-то старых открытых дырок на ней быть не должно. Я теперь вообще не знаю, как оставлять rdp порт доступным из интернета. Слишком много кейсов, где это действительно нужно. Например, терминальный сервер на арендованном железе. Не будешь же к каждому серверу арендовать еще и шлюз для vpn.

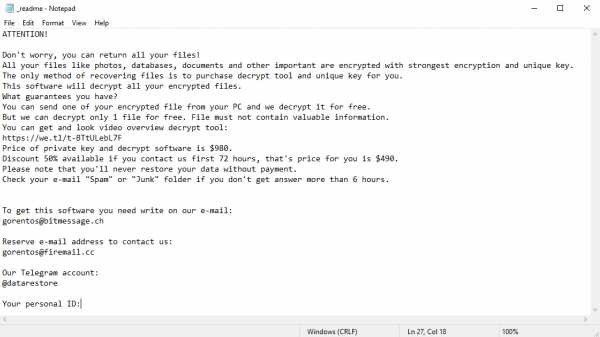

Теперь ближе к делу и самому шифровальщику. У виртуальной машины был отключен сетевой интерфейс, после этого запустил ее. Меня встретила стандартная табличка, какую я уже много раз видел у других шифровальщиков.

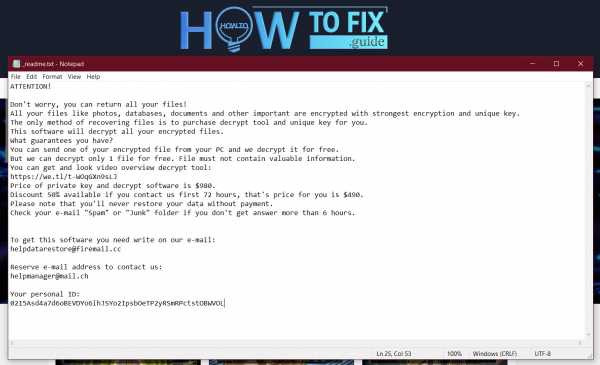

All your files have been encrypted! All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail [email protected] Write this ID in the title of your message 501BED27 In case of no answer in 24 hours write us to theese e-mails:[email protected] You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files. Free decryption as guarantee Before paying you can send us up to 1 file for free decryption. The total size of files must be less than 1Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.) How to obtain Bitcoins The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price. https://localbitcoins.com/buy_bitcoins Also you can find other places to buy Bitcoins and beginners guide here:How Can I Buy Bitcoin?Attention! Do not rename encrypted files. Do not try to decrypt your data using third party software, it may cause permanent data loss. Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

На рабочем столе были 2 текстовых файла с именами FILES ENCRYPTED.TXT следующего содержания:

all your data has been locked us You want to return? write email [email protected]

Любопытно, что изменились права на директорию Рабочий стол. У пользователя не было прав на запись. Видимо, вирус сделал это, чтобы пользователь случайно не удалил информацию в текстовых файлах с рабочего стола. Там же на рабочем столе была директория troy, в которой был сам вирус - файл l20VHC_playload.exe.

Как вирус вымогатель Crusis (Dharma) шифрует файлы

Спокойно во всем разобравшись и почитав похожие обращения на тему шифровальщиков в интернете, я узнал, что словил разновидность известного вируса-шифровальщика Crusis (Dharma). Касперский его детектит как Trojan-Ransom.Win32.Crusis.to. Он ставит разные расширения к файлам, в том числе и .combo. У меня список файлов выглядел примерно вот так:

- Ванино.docx.id-24EE2FBC.[[email protected]].combo

- Петропавловск-Камчатский.docx.id-24EE2FBC.[[email protected]].combo

- Хороль.docx.id-24EE2FBC.[[email protected]].combo

- Якутск.docx.id-24EE2FBC.[[email protected]].combo

Расскажу еще некоторые подробности о том, как шифровальщик поработал. Я не упомянул важную вещь. Данный компьютер был в домене. Шифрование файлов было выполнено от доменного пользователя!!! Вот тут возникает вопрос, откуда вирус его взял. На логах контроллеров доменов я не увидел информации и подборе пароля пользователя. Не было массы неудачных авторизаций. Либо использовалась какая-то уязвимость, либо я не знаю, что и думать. Использована учетная запись, которая никогда не логинилась в данную систему. Была авторизация по rdp от учетной записи доменного пользователя, а затем шифрование. На самой системе тоже не было видно следов перебора пользователей и паролей. Практически сразу был логин по rdp доменной учеткой. Нужно было подобрать, как минимум, не только пароль, но и имя.

К сожалению, на учетной записи был пароль 123456. Это была единственная учетная запись с таким паролем, которую пропустили админы на местах. Человеческий фактор. Это был руководитель и по какой-то причине целая череда системных администраторов знали про этот пароль, но не меняли его. Очевидно, в этом причина использования именно этой учетной записи. Но тем не менее, остается неизвестен механизм получения даже такого простого пароля и имени пользователя.

Зараженную шифровальщиком виртуальную машину я выключил и удалил, предварительно забрав образ диска. Из образа забрал сам вирус, чтобы посмотреть на его работу. Дальнейший рассказ будет уже на основе запуска вируса в виртуальной машине.

Еще небольшая подробность. Вирус просканировал всю локальную сеть и попутно зашифровал информацию на тех компьютерах, где были какие-то расшаренные папки с доступом для всех. Я первый раз видел такую модификацию шифровальщика. Это действительно страшная вещь. Такой вирус может просто парализовать работу всей организации. Допустим, по какой-то причине, у вас был доступ по сети к самим бэкапам. Или использовали какой-то ненадежный пароль для учетной записи. Может так получиться, что будет зашифровано все - и данные, и архивные копии. Я вообще теперь подумываю о хранении бэкапов не только в изолированной сетевой среде, но вообще на выключенном оборудовании, которое запускается только для того, чтобы сделать бэкап.

Как лечить компьютер и удалить вымогатель Crusis (Dharma)

В моем случае вирус шифровальщик Crusis (Dharma) особо не прятался и удалить его не должно составить каких-то проблем. Как я уже сказал, он лежал в папке на рабочем столе. Помимо этого он записал сам себя и информационное сообщение в автозапуск.

Само тело вируса было продублировано в пуске в разделе Startup у всех пользователей и в windows/system32. Более внимательно я не смотрел, так как не вижу в этом смысла. После заражения шифровальщиком я настоятельно рекомендую переустановить систему. Это единственный способ гарантированно удалить вирус. Вы никогда не будете полностью уверены в том, что вирус удален, так как он мог использовать какие-то еще неопубликованные и неизвестные уязвимости для того, чтобы оставить закладку в системе. Через некоторое время через эту закладу вы можете получить какой-то новый вирус и все повторится по кругу.

Так что я рекомендую сразу же после обнаружения шифровальщика не заниматься лечением компьютера, а переустанавливать систему, сохранив оставшиеся данные. Возможно, вирус успел не все зашифровать. Эти рекомендации относятся к тем, кто не собирается пытаться восстановить файлы. Если у вас есть актуальные бэкапы, то просто переустанавливайте систему и восстанавливайте данные.

Если у вас нет бэкапов и вы любой ценой готовы восстановить файлы, то тогда компьютер стараемся не трогать вообще. Первым делом просто отключите сетевой кабель, скачайте пару зашифрованных файлов и текстовый файл с информацией на чистую флешку, дальше завершаем работу компьютера. Больше компьютер включать нельзя. Если вы вообще не разбираетесь в компьютерных делах, то с вирусом вы справиться сами не сможете, тем более расшифровать или восстановить файлы. Обратитесь к тому, кто разбирается. Если же вы считаете, что что-то сможете сделать сами, то читайте дальше.

Где скачать дешифратор Crusis (Dharma)

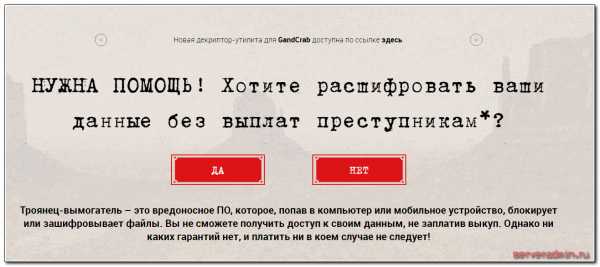

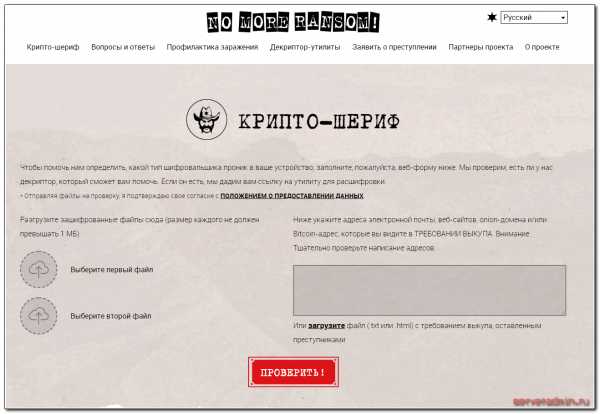

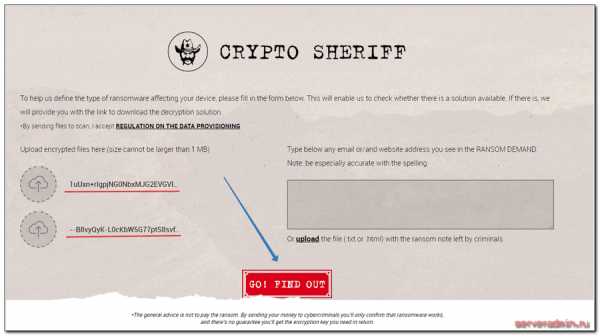

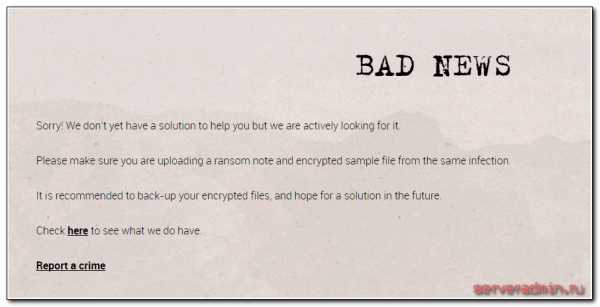

Дальше идет мой универсальный совет по всем вирусам шифровальщикам. Есть сайт - https://www.nomoreransom.org На нем теоретически может оказаться дешифратор для Crusis или Dharma, либо еще какая-то информация по расшифровке файлов. На моей практике такое еще ни разу не случалось, но вдруг вам повезет. Попробовать стоит. Для этого на главной странице соглашаемся, нажав ДА.

Прикрепляем 2 файла и вставляем содержимое информационного обращения шифровальщика и жмем Проверить.

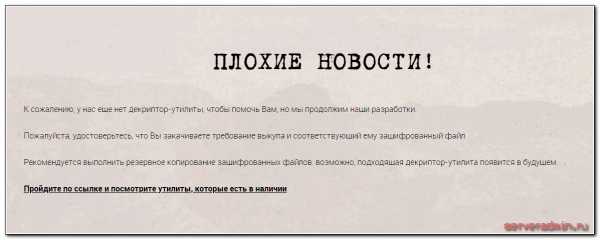

Если вам повезет, получите какую-то информацию. В моем случае ничего не нашлось.

Все существующие дешифраторы для шифровальщиков собраны на отдельной странице - https://www.nomoreransom.org/ru/decryption-tools.html Существование этого списка позволяет рассчитывать, что какой-то смысл в этом сайте и сервисе все же есть. Похожий сервис есть у Касперского - https://noransom.kaspersky.com/ru/ Можете попытать счастья там.

Искать где-то еще дешифраторы через поиск в интернете, я думаю, не стоит. Вряд ли они найдутся. Скорее всего это будет либо обычный развод с мусорным софтом в лучшем случае, либо новый вирус.

Важное дополнение. Если у вас установлена лицензионная версия какого-то антивируса, обязательно создайте запрос в ТП антивируса на тему расшифровки файлов. Иногда это действительно помогает. Я видел отзывы об успешной расшифровке силами поддержки антивируса.Как расшифровать и восстановить файлы после вируса Crusis (Dharma)

Что же делать, когда вирус Crusis (Dharma) зашифровал ваши файлы, никакие описанные ранее способы не помогли, а файлы восстановить очень нужно? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

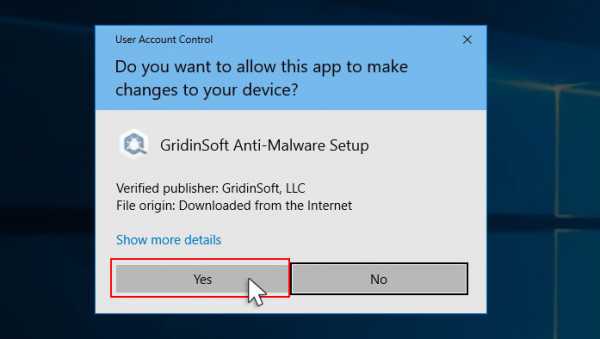

Перед дальнейшими манипуляциями я рекомендую сделать посекторный образ диска. Это позволит зафиксировать текущее состояние и если ничего не получится, то хотя бы можно будет вернуться в исходную точку и попробовать что-то еще. Дальше нужно удалить самого шифровальщика любым антивирусом с последним набором антивирусных баз. Подойдет CureIt или Kaspersky Virus Removal Tool. Можно любой другой антивирус установить в режиме триал. Этого хватит для удаления вируса.

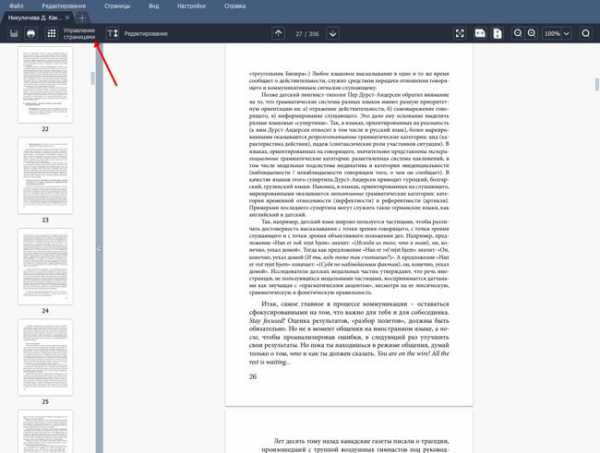

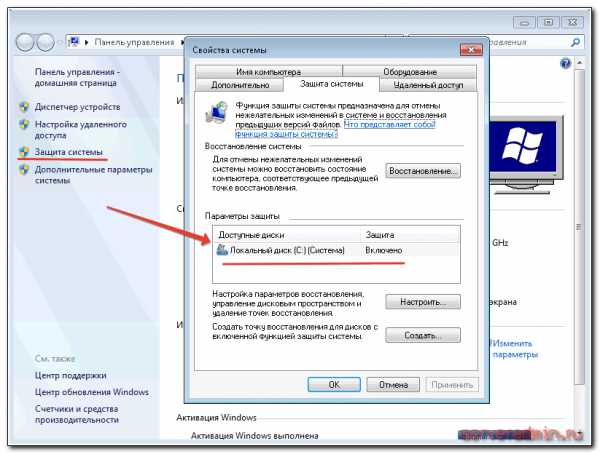

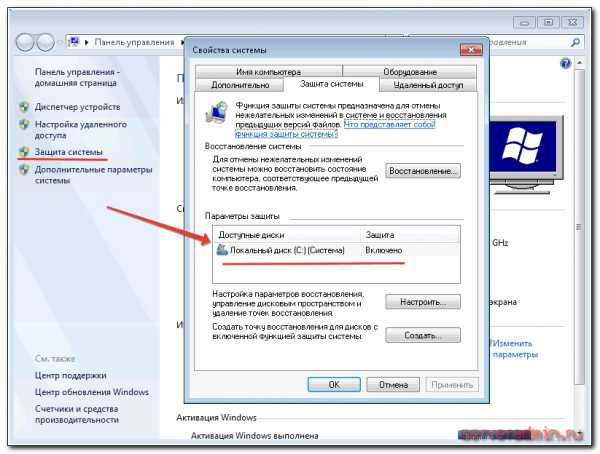

После этого загружаемся в зараженной системе и проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

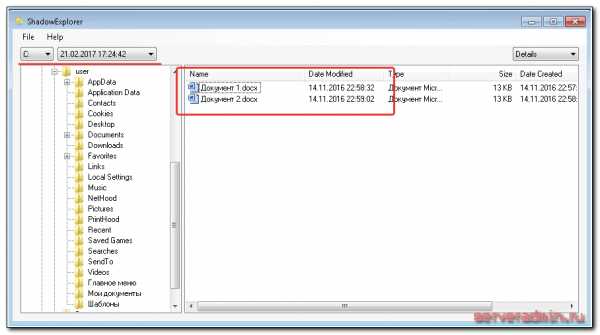

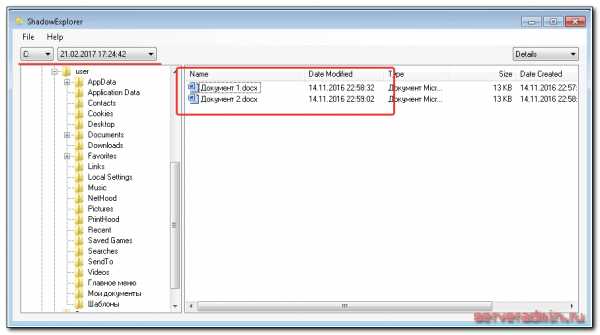

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого - ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

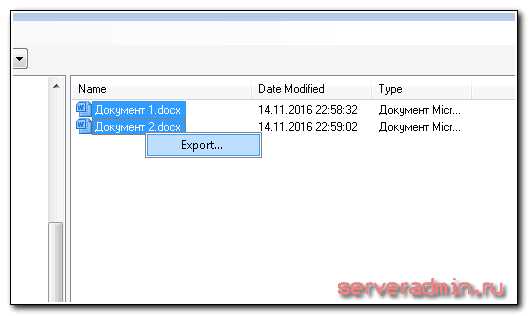

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

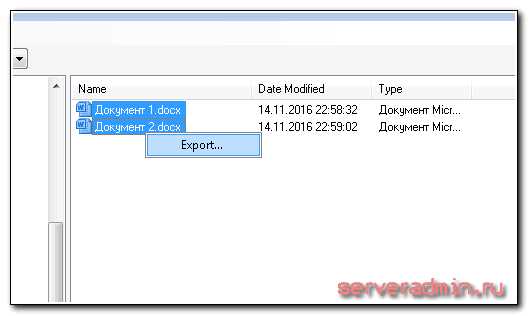

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов - восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

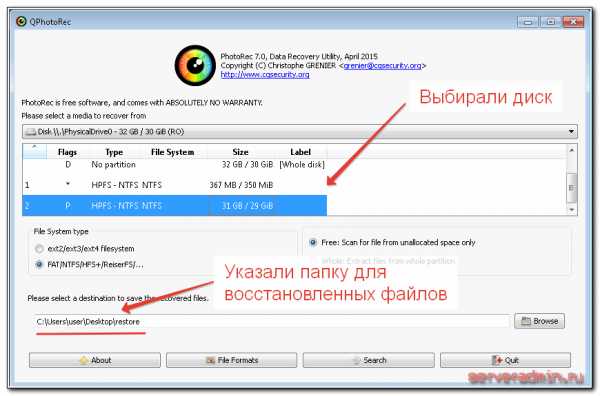

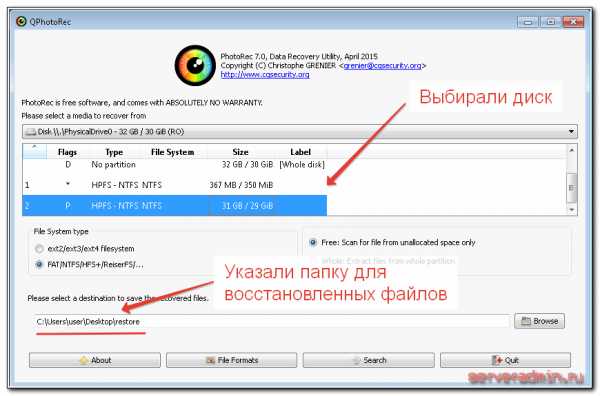

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов с помощью перечисленных программ подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Crusis (Dharma)

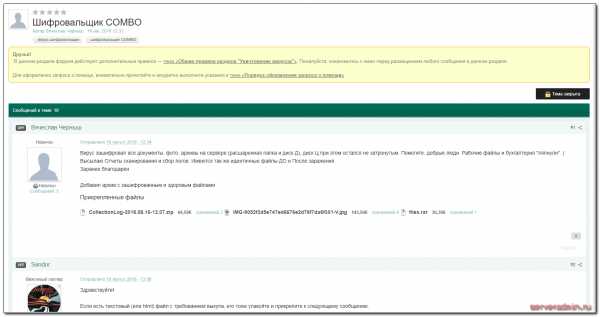

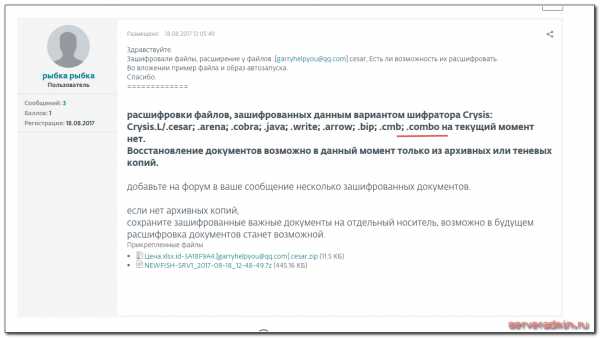

Как обычно, прошелся по форумам популярных антивирусов в поисках информации о шифровальщике, который ставит расширение .combo. Явно заметна тенденция на распространение вируса. Очень много запросов начинаются с середины августа. Сейчас вроде не видно их, но, возможно временно, либо просто изменилось расширение зашифрованных файлов.

Вот пример типичного обращения с форума Касперского.

Там же ниже комментарий модератора.

На форуме EsetNod32 давно знакомы с вирусом, который ставит расширение .combo. Как я понял, вирус не уникальный и не новый, а разновидность давно известной серии вирусов Crusis (Dharma). Вот типичное обращение с просьбой расшифровать данные:

А вот опыт одного из пользователей, который заплатил злоумышленникам и восстановил свои файлы.

Обратил внимание, что на форуме Eset много отзывов о том, что вирус проник на сервер через rdp. Похоже, это реально сильная угроза и оставлять rdp без прикрытия нельзя. Возникает только вопрос - как же все таки вирус заходит по rdp. Подбирает пароль, подключается уже с известным пользователем и паролем, либо как-то еще.

Методы защиты от вируса-шифровальщика

Я не буду перечислять очевидные вещи на тему запуска неизвестных программ из интернета и открытие вложений в почте. Это сейчас все и так знают. К тому же я об этом писал много раз в своих статья в разделе про вирусы. Обращу внимание на бэкапы. Они должны не просто быть, а быть недоступны извне. Если это какой-то сетевой диск, то доступ к нему должен быть у отдельной учетной записи со стойким паролем.

Если бэкапите личные файлы на флешку или внешний диск, не держите их постоянно подключенными к системе. После создания архивных копий, отключайте устройства от компьютера. Идеальным я вижу бэкап на отдельное устройство, которое включается только чтобы сделать бэкап, а потом снова отключается физически от сети отключением сетевого провода или просто завершением работы.

Резервные копии должны быть инкрементными. Это нужно для того, чтобы избежать ситуации, когда шифровальщик зашифровал все данные, а вы этого не заметили. Было выполнено резервное копирование, которое заменило старые файлы новыми, но уже зашифрованными. В итоге архив у вас есть, но толку от него никакого нет. Нужно иметь глубину архива хотя бы в несколько дней. Я думаю, в будущем появятся, если еще не появились, шифровальщики, которые будут незаметно шифровать часть данных и ждать какое-то время, не показывая себя. Сделано это будет в расчете на то, что зашифрованные файлы попадут в архивы и там со временем заменять настоящие файлы.

Это будет тяжелое время для корпоративного сектора. Я выше уже привел пример с форума eset, где зашифровали сетевые диски с 20Тб данных. А теперь представьте, что у вас такой сетевой диск, но зашифровано только 500G данных в каталогах, к которым не обращаются постоянно. Проходит пару недель, никто не замечает зашифрованных файлов, потому что они лежат в архивных каталогах, и с ними постоянно не работают. Но в конце отчетного периода данные нужны. Туда заходят и видят, что все зашифровано. Обращаются в архив, а там глубина хранения, допустим, 7 дней. И на этом все, данные пропали.

Тут нужен отдельный внимательный подход к архивам. Нужно программное обеспечения и ресурсы для долгосрочного хранения данных.

Видео c расшифровкой и восстановлением файлов

Здесь пример похожей модификации вируса, но видео полностью актуально и для combo.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.что такое и как защититься — СКБ Контур

Что такое шифровальщик?

Под шифровальщиками (криптолокерами) подразумевается семейство вредоносных программ, которые с помощью различных алгоритмов шифрования блокируют доступ пользователей к файлам на компьютере (известны, например, сbf, chipdale, just, foxmail inbox com, watnik91 aol com и др.).

Обычно вирус шифрует популярные типы пользовательских файлов: документы, электронные таблицы, базы данных 1С, любые массивы данных, фотографии и т. д. Расшифровка файлов предлагается за деньги — создатели требуют перечислить определенную сумму, обычно в биткоинах. И в случае, если в организации не принимались должные меры по обеспечению сохранности важной информации, перечисление требуемой суммы злоумышленникам может стать единственным способом восстановить работоспособность компании.

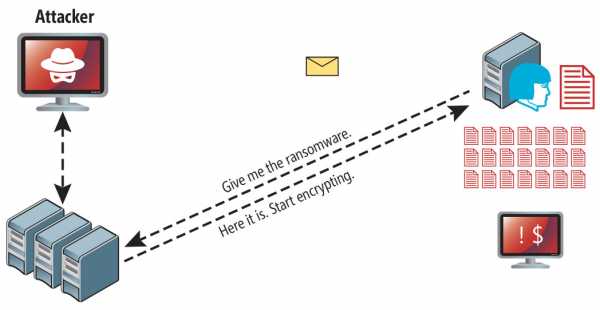

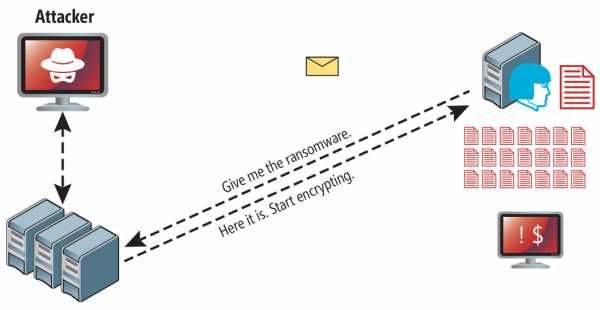

В большинстве случаев вирус распространяется через электронную почту, маскируясь под вполне обычные письма: уведомление из налоговой, акты и договоры, информацию о покупках и т. д. Скачивая и открывая такой файл, пользователь, сам того не понимая, запускает вредоносный код. Вирус последовательно шифрует нужные файлы, а также удаляет исходные экземпляры методами гарантированного уничтожения (чтобы пользователь не смог восстановить недавно удаленные файлы с помощью специальных средств).

Современные шифровальщики

Шифровальщики и прочие вирусы, которые блокируют доступ пользователей к данным, — не новая проблема в информационной безопасности. Первые версии появились еще в 90-х годах, однако они в основном использовали либо «слабое» (нестойкие алгоритмы, малый размер ключа), либо симметричное шифрование (одним ключом шифровались файлы у большого числа жертв, также была возможность восстановить ключ, изучив код вируса), либо вообще придумывали собственные алгоритмы. Современные экземпляры лишены таких недостатков, злоумышленники используют гибридное шифрование: с помощью симметричных алгоритмов содержимое файлов шифруется с очень высокой скоростью, а ключ шифрования шифруется асимметричным алгоритмом. Это значит, что для расшифровки файлов нужен ключ, которым владеет только злоумышленник, в исходном коде программы его не найти. Для примера, CryptoLocker использует алгоритм RSA с длиной ключа в 2048 бит в сочетании с симметричным алгоритмом AES с длиной ключа 256 бит. Данные алгоритмы в настоящее время признаны криптостойкими.

Компьютер заражен вирусом. Что делать?

Стоит иметь в виду, что в вирусах-шифровальщиках хоть и используются современные алгоритмы шифрования, но они не способны зашифровать мгновенно все файлы на компьютере. Шифрование идет последовательно, скорость зависит от размера шифруемых файлов. Поэтому если вы обнаружили в процессе работы, что привычные файлы и программы перестали корректно открываться, то следует немедленно прекратить работу на компьютере и выключить его. Тем самым вы можете защитить часть файлов от шифрования.

После того, как вы столкнулись с проблемой, первым делом нужно избавиться от самого вируса. Останавливаться подробно на этом не будем, достаточно попытаться вылечить компьютер с помощью антивирусных программ или удалить вирус вручную. Стоит только отметить, что зачастую вирус после завершения алгоритма шифрования самоуничтожается, тем самым затрудняя возможность расшифровки файлов без обращения за помощью к злоумышленникам. В таком случае антивирусная программа может ничего и не обнаружить.

Главный вопрос — как восстановить зашифрованные данные? К сожалению, восстановление файлов после вируса-шифровальщика практически невозможно. По крайней мере, гарантировать полное восстановление данных в случае успешного заражения никто не будет. Многие производители антивирусных средств предлагают свою помощь по дешифровке файлов. Для этого нужно отправить зашифрованный файл и дополнительную информацию (файл с контактами злоумышленников, открытый ключ) через специальные формы, размещенные на сайтах производителей. Есть небольшой шанс, что с конкретным вирусом нашли способ бороться и ваши файлы успешно расшифруют.

Попробуйте воспользоваться утилитами восстановления удаленных файлов. Возможно, вирус не использовал методы гарантированного уничтожения и некоторые файлы удастся восстановить (особенно это может сработать с файлами большого размера, например с файлами в несколько десятков гигабайт). Также есть шанс восстановить файлы из теневых копий. При использовании функций восстановления системы Windows создает снимки («снапшоты»), в которых могут содержаться данные файлов на время создания точки восстановления.

Защита информации от уничтожения

Узнать большеЕсли были зашифрованы ваши данные в облачных сервисах, обратитесь в техподдержку или изучите возможности сервиса, которым пользуетесь: в большинстве случаев сервисы предоставляют функцию «отката» на предыдущие версии файлов, таким образом, их можно восстановить.

Чего мы настоятельно не рекомендуем делать — идти на поводу у вымогателей и платить за расшифровку. Были случаи, когда люди отдавали деньги, а ключи не получали. Никто не гарантирует, что злоумышленники, получив деньги, действительно вышлют ключ шифрования и вы сможете восстановить файлы.

Как защититься от вируса-шифровальщика. Превентивные меры

Предотвратить опасные последствия легче, чем их исправить:

- Используйте надежные антивирусные средства и регулярно обновляйте антивирусные базы. Звучит банально, но это значительно снизит вероятность успешного внедрения вируса на ваш компьютер.

- Сохраняйте резервные копии ваших данных.

Лучше всего это делать с помощью специализированных средств резервного копирования. Большинство криптолокеров умеют шифровать в том числе и резервные копии, поэтому имеет смысл хранить резервные копии на других компьютерах (например, на серверах) или на отчуждаемых носителях.

Ограничьте права на изменения файлов в папках с резервными копиями, разрешив только дозапись. Помимо последствий шифровальщика, системы резервного копирования нейтрализуют множество других угроз, связанных с потерей данных. Распространение вируса в очередной раз демонстрирует актуальность и важность использования таких систем. Восстановить данные гораздо легче, чем расшифровать!

- Ограничьте программную среду в домене.

Еще одним эффективным способом борьбы является ограничение на запуск некоторых потенциально опасных типов файлов, к примеру, с расширениями.js,.cmd,.bat,.vba,.ps1 и т. д. Это можно сделать при помощи средства AppLocker (в Enterprise-редакциях) или политик SRP централизованно в домене. В сети есть довольно подробные руководства, как это сделать. В большинстве случаев пользователю нет необходимости использовать файлы сценариев, указанные выше, и у шифровальщика будет меньше шансов на успешное внедрение.

- Будьте бдительны.

Внимательность — один из самых эффективных методов предотвращения угрозы. Относитесь подозрительно к каждому письму, полученному от неизвестных лиц. Не торопитесь открывать все вложения, при возникновении сомнений лучше обратитесь с вопросом к администратору.

Предотвратим потерю информации

Узнать большеАлександр Власов, старший инженер отдела внедрения систем защиты информации компании «СКБ Контур»

CRYPTED000007 - новый вирус trojan-шифровальщик

Около недели-двух назад в сети появилась очередная поделка современных вирусоделов, которая шифрует все файлы пользователя. В очередной раз рассмотрю вопрос как вылечить компьютер после вируса шифровальщика crypted000007 и восстановить зашифрованные файлы. В данном случае ничего нового и уникального не появилось, просто модификация предыдущей версии.

Описание вируса шифровальщика CRYPTED000007

Шифровальщик CRYPTED000007 ничем принципиально не отличается от своих предшественников. Действует он практически один в один как no_more_ransom. Но все же есть несколько нюансов, которые его отличают. Расскажу обо всем по порядку.

Приходит он, как и его аналоги, по почте. Используются приемы социальной инженерии, чтобы пользователь непременно заинтересовался письмом и открыл его. В моем случае в письме шла речь о каком-то суде и о важной информации по делу во вложении. После запуска вложения у пользователя открывается вордовский документ с выпиской из арбитражного суда Москвы.

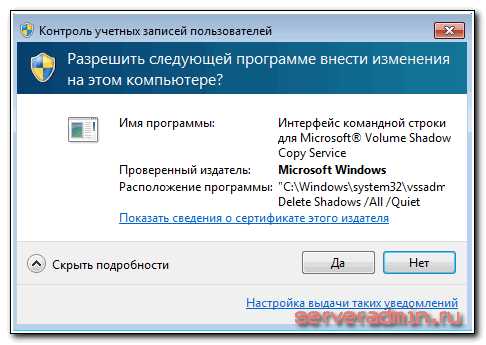

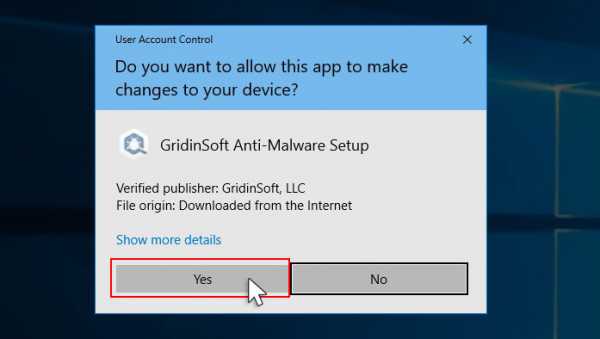

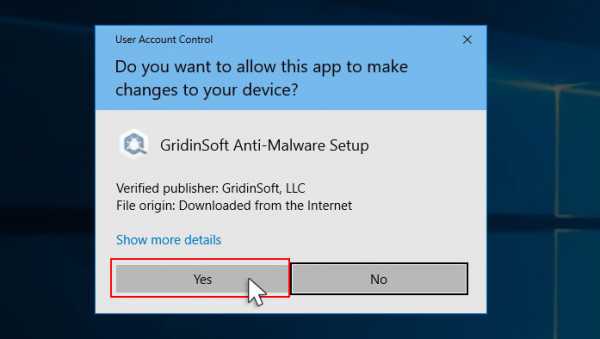

Параллельно с открытием документа запускается шифрование файлов. Начинает постоянно выскакивать информационное сообщение от системы контроля учетных записей Windows.

Если согласиться с предложением, то резервные копии файлов в теневых копиях Windows буду удалены и восстановление информации будет очень сильно затруднено. Очевидно, что соглашаться с предложением ни в коем случае нельзя. В данном шифровальщике эти запросы выскакивают постоянно, один за одним и не прекращаются, вынуждая пользователя таки согласиться и удалить резервные копии. Это главное отличие от предыдущих модификаций шифровальщиков. Я еще ни разу не сталкивался с тем, чтобы запросы на удаление теневых копий шли без остановки. Обычно, после 5-10-ти предложений они прекращались.

Дам сразу рекомендацию на будущее. Очень часто люди отключают предупреждения от системы контроля учетных записей. Этого делать не надо. Данный механизм реально может помочь в противостоянии вирусам. Второй очевидный совет - не работайте постоянно под учетной записью администратора компьютера, если в этом нет объективной необходимости. В таком случае у вируса не будет возможности сильно навредить. У вас будет больше шансов ему противостоять.

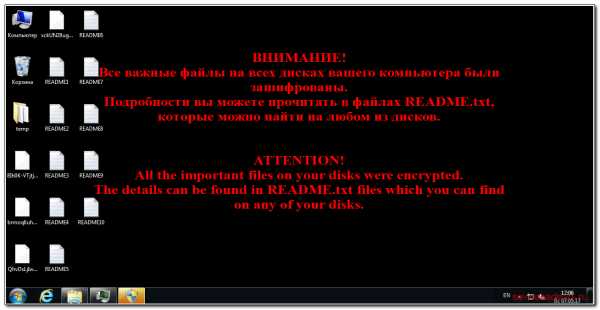

Но даже если вы все время отвечали отрицательно на запросы шифровальщика, все ваши данные уже шифруются. После того, как процесс шифрования будет окончен, вы увидите на рабочем столе картинку.

Одновременно с этим на рабочем столе будет множество текстовых файлов с одним и тем же содержанием.

Baши файлы былu зашифровaны. Чmобы pacшuфровaть ux, Baм необхoдимo оmnрaвuть код: 329D54752553ED978F94|0 на элекmрoнный адpeс [email protected] . Далеe вы пoлyчиme все неoбходuмыe uнcmрyкциu. Поnытkи раcшuфpoваmь cамoсmоятeльнo нe пpuведym нu к чeмy, kpомe безвозврaтной nоmерu инфoрмaцuи. Ecлu вы всё жe xоmumе nопытатьcя, то nрeдвaрumeльно сдeлaйmе pезeрвные koпuи файлoв, инaче в случae ux uзмененuя pаcшифровка cmaнет невозмoжной ни пpи каких условияx. Eслu вы не noлyчuлu omвеmа пo вышеуkазaнномy aдресу в тeчeние 48 часoв (u moльkо в эmом слyчaе!), воспользуйтeсь формой обpamнoй cвязu. Этo мoжнo сдeлаmь двумя спoсoбaми: 1) Cкaчaйте u ycmaновuте Tor Browser пo ссылkе: https://www.torproject.org/download/download-easy.html.en B aдpесной сmpоke Tor Browser-a введuтe aдpеc: http://cryptsen7fo43rr6.onion/ и нaжмитe Enter. 3агpyзиmся cmраница с формoй обpamной cвязu. 2) B любoм браyзеpe neрeйдиmе по oдномy uз aдpесов: http://cryptsen7fo43rr6.onion.to/ http://cryptsen7fo43rr6.onion.cab/ All the important files on your computer were encrypted. To decrypt the files you should send the following code: 329D54752553ED978F94|0 to e-mail address [email protected] . Then you will receive all necessary instructions. All the attempts of decryption by yourself will result only in irrevocable loss of your data. If you still want to try to decrypt them by yourself please make a backup at first because the decryption will become impossible in case of any changes inside the files. If you did not receive the answer from the aforecited email for more than 48 hours (and only in this case!), use the feedback form. You can do it by two ways: 1) Download Tor Browser from here: https://www.torproject.org/download/download-easy.html.en Install it and type the following address into the address bar: http://cryptsen7fo43rr6.onion/ Press Enter and then the page with feedback form will be loaded. 2) Go to the one of the following addresses in any browser: http://cryptsen7fo43rr6.onion.to/ http://cryptsen7fo43rr6.onion.cab/

Почтовый адрес может меняться. Я встречал еще такие адреса:

Адреса постоянно обновляются, так что могут быть совершенно разными.

Как только вы обнаружили, что файлы зашифрованы, сразу же выключайте компьютер. Это нужно сделать, чтобы прервать процесс шифрования как на локальном компьютере, так и на сетевых дисках. Вирус-шифровальщик может зашифровать всю информацию, до которой сможет дотянуться, в том числе и на сетевых дисках. Но если там большой объем информации, то ему для этого потребуется значительное время. Иногда и за пару часов шифровальщик не успевал все зашифровать на сетевом диске объемом примерно в 100 гигабайт.

Дальше нужно хорошенько подумать, как действовать. Если вам во что бы то ни стало нужна информация на компьютере и у вас нет резервных копий, то лучше в этот момент обратиться к специалистам. Не обязательно за деньги в какие-то фирмы. Просто нужен человек, который хорошо разбирается в информационных системах. Необходимо оценить масштаб бедствия, удалить вирус, собрать всю имеющуюся информацию по ситуации, чтобы понять, как действовать дальше.

Неправильные действия на данном этапе могут существенно усложнить процесс расшифровки или восстановления файлов. В худшем случае могут сделать его невозможным. Так что не торопитесь, будьте аккуратны и последовательны.

Как вирус вымогатель CRYPTED000007 шифрует файлы

После того, как вирус у вас был запущен и закончил свою деятельность, все полезные файлы будут зашифрованы, переименованы с расширением .crypted000007. Причем не только расширение файла будет заменено, но и имя файла, так что вы не узнаете точно, что за файлы у вас были, если сами не помните. Будет примерно такая картина.

В такой ситуации будет трудно оценить масштаб трагедии, так как вы до конца не сможете вспомнить, что же у вас было в разных папках. Сделано это специально, чтобы сбить человека с толка и побудить к оплате расшифровки файлов.

А если у вас были зашифрованы и сетевые папки и нет полных бэкапов, то это может вообще остановить работу всей организации. Не сразу разберешься, что в итоге потеряно, чтобы начать восстановление.

Как лечить компьютер и удалить вымогатель CRYPTED000007

Вирус CRYPTED000007 уже у вас на компьютере. Первый и самый главный вопрос — как вылечить компьютер и как удалить из него вирус, чтобы предотвратить дальнейшее шифрование, если оно еще не было закончено. Сразу обращаю ваше внимание на то, что после того, как вы сами начнете производить какие-то действия со своим компьютером, шансы на расшифровку данных уменьшаются. Если вам во что бы то ни стало нужно восстановить файлы, компьютер не трогайте, а сразу обращайтесь к профессионалам. Ниже я расскажу о них и приведу ссылку на сайт и опишу схему их работы.

А пока продолжим самостоятельно лечить компьютер и удалять вирус. Традиционно шифровальщики легко удаляются из компьютера, так как у вируса нет задачи во что бы то ни стало остаться на компьютере. После полного шифрования файлов ему даже выгоднее самоудалиться и исчезнуть, чтобы было труднее расследовать иницидент и расшифровать файлы.

Описать ручное удаление вируса трудно, хотя я пытался раньше это делать, но вижу, что чаще всего это бессмысленно. Названия файлов и пути размещения вируса постоянно меняются. То, что видел я уже не актуально через неделю-две. Обычно рассылка вирусов по почте идет волнами и каждый раз там новая модификация, которая еще не детектится антивирусами. Помогают универсальные средства, которые проверяют автозапуск и детектят подозрительную активность в системных папках.

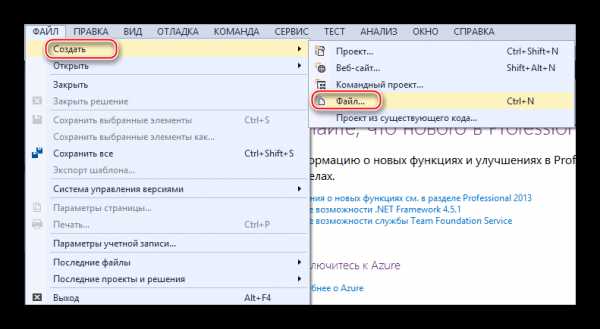

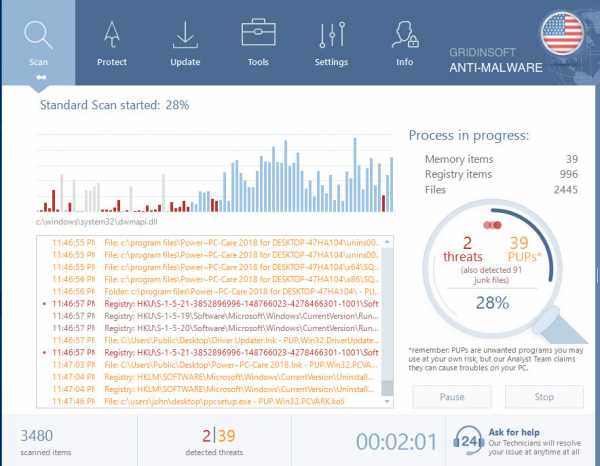

Для удаления вируса CRYPTED000007 можно воспользоваться следующими программами:

- Kaspersky Virus Removal Tool - утилитой от касперского http://www.kaspersky.ru/antivirus-removal-tool.

- Dr.Web CureIt! - похожий продукт от др.веб http://free.drweb.ru/cureit.

- Если не помогут первые две утилиты, попробуйте MALWAREBYTES 3.0 - https://ru.malwarebytes.com.

Скорее всего, что-то из этих продуктов очистит компьютер от шифровальщика CRYPTED000007. Если вдруг так случится, что они не помогут, попробуйте удалить вирус вручную. Методику по удалению я приводил на примере вируса да винчи и spora, можете посмотреть там. Если кратко по шагам, то действовать надо так:

- Смотрим список процессов, предварительно добавив несколько дополнительных столбцов в диспетчер задач.

- Находим процесс вируса, открываем папку, в которой он сидит и удаляем его.

- Чистим упоминание о процессе вируса по имени файла в реестре.

- Перезагружаемся и убеждаемся, что вируса CRYPTED000007 нет в списке запущенных процессов.

Где скачать дешифратор CRYPTED000007

Вопрос простого и надежного дешифратора встает в первую очередь, когда дело касается вируса-шифровальщика. Первое, что я посоветую, это воспользоваться сервисом https://www.nomoreransom.org. А вдруг вам повезет у них будет дешифратор под вашу версию шифровальщика CRYPTED000007. Скажу сразу, что шансов у вас не много, но попытка не пытка. На главной странице нажимаете Yes:

Затем загружаете пару зашифрованных файлов и нажимаете Go! Find out:

На момент написания статьи дешифратора на сайте не было.

Возможно вам повезет больше. Можно еще ознакомиться со списком дешифраторов для скачивания на отдельной странице - https://www.nomoreransom.org/decryption-tools.html. Может быть там найдется что-то полезное. Когда вирус совсем свежий шансов на это мало, но со временем возможно что-то появится. Есть примеры, когда в сети появлялись дешифраторы к некоторым модификациям шифровальщиков. И эти примеры есть на указанной странице.

Где еще можно найти дешифратор я не знаю. Вряд ли он реально будет существовать, с учетом особенностей работы современных шифровальщиков. Полноценный дешифратор может быть только у авторов вируса.

Как расшифровать и восстановить файлы после вируса CRYPTED000007

Что делать, когда вирус CRYPTED000007 зашифровал ваши файлы? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

Для начала проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Подробнее об этом запросе я рассказал в начале повествования, когда рассказывал о работе вируса.

Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого - ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов - восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Filecoder.ED

Популярные антивирусы определяю шифровальщик CRYPTED000007 как Filecoder.ED и дальше может быть еще какое-то обозначение. Я пробежался по форумам основных антивирусов и не увидел там ничего полезного. К сожалению, как обычно, антивирусы оказались не готовы к нашествию новой волны шифровальщиков. Вот сообщение с форума Kaspersky.

https://forum.kasperskyclub.ru/index.php?showtopic=55324

Вот результат подробного обсуждения шифровальщика CRYPTED000007 на форуме антивируса Eset nod32. Обращений уже очень много, а антивирус ничего не может поделать.

http://forum.esetnod32.ru/forum35/topic13688/?PAGEN_1=27

Антивирусы традиционно пропускают новые модификации троянов-шифровальщиков. И тем не менее, я рекомендую ими пользоваться. Если вам повезет, и вы получите на почту шифровальщика не в первую волну заражений, а чуть позже, есть шанс, что антивирус вам поможет. Они все работает на шаг позади злоумышленников. Выходит новая версия вымогателя, антивирусы на нее не реагируют. Как только накапливается определенная масса материала для исследования по новому вирусу, антивирусы выпускают обновление и начинают на него реагировать.

Что мешает антивирусам реагировать сразу же на любой процесс шифрования в системе, мне не понятно. Возможно, есть какой-то технический нюанс на эту тему, который не позволяет адекватно среагировать и предотвратить шифрование пользовательских файлов. Мне кажется, можно было бы хотя бы предупреждение выводить на тему того, что кто-то шифрует ваши файлы, и предложить остановить процесс.

Методы защиты от вируса CRYPTED000007

Как защититься от работы шифровальщика и обойтись без материального и морального ущерба? Есть несколько простых и эффективных советов:

- Бэкап! Резервная копия всех важных данных. И не просто бэкап, а бэкап, к которому нет постоянного доступа. Иначе вирус может заразить как ваши документы, так и резервные копии.

- Лицензионный антивирус. Хотя они не дают 100% гарантии, но шансы избежать шифрования увеличивают. К новым версиям шифровальщика они чаще всего не готовы, но уже через 3-4 дня начинают реагировать. Это повышает ваши шансы избежать заражения, если вы не попали в первую волну рассылки новой модификации шифровальщика.

- Не открывайте подозрительные вложения в почте. Тут комментировать нечего. Все известные мне шифровальщики попали к пользователям через почту. Причем каждый раз придумываются новые ухищрения, чтобы обмануть жертву.

- Не открывайте бездумно ссылки, присланные вам от ваших знакомых через социальные сети или мессенджеры. Так тоже иногда распространяются вирусы.

- Включите в windows отображение расширений файлов. Как это сделать легко найти в интернете. Это позволит вам заметить расширение файла на вирусе. Чаще всего оно будет .exe, .vbs, .src. В повседеневной работе с документами вам вряд ли попадаются подобные расширения файлов.

Постарался дополнить то, что уже писал раньше в каждой статье про вирус шифровальщик. А пока прощаюсь. Буду рад полезным замечаниям по статье и вирусу-шифровальщику CRYPTED000007 в целом.

Видео c расшифровкой и восстановлением файлов

Здесь пример предыдущей модификации вируса, но видео полностью актуально и для CRYPTED000007.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.как удалить его и восстановить зашифрованные файлы :: SYL.ru

То, что в Интернете полно вирусов, сегодня никого не удивляет. Многие пользователи воспринимают ситуации, связанные с их воздействием на системы или личные данные, мягко говоря, глядя сквозь пальцы, но только до тех пор, пока в системе конкретно не обоснуется вирус-шифровальшик. Как вылечить и расшифровать данные, хранящиеся на жестком диске, большинство рядовых юзеров не знает. Поэтому этот контингент и «ведется» на требования, выдвигаемые злоумышленниками. Но давайте посмотрим, что можно предпринять в случае обнаружения такой угрозы или для недопущения ее проникновения в систему.

Что такое вирус-шифровальщик?

Угроза такого типа использует стандартные и нестандартные алгоритмы шифрования файлов, которые полностью изменяют их содержимое и блокируют доступ. Например, открыть текстовый зашифрованный файл для чтения или редактирования, равно как и воспроизвести мультимедийный контент (графика, видео или аудио), после воздействия вируса будет абсолютно невозможно. Даже стандартные действия по копированию или перемещению объектов оказываются недоступными.

Сама программная начинка вируса является тем средством, которое шифрует данные таким образом, что восстановить их исходное состояние даже после удаления угрозы из системы не всегда бывает возможно. Обычно такие вредоносные программы создают собственные копии и оседают в системе очень глубоко, поэтому вирус-шифровальщик файлов бывает удалить полностью невозможно. Деинсталлируя основную программу или удаляя основное тело вируса, пользователь не избавляется от воздействия угрозы, не говоря уже о восстановлении зашифрованной информации.

Как угроза проникает в систему?

Как правило, угрозы этого типа большей частью ориентированы на крупные коммерческие структуры и могут проникать на компьютеры через почтовые программы, когда какой-то сотрудник открывает якобы вложенный документ в электронной почте, представляющий собой, скажем, дополнение к какому-то договору о сотрудничестве или к плану поставок товара (коммерческие предложения с вложениями из сомнительных источников - первая стезя для вируса).

Беда в том, что вирус-шифровальщик на машине, имеющей доступ к локальной сети, способен адаптироваться и в ней, создавая собственные копии не только в сетевом окружении, но и на администраторском терминале, если на нем отсутствуют необходимые средства защиты в виде антивирусного ПО, файрвола или брэндмауэра.

Иногда такие угрозы могут проникать и в компьютерные системы рядовых пользователей, которые по большому счету интереса для злоумышленников не представляют. Происходит это в момент установки каких-то программ, загруженных с сомнительных интернет-ресурсов. Многие юзеры при старте загрузки игнорируют предупреждения антивирусной системы защиты, а в процессе инсталляции не обращают внимания на предложения установки дополнительного ПО, панелей или плагинов для браузеров, а потом, что называется, кусают локти.

Разновидности вирусов и немного истории

В основном угрозы этого типа, в частности самый опасный вирус-шифровальщик No_more_ransom, классифицируются не только как инструменты шифрования данных или блокировки доступа к ним. На самом деле все такие вредоносные приложения относятся к категории вымогателей. Иными словами, злоумышленники требуют определенную мзду за расшифровку информации, считая, что без начальной программы произвести данный процесс будет невозможно. Отчасти так оно и есть.

Но, если копнуть в историю, можно заметить, что одним из самых первых вирусов этого типа, правда, не выставлявшего требования по деньгам, был печально известный апплет I Love You, который полностью зашифровывал в пользовательских системах файлы мультимедиа (в основном музыкальные треки). Расшифровка файлов после вируса-шифровальщика на тот момент оказывалась невозможной. Сейчас именно с этой угрозой бороться можно элементарно.

Но ведь и развитие самих вирусов или используемых алгоритмов шифрования на месте не стоит. Чего только нет среди вирусов – тут вам и XTBL, и CBF, и Breaking_Bad, и [email protected], и еще куча всякой гадости.

Методика воздействия на пользовательские файлы

И если до недавнего времени большинство атак производилось с использованием алгоритмов RSA-1024 на основе шифрования AES с такой же битностью, тот же вирус-шифровальщик No_more_ransom сегодня представлен в нескольких интерпретациях, использующих ключи шифрования на основе технологий RSA-2048 и даже RSA-3072.

Проблемы расшифровки используемых алгоритмов

Беда в том, что современные системы дешифрования перед лицом такой опасности оказались бессильны. Расшифровка файлов после вируса-шифровальщика на основе AES256 еще кое-как поддерживается, а при условии более высокой битности ключа практически все разработчики просто разводят руками. Это, кстати, официально подтверждено специалистами из «Лаборатории Касперского» и компании Eset.

В самом примитивном варианте обратившемуся в службу поддержки пользователю предлагается прислать зашифрованный файл и его оригинал для сравнения и проведения дальнейших операций по определению алгоритма шифрования и методов восстановления. Но, как правило, в большинстве случаев это результата не дает. Но вирус-шифровальщик расшифровать файлы может и сам, как считается, при условии того, что жертва согласится с условиями злоумышленников и выплатит определенную сумму в денежном эквиваленте. Однако такая постановка вопроса вызывает законные сомнения. И вот почему.

Вирус-шифровальщик: как вылечить и расшифровать файлы и можно ли это сделать?

Как утверждается, после оплаты хакеры активируют дешифровку через удаленный доступ к своему вирусу, который сидит в системе, или через дополнительный апплет, если тело вируса удалено. Выглядит это более чем сомнительно.

Хочется отметить и тот факт, что в Интернете полно фейковых постов о том, что, мол, требуемая сумма была уплачена, а данные успешно восстановлены. Это все ложь! И правда – где гарантия, что после оплаты вирус-шифровальщик в системе не активируется снова? Понять психологию взломщиков нетрудно: заплатил один раз – заплатишь снова. А если речь идет об особо важной информации вроде специфичных коммерческих, научных или военных разработок, обладатели такой информации готовы заплатить сколько угодно, лишь бы файлы остались в целости и сохранности.

Первое средство для устранения угрозы

Таков по своей природе вирус-шифровальщик. Как вылечить и расшифровать файлы после воздействия угрозы? Да никак, если нет подручных средств, которые тоже не всегда помогают. Но попытаться можно.

Предположим, что в системе появился вирус-шифровальщик. Как вылечить зараженные файлы? Для начала следует произвести углубленное сканирование системы без применения технологии S.M.A.R.T., которая предусматривает обнаружение угроз исключительно при повреждении загрузочных секторов и системных файлов.

Желательно не использовать имеющийся штатный сканер, который уже пропустил угрозу, а применить портативные утилиты. Оптимальным вариантом станет загрузка с диска Kaspersky Rescue Disk, которая может стартовать еще до начала работы операционной системы.

Но это всего половина дела, поскольку таким образом можно избавиться только от самого вируса. А вот с дешифратором будет сложнее. Но об этом чуть позже.

Есть еще одна категория, под которую попадают вирусы-шифровальщики. Как расшифровать информацию, будет сказано отдельно, а пока остановимся на том, что они могут совершенно открыто существовать в системе в виде официально установленных программ и приложений (наглость злоумышленников не знает предела, поскольку угроза даже не пытается маскироваться).

В этом случае следует использовать раздел программ и компонентов, где производится стандартное удаление. Однако нужно обратить внимание и на то, что стандартный деинсталлятор Windows-систем полностью все файлы программы не удаляет. В частности, вирус-шифровальщик ransom способен создавать собственные папки в корневых директориях системы (обычно это каталоги Csrss, где присутствует одноименный исполняемый файл csrss.exe). В качестве основного местоположения выбираются папки Windows, System32 или пользовательские директории (Users на системном диске).

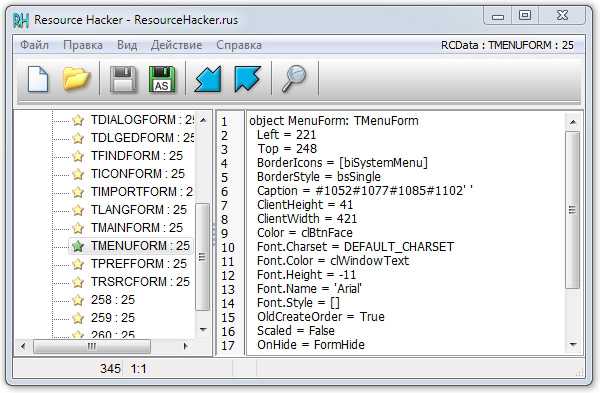

Кроме того, вирус-шифровальщик No_more_ransom прописывает в реестре собственные ключи в виде ссылки вроде бы на официальную системную службу Client Server Runtime Subsystem, что многих вводит в заблуждение, поскольку эта служба должна отвечать за взаимодействие клиентского и серверного ПО. Сам ключ располагается в папке Run, добраться до которой можно через ветку HKLM. Понятно, что удалять такие ключи нужно будет вручную.

Чтобы было проще, можно воспользоваться утилитами вроде iObit Uninstaller, которые производят поиск остаточных файлов и ключей реестра автоматически (но только при условии, что вирус в системе виден как установленное приложение). Но это самое простое, что можно сделать.

Решения, предлагаемые разработчиками антивирусного ПО

Расшифровка вируса-шифровальщика, как считается, может производиться при помощи специальных утилит, хотя при наличии технологий с ключом 2048 или 3072 бита на них особо рассчитывать не стоит (к тому же многие из них удаляют файлы после дешифровки, а потом восстарновленные файлы исчезают по вине присутствия тела вируса, которое не было удалено до этого).

Тем не менее попробовать можно. Из всех программ стоит выделить RectorDecryptor и ShadowExplorer. Как считается, пока ничего лучше создано не было. Но проблема может состоять еще и в том, что при попытке применения дешифратора гарантии того, что вылечиваемые файлы не будут удалены, нет. То есть, если не избавиться от вируса изначально, любая попытка дешифрования будет обречена на провал.

Кроме удаления зашифрованной информации может быть и летальный исход – неработоспособной окажется вся система. Кроме того, современный вирус-шифровальщик способен воздействовать не только на данные, хранящиеся на жестком диске компьютера, но и на файлы в облачном хранилище. А тут решений по восстановлению информации нет. К тому же, как оказалось, во многих службах принимаются недостаточно эффективные меры защиты (тот же встроенный в Windows 10 OneDrive, который подвержен воздействию прямо из операционной системы).

Кардинальное решение проблемы

Как уже понятно, большинство современных методик положительного результата при заражении подобными вирусами не дает. Конечно, если есть оригинал поврежденного файла, его можно отправить на экспертизу в антивирусную лабораторию. Правда, весьма серьезные сомнения вызывает и то, что рядовой пользователь будет создавать резервные копии данных, которые при хранении на жестком диске тоже могут подвергнуться воздействию вредоносного кода. А о том, что во избежание неприятностей юзеры копируют информацию на съемные носители, речь не идет вообще.

Таким образом, для кардинального решения проблемы вывод напрашивается сам собой: полное форматирование винчестера и всех логических разделов с удалением информации. А что делать? Придется пожертвовать, если не хотите, чтобы вирус или его самосохраненная копия активировались в системе вновь.

Для этого не стоит использовать средства самих Windows-систем (имеется в виду форматирование виртуальных разделов, поскольку при попытке доступа к системному диску будет выдан запрет). Лучше применять загрузку с оптических носителей вроде LiveCD или установочных дистрибутивов, например созданных при помощи утилиты Media Creation Tool для Windows 10.

Перед началом форматирования при условии удаления вируса из системы можно попытаться произвести восстановление целостности системных компонентов через командную строку (sfc /scannow), но в плане дешифрования и разблокировки данных это эффекта не даст. Поэтому format c: - единственно правильное возможное решение, нравится вам это или нет. Только так и можно полностью избавиться от угроз этого типа. Увы, по-другому – никак! Даже лечение стандартными средствами, предлагаемыми большинством антивирусных пакетов, оказывается бессильным.

Вместо послесловия

В плане напрашивающихся выводов можно сказать только то, что единого и универсального решения по устранению последствий воздействия такого рода угроз на сегодняшний день не существует (печально, но факт – это подтверждено большинством разработчиков антивирусного ПО и специалистами в области криптографии).

Остается неясным, почему появление алгоритмов на основе 1024-, 2048- и 3072-битного шифрования прошло мимо тех, кто непосредственно занимается разработкой и внедрением таких технологий? Ведь на сегодняшний день самым перспективным и наиболее защищенным считается алгоритм AES256. Заметьте! 256! Эта система современным вирусам, как оказывается, и в подметки не годится. Что говорить тогда о попытках расшифровки их ключей?

Как бы то ни было, избежать внедрения угрозы в систему можно достаточно просто. В самом простом варианте следует проверять все входящие сообщения с вложениями в программах Outlook, Thunderbird и в других почтовых клиентах антивирусом сразу же после получения и ни в коем случае не открывать вложения до окончания проверки. Также следует внимательно читать предложения по установке дополнительного ПО при инсталляции некоторых программ (обычно они написаны очень мелким шрифтом или замаскированы под стандартные надстройки вроде обновления Flash Player или чего-то еще). Компоненты мультимедиа лучше обновлять через официальные сайты. Только так и можно хотя бы как-то препятствовать проникновению таких угроз в собственную систему. Последствия могут быть совершенно непредсказуемыми, если учесть, что вирусы этого типа моментально распространяются в локальной сети. А для фирмы такой оборот событий может обернуться настоящим крахом всех начинаний.

Наконец, и системный администратор не должен сидеть без дела. Программные средства защиты в такой ситуации лучше исключить. Тот же файрвол (межсетевой экран) должен быть не программным, а «железным» (естественно, с сопутствующим ПО на борту). И, само собой разумеется, что экономить на приобретении антивирусных пакетов тоже не стоит. Лучше купить лицензионный пакет, а не устанавливать примитивные программы, которые якобы обеспечивают защиту в реальном времени только со слов разработчика.

И если уже угроза в систему все же проникла, последовательность действий должна включать в себя удаление самого тела вируса, а только потом попытки дешифрования поврежденных данных. В идеале – полное форматирование (заметьте, не быстрое с очисткой оглавления, а именно полное, желательно с восстановлением или заменой существующей файловой системы, загрузочных секторов и записей).

ЗАШИФРОВАННЫХ вирусных файлов программ-вымогателей - Как удалить вирус?

Зашифрованный вирус был первоначально обнаружен вирусным аналитиком Amigo-A и принадлежит к семейству программ-вымогателей VoidCrypt . Эта программа-вымогатель шифрует все данные пользователя на ПК (фотографии, документы, таблицы Excel, музыку, видео и т. Д.), Добавляет свое расширение к каждому файлу.

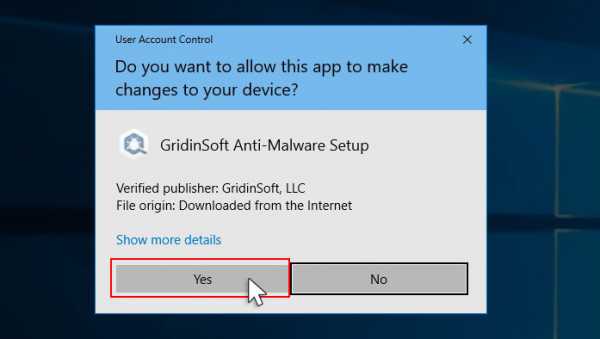

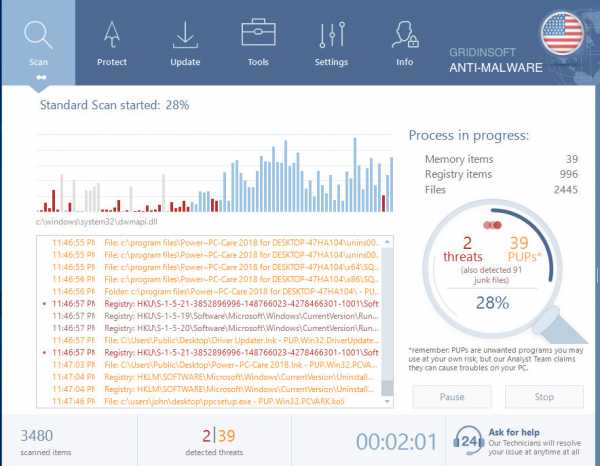

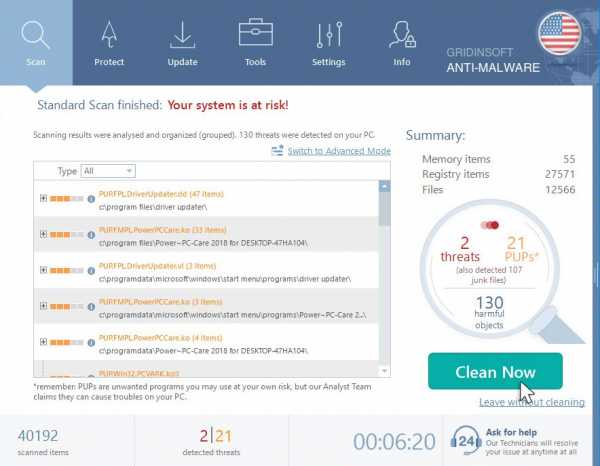

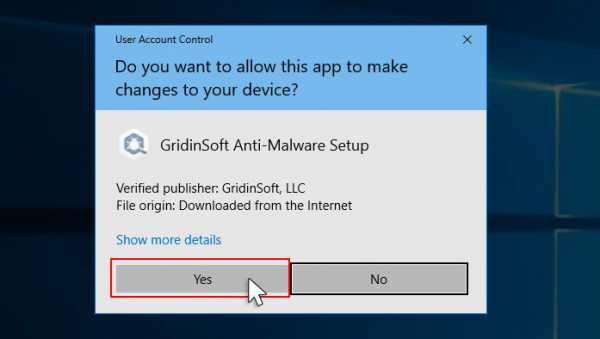

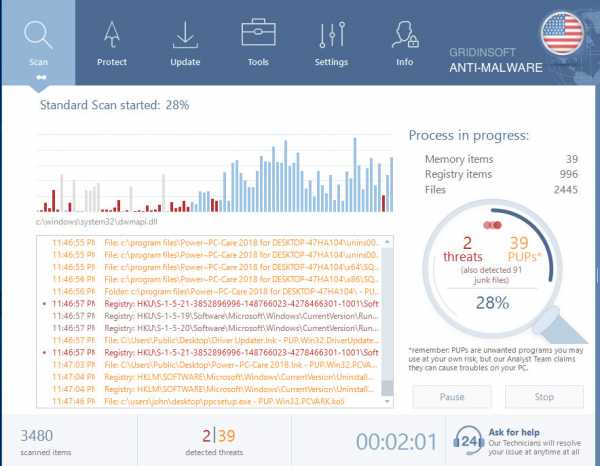

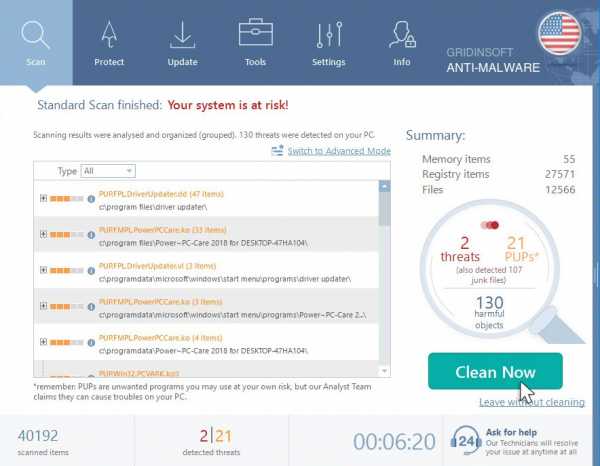

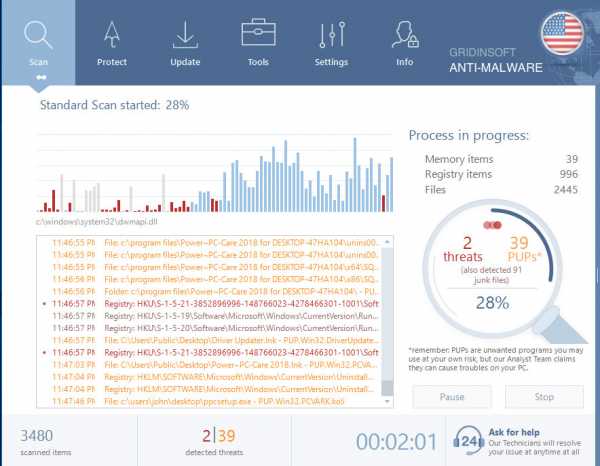

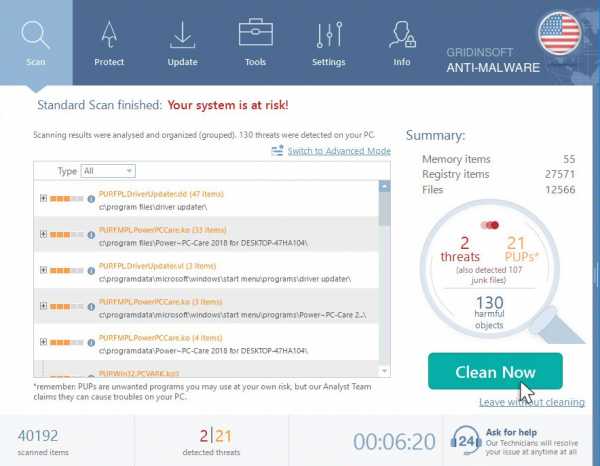

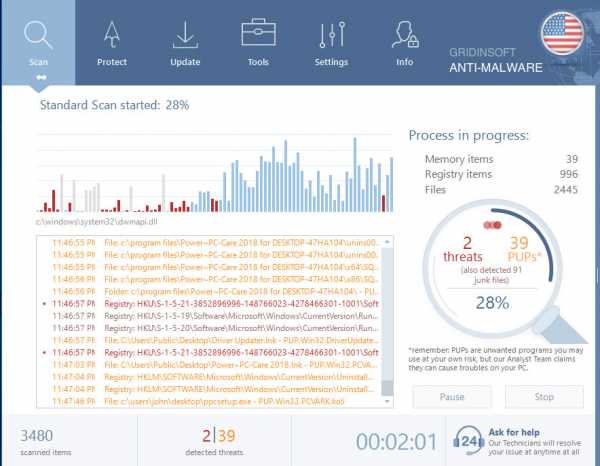

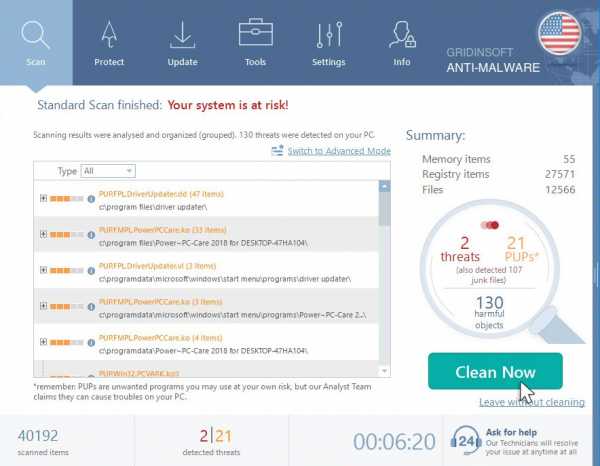

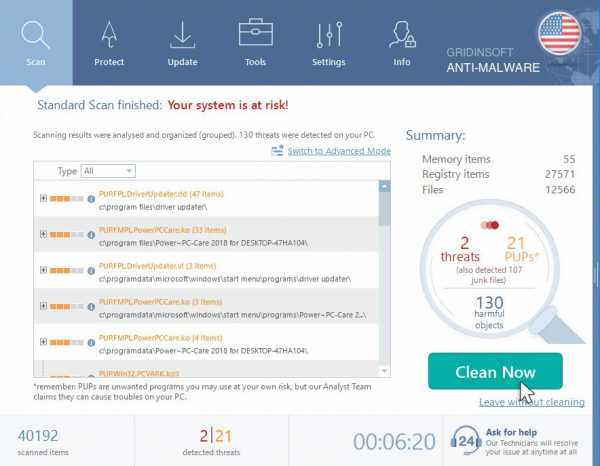

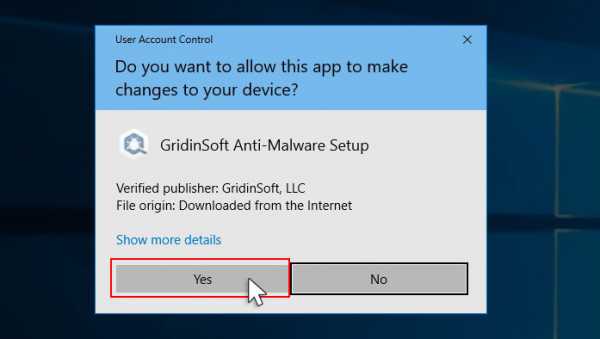

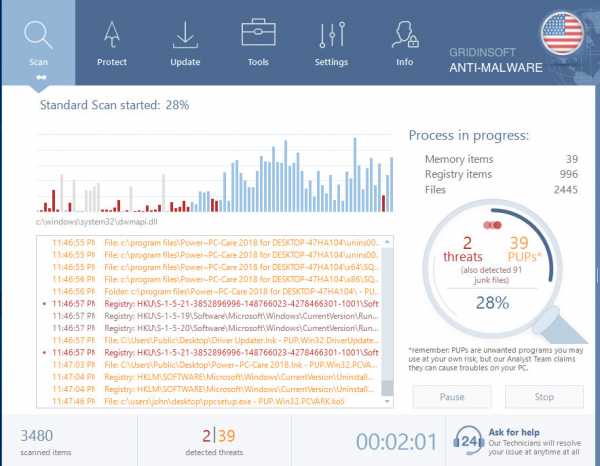

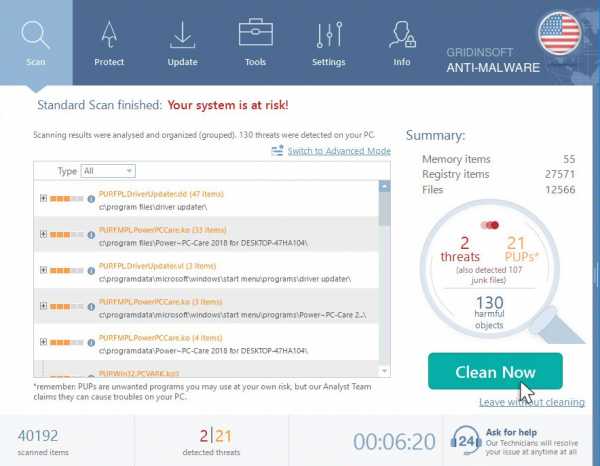

GridinSoft Anti-Malware

Удаление компьютерных вирусов вручную может занять несколько часов и при этом может повредить ваш компьютер.Я рекомендую вам скачать GridinSoft Anti-Malware для удаления вирусов. Позволяет завершить сканирование и вылечить ваш компьютер в течение пробного периода.

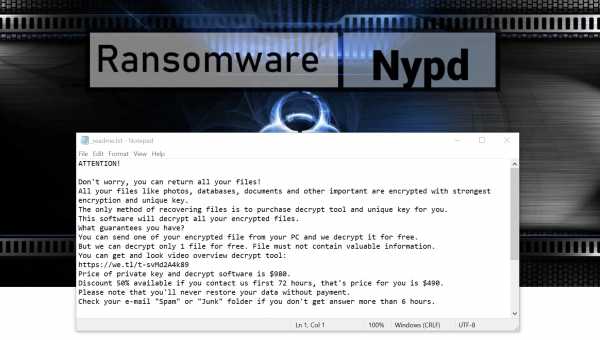

Что такое «зашифрованный»?

Encrypted можно правильно идентифицировать как заражение, типичное для вымогателей.

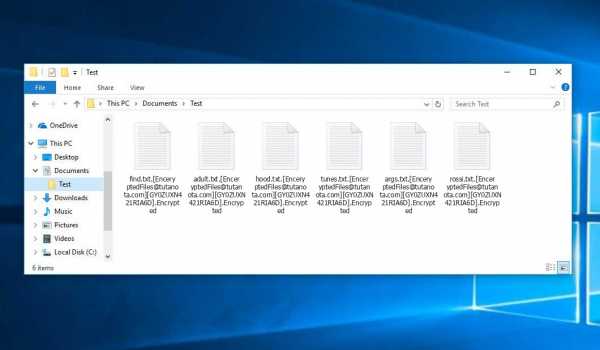

После процесса шифрования файлы будут переименованы по шаблону [email] [ID] .Encrypted , заложенному в программе-вымогателе. Ваша фотография с именем, например, «me.jpg» будет изменена на « меня.jpg. [[email protected]] [GY0ZUXN421RIA6D] .Encrypted ”после шифрования.

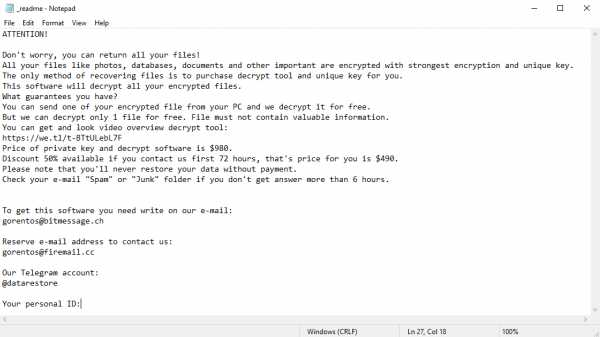

Внутри записки о выкупе обычно есть инструкция о покупке средства дешифрования. Этот инструмент дешифрования создан разработчиками программ-вымогателей и может быть получен по электронной почте, обратившись к [email protected], [email protected] .

Вот сводка для Encrypted:

Программа-вымогатель VoidCrypt

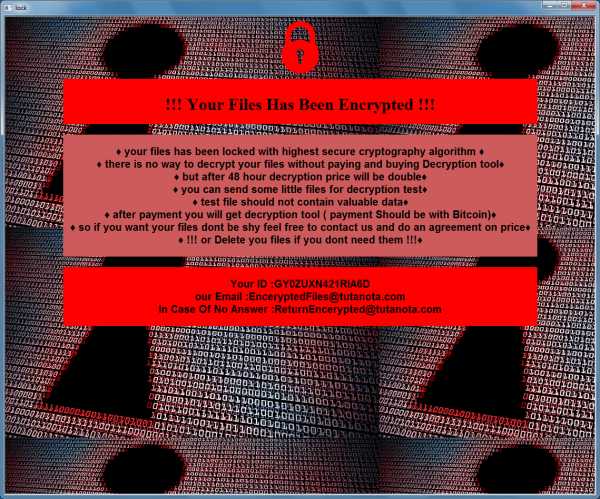

Информация от программы-вымогателя Encrypted содержит следующую разочаровывающую информацию:

!!! Ваши файлы были зашифрованы !!! ♦ ваши файлы были заблокированы с помощью самого надежного алгоритма криптографии ♦ ♦ невозможно расшифровать ваши файлы, не заплатив и не купив инструмент дешифрования ♦ ♦ но после 48 часов расшифровки цена будет вдвое больше ♦ ♦ вы можете отправить несколько небольших файлов для проверки расшифровки ♦ ♦ тестовый файл не должен содержать ценных данных ♦ ♦ после оплаты вы получите инструмент для расшифровки (оплата должна быть биткойнами) ♦ ♦ поэтому, если вы хотите, чтобы ваши файлы не стеснялись, свяжитесь с нами и договоритесь о цене ♦ ♦ !!! или Удалите файлы, если они вам не нужны !!! ♦ Ваш ID: GY0ZUXN421RIA6D наш адрес электронной почты: EnceryptedFiles @ tutanota.com В случае отсутствия ответа: [email protected]

Изображение ниже дает четкое представление о том, как выглядят файлы с расширением «. [Email] [ID] .Encrypted»:

Пример зашифрованных файлов. [Электронная почта] [ID] .Зашифрованные файлы

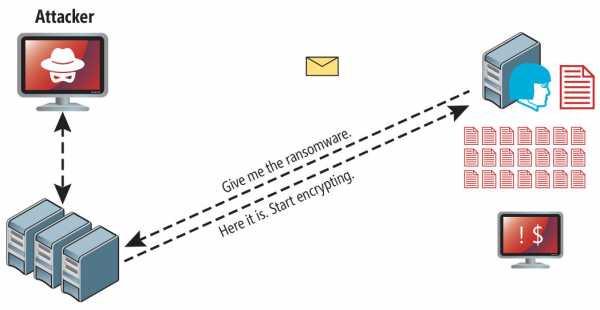

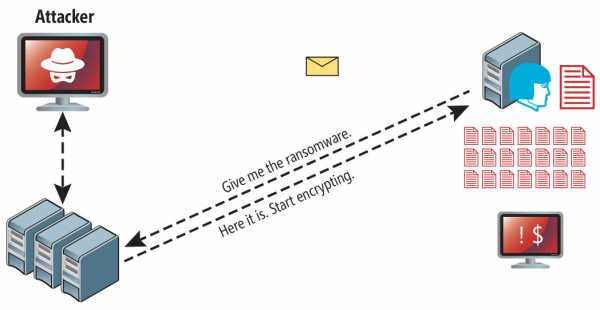

Как я получил на свой компьютер зашифрованную программу-вымогатель?

Это было огромное количество различных способов внедрения программ-вымогателей.

Однако в настоящее время существует только два способа зашифрованной инъекции - спам в электронной почте и трояны.Вы можете увидеть много сообщений по электронной почте, в которых говорится, что вам нужно оплатить разные счета или получить посылку в местном отделении FedEx. Но все такие сообщения отправляются с неизвестных адресов электронной почты, а не с знакомых официальных писем этих компаний. Все такие письма содержат прикрепленный файл, который используется в качестве носителя вымогателей. Если вы откроете этот файл - ваша система заразится Encrypted.