У этого файла отсутствует допустимая цифровая подпись как отключить

Как отключить проверку цифровых подписей драйверов в Windows

- Подписаться

- Лента публикаций

- Последние публикации

- Лучшие публикации

- за все время

Как отключить цифровую подпись драйверов в Windows 7

Иногда операционная система блокирует инсталляцию драйверов, если у них отсутствует цифровая подпись. В Windows 7 эта ситуация особенно часто происходит на 64-разрядных ОС. Давайте разберемся, как в случае необходимости отключить проверку цифровой подписи.

Читайте также: Деактивация проверки подписи драйверов в Виндовс 10

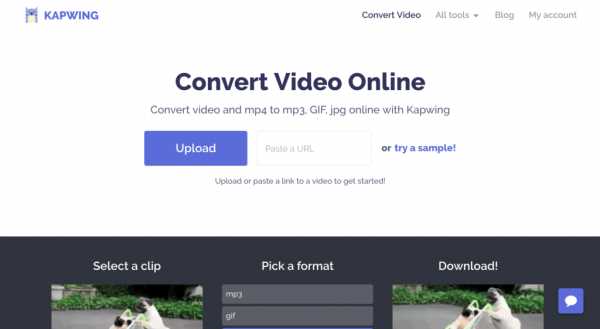

Видео инструкция

Способы деактивации проверки

Сразу следует оговориться, что деактивируя проверку цифровой подписи, вы действуете на свой страх и риск. Дело в том, что неизвестные драйвера могут быть источником уязвимости или прямой опасности, если являются продуктом разработки злоумышленников. Поэтому не рекомендуем снимать защиту при установке объектов, скачанных из интернета, так как это очень рискованно.

В то же время бывают ситуации, когда вы уверены в подлинности драйверов (например, когда они поставляются в комплекте с оборудованием на дисковом носителе), но у них по какой-то причине отсутствует цифровая подпись. Вот для таких случаев и стоит применять описанные ниже способы.

Способ 1: Переход в режим загрузки с деактивацией обязательной верификации подписей

Чтобы деактивировать верификацию подписи драйверов при их инсталляции на Виндовс 7, можно произвести загрузку ОС в особом режиме.

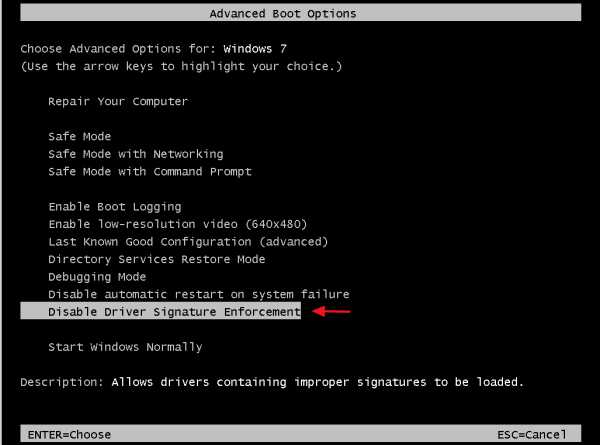

- Перезагрузите или включите компьютер в зависимости от того, в каком состоянии он в данный момент находится. Как только прозвучит звуковой сигнал при запуске, зажмите клавишу F8. В некоторых случаях это может быть иная кнопка или сочетание, в зависимости от версии BIOS, установленного на вашем ПК. Но в подавляющем большинстве случаев нужно применять именно вышеуказанный вариант.

- Откроется перечень вариантов запуска. При помощи стрелок навигации на клавиатуре выберите пункт «Отключение обязательной проверки…» и щелкните Enter.

- После этого ПК запустится в режиме деактивированной проверки подписи и вы сможете спокойно инсталлировать любые драйвера.

Недостаток данного метода заключается в том, что как только вы запустите в следующий раз компьютер в обычном режиме, все установленные драйвера без цифровых подписей тут же слетят. Этот вариант подходит лишь для одноразового подключения, ели вы не планируете использовать устройство регулярно.

Способ 2: «Командная строка»

Отключить верификацию цифровой подписи можно при помощи введения команд в «Командную строку» операционной системы.

- Жмите «Пуск». Переходите во «Все программы».

- Щелкайте «Стандартные».

- В раскрывшейся директории ищите «Командная строка». Произведя нажатие по указанному элементу правой кнопкой мышки (ПКМ), выбирайте позицию «Запуск от имени администратора» в отобразившемся перечне.

- Активируется «Командная строка»

, в которую нужно ввести следующее:

bcdedit.exe -set loadoptions DDISABLE_INTEGRITY_CHECKSЩелкайте Enter.

- После появления информации, говорящей об удачном завершении задачи, вбивайте такое выражение:

bcdedit.exe -set TESTSIGNING ONСнова применяйте Enter.

- Верификация подписи теперь деактивирована.

- Для её повторной активации вбейте:

bcdedit -set loadoptions ENABLE_INTEGRITY_CHECKSПрименяйте нажатием Enter.

- Затем вбейте:

bcdedit -set TESTSIGNING ONСнова нажимайте Enter.

- Верификация подписи снова активирована.

Существует ещё один вариант действий через «Командную строку». В отличие от предыдущего, он требует всего лишь введения одной команды.

- Вводите:

bcdedit.exe /set nointegritychecks ONЖмите Enter.

- Проверка деактивирована. Но после инсталляции необходимого драйвера все-таки рекомендуем снова активировать верификацию. В

«Командной строке» вбейте:

bcdedit.exe /set nointegritychecks ON OFF - Верификация подписи опять активирована.

Урок: Активация «Командной строки» в Виндовс 7

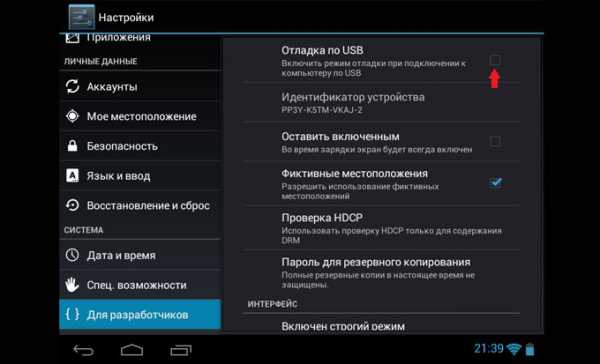

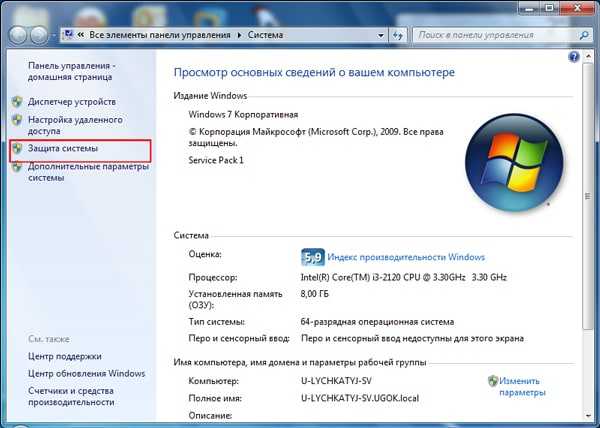

Способ 3: «Редактор групповой политики»

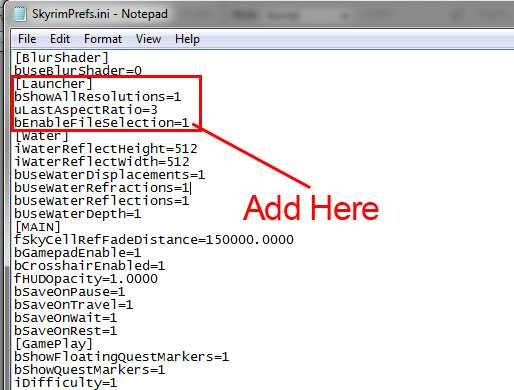

Другой вариант деактивации верификации подписи осуществляется методом манипуляций в «Редакторе групповой политики». Правда, он доступен только в редакциях «Корпоративная», «Профессиональная» и «Максимальная», а вот для редакций «Домашняя базовая», «Начальная» и «Домашняя расширенная» этот алгоритм выполнения поставленной задачи не подойдет, так как в них отсутствует необходимая функциональность.

- Для активации нужного нам инструмента воспользуемся оболочкой «Выполнить». Нажмите Win+R. В поле отобразившейся формы введите:

gpedit.mscЖмите «OK».

- Запускается необходимый для наших целей инструмент. В центральной части открывшегося окна щелкайте по позиции «Конфигурация пользователя».

- Далее жмите «Административные шаблоны».

- Теперь войдите в директорию «Система».

- Затем откройте объект «Установка драйвера».

- Теперь щелкайте по названию «Цифровая подпись драйверов…».

- Открывается окно настройки вышеуказанного компонента. Выставьте радиокнопку в положение «Отключить», а затем жмите «Применить» и «OK».

- Теперь закрывайте все открытые окна и программы, далее щелкайте «Пуск». Кликните по треугольной фигуре справа от кнопки «Завершение работы». Выбирайте «Перезагрузка».

- Компьютер будет перезапущен, после чего верификация подписи деактивируется.

Способ 4: «Редактор реестра»

Следующий способ решения поставленного задания выполняется через «Редактор реестра».

- Наберите Win+R. Введите:

regeditКликните «OK».

- Активируется оболочка «Редактора реестра». В левой области оболочки кликайте по объекту «HKEY_CURRENT_USER».

- Далее заходите в каталог «Software».

- Откроется очень длинный перечень разделов, расположенных по алфавиту. Отыщите среди элементов наименование «Policies» и кликните по нему.

- Далее жмите по названию каталога «Microsoft» ПКМ. В контекстном меню выберите пункт «Создать» и в дополнительном перечне выбирайте вариант «Раздел».

- Отобразится новая папка с активным полем для наименования. Вбейте туда такое имя – «Driver Signing» (без кавычек). Щелкайте Enter.

- После этого щелкайте ПКМ по наименованию только что созданного раздела. В списке щелкайте по пункту «Создать». В дополнительном перечне выбирайте вариант «Параметр DWORD 32 bit». Причем эту позицию следует выбрать независимо от того 32-битная у вас система или же 64-битная.

- Теперь в правой части окна отобразится новый параметр. Произведите по нему щелчок ПКМ. Выбирайте «Переименовать».

- После этого название параметра станет активным. Впишите вместо текущего наименования следующее:

BehaviorOnFailedVerifyЩелкните Enter.

- После этого произведите двойной щелчок левой кнопкой мыши по этому элементу.

- Открывается окно свойств. Необходимо проверить, чтобы радиокнопка в блоке «Система исчисления» стояла в позиции «Шестнадцатеричная», а в поле «Значение» была установлена цифра «0». Если все это так, то просто щелкайте «OK». Если же в окне свойств любой из элементов не отвечает вышеприведенному описанию, то необходимо произвести те установки, о которых было сказано, и только после этого нажать «OK».

- Теперь закрывайте «Редактор реестра», нажав стандартный значок закрытия окна, и перезагружайте ПК. После процедуры перезапуска верификация подписи будет деактивирована.

В Виндовс 7 существует несколько методов деактивации проверки подписи драйверов. К сожалению, только вариант с включением компьютера в особом режиме запуска гарантировано обеспечит нужный результат. Хотя и он имеет некоторые ограничения, выражающиеся в том, что после запуска ПК в обычном режиме все инсталлированные драйвера без подписи слетят. Остальные методы могут работать не на всех компьютерах. Их работоспособность зависит от редакции ОС и установленных обновлений. Поэтому, возможно, придется перепробовать несколько вариантов, прежде чем вы получите ожидаемый результат.

Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТЦифровые подписи в исполняемых файлах и обход этой защиты во вредоносных программах

Хабрапривет!

Ну вроде как удалось решить вопросы с кармой, но они ником образом не касаются сегодняшней темы, а лишь объясняют некоторое опоздание её выхода на свет (исходные планы были на ноябрь прошлого года).

Сегодня я предлагаю Вашему вниманию небольшой обзор по системе электронных подписей исполняемых файлов и способам обхода и фальсификации этой системы. Также будет рассмотрен в деталях один из весьма действенных способов обхода. Несмотря на то, что описываемой инфе уже несколько месяцев, знают о ней не все. Производители описываемых ниже продуктов были уведомлены об описываемом материале, так что решение этой проблемы, если они вообще считают это проблемой, на их ответственности. Потому как времени было предостаточно.

ТЕОРИЯ

Идея и технология электронной подписи для исполняемых файлов возникла ещё в эпоху Windows NT. C момента появления Windows Vista компания Microsoft начала активную компанию по продвижению этой технологии. По задумке производителя, подписанный код может идти только от доверенного автора этого кода, а следовательно гарантированно не наносит вреда системе и защищён от ошибок (три ха-ха).

Тем не менее, поскольку в механизме подписи чаще всего используется довольно сложный криптоустойчивый механизм, общее доверие к подписанному коду распространилось. Не ушли от этого и антивирусные вендоры. Верно: если код подписан, то он явно не может быть вирусом, а потому ему можно доверять априори, тем самым снизив вероятность ложных срабатываний. Поэтому в большинстве современных антивирусных продуктов по умолчанию стоит обход проверки подписанных файлов, что повышает скорость сканирования и снижает вероятность ложных срабатываний. Более того, зачастую подписанные программы автоматически заносятся в категорию «доверенных» поведенческих анализаторов ака хипсов.

Становится ясно, что подписав свои творения валидной подписью, вирусмейкер получает довольно богатую аудиторию клиентов, у которых даже с активным и регулярно обновляемым антивирусом произойдёт заражение. Очевидно, что это — весьма лакомый кусочек, что легко заметно на примере уже ставшего знаменитым вируса Stuxnet, где код был подписан валидными сертификатами Realtek (позже сообщалось и о подписях от JMicron).

Но у этого подхода есть и оборотная сторона: после выявления скомпрометированной подписи она немедленно отзывается, а по самому факту подписи АВ-вендоры ставят сигнатурный детект, понятно, что с 100%-ным срабатыванием. Учитывая то, что приобрести украденный сертификат, необходимый для подписывания крайне дорого, ясно, что вирусмейкеры заинтересованы в тотальном обходе механизма проверки подписи, без валидных private-ключей или с помощью самостоятельной генерации таких ключей. Это позволит обходить защиту не только антивирусных продуктов, но и устанавливать драйвера и ActiveX-компоненты без предупреждений, да и вообще как-то пробиться в мир х64, где без подписей ничего не установить вообще.

Но об этом — подробнее на практике.

ПРАКТИКА

Кто-то из великих сказал, что чтобы опередить врага, надо начать мыслить как он. Итак, если мы вирусмейкеры, то что мы можем сделать?

1. Скопировать информацию о сертификате с какого-нибудь чистого файла.

Это наиболее популярный способ на данный момент. Копируется информация подписи до мельчайших подробностей, вплоть до цепочки доверенных издателей. Понятно, что такая копия валидна только на взгляд пользователя. Однако то, что отображает ОС вполне может сбить с толку неискушённого и быть воспринято как очередной глюк — ещё бы, если все издатели правильные, то почему это подпись невалидна? Увы и ах — таких большинство.

2. Использовать самоподписанные сертификаты с фэйковым именем.

Аналогично выше описанному варианту за исключением того, что даже не копируется цепочка в пути сертификации.

3. Подделать MD5.

Несмотря на то, что слабость алгоритма MD5 уже давно описана (тут и тут), он до сих пор часто используется в электронных подписях. Однако реальные примеры взлома MD5 касаются или очень маленьких файлов, или приводят к неправильной работе кода. На практике не встречаются вирусы с поддельными взломанными подписями на алгоритме MD5, но тем не менее такой способ возможен теоретически.

4. Получить сертификат по обычной процедуре и использовать его в злонамеренных целях.

Одна из наиболее распространённых методик авторов так называемых riskware, adware и фэйковых антивирусов. Примером может послужить фэйковый Perfect Defender (стандартный развод: «просканируйтесь бесплатно — у вас вирус — заплатите нам и мы его удалим») существует с подписями нескольких контор:

• Jeansovi llc

• Perfect Software llc

• Sovinsky llc

• Trambambon llc

Как это делается хорошо могут рассказать наши отечественные разработчики винлокеров, мелкими буквами пишущие про «программу-шутку» и т.д., таким образом оберегаясь от статьи о мошенничестве. Так и живём…

Интересно, что реально существуют абсолютно нормальные программы с такими именами владельцев:

• Verified Software

• Genuine Software Update Limited

• Browser plugin

Понятно, что если уж этому верить, то ошибиться при первом взгляде на сертификат несложно.

Следует также отметить, что отнюдь несложно получить подпись от сертификационных центров. Например RapidSSL для проверки использует просто e-mail. Если переписка ведётся из адресов типа admin, administrator, hostmaster, info, is, it, mis, postmaster, root, ssladmin,

ssladministrator, sslwebmaster, sysadmin или [email protected] — очевидно, что пишет владелец домена, верно? (ещё три ха-ха). А вот славная компания Digital River (DR), промышляющая аутсорсингом и электронной коммерцией, вообще предоставляет сертификаты всем своим клиентам. Немудрено, что MSNSpyMonitor, WinFixer, QuickKeyLogger, ErrorSafe, ESurveiller, SpyBuddy, TotalSpy, Spynomore, Spypal и вообще около 0,6% из всех подписанных DR файлов являются малварью, а потенциально нежелательными являются и того больше — более 5% всех подписанных DR файлов.

Справедливости ради отмечу, что подписать х64-драйвер далеко не так просто, в этом случае пока нарушений не замечено.

5. Найти какого-нибудь работника доверенной компании и попросить его подписать Ваш код.

Без комментариев. Все любят деньги. Вопрос только в сумме :)

6. Украсть сертификат.

На данный момент известно три больших семейства троянцев, «заточенных», в частности, под похищение сертификатов. Это:

• Adrenalin

• Ursnif

• Zeus

• SpyEye (возможно)

Тем не менее пока не замечено массовых случаев использования украденных сертификатов в новых версиях этих троянцев. Возможно, это козырь в рукаве? Время покажет…

7. Заразить систему разработки доверенного разработчика и внедрять злонамеренный код в релизы до подписания.

Яркий пример такого заражения — вирус-концепт Induc.a. Вирус внедряет код на этапе компиляции, заражая систему разработки. В итоге разработчик даже не знает, что в его программе появился невидимый «довесок». Релиз проходит подпись и выходит в свет с полноценным сертификатом. Видишь суслика? А он есть! ;)

К счастью, Induc.a является только PoC, выполняя только заражение систем разработки без реализации какого бы то ни было дополнительного вредоносного функционала.

Ну а теперь — обещанные вкусняшки.

УЯЗВИМОСТЬ ИЛИ КАК Я ПРОВЁЛ ЭТИМ ЛЕТОМ

Как видим, вариантов обхода подписи достаточно много. В нашем примере будет рассмотрен модифицированный вариант 1 и 2, описанные выше.

Итак, что нам потребуется?

— MakeCert.exe

— cert2spc.exe

— sign.exe

— ruki.sys

— mozg.dll

Думаю, что для хабрачитателя не составит труда найти эти компоненты, но для самых ленивых выкладываю первые три здесь. Последние два не выкладываю в виду жёсткой привязки к железу, полному отсутствию кроссплатформенности и специфичности кода :)

Итак, создадим какой-либо сертификат доверенного издателя. Попробуем максимально скопировать информацию о том же VeriSign:MakeCert.exe -# 7300940696719857889 -$ commercial -n CN="VeriSign Class 3 Code Signing 2009-2 CA" -a sha1 -sky signature -l "https://www.verisign.com/rpa" -cy authority -m 12 -h 2 -len 1024 -eku 1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.3 -r -sv veri.pvk veri.cer

В результате выполнения мы получим veri.pvk и veri.cer, пригодные для подписывания.

Теперь создадим дочерний сертификат с использованием полученных только что:

MakeCert.exe -# 8928659211875058207 -$ commercial -n CN="Home Sweet Home" -a sha1 -sky signature -l "http://habrahabr.ru/" -ic veri.cer -iv veri.pvk -cy end -m 12 -h 2 -len 1024 -eku 1.3.6.1.5.5.7.3.3 -sv kl.pvk kl.cer

В итоге получим kl.pvk и kl.cer, которые будут доверенными сертификатами от недоверенного издателя. Цепочку можно продолжать долго, задуривая наивного пользователя. Но итог будет один: сертификат не будет валидным, потому как в цепочке есть один недоверенный элемент. НО!

В Windows имеется возможность установки любого сертификата, в том числе и самоподписанного, в качестве доверенного. Это удобно: в ряде случаев разработчик может сделать себе самоподписанный сертификат, ввести его в доверенные и спокойно работать со своими приложениям. В нашем случае это удобно вдвойне, потому как такой внос — очевидно, простое внесение информации в реестр. при чём информации отнюдь не специфичной для конкретной системы.

Установим на нашу тестовую виртуалку любой монитор реестра, после чего внесём наш искомый сертификат от якобы VeriSign в доверенные. Отследим, где произошло изменение — и voila! Мы можем сделать дамп соответствующей ветки реестра, после чего засунуть её в инсталлер. В итого, наш инсталлер вносит в реестр инфу, автоматически превращая сертификат первичного издателя в доверенный и валидируя всю цепочку.

Чтобы окончательно не открывать все карты, скажу только, что в моём случае дамп реестра имел видWindows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SystemCertificates\AuthRoot\Certificates\A61F9F1A51BBCA24218F9D14611AFBA61B86C14C]

"Blob"=hex:04,00,00,.....

ну или если только для текущего пользователя, тоWindows Registry Editor Version 5.00

[HKEY_CURRENT_USER\Software\Microsoft\SystemCertificates\Root\Certificates\A61F9F1A51BBCA24218F9D14611AFBA61B86C14C]

"Blob"=hex:04,00,00,.....

Внеся в реестр эти данные, программа с фэйковой цепочкой подписи автоматом проходила проверку по sigverif.exe. Ну а подписать наш код с помощью полученного сертификата вообще просто, достаточно батника:

cert2spc.exe kl.cer kl.spc

sign.exe -spc kl.spc -v kl.pvk -n "My Installer" -i "http://habrahabr.ru" -ky signature -$ commercial -a sha1 -t "http://timestamp.verisign.com/scripts/timstamp.dll" myprogram.exe

del kl.spc

Обратите внимание на использование таймстампа timestamp.verisign.com/scripts/timstamp.dll — теоретически вполне возможно использование собственного сервера на собственном домене, что позволит каждый раз видеть, что кто-то проверил подпись нашей программы на своём компьютере, а значит получать IP и время проверки. Правда удобно? ;)

Самое забавное, что на момент написания материала в далёком октябре-ноябре 2010-го Kaspersky Internet Security 2011 не отслеживала указанные ветки реестра, а проверку валидности цепочки оставляла на усмотрение ОС, которую мы довольно просто надули. Не знаю, что сейчас, но вроде как некоторые ветки заблокировали… Проверяйте, отписывайтесь!

Нужно отметить, что для простановки подписей возможно использование и специфичного, недоступного в паблике софта. Понятно, что подписи он не ломает, но даёт куда более гибкие возможности для заполнения полей X500, что ещё лучше создаёт видимость валидности. Вот тут возможно скачать любопытный пример. В архиве — файл популярной замены Блокноту bred3_2k (офсайт) с и без подписи Microsoft :) Чтобы подпись полностью стала валидной, достаточно внести в реестр изменения, содержащиеся в файле key +.reg. Аналогично, файл key -.reg эти изменения отменяет. Отследите путь сертификации — он любопытен :)

Сразу обращаю внимание на то, что автор «примера» прописал собственный таймстамп-сервер, так что любые манипуляции приведут к тому, что автор узнает Ваш IP — и дальше, как описывалось. Если хотите, то можете отследить эти обращения и отписаться в комментах ;)

Если потребуется, в следующей статье я расскажу, как настроить хипс для защиты соответсвующих веток реестра во избежание описанного внесения сертификатов в доверенные. Отписывайтесь в комментах — возможно, что эту уязвимость уже пофиксили.

В статье использован материал презентации Jarno Niemela (F-Secure).

Хэш у этого файла отсутствует или подделан: убираем ошибку — МирДоступа

Расскажем почему появляется ошибка хэша…

Сообщение «хэш у этого файла отсутствует или подделан» появляется в нескольких случаях. Самый частая причина появления этой ошибки возникает в случаях, когда необходимо произвести установку измененного и /или устаревшего драйвера в систему, которая работает под управлением Windows 8/10. Они отличаются от предыдущих версий тем, что в них установка драйвера без подписи блокируется автоматически.

При установке драйверов без подписи отсутствует пункт «Всё равно установить» и продолжить установку таких драйверов уже невозможно. Нередко появляется окно с предупреждением «Хэш файла отсутствует в файле каталога. Возможно файл подделан или повреждён». В данной ситуации может помочь деактивация проверки цифровой подписи. О ней — далее.

Деактивация проверки цифровой подписи

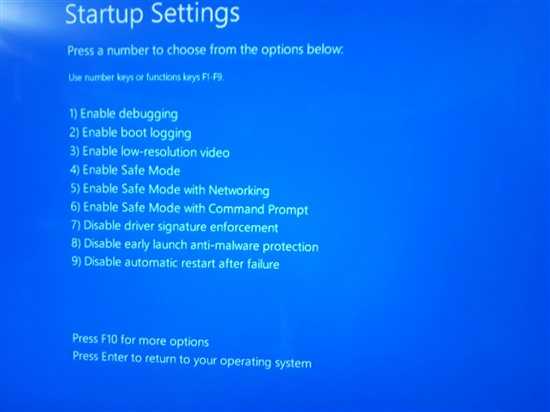

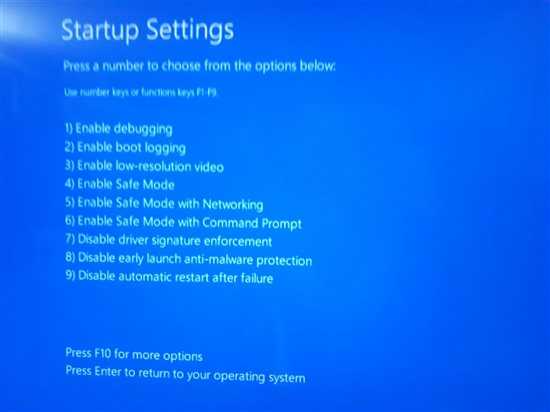

При появлении ошибки, хэш у этого файла отсутствует или подделан, нужно отключить проверку цифровой подписи. Нужно запустить командную строку от имени администратора и ввести команду: shutdown.exe /r /o /f /t 00

После перезагрузки системы, открываем раздел «Поиск/устранение неисправностей», затем — выбираем пункт «Диагностика системы». Открываем «Дополнительные параметры» и оказываемся в меню «Параметры загрузки». Устраняем неполадку и перезагружаем систему

После рестарта, в открывшемся окне, нажимаем клавишу F7 — система будет запущена без обязательной проверки подписи. После этого появится возможность устанавливать неподписанные драйвера.

Вышеуказанный вариант является наиболее удобным для неподготовленного пользователя, но у него есть и недостаток — это решение будет работать лишь до следующей перезагрузки компьютера.

Деактивация проверки подписи при помощи локальной групповой политики

Этот вариант лучше всего подходит для тех компьютеров, которые работают под управлением Windows 10 Pro. При помощи сочетания горячих клавиш Win + R, вызываем окно Выполнить. Вводим команду gpedit.msc и подтверждаем её нажатием клавиши Enter. Открываем пункт «Конфигурация пользователя» и заходим в «Шаблоны», теперь кликаем по разделу «Система». Нас интересует подменю «Установка драйверов».

В правом углу экрана находим пункт «Цифровая подпись драйверов» — кликаем по нему правой кнопкой мыши и выбираем «Изменить», затем — «Отключить» и подтверждаем изменение настроек выбрав ОК. Всё! Проблема, хэш у этого файла отсутствует или подделан, будет решена.

Установка драйверов в тестовом режиме

Если ни один из описанных выше вариантов не сработал, нужно попробовать установить драйверы в тестовом режиме. Для этого загружаем Windows в тестовом режиме — он позволяет установить драйверы любых версий. Запускаем командную строку и вводим следующие команды:

- bcdedit.exe /set TESTSIGNING OFF

- bcdedit.exe /set nointegritychecks OFF

После ввода каждой команды появится уведомление о её выполнении — после перезагрузки системы, можно пробовать установить неподписанные драйвера.

Внимание! Установка драйверов в тестовом режиме должна производится с особой осторожностью, так как переведя систему в тестовый режим, значительно снижается безопасность и система может быть заражена вирусом или иным другим вредоносным кодом.

Вот и весь ответ. почему хэш у этого файла отсутствует или подделан. Выполняя все рекомендации из данного материала, избавиться от ошибки не составит труда. Но лучше всегда использовать совместимые драйвера / программы, предназначенные для конкретной операционной системы.

Мой мир

Вконтакте

Одноклассники

Как отключить проверку цифровых подписей драйверов

windows | система

Если вам требуется установить драйвер, который не имеет цифровой подписи, и вы осознаете все риски такого действия, в этой статье покажу несколько способов отключить проверку цифровых подписей драйверов в Windows 8 (8.1) и Windows 7 (См. также: Как отключить проверку цифровой подписи драйверов в Windows 10). Действия по отключению проверки цифровой подписи вы выполняете на свой страх и риск, делать это не рекомендуется, особенно если вы точно не знаете, что и зачем вы делаете.

Кратко о рисках установки драйверов без проверенной цифровой подписи: иногда бывает так, что с драйвером все в порядке, цифровая подпись отсутствует в драйвере на диске, который распространяется производителем вместе с оборудованием, но на самом деле угрозы он не представляет. А вот если вы скачали такой драйвер из Интернета, то он, по сути, может делать все что угодно: перехватывать нажатия клавиш и буфер обмена, модифицировать файлы при копировании на флешку или при загрузке их из Интернета, пересылать информацию злоумышленникам — это лишь несколько примеров, на самом деле, возможностей тут очень много.

Отключение проверки цифровых подписей драйверов в Windows 8.1 и Windows 8

В Windows 8 есть два способа отключить проверку цифровой подписи в драйвере — первый позволяет отключить ее однократно для установки конкретного драйвера, второй — на все последующее время работы системы.

Отключение с помощью особых вариантов загрузки

В первом случае, откройте панель Charms справа, нажмите «Параметры» — «Изменение параметров компьютера». В пункте «Обновление и восстановление» выберите «Восстановление», затем — особые варианты загрузки и нажмите «Перезагрузить сейчас».

После перезагрузки выберите пункт Диагностика, затем — Параметры загрузки и нажмите «Перезагрузка». На появившемся экране вы сможете выбрать (цифровыми клавишами или F1-F9) пункт «Отключить обязательную проверку подписи драйверов». После загрузки операционной системы, вы сможете установить неподписанный драйвер.

Отключение с помощью редактора локальной групповой политики

Следующий способ отключить проверку цифровой подписи драйвера — использовать редактор локальной групповой политики Windows 8 и 8.1. Для его запуска нажмите клавиши Win + R на клавиатуре и введите команду gpedit.msc

В редакторе локальной групповой политики откройте Конфигурация пользователя — Административные шаблоны — Система — Установка драйвера. После этого кликните дважды по пункту «Цифровая подпись драйверов устройств».

Выберите пункт «Включено», а в поле «Если Windows обнаруживает файл драйвера без цифровой подписи» выберите пункт «Пропустить». На этом все, можете нажать «Ок» и закрыть редактор локальной групповой политики — проверка отключена.

Как отключить проверку цифровой подписи драйвера в Windows 7

В Windows 7 есть два, по сути одинаковых, способа отключения данной проверки, в обоих случаях для начала вам потребуется запустить командную строку от имени Администратора (для этого можно найти ее в меню Пуск, кликнуть правой кнопкой мыши и выбрать пункт «Запуск от имени Администратора».

После этого в командной строке введите команду bcdedit.exe /set nointegritychecks ON и нажмите Enter (для повторного включения используйте ту же команду, написав вместо ON OFF).

Второй способ — использовать по порядку две команды:

- bcdedit.exe -set loadoptions DISABLE_INTEGRITY_CHECKS и после сообщения о том, что операция выполнена успешно — вторая команда

- bcdedit.exe -set TESTSIGNING ON

Вот, пожалуй, и все, что вам потребуется для установки драйвера без цифровой подписи в Windows 7 или 8. Напомню, что эта операция не вполне безопасна.

А вдруг и это будет интересно:

Как отключить проверку цифровой подписи драйверов в Windows: все способы

- Подписаться

- Лента публикаций

- Последние публикации

- Лучшие публикации

- за все время

Как исправить: «Windows не может проверить цифровую подпись для этого файла» в Windows 8.1, 8, 7 и Vista. - wintips.org

Последнее обновление: 29 октября 2016 г.

В операционных системах Windows 8 (и 8.1), 7 и Vista невозможно загрузить драйвер или выполнить программу, не имеющую подписи драйвера. Подпись драйверов - это метод проверки личности издателя программного обеспечения или поставщика оборудования (драйвера) для защиты вашей системы от заражения вредоносными руткитами, которые могут работать на самом низком уровне операционной системы.Это означает, что все драйверы и программы должны иметь цифровую подпись (проверяться), чтобы их можно было установить и запустить в последних версиях операционных систем Windows.

Цифровые подписигарантируют, что издатель программного обеспечения или поставщик оборудования пользуются доверием и проверяются Microsoft. Но в реальной жизни издатели и поставщики не всегда могут платить Microsoft за проверку всех своих продуктов, или Microsoft не может проверять все драйверы или программы, которые публикуются каждый день. Но это становится проблемой в случае, если у вас есть старое неподписанное законное программное обеспечение или драйвер и вы хотите установить или загрузить его на свой компьютер, потому что ОС не позволяет ему работать или загружаться.

Проблемы-симптомы, которые решаются с помощью этого руководства:

- Windows не может проверить цифровую подпись для этого файла. (0xc0000428)

- Windows требуется драйвер с цифровой подписью ИЛИ требуется драйвер с цифровой подписью.

- Цифровая подпись не найдена.

- Невозможно загрузить или установить неподписанный драйвер.

- Невозможно запустить (выполнить) неподписанное программное обеспечение (программу).

- Windows не нашла подпись Microsoft, связанную с программным пакетом, который вы хотите установить.

Чтобы устранить ошибки установки драйвера с цифровой подписью, выполните следующие действия:

Как отключить принудительное использование подписи драйверов в Windows 8.1, Windows 8, Windows 7, Windows Server 2008 или Windows Vista.

Внимание: Имейте в виду, что отключение принудительного использования подписи драйверов представляет собой угрозу безопасности, и вы должны отключить его, только если вы уверены, что драйвер или программа, которые вы хотите установить и запустить, являются надежными и законными.

Решение 1. Отключите подпись драйвера один раз.

Решение 2. Полностью отключите подпись драйвера.

Решение 1. Отключите подпись драйвера один раз. *

* Примечание: Используйте это решение, чтобы отключить принудительное использование подписи драйвера только один раз, чтобы установить неподписанный драйвер (например, старый драйвер принтера).

Шаг 1. Войдите в меню дополнительных параметров.

Windows 7 и Vista

Для входа в меню дополнительных параметров в ОС Windows 7 и Vista:

- Закройте все программы и перезагрузите компьютер.

- Нажмите клавишу « F8 » во время загрузки компьютера, до появления логотипа Windows.

- Когда на экране появится « Меню дополнительных параметров Windows », используйте клавиши со стрелками на клавиатуре, чтобы выделить параметр « Отключить принудительное использование подписи драйверов », а затем нажмите « ENTER ».

Windows 10, 8 и 8.1

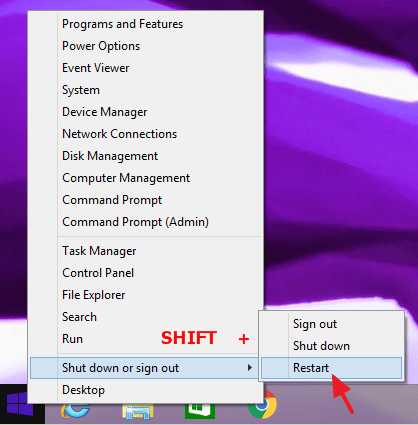

Для входа в меню дополнительных параметров в Windows 10, 8.ОС 1 и 8:

1. Правая щелкните кнопку Windows Пуск и выберите Завершение работы или выйдите из системы .

2. Нажмите и HOLD , нажмите кнопку SHIFT и затем нажмите Restart .

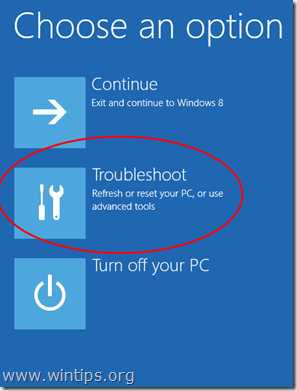

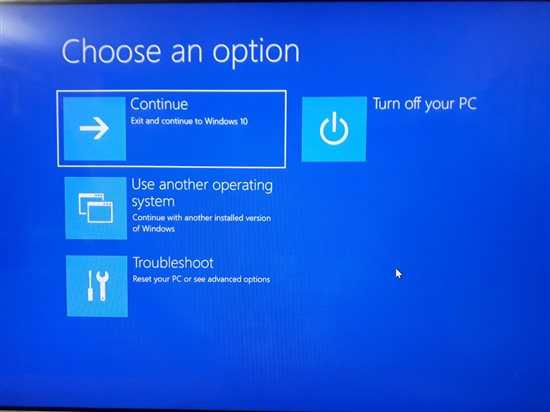

3. После перезагрузки Windows нажмите « Устранение неполадок ».

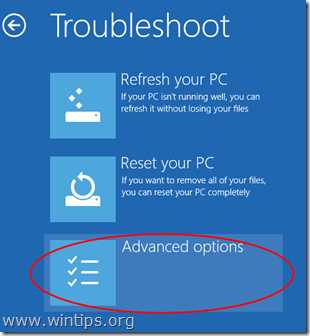

4. На экране « Параметры устранения неполадок » выберите « Дополнительные параметры ».

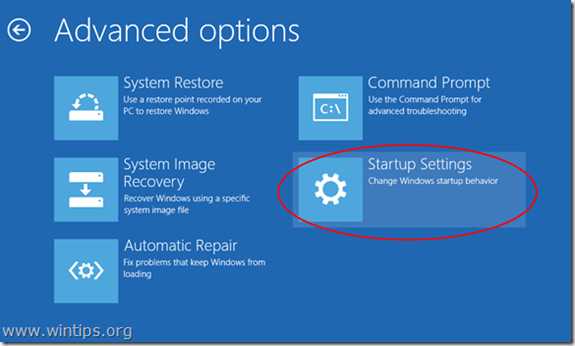

5. В окне « Advanced Options » выберите « Startup Settings ».

6. На экране « Startup Settings » нажмите « Restart ».

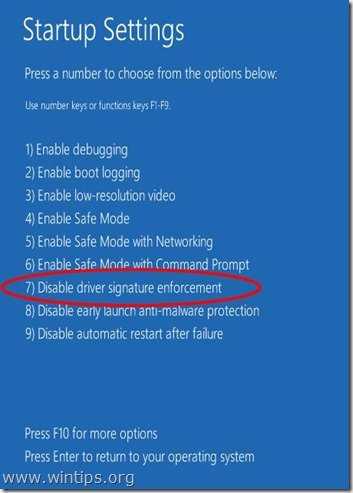

7. После перезапуска выберите параметр « Отключить принудительное использование подписи драйвера » и нажмите Введите .*

* Примечание. Если вы видите экран, показанный ниже ( Параметры запуска ), нажмите клавишу « F7 » (или « 7 ») на клавиатуре, чтобы выбрать параметр « Отключить принудительное использование подписи драйверов ».

8. Затем приступайте к установке неподписанного драйвера. Во время процедуры установки Windows сообщит вам, что не может подтвердить издателя этого программного обеспечения драйвера. На этом этапе проигнорируйте предупреждение и выберите «Все равно установить этот драйвер », чтобы завершить установку.

Обычно установка теперь должна выполняться без ошибок. Имейте в виду, что после перезапуска принудительное использование подписи драйверов будет снова включено, чтобы избежать угроз безопасности. Если вы хотите, чтобы принудительное использование подписи драйверов всегда было отключено, необходимо применить решение 2.

Решение 2. Полностью отключите подпись драйвера. *

* Примечание: Используйте это решение, только если вы хотите, чтобы принудительное использование подписи драйверов всегда было отключено.(например, если вы всегда хотите запускать старое законное программное обеспечение).

В этом решении мы собираемся изменить параметры загрузчика Windows с помощью инструмента BCDEDIT.

Шаг 1. Отключите безопасную загрузку в BIOS.

1. Включите компьютер и запустите настройки BIOS SETUP.

2. В BIOS отключите опцию Secure Boot . (этот параметр обычно находится в разделе Security или в разделе Boot Options )

Шаг 2.Измените загрузчик Windows.

- Чтобы изменить загрузчик, откройте « Командная строка » в административном режиме:

1. Правый щелкните кнопку Windows «Пуск » и выберите « Командная строка (администратор) ».

2. Выберите « Да » в Контроль учетных записей пользователей »предупреждающее сообщение:

3. В окне командной строки введите следующую команду и нажмите « Enter »:

- bcdedit / set testsigning on

Вы должны получить сообщение «Операция успешно завершена».

4. Закройте окно командной строки и перезапустите компьютер.

С этого момента вы сможете без проблем устанавливать или запускать любой неподписанный драйвер или программу.

Как включить принудительное использование подписи драйверов.

1. Если вы хотите включить принудительное использование подписи драйверов в будущем и избежать угроз безопасности, снова откройте « Командная строка » с повышенными правами.

2. Введите следующую команду и нажмите « Enter »

- bcdedit / set testsigning off

Вы должны получить сообщение «Операция успешно завершена».

3. Закройте окно командной строки и перезапустите компьютер.

4. Установите неподписанный драйвер. *

* Примечание. Если по-прежнему не удается установить неподписанные драйверы, то:

1.Откройте командную строку с правами администратора и введите эту команду:

- bcdedit / set nointegritychecks ON

2. Перезагрузите компьютер

3. Установите неподписанный драйвер.

Чтобы снова включить подпись драйверов устройства, снова введите: bcdedit / set nointegritychecks OFF

Вот и все!

Если эта статья была для вас полезной, поддержите нас, сделав пожертвование. Даже 1 доллар может иметь огромное значение для нас в наших усилиях продолжать помогать другим, сохраняя при этом этот сайт бесплатным: Смотрите лучшие предложения на Woot! Компания-амазонка доступна только сегодня. Бесплатная доставка для членов Prime! Если вы хотите, чтобы постоянно защищался от вредоносных программ, существующих и будущих , мы рекомендуем вам установить Malwarebytes Anti-Malware PRO , нажав ниже (мы действительно зарабатываете комиссию от продаж, произведенных по этой ссылке, но без дополнительных затрат для вас.У нас есть опыт работы с этим программным обеспечением, и мы рекомендуем его, потому что оно полезно и полезно):Полная защита домашнего ПК - Защитите до 3 ПК с помощью НОВОГО ПО Malwarebytes Anti-Malware Premium!

.Включение или отключение цифровых подписей

При разработке шаблона формы вы можете указать, могут ли пользователи использовать цифровые подписи при заполнении форм на основе вашего шаблона формы. Вы можете использовать цифровую подпись по тем же причинам, что и бумажный документ. Цифровая подпись используется для проверки подлинности цифровой информации, такой как шаблоны форм, формы, сообщения электронной почты и документы, с помощью компьютерной криптографии. После того, как форма подписана, ни вся форма, ни ее часть не может быть изменена без признания подписи недействительной.

Примечание: Если шаблон формы был разработан на основе схемы XML, вы можете включить цифровые подписи для шаблона формы, только если схема XML имеет узел, который находится в пространстве имен цифровой подписи XML Консорциума World Wide Web (W3C).

В этой статье

-

Соображения совместимости

-

Включите цифровые подписи, чтобы пользователи могли подписывать всю форму

-

Включите цифровые подписи, чтобы пользователи могли подписывать часть формы

-

Отключить цифровые подписи

Вопросы совместимости

При создании шаблона формы можно включить цифровые подписи, чтобы пользователи могли добавлять их либо ко всей форме, либо к определенным частям формы.В Microsoft Office InfoPath 2007 вы также можете разработать шаблон формы, совместимый с браузером. Шаблон формы с поддержкой браузера - это шаблон формы, разработанный в InfoPath с использованием определенного режима совместимости. Шаблон формы, совместимый с браузером, можно включить в браузере, если он опубликован на сервере, на котором запущены InfoPath Forms Services. В шаблонах форм с поддержкой браузера вы можете включить добавление цифровых подписей только к определенным частям форм, заполняемых пользователями. Когда вы включаете цифровые подписи для частей формы, подписи применяются только к данным в этих конкретных частях формы.

Верх страницы

Включите цифровые подписи, чтобы пользователи могли подписывать всю форму

-

В меню Инструменты щелкните Параметры формы .

-

В категории Категория щелкните Цифровые подписи , а затем щелкните Включить цифровые подписи для всей формы .

Примечание: Если вы разрабатываете шаблон формы, совместимый с браузером, параметр Включить цифровые подписи для всей формы недоступен, поскольку шаблоны форм, совместимые с браузером, поддерживают цифровые подписи только для определенных частей шаблона формы.Если вы измените параметры совместимости для шаблона формы после включения цифровых подписей, вам следует запустить Design Checker, чтобы убедиться, что параметры цифровой подписи установлены правильно. Дополнительные сведения о программе проверки дизайна см. В разделе См. Также раздел .

-

Если шаблон формы был разработан на основе базы данных, веб-службы или XML-схемы, содержащей пространство имен цифровой подписи, щелкните Выберите XPath для указания группы в источнике данных, в которой должна храниться подпись.Группа должна быть частью пространства имен цифровой подписи.

Примечание. Если вы разрабатываете шаблон формы, не основанный на базе данных, веб-службе или XML-схеме, содержащей цифровое пространство имен, этот параметр недоступен. В этом случае переходите к шагу 5.

-

В диалоговом окне Select a Field or Group щелкните поле или группу, для которой вы хотите включить цифровые подписи, а затем щелкните OK .

-

Если вы хотите, чтобы пользователи подписывали форму перед ее отправкой, установите флажок Запрашивать пользователя подписать форму, если она отправлена без подписи .

Примечание: Если вы еще не включили отправку формы для шаблона формы, вы должны сделать это после установки этого флажка.

Верх страницы

Включите цифровые подписи, чтобы пользователи могли подписывать часть формы

-

В меню Инструменты щелкните Параметры формы .

-

В категории Категория щелкните Цифровые подписи , а затем щелкните Включить цифровые подписи для определенных данных в форме .

-

Щелкните Добавить .

-

В диалоговом окне Набор подписываемых данных введите имя той части шаблона формы, для которой вы хотите включить цифровые подписи.

Совет: Имя, которое вы используете, не может содержать пробелов.

-

Щелкните Выберите XPath рядом с полем Поля и группы, которые нужно подписать .

-

В диалоговом окне Select a Field or Group щелкните поле или группу, для которой вы хотите включить цифровые подписи, а затем щелкните OK .

-

В разделе Параметры подписи в диалоговом окне Набор подписываемых данных выполните одно из следующих действий:

-

Чтобы разрешить только одну подпись для этой части шаблона формы, щелкните Разрешить только одну подпись .

-

Чтобы разрешить несколько независимых друг от друга подписей, которые можно добавлять или удалять, не затрагивая другие подписи, щелкните Все подписи независимы (совместная подпись) .

-

Чтобы разрешить несколько подписей, которые подписывают предыдущие подписи, щелкните Каждая подпись подписывает предыдущие подписи (контрподпись) .

-

-

В поле Подтверждение подписи введите текст, который вы хотите показать пользователю, когда он подписывает эту часть формы, а затем дважды щелкните ОК .

-

В шаблоне формы свяжите часть шаблона формы, для которой вы включили цифровые подписи, с разделом.

Как?

-

Поместите курсор в то место, куда вы хотите вставить раздел.

-

Если панель задач Data Source не отображается, щелкните Data Source в меню View .

-

В области задач Data Source выполните одно из следующих действий:

-

Чтобы добавить элемент управления, привязанный к полю, щелкните поле правой кнопкой мыши, а затем щелкните элемент управления, который нужно привязать к этому полю.

-

Чтобы добавить раздел, связанный с группой, щелкните группу правой кнопкой мыши и выберите Раздел с элементами управления .

Примечание: Если указанное вами поле или группа повторяется, вы должны выбрать неповторяющуюся группу, содержащую это поле или группу.

-

-

-

В шаблоне формы дважды щелкните ярлык Раздел под разделом, который содержит другие разделы или элементы управления, которые вы только что вставили.

-

Щелкните вкладку Цифровые подписи .

-

Установите флажок Разрешить пользователям ставить цифровую подпись в этом разделе .

-

В поле Подписать следующие данные в форме, когда этот раздел подписан , щелкните имя раздела, для которого вы создали цифровую подпись на шаге 4.

-

Для отображения подписей в разделе по мере их добавления установите флажок Показать подписи в разделе .

-

Чтобы сделать элементы управления в разделе доступными только для чтения после их подписи, установите флажок При подписании сделать элементы управления доступными только для чтения .

Верх страницы

Отключить цифровые подписи

-

В меню Инструменты щелкните Параметры формы .

-

В категории Категория щелкните Цифровые подписи , а затем выполните одно из следующих действий:

-

Чтобы отключить цифровые подписи для всего шаблона формы, щелкните Не включать цифровые подписи .

-

Чтобы отключить цифровые подписи для определенной части шаблона формы, щелкните Включить цифровые подписи для определенных данных в форме , щелкните часть шаблона формы в области данных в форме, которая может быть подписана, список , который вы хотите для отключения цифровых подписей, а затем щелкните Удалить .

-

Верх страницы

.Windows 10: как установить драйверы без цифровой подписи - статьи TechNet - США (английский)

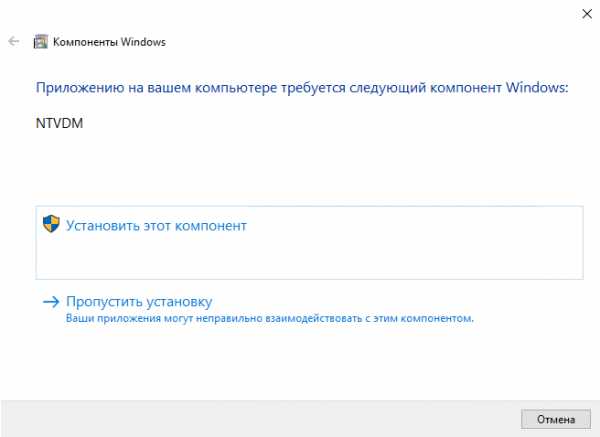

Введение:

Windows 10 по умолчанию применяет подписи драйверов. Требуется для безопасности системы . При установке устройства Windows используются цифровые подписи для проверки целостности пакетов драйверов и идентификации поставщика (программное обеспечение publisher), который предоставляет пакеты драйверов. Для Windows 10 драйверы должны быть подписаны приборной панелью Центра разработки оборудования Windows, для которой требуется сертификат EV.

Однако по какой-то причине может потребоваться установка драйверов без цифровой подписи. Вы можете отключить установку драйверов без цифровой подписи. Следующая статья WiKi основана на сборке Windows Insider Preview № 18219 (Skip Ahead).

Согласно Microsoft Windows использует действительную цифровую подпись для проверки следующего:

- Файл или набор файлов подписан.

- Подписавшему доверяют.

- Центр сертификации, который аутентифицировал подписавшего, является доверенным.

- Коллекция файлов после публикации не изменялась.

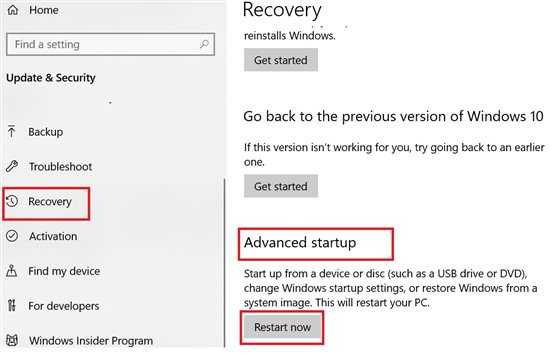

- Щелкните меню «Пуск» и выберите «Настройка».

- Щелкните Обновление и безопасность.

- Нажмите «Восстановление».

- Щелкните Перезагрузить сейчас под Расширенный запуск .

- Щелкните Устранение неполадок.

- Щелкните Дополнительные параметры.

- Щелкните Параметры запуска.

- Нажмите «Перезагрузить».

- На экране параметров запуска нажмите 7 или F7, чтобы отключить принудительное использование подписи драйверов.

Как выполнить через командную строку:

- Откройте командную строку от имени администратора.

- Введите следующую команду:

bcdedit.exe -set loadoptions DISABLE_INTEGRITY_CHECKS

bcdedit.exe -set ИСПЫТАНИЕ НА

- Перезагрузка

- Если вы хотите отменить внесенные изменения, вы можете запустить командную строку от имени администратора, а затем ввести следующие команды:

bcdedit -set loadoptions ENABLE_INTEGRITY_CHECKS

bcdedit -set ИСПЫТАНИЕ ВЫКЛ.

- Ваш компьютер перезагрузится, и вы сможете установить драйверы без цифровой подписи.

.

Часто задаваемые вопросы о цифровой подписи

Что такое цифровая подпись?

Цифровая подпись используется для аутентификации личности создателя цифровой информации. Цифровые подписи основаны на цифровых сертификатах. Цифровые сертификаты - это средства проверки личности, выданные доверенной третьей стороной, известной как центр сертификации (ЦС). Цифровые подписи помогают установить следующие меры аутентификации:

- Подлинность

- Целостность

- Отсутствие отказа от авторства

Как я могу поставить цифровую подпись на свое приложение?

На странице «Цифровая подпись» вы можете подписать свое заявление.Поставив цифровую подпись для установщиков и продуктов в Advanced Installer, вы повысите доверие пользователей к вам и вашей компании, дав им уверенность в отношении вашего программного обеспечения.

Почему цифровая подпись SHA-2 не распознается?

Это может произойти на машине с ОС ниже Windows 7 -> XP / Vista, и если приложение подписано цифровой подписью SHA-2. Это происходит потому, что цифровая подпись SHA-2 распознается только в Windows 7.

Почему цифровая подпись не распознается SmartScreen или Internet Explorer?

Начиная с 1 января 2016 года Microsoft внедряет обязательное обновление системы цифровой подписи с SHA-1 до SHA-2, чтобы решить проблему снижения безопасности цифровых подписей SHA-1.

Все приложения, подписанные сертификатами SHA-1, будут приниматься до 1 января 2017 года. В приглашении UAC по-прежнему будет отображаться правильная информация о поставщике, но браузер, то есть Internet Explorer, предупредит пользователей о недопустимой подписи. Кроме того, Windows SmartScreen не распознает подпись SHA-1 и пытается помешать пользователям ее запустить.

Какой URL службы отметок времени мне следует выбрать при подписании приложения сертификатом SHA-2?

Поскольку не все поставщики CA поддерживают временную метку SHA-2 для цифровой подписи SHA-2, вы все равно можете использовать временную метку SHA-1.Однако все приложения, подписанные с помощью подписи SHA-2 и метки времени SHA-1, будут приняты до 1 января 2017 г. После этой даты вы должны использовать метку времени SHA-2 для подписи SHA-2.

Почему я получаю случайное имя для пакета с цифровой подписью?

Информация, отображаемая в диалоговом окне безопасности (запрос UAC), собирается из цифровой подписи пакета. В этом конкретном случае, если вы установите поле Описание на странице цифровой подписи, оно будет отображать правильное имя пакета.

Почему SmartScreen предотвращает запуск подписанной установки и сообщает об этом как о нераспознанном приложении?

Кажется, что SmartScreen Protection показывает вышеуказанное сообщение, когда вы пытаетесь запустить недавно выпущенную программу или приложение, которое еще не зарекомендовало себя. Репутация устанавливается алгоритмами сервисной аналитики SmartScreen® на основе того, как приложение используется пользователями Windows и Internet Explorer.

Подробно проверить прохождение умного экрана на Win8 при установке подписанного приложения? ветка, которая обсуждает эту тему.

Это также может произойти, если пакет установки подписан сертификатом на основе SHA1 и имеет отметку времени после 1 января 2016 года.

Почему во время установки пакета с цифровой подписью появляется сообщение «Неизвестный издатель»?

Эта проблема возникает только , если SignTool.exe из Windows SDK v.7.0 или более поздней версии используется для подписи пакета, а параметр «Файл с диска» включен на странице цифровой подписи расширенного установщика.Пакет будет отображаться как подписанный, но при ближайшем рассмотрении сертификат, использованный в процессе подписания, будет признан недействительным. По этой причине во время установки в Windows Vista или более поздних версиях будет отображаться сообщение «Неизвестный издатель».

В качестве решения Microsoft рекомендует импортировать сертификат в системное хранилище и автоматически использовать его отсюда каждый раз, когда пакет подписывается цифровой подписью, вместо того, чтобы вручную выбирать файл сертификата. В этом случае следует использовать опцию «Автоматически получать сертификат из системного хранилища» на странице цифровой подписи расширенного установщика.Другое решение, , не рекомендованное Microsoft , заключается в использовании SignTool.exe из более старой версии Windows SDK вместе с опцией «Файл с диска» , включенной на странице цифровой подписи расширенного установщика.

Почему при удалении пакета с цифровой подписью появляется сообщение «Неизвестный издатель»?

Когда пакет установлен, Windows кэширует MSI, помещая его в папку Windows \ installer. Во время этого процесса вся ненужная информация (включая цифровую подпись) удаляется, чтобы уменьшить размер файла.Когда удаление запускается из «Установка и удаление программ» или с помощью ярлыка удаления, установщик Windows использует кэшированный MSI-файл. Поскольку у этого файла нет цифровой подписи, будет показано сообщение «Неизвестный издатель». Решение этой проблемы - убедиться, что пользователь может удалить пакет, только запустив исходный файл.

Почему я получаю сообщение «Несоответствие цифровой подписи между загрузочным файлом EXE и базой данных MSI»?

Эта ошибка возникает, когда подпись из.CAB или .MSI не совпадает с файлом из .EXE. Это проверка безопасности аутентификации, выполняемая автоматически запускающим устройством .EXE, когда включен расширенный пользовательский интерфейс.

Если вам нужно подписать установочный пакет вне Advanced Installer, вы можете выбрать установку EXE с ресурсами рядом с ней в качестве типа пакета и подписать как .MSI, так и .EXE.

Почему во время установки появляется сообщение об ошибке «Disk1.cab имеет недопустимую цифровую подпись»?

Есть несколько причин, по которым вы можете получить эту ошибку:

- Когда на целевой машине нет подключения к Интернету и установщик Windows не может проверить цифровую подпись онлайн.Поскольку при установке Windows не удается связаться с поставщиком сертификатов, который может проверить сертификат безопасности установщика, во время установки появится сообщение об этой ошибке. Эта ошибка иногда исчезает, если вы переключаетесь на использование другого URL-адреса отметки времени.

- Когда невозможно вычислить цифровую подпись. Обычно это происходит, когда вы используете сертификат SHA256 или алгоритм подписи SHA256 в качестве алгоритма дайджеста во время подписания. Для пакетов установки, подписанных сертификатом SHA256 или алгоритмом дайджеста, цифровая подпись не распознается в операционных системах XP и Vista.Существует официальная проблема Windows, связанная с ошибкой вычисления сертификатов SHA256 в операционных системах Vista. Поэтому, если ваш установочный пакет по-прежнему ориентирован на операционные системы Windows XP и Windows Vista, рекомендуется отключить параметр «Подписывать только для современной операционной системы (Windows 7 или новее)» на странице цифровой подписи.

- Если CAB-файл имеет большой размер. В Windows XP и Windows Server 2003 есть ошибка операционной системы, которая заключается в том, что операционная система не может вычислить цифровую подпись больших установочных файлов.Итак, если ваш установочный пакет по-прежнему нацелен на операционные системы Windows XP и Windows Server 2003, в качестве обходного пути вы можете упаковать установочные файлы в несколько файлов CAB меньшего размера (например, 64 МБ), используя опцию «Несколько томов».

Почему после нажатия кнопки [Установить] появляется сообщение «Вы действительно хотите отменить установку»?

Когда вы создаете установочный пакет EXE с ресурсами внутри нашего загрузчика EXE, во время установки проверяет свою подпись и встроенную подпись MSI.Если существует несоответствие подписи между EXE и его встроенным файлом MSI или цифровая подпись не может быть вычислена, то указанная выше ошибка будет вызвана во время установки после нажатия кнопки [Установить].

Несоответствие подписи может появиться, если пакет установки EXE подписан вне Advanced Installer. Поскольку MSI встроен в EXE, только EXE будет подписан, и поэтому MSI останется без подписи. Это вызовет конфликт во время установки.

Также бывают ситуации, когда невозможно вычислить цифровую подпись.Обычно это происходит, когда вы используете сертификат SHA256 или алгоритм подписи SHA256 в качестве алгоритма дайджеста во время подписания. Для пакетов установки, подписанных сертификатом SHA256 или алгоритмом дайджеста, цифровая подпись не будет распознаваться в операционных системах XP и Vista, и поэтому установка завершится ошибкой. Существует официальная проблема Windows, связанная с ошибкой вычисления сертификатов SHA256 в операционных системах Vista. Поэтому, если ваш установочный пакет по-прежнему ориентирован на операционные системы Windows XP и Windows Vista, рекомендуется отключить параметр «Подписывать только для современной операционной системы (Windows 7 или новее)» на странице цифровой подписи.

Почему после нажатия кнопки [Установить] установка завершается без уведомления?

Начиная с Advanced Installer 13.0, если у вас включен Enhanced UI и вы создали тип установки EXE, не подписывая его на странице цифровой подписи, установка может завершиться сразу после того, как вы нажмете кнопку [Установить] без каких-либо запросов или диалогового окна с ошибкой . Это случай многих разработчиков, которые создают установщик EXE, не имея доступа к цифровому сертификату.Затем, когда кто-то подписывает EXE вручную вне проекта Advanced Installer, MSI внутри не подписывается. Обычно такое поведение возникает при запуске подписанного EXE с неподписанным MSI-файлом внутри него.

Обходной путь - использовать любой (фиктивный / тестовый) сертификат для подписи EXE из проекта Advanced Installer во время сборки. Это также будет подписывать MSI внутри него, и после подписания EXE правильной подписью фиктивная подпись MSI будет сохранена. Если в нем подписаны как EXE, так и MSI, вы больше не получите такого поведения.

Почему появляется сообщение «Была предпринята попытка загрузить программу с неправильным форматом». сообщение об ошибке при создании подписанного пакета?

Это может произойти при создании тестового установочного пакета и добавлении пустого файла (его размер 0 КБ) в тестовый проект. Ошибка сборки должна быть исправлена, если из проекта удалить пустой файл и добавить действующий.

Почему я получаю сообщение об ошибке SignTool -2147467259 / 0x80004005 во время сборки?

Эта ошибка появляется, когда вы пытаетесь добавить недопустимый PE-файл (т.е.е. EXE, DLL и т. Д.) В ваш пакет, а у двоичного файла поврежден сертификат. Это означает, что исполняемый файл считает, что он существует, но на самом деле он либо отсутствует, либо поврежден. SignTool не позволит вам добавить исполняемый файл со сломанной подписью. Вы можете попытаться исправить это, выполнив процедуру, показанную Томасом Олсеном в его воспроизведении ошибки SignTool: произошла непредвиденная внутренняя ошибка. (-2147467259 / 0x80004005) сообщение.

Почему я получаю ошибку 0x800700C1 SignTool во время сборки?

Эта ошибка произошла из-за того, что один или несколько ваших двоичных файлов уже подписаны и имеют недопустимую цифровую подпись.SignTool не может отказаться от файла, поэтому перед использованием инструмента необходимо сначала удалить его предыдущую подпись. Отличный способ сделать это представлен Мартином Кунком в своем сообщении в блоге SignTool.exe вернул ошибку 0x800700C1.

Почему не удается подписать файл без ошибок: «Не удалось выполнить цифровую подпись файла. Сообщение об ошибке:»?

Это может произойти при использовании SignTool.exe для подписи пакета, если вы выбрали только функцию «Windows SDK Signing Tools для настольных приложений» при установке Windows 10 SDK.Решением является также установка функции «Windows SDK для управляемых приложений UWP».

Как я использую свой собственный инструмент подписи для подписи файлов перед упаковкой (DLL, EXE), а затем установщик?

Для этого вы можете использовать поддержку событий сборки. Чтобы подписать файлы перед упаковкой, требуется событие перед сборкой .

Чтобы подписать результат .MSI-пакет, требуется событие после сборки . Если полученным установочным пакетом является установочный пакет .EXE, требуются два события после сборки :

- Используйте событие после сборки для подписи пакета MSI и файлов CAB.Также убедитесь, что вы включили параметр «Выполнить перед упаковкой EXE» в диалоговом окне редактирования событий;

- Используйте другое событие после сборки , чтобы подписать установочный пакет .EXE.

Почему имя издателя отображается во время процесса установки, но когда я пытаюсь установить его на другом компьютере, оно отображается как неизвестное?

Убедитесь, что ваш сертификат присутствует в списке участников программы корневых сертификатов Windows. Чтобы устранить проблему, следуйте инструкциям по импорту сертификата и добавьте свой сертификат в хранилище сертификатов целевых компьютеров.

Почему я получаю сообщение «Ошибка SignTool: недопустимые параметры: / fd»?

Вы используете старую версию SignTool SDK, которая не поддерживает шифрование SHA256. Чтобы решить эту проблему, вы можете установить последнюю версию Windows Standalone SDK или использовать Advanced Installer SignTool, выбрав «Файл»> «Настройки»> «Внешние инструменты»> «Цифровые подписи» и сняв флажок «Использовать внешний инструмент».

Почему сертификаты расширенной проверки (с USB-токеном) требуют пароль несколько раз во время процесса подписания?

При использовании сертификата USB-токена наш процесс сборки будет запускать запрос пароля USB несколько раз.Запрос будет запускаться каждый раз при подписании установочных файлов (установочные файлы, архив CAB, пакет MSI / EXE и т. Д.).

Единственный способ избежать запроса пароля для нескольких сертификатов во время сборки - это связаться с поставщиком сертификата и проверить, есть ли у него запрос Один пароль на сеанс , который вы можете включить для своего USB-токена.

Например, вы можете использовать опцию «Включить единый вход» из SafeNet Authentication Client, программного обеспечения для управления аутентификацией.

.Как устранить ошибки подписи пакетов приложений - приложения Win32

- 6 минут на чтение

В этой статье

Ошибка развертывания приложения может быть вызвана неудачей проверки цифровой подписи пакета приложения. Узнайте, как распознать эти неудачи и что с ними делать.

При развертывании упакованного приложения Windows Windows всегда пытается проверить цифровую подпись в пакете приложения.Сбои во время проверки подписи блокируют развертывание пакета. Но почему пакет не прошел валидацию, может быть неочевидно. В частности, если вы подписываете свои пакеты частными сертификатами для локального тестирования, вам часто необходимо также управлять доверием для этих сертификатов. Неправильная конфигурация доверия сертификатов может привести к ошибкам проверки подписи.

Что нужно знать

Технологии

Предварительные требования

Инструкции

Шаг 1. Изучите журналы событий для получения диагностической информации

В зависимости от того, как вы пытались развернуть приложение, вы могли не получить значимый код ошибки для сбоя развертывания.В этом случае обычно можно получить код ошибки непосредственно из журналов событий.

Получить код ошибки из журналов событий

-

Запустить eventvwr.msc .

-

Перейти к программе просмотра событий (локально) > Журналы приложений и служб > Microsoft > Windows .

-

Первый журнал для проверки: AppxPackagingOM > Microsoft-Windows-AppxPackaging / Operational .

-

Ошибки, связанные с развертыванием, зарегистрированы в AppXDeployment-Server > Microsoft-Windows-AppXDeploymentServer / Operational .

Для ошибок развертывания найдите самое последнее событие ошибки 404. Это событие ошибки предоставляет вам код ошибки и описание причины сбоя развертывания. Если событие ошибки 465 предшествовало событию 404, возникла проблема с открытием пакета.

Если ошибка 465 не возникла, см. Общие сведения об устранении неполадок при упаковке, развертывании и запросах приложений Windows.В противном случае обратитесь к этой таблице для получения общих кодов ошибок, которые могут отображаться в строке ошибки для события ошибки 465:

.| Код ошибки | Ошибка | Описание | Предложение |

|---|---|---|---|

| 0x80073CF0 | ОШИБКА_INSTALL_OPEN_PACKAGE_FAILED | Не удалось открыть пакет приложения. | Эта ошибка обычно указывает на проблему с пакетом. Вам нужно собрать и снова подписать пакет. Для получения дополнительной информации см. Использование App Packager. |

| 0x80080205 | APPX_E_INVALID_BLOCKMAP | Пакет приложения был изменен или имеет недопустимую карту блоков. | Пакет поврежден. Вам нужно собрать и снова подписать пакет. Для получения дополнительной информации см. Использование App Packager. |

| 0x800B0004 | TRUST_E_SUBJECT_NOT_TRUSTED | Пакет приложения был изменен. | Содержимое пакета больше не соответствует его цифровой подписи. Вам нужно снова подписать пакет.Дополнительные сведения см. В разделе «Как подписать пакет приложения с помощью SignTool». |

| 0x800B0100 | TRUST_E_NOSIGNATURE | Пакет приложения не подписан. | Можно развернуть только подписанные пакеты приложений Windows. Дополнительные сведения о подписании пакета приложения см. В разделе Как подписать пакет приложения с помощью SignTool. |

| 0x800B0109 | CERT_E_UNTRUSTED_ROOT | Цепочка сертификатов, которая использовалась для подписи пакета приложения, заканчивается корневым сертификатом, которому не доверяют. | Перейдите к шагу 2 для устранения проблем с доверием сертификатов. |

| 0x800B010A | CERT_E_CHAINING | Невозможно построить цепочку сертификатов для доверенного корневого центра из сертификата, который использовался для подписи пакета приложения. | Перейдите к шагу 2 для устранения проблем с доверием сертификатов. |

Шаг 2. Определите цепочку сертификатов, используемую для подписи пакета приложения

Чтобы определить сертификаты, которым должен доверять локальный компьютер, вы можете проверить цепочку сертификатов на наличие цифровой подписи в пакете приложения.

Для определения цепочки сертификатов

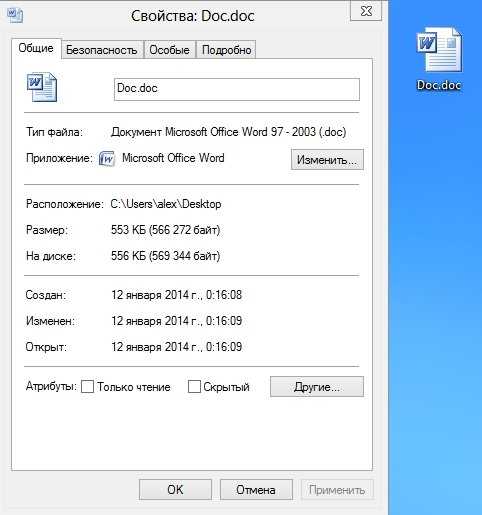

- В проводнике щелкните правой кнопкой мыши пакет приложения и выберите Свойства .

- В диалоговом окне Properties выберите вкладку Digital Signatures , на которой также отображается, может ли подпись быть проверена.

- В списке «Подпись» выберите подпись и затем нажмите кнопку « Подробности ».

- В диалоговом окне «Сведения о цифровой подписи » нажмите кнопку « Просмотреть сертификат ».

- В диалоговом окне Сертификат выберите вкладку Certification Path .

Верхний сертификат в цепочке является корневым сертификатом, а нижний сертификат - сертификатом подписи. Если в цепочке присутствует только один сертификат, сертификат подписи также является его собственным корневым сертификатом. Вы можете определить серийный номер для каждого сертификата, который вы затем используете с Certutil:

Для определения порядкового номера каждого сертификата

- На панели Путь сертификации выберите сертификат и нажмите Просмотреть сертификат .

- В диалоговом окне «Сертификат» выберите вкладку Details , на которой отображается серийный номер и другие полезные свойства сертификата.

Шаг 3. Определите сертификаты, которым доверяет локальный компьютер

Чтобы иметь возможность развернуть пакет приложения, ему необходимо доверять не только в контексте пользователя, но и в контексте локального компьютера. В результате цифровая подпись может казаться действительной при просмотре на вкладке «Цифровые подписи» на предыдущем шаге, но по-прежнему не проходит проверку во время развертывания пакета приложения.

Чтобы определить, доверяет ли цепочка сертификатов, используемая для подписи пакета приложения, локальный компьютер.

-

Выполните эту команду:

CertUtil.exe - корневой каталог rootCertSerialNumber -

Выполните эту команду:

CertUtil.exe - хранилище доверенных лиц, подписывающихCertSerialNumber

Если вы не укажете серийный номер сертификата, Certutil перечислит все сертификаты, которым локальный компьютер доверяет для этого хранилища.

Пакет может не быть установлен из-за ошибок цепочки сертификатов, даже если сертификат подписи не самоподписанный, а корневой сертификат находится в корневом хранилище локального компьютера. В этом случае может возникнуть проблема с доверием для промежуточных центров сертификации. Дополнительные сведения об этой проблеме см. В разделе Работа с сертификатами.

Замечания

Если вы определили, что пакет не может быть развернут из-за ненадежного сертификата подписи, не устанавливайте пакет, если вы не знаете, откуда он произошел, и не доверяете ему.

Если вы хотите вручную доверять приложению для установки (например, для установки собственного пакета приложения с тестовой подписью), вы можете вручную добавить сертификат в доверительные отношения сертификатов локального компьютера из пакета приложения.

Чтобы вручную добавить сертификат в доверенный сертификат локального компьютера

- В проводнике щелкните правой кнопкой мыши пакет приложения и во всплывающем контекстном меню выберите Свойства .

- В диалоговом окне Properties выберите вкладку Digital Signatures .

- В списке «Подпись» выберите подпись и затем нажмите кнопку « Подробности ».

- В диалоговом окне «Сведения о цифровой подписи » нажмите кнопку « Просмотреть сертификат ».

- В диалоговом окне Сертификат нажмите кнопку Установить сертификат… .

- В мастере импорта сертификатов выберите Локальный компьютер , а затем нажмите Далее . Чтобы продолжить, вам нужно будет предоставить права администратора.

- Выберите Поместите все сертификаты в следующее хранилище и перейдите к хранилищу Trusted People .

- Щелкните Далее , затем щелкните Завершить , чтобы завершить работу мастера.

После этого ручного добавления вы можете увидеть, что сертификат теперь является доверенным в диалоговом окне Сертификат .

Вы можете удалить сертификат, если он вам больше не нужен.

Снять свидетельство

-

Выполнить Cmd.exe от имени администратора.

-

В командной строке администратора выполните следующую команду:

Certutil -store TrustedPeople -

Найдите серийный номер сертификата, который вы установили. Это номер сертификата , идентификатор сертификата .

-

Выполните эту команду:

Certutil -delStore TrustedPeople certID

Мы не рекомендуем вручную добавлять корневые сертификаты в хранилище сертификатов доверенных корневых центров сертификации на локальном компьютере.Наличие нескольких приложений, подписанных с помощью сертификатов, связанных с одним и тем же корневым сертификатом, например бизнес-приложений, может быть более эффективным, чем установка отдельных сертификатов в хранилище доверенных лиц. Хранилище доверенных лиц содержит сертификаты, которые по умолчанию считаются доверенными и поэтому не проверяются вышестоящими органами, списками или цепочками доверенных сертификатов. Дополнительные сведения о добавлении сертификатов в хранилище сертификатов доверенных корневых центров сертификации см. В разделе Рекомендации по подписанию кода.

Вопросы безопасности

Добавляя сертификат в хранилища сертификатов локального компьютера, вы влияете на доверие к сертификатам всех пользователей компьютера. Мы рекомендуем вам установить все сертификаты подписи кода, которые вы хотите для тестирования пакетов приложений, в хранилище сертификатов доверенных лиц. Незамедлительно удаляйте эти сертификаты, когда они больше не нужны, чтобы предотвратить их использование для нарушения доверия к системе. Если вы создаете свои собственные тестовые сертификаты для подписи пакетов приложений, мы также рекомендуем вам ограничить права, связанные с тестовым сертификатом.Сведения о создании тестовых сертификатов для подписи пакетов приложений см. В разделе Как создать сертификат подписи пакета приложений.

-

Образцы

-

[Создать образец пакета приложения] https://github.com/microsoft/Windows-classic-samples/tree/master/Samples/AppxPackingCreateAppx)

-

Концепции

-

Устранение неполадок при упаковке, развертывании и запросах приложений Windows

-

Задачи Certutil для управления сертификатами

.

ios - предупреждение Xcode 7: у образа запуска нет допустимого расширения

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя