Криптолокер как расшифровать файлы

Бесплатная расшифровка файлов CryptoLocker / Хабр

Вредоносная программа CryptoLocker относится к разряду так называемых «вымогателей». Она шифрует файлы на жёстком диске и требует оплаты «выкупа», прежде чем скачает с сервера секретный ключ для расшифровки файлов. Однако, со вчерашнего дня пользователи могут обойтись без оплаты: антивирусные компании FireEye и Fox-IT совместными усилиями запустили сервис DecryptCryptoLocker для бесплатной расшифровки файлов, которые зашифрованы CryptoLocker.

В результате проведённой операции компаниям FireEye и Fox-IT удалось получить большое количество секретных ключей, которые использует CryptoLocker для зашифровки файлов. На вышеупомянутом сайте пользователи могут использовать эти ключи, чтобы «освободить» свои документы без выплаты вознаграждения вымогателям.

Процедура расшифровки начинается с того, что пользователь должен выбрать какой-нибудь зашифрованный файл, который не содержит важной информации. Его нужно закачать на сервер DecryptCryptoLocker. При этом следует указать почтовый адрес, на который будет выслан секретный ключ для расшифровки файлов.

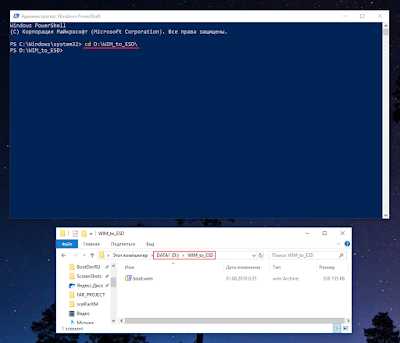

Затем следует скачать утилиту Decryptolocker.exe и дождаться получения секретного ключа по электронной почте. После этого нужно запустить команду следующего вида:

Decryptolocker.exe –key “<key>” <Lockedfile.doc>

Поскольку в интернете встречается большое количество вариантов CryptoLocker, новый сервис не может гарантировать работоспособность для их всех, но для большинства вариантов он всё-таки работает.

Криптолокеры — вымогатели нового уровня

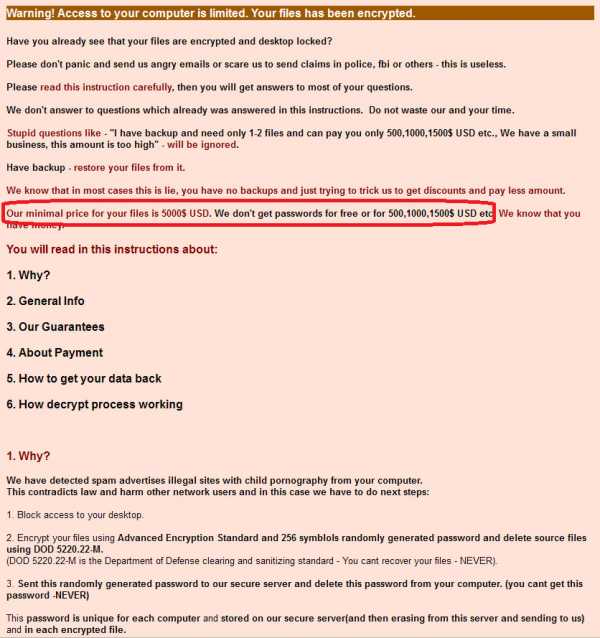

Как правило, вымогатели не являются чем-то уж особо страшным. Однако их новая разновидность, например CryptoLocker, вызывает особую тревогу, так как эти преступники не просто запугивают, а на самом деле шифруют содержимое вашего компьютера при помощи сильной криптографии.

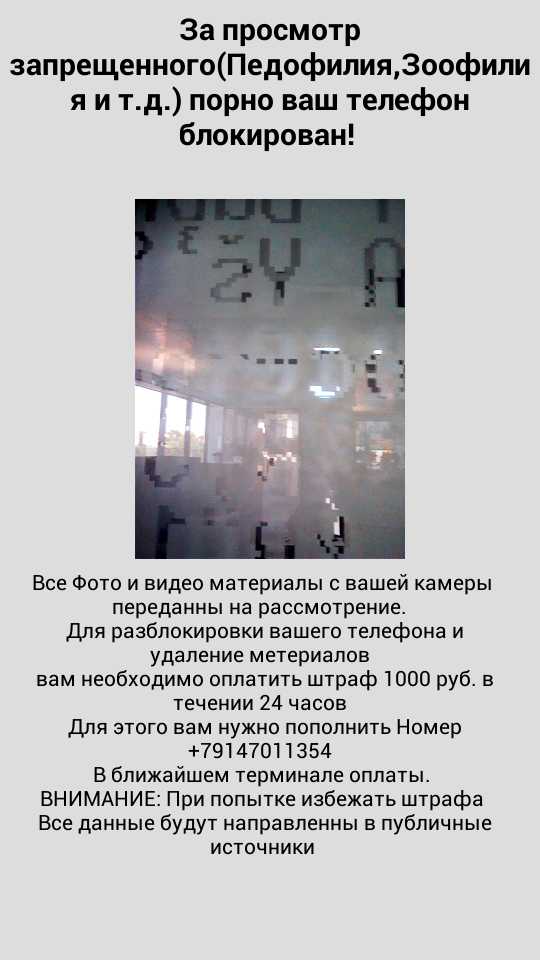

Если вы до сих пор не в курсе, то существует целый ряд программ-вымогателей, которые при заражении какого-либо компьютера сообщают его хозяину, что система якобы заблокирована. И для разблокировки нужно заплатить выкуп. Понятно, что нет никакой гарантии, что этот выкуп как-то поможет. Иногда компьютер остается заблокированным и после перечисления дани по указанному адресу. А сам факт выкупа только подстегивает вымогателей на дальнейшее вытягивание денег из хозяина. Но от большинства программ такого плана легко избавиться с помощью антивируса или специальных утилит, а вот с CryptoLocker нет легких рецептов. Он шифрует ваши файлы, и никакого простого способа расшифровки нет.

CryptoLocker на самом деле шифрует содержимое вашего компьютера при помощи сильной криптографии.

Мы пишем о многих серьезных угрозах здесь, которые или сами по себе интересны, или же вы уже слышали о них в новостях. Нам очень хочется объяснить вам, как эти угрозы работают и что из себя представляют. О способах борьбы тоже рассказываем. Однако если многие угрозы не вызывают у нас особых опасений, поскольку они легко лечатся, то в случае с криптолокерами все гораздо неприятнее. Без правильно хранимых резервных копий CryptoLocker способен свести на нет плоды недельной, месячной или годичной работы.

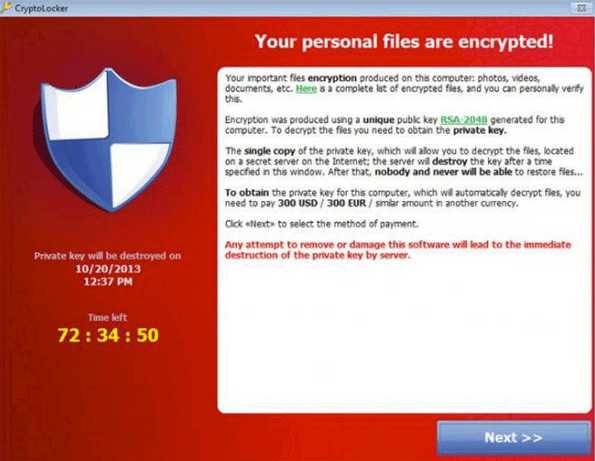

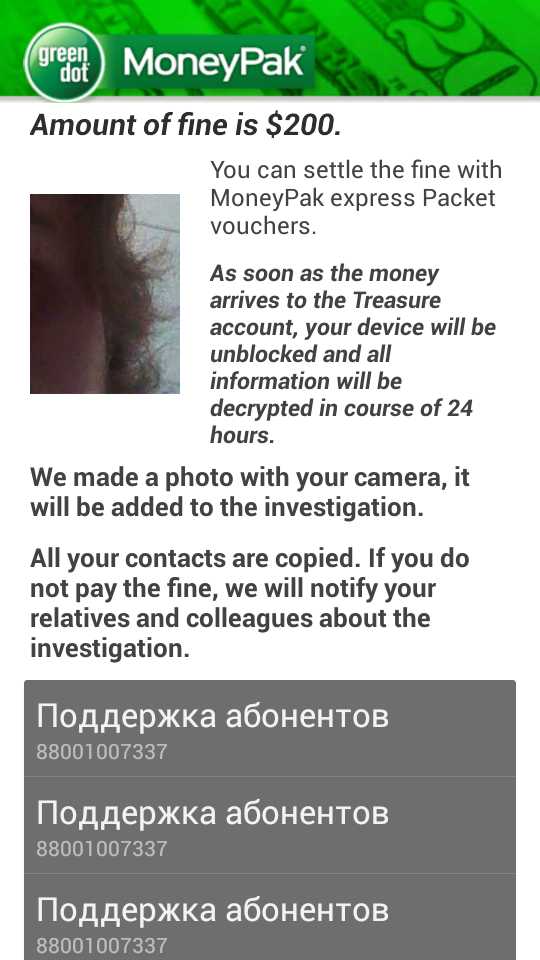

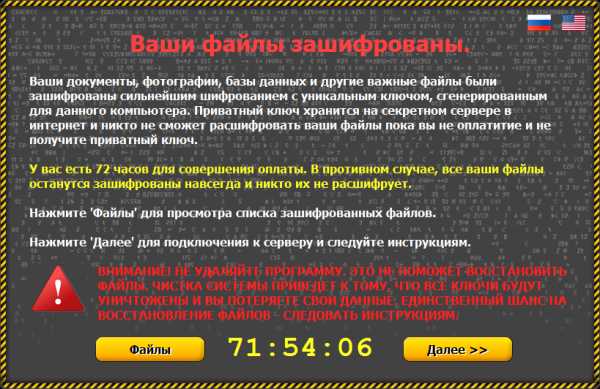

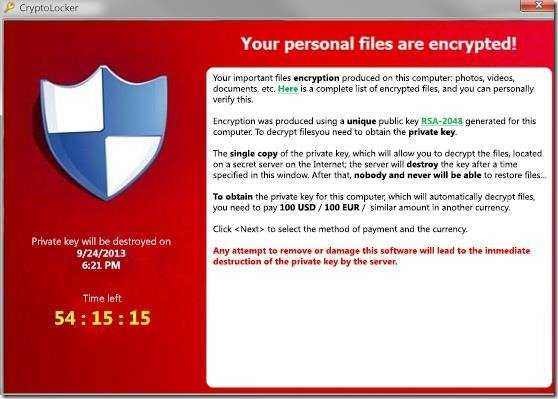

Совсем неудивительно, что некоторые жертвы, компьютеры которых были заблокированы, после оплаты выкупа так и не получали ключа разблокировки. Хотя, по некоторым сообщениям, хакеры все же стали рассылать ключи-дешифраторы. На данный момент известно о нескольких группах, использующих атаки на основе CryptoLocker. Об одной такой группе я написал в прошлом месяце. Заражению и шифровке подвергались фотографии, видео, документы и многое другое. Атакующие даже присылали жертвам полные списки заблокированных файлов. Для блокировки использовалось асимметричное шифрование RSA-2048 с уникальным для каждого компьютера секретным ключом. Вымогатели выводили на экран жертвы информацию о том, что этот ключ действителен всего лишь три дня, после чего уничтожается. И если за это время жертва не выкупала ключ, то данные восстановить уже было никак нельзя. Кстати, обычная сумма выкупа составляет $300, которые можно перевести различными способами, в том числе и биткоинами.

Масштаб угрозы оказался таким, что в дело включилась группа US-CERT (центр реагирования на компьютерные инциденты). Именно этой группе поручено изучить и проанализировать все аспекты возникшей угрозы. Группа подтвердила высокую опасность криптолокеров, однако рекомендовала в любом случае не платить выкупа вымогателям.

По большей части CryptoLocker распространяется через фишинговые письма, причем в ряде случаев используются письма от известных компаний. Например, службы отслеживания посылок и уведомлений UPS или Federal Express. По словам Костина Райю из «Лаборатории Касперского», эта угроза в первую очередь направлена на пользователей из США, Великобритании, а также Индии, Канады, Франции и Австралии.

Некоторые версии CryptoLocker, как сообщается, способны шифровать не только локальные файлы, но также подключенные съемные хранилища. Например, опасности могут подвергаться USB-флешки, переносные жесткие диски, карты памяти, а также сетевые устройства и облачные хранилища, которые могут синхронизировать данные локального диска с серверами. US-CERT предупреждает также, что этот вредонос может передаваться в локальной сети от машины к машине, поэтому необходимо незамедлительно отключать инфицированный компьютер от сети.

Авторитетный исследователь безопасности и журналист Брайан Кребс рассказал не так давно, что вымогатели увеличили 72-часовой срок на более длинный из-за нежелания терять большие деньги, которые жертвы не могут по разным причинам быстро заплатить. Например, не могут быстро разобраться с тем, как платить через Bitcoin или MoneyPak. В этом случае «контрольный срок» остается в силе, но ключ не уничтожается по его окончании. Правда, за просроченный ключ придется заплатить в 5–10 раз больше.

Лоуренс Абрамс с сайта о технической поддержке BleepingComputer.com, на которого в своей статье как раз и ссылается Кребс, утверждает, что у ряда физических и юридических лиц просто нет выбора, кроме как заплатить этот выкуп. Я же с этим не согласен — это должно быть делом принципа. Если вы будете платить выкуп, то это только подстегнет злоумышленников на дальнейшие вымогательства. Поэтому рекомендую, не откладывая в долгий ящик, сделать резервную копию системы и всех ценных данных прямо сейчас, а также делать такие копии регулярно. И не держите хранилище с этими копиями постоянно подключенным к вашему компьютеру. И если вы заразились этой гадостью, то просто вылечите ее (это несложно, в отличие от расшифровки файлов) и только тогда подключите диск с резервной копией к машине и восстановитесь.

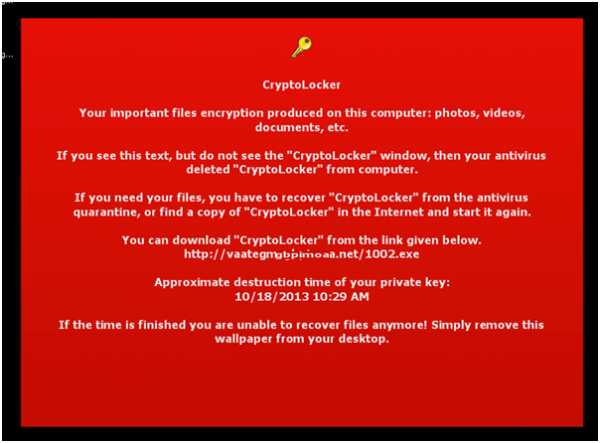

Некоторые антивирусы, к сожалению, удаляют CryptoLocker уже после того, как файлы зашифрованы. В этом случае если у жертвы и возникло желание отправить вымогателям выкуп, то сделать это уже проблематично. Кстати, интересное решение этой проблемы придумали сами авторы криптолокера. Они стали использовать в качестве информации о себе системные обои. В этом случае у жертвы даже после удаления криптолокера на обоях оставалась информация о том, где заново скачать себе вирус, чтобы расшифровать свою информацию.

Хорошие новости для пользователей Kaspersky Internet Security состоят в том, что мы блокируем все модификации CryptoLocker еще до запуска, поэтому не даем им шанса на захват системы.

Бесплатный сервис по расшифровке файлов CryptoLocker — «Хакер»

Поверьте, сейчас я в конец убедился в том, что я прав после того, как услышал от вас просто ошеломительные сказки про различные вещи, о которых вы наверное где-то читали, но так и не удосужились понять, как они работают и зачем они вообще нужны, и как говорится — факты на лицо..Начнем, пожалуй с компилятора gcc: чем отличается сообщение о не возможности выполнить бинарный файл от сообщения, которое прямо таки намекает, что требуемая библиотека не найдена ?. Если вы про это ещё не успели почитать, я вам и про это расскажу — первое означает, что файл не может быть идентифицирован как программа, а это может быть только в том случае, если у него нет Elf хидера в самом начале и загрузчик не может определить, под какую архитектуру предназначен файл, на какой адрес нужно загружать программу, сколько ей выделить резерв-стека и где находится указать на программный заголовок, без этих базовый сведений или в случае указания лишнего байта в каком-либо значении, программа не может быть запущена корректно, для этого и придумали сообщения о не возможности запуска файла. Второе сообщение, которое по каким-либо причинам, но скорей это из-за не знания элементарного английского, ах, сообщения же все на русском языке пишут, так что я даже не знаю, что вам помешало его понять верно, означает: не поверите! — библиотека, которая содержит функции для конечной программа не была найдена, или по указанному смещению не найдена ф-ция. Кстати, да, если моя программа не содержит никаких внешних вызовов и скомпилирована под архитектуру i386, процессор с arm или mips её тоже запустит ? А про /var/log/messages, которого у меня даже НЕТ вы лучше погуглите ещё немного, чтобы когда в следующий раз, вступали в спор, знать — что и для чего нужно ну или — где это хотя бы находится, а где нет. А про «Ваш браузер прекрасно понимает java скрипт. Иначе бы половина сайтов, написанных на PHP+Java Script у вас бы отображались некорректно.» — меня просто убило, не представляю, откуда вы набираетесь всей этой чуши, наверное уроки Дениса. Попова смотрите ?:). Вы, надеюсь понимаете, что Java и Javascript — два совершенно-разных ЯП, один из которых работает от вм — Java, а другой — реализован в ядре браузера ? да и причем тут собственно php, какую он роль играет в моем браузере ? Искренне надеюсь услышать от вас нечто подобное:»Без него у вас бы сайты на php не работали бы»:D, тогда мне станет в одно время и смешно и грустно..

«Например через зараженную флэшку. Linux прекрасно понимает autorun.inf» — вы это серьезно, откуда вы это знаете ? Вы ведь отличные от Windows ос видели лишь на скринах или читали про них в новостях 90х годов. Не устарела ли инфа ? P.S У меня ни один «Linux» за всё время, что я им пользуюсь — ниразу не выполнил ни строчки из того, что там написано. Наверное потому, что это файл используется исключительно для авто-запуска программ в ос Windows..

Читая ваш пост, мне скорей становится грустно, потому что по делу вы не можете сказать ничего стоящего, зато много пихаете лишнего, забыли, кстати добавить пояснения — что такое компилятор и что такое процессор и как то и другое работает:)

Войдите, чтобы ответить

Что это такое и как его избежать

CryptoLocker – это новое семейство программ-вымогателей (ransomware), чья бизнес-модель (да, вредоносные программы – это бизнес для кого-то!) основана на вымогательстве денег у пользователей. Эта программа продолжает тенденцию, начатую другой печально известной вредоносной программой, которая также вымогает деньги у своих жертв – так называемый «Полицейский вирус», который просит пользователей заплатить «штраф» за разблокировку их компьютеров. Однако, в отличие от «полицейского вируса», CryptoLocker взламывает документы пользователей и просит их заплатить выкуп (с очень ограниченным сроком платежа).

Установка вредоносной программы

CryptoLocker использует техники социальной инженерии, чтобы заставить пользователя запустить эту программу. Если говорить более конкретно, то жертва получает по электронной почте письмо с ZIP-файлом, защищенным паролем, якобы от логистической компании.

Троян запускается в тот момент, когда пользователь открывает вложенный ZIP-файл, вводя пароль, указанный в сообщении, в надежде открыть содержащийся в архиве PDF-файл. CryptoLocker использует возможности стандартной возможности Windows скрывать расширения в названиях файлов, чтобы скрыть реальное расширение.EXE у вредоносного файла.

Как только жертва запускает его, троян «садится» в память компьютера и выполняет следующие действия:

- Сохраняет себя в папку с профилем пользователя (AppData, LocalAppData).

- Добавляет ключ в реестр, чтобы гарантировать запуск программы при каждом включении компьютера.

- Запускает два процесса: один процесс является основным, а второй предназначен для защиты основного процесса от его прекращения.

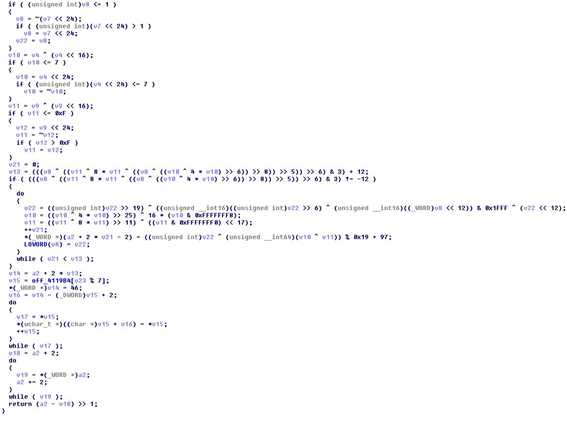

Шифрование файлов

Торян генерирует случайный симметричный ключ для каждого файла, который он собирается шифровать, после чего шифрует содержимое файла с помощью алгоритма AES, используя данный ключ. Затем программа шифрует случайный ключ, используя алгоритм шифрования с помощью ассиметричного открытого-закрытого ключа (RSA) и ключи длиной более 1024 бит (мы видели образцы, которые использовали ключи длиной 2048 бит), и добавляет его в зашифрованный файл. Таким образом, троян гарантирует, что только владелец закрытого ключа RSA сможет получить случайный ключ, который был использован для зашифровки файла. Кроме того, т.к. компьютерные файлы перезаписываются, то невозможно получить доступ к ним с использованием специальных методов.

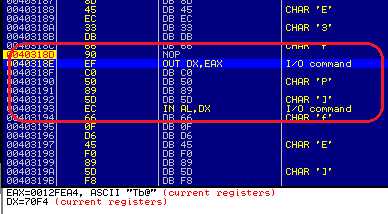

После запуска первое, что делает троян, - это получает открытый ключ (PK) со своего сервера C&C. Чтобы найти активный сервер C&C, троян включает в себя алгоритм генерации доменов (DGA), известный как «Вихрь Мерсенна» (Mersenne twister) для генерации случайных доменных имен. Этот алгоритм использует текущую дату за основу и способен генерировать до 1000 различных доменов фиксированного размера каждый день.

После того как троян скачал PK, он сохраняет его в следующем ключе реестра Windows: HKCUSoftwareCryptoLockerPublic Key. Затем он начинает шифрование файлов на жестком диске компьютера, а также на каждом сетевом диске зараженного пользователя, к которому получает доступ.

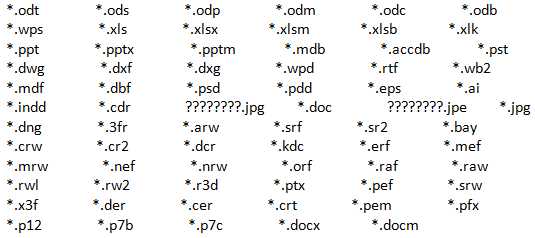

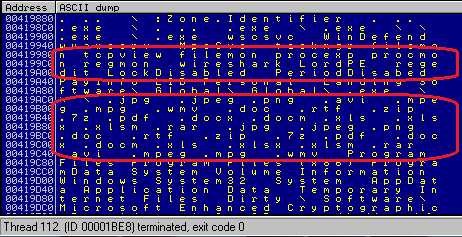

CryptoLocker не шифрует каждый найденный файл, а он шифрует только неисполняемые файлы с расширениями, содержащимися в коде вредоносной программы:

Дополнительно, CryptoLocker логирует каждый зашифрованный файл в следующий ключ реестра:

HKEY_CURRENT_USERSoftwareCryptoLockerFiles

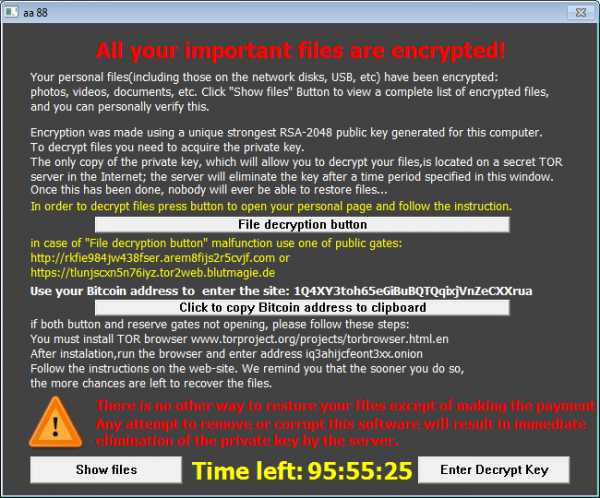

Когда троян заканчивает шифрование каждого файла, который удовлетворяет вышеперечисленным условиям, он показывает следующее сообщение, в котором просит пользователя заплатить выкуп, ограничивая время на отправку платежа тем периодом, пока закрытый ключ не будет уничтожен автором вредоносной программы.

Любопытно, что вредоносная программа не просит у пользователей одной и той же суммы денег, но содержит свою собственную таблицу конверсии валют.

Как защититься от CryptoLocker

Данная вредоносная программа распространяется по электронной почте с использованием техник социальной инженерии. Следовательно, наши рекомендации могут быть такими:

- Быть предельно осторожным с электронными письмами от отправителей, которых Вы не знаете, особенно в тех случаях, когда письмо содержит вложенные файлы.

- Отключить скрытые расширения файлов в Windows, что также поможет вам своевременно распознать данный тип атаки.

- Мы хотели бы напомнить Вам о необходимости наличия системы резервного копирования для критически важных файлов. Она поможет Вам смягчить ущерб, вызванный не только инфекциями со стороны вредоносных программ, но и различными проблемами с компьютером и его комплектующими, а также другими причинами.

- Если Вы заразились и не имеете резервных копий Ваших файлов, мы все же рекомендуем Вам не платить выкуп. Это НИКОГДА не было хорошим решением, т.к. превращает вредоносные программы в высоко прибыльный бизнес, что будет только способствовать расцвету этого типа атак.

Panda Security в России

+7(495)105 94 51, [email protected]

http://www.pandasecurity.com

Данный материал является частной записью члена сообщества Club.CNews.

Редакция CNews не несет ответственности за его содержание.

Защищаем компьютер и смартфон от CryptoLocker, Pletor.a/Simplocker и других вымогателей

Вымогательство стало одним из самых эффективных источников заработка для киберпреступников. Из недавних новостей об отключении ботнета GameOver ZeuS мы узнали, что его владельцы также активно распространяли вымогателя CryptoLocker, который шифрует файлы жертвы и требует выкуп, если банковскому троянцу ZeuS не удалось поживиться на компьютере ничем иным. Подобная схема наживы теперь встречается и на смартфонах: устройства Apple блокируют с помощью фирменного сервиса FindMyiPhone, а для Android злодеи написали мобильную версию CryptoLocker — Pletor.a. К сожалению, в новостях информацию часто подают в паническом ключе, вы наверняка встречали заголовки вроде «Осталось две недели, чтобы защитить себя от страшной компьютерной угрозы». Паниковать не надо, надо знать врага в лицо и следовать нашему алгоритму защиты.

Чем опасны CryptoLocker и ему подобные

В отличие от старых программ-блокеров, которые просто закрывали собой экран компьютера, мешая работе, криптолокеры шифруют файлы с документами пользователя. То есть, даже удалив вредоносную программу, вы не восстановите нормальную работу компьютера. В ряде локеров из-за ошибок или несовершенств кода возможна расшифровка сторонними антивирусными утилитами.

Даже удалив вредоносную программу, вы не сможете работать со своими документами!

К сожалению, аккуратно написанные разновидности используют стойкую криптографию и не хранят на компьютере ключ шифрования, поэтому самостоятельная расшифровка файлов невозможна — ее могут провести лишь злоумышленники, которые требуют за это солидную сумму (от $50 до $2000). Эта схема теперь распространяется и на Android — в мае мы обнаружили вымогателя Pletor.a, который шифрует файлы на карте памяти и выводит угрожающее сообщение на экран, требуя денег. Текущие версии Pletor.a содержат то самое несовершенство, поэтому антивирусные компании, например мы, могут помочь с расшифровкой файлов. Но уже сегодня есть около 30 разновидностей этого вымогателя, и в любой день может появиться модификация, не позволяющая стороннюю расшифровку.

Новая преступная схема: сначала украсть ваши финансовые данные, потом зашифровать файлы и вымогать деньги.

Tweet

Также, на прошлой неделе мы обнаружили в США новую версию банковского мобильного троянца Svpeng, который явно идет по следам GameOverZeus ― он способен эффективно блокировать смартфон, а в коде зловреда мы обнаружили заготовки для новой функциональности: кража финансовых данных, и пока не воплощенный метод Cryptor, который в будущем позволит злодеям и шифровать файлы. Интересно, что мобильные троянцы не просто шифруют файлы, а угрожают разослать компромат (фото, SMS) по контактам жертвы. Таким образом, угроз в арсенале вымогателей становится все больше.

Защищаем компьютер от CryptoLocker, PrisonLocker, Cryptowall и подобных

- Проверьте, что ваш компьютер еще не заражен вредоносными программами семейства ZeuS. Используйте бесплатную утилиту «Лаборатории Касперского», которая просканирует компьютер и удалит вредонос.

- Установите себе мощную защиту от интернет-угроз. Она предотвратит заражения в будущем.

- Создайте онлайновую резервную копию ваших данных. Она пригодится, если компьютер будет заблокирован вымогателем CryptoLocker. Вместо того чтобы платить выкуп за расшифровку своих файлов, можно будет просто восстановить их из копии. Также копия поможет при пожаре, порче жесткого диска и других бедствиях. Важно помнить, что резервные копии требуют регулярного обновления. Для онлайновой копии можно настроить мгновенное обновление, для копии на съемном диске (внешнем винчестере) рекомендуется ежедневное создание копии. Для защиты от CryptoLocker внешние жесткие диски нужно отключать после того, как резервная копия создана.

Важная защита от CryptoLocker на компьютере и смартфоне — аккуратно настроить резервное копирование!

Tweet

Защищаем смартфон от вымогателей Pletor.a и Svpeng

- Установите надежный антивирус из Google Play или иного официального магазина с хорошей репутацией, например «Яндекс.Store».

- В настройках безопасности отключите установку приложений из ненадежных источников.

- Не скачивайте приложения с форумов, посторонних сайтов и так далее. Пользуйтесь только официальными магазинами.

- При установке обращайте внимание на разрешения, которые требует приложение. Традиционно «подозрительными» считаются разрешения на отправку SMS и совершение звонков, но для работы вымогателям требуется совсем другое разрешение — на модификацию файлов на карте памяти. К сожалению, это популярное разрешение, которым пользуются игры, словари и тысячи других легитимных программ. Поэтому тут нельзя принять однозначное решение, только глядя на разрешения. Если у вас отключено автоматическое сканирование новых приложений, запускайте антивирус каждый раз после установки новой программы на смартфон.

- Используйте Google Drive, Dropbox или другое приложение для создания «облачной» резервной копии ваших фото и других документов.

Опасайтесь фальшивых «лечилок»

Злоумышленники даже новости о CryptoLocker и GameOver ZeuS обратили себе на пользу. По Сети распространяется спам, предлагающий утилиты для удаления вредоносных программ, а также расшифровки файлов после CryptoLocker. Тому, кто скачает подобную утилиту, польстившись на простоту и бесплатность решения, грозит нечто прямо противоположное — появление на компьютере еще нескольких зловредов различной функциональности. Поэтому мы советуем использовать для поиска и обезвреживания CryptoLocker только приложения от доверенных, хорошо известных вам компаний.

Защитите смартфон сегодня

Дети лейтенанта CryptoLocker’a. Вскрываем DirCrypt, TorLocker, TeslaCrypt, TorrentLocker, Critroni и CryptoWall

Содержание статьи

Первые образцы малвари, шифрующей файлы, а затем требующей денег за расшифровку, появились очень давно. Достаточно вспомнить Trojan.Xorist с его примитивным алгоритмом шифрования на базе XOR или написанный на PureBasic Trojan.ArchiveLock, который использовал для шифрования обычный WinRAR, а для удаления зашифрованных файлов Sysinternals SDelete и требовал за расшифровку целых пять тысяч долларов. Однако именно CryptoLocker основал в среде вирусописателей нехорошую тенденцию — использовать самые последние достижения криптографии в виде весьма стойких алгоритмов шифрования. Сегодня мы исследуем несколько троянов-шифровальщиков, появившихся после нашумевшего шествия по интернету CryptoLocker’а (или в одно время с ним).

WARNING

Если ты захочешь последовать нашему примеру и поисследовать какой-нибудь образец локера-шифровальщика, будь аккуратен. Даже при использовании виртуалки можно неосторожно зашифровать файлы на расшаренных папках основной системы.

Немного статистики

С точки зрения создателей, трояны-шифровальщики — это реальные живые деньги. Организовать спам-рассылку зараженных писем и сервис приема платежей от тех, кому дороги семейные фотографии, которые вдруг оказались зашифрованными, намного проще и дешевле, чем, например, старательно строить и развивать ботнет (который потом еще нужно будет куда-нибудь пристроить) или собирать данные с зараженных машин, учитывая, что эти собранные данные надо тоже как-то монетизировать.

Требование как минимум пяти тысяч долларов за расшифровку от Trojan.ArchiveLock

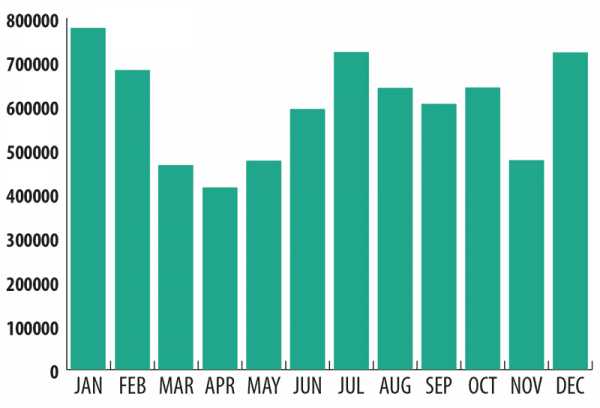

Требование как минимум пяти тысяч долларов за расшифровку от Trojan.ArchiveLockПоэтому такой вид кибервымогательства продолжает процветать и приносить огромные деньги организаторам этого криминального бизнеса. Например, по данным специалистов «Лаборатории Касперского», за 2014 год зафиксировано более семи миллионов атак с использованием троянов-шифровальщиков различных семейств.

Количество атак с использованием троянов-шифровальщиков за 2014 год по данным «Лаборатории Касперского»

Количество атак с использованием троянов-шифровальщиков за 2014 год по данным «Лаборатории Касперского»

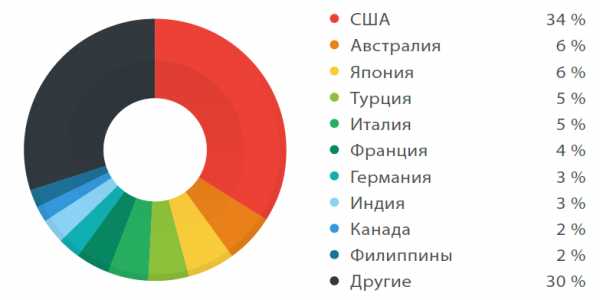

Распределение атак с использованием троянов-шифровальщиков в первом квартале 2015 года по странам (информация от компании TrendLabs)

Распределение атак с использованием троянов-шифровальщиков в первом квартале 2015 года по странам (информация от компании TrendLabs)Большая часть этого добра попадает на компьютеры своих потенциальных жертв под видом каких-либо полезных и крайне необходимых вложений в спам-рассылках (если помнишь, именно так и распространялся в свое время CryptoLocker). Однако последователи CryptoLocker’а не стали ограничиваться только этим каналом распространения своих творений и подключили еще один — путем drive-by загрузок (к примеру, трояны-шифровальщики Alpha Crypt и CryptoWall очень часто распространяются с помощью известных наборов эксплоитов Angler EK или Nuclear EK).

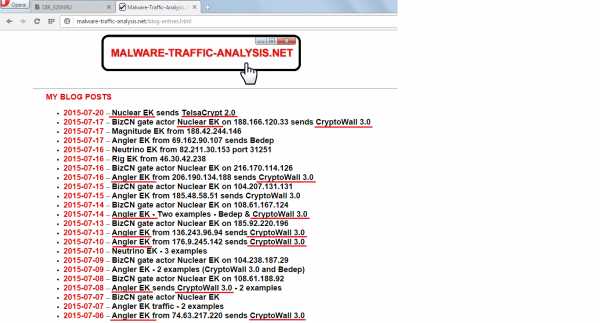

Angler EK и Nuclear EK, заподозренные в распространении трояна-шифровальщика CryptoWall и TeslaCrypt на malware-traffic-analysis.net

Angler EK и Nuclear EK, заподозренные в распространении трояна-шифровальщика CryptoWall и TeslaCrypt на malware-traffic-analysis.net

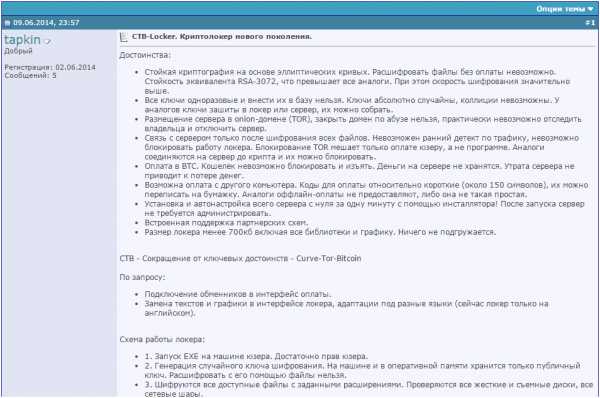

Critroni (CTB Locker)

Этот представитель локеров-шифровальщиков появился около года назад. CTB — аббревиатура, обозначающая Curve-Tor-Bitcoin. Основное отличие этого локера от многих других заключается в использовании для шифрования файлов алгоритма, основанного на эллиптических кривых.

Объявление о продаже Critroni (CTB-Locker) на одном из форумов

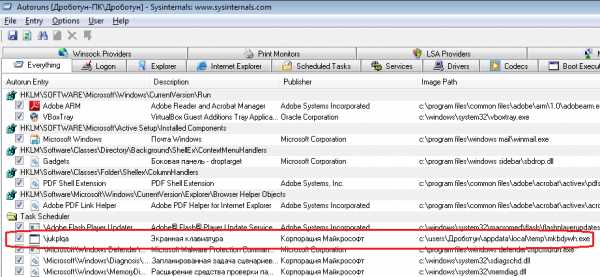

Объявление о продаже Critroni (CTB-Locker) на одном из форумовВ реестре в ветках автозапуска он называет себя вполне благопристойно. Например, два семпла, которые мы исследовали, выдавали себя за экранную клавиатуру от Microsoft. Для сокрытия внутренностей от посторонних глаз и затруднения анализа файл зловреда упакован с помощью PEncrypt 3.1.

Critroni (CTB-Locker) в ветках автозапуска реестра

Critroni (CTB-Locker) в ветках автозапуска реестра

Шифрование файлов

Critroni шифрует не так много типов файлов, в основном это документы MS Office, текстовые документы и файлы баз данных:

.xlsx .xlsm .xlsb .xls .xlk .txt .sql .safe .rtf .pwm .pem .mdf

.mdb .kwm .groups .docx .docm .doc .der .dbf .db .crt .cerШифрование файлов идет в несколько этапов:

- отобранный для шифрования файл с помощью API-функции MoveFileEx помещается во временный файл;

- этот временный файл считывается с диска поблочно;

- каждый считанный блок сжимается с помощью функции deflate библиотеки zlib;

- сжатый блок шифруется и записывается на диск;

- в начало файла помещается информация, которая нужна будет для расшифровки;

- зашифрованный файл получает расширение ctbl.

CTB-Locker использует для своей деятельности так называемый алгоритм Диффи — Хеллмана на эллиптических кривых (ECDH — Elliptic curve Diffie — Hellman).

Для начала Critroni генерирует пару главных ключей master-public и master-private. Для этого берется хеш SHA-256 от 34-байтного случайного числа, состоящего из:

- 0x14 bytes: значение, полученное функцией CryptGenRandom

- 0x08 bytes: значение, полученное функцией GetSystemTimeAsFileTime

- 0x04 bytes: значение, полученное функцией GetTickCount

- 0x04 bytes: значение (ThreadID ^ ProcessID)

- 0x10 bytes: значение MachineGuid

Ключ master-private отправляется на командный сервер и на зараженной машине не сохраняется (при этом он также шифруется с использованием ECDH, и подсмотреть его во время пересылки не получится). Для каждого шифруемого файла таким же образом генерируются session-public и session-private. После этого вычисляется значение session-shared = ECDH(master-public, session-private), хеш SHA-256 от которого используется в качестве ключа для шифрования файлов алгоритмом AES-256. В начало зашифрованного файла пишется 32 байта session-public и 16 байт служебной информации для поиска нужного master-private на командном сервере.

В итоге без знания master-private расшифровать файлы не получится, а ключ этот, как мы уже выяснили, хранится на C&C-сервере в доменной зоне .onion.

Результат деятельности Critroni

Результат деятельности Critroni

Связь с командным сервером

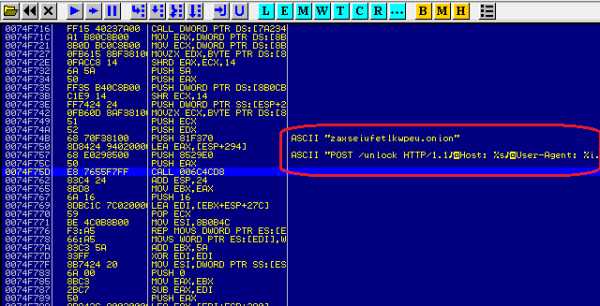

В образцах, которые попали на исследование в (анти)вирусную лабораторию нашего журнала, C&C-центр располагался в сети Tor, а само доменное имя зашито в теле трояна. Связь устанавливается посредством Tor-клиента, запускаемого в отдельном потоке. Весь код, реализующий обмен с командным сервером в зоне .onion, взят практически без изменений из исходников широко известного tor.exe.

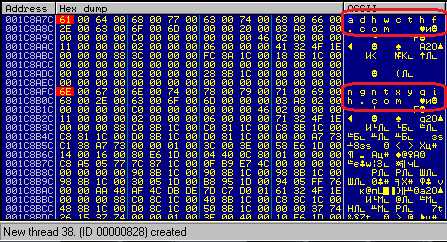

Кусочек Tor-клиента внутри Critroni (выделены адрес командного сервера и пересылаемые команды)

Кусочек Tor-клиента внутри Critroni (выделены адрес командного сервера и пересылаемые команды)

CryptoWall

Массовое распространение этой малвари было зафиксировано в первом квартале 2014 года, однако, по некоторым данным, первые образцы были обнаружены еще в ноябре 2013 года. В этом семействе известны и две версии CryptoWall 2.0 и CryptoWall 3.0. На сегодняшний день версия 3.0 (несмотря на утрату некоторых возможностей по сравнению с предыдущей версией) почти полностью вытеснила версию 2.0. По некоторым данным, за первые полгода своей деятельности CryptoWall принес своим создателям свыше 1,1 миллиона долларов.

Шифрование файлов

Список шифруемых файлов довольно широк, этого локера стоит опасаться не только владельцам документов MS Office и фотографий, но и разработчикам софта:

.c .h .m .ai .cs .db .nd .pl .ps .py .rm .3dm .3ds .3fr .3g2 .3gp

.ach .arw .asf .asx .avi .bak .bay .cdr .cer .cpp .cr2 .crt .crw

.dbf .dcr .dds .der .des .dng .doc .dtd .dwg .dxf .dxg .eml .eps

.erf .fla .flvv .hpp .iif .jpe .jpg .kdc .key .lua .m4v .max .mdb

.mdf .mef .mov .mp3 .mp4 .mpg .mrw .msg .nef .nk2 .nrw .oab .obj

.odb .odc .odm .odp .ods .odt .orf .ost .p12 .p7b .p7c .pab .pas

.pct .pdb .pdd .pdf .pef .pem .pfx .pps .ppt .prf .psd .pst .ptx

.qba .qbb .qbm .qbr .qbw .qbx .qby .r3d .raf .raw .rtf .rw2 .rwl

.sql .sr2 .srf .srt .srw .svg .swf .tex .tga .thm .tlg .txt .vob

.wav .wb2 .wmv .wpd .wps .x3f .xlk .xlr .xls .yuv .back .docm .docx

.flac .indd .java .jpeg .pptm .pptx .xlsb .xlsm .xlsxПервым делом CryptoWall делает невозможным восстановление файлов из теневых копий и точек восстановления, выполняя следующие команды:

vssadmin.exe Delete Shadows /All /Quiet

bcdedit.exe /set {default} recoveryenabled No

bcdedit.exe /set {default} bootstatuspolicy ignoreallfailuresШифрование начинается после того, как от C&C-сервера будет получен публичный RSA-ключ. В отличие от других локеров, CryptoWall шифрует сами файлы с использованием алгоритма RSA-2048, в то время как большинство других с помощью RSA шифруют AES-ключ, которым были зашифрованы файлы. Алгоритм RSA достаточно ресурсоемкий и создает большую нагрузку на систему, что может косвенно указывать на заражение CryptoWall’ом.

Связь с командным сервером

В зависимости от модификации связь с командными серверами может устанавливаться либо посредством Tor (для этого скачивается и устанавливается tor.exe), либо через анонимную сеть I2P. Все имена командных серверов прошиты непосредственно в теле троя, а передаваемые данные шифруются по алгоритму RC4.

Приемы, затрудняющие анализ

Код троя подвергнут тщательному многоуровневому шифрованию. В ходе первой стадии расшифровки трой читает большой кусок зашифрованного кода, расшифровывает и сохраняет его в буфер. Второй этап расшифровки кода начинается с байтового массива (0x35, 0x5e, 0x74) внутри сохраненного на первом этапе кода. Как только это место определено, данные расшифровываются в стек. Третий этап начинается передачей выполнения на код, который был помещен в стек. Во время этого этапа расшифровываются ресурсы, зашифрованные с помощью Base64. Расшифрованный ресурс — это и есть окончательный код CryptoWall.

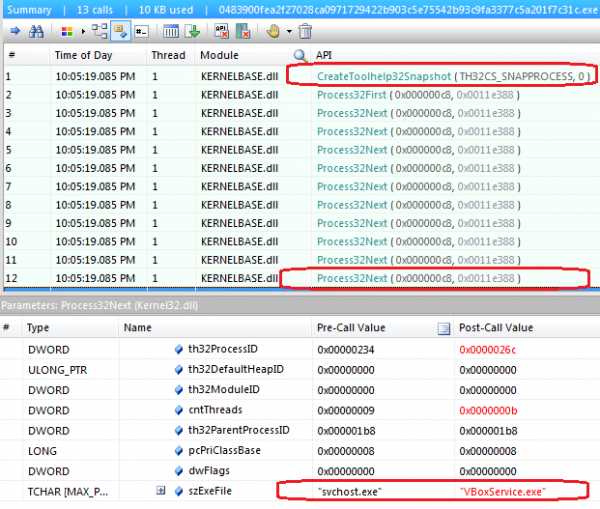

В версии 2.0 на втором этапе троян проверяет наличие виртуального окружения или песочницы: ищет процессы VBoxService.exe, vmtoolsd.exe или загруженную библиотеку sbieDLL.dll.

CryptoWall 2.0 определяет VirtualBox

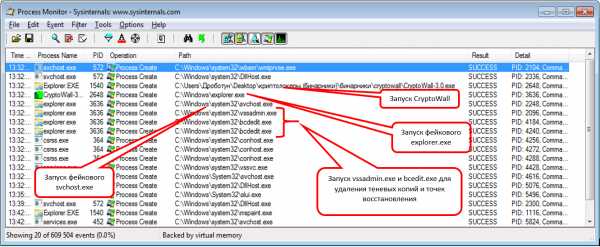

CryptoWall 2.0 определяет VirtualBoxПомимо всего перечисленного, при запуске трой создает фейковый процесс explorer.exe, в который пишет свой код, запускает его отдельным потоком, а свой процесс завершает. Фейковый explorer.exe, в свою очередь, запускает vssadmin.exe и bcedit.exe для уничтожения теневых копий и точек восстановления системы, а также фейковый svchost.exe, в который тоже внедряется вредоносный код, и уже под видом этого процесса CryptoWall начинает свою деятельность.

Последовательность запуска процессов локера CryptoWall

Последовательность запуска процессов локера CryptoWall

Dirty (DirCrypt)

Появился примерно в одно время с CryptoLocker’ом (некоторые антивирусные компании датируют появление Dirty даже немного раньше — в июле 2013 года).

Устрашающие обои Dirty

Устрашающие обои Dirty

Шифрование файлов

DurCrypt шифрует не так много типов файлов, в основном это документы и фотографии:

.7z .avi .doc .docm .docx .jpeg .jpg .mpeg .mpg

.pdf .png .rar .rtf .wmv .xls .xlsm .xlsx .zipДля шифрования используются два алгоритма: RC4 и RSA. Первым алгоритмом шифруется весь файл целиком, причем ключ шифрования дописывается в конец зашифрованного файла. Вторым алгоритмом шифруются первые 1024 байта файла с использованием публичного ключа, зашитого в теле локера, при этом ключ для расшифровки можно только получить из командного центра, заплатив сумму, эквивалентную 200 долларам.

Связь с командным сервером

Dirty сам генерирует имена командных серверов на основе двух четырехбайтовых начальных чисел, находящихся в секции ресурсов. Всего алгоритм генерации доменных имен может сгенерировать тридцать имен командных центров. Все командные центры находятся в зоне .com и имеют вот такие сомнительные с художественной точки зрения имена: rauggyguyp.com, llullzza.com, mluztamhnngwgh.com, mycojenxktsmozzthdv.com, inbxvqkegoyapgv.com.

Работа генератора имен C&C-сервера Dirty

Работа генератора имен C&C-сервера DirtyСвязь с командным центром ведется открытым текстом без всякого шифрования, передается публичный ключ и после подтверждения факта оплаты в ответ высылается RSA-ключ для расшифровки.

Приемы, затрудняющие анализ

В процессе своей работы Dirty ищет процессы с именами taskmgr, tcpview, filemon, procexp, procmon, regmon, wireshark, LordPE, regedit и в случае успеха завершает обнаруженные «опасные» процессы.

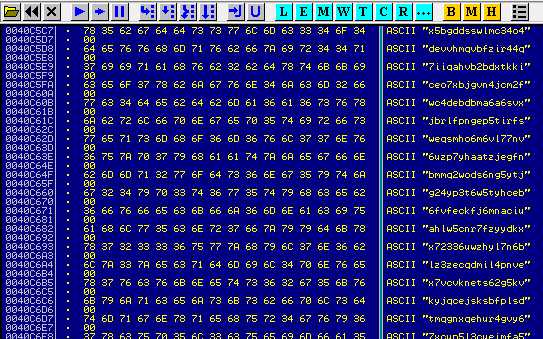

Помимо этого, все текстовые строки и другие данные хранятся в теле локера в зашифрованном виде.

Расшифрованные строки внутри Dirty

Расшифрованные строки внутри Dirty

TeslaCrypt

Первые образцы этой малвари появились в ноябре 2014 года (первый семпл был загружен на virustotal.com 11 ноября 2014 года). Однако широко и повсеместно TeslaCrypt стал распространяться чуть позже, в начале марта 2015 года. За все время своего существования этот локер претерпел ряд изменений, и на данный момент актуальной версией следует считать TeslaCrypt 2.0.0.

Окно с требованием оплаты TeslaCrypt версии 0.4.0 (RSA-2048 написано для устрашения, в реальности используется AES-256-CBC)

Окно с требованием оплаты TeslaCrypt версии 0.4.0 (RSA-2048 написано для устрашения, в реальности используется AES-256-CBC)

Шифрование файлов

TeslaCrypt выбирает для шифрования очень много типов файлов (порядка двухсот), при этом в список попали и типы файлов, связанные с играми (сохранения, пользовательские профили и прочее):

- Bethesda Softworks settings file

- F.E.A.R. 2 game

- Steam NCF Valve Pak

- Call of Duty

- EA Sports

- Unreal 3

- Unity scene

- Assassin’s Creed game

- Skyrim animation

- Bioshock 2

- Leagues of Legends

- DAYZ profile file

- RPG Maker VX RGSS

- World of Tanks battle

- Minecraft mod

- Unreal Engine 3 game file

- Starcraft saved game

- S.T.A.L.K.E.R. game file

- Dragon Age Origins game

Сама схема шифрования претерпевала изменения от версии к версии. Изначально это была реализация алгоритма AES-256-CBC, с сохранением ключа расшифровки в файле key.dat до конца зашифровывания всех файлов (после шифрования последнего файла этот ключ затирался нулями).

В более поздних версиях (в частности, 0.4.0) ключ расшифровки сохранялся в файле storage.bin уже не в открытом виде, а в преобразованном с помощью алгоритма цифровой подписи с эллиптическими кривыми (реализация под названием secp256k1) и после зашифровывания последнего файла затирался случайными байтами.

В последних версиях (TeslaCrypt 2.0.0) алгоритм шифрования стал гораздо более совершенным. Скорее всего, авторы этого троя подсмотрели реализацию шифрования у Critroni и практически без изменений перенесли ее в свое творение. Все алгоритмы реализованы с помощью свободно распространяемой библиотеки cryptlib предположительно версии 3.4.1 (в теле локера встречаются строки с названиями файлов исходников из этой библиотеки: bn_lib.c, ec_lid.c, ec_key.c и другие). Отличие реализации алгоритмов в TeslaCrypt от их реализации в CTB-Locker’е в том, что сессионные ключи генерируются не для каждого файла, а для текущей сессии компьютера (до следующей перезагрузки).

Перед шифрованием файлов TeslaCrypt удаляет все системные бекапы (теневые копии) файлов жертвы с помощью команды

vssadmin.exe delete shadows /all /quietЧто такое vssadmin.exe?

Vssadmin.exe — это утилита управления службой теневого копирования VSS (Volume Snapshot Service или Volume Shadow Copy Service). Данная служба используется в стандартном процессе восстановления системы и различных программах резервного копирования/архивации данных (Handy Backup, Leo Backup и другие). Некоторые локеры-шифровальщики используют эту утилиту для уничтожения всех созданных теневых копий, что, соответственно, делает невозможным восстановление зашифрованных файлов. Как правило, в этом случае команда выглядит как vssadmin.exe delete shadows /all /quiet, где параметр delete shadows обозначает как раз удаление теневых копий, параметр /all говорит о том, что необходимо удалить все теневые копии, а параметр /quiet указывает, что все действия необходимо провести незаметно для пользователя, без вывода на экран каких-либо сообщений.

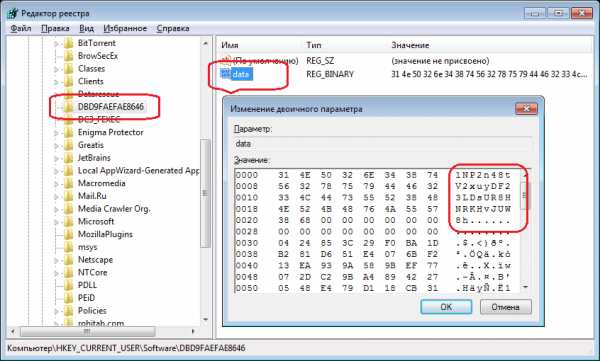

Необходимую для работы информацию TeslaCrypt 2.0.0 сохраняет в реестре (а не в файлах, как это было ранее). В HKCU\Software\msys\ID сохраняется значение идентификатора троя, а в HKCU\Software\<идентификатор троя>\data сохраняется номер Bitcoin-кошелька, публичный ключ master-public, разделяемый секрет алгоритма ECDH и другая служебная информация (при этом ни master-private, ни session-private нигде не сохраняются).

Служебная информация TeslaCrypt, сохраненная в реестре

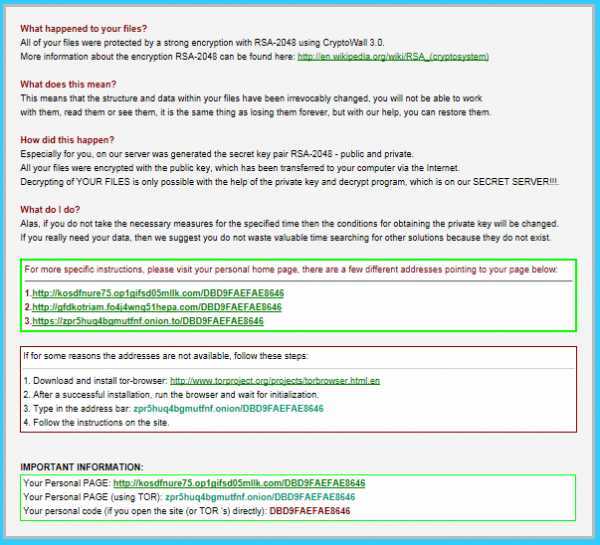

Служебная информация TeslaCrypt, сохраненная в реестреИнтересная особенность последней версии TeslaCrypt — отказ от GUI-окна для вывода сообщения с требованием об оплате и вывод этого сообщения в виде HTML-страницы, которая копирует такую же у CryptoWall’а (при этом TeslaCrypt выдает себя за нашумевший CryptoWall, очевидно, чтобы еще больше запугать жертву).

Страница с требованием оплаты, где TeslaCrypt выдает себя за CryptoWall

Страница с требованием оплаты, где TeslaCrypt выдает себя за CryptoWall

Связь с командным сервером

В теле трояна содержится статический список адресов C&C. Сами серверы находятся в сети Tor, но коммуникация устанавливается через обычный web с помощью сервисов tor2web (в исследуемом семпле использовался tor2web.org).

В TeslaCrypt первых версий запросы к командному серверу отправлялись в открытом виде, в последующих версиях стали шифроваться алгоритмом AES-256-CBC. В качестве ключа берется хеш SHA-256 от строки, содержащейся в теле зловреда.

Приемы, затрудняющие анализ

В отдельном потоке трой, используя API-функции CreateToolhelp32Snapshot, Process32First и Process32Next, ищет процессы с именами taskmgr.exe, regedit.exe, cmd.exe, procexp.exe, msconfig.exe и завершает их.

Помимо этого, все строки в явном виде в теле зловреда не хранятся и скрыты от невооруженного взгляда не очень сложным шифрованием.

TorLocker

Первая атака с использованием этого локера была зафиксирована осенью прошлого года. Практически во всех случаях семплы TorLocker’а относятся к двум версиям 1.0 (на английском языке) и 2.0 (на английском и японском языках). Основное различие между версиями заключается в методах затруднения анализа кода и используемом источнике дополнительных модулей: в версии 2.0 эти модули скачиваются из интернета, тогда как в версии 1.0 они извлекаются из секции данных.

Окно с требованием оплаты от TorLocker 2.0

Окно с требованием оплаты от TorLocker 2.0

Шифрование файлов

TorLocker покушается на огромное количество типов файлов, от офисных документов пользователя, видео- и аудиозаписей, изображений до файлов виртуальных машин, ключей шифрования, сертификатов и прочего:

.3gp .7z .accdb .ai .aiff .arw .avi .backup .bay .bin .blend .cdr .cer

.cr2 .crt .crw .dat .dbf .dcr .der .dit .dng .doc .docm .docx .dwg .dxf

.dxg .edb .eps .erf .flac .gif .hdd .indd .jpe .jpg .jpeg .kdc .kwm .log

.m2ts .m4p .mdb .mdf .mef .mkv .mov .mp3 .mp4 .mpg .mpeg .mrw .ndf .nef

.nrw .nvram .odb .odm .odp .ods .odt .ogg .orf .p12 .p7b .p7c .pdd .pdf

.pef .pem .pfx .pif .png .ppt .pptm .pptx .psd .pst .ptx .pwm .qcow .qcow2

.qed .r3d .raf .rar .raw .rtf .rvt .rw2 .rwl .sav .sql .srf .srw .stm

.txt .vbox .vdi .vhd .vhdx .vmdk .vmsd .vmx .vmxf .vob .wav .wb2 .wma .wmv

.wpd .wps .xlk .xls .xlsb .xlsm .xlsx .zipПри запуске TorLocker, используя имя компьютера и серийный номер логического диска, выбирает один из 128 зашитых в тело публичных RSA-ключей.

Файлы шифруются алгоритмом AES-256, при этом для каждого файла генерируется свой ключ шифрования. Если размер файла больше 512 Мбайт, то шифруются только первые 512 Мбайт файла. В конец каждого файла дописывается служебная информация размером 512 байт: 32 байта паддинга, 4 байта идентификатора TorLocker’а и 476 байт — использованный ключ AES-256, зашифрованный с помощью RSA-2048 выбранным в начале работы троя публичным ключом. Зашифрованные данные в файл пишутся поверх незашифрованных, и создание нового файла с удалением старого не происходит. Название и расширение зашифрованных файлов не изменяются.

Связь с командным сервером

Связь с командным сервером устанавливается уже после того, как все файлы будут зашифрованы. Из-за этого работа трояна незаметна и ее невозможно выявить по нетипичной сетевой активности.

Имена командных серверов в теле TorLocker 2.0

Имена командных серверов в теле TorLocker 2.0Все адреса командных серверов прописаны в теле троя, связь с ними осуществляется посредством Tor-клиента tor.exe и с использованием прокси polipo.exe. Эти два файла либо извлекаются из секции данных зловреда (в версии 1.0), либо качаются из Сети (в версии 2.0).

Скачивание и запуск tor.exe и polipo.exe в TorLocker 2.0

Приемы, затрудняющие анализ

Обычно представители этого семейства упакованы UPX, кроме этого, секция данных зашифрована с помощью алгоритма AES с 256-битным ключом (при этом первые четыре байта этого ключа записываются в конец зашифрованных файлов и используются как идентификатор конкретного семпла трояна).

Сам код щедро разбавлен последовательностями ничего не значащих и не выполняемых ни при каких условиях команд (так называемые висячие байты), которые обходятся командой безусловного перехода.

Функция настройки криптоконтейнера в TorLocker 2.0 (до и после нее видны «висячие байты»)При запуске TorLocker создает отдельный поток, который, используя API-функции CreateToolhelp32Snapshot, Process32First и Process32Next, ищет процессы с именами taskmgr.exe, regedit.exe, procexp.exe, procexp64.exe и завершает их.

TorrentLocker

Первые заражения этим локером были зафиксированы в начале февраля 2014 года. Название взято из имени раздела реестра Bit Torrent Application, который создавался первыми версиями этого локера для хранения служебной информации. Данный зловред распространялся исключительно путем спам-рассылок зараженных писем.

Шифрование файлов

TorrentLocker шифрует порядка 250 разных типов файлов, что делает невозможным любую продуктивную деятельность на зараженном компьютере. Для шифрования файлов используется алгоритм AES-256-CBC (первые версии использовали алгоритм AES-256-CTR, для всех файлов использовался один и тот же ключ, а также вектор инициализации, что делало алгоритм уязвимым и давало возможность восстановить файлы без материальных затрат).

AES-ключ генерируется один раз на основе значений, получаемых от нескольких API-функций (GetTickCount, GetCurrentProcessId, GetCurrentThreadId, GetProcessHeap, GetThreadTimes, GetProcessTimes). После шифрования файлов AES-ключ шифруется публичным ключом RSA, который находится в файле вредоносной программы и записывается в конец зашифрованного файла вместе с контрольной суммой AES-ключа и значением длины зашифрованного AES-ключа. Для снижения нагрузки на процессор и уменьшения времени шифрования TorrentLocker шифрует только первые два мегабайта файла (разумеется, если файл больше этих самых двух мегабайт, в противном случае файл шифруется полностью). Для реализации алгоритмов шифрования применяется свободно распространяемая библиотека LibTomCrypt.

Связь с командным сервером

В первых версиях связь с командным центром устанавливалась по жестко прошитому в теле локера адресу. В более поздних версиях (после октября 2014 года) был добавлен алгоритм динамической генерации адресов, который начинал свою работу, если не удавалось связаться с захардкоженным C&C-сервером. Он выдавал вспомогательный список из тридцати доменных имен командного центра.

Весь трафик шифруется либо с помощью SSL-протокола, либо с помощью алгоритма chain-XOR. На командный сервер передается информация, позволяющая идентифицировать пользователя (она вырабатывается из имени компьютера, даты установки системы и версии ОС). Этот идентификатор позволяет впоследствии установить факт оплаты и предоставить возможность расшифровки файлов.

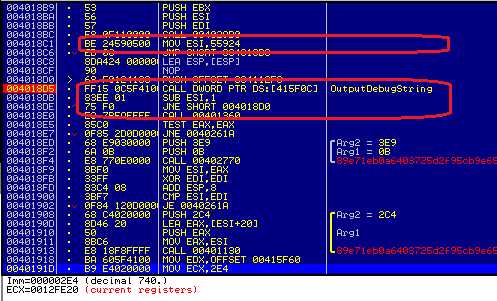

Приемы, затрудняющие анализ

TorrentLocker использует несколько приемов противодействия отладке и обнаружения виртуального окружения. В частности, при помощи API-функции OutputDebugString, которая вызывается в цикле 320 500 раз. Под дебаггером это вызывает зависание процесса отладки.

Антиотладка в TorrentLocker на базе OutputDebugString

Антиотладка в TorrentLocker на базе OutputDebugStringКроме того, используется двухуровневое шифрование кода троя с использованием алгоритма RC4. После расшифровки трой внедряет код, непосредственно ответственный за выполнение вредоносных функций локера, в процессы explorer.exe и svchost.exe.

АнтиВМ в TorrentLocker

АнтиВМ в TorrentLocker

Заключение

Напоследок стоит отметить, что угроза подвергнуться атаке какого-нибудь новоявленного локера-шифровальщика в настоящее время довольно актуальна. В большинстве применяемых на сегодня локеров используются все самые современные достижения криптографии, и далеко не всегда есть возможность восстановить свои файлы без помощи авторов такого рода малвари и создателей этого бизнеса.

Как удалить CryptoLocker Ransomware и восстановить ваши файлы - wintips.org

Последнее обновление 7 марта 2017 г.

Cryptolocker (также известный как « Troj / Ransom-ACP », « Trojan.Ransomcrypt.F ») - это программа-вымогатель, которая, заражая ваш компьютер, шифрует все файлы в нем. Плохая новость, связанная с этим вирусом, заключается в том, что после заражения вашего компьютера важные файлы зашифровываются с помощью надежного шифрования, и их практически невозможно расшифровать.

Программа-вымогатель Cryptolocker требует, чтобы вы совершили платеж в размере 300 долларов США или 300 евро в определенный период времени (например, 72 часа или 100 часов) через платежную службу (например, MoneyPak, Ukash, PaySafeCard и т. Д.), Чтобы разблокировать ваши файлы. . в противном случае - по истечении этого периода - никто не сможет их восстановить или расшифровать.

Cryptolocker - это не вирус, а вредоносное программное обеспечение, и оно, вероятно, заражает ваш компьютер, когда вы открываете вложение электронной почты от законного отправителя, который кажется невиновным, или из ваших сетевых папок, или с внешнего USB-накопителя, подключенного к вашему компьютеру. .

Как только Cryptolocker заражает ваш компьютер, он начинает шифрование всех личных файлов на вашем компьютере, а затем отправляет ключ дешифрования, известный как « CryptoLocker ID », на онлайн-сервер. Когда Cryptolocker завершает шифрование ваших файлов, на вашем экране появляется уведомление с требованием немедленной оплаты для их разблокировки. Сообщение информирует вас, что «Ваши личные файлы были зашифрованы, и у вас есть 72 часа, чтобы заплатить нам 300 долларов».

Из нашего исследования на нескольких сайтах мы можем сообщить нашим читателям, что в некоторых случаях файлы остаются зашифрованными, несмотря на то, что пользователь производит оплату.Поэтому принимайте это решение (платить за разблокировку файлов) на свой страх и риск. Другой вариант - удалить заражение CryptoLocker Ransomware с вашего компьютера, но в этом случае вы должны понимать, что ваши файлы останутся зашифрованными, даже если вы вылечите свой компьютер от этого неприятного вредоносного ПО. Если вы примете это решение (вылечить свой компьютер), единственный способ восстановить ваши файлы - из теневых копий с помощью функции Windows « Восстановить предыдущие версии », которая есть в последних операционных системах.

Обновление: (август 2014 г.): FireEye и Fox-IT выпустили новую службу, которая получает закрытый ключ дешифрования для пользователей, которые были заражены программой-вымогателем CryptoLocker. Услуга называется « DecryptCryptoLocker » (услуга прекращена), она доступна по всему миру и не требует от пользователей регистрации или предоставления контактной информации для ее использования.

Чтобы использовать эту услугу, вам необходимо посетить этот сайт: (услуга больше не поддерживается) и загрузить один зашифрованный файл CryptoLocker с зараженного компьютера (Примечание: загрузите файл, не содержащий конфиденциальной и / или частной информации).После этого вы должны указать адрес электронной почты, чтобы получить свой закрытый ключ, и ссылку для загрузки инструмента дешифрования. Наконец, запустите загруженный инструмент дешифрования CryptoLocker (локально на вашем компьютере) и введите свой закрытый ключ, чтобы расшифровать ваши зашифрованные файлы CryptoLocker.

Более подробную информацию об этой услуге можно найти здесь: FireEye и Fox-IT объявляют о новой услуге для помощи жертвам CryptoLocker.

ЕЩЕ РАЗ: НЕ ПРОДОЛЖАЙТЕ УДАЛЕНИЕ ВИРУСА CRYPTOLOCKER, ЕСЛИ:

У ВАС ЕСТЬ ЧИСТАЯ РЕЗЕРВНАЯ КОПИЯ ВАШИХ ФАЙЛОВ, СОХРАНЕННАЯ В ДРУГОМ МЕСТЕ (например, на отключенном переносном жестком диске)

или

ВАМ НЕ НУЖНЫ ЗАШИФРОВАННЫЕ ФАЙЛЫ, ПОТОМУ ЧТО ОНИ НЕ ТАК ВАЖНЫ.

или

ВЫ ХОТИТЕ ПОПЫТАТЬСЯ ВОССТАНОВИТЬ ФАЙЛЫ, ИСПОЛЬЗУЯ ФУНКЦИЮ КОПИЙ ТЕНЕЙ (Шаг 5).

Итак, если вы приняли окончательное решение, то сначала удалите заражение Cryptolocker Ransomware с вашего компьютера, а затем попробуйте восстановить файлы, выполнив следующие действия:

Как избавиться от CryptoLocker RansomWare & Восстановить зашифрованные файлы Cryptolocker.

Руководство по удалению CryptoLocker RansomWare

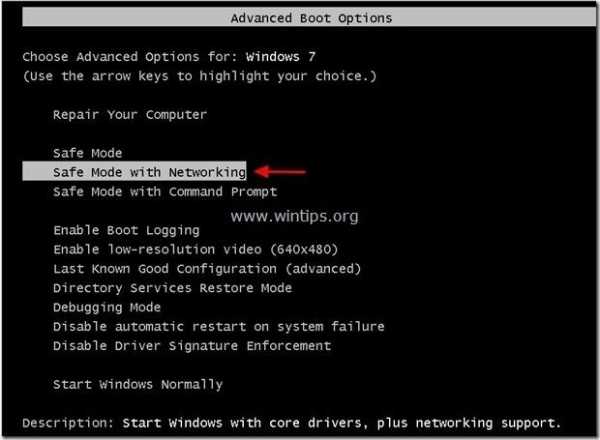

Шаг 1. Запустите компьютер в «безопасном режиме с загрузкой сетевых драйверов».

Пользователи Windows 7, Vista и XP :

1.Выключите свой компьютер.

2. Запустите компьютер (Power On) и, когда компьютер загружается, нажмите клавишу « F8 » до появления логотипа Windows.

3. Используя стрелки на клавиатуре, выберите « Safe Mode with Networking » и нажмите «Enter».

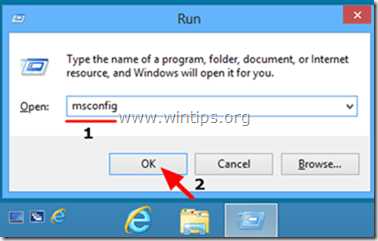

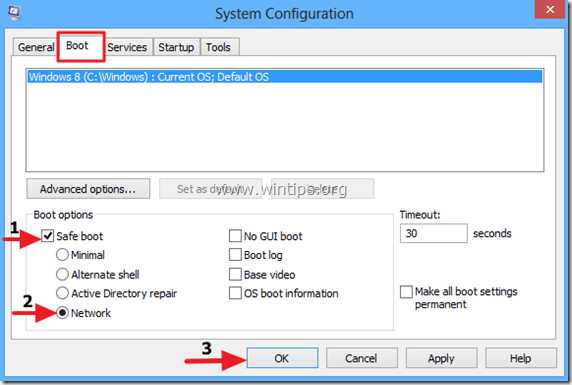

Пользователи Windows 8 и 8.1 *:

* Также работает в Windows 7, Vista и XP.

1. Нажмите клавиши « Windows » + « R », чтобы загрузить диалоговое окно Выполнить .

2. Введите « msconfig » и нажмите . Введите .

3. Щелкните вкладку Boot и отметьте « Safe Boot » и « Network ».

4. Щелкните « OK » и перезагрузите компьютер.

Примечание: Чтобы снова загрузить Windows в « нормальном режиме », вам необходимо снять флажок « Safe Boot », используя ту же процедуру.

Шаг 2. Остановить и очистить запущенные вредоносные процессы.

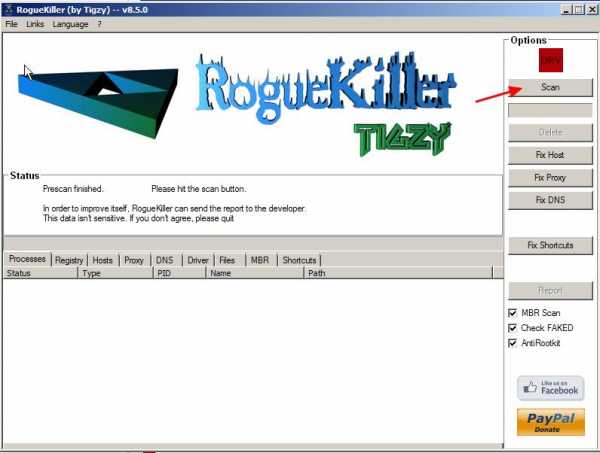

1. Загрузите и , сохраните «RogueKiller» на свой компьютер * (например, на рабочий стол)

Примечание *: Загрузите версию x86 или X64 в соответствии с версией вашей операционной системы. Чтобы найти версию своей операционной системы, нажмите « Щелкните правой кнопкой мыши » на значке компьютера, выберите « Properties » и просмотрите раздел « System Type »

2. Дважды щелкните , чтобы запустить RogueKiller.

3. Дайте предварительному сканированию завершить , а затем нажмите кнопку « Сканировать », чтобы выполнить полное сканирование.

3. Когда полное сканирование завершится, нажмите кнопку «Удалить» , чтобы удалить все обнаруженные вредоносные объекты.

4. Закройте RogueKiller и перейдите к следующему шагу.

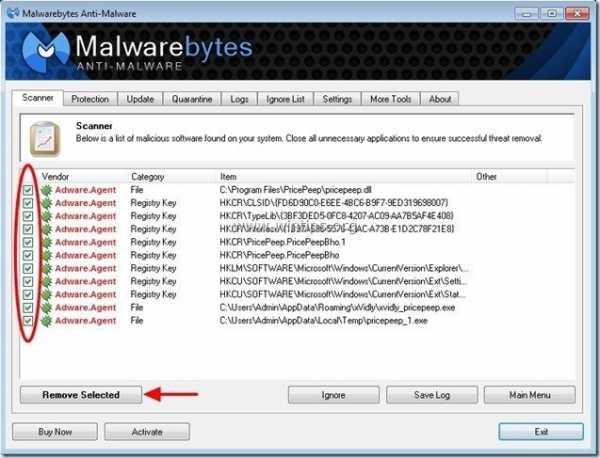

Шаг 3. Очистите компьютер от оставшихся вредоносных угроз.

Загрузите и , чтобы установить , одну из самых надежных БЕСПЛАТНЫХ программ защиты от вредоносных программ на сегодняшний день, чтобы очистить ваш компьютер от оставшихся вредоносных угроз. Если вы хотите постоянно защищаться от существующих и будущих вредоносных программ, мы рекомендуем вам установить Malwarebytes Anti-Malware PRO:

. Malwarebytes ™ Protection

Удаляет шпионское, рекламное и вредоносное ПО.

Начните бесплатную загрузку прямо сейчас!

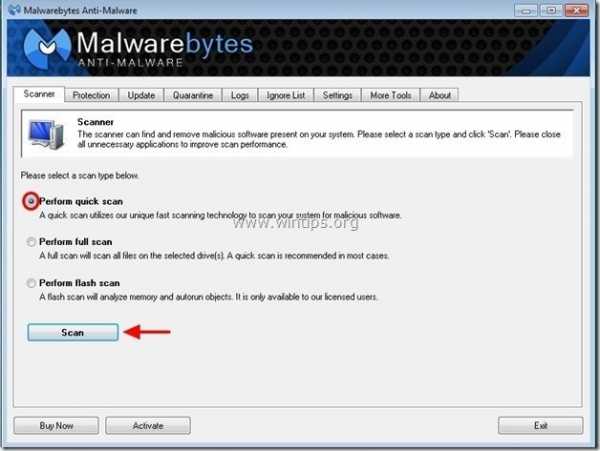

1. Запустите « Malwarebytes Anti-Malware» и позвольте программе обновиться до последней версии и вредоносной базы данных, если это необходимо.

2. Когда на экране появится главное окно «Malwarebytes Anti-Malware», выберите опцию « Выполнить быстрое сканирование », а затем нажмите кнопку « Сканировать » и позвольте программе просканировать вашу систему на наличие угроз.

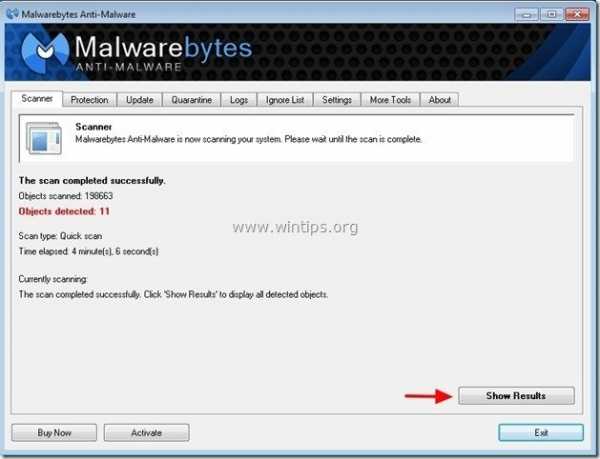

3. Когда сканирование завершится, нажмите «ОК» , чтобы закрыть информационное сообщение, а затем нажмите кнопку «Показать результаты» для просмотра и удалите обнаруженных вредоносных угроз.

.

.

4. В окне «Показать результаты» проверьте - с помощью левой кнопки мыши - все зараженные объекты , а затем выберите опцию « Удалить выбранные » и позвольте программе удалить выбранные угрозы.

5. По завершении процесса удаления зараженных объектов , «Перезагрузите систему, чтобы правильно удалить все активные угрозы»

6. Перейти к следующему шагу .

Шаг 4. Удалите скрытые файлы Cryptolocker Ransomware.

Уведомление: Для выполнения этой задачи необходимо включить просмотр скрытых файлов.

1. Перейдите по следующим путям и удалите все скрытые файлы Cryptolocker:

Для Windows XP:

- C: \ Documents and Settings \ <ВАШЕ ИМЯ ПОЛЬЗОВАТЕЛЯ> \ Application Data \ RandomFileName.exe

например {DAEB88E5-FA8E-E0D1-8FCD-BFC7D2F6ED25}.exe

- C: \ WINDOWS \ system32 \ msctfime.ime

Для Windows Vista или Windows 7:

- C: \ Users \ <ВАШЕ ИМЯ ПОЛЬЗОВАТЕЛЯ> \ AppData \ Roaming \ RandomFileName.exe

например {DAEB88E5-FA8E-E0D1-8FCD-BFC7D2F6ED25} .exe

- C: \ WINDOWS \ system32 \ msctfime.ime

2. Наконец удалите все файлы и папки в ваших папках TEMP:

Для Windows XP:

- C: \ Documents and Settings \ <ВАШЕ ИМЯ ПОЛЬЗОВАТЕЛЯ> \ Local Settings \ Temp \

- C: \ Windows \ Temp \

Для Windows Vista или Windows 7:

- C: \ Users \ <ВАШЕ ИМЯ ПОЛЬЗОВАТЕЛЯ> \ AppData \ Local \ Temp \

- C: \ Windows \ Temp \

Восстановите файлы из теневых копий.

Шаг 5. Восстановите файлы после заражения Cryptolocker

После того, как вы вылечили свой компьютер от вируса Cryptolocker, пора попытаться восстановить файлы до их состояния до заражения. Для этих методов мы используем функцию теневого копирования, которая включена в Windows XP и последние операционные системы (Windows 8, 7 и Vista)

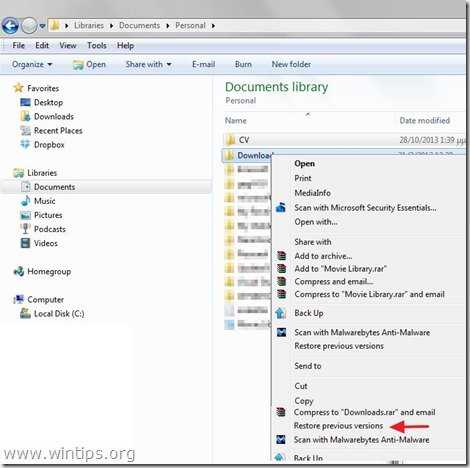

.Метод 1 : Восстановите зашифрованные файлы Cryptolocker с помощью функции Windows «Восстановить предыдущие версии».

Метод 2 : Восстановите зашифрованные файлы Cryptolocker с помощью Shadow Explorer.

Метод 1. Восстановите зашифрованные файлы Cryptolocker с помощью функции Windows «Восстановить предыдущие версии».

Как восстановить зашифрованные файлы CryptoLocker с помощью функции Windows «Восстановить предыдущие версии»:

1. Перейдите к папке или файлу, который вы хотите восстановить в предыдущем состоянии, и щелкните правой кнопкой мыши на нем.

2. В раскрывающемся меню выберите « Восстановить предыдущие версии ». *

Уведомление * для пользователей Windows XP : выберите « Properties », а затем вкладку « Previous Versions ».

3. Затем выберите конкретную версию папки или файла и нажмите:

- Кнопка « Открыть » для просмотра содержимого этой папки / файла.

- « Copy », чтобы скопировать эту папку / файл в другое место на вашем компьютере (e.грамм. у вас внешний жесткий диск).

- « Restore », чтобы восстановить файл папки в то же место и заменить существующий.

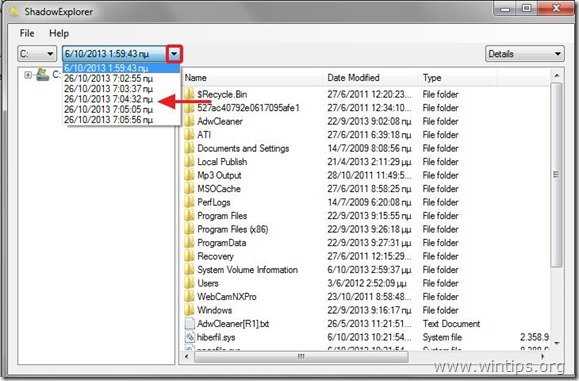

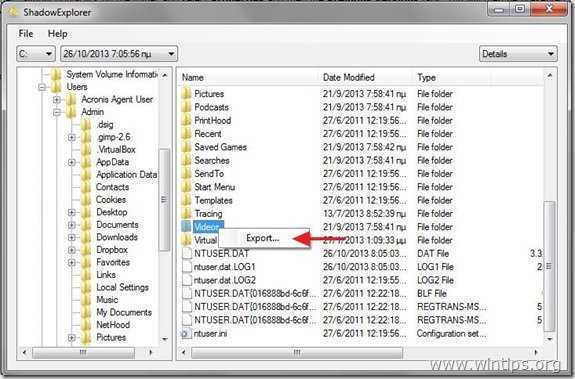

Метод 2: Восстановите зашифрованные файлы Cryptolocker с помощью Shadow Explorer.

Как восстановить зашифрованные файлы CryptoLocker с помощью утилиты «Shadow Explorer».

ShadowExplorer - это бесплатная замена функции предыдущих версий в Microsoft Windows Vista / 7/8.Вы можете восстановить потерянные или поврежденные файлы из Shadow Copies .

1. Загрузите утилиту ShadowExplorer отсюда. (Вы можете загрузить установщик ShadowExplorer или Portable версию программы).

2. Запустите утилиту ShadowExplorer и затем выберите дату, когда вы хотите восстановить теневую копию вашей папки / файлов.

3. Теперь перейдите к папке / файлу, в котором вы хотите восстановить предыдущую версию, щелкните правой кнопкой мыши и выберите « Export »

4.Наконец, укажите, куда будет экспортирована / сохранена теневая копия вашей папки / файла (например, ваш Рабочий стол), и нажмите « OK »

Вот и все.

Если эта статья была для вас полезной, поддержите нас, сделав пожертвование. Даже 1 доллар может иметь огромное значение для нас в наших усилиях продолжать помогать другим, сохраняя при этом этот сайт бесплатным: Смотрите лучшие предложения на Woot! Компания-амазонка доступна только сегодня. Бесплатная доставка для членов Prime! Если вы хотите, чтобы был постоянно защищен от вредоносных программ, существующих и будущих , мы рекомендуем вам установить Malwarebytes Anti-Malware PRO , нажав ниже (мы действительно зарабатываете комиссию от продаж, произведенных по этой ссылке, но без дополнительных затрат для вас.У нас есть опыт работы с этим программным обеспечением, и мы рекомендуем его, потому что оно полезно и полезно):Полная защита домашнего ПК - Защитите до 3 ПК с помощью НОВОГО ПО Malwarebytes Anti-Malware Premium!

.100+ бесплатных инструментов дешифрования программ-вымогателей для удаления и разблокировки зашифрованных файлов

40 забавных каракулей для любителей кошек и вашей кошки Сумасшедшая подруга

60 цитат об измене парня и лежащего мужа

120 бесплатных паролей Wi-Fi в аэропортах со всего мира

4 способа повысить и оптимизировать мощность и скорость беспроводного сигнала WiFi

6 Приложение для виртуального номера телефона SIM-карты для смартфонов iOS и Android

6 Лучший VPN для игр - без задержек, 0% потери пакетов и снижения пинга ms

7 бесплатных приложений для Найти, шпионить и отслеживать украденный Android-смартфон

10 лучших бесплатных хостингов WordPress с собственным доменом и безопасной безопасностью

10 GPS-трекер для смартфонов в поисках пропавших без вести, похищенных и похищенных детей

7 Программное обеспечение для восстановления кражи ноутбука с GPS-отслеживанием местоположения и SpyCam

Скачать бесплатно McAfee A

.Вот как вы можете вернуть свои файлы!

Хорошие новости для всех, кто пострадал от Cryptolocker. Фирмы по ИТ-безопасности FireEye и Fox-IT запустили долгожданную услугу по расшифровке файлов, захваченных печально известной программой-вымогателем.

Это произошло вскоре после того, как исследователи, работающие в Kyrus Technology, опубликовали сообщение в блоге, в котором подробно описывается, как работает CryptoLocker, а также как они реинжиниринговали его для получения закрытого ключа, используемого для шифрования сотен тысяч файлов.

Троян CryptoLocker был впервые обнаружен компанией Dell SecureWorks в сентябре прошлого года.Он работает, шифруя файлы с определенными расширениями и расшифровывая их только после уплаты выкупа в размере 300 долларов.

Хотя сеть, обслуживающая троян, в конечном итоге была отключена, тысячи пользователей остаются отделенными от своих файлов.До настоящего времени.

Вас ударил Cryptolocker? Хотите узнать, как вернуть свои файлы? Читайте дальше, чтобы узнать больше.

Cryptolocker: давайте подведем итоги

Когда Cryptolocker впервые появился на сцене, я назвал его «самой мерзкой вредоносной программой».Я буду придерживаться этого заявления. Как только он получит доступ к вашей системе, он захватит ваши файлы с помощью почти неразрушимого шифрования и потребует с вас небольшое состояние в биткойнах, чтобы вернуть их.

Он не только атаковал локальные жесткие диски.Если к зараженному компьютеру был подключен внешний жесткий диск или подключенный сетевой диск, он тоже подвергнется атаке. Это вызвало хаос на предприятиях, где сотрудники часто сотрудничают и обмениваются документами на сетевых дисках.

Злобное распространение CryptoLocker также заслуживает внимания, как и феноменальная сумма денег, которую он вложил.Оценки варьируются от 3 до 27 миллионов долларов, поскольку жертвы массово платили выкуп, стремясь вернуть свои файлы.

Вскоре после этого серверы, используемые для обслуживания и контроля вредоносного ПО Cryptolocker, были отключены в «Операционном товаре», а база данных жертв была восстановлена.Это были объединенные усилия полиции из нескольких стран, включая США, Великобританию и большинство европейских стран, и в результате ФБР предъявило обвинение главарю банды, стоящей за вредоносным ПО.

Что подводит нас к сегодняшнему дню.CryptoLocker официально мертв и похоронен, хотя многие люди не могут получить доступ к своим конфискованным файлам, особенно после того, как серверы платежей и управления были отключены как часть Operation Server.

Но надежда еще есть.Вот как был изменен CryptoLocker и как вы можете вернуть свои файлы.

Как переделали Cryptolocker

После того, как Kyrus Technologies перепроектировала CryptoLocker, следующее, что они сделали, - это разработка механизма дешифрования.

Файлы, зашифрованные с помощью вредоносного ПО CryptoLocker, имеют определенный формат.Каждый зашифрованный файл создается с помощью ключа AES-256, уникального для этого конкретного файла. Затем этот ключ шифрования шифруется парой открытого и закрытого ключей с использованием более сильного почти непроницаемого алгоритма RSA-2048.

Сгенерированный открытый ключ уникален для вашего компьютера, а не для зашифрованного файла.Эта информация в сочетании с пониманием формата файлов, используемых для хранения зашифрованных файлов, означала, что Kyrus Technologies смогла создать эффективный инструмент дешифрования.

Но была одна проблема.Хотя существовал инструмент для расшифровки файлов, он был бесполезен без закрытых ключей шифрования. В результате единственный способ разблокировать файл, зашифрованный с помощью CryptoLocker, был с помощью закрытого ключа.

К счастью, FireEye и Fox-IT приобрели значительную часть закрытых ключей Cryptolocker.Подробностей о том, как им это удалось, мало на земле; они просто говорят, что получили их через «различные партнерства и обратный инжиниринг».

Эта библиотека закрытых ключей и программа дешифрования, созданная Kyrus Technologies, означает, что жертвы CryptoLocker теперь имеют возможность бесплатно вернуть свои файлы.Но как им пользоваться?

Расшифровка жесткого диска, зараженного CryptoLocker

Сначала перейдите к расшифровке криптолокатора.com. Вам понадобится образец файла, зашифрованного с помощью вредоносной программы Cryptolocker.

Затем загрузите его на сайт DecryptCryptoLocker.Затем он будет обработан и (надеюсь) вернет закрытый ключ, связанный с файлом, который затем будет отправлен вам по электронной почте.

Затем нужно загрузить и запустить небольшой исполняемый файл.Это выполняется в командной строке и требует, чтобы вы указали файлы, которые вы хотите расшифровать, а также свой закрытый ключ. Команда для его запуска:

Декриптолокер.exe –key «<ключ>»

Просто чтобы повторить - это не будет автоматически запускаться для каждого затронутого файла.Вам нужно будет либо создать сценарий с помощью Powershell или пакетного файла, либо запустить его вручную для каждого файла.

Итак, что за плохие новости?

Однако это не все хорошие новости.Есть ряд новых вариантов CryptoLocker, которые продолжают распространяться. Хотя они работают аналогично CryptoLocker, для них пока нет решения, кроме уплаты выкупа.

Еще плохие новости.Если вы уже заплатили выкуп, вы, вероятно, никогда больше не увидите эти деньги. Несмотря на то, что были предприняты отличные усилия по демонтажу сети CryptoLocker, ни одна из денег, полученных от вредоносного ПО, не была возвращена.

Здесь следует усвоить еще один, более уместный урок.Многие люди приняли решение стереть свои жесткие диски и начать все заново, вместо того чтобы платить выкуп. Это понятно. Однако эти люди не смогут воспользоваться DeCryptoLocker для восстановления своих файлов.

Если вы столкнулись с подобной программой-вымогателем и не хотите платить за нее, возможно, вы захотите приобрести дешевый внешний жесткий диск или USB-накопитель и скопировать зашифрованные файлы.Это оставляет открытой возможность их восстановления позднее.

Расскажите мне о своем опыте работы с CryptoLocker

Вас сбил Cryptolocker? Вам удалось вернуть свои файлы? Расскажи мне об этом.Поле для комментариев находится ниже.

Фото: System Lock (Юрий Самойлов), внешний жесткий диск OWC (Карен).

Android имеет проблему.Play Store заполнен приложениями, которые известны своими инвазивными разрешениями, и многие приложения продолжают работать в фоновом режиме, даже когда они не используются, разряжая аккумулятор вашего устройства ...

Об авторе Мэтью Хьюз (Опубликовано 386 статей)Мэтью Хьюз - разработчик программного обеспечения и писатель из Ливерпуля, Англия.Его редко можно встретить без чашки крепкого черного кофе в руке, и он абсолютно обожает свой Macbook Pro и свою камеру. Вы можете прочитать его блог на http://www.matthewhughes.co.uk и подписаться на него в Twitter на @matthewhughes.

Ещё от Matthew HughesПодпишитесь на нашу рассылку новостей

Подпишитесь на нашу рассылку, чтобы получать технические советы, обзоры, бесплатные электронные книги и эксклюзивные предложения!

Еще один шаг…!

Подтвердите свой адрес электронной почты в только что отправленном вам электронном письме.

.Cryptowall | Служба дешифрования Cryptolocker

CRYPTOWALL | РАСШИФРОВКА / УДАЛЕНИЕ ВИРУСА КРИПТОЛОКЕРА

Ваш компьютер заражен вирусом Crypto Locker? Не знаете, что делать?

Боитесь платить выкуп? Здесь, в VND, мы можем помочь.

Вирус Crypto Locker заразил тысячи и продолжает заражать с каждым днем все больше.

Многие люди и компании остаются в замешательстве и не знают, что делать, когда Crypto Locker

заражает их компьютеры.Требование выкупа и ограниченные временные рамки для разблокировки всех ваших

важных файлов, хранящихся на вашем компьютере, вызвали большую панику. Команда технической поддержки здесь, в VND, может помочь

вам справиться с этой вредоносной программой-вымогателем, чтобы вы и ваши файлы могли полностью восстановить

после атаки.

Специалисты VND теперь предлагают услуги расшифровки и удаления вирусов Crypto Locker и управление программами-вымогателями.

Ransomware - это тип вредоносного ПО, которое предотвращает или ограничивает доступ пользователей к их системным файлам.Этот тип вредоносного ПО заставляет своих жертв платить выкуп с помощью определенных способов онлайн-платежей, в основном с использованием биткойнов, чтобы предоставить доступ к своим системам или вернуть свои данные. Большая часть сомнений, связанных с выкупом, - это выкуп. Стоит ли платить? Какова гарантия

, что после получения выкупа вы сможете разблокировать свои файлы? Следует ли игнорировать выкуп и считать свои файлы потерянными навсегда? Как вы будете оплачивать? Что вы делаете после оплаты? При таком большом количестве актуальных вопросов и нехватке релевантных ответов о Crypto Locker Virus потребность в небольшой технической поддержке растет с каждым днем.

УСЛУГИ РАСШИФРОВКИ / УДАЛЕНИЯ ВИРУСА КРИПТО-ЛОКЕРА

Команда ИТ-специалистов VND помогает предприятиям восстанавливаться после Crypto Locker. Мы обеспечиваем нашим клиентам защиту от утери из-за программ-вымогателей и рискуем своими деньгами и информацией, чтобы вы не передали свою информацию создателям вируса. Разбираемся с выкупом, а затем приступаем к расшифровке всех файлов, на которые повлиял вирус. К сожалению, Crypto Locker - это не то, что вы можете игнорировать и восстанавливать со временем, вам нужно подумать и действовать быстро, чтобы получить ключ, расшифровать ваши зашифрованные файлы и снова запустить вашу систему.

VND - это семейная компания с более чем 13-летним опытом, расположенная в Сан-Антонио, штат Техас, США. Мы предоставляем необходимую поддержку, когда ваша система и файлы были скомпрометированы. Мы уже помогли сотням жертв в этом болезненном процессе со стопроцентным успехом. Нет времени терять зря, позвоните / обратитесь в службу технической поддержки VND и узнайте больше о наших услугах по расшифровке и удалению вирусов Crypto Locker и позвольте нам помочь вам снова вернуть контроль.

Новости в сети, есть инструмент дешифрования, созданный Каперским. Kaspersky расшифровывает большинство зашифрованных файлов из наших тестов, но только для coinvault вот ссылка: https://noransom.kaspersky.com (сначала вы должны попробовать это, мы рекомендуем, но сначала сделайте резервную копию ваших файлов)

КАК ПРЕДОТВРАТИТЬ ЗАРАЖЕНИЕ?

1. AV TOOL: Avast Endpoint Protection или их новый Cloud AV. По нашему опыту, была надежной поддержкой сетей из тысяч компьютеров.Нам нравится, что их плагины для браузеров захватывают большинство веб-троянов, с которыми мы сталкивались.

2. ИНСТРУМЕНТ SPYWARE: если вам нужна дополнительная защита, установите инструмент, но не запускайте его в активном режиме, только по запросу. т.е. webroot или суперантиспрограмма

3. ИНСТРУМЕНТ ФИЛЬТРА СПАМА: электронные письма, открываемые из почтового клиента, являются прямым путем в вашу сеть. используйте очень сильный и надежный спам-фильтр. мы рекомендуем маршрутизацию DNS, например, barracuda, appriver, vndhost и т. д.

4. ОБЩИЕ НОСИТЕЛИ: общие носители через электронную почту местной компании могут быть большой проблемой, так как они в основном не сканируются, и если вы используете сервер обмена, они находятся на сервере, переходя от почтового ящика к почтовому ящику.Для предотвращения этого могут применяться политики компании. USB, DVD-CD-ROM также могут быть общедоступными носителями, которые потенциально могут повлиять на компьютеры. Особенно, если вы технический специалист и работаете на нескольких компьютерах, рекомендуется приобрести некоторые из этих редких USB-носителей Lock. В этом случае никакие файлы не могут быть сохранены на вашем носителе, если вы этого не захотите.

Свяжитесь с нами сегодня для бесплатной консультации!

Телефон: 800-590-2164 или 210-590-2734

Электронная почта: поддержка @ cryptolockerdecrypt.com

Время работы: 24/7/365

Бесплатный управляемый хостинг Предоставлено: www.vndhost.com

** БЕСПЛАТНАЯ ОЦЕНКА ** Нет данных?

Некоторые формы программ-вымогателей, которые мы видели:

- Криптолокер

- Шкафчик CTB

- Crypt0L0cker

- Шкафчик CTB

- Держатель ключей

- Криптостен

- Криптостена 2.0

- Cryptowall 3.0

- Cryptowall 4.0

- Теслакрипт

- Восстановление данных от программ-вымогателей

- Восстановление данных вредоносных программ

- Вирус восстановления данных

Удовлетворено Отзывы клиентов по запросу в зависимости от запроса. Мы считаем, что публичное показание жертв этого вируса - не лучшая практика ведения бизнеса.Но мы можем сказать вам, что помогли компаниям по всему миру, от небольших домашних пользователей до огромных центров обработки данных с потерянными пентабайтами данных. Чем мы можем помочь?

Онлайн

Помощь компьютерного специалиста не выходя из дома.

В магазине

Запланируйте бронирование, чтобы сдать его.

на месте

Оставайся здесь и позвони нам, чтобы назначить встречу..

.Вот бесплатные инструменты для расшифровки программ-вымогателей, которые вам понадобятся

Если ваш компьютер заражен программой-вымогателем, выполните следующие действия, чтобы восстановить данные:

Шаг 1: Не платите выкуп, потому что нет гарантии, что создатели программ-вымогателей предоставят вам доступ к вашим данным.

Шаг 2: Найдите все доступные резервные копии и подумайте о том, чтобы хранить резервные копии данных в безопасных удаленных местах.

Шаг 3. Если резервных копий нет, попробуйте расшифровать данные, заблокированные программой-вымогателем, с помощью лучших доступных инструментов расшифровки программ-вымогателей.

В это руководство по борьбе с программами-вымогателями мы включили эти бесплатные инструменты дешифрования, которые можно использовать, чтобы избежать всех типов вредоносных программ.

Перейдите по этим ссылкам, чтобы узнать больше.

Как определить зараженную программу-вымогатель

Инструменты дешифрования программ-вымогателей

Пояснения по семействам программ-вымогателей и инструментам для дешифрования

Как избежать заражения программ-вымогателей в будущем

12 Краткий контрольный список для защиты от программ-вымогателей 000

Как определить программу-вымогатель, которой вы были заражены

Часто в записке о выкупе содержится подробная информация о типе программы-вымогателя, с помощью которой были зашифрованы ваши файлы, но может случиться так, что у вас нет этой информации под рукой.Читатели просили нас показать, какие расширения шифрования принадлежат к каким семействам программ-вымогателей. Многие из этих расширений сигнализируют о новых типах вредоносных программ для шифрования, для которых нет доступных дешифраторов.

Если вам нужна помощь в определении того, какой тип программ-вымогателей влияет на вашу систему, вы можете использовать следующие два инструмента:

Крипто-шериф от No More Ransom

ID Ransomware от MalwareHunter Team

Инструменты дешифрования программ-вымогателей - постоянный список

Заявление об отказе от ответственности:

Вы должны знать, что список ниже не является полным и, вероятно, никогда не будет полным.Используйте его, но также проведите задокументированное исследование. Безопасное дешифрование ваших данных может быть нервным процессом, поэтому постарайтесь действовать как можно тщательнее.

Мы сделаем все возможное, чтобы обновлять этот список и добавлять в него больше инструментов. Вклады и предложения более чем приветствуются , так как мы обещаем оперативно реагировать на них и включать их в список.

Если вам понравился этот пост, вам понравится наш информационный бюллетень.

Получайте новые статьи прямо на почту

Некоторые из упомянутых ниже инструментов дешифрования программ-вымогателей просты в использовании, в то время как для расшифровки других требуется немного больше технических знаний.Если у вас нет технических навыков, вы всегда можете обратиться за помощью на один из форумов по удалению вредоносных программ , на которых вы найдете массу информации и полезные сообщества.

Инструменты дешифрования OpenToYou

Инструмент дешифрования Globe3

Декриптор Дхармы

Инструмент дешифрования CryptON

Инструмент Alcatraz Decryptor // прямая загрузка инструмента

Дешифратор HiddenTear (Avast)

Декриптор NoobCrypt (Avast)

Средство дешифрования CryptoMix / CryptoShield для автономного ключа (Avast)

Средство дешифрования программ-вымогателей повреждений

.Инструмент для дешифрования программ-вымогателей 777

Инструмент дешифрования 7even-HONE $ T

.8lock8 инструмент для дешифрования программ-вымогателей + объяснения

7ev3n дешифратор

Инструмент AES_NI Rakhni Decryptor

Инструмент дешифрования Agent.iih (расшифровывается с помощью Rakhni Decryptor)

Инструмент дешифрования Alcatraz Ransom

Инструмент для дешифрования Alma

Инструмент для расшифровки Al-Namrood

Инструмент альфа-дешифрования

Инструмент для расшифровки AlphaLocker

Расшифровщик Amnesia Ransom

Средство дешифрования Amnesia Ransom 2

Инструмент для дешифрования Апокалипсиса

Инструмент дешифрования ApocalypseVM + альтернатива

Инструмент для расшифровки Aura (расшифрован с помощью Rakhni Decryptor)

Средство расшифровки AutoIt (расшифровано с помощью Rannoh Decryptor)

Инструмент дешифрования Autolocky

Инструмент для расшифровки плохих блоков + альтернатива 1

Средство дешифрования BarRax Ransom

Инструмент для дешифрования Bart

Инструмент дешифрования BitCryptor

Инструмент дешифрования BitStak

BTCWare Расшифровщик выкупа

Инструмент дешифрования Cerber

Инструмент для расшифровки химеры + альтернатива 1 + альтернатива 2

Инструмент для расшифровки CoinVault

Инструмент дешифрования Cry128

Cry9 Инструмент дешифрования выкупа

Инструмент дешифрования Cryakl (расшифрован с помощью Rannoh Decryptor)

Инструмент дешифрования Crybola (расшифровано с помощью Rannoh Decryptor)

Инструмент дешифрования CrypBoss

Инструмент дешифрования Crypren

Инструмент дешифрования Crypt38

Инструмент дешифрования Crypt888 (см. Также Mircop)

Инструмент дешифрования CryptInfinite

Инструмент дешифрования CryptoDefense

CryptoHost (a.k.a. Manamecrypt) средство дешифрования

Инструмент дешифрования Cryptokluchen (расшифровывается с помощью Rakhni Decryptor)

Средство дешифрования CryptoMix Ransom

Инструмент дешифрования CryptoTorLocker

Инструмент дешифрования CryptXXX

Инструмент дешифрования CrySIS (расшифровано с помощью Rakhni Decryptor - дополнительная информация )

CTB-Locker Инструмент для расшифровки веб-страниц

Инструмент для расшифровки CuteRansomware

Инструмент для расшифровки выкупа

Декриптор Dharma Ransom Rakhni

Декриптор выкупаdjvu

Инструмент для дешифрования DeCrypt Protect

Инструмент дешифрования Democry (расшифровывается Rakhni Decryptor)

Средство дешифрования выкупа Derialock

Инструмент дешифрования DMA Locker + Инструмент декодирования DMA2 Locker

Инструмент для дешифрования программного обеспечения Fabians

Инструмент для расшифровки программ-вымогателей Everbe

Инструмент для дешифрования шифрования

Средство дешифрования FilesLocker

FenixLocker - средство дешифрования

Инструмент расшифровки Fury (расшифрован Декриптором Ранно)

Инструмент дешифрования GhostCrypt

Инструмент для дешифрования Globe / Purge + альтернатива