Как защититься от шифрования файлов

10 методов защиты от шифровальщиков-вымогателей

Одной из самых опасных угроз в современном кибермире являются трояны-вымогатели. Попав в систему, эти программы по-тихому шифруют файлы пользователя — документы, видеозаписи и фотографии. Все процессы проходят в фоновом режиме, чтобы жертва не смогла обнаружить, что происходит.

Закончив свое мерзкое дело, троян выводит на экран сообщение, в котором рассказывает пользователю что-то вроде «ваши файлы зашифрованы, если хотите их вернуть, отправьте кругленькую сумму на этот счет». Платить придется в биткойнах. Так как часто жертвами программ-вымогателей становятся неопытные пользователи, помимо сбора денег им еще придется разобраться, где и как эти самые биткойны можно купить.

Платить нельзя, не платить: как мы вернули файлы десяткам тысяч жертв программ-вымогателей https://t.co/uKQJ2h9zPG pic.twitter.com/FiZvoM1IzM

— Kaspersky Lab (@Kaspersky_ru) October 30, 2015

Этот метод мошенничества отличается особенно злой иронией: все файлы остаются у пользователя, только открыть их не получается — они надежно зашифрованы. Очень обидно.

«Вылечить» данные без ключа практически невозможно, новейшие версии вымогателей используют очень стойкое шифрование, а ключи хранят там, где до них не доберешься. Поэтому легче предотвратить заражение системы, чем иметь дело с последствиями.

Наш эксперт об эпидемии программ-вымогателей и о том, почему эта проблема касается всех: https://t.co/j2Ln1R3jQg pic.twitter.com/biiui40a0q

— Kaspersky Lab (@Kaspersky_ru) July 17, 2015

10 советов по борьбе с вирусами-шифровальщиками.

- Регулярно делайте резервные копии всех важных файлов. Желательно, чтобы у вас было два бэкапа: один в облаке, например в Dropbox, Google Drive и других специализированных сервисах. А другой на сменном носителе (съемный жесткий диск, большая флешка, запасной ноутбук).

Для этого устройства установите ограниченные права доступа только на чтение и запись, без возможностей удаления или перезаписи. Резервные копии пригодятся вам и в других случаях — если вы случайно удалите важный файл или при поломке основного жесткого диска.

Резервные копии: надежно и без хлопот http://t.co/SsAKMtXeeq #crystal

— Kaspersky Lab (@Kaspersky_ru) April 9, 2013

- Регулярно проверяйте, в порядке ли сделанные бэкапы. Система бэкапов — это тоже программа. Она может поломаться и скопировать данные с ошибками.

- Преступники часто создают фальшивые письма, похожие на сообщения от интернет-магазинов или банков, чтобы распространять вредоносное ПО, — это называется «фишинг». Так что настройте спам-фильтр в почте и никогда не открывайте вложения к письмам, отправленным незнакомыми людьми.

10 советов как защититься от фишинга. Здесь же можно узнать что такое фишинг ;) https://t.co/dDgEE3aHzV

— Евгений Касперский (@e_kaspersky_ru) November 13, 2015

- Не доверяйте никому. Такой вирус могут прислать со взломанного аккаунта вашего друга в Skype или «ВКонтакте», товарища по онлайн-играм или даже коллеги с работы.

Троянцы-шифровальщики переключились с офисных работников и бухгалтеров на геймеров: http://t.co/bVrlKT4Hcb pic.twitter.com/85tUvUzDO4

— Kaspersky Lab (@Kaspersky_ru) March 25, 2015

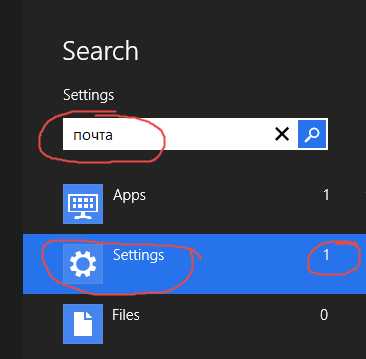

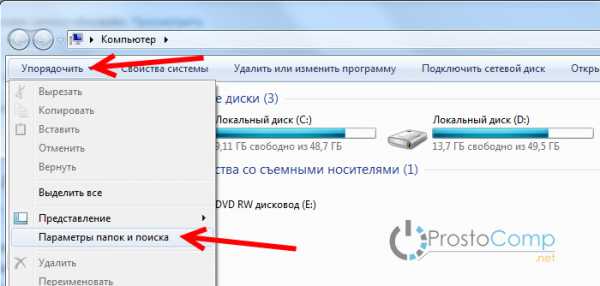

- Включите функцию «Показывать расширения файлов» в настройках. Так вам будет легче разобраться, какой файл является опасным. Трояны — это программы, значит, опасаться нужно в первую очередь подозрительных файлов с расширениями «exe», «vbs» и «scr». Но расслабляться нельзя в любом случае, так как многие другие файлы тоже могут быть опасными. Мошенники часто ставят несколько расширений подряд, чтобы замаскировать вирус под видео, фото или документ, например: hot-chics.avi.exe или report.doc.scr.

10 способов спастись от программ-вымогателей #безопасность #вирусы #ransomware

Tweet

- Регулярно устанавливайте обновления для вашей ОС, браузера, антивируса и другого ПО. Преступники используют «дыры» в программном обеспечении, чтобы заразить устройства пользователей.

- Установите надежный антивирус, который умеет бороться с троянами-вымогателями. Мы можем предложить Kaspersky Internet Security, который в большинстве случаев просто не даст вирусам попасть к вам в систему, а если это произойдет, защитит важные файлы с помощью специальной функции.

Вирусы-вымогатели приносят своим создателям серьезный доход, даже если платит лишь 1% жертв: http://t.co/BReZ0s36Rw

— Kaspersky Lab (@Kaspersky_ru) December 15, 2014

- Если вам кажется, что вы обнаружили какой-то подозрительный процесс, отключите компьютер от Интернета. Если троян-вымогатель не успеет стереть ключ шифрования на вашем компьютере, то есть шанс восстановить файлы. Правда, новейшие версии этой заразы используют заранее заданный ключ, так что с ними этот совет не сработает.

- Если вы уже попались, то не платите выкуп, если в этом нет серьезной необходимости. Помните: каждый денежный перевод — это вливание в преступный бизнес, который будет развиваться и дальше, до тех пор, пока поступают деньги.

Обновили наш крутой дешифратор. Coinvault и Bitcryptor побеждены, пользуйтесь наздоровье: https://t.co/e7Q6LaYUTb pic.twitter.com/Y2HqGGglWL

— Kaspersky Lab (@Kaspersky_ru) October 29, 2015

- Еще один совет для уже заразившихся: проверьте — возможно, вам повезло, и вам попался один из старых шифровальщиков. Раньше вымогатели были далеко не такими продвинутыми, как сейчас, зашифрованные ими файлы сравнительно несложно восстановить.

Кроме того, полиция и специалисты по кибербезопасности (в том числе «Лаборатория Касперского») периодически ловят преступников и выкладывают инструменты для восстановления файлов в Сеть. Стоит проверить, можно ли вернуть свои файлы абсолютно бесплатно. Для этого посетите noransom.kaspersky.com.

Как защититься от шифровальщиков за минуту

Добрый день уважаемые читатели и гости блога, как вы помните в мае 2017 года, началась масштабная волна заражения компьютеров с операционной системой Windows, новым вирусом шифровальщиком, по имени WannaCry, в результате чего он смог заразить и зашифровать данные, более чем на 500 000 компьютеров, вы только вдумайтесь в эту цифру. Самое страшное, что данная разновидность вирусов, практически не отлавливается современными антивирусными решениями, что делает его еще более угрожающим, ниже я вам расскажу метод, как обезопасить свои данные от его влияния и как защититься от шифровальщиков за минуту, думаю вам это будет интересно.

Что такое вирус шифратор

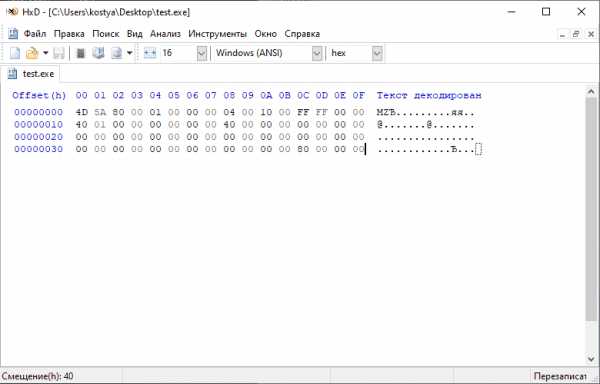

Вирус шифровальщик - это разновидность троянской программы, в задачи которой входит заражение рабочей станции пользователя, выявления на нем файлов необходимого формата (например, фото, аудиозаписи, видео файлы) их последующее шифрование со сменой типа файла, в результате чего пользователь их больше не сможет открыть, без специальной программы дешифратора. Выглядит это вот так.

Форматы зашифрованных файлов

Самыми распространенными форматами файлов после шифрования являются:

- no_more_ransom

- xtbl

- cbf

- vault

Последствия вируса шифровальщика

Опишу самый распространенный случай в котором задействован вирус шифратор. Представим себе обычного пользователя в любой абстрактной организации, в 90 процентах случаев у пользователя есть интернет за его рабочим местом, так как с помощью него он приносит прибыль компании, он совершает серфинг в интернет пространстве. Человек не робот и может отвлекаться от работы, просматривая интересные ему сайты, или сайты которые ему посоветовал его друг. В результате этой деятельности, он может заразить свой компьютер шифровальщиком файлов, сам того не подозревая и узнать об этом, тогда, когда уже будет поздно. вирус сделал свое дело.

Вирус в момент своей работы старается обработать все файлы, к которым у него есть доступ, тут и начинается, что важные документы в папке отдела, к которым у пользователя есть доступ, вдруг превращаются в цифровой мусор, локальные файлы и многое другое. Понятно, что должны быть резервные копии файловых шар, но как быть с локальными файлами, которые могут составлять всю работу человека, в результате компания теряет деньги, за простой работы, а системный администратор выходит из зоны комфорта и тратит свое время на расшифровку файлов.

То же самое может быть и у рядового человека, но последствия тут локальные и касаются лично его и его семьи, очень печально видеть случаи, когда вирус зашифровал все файлы, включая семейных архив фотографий и у людей не осталось резервной копии, ну не принято у обычных пользователей ее делать.

С облачными сервиса все не так просто, если вы все храните там и не используете толстого клиента у себя в операционной системе Windows, одно дело, там в 99% вам ничего не грозит, но вот если вы используете, например, "Яндекс диск" или "mail Облако" синхронизируя файлы со своего компьютера на него, то заразившись и получив, что все файлы зашифрованы, программа их отправит прямиком облако и вы так же все потеряете.

В итоге вы видите картинку на подобие этой, где вам сообщается, что все файлы зашифрованы и вам необходимо отправить деньги, сейчас это делается в биткоинах, чтобы не вычислить злоумышленников. После оплаты, вам якобы должны прислать, дешифратор и вы все восстановите.

Никогда не отправляйте деньги злоумышленникам

Запомните, что ни один современный антивирус, на сегодняшний момент не может обеспечить windows защиту от шифровальщиков, по одной простой причине, что данный троян ничего подозрительного с его точки зрения не делает, он по сути ведет себя как пользователь, он читает файлы, записывает, в отличии от вирусов он не пытается изменить системные файлы или добавить ключи реестра, поэтому его обнаружение такое сложное, нет грани отличающий его от пользователяИсточники троянов шифровальщиков

Давайте попытаемся выделить основные источники проникновения шифратора к вам на компьютер.

- Электронная почта > очень часто людям приходят непонятные или фейковые письма с ссылками или зараженными вложениями, кликнув по которым, жертва начинает устраивать себе бессонную ночь. Как защитить электронную почту я вам рассказывал, советую почитать.

- Через программное обеспечение - вы скачали программу из неизвестного источника или поддельного сайта, в ней зашит вирус шифратор, и при установке ПО вы его себе заносите в операционную систему.

- Через флешки - люди до сих пор очень часто ходят друг к другу и переносят через флешки кучу вирусов, советую вам почитать "Защита флешки от вирусов"

- Через ip камеры и сетевые устройства имеющие доступ в интернет - очень часто из-за кривых настроек на роутере или ip камере подключенной в локальную сеть, хакеры заражают компьютеры в той же сети.

Как защитить от вируса шифровальщика ваш ПК

Защищает от шифровальщиков грамотное использование компьютера, а именно:

- Не открывайте не известную вам почту и не переходите по непонятным ссылкам, каким бы образом они к вам не попали, будь то почта или любой из мессенджеров

- Максимально быстро устанавливайте обновления операционной системы Windows или Linux, они выходят не так часто, примерно раз в месяц. Если говорить про Microsoft, то это второй вторник, каждого месяца, но в случае с шифровальщиками файлов, обновления могут быть и нештатные.

- Не подключайте к своему компьютеру неизвестные флешки, просите друзей скинуть лучше ссылку на облако.

- Убедитесь, что если вашему компьютеру не нужно быть доступным в локальной сети для других компьютеров, то выключите доступ на него.

- Ограничьте права доступа на файлы и папки

- Установка антивирусного решения

- Не устанавливайте непонятные программы, взломанные непонятно кем

С первыми тремя пунктами все понятно, а вот на оставшихся двух я остановлюсь подробнее.

Отключаем сетевой доступ к вашему компьютеру

Когда меня спрашивают как организовывается в windows защита от шифровальщиков, то первым делом я рекомендую людям отключить "службу доступа к файлам и принтерам сетей Microsoft", которая позволяет другим компьютерам получить доступ к ресурсам данного компьютера с помощью сетей Microsoft. Это так же актуально от любопытных системных администраторов, работающих у вашего провайдера.

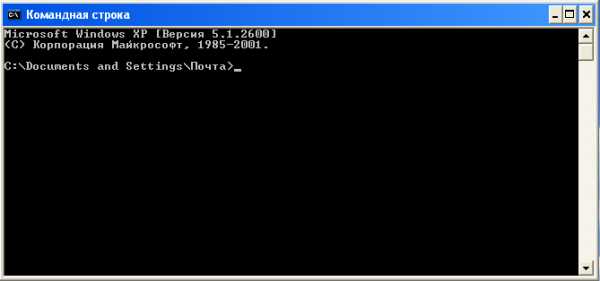

Отключить данную службу и защититься от шифровальщиков в локальной или провайдерской сети, можно следующим образом. Нажимаем сочетание клавиш WIN+R и в открывшемся окне выполнить, вводим команду ncpa.cpl. Я это покажу на своем тестовом компьютере с операционной системой Windows 10 Creators Update.

Выбираем нужный сетевой интерфейс и кликаем по нему правой кнопкой мыши, из контекстного меню выбираем пункт "Свойства"

Находим пункт "Общий доступ к файлам и принтерам для сетей Microsoft" и снимаем с него галку, после чего сохраняем, все это поможет защитить компьютер от вируса шифровальщика в локальной сети, ваша рабочая станция просто не будет доступна.

Ограничение прав доступа

Защита от вируса шифровальщика в windows может быть реализована вот таким интересным способом, я расскажу как я сделал для себя. И так основная проблема в борьбе с шифровальщиками, заключается в том, что антивирусы, просто не могут в режиме реального времени с ними бороться, ну не может он на сегодняшний момент защитить вас, поэтому будем хитрее. Если у вирус шифратора нет прав на запись, то он и не сможет ничего сделать с вашими данными. Приведу пример, у меня есть папка фотографии, она хранится локально на компьютере, плюс есть две резервные копии на разных жестких дисках. На своем локальном компьютере я сделал на нее права, только на чтение, для той учетной записи под которой сижу за компьютером. Если бы вирус попал, то прав у него просто не хватило бы, все как видите просто.

Как все это реализовать, чтобы защититься от шифровальщиков файлов и все уберечь, делаем следующее.

- Выбираем нужные вам папки. Старайтесь использовать именно папки, с ними проще назначать права. А в идеале создайте папку, под названием только для чтения, и уже в нее помещайте все нужные вам файлы и папки. Чем хорошо, назначив на верхней папке права, они автоматически будут применены и для других, находящихся в ней папок. Как только скопируете все нужные файлы и папки в нее, переходите к следующему пункту

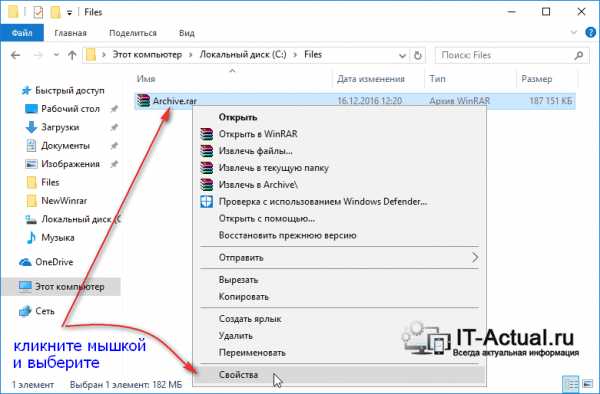

- Щелкаем по папке правым кликом из из меню выбираем "Свойства"

- Переходим на вкладку "Безопасность" и нажимаем кнопку "Изменить"

- Пробуем удалить группы доступа, если получаете окно с предупреждением, что "Невозможно удалить группу, так как этот объект наследует разрешения от своего родителя", то закрываем его.

- Нажимаем кнопку "Дополнительно". В открывшемся пункте, нажмите "отключить наследования"

- На вопрос "Что вы хотите сделать с текущим унаследованными разрешениями" выберите "Удалить все унаследованные разрешения из этого объекта"

- В итоге в поле "Разрешения" все будут удалены.

- Сохраняем изменения. Обратите внимание, что теперь только владелец папки может изменять разрешения.

- Теперь на вкладке "Безопасность" нажмите "Изменить"

- Далее нажимаем "Добавить - Дополнительно"

- Нам необходимо добавить группу "Все", для этого нажмите "Поиск" и выберите нужную группу.

- Для защиты Windows от шифровальщика, у вас для группы "Все" должны быть выставлены права, как на картинке.

- Все теперь никакой вирус шифратор вам для ваших файлов в данной директории не грозит.

Я надеюсь, что Microsoft и другие антивирусные решения смогут улучшить свои продукты и защитят компьютеры от шифровальщиков, до их вредоносной работы, но пока этого не произошло, соблюдайте те правила, что я вам описал и делайте всегда резервные копии важных данных.

Как защититься от шифровальщиков на периметре сети

Хотя наиболее эффективная защита от шифровальщиков реализуется на конечных устройствах, тем не менее, стоит предпринять превентивные меры и на периметре сети. Расскажем, как это можно сделать с помощью Panda GateDefender.

События последних месяцев показали, что традиционные антивирусные решения не очень эффективны в борьбе против неизвестных угроз и атак, в том числе со стороны шифровальщиков. В своих статьях мы неоднократно пытались привлечь Ваше внимание к новой модели безопасности, основанной на использовании EDR-технологий, которые благодаря непрерывному мониторингу, отслеживанию взаимосвязи между всеми процессами и классификации 100% активных процессов позволяют значительно повысить уровень безопасности от современных неизвестных угроз: направленные атаки, безфайловые атаки, атаки без использования вредоносных программ, неизвестные эксплойты и шифровальщики и т.д. Например, семейство решений Panda Adaptive Defense, использующее EDR-технологии, как раз разработаны для борьбы с подобными «сюрпризами».

Но подобные решения представляют собой решения для защиты непосредственно конечных устройств. А что не мешало бы предпринять на периметре сети?

Сегодня в нашей статье мы расскажем о том, какие превентивные меры безопасности стоит реализовать на периметре сети, чтобы фильтровать шифровальщиков до проникновения в корпоративную сеть, а также снизить возможные последствия в том случае, если какие-то из представителей данного класса угроз все же будут активированы на конечных устройствах.

Немного о шифровальщиках

Как вы знаете, шифровальщики – это форма мошенничества, используемая для вымогательства денег у жертвы, чьи конечные устройства были заблокированы с помощью определенного типа вредоносных программ, в результате чего она (жертва) теряет доступ к данным на этих устройствах.

Шифровальщики – это тип вредоносных программ, который устанавливается на конечное устройство и шифрует содержимое (все или определенные типы файлов) его жестких дисков и на всех подключенных сетевых дисках. В результате этого пользователь теряет доступ к хранящимся данным до тех пор, пока он не заплатит выкуп (и то не факт, что после этого можно будет получить полноценный доступ ко всем данным!). CryptoLocker – это один из наиболее «популярных» примеров шифровальщиков, который использует открытый RSA-ключ. В последнее время стали также известны и другие нашумевшие примеры.

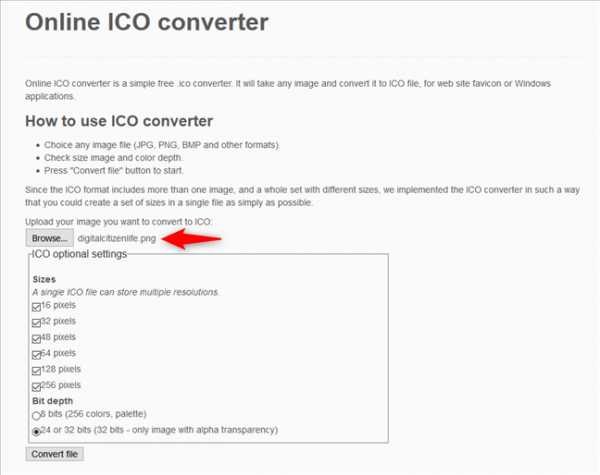

Если говорить упрощенно, то шифровальщики, как правило, распространяются в замаскированном виде через вполне легитимный контент, например, счет в виде почтового вложения, zip-файл, содержащий фотографии, или другие типы файлов, которые потенциальная жертва, скорее всего, откроет, т.к. не предполагает какой-либо опасности. Однако, при открытии таких файлов, шифровальщик связывается со своим сервером управления (так называемый сервер C&C), который отвечает за генерацию новой пары RSA-ключей (открытый/закрытый) и хранение закрытого ключа, а также отправляет открытый ключ на устройство жертвы, после чего зловред шифрует все, что он может найти на жестких дисках и подключенных ресурсах в локальной сети. После этого зашифрованные данные не могут быть доступны до тех пор, пока они не будут расшифрованы с помощью закрытого ключа, который доступен только на сервере C&C.

(Хотя стоит отметить, что последние экземпляры шифровальщиков «научились» активироваться и без действий со стороны потенциальной жертвы…).

Действительно, в силу того, что размер ключей, используемых для шифрования, как правило, составляет не менее 2048 бит, то расшифровать зашифрованные файлы без закрытого ключа практически невозможно: конечно, это возможно в теории, но на практике на это может потребоваться достаточно много времени. Таким образом, единственный способ восстановить доступ к данным – это либо переустановить все пострадавшие устройства и восстановить на них резервную копию, либо заплатить выкуп (что мы не рекомендуем делать!) и надеяться на получение закрытого ключа (хотя достаточно много случаев, когда жертвы не получали ключи после оплаты).

Поэтому мы советуем поддерживать все свои системы и приложения в обновленном состоянии, а также быть уверенным в том, что сотрудники вашего предприятия прекрасно осознают всю опасность открытия подозрительных файлов или сайтов. Превентивные меры – это лучшее решение для предотвращения неприятных событий!

Почему стоит обратить внимание на периметр сети?

Обеспечивая борьбу с шифровальщиками и другими современными угрозами, необходимо предпринимать превентивные меры по различным направлениям. Да, наиболее эффективные меры (если исключить строгие запреты вообще на все, чтобы никто толком не мог работать) могут быть предприняты на уровне конечных устройств. Те же EDR-технологии показывают очень высокую эффективность в борьбе с шифровальщиками и новыми угрозами.

Но в силу того, что подавляющее большинство угроз проникают в корпоративную сеть из Интернета, то реализация определенных мер безопасности на периметре сети однозначно позволит фильтровать известные угрозы и усложнить «общение» шифровальщиков со своими внешними серверами управления. Тем более, что делать придется не так и много.

Пример защиты от шифровальщиков на периметре сети

В качестве примера рассмотрим решение Panda GateDefender – это UTM-решение для интегрированной и комплексной защиты периметра сети, которое предлагает следующие модули: антивирус, антиспам, контент-фильтрация, URL-фильтрация, прокси, файервол, IPS/IDS, VPN, Hotspot, контроль веб-приложений и многое другое. Данное решение поставляется в аппаратной, программной и виртуальной версии.

С помощью этого решения мы покажем ряд методов, которые позволяют перехватывать эти угрозы на периметре сети, а также минимизировать их активность, блокируя каналы, используемые злоумышленниками для управления вредоносными процессами и распространения инфекции.

1. Используйте антивирус Panda

Panda GateDefender использует антивирусный движок Panda для фильтрации всех видов трафика. Он хранит свои сигнатуры в облаке, поэтому вы всегда будете использовать обновленные сигнатуры для идентификации и блокировки любых направлений заражений. Благодаря антивирусному движку Panda все проверки осуществляются в реальном времени с помощью самых «свежих» сигнатур и облачных баз знаний.

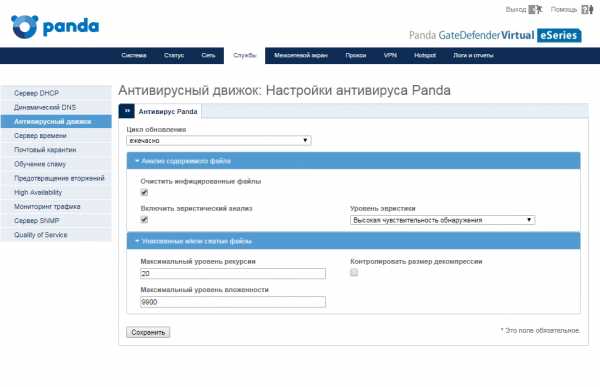

Чтобы включить антивирусный движок, в консоли управления Panda GateDefender перейдите к разделу Службы → Антивирусный движок, и на закладке Антивирус Panda настройте опции работы антивируса.

2. Используйте службу IPS

Система предотвращения вторжений (IPS) способна не только обнаруживать, но и блокировать трафик, генерируемый от шифровальщиков к своим серверам управления.

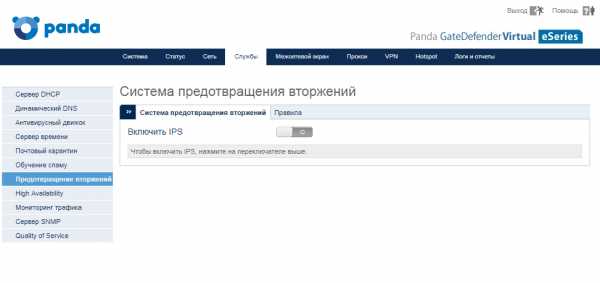

Чтобы включить защиту с помощью системы IPS, в консоли управления Panda GateDefender перейдите в раздел Службы → Предотвращение вторжений, где нажмите на переключатель Включить IPS, если он выключен.

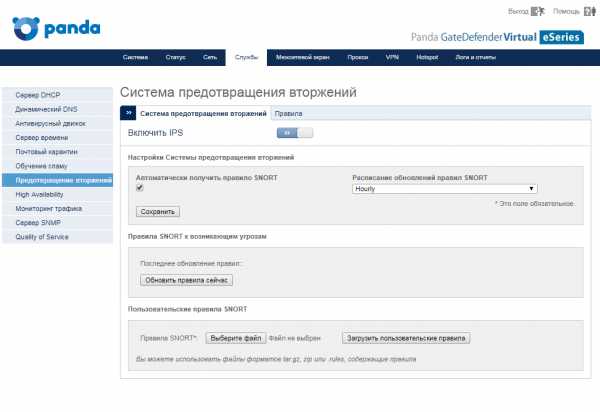

После включения данной службы на закладке Система предотвращения вторжений можно будет настроить дополнительные опции работы IPS.

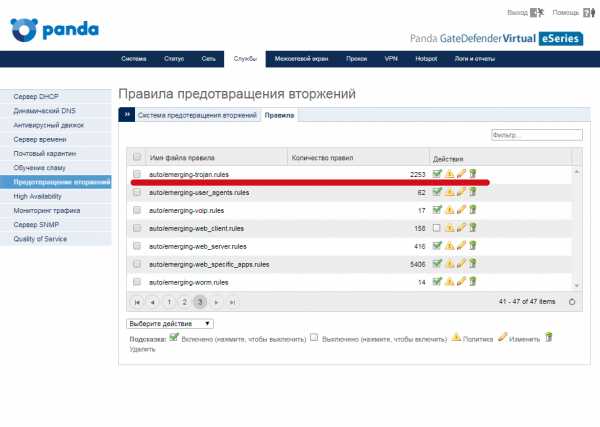

Но нас в данном вопросе больше интересует следующая закладка Правила. Здесь на третьей странице найдите набор правил auto/emerging-trojans.rules.

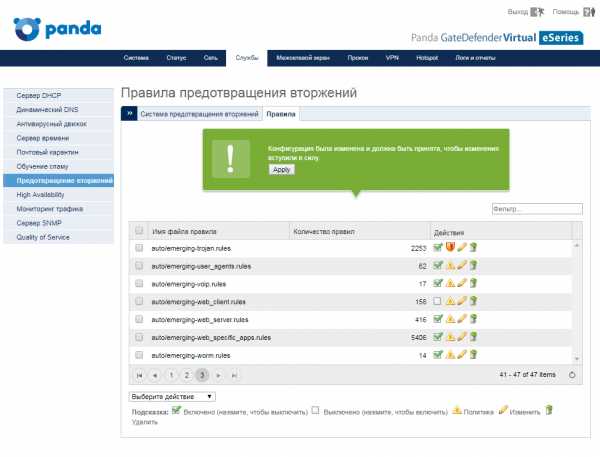

У данного набора правил смените политику с предупреждения на активное применение, нажав на иконку с восклицательным знаком. После применения изменения иконка сменится на красный щит.

Теперь весь трафик, идентифицируемый с троянами, будет заблокирован. Вы также можете применить набор правил auto/emerging-tor.rules для дополнительной защиты.

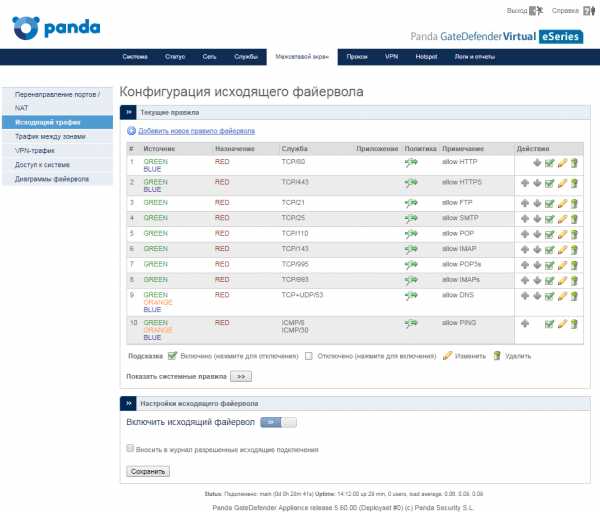

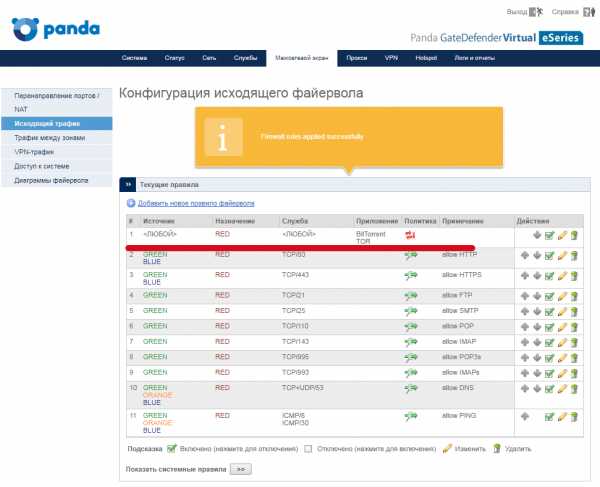

3. Используйте файервол для исходящих соединений

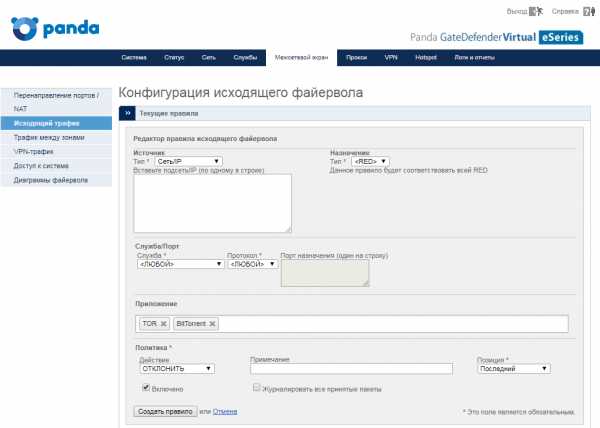

Тот же CryptoLocker использует Torrents как вектор заражения, а TOR-соединения для взаимодействия со своими серверами управления C&C. Таким образом, еще один совет по повышению уровня безопасности – это заблокировать весь исходящий трафик, который использует эти два протокола.

В консоли управления Panda GateDefender перейдите в раздел Межсетевой экран → Исходящий трафик.

Здесь создайте новое правило с политикой отклонить или запретить для блокировки этого исходящего трафика. При этом для обеспечения более высокого уровня защиты, добавьте все сети или зоны, которые находятся после Panda GateDefender, указав значение <ЛЮБОЙ> у опции Источник/Тип.

Кроме того, данное правило обязательно должно быть первым в списке правил, поэтому необходимо поставить соответствующее значение у опции Политика/Позиция.

В результате в списке правил вы увидите примерно следующее:

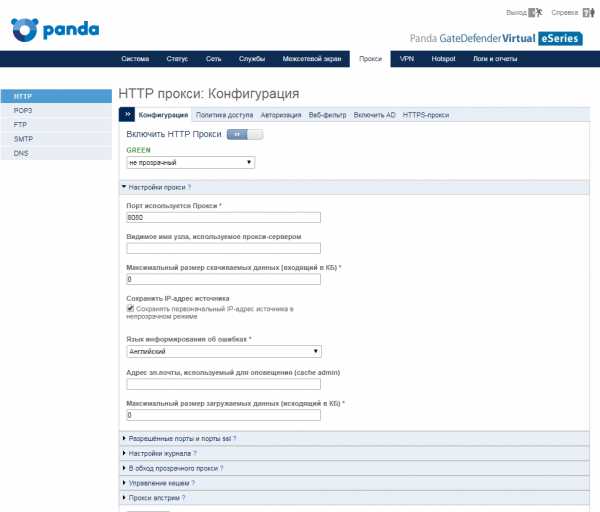

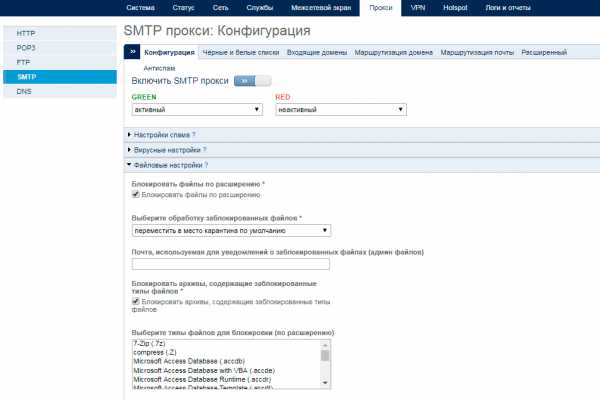

4. Используйте HTTP-прокси 1/2: Веб-фильтр

Укажите профиль в HTTP-прокси, который блокирует вредоносные URL’ы, которые могут распространять шифровальщиков.

В консоли управления Panda GateDefender перейдите в раздел Прокси → HTTP.

Здесь перейдите на закладку Веб-фильтр, где внесите изменения в существующий профиль или создайте новый.

В блоке для выбора фильтруемых категорий веб-сайтов у категории Security заблокируйте доступ к категориям Anonymizers, Botnets, Compromised, Malware, Network Errors, Parked Domains, Phishing & Fraud, Spam Sites.

Кстати, этот метод лучше использовать в сочетании со следующим методом.

5. Используйте HTTP-прокси 2/2: Антивирусная проверка HTTP

На этой же странице с опциями проверьте, что опция Активировать антивирусное сканирование включена. По умолчанию, она как раз и включена, а потому мы рекомендуем оставить ее включенной.

6. Включите HTTPS-прокси

Для распространения заражения зачастую используются HTTPS-соединения. Таким образом, HTTPS-прокси может быть использован для перехвата соединений, разрешая только легитимные соединения с хорошо известными веб-сайтами.

Т.к. HTTPS-прокси работает только в паре с включенным HTTP-прокси, то предварительно проверьте, что последний включен в разделе Прокси → HTTP. После этого перейдите на закладку HTTPS-прокси и включите опцию Включить HTTPS-прокси.

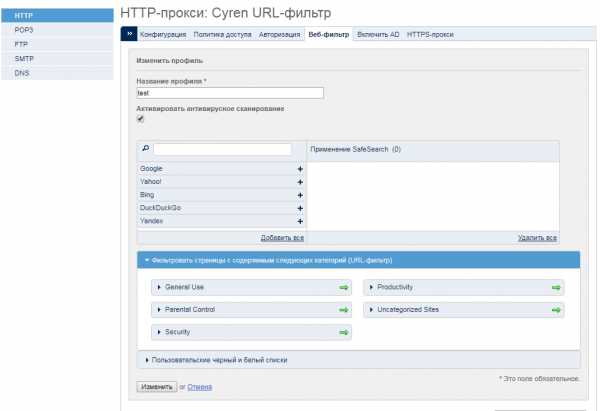

7. Включите SMTP-прокси 1/2: Антивирусная проверка

Зачастую шифровальщики распространяются через вложения в электронные письма, которые на первый взгляд могут показаться письмами от известных и легитимных отправителей, но на самом деле они содержат ложную ссылку или поддельное опасное вложение. В связи с этим рекомендуется активировать в SMTP-прокси антивирусную проверку.

В консоли управления Panda GateDefender перейдите в раздел Прокси → SMTP и включите SMTP-прокси. Затем в блоке Вирусные настройки включите опцию Проверять почту на вирусы, чтобы активировать антивирусный движок для почтового трафика.

Вы также можете настроить и то, что делать с письмами, которые будут помечаться как спам, а также ряд других опций.

После этого нажмите кнопку Сохранить для сохранения новой конфигурации, после чего в подтверждающем сообщении необходимо применить измененную конфигурацию, чтобы перезагрузить SMTP-прокси.

8. Включите SMTP-прокси 2/2: Расширения файлов и двойные расширения

Еще один способ доставки шифровальщиков в виде почтового вложения – это назвать вложенный файл с применением двойного расширения. (например, meeting.png.bat), в результате чего почтовый клиент показывает только первое расширение (meeting.png), в силу чего пользователь думает, что получил файл с картинкой. Дважды кликнув на этом файле, пользователь не увидит никакого изображения, но при этом без разрешения пользователя запустится bat-файл. Так что еще одна хорошая рекомендация – это блокировка потенциально опасных расширений файлов и запрет на передачу почтовых вложений с двойным расширением.

Для настройки в консоли управления Panda GateDefender перейдите в раздел Прокси -> SMTP и включите SMTP-прокси (если он был выключен).

Затем в блоке Файловые настройки включите опцию Блокировать файлы по расширению, чтобы активировать систему проверки почтовых вложений.

После этого в списке для выбора типов файлов для блокировки по расширению выберите все расширения, которые должны блокироваться SMTP-прокси, а также включите опцию для блокировки файлов с двойным расширением и выберите соответствующие значения в появившемся выпадающем меню.

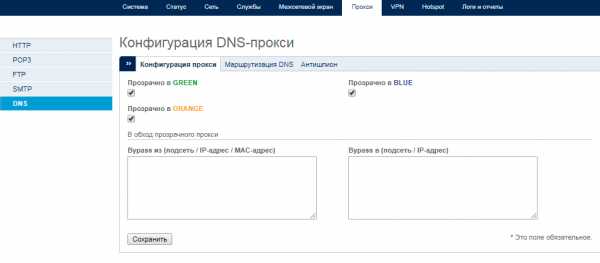

9. Включите DNS-прокси

Когда CryptoLocker или другие шифровальщики запускаются, то они попытаются изменить настройки DNSна зараженной машине, чтобы иметь возможность связываться со своими серверами управления для корректной работы. Такого развития событий можно избежать, включив DNS-прокси в решении Panda GateDefender. В этом случае все DNS-запросы от устройства, которое расположено за решением Panda GateDefender, будут всегда перехватываться им, блокируя любую возможность для шифровальщиков связаться со своим сервером управления.

Для этого перейдите в раздел Прокси → DNS.

Кстати, на закладке Антишпион есть смысл поставить ежедневные обновления, чтобы блокировать известные вредоносные домены.

Заключение

В результате вышеуказанных несложных действий вы сможете настроить защиту периметра сети от шифровальщиков, попытавшись заблокировать их проникновение в корпоративную сеть из Интернета, а также усложнив им возможность взаимодействия со своими серверами управления. Такие превентивные меры позволят значительно сократить риск заражения, а также смогут минимизировать возможные последствия после запуска шифровальщиков в корпоративной сети.

Более подробная информация о Panda GateDefender

Также Вы можете заказать бесплатную версию Panda GateDefender сроком на 1 месяц, отправив заявку на адрес [email protected].

что такое и как защититься — СКБ Контур

Что такое шифровальщик?

Под шифровальщиками (криптолокерами) подразумевается семейство вредоносных программ, которые с помощью различных алгоритмов шифрования блокируют доступ пользователей к файлам на компьютере (известны, например, сbf, chipdale, just, foxmail inbox com, watnik91 aol com и др.).

Обычно вирус шифрует популярные типы пользовательских файлов: документы, электронные таблицы, базы данных 1С, любые массивы данных, фотографии и т. д. Расшифровка файлов предлагается за деньги — создатели требуют перечислить определенную сумму, обычно в биткоинах. И в случае, если в организации не принимались должные меры по обеспечению сохранности важной информации, перечисление требуемой суммы злоумышленникам может стать единственным способом восстановить работоспособность компании.

В большинстве случаев вирус распространяется через электронную почту, маскируясь под вполне обычные письма: уведомление из налоговой, акты и договоры, информацию о покупках и т. д. Скачивая и открывая такой файл, пользователь, сам того не понимая, запускает вредоносный код. Вирус последовательно шифрует нужные файлы, а также удаляет исходные экземпляры методами гарантированного уничтожения (чтобы пользователь не смог восстановить недавно удаленные файлы с помощью специальных средств).

Современные шифровальщики

Шифровальщики и прочие вирусы, которые блокируют доступ пользователей к данным, — не новая проблема в информационной безопасности. Первые версии появились еще в 90-х годах, однако они в основном использовали либо «слабое» (нестойкие алгоритмы, малый размер ключа), либо симметричное шифрование (одним ключом шифровались файлы у большого числа жертв, также была возможность восстановить ключ, изучив код вируса), либо вообще придумывали собственные алгоритмы. Современные экземпляры лишены таких недостатков, злоумышленники используют гибридное шифрование: с помощью симметричных алгоритмов содержимое файлов шифруется с очень высокой скоростью, а ключ шифрования шифруется асимметричным алгоритмом. Это значит, что для расшифровки файлов нужен ключ, которым владеет только злоумышленник, в исходном коде программы его не найти. Для примера, CryptoLocker использует алгоритм RSA с длиной ключа в 2048 бит в сочетании с симметричным алгоритмом AES с длиной ключа 256 бит. Данные алгоритмы в настоящее время признаны криптостойкими.

Компьютер заражен вирусом. Что делать?

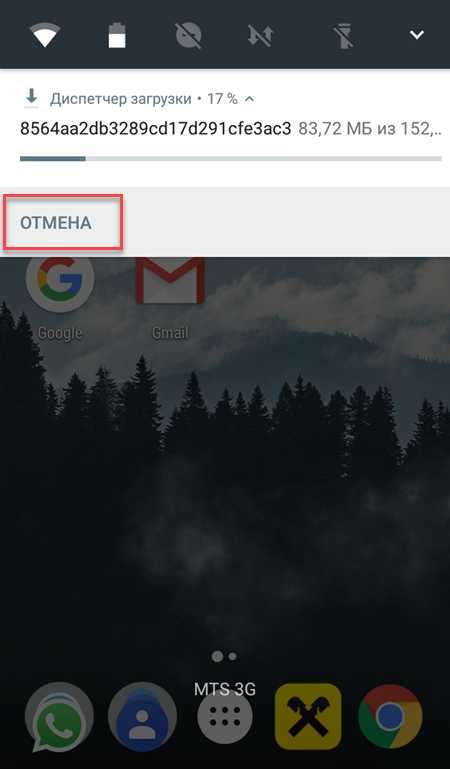

Стоит иметь в виду, что в вирусах-шифровальщиках хоть и используются современные алгоритмы шифрования, но они не способны зашифровать мгновенно все файлы на компьютере. Шифрование идет последовательно, скорость зависит от размера шифруемых файлов. Поэтому если вы обнаружили в процессе работы, что привычные файлы и программы перестали корректно открываться, то следует немедленно прекратить работу на компьютере и выключить его. Тем самым вы можете защитить часть файлов от шифрования.

После того, как вы столкнулись с проблемой, первым делом нужно избавиться от самого вируса. Останавливаться подробно на этом не будем, достаточно попытаться вылечить компьютер с помощью антивирусных программ или удалить вирус вручную. Стоит только отметить, что зачастую вирус после завершения алгоритма шифрования самоуничтожается, тем самым затрудняя возможность расшифровки файлов без обращения за помощью к злоумышленникам. В таком случае антивирусная программа может ничего и не обнаружить.

Главный вопрос — как восстановить зашифрованные данные? К сожалению, восстановление файлов после вируса-шифровальщика практически невозможно. По крайней мере, гарантировать полное восстановление данных в случае успешного заражения никто не будет. Многие производители антивирусных средств предлагают свою помощь по дешифровке файлов. Для этого нужно отправить зашифрованный файл и дополнительную информацию (файл с контактами злоумышленников, открытый ключ) через специальные формы, размещенные на сайтах производителей. Есть небольшой шанс, что с конкретным вирусом нашли способ бороться и ваши файлы успешно расшифруют.

Попробуйте воспользоваться утилитами восстановления удаленных файлов. Возможно, вирус не использовал методы гарантированного уничтожения и некоторые файлы удастся восстановить (особенно это может сработать с файлами большого размера, например с файлами в несколько десятков гигабайт). Также есть шанс восстановить файлы из теневых копий. При использовании функций восстановления системы Windows создает снимки («снапшоты»), в которых могут содержаться данные файлов на время создания точки восстановления.

Защита информации от уничтожения

Узнать большеЕсли были зашифрованы ваши данные в облачных сервисах, обратитесь в техподдержку или изучите возможности сервиса, которым пользуетесь: в большинстве случаев сервисы предоставляют функцию «отката» на предыдущие версии файлов, таким образом, их можно восстановить.

Чего мы настоятельно не рекомендуем делать — идти на поводу у вымогателей и платить за расшифровку. Были случаи, когда люди отдавали деньги, а ключи не получали. Никто не гарантирует, что злоумышленники, получив деньги, действительно вышлют ключ шифрования и вы сможете восстановить файлы.

Как защититься от вируса-шифровальщика. Превентивные меры

Предотвратить опасные последствия легче, чем их исправить:

- Используйте надежные антивирусные средства и регулярно обновляйте антивирусные базы. Звучит банально, но это значительно снизит вероятность успешного внедрения вируса на ваш компьютер.

- Сохраняйте резервные копии ваших данных.

Лучше всего это делать с помощью специализированных средств резервного копирования. Большинство криптолокеров умеют шифровать в том числе и резервные копии, поэтому имеет смысл хранить резервные копии на других компьютерах (например, на серверах) или на отчуждаемых носителях.

Ограничьте права на изменения файлов в папках с резервными копиями, разрешив только дозапись. Помимо последствий шифровальщика, системы резервного копирования нейтрализуют множество других угроз, связанных с потерей данных. Распространение вируса в очередной раз демонстрирует актуальность и важность использования таких систем. Восстановить данные гораздо легче, чем расшифровать!

- Ограничьте программную среду в домене.

Еще одним эффективным способом борьбы является ограничение на запуск некоторых потенциально опасных типов файлов, к примеру, с расширениями.js,.cmd,.bat,.vba,.ps1 и т. д. Это можно сделать при помощи средства AppLocker (в Enterprise-редакциях) или политик SRP централизованно в домене. В сети есть довольно подробные руководства, как это сделать. В большинстве случаев пользователю нет необходимости использовать файлы сценариев, указанные выше, и у шифровальщика будет меньше шансов на успешное внедрение.

- Будьте бдительны.

Внимательность — один из самых эффективных методов предотвращения угрозы. Относитесь подозрительно к каждому письму, полученному от неизвестных лиц. Не торопитесь открывать все вложения, при возникновении сомнений лучше обратитесь с вопросом к администратору.

Предотвратим потерю информации

Узнать большеАлександр Власов, старший инженер отдела внедрения систем защиты информации компании «СКБ Контур»

7 полезных советов по защите резервных копий от вирусов-шифровальщиков / Блог компании Veeam Software / Хабр

Сегодня поговорим о проблеме вирусов-шифровальщиков (ransomware). Эти программы предназначены для вытягивания денег из обладателей зараженных компьютеров, поэтому их еще называют «программы-вымогатели».Проблема вирусов-шифровальщиков затрагивает уже не только отдельно взятые персональные компьютеры, но доходит до уровня дата-центров. Для атак на инфраструктуру компаний применяются, например, Locky, TeslaCrypt и CryptoLocker. Зачастую вирусы используют уязвимости веб-браузеров или их плагинов, а также непредусмотрительно открытые вложения сообщений электронной почты. Проникнув в инфраструктуру, программа-вымогатель начинает быстрое распространение и шифрование данных.

Важной составляющей стратегии защиты данных всегда было наличие резервных копий, из которых можно выполнить восстановление. Рассмотрим же несколько рекомендаций от моего коллеги Rick Vanover относительно того, как как уберечь СХД резервных копий от шифровальщиков (вне зависимости от того, используете вы решения Veeam или других производителей). Итак, добро пожаловать под кат.

Эта общечеловеческая рекомендация особенно актуальна в эпоху троянов-шифровальщиков.

- Резонно использовать для доступа к хранилищу бэкапов специально выделенные для этого учетные записи.

- Следует избегать назначения прав доступа к хранилищу всевозможным пользователям, за исключением тех, кому они необходимы для выполнения резервного копирования.

- И, конечно, не стоит повсеместно использовать учетку доменного админа.

Встречаются варианты, когда инфраструктура Veeam не включена в домен (как правило, в небольших организациях) или входит в домен, организованный специально для работы инструментов резервного копирования и защиты данных (в более крупных средах). В любом случае важно уделить внимание аутентификации и тщательному разграничению рабочей среды и инфраструктуры резервного копирования.

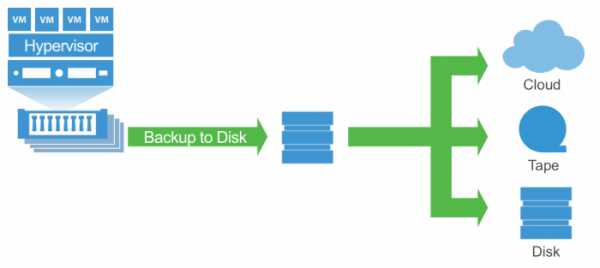

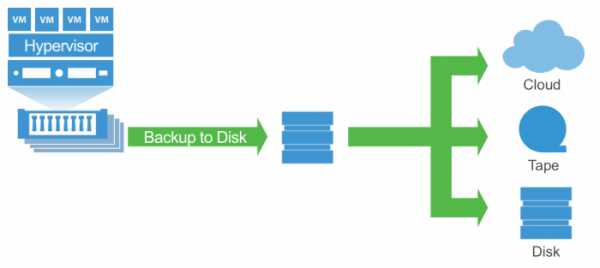

2. Имейте резервные копии, хранящиеся offline (без подключения к инфраструктуре)

Весьма действенный способ обезопасить себя от проникновения трояна-шифровальщика – сохранять резервные копии offline (то есть вне работающей инфраструктуры). Например, если вы используете решение Veeam, то можно рассмотреть следующие опции:

| Где хранить данные | Пояснение |

|---|---|

| Магнитная лента | Всегда offline (если только не в процессе чтения-записи). |

| Реплика ВМ | Обычно выключена; в большинстве случаев будет задействована в среде с аутентификацией, отдельной от продакшена (например, хосты vSphere и Hyper-V в разных доменах). |

| Аппаратные снимки производственных СХД | Можно использовать для восстановления; обычно задействуются в среде с аутентификацией, отдельной от продакшена. |

| Бэкапы в Cloud Connect | Не подключаются непосредственно к инфраструктуре резервного копирования; задействуют иной механизм аутентификации. |

| Сменные носители (например, внешний жесткий диск) | Всегда offline (если только не в процессе чтения-записи). |

Если вы используете выделенную СХД только для хранения резервных копий, то обычно такое хранилище используется только во время окна резервного копирования (скажем, только ночью). В этом случае отдельным простым способом перевода резервной копии в оффлайн будет настройка расписания автоматического выключения/включения СХД на период времени, когда оно не требуется.

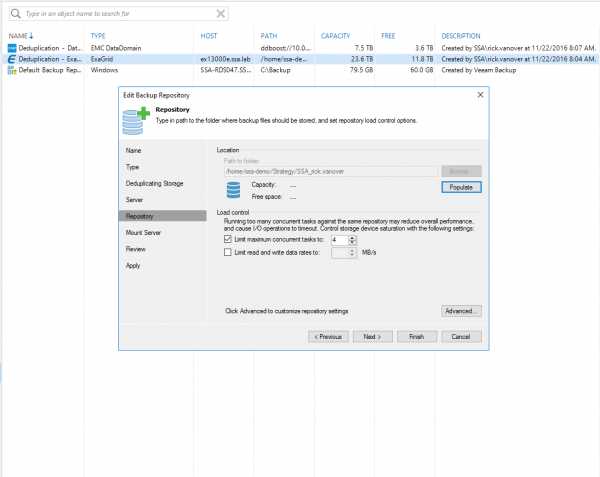

Предупредить распространение шифровальщиков можно, используя разные файловые протоколы. Например, если держать репозиторий на Linux, то в этом случае при резервном копировании и восстановлении с помощью Veeam будет использоваться аутентификация Linux, а файловая система может быть как ext3, так и ext4 (или другая). Таким образом можно дополнительно защитить свои резервные копии. Вот несколько примеров систем хранения резервных копий с таким подходом:

- СХД Data Domain со встроенной дедупликацией и использованием DDBoost (рекомендованный метод) или с монтированием NFS в случае, если DDBoost не используется

- СХД Hewlett Packard Enterprise (HPE) StoreOnce со встроенной дедупликацией и использованием Catalyst

- ExaGrid со встроенной дедупликацией и использованием Veeam agent

При указанных вариантах доступ к СХД со стороны процессов Veeam будет происходить в рамках специфического контекста безопасности (security context).

Аппаратные снимки являются, так сказать, «полу-оффлайновым» способом сохранения данных в случае работы с основной СХД. Если же есть возможность создания аппаратных снимков и для СХД резервного копирования, то вполне резонно задействовать ее для предотвращения атак шифровальщиков.

Как вы помните, есть правило «3-2-1», которое предписывает хранить 3 резервных копии как минимум на носителях двух типов, и одну из этих копий держать на резервной площадке (а не в месте расположения производственной инфраструктуры).

Это простое правило поможет вам практически в любой аварийной ситуации, при которой потребуется восстановить данные, и при этом оно не требует применения какой-либо специфической технологии. В эпоху шифровальщиков будет разумным добавить еще одну единичку к этому правилу, подразумевая, что один из носителей должен храниться offline. Приведенные выше опции (см. пункт 2) помогут вам с выбором носителя и способа хранения, что, в свою очередь, укрепит вашу инфраструктуру в противостоянии шифровальщикам.

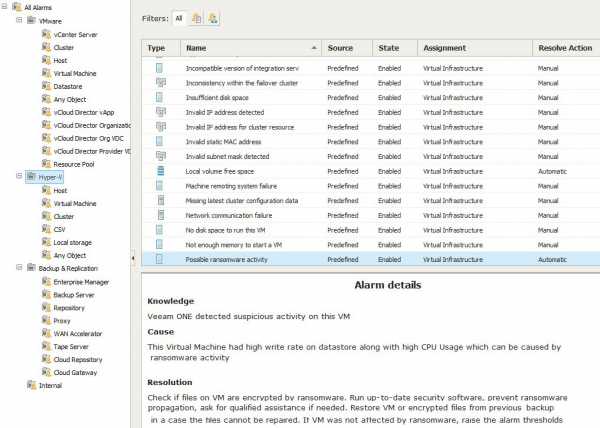

Одна из угроз, которые несут с собой шифровальщики — это потенциальная возможность распространения на другие системы. Поэтому важно контролировать работу оборудования, процессов и приложений с целью выявления подозрительной активности. Так, Veeam ONE 9.5 предлагает вашему вниманию новое встроенное оповещение Possible ransomware activity (вероятная активность шифровальщика). Оно срабатывает, если замечена повышенная активность в использовании ЦПУ и рост количества операций записи на диск.

Для того, чтобы получить точку восстановления, хранящуюся на удаленной СХД и имеющую свою политику хранения (отличную от той, что задана в настройках бэкапа), удобно использовать задание переноса резервных копий Backup Copy Job. Это задание берет данные из репозитория резервных копий и на их основе создает точки восстановления на удаленной СХД. Так, например, если вы добавили еще одну СХД к инфраструктуре резервного копирования (допустим, Linux), то можно создать соответствующий репозиторий и затем настроить задание переноса для работы с ним.

В заключение можно сказать, что существует немало методов борьбы с троянами-«шифровальщиками», позволяющих сохранить ваши бэкапы в целости, и в этом посте была перечислена лишь их часть. Если же у вас есть личный опыт или конструктивные идеи на этот счет, милости простим в комментарии.

Статья на Хабре о правиле 3-2-1 для резервного копирования:

→ Часть 1

→ Часть 2

→ Вебинар об интеграции Veeam и HPE StoreOnce (на русском языке)

→ Статья базы знаний Veeam об интеграции с EMC Data Domain (на англ. языке)

Рекомендации по защите компьютера от программ-шифровальщиков

Установите защитное решение

Продукты «Лаборатории Касперского» с актуальными антивирусными базами блокируют атаки и установку вредоносных программ. В состав последних версий продуктов входит компонент Мониторинг активности, который автоматически создает резервные копии файлов, если подозрительная программа пытается получить к ним доступ.

Создавайте резервные копии файлов и храните их вне компьютера

Для защиты информации от вредоносных программ и повреждений компьютера создавайте резервные копии файлов и храните их на съемном носителе или в онлайн-хранилище.

Устанавливайте обновления

Своевременно обновляйте операционную систему и установленные программы. После обновления повышается их безопасность, стабильность и производительность, а также устраняются существующие уязвимости.

Если на вашем устройстве установлена программа «Лаборатории Касперского», регулярно обновляйте антивирусные базы.

Без таких обновлений программа не сможет быстро реагировать на новые вредоносные программы.

Не открывайте файлы из писем от неизвестных отправителей

Программы-шифровальщики распространяются через зараженные файлы из электронных писем. В таких письмах мошенники выдают себя за деловых партнеров или сотрудников государственных органов, а темы писем и вложения содержат важные уведомления, например, уведомление об иске из арбитражного суда. Перед открытием электронного письма и вложенного файла внимательно проверяйте, кто является отправителем.

Используйте сложные пароли для учетных записей Windows при использовании удаленного рабочего стола

Мы рекомендуем использовать надежные пароли, чтобы защитить личные данные и предотвратить взлом учетных записей при удаленном подключении. Используйте функцию удаленного рабочего стола внутри домашней или корпоративной сети и старайтесь не подключаться к удаленному рабочему столу из интернета. Информация о функции удаленного рабочего стола на сайте поддержки Microsoft. Рекомендации по составлению сложных паролей в статье.

Как защитить компьютер от программ-вымогателей с шифрованием файлов

Установите защитное решение

Приложения «Лаборатории Касперского» с новейшими базами данных заблокируют атаку и предотвратят установку вредоносного ПО на ваш компьютер. В последних версиях продуктов «Лаборатории Касперского» есть компонент «Мониторинг системы», который автоматически создает резервные копии файлов, если к ним обращается подозрительная программа.

Регулярное резервное копирование файлов в облако или на внешний диск

Чтобы защитить ваши файлы от возможных атак вредоносных программ и повреждений вашего компьютера, создайте резервные копии и храните их в облачном хранилище или на съемном диске.

Установить обновления

Поддерживайте свою операционную систему, программное обеспечение и другие приложения в актуальном состоянии. Обновления содержат исправления и улучшения, которые делают приложения и систему более безопасными и стабильными. Обновления - это основное средство устранения уязвимостей.

Если на вашем устройстве установлена программа «Лаборатория Касперского», регулярно обновляйте ее антивирусные базы.

С устаревшими базами ваше приложение Касперского не сможет своевременно обнаруживать новые угрозы.

Не открывать вложения в письмах от неизвестных отправителей

Ransomware часто распространяется через зараженные вложения электронной почты. Киберпреступники стремятся убедить вас открыть вложение, поэтому они называют электронные письма так, как если бы они содержали важную информацию, такую как постановление суда, уведомление о предполагаемом судебном преследовании, уведомление о поздней оплате или что-то подобное. Всегда проверяйте адрес отправителя, прежде чем открывать электронные письма или вложения.

Используйте надежные пароли для учетных записей Windows при подключении через удаленный рабочий стол

Мы рекомендуем использовать надежные пароли для защиты ваших личных данных и ваших учетных записей от взлома во время удаленного подключения.Используйте функцию удаленного рабочего стола из домашней или корпоративной сети и старайтесь не использовать ее при подключении к общедоступной сети. Дополнительные сведения о функции удаленного рабочего стола см. На веб-сайте поддержки Microsoft. Советы по созданию надежного пароля см. В этой статье.

.Как защититься от вредоносных программ для шифрования файлов в Kaspersky Endpoint Security 11 для Windows

Убедитесь, что в настройках включены компоненты Behavior Detection, Remediation Engine и Automatic Exploit Prevention.

- Откройте Kaspersky Security Center.

- Перейдите на Управляемые устройства → Политики .

- Откройте свойства политики Kaspersky Endpoint Security 11 для Windows.

- Перейдите в Advanced Threats Protection → Host Intrusion Prevention → Settings .

- Выберите Персональные данные и нажмите Добавить → Категория .

- Введите название новой категории, например Защищенные типы файлов. Щелкните ОК .

- Выберите защищенные типы файлов и создайте подкатегории, например Документы или изображения. Чтобы создать подкатегории, повторите шаги 5–6.

- Выберите категорию для добавления типа защищенных файлов. Например. Документы для файлов с расширением DOC или DOCX. Щелкните Добавить → Файл или папка .

- Заполните поле Имя , нажмите Обзор и введите маску для файла в формате *. <Расширение>. Нажмите ОК → ОК .

- Добавьте другие типы файлов. Чтобы создать подкатегории, повторите шаги 8–9.

- Установите правила для категорий с ограничениями по высоким и низким уровням.Выберите категорию Защищенные типы файлов и установите параметр Блокировать и Регистрировать события в столбцах Запись, Чтение, удаление и Создание.

- Убедитесь, что приложения находятся в группе «Доверенные». Нажмите ОК → Применить .

- Перейдите к Конфигурация событий → Информация . Откройте свойства Host Intrusion Prevention сработал .

- Установите флажок На Сервере администрирования на (дней) .При необходимости измените настройки, чтобы получать уведомления на вашу электронную почту. Щелкните ОК .

Host Intrusion Prevention настроен для защиты от вредоносных программ, шифрующих файлы. Если на управляемом компьютере запущен вредоносный файл, Kaspersky Security Center 10 зарегистрирует это событие. Для отслеживания событий перейдите в Сервер администрирования → События .

Если Сервер администрирования регистрирует слишком много событий, самое старое будет перезаписано.

Перед установкой патчей для решений «Лаборатории Касперского» необходимо временно восстановить исходные настройки. Если ваш браузер находится в группе с высокими или низкими ограничениями, загрузить защищенные файлы будет невозможно.

.Как защититься от криптовирусов в Kaspersky Endpoint Security 10 для Windows

Прежде чем приступить к выполнению инструкций, убедитесь, что в настройках включены компоненты BSS и System Watcher ( Антивирусная защита → System Watcher ).-

Откройте Консоль администрирования , перейдите к узлу Управляемые устройства и выберите вкладку Политики .

-

Откройте активную политику Kaspersky Endpoint Security, выберите Endpoint control → Application Privilege Control и нажмите кнопку Settings .

-

Выберите узел Персональные данные , щелкните Добавить и выберите Категория .

-

Создайте несколько категорий (например, Документы , Изображения и т. Д.).

-

Выберите категорию, соответствующую типу защищаемых файлов (например, Documents для файлов с расширением * .doc ), щелкните Добавить и выберите Файл или папку . Укажите маску для типа файла, используя звездочку *. <Расширение>

- Таким же образом добавьте другие типы файлов.

- Настройте права доступа для Защищенных типов файлов Категория для приложений с высокими и низкими ограничениями, заблокировав действия Запись , Удалить и Создать .Включите Регистрировать события для каждого из них.

Убедитесь, что приложения, которые вы часто используете с защищенными типами файлов, находятся в группе Trusted .

- Перейдите в раздел Уведомление о событии и откройте вкладку Информация . Откройте свойства для правила Application Privilege Control сработало .

- Установите флажок рядом с На сервере администрирования в течение (дней) .При необходимости вы можете настроить параметры отправки событий на вашу электронную почту.

Сервер может регистрировать множество событий. Эти события будут удалять старые по мере заполнения базы Kaspersky Security Center.

После настройки этих параметров вы сможете отслеживать, когда запускаются указанные вами файлы. Если один из этих файлов запустится на любом компьютере, Kaspersky Security Center зарегистрирует событие.

-

Сохраните политику.

Перед установкой патчей для продуктов «Лаборатории Касперского» необходимо временно восстановить исходные настройки.

Чтобы иметь возможность использовать все функции Kaspersky Security Center Remote Diagnostic Utility , восстановите исходные настройки или отключите компонент Application Privilege Control .

Если ваш браузер находится в группе с высокими или низкими ограничениями, то скачать защищенные файлы будет невозможно.

.[KB3433] Рекомендации по защите от вредоносных программ Filecoder (вымогателей)

Текущие версии продуктов ESET используют несколько уровней технологий для защиты компьютеров от программ-вымогателей.

Примеры этих технологий: Advanced Memory Scanner , ESET LiveGrid® Reputation System и Exploit Blocker .

Кроме того, в последних продуктах ESET предусмотрен усовершенствованный модуль Botnet Protection , который блокирует обмен данными между программами-вымогателями и серверами управления и контроля (C&C).

Общие рекомендации по защите от программ-вымогателей ESET | Общие методы защиты от программ-вымогателей | Восстановление зашифрованных файлов | Служба поддержки ESET

Общие рекомендации по защите от программ-вымогателей продуктов ESET

- Не отключать расширенный сканер памяти и блокировку эксплойтов

Эти две функции включены по умолчанию в продуктах ESET версии 5 и более поздних. Эти недавно разработанные алгоритмы ESET усиливают защиту от вредоносных программ, которые были разработаны, чтобы избежать обнаружения продуктами защиты от вредоносных программ за счет использования обфускации и / или шифрования.

Advanced Memory Scanner выявляет подозрительное поведение после обнаружения вредоносных программ в памяти, а Exploit Blocker усиливает защиту от целевых атак и ранее невидимых уязвимостей, также известных как уязвимости нулевого дня.

Мы рекомендуем выполнить обновление до последней версии, если вы используете ESET Smart Security или ESET NOD32 Antivirus (включая Business Editions) версии 4.x или более ранней версии:

Домашние пользователи: Какой продукт ESET у меня установлен и самая ли его версия? (Домашние пользователи)

Бизнес-пользователи: у меня есть последняя версия продуктов ESET для бизнеса?

- Оставить ESET LiveGrid включенным

Облачная система защиты от вредоносных программ ESET основана на ESET LiveGrid .Он отслеживает неизвестные и потенциально вредоносные приложения и подвергает образцы автоматической песочнице и поведенческому анализу.

Убедитесь, что ESET LiveGrid включен и работает в вашем продукте ESET.

- Убедитесь, что в разделе «Защита файловой системы в режиме реального времени» выбран параметр «Сетевые диски».

Если включена защита сетевого диска, сканер ESET в режиме реального времени сможет активировать обнаружение на зараженной рабочей станции, предотвращая шифрование файлов программой-вымогателем. водить машину.Дополнительные сведения см. В разделе Защита файловой системы в режиме реального времени.

- Постоянно обновлять ESET

Новые варианты существующих программ-вымогателей выпускаются часто, поэтому важно, чтобы вы регулярно получали обновления вирусных баз (ваш продукт ESET будет проверять наличие обновлений каждый час при наличии действующей лицензии и работающего подключения к Интернету ).

Домашние пользователи: Как узнать, что ESET Smart Security / ESET NOD32 Antivirus обновляется правильно?

Бизнес-пользователи: как узнать, правильно ли обновляется мой бизнес-продукт ESET?

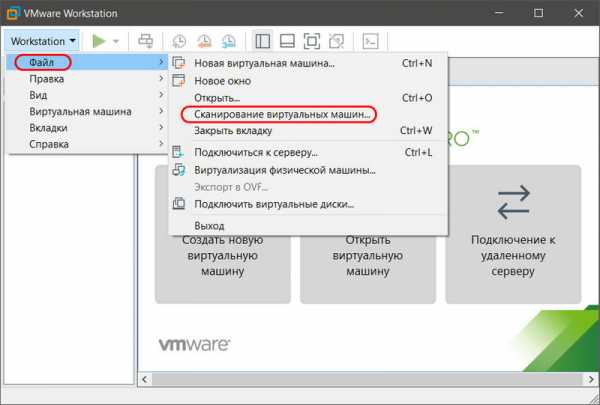

- Для пользователей виртуальных машин

Для наилучшей защиты от вредоносных программ Filecoder мы рекомендуем использовать ESET Endpoint Security в виртуальных средах.

- Убедитесь, что у вас включен Ransomware Shield

Ransomware Shield как часть технологии самозащиты - это еще один уровень защиты, который работает как часть функции HIPS. Дополнительные сведения см. В разделе «Защита от программ-вымогателей» в глоссарии ESET и о том, как его настроить в продуктах ESET.

Обнаруженные угрозы

Настройка автоматических уведомлений об угрозах в веб-консоли ESET Security Management Center (7.x)

Общие передовые методы защиты от программ-вымогателей - минимизируйте риск, связанный с вредоносными программами на основе шифрования (программы-вымогатели)

- Храните резервные копии вашей системы

Запланируйте создание резервных копий вашей системы через регулярные промежутки времени и храните хотя бы одну такую резервную копию в автономном хранилище, чтобы защитить вашу последнюю работу от атаки.

- Разрешения пользователей и ограничение прав

Существует множество типов ограничений, таких как ограничение доступа к данным приложения, и даже некоторые из них, предварительно построенные как объект групповой политики (GPO).

- Отключить файлы, запускаемые из папок AppData и LocalAppData.

- Заблокировать выполнение из подкаталога Temp (по умолчанию часть дерева AppData).

- Блокировать исполняемые файлы, запускаемые из рабочих каталогов различных утилит распаковки (например, WinZip или 7-Zip).

Кроме того, в ESET Endpoint Security / Antivirus, ESET Mail Security и ESET File Security вы можете создать правила HIPS, чтобы разрешить запуск на компьютере только определенных приложений и заблокировать все остальные по умолчанию: [KB7257] Создайте правило HIPS и применяйте его. на клиентской рабочей станции с помощью ESET Security Management Center (7.x)

- Отключить файлы, запускаемые из папок AppData и LocalAppData.

- Не отключать контроль учетных записей (UAC)

Не открывайте вложения, которые якобы являются факсом, счетом или квитанцией, если у них подозрительное имя или вы не ожидали их получить.

Что я могу сделать, чтобы минимизировать риск атаки вредоносного ПО?

- ESMC / ERA / ECA для применения параметров конфигурации с помощью политики для защиты от программ-вымогателей

-

- Настройка правил HIPS для продуктов ESET Business

- Настроить правила брандмауэра для ESET Endpoint Security

- Настройка ESET Mail Security

Мы рекомендуем ESET Dynamic Threat Defense

- Поддерживайте свою систему в актуальном состоянии

Чтобы обеспечить максимальную защиту, обновляйте операционную систему и приложения.Установите последние обновления с высоким приоритетом, предлагаемые в средстве обновления Windows, и регулярно проверяйте или включайте функцию автоматического обновления. Новые обновления безопасности исправляют уязвимости системы и снижают риск атаки вредоносных программ.

Корпорация Майкрософт выпустила исправления для текущих операционных систем Windows, а также Windows XP, чтобы уменьшить критическую уязвимость. Инструкции по установке этих обновлений см. В бюллетене по безопасности Microsoft MS17-010 - критическое.

- Если вы используете Windows XP, отключите SMBv1.

- Потенциальные порты / услуги, которые могут быть использованы, если оставить их открытыми

Чтобы предотвратить успешные атаки методом грубой силы с неизвестного IP-адреса, мы настоятельно рекомендуем заблокировать SMB, SQL и RDP.

-

- SMB

-

-

- Закройте порты общего доступа к файлам 135–139 и 445. Порты SMB не должны быть открыты для доступа в Интернет.

-

-

- SQL

-

-

- Добавить в белый список доверенные IP-адреса, которым разрешено подключаться к SQL

-

-

-

- Остановить внешние атаки методом грубой силы RDP, закрыв RDP для внешних подключений.Используйте VPN с двухфакторной аутентификацией для подключения к внутренней сети.

- Установить автоматическую блокировку учетной записи после определенного количества неудачных попыток. Включите период ожидания автоматической разблокировки после блокировки учетной записи.

- Применять надежные пароли

- Отключить общие неиспользуемые учетные записи и учетные записи по умолчанию, например, администратор, администратор или root

- Внесите в белый список определенных пользователей и группы, чтобы разрешить вход по протоколу RDP

- Добавить в белый список определенные IP-адреса, чтобы разрешить соединение RDP

-

- Передовые методы защиты от атак протокола удаленного рабочего стола

Вредоносные программы на основе шифрования часто получают доступ к целевым машинам с помощью инструмента протокола удаленного рабочего стола (RDP), интегрированного в Windows.RDP позволяет другим подключаться к вашей системе удаленно, поэтому злоумышленник может использовать RDP для снятия защиты и последующего развертывания вредоносного ПО.

a) Отключить или изменить протокол удаленного рабочего стола

Если вам не требуется использование RDP, вы можете изменить порт по умолчанию (3389) или отключить RDP для защиты вашего компьютера от Filecoder и других эксплойтов RDP. Инструкции по отключению RDP см. В соответствующей статье базы знаний Microsoft ниже:

o Windows XP

o Windows 7

o Windows 8

o Windows 10

Для получения дополнительной информации о RDP см. Следующую статью We Live Security: Взлом удаленного рабочего стола (RDP) 101: Я могу видеть ваш рабочий стол отсюда!

b) Защита паролем настроек продукта ESET

Если вам необходимо поддерживать работу RDP и не удается отключить или изменить настройки RDP, вы можете использовать пароль, чтобы защитить продукт ESET от изменения злоумышленником.Это предотвращает изменение параметров без аутентификации, отключение защиты или даже удаление продукта ESET. Мы рекомендуем использовать пароль, отличный от того, который используется для учетных данных RDP.

Можно ли восстановить зашифрованные файлы?

Современные файловые кодеры / программы-вымогатели шифруют данные, используя асимметричные методы и несколько типов шифровальщиков. Короче говоря, файлы зашифрованы с помощью открытого ключа и не могут быть расшифрованы без соответствующего закрытого ключа.В современных программах-вымогателях закрытый ключ никогда не находится на зараженной рабочей станции или в среде. Это означает, что данные необходимо будет восстановить из хорошей резервной копии, сделанной до заражения.

Если резервные копии недоступны, вы можете попытаться восстановить файлы из теневых копий. Вы можете использовать Shadow Explorer, который вы можете загрузить со следующей веб-страницы: http://www.shadowexplorer.com/downloads.html

Тем не менее, заражение программами-вымогателями нередко удаляет теневые копии, чтобы предотвратить восстановление файлов.

Какие шаги следует предпринять при заражении программой-вымогателем?

- Отключите компьютер от сети.

- Найдите файл TXT или HTML с инструкциями по оплате, например «Как расшифровать» общие папки / диски зашифрованы. Это может быть использовано нашими исследователями вредоносных программ для дальнейшего анализа.

- Запустите ESET SysRescue на зараженном компьютере. Выполняйте восстановление из резервной копии только после того, как угроза была обнаружена и удалена (см. Раздел выше Сохраняйте резервные копии вашей системы).

- Обратитесь в компанию ESET, следуя инструкциям в разделе Служба поддержки ESET ниже.

Службы поддержки ESET

Нужна помощь в Северной Америке?

Если вы являетесь клиентом ESET в Северной Америке и вам нужна помощь, посетите helpus.eset.com, чтобы пообщаться с техническим специалистом, просмотреть документацию по продукту или назначить консультацию ESET Home Advisor.

.

Что такое шифрование? | Как шифрование защищает ваши данные

Encryption может помочь защитить данные, которые вы отправляете, получаете и храните с помощью устройства. Это могут быть текстовые сообщения, хранящиеся на вашем смартфоне, журналы бега, сохраненные на ваших фитнес-часах, и банковская информация, отправленная через вашу онлайн-учетную запись.

Шифрование - это процесс, который шифрует читаемый текст, чтобы его мог прочитать только тот, у кого есть секретный код или ключ дешифрования. Это помогает обеспечить безопасность конфиденциальной информации.

Огромные объемы личной информации управляются онлайн и хранятся в облаке или на серверах с постоянным подключением к Интернету. Практически невозможно вести любой бизнес без того, чтобы ваши личные данные попадали в сетевую компьютерную систему организации, поэтому важно знать, как сохранить конфиденциальность этих данных.

Шифрование играет важную роль.

Как работает шифрование?

Шифрование - это процесс преобразования обычного текста, такого как текстовое сообщение или электронное письмо, в нечитаемый формат, называемый «зашифрованным текстом».«Это помогает защитить конфиденциальность цифровых данных, которые хранятся в компьютерных системах или передаются по сети, такой как Интернет.

Когда предполагаемый получатель получает доступ к сообщению, информация переводится обратно в исходную форму. Это называется расшифровкой.

Чтобы разблокировать сообщение, и отправитель, и получатель должны использовать «секретный» ключ шифрования - набор алгоритмов, которые скремблируют и дескремблируют данные обратно в читаемый формат.

Симметричное и асимметричное шифрование: в чем разница?

Ключ шифрования - это набор чисел, используемых для шифрования и дешифрования данных.Ключи шифрования создаются с помощью алгоритмов. Каждый ключ случайен и уникален.

Существует два типа систем шифрования: симметричное шифрование и асимметричное шифрование. Вот чем они отличаются.

- Симметричное шифрование использует один пароль для шифрования и дешифрования данных.

- Асимметричное шифрование использует два ключа для шифрования и дешифрования. Открытый ключ, которым пользуются пользователи, шифрует данные. Закрытый ключ, который не является общим, расшифровывает данные.

Типы шифрования

Существует несколько типов шифрования, каждый из которых разработан с учетом различных требований и требований безопасности. Вот наиболее распространенные примеры шифрования.

Стандарт шифрования данных (DES)

Data Encryption Standard считается стандартом низкоуровневого шифрования. Правительство США установило стандарт в 1977 году. Из-за технологических достижений и снижения стоимости оборудования DES по существу устарел для защиты конфиденциальных данных.

Тройной DES

Triple DES трижды запускает шифрование DES. Вот как это работает: он шифрует, расшифровывает и шифрует данные - таким образом, «тройной». Он усиливает исходный стандарт DES, который стал считаться слишком слабым типом шифрования для конфиденциальных данных.

RSA

RSA получил свое название от фамильных инициалов трех ученых-информатиков. Он использует надежный и популярный алгоритм шифрования. RSA популярен из-за длины ключа и поэтому широко используется для безопасной передачи данных.

Расширенный стандарт шифрования (AES)

Advanced Encryption Standard - это государственный стандарт США с 2002 года. AES используется во всем мире.

TwoFish

Twofish считается одним из самых быстрых алгоритмов шифрования и является бесплатным для всех. Он используется в аппаратном и программном обеспечении.

Использование шифрования через SSL

Большинство легитимных веб-сайтов используют так называемый «уровень защищенных сокетов» (SSL), который представляет собой форму шифрования данных, когда они отправляются на веб-сайт и с него.Это предотвращает доступ злоумышленников к этим данным во время их передачи.

Найдите значок замка в строке URL-адреса и буквы «s» в адресе «https: //», чтобы убедиться, что вы проводите безопасные зашифрованные транзакции в Интернете.

Рекомендуется получать доступ к сайтам с помощью SSL, когда:

- Вы храните или отправляете конфиденциальные данные в Интернете. Если вы используете Интернет для выполнения таких задач, как подача налоговой декларации, совершение покупок, продление водительских прав или ведение любых других личных дел, посещение сайтов с использованием SSL - это хорошая идея.

- Ваша работа требует этого. На вашем рабочем месте могут быть протоколы шифрования или на него могут распространяться правила, требующие шифрования. В этих случаях шифрование просто необходимо.

3 причины важности шифрования

Почему важно шифрование? Вот три причины:

1. Проблемы конфиденциальности в Интернете реальны

Encryption помогает защитить вашу конфиденциальность в Интернете, превращая личную информацию в сообщения «только для ваших глаз», предназначенные только для сторон, которые в них нуждаются, и никого другого.

Убедитесь, что ваши электронные письма отправляются через зашифрованное соединение или что вы шифруете каждое сообщение.

Большинство почтовых клиентов поставляются с опцией шифрования в меню настроек, и если вы проверяете свою электронную почту с помощью веб-браузера, найдите время, чтобы убедиться, что шифрование SSL доступно.

2. Взлом - это большой бизнес

Киберпреступность - это глобальный бизнес, которым часто руководят транснациональные корпорации.

Многие из крупномасштабных утечек данных, о которых вы, возможно, слышали в новостях, демонстрируют, что киберпреступники часто стремятся украсть личную информацию с целью получения финансовой выгоды.

3. Этого требуют правила

Закон о переносимости и подотчетности медицинского страхования (HIPAA) требует от поставщиков медицинских услуг внедрения функций безопасности, которые помогают защитить конфиденциальную медицинскую информацию пациентов в Интернете.

Высшие учебные заведения должны предпринять аналогичные шаги в соответствии с Законом о правах и конфиденциальности семейного образования (FERPA) для защиты данных об учащихся.

Розничные торговцы должны соблюдать Закон о справедливой кредитной практике (FCPA) и аналогичные законы, которые помогают защитить потребителей.

Encryption помогает предприятиям соответствовать нормативным требованиям и стандартам. Это также помогает защитить ценные данные своих клиентов.

Как программы-вымогатели используют шифрование для совершения киберпреступлений

Encryption предназначено для защиты ваших данных, но шифрование также может быть использовано против вас.

Например, целевые программы-вымогатели - это киберпреступления, которые могут затронуть организации любого размера, включая государственные учреждения. Программы-вымогатели также могут быть нацелены на отдельных пользователей компьютеров.

Как происходят атаки программ-вымогателей? Злоумышленники используют программы-вымогатели, чтобы попытаться зашифровать различные устройства, включая компьютеры и серверы. Злоумышленники часто требуют выкуп, прежде чем предоставить ключ для расшифровки зашифрованных данных. Атаки программ-вымогателей на государственные учреждения могут привести к прекращению работы служб, что затрудняет получение разрешения, лицензии на брак или, например, оплату налоговых счетов.

Целевые атаки часто нацелены на крупные организации, но атаки программ-вымогателей могут случиться и с вами.

Вот несколько советов, которые помогут защитить ваши устройства от атак программ-вымогателей и риска того, что ваши данные будут зашифрованы и станут недоступными.

- Установите и используйте надежное программное обеспечение безопасности на всех своих устройствах, включая мобильный телефон.

- Регулярно обновляйте программное обеспечение безопасности. Это может помочь защитить ваши устройства от кибератак.

- Обновите операционную систему и другое программное обеспечение. Это может исправить уязвимости системы безопасности.

- Избегайте инстинктивного открытия вложений электронной почты.Зачем? Электронная почта - один из основных способов доставки программ-вымогателей.

- Остерегайтесь любых вложений электронной почты, которые советуют вам включить макросы для просмотра их содержимого. Если включить макросы, вредоносные макросы могут заразить несколько файлов.

- Сделайте резервную копию данных на внешний жесткий диск. Если вы стали жертвой атаки программы-вымогателя, вы, вероятно, сможете восстановить свои файлы после того, как вредоносная программа будет удалена.

- Рассмотрите возможность использования облачных сервисов. Это может помочь снизить риск заражения программами-вымогателями, поскольку многие облачные службы сохраняют предыдущие версии файлов, что позволяет «откатиться» до незашифрованной формы.

- Не платите выкуп. Вы можете заплатить выкуп в надежде вернуть свои файлы, но можете не получить их обратно. Нет никаких гарантий, что киберпреступник предоставит ваши данные.

Шифрование необходимо для защиты конфиденциальной личной информации. Но в случае атак программ-вымогателей он может быть использован против вас. Разумно предпринять шаги, которые помогут вам получить пользу и избежать вреда.

.Обзор шифрования устройства BitLocker в Windows 10 - Microsoft 365 Security

- Читать 12 минут

В этой статье

Относится к

В этом разделе объясняется, как шифрование устройства BitLocker может помочь защитить данные на устройствах под управлением Windows 10. Общий обзор и список тем о BitLocker см. В разделе BitLocker.

Когда пользователи путешествуют, конфиденциальные данные их организации остаются с ними. Где бы ни хранятся конфиденциальные данные, они должны быть защищены от несанкционированного доступа. Windows имеет долгую историю предоставления решений для защиты данных в неактивном состоянии, которые защищают от гнусных злоумышленников, начиная с шифрованной файловой системы в операционной системе Windows 2000. Совсем недавно BitLocker предоставил шифрование для полных и переносных дисков. Windows постоянно улучшает защиту данных, улучшая существующие параметры и предлагая новые стратегии.

Таблица 2 перечисляет конкретные проблемы защиты данных и способы их решения в Windows 10 и Windows 7.

Таблица 2. Защита данных в Windows 10 и Windows 7

| Окна 7 | Windows 10 |

|---|---|

| Когда BitLocker используется с ПИН-кодом для защиты запуска, удаленный перезапуск ПК, например киосков, невозможен. | Современные устройства Windows все более защищены с помощью шифрования устройства BitLocker «из коробки» и поддерживают единый вход для беспрепятственной защиты ключей шифрования BitLocker от атак «холодной загрузки». Network Unlock позволяет ПК запускаться автоматически при подключении к внутренней сети. |

| Когда BitLocker включен, процесс подготовки может занять несколько часов. | Предварительная подготовкаBitLocker, шифрование жестких дисков и шифрование только используемого пространства позволяют администраторам быстро включать BitLocker на новых компьютерах. |

| Использование BitLocker с дисками с самошифрованием (SED) не поддерживается. | BitLocker поддерживает разгрузку шифрования на зашифрованные жесткие диски. |

| Администраторы должны использовать отдельные инструменты для управления зашифрованными жесткими дисками. | BitLocker поддерживает зашифрованные жесткие диски со встроенным встроенным оборудованием для шифрования, что позволяет администраторам использовать знакомые инструменты администрирования BitLocker для управления ими. |

| Шифрование новой флэш-памяти может занять более 20 минут. | Шифрование только используемого пространства в BitLocker To Go позволяет пользователям за секунды шифровать съемные диски с данными. |

| BitLocker может потребовать от пользователей ввода ключа восстановления при изменении конфигурации системы. | BitLocker требует, чтобы пользователь вводил ключ восстановления только в случае повреждения диска или потери ПИН-кода или пароля. |

| Пользователям необходимо ввести ПИН-код для запуска ПК, а затем пароль для входа в Windows. | Современные устройства Windows все более и более защищены с помощью шифрования устройства BitLocker «из коробки» и поддерживают единый вход для защиты ключей шифрования BitLocker от атак «холодной загрузки». |

Подготовка к шифрованию диска и файлов

Лучшие меры безопасности прозрачны для пользователя во время реализации и использования. Каждый раз, когда возможна задержка или затруднение из-за функции безопасности, существует большая вероятность того, что пользователи попытаются обойти систему безопасности. Эта ситуация особенно актуальна для защиты данных, и организации должны избегать этого сценария. Планируете ли вы шифровать целые тома, съемные устройства или отдельные файлы, Windows 10 удовлетворит ваши потребности, предоставляя оптимизированные и удобные решения.Фактически, вы можете заранее предпринять несколько шагов, чтобы подготовиться к шифрованию данных и сделать развертывание быстрым и плавным.

Предварительная подготовка TPM

В Windows 7 подготовка TPM к использованию была связана с несколькими проблемами:

- Вы можете включить TPM в BIOS, для чего требуется, чтобы кто-то либо зашел в настройки BIOS, чтобы включить его, либо установить драйвер для его включения из Windows.

- При включении TPM может потребоваться один или несколько перезапусков.

В принципе, хлопотно было. Если бы ИТ-персонал предоставлял новые ПК, они могли бы справиться со всем этим, но если бы вы захотели добавить BitLocker к устройствам, которые уже были в руках пользователей, эти пользователи столкнулись бы с техническими проблемами и либо обратились бы в ИТ-службу за поддержкой, либо просто оставьте BitLocker отключенным.

Microsoft включает в Windows 10 инструменты, которые позволяют операционной системе полностью управлять TPM. Нет необходимости заходить в BIOS, и все сценарии, требующие перезагрузки, исключены.

Развернуть шифрование жесткого диска

BitLocker может шифровать целые жесткие диски, включая системные диски и диски с данными. Предварительная подготовка BitLocker может значительно сократить время, необходимое для подготовки новых компьютеров с включенным BitLocker. В Windows 10 администраторы могут включить BitLocker и TPM из среды предустановки Windows перед установкой Windows или в рамках последовательности задач автоматического развертывания без какого-либо взаимодействия с пользователем. В сочетании с шифрованием «Только используемое дисковое пространство» и практически пустым диском (поскольку Windows еще не установлена) для включения BitLocker требуется всего несколько секунд.В более ранних версиях Windows администраторам приходилось включать BitLocker после установки Windows. Хотя этот процесс можно автоматизировать, BitLocker потребуется зашифровать весь диск, что может занять от нескольких часов до более суток в зависимости от размера диска и производительности, что значительно задерживает развертывание. Microsoft улучшила этот процесс с помощью множества функций в Windows 10.

Шифрование устройства BitLocker

Начиная с Windows 8.1, Windows автоматически включает шифрование устройства BitLocker на устройствах, поддерживающих современный режим ожидания. В Windows 10 Microsoft предлагает поддержку шифрования устройства BitLocker на гораздо более широком спектре устройств, включая те, которые находятся в режиме Modern Standby, и устройства под управлением Windows 10 Home edition.

Microsoft ожидает, что большинство устройств в будущем будут соответствовать требованиям тестирования, что сделает шифрование устройств BitLocker широко распространенным на современных устройствах Windows. BitLocker Device Encryption дополнительно защищает систему, прозрачно реализуя шифрование данных на уровне устройства.