Как защитить файлы в архиве от несанкционированного доступа

Методы защиты электронных документов от копирования и редактирования

Немного истории

С момента изобретения письменности человечество стало переносить личные, государственные и вселенские тайны на подходящие материальные носители. Как только предки не изощрялись в том, чтобы тексты не были прочитаны чужими глазами. Самым древним и востребованным способом защиты по праву является криптограмма (в переводе с греческого означает «тайнопись»). Например, священные иудейские тексты шифровались методом замены - вместо первой буквы алфавита писалась последняя буква, вместо второй — предпоследняя и т.д. Этот древний шифр называется Атбаш.

Также предпринимались шаги для защиты передаваемых секретных сообщений от перехвата и подмены. Обычно для этого использовали вооружённую охрану, но не отказывались и от альтернативных способов - пугали Божьим гневом и древними проклятьями, что было весьма действенно для тех лет.

Люди выдумали великое множество способов защитить бумажные документы от копирования и редактирования (подмены). Часть из них перебрались в «цифру», а часть была придумана специально для защиты электронных документов.

Зачем защищать документы от копирования и редактирования

В основном, защита от копирования и редактирования требуется для рабочих документов в форматах DOCX и PDF. Аналитические агентства, проектные институты и другие компании, предлагающие информационные продукты, предоставляют результаты исследований в защищенном формате, чтобы предотвратить несанкционированное использование и распространение. Также для бизнеса важно обеспечить защиту от подмены – для снижения рисков нужно гарантировать, что документ навсегда останется в неизменном виде.

Однако защита от копирования и редактирования может пригодиться и для личных целей, например, при создании книги, курса обучения, оказании консалтинговых услуг. То есть такой функционал может пригодиться каждому, кто разрабатывает интеллектуальные продукты и хочет контролировать их распространение.

Защита электронных документов DOC и PDF в наши дни

Давайте кратко пробежимся по самым распространенным методам.

Маркировка

На документ можно нанести информацию о том, что он имеет особый статус и его нельзя редактировать и копировать. Иногда маркировку делают незаметной, чтобы выявить «крота» - источник утечки. В простой реализации точку в документе ставят в разных местах и отслеживают какой вариант «всплывет». Усовершенствованный вариант – использование специализированных программно-аппаратных комплексов в связке с МФУ, позволяющих менять интервалы и кегль шрифта индивидуально для каждого экземпляра документа. Такая защита носит реактивный характер, то есть позволяет выявить виновного по факту обнаружения инцидента. Далее мы посмотрим методы, имеющие проактивный характер.

Пароль

Самый распространенный и доступный всем способ защитить электронные документы от несанкционированного доступа заключается в установке пароля на документ или архив. Обычно это делается встроенными инструментами программы, например, в приложении Acrobat можно ограничить редактирование, копирование содержимого и печать (ссылка на инструкцию). Но нужно учитывать следующее – сам файл можно копировать, и если выложить защищенный таким образом документ и пароль в интернет, то его легко сможет открыть каждый желающий.

Доступ по цифровому ключу (флешке)

Метод основывается на наличии у пользователя физического ключа (флешки или SD карты) для расшифровки документа. Есть флешка – есть доступ. То есть файл можно копировать, но копию нельзя открыть без определенного материального носителя. Это решает проблему несанкционированного распространения, но с ограничениями. Во-первых, флешка или SD карта стоит денег, и, во-вторых, нужно обеспечить доставку этого предмета до пользователя, что увеличивает стоимость и затрудняет обмен документами в оперативном режиме. В-третьих, пользователю всегда придется иметь этот ключ при себе, и, в-четвертых, любая техника имеет свойство ломаться – и вам нужно будет оговаривать срок гарантии и обеспечивать замену в случае поломки.

Система управления правами доступа

В основном этот метод защиты документов используется для корпоративных пользователей на базе службы управления правами Active Directory (AD RMS). Документы, защищенные AD RMS, шифруются, а автор может устанавливать разрешения для тех, кто получит доступ к файлам.

Список возможных ограничений прав:

- Чтение, изменение, печать.

- Срок действия документа.

- Запрет пересылки электронного письма.

- Запрет печати электронного письма.

Но что делать, если документ как раз нужно отправить внешнему адресату?

Комбинированные методы защиты документов

Во всех вышеперечисленных методах есть свои достоинства и недостатки. Производители систем защиты документов постоянно работают над тем, чтобы соединить сильные стороны в одном решении. Идеальной кажется такая комбинация:

- предоставление доступа к документу по паролю, который можно отправить по электронной почте или продиктовать по телефону;

- привязка к уникальному материальному носителю, но чтобы не нужно было его дополнительно покупать и доставлять до конечного пользователя;

- управление правами доступа через интернет, чтобы можно было предоставлять и отзывать доступ к файлу в режиме реального времени;

- отображение на документе специальных меток для обозначения особого режима распространения.

В качестве уникального материального носителя в итоге можно использовать компьютер или мобильное устройство пользователя, например, операционная система и процессор имеют собственные серийные номера, которые нельзя подделать. Это позволит контролировать количество копий защищенного документа.

Управление правами доступа через интернет обеспечивает DRM. При создании пароля задаются параметры доступа: на скольких устройствах можно открыть документ, сколько времени доступ будет действовать, возможно ли оперативно отозвать доступ. При активации пароля начинают действовать все заданные ограничения.

Метки сами по себе не обеспечивают защиту, но позволяют детектировать утечку по цифровому отпечатку, так как для каждого пользователя формируется уникальная комбинация цифр и букв, отображаемых на документе.

Сейчас на рынке существует несколько профессиональных решений на базе комбинированных методов для защиты электронных документов от копирования и утечки. Проанализировав несколько вариантов, предлагаю познакомиться с сервисами SFContent.com и SFLetter.com.

SFContent.com

Профессиональный онлайн-сервис для защиты документов, включающий DRM, привязку к устройству пользователя, водяные метки и серийные номера (вместо паролей). Данный сайт предлагает услуги на платной основе, но есть бесплатное тестирование. Если доступ к файлам нужно предоставлять не более чем на 14 дней, то можно пользоваться только тестовыми серийными номерами, каждый раз открывая новое пространство (проект) в своем аккаунте.

Если 14 дней недостаточно, то можно приобрести лицензию на 30 дней. В ее стоимость входят 10 серийных номеров с неограниченным сроком использования. Лицензия дает право на трансформацию файлов в защищенный формат. Когда срок действия лицензии закончится, файлы останутся в защищенном виде, и серийные номера продолжат работать, но для того, чтобы трансформировать новые файлы в защищенный формат нужно приобрести продление лицензии или лицензию на новый проект.

В целом решение достойное и действительно позволяет обеспечить защиту от копирования и редактирования для документов в форматах PDF, DOCX и ряда других. Если есть вопросы, на сайте sfcontent.com установлен онлайн-чат.

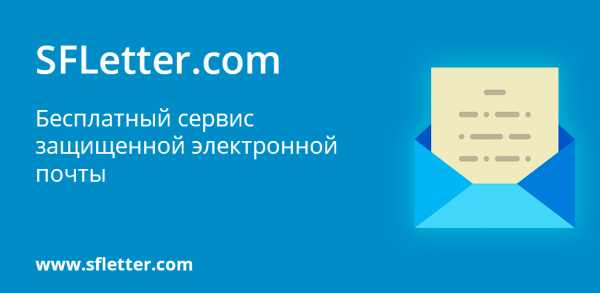

SFLetter.com

Разработчики данного сервиса позаботились о пользователях чуть больше, чем надо. Они создали не только инструмент для надежной защиты документов от копирования и редактирования, но и полноценную электронную почту, чтобы вы точно были уверены, что ваши данные улетят к получателю в целостности и сохранности.

Основной функционал сервиса доступен бесплатно, такие функции как отзыв доступа к письму, установка таймера на просмотр, отправка от собственного доменного имени предоставляются в рамках платных тарифных планов. Идеально подходит для платных рассылок. Под простотой интерфейса кроются серьезные технологии защиты, но вам о них думать не нужно – ставите галочку и письмо с документом защищено и отправлено по списку адресов. Если вы автор с ответственным подходом к защите информации, то вам сюда.

Если говорить о недостатках этого решения, то для просмотра требуется установить программу-просмотрщик по аналогии с PDF. Она есть для всех платформ кроме Linux.

Защита документов от копирования и редактирования всегда накладывает ограничения на использование. Важно сохранить баланс между удобством, защищенностью и стоимостью.

Данный материал является частной записью члена сообщества Club.CNews.

Редакция CNews не несет ответственности за его содержание.

Как защитить архив паролем - ZaWindows.ru

В настоящее время архиваторы не так популярны как 10-20 лет назад по той причине, что место на диске и скорости сетей стали достаточными, чтобы не заботиться об экономии места и сжатии файла на 10-40%

Тем не менее, архивы — это ещё и способ собрать несколько файлов в один для удобства передачи. И ещё одна полезная возможность архивов — возможность установить пароль на архив так, чтобы его не мог открыть никто без пароля.

Пароль можно установить на архивы 7z, zip, rar.

Я не буду рассматривать платные программы, такие как WinRAR, поскольку не пользуюсь ими, а предпочитаю программное обеспечение с открытым исходным кодом.

Насколько надёжна защита архива паролем

При установке пароля, всё содержимое архива шифруется, то есть нет простого способа снять пароль.

Тем не менее, разработаны хакерские методики и программные инструменты, которые позволяют брут-форсить (подбирать пароли) к архивам. Но это требует знаний и мощное компьютерное железо.

То есть вам нужно установить надёжный, длинный пароль, в котором присутствуют большие и маленькие буквы, цифры, а также специальные символы — в этом случае его будет невозможно взломать за разумный срок.

Конечно же, не забудьте свой пароль, иначе данные из архива будут утеряны.

Одна из ошибок, с которой мне приходилось встречаться — для архива установлен сложный пароль, но сам пароль, храниться в обычном текстовом файле на этом же компьютере… Это плохая модель защиты — в случае взлома вашего компьютера хакером, когда он может заразить его трояном или бэкдором, либо в случае изъятия (кражи) вашего компьютера — ваш архив без труда откроют обнаруженным паролем.

Программа для шифрования архива

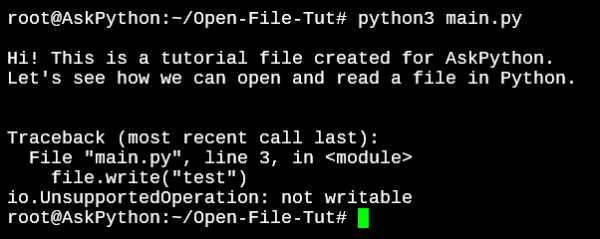

Я покажу, как зашифровать архив программой 7-Zip. Если у вас ещё нет этой программы, то скачайте и установите её, подробности описаны в статье «Бесплатная альтернатива WinRAR».

Программа 7-Zip может упаковывать файлы в различные архивы, но из них пароли поддерживают только 7z, zip.

Вы можете выбрать 7z или zip, их различие:

- 7z архив позволяет зашифровать не только содержимое файлов, но и имена файлов, то есть без пароля не получится даже посмотреть, какие файлы упакованы в архив

- zip архив не требует установки сторонних программ, то есть если вы кому-то пришлёте .zip файл, то он сможет открыть без установки 7-Zip, поскольку поддержка этих архивов присутствует в Windows

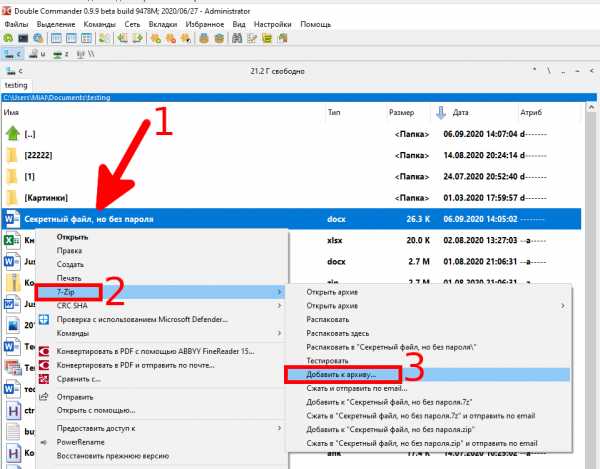

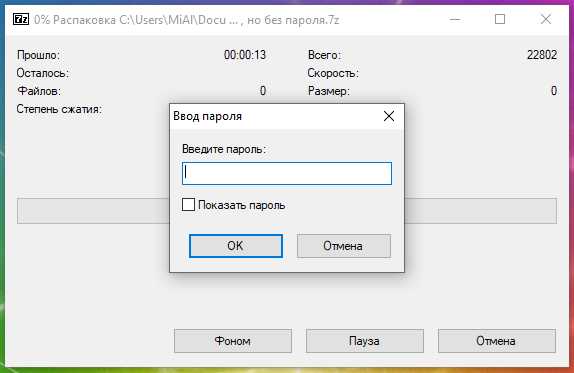

Как установить пароль на архив

Кликните правой кнопкой мыши по файлу, который вы хотите заархивировать с паролем, в контекстном меню выберите «7-Zip» → «Добавить к архиву».

В качестве «Формата архива» выберите «7z» или «zip».

В группе «Шифрование» дважды введите пароль.

Если в качестве Формата архива вы выбрали .7z и вы хотите, чтобы файлы были не видны до ввода пароля, поставьте галочку «Шифровать имена файлов».

При желании измените другие настройки архивирования — но это необязательно.

Когда всё будет готово, нажмите ОК.

Теперь чтобы открыть этот архив необходимо ввести пароль, иначе невозможно получить доступ к файлам внутри него.

Связанные статьи:

Резервное копирование и шифрование при защите конфиденциальной информации в РФ

Цель данной статьи — показать, как правильно выполнить резервное копирование зашифрованных папок — так, чтобы файлы в них остались зашифрованными.

Введение

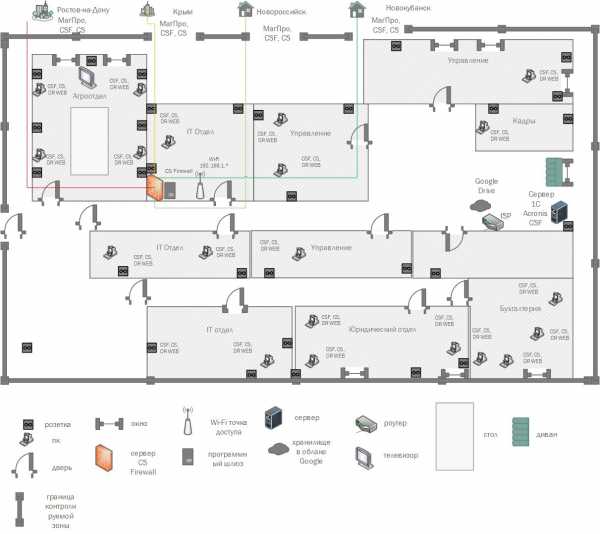

Представим, что у нас есть типичное предприятие (рис. 1). Как и во многих подобных организациях, в нашей организации используется всем известная 1С: Предприятие, база данных которой хранится на сервере, изображенном на иллюстрации.

Рис. 1. Схема вымышленного предприятия

Поскольку в базе данных 1С: Предприятие содержится обрабатываемая конфиденциальная информация, необходимо защитить ее от несанкционированного доступа. Для этого мы решили зашифровать базу данных 1C.

После шифрования файлы базы данных 1С на сервере будут храниться в зашифрованном состоянии. Шифрование будет осуществляться средствами программы CyberSafe Top Secret. Понятно, что раз есть данные, то нужно выполнить их резервное копирование. Вот только данные у нас будут не простые, а зашифрованные.

Далее в этой статье будет рассказано:

- Как организовать прозрачное шифрование сетевой папки с базой данных 1С.

- Как правильно выполнить резервное копирование зашифрованных данных средствами Acronis Backup & Recovery, чтобы они остались зашифрованными в резервной копии.

- Почему для решения нашей задачи невозможно использовать EFS.

Буква закона

Используемая нами связка программного обеспечения (программы CyberSafe Top Secret и Acronis Backup & Recovery) выбрана не просто так. Мы реализуем требования законодательства по защите конфиденциальной информации (к которой относятся и персональные данные). Если вы когда-либо интересовались вопросами защиты персональных данных, то наверняка знакомы с двумя основными нормативными актами:

- Постановление Правительства РФ от 01.11.2012 N 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных».

- Приказ ФСТЭК России от 18 февраля 2013 г. N 21.

Мы выполняли требования законодательства относительно периодического резервирования обрабатываемых данных, а также их защиты от несанкционированного доступа.

Резервное копирование осуществляется средствами программного комплекса Acronis Backup & Recovery 11 Advanced Server, имеющего сертификат ФСТЭК № 2677 от 16.07.2012.

Защита от несанкционированного доступа реализуется посредством применения программы CyberSafe Top Secret, которая вместе с использованием сертифицированного криптопровайдера КриптоПро CSP и алгоритма ГОСТ для шифрования данных, также считается сертифицированным средством.

Кстати, чтобы ни говорили поклонники TrueCrypt, а использовать ее для защиты персональных данных все равно нельзя, поскольку она не является сертифицированным средством шифрования. Сертификата ФСТЭК у нее нет и никогда не будет. Что же касается, EFS, то она считается сертифицированной только в специальной версии Windows, у которой есть сертификат ФСТЭК.

Если выйти «за рамки» TrueCrypt, то для решения нашей задачи не подойдет не только эта программа, но и любая другая, использующая криптодиски. Даже если эта программа сертифицирована. Ранее мы писали об уязвимостях криптодисков и если поставленную задачу решать посредством криптодисков, то криптодиск нужно защищать средствами операционной системы (сетевой авторизацией), которая не сертифицирована (или у вас сертифицированная версия Windows?). Кроме того, данные с криптодиска по сети передаются в незашифрованном виде. Для шифрования данных, передаваемых, между клиентом и сервером, на котором «расшарен» криптодиск, нужно настраивать VPN (разумеется, нужно использовать сертифицированное решение). Следовательно, схема, построенная на использовании криптодисков, обойдется на порядок дороже, чем приведенная в этой статье.

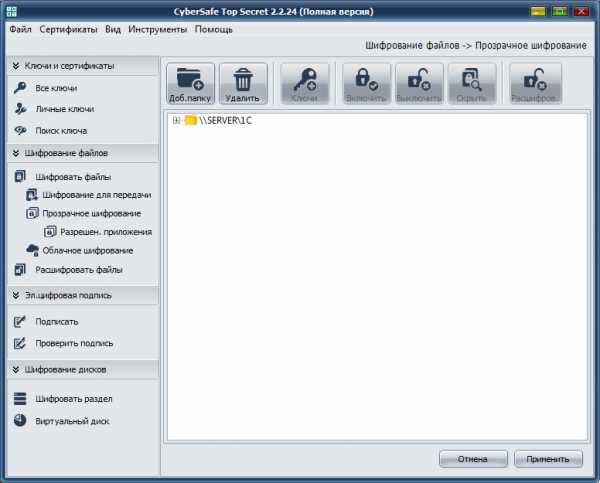

Настройка прозрачного шифрования сетевой папки

Для большей однозначности назовем наш сервер, на котором хранится база данных 1С, коротко и понятно: SERVER. На логическом диске H: есть папка 1С (H:\1C), в которой и хранится база данных 1С. К папке предоставлен общий доступ, сетевой путь выглядит так: \\SERVER\1C. Эту папку нам и нужно зашифровать.

Программа CyberSafe должна быть установлена на всех компьютерах, которые должны работать с зашифрованной папкой, то есть на компьютере администратора и на компьютере всех пользователей, которые работают с 1C.

Запускаем программу CyberSafe Top Secret и переходим в раздел Прозрачное шифрование, нажимаем кнопку Доб. папку и добавляем нашу сетевую папку (рис. 2).

Рис. 2. Программа CyberSafe Top Secret

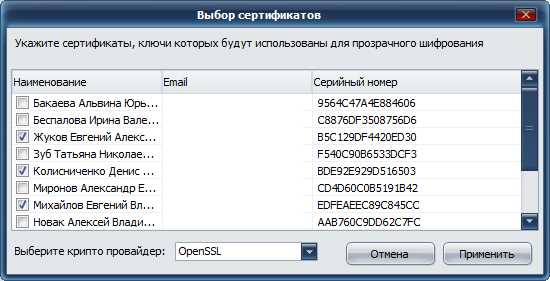

Нажмите кнопку Применить. Появится окно Прозрачное шифрование, в котором нужно нажать кнопку Да или Да для всех, если вы собираетесь за один раз зашифровать несколько папок. Далее нужно выбрать сертификаты пользователей, которые будут иметь доступ к папке (создать собственный сертификат можно в разделе Личные ключи, импортировать ключи других пользователей — в разделе Все ключи). Обычно нужно выбрать сертификаты администраторов и операторов резервного копирования. На рис. 3 показано окно выбора сертификатов. Поскольку программа используется на реальном предприятии, то электронные адреса пользователей скрыты.

Рис. 3. Выбор сертификата

После нажатия кнопки Применить вы увидите предложение добавить ключ администратора, нажмите кнопку Да. Все, папка защищена.

Примечание. В программу CyberSafe Top Secret можно добавить, как пустую папку, так и папку с файлами. Разницы нет. Вы можете зашифровать пустую папку и позже добавить в нее файлы.

Работа с зашифрованной папкой

Чтобы зашифрованная папка стала доступной, нужно запустить программу CyberSafe Top Secret, выделить папку и нажать кнопку Включить. После чего появится окно ввода пароля. Нужно ввести пароль вашего сертификата (если он, конечно, был указан при шифровании папки). По окончанию работы с папкой ее нужно выключить, нажав кнопку Выключить.

Если кто-то попытается открыть файлы, находящиеся в зашифрованной сетевой папке, с другого компьютера (или с компьютера, на котором хранится сама зашифрованная папка), то он обнаружит, что эти файлы зашифрованы.

Настройка средства резервного копирования

Итак, папка зашифрована. Программа 1С: Предприятие может работать с ней как с самой обычной папкой, если не считать незначительной потери производительности. В качестве средства резервного копирования используется программа Acronis Backup & Recovery, которая установлена на нашем сервере.

Данная программа выбрана не случайно, поскольку Acronis при резервном копировании сохраняет файловые потоки, в которых в них хранится информация о ключах, которыми была зашифрована папка с базой данных 1C. Кроме того, при использовании Acronis даже не нужно завершать процесс 1С, чего требуют некоторые другие средства резервного копирования.

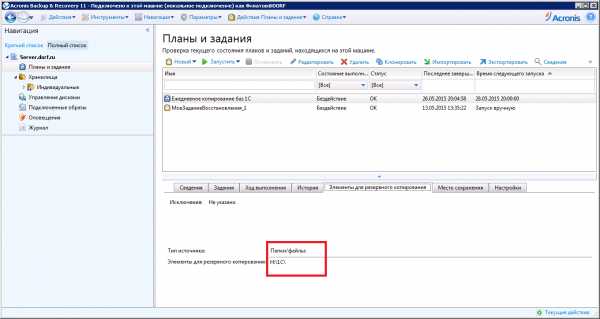

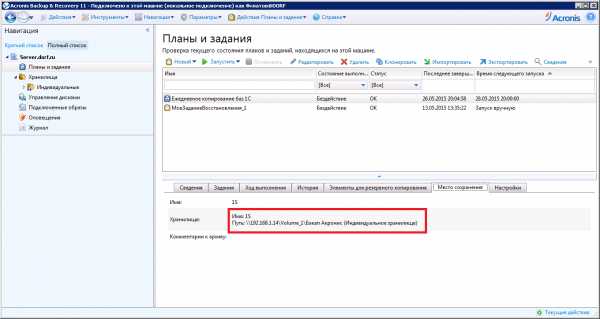

Сама настройка Acronis проста — нужно указать, что копируем (рис. 4) и куда копируем (рис. 5).

Рис. 4. Что копируем

Рис. 5. Куда копируем

Обратите внимание, куда именно осуществляется резервное копирование: резервная копия сохраняется на сетевое хранилище D-Link.

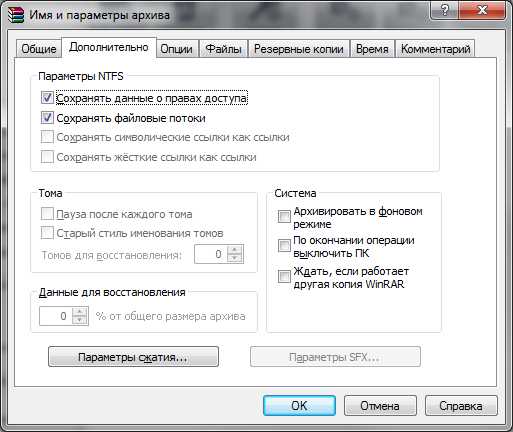

Если вы не используете Acronis, а другое средство резервного копирования, убедитесь, что оно поддерживает сохранение файловых потоков. Даже некоторые архиваторы (если не используете ПО для резервного копирования, а создаете резервную копию вручную) поддерживают файловые потоки. Например, в WinRAR при создании архива на вкладке Дополнительно (рис. 6) нужно включить переключатель Сохранять файловые потоки.

Рис. 6. Создание архива

После этого архив с зашифрованной папкой можно распаковать на другом компьютере или на другом жестком диске. При желании такой архив можно передать адресату. Для расшифровки нужно, чтобы сертификат адресата был указан при шифровании папки.

Почему нельзя использовать EFS?

Зачем нужны все эти танцы с бубном и с использованием программы CyberSafe Top Secret? Ведь можно зашифровать с помощью EFS папку H:\1C на сервере и наша база данных тоже будет зашифрована.

А теперь самое главное: все правильно, если выполнить прозрачное шифрование папки с базой данных, база данных будет зашифрована, а вот резервные копии — нет. Ведь при использовании EFS все программы на сервере, в том числе и Acronis, будут видеть все файлы зашифрованной с помощью EFS папки расшифрованными. При использовании CyberSafe другие программы, в том числе и Acronis, видят файлы базы данных изначально зашифрованными. Это очень важно. Думаю, не нужно говорить, что произойдет, если резервная копия попадет в чужие руки. Файлы в резервной копии не будут зашифрованы, следовательно, их сможет прочитать любой желающий.

Другие особенности нашего решения

Итак, вы уже знаете, что при использовании CyberSafe средство резервного копирования будет «видеть» изначально зашифрованные файлы. Это и есть главная особенность нашего решения. Однако нельзя не отметить и другие:

- Шифрование и расшифровка данных происходит на клиенте, а не на сервере — в отличие от EFS, процесс шифрования и расшифрования не происходит на сервере, как уже было отмечено. Следовательно, если злоумышленник получит доступ к серверу, на нем нет ни ПО для шифрования, ни самих ключей. Да, программа CyberSafe Top Secret на сервере не устанавливается. Она нужна только на компьютерах пользователей, которым необходима работа с зашифрованной папкой.

- Шифрование данных при их передаче по сети — EFS, увы, не поддерживает шифрование данных по сети. Это означает, что данные между сервером БД 1С и клиентом передаются в расшифрованном виде. При использовании прозрачного шифрования CyberSafe шифрование и расшифровка происходят на клиентах, то есть на компьютерах пользователей, работающих с 1С. Следовательно, по сети данные передаются в зашифрованном виде.

- Разграничение доступа — с прозрачной сетевой папкой могут работать не все, а только лишь те, чьи сертификаты указаны при шифровании папки — это дополнительный уровень защиты данных. Да, разграничение доступа происходит и на уровне системы — посредством установки прав доступа, но использование сертификатов делает защиту данных еще более надежной.

- Резервное копирование выполняется на сетевое хранилище — зашифровать папку на сетевом хранилище мы не можем (в силу отсутствия поддержки NTFS — жесткий диск на сетевом хранилище отформатирован как ext3), зато мы можем выполнить на него резервное копирование зашифрованной папки средствами Acronis.

- Возможность инкрементного копирования — фанаты программы TrueCrypt могут возразить, мол, можно создать контейнер виртуального зашифрованного диска, «расшарить» его и хранить базу данных 1С в нем (впрочем, недостатки этого решения уже были рассмотрены ранее), а Acronis будет каждый день копировать тот самый файл виртуального жесткого диска. Такой файл может легко занимать несколько гигабайт и каждый день вам придется копировать его полностью, даже если в папке изменился всего один файл размером несколько килобайтов. Использовать такое решение можно, но ни о какой рациональности речи не идет — как по нагрузке системы, так и по использованию дискового пространства. В случае с нашим решением вы можете производить инкрементное резервное копирование, то есть копировать только новые и измененные файлы. Вам не нужно каждый день копировать всю папку. Инкрементное решение экономит дисковое пространство и снижает общую нагрузку на систему, в том числе и на сеть, поскольку используется сетевое хранилище.

Ссылки

Защита документов от копирования / Блог компании НИИ СОКБ / Хабр

Существует 1000 и один способ защиты электронных документов от несанкционированного копирования. Но как только документ переходит в аналоговое состояние (согласно ГОСТ Р 52292–2004 «Информационная технология. Электронный обмен информацией. Термины и определения», понятие «аналоговый документ» включает в себя все традиционные формы представления документов на аналоговых носителях: бумаге, фото-и кинопленке и т. п. Аналоговая форма представления может быть преобразована в дискретную (электронную) форму с помощью различных методов оцифровки), количество способов его защиты от копирования резко сокращается, а стоимость их практической реализации также стремительно возрастает. Например, как это может выглядеть в «правильной» компании:- Ограничить количество мест и применяемых технологий преобразования электронного документа в аналоговый.

- Ограничить количество мест и круг лиц, допущенных для ознакомления с содержимым аналоговых документов.

- Оборудовать места ознакомления с содержимым аналогового документа средствами видеофиксации, визуального контроля

- и т. п.

Кроме высокой стоимости, применение таких способов катастрофически снижает эффективность работы с документами.

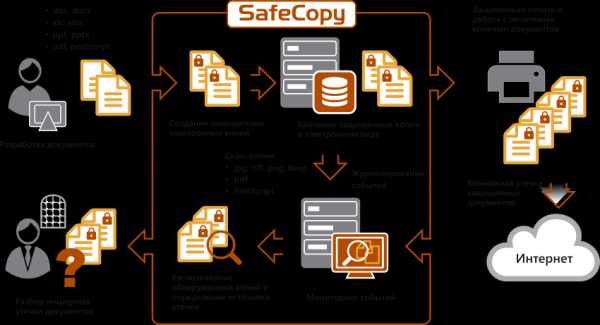

Компромиссом может стать применение нашего продукта SafeCopy.

Принцип защиты документов

С помощью SafeCopy для каждого получателя изготавливается уникальная копия документа, в которую с помощью аффинных преобразований вносится скрытая маркировка. При этом могут немного изменяться интервалы между строками и символами текста, наклон символов и т.д. Главный плюс такой маркировки – её нельзя убрать без изменения содержимого документа. Водяные знаки смываются обычным Paint, с аффинными преобразованиями такой фокус не пройдёт.

Копии выдаются получателям в печатном виде или в электронном pdf формате. В случае утечки копии можно гарантированно определить его получателя по уникальной совокупности искажений, вносимых в каждую копию. Поскольку маркируется весь текст, для этого достаточно буквально нескольких абзацев. Остальная страница может отсутствовать / быть помята / закрыта ладонью / залита кофе (нужное подчеркнуть). Чего мы только не видели.

Для чего пригодится маркировка?

Защита конфиденциальных документов. Сценарий описан выше. Кратко так: промаркировали копии, выдали их получателям и бдим. Как только копия документа «объявилась в неразрешенных местах», сравнили ее со всеми промаркированными копиями и оперативно определили владельца «объявившейся копии».

Чтобы определить шпиёна, поочередно накладываем «объявившуюся копию» на копию каждого получателя документа. У кого процент совпадения пикселей больше, тот и шпиён. Но лучше один раз увидеть на рисунке.

Наложение «объявившейся копии» на все промаркированные производится не вручную, а автоматически. Промаркированные копии в системе не хранятся, чтобы не проедать гигабайты диска впустую. Система хранит только набор уникальных признаков маркировки для каждого получателя и генерит копии мгновенно.

Проверка подлинности документов. Про методы изготовления защищённой полиграфической продукции можно почитать у Вики. По сути, они сводятся к изготовлению бланков с разного рода маркировкой – водяными знаками, специальными чернилами и т.д. Примеры такой продукции – банкноты, страховые полисы, водительские удостоверения, паспорта и т.д. Такую продукцию нельзя изготовить на обычном принтере. Зато на нём можно распечатать документ с аффинными преобразованиями текста. Что это даёт?

Распечатав бланк с незаметной маркировкой текста, можно проверять его подлинность просто по наличию маркировки. При этом уникальность маркировки позволяет не только проверить подлинность, но и установить конкретное физическое или юридическое лицо, которому был передан бланк. Если маркировки нет или она указывает на другого получателя, значит бланк фальшивый.

Такая маркировка может быть использована как самостоятельно, например, для бланков строгой отчётности, так и совместно с другими способами защиты, например, для защиты паспортов.

Привлечение нарушителей к ответственности. Крупные утечки стоят компаниям больших денег. Чтобы наказание нарушителя не ограничилось выговором, необходимо привлечь его к ответственности в суде. Мы запатентовали свой способ защиты документов, чтобы в суде результаты SafeCopy принимались в качестве доказательств.

Чего не может маркировка?

Маркировка – не панацея в борьбе с утечками данных и защите копий документов. Внедряя её на своём предприятии, важно понимать три ключевых ограничения:

Маркировка защищает документ, а не его текст. Текст можно запомнить и пересказать. Текст с маркированной копии можно переписать и отправить в мессенджере. От этих угроз не спасёт ничего. Здесь важно понимать, что в мире тотального фейка слив только части текста документа – это не больше, чем электронные сплетни. Чтобы слив имел ценность, он должен содержать данные для проверки подлинности сливаемой информации – печати, подписи и т.д. И здесь маркировка уже будет полезна.

Маркировка не запрещает копирование и фотографирование экземпляров документа. Но если сканы или фото документов «всплывут», она поможет в поиске нарушителя. По сути, защита копий носит превентивный характер. Сотрудники знают, что по фотографиям и копиям документов их гарантированно смогут определить и наказать, и либо ищут другие (более трудоемкие) пути «слива», либо вовсе отказываются от него.

Маркировка определяет, чья копия утекла, а не того, кто её слил. Пример из жизни – документ утёк. Маркировка показала, что утек экземпляр Ивана Неудачникова (имя и фамилия изменены). Служба безопасности начинает расследование и выясняется, что Иван оставил документ на столе в своём кабинете, где его сфотографировал злоумышленник. Ивану – выговор, службе безопасности – квест по поиску виновных среди людей, посещавших кабинет Неудачникова. Такой квест нетривиален, но более прост, чем поиск среди людей, посещавших кабинеты всех получателей документа.

Смешивать, но не взбалтывать

Если не интегрировать систему маркировки с другими корпоративными системами, то сфера её применения, скорее всего, будет ограничена только бумажным документооборотом, которого с годами становится всё меньше. Да и в этом случае использование маркировки вряд ли можно будет назвать удобным – придётся вручную загружать каждый документ и изготавливать для него копии.

Зато если сделать систему маркировки частью общего ИТ и ИБ ландшафта, становится заметным синергетический эффект. Наиболее полезны следующие интеграции:

Интеграция с СЭД. В СЭД выделяется подмножество документов, которые требуют маркировки. Каждый раз, когда новый пользователь запрашивает такой документ из СЭД, он получает его маркированную копию.

Интеграция с системами управления печатью. Системы управления печатью работают как прокси между ПК пользователей и принтерами в организации. Они могут определить, что отправленный на печать документ требует маркировки, например, по наличию метки конфиденциальности в атрибутах файла или по наличию файла в корпоративном хранилище конфиденциальных документов. В этом случае пользователь, отправивший документ на печать, получит из лотка принтера его маркированную копию. В более простом сценарии можно сделать отдельный виртуальный принтер, отправляя документы на который, из лотка будут выходить маркированные копии.

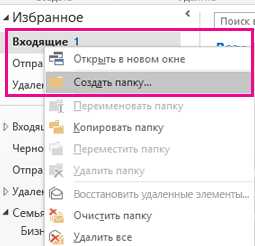

Интеграция с электронной почтой. Во многих организациях нельзя использовать электронную почту для рассылки конфиденциальных документов, но эти запреты часто нарушаются. Где-то из-за безалаберности, где-то из-за сжатых сроков или прямого указания руководства. Чтобы ИБ не была палкой в колесе прогресса и приносила компании деньги, мы предлагаем реализовать следующий сценарий, позволяющий безопасно рассылать по внутренней электронной почте и экономить на отправке документов с нарочным.

При отправке документа пользователь добавляет признак необходимости маркировки. В нашем случае – служебный адрес электронной почты. Почтовый сервер, получая письмо с таким признаком, изготавливает для каждого получателя копии всех вложений и рассылает их вместо оригинальных вложений. Для этого на почтовый сервер устанавливается компонент системы маркировки. В случае с Microsoft Exchange он исполняет роль т.н. транспортного агента. Работе почтового сервера этот компонент не мешает.

Защита архивных документов от несанкционированного доступа

Содержание

Введение......................

1. Защита архивных документов от несанкционированного доступа........4

2. Понятие личной тайны.........................

Заключение....................

Список использованных источников....................

Введение

В современной рыночной экономике обязательным условием успеха предпринимателя в бизнесе, получения прибыли и сохранения в целостности созданной им организационной структуры является обеспечение экономической безопасности его деятельности. Одна из главных составных частей экономической безопасности - информационная безопасность.

Безопасность ценной документируемой информации (документов) определяется степенью ее защищенности от последствий экстремальных ситуаций, в том числе стихийных бедствий, а также пассивных и активных попыток злоумышленника создать потенциальную или реальную угрозу (опасность) несанкционированного доступа к документам с использованием организационных и технических каналов, в результате чего могут произойти хищение и неправомерное использование злоумышленником информации в своих целях, ее модификация, подмена, фальсификация, уничтожение.

Документируемая информация, используемая предпринимателем в бизнесе и управлении предприятием, организацией, банком, компанией или другой структурой, является его собственной или частной информацией, представляющей для него значительную ценность, его интеллектуальной собственностью. Ценность информации может быть стоимостной категорией, характеризующей конкретный размер прибыли при ее использовании или размер убытков при ее утрате. Информация часто становится ценной ввиду ее правового значения для фирмы или развития бизнеса, например учредительные документы, программы и планы, договоры с партнерами и посредниками и т. д. Ценность информации может также отражать ее перспективное научное, техническое или технологическое значение.

1 Защита архивных документов от несанкционированного

Документы, содержащие сведения, которые составляют негосударственную тайну (служебную, коммерческую, банковскую, тайну фирмы и др.) или содержат персональные данные, именуются конфиденциальными.

Несмотря на то, что конфиденциальность является синонимом секретности, этот термин широко используется исключительно для обозначения информационных ресурсов ограниченного доступа, не отнесенных к государственной тайне.

Конфиденциальность отражает ограничение, которое накладывает собственник информации на доступ к ней других лиц, т.е. собственник устанавливает правовой режим этой информации в соответствии с законом.

Вместе с тем к конфиденциальным документам нельзя относить учредительные документы, уставы предпринимательских структур, финансовую документацию, сведения о заработной плате персонала и другую документированную информацию, необходимую правоохранительным и налоговым государственным органам.

Под конфиденциальным документом понимается необходимым образом оформленный носитель документированной информации, содержащий сведения, которые относятся к негосударственной тайне и составляют интеллектуальную собственность юридического или физического лица. Обязательным признаком конфиденциального документа является наличие в нем информации, подлежащей защите.

В настоящее время архивная информация становится самостоятельным фактором социального и экономического развития общества. Возрастает ее роль в принятии решений в области политике и социальной сфере, в связи с тем, что обладание нужной информацией обеспечивает получение политических и экономических преимуществ. Архивная информация все больше превращается в экономическую категорию и представляет собой "информационное сырье" для производства информационных продуктов и компонентов при производстве клипов, видео и кинофильмов, радиопрограмм и т.д.

Архивные документы:

-Базы данных.

-Цифровые технологии;

-Носители информации большой емкости (optical discs, CD-R, DVD, digital paper).

-Сеть Интернет.

Базы данных содержат информацию об архивных документах, а не сами документы, но несанкционированный доступ к такой информации может иметь серьезные последствия.

Электронные архивы, т.е. уже подобранные коллекции цифровых копий архивных документов или коллекции электронных документов, достаточно просто копируются на какой-либо носитель достаточной емкости. Если учесть, что электронные архивы будут прежде всего создаваться на архивные документы особо важные и ценные, то защита от несанкционированного копирования в этом случае имеет большое значение.

Сеть Интернет позволяет передать копии баз данных или их наиболее важные и интересные фрагменты, а также коллекции цифровых документов или электронных архивов минуя таможенные и пограничные заслоны практически в любые точки мира за считанные минуты.

Организационные меры - строгое ограничение доступа персонала к компьютерам с базами данных архивной информации в архивах. Например, архивные базы данных налогового управления США с данными о доходах граждан охраняются строже чем золотой запас США в Форте Нокс.

Не допускать пронос в архив таких устройств как ручные сканеры, ZIP-устройства и т.п. Опечатывать системные блоки ПК и ставить специальные запирающие устройства для предотвращения съема жестких дисков с информацией.

Применять систему паролей для входа в ПК, в базу данных или в электронный архив.

Использовать специальные программно-технические средства защиты от несанкционированного доступа.

Одним из самых надежных способов борьбы с нелегальным копированием является использование электронных ключей. Электронный ключ - компактное устройство, которое устанавливается на порты или некоторые шины компьютера и являются прозрачными для периферийных устройств компьютера, т.е. не мешают его работе. При использовании электронного ключа программное обеспечение "привязывается" конкретному к электронному ключу и когда ключ вынимается из порта компьютера программное обеспечение становится недоступным. Многие электронные ключи позволяют осуществлять их каскадирование (то есть подсоединять несколько таких устройств друг к другу, образуя цепочку ключей). Электронные ключи не содержат элементов питания, имеют автономную память и возможность генерации уникальной серии кодов в диапазон от 0 до 65535 (система Aladdin HASP).

Одной из перспективных систем по защите данных является система SecretDisk95. Защищаемые данные хранятся на секретном логическом диске компьютера в закодированном виде. Для доступа к таким данным необходимо предъявление пароля и электронного идентификатора. В качестве электронного идентификатора может быть использован электронный ключ или комбинации электронных ключей. В случае корректного (санкционированного доступа) "появляется" новый диск, при записи на который данные кодируются, а при чтении с него - декодируются. Специальные программные средства позволяют менять размеры секретных логических дисков, изменять пароли и настраивать систему защиты. Пользователь может применять режим кодирования информации и для дискет.

В настоящий момент очень динамично развивается система защиты данных и запрета несанкционированного доступа на основе использования микропроцессорные смарт-карт. В 1997 г. был разработан специальный стандарт, спецификация которого позволяет интегрировать смарт-карт технологии в персональные компьютеры. Устройства для чтения смарт-карт становятся стандартными устройствами для обеспечения доступа к компьютеру. Фирма Siemens Nixdorf, например, устанавливает эти устройства на серверы, рабочие станции, настольные компьютеры и ноутбуки собственного производства. При этом компьютер активизируется только при установке правильной смарт-карты и правильно введенном пароле. Наличие смарт-карты постоянно проверяется специальной программой и при ее отсутствии система блокируется. Смарт-карту можно использовать и как электронный пропуск в помещения, где установлены компьютеры.

Как показывает анализ, основная задача защитных систем состоит не в абсолютной неприступности, а в невозможности за разумный срок для взломщиков открыть защищенные файлы. Понятно, что при хорошей постановке дела и неограниченном финансировании информацию можно считать дистанционно по излучению монитора или по колебаниям оконных стекол, или используя вульгарный подкуп, но используя средства защиты от несанкционированного доступа можно сделать рентабельность взлома как можно более низкой. Большинство сегодняшних система защиты информации позволяют сделать именно это.

Проблемы безопасности, связанные с выходом в сеть Интернет в настоящее время для архивов не являются столь актуальными, так как предполагают подключение компьютеров или локальных сетей с архивными данными непосредственно к выходам в сеть Интернет. Однако, следует отметить, что и в этом случае существуют аппаратно-программные средства для защиты от несанкционированного доступа и несанкционированного копирования информации.

2 Понятие личной тайны.

Понятие личной или семейной тайны должно включать любой факт из биографии лица, которое оно не хочет разглашать. Это может касаться состояния его здоровья, знакомств, семейных или личных отношений, материального положения, наличия банковских вкладов, политических взглядов,партийной принадлежности, отношения к религии. Сведения могут относиться и к профессиональной тайне - медицинской, адвокатской, тайне исповеди т.п.

Личная тайна — это охраняемые уголовным законом сведения (информация), отражающие особо важные стороны частной жизни лица, который придает им конфиденциальный характер; семейная тайна — охраняемые уголовным законом сведения (информация), отражающие особо важные стороны частной жизни нескольких лиц (двух и более), находящихся друг с другом в семейных отношениях, которые придают им конфиденциальный характер.

Засекречивая те или иные сведения на законном основании, гражданин, организация, государство преследуют конкретные цели, предпринимают меры к обеспечению сохранения этих сведений в тайне. Незаконное получение таких сведений, их использование в ущерб пользователю, а также распространение их лицами, которым эти сведения были известны по роду своей деятельности, наносят материальный или моральный вред владельцу этой информации. Государство принимает на себя обязанность по обеспечению безопасности и правовой защите прав гражданина, организаций, государства на тайну и иные сведения конфиденциального характера. Защита указанных прав осуществляется путем принятия соответствующих законов, иных нормативных актов, предусматривающих ответственность третьих лиц за незаконное получение, использование такого рода сведений, их разглашение.

Слово «тайна» имеет древнерусское происхождение и первое время оно употреблялось в мужском роде — «тай». В русском языке термин «тайна» имеет два смысловых значения: нечто абсолютно неизвестное всем и нечто относительно неизвестное для какого-либо круга лиц.

Заключение

Комбинированием средств защиты можно добиться относительно хорошей защищенности информации. Невозможно абсолютно защитить информацию от несанкционированного доступа (взлома). Любой из этих способов поддается взлому в некоторой степени. Вопрос в том, будет ли выгодно взламывать или нет. Если затраты ресурсов на защиту (стоимость защиты) больше чем затраты на взлом, то система защищена плохо.

Не существует никаких "абсолютно надежных" методов защиты информации, гарантирующих полную невозможность получения несанкционированного доступа.

Рост информационного потенциала архивной информации в электронном виде выдвигает проблему защиты архивной информации, накапливаемой в базах данных и электронных архивах. Для ее решения необходимо создать рабочую группу для выработки соответствующих решений и рекомендаций по защите от несанкционированного доступа и копирования архивной информации в базах данных и электронных архивах.

Список использованных источников

1 Алексенцев, А.И. Конфиденциальное делопроизводство / А.И. Алексенцев. - М.:ООО "Журнал "Управление персоналом", 2003. - 200 с.

2 Делопроизводство. Организация и технология документационного обеспечения управления: учеб. пособие / Т.В. Кузнецова. - М.: Юнити-Дана, 2003. - 359 с.

3 Конфиденциальность, надежность, управляемость / Г. Зотова // Сетевой журнал.- 2003. - № 7. - С.18 - 27.

4 Технология работы с конфиденциальными документами / А.В. Пшенко // Секретарское дело. - 2003. - № 2. - С.7 - 11.

Как защитить папки и файлы паролем

Задаться вопросом, как установить пароль на папку в компьютере или защитить отдельные файлы, необходимо, если вы храните на жёстком диске важную и/или конфиденциальную информацию. Запароливать все данные подряд, а тем более системные файлы Виндовс, категорически не нужно. Во-первых, эти сведения не представляют интереса для других пользователей; во-вторых, вам придётся вводить код для открытия каждого документа или каталога — или вы рискуете вовсе потерять доступ к системе. В статье мы рассмотрим несколько простых способов защиты информации. Остались вопросы? Обратитесь за помощью в «Службу добрых дел» — мы всегда на связи!

Способ первый. Архиваторы

С помощью программ для создания архивов вы сможете ставить пароли на отдельные файлы или на целые каталоги с подкаталогами. Чтобы запаролить папку на компьютере, инсталлируйте предложенное ниже приложение и следуйте инструкции. Помните: при разархивировании документа или директории защита теряется — единица хранения становится видна всем, кто имеет доступ к ПК.

Преимущества способа:

- Можно открывать данные без извлечения на жёсткий диск. На время работы они сохраняются во временной системной папке, затем удаляются.

- Защитить можно информацию всех типов: текстовые документы, изображения, видеофайлы, записи с диктофона.

- Запароленный архив можно скопировать на флеш-карту. Разобравшись, как поставить пароль на папку, и зная код доступа, вы легко откроете его на любом компьютере или ноутбуке с установленной программой-архиватором.

Главный недостаток методики — необходимость помнить пароль. Если код достаточно сложен, шансы на подбор с помощью специального приложения близки к нулю. Кроме того, архивация объёмных данных занимает много времени — мгновенно запаролить их не выйдет.

7-Zip

Чтобы защитить сведения при помощи этой программы, следуйте инструкции:

- Скачайте продукт по ссылке.

- Выберите в «Проводнике», какую хотите запаролить папку в Windows, и вызовите для неё контекстное меню.

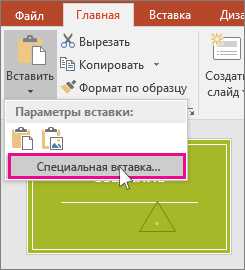

- Наведите указатель мыши на вложенное меню архиватора и выберите пункт «Добавить к архиву».

- В окне настроек задайте имя создаваемого документа, способ архивирования, в поле «Шифрование» введите пароль. Укажите метод шифрования (можно оставить по умолчанию). Для большей надёжности можете активировать шифрование имён документов в архиве — тогда никто не сможет даже узнать, что в нём содержится. Нажмите «ОК».

При попытке открыть архивированную папку вы увидите сообщение о необходимости ввода кода доступа — чего, собственно, и добивались.

Вместо 7-Zip можете поставить папку под пароль с помощью любой другой бесплатно распространяемый архиватор с функцией шифрования — например, WinRAR.

Способ второй. Запароливание без сжатия

Чтобы защитить директорию или отдельный документ, необязательно архивировать их. Вместо этого можно использовать специальные приложения, устанавливающие код доступа для выбранных файлов или папок. Такие программы позволяют сделать папку с паролем, чтобы хранить в ней подпапки и документы любых форматов: картинки, видео-, аудиозаписи, тексты.

Хороший пример приложения для защиты каталога от несанкционированного доступа — Anvide Seal Folder (скачать можно по ссылке).

После скачивания и установки на жёсткий диск следуйте инструкции:

- Откройте главное окно и нажмите на кнопку «Добавить папку».

- Задайте в настройках приложения код доступа.

- Кликните по значку в виде замка — «Закрыть доступ».

- При попытках несанкционированного открытия каталога «взломщик» увидит уведомление об ошибке.

Установка пароля на папку производится с исключительной надёжностью: преодолеть защиту не поможет даже перезагрузка в безопасном режиме.

Инструкции показались слишком сложными или не хочется тратить время на их изучение? Обратитесь в «Службу добрых дел» — мы проведём дистанционную консультацию и покажем, как защитить любой документ!

Как защитить паролем ваши ZIP-файлы в Windows 10 и macOS

Поскольку возможности для каждой операционной системы ограничены, мы рекомендуем использовать стороннюю программу. Например, мы выбрали 7-Zip, бесплатное приложение-упаковщик с высокой степенью сжатия и надежным шифрованием. Он создает архивные файлы в форматах 7z, TAR, WIM и ZIP . Функция шифрования программы доступна для файлов 7z и ZIP.

Выполните следующие действия, чтобы создать защищенный паролем архивный файл для любой файловой папки по вашему выбору:

Шаг 1: Загрузите программу сжатия 7-Zip с открытым исходным кодом с веб-сайта поставщика и установите программное обеспечение в своей системе.

7-Zip автоматически интегрируется в контекстное меню Windows Explorer.

Шаг 2: Используя правую кнопку мыши, щелкните папку с файлами, которую вы хотите зашифровать.

Шаг 3: Выберите «7-Zip» в контекстном меню и нажмите «Добавить в архивы…» во всплывающем меню.

.mysql - Как защитить php и файлы папок от несанкционированного доступа?

Переполнение стека- Около

- Товары

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя

- Реклама Обратитесь к разработчикам и технологам со всего мира

- О компании

Загрузка…

Как защитить ваши данные от несанкционированного доступа | Автор: Cypress Data Defense

Фото: Фотоагентство Макао на UnsplashСегодня защита данных является одной из основных задач организаций во всем мире. Информационная безопасность (InfoSec), которая в первую очередь касается запрещения несанкционированного доступа к информации, - это то, что делает возможной защиту данных.

К 2020 году службы безопасности, такие как управление информацией и событиями безопасности (SIEM) и другие управляемые службы, по оценкам, составят почти 50% бюджетов кибербезопасности.Это означает, что предприятия уделяют все больше внимания кибербезопасности и внедряют более эффективные и надежные методы обеспечения безопасности для предотвращения несанкционированного доступа злоумышленников или злоумышленников.

Достаточно ли защищены ваши данные, чтобы предотвратить несанкционированный доступ? В этой статье давайте посмотрим, что вы можете сделать, чтобы повысить свою безопасность.

Существует несколько передовых методов обеспечения безопасности высокого уровня, которые каждое предприятие должно использовать для защиты своих данных от несанкционированного доступа. Вот наши рекомендации, которые помогут вам предотвратить несанкционированный доступ к данным:

1.Будьте в курсе всех исправлений безопасности

Первым шагом любой организации по предотвращению несанкционированного доступа к данным является обновление всех исправлений безопасности.

Вот почему:

Патчи безопасности устраняют уязвимости в программном обеспечении, операционных системах, драйверах и т. Д., Которые злоумышленники могут использовать для получения доступа к вашему устройству и вашим данным. Исправления безопасности для операционных систем, таких как Windows, Linux, Android, iOS, необходимы, поскольку уязвимость ОС может иметь серьезные последствия.Кроме того, постоянно обновляйте драйверы и программные приложения по мере появления новых исправлений.

Вирус WannaCry, уничтоживший более 400 000 компьютерных систем в 150 странах, стал одной из самых серьезных атак за последние годы. Он атаковал уязвимость в протоколе SMB V1 (Server Message Block) Windows и запускался с помощью эксплойта EternalBlue.

Интересно, что исправления безопасности для этих уязвимостей были доступны задолго до начала атаки.Но были тысячи пользователей, которые не обновили свои патчи безопасности и, таким образом, стали жертвами атаки.

С помощью обновленных патчей безопасности пользователи могли предотвратить несанкционированный доступ для системных атак.

Важно убедиться, что вы загружаете последние исправления безопасности и обновления для своих операционных систем и другого программного обеспечения, чтобы защитить его от кибератак. Вы также можете включить автоматические обновления, чтобы система автоматически устанавливала их при каждом выпуске исправления безопасности или обновления.

Оставаясь готовыми и обновленными, вы можете защитить свои данные от тех, кто пытается получить к ним несанкционированный доступ.

2. Быстрое обнаружение вторжений и реагирование на них

Конечно, вы должны сохранять бдительность и быть готовыми к предотвращению несанкционированного доступа к данным хакеров.

Но что, если вы не смогли обнаружить вторжение?

Что делать дальше?

Чем раньше вы обнаружите вторжение, тем раньше вы сможете на него отреагировать. Предотвращение, несомненно, важно, но мониторинг активности пользователей, попыток входа в систему, журналов и других действий также может дать представление о том, насколько безопасна ваша система.

Существует несколько способов обнаружения вторжений и быстрого реагирования на них:

IDS / IPS (система обнаружения вторжений / система предотвращения вторжений)

IDS использует известные признаки вторжения или эвристику поведения для оценки сетевого трафика на предмет подозрительных действий.

Обнаружение вторжений - это процесс мониторинга и анализа действий в вашей сети или системе на предмет возможных признаков вторжений, таких как неизбежные угрозы, нарушения или угрозы вашим политикам безопасности.

С другой стороны, IPS дополняет IDS, проактивно отслеживая входящий трафик системы для выявления злонамеренных запросов. IPS предотвращает атаки вторжения, блокируя неавторизованные или оскорбительные IP-адреса, запрещая вредоносные данные и предупреждая сотрудников службы безопасности о потенциальных угрозах безопасности.

SIEM (Менеджер событий безопасности)

Менеджер событий инцидентов безопасности, или SIEM, представляет собой подход к управлению безопасностью, который позволяет специалистам по безопасности получить представление о действиях в ИТ-среде.Программное обеспечение SIEM собирает и анализирует данные журналов, генерируемые технологической инфраструктурой компании, от приложений, хост-систем, сетей до устройств безопасности.

Затем программное обеспечение обнаруживает и классифицирует события и инциденты, а также анализирует их. Прежде всего, есть две основные цели SIEM:

- Отслеживать записи и предоставлять отчеты о событиях и инцидентах, связанных с безопасностью, таких как неудачные и успешные попытки входа в систему, активность вредоносных программ или любая другая подозрительная активность.

- Сообщите персоналу службы безопасности при обнаружении любой подозрительной активности, указывающей на угрозу безопасности.

- Внедрение аналитики поведения пользователей и событий (UEBA)

- Чтобы предотвратить несанкционированный доступ к данным, вы должны быть на высоте своих аналитических задач.

Аналитика поведения пользователей и событий помогает обнаружить любое аномальное поведение или случаи отклонений от «нормальных» поведенческих паттернов пользователей. Например, если пользователь регулярно загружает файлы размером 10 МБ каждый день, но внезапно загружает гигабайты файлов, система обнаружит эту аномалию и немедленно предупредит администратора.

Поведенческая аналитика пользователей и событий использует алгоритмы, статистический анализ и машинное обучение для определения отклонений от установленных закономерностей, показывая, какие аномалии имеют место и как они могут привести к потенциальной угрозе. Таким образом вы можете быть предупреждены о несанкционированном доступе к данным.

Такая аналитика фокусируется на пользователях и объектах в вашей системе, особенно на внутренних угрозах, таких как сотрудники, которые могут злоупотреблять своими привилегиями для проведения целевых атак или попыток мошенничества.

3. Реализация принципа наименьших привилегий (минимизация доступа к данным)

Наименьшие привилегии - это практика ограничения прав доступа для учетных записей, пользователей и вычислительных процессов только теми конкретными ресурсами, которые необходимы для выполнения законных рутинных действий. В отчете о глобальных рисках данных за 2019 год говорится, что в среднем у сотрудника есть доступ к 17 миллионам файлов.

Внедрение минимальных привилегий может помочь вам защитить ваши данные от несанкционированного доступа. Принцип минимальных привилегий (POLP) обеспечивает минимальный уровень прав пользователя, который позволяет пользователю получать доступ к определенным ресурсам, необходимым только для выполнения его / ее роли.Это снижает риск использования неавторизованными пользователями, приложениями или системами, не влияя на общую продуктивность организации.

Хотя наименьшие привилегии помогают предоставить полномочия только для определенных ресурсов, необходимых для выполнения поставленной задачи, они также обеспечивают более эффективные методы безопасности и снижают вероятность того, что ваша организация станет жертвой кибератаки.

4. Использование многофакторной аутентификации

Для компаний важно использовать строгую аутентификацию, внедряя надежные политики паролей в дополнение к многофакторной аутентификации.Это может иметь большое значение для предотвращения несанкционированного доступа к данным.

Как следует из названия, многофакторная аутентификация требует, чтобы несколько частей информации были представлены пользователем и проверены системой, прежде чем им будет предоставлен доступ к системе. Это затрудняет злоумышленникам взлом учетных записей пользователей, поскольку это требует больше усилий, чем просто взлом пароля.

Многофакторная аутентификация может использовать одноразовый пароль, отправленный через внеполосный канал связи, такой как автоматический телефонный звонок или текстовое SMS-сообщение на авторизованное устройство пользователя, контрольный вопрос, задаваемый пользователем, или биометрическая аутентификация.Хотя это делает аутентификацию немного обременительной, она обеспечивает лучшую безопасность и вынуждает злоумышленника не только взломать пароль, но и скомпрометировать второй фактор. Это значительно усложняет взлом аутентификации для злоумышленника.

Хотите совет по предотвращению несанкционированного доступа к вашим данным?

Используйте парольные фразы.

Хотя многофакторная аутентификация обязательно должна использоваться, вы также можете перейти к использованию кодовых фраз вместо паролей.Парольная фраза - это последовательность случайных слов или предложений, которые также могут содержать пробелы между словами, например: «Десять стад слонов часто мчатся в Танзании !!»

Парольная фраза не обязательно должна быть грамматически правильной; это может быть любая комбинация случайных слов, а также содержать символы. Может быть проще запомнить сложную парольную фразу, чем сложный пароль. По-прежнему необходимо проявлять осторожность, чтобы генерировать надежные парольные фразы. Простые парольные фразы, в которых используются только повседневные словарные слова, по-прежнему могут быть легко взломаны.

5. Внедрение белого списка IP-адресов

Еще один способ предотвращения несанкционированного доступа к данным - создание белого списка IP-адресов.

Белый список IP-адресов помогает ограничивать и контролировать доступ только для доверенных пользователей. Он позволяет вам создать список доверенных и авторизованных IP-адресов, с которых пользователи могут получить доступ к вашей сети. Обычно компания использует Интернет через определенный набор IP-адресов, поэтому они могут добавить список всех доверенных IP-адресов, которым разрешен доступ.

Добавляя IP-адреса в белый список, вы можете предоставить разрешение только доверенным пользователям в пределах определенного диапазона IP-адресов на доступ к определенным сетевым ресурсам, таким как URL-адреса, приложения, электронная почта и т. Д.

Если кто-то с ненадежным IP-адресом попытается получить доступ к вашей сети, ему будет отказано в доступе. Белый список IP-адресов также позволяет организациям защищать удаленный доступ к сети, включая использование собственного устройства (BYOD), что позволяет сотрудникам использовать свои собственные устройства.

6. Шифрование сетевого трафика внутри системы

Шифрование сетевого трафика гарантирует, что он не может быть перехвачен злоумышленником, который может отслеживать сетевой трафик.

Однако сетевой трафик при межсерверной связи и внутри центров обработки данных часто не шифруется.Если злоумышленник получит доступ к такой сети, он может перехватить данные, передаваемые между серверами в кластере из нескольких компьютеров.

Чтобы злоумышленники не могли отслеживать данные с помощью неавторизованного доступа, организации все чаще отслеживают собственный сетевой трафик для обнаружения вторжений. Компании могут хранить копии сетевого трафика в течение длительного времени в своих системах мониторинга.

Для всех сетей критически важно использовать шифрование, если в них хранятся данные, защищенные конфиденциальностью.Это относится как к соединениям, сделанным авторизованными пользователями извне центра обработки данных для доступа к системе, так и к сетевым соединениям между узлами в многосерверной системе.

Вы можете использовать уровень VPN между пользователями и системой или реализовать SSL / TLS для шифрования сетевого трафика. Внутри системы связь может быть защищена с помощью IPsec, SSL / TLS или какой-либо другой технологии VPN.

7. Шифрование данных в состоянии покоя

Шифрование данных в состоянии покоя обеспечивает безопасное хранение данных, а не в виде обычного текста.Когда данные записываются на диск, они шифруются с помощью набора секретных ключей, который известен только авторизованным администраторам системы.

Доступ к этим секретным ключам ограничен и контролируется, чтобы гарантировать, что только привилегированные пользователи могут получить доступ к зашифрованным данным и использовать их. Этот метод защищает данные от злоумышленников, которые могут попытаться получить удаленный доступ к системе, и защитить данные от компрометации.

Это эффективный способ защитить ваши данные от любого, кто пытается получить несанкционированный доступ.Неактивное шифрование требует надлежащего аудита всех мест, где могут храниться данные, например серверов кэширования или устройств временного хранения.

8. Обеспечьте защиту от вредоносного ПО / внесение приложений в белый список

Вредоносное ПО - одна из наиболее распространенных форм кибератак. Фактически, каждый 13 веб-запрос приводит к вредоносному ПО. Это серьезная проблема, которая поражает многочисленные компьютерные системы, и она печально известна тем, что возникает в незаметных местах, о которых пользователи не знают.

Вредоносное ПО - это программное обеспечение, предназначенное для атаки или проникновения на компьютер без согласия пользователя или авторизованного доступа.Троянские кони, компьютерные вирусы, черви, пугающее и шпионское ПО - одни из наиболее распространенных типов атак вредоносных программ. Они могут присутствовать в электронных письмах и на веб-сайтах или скрыты во вложениях, видео и фотографиях.

Такое вредоносное ПО может легко предоставить хакерам несанкционированный доступ к данным.

Защита от вредоносных программ очень важна, поскольку она закладывает основу безопасности ваших устройств. Запускайте хорошие антивирусные программы, не нажимайте на подозрительные электронные письма и не загружайте вложения из неизвестного источника и регулярно проверяйте наличие шпионского ПО.

В качестве альтернативы более строгим контролем является использование белого списка приложений. Это может быть очень эффективным для предотвращения несанкционированного доступа к данным.

Делая это, вы определяете известные и надежные приложения, которым разрешено работать в ваших компьютерных системах, и отклоняете все остальные. Даже если кто-то получит несанкционированный доступ, он не сможет запустить вредоносное ПО в ваших системах, если приложение еще не было одобрено как приложение из белого списка.

9. Отслеживание рисков и управление ими

Риском может быть что угодно, потенциально влияющее на производительность, бюджет или сроки вашего проекта.Если эти риски становятся существенными, они становятся уязвимостями, которые необходимо устранить, чтобы избежать атак кибербезопасности.

Очень важно, чтобы организации выявляли, классифицировали, расставляли приоритеты и снижали риски эффективным и своевременным образом. Отслеживая риски до их эскалации, вы можете предотвратить их превращение в проблемы. Кроме того, вам следует разработать план реагирования для немедленного устранения рисков.

Защита данных - это не линейный процесс или разовое действие. Вам необходимо постоянно вкладывать ресурсы, время и усилия в обеспечение защиты от несанкционированного доступа к данным.

Киберпреступники с каждым днем становятся все более продвинутыми и используют новейшие технологии для нацеливания на организации и получения несанкционированного доступа к данным.

По мере увеличения количества утечек данных вам необходимо проявлять бдительность. Важно, чтобы вы интегрировали надежные меры безопасности в свое предприятие и чтобы каждый сотрудник делал кибербезопасность своим главным приоритетом.

Если вы хотите провести быструю аудиторскую проверку ваших существующих методов обеспечения безопасности, сообщите нам, и мы поможем вам обеспечить надежную защиту от несанкционированного доступа к данным и других киберугроз.

.Как предотвратить несанкционированный доступ к данным?

Введение:

Папки отвечают за управление всеми нашими личными данными, включая наши собственные исследования, секретные формулы, тексты песен, исследования жизненно важных лекарств и т. Д. Для появления всех таких данных требуется огромное время , что в случае взлома может означать, что кто-то другой возьмет на себя вашу упорную работу. Следовательно, защита папки, как следует из названия, позволяет защищать файлы / папки независимо от их характера.

Как предотвратить несанкционированный доступ к файлам и папкам в Windows?

Представьте себе день, когда вы обнаружите, что все ваши ценные данные были потеряны? Рассмотрим гипотетические последствия потери конфиденциальной информации, которая важна для вас, например: ваши деловые контакты, финансовые отчеты, записи о продажах и важные деловые документы. Подумайте, сколько времени займет повторная компиляция ваших данных? Я уверен, что вы понимаете, и теперь вам нужно что-то, что может заблокировать несанкционированный доступ к вашим данным.Вот почему в вашем распоряжении есть Folder Protect!

Folder Protect - это уникальная программа, которая не только защищает паролем ваши данные, но также позволяет вам устанавливать различные уровни доступа к вашим данным. Вы можете заблокировать, скрыть, заблокировать доступ и защитить свои данные от модификации, а также от случайного или преднамеренного несанкционированного удаления.

Вы можете настроить уровни безопасности для своих данных и выбрать между созданием файлов недоступными, скрытыми, защищенными от записи или удаленными. С помощью Folder Protect вы можете предотвратить несанкционированный доступ к вашим файлам и папкам, выбрав тип защиты «Нет доступа», при котором доступ к вашим данным будет полностью запрещен.

Выполните следующие простые шаги, чтобы предотвратить несанкционированный доступ к данным:

Загрузите и установите его на свой компьютер. Запустите программу, и она попросит вас установить и подтвердить пароль. ВАЖНО убедиться, что вы установили надежный пароль, который легко запомнить, но трудно угадать, так что вероятность его взлома равна нулю. После того, как вы установили и подтвердили пароль, нажмите «ОК», чтобы войти в приложение, а затем нажмите кнопку «Добавить», чтобы добавить файлы, папки, диски, программу или расширения.Когда вы нажимаете кнопку «Добавить», появляется экран мастера, показывающий вам два шага:

Шаг 1: Выберите метод защиты

Шаг 2: Добавьте элементы, которые вы хотите защитить

Оба эти шага не требуют пояснений. Параметр «Выберите метод защиты» предлагает вам указать папки и файлы для защиты. На этом этапе дополнительно представлены четыре различных метода защиты, которые вы можете выбрать в соответствии со своими потребностями.

Вы можете выбрать «Нет доступа», «Нет видны», «Нет удаления» или «Нет записи», чтобы сделать ваши данные полностью недоступными, скрытыми, удаленными или записанными соответственно.Второй вариант под названием «Добавить элементы, которые вы хотите защитить» позволяет защитить файлы, папки, диски, маски или программы индивидуально.

Выберите тип защиты, которую вы хотите применить к папкам и файлам. Выберите «Нет доступа» на шаге 1 и выберите элементы, которые нужно защитить от несанкционированного доступа, например если вы хотите защитить файл, перейдите на вкладку «Файлы».

Когда вы щелкаете по вкладке «Файлы», Folder Protect показывает вам дерево папок, содержащее все файлы и папки, чтобы вы могли выбрать, какой файл или папку вы хотите защитить.Выберите файлы и добавьте их в список блокировки с помощью кнопки «Добавить». Также поддерживается перетаскивание. Когда вы закончите выбор, нажмите «Защитить». После того, как вы нажмете «Защитить», вы сможете увидеть список защищенных элементов, откуда вы можете легко управлять своими защищенными элементами.

Вы также можете заблокировать доступ для неавторизованных пользователей и защитить ваши папки, диски, установленные программы и все популярные расширения таким же образом и сделать их недоступными. С помощью Folder Protect вы можете защитить паролем папки и файлы от просмотра, чтения или изменения.Благодаря поддержке всех вариантов ОС Windows, включая Windows 7, Vista, XP, Server 2008 и Server 2003, защита ваших конфиденциальных файлов является комплексной.

Резюме:

Защита папок не ограничивает вас от хранения файлов только с расширениями типа word или excel. Он охватывает широкий спектр типов файлов, включая * .avi, * .gif, * .jpeg, * .bmp, * .mp3, * .wmv и другие. Это программное обеспечение оснащено функцией защиты паролем, которая позволяет вам защищать фотографии, аудио, видео и все, что может храниться в папке.Он совместим с Windows 10/8/7 / XP и другими.

.erlang - Как защитить файлы - доступ от неавторизованного пользователя на сервере Yaws

Переполнение стека- Около

- Товары

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Та

Как предотвратить несанкционированный доступ к компьютеру

Обновлено: 16.05.2020, Computer Hope

Большинство пользователей заинтересованы в том, чтобы предотвратить доступ других людей к их компьютеру. Будь то защита от вредоносных программ или обеспечение безопасности вашей личной информации, наличие защищенного компьютера может обеспечить душевное спокойствие. В следующих разделах подробно описаны многие способы защиты вашего компьютера от посторонних. Чтобы продолжить, вы можете прочитать каждый раздел или выбрать тот, который вам интересен, из списка ниже.

Пароли

Убедитесь, что для операционной системы вашего компьютера установлен пароль. Лучший способ не допустить кого-либо к вашим учетным записям и личной информации - это вообще не пускать их на вашу машину. Вы всегда можете создать дополнительные аккаунты для гостей. Для получения дополнительной информации см. Следующие связанные страницы.

Полезные подсказки по паролю

- Никогда не сохраняйте пароль по умолчанию. Такие пароли, как «пароль», «root», «admin» или отсутствие пароля, обеспечивают легкий доступ к вашему компьютеру или учетным записям в Интернете.

- Часто меняйте пароли. Рекомендуем не реже одного раза в несколько месяцев.

- Создайте пароль BIOS.

- При создании пароля добавляйте к паролю цифры или другие символы, чтобы его было труднее угадать; например, 1mypassword23 !.

- Не используйте стикеры рядом с компьютером для записи паролей. Вместо этого используйте менеджер паролей.

Получить аппаратный или программный брандмауэр

Мы настоятельно рекомендуем всем пользователям компьютеров иметь брандмауэр.Брандмауэр может защитить ваш компьютер и сеть двумя способами.

- Аппаратный брандмауэр - Аппаратный брандмауэр - это физическое устройство, которое подключается к вашей сети. Часто многие пользователи, у которых есть домашняя сеть, могут использовать свой сетевой маршрутизатор в качестве брандмауэра. Хорошим примером устройства сетевой безопасности с брандмауэром и другими функциями безопасности является ZyXEL ZyWALL (показано справа).

- Программный брандмауэр - Программный брандмауэр - это программа, которую вы устанавливаете на свой компьютер, чтобы защитить его от неавторизованных входящих и исходящих данных.Программный брандмауэр защищает только компьютер, на котором он установлен. Кроме того, многие антивирусные сканеры включают программный брандмауэр. См. Раздел антивирус на этой странице для получения дополнительной информации.

Брандмауэр Microsoft Windows

Если вы используете любую версию Microsoft Windows после XP, в вашу операционную систему встроен брандмауэр.

Другие программы брандмауэра

Если вы не используете брандмауэр Windows, аппаратный брандмауэр или брандмауэр, который является частью вашего программного обеспечения безопасности, вы также можете приобрести автономный брандмауэр.

Исправления и обновления операционной системы и программного обеспечения

Совершенного программного обеспечения не существует. Программы часто имеют проблемы совместимости или уязвимости, которые ставят под угрозу безопасность вашего компьютера. Программные исправления, обновления и драйверы предоставляются потребителям, часто бесплатно, чтобы помочь поддерживать правильную и безопасную работу программного обеспечения и операционных систем.

Программа, не имеющая метода проверки обновлений, требует от вас проверки актуальности программы.Часто это можно сделать, посетив веб-сайт разработчика, создавшего программу. Список сторонних компаний и ссылки на каждую из их страниц находятся на нашей странице сторонней поддержки.

Защита от вредоносных программ

Трояны, вирусы, шпионское ПО и другие вредоносные программы могут отслеживать ваш компьютер и регистрировать нажатия клавиш для сбора конфиденциальных данных, таких как пароли и данные кредитной карты.

Чтобы защитить ваш компьютер от этих угроз, мы рекомендуем установить антивирусные программы и программы защиты от шпионского ПО.

Выполнить сканирование системы на наличие уязвимостей

Несколько интернет-сайтов помогают проверять компьютеры на наличие потенциальных угроз. Например, указанный ниже сервис сканирует ваш компьютер на наличие уязвимостей.

Gibson Research Corporation - Gibson Research Corporation, или GRC, управляется Стивом Гибсоном. Он предлагает информацию и советы по сетевой безопасности, а также несколько инструментов, которые помогут проверить уязвимость вашего компьютера или сети.

Уметь обращаться с электронной почтой

Сегодня электронная почта - одна из самых популярных функций в Интернете.Возможность идентифицировать угрозы, отправленные по электронной почте, помогает защитить ваш компьютер и вашу информацию. Ниже приведены некоторые из наиболее распространенных угроз, с которыми вы можете столкнуться при использовании электронной почты.

- Вложения - Никогда не открывайте и не запускайте вложения электронной почты с адресов, с которыми вы не знакомы. Вирусы, шпионское ПО и другие вредоносные программы обычно распространяются через электронные письма с вложениями. Например, в электронном письме вам может быть предложено открыть вложение, утверждающее, что это забавное видео, когда это вирус.

- Фишинг - фишинговое письмо отправлено официальной компанией (например, вашим банком) с просьбой войти на сайт и проверить настройки учетной записи. Однако ссылки на веб-страницы в фишинговом электронном письме - это сайты, созданные для кражи паролей, информации о кредитных картах, информации о социальном обеспечении и другой конфиденциальной информации. См. Определение фишинга для получения дополнительной информации об этом термине и примерах таких сообщений электронной почты.

Альтернативный браузер

До выпуска Microsoft Windows XP SP2 и Internet Explorer 7.0, Microsoft Internet Explorer был известен проблемами безопасности и шпионского ПО. Хотя с тех пор он улучшился, мы все же настоятельно рекомендуем рассмотреть альтернативный браузер, такой как Mozilla Firefox или Google Chrome.

.