Как защитить файлы от вирусов шифровальщиков

7 полезных советов по защите резервных копий от вирусов-шифровальщиков / Блог компании Veeam Software / Хабр

Сегодня поговорим о проблеме вирусов-шифровальщиков (ransomware). Эти программы предназначены для вытягивания денег из обладателей зараженных компьютеров, поэтому их еще называют «программы-вымогатели».Проблема вирусов-шифровальщиков затрагивает уже не только отдельно взятые персональные компьютеры, но доходит до уровня дата-центров. Для атак на инфраструктуру компаний применяются, например, Locky, TeslaCrypt и CryptoLocker. Зачастую вирусы используют уязвимости веб-браузеров или их плагинов, а также непредусмотрительно открытые вложения сообщений электронной почты. Проникнув в инфраструктуру, программа-вымогатель начинает быстрое распространение и шифрование данных.

Важной составляющей стратегии защиты данных всегда было наличие резервных копий, из которых можно выполнить восстановление. Рассмотрим же несколько рекомендаций от моего коллеги Rick Vanover относительно того, как как уберечь СХД резервных копий от шифровальщиков (вне зависимости от того, используете вы решения Veeam или других производителей). Итак, добро пожаловать под кат.

Эта общечеловеческая рекомендация особенно актуальна в эпоху троянов-шифровальщиков.

- Резонно использовать для доступа к хранилищу бэкапов специально выделенные для этого учетные записи.

- Следует избегать назначения прав доступа к хранилищу всевозможным пользователям, за исключением тех, кому они необходимы для выполнения резервного копирования.

- И, конечно, не стоит повсеместно использовать учетку доменного админа.

Встречаются варианты, когда инфраструктура Veeam не включена в домен (как правило, в небольших организациях) или входит в домен, организованный специально для работы инструментов резервного копирования и защиты данных (в более крупных средах). В любом случае важно уделить внимание аутентификации и тщательному разграничению рабочей среды и инфраструктуры резервного копирования.

2. Имейте резервные копии, хранящиеся offline (без подключения к инфраструктуре)

Весьма действенный способ обезопасить себя от проникновения трояна-шифровальщика – сохранять резервные копии offline (то есть вне работающей инфраструктуры). Например, если вы используете решение Veeam, то можно рассмотреть следующие опции:

| Где хранить данные | Пояснение |

|---|---|

| Магнитная лента | Всегда offline (если только не в процессе чтения-записи). |

| Реплика ВМ | Обычно выключена; в большинстве случаев будет задействована в среде с аутентификацией, отдельной от продакшена (например, хосты vSphere и Hyper-V в разных доменах). |

| Аппаратные снимки производственных СХД | Можно использовать для восстановления; обычно задействуются в среде с аутентификацией, отдельной от продакшена. |

| Бэкапы в Cloud Connect | Не подключаются непосредственно к инфраструктуре резервного копирования; задействуют иной механизм аутентификации. |

| Сменные носители (например, внешний жесткий диск) | Всегда offline (если только не в процессе чтения-записи). |

Если вы используете выделенную СХД только для хранения резервных копий, то обычно такое хранилище используется только во время окна резервного копирования (скажем, только ночью). В этом случае отдельным простым способом перевода резервной копии в оффлайн будет настройка расписания автоматического выключения/включения СХД на период времени, когда оно не требуется.

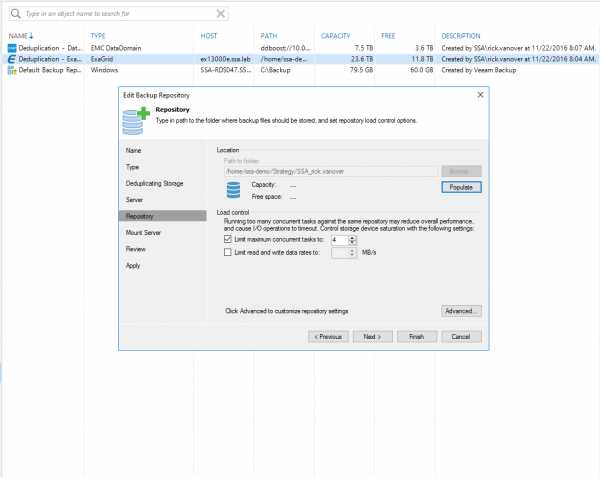

Предупредить распространение шифровальщиков можно, используя разные файловые протоколы. Например, если держать репозиторий на Linux, то в этом случае при резервном копировании и восстановлении с помощью Veeam будет использоваться аутентификация Linux, а файловая система может быть как ext3, так и ext4 (или другая). Таким образом можно дополнительно защитить свои резервные копии. Вот несколько примеров систем хранения резервных копий с таким подходом:

- СХД Data Domain со встроенной дедупликацией и использованием DDBoost (рекомендованный метод) или с монтированием NFS в случае, если DDBoost не используется

- СХД Hewlett Packard Enterprise (HPE) StoreOnce со встроенной дедупликацией и использованием Catalyst

- ExaGrid со встроенной дедупликацией и использованием Veeam agent

При указанных вариантах доступ к СХД со стороны процессов Veeam будет происходить в рамках специфического контекста безопасности (security context).

Аппаратные снимки являются, так сказать, «полу-оффлайновым» способом сохранения данных в случае работы с основной СХД. Если же есть возможность создания аппаратных снимков и для СХД резервного копирования, то вполне резонно задействовать ее для предотвращения атак шифровальщиков.

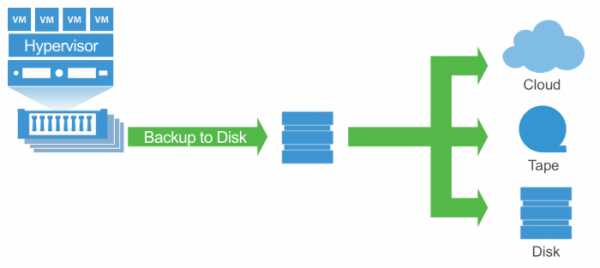

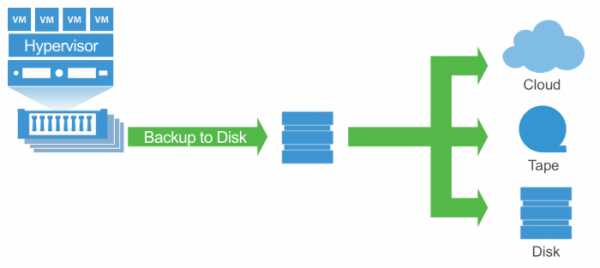

Как вы помните, есть правило «3-2-1», которое предписывает хранить 3 резервных копии как минимум на носителях двух типов, и одну из этих копий держать на резервной площадке (а не в месте расположения производственной инфраструктуры).

Это простое правило поможет вам практически в любой аварийной ситуации, при которой потребуется восстановить данные, и при этом оно не требует применения какой-либо специфической технологии. В эпоху шифровальщиков будет разумным добавить еще одну единичку к этому правилу, подразумевая, что один из носителей должен храниться offline. Приведенные выше опции (см. пункт 2) помогут вам с выбором носителя и способа хранения, что, в свою очередь, укрепит вашу инфраструктуру в противостоянии шифровальщикам.

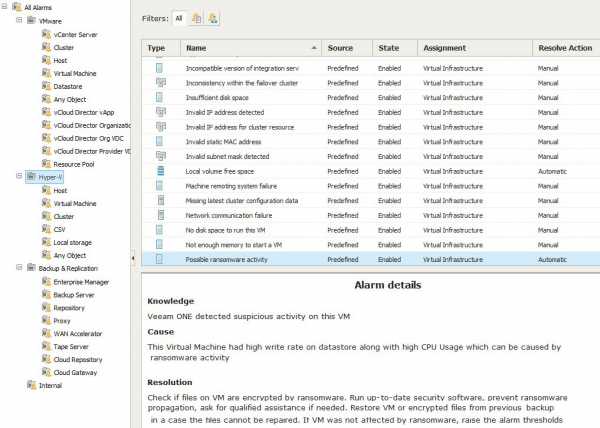

Одна из угроз, которые несут с собой шифровальщики — это потенциальная возможность распространения на другие системы. Поэтому важно контролировать работу оборудования, процессов и приложений с целью выявления подозрительной активности. Так, Veeam ONE 9.5 предлагает вашему вниманию новое встроенное оповещение Possible ransomware activity (вероятная активность шифровальщика). Оно срабатывает, если замечена повышенная активность в использовании ЦПУ и рост количества операций записи на диск.

Для того, чтобы получить точку восстановления, хранящуюся на удаленной СХД и имеющую свою политику хранения (отличную от той, что задана в настройках бэкапа), удобно использовать задание переноса резервных копий Backup Copy Job. Это задание берет данные из репозитория резервных копий и на их основе создает точки восстановления на удаленной СХД. Так, например, если вы добавили еще одну СХД к инфраструктуре резервного копирования (допустим, Linux), то можно создать соответствующий репозиторий и затем настроить задание переноса для работы с ним.

В заключение можно сказать, что существует немало методов борьбы с троянами-«шифровальщиками», позволяющих сохранить ваши бэкапы в целости, и в этом посте была перечислена лишь их часть. Если же у вас есть личный опыт или конструктивные идеи на этот счет, милости простим в комментарии.

Статья на Хабре о правиле 3-2-1 для резервного копирования:

→ Часть 1

→ Часть 2

→ Вебинар об интеграции Veeam и HPE StoreOnce (на русском языке)

→ Статья базы знаний Veeam об интеграции с EMC Data Domain (на англ. языке)

Как защититься от шифровальщиков за минуту

Добрый день уважаемые читатели и гости блога, как вы помните в мае 2017 года, началась масштабная волна заражения компьютеров с операционной системой Windows, новым вирусом шифровальщиком, по имени WannaCry, в результате чего он смог заразить и зашифровать данные, более чем на 500 000 компьютеров, вы только вдумайтесь в эту цифру. Самое страшное, что данная разновидность вирусов, практически не отлавливается современными антивирусными решениями, что делает его еще более угрожающим, ниже я вам расскажу метод, как обезопасить свои данные от его влияния и как защититься от шифровальщиков за минуту, думаю вам это будет интересно.

Что такое вирус шифратор

Вирус шифровальщик - это разновидность троянской программы, в задачи которой входит заражение рабочей станции пользователя, выявления на нем файлов необходимого формата (например, фото, аудиозаписи, видео файлы) их последующее шифрование со сменой типа файла, в результате чего пользователь их больше не сможет открыть, без специальной программы дешифратора. Выглядит это вот так.

Форматы зашифрованных файлов

Самыми распространенными форматами файлов после шифрования являются:

- no_more_ransom

- xtbl

- cbf

- vault

Последствия вируса шифровальщика

Опишу самый распространенный случай в котором задействован вирус шифратор. Представим себе обычного пользователя в любой абстрактной организации, в 90 процентах случаев у пользователя есть интернет за его рабочим местом, так как с помощью него он приносит прибыль компании, он совершает серфинг в интернет пространстве. Человек не робот и может отвлекаться от работы, просматривая интересные ему сайты, или сайты которые ему посоветовал его друг. В результате этой деятельности, он может заразить свой компьютер шифровальщиком файлов, сам того не подозревая и узнать об этом, тогда, когда уже будет поздно. вирус сделал свое дело.

Вирус в момент своей работы старается обработать все файлы, к которым у него есть доступ, тут и начинается, что важные документы в папке отдела, к которым у пользователя есть доступ, вдруг превращаются в цифровой мусор, локальные файлы и многое другое. Понятно, что должны быть резервные копии файловых шар, но как быть с локальными файлами, которые могут составлять всю работу человека, в результате компания теряет деньги, за простой работы, а системный администратор выходит из зоны комфорта и тратит свое время на расшифровку файлов.

То же самое может быть и у рядового человека, но последствия тут локальные и касаются лично его и его семьи, очень печально видеть случаи, когда вирус зашифровал все файлы, включая семейных архив фотографий и у людей не осталось резервной копии, ну не принято у обычных пользователей ее делать.

С облачными сервиса все не так просто, если вы все храните там и не используете толстого клиента у себя в операционной системе Windows, одно дело, там в 99% вам ничего не грозит, но вот если вы используете, например, "Яндекс диск" или "mail Облако" синхронизируя файлы со своего компьютера на него, то заразившись и получив, что все файлы зашифрованы, программа их отправит прямиком облако и вы так же все потеряете.

В итоге вы видите картинку на подобие этой, где вам сообщается, что все файлы зашифрованы и вам необходимо отправить деньги, сейчас это делается в биткоинах, чтобы не вычислить злоумышленников. После оплаты, вам якобы должны прислать, дешифратор и вы все восстановите.

Никогда не отправляйте деньги злоумышленникам

Запомните, что ни один современный антивирус, на сегодняшний момент не может обеспечить windows защиту от шифровальщиков, по одной простой причине, что данный троян ничего подозрительного с его точки зрения не делает, он по сути ведет себя как пользователь, он читает файлы, записывает, в отличии от вирусов он не пытается изменить системные файлы или добавить ключи реестра, поэтому его обнаружение такое сложное, нет грани отличающий его от пользователяИсточники троянов шифровальщиков

Давайте попытаемся выделить основные источники проникновения шифратора к вам на компьютер.

- Электронная почта > очень часто людям приходят непонятные или фейковые письма с ссылками или зараженными вложениями, кликнув по которым, жертва начинает устраивать себе бессонную ночь. Как защитить электронную почту я вам рассказывал, советую почитать.

- Через программное обеспечение - вы скачали программу из неизвестного источника или поддельного сайта, в ней зашит вирус шифратор, и при установке ПО вы его себе заносите в операционную систему.

- Через флешки - люди до сих пор очень часто ходят друг к другу и переносят через флешки кучу вирусов, советую вам почитать "Защита флешки от вирусов"

- Через ip камеры и сетевые устройства имеющие доступ в интернет - очень часто из-за кривых настроек на роутере или ip камере подключенной в локальную сеть, хакеры заражают компьютеры в той же сети.

Как защитить от вируса шифровальщика ваш ПК

Защищает от шифровальщиков грамотное использование компьютера, а именно:

- Не открывайте не известную вам почту и не переходите по непонятным ссылкам, каким бы образом они к вам не попали, будь то почта или любой из мессенджеров

- Максимально быстро устанавливайте обновления операционной системы Windows или Linux, они выходят не так часто, примерно раз в месяц. Если говорить про Microsoft, то это второй вторник, каждого месяца, но в случае с шифровальщиками файлов, обновления могут быть и нештатные.

- Не подключайте к своему компьютеру неизвестные флешки, просите друзей скинуть лучше ссылку на облако.

- Убедитесь, что если вашему компьютеру не нужно быть доступным в локальной сети для других компьютеров, то выключите доступ на него.

- Ограничьте права доступа на файлы и папки

- Установка антивирусного решения

- Не устанавливайте непонятные программы, взломанные непонятно кем

С первыми тремя пунктами все понятно, а вот на оставшихся двух я остановлюсь подробнее.

Отключаем сетевой доступ к вашему компьютеру

Когда меня спрашивают как организовывается в windows защита от шифровальщиков, то первым делом я рекомендую людям отключить "службу доступа к файлам и принтерам сетей Microsoft", которая позволяет другим компьютерам получить доступ к ресурсам данного компьютера с помощью сетей Microsoft. Это так же актуально от любопытных системных администраторов, работающих у вашего провайдера.

Отключить данную службу и защититься от шифровальщиков в локальной или провайдерской сети, можно следующим образом. Нажимаем сочетание клавиш WIN+R и в открывшемся окне выполнить, вводим команду ncpa.cpl. Я это покажу на своем тестовом компьютере с операционной системой Windows 10 Creators Update.

Выбираем нужный сетевой интерфейс и кликаем по нему правой кнопкой мыши, из контекстного меню выбираем пункт "Свойства"

Находим пункт "Общий доступ к файлам и принтерам для сетей Microsoft" и снимаем с него галку, после чего сохраняем, все это поможет защитить компьютер от вируса шифровальщика в локальной сети, ваша рабочая станция просто не будет доступна.

Ограничение прав доступа

Защита от вируса шифровальщика в windows может быть реализована вот таким интересным способом, я расскажу как я сделал для себя. И так основная проблема в борьбе с шифровальщиками, заключается в том, что антивирусы, просто не могут в режиме реального времени с ними бороться, ну не может он на сегодняшний момент защитить вас, поэтому будем хитрее. Если у вирус шифратора нет прав на запись, то он и не сможет ничего сделать с вашими данными. Приведу пример, у меня есть папка фотографии, она хранится локально на компьютере, плюс есть две резервные копии на разных жестких дисках. На своем локальном компьютере я сделал на нее права, только на чтение, для той учетной записи под которой сижу за компьютером. Если бы вирус попал, то прав у него просто не хватило бы, все как видите просто.

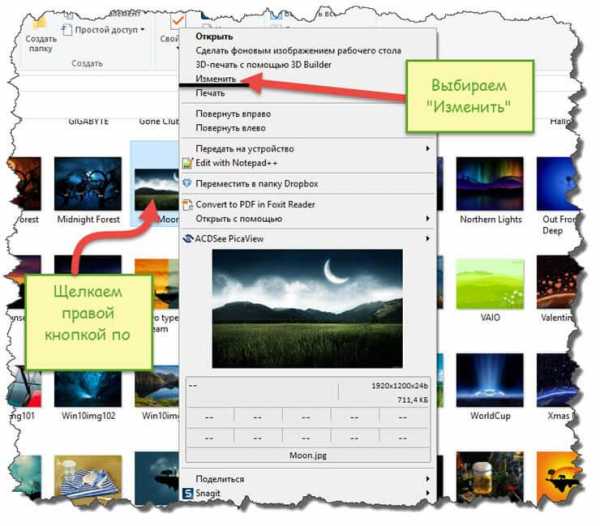

Как все это реализовать, чтобы защититься от шифровальщиков файлов и все уберечь, делаем следующее.

- Выбираем нужные вам папки. Старайтесь использовать именно папки, с ними проще назначать права. А в идеале создайте папку, под названием только для чтения, и уже в нее помещайте все нужные вам файлы и папки. Чем хорошо, назначив на верхней папке права, они автоматически будут применены и для других, находящихся в ней папок. Как только скопируете все нужные файлы и папки в нее, переходите к следующему пункту

- Щелкаем по папке правым кликом из из меню выбираем "Свойства"

- Переходим на вкладку "Безопасность" и нажимаем кнопку "Изменить"

- Пробуем удалить группы доступа, если получаете окно с предупреждением, что "Невозможно удалить группу, так как этот объект наследует разрешения от своего родителя", то закрываем его.

- Нажимаем кнопку "Дополнительно". В открывшемся пункте, нажмите "отключить наследования"

- На вопрос "Что вы хотите сделать с текущим унаследованными разрешениями" выберите "Удалить все унаследованные разрешения из этого объекта"

- В итоге в поле "Разрешения" все будут удалены.

- Сохраняем изменения. Обратите внимание, что теперь только владелец папки может изменять разрешения.

- Теперь на вкладке "Безопасность" нажмите "Изменить"

- Далее нажимаем "Добавить - Дополнительно"

- Нам необходимо добавить группу "Все", для этого нажмите "Поиск" и выберите нужную группу.

- Для защиты Windows от шифровальщика, у вас для группы "Все" должны быть выставлены права, как на картинке.

- Все теперь никакой вирус шифратор вам для ваших файлов в данной директории не грозит.

Я надеюсь, что Microsoft и другие антивирусные решения смогут улучшить свои продукты и защитят компьютеры от шифровальщиков, до их вредоносной работы, но пока этого не произошло, соблюдайте те правила, что я вам описал и делайте всегда резервные копии важных данных.

Как защититься от шифровальщиков на периметре сети

Хотя наиболее эффективная защита от шифровальщиков реализуется на конечных устройствах, тем не менее, стоит предпринять превентивные меры и на периметре сети. Расскажем, как это можно сделать с помощью Panda GateDefender.

События последних месяцев показали, что традиционные антивирусные решения не очень эффективны в борьбе против неизвестных угроз и атак, в том числе со стороны шифровальщиков. В своих статьях мы неоднократно пытались привлечь Ваше внимание к новой модели безопасности, основанной на использовании EDR-технологий, которые благодаря непрерывному мониторингу, отслеживанию взаимосвязи между всеми процессами и классификации 100% активных процессов позволяют значительно повысить уровень безопасности от современных неизвестных угроз: направленные атаки, безфайловые атаки, атаки без использования вредоносных программ, неизвестные эксплойты и шифровальщики и т.д. Например, семейство решений Panda Adaptive Defense, использующее EDR-технологии, как раз разработаны для борьбы с подобными «сюрпризами».

Но подобные решения представляют собой решения для защиты непосредственно конечных устройств. А что не мешало бы предпринять на периметре сети?

Сегодня в нашей статье мы расскажем о том, какие превентивные меры безопасности стоит реализовать на периметре сети, чтобы фильтровать шифровальщиков до проникновения в корпоративную сеть, а также снизить возможные последствия в том случае, если какие-то из представителей данного класса угроз все же будут активированы на конечных устройствах.

Немного о шифровальщиках

Как вы знаете, шифровальщики – это форма мошенничества, используемая для вымогательства денег у жертвы, чьи конечные устройства были заблокированы с помощью определенного типа вредоносных программ, в результате чего она (жертва) теряет доступ к данным на этих устройствах.

Шифровальщики – это тип вредоносных программ, который устанавливается на конечное устройство и шифрует содержимое (все или определенные типы файлов) его жестких дисков и на всех подключенных сетевых дисках. В результате этого пользователь теряет доступ к хранящимся данным до тех пор, пока он не заплатит выкуп (и то не факт, что после этого можно будет получить полноценный доступ ко всем данным!). CryptoLocker – это один из наиболее «популярных» примеров шифровальщиков, который использует открытый RSA-ключ. В последнее время стали также известны и другие нашумевшие примеры.

Если говорить упрощенно, то шифровальщики, как правило, распространяются в замаскированном виде через вполне легитимный контент, например, счет в виде почтового вложения, zip-файл, содержащий фотографии, или другие типы файлов, которые потенциальная жертва, скорее всего, откроет, т.к. не предполагает какой-либо опасности. Однако, при открытии таких файлов, шифровальщик связывается со своим сервером управления (так называемый сервер C&C), который отвечает за генерацию новой пары RSA-ключей (открытый/закрытый) и хранение закрытого ключа, а также отправляет открытый ключ на устройство жертвы, после чего зловред шифрует все, что он может найти на жестких дисках и подключенных ресурсах в локальной сети. После этого зашифрованные данные не могут быть доступны до тех пор, пока они не будут расшифрованы с помощью закрытого ключа, который доступен только на сервере C&C.

(Хотя стоит отметить, что последние экземпляры шифровальщиков «научились» активироваться и без действий со стороны потенциальной жертвы…).

Действительно, в силу того, что размер ключей, используемых для шифрования, как правило, составляет не менее 2048 бит, то расшифровать зашифрованные файлы без закрытого ключа практически невозможно: конечно, это возможно в теории, но на практике на это может потребоваться достаточно много времени. Таким образом, единственный способ восстановить доступ к данным – это либо переустановить все пострадавшие устройства и восстановить на них резервную копию, либо заплатить выкуп (что мы не рекомендуем делать!) и надеяться на получение закрытого ключа (хотя достаточно много случаев, когда жертвы не получали ключи после оплаты).

Поэтому мы советуем поддерживать все свои системы и приложения в обновленном состоянии, а также быть уверенным в том, что сотрудники вашего предприятия прекрасно осознают всю опасность открытия подозрительных файлов или сайтов. Превентивные меры – это лучшее решение для предотвращения неприятных событий!

Почему стоит обратить внимание на периметр сети?

Обеспечивая борьбу с шифровальщиками и другими современными угрозами, необходимо предпринимать превентивные меры по различным направлениям. Да, наиболее эффективные меры (если исключить строгие запреты вообще на все, чтобы никто толком не мог работать) могут быть предприняты на уровне конечных устройств. Те же EDR-технологии показывают очень высокую эффективность в борьбе с шифровальщиками и новыми угрозами.

Но в силу того, что подавляющее большинство угроз проникают в корпоративную сеть из Интернета, то реализация определенных мер безопасности на периметре сети однозначно позволит фильтровать известные угрозы и усложнить «общение» шифровальщиков со своими внешними серверами управления. Тем более, что делать придется не так и много.

Пример защиты от шифровальщиков на периметре сети

В качестве примера рассмотрим решение Panda GateDefender – это UTM-решение для интегрированной и комплексной защиты периметра сети, которое предлагает следующие модули: антивирус, антиспам, контент-фильтрация, URL-фильтрация, прокси, файервол, IPS/IDS, VPN, Hotspot, контроль веб-приложений и многое другое. Данное решение поставляется в аппаратной, программной и виртуальной версии.

С помощью этого решения мы покажем ряд методов, которые позволяют перехватывать эти угрозы на периметре сети, а также минимизировать их активность, блокируя каналы, используемые злоумышленниками для управления вредоносными процессами и распространения инфекции.

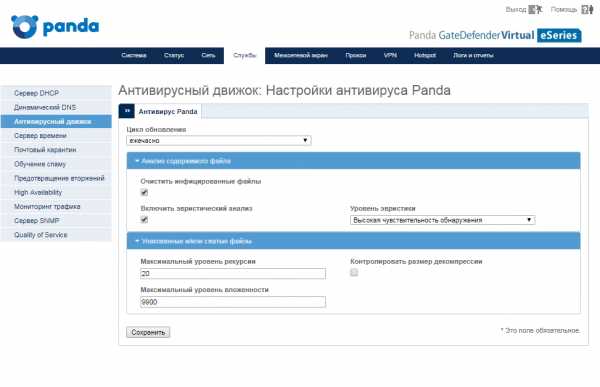

1. Используйте антивирус Panda

Panda GateDefender использует антивирусный движок Panda для фильтрации всех видов трафика. Он хранит свои сигнатуры в облаке, поэтому вы всегда будете использовать обновленные сигнатуры для идентификации и блокировки любых направлений заражений. Благодаря антивирусному движку Panda все проверки осуществляются в реальном времени с помощью самых «свежих» сигнатур и облачных баз знаний.

Чтобы включить антивирусный движок, в консоли управления Panda GateDefender перейдите к разделу Службы → Антивирусный движок, и на закладке Антивирус Panda настройте опции работы антивируса.

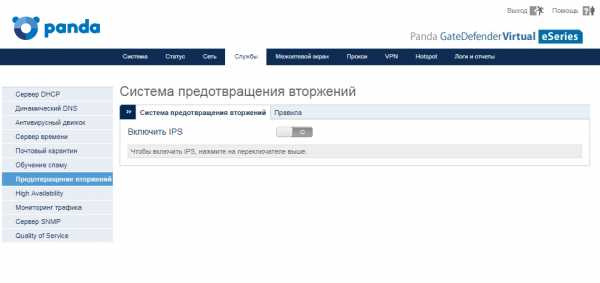

2. Используйте службу IPS

Система предотвращения вторжений (IPS) способна не только обнаруживать, но и блокировать трафик, генерируемый от шифровальщиков к своим серверам управления.

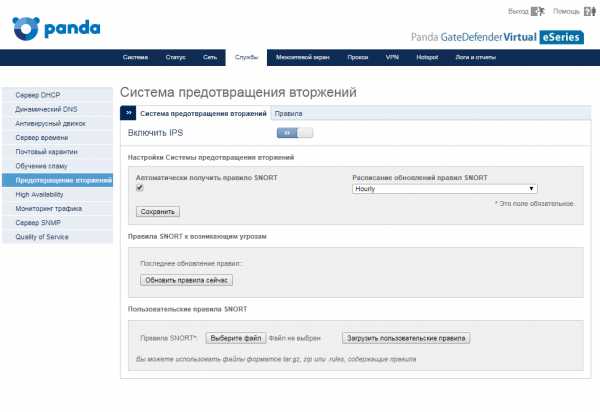

Чтобы включить защиту с помощью системы IPS, в консоли управления Panda GateDefender перейдите в раздел Службы → Предотвращение вторжений, где нажмите на переключатель Включить IPS, если он выключен.

После включения данной службы на закладке Система предотвращения вторжений можно будет настроить дополнительные опции работы IPS.

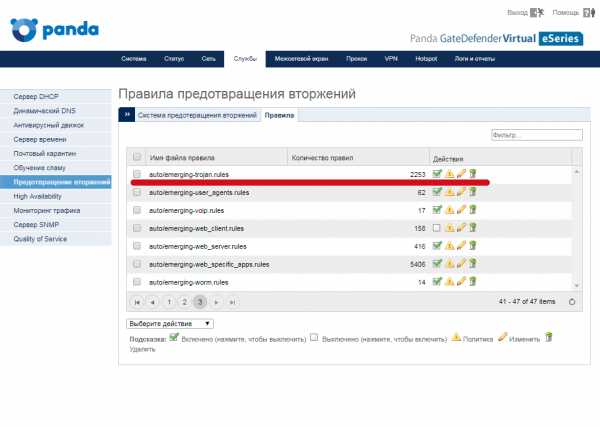

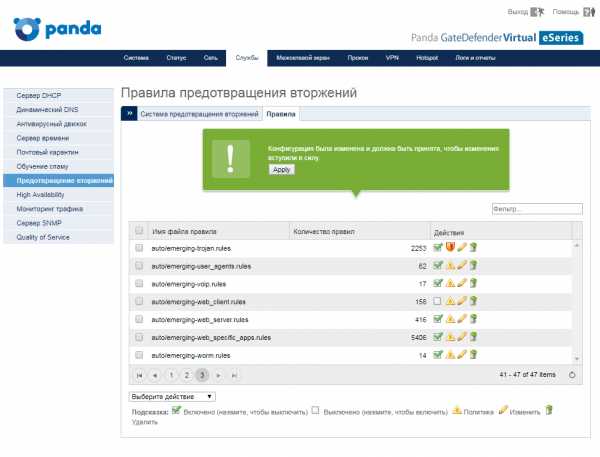

Но нас в данном вопросе больше интересует следующая закладка Правила. Здесь на третьей странице найдите набор правил auto/emerging-trojans.rules.

У данного набора правил смените политику с предупреждения на активное применение, нажав на иконку с восклицательным знаком. После применения изменения иконка сменится на красный щит.

Теперь весь трафик, идентифицируемый с троянами, будет заблокирован. Вы также можете применить набор правил auto/emerging-tor.rules для дополнительной защиты.

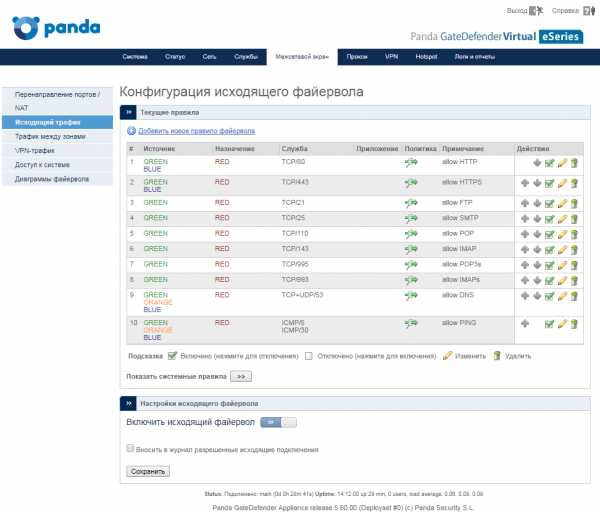

3. Используйте файервол для исходящих соединений

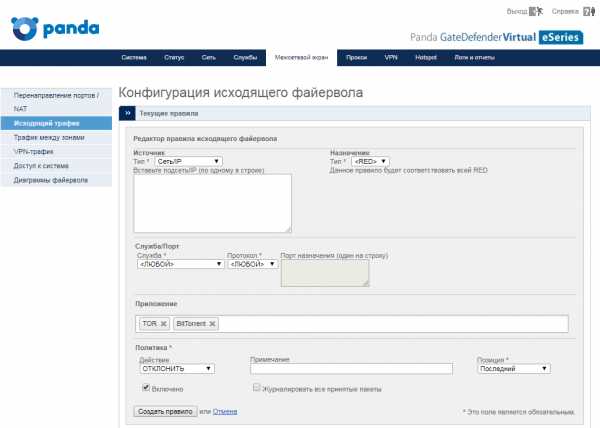

Тот же CryptoLocker использует Torrents как вектор заражения, а TOR-соединения для взаимодействия со своими серверами управления C&C. Таким образом, еще один совет по повышению уровня безопасности – это заблокировать весь исходящий трафик, который использует эти два протокола.

В консоли управления Panda GateDefender перейдите в раздел Межсетевой экран → Исходящий трафик.

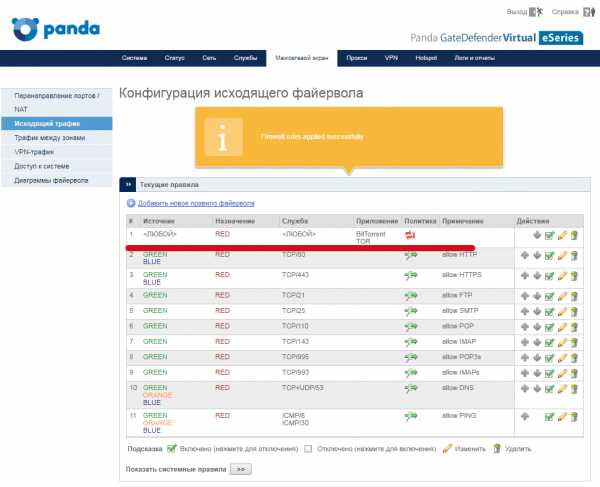

Здесь создайте новое правило с политикой отклонить или запретить для блокировки этого исходящего трафика. При этом для обеспечения более высокого уровня защиты, добавьте все сети или зоны, которые находятся после Panda GateDefender, указав значение <ЛЮБОЙ> у опции Источник/Тип.

Кроме того, данное правило обязательно должно быть первым в списке правил, поэтому необходимо поставить соответствующее значение у опции Политика/Позиция.

В результате в списке правил вы увидите примерно следующее:

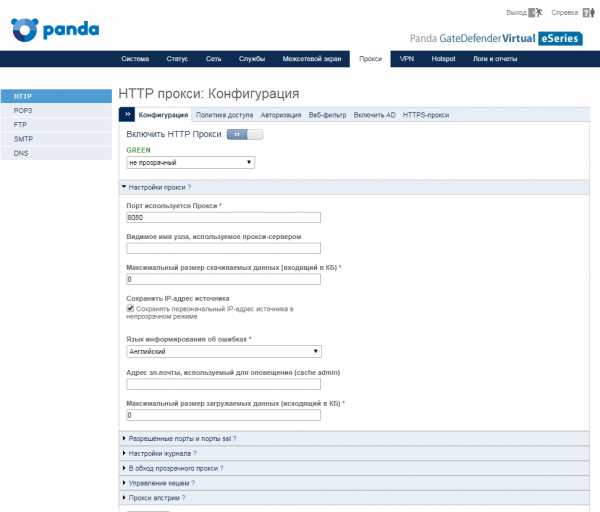

4. Используйте HTTP-прокси 1/2: Веб-фильтр

Укажите профиль в HTTP-прокси, который блокирует вредоносные URL’ы, которые могут распространять шифровальщиков.

В консоли управления Panda GateDefender перейдите в раздел Прокси → HTTP.

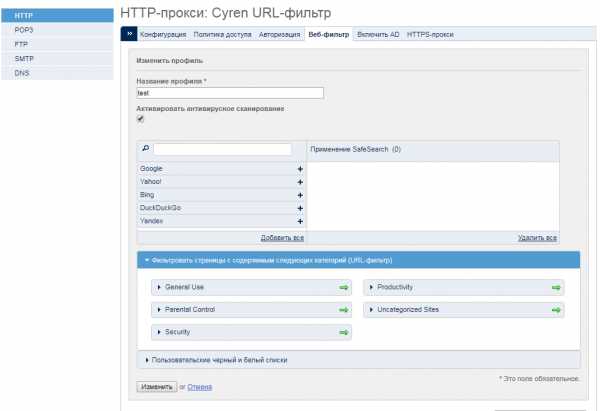

Здесь перейдите на закладку Веб-фильтр, где внесите изменения в существующий профиль или создайте новый.

В блоке для выбора фильтруемых категорий веб-сайтов у категории Security заблокируйте доступ к категориям Anonymizers, Botnets, Compromised, Malware, Network Errors, Parked Domains, Phishing & Fraud, Spam Sites.

Кстати, этот метод лучше использовать в сочетании со следующим методом.

5. Используйте HTTP-прокси 2/2: Антивирусная проверка HTTP

На этой же странице с опциями проверьте, что опция Активировать антивирусное сканирование включена. По умолчанию, она как раз и включена, а потому мы рекомендуем оставить ее включенной.

6. Включите HTTPS-прокси

Для распространения заражения зачастую используются HTTPS-соединения. Таким образом, HTTPS-прокси может быть использован для перехвата соединений, разрешая только легитимные соединения с хорошо известными веб-сайтами.

Т.к. HTTPS-прокси работает только в паре с включенным HTTP-прокси, то предварительно проверьте, что последний включен в разделе Прокси → HTTP. После этого перейдите на закладку HTTPS-прокси и включите опцию Включить HTTPS-прокси.

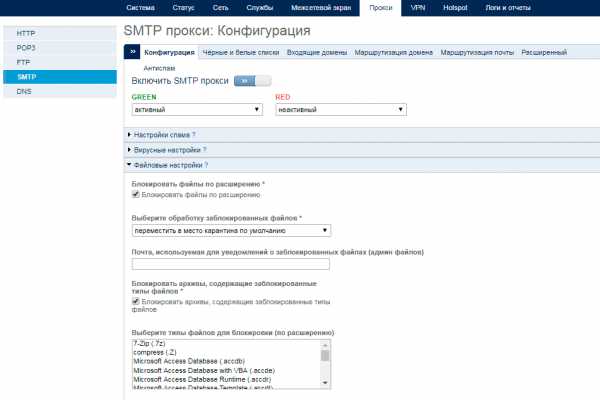

7. Включите SMTP-прокси 1/2: Антивирусная проверка

Зачастую шифровальщики распространяются через вложения в электронные письма, которые на первый взгляд могут показаться письмами от известных и легитимных отправителей, но на самом деле они содержат ложную ссылку или поддельное опасное вложение. В связи с этим рекомендуется активировать в SMTP-прокси антивирусную проверку.

В консоли управления Panda GateDefender перейдите в раздел Прокси → SMTP и включите SMTP-прокси. Затем в блоке Вирусные настройки включите опцию Проверять почту на вирусы, чтобы активировать антивирусный движок для почтового трафика.

Вы также можете настроить и то, что делать с письмами, которые будут помечаться как спам, а также ряд других опций.

После этого нажмите кнопку Сохранить для сохранения новой конфигурации, после чего в подтверждающем сообщении необходимо применить измененную конфигурацию, чтобы перезагрузить SMTP-прокси.

8. Включите SMTP-прокси 2/2: Расширения файлов и двойные расширения

Еще один способ доставки шифровальщиков в виде почтового вложения – это назвать вложенный файл с применением двойного расширения. (например, meeting.png.bat), в результате чего почтовый клиент показывает только первое расширение (meeting.png), в силу чего пользователь думает, что получил файл с картинкой. Дважды кликнув на этом файле, пользователь не увидит никакого изображения, но при этом без разрешения пользователя запустится bat-файл. Так что еще одна хорошая рекомендация – это блокировка потенциально опасных расширений файлов и запрет на передачу почтовых вложений с двойным расширением.

Для настройки в консоли управления Panda GateDefender перейдите в раздел Прокси -> SMTP и включите SMTP-прокси (если он был выключен).

Затем в блоке Файловые настройки включите опцию Блокировать файлы по расширению, чтобы активировать систему проверки почтовых вложений.

После этого в списке для выбора типов файлов для блокировки по расширению выберите все расширения, которые должны блокироваться SMTP-прокси, а также включите опцию для блокировки файлов с двойным расширением и выберите соответствующие значения в появившемся выпадающем меню.

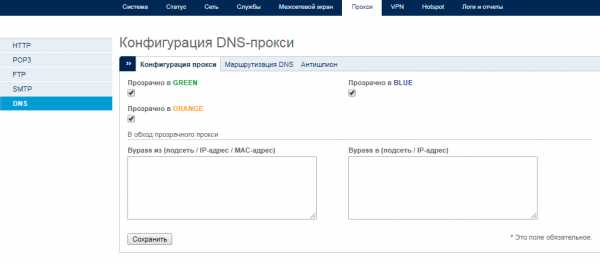

9. Включите DNS-прокси

Когда CryptoLocker или другие шифровальщики запускаются, то они попытаются изменить настройки DNSна зараженной машине, чтобы иметь возможность связываться со своими серверами управления для корректной работы. Такого развития событий можно избежать, включив DNS-прокси в решении Panda GateDefender. В этом случае все DNS-запросы от устройства, которое расположено за решением Panda GateDefender, будут всегда перехватываться им, блокируя любую возможность для шифровальщиков связаться со своим сервером управления.

Для этого перейдите в раздел Прокси → DNS.

Кстати, на закладке Антишпион есть смысл поставить ежедневные обновления, чтобы блокировать известные вредоносные домены.

Заключение

В результате вышеуказанных несложных действий вы сможете настроить защиту периметра сети от шифровальщиков, попытавшись заблокировать их проникновение в корпоративную сеть из Интернета, а также усложнив им возможность взаимодействия со своими серверами управления. Такие превентивные меры позволят значительно сократить риск заражения, а также смогут минимизировать возможные последствия после запуска шифровальщиков в корпоративной сети.

Более подробная информация о Panda GateDefender

Также Вы можете заказать бесплатную версию Panda GateDefender сроком на 1 месяц, отправив заявку на адрес [email protected].

Бесплатные декрипторы и средства защиты от шифровальщиков

Шифровальщики не теряют популярности среди злоумышленников. В последнее время к нам все чаще обращаются за помощью в борьбе с ними. В этом посте мы собрали все, что нужно знать о том, как защититься от шифровальщиков и как минимизировать нанесенный ими ущерб.

Шифровальщики: что это такое?

Сначала давайте разберемся, о чем идет речь. Шифровальщик (он же вымогатель) — это вредоносная программа, которая тем или иным образом проникает на устройство, после чего зашифровывает все или некоторые файлы и требует выкуп за возможность восстановить доступ к ценной информации.

Зловред может заразить ваш компьютер, например, если вы подключите к устройству незнакомый USB-носитель, откроете вредоносный сайт, запустите вредоносный файл из Интернета или вложение из письма. Кроме того, шифровальщик можно подцепить, даже не делая ничего особенно опасного: иногда достаточно, чтобы ваш компьютер находился в одной сети с уже зараженным. А одна из разновидностей этих зловредов и вовсе маскируется под обновление Windows.

Вымогатели требуют оплаты в биткойнах или другой криптовалюте, так что отследить платеж и найти злоумышленников очень сложно, а иногда и просто невозможно.

Платить или не платить?

Вымогатели обещают вернуть ваши файлы, если вы им заплатите. В действительности же выкуп ничего не гарантирует. Как показало наше исследование, из тех, кто заплатил вымогателям, 20% так и не получили обратно свои файлы.

Вот яркий пример: после того как больница Kansas Heart заплатила выкуп, вымогатели восстановили часть файлов, а затем потребовали еще денег за расшифровку оставшихся.

В среднем за восстановление файлов вымогатели требуют порядка 300 долларов США. Учитывая, что файлы могут и не восстановить, мы рекомендуем хорошенько подумать, прежде чем платить.

Что будет, если я подхвачу шифровальщик?

Готовы ли вы встретить угрозу лицом к лицу? Пройдите наш тест и узнайте:

Как можно защититься? Бесплатные средства защиты от шифровальщиков

Устранить последствия атаки шифровальщика может оказаться очень сложно. Поэтому лучше всего просто не допускать заражения. Не загружайте подозрительные файлы, не переходите по подозрительным ссылкам, не открывайте вложения из писем, которых вы не ждали, и писем от незнакомых отправителей.

Регулярно делайте резервные копии файлов. В таком случае, даже если на ваш компьютер попадет шифровальщик, вы сможете восстановить файлы, не выплачивая выкуп. Как делать резервные копии, можно узнать из нашего поста про бэкапы.

Пользуйтесь надежными защитными решениями. Бесплатная версия Kaspersky Security Cloud — Free защищает устройства не только от шифровальщиков, но и от множества иных угроз. А утилита Kaspersky Anti-Ransomware Tool for Business, тоже бесплатная, может работать наряду с другими защитными решениями и не конфликтует с ними.

На мое устройство попал шифровальщик. Как восстановить файлы? Бесплатные декрипторы

Бесплатные утилиты для дешифровки можно найти на сайте NoMoreRansom.org, который постоянно обновляется. Если там есть подходящий вам декриптор, воспользуйтесь им. Если нет, мы все равно не советуем платить вымогателям. Если есть возможность подождать — не торопитесь и следите за новостями: эксперты по безопасности могут написать новый декриптор именно для того шифровальщика, с которым вы столкнулись.

Рекомендации по защите компьютера от программ-шифровальщиков

Установите защитное решение

Продукты «Лаборатории Касперского» с актуальными антивирусными базами блокируют атаки и установку вредоносных программ. В состав последних версий продуктов входит компонент Мониторинг активности, который автоматически создает резервные копии файлов, если подозрительная программа пытается получить к ним доступ.

Создавайте резервные копии файлов и храните их вне компьютера

Для защиты информации от вредоносных программ и повреждений компьютера создавайте резервные копии файлов и храните их на съемном носителе или в онлайн-хранилище.

Устанавливайте обновления

Своевременно обновляйте операционную систему и установленные программы. После обновления повышается их безопасность, стабильность и производительность, а также устраняются существующие уязвимости.

Если на вашем устройстве установлена программа «Лаборатории Касперского», регулярно обновляйте антивирусные базы.

Без таких обновлений программа не сможет быстро реагировать на новые вредоносные программы.

Не открывайте файлы из писем от неизвестных отправителей

Программы-шифровальщики распространяются через зараженные файлы из электронных писем. В таких письмах мошенники выдают себя за деловых партнеров или сотрудников государственных органов, а темы писем и вложения содержат важные уведомления, например, уведомление об иске из арбитражного суда. Перед открытием электронного письма и вложенного файла внимательно проверяйте, кто является отправителем.

Используйте сложные пароли для учетных записей Windows при использовании удаленного рабочего стола

Мы рекомендуем использовать надежные пароли, чтобы защитить личные данные и предотвратить взлом учетных записей при удаленном подключении. Используйте функцию удаленного рабочего стола внутри домашней или корпоративной сети и старайтесь не подключаться к удаленному рабочему столу из интернета. Информация о функции удаленного рабочего стола на сайте поддержки Microsoft. Рекомендации по составлению сложных паролей в статье.

что такое и как защититься — СКБ Контур

Что такое шифровальщик?

Под шифровальщиками (криптолокерами) подразумевается семейство вредоносных программ, которые с помощью различных алгоритмов шифрования блокируют доступ пользователей к файлам на компьютере (известны, например, сbf, chipdale, just, foxmail inbox com, watnik91 aol com и др.).

Обычно вирус шифрует популярные типы пользовательских файлов: документы, электронные таблицы, базы данных 1С, любые массивы данных, фотографии и т. д. Расшифровка файлов предлагается за деньги — создатели требуют перечислить определенную сумму, обычно в биткоинах. И в случае, если в организации не принимались должные меры по обеспечению сохранности важной информации, перечисление требуемой суммы злоумышленникам может стать единственным способом восстановить работоспособность компании.

В большинстве случаев вирус распространяется через электронную почту, маскируясь под вполне обычные письма: уведомление из налоговой, акты и договоры, информацию о покупках и т. д. Скачивая и открывая такой файл, пользователь, сам того не понимая, запускает вредоносный код. Вирус последовательно шифрует нужные файлы, а также удаляет исходные экземпляры методами гарантированного уничтожения (чтобы пользователь не смог восстановить недавно удаленные файлы с помощью специальных средств).

Современные шифровальщики

Шифровальщики и прочие вирусы, которые блокируют доступ пользователей к данным, — не новая проблема в информационной безопасности. Первые версии появились еще в 90-х годах, однако они в основном использовали либо «слабое» (нестойкие алгоритмы, малый размер ключа), либо симметричное шифрование (одним ключом шифровались файлы у большого числа жертв, также была возможность восстановить ключ, изучив код вируса), либо вообще придумывали собственные алгоритмы. Современные экземпляры лишены таких недостатков, злоумышленники используют гибридное шифрование: с помощью симметричных алгоритмов содержимое файлов шифруется с очень высокой скоростью, а ключ шифрования шифруется асимметричным алгоритмом. Это значит, что для расшифровки файлов нужен ключ, которым владеет только злоумышленник, в исходном коде программы его не найти. Для примера, CryptoLocker использует алгоритм RSA с длиной ключа в 2048 бит в сочетании с симметричным алгоритмом AES с длиной ключа 256 бит. Данные алгоритмы в настоящее время признаны криптостойкими.

Компьютер заражен вирусом. Что делать?

Стоит иметь в виду, что в вирусах-шифровальщиках хоть и используются современные алгоритмы шифрования, но они не способны зашифровать мгновенно все файлы на компьютере. Шифрование идет последовательно, скорость зависит от размера шифруемых файлов. Поэтому если вы обнаружили в процессе работы, что привычные файлы и программы перестали корректно открываться, то следует немедленно прекратить работу на компьютере и выключить его. Тем самым вы можете защитить часть файлов от шифрования.

После того, как вы столкнулись с проблемой, первым делом нужно избавиться от самого вируса. Останавливаться подробно на этом не будем, достаточно попытаться вылечить компьютер с помощью антивирусных программ или удалить вирус вручную. Стоит только отметить, что зачастую вирус после завершения алгоритма шифрования самоуничтожается, тем самым затрудняя возможность расшифровки файлов без обращения за помощью к злоумышленникам. В таком случае антивирусная программа может ничего и не обнаружить.

Главный вопрос — как восстановить зашифрованные данные? К сожалению, восстановление файлов после вируса-шифровальщика практически невозможно. По крайней мере, гарантировать полное восстановление данных в случае успешного заражения никто не будет. Многие производители антивирусных средств предлагают свою помощь по дешифровке файлов. Для этого нужно отправить зашифрованный файл и дополнительную информацию (файл с контактами злоумышленников, открытый ключ) через специальные формы, размещенные на сайтах производителей. Есть небольшой шанс, что с конкретным вирусом нашли способ бороться и ваши файлы успешно расшифруют.

Попробуйте воспользоваться утилитами восстановления удаленных файлов. Возможно, вирус не использовал методы гарантированного уничтожения и некоторые файлы удастся восстановить (особенно это может сработать с файлами большого размера, например с файлами в несколько десятков гигабайт). Также есть шанс восстановить файлы из теневых копий. При использовании функций восстановления системы Windows создает снимки («снапшоты»), в которых могут содержаться данные файлов на время создания точки восстановления.

Защита информации от уничтожения

Узнать большеЕсли были зашифрованы ваши данные в облачных сервисах, обратитесь в техподдержку или изучите возможности сервиса, которым пользуетесь: в большинстве случаев сервисы предоставляют функцию «отката» на предыдущие версии файлов, таким образом, их можно восстановить.

Чего мы настоятельно не рекомендуем делать — идти на поводу у вымогателей и платить за расшифровку. Были случаи, когда люди отдавали деньги, а ключи не получали. Никто не гарантирует, что злоумышленники, получив деньги, действительно вышлют ключ шифрования и вы сможете восстановить файлы.

Как защититься от вируса-шифровальщика. Превентивные меры

Предотвратить опасные последствия легче, чем их исправить:

- Используйте надежные антивирусные средства и регулярно обновляйте антивирусные базы. Звучит банально, но это значительно снизит вероятность успешного внедрения вируса на ваш компьютер.

- Сохраняйте резервные копии ваших данных.

Лучше всего это делать с помощью специализированных средств резервного копирования. Большинство криптолокеров умеют шифровать в том числе и резервные копии, поэтому имеет смысл хранить резервные копии на других компьютерах (например, на серверах) или на отчуждаемых носителях.

Ограничьте права на изменения файлов в папках с резервными копиями, разрешив только дозапись. Помимо последствий шифровальщика, системы резервного копирования нейтрализуют множество других угроз, связанных с потерей данных. Распространение вируса в очередной раз демонстрирует актуальность и важность использования таких систем. Восстановить данные гораздо легче, чем расшифровать!

- Ограничьте программную среду в домене.

Еще одним эффективным способом борьбы является ограничение на запуск некоторых потенциально опасных типов файлов, к примеру, с расширениями.js,.cmd,.bat,.vba,.ps1 и т. д. Это можно сделать при помощи средства AppLocker (в Enterprise-редакциях) или политик SRP централизованно в домене. В сети есть довольно подробные руководства, как это сделать. В большинстве случаев пользователю нет необходимости использовать файлы сценариев, указанные выше, и у шифровальщика будет меньше шансов на успешное внедрение.

- Будьте бдительны.

Внимательность — один из самых эффективных методов предотвращения угрозы. Относитесь подозрительно к каждому письму, полученному от неизвестных лиц. Не торопитесь открывать все вложения, при возникновении сомнений лучше обратитесь с вопросом к администратору.

Предотвратим потерю информации

Узнать большеАлександр Власов, старший инженер отдела внедрения систем защиты информации компании «СКБ Контур»

Как предотвратить атаки программ-вымогателей: все, что вам нужно знать

Защищен ли ваш компьютер от атак программ-вымогателей? Программы-вымогатели - это разновидность вредоносного ПО (вредоносного ПО), которое преступники используют для вымогательства денег. Он хранит данные с целью выкупа с помощью шифрования или блокирования доступа пользователей к их устройствам.

Эта статья научит вас всему, что нужно знать о защите от программ-вымогателей. Мы исследуем различные способы защиты вашего компьютера и ваших данных от атак программ-вымогателей.

В этой статье мы рассмотрим:

- Как предотвратить программы-вымогатели

- Что делать при атаке программы-вымогателя

- Удаление программ-вымогателей

- Известные атаки программ-вымогателей в 2018 году

- Как защитить компьютер от программ-вымогателей

Защита от программ-вымогателей

В этом разделе мы даем вам советы о том, как предотвратить атаки программ-вымогателей, от того, чтобы никогда не переходить по непроверенным ссылкам, до отказа от использования незнакомых USB-устройств.Прочтите, чтобы узнать больше о предотвращении программ-вымогателей.

Никогда не переходите по непроверенным ссылкам

Не переходите по ссылкам в спам-письмах или на незнакомых сайтах. Загрузки, которые начинаются при нажатии на вредоносные ссылки, - это один из способов заражения вашего компьютера.

Как только вымогатель окажется на вашем компьютере, он зашифрует ваши данные или заблокирует вашу операционную систему. Как только у программы-вымогателя есть что-то, что можно удержать в качестве «заложника», она потребует выкуп, чтобы вы могли восстановить свои данные.Уплата выкупа может показаться самым простым решением. Однако это именно то, что злоумышленник хочет от вас, и уплата выкупа не гарантирует, что он предоставит вам доступ к вашему устройству или ваши данные обратно.

Не открывать ненадежные вложения электронной почты

Еще один способ проникновения программ-вымогателей на ваш компьютер - это вложение электронной почты.

Не открывайте вложения электронной почты от отправителей, которым вы не доверяете. Посмотрите, от кого пришло письмо, и убедитесь, что адрес электронной почты правильный.Обязательно проверьте, выглядит ли вложение подлинным, прежде чем открывать его. Если вы не уверены, свяжитесь с человеком, который, по вашему мнению, отправил его, и проверьте еще раз.

Никогда не открывайте вложения, которые просят вас включить макросы для их просмотра. Если вложение заражено, при его открытии запускается вредоносный макрос, дающий зловреду контроль над вашим компьютером.

Загружайте только с доверенных сайтов

Чтобы снизить риск загрузки программ-вымогателей, не загружайте программное обеспечение или мультимедийные файлы с неизвестных веб-сайтов.

Зайдите на проверенные, проверенные сайты, если хотите что-то скачать. У большинства авторитетных веб-сайтов есть маркеры доверия, которые вы можете распознать. Просто посмотрите в строку поиска, чтобы увидеть, использует ли сайт «https» вместо «http». В адресной строке также может отображаться значок щита или замка, чтобы убедиться, что сайт безопасен.

Если вы что-то загружаете на свой телефон, убедитесь, что вы загружаете что-то из надежных источников. Например, телефоны Android должны использовать Google Play Store для загрузки приложений, а пользователи iPhone должны использовать App Store.

Избегайте разглашения личных данных

Если вы получили звонок, текстовое сообщение или электронное письмо из ненадежного источника, в котором запрашивается личная информация, не сообщайте ее.

Киберпреступники, планирующие атаку программы-вымогателя, могут попытаться получить личные данные до начала атаки. Они могут использовать эту информацию в фишинговых письмах, чтобы нацеливаться на вас.

Цель состоит в том, чтобы заставить вас открыть зараженное вложение или ссылку. Не позволяйте злоумышленникам заполучить данные, которые делают их ловушку более убедительной.

Если с вами свяжется компания с просьбой предоставить информацию, проигнорируйте запрос и обратитесь в компанию самостоятельно, чтобы убедиться, что она подлинная.

Использовать сканирование и фильтрацию содержимого почтового сервера

Использование сканирования и фильтрации содержимого на ваших почтовых серверах - разумный способ предотвратить программы-вымогатели.

Это программное обеспечение снижает вероятность попадания в ваш почтовый ящик спама, содержащего зараженные вредоносным ПО вложения или ссылки.

Никогда не используйте незнакомые USB-устройства

Никогда не вставляйте USB-накопители или другие съемные накопители в компьютер, если вы не знаете, откуда они взялись.

Киберпреступники могли заразить устройство программой-вымогателем и оставить его в общественном месте, чтобы соблазнить вас им воспользоваться.

Регулярно обновляйте программное обеспечение и операционную систему

Регулярное обновление программного обеспечения и операционной системы поможет защитить вас от вредоносных программ. Потому что, когда вы запускаете обновление, вы гарантируете, что используете последние исправления безопасности, что усложняет злоумышленникам использование уязвимостей в вашем программном обеспечении.

Используйте VPN при использовании общедоступного Wi-Fi

Осторожность с общедоступным Wi-Fi - разумная мера защиты от программ-вымогателей.

Когда вы используете общедоступный Wi-Fi, ваша компьютерная система более уязвима для атак. Чтобы оставаться в безопасности, избегайте использования общедоступного Wi-Fi для конфиденциальных транзакций или используйте безопасный VPN.

Используйте программное обеспечение безопасности

По мере того как киберпреступность становится все более распространенной, защита от программ-вымогателей как никогда важна. Защитите свой компьютер от программ-вымогателей с помощью комплексного решения интернет-безопасности, такого как Kaspersky Internet Security.

Когда вы скачиваете или транслируете, наше программное обеспечение блокирует зараженные файлы, предотвращая заражение вашего компьютера программами-вымогателями и удерживая киберпреступников.

Постоянно обновляйте программное обеспечение безопасности

Чтобы воспользоваться высочайшим уровнем защиты, которую может предложить программное обеспечение для обеспечения безопасности в Интернете, постоянно обновляйте его. Каждое обновление будет включать последние исправления безопасности и максимальную защиту от программ-вымогателей.

Резервное копирование данных

В случае атаки программы-вымогателя ваши данные останутся в безопасности, если будет выполнено резервное копирование. Убедитесь, что все скопировано на внешний жесткий диск, но не оставляйте его подключенным к компьютеру, когда он не используется.Если жесткий диск подключен к сети, когда вы стали жертвой атаки вымогателя, эти данные также будут зашифрованы.

Кроме того, облачные решения для хранения позволяют вернуться к предыдущим версиям файлов. Таким образом, если они будут зашифрованы программой-вымогателем, вы сможете вернуться к незашифрованной версии через облачное хранилище.

Как реагировать на атаки программ-вымогателей

Теперь вы знаете, как предотвратить программы-вымогатели, но что, если вы уже стали жертвой атаки программы-вымогателя?

В случае атаки программы-вымогателя важно знать, что делать.Вот несколько простых шагов, которые нужно выполнить, чтобы минимизировать ущерб.

Изолируйте свой компьютер

Если вы столкнулись с атакой программы-вымогателя, первое, что нужно сделать, - это отключиться от любых сетей и Интернета.

Такое отключение изолирует ваш компьютер и сводит к минимуму вероятность распространения вируса-вымогателя на другие компьютеры.

Никогда не платите выкуп

Не платить выкуп, требуемый киберпреступниками, осуществляющими атаку с помощью программы-вымогателя.

Как и в реальной ситуации с заложниками, лучше не вступать в переговоры с киберпреступниками. Выплата выкупа не гарантирует возврата ваших данных - ведь эти люди уже манипулировали вашим доверием.

Обрушение и оплата также поощряют такого рода преступления. Чем больше людей платят выкуп, тем популярнее становятся атаки программ-вымогателей.

Начать удаление программы-вымогателя

Чтобы избавить компьютер от программ-вымогателей, следуйте нашим простым шагам по удалению программ-вымогателей, описанным в разделе ниже.

Руководство по удалению программ-вымогателей

Выполните следующие действия по удалению программ-вымогателей, чтобы восстановиться после атаки программы-вымогателя.

Шаг 1. Отключитесь от Интернета

Сначала отключитесь от Интернета, чтобы остановить распространение вымогателя на другие устройства.

Шаг 2. Запустите сканирование с помощью программы обеспечения безопасности в Интернете

Используйте установленное вами программное обеспечение для обеспечения безопасности в Интернете, чтобы запустить сканирование. Это поможет выявить любые угрозы. Если он обнаружит какие-либо опасные файлы, их можно удалить или поместить в карантин.

Шаг 3. Используйте средство дешифрования программ-вымогателей

Если ваш компьютер заражен шифровальной программой-вымогателем, вам нужно будет использовать программу-шифровальщик для расшифровки ваших файлов и данных, чтобы вы могли снова получить к ним доступ.

В «Лаборатории Касперского» мы постоянно изучаем новейшие формы программ-вымогателей, чтобы создавать дешифраторы программ-вымогателей для противодействия каждой новой угрозе.

Шаг 4. Восстановить файлы из резервной копии

Если вы создали резервную копию данных на внешнем или облачном хранилище, восстановите чистую резервную копию всех файлов на вашем компьютере.Это позволяет вам вернуться к версии программного обеспечения, не содержащей вредоносных программ.

Если у вас нет резервной копии, очистить компьютер и восстановить файлы будет намного сложнее. Чтобы этого не произошло, рекомендуется регулярно создавать резервные копии данных . Если вы склонны забывать, воспользуйтесь услугами автоматического резервного копирования в облако или установите для себя напоминания в календаре.

История атак программ-вымогателей

В этой статье приведены советы по предотвращению программ-вымогателей, обсуждается, как бороться с атаками программ-вымогателей, и объясняется простой процесс удаления программ-вымогателей.

Теперь давайте рассмотрим три недавних примера программ-вымогателей. Понимание того, как раньше распространялись программы-вымогатели, поможет нам понять, почему защита от программ-вымогателей так важна.

Разлом Росомахи

Атака программы-вымогателя поразила Wolverine Solutions Group (поставщик сектора здравоохранения) в сентябре 2018 года. Вредоносное ПО зашифровало многие файлы компании, в результате чего сотрудники не могли получить к ним доступ.

К счастью, криминалисты смогли расшифровать и восстановить их 3 октября.Однако менее удачным оказался тот факт, что в результате атаки были скомпрометированы данные многих пациентов.

Имена, адреса, медицинские данные и другая личная информация могли попасть в руки киберпреступников, осуществивших атаку.

Рюк

Ryuk - это атака с использованием программ-вымогателей, которая началась в августе 2018 года. Она отличалась от других атак способом шифрования сетевых дисков.

В результате хакеры смогли заблокировать функцию восстановления системы Windows, в результате чего пользователи не могли восстановиться после атаки, если у них не было резервных копий данных извне.

GandCrab

GandCrab - это деструктивная атака с использованием программ-вымогателей, которая произошла в январе 2018 года. У нее было много версий, и она стала печально известной из-за быстрого распространения инфекции.

Полиция в тесном сотрудничестве с провайдерами интернет-безопасности создала дешифратор вымогателя для противодействия последствиям этой атаки.

Хотите, чтобы ваши данные не использовались с целью выкупа? Защитите свой компьютер с помощью бесплатного Kaspersky Anti-Ransomware Tool или Premium Kaspersky Anti-Ransomware Products

.Как защитить файлы от программ-вымогателей с помощью Защитника Windows 10

Прочтите об использовании Защитника Windows для включения контролируемого доступа к папкам, выбора защищенных папок, восстановления файлов, зашифрованных с помощью программы-вымогателя и т. Д. Последнее обновление Windows 10, Fall Creators, включает новое функция Защитника Windows, предназначенная для защиты файлов пользователей от шифрования различными программами-вымогателями. Эта функция называется «Управляемый доступ к папке» и по умолчанию отключена. В этой статье мы покажем вам, как включить эту защиту и как она работает.

Хотя регулярное резервное копирование считается лучшей защитой от этого типа вирусов, функцию «Контролируемый доступ к папкам» можно использовать в качестве превентивной меры. Резервная копия не только обеспечит максимальную защиту ваших файлов, но и поможет удалить вирус самым простым способом.

Содержание:

Как работает «Контролируемый доступ к папкам»

Эта функция является частью Защитника Windows и добавляет дополнительную защиту для таких личных папок, как Documents , Pictures и Desktop .Как правило, любая программа, установленная на вашем компьютере, может редактировать файлы в этих папках. Если защита включена, то только «приложения, определенные Microsoft как дружественные» или приложения, для которых вы предоставляете доступ специально, смогут вносить изменения в ваши личные файлы в этих папках.

Такой подход не дает вам стать жертвой какой-либо программы-вымогателя, которая зашифровала ваши данные, и гарантирует, что пользовательские данные никогда не будут удалены или повреждены каким-либо иным образом. Однако вы всегда должны помнить, что Defender не мешает вирусам просматривать или копировать ваши личные данные.Вредоносное ПО может копировать ваши личные фотографии или банковские данные и отправлять эту информацию в другое место, и это тоже неприятно.

Как включить «контролируемый доступ к папкам»

Чтобы включить эту функцию, откройте Центр безопасности Защитника Windows . Чтобы найти его, нажмите Пуск , введите Защитник Windows и запустите Центр безопасности Защитника Windows .

Затем щелкните значок в виде щита ( Защита от вирусов и угроз ) на боковой панели.После этого нажмите Настройки защиты от вирусов и угроз .

Прокрутите вниз и установите опцию «Управляемый доступ к папкам» с до «Вкл» в положение . Подтвердите изменения. Если вы не видите эту опцию, возможно, ваш компьютер еще не получил Fall Creator Update . Вы можете принудительно установить это обновление с помощью специального мастера Microsoft или подождать, пока система автоматически установит обновление.

Как выбрать папки для защиты

После включения этой функции щелкните ссылку Защищенные папки в разделе Контролируемый доступ к папкам для управления настройками папки.

Вы можете видеть, что по умолчанию Windows защищает системные папки и личные папки, такие как Documents , Pictures , Videos , Music , Desktop и Quick Access , которые находятся в вашей учетной записи. папка.

Если вы храните важные данные в другом месте, вы должны нажать Добавить защищенную папку и указать другие папки, содержащие важные файлы.

Как предоставить доступ к файлам

Настройка доступа к этим папкам для каждой программы, установленной на компьютере, потребует от пользователя больших усилий.Вот почему Защитник Windows автоматически разрешает известным приложениям вносить изменения в файлы, содержащиеся в этих папках, поэтому вам не нужно беспокоиться о настройках каждой программы для доступа к таким файлам.

Однако любая попытка редактирования файлов из неизвестной программы для Защитник Windows будет заблокирована. В такие моменты вы увидите уведомления о «несанкционированных изменениях» с указанием, какой программе было отказано в доступе к определенной папке. Программа, которой было отказано в доступе, также может уведомить вас об ошибке.

Если вы видите такое уведомление, но уверены в безопасности использования программы, вы можете предоставить доступ. Перейдите в Центр безопасности Защитника Windows > Защита от вирусов и угроз > Параметры защиты от вирусов и угроз и нажмите Разрешить приложению через контролируемый доступ к папкам в разделе Управляемый доступ к папкам .

Также, чтобы перейти непосредственно в это окно, вы можете просто щелкнуть уведомление, которое отображается в Центре действий , если вы еще не отказались от него.

Щелкните Добавить разрешенное приложение и перейдите к программе, для которой вы хотите предоставить доступ. Вам нужно будет найти файл .exe, связанный с такой программой, и он, вероятно, находится где-то в папке Program Files .

Каждый раз, когда вы видите уведомление и хотите разблокировать доступ для приложения, вернитесь и добавьте его в белый список. Вам не придется делать это для всех программ, потому что Windows автоматически предоставляет такой доступ популярным приложениям, когда они пытаются работать с контролируемыми папками.

Системные администраторы, отвечающие за сети ПК, могут использовать групповые политики, PowerShell или серверы управления мобильными устройствами (MDM), чтобы включить эту функцию для всех компьютеров в сети. Дополнительные сведения о проблеме см. В официальной документации Microsoft.

Как восстановить компьютерные файлы, зашифрованные программой-вымогателем

Восстановить их, не зная ключа шифрования, практически невозможно. Отправлять куда-нибудь деньги в надежде получить этот ключ - тоже плохая идея.Шансов получить ключ мало, но вы наверняка привлечете больше внимания к своему скромному человеку. Как только вы заинтересуетесь опытными хакерами, вы рискуете потерять не только свои файлы.

Давайте подробнее рассмотрим, как работает программа-вымогатель. Заразив систему, такой вирус сканирует папки пользователя в поисках документов, фотографий и других файлов. Он создает зашифрованную копию каждого файла, а затем удаляет оригиналы. Этот процесс продолжается до тех пор, пока все файлы не будут зашифрованы.

Вы можете использовать программу восстановления данных от Hetman Software , чтобы попробовать восстановить удаленные исходные версии ваших файлов.Такой подход не гарантирован на 100%, поскольку удаленные файлы могут быть полностью или частично перезаписаны новыми. Однако другого надежного способа вернуть ваши данные нет.

Скачайте, установите и запустите Hetman Partition Recovery. Укажите диск, на котором раньше хранились удаленные файлы, и дождитесь окончания проверки. Бесплатная версия программы покажет все файлы, доступные для восстановления. Для сохранения файлов вам нужно будет купить регистрационный ключ.

.Как защитить компьютер от программ-вымогателей с шифрованием файлов

Установите защитное решение

Приложения «Лаборатории Касперского» с новейшими базами данных заблокируют атаку и предотвратят установку вредоносного ПО на ваш компьютер. В последних версиях продуктов «Лаборатории Касперского» есть компонент «Мониторинг системы», который автоматически создает резервные копии файлов, если к ним обращается подозрительная программа.

Регулярное резервное копирование файлов в облако или на внешний диск

Чтобы защитить ваши файлы от возможных атак вредоносных программ и повреждений вашего компьютера, создайте резервные копии и храните их в облачном хранилище или на съемном диске.

Установить обновления

Поддерживайте свою операционную систему, программное обеспечение и другие приложения в актуальном состоянии. Обновления содержат исправления и улучшения, которые делают приложения и систему более безопасными и стабильными. Обновления - это основное средство устранения уязвимостей.

Если на вашем устройстве установлена программа Kaspersky, регулярно обновляйте ее антивирусные базы.

С устаревшими базами ваша программа Касперского не сможет своевременно обнаруживать новые угрозы.

Не открывать вложения в письмах от неизвестных отправителей

Ransomware часто распространяется через зараженные вложения электронной почты. Киберпреступники стремятся убедить вас открыть вложение, поэтому они называют электронные письма так, как если бы они содержали важную информацию, такую как постановление суда, уведомление о предполагаемом судебном преследовании, уведомление о поздней оплате или что-то подобное. Всегда проверяйте адрес отправителя, прежде чем открывать электронные письма или вложения.

Используйте надежные пароли для учетных записей Windows при подключении через удаленный рабочий стол

Мы рекомендуем использовать надежные пароли для защиты ваших личных данных и учетных записей от взлома во время удаленного подключения.Используйте функцию удаленного рабочего стола из домашней или корпоративной сети и старайтесь не использовать ее при подключении к общедоступной сети. Дополнительные сведения о функции удаленного рабочего стола см. На веб-сайте поддержки Microsoft. Советы по созданию надежного пароля см. В этой статье.

.Ransomware - что это и как удалить?

Все о программах-вымогателях

Вы когда-нибудь задумывались, из-за чего вся эта возня с вымогателями? Вы слышали об этом в офисе или читали об этом в Новости. Возможно, прямо сейчас на экране вашего компьютера появляется всплывающее окно с предупреждением о заражении программой-вымогателем. Ну если вам интересно узнать все, что нужно знать о программах-вымогателях, вы попали в нужное место. Мы расскажем вам о различные формы программ-вымогателей, способы их получения, откуда они пришли, на кого они нацелены и что делать для защиты от Это.

Что такое программы-вымогатели?

Вредоносная программа-вымогатель или программа-вымогатель тип вредоносного ПО, которое не позволяет пользователям получить доступ к их системным или личным файлам и требует выплаты выкупа в чтобы восстановить доступ. Самые ранние варианты программ-вымогателей были разработаны в конце 1980-х годов, и оплата должна была производиться отправлено обычной почтой. Сегодня авторы вымогателей приказывают отправлять платеж через криптовалюту или кредитную карту.

Не позволяйте программам-вымогателям захватить ваше устройство

Убедитесь, что ваше устройство защищено от программ-вымогателей.

Попробуйте Malwarebytes Premium бесплатно в течение 14 дней.

ПОДРОБНЕЕ

Как получить программу-вымогатель?

Существует несколько различных способов заражения вашего компьютера программами-вымогателями. Один из самых распространенных сегодня методов - это через вредоносный спам или вредоносный спам, который незапрашиваемая электронная почта, которая используется для доставки вредоносного ПО. Электронное письмо может содержать прикрепленные файлы, например PDF-файлы. или документы Word. Он также может содержать ссылки на вредоносные веб-сайты.

Malspam использует социальную инженерию, чтобы заставить людей открывать вложения или переходить по ссылкам. представляя себя законным - будь то из надежного учреждения или друга. Киберпреступники используют социальную инженерию в других типах атак с использованием программ-вымогателей, например, выдавая себя за ФБР, чтобы запугивать пользователей, заставляя их платить им сумму денег за разблокировку их файлов.

Еще один популярный метод заражения, который достиг своего пика в 2016 году, - это вредоносная реклама.Вредоносная реклама или вредоносная реклама - это использование интернет-рекламы для распространять вредоносное ПО практически без вмешательства пользователя. При просмотре веб-сайтов даже на законных сайтах пользователи могут быть перенаправлены на криминальные серверы, даже не нажимая на рекламу. Эти серверы каталогизируют подробную информацию о компьютеры-жертвы и их местонахождение, а затем выберите наиболее подходящую вредоносную программу. Часто это вредоносное ПО это программа-вымогатель.

Инфографика о вредоносной рекламе и программах-вымогателях.

Вредоносная реклама часто использует для своей работы зараженный iframe или невидимый элемент веб-страницы. Iframe перенаправляет на целевую страницу эксплойта, и вредоносный код атакует систему с целевой страницы с помощью набора эксплойтов. Все это происходит без ведома пользователя, поэтому это часто называют «потайной загрузкой».

Типы программ-вымогателей

Существует три основных типа программ-вымогателей, степень опасности которых варьируется от умеренно вызывающей до Cuban Missile Crisis. опасно.Они следующие:

Пугающее ПО

Scareware, как оказалось, не так уж и страшно. Он включает в себя мошенническое программное обеспечение безопасности и мошенничество с технической поддержкой. Ты можешь получать всплывающее сообщение о том, что вредоносная программа была обнаружена и единственный способ избавиться от нее - это заплатить. Если вы ничего не делаете, вы, вероятно, и дальше будете получать всплывающие окна, но ваши файлы в основном в безопасности.

Законное программное обеспечение для обеспечения кибербезопасности не будет привлекать клиентов таким образом.Если у вас еще нет программного обеспечения этой компании на вашем компьютере, то они не будут отслеживать вас на предмет заражения программами-вымогателями. Если у вас есть программное обеспечение безопасности, вам не нужно будет платить за удаление инфекции - вы уже заплатил за программное обеспечение для выполнения этой самой работы.

Шкафчики для экрана

Обновите до оранжевого цвета для этих парней. Когда программа-вымогатель с заблокированным экраном попадает на ваш компьютер, это означает вы полностью отключились от своего ПК. При запуске компьютера появляется полноразмерное окно, часто в сопровождении официальной печати ФБР или Министерства юстиции США, говорящей об обнаружении незаконной деятельности на вашем компьютере, и вы должны заплатить штраф.Однако ФБР не станет отключать вас от компьютера или потребовать плата за незаконную деятельность. Если они подозревают вас в пиратстве, детской порнографии или других киберпреступлений, они будут пройти через соответствующие законные каналы.

Шифрование программ-вымогателей

Это действительно мерзкая штука. Это парни, которые захватывают ваши файлы и шифруют их, требуя оплаты в чтобы расшифровать и повторно отправить. Причина, по которой этот тип программ-вымогателей так опасен, заключается в том, что однажды киберпреступники овладевают вашими файлами, никакое программное обеспечение безопасности или восстановление системы не могут вернуть их вам.Если только ты не заплатите выкуп - по большей части они ушли. И даже если вы заплатите, нет никаких гарантий, что киберпреступники вернут вам эти файлы.

Последние атаки программ-вымогателей

История программ-вымогателей

Первая программа-вымогатель, известная как PC Cyborg или AIDS, была создана в конце 1980-х годов. PC Cyborg зашифрует все файлы в каталоге C: после 90 перезагрузок, а затем потребовать от пользователя продлить лицензию, отправив 189 долларов США по почте на ПК. Cyborg Corp.Используемое шифрование было достаточно простым, чтобы его можно было отменить, поэтому оно не представляло опасности для тех, кто был компьютером. смекалка.

Поскольку в течение следующих 10 лет появится несколько вариантов, настоящая угроза вымогателей появится только тогда, когда 2004 год, когда GpCode использовал слабое шифрование RSA для хранения личных файлов с целью выкупа.

В 2007 году WinLock возвестил о появлении нового типа программ-вымогателей, которые вместо шифрования файлов блокировали людей. своих рабочих столов. WinLock взял на экране жертвы и отображается порнографические изображения.Затем потребовал оплаты через платное СМС, чтобы удалить их.

С появлением в 2012 году семейства вымогателей Reveton появилась новая форма вымогателя: программа-вымогатель правоохранительных органов. Жертвы будут заблокированы от своего рабочего стола, и им будет показана официальная страница, содержащая учетные данные для закона. правоохранительные органы, такие как ФБР и Интерпол. Программа-вымогатель будет утверждать, что пользователь совершил преступление, такие как компьютер взлома, загрузка нелегальных файлов, или даже быть связанным с детской порнографией.Большая часть закона Семьи программ-вымогателей требовали уплаты штрафа в размере от 100 до 3000 долларов США с помощью предоплаченной карты, например UKash или PaySafeCard.

Обычные пользователи не знали, что с этим делать, и считали, что они действительно находятся под следствием закона. исполнение. Эта тактика социальной инженерии, теперь называемая подразумеваемой виной, заставляет пользователя сомневаться в собственных силах. невиновность, и вместо того, чтобы быть вызванным на занятие, которым они не гордятся, заплатите выкуп, чтобы все уйти.

В 2013 году CryptoLocker заново представил миру шифрование программ-вымогателей - только на этот раз оно было намного опаснее. CryptoLocker использовал шифрование военного уровня и хранил ключ, необходимый для разблокировки файлов на удаленном сервере. Это означало, что пользователям было практически невозможно вернуть свои данные, не заплатив выкуп. Этот тип программ-вымогателей-шифровальщиков используется до сих пор, поскольку доказал, что это невероятно эффективный инструмент для зарабатывания денег киберпреступниками. Крупномасштабные вспышки программ-вымогателей, такие как WannaCry в мае 2017 г. и Petya в июне 2017 г., использовали шифрование программ-вымогателей, чтобы заманить в ловушку пользователей и компании по всему миру.

В конце 2018 года Рюк ворвался на сцену программ-вымогателей, совершив ряд атак на американские новостные издания, а также на Управление Онслоу Уотер и Канализацию Северной Каролины. Интересно отметить, что целевые системы сначала были заражены Emotet или TrickBot, двумя троянами, крадущими информацию, которые теперь используются для доставки других форм вредоносного ПО, например, Ryuk. Директор Malwarebytes Labs Адам Куджава предполагает, что Emotet и TrickBot используются для поиска ценных целей. Как только система заражена и помечена как хорошая цель для вымогателей, Emotet / TrickBot повторно заражает систему с помощью Ryuk.

Согласно последним новостям, преступники, стоящие за вымогателем Sodinokibi (предполагаемое ответвление GandCrab), начали использовать поставщиков управляемых услуг (MSP) для распространения инфекций. В августе 2019 года сотни стоматологических кабинетов по всей стране обнаружили, что у них больше нет доступа к своим записям пациентов. Злоумышленники использовали взломанный MSP, в данном случае компанию по разработке программного обеспечения для медицинских записей, чтобы напрямую заразить более 400 стоматологических кабинетов с помощью программного обеспечения для ведения документации.

Программа-вымогатель для Mac

Узнайте о KeRanger, первом вымогателе для Mac.

Авторы вредоносных программ для Mac, которые не должны остаться в стороне от программ-вымогателей, выпустили первую программу-вымогатель для Mac OS в 2016. Называется KeRanger, программа-вымогатель заразила приложение Transmission, которое при запуске копировало оставшиеся вредоносные файлы. тихо работали в фоновом режиме в течение трех дней, пока они не взорвали и не зашифровали файлы. К счастью, Встроенная программа Apple для защиты от вредоносных программ XProtect выпустила обновление вскоре после обнаружения программы-вымогателя. это заблокировало бы его заражение пользовательских систем.Тем не менее, программа-вымогатель Mac больше не является теоретической.

Мобильный вымогатель

Только в 2014 году на пике популярности печально известного CryptoLocker и других аналогичных семейств программ-вымогателей в большом масштабе на мобильном телефоне устройств. Мобильные программы-вымогатели обычно отображают сообщение о том, что устройство заблокировано из-за какого-либо типа незаконная деятельность. В сообщении говорится, что телефон будет разблокирован после оплаты комиссии. Мобильные программы-вымогатели часто доставляется через вредоносные приложения и требует загрузки телефона в безопасном режиме и удаления зараженных app, чтобы получить доступ к вашему мобильному устройству.

На кого нацелены авторы программ-вымогателей?

Когда программа-вымогатель была представлена (а затем повторно представлена), ее первоначальными жертвами были отдельные системы (также известные как обычные системы). люди). Однако киберпреступники начали полностью осознавать свой потенциал, когда развернули программы-вымогатели для бизнеса. Программы-вымогатели оказались настолько успешными против предприятий, что снизили производительность и привели к потере данных и доходов, что его авторы направили против них большую часть своих атак. К концу 2016 года 12,3% обнаружений на предприятиях в мире были вымогателями и только 1.8 процентов обнаружений потребителей были программами-вымогателями по всему миру. А к 2017 году 35% малых и средних предприятий подверглись атакам с использованием программ-вымогателей.

Отчет о программах-вымогателях для малого и среднего бизнеса.

Географически атаки программ-вымогателей по-прежнему сосредоточены на западных рынках, включая Великобританию, США и Канаду. соответственно. Как и в случае с другими участниками угроз, авторы программ-вымогателей следят за деньгами, поэтому они ищут области, которые имеют как широкое распространение ПК, так и относительное богатство.Поскольку развивающиеся рынки в Азии и Южной Америке ускоряется экономический рост, ожидается рост числа программ-вымогателей (и других форм вредоносное ПО).

Что делать, если я заражен

Правило номер один, если вы заразились программой-вымогателем, - никогда не платить выкуп. (Теперь это совет, одобренный ФБР.) Все, что делает, - это побуждает киберпреступников запускать дополнительные нападения на вас или на кого-то еще. Однако вы можете получить некоторые зашифрованные файлы с помощью бесплатных дешифраторов.

Чтобы прояснить: не для всех семейств программ-вымогателей созданы дешифраторы, во многих случаях из-за того, что программы-вымогатели использует передовые и сложные алгоритмы шифрования. И даже если есть дешифратор, его нет всегда ясно, если это правильная версия вредоносного ПО. Вы не хотите дополнительно шифровать файлы с помощью с использованием неправильного скрипта дешифрования. Поэтому вам нужно внимательно следить за сообщением о выкупе. или, возможно, спросите совета у специалиста по безопасности / ИТ, прежде чем что-либо пробовать.

Другие способы борьбы с заражением программ-вымогателей включают загрузку продукта безопасности, известного для исправления и запуск сканирования для удаления угрозы. Вы можете не вернуть свои файлы, но можете быть уверены, что заражение быть очищенным. Для программ-вымогателей с блокировкой экрана может потребоваться полное восстановление системы. Если это не сработает, вы можете попробовать запустить сканирование с загрузочного компакт-диска или USB-накопителя.

Если вы хотите попытаться предотвратить заражение шифровальщиком в действии, вам нужно бдительный.Если вы заметили, что ваша система замедляется без всякой причины, выключите ее и отключите от Интернет. Если после повторной загрузки вредоносная программа все еще активна, она не сможет отправлять или получать инструкции от управляющего сервера. Это означает, что без ключа или способа получения платежа вредоносное ПО может бездействовать. На этом этапе загрузите и установите продукт безопасности и запустите полное сканирование.

Как защититься от программ-вымогателей?

Эксперты по безопасностисогласны с тем, что лучший способ защиты от программ-вымогателей - это в первую очередь предотвратить их появление.

Прочтите о лучших способах предотвращения заражения программами-вымогателями.

Хотя существуют методы борьбы с заражением программ-вымогателей, они в лучшем случае являются несовершенными решениями и часто требуют гораздо больше технических навыков, чем у среднего пользователя компьютера. Итак, вот что мы рекомендуем сделать, чтобы избежать последствий атак программ-вымогателей.