Как вытащить из карантина файл

Как восстановить файлы из карантина Защитника Windows 10

Защитник Windows – встроенное в систему антивирусное средство – в её десятой версии заметно вырос. Вырос функционально: он получал какие-то новые возможности почти в каждом поставляемом для «Десятки» накопительном апдейте. Вырос также и в плане активности погони за угрозами. Однако независимые лаборатории, периодически тестирующие различные антивирусные Windows-продукты на предмет их эффективности, пока что не спешат констатировать улучшения в работе Защитника.

Он даже не попадает в десятку лучшего антивирусного ПО. Многие пользователи Windows 10, доверившиеся штатной защите, наверняка заметили в последнее время усиление защитных мер. У таких мер, увы, есть обратная сторона – повысившийся процент ложных срабатываний.

Как вызволить из карантина штатного антивируса Виндовс 10 ошибочно заблокированные им файлы?

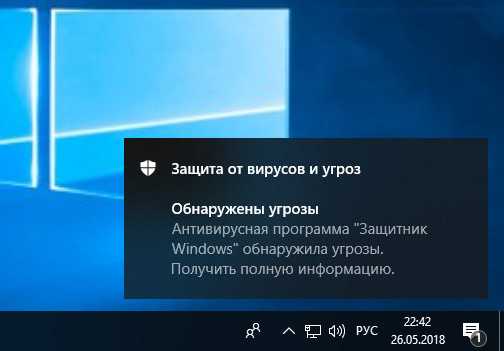

После массовых эпидемий вирусов-шифровальщиков WannaCry и Petya в 2017 году компания Microsoft всерьёз озаботилась проблемами защиты Windows-устройств. В составе Защитника версии системы 10 появилась фича для защиты от вирусов-шантажистов, а методы выявления угроз стали более агрессивными. Агрессивно – не значит эффективно. Защитник в «Десятке» постоянно что-то сканирует, блокирует неимоверное количество угроз, его процесс Antimalware Service Executable периодически нагружает ресурсы компьютера. В разряд неугодному штатному антивирусу содержимому попадают все мало-мальски подозрительные файлы запуска. А это не только кейгены в составе пиратского софта, но и вполне себе безобидные рабочие файлы программ из числа таковых от непроверенных компанией Microsoft разработчиков. Далеко не всё то, что Защитник считает угрозами, является таковыми на деле. Более того, не обо всех перехваченных угрозах Защитник нам сообщает.

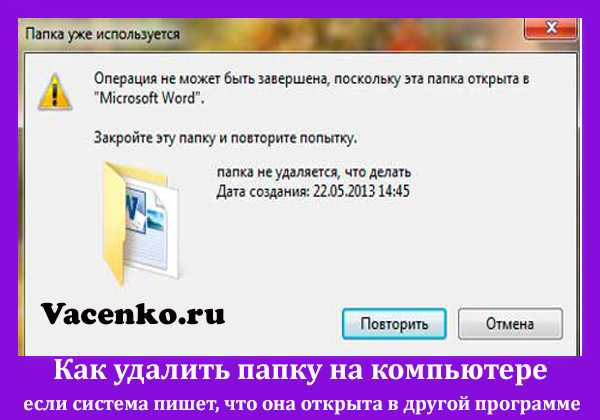

О том, что на компьютере якобы имеются угрозы, мы узнаём из системного сообщения.

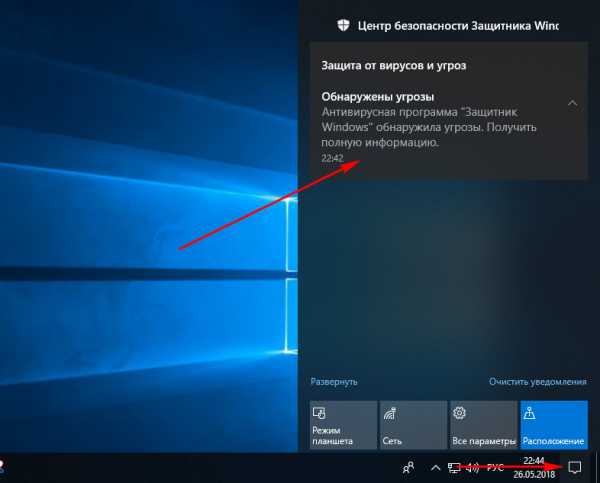

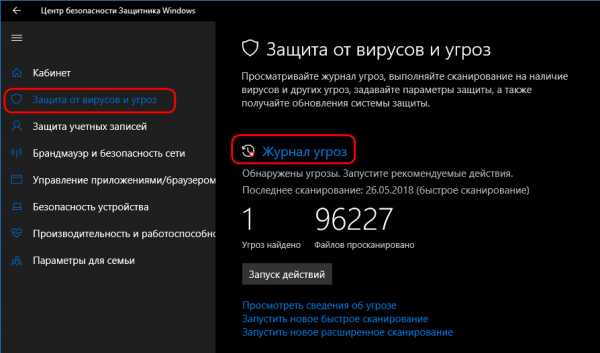

Можем открыть Центр уведомлений и кликнуть по такому сообщению, чтобы по прямой ссылке попасть в раздел журнала угроз в приложении системного Центра безопасности.

Или запускаем приложение и открываем журнал угроз.

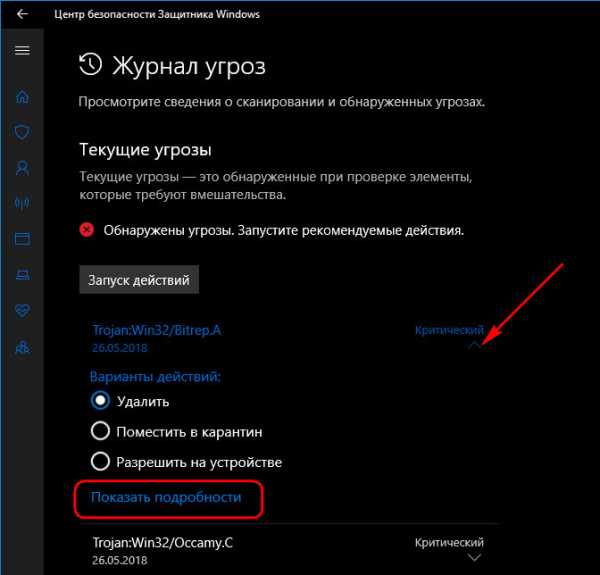

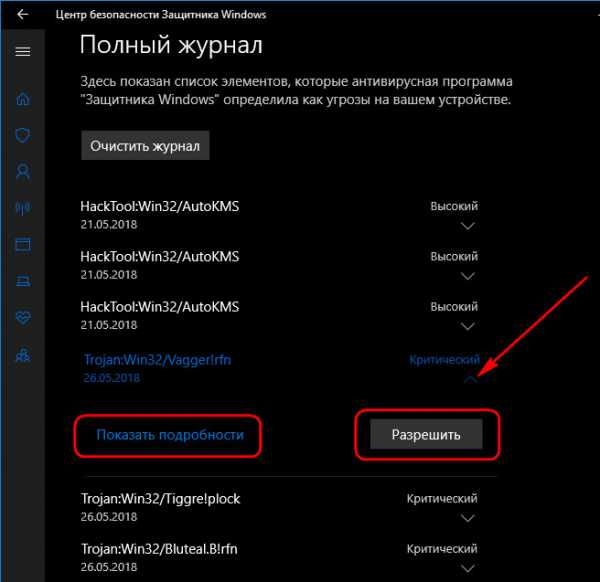

В журнале увидим перечень с детальными сведениями по обнаруженным угрозам. Раскрываем каждую отдельно и смотрим её подробности.

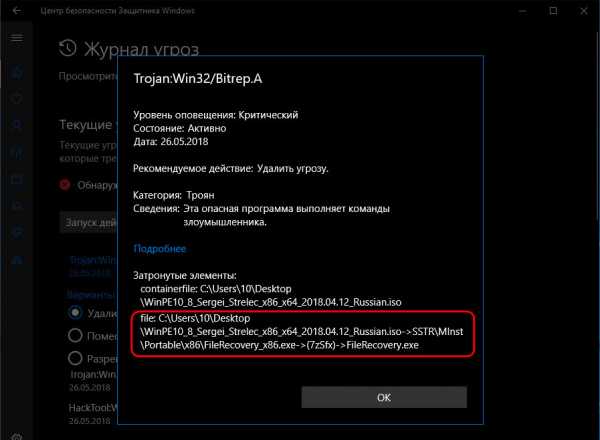

Вот самое что ни на есть ложное срабатывание: Защитник ошибочно заблокировал файл запуска кустарной утилиты на борту образа Live-диска и незаслуженно обозвал её трояном.

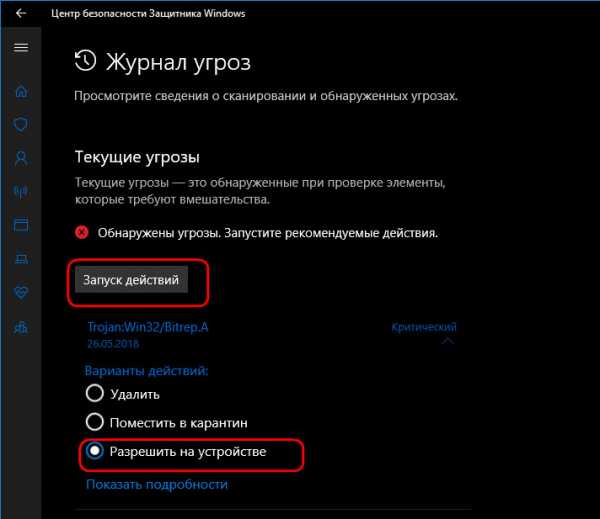

Закрываем окно подробностей и восстанавливаем этот файл. В вариантах действий выбираем «Разрешить на устройстве». Кликаем выше «Запуск действий».

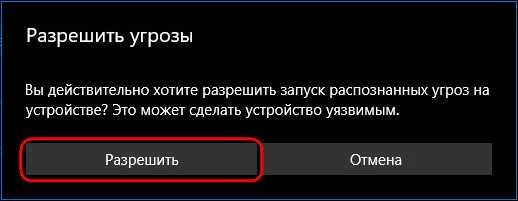

Дополнительно подтверждаем разрешение.

И так рассматриваем каждую обнаруженную угрозу, при необходимости ищем по заблокированным файлам справку в Интернете и затем принимаем решение – разрешать этот файл или удалять его.

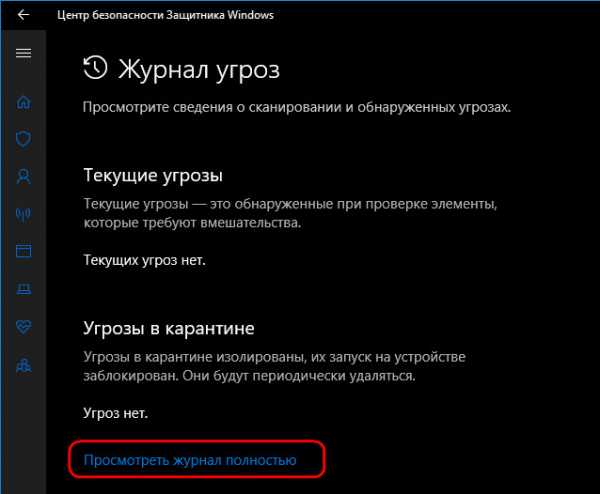

Но, как упоминалось, Защитник уведомляет нас не обо всех заблокированных файлах. Кое с чем он расправляется втихую. В журнале угроз жмём «Просмотреть журнал полностью».

И только теперь мы увидим полный перечень неугодных Защитнику файлов. Здесь также необходимо просмотреть по всем файлам, расцененным как угрозы, подробности. И если эти файлы окажутся не вредоносными, следовательно, их можно разрешить на компьютере.

Восстановление файлов, помещенных в карантин, в защитнике Microsoft Defender AV - Windows security

- Чтение занимает 2 мин

В этой статье

Важно!

Добро пожаловать в Microsoft Defender для конечной точки— новое имя для Advanced Threat Protection в защитнике Microsoft.Welcome to Microsoft Defender for Endpoint, the new name for Microsoft Defender Advanced Threat Protection. Ознакомьтесь с дополнительными сведениями об этой и других обновлениях.Read more about this and other updates here. Мы будем обновлять названия в продуктах и в документах в ближайшем будущем.We'll be updating names in products and in the docs in the near future.

Относится к:Applies to:

Если антивирусная программа Microsoft Defender настроена для обнаружения и устранения угроз на вашем устройстве, в карантине антивирусная программа Microsoft Defender помещает подозрительные файлы.If Microsoft Defender Antivirus is configured to detect and remediate threats on your device, Microsoft Defender Antivirus quarantines suspicious files. Если вы уверены, что файл, на который помещено карантин, не является угрозой, вы можете восстановить его.If you are certain a quarantined file is not a threat, you can restore it.

- Откройте систему безопасности Windows.Open Windows Security.

- Выберите вирус & защита от угроз и щелкните История защиты.Select Virus & threat protection and then click Protection history .

- В списке Недавние элементы отфильтруйте элементы, помещенные в карантин.In the list of all recent items, filter on Quarantined Items.

- Выберите элемент, который вы хотите сохранить, и выполните действие, например восстановление.Select an item you want to keep, and take an action, such as restore.

Связанные статьиRelated articles

Восстановление файлов из карантина

Восстановление файлов из карантина Пожалуйста, включите Javascript в браузере!Восстановление файлов из карантина

Чтобы восстановить файлы из карантина, выполните следующие действия:

- Откройте главное окно программы.

- По ссылке Карантин, расположенной в верхней части главного окна программы, откройте окно Хранилища.

Откроется закладка Карантин окна Хранилища.

- Если вы хотите восстановить все файлы, помещенные на карантин, то в контекстном меню любого файла выберите пункт Восстановить все.

Kaspersky Endpoint Security переместит все файлы из карантина в папки их исходного размещения.

- Если вы хотите восстановить один или несколько файлов из карантина, то выполните следующие действия:

- На закладке Карантин выберите один или несколько файлов, которые вы хотите восстановить из карантина.

Чтобы выбрать несколько файлов, помещенных на карантин, откройте по правой клавише мыши контекстное меню любого файла и выберите пункт Выделить все. Далее отметьте те файлы, с которых вы хотите снять выделение, удерживая клавишу CTRL.

- Восстановите файлы одним из следующих способов:

- Нажмите на кнопку Восстановить.

- По правой клавише мыши откройте контекстное меню и выберите пункт Восстановить.

Kaspersky Endpoint Security переместит выбранные файлы в папки их исходного размещения.

- На закладке Карантин выберите один или несколько файлов, которые вы хотите восстановить из карантина.

Как вытащить файлы из карантина антивируса?

В случае расследования каких-либо компьютерных инцидентов периодически возникает необходимость вытащить файлы из карантина антивируса. Всё не так страшно, если есть непосредственный доступ к операционной системе и есть, соответственно, пароль от антивируса, если последний защищён.

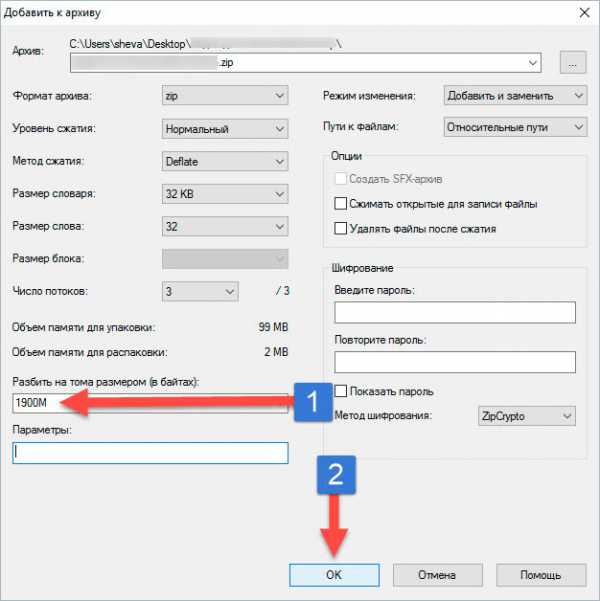

Ну а что делать, если у нас имеется только образ жёсткого диска? Как в этом случае можно вытащить экземпляр вирусни и получить сигнатуру, с которой он улетел.

На помощь нам приходит замечательный скрипт DeXRAY.pl от Hexacorn. Но есть одно “но” – этот супер-мега-прокси скрипт фурычит под Perl, а это заставит нас ещё его завести… Чтож, попробуем.

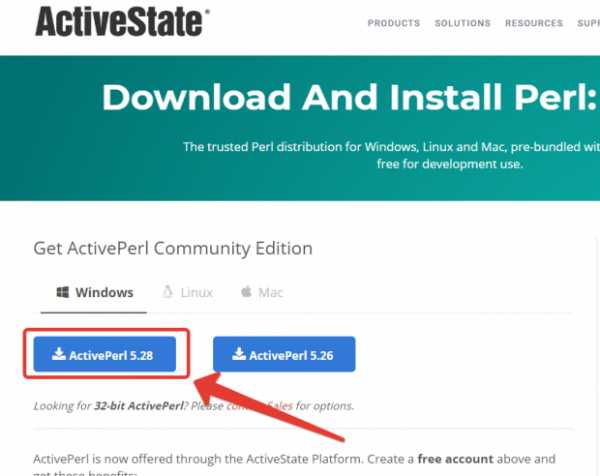

Ставим Perl

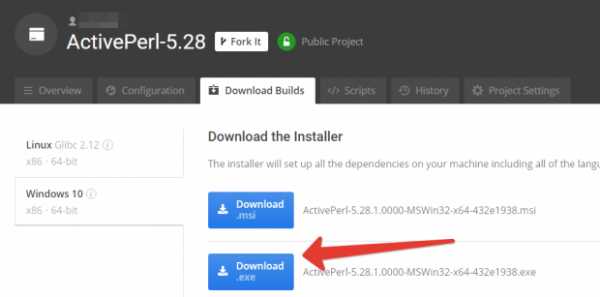

Perl под Windows есть несколько вариантов, мне под руку попался ActivePerl, возьмём его. Но при желании можно запустить скрипт на любом другом движке, даже на Linux-дистрибутиве.

Качаем инсаллятор, ставим в лучших традициях Windows.

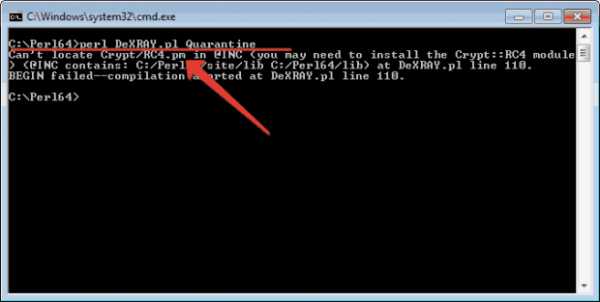

Туда же в каталог с Перлом качаем скрипт DeXRAY.pl, ссылка есть выше. Пробуем запустить:

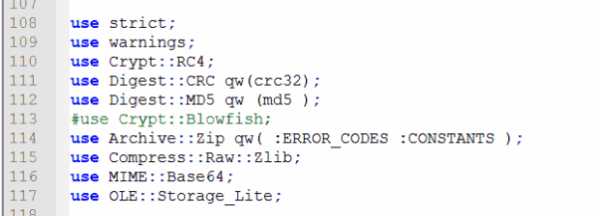

Туда же в каталог с Перлом качаем скрипт DeXRAY.pl, ссылка есть выше. Пробуем запустить:perl DeXRAY.pl dir Получаем ошибку о “Crypt/RC4.pm” – надо качать соответствующий модуль и класть в соответствующий каталог в lib. Например вот указанный модуль нужно положить в Perl64\lib\Crypt\RC4.pm. Таких ошибок у меня была масса. Кстати, нехватку Crypt\Blowfish я так и не поборол. Поэтому пришлось просто закомментировать строчку.

Получаем ошибку о “Crypt/RC4.pm” – надо качать соответствующий модуль и класть в соответствующий каталог в lib. Например вот указанный модуль нужно положить в Perl64\lib\Crypt\RC4.pm. Таких ошибок у меня была масса. Кстати, нехватку Crypt\Blowfish я так и не поборол. Поэтому пришлось просто закомментировать строчку.

Судя по коду, функции Blowfish используются для разбора Symantec, мне не было необходимо.

Судя по коду, функции Blowfish используются для разбора Symantec, мне не было необходимо.

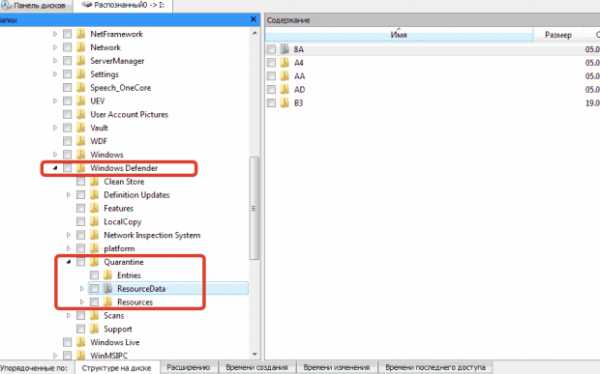

Забираем Карантин

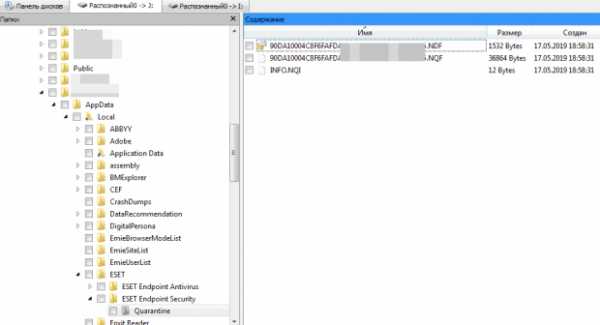

В общем виде ищем каталоги QB (Kaspersky), Quarantine (ESET, Windows Defender)…

Или вот…

Или вот…

Копируем все каталоги в одно место и скармливаем этот каталог на вход DeXRAY.

Копируем все каталоги в одно место и скармливаем этот каталог на вход DeXRAY.

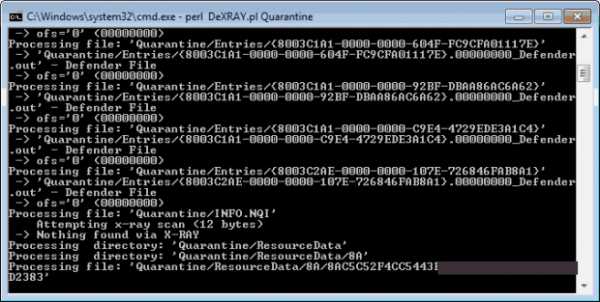

Выглядит это как-то так:

Интерпретация результатов

Интерпретация результатов

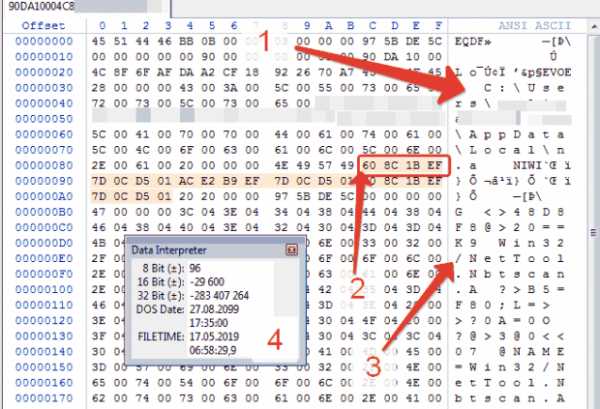

Сами тела вредоносного ПО получают расширение .out и лежит в том же каталоге. Если нужно получить – EXE – просто переименовать.

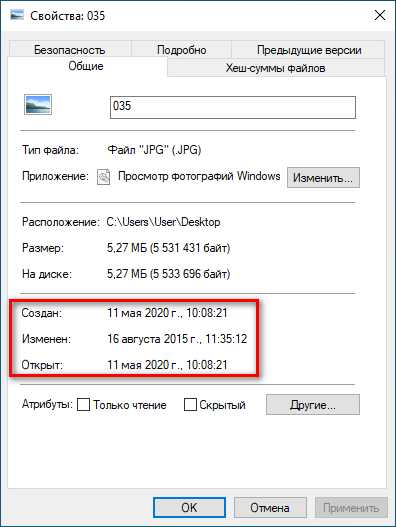

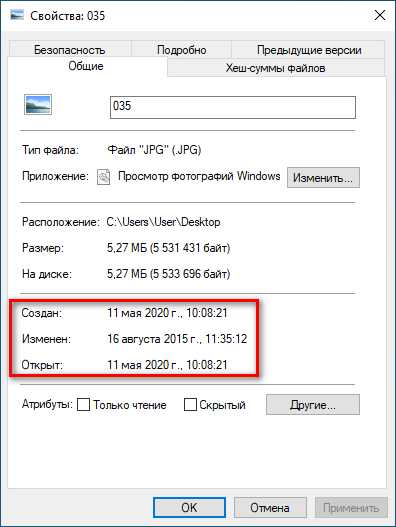

А описание придётся искать в том же каталоге в других файлов меньшего размера. Вот, в частности, для ESET информация из NDF-файла с тем же именем, что и вредонос. Здесь мы видим исходный пут файла [1] – “C:\Users\…\AppData\Local\n.a”… Дата обнаружения – выделил [2] – в Data Interpreter есть инфо о сконвертированной дате [4]. Ниже под [3] – сигнатура, по которой была сработка. Win32/NetTool.Nbtscan.A.

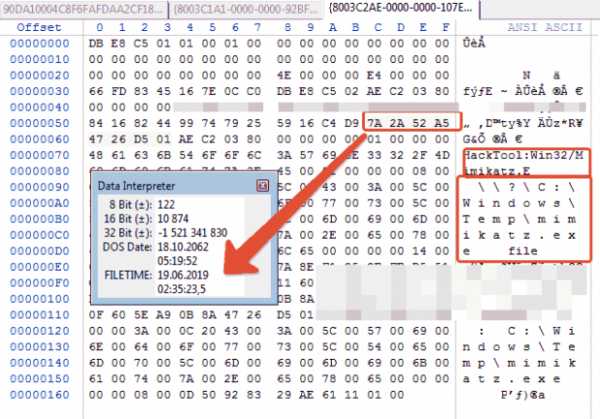

Для Windows Defender – немного иначе.

Для Windows Defender – немного иначе.

Сами тела вредоносов (а точнее дампы памяти) падают в ResourceData (они декодируются DeXRAY в MDMP-файл), а описания – в каталог Entries – в соответствующие OUT-файлы:

Декодирована дата обнаружения, сигнатура – HackTool:Win32/Mimikatz.E, а также исходный путь.

Как восстановить объект из карантина с помощью Kaspersky Security 10.x для Windows Server

Перед установкой Kaspersky Security 10.1.1 для Windows Server удалите с сервера другие антивирусные программы.

Вы можете устанавливать Kaspersky Security 10.1.1 для Windows Server, не удаляя установленный Антивирус Касперского 8.0 для Windows Server Enterprise Edition или Kaspersky Security 10 для Windows Server.

Аппаратные требования к серверу

Общие требования:

- x86-64-совместимые системы в однопроцессорной и многопроцессорной конфигурации;

- объем дискового пространства:

- для установки всех программных компонентов — 70 МБ.

- для загрузки и хранения антивирусных баз программы — 2 ГБ (рекомендуется).

- для хранения объектов на карантине и в резервном хранилище — 400 МБ (рекомендуется).

- для хранения журналов — 1 ГБ (рекомендуется).

Минимальная конфигурация:

- процессор — однопроцессорный 1,4 ГГц.

- объем оперативной памяти — 1 ГБ.

- дисковая подсистема — 4 ГБ свободного пространства.

Рекомендуемая конфигурация:

- процессор — четырехпроцессорный 2,4 ГГц.

- объем оперативной памяти — 2 ГБ.

- дисковая подсистема — 4 ГБ свободного пространства.

Программные требования к серверу

Для установки и работы Kaspersky Security требуется наличие на сервере Microsoft Windows Installer 3.1.

Вы можете установить Kaspersky Security 10.1.1 для Windows Server на сервер под управлением одной из следующих 32-разрядных операционных систем Microsoft Windows:

- Windows Server 2003 Standard / Enterprise / Datacenter с пакетом обновлений SP2 или выше.

- Windows Server 2003 R2 Standard / Enterprise / Datacenter с пакетом обновлений SP2 или выше.

- Windows Server 2008 Standard / Enterprise / Datacenter с пакетом обновлений SP1 или выше.

- Windows Server 2008 Core Standard / Enterprise / Datacenter с пакетом обновлений SP1 или выше.

Вы можете установить Kaspersky Security 10.1.1 для Windows Server на сервер под управлением одной из следующих 64-разрядных операционных систем Microsoft Windows:

- Windows Server 2003 Standard / Enterprise / Datacenter с пакетом обновлений SP2 или выше.

- Windows Server 2003 R2 Standard / Enterprise / Datacenter с пакетом обновлений SP2 или выше.

- Windows Server 2008 Standard / Enterprise / Datacenter с пакетом обновлений SP1 или выше.

- Windows Server 2008 Core Standard / Enterprise / Datacenter с пакетом обновлений SP1 или выше.

- Microsoft Small Business Server 2008 Standard / Premium.

- Windows Server 2008 R2 Foundation / Standard / Enterprise / Datacenter с пакетом обновлений SP1 или выше.

- Windows Server 2008 R2 Core / Standard / Enterprise / Datacenter с пакетом обновлений SP1 или выше.

- Windows Hyper-V Server 2008 R2 с пакетом обновлений SP1 или выше.

- Microsoft Small Business Server 2011 Essentials / Standard.

- Microsoft Windows MultiPoint Server 2011.

- Windows Server 2012 Foundation / Essentials / Standard / Datacenter / MultiPoint Server.

- Windows Server 2012 Core Standard / Datacenter.

- Windows Storage Server 2012.

- Windows Hyper-V Server 2012.

- Windows Server 2012 R2 Foundation / Essentials / Standard / Datacenter.

- Windows Server 2012 R2 Core Standard / Datacenter.

- Windows Storage Server 2012 R2.

- Windows Hyper-V Server 2012 R2.

- Windows Server 2016 Essentials / Standard / Datacenter / MultiPoint Premium Server.

- Windows Server 2016 Core Standard / Datacenter.

- Windows Storage Server 2016.

- Windows Hyper-V Server 2016.

- Windows Server 2019 все редакции (включая Core / Terminal / Hyper-V).

Следующие операционные системы Windows более не поддерживаются производителем: Windows Server 2003 Standard / Enterprise / Datacenter с пакетом обновлений SP2, Windows Server 2003 R2 Standard / Enterprise / Datacenter с пакетом обновлений SP2 (32- и 64-разрядные версии). Возможны ограничения технической поддержки «Лаборатории Касперского» серверов, работающих на этих операционных системах.

Вы можете установить Kaspersky Security 10.1.1 для Windows Server на следующие терминальные серверы:

- Microsoft Remote Desktop Services на базе Windows Server 2008.

- Microsoft Remote Desktop Services на базе Windows Server 2008 R2.

- Microsoft Remote Desktop Services на базе Windows Server 2012.

- Microsoft Remote Desktop Services на базе Windows Server 2012 R2.

- Microsoft Remote Desktop Services на базе Windows Server 2016.

- Microsoft Remote Desktop Services на базе Windows Server 2019.

- Citrix XenApp 6.0, 6.5, 7.0, 7.5 - 7.9, 7.15.

- Citrix XenDesktop 7.0, 7.1, 7.5 - 7.9, 7.15.

Регистрация службы Kaspersky Security для Windows Server как защищенной с помощью драйвера ELAM возможна в операционной системе Microsoft Windows Server 2016 RS3 версия 16299 и выше.

Как достать файлы из карантина Защитника Windows 10

Операционная система на ПК в обязательном порядке должна быть защищена: от вирусов, шпионских атак, вредоносных скриптов и прочего. Все это нужно при скачивании файлов, переходе по ссылкам на сайтах, отправке электронной почты, онлайн платежах и пр. Для решения этой задачи требуется антивирусная программа. Но что если цена на антивирус на компьютер вас не устраивает или у вас пока нет возможности приобрести и установить ПО. Можно воспользоваться встроенными решениями. Например, в Windows 10 есть встроенный защитный модуль Defender или Защитник. Конечно же, это не полноценная платная антивирусная программа. Но и ее будет достаточно для базовой защиты. И, к сожалению, у нее есть те же проблемы, что и у других антивирус. В частности, блокировка и помещение в карантин файлов по ошибке. И у многих пользователей возникает вопрос: «Как достать файл из карантина защитник Windows 10?»

Что такое карантин и как туда попадают файлы

Прежде всего, нужно разобраться с этим определением. Под ним понимается отдельная область на жестком диске, куда помещаются вредоносные файлы. Карантин нужен для того, чтобы заблокировать работу файлов и не дать им получить доступ к системным данным. То есть он как бы изолирован в этой области. Но при этом не удаляется. Пользователь может через антивирус провести с ним различные манипуляции:

- Повторно просканировать;

- Попытаться вылечить;

- Полностью удалить.

Как правило, в карантин файлы попадают при ручном или автоматическом сканировании жестких дисков, когда антивирус обнаруживает подозрительную активность. Но бывает так, что туда файлы попадают ошибочно. Например:

- Вы скачали архив с какими-то документами, и программа посчитала его вредоносным;

- Вы запустили exe файл программы, которая написана вами вручную (или другим человеком) и не имеет сертификатов безопасности;

- Вы используете crack файлы для взлома программ и игр. Они вносят изменения в данные программного обеспечения, что может быть расценено как атака (даже если файлы безвредны для системы).

И если данные попали в область ошибочно, то нужно понять, где находится карантин в защитнике Виндовс 10 и как оттуда достать файлы.

Как попасть в карантин Windows 10

Для этой области в системе выделяется отдельная зона, в которую вручную попасть крайне проблематично. Это сделано в целях безопасности. Но через интерфейс ОС вы можете получить доступ к карантину. Для этого нужно выполнить следующие шаги:

- Откройте вкладку «Параметры Windows» через меню Пуск;

- Найдите раздел «Обновление и безопасность»;

- В новом окне в левом меню выделите «Защитник Windows». Проверьте, что он включен. Если отключен, то нажмите соответствующую кнопку для активации;

- Нажмите на кнопку для открытия центра безопасности;

- В новом меню выберите пункт «Защита от вирусов и угроз»;

- Нажмите «Журнал сканирования»;

- Нажмите «Угрозы в карантине», чтобы раскрыть весь список.

Здесь будут представлены все файлы, которые были заблокированы. Нажав на «Показать подробности», вы узнаете, где находится карантин в Виндовс 10 и конкретный файл. Из этого меню вы можете выполнить несколько действий:

- Восстановить заблокированный файл. Делайте это только в том случае, когда уверены, что он безопасен для системы;

- Удалить вирус;

- Удалите все файлы, попавшие в карантин.

Еще вы можете с помощью кнопки «Разрешенные угрозы» поставить исключение на выбранные файлы, чтобы Defender больше их не удалял. Это будет актуально, если он «ругается» на различные программы и утилиты, не давая с ними работать. Теперь вы знаете, как открыть карантин в защитнике Windows 10 и восстановить файлы.

Выполнение ответных действий над файлом в Microsoft Defender ATP - Windows Security

- 11 минут на чтение

В этой статье

Важно

Добро пожаловать в Microsoft Defender for Endpoint , новое название Microsoft Defender Advanced Threat Protection .Подробнее об этом и других обновлениях читайте здесь. В ближайшем будущем мы обновим названия продуктов и документов.

Применимо к:

Важно

Некоторая информация относится к предварительно выпущенному продукту, который может быть существенно изменен перед коммерческим выпуском. Microsoft не дает никаких гарантий, явных или подразумеваемых, в отношении информации, представленной здесь.

Хотите испытать Defender for Endpoint? Подпишитесь на бесплатную пробную версию.

Быстро реагируйте на обнаруженные атаки, останавливая и помещая файлы в карантин или блокируя файл. После выполнения действий с файлами вы можете проверить сведения о действиях в Центре действий.

Ответные действия доступны на странице подробного профиля файла. Находясь на этой странице, вы можете переключаться между новым и старым макетами страницы, переключая новую страницу файла . Остальная часть этой статьи описывает новый макет страницы.

Ответные действия выполняются в верхней части страницы файла и включают:

- Остановить и поместить файл в карантин

- Добавить индикатор

- Скачать файл

- Проконсультируйтесь со специалистом по угрозам

- Центр поддержки

Вы также можете отправить файлы на глубокий анализ, чтобы запустить файл в безопасной облачной песочнице.Когда анализ будет завершен, вы получите подробный отчет, содержащий информацию о поведении файла. Вы можете отправить файлы для глубокого анализа и прочитать прошлые отчеты, выбрав вкладку Глубокий анализ . Он расположен под карточками с информацией о файлах.

Для некоторых действий требуются определенные разрешения. В следующей таблице описано, какие действия могут выполняться при определенных разрешениях с переносимыми исполняемыми (PE) и не-PE файлами:

| Разрешение | PE файлы | Файлы без PE |

|---|---|---|

| Просмотреть данные | X | X |

| Оповещения, расследование | ☑ | X |

| Живой ответ основной | X | X |

| Живой ответ расширенный | ☑ | ☑ |

Дополнительные сведения о ролях см. В разделе Создание ролей и управление ими для управления доступом на основе ролей.

Остановить и поместить файлы в карантин в сети

Вы можете сдержать атаку в своей организации, остановив вредоносный процесс и поместив в карантин файл, в котором он был обнаружен.

Важно

Вы можете выполнить это действие, только если:

- Устройство, на котором вы выполняете действие, работает под управлением Windows 10 версии 1703 или более поздней

- Файл не принадлежит доверенным сторонним издателям или не подписан Microsoft

- Microsoft Defender Antivirus должен работать как минимум в пассивном режиме.Дополнительные сведения см. В разделе Совместимость с антивирусом Microsoft Defender.

Действие Остановить и поместить файл в карантин включает остановку запущенных процессов, помещение файлов в карантин и удаление постоянных данных, таких как любые разделы реестра.

Это действие вступает в силу на устройствах с Windows 10 версии 1703 или более поздней, на которых файл просматривался в течение последних 30 дней.

Примечание

Вы сможете восстановить файл из карантина в любой момент.

Остановить и поместить файлы в карантин

-

Выберите файл, который нужно остановить и поместить в карантин.Вы можете выбрать файл в любом из следующих представлений или использовать поле поиска:

- Предупреждения - щелкните соответствующие ссылки в описании или деталях на временной шкале артефакта

- Поле поиска - выберите Файл из раскрывающегося меню и введите имя файла

-

Перейдите на верхнюю панель и выберите Остановить и поместить файл в карантин .

-

Укажите причину, затем нажмите Подтвердить .

Центр уведомлений показывает информацию об отправке:

- Время отправки - Показывает, когда действие было отправлено.

- Успех - показывает количество устройств, на которых файл был остановлен и помещен в карантин.

- Failed - показывает количество устройств, на которых не удалось выполнить действие, и подробные сведения об ошибке.

- В ожидании - показывает количество устройств, на которых файл еще не был остановлен и помещен в карантин.Это может занять некоторое время, если устройство отключено или не подключено к сети.

-

Выберите любой из индикаторов состояния, чтобы просмотреть дополнительную информацию о действии. Например, выберите Failed , чтобы увидеть, где не удалось выполнить действие.

Уведомление о пользователе устройства : Когда файл удаляется с устройства, отображается следующее уведомление:

На временной шкале устройства новое событие добавляется для каждого устройства, на котором файл был остановлен и помещен в карантин.

Для файлов, широко используемых в организации, перед выполнением действия отображается предупреждение, подтверждающее, что операция предназначена.

Восстановить файл из карантина

Вы можете выполнить откат и удалить файл из карантина, если после проверки вы определили, что он чистый. Выполните следующую команду на каждом устройстве, на котором файл был помещен в карантин.

-

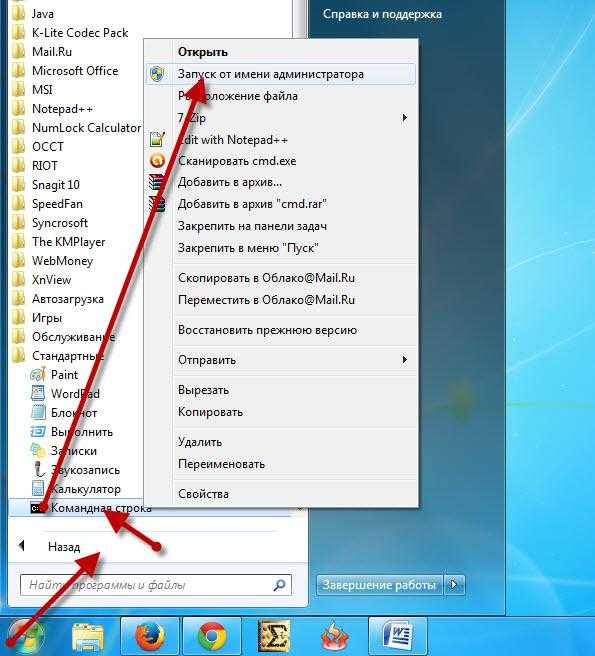

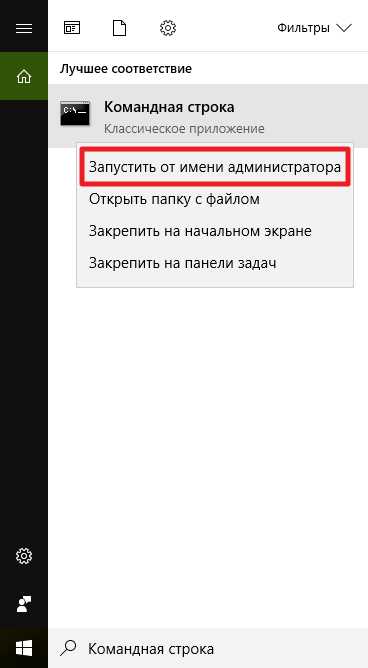

Откройте на устройстве командную строку с повышенными привилегиями:

а.Перейдите к Start и введите cmd .

г. Щелкните правой кнопкой мыши Командная строка и выберите Запуск от имени администратора .

-

Введите следующую команду и нажмите Введите :

«% ProgramFiles% \ Windows Defender \ MpCmdRun.exe» –Восстановить –Имя EUS: Win32 / CustomEnterpriseBlock –Все

Примечание

В некоторых сценариях Имя угрозы может отображаться как: EUS: Win32 / CustomEnterpriseBlock! Cl.

Defender for Endpoint восстановит все пользовательские заблокированные файлы, помещенные в карантин на этом устройстве за последние 30 дней.

Добавить индикатор для блокировки или разрешения файла

Вы можете предотвратить дальнейшее распространение атаки в своей организации, заблокировав потенциально вредоносные файлы или предполагаемое вредоносное ПО. Если вам известен потенциально вредоносный переносимый исполняемый (PE) файл, вы можете заблокировать его. Эта операция предотвратит его чтение, запись или выполнение на устройствах в вашей организации.

Важно

-

Эта функция доступна, если в вашей организации используется антивирус Microsoft Defender и включена защита с использованием облака. Для получения дополнительной информации см. Управление защитой, предоставляемой облаком.

-

Версия клиента защиты от вредоносных программ должна быть 4.18.1901.x или более поздней.

-

Эта функция предназначена для предотвращения загрузки подозрительных вредоносных программ (или потенциально вредоносных файлов) из Интернета. В настоящее время он поддерживает переносимые исполняемые файлы (PE), включая .EXE и .dll файлы . Покрытие будет расширяться со временем.

-

Это действие ответа доступно для устройств под управлением Windows 10 версии 1703 или более поздней.

-

Функция разрешения или блокировки не может выполняться для файлов, если классификация файлов существует в кэше устройства до действия разрешения или блокировки.

Примечание

PE-файл должен находиться на шкале времени устройства, чтобы вы могли выполнить это действие.

Между моментом выполнения действия и фактической блокировкой файла может пройти несколько минут.

Включить функцию блочного файла

Чтобы начать блокировать файлы, вам сначала нужно включить Block или разрешить функцию в Настройках.

Разрешить или заблокировать файл

Когда вы добавляете индикаторный хеш для файла, вы можете активировать предупреждение и блокировать файл всякий раз, когда устройство в вашей организации пытается запустить его.

Файлы, автоматически заблокированные индикатором, не будут отображаться в Центре действий файлов, но предупреждения по-прежнему будут отображаться в очереди предупреждений.

См. Индикаторы управления для получения дополнительных сведений о блокировке и создании предупреждений о файлах.

Чтобы остановить блокировку файла, снимите индикатор. Это можно сделать с помощью действия Изменить индикатор на странице профиля файла. Это действие будет отображаться в той же позиции, что и действие Добавить индикатор до того, как вы добавили индикатор.

Вы также можете редактировать индикаторы на странице Настройки в разделе Правила > Индикаторы .Индикаторы перечислены в этой области по хешу их файла.

Скачать или собрать файл

Выбор Загрузить файл в ответных действиях позволяет загрузить локальный, защищенный паролем архив .zip, содержащий ваш файл.

При выборе этого действия появится всплывающее окно. Во всплывающем меню вы можете записать причину, по которой вы загружаете файл. Вы также можете установить пароль для открытия файла.

Если файл еще не сохранен Защитником для конечной точки, вы не можете его загрузить.Вместо этого вы увидите кнопку Собрать файл в том же месте. Если файл не просматривался в организации в течение последних 30 дней, Собрать файл будет отключен.

Проконсультируйтесь со специалистом по угрозам

Вы можете проконсультироваться со специалистом Microsoft по угрозам для получения дополнительных сведений о потенциально взломанных или уже взломанных устройствах. Эксперты Microsoft по угрозам могут быть привлечены непосредственно из Центра безопасности Защитника Майкрософт для своевременного и точного ответа.Эксперты предоставляют информацию не только о потенциально скомпрометированном устройстве, но и для лучшего понимания сложных угроз, получаемых вами уведомлений о целевых атаках, а также о том, нужна ли вам дополнительная информация об оповещениях или контекста аналитики угроз, который вы видите на панели управления портала.

Подробности см. В разделе «Проконсультируйтесь со специалистом Microsoft по угрозам».

Проверить подробности активности в Центре поддержки

Центр действий предоставляет информацию о действиях, предпринятых с устройством или файлом.Вы сможете увидеть следующую информацию:

- Сборник пакетов расследований

- Антивирусное сканирование

- Ограничение приложения

- Изоляция устройства

Также отображаются все другие связанные детали, например, дата / время отправки, отправляющий пользователь и успешное или неудачное действие.

Глубокий анализ

Расследования кибербезопасности обычно запускаются по тревоге. Предупреждения связаны с одним или несколькими наблюдаемыми файлами, которые часто являются новыми или неизвестными.Щелкнув файл, вы попадете в представление файла, где вы можете увидеть метаданные файла. Чтобы обогатить данные, связанные с файлом, вы можете отправить файл на глубокий анализ.

Функция глубокого анализа выполняет файл в безопасной, полностью оснащенной облачной среде. Результаты глубокого анализа показывают активность файла, наблюдаемое поведение и связанные с ним артефакты, такие как отброшенные файлы, изменения реестра и связь с IP-адресами. Глубокий анализ в настоящее время поддерживает обширный анализ переносимых исполняемых (PE) файлов (включая .EXE и файлы .dll ).

Глубокий анализ файла занимает несколько минут. После завершения анализа файла вкладка «Глубокий анализ» обновится, чтобы отобразить дату и время последних доступных результатов, а также сводку самого отчета.

Сводка глубокого анализа включает в себя список наблюдаемых поведений , некоторые из которых могут указывать на вредоносную активность, и наблюдаемых , включая IP-адреса, с которыми были установлены контакты, и файлы, созданные на диске.Если ничего не найдено, в этих разделах просто отображается краткое сообщение.

Результаты глубокого анализа сопоставляются со сведениями об угрозах, и любые совпадения генерируют соответствующие предупреждения.

Используйте функцию глубокого анализа, чтобы изучить подробности любого файла, обычно во время расследования предупреждения или по любой другой причине, когда вы подозреваете злонамеренное поведение. Эта функция доступна на вкладке Deep analysis на странице профиля файла.

Отправить для глубокого анализа активируется, если файл доступен в коллекции образцов бэкэнда Защитника для конечных точек или если он был обнаружен на устройстве с Windows 10, которое поддерживает отправку на глубокий анализ.

Примечание

Автоматически собирать можно только файлы из Windows 10.

Вы также можете вручную отправить образец через портал Microsoft Security Center, если файл не был обнаружен на устройстве с Windows 10, и дождаться, пока кнопка «Отправить для глубокого анализа» станет доступной.

Примечание

Из-за потоков внутренней обработки на портале Центра безопасности Майкрософт может возникнуть задержка до 10 минут между отправкой файла и доступностью функции глубокого анализа в Защитнике для конечных точек.

Когда образец собран, Защитник для конечной точки запускает файл в безопасной среде и создает подробный отчет о наблюдаемом поведении и связанных артефактах, таких как файлы, отброшенные на устройства, обмен данными с IP-адресами и изменения реестра.

Отправить файлы для глубокого анализа:

-

Выберите файл, который нужно отправить для глубокого анализа. Вы можете выбрать или выполнить поиск файла в любом из следующих представлений:

- Предупреждения

- - щелкните ссылки на файлы в Описание или Подробности на шкале времени артефакта

- Список устройств - щелкните ссылки на файлы в Описание или Подробности в разделе Устройство в организации

- Поле поиска - выберите Файл из раскрывающегося меню и введите имя файла

-

На вкладке Deep analysis представления файлов щелкните Отправить .

Примечание Поддерживаются только файлы PE, включая файлы .exe, и .dll, ,

Отображается индикатор выполнения, который предоставляет информацию о различных этапах анализа. После этого вы сможете просмотреть отчет после завершения анализа.

Примечание

В зависимости от доступности устройства время сбора пробы может варьироваться. Для сбора пробы существует 3-часовой тайм-аут. Сбор не удастся, и операция будет прервана, если в это время не будет отчетов об устройстве Windows 10 в Интернете.Вы можете повторно отправить файлы для глубокого анализа, чтобы получить свежие данные о файле.

Просмотр отчетов глубокого анализа

Просмотрите отчет о глубоком анализе, который предоставляет Защитник для конечных точек, чтобы увидеть подробности глубокого анализа, который был проведен для отправленного вами файла. Эта функция доступна в контексте просмотра файла.

Вы можете просмотреть подробный отчет, в котором подробно описаны следующие разделы:

Предоставленные сведения могут помочь вам выяснить, есть ли признаки потенциальной атаки.

-

Выберите файл, который вы отправили для глубокого анализа.

-

Выберите вкладку Глубокий анализ . Если есть какие-либо предыдущие отчеты, сводка отчета появится на этой вкладке.

Устранение неполадок при глубоком анализе

Если вы столкнулись с проблемой при отправке файла, попробуйте каждый из следующих шагов по устранению неполадок.

-

Убедитесь, что рассматриваемый файл является PE-файлом.PE-файлы обычно имеют расширение .exe или .dll (исполняемые программы или приложения).

-

Убедитесь, что у службы есть доступ к файлу, что он все еще существует и не был поврежден или изменен.

-

Вы можете немного подождать и попробовать отправить файл еще раз, если очередь заполнена или произошла временная ошибка соединения или связи.

-

Если политика сбора образцов не настроена, то по умолчанию сбор образцов разрешен.Если он настроен, перед повторной отправкой файла убедитесь, что параметр политики разрешает сбор образцов. Когда сбор образцов настроен, проверьте следующее значение реестра:

Путь: HKLM \ SOFTWARE \ Policies \ Microsoft \ Windows Advanced Threat Protection Имя: AllowSampleCollection Тип: DWORD Шестнадцатеричное значение: Значение = 0 - блокировать сбор образцов Значение = 1 - разрешить сбор образцов -

Измените организационную единицу с помощью групповой политики.Дополнительные сведения см. В разделе Настройка с помощью групповой политики.

-

Если эти действия не помогли решить проблему, обратитесь по адресу [email protected].

Очистка расширенного атрибута карантина загруженных приложений

Дом > Администрирование Mac, Mac OS X> Удаление расширенного атрибута карантина из загруженных приложенийУдаление расширенного атрибута карантина из загруженных приложений

Когда я упаковываю приложение для развертывания, я обычно загружаю последнюю версию от поставщика. Если это установка с перетаскиванием, когда приложение представляет собой автономный пакет, оно получит com.Связанный с ним расширенный атрибут apple.quarantine .

Атрибут карантина добавляется ОС, чтобы она могла запрашивать подтверждение пользователя при первом запуске загруженной программы. Привратник в Lion и Mountain Lion также использует атрибут com.apple.quarantine , чтобы определить, следует ли проверять (и блокировать при необходимости) приложение.

Чтобы избежать проблем как с нежелательными сообщениями, так и с гейткипером, я обычно очищаю этот атрибут как часть своей упаковки.Вот как проверить, имеет ли ваше приложение атрибут com.apple.quarantine , связанный с ним:

1. Открыть терминал

2. Выполните следующую команду:

xattr /path/to/MyApp.app

Если атрибут com.apple.quarantine связан с приложением, вы должны увидеть следующий вывод:

computername: Имя пользователя приложения $ xattr /path/to/MyApp.app

com.apple.quarantine

computername: Имя пользователя приложения $

Примечание: Могут быть указаны и другие атрибуты с com.apple.FinderInfo является обычным.

Чтобы удалить атрибут карантина, выполните следующую команду:

sudo xattr -r -d com.apple.quarantine /path/to/MyApp.app

Это рекурсивно удалит атрибут com.apple.quarantine из приложения. Параметр -r позволяет выбрать атрибут карантина для всех файлов внутри приложения, а параметр -d вызывает удаление данного имени атрибута (и связанного с ним значения).

Нравится:

Нравится Загрузка ...

Связанные

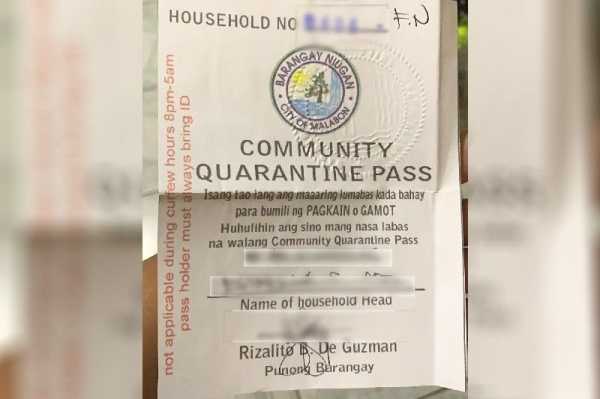

.Что такое карантинные пропуска и почему они выдаются во время изоляции Лусона?

Что такое карантинные пропуска и почему они выдаются во время изоляции Лусона?

(Philstar.com) - 21 марта 2020 г. - 14:03МАНИЛА, Филиппины (Обновлено 1:35 с.м., 22 марта) - С момента начала месячного усиленного карантина сообщества муниципалитеты и города Лусона начали раздавать карантинные пропуски, чтобы сдержать рост числа новых случаев коронавируса.

Президент Родриго Дутерте в понедельник приказал примерно половине населения страны оставаться дома, чтобы люди не находились друг от друга. Отдельным лицам разрешается покидать свои дома только для покупки еды, лекарств и других предметов первой необходимости.

Различные органы местного самоуправления начали выдавать общинные карантинные пропуска в соответствии с директивой национального правительства, согласно которой только одному человеку на семью разрешается выходить на улицу для покупки предметов первой необходимости и продуктов питания.

Карантинный пропуск означает, что член семьи является представителем своей семьи при доставке предметов первой необходимости. Это не позволяет другим членам семьи покупать товары и проводить операции вне дома.

Но не все общественные карантинные пропуска можно использовать постоянно. Некоторым барангьям нравится Brgy. Ниуган в городе Малабон заявил, что пропуска не действуют в комендантский час с 20:00. до 5 часов утра владельцев карантинных пропусков также просят принести удостоверения личности, когда они выходят.

В Маниле обладатели пропуска должны быть в возрасте от 18 до 50 лет. Чиновники Барангая должны будут предоставить список представителей семей в городскую администрацию.

Склонен к злоупотреблениям

В то время как другие города и муниципалитеты выдали карантинные пропуска, мэр Валенсуэлы Рекс Гатчалан заявил, что город не будет применять такую меру, поскольку она не включена в руководящие принципы.

«Исключения очень четкие и предусмотрены для намана.Это дает нам возможность выйти на наман в случае необходимости », - сказал Гатчалян в Twitter.

Выдача карантинных пропусков в правила не входит. А вот капитанам барангаев поручено проверять соответствие жителей.

Гатчалян добавил, что выдача карантинных пропусков «подвержена злоупотреблениям».

В воскресном твите мэр Пасига Вико Сотто сказал, что город также не будет пользоваться пропусками.

«После разъяснения в [Управлении полиции национального столичного региона PNP] и [Щит CV Объединенной оперативной группы]: Нам не нужны карантинные пропуски в пределах юрисдикции Пасига», - сказал Сотто.

«Вводите требования в соответствие. Определение языка личных контактов. Возможны злоупотребления и неправомерное использование в данном случае», - сказал он.

(Не будем добавлять к требованиям. Это будет просто дополнительный личный контакт. Он также может быть нарушен и использоваться не по назначению.)

Поступали сообщения о том, что некоторые барангаи взимают плату за пропуска, тогда как деревенские власти должны выдавать их бесплатно.

На Филиппинах на сегодняшний день зарегистрировано 380 случаев заболевания, 25 из которых умерли.

Пандемия коронавируса заразила более 250 000 человек по всему миру и убила более 11 000 человек. - Gaea Katreena Cabico

.COVID-19 Туристическая информация | Департамент здравоохранения

Перейти к основному содержанию Меню навигации- Симптомы и профилактика

- Тестирование

- Примите участие

- Пожертвовать товары, услуги или пространство

- Команды SWAT по технологиям

Как настроить удаленную работу во время коронавируса. Необходимые решения, если ваша команда работает удаленно

Приказ вашим сотрудникам работать из дома - вынужденная, но необходимая мера во время глобальной пандемии. Многие сознательные руководители понимают, что заражение даже одного офисного сотрудника может парализовать всю компанию на долгое время.

Но даже это ничто по сравнению с риском для жизни и здоровья людей, особенно для тех, кто старше 45 лет.

Мы много знаем о переводе сотрудников в режим домашнего офиса не понаслышке, видя, как мы уже пять лет помогаем компаниям организовывать мониторинг удаленных сотрудников.

Кроме того, за последние две недели к нам обратилось около тысячи организаций со всего мира после того, как они столкнулись с такими проблемами в связи с событиями, происходящими по всему миру.

В этой статье мы можем поделиться своими знаниями о переводе сотрудников на удаленную работу и дать несколько практических советов о том, как сделать этот процесс максимально безболезненным для вашего бизнеса.

Примечание: В этой статье мы обсудим сотрудников, которые работают за компьютером.

Как организовать процесс перевода сотрудников на удаленную работу?

Для этого есть три основных варианта:

- Сотрудники работают на собственных компьютерах. Это удобно, если им не нужно какое-то конкретное программное обеспечение или если оно находится в облаке. Например, менеджеру по продажам нужно иметь доступ только к паре облачных баз, бухгалтеру - к серверу 1С;

- Вы даете сотрудникам рабочие компьютеры. Это хороший вариант, если им нужно специальное программное обеспечение для работы или если у работника нет дома компьютера. Этот подход наиболее удобен, если ваши сотрудники работают на ноутбуках, но в течение длительного периода времени (а, как вы знаете, карантин может затянуться), не проблема переместить даже стационарный компьютер;

- Организуете удаленный доступ к RDP через VPN. Хороший промежуточный вариант. Вашему дизайнеру нужен доступ к корпоративному файловому хранилищу и компьютеру с достаточной мощностью? Запустите удаленный рабочий стол на своей рабочей станции и позвольте им использовать его.

Помните, что если вы предоставляете сотрудникам удаленный доступ к рабочим серверам или станциям, вам необходимо позаботиться о безопасности корпоративных данных. Это особенно верно, если вы работаете с личными данными, которые охраняются законом. Безопасные каналы подключения, фильтры по IP и MAC-адресам, двухуровневая авторизация - позаботившись вначале об информационной безопасности, вы застраховываете себя от многих проблем в будущем.

Также обратите внимание на то, чтобы у сотрудника дома был качественный широкополосный и высокоскоростной Интернет.Если их подключения к Интернету дома недостаточно для выполнения задач, вы можете предложить сотрудникам подключить второго провайдера с достаточными скоростными характеристиками на время их работы. И делать это, конечно же, за счет организации.

Как контролировать удаленных сотрудников?

Многочисленные исследования показывают, что сотрудники работают дома даже эффективнее, чем в офисе. Например, исследование Gallop сообщает, что когда сотрудник переключается на удаленную работу, его производительность увеличивается на 20%.

У нас нет причин сомневаться в такой достоверной публикации, но это исследование было сосредоточено только на сотрудниках, которые перешли на удаленную работу сознательно и добровольно, точно зная, что им понадобится, и будучи уверенными, что найдут в себе силы для самоорганизации.

Однако не проводилось исследований производительности сотрудников, которым пришлось изменить свой обычный рабочий распорядок и работать из дома, потому что им было сказано это сделать (например, в контексте глобальной пандемии).По нашему опыту, производительность таких рабочих будет значительно ниже.

Сотрудник, привыкший работать в офисе, ассоциирует свой дом в первую очередь с отдыхом, поэтому даже самые мотивированные сотрудники, работая из дома, могут начать расслабляться, и их продуктивность неизбежно снизится. Таким образом, вы должны быть готовы к тому, что переход на домашний офис в вашей компании создаст повышенную нагрузку на руководство.

Если ваш персонал работает на компьютерах, предоставленных компанией, или через удаленный доступ к вашей собственной рабочей станции, вы имеете полное право загрузить на эти машины программу мониторинга сотрудников Kickidler.Где бы ни находился корпоративный компьютер, он остается собственностью компании и предназначен исключительно для работы. И вы, конечно же, имеете право следить за тем, как используется ваше оборудование.

Что касается случая, когда сотрудник работает на домашнем компьютере, мы рекомендуем предложить персоналу следующий фреймворк:

- Человек создает новую учетную запись пользователя, которая используется исключительно для работы;

- Они устанавливают все необходимые им программы и модуль Kickidler, отслеживающий рабочую активность, который должен быть таким же, как на офисном компьютере;

- Сотрудники работают под рабочими учетными записями и используют личные кабинеты для личных дел.

В этом случае наша программа будет отслеживать только действия сотрудника в рабочее время без взаимодействия с его персональными данными. Таким образом, не будет нарушения конфиденциальности.

Как организовать работу с удаленными сотрудниками и что должен уметь делать руководитель?

Ранее мы обсуждали техническую сторону перехода на удаленную работу, но как насчет организации самого рабочего процесса? По статистике, при переходе на удаленную работу нагрузка на управление увеличивается почти вдвое.Мы считаем, что здесь самое важное - следовать этим трем ключевым советам:

Совет 1. Индивидуальный подход - основа всего

Находясь в офисе, человек автоматически подстраивается под его ритм, а дома он живет так, как хочет. Некоторым людям удобнее работать именно с 10 утра до 6 вечера, другие предпочитают подходить к работе в несколько сеансов по пару часов каждое, третьи становятся продуктивными только около 20 часов. Мы все разные, поэтому главное правило удаленной работы:

Если привычки сотрудника не мешают работе, не просите его изменить эти привычки

Конечно, менеджер по продажам должен работать по обычному графику, с утра до вечера - так работает большинство компаний.Но программисты, бухгалтеры, инженеры не обязаны придерживаться такого графика, если этого не требует специфика их работы. Запланируйте пару встреч с сотрудниками, когда это удобно для всех - в большинстве случаев этого достаточно, чтобы управлять своей командой удаленно, - и после этого отслеживайте не количество времени, которое человек тратит на работу, а результаты, которых они достигают.

Совет 2. Создайте атмосферу доверия и заинтересованности

Предлагая сотрудникам возможность работать удаленно, вы автоматически даете им определенные преимущества.Более гибкий график, более комфортные условия работы, меньше контроля - все эти факторы будут работать только в том случае, если ваши подчиненные действительно заинтересованы в выполнении своих обязанностей.

Испытывая немного больше свободы, человек быстро привыкает управлять своим расписанием, но в то же время он начинает сильнее реагировать на акты деспотизма. Неоправданные (акцент на этом слове) изменения условий работы, постоянные аварийные ситуации, задачи, которые необходимо выполнять прямо сейчас - все это серьезно сказывается на мотивации удаленных сотрудников, а вместе с тем и их эффективность.

Постарайтесь воспринимать удаленного работника не столько как подчиненного, сколько как подрядчика или партнера. Объясните им задачу и обведите их KPI, а затем покажите им, что вы доверяете их способности решать бизнес-задачи. И все же…

Совет 3. Доверяйте, но проверяйте

Мотивация и доверие - эти вещи, безусловно, важны, но вам все равно нужно отслеживать количество времени, которое ваши удаленные сотрудники проводят в работе. Это поможет вам хотя бы увидеть, кто хорошо справляется со своими задачами.Вот простой пример. Допустим, у вас есть программист Джеймс Браун, который хорошо справляется со своей работой. Он вводит код вовремя, не пропускает дедлайны, и на первый взгляд кажется, что все в порядке ... Вот только Джеймс тратит на рабочие задачи 12-13 часов в день вместо запланированных 6-8 часов. При таких темпах ваш сотрудник выгорит через месяц или два, и вам придется искать замену, а это приносит ненужные хлопоты и незапланированные расходы.

Проблема с удаленными сотрудниками в том, что вы не видите, как они работают.В офисе руководитель группы заметил бы, что Джеймс не выполняет свои задачи вовремя, и понял бы, что этого сотрудника нужно перевести на другую задачу, которая больше соответствует его навыкам. Но что касается удаленного взаимодействия… Поверьте, вы можете заметить такие вещи и удаленно!

Для этого используйте менеджеры времени, которые помогают подсчитать количество часов, потраченных на задачу. У нас есть такой инструмент. Он называется Autokick и является частью функциональности Kickidler.Этот модуль отслеживает активность на компьютере и автоматически формирует отчеты, помогая вам быть в курсе всего. Это определенно полезно как для руководителя, так и для сотрудника.

С какими проблемами сталкиваются работодатели удаленных сотрудников и как их решать?

Итак, мы поделились с вами способами организации удаленной работы в вашей компании, а теперь давайте поговорим о проблемах, с которыми вы, вероятно, столкнетесь. Основных всего три:

Задача 1. Падение производительности

Ранее мы говорили о том, какие преимущества получает сотрудник от удаленной работы.Индивидуальный график, комфортные условия работы - все это здорово, но ... К сожалению, практика показывает, что многие люди в условиях независимости быстро теряют дисциплину. Не все привыкли к самообладанию. Если человек всю жизнь проработал в офисе, где он находился под чьим-то присмотром и в окружении коллег, дома он автоматически будет менее продуктивным.

Есть только одно решение - не ослаблять надзор. Ваши сотрудники должны знать, что работа есть работа - независимо от того, где они находятся, дома или в офисе.Следите за KPI каждого сотрудника, старайтесь как можно скорее выяснить причины любых задержек или ошибок и всегда держите верх. Вы заметили в Kickidler, что обед менеджера растянулся на несколько часов? Позвони им; спросите их, что случилось и почему они не выполняют свою работу. Пару таких звонков, и человек поправится.

После перевода офиса на удаленную работу контроль должен стать более жестким, чем в офисе - по крайней мере, вначале. Вот почему мы рекомендуем вам использовать модули тайм-менеджмента.Если ваши люди будут знать, что вы следите за их рабочими днями, им будет намного легче преодолеть прокрастинацию и сосредоточиться на своих задачах.

Проблема 2. Нарушение связи

Даже в офисной среде взаимодействие между отдельными сотрудниками часто может стать проблемой. Встречи с участием нескольких отделов могут стать настоящей головной болью. Вы точно знаете, как сложно запланировать такие встречи, чтобы всем было удобно. А потом, когда дело касается удаленной работы, простейшая переписка между командами может тянуться неделями.

Во избежание подобных проблем составьте подробное описание всех стандартов, составьте график и убедитесь, что все сотрудники его придерживаются. Вот пример для одной недели:

|

Чем прозрачнее и понятнее будут все ваши требования, тем проще будет управлять удаленной командой. Конечно, вам все равно придется планировать время для совместных мероприятий, учитывая графики работы участников таких мероприятий. Но когда все улажено, обсуждений не может быть. Планируется собрание персонала? Его должны посетить все.

Задача 3. Снижение вовлеченности

Когда человек работает дома, один за компьютером, он быстро теряет связь со своей командой.Это особенно актуально для людей, которые привыкли активно взаимодействовать с коллегами - общаться, генерировать идеи, что-то создавать. Находясь в принудительной изоляции, они быстро теряют жизненные силы и начинают хандрить.

Чтобы этого не произошло, нужно поддерживать внутрикорпоративную связь:

- Голосовые вызовы;

- Видеоконференции;

- Групповые чаты с эмодзи, стикерами и другими способами выражения эмоций.

Помните, что каждый человек - где бы он ни был - является частью вашей компании, важным членом вашей команды.Будьте внимательны к своим людям, оставайтесь с ними на связи. Таким образом, проблемы с удаленными сотрудниками обойдут вас стороной!

Программное обеспечение для мониторинга сотрудников Kickidler

Вам понравился этот пост? Следите за нами в социальных сетях.

.COVID-19: когда помещать в карантин | CDC

Скрытый

Люди, которые были в тесном контакте с кем-то, кто болеет COVID-19, за исключением людей, которые болели COVID-19 в течение последних 3 месяцев.

Людям с положительным результатом на COVID-19 не нужно помещать в карантин или проходить повторное тестирование на срок до 3 месяцев, если у них снова не появятся симптомы. Людям, у которых снова появляются симптомы в течение 3 месяцев после первого приступа COVID-19, может потребоваться повторное обследование, если для их симптомов не установлена другая причина.

Что считается близким контактом ?

- Вы находились в пределах 6 футов от человека, инфицированного COVID-19, в общей сложности 15 минут или более

- Вы оказывали помощь на дому больному COVID-19

- У вас был прямой физический контакт с этим человеком (вы обняли или поцеловали его)

- Общая посуда для еды или питья

- Они чихали, кашляли или каким-то образом попали на вас дыхательные капли

Оставайтесь дома и следите за своим здоровьем

- Оставайтесь дома в течение 14 дней после последнего контакта с человеком, инфицированным COVID-19.

- Следите за температурой (100,4 ° F), кашлем, одышкой или другими симптомами COVID-19

- По возможности держитесь подальше от других людей, особенно от людей с повышенным риском серьезного заболевания COVID-19

Варианты сокращения карантина

CDC и другие ученые исследовали возможность изменения текущей рекомендации на карантин на 14 дней после последнего контакта. Сокращение продолжительности карантина может облегчить карантин для людей за счет уменьшения экономических трудностей, если они не могут работать в это время.Кроме того, более короткий период карантина может снизить нагрузку на систему здравоохранения, особенно когда быстро растет число новых случаев инфицирования.

Местные органы здравоохранения принимают окончательные решения о том, как долго должен продлиться карантин в общинах, которые они обслуживают, в зависимости от местных условий и потребностей. Если вам нужно поместить на карантин, следуйте рекомендациям местного отдела здравоохранения.

CDC теперь рекомендует два дополнительных варианта продолжительности карантина.В зависимости от доступности тестирования на вирусы для людей без симптомов карантин может закончиться:

- На 10 день без тестирования

- На 7-е сутки после получения отрицательного результата анализа

После прекращения карантина люди должны

- Следите за симптомами в течение 14 дней после заражения.

- Если у них есть симптомы, немедленно самоизолируйтесь и обратитесь в местный орган здравоохранения или к поставщику медицинских услуг.

- Носите маску, держитесь на расстоянии не менее 6 футов от других, мойте руки, избегайте скопления людей и примите другие меры для предотвращения распространения COVID-19.

CDC продолжает поддерживать карантин на 14 дней и признает, что любой карантин короче 14 дней уравновешивает снижение бремени и небольшую вероятность распространения вируса. CDC продолжит оценивать новую информацию и обновлять рекомендации по мере необходимости. См. Раздел «Варианты сокращения карантина для контактов с людьми с инфекцией SARS-CoV-2 с помощью мониторинга симптомов и диагностического тестирования», чтобы узнать о вариантах сокращения карантина.

Подтвержденные и предполагаемые случаи повторного заражения вирусом, вызывающим COVID-19

Сообщалось о случаях повторного заражения COVID-19, но они встречаются редко.В общем, повторное заражение означает, что человек один раз заразился (заболел), выздоровел, а затем снова заразился. Исходя из того, что нам известно об аналогичных вирусах, можно ожидать повторных заражений.

.