Как вытащить файлы из реестра

Извлекаем информацию из реестра

Друзья, сегодня я Вам расскажу как извлечь полезную информацию из системного реестра.

Наверное, каждый из Вас слышал, что по линиям руки можно прочитать прошлое и будущее человека. Верить в это или нет, решает каждый сам для себя. Но в компьютерной науки все предельно понятно и ясно и построено по заранее определенному алгоритму. Так вот, такой “рукой”, по которой можно прочитать совершенные действия пользователя, является системный реестр.

Из реестра можно узнать , какое программную и аппаратную начинку компьютера, имена учетных записей, сведения об открываемых файлах и запущенных процессах, можно узнать обо всех настройках ОС.

Как это сделать, мы сегодня и рассмотрим. Для работы нам понадобиться программа “ Registry Report”.

Анализ системного реестра

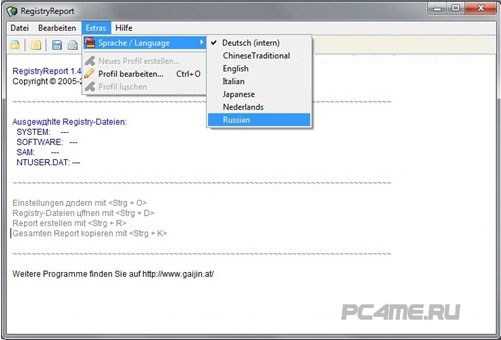

- 1. Скачать программу Registry Report. Программа не требует установки, достаточно извлечь архив и запустить exe-файл. По умолчанию в программе используется немецкий язык. Для того, чтобы изменить его на русский, необходимо проделать следующее: в верхнем меню выберите пункт “Extras”, в выпадающем списке кликните по “Sprache/Language” и выберите необходимый язык.

- 2. Для получения полной справки с помощью программы Registry Report нам потребуются следующие файлы:

«NTUSER.DAT»

«SAM»

«software»

«system»

Просто взять и скопировать у Вас не получится, операционная система защищает себя от проникновения посторонних. Чтобы получить к ним доступ необходимо будет запуститься с диска с ОС Linux.

Как это делается, я расскажу в отдельной статье. Для тех, кому не терпится или кто знает, как работать в Linux, предлагаю скачать образ готовой бесплатной системы, предназначенной для сбора информации и анализа данных – “Caine” (ссылка для скачивания с сайта разработчика образа диска с предустановленной системой).

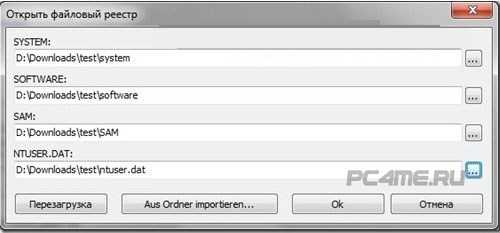

- 3. Скопировав все необходимые файлы, запустите программу и нажмите комбинацию клавиш “ctrl + D” и заполните форму, указав соответствующие пути к скопированным файлам.

Далее нажмите “ОК”.

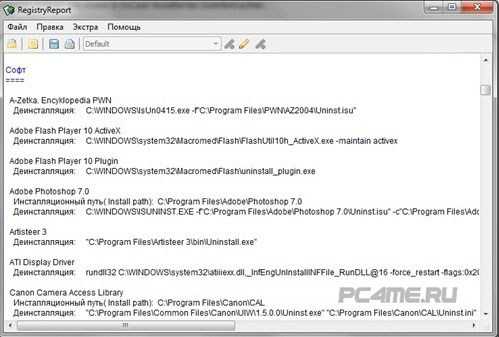

- 4. Запустите процесс анализа реестра, нажав комбинацию клавиш “ ctrl + R” либо выбрав в меню пункт “Создать Report”. Через некоторое время в главном окне отобразится отчет о выполненной работе.

Отчет можно сохранить при необходимости.

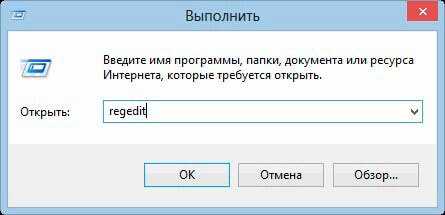

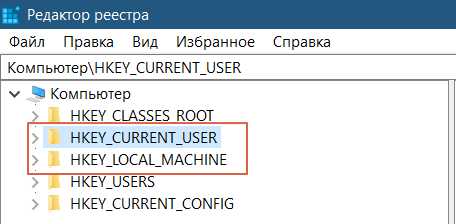

| Часто бывают ситуации, когда после переустановки Windows оказывается, что часть настроек вновь установленных программ, в том числе и регистрация, остались в старой системе. Причем повторная настройка займет достаточно много времени – такой вариант не подходит. Все параметры и регистрация хранятся в реестре Windows. При этом не всегда имеется возможность загрузиться в старую систему. Она или заражена вирусами, или возможность загрузки попросту невозможна, что и является причиной переустановки. И в данной статье я расскажу, как перенести данные конкретной программы из старого реестра в новый. Немного о структуре реестраДля начала запускаем редактор реестра Пуск – Выполнить – Набираем «regedit» и жмем «ОК». Как видно из рисунка все данные хранятся в основных разделах:

Во-первых, надо определиться, в какой части реестра хранились старые данные.Нас будет интересовать в первую очередь разделы HKEY_LOCAL_MACHINE и HKEY_CURRENT_USER. В первом хранятся настройки программ компьютера, во втором настройки текущего пользователя. Случается, что программа хранит данные в обоих ветках реестра. Поэтому параметры и регистрация программ с большой вероятностью хранится в следующих разделах:

В них необходимо найти производителя программного обеспечения и далее название самой программы Где искать файлы с содержимым старого реестра Windows

Методика переноса на примере программы The BatПопробуем перенести данные почтового клиента The Bat из старого реестра. Если этого не сделать, что программа «не вспомнит» ни старые почтовые ящики, ни настройки, ни регистрацию. Данная программа хранит данные в ветре реестра HKEY_CURRENT_USER\Software, а, значит, физически данные находятся в файле ntuser.dat. Где его искать, указано выше.

Если остались вопросы, спрашивайте в комментариях. Получайте анонсы новых статей прямо на почтуПохожие материалы: |

Как скопировать контейнер/закрытую часть ключа?

Если для работы используется дискета или flash-накопитель, копирование можно выполнить средствами Windows (этот способ подходит для версий КриптоПро CSP не ниже 3.0). Папку с закрытым ключом (и файл сертификата — открытый ключ, если он есть) необходимо поместить в корень дискеты (flash-накопителя). Название папки при копировании рекомендуется не изменять. Папка с закрытым ключом должна содержать 6 файлов с расширением .key.

Пример закрытого ключа — папки с шестью файлами, и открытого ключа — файла с расширением .cer.

Копирование контейнера также можно выполнить с помощью КриптоПро CSP. Для этого необходимо выполнить следующие шаги:Как правило, в закрытом ключе присутствует открытый ключ (файл header.key в этом случае будет весить больше 1 Кб). В этом случае копирование открытого ключа выполнять не обязательно.

Копирование с помощью КриптоПро CSP

1. Выбрать Пуск / Панель Управления / КриптоПро CSP.

2. Перейти на вкладку Сервис и кликнуть по кнопке Скопировать контейнер.

3. В окне «Копирование контейнера закрытого ключа» нажмите на кнопку «Обзор».

4. Выберите контейнер, который необходимо скопировать, и кликните по кнопке «Ок», затем «Далее».

5. Если вы копируете с защищённого ключевого носителя, то появится окно ввода, в котором следует указать pin-код.

6. Если вы не меняли pin-код на носителе, стандартный pin-код необходимо вводить соответственно его типу:

Rutoken - стандартный pin-код 12345678

eToken /JaCarta – 1234567890

7. В следующем окне необходимо ввести имя Вашей копии. Придумайте и укажите вручную имя для нового контейнера. В названии контейнера допускается русская раскладка и пробелы. Затем кликните «Готово».

8. В окне «Выбор ключевого носителя» выберите носитель, на который будет помещен новый контейнер.

9. На новый контейнер будет предложено установить пароль. Рекомендуем установить такой пароль, чтобы вам было легко его запомнить, но посторонние не могли его угадать или подобрать. Если вы не хотите устанавливать пароль, можно оставить поле пустым и нажать «ОК».

В случае утери пароля/pin-кода использование контейнера станет невозможным.

10. Если вы копируете контейнер на смарт-карту ruToken/eToken /JaCarta, окно запроса будет выглядеть так:

11. В окне ввода укажите pin-код. Если вы не меняли pin-код на носителе, стандартный pin-код

Rutoken - 12345678

eToken /JaCarta – 1234567890

12. После копирования система вернется на вкладку «Сервис» КриптоПро CSP. Копирование завершено.

13. Для работы с копией ключевого контейнера необходимо установить личный сертификат.

14. В меню Пуск выберите пункт «КРИПТО-ПРО», запустите приложение «КриптоПро CSP»

15. Перейдите на вкладку «Сервис» и нажмите кнопку «Просмотреть сертификаты в контейнере»:

16. В следующем окне нажмите кнопку Обзор, чтобы выбрать контейнер для просмотра (в нашем примере контейнер находится в Реестре):

17. После выбора контейнера нажмите кнопку Ок, затем Далее

18. Если после нажатия на кнопку Далее Вы видите такое сообщение:

19. «В контейнере закрытого ключа отсутствует открытый ключ шифрования», следует установить сертификат по рекомендациям, описанным в разделе «Установка через меню «Установить личный сертификат».

20. В окне Сертификат для просмотра нажмите кнопку Установить:

21. Если откроется сообщение «Этот сертификат уже присутствует в хранилище сертификатов. Заменить существующий сертификат новым, с проставленной ссылкой на закрытый ключ?», нажмите Да:

22. Дождитесь сообщения об успешной установке:

23. Сертификат установлен. Можно закрыть все открытые окна КриптоПро.

Установка через меню «Установить личный сертификат».

1. Для установки сертификата этим способом Вам понадобится файл сертификата (файл с расширением.cer).

2. В меню Пуск выберите пункт «КРИПТО-ПРО», запустите приложение «КриптоПро CSP»

3. Перейдите на вкладку «Сервис» и нажмите кнопку «Установить личный сертификат»:

4. В следующем окне нажмите кнопку Обзор, чтобы выбрать файл сертификата. Укажите путь к файлу сертификата и нажмите кнопку Открыть (в нашем примере файл сертификата находится на Рабочем столе):

5. В следующем окне нажмите кнопку Далее; в окне Сертификат для установки нажмите Далее.

6. Поставьте галку в окне Найти контейнер автоматически (в нашем примере контейнер находится в Реестре компьютера) и нажмите Далее:

7. В следующем окне отметьте пункт Установить сертификат (цепочку сертификатов) в контейнер и нажмите Далее:

8. В окне Завершение мастера установки личного сертификата нажмите Готово.

9. Если КриптоПро CSP запрашивает pin-код от контейнера, введите нужный код или попробуйте стандартные pin-коды носителей:

Rutoken - 12345678

eToken /JaCarta – 1234567890

10. Если откроется сообщение «Этот сертификат уже присутствует в хранилище сертификатов. Заменить существующий сертификат новым, с проставленной ссылкой на закрытый ключ?», нажмите Да:

11. Сертификат установлен. Можно закрыть все открытые окна КриптоПро.

Остались вопросы?

Отдел технической поддержки

тел.: 8 (800) 333-91-03, доб. 2400

email: [email protected]

Как из реестра удалить следы программы вручную в Windows 10 8 7

Если Вы удалили приложение (одно или несколько), воспользовавшись стандартным методом деинсталляции Windows, то в системе могли остаться упоминания о софте. Они занимают место на диске, снижают производительность ОС. Из данной инструкции узнаете, как из реестра удалить следы программы вручную, без сторонних оптимизаторов и "клинеров".

Полностью удаляем следы из реестра

В конце статьи сможете посмотреть видео с детальным разъяснением, если текстовое руководство покажется Вам слишком сложным и запутанным.

В идеале выполнять нижеописанную процедуру каждый раз после удаления ненужной программы. Так Вы потратите меньше времени. Или же раз в неделю уделяйте 5-10 минут очистке реестра от "хлама".

Почему оптимизаторы не помогают решить проблему? Перепробовав более десятка подобных утилит, с уверенностью можем заявить, что их эффективность далека от совершенства. Немало мусора пропускают, нередко чистят нужные файлы и записи реестра.

Лучше немножко поработать ручками и головой:

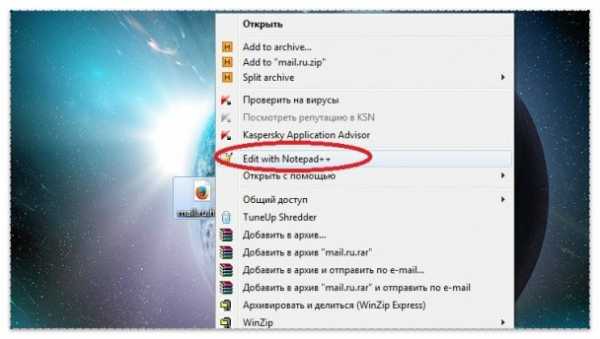

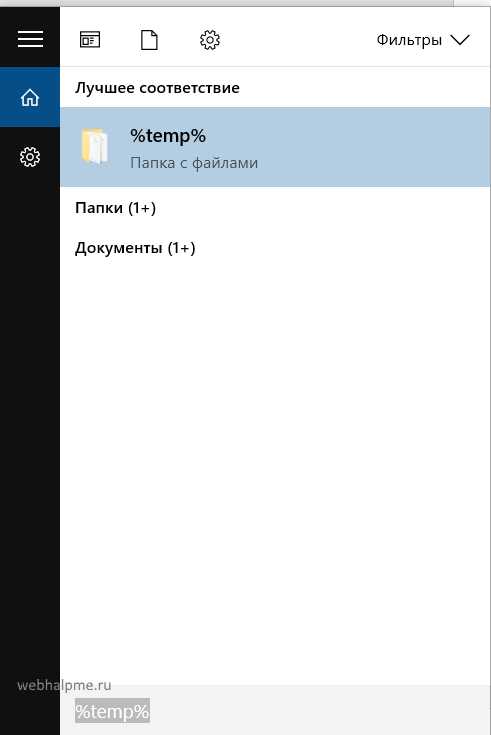

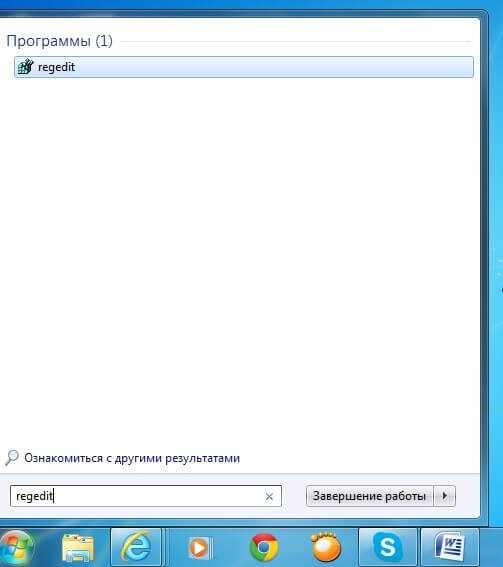

- Откройте редактор реестра, прописав запрос "regedit" в консоли "Выполнить" (вызывается комбинацией Win + R ) или поиске Windows:

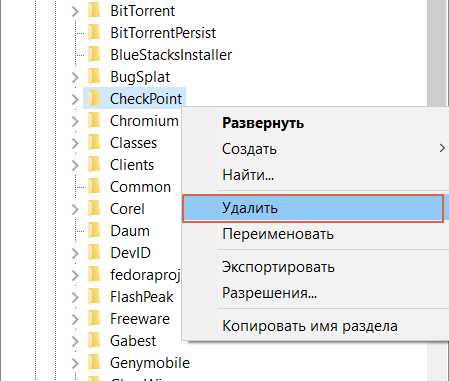

- В открывшемся окне увидите несколько папок. Мы будем работать с двумя - CURRENT_USER и LOCAL_MACHINE:

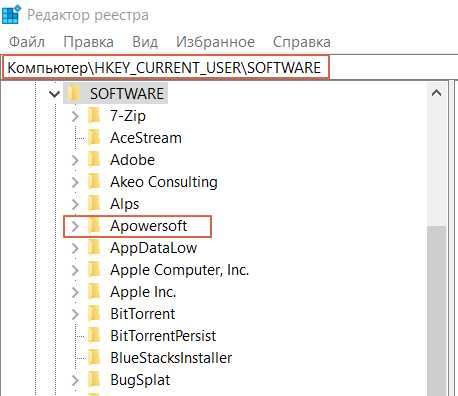

- Внутри каждой из них находим каталог "SOFTWARE", содержащий перечень программного обеспечения - иногда указывается название приложения, но чаще - компания-разработчик. Следует заглянуть внутрь подпапки, чтобы увидеть софт:

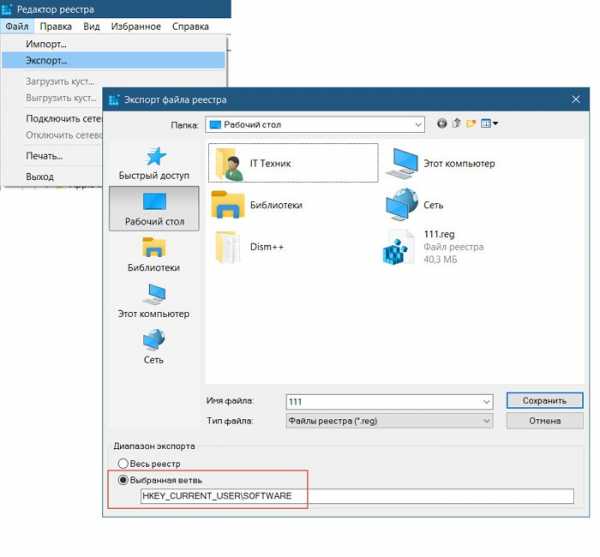

- Перед внесением изменений настоятельно рекомендуем создать резервную копию реестра Windows. Для того идём в меню "Файл" - "Экспорт...". Указываем произвольное имя файла, место сохранения и ветку:

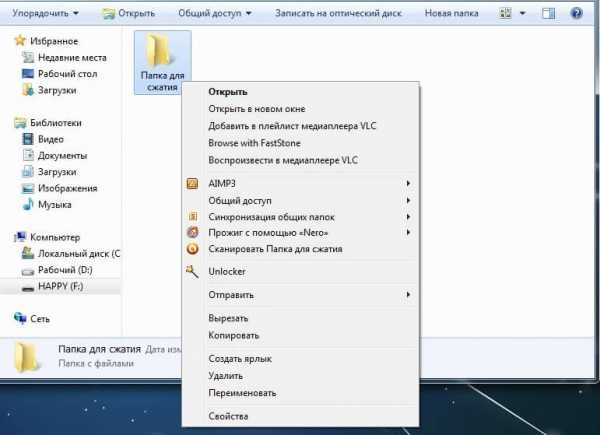

- Для восстановления из бекапа, достаточно запустить REG-файл и согласиться на внесение изменений в реестр. Теперь можете приступить к удалению следов - выделяем, нажимаем Del на клавиатуре или через контекстное меню:

Таким вот образом можно из реестра удалить все упоминания о программе. В конце процедуры перезагрузите компьютер.

Готово!

Видео

А вот инструкция, как удалять следы из файловой системы:

Полезный контент:

Реестр Windows - описание, структура, как открыть, восстановление, чистка и тп.

Для работы операционной системы Windows должны использоваться различные сведения. Реестр представляет собой специальную базу данных. В нем имеется информация, касающаяся оборудования, программного обеспечения, а также многое другое. В процессе функционирования системы происходит постоянное обращение к этой информации. Она может изменяться или дополняться, в зависимости от конкретных действий. Подобные мероприятия происходят в автоматическом порядке и пользователю нет необходимости беспокоиться об их выполнении.

ВАЖНО: если Вы решили работать с реестром Windows, то предварительно создайте его копию. Неосторожные действия легко могут стать причиной серьёзных системных сбоев. В результате придется восстанавливать ОС или даже осуществить её переустановку.

Реестр в операционных системах

Чтобы продемонстрировать важность реестра, требуется сказать о простой статистике. В ходе запуска ОС сюда осуществляется около тысячи обращений, а в течение одного дня количество может достигнуть 10.000 и даже более. Достаточно запустить какую-либо программу, задать настройки или выполнить иные действия, чтобы информация в реестре была отредактирована.

Довольно часто можно услышать вопрос о расположении файлов. Реестр Windows располагается по директории C\Windows\System32\config. Здесь в качестве диска указан С, но для Вашего устройства ситуация может быть иной. Все зависит от того, куда именно установлена система.

Если рассматривать наиболее популярную ОС Windows 7, то файлы реестра здесь располагаются в специальных местах. Подобный момент требует к себе отдельного внимания:

- «HKEY_LOCAL_MACHINE\HARDWARE». Указанная ветка будет создаваться на основании того, какое именно подключено периферийное оборудование. Процесс является динамическим.

- «HKEY_LOCAL_MACHINE\BCD00000000» использует для своего создания специальный файл «%SystemRoot%\Boot\BCD».

- «HKEY_LOCAL_MACHINE\SYSTEM». Чтобы сформировать указанную ветку, применяется документ «%SystemRoot%\System32\config\ SYSTEM».

- «HKEY_LOCAL_MACHINE\SOFTWARE». Создание происходит на основании документа «%SystemRoot%\System32\config\SOFTWARE».

- «HKEY_LOCAL_MACHINE\SECURITY». В ветке происходит хранение параметров безопасности устройства и она создается из документа «%SystemRoot%\System32\config\SECURITY».

- «HKEY_LOCAL_MACHINE\SAM». Для создания применяется информация из документа, находящегося по адресу «%SystemRoot%\System32\config\SAM».

- «HKEY_USERS\DEFAULT». Формирование ветки реестра производится за счет документа «%SystemRoot%\System32\config\DEFAULT».

- Ветки реестра «HKEY_USERS\S-1-5-18», «HKEY_USERS\S-1-5-19» и «HKEY_USERS\S-1-5-20». Для их создания используется документ NTUSER.DAT, который лежит в различных директориях. Это «%SystemRoot%\System32\config\systemprofile\», «%SystemRoot%\System32\config\systemprofile\» и «%SystemRoot%\ServiceProfiles\NetworkService\».

- «HKEY_USERS\<SID_юзера>». С целью формирование происходит применение документа «%USERPROFILE%\NTUSER.DAT».

- «HKEY_USERS\<SID_юзера>_Classes». В указанном случае, формирование производится в ходе использования документа «%USERPROFILE%\AppData\Local\Microsoft\Windows\UsrClass.dat».

Реестр имеет отдельные файлы, которые заслуживают к себе внимания – это резервные копии. Они необходимы в случае восстановления системы. Данные документы находятся по директории «%SystemRoot%\System32\config\RegBack». Если рассматривать ситуацию по умолчанию, то копия будет создавать один раз в 10 дней. Можно выполнить настройку подобного процесса – периодичности и времени запуска. Пользовательская часть реестра находится в документе %userprofile%\ntuser.dat.

Когда речь заходит о реестре ОС 32х и 64х разрядного типа, тут предусматриваются определенные особенности. В первом случае все папки являются единичными. Для 64х разрядов предусматривается разделение на 32х и, непосредственно, 64х разрядные разделы.

Для получения доступа можно использовать несколько способов и необходимо рассмотреть среди них наиболее популярные.

Через утилиту «Выполнить»

Подобный вариант можно назвать наиболее привлекательным, поскольку он сочетает в себе простоту и удобство. Требуется действовать в соответствии с рекомендациями:

- Зажимаем сочетание клавиш Win+R или запускаем утилиту «Выполнить» другим способом.

- Производим ввод regedit и нажимаем подтверждение. Крайне важно, чтобы подобное действие проводилось от имени администратора.

Посредством поиска через меню «Пуск»

Тут могут быть определенные отличия при работе с различными ОС. Например, для Windows 8 отсутствует классическое меню «Пуск». В любом случае, необходимо получить доступ к строке поиска. В неё требуется ввести regedit и запустить выданную программу.

Посредством проводника Windows

Поставлена задача найти конкретный файл в системой папке C\Windows (ранее уже говорилось о возможности использования другой буквы диска, в зависимости от места установки ОС). Нас интересует regedit. Его нужно найти в общем перечне и запустить.

Реестр Windows включает в себя 5 ветвей. Каждая из них предусматривает хранение сведений конкретного типа. Данные разделы не разрешается изменять. Они не могут быть перенесены, переименованы или удалены. Требуется описать каждую из ветвей и указать их особенности:

- HKEY_CLASSES_ROOT (HKCR). Здесь хранятся данные о многочисленных расширениях, что позволяет системе работать с файлами различного типа. Если каких-либо сведений нет, всегда можно внести дополнительные изменения для расширения возможностей.

- HKEY_CURRENT_USER (HKCU). В указанной ветке находятся сведения об учетной записи. Сюда можно отнести различные настройки и элементы персонализации.

- HKEY_LOCAL_MACHINE (HKLM). Здесь располагается все данные о подсоединённых устройствах и драйверах. Что особенно важно, тут находятся сведения, касающиеся загрузки ОС.

- HKEY_USERS (HKU). Здесь представлены данные о полном списке пользователей для конкретного устройства.

- HKEY_CURRENT_CONFIG (HKCC). Представлены сведения об оборудовании, которое применяет устройство в ходе запуска ОС. Как показывает практика, тут находится мало информации и почти вся она является копией из иных разделов.

В процессе работы с реестром Windows, интерес представляют HKEY_CURRENT_USER и HKEY_LOCAL_MACHINE. Здесь находится большинство настроек, которые возникает необходимость изменять.

Необходимо уделить внимание такой составляющей, как параметры. Они позволяют вносить изменения в различные аспекты работы системы. Существует несколько типов параметров:

- Двоичный. Получил наибольшее распространение и используется во всех разделах. При выдаче в редакторе реестра предусматривается применение 16х формата.

- Dword. Используется значение с длиной 4 байта. Необходим для осуществления хранения параметров драйверов и различных программ.

- Расширяемая строка данных. Основное отличие от строкового параметра заключается в отсутствии четкого фиксирования длины.

- Многострочный. Используется более чем одна строка. Довольно часто применяется при необходимости хранения табличных данных.

- Строковый. Строка текста, которая обладает фиксированной длиной.

- Qword. Сведения указываются в виде 64х разрядного целого.

- Ссылка. Используется символическая ссылка в формате Юникод.

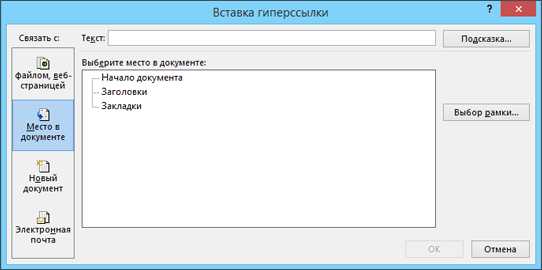

Резервная копия всего реестра или отдельного раздела

Ранее уже говорилось об опасностях работы с реестром. Всегда имеется вероятность причинить вред системе и нужно заранее позаботиться о создании копии. Следует войти в редактор реестра Windows, где открыть раздел «Файл». В появившемся списке происходит выбор пункта «Экспорт». Теперь можно осуществить создание копии всего реестра или конкретного подраздела. Для удобства, процесс демонстрируется на скриншоте ниже.

С целью повышения надежности допускается сохранить копию не только на жёстком диске устройства, но внешнем носителе.

Так, самое худшее случилось и в системе произошел сбой. Что необходимо сделать в такой ситуации? Стоит рассмотреть три способа восстановления, каждый из которых обладает своими особенностями. В любой ситуации требуется предварительно завершить работу всех программ и приложений. Не станет лишним отключение антивирусных средств.

Восстановление из файла

Переходим к документу, который ранее был сохранен. Там должна находиться копия всего реестра Windows. Требуется осуществить двойной клик, после чего подтвердить полученное сообщение. Оно представлено на скриншоте далее.

Определенное время потребуется для восстановления, а сам процесс будет завершен после перезагрузки устройства.

Слияние

Нужно открыть папку с копией и нажать на ней правой кнопкой мыши. Произойдет выдача меню, в котором требуется указать «Слияние». Для Вашего удобства, это действие представлено на скриншоте.

Как и в предыдущем случае, восстановление завершится после перезагрузки.

Импорт

Необходимо открыть реестр Windows. Как это сделать уже рассматривалось ранее и было представлено несколько подходов. В самом редакторе нас интересует меню «Файл». Там следует выбрать «Импорт». Будет предложено указать путь до сохраненной копии.

Отдельно требуется вынести вариант, который предусматривает восстановление всей системы. Это предусматривает использование встроенных средств. Важно самостоятельно делать бэкап или не отключать резервное копирование.

Восстановление с использованием live CD

В некоторых ситуациях загрузка операционной системы не будет представляться возможной. Это наиболее сложный вариант и для решения такой проблемы рекомендуется использовать специальный способ. Он заключается в осуществлении загрузки через live CD. Когда это выполнено, необходимо проследовать дальше – посетить корень диска, где установлена Windows. Предусматривается следующая инструкция:

- Создаем на диске с системой временную папку. Ей требуется дать название tmp. Именно здесь будут располагаться дефектные файлы реестра.

- Теперь осуществляем вход в папку C:\WINDOWS\system32\config

- Все файлы, найденные здесь, должны быть перенесены в созданную ранее временную папку C:\tmp\

- Идем в папку восстановления, которая располагается в директории C:\System Volume Information\. В ней должно располагаться некоторое количество папок следующего типа - _restore{длинный символьный код с дефисами}. Проверяем дату создания подобных папок и находим в списке самую позднюю.

- Внутри будут находиться папки с названиями RP1, RP2 и так далее. Нас опять интересует самая последняя. Важно ознакомиться с датой и уточнить, работали ли ОС в указанное время стабильно. Если нет, выбираем последнее работоспособное сохранение.

- Переходим в папку Snapshot\. Именно здесь располагаются резервные копии файлов реестра.

- Требуется использовать _REGISTRY_USER_DEFAULT, _REGISTRY_MACHINE_SECURITY, _REGISTRY_MACHINE_SOFTWARE, _REGISTRY_MACHINE_SYSTEM и _REGISTRY_MACHINE_SAM

- Указанные в прошлом пункте файлы копируются и ими производится замена аналогичных файлов реестра в директории C:\WINDOWS\system32\config. Требуется выполнить смену названия на DEFAULT, SECURITY, SOFTWARE, SYSTEM и SAM

- Для того, чтобы изменения вступили в силу, необходимо перезагрузиться.

Нередко можно столкнуться с запросом о том, как очистить реестр на Windows (Виндовс). Здесь можно использовать специализированное ПО или ручной метод. В первом случае, можно порекомендовать достаточно большое количество приложений. К наиболее популярным следует отнести Reg Organizer, CCleaner и Windows Cleaner. Данные программы отлично себя зарекомендовали – их возможности по оптимизации работы системы находятся на весьма высоком уровне.

Ручная чистка реестра Windows больше подходит для опытных пользователей, которые знают, что делают. Предварительно рекомендуется выполнить копирование файлов, чтобы провести восстановление в случае неудачи.

Непосредственно процесс очистки требует удалить любые сведения об уже удаленной программе. Подобные данные содержатся в «HKEY_CURRENT_USER» и именно туда лежит наш путь. В подразделе Software требуется найти необходимую папку. Ниже на скриншоте показан пример для программы Скайп.

Создание и удаление разделов и параметров через файл с расширением reg

Все reg файлы обладают строго установленным синтаксисом, который должен в обязательном порядке соблюдаться. Это является особенностью документов подобного типа. REG файлы допускается применять в качестве средства для создания или удаления подразделов, а также параметров.

Создание подразделов или изменение параметров

- Осуществляем доступ к редактору реестра

- Выбирается тот подраздел, изменения для которого должны быть проведены

- Происходит нажатие на вкладку «Файл», где надо нажать «Экспорт»

- В поле «Имя файла» прописывается название документа для сохранения REG-файла с изначальными элементами реестра и нажимается кнопку «Сохранить»

Удаление разделов реестра или параметров

Для выполнения поставленной задачи требуется поместить дефис перед путем реестра. Следует рассмотреть это на простом примере. Имеем:

HKEY_LOCAL_MACHINE\Software

Из него необходимо выполнить удаление раздела Program. Это будет выглядеть следующим образом:

[-HKEY_LOCAL_MACHINE\Software\Program]

Удаление значения имеет схожий способ. В данном случае, дефис должен располагаться непосредственно перед знаком равенства. Расширим прошлый пример – теперь нужно удалить параметр ProgramValue. Это выполняется следующим образом:

[HKEY_LOCAL_MACHINE\Software\Program]

" ProgramValue"=-

Вносить изменения можно через обычную программу-блокнот. Не забывайте предварительно делать копии.

Прямой распил реестра Windows — «Хакер»

Внедряемся в святая святых системы минуя стандартные механизмы

Сегодня мы попробуем залезть в реестр Windows с черного хода, без использования штатных WinAPI-функций, для этого предназначенных. Что нам это даст в итоге? Возможность писать и читать из реестра напрямую, в обход ограничений, установленных разработчиками антивирусных решений!

Забегая вперед, отмечу: тема эта интересна, но тут целый набор серьезных проблем. Хотя кто сказал, что нам это не по плечу? 🙂

С точки зрения операционной системы Windows, реестр — это уникальная кладовка. В этой своеобразно выстроенной иерархической базе данных хранятся настройки, данные, регистрационная информация и прочая хрень почти обо всем в системе, начиная с программ и заканчивая настройками конкретного пользователя. В реестре хранится практически все. Несмотря на то что некоторые программы предпочитают хранить свои настройки в ini-конфигах (особенно программы, написанные для Win 3.11. – Прим. ред.), сама Windows всю нужную информацию о самой себе считывает из реестра. Справедливости ради отметим, что в *nix-like операционных системах до сих пор господствует система хранения настроек во всевозможных конфигах.

Новичков — системных администраторов при начале работы с реестром старшие товарищи пугают, что неправильная настройка и изменение параметров реестра могут напрочь завалить систему с последующей ее переустановкой. И это действительно так.

К примеру, так называемые точки восстановления — это копии реестра. Они широко применяются пользователями при возникновении различных проблем как с операционной системой, так и с программным и аппаратным обеспечением.

Надо сказать, что 99% информации о реестре Windows — это описание основных ключей плюс советы, как с ними работать. Но как работает с реестром сама операционная система? И сможем ли мы эмулировать ее действия? Давай немного порассуждаем.

Реестр — одновременно и сильная и слабая сторона Windows. Сильная сторона реестра в том, что для разработчиков программного обеспечения отпадает необходимость манипулировать туевой хучей конфигов, как это, например, реализовано в никсах. Удобен реестр и для создателей COM-компонентов — система автоматом регистрирует такой компонент в реестре и облегчает задачу по его дальнейшему использованию.

Слабость реестра в том, что доступ к модификации чувствительных областей реестра позволяет управлять Windows любой программе, написанной каким-нибудь новоявленным малварщиком. Вспомни хотя бы самую знаменитую ветку реестра Windows, позволяющую запускать программы на старте ОС :).

Как Windows работает с реестромЕсли в Windows 98 реестр могли починять все, кому это взбредет в голову, то начиная с Windows XP доступ к реестру имеют только пользователи с учетной записью администратора. В Vista+ доступ к реестру находится под защитой UAC. Оно и понятно.

Надо признать, что с выходом Win7 концепции безопасности при работе с реестром были пересмотрены в лучшую сторону. Например, под защитой находится ключевая ветвь реестра HKEY_LOCAL_MACHINE. В общем случае попытка что-то записать в нее будет перенаправлена в соответствующую ветку HKEY_CURRENT_USER для текущего пользователя.

Для работы с реестром напрямую Windows предлагает программисту целый набор WinAPI, которые должны быть знакомы любому системному разработчику, — это Reg*-функции, такие как RegOpenKey, RegQueryValue и так далее. В ядре Win это NtOpenKey, NtQueryValueKey и целый ряд других. Описывать их особого смысла нет — всю документацию по надлежащему использованию этих функций можно найти в MSDN.

Здесь стоит отметить вот что. Антивирусы и проактивки для контроля за пользовательскими действиями устанавливали перехваты на упомянутые функции, как в ядре, так и в юзермоде.

С выходом Win7 x64 ситуация изменилась, и я уже об этом как-то писал. Разработчики Windows решили отказаться от возможности перехватывать потенциально опасные функции в ядре Win. Теперь переменная KeServiceDescriptorTable в x64 больше экспортируется, да и переписать нужный участок кода не выйдет — PatchGuard не даст. Есть, конечно, садомазохистские решения по обходу этих ограничений — но там гемора будет больше, чем профита. Тем более что Microsoft предлагает удобные колбеки ObRegisterCallbacks для контроля за реестром.

INFO

Информации в Сети о структурах, описывающих основные файлы реестра, очень мало. И почти все они на английском. Начальные знания можно найти здесь. Кроме этого, хорошо про реестр написано в библии системщика «Внутреннее устройство Windows» от товарищей М. Руссиновича и Д. Соломона.

Но что же такое реестр на самом деле? Если заглянуть в папку WINDOWSsystem32config, то можно увидеть там несколько файлов: system, software, security, SAM и несколько других.

Это файлы реестра.

Файлы реестра WindowsОднако несправедливо будет говорить о реестре просто как о некоем сочетании файлов, загруженных в память. Многое из того, что содержит реестр, носит динамический характер, то есть ряд значений высчитывается на этапе загрузки самой системы, в первую очередь это касается определенных параметров железа. Например, таков подраздел реестра HKEY_DYN_DATA, данные которого при загрузке операционной системы размещаются в оперативной памяти и находятся там вплоть до завершения работы операционной системы. То же, кстати, можно сказать и о ключевом подразделе HKEY_LOCAL_MACHINE, который не имеет своего соответствующего файла на диске, но фактически формируется из других файлов реестра, таких как software, system и прочие.

Таким образом, реестр изнутри можно весьма приблизительно назвать «виртуальным сочетанием файлов реестра». После старта системы эти файлы находятся как в файле подкачки (paged pool), так и в невыгружаемой памяти (nonpaged).

Для того чтобы научиться работать с реестром напрямую, без знаний его внутренней структуры не обойтись никак. В целом Microsoft никогда не раскрывала тайны внутренней структуры файлов, составляющих реестр, поскольку это угрожает безопасности. По моим наблюдениям, все имеющиеся описания файлов реестра и его структуры (а их, кстати совсем чуть-чуть) — результаты изысканий пионэров-исследователей. Наиболее законченное, на мой взгляд, такое «исследование» можно взять здесь, принадлежит оно товарищу Питеру Норрису.

Не будем вдаваться сейчас в подробности организации и структуры реестра, дело это долгое, нудное и в рамки статьи точно не вписывается. Здесь важно уяснить, что реестр — иерархическая древоподобная структура, иногда также говорят, что она похожа на пчелиные соты.

Сразу огорчу: запросто пошаманить напрямую с реестром в юзермоде не получится, система не даст этого сделать, как это обычно бывает с файлами, занятыми другими процессами. Если попытаться извернуться, то можно только прочесть такой «занятый» файл, и то если угадать с флагами, с которыми он был открыт. К сожалению, записать в интересующий нас «файл реестра» информацию не выйдет. Кстати, фича с записью нужной информации в реестр может прокатить, если писать в реестровские *.BAK-файлы, они точно доступны под запись.

А вот из ядра не то что прочитать, но и записать нужную информацию в файлы реестра очень даже можно.

Итак, следи за рукой :).

Первое, что может прийти в твою светлую голову, — открыть файл реестра напрямую и что-то туда записать.

Теоретически так сделать можно, для этого нужно, во-первых, уметь работать с «занятыми» файлами (способы ищи в Сети) и, во-вторых, как я уже говорил выше, надо знать внутреннюю структуру файлов реестра. Метод этот довольно топорный, но, несмотря на свою бредовость, он вполне жизнеспособен, хотя его и трудно реализовать на практике (попробуй поэкспериментировать с ним самостоятельно).

Здесь же я предложу два способа, которые помогут тебе распилить реестр на мелкие кусочки.

Первый способ заключается в том, что для конфигурационного менеджера (Configuration Manager, часть операционной системы, если ты не в курсе) реестр есть не более чем набор строго определенных структур в операционной памяти, с которыми, как оказывается, очень даже легко работать. Какие это структуры, спросишь ты? HBASE_BLOCK, HHIVE, HBIN, HCELL, HMAP_ENTRY, HMAP_DIRECTORY, куча CM_* структур, используемых конфиг-менеджером для управления реестром. С точки зрения операционной системы, реестр — это просто набор регламентированных структур в оперативной памяти. К примеру, сигнатура «regf», определяющая «файл реестра», есть заранее определенная константа:

define HBASE_BLOCK_SIGNATURE 0x66676572 typedef struct _HBASE_BLOCK { ULONG Signature; //0x66676572 ULONG Sequence1; ULONG Sequence2; LARGE_INTEGER TimeStamp; .... }То есть смысл всего этого моего монолога в том, что существует шикарная возможность манипуляции с реестром на уровне операционной системы, но при этом не используя ее штатные средства. Как это возможно? Мы просто сэмулируем действия самой операционной системы, точно так, как она сама работает с реестром! Важно, как я уже говорил, понять, что для самой ОС реестр не более чем набор соответствующих структур в памяти.

Если у нас будет доступ к файлам реестра на уровне ядра, то чем мы хуже самой ОС, чтобы установить свой порядок?

И тут на сцене появляется наиболее интересный вопрос — как найти эти самые структуры в памяти? Верно, штатных средств системы для решения этого вопроса нет, поэтому придется выкручиваться по-хитрому.

Зная, как выглядят структуры, нужно вспомнить, что каждый файл, улей реестра, имеет свою константную сигнатуру. Например, «regf» — это 0x66676572. Для улья сигнатура будет равна 0xBEE0BEE0. Имея доступ к памяти из ядра, мы можем довольно легко найти эти сигнатуры в памяти, просто просканив ее. Еще можно просканить память в поисках сигнатуры «CM10» — именно она присваивается конфиг-менеджером блоку подкачиваемой памяти, который выделяется под структуру CMHIVE. Полагаю, найдя в памяти интересующий нас элемент, ты придумаешь, что делать с ним дальше :).

Как, к примеру, изменить значение ячейки реестра? Значение хранится в поле CM_KEY_VALUE->Data, поэтому, если у тебя возникнет задача изменить какое-либо поле в конкретном ключе реестра, ищи значение именно там:

typedef struct _CM_KEY_VALUE { WORD Signature; // #define CM_KEY_VALUE_SIGNATURE 0x6B76 WORD NameLength; ULONG DataLength; ULONG Data; //<---------- данные ячейки будут здесь ULONG Type; WORD Flags; WORD Spare; WCHAR Name[1]; } CM_KEY_VALUE, *PCM_KEY_VALUE;Второй вариант является своеобразной модификацией первого. Если знаешь, существует одна особенность при работе с реестром — все изменения, то есть «создание новых ключей / запись / удаление ключей», как правило, вступают в силу после перезагрузки системы (ну или после перезагрузки эксплорера, это такой хак-метод). До этого все изменения находятся словно в подвешенном, «dirty»-состоянии. Мало того, система при обращении с реестром общается с ним через кеш файловой системы. Это понятно — обращений к реестру может быть сотни в секунду, соответственно, полагаться при этом на быстродействие файловой системы неразумно, тут никакое быстродействие не спасет. Поэтому система и работает с реестром, что называется, виртуально, через кеш файловой системы. И тут, чтобы вытащить кишки реестра на свет, надо залезть в кеш! Как это делается, уже описывалось в тырнетах, в том числе и в www.xakep.ru.

Что сказать в итоге? Предложенная читателю в статье вариация на тему прямого контроля за реестром носит исключительно экспериментальный характер. Не спорю, она тяжеловата для практической реализации, и многие скажут, что уж лучше использовать нормальные WinAPI-функции, предназначенные для работы с реестром, — и будут в чем-то правы. Однако реализованная die_hard на деле либа, основанная на приведенных в статье принципах, будет обладать поистине термоядерной силой, неподвластной ни аверам, ни самой операционной системе.

Засим закончу. Удачного компилирования и да пребудет с тобой Сила!

WWW

Обязательна к прочтению статья Марка Руссиновича о реестре «Inside the Registry», нашелся даже русский перевод. Замечательная тулза для сбора информации о реестре: http://goo.gl/iSSVy.

Александр Эккерт, [email protected]

windows - получение информации из ключа реестра с помощью PowerShell

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

Как получить операционную систему с помощью файла реестра

Лучше использовать для этой цели просто WinApi.Попробуйте GetVersionEx. См. здесь

РЕДАКТИРОВАТЬ:

Вот как получить версию из реестра:

LPCTSTR version; HKEY hKey; if (:: RegOpenKeyEx (HKEY_LOCAL_MACHINE, _T ("ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ \\ Microsoft \\ Windows NT \\ CurrentVersion"), 0, KEY_QUERY_VALUE, & hKey) == ERROR_SUCCESS) { TCHAR szData [256]; DWORD dwKeyDataType; DWORD dwDataBufSize = 256; if (:: RegQueryValueEx (hKey, _T ("CurrentVersion"), NULL, & dwKeyDataType, (BYTE *) & szData, & dwDataBufSize) == ERROR_SUCCESS) { если (dwKeyDataType == REG_SZ) { версия = szData; } } } Вот отображение номеров версий

Операционная система Номер версии ----------------- -------------- Windows 8 6.2 Windows Server 2012 6.2 Windows 7 6.1 Windows Server 2008 R2 6.1 Windows Server 2008 6.0 Windows Vista 6.0 Windows Server 2003 R2 5.2 Windows Server 2003 5.2 64-разрядная версия Windows XP 5.2 Windows XP 5.1 Windows 2000 5.0 Надеюсь, это было полезно

.Извлечь образ из частного реестра

На этой странице показано, как создать модуль, который использует секрет для извлечения образа из частный реестр или репозиторий Docker.

Прежде чем начать

-

У вас должен быть кластер Kubernetes, а инструмент командной строки kubectl должен быть настроенным для связи с вашим кластером. Если у вас еще нет кластер, вы можете создать его, используя миникубе или вы можете использовать одну из этих игровых площадок Kubernetes:

Чтобы проверить версию, введитеkubectl version. -

Для выполнения этого упражнения вам понадобится Docker ID и пароль.

Войдите в Docker

На портативном компьютере вы должны пройти аутентификацию в реестре, чтобы получить частный образ:

При появлении запроса введите имя пользователя и пароль Docker.

Процесс входа в систему создает или обновляет файл config.json , содержащий токен авторизации.

Просмотрите файл config.json :

cat ~ / .docker / config.json Вывод содержит подобный раздел:

{ "auths": { "https://index.docker.io/v1/": { "auth": "c3R ... zE2" } } } .Реестр WindowsПримечание: Если вы используете хранилище учетных данных Docker, вы увидите не запись

auth, а записьcredsStoreс именем хранилища в качестве значения.

для опытных пользователей - Windows Server

- 11 минут на чтение

В этой статье

В этой статье описывается реестр Windows и предоставляется информация о том, как его редактировать и создавать резервные копии.

Исходная версия продукта: Windows 10 - все выпуски, Windows Server 2012 R2 Оригинальный номер базы знаний: 256986

Описание реестра

Компьютерный словарь Microsoft , пятое издание, определяет реестр как:

Центральная иерархическая база данных, используемая в Windows 98, Windows CE, Windows NT и Windows 2000, используемая для хранения информации, необходимой для настройки системы для одного или нескольких пользователей, приложений и аппаратных устройств.

Реестр содержит информацию, на которую Windows постоянно ссылается во время работы, такую как профили для каждого пользователя, приложения, установленные на компьютере, и типы документов, которые каждый может создавать, настройки окна свойств для папок и значков приложений, какое оборудование существует в системе , и используемые порты.

Реестр заменяет большинство текстовых файлов .ini, которые используются в файлах конфигурации Windows 3.x и MS-DOS, таких как Autoexec.bat и Config.sys. Хотя реестр является общим для нескольких операционных систем Windows, между ними есть некоторые различия. Куст реестра - это группа ключей, подразделов и значений в реестре, имеющая набор вспомогательных файлов, содержащих резервные копии его данных. Вспомогательные файлы для всех кустов, кроме HKEY_CURRENT_USER, находятся в папке% SystemRoot% \ System32 \ Config в Windows NT 4.0, Windows 2000, Windows XP, Windows Server 2003 и Windows Vista. Вспомогательные файлы для HKEY_CURRENT_USER находятся в папке % SystemRoot% \ Profiles \ Username .Расширения имен файлов в этих папках указывают на тип данных, которые они содержат. Кроме того, отсутствие расширения иногда может указывать на тип данных, которые они содержат.

| Улей реестра | Вспомогательные файлы |

|---|---|

| HKEY_LOCAL_MACHINE \ SAM | Сэм, Sam.log, Sam.sav |

| HKEY_LOCAL_MACHINE \ Security | Безопасность, Security.log, Security.sav |

| HKEY_LOCAL_MACHINE \ Программное обеспечение | Программное обеспечение, Программное обеспечение.журнал, Software.sav |

| HKEY_LOCAL_MACHINE \ System | Система, System.alt, System.log, System.sav |

| HKEY_CURRENT_CONFIG | Система, System.alt, System.log, System.sav, Ntuser.dat, Ntuser.dat.log |

| HKEY_USERS \ DEFAULT | По умолчанию, Default.log, Default.sav |

В Windows 98 файлы реестра называются User.dat и System.dat. В Windows Millennium Edition файлы реестра называются Classes.dat, User.dat и System.dat.

Примечание

Функции безопасности в Windows позволяют администратору контролировать доступ к разделам реестра.

В следующей таблице перечислены предварительно определенные ключи, используемые системой. Максимальный размер имени ключа - 255 символов.

| Папка / предопределенный ключ | Описание |

|---|---|

| HKEY_CURRENT_USER | Содержит корень информации о конфигурации для пользователя, который в настоящее время вошел в систему.Здесь хранятся папки пользователя, цвета экрана и настройки панели управления. Эта информация связана с профилем пользователя. Этот ключ иногда обозначается сокращением HKCU . |

| HKEY_USERS | Содержит все активно загружаемые профили пользователей на компьютере. HKEY_CURRENT_USER - это подраздел HKEY_USERS. HKEY_USERS иногда сокращается до HKU . |

| HKEY_LOCAL_MACHINE | Содержит информацию о конфигурации, относящуюся к компьютеру (для любого пользователя).Этот ключ иногда обозначается как HKLM . |

| HKEY_CLASSES_ROOT | Является подразделом HKEY_LOCAL_MACHINE \ Software . Информация, которая хранится здесь, гарантирует, что правильная программа открывается при открытии файла с помощью проводника Windows. Этот ключ иногда обозначается как HKCR . Начиная с Windows 2000, эта информация хранится под ключами HKEY_LOCAL_MACHINE и HKEY_CURRENT_USER. Ключ HKEY_LOCAL_MACHINE \ Software \ Classes содержит настройки по умолчанию, которые могут применяться ко всем пользователям на локальном компьютере.Ключ HKEY_CURRENT_USER \ Software \ Classes содержит параметры, которые переопределяют параметры по умолчанию и применяются только к интерактивному пользователю. Ключ HKEY_CLASSES_ROOT обеспечивает представление реестра, объединяющего информацию из этих двух источников. HKEY_CLASSES_ROOT также предоставляет это объединенное представление для программ, разработанных для более ранних версий Windows. Чтобы изменить настройки для интерактивного пользователя, необходимо внести изменения в HKEY_CURRENT_USER \ Software \ Classes , а не в HKEY_CLASSES_ROOT.Чтобы изменить настройки по умолчанию, необходимо внести изменения в HKEY_LOCAL_MACHINE \ Software \ Classes . Если вы пишете ключи к ключу в HKEY_CLASSES_ROOT, система сохраняет информацию в HKEY_LOCAL_MACHINE \ Software \ Classes . Если вы записываете значения в ключ под HKEY_CLASSES_ROOT, а ключ уже существует под HKEY_CURRENT_USER \ Software \ Classes , система сохранит информацию там, а не под HKEY_LOCAL_MACHINE \ Software \ Classes . |

| HKEY_CURRENT_CONFIG | Содержит информацию о профиле оборудования, который используется локальным компьютером при запуске системы. |

Примечание

Реестр в 64-битных версиях Windows XP, Windows Server 2003 и Windows Vista разделен на 32-битные и 64-битные ключи. Многие из 32-битных ключей имеют те же имена, что и их 64-битные аналоги, и наоборот. В 64-разрядной версии редактора реестра по умолчанию, которая входит в состав 64-разрядных версий Windows XP, Windows Server 2003 и Windows Vista, 32-разрядные ключи отображаются в узле HKEY_LOCAL_MACHINE \ Software \ WOW6432Node .Дополнительные сведения о просмотре реестра в 64-разрядных версиях Windows см. В разделе Как просмотреть системный реестр в 64-битных версиях Windows.

В следующей таблице перечислены типы данных, которые определены в настоящее время и используются Windows. Максимальный размер имени значения:

- Windows Server 2003, Windows XP и Windows Vista: 16 383 символа

- Windows 2000: 260 символов ANSI или 16 383 символа Unicode

- Windows Millennium Edition / Windows 98 / Windows 95: 255 символов

Длинные значения (более 2048 байт) должны храниться как файлы с именами файлов, хранящимися в реестре.Это помогает реестру работать эффективно. Максимальный размер значения:

- Windows NT 4.0 / Windows 2000 / Windows XP / Windows Server 2003 / Windows Vista: доступная память

- Windows Millennium Edition / Windows 98 / Windows 95: 16 300 байт

Примечание

Существует ограничение в 64 КБ для общего размера всех значений ключа.

| Имя | Тип данных | Описание |

|---|---|---|

| Двоичное значение | REG_BINARY | Необработанные двоичные данные.Большая часть информации о компонентах оборудования хранится в виде двоичных данных и отображается в редакторе реестра в шестнадцатеричном формате. |

| Значение DWORD | REG_DWORD | Данные представлены числом длиной 4 байта (32-битное целое число). Многие параметры для драйверов устройств и служб относятся к этому типу и отображаются в редакторе реестра в двоичном, шестнадцатеричном или десятичном формате. Связанные значения: DWORD_LITTLE_ENDIAN (младший байт находится в младшем адресе) и REG_DWORD_BIG_ENDIAN (младший байт находится в старшем адресе). |

| Значение расширяемой строки | REG_EXPAND_SZ | Строка данных переменной длины. Этот тип данных включает переменные, которые разрешаются, когда программа или служба используют данные. |

| Многострочное значение | REG_MULTI_SZ | Множественная строка. К этому типу обычно относятся значения, содержащие списки или несколько значений в форме, доступной для чтения. Записи разделяются пробелами, запятыми или другими знаками. |

| Строковое значение | REG_SZ | Текстовая строка фиксированной длины. |

| Двоичное значение | REG_RESOURCE_LIST | Серия вложенных массивов, предназначенных для хранения списка ресурсов, который используется драйвером оборудования или одним из физических устройств, которыми он управляет. Эти данные обнаруживаются и записываются системой в дереве \ ResourceMap и отображаются в редакторе реестра в шестнадцатеричном формате как двоичное значение. |

| Двоичное значение | REG_RESOURCE_REQUIREMENTS_LIST | Серия вложенных массивов, предназначенная для хранения списка драйверов устройства возможных аппаратных ресурсов, которые драйвер или одно из физических устройств, которыми он управляет, могут использовать.Система записывает подмножество этого списка в дерево \ ResourceMap. Эти данные обнаруживаются системой и отображаются в редакторе реестра в шестнадцатеричном формате как двоичное значение. |

| Двоичное значение | REG_FULL_RESOURCE_DESCRIPTOR | Серия вложенных массивов, предназначенная для хранения списка ресурсов, используемого физическим аппаратным устройством. Эти данные обнаруживаются и записываются системой в дереве \ HardwareDescription и отображаются в редакторе реестра в шестнадцатеричном формате как двоичное значение. |

| Нет | REG_NONE | Данные без определенного типа. Эти данные записываются в реестр системой или приложениями и отображаются в редакторе реестра в шестнадцатеричном формате как двоичное значение | .

| Ссылка | REG_LINK | Строка Unicode, именующая символическую ссылку. |

| QWORD Значение | REG_QWORD | Данные представлены числом, которое является 64-битным целым числом. Эти данные отображаются в редакторе реестра как двоичное значение и были введены в Windows 2000. |

Резервное копирование реестра

Перед редактированием реестра экспортируйте разделы реестра, которые вы планируете редактировать, или сделайте резервную копию всего реестра. В случае возникновения проблемы вы можете выполнить действия, описанные в разделе «Восстановление реестра», чтобы восстановить реестр до его предыдущего состояния. Чтобы создать резервную копию всего реестра, используйте служебную программу резервного копирования для резервного копирования состояния системы. Состояние системы включает в себя реестр, базу данных регистрации классов COM + и ваши загрузочные файлы.Дополнительные сведения об использовании служебной программы резервного копирования для резервного копирования состояния системы см. В следующих статьях:

Редактировать реестр

Для изменения данных реестра программа должна использовать функции реестра, определенные в разделе «Функции реестра».

Администраторы могут изменять реестр с помощью редактора реестра (Regedit.exe или Regedt32.exe), файлов групповой политики, системной политики, реестра (.reg) или запуска сценариев, таких как файлы сценариев VisualBasic.

Использование пользовательского интерфейса Windows

Мы рекомендуем вам использовать пользовательский интерфейс Windows для изменения системных настроек вместо ручного редактирования реестра.Однако редактирование реестра иногда может быть лучшим методом решения проблемы с продуктом. Если проблема задокументирована в базе знаний Microsoft, будет доступна статья с пошаговыми инструкциями по редактированию реестра для решения этой проблемы. Мы рекомендуем вам точно следовать этим инструкциям.

Использовать редактор реестра

Предупреждение

Серьезные проблемы могут возникнуть, если вы измените реестр некорректно с помощью редактора реестра или другим способом. Эти проблемы могут потребовать переустановки операционной системы.Майкрософт не может гарантировать, что эти проблемы могут быть решены. Вы вносите изменения в реестр на свой страх и риск.

Вы можете использовать редактор реестра для выполнения следующих действий:

- Найдите поддерево, ключ, подключ или значение

- Добавить подраздел или значение

- Изменить значение

- Удалить подраздел или значение

- Переименовать подраздел или значение

В области навигации редактора реестра отображаются папки. Каждая папка представляет собой предопределенный ключ на локальном компьютере.При доступе к реестру удаленного компьютера появляются только два предопределенных ключа: HKEY_USERS и HKEY_LOCAL_MACHINE.

Использовать групповую политику

Microsoft Management Console (MMC) содержит инструменты администрирования, которые можно использовать для администрирования сетей, компьютеров, служб и других компонентов системы. Оснастка MMC групповой политики позволяет администраторам определять параметры политики, которые применяются к компьютерам или пользователям. Вы можете реализовать групповую политику на локальных компьютерах с помощью оснастки локальной групповой политики MMC, Gpedit.msc. Вы можете реализовать групповую политику в Active Directory с помощью оснастки MMC «Пользователи и компьютеры Active Directory». Дополнительные сведения об использовании групповой политики см. В разделах справки в соответствующей оснастке MMC групповой политики.

Использование файла регистрационных записей (.reg)

Создайте файл регистрационных записей (.reg), содержащий изменения реестра, а затем запустите файл .reg на компьютере, на котором вы хотите внести изменения. Вы можете запустить REG-файл вручную или с помощью сценария входа в систему.Дополнительные сведения см. В разделе «Добавление, изменение или удаление подразделов и значений реестра с помощью файла регистрационных записей (.reg)».

Использовать Windows Script Host

Узел сценариев Windows позволяет запускать сценарии VBScript и JScript непосредственно в операционной системе. Вы можете создавать файлы VBScript и JScript, которые используют методы Windows Script Host для удаления, чтения и записи ключей и значений реестра. Дополнительные сведения об этих методах см. На следующих веб-сайтах корпорации Майкрософт:

Используйте инструментарий управления Windows

Windows Management Instrumentation (WMI) является компонентом операционной системы Microsoft Windows и реализацией Microsoft для управления предприятием через Интернет (WBEM).WBEM - это отраслевая инициатива по разработке стандартной технологии доступа к управленческой информации в корпоративной среде. Вы можете использовать WMI для автоматизации административных задач (таких как редактирование реестра) в корпоративной среде. Вы можете использовать WMI в языках сценариев, которые имеют движок в Windows и обрабатывают объекты Microsoft ActiveX. Вы также можете использовать служебную программу командной строки WMI (Wmic.exe) для изменения реестра Windows.

Для получения дополнительных сведений о WMI см. Инструментарий управления Windows.

Дополнительные сведения о служебной программе командной строки WMI см. В разделе Описание служебной программы командной строки инструментария управления Windows (WMI) (Wmic.exe).

Используйте инструмент реестра консоли для Windows

Для редактирования реестра можно использовать Console Registry Tool для Windows (Reg.exe). Чтобы получить справку по инструменту Reg.exe, введите reg /? в командной строке, а затем нажмите ОК .

Восстановить реестр

Для восстановления реестра используйте соответствующий метод.

Способ 1. Восстановить ключи реестра

Чтобы восстановить экспортированные подразделы реестра, дважды щелкните файл регистрационных записей (.reg), который вы сохранили в разделе «Экспорт подразделов реестра». Или вы можете восстановить весь реестр из резервной копии. Дополнительные сведения о том, как восстановить весь реестр, см. В разделе «Метод 2: восстановление всего реестра» далее в этой статье.

Метод 2: Восстановить весь реестр

Чтобы восстановить весь реестр, восстановите состояние системы из резервной копии.Дополнительные сведения о том, как восстановить состояние системы из резервной копии, см. В разделе Как использовать резервную копию для защиты данных и восстановления файлов и папок на вашем компьютере в Windows XP и Windows Vista.

Примечание

Резервное копирование состояния системы также создает обновленные копии файлов реестра в папке % SystemRoot% \ Repair .

Список литературы

Для получения дополнительной информации посетите следующие веб-сайты:

Каталог протестированных продуктов Windows Server - это справочник по продуктам, которые были протестированы на совместимость с Windows Server.

Data Protection Manager (DPM) является ключевым членом семейства продуктов управления Microsoft System Center и разработан, чтобы помочь ИТ-специалистам управлять своей средой Windows. DPM - это новый стандарт резервного копирования и восстановления Windows, обеспечивающий непрерывную защиту данных для приложений и файловых серверов Microsoft, которые используют интегрированные дисковые и ленточные носители. Дополнительные сведения о резервном копировании и восстановлении реестра см. В разделе Резервное копирование и восстановление реестра в Windows XP и Windows Vista.

.Как получить программы "Open With" с их полными путями из реестра в Windows с C ++?

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

Как получить, изменить, создать и удалить ключи реестра с помощью PowerShell

Администраторы могут выполнять все типичные операции с реестром, используя либо старый добрый пользовательский интерфейс «Regedit», либо утилиту reg.exe. Но есть еще один вариант - Windows PowerShell. PowerShell предоставляет большой набор инструментов для взаимодействия с реестром Microsoft Windows на локальном или удаленном компьютере.

В этой статье мы покажем, как получать, редактировать, создавать и удалять разделы реестра с помощью PowerShell, выполнять поиск и использовать PowerShell для подключения к реестру с удаленного компьютера.

Получение значений ключей реестра локально с помощью PowerShell

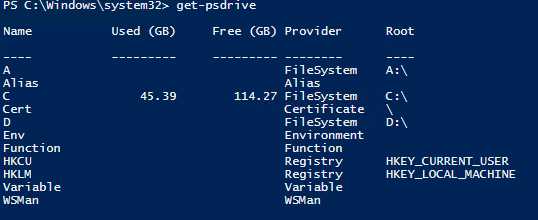

Чтобы получить значения всех ключей реестра на локальном компьютере, мы сначала должны найти путь к реестру. Получим список всех локальных дисков:

get-psdrive

Как видите, в реестре есть две записи: HKEY_CURRENT_USER (HKCU) и HKEY_LOCAL_MACHINE (HKLM). Это две логические группы ключей, или «кусты» в реестре.

Следовательно, мы можем перейти к корневому разделу реестра локального компьютера, выполнив следующую команду:

кд HKLM: \

В качестве альтернативы, мы можем установить для нашего текущего рабочего местоположения определенный путь в реестре с помощью командлета Set-Location :

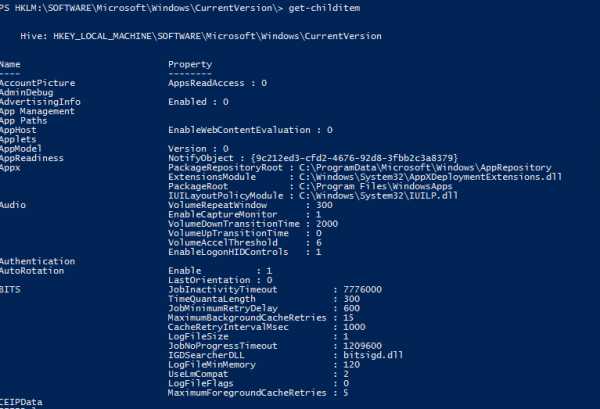

set-location -path HKLM: \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \

Затем мы можем использовать командлет Get-ChildItem для вывода всех ключей реестра в текущем кусте с их свойствами:

Get-childitem

Чтобы получить параметры для определенного ключа (например, клавиши Run), мы должны использовать командлет Get-Item , указав путь:

Get-Item -path HKLM: \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

Получение значений ключей реестра удаленно с помощью PowerShell

PowerShell позволяет удаленно подключаться к реестру компьютера и просматривать его с помощью WinRM.Для этого вам нужно использовать командлет Invoke-Command :

Invoke-Command –ComputerName dc1 –ScriptBlock {Get-ItemProperty -Path 'HKCU: \ Software \ System' -Name WorkingDirectory} Удаленное редактирование реестра с помощью PowerShell

Для удаленного редактирования реестра нам сначала нужно подключиться к нему с помощью командлета Enter-PSSession :

Enter-PSSession pdc -Credential Enterprise \ T.Simpson

Система предложит вам ввести пароль для указанной вами учетной записи.После аутентификации вы сможете использовать команды PowerShell на удаленном компьютере.

Поиск в реестре с помощью PowerShell

Чтобы найти определенные ключи в реестре, используйте сценарий, подобный следующему, который ищет в реестре ключи, содержащие «Netwrix» в своем имени:

get-childitem -path hkcu: \ -recurse -ErrorAction SilentlyContinue | Where-Object {$ _. Name -like "* Netwrix *"} Редактирование реестра с помощью PowerShell

Если мы хотим изменить один из параметров раздела реестра, нам нужно использовать командлет Set-ItemProperty .Например, мы могли бы использовать следующую команду, чтобы установить новое строковое значение для параметра «VMware User Process» клавиши «Выполнить»:

Set-Itemproperty -path 'HKLM: \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run' -Name 'VMware User Process' -value 'C: \ Program Files \ VMware \ VMware Tools \ vmtoolsd.exe'

Создание ключа реестра с помощью PowerShell

Чтобы добавить ключ в реестр, нам нужно использовать командлет New-Item . Давайте создадим новый ключ с именем NetwrixKey в кусте KEY_CURRENT_USER:

Новый элемент - Путь "HKCU: \ dummy" - Имя NetwrixKey

А теперь давайте создадим параметр под названием «NetwrixParam» для нашего нового ключа и установим его значение в строку «NetwrixValue»:

New-ItemProperty -Path "HKCU: \ dummy \ NetwrixKey" -Name "NetwrixParam" -Value "NetwrixValue" -PropertyType "String"

Посмотрим в реестре:

Удаление ключа или параметра реестра с помощью PowerShell

Теперь удалим параметр NetwrixKey, который мы только что создали с помощью командлета Remove-ItemProperty :

Remove-ItemProperty -Path "HKCU: \ dummy \ NetwrixKey" -Name "NetwrixParam"

А затем удалим сам ключ NetwrixKey:

Remove-Item -Path "HKCU: \ dummy \ NetwrixKey" -Recurse

Параметр –Recurse разрешает PowerShell удалить все подключи без дополнительного подтверждения (конечно, мы не создавали никаких подключей в этом примере).

Если вы хотите удалить все подключи внутри указанного ключа без удаления самого ключа, вы должны добавить символ «*» в конце пути:

Remove-Item -Path "HKCU: \ dummy \ NetwrixKey \ *" -Recurse

Переименование ключа или параметра реестра с помощью PowerShell

Чтобы переименовать раздел реестра, используйте командлет Rename-Item :

Rename-Item -Path "HKCU: \ dummy \ NetwrixKey" NetwrixNewKey

Чтобы переименовать параметр раздела реестра, используйте командлет Rename –ItemProperty :

Rename-ItemProperty -Path "HKCU: \ dummy \ NetwrixKey" -Name "NetwrixParam" -NewName "NetwrixNewParam"

Заключение

Теперь вы знаете основные возможности Microsoft Windows PowerShell по управлению реестром.Как видите, управление ключами реестра довольно просто и быстро, но помните, что даже одно небольшое изменение может привести вашу операционную систему к синему экрану смерти.

Поэтому, прежде чем вносить какие-либо изменения в реестр, вы должны быть на 100% уверены в том, что вы меняете, иметь текущие резервные копии вашей системы и данных и отслеживать все вносимые вами изменения. Netwrix Auditor для Windows Server может помочь; он отслеживает, сообщает и предупреждает об изменениях в реестре Windows.

Джефф - директор по разработке глобальных решений в Netwrix.Он давний блоггер Netwrix, спикер и ведущий. В блоге Netwrix Джефф делится лайфхаками, советами и приемами, которые могут значительно улучшить ваш опыт системного администрирования.

.