Как восстановить файлы переименованные вирусом

Вирус зашифровал файлы и переименовал. Как расшифровать файлы, зашифрованные вирусом

В последнее время наблюдается всплеск активности нового поколения вредоносных компьютерных программ. Появились они достаточно давно (6 – 8 лет назад), но темпы их внедрения достигли своего максимума именно сейчас. Все чаще можно столкнуться с тем, что вирус зашифровал файлы.

Уже известно, что это не просто примитивные вредоносные ПО, к примеру, блокирующие компьютер (вызывающие появление синего экрана), а серьезные программы, нацеленные на повреждение, как правило, бухгалтерских данных. Они шифруют все имеющиеся файлы, находящиеся в пределах досягаемости, включая данные 1С бухгалтерии, docx, xlsx, jpg, doc, xls, pdf, zip.

Особая опасность рассматриваемых вирусов

Она заключается в том, что при этом применяется RSA-ключ, который привязан к конкретному компьютеру пользователя, ввиду чего универсальный дешифратор (декриптор) отсутствует. Вирусы, активизированные в одном из компьютеров, могут не сработать в другом.

Опасность также еще в том, что уже более года в Интернете размещены готовые программы-строители (билдеры), позволяющие разработать такого рода вирус даже кулхацкерам (личностям, считающим себя хакерами, но при этом не изучающим программирование).

В настоящее время появились более мощные их модификации.

Способ внедрения данных вредоносных программ

Рассылка вируса производится целенаправленно, как правило, в бухгалтерию компании. Сначала осуществляется сбор е-мейлов отделов кадров, бухгалтерий из таких баз данных, как, например, hh.ru. Далее производится рассылка писем. Они чаще всего содержат просьбу касаемо принятия на определенную должность. К такому письму прикреплен файл с резюме, внутри которого реальный документ с имплантированным OLE-объектом (pdf-файл с вирусом).

В ситуациях, когда сотрудники бухгалтерии сразу запускали данный документ, после перезагрузки происходило следующее: вирус переименовал и зашифровал файлы, а затем самоликвидировался.

Такого рода письмо, как правило, адекватно написано и отправлено с неспамерского ящика (имя соответствует подписи). Вакансия всегда запрашивается исходя из профилирующей деятельности компании, ввиду чего подозрения не возникают.

Ни лицензионный "Касперский" (антивирусная программа), ни "Вирус Тотал" (онлайн-сервис проверки вложений на вирусы) не могут обезопасить компьютер в рассматриваемом случае. Изредка некоторые антивирусные программы при сканировании выдают, что во вложении находится Gen:Variant.Zusy.71505.

Как избежать заражения данным вирусом?

Следует проверять каждый полученный файл. Особое внимание уделяется вордовским документам, которые имеют внедренные pdf.

Варианты «зараженных» писем

Их достаточно много. Самые распространенные варианты того, как вирус зашифровал файлы, представлены ниже. Во всех случаях на электронную почту приходят следующие документы:

- Уведомление касательно начала процесса рассмотрения поданного на конкретную компанию судебного иска (в письме предлагается проверить данные посредством перехода по указанной ссылке).

- Письмо из ВАС РФ о взыскании долга.

- Сообщение из Сбербанка относительно увеличения существующей задолженности.

- Уведомление о фиксации нарушения ПДД.

- Письмо из Коллекторского агентства с указанием максимально возможной отсрочки платежа.

Уведомление о шифровании файлов

Оно после заражения появится в корневой папке диска С. Иногда во все каталоги с поврежденным текстом помещаются файлы типа ЧТО_ДЕЛАТЬ.txt, CONTACT.txt. Там пользователя информируют о шифровании его файлов, которое осуществлено посредством надежных криптостойких алгоритмов. А также его предупреждают о нецелесообразности применения сторонних утилит, так как это может привести к окончательному повреждению файлов, что, в свою очередь, приведет к невозможности их последующей расшифровки.

В уведомлении рекомендуется оставить компьютер в неизменном состоянии. В нем указано время хранения предоставленного ключа (как правило, это 2 суток). Прописана точная дата, после которой любого рода обращения будут игнорироваться.

В конце предоставляется е-мейл. Там также говорится, что пользователь должен указать свой ID и что любое из нижеперечисленных действий может привести к ликвидации ключа, а именно:

- оскорбления;

- запрос реквизитов без дальнейшей оплаты;

- угрозы.

Как расшифровать файлы, зашифрованные вирусом?

Данного рода шифрование весьма мощное: файлу присваивается такое расширение, как perfect, nochance и пр. Взломать просто невозможно, однако можно попробовать подключить криптоаналитику и отыскать лазейку (в некоторых ситуациях поможет Dr. WEB).

Существует еще 1 способ, как восстановить зашифрованные вирусом файлы, но он подходит не ко всем вирусам, к тому же потребуется вытащить исходный exe вместе с данной вредоносной программой, что достаточно нелегко осуществить после самоликвидации.

Просьба вируса касаемо введения специального кода – незначительная проверка, так как файл к этому моменту уже имеет дешифратор (код от, так сказать, злоумышленников не потребуется). Суть данного способа – вписывание в проникший вирус (в само место сравнения вводимого кода) пустых команд. Результат – вредоносная программа сама запускает дешифровку файлов и тем самым их полностью восстанавливает.

В каждом отдельном вирусе своя специальная функция шифрования, ввиду чего сторонним экзешником (файлом формата exe) расшифровать не получится, или же можно попробовать подобрать вышеуказанную функцию, для чего необходимо все действия осуществлять на WinAPI.

Для проведения процедуры дешифровки потребуется:

- Совершить бэкап (резервное копирование имеющихся файлов). По окончании дешифровки все удалится само по себе.

- На компьютере (зараженном) необходимо запустить данную вредоносную программу, затем дождаться, когда появится окно, содержащее требование касаемо введения кода.

- Далее потребуется запустить из приложенного архивного файла Patcher.exe.

- Следующим шагом является введение номера процесса вируса, после чего надо нажать кнопку «Энтер».

- Появится сообщение «patched», что означает затирание команд сравнения.

- Далее следует в поле введения кода набрать любые символы, а затем нажать кнопку «Ок».

- Вирус начинает процесс дешифровки файлов, по окончании которого он сам себя ликвидирует.

Как избежать потери данных из-за рассматриваемого вредоносного ПО?

Стоит знать, что в ситуации, когда вирус зашифровал файлы, для процесса их дешифровки потребуется время. Важным моментом выступает то, что в вышеупомянутом вредоносном ПО существует ошибка, позволяющая сохранить часть файлов, если быстро обесточить компьютер (выдернуть вилку из розетки, выключить сетевой фильтр, вытащить батарею в случае с ноутбуком), как только появится большое количество файлов с ранее указанным расширением.

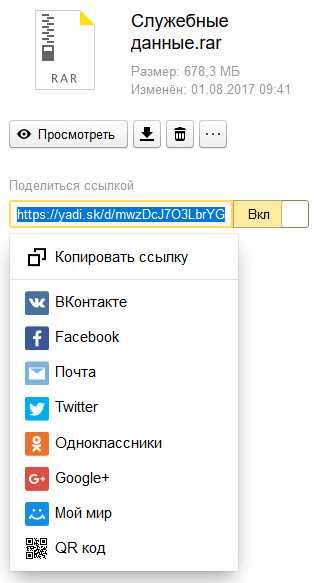

Еще раз следует подчеркнуть, что главное – это постоянно создавать резервное копирование, но не в другую папку, не на съемный носитель, вставленный в компьютер, так как данная модификация вируса доберётся и до этих мест. Стоит сохранять бэкапы на другом компьютере, на винчестер, который постоянно не присоединен к компьютеру, и в облако.

Относиться следует с подозрением ко всем документам, которые приходят на почту от неизвестных лиц (в виде резюме, накладной, Постановления из ВАС РФ или налоговой и др.). Не надо их запускать на своем компьютере (для этих целей можно выделить нетбук, не содержащий важных данных).

Вредоносная программа *[email protected]: способы устранения

В ситуации, когда вышеуказанный вирус зашифровал файлы cbf, doc, jpg и т. д., существует всего три варианта развития события:

- Самый простой способ избавиться от него – удалить все зараженные файлы (это приемлемо, если только данные не особо важные).

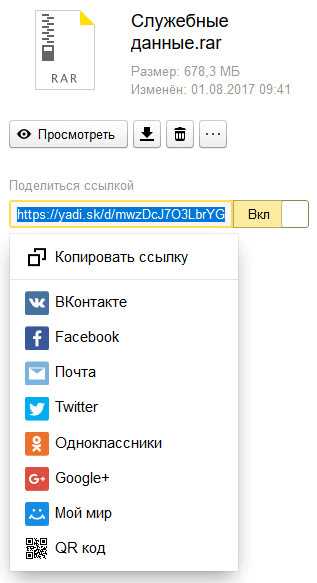

- Зайти в лабораторию антивирусной программы, к примеру, Dr. WEB. Выслать разработчикам несколько зараженных файлов обязательно вместе с ключом для дешифровки, находящегося на компьютере в качестве KEY.PRIVATE.

- Самый затратный способ. Он предполагает оплату запрошенной хакерами суммы за дешифрование зараженных файлов. Как правило, стоимость данной услуги в пределах 200 – 500 долл. США. Это приемлемо в ситуации, когда вирус зашифровал файлы крупной компании, в которой ежедневно протекает существенный информационный поток, и данная вредоносная программа может за считаные секунды нанести колоссальный вред. В связи с этим оплата – самый быстрый вариант восстановления зараженных файлов.

Иногда результативным оказывается и дополнительный вариант. В случае когда вирус зашифровал файлы (paycrypt@gmail_com либо иное вредоносное ПО), может помочь откат системы на несколько дней назад.

Программа для дешифровки RectorDecryptor

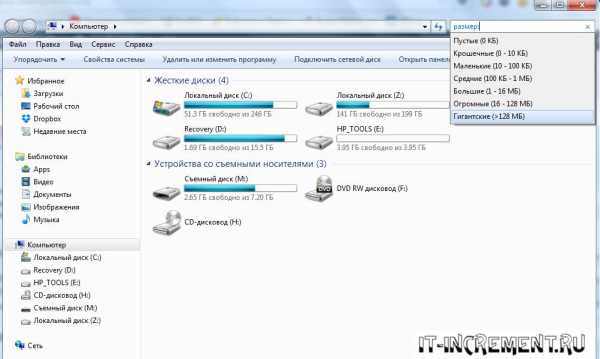

Если вирус зашифровал файлы jpg, doc, cbf и т. п., то может помочь специальная программа. Для этого сначала потребуется зайти в автозагрузки и отключить все, кроме антивируса. Далее необходимо перезагрузить компьютер. Просмотреть все файлы, выделить подозрительные. В поле под названием «Команда» указано месторасположение конкретного файла (внимание уделять стоит приложениям, не имеющим подписи: производитель – нет данных).

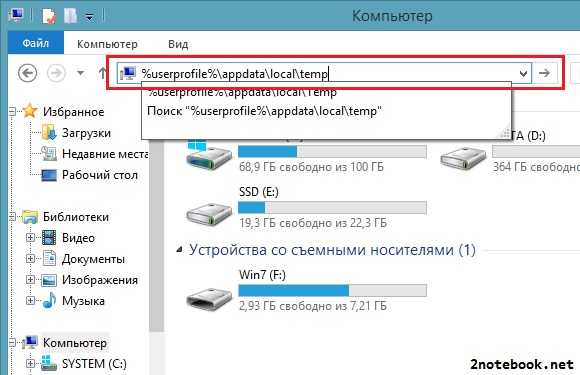

Все подозрительные файлы надо удалить, после чего потребуется почистить кэши браузеров, временные папки (для этого подойдет программа CCleaner).

Чтобы приступить к дешифровке, необходимо скачать вышеуказанную программу. Затем запустить ее и нажать кнопку «Начать проверку», указав измененные файлы и их расширение. В современных версиях данной программы можно указать лишь сам зараженный файл и нажать кнопку «Открыть». После этого файлы будут расшифрованы.

Впоследствии утилита автоматически осуществляет проверку всех компьютерных данных, включая файлы, находящиеся на присоединенном сетевом диске, и дешифрует их. Данный процесс восстановления может занять несколько часов (в зависимости от объема работы и быстродействия компьютера).

В итоге все поврежденные файлы будут расшифрованы в ту же самую директорию, где они находились первоначально. В завершение останется лишь удалить все имеющиеся файлы с подозрительным расширением, для чего можно проставить галочку в запросе «Удалять зашифрованные файлы после успешной расшифровки», нажав предварительно кнопку «Изменить параметры проверки». Однако лучше ее не ставить, так как в случае неудачной дешифровки файлов они могут удалиться, и впоследствии придется их сначала восстанавливать.

Итак, если вирус зашифровал файлы doc, cbf, jpg т. д., не следует торопиться с оплатой кода. Может, он и не понадобится.

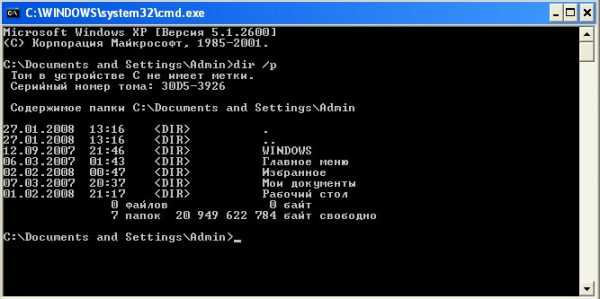

Нюансы удаления зашифрованных файлов

При попытке ликвидации всех поврежденных файлов посредством стандартного поиска и последующего удаления может начаться зависание и замедление работы компьютера. В связи с этим для данной процедуры стоит воспользоваться специальной командной строкой. После ее запуска необходимо вписать следующее: del «<диск>:\*.<расширение зараженного файла>» /f /s.

Обязательно надо удалить такие файлы, как «Прочти-меня.txt», для чего в той же командной строке следует указать: del «<диск>:\*.<имя файла>»/f /s.

Таким образом, можно отметить, что в случае, если вирус переименовал и зашифровал файлы, то не стоит сразу тратить средства на покупку ключа у злоумышленников, сначала стоит попробовать разобраться в проблеме самостоятельно. Лучше вложить деньги в приобретение специальной программы для расшифровки поврежденных файлов.

Напоследок стоит напомнить, что в данной статье рассматривался вопрос касаемо того, как расшифровать файлы, зашифрованные вирусом.

Как восстановить зашифрованные файлы (Инструкция)

Восстановление зашифрованных файлов — это проблема с которой столкнулись большое количество пользователей персональных компьютеров, ставших жертвой разнообразных вирусов-шифровальщиков. Количество вредоносных программ в этой группе очень много и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt и т.д.

Конечно, восстановить зашифрованные файлы можно просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Способы восстановления зашифрованных файлов бесплатно

Существует несколько способов восстановить зашифрованные файлы используя абсолютно бесплатные и проверенные программы, такие как ShadowExplorer и PhotoRec. Перед и во время восстановления старайтесь как можно меньше использовать зараженный компьютер, таким образом вы увеличиваете свои шансы на удачное восстановление файлов.

Инструкцию, описанную ниже, нужно выполнять шаг за шагом, если у вас что-либо не получается, то ОСТАНОВИТЕСЬ, запросите помощь написав комментарий к этой статье или создав новую тему на нашем форуме.

1. Удалить вирус-шифровальщик

2. Восстановить зашифрованные файлы используя ShadowExplorer

3. Восстановить зашифрованные файлы используя PhotoRec

1. Удалить вирус-шифровальщик

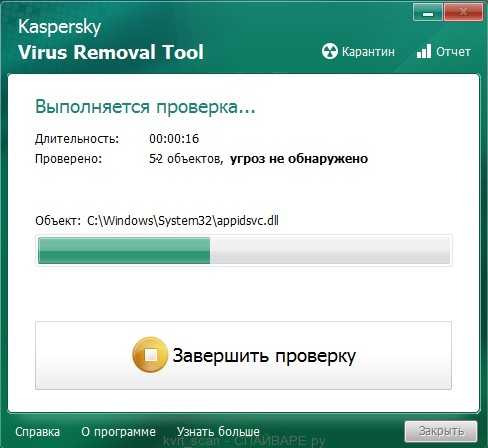

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

1.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Сканировать для запуска проверки вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

1.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

2. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

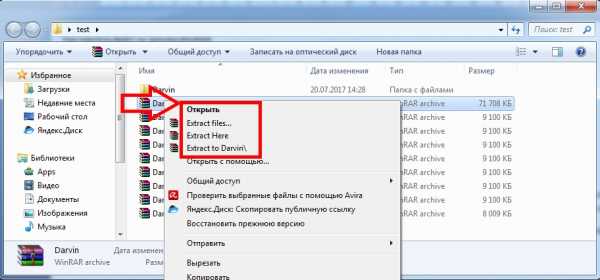

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

3. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Восстановление файлов после трояна-шифровальщика / Хабр

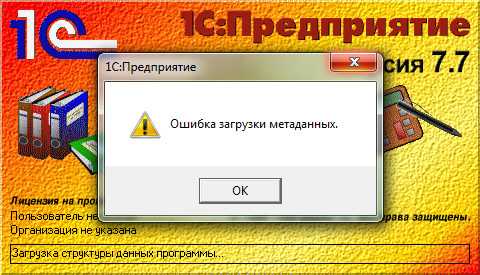

В конце рабочего дня бухгалтер одного из предприятий получила письмо по электронной почте от контрагента, с которым постоянно велась деловая переписка, письмо, в котором содержался вложенный файл, именуемый, как «Акт сверки.xls». При попытке открытия визуально ничего не произошло с точки зрения бухгалтера. Несколько раз повторив попытки открытия бухгалтер удостоверилась, что excel не собирается открывать присланный файл. Отписавшись контрагенту о невозможности открыть полученный ею файл, бухгалтер, нажала кнопку выключения ПК, и, не дождавшись завершения работы ПК, покинула рабочее место. Придя утром, обнаружила, что компьютер так и не отключился. Не придав этому особого значения, попыталась начать новый рабочий день, привычно кликнув по ярлыку 1С Бухгалтерии, но после выбора базы ожидал неприятный сюрприз.

рис. 1

Последующие попытки запуска рабочей среды 1С также не увенчались успехом. Бухгалтер связалась с компанией, обслуживающей вычислительную технику их организации, и запросила техническую поддержку. Специалистами обслуживающей организации выяснено, что проблемы куда более масштабные, так как кроме того что файлы базы 1С Бухгалтерии 7.7 были зашифрованы и имели расширение “BLOCKED“, зашифрованными оказались и файлы с расширениями doc, docx, xls, xlsx, zip, rar, 1cd и другие. Также обнаруживался текстовый файл на рабочем столе пользователя, в котором сообщалось, что файлы зашифрованы с использованием алгоритма RSA 2048, и что для получения дешифратора необходимо оплатить услуги вымогателя. Резервное копировании 1С баз осуществлялось ежедневно на другой жесткий диск установленный в этом же ПК в виде создания zip архива с папкой 1С баз, и копия архива помещалась на сетевой диск (NAS). Так как ограничения доступа к резервным копиям не было, то вредоносное программное обеспечение имело доступ и к ним.

Оценив масштаб проблемы, специалисты обслуживающей организации выполнили копирование только шифрованных файлов на отдельный накопитель и произвели переустановку операционной системы. Также из почтового ящика бухгалтера были удалены письма, содержащие вредоносное ПО. Попытки расшифровки с использованием популярных дешифраторов антивирусных компаний на тот момент результата не дали. На этом обслуживающая организацию компания закончила свои работы.

Перспективы начать с ввода первичной документации в новую 1С базу, не сильно радовали бухгалтеров. Посему были рассмотрены дальнейшие возможности восстановления шифрованных файлов.

К сожалению, не были сохранены оригинальное тело вредоносного ПО и сообщение вымогателя, что не позволило дизассемблировать тело и установить алгоритм его работы посредством анализа в отладчике. Так же не было возможности проверить, встречался ли он различным антивирусным компаниям.

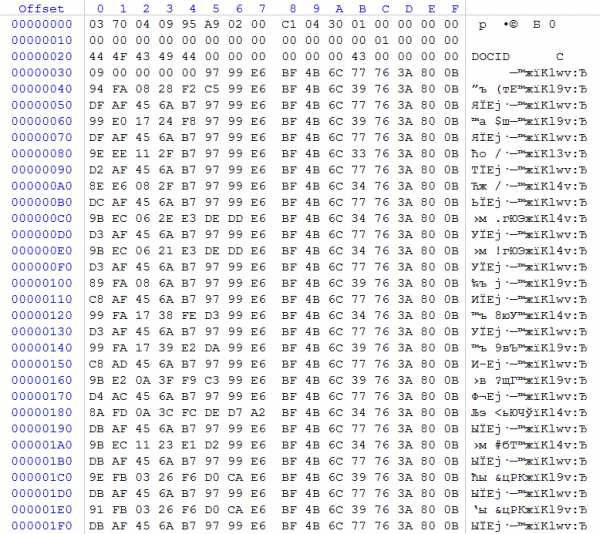

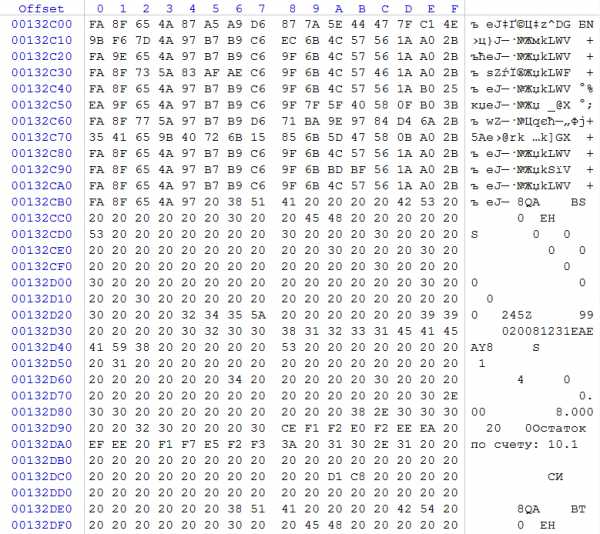

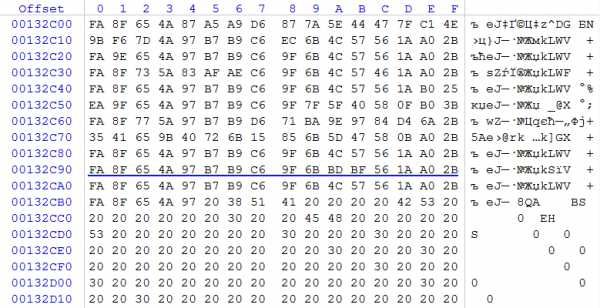

Поэтому сразу приступаем к анализу файлов, структуры которых хорошо известны. В данном случае удобно использовать для анализа DBF файлы из базы 1С, так как структура их весьма предсказуема. Возьмем файл 1SENTRY.DBF.BLOCKED (журнал бухгалтерских проводок), размер данного файла 53 044 658 байт

рис. 2

Рассматривая шифрованный DBF файл, обращаем внимание на то, что первые 0x35 байт не зашифрованы, так как присутствует заголовок, характерный для данного типа файлов, и наблюдаем часть описания первого поля записи. Произведем расчет размера файла. Для этого возьмем: WORD по смещению 0x08, содержимое которого равно 0x04C1 (в нем указан размер заголовка DBF файла), WORD по смещению 0x0A, содержимое которого равно 0x0130 (в нем указан размер одной записи в базе), DWORD по смещению 0x04, содержимое которого равно 0x0002A995 (количество записей), и 0x01 – размер конечного маркера. Решим пример: 0x0130*0x0002A995+0x04C1+1=0x0032965B2 (53 044 658) байт. Размер файла, согласно записи файловой системы, соответствует расчетному на основании информации в заголовке DBF файла. Выполним аналогичные проверки для нескольких DBF файлов и удостоверимся, что размер файла не был изменен вредоносным ПО.

Анализ содержимого DBF показывает, что небольшие файлы начиная со смещения 0x35 зашифрованы целиком, а крупные нет.

рис. 3

Номера счетов, даты и суммы изменены, чтобы не нарушать соглашения о конфиденциальности в том числе и в зашифрованном участке.

Начиная со смещения 0x00132CB5 обнаруживаем отсутствие признаков шифрования до конца файла, выполнив проверки в иных крупных файлах подтверждаем предположение, что целиком шифруются только файлы менее 0x00132CB5 (1 256 629) байт. Многие авторы вредоносного ПО выполняют частичное шифрование файлов с целью сокращения времени искажения пользовательских данных. Руководствуются вероятно тем, чтобы их вредоносный код за минимальное время нанес максимально возможный ущерб пользователю.

Приступим к анализу алгоритма шифрования

рис. 4

На рис. 4 на месте заголовков полей DBF файла присутствуют почти одинаковые последовательности из 16 байт (смещения 0x50, 0x70, 0x90), также видим частичное повторение последовательностей из 16 байт (смещения 0x40,0x60,0x80), в которых есть отличия только в байтах, где должно прописываться имя поля и тип поля.

На основании этого наблюдения, имея небольшое представление об алгоритмах работы криптографических алгоритмов вроде AES, RSA, можно сделать однозначный вывод, что данные не шифрованы с использованием этих алгоритмов. То есть, информация об алгоритме шифрования, поданная заказчиком, недостоверна. Недостоверной она может быть как из-за неких ошибочных выводов заказчика, так и являться следствием обмана автором вредоносной программы. Проверить это мы не можем, так как нам доступны только зашифрованные файлы.

Исходя из особенностей строения заголовков DBF файлов и изменений байт в последовательностях, можно сделать предположение, что шифрование выполнено посредством XOR операции над данными с неким паттерном. Также можно сделать предположение, исходя из длины повторяющихся последовательностей, что длина паттерна 16 байт (128 бит). Заголовок базы равен 0x04C1 байт, размер описания одного поля в заголовке 0х20 (32) байт. Из этого следует, что заголовок данного DBF файла содержит (0x4C1-0x21)/0x20=0x25 (37) описаний полей. На рис. 4 подчеркнуты красным фрагменты записей двух полей начиная со смещения 0x10, которые в случае 1С как правило имеют нулевые значения, кроме самого 0x10 (так как по этому смещению указывается размер поля), на основании этого можно полагать, что уже имеем 15 из 16 байт ключа шифрования 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xXX 0xAF 0x45 0x6A 0xB7.

Для нахождения последнего байта в ключе возьмем другой фрагмент этого же DBF файла.

рис. 5

На рисунке 5 обратим внимание на нулевой столбец, точнее на его нешифрованную часть, и видим, что там преобладает значение 0x20 (код пробела согласно ASCII таблицы). Соответственно, и в шифрованной части столбца будет преобладать некое одинаковое значение. Легко заметить, что это 0xFA. Для получения оригинального значения недостающего байта ключа необходимо выполнить 0xFA xor 0x20=0xDA.

Подставив полученное значение на недостающую позицию, получим полный ключ 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xDA 0xAF 0x45 0x6A 0xB7.

После выполнения процедуры xor операции с полученным ключом над шифрованными участками получили оригинальное содержимое файла

рис. 6

Для окончательного контроля проведем операцию расшифровки zip архива, затем распакуем архив. Если все файлы извлеклись и не возникало ошибки CRC для какого-либо файла, то можно окончательно подтвердить корректность ключа. И финальным этапом будет распаковка остальных файлов согласно технического задания.

Данный пример говорит о том, что вероятно не все высказывания авторов вредоносного программного обеспечения правдивы. И нередко можно решить задачу восстановления пользовательских данных посредством анализа измененных данных.

Наряду с подобными простыми случаями встречаются трояны-шифровальщики, которые действительно будут использовать современные криптографические алгоритмы и в случае их атаки подобное простое решение в принципе невозможно. Посему будьте предельно осторожны при открытии любых файлов, полученных по электронной почте даже от доверенных источников. Регулярно обновляйте антивирусное ПО и делайте резервное копирование таким образом, чтобы ваши данные во всех копиях не были доступны кому-либо единовременно.

Следующая публикация: Восстановление данных из поврежденного RAID массива в NAS под управлением Linux

Предыдущая публикация: Восстановление базы 1С Предприятие (DBF) после форматирования

Как восстановить файлы после вируса-шифровальщика

Путешествуя по разным городам и весям, человек волей-неволей сталкивается с неожиданностями, которые могут быть и приятными, и провоцирующими усиленный дискомфорт, сильнейшие огорчения.

Узнайте, как восстановить файлы после вируса-шифровальщика

Такие же эмоции могут поджидать пользователя, увлекающегося «путешествиями» по интернету. Хотя иногда неприятные сюрпризы залетают самостоятельно на электронную почту в виде угрожающих писем, документов, прочесть которые пользователи стремятся как можно скорее, тем самым попадая в расставленные сети мошенников.

В сети можно столкнуться с невероятным количеством вирусов, запрограммированных на выполнение множественных негативных задач на вашем компьютере, поэтому важно научиться различать безопасные ссылки для скачивания файлов, документов и обходить стороной те, которые представляют собой явную опасность для компьютера.

Заражение компьютера

Если вы стали одним из тех несчастных, кому пришлось на практическом опыте испытать негативные последствия вмешательства вируса, вы не станете сомневаться в том, что полезно собрать и впоследствии систематизировать информацию относительно того, как предотвратить заражение компьютера.

Вирусы появились сразу же, как только появилась компьютерная техника. С каждым годом разновидностей вирусов становится всё больше и больше, поэтому пользователю легко уничтожить только тот вирусоноситель, который уже давно известен, и найден стопроцентный метод его уничтожения.

Гораздо сложнее пользователю вести «борьбу» с вирусоносителями, которые только появляются в сети или сопровождаются полномасштабными разрушительными действиями.

Способы восстановления файлов

В ситуации, когда вирус зашифровал файлы на компьютере, что делать для многих является ключевым вопросом. Если это любительские фото, смириться с потерей которых тоже не хочется, можно искать пути решения проблемы на протяжении продолжительного периода времени. Однако если вирус зашифровал файлы, которые крайне важны для предпринимательской деятельности, желание разобраться, что делать становится невероятно большим, к тому же хочется предпринять действенные шаги достаточно быстро.

К счастью, пострадавшие не остаются один на один со своей проблемой. Давать дельные советы, что делать в таких ситуациях могут опытные пользователи, а также оказывать эффективную помощь может техническая поддержка некоторых антивирусных программ.

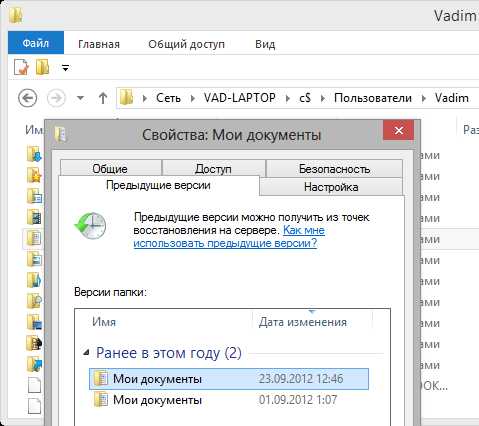

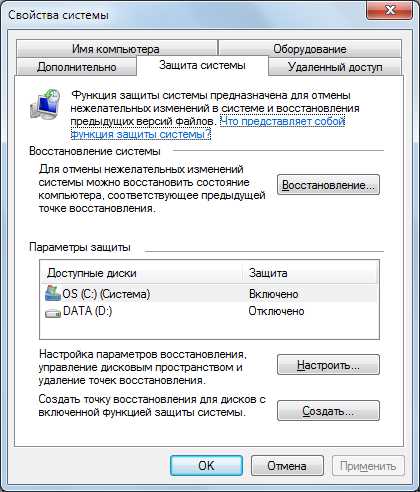

Восстановление предыдущей версии

Если на вашем компьютере была заблаговременно включена защита системы, то даже в тех случаях, когда у вас уже успел похозяйничать «непрошенный гость-шифровальщик», вам всё равно удастся восстановить документы, владея информацией, что делать в этом случае.

Система поможет вам восстановить документы, используя их теневые копии. Безусловно, троян также направляет свои усилия на ликвидацию таких копий, но осуществить такие манипуляции вирусам не всегда удаётся, поскольку они не владеют административными правами.

Шаг 1

Итак, восстановить документ, воспользовавшись его предыдущей копией несложно. Для этого вы кликните правой кнопкой мышки по файлу, который оказался повреждённым. В появившемся меню выберите пункт «Свойства». На экране вашего ПК появится окошко, в котором будут находиться четыре вкладки, вам нужно перейти на последнюю вкладку «Предыдущие версии».

В «Свойствах» файла можно найти его предыдущие версии

Шаг 2

В окошке ниже будут перечислены все имеющиеся теневые копии документа, вам остаётся только выбрать максимально подходящий для вас вариант, затем нажать на кнопку «Восстановить».

К сожалению, такая «скорая помощь» не может быть применена на том компьютере, где заблаговременно не была включена защита системы. По этой причине мы рекомендуем вам включить её заранее, чтобы потом не «кусать себе локти», укоряя себя явным непослушанием.

Шаг 3

Включить защиту системы на компьютере тоже несложно, это не отнимет у вас много времени. Поэтому прогоните свою лень, упрямство и помогите своему компьютеру стать менее уязвимым для троянчиков.

Кликните по иконке «Компьютер» правой кнопкой мышки, выберите пункт «Свойства». С левой стороны открывшегося окна будет находиться список, в котором найдите строку «Защита системы», кликните по ней.

Теперь вновь откроется окошко, в котором вам предложат выбрать диск. Выделив локальный диск «C», нажмите кнопку «Настроить».

Включите защиту системы своего компьютера

Шаг 4

Теперь откроется окошко с предложением параметров восстановления. Вам нужно согласиться с первым вариантом, предполагающим восстановление параметров системы и предыдущих версий документов. В завершение нажмите традиционную кнопку «Ok».

Если вы проделали все эти манипуляции заранее, то даже при условии посещения вашего компьютера троянчиком, шифрования ним файлов, у вас будут отличные прогнозы на восстановление важной информации.

По крайней мере, вы не впадёте в панику, обнаружив, что все файлы на компьютере зашифрованы, что делать в этом случае вы уже будете точно знать.

Использование утилит

Многие антивирусные компании не бросают пользователей наедине с проблемой, когда вирусы зашифровывают документы. Лаборатория Касперского и компания «Доктор Веб» разработали специальные утилиты, помогающие устранить такие проблемные ситуации.

Итак, если вы обнаружили ужасные следы посещения шифровальщика, попробуйте воспользоваться утилитой Kaspersky RectorDecryptor.

Запустите утилиту на компьютере, укажите путь к тому файлу, который был зашифрован. Понять, что непосредственно должна делать утилита, несложно. Она способом перебора множественных вариантов пытается подобрать ключ к дешифрованию файла. К сожалению, такая операция может быть весьма продолжительной и не подходить по временным рамкам для многих пользователей.

Скачайте и загрузите программу, указав при этом ключ к файлу

В частности, может случиться так, что потребуется около 120 суток для подбора правильного ключа. При этом вы обязаны понимать, что процесс дешифрования прерывать не рекомендуется, поэтому выключать компьютер также нельзя.

Лаборатория Касперского предлагает и другие утилиты:

- XoristDecryptor;

- RakhniDecryptor;

- Ransomware Decryptor.

Эти утилиты направлены на результаты зловредной деятельности иных троянчиков-шифровальщиков. В частности, утилита Ransomware Decryptor ещё неизвестна многим, поскольку направлена на борьбу с CoinVault, который только в настоящее время начинает атаковать интернет и проникать на компьютеры пользователей.

Разработчики «Доктора Веб» также не бездействуют, поэтому презентуют пользователям свои утилиты, при помощи которых можно также попытаться восстановить зашифрованные документы на компьютере.

Создайте на диске C любую папку, придумайте ей простое название. В эту папку разархивируйте утилиту, скачанную с официального сайта компании.

Теперь можете воспользоваться ею для практического решения проблемы. Для этого запустите командную строку, наберите в ней «cd c:\XXX», где вместо XXX пропишите название папки, в которую вы поместили утилиту.

Далее припишите команду te102decrypt.exe -k h59 -e [email protected]_XO101 -path c:\myfiles\.

В командной строке наберите «cd c:\XXX», где вместо XXX пропишите название папки

Вместо «myfiles» должно быть прописано название папки, в которой находятся повреждённые документы.

Теперь утилита запустится и начнётся процесс лечения, после успешного завершения вы обнаружите отчёт, в котором будет указано, что удалось восстановить. Кстати, программа не удаляет зашифрованные файлы, а просто рядом с ними сохраняет восстановленный вариант.

К сожалению, даже эта утилита «Доктора Веб» не может вами рассматриваться в качестве волшебной палочки-выручалочки, ей тоже не всё под силу.

Какие действия рекомендуется не совершать

Что делать в случае заражения многие уже, быть может, и уяснили, но опытные пользователи рекомендуют получить информацию относительно того, что делать категорически не рекомендуется, чтобы не спровоцировать более серьёзные последствия, когда шансы на восстановление документов будут приравнены к нулю.

Нельзя переустанавливать на компьютере операционную систему. В этом случае вам может быть и удастся ликвидировать вредителя, но вернуть в рабочее состояние документы точно не получится.

Нельзя запускать программы, отвечающие за очистку реестра, удаление временных файлов на компьютере.

Не рекомендуется делать антивирусное сканирование, во время которого заражённые документы могут быть просто удалены. Если вы немножечко сглупили и запустили антивирус, поддавшись панике, то проследите, по крайней мере, чтобы все заражённые файлы не были удалены, а просто помещены в карантин.

Не рекомендуется переименовывать заражённые файлы, менять их расширение, поскольку все такие действия могут минимизировать ваш шанс на успех.

Если вы являетесь продвинутым пользователем, вы можете прервать процесс шифрования на компьютере, пока он не распространился на все файлы и документы. Для этого нужно запустить «Диспетчер задач» и остановить процесс. Неопытный пользователь вряд ли сможет разобраться, какой процесс имеет отношение к вирусу.

Полезно отсоединить компьютер от интернета. Разорвав такую связь, процесс шифрования файлов и документов на компьютере в большинстве случаев также прерывается.

Итак, отлично понимая, что следует делать, когда обнаружен факт посещения трояна-шифровальщика, вы сможете предпринять шаги, обнадёживающие на успех. К тому же, получив информацию, как расшифровать файлы, зашифрованные вирусом, вы сможете попытаться самостоятельно ликвидировать проблему и не допустить её появления вновь.

Восстановление файлов и лечение вируса шифровальщика

Лечение вируса шифровальщика. Все чаще компьютеры подвергаются атакам вирусов. Есть вирусы, которые поражают браузеры, загрузчики системы, определенные программы и даже компьютерное железо. Не меньший вред наносят вирусы шифровальщики, которые шифруют файлы Word, Excel, базу 1C, электронные ключи, документы налоговой и пенсионного фонда.

И если в организации нет опытного программиста, то чаще всего все эти документы становятся безвозвратно потерянными. Самое простое, что можно сделать в этом случае, — это переустановить операционную систему. Такой вирус может прийти по электронной почте и распространиться по локальной сети за очень короткое время.

О том, как можно восстановить файлы после «работы» такого вируса нам сегодня расскажет Антон Севостьянов, который работает системным администратором, и практически каждый день сталкивается с различными компьютерными проблемами, которые могут коснуться любого из нас. Сегодня же речь пойдет о вирусах-шифровальщиках.

Восстановление файлов и лечение вируса шифровальщика

В данном видео рассмотрим последствия заражения вирусом шифровальщиком, а так же различные способы лечения вируса шифровальщика. А в частности рассмотрим способ с использованием софта для расшифровки файлов и средства восстановления файлов из контрольных точек системы. На функции, восстановления файлов остановимся поподробнее, так как она может быть полезна во многих ситуациях. Ну, а начнем мы с вируса шифровальщика.

В одну из организаций, которые я обслуживаю, через электронную почту попал вирус, который шифрует все рабочие файлы. В частности, у меня он зашифровал все документы Word, Excel, бызу 1C, ключи, необходимые для электронного документооборота с налоговой и пенсионным фондом и многие другие. В общем, убил все рабочие файлы. Хотя антивирусная база была актуальная, на один из компьютеров вирусу все же удалось пробраться, хотя на других он был обезврежен.

В результате действия вируса шифровальщика, рабочие файлы шифруются, переименовываются, к ним добавляется расширение xtbl, vault или cbf, а так же на рабочем столе меняются обои с текстом, типа «Все ваши файлы зашифрованы, обратитесь по указанному адресу электронной почты в течении недели или файлы будет невозможно расшифровать».

Модификации вируса могут быть разные, но принцип работы одинаков, вы должны заплатить деньги злоумышленнику, чтобы он расшифровал файлы. В моем случае файлы имели примерно следующие имена [email protected] 0.0.1.0.id-VWWXZZZAABCCDDDEEFFGHHIIJJKLMMNNOPPQ-22.06.2015 11@[email protected].cbf.

Если ваш компьютер был заражен подобным вирусом шифровальщиком, не стоит отправлять деньги злоумышленнику, так как далеко не факт, что он вас не обманет. И к тому же, вам нужно будет отправлять файлы для дешифровки этому самому злоумышленнику, а значит, ваша конфиденциальная информация станет достоянием общественности.

Итак, какие способы решения данной проблемы существуют: — использование программ дешифраторов, которые разрабатываются компаниями по защите от вирусных атак (Касперский или Dr.Web). http://www.kaspersky.ru / Скачать / Бесплатные сервисы /

Лечение зашифрованных файлов / Подробнее.http://www.drweb.ru / Поддержка / Антивирусная лаборатория Модификации вируса пишут часто, по этому работники антивирусных программ не успевают разрабатывать дешифраторы.

Причем, порой даже не успевают обновлять вирусные базы. Например, недавно у меня была ситуация, что пришел вирус так же через электронную почту, но антивирус не нашел в данном письме ничего подозрительного.

Мало того, я проверил прикрепленный файл на онлайн сервисе http://www.virustotal.com , но ни один антивирус не среагировал. Однако, через 3 дня проверил вновь и уже 32 из 55 антивирусов нашли в файле вирус. — если у вас установлена лицензионная антивирусная программа, стоит обратиться в тех поддержку, чтобы они помогли решить данную задачу, но не факт, что они вам помогут. — восстановление файлов из резервной копии. Именно на этом варианте решения мы и остановимся поподробнее.

Как правило, резервные копии создаются в организациях, а для домашних пользователей этот вопрос не особо актуален и очень даже зря. По этому, мы попробуем решить проблему средствами, которые предоставляют нам встроенные инструменты Windows, а в частности, это контрольные точки восстановления системы.

По умолчанию, при установке операционной системы, защита системы настроена таким образом, что на системном диске (т.е. жестком диске, на котором устанавливается сама операционная система) включена функция защиты системы (Мой компьютер \ ПКМ \ Свойства \ Дополнительные параметры системы \ Защита системы \ С:Включено).

Как правило, данная функция используется для восстановления системных параметров, в случае если операционная система стала себя не адекватно вести или вообще не загружается. В данной ситуации можно выполнить восстановление системных файлов из контрольной точки восстановления и возможно, это поможет. Но, помимо этого, данная функция позволяет восстанавливать предыдущие версии файлов, т.е. файлы, которые находились на диске в момент создания контрольной точки.

Таким образом, можно восстановить измененные, переименованные или удаленные файлы. В нашем случае, потребуется восстановить версии файлов до заражения вирусом шифровальщиком (Мой компьютер \ Выбираем диск \ ПКМ \ Свойства \ Предыдущие версии файлов \ Выбираем дату контрольной точки \ Открыть \ Находим необходимые файлы \ Копируем в нужную папку). Если вы не помните путь к файлу, то можно воспользоваться поиском, он нормально работает!

Благодаря данному методу я восстановил порядка 60 гигобайт зашифрованных файлов. Но, тут не все так просто, в данной ситуации мне повезло, что все рабочие файлы располагались на системном разделе. Я не так давно устроился в эту организацию и еще не успел привести систему в удобный для меня вид.

Если бы я это сделал, то все рабочие документы располагались бы на втором разделе, а на системном только файлы программ и операционной системы. И в данной ситуации этот метод мне бы не помог, так как автоматически функция защиты системы включена только на системном диске, а вирус шифрует файлы, находящиеся на всех разделах. Причем у меня не было никогда необходимости включать функцию защиты на других разделах, но, благодаря данной ситуации, появилась, как говорится век живи век учись.

По этому, давайте настроим функцию защиты системы для остальных дисков (Мой компьютер \ ПКМ \ Свойства \ Дополнительные параметры системы \ Защита системы \ D \ Настроить \ Восстановить только предыдущие версии файлов, так как на данном диске система не установлена \

Объем можете выбирать по своему усмотрению, я же обычно ставлю 5%) И на последок, если вы заметили подобную активность вируса, срочно выключайте компьютер, так как шифратор работает в фоновом режиме из операционной системы. А далее, подключить жесткий диск к другому компьютеру, проверить на вирусы и сохранить информацию.

Так же можно загрузиться из под Windows PE и просканировать систему портативным антивирусом. Если же так и не получилось расшифровать или восстановить файлы, то придется искать специалистов по расшифровке.

Видео о том, как произвести лечение вируса шифровальщика:

Автор статьи – Антон Севостьянов

Понравилась статья — нажмите на кнопки:

Вирус зашифровал файлы и переименовал. Как расшифровать файлы, зашифрованные вирусом

В современное время не для кого уже не является удивлением тот факт, что компьютер может заразить какого-нибудь программный вирус. Это болезнь века, с которой бороться очень сложно, но все же приходиться.

В современное время не для кого уже не является удивлением тот факт, что компьютер может заразить какого-нибудь программный вирус. Это болезнь века, с которой бороться очень сложно, но все же приходиться.

Самые эффективные в плане вреда программы были разработаны еще лет десять назад, но сегодня наблюдается самый большой всплеск их распространения. Очень многие пользователи персональных компьютеров сегодня сталкиваются с такой проблемой, как зашифровка файлов вирусом.

Многие ИТ-специалисты говорят, что это не просто какие-то самые примитивные вредоносные программные обеспечения, которые могут проявляться в таких неприятных моментах, как блокирование компьютера, а самые что ни на есть серьезнейшие продукты электронного мира, которые порой нацелены на мошенничество в отношении финансовых данных, в частности бухгалтерских сведений.

Такие вирусы могут зашифровать все файлы, которые попадают в их поле зрения, особенно они активны в плане нанесения вреда данным, сохраненным в формате 1С Бухгалтерии, zip, docx, doc, xlsx, xls, jpg, pdf.

В чем заключается опасность подхваченных вирусов?

Все дело в том, что зараженный компьютер, во-первых теряет свою работоспособность, во-вторых, может информацию сохранить, но вы не сможете воспользоваться документами, которые на нем сохранены, они не будут открываться либо они вообще исчезнут бесследно из системы, в – третьих, извлеченной информацией могут воспользоваться недоброжелатели в своих мошеннических целях.

Не все вирусы могут атаковать все компьютеры. То есть, не каждый вид вирусного программного обеспечения может сработать в любом из существующих компов. Есть модели компьютерной техники, которые притягивают к себе, как магнит все самое неприемлемое.

ИТ-специалистами была подмечена тенденция распространения через Интернет новых программ-строителей, так называемых билдеров, которые являются пособиями на тему, как разработать эффективный вредоносный вирус. Этим материалом пользуются все, кому не лень, даже если не имеют никакого отношения к программированию. Вот и посудите сами, какое количество хакеров сегодня может развивать направление разработки всевозможных сюрпризов для пользователей персональных компьютерных устройств, эффективная работа на которых зачастую связана с Интернет ресурсом.

На этот факт можно было бы закрыть глаза и постепенно бороться с примитивом, но сегодня распространяются самые мощные модификации билдеров, а это говорит о том, что процесс не контролируется никем и ничем.

Методы внедрения вирусов в компьютер

Мошенники, разрабатывая вирусы, действуют целенаправленно. Если их продукты нацелены на компьютерную систему солидной компании или организации, то сперва ими собирается конкретная информация, а именно адреса электронной почты сотрудников, зачастую бухгалтерий либо отдела кадров, далее начинается рассылка всевозможных предложений на них. Очень часто такие письма содержат информацию в виде резюме соискателя работы. Естественно само резюме отправляется прикрепленным файлом к письму.

Когда пользователь почтового ящика открывает его для прочтения, находящийся в нем вирусный OLE-объект начинает свое действие. Он оперативно переименовывает файлы, шифрует их и самоудаляется из компьютера. В итоге того, что такого рода письма всегда содержат приличную информацию, касаемо интересов компании, у сотрудников не возникает подозрений, что это может быть вирус.

Такие вредоносные программы не то что живой человек не может распознать, но в этом же бессильны и самые мощные антивирусы, такие как Касперский и Вирус Тотал.

Однако все-таки иные антивирусы могут выдавать информацию о том, что файл может содержать вот это — Gen:Variant.Zusy.71505, что и является проблемой пользователей персональных компьютеров сегодняшнего дня.

Какие меры предпринимать, чтобы избежать заражения компа вирусами билдерами?

Первым и самым эффективным методом борьбы с такими вот электронным штуками является целенаправленная проверка всех присылаемых файлов. Особый акцент нужно делать на проверке именно документов вордовского формата.

Виды зараженных вирусом писем, которые не следует читать, а целенаправленно удалять, после чего сканировать систему на наличие вредоносных программ через антивирус:

— иски в суд;

— взыскание долгов;

— нарушения правил дорожного движения;

— коллекторские предупреждения;

— сообщения из Сбербанка о задолженности.

Как ведут себя вирусы билдеры?

Попадая в систему компьютера и сделав свои нехорошие дела, вирусы выдают уведомление о шифровании файлов. А находится это уведомление в корневой папке диска С и может оно иметь вот такие названия:

— ЧТО_ДЕЛАТЬ.txt;

— CONTACT.txt.

Открывая их, пользователь видит информацию о том, что его файлы на компьютере зашифрованы, утилиты, мол, для их расшифровки строго запрещается применять, поскольку файлы можно вообще впоследствии не восстановить. Такие вот уведомления рекомендуют настоятельно прекратить все попытки работы на компе, оставит его в покое, а через двое суток предоставить на указанный электронный адрес ID компа. Если на указанный электронный ящик будут отправлены оскорбления, возмущения и прочая негативная информация, вирус грозит повредить навсегда работу прибора и не дать возможности файлы расшифровать.

Что делать, если проблема зашифровки файлов на лицо?

Заражение вирусами билдерами очень серьезно, и чтобы исправить все, что творит вирус, нужно изрядно, скажем так, попотеть. А именно: применить криптоаналитику мощного антивируса Dr. WEB и прогнать через него все файлы с форматом perfect либо nochance, либо еще каким-то неизвестным.

Второй способ заключается во внедрение в сам вирусный продукт и прописывание в нем пустых команд, что приведет к тому, что он запустит программу дешифровки всех файлов, конечным результатом которой и будет расшифровка всей информации и ее восстановление.

Воспользоваться вторым способом удается, если из системы все-таки удается выудить необходимый вирусный файл, который даже после ликвидации оставляет свой след в формате файла с расширением exe.

Последовательность второго способа борьбы с вирусами такова:

— создать резервные копии всех файлов системы;

— запустить вирус;

— подождать уведомительных требований вируса;

— запустить предложенный вирусом файл Patcher.exe;

— ввести номер процесса вируса;

— нажать Энтер, после чего на экране появиться уведомление patched, это начало процесса затирания команд сравнения;

— в поле введения кода прописываются непроизвольные символы, которые нужно подтвердить командой Ок.

Выполнив все это по порядку, впоследствии вы сможете наблюдать картину дешифровки вирусом всех ранее им зашифрованных файлов. Окончив дешифровку, он самоликвидируется.

Как не допустить потери данных при лечении компьютера от вирусов билдеров

Чтобы не потерять все данные в случае, если не получиться их самостоятельно расшифровать, все их копии перед запуском процесса вирусной дешифровки нужно сохранять на съемные носители, либо компьютеры, которые не заражены вирусом.

Сохранить от зашифровки файлы можно при обнаружении проблемы обесточиванием компьютерной техники, что остановит процесс действия вируса и даст возможность сохранить часть файлов в неизменном виде.

Никогда не просматривайте файлы от неизвестных вам людей, организаций, несущие какие-то сомнительные предложения.

Вирусное программное обеспечение *[email protected]

Именно этот вирус атакует компьютерные системы многих известных компаний. Избавиться от него помогает ликвидация зараженных файлов через антивирусные системы.

Зачастую этот вирус рассчитан на поражение файлов формата cbf, doc, jpg.

Второй вариант – это все-таки выслать запрашиваемый мошенниками код для дешифровки информации, хранящейся на компьютере. И третий самый затратный, все-таки заплатить мошенникам запрашиваемую ими в уведомлении о шифровке сумму и получить разрешение об автоматическом запуске дешифровки. Стоит такая привилегия от трехсот до тысячи долларов США. Теперь вам понятна целенаправленная мотивация вирусных программ билдеров?

Действенным методом борьбы с вышеуказанным вирусом является откат системы на несколько дней назад. Сделать это сможет профессиональный программист.

Эффективная программа для дешифровки файлов RectorDecryptor

Расшифровать файлы формата jpg, doc, cbf можно с помощью антивируса RectorDecryptor. Перед работой этой программы следует закрыть все окна и другие программы. Потом перезагрузить комп. После включения просмотреть все подозрительные файловые документы, выделить их и отправить на проверку через вышеуказанную действующую утилиту.

После проверки файлов через эту программу файлы легко расшифровываются и приобретают прежний вид и формат.

После расшифровки зараженных файлов следует прогнать через вышеуказанный антивирус всю систему, почистить ее от временных папок с помощью программы CCleaner.

Полная проверка компьютера может продолжаться несколько часов, но мощный антивирус на совесть проверит все файлы и восстановит работоспособность вашей системы на все сто процентов.

Если ваш компьютер атакуют постоянные вредоносные программы стоит побеспокоиться не об оплате мошенникам больших денежных сумм, а о покупке мощных программных обеспечений, которые эффективно борются со всеми на сегодня известными штаммами вирусов, а также постоянно обновляются данными о выпуске новых и новых модифицированных их типов.

Один раз, потратив средства на покупку серьезной программы, вы впоследствии получаете следующие выгоды:

— крепкие нервы;

— стопроцентную конфиденциальность работы с компьютерной техникой;

— стопроцентную защиту от взломов и повреждений ваших персональных данных и их использования не в вашу пользу;

— высокую работоспособность компьютерной техники, на которую они будут установлены.

В любой ситуации заражения вирусом вашего ПК не стоит впадать в панику, а нужно немедленно искать антивирусную программу. Очень многие утилиты, эффективно борющиеся с вредоносными электронными элементами можно сегодня скачать бесплатно через Интернет источники. Но при этом нужно понимать, что полный функционал Антивируса будет на сто процентов доступен пользователю только после покупки лицензионной его версии.

Очень многие опытные пользователи компьютерной техники знают, что лучше в своем арсенале иметь несколько видом антивирусов, через которые можно проверить всю систему и выловить в максимальном количестве всех нежданных гостей, которые приходят не по приглашению.

Борьба с вредоносными ПО сначала кажется непонятной и чем-то недосягаемым. Но в процессе наработки практики, вы сможете без особого труда бороться с электронной болезнью века – вирусами, которые досаждают своими уловками и тормозят нормальный процесс работы за компьютером.

Напомним, что эта статья была посвящена именно проблеме расшифровки файлов, которые повреждаются и видоизменяются в системе за счет влияния вирусов – билдеров. Главные моменты, которые нужно извлечь из всего выше сказанного:

— по возможности не читать электронные сообщения сомнительного характера;

— чаще включать на своем компьютере антивирус;

— не спешить рассчитываться с мошенниками за их «труд»;

— все время быть в поиске эффективного антивируса.

Подходящие антивирусные программы выбираются в зависимости от вида вирусов, которые постоянно атакуют ваш компьютер, а также от целесообразности борьбы с множеством различных новых вариаций «мусора», который можно подхватить в виртуальном пространстве на раз-два-три.

Действие вирусов всегда замедляет работу приборов, приводит к зависанию запущенных программ, смене расширений файлов, системному сбою, выведению из строя техники, поэтому купить антивирус намного дешевле, чем бороться с самими вирусами.

Как восстановить файлы с USB-накопителя, зараженного вирусом

16 декабря 2020 г. • Отправлено по адресу: USB Recovery • Проверенные решения

Как восстановить удаленные файлы от вирусов?

"Прошлой ночью мой USB-накопитель подвергся атаке вируса.Большая часть файлов на диске, мои фото и видео были удалены. Мне нужно их вернуть, но как? Любое решение, которое поможет мне восстановить удаленные файлы с зараженного вирусом USB-накопителя. "

USB-накопитель может легко заразиться вирусом и привести к удалению или повреждению файлов, а также вирус повредит USB-накопитель. Но не волнуйтесь, ниже мы покажем вам лучший способ помочь вам восстановить файлы после вирусной атаки USB-накопитель s.

Что делать при вирусной атаке на устройство.

После вирусной атаки и потери файлов не следует сохранять новые данные на диске. Первое, что важно, - это заставить антивирусное программное обеспечение сканировать USB-накопитель для очистки и удаления вирусов. Антивирусное программное обеспечение, такое как Norton, Avast, Quick Heal, AVG, McAfee и т. Д. После удаления вируса следуйте инструкциям, чтобы вернуть свои данные.

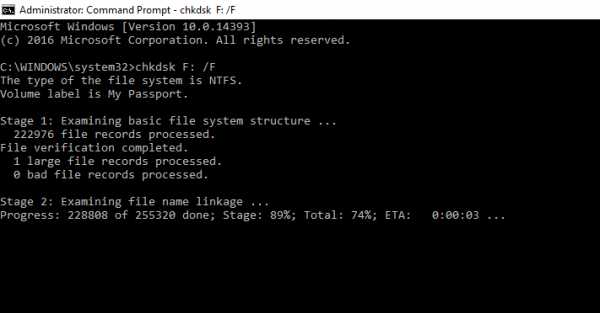

Использование CMD для восстановления файлов с USB-накопителя, зараженного вирусом

Используя следующее решение, вы можете попробовать восстановить удаленные файлы с зараженного вирусом USB без программного обеспечения.Если данные на диске потеряны или недоступны из-за вирусной атаки, сначала вы можете попробовать использовать командную строку (cmd) для восстановления файлов, зараженных вирусом.

- Шаг 1. Подключите USB-устройство и подождите, пока система его обнаружит.

- Шаг 2. Нажмите Win + R, чтобы открыть окно «Выполнить». В поле введите cmd и нажмите Enter на клавиатуре.

- Шаг 3. В командной строке введите chkdsk D: / f и нажмите клавишу Enter. D - это буква жесткого диска, который вы хотите восстановить, и вы можете заменить его на соответствующую букву USB-накопителя, который необходимо восстановить.

- Шаг 4. Введите Y в следующей строке и нажмите клавишу Enter.

- Шаг 5. Введите D (или правильную букву диска для USB-накопителя) и снова нажмите Enter.

- Шаг 6. Введите эту команду: D: \> attrib -h -r -s / s /d*.* и нажмите клавишу Enter. Снова замените D на правильную букву диска устройства.

- Шаг 7. Подождите, пока система завершит команду. Перейдите в проводник и проверьте, создана ли на USB-накопителе новая папка, которая может содержать восстановленные файлы.

Восстановление удаленных файлов после вирусной атаки с помощью Recoverit Data Recovery

Если решение cmd не смогло восстановить удаленные файлы или действия для вас сложнее. Вы можете воспользоваться следующим решением для восстановления файлов с зараженного вирусом USB-накопителя с помощью программного обеспечения Recoverit Data Recovery . Это профессиональная программа для восстановления USB-накопителя USB, которая может легко помочь вам восстановить удаленные файлы с зараженного USB-накопителя.

Шаги по восстановлению удаленных файлов с USB-накопителя, зараженного вирусом

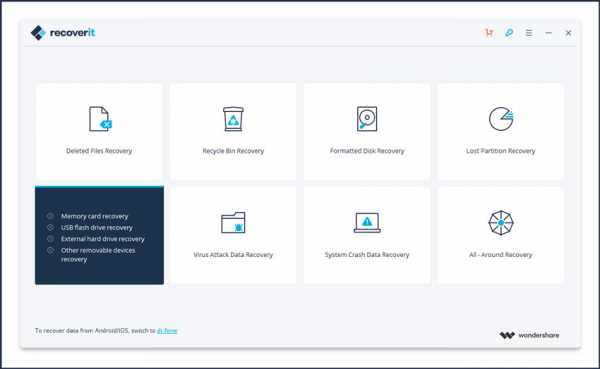

Скачайте и установите Recoverit Data Recovery на свой компьютер, подключите зараженную флешку к ПК.Выполните следующие действия, чтобы выполнить восстановление данных с USB-накопителя на компьютере с Windows .

Шаг 1. При наличии на компьютере программного обеспечения Recoverit Data Recovery выберите режим « External Devices Recovery », чтобы начать работу.

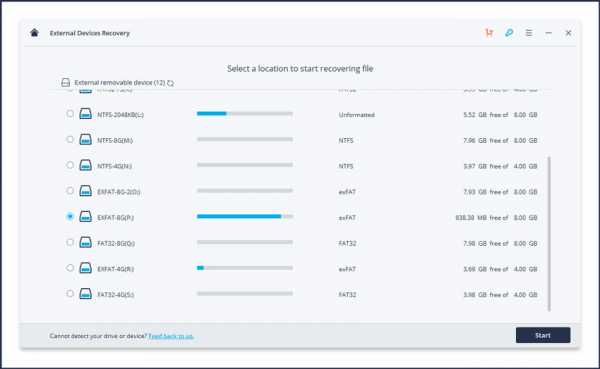

Шаг 2. Убедитесь, что диск обнаружен на ПК, выберите его и нажмите Далее, чтобы продолжить.

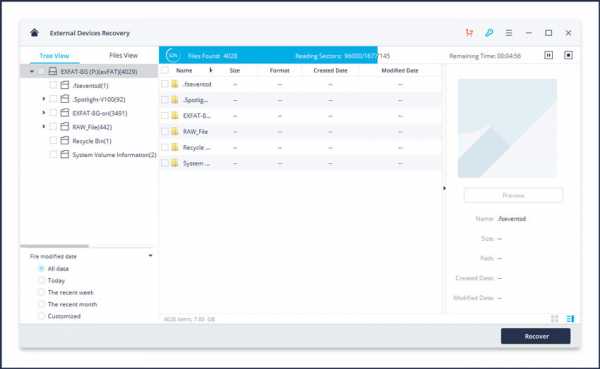

Шаг 3. При восстановлении USB-накопителя начнется сканирование накопителя для поиска файлов; сканирование накопителя займет некоторое время.

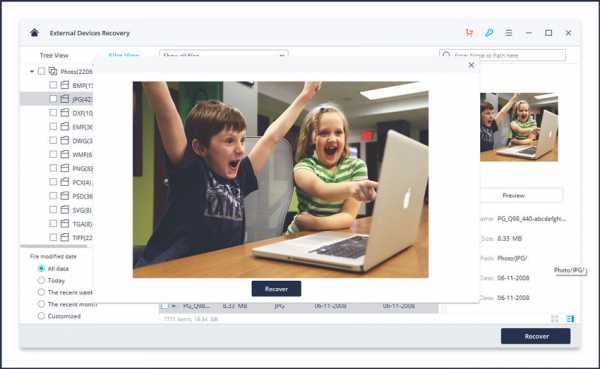

Шаг 4. Программа поддерживает предварительный просмотр некоторых восстановленных фотографий, выбор файлов и их восстановление, нажав кнопку «Восстановить».

Примечание: Получите безопасное устройство хранения для сохранения всех восстановленных файлов на случай, если файлы данных будут потеряны или снова заражены.

Recoverit Data Recovery может легко вернуть зараженные вирусом удаленные файлы, а также восстановить удаленные файлы с карт памяти SD, внешних жестких дисков, камер и мобильных телефонов.Загрузите его, как показано ниже, и получите свои данные обратно.

Видеоурок по восстановлению USB-накопителя

Тема USB

- Восстановить USB-накопитель

- Форматирование USB-накопителя

- Исправить / восстановить USB-накопитель

- USB-накопитель Know

Восстановление файлов с зараженного вирусом жесткого диска, карты памяти и USB-накопителя

Когда вы теряете файлы после вирусной атаки, вы можете попробовать здесь два возможных решения для восстановления вирусных файлов: очистите диск, затем восстановите зараженные вирусом данные с помощью cmd или восстановите с помощью профессионального программного обеспечения для восстановления данных.

Как очистить USB-накопитель и как получить файлы с USB? Вот решение.

1. Откройте командную строку (Windows Key + R, затем введите cmd и нажмите Enter) и перейдите на свой диск, набрав букву диска и точку с запятой, например F: затем нажмите ENTER.

2. Запустите эту команду attrib -s -r -h *. * И нажмите Enter.

Другие товары ...

Атаковали ли вы когда-нибудь один или несколько неизвестных вирусов? Если у вас есть такой опыт, вы будете знать, что вирусная атака может привести к неожиданной потере данных на жестком диске, внешнем жестком диске, карте памяти или USB-накопителе.

Для пользователей, которые не знают, как восстановить зараженные вирусом файлы с USB, это может стать настоящей катастрофой! Но не волнуйтесь! На этой странице мы познакомим вас с двумя возможными решениями для извлечения файлов с USB: восстановить и восстановить файлы, зараженные вирусом, с помощью CMD и восстановить файлы, зараженные вирусом, с помощью профессионального программного обеспечения для восстановления данных. Эти решения следует выполнять последовательно. Если с первым не получилось, переходите ко второму способу.

1. Как получить файлы с USB с помощью CMD

Когда ваши данные скрыты, недоступны или потеряны из-за вирусной атаки на USB-накопитель, лучше всего сначала попытаться использовать командную строку (cmd) для восстановления скрытых файлов с зараженного вирусом USB.Так как cmd бесплатный и понятный, отличный выбор. Теперь посмотрим, как это работает. (Я буду использовать Windows 10 для этой демонстрации, но процесс во многом такой же для других версий ОС)

1. Подключите внешний жесткий диск, карту памяти или USB-накопитель к компьютеру

2. Перейдите в меню «Пуск», введите «cmd» в строку поиска и нажмите Enter. Затем вы увидите что-то под названием «cmd.exe» в списке программ.

3. Щелкните «cmd. Exe», после чего вы попадете в командную строку Windows, которая позволит вам восстановить файлы, зараженные вирусом.

- Введите chkdsk E: / f и нажмите Enter. (Замените E: буквой диска устройства или местоположения, в котором хранятся файлы, зараженные вирусом.)

- Введите Y и нажмите Enter.

- Введите E: и нажмите Enter. (Замените E: на соответствующую букву диска.)

- Тип attrib -h - r -s / s / d *.* и нажмите Enter.

Затем Windows начнет восстановление зараженного вирусом внешнего жесткого диска, карты памяти или USB-накопителя. Ремонт обычно занимает одну-две минуты. Пожалуйста, подождите терпеливо. После процесса восстановления перейдите на свой диск или карту и проверьте, видите ли вы все ранее зараженные вирусом файлы на USB-накопителе / флэш-накопителе, карте памяти или внешнем жестком диске.

Если ДА, поздравляем! Но если нет, не отчаивайтесь. У вас есть другой вариант. Просто попробуйте стороннее программное обеспечение для восстановления данных в Решении 2!

«Отлично! Я применил решение, предоставленное EaseUS, и успешно восстановил свои файлы с зараженного вирусом жесткого диска, карты памяти и USB-накопителя, не потеряв ничего важного.Давай, можешь попробовать !! ... "

Нажмите, чтобы поделиться на Facebook2. Как восстановить файлы с USB с помощью программного обеспечения для восстановления данных EaseUS

Если вам не удается восстановить файлы с зараженного вирусом USB с помощью cmd, программа для восстановления данных с жесткого диска EaseUS решает вашу проблему. Эта программа представляет собой профессиональное программное обеспечение для восстановления всех устройств хранения данных. С помощью мощной утилиты для восстановления файлов вы можете эффективно восстанавливать удаленные, поврежденные или скрытые файлы с зараженного вирусом внутреннего жесткого диска, внешнего жесткого диска, карты памяти и USB-накопителя / флэш-накопителя.Кроме того, он также способен восстанавливать файлы из пустой корзины.

Следуйте пошаговым инструкциям ниже, чтобы начать восстановление файлов с зараженного вирусом USB-накопителя.

Шаг 1. Если вирус заражает USB или SD-карту, подключите ее к компьютеру перед запуском мастера восстановления данных EaseUS. Затем выберите диск / устройство, зараженный вирусом, и нажмите «Сканировать», чтобы начать сканирование диска.

Шаг 2. Пусть программа просканирует выбранный диск, и все данные, удаленные вирусом, будут найдены.Вы можете дважды щелкнуть по ним, чтобы проверить, можно ли их использовать.

Шаг 3. Выберите нужные файлы, затем нажмите кнопку «Восстановить», чтобы сохранить их в безопасном месте вместо исходного.

Люди тоже спрашивают

1. Как показать скрытые файлы от вирусной инфекции на флешке?

Чтобы восстановить скрытые файлы с зараженного вирусом USB-накопителя, вы можете использовать два решения, описанные в этой статье: одно использует командную строку attrib, а другое - профессиональный инструмент восстановления вирусных файлов для восстановления зараженных файлов.

2. Как мне восстановить файлы с зараженного вирусом USB?

Шаг 1. Перейдите в меню «Пуск», введите cmd в поле поиска и нажмите Enter.

Шаг 2. Нажмите cmd. exe, а затем вы будете перенаправлены в командную строку Windows.

Шаг 3. Введите attrib -h -r -s / s / d G: \ *. * (Замените G буквой диска), чтобы восстановить файлы, зараженные вирусом.

3. Как мне восстановить скрытые файлы на моем USB?

Вы можете просматривать и извлекать скрытые файлы с USB в опциях проводника.выберите «Просмотр», нажмите «Скрытые файлы и папки» и нажмите «Показать скрытые файлы, папки и диски». Щелкните Применить, затем ОК. Эта операция сделает ваши скрытые файлы видимыми на USB-накопителе.

4 .. Как удалить вирус с USB-накопителя без удаления файлов?

Удалить вирус с USB-накопителя без потери данных можно следующим образом.

Шаг 1. В поле поиска введите cmd , чтобы открыть командную строку.

Шаг 2. Теперь введите букву флэш-накопителя (например, J) с двоеточием i.е. Факс:

Шаг 3. Введите attrib -r -a -s -h *. * и нажмите ввод.

.Как проще и быстрее восстановить файлы, скрытые вирусом

Говоря о компьютерном вирусе, многие люди будут эмоциональны; им часто есть на что жаловаться, и проблемы , вызванные заражением вирусом , являются очень важным компонентом. a) Вирус повредил вашу ОС ( Операционная система ), что сделало компьютер не загружаемым.

б) Вирус атаковал ваш жесткий диск, сделав некоторые разделы недоступными.

c) Вирус проник на ваш компьютер, в результате чего некоторые очень важные файлы были скрыты, поэтому вы потеряете к ним доступ.

Сегодня мы сфокусируемся на , как восстановить файлы, скрытые вирусом .

К сожалению, я не могу найти свои драгоценные фотографии ( материалов для встреч / обучения, дипломная работа, резюме или другие файлы ). На моем компьютере обнаружен вирус , поэтому я предполагаю, что мои файлы скрыты или удалены им ; что мне делать, если мои файлы скрыты? Могу ли я восстановить скрытые файлы или показать скрытые файлы?

Вам знакома такая сцена? Мы предполагаем, что ответ большого количества пользователей будет положительным.В этот критический момент многие жертвы больше озабочены тем, как найти скрытый файл , чем сканировать компьютер с помощью антивирусного программного обеспечения, чтобы избавиться от вируса, верно? Во многом это связано с тем, что зараженные файлы по-прежнему будут недоступны даже после того, как они использовали антивирусное программное обеспечение для полного удаления вируса.

Что ж, не нужно беспокоиться сразу после того, как вы обнаружите, что файлы / папки отсутствуют на внешнем жестком диске или где-либо еще. Согласно поиску, мы обнаружили, что вирус мог всего изменить атрибуты ваших файлов , заставив их исчезнуть у вас на глазах.

Дело в том, что файлов / папок все еще иногда хранятся на жестком диске компьютера , и мы нашли способы помочь вам показать файлы, зараженные вирусом. Независимо от места хранения скрытых файлов - флэш-накопитель USB, внешний жесткий диск или локальный диск компьютера, будут полезны 5 методов, которые мы представим позже; они уже помогли многим пользователям восстановить файлы с зараженного вирусом жесткого диска.

Ссылка на Twitter

По отзывам пользователей, мы обнаружили, что MiniTool Power Data Recovery - очень хороший помощник для восстановления скрытых файлов и восстановления удаленных файлов.

Бесплатная версия MiniTool Power Data Recovery позволяет восстановить только 1 ГБ данных, поэтому, если у вас есть много файлов для восстановления (скажем, более 1 ГБ), вы также можете купить здесь личную лицензию с скидку и используйте ее для обновления с бесплатной версии, чтобы превысить лимит.

Теперь мы подробно представим возможные решения, включая использование рекомендованного программного обеспечения для восстановления данных, так что вам не о чем беспокоиться, даже если у вас нет опыта в восстановлении данных.Просто внимательно следуйте инструкциям, и вы сможете легко находить скрытые файлы в быстром темпе.

5 простых способов восстановить файлы, скрытые самим вирусом

Хотите самостоятельно восстановить файлы, скрытые вирусами или вредоносными программами, из соображений конфиденциальности? Хотите найти бесплатные инструменты, которые помогут показать скрытые файлы? Просто расслабьтесь, мы оправдаем ваши ожидания!Каждое из следующих решений не вызовет утечки конфиденциальности или других неприятных проблем, и не будет взимать с вас никаких комиссий .Здесь мы покажем вам, как просматривать скрытые файлы или папки в Windows 7 (решения в других системах аналогичны ).

Изменить настройки в параметрах папки

Шаг 1 : откройте компьютер и введите диск, на котором были расположены скрытые файлы / папки.

Шаг 2: нажмите « Инструменты » в строке меню и выберите « Параметры папки… » из контекстного меню.

Если вы не видите строку меню, нажмите «Упорядочить», выберите «Макет» и нажмите «Строка меню», чтобы отобразить ее.

Шаг 3 : выберите « View » в окне « Folder Options »; затем установите флажок « Показывать скрытые файлы, папки и диски » вместо « Не показывать скрытые файлы, папки или диски » в « Скрытые файлы и папки »; наконец, нажмите « OK », чтобы применить все изменения.

Мы также советуем снять флажки «Скрывать пустые диски в папке« Компьютер »», «Скрывать расширения для файлов известных типов» и «Скрывать защищенные системные файлы (рекомендуется)».

Воспользуйтесь преимуществами пакетного файла Windows

Шаг 1 : создайте новый файл TXT и откройте его.

Шаг 2 : скопируйте " for / f" delims = "%% i in ('dir / ah / s / b') do attrib" %% i "-s –h " и вставьте его в файл TXT ( или вы можете ввести буквы и символы вручную ).

Шаг 3 : закройте файл TXT и нажмите « Сохранить » в окне подсказки, чтобы сохранить изменения.

Шаг 4 : переименуйте файл ( используйте имя файла, которое вы легко запомните ) и измените его суффикс с « .txt » на « .bat »; затем нажмите кнопку « Да », чтобы подтвердить изменения.

Вы также можете изменить текстовый файл на bat, используя методы, найденные в сообществе Microsoft.

Шаг 5 : скопируйте и вставьте этот командный файл на диск, с которого вы хотите восстановить скрытые файлы; затем дважды щелкните по нему, чтобы запустить.Через несколько секунд он автоматически остановится. В это время вы можете пойти и проверить свои файлы.

Использовать CMD.exe

Шаг 1 : нажмите кнопку « Start » в нижнем левом углу экрана и введите « cmd » в поле поиска; затем нажмите « Enter » на клавиатуре или щелкните « cmd.exe » в списке результатов.

Шаг 2 : введите букву диска, на котором находятся скрытые файлы, и нажмите « Enter »; затем введите команду « attrib –s –h *.* / s / d "и нажмите" Enter ". Теперь все готово; вы можете перейти к проверке скрытых файлов. Дайте пять сами!

Создание и использование файла * .cmd

Шаг 1 : нажмите кнопку « Start » в нижнем левом углу экрана и введите « notepad » в поле поиска; затем нажмите « Enter » на клавиатуре или нажмите « Notepad » в списке результатов.Шаг 2 : скопируйте следующий контент в блокнот без названия.

for / f "delims =?" %% ain ('dir / a / b') doattrib-a-s-h-r "%% a"

@echooff

пауза> нул

выход

Шаг 3 : щелкните на опции « File » и выберите « Save As… » из подменю; затем дайте ему имя, которое вы можете легко запомнить и найти, и завершите его " .cmd "; после этого измените тип с « Текстовых документов » на « Все файлы ».

Шаг 4 : скопируйте и вставьте этот файл на целевой диск и дважды щелкните по нему.

Он запустится автоматически. Когда это действие будет завершено, вы можете перейти к проверке ранее скрытых файлов.

Обратитесь к MiniTool Power Data Recovery

Не слышали о мощном стороннем инструменте для восстановления данных - MiniTool Power Data Recovery?

Не принимайте это близко к сердцу! Мы покажем вам, как восстановить скрытые файлы шаг за шагом с помощью этого замечательного инструмента. Прочитав это, вы обнаружите, что восстанавливать файлы с USB-устройства или локального диска очень просто.

Как показать скрытые файлы:

Шаг 1 : загрузите бесплатную версию MiniTool Power Data Recovery на локальный диск без скрытых файлов или на внешнее устройство; установите программное обеспечение и сразу же запустите его.

Шаг 2 : нажмите « Damaged Partition Recovery », чтобы войти в этот модуль; затем выберите диск , на котором были расположены скрытые файлы, и нажмите кнопку « Full Scan » в нижнем правом углу, чтобы обнаружить их.

Шаг 3 : когда сканирование закончится, появится интерфейс с результатом сканирования; в это время вам нужно сделать две вещи:

а) . просмотрите найденные файлы и папки и выберите те, которые вам пригодятся;

б) .нажмите кнопку «Сохранить» и затем установите место для хранения, чтобы завершить этот шаг.

Теперь вам следует дождаться завершения восстановления, а затем перейти к проверке файлов.

1. Единственная разница между отображением скрытых файлов и отображением папок заключается в том, что вам нужно выбрать папки из результатов сканирования на последнем шаге.

2. Чтобы отобразить скрытые файлы на флеш-накопителе, вам нужно только подключить флешку к компьютеру перед запуском программного обеспечения и затем выбрать его из списка разделов.

Поделиться с друзьями

О вирусной инфекции

В течение последних нескольких десятилетий мы все являемся свидетелями широкого и быстрого распространения вируса. В частности, компьютерные вирусы стали темой, которую в настоящее время никто не может обойти.Введение в вирус

Итак, что такое вирус? По сути, компьютерный вирус - это набор компьютерных инструкций или программных кодов, которые создаются или вставляются в компьютерную программу, чтобы разрушить функции компьютера или разрушить наши данные .

Самовоспроизводство - одна из наиболее очевидных характеристик вируса, и это основная причина, по которой вирус может быстро распространяться и зачастую его трудно искоренить.

Явление вирусной инфекции

После того, как вирус атаковал ваш компьютер, он может скрыть ваши папки , сохраненные на жестком диске. Затем он замаскируется под папку. Однако имена этих папок будут сопровождаться расширением - « .exe ». Хотя вы по-прежнему можете сохранять файлы в этих «специальных» папках, вы должны предупреждать о папках с именами « .exe » .

Кроме того, после атаки на систему вирусом один или несколько процессов, названных цифрами и буквами , могут появиться случайным образом.Затем файлы вирусов будут скопированы в корневой каталог системы, временную папку системы, автозагрузку и реестр. После этого вирус будет передаваться и быстро распространяться, чтобы заразить больше файлов.

Остерегайтесь очевидных признаков вирусной инфекции

- « .exe » встречается в имени папок : глядя на значок, вы склонны рассматривать его как обычную папку; тем не менее, это фактически исполняемая программа с расширением « .exe »; его размер часто находится в пределах 1.20 ~ 1,50 м.

- Внезапно появляются процессы, названные случайными числами и буквами : более старый вирус обычно начинается с " XP ", например XP-F84AA1B5.EXE; в то время как варианты часто сопровождаются шестью случайными числами и буквами, например 96015E.exe.

- В автозагрузке появилось два ярлыка вирусов: при запуске появился значок папки или ярлык без значка; ярлык часто не имеет имени или имя представляет собой пробел. Тем временем ярлыки вирусов с произвольным названием также будут отображаться в элементах автозагрузки.

- Основная часть распространенных вирусов : XP - *. EXE ( случайное имя ), 96015E.exe ( случайное имя ), winvcreg.exe, og.dll, ul.dll, og.EDT, 21c0. EDT, 21c0.inf, 69fe.inf, com.run, dp1.fne, eAPI.fne, internet.fne, krnln.fnr, RegEx.fnr, shell.fne, spec.fne, msdll.dll и т. Д.

- Некоторые файлы и папки скрыты : в настоящее время рекомендуется использовать один из вышеупомянутых способов для простого восстановления скрытых файлов.

- Автоматически передается на другие устройства : вирус может легко передаваться из одного файла в другой, из одной системы в другую и с одного устройства на другое.

Как вы можете легко найти, существуют различные виды компьютерных вирусов, и они могут передаваться быстро и незаметно. Все это делает для нас довольно трудным ( почти невозможно ) избегать их все время.

В результате мы всегда предлагаем: « Надейся на лучшее и готовься к худшему » - освоите все упомянутые методы, чтобы своевременно восстанавливать файлы, скрытые вирусом.

Поскольку программы-вымогатели также считаются особым видом вирусов, мы также предлагаем вам решения для борьбы с ними, когда это необходимо.

Итог

Подводя итог, можно сказать, что файла / папки, скрываемые вирусом , случаются время от времени. Когда вы пытаетесь получить доступ к файлам / папкам с компьютера, но обнаруживаете, что они исчезли, не впадайте в панику сразу. Вы должны понимать, что это может произойти из-за вирусной инфекции. Ваши файлы могут быть удалены / повреждены или просто скрыты вирусом.Самый простой способ отличить от того, удалены или скрыты ваши файлы на диске , - это сравнить использованное пространство на вашем диске до и после того, как файлы / папки исчезли.

Помните, что вирусы не так уж и страшны! У нас есть множества способов помочь вам восстановить файлы, скрытые после вирусной атаки. Более того, эти методы состоят всего из нескольких простых шагов, с которыми может справиться каждый.

Итак, единственное, что нужно сделать после обнаружения файлов, скрытых вирусом, - не торопиться и следовать советам по восстановлению, чтобы как можно скорее восстановить скрытые файлы.

Пожалуйста, оставьте сообщение, если у вас есть какие-либо сомнения или другие предложения.