Как включить dep для exe файла

Как включить DEP для exe файла в Windows 7/8/XP?

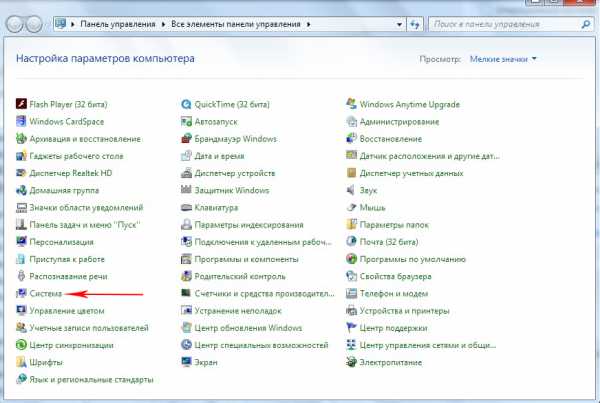

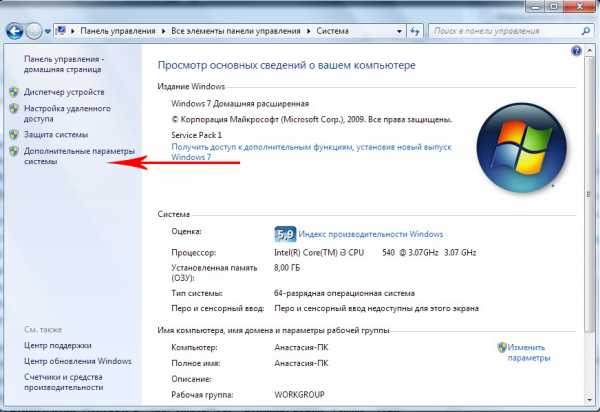

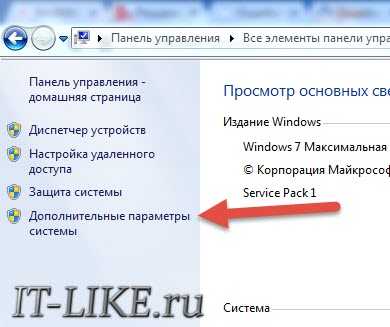

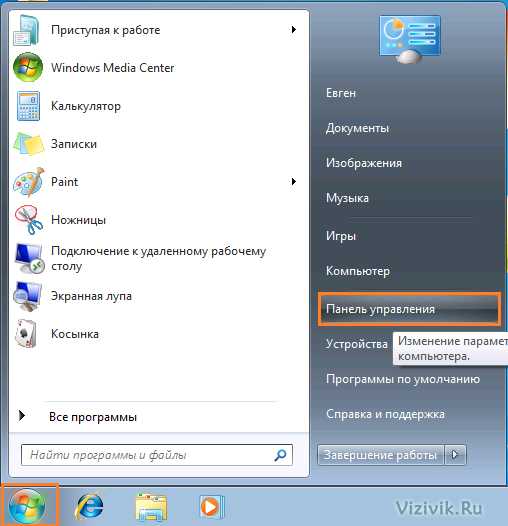

На Windows Xp, 7 все делается следующим образом:1)Заходим в пуск->нажимаем правой кнопкой мыши на Мой компьютер->Свойства->Ищем слева (или справа) "дополнительные параметры системы" и выбираем их. Смотрите ниже снимки экрана если Вам не ясно, где что находится (панель управления на Windows 10 совпадает с панелью управления Windows 7,8 и т.п.)

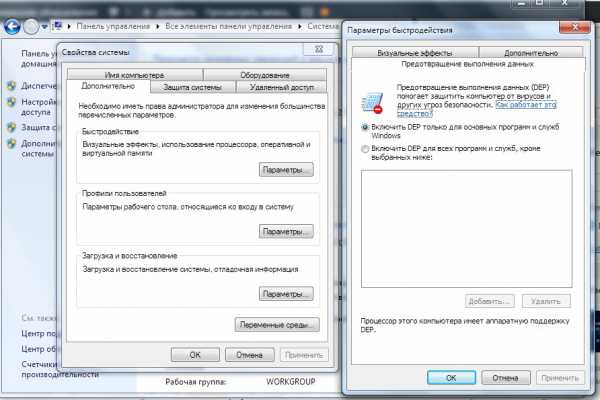

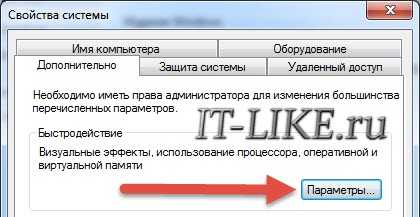

2)На вкладке Дополнительно в разделе Быстродействие нажимаем Параметры

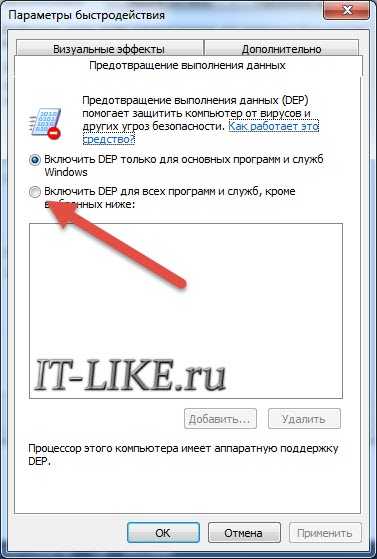

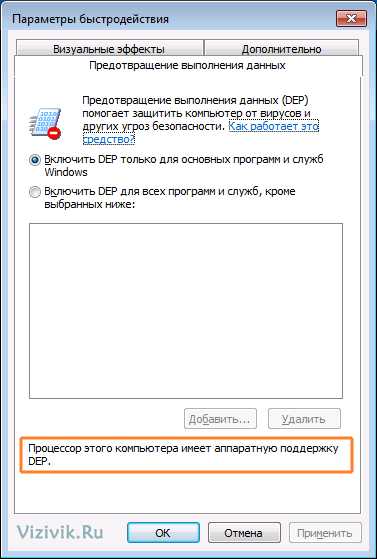

3)Выбираем предотвращение выполнения данных.

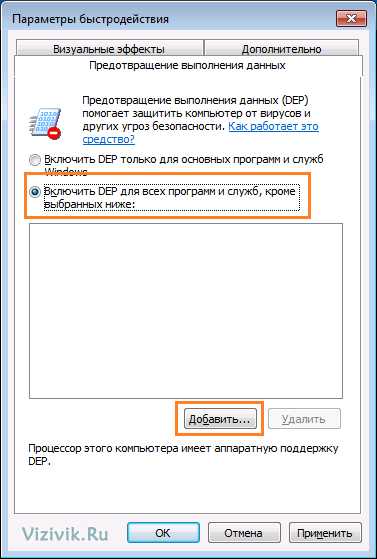

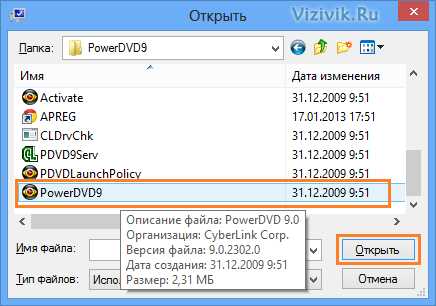

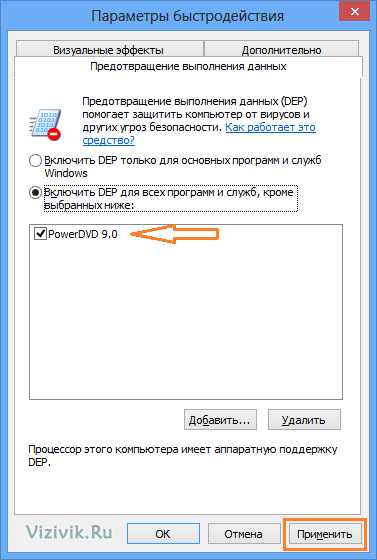

4)Выбираем Включить DEP для всех служб кроме... Нажимаем добавить и указываем путь к exe-шнику файла

5)Возможно потребуется перезагрузка.

P.S: если функция DEP не работает то проверьте в BIOS параметр "Execute Disable Function" должен быть включен!

P.P.S: для некоторых файлов (чтобы не навредить стабильной работе системы) DEP Должен быть выключен постоянно, поэтому Вам отобразится сообщение вроде: Для данной программы невозможно отключить предотвращение выполнения данных.

Как включить dep для EXE файла игры: предотвращение выполнения данных

Современные операционные системы и современные процессоры реализуют на программном и аппаратном уровнях функцию предотвращения выполнения данных (англ. Data Execution Prevention) известную как DEP. Данная функция не позволяет приложениям выполнять код из отдельных областей памяти. DEP стало ответом вредоносным программам, сохраняющих свой код в таких областях, например, посредством переполнения буфера.

Аппаратная реализация DEP

В некоторых моделях процессоров реализована возможность помечать области памяти атрибутом, запрещающим исполнять код из данной области. Аппаратное предотвращение выполнения данных реализовано на уровне страниц виртуальной памяти и помечает данные страницы через изменение одного бита элемента таблицы страниц.

Программная реализация DEP

Программно функция предотвращения выполнения данных реализована во всех основных десктопных операционных системах (Windows, Linux, macOS), доступна она также в Android. В системах Windows DEP появилась в Windows XP SP 2 и Windows Server 2003 SP 1. Начиная с Windows Vista эта функция является встроенной в систему.

В Windows 7 при срабатывании DEP можно увидеть следующее сообщение: Для обеспечения защиты вашего компьютера служба предотвращения выполнения данных закрыла . По умолчанию эта функция включена только для основных программ и служб операционной системы, но её можно распространить и на все программы и службы. Отключить DEP в Windows полностью через графический интерфейс не представляется возможным, но это можно сделать путем редактирования загрузчика Windows.

Чтобы попасть в настройки DEP в Windows 7 откройте свойства системы (Пуск → Панель управления → Система). Далее откройте Дополнительные параметры системы, там найдите пункт Быстродействие и нажмите Параметры.

Далее нужно выбрать вкладку, которая так и называется — Предотвращение выполнения данных.

Здесь можно выбрать, включать ли DEP для всех программ и служб или только основных, а также задать исключения.

Отключение функции DEP в Windows

Если Вы хотите совсем отключить DEP в Windows, придется редактировать загрузчик ОС. В современных версиях Windows делается это через утилиту bcdedit.

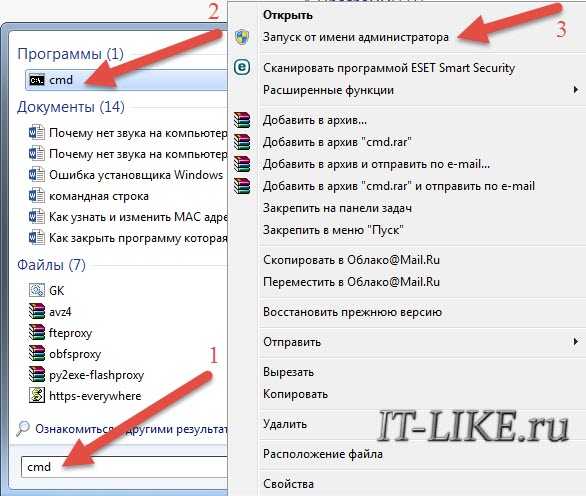

Запустите командную строку с правами администратора и вбейте следующий текст:

Иногда пользователям Windows не удаётся открыть ту или иную утилиту или игру из-за функции DEP, которая блокирует её запуск. Что скрывается под данной аббревиатурой? Можно ли отключить это средство Windows и как? Рассмотрим детально несколько действенных способов.

Что такое DEP и для чего он нужен

Английская аббревиатура DEP расшифровывается как Data Execution Prevention. В переводе на русский — «Предотвращение выполнения данных». Это специальный набор как аппаратных, так и программных средств, цель которых — обеспечить компьютер дополнительной защитой от опасных вредоносных программ.

Как работает функция DEP? Она проверяет оперативную память устройства (ОЗУ) и её содержимое. Когда вирус, созданный для работы в «оперативке», попадет на ПК, он захочет запустить процесс исполнения собственных кодов в системной области ОЗУ. В этом случае DEP тут же обнаруживает, что область памяти, которая предназначена для самой системы Windows и авторизованных утилит, используется неправильно какой-то неизвестной программой (вирусом). В результате опция блокирует (предотвращает) его запуск и уведомляет пользователя об этом в специальном окошке с сообщением.

DEP защищает компьютер от вирусов, блокируя их запуск в системной памяти ПК

Таким образом, DEP способна отразить множество вирусных атак. Функцию нельзя рассматривать как полную замену антивирусу. Если последний не справился со своей задачей по тем или иным причинам, в ход идёт технология DEP.

На практике данное понятие означает по умолчанию установленную функцию «Виндовс», что-то вроде антивируса, но по сути им не считается. Она блокирует проги, которые хотят для своей работы применить часть оперативной памяти, отмеченную операционкой как «неиспользуемая».

Как отключить DEP на Windows 10

Выключать описываемую службу стоит только в том случае, если ваш антивирус работает эффективно: не даёт вредоносному ПО попасть в систему. Деактивация поможет запустить те утилиты, которые по каким-то причинам были приняты DEP за вирусы, хотя в действительности ими не являются.

Отключение для всех утилит

Отключить технологию DEP полностью в настройках не получится, так как это важный системный процесс для обеспечения безопасности. Для этого нужно воспользоваться стандартным средством Windows — «Командной строкой».

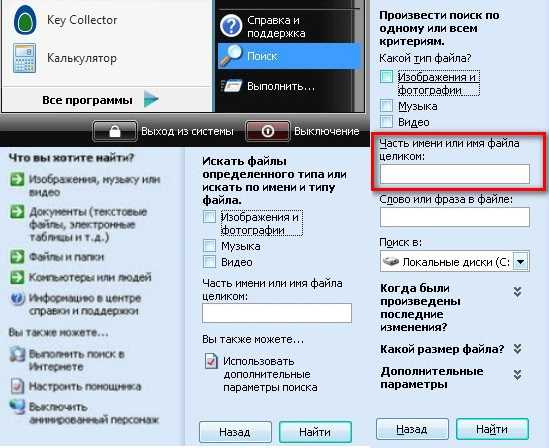

- Кликаем по значку в виде лупы на «Панели задач» справа от кнопки «Пуск». Печатаем короткий запрос cmd. Можно также напечатать «Командная строка». Введите команду cmd в строке поиска

- Теперь щёлкаем по нужному пункту в результатах правой клавишей мышки и в сером меню выбираем первую опцию «Запуск от имени администратора». Выберите в сером меню первый пункт «Запуск от имени администратора»

- В небольшом окне нажимаем на «Да», чтобы разрешить «Командной строке» вносить изменения на компьютере. Кликните по «Да», чтобы разрешить «Командной строке» вносить изменения на компьютере

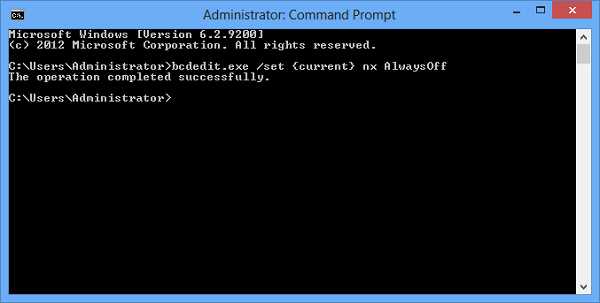

- В чёрном редакторе вставляем заранее скопированную команду: bcdedit.exe/set {current} nxAlwaysOff. Чтобы система смогла выполнить её, нажимаем на Enter на клавиатуре. Вставьте в «Командную строку» код bcdedit.exe/set {current} nxAlwaysOff

- В окне вам тут же сообщат, что операция была успешно завершена.

- Закройте чёрный редактор и обязательно перезапустите устройство, так как только после этого опция перестанет работать.

Видео: полностью выключаем DEP

Деактивация для отдельных приложений

Рекомендуется всё же сделать выбор в пользу выборочного отключения, если DEP мешает запускаться тем или иным утилитам, так как полное отключение подвергнет ваш компьютер риску заражения. Вы должны быть также уверены, что данные программы безопасные. Выключить дополнительную защиту можно в её настройках (в окне «Параметры быстродействия»), а также в «Редакторе реестра».

Настройка исключений для DEP

Добавлять исключения в виде утилит мы будем в системном окне Windows «Параметры быстродействия». Открывается оно через «Панель управления». Подробно опишем процесс:

- Запустите на экране окно «Панель управления». Вы можете найти этот сервис в «Пуске». Если его там нет, зажмите клавиши Win и R, а в строке «Открыть» впишите простой код control. Теперь нажмите на Enter на клавиатуре либо на ОК в самом окне «Выполнить» под строкой. Напишите в поле «Открыть» команду control и нажмите на ОК

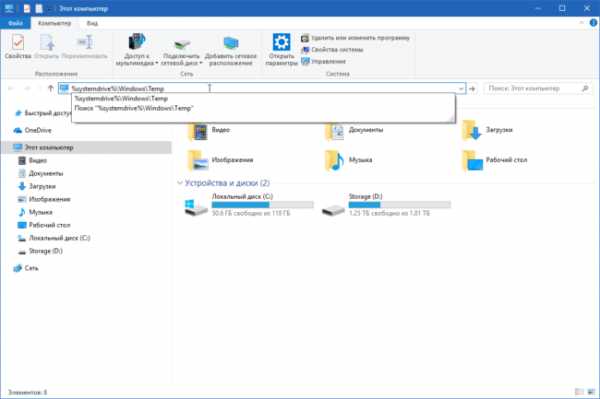

- На панели открываем сразу раздел «Система». Откройте раздел «Система» в «Панели управления»

- Это же окно вы можете запустить с помощью контекстного меню ярлыка «Этот компьютер», который находится на «Рабочем столе»: просто кликните по нему правой клавишей мышки и выберите последний пункт «Свойства».

- Откроется новая страница. В её левой части кликаем по ссылке «Дополнительные параметры системы». Кликните по ссылке «Дополнительные параметры системы»

- В новом окне вы сразу попадёте на нужную вкладку «Дополнительно». Здесь щёлкаем по кнопке «Параметры» в самом первом блоке «Быстродействие».Кликните по кнопке «Параметры» в разделе «Быстродействие»

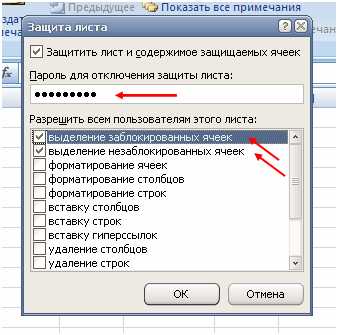

- На экране появится ещё одно окошко, в котором вам необходимо перейти на большую верхнюю вкладку «Предотвращение выполнения данных». По умолчанию активирован первый пункт. Ваша задача — установить отметку рядом со вторым.Нажмите на второй пункт «Включить DEP для всех программ и служб, кроме выбранных ниже»

- Вы сразу заметите, что клавиша «Добавить» стала кликабельной. Сразу жмём на неё. В окошке, которое открылось поверх основного, указываем путь к исполняемому файлу утилиты (с расширением .exe), для которой вы хотите отключить опцию DEP.Выберите исполняемый файл программы, которую вы хотите добавить в исключение

- Стоит отметить, что не для всех утилит можно деактивировать защиту DEP. Если её отключить нельзя, на экране появится при добавлении программы соответствующее сообщение. Здесь необходимо только кликнуть по ОК. Если имено эта утилита не хочет запускаться из-за включенной DEP, просканируйте её своим антивирусом. Если вредносное ПО не будет найдено, попробуйте деактивировать опцию полностью с помощью «Командной строки».Программа не может быть включена в список исключений, так как функция DEP должна быть включена обязательно для неё

- Щёлкаем по ОК и перезагружаем устройство.

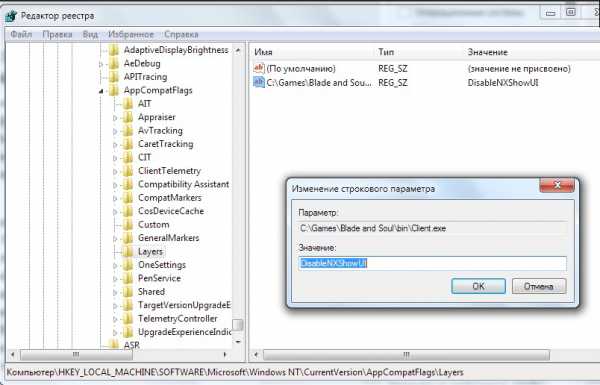

Отключение с помощью «Редактора реестра»

Данный метод немного сложнее, чем предыдущий, так как подразумевает самостоятельное создание в окне редактора записей, каждая из которых будет соответствовать программе-исключению. Чтобы вы не запутались, рассмотрим все шаги подробно:

- Снова вызовите универсальное окно для команд под названием «Выполнить» (комбинация клавиш Win + R). В строке «Открыть» пишем на этот раз код regedit, который запускает «Редактор реестра». Кликаем на ОК либо нажимаем на Enter для выполнения команды.Напечатайте команду regedit в окне «Выполнить»

- Кликаем по «Да», чтобы разрешить редактору изменять какие-либо параметры на компьютере.

- В левой панели редактора кликаем два раза по третьей главной ветке под названием HKEY_LOCAL_MACHINE.Откройте третью главную ветку HKEY_LOCAL_MACHINE в левой части окна редактора

- Теперь по очереди двойным щелчком запускаем следующие блоки: SOFTWARE — Microsoft — Windows NT — CurrentVersion — AppCompatFlags — Layers.Откройте папку Layers, а если её нет — создайте

- Если вы не нашли последний объект Layers, вам необходимо создать его самостоятельно. Для этого щёлкаем правой клавишей мышки по предыдущему блоку AppCompatFlags и в перечне доступных опций выбираем второй пункт «Создать», а затем «Раздел». Дайте ему соответствующее название.Кликните по «Создать» в контекстном меню, а затем по «Раздел»

- В папке Layers создаём «Строковый параметр» с помощью контекстного меню: кликаем правой клавишей по свободному от записей полю в правой части окна.Нажмтие на «Создать», а затем на «Строковый параметр»

- В качестве названия параметра необходимо использовать путь к исполняемому файлу утилиты. Скопируйте его из адресной строки в «Проводнике Windows».В «Проводнике Windows» найдите файл и скопируйте из адресной строки путь к нему

- Добавьте к имени параметра само название файла.Вставьте путь в название и добавьте имя файла

- Запускаем двойным щелчком созданный параметр. В поле значение вводим следующее: DisableNXShowUI.Установите DisableNXShowUI в качестве значения параметра

Как включить DEP на Windows 10

Выбор способа для обратного включения DEP зависит от того, каким методом вы пользовались, когда отключали опцию. Рассмотрим все варианты.

Через «Командную строку»

Если вы использовали «Командную строку», то есть провели деактивацию сразу для всех утилит, активировать дополнительную защиту DEP через «Панель управления» у вас никак не получится, потому что тот самый раздел «Предотвращение выполнения данных» будет просто отсутствовать в окне. Что в этом случае предпринять?

- Зайдите снова в «Командную строку» через режим администратора, используя подробную инструкцию из раздела «Отключение для всех утилит» этой статьи.

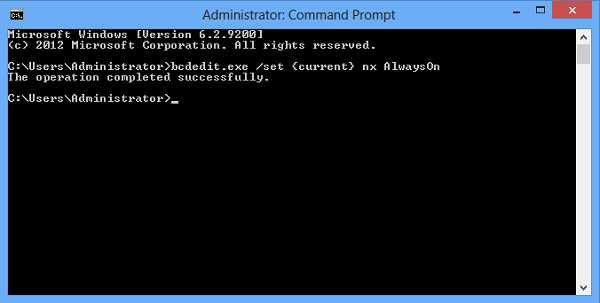

- Вставьте скопированный заранее код bcdedit.exe/set {current} nxAlwaysOn. Как видите, он не сильно изменился: вместо Off мы просто поставили On.Вставьте код bcdedit.exe/set {current} nxAlwaysOn в чёрный редактор и нажмите на Enter

- После этого жмём сразу на Enter, чтобы система начала выполнять команду.

- Перезапустите устройство, чтобы все изменения окончательно вступили в силу. Теперь в окне «Параметры быстродействия» появится нужная вкладка. В ней вы уже сможете настроить работу опции только для основных программ либо деактивировать для каких-то определённых.

Через «Панель управления»

Если вы отключали DEP для отдельных приложений в окне «Параметры быстродействия» и теперь хотите, чтобы функция работала для них снова, сделайте следующее:

- Запустите окно «Параметры быстродействия», используя инструкцию из раздела «Деактивация отдельных приложений» этой статьи.

- Перейдите на большой раздел «Предотвращение выполнения данных». Вы увидите список утилит, для которых вы отключили ранее DEP.

- Выделите левой клавишей мышки утилиту, для которой вы хотите восстановить защиту. После этого щёлкаем по кнопке «Удалить», расположенную под перечнем рядом с кнопкой «Добавить».Выберите программу левой клавишей и нажмите на кнопку «Удалить»

- Повторите процедуру для всех остальных утилит. Если вы не хотите избавляться полностью от перечня приложений, вы можете просто установить круглую отметку слева от первого пункта, который позволяет активировать DEP только для главных утилит и служб Windows. При обратном переключении на второе значения, ваш список снова появится в окне ниже.Если вы хотите сохранить список на будущее, включите первый пункт во вкладке «Предотвращение выполнения данных»

- Теперь кликаем по ОК и перезапускаем обязательно систему, иначе внесённые изменения не вступят в силу.

В «Редакторе реестра»

Если вы создавали параметры для отдельных программ в «Редакторе реестра», процедура активации средства защиты DEP будет выглядеть следующим образом:

- Вызовите уже знакомую вам папку Layers в третьем главном блоке HKEY_LOCAL_MACHINE. Для этого воспользуйтесь инструкцией из раздела «Отключение с помощью «Редактора реестра».

- Найдите записи в перечне, соответствующие приложениям, для которых вы хотите включить DEP. Щёлкните по одной из них правой клавишей мышки и в небольшом сером меню выберите третью опцию «Удалить». Вы также можете выделить её левой клавишей, а затем на клавиатуре нажать на Delete.Кликните по опции «Удалить» в контекстном меню

- Подтвердите очистку, нажав на «Да» в окне с предупреждением.Кликните по «Да», чтоб подтвердить удаление

- Выполните те же шаги для всех остальных ненужных записей реестра и перезагрузите компьютер.

Функция DEP представляет собой «предохранитель» системы от запуска вирусов. В некоторых случаях она может по ошибке принимать безопасные программы, которыми пользуется клиент Windows 10, за вредоносное ПО. Если вы доверяете этим утилитам, поставьте их в качестве исключения в окне «Параметры безопасности» или же в «Редакторе реестра» — опция перестанет работать для них. Вы также вправе выключить функцию полностью через «Командную строку», однако в этом случае вы берете на себя ответственность за безопасность вашего компьютера: если вирусный код попадёт на ваше устройство, он запустится при выключенном DEP.

- Екатерина Васильева

Как включить или отключить DEP в Windows

Как известно, вопрос компьютерной безопасности стоит остро уже довольно давно. Разработчики ежегодно создают всё более новые средства обеспечения безопасности, которые, к сожалению, довольно плохо соотносятся с работой рядового юзера за ноутбуком. Речь идёт о постоянных ошибках и системных конфликтах, возникающих в тех или иных утилитах как раз из-за некоторых средств защиты системы. Одним из таких является DEP. В этой статье подробно разберём, как включить или выключить DEP в Виндовс. Давайте приступим. Поехали!

При необходимости можно отключить Data Execution Prevention (DEP).

Название DEP означает Data Execution Prevention, переводя дословно получается — предотвращение выполнения данных. Суть этой функции заключается в препятствовании выполнения кода, который исполняется в неисполняемых областях памяти. Таким образом, DEP предотвращает атаку вирусного ПО по одному из направлений. Но нередко эта полезная функция только мешает юзерам, провоцируя различные ошибки во время работы определённых программ или игр.

Есть несколько способов выключения DEP. Первый (подойдёт для Windows 7 и 8.1) — выключает эту функцию для всех служб и утилит Виндовс. Сперва зайдите в режим командной строки с правами администратора, а затем пропишите следующую команду и нажмите клавишу Enter, чтобы начать выполнение:

bcdedit.exe /set {current} nx AlwaysOff

Теперь перезагрузите ноутбук, чтобы новые настройки начали действовать. Если вам вдруг понадобится включить функцию предотвращения выполнения данных, то выполните ту же команду, только замените «Off» на «On».

Если же вы не хотите выключить DEP полностью, ставя систему под угрозу (что разумно), деактивируйте эту функцию для конкретной утилиты либо нескольких утилит, с которыми возникают проблемы. Есть два подхода к решению этой проблемы. Первый — путём изменения дополнительных параметров системы, второй — через реестр Виндовс.

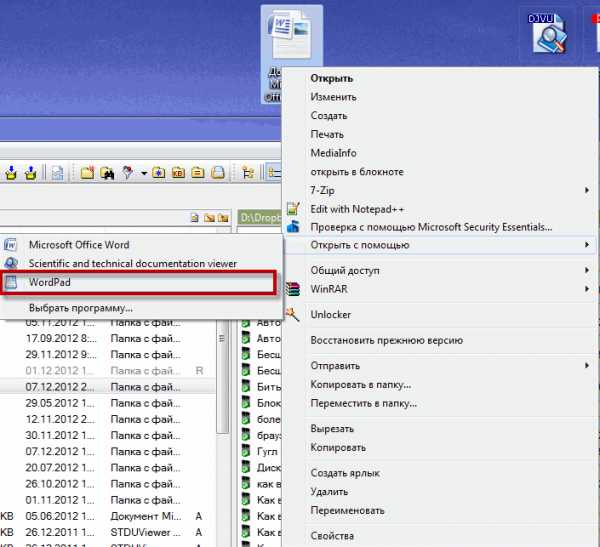

Если вам больше нравится первый вариант, откройте Панель управления компьютера и выберите из меню раздел «Система» либо просто кликните правой кнопкой мыши по ярлыку «Мой компьютер» и щёлкните по пункту «Свойства».

Кликните по пункту «Дополнительные параметры системы», после чего перейдите к вкладке «Дополнительно».

Далее воспользуйтесь кнопкой «Параметры» из раздела «Быстродействие». Теперь перейдите к вкладке «Предотвращение выполнения данных» и отметьте нужный пункт в зависимости от того хотите вы активировать либо деактивировать DEP. После того как внесли изменения в настройки ОС, перезагрузите ноутбук.

Ровно то же самое можно сделать путём редактирования реестра Виндовс (для опытных пользователей). Сперва воспользуйтесь горячими клавишами Win+R, чтобы перейти к окну «Выполнить» и пропишите (без кавычек) «regedit». Попав в реестр Виндовс, откройте раздел «HKEY_LOCAL_MACHINE», а затем «SOFTWARE». Далее перейдите к папке «Windows NT». Там находится раздел «CurrentVersion», а уже в нём — «AppCompatFlags». Вы почти у цели. Находясь в «AppCompatFlags», поищите папку «Layers», если таковая отсутствует — создайте её. Теперь нужно создать так называемые строковые параметры для тех утилит, которым вы хотите выключить DEP. Названием каждого строкового параметра должен быть полный путь к exe-файлу конкретной утилиты или игры. Установите значение «DisableNXShowUI».

Готово. После внесения изменений в работу системы следует перезагрузить компьютер.

Несмотря на то что, как правило, деактивация DEP не приводит ни к каким серьёзным последствиям, следует помнить, что это важный компонент системы безопасности компьютера, который был придуман не просто так, поэтому имейте в виду, что отказ от применения этой функции остаётся на ваше усмотрение и отвечать за возможные последствия также будете только вы.

Теперь вы знаете, как происходит включение или отключение функции DEP в Windows. Как вы сами можете убедиться, здесь нет ничего трудного. Подобная проблема решается буквально за 5–10 минут. Пишите в комментариях помогла ли вам эта статья, делитесь с другими пользователями своим мнением и опытом, а также задавайте вопросы по теме, если вас что-то интересует.

Как отключить/включить DEP в Windows 7/8/10 +видео 💻

В операционных системах Microsoft Windows, начиная с версии XP, имеется одна интересная возможность — предотвращение выполнения данных, в оригинале называется Data Execution Prevention (DEP). Иногда она мешает нормальной работе и её требуется отключать. В принципе ничего в этом сложного нет, а если никакого эффекта не последует, то можно всё включить обратно.

Как полностью отключить DEP

Вы можете посмотреть видео или читать статью:

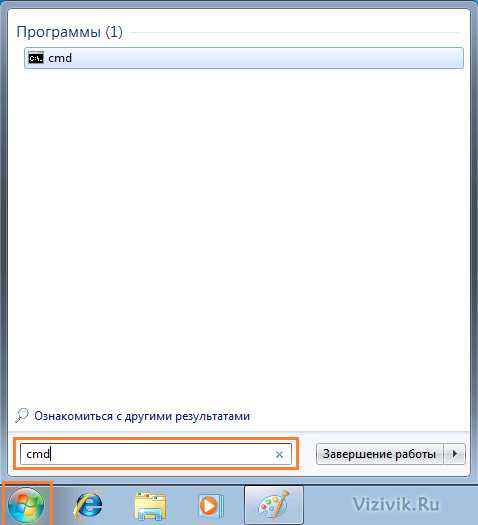

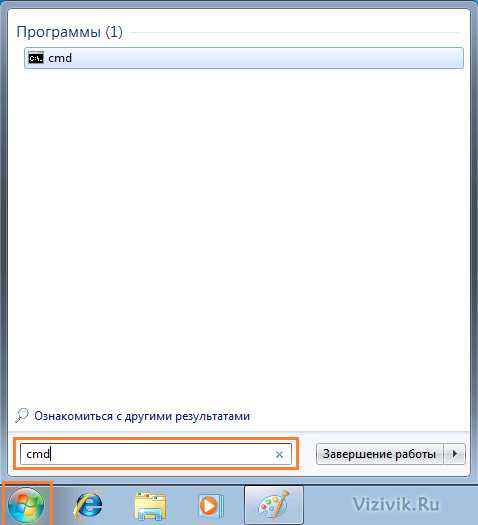

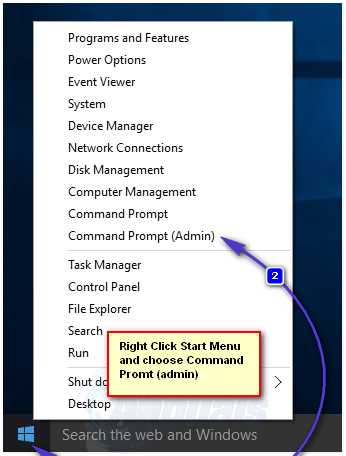

Итак, сразу к делу. Нажимаем кнопку «Пуск» и в строке поиска пишем «cmd». В результатах поиска в самом верху находим cmd — это нужно для запуска командной строки. Чтобы запустить её с правами Администратора кликаем по команде правой кнопкой и выбираем из контекстного меню «Запуск от имени администратора».

Соответственно, если на данный момент вы залогинены в Windows как обычный пользователь, то система попросит ввести пароль администратора. Теперь, в появившееся чёрное окошко вставляем команду и жмём «Enter»:

bcdedit.exe /set {current} nx AlwaysOff

Результатом должно быть сообщение: «Операция успешно завершена»

Далее нужно перезагрузиться чтобы изменения вступили в силу. Таким образом мы отключили DEP для ВСЕХ служб и программ, в независимости от того, поддерживается ли предотвращение выполнения данных вашим процессором на аппаратном уровне или нет.

Как выключить функцию DEP для отдельной программы

Для этого идём в или же нажимаем правой кнопкой по значку «Мой компьютер» на рабочем столе и выбираем «Свойства». Слева в окне кликаем на «Дополнительные параметры системы»

В разделе «Быстродействие» жмём на кнопку «Параметры»

Нам нужна вкладка «Предотвращение выполнения данных». Здесь в принципе всё и так понятно:

По умолчанию DEP работает только для основных программ и служб. Переставляя переключатель в положение «Включить DEP для всех программ и служб, кроме выбранных ниже» мы можем сами определить для каких программ нужно отключать функцию DEP. Для этого просто выберите программу из списка или нажмите «Добавить» и вручную выберите запускаемый (.exe) файл.

Учтите, что 64-х битные приложения не получится добавить в этот список. Также, программа сама должна поддерживать работу с выключенным DEP. Во всяком случае, вы сразу увидите сообщение об ошибке.

Вот ещё, перед тем как отменять DEP из командной строки, сначала проверьте, может она у вас работала для всех программ. Тогда переключите сначала на только основные службы и программы и перезагрузитесь. Возможно, та проблема, из-за которой вы попали на эту статью, будет решена.

Как обратно включить DEP

Чтобы вернуть DEP назад запустите ещё раз командную строку «cmd» от имени администратора, только на этот раз вставьте такую команду:

bcdedit.exe /set {current} nx OptIn

и перезагрузитесь.

Что вообще такое DEP

Теперь небольшое отступление что же это за функция такая и с чем её едят. Data Execution Prevention призвано защитить систему от некоторых вирусов и угроз безопасности системы. Но, ни в коем случае не стоит путать это с антивирусом или брандмауэром! Это абсолютно разные вещи.

DEP помечает некоторые служебные области в оперативной памяти компьютера как «неисполняемые», и если программа попытается исполнить свой код в этой области, то функция сработает, программа будет принудительно закрыта и будет выдано соответствующее сообщение. Дело в том, что так могут работать некоторые вирусы, а потому такой метод блокировки помогает предотвратить выполнение определённого вредоносного кода.

Бывает как аппаратная реализация DEP (с помощью команд процессора), так и программная (с помощью специального программного кода Windows). Аппаратная реализация надёжнее и все современные процессоры её поддерживают. Так что, если никаких проблем нет, то лучше ничего в настройках не менять. Но, к сожалению, функция DEP может мешать работе и нормальных программ, поэтому иногда её отключают. Как это сделать — статья вам в помощь!

Настройка предотвращения выполнения данных (DEP)

Предотвращение выполнения данных (Data Execution Prevention, DEP) — это технология защиты оперативной памяти. Компьютер с помощью DEP помечает все ячейки памяти, используемые приложениями, как неисполняемые «только для данных», если ячейка не содержит исполняемого кода в явном виде.

Если приложение пытается выполнить код со страницы памяти, помеченной как неисполняемая, процессор может сгенерировать исключение и предотвратить исполнение кода.

Таким образом, система помешает вредоносной программе (например, вирусу) внедриться в память компьютера. Позволяя только особым областям памяти запускать исполняемый код, DEP защищает компьютер от многих типов самовоспроизводящихся вирусов. Предотвращение выполнения данных может быть аппаратным и программным.

Аппаратное DEP более надежно, так как распространяется на все программы и службы, исполняемые на компьютере. Программное DEP, как правило, служит хорошей защитой только программ и служб Windows.

Компании Advanced Micro Devices (AMD) и Intel поставляют совместимые с Windows процессоры, поддерживающие функцию DEP.

Начиная с пакета обновления 2 (SP2) для Windows XP 32-разрядная версия Windows использует один из следующих методов.

- Функцию no-execute page-protection (NX), разработанную компанией AMD.

- Функцию Execute Disable Bit (XD), разработанную компанией Intel.

Чтобы использовать указанные функции, необходимо, чтобы процессор работал в режиме расширения физических адресов (Physical Address Extension, PAE). Windows автоматически включает режим PAE для поддержки функции DEP, поэтому пользователям не нужно отдельно включать PAE.

Physical Address Extension (PAE) — режим работы встроенного блока управления памятью x86-совместимых процессоров, в котором используются 64-битные элементы таблиц страниц (из которых для адресации используются только 36 бит), c помощью которых процессор может адресовать 64 ГБ физической памяти (вместо 4 ГБ, адресуемых при использовании 32-разрядных таблиц), хотя каждая задача (программа) всё равно может адресовать максимум до 4 ГБ виртуальной памяти.

64-разрядные версии Windows также поддерживают функцию NX, но режим работы с оперативной памятью РАЕ для них не обязателен. Кроме того, для 64-разрядных компьютеров возможны разные конфигурации памяти.

Чтобы узнать, поддерживают ли аппаратные средства вашего компьютера DEP, выполните следующие действия.

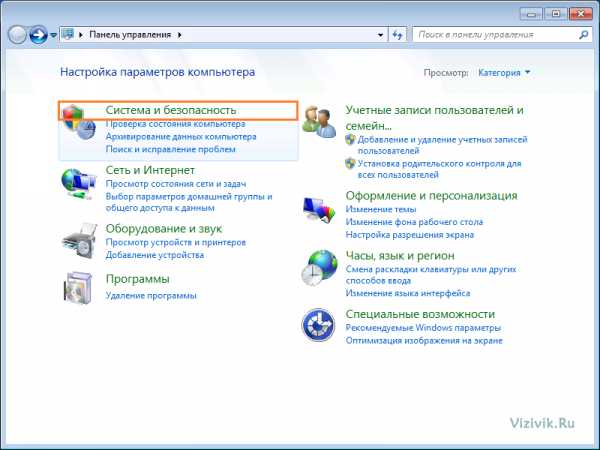

1. Откройте меню Пуск и выберите Панель управления.

Меню Пуск — Панель управления

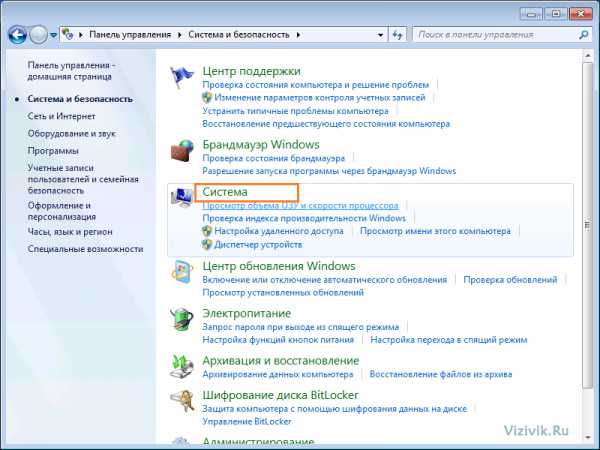

2. Щелкните на категории Система и безопасность и откройте окно Система.

Категория Система и безопасность

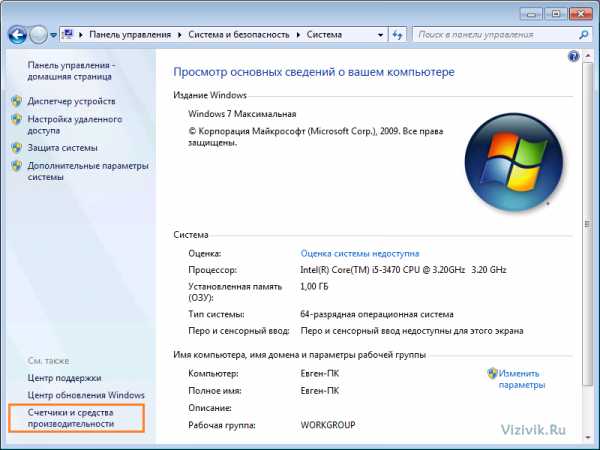

Окно Система

3. Внизу в левой части щелкните на ссылке Счетчики и средства производительности.

Счетчики и средства производительности

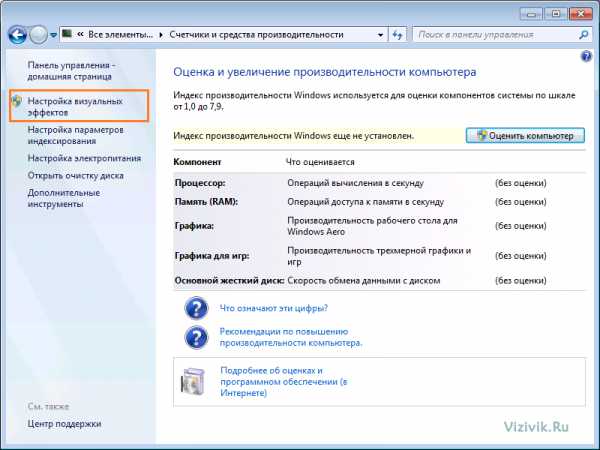

4. Щелкните на ссылке Настройка визуальных эффектов. На экране появится диалоговое окно Параметры быстродействия.

Настройка визуальных эффектов

5. Откройте вкладку Предотвращение выполнения данных. Внизу вы найдете информацию о поддержке DEP.

Информацию о поддержке DEP

Во вкладке Предотвращение выполнения данных можно настроить работу DEP с помощью следующих параметров.

- Включить DEP только для основных программ и служб Windows. DEP работает только для сервисов, программ и компонентов операционной системы. Это параметр включен по умолчанию. Его рекомендуется выбирать, если компьютер поддерживает предотвращение выполнения и оно настроено правильно.

- Включить DEP для всех программ и служб, кроме выбранных ниже. DEP работает для всей операционной системы, а также для программ и сервисов, которые вы запускаете.

Поскольку некоторые приложения могут работать нестабильно или вообще не будут работать при программном DEP, для них придется сделать исключение.

Щелкните на кнопке Добавить… и выберите программы, для которых вы хотите отключить предотвращение выполнения.

Отключение предотвращение выполнения

Выбор программы

Программа в исключении

Обратите внимание, в 64-разрядных версиях Windows механизм DEP всегда включен для 64-разрядных приложений. Поэтому если вы пожелаете его включить для 64-разрядных приложений, то появится диалоговое окно «Вы не можете задать атрибуты DEP для 64-разрядных исполняемых файлов».

DEP всегда включен для 64-разрядных приложений

Как убедиться, что аппаратная функция DEP работает в Windows

Чтобы убедиться, что аппаратная функция DEP работает в Windows, воспользуйтесь одним из следующих способов.

Способ 1. Используйте средство командной строки Wmic

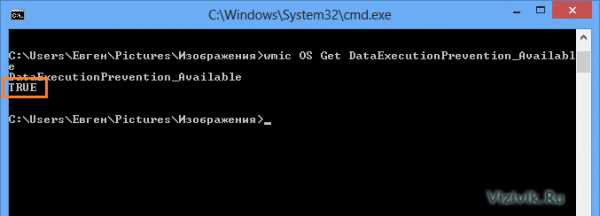

С помощью средства командной строки Wmic можно проверить параметры DEP. Чтобы определить, доступна ли аппаратная функция DEP, выполните следующие действия:

1. В меню Пуск меню Пуск введите в поле Поиска команду cmd и нажмите кнопку ВВОД.

Вызов командной строки

2. В командной строке введите следующую команду и нажмите клавишу ВВОД:

wmic OS Get DataExecutionPrevention_Available

Если в результате будет получено значение TRUE, аппаратная функция DEP включена.

Средство командной строки Wmic

Если FALSE, значит аппаратная функция DEP выключена. Включить ее можно в настройках BIOS. Как это сделать — лучше посмотреть документацию к материнской плате вашего компьютера.

Параметр no-execute page-protection (NX) включает аппаратный DEP на платах с чипсетом от AMD, а параметр Execute Disable Bit (XD) — на платах с чипсетами от Intel.

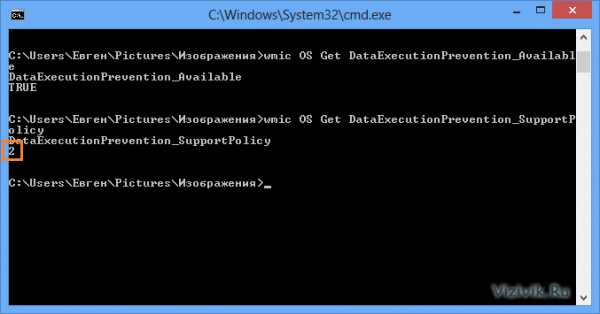

Чтобы определить текущую политику поддержки DEP, выполните следующие действия.

1. В меню Пуск меню Пуск введите в поле Поиска команду cmd и нажмите кнопку ВВОД.

Вызов командной строки

2. В командной строке введите следующую команду и нажмите клавишу ВВОД:

wmic OS Get DataExecutionPrevention_SupportPolicy

В результате выполнения команды будет возвращено значение 0, 1, 2 или 3.

Политика поддержки DEP

Эти значения соответствуют политикам поддержки DEP, описанным ниже.

2 — OptIn (конфигурация по умолчанию) — Функция DEP включена только для системных компонентов и служб Windows

3 – OptOut — Функция DEP включена для всех процессов. Администратор может вручную создать список приложений, для которых функция DEP отключена

1 – AlwaysOn — Функция DEP включена для всех процессов

0 – AlwaysOff — Функция DEP отключена для всех процессов

Преимущества DEP

Основным преимуществом, которое предоставляет функция DEP, является возможность предотвратить запуск кода из областей данных (таких как куча, стек или пул памяти). Как правило, содержимое стека и кучи по умолчанию не является исполняемым кодом.

При аппаратной реализации функция DEP вызывает исключение при запуске кода из указанных местоположений. Если исключение остается необработанным, то процесс останавливается. В режиме ядра исполнение кода, находящегося в защищенной памяти, вызывает появление стоп-ошибки.

Функция DEP позволяет отразить целый класс атак. В частности, DEP позволяет блокировать вредоносные программы, в результате работы которых вирус помещает в процесс дополнительный код, а затем пытается выполнить этот код. В системах, поддерживающих функцию DEP, выполнение такого кода вызывает исключение.

Включить, отключить предотвращение выполнения данных (DEP) в Windows 10/8/7

Мы уже видели, как предотвращение выполнения данных , функция безопасности может помочь предотвратить повреждение вашего компьютера от вирусов и других угроз безопасности. Вредные программы, которые пытаются атаковать Windows, пытаясь выполнить код из системной памяти, зарезервированной для Windows и других авторизованных программ, останавливаются. Эти типы атак могут нанести вред вашим программам и файлам. DEP может помочь защитить ваш компьютер, отслеживая ваши программы, чтобы убедиться, что они безопасно используют системную память. Если DEP замечает, что программа на вашем компьютере неправильно использует память, она закрывает программу и уведомляет вас. Это как такая функция безопасности.

Хотя это и не рекомендуется, у вас могут быть причины отключить предотвращение выполнения данных на компьютере Windows. Давайте посмотрим, как отключить DEP в Windows 10/8/7 с помощью инструмента bcdedit.exe .

Отключить предотвращение выполнения данных

В Windows 7 введите cmd в поле Начать поиск. Щелкните правой кнопкой мыши результаты поиска «cmd» и выберите «Запуск от имени администратора». Пользователи Windows 10/8 также могут открыть окно командной строки с повышенными правами через меню WinX.

Затем скопируйте, вставьте следующее и нажмите Enter:

bcdedit.exe/set {current} nx AlwaysOff

Перезагружать.

Вы обнаружите, что предотвращение выполнения данных было отключено на вашем компьютере Windows. Затем вы можете при желании проверить состояние функции предотвращения выполнения данных в вашей системе.

Включить предотвращение выполнения данных

Чтобы включить обратно DEP, введите в командной строке с повышенными правами следующее и нажмите Enter:

bcdedit.exe/set {current} nx AlwaysOn

Это включит обратно предотвращение выполнения данных.

Посмотрите, если вы получили сообщение «Не удалось открыть данные конфигурации загрузки».

В ближайшие несколько дней мы также покажем вам, как:

- Включить или отключить предотвращение выполнения данных (DEP) только для Internet Explorer

- Выключите или включите предотвращение выполнения данных (DEP) для отдельных программ.

Включение / отключение защиты от выполнения данных в Windows 10

Защита от выполнения данных (DEP) - это функция безопасности, которая поставляется со всеми версиями Windows, начиная с Windows 7. DEP - это функция безопасности, предназначенная для защиты компьютеров Windows от повреждений, которые могут быть вызванные вирусами и другими угрозами безопасности. Хотя DEP - довольно удобная и полезная функция, некоторые пользователи Windows часто хотят ее отключить. Что ж, вы, безусловно, можете включать и отключать защиту от выполнения данных в любой версии Windows (включая Windows 10) по своему желанию.Если вы хотите отключить защиту выполнения данных в Windows 10, вам необходимо:

Щелкните правой кнопкой мыши кнопку Start Menu , чтобы открыть WinX Menu . Щелкните Command Prompt (Admin) в меню WinX .

Введите следующую команду в командной строке с повышенными привилегиями и затем нажмите Введите :

bcdedit.exe / set {current} nx AlwaysOff

Как только в командной строке будет указано, что операция была завершена успешно, DEP будет отключен на компьютере.

С другой стороны, если вы хотите включить защиту выполнения данных на компьютере под управлением Windows 10, вам необходимо:

Щелкните правой кнопкой мыши кнопку Start Menu , чтобы открыть WinX Menu .

Щелкните Command Prompt (Admin) в меню WinX .

Введите следующую команду в командную строку с повышенными привилегиями и затем нажмите Введите :

bcdedit.exe / set {current} nx AlwaysOn

После того, как командная строка сообщит, что операция завершена успешно, DEP будет включен на компьютере.

Существует вероятность того, что, если вы попытаетесь отключить DEP на компьютере с поддержкой UEFI (в основном, на любом компьютере, который поставлялся с Windows 8 или 8.1 из коробки), вы получите сообщение об ошибке, в котором говорится: «The хранилище данных конфигурации загрузки может

.Настройка защиты от эксплойтов - Windows Security

- Читать 12 минут

В этой статье

Важно

Добро пожаловать в Microsoft Defender for Endpoint , новое название Microsoft Defender Advanced Threat Protection . Подробнее об этом и других обновлениях читайте здесь. В ближайшее время мы обновим названия продуктов и документов.

Применимо к:

Защита от эксплойтов автоматически применяет ряд методов предотвращения эксплойтов как к процессам операционной системы, так и к отдельным приложениям.

Настройте эти параметры с помощью приложения Windows Security на отдельном устройстве. Затем экспортируйте конфигурацию в виде файла XML, чтобы вы могли развернуть ее на других устройствах. Используйте групповую политику для одновременного распространения XML-файла на несколько устройств. Вы также можете настроить меры защиты с помощью PowerShell.

В этой статье перечислены все меры защиты, доступные в защите от эксплойтов. Он указывает, может ли смягчение применяться в масштабах всей системы или к отдельным приложениям, а также дает краткое описание того, как работает смягчение.

В нем также описывается, как включить или настроить средства защиты с помощью Windows Security, PowerShell и поставщиков услуг конфигурации (CSP) для управления мобильными устройствами (MDM). Это первый шаг в создании конфигурации, которую вы можете развернуть в своей сети.Следующий шаг включает создание, экспорт, импорт и развертывание конфигурации на нескольких устройствах.

Предупреждение

Некоторые технологии снижения риска могут иметь проблемы совместимости с некоторыми приложениями. Вы должны протестировать защиту от эксплойтов во всех сценариях целевого использования, используя режим аудита, прежде чем развертывать конфигурацию в производственной среде или в остальной части вашей сети.

Средства защиты от эксплойтов

Все меры по снижению риска можно настроить для отдельных приложений.Некоторые смягчения также могут применяться на уровне операционной системы.

Вы можете включить, выключить или установить каждое из смягчений по умолчанию. Некоторые средства защиты имеют дополнительные параметры, которые указаны в описании в таблице.

Значения по умолчанию всегда указываются в скобках в поле Использовать параметр по умолчанию для каждого смягчения. В следующем примере по умолчанию для предотвращения выполнения данных установлено значение «Вкл.».

Модель Использовать конфигурацию по умолчанию для каждого параметра смягчения последствий указывает на нашу рекомендацию по базовому уровню защиты для повседневного использования домашними пользователями.При развертывании на предприятии следует учитывать защиту, необходимую для их индивидуальных нужд, и, возможно, потребуется изменить конфигурацию, отличную от значений по умолчанию.

Связанные командлеты PowerShell для каждого средства защиты см. В справочной таблице PowerShell в конце этой статьи.

| Смягчение | Описание | Может применяться к | Доступен режим аудита |

|---|---|---|---|

| Ограничитель потока управления (CFG) | Обеспечивает целостность потока управления для косвенных вызовов.При желании можно подавить экспорт и использовать строгий CFG. | Уровень системы и приложений | Галочка № |

| Предотвращение выполнения данных (DEP) | Предотвращает запуск кода со страниц памяти только для данных, таких как куча и стеки. Настраивается только для 32-разрядных (x86) приложений, постоянно включен для всех остальных архитектур. При желании можно включить эмуляцию преобразователя ATL. | Уровень системы и приложений | Галочка № |

| Принудительная рандомизация изображений (обязательный ASLR) | Принудительно перемещает образы, не скомпилированные с / DYNAMICBASE.При необходимости может сбой при загрузке изображений, не имеющих информации о перемещении. | Уровень системы и приложений | Галочка № |

| Случайное распределение памяти (ASLR снизу вверх) | Рандомизирует места для распределения виртуальной памяти. Он включает в себя кучи структуры системы, стеки, блоки TEB и PEB. При желании можно использовать более широкую дисперсию рандомизации для 64-битных процессов. | Уровень системы и приложений | Галочка № |

| Проверить цепочки исключений (SEHOP) | Обеспечивает целостность цепочки исключений во время отправки исключения.Настраивается только для 32-разрядных (x86) приложений. | Уровень системы и приложений | Галочка № |

| Проверить целостность кучи | Завершает процесс при обнаружении повреждения кучи. | Уровень системы и приложений | Галочка № |

| Защита с произвольным кодом (ACG) | Предотвращает внедрение исполняемого кода без поддержки изображений и предотвращает изменение кодовых страниц. При желании можно разрешить отказ от потока и возможность удаленного перехода на более раннюю версию (настраивается только с помощью PowerShell). | Только на уровне приложения | Галочка да |

| Блокировать изображения с низким уровнем целостности | Предотвращает загрузку изображений с низким уровнем целостности. | Только на уровне приложения | Галочка да |

| Блокировать удаленные изображения | Запрещает загрузку изображений с удаленных устройств. | Только на уровне приложения | Галочка № |

| Блокировать ненадежные шрифты | Предотвращает загрузку любых шрифтов на основе GDI, не установленных в каталоге системных шрифтов, особенно шрифтов из Интернета. | Только на уровне приложения | Галочка да |

| Защита целостности кода | Ограничивает загрузку изображений, подписанных Microsoft, WHQL или выше. При желании можно разрешить подписанные изображения Microsoft Store. | Только на уровне приложения | Галочка да |

| Отключить точки расширения | Отключает различные механизмы расширяемости, которые позволяют внедрять DLL во все процессы, такие как библиотеки DLL AppInit, обработчики окон и поставщики служб Winsock. | Только на уровне приложения | Галочка № |

| Отключить системные вызовы Win32k | Запрещает приложению использовать таблицу системных вызовов Win32k. | Только на уровне приложения | Галочка да |

| Не разрешать дочерние процессы | Запрещает приложению создавать дочерние процессы. | Только на уровне приложения | Галочка да |

| Фильтрация адресов экспорта (EAF) | Обнаруживает опасные операции, выполняемые вредоносным кодом.При желании может проверять доступ для модулей, обычно используемых эксплойтами. | Только на уровне приложения | Галочка да |

| Фильтрация адресов импорта (IAF) | Обнаруживает опасные операции, выполняемые вредоносным кодом. | Только на уровне приложения | Галочка да |

| Симуляция выполнения (SimExec) | Гарантирует, что вызовы конфиденциальных API-интерфейсов возвращаются законным вызывающим абонентам. Настраивается только для 32-разрядных (x86) приложений.Не совместим с ACG | Только на уровне приложения | Галочка да |

| Подтвердить вызов API (CallerCheck) | Гарантирует, что конфиденциальные API вызываются законными вызывающими сторонами. Настраивается только для 32-разрядных (x86) приложений. Не совместим с ACG | Только на уровне приложения | Галочка да |

| Подтвердить использование дескриптора | Вызывает исключение при любых недопустимых ссылках на дескрипторы. | Только на уровне приложения | Галочка № |

| Проверить целостность зависимостей изображения | Принуждает подписывать код для загрузки зависимостей образа Windows. | Только на уровне приложения | Галочка № |

| Проверить целостность стека (StackPivot) | Гарантирует, что стек не был перенаправлен для конфиденциальных API. Не совместим с ACG | Только на уровне приложения | Галочка да |

Важно

Если вы добавите приложение в раздел Параметры программы и сконфигурируете там отдельные параметры защиты, они будут учитываться выше конфигурации для тех же средств защиты, указанных в разделе Системные параметры .Следующая таблица и примеры помогают проиллюстрировать, как работают значения по умолчанию:

| Включено в Настройки программы | Включено в Системные настройки | Поведение |

|---|---|---|

| Галочка да | Галочка № | Как определено в Настройки программы |

| Галочка да | Галочка да | Как определено в Настройки программы |

| Галочка no | Галочка да | Как определено в Системные настройки |

| Галочка no | Галочка да | По умолчанию, как определено в Использовать параметр по умолчанию |

-

Пример 1

Mikael настраивает Data Execution Prevention (DEP) в разделе Системные настройки как Off по умолчанию .

Микаэль затем добавляет приложение test.exe в раздел Настройки программы . В параметрах этого приложения в разделе Data Execution Prevention (DEP) он включает опцию Override system settings и устанавливает переключатель в положение On . В разделе Настройки программы нет других приложений.

В результате DEP будет включен только для test.exe . Ко всем другим приложениям не будет применяться DEP.

-

Пример 2

Джози настраивает Data Execution Prevention (DEP) в разделе Системные настройки как Off по умолчанию .

Затем Джози добавляет приложение test.exe в раздел Настройки программы . В параметрах этого приложения в разделе Data Execution Prevention (DEP) она включает опцию Override system settings и устанавливает переключатель в положение On .

Джози также добавляет приложение miles.exe в раздел настроек программы и настраивает Control flow guard (CFG) с по на . Она не включает параметр Override system settings для DEP или какие-либо другие меры по снижению рисков для этого приложения.

Результатом будет то, что DEP будет включен для test.exe . DEP не будет включен для других приложений, включая miles.exe . CFG будет активирован для миль.exe .

Примечание

Если вы обнаружили какие-либо проблемы в этой статье, вы можете сообщить об этом непосредственно партнеру Windows Server / Windows Client или воспользоваться телефонными номерами службы технической поддержки Microsoft для вашей страны.

Настройте меры по снижению рисков на уровне системы с помощью приложения безопасности Windows

-

Откройте приложение безопасности Windows, щелкнув значок щита на панели задач или выполнив поиск в меню «Пуск» Defender .

-

Выберите плитку Управление приложением и браузером (или значок приложения в левой строке меню), а затем выберите Защита от эксплойтов .

-

В разделе Системные настройки найдите смягчение, которое вы хотите настроить, и выберите один из следующих. Приложения, которые не настроены индивидуально в разделе Параметры программы , будут использовать параметры, указанные здесь:

- Включено по умолчанию - Снижение риска - включено для приложений, для которых это смягчение не установлено в настройках программы для конкретного приложения раздел

- Выключено по умолчанию - Снижение риска: отключено для приложений, для которых это смягчение не задано в настройках программы для конкретного приложения раздел

- Использовать по умолчанию - смягчение последствий либо включено, либо отключено, в зависимости от конфигурации по умолчанию, настроенной при установке Windows 10; значение по умолчанию ( On или Off ) всегда указывается рядом с Использовать метку по умолчанию для каждого смягчения

Примечание

При изменении некоторых настроек вы можете увидеть окно управления учетными записями пользователей.Введите учетные данные администратора, чтобы применить настройку.

Для изменения некоторых настроек может потребоваться перезагрузка.

-

Повторите это для всех средств защиты на уровне системы, которые вы хотите настроить.

-

Перейдите в раздел Настройки программы и выберите приложение, к которому вы хотите применить меры:

- Если приложение, которое вы хотите настроить, уже есть в списке, выберите его, а затем выберите Изменить

- Если приложения нет в списке, вверху списка выберите Добавить программу, чтобы настроить , а затем выберите способ добавления приложения:

- Используйте Добавить по имени программы , чтобы смягчение последствий применялось к любому запущенному процессу с этим именем.Вы должны указать файл с расширением. Вы можете ввести полный путь, чтобы ограничить защиту только приложением с таким именем в этом расположении.

- Использование Выберите точный путь к файлу , чтобы использовать стандартное окно выбора файлов Windows Explorer для поиска и выбора нужного файла.

-

После выбора приложения вы увидите список всех мер по снижению рисков, которые можно применить. Чтобы включить смягчение, установите флажок и затем переместите ползунок на на .Выберите любые дополнительные параметры. Выбор Audit применит смягчение только в режиме аудита. Вы получите уведомление, если вам нужно перезапустить процесс или приложение, или если вам нужно перезапустить Windows.

-

Повторите эти шаги для всех приложений и средств защиты, которые вы хотите настроить. Выберите Применить , когда вы закончите настройку конфигурации.

Теперь вы можете экспортировать эти параметры в виде файла XML или продолжить настройку средств защиты для конкретных приложений.

Экспорт конфигурации в виде файла XML позволяет копировать конфигурацию с одного устройства на другие устройства.

Ссылка на PowerShell

Для настройки защиты от эксплойтов можно использовать приложение Windows Security или командлеты PowerShell.

Параметры конфигурации, которые были изменены последним, будут применяться всегда, независимо от того, используете ли вы PowerShell или Windows Security. Это означает, что если вы используете приложение для настройки защиты, а затем используете PowerShell для настройки того же средства защиты, приложение обновится, чтобы показать изменения, внесенные с помощью PowerShell.Если вы затем снова воспользуетесь приложением, чтобы изменить смягчение, это изменение будет применено.

Важно

Любые изменения, развернутые на устройстве с помощью групповой политики, переопределят локальную конфигурацию. При настройке начальной конфигурации используйте устройство, к которому не будет применена конфигурация групповой политики, чтобы гарантировать, что ваши изменения не будут отменены.

Вы можете использовать команду PowerShell Get или Set с командлетом ProcessMitigation .Использование Get отобразит текущее состояние конфигурации любых средств защиты, которые были включены на устройстве - добавьте командлет -Name и приложение exe, чтобы увидеть средства защиты только для этого приложения:

Get-ProcessMitigation -Name processName.exe Важно

Для не настроенных средств защиты на уровне системы будет отображаться состояние NOTSET .

Для настроек системного уровня NOTSET указывает, что для этого смягчения применена настройка по умолчанию.

Для настроек уровня приложения NOTSET указывает, что будут применены настройки системного уровня для смягчения последствий.

Настройку по умолчанию для каждого снижения на уровне системы можно увидеть в Windows Security.

Используйте Set для настройки каждого смягчения в следующем формате:

Set-ProcessMitigation - <область действия> <исполняемый файл приложения> - <действие> <меры или параметры>, <меры или параметры>, <меры или параметры> Где:

- <Область применения>:

-

-Имя, чтобы указать, что меры по снижению риска должны применяться к определенному приложению.После этого флага укажите исполняемый файл приложения. -

-Системадля обозначения смягчения последствий должна применяться на системном уровне

-

- <Действие>:

-

-Включить, чтобы включить смягчение -

-Отключите, чтобы отключить смягчение

-

- <Смягчение>:

- Командлет смягчения, как определено в таблице командлетов смягчения последствий, вместе с любыми подопциями (окруженными пробелами).Каждое смягчение последствий разделяется запятой.

Например, чтобы включить предотвращение выполнения данных (DEP) с помощью эмуляции преобразователя ATL и для исполняемого файла с именем testing.exe в папке C: \ Apps \ LOB \ tests и предотвратить создание этого исполняемого файла дочерние процессы, вы должны использовать следующую команду:

Set-ProcessMitigation -Name c: \ apps \ lob \ tests \ testing.exe -Enable DEP, EmulateAtlThunks, DisallowChildProcessCreation Важно

Разделите каждый параметр смягчения запятыми.

Если вы хотите применить DEP на системном уровне, вы должны использовать следующую команду:

Set-Processmitigation -System -Enable DEP Чтобы отключить смягчение, вы можете заменить -Enable на -Disable . Однако для средств защиты на уровне приложений это приведет к отключению защиты только для этого приложения.

Если вам нужно восстановить систему смягчения последствий по умолчанию, вам также необходимо включить командлет -Remove , как в следующем примере:

Тест Set-Processmitigation -Name.exe -Удалить -Отключить DEP Вы также можете установить некоторые смягчения в режиме аудита. Вместо использования командлета PowerShell для смягчения последствий используйте командлет Audit mode , как указано в таблице командлетов устранения рисков ниже.

Например, чтобы включить защиту произвольного кода (ACG) в режиме аудита для ранее использовавшегося testing.exe , вы должны использовать следующую команду:

Set-ProcessMitigation -Name c: \ apps \ lob \ tests \ testing.exe -Enable AuditDynamicCode Вы можете отключить режим аудита, используя ту же команду, но заменив -Enable на -Disable .

Справочная таблица PowerShell

В этой таблице перечислены командлеты PowerShell (и связанный командлет режима аудита), которые можно использовать для настройки каждого смягчения.

| Смягчение | Относится к | Командлеты PowerShell | Командлет режима аудита |

|---|---|---|---|

| Ограничитель потока управления (CFG) | Уровень системы и приложений | CFG, StrictCFG, подавление экспорта | Аудит не проводится |

| Предотвращение выполнения данных (DEP) | Уровень системы и приложений | DEP, EmulateAtlThunks | Аудит не проводится |

| Принудительная рандомизация изображений (обязательный ASLR) | Уровень системы и приложений | ForceRelocateImages | Аудит не проводится |

| Случайное распределение памяти (ASLR снизу вверх) | Уровень системы и приложений | BottomUp, HighEntropy | Аудит не проводится |

| Проверить цепочки исключений (SEHOP) | Уровень системы и приложений | SEHOP, SEHOP Телеметрия | Аудит не проводится |

| Проверить целостность кучи | Уровень системы и приложений | TerminateOnError | Аудит не проводится |

| Защита с произвольным кодом (ACG) | Только на уровне приложения | DynamicCode | AuditDynamicCode |

| Блокировать изображения с низким уровнем целостности | Только на уровне приложения | BlockLowLabel | AuditImageLoad |

| Блокировать удаленные изображения | Только на уровне приложения | BlockRemoteImages | Аудит не проводится |

| Блокировать ненадежные шрифты | Только на уровне приложения | DisableNonSystemFonts | AuditFont, FontAuditOnly |

| Защита целостности кода | Только на уровне приложения | BlockNonMicrosoftSigned, AllowStoreSigned | AuditMicrosoftSigned, AuditStoreSigned |

| Отключить точки расширения | Только на уровне приложения | ExtensionPoint | Аудит не проводится |

| Отключить системные вызовы Win32k | Только на уровне приложения | DisableWin32kSystemCalls | AuditSystemCall |

| Запретить дочерние процессы | Только на уровне приложения | DisallowChildProcessCreation | AuditChildProcess |

| Фильтрация адресов экспорта (EAF) | Только на уровне приложения | EnableExportAddressFilterPlus, EnableExportAddressFilter [1] | Аудит не проводится [2] |

| Фильтрация адресов импорта (IAF) | Только на уровне приложения | EnableImportAddressFilter | Аудит не проводится [2] |

| Симуляция выполнения (SimExec) | Только на уровне приложения | EnableRopSimExec | Аудит не проводится [2] |

| Подтвердить вызов API (CallerCheck) | Только на уровне приложения | EnableRopCallerCheck | Аудит не проводится [2] |

| Подтвердить использование дескриптора | Только на уровне приложения | StrictHandle | Аудит не проводится |

| Проверить целостность зависимостей изображения | Только на уровне приложения | EnforceModuleDepencySigning | Аудит не проводится |

| Проверить целостность стека (StackPivot) | Только на уровне приложения | EnableRopStackPivot | Аудит не проводится [2] |

[1]: Используйте следующий формат для включения модулей EAF для dll для процесса:

Set-ProcessMitigation -Name processName.exe -Включить EnableExportAddressFilterPlus -EAFModules dllName1.dll, dllName2.dll [2]: Аудит этого средства защиты недоступен с помощью командлетов PowerShell.

Настроить уведомление

Для получения дополнительных сведений о настройке уведомления, когда срабатывает правило и блокирует приложение или файл, см. Раздел Безопасность Windows.

См. Также:

.Включите защиту от эксплойтов для защиты от атак - Windows Security

- На чтение 9 минут

В этой статье

Важно

Добро пожаловать в Microsoft Defender for Endpoint , новое название Microsoft Defender Advanced Threat Protection . Подробнее об этом и других обновлениях читайте здесь.В ближайшее время мы обновим названия продуктов и документов.

Применимо к:

Защита от эксплойтов помогает защитить себя от вредоносных программ, которые используют эксплойты для заражения устройств и распространения. Защита от эксплойтов состоит из ряда средств защиты, которые могут применяться как к операционной системе, так и к отдельным приложениям.

Важно

.NET 2.0 несовместима с некоторыми возможностями защиты от эксплойтов, в частности с фильтрацией адресов экспорта (EAF) и фильтрацией адресов импорта (IAF).Если вы включили .NET 2.0, использование EAF и IAF не поддерживается.

Многие функции из набора инструментов Enhanced Mitigation Experience Toolkit (EMET) включены в защиту от эксплойтов.

Вы можете включить каждое смягчение отдельно, используя любой из следующих методов:

Защита от эксплойтов настроена по умолчанию в Windows 10. Вы можете включить, выключить или установить для каждого средства защиты значение по умолчанию. У некоторых смягчений есть дополнительные возможности.

Вы можете экспортировать эти параметры в виде файла XML и развернуть их на других устройствах.

Вы также можете установить меры по снижению риска в режиме аудита. Режим аудита позволяет вам проверить, как будут работать средства защиты (и просмотреть события), не влияя на нормальное использование устройства.

Приложение безопасности Windows

-

Откройте приложение безопасности Windows, щелкнув значок щита на панели задач или выполнив поиск в меню «Пуск» Defender .

-

Щелкните плитку Управление приложением и браузером (или значок приложения в левой строке меню), а затем щелкните Параметры защиты от эксплойтов .

-

Перейдите в Настройки программы и выберите приложение, к которому вы хотите применить меры защиты.

- Если приложение, которое вы хотите настроить, уже есть в списке, щелкните его, а затем нажмите Изменить .

- Если приложение отсутствует в списке, вверху списка щелкните Добавить программу, чтобы настроить , а затем выберите способ добавления приложения.

- Используйте Добавить по имени программы , чтобы смягчение последствий применялось к любому запущенному процессу с этим именем.Вы должны указать файл с расширением. Вы можете ввести полный путь, чтобы ограничить защиту только приложением с таким именем в этом расположении.

- Использование Выберите точный путь к файлу , чтобы использовать стандартное окно выбора файлов Windows Explorer для поиска и выбора нужного файла.

-

После выбора приложения вы увидите список всех мер по снижению рисков, которые можно применить. Выбор Audit применит смягчение только в режиме аудита. Вы получите уведомление, если вам нужно перезапустить процесс или приложение, или если вам нужно перезапустить Windows.

-

Повторите шаги 3-4 для всех приложений и средств защиты, которые вы хотите настроить.

-

В разделе Системные настройки найдите смягчение, которое вы хотите настроить, и выберите один из следующих. Приложения, которые не настроены индивидуально в разделе Параметры программы , будут использовать параметры, настроенные здесь:

- Включено по умолчанию : Снижение риска - включено для приложений, для которых это смягчение не установлено в настройках программы для конкретного приложения раздел

- Выключено по умолчанию : снижение отключено для приложений, для которых это снижение не задано в настройках программы для конкретного приложения раздел

- Использовать значение по умолчанию : смягчение последствий либо включено, либо отключено, в зависимости от конфигурации по умолчанию, заданной при установке Windows 10; значение по умолчанию ( On или Off ) всегда указывается рядом с Использовать метку по умолчанию для каждого смягчения

-

Повторите шаг 6 для всех средств защиты на уровне системы, которые вы хотите настроить.Нажмите Применить , когда закончите настройку конфигурации.

Если вы добавите приложение в раздел Параметры программы и настроите там отдельные параметры защиты, они будут учтены выше конфигурации для тех же средств защиты, указанных в разделе Системные параметры . Следующая таблица и примеры помогают проиллюстрировать, как работают значения по умолчанию:

| Включено в Настройки программы | Включено в Системные настройки | Поведение |

|---|---|---|

| Галочка да | Галочка no | Как определено в Настройки программы |

| Галочка да | Галочка да | Как определено в Настройки программы |

| Галочка No | Галочка да | Как определено в Системные настройки |

| Галочка No | Галочка да | По умолчанию, как определено в Использовать параметр по умолчанию |

Пример 1: Mikael настраивает предотвращение выполнения данных в разделе системных настроек, чтобы оно было отключено по умолчанию

Микаэль добавляет приложение test.exe в раздел Настройки программы . В параметрах этого приложения в разделе Data Execution Prevention (DEP) Mikael включает опцию Override system settings и устанавливает переключатель в положение On . В разделе Настройки программы нет других приложений.

В результате DEP будет включен только для test.exe . Ко всем другим приложениям не будет применяться DEP.

Пример 2: Джози настраивает предотвращение выполнения данных в системных настройках на отключенное по умолчанию

Джози добавляет приложение test.exe в раздел Настройки программы . В параметрах этого приложения в разделе Data Execution Prevention (DEP) Джози включает опцию Override system settings и устанавливает переключатель в положение On .

Джози также добавляет приложение miles.exe в раздел настроек программы и настраивает Control flow guard (CFG) с по на . Джози не включает опцию Override system settings для DEP или какие-либо другие меры для этого приложения.

Результатом будет то, что DEP будет включен для test.exe . DEP не будет включен для других приложений, включая miles.exe . CFG будет включен для miles.exe .

-

Откройте приложение безопасности Windows, щелкнув значок щита на панели задач или выполнив поиск в меню «Пуск» Defender .

-

Щелкните плитку Управление приложением и браузером (или значок приложения в левой строке меню), а затем щелкните Защита от эксплойтов .

-

Перейдите в Настройки программы и выберите приложение, к которому вы хотите применить меры защиты.

- Если приложение, которое вы хотите настроить, уже есть в списке, щелкните его, а затем нажмите Изменить .

- Если приложение отсутствует в списке, вверху списка щелкните Добавить программу, чтобы настроить , а затем выберите способ добавления приложения.

- Используйте Добавить по имени программы , чтобы смягчение последствий применялось к любому запущенному процессу с этим именем.Вы должны указать файл с расширением. Вы можете ввести полный путь, чтобы ограничить защиту только приложением с таким именем в этом расположении.

- Использование Выберите точный путь к файлу , чтобы использовать стандартное окно выбора файлов Windows Explorer для поиска и выбора нужного файла.

-

После выбора приложения вы увидите список всех мер по снижению рисков, которые можно применить. Выбор Audit применит смягчение только в режиме аудита. Вы получите уведомление, если вам нужно перезапустить процесс или приложение, или если вам нужно перезапустить Windows.

-

Повторите шаги 3-4 для всех приложений и средств защиты, которые вы хотите настроить. Нажмите Применить , когда закончите настройку конфигурации.

Intune

-

Войдите на портал Azure и откройте Intune.

-

Щелкните Конфигурация устройства > Профили > Создайте профиль .

-

Назовите профиль, выберите Windows 10 и более поздние версии и Endpoint Protection .

-

Нажмите Настроить > Защитник Windows Exploit Guard > Защита от эксплойтов .

-

Загрузите XML-файл с настройками защиты от эксплойтов:

-

Щелкните ОК , чтобы сохранить все открытые лезвия, и щелкните Создать .

-

Щелкните профиль Назначения , назначьте Всем пользователям и всем устройствам и щелкните Сохранить .

МДМ

Используйте поставщик услуг конфигурации ./Vendor/MSFT/Policy/Config/ExploitGuard/ExploitProtectionSettings (CSP), чтобы включить или отключить средства защиты от эксплойтов или использовать режим аудита.

Диспетчер конфигурации конечных точек Microsoft

-

В Microsoft Endpoint Configuration Manager щелкните Assets and Compliance > Endpoint Protection > Защитник Windows Defender Exploit Guard .

-

Щелкните На главную > Создайте политику защиты от эксплойтов .

-

Введите имя и описание, щелкните Защита от эксплойтов и щелкните Далее .

-

Перейдите к местоположению XML-файла защиты от эксплойтов и щелкните Далее .

-

Просмотрите настройки и нажмите Далее , чтобы создать политику.

-

После создания политики щелкните Закрыть .

Групповая политика

-

На устройстве управления групповой политикой откройте консоль управления групповой политикой, щелкните правой кнопкой мыши объект групповой политики, который нужно настроить, и выберите Изменить .

-

В редакторе управления групповой политикой перейдите к Конфигурация компьютера и щелкните Административные шаблоны .

-

Разверните дерево до компонентов Windows > Защитник Windows Exploit Guard > Защита от эксплойтов > Используйте общий набор настроек защиты от эксплойтов .

-

Щелкните Включено , введите расположение XML-файла и щелкните ОК .

PowerShell

Вы можете использовать команду PowerShell Get или Set с командлетом ProcessMitigation . Использование Get отобразит текущий статус конфигурации любых средств защиты, которые были включены на устройстве - добавьте командлет -Name и приложение exe, чтобы увидеть средства защиты только для этого приложения:

Get-ProcessMitigation -Name processName.exe Важно

Меры по снижению рисков на уровне системы, которые не были настроены, покажут состояние NOTSET .

Для настроек системного уровня NOTSET указывает, что для этого смягчения применена настройка по умолчанию.

Для настроек уровня приложения NOTSET указывает, что будут применены настройки системного уровня для смягчения последствий.

Настройку по умолчанию для каждого снижения на уровне системы можно увидеть в Windows Security.

Используйте Set для настройки каждого смягчения в следующем формате:

Set-ProcessMitigation - <область действия> <исполняемый файл приложения> - <действие> <меры или параметры>, <меры или параметры>, <меры или параметры> Где:

- <Область применения>:

-

- имя, чтобы указать, что меры по снижению рисков должны применяться к определенному приложению.После этого флага укажите исполняемый файл приложения.-

-Система, указывающая, что смягчение последствий должно применяться на системном уровне

-

-

- <Действие>:

-

-Включитьдля включения снижения -

-Disableto disable the mitigation

-

- <Смягчение>:

- Командлет устранения рисков вместе с любыми подопциями (заключенными в пробелы). Каждое смягчение последствий разделяется запятой.

Например, чтобы включить предотвращение выполнения данных (DEP) с помощью эмуляции преобразователя ATL и для исполняемого файла с именем testing.exe в папке C: \ Apps \ LOB \ tests и предотвратить создание этого исполняемого файла дочерние процессы, вы должны использовать следующую команду:

Set-ProcessMitigation -Name c: \ apps \ lob \ tests \ testing.exe -Enable DEP, EmulateAtlThunks, DisallowChildProcessCreation Важно

Разделите каждый параметр смягчения запятыми.

Если вы хотите применить DEP на системном уровне, вы должны использовать следующую команду:

Set-Processmitigation -System -Enable DEP Чтобы отключить меры, вы можете заменить -Enable на -Disable . Однако для средств защиты на уровне приложений это приведет к отключению защиты только для этого приложения.

Если вам нужно восстановить систему смягчения последствий по умолчанию, вам необходимо также включить командлет -Remove , как в следующем примере:

Тест Set-Processmitigation -Name.exe -Удалить -Отключить DEP В этой таблице перечислены командлеты PowerShell (и связанный командлет режима аудита), которые можно использовать для настройки каждого смягчения.

| Смягчение | Применимо к | Командлеты PowerShell | Командлет режима аудита |

|---|---|---|---|

| Ограничитель потока управления (CFG) | Уровень системы и приложений | CFG, StrictCFG, подавление экспорта | Аудит не проводится |

| Предотвращение выполнения данных (DEP) | Уровень системы и приложений | DEP, EmulateAtlThunks | Аудит не проводится |

| Принудительная рандомизация изображений (обязательный ASLR) | Уровень системы и приложений | ForceRelocateImages | Аудит не проводится |

| Случайное распределение памяти (ASLR снизу вверх) | Уровень системы и приложений | BottomUp, HighEntropy | Аудит не проводится |

| Проверить цепочки исключений (SEHOP) | Уровень системы и приложений | SEHOP, SEHOP Телеметрия | Аудит не проводится |

| Проверить целостность кучи | Уровень системы и приложений | TerminateOnHeapError | Аудит не проводится |

| Защита с произвольным кодом (ACG) | Только на уровне приложения | DynamicCode | AuditDynamicCode |

| Блокировать изображения с низким уровнем целостности | Только на уровне приложения | BlockLowLabel | AuditImageLoad |

| Блокировать удаленные изображения | Только на уровне приложения | BlockRemoteImages | Аудит не проводится |

| Блокировать ненадежные шрифты | Только на уровне приложения | DisableNonSystemFonts | AuditFont, FontAuditOnly |

| Защита целостности кода | Только на уровне приложения | BlockNonMicrosoftSigned, AllowStoreSigned | AuditMicrosoftSigned, AuditStoreSigned |

| Отключить точки расширения | Только на уровне приложения | ExtensionPoint | Аудит не проводится |

| Отключить системные вызовы Win32k | Только на уровне приложения | DisableWin32kSystemCalls | AuditSystemCall |

| Запретить дочерние процессы | Только на уровне приложения | DisallowChildProcessCreation | AuditChildProcess |

| Фильтрация адресов экспорта (EAF) | Только на уровне приложения | EnableExportAddressFilterPlus, EnableExportAddressFilter [1] | Аудит недоступен [2] |

| Фильтрация адресов импорта (IAF) | Только на уровне приложения | EnableImportAddressFilter | Аудит недоступен [2] |

| Симуляция выполнения (SimExec) | Только на уровне приложения | EnableRopSimExec | Аудит недоступен [2] |

| Проверить вызов API (CallerCheck) | Только на уровне приложения | EnableRopCallerCheck | Аудит недоступен [2] |

| Подтвердить использование дескриптора | Только на уровне приложения | StrictHandle | Аудит не проводится |

| Проверить целостность зависимостей изображения | Только на уровне приложения | EnforceModuleDepencySigning | Аудит не проводится |

| Проверить целостность стека (StackPivot) | Только на уровне приложения | EnableRopStackPivot | Аудит недоступен [2] |

[1]: используйте следующий формат, чтобы включить модули EAF для библиотек DLL для процесса:

Set-ProcessMitigation -Name processName.exe -Включить EnableExportAddressFilterPlus -EAFModules dllName1.dll, dllName2.dll [2]: Аудит этого средства защиты недоступен с помощью командлетов Powershell.

Настроить уведомление

См. Раздел «Безопасность Windows» для получения дополнительных сведений о настройке уведомления, когда срабатывает правило и блокирует приложение или файл.

См. Также

.python - Как включить ASLR для exe-файла

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

Как включить или отключить DEP для приложений Office?

Описание проблемы

Эта статья поможет вам включить или отключить предотвращение выполнения данных (DEP) для приложений Office.

Чтобы мы могли включить или отключить DEP, перейдите в раздел «Исправить для меня». Чтобы включить или отключить DEP самостоятельно, перейдите в раздел «Я исправлю сам».

Исправь это для меня

Чтобы включить или отключить DEP автоматически, нажмите кнопку или ссылку

Fix it .Щелкните

Run в диалоговом окне

File Download , а затем следуйте инструкциям мастера Fix it.

Обратите внимание, что этот мастер может быть только на английском языке; однако автоматическое исправление также работает для других языковых версий Windows.

Обратите внимание: если вы не используете компьютер, на котором возникла проблема, сохраните решение Fix it на флэш-накопитель или компакт-диск, а затем запустите его на компьютере, на котором возникла проблема.

Далее перейдите к «Это устранило проблему?» раздел.

Я сам исправлю

Важно! Этот раздел, метод или задача содержат шаги, которые говорят вам, как изменить реестр. Однако при неправильном изменении реестра могут возникнуть серьезные проблемы. Поэтому убедитесь, что вы внимательно выполните следующие действия. Для дополнительной защиты создайте резервную копию реестра перед его изменением. Затем вы можете восстановить реестр в случае возникновения проблемы. Для получения дополнительных сведений о резервном копировании и восстановлении реестра щелкните следующий номер статьи, чтобы просмотреть статью в базе знаний Microsoft:

322756 Как создать резервную копию и восстановить реестр в Windows Чтобы включить DEP для приложений Office, выполните следующие действия:

-

Щелкните Пуск , щелкните Выполнить , введите cmd и нажмите Введите .

-

Введите следующую команду в командной строке и нажмите Введите :

sdbinst.exe –q "<путь_к_ извлеченному_SDB> \ Office - Включить DEP.sdb"

Чтобы отключить DEP для приложений Office, выполните следующие действия:

-

Щелкните Пуск , щелкните Выполнить , введите cmd и нажмите Введите .

-

Введите следующую команду в командной строке и нажмите Введите :

sdbinst.exe –q -u "<путь_к_ извлеченному_SDB> \ Office - Включить DEP.sdb"

Это устранило проблему?

Проверьте, устранена ли проблема. Если проблема устранена, вы закончите с этой статьей.Если проблема не устранена, вы можете обратиться в службу поддержки.

.