Как включить аудит файлов

Инструкция по аудиту доступа к файлам и папкам Windows на примере Windows server 2012R2

Иногда бывает необходимо понять кто удалил/изменил/переименовал конкретный файл или папку. В ОС Windows для этого используется аудит доступа к объектам.

Аудит это запись в специальные журналы информации об определенных событиях (источник, код события, успешность, объект и т.д. ). Объектом аудита может являться как любой файл или папка, так и определенное событие, например вход в систему или выход из нее, то есть можно записывать все события происходящие с конкретным файлом или папкой - чтение, запись, удаление и т.д., можно события входа в систему и т.д.

Необходимо понимать, что аудит забирает на себя.

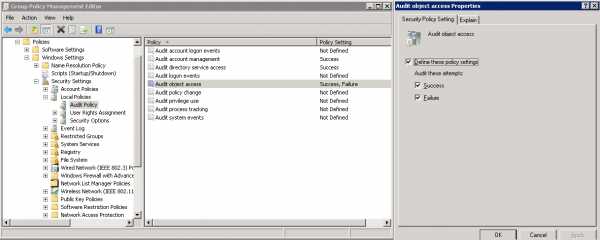

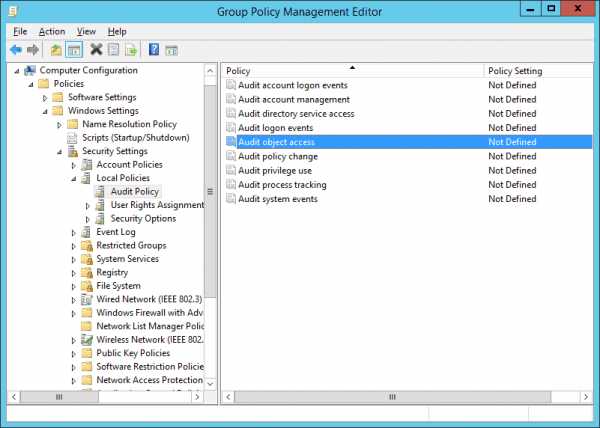

Для того, чтобы можно было настраивать аудит файлов и папок необходимо предварительно включить эту возможность через локальные (или в случае если у Вас используется Microsoft AD групповые) политики безопасности.

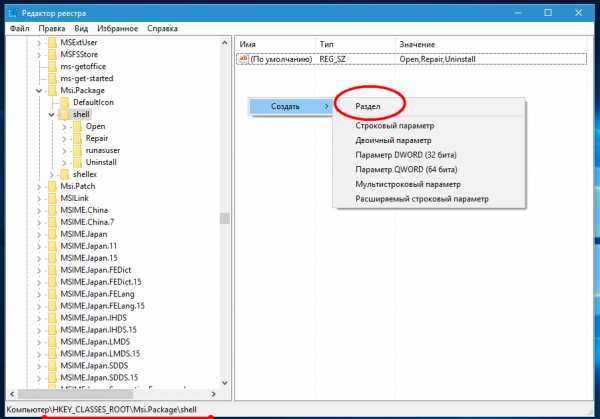

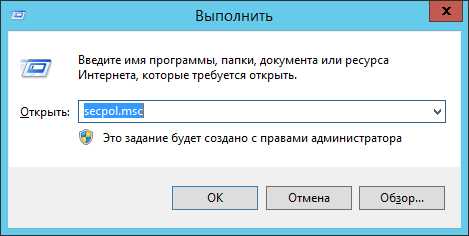

В случае локальных политик необходимо запустить оснастку “Локальная политика безопасности”, для этого необходимо нажать комбинацию клавиш Win+R, в открывшееся поле ввести secpol.msc и нажать клавишу Enter.

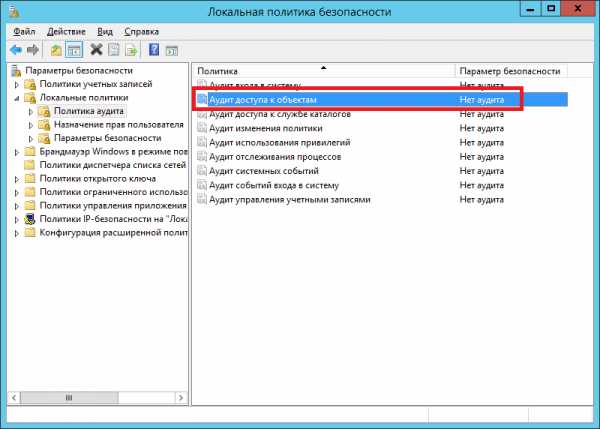

В открывшейся оснастке в дереве слева необходимо перейти в раздел “Локальные политики” - “Политика аудита”.

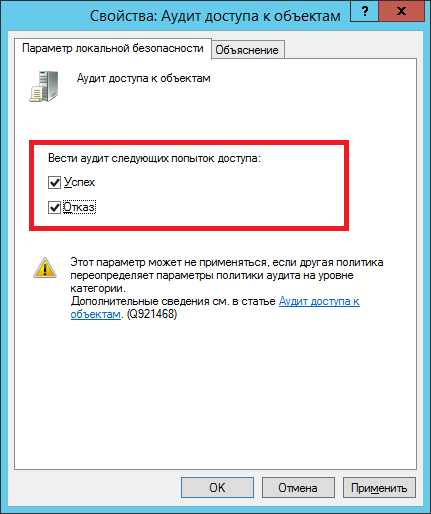

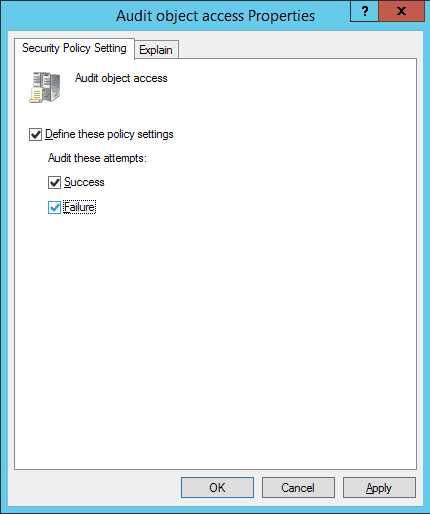

Далее необходимо выбрать необходимую нам политику - в данном случае это “Аудит доступа к объектам”. Именно этой политикой регулируется доступ к объектам файловой системы (файлам и папкам) и раскрыть ее двойным щелчком мыши. В открывшемся окне необходимо выбрать какие именно типы событий будут регистрироваться - “Успех” (разрешение на операцию получено) и/или “Отказ” - запрет операции и проставить соответствующие галочки, после чего нажать “Ок”.

Теперь когда включена возможность ведения аудита интересующих нас событий и их тип можно переходить к настройке самих объектов - в нашем случае файлов и папок.

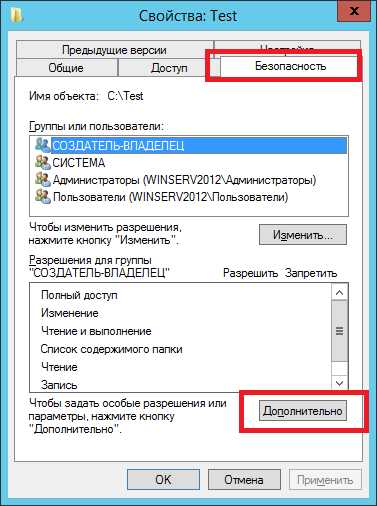

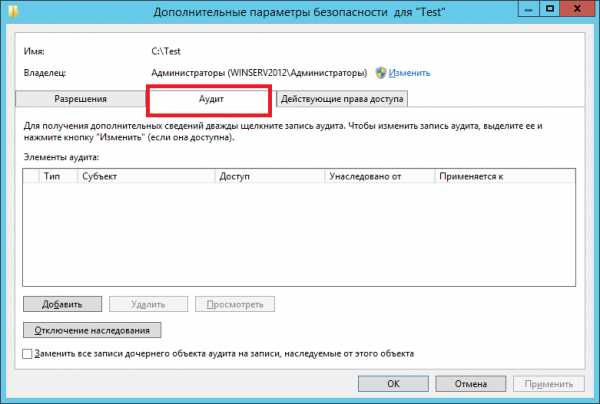

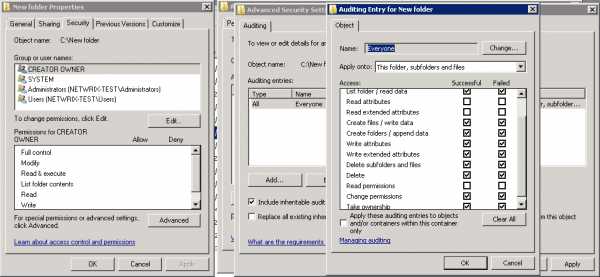

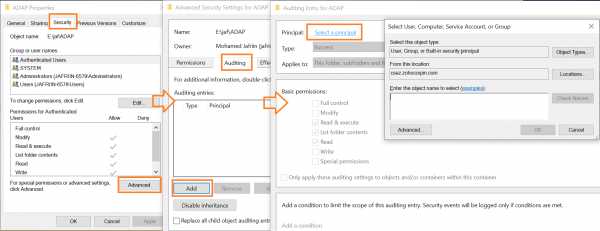

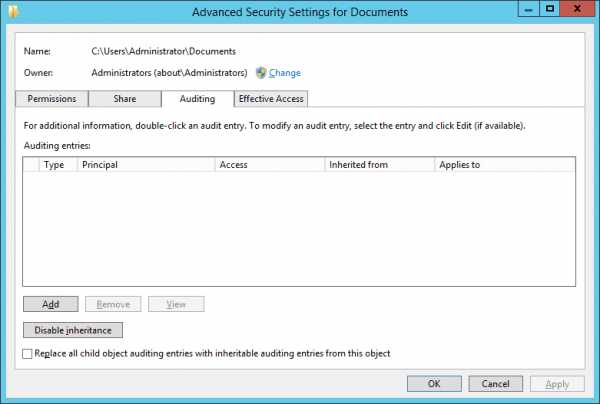

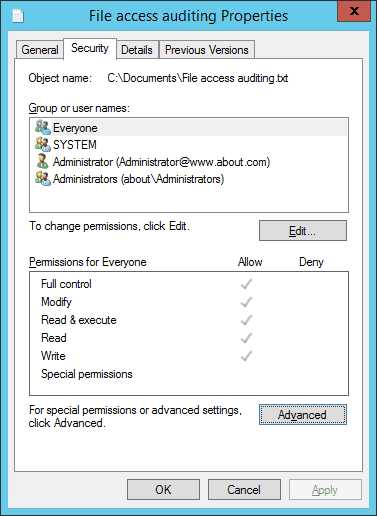

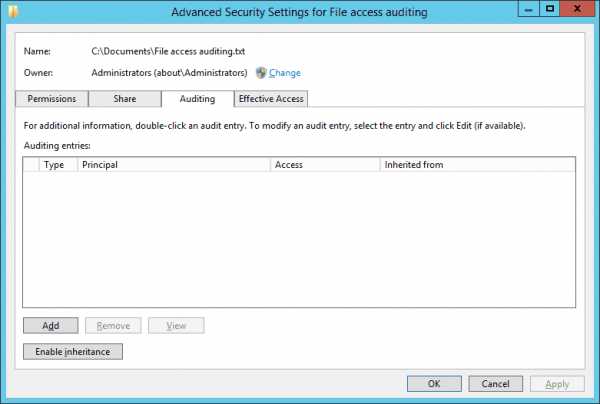

Для этого необходимо открыть свойства файла или папки, перейти на вкладку “Безопасность”, нажать “Дополнительно” и “Аудит”.

Нажимаем “Добавить” и начинаем настраивать аудит.

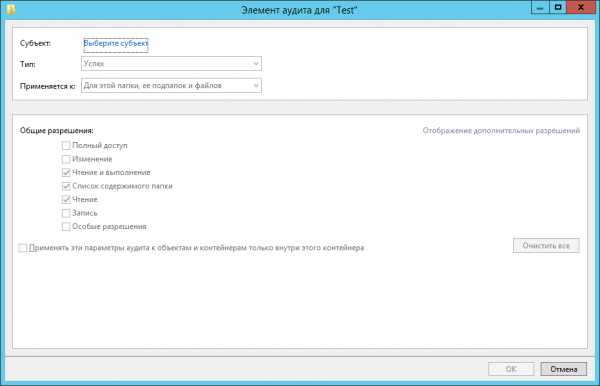

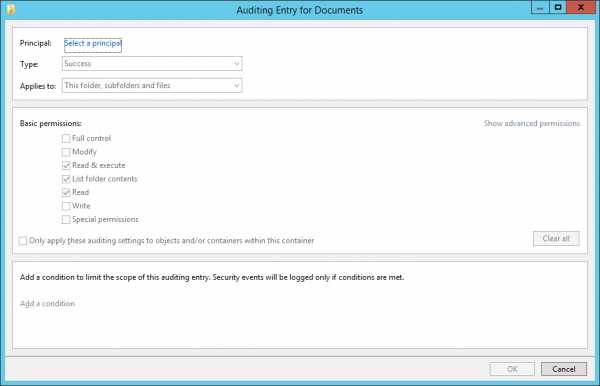

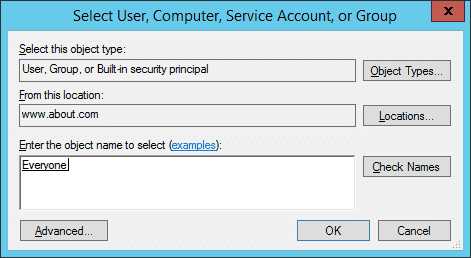

Сначала выбираем субъект - это чьи действия будут аудироваться (записываться в журнал аудита).

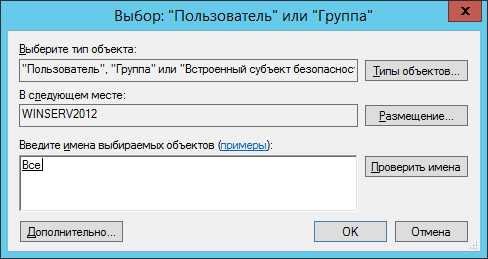

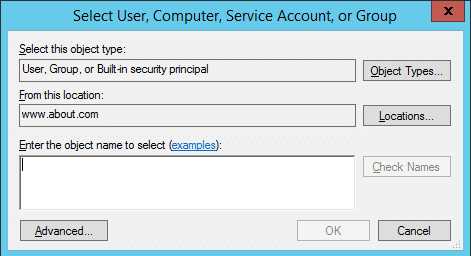

Можно вписать туда имя пользователя или группы, если имя заранее неизвестно, то можно воспользоваться кнопкой “Дополнительно” которая открывает форму поиска где можно выбрать интересующих нас пользователей и группы. Чтобы контролировались действия всех пользователей необходимо выбрать группу “Все”.

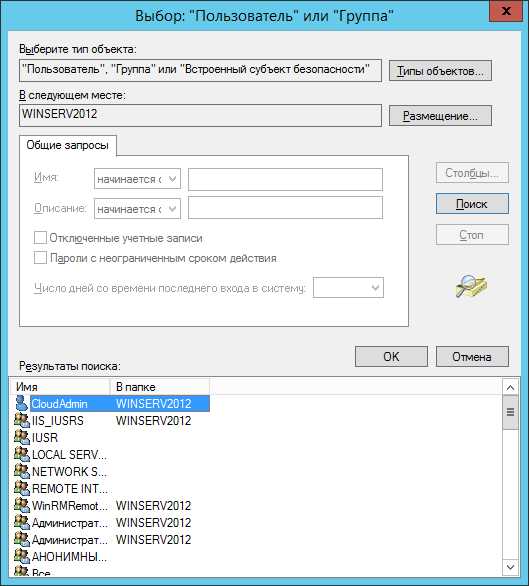

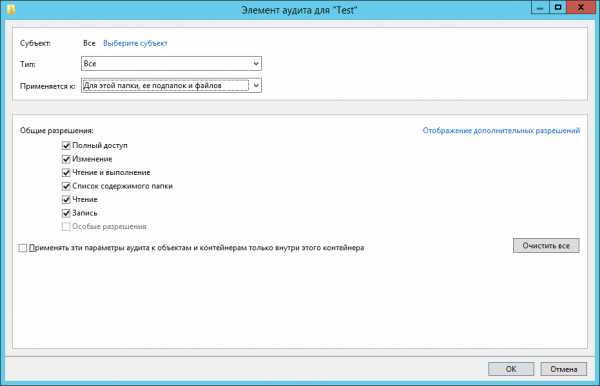

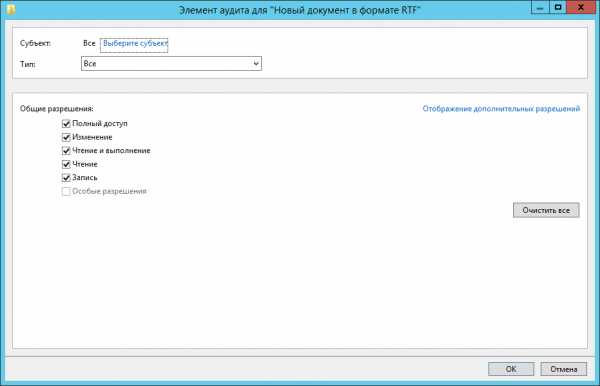

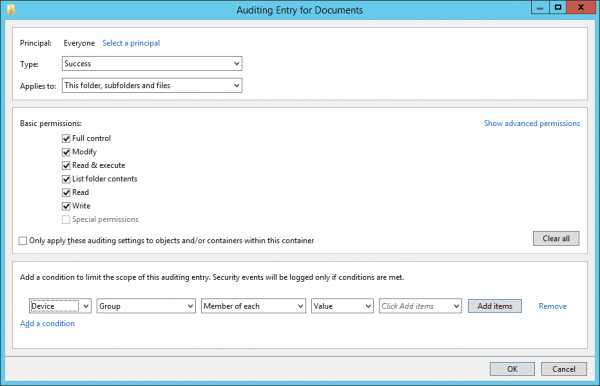

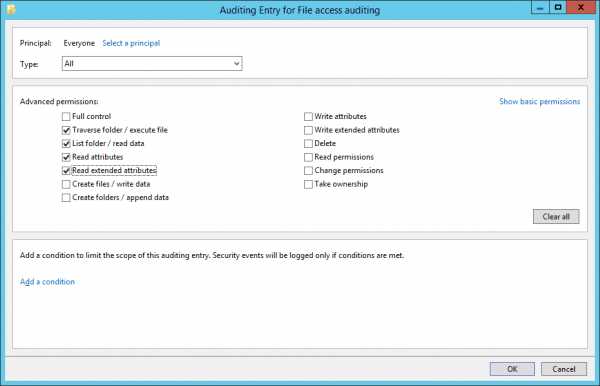

Далее необходимо настроить тип аудируемых событий (Успех, Отказ, Все), также область область применения для аудита папок - только эта папка, папка с подпапками, только подпапки. только файлы и т.д., а также сами события аудита.

Для папок поля такие:

А такие для файлов:

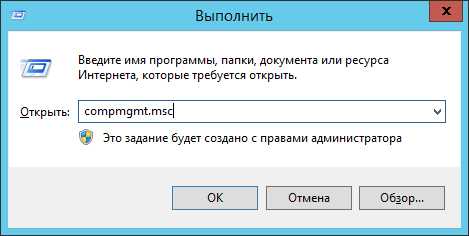

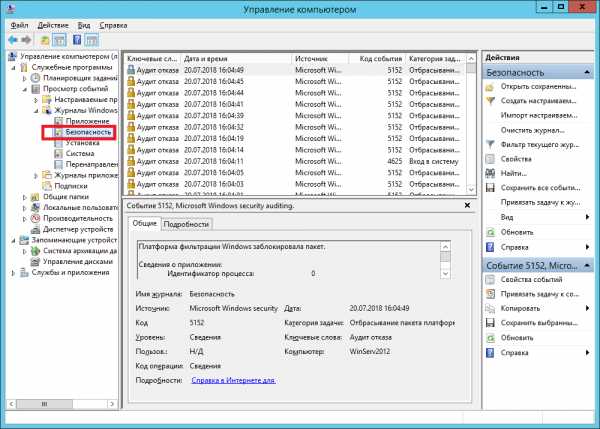

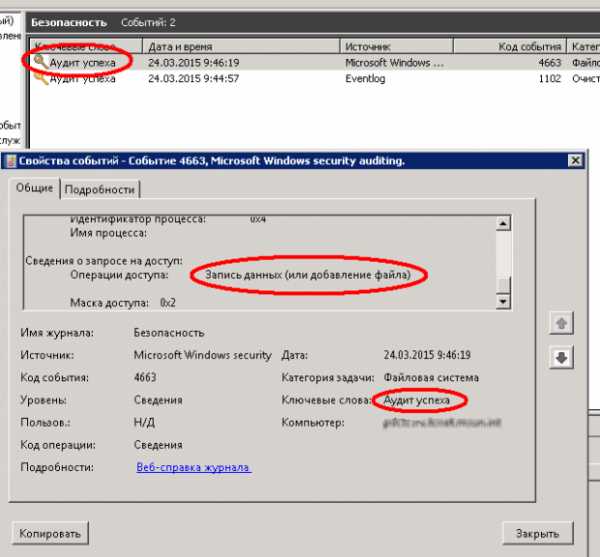

После этого начнется сбор данных аудита. Все события аудита пишутся в журнал “Безопасность”. Открыть его проще всего через оснастку “Управление компьютером” compmgmt.msc.

В дереве слева выбрать “Просмотр событий” - “Журналы Windows” - “Безопасность”.

Каждое событие ОС Windows имеет свой код события. Список событий достаточно обширен и доступен на сайте Microsoft либо в интернете. Например события аудита можно посмотреть здесь.

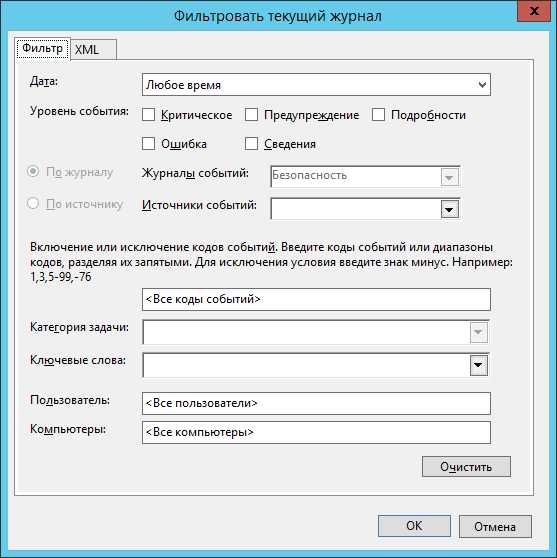

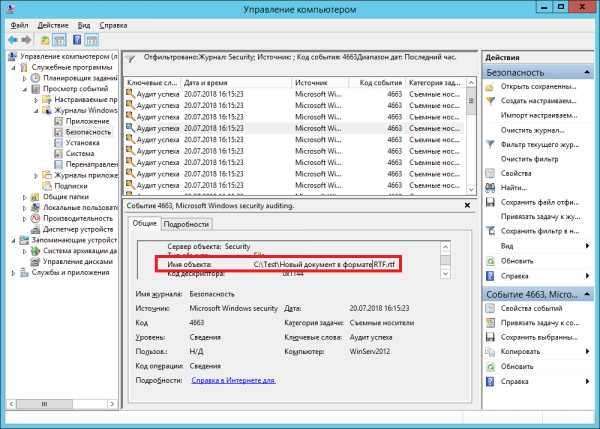

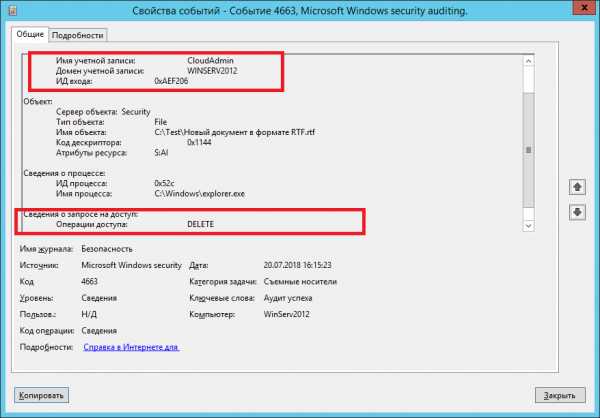

Попробуем например найти событие удаления файла, для этого удалим файл на котором предварительно настроен аудит (если это не тестовые файл, то не забываем сделать его копию, так как аудит это всего лишь информация о действиях, а не разрешение/запрет этих действий). Нам нужно событие с кодом 4663 - получение доступа к объекту, у которого в поле Операции доступа Написано “DELETE” . Поиск событий в журналах Windows достаточно сложен, поэтому обычно используются специализированные средства анализа - системы мониторинга, скрипты и т.д.

Вручную можно, например, задать например такой фильтр:

Далее в отфильтрованных событиях необходимо найти интересующее нас по имени объекта.

Открыть его двойным щелчком мыши и увидеть кто удалил данный файл в поле субъект.

Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

Аудит удаления и доступа к файлам и запись событий в лог-файл средствами Powershell

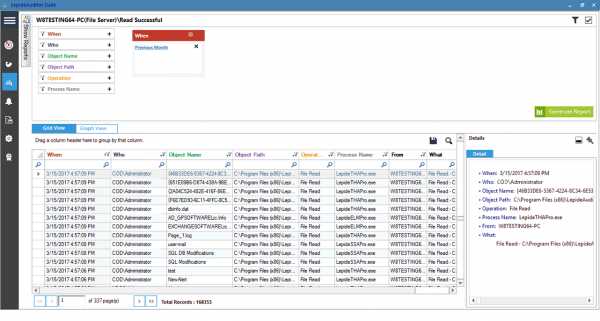

Я думаю, многие сталкивались с задачей, когда к Вам приходят и спрашивают: «У нас тут файл пропал на общем ресурсе, был и не стало, похоже кто-то удалил, Вы можете проверить кто это сделал?» В лучшем случае вы говорите, что у вас нет времени, в худшем пытаетесь найти в логах упоминание данного файла. А уж когда включен файловый аудит на файловом сервере, логи там, мягко говоря «ну очень большие», и найти что-то там — нереально.

Вот и я, после очередного такого вопроса (ладно бекапы делаются несколько раз в день) и моего ответа, что: «Я не знаю кто это сделал, но файл я Вам восстановлю», решил, что меня это в корне не устраивает…

Начнем.

Для начала включим к групповых политиках возможность аудита доступа к файлам и папкам.

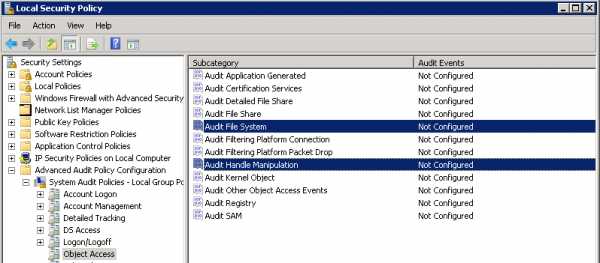

Локальные политики безопасности->Конфигурация расширенной политики безопасности->Доступ к объектам

Включим «Аудит файловой системы» на успех и отказ.

После этого на необходимые нам папки необходимо настроить аудит.

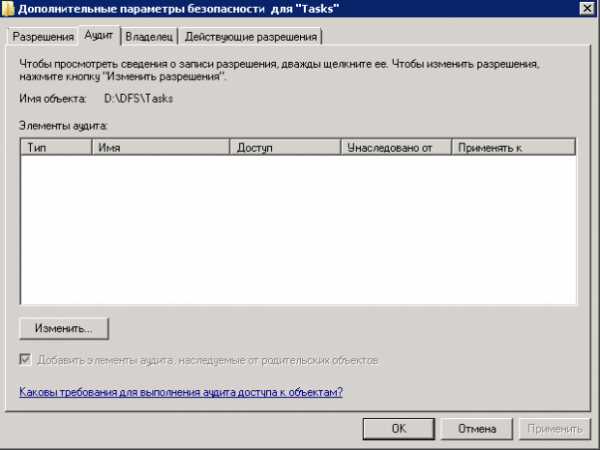

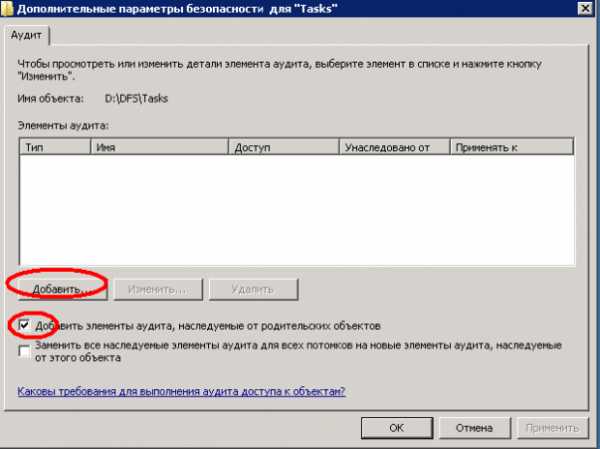

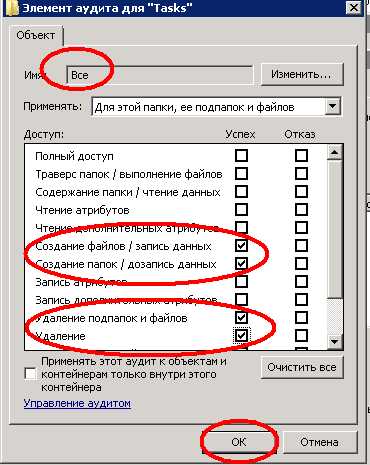

Проходим в свойства папки общего доступа на файловом сервере, переходим в закладку «Безопасность», жмем «Дополнительно», переходим в закладку «Аудит», жмем «Изменить» и «Добавить». Выбираем пользователей для которых вести аудит. Рекомендую выбрать «Все», иначе бессмысленно. Уровень применения «Для этой папки и ее подпапок и файлов».

Выбираем действия над которыми мы хотим вести аудит. Я выбрал «Создание файлов/дозапись данных» Успех/Отказ, «Создание папок/дозапись данных» Успех/отказ, Удаление подпапок и файлов и просто удаление, так же на Успех/Отказ.

Жмем ОК. Ждем применения политик аудита на все файлы. После этого в журнале событий безопасности, будет появляться очень много событий доступа к файлам и папкам. Количество событий прямопропорционально зависит от количества работающих пользователей с общим ресурсом, и, конечно же, от активности использования.

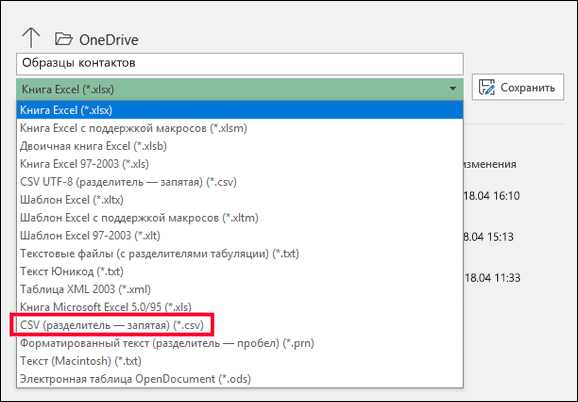

Итак, данные мы уже имеем в логах, остается только их оттуда вытащить, и только те, которые нас интересуют, без лишней «воды». После этого акурратно построчно занесем наши данные в текстовый файл разделяя данные симовлами табуляции, чтобы в дальнейшем, к примеру, открыть их табличным редактором.

#Задаем период, в течении которого мы будем запускать один раз скрипт, и искать нужные нам события. Здесь период задан - 1 час. Т.е. проверяются все события за последний час. $time = (get-date) - (new-timespan -min 60) #$BodyL - переменная для записи в лог-файл $BodyL = "" #$Body - переменная, в которую записываются ВСЕ события с нужным ID. $Body = Get-WinEvent -FilterHashtable @{LogName="Security";ID=4663;StartTime=$Time}|where{ ([xml]$_.ToXml()).Event.EventData.Data |where {$_.name -eq "ObjectName"}|where {($_.'#text') -notmatch ".*tmp"} |where {($_.'#text') -notmatch ".*~lock*"}|where {($_.'#text') -notmatch ".*~$*"}} |select TimeCreated, @{n="Файл_";e={([xml]$_.ToXml()).Event.EventData.Data | ? {$_.Name -eq "ObjectName"} | %{$_.'#text'}}},@{n="Пользователь_";e={([xml]$_.ToXml()).Event.EventData.Data | ? {$_.Name -eq "SubjectUserName"} | %{$_.'#text'}}} |sort TimeCreated #Далее в цикле проверяем содержит ли событие определенное слово (к примеру название шары, например: Secret) foreach ($bod in $body){ if ($Body -match ".*Secret*"){ #Если содержит, то пишем в переменную $BodyL данные в первую строчку: время, полный путь файла, имя пользователя. И #в конце строчки переводим каретку на новую строчку, чтобы писать следующую строчку с данными о новом файле. И так #до тех пор, пока переменная $BodyL не будет содержать в себе все данные о доступах к файлам пользователей. $BodyL=$BodyL+$Bod.TimeCreated+"`t"+$Bod.Файл_+"`t"+$Bod.Пользователь_+"`n" } } #Т.к. записей может быть очень много (в зависимости от активности использования общего ресурса), то лучше разбить лог #на дни. Каждый день - новый лог. Имя лога состоит из Названия AccessFile и даты: день, месяц, год. $Day = $time.day $Month = $Time.Month $Year = $Time.Year $name = "AccessFile-"+$Day+"-"+$Month+"-"+$Year+".txt" $Outfile = "\serverServerLogFilesAccessFileLog"+$name #Пишем нашу переменную со всеми данными за последний час в лог-файл. $BodyL | out-file $Outfile -append А теперь очень интересный скрипт.

Скрипт пишет лог об удаленных файлах.

#Переменная $Time тут имеет такое же назначение как в предыдущем скрипте. $time = (get-date) - (new-timespan -min 60) #$Events - содержит время и порядковый номер записи евента с ID=4660. И сортируем по порядковому номеру. #!!!!Это важное замечание!!! При удалении файла создается сразу 2 записи, с ID=4660 и ID=4663. $Events = Get-WinEvent -FilterHashtable @{LogName="Security";ID=4660;StartTime=$time} | Select TimeCreated,@{n="Запись";e={([xml]$_.ToXml()).Event.System.EventRecordID}} |sort Запись #Самые важные команды поиска. Опишу принцип ниже, после листинга скрипта. $BodyL = "" $TimeSpan = new-TimeSpan -sec 1 foreach($event in $events){ $PrevEvent = $Event.Запись $PrevEvent = $PrevEvent - 1 $TimeEvent = $Event.TimeCreated $TimeEventEnd = $TimeEvent+$TimeSpan $TimeEventStart = $TimeEvent- (new-timespan -sec 1) $Body = Get-WinEvent -FilterHashtable @{LogName="Security";ID=4663;StartTime=$TimeEventStart;EndTime=$TimeEventEnd} |where {([xml]$_.ToXml()).Event.System.EventRecordID -match "$PrevEvent"}|where{ ([xml]$_.ToXml()).Event.EventData.Data |where {$_.name -eq "ObjectName"}|where {($_.'#text') -notmatch ".*tmp"} |where {($_.'#text') -notmatch ".*~lock*"}|where {($_.'#text') -notmatch ".*~$*"}} |select TimeCreated, @{n="Файл_";e={([xml]$_.ToXml()).Event.EventData.Data | ? {$_.Name -eq "ObjectName"} | %{$_.'#text'}}},@{n="Пользователь_";e={([xml]$_.ToXml()).Event.EventData.Data | ? {$_.Name -eq "SubjectUserName"} | %{$_.'#text'}}} if ($Body -match ".*Secret*"){ $BodyL=$BodyL+$Body.TimeCreated+"`t"+$Body.Файл_+"`t"+$Body.Пользователь_+"`n" } } $Month = $Time.Month $Year = $Time.Year $name = "DeletedFiles-"+$Month+"-"+$Year+".txt" $Outfile = "\serverServerLogFilesDeletedFilesLog"+$name $BodyL | out-file $Outfile -append Как оказалось при удалении файлов и удалении дескрипторов создается одно и тоже событие в логе, под ID=4663. При этом в теле сообщения могут быть разные значения «Операции доступа»: Запись данных (или добавление файла), DELETE и т.д.

Конечно же нас интересует операция DELETE. Но и это еще не все. Самое интересное, то что, при обычном переименовании файла создается 2 события с ID 4663, первое с Операцией доступа: DELETE, а второе с операцией: Запись данных (или добавление файла). Значит если просто отбирать 4663 то мы будем иметь очень много недостоверной информации: куда попадут файлы и удаленные и просто переименованные.

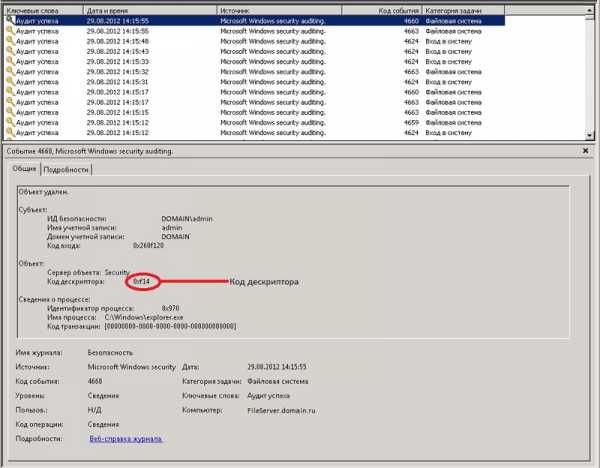

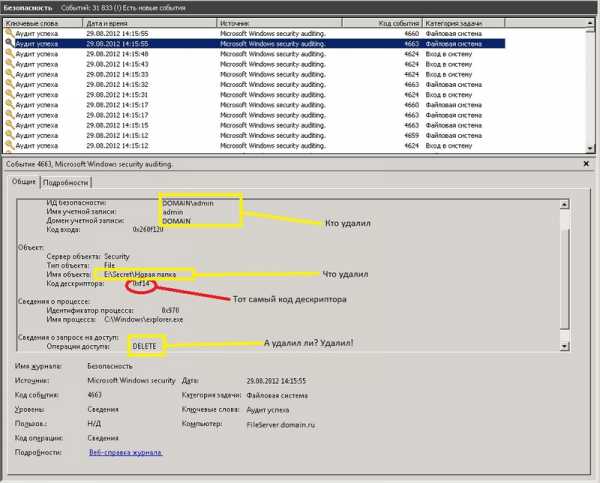

Однако мной было замечено, что при явном удалении файла создается еще одно событие с ID 4660, в котором, если внимательно изучить тело сообщения, содержится имя пользователя и еще много всякой служебной информации, но нет имени файла. Зато есть код дескриптора.

Однако предшествующим данному событию было событие с ID 4663. Где как раз таки и указывается и имя файла, и имя пользователя и время, и операция как не странно там DELETE. И самое главное там имеется номер дескриптора, который соответствует номеру дескриптора из события выше (4660, помните? которое создается при явном удалении файла). Значит теперь, чтобы точно знать какие файлы удалены, необходимо просто найти все события с ID 4660, а так же предшествующие каждому этому событию, событие с кодом 4663, в котором будет содержаться номер нужного дескриптора.

Эти 2 события генерируются одновременно при удалении файла, но записываются последовательно, сначала 4663, потом 4660. При этом их порядковые номера различаются на один. У 4660 порядковый номер на единицу больше чем у 4663.

Именно по этому свойству и ищется нужное событие.

Т.е. берутся все события с ID 4660. У них берется 2 свойства, время создания и порядковый номер.

Далее в цикле по одному берется каждое событие 4660. Выбирается его свойства, время и порядковый номер.

Далее в переменную $PrevEvent заносится номер нужного нам события, где содержится нужная информация об удаленном файле. А так же определяются временные рамки в которых необходимо искать данное событие с определенным порядковым номером (с тем самым который мы занесли в $PrevEvent). Т.к. событие генерируется практически одновременно, то поиск сократим до 2х секунд: + — 1 секунда.

(Да, именно +1 сек и -1 сек, почему именно так, не могу сказать, было выявлено экспериментально, если не прибавлять секунду, то некоторые может не найти, возможно связано с тем, что возможно два эти события могут создаваться один раньше другой позже и наоборот).

Сразу оговорюсь, что искать только по порядковому номеру по всем событиям в течении часа — очень долго, т.к. порядковый номер находиться в теле события, и чтобы его определить, нужно пропарсить каждое событие — это очень долго. Именно поэтому необходим такой маленький период в 2 секунда (+-1сек от события 4660, помните?).

Именно в этом временном промежутке ищется событие с необходимым порядковым номером.

После того как оно найдено, работают фильтры:

|where{ ([xml]$_.ToXml()).Event.EventData.Data |where {$_.name -eq "ObjectName"}|where {($_.'#text') -notmatch ".*tmp"} |where {($_.'#text') -notmatch ".*~lock*"}|where {($_.'#text') -notmatch ".*~$*"}} Т.е. не записываем информацию об удаленных временных файлах (.*tmp), файлах блокировок документов MS Office (.*lock), и временных файлах MS Office (.*~$*)

Таким же образом берем необходимые поля из этого события, и пишем их в переменную $BodyL.

После нахождения всех событий, пишем $BodyL в текстовый файл лога.

Для лога удаленных файлов я использую схему: один файл на один месяц с именем содержащим номер месяца и год). Т.к. удаленных файлов в разы меньше чем файлов к которым был доступ.

В итоге вместо бесконечного «рытья» логов в поисках правды, можно открыть лог-файл любым табличным редактором и просмотреть нужные нам данные по пользователю или файлу.

Рекомендации

Вам придется самим определить время в течении которого вы будете искать нужные события. Чем больше период, тем дольше ищет. Все зависит от производительности сервера. Если слабенький — то начните с 10 минут. Посмотрите, как быстро отработает. Если дольше 10 минут, то либо увеличьте еще, вдруг поможет, либо наоборот уменьшите период до 5 минут.

После того как определите период времени. Поместите данный скрипт в планировщик задач и укажите, что выполнять данный скрипт необходимо каждые 5,10,60 минут (в зависимости какой период вы указали в скрипте). У меня указано каждый 60 минут. $time = (get-date) — (new-timespan -min 60).

PS

У меня оба эти скрипта работают для сетевого ресурса в 100Гб, на котором ежедневно активно работают в среднем 50 пользователей.

Время поиска удаленных файлов за час — 10-15 минут.

Время поиска всех файлов, к которым был доступ — от 3 до 10 минут. В зависимости от нагрузки на сервер.

Применение базовой политики аудита к файлу или папке (Windows 10) - Windows security

- Чтение занимает 2 мин

В этой статье

Область примененияApplies to

Вы можете применять политики аудита к отдельным файлам и папкам на компьютере, настроив тип разрешения на запись успешных попыток доступа или неудачных попыток доступа в журнале безопасности.You can apply audit policies to individual files and folders on your computer by setting the permission type to record successful access attempts or failed access attempts in the security log.

Для выполнения этой процедуры необходимо войти в систему как участник встроенной группы Администраторы или обладать правами на Управление аудитом и журналом безопасности .To complete this procedure, you must be signed in as a member of the built-in Administrators group or have Manage auditing and security log rights.

Применение и изменение параметров политики аудита для локального файла или папкиTo apply or modify auditing policy settings for a local file or folder

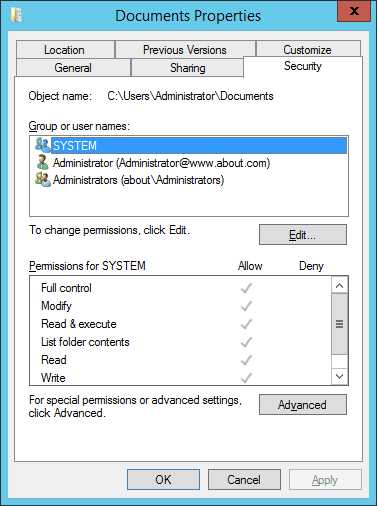

Нажмите и удерживайте (или щелкните правой кнопкой мыши) файл или папку, для которых вы хотите выполнить аудит, выберите Свойства, а затем откройте вкладку Безопасность .Select and hold (or right-click) the file or folder that you want to audit, select Properties, and then select the Security tab.

Нажмите кнопку Дополнительно.Select Advanced.

В диалоговом окне Дополнительные параметры безопасности откройте вкладку Аудит и нажмите кнопку продолжить.In the Advanced Security Settings dialog box, select the Auditing tab, and then select Continue.

Выполните одно из следующих действий.Do one of the following:

- Чтобы настроить аудит для нового пользователя или группы, нажмите кнопку Добавить.To set up auditing for a new user or group, select Add. Выберите команду выбрать участника, введите имя нужного пользователя или группы, а затем нажмите кнопку ОК.Select Select a principal, type the name of the user or group that you want, and then select OK.

- Чтобы отменить аудит для существующей группы или пользователя, выберите имя группы или пользователя, нажмите кнопку Удалить, выберите команду ОК, а затем пропустите оставшуюся часть этой процедуры.To remove auditing for an existing group or user, select the group or user name, select Remove, select OK, and then skip the rest of this procedure.

- Чтобы просмотреть или изменить аудит для существующей группы или пользователя, выберите его имя и нажмите кнопку изменить.To view or change auditing for an existing group or user, select its name, and then select Edit.

В поле тип укажите действия, которые вы хотите проследить, установив соответствующие флажки:In the Type box, indicate what actions you want to audit by selecting the appropriate check boxes:

- Чтобы проследить успешные события, выберите вариант успешно.To audit successful events, select Success.

- Чтобы выполнить аудит событий отказов, нажмите кнопку завершить.To audit failure events, select Fail.

- Чтобы выполнить аудит всех событий, выберите все.To audit all events, select All.

В поле применено выберите объект (-ы), к которому будут применяться аудит событий.In the Applies to box, select the object(s) to which the audit of events will apply. К ним можно отнести следующие.These include:

- Только для этой папкиThis folder only

- Эта папка, вложенные папки и файлыThis folder, subfolders and files

- Эта папка и ее вложенные папкиThis folder and subfolders

- Для этой папки и файловThis folder and files

- Только для вложенных папок и файловSubfolders and files only

- Только для вложенных папокSubfolders only

- Только для файловFiles only

По умолчанию для аудита выбраны следующие основные разрешения :By default, the selected Basic Permissions to audit are the following:

- Чтение и выполнениеRead and execute

- Список содержимого папкиList folder contents

- ReadRead

- Кроме того, с помощью выбранной комбинации аудита вы можете выбрать любое сочетание указанных ниже разрешений.Additionally, with your selected audit combination, you can select any combination of the following permissions:

- Полный доступFull control

- ВнестиModify

- ПишуWrite

Важно!

Прежде чем настраивать аудит для файлов и папок, необходимо включить Аудит доступа к объектам.Before you set up auditing for files and folders, you must enable object access auditing. Для этого определите параметры политики аудита для категории событий доступа к объекту.To do this, define auditing policy settings for the object access event category. Если аудит доступа к объектам не включен, при настройке аудита для файлов и папок появляется сообщение об ошибке, а аудит файлов и папок не будет выполняться.If you don't enable object access auditing, you'll receive an error message when you set up auditing for files and folders, and no files or folders will be audited.

Дополнительные рекомендацииAdditional considerations

- После включения аудита доступа к объектам просмотрите результаты изменений в журнале безопасности в средстве просмотра событий.After you turn on object access auditing, view the security log in Event Viewer to review the results of your changes.

- Вы можете настроить аудит файлов и папок только на дисках NTFS.You can set up file and folder auditing only on NTFS drives.

- Так как размер журнала безопасности ограничен, внимательно выбирайте файлы и папки, которые нужно подвергать аудиту.Because the security log is limited in size, carefully select the files and folders to be audited. Кроме того, определите объем дискового пространства, которое вы хотите использовать для журнала безопасности.Also, consider the amount of disk space that you want to devote to the security log. Максимальный размер журнала безопасности задается в средстве просмотра событий.The maximum size for the security log is defined in Event Viewer.

Включаем расширенный аудит файлов и папок на файловых серверах

Добрый день, друзья и коллеги. Сегодня поговорим о том, как же все-таки отслеживать изменения на ваших файловых серверах, а именно кто и что делал с файлом; не удалил ли случайно; создал зачем-то ненужный файл и т.д. Конечно же, с этой темой тесно связаны как минимум три вещи: документальное описание файловых шар, применение файловых фильтров (запрет на определенный тип файлов) и систему ограничения размера хранилища (система квот). Но эти вещи уже сильно выйдут за пределы одной статьи. Если тема будет востребована, появятся в будущем статьи и по данным темам.

Для опытных админов, которые подобные вещи уже делали, ничего сверх нового вы здесь не найдете. Технологии аудита появились очень давно. Я просто поделюсь своим опытом и выскажу мнение о некоторых вещах, которые, на мой взгляд, просто необходимы на файловых серверах в доменной сети.

Для начала нам необходимо включить через групповую политику расширенный аудит и применить ее к нужным серверам. Я буду проделывать на тестовом сервере Windows Server 2008 R2, у себя в сети все проделал на 2012 R2. Принцип и интерфейс примерно тот же. Вообще система аудита появилась еще со времен Windows Server 2000 (может даже и в NT, но не суть важно), его активно используют и применяют многие админы. С версии 2008 в строю начал стоять еще и расширенный аудит (Advanced audit). Я использовал у себя как старый аудит, так и новый, пока не заметил прям сильных инноваций. Но в целом новый аудит более гибок в управлении и настройках. Самый главный плюс этой технологии – возможность ведения аудита только на том ресурсе, который нам необходим. Отсюда практически все события безопасности отображаются в журнале в нужном нам порядке, где нет ничего лишнего. Отсюда и размер журнала существенно меньше.

В управлении групповых политик переходим в раздел групповых политик и создаем там новый GPO:

Объект групповой политики

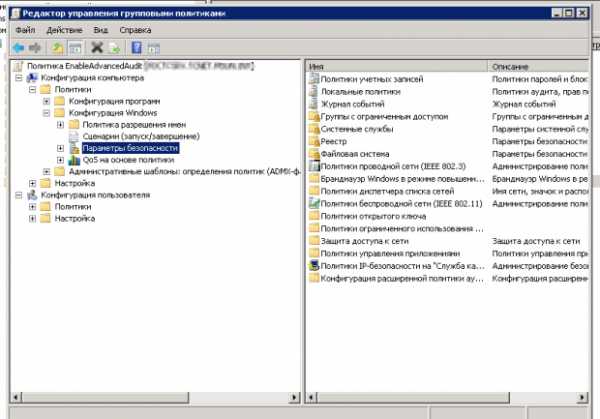

Обозвали, нажали ОК. Теперь надо перейти в свойства нового объекта. Все, что касается аудита и другой безопасности, практически всегда находится в пределах конфигурации компьютера, поэтому туда-то мы сразу и идем (см. скриншот):

Редактор управления групповыми политиками

Редактор управления групповыми политиками

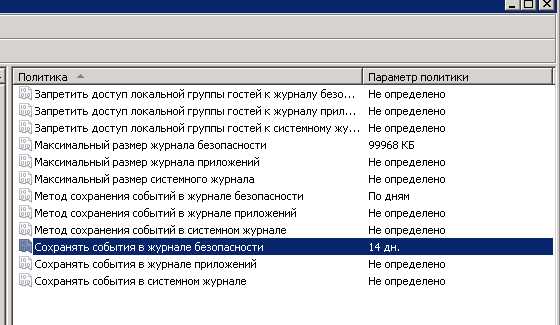

В параметрах безопасности нам необходимо “подрегулировать” параметры журнала безопасности (в разделе “Журнал событий”) и настроить, собственно, сам аудит (в разделе “Конфигурация расширенной политики аудита”):

Длительность хранения записей журнала безопасности

Длительность хранения записей журнала безопасности

Объясню по минимуму, т.к. все сугубо индивидуально. Ставим размер (100-200 Мб за глаза скорее всего, в зависимости от размера сетевой папки и количества пользователей), ставим максимальный срок хранения событий (мне 2 недели вполне достаточно), метод сохранения “по дням” подставляется автоматом. Думаю, здесь ничего сложного. Теперь настроим аудит, самое главное для нас:

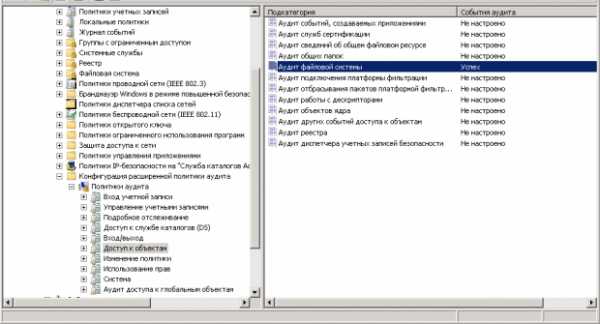

Аудит файловой системы

Аудит файловой системы

Как до него добраться: лучше всего увидеть глазами на скриншоте. Обращаю внимание, что несмотря на то, что мы будем вести аудит общего файлового ресурса, нам необходимо выбрать все же “Аудит файловой системы”. Сейчас постараюсь объяснить почему. Дело в том, что если выбрать “Аудит сведений об общем файловом ресурсе”, что, казалось бы, логичнее, то будет вестись очень (повторяю – “очень”) подробный аудит ВСЕХ сетевых папок ВСЕХ событий, в т.ч. просто просмотров, сетевых синхронизаций, чтения атрибутов и много-много других событий. Лично у меня журнал рос примерно так: один час = 50-100 МБ журнала днем, ночь при нулевой активности = 30 Мб. В общем, я настоятельно не рекомендую включать эту галочку. Нас интересует конкретная папка и конкретные события (изменение/создание/удаление), поэтому выбираем файловую систему. Именно этот момент (процесс выбора аудита) мало описан в интернете, все указано поверхностно. Даже в официальном учебнике я не нашел объяснения всех нюансов. Тип событий “успех” (когда операция с файлом и папкой удалась), хотя можно вести аудит и “неудач”, т.е. попыток что-то сделать при отсутствии прав. Тут уже смотрите сами.

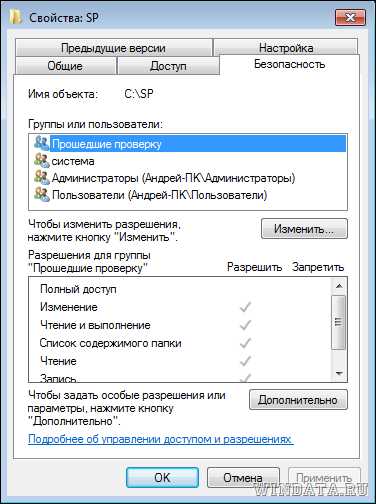

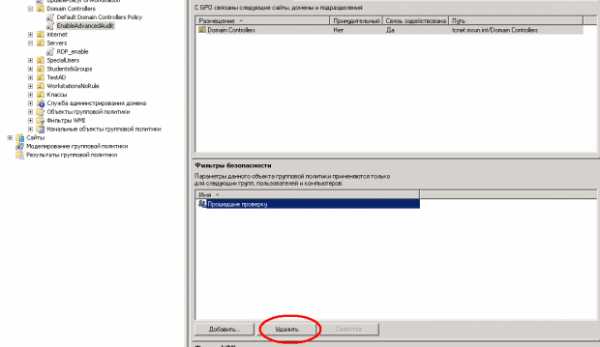

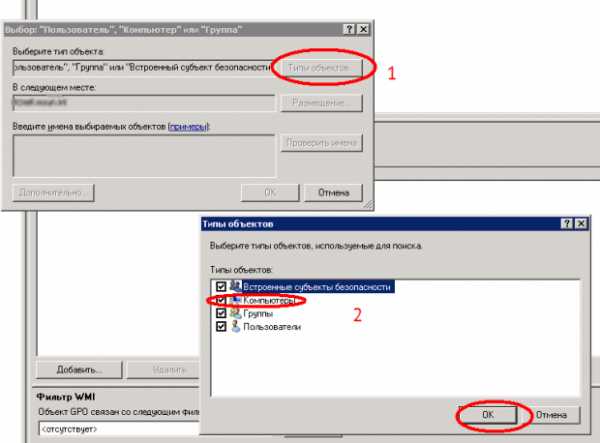

Теперь оптимизируем политику. Сначала применяем ее к серверу. В моем случае я делаю все на контроллере домена и поэтому применяю к подразделению Domain Controllers. Файловые службы работают на контроллере домена, что не есть хорошо. Но в силу причин так сложилось. Удаляем “прошедшие проверку”, чтобы политика не применялась на остальные серверы (у меня на остальные контроллеры домена):

Прошедшие проверку

Прошедшие проверкуНажимаем “Добавить”, указываем тип объектов “Компьютеры” и прописываем туда имя нашего сервера:

Типы объектов

Типы объектов

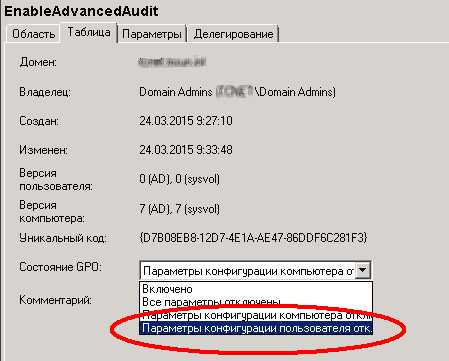

Отшлифуем политику еще круче. Для того, чтобы ускорить применение политик, Microsoft рекомендует всегда указывать, какие конфигурации применять, а какие нет. Иначе идет попытка применить конфигурации сразу и компьютера, и пользователя. У нас политика применяется на компьютер, поэтому в состоянии политики можем это указать. В технете пишут, что таким образом мы разгружаем контроллер домена.

Отключить параметры конфигурации пользователя

Отключить параметры конфигурации пользователя

Результирующая политика

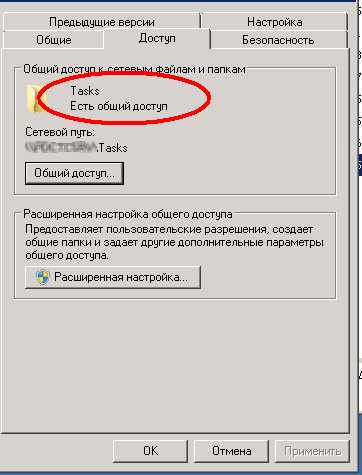

Результирующая политикаКонтрольная проверка политики. Сверяем результаты:Первая часть выполнена. Теперь идем на файловый сервер. Убедимся, что папка настроена на сетевой общий доступ:

Общие папки Windows

Общие папки Windows

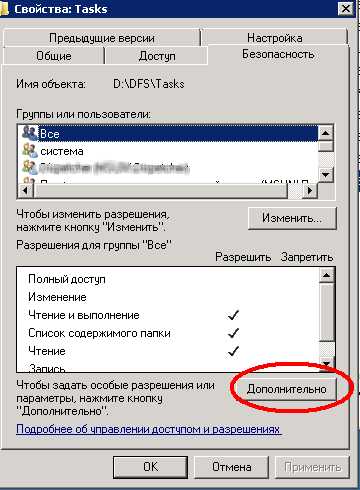

.. и идем во вкладку “Безопасность”, а точнее в раздел “дополнительно”:

Настройки аудита

Настройки аудита

Нас интересует вкладка “Аудит”:

Настройки аудита

Настройки аудита

Там сейчас пусто, потому что ничего не настроено. Сейчас мы добавим так называемый список SACL (системные списки управления доступом). От NTFS’ного ACL он отличается тем, что это только аудит, никаких прав на папку мы по сути не даем, поэтому не стоит относиться к этому списку как к списку реального доступа к папке. Помните, что это совсем другое. Поэтому я и добавляю группу Все и даю нужный критерий аудита:

Добавляем параметры аудита

Добавляем параметры аудита

Галочку “Добавить элементы аудита, наследуемые…” я убираю, на будущее может пригодиться. Ведь мы можем в будущем вести аудит сетевой шары в другой шаре. Если оставите галку, ничего страшного.

Выбираем нужные типы событий

Выбираем нужные типы событий

По типу аудита тоже смотрите сами. Мне необходим аудит по изменению файлов, можно сделать еще более гибким, но вы должны помнить про увеличение нагрузки на сервер и размер журнала.

Настройки аудита на папку могут применяться какое-то время (появляется окно применения статуса). После всех этих дествий давайте перейдем к третьей части – проверке.

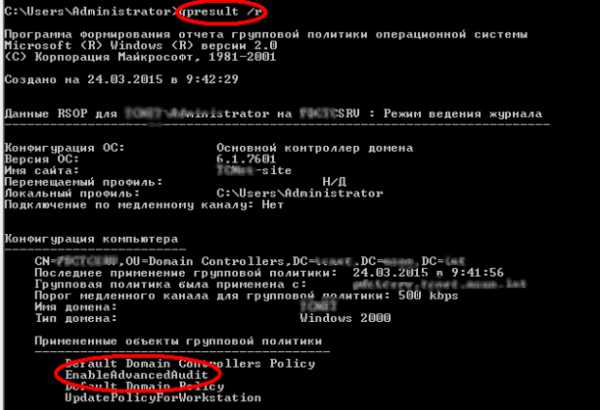

Применяем на файловом сервере новую политику и смотрим, применилась ли она (команды gpupdate /force и gpresult /r):

Применяем групповую политику

Просмотр результирующей политики

Просмотр результирующей политики

У меня применилось. Теперь я иду в журнал безопасности и чищу его:

Смотрим журнал аудита

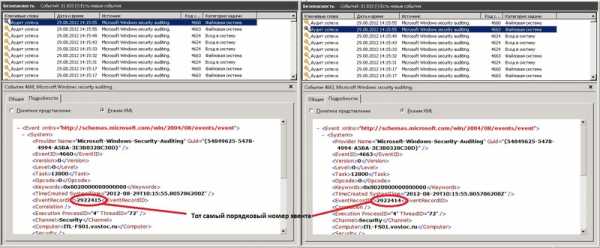

Теперь самое интересное. Пробую с другого ПК зайти на папку по сети и что-нибудь поменять. По идее сразу после этого появляется событие типа “кто сделал/что сделал/когда и т.д.”:

Смотрим журнал аудита

Смотрим журнал аудита

В событии все отображается. Но когда событий много, пользоваться журналом не так удобно. Поэтому рекомендуется сохранить журнал в удобный формат (csv, txt, evtx, xml) и уже сформировавшийся файл мучить дальше. На этом все. Пользуйтесь аудитом, коллеги. Когда на руках есть доказательство чьей-то вины, это очень полезно и сильно прикрывает админу одно место.

Обновлено: Друзья, вы должны понимать, что аудит нагружает сервер, с ним производительность может немного упасть. Из личного опыта я рекомендую через недельку эксплуатации зайти на сервер и проверить размер журнала, а также тип событий. Вдруг журнал сильно вырос и вашего размера в GPO мало. Или вообще аудит перестал работать. В общем, мониторьте хоть изредка работу аудита.

Друзья! Вступайте в нашу группу Вконтакте, чтобы не пропустить новые статьи! Хотите сказать спасибо? Ставьте Like, делайте репост! Это лучшая награда для меня от вас! Так я узнаю о том, что статьи подобного рода вам интересны и пишу чаще и с большим энтузиазмом!

Также, подписывайтесь на наш канал в YouTube! Видео выкладываются весьма регулярно и будет здорово увидеть что-то одним из первых!

подробная инструкция и шпаргалка (.pdf) / Блог компании Netwrix / Хабр

Всем привет!Продолжаем публиковать шпаргалки по настройке аудита различных систем, в прошлый раз мы говорили об AD habrahabr.ru/company/netwrix/blog/140569, сегодня обсудим файловые серверы. Надо сказать, что чаще всего мы выполняем именно настройки аудита файловых серверов – в ходе пилотных инсталляций у заказчиков. Ничего сложного в этой задаче нет, всего лишь три простых шага:

- Настроить аудит на файловых ресурсах (file shares)

- Настроить и применить общую и детальную политики аудита

- Изменить настройки журналов событий

Если у вас большое количество файловых шар, доступ к которым часто требуется сотрудникам – рекомендуем контролировать только изменения объектов аудита. Отслеживание всех событий может привести к тому, что в журналы будет попадать большой объем избыточных данных, которые не представляют особой важности.

Настройка аудита на файловых ресурсах

- Откройте свойства шары, выберите вкладку «Security» и нажмите кнопку «Advanced»

- На вкладке «Auditing», выберите группу пользователей «Everyone» и нажмите кнопку «Edit»

- Включите следующие флажки в колонках «Successfull» и «Failed»:

List Folder / Read Data;

Create Files / Write Data;

Create Folders / Append Data;

Write Attributes;

Write Extended Attributes;

Delete Subfolders and File;

Delete;

Change Permissions;

Take Ownership.

- Убедитесь, что в списке «Apply onto» выбрано значение «This folder, subfolders and files», а нижний флажок «Apply these auditing entries to objects and/or containers within this container only» не установлен.

- Нажмите «ОК», на этом настройка одной файловой шары завершена.

Настройка общей политики аудита

Для того, чтобы контролировать изменения на файловом сервере, вам необходимо настроить политику аудита. Перед настройкой политики убедитесь, что ваша учетная запись входит в группу Администраторов или у вас есть права на управление аудитом и журналами событий в оснастке Групповых политик.

- Откройте оснастку Групповые политики с помощью команды gpedit.msc или через меню

Start > Programs > Administrative Tools > Group Policy Management. - Раскройте узел «Domains», щелкните правой кнопкой мыши по имени вашего домена и выберите пункт меню «Create a GPO in this domain and Link it here».

- Впишите название новой политики в поле «Name» и нажмите ОК.

- Щелкните правой кнопкой мыши по новой политике, в меню выберите пункт «Edit», откроется редактор групповых политик.

- Раскройте узел «Computer Configuration», затем раскройте «Policies» > «Windows Settings» > «Security Settings» > «Local Policies» > «Audit Policy».

- В правой части окна два раза щелкните левой кнопкой мыши по категории «Audit object access».

- Включите все флажки так, как показано на скриншоте, нажмите ОК.

или

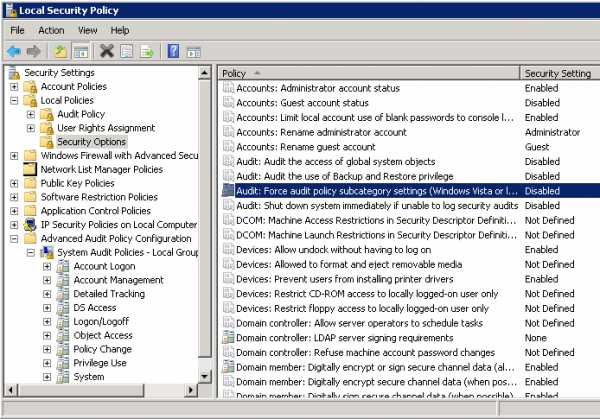

Настройка детальной политики аудита

- На контролируемом файловом сервере откройте оснастку Локальные политики безопасности с помощью команды secpol.msc

- Раскройте узел «Security Settings» > «Local Policies» > «Security Options» и найдите в правой части окна категорию «Audit: Force audit policy subcategory settings (Windows Vista or later) policy»

- Два раза щелкните левой кнопкой мыши по этой категории и установите значение Enabled, нажмите ОК.

- Теперь раскройте узел «Security Settings» > «Advanced Audit Policy Configuration» > «System Audit Policies» > «Object Access» и настройте категории «Audit File System» и «Audit Handle Manipulation», выберите для каждой из них события, которые вам необходимы (Success или Failure).

- Теперь осталось применить политику с помощью командной строки, набрав gpupdate /force

- Проверить, применилась ли политика можно с помощью команды auditpol /get /category:«ObjectAccess»

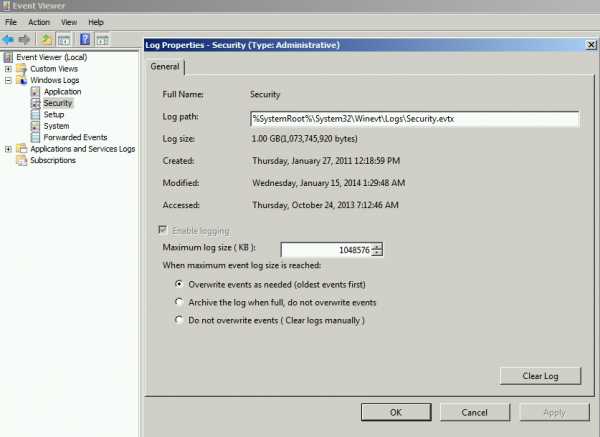

Настройка журналов событий

Для того, чтобы эффективно контролировать изменения, необходимо выполнить настройку журналов событий, а именно — установить максимальный размер журналов. Если размер окажется недостаточным, то события могут перезаписываться перед тем, как попадут в базу данных, которую использует ваше приложение, контролирующее изменения.

- Откройте просмотр событий: «Start» > «Programs» > «Administrative Tools» > «Event Viewer»

- Разверните узел «Windows Logs»

- Правой клавишей мыши щелкните по журналу «Security», выберите пункт меню «Properties»

- Убедитесь, что флажок «Enable logging» включен.

- Установите значения в поле «Maximum log size»: для Windows 2003 – 300MB, для Windows 2008 – 1GB.

- Установите метод очистки журнала. Вы можете использовать методы «Overwrite events as needed» или «Archive the log when full»

Напоследок, хотели бы предложить вам скрипт, который мы сами используем при настройке аудита на файловых серверах. Скрипт выполняет настройку аудита на всех шарах у каждого из компьютеров в заданном OU. Таким образом, не требуется включать настройки на каждом файловом ресурсе вручную.

Перед запуском скрипта нужно отредактировать строчку 19 — вписать вместо «your_ou_name» и «your_domain» необходимые значения. Скрипт необходимо выполнять от имени учетной записи, имеющей права администратора домена.

Получить скрипт можно в нашей базе знаний или сохранить в файл .ps1 следующий текст:

#import-module activedirectory #$path = $args[0]; # \\fileserver\share\folder $account = "Everyone" # $args[1]; $flavor = "Success,Failure" #$args[2]; $flags = " ReadData, WriteData, AppendData, WriteExtendedAttributes, DeleteSubdirectoriesAndFiles, WriteAttributes, Delete, ChangePermissions, TakeOwnership " $inheritance = "ContainerInherit, ObjectInherit" $propagation = "None" $comps = Get-ADComputer -Filter * -SearchBase "OU=your_ou_name,DC=your_domain,DC=your_domain" | select -exp DNSHostName foreach ($comp in $comps) { $shares = get-wmiobject -class win32_share -computername $comp -filter "type=0 AND name like '%[^$]'" | select -exp name foreach ($share in $shares) { $path = "\\"+$comp+"\"+$share $path $acl = (Get-Item $path).GetAccessControl("Access,Audit") $ace = new-object System.Security.AccessControl.FileSystemAuditRule($account, $flags, $inheritance, $propagation, $flavor) $acl.AddAuditRule($ace) set-acl -path $path -AclObject $acl } } Скачать шпаргалку(.pdf) по настройке аудита файловых серверов

____________

P.S.

Настраивать и проводить аудит файловых серверов можно вручную, используя данный алгоритм, или с помощью Netwrix Auditor. Пробная версия ПО доступна здесь, онлайн тест-драйв — здесь

Аудит доступа к файлам и папкам в Windows Server 2008 R2

Для ведения аудита доступа к файлам и папкам в Windows Server 2008 R2, необходимо включить функцию аудита, а также указать папки и файлы, доступ к которым необходимо фиксировать. После настройки аудита, в журнале сервера будет содержаться информация о доступе и других событиях на выбранные файлы и папки. Стоит заметить, что аудит доступа к файлам и папкам может вестись только на томах с файловой системой NTFS.

Включаем аудит на объекты файловой системы в Windows Server 2008 R2

Аудит доступа на файлы и папки включается и отключается при помощи групповых политик: доменный политик для домена Active Directory либо локальных политик безопасности для отдельно стоящих серверов. Чтобы включить аудит на отдельном сервере, необходимо открыть консоль управления локальный политик Start -> All Programs -> Administrative Tools -> Local Security Policy. В консоли локальной политики нужно развернуть дерево локальный политик (Local Policies) и выбрать элемент Audit Policy.

В правой панели нужно выбрать элемент Audit Object Access и в появившемся окне указать какие типы событий доступа к файлам и папкам нужно фиксировать (успешный/ неудачный доступ):

После выбора необходимой настройки нужно нажать OK.

Выбор файлов и папок, доступ к которым будет фиксироваться

После того, как активирован аудит доступа к файлам и папкам, необходимо выбрать конкретные объекты файловой системы, аудит доступа к которым будет вестись. Так же как и разрешения NTFS, настройки аудита по-умолчанию наследуются на все дочерние объекты (если не настроено иначе). Точно так же, как при назначении прав доступа на файлы и папки, наследование настроек аудита может быть включено как для всех, так и только для выбранных объектов.

Чтобы настроить аудит для конкретной папки/файла, необходимо щелкнуть по нему правой кнопкой мыши и выбрать пункт Свойства (Properties). В окне свойств нужно перейти на вкладку Безопасность (Security) и нажать кнопку Advanced. В окне расширенных настроек безопасности (Advanced Security Settings) перейдем на вкладку Аудит (Auditing). Настройка аудита, естественно, требует прав администратора. На данном этапе в окне аудита будет отображен список пользователей и групп, для которых включен аудит на данный ресурс:

Чтобы добавить пользователей или группы, доступ которых к данному объекту будет фиксироваться, необходимо нажать кнопку Add… и указать имена этих пользователей/групп (либо указать Everyone – для аудита доступа всех пользователей):

Далее нужно указать конкретные настройки аудита (такие события, как доступ, запись, удаление, создание файлов и папок и т.д.). После чего нажимаем OK.

Сразу после применения данных настроек в системном журнале Security (найти его можно в оснастке Computer Management -> Events Viewer), при каждом доступе к объектам, для которых включен аудит, будут появляться соответствующие записи.

Альтернативно события можно просмотреть и отфильтровать с помощью командлета PowerShell — Get-EventLog Например, чтобы вывести все события с eventid 4660, выполним комманду:

Get-EventLog security | ?{$_.eventid -eq 4660}UPD от 06.08.2012 (Благодарим комментатора Roman).

В Windows 2008/Windows 7 для управления аудитом появилась специальная утилита auditpol. Полный список типов объектов, на который можно включить аудит можно увидеть при помощи команды:

auditpol /list /subcategory:*Как вы видите эти объекты разделены на 9 категорий:

- System

- Logon/Logoff

- Object Access

- Privilege Use

- Detailed Tracking

- Policy Change

- Account Management

- DS Access

- Account Logon

И каждая из них, соответственно, делиться на подкатегории. Например, категория аудита Object Access включает в себя подкатегорию File System и чтобы включить аудит для объектов файловой системы на компьютере выполним команду:

auditpol /set /subcategory:"File System" /failure:enable /success:enableОтключается он соответственно командой:

auditpol /set /subcategory:"File System" /failure:disable /success:disableТ.е. если отключить аудит ненужных подкатегорий, можно существенно сократить объем журнала и количества ненужных событий.

После того, как активирован аудит доступа к файлам и папкам, нужно указать конкретные объекты которые будем контролировать (в свойствах файлов и папок). Имейте в виду, что по-умолчанию настройки аудита наследуются на все дочерние объекты (если не указано иное ).

Все собранные события можно сохранять во внешнюю БД для ведения истории. Пример реализации системы: Простая система аудита удаления файлов и папок для Windows Server.

Как включить аудит доступа к файлам и папкам в Windows Server

Внутренний аудит

Включить аудит на уровне сервера

- Пуск → Администрирование → Оснастка локальной политики безопасности.

- Разверните Локальная политика → Политика аудита.

- Перейти к Аудит доступа к объекту.

- Выберите Success / Failure (при необходимости).

- Подтвердите свой выбор и нажмите ОК .

Включить аудит на уровне объекта

- Перейдите в Windows Explorer к файлу, который нужно отслеживать.

- Щелкните правой кнопкой мыши целевую папку / файл и выберите Свойства .

- Безопасность → Дополнительно .

- Выберите вкладку Auditing .

- Щелкните Добавить .

- Выберите Принципал , которому вы хотите предоставить разрешения на аудит.

- В диалоговом окне Auditing Entry выберите типы доступа, который вы хотите контролировать.

- Вы должны выбрать опции для раздельного аудита успешных и неудачных событий.

- По завершении нажмите ОК .

Аудит доступа к файлам и папкам с помощью ADAudit Plus

Собственные инструменты требуют, чтобы вы отфильтровывали события доступа к файлам / папкам из беспорядка журналов в средстве просмотра событий или запускали сценарии Powershell, чтобы сделать то же самое.Из-за ограниченного хранилища требуемые журналы также могут быть перезаписаны.

Во время расследования или аудита соответствия сложно получить четкое представление о том, кто получил доступ к файлу / папке, используя собственные инструменты. ADAudit Plus позволяет одним щелчком мыши вывести полные пути доступа к любому файлу / папке. Предоставляются отчеты в реальном времени для отслеживания всех попыток доступа к файлам или папкам на ваших файловых серверах. Эти отчеты можно архивировать и сохранять где угодно локально, поэтому вам не нужно беспокоиться об ограничениях в хранилище, как при использовании собственных инструментов.Таким образом, журналы прошлых событий могут храниться столько времени, сколько необходимо для использования в целях криминалистики и соответствия.

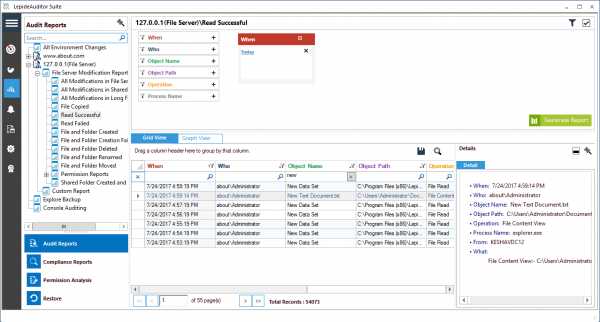

Войдите в систему ADAudit Plus и перейдите на вкладку File Audit . В Отчеты об аудите файлов перейдите к отчету о доступе для чтения файлов.

Подробная информация, которую вы можете получить из этого отчета:

- К какому файлу осуществлялся доступ

- Кто обращался к файлу

- Время доступа к файлу

- Какой клиентский компьютер использовался для доступа к файлу

- Имя сервера, на котором расположен файл

Вы также можете просмотреть неудачные попытки чтения, записи или удаления файла.В отчетах содержится следующая информация:

- Имя файла

- Имя пользователя, чей запрос не прошел

- Время подачи запроса

- Имя сервера, на котором расположен файл

Вы можете настроить автоматическое создание этих отчетов и их отправку по электронной почте через определенные промежутки времени. Мгновенные оповещения также можно отправлять на вашу электронную почту / телефон при доступе к важным файлам / папкам. Эти отчеты можно экспортировать в виде файлов CSV, PDF, XLS или HTML.

Благодаря регистрации всех попыток доступа к файлу (включая неудачные), расследование утечки данных становится намного проще. Вы можете отследить всех пользователей, которые обращались к файлу, чтобы исключить возможных подозреваемых. Это также может помочь в идентификации клиентского компьютера, с которого были предприняты неудачные попытки, что может указывать на взломанную систему.

.Включить аудит доступа к файлам и папкам в Windows Server 2012

by Джош Ван КоттСогласно Spiceworks Virtualization Trends на 2016 год, Windows Server 2012 стал одним из наиболее широко развернутых серверов по всему миру для поддержки сред совместной работы. Из-за внутренней природы таких сред, где несколько пользователей имеют доступ к одним и тем же ресурсам, очень важно установить ответственность за действия пользователей.

Таким образом, важно контролировать все действия пользователя, касающиеся доступа к файлам и папкам. В этой статье объясняется процесс включения аудита файлов и папок в Windows Server 2012.

В Windows Server 2012 аудит доступа к файлам и папкам состоит из двух частей:

- Включить аудит файлов и папок, который можно выполнить двумя способами:

- Через групповую политику (для доменов, сайтов и организационных единиц)

- Локальная политика безопасности (для отдельных серверов)

- Настройка параметров аудита для файлов и папок

В этой статье рассматривается процесс включения аудита доступа к объектам на Windows Server 2012 через групповую политику.

2. Включить аудит конкретной папки

Чтобы выбрать определенные папки и определить пользователей, выполните следующие действия.

- Выберите папку, которую вы хотите проверить.

- Щелкните правой кнопкой мыши и выберите «Свойства», чтобы получить доступ к его свойствам.

- Перейдите на вкладку «Безопасность» и нажмите «Дополнительно».

Рисунок 7: Лист свойств папки

Рисунок 7: Лист свойств папки - В диалоговом окне «Дополнительные параметры безопасности…» выберите вкладку «Аудит».

Рисунок 8: Щелкните вкладку Аудит

Рисунок 8: Щелкните вкладку Аудит - Щелкните «Добавить».На экране появится окно «Запись для…».

Рисунок 9: Диалоговое окно ввода аудита для документов

Рисунок 9: Диалоговое окно ввода аудита для документов - Щелкните ссылку «Выбрать принципала». Он показывает диалоговое окно «Выбрать пользователя…».

- Введите имя того пользователя, доступ которого вы хотите отслеживать. Нажмите кнопку «Проверить имена», чтобы подтвердить ввод. Вы можете повторить этот шаг, чтобы указать имена всех пользователей, чей доступ к выбранной папке должен отслеживаться. Вы также можете ввести «Все», чтобы отслеживать доступ всех пользователей к этой папке.

Рисунок 10: Выбор пользователя для аудита

Рисунок 10: Выбор пользователя для аудита - Нажмите «ОК» после того, как сделаете выбор пользователей. Вы вернетесь в окно «Auditing Entry».

Рисунок 11: Запись аудита для настроек документов

Рисунок 11: Запись аудита для настроек документов - Выберите «Оба» в раскрывающемся меню «Тип», чтобы отслеживать как «Успешный», так и «Неудачный» доступ к папке.

- В раскрывающемся меню «Относится к» выберите «Эта папка, подпапки и файлы».

- Выберите «Полный доступ» или соответствующие разрешения для аудита.Рекомендуется нажать «Показать дополнительные разрешения» и выбрать все разрешения.

- Вы можете использовать ссылку «Добавить условие» внизу, чтобы ограничить область этой записи аудита. При необходимости вы можете добавить несколько условий. Таким образом, аудит будет генерировать ограниченные журналы.

- Щелкните «OK», чтобы сохранить настройки и закрыть окно «Auditing Entry for…».

- Нажмите «Применить» и «ОК», чтобы закрыть окно «Дополнительные параметры безопасности для».

- Нажмите «ОК», чтобы закрыть свойства папки.

Просмотр записи в средстве просмотра событий

После включения аудита зарегистрированные события можно просмотреть в средстве просмотра событий. На следующем изображении показано зарегистрированное событие для доступа к файлу.

Рисунок 12: Событие доступа к файлу в средстве просмотра событий

Рисунок 12: Событие доступа к файлу в средстве просмотра событий Lepide File Server Auditor для аудита доступа к файлам и папкам

На следующем изображении показан отчет о прочтении файла в Lepide File Server Auditor.

Рисунок 13: Отчет о доступе к файлам

Рисунок 13: Отчет о доступе к файлам Вывод:

В этой статье обсуждается процесс настройки аудита файлов и папок с помощью собственных средств.Как также было показано, лучший вариант сделать то же самое с Lepide File Server Auditor (часть платформы Lepide Data Security Platform) . Учитывая важность безопасности и соответствия требованиям, нетрудно решить, что специализированному решению, подобному программному обеспечению для аудита файлового сервера Lepide, следует отдать предпочтение перед другими вариантами.

.Применение базовой политики аудита к файлу или папке (Windows 10) - безопасность Windows

- 2 минуты на чтение

В этой статье

Относится к

Вы можете применить политики аудита к отдельным файлам и папкам на вашем компьютере, установив тип разрешения для записи успешных или неудачных попыток доступа в журнал безопасности.

Для выполнения этой процедуры необходимо войти в систему как член встроенной группы администраторов или иметь права «Управление аудитом и журналом безопасности» .

Чтобы применить или изменить параметры политики аудита для локального файла или папки

-

Выберите и удерживайте (или щелкните правой кнопкой мыши) файл или папку, которые вы хотите проверить, выберите Свойства , а затем выберите вкладку Безопасность .

-

Выберите Advanced .

-

В диалоговом окне Advanced Security Settings выберите вкладку Auditing , а затем выберите Continue .

-

Выполните одно из следующих действий:

- Чтобы настроить аудит для нового пользователя или группы, выберите Добавить . Выберите Выберите участника , введите имя пользователя или группы, которую вы хотите, а затем выберите OK .

- Чтобы удалить аудит для существующей группы или пользователя, выберите группу или имя пользователя, выберите Удалить , выберите OK и пропустите оставшуюся часть этой процедуры.

- Чтобы просмотреть или изменить аудит для существующей группы или пользователя, выберите его имя, а затем выберите Изменить.

-

В поле Тип укажите, какие действия вы хотите контролировать, установив соответствующие флажки:

- Для аудита успешных событий выберите Успех.

- Для аудита событий сбоя выберите Отказ.

- Для аудита всех событий выберите Все.

-

В поле Применимо к выберите объект (ы), к которым будет применяться аудит событий.К ним относятся:

- Только эта папка

- Эта папка, подпапки и файлы

- Эта папка и подпапки

- Эта папка и файлы

- Только подпапки и файлы

- Только подпапки

- Только файлы

-

По умолчанию выбранные Базовые разрешения для аудита следующие:

- Чтение и выполнение

- Список содержимого папки

- Читать

- Кроме того, с выбранной комбинацией аудита вы можете выбрать любую комбинацию следующих разрешений:

- Полный контроль

- Изменить

- Запись

Важно

Перед настройкой аудита для файлов и папок необходимо включить аудит доступа к объектам.Для этого определите параметры политики аудита для категории событий доступа к объектам. Если вы не включите аудит доступа к объектам, вы получите сообщение об ошибке при настройке аудита для файлов и папок, и никакие файлы или папки не будут проверяться.

Дополнительные соображения

- После включения аудита доступа к объектам просмотрите журнал безопасности в средстве просмотра событий, чтобы просмотреть результаты внесенных изменений.

- Вы можете настроить аудит файлов и папок только на NTFS-дисках.

- Поскольку размер журнала безопасности ограничен, внимательно выбирайте файлы и папки для аудита. Кроме того, рассмотрите объем дискового пространства, которое вы хотите выделить для журнала безопасности. Максимальный размер журнала безопасности определяется в средстве просмотра событий.

Как отслеживать, кто обращается к файлам на файловых серверах Windows и читает их

by Джош Ван КоттНа любом предприятии, использующем файловые серверы для хранения и обмена данными, аудит важен для обеспечения безопасности данных. Вы можете контролировать несколько файловых серверов в своем домене. В этой статье вы увидите, как отслеживать, кто обращается к файлам на файловых серверах Windows в вашей организации, с помощью встроенного аудита Windows Server. В конце статьи вы также узнаете, как это легко сделать с помощью Lepide File Server Auditor (часть платформы Lepide Data Security Platform) .

Вот шаги, чтобы отследить, кто читал файл на файловом сервере Windows.

Шаг 1. Установите политику аудита «Аудит доступа к объекту»

Выполните следующие шаги один за другим, чтобы включить политику аудита «Аудит доступа к объекту»:

- Запустите консоль «Управление групповой политикой». Для этого на основном «Контроллере домена» или в системе, где установлены «Инструменты администрирования», введите «gpmc.msc» в диалоговом окне «Выполнить» и нажмите «ОК».

- После того, как вы открыли окно «Управление групповой политикой», вам нужно будет создать новый объект групповой политики или отредактировать существующий.

- Чтобы отредактировать существующий объект групповой политики, на левой панели щелкните правой кнопкой мыши объект групповой политики по умолчанию или созданный пользователем объект и выберите «Изменить» в контекстном меню. Это действие открывает окно редактора редактора управления групповыми политиками.

Примечание: Если вы хотите отслеживать несколько папок, вам необходимо настроить аудит для каждой папки отдельно.

- Перейдите на вкладку «Безопасность».

Примечание: Предлагается создать новый объект групповой политики, связать его с доменом и отредактировать.

- В окне «Редактор управления групповой политикой» необходимо установить соответствующую политику аудита.

- Для аудита доступа к файлам необходимо установить политику «Аудит доступа к объектам». Для этого перейдите в «Конфигурация компьютера» → «Параметры Windows» → «Параметры безопасности» → «Локальные политики» → «Политика аудита». Все доступные политики в разделе «Политика аудита» отображаются на правой панели.

Рисунок 1: Политика «Аудит доступа к объектам»

Рисунок 1: Политика «Аудит доступа к объектам» - Дважды щелкните политику «Аудит доступа к объекту», чтобы открыть ее «Свойства».

Рисунок 2: Свойства политики доступа к объекту аудита

Рисунок 2: Свойства политики доступа к объекту аудита - В этом окне установите флажок «Определить эти параметры политики». Затем у вас есть два варианта аудита - «Успех» и «Неудача». Первый позволяет вам проверять успешные попытки доступа к объектам, тогда как второй позволяет вам проверять неудачные попытки.

- Выберите один или оба варианта в соответствии с требованиями. Рекомендуется выбрать оба варианта. В нашем случае мы выбрали оба варианта, потому что хотим проверять как успешные, так и неудачные попытки.

- Нажмите «Применить» и «ОК», чтобы закрыть окно.

- Чтобы немедленно обновить групповую политику, а не ждать ее автоматического обновления, выполните следующую команду в «Командной строке»:

Gpupdate / force

Шаг 2. Настройте аудит файлов, которые вы хотите отслеживать.

После настройки GPO необходимо настроить аудит для каждого файла отдельно или для папок, содержащих файлы. Вот шаги:

- Откройте «Проводник Windows» и перейдите к файлу или папке, которые вы хотите проверить.

- Щелкните файл правой кнопкой мыши и выберите «Свойства» в контекстном меню. На экране появится окно свойств файла.

Примечание: Если вы хотите отслеживать несколько файлов, поместите их в одну, две или несколько папок, чтобы облегчить их аудит. Это избавит вас от необходимости повторять эти шаги для каждого файла.

- По умолчанию на экране появляется вкладка «Общие» окна «Свойства». Перейдите на вкладку «Безопасность».

Рисунок 3 Вкладка «Аудит» в «Дополнительные параметры безопасности»

Рисунок 3 Вкладка «Аудит» в «Дополнительные параметры безопасности» - На вкладке «Безопасность» нажмите «Дополнительно», чтобы открыть окно «Дополнительные параметры безопасности для» на экране.

- В окне «Дополнительные параметры безопасности» перейдите на вкладку «Аудит».

Рисунок 4. Выбор пользователя, компьютера, учетной записи службы или группы

Рисунок 4. Выбор пользователя, компьютера, учетной записи службы или группы - На этой вкладке вы должны создать новую запись аудита. Для этого нажмите «Добавить». На экране появится окно «Запись для аудита».

- В окне «Аудит входа для» сначала выберите пользователей, действия которых вы хотите контролировать. Щелкните «Выбрать участника», чтобы открыть диалоговое окно «Выбор пользователя, компьютера, учетной записи службы или группы».

- Здесь выберите пользователей для аудита. Если вы хотите контролировать действия всех пользователей, введите «Все» в поле «Введите имя объекта для выбора» и нажмите «Проверить имена». В нашем случае мы вводим «Все».

Рисунок 5: Окно «Auditing Entry» файла

Рисунок 5: Окно «Auditing Entry» файла - Нажмите «ОК», чтобы закрыть диалоговое окно.

- В раскрывающемся списке «Тип» доступны три варианта: «Успешно», «Неудачно» и «Все». Мы выбираем вариант «Все», потому что хотим проверять как успешные, так и неудачные попытки.

- В разделе «Разрешения» вы можете выбрать все действия, которые вы хотите проверить. В случае аудита чтения файла выберите разрешения «Просматривать папку / Выполнить файл», «Список папок / Чтение данных», «Чтение атрибутов» и «Чтение расширенных атрибутов».

ПРИМЕЧАНИЕ: Если вы хотите контролировать все действия, установите флажок «Полный доступ».

- Нажмите «ОК», чтобы закрыть окно «Запись аудита для аудита доступа к файлам».

Рисунок 6: Событие доступа к файлу

Рисунок 6: Событие доступа к файлу - Вернувшись в окно «Дополнительные параметры безопасности», вы видите новую запись аудита.

- Нажмите «Применить» и «ОК», чтобы закрыть окно.

- Нажмите «Применить» и «ОК», чтобы закрыть свойства файла.

Шаг 3. Отслеживайте, кто читает файл, в средстве просмотра событий Windows

Чтобы узнать, кто читает файл, откройте «Средство просмотра событий Windows» и перейдите в «Журналы Windows» → «Безопасность». На правой панели есть опция «Фильтровать текущий журнал», чтобы найти соответствующие события.

Если кто-нибудь откроет файл, будут зарегистрированы события с идентификаторами 4656 и 4663. Например, в нашем случае кто-то открыл файл (Аудит доступа к файлам.txt), и, как показано на следующем изображении, было зарегистрировано событие доступа к файлу (ID 4663). Вы можете увидеть, кто получил доступ к файлу в поле «Имя учетной записи», а время доступа - в поле «Зарегистрированный».

На изображении ниже вы можете увидеть имя файла (C: \ Users \ Administrator \ Documents \ New Text Document.txt), которое отображается после прокрутки вниз боковой панели под полем «Имя объекта».

Рисунок 7: Имя файла в событии 4663

Рисунок 7: Имя файла в событии 4663 В следующем разделе вы увидите, как Lepide File Server Auditor может сделать аудит файлов еще более быстрым и простым.

Использование Lepide File Server Auditor для отслеживания событий чтения файлов

Вы можете использовать Lepide File Server Auditor, чтобы легко отслеживать события чтения файлов на ваших файловых серверах Windows. На следующем изображении показан отчет «Прочитано успешно». Полная информация аудита о доступе к файлу отображается в одной строке записи.

Рисунок 8: Отчет «Прочитано успешно»

Рисунок 8: Отчет «Прочитано успешно» На изображении выше вы можете увидеть тот же отчет о прочтении файла (C: \ Users \ Administrator \ Documents \ New Text Document.txt) на сервере файлового сервера Lepide. Событие выделяется, и вся контрольная информация, например, кто получил доступ к файлу, когда и из какой системы, доступна в одной строке записи.

Заключение

В этой статье описывается способ отслеживания событий чтения файлов на файловых серверах Windows. Вы также увидели, как сделать это намного проще с помощью Lepide File Server Auditor (часть платформы Lepide Data Security Platform), которая делает весь процесс более быстрым и своевременным. Таким образом, с помощью нашего решения вы можете легко отслеживать, кто читает файлы на ваших файловых серверах Windows.

.План аудита доступа к файлам

- 4 минуты на чтение

В этой статье

Применимо к: Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Информация в этом разделе объясняет улучшения аудита безопасности, представленные в Windows Server 2012, и новые параметры аудита, которые следует учитывать при развертывании динамического контроля доступа на своем предприятии.Фактические параметры политики аудита, которые вы развертываете, будут зависеть от ваших целей, которые могут включать соответствие нормативным требованиям, мониторинг, криминалистический анализ и устранение неполадок.

Следующие возможности аудита безопасности в Windows Server 2012 можно использовать с динамическим контролем доступа для расширения общей стратегии аудита безопасности.

-

Политики аудита на основе выражений . Динамический контроль доступа позволяет создавать целевые политики аудита с помощью выражений, основанных на утверждениях пользователя, компьютера и ресурсов.Например, вы можете создать политику аудита для отслеживания всех операций чтения и записи в файлах, классифицированных как важные для бизнеса сотрудниками, не имеющими высокого уровня допуска. Политики аудита на основе выражений можно создавать непосредственно для файла или папки или централизованно с помощью групповой политики. Дополнительные сведения см. В разделе «Групповая политика с использованием аудита доступа к глобальным объектам».

-

Дополнительная информация из аудита доступа к объектам . Аудит доступа к файлам не новость в Windows Server 2012.При наличии правильной политики аудита операционные системы Windows и Windows Server генерируют событие аудита каждый раз, когда пользователь обращается к файлу. Существующие события доступа к файлу (4656, 4663) содержат информацию об атрибутах файла, к которому был осуществлен доступ. Эта информация может использоваться инструментами фильтрации журнала событий, чтобы помочь вам определить наиболее релевантные события аудита. Дополнительные сведения см. В разделах Управление обработкой данных аудита и Диспетчер учетных записей безопасности аудита.

-

Дополнительная информация из событий входа пользователя в систему .При наличии правильной политики аудита операционные системы Windows генерируют событие аудита каждый раз, когда пользователь входит в систему на компьютере локально или удаленно. В Windows Server 2012 или Windows 8 вы также можете отслеживать заявки пользователей и устройств, связанные с маркером безопасности пользователя. Примеры могут включать разрешения отдела, компании, проекта и безопасности. Событие 4626 содержит информацию об этих заявках пользователей и устройствах, которые могут использоваться инструментами управления журналом аудита для сопоставления событий входа пользователя в систему с событиями доступа к объектам, чтобы включить фильтрацию событий на основе файла атрибуты и атрибуты пользователя.Дополнительные сведения об аудите входа пользователей см. В разделе Аудит входа в систему.

-

Отслеживание изменений для новых типов защищаемых объектов . Отслеживание изменений в защищаемых объектах может быть важно в следующих случаях:

-

Отслеживание изменений для центральных политик доступа и центральных правил доступа . Политики централизованного доступа и правила централизованного доступа определяют центральную политику, которая может использоваться для управления доступом к критически важным ресурсам. Любое изменение в них может напрямую повлиять на права доступа к файлам, предоставленные пользователям на нескольких компьютерах.Следовательно, отслеживание изменений в политиках централизованного доступа и правилах централизованного доступа может быть важным для вашей организации. Поскольку централизованные политики доступа и централизованные правила доступа хранятся в доменных службах Active Directory (AD DS), вы можете проводить аудит попыток их изменения, например аудит изменений любого другого защищаемого объекта в AD DS. Для получения дополнительной информации см. Аудит доступа к службе каталогов.

-

Отслеживание изменений определений в словаре требований . Определения утверждения включают имя утверждения, описание и возможные значения.Любое изменение определения утверждения может повлиять на права доступа к критическим ресурсам. Таким образом, отслеживание изменений в определениях утверждений может быть важным для вашей организации. Как и центральные политики доступа и центральные правила доступа, определения утверждений хранятся в AD DS; следовательно, их можно проверять как любой другой защищаемый объект в AD DS. Для получения дополнительной информации см. Аудит доступа к службе каталогов.

-

Отслеживание изменений атрибутов файлов . Атрибуты файла определяют, какое центральное правило доступа применяется к файлу.Изменение атрибутов файла может потенциально повлиять на ограничения доступа к файлу. Поэтому может быть важно отслеживать изменения атрибутов файла. Вы можете отслеживать изменения атрибутов файлов на любом компьютере, настроив политику аудита изменений политики авторизации. Дополнительные сведения см. В разделах Аудит изменений политики авторизации и Аудит доступа к объектам для файловых систем. В Windows Server 2012 событие 4911 отличает изменения политики атрибутов файлов от других событий изменения политики авторизации.

-

Отслеживание изменений для центральной политики доступа, связанной с файлом. Событие 4913 отображает идентификаторы безопасности (SID) старой и новой политики центрального доступа. Каждая центральная политика доступа также имеет удобное для пользователя имя, которое можно найти с помощью этого идентификатора безопасности. Дополнительные сведения см. В разделе Аудит изменения политики авторизации.

-

Отслеживание изменений атрибутов пользователя и компьютера . Как и файлы, объекты пользователя и компьютера могут иметь атрибуты, и изменения этих атрибутов могут повлиять на возможность доступа пользователя к файлам.Следовательно, может быть полезно отслеживать изменения атрибутов пользователя или компьютера. Объекты пользователей и компьютеров хранятся в AD DS; следовательно, изменения их атрибутов могут быть проверены. Для получения дополнительной информации см. DS Access.

-

-

Подготовка изменения политики . Изменения в централизованных политиках доступа могут повлиять на решения по управлению доступом на всех компьютерах, на которых эти политики применяются. Свободная политика может предоставить больший доступ, чем требуется, а чрезмерно ограничительная политика может вызвать чрезмерное количество обращений в службу поддержки.В результате может быть чрезвычайно полезно проверить изменения в центральной политике доступа, прежде чем применять изменения. Для этого в Windows Server 2012 введена концепция «промежуточной обработки». Промежуточный этап позволяет пользователям проверять предлагаемые ими изменения политики перед их применением. Для использования промежуточной политики предлагаемые политики развертываются с принудительными политиками, но поэтапные политики фактически не предоставляют или не запрещают разрешения. Вместо этого Windows Server 2012 регистрирует событие аудита (4818) каждый раз, когда результат проверки доступа с использованием поэтапной политики отличается от результата проверки доступа с применением принудительной политики.

Как включить аудит SQL Server и просматривать журнал аудита

Аудит Microsoft SQL Server имеет решающее значение для выявления проблем и нарушений безопасности. Кроме того, аудит SQL Server является требованием для соблюдения таких нормативных требований, как PCI DSS и HIPAA.

Первый шаг - определить, что нужно проверять. Например, вы можете проводить аудит учетных записей пользователей, конфигурации сервера, изменений схемы и изменений данных аудита. Затем вы должны выбрать, какие функции аудита безопасности использовать. К полезным функциям относятся следующие:

- C2 Auditing

- Common Compliance Criteria

- Login Auditing

- SQL Server Auditing

- SQL Trace

- Extended Events

- Change Data Capture

- DML, DDL, and Logon Trigger

- DML, DDL, and Logon Trigger

- Эта статья предназначена для администраторов баз данных (DBA), которые интересуются использованием аудита C2, общих критериев соответствия и аудита SQL Server.Мы не будем рассматривать какие-либо сторонние инструменты аудита, хотя они могут оказаться очень полезными, особенно для более крупных сред и в регулируемых отраслях.

Включение аудита C2 и соответствия общим критериям

Если вы в настоящее время не проводите аудит своего SQL Server, проще всего начать с включения аудита C2. Аудит C2 - это международно признанный стандарт, который можно включить в SQL Server. Он контролирует такие события, как вход в систему, хранимые процедуры, а также создание и удаление объектов.Но это все или ничего - вы не можете выбрать, что он будет проверять, и он может генерировать много данных. Кроме того, аудит C2 находится в режиме обслуживания, поэтому он, вероятно, будет удален в будущей версии SQL Server.

Common Criteria Compliance - это новый стандарт, который заменяет аудит C2. Он был разработан Европейским Союзом и может быть включен в выпусках Enterprise и Datacenter SQL Server 2008 R2 и более поздних версий. Но это может вызвать проблемы с производительностью, если ваш сервер недостаточно спроектирован, чтобы справиться с дополнительными накладными расходами.

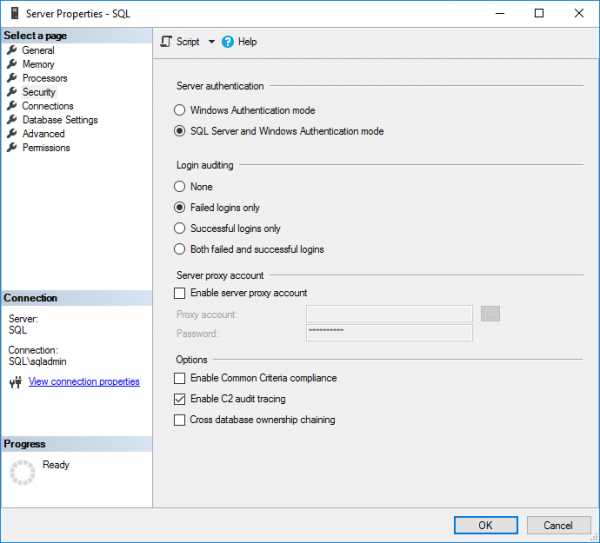

Вот как включить аудит C2 в SQL Server 2017:

1. Откройте SQL Server Management Studio.

2. Подключитесь к ядру базы данных, для которого вы хотите включить аудит C2. В диалоговом окне «Подключение к серверу» убедитесь, что для типа сервера задано значение Database Engine , а затем щелкните Подключить .

3. На панели «Обозреватель объектов» слева щелкните правой кнопкой мыши экземпляр SQL Server вверху и выберите в меню Свойства .

4. В окне «Свойства сервера» щелкните Безопасность в разделе Выберите страницу .

5. На странице «Безопасность» вы можете настроить мониторинг входа в систему. По умолчанию записываются только неудачные попытки входа в систему. В качестве альтернативы вы можете проверять только успешные входы в систему или как неудачные, так и успешные входы в систему.

Рисунок 1. Настройка аудита доступа

6. Установите флажок Включить отслеживание аудита C2 в разделе Параметры .

7. Если вы хотите включить аудит соответствия C2 Common Criteria, установите флажок Включить соответствие Common Criteria .

Соответствие общим критериям (CC)- это гибкий стандарт, который может быть реализован с разными уровнями оценки (EAL), от 1 до 7. Более высокие EAL требуют более требовательного процесса проверки. Когда вы выбираете Включить соответствие общим критериям в SQL Server, вы включаете CC Compliance EAL1. Можно вручную настроить SQL Server для EAL4 +.

Включение соответствия CC изменяет поведение SQL Server. Например, разрешения DENY на уровне таблицы будут иметь приоритет над GRANT на уровне столбца, и будут проверяться как успешные, так и неудачные входы в систему.Кроме того, включена защита остаточной информации (RIP), которая перезаписывает выделенную память с помощью шаблона битов, прежде чем они будут использованы новым ресурсом.

8. Щелкните ОК .

9. В зависимости от выбранных параметров вам может быть предложено перезапустить SQL Server. Если вы получили это сообщение, нажмите ОК в диалоговом окне предупреждения. Если вы включили C2 Common Criteria Compliance, перезагрузите сервер. В противном случае снова щелкните правой кнопкой мыши свой экземпляр SQL Server в обозревателе объектов и выберите в меню Restart .В диалоговом окне предупреждения щелкните Да , чтобы подтвердить, что вы хотите перезапустить SQL Server.

Включение аудита SQL Server

Аудит SQL Server можно включить вместо аудита C2; вы также можете включить оба. Объекты аудита SQL Server можно настроить для сбора событий на уровне сервера или на уровне базы данных SQL Server.

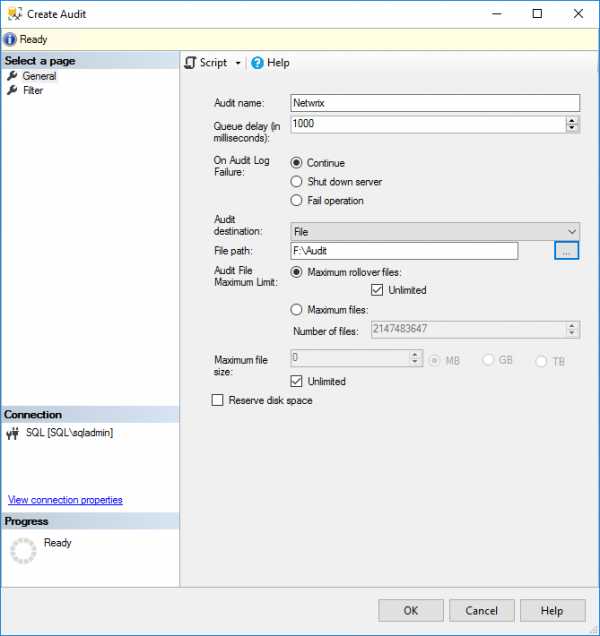

Создать объект аудита сервера

Давайте создадим объект аудита SQL Server на уровне сервера:

1. На панели «Обозреватель объектов» слева разверните Безопасность .

2. Щелкните правой кнопкой мыши Audits и выберите в меню New Audit… . Это создаст новый объект аудита SQL Server для аудита на уровне сервера.

3. В окне «Создание аудита» дайте настройкам аудита имя в Имя аудита

4. Укажите, что должно произойти, если аудит SQL Server завершится неудачно, используя При сбое журнала аудита Вы можете выбрать Продолжить или выберите выключение сервера или остановку операций с базой данных, которые проверяются.Если вы выберете Fail operation , операции с базой данных, которые не прошли аудит, продолжат работу.

Рисунок 2. Создание объекта аудита SQL Server на уровне сервера

5. В раскрывающемся меню Назначение аудита вы можете выбрать запись журнала аудита SQL в файл или аудит событий в Журнал безопасности Windows или журнал событий приложений. Если вы выбираете файл, вы должны указать путь к нему.

Обратите внимание, что если вы хотите записывать в журнал событий безопасности Windows, SQL Server необходимо предоставить разрешение.Для простоты выберите журнал событий приложений. Кроме того, вы можете включить фильтр как часть объекта аудита, чтобы получить узкий набор результатов; фильтры должны быть написаны на Transact-SQL (T-SQL).

6. Щелкните ОК .

7. Теперь вы найдете новую конфигурацию аудита в обозревателе объектов под Аудитами. Щелкните правой кнопкой мыши новую конфигурацию аудита и выберите в меню Включить аудит .

8. Щелкните Закрыть в диалоговом окне «Включить аудит».

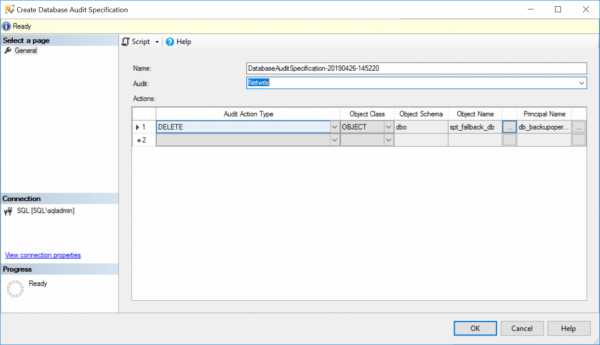

Создание объекта аудита базы данных

Чтобы создать объект аудита SQL Server для аудита на уровне базы данных, процесс немного отличается, и вам нужно сначала создать хотя бы один объект аудита на уровне сервера.

1. Разверните Базы данных в обозревателе объектов и разверните базу данных, для которой вы хотите настроить аудит.

2. Разверните папку Security , щелкните правой кнопкой мыши Database Audit Specifications и выберите в меню New Database Audit Specification… .

Рисунок 3. Создание спецификации аудита сервера для аудита на уровне базы данных

3. В окне «Свойства» в разделе «Действия» используйте раскрывающиеся меню для настройки одного или нескольких типов действий аудита, выбрав операторы, которые необходимо audit (например, DELETE или INSERT), класс объекта, над которым выполняется действие, и так далее.

4. Когда вы закончите, нажмите OK , а затем включите объект аудита, щелкнув его правой кнопкой мыши и выбрав Включить спецификацию аудита базы данных .

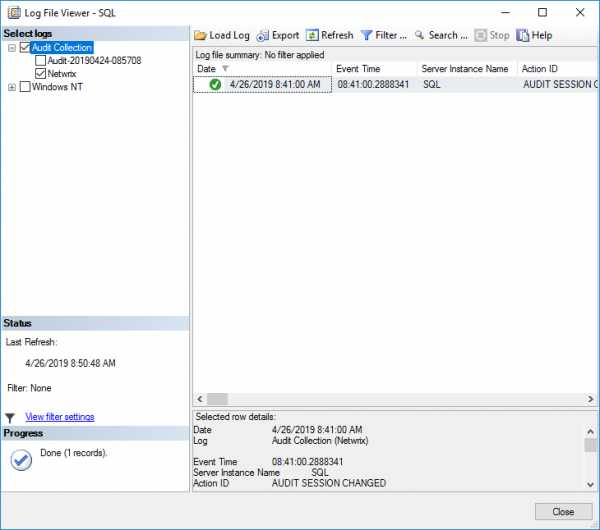

Просмотр журналов аудита SQL Server

C2 Audit Журналы аудита SQL Server хранятся в каталоге данных по умолчанию экземпляра SQL Server. Каждый файл журнала может иметь размер не более 200 мегабайт. При достижении лимита автоматически создается новый файл.

Нативное решение, которое рекомендуется для просмотра журналов аудита SQL Server, называется Log File Viewer. Чтобы использовать его, выполните следующие действия:

1. В SQL Server Management Studio на панели обозревателя объектов разверните Security и

2.Щелкните правой кнопкой мыши объект аудита, который вы хотите просмотреть, и выберите в меню Просмотреть журналы аудита .

3. В средстве просмотра файлов журнала журналы будут отображаться с правой стороны. Независимо от того, записываются ли журналы в файл или в журнал событий Windows, средство просмотра файлов журнала отображает журналы.

4. В верхней части средства просмотра файлов журнала нажмите Фильтр , чтобы настроить отображаемые записи журнала. Журналы файлов SQL Server сохраняются в формате .sqlaudit и не читаются, поэтому в проводнике файлов журналов можно щелкнуть Экспорт , чтобы сохранить журналы в формате с разделителями-запятыми.log .

Рисунок 4. Просмотр журнала аудита SQL Server в средстве просмотра файлов журнала

ИТ-консультант и автор, специализирующийся на технологиях управления и безопасности. Рассел имеет более чем 15-летний опыт работы в сфере информационных технологий, он написал книгу о безопасности Windows и стал соавтором текста для серии официальных академических курсов Microsoft (MOAC).

.