Как вернуть файл из карантина dr web

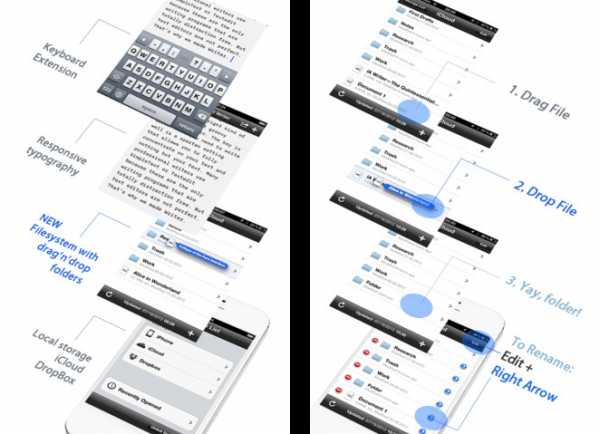

Dr Web CureIt — Инструкция

Dr Web CureIt проверяет наличие вирусов в основной памяти ПК и загрузочном секторе HDD. Утилита использует все известные методы поиска нежелательного ПО для файлов, установочных пакетов, архивов, файлов почтовых клиентов.

Dr Web CureIt, используемый по условиям бесплатной лицензии, проверку файлов электронной почты не производит.

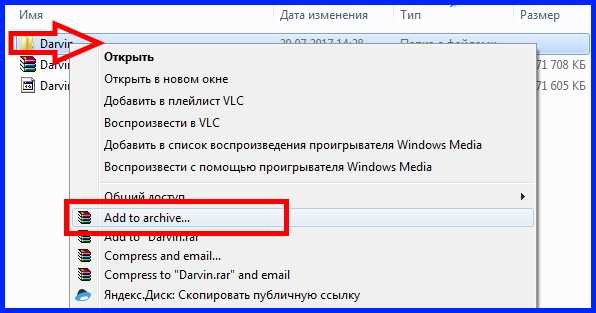

Проверка архивов на наличие угроз в стандартных настройках выключена. Для активации функции используйте настройки приложения.

Во время проверки сканер выводит сообщения с информацией о найденной угрозе, составляет таблицу с полным отчетом по окончанию процедуры. Пользователь может выбрать общий шаблон действий для всех найденных угроз или указать алгоритм обработки для отдельных видов объектов.

Настройки по умолчанию являются наиболее оптимальными, но при желании пользователь может вносить в них изменения. Общие настройки следует изменять до начала процедуры проверки, действия для отдельного объекта могут быть выбраны по ее окончанию.

Dr Web CureIt выполняет обмен данными с серверами обновлений, отправляя некоторые сведения о ПК и состоянии его безопасности. В платной версии эту функцию можно отключить.

Язык интерфейса программы

Выберите значок Язык в панели инструментов программы, чтобы сменить текущий язык интерфейса.

Обновление программы

Автоматическое обновление не производится. Для предоставления максимально надежной защиты ПК необходимо периодически загружать новую версию программы с официального сайта.

Процесс загрузки последней версии программы

- Откройте окно программы;

- В окне с названием Лицензия и обновление будет отображено сообщение об устаревании вирусных баз, если программе требуется обновление.

- Нажмите по расположенной рядом ссылке Обновить программу, а в открывшемся новом окне веб-браузера загрузите новую версию.

Быстрое сканирование системы

Модуль быстрого сканирования наиболее уязвимых частей системы является одной из составных частей Dr Web CureIt и предусматривает проверку следующих областей:

- ОЗУ устройства;

- Секторов, содержащих загрузочные данные;

- Корневых папок загрузочного диска и тома с установленной ОС;

- Основного каталога ОС и пользовательских папок;

- Временных каталогов пользователя и системы;

- На наличие руткитов, если сканирование выполняется с административными правами.

Проведение быстрой проверки

- Откройте окно программы;

- Внимательно прочитайте условия отправки статистики в окне с названием Лицензия и обновления. Если Вы согласны с ними, нажмите Продолжить;

- В окне Выбор проверки нажмите кнопку чтобы начать процесс сканирования;

- Общие данные о ходе процесса и список найденных угроз будут отображены в окне;

- Вам доступны следующие функции:

- Временная остановка процесса нажатием на кнопку Пауза;

- Возобновление проверки кнопкой Продолжить;

- Полная остановка процесса кнопкой Стоп.

- При проверке системных процессов и ОЗУ приостановка проверки недоступна;

- Обнаруженные угрозы отобразятся в окне. Программа дополнительно создает файл с отчетом, открыть который можно нажатием на кнопку Открыть отчет;

- Чтобы устранить найденные угрозы, нажмите Обезвредить. Действия для различных типов угроз можно настраивать.

Менеджер карантина

Карантин служит для изоляции файлов с угрозами, а также содержит резервные копии объектов, прошедших обработку программой.

Каталог карантина находится по адресу %USERPROFILE%\DoctorWeb\CureItQuarantine. Файлы с угрозами, найденные на дисках или флешках, шифруются.

Для открытия соответствующего окна программы следует нажать на Параметры проверки и выбрать Менеджер Карантина.

В окне отображена таблица со следующими полями:

- Объект — имена файлов, расположенных в карантине;

- Угроза — присвоенный программой классификатор угрозы;

- Дата добавления — полная дата и время добавления объекта в карантин;

- Путь — путь к объекту до его переноса в карантин.

В окне карантина отображены только доступные для конкретного пользователя объекты. Полный перечень угроз будет отображен при запуске от имени администратора.

В данном окне пользователю доступны следующие элементы управления:

- Восстановить — вернуть файл в его первоначальном виде в место, где он был найден сканером;

- Восстановить в — указать папку и имя восстанавливаемому файлу. Данная функция не рекомендуется, если пользователь не уверен в безопасности объекта;

- Удалить — полное удаление объекта из системы и карантина соответственно.

Левая часть таблицы с флажками позволяет применять однотипные действия сразу к нескольким объектам, выделяя их.

Dr.Web® — инновационные технологии антивирусной безопасности. Комплексная защита от интернет-угроз.

Есть, и количество их продолжает расти.

Получившие в последнее время широкое распространение троянцы-блокировщики (например, Android.Locker.71.origin) шифруют файлы, блокируют зараженные мобильные устройства и требуют у пострадавших пользователей денежный выкуп.

Получают все большее распространение троянцы-бэкдоры (например, Android.BackDoor.20) — вредоносные программы, позволяющие злоумышленникам выполнять на зараженных мобильных устройствах различные действия.

Распространенной и массовой угрозой для этой мобильной платформы являются появившиеся еще в 2010 году троянцы семейства Android.SmsSend. Они предназначены для отправки дорогостоящих СМС-сообщений и подписки абонентов на различные контент-услуги.

Огромную опасность представляют мобильные банковские троянцы, предназначенные для перехвата СМС-сообщений, кражи mTAN-кодов и передачи их злоумышленникам, которые выполняют различные финансовые операции с электронными счетами ничего не подозревающих жертв (например, совершают онлайн-покупки). Известен банковский троянец для платформы Android — Android.SpyEye.1.

Такие вредоносные программы, как Android.MailSteal.1.origin, Android.Maxbet.1.origin, Android.Loozfon.origin и Android.EmailSpy.origin, нацелены на похищение адресов электронной почты из книги контактов мобильного устройства и отправки их на удаленный сервер, что в дальнейшем позволяет злоумышленникам наладить массовую рассылку спама.

Восстановление файлов, помещенных в карантин, в защитнике Microsoft Defender AV - Windows security

- Чтение занимает 2 мин

В этой статье

Важно!

Добро пожаловать в Microsoft Defender для конечной точки— новое имя для Advanced Threat Protection в защитнике Microsoft.Welcome to Microsoft Defender for Endpoint, the new name for Microsoft Defender Advanced Threat Protection. Ознакомьтесь с дополнительными сведениями об этой и других обновлениях.Read more about this and other updates here. Мы будем обновлять названия в продуктах и в документах в ближайшем будущем.We'll be updating names in products and in the docs in the near future.

Относится к:Applies to:

Если антивирусная программа Microsoft Defender настроена для обнаружения и устранения угроз на вашем устройстве, в карантине антивирусная программа Microsoft Defender помещает подозрительные файлы.If Microsoft Defender Antivirus is configured to detect and remediate threats on your device, Microsoft Defender Antivirus quarantines suspicious files. Если вы уверены, что файл, на который помещено карантин, не является угрозой, вы можете восстановить его.If you are certain a quarantined file is not a threat, you can restore it.

- Откройте систему безопасности Windows.Open Windows Security.

- Выберите вирус & защита от угроз и щелкните История защиты.Select Virus & threat protection and then click Protection history.

- В списке Недавние элементы отфильтруйте элементы, помещенные в карантин.In the list of all recent items, filter on Quarantined Items.

- Выберите элемент, который вы хотите сохранить, и выполните действие, например восстановление.Select an item you want to keep, and take an action, such as restore.

Связанные статьиRelated articles

Восстановление файлов из карантина в Microsoft Defender AV - Windows Security

- 2 минуты на чтение

В этой статье

Важно

Добро пожаловать в Microsoft Defender for Endpoint , новое название для Microsoft Defender Advanced Threat Protection . Подробнее об этом и других обновлениях читайте здесь.В ближайшее время мы обновим названия продуктов и документов.

Применимо к:

Если антивирус Microsoft Defender настроен на обнаружение и устранение угроз на вашем устройстве, антивирус Microsoft Defender помещает подозрительные файлы в карантин. Если вы уверены, что помещенный в карантин файл не представляет угрозы, вы можете восстановить его.

- Откройте Безопасность Windows .

- Выберите Защита от вирусов и угроз , а затем щелкните История защиты .

- В списке всех недавних элементов отфильтруйте элементов в карантине .

- Выберите элемент, который нужно сохранить, и выполните действие, например восстановление.

Статьи по теме

.Как мне сохранять, удалять и восстанавливать файлы из карантина? - Официальная поддержка Avira | База знаний и служба поддержки

Меню- Для дома

- ПК

- Mac

- Android

- iOS

Специальные предложения и пакеты

- Mac • Скидки и пакеты сравнить продукты

- Mac • Скидки и пакеты Avira Prime

- Mac • Скидки и пакеты Пакет Интернет-безопасности

- Mac • Скидки и пакеты Бесплатный пакет безопасности

Безопасность

- Mac • Безопасность Антивирус

- Mac • Безопасность Мастер обновления программного обеспечения

- Mac • Безопасность покупок

- Mac • SecurityAvira Browser Safety

Конфиденциальность

- Mac • PrivacyPhantom VPN

Dr.Web - инновационные антивирусные технологии. Комплексная защита от интернет-угроз.

Dr.Web Security Space

| Описание | Системные требования | Комплексная защита от интернет-угроз

|

Доктор.Веб-Антивирус для Mac OS / Linux

Dr.Web CureIt!

| Описание | Системные требования | Утилита лечения, не требующая установки и совместимая со всем известным антивирусным программным обеспечением

|

Выполнение ответных действий над файлом в Microsoft Defender ATP - Windows Security

- 11 минут на чтение

В этой статье

Важно

Добро пожаловать в Microsoft Defender for Endpoint , новое название для Microsoft Defender Advanced Threat Protection . Подробнее об этом и других обновлениях читайте здесь.В ближайшее время мы обновим названия продуктов и документов.

Применимо к:

Важно

Некоторая информация относится к предварительно выпущенному продукту, который может быть существенно изменен перед коммерческим выпуском. Microsoft не дает никаких гарантий, явных или подразумеваемых, в отношении информации, представленной здесь.

Хотите испытать Defender for Endpoint? Подпишитесь на бесплатную пробную версию.

Быстро реагировать на обнаруженные атаки, останавливая и помещая файлы в карантин или блокируя файл.После выполнения действий с файлами вы можете проверить сведения о действиях в Центре действий.

Ответные действия доступны на странице подробного профиля файла. Находясь на этой странице, вы можете переключаться между новым и старым макетами страницы, переключая новую страницу файла . Остальная часть этой статьи описывает новый макет страницы.

Ответные действия выполняются в верхней части страницы файла и включают:

- Остановить и поместить файл в карантин

- Добавить индикатор

- Скачать файл

- Проконсультируйтесь со специалистом по угрозам

- Центр поддержки

Вы также можете отправить файлы на глубокий анализ, чтобы запустить файл в безопасной облачной песочнице.Когда анализ будет завершен, вы получите подробный отчет, содержащий информацию о поведении файла. Вы можете отправить файлы для глубокого анализа и прочитать прошлые отчеты, выбрав вкладку Глубокий анализ . Он расположен под карточками с информацией о файлах.

Для некоторых действий требуются определенные разрешения. В следующей таблице описано, какие действия могут выполняться при определенных разрешениях с переносимыми исполняемыми (PE) и не-PE файлами:

| Разрешение | PE файлы | Файлы без PE |

|---|---|---|

| Просмотреть данные | X | X |

| Оповещения, расследование | ☑ | X |

| Живой ответ основной | X | X |

| Живой ответ расширенный | ☑ | ☑ |

Дополнительные сведения о ролях см. В разделе Создание ролей и управление ими для управления доступом на основе ролей.

Остановить и поместить файлы в карантин в сети

Вы можете сдержать атаку в своей организации, остановив вредоносный процесс и поместив в карантин файл, в котором он был обнаружен.

Важно

Вы можете выполнить это действие, только если:

- Устройство, на котором вы выполняете действие, работает под управлением Windows 10 версии 1703 или более поздней

- Файл не принадлежит доверенным сторонним издателям или не подписан Microsoft

- Microsoft Defender Antivirus должен работать как минимум в пассивном режиме.Дополнительные сведения см. В разделе Совместимость с антивирусом Microsoft Defender.

Действие Остановить и поместить файл в карантин включает остановку запущенных процессов, помещение файлов в карантин и удаление постоянных данных, таких как любые разделы реестра.

Это действие вступает в силу на устройствах с Windows 10 версии 1703 или более поздней, на которых файл просматривался в течение последних 30 дней.

Примечание

Вы сможете восстановить файл из карантина в любой момент.

Остановить и поместить файлы в карантин

-

Выберите файл, который нужно остановить и поместить в карантин.Вы можете выбрать файл в любом из следующих представлений или использовать поле поиска:

- Предупреждения - щелкните соответствующие ссылки в описании или деталях на временной шкале артефакта

- Поле поиска - выберите Файл из раскрывающегося меню и введите имя файла

-

Перейдите на верхнюю панель и выберите Остановить и поместить файл в карантин .

-

Укажите причину, затем нажмите Подтвердить .

Центр уведомлений показывает информацию об отправке:

- Время отправки - Показывает, когда действие было отправлено.

- Успех - показывает количество устройств, на которых файл был остановлен и помещен в карантин.

- Failed - показывает количество устройств, на которых не удалось выполнить действие, и подробные сведения об ошибке.

- В ожидании - показывает количество устройств, на которых файл еще не был остановлен и помещен в карантин.Это может занять некоторое время, если устройство отключено или не подключено к сети.

-

Выберите любой из индикаторов состояния, чтобы просмотреть дополнительную информацию о действии. Например, выберите Failed , чтобы увидеть, где не удалось выполнить действие.

Уведомление о пользователе устройства : Когда файл удаляется с устройства, отображается следующее уведомление:

На временной шкале устройства новое событие добавляется для каждого устройства, на котором файл был остановлен и помещен в карантин.

Для файлов, которые широко используются в организации, перед выполнением действия отображается предупреждение, подтверждающее, что операция предназначена.

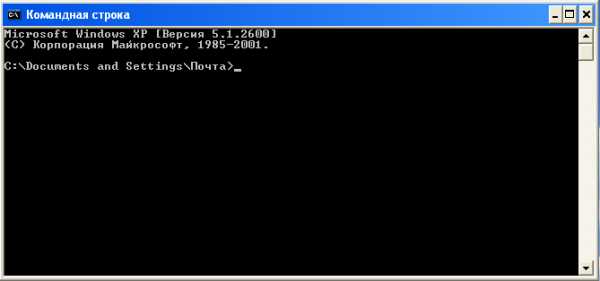

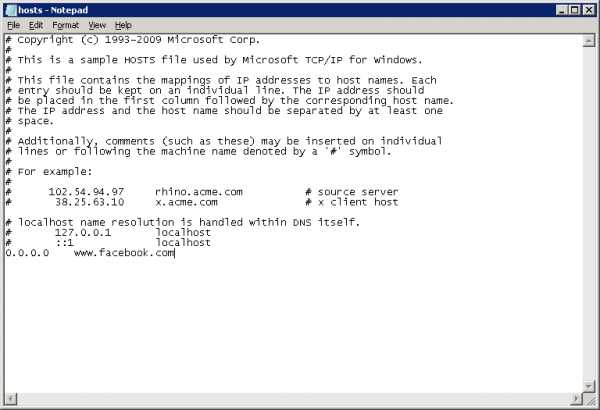

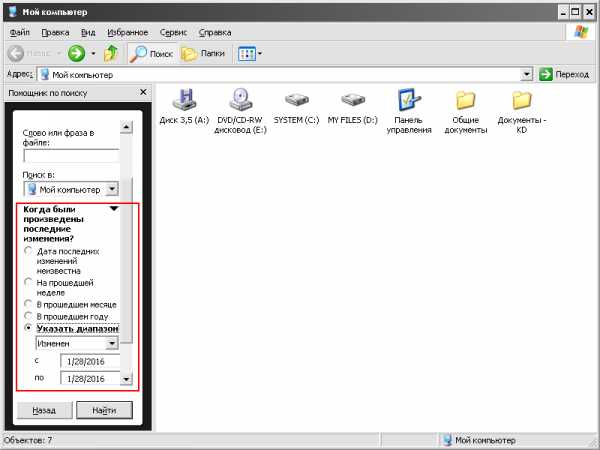

Восстановить файл из карантина

Вы можете выполнить откат и удалить файл из карантина, если после проверки вы определили, что он чистый. Выполните следующую команду на каждом устройстве, на котором файл был помещен в карантин.

-

Откройте на устройстве командную строку с повышенными привилегиями:

а.Перейдите к Start и введите cmd .

г. Щелкните правой кнопкой мыши Командная строка и выберите Запуск от имени администратора .

-

Введите следующую команду и нажмите Введите :

«% ProgramFiles% \ Windows Defender \ MpCmdRun.exe» –Восстановить –Имя EUS: Win32 / CustomEnterpriseBlock –Все

Примечание

В некоторых сценариях Имя угрозы может отображаться как: EUS: Win32 / CustomEnterpriseBlock! Cl.

Defender for Endpoint восстановит все пользовательские заблокированные файлы, помещенные в карантин на этом устройстве за последние 30 дней.

Важно

Файл, помещенный в карантин как потенциальная сетевая угроза, возможно, не подлежит восстановлению. Если пользователь попытается восстановить файл после карантина, этот файл может быть недоступен. Это может быть связано с тем, что у системы больше нет сетевых учетных данных для доступа к файлу. Как правило, это результат временного входа в систему или общую папку, когда срок действия токенов доступа истек.

Добавить индикатор для блокировки или разрешения файла

Вы можете предотвратить дальнейшее распространение атаки в своей организации, заблокировав потенциально вредоносные файлы или подозреваемое вредоносное ПО. Если вам известен потенциально вредоносный переносимый исполняемый (PE) файл, вы можете заблокировать его. Эта операция предотвратит его чтение, запись или выполнение на устройствах в вашей организации.

Важно

-

Эта функция доступна, если в вашей организации используется антивирус Microsoft Defender и включена защита с использованием облака.Дополнительные сведения см. В разделе Управление защитой, предоставляемой из облака.

-

Версия клиента защиты от вредоносных программ должна быть 4.18.1901.x или более поздней.

-

Эта функция предназначена для предотвращения загрузки подозрительных вредоносных программ (или потенциально вредоносных файлов) из Интернета. В настоящее время он поддерживает переносимые исполняемые файлы (PE), включая файлы .exe, и .dll, . Покрытие будет расширяться со временем.

-

Это действие ответа доступно для устройств под управлением Windows 10 версии 1703 или более поздней.

-

Функция разрешения или блокировки не может выполняться для файлов, если классификация файла существует в кэше устройства до действия разрешения или блокировки.

Примечание

PE-файл должен находиться на шкале времени устройства, чтобы вы могли выполнить это действие.

Между моментом выполнения действия и фактической блокировкой файла может пройти несколько минут.

Включить функцию блочного файла

Чтобы начать блокировку файлов, вам сначала нужно включить Block или разрешить функцию в Настройках.

Разрешить или заблокировать файл

Когда вы добавляете индикаторный хеш для файла, вы можете активировать предупреждение и блокировать файл всякий раз, когда устройство в вашей организации пытается запустить его.

Файлы, автоматически заблокированные индикатором, не будут отображаться в Центре действий файлов, но предупреждения по-прежнему будут отображаться в очереди предупреждений.

См. Индикаторы управления для получения дополнительных сведений о блокировке файлов и формировании предупреждений о них.

Чтобы остановить блокировку файла, снимите индикатор.Это можно сделать с помощью действия Изменить индикатор на странице профиля файла. Это действие будет отображаться в той же позиции, что и действие Добавить индикатор до того, как вы добавили индикатор.

Вы также можете редактировать индикаторы на странице Настройки в разделе Правила > Индикаторы . Индикаторы перечислены в этой области по хешу их файла.

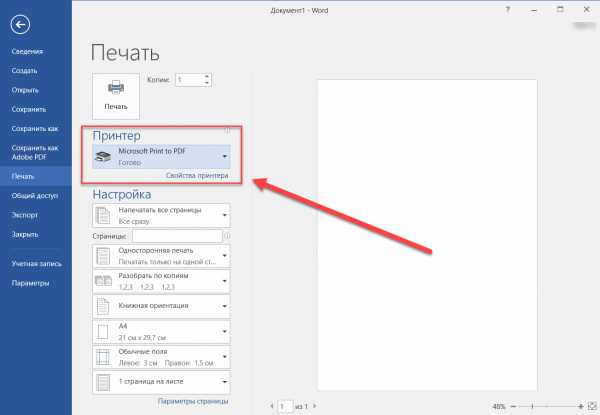

Скачать или собрать файл

Выбор Загрузить файл в ответных действиях позволяет загрузить локальный, защищенный паролем.zip-архив, содержащий ваш файл.

При выборе этого действия появится всплывающее окно. Во всплывающем меню вы можете записать причину, по которой вы загружаете файл. Вы также можете установить пароль для открытия файла.

Если файл еще не сохранен Защитником для конечной точки, вы не можете его загрузить. Вместо этого вы увидите кнопку Собрать файл в том же месте. Если файл не просматривался в организации в течение последних 30 дней, Собрать файл будет отключен.

Проконсультируйтесь со специалистом по угрозам

Вы можете проконсультироваться со специалистом Microsoft по угрозам для получения дополнительных сведений о потенциально взломанных или уже взломанных устройствах. Эксперты Microsoft по угрозам могут быть привлечены непосредственно из Центра безопасности Защитника Майкрософт для своевременного и точного ответа. Эксперты предоставляют информацию не только о потенциально скомпрометированном устройстве, но и для лучшего понимания сложных угроз, получаемых вами уведомлений о целевых атаках или, если вам нужна дополнительная информация об оповещениях, или контекста аналитики угроз, который вы видите на панели управления портала.

Подробности см. В разделе «Проконсультируйтесь со специалистом Microsoft по угрозам».

Проверить подробности активности в Центре поддержки

Центр действий предоставляет информацию о действиях, предпринятых с устройством или файлом. Вы сможете увидеть следующую информацию:

- Сборник пакетов расследований

- Антивирусное сканирование

- Ограничение приложения

- Изоляция устройства

Также отображаются все другие связанные детали, например, дата / время отправки, отправляющий пользователь и успешное или неудачное действие.

Глубокий анализ

Расследования кибербезопасности обычно запускаются по тревоге. Предупреждения связаны с одним или несколькими наблюдаемыми файлами, которые часто являются новыми или неизвестными. Щелкнув файл, вы попадете в представление файла, где вы можете увидеть метаданные файла. Чтобы обогатить данные, связанные с файлом, вы можете отправить файл на глубокий анализ.

Функция глубокого анализа выполняет файл в безопасной, полностью оснащенной облачной среде. Результаты глубокого анализа показывают активность файла, наблюдаемое поведение и связанные с ним артефакты, такие как отброшенные файлы, изменения реестра и связь с IP-адресами.Глубокий анализ в настоящее время поддерживает расширенный анализ переносимых исполняемых (PE) файлов (включая файлы .exe, и .dll, ).

Глубокий анализ файла занимает несколько минут. После завершения анализа файла вкладка «Глубокий анализ» обновится, чтобы отобразить дату и время последних доступных результатов, а также сводку самого отчета.

Сводка глубокого анализа включает в себя список наблюдаемых поведений , некоторые из которых могут указывать на вредоносную активность, и наблюдаемых , включая IP-адреса, с которыми были установлены контакты, и файлы, созданные на диске.Если ничего не найдено, в этих разделах просто отображается краткое сообщение.

Результаты глубокого анализа сопоставляются со сведениями об угрозах, и любые совпадения генерируют соответствующие предупреждения.

Используйте функцию глубокого анализа, чтобы изучить подробности любого файла, обычно во время расследования предупреждения или по любой другой причине, когда вы подозреваете вредоносное поведение. Эта функция доступна на вкладке Deep analysis на странице профиля файла.

Отправить для глубокого анализа активируется, если файл доступен в коллекции образцов бэкэнда Защитника для конечных точек или если он был обнаружен на устройстве с Windows 10, которое поддерживает отправку на глубокий анализ.

Примечание

Автоматически собирать можно только файлы из Windows 10.

Вы также можете вручную отправить образец через портал Microsoft Security Center, если файл не был обнаружен на устройстве с Windows 10, и дождаться, пока кнопка «Отправить для глубокого анализа» станет доступной.

Примечание

Из-за потоков внутренней обработки на портале центра безопасности Microsoft может возникнуть задержка до 10 минут между отправкой файла и доступностью функции глубокого анализа в Защитнике для конечных точек.

Когда образец собран, Защитник для конечной точки запускает файл в безопасной среде и создает подробный отчет о наблюдаемом поведении и связанных артефактах, таких как файлы, отброшенные на устройства, обмен данными с IP-адресами и изменения реестра.

Отправить файлы для глубокого анализа:

-

Выберите файл, который нужно отправить для глубокого анализа. Вы можете выбрать или выполнить поиск файла в любом из следующих представлений:

- Предупреждения

- - щелкните ссылки на файлы в Описание или Подробности на шкале времени артефакта

- Список устройств - щелкните ссылки на файлы в Описание или Подробности в разделе Устройство в организации

- Поле поиска - выберите Файл из раскрывающегося меню и введите имя файла

-

На вкладке Deep analysis представления файлов щелкните Отправить .

Примечание

Поддерживаются только файлы PE, включая файлы .exe и .dll .

Отображается индикатор выполнения, который предоставляет информацию о различных этапах анализа. После этого вы сможете просмотреть отчет после завершения анализа.

Примечание

В зависимости от доступности устройства время сбора пробы может варьироваться. Для сбора пробы существует 3-часовой тайм-аут. Сбор не удастся, и операция будет прервана, если в это время не будет отчетов об устройстве Windows 10 в Интернете.Вы можете повторно отправить файлы для глубокого анализа, чтобы получить свежие данные о файле.

Просмотр отчетов глубокого анализа

Просмотрите отчет о глубоком анализе, который предоставляет Defender for Endpoint, чтобы увидеть подробности глубокого анализа, который был проведен для отправленного вами файла. Эта функция доступна в контексте просмотра файла.

Вы можете просмотреть подробный отчет, в котором подробно описаны следующие разделы:

Предоставленные сведения могут помочь вам выяснить, есть ли признаки потенциальной атаки.

-

Выберите файл, который вы отправили для глубокого анализа.

-

Выберите вкладку Глубокий анализ . Если есть какие-либо предыдущие отчеты, сводка отчета появится на этой вкладке.

Устранение неполадок глубокого анализа

Если вы столкнулись с проблемой при отправке файла, попробуйте каждый из следующих шагов по устранению неполадок.

-

Убедитесь, что рассматриваемый файл является PE-файлом.PE-файлы обычно имеют расширения .exe или .dll (исполняемые программы или приложения).

-

Убедитесь, что служба имеет доступ к файлу, что он все еще существует и не был поврежден или изменен.

-

Вы можете немного подождать и попробовать отправить файл еще раз, если очередь заполнена или произошла временная ошибка соединения или связи.

-

Если политика сбора образцов не настроена, то по умолчанию сбор образцов разрешен.Если он настроен, перед повторной отправкой файла убедитесь, что параметр политики разрешает сбор образцов. Когда сбор образцов настроен, проверьте следующее значение реестра:

Путь: HKLM \ SOFTWARE \ Policies \ Microsoft \ Windows Advanced Threat Protection Имя: AllowSampleCollection Тип: DWORD Шестнадцатеричное значение: Значение = 0 - блокировать сбор образцов Значение = 1 - разрешить сбор образцов -

Измените организационную единицу с помощью групповой политики.Дополнительные сведения см. В разделе Настройка с помощью групповой политики.

-

Если эти действия не помогли решить проблему, обратитесь по адресу [email protected].

COVID-19 Туристическая информация | Департамент здравоохранения

Перейти к основному содержанию Меню навигации- Симптомы и профилактика

- Тестирование

- Примите участие

- Пожертвовать товары, услуги или пространство

- Команды SWAT по технологиям

COVID-19: когда помещать в карантин | CDC

Скрытый

Люди, которые были в тесном контакте с кем-то, кто болен COVID-19, за исключением людей, которые болели COVID-19 в течение последних 3 месяцев.

Людям с положительным результатом теста на COVID-19 не нужно помещать в карантин или проходить повторное тестирование на срок до 3 месяцев, если у них снова не появятся симптомы. Людям, у которых снова появляются симптомы в течение 3 месяцев после первого приступа COVID-19, может потребоваться повторное обследование, если для их симптомов не установлено другой причины.

Что считается близким контактом ?

- Вы находились в пределах 6 футов от человека, больного COVID-19, в общей сложности 15 минут или более

- Вы оказывали помощь на дому больному COVID-19

- У вас был прямой физический контакт с этим человеком (вы обняли или поцеловали его)

- Общая посуда для еды или питья

- Они чихали, кашляли или каким-то образом попали на вас дыхательные капли

Оставайся дома и следи за своим здоровьем

- Оставайтесь дома в течение 14 дней после последнего контакта с человеком, инфицированным COVID-19.

- Следите за температурой (100,4 ° F), кашлем, одышкой или другими симптомами COVID-19

- По возможности держитесь подальше от других, особенно от людей, которые подвержены высокому риску серьезного заболевания COVID-19

Варианты сокращения карантина

Сокращение продолжительности карантина может облегчить людям карантин за счет сокращения времени, в течение которого они не могут работать. Более короткий период карантина также может снизить нагрузку на систему общественного здравоохранения, особенно когда быстро растет число новых случаев инфицирования.

Окончательное решение о продолжительности карантина принимают местные органы здравоохранения в зависимости от местных условий и потребностей. Если вам нужно поместить на карантин, следуйте рекомендациям местного отдела здравоохранения. Варианты, которые они рассмотрят, включают остановку карантина

- После 10-го дня без тестирования

- Через 7 дней после получения отрицательного результата теста (тест должен быть проведен на 5 день или позже)

После остановки карантина надо

- Следите за симптомами в течение 14 дней после заражения.

- Если у вас есть симптомы, немедленно самоизолируйтесь и обратитесь в местный орган здравоохранения или к поставщику медицинских услуг.

- Носите маску, держитесь на расстоянии не менее 6 футов от других, мойте руки, избегайте скопления людей и примите другие меры для предотвращения распространения COVID-19.

CDC продолжает поддерживать карантин на 14 дней и признает, что любой карантин короче 14 дней уравновешивает снижение бремени и небольшую вероятность распространения вируса. CDC продолжит оценивать новую информацию и обновлять рекомендации по мере необходимости.См. Раздел «Варианты сокращения карантина для контактов лиц с инфекцией SARS-CoV-2 с помощью мониторинга симптомов и диагностического тестирования» для получения рекомендаций по возможностям сокращения карантина.

Подтвержденные и предполагаемые случаи повторного заражения вирусом, вызывающим COVID-19

Сообщалось о случаях повторного заражения COVID-19, но они встречаются редко. В общем, повторное заражение означает, что человек один раз заразился (заболел), выздоровел, а затем снова заразился. Исходя из того, что нам известно об аналогичных вирусах, можно ожидать повторных заражений.

.