Как узнать кто открыл файл по сети

Как определить кто открыл файлы в сетевой папке и сбросить сессии пользователя в Windows Server

На общедоступном сетевом ресурсе могут возникать ошибки доступа к файлам. Причиной этому является некорректно завершенная сессия пользователя, ошибки в работе ПО или просто кто-то открыл файл и не закрывает его. В такой ситуации файл оказывается заблокированным и не доступен для работы другим пользователям.

Решить проблему доступа к файлу можно путем закрытия сеансов использующих этот файл. В этой статье я расскажу как определить кто открыл файл в сетевой папке и как закрыть это подключение.

Рассмотрим два способа:

- Через оснастку "Управление компьютером" консоли управления Windows;

- При помощи утилиты командной строки - Openfiles.

1 способ. Получаем список открытых файлов с помощью оснастки "Управление компьютером".

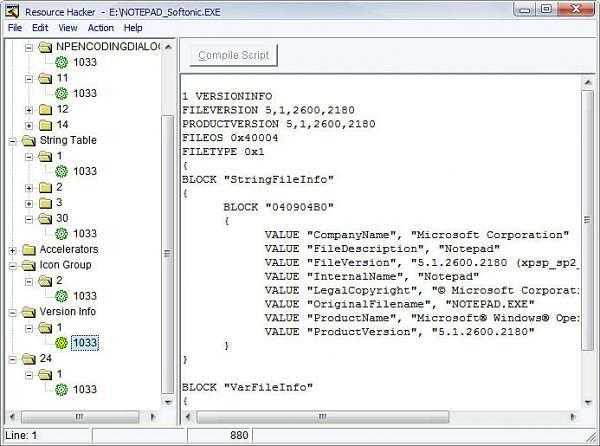

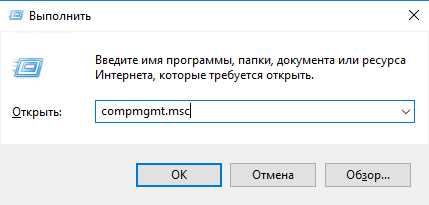

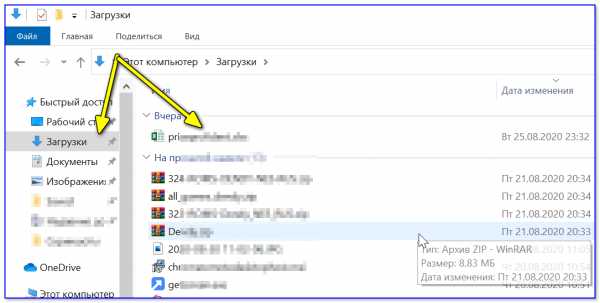

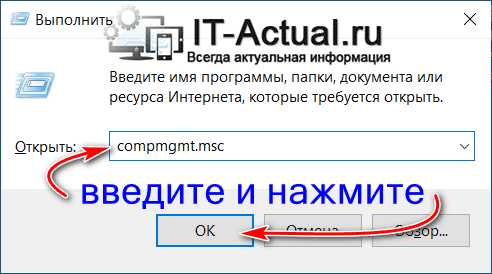

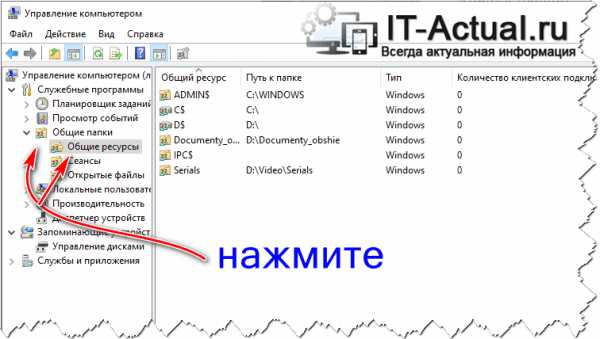

Для получения списка открытых файлов на файловом сервере воспользуемся оснасткой консоли "Управление компьютером". Для запуска оснастки нажимаем сочетание клавиш "Win + R" и набираем название оснастки "compmgmt.msc".

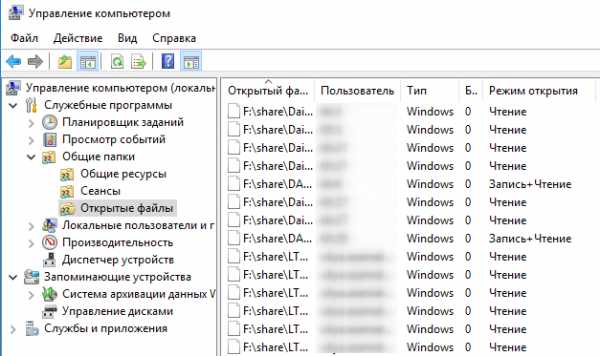

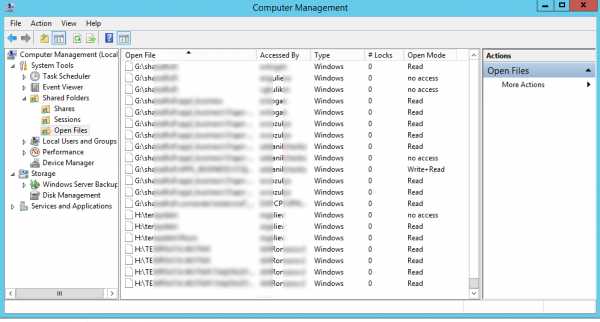

В иерархии оснастки переходим /Управление компьютером/Служебные программы/Общие папки/Открытые файлы.

В правой части оснастки появится список открытых файлов. Здесь можно увидеть имя пользователя открывшего файл, количество блокировок и режим доступа к файлу.

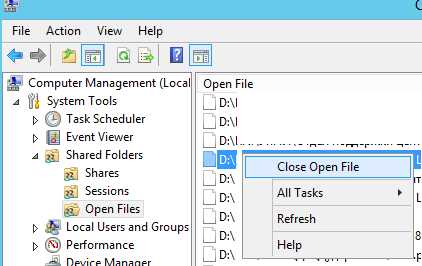

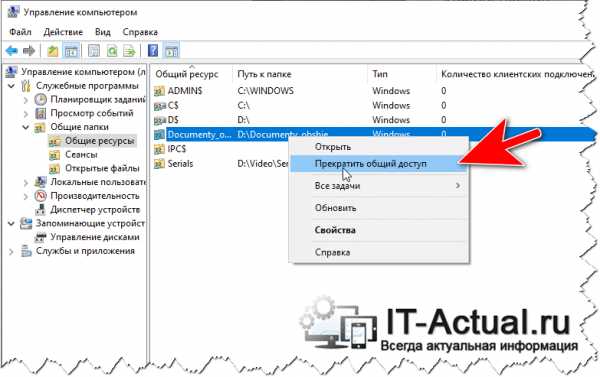

Закрываем файл. Чтобы закрыть сетевой файл открытый другим пользователем находим его в списке и в контекстном меню выбираем пункт "Закрыть открытый файл".

2 способ. Просмотр открытых файлов через командную строку утилитой Openfiles.

Утилита Openfiles дает нам более широкие возможности по поиску и закрытию заблокированных файлов.

C помощью openfiles можно просмотреть список открытых файлов на сервере удаленно. Для этого открываем командную и запускаем утилиту с параметрами.

Openfiles /Query /s FileServerгде

/Query - показывает все открытые файлы,

/s - определяет имя удаленного компьютера.

В случае, когда необходимо указать логин и пароль пользователя для подключения к удаленному компьютеру, задаются параметры: /u - логин пользователя, /p - пароль пользователя.

openfiles /query /s FileServer /u domain\admin /p p@ssw1234По-умолчанию список файлов показан в формате таблицы, но есть параметры позволяющие изменить формат вывода:

Openfiles /Query /s FileServer /fo csv /fo csv - выводит список в формате csv с разделителем запятая;

/fo list - показывает открытые файлы в формате списка;

/fo table - формат таблицы.

Если необходимо увидеть информацию о количестве блокировок файлов (#Locks) и в каком режиме открыт файл (чтение или запись), то можно воспользоваться параметром /v.

Openfiles /Query /s FileServer /vОпределяем кто открыл сетевой файл.

Чтобы найти пользователя, который открыл и заблокировал нужный нам файл запускаем Openfiles с командой find.

Openfiles /Query /s FileServer | find /i "anyfile.xlsx"в команде find указан параметр /i, чтобы поиск был регистронезависимым.

После того когда мы узнали имя пользо

Закрываем заблокированный сетевой файл.

Закрыть открытый файл можно по id сессии таким способом:

openfiles /disconnect /id 26843578Закрыть все сетевые подключения к файлам и папкам, которые открыл пользователь BadUser:

openfiles /disconnect /a BadUserЗакрыть все файлы и директории открытые в режиме чтение/запись:

openfiles /disconnect /o read/writeЗакрыть все подключения к директории с именем "c:\myshare":

openfiles /disconnect /a * /op "c:\myshare\"Чтобы сбросить все сессии на удаленном сервере FileServer, которые открыл пользователь domain\baduser, независимо от id сессии:

openfiles /disconnect /s FileServer /u domain\baduser /id *Управление открытыми файлами на файловом сервере Windows (SMB)

Если вы администрируете общие сетевые папки Windows, скорее всего вы периодически сталкиваетесь с просьбами пользователей принудительно закрыть файлы, открытые (заблокированные) в сетевых папках другими пользователями. Обычно это связано с некорректной работой программы, неправильном завершении сессии пользователя или ситуациях, когда пользователь открыл файл и забыл закрыть его (ушел домой, в отпуск и т.д.). Во всех этих случаях файл в сетевой папке оказывается заблокированным, и другие пользователи не могут вносить в него изменения.

В этой статье мы покажем, как получить список открытых файлов на файловом сервере Windows, узнать какие пользователи их используют, и способы сброса файловых сессий для разблокировки открытых файлов.

Вывод списка открытых файлов в сетевой папке Windows

Список открытых по сети файлов в Windows можно получить с помощью стандартной графической консоли Computer Management (Управление компьютером — compmgmt.msc).

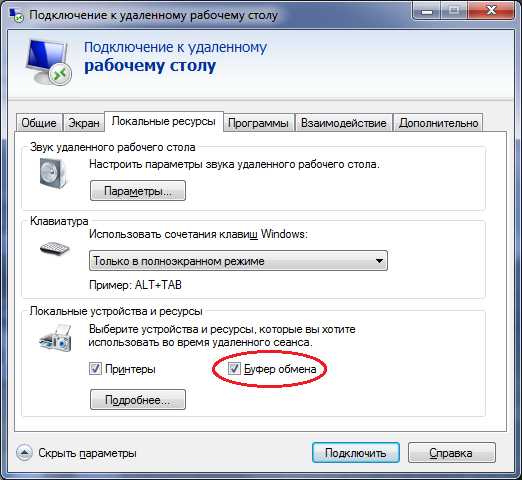

Запустите на файловом сервере консоль Computer Management (или подключитесь к нему консолью удаленно со своего компьютера) и перейдите в раздел System Tools -> Shared Folders -> Open files (Служебные программы -> Общие папки -> Открыты файлы). В правой части окна отображается список файлов на сервере, открытых удаленно. В данном списке указан локальный путь к файлу, имя учетной записи пользователя, количество блокировок и режим, в котором открыт файл (Read или Write+Read).

Этот же список открытых файлов можно получит с помощью встроенной консольной утилиты Openfiles. Например, с помощью следующей команды можно получить id сессии, имя пользователя и полный локальный путь к открытому файлу:

Openfiles /Query /fo csv |more

При удаленном доступе пользователя к папке или файлу в сетевой папке (SMB) на сервере, для пользователя создается новая сессия. Вы можете управлять открытыми файлами с помощью идентификаторов этих сессий.

Вы можете вывести список открытых файлов на сервере удаленно. Например, чтобы вывести все открытые по сети файлы на сервере mskfs01, выполните:

Openfiles /Query /s mskfs01 /fo csv

Команда Openfiles позволяет также вывести список локально открытых файлов. Для этого на сервере нужно включить опцию Maintain Objects List (Построение списка объектов) командой openfiles /local on и перезагрузить сервер. После этого команда Openfiles будет отображать файлы, открытые локальными процессами (этот режим желательно использовать только для отладки, т.к. может негативно сказаться на производительности сервера).

Определяем пользователя, который открыл файл в сетевой папке с помощью Openfiles

Чтобы удаленно определить пользователя, который открыл (заблокировал) файл cons.adm в сетевой папке на сервере mskfs01, выполните команду:

Openfiles /Query /s mskfs01 /fo csv | find /i "cons.adm"

Ключ /i используется, чтобы выполнялся регистронезависимый поиск.

Можно указать только часть имени файла. Например, чтобы узнать, кто открыл xlsx файл, в имени которого есть строка farm, воспользуйтесь таким конвейером:

Openfiles /Query /s mskfs01 /fo csv | find /i "farm"| find /i "xlsx"

Можно, конечно найти открытый файл и в графической консоли Computer Management, но это менее удобно (в консоли нет возможности поиска).

Как принудительно закрыть открытый файл в Windows?

Чтобы закрыть открытый файл, нужно найти его в списке файлов секции Open Files и в контекстном меню выбрать пункт “Close Open File”.

Если на файловом сервере сотни открытых файлов, найти их в консоли будет непросто. Удобнее воспользоваться утилитой Openfiles. Как мы уже говорили, она возвращает ID сессии открытого файла. Вы можете принудительно закрыть файл и сбросить подключение пользователя по ID SMB сессии. Сначала нужно определить ID сессии открытого файла:

Openfiles /Query /s mskfs01 /fo csv | find /i "farm"| find /i ".xlsx"

Теперь можно принудительно отключить пользователя по полученному идентификатору SMB сессии:

Openfiles /Disconnect /s mskfs01 /ID 67109098

Можно принудительно сбросить все сессии и освободить все файлы, открытые определённым пользователем:openfiles /disconnect /s mskfs01 /u corp\aivanova /id *

Обратите внимание, что принудительное закрытие файла, открытого клиентом на SMB сервере, вызывает потерю несохраненных данных. Поэтому команду openfiles /disconnect и командлет Close-SMBOpenFile (рассматривается ниже) нужно использовать с осторожностью.

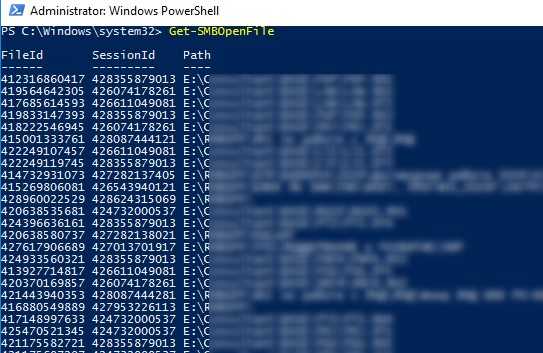

Get-SMBOpenFile: вывод списка открытых по сети файлов в PowerShell

В версии PowerShell в Windows Server 2012/Windows 8 появились командлеты для управления сетевыми файлами и папками на SMB сервере. Эти командлеты можно использовать чтобы удаленно закрыть открытые по сети файлы.

Список открытых файлов можно получить с помощью командлета Get-SMBOpenFile. Чтобы закрыть файл (сбросить подключение), используется Close-SmbOpenFile.

Для вывода полного списка открытых файлов на сервере, выполните команду:

Get-SMBOpenFile

Команда возвращает ID файла, ID сессии и полное имя файла.

Можно вывести список открытых файлов с именами пользователей и компьютеров (IP адресами):

Get-SmbOpenFile|select ClientUserName,ClientComputerName,Path,SessionID

Можно вывести все файлы, открытые определенным пользователем:

Get-SMBOpenFile –ClientUserName "corp\aaivanov" |select ClientComputerName,Path

или с определенного компьютера (сервера):

Get-SMBOpenFile –ClientComputerName 192.168.12.170| select ClientUserName,Path

Можно вывести список открытых файлов по шаблону. Например, все открытые по сети exe файлы:

Get-SmbOpenFile | Where-Object {$_.Path -Like "*.exe*"}

или файлы с определенным именем:

Get-SmbOpenFile | Where-Object {$_.Path -Like "*защита*"}

Чтобы закрыть файл используется командлет Close-SmbOpenFile. Закрыть файл можно по ID:

Close-SmbOpenFile -FileId 4123426323239

Но обычно удобнее закрыть файл по имени:

Get-SmbOpenFile | where {$_.Path –like "*prog.xlsx"} | Close-SmbOpenFile -Force

С помощью Out-GridView можно сделать простую графическую форму для поиска и закрытия файлов. Следующий скрипт выведет список открытых файлов. Администратор должен с помощью фильтров в таблице Out-GridView найти, выделить нужные файлы и нажать ОК. В результате выбранные файлы будут принудительно закрыты.

Get-SmbOpenFile|select ClientUserName,ClientComputerName,Path,SessionID| Out-GridView -PassThru –title “Select Open Files”|Close-SmbOpenFile -Confirm:$false -Verbose

Как удаленно закрыть открытые SMB файлы с помощью PowerShell?

Командлеты Get-SMBOpenFile и Close-SmbOpenFile можно использовать чтобы удаленно найти и закрыть открытые файлы. Сначала нужно подключиться к удаленному SMB серверу Windows через CIM сессию:

$sessn = New-CIMSession –Computername mskfs01

Следующая команда найдет SMB сессию для открытого файла *pubs.docx и завершит ее.

Get-SMBOpenFile -CIMSession $sessn | where {$_.Path –like "*pubs.docx"} | Close-SMBOpenFile -CIMSession $sessn

Подтвердите закрытие файла, нажав Y. В результате вы разблокировали открытый файл. Теперь его могут открыть другие пользователи.

Чтобы убрать подтверждение закрытия файла на сервере, используйте ключ –Force.

С помощью PowerShell вы можете закрыть и разблокировать на файловом сервере все файлы, открытые определенным пользователем (пользователь ушел домой и не освободил файлы). Например, чтобы сбросить все файловые сессии для пользователя ipivanov, выполните:

Get-SMBOpenFile -CIMSession $sessn | where {$_.ClientUserName –like "*ipivanov*"}|Close-SMBOpenFile -CIMSession $sessn

Можно ли узнать кто открыл файл на сетевом диске

← →msgipss (2005-04-07 18:55) [0]

Домен на win2000 сервере. Имеется сетевой ресурс, на нем набор табличек .dbf. Время от времени эти таблички блокирует какой ни будь пользователь. Можно ли не пользуясь управлением ресурсами на консоли сервера узнать пользователей которые открыли файл. А также возможно ли закрыть этот файл пользователем.

Можно ли на delphi или еще как написать интерфейс позволяющий делать, что описано выше.

Заранее благодарен.

← →

Rouse_ © (2005-04-07 22:28) [1]

http://www.delphimaster.ru/articles/netmon/

← →

msgipss (2005-04-10 18:29) [2]

Большое спасибо, Rouse_ 8),

тема закрыта

← →

msgipss (2005-04-10 22:08) [3]

Поторопился я не много.

По ресурсам у меня все получилось, теперь вопрос такой:

Т.к. хочу сделать пользователькое приложение, для людей которым не хочу давать инструменты администратора и соотвественно права больше обычного пользователя - сам вопрос. Как выполнить функции или может запустить саму программу с правами позволяющими работать с ресурсами, или под др. пользователем. Ну и конечно не хотелось бы вешать на сам сервер никакого доп. ПО.

Как мне решить эту задачу ???

← →

atruhin © (2005-04-11 09:56) [4]

2 exe файла, первый запускает второй с нужными правами. Только обязательно проверять контрольную сумму второго файла, чтоб не подменили :). И подумай над шифрованием пароля чтоб в exe файле не было видно. А вообще это все равно дыра в безопасности. Отловить пароль админа 2 минуты.

← →

Rouse_ © (2005-04-11 10:26) [5]

А зачем? Всеравно функции которые модифицируют ресурсы могут выполнить только члены следующих групп:Administrators, System Operators, or Power Users...

Соответственно если зашел под обчным юзером, то будет облом.

← →

msgipss (2005-04-11 11:48) [6]

Дело в том, что я хочу обычным операторам дать инструмент с помощью которого они смогут посмотреть какой пользователь заблокировал файл, соответственно связаться с этим пользователем чтобы он его отпустил (перезагрузил машину и т.д.) или же принудительно файл закрыть на сервере. Операторы конечно не имеют никаких прав на управление, но вот эту функцию я им хочу отдать, а то глюки фокса достаточно часты и чтобы админов не дергали постоянно, Понятно что проблема совсем в другом, т.е. надо правильно систему перестраивать, но пока этого нет и хотелось бы такой инструмент людям дать.

Как вариант конечно клиент серверную архитектуру можно использовать где серверная часть на машине имеющяя права доступа к домену, а клиенты по сокету с ней работают.

Но если есть возможность попроще сделать то подскажите пожалуйста.

Благодарен за участие

Как посмотреть, кто и чем занимался на компьютере в мое отсутствие: определяем последние действия "чужака"...

Вопрос от пользователя

Здравствуйте!

Работаю в небольшом офисе, недавно появилось подозрение что за моим ПК копается кто-то еще (у нас у всех свои ПК, поэтому моя система по работе точно никому не должна быть нужна!).

Не подскажите, можно ли как-то посмотреть, кто и чем занимался на компьютере в мое отсутствие? И, если можно, как-нибудь бы защитить ПК от таких не званных гостей...

Здравствуйте.

Ваш вопрос прямо напомнил мне одно просторечие: «Если вам кажется, что за вами следят — это вовсе не значит, что у вас паранойя» ...

Вообще, для 100%-надежной защиты вашего ПК — он должен быть всегда при вас (тогда никто не сможет отформатировать диск, и посмотреть ваши данные).

Но обычно в офисных условиях достаточно установить пароль на Windows, а документы (которые никто не должен увидеть) - можно зашифровать (либо носить с собой на флешке). 👌

Собственно, теперь об основном вашем вопросе: где и какую историю хранит Windows и как это посмотреть...

Не мешай! Всё уже и так записано на диске... (Евгений Кран, сайт: http://cartoon.kulichki.com/)

*

Содержание статьи

Как посмотреть последние действия: история работы

👉 Совет 1: анализируем журнал событий

В Windows есть спец. журналы, куда заноситься очень многое: когда включался и выключался компьютер, коды шибок, предупреждения и т.д. Нас же, разумеется, интересует время вкл./выкл. 😉

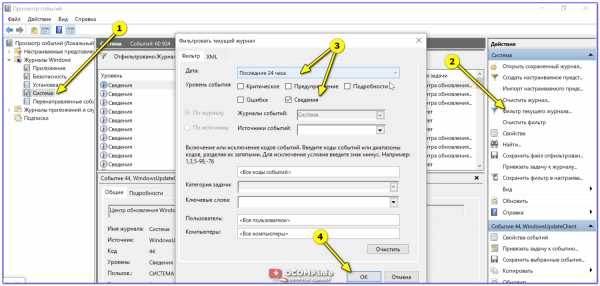

Чтобы открыть журнал: нажмите Win+R —> откроется окно "Выполнить" —> в него введите команду eventvwr.

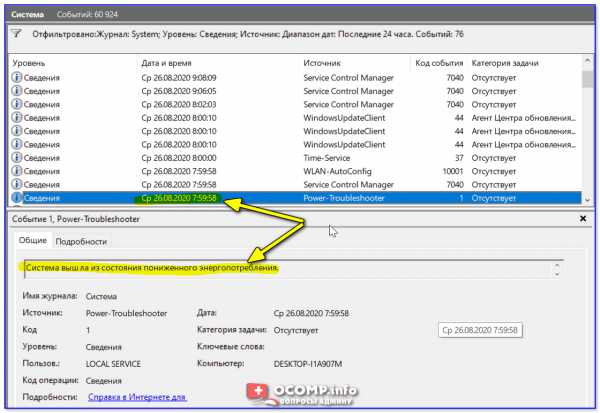

После должно появиться окно событий — в нем нужно выбрать вкладку "Журналы Windows / Система" и открыть фильтр текущего журнала. Далее выбрать дату, установить галочку "Сведения" и нажать OK (см. мой пример ниже 👇).

Смотрим историю вкл. ПК за последние сутки

Теперь внимательно смотрим список событий: если вы их отфильтровали — список не будет большим. В первую очередь нас интересуют события "Power..." — в моем примере ниже (👇) показано, что кто-то вывел мой ПК в 7:59 по Москве...

Могли ли вы в это время использовать компьютер

Собственно, время, когда работал ПК мы уже знаем...

*

👉 Совет 2: смотрим документы и файлы, с которыми недавно работали

По умолчанию Windows помнит обо всех документах и файлах, которые вы недавно открывали (это делается с целью ускорения открытия файлов, с которыми часто работаете).

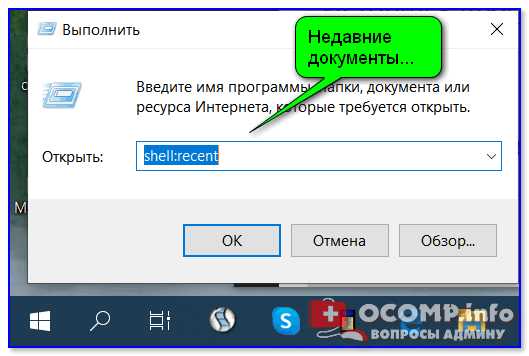

Чтобы посмотреть этот список (недавних документов*) — нажмите Win+R, и используйте команду shell:recent.

shell:recent - недавние документы

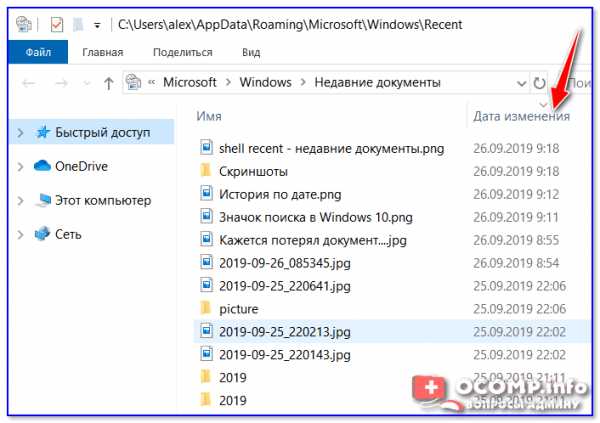

Далее у вас откроется системный каталог, в котором вы сможете отсортировать по дате изменения все файлы — ну и сравнить, с вашими рабочими часами за ПК (а заодно и узнаете, какими документами интересовались "гости" 😉).

Недавние документы отсортированные по дате

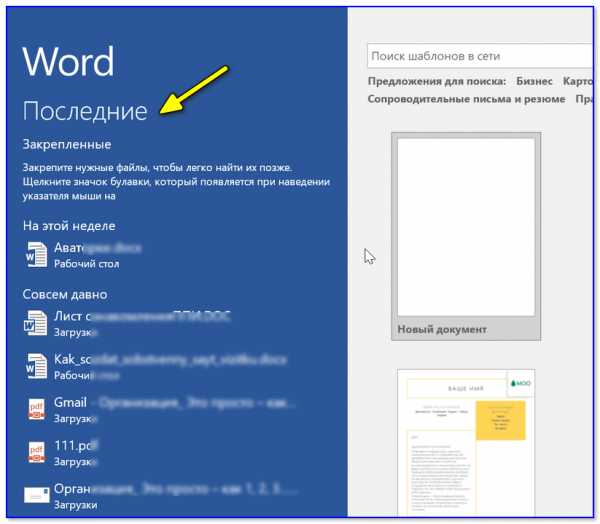

Кстати, обратите внимание, что Word и Excel тоже при запуске показывают документы, которые недавно были открыты (если у вас хорошая память и внимательность - возможно вы заметите и те документы, которые сами не открывали 👇).

Word - последнее!

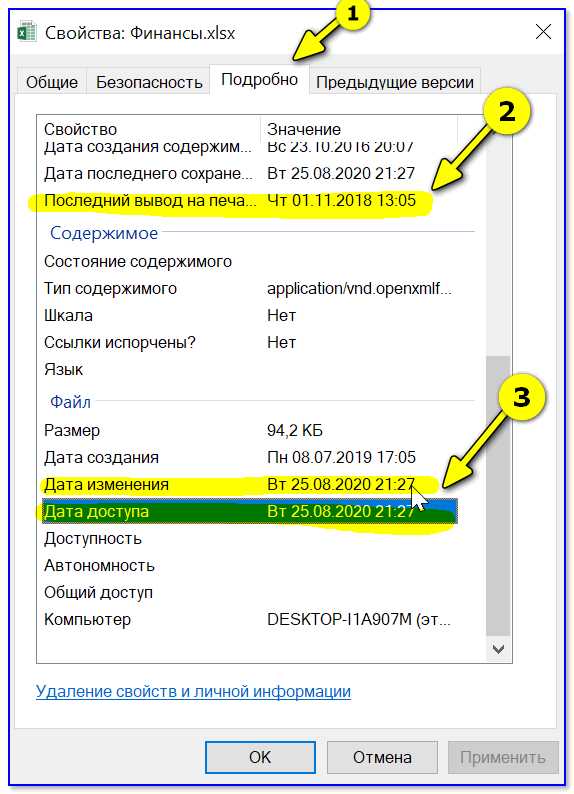

Ну и не могу не отметить, что если вы откроете свойства файла — то во вкладке "Подробно" проводник вам сможет подсказать даты доступа, печати и изменения документа.

Свойства документа

👉 В помощь!

Как посмотреть недавно открытые файлы в ОС Windows 10 (никак не могу найти вчерашний документ...)

*

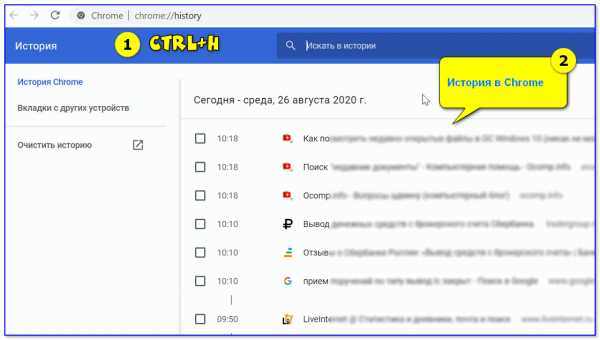

👉 Совет 3: анализируем историю посещений в браузере

Одна из самых популярных программ для работы в сети интернет, разумеется, браузер. И вполне вероятно, что если кто-то сидел за вашим ПК/ноутбуком — ему (вероятно) мог он понадобиться...

Чтобы открыть историю посещений (журнал посещений) - в большинстве браузеров достаточно нажать сочетание кнопок Ctrl+H (работает в Chrome, Firefox, Opera...).

Кстати, в Chrome можно также перейти на страничку: chrome://history/

Ctrl+H — открыть историю

После, в журнале указываете нужную дату и уточняете какие сайты просматривались... 👌 (Кстати, многие пользуются соц. сетями — а значит можно будет быстро узнать кто заходил на свой профиль!).

👉 В помощь!

1) Как посмотреть историю посещения сайтов, даже если она удалена

2) Как очистить историю посещения сайтов, чтобы нельзя было восстановить! Удаление всего кэша браузеров

*

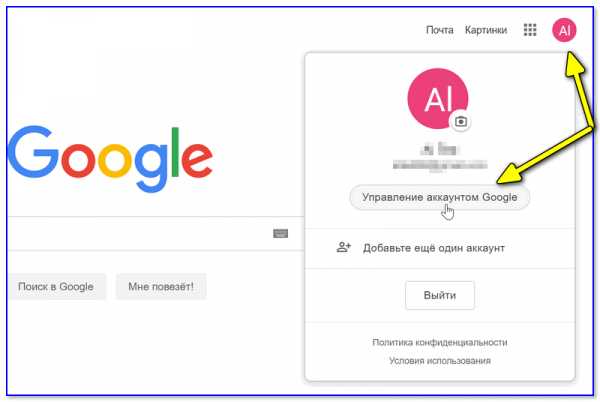

👉 Совет 4: проверяем свой профиль Google

Кстати, если незваный "гость" на ПК пользовался сервисами Google — то вероятно вы сможете узнать, например, что он искал в поисковой системе (еще один "плюсик" к пакету информации 😉). Благо, что по умолчанию Google всю эту информацию собирает и "откладывает"...

Как это проверить: зайти на главную страничку Google, кликнуть по значку своего профиля и выбрать "Управление аккаунтом Google".

Профиль Google (браузер Chrome)

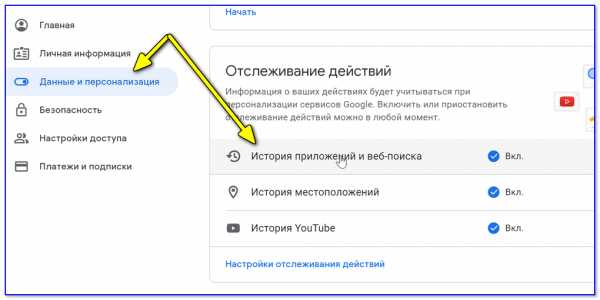

После перейти во вкладку "Данные и персонализация / история приложений и веб-поиска".

Далее "проматываете" до нужной даты и смотрите, какие поисковые запросы были сделаны... 👌

Данные и персонализация - история поиска

*

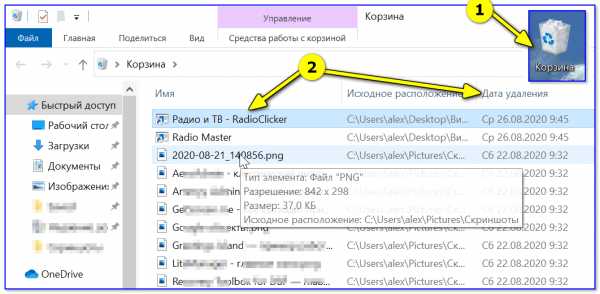

👉 Совет 5: просматриваем корзину, каталог загрузок

Многие пользователи (чаще всего) не обращают внимание на системные "каталоги": "Загрузки" и "Корзина". А ведь в них могут остаться определенные файлы и документы, с которыми работали за ПК.

Папку "загрузки" можно открыть, нажав на Win+R, и использовав в меню "Выполнить" команду: shell:downloads.

Загрузки

Чтобы открыть корзину (даже если ее значка нигде нет): нажмите Win+R, и используйте команду Shell:RecycleBinFolder.

Просматриваем корзину

*

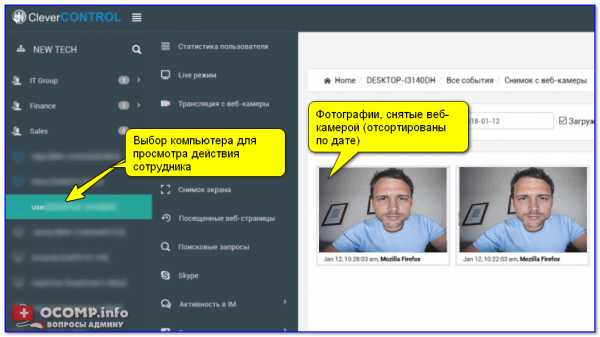

👉 Совет 6: как поймать с поличным «тайного работника» за вашим ПК

«Попался, который кусался!»

На мой взгляд, самый простой способ это сделать — воспользоваться спец. программами для контроля сотрудников (например, Clever Control). Примечание: таких программ много, я просто привел одну из них.

Установка у Clever Control простая и интуитивно понятная, в процессе работы она будет незаметно фиксировать всё в спец. журнал (в т.ч. и делать снимки с веб-камеры, запоминать работающие программы, и т.д., в зависимости от ваших настроек).

Clever Control — одна из программ для контроля сотрудников (узнали, кто сидел за ПК!)

Т.е. о том, что вы ее установили к себе на ПК, и что она работает — никто не узнает, а просматривать что творится за вашей системой вы сможете в любое удобное для вас время (даже не находясь возле нее (прим.: с другого компьютера)).

Таким образом вы сможете узнать кто и что делает за вашим ПК, причем так, что "виновник" даже не узнает о том, что он "попался"... 😉

*

На сим пока всё... Удачи!

👋

Полезный софт:

- Видео-Монтаж

Отличное ПО для начала создания своих собственных видеороликов (все действия идут по шагам!).

Видео сделает даже новичок!

- Ускоритель компьютера

Программа для очистки Windows от мусора (ускоряет систему, удаляет мусор, оптимизирует реестр).

Другие записи:

4 способа узнать, пользовался ли кто-то компьютером в ваше отсутствие

Если у вас есть подозрения, что кто-то пользовался вашим компьютером втайне от вас, то это можно легко проверить. Это может понадобиться как дома, так и на работе. Существует несколько способов проверить, когда включался компьютер, в том числе с помощью сторонних программ.

Фото: Depositphotos

Как узнать, когда включали и выключали компьютер

Проще всего воспользоваться встроенным приложением «Просмотр событий». Зайдите в поиск через меню «Пуск» и наберите название программы. Если так найти не получилось, то кликните правой кнопкой мыши по ярлыку «Этот компьютер» и выберите «Управление». Далее, в левой части экрана выберите «Просмотр событий».

Ищите папку «Журналы Windows» на левой панели. Затем выберите пункт «Система».

Теперь нужно оставить только те события, которые нас интересуют. Для этого кликните правой кнопкой мыши на пункте «Система» и выберите «Фильтр текущего журнала» или же найдите фильтр на панели в правой части окна программы.

В окне фильтра нужно совершить всего одно действие. В поле «Источники событий» найдите пункт Winlogon. Поставьте галочку и подтвердите свой выбор.

В журнале останутся только записи о входе и выходе из системы. На основании этого уже можно понять, когда компьютер включали и выключали. Если запись показывает время, когда вы не пользовались компьютером, значит, это сделал кто-то другой.

Здесь отображается активность всех пользователей. То есть если на компьютере несколько учетных записей, то в списке они будут указаны вперемешку.

В качестве альтернативы можно использовать стороннюю программу. Это проще и не придется заходить в системные настройки системы. Скачайте бесплатную программу TurnedOnTimesView. У нее есть русскоязычный интерфейс, но его нужно устанавливать отдельно. Файл локализации нужно скинуть в папку с программой.

Первая колонка показывает время включения, вторая — выключения.

Как узнать, какие программы и файлы открывались

Через события Windows можно увидеть и другие действия пользователя. Однако представлены они в неудобном виде: кроме пользовательских программ отображаются еще и многочисленные системные процессы. Некоторую информацию можно посмотреть в реестре системы, куда мы не рекомендуем заходить неопытным пользователям. Поэтому гораздо проще использовать сторонние программы.

Работа с программами предельно проста. Откройте архив и запустите исполняемый файл (с расширением .exe).

Будем использовать программы LastActivityView и ExecutedProgramsList. Они берут данные из уже упомянутого реестра и журнала Windows, поэтому сразу покажут всю картину. А не только то, что было сделано после установки.

Благодаря иконкам сразу можно понять, что недавно открывался архиватор.

Хорошо, что программа не только показывает, что было запущено, но и какой именно файл был открыт. Не забывайте, что в выдаче присутствуют и системные процессы, которые могли обращаться к файлам. Но если, к примеру, был открыт фильм в медиаплеере, то это точно дело рук пользователя.

Рекомендуем пользоваться сразу всеми инструментами, чтобы избежать ошибок. Убедитесь, что вы проверяете именно тот промежуток, когда компьютер использовался не вами.

Проверить историю браузера

Историю браузера легко почистить, поэтому вряд ли кто-то будет оставлять такие очевидные улики. Кроме того, в режиме инкогнито история тоже не сохраняется. Но если «нарушитель» плохо разбирается в компьютерах, то вероятность найти запросы все же есть.

Еще как вариант можно проверить поисковые запросы, которые хранятся в аккаунте Google. Как это сделать, мы подробно рассказали в материале «Как удалить историю поисковых запросов в Google».

Кроме того, даже если кто-то и почистил историю, он вполне мог стереть заодно и ваши запросы. Обращайте на это внимание.

Удаленные файлы и корзина

Еще один маловероятный вариант. После удаления файлов корзину, скорее всего, почистят. Учитывая, что удалять можно отдельные файлы, при этом ваши останутся висеть в корзине, заметить такие действия нельзя. Можно попробовать воспользоваться программами для восстановления данных, например Recuva. Она найдет удаленные файлы, и вы сможете увидеть, что именно удаляли без вашего ведома.

Это тоже интересно:

Как удалить историю поисковых запросов в Google

Как восстановить фотографии на Android

Во время загрузки произошла ошибка.Хотите получать новости по теме?

Как узнать, какие папки доступны по сети (расшарены) в Windows

Приветствую!

Приветствую!

Локальная сеть позволяет объединить множество компьютеров. А на компьютере, в свою очередь, можно дать разрешение на доступ к тем или иным папкам и файлам, что становятся доступны всем пользователям (или некоторым – зависит от настройки) в локальной сети.

Однако может возникнуть и другая задача – наглядно посмотреть в виде общего списка, к каким именно файлам и папкам предоставлен доступ по сети. Естественно, с возможностью управления, дабы можно было быстро отозвать разрешение на ту или иную папку или файл.

И такая возможность существует в Windows, приём независимо от того, какая версия используется. Одинаково быстро можно посмотреть данную информацию как в по сей день популярной ОС Windows 7, так и в 10 версии, что является последней и наиболее актуальной версией.

И далее мы детально рассмотрим, как осуществить просмотр папок и файлов, к которым предоставлен доступ по локальной сети.

Выясняем, к каким папкам и файлам компьютера предоставлен доступ по сети, управление доступом

Для получения данной информации в наглядном виде, мы откроем соответствующее системное окно, именуемое «Управление компьютером», в котором также имеется возможность быстро отменить доступ к той или иной папке\файлу по сети.

- Чтобы вызвать данное окно, необходимо в первую очередь нажать комбинацию клавиш Win + R на клавиатуре. Будет открыто миниатюрное окно, в котором присутствует строка для ввода команд. В неё необходимо ввести команду «compmgmt.msc» (без кавычек) и нажать по кнопке OK, что расположена там же чуть ниже.

- Будет отрыто необходимое нам окно. В левой его части располагаются пункты древовидного меню, там необходимо нажать по пункту Общие папки и далее в раскрывшемся списке Общие ресурсы.

- В правой части окна вы увидите список из открытых для доступа по сети файлов и папок.

Дабы прекратить доступ к любой папке или файлу по сети, необходимо выделить его в списке и кликнуть правой клавишей мышки, в появившемся контекстном меню выбрать Прекратить общий доступ.

Обратите внимание, что в списке отображены корневые и системные директории – эти предопределённые разрешения, которые используются самой системой, для административных целей, они не доступны по сети. Если щёлкнуть двойным щелчком мыши по предопределённому разрешённому по сети ресурсу, то высветится соответствующее уведомление.

Вот мы и выяснили, как быстро открыть окно, в котором в виде списка представлены все директории и файлы, к которым на компьютере открыт доступ по локальной сети. Естественно, там же можно практически моментально имеющиеся разрешения отозвать, запретив сетевой доступ к объекту.

Как просмотреть открытые файлы в Windows Server (2008, 2012 и 2016)

Бывают случаи, когда файл открыт на сервере Windows, и вам нужно посмотреть, какой пользователь или процесс открыл его. Эти открытые файлы могут быть заблокированы и препятствовать редактированию пользователями, вызывать ошибки при обновлении программного обеспечения, задерживать перезагрузку и т. Д.

В этой статье я покажу вам, как быстро просмотреть открытые файлы на сервере Windows и рабочих станциях.

Оба метода используют встроенные инструменты Windows и работают в большинстве версий Windows (я тестировал это на Server 2008, 2012, 2016 и Windows 10).

Видеоурок

Если вам не нравятся видео или вам нужна дополнительная информация, продолжайте читать.

Рекомендуемый инструмент: Анализатор разрешений SolarWinds

Теперь вы можете быстро увидеть, КТО имеет разрешение на ЧТО, и ответить на вопросы, которые отнимают ваше время и терпение.

SolarWinds FREE Permission Analyzer определит действующие разрешения NTFS пользователя для доступа к конкретному файлу, папке или общему сетевому ресурсу.Результаты отображаются на изящной панели инструментов рабочего стола.

Загрузите БЕСПЛАТНУЮ копию анализатора разрешений

Метод 1. Использование управления компьютером для просмотра общих файлов / папок

Этот первый метод используется для просмотра открытых файлов в общей папке. Это лучший способ устранения проблем с заблокированными файлами, которые пользователи оставили открытыми. Если вам нужно узнать, в каком процессе открыт файл, воспользуйтесь методом 2.

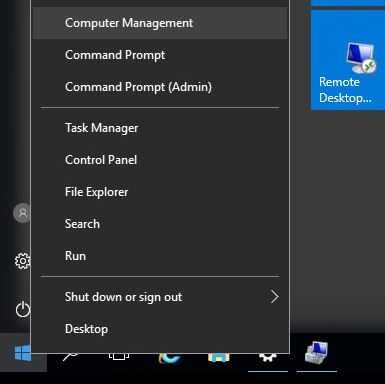

Шаг 1: Щелкните правой кнопкой мыши меню «Пуск» и выберите «Управление компьютером»

Другой способ получить доступ к управлению компьютером - ввести команду compmgmt.msc в поле поиска меню «Пуск».

Вам нужно будет открыть эту консоль на компьютере или сервере, на котором есть общая папка. Например, у меня есть сервер с именем file1 с общей папкой HR. Чтобы увидеть открытые файлы на этом общем ресурсе, мне нужно будет открыть консоль управления компьютером с сервера file1.

Шаг 2: Щелкните Общие папки, затем щелкните открытые файлы

Теперь я вижу, что у пользователя rallen есть папка HR и файл adpro.txt открытый.

При необходимости я могу щелкнуть файл правой кнопкой мыши и выбрать «Закрыть открытый файл». Это то, что нужно сделать, когда файл заблокирован.

Это все для метода 1.

Если вам нужно проверить, у кого есть разрешения на доступ к файлу или папке, ознакомьтесь с моим руководством Как просмотреть действующие разрешения NTFS.

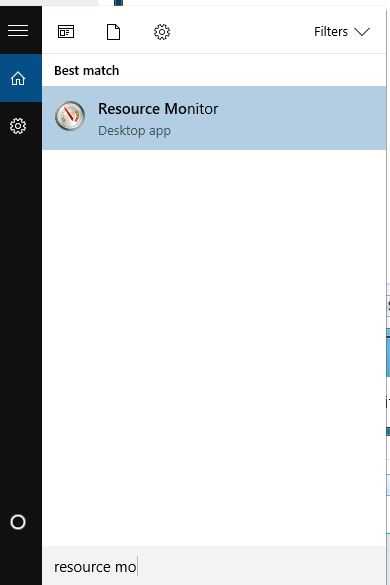

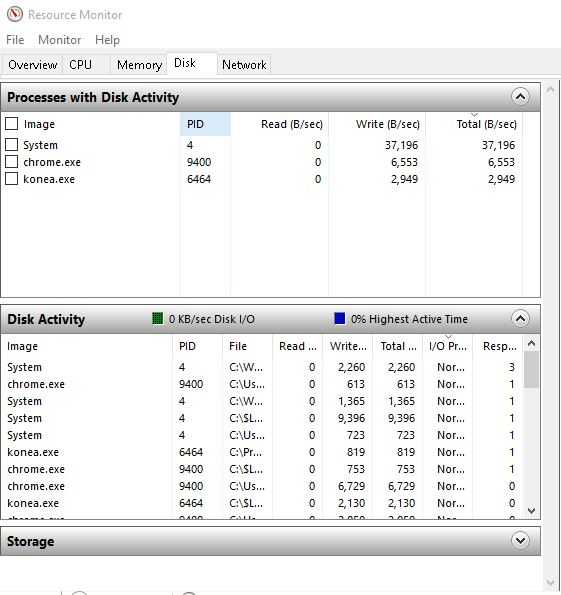

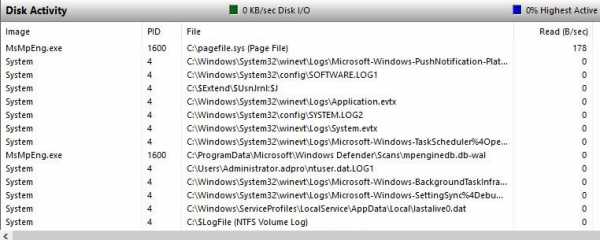

Методы 2: просмотр сведений о процессе и файле с помощью монитора ресурсов

Шаг 1: Введите монитор ресурсов в поле поиска меню «Пуск»

Это самый быстрый способ доступа к монитору ресурсов.

Другой вариант - открыть диспетчер задач, щелкнуть вкладку производительности и затем щелкнуть «Открыть монитор ресурсов».

Шаг 2: Щелкните вкладку диска в мониторе ресурсов

Теперь, когда у меня открыт монитор ресурсов, мне просто нужно щелкнуть вкладку диска.

Теперь я могу видеть всевозможные подробности о дисковой активности, такие как открытие файлов, PID, чтение и запись байтов в секунду и многое другое.

Вы можете перемещать столбцы, чтобы видеть полный путь к файлу.

Если у вас много активности на диске, остановите мониторинг в реальном времени, чтобы вы могли просмотреть активность открытых файлов.

Чтобы остановить мониторинг в реальном времени, перейдите в режим мониторинга, затем выберите «Остановить мониторинг».

Если вам понравилась эта статья, то, пожалуйста, подпишитесь на наш канал YouTube для получения дополнительных руководств по Active Directory.

Рекомендуемый инструмент: SolarWinds Server & Application Monitor

Эта утилита была разработана для мониторинга Active Directory и других важных служб, таких как DNS и DHCP.Он быстро обнаруживает проблемы с контроллером домена, предотвращает сбои репликации, отслеживает неудачные попытки входа в систему и многое другое.

Что мне больше всего нравится в SAM, так это простая в использовании панель управления и функции предупреждений. Он также имеет возможность контролировать виртуальные машины и хранилище.

Загрузите бесплатную пробную версию здесь

.Как обмениваться файлами по беспроводной сети

Блоги, How To's 2 Автор Карисса Блеген · 11 марта 2014 г.

Блоги, How To's 2 Автор Карисса Блеген · 11 марта 2014 г. Люди в основном покупают маршрутизаторы для создания сети Wi-Fi для своего дома или малого бизнеса, но они не всегда знают, что при установке маршрутизатора они также создают локальную сеть, или LAN, что позволяет подключенные устройства для обмена указанными файлами или папками по сети.Локальная сеть по определению предоставляет сетевые возможности группе компьютеров в одной сети и полезна для совместного использования ресурсов, таких как файлы, принтеры, игры и многое другое.

Итак, как максимально эффективно использовать локальную сеть? Что ж, если вы хотите обмениваться файлами по сети, выполните следующие простые шаги, чтобы начать работу.

для Windows

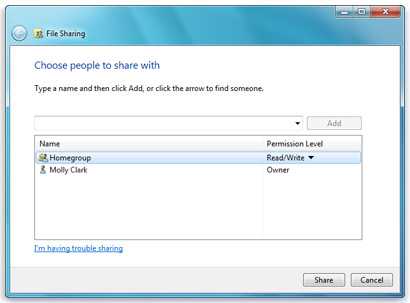

Совместное использование файлов и папок в домашней группе

- Щелкните правой кнопкой мыши элемент, которым хотите поделиться, а затем выберите «Поделиться».

- Выберите один из следующих вариантов:

- Домашняя группа (чтение) - Этот параметр предоставляет доступ к элементу всей вашей домашней группе, но люди в вашей домашней группе могут только открывать элемент и не могут изменять или удалять его.

- Домашняя группа (чтение / запись) - этот параметр предоставляет доступ к элементу всей вашей домашней группе и позволяет им открывать, изменять и / или удалять его.

- Определенные люди - этот параметр открывает мастер общего доступа к файлам, который позволяет выбрать отдельных людей для обмена элементами.

- Когда вы закончите добавлять людей, нажмите «Поделиться». Если вам будет предложено ввести пароль администратора или подтверждение, введите пароль или предоставьте подтверждение.

- После того, как вы получите подтверждение о предоставлении доступа к вашему элементу, вы можете сообщить людям, которым вы предоставили доступ, отправив им электронное письмо.

- Когда вы закончите, нажмите «Готово».

Доступ к общим файлам

- Щелкните Пуск, а затем щелкните свое имя пользователя.

- На левой панели в разделе «Домашняя группа» щелкните учетную запись пользователя, файлы которого вы хотите получить.

- В списке файлов дважды щелкните папку, к которой вы хотите получить доступ, а затем выберите элементы, которые хотите открыть или просмотреть.

Щелкните здесь, чтобы получить информацию о том, как предоставить общий доступ к файлам и папкам, скопировав или переместив их в одну из общих папок, например Public Music или Public Pictures.

Щелкните здесь, чтобы получить информацию о том, как предоставить общий доступ к файлам и папкам, скопировав или переместив их в одну из общих папок, например Public Music или Public Pictures.

для Mac

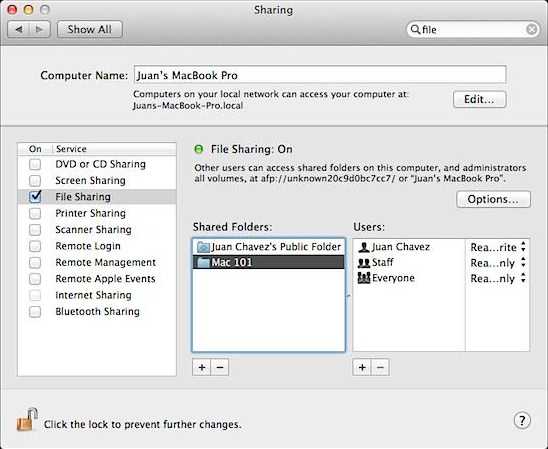

Совместное использование файлов и папок

- Настройки открытого общего доступа

- Войдите в систему с учетной записью администратора.

- В меню Apple выберите «Системные настройки».

- Введите Общий доступ к файлам в поле поиска «Системные настройки» и нажмите «Ввод».

- Под списком общих папок нажмите кнопку «Добавить» (или +).

- Найдите папку, которой хотите поделиться. Чтобы выбрать несколько папок, нажмите и удерживайте клавишу Shift, выбирая папки с помощью мыши.

- Повторите этот процесс для всех папок, к которым вы хотите предоставить общий доступ

Доступ к общим файлам

- На Mac с общим доступом откройте «Настройки общего доступа» и выберите «Общий доступ к файлам».Адрес отображается под индикатором «Общий доступ к файлам: включен» и выглядит примерно так: afp: //17.212.167.33/

- В Finder выберите «Перейти»> «Подключиться к серверу».

- Введите сетевой адрес компьютера или сервера в поле Адрес сервера.

- Щелкните Подключить.

- При необходимости введите свое имя пользователя и пароль и выберите тома сервера или общие папки.

- Чтобы упростить подключение к компьютеру в будущем, выберите «Запомнить этот пароль в моей связке ключей», чтобы добавить свое имя пользователя и пароль для компьютера в связку ключей.

Теперь, когда вы можете обмениваться файлами по локальной сети, прочтите этот блог о других хитростях, которые использует ваш маршрутизатор.

Карисса Блеген

В D-Link с 2006 года Карисса - это самопровозглашенная «Википедия D-Link», которая с радостью принимает образ «сумасшедшей кошачьей леди» и с нетерпением ждет того дня, когда ей будет принадлежать ранчо, до краев заполненное кошками и котятами.Карисса очень любит писать, что, по ее мнению, идет рука об руку с ее любовью к чтению, которая, в свою очередь, идет рука об руку с ее любовью ко сну. Когда она не пишет, не читает и не спит, она делает микстейпы для нескольких счастливчиков.

.файловый сервер | Что такое файловый сервер и как он работает?

Для многих компаний использование файлового сервера стоит рассмотреть по ряду причин. Во-первых, конечно, есть преимущество централизованности , которое гарантирует, что каждый авторизованный участник сети может получить доступ к сохраненным файлам. Это делает возможной совместной работы с этими файлами. Конфликты между различными версиями документа можно практически исключить, поскольку определенные действия, такие как редактирование или удаление, блокируются для других пользователей, как только вы открываете файл.Если вместо этого пользователям придется совместно использовать нужные файлы в своей системе или передавать их с помощью съемных носителей, это потребует значительно больше времени и усилий, и, скорее всего, приведет к разным версиям файлов.

Еще одно ключевое преимущество использования файловых серверов состоит в том, что они снимают нагрузку на клиентские ресурсы . За исключением личных документов, практически все бизнес-файлы и резервные копии могут храниться на файловом сервере, в зависимости от того, как компания желает использовать файловый репозиторий.И при правильной организации (включающей каталоги, папки и т. Д.) Пользователи автоматически автоматически получают гораздо лучший обзор всей инвентаризации файлов .

Если файловый сервер настроен для удаленного доступа через Интернет, файлы также будут доступны на ходу - во многом как онлайн-хранилище. Но в отличие от облачного решения компания всегда сохраняет контроль над файлами и их безопасностью. Это явное преимущество перед решениями сторонних производителей.

Обзор преимуществ файлового сервера:

- Простая организация всей инвентаризации файлов

- Высокая степень ясности

- Удобный обмен файлами

- Совместная работа без конфликтов версий

- Разгрузка клиентских компьютеров (возможно практически неограниченное хранилище)

- Возможен удаленный доступ через WebDAV, (S) FTP или SCP

- Защита данных и безопасность в ваших руках

CCNA 4 Connecting Networks v6.0 - ответы на экзамен CN Chapter 1 2019

Как найти: Нажмите «Ctrl + F» в браузере и введите любую формулировку вопроса, чтобы найти этот вопрос / ответ.

ПРИМЕЧАНИЕ. Если у вас есть новый вопрос по этому тесту, прокомментируйте список вопросов и множественный выбор в форме под этой статьей. Мы обновим для вас ответы в кратчайшие сроки. Спасибо! Мы искренне ценим ваш вклад в наш сайт.

- Небольшая компания с 10 сотрудниками использует одну локальную сеть для обмена информацией между компьютерами. Какой тип подключения к Интернету подойдет этой компании?

- частные выделенные линии через местного поставщика услуг

- коммутируемое соединение, предоставляемое местным поставщиком услуг телефонной связи

- Виртуальные частные сети, которые позволят компании легко и безопасно подключаться к сотрудникам

- широкополосная услуга, такая как DSL, через местного поставщика услуг *

Explain:

Для этого небольшого офиса подходящее подключение к Интернету будет через общую широкополосную услугу, называемую цифровой абонентской линией (DSL), которую можно получить у местного поставщика телефонных услуг.При таком небольшом количестве сотрудников пропускная способность не представляет серьезной проблемы. Если бы компания была больше, с филиалами в удаленных местах, частные линии были бы более подходящими. Виртуальные частные сети будут использоваться, если у компании есть сотрудники, которым необходимо подключиться к компании через Интернет.

- Какой сетевой сценарий потребует использования WAN?

- Во время путешествия сотрудникам необходимо подключиться к корпоративному почтовому серверу через VPN. *

- Сотрудникам филиала необходимо предоставить общий доступ к файлам в головном офисе, который находится в отдельном здании в той же сети кампуса.

- Сотрудникам необходим доступ к веб-страницам, которые размещены на корпоративных веб-серверах в DMZ в их здании.

- Рабочие станции сотрудников должны получать динамически назначаемые IP-адреса.

Explain:

Когда в командировке сотрудникам необходимо подключиться к корпоративному почтовому серверу через WAN-соединение, VPN создаст безопасный туннель между портативным компьютером сотрудника и корпоративной сетью через WAN-соединение. Получение динамических IP-адресов через DHCP - это функция связи в локальной сети.Обмен файлами между отдельными зданиями в корпоративном кампусе осуществляется через инфраструктуру LAN. DMZ - это защищенная сеть внутри корпоративной инфраструктуры LAN.

- Какое утверждение описывает характеристику WAN?

- WAN работает в той же географической области, что и LAN, но имеет последовательные каналы.

- WAN обеспечивает подключение конечных пользователей к магистральной сети университетского городка.

- Сети WAN принадлежат поставщикам услуг.*

- Все последовательные каналы считаются подключениями WAN.

Объяснение:

Глобальные сети используются для соединения корпоративной локальной сети с локальными сетями удаленных филиалов и удаленными компьютерами. WAN принадлежит поставщику услуг. Хотя подключения к глобальной сети обычно выполняются через последовательные интерфейсы, не все последовательные каналы подключены к глобальной сети. LAN, а не WAN, обеспечивают сетевое соединение конечных пользователей в организации.

- Какие два распространенных типа технологий WAN с коммутацией каналов? (Выберите два.)

- ISDN *

- DSL

- PSTN *

- Банкомат

- Frame Relay

Explain:

Двумя наиболее распространенными типами технологий WAN с коммутацией каналов являются коммутируемая телефонная сеть общего пользования (PSTN) и цифровая сеть с интегрированными услугами (ISDN). Frame Relay и ATM - это технологии WAN с коммутацией пакетов. DSL - это технология WAN, которая предлагает широкополосный доступ в Интернет.

- Какие два устройства необходимы, когда цифровая выделенная линия используется для обеспечения соединения между клиентом и поставщиком услуг? (Выберите два.)

- коммутируемый модем

- сервер доступа

- ДСУ *

- Коммутатор уровня 2

- CSU *

Объясните:

Цифровые выделенные линии требуют блока обслуживания канала (CSU) и блока обслуживания данных (DSU). Сервер доступа концентрирует коммутируемый модем для коммутируемой и исходящей связи пользователей. Модемы с коммутируемым доступом используются для временного использования аналоговых телефонных линий для передачи цифровых данных.Коммутатор уровня 2 используется для подключения к локальной сети.

- Что требуется для сети с коммутацией пакетов без установления соединения?

- Полная адресная информация должна содержаться в каждом пакете данных. *

- Виртуальный канал создается на время доставки пакета.

- Сеть заранее определяет маршрут для пакета.

- Каждый пакет должен содержать только идентификатор.

Explain:

Система, ориентированная на установление соединения, заранее определяет сетевой путь, создает виртуальный канал на время доставки пакета и требует, чтобы каждый пакет содержал только идентификатор.Сеть с коммутацией пакетов без установления соединения, такая как Интернет, требует, чтобы каждый пакет данных содержал адресную информацию. - В чем преимущество технологии с коммутацией пакетов перед технологией с коммутацией каналов?

- Сети с коммутацией пакетов не требуют дорогостоящего постоянного подключения к каждой конечной точке.

- Сети с пакетной коммутацией могут эффективно использовать несколько маршрутов внутри сети поставщика услуг. *

- Сети с коммутацией пакетов менее чувствительны к дрожанию, чем сети с коммутацией каналов.

- Сети с коммутацией пакетов обычно имеют меньшую задержку, чем сети с коммутацией каналов.

Объяснение:

Коммутация пакетов не требует установления канала и может маршрутизировать пакеты через совместно используемую сеть. Стоимость коммутации пакетов ниже, чем коммутации каналов. - Новой корпорации нужна сеть передачи данных, которая должна отвечать определенным требованиям. Сеть должна обеспечивать дешевое подключение продавцов, разбросанных по большой географической территории.Какие два типа инфраструктуры WAN соответствуют требованиям? (Выберите два.)

- частная инфраструктура

- общественная инфраструктура *

- спутник

- Интернет *

- посвященный

Объясните:

VPN через Интернет обеспечивают недорогие и безопасные соединения с удаленными пользователями. VPN развертываются в общественной инфраструктуре Интернета. - Что такое волоконно-оптическая технология передачи данных на большие расстояния, которая поддерживает SONET и SDH и назначает входящие оптические сигналы на определенные длины волн света?

Объяснение:

ISDN (цифровая сеть с интегрированными услугами), ATM (режим асинхронной передачи) и MPLS (многопротокольная коммутация по меткам) не описывают оптоволоконные технологии. - Какие два распространенных стандарта для оптоволоконных сетей с высокой пропускной способностью? (Выберите два.)

Объяснение:

ATM (асинхронный режим передачи) - это технология уровня 2. ANSI (Американский национальный институт стандартов) и ITU (международный союз электросвязи) являются организациями по стандартизации. - Какая технология WAN основана на сотовой связи и хорошо подходит для передачи голосового и видеотрафика?

- VSAT

- Frame Relay

- ISDN

- Банкомат *

Объяснение:

ATM - это архитектура на основе ячеек.Маленькие и фиксированные соты хорошо подходят для передачи голосового и видеотрафика, поскольку этот трафик не терпит задержек. Видео- и голосовой трафик не должен ждать передачи больших пакетов данных. ISDN - это коммутация каналов. Frame Relay и VSAT имеют коммутацию пакетов. - Какие две технологии используют сеть PSTN для подключения к Интернету? (Выберите два.)

- МПЛС

- Банкомат

- дозвон *

- Frame Relay

- ISDN *

Объяснение:

Коммутируемый доступ и ISDN используют сеть PSTN для обеспечения подключения к глобальной сети.ATM, MPLS и Frame Relay требуют, чтобы поставщики услуг создали определенное сетевое облако для поддержки каждой технологии. - Компании необходимо соединить несколько филиалов в мегаполисе. Сетевой инженер ищет решение, которое обеспечивает высокоскоростной конвергентный трафик, включая голос, видео и данные в одной сетевой инфраструктуре. Компания также хочет легкой интеграции с существующей инфраструктурой локальной сети в своих офисах. Какую технологию следует рекомендовать?

- Frame Relay

- ISDN

- VSAT

- Ethernet WAN *

Объяснение:

Ethernet WAN использует множество стандартов Ethernet и легко подключается к существующим локальным сетям Ethernet.Он обеспечивает коммутируемую сеть уровня 2 с высокой пропускной способностью, способную управлять данными, голосом и видео в одной инфраструктуре. ISDN, хотя и может поддерживать голос и данные, не обеспечивает высокой пропускной способности. VSAT использует спутниковую связь для установления частного WAN-соединения, но с относительно низкой пропускной способностью. Использование VSAT, ISDN и Frame Relay требует определенных сетевых устройств для подключения к WAN и преобразования данных между LAN и WAN. - Какое решение может обеспечить доступ к Интернету в удаленных местах, где нет обычных услуг WAN?

- WiMAX

- VSAT *

- Ethernet

- муниципальный Wi-Fi

Объясните:

VSAT обеспечивает доступ в Интернет через спутники, что является решением для удаленных районов.WiMAX и муниципальный Wi-Fi используются для подключения к Интернету в мегаполисе. Ethernet - это технология LAN. - Какая технология WAN устанавливает выделенное постоянное двухточечное соединение между двумя сайтами?

- Банкомат

- Frame Relay

- ISDN

- выделенных линий *

Explain:

Арендованный канал устанавливает постоянное выделенное двухточечное соединение между двумя сайтами.ATM имеет коммутацию ячеек. ISDN - это коммутация каналов. Frame Relay - это пакетная коммутация. - Заказчику требуется подключение к глобальной сети WAN, обеспечивающее высокоскоростную выделенную полосу пропускания между двумя сайтами. Какой тип подключения к глобальной сети лучше всего удовлетворит эту потребность?

- МПЛС

- Ethernet WAN *

- сеть с коммутацией каналов

- сеть с коммутацией пакетов

Explain:

MPLS может использовать различные базовые технологии, такие как T- и E-Carriers, Carrier Ethernet, ATM, Frame Relay и DSL, каждая из которых поддерживает более низкие скорости, чем Ethernet WAN.Ни сеть с коммутацией каналов, такая как телефонная сеть общего пользования (PSTN) или цифровая сеть с интеграцией услуг (ISDN), ни сеть с коммутацией пакетов, не считаются высокоскоростными. - Какая функция используется при подключении к Интернету с помощью DSL?

- DSLAM *

- LTE

- CMTS

- IEEE 802.16

Объясните:

Long-Term Evolution (LTE) используется в сотовых сетях.IEEE 802.16 используется сетями WiMAX, которые предоставляют услуги высокоскоростной широкополосной беспроводной связи. Терминальная система кабельного модема (CMTS) используется в кабельных сетях. Мультиплексор доступа DSL (DSLAM) используется в местоположении интернет-провайдера для подключения нескольких абонентских линий к сети провайдера. - Какой способ подключения лучше всего подходит для корпоративного сотрудника, который работает дома два дня в неделю, но нуждается в безопасном доступе к внутренним корпоративным базам данных?

Explain:

VPN используются компаниями для связи между узлами и удаленными пользователями для безопасного подключения к корпоративной сети с помощью клиентского программного обеспечения VPN. - Какая беспроводная технология обеспечивает доступ в Интернет через сотовые сети?

- LTE *

- муниципальный Wi-Fi

- спутник

- WiMAX

Объясните:

LTE или LongTerm Evolution - это технология сотового доступа четвертого поколения, которая поддерживает доступ в Интернет. - Домашний пользователь живет в пределах 10 миль (16 километров) от сети Интернет-провайдера.Какой тип технологии обеспечивает высокоскоростную широкополосную связь с беспроводным доступом для этого домашнего пользователя?

- муниципальный Wi-Fi

- DSL

- WiMAX *

- 802,11

Объясните:

WiMAX предоставляет услуги высокоскоростной широкополосной связи с беспроводным доступом и обеспечивает широкое покрытие. Муниципальный Wi-Fi используется для экстренных служб, таких как пожарная служба и полиция. DSL - это проводное решение. 802.11 - это решение для беспроводной локальной сети. - Какую технологию рекомендуется использовать в инфраструктуре общедоступной глобальной сети, когда филиал подключен к корпоративному сайту?

- VPN *

- Банкомат

- ISDN

- муниципальный Wi-Fi

Объяснение:

ISDN и ATM - это технологии уровня 1 и 2, которые обычно используются в частных глобальных сетях.Муниципальный Wi-Fi - это технология беспроводной общедоступной глобальной сети. Корпоративные коммуникации по общедоступным глобальным сетям должны использовать VPN для безопасности. - Что может вызвать уменьшение доступной полосы пропускания при кабельном широкополосном соединении?

- подтвержденная скорость передачи информации

- количество абонентов *

- удаленность от центрального офиса провайдера

- ячейки меньшего размера

Explain:

Поскольку локальные абоненты используют одну и ту же полосу пропускания кабеля, по мере того, как к услуге присоединяется все больше абонентов кабельного модема, доступная пропускная способность может уменьшаться. - Какое оборудование необходимо интернет-провайдеру для подключения к Интернету через кабельное телевидение?

- сервер доступа

- CMTS *

- CSU / DSU

- DSLAM

Explain:

Оборудование, расположенное в офисе поставщика услуг кабельного телевидения, система оконечной нагрузки кабельного модема (CMTS), отправляет и принимает сигналы цифрового кабельного модема по кабельной сети для предоставления услуг Интернета абонентам кабельного телевидения.DSLAM выполняет аналогичную функцию для поставщиков услуг DSL. CSU / DSU используется в соединениях по выделенным линиям. Серверы доступа необходимы для обработки нескольких одновременных коммутируемых подключений к центральному офису (CO). - Какое требование географической области будет считаться областью распределенной глобальной сети?

- один ко многим

- глобальный

- региональный

- местный

- многие-ко-многим *

- индивидуально

Explain:

В бизнес-контексте однозначная область охвата охватывает корпорацию с единственным филиалом.Область WAN «один ко многим» будет охватывать корпорацию с несколькими филиалами. В распределенной глобальной сети будет много филиалов, подключенных ко многим другим сайтам. - Корпорация ищет решение для подключения нескольких недавно созданных удаленных филиалов. Что важно учитывать при выборе частного WAN-соединения, а не публичного WAN-соединения?

- выше скорость передачи данных

- более низкая стоимость

- безопасность и конфиденциальность данных при передаче *

- Поддержка веб-сайта и службы обмена файлами

Explain:

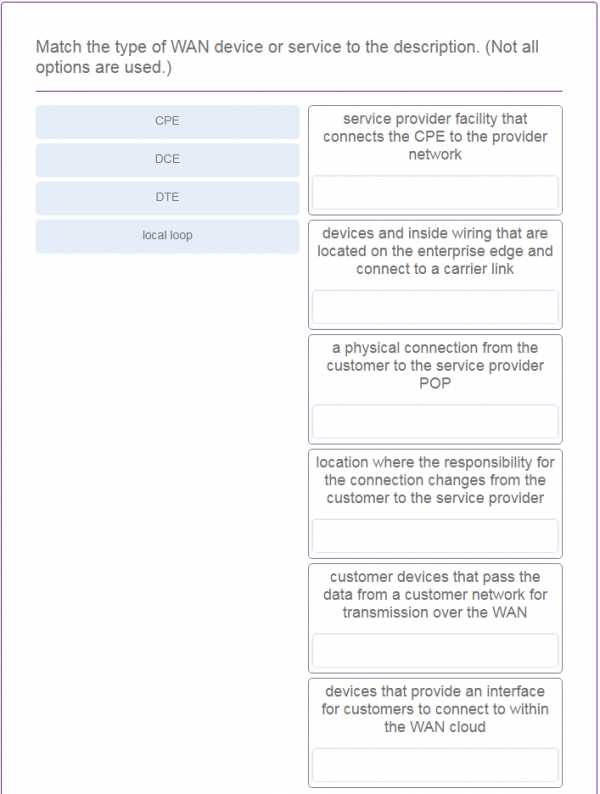

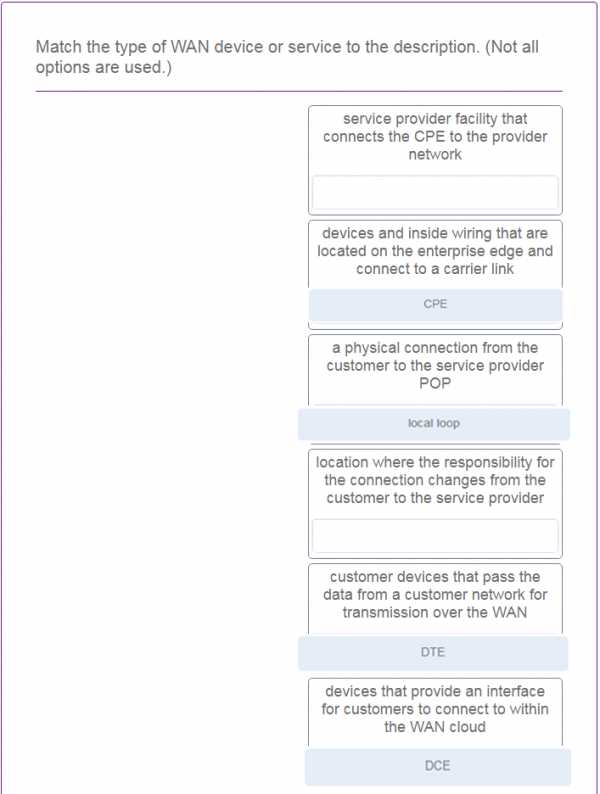

Частное решение WAN, которое включает выделенные каналы между сайтами, обеспечивает наилучшую безопасность и конфиденциальность.Как частные, так и общедоступные решения WAN предлагают сопоставимую пропускную способность подключения в зависимости от выбранной технологии. Подключение нескольких сайтов с помощью частных подключений к глобальной сети может быть очень дорогостоящим. Поддержка сайта и сервиса обмена файлами не актуальна. - Сопоставьте тип устройства или службы WAN с описанием. (Используются не все параметры.)

CPE -> устройства и внутренняя проводка, которые расположены на границе предприятия и подключаются к каналу связи

DCE -> устройства, которые предоставляют клиентам интерфейс для подключения к облаку WAN

DTE - > Клиентские устройства, которые передают данные из клиентской сети для передачи по локальному шлейфу WAN

-> физическое соединение от клиента к поставщику услуг POP

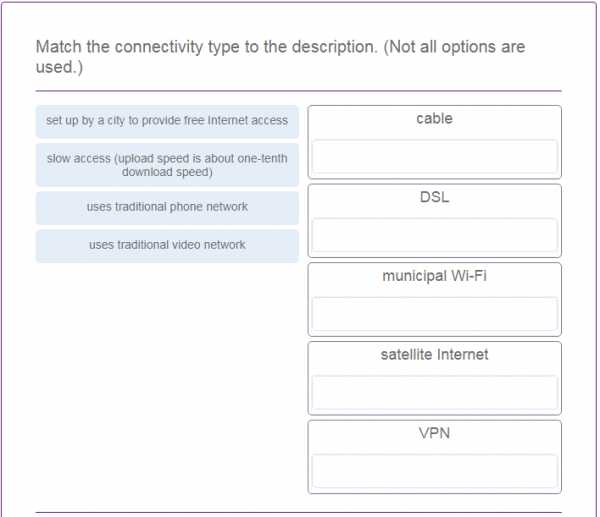

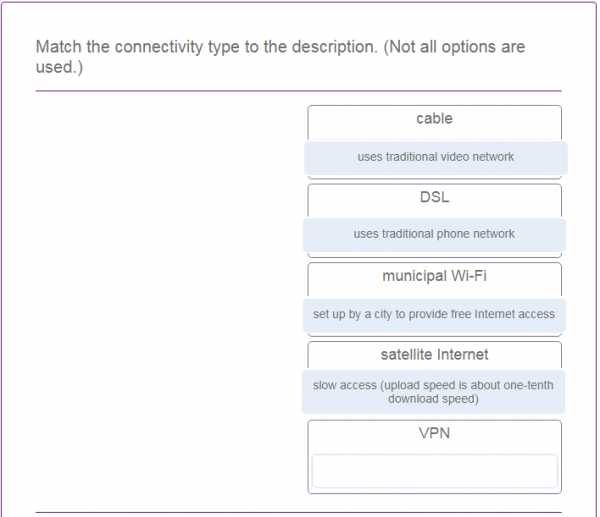

- Сопоставьте тип подключения с описанием.(Не все параметры используются.)

настроен городом для предоставления бесплатного доступа в Интернет -> муниципальный Wi-Fi

медленный доступ (скорость загрузки составляет примерно одну десятую скорости загрузки) -> спутниковый Интернет

использует традиционный телефонная сеть -> DSL

использует традиционную видеосеть -> кабель

Старая версия

- Какие два структурных инженерных принципа необходимы для успешной реализации проекта сети? (Выберите два.)

- качество обслуживания

- отказоустойчивость *

- модульность *

- безопасность

- наличие

- Что в первую очередь важно учитывать при проектировании сети?

- безопасность доступа

- вид приложений

- размер сети *

- используемых протоколов

- Какие два устройства обычно находятся на уровне доступа иерархической модели корпоративной локальной сети? (Выберите два.)

- точка доступа *

- межсетевой экран

- Коммутатор уровня 2 *

- Устройство уровня 3

- модульный переключатель

- На каком уровне иерархической модели корпоративной локальной сети будет рассматриваться PoE для телефонов и точек доступа VoIP?

- доступ *

- ядро

- канал передачи данных

- распределение

- физический

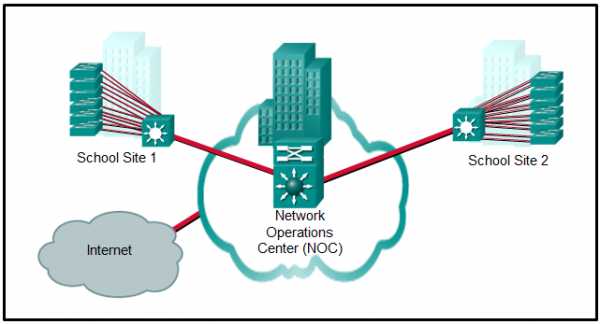

- См. Выставку.Какой тип модели иерархического проектирования ЛВС Cisco используется на школьном сайте 1?

- 3 слоя

- 7 слой

- двухуровневая свернутая сердцевина *

- трехуровневая

- Какие уровни при иерархической структуре сети можно объединить в свернутое ядро для небольших сетей?

- ядро и доступ

- ядро и дистрибутив *

- распространение и доступ Ядро

- , распространение и доступ

- Разрабатывается сетевой дизайн колледжа с пятью пользователями.Где в сетевой архитектуре кампуса будут расположены серверы, используемые всеми пользователями?

- доступ-распределение

- дата-центр *

- край предприятия

- услуги

- В чем состоит одно из преимуществ проектирования сетей в стиле строительных блоков для крупных компаний?

- изоляция отказа *

- увеличено время доступа к сети

- мобильность

- резервирование

- Сетевой инженер хочет перепроектировать беспроводную сеть и использовать контроллеры беспроводной сети, которые управляют множеством развернутых точек беспроводного доступа.В каком модуле проектирования сети сетевой архитектуры кампуса можно найти контроллеры централизованной беспроводной сети?

- доступ-распределение

- дата-центр

- край предприятия

- услуги *

- Какой сетевой модуль является фундаментальным компонентом проекта кампуса?

- модуль доступа-распределения *

- модуль услуг

- дата-центр

- край предприятия

- Какой подход в сети позволяет изменять, обновлять сеть или вводить новые услуги контролируемым и поэтапным образом?

- без полей

- статический

- модульный *

- сетевой модуль

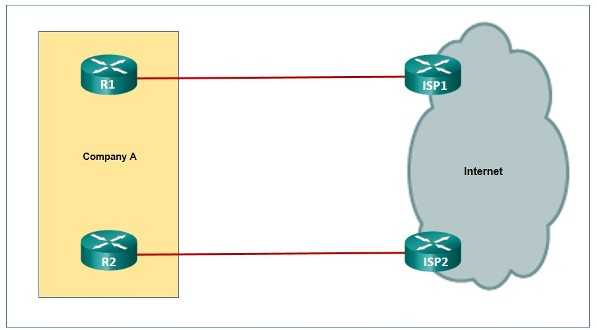

- См. Выставку.Какой тип подключения ISP к границе поставщика услуг используется компанией A?

- однодомный

- двухканальный

- многодомный *

- двухканальный

- Какие три сетевые архитектуры были предложены Cisco для решения возникающих технологических проблем, связанных с развивающимися бизнес-моделями? (Выберите три.)

- Cisco Borderless *

- Cisco Enterprise Edge

- Центр обработки данных Cisco *

- Корпоративный кампус Cisco

- Cisco Collaboration *

- Cisco Enterprise Branch

- Какой уровень архитектуры совместной работы Cisco содержит программное обеспечение для унифицированных коммуникаций и конференций, такое как Cisco WebEx Meetings, WebEx Social, Cisco Jabber и TelePresence?

- приложений и устройств *

- предприятие WAN

- модуль услуг

- край поставщика услуг

- Какая технология Cisco позволяет различным сетевым устройствам безопасно, надежно и беспрепятственно подключаться к корпоративным сетевым ресурсам?

- Распределение зданий

- Cisco AnyConnect *

- край предприятия

- край поставщика услуг

- Что создает новую проблему для ИТ-отделов, изменяя границы корпоративной сети?

- настольные компьютеры, принадлежащие компании

- Коммутация уровня доступа

- таблетки *

- затраты энергии

- Какая сетевая архитектура функционирует за счет комбинации технологий, включая проводную, беспроводную, безопасность и другие?

- Cisco Enterprise Campus

- Cisco Enterprise Branch

- Cisco Borderless *

- Cisco Enterprise Edge

- Какая сетевая архитектура объединяет отдельные компоненты, чтобы обеспечить комплексное решение, позволяющее людям сотрудничать и вносить свой вклад в производство чего-либо?

- Архитектура корпоративного кампуса Cisco

- Архитектура Cisco Enterprise Branch

- Сетевая архитектура Cisco без границ

- Архитектура совместной работы Cisco *

- Заполните поле.

Уменьшение сложности проектирования сети путем разделения сети на более мелкие области является примером иерархической модели сети . - Заполните поле. Используйте аббревиатуру.

В модуле Cisco Enterprise Edge субмодуль, обеспечивающий удаленный доступ, включая аутентификацию и устройства IPS, - это VPN и субмодуль удаленного доступа. - Заполните поле.

Уменьшение сложности проектирования сети за счет разделения сети на более мелкие области

является примером сетевой модели « иерархическая ». - Сопоставьте слой с соответствующим устройством. (Используются не все параметры.)

Разместите параметры в следующем порядке:

- без баллов -

ядро -> высокоскоростные коммутаторы

доступ -> коммутаторы уровня 2

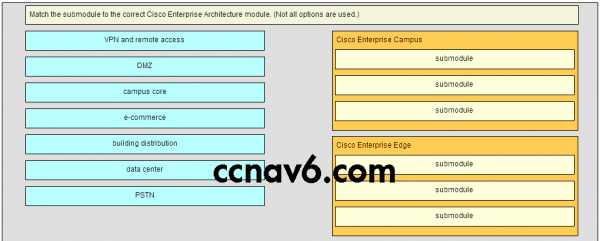

распределение -> Коммутаторы уровня 3 - Подберите подмодуль к правильному модулю архитектуры предприятия Cisco. (Используются не все варианты.)

Разместите варианты в следующем порядке:

Cisco Enterprise Campus

[+] ядро кампуса

[+] распределение зданий

[+] данные center

Cisco Enterprise Edge

[#] VPN и удаленный доступ

[#] DMZ

[#] электронная коммерция - Какие две основные тенденции влияют на проектирование сетевой архитектуры? (Выберите два.)

- Интернет-безопасность

- атаки на внутреннюю безопасность

- скорость подключения к Интернету

- облачные вычисления *

- BYOD *

- Зачем компании сетевые инженеры, придерживающиеся принципов структурированного проектирования при проектировании сетей?

- Отказоустойчивость сети зависит от возможности изменять части сети, добавлять службы или увеличивать пропускную способность сети без добавления новых аппаратных устройств.

- Ожидается, что сеть не будет оставаться доступной в ненормальных условиях, таких как экстремальные нагрузки трафика или события отказа в обслуживании.

- Сеть может быть легко спроектирована благодаря разделению различных функций, существующих в сети, на модули. *

- Иерархическая сетевая модель - полезный высокоуровневый инструмент для проектирования надежной сетевой инфраструктуры, хотя он увеличивает сложность проектирования сети.

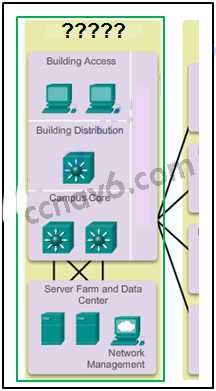

- См. Выставку.Какой модуль архитектуры предприятия Cisco показан?

- Инфраструктура кампуса

- кампус предприятия *

- край предприятия

- удаленный

- край поставщика услуг

- Какая функция более важна на базовом уровне, чем на любом другом иерархическом уровне проектирования сети?

- легкий доступ к оконечным устройствам

- агрегация сетевых ссылок

- Классификация и маркировка QoS

- безопасность данных

- скорость коммутации пакетов *

- Какой продукт соответствует уровню архитектуры Cisco для совместной работы?

- Мобильность с Cisco Motion

- Решения для унифицированного управления Cisco

- Сетевая и компьютерная инфраструктура *

- Унифицированные решения для фабрик

Загрузите файл PDF ниже:

.