Как узнать какой шифровальщик зашифровал файлы

No Ransom: бесплатная расшифровка файлов

0 инструментов найдено

Смотрите также

| Название | Описание | Дата обновления |

|---|---|---|

Shade Decryptor |

Скачать |

30 Апр 2020 |

Rakhni Decryptor |

Восстанавливает файлы после шифровальщиков Rakhni, Agent.iih, Aura, Autoit, Pletor, Rotor, Lamer, Lortok, Cryptokluchen, Democry, Bitman (TeslaCrypt, версии 3 и 4), Chimera, Crysis (версий 2 и 3). Обновления: восстанавливает файлы после шифровальщиков Dharma, Jaff, новые версии Cryakl, Yatron, FortuneCrypt. Как расшифровать Скачать |

25 Сен 2019 |

Rannoh Decryptor |

Восстанавливает файлы после шифровальщиков Rannoh, AutoIt, Fury, Crybola, Cryakl, CryptXXX (версий 1, 2 и 3), Polyglot или Marsjoke. Как расшифровать Скачать |

20 Дек 2016 |

Wildfire Decryptor |

Скачать |

24 Авг 2016 |

CoinVault Decryptor |

Восстанавливает файлы после шифровальщиков CoinVault и Bitcryptor. Утилита создана совместно с полицией и прокуратурой Нидерландов. Как расшифровать Скачать |

15 Апр 2015 |

Xorist Decryptor |

Скачать |

23 Авг 2016 |

Установите Kaspersky Internet Security,

чтобы уберечь свой компьютер от вымогателей

Вирус-шифровальщик. БОЛЬШАЯ статья / Хабр

В новости «ОСТОРОЖНО. Вирус-шифровальщик Trojan.Encoder.225» я уже подробно рассказывал об одном конкретном вирусе Trojan.Encoder.225, но, на тот момент, решения по расшифровке я так и не получил.Но в последствии (спустя 3 с лишним недели после начала дэшифровки) ситуация изменилась в лучшую сторону. За этот период мною были успешно расшифрованы данные сразу после двух вирусов Trojan.Encoder.225 и Trojan.Encoder.263 на разных ПК.

Напомним: троянцы семейства Trojan.Encoder представляют собой вредоносные программы, шифрующие файлы на жестком диске компьютера и требующие деньги за их расшифровку. Зашифрованными могут оказаться файлы *.mp3, *.doc, *.docx, *.pdf, *.jpg, *.rar и так далее.

Со всем семейством этого вируса познакомиться лично не удалось, но, как показывает практика, метод заражения, лечения и расшифровки у всех примерно похожи:

1. жертва заражается через спам-письмо с вложением (реже инфекционным путем),

2. вирус распознается и удаляется (уже) почти любым антивирусом со свежими базами,

3. файлы расшифровываются путем подбора паролей-ключей к используемым видам шифрования.

Например, в Trojan.Encoder.225 используется шифрование RC4 (модифицированный) + DES, а в Trojan.Encoder.263 — BlowFish в CTR-режиме. Эти вирусы на данный момент расшифровываются на 99% исходя из личной практики.

Но не всё так гладко. Некоторые вирусы-шифровальщики требуют месяцы непрерывной дешифровки (Trojan.Encoder.102), а другие (Trojan.Encoder.283) и вовсе не поддаются корректной расшифровке даже для специалистов компании «Доктор Вэб», которая, собственно, играет ключевую роль в данной статье.

Теперь по порядку.

В начале августа 2013 года ко мне обратились клиенты с проблемой зашифрованных файлов вирусом Trojan.Encoder.225. Вирус, на тот момент, новый, никто ничего не знает, в интернете информации 2-3 тематических ссылки гугла. После продолжительных поисков на просторах интернета выясняется, что единственная (найденная) организация, которая занимается проблемой расшифровки файлов после этого вируса — это компания «Доктор Веб». А именно: дает рекомендации, помогает при обращении в тех.поддержку, разрабатывает собственные дешифровщики и т.д.

Негативное отступление.

И, пользуясь случаем, хочу отметить два жирнющих минуса «Лаборатории Касперского». Которые, при обращении в их тех.поддержку, отмахиваются «мы работаем над этим вопросом, о результатах уведомим по почте». И еще, минус в том — что ответа на запрос я так и не получил. Спустя 4 месяца. Ни«хрена» себе время реакции. А я тут стремлюсь к стандарту «не более одного часа с оформления заявки».

Стыдно, товарищ Евгений Касперский, генеральный директор «Лаборатории Касперского». А ведь у меня добрая половина всех компаний «сидит» на нем. Ну да ладно, лицензии кончаются в январе-марте 2014 года. Стоит ли говорить о том, буду ли я продлевать лицензию?;)

Представляю лица «спецов» из компаний «попроще», так сказать НЕгигантов антивирусной индустрии. Наверное вообще «забились в уголок» и «тихо плакали».

Хотя, что уж там, абсолютно все «лоханулись» по полной. Антивирус, в принципе, не должен был допустить попадание этого вируса на комп. Тем более учитывая современные технологии. А у «них», ГИГАНТОВ антиВИРУСНОЙ индустрии, якобы всё схвачено, «эврестический анализ», «система упреждения», «проактивная защита»…

ГДЕ ЭТИ ВСЕ СУПЕР-СИСТЕМЫ БЫЛИ, КОГДА РАБОТНИК ОТДЕЛА КАДРОВ ОТКРЫВАЛ «БЕЗОБИДНОЕ» ПИСЬМО С ТЕМОЙ «РЕЗЮМЕ»???

Что должен был подумать сотрудник?

Если ВЫ не можете нас защитить, то зачем ВЫ нам нужны вообще?

И всё бы хорошо было с «Доктор Вэб», да только чтобы получить помощь, надо, естественно, иметь лицензию на какой либо их программный продукт. При обращении в тех.поддержку (далее ТП) надо предоставить серийный номер Dr.Web и не забыть в строке «Категория запроса:» выбрать «запрос на лечение» или просто предоставить им зашифрованный файл в лабораторию. Сразу оговорюсь, что так называемые «журнальные ключи» Dr.Web, которые в интернете выкладываются пачками, не подходят, так как не подтверждают приобретение каких либо программных продуктов, и отсеиваются специалистами ТП на раз-два. Проще купить самую «дешманскую» лицензию. Потому как если вы взялись за расшифровку — вам эта лицензия окупится в «мулион» раз. Особенно если папка с фотками «Египет 2012» была в одном экземпляре…

Попытка №1

Итак, купив «лицензию на 2 ПК на год» за н-сумму денег, обратившись в ТП и предоставив некоторые файлы я получил ссылку на утилиту-дешифровщик te225decrypt.exe версии 1.3.0.0. В предвкушении успеха, запускаю утилиту (надо указать ей на один из зашифрованных *.doc файлов). Утилита начинает подбор, нещадно загружая на 90-100% старенький процессор E5300 DualCore, 2600 MHz (разгон до 3,46Ггц) /8192 MB DDR2-800, HDD 160Gb Western Digital.

Тут, параллельно со мной в работу включается коллега на ПК core i5 2500k (разгон до 4.5ghz) /16 ram 1600/ ssd intel (это для сравнения затраченного времени в конце статьи).

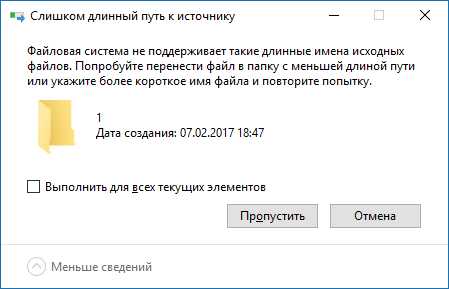

Спустя 6 суток у меня утилита отрапортовала об расшифровке 7277 файлов. Но счастье длилось не долго. Все файлы расшифровались «криво». То есть, например, документы microsoft office открываются, но с разными ошибками: «Приложением Word в документе *.docx обнаружено содержимое, которое не удалось прочитать» или «Не удается открыть файл *.docx из-за ошибок его содержимого». Файлы *.jpg тоже открываются либо с ошибкой, либо 95% изображения оказывается затертым черным или салатово-зелёным фоном. У файлов *.rar — «Неожиданный конец архива».

В общем полная неудача.

Попытка №2

Пишем в ТП о результатах. Просят предоставить пару файлов. Через сутки опять дают ссылку на утилиту te225decrypt.exe, но уже версии 1.3.2.0. Ну что ж, запускаем, альтернативы то все равно не было тогда. Проходит около 6 суток и утилита завершает свою работу ошибкой «Невозможно подобрать параметры шифрования». Итого 13 суток «коту под хвост».

Но мы не сдаемся, на счету важные документы нашего *бестолкового* клиента без элементарных бэкапов.

Попытка №3

Пишем в ТП о результатах. Просят предоставить пару файлов. И, как вы уже догадались, спустя сутки дают ссылку на всё ту же утилиту te225decrypt.exe, но уже версии 1.4.2.0. Ну что ж, запускаем, альтернативы то как не было, так и не появилось ни от Лаборатории Касперского, ни от ESET NOD32 ни от других производителей антивирусных решений. И вот, спустя 5 суток 3 часа 14 минут (123,5 часа) утилита сообщает о расшифровке файлов (у коллеги на core i5 расшифровка заняла всего 21 час 10 минут).

Ну, думаю, была-небыла. И о чудо: полный успех! Все файлы расшифрованы корректно. Всё открывается, закрывается, смотрится, редактируется и сохраняется исправно.

Все счастливы, THE END.

«А где же история про вирус Trojan.Encoder.263?», спросите вы. А на соседнем ПК, под столом… была. Там всё было проще: Пишем в ТП «Доктора Вэба», получаем утилиту te263decrypt.exe, запускаем, ждем 6,5 суток, вуаля! и всё готово.Подведя итог, могу привести несколько советов с форума «Доктор Вэб» в моей редакции:

Что необходимо сделать в случае заражения вирусом-шифровальщиком:

— прислать в вирусную лабораторию Dr. Web или в форму «Отправить подозрительный файл» зашифрованный doc-файл.

— Дожидаться ответа сотрудника Dr.Web и далее следовать его указаниям.

Что НЕ нужно делать:

— менять расширение у зашифрованных файлов; Иначе, при удачно подобранном ключе утилита просто не «увидит» файлов, которые надо расшифровать.

— использовать самостоятельно без консультации со специалистами любые программы для расшифровки/восстановления данных.

Внимание, имея свободный от других задач сервак, рпедлагаю свои безвозмездные услуги по расшифровке ВАШИХ данных. Сервак core i7-3770K c разгоном до *определенных частот*, 16ГБ ОЗУ и SSD Vertex 4.

Для всех активных пользователей «хабра» использование моих ресурсов будет БЕСПЛАТНА!!!

Пишите мне в личку или по иным контактам. Я на этом уже «собаку съел». Поэтому мне не лень на ночь поставить сервак на расшифровку.

Этот вирус — «бич» современности и брать «бабло» с однополчан — это не гуманно. Хотя, если кто-нибудь «бросит» пару баксов на мой счет яндекс.деньги 410011278501419 — я буду не против. Но это совсем не обязательно. Обращайтесь. Обрабатываю заявки в своё свободное время.

Новые сведенья!

Начиная с 08.12.2013 года началось распространение нового вируса из всё той же серии Trojan.Encoder под классификацией «Доктора Вэба» — Trojan.Encoder.263, но с шифрованием RSA. Данный вид на сегодняшнее число (20.12.2013г.) не поддается расшифровке, так как использует очень устойчивый метод шифрования.

Всем, кто пострадал от этого вируса рекомендую:

1. Используя встроенный поиск windows найти все файлы, содержащие расширение .perfect, скопировать их на внешний носитель.

2. Скопировать так же файл CONTACT.txt

3. Положить этот внешний носитель «на полочку».

4. Ждать появления утилиты-дешифратора.

Что НЕ надо делать:

Не надо связываться со злоумышленниками. Это глупо. В более чем 50% случаев после «оплаты» в, примерно, 5000р., вы не получите НИЧЕГО. Ни денег, ни дешефратора.

Справедливости ради стоит отметить, что в интернете есть те «счастливчики», которые за «бабло» получали свои файлы обратно путем дешифрования. Но, верить этим людям не стоит. Будь я вирусописателем, первое, чтоб я сделал — дак это распространил информацию типа «я заплатил и мне выслали дешифратор!!!».

За этими «счастливчиками» могут быть всё те же злоумышленники.

Что ж… пожелаем удачи остальным антивирусным компаниям в создании утилиты по дешифровке файлов после вирусов группы Trojan.Encoder.

Отдельная благодарность за проделанную работу по созданию утилит-дешифраторов товарищу v.martyanov`у с форума «Доктор Вэб».

что такое и как защититься — СКБ Контур

Что такое шифровальщик?

Под шифровальщиками (криптолокерами) подразумевается семейство вредоносных программ, которые с помощью различных алгоритмов шифрования блокируют доступ пользователей к файлам на компьютере (известны, например, сbf, chipdale, just, foxmail inbox com, watnik91 aol com и др.).

Обычно вирус шифрует популярные типы пользовательских файлов: документы, электронные таблицы, базы данных 1С, любые массивы данных, фотографии и т. д. Расшифровка файлов предлагается за деньги — создатели требуют перечислить определенную сумму, обычно в биткоинах. И в случае, если в организации не принимались должные меры по обеспечению сохранности важной информации, перечисление требуемой суммы злоумышленникам может стать единственным способом восстановить работоспособность компании.

В большинстве случаев вирус распространяется через электронную почту, маскируясь под вполне обычные письма: уведомление из налоговой, акты и договоры, информацию о покупках и т. д. Скачивая и открывая такой файл, пользователь, сам того не понимая, запускает вредоносный код. Вирус последовательно шифрует нужные файлы, а также удаляет исходные экземпляры методами гарантированного уничтожения (чтобы пользователь не смог восстановить недавно удаленные файлы с помощью специальных средств).

Современные шифровальщики

Шифровальщики и прочие вирусы, которые блокируют доступ пользователей к данным, — не новая проблема в информационной безопасности. Первые версии появились еще в 90-х годах, однако они в основном использовали либо «слабое» (нестойкие алгоритмы, малый размер ключа), либо симметричное шифрование (одним ключом шифровались файлы у большого числа жертв, также была возможность восстановить ключ, изучив код вируса), либо вообще придумывали собственные алгоритмы. Современные экземпляры лишены таких недостатков, злоумышленники используют гибридное шифрование: с помощью симметричных алгоритмов содержимое файлов шифруется с очень высокой скоростью, а ключ шифрования шифруется асимметричным алгоритмом. Это значит, что для расшифровки файлов нужен ключ, которым владеет только злоумышленник, в исходном коде программы его не найти. Для примера, CryptoLocker использует алгоритм RSA с длиной ключа в 2048 бит в сочетании с симметричным алгоритмом AES с длиной ключа 256 бит. Данные алгоритмы в настоящее время признаны криптостойкими.

Компьютер заражен вирусом. Что делать?

Стоит иметь в виду, что в вирусах-шифровальщиках хоть и используются современные алгоритмы шифрования, но они не способны зашифровать мгновенно все файлы на компьютере. Шифрование идет последовательно, скорость зависит от размера шифруемых файлов. Поэтому если вы обнаружили в процессе работы, что привычные файлы и программы перестали корректно открываться, то следует немедленно прекратить работу на компьютере и выключить его. Тем самым вы можете защитить часть файлов от шифрования.

После того, как вы столкнулись с проблемой, первым делом нужно избавиться от самого вируса. Останавливаться подробно на этом не будем, достаточно попытаться вылечить компьютер с помощью антивирусных программ или удалить вирус вручную. Стоит только отметить, что зачастую вирус после завершения алгоритма шифрования самоуничтожается, тем самым затрудняя возможность расшифровки файлов без обращения за помощью к злоумышленникам. В таком случае антивирусная программа может ничего и не обнаружить.

Главный вопрос — как восстановить зашифрованные данные? К сожалению, восстановление файлов после вируса-шифровальщика практически невозможно. По крайней мере, гарантировать полное восстановление данных в случае успешного заражения никто не будет. Многие производители антивирусных средств предлагают свою помощь по дешифровке файлов. Для этого нужно отправить зашифрованный файл и дополнительную информацию (файл с контактами злоумышленников, открытый ключ) через специальные формы, размещенные на сайтах производителей. Есть небольшой шанс, что с конкретным вирусом нашли способ бороться и ваши файлы успешно расшифруют.

Попробуйте воспользоваться утилитами восстановления удаленных файлов. Возможно, вирус не использовал методы гарантированного уничтожения и некоторые файлы удастся восстановить (особенно это может сработать с файлами большого размера, например с файлами в несколько десятков гигабайт). Также есть шанс восстановить файлы из теневых копий. При использовании функций восстановления системы Windows создает снимки («снапшоты»), в которых могут содержаться данные файлов на время создания точки восстановления.

Защита информации от уничтожения

Узнать большеЕсли были зашифрованы ваши данные в облачных сервисах, обратитесь в техподдержку или изучите возможности сервиса, которым пользуетесь: в большинстве случаев сервисы предоставляют функцию «отката» на предыдущие версии файлов, таким образом, их можно восстановить.

Чего мы настоятельно не рекомендуем делать — идти на поводу у вымогателей и платить за расшифровку. Были случаи, когда люди отдавали деньги, а ключи не получали. Никто не гарантирует, что злоумышленники, получив деньги, действительно вышлют ключ шифрования и вы сможете восстановить файлы.

Как защититься от вируса-шифровальщика. Превентивные меры

Предотвратить опасные последствия легче, чем их исправить:

- Используйте надежные антивирусные средства и регулярно обновляйте антивирусные базы. Звучит банально, но это значительно снизит вероятность успешного внедрения вируса на ваш компьютер.

- Сохраняйте резервные копии ваших данных.

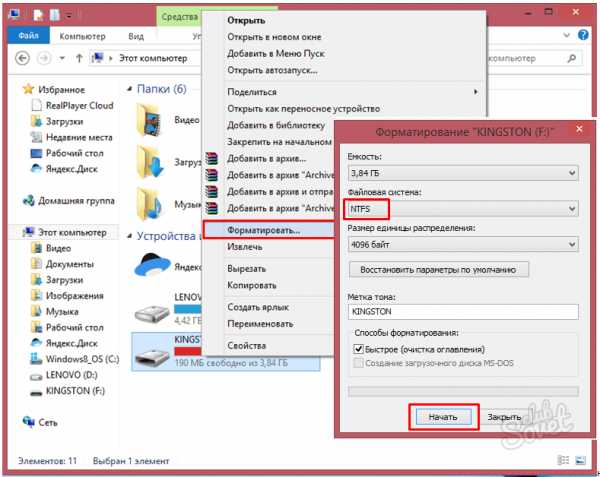

Лучше всего это делать с помощью специализированных средств резервного копирования. Большинство криптолокеров умеют шифровать в том числе и резервные копии, поэтому имеет смысл хранить резервные копии на других компьютерах (например, на серверах) или на отчуждаемых носителях.

Ограничьте права на изменения файлов в папках с резервными копиями, разрешив только дозапись. Помимо последствий шифровальщика, системы резервного копирования нейтрализуют множество других угроз, связанных с потерей данных. Распространение вируса в очередной раз демонстрирует актуальность и важность использования таких систем. Восстановить данные гораздо легче, чем расшифровать!

- Ограничьте программную среду в домене.

Еще одним эффективным способом борьбы является ограничение на запуск некоторых потенциально опасных типов файлов, к примеру, с расширениями.js,.cmd,.bat,.vba,.ps1 и т. д. Это можно сделать при помощи средства AppLocker (в Enterprise-редакциях) или политик SRP централизованно в домене. В сети есть довольно подробные руководства, как это сделать. В большинстве случаев пользователю нет необходимости использовать файлы сценариев, указанные выше, и у шифровальщика будет меньше шансов на успешное внедрение.

- Будьте бдительны.

Внимательность — один из самых эффективных методов предотвращения угрозы. Относитесь подозрительно к каждому письму, полученному от неизвестных лиц. Не торопитесь открывать все вложения, при возникновении сомнений лучше обратитесь с вопросом к администратору.

Предотвратим потерю информации

Узнать большеАлександр Власов, старший инженер отдела внедрения систем защиты информации компании «СКБ Контур»

как вылечить и расшифровать файлы

Вирус-шифровальщик: платить мошенникам или нет

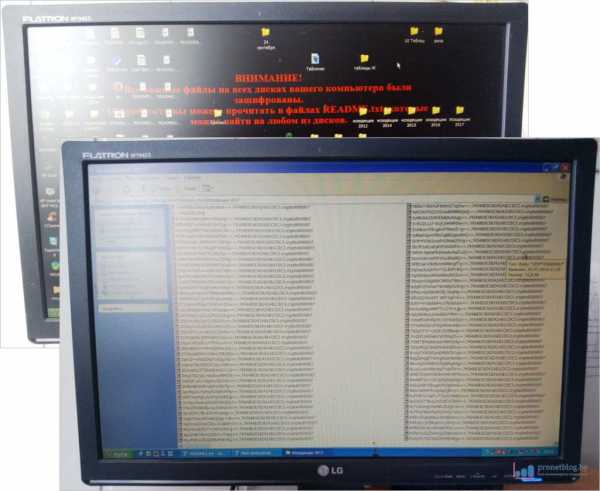

Вот и настал этот черный день. На одной из важных рабочих машин активно поработал вирус-шифровальщик, после чего все офисные, графические и многие другие файлы приняли разрешение crypted000007, которые на момент написания статьи расшифровать невозможно.

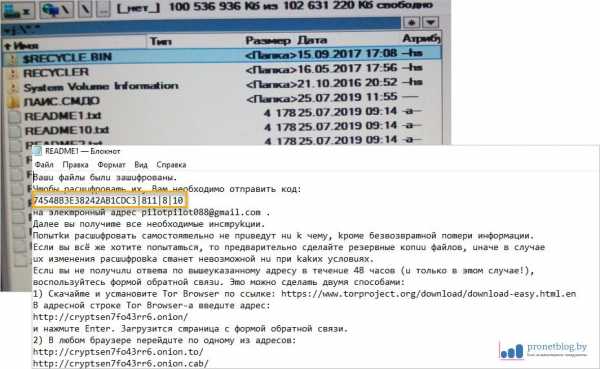

Также на рабочем столе появились обои с надписью типа "Ваши файлы зашифрованы", а в корне локальных дисков текстовые документы readme с контактной информацией мошенника. Естественно, он хочет выкуп за расшифровку.

Лично я не связывался с этим козлом(ами), чтобы не поощрять подобную деятельность, но знаю, что ценник в среднем начинается от 300 долларов и выше. Вот и думайте сами, как поступать. Но если у вас зашифровались очень значимые файлы, например, базы 1С, а резервной копии нет, то это крах вашей карьеры.

Забегаю наперед скажу, что если вы питаете надежду на расшифровку, то ни в коем случае не удаляйте файл с требованием денег и ничего не делайте с зашифрованными файлами (не изменяйте название, расширение и т.д.). Но давайте обо всем по порядку.

Вирус шифровальщик - что это такое

Это вредоносное (ransomware) программное обеспечение, которое шифрует данные на компьютере по очень стойкому алгоритму. Дальше приведу грубую аналогию. Представьте, что вы на вход в Windows установили пароль длиной несколько тысяч символов и забыли его. Согласитесь, вспомнить невозможно. А сколько жизней займет у вас ручной перебор?

Так и в случае с шифровальщиком, который использует легальные криптографические методы в противоправных целях. Подобные вирусы, как правило, используют асинхронное шифрование. Это значит, что используется пара ключей.

Шифруются файлы с помощью открытого ключа, а расшифровать их можно имея закрытый ключ, который есть только у мошенника. Все ключи уникальны, поскольку генерируются для каждого компьютера отдельно.

Именно поэтому я говорил в начале статьи о том, что нельзя удалять файл readme.txt в корне диска с требованием выкупа. Именно в нем и указан открытый ключ.

Электронный адрес вымогателя в моем случае [email protected]. Если вбить его в поиск, то становится понятен истинный масштаб трагедии. Пострадало очень много людей.

Поэтому еще раз говорю: ни в коем случае никак не изменяйте поврежденные файлы. Иначе вы потеряйте даже малейший шанс на их восстановление в дальнейшем.

Также не рекомендуется переустанавливать операционную систему и чистить временные и системные каталоги. Короче, до выяснения всех обстоятельств ничего не трогаем, дабы не усложнить себе жизнь. Хотя, казалось бы, куда уже хуже.

Попадает данная зараза на компьютер чаще всего по электронной почте с горящей темой наподобие "Срочно, руководителю. Письмо из банка" и тому подобное. Во вложении, которое может выглядеть безобидным pdf или jpg файлом и кроется враг.

Запустив его, ничего страшного, на первый взгляд, не происходит. На слабом офисном ПК пользователь может заметить некую "тормознутость". Это вирус, маскируясь под системный процесс, уже делает свое грязное дело.

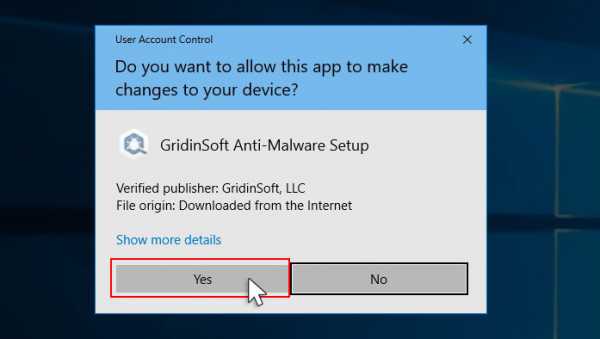

На Windows 7 и выше при запуске вредителя будет постоянно появляться окно Контроля учетных записей с запросом разрешения изменений. Конечно же, неопытный пользователь со всем согласиться, тем самым подписав себе приговор.

Да, по факту вирус уже блокирует доступ к файлам и когда закончит, на рабочем столе появится надпись с предупреждением "Ваши файлы зашифрованы". В общем, это попа. Дальше начинается жесть.

Как вылечить вирус-шифровальщик

Исходя из вышенаписанного можно сделать вывод, что если страшная надпись на рабочем столе еще не появилась, а вы уже увидели первые файлы с непонятными длинными названиями из хаотичного набора различных символов, немедленно достаньте компьютер из розетки.

Именно так, грубо и бескомпромиссно. Тем самым вы остановите алгоритм работы зловреда и сможете хоть что-то спасти. К сожалению, в моем случае сотрудник этого не знал и потерял все. Твою мать...

Вишенкой на торте для меня был тот факт, что, оказывается, данный вирус без проблем шифрует все подключенные к ПК съемные носители и сетевые диски с правами доступа на запись. Именно там и были резервные копии.

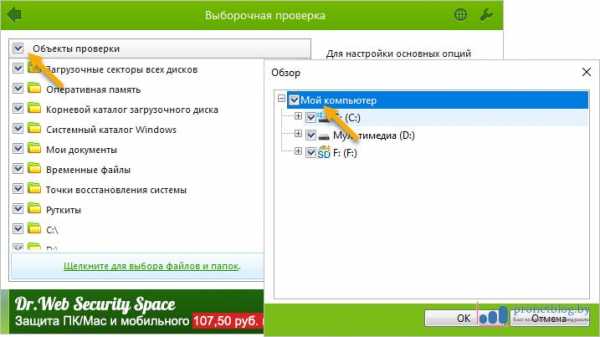

Теперь о лечении. Первое, что нужно понимать: вирус лечится, но файлы так и останутся зашифрованными. Возможно, навсегда. Сам процесс лечения ничего сложного из себя не представляет.

Для этого необходимо подключить винчестер к другому компьютеру и просканировать утилитами вроде Dr.Web CureIt или Kaspersky Virus Removal Tool. Можно для надежности двумя поочередно. Если нести зараженный винт на другой комп сцыкотно, загрузитесь с Live CD.

Как правило, подобные антивирусные решения без проблем находят и удаляют шифровальщик. Но иногда они ничего не обнаруживают, поскольку вирус, сделав свою работу, может сам удалиться из системы. Такой вот сучий потрох, которые заметает все следы и затрудняет его изучение.

Предвижу вопрос, почему антивирус сразу не предотвратил проникновения нежелательно ПО на компьютер? Тогда бы и проблем не было. На мой взгляд, на данный момент антивирусы проигрывают битву с шифровальщиками и это очень печально.

К тому же, как я уже говорил, подобные вредоносные программы работают на основе легальных криптографических методов. То есть получается, что их работа как бы и не является противоправной с технической точки зрения. В этом и заключается трудность их выявления.

Постоянно выходят новые модификации, которые попадают в антивирусные базы только после заражения. Так что, увы, в этом случае 100% защиты быть не может. Только бдительное поведение при работе на ПК, но об этом чуть позже.

Как расшифровать файлы после вируса

Все зависит от конкретного случая. Выше писалось, что модификации вируса-шифровальщика могут быть какие угодно. В зависимости от этого, зашифрованные файлы имеют разные расширения.

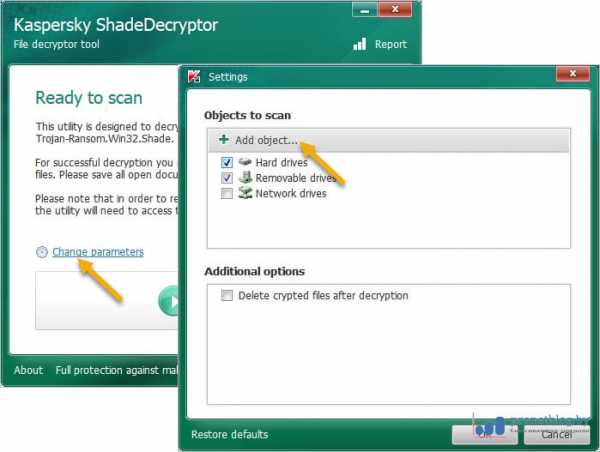

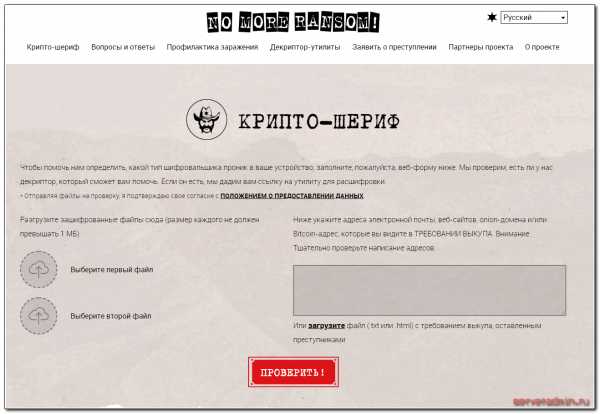

Хорошая новость заключается в том, что для многих версий заразы антивирусные компании уже придумали дешифраторы (декрипторы). На русскоязычном рынке лидером является "Лаборатория Касперского". Для этих целей был создан следующий ресурс:

noransom.kaspersky.com

На нем в строке поиска вбиваем информацию по расширению либо электронную почту из записки о выкупе, жмем "Поиск" и смотрим, есть ли спасительная утилита для нас.

Если повезло, скачиваем программу из списка и запускаем. В описании к некоторым дешифраторам говорится, что при работе на компьютере должен быть интернет для возможности расширенного поиска ключей в онлайн-базе.

В остальном же все просто. Выбираем конкретный файл или диск полностью и запускаем сканирование. Если активировать пункт "Delete crypted files", то после дешифровки все исходные файлы удалятся. Ой, я бы так не спешил, сразу нужно взглянуть на результат.

Для некоторых видов вируса программа может попросить две версии файла: исходную и зашифрованную. Если первой нет, значит, пиши пропало.

Также у пользователей лицензионных продуктов "Лаборатории Касперского" есть возможность обратиться на официальный форум за помощью с расшифровкой. Но пошерстив его со своим расширением (crypted000007) я понял, что ничем там не помогут. То же самое можно сказать и про Dr.Web.

Есть еще один подобный проект, но уже международный. По информации из интернетов его поддержку осуществляют лидирующие производители антивирусов. Вот его адрес:

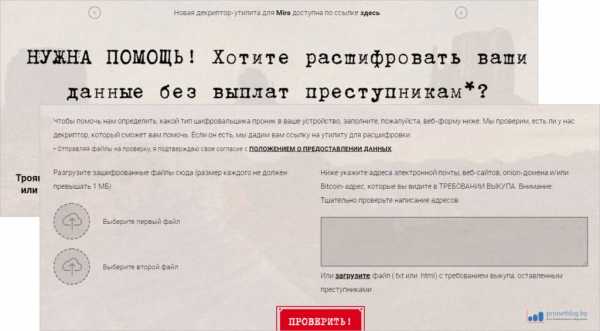

nomoreransom.org

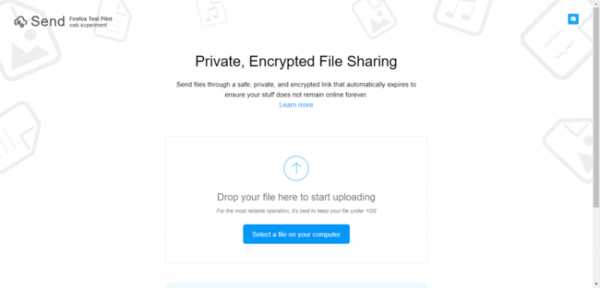

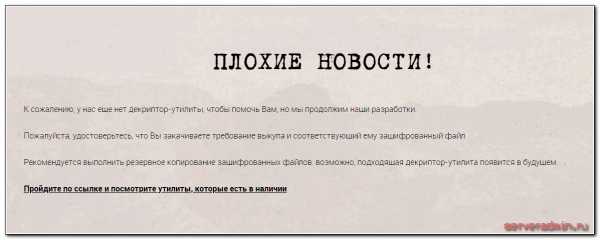

Конечно, может оно и так, но сайт работает некорректно. На главной странице предлагается загрузить два зашифрованных файла, а также файл с выкупом, после чего система даст ответ, есть дешифровщик в наличии или нет.

Но вместо этого происходит переброс на раздел с выбором языка и на этом все. Поэтому можно самостоятельно зайти в раздел "Декриптор-утититы" и попробовать найти нужную программу.

Делать это не очень удобно, поскольку в кратком описании имеющегося ПО нет четкого указания на поддерживаемые расширения зашифрованных файлов. Для этого нужно читать расширенную инструкцию для каждого типа декриптора.

В процессе написания публикации был найден аналогичный сервис, который исправно работает по такому же принципу. Он поможет определить название угрозы и предложит "волшебную таблетку", если таковая имеется. В верхнем правом углу сайта имеется кнопка переводчика для удобства пользователей.

id-ransomware.malwarehunterteam.com

Что делать? Платить или не платить

Если вы дочитали до этого заголовка, значит, файлы у вас по-прежнему стабильно зашифрованы. И тут вопрос: как поступить дальше? Ведь в случае шифровки крайне значимых файлов может быть парализована работа даже крупных предприятий, не говоря уже о малом бизнесе.

Первое, можно выполнить инструкцию мошенника и заплатить выкуп. Но статистика "Лаборатории Касперского" говорит о том, что каждое пятое предприятие так и не получило ключ с дешифратором после оплаты.

Это может происходить по разным причинам. Например, вирусом могли воспользоваться не сами создатели, у которых есть закрытый ключ, а мошенники-посредники.

Они просто модифицировали код зловреда, указав в файле выкупа свои данные, а второго ключа-то у них нет. Деньги получили и свалили. А вы кукуйте дальше.

В общем, не будут врать, всех технических нюансов я и сам не знаю. Но в любом случае заплатив вымогателям, вы мотивируете их на продолжение подобной деятельности. Ведь раз это работает и приносит деньги, почему нет.

Но в интернете я нашел как минимум две конторы, которые обещают помочь в этой беде и расшифровать даже файлы с расширением crypted000007. В одну из них я с большой боязнью обратился.

Скажу честно, ребята мне не помогли, поскольку сразу сказали, что дешифровщика у них нет, но могут попробовать восстановить около 30% оригинальных файлов, которые удалил вирус, с помощью низкоуровневого сканирования.

Я подумал и отказался. Но спасибо им, что лапши на уши не вешали, уделили время и все трезво пояснили. Ну и раз у них нет ключа, значит, они не должны взаимодействовать с мошенниками.

Но есть другая, более "интересная" контора, которая дает 100% гарантию на успех операции. Ее сайт находится вот по этому адресу:

dr-shifro.ru

Я попробовал пошерстить по профильным форумам, но так и не смог найти отзывов реальных клиентов. То есть все о ней знают, но мало кто пользовался. Замкнутый круг.

Эти ребята работают по факту полученного результата, никаких предоплат нет. Опять же повторюсь, дают гарантию на расшифровку даже crypted000007. Значит, у них есть ключ и декриптор. Отсюда вопрос: а откуда у них это добро? Или я чего-то не понимаю?

Не хочу говорить что-плохое, возможно, они добрые и пушистые, работают честно и помогают людям. Хотя технически без мастер-ключа это просто невозможно. В любом случае против них все же нашлась компрометирующая информация.

Хотя если вас вдруг приперло к стенке дальше некуда, попробуйте обратиться. Но все на собственных страх и риск. И деньги, много денег не забудьте.

Как защититься от вируса-шифровальщика

Приведу несколько основных постулатов, которые помогут обезопаситься, а в случае проникновения подобного зловреда свести потери к минимуму. Как-никак я все это прочувствовал на собственной шкуре.

Делать регулярные бэкапы на съемных (изолированных от сети) носителях. Без преувеличения могу сказать, это самое главное.

Не работать под учетной записью с правами администратора, чтобы в случае заражения минимизировать потери.

Внимательно следить за адресатами входящих писем и сбрасываемых ссылок в соц. сетях. Тут без комментариев.

Поддерживать в актуальном состоянии антивирусную программу. Может и спасет, но это неточно.

Обязательно включить теневое копирование файлов в Windows 7/10. Об этом подробно поговорим в ближайших выпусках.

Не выключать систему Контроля учетных записей в Windows 7 и выше.

Я же, в свою очередь, остаюсь с полностью зашифрованными вирусом офисными файлами. Буду периодически заглядывать на все ресурсы, указанные в статье, в надежде когда-нибудь увидеть там декриптор. Возможно, удача улыбнется в этой жизни, кто знает.

Так что, друзья, настоятельно рекомендую не попадать в подобные ситуации. На самом деле в таких моментах присутствует огромный стресс и нервозность. Моя репутация как администратора также пострадала, ведь я не справился с проблемой.

Одно дело, когда шифруются файлы пользователя на домашнем компьютере такие как фильмы, музыка и так далее. Совсем другие, когда теряется доступ ко всему делопроизводству предприятия минимум за 5-7 лет. Это больно, я уже знаю.

Crusis (Dharma) - вирус троян-шифровальщик

Продолжаю печально известную рубрику на своем сайте очередной историей, в которой я сам оказался пострадавшим. Я расскажу о вирусе-вымогателе шифровальщике Crusis (Dharma), который зашифровал все файлы на сетевом диске и поставил им расширение .combo. Поработал он не только над локальными файлами, как бывает чаще всего, но и над сетевыми.

Введение

История будет от первого лица, так как пострадали от шифровальщика данные и инфраструктура, которой я управлял. Как не прискорбно в этом признаваться, но частично я сам виноват в том, что произошло, хотя знаком с шифровальщиками очень давно. В свое оправдание скажу, что данные потеряны не были, все было быстро восстановлено и расследовано по горячим следам. Но обо всем по порядку.

Нескучное утро началась с того, что в 9:15 системный администратор с одного удаленного объекта позвонил и сказал, что в сети шифровальщик, уже зашифрованы данные на сетевых дисках. Холодок пробежал по коже :) Он начал своими силами проверять источник заражения, а я своими. Конечно же, я сразу пошел на сервер, отключил сетевые диски и стал смотреть лог обращений к данным. Сетевые диски настроены на samba, обязательно включено логирование файловых операций. По логу сразу увидел источник заражения, учетную запись, от которой работал шифровальщик, и время начала шифрования.

Описание вируса шифровальщика Crusis (Dharma)

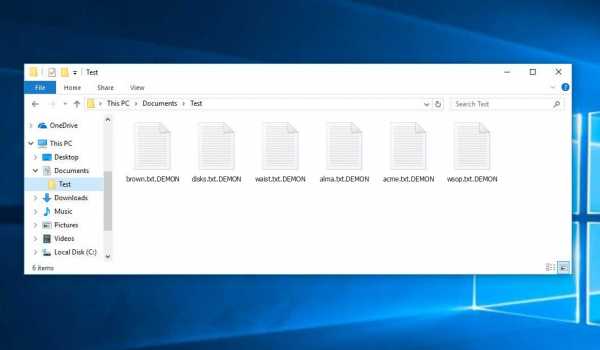

Дальше началось расследование. Зашифрованные файлы получили расширение .combo. Их было очень много. Шифровальщик начал работать поздно вечером, примерно в 23 часа. Повезло - бэкап пострадавших дисков как раз был завершен к этому времени. Данные потеряны не были вообще, так как успели забэкапиться в конце рабочего дня. Я сразу же начал восстановление из бэкапа, который лежит на отдельном сервере без доступа по smb.

За ночь вирус успел зашифровать примерно 400 Гб данных на сетевых дисках. Банальное удаление всех зашифрованных файлов с расширением combo заняло продолжительное время. Я сначала хотел удалить их все разом, но когда только подсчет этих файлов длился уже 15 минут, я понял, что дело бесполезное в данный момент времени. Вместо этого стал накатывать актуальные данные, а почистил диски от зашифрованных файлов уже после.

Сразу скажу прописную истину. Наличие актуальных, надежных бэкапов делает любую проблему разрешимой. Что делать, если их нет, либо они не актуальны, даже не представляю. Я всегда уделяю повышенное внимание бэкапам. Холю, лелею их и никому не даю к ним доступа.

После того, как запустил восстановление зашифрованных файлов, появилось время спокойно разобраться в ситуации и повнимательнее посмотреть на вирус-шифровальщик Crusis (Dharma). Тут меня ждали сюрпризы и удивления. Источником заражения стала виртуальная машина с Windows 7 с проброшенным rdp портом через резервный канал. Порт был не стандартный - 33333. Думаю, это была основная ошибка, использовать такой порт. Он хоть и не стандартный, но очень популярный. Конечно, лучше вообще не пробрасывать rdp, но в данном случае это было действительно необходимо. К слову, сейчас, вместо этой виртуалки, используется тоже виртуальная машина с CentOS 7, у нее в докере запущен контейнер с xfce и браузером. Ну и доступов у этой виртуалки никуда нет, только куда нужно.

Что пугает во всей этой истории. Виртуальная машина была с обновлениями. Шифровальщик начал работу в конце августа. Когда было сделано заражение машины, точно уже не установить. Вирус много чего подтер в самой виртуалке. Обновления на эту систему ставились в мае. То есть каких-то старых открытых дырок на ней быть не должно. Я теперь вообще не знаю, как оставлять rdp порт доступным из интернета. Слишком много кейсов, где это действительно нужно. Например, терминальный сервер на арендованном железе. Не будешь же к каждому серверу арендовать еще и шлюз для vpn.

Теперь ближе к делу и самому шифровальщику. У виртуальной машины был отключен сетевой интерфейс, после этого запустил ее. Меня встретила стандартная табличка, какую я уже много раз видел у других шифровальщиков.

All your files have been encrypted! All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail [email protected] Write this ID in the title of your message 501BED27 In case of no answer in 24 hours write us to theese e-mails:[email protected] You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files. Free decryption as guarantee Before paying you can send us up to 1 file for free decryption. The total size of files must be less than 1Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.) How to obtain Bitcoins The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price. https://localbitcoins.com/buy_bitcoins Also you can find other places to buy Bitcoins and beginners guide here:How Can I Buy Bitcoin?Attention! Do not rename encrypted files. Do not try to decrypt your data using third party software, it may cause permanent data loss. Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

На рабочем столе были 2 текстовых файла с именами FILES ENCRYPTED.TXT следующего содержания:

all your data has been locked us You want to return? write email [email protected]

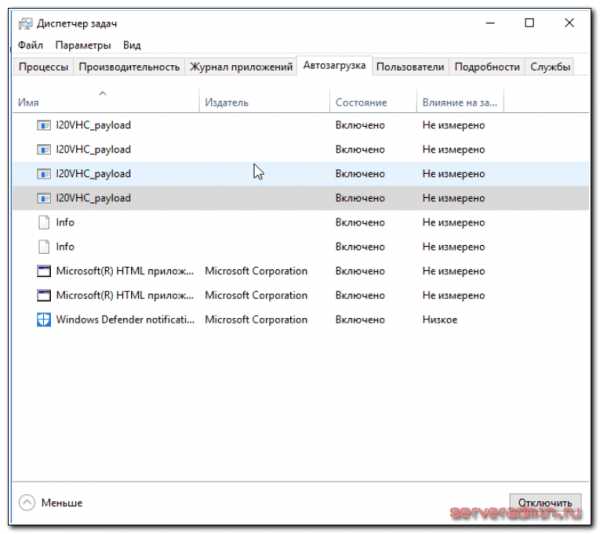

Любопытно, что изменились права на директорию Рабочий стол. У пользователя не было прав на запись. Видимо, вирус сделал это, чтобы пользователь случайно не удалил информацию в текстовых файлах с рабочего стола. Там же на рабочем столе была директория troy, в которой был сам вирус - файл l20VHC_playload.exe.

Как вирус вымогатель Crusis (Dharma) шифрует файлы

Спокойно во всем разобравшись и почитав похожие обращения на тему шифровальщиков в интернете, я узнал, что словил разновидность известного вируса-шифровальщика Crusis (Dharma). Касперский его детектит как Trojan-Ransom.Win32.Crusis.to. Он ставит разные расширения к файлам, в том числе и .combo. У меня список файлов выглядел примерно вот так:

- Ванино.docx.id-24EE2FBC.[[email protected]].combo

- Петропавловск-Камчатский.docx.id-24EE2FBC.[[email protected]].combo

- Хороль.docx.id-24EE2FBC.[[email protected]].combo

- Якутск.docx.id-24EE2FBC.[[email protected]].combo

Расскажу еще некоторые подробности о том, как шифровальщик поработал. Я не упомянул важную вещь. Данный компьютер был в домене. Шифрование файлов было выполнено от доменного пользователя!!! Вот тут возникает вопрос, откуда вирус его взял. На логах контроллеров доменов я не увидел информации и подборе пароля пользователя. Не было массы неудачных авторизаций. Либо использовалась какая-то уязвимость, либо я не знаю, что и думать. Использована учетная запись, которая никогда не логинилась в данную систему. Была авторизация по rdp от учетной записи доменного пользователя, а затем шифрование. На самой системе тоже не было видно следов перебора пользователей и паролей. Практически сразу был логин по rdp доменной учеткой. Нужно было подобрать, как минимум, не только пароль, но и имя.

К сожалению, на учетной записи был пароль 123456. Это была единственная учетная запись с таким паролем, которую пропустили админы на местах. Человеческий фактор. Это был руководитель и по какой-то причине целая череда системных администраторов знали про этот пароль, но не меняли его. Очевидно, в этом причина использования именно этой учетной записи. Но тем не менее, остается неизвестен механизм получения даже такого простого пароля и имени пользователя.

Зараженную шифровальщиком виртуальную машину я выключил и удалил, предварительно забрав образ диска. Из образа забрал сам вирус, чтобы посмотреть на его работу. Дальнейший рассказ будет уже на основе запуска вируса в виртуальной машине.

Еще небольшая подробность. Вирус просканировал всю локальную сеть и попутно зашифровал информацию на тех компьютерах, где были какие-то расшаренные папки с доступом для всех. Я первый раз видел такую модификацию шифровальщика. Это действительно страшная вещь. Такой вирус может просто парализовать работу всей организации. Допустим, по какой-то причине, у вас был доступ по сети к самим бэкапам. Или использовали какой-то ненадежный пароль для учетной записи. Может так получиться, что будет зашифровано все - и данные, и архивные копии. Я вообще теперь подумываю о хранении бэкапов не только в изолированной сетевой среде, но вообще на выключенном оборудовании, которое запускается только для того, чтобы сделать бэкап.

Как лечить компьютер и удалить вымогатель Crusis (Dharma)

В моем случае вирус шифровальщик Crusis (Dharma) особо не прятался и удалить его не должно составить каких-то проблем. Как я уже сказал, он лежал в папке на рабочем столе. Помимо этого он записал сам себя и информационное сообщение в автозапуск.

Само тело вируса было продублировано в пуске в разделе Startup у всех пользователей и в windows/system32. Более внимательно я не смотрел, так как не вижу в этом смысла. После заражения шифровальщиком я настоятельно рекомендую переустановить систему. Это единственный способ гарантированно удалить вирус. Вы никогда не будете полностью уверены в том, что вирус удален, так как он мог использовать какие-то еще неопубликованные и неизвестные уязвимости для того, чтобы оставить закладку в системе. Через некоторое время через эту закладу вы можете получить какой-то новый вирус и все повторится по кругу.

Так что я рекомендую сразу же после обнаружения шифровальщика не заниматься лечением компьютера, а переустанавливать систему, сохранив оставшиеся данные. Возможно, вирус успел не все зашифровать. Эти рекомендации относятся к тем, кто не собирается пытаться восстановить файлы. Если у вас есть актуальные бэкапы, то просто переустанавливайте систему и восстанавливайте данные.

Если у вас нет бэкапов и вы любой ценой готовы восстановить файлы, то тогда компьютер стараемся не трогать вообще. Первым делом просто отключите сетевой кабель, скачайте пару зашифрованных файлов и текстовый файл с информацией на чистую флешку, дальше завершаем работу компьютера. Больше компьютер включать нельзя. Если вы вообще не разбираетесь в компьютерных делах, то с вирусом вы справиться сами не сможете, тем более расшифровать или восстановить файлы. Обратитесь к тому, кто разбирается. Если же вы считаете, что что-то сможете сделать сами, то читайте дальше.

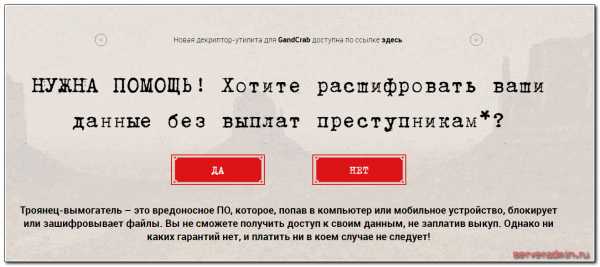

Где скачать дешифратор Crusis (Dharma)

Дальше идет мой универсальный совет по всем вирусам шифровальщикам. Есть сайт - https://www.nomoreransom.org На нем теоретически может оказаться дешифратор для Crusis или Dharma, либо еще какая-то информация по расшифровке файлов. На моей практике такое еще ни разу не случалось, но вдруг вам повезет. Попробовать стоит. Для этого на главной странице соглашаемся, нажав ДА.

Прикрепляем 2 файла и вставляем содержимое информационного обращения шифровальщика и жмем Проверить.

Если вам повезет, получите какую-то информацию. В моем случае ничего не нашлось.

Все существующие дешифраторы для шифровальщиков собраны на отдельной странице - https://www.nomoreransom.org/ru/decryption-tools.html Существование этого списка позволяет рассчитывать, что какой-то смысл в этом сайте и сервисе все же есть. Похожий сервис есть у Касперского - https://noransom.kaspersky.com/ru/ Можете попытать счастья там.

Искать где-то еще дешифраторы через поиск в интернете, я думаю, не стоит. Вряд ли они найдутся. Скорее всего это будет либо обычный развод с мусорным софтом в лучшем случае, либо новый вирус.

Важное дополнение. Если у вас установлена лицензионная версия какого-то антивируса, обязательно создайте запрос в ТП антивируса на тему расшифровки файлов. Иногда это действительно помогает. Я видел отзывы об успешной расшифровке силами поддержки антивируса.Как расшифровать и восстановить файлы после вируса Crusis (Dharma)

Что же делать, когда вирус Crusis (Dharma) зашифровал ваши файлы, никакие описанные ранее способы не помогли, а файлы восстановить очень нужно? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

Перед дальнейшими манипуляциями я рекомендую сделать посекторный образ диска. Это позволит зафиксировать текущее состояние и если ничего не получится, то хотя бы можно будет вернуться в исходную точку и попробовать что-то еще. Дальше нужно удалить самого шифровальщика любым антивирусом с последним набором антивирусных баз. Подойдет CureIt или Kaspersky Virus Removal Tool. Можно любой другой антивирус установить в режиме триал. Этого хватит для удаления вируса.

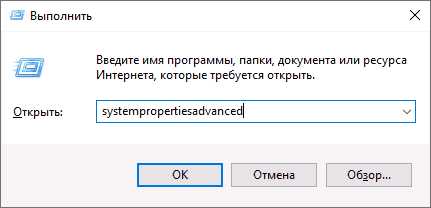

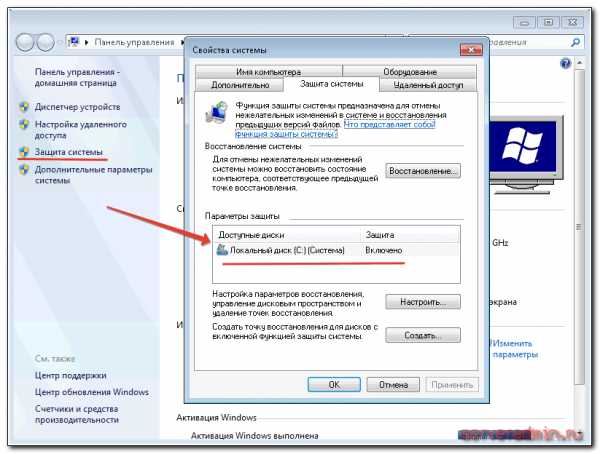

После этого загружаемся в зараженной системе и проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

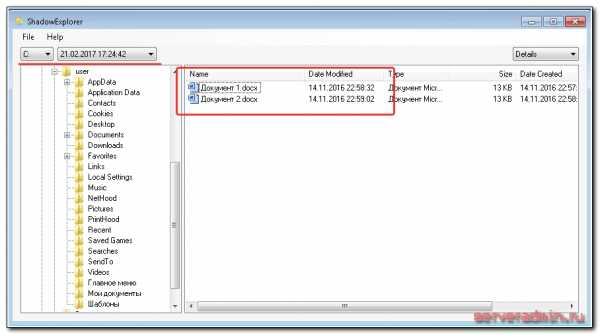

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого - ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

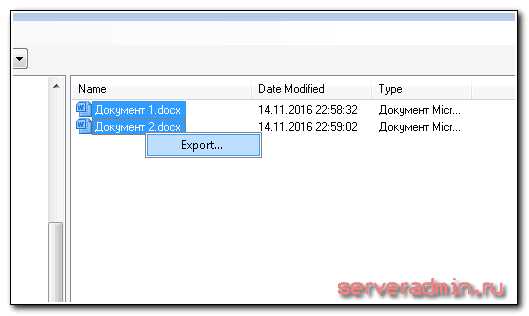

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

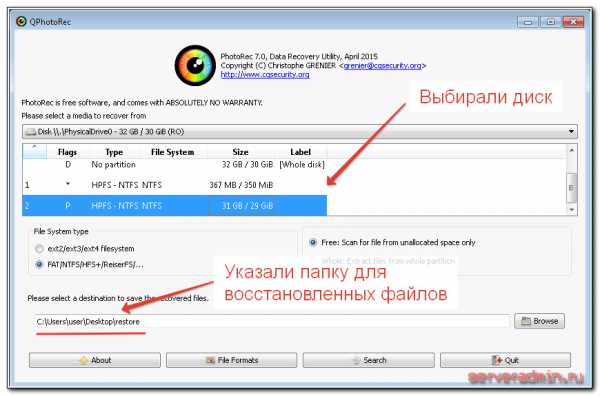

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов - восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов с помощью перечисленных программ подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Crusis (Dharma)

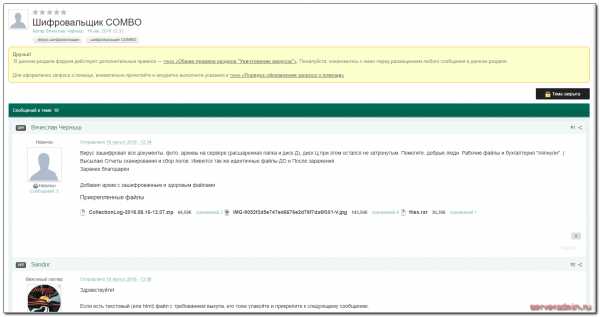

Как обычно, прошелся по форумам популярных антивирусов в поисках информации о шифровальщике, который ставит расширение .combo. Явно заметна тенденция на распространение вируса. Очень много запросов начинаются с середины августа. Сейчас вроде не видно их, но, возможно временно, либо просто изменилось расширение зашифрованных файлов.

Вот пример типичного обращения с форума Касперского.

Там же ниже комментарий модератора.

На форуме EsetNod32 давно знакомы с вирусом, который ставит расширение .combo. Как я понял, вирус не уникальный и не новый, а разновидность давно известной серии вирусов Crusis (Dharma). Вот типичное обращение с просьбой расшифровать данные:

А вот опыт одного из пользователей, который заплатил злоумышленникам и восстановил свои файлы.

Обратил внимание, что на форуме Eset много отзывов о том, что вирус проник на сервер через rdp. Похоже, это реально сильная угроза и оставлять rdp без прикрытия нельзя. Возникает только вопрос - как же все таки вирус заходит по rdp. Подбирает пароль, подключается уже с известным пользователем и паролем, либо как-то еще.

Методы защиты от вируса-шифровальщика

Я не буду перечислять очевидные вещи на тему запуска неизвестных программ из интернета и открытие вложений в почте. Это сейчас все и так знают. К тому же я об этом писал много раз в своих статья в разделе про вирусы. Обращу внимание на бэкапы. Они должны не просто быть, а быть недоступны извне. Если это какой-то сетевой диск, то доступ к нему должен быть у отдельной учетной записи со стойким паролем.

Если бэкапите личные файлы на флешку или внешний диск, не держите их постоянно подключенными к системе. После создания архивных копий, отключайте устройства от компьютера. Идеальным я вижу бэкап на отдельное устройство, которое включается только чтобы сделать бэкап, а потом снова отключается физически от сети отключением сетевого провода или просто завершением работы.

Резервные копии должны быть инкрементными. Это нужно для того, чтобы избежать ситуации, когда шифровальщик зашифровал все данные, а вы этого не заметили. Было выполнено резервное копирование, которое заменило старые файлы новыми, но уже зашифрованными. В итоге архив у вас есть, но толку от него никакого нет. Нужно иметь глубину архива хотя бы в несколько дней. Я думаю, в будущем появятся, если еще не появились, шифровальщики, которые будут незаметно шифровать часть данных и ждать какое-то время, не показывая себя. Сделано это будет в расчете на то, что зашифрованные файлы попадут в архивы и там со временем заменять настоящие файлы.

Это будет тяжелое время для корпоративного сектора. Я выше уже привел пример с форума eset, где зашифровали сетевые диски с 20Тб данных. А теперь представьте, что у вас такой сетевой диск, но зашифровано только 500G данных в каталогах, к которым не обращаются постоянно. Проходит пару недель, никто не замечает зашифрованных файлов, потому что они лежат в архивных каталогах, и с ними постоянно не работают. Но в конце отчетного периода данные нужны. Туда заходят и видят, что все зашифровано. Обращаются в архив, а там глубина хранения, допустим, 7 дней. И на этом все, данные пропали.

Тут нужен отдельный внимательный подход к архивам. Нужно программное обеспечения и ресурсы для долгосрочного хранения данных.

Видео c расшифровкой и восстановлением файлов

Здесь пример похожей модификации вируса, но видео полностью актуально и для combo.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.Как расшифровать файлы после вируса шифровальщика da_vinci_code

Вновь пришлось столкнуться с проблемой пользователя – потеря рабочих файлов из-за нового вирусняка с говорящим названием. Рассмотрим вопрос - как лечить компьютер после вируса шифровальщика da_vinci_code и расшифровать файлы с расширением код да винчи. В очередной раз повторим правила безопасности для защиты компьютеров и данных от такого рода зловредов.

Вышла новая модификация вируса шифровальщика, похожего на да винчи - no_more_ransom. Подробное описание вируса, методы лечения компьютера и варианты восстановления файлов читайте по ссылке.Описание вируса шифровальщика da_vinci_code

Довелось на днях познакомиться с очередным вирусом шифровальщиком - da_vinci_code. На шифровальщиков мне везет, я уже очень хорошо с ними знаком. Все было как обычно:

- Письмо пользователю от якобы контрагента с просьбой проверить там какую-то информацию, акт сверки или что-то еще. Письмо с вложением.

- Пользователь открывает вложение, там архив, в архиве js скрипт. Открывает архив со скриптом и запускает его.

- Скрипт качает из интернета сам вирус и начинает шифровать все файлы на локальных дисках, до которых успевает дотянуться.

- На финише у пользователя меняется картинка на рабочем столе, где говорится о том, что все файлы зашифрованы.

Такая вот простая и банальная последовательность действий, которую до сих пор пользователи успешно выполняют. Причем установленные антивирусы на их компьютерах не предотвращают шифрование файлов. Толку от них в случае вируса-шифровальщика никакого нет.

Название этого зловреда весьма оригинальное - код да винчи, или da_vinci_code. Прозвали его так за то, что он ставит соответствующее расширение на зашифрованные файлы. После того, как вирус шифратор поработает на компе и закончит шифрование, вы увидите сообщение на рабочем столе в виде обоев:

На рабочем столе и дисках системы появится множество текстовых файлов с информацией о том, что все ваши файлы были зашифрованы. Текст сообщения будет примерно следующий:

Сразу, как только вы это увидите, отключите компьютер от сети и завершите его работу. Это позволит избежать шифрования сетевых папок, если вирус имеет такую возможность. Я сталкивался с шифровальщиками, которые шифровали все сетевые папки, например vault, но были и такие, которые работали только с локальным компьютером, как вирус enigma. Что конкретно делает этот вирус, я не знаю, так как модификаций может быть много. Поэтому обязательно выключайте компьютер. Ниже я расскажу, как действовать далее для лечения компьютера и расшифровки файлов.

Вирус ставит расширение da_vinci_code на файлы

Итак, вы словили вирус и обнаружили, что все файлы поменяли не только свое расширение на da_vinci_code, но и имена файлов стали вида:

- FCLz7Bp-+HIHOCKm0rlMfw==.8C29FA8A8AC85257C10F.da_vinci_code

- 3Aag8evVDM6H8IWIiRpnhf2XXI6NMbGpB9XQTAKQ==.B604CC12F53D945AF080.da_vinci_code

- 1Fy-zfjTwpz95HtypRQ---Fo8nCVaEECEB+tBgJ4Z7604CC12F53D945AF080.da_vinci_code

Шифрует он почти все полезные файлы. В моем случае он зашифровал все документы, архивы, картинки, видео. Вообще вся полезная информация на компьютере превратилась вот в такую зашифрованную кашу. Прочитать файлы стало невозможно. Даже понять, что это за файлы нельзя. Это, кстати, существенный минус. Все предыдущие модификации шифровальщика, что ко мне попадали, оставляли оригинальное имя файла. Этот же не только расширение поменял, но и заменил все имена файлов. Стало невозможно понять, что конкретно ты потерял. Понимаешь только, что ВСЕ!

Вам повезло, если файлы зашифрованы только на локальном компьютере, как в моем случае. Хуже, если вирус шифровальщик да винчи повредит файлы и на сетевых дисках, например, организации. Это вообще способно полностью парализовать работу компании. С таким я тоже сталкивался и не раз. Приходилось платить злоумышленникам, чтобы возобновить работу.

Как лечить компьютер и удалить вирус da_vinci_code

Вирус уже у вас на компьютере. Первый и самый главный вопрос - как вылечить компьютер и как удалить из него вирус, чтобы предотвратить дальнейшее шифрование, если оно еще не было закончено. Надежнее удалить шифровальщик да винчи вручную, но тут без специальных знаний не обойтись и не всегда это можно сделать быстро. Вирусы постоянно меняются, меняют название исполняемых файлов и место их расположения. Я расскажу про ту модификацию, что попалась мне. Покажу, как вылечить компьютер вручную и автоматически с помощью антивирусных утилит по удалению вирусов.

Хочу сразу сделать важное предупреждение. Если вы хотите во что бы то ни стало восстановить свои файлы и готовы обратиться в организации, занимающиеся расшифровкой или в антивирусную компанию, если у вас есть платная подписка на антивирусы, то не предпринимайте сами ничего. Либо перед этим сделайте полный образ системы и только потом что-то делайте. Иначе ваша работа может существенно осложнить или вообще сделать невозможным восстановление информации.

Сначала проведем удаление вируса код да винчи вручную. Как я уже говорил раньше, компьютер нужно обязательно отключить от сети. Если вы уже видите на рабочем столе картинку с информацией о том, что все важные файлы на всех дисках вашего компьютера были зашифрованы, то скорее всего вирус уже все зашифровал, так что торопиться нам некуда. Я обнаружил вирус практически сразу, просто запустив диспетчер задач и добавив столбец под названием "Командная строка".

Процесс csrss.exe расположен в подозрительном месте, маскируется под системный, но при этом не имеет описания. Это и есть вирус. Завершаем процесс в диспетчере задач и удаляем его из папки C:\ProgramData\Windows. В моем случае папка была скрытая, поэтому нужно включить отображение скрытых папок и файлов. В поиске легко найти как это сделать.

Дальше запускаем редактор реестра и ищем все записи с найденным путем: "C:\ProgramData\Windows" и удаляем их.

Теперь можно поменять обои на рабочем столе стандартным образом. Установленная картинка с информацией находится по адресу C:\Users\user\AppData\Roaming, можете удалить или оставить на память.

Дальше рекомендую очистить временную папку пользователя C:\Users\user\AppData\Local\Temp. Конкретно da_vinci там свои экзешники не располагал, но другие частенько это делают.

На этом удаление вируса код да винчи в ручном режиме завершено. Традиционно, вирусы шифровальщики легко удаляются из системы, так как им нет смысла в ней сидеть после того, как они сделали свое дело.

Теперь я покажу, как вылечить компьютер с помощью утилиты CureIt от Dr.web. Идете на сайт https://free.drweb.ru/cureit/ и скачиваете утилиту. Копируете ее на флешку, подсоединяете флешку к компьютеру, предварительно удалив с нее все нужные документы, так как вирус их может зашифровать. И запускаете на флешке программу. Выполняете полное сканирование системы. Антивирус обнаружит установленный шифровщик и предложит его удалить.

Если у вас новая модификация вируса, которую еще не знают антивирусы, то они вам помочь не могут. Тогда остается только ручной вариант лечения компьютера от шифровальщика. Думаю, это не составит большого труда, так как они не сильно маскируются в системе. Как я уже сказал, им это и не нужно. Обычного диспетчера задач и поиска по реестру бывает достаточно.

Будем считать, что лечение прошло успешно и шифровальщик да винчи удален с компьютера. Приступаем к восстановлению файлов.

Где скачать дешифратор da_vinci_code

Вопрос простого и надежного дешифратора встает в первую очередь, когда дело касается вируса-шифровальщика. Мне встречались дешифраторы к отдельным модификациям вируса, которые можно было скачать и проверить. Но чаще всего они не работают. Дело в том, что сам принцип rsa шифрования не позволяет создать дешифратор без ключа, который находится у злоумышленников. Если дешифратор da_vinci_code и существует, то только у авторов вируса или аффилированных лиц, которые как-то связаны с авторами. По крайней мере так я понимаю принцип работы. Возможно я в чем-то ошибаюсь. Сейчас слишком много фирм развелось, которые занимаются расшифровкой. С одной из них я знаком, расскажу о ней позже, но как они работают, мне не говорят.

Так что дешифратора в полном смысле этого слова я предоставить не смогу. Вместо этого предлагаю пока скачать пару программ, которые нам помогут провести расшифровку и восстановление файлов. Хотя слово расшифровка тут подходит с натяжкой, но смысл в том, что файлы мы можем попытаться получить обратно.

Нам понадобится программа shadow explorer для восстановления файлов из теневых копий. Чтобы попытаться восстановить остальные файлы, воспользуемся программой для восстановления удаленных файлов photorec. Обе программы бесплатные, можно без проблем качать и пользоваться. Дальше расскажу как их использовать.

Как расшифровать и восстановить файлы после вируса код да винчи

Как я уже говорил ранее, расшифровать файлы после вируса da_vinci_code без ключа невозможно. Поэтому мы воспользуемся альтернативными способами восстановления данных. Для начала попробуем восстановить архивные копии файлов, которые хранятся в теневых копиях диска. По-умолчанию, начиная с Windows 7 технология теневых копий включена по умолчанию. Проверить это можно в свойствах компьютера, в разделе защита системы.

Если у вас она включена, то запускайте программу ShadowExplorer, которую я предлагал скачать чуть выше. Распаковывайте из архива и запускайте. Нас встречает главное окно программы. В левом верхнем углу можно выбрать диск и дату резервной копии. Скорее всего у вас их будет несколько, нужно выбрать необходимую. Чтобы восстановить как можно больше файлов, проверьте все даты на наличие нужных файлов.

В моем примере на рабочем столе лежат 4 документа, которые там были до работы вируса. Я их могу восстановить. Выделяю нужную папку, в данном случае Desktop и нажимаю правой кнопкой мышки, жму на Export и выбираю папку, куда будут восстановлены зашифрованные файлы.

Если у вас не была отключена защита системы, то с большой долей вероятности вы восстановите какую-то часть зашифрованных файлов. Некоторые восстанавливают 80-90%, я знаю такие случаи.

Если у вас по какой-то причине нет теневых копий, то все значительно усложняется. У вас остается последний шанс бесплатно расшифровать свои файлы - восстановить их с помощью программ по поиску и восстановлению удаленных файлов. Я предлагаю воспользоваться бесплатной программой Photorec. Скачивайте ее и запускайте.

После запуска выберите ваш диск, на котором будем проводить восстановление данных. Затем укажите папку, куда будут восстановлены найденные файлы. Лучше, если это будет какой-то другой диск или флешка, но не тот же самый, где осуществляете поиск.

Поиск и восстановление файлов будет длиться достаточно долго. После окончания процесса восстановления вам будет показано, сколько и каких файлов было восстановлено.

Можно закрыть программу и пройти в папку, которую указали для восстановления. Там будет набор других папок, в которых будут файлы. Все, что получилось расшифровать, находится в этих папках. Вам придется вручную смотреть, искать и разбирать файлы.

Если результат вас не удовлетворит, то есть другие программы для восстановления удаленных файлов. Вот список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Это все, что я знал и мог подсказать на тему того, как расшифровать и восстановить файлы после вируса da_vinci_code. В принципе, шансы на восстановление есть, но не в полном объеме. Наверняка может помочь только своевременно сделанная архивная копия.

Касперский, eset nod32 и другие в борьбе с шифровальщиком код да винчи

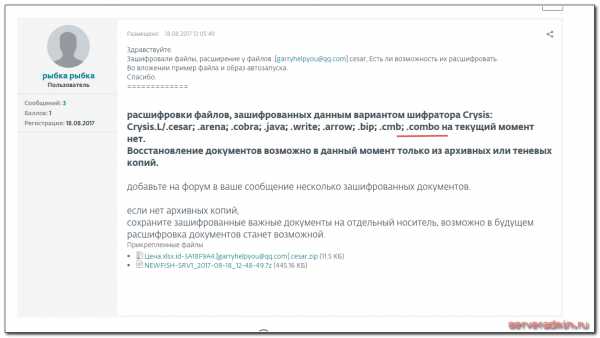

Ну а что же наши современные антивирусы скажут насчет расшифровки файлов. Я полазил по форумам самых популярных антивирусов: kaspersky, eset nod32, dr.web. Никакой более ли менее полезной информации там не нашел. Вот что отвечают на форуме eset nod32 по поводу вируса да винчи:

http://forum.esetnod32.ru/messages/forum35/topic13242/message93186/

Нод 32 ничего предложить не может для того, чтобы расшифровать файлы. На форуме антивируса kaspersky схожий ответ: "С расшифровкой помочь не сможем."

https://forum.kasperskyclub.ru/index.php?showtopic=50109&p=737346

Модератор предлагает обратиться в техническую поддержку. Но лично я не видел информации, чтобы касперский кому-то предложил дешифратор da_vinci_code. На официальном форуме вообще нет полезной информации в открытом виде, только просьбы о помощи с расшифровкой и лечением. Всех отправляют на форум kasperskyclub.

Получается, что спасение утопающих дело рук самих утопающих. Вирус давно гуляет по интернету, а надежного средства восстановления данных нет. С недавним вирусом enigma была получше ситуация. Там вроде бы Dr.Web предлагал дешифратор. По текущему вирусу информации нет. На форуме доктора веба только запросы на помощь в расшифровке. Но всех отправляют в тех поддержку. Она попытается помочь только в том случае, если на момент заражения у вас была лицензия на антивирус.

Методы защиты от вируса da_vinci_code

Все способы защиты от вирусов шифровальщиков давно уже придуманы и известны. Я их приводил в предыдущих статьях по вирусам, повторяться не хочется. Самое главное - не открывать подозрительные вложения в почте. Все известные мне шифровальщики попали на компьютер пользователя через почту. Если вирус свежий, то ни один антивирус вам не поможет. Злоумышленники, прежде чем начать рассылать вирус, проверяют его всеми известными антивирусами. Они добиваются того, чтобы антивирусы никак не реагировали. После этого начинается рассылка. Так что первые жертвы гарантированно пострадают, если запустят вирусы. Остальным уже как повезет.

Как только эффективность вируса падает, а антивирусы начинают на него реагировать, выходит новая модификация и все начинается снова. И так по кругу уже года два. Именно в этот период я заметил самый расцвет вирусов-шифровальщиков. Раньше это была экзотика и редкость, а сейчас самый популярный тип вирусов, который заменил собой банеры-блокировщики. Но они по сравнению с шифровальщиками, просто детские шалости.

Второй совет по надежной защите от шифровальщиков - резервные копии, которые не подключены к компьютеры. То есть сделали копию и отключили носитель от компьютера, положили в ящик. Только так можно наверняка защитить информацию.

Видео c расшифровкой и восстановлением файлов

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.100+ бесплатных инструментов дешифрования программ-вымогателей для удаления и разблокировки зашифрованных файлов

как расшифровать файлы, зашифрованные программой-вымогателем? Вызывает тревогу рост числа киберпреступных организаций, использующих обманчивые ссылки и веб-сайты для установки вредоносных программ, которые могут хранить ваши важные данные и файлы с целью выкупа, они известны как программы-вымогатели [Википедия].

Альтернативная статья 2020 г. ➤ 17 Загрузочный антивирус для удаления вируса-вымогателя FBI и вируса CryptoLocker

Зараженные компьютеры Microsoft Windows, macOS (да, включая Apple mac) и Linux будут отображать сообщения, требующие оплаты, чтобы иметь правильный ключ для расшифровки файлы.Невыполнение этого требования означает, что ваш компьютер или файлы будут заблокированы до тех пор, пока вы не оплатите их через BitCoin.

Эти атаки, иногда называемые «программами-вымогателями», развертывают вредоносное ПО, которое может вывести из строя ваш компьютер. Чтобы не заразиться, убедитесь, что на вашем компьютере установлена последняя версия программного обеспечения и антивирусных программ, и избегайте подозрительных сайтов. Если ваша машина уже заражена, не платите выкуп. Вместо этого попробуйте следующий бесплатный инструмент дешифрования, есть хороший шанс, что вы сможете разблокировать свои файлы, это может занять некоторое время, но это время стоит подождать.Этот бесплатный инструмент дешифрования разблокирует следующие программы-вымогатели - Croti, Fakebsod, Brolo, Exxroute, Cerber, Locky, Teerac, Critroni, Reveton, Krypterade и другие. Профилактика лучше лечения, вот 2 веские причины.

- Всегда делайте резервную копию всех ваших файлов - даже если киберпреступникам удастся заразить ваш компьютер, вы можете просто стереть систему и восстановить последнюю резервную копию. Никаких потерь денег и, самое главное, никакой компрометации важной информации!

- Используйте настоящий антивирус, постоянно обновляйте его. Всегда рекомендуется использовать оригинальный антивирус, а не пиратскую версию, загруженную с торрента.Если у вас установлен подлинный антивирус, маловероятно, что ваша система будет заражена программой-вымогателем, если только она не обновлена.

Преступники начали использовать новые типы вредоносных программ, чтобы удерживать ваш компьютер в заложниках за деньги. Как это работает и как оставаться в безопасности?

Правоохранительные органы и компании, занимающиеся информационной безопасностью, объединили свои усилия, чтобы подорвать деятельность киберпреступников с помощью программ-вымогателей. Веб-сайт «No More Ransom» - это инициатива Национального отдела по борьбе с преступлениями в сфере высоких технологий полиции Нидерландов, Европейского центра киберпреступности Европола и McAfee с целью помочь жертвам программ-вымогателей получить свои зашифрованные данные без необходимости платить преступникам.

Поскольку гораздо проще избежать угрозы, чем бороться с ней, когда система поражена, проект также направлен на ознакомление пользователей с принципами работы программ-вымогателей и с контрмерами, которые могут быть приняты для эффективного предотвращения заражения. Чем больше сторон поддерживает этот проект, тем лучше могут быть результаты. Эта инициатива открыта для других государственных и частных лиц. У них есть дешифратор для BigBobRoss, Pylocky, Aurora, Thanatos, Annabelle, GandCrab (версии V1, V4 и V5 до V5.1), LambdaLocker, NemucodAES, MacRansom, Jaff, EncrypTile, Amnesia2 и других.

Kaspersky NoRansom - это ваш дом для инструментов дешифрования и обучения программам-вымогателям. Программы-вымогатели - это вредоносные программы, которые блокируют ваш компьютер или шифруют ваши файлы. Вы не сможете получить данные обратно, если не заплатите выкуп, и даже если вы это сделаете, нет гарантии, что вы вернете свои данные. Перед загрузкой и запуском решения убедитесь, что вы удалили вредоносное ПО с помощью Kaspersky Internet Security из вашей системы, иначе оно будет многократно блокировать вашу систему или шифровать файлы.Отлично работает в Windows 10 от Microsoft и macOS от Apple.

- Smash Rannoh & Co - Инструмент RannohDecryptor предназначен для расшифровки файлов, затронутых CryptXXX версий 1-3 (новинка!), Rannoh, AutoIt, Fury, Crybola, Cryakl, Polyglot.

- Combat Shade - инструмент ShadeDecryptor предназначен для расшифровки файлов, затронутых Shade версии 1 и версии 2.

- Fight Rakhni & Friends - Инструмент RakhniDecryptor предназначен для дешифрования файлов, затронутых агентом Rakhni.iih, Aura, Autoit, Pletor, Rotor, Lamer, Lortok, Cryptokluchen, Democry, Bitman (TeslaCrypt) версии 3 и 4, Chimera, Crysis версии 2 и 3.

- Eliminate Wildfire - Инструмент WildfireDecryptor предназначен для расшифровки затронутых файлов пользователя Wildfire.

- Destroy Coinvault - Инструмент CoinVaultDecryptor предназначен для расшифровки файлов, затронутых CoinVault и Bitcryptor. Национальный отдел по борьбе с преступлениями в сфере высоких технологий (NHTCU) полиции Нидерландов, Национальная прокуратура Нидерландов и компания Kaspersky помогли создать этот инструмент.

- Kill Xorist - Инструмент XoristDecryptor предназначен для расшифровки файлов, затронутых Xorist и Vandev.

- Rakhni Decryptor - Расшифровывает файлы, затронутые Rakhni, Agent.iih, Aura, Autoit, Pletor, Rotor, Lamer, Cryptokluchen, Lortok, Democry, Bitman (TeslaCrypt) версии 3 и 4, Chimera, Crysis (версии 2 и 3) ), Jaff, Dharma и новые версии вымогателей Cryakl.

- Rannoh Decryptor - Расшифровывает файлы, затронутые Rannoh, AutoIt, Fury, Cryakl, Crybola, CryptXXX (версии 1, 2 и 3), Polyglot aka Marsjoke.

- Shade Decryptor - Расшифровывает файлы, затронутые Shade версии 1 и 2.

- CoinVault Decryptor - Расшифровывает файлы, затронутые CoinVault и Bitcryptor. Создано в сотрудничестве с Национальным отделом по преступлениям в сфере высоких технологий (NHTCU) полиции Нидерландов и национальной прокуратурой Нидерландов.

- Wildfire Decryptor - Расшифровывает файлы, затронутые Wildfire.

- Xorist Decryptor - Расшифровывает файлы, затронутые Xorist и Vandev.

Бесплатные инструменты дешифрования программ-вымогателей. Попался под удар программы-вымогателя? Не платите выкуп! Бесплатные инструменты расшифровки программ-вымогателей AVG могут помочь расшифровать файлы, зашифрованные с помощью следующих видов программ-вымогателей. Просто щелкните имя, чтобы увидеть признаки заражения и получить бесплатное решение.

- Apocalypse

- BadBlock

- Bart

- Crypt888

- Legion

- SZFLocker

- TeslaCrypt

Попался вымогатель? Не платите выкуп! Используйте эти бесплатные инструменты расшифровки программ-вымогателей. Бесплатные инструменты расшифровки программ-вымогателей Avast могут помочь расшифровать файлы, зашифрованные с помощью следующих форм программ-вымогателей.Просто щелкните имя, чтобы увидеть признаки заражения и получить бесплатное решение.

Alcatraz Locker - Alcatraz Locker - это штамм вымогателя, который впервые был обнаружен в середине ноября 2016 года. Для шифрования файлов пользователя этот вымогатель использует шифрование AES 256 в сочетании с кодировкой Base64.

- AES_NI

- Alcatraz Locker

- Apocalypse - Apocalypse - это разновидность программы-вымогателя, впервые обнаруженной в июне 2016 года.

- Crypt888 - Crypt888 (также известный как Mircop) - это программа-вымогатель, впервые обнаруженная в июне 2016 года.

- CryptoMix (Offline)

- CrySiS - CrySiS (JohnyCryptor, Virus-Encode или Aura) - это штамм вымогателя, который наблюдается с сентября 2015 года. Он использует AES256 в сочетании с асимметричным шифрованием RSA1024.

- EncrypTile

- FindZip

- Globe - Globe - это штамм вымогателя, который наблюдается с августа 2016 года. В зависимости от варианта он использует метод шифрования RC4 или Blowfish.

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt - NoobCrypt - это штамм вымогателя, который наблюдается с конца июля 2016 года.Для шифрования файлов пользователя эта программа-вымогатель использует метод шифрования AES 256.

- Stampado

- SZFLocker

- TeslaCrypt

- XData

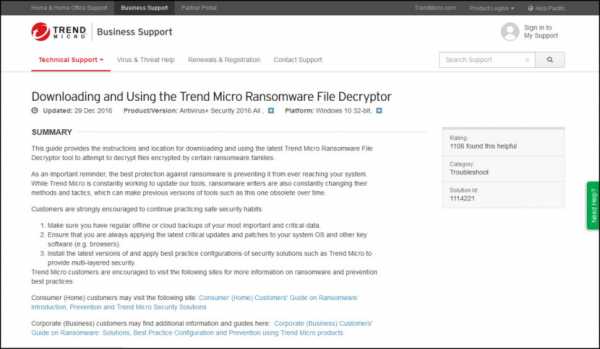

В этом руководстве представлены инструкции и расположение для загрузки и использования последней версии инструмента Trend Micro Ransomware File Decryptor для попытки дешифрования файлов зашифрованы некоторыми семействами программ-вымогателей. Важное напоминание: лучшая защита от программ-вымогателей - это предотвратить их попадание в вашу систему.В то время как Trend Micro постоянно работает над обновлением наших инструментов, разработчики программ-вымогателей также постоянно меняют свои методы и тактику, что со временем может привести к устареванию предыдущих версий инструментов, таких как эта. В следующем списке описаны известные типы файлов, зашифрованных программами-вымогателями, с которыми можно работать с помощью последней версии инструмента.

- CryptXXX V1, V2, V3 * - {исходное имя файла} .crypt, cryp1, crypz или 5 шестнадцатеричных символов

- CryptXXX V4, V5 - {MD5 Hash}.5 шестнадцатеричных символов

- Crysis -. {Id}. {Адрес электронной почты} .xtbl, crypt

- TeslaCrypt V1 ** - {исходное имя файла} .ECC

- TeslaCrypt V2 ** - {исходный файл name} .VVV, CCC, ZZZ, AAA, ABC, XYZ

- TeslaCrypt V3 - {исходное имя файла} .XXX или TTT или MP3 или MICRO

- TeslaCrypt V4 - имя и расширение файла не изменяются

- SNSLocker - {Origi

Ransomware - что это и как удалить?

Все о программах-вымогателях

Вы когда-нибудь задумывались, из-за чего вся эта возня с вымогателями? Вы слышали об этом в офисе или читали об этом в Новости. Возможно, у вас сейчас есть всплывающее окно с предупреждением о заражении программой-вымогателем. Ну если вам интересно узнать все, что нужно знать о программах-вымогателях, вы попали в нужное место. Мы расскажем вам о различные формы программ-вымогателей, способы их получения, откуда они пришли, на кого нацелены и что делать для защиты от Это.

Что такое программы-вымогатели?

Вредоносная программа-вымогатель или программа-вымогатель тип вредоносного ПО, которое не позволяет пользователям получить доступ к их системным или личным файлам и требует выплаты выкупа в чтобы восстановить доступ. Самые ранние варианты программ-вымогателей были разработаны в конце 1980-х годов, и оплата должна была производиться отправлено обычной почтой. Сегодня авторы вымогателей приказывают отправлять платеж через криптовалюту или кредитную карту.

Не позволяйте программам-вымогателям захватить ваше устройство

Убедитесь, что ваше устройство защищено от программ-вымогателей.

Попробуйте Malwarebytes Premium бесплатно в течение 14 дней.

ПОДРОБНЕЕ

Как получить программу-вымогатель?

Существует несколько различных способов заражения вашего компьютера программами-вымогателями. Один из самых распространенных сегодня методов - это через вредоносный спам или вредоносный спам, который незапрашиваемая электронная почта, которая используется для доставки вредоносного ПО. Электронное письмо может содержать прикрепленные файлы, например PDF-файлы. или документы Word. Он также может содержать ссылки на вредоносные веб-сайты.

Malspam использует социальную инженерию, чтобы заставить людей открывать вложения или переходить по ссылкам. представляя себя законным - будь то из надежного учреждения или друга. Киберпреступники используют социальную инженерию в других типах атак с использованием программ-вымогателей, например, выдавая себя за ФБР, чтобы запугивать пользователей, заставляя их платить им за разблокировку файлов.

Еще один популярный метод заражения, который достиг своего пика в 2016 году, - это вредоносная реклама.Вредоносная реклама или вредоносная реклама - это использование интернет-рекламы для распространять вредоносное ПО практически без вмешательства пользователя. При просмотре веб-сайтов даже на законных сайтах пользователи могут быть перенаправлены на криминальные серверы, даже не нажимая на рекламу. Эти серверы каталогизируют подробную информацию о компьютеры-жертвы и их местонахождение, а затем выберите наиболее подходящую вредоносную программу для доставки. Часто это вредоносное ПО это программа-вымогатель.

Инфографика о вредоносной рекламе и программах-вымогателях.

Вредоносная реклама часто использует для своей работы зараженный iframe или невидимый элемент веб-страницы. Iframe перенаправляет на целевую страницу эксплойта, и вредоносный код атакует систему с целевой страницы с помощью набора эксплойтов. Все это происходит без ведома пользователя, поэтому это часто называют «потайной загрузкой».

Типы программ-вымогателей

Существует три основных типа программ-вымогателей: от умеренно отталкивающего до Cuban Missile Crisis. опасно.Они следующие:

Пугающее ПО

Scareware, как оказалось, не так уж и страшно. Он включает мошенническое программное обеспечение безопасности и мошенничество с техподдержкой. Ты можешь получать всплывающее сообщение о том, что вредоносное ПО было обнаружено и единственный способ избавиться от него - заплатить. Если вы ничего не делаете, вы, вероятно, и дальше будете получать всплывающие окна, но ваши файлы в основном в безопасности.

Законное программное обеспечение для обеспечения кибербезопасности не будет привлекать клиентов таким образом.Если у вас еще нет программного обеспечения этой компании на вашем компьютере, то они не будут отслеживать вас на предмет заражения программами-вымогателями. Если у вас есть защитное программное обеспечение, вам не нужно платить за удаление инфекции - вы уже заплатил за программное обеспечение для выполнения этой самой работы.

Шкафчики для экрана