Как убрать зашифрованные файлы на компьютере

Как удалить вирус зашифровывающий файлы и расшифровать файлы.

С какими только вирусами не приходилось сталкиваться, вот пример самых "интересных" - баннеры блокирующие экран (СМС вымогатели), вирус распространяющиеся по скайпу, и с каждым годом появляются все новые и новые... интереснее и интереснее. Наиболее популярный последнее время вирус (Trojan-Ransom.Win32.Rector), который шифрует все ваши файлы (*.mp3, *.doc, *.docx, *.iso, *.pdf, *.jpg, *.rar и т.д.). Проблема состоит в том, что расшифровать подобные файлы крайне сложно и долго, в зависимости от типа шифрования, расшифровка может затянуться на недели, месяцы и даже годы. На мой взгляд, этот вирус на данный момент, апогей по опасности среди остальных вирусов. Особенно он опасен для домашних компьютеров/ ноутбуков, поскольку большинство пользователей не делают резервную копию данных и при зашифровке файлов теряют все данные. Для организаций этот вирус меньше опасен, поскольку они делают резервные копии важных данных и в случае заражения, просто восстанавливают их, естественно после удаления вируса. С этим вирусом я встречался несколько раз, опишу как это происходило и к чему приводило.

Первый раз с вирусом зашифровывающим файлы я познакомился в начале 2014 года. Со мной связался администратор с другого города и сообщил пренеприятнейшее известие - Все файлы, на файловом сервере зашифрованы! Заражение произошло элементарным способом- в бухгалтерию пришло письмо с вложение "Акт что-то там.pdf.exe" как вы понимаете они открыли этот EXE файл и процесс пошел... он зашифровал все личные файлы на компьютере и перешел на файловый сервер (он был подключен сетевым диском). Начали с администратором копать информацию в Интернете... на тот момент никакого решения не было... все писали, что такой вирус есть, как лечить его не известно, расшифровать файлы не удается, возможно поможет отправка файлов Касперскому, Dr Web или Nod32. Отправить им можно только, если пользуетесь их антивирусными программами (есть лицензии). Мы отправили файлы в Dr Web и Nod32, результатов - 0, уже не помню что говорили в Dr Web, а в Nod 32 вообще замолчали и никакого ответа от них я не дождался. В общем все было печально и решения мы так и не нашли, часть файлов восстановили с бэкапа.История вторая- буквально на днях (середина октября 2014) мне позвонили с организации с просьбой решить проблему с вирусом, как вы понимаете все файлы на компьютере были зашифрованы. Вот пример того как это выглядело.

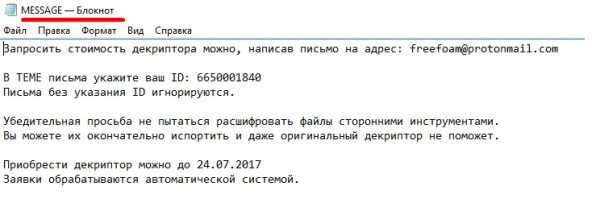

Как вы можете заметить к каждому файлу было добавлено расширение *.AES256. В каждой папке был файл "Внимание_открой-меня.txt" в котором были контакты для связи.

При попытки открыть эти файлы открывалась программа с контактами для связи с авторами вируса для оплаты расшифровки. Само собой связаться с ними я не рекомендую, и платить за код тоже, поскольку вы их только поддержите финансово и не факт что получите ключ расшифровки.

Заражение произошло при установке программы скаченной с Интернета. Самое удивительное было, то, что когда они заметили, что файлы изменились (изменились иконки и расширение файлов) то ничего не предприняли и дальше продолжали работать, а тем временем шифровальщик продолжал шифровать все файлы.

Внимание!!! Если вы заметили шифрование файлов на компьютере (изменение иконок, изменение расширения) сразу же выключайте компьютер/ ноутбук, и уже с другого устройства ищите решение (с другого компьютера/ ноутбука, телефона, планшета) или обращайтесь к IT специалистам. Чем дольше ваш компьютер/ ноутбук будет включен, тем больше файлов он зашифрует.

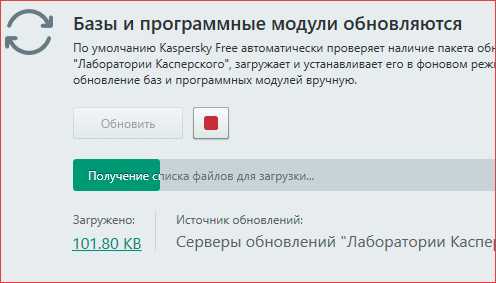

В общем, я уже хотел отказаться от помощи им, но решил полазить в Интернете, может уже появилось решение для этой проблемы. В результате поисков прочитал массу информации о том, что расшифровке не поддается, что нужно отправлять файлы в антивирусные компании (Касперскому, Dr Web или Nod32) - спасибо был опыт.

Наткнулся на утилиту от Касперского -RectorDecryptor. И о чудо- файлы удалось расшифровать. Ну обо все по порядку...

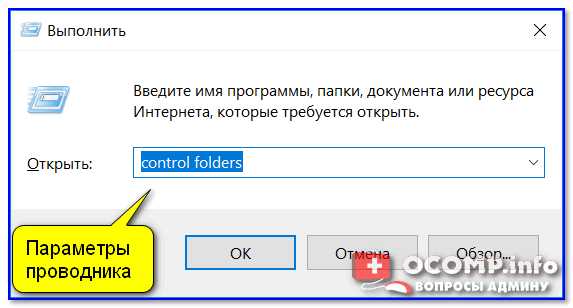

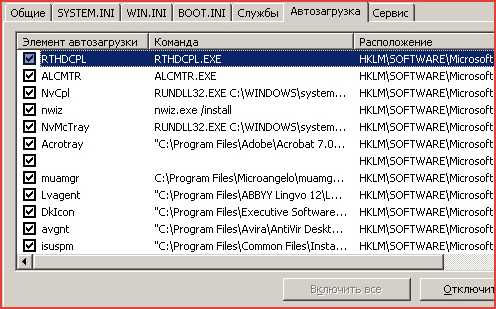

Первым делом необходимо остановить работу шифровальщика. Не найдетесь на антивирусы, поскольку уставленный Dr Web ничего не нашел. Первым делом я зашел в автозагрузки и отключил все автозагрузки (кроме антивируса). Перезагрузил компьютер. Затем начал смотреть, что за файлы были в автозагрузки.

Как можете заметить в поле "Команда" указано где лежит файл, особое внимание требуется удалить приложениям без подписи (Производитель -Нет данных). В общем нашел и удалил зловреда и еще не понятные для меня файлы. После этого почистил временные папки и кэши браузеров, лучше всего для этих целей воспользоваться программой CCleaner.

Еще одни способ откатить систему до возникновения проблемы.

Далее приступил к расшифровке файлов, для этого скачал программу для расшифровки RectorDecryptor. Запустил и увидел довольно аскетичный интерфейс утилиты.

Нажал "Начать проверку", указал расширение, которое было у всех измененных файлов.

И указал зашифрованный файл. В более новых версия RectorDecryptor можно просто указывать зашифрованный файл. Нажмите кнопку "Открыть".

Тада-а-а-ам!!! Произошло чудо и файл был расшифрован.

После этого утилита автоматически проверяет все файлы компьютера + файлы на подключенном сетевом диске и расшифровывает их. Процесс расшифровки может затянуться на несколько часов (зависит от количества зашифрованных файлов и быстродействия вашего компьютера).

В результате все зашифрованные файлы были успешно расшифрованы в туже директорию, где находились изначально.

Осталось удалить все файлы с расширение .AES256, это можно было сделать, поставив галочку "Удалять зашифрованные файлы после успешной расшифровки", если нажать "Изменить параметры проверки" в окне RectorDecryptor.

Но помните, что лучше эту галочку не ставить, поскольку в случае, не удачной расшифровки файлов они удаляться и для того, что бы их снова попытаться расшифровать придется для начала их восстановить.

При попытки удалить все зашифрованные файлы с помощью стандартного поиска и удаления, я наткнулся на зависания и крайне медленную работу компьютера.

Поэтому для удаления лучше всего воспользоваться командной строкой, запустите ее и пропишите del "<диск>:\*.<расширение зашифрованного файла>" /f /s. В моем случае del "d:\*.AES256" /f /s.

Не забывайте удалить файлы "Внимание_открой-меня.txt", для этого в командной строке воспользуйтесь командой del "<диск>:\*.<имя файла>" /f /s, например

del "d:\Внимание_открой-меня.txt" /f /s

Таким образом, вирус был побежден и файлы восстановлены. Хочу предупредить, что данный способ поможет не всем, все дело в том, что Каперский в этой утилите собрал все известные ключи для расшифровки (из тех файлов, которые оправляли заразившиеся вирусом) и методом перебора подбирает ключи и расшифровывает. Т.е. если ваши файлы зашифрованы вирусом с еще не известным ключом, тогда этот способ не поможет... придется отправлять зараженные файлы антивирусным компаниям -Касперскому, Dr Web или Nod32 для их расшифровки.

Если вы знаете другие способы борьбы с вирусом, шифрующим файлы просьба поделиться ими в комментарии.

Я очень надеюсь, моя статья помогла Вам! Просьба поделиться ссылкой с друзьями:

Вирус-шифровальщик. БОЛЬШАЯ статья / Хабр

В новости «ОСТОРОЖНО. Вирус-шифровальщик Trojan.Encoder.225» я уже подробно рассказывал об одном конкретном вирусе Trojan.Encoder.225, но, на тот момент, решения по расшифровке я так и не получил.Но в последствии (спустя 3 с лишним недели после начала дэшифровки) ситуация изменилась в лучшую сторону. За этот период мною были успешно расшифрованы данные сразу после двух вирусов Trojan.Encoder.225 и Trojan.Encoder.263 на разных ПК.

Напомним: троянцы семейства Trojan.Encoder представляют собой вредоносные программы, шифрующие файлы на жестком диске компьютера и требующие деньги за их расшифровку. Зашифрованными могут оказаться файлы *.mp3, *.doc, *.docx, *.pdf, *.jpg, *.rar и так далее.

Со всем семейством этого вируса познакомиться лично не удалось, но, как показывает практика, метод заражения, лечения и расшифровки у всех примерно похожи:

1. жертва заражается через спам-письмо с вложением (реже инфекционным путем),

2. вирус распознается и удаляется (уже) почти любым антивирусом со свежими базами,

3. файлы расшифровываются путем подбора паролей-ключей к используемым видам шифрования.

Например, в Trojan.Encoder.225 используется шифрование RC4 (модифицированный) + DES, а в Trojan.Encoder.263 — BlowFish в CTR-режиме. Эти вирусы на данный момент расшифровываются на 99% исходя из личной практики.

Но не всё так гладко. Некоторые вирусы-шифровальщики требуют месяцы непрерывной дешифровки (Trojan.Encoder.102), а другие (Trojan.Encoder.283) и вовсе не поддаются корректной расшифровке даже для специалистов компании «Доктор Вэб», которая, собственно, играет ключевую роль в данной статье.

Теперь по порядку.

В начале августа 2013 года ко мне обратились клиенты с проблемой зашифрованных файлов вирусом Trojan.Encoder.225. Вирус, на тот момент, новый, никто ничего не знает, в интернете информации 2-3 тематических ссылки гугла. После продолжительных поисков на просторах интернета выясняется, что единственная (найденная) организация, которая занимается проблемой расшифровки файлов после этого вируса — это компания «Доктор Веб». А именно: дает рекомендации, помогает при обращении в тех.поддержку, разрабатывает собственные дешифровщики и т.д.

Негативное отступление.

И, пользуясь случаем, хочу отметить два жирнющих минуса «Лаборатории Касперского». Которые, при обращении в их тех.поддержку, отмахиваются «мы работаем над этим вопросом, о результатах уведомим по почте». И еще, минус в том — что ответа на запрос я так и не получил. Спустя 4 месяца. Ни«хрена» себе время реакции. А я тут стремлюсь к стандарту «не более одного часа с оформления заявки».

Стыдно, товарищ Евгений Касперский, генеральный директор «Лаборатории Касперского». А ведь у меня добрая половина всех компаний «сидит» на нем. Ну да ладно, лицензии кончаются в январе-марте 2014 года. Стоит ли говорить о том, буду ли я продлевать лицензию?;)

Представляю лица «спецов» из компаний «попроще», так сказать НЕгигантов антивирусной индустрии. Наверное вообще «забились в уголок» и «тихо плакали».

Хотя, что уж там, абсолютно все «лоханулись» по полной. Антивирус, в принципе, не должен был допустить попадание этого вируса на комп. Тем более учитывая современные технологии. А у «них», ГИГАНТОВ антиВИРУСНОЙ индустрии, якобы всё схвачено, «эврестический анализ», «система упреждения», «проактивная защита»…

ГДЕ ЭТИ ВСЕ СУПЕР-СИСТЕМЫ БЫЛИ, КОГДА РАБОТНИК ОТДЕЛА КАДРОВ ОТКРЫВАЛ «БЕЗОБИДНОЕ» ПИСЬМО С ТЕМОЙ «РЕЗЮМЕ»???

Что должен был подумать сотрудник?

Если ВЫ не можете нас защитить, то зачем ВЫ нам нужны вообще?

И всё бы хорошо было с «Доктор Вэб», да только чтобы получить помощь, надо, естественно, иметь лицензию на какой либо их программный продукт. При обращении в тех.поддержку (далее ТП) надо предоставить серийный номер Dr.Web и не забыть в строке «Категория запроса:» выбрать «запрос на лечение» или просто предоставить им зашифрованный файл в лабораторию. Сразу оговорюсь, что так называемые «журнальные ключи» Dr.Web, которые в интернете выкладываются пачками, не подходят, так как не подтверждают приобретение каких либо программных продуктов, и отсеиваются специалистами ТП на раз-два. Проще купить самую «дешманскую» лицензию. Потому как если вы взялись за расшифровку — вам эта лицензия окупится в «мулион» раз. Особенно если папка с фотками «Египет 2012» была в одном экземпляре…

Попытка №1

Итак, купив «лицензию на 2 ПК на год» за н-сумму денег, обратившись в ТП и предоставив некоторые файлы я получил ссылку на утилиту-дешифровщик te225decrypt.exe версии 1.3.0.0. В предвкушении успеха, запускаю утилиту (надо указать ей на один из зашифрованных *.doc файлов). Утилита начинает подбор, нещадно загружая на 90-100% старенький процессор E5300 DualCore, 2600 MHz (разгон до 3,46Ггц) /8192 MB DDR2-800, HDD 160Gb Western Digital.

Тут, параллельно со мной в работу включается коллега на ПК core i5 2500k (разгон до 4.5ghz) /16 ram 1600/ ssd intel (это для сравнения затраченного времени в конце статьи).

Спустя 6 суток у меня утилита отрапортовала об расшифровке 7277 файлов. Но счастье длилось не долго. Все файлы расшифровались «криво». То есть, например, документы microsoft office открываются, но с разными ошибками: «Приложением Word в документе *.docx обнаружено содержимое, которое не удалось прочитать» или «Не удается открыть файл *.docx из-за ошибок его содержимого». Файлы *.jpg тоже открываются либо с ошибкой, либо 95% изображения оказывается затертым черным или салатово-зелёным фоном. У файлов *.rar — «Неожиданный конец архива».

В общем полная неудача.

Попытка №2

Пишем в ТП о результатах. Просят предоставить пару файлов. Через сутки опять дают ссылку на утилиту te225decrypt.exe, но уже версии 1.3.2.0. Ну что ж, запускаем, альтернативы то все равно не было тогда. Проходит около 6 суток и утилита завершает свою работу ошибкой «Невозможно подобрать параметры шифрования». Итого 13 суток «коту под хвост».

Но мы не сдаемся, на счету важные документы нашего *бестолкового* клиента без элементарных бэкапов.

Попытка №3

Пишем в ТП о результатах. Просят предоставить пару файлов. И, как вы уже догадались, спустя сутки дают ссылку на всё ту же утилиту te225decrypt.exe, но уже версии 1.4.2.0. Ну что ж, запускаем, альтернативы то как не было, так и не появилось ни от Лаборатории Касперского, ни от ESET NOD32 ни от других производителей антивирусных решений. И вот, спустя 5 суток 3 часа 14 минут (123,5 часа) утилита сообщает о расшифровке файлов (у коллеги на core i5 расшифровка заняла всего 21 час 10 минут).

Ну, думаю, была-небыла. И о чудо: полный успех! Все файлы расшифрованы корректно. Всё открывается, закрывается, смотрится, редактируется и сохраняется исправно.

Все счастливы, THE END.

«А где же история про вирус Trojan.Encoder.263?», спросите вы. А на соседнем ПК, под столом… была. Там всё было проще: Пишем в ТП «Доктора Вэба», получаем утилиту te263decrypt.exe, запускаем, ждем 6,5 суток, вуаля! и всё готово.Подведя итог, могу привести несколько советов с форума «Доктор Вэб» в моей редакции:

Что необходимо сделать в случае заражения вирусом-шифровальщиком:

— прислать в вирусную лабораторию Dr. Web или в форму «Отправить подозрительный файл» зашифрованный doc-файл.

— Дожидаться ответа сотрудника Dr.Web и далее следовать его указаниям.

Что НЕ нужно делать:

— менять расширение у зашифрованных файлов; Иначе, при удачно подобранном ключе утилита просто не «увидит» файлов, которые надо расшифровать.

— использовать самостоятельно без консультации со специалистами любые программы для расшифровки/восстановления данных.

Внимание, имея свободный от других задач сервак, рпедлагаю свои безвозмездные услуги по расшифровке ВАШИХ данных. Сервак core i7-3770K c разгоном до *определенных частот*, 16ГБ ОЗУ и SSD Vertex 4.

Для всех активных пользователей «хабра» использование моих ресурсов будет БЕСПЛАТНА!!!

Пишите мне в личку или по иным контактам. Я на этом уже «собаку съел». Поэтому мне не лень на ночь поставить сервак на расшифровку.

Этот вирус — «бич» современности и брать «бабло» с однополчан — это не гуманно. Хотя, если кто-нибудь «бросит» пару баксов на мой счет яндекс.деньги 410011278501419 — я буду не против. Но это совсем не обязательно. Обращайтесь. Обрабатываю заявки в своё свободное время.

Новые сведенья!

Начиная с 08.12.2013 года началось распространение нового вируса из всё той же серии Trojan.Encoder под классификацией «Доктора Вэба» — Trojan.Encoder.263, но с шифрованием RSA. Данный вид на сегодняшнее число (20.12.2013г.) не поддается расшифровке, так как использует очень устойчивый метод шифрования.

Всем, кто пострадал от этого вируса рекомендую:

1. Используя встроенный поиск windows найти все файлы, содержащие расширение .perfect, скопировать их на внешний носитель.

2. Скопировать так же файл CONTACT.txt

3. Положить этот внешний носитель «на полочку».

4. Ждать появления утилиты-дешифратора.

Что НЕ надо делать:

Не надо связываться со злоумышленниками. Это глупо. В более чем 50% случаев после «оплаты» в, примерно, 5000р., вы не получите НИЧЕГО. Ни денег, ни дешефратора.

Справедливости ради стоит отметить, что в интернете есть те «счастливчики», которые за «бабло» получали свои файлы обратно путем дешифрования. Но, верить этим людям не стоит. Будь я вирусописателем, первое, чтоб я сделал — дак это распространил информацию типа «я заплатил и мне выслали дешифратор!!!».

За этими «счастливчиками» могут быть всё те же злоумышленники.

Что ж… пожелаем удачи остальным антивирусным компаниям в создании утилиты по дешифровке файлов после вирусов группы Trojan.Encoder.

Отдельная благодарность за проделанную работу по созданию утилит-дешифраторов товарищу v.martyanov`у с форума «Доктор Вэб».

Вирус зашифровал файлы на компьютере, что делать, как вылечить и исправить?

Привет, друзья! Вот беда, так беда! Вчера я чуть не стал жертвой вируса- шифровальщика. Потому что удалил свой антивирус , но при этом предварительно не вычистил карантин. И от злости написал эту статью. Чтобы Вы, дорогой читатель знали, как и что надо делать, чтобы избежать «дня шифровальщика». Я выкрутился в этот раз. Расскажу как. А так же поделюсь некоторыми своими наблюдениями и опытом на эту тему.

Все мы по телевизору слышим периодически про вирусы «petya», «wanna-cry» и им подобные. Это так называемые «звезды мирового масштаба», международного класса. Если о них говорят по телеку, а на вашем компьютере все пока хорошо, скорее всего встреча со «звездой» Вам уже не грозит.

Меры приняты. Вирус обнаружен, обезврежен. Его сигнатура есть уже даже в базе вашего встроенного антивируса. Гораздо опаснее вирусы-шифровальщики, о которых по телевизору не говорят. Пишут их наши соотечественники.»Свободные художники», не отягченные нормами морали.

Раньше было проще. Вирус-вымогатель блокировал рабочий стол. На экране висел неприличный баннер, что вот мол,вы такие разэтакие. Вы наказаны, платите штраф. Все это лечилось довольно быстро и легко. И довольно быстро баннеры-вымогатели вышли из моды.

Потом горе-программисты с большой дороги решили, что надо развиваться дальше. По почте стали приходить «невинные» письма. Причем часто они приходят в начале месяца, а так же на квартальные и годовые даты.

Ничего не подозревающий главный (или не очень) бухгалтер открывает такое письмо. Содержимое не открывается. Ничего не происходит. Она письмо закрывает. Но, через час обнаруживает, что все файлы-документы, фотографии, базы данных оказываются зашифрованными. А в каждой папке на компьютере лежит файл с наглым, спокойным посланием.

Не отчаивайтесь! Читайте статью! Есть способы, которые Вам помогут защитится. я сейчас постараюсь максимально подробно их осветить. Итак, в теме получаемого письма могут быть такие слова :»главбуху», «в бухгалтерию», «Акт сверки», «Повестка из суда»,»Арбитраж», часто встречается слово «штраф», «суд».

Еще раз повторюсь — в начале месяца и на квартальные, годовые даты приходят чаще всего такие «письма счастья». Расчет простой. Несчастный бухгалтер (как правило женщина), у которой и так «горят» квартальные отчеты, готова на все, чтобы вернуть назад свои ведомости, базы, таблицы, расчеты и годы работы.

Друзья, не идите на поводу у вымогателей. Гарантии расшифровки никакой нет. Зачем поднимать самооценку этим горе -«хакерам», давать возможность и дальше грабить честных и трудолюбивых людей? Не перечисляйте им деньги! Возможность восстановления есть при условии, что Ваш компьютер настроен правильно и защищен. Следуйте рекомендациям!

Как защититься от вируса — шифровальщика в windows 10?

Впервые меня попросили помочь года два-три назад… И меня тогда помню, поразило это можно сказать лукавство. Вирус, попадая в систему работает как обычная программа. В базах установленного лицензионного (!) антивируса не содержалось их сигнатур, поэтому поначалу антивирусы не «рассматривали» такие «приложения» как вредоносные.

До тех пор, пока обращения в службу поддержки не стали массовыми. Вредоносная программа шифрует все файлы на компьютере определенного типа — текстовые, документы, фотографии, файлы PDF. А мой вчерашний «гость» уже зашифровал даже некоторые файлы программы 1С. Прогресс налицо.

Но, и мы не за печкой родились… Сразу скажу, что расшифровать зашифрованные файлы какой либо сторонней программой не удастся. Помню, в Лаборатории Касперского выкладывали на своем сайте программы дешифраторы.

Но, они только для вирусов определенного типа. Мне не помогало.. Завтра злоумышленник меняет шифр, и не поможет уже эта программа. Ключ известен только «разработчику». А если его уже посадили, точно никто не пришлет Вам декриптор. Для того, чтобы заставить вас облегчить свой кошелек, вредоносный код должен преодолеть несколько линий обороны.

Первая линия обороны — это Ваша внимательность и разборчивость. Вы всегда ходите на одни и те же сайты. Если Вы получаете почту, то почти всю Вы ее получаете всегда от одних и тех же адресатов и всегда с одним и тем же содержимым.

Когда Вы получили письмо с непривычным содержимым, не спешите его открывать. Если Вы попали на незнакомый сайт, и видите необычное окно, не спешите переходить.

Если у Вас или Вашей организации есть сайт — уберите оттуда информацию о Вашем электронном почтовом адресе. Если его видно, то он обязательно попадет в список рассылки интеллигентных «романтиков с большой дороги». Давайте адрес только доверенным лицам и в частном порядке.

Вторая линия обороны — лицензионный отечественный антивирус. Почему лицензионный? Я заметил, что платный лицензионный антивирус (прошедший государственную сертификацию ФСТЭК) работает эффективнее, чем бесплатная.

Еще как-то раз я повторно что-то перепроверял после «пробной» версии Касперского (правда давно). Результат обескуражил. Я нашел кучу вирусов тогда.. Вот такое наблюдение. За безопасность надо платить пусть небольшие, но деньги.

А почему отечественный антивирус? Потому что, у наших сертифицированных антивирусных продуктов ведутся базы нежелательных и мошеннический сайтов. Зарубежные «коллеги» не всегда могут этим похвастаться, у них сегмент Интернета другой, всего не охватишь .

Запускайте антивирусный сканер на компьютере на ночь хотя бы раз в месяц.

Как вирус-шифровальщик попадает на компьютер?

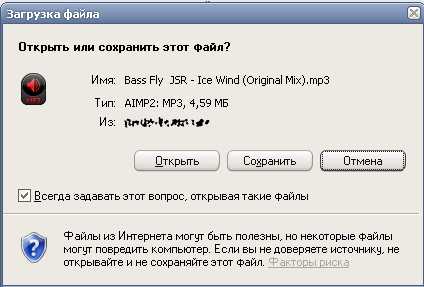

Файлы с вирусом извлекаются через ссылки интернета и через почту. А потом и дальше по локальной сети, (если настройки безопасности не сделаны). Письма с вирусом содержат вложения или ссылку на загрузчик самого вируса.

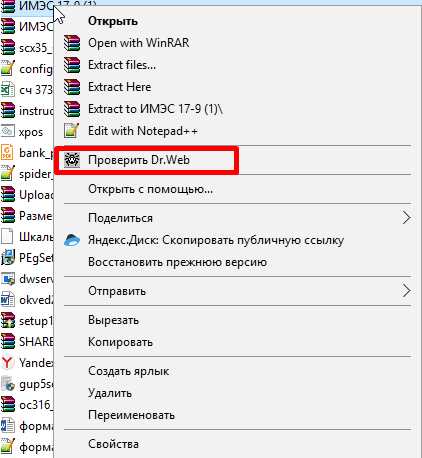

Для маскировки вложение почти всегда присылается в архиве. Поэтому, сначала необычное письмо проверим антивирусом.Нужно сохранить файл на компьютер (антивирус его уже «просмотрит» при этом). А потом дополнительно нажать правой кнопкой мыши по сохраненному на диске файлу и проверить еще раз:

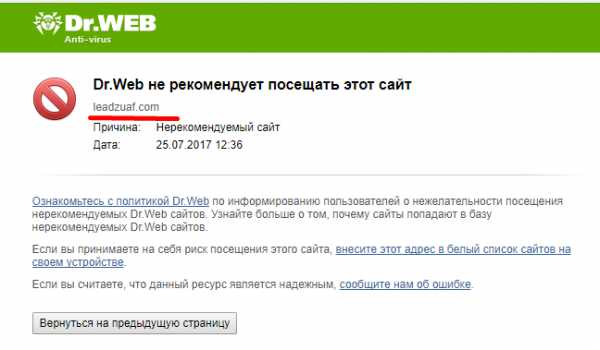

При нажатии на подозрительную ссылку Интернета или письма (опять же в случае с установленной платной версии антивируса) система выдает такое полезное окно:

Сайт в базе нерекомендуемых. Это значит, что с него уже были «тревожные звонки». Еще, платные версии эффективнее проверяют Интернет — ссылки на «зашитые» в них вирусы, чем бесплатные. И при переходе по такой ссылке они вирус обезвреживают, или заносят в список «подозрительных» и блокируют его выполнение.

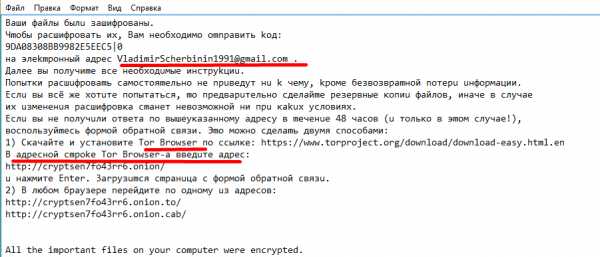

В конце марта я такими нехитрыми способами выловил из почты очередной «квартальный» вирус-шифровальщик. Единственное, что он успел сделать -это написать мне по всему компьютеру сообщение, что файлы зашифрованы, но это было не так. Они остались целыми, отработал код только на создание сообщения:

Прошу обратить внимание на то, что тут указан электронный адрес некоего Щербинина Владимира 1991 года. Поколение 90-х… Это ложный след, потому как настоящий адрес ниже. Тор -браузер позволяет злоумышленнику избежать отслеживания компьютера в Интернете стандартными средствами. Вот через такой браузер злоумышленник предлагает Вам связаться с ним. Все анонимно. Сидеть в тюрьме никому не охота.

К сожалению часто бывает, что иногда вирусы обходят наши первые две линии обороны. Мы в спешке забыли просканировать файл, а может антивирус еще не успел получить данные о новой угрозе. Но можно настроить защиту в операционной системе.

Как настроить защиту от вируса шифровальщика в Windows 10?

Продолжаем строить глубокую, эшелонированную оборону от вирусов шифровальщиков и не только от шифровальщиков. Расшифровать файлы нельзя! А восстановить их незашифрованные варианты можно. Все дело в настройках. Если их сделать до попадания вируса на компьютер, будет возможность восстановить файлы.

Третья линия обороны — это наш компьютер. Уже давно года так с 2003 Microsoft использует технологию «теневого копирования дисков» . Для нас с Вами это означает, что любое изменение системы можно откатить назад.

Заранее создается «снимок» вашего жесткого диска, автоматически без Вашего ведома. И система хранит его, добавляя только изменения. Эта технология используется для резервного копирования данных. Нужно только включить ее.

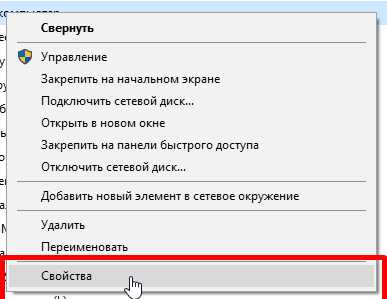

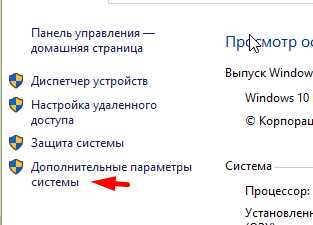

В зависимости от объема диска, настроек, на томе может храниться до 64 предыдущих «теневых копий».Если эта опция включена, то восстановить зашифрованные файлы можно из такой теневой копи, которая незаметно создается ежедневно. Первый шаг — Идем Этот Компьютер — правая кнопка мыши «свойства» :

Дополнительные параметры

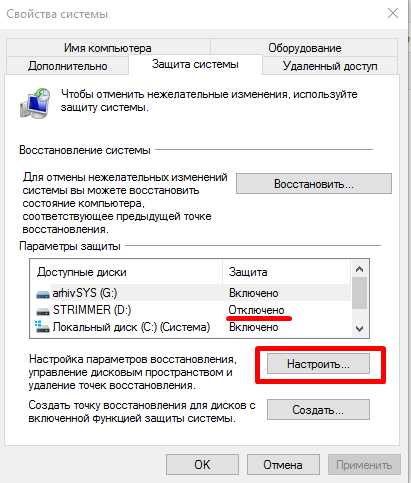

Откроем вкладку «Защита системы» В примере на одном из дисков отключена опция защиты. Встаем мышью на выбранном диске и нажимаем «Настроить»

Восстановление данных из копии можно провести из этого окошка нажав кнопку «Восстановить»

Делаем настройки как на рисунке:

Следующий шаг — настройка контроля учетных записей. Кстати, вирусные эпидемии практически не затрагивают устройства на Андройд и Линукс. Почему? Их что, злоумышленники не замечают? Замечают, усиленно пишут вирусы, но там совсем другой подход к безопасности.

На Windows нам с вами приходится самим делать нужные настройки. Microsoft (что в переводе означает «маленький и нежный») в рамках своей идеологии позволяет пользователям легко их менять — для нашего удобства.

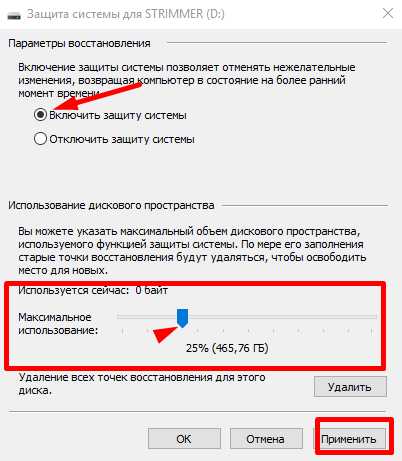

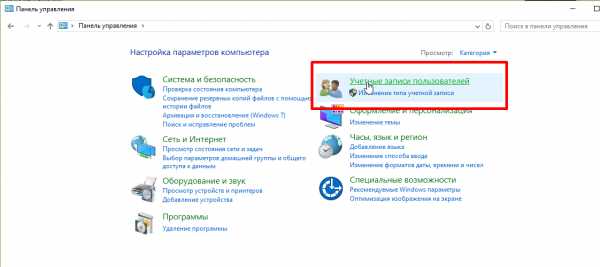

Настолько легко и свободно, что вирус, попадая уже в «администраторскую» среду, уже действует с полномочиями администратора, ему ничего не мешает. Отсюда массовые эпидемии. Надеюсь, я Вас убедил. Все легко. Идем в «учетные записи пользователей»

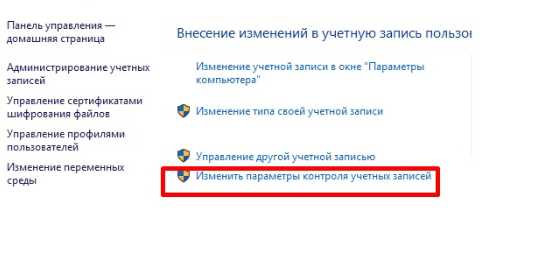

Внутри жмем на ссылку «Изменение параметров контроля учетных записей »

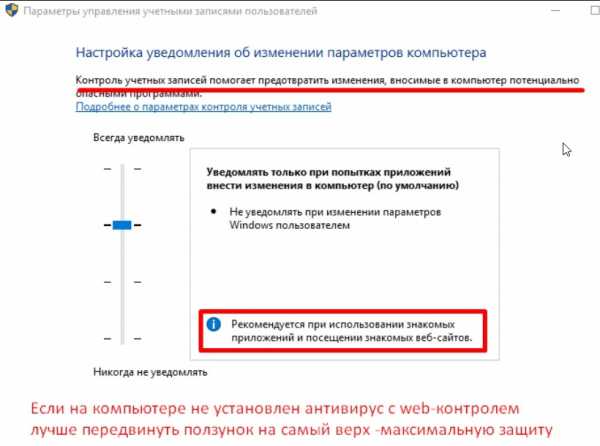

Перемещаем ползунок как нам удобно.

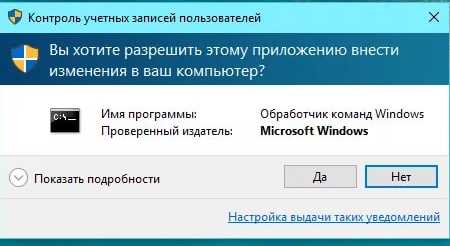

Теперь при запуске любой программы с вашего ведома (или без вашего) система будет спрашивать у Вас разрешения,уведомлять Вас. Мелко-нежные любят такие окошки…

И если у Вас полномочия Администратора, то Вы сможете разрешить ее выполнение. А если Вы обычный пользователь, то не разрешит. Отсюда опять вывод, что лучше всего иметь на своем компьютере одну защищенную паролем учетную запись Администратора, а все остальные должны быть обычные пользователи.

Конечно, окно это всем давно знакомо, надоело уже всем, его все отключают. Но, если контроль учетных записей включен, то он не даст выполнить вредоносную программу даже при удаленном подключении к компьютеру напрямую. Вот так. Но, из двух зол надо меньшее выбирать. Кому что нравится. Вот еще короткое видео на эту тему

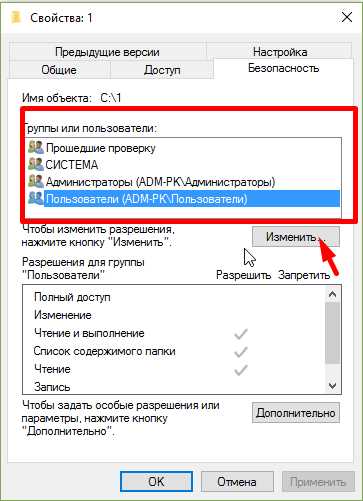

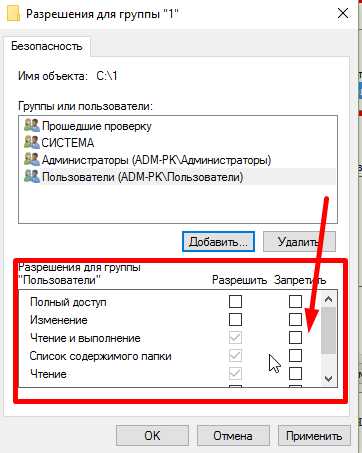

Следующий шаг — это настройка полномочий и прав для папок. Для особо важных папок с документами можно настроить права доступа на каждую такую папку. В свойствах любой папки (через правую кнопку мыши — «Свойства») есть вкладка «Безопасность».

Вот, к примеру у нас есть на компе Пользователи, допустим это наши маленькие дети. Мы не хотим, чтобы они могли менять содержимое данной папки. Поэтому жмем «Изменить».

Серые галочки — это то что задано по умолчанию. Мы можем поставить галочки и «запретить» вообще все. Даже просмотр. Можно сделать запрет на группу пользователей (как на рисунке). Можно «Добавить» какого то отдельного пользователя. Вирус ничего не сможет сделать, если в этой папке будут запрещены полномочия «изменение» или на «запись». Попробуйте поставить запрет на запись, а потом скопировать в такую папку какой либо файл.

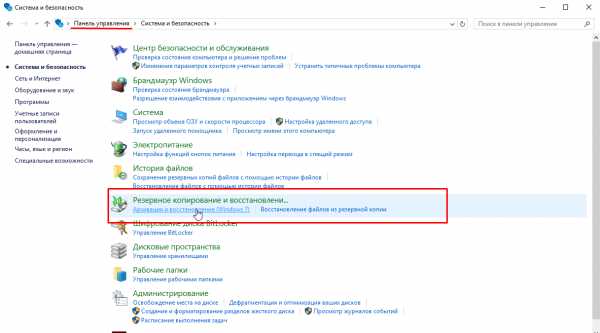

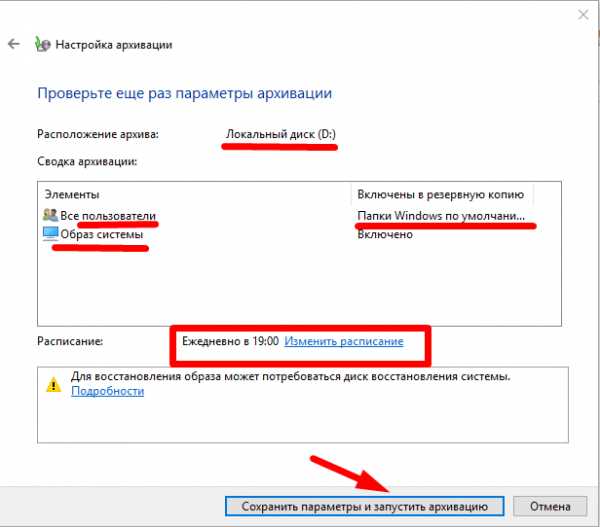

И еще, мы рассмотрим сегодня такую меру защиты от вирусов как резервное копирование файлов. Для такого решения заранее нужно приобрести и установить в компьютер еще один жесткий диск объемом не менее того, на котором установлена Ваша Windows. Затем нужно настроить архивацию на него. В панели управления есть ссылка на «Резервное копирование и восстановление»

Провалившись туда мы попадаем в настройки:

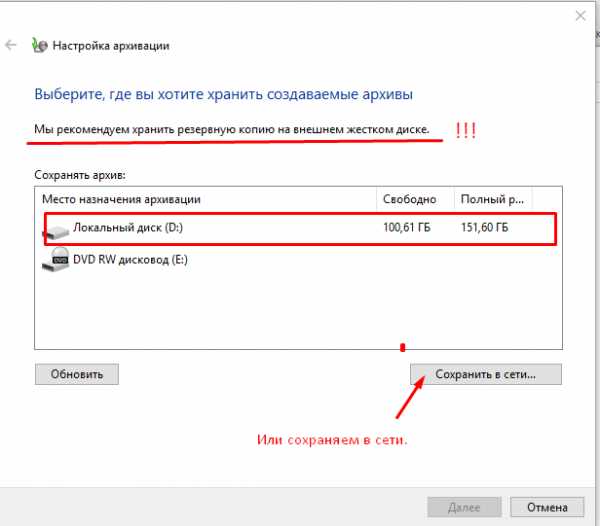

Вот что нам рекомендуют:

У меня сейчас под рукой только раздел моего жесткого диска «D». Можно и так, но только на первое время. Позже обязательно нужно прикупить себе внешний жесткий диск. Как только выбрали местоположение архива, жмем «Далее».

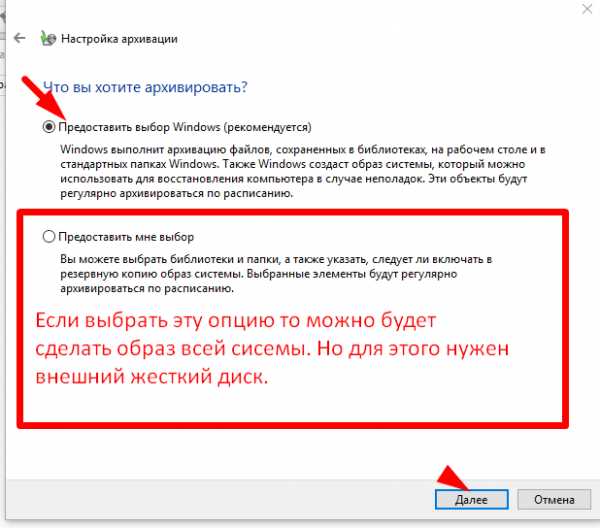

Если у Вас нет жесткого диска, делаем все как на рисунке. В этом случае будут сохранены только файлы в стандартных расположениях (Мои документы, Мои рисунки Загрузки, Рабочий стол и т.д.). Жмем «Далее».

Вот и все, друзья. Процесс пошел. Вот видео, в котором рассказывается про то как создать образ системы и востановить файл из образа

Итак, для эффективной защиты от вирусов-шифровальщиков достаточно быть внимательным, иметь желательно платный отечественный антивирус и настроенную под нормальную безопасность операционную систему. «Но, как к тебе попал вирус-шифровальщик, если ты такой умный ?» — спросит меня читатель. Каюсь, друзья.

Все выше перечисленные настройки были у меня сделаны. Но, я сам отключил всё примерно на пару часов. Мы с коллегами удаленно настраивали подключение к базе данных, которое никак не хотело устанавливаться.

В качестве тестового варианта было решено срочно использовать мой компьютер. Чтобы убедиться, что пакетам не мешают проходить антивирус, настройки сети, брандмауэр, я на время по быстрому удалил антивирус, отключил контроль учетных записей. Всего навсего. Что из этого вышло читайте ниже.

Когда вирус шифровальщик попал на компьютер, — что делать?

Хоть это и не просто, для начала постараться не паниковать. Злоумышленник не может знать содержимое Вашего компьютера. Он действует вслепую. Шифруется не все. Например, программы и приложения обычно не шифруются. Архивы *.rar и *.7zip — тоже нет. попробуйте открыть архив. Если он открылся — это хорошо.

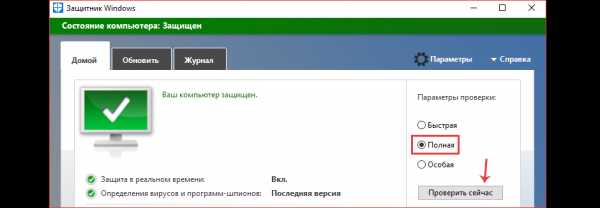

Когда обнаружил «сюрприз», начал догадываться , что «попал». Для начала поставил антивирус обратно. В удрученном состоянии снова включил контроль учетных записей «на всю», и запустил на ночь сканирование системного раздела С:, на котором установлена Windows. Нужно было выцепить зараженный файл. Если этого не сделать, толку не будет. Все опять зашифруется. Так что сначала лечим компьютер.

По возможности запускайте проверку всего компьютера через бесплатный лайф-диск от Dr Web или аналогичной бесплатной утилитой от Касперского Kspersky Resque Disk 10.

Утром в карантине моего антивируса были найдены вот такие «монстры»:

Всего три, бывало и хуже. Но эти три зашифровали все мое добро. Что делаем дальше? Если была настроена архивация, надо после лечения просто восстановить файлы из архива, и всё. Я и полез в архив, где у меня было настроено ежедневное резервное копирование моих файлов за несколько месяцев.

Открыв его я увидел, что все архивы за все даты так же убиты. Список пуст. Почему так произошло?

Вирусы умнеют. Я ведь сам отключал контроль учетных записей, после того как удалил антивирус. …….Первое, что сделал вирус после этого — обрадовался и удалил все файлы резервных копий. А я с этого момента начал постепенно впадать в уныние…

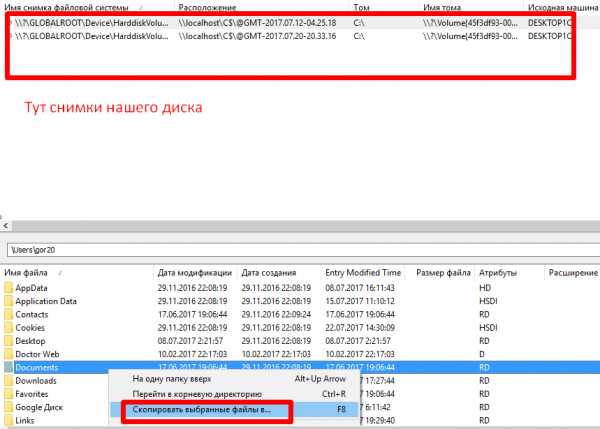

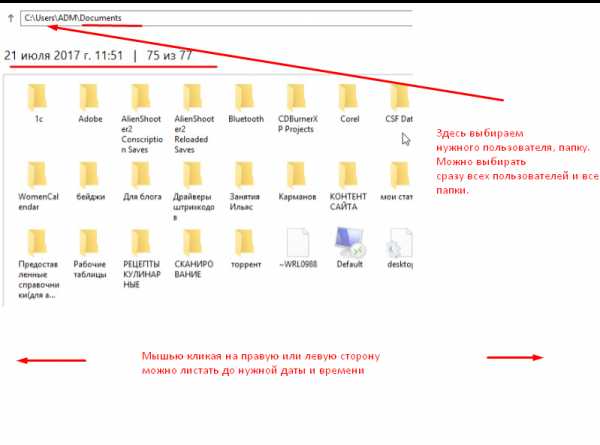

Второе, что надо сделать (подумал я), это восстановить файлы из теневой копии диска C:. Для этого я пользуюсь бесплатной программой для просмотра теневых копий диска ShadowCopyView_ru_64 или 32 разрядной версией. Она позволяет быстро визуально просмотреть и оценить содержимое теневых копий, а так же восстановить отдельные папки.

Когда я просмотрел последние снимки, обнаружилось, что остались только зашифрованные копии … Второе, что сделал вирус, это опять убил мои старые теневые копии защищенного тома, чтобы мне было интереснее…. А может, они затерлись последующими копиями…Финал… Казалось бы все. Не все, друзья. Главное, не сдаваться.

Вирус зашифровал файлы на компьютере windows 10, что делать, как вылечить и как исправить?

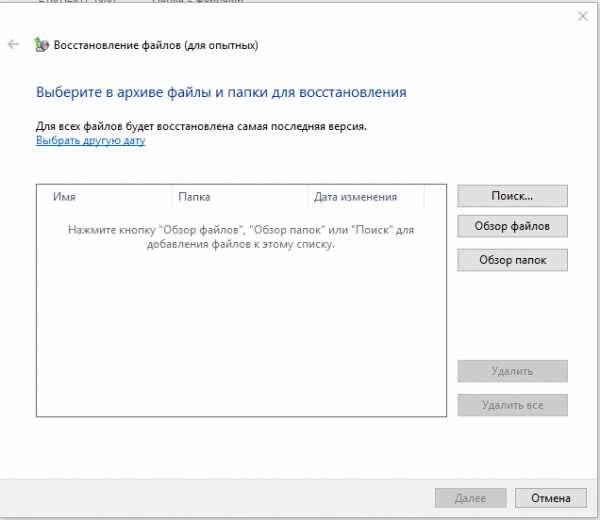

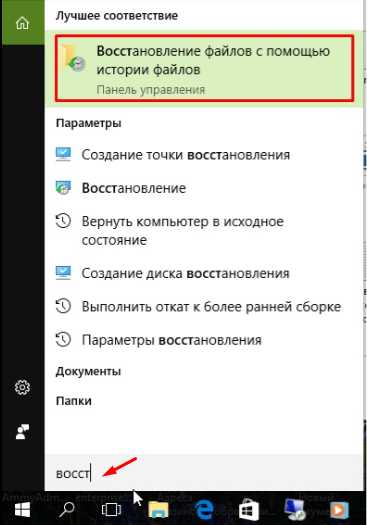

Вот до чего наши «горе-хакеры» еще пока не успели добраться. Последняя линия обороны. Присутствует только в Windows10, не проверял еще, но думаю в «семерке»и «восьмерке» этой новой замечательной функции нет. Заметил ее недавно. Это действительно новая и замечательная функция. В поисковой строке бьем слово «восстановление»

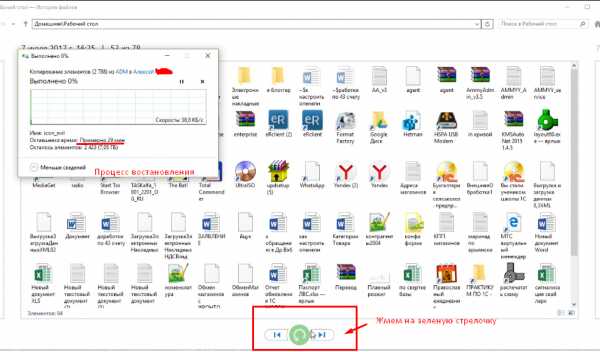

В панели управления оснастка «восстановление файлов с помощью истории файлов»

Я обрадовался и сразу полез конечно же в «Документы» и «Рабочий стол».

И увидел, что файлы не зашифрованы. Ура! «Спасибо Зеленый Стрелочка! Процесс пошел. Файлы восстановлены. Компьютер вылечен от вирусов. Настройки безопасности сделаны. Что еще осталось сделать?

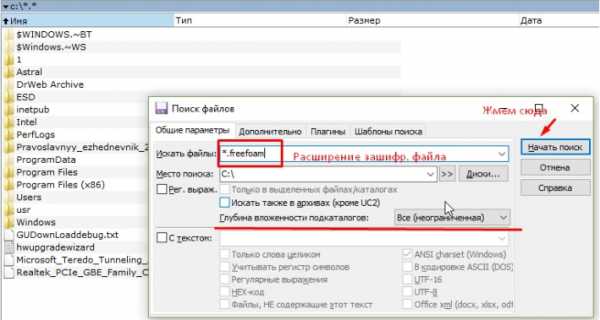

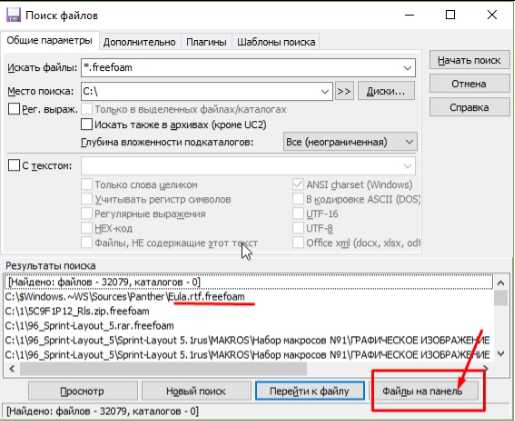

Надо еще удалить зашифрованные файлы. Мало ли что… Но их очень, очень много. Как их быстро найти и удалить? Я давно пользуюсь файловым менеджером Total Comander. На мой вкус — нет лучше. Тот, кто начинал с Far Manager меня поймет. Tonal умеет быстро искать файлы, и многое другое. Будем поочередно чистить диски.

Начнем с системного раздела, выберем его кликом мыши или из ниспадающего списка в левом верхнем углу:

Нажимаем на клавиатуре одновременно Alt + F7. Это мы вызвали панель поиска файлов.

Можно искать по имени. Можно как угодно. Но мы будем по маске.То есть Указываем через звездочку и точку расширение зашифрованного файла *.freefoam(у вас «автор» может быть другой, другим будет и расширение). Этим мы указали, что ВСЕ файлы с таким расширением нужно искать. Место поиска «С:». Можно так же и указать в этой панели все разделы, не только «С:». Нажимаем «Начать поиск».

Поиск окончен. Дальше нажимаем «Файлы на панель».

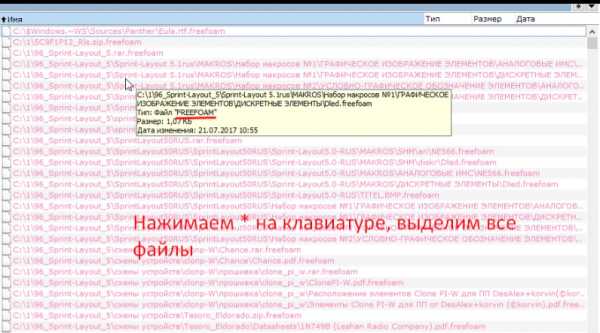

Нажатием «звездочки» на боковой клавиатуре, выделяем розовым все файлы в панели. Чтобы удалить файлы в корзину нажимаем F8 или Del:

Вычистили как пылесосом весь оставшийся зашифрованный мусор. Пусть лежит в корзине пока. Потом удалю. Таким же образом я поочередно вычистил все разделы примерно минут за сорок. У меня много чего зашифровалось.

Но, мне повезло, потому что бывает и хуже. Эта новая функция меня буквально спасла. Не знаю точно, влияет ли включение теневых копий на эту новую функцию. Похоже что да, но я специально не проверял. Как то уже не хочется:)

Напишите, если в курсе. А выводы можно сделать такие. При наличии хорошего антивируса и правильной настройке операционной системы windows 10 можно утереть нос злоумышленнику и оставить его ни с чем. Пока, друзья.

Автор публикации

не в сети 2 дня

admin

0 Комментарии: 61Публикации: 383Регистрация: 04-09-2015

0 Комментарии: 61Публикации: 383Регистрация: 04-09-2015 Вирус зашифровал файлы - 9 способов решения проблемы

Вирусы доставляют и нам, и компьютеру множество проблем. В самом компьютере вирусы не размножаются. Они заселяются в ПК с загрузками, ссылками, письмами, рассылками, и начинают вредить, когда пользователь сам запускает процесс. А вот распространяться вирус может вполне, при этом он стремится заразить как можно больше папок. И какой неприятной новостью становится осознание того факта, что вирус зашифровал файлы.

| Виды работ | Стоимость |

|---|---|

| Диагностика | 0 р. |

| Вызов | 0 р. |

| Удаление вирусов | 230 р. |

| Удаление / лечение вируса с сохранением информации | 300 р. |

| Антивирусная профилактика | 180 р. |

| Удаление / лечение программ шпионов | 230 р. |

| Установка антивируса | 180 р. |

К сожалению, антивирусные программы не дают стопроцентной гарантии того, что в дальнейшем ваше устройство снова не подхватит компьютерную заразу. Вирус способен запороть не только важные данные, но и всю операционную систему, интернет и так далее. С каждым стартом компа вирус запускается автоматически.

Типов компьютерных вирусов великое множество, хотя среднестатистический пользователь знает всего пару-тройку. Но даже один вид вируса имеет множество модификаций. Различаются вирусы по тому, какое вредоносное воздействие они оказывают на комп. Например, вирус шифровальщик может не просто зашифровать файлы, но повредить их так, что данные не будут подлежать дешифровке.

На вирусе шифровальщике авторы зарабатывают огромные деньги. Разработчики предлагают своей жертве выкупить уникальный код дешифровки вируса за внушительную сумму.

Симптомы заражения шифровальщиком

Если вирус зашифровал файлы, то пользователь просто не сможет открыть эти папки и получить информацию. При попытке открыть зараженные файлы, на экране может выскакивать ошибка архива.

Зашифрованы будут все файлы, которые находятся в работе: это системные файлы, фото, видео, архив, тексты и другие. Те папки, которыми не пользуются, затронуты не будут.

Причем, не будет доступа не только к тем данным, которые записаны на системном диске, но и на всех носителях, с которыми работал пользователь: флеш-карта, винчестер, сетевой диск и так далее.

С флэшкой шифровальщик поступает особенно хитро: на этом накопителе вирус создает еще один раздел для текстового файла, который содержит инфу о других папках в этом же архиве, а основные данные вирус надежно прячет, то есть шифрует. При этом информация на флэшке сохранится, но открыть ее будет невозможно.

Существует множество видов вируса шифровальщика, но разбираться, какой именно вид «нашалил» в конкретном компьютере нет никакого смысла, но урон он наносит громадный, как компьютеру, так и пользователю. Вирус шифровальщик ведет себя, как умный живой организм, после того, как он позашифровывал все, что только можно, он исчезает, чтоб его не обнаружили и не дешифровали зараженные файлы. Так можно ли с этим как-то бороться, или лучше сразу попрощаться с информацией на зараженных носителях?

Что делать, если вирус зашифровал файлы

- С вредоносным программным обеспечением может справиться специальная утилита антивирус. К сожалению, простое избавление от зараженной папки не решит проблему, и даже может навредить. Здесь необходимо заменить «больной» файл на «здоровый», или отредактировать зараженную папку, а затем удаляют код, отвечающий за работу вредоносной программы. Загружается и запускается лицензированная антивирусная утилита с официального сайта, в противном случае, можно подцепить кучу других вирусов. Чтобы открылся доступ ко всем системным файлам, программу устанавливают в безопасном режиме.

- Вручную проверьте наличие антивирусной базы и обновите ее. Если этого не сделать, то антивирус не сможет удалять вирусы с новыми кодами.

- После загрузки антивирусной утилиты и обновления баз, отключите комп от интернет-сети. Отключайте интернетовский шнур из системника и/или Wi-Fi. Таким образом, вашим данным гарантируется безопасность, поскольку вирус может действовать через интернет-сеть путем антиблокировки сети. В этом случае вы сможете отключить интернет только вручную, то есть, отключив сетевой шнур.

- Теперь необходимо проверять систему на вирусы, причем глубоким анализом. Если на вашем диске информации масса, то анализ занимает много времени, но другого выхода нет, поверхностная проверка ничего не даст, поскольку вирус может скрываться где угодно.

Особенно много времени занимает сканирование документальных файлов и архивов. Гораздо быстрее проверяются музыкальные файлы, папки с видео, фото и так далее. - Если вы неопытный пользователь, и не в курсе, насколько вредоносное ПО внедрилось в ваш компьютер, то подозрительные папки лучше скопируйте на сторонний накопитель (внешний ЖД, флешка, CD-диск). А на ПК избавьтесь от зараженных файлов, очистите корзину. Перезапустите комп и проверьте работу файлов. Теперь, как бы ни пошло дело, у вас есть скопированная информация.

- Когда вы решили, что избавились от вирусов, еще раз протестируйте операционную систему с помощью другой антивирусной утилиты. Для этого удалите прежний антивирус, перезагрузите комп, загрузите новый антивирусный софт и запустите анализ.

- Если вам удалось избавиться от вируса шифровальщика, то главное теперь, не допустить его нового появления. Существует специальная антивирусная утилита, которая обеспечивает безопасность интернет-соединения.

Имеющиеся базовые методики безопасности в программном антивирусном обеспечении по умолчанию, можно усилить вручную. Для этого войдите в настройки и внесите нужные изменения в программу. - После удаления вируса с компа, не забудьте поработать со всеми рабочими носителями (компакт-диски, флэшки, все разделы винчестера, внешний ЖД).

Проверять каждый носитель необходимо отдельно, не открывая проводник и содержимое файла, чтобы не запустить туда вредоносное ПО. Если вы избавитесь от вируса только на компьютере, то проблема никуда не денется.

- Если вирус зашифровал файлы, попробуйте просто переустановить систему Виндовс, это может помочь избавиться от заразы на компьютере.

Защита от вирусов шифровальщиков

Чаще всего шифрующие вирусы запускаются в комп через вложения в электронном письме. Когда вы открываете прикрепленное к письму вложение (чаще это Анкета, Резюме, Предложения и другие), то вы автоматически впускаете вредоносное ПО в свой компьютер. Чтобы защитить свои данные, делайте следующее:

- Письма, пришедшие от незнакомых вам адресатов, сразу удаляйте, особенно те, которые имеют вложения. Ни в коем случае не открывайте прикрепленные файлы! Остальную корреспонденцию тоже не спешите открывать, пусть их вначале просканирует антивирусная программа.

- Дублируйте важную информацию на другом независимом носителе (бэкап). Копирование займет у вас несколько минут, зато вы не будете переживать, что можете из-за вирусов лишиться каких-то важнейших данных.

Важно: тщательно проанализируйте, как именно ваш компьютер подцепил вредоносное программное обеспечение, какие сайты вы посещали, что скачивали. Впредь избегайте таких ошибок, ведь заразиться гораздо проще, чем лечиться. Лучшая защита от вирусов шифровальщиков – это ваша бдительность, информированность, незначительные компьютерные навыки и элементарное отсутствие лени.

Если не разбираетесь в программах, в их видах и в их работе, проконсультируйтесь со специалистом, в конечном итоге, это вам обойдется гораздо дешевле, чем, если вирус зашифрует файлы.

Расшифровка файлов после вируса

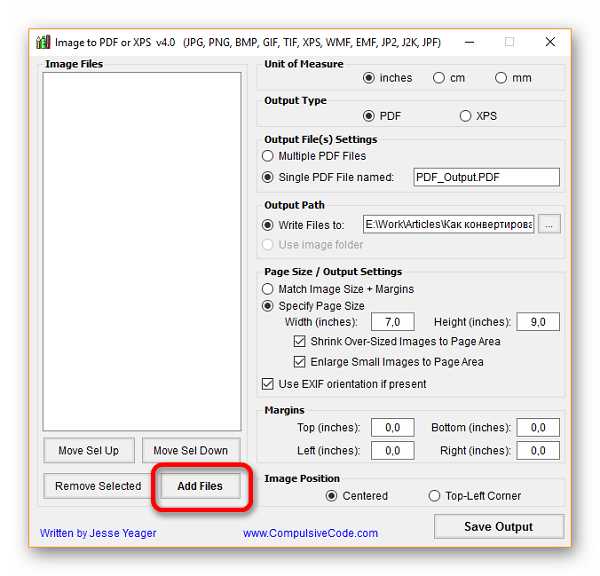

- Дешифровать зараженные файлы можно попытаться с помощью антивирусных программ из лаборатории Касперского.

Скачайте утилиты с официального сайта, берите все софты, коих множество, имеющие отношение к расшифровке папок. Дешифровать файлы придется методом исключения, запускайте программы одну за одной, и пытайтесь расшифровывать, какой-то софт сработает.

- Можно решить данный вопрос платно, с помощью ресурсов компании Доктор Веб, хотя гарантию вряд ли кто-то даст.

- Если вы предприняли все меры, но файлы так и не расшифровались, то скопируйте важную информацию на независимый накопитель, и отложите до поры до времени, пока не выйдет новая утилита, которая вам подойдет. Правда, неизвестно, сколько это может занять времени.

А бывает, что информация нужна срочно. В данном случае имеется хороший выход: обратитесь к профессионалам в сервисный центр «Эксперт». Высококвалифицированные мастера центра излечат ваш компьютер и носители от вируса шифровальщика, расшифруют зараженные файлы, и вы вовремя получите свою нужную информацию!

Важно: вирус шифровальщик – наиболее вредоносный и разрушительный.

И может так случиться, что если изобретен новейший вирус с неизвестным кодом, то расшифровать файлы не удастся совсем. Тогда останется только положить зараженные файлы на полочку, предварительно продублировав их.

И еще несколько важных советов:

- если заподозрили заражение компьютерным вирусом шифровальщиком, не гуглите незнакомые сайты в поисках информации, иначе рискуете нацеплять кучу других вирусов;

- не жалейте средств на приобретение качественных антивирусов, и работайте себе спокойно. Посоветуйтесь со специалистом, какая антивирусная программа лучше всего подойдет вашему ПК на данный момент;

- не доверяйте частным предложениям в интернете о том, что вам дешифруют зашифрованный файл. В лучшем случае, вы просто расстанетесь с определенной суммой денег и останетесь с носом, то бишь с вредоносным программным обеспечением. В худшем случае, вам пришлют обратно вашу же папку, но уже с другими вирусами, обнаружить которые не так легко.

Мы Вам поможем удалить вирус шифровальщик!

Лучше сразу обращайтесь к профессионалам, в частности в сервисный центр «Эксперт».

Вы оформляете заявку онлайн или по телефону

Мастер выезжает по адресу в течении 1 часа

Мастер выявляет неисправность и устраняет её

Вы принимаете работу мастера и оплачиваете

Возможно, решение вашей проблемы в сервис-центре обойдется несколько дороже, чем в частном порядке, но зато намного надежнее и быстрее.

Бесплатная консультация

Перезвоним в течении 1 минуты

ОтправитьМы не передаем ваши данные третьим лицам

Вирус зашифровал файлы на компьютере в расширение .xtbl

Здравствуйте админ, я к вам с проблемой. Мне пришло на электронную почту письмо с архивом, а в архиве странный файл, открыл его щёлкнув двойным щелчком мыши, на секунду мелькнуло какое-то окно и ноутбук завис, через минуту большая часть файлов на рабочем столе приобрела странный вид и вот такие названия:

+InOhkBwCDZF9Oa0LbnqJEqq6irwdC3p7ZqGWz5y3Wk=.xtbl

1njdOiGxmbTXzdwnqoWDA3f3x4ZiGosn9-zf-Y2PzRI=.xtbl

Выключил принудительно ноут и после включения на рабочем столе появилось вот такое сообщение "Внимание! Все важные файлы на всех дисках вашего компьютера были зашифрованы. Подробности вы можете прочитать в файлах README.txt, которые можно найти на любом из дисков".

Почти все файлы на диске (C:) оказались зашифрованы в расширение .xtbl!Зашёл на переносной жёсткий диск USB с важной информацией, а там уже половина файлов с таким расширением. Снова выключил ноутбук и вызвал специалиста, тот просто предложил переустановить операционную систему, а насчёт зашифрованных файлов сказал, что расшифровать всё равно ничего не получится, так как дешифратора не существует. Так ли это?Вирус зашифровал файлы на компьютере в расширение .xtbl

Привет друзья! Наш читатель прислал мне по почте письмо с самой опасной на сегодняшний день вредоносной программой и я заразил вирусом свой тестовый компьютер, смотрим как происходит заражение, как происходит шифрование файлов и как в конце концов можно удалить этот вирус. Но мой вам совет, если вы обнаружили в вашей операционной системе работу подобного вируса и ни с чем подобным ранее не сталкивались, то просто выключите компьютер и сразу обратитесь за помощью в хороший сервисный центр, потому как существует риск полной потери ваших данных на жёстком диске.

Данный вирус представляет из себя троянскую программу, а значит одновременно происходит заражение вашей операционной системы сразу несколькими вредоносными программами. Лично я, полностью исследовав заражённый компьютер утилитами Process Monitor и AnVir Task Manager, насчитал четыре:Первый зловред, обычный блокировщик рабочего стола, блокирует вашу Windows, чтобы вы не смогли ничего сделать.

Второй зловред, представляет из себя руткит, скрывающий третью программу включающую ваш компьютер в Ботнет (компьютерная сеть, состоящая из заражённых компьютеров) и ваша машина начинает служить злоумышленникам (рассылать спам и заражать другие компьютеры в интернете) и безбожно тормозить.Четвёртый зловред, шифрует сложнейшим алгоритмом часть системных и все пользовательские файлы: изображения, видео, аудио и текстовые документы в расширение .xtbl. На момент шифрования файлов, в операционной системе работает файл шифратор, если его обнаружить, шансы на расшифровку заметно возрастут, но это ещё никому не удалось даже с помощью инструмента Process Monitor, этот файл всегда удачно самоудаляется.

В процессе заражения на рабочем столе или в корне диска (C:) создаётся текстовый документ с таким содержанием:

"Для расшифровки ваших файлов и получения необходимых инструкций отправьте код Q2R8459H8K3956GJS2M1|0 на электронный адрес [email protected] (адреса могут разниться и не всегда этот файл создаётся - примеч. администратора). Не пытайтесь сами расшифровать файлы, это приведёт к безвозвратной их потере".

В последнем, попавшемся мне, таком файле совсем не было никаких почтовых адресов, а просто были номера электронных кошельков для пополнения, что говорит об возможной торговле данной вредоносной программой на закрытых хакерских форумах.

В первую очередь удаляем вредоносную программу

Наш читатель поступил правильно, почуяв неладное выключил компьютер, этим он спас все остальные свои файлы от заражения.

Как я уже заметил в начале статьи, архив с вредоносной программой оказался у меня. Раньше я всегда сталкивался с последствиями работы этого трояна, а сейчас представилась возможность проследить как происходит заражение и шифрование.

Также из дальнейшего рассказа вы увидите, что при наличии нормального антивируса и менеджера автозагрузки заразить свой компьютер вирусом практически невозможно.

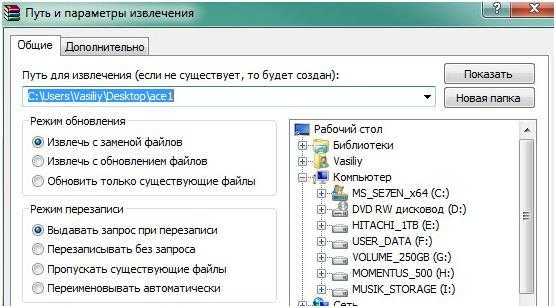

Вот так выглядит архив в письмеИзвлекаю из архива файл вируса и запускаю его

Срабатывает первая линия обороны, установленная у меня программа AnVir Task Manager (антивирусный менеджер автозагрузки) сигнализирует, что вредоносный файл csrss.exe направляется прямиком в автозагрузку. Обратите внимание, AnVir популярно показывает нам свой вердикт о файле - Состояние: Определённо не требуется - вирусы, шпионы, реклама и "пожиратели ресурсов".

Если нажать Удалить, то никакого заражения не будет, но жмём Разрешить и происходит заражение моего компьютера вредоносной программой.

Срабатывает вторая линия обороны, антивирус ESET Smart Security 8 классифицирует вредоносную программу как Win32/Filecoder.ED (шифратор файлов).

Отключаю антивирус и запускаю вирус ещё раз, происходит заражение системы и через минуту все пользовательские файлы на моём рабочем столе и диске (C:) зашифровываются в расширение .xtbl.

Очистка системы

Несмотря на такое разрушительное действие, от вируса-шифровальщика можно избавиться простым восстановлением операционной системы (только в том случае, если вы запустите её в среде восстановления).Если восстановление системы у вас отключено, то удалите вредоносную программу в безопасном режиме, Windows так устроена, что в Safe Mode работают только основные системные процессы операционной системы. Для удаления вируса можно использовать обычный Диспетчер задач Windows, а лучше программу AnVir Task Manager, рассмотрим оба варианта.Загружаемся в безопасный режим и открываем Диспетчер задач, смотрим незнакомые элементы в Автозагрузке. Так как в безопасном режиме процессы и сервисы вредоносной программы не работают, то просто удаляем файл вируса, но к сожалению Диспетчер задач не сможет показать все заражённые файлы.

Щёлкаем правой мышью мышью на подозрительном файле и выбираем в меню Открыть расположение файлаОткрывается папка автозагрузки:

C:UsersИмя пользователяAppDataRoamingMicrosoftWindowsStart MenuPrograms

с вредоносными файлами, которые нужно просто удалить.

Несомненно больше возможностей, чем Диспетчер задач, предлагает программа AnVir Task Manager (всегда ношу с собой на флешке), её можно установить прямо в безопасном режиме, также можете использовать портативную версию (работающую без установки) программы.

В главном окне AnVir Task Manager наглядным образом представлены все программы находящиеся в автозагрузке и самые опасные, с уровнем риска для пользователя почти 100%, в самом верху. У файлов фальшивые имена и AnVir однозначно относит их к вирусам.

Если щёлкнуть на выбранном файле правой мышью, то можно узнать его расположение в проводнике и увидеть все относящиеся к нему процессы, сервисы, ключи реестра, и удалить вирус основательно.

Кстати, если загрузиться в безопасный режим с поддержкой сетевых драйверов, то можно щёлкнуть правой мышью на подозрительном файле и выбрать в меню пункт Проверить на сайте и произойдёт проверка подозрительного файла на сайте VirusTotal - онлайн сервисе, анализирующем подозрительные файлы.

В нашем случае VirusTotal подтвердил подозрения ESET Smart Security 8. Посмотрите на заключения ведущих антивирусных программ: Касперский - Trojan.Win32.Fsysna.bvsm (вредоносное шифрование файлов), DrWeb - Trojan.PWS.Tinba.161, Avira - TR/Crypt.Xpack.189492 и так далее.

Кто заинтересовался возможностями AnVir, читайте нашу отдельную статью.

Также важна дальнейшая проверка диска (C:) антивирусом, только с помощью него я нашёл с десяток файлов вируса в папке временных файлов C:UsersИмя пользователяAppDataLocalTemp,

ещё вредоносный файл csrss.exe создал хитрым образом в корне диска (C:) вторую папку Windows и расположился в ней.

К слову сказать, антивирусный сканер Dr.Web CureIt тоже нашёл все заражённые файлы.

Кто боится запускать компьютер в безопасном режиме, может произвести сканирование Windows антивирусной загрузочной LiveCD флешкой (диском). Или снимите винчестер и подсоедините его к здоровой машине с хорошим антивирусом (вариант для опытных пользователей, так как существует небольшой риск заразить и здоровую машину).

К сожалению удаление вредоносной программы не расшифрует вам зашифрованные файлы.

Как расшифровать зашифрованные файлы с расширением .xtbl

Во первых и не думайте переписываться со злоумышленниками, до вас это пробовали многие, никакого дешифратора вам не дадут, а только разведут на деньги. Также не верьте людям, которые пообещают расшифровать вам файлы за деньги, никакого стопроцентно работающего дешифратора на сегодняшний день не существует, об этом признались даже в лаборатории Dr.Web. Один мой приятель перерыл весь интернет и пообщался с большим количеством людей предлагающих за вознаграждение произвести расшифровку файлов, но результат абсолютно отрицательный, также нами были перепробованы все существующие программы дешифровщики.

Говорят, что лаборатории Dr.Web удалось помочь немногим пользователям расшифровать зашифрованные файлы и они готовы помочь другим пользователям попавшим в беду, но для этого у пострадавших должны быть установлены на компьютерах платные версии антивирусов от Dr.Web, например Dr.Web Security Space и Dr.Web Enterprise Security Suite. Что это, реклама? Как бы то не было, если вы обладатель данных продуктов и пострадали от вируса-шифровальщика перейдите по ссылке, заполните форму, выберите файл и нажмите Отправить, затем ждите ответа.

https://support.drweb.ru/new/free_unlocker/?for_decode=1&keyno=&lng=ruКасперский тоже предлагает своё решение в виде утилиты RectorDecryptor.

Перейдите по ссылке http://support.kaspersky.ru/viruses/disinfection/4264#block2

и выберите Пункт 2. Как расшифровать файлы

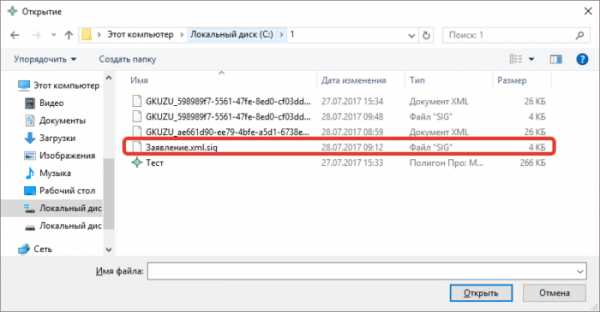

Скачайте файл RectorDecryptor.exeи запустите его, в главном окне нажмите кнопку Начать проверку.Ещё для расшифровки можете зайти на сервис https://decryptcryptolocker.com/ и нажмите на кнопку Выберите файл, затем в появившемся проводнике укажите зашифрованный файл и может вам повезёт!

Таких программ и сервисов предлагающих услуги расшифровки становится всё больше, но результат пока оставляет желать лучшего, поэтому рекомендую вам скопировать зашифрованные файлы на отдельный накопитель и запастись терпением, наверняка дешифратор будет создан в ближайшее время, и вы об этом обязательно узнаете на нашем сайте.

Статья близкая по теме: Что делать если на компьютере вирус-майнер

Метки к статье: Вирусы

Ваши файлы были зашифрованы — что делать?

- Подписаться

- Лента публикаций

- Последние публикации

- Лучшие публикации

- за все время

- за полгода

Как удалить зашифрованный пароль резервного копирования s…

Этот вопрос заслуживает более подробного ответа. Я понимаю, что, потеряв (при обновлении машины) брелок для хранения пароля резервной копии iPhone, я не могу получить доступ к существующим резервным копиям. Хорошо. Я просто хочу начать все сначала. Однако похоже, что пароль закодирован в устройстве iOS - удаление существующих резервных копий устройства через панель «Настройки» в iTunes не позволяет вам начать заново с новым паролем. Когда вы потом подключаете устройство к сети, для него по-прежнему установлен параметр «Зашифровать резервную копию».

По сути, это означает, что если вы потеряете пароль для резервного копирования, вы не только никогда не сможете восстановить данные из существующих резервных копий, но и никогда не сможете создать новые, из которых могли бы.

Это явно не очень хорошо продумано, и это несколько шокирующий провал UX от компании, которая, насколько я понимаю, до сих пор гордится своими способностями в этой области. У меня есть доступ к физическому устройству iOS для разблокировки биометрическими данными / паролем и доступ для входа в экземпляр macOS с запущенным iTunes. Защищать больше нечего.iOS должна предлагать способ сбросить существующий пароль резервного копирования на устройстве, чтобы я мог начать заново с чистой резервной копии.

Добавлю, что вся эта история с "шифрованным бэкапом" плохо продумана. Я делаю резервную копию на ноутбуке с зашифрованной файловой системой. Мне не нужен другой пароль, и мне не нужно выбирать между резервным копированием всех моих данных с еще одним паролем или частичным резервным копированием (без паролей, без Healthkit и т. Д.), Который теряет все мои кредиты. Все, что я копирую, в любом случае попадает в зашифрованную файловую систему, и iTunes наверняка знает об этом.

На мой взгляд, не предоставляя очевидных средств борьбы с утерянным паролем шифрования резервной копии iOS, Apple «мягко заблокировала» мое устройство. Если я его потеряю, я ничего не смогу восстановить.

.Руководство по удалению зашифрованных файлов. Как удалить зашифрованный файл

вручнуюИспользование XP Service Pack 2 с Cameleon

1.1 Что мне нужно знать об установке XP Service Pack 2 (XPSP2)? На веб-сайте Microsoft есть информация о пакете обновления.Перейдите на http://www.microsoft.com/windowsxp/sp2/default.mspx для получения дополнительной информации

Дополнительная информацияАНДРА ЗАХАРИЯ МЕНЕДЖЕР МАРКОМ

10 предупреждений о том, что ваш компьютер заражен вредоносным ПО [обновлено] АНДРА ЗАХАРИЯ МЕНЕДЖЕР MARCOM 16 МАЯ, 2016 6:05 Вредоносное ПО затрагивает всех нас Растущее число пользователей Интернета во всем мире создает равное

Дополнительная информацияРуководство пользователя VPN.Для Mac

Руководство пользователя VPN. Системные требования для Mac Операционная система: Mac OSX. Интернет-браузер: Safari (Firefox и Google Chrome в настоящее время НЕ поддерживаются). Отказ от ответственности Ваш компьютер должен соответствовать системным требованиям

Дополнительная информацияБезопасность и обслуживание ПК

Безопасность и обслуживание ПК от IMRAN GHANI Обслуживание ПК и прогноз безопасности. Основные источники опасности.Важные шаги по защите вашего ПК. Инструменты безопасности ПК. Инструменты для обслуживания ПК. Подсказки. Безопасность ПК -

Дополнительная информацияДОСТУП В ВЕБ-САЙТ OUTLOOK. Гид пользователя

OUTLOOK WEB ACCESS Руководство пользователя, версия 3 2 августа 2013 г. Без защитной отметки НАЧАЛО РАБОТЫ Outlook Web Access (OWA) предоставляет полезные средства для удаленного доступа к электронной почте Совета извне.

Дополнительная информацияОсновные шаги по удалению вирусов

Основные действия по удалению вирусов Ниже приведены основные инструкции по удалению большинства вирусов и шпионских программ, заражающих компьютеры под управлением Windows XP / Vista.Предоставляя их, мы надеемся, что пользователи смогут удалить

Дополнительная информацияСервер удаленного доступа для школ

Сервер удаленного доступа для школ Эта система предназначена только для использования в школах. Не для личного или частного использования файлов. Пожалуйста, соблюдайте все правила ИТ школьного округа. 6076 State Farm Rd., Guilderland, NY 12084 Телефон:

Дополнительная информацияДействия по устранению неполадок ПК

Действия по устранению неполадок ПК Этот часто задаваемый вопрос разработан, чтобы помочь пользователям ПК выполнить различные действия по устранению неполадок, чтобы они могли надлежащим образом просматривать сайты FerrisConnect Learn / Vista.Проверка совместимости браузеров

Дополнительная информацияБазовое обслуживание компьютера

Базовое обслуживание компьютеров, представленное Восточной центральной региональной библиотекой Институт, федеральное агентство, которое способствует инновациям, лидерству и непрерывному обучению, совместно с Государственной библиотекой

Дополнительная информацияУход за компьютером

для WINDOW 7 Документация по курсу. Материалы по адресу: sussex.ac.uk/its/training/material/housekeeping University of Sussex Обновлено: июнь 2011 г. ИТ-службы Созданы: декабрь 2002 г. ИТ-службы университета Сассекса

Дополнительная информацияРУКОВОДСТВО ПОЛЬЗОВАТЕЛЯ CONNECT-TO-CHOP

CONNECT-TO-CHOP РУКОВОДСТВО ПОЛЬЗОВАТЕЛЯ ВЕРСИЯ V8 Содержание 1 Обзор ... 3 2 Требования ... 3 2.1 Безопасность ... 3 2.2 Компьютер ... 3 2.3 Приложение ... 3 2.3.1 Веб-браузер ... 3 2.3.2 Предварительные требования ... 3 3 Вход в систему...

Дополнительная информацияКраткое справочное руководство: Деловая почта

: Деловая почта СОДЕРЖАНИЕ ОБЩАЯ ИНФОРМАЦИЯ ... 2 ПОДРОБНЫЕ ШАГИ ПО НАСТРОЙКЕ WINDOWS ДЛЯ ЭЛЕКТРОННОЙ ПОЧТЫ ... 2 Настройка Microsoft Outlook Express ... 7 Настройка Microsoft Outlook в Windows XP ... 9 ПРОБЛЕМЫ

Дополнительная информацияКурс установки Allworx

VPN Привет и добро пожаловать.В разделе VPN мы расскажем, как включить функцию VPN на сервере Allworx и как настроить VPN-соединение с системой Allworx с вашего ПК. Страница 1 VPN

Дополнительная информацияКак подключиться к VUWiFi

Инструкции по регистрации беспроводной сети Windows XP Как подключиться к VUWiFi 1. Первым шагом в настройке беспроводной карты для VUWiFi является открытие окна сетевых подключений.Вы можете найти это, перейдя по номеру

Дополнительная информацияУстановка Windows 7

Установка Windows 7 СОДЕРЖАНИЕ Установка Windows 7 ... 2 Информация перед установкой ... 2 Установка Windows 7 ... 3 Установка Windows 7 ... 9 Информация после установки ... 9 Нужна дополнительная помощь? ..

Дополнительная информацияWireless @ Johns Hopkins

Руководство по настройке беспроводной сети: Windows 7 Дополнительные инструкции и требования к беспроводной сети hopkins для Windows XP, Vista, Mac OS X и Linux можно найти по адресу: http: // www.it.johnshopkins.edu/services/network/wireless/

Дополнительная информацияВиллем Вихерс, 3 марта 2015 г.

Виллем Вихерс 3 марта 2015 г. 1 Почему нам нужна защита от вредоносных программ и вирусов? Чтобы наши компьютеры экономили Желаем сохранить конфиденциальность наших данных Желаем иметь безопасную среду для онлайн-банкинга, покупок,

Дополнительная информацияЧасто задаваемые вопросы

Часто задаваемые вопросы Часто задаваемые вопросы Подключение маршрутизатора Linksys к Интернету 1 Какие компьютерные операционные системы поддерживает мой маршрутизатор Linksys? 1 Почему я не могу подключить свой компьютер или устройство к маршрутизатору?

Дополнительная информацияСодержание.Rebit 5 Справка

Rebit 5 Справка i Rebit 5 Справка Содержание Начало работы ... 1 Создание первой точки восстановления ... 1 Не забудьте создать носитель для восстановления ... 1 Изменение настроек резервного копирования ... 1 Что делает Rebit 5 ? ...

Дополнительная информацияНастройка Windows для TAPI

Настройка Windows для TAPI Чтобы программы с поддержкой TAPI могли набирать номер с помощью поставщика услуг TAPI, Windows должна быть правильно настроена, чтобы иметь возможность использовать правильную линию, получать внешнюю линию и

Дополнительная информацияКонсоль администратора Net Protector

Консоль администратора Net Protector РУКОВОДСТВО ПО ЭКСПЛУАТАЦИИ www.indiaantivirus.com -1. Введение Консоль администратора - это централизованный антивирусный контроль и управление. Помогает администраторам малых и больших офисных сетей

Дополнительная информация .Как мне защитить паролем мои файлы и папки в Windows?

Обновлено: 30.12.2019 компанией Computer Hope

Поскольку в большинстве версий Windows отсутствует метод защиты файлов и папок паролем, на этой странице представлены шаги по шифрованию файлов и папок. Чтобы защитить паролем ваши файлы и папки в Windows, вам необходимо использовать стороннюю программу.

НаконечникПеред защитой паролем любого документа вы можете создать резервную копию незащищенных паролем файлов и папок на случай, если вы забудете пароль в будущем.

Пользователи Microsoft Windows Vista, 7, 8 и 10

К сожалению, Windows Vista, Windows 7, Windows 8 и Windows 10 не предоставляют никаких функций для защиты файлов или папок паролем. Для этого вам необходимо использовать стороннее программное обеспечение.

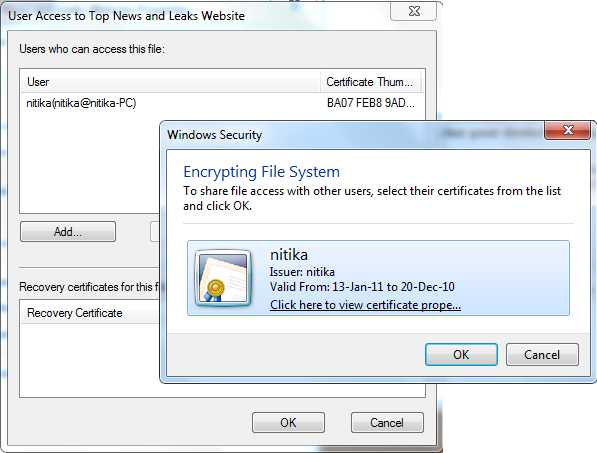

Если вы хотите зашифровать файл или папку, это можно сделать, выполнив следующие действия:

- Выберите файл или папку, которую вы хотите зашифровать.

- Щелкните правой кнопкой мыши файл или папку и выберите Свойства .

- На вкладке Общие нажмите кнопку Дополнительно .

- Установите флажок « Зашифровать содержимое для защиты данных », затем нажмите ОК в обоих окнах.

Заметка

Если параметр «Зашифровать содержимое для защиты данных» недоступен или недоступен, вероятно, у вас домашняя версия Windows, которая не поддерживает эту функцию. Также возможно, что жесткий диск, на котором расположены файлы, не отформатирован как NTFS, что необходимо.

Пользователи Microsoft Windows XP Professional

Описанные ниже действия по шифрованию файлов в Windows XP Professional применимы к пользователям, которые используют компьютер с двумя или более учетными записями. Если вы используете одну учетную запись, см. Раздел о других решениях безопасности.

- Выберите файл или папку, которую вы хотите зашифровать.

- Щелкните правой кнопкой мыши файл или папку и выберите Свойства .

- На вкладке Общие нажмите кнопку Advanced .

- Установите флажок « Шифровать содержимое для защиты данных ».

- Щелкните Применить , а затем ОК .

Вам не будет предложено ввести пароль при шифровании папки в Windows XP Professional. Однако другие учетные записи пользователей на вашем компьютере не будут иметь доступа к файлам, содержащимся в зашифрованной папке.

Шифровать содержимое для защиты данных неактивно

Если вы используете домашнюю версию Microsoft Windows XP, см. Шаги Windows XP Home.

Показать «Зашифровать» в контекстном меню

Последняя версия TweakUI также позволяет отображать параметр «Шифрование» в контекстном меню. Для этого выполните следующие действия.

- Откройте TweakUI .

- В окне TweakUI выберите Explorer .

- В правой части окна в разделе Настройки найдите Показать «Шифрование» в контекстном меню и установите флажок. Этот параметр должен быть ниже Prefix 'shortcut to' на новых ярлыках и выше Показать 'Просмотр компьютеров рабочей группы' в NetPlaces .

Пользователи Microsoft Windows XP Home

- Выберите файл или папку, которую вы хотите зашифровать.

- Щелкните правой кнопкой мыши файл или папку и выберите Свойства .

- Щелкните вкладку Общий доступ .

- Установите флажок Сделать эту папку частной .

- Щелкните Применить , а затем ОК .

Сделать эту папку частной неактивна

Чтобы эта опция работала в Microsoft Windows XP Home edition, вы должны соответствовать следующим требованиям.

- Жесткий диск должен быть отформатирован в файловой системе NTFS, а не FAT32.

- Папка, которую вы пытаетесь зашифровать, является вашей папкой. Например, если ваше имя Bob , вы должны зашифровать следующую папку или папку в ней:

C: \ Documents and Settings \ Bob \

. Вы не можете зашифровать никакие папки вне этой папки. Если вы хотите зашифровать папки вне этой папки, см. Раздел о других решениях безопасности ниже.

Другие решения безопасности для защиты файлов и папок в Windows

Файлы и папки не часто используются - Простой способ защитить файлы паролем - это создать архив файлов с помощью инструмента сжатия.При создании архива вы можете зашифровать содержимое, указав пароль.

Пользователи Windows ME и Windows XP - Windows ME и Windows XP поставляются с утилитой сжатия. Эту утилиту также можно использовать для сжатия и защиты файлов паролем.

Пользователи Windows Vista и Windows 7 - Windows Vista и Windows 7 также включают утилиту сжатия. Однако защита паролем сжатых файлов невозможна без использования стороннего программного обеспечения.

НаконечникПользователи по-прежнему могут просматривать список файлов в сжатом файле. Если вы хотите, чтобы и имена ваших файлов, и содержимое были скрыты, переместите все файлы в одну папку и защитите эту папку паролем.

Часто используемые или используемые файлы и папки

Если вам нужно защитить паролем или зашифровать часто используемые данные, вам необходимо установить стороннюю программу, которая позволит вам защитить ваши файлы и папки. Ниже приведены некоторые бесплатные и коммерческие решения.

- 7-Zip - Бесплатная утилита для архивирования файлов и папок, которая также включает возможность защиты паролем архивированных файлов и папок.

- AxCrypt - отличная бесплатная утилита для шифрования, которая позволяет пользователям шифровать все файлы в папке и не позволяет просматривать эти файлы, если не известна парольная фраза (пароль).

- Folder Guard - коммерческая версия программного обеспечения для защиты паролем, которое позволяет защищать паролем файлы, папки и другие ресурсы Windows.

- Защищенная папка - За небольшую плату это отличная программа, которая позволяет защищать папки паролем.

Откройте поиск дополнительных решений для защиты файлов и папок паролем.

Что следует помнить при шифровании или защите файлов и папок паролем

- 100% защищенного файла не существует. Существует множество инструментов, утилит и инструкций, как взломать шифрование и пароли для файлов. Однако перечисленные выше методы защиты защитят ваши файлы от большинства пользователей, которые могут с ними столкнуться.Если вы работаете с действительно конфиденциальными данными, мы предлагаем коммерческий продукт для защиты ваших файлов и данных.

- Даже если файл или папка могут быть защищены паролем, их все равно можно удалить (если программа не поддерживает возможность защиты файлов от удаления). Не забывайте делать резервные копии всех ваших файлов, даже тех, которые защищены паролем.

- Если вы забудете пароль и не захотите потратить время на попытки взломать его или заплатить кому-либо, все защищенные данные будут потеряны.Таким образом, на всякий случай важно сделать резервную копию файлов или папок, не защищенных паролем.

Как открыть зашифрованный файл, если доступ запрещен в Windows 10

Возможно, вы когда-нибудь сталкивались с этой проблемой. Вы просто забываете сначала расшифровать файл, а вместо этого напрямую копируете файл в зашифрованном виде на другой компьютер с Windows. Теперь, когда вы пытаетесь открыть его на другом компьютере, вы получаете сообщение о том, что Access is denied . Если при открытии зашифрованных файлов вы получаете сообщение Access is denied , вам может потребоваться сначала экспортировать сертификат и ключ Encrypting File System (EFS).Это происходит потому, что либо у вас нет разрешения на просмотр файла, либо ключ, который использовался для шифрования файла, вероятно, отсутствует на другом компьютере.

Если вы щелкните правой кнопкой мыши его Свойства> вкладку Безопасность и обнаружите, что у вас нет разрешения, возможно, вам придется обратиться к системному администратору. Но если файл с другого компьютера, вам нужно получить ключ с того компьютера, на котором вы зашифровали файл. Если файл был зашифрован кем-то другим, этому человеку нужно будет добавить сертификат к файлу, прежде чем вы сможете получить к нему доступ.

Вот пошаговое руководство о том, как это сделать

Получить ключ шифрования с другого компьютера

Вам необходимо сначала экспортировать сертификат Encrypting File System (EFS) и ключ на компьютер, на котором были зашифрованы файлы, а затем импортировать их на компьютер, на который вы передали файлы.

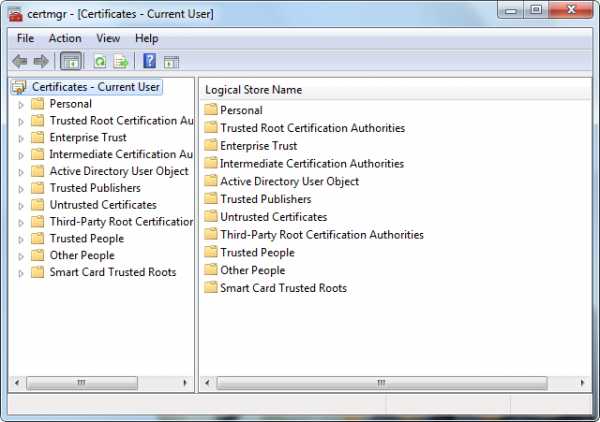

Экспорт сертификата EFS и ключа

1. Перейдите в Control Panel , найдите Certificate Manager и откройте его.

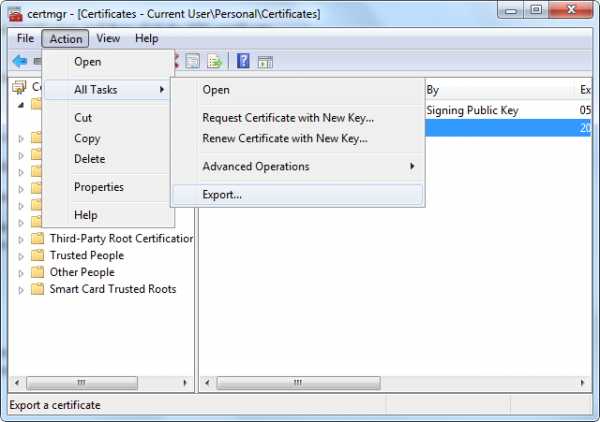

2. На левой панели дважды щелкните Personal , щелкните Certificates , а затем щелкните сертификат EFS , который вы хотите экспортировать.

3. Щелкните меню Action , выберите All Tasks , а затем щелкните Export .

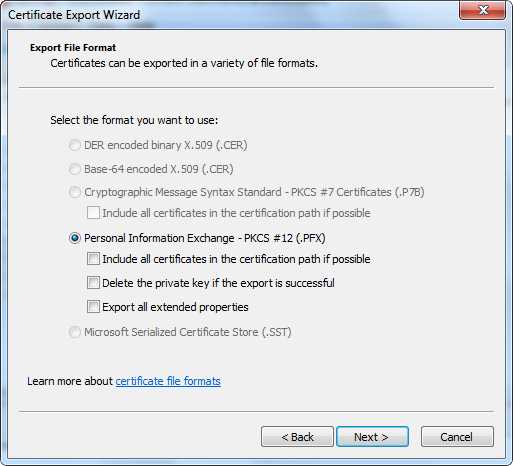

4. В мастере экспорта сертификатов щелкните Далее .

5. Щелкните Да , экспортируйте закрытый ключ, а затем щелкните Далее .

6. Щелкните Обмен личной информацией , а затем щелкните Далее .

7. Введите пароль, который хотите использовать, подтвердите его и нажмите Далее .

8. В процессе экспорта создается файл для хранения сертификата. Введите имя файла и его местоположение (включая весь путь) или нажмите «Обзор», перейдите к местоположению, введите имя файла и затем нажмите « Сохранить». .

9. Щелкните Next , а затем щелкните Finish .

Импортировать сертификат EFS и ключ

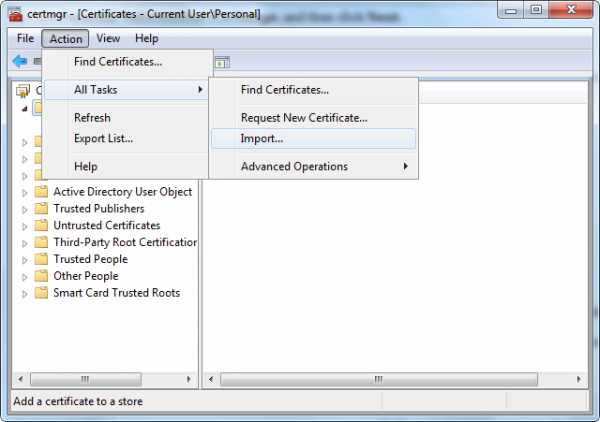

1. Перейдите в Control Panel , найдите Certificate Manager и откройте его.

2. На левой панели щелкните Personal .

3. Щелкните меню Action , укажите на All Tasks и щелкните Import .

4. В мастере импорта сертификатов щелкните Далее .

5. Введите местоположение файла, содержащего сертификат, или нажмите кнопку «Обзор», перейдите к местоположению файла и затем нажмите Далее .

6. Введите пароль , установите флажок Отметить этот ключ как экспортируемый , а затем щелкните Далее . ( Не устанавливайте флажок Включить усиленную защиту секретного ключа .)

7. Щелкните Поместить все сертификаты в следующее хранилище, выберите Личное, а затем щелкните Далее .

8. Щелкните Finish .

Добавить сертификат в зашифрованный файл

Чтобы добавить сертификат шифрования и ключ в файл, экспортируйте сертификат и ключ, выполнив указанные выше действия, и попросите человека, от которого вы получили файл, импортировать сертификат и ключ, а затем добавить его в файл, выполнив следующие действия. шаги.

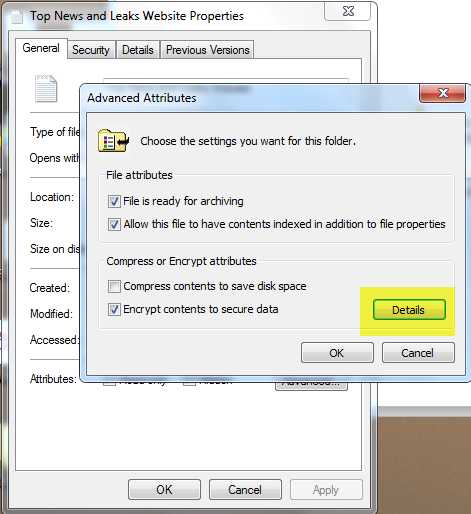

1. Щелкните зашифрованный файл правой кнопкой мыши и выберите Свойства .

2. Щелкните вкладку Общие , а затем щелкните Дополнительно .

3. В диалоговом окне «Дополнительные атрибуты» щелкните Подробно .

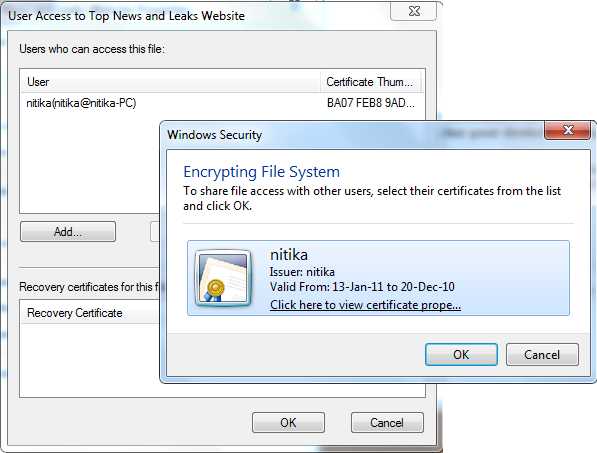

4. В появившемся диалоговом окне щелкните Добавить .

5. Щелкните сертификат , а затем щелкните OK в каждом из четырех открытых диалоговых окон.

Надеюсь, это поможет!

.

.