Как создать rdp файл на сервер 2012

RDP-ссылка на RemoteApp в Windows Server 2012 R2

Говорят, что в Windows Server 2012 выпилили функционал по созданию rdp ярлыков на удалённые приложения. Но это не совсем так. Расскажу как сделать rdp ярлык без особых проблем.

Устанавливаете приложение на сервер. Убедитесь, что входите в группу пользователей, которым доступны удалённые приложения.

Публикуете приложение как RemoteApp.

Если вы знаете ссылку к web-интерфейсу RemoteApp вашего терминального сервера, то хорошо, если не знаете, то запускаете оснастку IIS на терминальном сервере:

В Default Web Site находите приложение RDWeb.

Справа нажимаете Browse *:443.

Откроется ссылка вида:

https://localhost/RDWeb/Pages/en-US/login.aspx?ReturnUrl=/RDWeb/Pages/en-US/Default.aspx

Теперь вы можете открыть эту ссылку в своем браузере (не IE!) Google Chrome, заменив localhost на адрес сервера.

Выполняете вход под доменной учёткой.

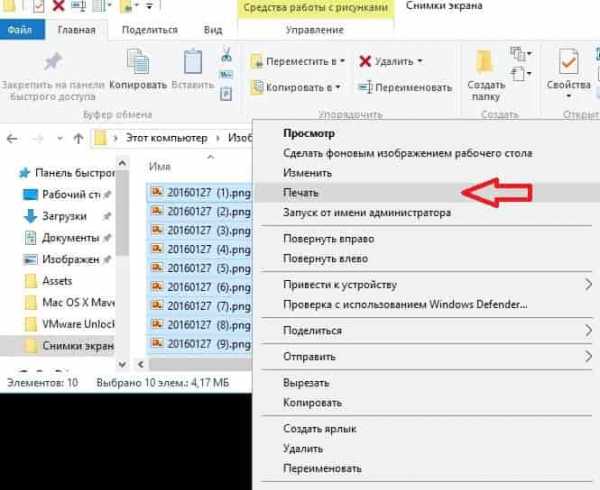

Кликаете на нужное приложение... и получаете требуемый rdp файлик.

Теперь этот файлик можно красиво переименовать и рассылать своим пользователям.

Настройка Remoteapp Windows Server 2012 R2 — создание ярлыка вручную | IT блоги

Также по теме:

Оказалось что в 2012 сервере Майкрософт не очень хорошо поступил с ремот апп: сплошные мучения с веб-доступом, браузер зачем-то запускать. Я не стал разбираться и решил найти простое решение. Оказалось есть специальная софтинка — https://sites.google.com/site/kimknight/remoteapptool. Подробности на http://stealthpuppy.com/remoteapp-for-windows-xp-and-windows-vista-the-missing-pieces/. Но по сути софтина делает ярлык и добавляет новую ветку в реестре. Вот подробности из блога технаря:

Возможность опубликовывать приложения с помощью remoteapp в среде Windows server 2012 без контроллера домена отсутствует.

Да и ограничение ставить терминальный сервер и контроллер домена дает о себе знать.

На форумах технет найдено решение, обходящее эту проблему:

Пример опубликования WinRar.

Создаем файл c расширением rdp со следующим содержимым:

redirectclipboard:i:1

redirectposdevices:i:0

redirectprinters:i:1

redirectcomports:i:1

redirectsmartcards:i:1

devicestoredirect:s:*

drivestoredirect:s:*

redirectdrives:i:1

session bpp:i:32

prompt for credentials on client:i:1

span monitors:i:1

use multimon:i:1

remoteapplicationmode:i:1

server port:i:3389

allow font smoothing:i:1

promptcredentialonce:i:1

authentication level:i:2

gatewayusagemethod:i:2

gatewayprofileusagemethod:i:0

gatewaycredentialssource:i:0

full address:s:TS01

alternate shell:s:||C:\Program Files (x86)\WinRAR\WinRAR.exe

remoteapplicationprogram:s:||WinRAR

gatewayhostname:s:

remoteapplicationname:s:WinRAR

remoteapplicationcmdline:s:

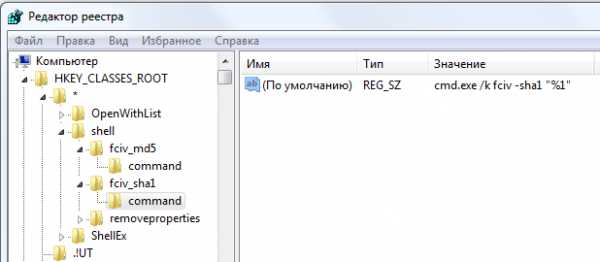

Так же на сервере правим реестр

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Terminal Server\TSAppAllowList\Applications\WinRAR]

"CommandLineSetting"=dword:00000000

"RequiredCommandLine"=""

"IconIndex"=dword:00000000

"IconPath"="%SYSTEMDRIVE%\\Program Files (x86)\\WinRAR\\WinRAR.exe"

"Path"="C:\\Program Files (x86)\\WinRAR\\WinRAR.exe"

"VPath"="%SYSTEMDRIVE%\\Program Files (x86)\\WinRAR\\WinRAR.exe"

"ShowInTSWA"=dword:00000001

"Name"="WinRAR"

"SecurityDescriptor"=""

Расшифровка ключей в эрдипи файлике тут — http://technet.microsoft.com/en-us/library/ff393699%28v=ws.10%29.aspx

Настройка удалённого подключения RemoteApp к Windows Server 2012

Для того, чтобы дать возможность клиентам работать с базой данных на сервере, но не давать допуск до полноценного RDP-сеанса на удалённом сервере (Windows Server 2012 R2) мы настроим RemoteApp на примере программы "Microinvest Склад Про". Цель этой технологии – ограничить подключение пользователя до рабочего стола и разрешить ему запуск только определенной программы. RemoteApp реализуется с помощью встроенных средств Windows Server, но с помощью стороннего приложения RemoteApp Tool (http://www.kimknight.net/remoteapptool) это можно сделать гораздо быстрее и проще. Рассмотрим способы:

1. Публикация приложения на сервере

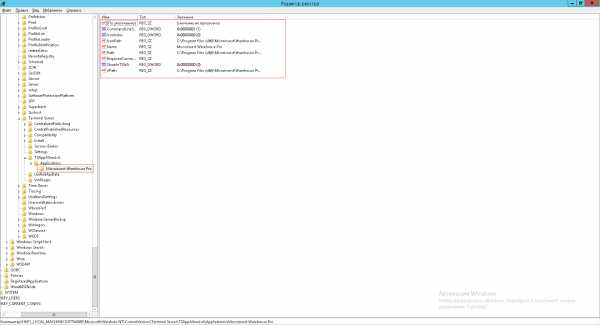

Способ №1 (ручное добавление новой ветки в реестр)

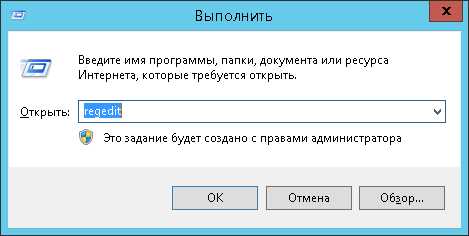

- Перейти в редактор реестра (Win+R, regedit)

- Перейти в реестра к ветке HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Terminal Server\TSAppAllowList\Applications\

- Cоздать в ней новый раздел с названием нашей программы.

В созданной нами ветке создать несколько параметров:

Name: "C:\\Program Files (x86)\Microinvest\Warehouse Pro\Warehouse.exe" // Полный путь до .exe файла программы Path: "C:\\Program Files (x86)\Microinvest\Warehouse Pro\Warehouse.exe" // Полный путь до .exe файла программы VPath: "C:\Program Files (x86)\Microinvest\Warehouse Pro\Warehouse.exe" // Полный путь до .exe файла программы RequiredCommandLine: "" CommandLineSetting: 0x00000001 IconPath: "C:\Program Files (x86)\Microinvest\Warehouse Pro\Warehouse.exe"IconIndex: 0x00000000ShowInTSWA: 0x00000000

Способ №2 (создание файла .reg)

- Создать и запустить файл с расширением .reg со следующим содержимым:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Terminal Server\TSAppAllowList\Applications\Microinvest Warehouse Pro] "Name" = "Microinvest Warehouse Pro" "Path" = "C:\\Program Files (x86)\Microinvest\Warehouse Pro\Warehouse.exe" ""VPath" = "C:\\Program Files (x86)\Microinvest\Warehouse Pro\Warehouse.exe" ""RequiredCommandLine" = "" ""CommandLineSetting"= dword:00000001 ""IconPath"="C:\\Program Files (x86)\Microinvest\Warehouse Pro\Warehouse.exe" ""IconIndex"= dword:00000000 ""ShowInTSWA"= dword:00000000

Создание ярлыка для подключения к RemoteApp

- Создать текстовый файл с именем "ProgramName.rdp" со следующим содержимым:

allow desktop composition:i:1 allow font smoothing:i:1 alternate full address:s:192.168.0.100:3389 alternate shell:s:rdpinit.exe devicestoredirect:s:* disableremoteappcapscheck:i:1 drivestoredirect:s:* full address:s:192.168.0.100:3389 prompt for credentials on client:i:1 promptcredentialonce:i:0 redirectcomports:i:1 redirectdrives:i:1 remoteapplicationmode:i:1 remoteapplicationname:s:Microinvest Warehouse Pro remoteapplicationprogram:s:|| Microinvest Warehouse Pro span monitors:i:1 use multimon:i:1

Использование программы RemoteApp Tool

Создание RemoteApp подключения с помощью этой программы происходит гораздо проще и быстрее.

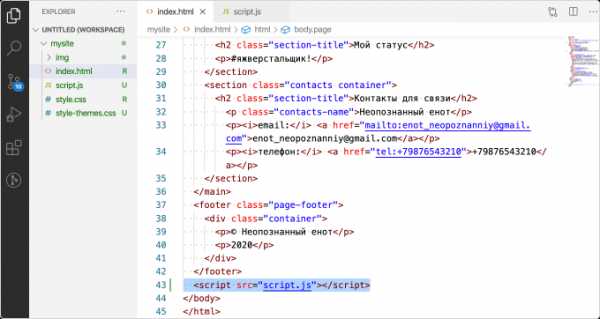

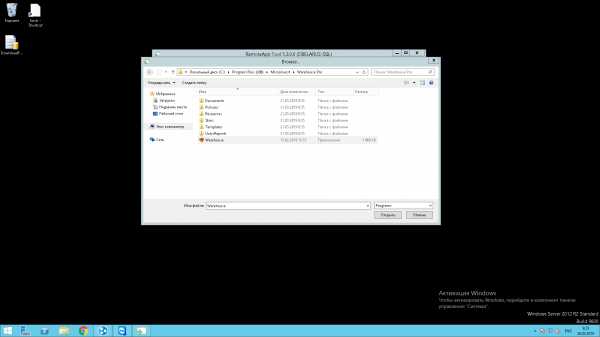

- После установки и запуска программы в стартовом окне нажимаем на "+" в левом нижнем углу

- В следующем окне указываем путь до исполняемого файла exe файла нужной нам программы и нажимаем "Открыть" в правом нижнем углу.

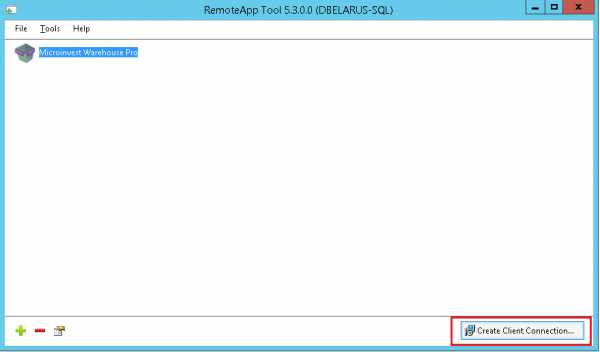

- После этого в стартовом пространстве появится ярлык выбранного нами файла, выделим его и нажмем "Create Client Connection" для начала создания протокола подключения RemoteApp

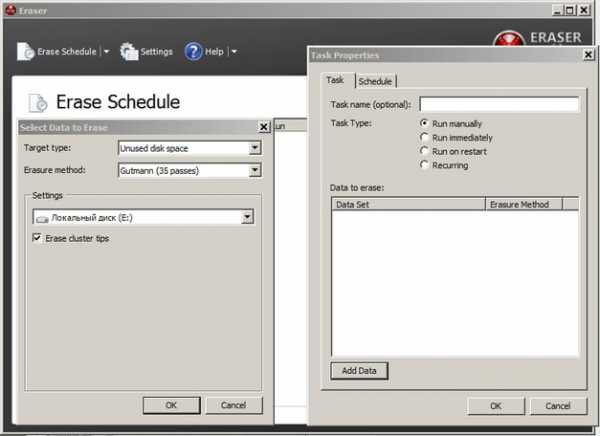

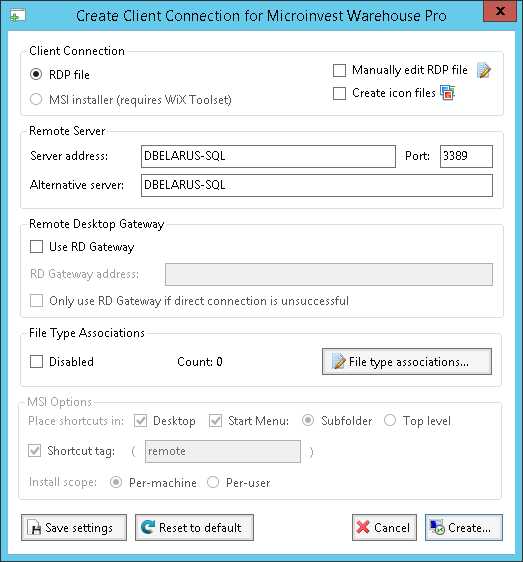

- Далее откроется окно создания RDP файла, здесь можно изменить настройки подключения или оставить по умолчанию, далее нажимаем "Create" в правом нижнем углу окна.

- Выберем директорию, где будет сохранен файл и укажем для него название и нажмём "Сохранить" в правом нижнем углу

После создания файла подключения любым из способов его нужно передать удобным способом на клиентские компьютеры, с которых будут происходить подключения.

- Запускаем файл и вводим учётные данные пользователя удаленной машины для подключения, нажимаем "Ок"

- после чего запустится указанное приложение, в нашем случае: Microinvest Склад Про

Процесс использования приложений через RemoteApp создает впечатление того, что пользователь работает на своём пк, а не на удаленной машине. Таким образом мы обезопасим сервер от человеческих факторов, приводящих к повреждению системы и неработоспособности машины.

Windows Server 2012R2 RDS и Azure RemoteApp / Блог компании МУК / Хабр

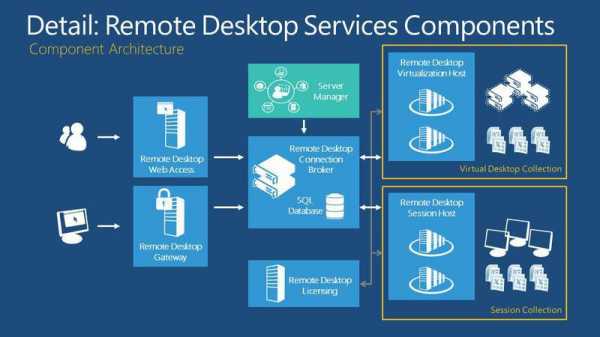

На основе технического вебинара сделан обзор решений Microsoft для удаленных пользователей, рассмотрены следующие темы:• Построение терминальной службы на базе Windows Server 2012R2.

• Построение и использование системы виртуальных рабочих столов.

• Построение и использование системы виртуальных рабочих столов на базе Azure RemoteApp.

Расшифровка и запись вебинара под катом.

Сегодня с вами мы поговорим о такой штуке, как удаленная работа пользователей. В Windows Server 2012 есть такая технология RDS, о ней мы поговорим сегодня подробно, а также рассмотрим функционал в Azure RemoteApp.

План нашего мероприятия. Мы поговорим о лицензировании, о тех бизнес-задачах, которые можно решить с помощью уделенных сессий, поговорим на какой базе все это строится, как все этим управлять, что такое RemoteApp. Ответим на вопрос чем RDS отличается от VDI и посмотрим в живую на те технологии, о которых мы будем говорит.

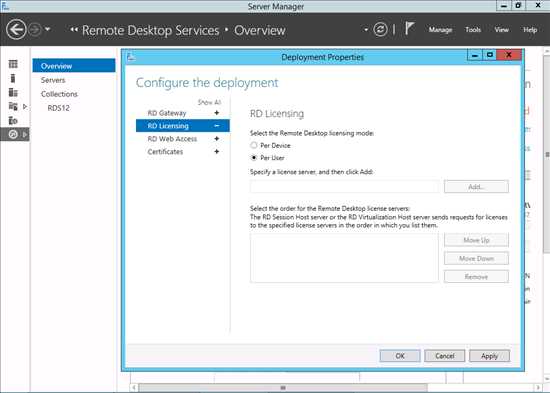

Итак, Windows Server 2012 и его серверная роль RDS. Лицензирование — RDS включен в 2 редакции как стандарт так и в датацентр. Как мы знаем Microsoft сделал абсолютно идентичными по функционалу, отличаются они по работе с виртуализацией.

Что нам необходимо для RDS? Прежде всего лицензии Server Standart или Datacenter. Не забываем также, что количество процессоров учитывается, сейчас на каждую лицензию по 2 физических процессора. А также нам нужны лицензии Call для пользователей, а также лицензии RDS, для возможности подключения терминальных сессий к терминальному серверу. Кроме того, я здесь не указал, очень часто получаю вопросы: некоторые люди строят архитектуру терминального сервера, таким образом, что на терминальный сервер ставится одна версия офиса, и администратор считает, что этого достаточно, чтобы подключить всех пользователей организации. На самом деле это не так, это большая ошибка. Да, офис ставится в одном экземпляре, но лицензий нужно купить столько лицензий, столько пользователей или устройств планируется подключать к нашему серверу. RDS – новое поколение терминальных серверов, в старых версиях ОС, технология называлась «терминальный сервер», сейчас это называется RDS – Remote Desktop Services.

Бизнес- задачи. Основная идея – это подготовить платформу, благодаря которой будет предоставляться доступ либо к рабочему столу, либо к приложениям, для всех пользователей нашей организации. Чаще всего как это выглядит. Мне не раз приходилось устанавливать данный сервер в разных организациях – наиболее это популярно в банках и госструктурах, потому что когда мы, например, разворачиваем какой-то филиал, где-то в глубинке, устанавливаем какое-то отделение. То там не идет речь о максимальных мощностях. Речь идет о том, чтобы люди вовремя и качественно выполняли свою задачу. И для этого, как показывает практика, достаточно иметь такое устройство как тонкий клиент. Благодаря чему пользователей подключается к RDS, устанавливаем терминальную сессию, заходит на сервер и работает на его мощностях, выполняет свои бизнес-задачи. Тоже самое касается и госучреждений, где у нас находится отделение, за пределами крупных городов, там тоже речь о высоких мощностях не идет, поэтому данное решение очень распространено.

Что такое RDS? Он позволяет нам централизованно управлять ресурсами, централизованно и контролировано предоставлять приложения и данные для пользователей. Кроме того, технология RDS подразумевает под собой 2 возможных реализации. Мы посмотрим на примере, когда будем ставить, я покажу где ставится эта роль.

1 тип – технология на базе сессий. Когда пользователь подключается к данному серверу, открывает удаленный рабочий стол и заходит под своей сессией, под своим пользователем.

2 тип – технология виртуальных рабочих столов, то есть по технологии VDI/

Это 2 части одного сервера. Кроме того, RDS может обеспечить быстрый доступ к рабочему месту. Почему? Мы не привязаны к устройству. Мы можем подключится к порталу, подключится к серверу и выполнять свою работу. Есть возможность обеспечить непрерывную работу пользователя – неважно где он находится: на своем рабочем месте в офисе, в командировке, или даже в отпуске.

Какие же новинки у нас появляются? Обновленная работа с технологией RomoteFX, то есть в RDS сервере 2012 и 2012R2 обновлена работа с графикой. У нас оптимизирована потоковая передача данных, кроме того осуществляется поддержка DirectX 11. Кому этот аспект важен — это все уже работает. Как мы знаем именно эти вещи были негативными отзывами по предыдущим версиям системы.

Благодаря использованию RDS получаем единую точку входа. Пользователь залогинился к нам в домен, и получает доступ ко всем нашим ресурсам. В RDS реализовано перенаправление USB, причем USB как на устройстве, на котором мы осуществляем сессию, так и к серверу.

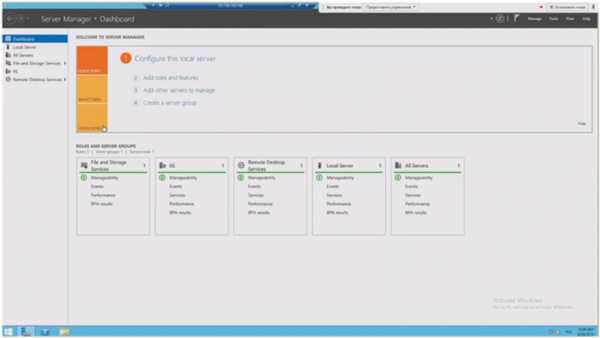

Как мы знаем, Windows сервер 2012 и 2012R2 прекрасно работает с протоколом SMB 3.0. RDS сервера точно так же это коснулось, и мы можем осуществлять хранение дисков для хранения данных пользователей на протоколах SMB и RGCDSun. Кроме того, так как эта технология реализована в server 2012 и 2012R2, данный сервис легко управляем. То есть в менеджере у нас есть закладка, мы с вами рассматривали когда-то, благодаря которой, управление сервером RDS становится интуитивно понятным, впрочем, как и все инструменты, реализованные в winserver 2012.

Ну и конечно же, этот сервис предоставляет возможности высокой доступности, когда работа наших пользователей не будет зависеть от работы только одного сервера.

На базе чего строится RDS? Он строится на базе нескольких ролей, настройку которых можно осуществлять как на разных серверах, так и выбрать простую установку в момент установки, установив большинство ролей на одном сервере.

Какие основные роли мы здесь можем выделить?

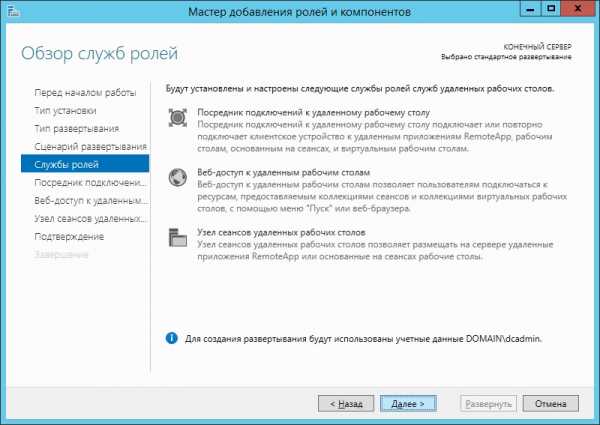

Посредник подключения к удаленному рабочему столу. Он занимается подключением клиентского устройства к удаленным приложениям RemoteApp а также рабочим столам на базе сеансов, либо к виртуальным рабочим столам, зависит от того на базе какой технологии мы RDS построили.

Кроме того, у нас есть роль, которая обеспечивает веб-доступ к удаленным рабочим столам. Ее задача – предоставление ресурсов через веб-браузер. Кроме того у нас есть узел сеансов удаленных рабочих столов – данная роль позволяет размещать на сервере удаленным приложения, или основанные на сеансах рабочие столы. У нас есть узел виртуализации удаленных рабочих столов. На данном узле, это у нас сервер Hyper-V, на котором у нас разворачиваются все виртуальные машины, доступ к которым получат все пользователи, использую технологию VDI.

Последнее – это шлюз удаленных рабочих столов, это посредник между клиентами из внешней сети и коллекции сеансов во внутренней сети и приложений. Шлюз – это безопасность, сервис у нас абсолютно безопасный. И благодаря тому что RDS в 2012 и 2012R2 становится более гибким, проработаны абсолютно все недочеты, которые были раньше. Сейчас этот сервис легко реализуем для огромных, масштабных проектов, для больших корпораций. Раньше возникали некоторые вопросы.

Итак, когда мы подключаемся пользователем, к нашему серверу RDS, у нас часто возникало несколько вопросов. Прежде всего: как этим всем управлять? Я вам покажу управление, оно здесь очень простое и интуитивно понятное для любого пользователя. Здесь нет никаких сложностей, но можно было бы выделить такие параметры, которые позволят администраторам прежде всего экономить ресурсы и обеспечить качественную работу своих пользователей.

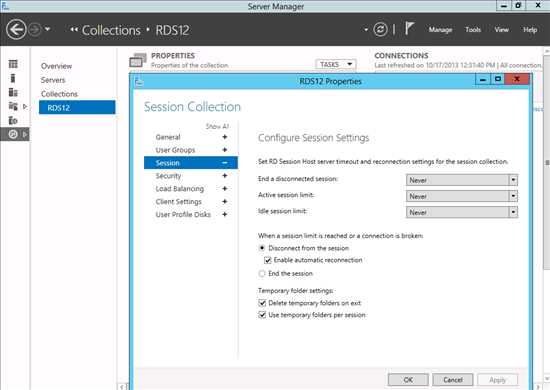

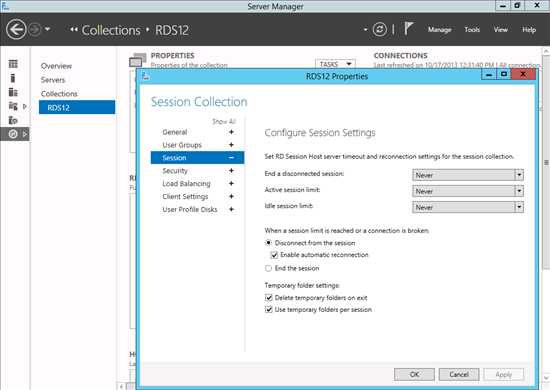

Мы можем ограничить, установить время окончания разъединённого сеанса. Данный параметр указывает время, спустя которое сервер завершит разъединенную сессию. Если пользователь у нас отключился по какой-то причине, чаще всего это применимо в местах, где связь нестабильна. Если в течении указанного времени пользователь подключился обратно, он попадает в свою же сессию, то есть все ресурсы, с которыми он работает, они активны, он подключится и будет работать дальше. Если же время истекло, то сервер удаляет все временные файлы пользователя и аннулирует всю сессию.

Кроме того, мы можем ограничивать активность, длительность сеанса. Зачем это нужно? Сейчас распространена тенденция, когда компании борются с тем, что пользователи работают слишком долго, «работа должна быть на работе» и т.д. Если этот принцип соблюдается, то очень легко это можно установить правилами: мы ставим максимальное время работы пользователя на сервере RDS. Чаще всего это время ставят немного больше.

Ограничение бездействующего сеанса. Если за какое-то время пользователь не выполнил никаких действий, то проводится его отключение. Полезная вещь: очень часто сталкиваются с тем, что висят сессии, пользователь о них забыл, а нагрузка на сервер идет, и другим пользователям не хватает мощности.

При установке все этих настроек необходимо помнить о том, что пользователям очень не нравится, когда их сессия прерывается. Поэтому желательно провести анализ, аудит, собрать все пожелания, и исходя из этого устанавливать все эти параметры.

RDS сервер позволяет сейчас предоставлять отдельный диск для пользователя. То есть в настройках RDS сервера, в параметрах вы можете указать место, где будет хранится виртуальный диск для каждого пользователя.

Виртуальный диск – это новая «фича», которая призвана исключить устаревший сервис удаленных профилей, перемещаемых профилей. Здесь для каждого пользователя есть возможность создать ограниченный VHDD-диск, будет размещен по тому пути, который вы укажете. Этот диск будет подключаться к пользователю, используя свои настройки. Используя перенаправляемый профиль, перенаправление папок, мы можем реализовать для каждого пользователя его собственные настройки, его профиль.

Лично я во всех своих проектах рекомендую при разворачивании системы ИТ-инфраструктуры реализовывать файловый сервер. Это позволяет создать папку Home для всех пользователей, и эту папку мы можем подключать как диск при входе пользователей используя групповые политики. Это как еще один вариант предоставление диска для пользователей.

Мы рассмотрели первую возможность, когда пользователь входит отдельным сеансом соединяясь со своим удаленным рабочим столом, и использую сервер как свою рабочую машину. То что стоит у него на рабочем столе он использует только как устройство для подключения.

Вторая реализация RDS сервера. Удаленные приложения. Это портал, на который пользователь заходит и видит те приложения, которые ему доступны, с которыми он может работать.

Очень часто мне приходилось слышать вопрос: чем RDS отличается VDI?

Вопрос был корректным до того момента, пока у нас не появляется Windows Server 2012 и 2012R2, где VDI включен в RDS. Если мы говорим о разнице подключений на уровне сессий и виртуальных рабочих столов, то в первом случае мы подключаемся устройствами непосредственно к серверу, заходим как удаленный пользователь на удаленный рабочий стол, работаем на сервере просто каждый со своим профилем. Какие могут быть опасности? В случае получения прав администратора пользователем, никто от этого не застрахован, есть возможность заражение сервера, либо принесение вреда всей организации, всем пользователям.

При использовании VDI – каждый пользователь работает на своей виртуальной машине. Следовательно, нанесение любого вреда будет только конкретной виртуальной машине, с помощью технологии VDI, мы сможем быстро поднять «упавшую» виртуальную машину. При этом мы не приносим вреда нашей организации, и все пользователи продолжают работу. RDS – является критичным сервером, поэтому к планированию его использования нужно подходить очень внимательно. Есть много компаний, где это реализовано, компаний, которые могут вам дать совет о его реализации.

Мы будем двигаться от локальных сервисов, к тому, что у нас есть сейчас в облаках.

Рассмотрим как технология RDS реализована сейчас в облачных инфраструктурах. Конечно же, мы поговорим о Microsoft Azure – это облако Microsoft. Одной из его функций является предоставление доступа к удаленным приложениям. Azure – это бизнес-конструктор. Вы кладете депозит на портале, на личный счет, и при использовании той или иной технологии, нужна она вам или нет – решаете вы, и с вашего счета снимаются деньги за использование сервисов. Как вы помните, там есть калькулятор – он покажет стоимость всех использованных ресурсов, и вы можете прикинуть бюджет еще до начала использования.

Кроме того, есть возможность использовать триальную версию. Вы можете уже использовать сервисы, посмотреть как они работают, еще до их приобретения. Вы можете посмотреть на все функции абсолютно бесплатно.

Мы сейчас посмотрим Microsoft Azure RemoteApp. Предоставляет универсальный доступ ко всем приложениям, безопасный доступ, и, что самое интересное, это будет доступ из любой точки земного шара.

Эта технология позволяет использовать как шаблоны, которые уже есть – это наиболее частые приложение, которые мы используем через терминальную сессию: офисные приложения + какие-то вещи, которые есть у нас на сервере, может быть калькулятор, графический редактор и т.д.

Как это выглядит?

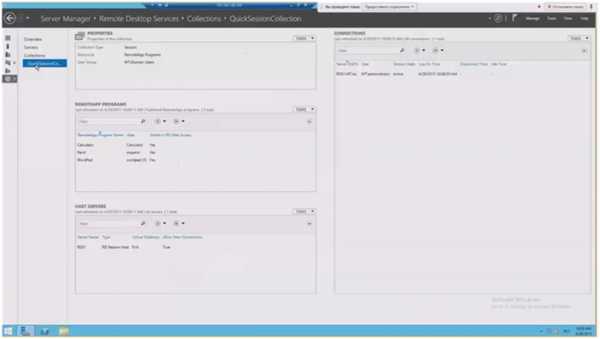

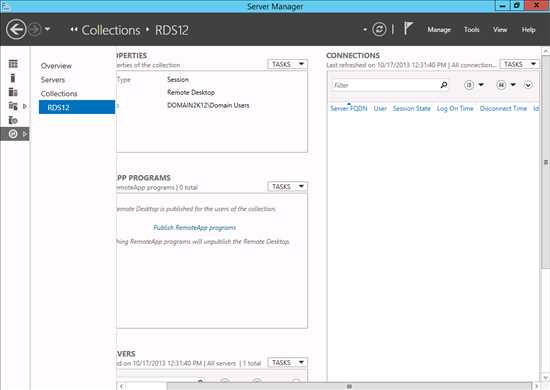

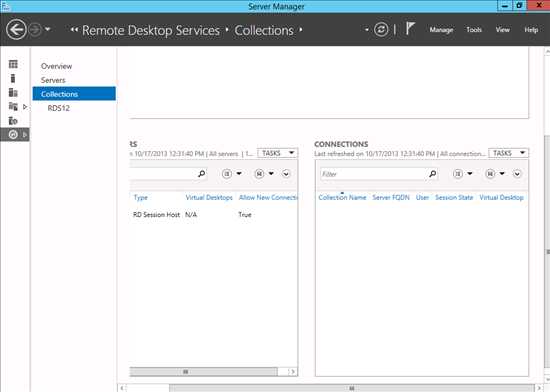

Тот сервер RDS, с которым мы будем работать, находится в виртуальной инфраструктуре. Это к вопросу о том, можно ли реализовать сервер RDS в виртуальной инфраструктуре? – да можно. Подключимся к серверу RDS. В сервер-менеджере есть очень простое управление.

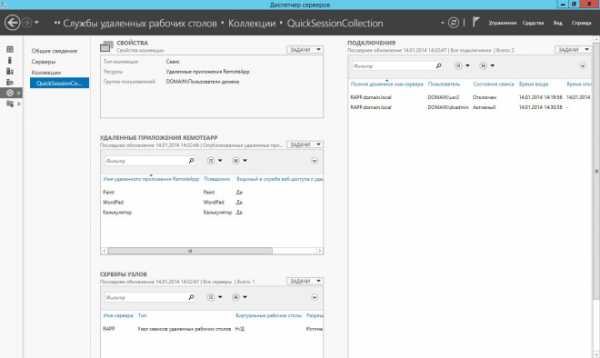

У меня данный сервер реализован на базе сессий. Здесь все очень просто, я могу посмотреть настройку всех моих ролей: как они реализованы, на базе чего они реализованы, какой сервер отвечает за каждую роль и т.д. Я могу добавить с помощью 1-2 кликов новый сервер, если мне это необходимо. У меня есть коллекции на базе сессий. У меня открыто, опубликовано несколько приложений.

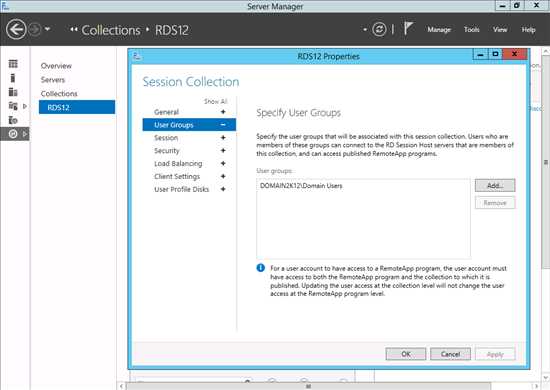

Могу предоставить доступ к коллекции приложений определенным группам пользователей. Здесь есть те параметры по управлению, о которых мы говорили, здесь они легко настраиваются: путь к диску, задержки в отключении сессий, условия отключения сессий и т.д. Публиковать я могу те приложения, которые мне нужны, выбрав их галочками.

Теперь демонстрация(с 24 минуты в записи)

Посмотрим вариант с сессиями. Если я подключись к данной сессии, с помощью разных пользователей, то я могу настраивать этим пользователям их права, то, как они будут видеть сам сервер, настройки самого сервера для них, те приложения, с которыми они будут работать. Я могу настроить безопасность так, как это необходимо мне. Все параметры: приложения по умолчанию, рабочий стол, мы все это сможем сделать. Также мы видим второго пользователя, у которого, например, нет прав даже увидеть меню пуск, если у него, к примеру, есть такое ограничение в правах. Этим я хотел показать, что у администратора есть возможность гибко настроить терминальные сессии под разных пользователей. Сделать это просто и максимально безопасно, чтобы юзер пользовался только тем, что ему нужно для работы.

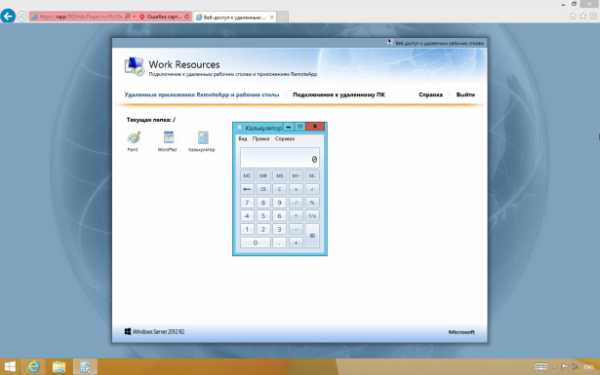

Посмотрим реализацию RemoteApp. Я ввожу строку для веб-доступа, ее мы можем взять либо по имени, либо по IP адресу. Мы попадаем на портал, выглядит он стандартно для всех. На нем опубликованы те приложения, которые пользователь может запустить на своей локальной рабочей станции. После того, как мы открываем список приложений, установленных на сервере, мы можем выделить те, которые мы хотим опубликовать для пользователя. Таким образом, мы можем публиковать различные группы приложений для разных пользователей, для разных групп пользователей: для разных департаментов, например. И вообще не заморачиваться установкой каких-то локальных приложений. Один раз развернули – и все пользователи получают доступ. Эта практика очень широко применяется особенно в интернациональных компаниях, когда офисы, находящие в разных странах заходят по VPN, получают доступ к главному офису, главному ЦОДу, и работают с нужными программами через терминальные сервера.

Теперь посмотрим на Azure. Заходим на портал azure.microsoft.com. Преимущества использования RemoteApp через Azure. Мы не тратим ресурсы на публикацию, на поддержку работы наших приложений: все реализуется в облаке. Доступ отовсюду, главное чтобы был интернет. При заходе на портал вы видите все службы что есть. Сегодня нам необходима служба RemoteAPР. В левом нижнем углу есть кнопка «создать» и здесь легко и просто создать коллекцию, достаточно ввести имя нашей коллекции и выбрать тип шаблона, который у нас есть. По умолчанию у нас есть 2 типа шаблонов: офис и приложения, которые у нас есть на сервере. Но кроме того, у нас есть возможность загружать сюда свои темплейты, чтобы разворачивать свои собственные приложения — для этого нужно azure подключить к своей сети.

По управлению. У меня развернуто 2 коллекции: офис и windows. Их доступ пользователям можно настроить через соответствующую вкладку, где мне нужно указать просто имя пользователя. Точно так же как и в локальном RDS сервере у нас есть возможность публикации приложений, либо можно убрать ту публикацию, которая есть. Все работает также как и в локальном RDS сервере.

В отношении работы с данным сервисом. Чтобы его использовать нужно установить агент. Он нам позволит подключаться к сервису Azure RemoteApp и использовать те программы, которые мы уже имеем. На портале, напротив каждой из моих коллекций, моих темплейтов, будет находится ссылочка на портал, где мне будет предложено скачать агент, чтобы использовать Azure RemoteApp в своей локальной инфраструктуре.

Azure RemoteApp – это приложение для локального доступа пользователям к приложениям. Я могу установить это приложение сразу все пользователям, которым нужны приложения.

Тот функционал, который нужен большинству компаний для полноценной работы уже реализован в Azure – мы уже можем пользоваться этим бизнес-инструментом.

У нас реализован терминальный сервер в облаке. Для разворачивания нового филиала стоит попробовать этот инструмент. Так как у нас в этом случае:

— нет необходимости выделять свои вычислительные мощности,

— не нужно выделять администраторов для поддержки и настройки.

Мы всего лишь создаем коллекции приложений, и добавляем в них пользователей, которым будут доступны эти приложения.

По опыту использования заказчиков – они довольны этим решением, я пока никаких негативных отзывов не слышал. Призываю вас использовать эти новые возможности. Или хотя бы попробовать их, если вы используете ваши терминальные сервера.

Увидев работу Windows Server 2012 и 2012R2 – мы увидели насколько все стало проще, интуитивно понятно и доступно. Сейчас нет никаких сложностей в реализации этого решения – это возможно сделать за один день для одной организации.

Думаю что Azure RemoteApp достаточно интересен. В дальнейшем, если будет интерес, мы загрузим свои темплейты и покажем гибридную реализацию, когда мы сможем использовать как одни так и другие ресурсы, показав насколько востребовано это приложение.

Спасибо за внимание, ожидаю вас на следующих наших вебинарах. Также вы можете озвучивать свои пожелания, темы, которые мы не учли и вы хотели бы более подробно на них остановится.

Запись вебинара.

Приглашаем 29 мая на следующий бесплатный вебинар из этой серии, тема: «Office 365. Обзор. Работа пользователей SharepointOnline. Yammer». С 09.30 до 11.00 (по Киеву). Для регистрации просьба отправить заявку на [email protected].

Дистрибуция решений Microsoft

Учебные курсы Microsoft

МУК-Сервис — все виды ИТ ремонта: гарантийный, не гарантийный ремонт, продажа запасных частей, контрактное обслуживание

RDS на основе сеансов в Windows Server 2012 R2. Часть 3 — Публикация и настройка удалённых приложений RemoteApp — bearded sysadmin

Приложения RemoteApp представляют собой программы, удалённый доступ к которым предоставляется с помощью служб удалённых рабочих столов, но выглядят они так, будто это локальные приложения. Проще говоря, приложение RemoteApp представляет собой доступ к удалённому рабочему столу, ограниченному одним приложением. Однако, несмотря на формулировку выше, пользователь может запускать несколько приложений или несколько экземпляров одного и того же приложения в одном сеансе.

Использование приложений RemoteApp выглядит хорошей альтернативой традиционным удалённым рабочим столам, поскольку это приносит для системного администратора целый ряд преимуществ. Эти выгоды связанных с тем, что пользователю более не доступен рабочий стол полностью и его действия ограничены границами запускаемого приложения. А как известно, что чем меньше у пользователя возможностей крутить и настраивать, тем надёжнее и безопаснее работает система. Пользователям так же удобно использовать приложения RemoteApp, поскольку они выглядят так же как и любое локально установленное приложение, что значительно упрощает работу.

В этой статье будут рассмотрены следующие моменты:

- Процесс публикации приложений RemoteApp

- Проверка работоспособности приложений RemoteApp

- Изменение параметров опубликованных приложений RemoteApp

- Отмена публикации приложений RemoteApp

Публикация приложений RemoteApp

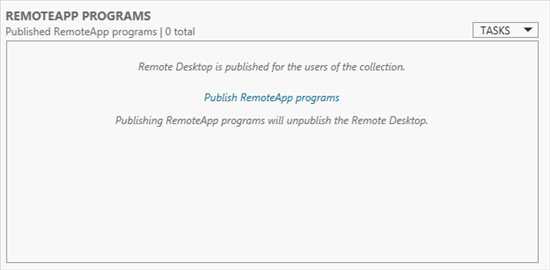

Для того, чтобы опубликовать какое-либо приложение RemoteApp нужно открыть Диспетчер задач, перейти в Службы удалённых рабочих столов и там перейти по ссылке с именем коллекции сеансов. В окне коллекции сеансов нажимаем на ссылку Публикация удалённых приложений RemoteApp. В том случае, если уже имеются опубликованные приложения, необходимо нажать на кнопку Задачи и в открывшемся меню выбрать Опубликовать удалённые приложения RemoteApp.

Рис.1 — Публикация приложений RemoteAppСледует помнить, что публикация хотя-бы одного приложения приведет к отмене публикации удалённого рабочего стола. Это означает, что в одной коллекции могут быть либо удалённый рабочий стол полностью либо некий набор отдельных приложений RemoteApp.

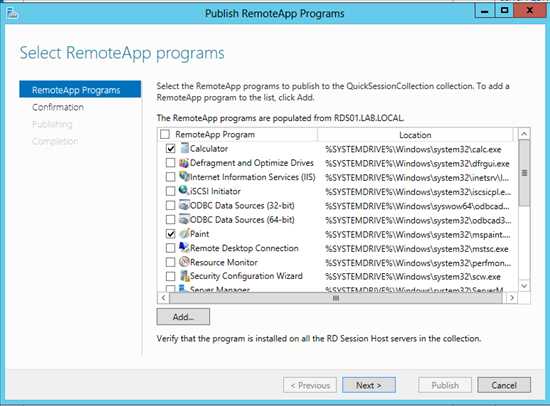

Публиковать можно как предустановленные приложения так и свои собственные. Попробуем опубликовать одно предустановленное (Калькулятор) и одно собственное приложение (Foxit Reader). Для того, чтобы опубликовать встроенное приложение необходимо отметить его и нажать кнопку Далее.

Рис.2 — Выбор публикуемых приложений RemoteAppС приложениями, которых нет в списке несколько сложнее. Тут требуется соблюсти одно важное условие — необходимо чтобы публикуемое приложение размещалось по одному и тому же пути на все серверах узлов сеансов. Если это так, то нажимаем кнопку Добавить и указываем необходимое приложение.

Рис.3 — Указание пути к публикуемому приложению RemoteAppКак видно на рисунке, указание приложения, в данном случае, происходит на сервере RDSh3.

После того, как все приложения отмечены нажимаем кнопку Далее.

Рис.4 — Выбор публикуемых приложений RemoteAppВ следующем окне подтверждаем свой выбор нажав кнопку Опубликовать.

Рис.5 — Подтверждение выбора приложений RemoteAppПосле публикации приложений RemoteApp, будет отображено окно в котором показано состояние приложений и ошибки, возникшие при установке. Если же ошибок не возникло, то нажимаем кнопку Закрыть, для завершения процесса публикации.

Рис.6 — Отчёт о публикации приложений RemoteAppПроверка публикации программ RemoteApp

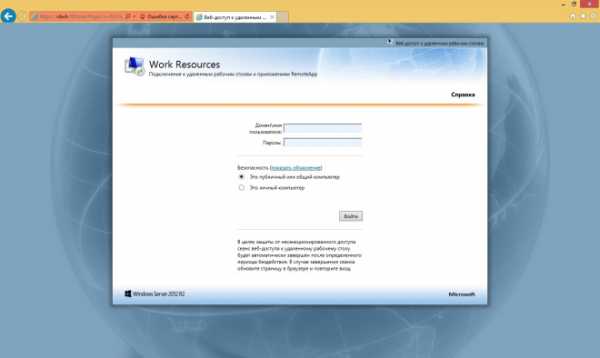

После успешной публикации удалённых приложений RemoteApp, проверим корректность их работы. Для этого осуществим веб-доступ к RDS с одной из рабочих станций домена. Напомню, что для того чтобы получить веб-доступ к службам удалённых рабочих столов необходимо перейти по специальной ссылке вида https://servername/rdweb. В рассматриваемом случае, это ссылка https://rdwh.domain.local/rdweb.

Рис.7 — Веб-доступ к приложениям RemoteAppКак мы видим, приложения успешно опубликовались и можно попробовать получить к ним доступ. Запустим Foxit Reader.

Рис.8 — Удалённое приложение Foxit ReaderПриложение успешно запустилось и готово к использованию. О том, что это приложение RemoteApp говорит иконка с изображением двух направленных друг к другу стрелок рядом с иконкой основного приложения.

Посмотрим, как отобразилось подключение на серверной стороне. Зайдем в свойства коллекции сеансов и посмотрим на панель Подключения.

Рис.9 — Подключения к коллекции сеансовНа скриншоте выше отображено осуществлённое подключение. Как видим, несмотря на то, что путь к программе Foxit Reader мы указывали на сервере RDSh3, подключение было выполнено к серверу узлов сеансов RDSh2.

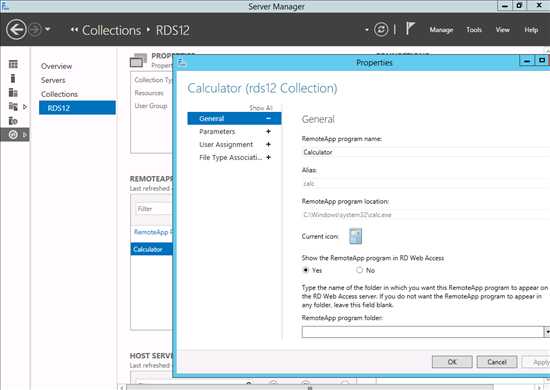

Изменение параметров приложений RemoteApp

Каждое приложение RemoteApp имеет ряд ключевых опций, которые можно изменить в соответствии с требованиями. Для того, чтобы зайти в меню настроек приложения достаточно в окне коллекции сеансов (в данном случае в окне Коллекция сеансов RDS) на панели Удалённые приложения RemoteApp вызвать контекстное меню приложения, параметры которого необходимо изменить, и там выбрать единственный пункт Изменить свойства.

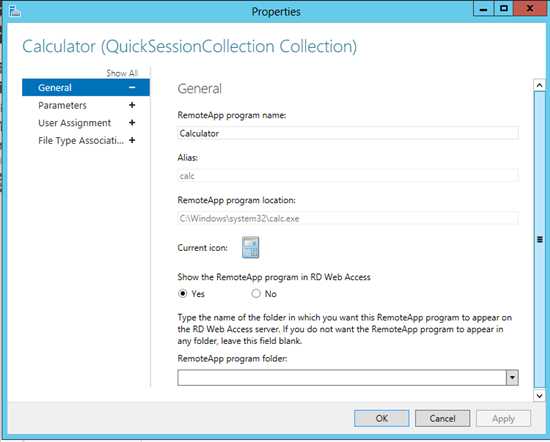

Рис.10 — Вызов окна свойств приложения RemoteAppНа вкладке Общие окна свойств приложения доступны следующие настройки:

- Имя удалённого приложения RemoteApp. Позволяет задать произвольное имя для опубликованного приложения.

- Показывать удалённое приложение в службе веб-доступа к удалённым рабочим столам. Если выбрать пункт Нет, то приложение не будет отображаться списке приложений на странице веб-доступа и не будет доступно пользователям, хотя будет установлено на серверах узлов сеансов и будет иметь статус опубликованного.

- Папка удалённого приложения RemoteApp. Этот параметр позволяет упорядочивать приложения RemoteApp, раскладывая их по папкам.

Кроме настроек, в данном окне отображается информация о пути размещения приложения, его псевдониме и иконке.

Рис.11 — Общие параметры приложения RemoteAppПапку удалённого приложения RemoteApp можно либо задать вручную, написав в соответствующем поле желаемое имя папки, либо выбрав из существующего списка, если папки были созданы ранее. Поместим приложение Foxit Reader в папку Офисные приложения и посмотрим, что произойдет со страницей веб-доступа.

Рис.12 — Использование папок для сортировки приложений RemoteAppКак видим, выбранное приложение Foxit Reader было успешно помещено в папку Офисные приложения.

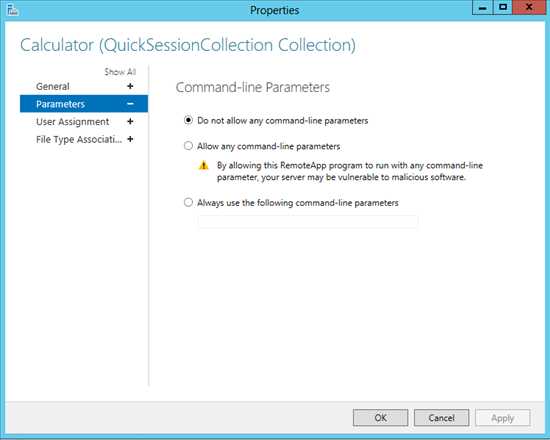

На вкладке Параметры можно задать параметры командной строки для приложения. Именно здесь можно разрешить использовать любые параметры командной строки или вообще запретить их использование. Помимо этого можно задать принудительное использование заранее заданных параметров. В целом ряде случаев, последний параметр очень выручает.

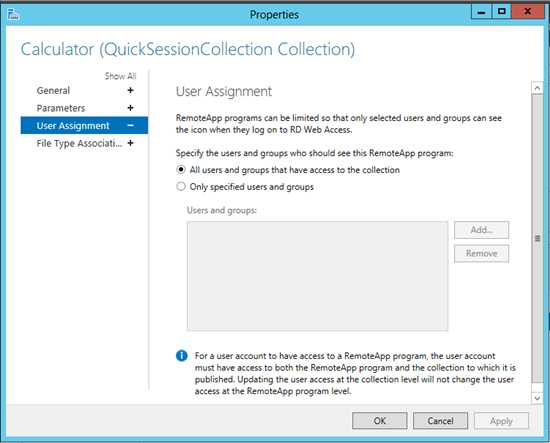

Рис.13 — Параметры командной строки приложенияСвойства вкладки Назначение пользователей позволяют настроить видимость приложения в системе веб-доступа для заданных пользователей или групп пользователей. Поскольку по умолчанию все пользователи коллекции сеансов имеют доступ ко всем опубликованным в ней приложениям, данная вкладка позволяет гибко настроить доступ пользователей к приложениям RemoteApp внутри самой коллекции.

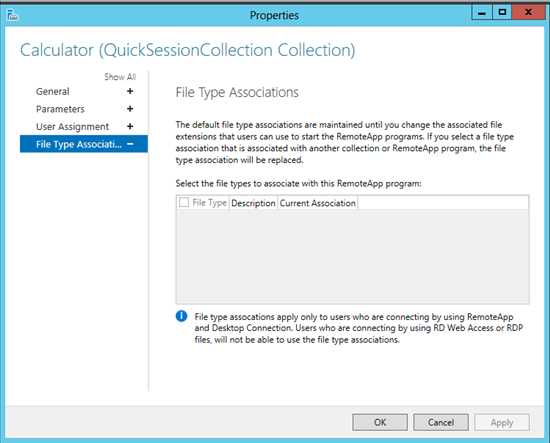

Рис.14 — Назначение пользователей приложенияНа вкладке Сопоставление типов файлов можно задать типы файлов, которые автоматически будут открываться с помощью выбранного приложения RemoteApp.

Следует помнить об одном очень важном ограничении — данная опция не работает в случае веб-доступа к приложениям.

Отмена публикации приложений RemoteApp

В случае, когда удалённое приложение больше не используется, целесообразно отменить его публикацию. Рассмотрим выполнение этой операции на примере приложения Калькулятор.

Для того, чтобы вызвать мастер отмены публикации удалённых приложений RemoteApp нужно выбрать пункт Отменить публикацию удалённых приложений RemoteApp в меню Задачи на панели Удалённые приложения RemoteApp.

Рис.15 — Вызов мастера отмены публикации приложенияНа первом шаге мастера выбираем из списка опубликованных приложений RemoteApp приложение, публикацию которого необходимо отменить. Можно выбрать все приложения и в таком случае после отмены их публикации станет возможен доступ к удалённому рабочему столу полностью.

Рис.16 — Выбор приложения, публикация которого отменяетсяВ окне с подтверждением выбора предлагается проверить правильность выбранных приложений и нажать кнопку Отменить публикацию.

Рис.17 — Подтверждение выбораПосле успешного выполнения операции отмены публикации отобразится окно, сообщающее об этом.

Рис.18 — Успешная отмена публикации приложения RemoteApp***

Как видим, процессы добавления, удаления и настройки удалённых приложений RemoteApp довольно быстро и удобно осуществляются из единой панели Удалённые приложения RemoteApp на вкладке коллекции сеансов.

RDS на основе сеансов в Windows Server 2012 R2 | IT блоги

БЫСТРОЕ РАЗВЁРТЫВАНИЕ В ДОМЕНЕ

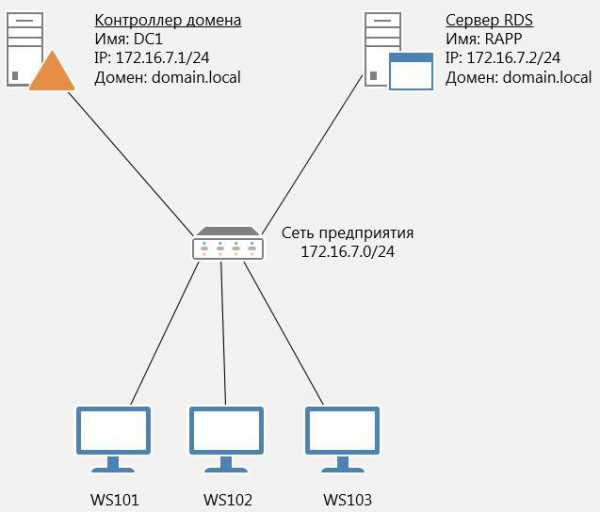

Перед тем, как начать установку RDS на сервер необходимо ознакомиться с существующей инфраструктурой сети. В данном случае, это тестовая сеть, состоящая из контроллера домена DC1 со статическим адресом 172.16.7.1/24, сервера на который будут установлены службы RDS — RAPP, с адресом 172.16.7.2/24 и рабочих станций WS101, WS102, WS103, получающих IP-адреса по DHCP. Все компьютеры сети подключены к домену domain.local

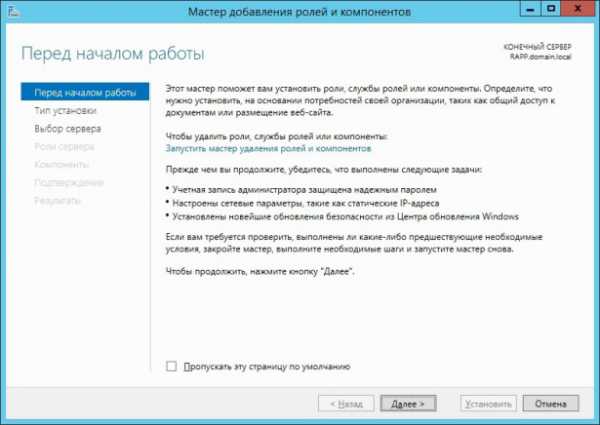

На сервере RAPP необходимо открыть Диспетчер серверов. Для этого можно нажать на соответствующую иконку на панели задач или выполнить команду servermanager.exe В окне диспетчера выбираем Управление —Добавить роли и компоненты, после чего откроется окно мастера добавления ролей и компонентов. В первом его окне предлагается ознакомиться с основными требованиями к серверам, на которые будут устанавливаться роли. Также здесь можно установить галочку, которая позволит пропускать эту информацию при добавлении новых компонентов и ролей. При частой установке бывает полезно её установить. Прочитав информацию нажимаем Далее.

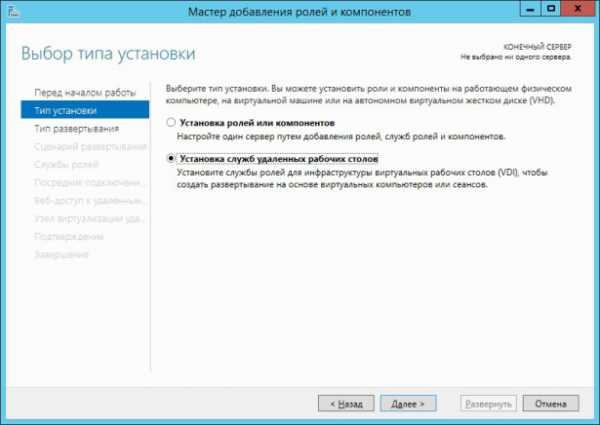

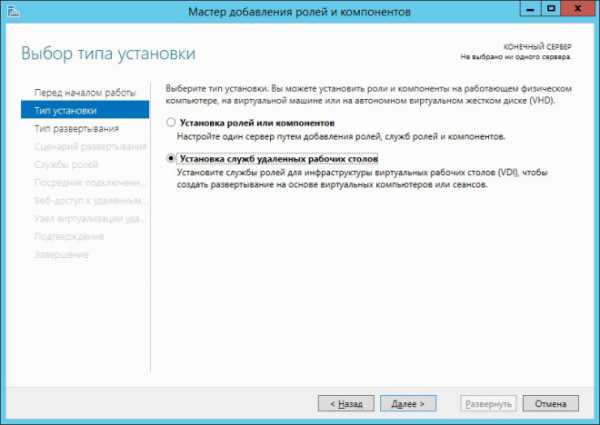

В следующем окне предлагается выбрать тип установки. Отмечаем пунктУстановка служб удалённых рабочих столов.

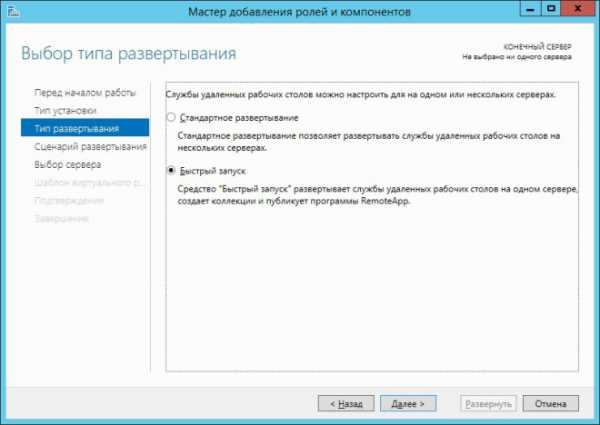

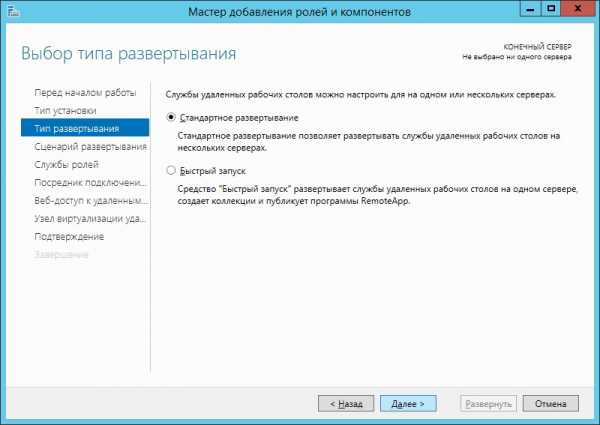

Так как мы производим установку всех служб RDS на один сервер, то целесообразно в следующем окне мастера выбрать Быстрый запуск.

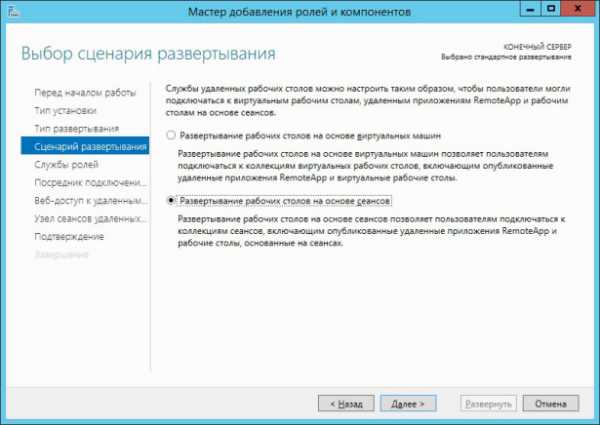

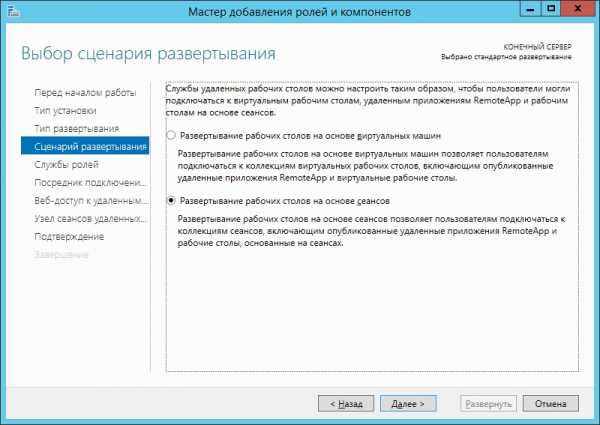

Далее выбираем сценарий развертывания RDS. Нас интересует создание среды удалённых рабочих столов на основе сеансов. Поэтому выбираем соответствующую опцию и жмём Далее.

В следующем окне мастера предлагается выбрать сервер, на котором будут развернуты службы RDS. В нашем случае это сервер RAPP.domain.local. После того, как выбор сделан, жмём Далее.

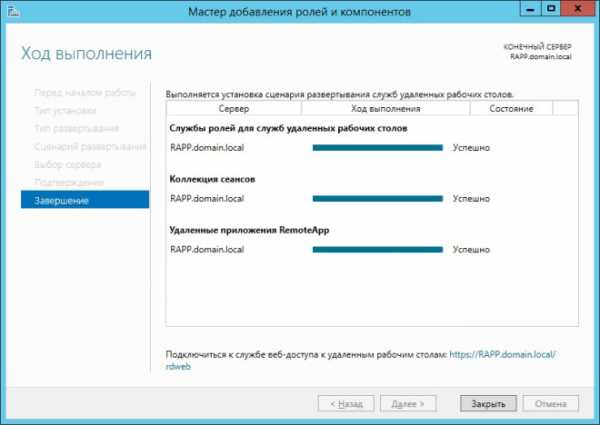

После выбора сервера мы увидим окно с подтверждением выбранных служб и именем сервера, на который будут установлены эти службы. Тут же необходимо согласиться с тем, что сервер будет перезагружен, поставив соответствующую галочку и нажать кнопку Развернуть, после чего откроется окно в котором будет отображен процесс развёртывания ролей RDS. В процессе выполнения установки сервер будет перезагружен. После перезагрузки сервера, необходимо зайти под той же учётной записью, под которой был начат процесс установки (в данном случае это domain\dcadmin) и спустя некоторое время откроется окно мастера и развёртывание возобновится автоматически.

После завершения установки, мастер отрапортует о состоянии всех служб и сообщит ссылку для организации веб-доступа к удалённым рабочим столам.

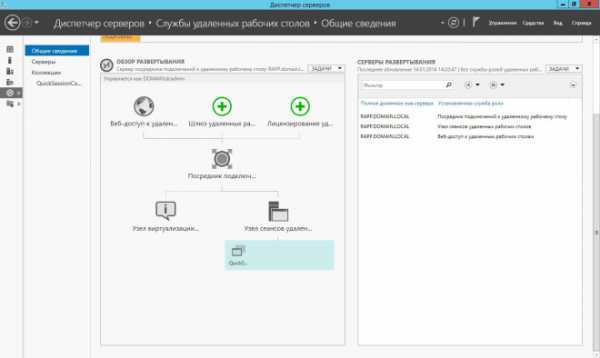

Когда мастер завершит развёртывание RDS, можно будет посмотреть какие роли установлены. Для этого заходим в диспетчер серверов и выбираем в левой панели пункт Службы удалённых рабочих столов. На вкладке Общие сведения мы можем увидеть, что сервер RAPP в данном развёртывании будет выступать в роли посредника подключений к удалённому рабочему столу, узла сеансов удалённых рабочих столов и узла веб-доступа к удалённым рабочим столам.

Так же мы видим, что кроме этих служб была установлена коллекция QuickSessionCollection в которую входят несколько стандартных приложений RemoteApp, а именно Paint, WordPad и Калькулятор.

Проверим работоспособность установленной системы. Для этого зайдём на одну из рабочих станций и попробуем подключиться к серверу RAPP.

Проверим работу веб-доступа к удалённым приложениям. Для этого перейдем по ссылке, которую мы получили в процессе работы мастера установки ролей и компонентов — https://rapp.domain.local/rdweb

Как видим, подключение удалось. Это значит, что все роли служб удалённых рабочих столов настроены корректно и могут обслуживать клиентов. Единственное что осталось сделать, перед тем как давать доступ для клиентов — это установить службу лицензирования, но об этом далее в этой статье.

Следует помнить, что в доменной среде пользователей не обязательно добавлять в группу «Пользователи удалённого рабочего стола» т.к. при развёртывании RDS в эту группу автоматически добавляется группа «Пользователи домена».

Стандартное развёртывание

Как уже говорилось выше, стандартное развёртывание обеспечивает более гибкую установку служб удалённых рабочих столов, что позволяет разносить отдельные службы RDS на отдельные серверы инфраструктуры.

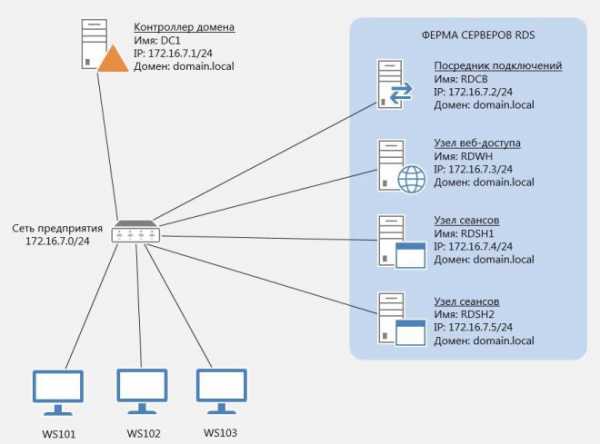

Теперь рассмотрим случай посложнее и поинтереснее — необходимо развернуть службы удалённых рабочих столов таким образом, чтобы посредник подключений к удалённому рабочему столу, узел веб-доступа и узлы сеансов располагались на разных серверах. Таким образом, ферма серверов RDS будет располагаться на четырёх серверах:

- RDCB — сервер, выступающий в роли посредника подключений. Имеет адрес 172.16.7.2/24

- RDWH — сервер, выступающий в роли узла веб-доступа к службе удалённых рабочих столов. Его адрес — 172.16.7.3/24

- RDSh2, RDSh3 — серверы, выступающие в роли узлов сеансов. Имеют адреса, соответственно 172.16.7.4/24 и 172.16.7.5/24

Компьютеры WS101, WS102, WS103 — это рабочие станции, с которых осуществляется доступ к ресурсам серверов RDS. Их сетевые интерфейсы конфигурируются с помощью протокола DHCP.

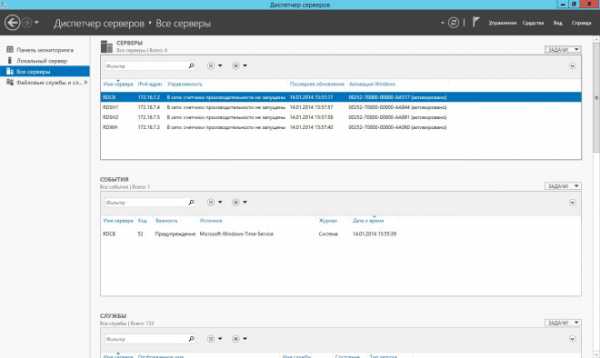

Прежде чем приступать непосредственно к развёртыванию служб RDS, необходимо выполнить некоторый минимум подготовительный действий. А именно, на сервере, с которого будем проводить установку, откроем Диспетчер серверов и добавим в него все необходимые нам сервера. В данном случае в диспетчер серверов на RDCB добавим сервера RDWH, RDSh2 и RDSh3. Сделать это можно зайдя в пункт Управление и выбрав там опцию Добавление серверов.

После того, как все необходимые для развёртывания серверы добавлены, можно приступить непосредственно к установке служб удалённых рабочих столов. Следует отметить, что сама процедура во многом схожа с процедурой рассмотренной ранее, поэтому некоторые шаги мастера добавления ролей и компонентов будут повторяться. Итак, запустим сам мастер. Это можно сделать, выбрав пункт Управление — Добавить роли и компоненты. На первом шаге мастера предлагается выбрать тип установки. Нам необходимо развернуть службы

RDS, поэтому отмечаем Установка служб удалённых рабочих столов и жмём Далее.

Далее мастер предложит варианты развёртывания RDS. Нас интересуетстандартное развёртывание. Выбираем соответствующий пункт и жмём Далее.

В следующем окне мастера выбираем пункт Развёртывание рабочих столов на основе сеансов.

Далее мастер отобразит окно, которое вкратце ознакомит нас со всеми службами ролей RDS и сообщит от имени какого пользователя будет производиться процедура установки.

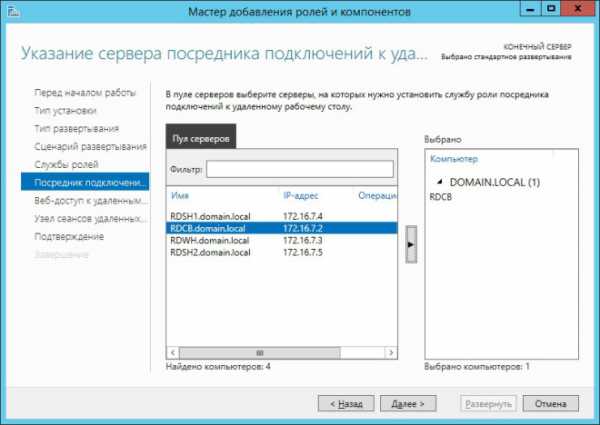

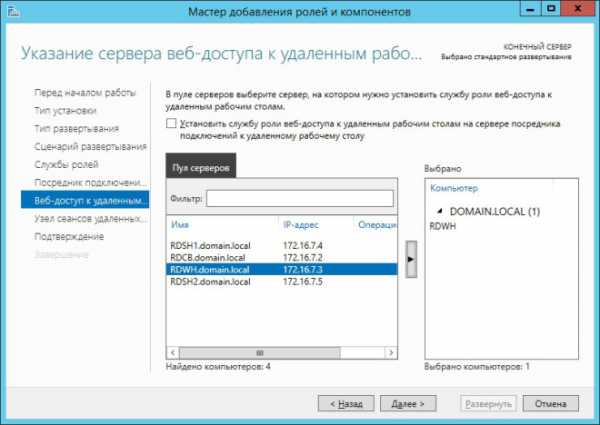

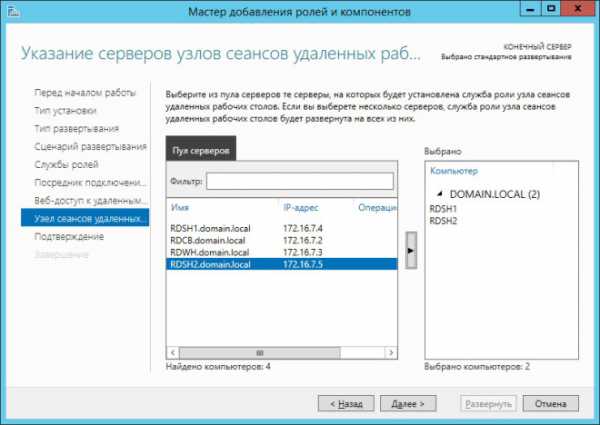

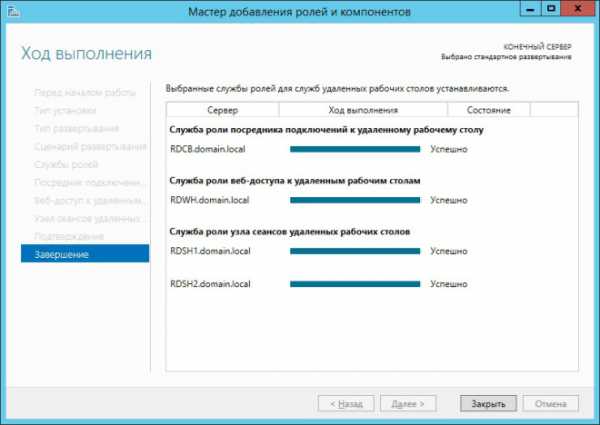

На трёх последующих вкладках следует указать серверы, на которые будут установлены соответствующие роли. В нашем случае роль посредника подключений установим на сервер RDCB, роль узла веб-доступа — на сервер с именем RDWH, роли узлов сеансов — на серверы RDSh2 и RDSh3.

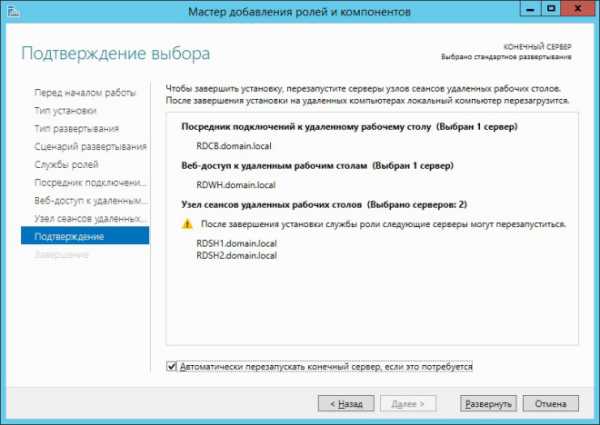

После указания всех серверов на предыдущих шагах, мастер отобразит окно подтверждения сделанного выбора, в котором можно убедиться, что роли будут установлены на правильные серверы. Так же здесь необходимо установить галочку Автоматически перезапускать конечный сервер, если это потребуется. Т.к. на сервере, с которого будет производиться развёртывание, не будет установлена роль узла удалённых рабочих столов, то он перезагружаться не будет, а вот остальные серверы выполнят перезагрузку в автоматическом режиме. Как мне кажется, это очень удобно и правильно организовано.

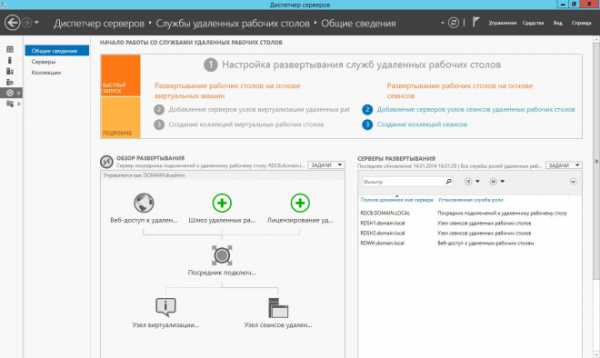

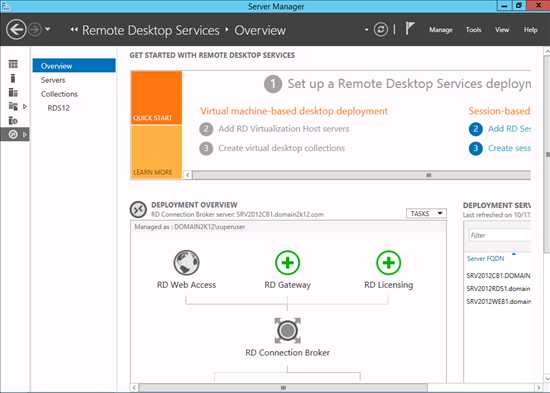

После завершения установки, в консоли управления удалёнными рабочими столами, на вкладке Общие сведения можно увидеть схему развёртывания и список серверов, на которые установлены различные роли RDS.

Проверить работоспособность развёрнутой конфигурации можно зайдя на страницу веб-доступа (https://rdwh.domain.local/rdweb) с одной из рабочих станций.

Однако, поскольку коллекции сеансов мы не создавали и приложений RemoteApp не публиковали, а по умолчанию они не создаются, увидеть работающее приложение не получится. Создание коллекций и публикация приложений будут рассмотрены в одной из следующих статей.

СЕРВЕР ЛИЦЕНЗИРОВАНИЯ

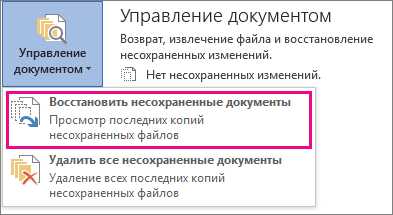

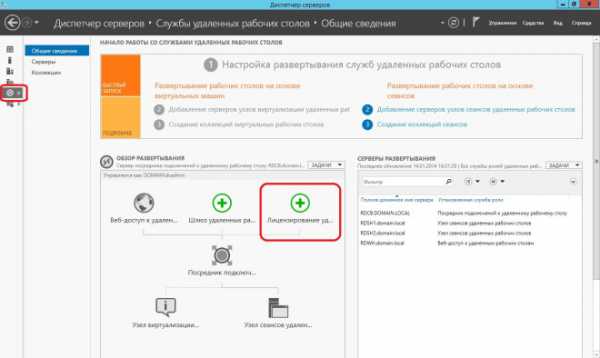

Как и в случае быстрого развёртывания, при стандартном развёртывании мастер добавления ролей и компонентов не предлагает установить роль Лицензирование удалённых рабочих столов на серверы фермы. Поэтому приходится её устанавливать уже после выполнения процедуры основного развёртывания RDS.

Для этого, запустим Диспетчер серверов, если он не запущен, и перейдём вконсоль управления удалёнными рабочими столами, кликнув на соответственную ссылку слева. Для запуска необходимого мастера кликнем на зелёную кнопку с плюсом и подписью Лицензирование удалённых рабочих столов на панели Обзор развёртывания.

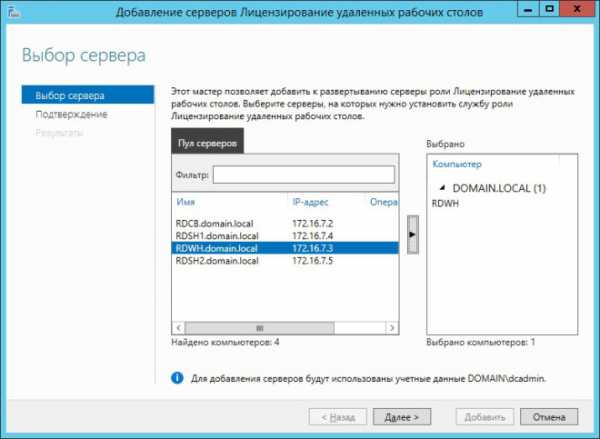

Мастер добавления серверов лицензирования удалённых рабочих столов очень похож на мастер добавления ролей и компонентов. Поэтому сложностей с его работой быть не должно. На первом шаге выбираем сервер или несколько серверов, которые будут отвечать за лицензирование удалённых рабочих столов.

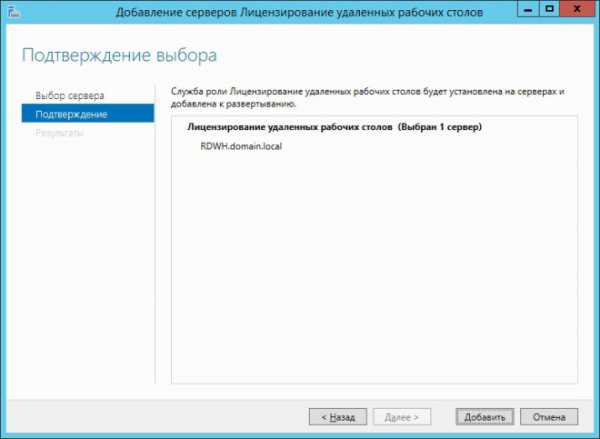

После того, как выбор сделан, необходимо подтвердить его правильность, нажав на кнопку Добавить

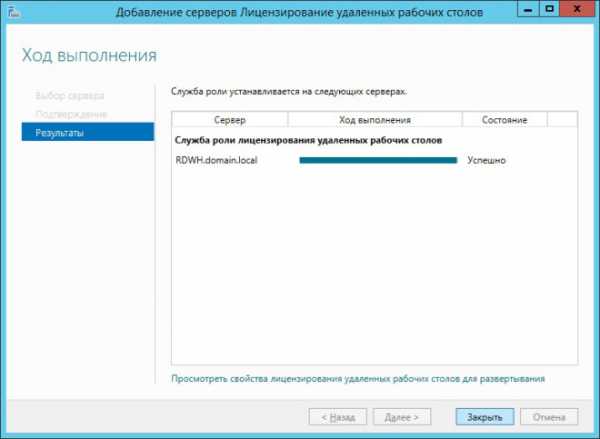

В окне с результатами работы мастера можно перейти по ссылкеПосмотреть свойства лицензирования удалённых рабочих столов для развёртывания и настроит базовые параметры серверов лицензирования.

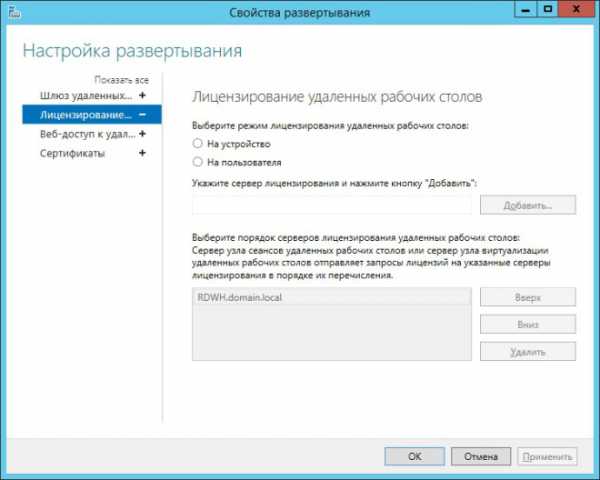

К этим параметрам относятся режим лицензирования, добавление новых серверов лицензирования и порядок выдачи лицензий серверами лицензирования. К сожалению, управлять непосредственно лицензиями из этого окна не получится. О том, как этот процесс правильно организовать будет рассказано в одной из следующих статей посвященных теме RDS.

К этим же свойствам можно получить доступ и после завершения установки. Для этого нужно на панели Обзор развёртывания выбрать пункт Свойства, а затем Изменить развёртывание.

На этом процедура развёртывания заканчивается, однако, для эффективного функционирования служб RDS, необходимо выполнить еще несколько настроек, в числе которых: создание коллекций сеансов, публикация приложений RemoteApp, добавление к ферме RDS шлюза для организации доступа клиентов из внешней сети к приложениям RemoteApp по защищенному протоколу, настройка отказоустойчивости посредника подключений и т.д.

Далее мы можем развернуть удаленные приложения RemoteApp на этом RDS

Смотрите также:

Публикация удаленных приложений в Windows Server 2012 - статьи TechNet - США (английский)

Эта вики посвящена публикации удаленных приложений. в Windows Server 2012. Дополнительную информацию о распространении этих удаленных приложений и рабочих столов можно найти в этой вики: http://social.technet.microsoft.com/wiki/contents/articles/14488.distribution-of-remote-apps-and-desktops-in-windows-server-2012.aspx

Роль RD WebAccess в Windows Server 2012 можно развернуть с помощью одного из новых развертываний на основе сценариев (быстрое или стандартное развертывание) или можно развернуть с использованием традиционного развертывания на основе ролей.После выполнения любого из этих развертываний Remote Apps могут быть опубликованы с помощью консоли диспетчера сервера.

Мы открываем диспетчер серверов и выбираем службы удаленных рабочих столов на левой панели. Предполагая, что мы уже создали коллекцию сеансов для размещения наших удаленных приложений, мы выбираем та Сессионная Коллекция. Здесь у нас есть возможность централизованно публиковать и отменять публикацию RemoteApps. Обратите внимание, что коллекция сеансов может быть двух разных типов. Когда удаленные приложения не публикуются, коллекция сеансов имеет тип «Удаленный рабочий стол», который в основном означает, что публикуется только полного рабочего стола.Как только вы успешно опубликовали свое первое удаленное приложение, коллекция сеансов изменится на «Программы удаленных приложений», и полный рабочий стол больше не будет опубликован, как смесь в одном сеансе. Сборник не поддерживается.

Теперь мы либо выбираем «Опубликовать программы RemoteApp в этой коллекции», либо выбираем «Публикация программ RemoteApp» в раскрывающемся меню ЗАДАЧИ.

Будет запущен мастер, который просканирует хост-серверы сеансов удаленных рабочих столов, участвующие в этой коллекции сеансов, чтобы получить список установленных приложений, которые могут вам понадобиться. публиковать.Мы можем выбрать одно из этих приложений (или несколько), или мы можем нажать «Добавить другую программу», что запустит второй диалог, в котором мы сможем просмотреть узел сеанса, чтобы выбрать приложение по выбору.

После выбора одного или нескольких приложений мы нажимаем «Далее» и подтверждаем, что выбранные приложения будут опубликованы на сервере (-ах) RD WebAccess.

После завершения работы мастера удаленные приложения становятся доступными в RD WebAccess. По умолчанию все RemoteApps будут доступны в корне страницы RD WebAccess.Чтобы создать иерархию и папки, следите за добавлением папок в RD WebAccess в Windows Server 2012.

При желании мы можем редактировать свойства RemoteApps из диспетчера серверов, щелкнув правой кнопкой мыши и выбрав «Изменить».

Здесь мы можем изменить имя, значок и желаемую папку.

На вкладке параметров мы можем установить желаемые параметры командной строки, которые мы хотим использовать.

На экране назначения пользователей мы можем указать определенных пользователей или группы, которым мы хотели бы разрешить явный доступ к определенным приложениям.Таким образом, рассматриваемое приложение будут доступны только указанным здесь пользователям (либо по членству в группе, либо по пользователю.

На экране Тип файла и ассоциации мы можем создать определенную связь с программой RemoteApp. Обратите внимание, однако, что эта связь применяется только к Удаленное приложение и подключения, а не подключение пользователя через страницу RD WebAccess или отдельный файл .RDP.

Дополнительные сведения о распространении удаленных приложений и рабочих столов в Windows Server 2012 в этой Wiki:

http: // social.technet.microsoft.com/wiki/contents/articles/14488.distribution-of-remote-apps-and-desktops-in-windows-server-2012.aspx

Добавление настраиваемых свойств RDP в среды Windows Server 2012 VDI (RDS) - Статьи TechNet - США (английский)

Эта Wiki проведет вас через процесс добавления настраиваемых свойств RDP к вашим развертываниям VDI (на основе сеансов или виртуальных машин).

В Windows Server 2012 нет возможности установить это в графическом интерфейсе диспетчера сервера RDMS. Чтобы добавить настраиваемые свойства RDP, нам нужно использовать Модуль RemoteDesktop PowerShell.

Команда для этого: Set-RDSessionCollectionConfiguration

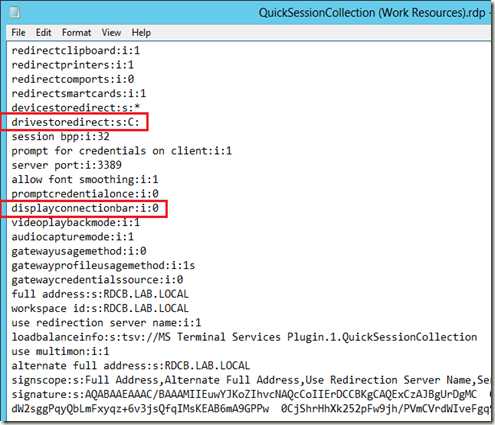

Например, если мы хотим удалить панель подключения, мы можем запустить следующую команду:

Set-RDSessionCollectionConfiguration –CollectionName QuickSessionCollection –CustomRdpProperty "displayconnectionbar: i: 0"

Эти параметры хранятся в реестре посредников подключений к удаленному рабочему столу, которые являются частью развертывания коллекций сеансов.

Обратите внимание, что если бы мы хотели добавить дополнительное настраиваемое свойство RDP, нам пришлось бы указать все настраиваемые свойства RDP в одной команде. Например, если мы добавим дополнительное настраиваемое свойство RDP для сопоставления локального диска C: и запустим

Set-RDSessionCollectionConfiguration –CollectionName QuickSessionCollection –CustomRdpProperty "Drivestoredirect: s: C:"

Это перезапишет ранее добавленное настраиваемое свойство RDP.

Очевидно, что нам нужно добавить сразу все настраиваемые свойства RDP.Чтобы это работало, нам нужно добавить символ перевода строки (то есть: `n) между параметрами, иначе он не будет применяться должным образом. Команда будет выглядеть так:

Set-RDSessionCollectionConfiguration –CollectionName QuickSessionCollection –CustomRdpProperty "Drivestoredirect: s: C:` n displayconnectionbar: i: 0 "

Это приведет к опубликованному рабочему столу со следующими свойствами

Хороший список общих настроек файла RDP, к каким версиям RDP они относятся и что они делают: http: // www.donkz.nl/files/rdpsettings.html

Дополнительные, подмножество допустимых настроек файла RDP:

- Административный сеанс: i: 1 Эквивалентно флагу / admin, используемому с MSTSC.EXE

Источник и дополнительная информация : http://microsoftplatform.blogspot.nl/2013/01/adding-custom-rdp-properties-in-windows.html

.Управление(как сделать) изменения для RDS в Windows Server 2012 и 2012R2 - статьи TechNet - США (английский)

| Примечание |

|---|

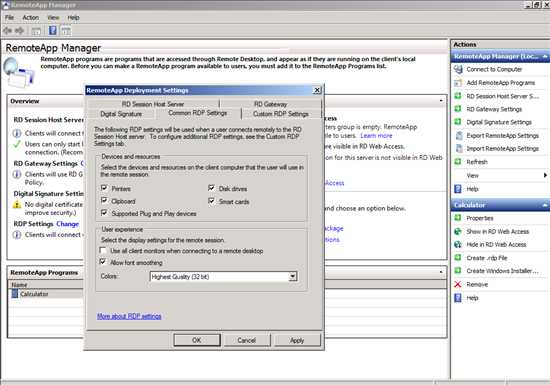

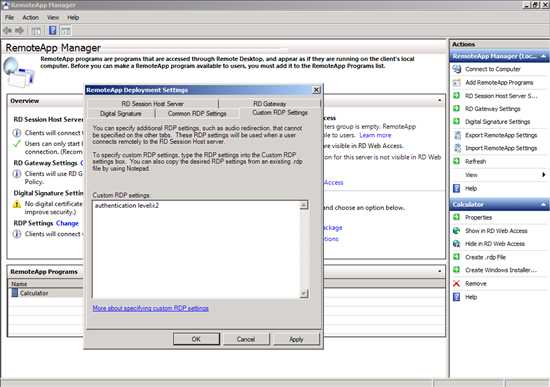

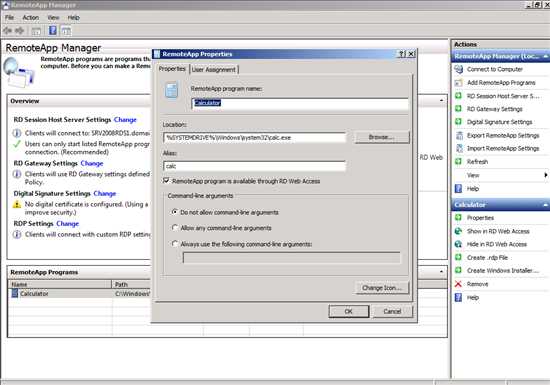

| Изменения управления (как) для RDS в Windows Server 2012 и 2012R2 Основная цель этой вики-статьи - предоставить администраторам, знакомым со службами удаленных рабочих столов Windows Server 2008 R2, краткий обзор изменений в управлении в Windows Server 2012.Он охватывает только местоположения настроек и не предоставляет информацию о Технология, используемая в каждом компоненте. Windows Server 2012 представила службу управления удаленными рабочими столами (RDMS), эффективно удалив стандартные консоли MMC, используемые для управления сервером служб удаленных рабочих столов Windows Server 2008 R2. RDMS отвечает за добавление, удаление и обновление конфигурации для всех серверов, составляющих развертывание служб удаленных рабочих столов. Вся конфигурация теперь хранится в базе данных посредника подключений. |

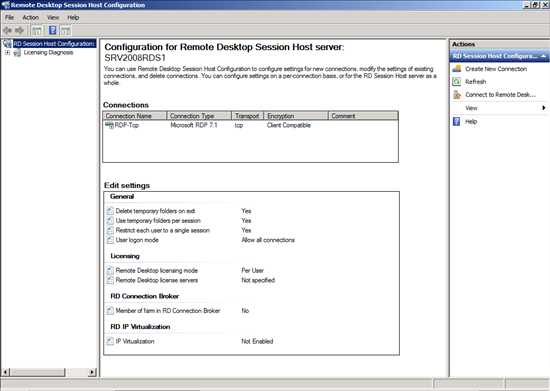

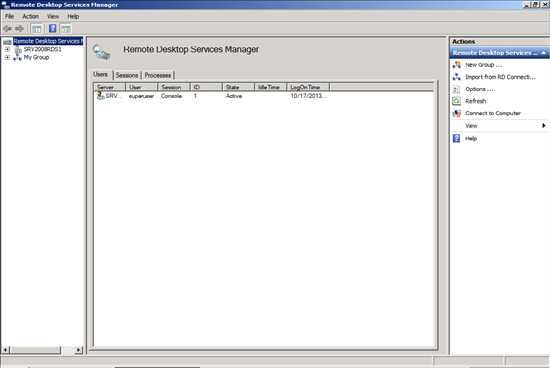

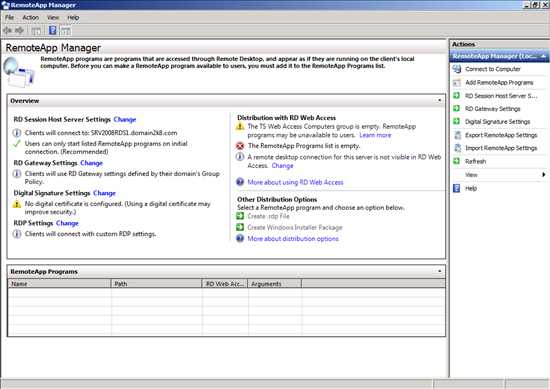

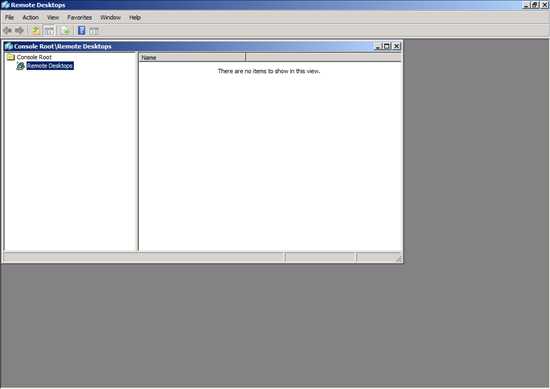

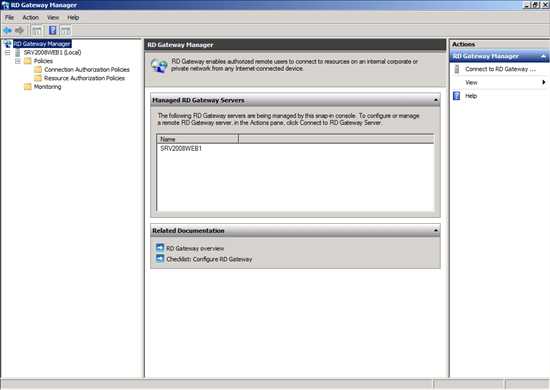

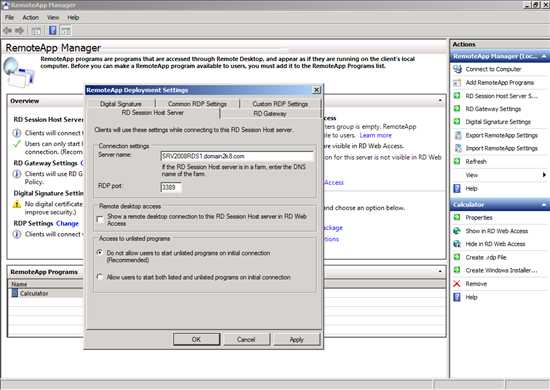

Первая лабораторная работа состоит из чистой установки Windows Server 2008 R2, используются следующие виртуальные машины:

- SRV2008DC / Windows Server 2008 R2 Контроллер домена, DNS и DHCP

- SRV2008RDS1 / Windows Server 2008 R2 Узел сеанса удаленного рабочего стола

- SRV2008Web1 / Windows Server 2008 R2 Службы удаленных рабочих столов Веб-службы и службы шлюза

Вторая лабораторная работа представляет собой чистую установку Windows Server 2012 R2, используются следующие виртуальные машины:

- SRV2012DC / Windows Server 2012 R2 Контроллер домена, DNS и DHCP

- SRV2012CB1 / Windows Server 2012 R2 Брокер подключений служб удаленных рабочих столов

- SRV2012RDS1 / Windows Server 2012 R2 Узел сеанса служб удаленных рабочих столов

- SRV2012Web1 / Windows Server 2012 R2 Remote Desktop Веб-службы и службы шлюза

Чтобы лучше понять администрирование в предыдущем выпуске Windows Server, я быстро пройдусь по консолям MMC, которые использовались для настройки параметров развертывания.Для управления настройками используются следующие консоли:

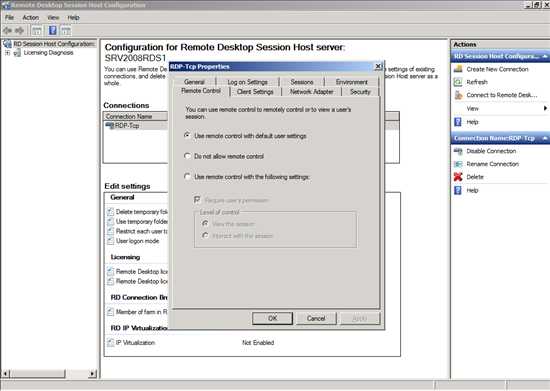

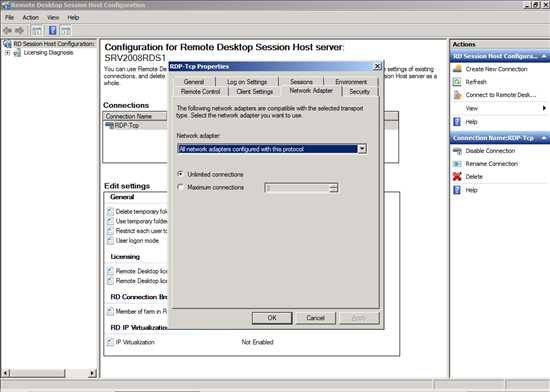

Конфигурация узла сеанса удаленного рабочего стола

Конфигурация узла сеанса удаленного рабочего стола используется на сервере, на котором запущен узел сеанса удаленного рабочего стола, для настройки

Параметры сервера RDP-Tcp, такие как глубина цвета, параметры сеанса, варианты лицензирования и т. Д.

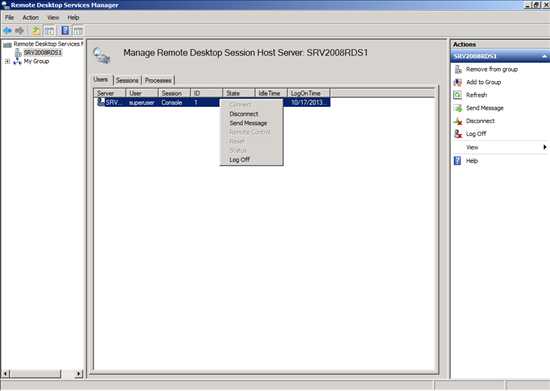

Диспетчер служб удаленных рабочих столов

Диспетчер служб удаленных рабочих столов используется для управления пользовательскими подключениями, например для отключения пользователей и предоставления информации о подключении.

Диспетчер RemoteAPP

Диспетчер RemoteAPP используется для публикации и настройки всех параметров удаленного приложения. По сути, эта консоль предоставляет настройки RDP в каждом RDP-файле.

Удаленные рабочие столы

MMC удаленных рабочих столов используется для размещения информации о подключении на одной панели, предоставляя администраторам быстрый доступ к серверам удаленных рабочих столов вместо функциональности клиента служб удаленных рабочих столов.Эта консоль больше не используется в Windows Server 2012 и Windows Server 2012 R2. Администратор по-прежнему может использовать клиент удаленного рабочего стола для подключения к серверу удаленного рабочего стола.

Диспетчер шлюза удаленных рабочих столов

Диспетчер шлюза удаленных рабочих столов - это консоль, используемая для управления настройками шлюза служб удаленных рабочих столов.

Менеджер лицензирования удаленных рабочих столов

Диспетчер лицензирования удаленных рабочих столов используется для настройки сервера лицензий для развертывания служб удаленных рабочих столов.Эта консоль не изменилась в Windows Server 2012 и Windows Server 2012 R2.

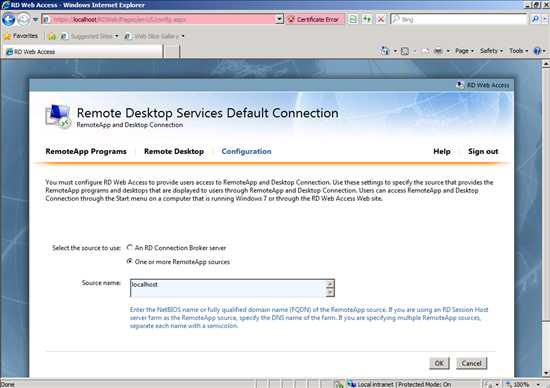

Конфигурация веб-доступа к удаленному рабочему столу

Наконец, конфигурация веб-доступа к удаленному рабочему столу - это веб-страница, с помощью которой мы можем настроить источники, к которым сервер удаленного рабочего стола может подключаться и предоставлять пользователям службы удаленного рабочего стола. Эти параметры автоматически настраиваются Диспетчер серверов в Windows Server 2012 и Windows Server 2012 R2.

Новый унифицированный административный интерфейс в Windows Server 2012 и 2012 R2 предоставляется в Server Manager.

Server Manager находится страница администрирования служб удаленных рабочих столов для большинства параметров, которые необходимо настроить администратору. Некоторые параметры консолей предыдущих выпусков перенесены в PowerShell или в групповую политику.

Это изменение управления эффективно переносит все изменения конфигурации на серверы, обеспечивающие функции удаленного рабочего стола, и облегчает административное бремя, связанное с перемещением между разными консолями.Он также предоставляет простой способ добавить или удалить серверы по мере необходимости, предоставляя администраторам возможность масштабирования.

Доступны только серверные консоли лицензирования и шлюза, поскольку эти роли могут существовать на разных серверах. Например, один сервер лицензирования может предоставлять лицензии как для развертываний Windows Server 2008 R2 и Server 2012 R2, так и для шлюза. сервер может находиться в DMZ.

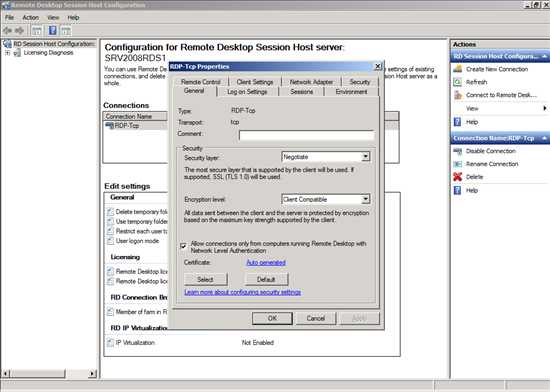

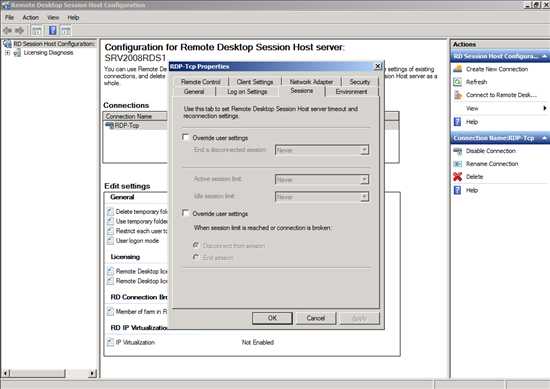

По завершении установки Windows Server 2008 R2 для узла сеанса удаленного рабочего стола администратор изменит ряд настроек, чтобы обеспечить пользователям оптимальную работу.Эта настройка была выполнена через узел сеанса удаленного рабочего стола. Конфигурация.

Вкладка Общие

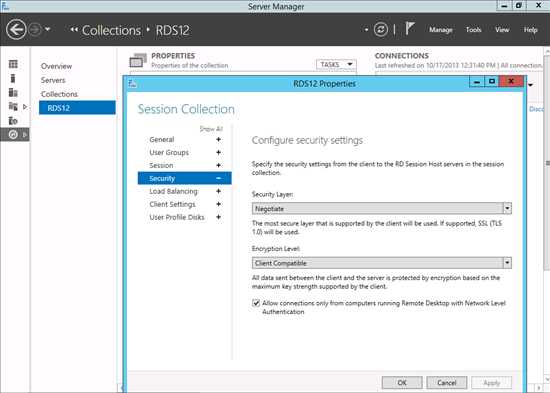

Первая вкладка - это вкладка «Общие», которая используется для настройки параметров безопасности и параметров сертификата в прослушивателе RDP-Tcp

Та же функциональность предоставляется диспетчером сервера, перейдя к коллекции, выбрав Задачи-> Изменить свойства, а затем вкладку «Безопасность».

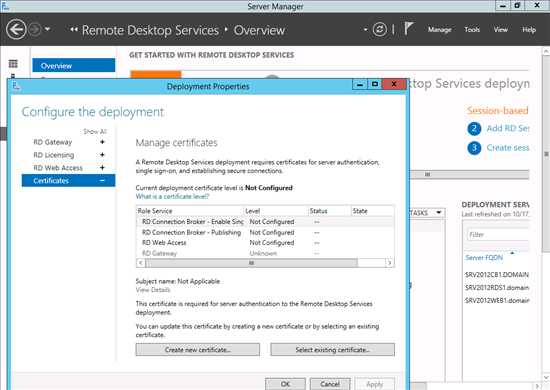

Параметры сертификата можно настроить глобально, перейдя в раздел «Обзор» и выбрав «Изменить свойства развертывания» на кнопке «Задачи».В свойствах развертывания мы можем найти вкладку Сертификаты, с помощью которой мы можем настроить сертификаты для всех развертывания.

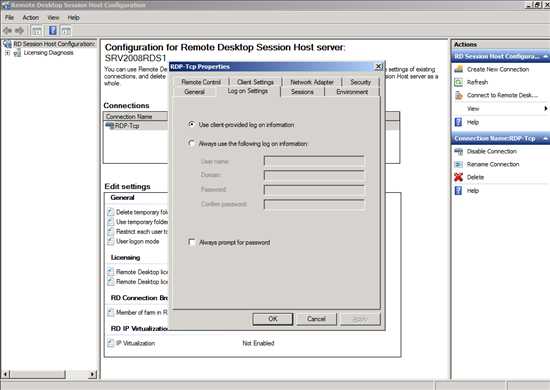

Настройки входа в систему

Вкладка «Вход в настройки» устарела в Windows Server 2012 и Windows Server 2012 R2.

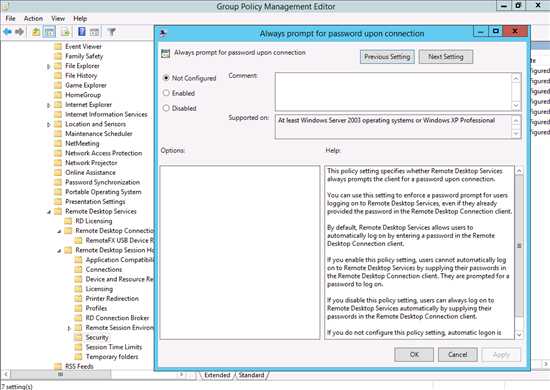

Хотя параметр Всегда запрашивать пароль доступен в групповой политике. Эту настройку можно найти в Конфигурация компьютера-> Административные шаблоны-> Компоненты Windows-> Службы удаленного рабочего стола-> Безопасность узла сеанса удаленного рабочего стола.

Сессий

Параметры сеансов позволяют отключить или завершить сеансы по мере необходимости.

Ту же функциональность можно найти, перейдя к Коллекции и открыв свойства Коллекции с помощью кнопки задач. Вкладка сессий содержит настройки.

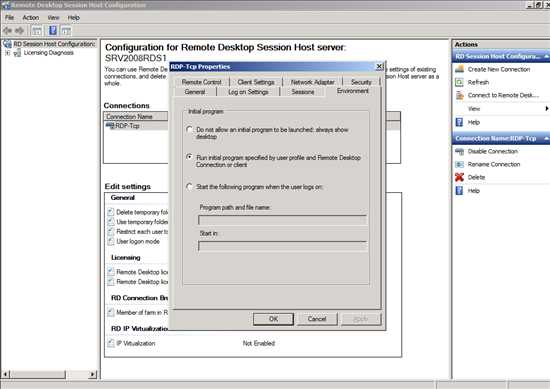

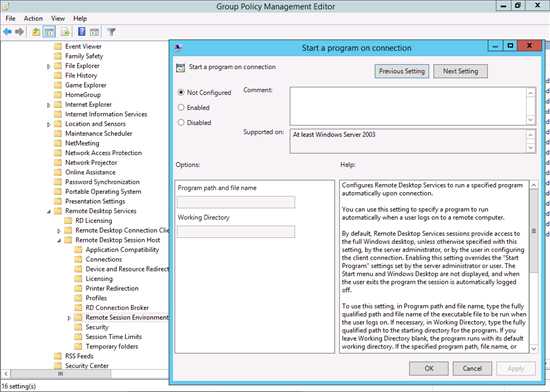

Окружающая среда

На вкладке «Среда» указывается начальная программа, запускаемая при входе пользователя в систему.

Та же функциональность может быть достигнута с помощью групповой политики для общих настроек или вкладки «Среда» на странице свойств пользователя в Active Directory - пользователи и компьютеры для более детального контроля.Эту настройку можно найти в Конфигурация компьютера-> Администрирование. Шаблоны-> Компоненты Windows-> Службы удаленного рабочего стола-> Узел сеанса удаленного рабочего стола-> Среда удаленного сеанса.

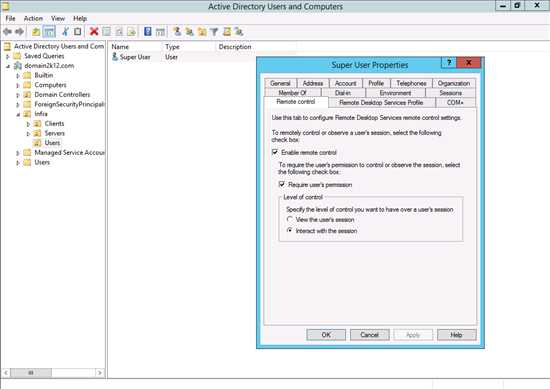

Пульт дистанционного управления

Функция удаленного управления, используемая в Windows 2008 R2, была снова добавлена в Windows Server 2012 R2.

Теперь настройки находятся на вкладке «Удаленное управление пользователями» в консоли «Пользователи и компьютеры Active Directory».

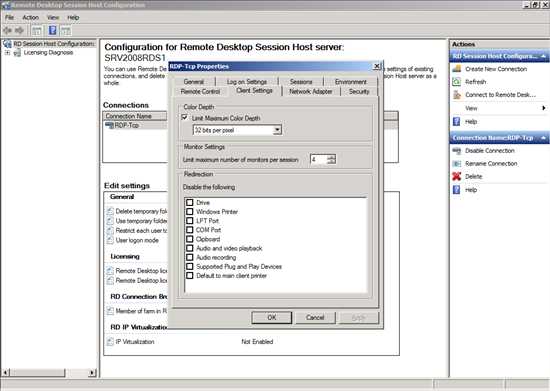

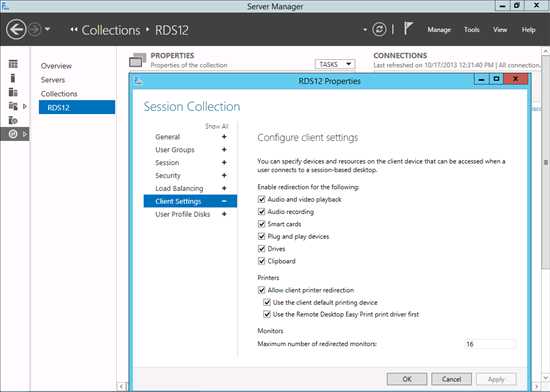

Настройки клиента

На вкладке «Параметры клиента» настраиваются параметры перенаправления монитора, максимальной глубины цвета и параметров перенаправления.

Эти параметры можно найти в диспетчере сервера, отредактировав свойства коллекции и перейдя в Параметры клиента. Максимальную глубину цвета можно настроить для каждого RemoteApp, отредактировав настраиваемое свойство rdp «Session BPP».

Сетевой адаптер

Вкладка «Сетевой адаптер» больше не существует в Windows Server 2012 и Windows Server 2012 R2.

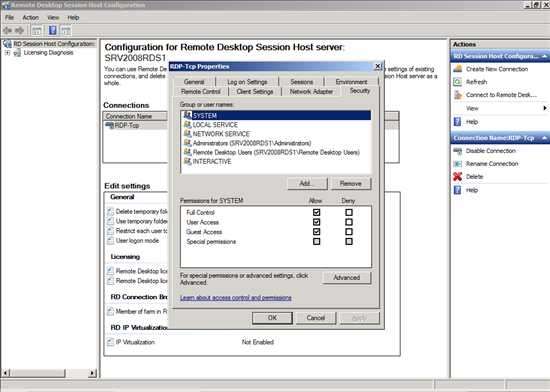

Безопасность

Вкладка «Безопасность» в Windows Server 2008 R2 управляет списками контроля доступа

Те же функции можно найти на вкладке «Группа пользователей» свойств коллекции и при редактировании каждого RemoteApp по отдельности.

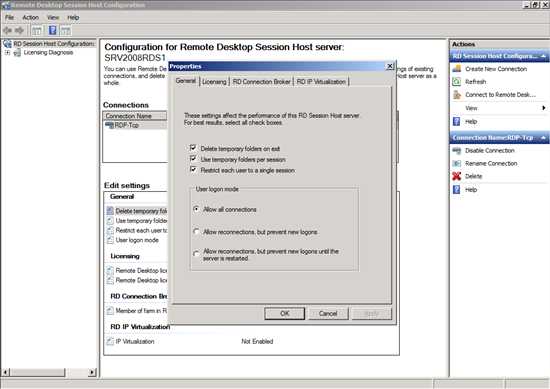

В общих свойствах администратор может настроить следующие вкладки.

Общие

Вкладка «Общие», с помощью которой мы можем настроить поведение временных файлов, принудительное применение ограничения на один сеанс и режим очистки узла сеансов удаленного рабочего стола.

Параметры временных файлов можно настроить, перейдя к свойствам коллекции сеансов и выбрав вкладку «Сеанс».

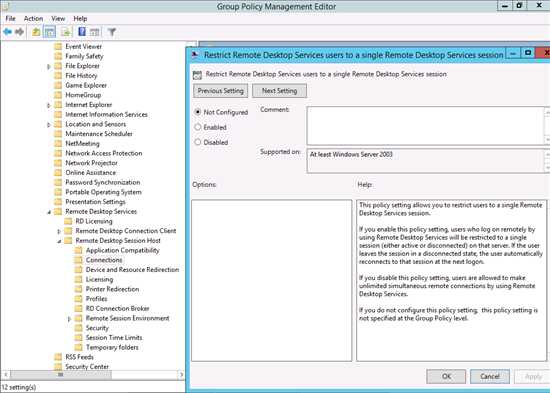

Ограничение одного сеанса может быть применено с помощью групповой политики.Параметры существуют в Конфигурация компьютера> Административные шаблоны> Компоненты Windows> Службы удаленного рабочего стола> Узел сеанса удаленного рабочего стола> Подключения

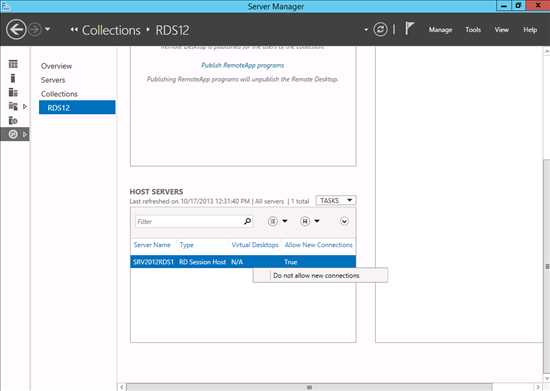

Режим «Слив» намного проще. Щелкнув правой кнопкой мыши узел сеанса удаленного рабочего стола в указанной коллекции, вы можете выбрать Не разрешать новые подключения.

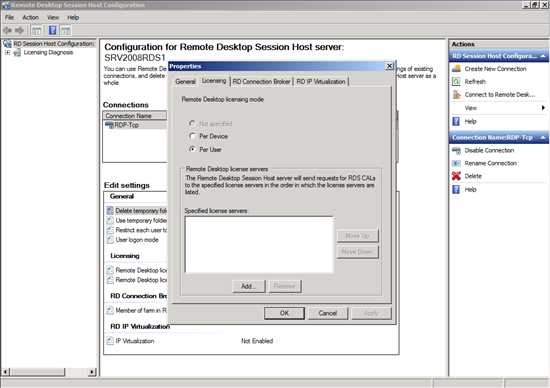

Лицензирование

Вкладка «Лицензирование» позволяет настроить сервер лицензий, а также режим лицензирования.Либо на пользователя, либо на устройство.

Эту же функциональность можно найти, отредактировав свойства развертывания на вкладке «Обзор» в диспетчере сервера.

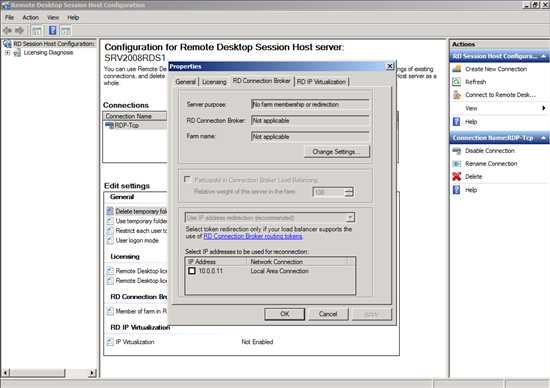

Брокер соединений

Параметры посредника подключений позволяют настроить роль сервера в ферме, посредника подключений, отвечающего за перенаправления, имя фермы и режим перенаправления.

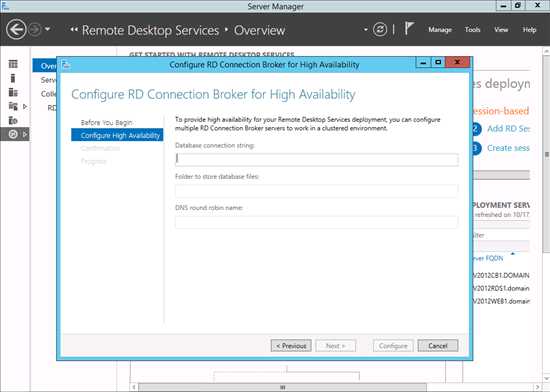

Поскольку служба удаленных рабочих столов Windows Server 2012 и 2012 R2 полагается на посредника подключений, роль настраивается автоматически для каждого узла сеанса.Однако имя фермы DNS в Windows Server 2012 и 2012 R2 необходимо настроить при подготовке высокой режим доступности как на скриншоте ниже. Если позже вам потребуется изменить это имя, вы можете использовать командлет PowerShell Set-RDClientAccessName [[-ConnectionBroker]

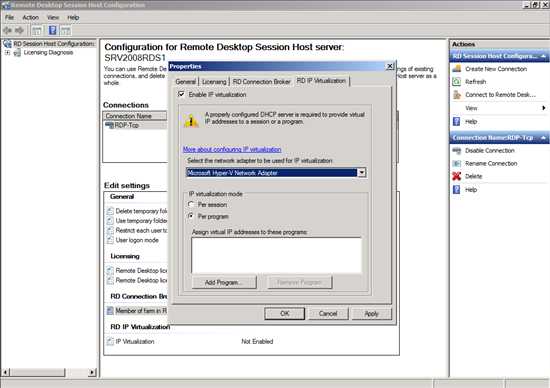

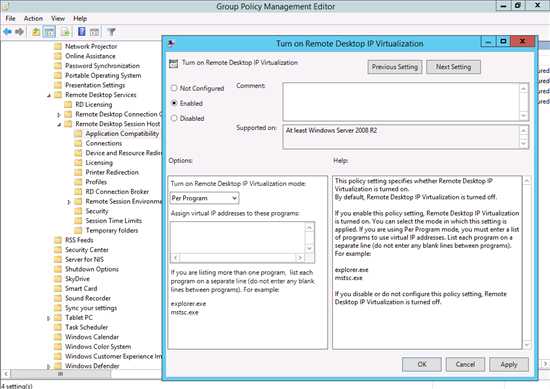

Виртуализация IP-адресов удаленных рабочих столов

Вкладка «Виртуализация IP-адресов удаленных рабочих столов» используется, когда нам необходимо предоставить виртуальный IP-адрес для каждого сеанса или программы.Это требование для правильной работы некоторых приложений.

Эти параметры теперь можно настроить с помощью групповой политики. Перейдите в Конфигурация компьютера-> Административные шаблоны-> Компоненты Windows-> Службы удаленного рабочего стола-> Узел сеанса удаленного рабочего стола-> Совместимость приложений-> Включите виртуализацию IP-адреса удаленного рабочего стола.

Диспетчер служб удаленных рабочих столов позволяет администратору действовать в сеансах пользователя, например выходить из системы и отключаться, просто выбирая сеанс пользователя и щелкая его правой кнопкой мыши.

Это администрирование сеанса теперь перенесено в диспетчер сервера. Перейдя к коллекции, вы можете управлять сеансами пользователей в правой части Диспетчера серверов на вкладке, похожей на виджет, с именем Connections.

Область управления распространяется на все коллекции путем перехода на вкладку «Коллекция» в диспетчере сервера. Снова справа вы можете управлять подключениями, но на этот раз коллективно для всех сеансов во всех доступных коллекциях.

Диспетчер RemoteAPP используется для публикации и настройки всех параметров удаленного приложения.По сути, эта консоль предоставляет настройки RDP в каждом RDP-файле.

Хост-сервер сеансов удаленных рабочих столов

Первая вкладка - это хост-сервер сеансов удаленных рабочих столов. На этой вкладке вы можете настроить имя сервера, порт rdp, а также общие параметры доступа. Поскольку Windows Server 2012 и Windows Server 2012 R2 используют посредника подключений, имя и порт сервера больше не необходимо.

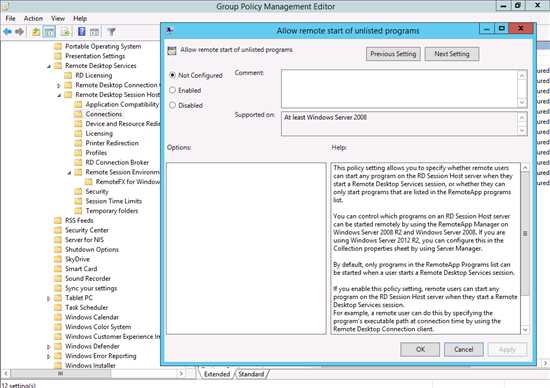

Однако доступ к частным программам можно найти в групповой политике. Перейдите в Конфигурация компьютера-> Административные шаблоны-> Компоненты Windows-> Службы удаленных рабочих столов-> Подключения-> Разрешить удаленный запуск неуказанных программ, чтобы выбрать соответствующая настройка.

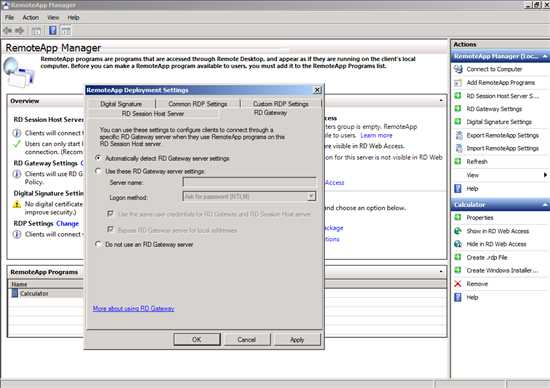

Шлюз RD

Тот же принцип применяется к вкладке Шлюз удаленных рабочих столов. После настройки сервера шлюза с помощью диспетчера серверов в Server 2012 и Server 2012 R2 он будет автоматически применяться ко всем программам RemoteApp.

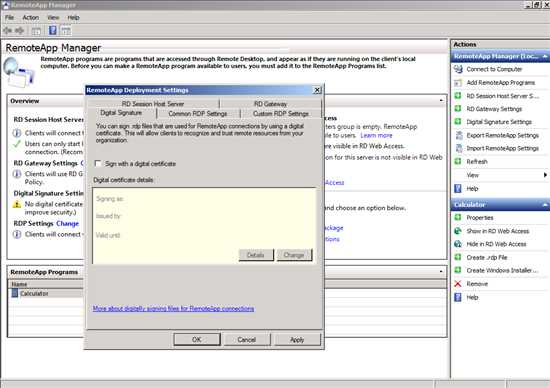

Цифровая подпись

Цифровая подпись будет производиться из параметров сертификата в свойствах развертывания.

Общие / пользовательские настройки RDP

Общие параметры RDP и пользовательские параметры RDP можно настроить для каждой коллекции с помощью командлета PowerShell Set-RDSessionCollectionConfiguration.

Параметры RemoteApp управляют именем, видимостью и аргументами командной строки, а также назначением пользователя.

Эти параметры также существуют в Windows Server 2012 и Windows Server 2012 R2. Просто перейдите к коллекции и в середине страницы выберите RemoteApp, для которого вы хотите изменить настройки, щелкните правой кнопкой мыши и выберите соответствующие настройки.

.

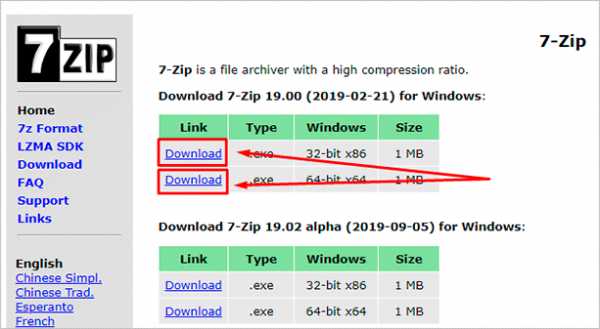

Разверните среду удаленного рабочего стола

- 5 минут на чтение

В этой статье

Применимо к: Windows Server (полугодовой канал), Windows Server 2019, Windows Server 2016

Используйте следующие шаги для развертывания серверов удаленного рабочего стола в вашей среде. Вы можете установить роли сервера на физических или виртуальных машинах, в зависимости от того, создаете ли вы локальную, облачную или гибридную среду.

Если вы используете виртуальные машины для любого из серверов служб удаленных рабочих столов, убедитесь, что вы подготовили эти виртуальные машины.

-

Добавьте все серверы, которые вы собираетесь использовать для служб удаленных рабочих столов, в диспетчер серверов:

- В диспетчере серверов щелкните Управление > Добавить серверы .

- Нажмите Найти сейчас .

- Щелкните каждый сервер в развертывании (например, Contoso-Cb1, Contoso-WebGw1 и Contoso-Sh2) и щелкните ОК .

-

Создайте развертывание на основе сеанса для развертывания компонентов служб удаленных рабочих столов:

- В диспетчере сервера щелкните Управление > Добавить роли и компоненты .

- Щелкните Установка служб удаленных рабочих столов , Стандартное развертывание и Развертывание рабочего стола на основе сеанса .

- Выберите соответствующие серверы для сервера посредника подключений к удаленному рабочему столу, сервера веб-доступа к удаленным рабочим столам и сервера узла сеансов удаленных рабочих столов (например, Contoso-Cb1, Contoso-WebGw1 и Contoso-Sh2 соответственно).

- Выберите При необходимости автоматически перезагрузить целевой сервер , а затем щелкните Развернуть .

- Дождитесь успешного завершения развертывания

-

Добавить сервер лицензий RD:

- В диспетчере сервера щелкните Службы удаленных рабочих столов> Обзор> + Лицензирование удаленного рабочего стола .

- Выберите виртуальную машину, на которой будет установлен сервер лицензий удаленных рабочих столов (например, Contoso-Cb1).

- Щелкните Далее , а затем щелкните Добавить .

-

Активируйте сервер лицензий удаленных рабочих столов и добавьте его в группу серверов лицензий:

- В диспетчере сервера щелкните Инструменты > Службы терминалов> Диспетчер лицензирования удаленных рабочих столов .

- В диспетчере лицензирования удаленных рабочих столов выберите сервер, а затем щелкните действие > Активировать сервер .

- Примите значения по умолчанию в мастере активации сервера. Продолжайте принимать значения по умолчанию, пока не дойдете до страницы Информация о компании .Затем введите информацию о вашей компании.

- Примите значения по умолчанию для оставшихся страниц до последней страницы. Очистите Запустить мастер установки лицензий сейчас , а затем нажмите Готово .

- Щелкните Action> Review Configuration> Add to Group> OK . Введите учетные данные для пользователя в группе администраторов AAD DC и зарегистрируйтесь как SCP. Этот шаг может не работать, если вы используете доменные службы Azure AD, но вы можете игнорировать любые предупреждения или ошибки.

-

Добавьте сервер шлюза удаленных рабочих столов и имя сертификата:

- В диспетчере сервера щелкните Службы удаленных рабочих столов> Обзор> + Шлюз удаленных рабочих столов .

- В мастере добавления серверов шлюза удаленных рабочих столов выберите виртуальную машину, на которой вы хотите установить сервер шлюза удаленных рабочих столов (например, Contoso-WebGw1).

- Введите имя сертификата SSL для сервера шлюза удаленных рабочих столов, используя внешнее полное доменное имя (FQDN) сервера шлюза удаленных рабочих столов.В Azure это метка DNS-имени и используется формат servicename.location.cloudapp.azure.com. Например, contoso.westus.cloudapp.azure.com.

- Щелкните Далее , а затем щелкните Добавить .

-

Создайте и установите самозаверяющие сертификаты для серверов шлюза удаленных рабочих столов и посредника подключений к удаленному рабочему столу.

Примечание

Если вы предоставляете и устанавливаете сертификаты от доверенного центра сертификации, выполните процедуры с шага h до шага k для каждой роли.Вам потребуется файл .pfx для каждого из этих сертификатов.

- В диспетчере сервера щелкните Службы удаленных рабочих столов> Обзор> Задачи> Изменить свойства развертывания .

- Разверните Сертификаты , а затем прокрутите вниз до таблицы. Щелкните Шлюз удаленных рабочих столов> Создать новый сертификат .

- Введите имя сертификата, используя внешнее полное доменное имя сервера шлюза удаленных рабочих столов (например, contoso.westus.cloudapp.azure.com), а затем введите пароль.

- Выберите Сохранить этот сертификат , а затем перейдите к общей папке, которую вы создали для сертификатов на предыдущем шаге. (Например, \ Contoso-Cb1 \ Certificates.)

- Введите имя файла для сертификата (например, ContosoRdGwCert), а затем щелкните Сохранить .

- Выберите Разрешить добавление сертификата в хранилище сертификатов доверенных корневых центров сертификации на конечных компьютерах , а затем нажмите ОК .

- Щелкните Применить и дождитесь успешного применения сертификата к серверу шлюза удаленных рабочих столов.

- Щелкните Веб-доступ к удаленным рабочим столам> Выбрать существующий сертификат .

- Найдите сертификат, созданный для сервера шлюза удаленных рабочих столов (например, ContosoRdGwCert), а затем щелкните Открыть .

- Введите пароль для сертификата, выберите Разрешить добавление сертификата в хранилище доверенных корневых сертификатов на конечных компьютерах , а затем нажмите ОК .

- Щелкните Применить и дождитесь успешного применения сертификата к серверу веб-доступа к удаленным рабочим столам.

- Повторите подшаги 1-11 для посредника подключений к удаленному рабочему столу - Включить единый вход в систему и Посредник подключений к удаленному рабочему столу - Службы публикации , используя внутреннее полное доменное имя сервера посредника подключений к удаленному рабочему столу для имени нового сертификата (например, Contoso-Cb1 .Contoso.com).

-

Экспортируйте самозаверяющие общедоступные сертификаты и скопируйте их на клиентский компьютер.Если вы используете сертификаты от доверенного центра сертификации, вы можете пропустить этот шаг.

- Запустить certlm.msc.

- Разверните Личный , а затем щелкните Сертификаты .

- На правой панели щелкните правой кнопкой мыши сертификат посредника подключений к удаленному рабочему столу, предназначенный для проверки подлинности клиента, например Contoso-Cb1.Contoso.com .

- Щелкните Все задачи> Экспорт .

- Примите параметры по умолчанию в мастере экспорта сертификатов, принимайте значения по умолчанию, пока не дойдете до страницы File to Export .

- Перейдите к общей папке, которую вы создали для сертификатов, например \ Contoso-Cb1 \ Certificates.

- Введите имя файла, например ContosoCbClientCert, а затем щелкните Сохранить .

- Щелкните Далее , а затем щелкните Готово .

- Повторите шаги 1–8 для шлюза удаленных рабочих столов и веб-сертификата (например, contoso.westus.cloudapp.azure.com), присвоив экспортируемому сертификату соответствующее имя файла, например ContosoWebGwClientCert .

- В проводнике перейдите в папку, в которой хранятся сертификаты, например \ Contoso-Cb1 \ Certificates.

- Выберите два экспортированных клиентских сертификата, затем щелкните их правой кнопкой мыши и выберите Копировать .

- Вставьте сертификаты на локальный клиентский компьютер.

-

Настройка свойств развертывания шлюза удаленных рабочих столов и лицензирования удаленных рабочих столов:

- В диспетчере сервера щелкните Службы удаленных рабочих столов> Обзор> Задачи> Изменить свойства развертывания .

- Разверните Шлюз удаленных рабочих столов и снимите флажок Обход сервера шлюза удаленных рабочих столов для локальных адресов .

- Разверните Лицензирование RD и выберите На пользователя

- Щелкните ОК .

-

Создайте коллекцию сеансов. Эти шаги создают базовую коллекцию. Ознакомьтесь с разделом Создание коллекции служб удаленных рабочих столов для рабочих столов и приложений для запуска для получения дополнительных сведений о коллекциях.

- В диспетчере сервера щелкните Службы удаленных рабочих столов> Коллекции> Задачи> Создать коллекцию сеансов .

- Введите Имя коллекции (например, ContosoDesktop).

- Выберите сервер узла сеанса удаленных рабочих столов (Contoso-Sh2), примите группы пользователей по умолчанию (Contoso \ Domain Users) и введите путь универсального соглашения об именах (UNC) к дискам профиля пользователя, созданным выше (\ Contoso-Cb1 \ UserDisks) .

- Задайте максимальный размер и нажмите Создать .

Теперь вы создали базовую инфраструктуру служб удаленных рабочих столов. Если вам нужно создать высокодоступное развертывание, вы можете добавить кластер посредника подключений или второй сервер узла сеансов удаленных рабочих столов.

.Поддерживаемые параметры файла RDP удаленного рабочего стола

- 10 минут на чтение

В этой статье

В следующей таблице содержится список поддерживаемых параметров файла RDP, которые можно использовать с клиентами удаленного рабочего стола. При настройке параметров проверьте Сравнение клиентов, чтобы узнать, какие перенаправления поддерживает каждый клиент.

В таблице также указано, какие параметры поддерживаются в качестве настраиваемых свойств с помощью виртуального рабочего стола Windows. Вы можете обратиться к этой документации, в которой подробно описано, как использовать PowerShell для настройки свойств RDP для пулов узлов виртуальных рабочих столов Windows.

Информация о подключении

| Настройка RDP | Описание | Значения | Значение по умолчанию | Поддержка виртуального рабочего стола Windows |

|---|---|---|---|---|

| полный адрес: s: значение | Имя ПК: этот параметр определяет имя или IP-адрес удаленного компьютера, к которому вы хотите подключиться.Это единственный обязательный параметр в файле RDP. | Допустимое имя, IPv4-адрес или IPv6-адрес. | Нет | |

| альтернативный полный адрес: s: значение | Задает альтернативное имя или IP-адрес удаленного компьютера. | Допустимое имя, IPv4-адрес или IPv6-адрес. | Нет | |

| имя пользователя: s: значение | Задает имя учетной записи пользователя, которая будет использоваться для входа на удаленный компьютер. | Любое допустимое имя пользователя. | Нет | |

| домен: s: значение | Задает имя домена, в котором находится учетная запись пользователя, которая будет использоваться для входа на удаленный компьютер. | Действительное доменное имя, например «CONTOSO». | Нет | |

| gatewayhostname: s: value | Задает имя хоста шлюза удаленных рабочих столов. | Допустимое имя, IPv4-адрес или IPv6-адрес. | Нет | |

| gatewaycredentialssource: i: value | Задает метод проверки подлинности шлюза удаленных рабочих столов. | - 0: запрашивать пароль (NTLM) - 1: использовать смарт-карту - 2: использовать учетные данные для текущего пользователя, вошедшего в систему. - 3: запрашивать у пользователя учетные данные и использовать базовую аутентификацию - 4: разрешить пользователю выбрать позже - 5: Использовать аутентификацию на основе файлов cookie | 0 | Нет |

| gatewayprofileusagemethod: i: value | Указывает, следует ли использовать параметры шлюза удаленных рабочих столов по умолчанию. | - 0: использовать режим профиля по умолчанию, как указано администратором - 1: использовать явные настройки, как указано пользователем | 0 | Нет |

| gatewayusagemethod: i: value | Указывает, когда использовать шлюз удаленных рабочих столов для подключения. | - 0: не использовать шлюз удаленных рабочих столов - 1: всегда использовать шлюз удаленных рабочих столов - 2: использовать шлюз удаленных рабочих столов, если невозможно установить прямое подключение к узлу сеанса удаленных рабочих столов - 3: использовать настройки шлюза удаленных рабочих столов по умолчанию - 4: Не используйте шлюз удаленных рабочих столов, обходите шлюз для локальных адресов Установка значения этого свойства на 0 или 4 фактически эквивалентна, но установка этого свойства на 4 включает параметр для обхода локальных адресов. | 0 | Нет |

| promptcredentialonce: i: значение | Определяет, сохраняются ли учетные данные пользователя и используются ли они как для шлюза удаленных рабочих столов, так и для удаленного компьютера. | - 0: удаленный сеанс не будет использовать одни и те же учетные данные - 1: удаленный сеанс будет использовать те же учетные данные | 1 | Нет |

| уровень аутентификации: i: значение | Определяет настройки уровня аутентификации сервера. | - 0: если аутентификация сервера не удалась, подключитесь к компьютеру без предупреждения (подключитесь и не предупреждайте меня) - 1: если аутентификация сервера не удалась, не устанавливать соединение (не подключаться) - 2: если аутентификация сервера сбой, показать предупреждение и разрешить или отклонить соединение (Предупредить меня) - 3: Требование аутентификации не указано. | 3 | Нет |

| enablecredsspsupport: i: значение | Определяет, будет ли клиент использовать поставщика поддержки безопасности учетных данных (CredSSP) для аутентификации, если он доступен. | - 0: RDP не будет использовать CredSSP, даже если операционная система поддерживает CredSSP-1: RDP будет использовать CredSSP, если операционная система поддерживает CredSSP | 1 | Есть |