Как сохранить и зашифровать файлы в облаке

как безопасно хранить файлы в облаках / Программное обеспечение

За последние несколько лет появилось столько сервисов для удаленного хранения и синхронизации пользовательских данных, что отказаться от их использования уже почти невозможно. Тем не менее многих останавливают вопросы конфиденциальности. В конце концов, загружая файлы в облако, мы передаем их на чужой компьютер, а значит, доступ к нашей информации может иметь еще кто-то, кроме нас.

С другой стороны, сложно отказаться от многочисленных удобств, которые нам дают сервисы для хранения данных: наличие резервной копии файлов, возможность получить доступ к своим документам с любого устройства из любой точки мира, удобная передача файлов другим людям. Можно найти несколько способов решения проблемы безопасности удаленного хранения файлов. О некоторых из них и пойдет речь в этом обзоре.

⇡#Cloudfogger — бесплатное шифрование для любого облака

Возможно, самый простой способ заботы о безопасности файлов, хранящихся в облаке, — шифровать их вручную. Для этого можно использовать защищенные паролем архивы или же одно из множества существующих приложений для шифрования. Но для тех, кто имеет дело с большим числом документов, в которые постоянно вносятся изменения, такие способы не очень хорошо подходят. Раз уж сервисы для удаленного хранения файлов избавляют нас от необходимости загружать на них файлы вручную, то и процесс шифрования стоит автоматизировать. Это можно реализовать при помощи специализированной программы Cloudfogger. Она работает с Windows, Mac, а также может быть установлена на устройства с Android и iOS.

Приложение шифрует данные с использованием 256-разрядного шифрования алгоритмом AES (Advanced Encryption Standard), перед тем как они загружаются в облако. Файлы попадают на серверы Dropbox и других облачных хранилищ исключительно в зашифрованном виде, поэтому доступ к ним можно получить только в том случае, если на устройстве, с которого вы хотите открыть файл, тоже установлен Cloudfogger.

Очень удобно, что шифрование не вызывает неудобств в работе: ключ для доступа к файлам вводится лишь один раз, при загрузке системы, после чего можно работать с ними в обычном режиме. Но если, к примеру, ноутбук будет украден, то при следующем запуске злоумышленник уже не сможет узнать содержание файлов в защищенных папках.

В начале работы с Cloudfogger нужно создать учетную запись (причем для большей безопасности можно отключить опцию восстановления пароля, но в этом случае забывать его категорически не рекомендуется). Затем приложение само попытается найти папки популярных облачных сервисов Dropbox, SkyDrive, Google Drive и прочих. Но даже если Cloudfogger не справился с этой задачей в автоматическом режиме, все равно можно вручную выбрать директории, содержимое которых требуется шифровать.

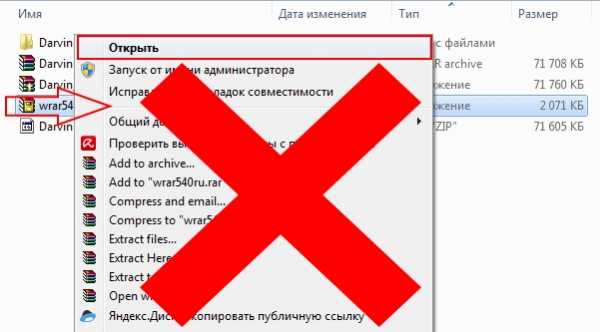

Кроме этого, есть возможность определить отдельные файлы из любых других папок. Сделать это проще всего при помощи контекстного меню «Проводника» — Cloudfogger добавляет в него свой список команд.

Также предусмотрена возможность исключать из шифрования отдельные директории и файлы из тех папок, которые защищены Cloudfogger. Такие данные будут загружаться на облачные сервисы в обычном режиме. Стоит иметь в виду, что после того как синхронизируемая папка будет защищена Cloudfogger, потребуется некоторое время на повторную загрузку данных из нее в облачное хранилище.

Еще одна функция Cloudfogger — обмен зашифрованными файлами с другими людьми. Если данные, содержащиеся в облачных хранилищах, будут защищены приложением, стандартные способы отправки ссылок на них другим людям не подойдут. Но вот если разрешить доступ к файлам в интерфейсе Cloudfogger, можно безопасно обмениваться ими с другими людьми. Файлы, зашифрованные Cloudfogger, можно передавать на флешке или отсылать по почте.

Технически доступ к файлам работает так: каждый файл Cloudfogger (.cfog) содержит уникальный ключ AES, который в зашифрованном виде хранится в самом файле. Такие 256-разрядные ключи защищены ключами RSA, которые уникальны для каждого пользователя. Расшифровка происходит только в том случае, если доступ к файлу пытается получить тот пользователь, чей ключ RSA соответствует прописанному в заголовке файла .cfog. Если таких пользователей несколько, данные об их ключах, соответственно, заносятся в заголовки файлов.

Boxcryptor

Еще одно специализированное решение для обеспечения безопасности файлов на «облачных» сервисах — Boxcryptor. Первоначально созданное как дополнение к Dropbox, сегодня это приложение поддерживает все популярные сервисы для удаленного хранения файлов. Правда, в бесплатной версии доступно шифрование данных, хранящихся лишь на одном сервисе, а также нельзя включить шифрование имен файлов.

Boxcryptor автоматически определяет наличие установленных клиентов популярных сервисов для хранения файлов в облаке (поддерживается даже «Яндекс.Диск»), создает виртуальный диск и добавляет в него соответствующие папки. В настройках можно управлять всеми подключенными папками: добавлять новые, на время отключать шифрование и так далее.

Сервис предлагает поддержку всех основных платформ, как настольных, так и мобильных. Есть даже расширение для Google Chrome. Для работы с Boxcryptor потребуется создание учетной записи — забывать свой пароль категорически не рекомендуется!

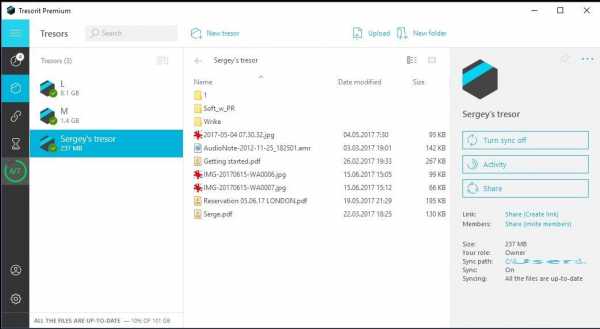

⇡#Tresorit — облачный сервис с повышенным вниманием к безопасности

Если из соображений безопасности вы еще не используете никаких сервисов для удаленного хранения файлов, стоит обратить внимание на молодой проект Tresorit, запущенный около полугода назад. Сервис создан как альтернатива стандартным решениям для хранения файлов в облаке и готов обеспечить гораздо более высокий уровень конфиденциальности файлов.

Tresorit обеспечивает шифрование файлов на стороне пользователя. Таким образом, все данные хранятся на серверах сервиса уже в зашифрованном виде. Для шифрования используется стойкий алгоритм AES-256. При создании учетной записи пользователя предупреждают о том, что в случае потери пароля получить доступ к данным на удаленном сервере будет невозможно. Никаких способов для восстановления пароля не предусмотрено, поскольку пароль не хранится нигде: ни в установленном приложении, ни на серверах сервиса. А для пользователей, потерявших пароль, разработчики Tresorit предлагают единственное решение — зарегистрироваться заново.

За повышенную безопасность придется заплатить отказом от некоторых привычных функций. Например, вы не сможете получить доступ к своим файлам с чужого компьютера — веб-интерфейса у Tresorit нет. Пока что разработчики даже не обещают такой возможности, объясняя это тем, что в JavaScript множество уязвимостей. Впрочем, с учетом возможности установки приложения Tresorit на мобильных устройствах, этот недостаток не кажется таким уж серьезным — в конце концов, если нет возможности всюду носить за собой ноутбук, то смартфон уж точно почти всегда при пользователе.

В настоящее время Tresorit предлагает клиенты для Windows, Mac и Android, обещая в скором времени расширить список поддерживаемых платформ за счет iOS, Windows Phone и Linux. Бесплатно каждому пользователю предоставляется до 5 Гбайт места. Можно синхронизировать содержимое любой папки на диске (создавать отдельную директорию, как в Dropbox, не требуется). Список подключенных к сервису папок отображается в главном окне клиента. Для каждой можно просмотреть размер, временно отключить синхронизацию, удалить директорию с устройства, удалить содержимое папки из облака, поделиться ее содержимым с другими людьми.

Для обмена файлами используются приглашения, рассылаемые по почте. Настраивая общий доступ, можно назначать людям разные роли: одни могут только просматривать файлы, другие — вносить в них изменения и добавлять в папки новые файлы, третьи — плюс к этому еще и приглашать новых пользователей.

⇡#MEGA — безопасные 50 Гбайт в облаке с синхронизацией

До недавнего времени новое детище Кима Доткома вряд ли могло рассматриваться как альтернатива привычным сервисам для удаленного хранения файлов. Дело в том, что единственным способом загрузки файлов в него было перетаскивание их в окно браузера. Соответственно, ни об автоматической загрузке, ни о синхронизации речи не было.

Но с выходом приложения для Android, а также бета-версии клиента для Windows у сервиса появились эти две важнейшие возможности.

О самом сервисе и о принципах безопасности, на основе которых он создан, мы уже подробно писали в материале «Mega-возвращение Кима Доткома: 50 Гбайт в облаке бесплатно», поэтому остановимся лишь на основных моментах. Итак, MEGA был создан как ответ на закрытие Megaupload американскими властями. Серверы, на которых хранятся пользовательские данные, расположены в Новой Зеландии. Все файлы шифруются на стороне пользователя, то есть перед отправкой на сервис, благодаря чему получить доступ к ним без знания пароля невозможно. В отличие от Tresorit, MEGA работает в браузере и дает возможность пользователям просматривать списки файлов, удалять и перемещать их, но онлайн-просмотр недоступен, так как они зашифрованы. Для просмотра файл нужно предварительно скачать на диск. Для шифрования используется 2048-разрядный ключ RSA, а забытый пароль восстановить невозможно, поскольку он одновременно является и ключом шифрования.

Поначалу у пользователей не было даже возможности поменять пароль, введенный при регистрации, но теперь такая возможность появилась. Более того, если пользователь уже вошел в свою учетную запись MEGA в браузере, но не помнит текущий пароль, он может его сменить, введя новый и затем перейдя по подтверждающей ссылке в письме, которое отправляется на привязанный к аккаунту адрес электронной почты.

Клиент MEGASync дает возможность синхронизировать содержимое любых папок на диске с виртуальными папками, имеющимися в учетной записи Mega. Прямо при первоначальной настройке можно выбрать, какие папки куда нужно бекапить.

Позже в настройках приложения можно добавить дополнительные папки. Настройки клиента также дают возможность просматривать информацию о свободном месте (напомним, Mega предлагает целых 50 Гбайт бесплатно), ограничивать скорость загрузки, использовать прокси.

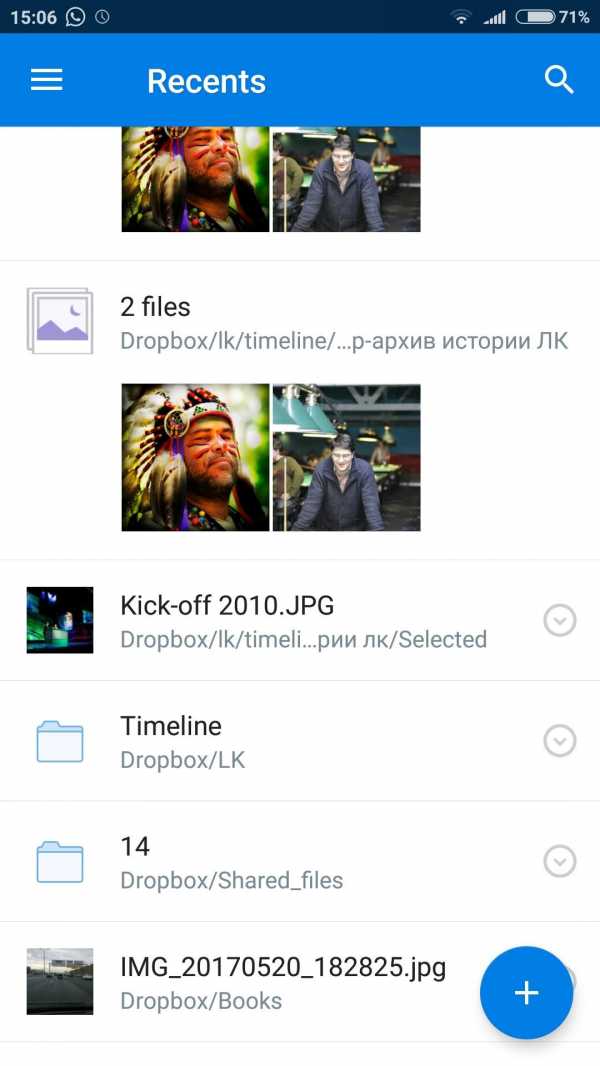

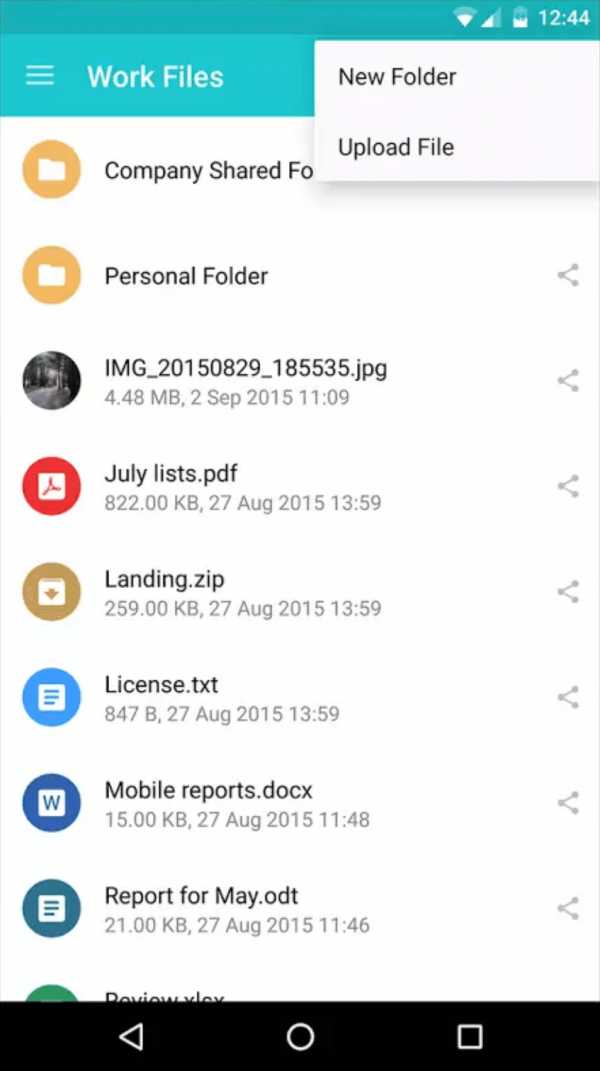

Клиент MEGA для Android позволяет не только скачивать файлы, хранящиеся на сервере, но и автоматически загружать на сервис все фотографии и видеофайлы, сделанные камерой устройства. Также в клиенте доступны все основные операции по работе с файлами: удаление, перемещение, создание ссылок на файлы для обмена с другими людьми, поиск.

⇡#Заключение

Наличие на компьютере файлов, о содержании которых не стоит знать никому постороннему, — это еще не повод отказываться от использования сервисов для удаленного хранения данных. Просто нужно позаботиться о конфиденциальности, установив ПО для обеспечения дополнительной защиты или же отдав предпочтение одному из сервисов с шифрованием на стороне пользователя. Наиболее привлекательным среди всех рассмотренных решений выглядит Mega. Сервис предлагает очень большой объем дискового пространства бесплатно, обеспечивает шифрование файлов до загрузки на сервер без использования дополнительных утилит, а также дает возможность просматривать список файлов и управлять ими в браузере и с мобильного устройства на Android.

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

Обзор вариантов шифрования данных в облаках для Windows / Хабр

В связи с недавней неожиданной радостью от халявного ТБ на Облаке Mail.ru, быстро сменившейся разочарованием после прочтения его лицензионного соглашения, я решил провести небольшое исследование способов шифрования данных в облаках для Windows и собрать все достойные внимания варианты в одном месте.

В связи с недавней неожиданной радостью от халявного ТБ на Облаке Mail.ru, быстро сменившейся разочарованием после прочтения его лицензионного соглашения, я решил провести небольшое исследование способов шифрования данных в облаках для Windows и собрать все достойные внимания варианты в одном месте.Входные требования следующие:

- Облачный клиент не умеет синхронизировать файлы поблочно.

- Метод шифрования должен обеспечить возможность быстрого доступа к любому файлу на облаке для его обновления или дешифровки без необходимости передачи больших объемов паразитных данных.

Выбранные требования отметают возможность использования криптоконтейнеров Truecrypt'a и многофайловых архивов. Какие же варианты остаются?

1) Самое очевидное — это проприетарные программы, позиционируемые как средство для шифрования данных в облаке. Например, Boxcryptor, Cloudfogger и иже с ними. Все они работают по одному принципу: пофайлово шифруют данные у вас на диске, а потом с помощью библиотек Dokan или Eldos CBFS создают их виртуальное расшифрованное представление. При локальной работе файлы прозрачно расшифровываются, а в облако синхронизируются зашифрованными.

Недостатки данного подхода:

- проприетарное ПО для шифрования

- бесплатные версии этих сервисов имеют те или иные ограничения

- субъективно: недостаточная производительность, особенно при редактировании видео. К тому же, я использую TrueCrypt в режиме шифрования всего диска, и такой оверхед «шифрование в шифровании» выглядит нелепо.

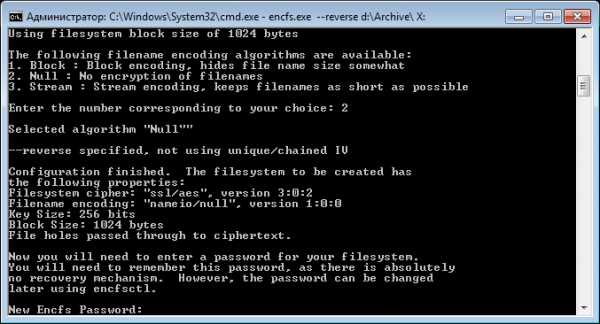

2) Порт encfs для Windows — encfs4win.

Кроме открытых исходников, преимущество данного подхода в том, что encf4win поддерживает ключ --reverse. В reverse-режиме, в отличие от стандартного, локальные данные остаются нетронутыми, а шифруется только их отображение на виртуальном диске. Для работы encfs4win требуется установка библиотеки Dokan версии >0.6.

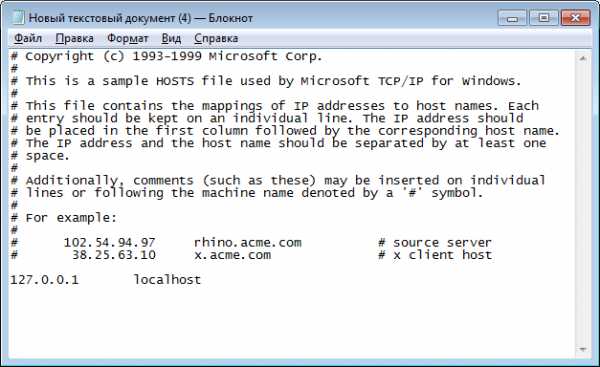

Точка монтирования папки с вашими файлами на виртуальный зашифрованный диск «X:» создаётся командой:

encfs.exe --reverse D:\Archive\ X:

В экспертном режиме настройки нужно выбрать шифровать ли имена файлов, а также изменить размер ключа шифрования с 192 на 256 бит. После успешного монтирования в папке-источнике появится конфигурационный файл ".encfs6.xml", сохраняем его.

Теперь можно запускать синхронизацию зашифрованного представления файлов на диске «X:» с облаком. Символические ссылки в папке-источнике вроде бы обрабатываются корректно.

Для расшифровки из облака на другом компьютере достаточно положить в любую папку сохраненный ".encfs6.xml" и смонтировать её командой:

encfs.exe --reverse E:\some_folder\ X:Тогда любые файлы, скопированные из облака на диск «X:», будут автоматически дешифрованы в E:\some_folder\

Недостатки подхода:

- недопиленность порта encfs4win и отсутствие вменяемого GUI .

- невозможно корректно размонтировать зашифрованный том из консоли, только по 'Ctrl-Break'.

- в --reverse режиме encfs не поддерживает «per file IV chaining», что ослабляет шифрование. Думаю, для домашнего резервирования это не страшно.

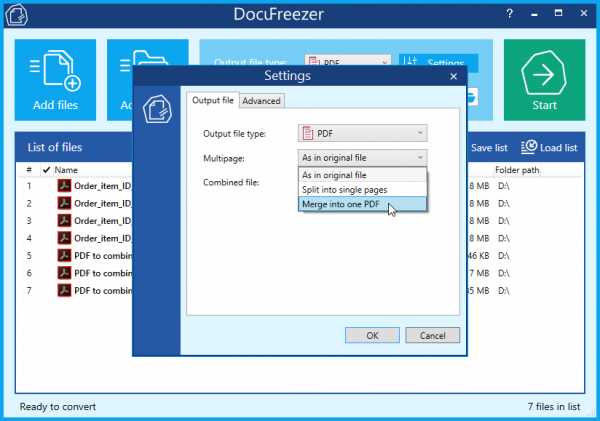

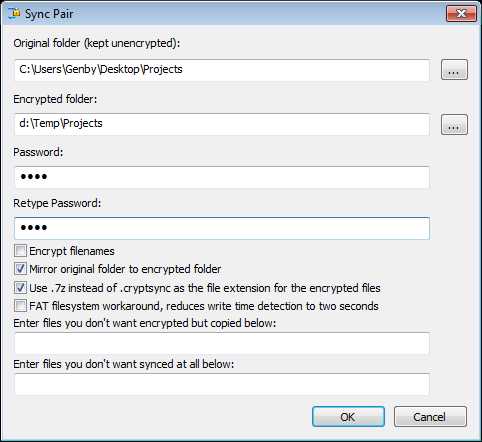

3) Локальное шифрование в пофайловые запароленные архивы и их последующая синхронизация с облаком. В автоматизации этого подхода может помочь, к примеру, утилита CryptSync.

Главный недостаток такого подхода в необходимости хранить две копии файлов на локальном диске.

Приведенные выше решения дают нам только зашифрованное представление данных. Дальнейшая синхронизация может осуществляться любимым webdav-клиентом, либо официальным клиентом облака (при отсутствии поддержки webdav). Ниже рассмотрим варианты «всё-в-одном».

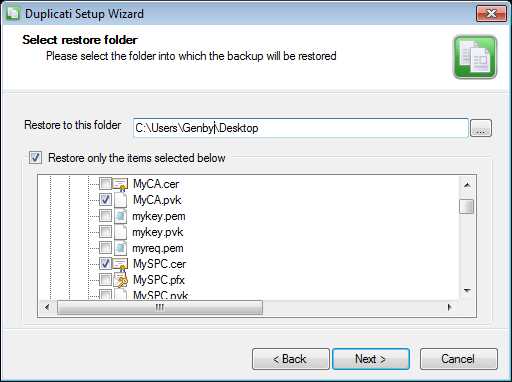

4) Duplicati — это открытая кроссплатформенная программа для резервного копирования. Её killer-фича — возможность полноценных инкрементальных бэкапов непосредственно в облако. Поддерживаются Google Drive, Skydrive, Amazon S3, Rackspace, Webdav, SFTP, FTP. На выбор предлагается шифрование встроенной библиотекой SharpAESCrypt или средствами GnuPG. Подробнее о внутреннем устройстве программы.

Среди многочисленных плюшек Duplicati для нас также важна возможность быстрого восстановления отдельного файла из облака. Резервные копии при создании автоматически разбиваются на блоки размером 10 МБ. Поэтому при восстановлении одиночного файла нужно будет передать ограниченное количество блоков.

Кроме всего прочего, Duplicati полностью конфигурируема через командную строку и поддерживает портативный режим.

Недостатки использования Duplicati:

- Специфический wizard-style GUI.

- Невозможность обновления отдельного файла на облаке, кроме как путём создания новой инкрементальной итерации всего архива.

- Неудобно и долго восстанавливать одиночные файлы из GUI, особенно после нескольких инкрементальных итераций и при большом размере блока.

- Пока что не поддерживается мастер-пароль, все данные о подключениях к облачным сервисам сохраняются в БД Sqllite, зашифрованной стандартным паролем «Duplicati_Key_42».

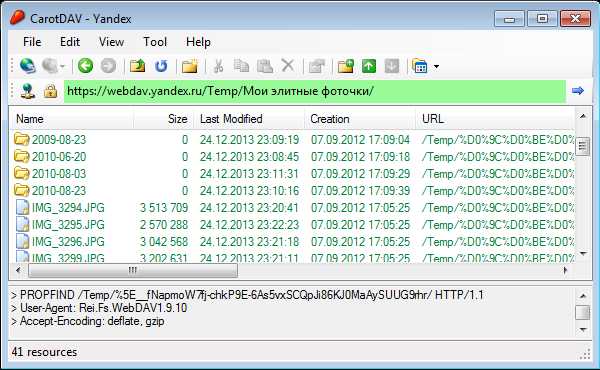

5) Замечательный webdav (и не только!) клиент CarotDav. Написан на VB.NET и полностью свободен для использования и модификации. По информации с сайта разработчика исходный код может быть предоставлен по запросу. Список реализованных стандартов впечатляет. Кроме webdav-облаков, поддерживаются SkyDrive, Dropbox, GoogleDrive, Box, SugarSync и FTP(S). Есть портативный режим, конфигурация может быть защищена мастер-паролем.

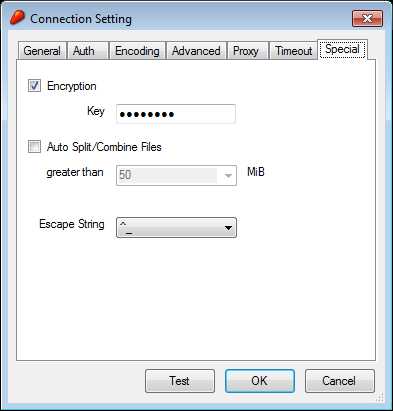

Для начала шифрования в настройках нового подключения вводим пароль и выбираем «Escape string», сигнатуру, на основании которой CarotDav определяет, что файл в облаке зашифрован и его надо расшифровать.

Теперь все залитые через это подключение файлы будут автоматически зашифровываться, а при скачивании — расшифровываться.

Для сохранения оригинальной даты модификации CarotDav создает метку CreationDate для каждого сохраняемого на webdav-сервере файла методом PROPPATCH. Некоторые облака имеют неполную реализацию webdav-протокола, для них надо поставить галочку «Don't update property» на вкладке «Advanced» настроек соединения.

Недостатки:

- возможны ошибки при работе с некоторым webdav облаками, решением может стать увеличение timeout соединения.

- замечены проблемы с кириллицей и очень медленная работа со skydrive.

- однопанельный интерфейс и отсутствие поддержки командной строки.

Резюме:

К сожалению, идеального варианта я не нашел. Для архивирования проектов с большим количеством мелких файлов я остановился на Duplicati. Для резервирования медиа-файлов сейчас использую CarotDav в надежде, что Encfs4win рано или поздно доведут до ума.

Способ удобного шифрования данных в облаке (собственными средствами) / Хабр

Уважаемое сообщество!Хочу поделиться способом удобного прозрачного шифрования данных, которые мы передаем/скачиваем из облака.

Но начать следует с обзора текущей ситуации.

Существуют облака, в которых можно хранить много различной информации. Иногда совершено бесплатно. Это прельщает. Множество сервисов прямо таки борются в желании предоставить вам как можно больше гигабайтов и функций. Однако, надо понимать, что бесплатный сыр бывает только в мышеловке. Опасность заключается в том, что свои файлы вы передаете на хранение чужому дяде с неизвестными, по отношению к вам, намерениями. А опасность именно файлов, как объекта информации, в том и заключается, что с него можно сделать копию и вы об этом факте никак не узнаете. Также файлы можно проанализировать с разными целями. В общем, много чего.

Придерживающиеся точки зрения «мне нечего скрывать, пусть смотрят» — дальше могут не читать. Продолжайте наслаждаться утечками фоток из iCloud, произошедшими недавно, удалением из облака нелицензионного контента и т.п. Те же, кому кому важна конфиденциальность личной жизни и в целом неприятно подглядывание за вами в замочную скважину и запускание руки большого брата в ваши личные дела — читаем дальше.

Облака использовать можно. Но нужно делать правильно. Решением здесь является шифрование данных. Однако, нужно понимать, что шифрование шифрованию рознь. Многие сервисы кричат о том, что у них самые лучшие алгоритмы шифрования. Но эти же сервисы скромно молчат о том, что сами они могут получить доступ к вашим данным в любое время. Поэтому самым правильным вариантом является вариант шифрования/дешифрования данных на ВАШЕЙ стороне. Таким образом, облако всегда имеет дело только с зашифрованным контентом. При этом, у клиента шифрования и облачного сервиса не должен быть один владелец. Идеальный случай — это открытые исходники клиента шифрования.

Итак, что мы имеем с таким подходом:

Плюсы:

1. Владелец облака никогда не имеет доступа к содержимому ваших файлов. Никак.

2. Все узлы в цепочке следования вашего траффика не имеют доступа к вашим данным. Это, например, владелец wifi точки кафе, провайдер, владелец магистральных линий, админы сетки на вашей работе и т.п.

Это здорово.

Минусы:

1. У Вас появляются лишние заботы по обеспечению шифрования/дешифрования, лишняя нагрузка на компьютер.

Кому что важнее. Но, давайте договоримся, что:

1. Облако для вас — не корпоративный инструмент для работы. Хотя и тут могут быть варианты в виде раздачи пароля коллегам.

2. Облако для вас — хранилище личных данных.

Состояние дел на текущий момент

1. На данный момент ни один сервис не предоставляет вышеописаную модель шифрования контента. Оно и понятно, ему это невыгодно.

2. Погуглив, я с удивлением обнаружил, что данной проблемой особо никто не озабочивается. Возможно, с облаками повторяется тот же трюк, что и с социальными сетями n-надцать лет назад. Когда люди, не думая, сами о себе все выложили в сеть. Кто с кем в каких отношениях, где служил и работал. Подарок всем спецслужбам и мошенникам.

Текущие варианты решения задачи по обеспечению безопасности собственных файлов в облаке:

1. Шифрование, предоставляемое владельцем облака. Защищает только от других пользователей, но не от владельца облака.

2. Складирование в облако файлов в запароленных архивах или шифрованных контейнерах (типа truecrypt). Неудобно пользоваться, так как для того, чтобы внести небольшое изменение или просто скачать файл — нужно скачивать/заливать весь контейнер целиком. Что часто бывает небыстро, если он большой.

3. VPN защищает только канал связи, но не содержимое облака.

4. Программа BoxCryptor. Она умеет шифровать файлы отправляемые/сливаемые из облака. Но её механизм работы неудобен. У вас на локальном компьютере должна быть синхронизированная копия всех данных облака. В этой копии вы работаете с данными, а программа в шифрованном виде заливает/сливает их в облако. Синхронизирует в общем. Неудобно.

А мы что хотим?

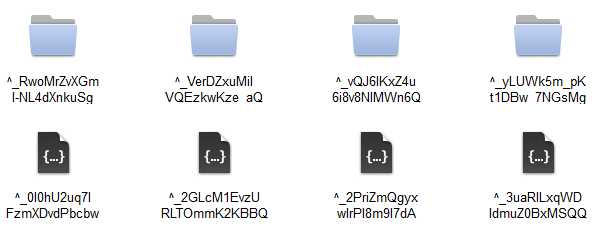

Мы хотим, чтобы у нас с собой была флешка, вставляем её в любой свой (или не свой) компьютер с подключением к интернету, запускаем с нее некую программу. У нас в системе появляется виртуальный диск, зайдя в который (кто эксплорером, кто Total Commander) мы попадем в наш аккаунт в облаке. Видим наши файлы, делаем с ними что нам нужно. А потом все выключаем и уходим. А вот если в наш аккаунт зайти без запуска этой волшебной проги, то мы (или злоумышленник, админ-сниффер, владелец облака и т.п.) увидим кучу мусора — как в именах файлов, так и в их содержимом.

Как вариант — поставить эту программу стационарно на все свои компьютеры и забыть о её существовании и необходимости периодического запуска. Такой метод будет работать со всеми типами облаков, которые поддерживают стандарт WebDAV и позволяют хранить просто произвольные файлы, удовлетворяющие стандартам файловых систем.

Погуглив, я нашел только 2 варианта решения вопроса шифрования почти в том виде, в каком мне нужно.

1. Плагин WebDav для Total Commander. Добавляет облачный аккаунт в Total Commander и он становится виден как диск. В который можно копировать файлы. Однако, он пока не поддерживает шифрование. Мои попытки упросить автора включить в него шифрование и стать Гислеру первым, кто решит эту проблему — не увенчались успехом.

2. Программа CarotDAV, про которую уже писали на данном сайте. Она умеет шифровать файлы и имена по-одиночке. И все бы хорошо, но она имеет интерфейс проводника, что неудобно.

И вот, собственно, свершилось то, ради чего я пишу этот длиннопост.

Я смог уговорить автора включить поддержку монтирования виртуального диска в его программу. Мне была выслана его тестовая версия, которую сейчас я тестирую.

Собственно, программа легкая, все работает как надо. Но самое главное — вот теперь вы точно можете быть уверены, что ваши файлы в облаке принадлежат только вам — при сохранении легкого и удобного способа доступа к ним.

Приглашаю всех, кому стало интересно и кому такая программа необходима, присоединиться к тестированию.

P.S. Автор на сайте заявляет, что может выслать исходники.

Ссылки на дополнительные материалы

habrahabr.ru/post/207306

habrahabr.ru/post/209500

Соответственно, буду отписываться о результатах тестирования.

UPD1: программа поддерживает не только Webdav, а почти все виды распространенных хранилищ.

UPD2: портативная версия, носимая на флешке/лежащая на компе, избавляет от необходимости прогу ставить.

UPD3: Процесс выглядит у меня так: запускаю прогу и у меня в системе появляется виртуальный диск. Работаю с ним с помощью тотала. Закрываю программу — диск исчезает. В один клик, проще некуда.

9 способов защитить ваше облачное хранилище

Облачные хранилища невероятно популярны, и сложно найти человека, который им не пользуется — для передачи данных, хранения бэкапов или обмена рабочими файлами. И хотя это кажется очень удобным, не стоит забывать о безопасности. Вот как сделать ваш аккаунт защищённее и предотвратить кражу данных.

1. Используйте сильные пароли и двухэтапную аутентификацию

Пожалуй, самый очевидный совет, который позволит сохранить ваши данные и аккаунт — создавать сложные и длинные пароли, которые невозможно угадать, либо пользоваться менеджерами паролей. Также включите двухфакторную аутентификацию, если это возможно — да, это может казаться излишним, но это сильно усложнит жизнь злоумышленникам.

2. Проверяйте, у кого есть доступ к файлам и папкам

Dropbox, OneDrive и прочие «Google Диски» очень удобны, поскольку позволяют быстро делиться файлами и целыми папками с коллегами и друзьями. Но получить к ним доступ могут и сторонние пользователи, если случайно найдут ссылку или получат доступ к аккаунту, с которым вы ей делились.

Именно поэтому не выкладывайте ссылки в публичном месте (например, в своём аккаунте в соцсети, даже если он закрытый), закрывайте доступ к папкам, когда он уже не требуется, и забирайте у контактов доступ. Аналогичным образом, вы можете настроить автоматическое отключение общих ссылок, чтобы спустя заданное время у других пользователей больше не было доступа к файлу.

3. Очищайте недавно удалённые файлы

У большинства облачных сервисов есть что-то вроде корзины, где в течение определённого времени хранится всё удалённое — на случай, если вы передумаете. Именно поэтому при удалении важных файлов (например, документы с указанием персональных данных) убедитесь, что вы удалили их полностью, а не отправили в корзину.

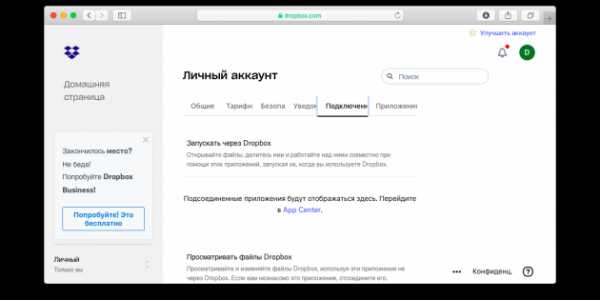

4. Следите за подключёнными аккаунтами и приложениями

Даже если злоумышленнику не удастся получить доступ к вашему аккаунту через переднюю дверь, он может попытаться получить доступ через стороннее приложение, у которого есть доступ к аккаунту. Хотя настроить синхронизацию с календарём и почтой кажется удобным, это делает аккаунт более уязвимым. Поэтому лишайте доступа приложениями, которыми не пользуетесь часто.

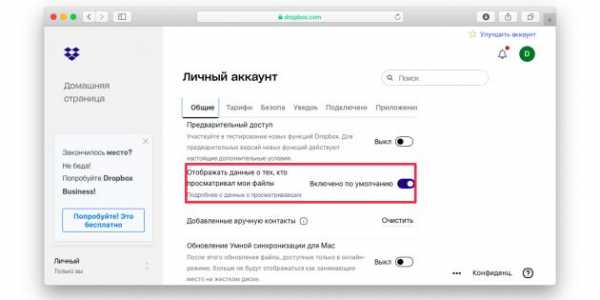

Расположение настройки зависит от используемого сервиса. В Dropbox, например, нужно нажать на иконку профиля → «Настройки» → «Подключённые».

5. Настройте уведомления

По умолчанию облачные сервисы присылают вам уведомления о важных событиях, включая вход в аккаунт с нового устройства. Не стоит выключать эту функцию, если вы хотите сохранить контроль над происходящим. Также можно настроить уведомления и о том, что кто-то просматривал ваши файлы.

6. Закройте доступ старым устройствам

Большинство облачных сервисов дают вам доступ с нескольких устройств, так что следите, чтобы доступ был только у устройств, которыми вы действительно пользуетесь. Меняете ноутбук? Убедитесь, что перед удалением сервиса со старого компьютера вы вышли из своей учётной записи — иначе следующий владелец может получить доступ к учётной записи, если снова скачает программу. Некоторые сервисы позволяют просматривают список подключённых устройств и забирать у них доступ удалённо. Так умеет, например, OneDrive.

7. Настройте резервное восстановление аккаунта

Возможно, вы заводили аккаунт в Dropbox или iCloud довольно давно и уже не помните пароль от почты, указанной в качестве средства резервного восстановления аккаунта. Или уже сменили номер телефона, а у вас настроено восстановление по SMS. Если вы настроили секретные вопросы, убедитесь, что это что-то, что знаете только вы, и ответ не найдётся за минуту проверки ваших соцсетей.

8. Выходите из аккаунта, когда закончили работу на этом устройстве

Особенно это касается устройств, к которым есть доступ у нескольких людей — например, компьютер в университете или ноутбук, который вы делите с соседом по комнате или родственниками. В большинстве сервисов достаточно кликнуть на свою аватарку и выбрать «Выйти» / Sign Out.

9. Следите за техникой

Физическая защита тоже важна. Следите, чтобы компьютер, смартфон и другие устройства, на которых вы вошли в свой аккаунт, не попали в чужие руки. Некоторые сервисы позволяют добавить дополнительный уровень защиты — например, с помощью PIN-кода, сканера отпечатков пальцев или лица. Так умеет, например, Dropbox для Android и iOS. Также не поленитесь защитить само устройство биометрией или паролем — даже если вы редко куда-то носите ноутбук и обычно не приглашаете незнакомцев в гости.

Читайте также 🧐

Подбираем альтернативу для DropBox с шифрованием

Если вы пользуетесь Dropbox, Google Drive или Яндекс.Диском, то наверняка оценили удобство того, что все нужные документы всегда под рукой на любом устройстве, а избранным файлом можно поделиться с друзьями или коллегами за одну секунду. Но как быть тем, кто беспокоится за данные и не хочет, чтобы их видели другие люди, которых вы не хотели бы туда пускать?

Будь то личные фото или зарплатная ведомость, случайно выставить их напоказ, скажем, сотрудникам хостинг-провайдера – перспектива не из приятных. Чтобы свести этот риск к минимуму, данные на сервере должны храниться в зашифрованном виде, а возможность дать к ним доступ должна быть только у вас. Что для этого нужно, и как этого достичь?

Давайте сначала поймем, каких рисков мы стараемся избежать:

- Вы отправили ссылку на файл другому человеку, но не хотите, чтобы файл бесконтрольно распространялся дальше.

- Вы потеряли компьютер или телефон и боитесь, что данные на нем будут читать совершенно чужие люди.

- Вы не хотите, чтобы нечистоплотные сотрудники, чужие правительства или какие-то хакеры смотрели в ваши данные, хранящиеся на серверах выбранного сервиса.

Всего вышеперечисленного хочется избежать, но совсем не хочется жертвовать удобством, стандарты которого задал Dropbox. Поэтому доступ ко всем файлам на компьютере, офлайновый доступ к избранным документам на телефоне, возможность поделиться ссылкой на скачивание с любого устройства, а также минимальную стоимость и максимальный объем хранилища давайте запишем в категорию «необходимо и желательно», хоть это и не про безопасность. Безопаснее всего вообще не иметь файлов, но мы же такой вариант не рассматриваем.

Стандартные сервисы вроде Dropbox, Google Drive, OneDrive, Яндекс.Диска, Облака Mail.ru и так далее не обещают защиты от рисков, описанных выше, поэтому параноикам они подойдут разве что для хранения исключительно безобидной информации. Поиск чего-то более безопасного при помощи запросов вроде Secure Dropbox alternative или Encrypted Cloud Storage выдает целый букет малоизвестных сайтов и сервисов – некоторые из них мы вкратце рассмотрим и дадим свои рекомендации по их использованию. Спойлер: идеал недостижим, поэтому придется выбирать, что важнее, и чем-то другим жертвовать.

«Шифровальщики» Dropbox и других стандартных облаков

Такие сервисы как Boxcrypt или CloudFogger обещают взять ваш аккаунт Dropbox или аналогичного сервиса и зашифровать в нем файлы так, чтобы доступ к ним был бесполезен без ключа шифрования. Недостатков у такого подхода два – вам придется содержать два сервиса вместо одного (и, возможно, еще и платить за оба), также вряд ли удастся избежать ошибок, когда вы нечаянно будете сохранять файл в «обычное» хранилище вместо зашифрованного. Поэтому подробно рассматривать эту группу мы не будем и перейдем к «чистокровным» зашифрованным облакам.

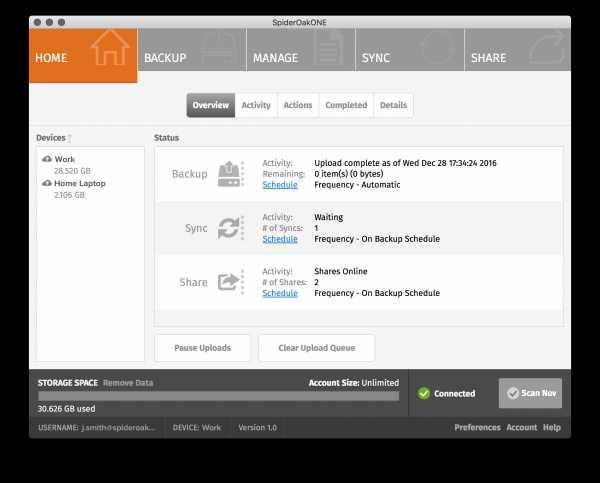

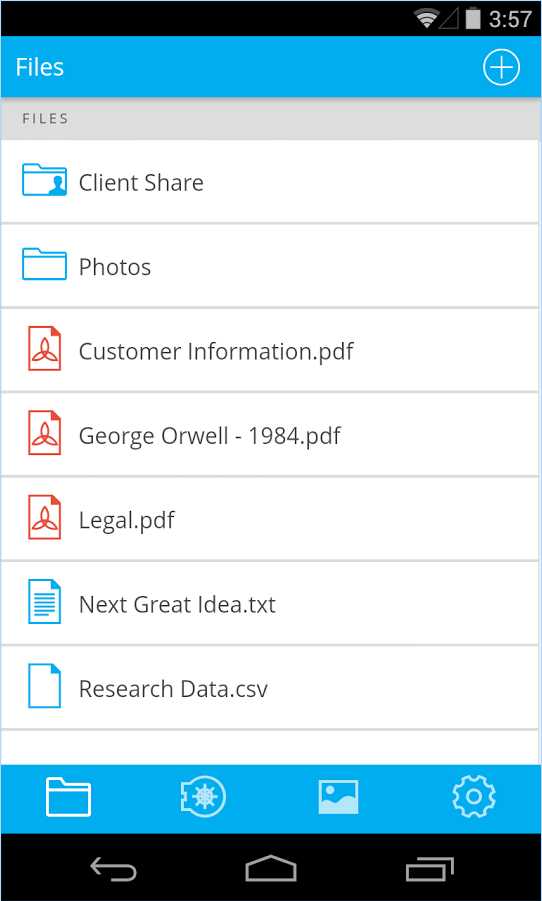

SpiderOak One

от 59$ в год за 100 Гбайт

Один из старейших сервисов хранения и синхронизации файлов с фокусом на безопасности. Ключевые недостатки – немного мрачное на вид и медленное приложение на компьютере, довольно сложный интерфейс, сочетающий функции резервного копирования и хранения файлов для работы. Среди достоинств отметим «бесконечную» историю версий и гибкие настройки шеринга.

В SpiderOak используется инновационная, а потому немного сомнительная система криптографии. Мобильное приложение не умеет загружать новые файлы в облако, то есть обеспечивает доступ только для чтения. На этом, пожалуй, можно и остановиться – SpiderOak One довольно далек от идеала удобства и универсальности.

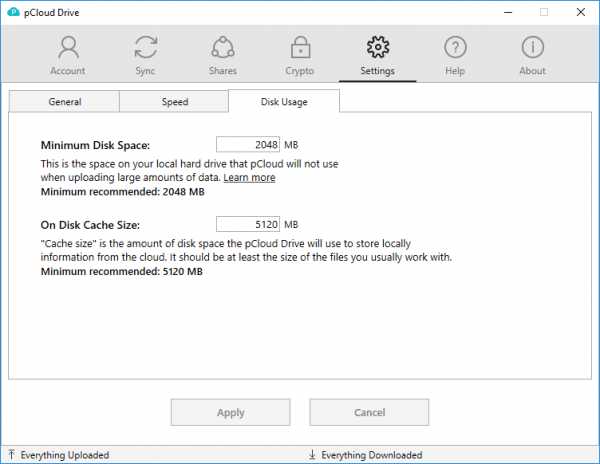

pCloud

48 долларов в год за 500 Гбайт, шифрование за 4 доллара в месяц, то есть в сумме 96. Бесплатно предоставляется 20 Гбайт, для шифрования есть пробный период – неделя

Довольно динамично развивающийся сервис облачного хранения данных с платной дополнительной опцией шифрования. На компьютере pCloud создает отдельный виртуальный диск, при сохранении файлов на который отправляет их облако. На этом диске можно создать отдельную «криптопапку», все содержимое которой будет зашифрованным, но при работе с ней доступны далеко не все функции pCloud.

При работе с виртуальным диском pCloud не предполагается, что все файлы обязательно должны быть сохранены физически на компьютере – при обращении к ним pCloud автоматически выкачивает документы из Сети. Достоинство этого подхода в том, что pCloud расширяет доступную емкость диска, что актуально для ноутбуков с маленькими объемами SSD. Недостаток очевиден – в полете или в другой ситуации «вне зоны доступа сети» какие-то файлы могут оказаться недоступными. Так называемые Favorites (файлы, маркированные для обязательного офлайнового хранения) в pCloud, конечно, предусмотрены, но только не для «криптопапки».

У pCloud есть интересное достоинство: данные на виртуальном диске недоступны без ввода пароля. То есть если вы потеряете ноутбук, нашедший его кто-то не сможет посмотреть файлы из облака. Мобильное приложение pCloud лишено изящества Dropbox, но вполне функционально – есть и автозагрузка картинок, и генерация ссылок, чтобы поделиться файлом, и те самые Favorites для офлайнового доступа. Правда, для зашифрованной папки функция «поделиться файлом» вообще не предусмотрена.

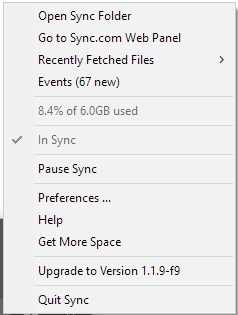

Sync.com

От 96 долларов в год за 2 Тбайт хранилища, бесплатно предоставляется 5 Гбайт

Канадский сервис Sync в точности повторяет идеологию Dropbox, в довесок добавляя к ней надёжное шифрование. Папка, выбранная на диске, синхронизируется с облачным хранилищем, любым файлом можно поделиться с другими людьми, не вынуждая их устанавливать дополнительные программы. Для этого используется довольно элегантная схема, в которой ключ шифрования файла передается в специальном параметре веб-адреса (после #). Таким образом, этот ключ остается неизвестным для сервера, но получатель может скачать и просмотреть файл.

Интерфейс Sync.com на компьютере чуть старомоден, но вполне удобен и эффективен. Увы, этого нельзя сказать про мобильное приложение – оно выглядит одинаково чужеродно и на iOS, и на Android, а функций у него, по сути, всего три: скачать файл на устройство по требованию, загрузить фотографию на сервер, удалить файл с сервера. Выбрать файл для офлайн-доступа или поделиться зашифрованной ссылкой, не скачивая сам файл, нельзя.

Тех, кто готов мириться с таким куцым мобильным приложением, ждет довольно приятная новость – даже бесплатная версия Sync довольно щедра, предлагая 5 Гбайт пространства. Не менее щедры канадцы и к платным пользователям – за типовые 96 долларов предлагается аж 2 Тбайт облачного хранилища.

Tresorit

От 100 евро в год за 100 Гбайт хранилища, есть бесплатный тестовый период – 2 недели

Весьма мощная и функциональная система Tresorit ближе всех подошла к идеалу, сочетая удобство с безопасностью. Зашифрованная папка на сервере называется Tresor – рекомендуется завести несколько таких «трезоров» для разных целей и групп пользователей. Каждый «трезор» может быть синхронизирован с произвольной папкой на компьютере, а также выделен для совместного доступа с другими пользователями.

«Трезоры», папки или отдельные файлы легко «пошарить» с друзьями или коллегами, даже если у них нет Tresorit, причем для каждой ссылки можно установить срок годности, максимальное число скачиваний и другие ограничения. Экспериментальный режим Tresorit Drive напоминает систему, описанную выше для pCloud, в этом случае «трезоры» доступны на отдельном виртуальном диске и занимают значительно меньше места на диске настоящем.

Мобильное приложение Tresorit удобно и приятно на вид, в нем можно указать, какие «трезоры» или отдельные файлы следует хранить офлайн, можно генерировать ссылки на файлы, автоматически загружать фото в облако, защищать приложение пин-кодом и так далее.

Единственная весомая ложка дегтя в этой бочке меда – достаточно высокая по сравнению с конкурентами цена подписки. За 100 евро в год пользователь получит всего 100 Гбайт хранилища, а бесплатной версии нет в принципе – доступен только двухнедельный пробный период.

Заключение

Чтобы всю эту информацию можно было окинуть одним взглядом, я свел особенности всех систем в таблицу. Если же попытаться резюмировать, то pCloud обладает уникальным преимуществом в виде защиты информации на самом компьютере, однако по совокупности прочих факторов уступает другому решению, Tresorit, которое в итоге и заслужило приз наших симпатий. Дефицит локального шифрования в Tresorit легко восполнить при помощи других инструментов — от BitLocker до VeraCrypt.

| Ref: Dropbox | SpiderOAK One | pCloud | Sync.com | Tresorit | |

| Бесплатно | Нет | 20 Гбайт (без крипто) | 5 Гбайт | Нет | |

| Минимальный платный план | $100/1 Тбайт | 59$/100 Гбайт | 96$/500 Гбайт | 96$/2 Тбайт в год | 125$/100 Гбайт |

| Защита шеринга | Нет | Да | Нет (не для «криптопапки») | Да | Да |

| Защита от утери | Нет | Нет | Да | Нет | Нет |

| Шифрование на сервере | Нет | Да | Да | Да | Да |

| Защита аккаунта 2FA | Да | Да | Нет | Да | Да |

| Наша оценка: удобство и функциональность десктоп-приложения | 5 | 3 | 4 | 4 | 5 |

| Наша оценка: удобство и функциональность мобильного приложения | 5 | 2 | 3 | 2 | 4 |

Как зашифровать хранимые в облачных службах данные

Наверх- Рейтинги

- Обзоры

- Смартфоны и планшеты

- Компьютеры и ноутбуки

- Комплектующие

- Периферия

- Фото и видео

- Аксессуары

- ТВ и аудио

- Техника для дома

- Программы и приложения

5 способов надежного шифрования файлов в облаке

Ваши файлы могут быть зашифрованы при передаче и на серверах облачного провайдера, но компания, занимающаяся облачным хранилищем, может их расшифровать - и любой, кто получит доступ к вашей учетной записи, может просмотреть файлы.Шифрование на стороне клиента - важный способ защитить ваши важные данные, не отказываясь от облачного хранилища.

Облако - удобное место для резервного копирования и хранения файлов, но вам следует подумать, прежде чем загружать эти конфиденциальные данные, независимо от того, используете ли вы Dropbox, Google Диск или SkyDrive.Конечно, ваши файлы могут быть зашифрованы при передаче и на серверах облачного провайдера, но компания, занимающаяся облачным хранилищем, может их расшифровать - и любой, кто получит доступ к вашей учетной записи, сможет просмотреть файлы. Шифрование на стороне клиента - важный способ защитить ваши важные данные, не отказываясь от облачного хранилища.

Однако шифрование добавляет сложности.Вы не можете просматривать файлы в веб-интерфейсе облачного хранилища или легко делиться ими. Для расшифровки файлов и доступа к ним вам понадобится инструмент шифрования.

Шифрование идеально подходит для конфиденциальных файлов, но вам не нужно шифровать все.Не забудьте также использовать надежную парольную фразу при настройке шифрования.

Создание контейнера TrueCrypt

TrueCrypt - это метод шифрования, сделанный своими руками.С помощью TrueCrypt вы можете создать зашифрованный файловый контейнер и сохранить его в папке Dropbox. Этот файл представляет собой большой зашифрованный двоичный объект - никто не сможет увидеть его содержимое без вашей парольной фразы. TrueCrypt может смонтировать зашифрованный файловый контейнер в качестве буквы диска или фодера на вашем компьютере. Файлы, которые вы помещаете на специальный диск или папку TrueCrypt, будут зашифрованы и сохранены в файловом контейнере TrueCrypt в вашей папке Dropbox. Наше руководство по созданию и установке зашифрованного файлового контейнера с помощью TrueCrypt проведет вас через этот процесс.

Почему именно Dropbox? Хороший вопрос.Dropbox может синхронизировать только измененные части больших файлов, в то время как Google Drive и SkyDrive могут синхронизировать только файлы целиком (насколько я могу судить). Это означает, что если у вас есть диск TrueCrypt на 2 ГБ и вы измените на нем небольшой файл, Dropbox загрузит небольшую часть файла TrueCrypt, а Google Drive и SkyDrive повторно загрузят файл размером 2 ГБ. Некоторые другие сервисы облачного хранилища также могут предлагать дельта-загрузку - убедитесь, что вы выбрали тот, который поддерживает том, если вы используете том TrueCrypt.

Для получения дополнительной информации ознакомьтесь с нашей памяткой по Dropbox и руководством по Dropbox.

Используйте приложение

BoxCryptor - это простое в использовании решение для шифрования.Несмотря на название, вы можете использовать его с любым облачным хранилищем, а не только с Dropbox. BoxCryptor создает специальную подпапку в папке облачного хранилища - в этой папке BoxCryptor хранит зашифрованные версии файлов, которые вы добавляете на специальную букву диска BoxCryptor.

BoxCryptor также имеет мобильные приложения, позволяющие получать доступ к зашифрованным файлам на ходу.Приложение для Android поддерживает Dropbox и Google Drive, скоро появится поддержка SkyDrive. В будущем приложение для iOS также получит поддержку Google Drive и SkyDrive. Бесплатная версия BoxCryptor ограничена 2 ГБ зашифрованных файлов.

Для получения дополнительной информации ознакомьтесь с нашим полным пошаговым руководством по BoxCryptor.

CloudFogger, который мы рассмотрели в каталоге, и SecretSync - это другие конкурирующие службы, которые работают аналогично.

Переключиться на зашифрованную службу

Все остальные варианты - это способы привить клиентское шифрование к облачному хранилищу, которое изначально его не поддерживает.Вместо этого вы можете выбрать облачное хранилище, которое включает шифрование на стороне клиента. SpiderOak и Wuala - хорошие варианты. Эти службы шифруют и дешифруют ваши данные локально - сами службы не знают, какие данные вы храните; они не смогли бы его просмотреть, если бы захотели.

Ознакомьтесь с нашим полным пошаговым руководством по SpiderOak для получения дополнительной информации.Его немного сложнее настроить, чем Dropbox и аналогичные службы, но он предлагает большую гибкость - например, вы можете синхронизировать любую папку на своем компьютере.

Шифровать отдельные файлы

Если все это кажется вам непосильным, вы можете просто зашифровать несколько важных файлов с помощью утилит на вашем компьютере.Вам понадобится утилита для расшифровки и доступа к зашифрованным файлам в будущем. В прошлом мы рассмотрели множество способов простого и быстрого шифрования файлов, включая создание зашифрованного архивного файла.

Настройка EncFS в Linux

EncFS - это вариант с открытым исходным кодом для пользователей Linux.Это именно то, на что это похоже - зашифрованная файловая система. Он работает аналогично BoxCryptor (фактически, он вдохновил BoxCryptor) - EncFS создает специальную папку, содержащую зашифрованные версии ваших файлов. EncFs прозрачно расшифровывает и предоставляет доступ к этим файлам в другой папке. Вы работаете со своими файлами в этой папке, а EncFS хранит файлы в зашифрованном виде в папке облачного хранилища.

Это немного сложнее настроить, используя команды терминала.Но, в отличие от бесплатной версии BoxCryptor, она не ограничивает количество файлов, которые вы можете зашифровать. Если вам интересно, у нас есть руководство по настройке EncFS в вашей системе Linux.

Какое решение для шифрования вы предпочитаете - или вы не храните конфиденциальные данные в облаке? Оставить комментарий и дайте нам знать.

Изображение предоставлено: Значок облачных вычислений с защитой через Shutterstock

Зарядка смартфона на ночь может повредить аккумулятор и сократить срок его службы.Вот все, что вам нужно знать.

Об авторе Крис Хоффман (Опубликовано 290 статей)Крис Хоффман - технический блогер и заядлый технолог, живущий в Юджине, штат Орегон.

Ещё от Chris HoffmanПодпишитесь на нашу рассылку новостей

Подпишитесь на нашу рассылку, чтобы получать технические советы, обзоры, бесплатные электронные книги и эксклюзивные предложения!

Еще один шаг…!

Подтвердите свой адрес электронной почты в только что отправленном вам электронном письме.

.Как сохранить файлы в облаке | How To

Персональное хранилище файлов на компьютере, используемое для использования иерархической системы папок на базе ПК, которая поддерживается на локальных жестких дисках ПК.

Сегодня мы используем облако, которое обеспечивает избыточность, удаленный доступ, удаленное резервное копирование и использование удобных мобильных устройств ввода-вывода, таких как телефоны с ограниченным объемом памяти, но выдающейся портативностью.

Если вы все еще используете свой компьютер в качестве универсального хранилища мультимедиа и документов и еще не перешли в облако, вот как это сделать безболезненно - и бесплатно для вас.

Я выбрал два широких типа файлов, которые хорошо подходят для облака. У каждого есть свои уникальные сервисы, и оба демонстрируют принципы облачных сервисов, которые вы можете попробовать.

Облачные документы и фотографии с помощью Dropbox

Шаг 1 : Перейдите на сайт Dropbox на компьютере. Эта служба позволяет вам получать доступ к файлам, сохраненным на всех ваших разнородных компьютерах и телефонах, независимо от ОС.

Во всех смыслах и целях он позволяет вам приносить файлы с собой, не отправляя их себе по электронной почте, если у вас есть подключение к Интернету.

Шаг 2 : Зарегистрируйте базовую бесплатную учетную запись на веб-сайте, введя свое имя, адрес электронной почты и пароль и нажав кнопку «Зарегистрироваться». Клиент Dropbox загрузится. При появлении запроса выберите «Сохранить» и откройте установщик Dropbox. Затем следуйте инструкциям по запуску и настройке.

Шаг 3 : Запустите папку Dropbox на своем компьютере, щелкнув вновь созданный значок на рабочем столе (в Windows 7). Папка откроется и будет выглядеть как обычная папка Windows.

В меню «Пуск» перейдите к «Документы в библиотеках» и откройте его.Перетащите образец файла, например документ Word или изображение из Документов, в новую папку Dropbox.

Шаг 4 : Установите Dropbox на другие машины или загрузите приложение из магазина или магазина вашего телефона. Войдите в систему и перейдите в свою папку Dropbox, которая будет создана на других машинах и устройствах.

Проверьте установки, и вы увидите, что имя файла, которое вы перетащили, будет синхронизировано между устройствами и на веб-сайте Dropbox. Щелкните или коснитесь имени файла, чтобы загрузить фактический файл на этот компьютер или устройство.

Шаг 5 : Внесите изменения в файл. Изменение имени файла продемонстрирует этот шаг. Изменение будет синхронизировано на всех устройствах с поддержкой Dropbox и на веб-сайте Dropbox.

Cloud Music для Android с помощью Google Play

Шаг 1 : Перейдите на веб-сайт Google Play Music на компьютере. Этот сервис позволяет вам хранить музыку и слушать ее в Интернете, не беря файлы с собой. Бесплатно хранится до 20 000 песен. Можно проиндексировать iTunes, Windows Media Player и обычные папки.

Вы также можете добавить в свою коллекцию и получать бесплатную музыку от новых исполнителей, используя интегрированный магазин Google Play.

Шаг 2 : Откройте учетную запись Google или войдите в существующую учетную запись, а затем загрузите Менеджер загрузки, нажав синюю кнопку «Загрузить Менеджер загрузки».

Следуйте инструкциям по установке Менеджера загрузки, а затем нажмите кнопки настройки «Далее», чтобы снова войти в систему и добавить свою личную коллекцию в свою музыкальную библиотеку Google Play.Музыка синхронизируется.

Шаг 3 : Запустите фактическое программное обеспечение Music Manager из меню «Пуск» (в Windows 7), и вы увидите интерфейс. Нажмите кнопку «Перейти к музыкальному проигрывателю», и ваша синхронизированная музыкальная библиотека появится в веб-браузере.

Шаг 4 : Щелкните «Магазин музыки» и «Бесплатная песня дня», чтобы добавить новую музыку в Менеджер загрузки. Эта музыка будет синхронизироваться.

Шаг 5 : Откройте магазин Google Play на своем мобильном устройстве и найдите бесплатное приложение Google Play Music.Установите его на свое устройство. Следуйте инструкциям по добавлению учетной записи Google, и вы увидите музыку, синхронизированную на предыдущих шагах.

Прикоснитесь к изображению или значку, и музыка начнется.

Хотите задать технический вопрос?

Есть ли какая-нибудь технология, которую вы хотели бы знать, как правильно работать? Есть гаджет, который вас сбил с толку? пожалуйста присылайте мне свои технические вопросы, и я постараюсь ответить на как можно больше в этой колонке.

И используйте функцию Talkback ниже, чтобы добавить свои комментарии!

.Шифрование- как изменение сохраняется в зашифрованном файле в облачном хранилище?

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант

Как зашифровать файлы и папки на Mac

Давно прошли те времена, когда компьютер считался устройством исключительно для работы. В настоящее время ноутбук - это личный мир и место для хранения личной информации. Следовательно, риск взлома вашего компьютера может вызвать у вас много беспокойства.

Для защиты вашего Mac и обеспечения безопасности ваших файлов мы рекомендуем использовать шифрование данных.

Есть несколько бесплатных инструментов macOS, которые вы можете использовать для шифрования файлов на Mac:

- FileVault для шифрования всего загрузочного диска

- Disk Utility для шифрования папок и внешних дисков

- PDF настройки для шифрования документов

- Time Machine для шифрования резервных копий

Давайте углубимся в детали и узнаем, как зашифровать файлы на Mac.

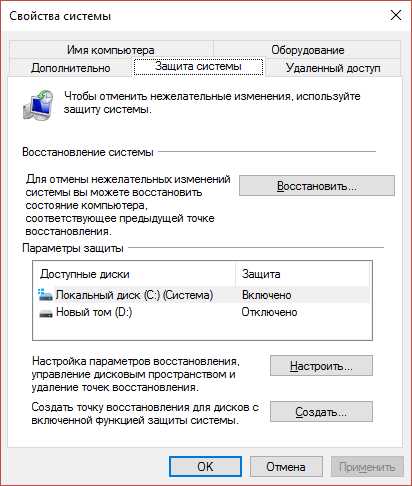

Зашифруйте загрузочный диск с помощью FileVault

Шифрование с помощью FileVault - самая надежная мера для защиты данных на Mac. Для macOS Snow Leopard 10.6 вы можете использовать FileVault, а для 10.7 Lion - 10.15 Catalina используется FileVault 2. Даже более старая версия этого инструмента для шифрования Macintosh гарантирует безопасность ваших конфиденциальных файлов.

Чтобы настроить шифрование FileVault:

- Перейдите в меню Apple в верхнем левом углу экрана и откройте Системные настройки

- Щелкните Безопасность и конфиденциальность → FileVault

- Щелкните значок Войдите в замок в нижнем левом углу и введите пароль для своей учетной записи, чтобы разрешить любые изменения.Если у вас есть несколько пользователей на вашем компьютере, вам нужно будет ввести пароли для всех учетных записей.

- Включите FileVault, если он еще не активен

- Создайте ключ восстановления на случай, если вы потеряете пароль, чтобы сохранить доступ к своему диск. Для этого вы можете подключиться к iCloud и сохранить код доступа. В этом случае вам нужно будет войти в систему для восстановления, и оно будет доступно только в Интернете. Другой способ сделать это - сделать снимок или снимок экрана ключа, когда он отображается на экране.Убедитесь, что вы также сохранили его на другом устройстве, чтобы всегда иметь к нему доступ.

- Запуск шифрования. Учтите, что это может занять несколько часов - вы не можете выключить компьютер, пока он работает. Когда процесс будет завершен, система сообщит вам

macOS Yosemite и более поздние версии поддерживают использование учетной записи iCloud для резервного копирования в случае потери пароля.

Теперь никто не сможет получить доступ к файлам на вашем Mac, если ему не известен ключ.

Шифрование внешних дисков с помощью Disk Utility

Несмотря на растущую популярность облачных хранилищ, внешние диски по-прежнему широко распространены. Некоторые могут возразить, что внешний жесткий диск лучше, чем облако - его можно использовать в автономном режиме, и это гарантирует конфиденциальность. Тем не менее, шифрование рекомендуется для дополнительной защиты вашей личной информации - например, в случае утери или кражи диска.

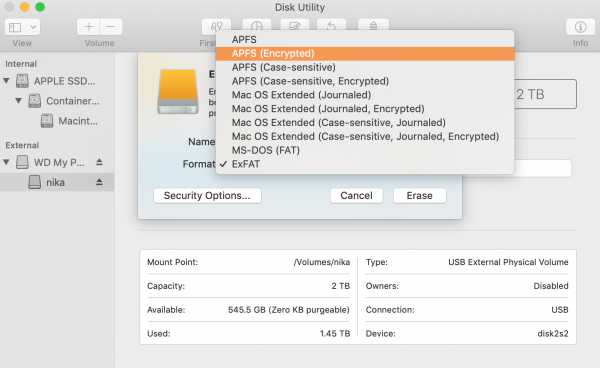

Этот метод лучше всего подходит для пустых дисков. Если у вас уже есть файлы на диске, которые вы хотите зашифровать с помощью Дисковой утилиты, убедитесь, что у вас есть резервные копии.

Перед тем, как начать процесс шифрования, обратите внимание, что формат диска вашего внешнего диска будет изменен на APFS. Если вы попытаетесь подключить носителя к Mac с более старой версией операционной системы, этот формат может не поддерживаться. Если вы столкнулись с этой проблемой, мы предлагаем обновить вашу macOS.

Чтобы зашифровать внешний жесткий диск на Mac:

- Подключите диск к Mac. Откройте Дисковую утилиту и выберите имя вашего диска на боковой панели слева.Ваш Mac не распознает диск? Прочтите наше руководство по устранению проблемы.

- Нажмите Стереть

- Выберите GUID Partition Map для схемы. Затем нажмите «Форматировать» и выберите «APFS (зашифрованный)

- Создайте пароль и сохраните его в безопасном месте. Если вы потеряете пароль, вы не сможете получить доступ к зашифрованному внешнему диску.

- Нажмите Стереть . Затем данные на диске будут удалены и будет создан новый зашифрованный диск.

Зашифруйте папку с помощью Дисковой утилиты

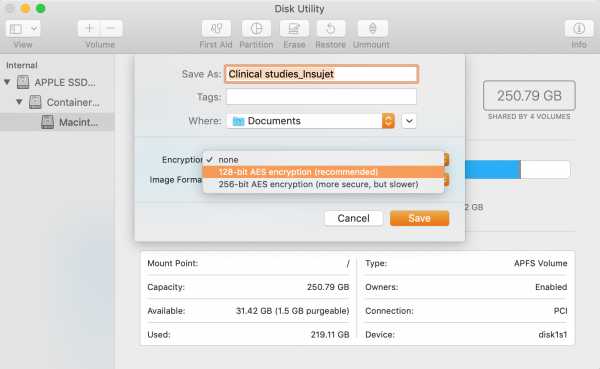

Помимо управления дисками, подключенными к вашему Mac, Дисковая утилита может помочь с шифрованием папок путем создания архива. -подобный образ диска.Посмотрим, как это сделать.

Чтобы зашифровать папку на Mac с помощью Дисковой утилиты:

1. Откройте Дисковую утилиту, выполнив следующие действия: Applications → Utilities → Disk Utility . Вы также можете найти его в Spotlight (команда (⌘) + пробел )

2. В меню вверху экрана нажмите Файл → Новое изображение → Изображение из папки

3. Выберите папка, которую вы хотите зашифровать в окне поиска

4.В появившемся меню введите имя и параметры шифрования для вашей папки. Выберите место хранения

5. Нажмите Сохранить

6. Введите пароль для своей зашифрованной папки и сохраните его в надежном месте. Если вы потеряете пароль, вы потеряете доступ к зашифрованным данным.

Шифрование файлов может занять некоторое время в зависимости от размера файлов, которые вы хотите защитить. Когда процесс будет завершен, вы получите уведомление и ваши данные будут в безопасности.

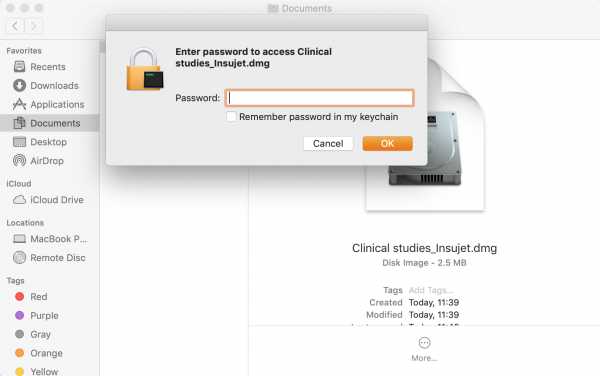

Доступ к зашифрованной папке и ее содержимому

Вы можете получить доступ к папке, зашифрованной с помощью Дисковой утилиты, введя пароль, который вы для нее создали. Когда вы вводите пароль, вы получаете доступ к управлению файлами и добавлению новых. Однако по мере увеличения объема данных, хранящихся в вашей зашифрованной папке, этот процесс займет больше времени, и вашей системе будет все труднее управлять. В этом случае вам может потребоваться программное обеспечение для шифрования Mac, чтобы автоматизировать и ускорить процесс.

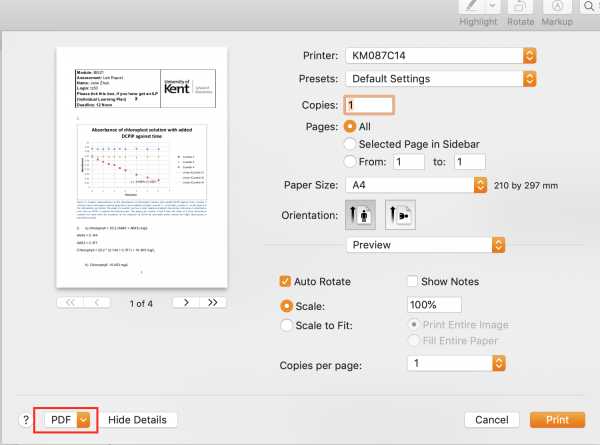

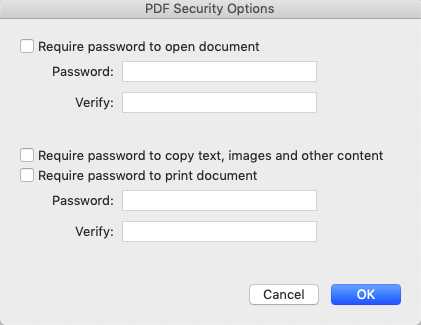

Защита документов с помощью шифрования PDF

Вы можете зашифровать практически любой из файлов для печати на Mac - текстовый документ, изображение, диаграмму Excel и т. Д. - превратив его в документ PDF и настроив шифрование.

Чтобы зашифровать документ:

1. Откройте документ в приложении предварительного просмотра и нажмите Command (⌘) + P , чтобы открыть окно печати.

2. В нижнем левом углу окна, щелкните PDF , чтобы открыть раскрывающееся меню.Выберите Сохранить как PDF

3. Появится новое окно. Нажмите Security Options

4. Вы можете установить пароль для открытия и печати документа, а также для копирования его содержимого

5. Сохраните изменения

Помните, что эти изменения создадут зашифрованная версия исходного документа. Если вы хотите сохранить защищенный документ только на своем Mac, удалите исходный файл и очистите корзину.

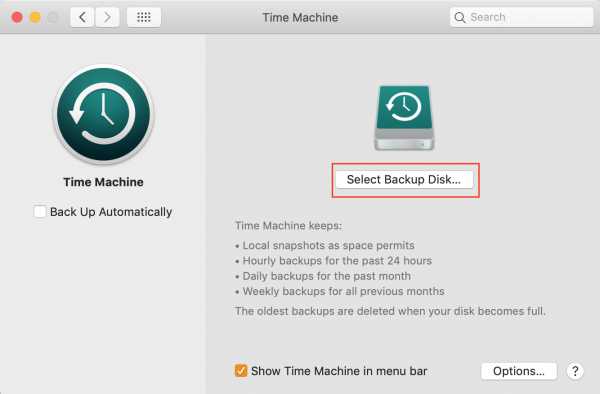

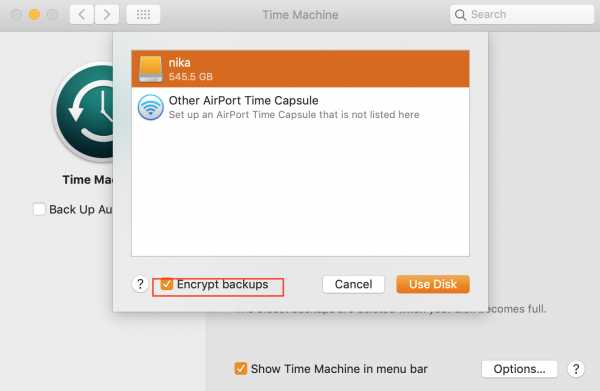

Шифрование резервных копий с помощью Time Machine

Вы можете защитить свои данные с помощью пароля при резервном копировании вашего Mac с помощью Time Machine. Зашифруйте резервный диск, чтобы защитить конфиденциальные данные. Вы можете убедиться, что сохраняются только зашифрованные копии, удалив существующий резервный диск, изменив настройки конфиденциальности и снова сохранив диск.

Чтобы зашифровать резервные копии Time Machine:

1. Перейдите в меню Apple в верхнем левом углу экрана

2.В раскрывающемся меню выберите Системные настройки → Time Machine

3. Выберите диск, на котором вы хотите, чтобы все будущие резервные копии были зашифрованы на

4. Выберите Шифровать резервные копии

5. Введите пароль для шифрования - он будет использоваться для доступа ко всем будущим резервным копиям

6. Если вы хотите зашифровать все свои предыдущие резервные копии, а также новые, выключите Time Machine и выберите диск, который вы хотите зашифровать.

7. Удалите диск

8.Нажмите . Снова выберите диск и выберите носитель, который вы только что удалили.

9. Весь диск со всеми его резервными копиями будет зашифрован. Теперь вы можете снова включить Time Machine.

Если вы не видите параметр «Зашифровать резервные копии» при создании новой резервной копии, проверьте форматирование диска - для этого перейдите в Терминал и введите diskutil list . Формат будет отображаться в последней строке под именем резервного диска.

FAQ

Как расшифровать папку на Mac?

Чтобы снять защиту, щелкните правой кнопкой мыши зашифрованную папку и выберите Расшифровать выбранный файл в раскрывающемся меню.Вы увидите предупреждение о том, что вы пытаетесь расшифровать данные - выберите Расшифровать .

Сколько времени нужно, чтобы зашифровать жесткий диск на Mac?

Расшифровка всего жесткого диска на Mac может занять от нескольких минут до нескольких часов, в зависимости от количества и размера файлов, хранящихся на нем.

Шифрование замедляет работу Mac?

В более ранних версиях macOS пользователи сообщали о замедлении работы компьютеров Mac после шифрования.Однако после обновления до FileVault 2 все проблемы были решены. В последних версиях операционной системы шифрование не влияет на скорость работы вашего устройства.

Шифрует ли Time Machine весь диск?

К сожалению, Time Machine создает только образ диска. Следовательно, будет зашифрован только образ диска и данные, необходимые для восстановления системы.

Как ускорить шифрование на моем Mac?

Чтобы ускорить шифрование данных на вашем Mac, вам следует уменьшить количество тяжелых файлов и использовать специализированное программное обеспечение, которое позволяет автоматизировать и ускорить процесс шифрования.

.Понимание данных файлов и фильтров, доступных в Cloud App Security

- На чтение 9 минут

В этой статье

Применимо к: Microsoft Cloud App Security

Важно

Меняются названия продуктов защиты от угроз от Microsoft. Подробнее об этом и других обновлениях читайте здесь.В ближайшем будущем мы обновим названия продуктов и документов.

Для обеспечения защиты данных Microsoft Cloud App Security обеспечивает видимость всех файлов из подключенных приложений. После подключения Microsoft Cloud App Security к приложению с помощью соединителя приложений Microsoft Cloud App Security сканирует все файлы, например все файлы, хранящиеся в OneDrive и Salesforce. Затем Cloud App Security повторно сканирует каждый файл при каждом изменении - изменение может касаться содержимого, метаданных или разрешений на совместное использование.Время сканирования зависит от количества файлов, хранящихся в вашем приложении. Вы также можете использовать страницу Files , чтобы отфильтровать файлы и выяснить, какие данные хранятся в ваших облачных приложениях.

Примеры фильтров файлов

Например, используйте страницу Files для защиты файлов с внешним доступом, помеченных как confidential , следующим образом: После подключения приложения к Cloud App Security выполните интеграцию с Azure Information Protection. Затем на странице Файлы отфильтруйте файлы с пометкой конфиденциально и исключите свой домен из фильтра Collaborators .Если вы видите, что есть конфиденциальные файлы, к которым предоставлен общий доступ за пределами вашей организации, вы можете создать файловую политику для их обнаружения. К этим файлам можно применить автоматические действия управления, например Удалить внешних участников и Отправить дайджест соответствия политике владельцу файла , чтобы предотвратить потерю данных в вашей организации.

Вот еще один пример использования страницы Files . Убедитесь, что никто в вашей организации не предоставляет публичный или внешний доступ к файлам, которые не были изменены за последние шесть месяцев: Подключите приложение к Cloud App Security и перейдите на страницу Files .Отфильтруйте файлы с уровнем доступа Внешний или Общедоступный и установите дату Последнее изменение на шесть месяцев назад. Создайте файловую политику, которая обнаруживает эти устаревшие общедоступные файлы, щелкнув Новая политика в поиске . Примените к ним действия автоматического управления, такие как Удалить внешних пользователей , чтобы предотвратить потерю данных в вашей организации.

Базовый фильтр предоставляет вам отличные инструменты для начала фильтрации ваших файлов.

Чтобы перейти к более конкретным файлам, вы можете развернуть основной фильтр, нажав «Дополнительно».

Файловые фильтры

Cloud App Security может отслеживать файлы любого типа на основе более чем 20 фильтров метаданных (например, уровня доступа, типа файла).

Встроенные механизмы DLPCloud App Security выполняют проверку содержимого путем извлечения текста из файлов распространенных типов. Некоторые из включенных типов файлов - это PDF, файлы Office, RTF, HTML и файлы кода.

Ниже приведен список применяемых файловых фильтров. Чтобы предоставить вам мощный инструмент для создания политики, большинство фильтров поддерживают несколько значений и НЕ.

Примечание

При использовании фильтров файловой политики, Содержит будет искать только полных слова - разделенных запятыми, точками, пробелами или подчеркиванием для поиска.

- Пробелы между словами действуют как ИЛИ, например, если вы ищете вредоносных программ вирусов , он найдет все файлы с вредоносным ПО или вирусом в имени, поэтому он найдет и вредоносное ПО-вирусом.exe и вирус.exe.

- Если вы хотите найти строку, заключите слова в кавычки. Это работает как AND, например: если вы ищете "malware" "virus" , он найдет virus_malware_file.exe, но не найдет Malwarevirusfile.exe и не найдет Malware.exe. Однако он будет искать точную строку. Если вы выполните поиск по запросу «malware virus» , он не найдет «virus» или «virus_malware» .

Equals будет искать только полную строку, например, если вы ищете вредоносных программ.exe , он найдет вредоносную программу.exe, но не вредоносную программу.exe.txt.

-

Уровень доступа - Уровень доступа Sharing; общедоступный, внешний, внутренний или частный. Для получения дополнительной информации о внешних файлах см. Общие настройки, Настройка портала

.-

Внутренний - любые файлы во внутренних доменах, которые вы установили в общих настройках.

-

Внешний - любые файлы, сохраненные в местах, не входящих в заданные вами внутренние домены.

-

Общий доступ - Файлы с уровнем общего доступа выше частного. Общие включает:

- Внутренний доступ - файлы, к которым предоставлен общий доступ в ваших внутренних доменах.

- Внешний общий доступ - файлы, к которым предоставлен общий доступ в доменах, которые не указаны во внутренних доменах.

- Публичный со ссылкой - файлы, которыми можно поделиться с кем угодно по ссылке.

- Общедоступные - файлы, которые можно найти в Интернете.

Примечание

Файлы, к которым открыт доступ в приложениях подключенного хранилища внешними пользователями, обрабатываются Cloud App Security следующим образом:

- OneDrive: OneDrive назначает внутреннего пользователя владельцем любого файла, помещенного в OneDrive внешним пользователем.Поскольку эти файлы затем считаются собственностью вашей организации, Cloud App Security сканирует эти файлы и применяет политики, как и к любому другому файлу в OneDrive.

- Google Диск: Google Диск считает, что они принадлежат внешнему пользователю, и из-за юридических ограничений на файлы и данные, которыми ваша организация не владеет, Cloud App Security не имеет доступа к этим файлам.

- Box: Поскольку Box рассматривает файлы, принадлежащие извне, как личную информацию, глобальные администраторы Box не могут видеть их содержимое.По этой причине Cloud App Security не имеет доступа к этим файлам.

- Dropbox: Поскольку Dropbox считает файлы, принадлежащие извне, личной информацией, глобальные администраторы Dropbox не могут видеть их содержимое. По этой причине Cloud App Security не имеет доступа к этим файлам.

-

-

Приложение - поиск файлов только в этих приложениях.

-

Соавторы - включить / исключить определенные группы соавторов.

-

Любой из домена - если какой-либо пользователь из этого домена имеет доступ к файлу.

-

Весь домен - Если весь домен имеет доступ к файлу.

-

Группы - Если определенная группа имеет доступ к файлу. Группы можно импортировать из Active Directory, облачных приложений или создавать вручную в сервисе.

-

Пользователи - Определенная группа пользователей, которые могут иметь доступ к файлу.

-

-

Создано - Время создания файла. Фильтр поддерживает даты до / после и диапазон дат.

-

Расширение - Сосредоточьтесь на определенных расширениях файлов. Например, все файлы, которые являются исполняемыми (exe).

-

Идентификатор файла - поиск определенных идентификаторов файлов Идентификатор файла - это расширенная функция, которая позволяет отслеживать определенные важные файлы без зависимости от владельца, местоположения или имени.

-

Имя файла - имя файла или подстрока имени, как определено в облачном приложении, например, все файлы с паролем в их имени.

-

Классификационная этикетка - поиск файлов с определенными тегами. Ярлыки бывают либо:

- Теги Azure Information Protection - требуется интеграция с Azure Information Protection.

- Теги безопасности облачных приложений - Обеспечивают более глубокое понимание сканируемых файлов. Для каждого файла, просканированного Cloud App Security DLP, вы можете узнать, была ли проверка заблокирована из-за того, что файл зашифрован или поврежден. Например, вы можете настроить политики, чтобы предупреждать и помещать в карантин файлы, защищенные паролем, которые доступны для внешнего доступа.

- Шифрование Azure RMS - файлы, содержимое которых не было проверено, поскольку для них установлено шифрование Azure RMS.

- Зашифрованный пароль - файлы, содержимое которых не было проверено, поскольку они защищены паролем пользователем.

- Поврежденный файл - файлы, содержимое которых не было проверено, поскольку их содержимое не может быть прочитано.

-

Тип файла - Cloud App Security принимает как тип MIME, полученный от службы, так и сканирует файл, чтобы определить истинный тип файла.Это сканирование предназначено для файлов, которые имеют отношение к сканированию данных (документы, изображения, презентации, электронные таблицы, текст и файлы zip / архивов). Фильтр работает по типу файла / папки. Например, Все папки, которые ... или Все файлы электронных таблиц, которые ...

-

В корзине - Исключить / включить файлы в корзину. Эти файлы могут по-прежнему использоваться совместно и представлять опасность.

-

Последнее изменение - Время изменения файла. Фильтр поддерживает даты до и после, диапазон дат и выражения относительного времени.Например, все файлы, которые не изменялись за последние шесть месяцев.

-

Соответствующая политика - файлы, соответствующие активной политике Cloud App Security.

-

Тип MIME - проверка типа файла MIME, принимает свободный текст.

-

Владелец -Включение / исключение определенных владельцев файлов. Например, отслеживать все файлы, которыми поделился rogue_employee_ # 100.

-

Владелец OU - включить или исключить владельцев файлов, принадлежащих к определенной организационной группе.Например, все общедоступные файлы, кроме файлов, предоставленных EMEA_marketing. Применяется только к файлам, хранящимся на Google Диске.

-

Родительская папка - включить или исключить на основе родительской папки. Например, все общедоступные файлы, кроме файлов в этой папке.

-

В карантине - Файл помещен в карантин службой. Например, покажите мне все файлы, помещенные в карантин.

Вы также можете настроить выполнение политики для определенных файлов, установив фильтр Применить к .Отфильтровать все файлы , выбранные папки или все файлы, за исключением выбранных папок . Затем выберите нужные файлы или папки.

Авторизация файлов

После того, как Cloud App Security определит, что файлы представляют опасность для вредоносного ПО или защиты от потери данных, мы рекомендуем вам изучить эти файлы. Если вы определите, что файлы в безопасности, вы можете авторизовать их. Авторизация файла удаляет его из отчета об обнаружении вредоносных программ и подавляет будущие совпадения с этим файлом.

Для авторизации файлов

-

В Cloud App Security щелкните Control , а затем Policies .

-

В списке политик, в строке, в которой отображается политика, инициировавшая расследование, в столбце Count щелкните ссылку совпадений.

Подсказка

Вы можете отфильтровать список политик по типу. В следующей таблице перечислены типы фильтров для каждого типа риска:

Тип риска Тип фильтра DLP Файловая политика Вредоносное ПО Политика обнаружения вредоносных программ -

В списке совпадающих файлов в строке, в которой отображается исследуемый файл, щелкните Авторизовать .

Работа с ящиком для файлов

Вы можете просмотреть дополнительную информацию о каждом файле, щелкнув сам файл в журнале файлов. При нажатии открывается ящик с файлами , в котором доступны следующие дополнительные действия, которые можно выполнить с файлом:

- URL - Переход к месту расположения файла.

- Идентификаторы файлов - открывает всплывающее окно с подробными необработанными данными о файле, включая идентификатор файла и ключи шифрования.

- Владелец - просмотр страницы пользователя для владельца этого файла.

- Сопоставленные политики - См. Список политик, сопоставленных файлу.

- Классификационная метка - просмотрите список классификационных меток Azure Information Protection, найденных в этом файле. Затем вы можете отфильтровать все файлы, соответствующие этому ярлыку.

Поля в панели файлов содержат контекстные ссылки на дополнительные файлы и детализацию, которые вы, возможно, захотите выполнить непосредственно из панели. Например, если вы переместите курсор рядом с полем Владелец , вы можете использовать значок «добавить в фильтр», чтобы сразу добавить владельца в фильтр текущей страницы.Вы также можете использовать значок шестеренки настроек, который появляется, чтобы перейти непосредственно на страницу настроек, необходимую для изменения конфигурации одного из полей, например Метки классификации .

Список доступных действий управления см. В разделе Действия управления файлами.

Следующие шаги

Если у вас возникнут проблемы, мы вам поможем. Чтобы получить помощь или поддержку по проблеме с продуктом, откройте заявку в службу поддержки.

.