Как снять шифрование с файлов

Как снять защиту с PDF

Файлы PDF могут быть защищены несколькими способами: DRM (Digital Restrictions Management), пользовательским или авторским паролем. Кроме того, PDF может представлять собой набор изображений с текстом.

Лайфхакер надеется, что вы будете применять эти способы исключительно в благих целях и не станете получать доступ к информации, которая вам не принадлежит.

Как сбросить пользовательский пароль

Пользовательский пароль запрашивается при попытке открыть защищённый документ. Без него невозможны любые действия с файлом. Сбросить или обойти его трудно.

Вы можете попробовать подобрать пароль по словарю с помощью предложенных утилит, но этот метод не гарантирует результата. Особенно если речь об очень сложных паролях. Кроме того, вам потребуется много времени и довольно производительный компьютер с Windows или macOS.

На смартфонах с Android или iOS снять такую защиту не получится.

Passcovery Suite

Это приложение для Windows позволяет восстанавливать пароли для многих форматов документов и архивов, в том числе и PDF. Оно может задействовать ресурсы вашей дискретной видеокарты, так что подбор паролей осуществляется с приличной скоростью. Правда, в бесплатной демоверсии отображаются только два первых символа найденного пароля, а время подбора ограничено 30 минутами.

Passcovery Suite запросто щёлкнул PDF с паролем 1111, но спасовал перед вроде бы несложным lifehacker1. Так что перед покупкой убедитесь, что приложение может подобрать ваш пароль. Стоит оно 199 долларов.

Passcovery Suite для Windows →

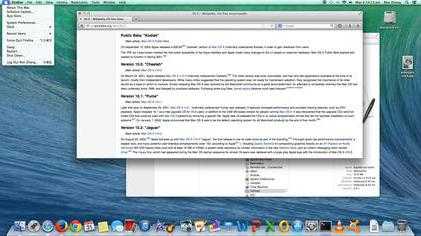

Cisdem PDF Password Remover 3

Ещё одно приложение, способное взломать пользовательский пароль PDF простым перебором вариантов. Отличается от предыдущего тем, что работает с macOS. В остальном приложения схожи, поскольку метод используют одинаковый.

Перетащите PDF в окно приложения, щёлкните на значок замка и выберите вариант Forgot. Укажите количество символов и возможные спецзнаки в пароле, если знаете, и щёлкните Decrypt.

Cisdem может легко сладить с цифровыми паролями вроде 111 и 112121, но более сложные утилите, видимо, не по зубам: их она может взламывать по несколько дней, не гарантируя результата. Возможно, приложение и способно вам помочь, но учтите: перебор паролей занимает очень много времени. Поэтому лучше убедиться, что компьютер не уснёт без вас, и заняться чем-нибудь полезным.

Бесплатная пробная версия разблокирует только первые пять страниц файла. Лицензия обойдётся вам в 34,99 доллара.

Cisdem PDF Password Remover 3 для macOS →

Как сбросить авторский пароль

Этот пароль используется создателем документа для защиты авторских прав. Вы можете просматривать PDF, но у вас не получится редактировать, печатать или копировать его содержимое: каждый раз при попытке сделать что-то с PDF будет запрошен пароль. Впрочем, такую защиту снять намного проще, чем предыдущую.

Google Chrome + «Google Документы»

Это простейший способ скопировать или распечатать текст из защищённого PDF.

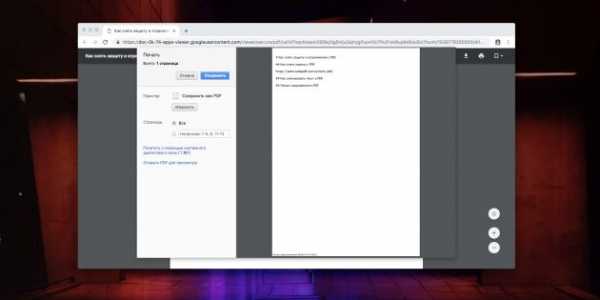

Запустите Google Chrome. Зайдите в «Google Документы» и откройте «Окно выбора файлов» (значок папки справа). Выберите вкладку «Загрузка» и залейте на «Google Диск» ваш PDF. Когда он откроется, распечатайте файл (нажмите на значок принтера) или сохраните содержимое в редактируемый PDF (нажмите кнопку «Изменить» и выберите опцию «Сохранить в PDF»).

Из нового документа можно без проблем копировать содержимое. Кроме того, его можно будет редактировать с помощью Adobe Acrobat или других редакторов PDF и распечатывать.

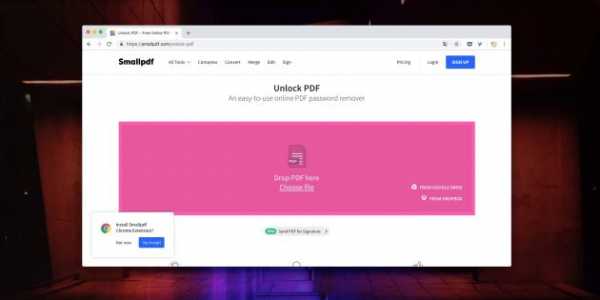

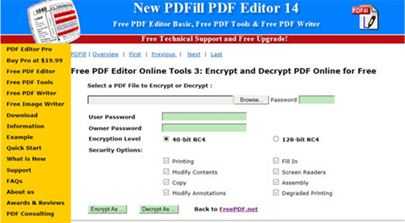

Онлайн-сервисы

Сбрасывать авторский пароль умеют многие онлайн-сервисы. Один из них — Smallpdf.com. Откройте сайт, перетяните PDF в поле для загрузки, подтвердите, что имеете право снять защиту с PDF (сервис верит вам на слово), а затем нажмите на кнопку «Снять защиту». Полученный PDF можно будет сохранить на жёсткий диск, в Dropbox или «Google Диск» либо сразу начать редактировать в «Google Документах».

Smallpdf.com →

Если Smallpdf.com почему-то недоступен, вы можете воспользоваться PDF.io, Unlock-PDF.com, iLovePDF и другие онлайн-сервисы. Все они работают абсолютно одинаково.

Как скопировать текст из сканированного PDF

Некоторые PDF-файлы не защищены паролем, но в них всё равно невозможно копировать или редактировать текст, потому что страницы представляют собой изображения. Как правило, такие PDF создаются программами-сканерами или вручную из сфотографированных листов. Вынуть из них текст можно при помощи приложений или сервисов для распознавания текста.

FineReader и аналоги

Если у вас есть ABBYY FineReader, то с извлечением текста из PDF не возникнет проблем. Скормите приложению PDF и подождите, пока закончится распознавание. Затем текст можно будет скопировать или сохранить в формате TXT или DOCX.

Те, кому не хочется тратиться на лицензию FineReader, могут попробовать его онлайн-сканер. Правда, он потребует регистрации и в бесплатной версии позволит распознать только 10 страниц.

FineReader Online →

Впрочем, у него есть бесплатные альтернативы.

Как снять защиту DRM

Некоторые PDF-книги, купленные в электронных библиотеках, невозможно читать на ридерах или планшетах, потому что они обладают вшитой защитой Digital Restrictions Management. Предполагается, что вы будете открывать их в программе Adobe Digital Editions, используя правильный ID пользователя для подтверждения своих прав на чтение.

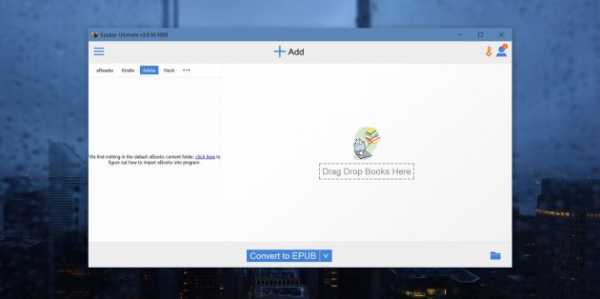

All DRM Removal

Это приложение для Windows, macOS и Linux помогает снять с PDF DRM-защиту, а значит, открывать, копировать и редактировать файл как угодно. Учтите, что это нарушает авторские права.

All DRM Removal можно бесплатно опробовать, но затем придётся заплатить 19,99 доллара.

All DRM Removal →

Читайте также

Шифрование файлов и папок в Windows: BitLocker и EFS

В этой статье мы расскажем о том, как зашифровать файлы и папки стандартными методами Windows 10, а также рассмотрим две утилиты для шифрования: BitLocker и EFS.

Содержание:

- Стандартные средства шифрования Windows и их различия.

- Шифрование при помощи EFS.

- Как использовать ключи шифровальщика?

- Шифрование диска при помощи BitLocker.

- Ошибка BitLocker.

- Как разблокировать зашифрованный диск?

- Как защитить паролем отдельные папки и файлы?

Операционная система Windows имеет встроенные утилиты, предназначенные для шифрования данных. С их помощью можно защитить данные от третьих лиц и скрыть содержимое от тех, кто не знает пароль.

Стоит отметить, что встроенные шифровальщики Windows имеют достаточно простые алгоритмы работы, поэтому при умении и наличии хакерского ПО такое шифрование можно обойти, но для обычных пользователей данные все равно останутся недоступными, что можно применять, к примеру, для компьютеров, которыми пользуется сразу несколько различных пользователей.

Стандартные средства шифрования Windows и их различия

Windows снабжен встроенными средствами для шифрования данных: BitLocker и EFS.

Данные утилиты позволяют быстро провести шифрование данных и устанавливать собственные пароли на файлы.

Шифровальщик BitLocker является узкоспециализированной программой, предназначенной для шифрования дисков. С её помощью можно защитить данные на всем жестком диске или его разделе, без возможности шифрования отдельных каталогов и файлов.

Утилита EFS – заполняет пробел BitLocker и шифрует как отдельные папки, так и всевозможные файлы. Функционал EFS позволяет простым и быстрым способом сделать данные недоступными для других пользователей.

Шифрование при помощи EFS

Сразу стоит отметить, что домашняя версия ОС Windows не подходит для шифрования данных встроенными средствами, поскольку алгоритмы работы утилиты являются неэффективными при данной версии системы. Помимо этого, пользователю следует обзавестись съемным носителем, где можно хранить специальный ключ, способный расшифровать информацию в случае утери доступа к профилю ОС.

Для начала работы с утилитой EFS следует выбрать необходимые для шифрования данные и поместить их в одну папку.

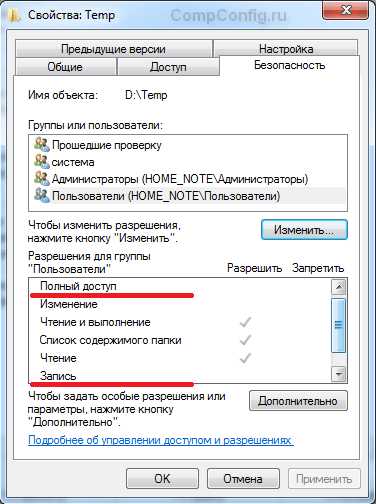

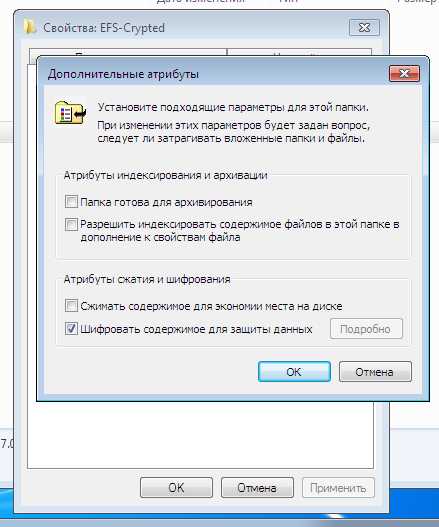

Теперь необходимо выделить папку и нажать по выделенной области правой кнопкой мыши, где следует выбрать пункт «Свойства» и в открывшемся окне перейти во вкладку «Общие». На вкладке общее кликаем по кнопке «Другие», как показано на скриншоте.

В открывшемся окне выбираем самый нижний пункт «Шифровать содержимое для защиты данных» и нажимаем «Ок».

После нажатия кнопки «Применить» пользователю будет предложено два варианта шифрования. Выбираем один из них, нажимаем «Ок».

Теперь папка станет недоступной для других пользователей, использующих иную учетную запись. Стоит отметить, что текущий пользователь сможет открыть данные в любой момент, поэтому для своего профиля Windows следует придумать надежный пароль.

Как использовать ключи шифровальщика?

После проведенного шифрования система автоматически предупредит о создании специального ключа, при помощи которого можно расшифровать указанную папку в экстренной ситуации.

Как правило, оповещение будет показано в правом нижнем углу, где зачастую находятся настройки громкости.

Нажимаем по оповещению и видим окно с возможными действиями с ключом. Если необходимо создать резервную копию ключа, нажимаем по пункту «Архивировать сейчас».

После этого откроется окно мастера экспорта сертификатов. Нажимаем «Далее» и переходим к окну с установками. Указываем необходимые или оставляем текущие параметры и нажимаем «Далее».

В открывшемся окне указываем метод создания с паролем и устанавливаем собственный пароль.

Следующим шагом будет сохранение ключа на любой внешний накопитель. При создании ключа появляется гарантия того, что необходимую папку можно будет открыть и просмотреть даже в случае утери доступа к своей учетной записи.

Шифрование диска при помощи BitLocker

При необходимости шифрования дисков или съемных накопителей следует воспользоваться встроенной утилитой BitLocker, которая позволит провести шифрование большого объема данных. Чтобы начать работу с BitLocker, необходима максимальная, профессиональная или корпоративная версия Windows.

Для доступа к BitLocker следует нажать ПКМ по кнопке «Пуск», выбрать пункт «Панель управления» и зайти в первый раздел «Система и безопасность».

В открывшемся окне переходим к пункту «Шифрование диска Bitlocker».

Теперь необходимо активировать утилиту напротив системного диска или необходимого тома.

Программа автоматически проведет анализ диска и предложит выбрать способ разблокировки.

Если материнская плата обладает модулем TPM, можно выбрать дополнительные способы разблокировки. Также в утилите доступна возможность защитить диск паролем или создать специальную флешку с ключом, который сможет разблокировать диск при подключении.

Независимо от выбора способа разблокировки, программа BitLocker предоставит специальный ключ для разблокировки диска. Им можно воспользоваться при утере флешки или пароля.

Данный ключ можно распечатать, сохранить в виде документа на съемный носитель или сохранить на сервере Microsoft. Стоит отметить, что этот этап является очень важным, поскольку без экстренного ключа и при утере других средств разблокировки диск останется заблокированным.

После выполнения всех действий утилита предложит выбрать метод шифрования, из которых следует выбрать предпочтительный.

После этого компьютер будет перезагружен, а при новой загрузке в системе будет присутствовать указатель процесса шифрования.

Ошибка BitLocker

В некоторых случаях вместо выбора способа разблокировки может появиться сообщение об ошибке. Это означает, что данный компьютер не оборудован TPM модулем, расположенным на материнской плате. Модуль TPM является специальным микрочипом, в котором могут храниться зашифрованные ключи, используемые при разблокировке дисков.

Если модуль не подключен, существует способ обхода данной ошибки. Для этого следует выполнить следующие шаги:

Шаг 1. Нажимаем ПКМ по кнопке «Пуск», выбираем команду «Выполнить» и в открывшемся окне вводим команду «gpedit.msc».

Шаг 2. В редакторе групповой политики следует перейти по следующему пути: «Локальный компьютер», «Конфигурация компьютера», «Административные шаблоны», «Компоненты Windows», «Шифрование диска BitLocker», «Диски операционной системы».

Зайдя в последний раздел, в окне справа можно увидеть отображение множества пунктов. Среди них необходимо выбрать «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске».

Шаг 3. В левой части появившегося окна следует выбрать пункт «Включено», а также проверить наличие галочки возле параметра «Разрешить использование BitLocker…». Выполненные действия следует подтвердить кнопкой «Применить».

Как разблокировать зашифрованный диск?

Разблокировка зашифрованного диска происходит соответственно с выбранным методом разблокировки. Это может быть специальный пин-код, который необходимо ввести в начале работы, либо подключение флешки-ключа. После разблокировки пользователь может настроить работу BitLocker, изменить пароль или убрать шифрование.

Стоит отметить, что BitLocker – достаточно требовательная утилита, которая тратит ресурсы компьютера во время работы. При включенном шифровальщике дисков производительность системы может падать вплоть до десяти процентов.

Как защитить паролем отдельные папки и файлы?

Функционал шифровальщика данных EFS может показаться слега ограниченным и не очень удобным при использовании в сети, поэтому многие пользователи прибегают к шифрованию данных при помощи встроенного архиватора данных WinRAR. Запаковав файлы в архив, можно добавить к нему пароль, защищающий файлы от просмотра третьими лицами.

Чтобы зашифровать папку или файл, следуйте шагам:

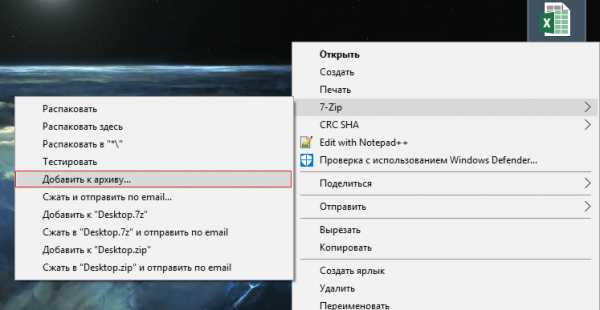

Шаг 1. Выбираем нужную папку или файл и нажимаем по нему правой кнопкой мыши. В открывшемся списке следует выбрать «Добавить в архив».

Шаг 2. В открывшемся окне выбираем пункт «Установить пароль». В следующем окне следует дважды ввести свой пароль и нажать «Ок».

Шаг 3. Финальным этапом будет выбор метода сжатия, имени и других параметров будущего архива с паролем. Данные параметры можно выбирать по своему усмотрению.

Теперь при открытии архива понадобиться вводить пароль.

Как отключить шифрование файлов Windows (EFS)

Как отключить функцию шифрованной файловой системы (EFS) в Windows.

Windows 10, 8, 7 и Vista Command

- Удерживая клавишу Windows, нажмите « R », чтобы открыть окно « Выполнить» .

- Введите следующее, затем нажмите « Enter ».

fsutil behavior set disableencryption 1

EFS отключена. Если вы когда-нибудь захотите включить его снова, используйте команду fsutil behavior set disableencryption 0

Тома Windows 2000 и XP NTFS

- Удерживая нажатой клавишу Windows, нажмите « R ».

- Введите « regedit » и нажмите « ОК ».

- Перейдите в следующее местоположение реестра:

- HKEY_LOCAL_MACHINE

- СИСТЕМА

- CurrentControlSet

- контроль

- Файловая система

- Найдите запись с правой стороны для « NtfsDisableEncryption ». Если его не существует, вам нужно его создать. Для этого щелкните правой кнопкой мыши « FileSystem » и выберите « New »> « DWORD Value ». Дайте значению имя « NtfsDisableEncryption ». Нажмите клавишу « Ввод », когда вы закончите.

- Щелкните правой кнопкой мыши запись « NtfsDisableEncryption » и нажмите « Изменить ».

- Чтобы « отключить » EFS, установите « Значение данных » на « 1 ». (Чтобы снова включить EFS, установите для данных значения значение 0 или удалите NftsDisableEncrpytion)

- Перезагрузите компьютер, чтобы изменения вступили в силу.

- Теперь при попытке зашифровать папку будет выдана следующая ошибка:

Произошла ошибка при применении атрибутов к файлу:

{путь к файлу и имя файла}

В доступе отказано.

Шифрующая файловая система (EFS)

Encrypting file systemШифрующая файловая система это тесно интегрированная с NTFS служба, располагающаяся в ядре Windows 2000. Ее назначение: защита данных, хранящихся на диске, от несанкционированного доступа путем их шифрования. Появление этой службы не случайно, и ожидалось давно. Дело в том, что существующие на сегодняшний день файловые системы не обеспечивают необходимую защиту данных от несанкционированного доступа.

Внимательный читатель может возразить мне: а как же Windows NT с ее NTFS? Ведь NTFS обеспечивает разграничение доступа и защиту данных от несанкционированного доступа! Да, это правда. Но как быть в том случае, когда доступ к разделу NTFS осуществляется не с помощью средств операционной системы Windows NT, а напрямую, на физическом уровне? Ведь это сравнительно легко реализовать, например, загрузившись с дискеты и запустив специальную программу: например, весьма распространенную ntfsdos. В качестве более изощренного примера можно указать продукт NTFS98. Конечно, можно предусмотреть такую возможность, и задать пароль на запуск системы, однако практика показывает, что такая защита малоэффективна, особенно в том случае, когда за одним компьютером работают сразу несколько пользователей. А если злоумышленник может извлечь жесткий диск из компьютера, то здесь уже не помогут никакие пароли. Подключив диск к другому компьютеру, его содержимое можно будет прочитать с такой же легкостью, что и эту статью. Таким образом, злоумышленник свободно может овладеть конфиденциальной информацией, которая хранится на жестком диске.

Единственный способ защиты от физического чтения данных это шифрование файлов. Простейший случай такого шифрования — архивирование файла с паролем. Однако здесь есть ряд серьезных недостатков. Во-первых, пользователю требуется каждый раз вручную шифровать и дешифровать (то есть, в нашем случае архивировать и разархивировать) данные перед началом и после окончания работы, что уже само по себе уменьшает защищенность данных. Пользователь может забыть зашифровать (заархивировать) файл после окончания работы, или (еще более банально) просто оставить на диске копию файла. Во-вторых, пароли, придуманные пользователем, как правило, легко угадываются. В любом случае, существует достаточное количество утилит, позволяющих распаковывать архивы, защищенные паролем. Как правило, такие утилиты осуществляют подбор пароля путем перебора слов, записанных в словаре.

Система EFS была разработана с целью преодоления этих недостатков. Ниже мы рассмотрим более подробно детали технологии шифрования, взаимодействие EFS с пользователем и способы восстановления данных, познакомимся с теорией и реализацией EFS в Windows 2000, а также рассмотрим пример шифрования каталога при помощи EFS.

Технология шифрования

EFS использует архитектуру Windows CryptoAPI. В ее основе лежит технология шифрования с открытым ключом. Для шифрования каждого файла случайным образом генерируется ключ шифрования файла. При этом для шифрования файла может применяться любой симметричный алгоритм шифрования. В настоящее же время в EFS используется один алгоритм, это DESX, являющийся специальной модификацией широко распространенного стандарта DES.

Ключи шифрования EFS хранятся в резидентном пуле памяти (сама EFS расположена в ядре Windows 2000), что исключает несанкционированный доступ к ним через файл подкачки.

Взаимодействие с пользователем

По умолчанию EFS сконфигурирована таким образом, что пользователь может сразу начать использовать шифрование файлов. Операция шифрования и обратная поддерживаются для файлов и каталогов. В том случае, если шифруется каталог, автоматически шифруются все файлы и подкаталоги этого каталога. Необходимо отметить, что если зашифрованный файл перемещается или переименовывается из зашифрованного каталога в незашифрованный, то он все равно остается зашифрованным. Операции шифрования/дешифрования можно выполнить двумя различными способами — используя Windows Explorer или консольную утилиту Cipher.

Для того чтобы зашифровать каталог из Windows Explorer, пользователю нужно просто выбрать один или несколько каталогов и установить флажок шифрования в окне расширенных свойств каталога. Все создаваемые позже файлы и подкаталоги в этом каталоге будут также зашифрованы. Таким образом, зашифровать файл можно, просто скопировав (или перенеся) его в «зашифрованный» каталог.

Зашифрованные файлы хранятся на диске в зашифрованном виде. При чтении файла данные автоматически расшифровываются, а при записи — автоматически шифруются. Пользователь может работать с зашифрованными файлами так же, как и с обычными файлами, то есть открывать и редактировать в текстовом редакторе Microsoft Word документы, редактировать рисунки в Adobe Photoshop или графическом редакторе Paint, и так далее.

Необходимо отметить, что ни в коем случае нельзя шифровать файлы, которые используются при запуске системы — в это время личный ключ пользователя, при помощи которого производится дешифровка, еще недоступен. Это может привести к невозможности запуска системы! В EFS предусмотрена простая защита от таких ситуаций: файлы с атрибутом «системный» не шифруются. Однако будьте внимательны: это может создать «дыру» в системе безопасности! Проверяйте, не установлен ли атрибут файла «системный» для того, чтобы убедиться, что файл действительно будет зашифрован.

Важно также помнить о том, что зашифрованные файлы не могут быть сжаты средствами Windows 2000 и наоборот. Иными словами, если каталог сжат, его содержимое не может быть зашифровано, а если содержимое каталога зашифровано, то он не может быть сжат.

В том случае, если потребуется дешифровка данных, необходимо просто снять флажки шифрования у выбранных каталогов в Windows Explorer, и файлы и подкаталоги автоматически будут дешифрованы. Следует отметить, что эта операция обычно не требуется, так как EFS обеспечивает «прозрачную» работу с зашифрованными данными для пользователя.

Восстановление данных

EFS обеспечивает встроенную поддержку восстановления данных на тот случай, если потребуется их расшифровать, но, по каким-либо причинам, это не может быть выполнено обычным. По умолчанию, EFS автоматически сгенерирует ключ восстановления, установит сертификат доступа в учетной записи администратора и сохранит его при первом входе в систему. Таким образом, администратор становится так называемым агентом восстановления, и сможет расшифровать любой файл в системе. Разумеется, политику восстановления данных можно изменить, и назначить в качестве агента восстановления специального человека, ответственного за безопасность данных, или даже несколько таких лиц.

Немного теории

EFS осуществляет шифрование данных, используя схему с общим ключом. Данные шифруются быстрым симметричным алгоритмом при помощи ключа шифрования файла FEK (file encryption key). FEK — это случайным образом сгенерированный ключ определенной длины. Длина ключа в североамериканской версии EFS 128 бит, в международной версии EFS используется уменьшенная длина ключа 40 или 56 бит.

FEK шифруется одним или несколькими общими ключами шифрования, в результате чего получается список зашифрованных ключей FEK. Список зашифрованных ключей FEK хранится в специальном атрибуте EFS, который называется DDF (data decryption field — поле дешифрования данных). Информация, при помощи которой производится шифрование данных, жестко связана с этим файлом. Общие ключи выделяются из пар пользовательских ключей сертификата X509 с дополнительной возможностью использования «File encryption». Личные ключи из этих пар используются при дешифровке данных и FEK. Личная часть ключей хранится либо на смарт-картах, либо в другом надежном месте (например, в памяти, безопасность которой обеспечивается при помощи CryptoAPI).

FEK также шифруется при помощи одного или нескольких ключей восстановления (полученных из сертификатов X509, записанных в политике восстановления зашифрованных данных для данного компьютера, с дополнительной возможностью «File recovery»).

Как и в предыдущем случае, общая часть ключа используется для шифрования списка FEK. Список зашифрованных ключей FEK также хранится вместе с файлом в специальной области EFS, которая называется DRF (data recovery field — поле восстановления данных). Для шифрования списка FEK в DRF используется только общая часть каждой пары ключей. Для нормального осуществления файловых операций необходимы только общие ключи восстановления. Агенты восстановления могут хранить свои личные ключи в безопасном месте вне системы (например, на смарт-картах). На рисунке приведены схемы процессов шифрования, дешифрования и восстановления данных.

Процесс шифрования

Незашифрованный файл пользователя шифруется при помощи случайно сгенерированного ключа FEK. Этот ключ записывается вместе с файлом, файл дешифруется при помощи общего ключа пользователя (записанного в DDF), а также при помощи общего ключа агента восстановления (записанного в DRF).

Процесс дешифрования

Сначала используется личный ключ пользователя для дешифрации FEK — для этого используется зашифрованная версия FEK, которая хранится в DDF. Расшифрованный FEK используется для поблочного дешифрования файла. Если в большом файле блоки считываются не последовательно, то дешифруются только считываемые блоки. Файл при этом остается зашифрованным.

Процесс восстановления

Этот процесс аналогичен дешифрованию с той разницей, что для дешифрования FEK используется личный ключ агента восстановления, а зашифрованная версия FEK берется из DRF.

Реализация в Windows 2000

На рисунке показана архитектура EFS:

EFS состоит из следующих компонентов:

Драйвер EFS

Этот компонент расположен логически на вершине NTFS. Он взаимодействует с сервисом EFS, получает ключи шифрования файлов, поля DDF, DRF и другие данные управления ключами. Драйвер передает эту информацию в FSRTL (file system runtime library, библиотека времени выполнения файловой системы) для прозрачного выполнения различных файловых системных операций (например, открытие файла, чтение, запись, добавление данных в конец файла).

Библиотека времени выполнения EFS (FSRTL)

FSRTL — это модуль внутри драйвера EFS, который осуществляет внешние вызовы NTFS для выполнения различных операций файловой системы, таких как чтение, запись, открытие зашифрованных файлов и каталогов, а также операций шифрования, дешифрования, восстановления данных при записи на диск и чтении с диска. Несмотря на то, что драйвер EFS и FSRTL реализованы в виде одного компонента, они никогда не взаимодействуют напрямую. Для обмена сообщениями между собой они используют механизм вызовов NTFS. Это гарантирует участие NTFS во всех файловых операциях. Операции, реализованные с использованием механизмов управления файлами, включают запись данных в файловые атрибуты EFS (DDF и DRF) и передачу вычисленных в EFS ключей FEK в библиотеку FSRTL, так как эти ключи должны устанавливаться в контексте открытия файла. Такой контекст открытия файла позволяет затем осуществлять незаметное шифрование и дешифрование файлов при записи и считывании файлов с диска.

Служба EFS

Служба EFS является частью подсистемы безопасности. Она использует существующий порт связи LPC между LSA (Local security authority, локальные средства защиты) и работающим в kernel-mode монитором безопасности для связи с драйвером EFS. В режиме пользователя служба EFS взаимодействует с программным интерфейсом CryptoAPI, предоставляя ключи шифрования файлов и обеспечивая генерацию DDF и DRF. Кроме этого, служба EFS осуществляет поддержку интерфейса Win32 API.

Win32 API

Обеспечивает интерфейс программирования для шифрования открытых файлов, дешифрования и восстановления закрытых файлов, приема и передачи закрытых файлов без их предварительной расшифровки. Реализован в виде стандартной системной библиотеки advapi32.dll.

Немного практики

Для того чтобы зашифровать файл или каталог, выполните следующие операции:

- Запустите Windows Explorer, нажмите правую кнопку мыши на каталоге, выберите пункт Properties (Свойства).

- На закладке General (Общие) нажмите кнопку Advanced.

- Отметьте галочкой пункт «Encrypt contents to secure data». Нажмите OK, затем нажмите Apply (применить) в диалоге Properties. Если Вы выбрали шифрование отдельного файла, то дополнительно появится диалоговое окно следующего вида:

Система предлагает зашифровать также и каталог, в котором находится выбранный файл, так как в противном случае шифрование будет автоматически отменено при первой модификации такого файла. Всегда имейте это в виду, когда шифруете отдельные файлы!

На этом процесс шифрования данных можно считать законченным.

Чтобы расшифровать каталоги, просто снимите выделение в пункте «Encrypt contents to secure data». При этом каталоги, а также все содержащиеся в них подкаталоги и файлы будут расшифрованы.

Выводы

- Система EFS в Windows 2000 предоставляет пользователям возможность зашифровывать каталоги NTFS, используя устойчивую, основанную на общих ключах криптографическую схему, при этом все файлы в закрытых каталогах будут зашифрованы. Шифрование отдельных файлов поддерживается, но не рекомендуется из-за непредсказуемого поведения приложений.

- Система EFS также поддерживает шифрование удаленных файлов, доступ к которым осуществляется как к совместно используемым ресурсам. Если имеют место пользовательские профили для подключения, используются ключи и сертификаты удаленных профилей. В других случаях генерируются локальные профили и используются локальные ключи.

- Система EFS предоставляет установить политику восстановления данных таким образом, что зашифрованные данные могут быть восстановлены при помощи EFS, если это потребуется.

- Политика восстановления данных встроена в общую политику безопасности Windows 2000. Контроль за соблюдением политики восстановления может быть делегирован уполномоченным на это лицам. Для каждого подразделения организации может быть сконфигурирована своя политика восстановления данных.

- Восстановление данных в EFS — закрытая операция. В процессе восстановления расшифровываются данные, но не ключ пользователя, при помощи которого эти данные были зашифрованы.

- Работа с зашифрованными файлами в EFS не требует от пользователя каких-либо специальных действий по шифрованию и дешифрованию данных. Дешифрование и шифрование происходят незаметно для пользователя в процессе считывания и записи данных на диск.

- Система EFS поддерживает резервное копирование и восстановление зашифрованных файлов без их расшифровки. Программа NtBackup поддерживает резервное копирование зашифрованных файлов.

- Система EFS встроена в операционную систему таким образом, что утечка информации через файлы подкачки невозможна, при этом гарантируется, что все создаваемые копии будут зашифрованы

- Предусмотрены многочисленные меры предосторожности для обеспечения безопасности восстановления данных, а также защита от утечки и потери данных в случае фатальных сбоев системы.

Как зашифровать файлы и папки с помощью EFS в Windows 10, 8.1 и Windows 7

windows | безопасность | для начинающих

Многие знают о такой встроенной возможности шифрования дисков и флешек в Windows 10, 8.1 и Windows 7 как Bitlocker, доступной в профессиональной и корпоративной редакциях ОС. Меньшему числу известно о другой функции шифрования файлов и папок — Шифрующей файловой системе EFS, которая также встроена в системе.

В этой инструкции о том, как именно работает шифрование EFS, каким образом оно позволяет ограничить доступ к важным файлам и папкам, как восстановить доступ к данным при необходимости и в чем отличия от BitLocker. См. также: Про шифрование дисков и флешек с помощью Bitlocker в Windows, Шифрование файлов, папок, дисков и флешек в VeraCrypt, Как поставить пароль на архив.

Как работает шифрование EFS

EFS позволяет легко выполнить шифрование содержимого выбранных папок или отдельные файлы с помощью средств системы таким образом, что они будут доступны только для пользователя и на том компьютере, где выполнялось шифрование.

Другие пользователи на этом же или другом компьютере будут видеть файлы и их имена на накопителе, но не смогут получить доступ к ним (открыть их), даже если они имеют права администратора.

Этот способ менее безопасен чем шифрование Bitlocker, но если в вашем распоряжении лишь домашняя редакция Windows 10, 8.1 или Windows 7, а единственная задача — не дать пользователям других учетных записей просмотреть содержимое ваших файлов, вполне можно использовать и EFS: это будет удобно и быстро.

Как зашифровать папки и содержащиеся в них файлы с помощью EFS

Шаги для шифрования папки и его содержимого с помощью шифрующей файловой системы EFS в самом простом варианте будут следующими (доступно только для папок на NTFS дисках и флешках):

- Откройте свойства нужной папки (правый клик мышью — свойства).

- В разделе «Атрибуты» нажмите кнопку «Другие».

- В разделе «Атрибуты сжатия и шифрования» в следующем окне отметьте «Шифровать содержимое для защиты данных» и нажмите «Ок».

- Нажмите «Ок» в свойствах папки и примените изменения к вложенным файлам и папкам.

- Сразу после этого появится системное уведомление, где вам предложат выполнить архивацию ключа шифрования. Нажмите по уведомлению.

- Нажмите «Архивировать сейчас» (ключ может потребоваться для восстановления доступа к данным, если вы потеряли свою учетную запись или доступ к этому компьютеру).

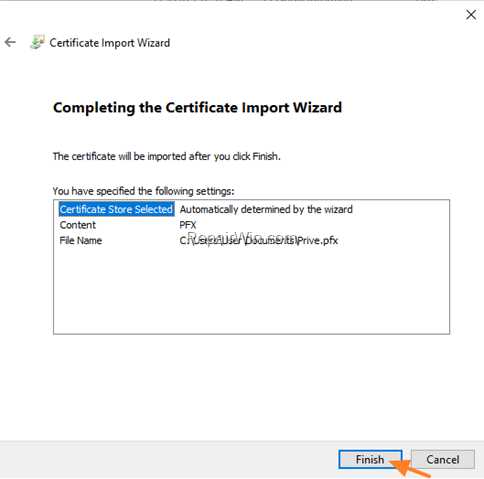

- Запустится мастер экспорта сертификатов. Нажмите «Далее» и оставьте параметры по умолчанию. Снова нажмите «Далее».

- Задайте пароль для вашего сертификата, содержащего ключи шифрования.

- Укажите место хранения файла и нажмите «Готово». Этот файл пригодится для восстановления доступа к файлам после сбоев ОС или при необходимости иметь возможность открывать зашифрованные EFS файлы на другом компьютере или под другим пользователем (о том, как это сделать — в следующем разделе инструкции).

На этом процесс завершен — сразу после выполнения процедуры, все файлы в указанной вами папке, как уже имеющиеся там, так и создаваемые вновь приобретут на иконке «замок», сообщающий о том, что файлы зашифрованы.

Они будут без проблем открываться в рамках этой учетной записи, но под другими учетными записями и на других компьютерах открыть их не получится, система будет сообщать об отсутствии доступа к файлам. При этом структура папок и файлов и их имена будут видны.

При желании вы можете, наоборот, начать шифрование с создания и сохранения сертификатов (в том числе и на смарт-карте), а уже затем устанавливать отметку «Шифровать содержимое для защиты данных». Для этого, нажмите клавиши Win+R, введите rekeywiz и нажмите Enter.

После этого выполните все шаги, которые предложит вам мастер настройки сертификатов шифрования файлов шифрующей файловой системы EFS. Также, при необходимости, с помощью rekeywiz вы можете задать использование другого сертификата для другой папки.

Восстановление доступа к зашифрованным файлам, их открытие на другом компьютере или под другой учетной записью Windows

Если по той или иной причине (например, после переустановки Windows) вы потеряли возможность открыть файлы в зашифрованных EFS папках или вам потребовалась возможность открывать их на другом компьютере или под другим пользователем, сделать это легко:

- На компьютере в той учетной записи, где нужно иметь доступ к зашифрованным файлам, откройте файл сертификата.

- Автоматически откроется мастер импорта сертификатов. Для базового сценария в нем достаточно использовать параметры по умолчанию.

- Единственное, что потребуется — ввести пароль для сертификата.

- После успешного импорта, о чем вы получите уведомление, ранее зашифрованные файлы будут открываться и на этом компьютере под текущим пользователем.

Отличия шифрующей файловой системы EFS и Bitlocker

Основные отличия, связанные с думая различными возможностями шифрования в Windows 10 — Windows 7

- Bitlocker шифрует целые диски (в том числе системные) или разделы дисков, в то время как EFS применяется к отдельным файлам и папкам. Впрочем, шифрование Bitlocker можно применить и к виртуальному диску (который на компьютере будет храниться как обычный файл).

- Сертификаты шифрования EFS привязываются к конкретной учетной записи Windows и хранятся в системе (также ключ можно экспортировать в виде файла на флешке или записать на смарт-карту).

- Ключи шифрования Bitlocker хранятся либо в аппаратном модуле TPM, либо могут быть сохранены на внешний накопитель. Открытый диск с Bitlocker одинаково доступен всем пользователям системы, более того, если не использовался TPM, такой диск можно легко открыть и на любом другом компьютере или ноутбуке, достаточно будет ввести пароль.

- Шифрование для папок в случае использования EFS нужно включать вручную (файлы внутри будут в дальнейшем шифроваться автоматически). При использовании Bitlocker всё, что попадает на зашифрованный диск шифруется на лету.

С точки зрения безопасности более эффективно использование Bitlocker. Однако, если требуется всего лишь не дать открыть ваши файлы другим пользователям Windows, а вы используете домашнюю редакцию ОС (где нет Bitlocker) — для этого подойдет и EFS.

Дополнительная информация

Некоторые дополнительные сведения об использовании шифрующей файловой системы EFS в Windows:

- Зашифрованные EFS файлы не защищены от удаления: удалить их сможет любой пользователь на любом компьютере.

- В системе присутствует утилита командной строки cipher.exe, которая может включать и отключить шифрование EFS для файлов/папок, работать с сертификатами, а также очищать содержимое зашифрованных папок на жестком диске, перезаписывая информацию случайными байтами.

- Если вам требуется удалить сертификаты шифрования EFS с компьютера, сделать это можно следующим образом: зайдите в Панель управления — Свойства браузера. На вкладке «Содержание» нажмите кнопку «Сертификаты». Удалите ненужные сертификаты: в их описании внизу окна в поле «Назначение сертификата» будет указано «Шифрующая файловая система (EFS)».

- В том же разделе управления сертификатами в «Свойствах браузера» можно экспортировать файл сертификата для использования под другим пользователем или на другом компьютере.

А вдруг и это будет интересно:

преимущества и недостатки / Блог компании КиберСофт / Хабр

В данной статье пойдет речь о прозрачном шифровании, реализуемом с помощью программы CyberSafe Top Secret. Кроме самой программы CyberSafe Top Secret будет показано, как можно расшифровать файлы, зашифрованные с помощью EFS.

Несколько слов о прозрачном шифровании

Ранее в наших статьях было показано, как использовать программу CyberSafe Top Secret для шифрования физических дисков и создания виртуальных зашифрованных дисков. Однако не всегда такое шифрование удобно.

Во-первых, не всегда есть возможность зашифровать весь физический диск. Во-вторых, если вы используете виртуальные диски, то файлы контейнеров, как правило, занимают сотни мегабайт дискового пространства и их весьма просто обнаружить злоумышленнику. Да, есть методы сокрытия данных, но побеждает человеческая лень. В-третьих, зашифрованная папка может постоянно расти, а размер криптодиска ограничен величиной, указанной при его создании.

Всем хочется и удобно работать с файлами, и чтобы при этом файлы были надежно защищены. Такой компромисс есть — это прозрачное шифрование файлов, когда файлы зашифровываются и расшифровываются «на лету» — в процессе работы с ними. Файлы остаются зашифрованными, а вы работаете с ними, как с обычными файлами. Например, если вы зашифровали папку C:\Documents и поместили в нее свои документы, то при открытии документа из этой папки запускается Word или Excel и они даже не подозревают, что они являются зашифрованными. Вы работаете с зашифрованными файлами, как с самыми обычными, совершенно не задумываясь о шифровании, монтировании, виртуальных дисках и т.д.

Кроме удобства использования у прозрачного шифрования есть еще одно весомое преимущество. Как правило, на виртуальных зашифрованных дисках хранится большое количество файлов. Для работы даже с одним из них вам нужно подключать весь криптодиск. В результате становятся уязвимыми все остальные файлы. Конечно, можно создать множество небольших криптодисков, присвоить каждому отдельный пароль, но это не очень удобно.

В случае с прозрачным шифрованием можно создать столько зашифрованных папок, сколько вам нужно и поместить в каждую из них различные группы файлов — документы, личные фото и т.д. При этом расшифровываются только те файлы, к которым осуществляется доступ, а не все файлы криптодиска сразу.

Преимущества и недостатки EFS

В Windows (начиная с Windows 2000 и кроме Home-выпусков) традиционно для организации прозрачного шифрования используется шифрованная файловая система — EFS (Encrypting File System).

EFS предназначена, чтобы один пользователь не мог получить доступ к файлам (зашифрованным) другого пользователя. Зачем нужно было создавать EFS, если NTFS поддерживает разграничение прав доступа? Хотя NTFS и является довольно безопасной файловой системой, но со временем появились различные утилиты (одной из первых была NTFSDOS, позволяющая читать файлы, находящиеся на NTFS-разделе, из DOS-окружения), игнорирующие права доступа NTFS. Появилась необходимость в дополнительной защите. Такой защитой должна была стать EFS.

По сути, EFS является надстройкой над NTFS. EFS удобна тем, что входит в состав Windows и для шифрования файлов вам не нужно какое-либо дополнительное программное обеспечение — все необходимое уже есть в Windows. Для начала шифрования файлов не нужно совершать какие-либо предварительные действия, поскольку при первом шифровании файла для пользователя автоматически создается сертификат шифрования и закрытый ключ.

Также преимуществом EFS является то, что при перемещении файла из зашифрованной папки в любую другую он остается зашифрованным, а при копировании файла в зашифрованную папку он автоматически шифруется. Нет необходимости выполнять какие-либо дополнительные действия.

Такой подход, конечно же, очень удобен, и пользователю кажется, что от EFS одна только польза. Но это не так. С одной стороны, при неблагоприятном стечении обстоятельств, пользователь может вообще потерять доступ к зашифрованным файлам. Это может произойти в следующих случаях:

- Аппаратные проблемы, например, вышла из строя материнская плата, испорчен загрузчик, повреждены системные файлы из-за сбоя жесткого диска (bad sectors). В итоге жесткий диск можно подключить к другому компьютеру, чтобы скопировать с него файлы, но если они зашифрованы EFS, у вас ничего не выйдет.

- Система переустановлена. Windows может быть переустановлена по самым разнообразным причинам. В этом случае доступ к зашифрованным данным, понятно, будет потерян.

- Удален профиль пользователя. Даже если создать пользователя с таким же именем, ему будет присвоен другой ID, и расшифровать данные все равно не получится.

- Системный администратор или сам пользователь сбросил пароль. После этого доступ к EFS-данным также будет потерян.

- Некорректный перенос пользователя в другой домен. Если перенос пользователя выполнен неграмотно, он не сможет получить доступ к своим зашифрованным файлам.

Когда пользователи (особенно начинающие) начинают использовать EFS, об этом мало кто задумывается. Но, с другой стороны, существует специальное программное обеспечение (и далее оно будет продемонстрировано в работе), позволяющее получить доступ к данным, даже если система была переустановлена, и были потеряны некоторые ключи. И я даже не знаю к преимуществам или недостаткам отнести сей факт — данное ПО позволяет восстановить доступ к данным, но в то же время оно может использоваться злоумышленником для получения несанкционированного доступа к зашифрованным файлам.

Казалось бы, данные с помощью EFS зашифрованы очень надежны. Ведь файлы на диске шифруются с помощью ключа FEK (File Encryption Key), который хранится в атрибутах файлов. Сам FEK зашифрован master-ключом, который, в свою очередь, зашифрован ключами пользователей системы, имеющих доступ к этому файлу. Ключи пользователей зашифрованы хэшами паролей этих пользователей, а хэши паролей — зашифрованы еще и SYSKEY.

Казалось бы, такая цепочка шифрования должна была обеспечить надежную защиту данных, но все банально сводится к логину и паролю. Стоит пользователю сбросить пароль или переустановить систему, получить доступ к зашифрованным данным уже не получится.

Разработчики EFS перестраховались и реализовали агентов восстановления (EFS Recovery Agent), то есть пользователей, которые могут расшифровать данные, зашифрованные другими пользователями. Однако использовать концепцию EFS RA не очень удобно и даже сложно, особенно для начинающих пользователей. В итоге, эти самые начинающие пользователи знают, как зашифровать с помощью EFS файлы, но не знают, что делать в нештатной ситуации. Хорошо, что есть специальное ПО, которое может помочь в этой ситуации, но это же ПО может использоваться и для несанкционированного доступа к данным, как уже отмечалось.

К недостаткам EFS можно также отнести невозможность сетевого шифрования (если оно вам нужно, то необходимо использовать другие протоколы шифрования данных, например, IPSec) и отсутствие поддержки других файловых систем. Если вы скопируете зашифрованный файл на файловую систему, которая не поддерживает шифрование, например, на FAT/FAT32, файл будет дешифрован и его можно будет просмотреть всем желающим. Ничего удивительного в этом нет, EFS — всего лишь надстройка над NTFS.

Получается, что от EFS вреда больше, чем пользы. Но, чтобы не быть голословным, приведу пример использования программы Advanced EFS Data Recovery для получения доступа к зашифрованным данным. Сценарий будет самый простой: сначала я войду в систему под другим пользователем и попытаюсь получить доступ к зашифрованному файлу, который зашифровал другой пользователь. Затем я смоделирую реальную ситуацию, когда сертификат пользователя, зашифровавшего файл, был удален (это может произойти, например, в случае переустановки Windows). Как вы увидите, программа без особых проблем справится и с этой ситуацией.

Использование программы Advanced EFS Data Recovery для расшифровки зашифрованных EFS файлов

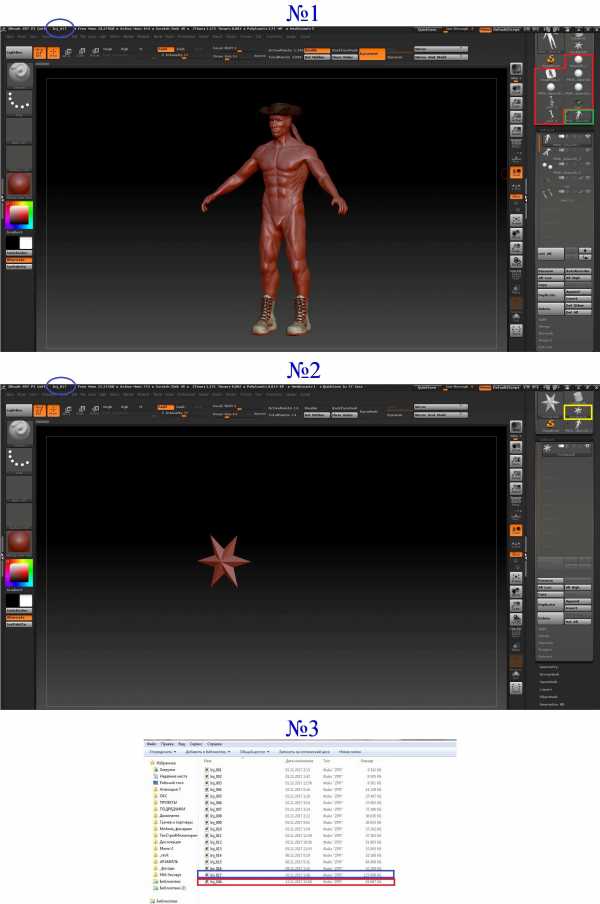

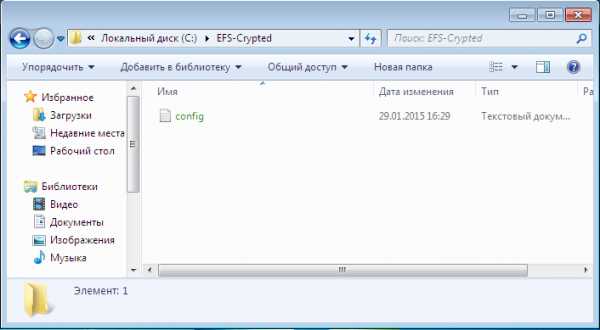

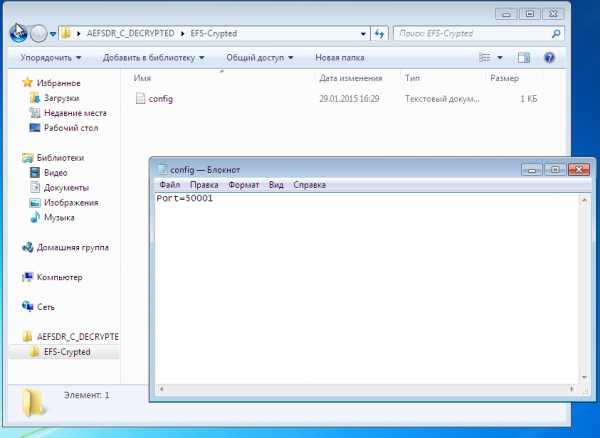

Посмотрим, как можно расшифровать зашифрованные с помощью EFS файлы. Первым делом нужно включить шифрование для одной из папок. Для демонстрации я специально создал папку EFS-Crypted. Чтобы включить EFS-шифрование для папки, нужно просто включить соответствующий атрибут в ее свойствах (рис. 1).

Рис. 1. Включение шифрования для папки

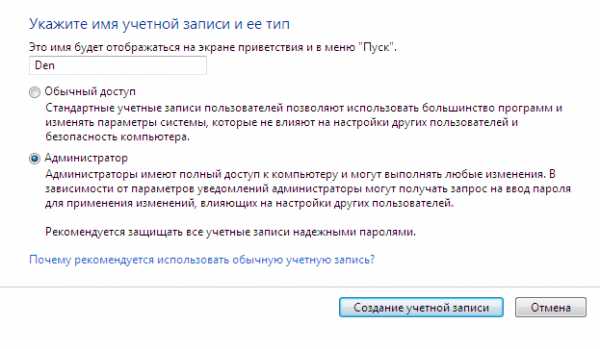

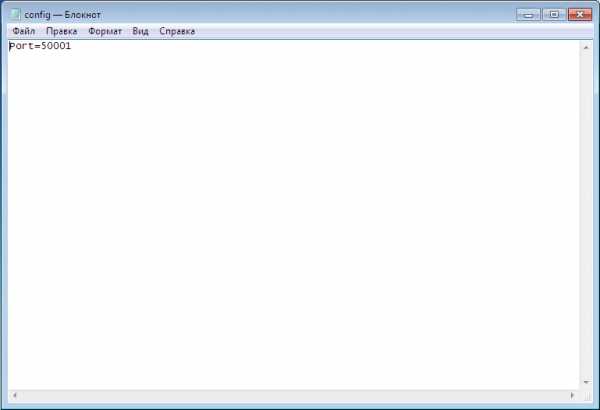

Название зашифрованной папки и всех помещенных в нее файлов (которые автоматически будут зашифрованы) в Проводнике отображается зеленым цветом. Как показано на рис. 2, в зашифрованную папку я добавил текстовый файл config.txt, содержимое которого мы попытаемся просмотреть, войдя в систему под другим пользователем. Для теста был создан другой пользователь с правами администратора (такие права нужны программе Advanced EFS Data Recovery (AEFSDR) компании ElcomSoft), см рис. 3.

Рис. 2. Содержимое зашифрованной папки

Рис. 3. Создан новый пользователь

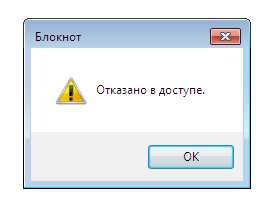

Естественно, если зайти под другим пользователем и попытаться прочитать файл config.txt, у вас ничего не выйдет (рис. 4).

Рис. 4. Отказано в доступе

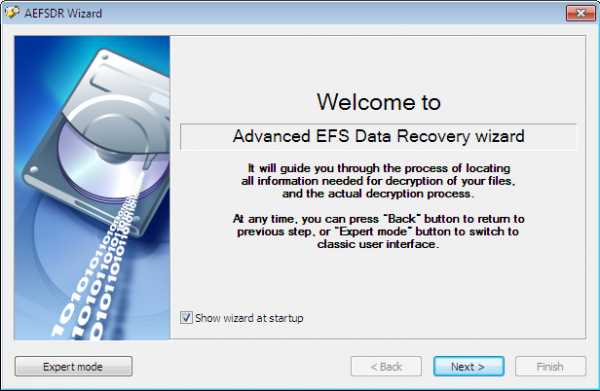

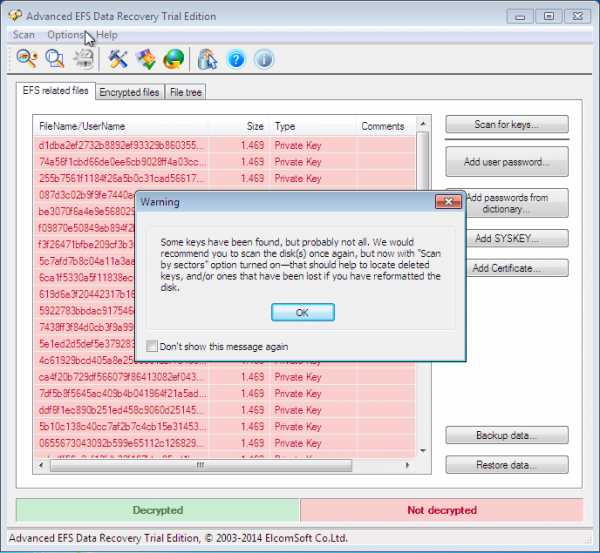

Но не беда — запускаем программу Advanced EFS Data Recovery и переходим сразу в Expert mode (можно, конечно, воспользоваться мастером, который открывается при первом запуске (рис. 5)), но мне больше нравится экспертный режим.

Рис. 5. Мастер при запуске Advanced EFS Data Recovery

Рис. 6. Экспертный режим Advanced EFS Data Recovery

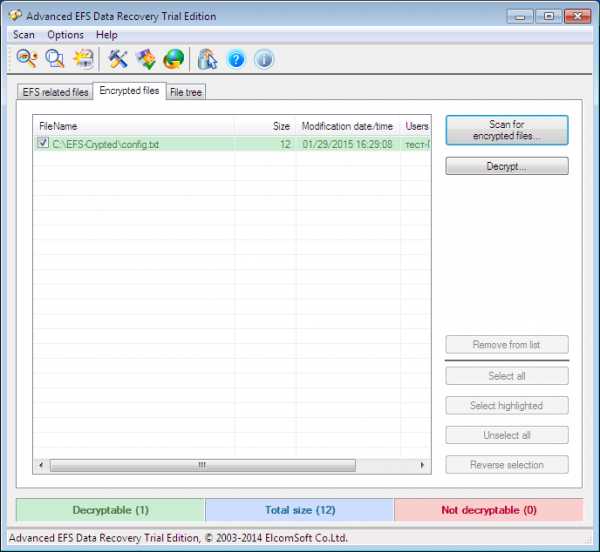

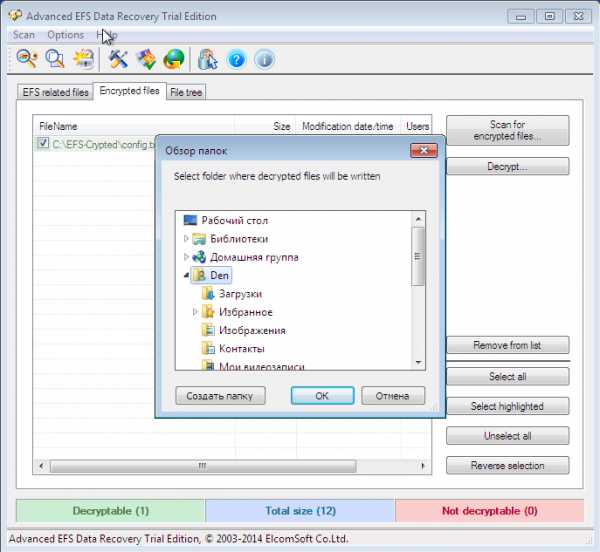

Итак, перейдите на вкладку Encrypted files и нажмите кнопку Scan for encrypted files. На рис. 6 уже изображен результат сканирования — найден наш единственный зашифрованный файл C:\EFS-Crypted\config.txt. Выделите его и нажмите кнопку Decrypt. Программа предложит вам выбрать каталог, в который нужно дешифровать файлы (рис. 7).

Рис. 7. Выберите каталог, в который будут дешифрованы файлы

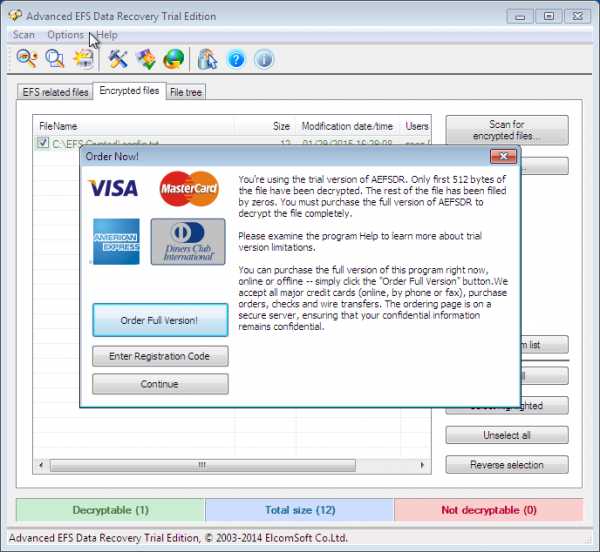

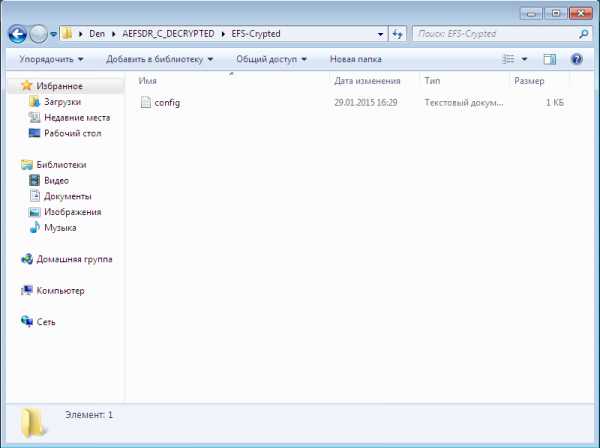

Поскольку у меня пробная версия программы, то для продолжения нужно нажать Continue (рис. 8). Расшифрованные файлы помещаются в подпапку AEFS_<имя_диска>_DECRYPTED (рис. 9). Обратите внимание — наш файл config.txt уже не выделен зеленым и мы можем просмотреть его содержимое (рис. 10).

Рис. 8. Нажмите кнопку Continue

Рис. 9. Расшифрованные файлы

Рис. 10. Содержимое файла config.txt

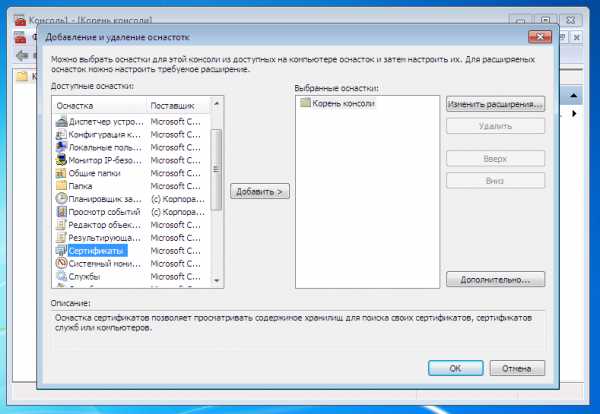

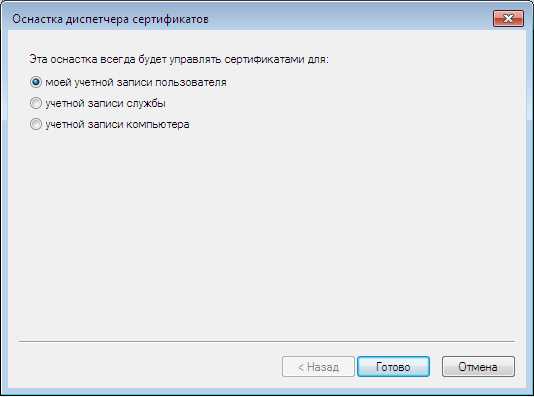

Теперь усложним задачу программе Advanced EFS Data Recovery, а именно — удалим личный сертификат. Войдите как пользователь, создавший зашифрованную папку, и запустите консоль mmc, выберите команду меню Файл, Добавить или удалить оснастку. Далее выберите оснастку Сертификаты и нажмите кнопку Добавить (рис. 11). В появившемся окне выберите моей учетной записи пользователя (рис. 12).

Рис. 11. Добавление оснастки

Рис. 12. Оснастка диспетчера сертификатов

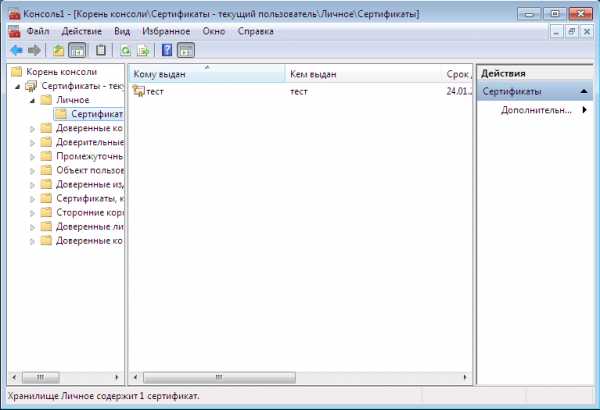

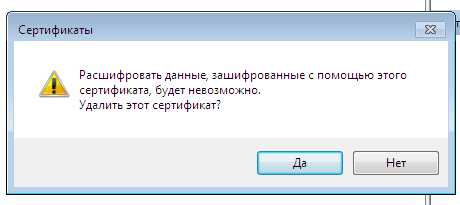

Далее нажмите кнопку OK и в появившемся окне перейдите в Сертификаты, Личное, Сертификаты. Вы увидите созданные сертификаты для текущего пользователя (рис. 13). В моем случае пользователь называется тест. Щелкните на его сертификате правой кнопкой мыши и выберите команду Удалить для удаления сертификата. Вы увидите предупреждение о том, что расшифровать данные, зашифрованные с помощью этого сертификата, будет уже невозможно. Что ж, скоро мы это проверим.

Рис. 13. Личные сертификаты

Рис. 14. Предупреждение при удалении сертификата

Далее выполните следующие действия:

- Закройте оснастку и попробуйте обратиться к зашифрованному файлу. У вас ничего не выйдет, не смотря на то, что вы зашифровали этот файл. Ведь сертификат то удален.

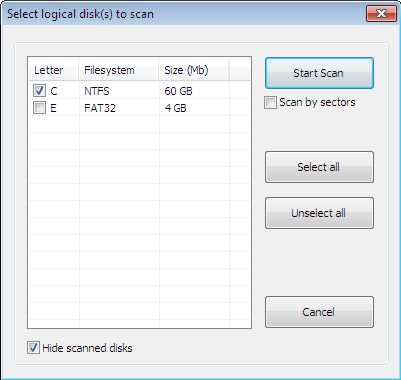

- Смените пользователя, запустите программу Advanced EFS Data Recovery. Попробуйте расшифровать файл, как было показано ранее. Сначала программа сообщит, что сертификат не найден. Поэтому нужно перейти на вкладку EFS related files и нажать кнопку Scan for keys. Через некоторое время программа сообщит вам, что нашла ключи, но вероятно не все (рис. 15). Программа рекомендует вам просканировать ключи еще раз, но на этот раз с включенной опцией Scan by sectors (рис. 16), но я этого не делал и сразу перешел на вкладку Encrypted files. Программа успешно нашла и дешифровала файл. На рис. 17 показано, что я уже сохранил расшифрованный файл на рабочий стол.

Рис. 15. Поиск ключей

Рис. 16. Окно сканирования

Рис. 17. Файл опять расшифрован

К стыду EFS или к чести Advanced EFS Data Recovery, в обоих случаях файл был расшифрован. При этом, как видите, мне не понадобились какие-то специальные знания или навыки. Достаточно запустить программу, которая сделает за вас всю работу. О том, как работает программа можно прочитать на сайте разработчиков (http://www.elcomsoft.ru/), подробно принцип ее работы рассматривать в этой статье не будем, поскольку AEFSDR не является предметом статьи.

Справедливости ради нужно сказать, что специалисты могут настроить систему так, чтобы Advanced EFS Data Recovery будет бессильна. Однако, мы рассмотрели самое обычное использование EFS для подавляющего большинства пользователей.

Система прозрачного шифрования, реализованная в CyberSafe Top Secret

Рассмотрим, как реализовано прозрачное шифрование в CyberSafe. Для прозрачного шифрования используется драйвер Alfa Transparent File Encryptor (http://www.alfasp.com/products.html), который шифрует файлы с помощью алгоритма AES-256 или алгоритмом ГОСТ 28147-89 (при использовании Крипто-Про).

В драйвер передается правило шифрования (маска файлов, разрешенные/запрещенные процессы и т.д.), а также ключ шифрования. Сам ключ шифрования хранится в ADS папки (Alternate Data Streams, eb.by/Z598) и зашифрован с помощью OpenSSL (алгоритм RSA) или ГОСТ Р 34.10-2001 — для этого используются сертификаты.

Логика следующая: добавляем папку, CyberSafe создает ключ для драйвера, шифрует его выбранными публичными сертификатами (они должна быть предварительно созданы или импортированы в CyberSafe). При попытке доступа какого-либо пользователя к папке CyberSafe открывает ADS папки и читает зашифрованный ключ. Если у этого пользователя есть приватный ключ сертификата (у него может быть один или несколько своих сертификатов), который применялся для шифрования ключа, он может открыть эту папку и прочитать файлы. Нужно отметить, что драйвер расшифровывает только то, что нужно, а не все файлы при предоставлении доступа к файлу. Например, если пользователь открывает большой документ Word, то расшифровывается только та часть, которая сейчас загружается в редактор, по мере необходимости загружается остальная часть. Если файл небольшой, то он расшифровывается полностью, но остальные файлы остаются зашифрованными.

Если папка — сетевая расшаренная, то в ней файлы так и остаются зашифрованными, драйвер клиента расшифровывает только файл или часть файла в памяти, хотя это справедливо и для локальной папки. При редактировании файла драйвер шифрует изменения в памяти и записывает в файл. Другими словами, даже когда папка включена (далее будет показано, что это такое), данные на диске всегда остаются зашифрованными.

Использование программы CyberSafe Top Secret для прозрачного шифрования файлов и папок

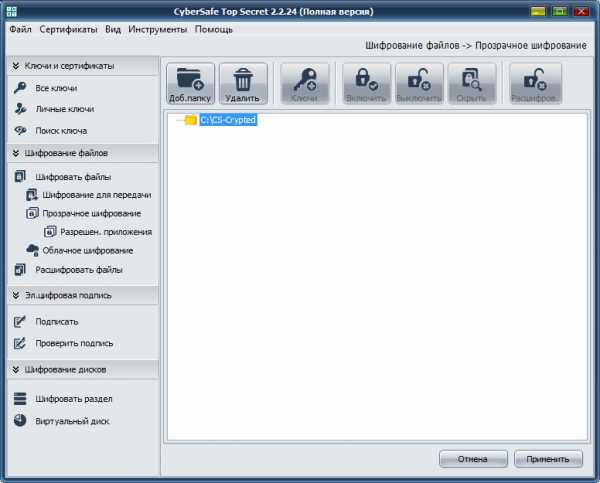

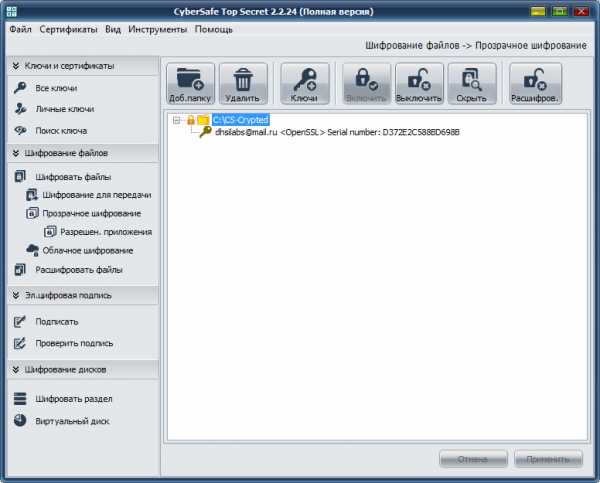

Настало время рассмотреть практическое использование программы CyberSafe Top Secret. Для шифрования папки перейдите в раздел программы Прозрачное шифрование (вкладка Шифрование файлов), см. рис. 18. Затем из Проводника перетащите папки, которые вы хотите зашифровать, в рабочую область программы. Можете также воспользоваться кнопкой Доб. папку. Я добавил одну папку — C:\CS-Crypted.

Рис. 18. Программа CyberSafe Top Secret

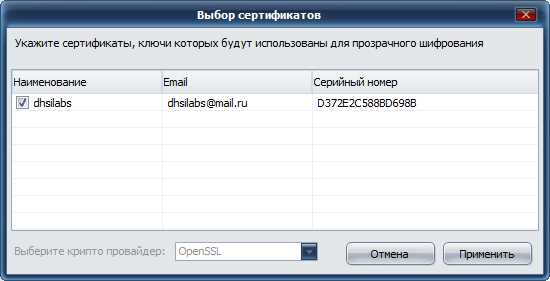

Нажмите кнопку Применить. В появившемся окне (рис. 19) нажмите кнопку Да или Да для всех (если за один раз вы пытаетесь зашифровать несколько папок). Далее вы увидите окно выбора сертификатов, ключи которых будут использоваться для прозрачного шифрования папки (рис. 20). Как правило, сертификаты создаются сразу после установки программы. Если вы этого еще не сделали, придется вернуться в раздел Личные ключи и нажать кнопку Создать.

Рис. 19. Нажмите кнопку Да

Рис. 20. Выбор сертификатов для прозрачного шифрования

Следующий вопрос программы — нужно ли установить ключ администратора для этой папки (рис. 21). Без ключа администратора вы не сможете вносить изменения в папку, поэтому нажмите кнопку Да.

Рис. 21. Опять нажмите Да

После этого вы вернетесь в основное окно программы. Прежде, чем начать работу с зашифрованной папкой, нужно ее выделить и нажать кнопку Включить. Программа запросит пароль сертификата (рис. 22), указанного для шифрования этой папки. После этого работа с зашифрованной папкой не будет отличаться от работы с обычной папкой. В окне CyberSafe папка будет отмечена, как открытая, а слева от пиктограммы папки появится значок замка (рис. 23).

Рис. 22. Вводим пароль сертификата

Рис. 23. Зашифрованная папка подключена

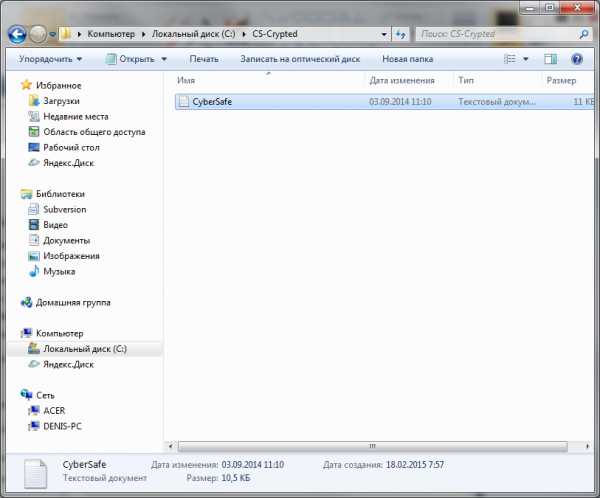

В Проводнике ни зашифрованная папка, ни зашифрованные файлы никак не помечаются. Внешне они выглядят так же, как и остальные папки и файлы (в отличие от EFS, где имена зашифрованных файлов/папок выделяются зеленым цветом), см. рис. 24.

Рис. 24. Зашифрованная папка CS-Crypted в Проводнике

Нужно отметить, что аналогичным образом вы можете зашифровать и сетевую папку. При этом программа CyberSafe должна находиться только на компьютере пользователей, а не на файловом сервере. Все шифрование осуществляется на клиенте, а на сервер передаются уже зашифрованные файлы. Такое решение более чем оправдано. Во-первых, по сети передаются уже зашифрованные данные. Во-вторых, даже если администратор сервера захочет получить доступ к файлам, у него ничего не выйдет, поскольку расшифровать файлы могут только пользователи, сертификаты которых были указаны при шифровании. Зато администратор при необходимости может выполнить резервное копирование зашифрованных файлов.

Когда зашифрованная папка больше не нужна, нужно перейти в программу CyberSafe, выделить папку и нажать кнопку Выключить. Такое решение может показаться вам не столь удобным, как EFS — нужно нажимать кнопки включения/выключения. Но это только на первый взгляд. Во-первых, у пользователя есть четкое понимание, что папка зашифрована и он уже не забудет об этом факте, когда будет переустанавливать Windows. Во-вторых, при использовании EFS, если вам нужно отойти от компьютера, вам нужно выходить из системы, поскольку за время вашего отсутствия кто угодно может подойти к компьютеру и получить доступ к вашим файлам. Все, что ему нужно будет сделать — это скопировать ваши файлы на устройство, которое не поддерживает шифрование, например, на FAT32-флешку. Далее он сможет просматривать файлы вне вашего компьютера. С программой CyberSafe все немного удобнее. Да, вам нужно сделать дополнительное действие («выключить» папку) и все зашифрованные файлы станут недоступны. Но зато вам не нужно будет заново запускать все программы и открывать все документы (в том числе и незашифрованные) — как после повторного входа в систему.

Впрочем, у каждого продукта есть свои особенности. CyberSafe — не исключение. Представим, что вы зашифровали папку C:\CS-Crypted и поместили туда файл report.txt. Когда папка выключена, понятное дело, прочитать файл вы не сможете. Когда папка включена, вы можете получить доступ к файлу и, соответственно, скопировать его в любую другую, незашифрованную папку. Но после копирования файла в незашифрованную папку он продолжает жить собственной жизнью. С одной стороны, не так удобно, как в случае с EFS, с другой стороны, зная такую особенность программы, пользователь будет более дисциплинированным и будет хранить свои секретные файлы только в зашифрованных папках.

Производительность

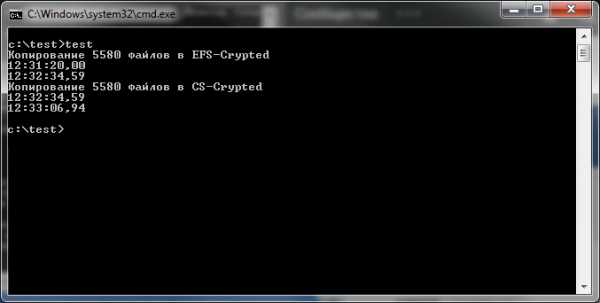

Сейчас попытаемся выяснить, что быстрее — EFS или CyberSafe Top Secret. Все испытания проводятся на реальной машине — никаких виртуалок. Конфигурация ноутбука следующая — Intel 1000M (1.8 GHz)/4 Гб ОЗУ/WD WD5000LPVT (500 Гб, SATA-300, 5400 RPM, буфер 8 Мб/Windows 7 64-bit). Машина не очень мощная, но какая есть.

Тест будет предельно прост. Мы скопируем в каждую из папок файлы и посмотрим, сколько времени займет копирование. Выяснить, какое средство прозрачного шифрования быстрее, нам поможет следующий простой сценарий:

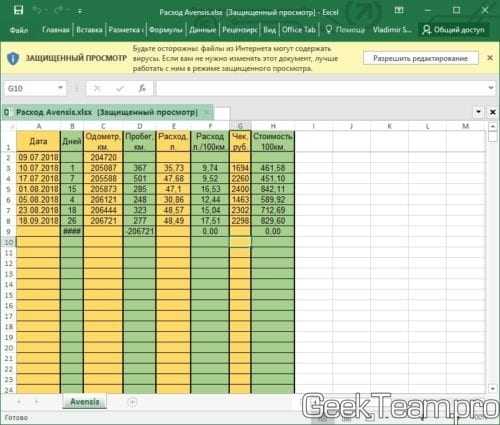

@echo off echo "Копирование 5580 файлов в EFS-Crypted" echo %time% robocopy c:\Joomla c:\EFS-Crypted /E > log1 echo %time% echo "Копирование 5580 файлов в CS-Crypted" echo %time% robocopy c:\Joomla c:\CS-Crypted /E > log2 echo %time% Не нужно быть гуру программирования, чтобы догадаться, что делает этот сценарий. Не секрет, что мы чаще работаем с относительно небольшими файлами с размером от нескольких десятков до нескольких сотен килобайт. Данный сценарий копирует дистрибутив Joomla! 3.3.6, в котором находится 5580 таких небольших файлов сначала в папку, зашифрованную EFS, а затем в папку, зашифрованную CyberSoft. Посмотрим, кто будет победителем.

Команда robocopy используется для рекурсивного копирования файлов, в том числе пустых (параметр /E), а ее вывод сознательно перенаправляется в текстовый файл (при желании можно просмотреть, что скопировалось, а что нет), чтобы не засорять вывод сценария.

Результаты второго теста изображены на рис. 25. Как видите, EFS справилась с этим заданием за 74 секунды, а CyberSoft — всего за 32 секунды. Учитывая, что в большинстве случаев пользователи работают с множеством мелких файлов, CyberSafe будет более чем в два раза быстрее, чем EFS.

Рис. 25. Результаты тестирования

Преимущества прозрачного шифрования CyberSafe

Теперь немного подытожим. К преимуществам прозрачного шифрования CyberSafe можно отнести следующие факты:

- При выключении папки файлы могут быть скопированы в зашифрованном виде куда угодно, что позволяет организовать облачное шифрование.

- Драйвер программы CyberSafe позволяет работать по сети, что дает возможность организовать корпоративное шифрование.

- Для расшифровки папки не только нужно знать пароль, необходимо иметь соответствующие сертификаты. При использовании Крипто-Про ключ можно вынести на токен.

- Приложение CyberSafe поддерживает набор инструкций AES-NI, что положительно сказывается на производительности программы (было доказано тестами выше).

- Защититься от несанкционированного доступа к личным ключам можно с помощью двухфакторной аутентификации.

- Поддержка доверенных приложений

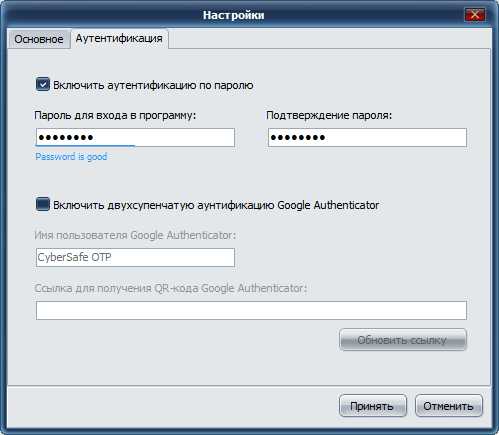

Последние два преимущества заслуживают отдельного внимания. Чтобы обезопаситься от доступа к личным ключам пользователя, вы можете защитить саму программу CyberSafe. Для этого выполните команду Инструменты, Настройки (рис. 26). В окне Настройки на вкладке Аутентификация вы можете включить или аутентификацию по паролю или двухфакторную аутентификацию. Подробно о том, как это сделать, можно прочитать в руководстве по программе CyberSafe на странице 119.

Рис. 26. Защита самой программы CyberSafe

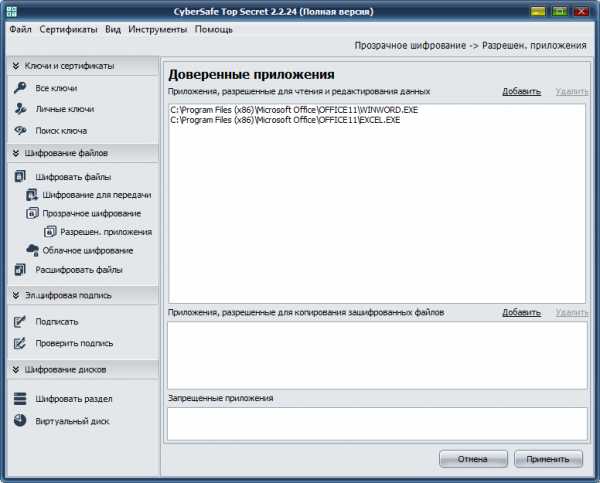

На вкладке Разрешен. приложения можно определить доверенные приложения, которым разрешено работать с зашифрованными файлами. По умолчанию все приложения являются доверенными. Но для большей безопасности вы можете задать приложения, которым разрешено работать с зашифрованными файлами. На рис. 27 я указал в качестве доверенных приложения MS Word и MS Excel. Если какая-то другая программа попытается обратиться к зашифрованной папке, ей будет отказано в доступе. Дополнительную информацию вы можете найти в статье «Прозрачное шифрование файлов на локальном компьютере при помощи CyberSafe Files Encryption» (http://habrahabr.ru/company/cybersafe/blog/210458/).

Рис. 27. Доверенные приложения

На этом все. Рекомендуем ознакомиться со следующими статьями:

Прозрачное шифрование файлов на локальном компьютере при помощи CyberSafe Files Encryption

Прозрачное шифрование сетевых папок в корпоративном пространстве

Методы сокрытия информации

Шифрование облачных сервисов в компаниях и организациях

Как расшифровать файлы, зашифрованные EFS, и удалить шифрование EFS в Windows 10. • Восстановить Windows ™

В предыдущем уроке я описал способ шифрования файлов с помощью шифрования EFS. В этом руководстве вы узнаете, как удалить шифрование EFS и как расшифровать файлы, зашифрованные EFS, после их передачи на другой компьютер.

Как расшифровать файлы, зашифрованные EFS, и отключить шифрование EFS.

Часть 1. Как отключить и удалить шифрование EFS.

Когда вы шифруете файлы с помощью EFS, ключ дешифрования (сертификат) сохраняется локально на вашем компьютере, и файлы уже расшифрованы. Если вы хотите отключить шифрование EFS, чтобы остановить шифрование ваших файлов / папок:

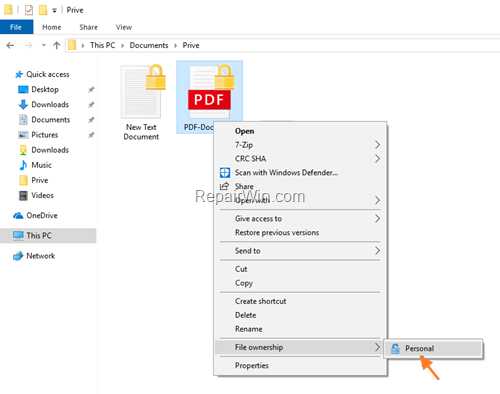

1. Щелкните правой кнопкой мыши зашифрованную папку / файл и измените владельца файла с на Personal .

2. Когда закончите, вы должны увидеть, что папка / файл разблокирован. Просто выполните те же действия, чтобы удалить шифрование со всех остальных зашифрованных папок и файлов.

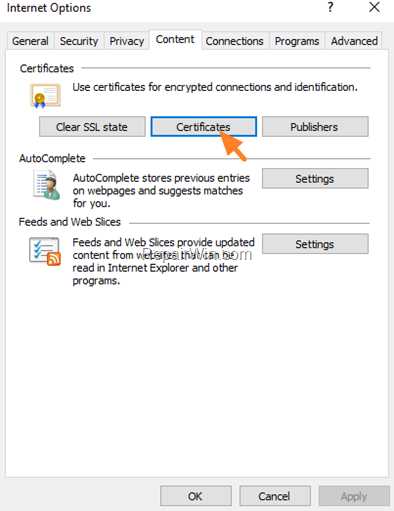

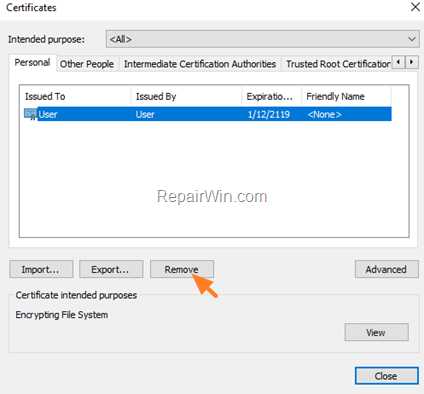

3. Теперь, если вы не используете шифрование EFS для других файлов / папок и хотите полностью удалить ключ восстановления EFS (он же «ключ дешифрования - сертификат») с вашего ПК:

1. Откройте Internet Explorer и в меню Инструменты выберите Свойства обозревателя . (или откройте Свойства обозревателя из панели управления .)

2. На вкладке Content щелкните Certificates .

3.На вкладке «Личные» выберите сертификат дешифрования и нажмите Удалить . *

* Внимание: Перед удалением сертификата (ключа дешифрования) убедитесь, что вы сняли (остановили) шифрование всех зашифрованных файлов.

4. Перезагрузите ваш компьютер.

Часть 2: Как расшифровать зашифрованные файлы EFS на другом компьютере.

Если вы перенесли зашифрованные файлы EFS на другой компьютер, то единственный способ просмотреть (открыть) файлы EFS - это владеть ключом дешифрования.Ключ дешифрования - это файл сертификата .pfx, который вы экспортировали при шифровании файлов. Если у вас нет ключа дешифрования EFS, невозможно расшифровать файлы EFS.

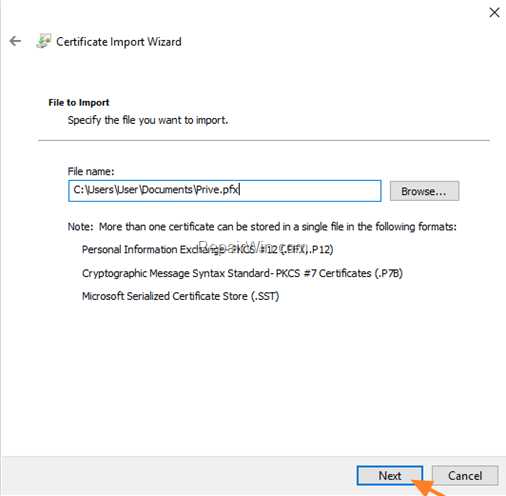

Для расшифровки файлов, зашифрованных EFS, с помощью ключа дешифрования - Сертификат:

1. Дважды щелкните ключ дешифрования (файл сертификата .pfx), чтобы установить его.

2. На экране приветствия мастера импорта сертификатов щелкните Далее .

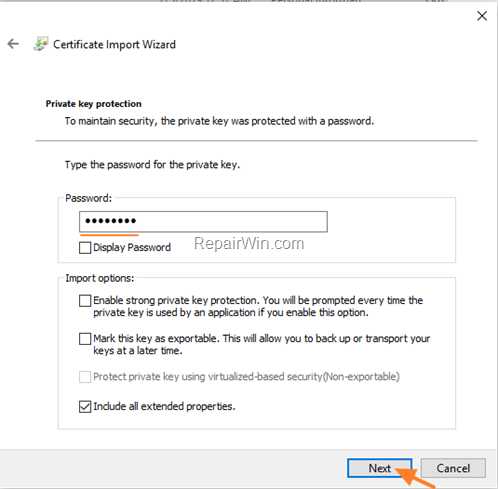

3. Затем снова нажмите Далее .

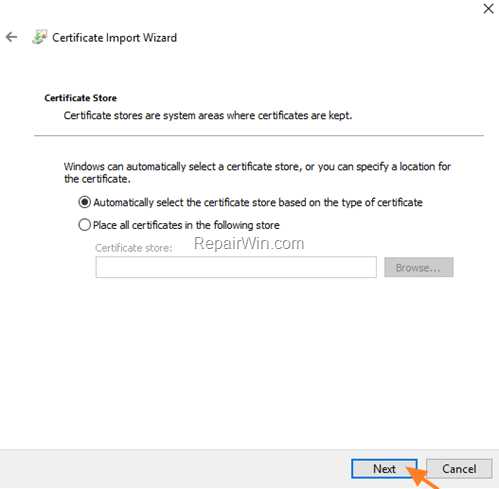

4. Введите пароль, который вы использовали при экспорте ключа сертификата, и нажмите Далее .

5. Оставьте настройки по умолчанию в Параметры хранилища сертификатов и нажмите Далее .

6. Наконец нажмите Готово .

7. Теперь вы можете открывать зашифрованные файлы. *

* Примечание. После расшифровки файлов следуйте инструкциям в части 1 выше, чтобы полностью удалить шифрование, если хотите.

Вот и все, ребята! Это сработало для вас?

Пожалуйста, оставьте комментарий в разделе комментариев ниже или даже лучше: поставьте лайк и поделитесь этим сообщением в блоге в социальных сетях, чтобы помочь распространить информацию об этом решении

PDF Encryption Remover - Удалить шифрование из PDF-файла

Как известно, и сертификат, и пароль могут зашифровать PDF-файл в Adobe Acrobat. Итак, если ваш PDF-файл зашифрован, вероятно, он зашифрован с помощью сертификата или пароля.

Если вы не помните пароль файла цифрового удостоверения, когда файл PDF зашифрован с помощью сертификата, вы не сможете открыть зашифрованный файл PDF, а не , чтобы удалить шифрование PDF .

Но, к счастью, большая часть PDF-документа зашифрована паролем.Таким образом, вы все равно можете восстановить забытый пароль PDF-файла с помощью инструмента восстановления пароля, а затем удалить шифрование PDF-файла на своем компьютере. Теперь давайте узнаем, как удалить шифрование из файла PDF с помощью программы для удаления шифрования PDF .

Раздел 1. Восстановление пароля зашифрованного PDF-файла с помощью стороннего инструмента

Насколько я знаю, iSunshare PDF Password Genius - один из лучших инструментов для восстановления паролей PDF, независимо от того, на каком компьютере или в локальной сети. Так что не бойтесь скачать или заплатить за один, чтобы восстановить пароль к зашифрованному файлу PDF, если вам действительно нужно.Теперь я возьму PDF Password Genius Standard в качестве примера, чтобы рассказать о том, как восстановить пароль PDF только на компьютере.

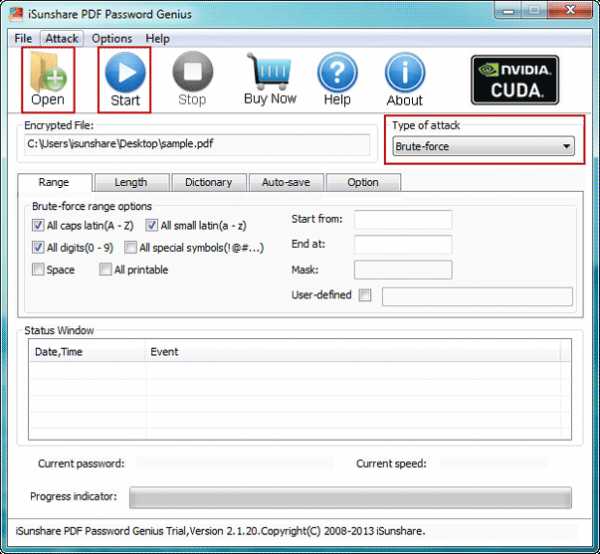

Шаг 1. Подготовьте PDF-файл Password Genius Standard и установите его, затем запустите на своем компьютере.

Какую версию нужно подготовить, пробную или полную? Пробная версия бесплатна для пользователей, чтобы попробовать восстановить пароль PDF длиной не более 3 символов, в то время как полная версия обещает узнать пароль PDF. Выберите подходящий именно вам.

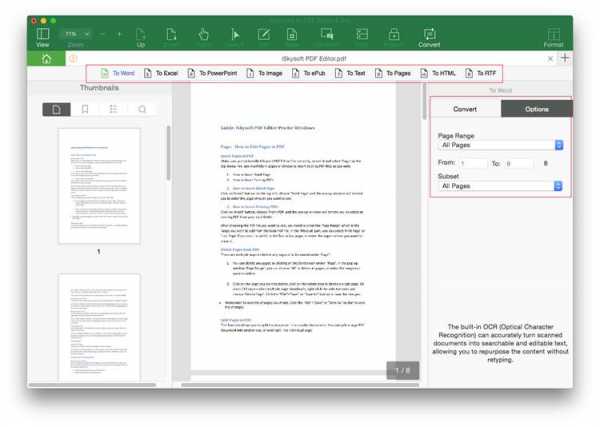

Шаг 2: Импортируйте зашифрованный файл PDF и задайте параметры восстановления пароля для повышения скорости.

Нажмите кнопку Открыть на PDF Password Genius Standard, чтобы просмотреть компьютер и выбрать зашифрованный файл PDF, для которого нужно восстановить пароль. Затем снова нажмите кнопку Открыть в окне Открыть файл , чтобы добавить файл PDF в поле Encrypted File .

Теперь, если вы хотите повысить скорость восстановления пароля к PDF-файлу, необходимо выбрать соответствующий тип атаки из Тип атаки для вашего зашифрованного PDF-документа.Затем установите для него подробные параметры, чтобы сократить возможный диапазон и длину пароля. Таким образом, нет никаких сомнений в том, что PDF Password Genius может взломать пароль PDF.

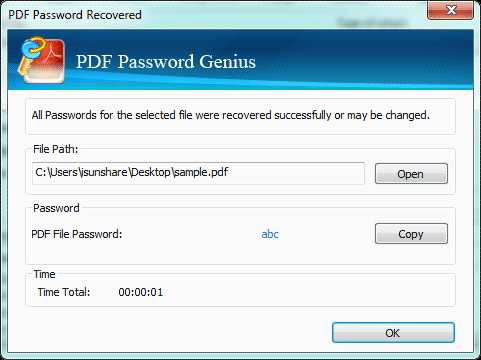

Шаг 3. Восстановите пароль зашифрованного PDF-файла, нажав кнопку «Пуск».

Просто нажмите кнопку Начать сейчас. И PDF Password Genius начал проверять и находить пароль, который мог бы открыть зашифрованный файл PDF. Как работает весь процесс поиска паролей PDF, зависит от типа атаки на пароль и параметров, которые вы установили выше.Следовательно, через несколько секунд или минут вы получите пароль к файлу PDF в новом всплывающем диалоговом окне.

Советы: Конечно, вы могли бы использовать PDF Password Genius Professional для более быстрого восстановления пароля зашифрованного PDF-файла вместо PDF Password Genius Standard, предположим, что у вас не только один доступный компьютер в локальной сети.

Раздел 2. Удаление шифрования PDF в Adobe Acrobat или Chrome

Конечно, после восстановления пароля PDF вы можете открыть зашифрованный файл PDF в Adobe Acrobat и удалить шифрование PDF.

Помимо этого обычного способа, вы также можете удалить шифрование файла PDF , загрузив зашифрованный файл PDF в Chrome и сохранив его как новый файл PDF. Особенно, когда PDF-файл зашифрован паролем владельца и пользователя, вам не нужно знать пароль владельца, ограничивающий редактирование PDF-файла, но вы можете легко удалить все ограничения из PDF-файла одновременно.

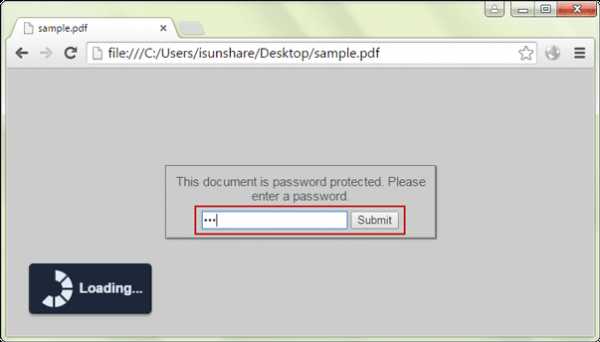

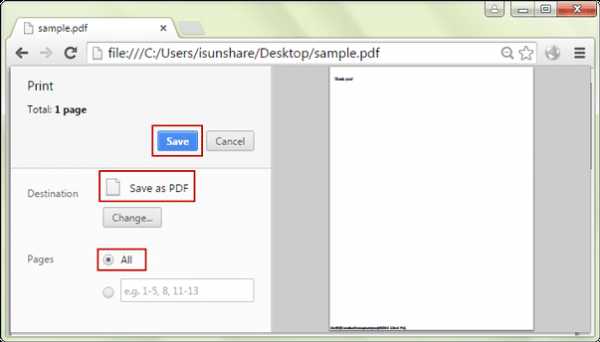

Шаг 1: Перетащите зашифрованный файл PDF в Chrome. Когда запрашивается пароль открытия PDF-файла, просто введите его и подтвердите отправку PDF-файла в Chrome.

Шаг 2: Нажмите кнопку Сохранить как в правом нижнем меню, когда файл PDF открыт в Chrome. Затем появится диалоговое окно Print . Отметьте Сохранить как PDF и Все параметры , а затем нажмите кнопку Сохранить в диалоговом окне, чтобы сохранить зашифрованный PDF-файл как новый PDF-документ без шифрования пароля.

Если вы сейчас откроете новый файл PDF в Adobe Acrobat или Adobe Reader, вы обнаружите, что он больше не запрашивает пароль для открытия или редактирования файла PDF.Это означает, что шифрование вашего PDF-файла было успешно удалено.

Статьи по теме:

.Как удалить шифрование из файлов PDF

Возможно, вы наткнулись на зашифрованный файл PDF и хотите его расшифровать. Тем не менее, у желания расшифровать PDF-файл могут быть и другие причины. Ниже подробно описаны способы на , как удалить шифрование из PDF . Эти способы будут варьироваться от использования программного обеспечения для удаления шифрования из PDF или использования онлайн-инструментов.

Хотя онлайн-инструменты бесплатны, они могут иметь определенные ограничения, в отличие от использования программного обеспечения.Хотя для этого процесса иногда может потребоваться пароль, большинство инструментов, упомянутых здесь, обходят это ограничение.

Часть 1. Как удалить шифрование из PDF

Выше упоминался тот факт, что использование программного обеспечения - намного лучший способ дешифрования PDF-файла по сравнению с онлайн-инструментами. Одним из наиболее подходящих и рекомендуемых программ для удаления шифрования PDF является iSkysoft PDF Editor 6 Professional для Mac (или iSkysoft PDF Editor 6 Professional для Windows).iSkysoft PDF Editor 6 Pro - это кроссплатформенное средство для удаления шифрования паролей PDF, поэтому его можно легко использовать в Mac OS. Кроме того, его также очень легко использовать в качестве средства для удаления шифрования PDF.

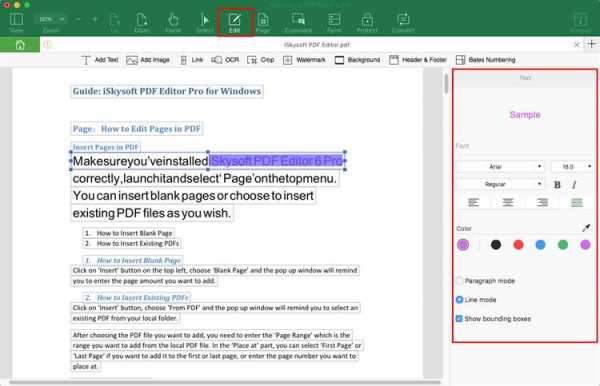

Шаги по удалению шифрования из PDF

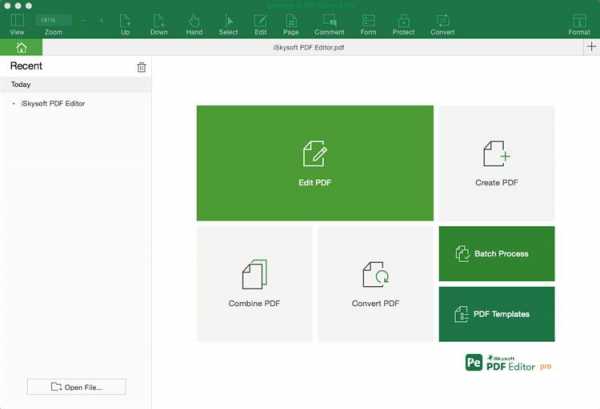

Чтобы удалить шифрование из файла PDF, сначала посетите официальный сайт и загрузите программное обеспечение. Существует также бесплатная пробная версия для тех, кто хочет попробовать.

Шаг 1. Запустите программу удаления шифрования PDF .

Установив программное обеспечение в систему, запустите его, чтобы начать расшифровку файла.Вы увидите основные функции, видимые в интерфейсе программного обеспечения.

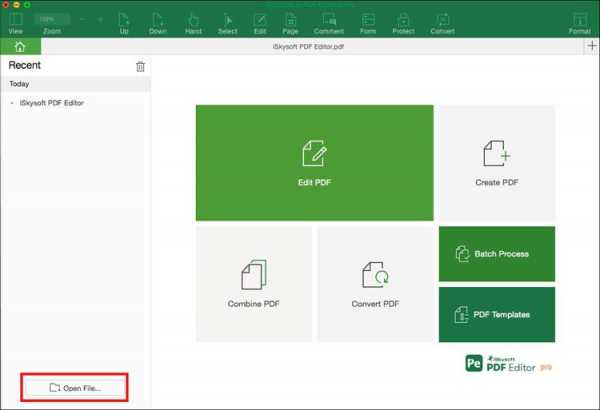

Шаг 2. Преобразование для удаления шифрования из PDF

Чтобы использовать бесплатное программное обеспечение для удаления шифрования PDF для расшифровки PDF, сначала найдите файл. Вы также можете выбрать опцию «Открыть файл» в интерфейсе или выбрать перетаскивание файла в программное обеспечение, поскольку оно поддерживает эту функцию.

Затем вам нужно будет преобразовать зашифрованный PDF-файл в PDF-файл с удаленным шифрованием.Также с помощью этой опции вы можете добавить файл для расшифровки. При конвертировании PDF есть много вариантов формата файла, в которые можно конвертировать. Преобразование PDF удалит шифрование.

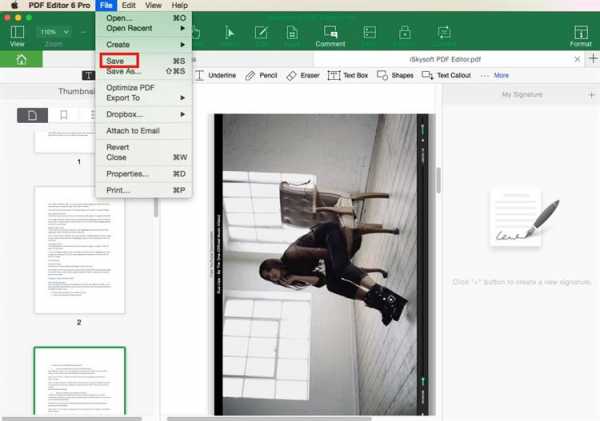

Шаг 3. Редактировать зашифрованный PDF

Удаление шифрования путем их преобразования дает возможность редактировать файл по своему желанию. Чтобы редактировать зашифрованный PDF-файл, вы можете щелкнуть меню «Редактировать» и выбрать инструменты редактирования, чтобы с легкостью отредактировать зашифрованный PDF-файл.

После того, как вы закончите работу с файлом, вы можете сохранить файл, щелкнув на опции «Файл», чтобы использовать опцию «Сохранить» или «Сохранить как». Это сделано для сохранения нового расшифрованного файла PDF.

Почему стоит выбрать iSkysoft PDF Editor 6 Professional для шифрования файлов PDF

Прежде всего, iSkysoft PDF Editor 6 Professional для Mac (или iSkysoft PDF Editor 6 Professional для Windows) поставляется в виде бесплатного загружаемого программного обеспечения для удаления шифрования PDF через бесплатную пробную версию, поэтому его легко получить.Кроме того, процесс удаления шифрования пароля из PDF с помощью iSkysoft PDF Editor 6 Pro очень прост. Он также поддерживает пакетное дешифрование файлов. Это программное обеспечение также очень стабильно, поддерживает множество форматов файлов и имеет множество необычных функций.

Ключевые особенности iSkysoft PDF Editor 6 Professional:

- Он поддерживает пакетное дешифрование файлов и удаление пароля для разблокировки файлов PDF.

- Программное обеспечение поставляется с расширенной функцией распознавания текста для сканирования и тщательного просмотра PDF-файлов.

- Имеет возможности аннотации, преобразования, редактирования и даже объединения и разделения.

- С помощью программы легко организовать файлы, используя функции нумерации и индексации Бейтса.

- Он имеет интуитивно понятный и удобный интерфейс.

Часть 2. Удаление шифрования PDF онлайн

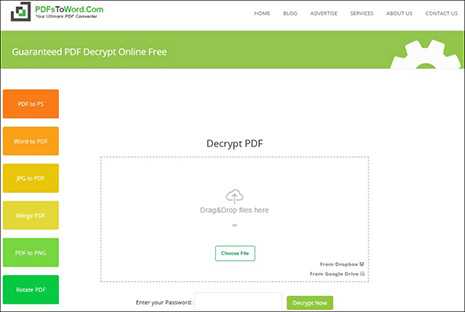

1.PDFsToWord.Com

PDFsToWord - это полностью бесплатный онлайн-инструмент для удаления файлов PDF. Инструмент PDFsToWord.Com прост в использовании, и главное требование - наличие удобочитаемого и удобочитаемого файла PDF без незаметных шрифтов. Более того, инструмент поддерживает высокие стандарты конфиденциальности, поскольку он автоматически удаляет расшифрованный файл, будь то ссылка на файл. Кроме того, при необходимости вы можете отправить или сохранить файл PDF через облачные аккаунты. Конвертировать с помощью этого инструмента просто, поскольку он также поддерживает множество браузеров и будет работать во многих операционных системах, включая Mac, Linux, Windows и многие другие.

Плюсов:

- Также поддерживает преобразование файлов.

- Нет водяных знаков на преобразованных или расшифрованных файлах.

- Поддерживает множество платформ, как браузеры, так и операционные системы.

Минусы:

- Преобразование файлов в другие шрифты очень сложно, поскольку инструмент может зависнуть.

- Из-за требований конфиденциальности программное обеспечение удалит файл или ссылку через 24 часа, если они не будут сохранены другими способами.

2. Witwall

Witwall - это бесплатный инструмент для расшифровки PDF, который предоставит вам подробную информацию о системах шифрования PDF. Это делает процесс понятным и простым в исполнении. Этот бесплатный онлайн-инструмент для удаления шифрования PDF поддерживает даже расшифровку 256-битного шифрования AES / AESV3, а также любую другую используемую систему шифрования. Он прост в использовании и может использоваться на любом ПК, а также в любом браузере.

Плюсов:

- Поддерживает расшифровку стандартов системы шифрования Adobe, будь то шифрование RC4-40 бит, AES128 или AES256.

- Регистрация не требуется, так как это бесплатно.

- Кросс-платформенный и может использоваться во многих браузерах.

Минусы:

- Инструмент не поддерживает PDF-файлы с DRM-шифрованием.

- Он также не поддерживает сторонние зашифрованные PDF-файлы.

3. FreePDF

Полностью известный как FreePDF - это онлайн-сервис, который поддерживает дешифрование, то есть возможность удалить шифрование из PDF. Он поддерживает дешифрование файлов PDF независимо от уровня шифрования. Можно также выбрать уровень шифрования файла, для которого нужно удалить шифрование PDF. Помимо этого, инструмент прост в использовании, и можно использовать любую из других поддерживаемых функций редактора PDF.Это преобразование, редактирование, объединение файлов и многое другое.

Плюсов:

- Поддерживает другие функции, такие как добавление и удаление водяных знаков, изменение порядка и поворота файлов и многое другое.

- Имеет возможность выбрать уровень дешифрования или шифрования.

- Бесплатно и удобно, без назойливой рекламы на сайте.

Минусы:

- Расшифровка более высоких уровней шифрования ограничивается только его программным обеспечением.

- Другие функции редактирования ограничены настольной версией инструмента.

Заключение: По мере развития стандартов шифрования всегда есть инструменты, которые помогут расшифровать зашифрованные файлы. По большей части расшифровка полезна, особенно в случаях расследования, чтобы узнать или увидеть, что было скрыто. Однако, как и в случае с некоторыми инструментами, им не хватает возможности взломать более высокие уровни шифрования.Следовательно, iSkysoft PDF Editor 6 Pro будет вашим предложенным и рекомендуемым вариантом номер один, поскольку он может удалить шифрование из любого PDF-файла, что упростит вам работу.

.Как удалить шифрование - Truecrypt

Как удалить шифрование

31 июля, 2015 по админ

Обратите внимание, что TrueCrypt может на месте расшифровать только системных разделов и системных дисков (выберите System > Permanently Decrypt System Partition / Drive ). Если вам нужно удалить шифрование (например, если вам больше не нужно шифрование) с несистемного тома , выполните следующие действия:

- Смонтируйте том TrueCrypt.

- Переместите все файлы с тома TrueCrypt в любое место за пределами тома TrueCrypt (обратите внимание, что файлы будут расшифрованы на лету).

- Демонтируйте том TrueCrypt.

- Если том TrueCrypt является файловым , удалите его (контейнер) так же, как и любой другой файл. Если том размещен в разделе (применимо также к USB-накопителям) , в дополнение к шагам 1-3, выполните следующие действия:

- Щелкните правой кнопкой мыши значок « Компьютер » (или « Мой компьютер ») на рабочем столе или в меню «Пуск» и выберите Управление .Должно появиться окно « Computer Management ».

- В окне Computer Management из списка слева выберите « Disk Management » (в поддереве Storage ).

- Щелкните правой кнопкой мыши раздел, который нужно расшифровать, и выберите « Изменить букву диска и пути ».

- Должно появиться окно « Изменить букву диска и пути ». Если в окне не отображается буква диска, щелкните Добавить .В противном случае нажмите Отмена .

Если вы нажали Добавить , то в « Добавить букву диска или путь » (который должен был появиться) выберите букву диска, которую хотите назначить разделу, и нажмите OK .

- В окне Computer Management щелкните правой кнопкой мыши раздел, который нужно снова расшифровать, и выберите Format . Должно появиться окно Формат .

- В окне Формат щелкните ОК .После форматирования раздела больше не нужно будет монтировать его с помощью TrueCrypt, чтобы иметь возможность сохранять или загружать файлы в / из раздела.

Если том размещен на устройстве (т. Е. На устройстве нет разделов, и устройство полностью зашифровано), в дополнение к шагам 1–3 выполните следующие действия: