Как скопировать файл sam при работающей системе

Эффективное получение хеша паролей в Windows. Часть 1

Эффективное получение хеша паролей в Windows. Часть 1

Менеджер учетных записей безопасности (Security Accounts Manager - SAM) – это файл реестра в Windows, начиная с Windows NT вплоть до самых последних версий Windows 7.

Автор:Bernardo Damele A. G.

Слегка измененное определение из Википедии:

Менеджер учетных записей безопасности (Security Accounts Manager - SAM) – это файл реестра в Windows, начиная с Windows NT вплоть до самых последних версий Windows 7. В SAM хранятся хешированные пароли пользователей (в формате LM-хеш или NTLM-хеш). Благодаря тому, что хеш-функция однонаправленная, пароли находятся в относительной безопасности.

Вообще, получение хеша паролей пользователей операционной системы, как правило, один из первых шагов, ведущий к компрометации системы в дальнейшем. Доступ к хешированным паролям дает “зеленый свет” различным атакам, к примеру: использование хеша для SMB-аутентификации в других системах с тем же паролем, анализ парольной политики и распознавание структуры пароля, взлом пароля и.т.п.

Способов получения хешированных паролей из SAM множество, и выбор конкретного способа будет зависеть от того, каким именно доступом к компьютеру жертвы вы обладаете.

Физический доступ

При получении физического доступа к системе, например, когда у вас в руках оказался чужой ноутбук, или когда социальная инженерия закончилась успешно, лучше всего слить хеши паролей следующим образом: во время перезагрузки войти в меню BIOS, изменить приоритет загрузки, так чтобы вначале запускался оптический или USB-привод, сохранить изменения и загрузиться с вашего любимого live CD c дистрибутивом GNU/Linux или с флешки. Есть две широко известные утилиты для дампа хешированных паролей из SAM: bkhive и samdump2:- bkhive - получает syskey bootkey из куста системы

- samdump2 – получает хеши паролей в Windows 2k/NT/XP/Vista

Вышеназванные утилиты, как правило, поставляются со многими дистрибутивами GNU/Linux. Перед получением дампа хешей убедитесь, что вы располагаете этими утилитами.

Использование:

# bkhive

bkhive 1.1.1 by Objectif Securite

http://www.objectif-securite.ch

original author: [email protected]

bkhive systemhive keyfile

# samdump2

samdump2 1.1.1 by Objectif Securite

http://www.objectif-securite.ch

original author: [email protected]

samdump2 samhive keyfile

Пример получения хешей SAM из Windows-раздела /dev/sda1:

# mkdir -p /mnt/sda1

# mount /dev/sda1 /mnt/sda1

# bkhive /mnt/sda1/Windows/System32/config/SYSTEM /tmp/saved syskey.txt

# samdump2 /mnt/sda1/Windows/System32/config/SAM /tmp/saved-syskey.txt > /tmp/hashes.txt

Если же bkhive и samdump2 у вас нет, то можно скопировать SYSTEM и SAM файлы из /mnt/sda1/Windows/System32/config себе на флешку, а затем импортировать файлы с флешки в любую утилиту, позволяющую извлечь хеши SAM: например, Cain & Abel, creddump,mimikatz и.т.п.

Обход приглашения на ввод пароля

Если вы вместо того, чтобы получать хешированные пароли пользователей, думаете, как обойти приглашение на ввод пароля, воспользуйтесь следующими оригинальными решениями:- BootRoot – проект, представленный на конференции Black Hat USA 2005 исследователями Дереком Сёдером (Derek Soeder) и Райаном Пермехом (Ryan Permeh). С помощью технологии BootRoot можно в стандартном загрузочном секторе выполнить код, который во время загрузки уронит ядро Windows. eEye BootRootKit – это NDIS бэкдор, который работает по типу boot-вируса и демонстрирует использование технологии BootRoot.

- SysRQ2 – загрузочный CD-образ, позволяющий пользователю в любое время после загрузки нажатием клавиш Ctrl-Shift-SysRq вызвать командную строку с полными привилегиями (привилегии SYSTEM). SysRQ2 работает на системах Windows 2000, Windows XP и Windows Server 2003. SysRQ2 впервые был продемонстрирован на конференции Black Hat USA 2005 исследователями Дереком Сёдером и Райаном Пермехом в качестве примера использования технологии eEye BootRootKit. Для создания диска с SysRq выберите опцию “создать CD из ISO-образа” в предпочтительном ПО для прожига дисков.

- Kon-Boot – прототип программы, благодаря которой на лету (во время загрузки) можно менять содержимое ядра Linux или Windows. В текущей сборке Kon-Boot позволяет войти в linux-систему под root’ом без ввода пароля или повысить привилегии текущего пользователя до root’а. В случае с Windows-системами с помощью Kon-Boot можно войти в любой защищенный паролем профиль без знания самого пароля.

Сброс пароля

Как вариант, можно загрузиться с live CD или флешки с bootdisk, и с помощью утилиты chntpw сбросить пароль любого локального пользователя Windows.Использование пост-эксплойтов

В этой ситуации, как правило, система уже скомпрометирована, и вы получили доступ к командной строке с административными правами. Далее нужно повысить свои привилегии до пользователя SYSTEM. Например, с помощью утилиты PsExec из пакета SysInternals:C:\>psexec.exe -i -s cmd.exe

Есть и другие способы повышения привилегии, но их описание останется вне рамок этого поста.

Методы, основанные на унаследованных возможностях Windows

В системах Windows NT и Windows 2000 можно воспользоваться утилитой Ntbackup из подсистемы MS-DOS: сохраните бэкап состояния системы в локальном файле на скомпрометированной машине, а затем снова используйте Ntbackup и восстановите состояние системы в локальном каталоге без сохранения настроек безопасности. По окончании описанной процедуры вы будете обладать файлами SAM и SYSTEM. Первоначальный бэкап Windows 2000 c последними пакетами обновлений и исправлений занимает около 280МБ. Для более современных версий Windows вместо Ntbackup подойдет утилита Wbadmin.Также стоит упомянуть утилиту regback.exe из пакета Windows 2000 Resource Kit Tools. Утилита слегка упрощает процесс, так как сливаются только нужные файлы:

C:\>regback.exe C:\backtemp\SAM machine sam

C:\>regback.exe C:\backtemp\SYSTEM machine system

Если regback.exe не срабатывает, то на системах Windows XP и выше можно воспользоваться утилитами regedit.exe и reg.exe:

Использование reg.exe:

C:\>reg.exe save HKLM\SAM sam

The operation completed successfully

C:\>reg.exe save HKLM\SYSTEM sys

The operation completed successfully

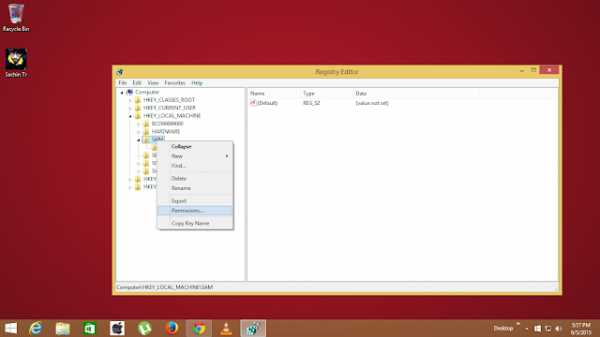

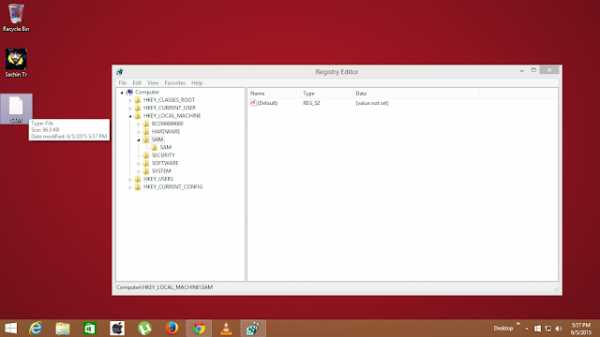

Использование regedit.exe:

- Выполнить regedit.exe в Start/Run.

- Открыть ветку Computer\HKEY_LOCAL_MACHINE, правой кнопкой мыши щелкнуть по секции SAM и выбрать “Export” (“Экспортировать”).

- Установить значение параметра “Save as type” (“Тип файла”) в “Registry Hive Files” (“Файлы кустов реестра”).

- Проделать то же самое для куста SYSTEM.

И, наконец, еще один способ: файлы SAM и SYSTEM можно достать из каталога C:\Windows\repair. Но существует вероятность, что в каталоге содержаться устаревшие копии нужных файлов, информация о пользователях в которых неактуальна.

Метод, использующий теневое копирование томов

Метод стал известен относительно недавно, и впервые его использование продемонстрировал Тим Томс (Tim Tomes). Метод эксплуатирует функционал теневого копирования томов в современных операционных системах Windows для того, чтобы получить доступ к заблокированным ранее системным файлам, таким как файлы SAM и SYSTEM в каталоге C:\Windows\System32\config.Для выполнения метода, вы можете воспользоваться cкриптом vssown, который дает возможность управлять теневым копированием.

Список теневых копий:

C:\>cscript vssown.vbs /list

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

SHADOW COPIES

=============

Как и ожидалось, сначала никаких теневых копий нет.

Проверим статус службы теневого копирования (VSS):

C:\>cscript vssown.vbs /status

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Stopped

C:\>cscript vssown.vbs /mode

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] VSS service set to 'Manual' start mode.

Если тип запуска службы “Вручную”, то нам нужно установить тип запуска в первоначальное состояние (“Остановлена”).

Создадим теневую копию:

C:\>cscript vssown.vbs /create

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Attempting to create a shadow copy.

Проверим, что теневая копия создалась:

C:\>cscript vssown.vbs /list

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

SHADOW COPIES

=============

[*] ID: {D79A4E73-CCAB-4151-B726-55F6C5C3A853}

[*] Client accessible: True

[*] Count: 1

[*] Device object: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1

[*] Differnetial: True

[*] Exposed locally: False

[*] Exposed name:

[*] Exposed remotely: False

[*] Hardware assisted: False

[*] Imported: False

[*] No auto release: True

[*] Not surfaced: False

[*] No writers: True

[*] Originating machine: LAPTOP

[*] Persistent: True

[*] Plex: False

[*] Provider ID: {B5946137-7B9F-4925-AF80-51ABD60B20D5}

[*] Service machine: LAPTOP

[*] Set ID: {018D7854-5A28-42AE-8B10-99138C37112F}

[*] State: 12

[*] Transportable: False

[*] Volume name: \\?\Volume{46f5ef63-8cca-11e0-88ac-806e6f6e6963}\

Обратите внимание на значение параметров Deviceobject и ID. Значение первого параметра понадобиться для осуществления следующего шага, а значение второго – для очистки.

Достанем следующие файлы из теневой копии:

C:\>copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\Windows\System32\config\SYSTEM .C:\>copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\Windows\System32\config\SAM .

Таким образом, мы только что скопировали файлы SAM и SYSTEM из теневой копии в папку C:\root.

Очистка:

C:\>cscript vssown.vbs /delete {D79A4E73-CCAB-4151-B726-55F6C5C3A853}

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Attempting to delete shadow copy with ID: {D79A4E73-CCAB-4151-B726-55F6C5C3A853}

И, наконец, остановим службу теневого копирования:

C:\>cscript vssown.vbs /stop

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Signal sent to stop the VSS service.

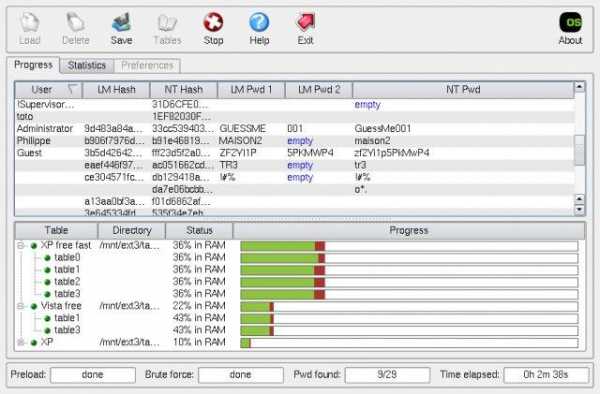

Методы, основанные на внедрении в память процессов

В основе подобных методов получения SAM-хешей из памяти лежит внедрение DLL в системный процесс LSASS, или, в общем случае, разбиение памяти на отдельные участки и изучение содержимого полученных участков. Манипуляции с памятью могут привести к падению процесса LSASS и Синему Экрану Смерти (BSoD), поэтому предпочтительнее использовать методы, основанные на копировании кустов реестра (regback.exe и reg.exe\regedit.exe), либо теневое копирование томов. Тем не менее, в некоторых особых случаях внедрение в память все-таки требуется.Наиболее известным инструментом для получения хешей SAM, вероятно, является утилита fgdump – улучшенная версия pwdump6; обе утилиты разработаны командой foofus. Основное преимущество fgdump над pwdump заключается в возможности работать на системах Windows Vista и выше. Хотя пару раз я видел, как падали обе утилиты. Среди более стабильных и надежных инструментов можно выделить pwdump7 от Андреса Тараско (Andres Tarasco) и gsecdump от TrueSec. Обе утилиты работают на всех версиях Windows, как 32- так и 64-битных. Нужно отметить, что с контроллеров домена слить хеши паролей с помощью утилиты pwdump7 не получится, так как эта утилита вместо внедрения в LSASS читает хеши SAM из реестра. Еще одна надежная и популярная утилита – это PWDumpX, разработанная Ридом Арвином (Reed Arvin), хотя работает PWDumpX только на 32х разрядных системах.

Ниже на скриншоте показан дамп информации из SAM, полученной утилитой gsecdump на Windows Server 2003 SP2 32-bit:

Дамп информации о локальных пользователях после внедрения кода в процесс LSASS

В Metasploit Framework также имеются собственные модули пост-эксплойта, встроенные команды и скрипты для Meterpreter, позволяющие получить хеши SAM. Подробнее о работе кода и о том, какие идеи лежат в его основе можно прочитать в этих постах.

Разумеется, существует и множество других инструментов и методов, и важно знать, какой именно метод подходит для конкретной системы. Чтобы облегчить выбор, я создал сводную электронную таблицу, в которой перечислены нужные утилиты, их возможности и принципы работы, и, что самое важное, возможные проблемы при использовании таких утилит.

Изменения на 4 января 2012 г.

Крадем sam и system файлы и расшифровываем их!!!

Заранее извиняюсь(моя первая статья),возможно для профи это и не новость,но возможно новичкам пригодится!Вот вы уважаемый новичок научились сбручивать дедики,создали свою учетку,скрыли его от админа чтобы он его не просек.Но вдруг в один прекрасный день вы не смогли зайти на дедик,и почесав свой затылок немного растроились,ведь дедик был весьма хороший с широким каналом и мощный по конфигурации железа.И вы с горечью сожаления сказали себе:А ведь надо было узнать пасс админа!!!.

И так сегодня в этой мини-статья я раскажу как же украсть sam и system файлы,затем расшифровать и узнать пасс админа.

I стадья - подключение к дедику

Подключаемся к своему дедику обязательно с подключением своего виртуального диска.

Как правильно подключиться читаем

здесь http://www.xaker.name/forvb/showthread.php?t=24735

II-стадия-карж файлов:

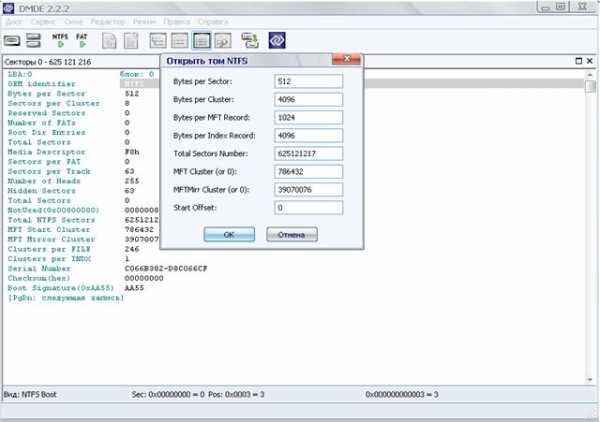

И так начнем,для каржы файлов воспользуемся тулзой DMDE

http://dmde.ru/ - офф.сайт!!!

В этой статье я использовал ту версию какая у меня было,ибо мне от нее нужен всего лишь карж.

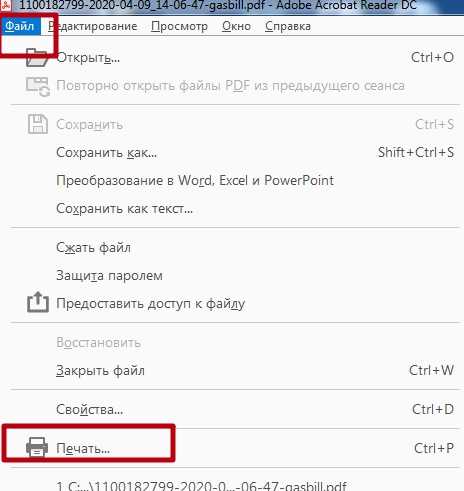

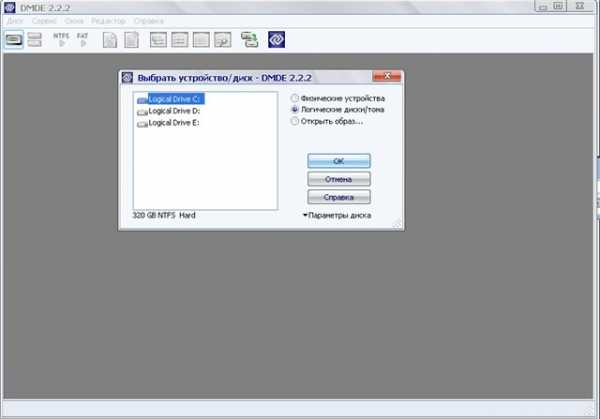

Запускаем dmde:

Выскачит вот такое меню,не обращаем внимание и жмем ДА

Далее=>

ставим точку на Логические диски/тома

и указываем на том диска куда был установлен windows.(по дефолту это диск C

Далее=>

Выскакивает окошко,то же не обращаем внимание и жмем ДА

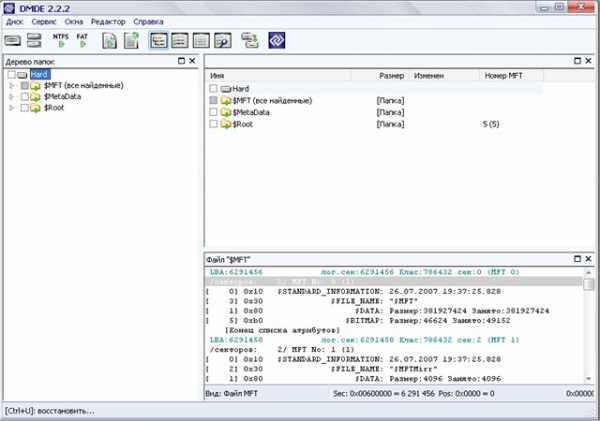

кликаем два раза левой кнопкой мыши на $MFT и дальще интуитивно понятно.

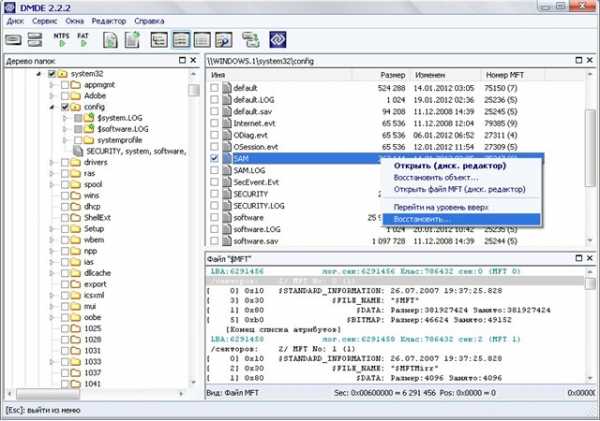

(в моем случаи)Ищем калог C:\Windows\system32\config

Ищем и находим наши файлы,а именно:

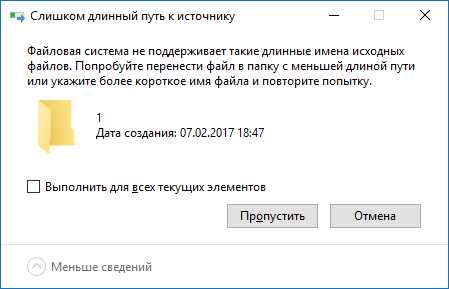

SAM и SYSTEM (примечание:востанавливаем каждую по одиночке, в этой версии нельзя ставить сразу несколько галочек на востанавление нескольких файлов)

Востанавливаем эти файлы и указываем место сохранения на свой диск которую мы подключали при соединении с дедом

Рекомендую: сразу создавать папки(с названием IP ваших дедиков) и сохранять там ,иначе вы потом запутаетесь,чьи файлы к кому относятся.

III-стадья- Расшифровка ранее скарженных sam и system файлов

Расшифровать можно двумя способами

1) Используя такие софты как LCP,SAMinside и.д.р (P.S помоему они самые лучшие)

там все интуитивно понятно,думаю что разобраться не составить труда

2)Используя online сервисы которые расшифровывают по NTLM хэшам.

рекомендую вот эту

при мощи saminside копируем или nt или lm хэш в верхнее окно,прописываем каптчу и жмем на Decrypt Hashes

и в нижнем окне должен появится пасс,если его нету то вы не правильно ввели каптчу или этого пасса с данными хэшами нету в базе.

Файлы к этой статье:

dmde

(файл чист от грязей - http://chk4me.com/check/public/7ou768TAh8tbUrvKl1J3Bfa29_R)

Saminside

Примечание:

*dmde использует низкоуровневое форматирование,посредством чего мы можем получит sam и system файлы на активной винде - а значит ей нужны админские права.

*не рекомендую брать бекап sam и system файлов находящиеся в катологе C:\windows\repair

-поскольку они являются лишь бекапом и зачастую они старые.

C уважением Harison!

Как вывести файл Windows SAM во время работы системы?

Это не проблема разрешения - Windows сохраняет монопольную блокировку файла SAM (что, насколько я знаю, является стандартным поведением для загруженных кустов реестра), поэтому любой другой процесс не может открыть его.

Однако в последних версиях Windows имеется функция «Теневое копирование тома», предназначенная для создания снимков всего тома, предназначенных только для чтения, в основном для резервного копирования. Блокировки файлов предназначены для обеспечения согласованности данных, поэтому они не нужны, если сделан снимок всей файловой системы. Это означает, что можно создать снимок C:, смонтировать его, скопировать SAMфайл, а затем сбросить снимок.

Как именно это сделать, зависит от вашей версии Windows: XP нужна внешняя программа, Vista и 7 есть vssadmin create shadow, а Server 2008 имеет diskshadowкоманду. На странице Безопасный сброс хэшей с контроллеров домена Live есть более подробная информация об этом процессе, а также инструкции и сценарии.

В качестве альтернативы, существуют такие инструменты, samdumpкоторые злоупотребляют процессом LSASS с разных сторон, чтобы извлечь все хэши паролей непосредственно из памяти. Они могут быть намного быстрее, чем снимки VSS, но имеют более высокий риск сбоя системы.

Наконец, Google выявляет этот фрагмент, полезность которого я не могу оценить, никогда не использовал metasploit самостоятельно:

meterpreter> use priv meterpreter> hashdump Как вывести файл Windows SAM во время работы системы?

Это не проблема разрешения - Windows сохраняет монопольную блокировку файла SAM (что, насколько я знаю, является стандартным поведением для загруженных кустов реестра), поэтому любой другой процесс не может открыть его.

Однако в последних версиях Windows имеется функция «Теневое копирование тома», которая предназначена для создания моментальных снимков всего тома только для чтения, в основном для резервного копирования. Блокировки файлов предназначены для обеспечения согласованности данных, поэтому они не нужны, если сделан снимок всей файловой системы. Это означает, что можно создать снимок C:, смонтировать его, скопировать SAMфайл, а затем сбросить снимок.

Как именно это сделать, зависит от вашей версии Windows: XP нужна внешняя программа, Vista и 7 есть vssadmin create shadow, а Server 2008 имеет diskshadowкоманду. На странице Безопасный сброс хэшей с контроллеров домена Live есть более подробная информация об этом процессе, а также инструкции и сценарии.

Кроме того, существуют инструменты, например, samdumpкоторые злоупотребляют процессом LSASS в разных направлениях, чтобы извлечь все хэши паролей непосредственно из памяти. Они могут быть намного быстрее, чем снимки VSS, но имеют более высокий риск сбоя системы.

Наконец, Google выявляет этот фрагмент, полезность которого я не могу оценить, никогда не использовал metasploit самостоятельно:

meterpreter> use priv meterpreter> hashdump security - Как вывести файл Windows SAM во время работы системы?

Это не проблема разрешения - Windows сохраняет монопольную блокировку файла SAM (что, насколько я знаю, является стандартным поведением для загруженных кустов реестра), поэтому любой другой процесс не может открыть его.

Однако в последних версиях Windows имеется функция "Теневое копирование тома", которая предназначена для создания моментальных снимков всего тома только для чтения, в основном для резервного копирования. Блокировки файлов предназначены для обеспечения согласованности данных, поэтому они не нужны, если сделан снимок всей файловой системы. Это означает, что можно создать снимок C: смонтировать его, скопировать файл SAM , а затем сбросить снимок.

Как именно это сделать, зависит от вашей версии Windows: XP нужна внешняя программа, Vista и 7 имеют vssadmin create shadow , а Server 2008 имеет команду diskshadow . На странице Безопасный сброс хэшей с контроллеров домена Live есть более подробная информация об этом процессе, а также инструкции и сценарии.

Кроме того, существуют такие инструменты, как samdump которые злоупотребляют процессом LSASS в разных направлениях, чтобы извлечь все хэши паролей непосредственно из памяти. Они могут быть намного быстрее, чем снимки VSS, но имеют более высокий риск сбоя системы.

Наконец, Google выявляет этот фрагмент, полезность которого я не могу оценить, никогда не использовал metasploit самостоятельно:

meterpreter> use priv meterpreter> hashdump windows — Дамп SAM-файла во время работы системы?

Это не проблема разрешения - Windows сохраняет исключительную блокировку файла SAM (что, насколько мне известно, является стандартным поведением для загруженных кустов реестра), поэтому для любого другого процесса его невозможно открыть.

Однако последние версии Windows имеют функцию «Volume Shadow Copy», которая предназначена для создания мгновенных снимков только для чтения всего тома, в основном для резервных копий. Блокировки файлов предназначены для обеспечения согласованности данных, поэтому они не нужны, если сделан моментальный снимок всей файловой системы. Это означает, что можно создать моментальный снимок C:, смонтировать его, скопировать SAM, затем отмените снимок.

Как это сделать в зависимости от вашей версии Windows: XP требуется внешняя программа, Vista и 7 имеют vssadmin create shadow и Server 2008 имеет команду diskshadow. Страница Безопасное захоронение хэшей из контроллеров Live Domain содержит более подробную информацию об этом процессе, а также инструкции и скрипты.

В качестве альтернативы существуют такие инструменты, как samdump, которые злоупотребляют процессом LSASS из разных направлений, чтобы извлекать все хеши-пароли непосредственно из памяти , Они могут быть намного быстрее, чем снимки VSS, но имеют более высокий риск срыва системы.

Наконец, Google раскрывает этот фрагмент, полезность которого я не могу оценить, никогда не использовал метаплан сам:

meterpreter> use priv meterpreter> hashdump Как скопировать файлы реестра SAM и SYSTEM из Windows 10, 8 и 7

Как сделать дамп файла SAM при работающей системе? Вам нужно скопировать SAM hive с ПК с Windows, на котором вы не можете войти в систему? Пока Windows работает, вы не можете скопировать файл SAM с помощью проводника Windows, поскольку он используется системой. В этом руководстве мы покажем вам, как скопировать файлы реестра SAM и SYSTEM из Windows 10/8/7, независимо от того, можете ли вы войти в систему как администратор или нет.

Метод 1. Скопируйте файлы SAM и SYSTEM с правами администратора

Если вы можете войти в Windows как пользователь с правами администратора, вы можете легко создать дамп кустов реестра SAM и SYSTEM с помощью командной строки.

Просто откройте командную строку от имени администратора и выполните следующие команды:

reg сохранить HKLM \ SAM C: \ sam reg сохранить HKLM \ SYSTEM C: \ system

Теперь вы найдете копии файлов реестра SAM и SYSTEM на вашем диске C.

Метод 2: копирование файлов SAM и SYSTEM без прав администратора

Если вы не можете войти в Windows или потеряли права администратора, Live CD может помочь! После загрузки вашего компьютера на Linux, Ubuntu или другой Live CD вы можете получить доступ ко всем файлам на жестком диске и скопировать кусты SAM и SYSTEM из каталога Windows \ System32 \ Config.

Для вашего удобства мы добавили новую функцию в PCUnlocker Live CD, которая позволяет делать резервную копию реестра Windows (SAM, SYSTEM, SECURITY, SOFTWARE) всего за несколько щелчков мыши!

Эта функция доступна в пробной версии для бесплатного использования.

Статьи по теме

.Взломать пароль администратора Windows и файлы Сэма

Что такое файл Сэма?

Диспетчер учетных записей безопасности (SAM) - это файл базы данных [1] в Windows XP, Windows Vista и Windows 7, в котором хранятся пароли пользователей. Его можно использовать для аутентификации локальных и удаленных пользователей. Начиная с Windows 2000 SP4, Active Directory используется для аутентификации удаленных пользователей. SAM использует криптографические меры для предотвращения доступа запрещенных пользователей к системе. Пароли пользователей хранятся в хешированном формате в кусте реестра либо в виде хеша LM, либо в виде хеша NTLM.Этот файл находится в% SystemRoot% / system32 / config / SAM и смонтирован на HKLM / SAM . Пытаясь повысить безопасность базы данных SAM от взлома программного обеспечения в автономном режиме, Microsoft представила функцию SYSKEY в Windows NT 4.0. Когда SYSKEY включен, копия файла SAM на диске частично зашифрована, так что хеш-значения паролей для всех локальных учетных записей, хранящихся в SAM, зашифровываются с помощью ключа (обычно также называемого «SYSKEY»). Его можно включить, запустив программу syskey .

Где мне найти SAM / Хэши?

Расположение SAM / Хэши: Вы можете найти то, что ищете, в нескольких местах на данной машине. Его можно найти на жестком диске в папке% systemroot% system32config (i-e C: \ windows \ system32 \ config) . Однако эта папка заблокирована для всех учетных записей, включая администратора, пока машина работает. Единственная учетная запись, которая может получить доступ к файлу SAM во время работы, - это учетная запись «Система».Второе расположение SAM или соответствующих хэшей можно найти в реестре. Его можно найти в разделе HKEY_LOCAL_MACHINESAM. Это также заблокировано для всех пользователей, включая администратора, пока машина используется. (Перейдите к «Выполнить», введите «Regedit» и нажмите «Enter», теперь перейдите к HKEY_LOCAL_MACHINESAM, однако вы не можете получить к нему доступ.)

Итак, два ( Некоторые другие) местоположения SAMHASH: -% systemroot% system32config - В реестре под HKEY_LOCAL_MACHINESAM

Как скопировать файл Sam?

Есть два пути.

1) Когда работает Os (операционная система).

2) Когда Os не работает.

Когда ОС работает

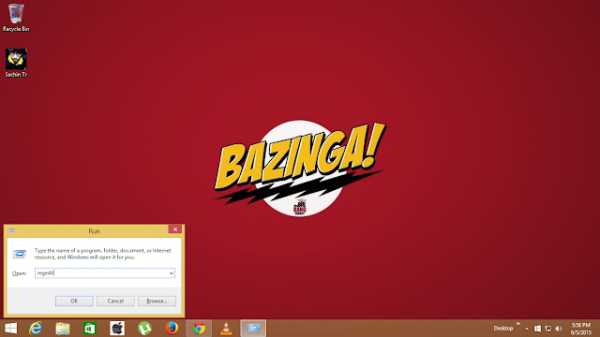

1.Нажмите window + R.

2. Введите regedit.

3. Затем нажмите HKEY_LOCAL_MACHINE.

4. Затем щелкните sam.

5. Попробуйте экспортировать его, нажав правую кнопку.

но вы не можете, поэтому выполните следующие шаги

6. Щелкните правой кнопкой мыши файл sam.

7. Щелкните Разрешения.

8.Затем нажмите «Администраторы» и удалите его.

9. Нажмите кнопку «Добавить», затем введите «Администраторы» и нажмите «ОК».

10. Затем отметьте галочкой полный контроль и прочтите разрешение.

11. Затем нажмите «Применить», щелкните правой кнопкой мыши sam и выберите «Экспорт».

12.Экспорт с сохранением в виде файлов кустов реестра.

И ВЫ сделали.

Вы скопировали файл Sam

Если вы хотите понять это более четко, вы можете посмотреть видеоурок.

Ссылка на Youtube этого видео:

https://www.youtube.com/channel/UCIYIZ8KulE0bXtRLnNdIRww

Этот канал My Youtube вы можете просмотреть здесь.

Когда ОС не работает

Вероятно, самый простой способ сделать это - загрузить на целевом компьютере альтернативную ОС, такую как NTFSDOS или Linux, и просто скопировать SAM из папки

% systemroot% system32config. Это быстро, легко и эффективно.

Вы можете получить копию NTFSDOS от Sysinternals (http: // www.sysinternals.com)

Обычная версия NTFSDOS является бесплатной, что всегда приятно, но позволяет только

для доступа только для чтения. Это должно быть хорошо для того, что вы хотите сделать, однако, если

вы из тех людей, которые просто должны иметь полный контроль и иметь немного денег, чтобы сжечь

. NTFSDOS Pro, также выпускаемая Sysinternals, имеет доступ для чтения и записи.

пошагово

1) Что ж, самый простой способ сделать это - загрузить вашу целевую машину в альтернативную ОС, например NTFSDOS или Linux, и просто скопировать SAM из папки% systemroot% system32config.2) Вы также можете получить хэши паролей с помощью pwdump2 (Google It, чтобы получить программное обеспечение ~ Поиск на openwall.com). pwdump использует внедрение .DLL, чтобы использовать системную учетную запись для просмотра и получения хэшей паролей, хранящихся в реестре. Затем он получает хэши из реестра и сохраняет их в удобном небольшом текстовом файле, который затем можно вставить в утилиту для взлома паролей, такую как l0phtcrack или John the ripper (хорошо работает на базе Linux), также можно использовать cain и abel.

3) Импортируйте хэши прямо из l0phtcrack и позвольте им открыться вам путем взлома.Это быстро, легко и эффективно. Вы можете получить копию NTFSDOS от Sysinternals (http://www.sysinternals.com). Обычная версия NTFSDOS - это бесплатное программное обеспечение, что всегда приятно, но допускает только доступ только для чтения. Однако это должно подойти для того, чем вы хотите заниматься, если вы из тех людей, которые просто должны иметь полный контроль и у вас есть деньги, которые можно сжечь. NTFSDOS Pro, который также принадлежит Sysinternals, имеет доступ для чтения и записи, но это будет стоить вам 299 долларов.

Взлом или взлом учетной записи администратора:

Как получить хэши из файла SAM?

Получены хэши? А теперь взломайте их:

С хешами в руках и желанием узнать, какие пароли ждут.

Давайте приступим. Хотя существует множество программ для взлома паролей

, я быстро остановлюсь на двух наиболее популярных из них.

Джон Потрошитель -

Джон-Потрошитель для многих - старый резервный взломщик паролей. Это командная строка, которая делает это приятным, если вы пишете скрипты, и, что самое главное, бесплатным.

Единственное, чего не хватает JtR, - это возможность запускать атаки грубой силы

на ваш файл паролей. Но посмотрите на это с другой стороны, даже если это всего лишь взломщик словарей

, вероятно, это все, что вам нужно.Я бы сказал, что в моем опыте

я могу найти около 85-90% паролей в данном файле, используя только атаку по словарю

. Не плохо, совсем не плохо.

L0phtCrack -

Вероятно, самый популярный взломщик паролей. L0phtCrack продаетсялюдьми на @Stake. И с ценой в 249 долларов за лицензию на одного пользователя

кажется, что он принадлежит каждому. Боже, @Stake, должно быть, убивает. :) Этот

, вероятно, лучший взломщик паролей, который вы когда-либо видели.Благодаря возможности

импортировать хэши прямо из реестра аля pwdump и словаря, гибрид и возможности перебора

. Пароль не должен длиться долго. Ну, я не должен говорить

«без пароля». Но почти все упадет на L0phtCrack, если будет достаточно времени.

Еще один простой метод, использование ophcrack для взлома

Аккаунт администратора:

Ophcrack - взломщик паролей Windows, основанный на компромиссе времени и памяти с использованием радужных таблиц.Это новый вариант оригинального компромисса Хеллмана с лучшей производительностью. Он восстанавливает 99,9% буквенно-цифровых паролей за секунды. Это тип взлома в автономном режиме, просто скачайте отсюда .iso ophcrack. Сожги и наслаждайся использованием.

Это тип взлома в автономном режиме, просто скачайте отсюда .iso ophcrack. Сожги и наслаждайся использованием. 1. Opchrack может взламывать пароли для Windows 7, Windows Vista и Windows XP.

2. Ophcrack может восстановить 99,9% паролей из Windows XP, обычно за считанные секунды. Любой пароль длиной 14 или менее символов, в котором используется любая комбинация цифр, строчных и заглавных букв, должен быть взломан.

3. Ophcrack может восстановить 99% паролей из Windows 7 или Windows Vista. Атака по словарю используется в Windows 7 и Vista.

4. Опция Ophcrack LiveCD позволяет полностью автоматическое восстановление пароля.

5. Метод LiveCD не требует установки в Windows, что делает его безопасной альтернативой многим другим инструментам восстановления паролей.

6. Чтобы использовать Ophcrack LiveCD для взлома паролей Windows, не требуется знать паролей Windows.

Создание собственного пароля в Windows:

Внедрение хэшей паролей в SAM: Самый простой способ получить права администратора на машине - это ввести свои собственные хэши паролей в файл SAM. Для этого вам понадобится физический доступ к машине и мозг размером больше арахиса. Используя утилиту под названием "chntpw" Петтера Нордхал-Хагена, вы можете ввести любой пароль, какой захотите, в файл SAM любой машины NT, 2000 или XP, тем самым предоставив вам полный контроль, просто запишите файл.iso на диске и используйте его. Я бы посоветовал сначала создать резервную копию файла SAM с помощью альтернативной ОС. Можно также сделать USB-диск с Linux или Windows Live dsik. Войдите, введите пароль по вашему выбору. Войдите, используя свой новый пароль. Делайте то, что вам нужно. Затем восстановите исходный SAM, чтобы никто не узнал, что меня взломали.

Некоторые советы по безопасности ~ Создание надежных паролей:

Теперь, возможно, вы узнали, как можно взламывать пароли. Вот несколько советов для вас.

1) Не создавайте общие пароли, такие как 123456 или пароль от вашего имени.

2) Используйте @, *, # или другие символы в ваших паролях, чтобы обеспечить максимальную безопасность. В этом случае John the ripper и Ophcrack, а также другие инструменты взлома могут занять много времени, это будет неприятно для хакера.

3) Продолжайте менять пароль. Итак, если на декодирование одного хеша уходит много времени, пока он не декодирует, вы сгенерировали другой хеш.

Спасибо

.linux - Как скопировать файлы из Amazon EFS на локальный компьютер с помощью сценария оболочки?

Переполнение стека- Около

- Товары

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант Рекр

Взломайте пароль Windows с помощью John the ripper. Полезный инструмент.

JOHN THE RIPPER: - John the ripper - это программа для взлома паролей, которая пытается обнаруживать слабые пароли. Джон-потрошитель может работать с самыми разными паролями и хешами. Этот инструмент также полезен для восстановления пароля, если вы забыли свой пароль, упомяните профессионалов этичного взлома.

John the ripper популярен благодаря атакам по словарю и в основном используется в атаках грубой силой.Исследователь этического взлома iicybersecurity сказал, что этот метод полезен, потому что многие старые фирмы все еще используют старые версии Windows, что не очень хорошо с точки зрения кибербезопасности.

РАСКРЫТИЕ ОКОН: -

В Windows пароль обычно хранится в файле SAM в % SystemRoot% \ system32 \ config. Windows использует хэш NTLM . Во время загрузки хэши из файла SAM расшифровываются с помощью SYSKEY, и хэши загружаются в реестр, который затем используется для аутентификации в соответствии с курсами этического взлома.

Windows не позволяет пользователям копировать файл SAM в другое место, поэтому вам придется использовать другую ОС, чтобы смонтировать окна поверх него и скопировать файл SAM . После копирования файла мы расшифруем файл SAM с помощью SYSKEY и получим хеши для взлома пароля.

В приведенном ниже случае мы используем Kali Linux OS для монтирования раздела Windows поверх него.

- Для создания загрузочного диска вы можете использовать бесплатное программное обеспечение rufus , которое доступно здесь: https: // rufus.ie / en_IE.html

- Эта бесплатная программа очень проста в использовании. Вам просто нужно выбрать iso-образ Kali linux для создания загрузочного диска.

- После создания загрузочного диска. Просто загрузитесь с загрузочного диска и выполните шаги, указанные ниже:

- Сначала вы должны проверить раздел жесткого диска, на котором установлены окна. Для этого введите fdisk -l.

ПРОВЕРКА РАЗДЕЛОВ ЖЕСТКОГО ДИСКА: -

- На приведенном выше снимке экрана после выполнения запроса команда показала 3 раздела целевого жесткого диска.По размеру раздела вы можете узнать, где установлена целевая ОС (Windows).

УСТАНОВКА: -

- Введите mkdir / mnt / CDrive для создания каталога.

- Для установки раздела жесткого диска / dev / sda2 в каталог CDrive , тип mount / dev / sda2 / mnt / tmp / CDrive

- Потом для проверки точки монтирования. Тип ls -ltr / mnt / tmp / CDrive

- Крепление типа для проверки смонтированного привода

root @ kali: ~ / temp # mount sysfs на / sys типа sysfs (rw, nosuid, nodev, noexec, relatime) proc для / proc типа proc (rw, nosuid, nodev, noexec, relatime) udev на / dev тип devtmpfs (rw, nosuid, relatime, size = 2042548k, nr_inodes = 201161, mode = 755) разработчиков на устройствах типа / dev / pts (rw, nosuid, noexec, relatime, gid = 5, mode = 620, ptmxmode = 000) tmpfs при включении / запуске типа tmpfs (rw, nosuid, noexec, relatime, size = 412292k, mode = 755) / dev / sdb1 на / run / live / medium тип vfat (ro, noatime, fmask = 0022, dmask = 0022, codepage = 437, iocharset = ascii, shortname = mixed, utf8, errors = remount-ro) / dev / loop0 в / run / live / rootfs / filesystem.Тип squashfs squashfs (ro, noatime) tmpfs на / run / live / overlay type tmpfs (rw, noatime, size = 2061444k, mode = 755) оверлей на / тип оверлей (rw, noatime, lowerdir = / run / live / rootfs / filesystem.squashfs /, upperdir = / run / live / overlay / rw, workdir = / run / live / overlay / work) tmpfs в / usr / lib / live / mount, тип tmpfs (rw, nosuid, noexec, relatime, size = 412292k, mode = 755) / dev / sdb1 на / usr / lib / live / mount / medium type vfat (ro, noatime, fmask = 0022, dmask = 0022, codepage = 437, iocharset = ascii, shortname = mixed, utf8, errors = remount-ro ) / dev / loop0 в / usr / lib / live / mount / rootfs / filesystem.Тип squashfs squashfs (ro, noatime) tmpfs на / usr / lib / live / mount / overlay, тип tmpfs (rw, noatime, size = 2061444k, mode = 755) securityfs на / sys / kernel / тип безопасности securityfs (rw, nosuid, nodev, noexec, relatime) tmpfs на / dev / shm типа tmpfs (rw, nosuid, nodev) tmpfs для / запуска / блокировки типа tmpfs (rw, nosuid, nodev, noexec, relatime, size = 5120k) tmpfs на / sys / fs / cgroup, тип tmpfs (ro, nosuid, nodev, noexec, mode = 755) cgroup2 на / sys / fs / cgroup / унифицированный тип cgroup2 (rw, nosuid, nodev, noexec, relatime, nsdelegate) cgroup на / sys / fs / cgroup / systemd тип cgroup (rw, nosuid, nodev, noexec, relatime, xattr, name = systemd) pstore в / sys / fs / pstore тип pstore (rw, nosuid, nodev, noexec, relatime) bpf для / sys / fs / bpf типа bpf (rw, nosuid, nodev, noexec, relatime, mode = 700) cgroup на / sys / fs / cgroup / cpuset тип cgroup (rw, nosuid, nodev, noexec, relatime, cpuset) cgroup на / sys / fs / cgroup / cpu, cpuacct type cgroup (rw, nosuid, nodev, noexec, relatime, cpu, cpuacct) cgroup on / sys / fs / cgroup / memory type cgroup (rw, nosuid, nodev, noexec, relatime, memory) cgroup на / sys / fs / cgroup / pids тип cgroup (rw, nosuid, nodev, noexec, relatime, pids) cgroup на / sys / fs / cgroup / net_cls, cgroup типа net_prio (rw, nosuid, nodev, noexec, relatime, net_cls, net_prio) cgroup на / sys / fs / cgroup / perf_event тип cgroup (rw, nosuid, nodev, noexec, relatime, perf_event) cgroup на / sys / fs / cgroup / blkio тип cgroup (rw, nosuid, nodev, noexec, relatime, blkio) cgroup на / sys / fs / cgroup / devices type cgroup (rw, nosuid, nodev, noexec, relatime, devices) cgroup on / sys / fs / cgroup / freezer type cgroup (rw, nosuid, nodev, noexec, relatime, freezer) systemd-1 на / proc / sys / fs / binfmt_misc type autofs (rw, relatime, fd = 34, pgrp = 1, timeout = 0, minproto = 5, maxproto = 5, direct, pipe_ino = 16732) hugetlbfs на / dev / hugepages типа hugetlbfs (rw, relatime, pagesize = 2M) mqueue для / dev / mqueue типа mqueue (rw, relatime) debugfs на / sys / kernel / debug type debugfs (rw, relatime) tmpfs на / tmp типа tmpfs (rw, nosuid, nodev, relatime) binfmt_misc в / proc / sys / fs / binfmt_misc тип binfmt_misc (rw, relatime) tmpfs на / run / user / 0 типа tmpfs (rw, nosuid, nodev, relatime, size = 412288k, mode = 700) Предохранитель типа gvfsd-on / run / user / 0 / gvfs.gvfsd-fuse (rw, nosuid, nodev, relatime, user_id = 0, group_id = 0) fusectl on / sys / fs / fuse / тип соединений fusectl (rw, relatime)

/ dev / sda2 на / mnt / CDrive type fuseblk (rw, relatime, user_id = 0, group_id = 0, allow_other, blksize = 4096)

- В приведенных выше выходных данных последняя строка показывает, что раздел целевого жесткого диска был смонтирован в каталог CDrive .

КОПИРОВАНИЕ ФАЙЛА SAM: -

- Тип mkdir / tmp / temp

- Тип cp / mnt / CDrive / Windows / System32 / config / SAM / tmp / temp

ФАЙЛ SAM: -

- Samdump2 получает SYSKEY и извлекает хэши из файла SAM Windows.

- Для установки samdump2 введите sudo apt-get update , затем введите sudo apt-get install samdump2.

КОПИРОВАНИЕ СИСТЕМНОГО ФАЙЛА: -

- Теперь скопируйте файл SYSKEY, введите cp / mnt / CDrive / Windows / System32 / config / SYSTEM / tmp / temp

- Тип samdump2 СИСТЕМА SAM

- На снимке экрана выше после выполнения samdump2. samdump2 покажет хеши в файлах SAM .Следующим красным отмечены 4 пользователя в целевой системе.

- Теперь введите samdump2 SYSTEM SAM> hash.txt , чтобы перенаправить хеш-вывод в файл с именем hash.txt .

ПАРОЛЬ ДЛЯ РАСКРЫТИЯ С ПОМОЩЬЮ JOHN THE RIPPER: -

- Введите john –format = LM –wordlist = / root / usr / share / john / password_john.txt hash.txt

- На снимке экрана выше после выполнения указанного выше запроса. Список слов будет использован для взлома пароля.Как показано выше, текущий пароль для целевой OS - 123456.

- Злоумышленник также может использовать свой собственный список слов для взлома пароля. В kali linux доступно множество списков слов, которые можно использовать для взлома. Для использования словаря kali linux перейдите по ссылке -> / usr / share / wordlists /

ПРИМЕЧАНИЕ: - Вышеупомянутый метод будет работать до операционной системы WINDOWS 7. Не будет работать на WINDOWS 8 / 8.1 / 10

Исследователь кибербезопасности.Специалист по информационной безопасности, в настоящее время работает специалистом по инфраструктуре рисков и исследователем. Он исследователь кибербезопасности с более чем 25-летним опытом. Он служил в разведывательном управлении в качестве старшего офицера разведки. Он также работал с Google и Citrix над разработкой решений для кибербезопасности. Он помогал правительству и многим федеральным агентствам в предотвращении многих киберпреступлений. В свободное время он пишет для нас последние 5 лет.

.