Как расшифровать зашифрованные вирусом файлы xtbl

Файлы с расширением .xtbl — как расшифровать и восстановить информацию

- Подписаться

- Лента публикаций

- Последние публикации

- Лучшие публикации

- за все время

Как расшифровать файлы с разрешением xtbl и восстановить информацию

Сегодня пользователям компьютеров и ноутбуков всё чаще приходится сталкиваться с вредоносными программами, подменяющими файлы их зашифрованными копиями. По сути, это вирусы. Одним из самых опасных в этой серии считается шифровальщик XTBL. Что собой представляет этот вредитель, как попадает в компьютер пользователя и можно ли восстановить повреждённую информацию?

Что собой представляет XTBL-шифровальщик и как попадает в компьютер

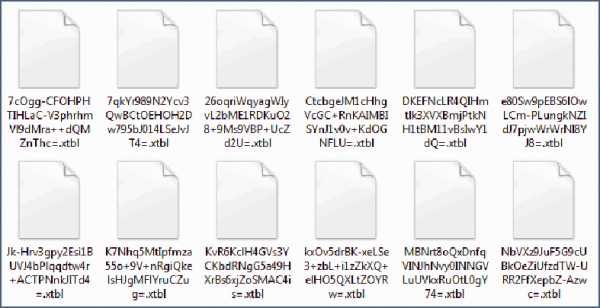

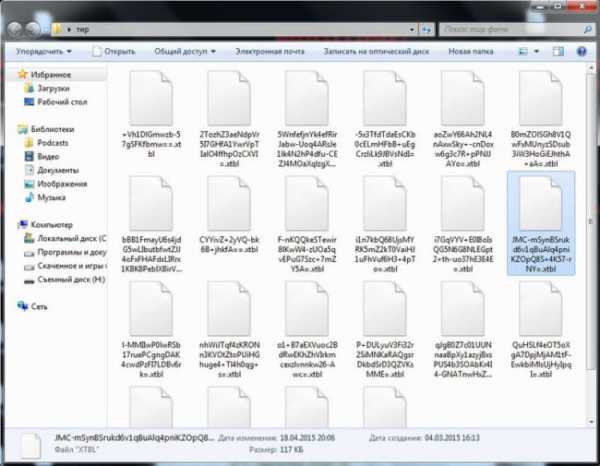

Если вы обнаружили у себя на компьютере или в ноутбуке файлы с длинным названием, имеющие расширение .xtbl, то можно с уверенностью утверждать, что в систему попал опасный вирус — XTBL-шифровальщик. Он поражает все версии ОС Windows. Самостоятельно расшифровать подобные файлы практически нереально, ведь программа использует гибридный режим, при котором подбор ключа просто невозможен.

Заражёнными файлами заполняются системные каталоги. Добавляются записи в реестр Windows, автоматически запускающие вирус при каждом старте ОС.

Шифруются практически все типы файлов — графические, текстовые, архивные, почтовые, видео, музыкальные и др. Работать в Windows становится невозможно.

Как это действует? Запущенный в Windows XTBL-шифровальщик вначале сканирует все логические диски. Сюда включаются облачные и сетевые хранилища, расположенные на компьютере. В результате файлы группируются по расширению и затем шифруются. Таким образом, вся ценная информация, размещённая в папках пользователя, становится недоступной.

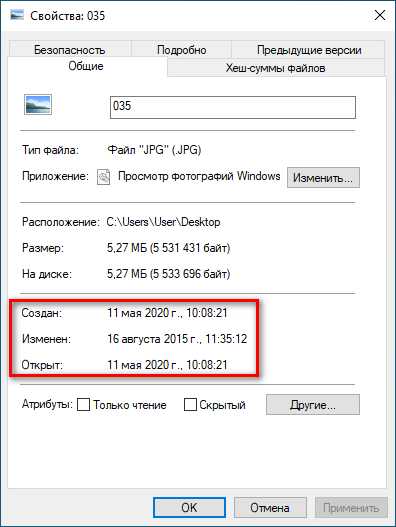

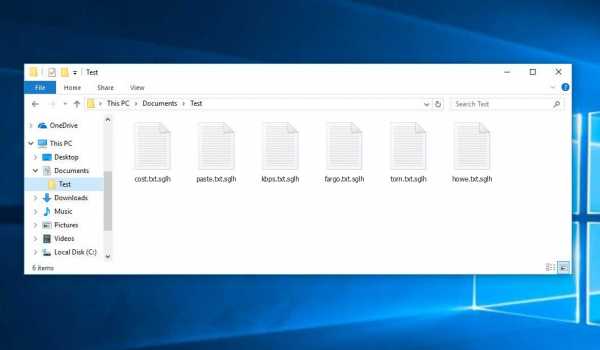

Вот такую картину увидит пользователь вместо пиктограмм с наименованиями привычных файлов

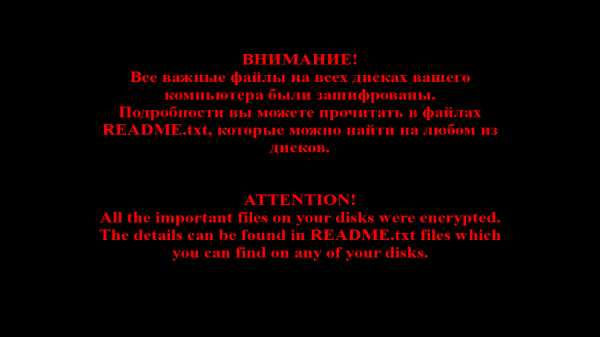

Вот такую картину увидит пользователь вместо пиктограмм с наименованиями привычных файлов Под воздействием XTBL-шифровальщика расширение файла изменяется. Теперь пользователь видит пиктограмму пустого листа и длинное название с окончанием .xtbl вместо изображения или текста в Word. Кроме того, на рабочем столе появляется сообщение, своего рода инструкция по восстановлению зашифрованной информации, требующая оплатить разблокировку. Это не что иное, как шантаж с требованием выкупа.

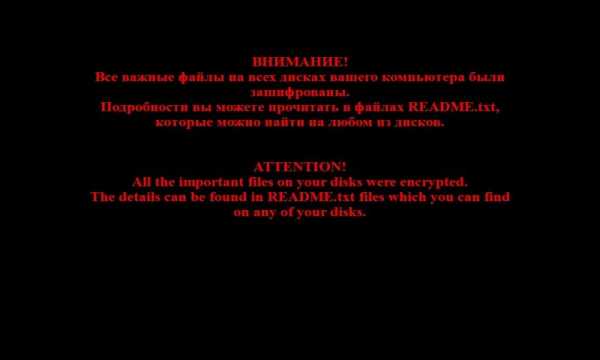

Такое сообщение высвечивается в окне «рабочего стола» компьютера

Такое сообщение высвечивается в окне «рабочего стола» компьютера Распространение XTBL-шифровальщика обычно происходит через электронную почту. В письме содержатся вложенные файлы или документы, заражённые вирусом. Мошенник привлекает пользователя красочным заголовком. Всё делается для того, чтобы послание, в котором говорится, что вы, например, выиграли миллион, было открыто. Не реагируйте на подобные сообщения, иначе есть большой риск, что вирус окажется в вашей ОС.

Есть ли возможность восстановить информацию

Можно попытаться расшифровать информацию, воспользовавшись специальными утилитами. Однако нет никакой гарантии, что вы сможете избавиться от вируса и восстановить повреждённые файлы.

В настоящее время XTBL-шифровальщик представляет несомненную угрозу для всех компьютеров с установленной ОС Windows. Даже у признанных лидеров в борьбе с вирусами — Dr.Web и Лаборатории Касперского — нет 100% решения этого вопроса.

Удаление вируса и восстановление зашифрованных файлов

Есть разные методы и программы, позволяющие работать с XTBL-шифровальщиком. Одни удаляют сам вирус, другие пытаются расшифровать заблокированные файлы или восстановить их предыдущие копии.

Прерывание заражения компьютера

Если вам посчастливилось заметить начало появления на компьютере файлов с расширением .xtbl, то процесс дальнейшего заражения вполне реально прервать.

- Вначале отключите интернет. Для этого достаточно физически отсоединить кабель от сетевой карточки и роутера, подключённых к компьютеру. Сделать это можно и программно, деактивировав действующее сетевое подключение через вкладку «Сетевые подключения» на панели управления.

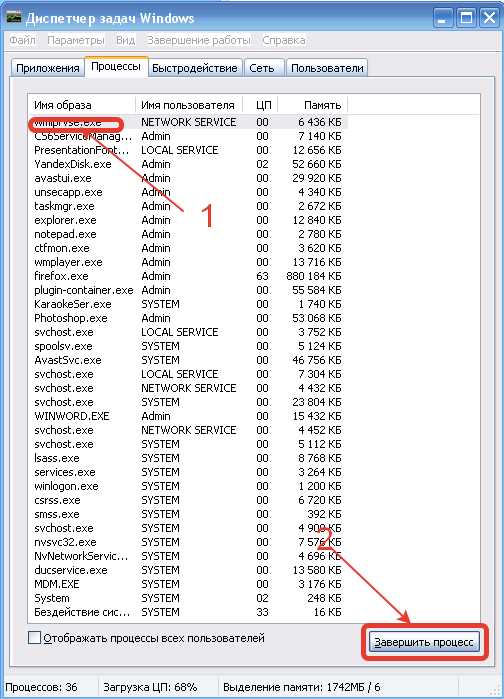

- После этого запустите диспетчер задач, нажав комбинацию Delete+Ctrl+Alt.

- На вкладке выберите и завершите подозрительные процессы.

Отключение подозрительных процессов

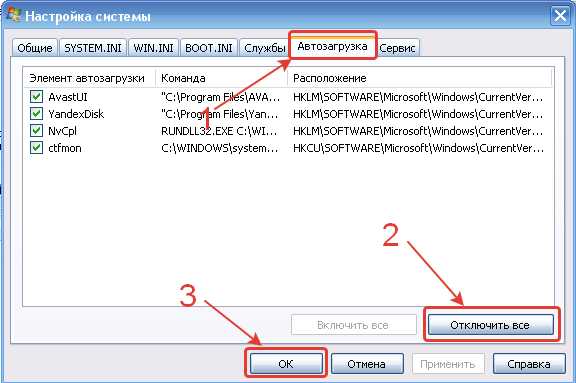

Отключение подозрительных процессов - Теперь отключите программы, запускаемые автоматически.

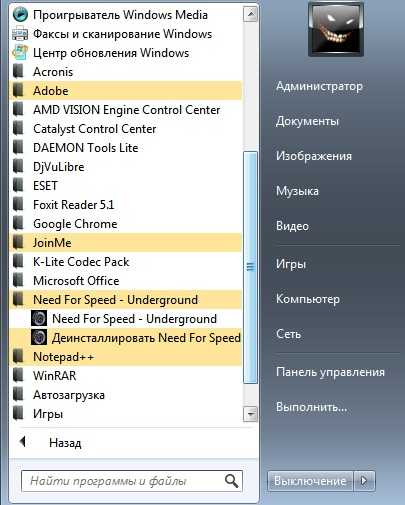

Начиная с Windows 8 сделать это можно в диспетчере задач на вкладке «Автозагрузка». В более ранних версиях выберите этот же пункт через панель настройки системы, открыв её последовательным нажатием «Пуск — Выполнить», введя команду msconfig и затем нажав «ОК»

Отключение автозагрузки программ для прерывания процесса шифрования файлов

Отключение автозагрузки программ для прерывания процесса шифрования файлов

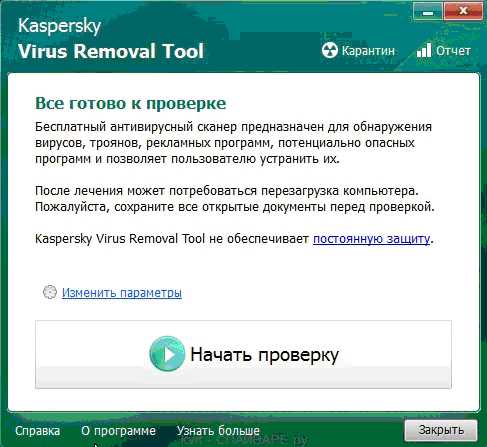

Kaspersky Virus Removal Tool для удаления XTBL-шифровальщика

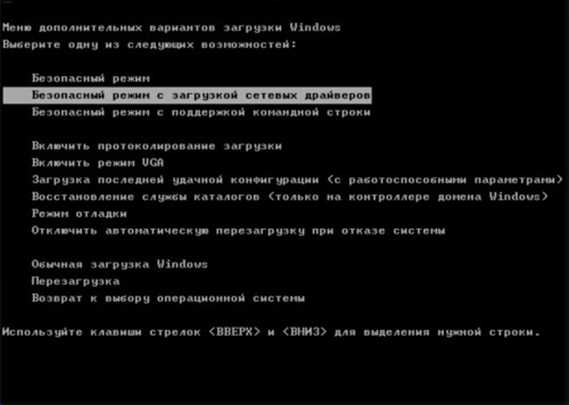

Все подобные программы следует открывать в ОС, предварительно запущенной в безопасном режиме с вариантом загрузки сетевых драйверов. В этом случае вирус удалить гораздо проще, так как подключено минимальное число системных процессов, необходимых для запуска Windows.

Для загрузки безопасного режима в Window XP, 7 во время запуска системы постоянно нажимайте клавишу F8 и после появления окна меню выберите соответствующий пункт. При использовании Windows 8, 10 следует перезапустить ОС, удерживая клавишу Shift. В процессе запуска откроется окно, где можно будет выбрать необходимый вариант безопасной загрузки.

Выбор безопасного режима с загрузкой сетевых драйверов

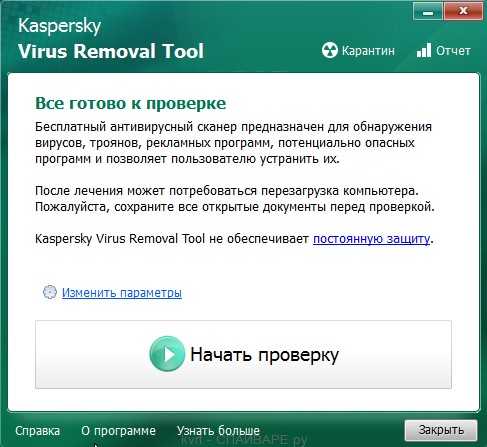

Выбор безопасного режима с загрузкой сетевых драйверов Программа Kaspersky Virus Removal Tool прекрасно распознаёт XTBL-шифровальщик и удаляет этот тип вируса. Запустите проверку компьютера, нажав соответствующую кнопку после загрузки утилиты. По окончании сканирования удалите обнаруженные вредоносные файлы.

Запуск проверки компьютера на наличие в ОС Windows XTBL-шифровальщика с последующим удалением вируса

Запуск проверки компьютера на наличие в ОС Windows XTBL-шифровальщика с последующим удалением вируса Утилита Dr.Web CureIt!

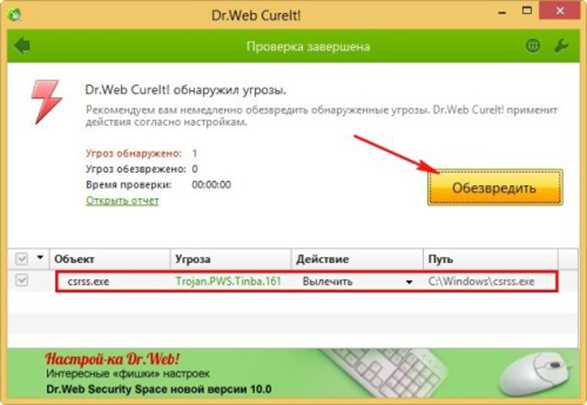

Алгоритм проверки и удаления вируса практически ничем не отличается от предыдущего варианта. Просканируйте с помощью утилиты все логические диски. Для этого достаточно лишь следовать командам программы после её запуска. По окончании процесса избавьтесь от заражённых файлов, нажав кнопку «Обезвредить».

Обезвреживание вредоносных файлов после проведения сканирования Windows

Обезвреживание вредоносных файлов после проведения сканирования Windows Malwarebytes Anti-malware

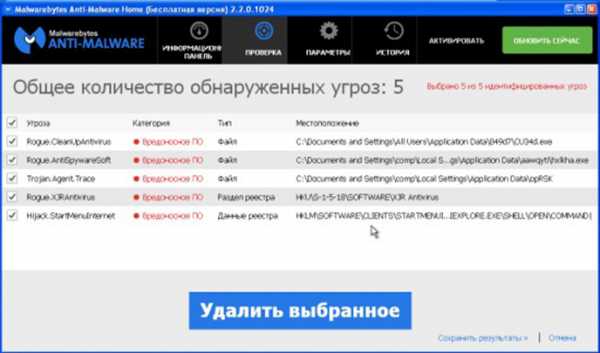

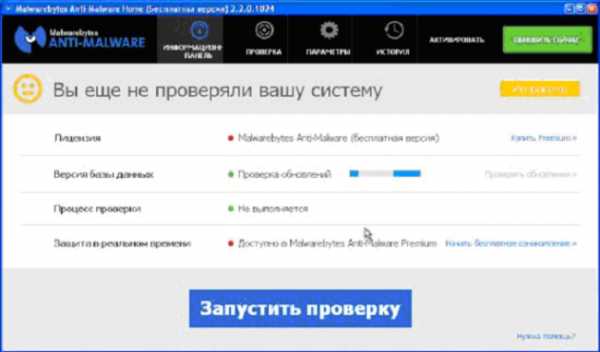

Программа осуществит поэтапную проверку вашего компьютера на наличие вредоносных кодов и уничтожит их.

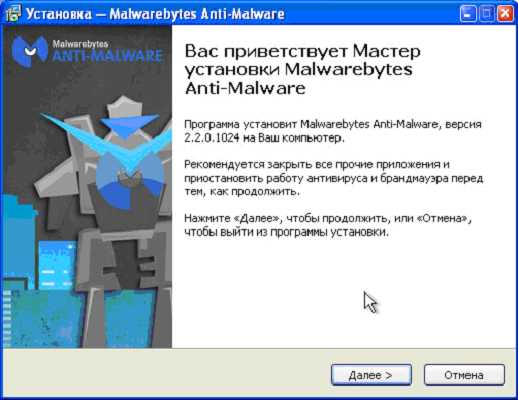

- Установите и запустите утилиту Anti-malware.

- Выберите внизу открывшегося окна пункт «Запустить проверку».

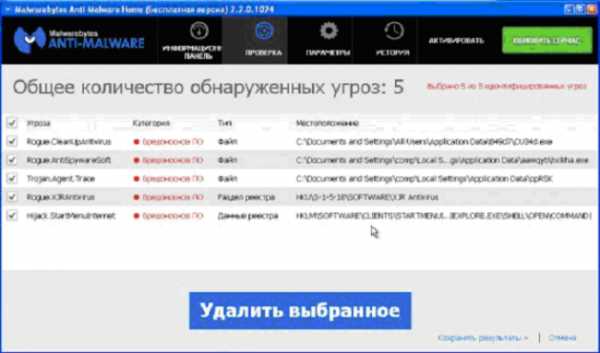

- Дождитесь окончания процесса и отметьте галочками чекбоксы с заражёнными файлами.

- Удалите выбранное.

Удаление обнаруженных при проверке вредоносных файлов XTBL-шифровальщика

Удаление обнаруженных при проверке вредоносных файлов XTBL-шифровальщика Онлайн-скрипт-дешифратор от Dr.Web

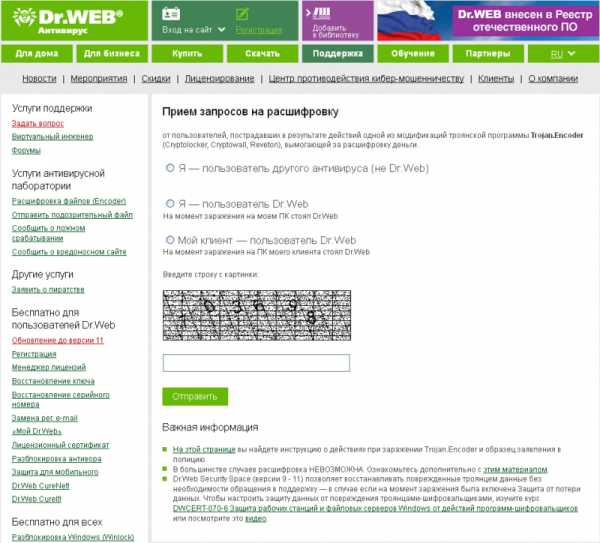

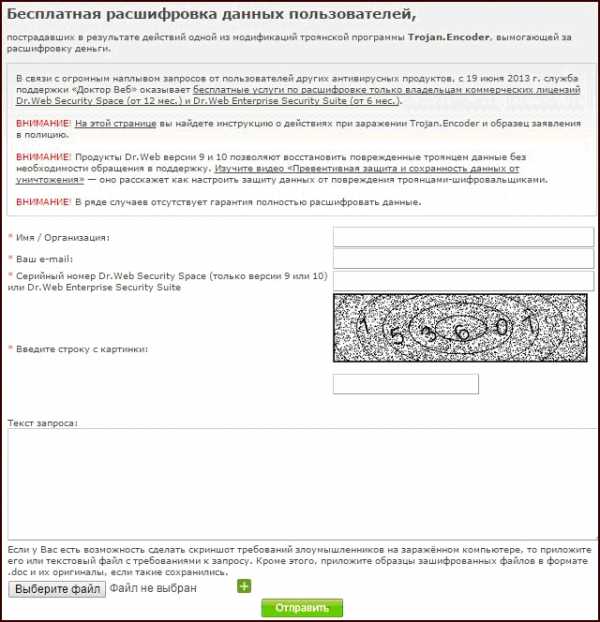

На официальном сайте Dr.Web в разделе поддержки есть вкладка с размещённым скриптом онлайн-расшифровки файлов. Следует учитывать, что воспользоваться дешифратором в режиме онлайн смогут только те пользователи, на компьютерах которых установлен антивирус этого разработчика.

Прочитайте инструкцию, заполните всё необходимое и нажмите кнопку «Отправить»

Прочитайте инструкцию, заполните всё необходимое и нажмите кнопку «Отправить» Утилита-дешифратор RectorDecryptor от Лаборатории Касперского

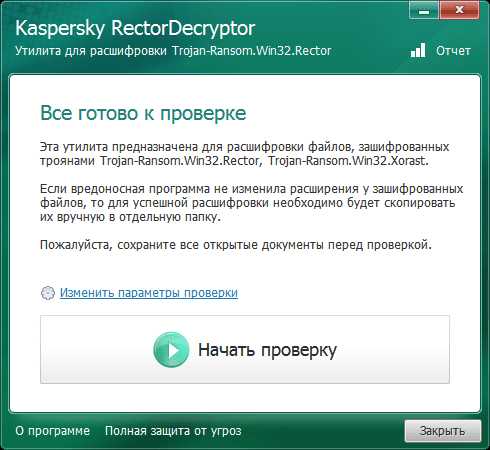

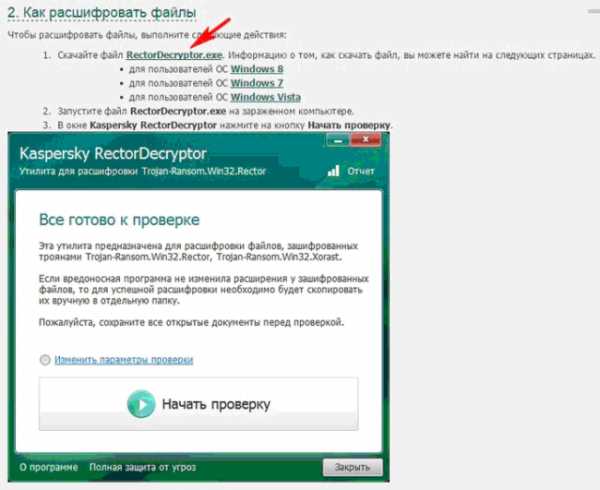

Расшифровкой файлов занимается и Лаборатория Касперского. На официальном сайте можно скачать утилиту RectorDecryptor.exe для версий Windows Vista, 7, 8, пройдя по ссылкам меню «Поддержка — Лечение и расшифровка файлов — RectorDecryptor — Как расшифровать файлы». Запустите программу, выполните проверку, после чего удалите зашифрованные файлы, выбрав соответствующий пункт.

Проверка и расшифровка файлов, заражённых XTBL-шифровальщиком

Проверка и расшифровка файлов, заражённых XTBL-шифровальщиком Восстановление зашифрованных файлов из резервной копии

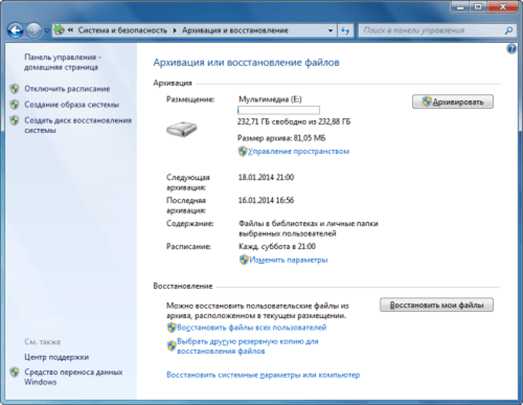

Начиная с версии Windows 7 можно попытаться восстановить файлы из резервных копий.

- Откройте Панель управления.

- На вкладке, отвечающей за архивацию и восстановление, выберите функцию восстановления файлов, нажав соответствующую кнопку.

Выбор функции восстановления файлов в ОС Windows

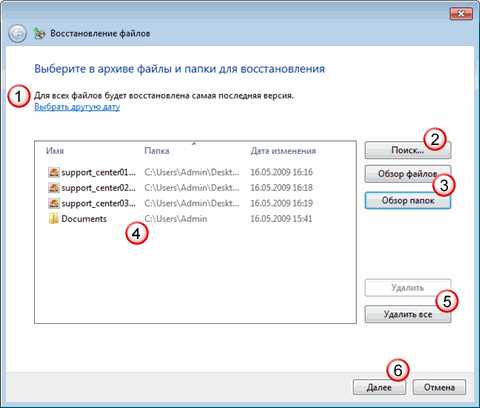

Выбор функции восстановления файлов в ОС Windows - В открывшейся вкладке выберите файлы для восстановления и дату, после чего нажмите «Далее».

Выбор резервных копий сохранённых в системе рабочих файлов для восстановления

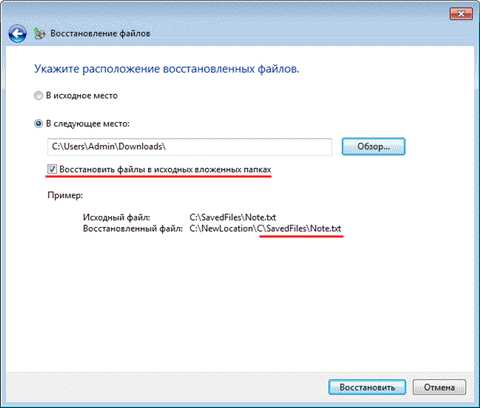

Выбор резервных копий сохранённых в системе рабочих файлов для восстановления - Отметьте, куда следует сохранять восстановленные файлы, и нажмите кнопку «Восстановить»

Сохранение восстановленных из архивных копий файлов в указанную папку

Сохранение восстановленных из архивных копий файлов в указанную папку

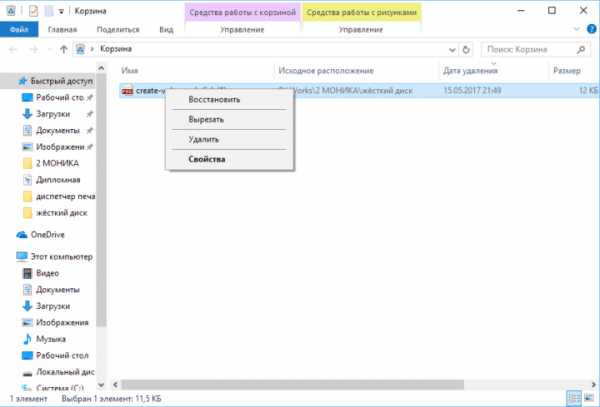

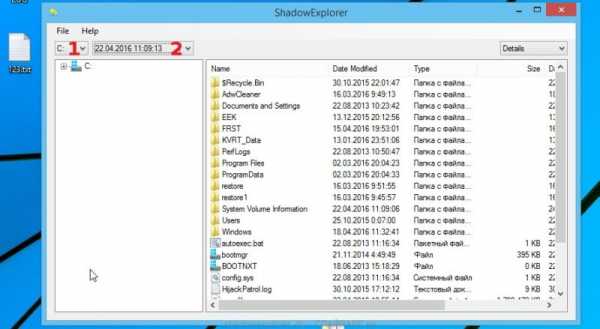

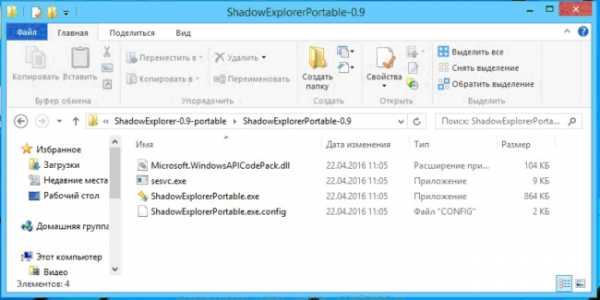

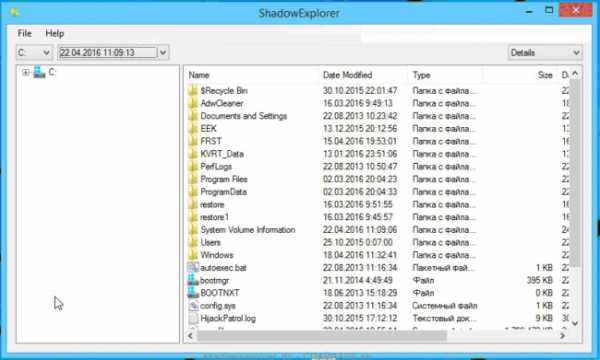

ShadowExplorer для восстановления зашифрованных файлов

Программа представляет собой вариант portable, её можно загружать с любого носителя.

- Запустите ShadowExplorer.

- Выберите нужный диск и дату до появления на компьютере зашифрованных файлов.

- В правой части открытого окна программы отметьте мышкой восстанавливаемый файл или каталог.

- В контекстном меню правой кнопкой мыши нажмите пункт Export, выберите место сохранения восстанавливаемого ресурса.

- Кликните Enter.

Восстановление файлов из резервной копии

Восстановление файлов из резервной копии

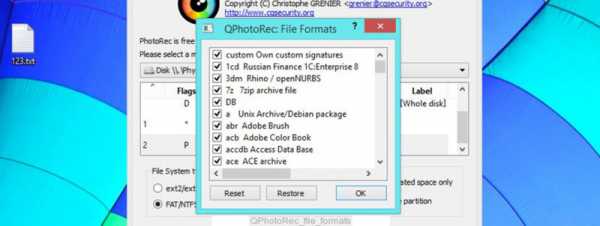

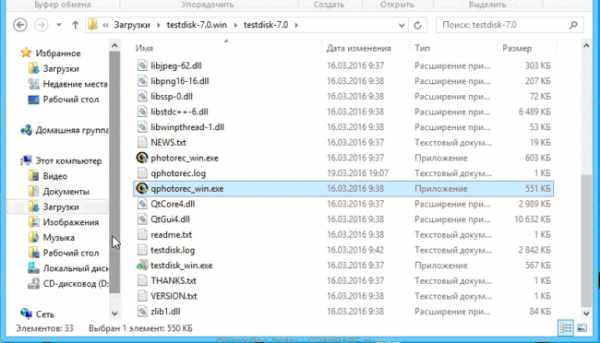

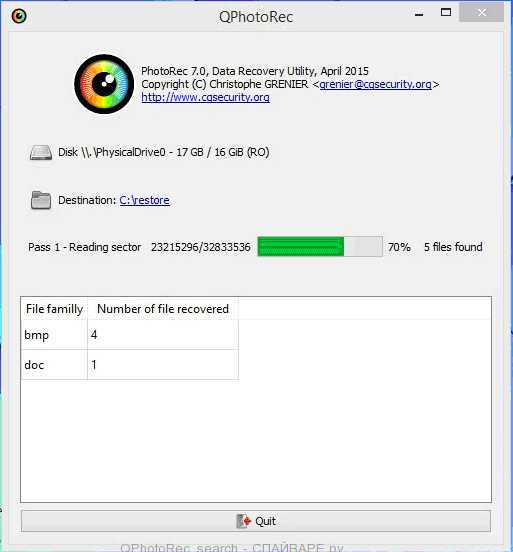

QPhotoRec

Программа специально создана для восстановления повреждённых и удалённых файлов. Используя встроенные алгоритмы, утилита находит и возвращает к исходному состоянию всю потерянную информацию.

Программа QPhotoRec является бесплатной.

К сожалению, есть только англоязычная версия QPhotoRec, но разобраться в настройках совсем несложно, интерфейс интуитивно понятен.

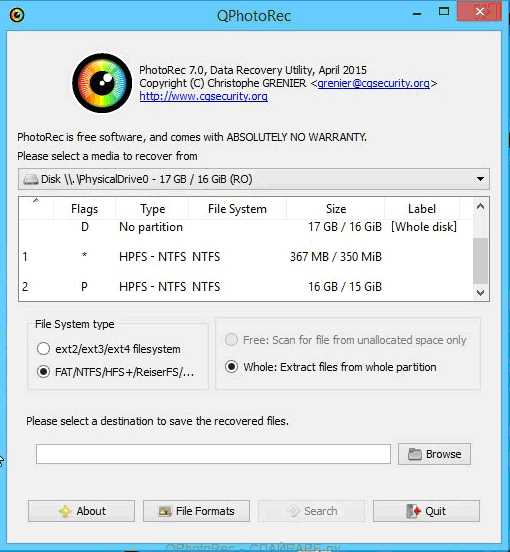

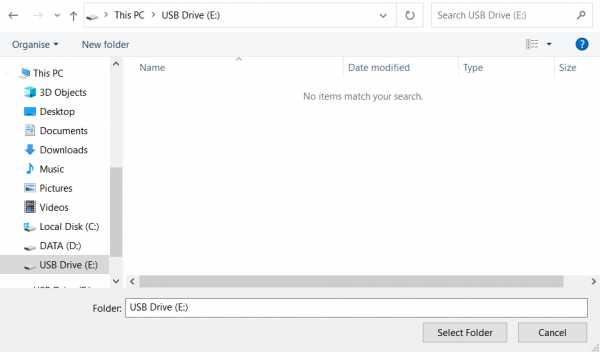

- Запустите программу.

- Отметьте логические диски с зашифрованной информацией.

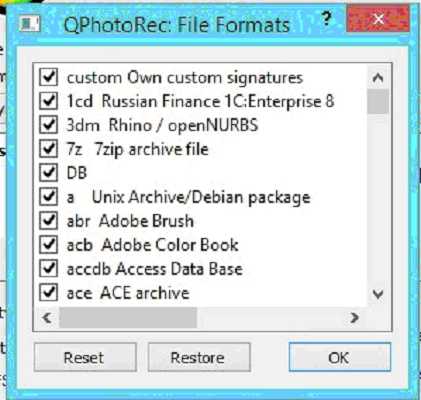

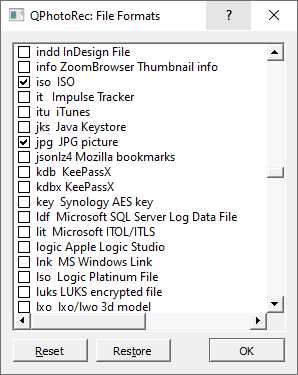

- Нажмите кнопку File Formats и OK.

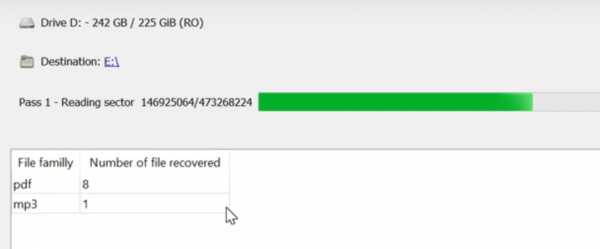

- Выберите с помощью кнопки Browse, расположенной в нижней части открытого окна, место сохранения файлов и запустите процедуру восстановления, нажав Search.

QPhotoRec восстанавливает файлы, удалённые XTBL-шифровальщиком и заменённые на собственные копии

QPhotoRec восстанавливает файлы, удалённые XTBL-шифровальщиком и заменённые на собственные копии Как расшифровать файлы — видео

Чего не следует делать

- Никогда не предпринимайте действий, в которых не вполне уверены. Лучше пригласите специалиста из сервисного центра или же сами отвезите туда компьютер.

- Не открывайте сообщения Email от неизвестных отправителей.

- Ни в коем случае не идите на поводу у злоумышленников-шантажистов, соглашаясь перечислить им деньги. Результата это, скорее всего, не даст.

- Не переименовывайте вручную расширения зашифрованных файлов и не спешите переустанавливать Windows. Возможно, получится найти решение, которое исправит ситуацию.

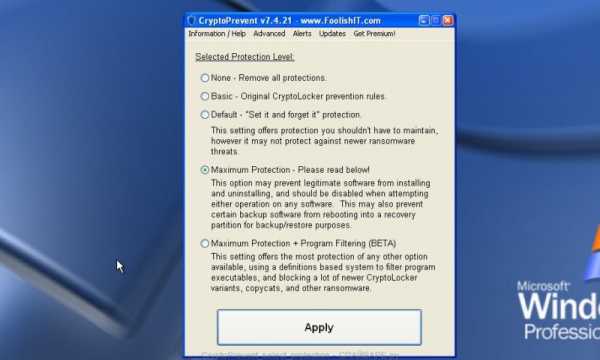

Профилактика

Постарайтесь установить надёжную защиту от проникновения на ваш компьютер XTBL-шифровальщика и подобных вирусов-вымогателей. К таким программам относятся:

- Malwarebytes Anti-Ransomware;

- BitDefender Anti-Ransomware;

- WinAntiRansom;

- CryptoPrevent.

Несмотря на то что все они являются англоязычными, работать с такими утилитами достаточно просто. Запустите программу и выберите в настройках уровень защиты.

Запуск программы и выбор уровня защиты

Запуск программы и выбор уровня защиты Если вам пришлось столкнуться с вирусом-вымогателем, шифрующим файлы на компьютере, то, конечно, не стоит сразу отчаиваться. Попробуйте использовать предложенные методы восстановления испорченной информации. Зачастую это даёт положительный результат. Не применяйте для удаления шифровальщика XTBL непроверенные программы неизвестных разработчиков. Ведь это может только усугубить ситуацию. По возможности установите на ПК одну из программ, предотвращающих работу вируса, и проводите постоянное плановое сканирование Windows на наличие вредоносных процессов.

Оцените статью:(2 голоса, среднее: 1 из 5)

Поделитесь с друзьями!Как расшифровать файлы с разрешением xtbl и восстановить информацию

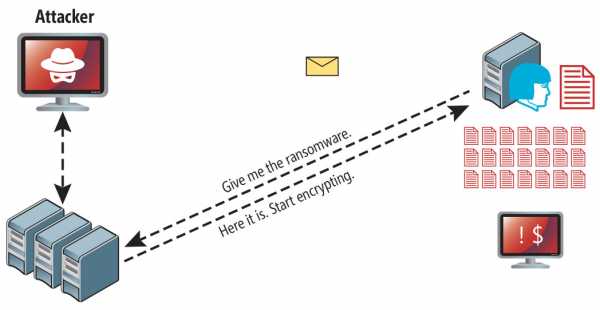

Обычно работа вредоносных программ направлена на получение контроля над компьютером, включение его в зомби-сеть или хищение личных данных. Невнимательный пользователь может долго не замечать, что система заражена. Но вирусы-шифровальщики, в частности xtbl, работают совершенно иначе. Они делают непригодными пользовательские файлы, шифруя их сложнейшим алгоритмом и требуя от владельца крупной суммы за возможность восстановить информацию.

Причина проблемы: вирус xtbl

Вирус-шифровальщик xtbl получил своё название из-за того, что зашифрованные им пользовательские документы получают расширение .xtbl. Обычно кодировщики оставляют в теле файла ключ для того, чтобы универсальная программа-дешифратор могла восстановить информацию в исходном виде. Однако вирус предназначен для других целей, поэтому вместо ключа на экране появляется предложение заплатить некоторую сумму по анонимным реквизитам.

Как работает вирус xtbl

Вирус попадает на компьютер с помощью рассылаемых по электронной почте писем с заражёнными вложениями, представляющими собой файлы офисных приложений. После того как пользователь открыл содержимое сообщения, вредоносная программа начинает поиск фотографий, ключей, видео, документов и так далее, а затем с помощью оригинального сложного алгоритма (гибридное шифрование) превращает их в xtbl-хранилища.

Для хранения своих файлов вирус использует системные папки.

Вирус вносит себя в список автозагрузки. Для этого он добавляет записи в реестре Windows в разделах:

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run;

- HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce;

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run;

- HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Заражённый компьютер работает стабильно, система не «падает», но в оперативной памяти постоянно находится небольшое приложение (или два) с непонятным названием. А папки с рабочими файлами пользователя приобретают странный вид.

Файлы, зашифрованные вирусом xtbl, меняют свои названия

Файлы, зашифрованные вирусом xtbl, меняют свои названияНа рабочем столе вместо заставки появляется сообщение:

Ваши файлы были зашифрованы. Чтобы расшифровать их, вам необходимо отправить код на электронный адрес: [email protected] (далее следует код). После этого вы получите дальнейшие инструкции. Самостоятельные попытки расшифровать файлы приведут к их полному уничтожению.

Вирус xtbl невозможно не заметить: внешний вид меняют не только пользовательские файлы, но и заставка рабочего стола

Вирус xtbl невозможно не заметить: внешний вид меняют не только пользовательские файлы, но и заставка рабочего столаТот же текст содержится в созданном файле How to decrypt your files.txt. Адрес электронной почты, код, запрашиваемая сумма могут меняться.

Довольно часто одни мошенники зарабатывают на других — в тело вируса вставляется номер электронного кошелька вымогателей, не имеющих никакой возможности расшифровать файлы. Так что доверчивый пользователь, отправив деньги, ничего не получает взамен.

Почему не стоит платить вымогателям

Соглашаться на сотрудничество с вымогателями нельзя не только из-за моральных принципов. Это неразумно и с практической точки зрения.

- Мошенничество. Не факт, что злоумышленники смогут расшифровывать ваши файлы. Не служит доказательством и возвращённая вам одна из якобы расшифрованных фотографий — это может быть просто украденный до шифрования оригинал. Заплаченные деньги уйдут без пользы.

- Возможность повтора. Подтвердив свою готовность платить, вы станете более желанной добычей для повторной атаки. Возможно, в следующий раз ваши файлы будут иметь другое расширение, а на заставке появится иное сообщение, но деньги отправятся тем же людям.

- Конфиденциальность. Пока файлы хоть и зашифрованы, но находятся на вашем компьютере. Договорившись с «честными злодеями», вы будете вынуждены отправить им всю свою личную информацию. Алгоритм не предусматривает получение ключа и самостоятельную расшифровку, только пересылку файлов декодировщику.

- Заражение компьютера. Ваш компьютер всё ещё заражён, поэтому расшифровка файлов не является полным решением проблемы.

Как защитить систему от вируса

Универсальные правила защиты от вредоносных программ и минимизации ущерба помогут и в этом случае.

- Остерегаться случайных связей. Не нужно открывать письма, полученные от незнакомых отправителей, включая рекламу и бонусные предложения. В крайнем случае можно их прочитать, предварительно сохранив вложение на диске и проверив его антивирусом.

- Пользоваться защитой. Антивирусные программы постоянно пополняют библиотеки вредоносных кодов, поэтому актуальная версия защитника не пропустит большинство вирусов на компьютер.

- Распределять доступ. Вирус нанесёт значительно больший вред, если проникнет через учётную запись администратора. Лучше работать от имени пользователя, тем самым резко сужая возможности заражения.

- Создавать резервные копии. Важную информацию необходимо регулярно копировать на внешние носители, хранящиеся отдельно от компьютера. Также не следует забывать о создании резервных точек восстановления Windows.

Возможно ли восстановить зашифрованную информацию

Хорошая новость: восстановить данные возможно. Плохая: самостоятельно это сделать не удастся. Причиной тому является особенность алгоритма шифрования, подбор ключа к которому требует гораздо больше ресурсов и накопленных знаний, чем есть у обычного пользователя. К счастью, разработчики антивирусов считают делом чести разобраться с каждой вредоносной программой, поэтому даже если в настоящее время они не смогут справиться с вашим шифровальщиком, через месяц-два обязательно найдут решение. Придётся запастись терпением.

Из-за необходимости обращения к специалистам меняется алгоритм работы с заражённым компьютером. Общее правило: чем меньше изменений, тем лучше. Антивирусы определяют метод лечения по «родовым признакам» вредоносной программы, поэтому инфицированные файлы для них являются источником важной информации. Удалять их нужно только после решения основной проблемы.

Второе правило: любой ценой прервать работу вируса. Возможно, он ещё не всю информацию испортил, а также остались в оперативной памяти следы шифровальщика, с помощью которых можно его определить. Поэтому нужно сразу же выключать компьютер из сети, а ноутбук отключать долгим нажатием сетевой кнопки. На этот раз не подойдёт стандартная «бережная» процедура выключения, дающая возможность корректно завершиться всем процессам, поскольку один из них — кодировка вашей информации.

Восстанавливаем зашифрованные файлы

Если вы успели выключить компьютер

Если вы успели выключить компьютер до окончания процесса шифрования, то не надо его включать самостоятельно. Несите «больного» сразу к специалистам, прерванная кодировка значительно увеличивает шансы сохранить личные файлы. Здесь же можно в безопасном режиме проверить ваши носители информации и создать резервные копии. С высокой вероятностью и сам вирус окажется известным, поэтому лечение от него будет успешным.

Если шифрование завершилось

К сожалению, вероятность успешного прерывания процесса шифрования очень мала. Обычно вирус успевает закодировать файлы и удалить лишние следы с компьютера. И теперь у вас две проблемы: Windows всё ещё заражена, а личные файлы превратились в набор символов. Для решения второй задачи необходимо воспользоваться помощью производителей антивирусного программного обеспечения.

Dr.Web

Лаборатория Dr.Web предоставляет свои услуги дешифровки бесплатно только владельцам коммерческих лицензий. Другими словами, если вы ещё не их клиент, но хотите восстановить свои файлы, придётся купить программу. Учитывая сложившуюся ситуацию, это нужное вложение.

Следующий шаг — переход на сайт производителя и заполнение входной формы.

Заполните форму на официальном сайте Dr.Web

Заполните форму на официальном сайте Dr.WebЕсли среди зашифрованных файлов есть такие, копии которых сохранились на внешних носителях, их передача значительно облегчит работу декодировщиков.

Касперский

Лаборатория Касперского разработала собственную утилиту для дешифровки, называющуюся RectorDecryptor, которую можно скачать на компьютер с официального сайта компании.

Скачайте файл, предназначенный для вашей версии Windows, и начните проверку

Скачайте файл, предназначенный для вашей версии Windows, и начните проверкуДля каждой версии операционной системы, включая Windows 7, предусмотрена своя утилита. После её загрузки нажмите экранную кнопку «Начать проверку».

Работа сервисов может затянуться на некоторое время, если вирус относительно новый. В таком случае компания обычно присылает соответствующее уведомление. Иногда расшифровка способна занять несколько месяцев.

Другие сервисы

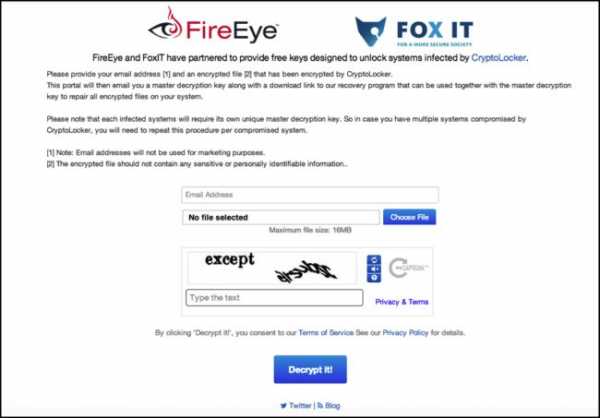

Сервисов с аналогичными функциями становится всё больше, что говорит о востребованности услуги дешифрования. Алгоритм действий тот же: заходим на сайт (например, https://decryptcryptolocker.com/), регистрируемся и отправляем зашифрованный файл.

Сервис не гарантирует стопроцентного результата, но попробовать можно

Сервис не гарантирует стопроцентного результата, но попробовать можноПрограммы-дешифраторы

Предложений «универсальных дешифраторов» (разумеется, платных) в сети очень много, однако польза от них сомнительна. Конечно, если сами производители вируса напишут дешифратор, он будет работать успешно, но та же программа окажется бесполезной для другого вредоносного приложения. Кроме того, специалисты, регулярно сталкивающиеся с вирусами, обычно имеют полный пакет необходимых утилит, поэтому все работающие программы у них есть с высокой вероятностью. Покупка такого дешифратора, скорее всего, окажется пустой тратой денег.

Как расшифровать файлы с помощью лаборатории Касперского — видео

Самостоятельное восстановление информации

Если по каким-то причинам нельзя обратиться к сторонним специалистам, можно попробовать восстановить информацию своими силами. Оговоримся, что в случае неудачи файлы могут быть потеряны окончательно.

Восстановление удалённых файлов

После шифрования вирус удаляет исходные файлы. Однако Windows 7 некоторое время хранит всю удалённую информацию в виде так называемой теневой копии.

ShadowExplorer

ShadowExplorer — это утилита, предназначенная для восстановления файлов из их теневых копий.

- Для установки зайдите на сайт разработчика и скачайте архив, после распаковки которого исполняемый модуль будет храниться в папке ShadowExplorerPortable с таким же названием. На рабочем столе появится ярлык для быстрого запуска.

Откройте программу, кликнув на ShadowExplorerPortable

Откройте программу, кликнув на ShadowExplorerPortable - Дальше все действия интуитивно понятные. Запустите программу и в окне слева вверху выберите диск, на котором хранились данные, и дату создания теневой копии. Вам нужна самая свежая дата.

Выберите диск и дату теневой копии

Выберите диск и дату теневой копии - Теперь найдите раздел, в котором содержались рабочие файлы, и кликните по нему правой кнопкой мыши. В раскрывшемся контекстном меню выберите Export, затем укажите путь сохранения восстановленных файлов. Программа найдёт все имеющиеся теневые копии в этой папке и экспортирует их по назначению.

Выберите каталог для восстановленных файлов

Выберите каталог для восстановленных файловPhotoRec

Бесплатная утилита PhotoRec работает по такому же принципу, но в пакетном режиме.

- Скачайте архив с сайта разработчика и распакуйте его на диск. Исполняемый файл называется QPhotoRec_Win.

Исполняемый файл имеет название QPhotoRec_Win

Исполняемый файл имеет название QPhotoRec_Win - После запуска приложение в диалоговом окне покажет список всех доступных дисковых устройств. Выберите то, в котором хранились зашифрованные файлы, и укажите путь для сохранения восстановленных копий.

Для хранения лучше использовать внешний носитель, например, USB-флешку, поскольку каждая запись на диск опасна стиранием теневых копий.

- Выбрав нужные каталоги, нажмите экранную кнопку File Formats.

Выберите каталог назначения, нажав на кнопку Browse

Выберите каталог назначения, нажав на кнопку Browse - Раскрывшееся меню представляет собой перечень типов файлов, которые может восстановить приложение. По умолчанию напротив каждого стоит пометка, однако для ускорения работы можно снять лишние «птички», оставив только соответствующие типам восстанавливаемых файлов. Закончив выбор, нажмите экранную кнопку «ОК».

Снимите лишние пометки для увеличения скорости работы

Снимите лишние пометки для увеличения скорости работы - После завершения выбора становится доступной экранная кнопка Search. Нажмите её. Процедура восстановления — это трудоёмкий процесс, поэтому запаситесь терпением.

Отчёт довольно лаконичный

Отчёт довольно лаконичный - Дождавшись завершения процесса, нажмите экранную кнопку Quit и выйдите из программы.

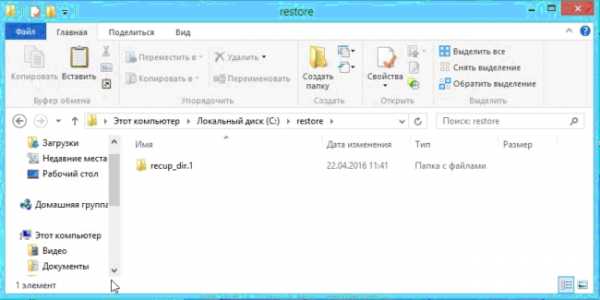

- Восстановленные файлы размещены в указанном ранее каталоге и разложены по папкам с одинаковыми названиями recup_dir.1, recup_dir.2, recup_dir.3 и так далее. Последовательно просмотрите каждую и верните им прежние имена.

Теперь вручную переберите папки и верните им прежние названия

Теперь вручную переберите папки и верните им прежние названия

Удаление вируса

Поскольку вирус попал на компьютер, установленные защитные программы не справились со своей задачей. Можно попробовать воспользоваться сторонней помощью.

Важно! Удаление вируса лечит компьютер, но не восстанавливает зашифрованные файлы. Кроме того, установка нового программного обеспечения может повредить или стереть некоторые теневые копии файлов, необходимые для их восстановления. Поэтому лучше инсталлировать приложения на другие диски.

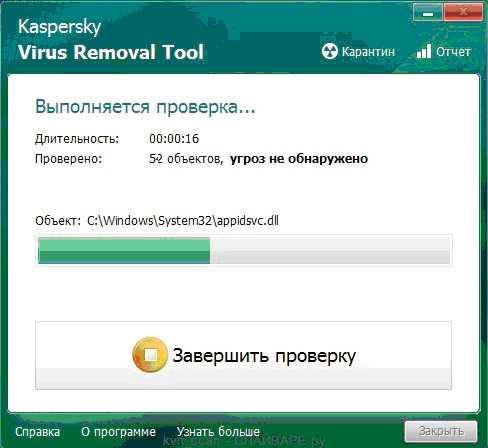

Kaspersky Virus Removal Tool

Бесплатная программа известного разработчика антивирусного программного обеспечения, которую можно скачать на сайте Лаборатории Касперского. После запуска Kaspersky Virus Removal Tool сразу предлагает начать проверку.

Программа готова работать немедленно

Программа готова работать немедленноПосле нажатия большой экранной кнопки «Начать проверку» программа запускает сканирование компьютера.

Программе потребуется некоторое время для проверки системы

Программе потребуется некоторое время для проверки системыОсталось дождаться окончания сканирования и удалить найденных непрошенных гостей.

Malwarebytes Anti-malware

Ещё один разработчик антивирусного программного обеспечения, предоставляющий бесплатную версию сканера. Алгоритм действий тот же:

- Скачайте с официальной страницы производителя установочный файл для Malwarebytes Anti-malware, после чего запустите программу установки, отвечая на вопросы и нажимая кнопку «Далее».

Нажимаем «Далее» и продолжаем соглашаться с установщиком

Нажимаем «Далее» и продолжаем соглашаться с установщиком - Основное окно предложит сразу же обновить программу (полезная процедура, освежающая базы вирусов). После этого запустите проверку, нажав на соответствующую кнопку.

Стоит обновить базы перед проверкой

Стоит обновить базы перед проверкой - Malwarebytes Anti-malware поэтапно сканирует систему, выводя на экран промежуточные результаты работы.

Промежуточные результаты очень наглядны

Промежуточные результаты очень наглядны - Найденные вирусы, включая шифровальщиков, демонстрируются в финальном окне. Избавьтесь от них, нажав экранную кнопку «Удалить выбранное».

Для корректного удаления некоторых вредоносных приложений Malwarebytes Anti-malware предложит осуществить перезагрузку системы, с этим нужно согласиться. После возобновления работы Windows антивирус продолжит чистку.

Осталось удалить опасные файлы

Осталось удалить опасные файлы

Чего делать не следует

Вирус XTBL, как и другие вирусы-шифровальщики, наносит ущерб и системе, и пользовательской информации. Поэтому для уменьшения возможного ущерба следует соблюдать некоторые предосторожности:

- Не ждать окончания шифрования. Если на ваших глазах началось шифрование файлов, не стоит ждать, чем всё закончится, или пытаться прервать процесс программными средствами. Сразу же отключайте питание компьютера и звоните специалистам.

- Не пытаться удалить вирус самостоятельно, если есть возможность довериться профессионалам.

- Не переустанавливать систему до окончания лечения. Вирус благополучно заразит и новую систему.

- Не переименовывать зашифрованные файлы. Это только осложнит работу дешифратора.

- Не пытаться прочитать заражённые файлы на другом компьютере до удаления вируса. Это может привести к распространению заражения.

- Не платить вымогателям. Это бесполезно, и поощряет создателей вирусов и мошенников.

- Не забывать о профилактике. Установка антивируса, регулярное резервное копирование, создание точек восстановления значительно уменьшат возможный ущерб от вредоносных программ.

Лечение компьютера, заражённого вирусом-шифровальщиком, является долгой и далеко не всегда успешной процедурой. Поэтому так важно соблюдать меры предосторожности при получении информации из сети и работе с непроверенными внешними носителями.

Как расшифровать файлы xtbl зашифрованные вирусом?

class="eliadunit">Сегодня, вирус xtbl является одним из самых опасных. Первое время он распространялся злоумышленниками через электронную почту - ничего не подозревающему пользователю интернета приходило на email письмо с приложенным заархивированным файлом. Как только архив открывали, вирус незамедлительно проникал в систему. Теперь наткнуться на вредоносную программу еще проще – скачивая что-либо с малознакомого сайта, можно загрузить зараженный файл.

Когда вы опытный пользователь компьютера, то справиться с вирусом получится самостоятельно. Если нет, то стоит обратиться к специалистам, иначе есть риск потерять все данные хранящиеся на жестком диске.

Что такое вирус xtbl

Это разновидность троянской программы, которая включает в себя ряд вредоносных утилит.

- Блокировщик. Когда активна эта программа, пользователь лишается возможности каким-либо образом взаимодействовать с операционной системой.

- Ботнет-программа. Она подключает компьютер к сети зараженных устройств. Система начинает рассылать спам-сообщения по всему интернету, тем самым нагружая центральный процессор, что значительно замедляет работу устройства.

- Руткит. Эта утилита служит для того, чтобы скрыть вредоносную утилиту от пользователя.

- Программа, предназначенная для шифрования данных. Она переписывает код обычных файлов и расширений, а затем удаляется из системы.

Как только вирус начнет работать, файлы, располагающиеся на рабочем столе, поменяют название. Это будет малопонятный набор символов с надписью «xtbl» в конце.

Разновидности файлов, подверженных заражению:

- Видеофайлы.

- Изображения.

- Excel.

- Аудиофайлы.

- Электронные книги.

Когда вирус вступил в силу, то на рабочем столе появиться надпись.

class="eliadunit">Ее содержание бывает разным, но все сводится к тому, что данные на компьютере зашифрованы, а для исправления ситуации нужно воспользоваться дешифратором, ссылку на который вышлют вам злоумышленники, после того, как на их счет будет переведена сумма. Инструкция о перечисление денег отправляется отдельно, после того как пользователь вышлет код (он указан в сообщении) на определенный электронный ящик. Не стоит вестись на это. Тем более, выслав деньги, велики шансы, что никакой ссылки на дешифратор никто не получит. С проблемой доступно справиться самостоятельно.

Прерываем шифрование

Операционная система содержит огромное количество файлов. Чтобы зашифровать каждый нужно время. Это дает возможность прервать процесс заражения. Нужно проделать несколько манипуляций.

- Обрубить связь с интернетом, выдернув кабель, прервав пакетную передачу данных в «Центре управления сетями…» или выключив сетевой адаптер.

- Открыть диспетчер задач, нажав сочетание клавиш Ctrl + Alt + Delete и выбрав соответствующий пункт. Находим файлы, которые проявляют чрезмерную активность, и удаляем их.

Удаляем угрозу при помощи антивируса

Чтобы расшифровать файлы, необходимо удалить вирусную утилиту из системы. В этом помогут антивирусные программы. Понадобятся две - «Dr.Web CuteIt!» и «Anti-Malware». Софт распространяется бесплатно. Нужно скачать программы через незараженный компьютер и скинуть их на USB-накопитель.

- Запускаем систему в «Безопасном режиме». При такой загрузке работают только основные процессы, а это означает, что вирус не помешает избавиться от него.

- Запускаем «Dr.Web CuteIt!» с USB-накопителя.

- В объектах проверки указываем все папки и запускаем сканирование.

- Ждем окончание процесса.

- Обезвреживаем обнаруженные угрозы.

- Проводим еще одну проверку с помощью «Anti-Malware». Эта программа способна находить остаточные следы вирусов, избавляясь от них.

Применяем дешифратор

Универсального дешифратора для подобных ситуаций не существует. К его созданию стремятся многие антивирусные лаборатории, но старания пока что не увенчались успехом. Все чего удалось добиться – не совершенные, но функционирующие дешифраторы. Одна из самых работоспособных программ создана компанией «Dr.Web». Но чтобы воспользоваться услугами, необходима платная подписка на любой из антивирусных продуктов лаборатории.

Чтобы выполнить проверку, нужно перейти на соответствующую страницу официально сайта и заполнить форму. Потребуется прикрепить зараженный файл.

«Лаборатория Касперского» предоставляет дешифратор бесплатно. На официальном сайте доступно скачать утилиту RectorDecryptor.exe, которая сканирует систему, находит зашифрованные файлы, восстанавливает их.

Существует онлайн-дешифратор. Его помощь сомнительна, но попробовать стоит. Переходим на сайт компании «FireEye». Стартовая страница предложит выбрать файл для расшифровки. Делаем это. Ждем результат.

Рекомендуем к просмотру:

Вирус зашифровал файлы на компьютере в расширение .xtbl

Здравствуйте админ, я к вам с проблемой. Мне пришло на электронную почту письмо с архивом, а в архиве странный файл, открыл его щёлкнув двойным щелчком мыши, на секунду мелькнуло какое-то окно и ноутбук завис, через минуту большая часть файлов на рабочем столе приобрела странный вид и вот такие названия:

+InOhkBwCDZF9Oa0LbnqJEqq6irwdC3p7ZqGWz5y3Wk=.xtbl

1njdOiGxmbTXzdwnqoWDA3f3x4ZiGosn9-zf-Y2PzRI=.xtbl

Выключил принудительно ноут и после включения на рабочем столе появилось вот такое сообщение "Внимание! Все важные файлы на всех дисках вашего компьютера были зашифрованы. Подробности вы можете прочитать в файлах README.txt, которые можно найти на любом из дисков".

Почти все файлы на диске (C:) оказались зашифрованы в расширение .xtbl!Зашёл на переносной жёсткий диск USB с важной информацией, а там уже половина файлов с таким расширением. Снова выключил ноутбук и вызвал специалиста, тот просто предложил переустановить операционную систему, а насчёт зашифрованных файлов сказал, что расшифровать всё равно ничего не получится, так как дешифратора не существует. Так ли это?Вирус зашифровал файлы на компьютере в расширение .xtbl

Привет друзья! Наш читатель прислал мне по почте письмо с самой опасной на сегодняшний день вредоносной программой и я заразил вирусом свой тестовый компьютер, смотрим как происходит заражение, как происходит шифрование файлов и как в конце концов можно удалить этот вирус. Но мой вам совет, если вы обнаружили в вашей операционной системе работу подобного вируса и ни с чем подобным ранее не сталкивались, то просто выключите компьютер и сразу обратитесь за помощью в хороший сервисный центр, потому как существует риск полной потери ваших данных на жёстком диске.

Данный вирус представляет из себя троянскую программу, а значит одновременно происходит заражение вашей операционной системы сразу несколькими вредоносными программами. Лично я, полностью исследовав заражённый компьютер утилитами Process Monitor и AnVir Task Manager, насчитал четыре:Первый зловред, обычный блокировщик рабочего стола, блокирует вашу Windows, чтобы вы не смогли ничего сделать.

Второй зловред, представляет из себя руткит, скрывающий третью программу включающую ваш компьютер в Ботнет (компьютерная сеть, состоящая из заражённых компьютеров) и ваша машина начинает служить злоумышленникам (рассылать спам и заражать другие компьютеры в интернете) и безбожно тормозить.Четвёртый зловред, шифрует сложнейшим алгоритмом часть системных и все пользовательские файлы: изображения, видео, аудио и текстовые документы в расширение .xtbl. На момент шифрования файлов, в операционной системе работает файл шифратор, если его обнаружить, шансы на расшифровку заметно возрастут, но это ещё никому не удалось даже с помощью инструмента Process Monitor, этот файл всегда удачно самоудаляется.

В процессе заражения на рабочем столе или в корне диска (C:) создаётся текстовый документ с таким содержанием:

"Для расшифровки ваших файлов и получения необходимых инструкций отправьте код Q2R8459H8K3956GJS2M1|0 на электронный адрес [email protected] (адреса могут разниться и не всегда этот файл создаётся - примеч. администратора). Не пытайтесь сами расшифровать файлы, это приведёт к безвозвратной их потере".

В последнем, попавшемся мне, таком файле совсем не было никаких почтовых адресов, а просто были номера электронных кошельков для пополнения, что говорит об возможной торговле данной вредоносной программой на закрытых хакерских форумах.

В первую очередь удаляем вредоносную программу

Наш читатель поступил правильно, почуяв неладное выключил компьютер, этим он спас все остальные свои файлы от заражения.

Как я уже заметил в начале статьи, архив с вредоносной программой оказался у меня. Раньше я всегда сталкивался с последствиями работы этого трояна, а сейчас представилась возможность проследить как происходит заражение и шифрование.

Также из дальнейшего рассказа вы увидите, что при наличии нормального антивируса и менеджера автозагрузки заразить свой компьютер вирусом практически невозможно.

Вот так выглядит архив в письмеИзвлекаю из архива файл вируса и запускаю его

Срабатывает первая линия обороны, установленная у меня программа AnVir Task Manager (антивирусный менеджер автозагрузки) сигнализирует, что вредоносный файл csrss.exe направляется прямиком в автозагрузку. Обратите внимание, AnVir популярно показывает нам свой вердикт о файле - Состояние: Определённо не требуется - вирусы, шпионы, реклама и "пожиратели ресурсов".

Если нажать Удалить, то никакого заражения не будет, но жмём Разрешить и происходит заражение моего компьютера вредоносной программой.

Срабатывает вторая линия обороны, антивирус ESET Smart Security 8 классифицирует вредоносную программу как Win32/Filecoder.ED (шифратор файлов).

Отключаю антивирус и запускаю вирус ещё раз, происходит заражение системы и через минуту все пользовательские файлы на моём рабочем столе и диске (C:) зашифровываются в расширение .xtbl.

Очистка системы

Несмотря на такое разрушительное действие, от вируса-шифровальщика можно избавиться простым восстановлением операционной системы (только в том случае, если вы запустите её в среде восстановления).Если восстановление системы у вас отключено, то удалите вредоносную программу в безопасном режиме, Windows так устроена, что в Safe Mode работают только основные системные процессы операционной системы. Для удаления вируса можно использовать обычный Диспетчер задач Windows, а лучше программу AnVir Task Manager, рассмотрим оба варианта.Загружаемся в безопасный режим и открываем Диспетчер задач, смотрим незнакомые элементы в Автозагрузке. Так как в безопасном режиме процессы и сервисы вредоносной программы не работают, то просто удаляем файл вируса, но к сожалению Диспетчер задач не сможет показать все заражённые файлы.

Щёлкаем правой мышью мышью на подозрительном файле и выбираем в меню Открыть расположение файлаОткрывается папка автозагрузки:

C:\Users\Имя пользователя\AppData\Roaming\Microsoft\Windows\Start Menu\Programs

с вредоносными файлами, которые нужно просто удалить.

Несомненно больше возможностей, чем Диспетчер задач, предлагает программа AnVir Task Manager (всегда ношу с собой на флешке), её можно установить прямо в безопасном режиме, также можете использовать портативную версию (работающую без установки) программы.

В главном окне AnVir Task Manager наглядным образом представлены все программы находящиеся в автозагрузке и самые опасные, с уровнем риска для пользователя почти 100%, в самом верху. У файлов фальшивые имена и AnVir однозначно относит их к вирусам.

Если щёлкнуть на выбранном файле правой мышью, то можно узнать его расположение в проводнике и увидеть все относящиеся к нему процессы, сервисы, ключи реестра, и удалить вирус основательно.

Кстати, если загрузиться в безопасный режим с поддержкой сетевых драйверов, то можно щёлкнуть правой мышью на подозрительном файле и выбрать в меню пункт Проверить на сайте и произойдёт проверка подозрительного файла на сайте VirusTotal - онлайн сервисе, анализирующем подозрительные файлы.

В нашем случае VirusTotal подтвердил подозрения ESET Smart Security 8. Посмотрите на заключения ведущих антивирусных программ: Касперский - Trojan.Win32.Fsysna.bvsm (вредоносное шифрование файлов), DrWeb - Trojan.PWS.Tinba.161, Avira - TR/Crypt.Xpack.189492 и так далее.

Кто заинтересовался возможностями AnVir, читайте нашу отдельную статью.

Также важна дальнейшая проверка диска (C:) антивирусом, только с помощью него я нашёл с десяток файлов вируса в папке временных файлов C:\Users\Имя пользователя\AppData\Local\Temp,

ещё вредоносный файл csrss.exe создал хитрым образом в корне диска (C:) вторую папку Windows и расположился в ней.

К слову сказать, антивирусный сканер Dr.Web CureIt тоже нашёл все заражённые файлы.

Кто боится запускать компьютер в безопасном режиме, может произвести сканирование Windows антивирусной загрузочной LiveCD флешкой (диском). Или снимите винчестер и подсоедините его к здоровой машине с хорошим антивирусом (вариант для опытных пользователей, так как существует небольшой риск заразить и здоровую машину).

К сожалению удаление вредоносной программы не расшифрует вам зашифрованные файлы.

Как расшифровать зашифрованные файлы с расширением .xtbl

Во первых и не думайте переписываться со злоумышленниками, до вас это пробовали многие, никакого дешифратора вам не дадут, а только разведут на деньги. Также не верьте людям, которые пообещают расшифровать вам файлы за деньги, никакого стопроцентно работающего дешифратора на сегодняшний день не существует, об этом признались даже в лаборатории Dr.Web. Один мой приятель перерыл весь интернет и пообщался с большим количеством людей предлагающих за вознаграждение произвести расшифровку файлов, но результат абсолютно отрицательный, также нами были перепробованы все существующие программы дешифровщики.

Говорят, что лаборатории Dr.Web удалось помочь немногим пользователям расшифровать зашифрованные файлы и они готовы помочь другим пользователям попавшим в беду, но для этого у пострадавших должны быть установлены на компьютерах платные версии антивирусов от Dr.Web, например Dr.Web Security Space и Dr.Web Enterprise Security Suite. Что это, реклама? Как бы то не было, если вы обладатель данных продуктов и пострадали от вируса-шифровальщика перейдите по ссылке, заполните форму, выберите файл и нажмите Отправить, затем ждите ответа.

https://support.drweb.ru/new/free_unlocker/?for_decode=1&keyno=&lng=ruКасперский тоже предлагает своё решение в виде утилиты RectorDecryptor.

Перейдите по ссылке http://support.kaspersky.ru/viruses/disinfection/4264#block2

и выберите Пункт 2. Как расшифровать файлы

Скачайте файл RectorDecryptor.exeи запустите его, в главном окне нажмите кнопку Начать проверку.Ещё для расшифровки можете зайти на сервис https://decryptcryptolocker.com/ и нажмите на кнопку Выберите файл, затем в появившемся проводнике укажите зашифрованный файл и может вам повезёт!

Таких программ и сервисов предлагающих услуги расшифровки становится всё больше, но результат пока оставляет желать лучшего, поэтому рекомендую вам скопировать зашифрованные файлы на отдельный накопитель и запастись терпением, наверняка дешифратор будет создан в ближайшее время, и вы об этом обязательно узнаете на нашем сайте.

Статья близкая по теме: Что делать если на компьютере вирус-майнер

Метки к статье: Вирусы

XTBL как расшифровать? Вирус-шифровальщик XTBL

Вирусы являются неотъемлемой частью жизни современного пользователя компьютера. Особенно страдают от них юзеры операционной системы Windows от Microsoft. Конечно, существуют вирусы и для других ОС, но их гораздо меньше. Такие системы как MacOS и Linux более защищены от вторжения извне и потери файлов пользователя. Совсем недавно на просторах интернета появился новый вирус-шифровальщик XTBL. Как расшифровать потерянные данные и вообще защитить себя от этого вируса? Этот вопрос мы и разберем чуть ниже.

Что собой представляет вирус XTBL

XTBL — это вирус, использующий код шифровки 1024 бит. Попадая на компьютер, он удаленно зашифровывает файлы пользователя. В основном поражает музыку и фотографии. После окончания процесса шифрования файлы получают расширение «.xtbl», и открыть их больше невозможно. Бесполезно пытаться переименовать файлы с расширением «.xtbl». Если предпринять такую попытку, то они немедленно будут удалены вирусом. Причем навсегда.

Пользователь же получает системное сообщение о том, что его данные зашифрованы, и предложение прочесть файл «Readme.txt» для получения дополнительной информации. А в этом файле содержится инструкция по расшифровке. И она гласит, что пользователь должен выслать определенную сумму на указанный адрес. А в ответ ему пришлют ключ и XTBL-дешифратор. Хотя обычно ничего так и не присылают.

Вот краткое описание данного вируса. Согласитесь, довольно неприятно платить крупную сумму неизвестно за что. На данный момент XTBL является самым опасным вирусом, так как бесплатные антивирусы его определять не умеют. Да и такие гиганты, как NOD или Kaspersky, могут обнаружить его, только если он не модифицированный.

Способы заражения вирусом

Существует несколько способов «подцепить» XTBL. Особенно актуальны они для пользователей ОС Windows. Поскольку вирус обычно скрывается в исполняемых файлах с расширениями «.exe», «.scr» или «.bat». Пользователям Linux или MacOS жить намного проще, так как данные расширения просто не поддерживаются в их ОС. Итак, основные способы заражения вирусом:

- По электронной почте (какой-нибудь файл, прикрепленный к письму).

- Через программы взлома лицензионных продуктов. Так называемые «кряки».

- При распаковке скачанного из недостоверного источника архива.

Это основные способы заражения. Запомните, если в присланном вам письме вы видите прикрепленный документ типа «Отчет.doc.exe», ни в коем случае не открывайте его. Там может присутствовать файл XTBL вируса. Ну и само собой, не стоит даже заходить на сомнительные сайты и качать пиратский софт.

Как работает вирус XTBL

Алгоритм работы вируса строится на удаленном шифровании данных пользователя. После проникновения вирус потихоньку шифрует отдельные файлы. В самом начале процесса его еще можно остановить. Просто убить процесс в диспетчере задач Windows. После этого, конечно, нужно почистить систему специальными программами, но не любой антивирус подойдет. Для удаления нужен какой-нибудь мощный продукт типа Касперского.

Вирус XTBL использует кодировку 1024 бит. Самому расшифровать результат его зловредной работы нереально. На подбор комбинации дешифровки уйдет лет тридцать. При попытке переименовать зашифрованный файл XTBL в какой-нибудь «нормальный» формат, происходит полное удаление файла. Причем вовсе не в корзину и без всякого предупреждения. Потому, если вы стали его жертвой, не стоит сразу проводить какие-то манипуляции с зашифрованной информацией.

После успешного шифрования файлов вирус самоликвидируется. Именно поэтому его потом невозможно обнаружить. А вам «в подарок» остается формат «.xtbl», который открыть невозможно никакими ныне существующими программами. В отличие от схожих вирусов, XTBL использует «продвинутый» алгоритм кодировки. К тому же, судя по всему, ключ для дешифровки генерируется с использованием имени компьютера. Именно поэтому не помогают стандартные программы для расшифровки. Даже у антивирусных гигантов нет алгоритма дешифрации последствий работы XTBL. Проще говоря, если ваши файлы зашифрованы XTBL-вирусом, то вам вряд ли что-нибудь поможет.

Некоторые модификации XTBL к тому же могут удалять точки резервного копирования ОС. Так что воспользоваться функцией «Предыдущие версии файлов» может и не получиться.

Способы расшифровки файлов

К сожалению, конкретных действенных способов для ликвидации последствий вируса не существует. Нормальный и стабильный XTBL-дешифратор найти нельзя, его в природе существует. Тем более, что вирус постоянно модифицируется, и в некоторых случаях его даже определить сложно.

Единственное, что можно сделать после успешного удаления вируса, — обратиться к специалистам по восстановлению информации. Но и здесь никто не даст стопроцентной гарантии возвращения всех ваших файлов. Обычно такой способ помогает только 70% пользователей. Но и это неплохой результат.

Если есть бэкапы, то проблем быть не должно. Достаточно «вылечить» XTBL одним из самых мощных антивирусов. После этого можно приступать к восстановлению файлов из резервной копии. Если копии нет, то можно воспользоваться стандартной функцией ОС Windows «Предыдущие версии файлов». Конечно, шансов на успех крайне мало. Немногим удается побороть вирус XTBL. Как расшифровать его «творчество», все еще толком не известно. Но не стоит терять надежды, что однажды будут разработаны средства дешифрации.

Как избежать столь печальных последствий

Стопроцентной гарантии защиты от зловредных программ не даст ни один антивирус. Даже самый крутой. Для предупреждения последствий работы вируса требуется регулярно создавать резервные копии файлов (бэкапы). Главное, чтобы не было слишком поздно. Если вы попытаетесь копировать файл XTBL, вирус тут же его удалит.

Бэкапы лучше всего создавать в специализированных программах, поскольку они используют формат файла, который не сможет поразить ни один вирус. К тому же, не стоит хранить его на компьютере. Желательно записать на диск, чтобы избежать возможного заражения.

Способы защиты и лечения

Для защиты от данного вируса рекомендуется использовать программные продукты, уже хорошо зарекомендовавшие себя на рынке антивирусных систем. Например, Kaspersky, NOD 32 или Dr. Web. Конечно, они платные. Однако при присутствии оплаченной лицензии эти компании могут не только помочь с защитой. Если ваши файлы зашифрованы XTBL-вирусом, они могут попробовать создать специальный дешифратор специально для вас. Определенно, такая услуга стоит потраченных денег.

Чтобы вылечить и удалить вирус XTBL, первым делом нужно загрузить операционную систему в безопасный режим. Все последующие операции следует производить только в нем. После этого следует запустить антивирус и выбрать «глубокое» сканирование. Процесс, конечно, затянется на пару часов как минимум, но зато есть надежда на нахождение и удаление вируса. Файлы с расширением «.xtbl» антивирус не считает за угрозу. Так что они никуда не денутся, и со временем вы сможете приступить к попыткам расшифровки.

Другие вирусы из того же «семейства»

Вирус XTBL не один такой. Хотя и самый «крутой». Сейчас существует огромное количество программ-вымогателей. Всевозможные «локеры» правдами и неправдами пытаются вытрясти деньги из обычных пользователей.

Некоторое время назад был популярен «смс-локер», также шифрующий файлы пользователя. Но в отличие от XTBL его целью были и системные файлы. В один «прекрасный» день при включении компьютера и загрузке ОС пользователь видел системное сообщение о блокировке и указания по высылке денег. Компьютер не включался. Но с этими вирусами все было намного проще. Помогала банальная переустановка ОС в отличие от XTBL. Как расшифровать файлы, думать не приходилось.

Заключение

Как видите, вирусов в компьютерном мире огромное количество. Некоторые не приносят сколько-нибудь ощутимого вреда и выглядят совершенно безобидно. Но некоторые «монстры» могут заставить «попотеть», разгребая последствия их работы. Главное, не забывать о мерах предосторожности и выполнять простую профилактику заражения.

Хорошо если вы «подцепите» какой-нибудь легкий вирус. А если вдруг что-нибудь серьезное типа XTBL? Как расшифровать его «каракули» - мы разобрали, конечно, шансов мало, но они есть!

100+ бесплатных инструментов дешифрования программ-вымогателей для удаления и разблокировки зашифрованных файлов

40 забавных каракулей для любителей кошек и вашей кошки Сумасшедшая подруга

60 цитат об измене парня и лежащего мужа

120 бесплатных паролей Wi-Fi в аэропортах со всего мира

4 способа повысить и оптимизировать мощность и скорость беспроводного сигнала WiFi

6 Приложение для виртуального номера телефона SIM-карты для смартфонов iOS и Android

6 Лучший VPN для игр - без задержек, 0% потери пакетов и сокращения пинга

7 бесплатных приложений для Найти, шпионить и отслеживать украденный Android-смартфон

10 лучших бесплатных хостингов WordPress с собственным доменом и безопасной безопасностью

10 GPS-трекер для смартфонов в поисках пропавших без вести, похищенных и похищенных детей

7 Программное обеспечение для восстановления кражи ноутбука с GPS-отслеживанием местоположения и SpyCam

Скачать бесплатно McAfee A

.Инструмент для расшифровки файлов, зараженных Trojan-Ransom.Win32.Rannoh

Если система заражена вредоносными программами семейства Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola, Trojan-Ransom.Win32.Cryakl или Trojan-Ransom.Win32.CryptXXX, все файлы на компьютере будут зашифрованы следующим образом:

- В случае заражения Trojan-Ransom.Win32.Rannoh имена и расширения файлов будут изменены в соответствии с шаблоном locked-

. . - В случае заражения Trojan-Ransom.Win32.Cryakl в конец имен файлов добавляется тег {CRYPTENDBLACKDC}.

- В случае трояна-вымогателя.Win32.AutoIt, расширения будут изменены в соответствии с шаблоном

@ _. .

Пример: [email protected]_.RZWDTDIC. - В случае заражения Trojan-Ransom.Win32.CryptXXX расширения будут изменены в соответствии с шаблонами

.crypt, .crypz, .cryp1. -

Утилита RannohDecryptor предназначена для расшифровки файлов, дешифрованных Trojan-Ransom.Win32.Polyglot, Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola, Trojan-Ransom.Win32.Cryakl или Trojan-Ransom.Win32. CryptXXX версии 1, 2 и 3.

.

Как расшифровать файлы, зашифрованные программой-вымогателем Shade

В прошлом году мы объединили усилия с голландскими правоохранительными органами для запуска веб-сайта NoRansom, который помогает жертвам вымогателя CoinVault восстановить доступ к своим данным. Позже мы улучшили веб-сайт парой других бесплатных инструментов для восстановления файлов, зашифрованных другими шифровальщиками, такими как TeslaCrypt, CryptXXX и им подобными.

Сегодня мы делаем еще один большой шаг в нашей кампании против программ-вымогателей. Вместе с голландской полицией, Европолом и Intel Security мы создали NoMoreRansom.org, веб-сайт, на котором мы планируем собрать самый широкий выбор дешифраторов, доступных где бы то ни было.

Мы начинаем с добавления на сайт еще одного антивирусного лекарства - того, чтобы помочь жертвам вымогателей Shade восстановить свои файлы. Мы предлагаем это, как и другие, бесплатно.

оттенок

Shade - это семейство шифровальщиков-вымогателей, появившееся в начале 2015 года. Троянские программы Shade используют вредоносный спам или комплекты эксплойтов в качестве основных векторов атаки. Последний метод является более опасным, поскольку жертве не нужно открывать какие-либо файлы - единственное посещение зараженного веб-сайта делает свое дело.

Когда программа-вымогатель проникает в систему жертвы, троянец запрашивает ключ шифрования у управляющего (C&C) сервера преступника или, если сервер недоступен, использует один из заранее встроенных ключей. Это означает, что даже если компьютер отключен от Интернета, программа-вымогатель работает, если она уже находится в системе.

Затем вредоносная программа начинает шифрование файлов. Он влияет на более чем 150 форматов, включая файлы Microsoft Office, изображения и архивы.При шифровании Shade добавляет к имени файла расширение .xtbl или .ytbl. После завершения процесса шифрования на экране появляется записка с требованием выкупа.

Как будто шифрование файлов было недостаточно плохим, программа-вымогатель продолжает неистовствовать: пока жертва паникует и ищет дешифратор - или деньги для выкупа, - Shade продолжает загружать другое вредоносное ПО на зараженный компьютер.

Получите бесплатный дешифратор

Если вам не повезло и вы стали жертвой Shade, у нас есть для вас хорошие новости: мы можем избавить вас от соблазна заплатить выкуп, чтобы вернуть ваши зашифрованные файлы.Вот что делать:

1. Перейдите на сайт NoMoreRansom.org.

2. Прокрутите вниз и найдите две кнопки загрузки для дешифраторов. Вы можете выбрать дешифратор из Intel Security или «Лаборатории Касперского». Однако следующие инструкции предназначены для нашего собственного дешифратора.

3. Разархивируйте загруженный файл ShadeDecryptor.zip.

4. Запустите ShadeDecryptor.exe .

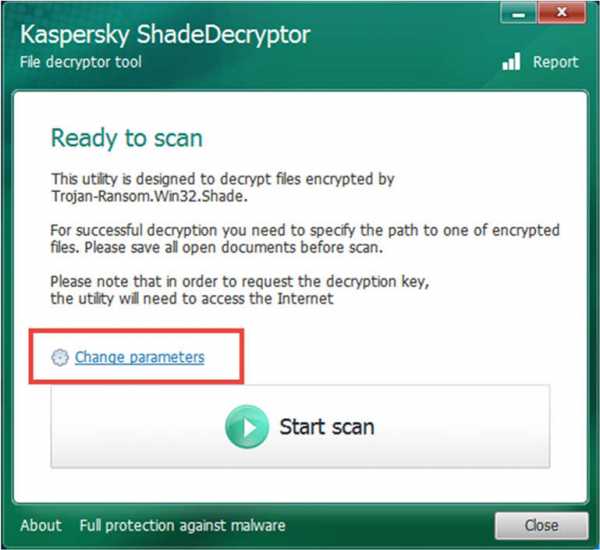

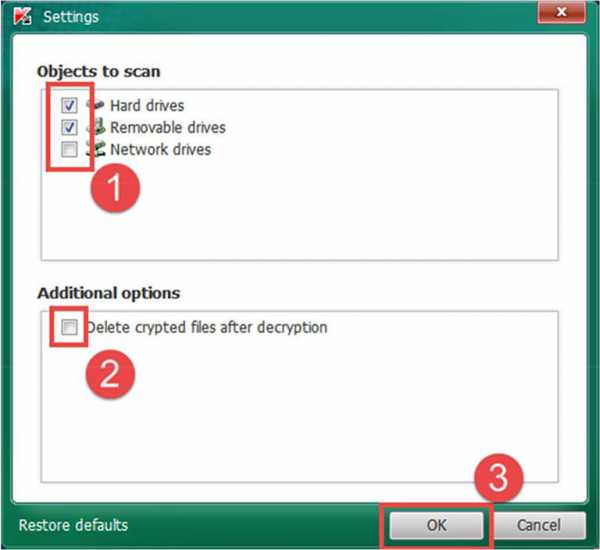

5. В окне Kaspersky ShadeDecryptor нажмите Изменить параметры .

6.Выберите, на каких дисках утилита должна проверять наличие зашифрованных файлов.

7. В том же окне вы также можете выбрать «Удалить зашифрованные файлы после дешифрования», но мы не рекомендуем делать это, пока вы не будете на 100% уверены, что ваши файлы были восстановлены.

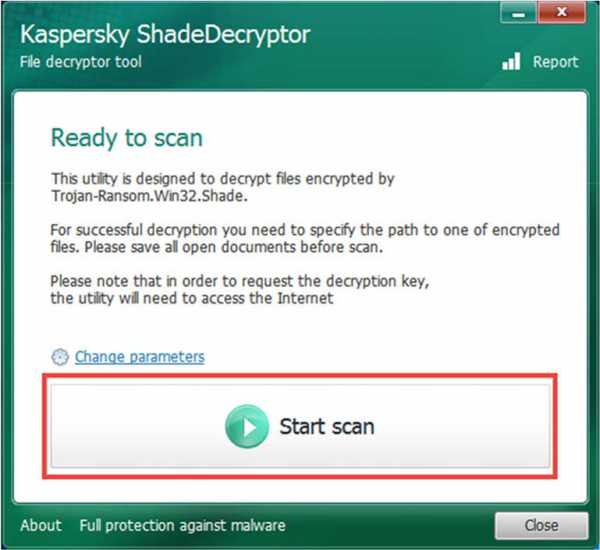

8. Нажмите «ОК», чтобы вернуться на главный экран. Нажмите Начать сканирование .

9. В окне «Укажите путь к одному из зашифрованных файлов» выберите один из зашифрованных файлов и нажмите «Открыть».”

10. Если утилита сообщает, что не может автоматически определить идентификатор жертвы, укажите путь к файлу readme.txt , который по сути является запиской с требованием выкупа и содержит указанный идентификатор.

Теперь ваши файлы должны быть расшифрованы. Наслаждайтесь только что сэкономленными деньгами! А чтобы защитить себя от атак программ-вымогателей в будущем, используйте надежное решение безопасности, такое как Kaspersky Internet Security. Дополнительную информацию о программах-вымогателях можно найти в этой публикации.

.бесплатных дешифраторов программ-вымогателей - Kaspersky

0 инструмент соответствовал вашему запросу

Возможно вам понравится

| Название инструмента | Описание | Обновлено |

|---|---|---|

Расшифровщик оттенков | Расшифровывает файлы, затронутые всеми версиями Shade. Практическое руководство Скачать | 30 апреля 2020 |

Декриптор Рахни | Расшифровывает файлы, затронутые Рахни, агентом.iih, Aura, Autoit, Pletor, Rotor, Lamer, Cryptokluchen, Lortok, Democry, Bitman Практическое руководство Скачать | 25 сен 2019 |

Декриптор Ранно | Расшифровывает файлы, затронутые Rannoh, AutoIt, Fury, Cryakl, Crybola, CryptXXX (версии 1, 2 и 3), Polyglot aka Marsjoke. Практическое руководство Скачать | 20 декабря 2016 |

Декриптор CoinVault | Расшифровывает файлы, затронутые CoinVault и Bitcryptor.Создано в сотрудничестве с Национальным отделом по преступлениям в сфере высоких технологий (NHTCU) полиции Нидерландов и национальной прокуратурой Нидерландов. Практическое руководство Скачать | 15 апреля 2015 г. |

Декриптор Wildfire | Скачать | 24 августа 2016 |

Декриптор Xorist | Скачать | 23 августа 2016 |

Загрузите Kaspersky Internet Security

, чтобы избежать атак программ-вымогателей в будущем

SGLH VIRUS (ФАЙЛ .sglh) - ИСПРАВЛЕНИЕ И РАСШИФРОВКА ДАННЫХ

Sglh - это семейство программ-вымогателей DJVU. Эта инфекция шифрует ваши личные файлы (видео, фотографии, документы). Зараженные файлы можно отслеживать по определенному расширению «.sglh». Таким образом, вы вообще не можете получить к ним доступ.

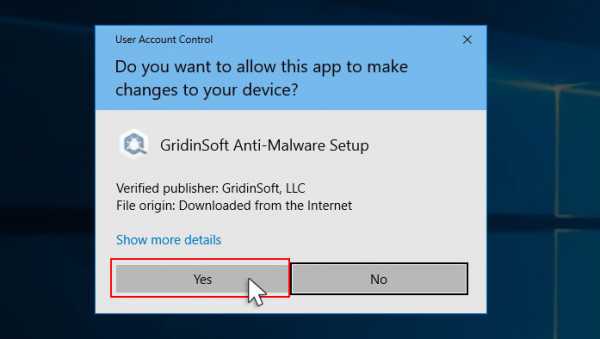

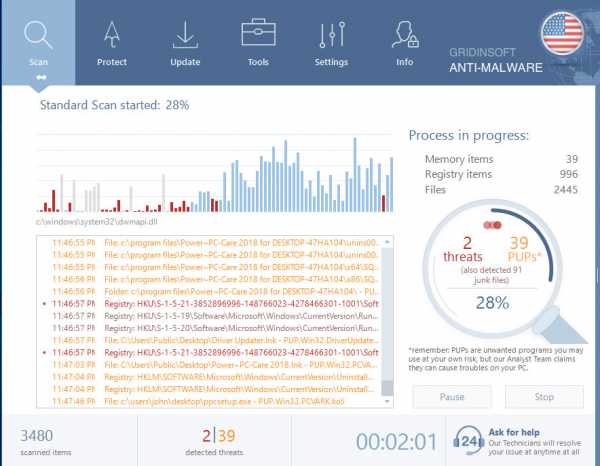

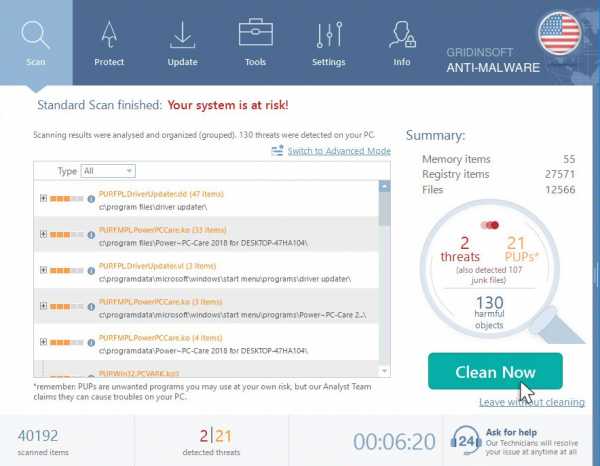

GridinSoft Anti-Malware

Удаление компьютерных вирусов вручную может занять несколько часов и при этом может повредить ваш компьютер.Я рекомендую вам скачать GridinSoft Anti-Malware для удаления вирусов. Позволяет завершить сканирование и вылечить ваш компьютер в течение пробного периода.

В этом руководстве я постараюсь помочь вам удалить программу-вымогатель Sglh без какой-либо оплаты. В качестве бонуса я помогу вам расшифровать ваши зашифрованные файлы.

Что такое «Sglh»?

☝️ Sglh можно правильно идентифицировать как заражение программой-вымогателем.

Ransomware - это особый вид вируса, который зашифровывает ваши документы и заставляет вас платить за их восстановление.Обратите внимание, что семейство программ-вымогателей DJVU (также известных как STOP) было впервые обнаружено и проанализировано вирусным аналитиком Майклом Гиллеспи.

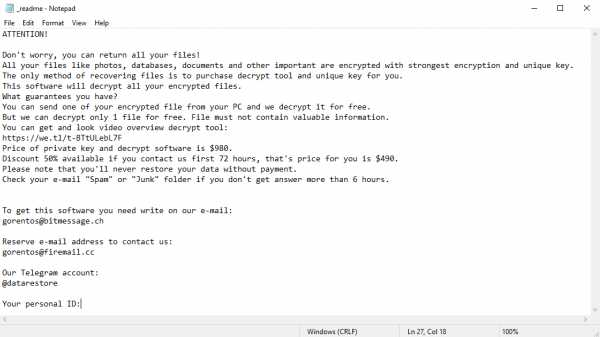

Sglh похож на других представителей программ-вымогателей, таких как: Epor, Vvoa, Agho. Sglh зашифровал все популярные типы файлов. Следовательно, вы не можете открывать собственные документы или фотографии. Sglh добавляет ко всем файлам собственное расширение .sglh. Например, файл «video.avi» будет изменен на «video.avi.sglh». Как только шифрование будет успешно завершено, Sglh создаст специальный текстовый файл «_readme.txt »и помещает его во все папки, содержащие измененные файлы.

Вот информация о вирусе Sglh:

Этот текст с просьбой об оплате предназначен для возврата файлов с помощью ключа дешифрования:

Страшное предупреждение, требующее от пользователей заплатить выкуп за расшифровку скомпрометированных данных, содержит эти разочаровывающие предупреждения

Sglh использует алгоритм криптографии AES-256. Итак, если ваши документы были зашифрованы с помощью определенного ключа дешифрования, который является полным и других копий нет.Печальная реальность такова, что восстановить информацию без имеющегося уникального ключа невозможно.

В случае, если Sglh работал в онлайн-режиме, получить доступ к ключу AES-256 невозможно. Он хранится на удаленном сервере, принадлежащем мошенникам, которые способствуют заражению Sglh.

Для получения ключа дешифрования необходимо оплатить 980 долларов США. Чтобы получить реквизиты платежа, в сообщении жертвам предлагается связаться с мошенниками по электронной почте ([email protected]) или через Telegram.

Не платите за Sglh!

Пожалуйста, попробуйте использовать доступные резервные копии, или Decrypter tool

В файле_readme.txt также указано, что владельцы компьютеров должны связаться с представителями Sglh в течение 72 часов с момента шифрования файлов. При условии, что они свяжутся с вами в течение 72 часов, пользователям будет предоставлена скидка 50%. Таким образом, сумма выкупа будет снижена до 490 долларов). Тем не менее, держитесь подальше от уплаты выкупа!

Обязательно советую не связываться с этими мошенниками и не платить.Одно из самых реальных рабочих решений для восстановления потерянных данных - просто используя доступные резервные копии или используйте инструмент Decrypter.

Особенность всех таких вирусов заключается в применении схожего набора действий по генерации уникального ключа дешифрования для восстановления зашифрованных данных.

Таким образом, если программа-вымогатель еще не находится на стадии разработки или не имеет каких-либо труднодоступных для отслеживания недостатков, восстановление зашифрованных данных вручную невозможно. Единственное решение для предотвращения потери ваших ценных данных - это регулярно делать резервные копии ваших важных файлов.

Обратите внимание, что даже если вы регулярно поддерживаете такие резервные копии, их следует размещать в определенном месте, не отвлекаясь и не подключаясь к вашей основной рабочей станции.

Например, резервная копия может храниться на USB-накопителе или на другом внешнем жестком диске. При желании вы можете обратиться к справке по онлайн (облачному) хранилищу информации.

Излишне упоминать, что когда вы храните свои резервные копии на общем устройстве, они могут быть зашифрованы таким же образом, как и другие данные.

По этой причине размещение резервной копии на главном компьютере - не самая лучшая идея.

Как я заразился?

Sglh имеет различные методы, встроенные в вашу систему. Но на самом деле не имеет значения, какой путь имел место в вашем случае.

Атака Sglh после успешной попытки фишинга.

Тем не менее, это общие утечки, через которые он может быть введен в ваш компьютер:

- скрытая установка вместе с другими приложениями, особенно с утилитами, которые работают как бесплатные или условно-бесплатные;

- сомнительная ссылка в спам-письмах, ведущая к установщику Sglh

- бесплатных ресурсов хостинга онлайн;

- с использованием незаконных одноранговых (P2P) ресурсов для загрузки пиратского программного обеспечения.

Были случаи, когда вирус Sglh маскировался под какой-то законный инструмент, например, в сообщениях с требованием запустить какое-то нежелательное ПО или обновления браузера. Как правило, именно так некоторые онлайн-мошенники стремятся заставить вас установить программу-вымогатель Sglh вручную, фактически заставляя вас напрямую участвовать в этом процессе.

Разумеется, предупреждение о фиктивном обновлении не будет указывать на то, что вы действительно собираетесь внедрить программу-вымогатель Sglh. Эта установка будет скрыта под предупреждением о том, что якобы вам следует обновить Adobe Flash Player или какую-либо другую сомнительную программу.

Конечно, взломанные приложения тоже представляют собой ущерб. Использование P2P является незаконным и может привести к внедрению серьезного вредоносного ПО, включая программу-вымогатель Sglh.

Итак, что вы можете сделать, чтобы избежать внедрения программы-вымогателя Sglh на ваше устройство? Несмотря на то, что нет 100% гарантии, что ваш компьютер не будет поврежден, есть определенные советы, которые я хочу дать вам, чтобы предотвратить проникновение Sglh. Вы должны быть осторожны при установке бесплатных программ сегодня.

Убедитесь, что вы всегда читаете, что предлагают установщики в дополнение к основной бесплатной программе.Держитесь подальше от открытия сомнительных вложений электронной почты. Не открывайте файлы от неизвестных адресатов. Конечно, ваша текущая программа безопасности всегда должна обновляться.

Вредоносная программа о себе открыто не говорит. Он не будет упомянут в списке ваших доступных программ. Однако он будет замаскирован под какой-то вредоносный процесс, регулярно работающий в фоновом режиме, начиная с момента запуска компьютера.

В сообщении программы-вымогателя Sglh содержится следующая неприятная информация:

ВНИМАНИЕ! Не волнуйтесь, вы можете вернуть все свои файлы! Все ваши файлы, такие как фотографии, базы данных, документы и другие важные файлы, зашифрованы с помощью самого надежного шифрования и уникального ключа.Единственный способ восстановить файлы - это приобрести для вас инструмент дешифрования и уникальный ключ. Это программное обеспечение расшифрует все ваши зашифрованные файлы. Какие гарантии у вас есть? Вы можете отправить один из своих зашифрованных файлов со своего компьютера, и мы расшифруем его бесплатно. Но мы можем бесплатно расшифровать только 1 файл. Файл не должен содержать ценной информации. Вы можете получить и посмотреть видеообзор инструмента дешифрования: https://we.tl/t-WJa63R98Ku Стоимость закрытого ключа и программного обеспечения для дешифрования составляет 980 долларов.Скидка 50% доступна, если вы свяжетесь с нами в первые 72 часа, это цена для вас 490 долларов. Обратите внимание, что вы никогда не восстановите свои данные без оплаты. Проверьте папку "Спам" или "Нежелательная почта" в своей электронной почте, если вы не получаете ответа более 6 часов. Чтобы получить эту программу, вам необходимо написать на нашу электронную почту: [email protected] Зарезервируйте адрес электронной почты, чтобы связаться с нами: [email protected] Ваш личный идентификатор: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

Изображение ниже дает четкое представление о том, как файлы с расширением «.sglh »выглядит так:

Пример зашифрованных файлов .sglh

Как удалить вирус Sglh?

Помимо кодирования файлов жертвы, заражение Sglh также начало устанавливать в системе шпионское ПО Azorult для кражи учетных данных, криптовалютных кошельков, файлов рабочего стола и т. Д.

Причины, по которым я бы рекомендовал GridinSoft

Нет лучшего способа распознать, удалить и предотвратить программы-вымогатели, чем использовать антивирусное программное обеспечение от GridinSoft.

Скачать утилиту для удаления.

Вы можете загрузить GridinSoft Anti-Malware, нажав кнопку ниже:

Запустите установочный файл.

По завершении загрузки файла установки дважды щелкните файл setup-antimalware-fix.exe , чтобы установить GridinSoft Anti-Malware на свой компьютер.

Контроль учетных записей пользователей с просьбой разрешить GridinSoft Anti-Malware вносить изменения в ваше устройство. Итак, вы должны нажать «Да», чтобы продолжить установку.

Нажмите кнопку «Установить».

После установки Anti-Malware запустится автоматически.

Дождитесь завершения сканирования Anti-Malware.

GridinSoft Anti-Malware автоматически начнет сканирование вашего ПК на предмет заражения Sglh и других вредоносных программ. Этот процесс может занять 20–30 минут, поэтому я предлагаю вам периодически проверять статус процесса сканирования.

Щелкните «Очистить сейчас».

По завершении сканирования вы увидите список инфекций, обнаруженных GridinSoft Anti-Malware.Чтобы удалить их, нажмите кнопку «Очистить сейчас» в правом углу.

Как расшифровать файлы .sglh?

Решение для восстановления больших файлов « .sglh» «

» Попробуйте удалить расширение .sglh из нескольких БОЛЬШИХ файлов и открыть их. Либо вирус Sglh прочитал и не зашифровал файл, либо обнаружил ошибку и не добавил маркер файла. Если ваши файлы очень большие (2 ГБ +), скорее всего, последнее. Пожалуйста, дайте мне знать в комментариях, если это сработает для вас.

Новейшие расширения, выпущенные примерно в конце августа 2019 года после того, как преступники внесли изменения. Сюда входят Agho, Vpsh, Jdyi и т. Д.

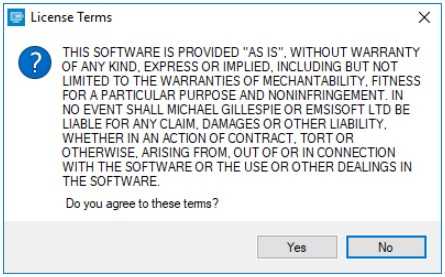

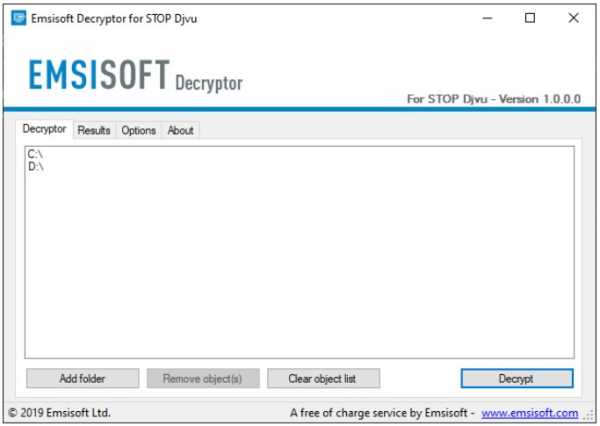

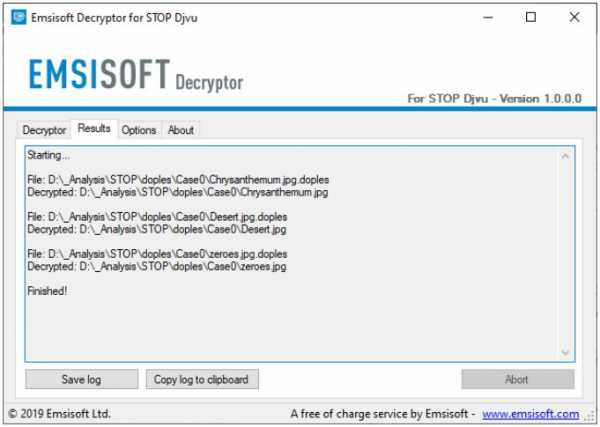

В результате изменений, внесенных злоумышленниками, STOPDecrypter больше не поддерживается. Он был удален и заменен на Emsisoft Decryptor для STOP Djvu Ransomware, разработанный Emsisoft и Майклом Гиллеспи.

Вы можете скачать бесплатную утилиту дешифрования здесь: Decryptor for STOP Djvu.

Загрузите и запустите средство дешифрования.

Начните загрузку средства дешифрования.

Обязательно запускайте утилиту дешифрования от имени администратора. Вам необходимо согласиться с условиями лицензии, которые появятся. Для этого нажмите кнопку « Да »:

Как только вы принимаете условия лицензии, появляется главный пользовательский интерфейс дешифратора:

Выберите папки для расшифровки.

Исходя из настроек по умолчанию, дешифратор автоматически заполнит доступные местоположения, чтобы расшифровать доступные в настоящее время диски (подключенные), включая сетевые диски.Дополнительные (необязательные) места можно выбрать с помощью кнопки «Добавить».

Декрипторыобычно предлагают несколько вариантов с учетом конкретного семейства вредоносных программ. Текущие возможные варианты представлены на вкладке «Параметры» и могут быть активированы или деактивированы там. Вы можете найти подробный список текущих активных опций ниже.

Щелкните по кнопке «Расшифровать».

Как только вы добавите все нужные места для дешифрования в список, нажмите кнопку «Расшифровать», чтобы начать процедуру дешифрования.

Обратите внимание, что на главном экране вы можете перейти к просмотру состояния, сообщая об активном процессе и статистике дешифрования ваших данных:

Расшифровщик уведомит вас, как только процедура расшифровки будет завершена. Если вам нужен отчет для личных бумаг, вы можете сохранить его, нажав кнопку «Сохранить журнал». Обратите внимание, что его также можно скопировать прямо в буфер обмена и при необходимости вставить в электронные письма или сообщения на форуме.

Как восстановить файлы .sglh?

В некоторых случаях программа-вымогатель Sglh не гибель для ваших файлов…

Следующая функция механизма шифрования программ-вымогателейSglh: он зашифровывает каждый файл побайтно, затем сохраняет копию файла, удаляя (и не отменяя !) Исходный файл. Следовательно, информация о местоположении файла на физическом диске теряется, но исходный файл не удаляется с физического диска. Ячейка или сектор, в котором был сохранен этот файл, все еще может содержать этот файл, но он не указан в файловой системе и может быть перезаписан данными, которые были загружены на этот диск после удаления.Следовательно, можно восстановить ваши файлы с помощью специального программного обеспечения.

Восстановление файлов с помощью PhotoRec

PhotoRec - это программа с открытым исходным кодом, которая изначально создана для восстановления файлов с поврежденных дисков или для восстановления файлов в случае их удаления. Однако со временем эта программа получила возможность восстанавливать файлы 400 различных расширений. Следовательно, его можно использовать для восстановления данных после атаки вымогателя

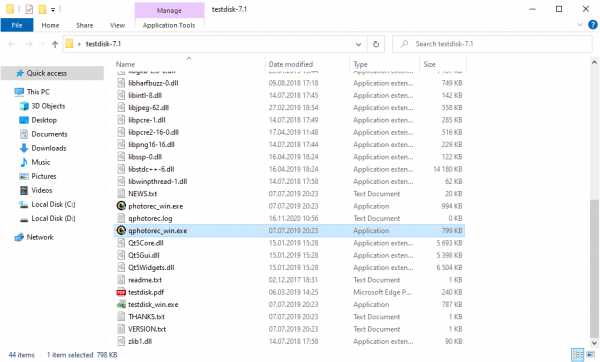

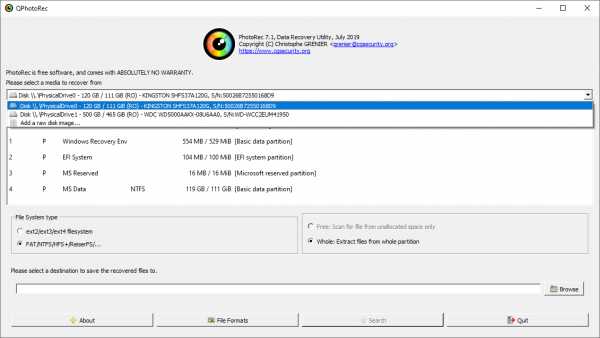

.Сначала вам нужно скачать это приложение.Это на 100% бесплатно, но разработчик заявляет, что нет гарантии, что ваши файлы будут восстановлены. PhotoRec распространяется в пакете с другой утилитой того же разработчика - TestDisk. Скачанный архив будет иметь имя TestDisk, но не беспокойтесь. Файлы PhotoRec находятся прямо внутри.

Чтобы открыть PhotoRec, вам нужно найти и открыть файл «qphotorec_win.exe» . Установка не требуется - у этой программы есть все необходимые файлы внутри архива, поэтому вы можете поместить ее на свой USB-накопитель и попытаться помочь своему другу / родителям / любому, кто был атакован программой-вымогателем DJVU / STOP.

После запуска вы увидите экран с полным списком ваших дисковых пространств. Однако эта информация, скорее всего, бесполезна, поскольку необходимое меню расположено немного выше. Щелкните эту панель, затем выберите диск, который был атакован программой-вымогателем.

После выбора диска вам необходимо выбрать папку назначения для восстановленных файлов. Это меню находится в нижней части окна PhotoRec. Лучшее решение - экспортировать их на USB-накопитель или любой другой съемный диск.

Затем вам нужно указать форматы файлов. Эта опция тоже находится внизу. Как уже упоминалось, PhotoRec может восстанавливать файлы около 400 различных форматов.

Наконец, вы можете начать восстановление файлов, нажав кнопку «Поиск». Вы увидите экран, на котором показаны результаты сканирования и восстановления.

Видеоурок по PhotoRec

Часто задаваемые вопросы

🤔 Как открыть ».sglh »файлы?

Ни за что. Эти файлы зашифрованы программой-вымогателем Sglh. Содержимое файлов .sglh недоступно, пока они не будут расшифрованы.

🤔 Файлы Sglh содержат важную информацию. Как их срочно расшифровать?

Если ваши данные остались в файлах .sglh очень ценны, то, скорее всего, вы сделали резервную копию.

Если нет, то можно попробовать восстановить их через системную функцию - Restore Point .

Все остальные методы потребуют терпения.

🤔 Вы посоветовали использовать GridinSoft Anti-Malware для удаления Sglh. Означает ли это, что программа удалит мои зашифрованные файлы?

Конечно, нет. Ваши зашифрованные файлы не представляют угрозы для компьютера. То, что произошло, уже произошло.

Вам понадобится GridinSoft Anti-Malware для удаления активных системных инфекций. Вирус, который зашифровал ваши файлы, скорее всего, все еще активен и периодически запускает тест на возможность зашифровать еще больше файлов. Также эти вирусы часто устанавливают кейлоггеры и бэкдоры для дальнейших злонамеренных действий (например, кражи паролей, кредитных карт).

🤔 Decryptor не расшифровал все мои файлы, или не все они были расшифрованы.Что я должен делать?

Иметь терпение. Вы заражены новой версией вымогателя Sglh, а ключи дешифрования еще не выпущены. Следите за новостями на нашем сайте.

Мы будем держать вас в курсе, когда появятся новые ключи Sglh или новые программы дешифрования.

🤔 LISP-вирус заблокировал зараженный компьютер: я не могу получить код активации.

🤔 Что я могу сделать прямо сейчас?

Программа-вымогатель Sglh шифрует только первые 150 КБ файлов .Таким образом, файлы MP3 довольно большие, некоторые медиаплееры (например, Winamp) могут воспроизводить файлы, но - первые 3-5 секунд (зашифрованная часть) будут отсутствовать.

Вы можете попробовать найти копию исходного файла, который был зашифрован:

- Файлы, загруженные из Интернета, которые были зашифрованы, и их можно загрузить снова, чтобы получить оригинал.

- Фотографии, которыми вы поделились с семьей и друзьями, которые они могут просто отправить вам.

- Фотографии, которые вы загрузили в социальные сети или облачные сервисы, такие как Carbonite, OneDrive, iDrive, Google Drive и т. Д.)

- Вложения в сообщениях электронной почты, которые вы отправили или получили и сохранили.

- Файлы на старом компьютере, флеш-накопителе, внешнем накопителе, карте памяти камеры или iPhone, с которого вы передали данные на зараженный компьютер.

Кроме того, вы можете связаться со следующими правительственными сайтами по борьбе с мошенничеством и мошенничеством, чтобы сообщить об этой атаке:

Чтобы сообщить об атаке, вы можете связаться с местным исполнительным советом. Например, если вы живете в США, вы можете поговорить с местным полевым офисом ФБР, IC3 или секретной службой.

Видеогид

Это мой любимый видеоурок: Как использовать GridinSoft Anti-Malware и Emsisoft Decryptor для устранения заражения программами-вымогателями.

Если руководство не поможет вам удалить Sglh заражение , загрузите рекомендованное мной GridinSoft Anti-Malware. Также вы всегда можете попросить меня в комментариях о помощи. Удачи!

Мне нужна ваша помощь, чтобы поделиться этой статьей.

Ваша очередь помогать другим людям. Я написал это руководство, чтобы помочь таким людям, как вы. Вы можете использовать кнопки ниже, чтобы поделиться этим в своих любимых социальных сетях Facebook, Twitter или Reddit.

Брендан Смит

Как удалить SGLH Ransomware и восстановить ПК

Имя: SGLH Virus