Как расшифровать файлы зараженные вирусом

Утилита для расшифровки файлов после заражения Trojan-Ransom.Win32.Rannoh

Если система заражена вредоносной программой семейств Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola, Trojan-Ransom.Win32.Cryakl или Trojan-Ransom.Win32.CryptXXX, все файлы на компьютере будут зашифрованы следующим образом:

- При заражении Trojan-Ransom.Win32.Rannoh имена и расширения изменятся по шаблону locked-<оригинальное_имя>.<4 произвольных буквы>.

- При заражении Trojan-Ransom.Win32.Cryakl в конец содержимого файлов добавляется метка {CRYPTENDBLACKDC}.

- При заражении Trojan-Ransom.Win32.AutoIt расширение изменяется по шаблону <оригинальное_имя>@<почтовый_домен>_.<набор_символов>.

Например, [email protected]_.RZWDTDIC. - При заражении Trojan-Ransom.Win32.CryptXXX расширение изменяется по шаблонам <оригинальное_имя>.crypt, <оригинальное_имя>.crypz и <оригинальное_имя>.cryp1.

Утилита RannohDecryptor предназначена для расшифровки файлов после заражения Trojan-Ransom.Win32.Polyglot, Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola, Trojan-Ransom.Win32.Cryakl или Trojan-Ransom.Win32.CryptXXX версии 1, 2 и 3.

No Ransom: бесплатная расшифровка файлов

0 инструментов найдено

Смотрите также

| Название | Описание | Дата обновления |

|---|---|---|

Shade Decryptor |

Скачать |

30 Апр 2020 |

Rakhni Decryptor |

Восстанавливает файлы после шифровальщиков Rakhni, Agent.iih, Aura, Autoit, Pletor, Rotor, Lamer, Lortok, Cryptokluchen, Democry, Bitman (TeslaCrypt, версии 3 и 4), Chimera, Crysis (версий 2 и 3). Обновления: восстанавливает файлы после шифровальщиков Dharma, Jaff, новые версии Cryakl, Yatron, FortuneCrypt. Как расшифровать Скачать |

25 Сен 2019 |

Rannoh Decryptor |

Восстанавливает файлы после шифровальщиков Rannoh, AutoIt, Fury, Crybola, Cryakl, CryptXXX (версий 1, 2 и 3), Polyglot или Marsjoke. Как расшифровать Скачать |

20 Дек 2016 |

Wildfire Decryptor |

Скачать |

24 Авг 2016 |

CoinVault Decryptor |

Восстанавливает файлы после шифровальщиков CoinVault и Bitcryptor. Утилита создана совместно с полицией и прокуратурой Нидерландов. Как расшифровать Скачать |

15 Апр 2015 |

Xorist Decryptor |

Скачать |

23 Авг 2016 |

Установите Kaspersky Internet Security,

чтобы уберечь свой компьютер от вымогателей

Что такое вирус-шифровальщик и другие вымогатели

Этот текст предназначен для тех людей, которые либо вообще не слышали ничего о троянах-вымогателях, либо слышали, но особо не вникали. Здесь мы постараемся максимально просто и наглядно объяснить, что за звери такие трояны-вымогатели, почему их стоит опасаться и как от них защититься.

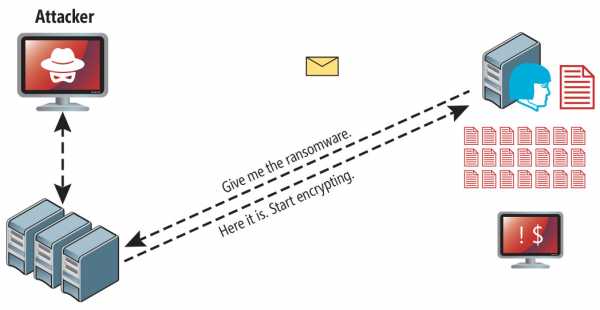

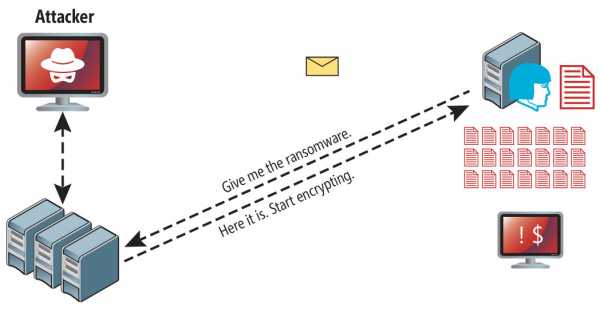

Что такое Ransomware?

Ransomware, или трояны-вымогатели, — это разновидность зловредных программ, которая за последнее время из просто распространенной стала очень-очень распространенной.

По тому, как они портят жизнь людям, их можно разделить на два основных типа — шифровальщики (крипторы, cryptoransomware) и блокировщики (blockers, блокеры).

Шифровальщики, попадая на ваш компьютер, шифруют ценные файлы: документы, фотографии, сохранения к играм, базы данных и так далее — таким образом, что их нельзя открыть. То есть вы не сможете ими воспользоваться. А за расшифровку создатели шифровальщиков требуют выкуп — в среднем около $300, то есть совсем уж дешево от них не отделаться.

Блокировщики получили свое имя за то, что они просто блокируют доступ к устройству. То есть воспользоваться не получится не просто файлами, а всем компьютером целиком. Они тоже требуют выкуп, но обычно не такой большой, как шифровальщики.

Почему о вымогателях стоит знать и что в них страшного

Начнем с того, что вымогателей стало уж очень много и встречаются они уж очень часто. Они есть для всех операционных систем: для Windows, для Mac OS X, для Linux и для Android. То есть трояны-вымогатели встречаются не только для компьютеров, но и для смартфонов и планшетов. Больше всего их для Windows и Android.

К тому же заразиться довольно просто: трояны-вымогатели чаще всего попадают в компьютер, когда пользователи открывают нехорошие почтовые вложения, переходят по сомнительным ссылкам или устанавливают приложения из неофициальных источников. Но могут проникать и с абсолютно добропорядочных сайтов — например, злоумышленники навострились подсовывать их в рекламу.

Также преступники научились убеждать людей, что им предлагается скачать или открыть что-то полезное — письмо из банка, счет, какую-нибудь ценную программу и так далее. При этом на самом деле на компьютер попадает блокировщик или шифровальщик.

Пожалуй, главная проблема шифровальщиков состоит в том, что просто вылечить их вы не сможете. То есть если вы попытаетесь вылечить шифровальщика антивирусом или специальной утилитой, то у вас это, скорее всего, получится — вот только файлы это не вернет: они так и останутся зашифрованными.

Более того, заплатить выкуп — тоже не универсальное лекарство. Во-первых, это дорого. Во-вторых, это поощряет преступников делать новых и новых шифровальщиков. А в-третьих, это еще и не всегда помогает. Согласно нашей статистике, 20% тех, кто все-таки заплатил мошенникам выкуп, так и не получили обратно свои файлы. Просто потому, что преступники — это преступники. Не стоит ждать от них честности.

Как расшифровать файлы?

Если шифровальщик проник в систему и успел натворить дел, то просто так сами вы файлы не расшифруете. Вариантов, по сути, два. Можно, конечно, заплатить выкуп злоумышленникам, но мы бы этого делать не советовали по вышеуказанным причинам.

Второй вариант — зайти на сайт noransom.kaspersky.com и посмотреть, нет ли там декриптора, который помог бы вам расшифровать файлы. Все наши декрипторы абсолютно бесплатны, но, к сожалению, далеко не от всех шифровальщиков получается создать такое лекарство. Так что лучше не доводить до крайностей и защищаться от них заранее.

Как защититься от вымогателей?

Не открывайте подозрительные вложения в почте, не ходите по сомнительным сайтам и не скачивайте программы с каких-либо сайтов, кроме официальных магазинов и сайтов самих разработчиков.

Регулярно делайте резервные копии важных файлов. Если все ваши файлы есть не только на компьютере, но и на отдельном жестком диске или в облаке, то можно просто вылечить шифровальщика и скопировать файлы обратно на компьютер.

Установите хороший антивирус. Например, Kaspersky Internet Security, в котором есть специальный модуль «Мониторинг активности», отлично защищающий от шифровальщиков. Кстати, по данным одного из недавних независимых тестирований, Kaspersky Internet Security справляется со 100% троянов-вымогателей.

На нашем блоге есть более подробный текст, из которого вы можете узнать больше о различных видах вымогателей и о том, откуда они берутся, а также почерпнуть еще несколько полезных советов по борьбе с ними. Ну а чтобы какой-нибудь новый шифровальщик не застал вас врасплох, советуем следить за новостями.

Вирус зашифровал файлы и переименовал. Как расшифровать файлы, зашифрованные вирусом

В последнее время наблюдается всплеск активности нового поколения вредоносных компьютерных программ. Появились они достаточно давно (6 – 8 лет назад), но темпы их внедрения достигли своего максимума именно сейчас. Все чаще можно столкнуться с тем, что вирус зашифровал файлы.

Уже известно, что это не просто примитивные вредоносные ПО, к примеру, блокирующие компьютер (вызывающие появление синего экрана), а серьезные программы, нацеленные на повреждение, как правило, бухгалтерских данных. Они шифруют все имеющиеся файлы, находящиеся в пределах досягаемости, включая данные 1С бухгалтерии, docx, xlsx, jpg, doc, xls, pdf, zip.

Особая опасность рассматриваемых вирусов

Она заключается в том, что при этом применяется RSA-ключ, который привязан к конкретному компьютеру пользователя, ввиду чего универсальный дешифратор (декриптор) отсутствует. Вирусы, активизированные в одном из компьютеров, могут не сработать в другом.

Опасность также еще в том, что уже более года в Интернете размещены готовые программы-строители (билдеры), позволяющие разработать такого рода вирус даже кулхацкерам (личностям, считающим себя хакерами, но при этом не изучающим программирование).

В настоящее время появились более мощные их модификации.

Способ внедрения данных вредоносных программ

Рассылка вируса производится целенаправленно, как правило, в бухгалтерию компании. Сначала осуществляется сбор е-мейлов отделов кадров, бухгалтерий из таких баз данных, как, например, hh.ru. Далее производится рассылка писем. Они чаще всего содержат просьбу касаемо принятия на определенную должность. К такому письму прикреплен файл с резюме, внутри которого реальный документ с имплантированным OLE-объектом (pdf-файл с вирусом).

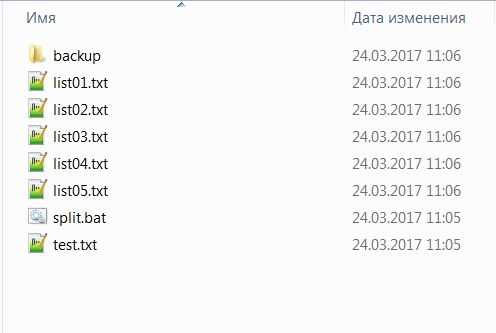

В ситуациях, когда сотрудники бухгалтерии сразу запускали данный документ, после перезагрузки происходило следующее: вирус переименовал и зашифровал файлы, а затем самоликвидировался.

Такого рода письмо, как правило, адекватно написано и отправлено с неспамерского ящика (имя соответствует подписи). Вакансия всегда запрашивается исходя из профилирующей деятельности компании, ввиду чего подозрения не возникают.

Ни лицензионный "Касперский" (антивирусная программа), ни "Вирус Тотал" (онлайн-сервис проверки вложений на вирусы) не могут обезопасить компьютер в рассматриваемом случае. Изредка некоторые антивирусные программы при сканировании выдают, что во вложении находится Gen:Variant.Zusy.71505.

Как избежать заражения данным вирусом?

Следует проверять каждый полученный файл. Особое внимание уделяется вордовским документам, которые имеют внедренные pdf.

Варианты «зараженных» писем

Их достаточно много. Самые распространенные варианты того, как вирус зашифровал файлы, представлены ниже. Во всех случаях на электронную почту приходят следующие документы:

- Уведомление касательно начала процесса рассмотрения поданного на конкретную компанию судебного иска (в письме предлагается проверить данные посредством перехода по указанной ссылке).

- Письмо из ВАС РФ о взыскании долга.

- Сообщение из Сбербанка относительно увеличения существующей задолженности.

- Уведомление о фиксации нарушения ПДД.

- Письмо из Коллекторского агентства с указанием максимально возможной отсрочки платежа.

Уведомление о шифровании файлов

Оно после заражения появится в корневой папке диска С. Иногда во все каталоги с поврежденным текстом помещаются файлы типа ЧТО_ДЕЛАТЬ.txt, CONTACT.txt. Там пользователя информируют о шифровании его файлов, которое осуществлено посредством надежных криптостойких алгоритмов. А также его предупреждают о нецелесообразности применения сторонних утилит, так как это может привести к окончательному повреждению файлов, что, в свою очередь, приведет к невозможности их последующей расшифровки.

В уведомлении рекомендуется оставить компьютер в неизменном состоянии. В нем указано время хранения предоставленного ключа (как правило, это 2 суток). Прописана точная дата, после которой любого рода обращения будут игнорироваться.

В конце предоставляется е-мейл. Там также говорится, что пользователь должен указать свой ID и что любое из нижеперечисленных действий может привести к ликвидации ключа, а именно:

- оскорбления;

- запрос реквизитов без дальнейшей оплаты;

- угрозы.

Как расшифровать файлы, зашифрованные вирусом?

Данного рода шифрование весьма мощное: файлу присваивается такое расширение, как perfect, nochance и пр. Взломать просто невозможно, однако можно попробовать подключить криптоаналитику и отыскать лазейку (в некоторых ситуациях поможет Dr. WEB).

Существует еще 1 способ, как восстановить зашифрованные вирусом файлы, но он подходит не ко всем вирусам, к тому же потребуется вытащить исходный exe вместе с данной вредоносной программой, что достаточно нелегко осуществить после самоликвидации.

Просьба вируса касаемо введения специального кода – незначительная проверка, так как файл к этому моменту уже имеет дешифратор (код от, так сказать, злоумышленников не потребуется). Суть данного способа – вписывание в проникший вирус (в само место сравнения вводимого кода) пустых команд. Результат – вредоносная программа сама запускает дешифровку файлов и тем самым их полностью восстанавливает.

В каждом отдельном вирусе своя специальная функция шифрования, ввиду чего сторонним экзешником (файлом формата exe) расшифровать не получится, или же можно попробовать подобрать вышеуказанную функцию, для чего необходимо все действия осуществлять на WinAPI.

Для проведения процедуры дешифровки потребуется:

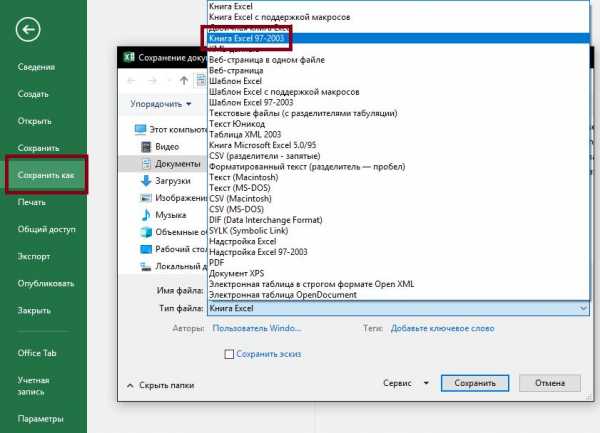

- Совершить бэкап (резервное копирование имеющихся файлов). По окончании дешифровки все удалится само по себе.

- На компьютере (зараженном) необходимо запустить данную вредоносную программу, затем дождаться, когда появится окно, содержащее требование касаемо введения кода.

- Далее потребуется запустить из приложенного архивного файла Patcher.exe.

- Следующим шагом является введение номера процесса вируса, после чего надо нажать кнопку «Энтер».

- Появится сообщение «patched», что означает затирание команд сравнения.

- Далее следует в поле введения кода набрать любые символы, а затем нажать кнопку «Ок».

- Вирус начинает процесс дешифровки файлов, по окончании которого он сам себя ликвидирует.

Как избежать потери данных из-за рассматриваемого вредоносного ПО?

Стоит знать, что в ситуации, когда вирус зашифровал файлы, для процесса их дешифровки потребуется время. Важным моментом выступает то, что в вышеупомянутом вредоносном ПО существует ошибка, позволяющая сохранить часть файлов, если быстро обесточить компьютер (выдернуть вилку из розетки, выключить сетевой фильтр, вытащить батарею в случае с ноутбуком), как только появится большое количество файлов с ранее указанным расширением.

Еще раз следует подчеркнуть, что главное – это постоянно создавать резервное копирование, но не в другую папку, не на съемный носитель, вставленный в компьютер, так как данная модификация вируса доберётся и до этих мест. Стоит сохранять бэкапы на другом компьютере, на винчестер, который постоянно не присоединен к компьютеру, и в облако.

Относиться следует с подозрением ко всем документам, которые приходят на почту от неизвестных лиц (в виде резюме, накладной, Постановления из ВАС РФ или налоговой и др.). Не надо их запускать на своем компьютере (для этих целей можно выделить нетбук, не содержащий важных данных).

Вредоносная программа *[email protected]: способы устранения

В ситуации, когда вышеуказанный вирус зашифровал файлы cbf, doc, jpg и т. д., существует всего три варианта развития события:

- Самый простой способ избавиться от него – удалить все зараженные файлы (это приемлемо, если только данные не особо важные).

- Зайти в лабораторию антивирусной программы, к примеру, Dr. WEB. Выслать разработчикам несколько зараженных файлов обязательно вместе с ключом для дешифровки, находящегося на компьютере в качестве KEY.PRIVATE.

- Самый затратный способ. Он предполагает оплату запрошенной хакерами суммы за дешифрование зараженных файлов. Как правило, стоимость данной услуги в пределах 200 – 500 долл. США. Это приемлемо в ситуации, когда вирус зашифровал файлы крупной компании, в которой ежедневно протекает существенный информационный поток, и данная вредоносная программа может за считаные секунды нанести колоссальный вред. В связи с этим оплата – самый быстрый вариант восстановления зараженных файлов.

Иногда результативным оказывается и дополнительный вариант. В случае когда вирус зашифровал файлы (paycrypt@gmail_com либо иное вредоносное ПО), может помочь откат системы на несколько дней назад.

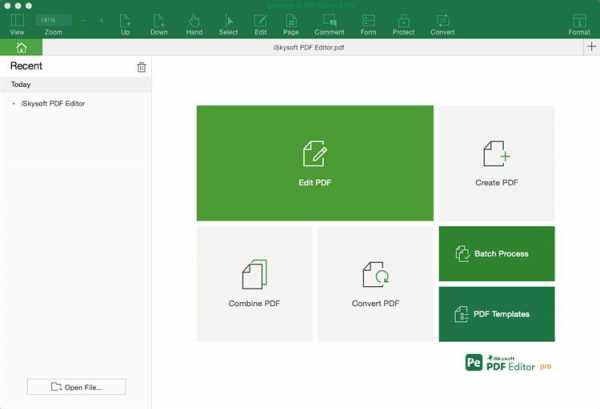

Программа для дешифровки RectorDecryptor

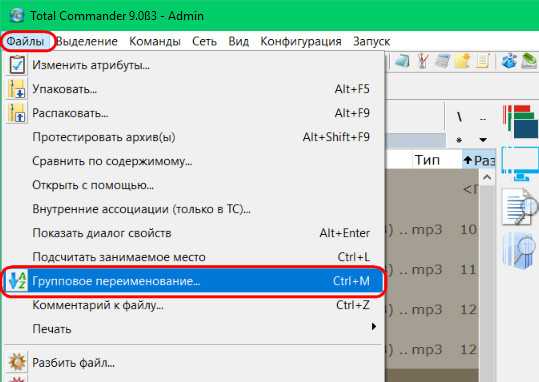

Если вирус зашифровал файлы jpg, doc, cbf и т. п., то может помочь специальная программа. Для этого сначала потребуется зайти в автозагрузки и отключить все, кроме антивируса. Далее необходимо перезагрузить компьютер. Просмотреть все файлы, выделить подозрительные. В поле под названием «Команда» указано месторасположение конкретного файла (внимание уделять стоит приложениям, не имеющим подписи: производитель – нет данных).

Все подозрительные файлы надо удалить, после чего потребуется почистить кэши браузеров, временные папки (для этого подойдет программа CCleaner).

Чтобы приступить к дешифровке, необходимо скачать вышеуказанную программу. Затем запустить ее и нажать кнопку «Начать проверку», указав измененные файлы и их расширение. В современных версиях данной программы можно указать лишь сам зараженный файл и нажать кнопку «Открыть». После этого файлы будут расшифрованы.

Впоследствии утилита автоматически осуществляет проверку всех компьютерных данных, включая файлы, находящиеся на присоединенном сетевом диске, и дешифрует их. Данный процесс восстановления может занять несколько часов (в зависимости от объема работы и быстродействия компьютера).

В итоге все поврежденные файлы будут расшифрованы в ту же самую директорию, где они находились первоначально. В завершение останется лишь удалить все имеющиеся файлы с подозрительным расширением, для чего можно проставить галочку в запросе «Удалять зашифрованные файлы после успешной расшифровки», нажав предварительно кнопку «Изменить параметры проверки». Однако лучше ее не ставить, так как в случае неудачной дешифровки файлов они могут удалиться, и впоследствии придется их сначала восстанавливать.

Итак, если вирус зашифровал файлы doc, cbf, jpg т. д., не следует торопиться с оплатой кода. Может, он и не понадобится.

Нюансы удаления зашифрованных файлов

При попытке ликвидации всех поврежденных файлов посредством стандартного поиска и последующего удаления может начаться зависание и замедление работы компьютера. В связи с этим для данной процедуры стоит воспользоваться специальной командной строкой. После ее запуска необходимо вписать следующее: del «<диск>:\*.<расширение зараженного файла>» /f /s.

Обязательно надо удалить такие файлы, как «Прочти-меня.txt», для чего в той же командной строке следует указать: del «<диск>:\*.<имя файла>»/f /s.

Таким образом, можно отметить, что в случае, если вирус переименовал и зашифровал файлы, то не стоит сразу тратить средства на покупку ключа у злоумышленников, сначала стоит попробовать разобраться в проблеме самостоятельно. Лучше вложить деньги в приобретение специальной программы для расшифровки поврежденных файлов.

Напоследок стоит напомнить, что в данной статье рассматривался вопрос касаемо того, как расшифровать файлы, зашифрованные вирусом.

Вирус-шифровальщик. БОЛЬШАЯ статья / Хабр

В новости «ОСТОРОЖНО. Вирус-шифровальщик Trojan.Encoder.225» я уже подробно рассказывал об одном конкретном вирусе Trojan.Encoder.225, но, на тот момент, решения по расшифровке я так и не получил.Но в последствии (спустя 3 с лишним недели после начала дэшифровки) ситуация изменилась в лучшую сторону. За этот период мною были успешно расшифрованы данные сразу после двух вирусов Trojan.Encoder.225 и Trojan.Encoder.263 на разных ПК.

Напомним: троянцы семейства Trojan.Encoder представляют собой вредоносные программы, шифрующие файлы на жестком диске компьютера и требующие деньги за их расшифровку. Зашифрованными могут оказаться файлы *.mp3, *.doc, *.docx, *.pdf, *.jpg, *.rar и так далее.

Со всем семейством этого вируса познакомиться лично не удалось, но, как показывает практика, метод заражения, лечения и расшифровки у всех примерно похожи:

1. жертва заражается через спам-письмо с вложением (реже инфекционным путем),

2. вирус распознается и удаляется (уже) почти любым антивирусом со свежими базами,

3. файлы расшифровываются путем подбора паролей-ключей к используемым видам шифрования.

Например, в Trojan.Encoder.225 используется шифрование RC4 (модифицированный) + DES, а в Trojan.Encoder.263 — BlowFish в CTR-режиме. Эти вирусы на данный момент расшифровываются на 99% исходя из личной практики.

Но не всё так гладко. Некоторые вирусы-шифровальщики требуют месяцы непрерывной дешифровки (Trojan.Encoder.102), а другие (Trojan.Encoder.283) и вовсе не поддаются корректной расшифровке даже для специалистов компании «Доктор Вэб», которая, собственно, играет ключевую роль в данной статье.

Теперь по порядку.

В начале августа 2013 года ко мне обратились клиенты с проблемой зашифрованных файлов вирусом Trojan.Encoder.225. Вирус, на тот момент, новый, никто ничего не знает, в интернете информации 2-3 тематических ссылки гугла. После продолжительных поисков на просторах интернета выясняется, что единственная (найденная) организация, которая занимается проблемой расшифровки файлов после этого вируса — это компания «Доктор Веб». А именно: дает рекомендации, помогает при обращении в тех.поддержку, разрабатывает собственные дешифровщики и т.д.

Негативное отступление.

И, пользуясь случаем, хочу отметить два жирнющих минуса «Лаборатории Касперского». Которые, при обращении в их тех.поддержку, отмахиваются «мы работаем над этим вопросом, о результатах уведомим по почте». И еще, минус в том — что ответа на запрос я так и не получил. Спустя 4 месяца. Ни«хрена» себе время реакции. А я тут стремлюсь к стандарту «не более одного часа с оформления заявки».

Стыдно, товарищ Евгений Касперский, генеральный директор «Лаборатории Касперского». А ведь у меня добрая половина всех компаний «сидит» на нем. Ну да ладно, лицензии кончаются в январе-марте 2014 года. Стоит ли говорить о том, буду ли я продлевать лицензию?;)

Представляю лица «спецов» из компаний «попроще», так сказать НЕгигантов антивирусной индустрии. Наверное вообще «забились в уголок» и «тихо плакали».

Хотя, что уж там, абсолютно все «лоханулись» по полной. Антивирус, в принципе, не должен был допустить попадание этого вируса на комп. Тем более учитывая современные технологии. А у «них», ГИГАНТОВ антиВИРУСНОЙ индустрии, якобы всё схвачено, «эврестический анализ», «система упреждения», «проактивная защита»…

ГДЕ ЭТИ ВСЕ СУПЕР-СИСТЕМЫ БЫЛИ, КОГДА РАБОТНИК ОТДЕЛА КАДРОВ ОТКРЫВАЛ «БЕЗОБИДНОЕ» ПИСЬМО С ТЕМОЙ «РЕЗЮМЕ»???

Что должен был подумать сотрудник?

Если ВЫ не можете нас защитить, то зачем ВЫ нам нужны вообще?

И всё бы хорошо было с «Доктор Вэб», да только чтобы получить помощь, надо, естественно, иметь лицензию на какой либо их программный продукт. При обращении в тех.поддержку (далее ТП) надо предоставить серийный номер Dr.Web и не забыть в строке «Категория запроса:» выбрать «запрос на лечение» или просто предоставить им зашифрованный файл в лабораторию. Сразу оговорюсь, что так называемые «журнальные ключи» Dr.Web, которые в интернете выкладываются пачками, не подходят, так как не подтверждают приобретение каких либо программных продуктов, и отсеиваются специалистами ТП на раз-два. Проще купить самую «дешманскую» лицензию. Потому как если вы взялись за расшифровку — вам эта лицензия окупится в «мулион» раз. Особенно если папка с фотками «Египет 2012» была в одном экземпляре…

Попытка №1

Итак, купив «лицензию на 2 ПК на год» за н-сумму денег, обратившись в ТП и предоставив некоторые файлы я получил ссылку на утилиту-дешифровщик te225decrypt.exe версии 1.3.0.0. В предвкушении успеха, запускаю утилиту (надо указать ей на один из зашифрованных *.doc файлов). Утилита начинает подбор, нещадно загружая на 90-100% старенький процессор E5300 DualCore, 2600 MHz (разгон до 3,46Ггц) /8192 MB DDR2-800, HDD 160Gb Western Digital.

Тут, параллельно со мной в работу включается коллега на ПК core i5 2500k (разгон до 4.5ghz) /16 ram 1600/ ssd intel (это для сравнения затраченного времени в конце статьи).

Спустя 6 суток у меня утилита отрапортовала об расшифровке 7277 файлов. Но счастье длилось не долго. Все файлы расшифровались «криво». То есть, например, документы microsoft office открываются, но с разными ошибками: «Приложением Word в документе *.docx обнаружено содержимое, которое не удалось прочитать» или «Не удается открыть файл *.docx из-за ошибок его содержимого». Файлы *.jpg тоже открываются либо с ошибкой, либо 95% изображения оказывается затертым черным или салатово-зелёным фоном. У файлов *.rar — «Неожиданный конец архива».

В общем полная неудача.

Попытка №2

Пишем в ТП о результатах. Просят предоставить пару файлов. Через сутки опять дают ссылку на утилиту te225decrypt.exe, но уже версии 1.3.2.0. Ну что ж, запускаем, альтернативы то все равно не было тогда. Проходит около 6 суток и утилита завершает свою работу ошибкой «Невозможно подобрать параметры шифрования». Итого 13 суток «коту под хвост».

Но мы не сдаемся, на счету важные документы нашего *бестолкового* клиента без элементарных бэкапов.

Попытка №3

Пишем в ТП о результатах. Просят предоставить пару файлов. И, как вы уже догадались, спустя сутки дают ссылку на всё ту же утилиту te225decrypt.exe, но уже версии 1.4.2.0. Ну что ж, запускаем, альтернативы то как не было, так и не появилось ни от Лаборатории Касперского, ни от ESET NOD32 ни от других производителей антивирусных решений. И вот, спустя 5 суток 3 часа 14 минут (123,5 часа) утилита сообщает о расшифровке файлов (у коллеги на core i5 расшифровка заняла всего 21 час 10 минут).

Ну, думаю, была-небыла. И о чудо: полный успех! Все файлы расшифрованы корректно. Всё открывается, закрывается, смотрится, редактируется и сохраняется исправно.

Все счастливы, THE END.

«А где же история про вирус Trojan.Encoder.263?», спросите вы. А на соседнем ПК, под столом… была. Там всё было проще: Пишем в ТП «Доктора Вэба», получаем утилиту te263decrypt.exe, запускаем, ждем 6,5 суток, вуаля! и всё готово.Подведя итог, могу привести несколько советов с форума «Доктор Вэб» в моей редакции:

Что необходимо сделать в случае заражения вирусом-шифровальщиком:

— прислать в вирусную лабораторию Dr. Web или в форму «Отправить подозрительный файл» зашифрованный doc-файл.

— Дожидаться ответа сотрудника Dr.Web и далее следовать его указаниям.

Что НЕ нужно делать:

— менять расширение у зашифрованных файлов; Иначе, при удачно подобранном ключе утилита просто не «увидит» файлов, которые надо расшифровать.

— использовать самостоятельно без консультации со специалистами любые программы для расшифровки/восстановления данных.

Внимание, имея свободный от других задач сервак, рпедлагаю свои безвозмездные услуги по расшифровке ВАШИХ данных. Сервак core i7-3770K c разгоном до *определенных частот*, 16ГБ ОЗУ и SSD Vertex 4.

Для всех активных пользователей «хабра» использование моих ресурсов будет БЕСПЛАТНА!!!

Пишите мне в личку или по иным контактам. Я на этом уже «собаку съел». Поэтому мне не лень на ночь поставить сервак на расшифровку.

Этот вирус — «бич» современности и брать «бабло» с однополчан — это не гуманно. Хотя, если кто-нибудь «бросит» пару баксов на мой счет яндекс.деньги 410011278501419 — я буду не против. Но это совсем не обязательно. Обращайтесь. Обрабатываю заявки в своё свободное время.

Новые сведенья!

Начиная с 08.12.2013 года началось распространение нового вируса из всё той же серии Trojan.Encoder под классификацией «Доктора Вэба» — Trojan.Encoder.263, но с шифрованием RSA. Данный вид на сегодняшнее число (20.12.2013г.) не поддается расшифровке, так как использует очень устойчивый метод шифрования.

Всем, кто пострадал от этого вируса рекомендую:

1. Используя встроенный поиск windows найти все файлы, содержащие расширение .perfect, скопировать их на внешний носитель.

2. Скопировать так же файл CONTACT.txt

3. Положить этот внешний носитель «на полочку».

4. Ждать появления утилиты-дешифратора.

Что НЕ надо делать:

Не надо связываться со злоумышленниками. Это глупо. В более чем 50% случаев после «оплаты» в, примерно, 5000р., вы не получите НИЧЕГО. Ни денег, ни дешефратора.

Справедливости ради стоит отметить, что в интернете есть те «счастливчики», которые за «бабло» получали свои файлы обратно путем дешифрования. Но, верить этим людям не стоит. Будь я вирусописателем, первое, чтоб я сделал — дак это распространил информацию типа «я заплатил и мне выслали дешифратор!!!».

За этими «счастливчиками» могут быть всё те же злоумышленники.

Что ж… пожелаем удачи остальным антивирусным компаниям в создании утилиты по дешифровке файлов после вирусов группы Trojan.Encoder.

Отдельная благодарность за проделанную работу по созданию утилит-дешифраторов товарищу v.martyanov`у с форума «Доктор Вэб».

Вирус зашифровал файлы и переименовал. Как расшифровать файлы, зашифрованные вирусом

В современное время не для кого уже не является удивлением тот факт, что компьютер может заразить какого-нибудь программный вирус. Это болезнь века, с которой бороться очень сложно, но все же приходиться.

В современное время не для кого уже не является удивлением тот факт, что компьютер может заразить какого-нибудь программный вирус. Это болезнь века, с которой бороться очень сложно, но все же приходиться.

Самые эффективные в плане вреда программы были разработаны еще лет десять назад, но сегодня наблюдается самый большой всплеск их распространения. Очень многие пользователи персональных компьютеров сегодня сталкиваются с такой проблемой, как зашифровка файлов вирусом.

Многие ИТ-специалисты говорят, что это не просто какие-то самые примитивные вредоносные программные обеспечения, которые могут проявляться в таких неприятных моментах, как блокирование компьютера, а самые что ни на есть серьезнейшие продукты электронного мира, которые порой нацелены на мошенничество в отношении финансовых данных, в частности бухгалтерских сведений.

Такие вирусы могут зашифровать все файлы, которые попадают в их поле зрения, особенно они активны в плане нанесения вреда данным, сохраненным в формате 1С Бухгалтерии, zip, docx, doc, xlsx, xls, jpg, pdf.

В чем заключается опасность подхваченных вирусов?

Все дело в том, что зараженный компьютер, во-первых теряет свою работоспособность, во-вторых, может информацию сохранить, но вы не сможете воспользоваться документами, которые на нем сохранены, они не будут открываться либо они вообще исчезнут бесследно из системы, в – третьих, извлеченной информацией могут воспользоваться недоброжелатели в своих мошеннических целях.

Не все вирусы могут атаковать все компьютеры. То есть, не каждый вид вирусного программного обеспечения может сработать в любом из существующих компов. Есть модели компьютерной техники, которые притягивают к себе, как магнит все самое неприемлемое.

ИТ-специалистами была подмечена тенденция распространения через Интернет новых программ-строителей, так называемых билдеров, которые являются пособиями на тему, как разработать эффективный вредоносный вирус. Этим материалом пользуются все, кому не лень, даже если не имеют никакого отношения к программированию. Вот и посудите сами, какое количество хакеров сегодня может развивать направление разработки всевозможных сюрпризов для пользователей персональных компьютерных устройств, эффективная работа на которых зачастую связана с Интернет ресурсом.

На этот факт можно было бы закрыть глаза и постепенно бороться с примитивом, но сегодня распространяются самые мощные модификации билдеров, а это говорит о том, что процесс не контролируется никем и ничем.

Методы внедрения вирусов в компьютер

Мошенники, разрабатывая вирусы, действуют целенаправленно. Если их продукты нацелены на компьютерную систему солидной компании или организации, то сперва ими собирается конкретная информация, а именно адреса электронной почты сотрудников, зачастую бухгалтерий либо отдела кадров, далее начинается рассылка всевозможных предложений на них. Очень часто такие письма содержат информацию в виде резюме соискателя работы. Естественно само резюме отправляется прикрепленным файлом к письму.

Когда пользователь почтового ящика открывает его для прочтения, находящийся в нем вирусный OLE-объект начинает свое действие. Он оперативно переименовывает файлы, шифрует их и самоудаляется из компьютера. В итоге того, что такого рода письма всегда содержат приличную информацию, касаемо интересов компании, у сотрудников не возникает подозрений, что это может быть вирус.

Такие вредоносные программы не то что живой человек не может распознать, но в этом же бессильны и самые мощные антивирусы, такие как Касперский и Вирус Тотал.

Однако все-таки иные антивирусы могут выдавать информацию о том, что файл может содержать вот это — Gen:Variant.Zusy.71505, что и является проблемой пользователей персональных компьютеров сегодняшнего дня.

Какие меры предпринимать, чтобы избежать заражения компа вирусами билдерами?

Первым и самым эффективным методом борьбы с такими вот электронным штуками является целенаправленная проверка всех присылаемых файлов. Особый акцент нужно делать на проверке именно документов вордовского формата.

Виды зараженных вирусом писем, которые не следует читать, а целенаправленно удалять, после чего сканировать систему на наличие вредоносных программ через антивирус:

— иски в суд;

— взыскание долгов;

— нарушения правил дорожного движения;

— коллекторские предупреждения;

— сообщения из Сбербанка о задолженности.

Как ведут себя вирусы билдеры?

Попадая в систему компьютера и сделав свои нехорошие дела, вирусы выдают уведомление о шифровании файлов. А находится это уведомление в корневой папке диска С и может оно иметь вот такие названия:

— ЧТО_ДЕЛАТЬ.txt;

— CONTACT.txt.

Открывая их, пользователь видит информацию о том, что его файлы на компьютере зашифрованы, утилиты, мол, для их расшифровки строго запрещается применять, поскольку файлы можно вообще впоследствии не восстановить. Такие вот уведомления рекомендуют настоятельно прекратить все попытки работы на компе, оставит его в покое, а через двое суток предоставить на указанный электронный адрес ID компа. Если на указанный электронный ящик будут отправлены оскорбления, возмущения и прочая негативная информация, вирус грозит повредить навсегда работу прибора и не дать возможности файлы расшифровать.

Что делать, если проблема зашифровки файлов на лицо?

Заражение вирусами билдерами очень серьезно, и чтобы исправить все, что творит вирус, нужно изрядно, скажем так, попотеть. А именно: применить криптоаналитику мощного антивируса Dr. WEB и прогнать через него все файлы с форматом perfect либо nochance, либо еще каким-то неизвестным.

Второй способ заключается во внедрение в сам вирусный продукт и прописывание в нем пустых команд, что приведет к тому, что он запустит программу дешифровки всех файлов, конечным результатом которой и будет расшифровка всей информации и ее восстановление.

Воспользоваться вторым способом удается, если из системы все-таки удается выудить необходимый вирусный файл, который даже после ликвидации оставляет свой след в формате файла с расширением exe.

Последовательность второго способа борьбы с вирусами такова:

— создать резервные копии всех файлов системы;

— запустить вирус;

— подождать уведомительных требований вируса;

— запустить предложенный вирусом файл Patcher.exe;

— ввести номер процесса вируса;

— нажать Энтер, после чего на экране появиться уведомление patched, это начало процесса затирания команд сравнения;

— в поле введения кода прописываются непроизвольные символы, которые нужно подтвердить командой Ок.

Выполнив все это по порядку, впоследствии вы сможете наблюдать картину дешифровки вирусом всех ранее им зашифрованных файлов. Окончив дешифровку, он самоликвидируется.

Как не допустить потери данных при лечении компьютера от вирусов билдеров

Чтобы не потерять все данные в случае, если не получиться их самостоятельно расшифровать, все их копии перед запуском процесса вирусной дешифровки нужно сохранять на съемные носители, либо компьютеры, которые не заражены вирусом.

Сохранить от зашифровки файлы можно при обнаружении проблемы обесточиванием компьютерной техники, что остановит процесс действия вируса и даст возможность сохранить часть файлов в неизменном виде.

Никогда не просматривайте файлы от неизвестных вам людей, организаций, несущие какие-то сомнительные предложения.

Вирусное программное обеспечение *[email protected]

Именно этот вирус атакует компьютерные системы многих известных компаний. Избавиться от него помогает ликвидация зараженных файлов через антивирусные системы.

Зачастую этот вирус рассчитан на поражение файлов формата cbf, doc, jpg.

Второй вариант – это все-таки выслать запрашиваемый мошенниками код для дешифровки информации, хранящейся на компьютере. И третий самый затратный, все-таки заплатить мошенникам запрашиваемую ими в уведомлении о шифровке сумму и получить разрешение об автоматическом запуске дешифровки. Стоит такая привилегия от трехсот до тысячи долларов США. Теперь вам понятна целенаправленная мотивация вирусных программ билдеров?

Действенным методом борьбы с вышеуказанным вирусом является откат системы на несколько дней назад. Сделать это сможет профессиональный программист.

Эффективная программа для дешифровки файлов RectorDecryptor

Расшифровать файлы формата jpg, doc, cbf можно с помощью антивируса RectorDecryptor. Перед работой этой программы следует закрыть все окна и другие программы. Потом перезагрузить комп. После включения просмотреть все подозрительные файловые документы, выделить их и отправить на проверку через вышеуказанную действующую утилиту.

После проверки файлов через эту программу файлы легко расшифровываются и приобретают прежний вид и формат.

После расшифровки зараженных файлов следует прогнать через вышеуказанный антивирус всю систему, почистить ее от временных папок с помощью программы CCleaner.

Полная проверка компьютера может продолжаться несколько часов, но мощный антивирус на совесть проверит все файлы и восстановит работоспособность вашей системы на все сто процентов.

Если ваш компьютер атакуют постоянные вредоносные программы стоит побеспокоиться не об оплате мошенникам больших денежных сумм, а о покупке мощных программных обеспечений, которые эффективно борются со всеми на сегодня известными штаммами вирусов, а также постоянно обновляются данными о выпуске новых и новых модифицированных их типов.

Один раз, потратив средства на покупку серьезной программы, вы впоследствии получаете следующие выгоды:

— крепкие нервы;

— стопроцентную конфиденциальность работы с компьютерной техникой;

— стопроцентную защиту от взломов и повреждений ваших персональных данных и их использования не в вашу пользу;

— высокую работоспособность компьютерной техники, на которую они будут установлены.

В любой ситуации заражения вирусом вашего ПК не стоит впадать в панику, а нужно немедленно искать антивирусную программу. Очень многие утилиты, эффективно борющиеся с вредоносными электронными элементами можно сегодня скачать бесплатно через Интернет источники. Но при этом нужно понимать, что полный функционал Антивируса будет на сто процентов доступен пользователю только после покупки лицензионной его версии.

Очень многие опытные пользователи компьютерной техники знают, что лучше в своем арсенале иметь несколько видом антивирусов, через которые можно проверить всю систему и выловить в максимальном количестве всех нежданных гостей, которые приходят не по приглашению.

Борьба с вредоносными ПО сначала кажется непонятной и чем-то недосягаемым. Но в процессе наработки практики, вы сможете без особого труда бороться с электронной болезнью века – вирусами, которые досаждают своими уловками и тормозят нормальный процесс работы за компьютером.

Напомним, что эта статья была посвящена именно проблеме расшифровки файлов, которые повреждаются и видоизменяются в системе за счет влияния вирусов – билдеров. Главные моменты, которые нужно извлечь из всего выше сказанного:

— по возможности не читать электронные сообщения сомнительного характера;

— чаще включать на своем компьютере антивирус;

— не спешить рассчитываться с мошенниками за их «труд»;

— все время быть в поиске эффективного антивируса.

Подходящие антивирусные программы выбираются в зависимости от вида вирусов, которые постоянно атакуют ваш компьютер, а также от целесообразности борьбы с множеством различных новых вариаций «мусора», который можно подхватить в виртуальном пространстве на раз-два-три.

Действие вирусов всегда замедляет работу приборов, приводит к зависанию запущенных программ, смене расширений файлов, системному сбою, выведению из строя техники, поэтому купить антивирус намного дешевле, чем бороться с самими вирусами.

Инструмент для расшифровки файлов, зараженных Trojan-Ransom.Win32.Rannoh

Если система заражена вредоносными программами семейства Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola, Trojan-Ransom.Win32.Cryakl или Trojan-Ransom.Win32.CryptXXX, все файлы на компьютере будут зашифрованы следующим образом:

- В случае заражения Trojan-Ransom.Win32.Rannoh имена и расширения файлов будут изменены в соответствии с шаблоном locked-

. . - В случае заражения Trojan-Ransom.Win32.Cryakl в конец имен файлов добавляется тег {CRYPTENDBLACKDC}.

- В случае трояна-вымогателя.Win32.AutoIt, расширения будут изменены в соответствии с шаблоном

@ _. .

Пример: [email protected]_.RZWDTDIC. - В случае заражения Trojan-Ransom.Win32.CryptXXX расширения будут изменены в соответствии с шаблонами

.crypt, .crypz, .cryp1. -

Утилита RannohDecryptor предназначена для расшифровки файлов, дешифрованных Trojan-Ransom.Win32.Polyglot, Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola, Trojan-Ransom.Win32.Cryakl или Trojan-Ransom.Win32. CryptXXX версии 1, 2 и 3.

.

Boop Virus Ransomware. Как расшифровать файл .BOOP?

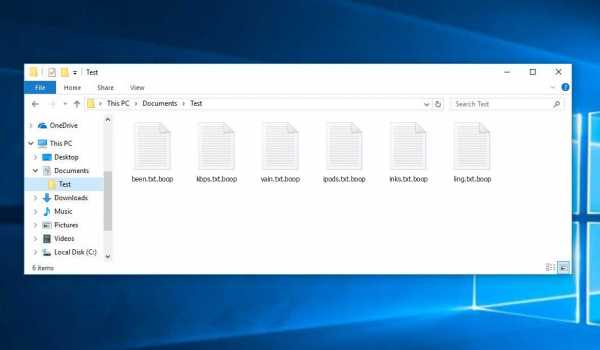

Boop - это семейство программ-вымогателей DJVU. Эта программа-вымогатель шифрует важные личные файлы (видео, фотографии, документы). Зараженные файлы можно отслеживать по определенному расширению «.boop». Значит, вы вообще не можете их открыть.

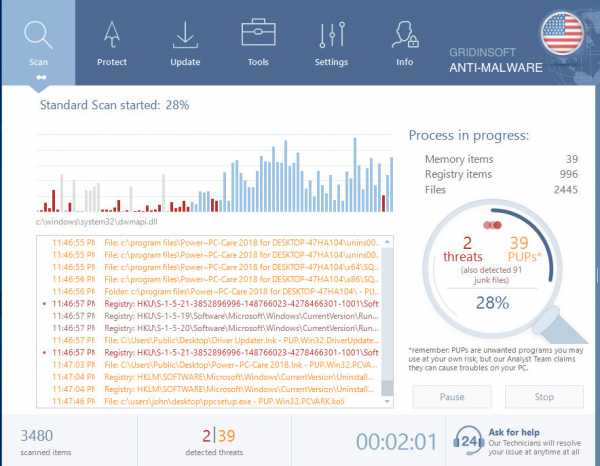

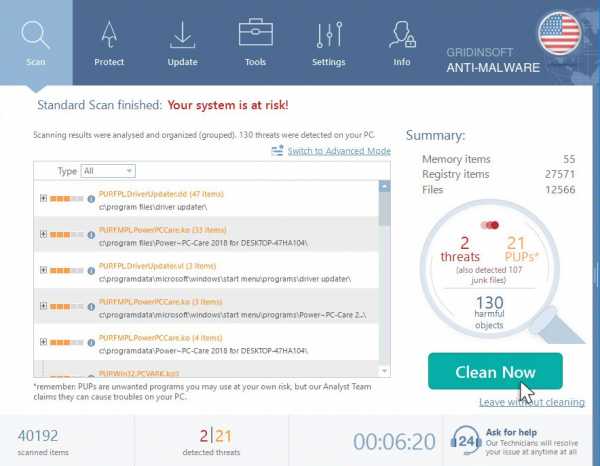

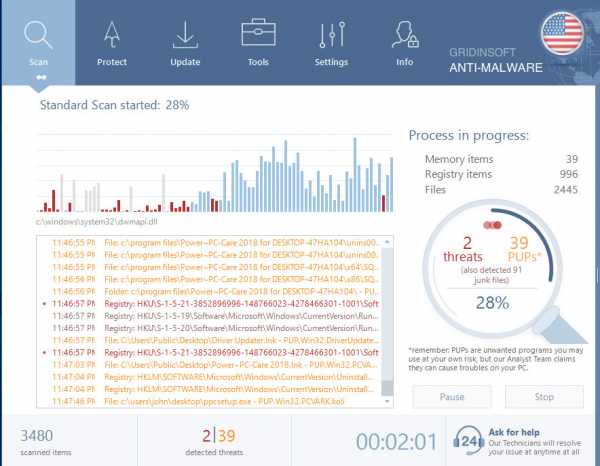

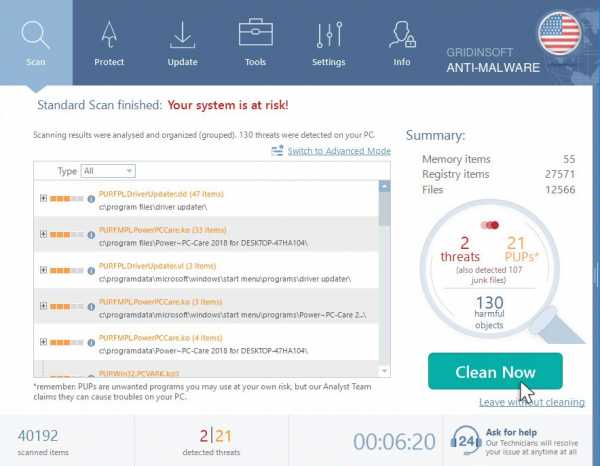

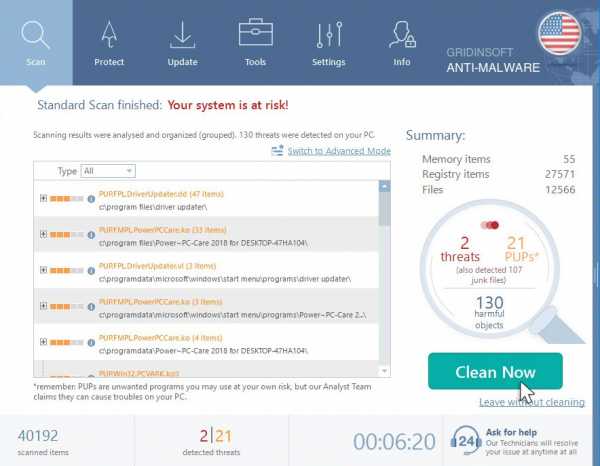

GridinSoft Anti-Malware

Удаление компьютерных вирусов вручную может занять несколько часов и при этом может повредить ваш компьютер. Я рекомендую вам скачать GridinSoft Anti-Malware для удаления вирусов.Позволяет завершить сканирование и вылечить ваш компьютер в течение пробного периода.

В этом руководстве я постараюсь помочь вам удалить программу-вымогатель Boop без какой-либо оплаты. В качестве бонуса я помогу вам расшифровать ваши зашифрованные файлы.

Что такое «Буп»?

Boop может быть правильно идентифицирован как заражение типа вымогателя.

Ransomware - это особый вид вируса, который зашифровывает ваши документы и заставляет вас платить за их восстановление. Обратите внимание, что семейство программ-вымогателей DJVU (также известных как STOP) было впервые обнаружено вирусным аналитиком Майклом Гиллеспи.

Boop похож на других представителей того же семейства: Vari, Oonn, Nile. Boop зашифровал все популярные типы файлов. Следовательно, вы не можете работать с собственными документами или фотографиями. Boop добавляет ко всем файлам собственное расширение .boop. Например, файл «video.avi» будет заменен на «video.avi.boop». Как только шифрование завершено, Boop генерирует определенный файл «_readme.txt» и помещает его во все папки, содержащие измененные файлы.

Вот краткая информация о программе-вымогателе Boop:

| Семейство программ-вымогателей | DJVU / STOP программа-вымогатель |

| добавочный номер | .буп |

| Примечание о программе-вымогателе | _readme.txt |

| Выкуп | От 490 до 980 долларов (в биткойнах) |

| Контакт | [email protected] , [email protected] |

| Обнаружение | Trojan.Uztuby.17, Win32 / Kryptik.HFMY, Trojan.Agent.EVAV |

| Симптомы | Большинство ваших файлов (фото, видео, документы) имеют расширение.boop расширение, и вы не можете его открыть |

| Инструмент для ремонта | Проверить, не пострадал ли ваша система от вируса .boop file |

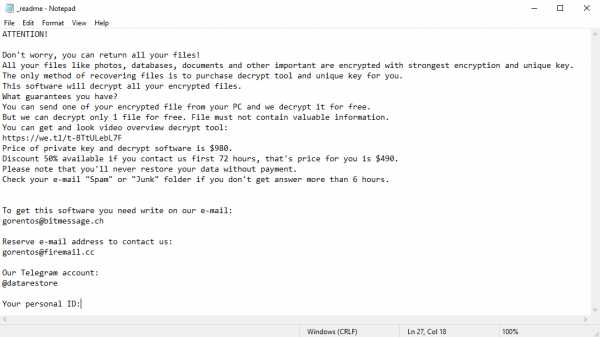

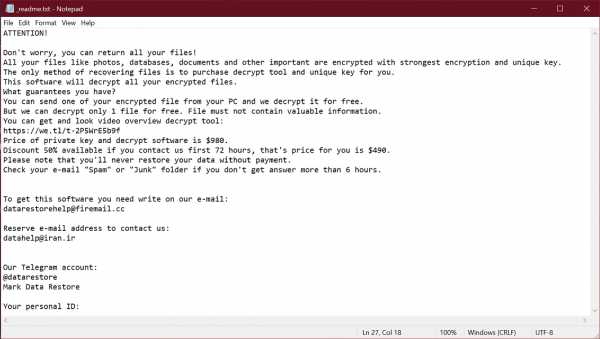

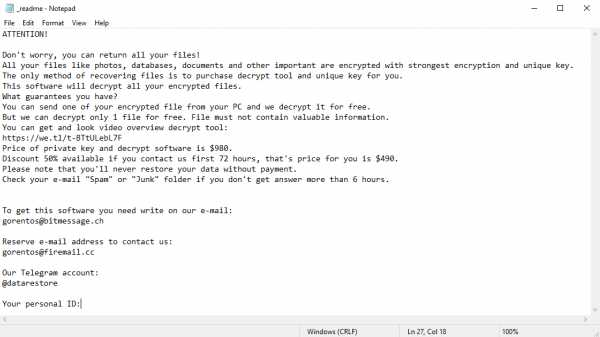

Этот текст с просьбой об оплате предназначен для восстановления файлов с помощью ключа дешифрования:

Страшное предупреждение, требующее от пользователей заплатить выкуп за расшифровку скомпрометированных данных, содержит эти разочаровывающие предупреждения

Алгоритм криптографии, используемый Boop, - AES-256. Итак, если ваши документы были зашифрованы с помощью определенного ключа дешифрования, который полностью уникален и других копий нет.Печальная реальность заключается в том, что восстановить информацию без уникального ключа невозможно.

В случае, если Boop работал в онлайн-режиме, получить доступ к ключу AES-256 невозможно. Он хранится на удаленном сервере, принадлежащем злоумышленникам, которые способствуют заражению Boop.

Для получения ключа дешифрования необходимо оплатить 980 долларов США. Чтобы получить реквизиты платежа, в сообщении жертвам предлагается связаться с мошенниками по электронной почте ([email protected]) или через Telegram.

Не плати за Буп!

Пожалуйста, попробуйте использовать доступные резервные копии, или Decrypter tool

В файле_readme.txt также указано, что владельцы компьютеров должны связаться с представителями Boop в течение 72 часов с момента зашифровывания файлов. При условии, что они свяжутся с вами в течение 72 часов, пользователям будет предоставлена скидка 50%. Таким образом, сумма выкупа будет снижена до 490 долларов). Тем не менее, держитесь подальше от уплаты выкупа!

Обязательно советую не связываться с этими махинациями и не платить.Одно из самых реальных рабочих решений для восстановления потерянных данных - просто используя доступные резервные копии или используйте инструмент Decrypter.

Особенность всех таких вирусов заключается в применении схожего набора действий по генерации уникального ключа дешифрования для восстановления зашифрованных данных.

Таким образом, если программа-вымогатель еще не находится на стадии разработки или не обладает некоторыми труднопреодолимыми недостатками, восстановление зашифрованных данных вручную невозможно. Единственное решение для предотвращения потери ваших ценных данных - это регулярно делать резервные копии ваших важных файлов.

Обратите внимание, что даже если вы регулярно поддерживаете такие резервные копии, их следует размещать в определенном месте, не отвлекаясь и не подключаясь к вашей основной рабочей станции.

Например, резервная копия может храниться на USB-накопителе или другом внешнем жестком диске. При желании вы можете обратиться к справке по онлайн (облачному) хранилищу информации.

Излишне упоминать, что когда вы храните данные резервной копии на общем устройстве, они могут быть зашифрованы таким же образом, как и другие данные.

По этой причине размещение резервной копии на основном устройстве - не лучшая идея.

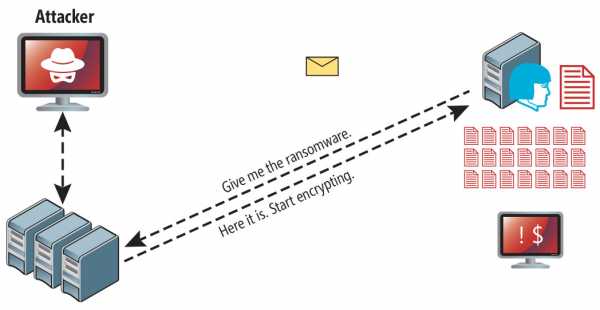

Как я заразился?

Boop имеет различные методы, встроенные в вашу систему. Но на самом деле не имеет значения, какой конкретный метод применялся в вашем случае.

Boop-атака после успешной попытки фишинга.

Тем не менее, это общие утечки, через которые он может быть введен в ваш компьютер:

- скрытая установка вместе с другими приложениями, особенно утилитами, которые работают как бесплатное или условно-бесплатное ПО;

- сомнительная ссылка в спам-письмах, ведущая к установщику Boop

- бесплатных ресурсов хостинга в сети;

- с использованием незаконных одноранговых (P2P) ресурсов для загрузки пиратского программного обеспечения.

Были случаи, когда вирус Boop маскировался под какой-то законный инструмент, например, в сообщениях с требованием запустить какое-то нежелательное ПО или обновления браузера. Обычно таким образом некоторые онлайн-мошенники стремятся заставить вас установить программу-вымогатель Boop вручную, фактически заставляя вас напрямую участвовать в этом процессе.

Разумеется, предупреждение о поддельном обновлении не будет указывать на то, что вы действительно собираетесь внедрить программу-вымогатель Boop. Эта установка будет скрыта под предупреждением о том, что якобы вам следует обновить Adobe Flash Player или какую-либо другую сомнительную программу.

Конечно, взломанные приложения тоже представляют собой ущерб. Использование P2P является незаконным и может привести к внедрению серьезного вредоносного ПО, включая программу-вымогатель Boop.

Подводя итог, что вы можете сделать, чтобы избежать внедрения вымогателя Boop на ваше устройство? Несмотря на то, что нет 100% гарантии, что ваш компьютер не будет поврежден, есть определенные советы, которые я хочу дать вам, чтобы предотвратить проникновение Boop. Вы должны быть осторожны при установке бесплатных программ сегодня.

Убедитесь, что вы всегда читаете, что предлагают установщики в дополнение к основной бесплатной программе.Держитесь подальше от открытия сомнительных вложений электронной почты. Не открывайте файлы от неизвестных адресатов. Конечно, ваша текущая программа безопасности всегда должна обновляться.

Вредоносная программа о себе открыто не говорит. Он не будет упомянут в списке ваших доступных программ. Однако он будет замаскирован под какой-то вредоносный процесс, регулярно работающий в фоновом режиме, начиная с момента запуска компьютера.

Сообщение от программы-вымогателя Boop содержит следующую неприятную информацию:

ВНИМАНИЕ! Не волнуйтесь, вы можете вернуть все свои файлы! Все ваши файлы, такие как фотографии, базы данных, документы и другие важные файлы, зашифрованы с помощью самого надежного шифрования и уникального ключа.Единственный способ восстановить файлы - это приобрести для вас инструмент дешифрования и уникальный ключ. Это программное обеспечение расшифрует все ваши зашифрованные файлы. Какие гарантии у вас есть? Вы можете отправить один из своих зашифрованных файлов со своего компьютера, и мы расшифруем его бесплатно. Но мы можем бесплатно расшифровать только 1 файл. Файл не должен содержать ценной информации. Вы можете получить и посмотреть видеообзор инструмента дешифрования: https://we.tl/t-WJa63R98Ku Стоимость закрытого ключа и программного обеспечения для дешифрования составляет 980 долларов.Скидка 50% доступна, если вы свяжетесь с нами в первые 72 часа, это цена для вас 490 долларов. Обратите внимание, что вы никогда не восстановите свои данные без оплаты. Проверьте папку «Спам» или «Нежелательная почта» в своей электронной почте, если вы не получаете ответа более 6 часов. Чтобы получить эту программу, вам необходимо написать на нашу электронную почту: [email protected] Зарезервируйте адрес электронной почты, чтобы связаться с нами: [email protected] Ваш личный идентификатор: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

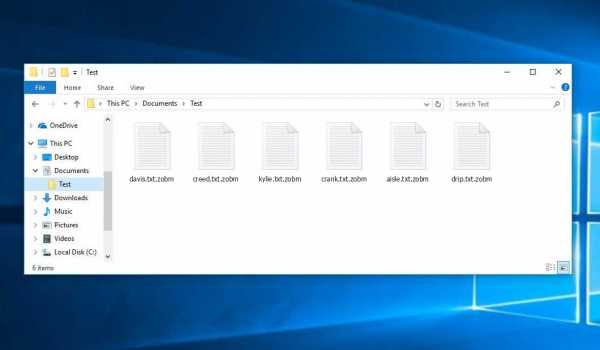

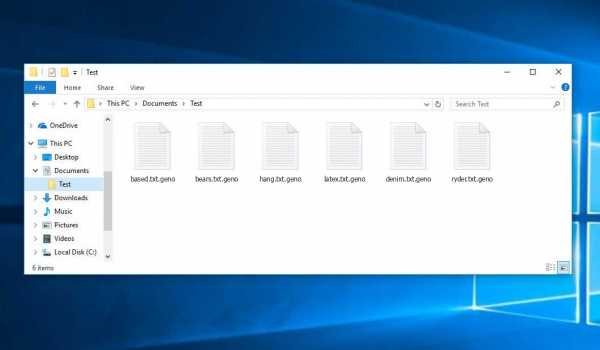

Изображение ниже дает четкое представление о том, как файлы с расширением «.boop »выглядит так:

Пример зашифрованных файлов .boop

Как удалить вирус Boop?

Помимо кодирования файлов жертвы, вирус Boop также начал устанавливать на компьютер шпионское ПО Azorult для кражи учетных данных, криптовалютных кошельков, файлов рабочего стола и т. Д.

Причины, по которым я бы рекомендовал GridinSoft

Нет лучшего способа распознать, удалить и предотвратить программы-вымогатели, чем использовать антивирусное программное обеспечение от GridinSoft.

Скачать утилиту для удаления.

Вы можете загрузить GridinSoft Anti-Malware, нажав кнопку ниже:

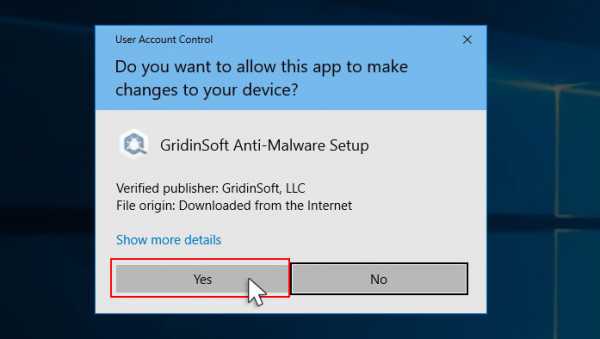

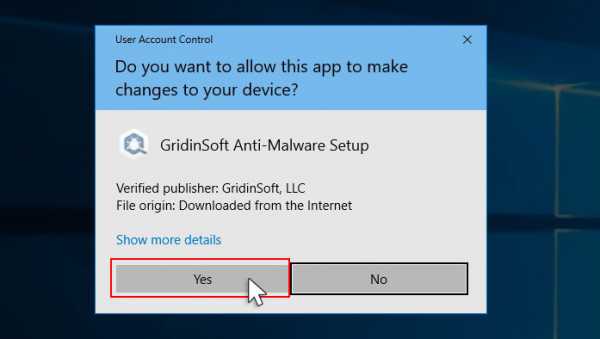

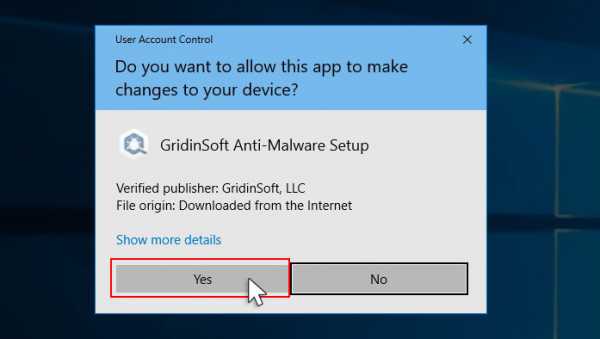

Запустите установочный файл.

По завершении загрузки установочного файла дважды щелкните файл setup-antimalware-fix.exe , чтобы установить GridinSoft Anti-Malware на ваш компьютер.

Контроль учетных записей пользователей с просьбой разрешить GridinSoft Anti-Malware вносить изменения в ваше устройство. Итак, вы должны нажать «Да», чтобы продолжить установку.

Нажмите кнопку «Установить».

После установки Anti-Malware запустится автоматически.

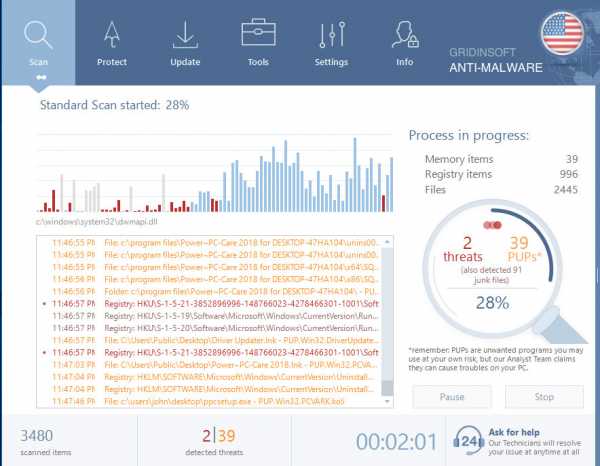

Дождитесь завершения сканирования антивирусным ПО.

GridinSoft Anti-Malware автоматически начнет сканирование вашей системы на предмет заражения Boop и других вредоносных программ. Этот процесс может занять 20–30 минут, поэтому я предлагаю вам периодически проверять статус процесса сканирования.

Щелкните «Очистить сейчас».

По завершении сканирования вы увидите список заражений, обнаруженных GridinSoft Anti-Malware.Чтобы удалить их, нажмите кнопку «Очистить сейчас» в правом углу.

Как расшифровать файлы .boop?

Решение для восстановления больших « .boop файлов »

Попробуйте удалить .boop extension из нескольких БОЛЬШИХ файлов и открыть их. Либо вирус Boop прочитал и не зашифровал файл, либо он ошибся и не добавил маркер файла. Если ваши файлы очень большие (2 ГБ +), скорее всего, последнее. Пожалуйста, дайте мне знать в комментариях, если это сработает для вас.

Новейшие расширения, выпущенные примерно в конце августа 2019 года после того, как преступники внесли изменения. Сюда входят Кук, Эриф, Куус и т. Д.

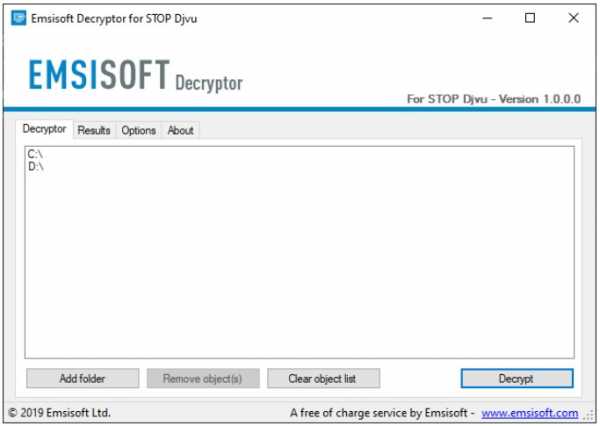

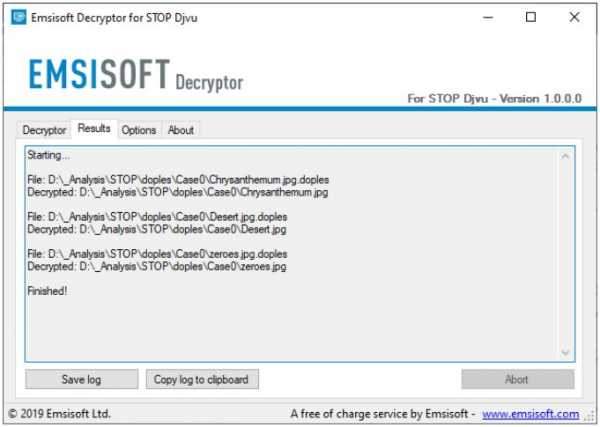

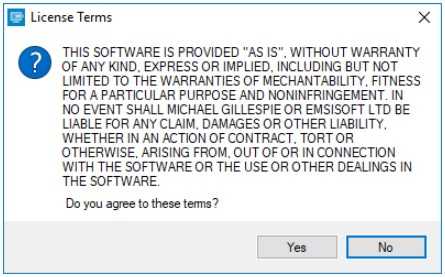

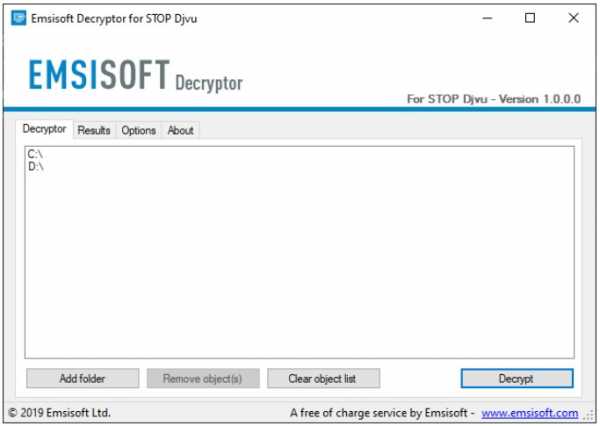

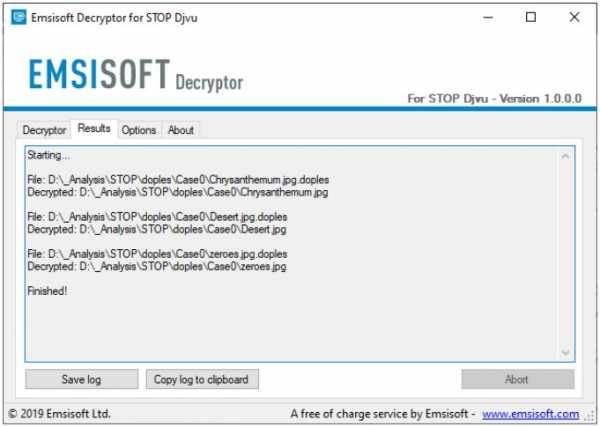

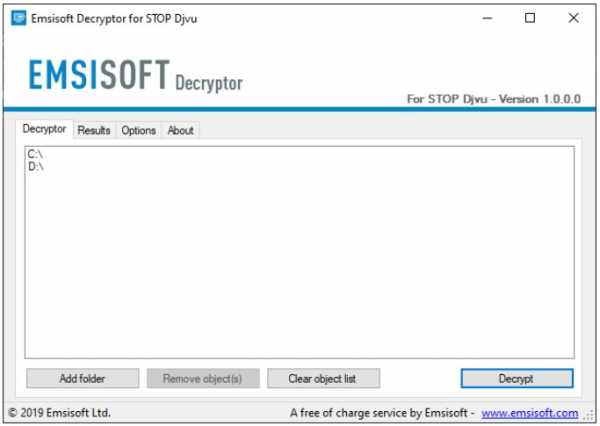

В результате изменений, внесенных злоумышленниками, STOPDecrypter больше не поддерживается. Он был удален и заменен на Emsisoft Decryptor для STOP Djvu Ransomware, разработанный Emsisoft и Майклом Гиллеспи.

Вы можете скачать бесплатную утилиту дешифрования здесь: Decryptor for STOP Djvu.

Загрузите и запустите средство дешифрования.

Начните загрузку средства дешифрования.

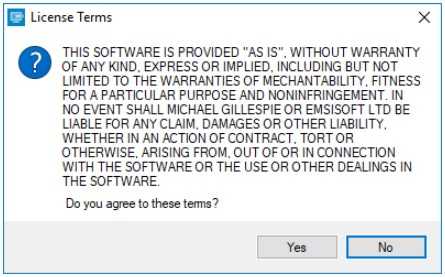

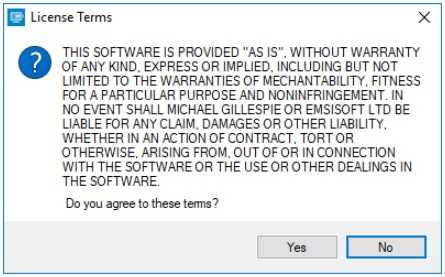

Обязательно запускайте утилиту дешифрования от имени администратора. Вам необходимо согласиться с условиями лицензии, которые появятся. Для этого нажмите кнопку « Да »:

Как только вы принимаете условия лицензии, появляется главный пользовательский интерфейс дешифратора:

Выберите папки для расшифровки.

Исходя из настроек по умолчанию, дешифратор автоматически заполнит доступные местоположения, чтобы расшифровать доступные в настоящее время диски (подключенные), включая сетевые диски.Дополнительные (необязательные) места можно выбрать с помощью кнопки «Добавить».

Декрипторыобычно предлагают несколько вариантов с учетом конкретного семейства вредоносных программ. Текущие возможные варианты представлены на вкладке «Параметры» и могут быть активированы или деактивированы там. Вы можете найти подробный список текущих активных опций ниже.

Щелкните по кнопке «Расшифровать».

Как только вы добавите все желаемые места для расшифровки в список, нажмите кнопку «Расшифровать», чтобы начать процедуру расшифровки.

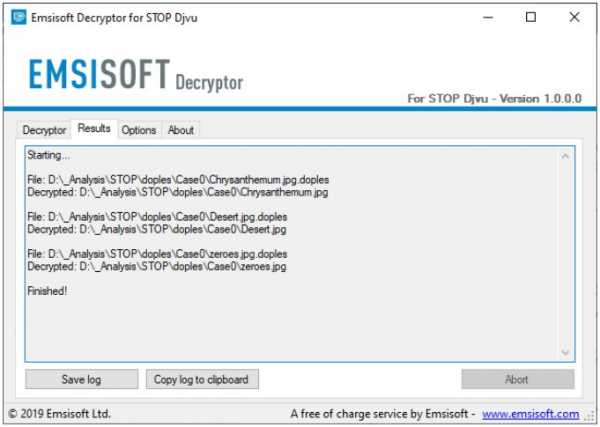

Обратите внимание, что на главном экране вы можете перейти к просмотру состояния, сообщая об активном процессе и статистике расшифровки ваших данных:

Расшифровщик уведомит вас, как только процедура расшифровки будет завершена. Если вам нужен отчет для личных бумаг, вы можете сохранить его, нажав кнопку «Сохранить журнал». Обратите внимание, что его также можно скопировать прямо в буфер обмена и при необходимости вставить в электронные письма или сообщения на форуме.

Часто задаваемые вопросы

Как я могу открыть файлы «.boop»?

Ни за что. Эти файлы зашифрованы программой-вымогателем Boop. Содержимое файлов .boop недоступно, пока они не будут расшифрованы.

Вы посоветовали использовать GridinSoft Anti-Malware для удаления Boop. Означает ли это, что программа удалит мои зашифрованные файлы?

Конечно, нет.Ваши зашифрованные файлы не представляют угрозы для компьютера. То, что произошло, уже произошло.

Вам понадобится GridinSoft Anti-Malware для удаления активных системных инфекций. Вирус, который зашифровал ваши файлы, скорее всего, все еще активен и периодически запускает тест на возможность зашифровать еще больше файлов. Также эти вирусы часто устанавливают кейлоггеры и бэкдоры для дальнейших злонамеренных действий (например, кражи паролей, кредитных карт).

Файлы Boop содержат важную информацию.Как их срочно расшифровать?

Если ваши данные остались в файлах .boop очень ценны, то, скорее всего, вы сделали резервную копию.

Если нет, то можно попробовать восстановить их через системную функцию - Restore Point .

Все остальные методы потребуют терпения.

Декриптор не расшифровал все мои файлы, или не все они были расшифрованы. Что я должен делать?

Иметь терпение.Вы заражены новой версией вымогателя Boop, а ключи дешифрования еще не выпущены. Следите за новостями на нашем сайте.

Мы будем держать вас в курсе, когда появятся новые ключи Boop или новые программы дешифрования.

Что я могу сделать прямо сейчас?

Программа-вымогатель Boop шифрует только первые 150 КБ файлов . Таким образом, файлы MP3 довольно большие, некоторые медиаплееры (например, Winamp) могут воспроизводить файлы, но - первые 3-5 секунд (зашифрованная часть) будут отсутствовать.

Вы можете попробовать найти копию исходного файла, который был зашифрован:

- Файлы, которые вы загрузили из Интернета, которые были зашифрованы, и вы можете загрузить их снова, чтобы получить оригинал.

- Фотографии, которыми вы поделились с семьей и друзьями, и они могут просто отправить вам их.

- Фотографии, которые вы загрузили в социальные сети или облачные сервисы, такие как Carbonite, OneDrive, iDrive, Google Drive и т. Д.)

- Вложения в сообщениях электронной почты, которые вы отправили или получили и сохранили.

- Файлы на старом компьютере, флэш-накопителе, внешнем накопителе, карте памяти камеры или iPhone, с которого вы передали данные на зараженный компьютер.

Кроме того, вы можете связаться со следующими правительственными сайтами по борьбе с мошенничеством и мошенничеством, чтобы сообщить об этой атаке:

Видеогид

Это мой любимый видеоурок: Как использовать GridinSoft Anti-Malware и Emsisoft Decryptor для устранения заражения программами-вымогателями.

Если руководство не поможет вам удалить Boop заражение , загрузите рекомендованное мной GridinSoft Anti-Malware.Также вы всегда можете попросить меня в комментариях о помощи.

Мне нужна ваша помощь, чтобы поделиться этой статьей.

Ваша очередь помогать другим людям. Я написал эту статью, чтобы помочь таким пользователям, как вы. Вы можете использовать кнопки ниже, чтобы поделиться этим в своих любимых социальных сетях Facebook, Twitter или Reddit.

Брендан Смит

Boop Ransomware

Название: BOOP Virus

Описание: BOOP Virus - это семейство вирусов-вымогателей DJVU.Эта инфекция шифрует важные личные файлы (видео, фотографии, документы). Зашифрованные файлы можно отслеживать с помощью определенного расширения .boop. Так что вы вообще не можете их использовать.

Операционная система: Windows

Категория приложения: Программа-вымогатель

Обзор пользователей

4.8 (15 голосов)Немецкий Японский Испанский Португальский (Бразилия) Французский Турецкий Китайский (традиционный) Корейский

.ZOBM ВИРУС (ФАЙЛЫ .zobm) - КАК ИСПРАВИТЬ И РАСШИФРОВАТЬ ДАННЫЕ

Zobm - это семейство программ-вымогателей DJVU. Программа-вымогатель шифрует важные личные файлы (видео, фотографии, документы). Зараженные файлы можно отслеживать по определенному расширению «.zobm». Так что вы вообще не можете их использовать.

GridinSoft Anti-Malware

Удаление компьютерных вирусов вручную может занять несколько часов и при этом может повредить ваш компьютер. Я рекомендую вам скачать GridinSoft Anti-Malware для удаления вирусов.Позволяет завершить сканирование и вылечить ваш компьютер в течение пробного периода.

В этом руководстве я попытаюсь помочь вам удалить программу-вымогатель Zobm без каких-либо платежей. В качестве бонуса я помогу вам расшифровать ваши зашифрованные файлы.

Что такое «Зобм»?

Zobm можно правильно идентифицировать как заражение программой-вымогателем.

Ransomware - это разновидность вируса, который шифрует ваши документы, а затем заставляет вас платить за их восстановление. Семейство программ-вымогателей DJVU (также известных как STOP) было впервые обнаружено вирусным аналитиком Майклом Гиллеспи.

Zobm в основном похож на других представителей программ-вымогателей, таких как: Rote, Kodg, Mbed. Он зашифровал все распространенные типы файлов. Следовательно, вы не можете работать с вашими документами или фотографиями. Zobm добавляет ко всем файлам собственное расширение .zobm. Например, файл «video.avi» будет изменен на «video.avi.zobm». Как только шифрование завершено, Zobm удаляет определенный файл «_readme.txt» и добавляет его во все папки, содержащие измененные файлы.

Вот краткое описание Zobm:

Этот текст с просьбой об оплате предназначен для восстановления файлов с помощью ключа дешифрования:

Страшное предупреждение, требующее от пользователей заплатить выкуп за расшифровку скомпрометированных данных, содержит эти разочаровывающие предупреждения

Zobm использует алгоритм шифрования AES-256.Итак, если ваши файлы были зашифрованы с помощью определенного ключа дешифрования, который полностью отличается и других копий нет. Печальная реальность состоит в том, что без уникального ключа восстановить информацию невозможно.

В случае, если Zobm работал в онлайн-режиме, получить доступ к ключу AES-256 невозможно. Он хранится на удаленном сервере, принадлежащем мошенникам, которые распространяют вирус Zobm.

Для получения ключа дешифрования необходимо оплатить 980 долларов США. Чтобы получить реквизиты платежа, сообщение побуждает жертв связаться с мошенниками по электронной почте (gorentos @ bitmessage.ch) или через Telegram.

Не платите за Zobm!

Пожалуйста, попробуйте использовать доступные резервные копии, или Decrypter tool

В файле_readme.txt также указано, что владельцы компьютеров должны связаться с представителями Zobm в течение 72 часов с момента шифрования файлов. При условии, что они свяжутся с вами в течение 72 часов, пользователям будет предоставлена скидка в размере 50%, таким образом, сумма выкупа будет снижена до 490 долларов). Тем не менее, держитесь подальше от уплаты выкупа!

Обязательно советую не связываться с этими махинациями и не платить.Одно из самых реальных рабочих решений для восстановления потерянных данных - просто используя доступные резервные копии или используйте инструмент Decrypter.

Особенность всех таких вирусов заключается в применении схожего набора действий по генерации уникального ключа дешифрования для восстановления зашифрованных данных.

Таким образом, если программа-вымогатель все еще находится на стадии разработки или не обладает некоторыми труднопреодолимыми недостатками, вручную восстановить зашифрованные данные вы не сможете. Единственное решение для предотвращения потери ваших ценных данных - это регулярно делать резервные копии ваших важных файлов.

Обратите внимание, что даже если вы регулярно поддерживаете такие резервные копии, их следует размещать в определенном месте, не отвлекаясь и не подключаясь к вашей основной рабочей станции.

Например, резервная копия может храниться на USB-накопителе или другом внешнем жестком диске. При желании вы можете обратиться к справке по онлайн (облачному) хранилищу информации.

Излишне упоминать, что когда вы храните данные резервной копии на общем устройстве, они могут быть зашифрованы таким же образом, как и другие данные.

По этой причине размещение резервной копии на главном компьютере - не лучшая идея.

Как я заразился?

Zobm может встроить в вашу систему различные методы. Но на самом деле не имеет значения, какой путь имел место в вашем случае.

Атака программы-вымогателя Zobm после успешной попытки фишинга.

Тем не менее, это общие утечки, через которые он может быть введен в ваш компьютер:

- скрытая установка вместе с другими приложениями, особенно с утилитами, которые работают как бесплатные или условно-бесплатные;

- сомнительная ссылка в спам-письмах, ведущая к установщику Zobm

- бесплатных ресурсов хостинга онлайн;

- с использованием незаконных одноранговых (P2P) ресурсов для загрузки пиратского программного обеспечения.

Были случаи, когда вирус Zobm маскировался под какой-то законный инструмент, например, в сообщениях с требованием запустить какое-то нежелательное ПО или обновления браузера. Как правило, именно так некоторые онлайн-мошенники стремятся заставить вас установить программу-вымогатель Zobm вручную, фактически заставляя вас напрямую участвовать в этом процессе.

Несомненно, предупреждение о фиктивном обновлении не будет указывать на то, что вы действительно собираетесь внедрить программу-вымогатель Zobm. Эта установка будет скрыта под предупреждением о том, что якобы вам следует обновить Adobe Flash Player или какую-либо другую сомнительную программу.

Конечно, взломанные приложения тоже представляют собой ущерб. Использование P2P является незаконным и может привести к внедрению серьезного вредоносного ПО, включая программу-вымогатель Zobm.

Итак, что вы можете сделать, чтобы избежать внедрения вымогателя Zobm на ваше устройство? Несмотря на то, что нет 100% гарантии, что ваш компьютер не будет поврежден, есть несколько советов, которые я хочу дать вам, чтобы предотвратить проникновение Zobm. Вы должны быть осторожны при установке бесплатных программ сегодня.

Убедитесь, что вы всегда читаете, что предлагают установщики в дополнение к основной бесплатной программе.Держитесь подальше от открытия сомнительных вложений электронной почты. Не открывайте файлы от неизвестных адресатов. Конечно, ваша текущая программа безопасности должна всегда обновляться.

Вредоносная программа о себе открыто не говорит. Он не будет упомянут в списке ваших доступных программ. Однако он будет замаскирован под какой-то вредоносный процесс, регулярно работающий в фоновом режиме, начиная с момента запуска компьютера.

Сообщение от вымогателя Zobm содержит следующую неприятную информацию:

ВНИМАНИЕ! Не волнуйтесь, вы можете вернуть все свои файлы! Все ваши файлы, такие как фотографии, базы данных, документы и другие важные файлы, зашифрованы с помощью самого надежного шифрования и уникального ключа.Единственный способ восстановить файлы - это приобрести для вас инструмент дешифрования и уникальный ключ. Это программное обеспечение расшифрует все ваши зашифрованные файлы. Какие гарантии у вас есть? Вы можете отправить один из своих зашифрованных файлов со своего компьютера, и мы расшифруем его бесплатно. Но мы можем бесплатно расшифровать только 1 файл. Файл не должен содержать ценной информации. Вы можете получить и посмотреть видеообзор инструмента дешифрования: https://we.tl/t-2P5WrE5b9f Стоимость закрытого ключа и программного обеспечения для дешифрования составляет 980 долларов.Скидка 50% доступна, если вы свяжетесь с нами в первые 72 часа, это цена для вас 490 долларов. Обратите внимание, что вы никогда не восстановите свои данные без оплаты. Проверьте папку «Спам» или «Нежелательная почта» в своей электронной почте, если вы не получаете ответа более 6 часов. Чтобы получить эту программу, вам необходимо написать на нашу электронную почту: [email protected] Зарезервируйте адрес электронной почты, чтобы связаться с нами: [email protected] Наш аккаунт в Telegram: @datarestore Отметить восстановление данных Ваш личный идентификатор: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

Изображение ниже дает четкое представление о том, как файлы с расширением «.zobm »расширение выглядит так:

Пример зашифрованных файлов .zobm

Как удалить вирус Zobm?

Помимо кодирования файлов жертвы, заражение Zobm также начало устанавливать на ПК шпионское ПО Azorult для кражи учетных данных, криптовалютных кошельков, файлов рабочего стола и многого другого.

Причины, по которым я бы рекомендовал GridinSoft

Нет лучшего способа распознать, удалить и предотвратить программы-вымогатели, чем использовать антивирусное программное обеспечение от GridinSoft.

Скачать утилиту для удаления.

Вы можете загрузить GridinSoft Anti-Malware, нажав кнопку ниже:

Запустите установочный файл.

По завершении загрузки установочного файла дважды щелкните файл install-antimalware-fix.exe , чтобы установить GridinSoft Anti-Malware на свой компьютер.

Контроль учетных записей пользователей с просьбой разрешить GridinSoft Anti-Malware вносить изменения в ваше устройство. Итак, вы должны нажать «Да», чтобы продолжить установку.

Нажмите кнопку «Установить».

После установки Anti-Malware запустится автоматически.

Дождитесь завершения сканирования Anti-Malware.

GridinSoft Anti-Malware автоматически начнет сканирование вашего ПК на наличие заражений Zobm и других вредоносных программ. Этот процесс может занять 20–30 минут, поэтому я предлагаю вам периодически проверять статус процесса сканирования.

Щелкните «Очистить сейчас».

По завершении сканирования вы увидите список инфекций, обнаруженных GridinSoft Anti-Malware.Чтобы удалить их, нажмите кнопку «Очистить сейчас» в правом углу.

Как расшифровать файлы .zobm?

Новейшие расширения, выпущенные примерно в конце августа 2019 года после того, как преступники внесли изменения. Сюда входят Rote, Kodg, Mbed и т. Д.

В результате изменений, внесенных злоумышленниками, STOPDecrypter больше не поддерживается. Tt был удален и заменен на Emsisoft Decryptor для STOP Djvu Ransomware, разработанный Emsisoft и Майклом Гиллеспи.

Вы можете скачать бесплатную утилиту дешифрования здесь: Decryptor for STOP Djvu.

Загрузите и запустите средство дешифрования.

Начните загрузку средства дешифрования.

Обязательно запускайте утилиту дешифрования от имени администратора. Вам необходимо согласиться с условиями лицензии, которые появятся. Для этого нажмите кнопку « Да »:

Как только вы принимаете условия лицензии, появляется главный пользовательский интерфейс дешифратора:

Выберите папки для расшифровки.

Исходя из настроек по умолчанию, дешифратор автоматически заполнит доступные местоположения, чтобы расшифровать доступные в настоящее время диски (подключенные), включая сетевые диски.Дополнительные (необязательные) места можно выбрать с помощью кнопки «Добавить».

Декрипторыобычно предлагают несколько вариантов с учетом конкретного семейства вредоносных программ. Текущие возможные варианты представлены на вкладке «Опции» и могут быть активированы или деактивированы там. Вы можете найти подробный список текущих активных опций ниже.

Щелкните по кнопке «Расшифровать».

Как только вы добавите все желаемые места для расшифровки в список, нажмите кнопку «Расшифровать», чтобы начать процедуру расшифровки.

Обратите внимание, что на главном экране вы можете перейти к просмотру состояния, сообщая об активном процессе и статистике расшифровки ваших данных:

Расшифровщик уведомит вас, как только процедура расшифровки будет завершена. Если вам нужен отчет для личных бумаг, вы можете сохранить его, нажав кнопку «Сохранить журнал». Обратите внимание, что его также можно скопировать прямо в буфер обмена и при необходимости вставить в электронные письма или сообщения на форуме.

Часто задаваемые вопросы

Как я могу открыть файлы « .zobm »?

Ни за что. Эти файлы зашифрованы программой-вымогателем ZOBM. Содержимое файлов .zobm недоступно, пока они не будут расшифрованы.

Файлы .Zobm содержат важную информацию. Как их срочно расшифровать?

Если ваши данные остались в файлах .zobm и представляют большую ценность, то, скорее всего, вы сделали резервную копию.Если нет, то можно попробовать восстановить их через системную функцию - Restore Point .

Все остальные методы потребуют терпения.

Вы посоветовали использовать GridinSoft Anti-Malware для удаления ZOBM. Означает ли это, что программа удалит мои зашифрованные файлы?

Конечно, нет. Ваши зашифрованные файлы не представляют угрозы для компьютера. То, что произошло, уже произошло. Вам понадобится GridinSoft Anti-Malware для удаления активных системных инфекций. Вирус, который зашифровал ваши файлы, скорее всего, все еще активен, и периодически

запускает тест на возможность зашифровать еще больше файлов.Кроме того, эти вирусы часто устанавливают кейлоггеры и бэкдоры для дальнейших вредоносных действий

(например, кражи паролей, кредитных карт).

Decrytor не расшифровал все мои файлы или не все из них были расшифрованы. Что я должен делать?

Иметь терпение. По всей видимости, вы заражены новой версией вымогателя ZOBM, а ключи дешифрования еще не выпущены. Следите за новостями на нашем сайте.

Мы будем держать вас в курсе, когда появятся новые ключи ZOBM или новые программы дешифрования.

Если это руководство не поможет вам удалить Zobm заражение , загрузите рекомендованное мной GridinSoft Anti-Malware. Также вы всегда можете попросить меня в комментариях о помощи. Удачи!

Обзор пользователей

4,57 (7 голосов) .бесплатных дешифраторов программ-вымогателей - Kaspersky

0 инструмент соответствовал вашему запросу

Возможно вам понравится

| Название инструмента | Описание | Обновлено |

|---|---|---|

Расшифровщик оттенков | Расшифровывает файлы, затронутые всеми версиями Shade. Практическое руководство Скачать | 30 апреля 2020 |

Декриптор Рахни | Расшифровывает файлы, затронутые Рахни, агентом.iih, Aura, Autoit, Pletor, Rotor, Lamer, Cryptokluchen, Lortok, Democry, Bitman Практическое руководство Скачать | 25 сен 2019 |

Декриптор Ранно | Расшифровывает файлы, затронутые Rannoh, AutoIt, Fury, Cryakl, Crybola, CryptXXX (версии 1, 2 и 3), Polyglot aka Marsjoke. Практическое руководство Скачать | 20 декабря 2016 |

Декриптор CoinVault | Расшифровывает файлы, затронутые CoinVault и Bitcryptor.Создано в сотрудничестве с Национальным отделом по преступлениям в сфере высоких технологий (NHTCU) полиции Нидерландов и национальной прокуратурой Нидерландов. Практическое руководство Скачать | 15 апреля 2015 г. |

Декриптор Wildfire | Скачать | 24 августа 2016 |

Декриптор Xorist | Скачать | 23 августа 2016 |

Загрузите Kaspersky Internet Security

, чтобы избежать атак программ-вымогателей в будущем

ГЕНО ВИРУС ☣ (ФАЙЛЫ .geno) - КАК 🛠 ИСПРАВИТЬ И РАСШИФРОВАТЬ ДАННЫЕ

Geno - это семейство программ-вымогателей DJVU. Эта инфекция шифрует важные личные файлы (видео, фотографии, документы). Зашифрованные файлы можно отслеживать с помощью определенного расширения «.geno». Так что вы вообще не можете их использовать.

GridinSoft Anti-Malware

Удаление компьютерных вирусов вручную может занять несколько часов и при этом может повредить ваш компьютер.Я рекомендую вам скачать GridinSoft Anti-Malware для удаления вирусов. Позволяет завершить сканирование и вылечить ваш компьютер в течение пробного периода.

В этом руководстве я постараюсь помочь вам удалить программу-вымогатель Geno бесплатно. В качестве бонуса я помогу вам расшифровать ваши зашифрованные файлы.

Что такое «Гено»?

Geno может быть правильно идентифицирован как заражение типа вымогателя.

Ransomware - это разновидность вируса, который зашифровывает ваши документы, а затем заставляет вас платить за них.Семейство программ-вымогателей DJVU (также известных как STOP) было впервые обнаружено вирусным аналитиком Майклом Гиллеспи.

Geno похож на других представителей программ-вымогателей, таких как: Boop, Vari, Oonn. Geno зашифровал все распространенные типы файлов. Следовательно, пользователи не могут работать со своими документами. Geno добавляет ко всем файлам собственное расширение «.geno». Например, файл «video.avi» будет заменен на «video.avi.geno». После успешного завершения шифрования Geno создает специальный файл «_readme.txt »и добавляет его во все папки, содержащие измененные файлы.

Вот краткое описание заражения Geno:

| Семейство программ-вымогателей | DJVU / STOP программа-вымогатель |

| добавочный номер | .geno |

| Примечание о программе-вымогателе | _readme.txt |

| Выкуп | От 490 до 980 долларов (в биткойнах) |

| Контакт | helpmanager @ mail.ch , [email protected] |

| Обнаружение | Trojan.Qakbot, Spyware.Oski, Trojanpws.Vidar |

| Симптомы | Большинство ваших файлов (фото, видео, документы) имеют расширение .geno, и вы не можете его открыть. |

| Инструмент для ремонта | Проверить, не пострадал ли ваша система от файлового вируса .geno |

Этот текст с просьбой об оплате предназначен для восстановления файлов с помощью ключа дешифрования:

Страшное предупреждение, требующее от пользователей заплатить выкуп за расшифровку скомпрометированных данных, содержит эти разочаровывающие предупреждения

Криптографический алгоритм, используемый Geno, - AES-256.Итак, если ваши документы были зашифрованы с помощью определенного ключа дешифрования, который является полным и других копий нет. Печальная реальность состоит в том, что без уникального ключа восстановить информацию невозможно.

В случае, если Geno работал в онлайн-режиме, получить доступ к ключу AES-256 невозможно. Он хранится на удаленном сервере, принадлежащем мошенникам, которые распространяют инфекцию Geno.

Для получения ключа дешифрования необходимо оплатить 980 долларов США. Чтобы получить реквизиты платежа, сообщение побуждает жертв связаться с мошенниками по электронной почте (helpmanager @ mail.ch) или через Telegram.

Не плати за Гено!

Пожалуйста, попробуйте использовать доступные резервные копии, или Decrypter tool

Файл_readme.txt также указывает, что владельцы компьютеров должны связаться с представителями Geno в течение 72 часов с момента зашифрованных файлов. При условии, что они свяжутся с вами в течение 72 часов, пользователям будет предоставлена скидка 50%. Таким образом, сумма выкупа будет снижена до 490 долларов). Однако держитесь подальше от уплаты выкупа!

Обязательно рекомендую не связываться с этими мошенниками и не платить.Одно из самых реальных рабочих решений для восстановления потерянных данных - просто используя доступные резервные копии или используйте инструмент Decrypter.

Особенность всех таких вирусов заключается в применении схожего набора действий по генерации уникального ключа дешифрования для восстановления зашифрованных данных.

Таким образом, если программа-вымогатель еще не находится на стадии разработки или не обладает некоторыми труднопреодолимыми недостатками, восстановление зашифрованных данных вручную невозможно. Единственное решение для предотвращения потери ваших ценных данных - это регулярно делать резервные копии ваших важных файлов.

Обратите внимание, что даже если вы регулярно поддерживаете такие резервные копии, их следует размещать в определенном месте, не отвлекаясь и не подключаясь к вашей основной рабочей станции.

Например, резервная копия может храниться на USB-накопителе или другом внешнем жестком диске. При желании вы можете обратиться к справке по онлайн (облачному) хранилищу информации.

Излишне упоминать, что когда вы храните данные резервной копии на общем устройстве, они могут быть зашифрованы таким же образом, как и другие данные.

По этой причине размещение резервной копии на главном компьютере - не самая лучшая идея.

Как я заразился?

Geno имеет различные методы, встроенные в вашу систему. Но на самом деле не имеет значения, какой метод применялся в вашем случае.

Атака программы-вымогателя Geno после успешной попытки фишинга.

Тем не менее, это общие утечки, через которые он может быть введен в ваш компьютер: