Как расшифровать файлы закодированные вирусом

No Ransom: бесплатная расшифровка файлов

0 инструментов найдено

Смотрите также

| Название | Описание | Дата обновления |

|---|---|---|

Shade Decryptor |

Скачать |

30 Апр 2020 |

Rakhni Decryptor |

Восстанавливает файлы после шифровальщиков Rakhni, Agent.iih, Aura, Autoit, Pletor, Rotor, Lamer, Lortok, Cryptokluchen, Democry, Bitman (TeslaCrypt, версии 3 и 4), Chimera, Crysis (версий 2 и 3). Обновления: восстанавливает файлы после шифровальщиков Dharma, Jaff, новые версии Cryakl, Yatron, FortuneCrypt. Как расшифровать Скачать |

25 Сен 2019 |

Rannoh Decryptor |

Восстанавливает файлы после шифровальщиков Rannoh, AutoIt, Fury, Crybola, Cryakl, CryptXXX (версий 1, 2 и 3), Polyglot или Marsjoke. Как расшифровать Скачать |

20 Дек 2016 |

Wildfire Decryptor |

Скачать |

24 Авг 2016 |

CoinVault Decryptor |

Восстанавливает файлы после шифровальщиков CoinVault и Bitcryptor. Утилита создана совместно с полицией и прокуратурой Нидерландов. Как расшифровать Скачать |

15 Апр 2015 |

Xorist Decryptor |

Скачать |

23 Авг 2016 |

Установите Kaspersky Internet Security,

чтобы уберечь свой компьютер от вымогателей

Вирус зашифровал файлы и переименовал. Как расшифровать файлы, зашифрованные вирусом

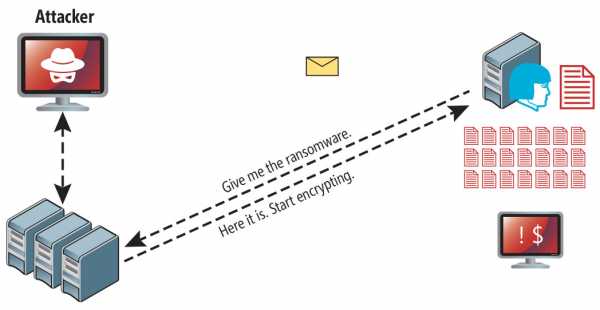

В последнее время наблюдается всплеск активности нового поколения вредоносных компьютерных программ. Появились они достаточно давно (6 – 8 лет назад), но темпы их внедрения достигли своего максимума именно сейчас. Все чаще можно столкнуться с тем, что вирус зашифровал файлы.

Уже известно, что это не просто примитивные вредоносные ПО, к примеру, блокирующие компьютер (вызывающие появление синего экрана), а серьезные программы, нацеленные на повреждение, как правило, бухгалтерских данных. Они шифруют все имеющиеся файлы, находящиеся в пределах досягаемости, включая данные 1С бухгалтерии, docx, xlsx, jpg, doc, xls, pdf, zip.

Особая опасность рассматриваемых вирусов

Она заключается в том, что при этом применяется RSA-ключ, который привязан к конкретному компьютеру пользователя, ввиду чего универсальный дешифратор (декриптор) отсутствует. Вирусы, активизированные в одном из компьютеров, могут не сработать в другом.

Опасность также еще в том, что уже более года в Интернете размещены готовые программы-строители (билдеры), позволяющие разработать такого рода вирус даже кулхацкерам (личностям, считающим себя хакерами, но при этом не изучающим программирование).

В настоящее время появились более мощные их модификации.

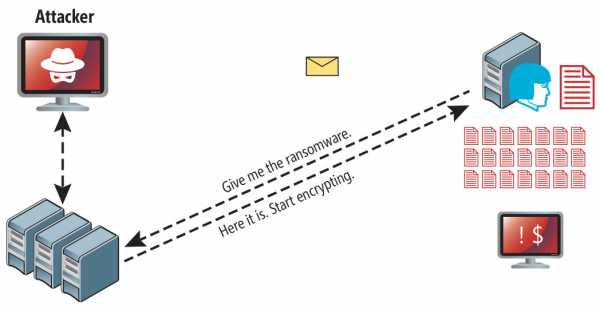

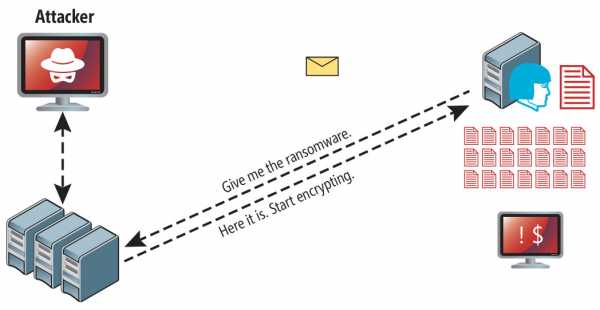

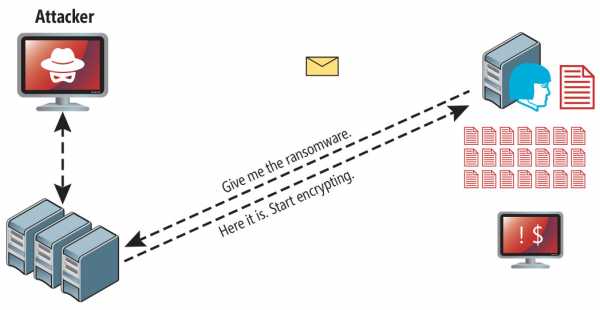

Способ внедрения данных вредоносных программ

Рассылка вируса производится целенаправленно, как правило, в бухгалтерию компании. Сначала осуществляется сбор е-мейлов отделов кадров, бухгалтерий из таких баз данных, как, например, hh.ru. Далее производится рассылка писем. Они чаще всего содержат просьбу касаемо принятия на определенную должность. К такому письму прикреплен файл с резюме, внутри которого реальный документ с имплантированным OLE-объектом (pdf-файл с вирусом).

В ситуациях, когда сотрудники бухгалтерии сразу запускали данный документ, после перезагрузки происходило следующее: вирус переименовал и зашифровал файлы, а затем самоликвидировался.

Такого рода письмо, как правило, адекватно написано и отправлено с неспамерского ящика (имя соответствует подписи). Вакансия всегда запрашивается исходя из профилирующей деятельности компании, ввиду чего подозрения не возникают.

Ни лицензионный "Касперский" (антивирусная программа), ни "Вирус Тотал" (онлайн-сервис проверки вложений на вирусы) не могут обезопасить компьютер в рассматриваемом случае. Изредка некоторые антивирусные программы при сканировании выдают, что во вложении находится Gen:Variant.Zusy.71505.

Как избежать заражения данным вирусом?

Следует проверять каждый полученный файл. Особое внимание уделяется вордовским документам, которые имеют внедренные pdf.

Варианты «зараженных» писем

Их достаточно много. Самые распространенные варианты того, как вирус зашифровал файлы, представлены ниже. Во всех случаях на электронную почту приходят следующие документы:

- Уведомление касательно начала процесса рассмотрения поданного на конкретную компанию судебного иска (в письме предлагается проверить данные посредством перехода по указанной ссылке).

- Письмо из ВАС РФ о взыскании долга.

- Сообщение из Сбербанка относительно увеличения существующей задолженности.

- Уведомление о фиксации нарушения ПДД.

- Письмо из Коллекторского агентства с указанием максимально возможной отсрочки платежа.

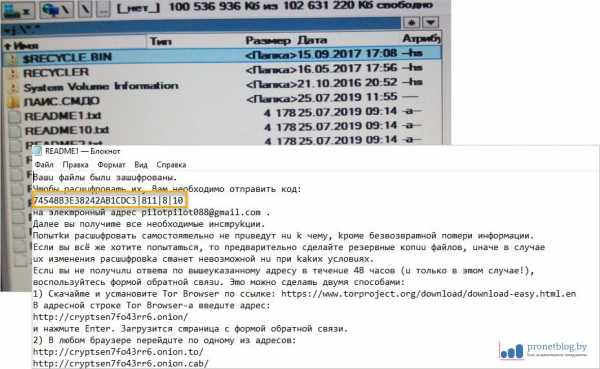

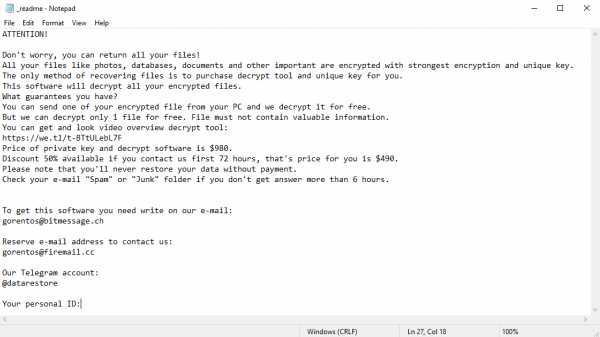

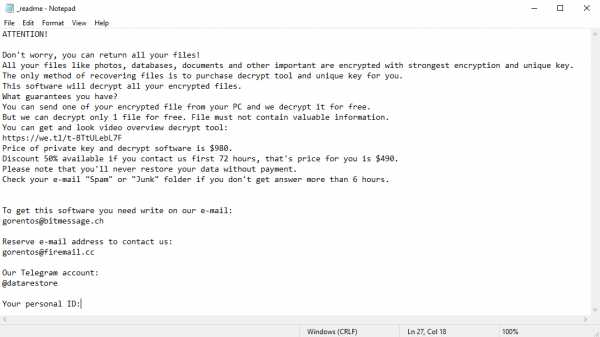

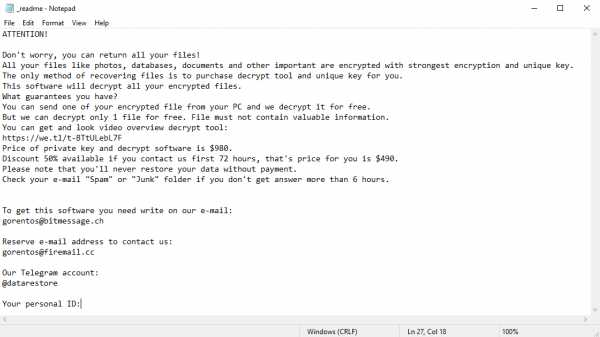

Уведомление о шифровании файлов

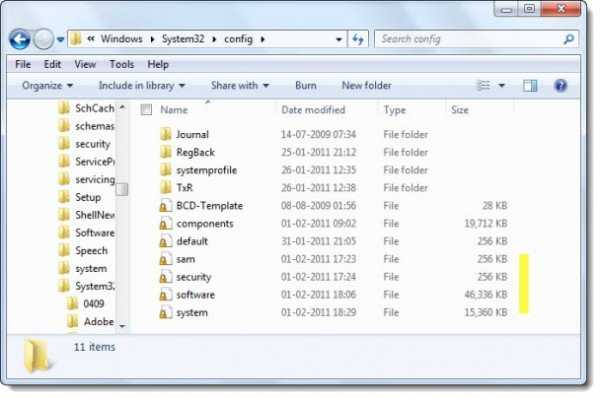

Оно после заражения появится в корневой папке диска С. Иногда во все каталоги с поврежденным текстом помещаются файлы типа ЧТО_ДЕЛАТЬ.txt, CONTACT.txt. Там пользователя информируют о шифровании его файлов, которое осуществлено посредством надежных криптостойких алгоритмов. А также его предупреждают о нецелесообразности применения сторонних утилит, так как это может привести к окончательному повреждению файлов, что, в свою очередь, приведет к невозможности их последующей расшифровки.

В уведомлении рекомендуется оставить компьютер в неизменном состоянии. В нем указано время хранения предоставленного ключа (как правило, это 2 суток). Прописана точная дата, после которой любого рода обращения будут игнорироваться.

В конце предоставляется е-мейл. Там также говорится, что пользователь должен указать свой ID и что любое из нижеперечисленных действий может привести к ликвидации ключа, а именно:

- оскорбления;

- запрос реквизитов без дальнейшей оплаты;

- угрозы.

Как расшифровать файлы, зашифрованные вирусом?

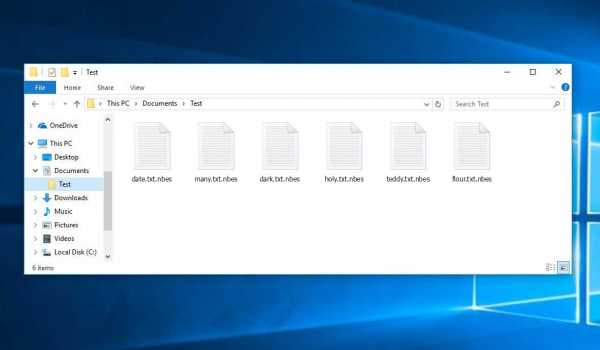

Данного рода шифрование весьма мощное: файлу присваивается такое расширение, как perfect, nochance и пр. Взломать просто невозможно, однако можно попробовать подключить криптоаналитику и отыскать лазейку (в некоторых ситуациях поможет Dr. WEB).

Существует еще 1 способ, как восстановить зашифрованные вирусом файлы, но он подходит не ко всем вирусам, к тому же потребуется вытащить исходный exe вместе с данной вредоносной программой, что достаточно нелегко осуществить после самоликвидации.

Просьба вируса касаемо введения специального кода – незначительная проверка, так как файл к этому моменту уже имеет дешифратор (код от, так сказать, злоумышленников не потребуется). Суть данного способа – вписывание в проникший вирус (в само место сравнения вводимого кода) пустых команд. Результат – вредоносная программа сама запускает дешифровку файлов и тем самым их полностью восстанавливает.

В каждом отдельном вирусе своя специальная функция шифрования, ввиду чего сторонним экзешником (файлом формата exe) расшифровать не получится, или же можно попробовать подобрать вышеуказанную функцию, для чего необходимо все действия осуществлять на WinAPI.

Для проведения процедуры дешифровки потребуется:

- Совершить бэкап (резервное копирование имеющихся файлов). По окончании дешифровки все удалится само по себе.

- На компьютере (зараженном) необходимо запустить данную вредоносную программу, затем дождаться, когда появится окно, содержащее требование касаемо введения кода.

- Далее потребуется запустить из приложенного архивного файла Patcher.exe.

- Следующим шагом является введение номера процесса вируса, после чего надо нажать кнопку «Энтер».

- Появится сообщение «patched», что означает затирание команд сравнения.

- Далее следует в поле введения кода набрать любые символы, а затем нажать кнопку «Ок».

- Вирус начинает процесс дешифровки файлов, по окончании которого он сам себя ликвидирует.

Как избежать потери данных из-за рассматриваемого вредоносного ПО?

Стоит знать, что в ситуации, когда вирус зашифровал файлы, для процесса их дешифровки потребуется время. Важным моментом выступает то, что в вышеупомянутом вредоносном ПО существует ошибка, позволяющая сохранить часть файлов, если быстро обесточить компьютер (выдернуть вилку из розетки, выключить сетевой фильтр, вытащить батарею в случае с ноутбуком), как только появится большое количество файлов с ранее указанным расширением.

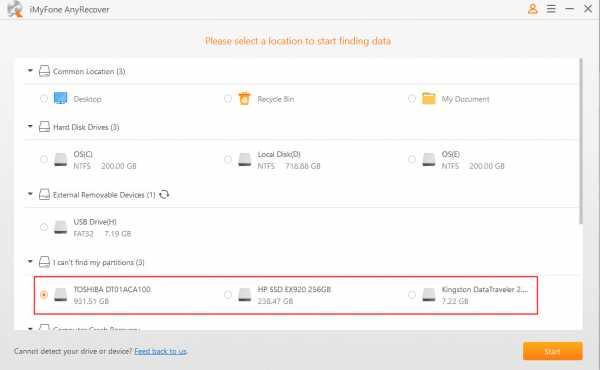

Еще раз следует подчеркнуть, что главное – это постоянно создавать резервное копирование, но не в другую папку, не на съемный носитель, вставленный в компьютер, так как данная модификация вируса доберётся и до этих мест. Стоит сохранять бэкапы на другом компьютере, на винчестер, который постоянно не присоединен к компьютеру, и в облако.

Относиться следует с подозрением ко всем документам, которые приходят на почту от неизвестных лиц (в виде резюме, накладной, Постановления из ВАС РФ или налоговой и др.). Не надо их запускать на своем компьютере (для этих целей можно выделить нетбук, не содержащий важных данных).

Вредоносная программа *[email protected]: способы устранения

В ситуации, когда вышеуказанный вирус зашифровал файлы cbf, doc, jpg и т. д., существует всего три варианта развития события:

- Самый простой способ избавиться от него – удалить все зараженные файлы (это приемлемо, если только данные не особо важные).

- Зайти в лабораторию антивирусной программы, к примеру, Dr. WEB. Выслать разработчикам несколько зараженных файлов обязательно вместе с ключом для дешифровки, находящегося на компьютере в качестве KEY.PRIVATE.

- Самый затратный способ. Он предполагает оплату запрошенной хакерами суммы за дешифрование зараженных файлов. Как правило, стоимость данной услуги в пределах 200 – 500 долл. США. Это приемлемо в ситуации, когда вирус зашифровал файлы крупной компании, в которой ежедневно протекает существенный информационный поток, и данная вредоносная программа может за считаные секунды нанести колоссальный вред. В связи с этим оплата – самый быстрый вариант восстановления зараженных файлов.

Иногда результативным оказывается и дополнительный вариант. В случае когда вирус зашифровал файлы (paycrypt@gmail_com либо иное вредоносное ПО), может помочь откат системы на несколько дней назад.

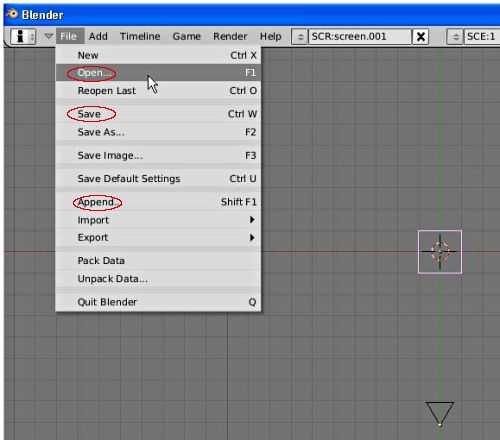

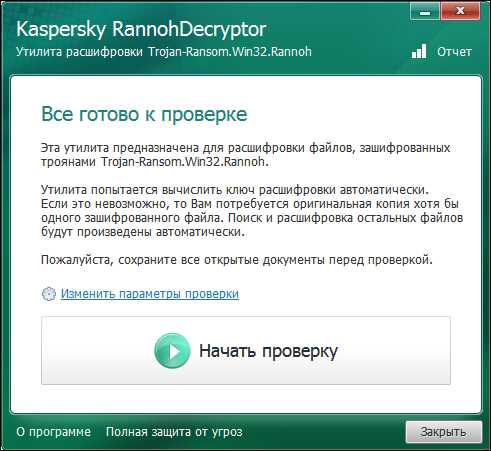

Программа для дешифровки RectorDecryptor

Если вирус зашифровал файлы jpg, doc, cbf и т. п., то может помочь специальная программа. Для этого сначала потребуется зайти в автозагрузки и отключить все, кроме антивируса. Далее необходимо перезагрузить компьютер. Просмотреть все файлы, выделить подозрительные. В поле под названием «Команда» указано месторасположение конкретного файла (внимание уделять стоит приложениям, не имеющим подписи: производитель – нет данных).

Все подозрительные файлы надо удалить, после чего потребуется почистить кэши браузеров, временные папки (для этого подойдет программа CCleaner).

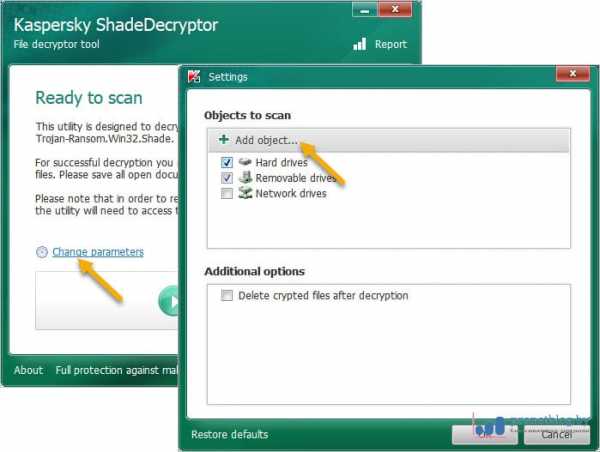

Чтобы приступить к дешифровке, необходимо скачать вышеуказанную программу. Затем запустить ее и нажать кнопку «Начать проверку», указав измененные файлы и их расширение. В современных версиях данной программы можно указать лишь сам зараженный файл и нажать кнопку «Открыть». После этого файлы будут расшифрованы.

Впоследствии утилита автоматически осуществляет проверку всех компьютерных данных, включая файлы, находящиеся на присоединенном сетевом диске, и дешифрует их. Данный процесс восстановления может занять несколько часов (в зависимости от объема работы и быстродействия компьютера).

В итоге все поврежденные файлы будут расшифрованы в ту же самую директорию, где они находились первоначально. В завершение останется лишь удалить все имеющиеся файлы с подозрительным расширением, для чего можно проставить галочку в запросе «Удалять зашифрованные файлы после успешной расшифровки», нажав предварительно кнопку «Изменить параметры проверки». Однако лучше ее не ставить, так как в случае неудачной дешифровки файлов они могут удалиться, и впоследствии придется их сначала восстанавливать.

Итак, если вирус зашифровал файлы doc, cbf, jpg т. д., не следует торопиться с оплатой кода. Может, он и не понадобится.

Нюансы удаления зашифрованных файлов

При попытке ликвидации всех поврежденных файлов посредством стандартного поиска и последующего удаления может начаться зависание и замедление работы компьютера. В связи с этим для данной процедуры стоит воспользоваться специальной командной строкой. После ее запуска необходимо вписать следующее: del «<диск>:\*.<расширение зараженного файла>» /f /s.

Обязательно надо удалить такие файлы, как «Прочти-меня.txt», для чего в той же командной строке следует указать: del «<диск>:\*.<имя файла>»/f /s.

Таким образом, можно отметить, что в случае, если вирус переименовал и зашифровал файлы, то не стоит сразу тратить средства на покупку ключа у злоумышленников, сначала стоит попробовать разобраться в проблеме самостоятельно. Лучше вложить деньги в приобретение специальной программы для расшифровки поврежденных файлов.

Напоследок стоит напомнить, что в данной статье рассматривался вопрос касаемо того, как расшифровать файлы, зашифрованные вирусом.

как вылечить и расшифровать файлы

Вирус-шифровальщик: платить мошенникам или нет

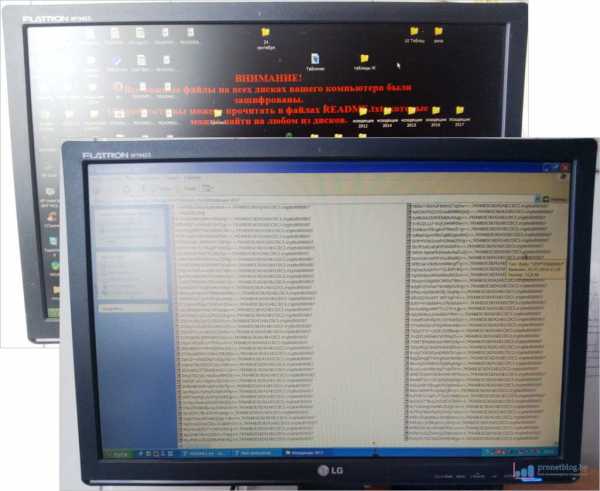

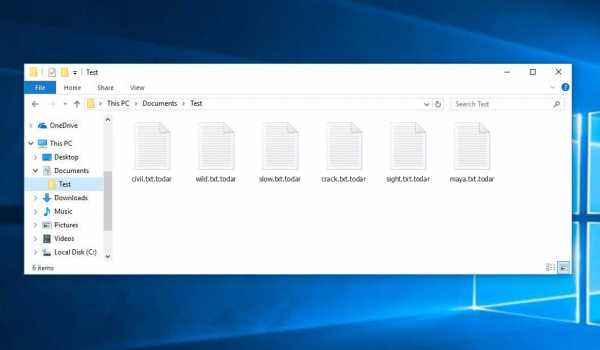

Вот и настал этот черный день. На одной из важных рабочих машин активно поработал вирус-шифровальщик, после чего все офисные, графические и многие другие файлы приняли разрешение crypted000007, которые на момент написания статьи расшифровать невозможно.

Также на рабочем столе появились обои с надписью типа "Ваши файлы зашифрованы", а в корне локальных дисков текстовые документы readme с контактной информацией мошенника. Естественно, он хочет выкуп за расшифровку.

Лично я не связывался с этим козлом(ами), чтобы не поощрять подобную деятельность, но знаю, что ценник в среднем начинается от 300 долларов и выше. Вот и думайте сами, как поступать. Но если у вас зашифровались очень значимые файлы, например, базы 1С, а резервной копии нет, то это крах вашей карьеры.

Забегаю наперед скажу, что если вы питаете надежду на расшифровку, то ни в коем случае не удаляйте файл с требованием денег и ничего не делайте с зашифрованными файлами (не изменяйте название, расширение и т.д.). Но давайте обо всем по порядку.

Вирус шифровальщик - что это такое

Это вредоносное (ransomware) программное обеспечение, которое шифрует данные на компьютере по очень стойкому алгоритму. Дальше приведу грубую аналогию. Представьте, что вы на вход в Windows установили пароль длиной несколько тысяч символов и забыли его. Согласитесь, вспомнить невозможно. А сколько жизней займет у вас ручной перебор?

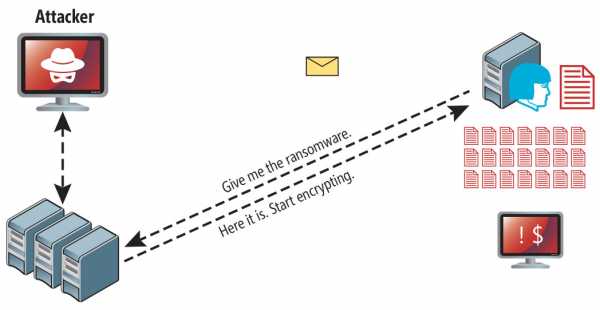

Так и в случае с шифровальщиком, который использует легальные криптографические методы в противоправных целях. Подобные вирусы, как правило, используют асинхронное шифрование. Это значит, что используется пара ключей.

Шифруются файлы с помощью открытого ключа, а расшифровать их можно имея закрытый ключ, который есть только у мошенника. Все ключи уникальны, поскольку генерируются для каждого компьютера отдельно.

Именно поэтому я говорил в начале статьи о том, что нельзя удалять файл readme.txt в корне диска с требованием выкупа. Именно в нем и указан открытый ключ.

Электронный адрес вымогателя в моем случае [email protected]. Если вбить его в поиск, то становится понятен истинный масштаб трагедии. Пострадало очень много людей.

Поэтому еще раз говорю: ни в коем случае никак не изменяйте поврежденные файлы. Иначе вы потеряйте даже малейший шанс на их восстановление в дальнейшем.

Также не рекомендуется переустанавливать операционную систему и чистить временные и системные каталоги. Короче, до выяснения всех обстоятельств ничего не трогаем, дабы не усложнить себе жизнь. Хотя, казалось бы, куда уже хуже.

Попадает данная зараза на компьютер чаще всего по электронной почте с горящей темой наподобие "Срочно, руководителю. Письмо из банка" и тому подобное. Во вложении, которое может выглядеть безобидным pdf или jpg файлом и кроется враг.

Запустив его, ничего страшного, на первый взгляд, не происходит. На слабом офисном ПК пользователь может заметить некую "тормознутость". Это вирус, маскируясь под системный процесс, уже делает свое грязное дело.

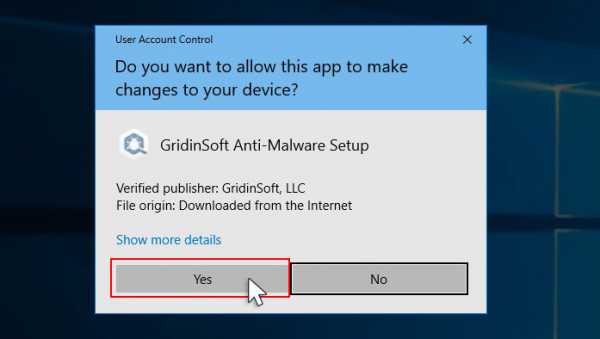

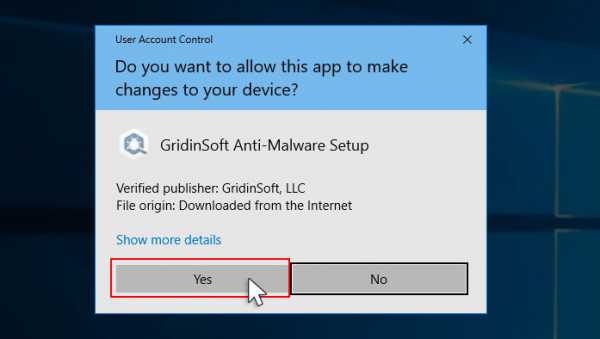

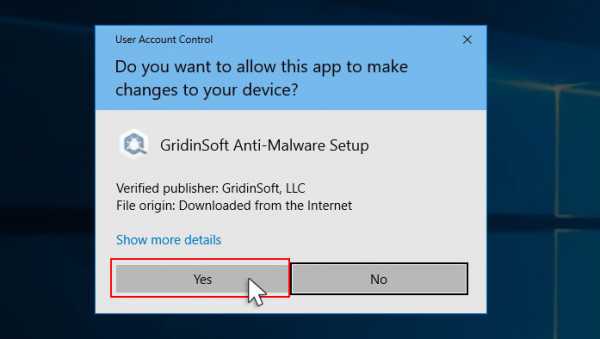

На Windows 7 и выше при запуске вредителя будет постоянно появляться окно Контроля учетных записей с запросом разрешения изменений. Конечно же, неопытный пользователь со всем согласиться, тем самым подписав себе приговор.

Да, по факту вирус уже блокирует доступ к файлам и когда закончит, на рабочем столе появится надпись с предупреждением "Ваши файлы зашифрованы". В общем, это попа. Дальше начинается жесть.

Как вылечить вирус-шифровальщик

Исходя из вышенаписанного можно сделать вывод, что если страшная надпись на рабочем столе еще не появилась, а вы уже увидели первые файлы с непонятными длинными названиями из хаотичного набора различных символов, немедленно достаньте компьютер из розетки.

Именно так, грубо и бескомпромиссно. Тем самым вы остановите алгоритм работы зловреда и сможете хоть что-то спасти. К сожалению, в моем случае сотрудник этого не знал и потерял все. Твою мать...

Вишенкой на торте для меня был тот факт, что, оказывается, данный вирус без проблем шифрует все подключенные к ПК съемные носители и сетевые диски с правами доступа на запись. Именно там и были резервные копии.

Теперь о лечении. Первое, что нужно понимать: вирус лечится, но файлы так и останутся зашифрованными. Возможно, навсегда. Сам процесс лечения ничего сложного из себя не представляет.

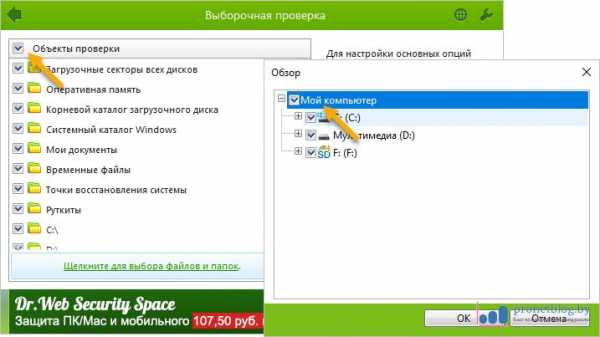

Для этого необходимо подключить винчестер к другому компьютеру и просканировать утилитами вроде Dr.Web CureIt или Kaspersky Virus Removal Tool. Можно для надежности двумя поочередно. Если нести зараженный винт на другой комп сцыкотно, загрузитесь с Live CD.

Как правило, подобные антивирусные решения без проблем находят и удаляют шифровальщик. Но иногда они ничего не обнаруживают, поскольку вирус, сделав свою работу, может сам удалиться из системы. Такой вот сучий потрох, которые заметает все следы и затрудняет его изучение.

Предвижу вопрос, почему антивирус сразу не предотвратил проникновения нежелательно ПО на компьютер? Тогда бы и проблем не было. На мой взгляд, на данный момент антивирусы проигрывают битву с шифровальщиками и это очень печально.

К тому же, как я уже говорил, подобные вредоносные программы работают на основе легальных криптографических методов. То есть получается, что их работа как бы и не является противоправной с технической точки зрения. В этом и заключается трудность их выявления.

Постоянно выходят новые модификации, которые попадают в антивирусные базы только после заражения. Так что, увы, в этом случае 100% защиты быть не может. Только бдительное поведение при работе на ПК, но об этом чуть позже.

Как расшифровать файлы после вируса

Все зависит от конкретного случая. Выше писалось, что модификации вируса-шифровальщика могут быть какие угодно. В зависимости от этого, зашифрованные файлы имеют разные расширения.

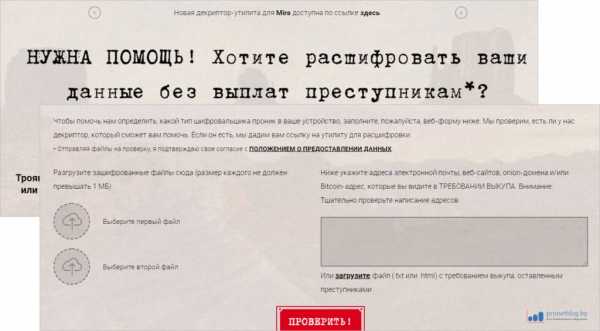

Хорошая новость заключается в том, что для многих версий заразы антивирусные компании уже придумали дешифраторы (декрипторы). На русскоязычном рынке лидером является "Лаборатория Касперского". Для этих целей был создан следующий ресурс:

noransom.kaspersky.com

На нем в строке поиска вбиваем информацию по расширению либо электронную почту из записки о выкупе, жмем "Поиск" и смотрим, есть ли спасительная утилита для нас.

Если повезло, скачиваем программу из списка и запускаем. В описании к некоторым дешифраторам говорится, что при работе на компьютере должен быть интернет для возможности расширенного поиска ключей в онлайн-базе.

В остальном же все просто. Выбираем конкретный файл или диск полностью и запускаем сканирование. Если активировать пункт "Delete crypted files", то после дешифровки все исходные файлы удалятся. Ой, я бы так не спешил, сразу нужно взглянуть на результат.

Для некоторых видов вируса программа может попросить две версии файла: исходную и зашифрованную. Если первой нет, значит, пиши пропало.

Также у пользователей лицензионных продуктов "Лаборатории Касперского" есть возможность обратиться на официальный форум за помощью с расшифровкой. Но пошерстив его со своим расширением (crypted000007) я понял, что ничем там не помогут. То же самое можно сказать и про Dr.Web.

Есть еще один подобный проект, но уже международный. По информации из интернетов его поддержку осуществляют лидирующие производители антивирусов. Вот его адрес:

nomoreransom.org

Конечно, может оно и так, но сайт работает некорректно. На главной странице предлагается загрузить два зашифрованных файла, а также файл с выкупом, после чего система даст ответ, есть дешифровщик в наличии или нет.

Но вместо этого происходит переброс на раздел с выбором языка и на этом все. Поэтому можно самостоятельно зайти в раздел "Декриптор-утититы" и попробовать найти нужную программу.

Делать это не очень удобно, поскольку в кратком описании имеющегося ПО нет четкого указания на поддерживаемые расширения зашифрованных файлов. Для этого нужно читать расширенную инструкцию для каждого типа декриптора.

В процессе написания публикации был найден аналогичный сервис, который исправно работает по такому же принципу. Он поможет определить название угрозы и предложит "волшебную таблетку", если таковая имеется. В верхнем правом углу сайта имеется кнопка переводчика для удобства пользователей.

id-ransomware.malwarehunterteam.com

Что делать? Платить или не платить

Если вы дочитали до этого заголовка, значит, файлы у вас по-прежнему стабильно зашифрованы. И тут вопрос: как поступить дальше? Ведь в случае шифровки крайне значимых файлов может быть парализована работа даже крупных предприятий, не говоря уже о малом бизнесе.

Первое, можно выполнить инструкцию мошенника и заплатить выкуп. Но статистика "Лаборатории Касперского" говорит о том, что каждое пятое предприятие так и не получило ключ с дешифратором после оплаты.

Это может происходить по разным причинам. Например, вирусом могли воспользоваться не сами создатели, у которых есть закрытый ключ, а мошенники-посредники.

Они просто модифицировали код зловреда, указав в файле выкупа свои данные, а второго ключа-то у них нет. Деньги получили и свалили. А вы кукуйте дальше.

В общем, не будут врать, всех технических нюансов я и сам не знаю. Но в любом случае заплатив вымогателям, вы мотивируете их на продолжение подобной деятельности. Ведь раз это работает и приносит деньги, почему нет.

Но в интернете я нашел как минимум две конторы, которые обещают помочь в этой беде и расшифровать даже файлы с расширением crypted000007. В одну из них я с большой боязнью обратился.

Скажу честно, ребята мне не помогли, поскольку сразу сказали, что дешифровщика у них нет, но могут попробовать восстановить около 30% оригинальных файлов, которые удалил вирус, с помощью низкоуровневого сканирования.

Я подумал и отказался. Но спасибо им, что лапши на уши не вешали, уделили время и все трезво пояснили. Ну и раз у них нет ключа, значит, они не должны взаимодействовать с мошенниками.

Но есть другая, более "интересная" контора, которая дает 100% гарантию на успех операции. Ее сайт находится вот по этому адресу:

dr-shifro.ru

Я попробовал пошерстить по профильным форумам, но так и не смог найти отзывов реальных клиентов. То есть все о ней знают, но мало кто пользовался. Замкнутый круг.

Эти ребята работают по факту полученного результата, никаких предоплат нет. Опять же повторюсь, дают гарантию на расшифровку даже crypted000007. Значит, у них есть ключ и декриптор. Отсюда вопрос: а откуда у них это добро? Или я чего-то не понимаю?

Не хочу говорить что-плохое, возможно, они добрые и пушистые, работают честно и помогают людям. Хотя технически без мастер-ключа это просто невозможно. В любом случае против них все же нашлась компрометирующая информация.

Хотя если вас вдруг приперло к стенке дальше некуда, попробуйте обратиться. Но все на собственных страх и риск. И деньги, много денег не забудьте.

Как защититься от вируса-шифровальщика

Приведу несколько основных постулатов, которые помогут обезопаситься, а в случае проникновения подобного зловреда свести потери к минимуму. Как-никак я все это прочувствовал на собственной шкуре.

Делать регулярные бэкапы на съемных (изолированных от сети) носителях. Без преувеличения могу сказать, это самое главное.

Не работать под учетной записью с правами администратора, чтобы в случае заражения минимизировать потери.

Внимательно следить за адресатами входящих писем и сбрасываемых ссылок в соц. сетях. Тут без комментариев.

Поддерживать в актуальном состоянии антивирусную программу. Может и спасет, но это неточно.

Обязательно включить теневое копирование файлов в Windows 7/10. Об этом подробно поговорим в ближайших выпусках.

Не выключать систему Контроля учетных записей в Windows 7 и выше.

Я же, в свою очередь, остаюсь с полностью зашифрованными вирусом офисными файлами. Буду периодически заглядывать на все ресурсы, указанные в статье, в надежде когда-нибудь увидеть там декриптор. Возможно, удача улыбнется в этой жизни, кто знает.

Так что, друзья, настоятельно рекомендую не попадать в подобные ситуации. На самом деле в таких моментах присутствует огромный стресс и нервозность. Моя репутация как администратора также пострадала, ведь я не справился с проблемой.

Одно дело, когда шифруются файлы пользователя на домашнем компьютере такие как фильмы, музыка и так далее. Совсем другие, когда теряется доступ ко всему делопроизводству предприятия минимум за 5-7 лет. Это больно, я уже знаю.

CryptXXX зашифровал файлы. Как их расшифровать?

Как с точки зрения пользователя компьютера выглядит стандартная картина заражения каким-нибудь трояном-шифровальщиком? Вы зашли на некий сайт и, сами того не ведая, установили оттуда какую-то программу. Некоторое время вроде бы ничего не происходит, а потом вдруг вылезает уведомление о том, что ваши файлы зашифрованы и надо платить выкуп. Вы проверяете — и действительно, у ваших файлов к имени добавилось зловещее расширение .crypt, и они больше не открываются.

Что это значит? Это значит, что вы заразились вымогателем-шифровальщиком, известным под названием CryptXXX. Кстати, на самом деле все еще хуже: он не только шифрует файлы, но еще и ворует данные и биткойны. Хорошая новость состоит в том, что у нас от него есть лекарство — бесплатная утилита-расшифровщик. А теперь обо всем немного подробнее.

Что за зверь такой CryptXXX

Если вы ищете инструкцию по расшифровке файлов, то можете пропустить эту часть текста — прокрутите страницу вниз, там вы найдете то, что вам нужно. А здесь мы расскажем краткую историю происходящего.

15 апреля исследователи из Proofpoint обнаружили, что через эксплойт-кит Angler для Windows распространяется некий новый, ранее невиданный троянец-шифровальщик. Исследователи назвали его CryptXXX, хотя сами создатели никакого специального имени для своего детища не придумали — опознать данного вымогателя при заражении можно только по тому, что он добавляет .crypt к именам зашифрованных файлов.

Шифровальщик этот имеет несколько интересных особенностей. Во-первых, он запускает процедуру шифрования файлов на всех подключенных к компьютеру накопителях лишь через некоторое время после заражения. Его создатели предусмотрели эту задержку для того, чтобы было сложнее определить, какой именно сайт оказался заразным и принес на компьютер зловреда.

10 правил, которые помогут вам защитить свои файлы от заражения трояном-шифровальщиком: https://t.co/fTQ13YDoKp pic.twitter.com/OE5ik48iRo

— Kaspersky Lab (@Kaspersky_ru) November 30, 2015

После того как троянец заканчивает с шифрованием, он создает три файла-инструкции: текстовый файл, картинку и веб-страницу HTML. Картинку он для наглядности ставит в качестве обоев рабочего стола, веб-страницу открывает в браузере, ну а текст оставляет, видимо, просто на всякий случай. Содержание всех инструкций более-менее одинаковое.

Они уведомляют пользователя о том, что его файлы зашифрованы с помощью достаточно стойкого алгоритма RSA4096, и требуют заплатить $500 в Bitcoin-эквиваленте за возвращение данных. Пройдя по ссылке в инструкции (и предварительно установив браузер Tor, если он не был установлен ранее), пользователь попадает на onion-сайт, содержащий более подробные инструкции и собственно форму для оплаты. И даже раздел с часто задаваемыми вопросами — все для клиентов!

Во-вторых, помимо шифрования файлов у CryptXXX обнаружилось еще несколько функций: он также крадет биткойны, сохраненные на жестких дисках, и другие данные, которые могут потенциально заинтересовать преступников.

Но у нас есть лекарство!

В последнее время часто бывает так, что для очередного нового троянца-шифровальщика не получается подобрать универсальный алгоритм расшифровки. В этом случае единственный способ вернуть файлы — это заплатить злоумышленникам выкуп. Мы это делать не рекомендуем, разве что в тех случаях, когда без этого совсем никак.

К счастью, CryptXXX — не тот случай, и у вирусных аналитиков «Лаборатории Касперского» получилось создать утилиту, которая помогает пользователям восстанавливать файлы, зашифрованные CryptXXX.

Внимание! Мы сделали дешифратор для бяки под именем #CryptXXX. Не дадим вымогателям шансов: https://t.co/pyDwXi9aEQ pic.twitter.com/pmBuaaxzPN

— Kaspersky Lab (@Kaspersky_ru) April 25, 2016

Утилита RannohDecryptor изначально создавалась для расшифровки файлов, ставших пищей другого шифровальщика, Rannoh, но по мере появления новых троянцев она обрастала новой функциональностью. Теперь она позволяет устранить последствия деятельности CryptXXX.

Так что, если вы стали жертвой CryptXXX, не все потеряно. Для восстановления нам потребуется оригинальная, незашифрованная копия хотя бы одного из файлов, которые были зашифрованы вымогателем (если таких файлов у вас найдется больше — это только в плюс).

Дальше следует сделать вот что:

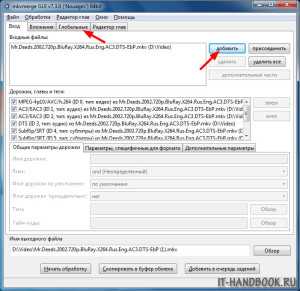

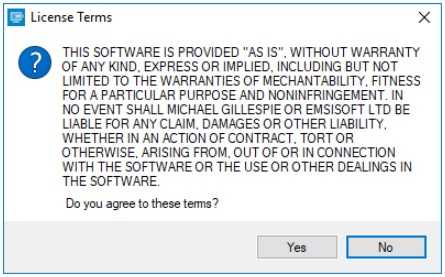

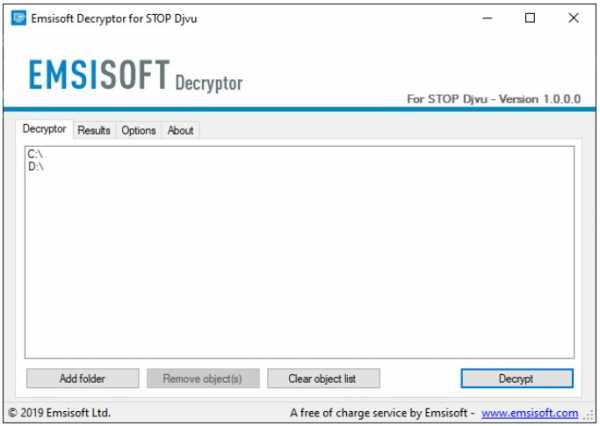

1. Скачайте с нашего сайта утилиту-расшифровщик и запустите ее.

2. Выберите в опциях типы дисков для сканирования. Галку «Удалять зашифрованные» ставить не стоит до тех пор, пока вы не будете на 100% уверены в том, что расшифрованные файлы нормально открываются.

3. Нажмите «Начать проверку», утилита запросит путь к зашифрованному файлу — укажите путь к зашифрованному файлу с расширением .crypt.

4. После этого утилита запросит путь к незашифрованному оригиналу того же файла — укажите его.

5. Затем утилита начнет поиск на дисках выбранных типов файлов с расширением .crypt и расшифрует все файлы, размер которых не превышает размер того файла, от которого у вас есть оригинал. Чем большего размера вам удастся найти оригинальный файл — тем больше файлов в итоге удастся расшифровать.

Будь готов!

Но лучше, конечно, не испытывать судьбу и не позволять CryptXXX проникнуть на ваш компьютер. Сейчас разработанная нашими вирусными аналитиками программа работает, однако злоумышленники достаточно быстро адаптируются к ситуации. Нередко они меняют код зловредов так, что расшифровать файлы с помощью утилиты становится невозможно. Например, так произошло с троянцем TeslaCrypt, для которого в свое время тоже была программа-дешифровщик, ставшая теперь практически бесполезной.

Почитайте вот про новую эпидемию трояна TeslaCrypt, который шифрует файлы на компьютере: https://t.co/TTj0SihZUZ pic.twitter.com/IOR4BLqywm

— Kaspersky Lab (@Kaspersky_ru) December 17, 2015

К тому же не забывайте о том, что CryptXXX не только шифрует файлы, но и ворует данные, — не думаем, что вы с радостью захотите ими поделиться.

Чтобы избежать заражения, мы советуем следовать нескольким правилам безопасности:

1. Регулярно делайте резервные копии данных.

2. Не менее регулярно устанавливайте все важные обновления операционной системы и браузеров. Эксплойт-кит Angler, с помощью которого распространяется CryptXXX, использует уязвимости в программном обеспечении, чтобы получать права на скачивание и установку зловредов.

3. Установите хорошее защитное решение. Kaspersky Internet Security обеспечивает многослойную защиту от троянцев-шифровальщиков. А Kaspersky Total Security в дополнение к этому позволит автоматизировать создание бэкапов.

Подробнее о способах защиты от троянцев-шифровальщиков вы можете прочитать тут.

Обновление: похоже, злоумышленники тоже прочитали про наш декриптор и модифицировали CryptXXX таким образом, чтобы наша утилита не позволяла расшифровывать файлы. Однако специалисты из «Лаборатории Касперского» обновили утилиту, так что она способна справиться и с новой версией шифровальщика. Подробнее об этом можно прочитать тут — https://www.kaspersky.ru/blog/cryptxxx-decryption-20/

Как расшифровать файлы xtbl и Crysis

В феврале 2016 года появилась новая разновидность троянов-шифровальщиков. Имя этой заразы довольно точно описывает, что чувствуют люди, ставшие жертвой вымогателя. Она называется Crysis, то есть «кризис».

По нашим данным, за последние девять месяцев на долю Crysis пришлось около 1,15% всех атак шифровальщиков, что, в общем-то, не так уж и мало. Этот зловред занял девятую позицию в топ-10 вымогателей 2016 года. Жертвами трояна-шифровальщика в основном стали жители России, Японии, Южной Кореи и Бразилии.

Victimized by #Crysis #ransomware? The #crisis is over — decrypt your files #free… https://t.co/LEqjwtR1sP pic.twitter.com/SFc67M1O66

— Kaspersky Lab (@kaspersky) November 14, 2016

Собственно говоря, жертвы могут перестать грустить и начать радоваться, поскольку на днях был опубликован набор ключей для расшифровки файлов, зашифрованных Crysis. Сразу же после появления ключей наши эксперты создали бесплатную утилиту-декриптор, которая позволяет расшифровать файлы.

«Мы рады анонсировать, что нам удалось найти лекарство от еще одного вымогателя. Бесплатную утилиту «Лаборатории Касперского» для расшифровки файлов, зашифрованных Crysis, можно скачать здесь«, — комментирует Антон Иванов, старший аналитик «Лаборатории Касперского».

Утилита для расшифровки файлов после заражения Trojan-Ransom.Win32.Rannoh

Если система заражена вредоносной программой семейств Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola, Trojan-Ransom.Win32.Cryakl или Trojan-Ransom.Win32.CryptXXX, все файлы на компьютере будут зашифрованы следующим образом:

- При заражении Trojan-Ransom.Win32.Rannoh имена и расширения изменятся по шаблону locked-<оригинальное_имя>.<4 произвольных буквы>.

- При заражении Trojan-Ransom.Win32.Cryakl в конец содержимого файлов добавляется метка {CRYPTENDBLACKDC}.

- При заражении Trojan-Ransom.Win32.AutoIt расширение изменяется по шаблону <оригинальное_имя>@<почтовый_домен>_.<набор_символов>.

Например, [email protected]_.RZWDTDIC. - При заражении Trojan-Ransom.Win32.CryptXXX расширение изменяется по шаблонам <оригинальное_имя>.crypt, <оригинальное_имя>.crypz и <оригинальное_имя>.cryp1.

Утилита RannohDecryptor предназначена для расшифровки файлов после заражения Trojan-Ransom.Win32.Polyglot, Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola, Trojan-Ransom.Win32.Cryakl или Trojan-Ransom.Win32.CryptXXX версии 1, 2 и 3.

ГЕНО ВИРУС ☣ (ФАЙЛЫ .geno) - КАК 🛠 ИСПРАВИТЬ И РАСШИФРОВАТЬ ДАННЫЕ

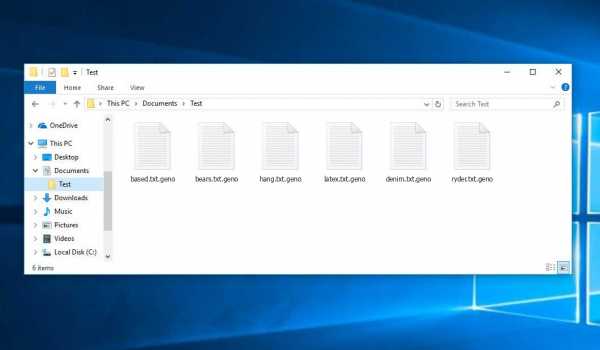

Geno - это семейство программ-вымогателей DJVU. Эта инфекция шифрует важные личные файлы (видео, фотографии, документы). Зашифрованные файлы можно отслеживать с помощью определенного расширения «.geno». Так что вы вообще не можете их использовать.

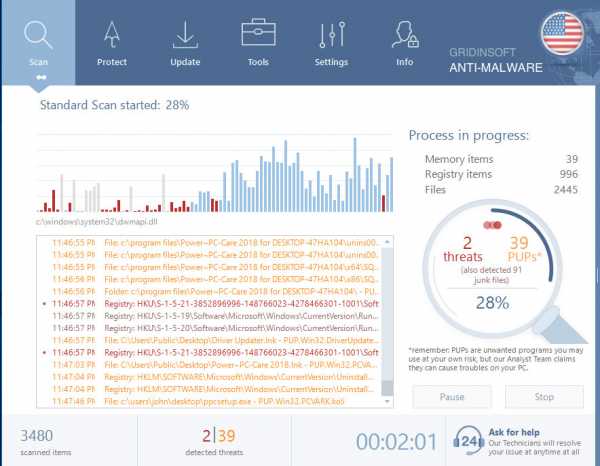

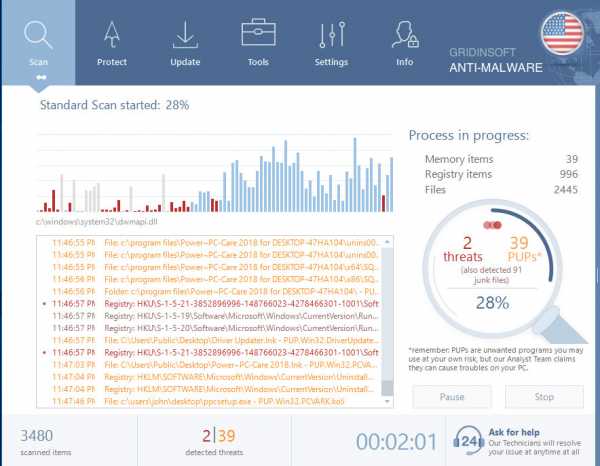

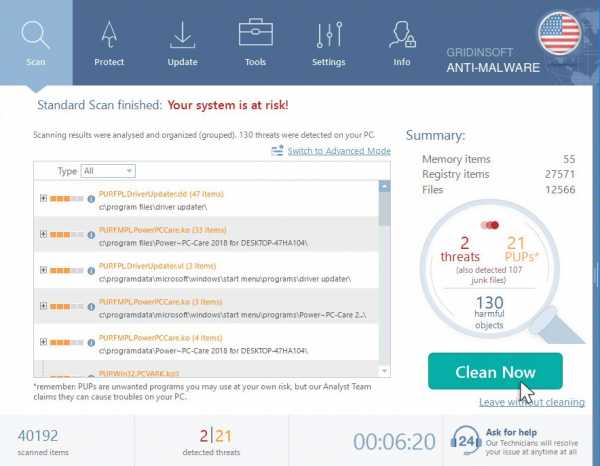

GridinSoft Anti-Malware

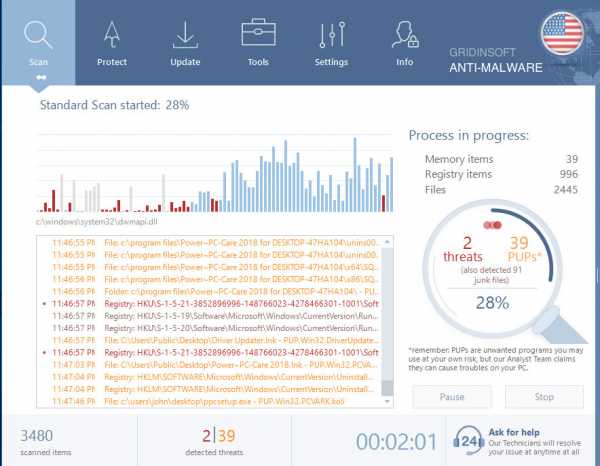

Удаление компьютерных вирусов вручную может занять несколько часов и при этом может повредить ваш компьютер.Я рекомендую вам скачать GridinSoft Anti-Malware для удаления вирусов. Позволяет завершить сканирование и вылечить ваш компьютер в течение пробного периода.

В этом руководстве я постараюсь помочь вам удалить программу-вымогатель Geno бесплатно. В качестве бонуса я помогу вам расшифровать ваши зашифрованные файлы.

Что такое «Гено»?

Geno может быть правильно идентифицирован как заражение типа вымогателя.

Ransomware - это разновидность вируса, который зашифровывает ваши документы, а затем заставляет вас платить за них.Семейство программ-вымогателей DJVU (также известных как STOP) было впервые обнаружено вирусным аналитиком Майклом Гиллеспи.

Geno похож на других представителей программ-вымогателей, таких как: Boop, Vari, Oonn. Geno зашифровал все распространенные типы файлов. Следовательно, пользователи не могут работать со своими документами. Geno добавляет ко всем файлам собственное расширение «.geno». Например, файл «video.avi» будет заменен на «video.avi.geno». Как только шифрование будет успешно завершено, Geno создает специальный файл «_readme.txt »и добавляет его во все папки, содержащие измененные файлы.

Вот краткое описание заражения Geno:

| Семейство программ-вымогателей | DJVU / STOP программа-вымогатель |

| добавочный номер | .geno |

| Примечание о программе-вымогателе | _readme.txt |

| Выкуп | От 490 до 980 долларов (в биткойнах) |

| Контакт | helpmanager @ mail.ch , [email protected] |

| Обнаружение | Trojan.Qakbot, Spyware.Oski, Trojanpws.Vidar |

| Симптомы | Большинство ваших файлов (фото, видео, документы) имеют расширение .geno, и вы не можете его открыть. |

| Инструмент для ремонта | Проверить, не пострадал ли ваша система от файлового вируса .geno |

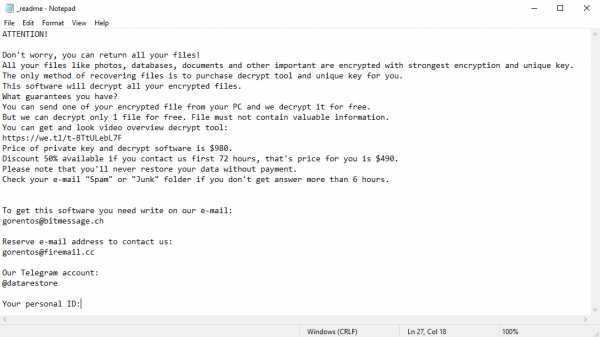

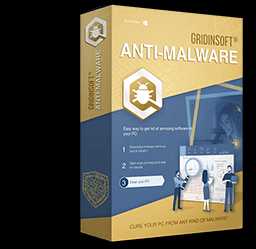

Этот текст с просьбой об оплате предназначен для восстановления файлов с помощью ключа дешифрования:

Страшное предупреждение, требующее от пользователей заплатить выкуп за расшифровку скомпрометированных данных, содержит эти разочаровывающие предупреждения

Geno использует алгоритм шифрования AES-256.Итак, если ваши документы были зашифрованы с помощью определенного ключа дешифрования, который является полным и других копий нет. Печальная реальность состоит в том, что без уникального ключа восстановить информацию невозможно.

В случае, если Geno работал в онлайн-режиме, получить доступ к ключу AES-256 невозможно. Он хранится на удаленном сервере, принадлежащем мошенникам, которые распространяют инфекцию Geno.

Для получения ключа дешифрования необходимо оплатить 980 долларов США. Чтобы получить реквизиты платежа, сообщение побуждает жертв связаться с мошенниками по электронной почте (helpmanager @ mail.ch) или через Telegram.

Не плати за Гено!

Пожалуйста, попробуйте использовать доступные резервные копии, или Decrypter tool

В файле_readme.txt также указано, что владельцы компьютеров должны связаться с представителями Geno в течение 72 часов с момента зашифровывания файлов. При условии, что они свяжутся с вами в течение 72 часов, пользователям будет предоставлена скидка 50%. Таким образом, сумма выкупа будет снижена до 490 долларов). Однако держитесь подальше от уплаты выкупа!

Обязательно рекомендую не связываться с этими мошенниками и не платить.Одно из самых реальных рабочих решений для восстановления потерянных данных - просто используя доступные резервные копии или используйте инструмент Decrypter.

Особенность всех таких вирусов заключается в применении схожего набора действий для генерации уникального ключа дешифрования для восстановления зашифрованных данных.

Таким образом, если программа-вымогатель еще не находится на стадии разработки или не обладает некоторыми труднопреодолимыми недостатками, восстановление зашифрованных данных вручную невозможно. Единственное решение предотвратить потерю ценных данных - это регулярно делать резервные копии важных файлов.

Обратите внимание, что даже если вы регулярно поддерживаете такие резервные копии, их следует размещать в определенном месте, не отвлекаясь и не подключаясь к вашей основной рабочей станции.

Например, резервная копия может храниться на USB-накопителе или на другом внешнем жестком диске. При желании вы можете обратиться к справке по онлайн (облачному) хранилищу информации.

Излишне упоминать, что когда вы храните данные резервной копии на общем устройстве, они могут быть зашифрованы таким же образом, как и другие данные.

По этой причине размещение резервной копии на главном компьютере - не самая лучшая идея.

Как я заразился?

Geno имеет различные методы, встроенные в вашу систему. Но на самом деле не имеет значения, какой метод применялся в вашем случае.

Атака программы-вымогателя Geno после успешной попытки фишинга.

Тем не менее, это общие утечки, через которые он может быть введен в ваш компьютер:

- скрытая установка вместе с другими приложениями, особенно утилитами, которые работают как бесплатное или условно-бесплатное ПО;

- сомнительная ссылка в спаме, ведущая к установщику Geno

- бесплатных ресурсов хостинга в сети;

- с использованием незаконных одноранговых (P2P) ресурсов для загрузки пиратского программного обеспечения.

Были случаи, когда вирус Geno маскировался под какой-нибудь законный инструмент, например, в сообщениях с требованием запустить какое-то нежелательное ПО или обновления браузера. Как правило, именно так некоторые онлайн-мошенники стремятся заставить вас установить программу-вымогатель Geno вручную, фактически заставляя вас напрямую участвовать в этом процессе.

Разумеется, предупреждение о поддельном обновлении не будет указывать на то, что вы действительно собираетесь внедрить программу-вымогатель Geno. Эта установка будет скрыта под предупреждением о том, что якобы вам следует обновить Adobe Flash Player или какую-либо другую сомнительную программу.

Конечно, взломанные приложения тоже представляют собой ущерб. Использование P2P является незаконным и может привести к внедрению серьезного вредоносного ПО, включая вымогатель Geno.

Подводя итог, что можно сделать, чтобы избежать внедрения вируса-вымогателя Geno в ваше устройство? Несмотря на то, что нет 100% гарантии, что ваш компьютер не будет поврежден, я хочу дать вам несколько советов по предотвращению проникновения Geno. Вы должны быть осторожны при установке бесплатных программ сегодня.

Убедитесь, что вы всегда читаете, что предлагают установщики в дополнение к основной бесплатной программе.Держитесь подальше от открытия сомнительных вложений электронной почты. Не открывайте файлы от неизвестных адресатов. Конечно, ваша текущая программа безопасности всегда должна обновляться.

Вредоносная программа о себе открыто не говорит. Он не будет упомянут в списке доступных вам программ. Однако он будет замаскирован под какой-то вредоносный процесс, регулярно работающий в фоновом режиме, начиная с момента запуска вашего компьютера.

В сообщении вымогателя Geno содержится следующая неприятная информация:

ВНИМАНИЕ! Не волнуйтесь, вы можете вернуть все свои файлы! Все ваши файлы, такие как фотографии, базы данных, документы и другие важные файлы, зашифрованы с помощью самого надежного шифрования и уникального ключа.Единственный способ восстановить файлы - это приобрести для вас инструмент дешифрования и уникальный ключ. Это программное обеспечение расшифрует все ваши зашифрованные файлы. Какие гарантии у вас есть? Вы можете отправить один из своих зашифрованных файлов со своего компьютера, и мы расшифруем его бесплатно. Но мы можем бесплатно расшифровать только 1 файл. Файл не должен содержать ценной информации. Вы можете получить и посмотреть видеообзор инструмента дешифрования: https://we.tl/t-WJa63R98Ku Стоимость закрытого ключа и программного обеспечения для дешифрования составляет 980 долларов.Скидка 50% доступна, если вы свяжетесь с нами в первые 72 часа, это цена для вас 490 долларов. Обратите внимание, что вы никогда не восстановите свои данные без оплаты. Проверьте папку "Спам" или "Нежелательная почта" в своей электронной почте, если вы не получаете ответа более 6 часов. Чтобы получить эту программу, вам необходимо написать на нашу электронную почту: [email protected] Зарезервируйте адрес электронной почты, чтобы связаться с нами: [email protected] Ваш личный идентификатор: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

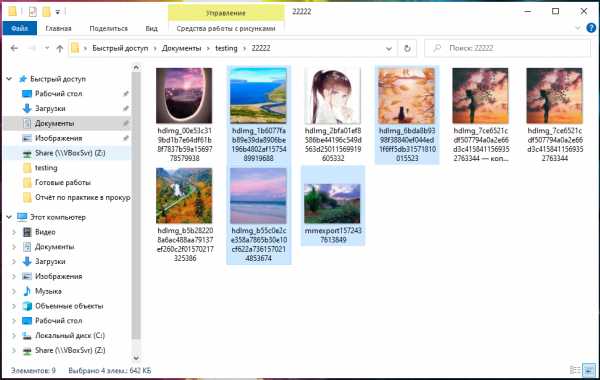

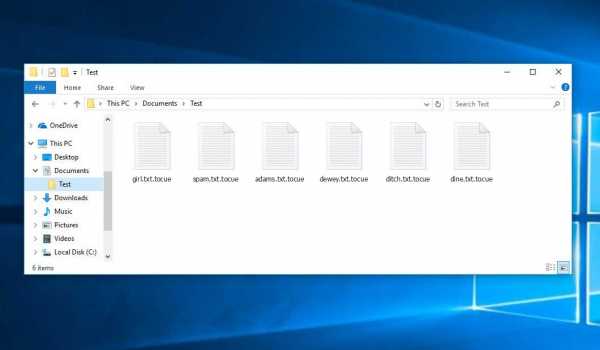

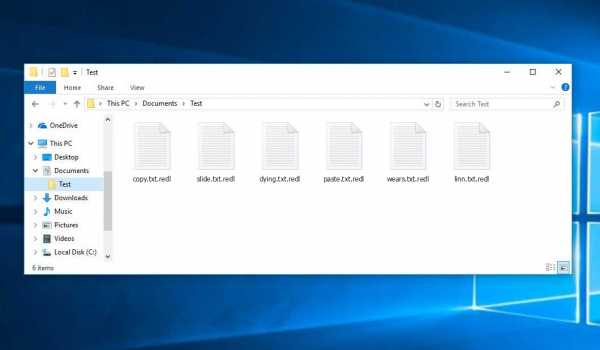

Изображение ниже дает четкое представление о том, как файлы с расширением «.geno »выглядит так:

Пример зашифрованных файлов .geno

Как удалить вирус Geno?

В дополнение к кодированию файлов жертвы вирус Geno также начал устанавливать на ПК шпионское ПО Azorult для кражи учетных данных, криптовалютных кошельков, файлов рабочего стола и т. Д.

Причины, по которым я бы рекомендовал GridinSoft

Нет лучшего способа распознать, удалить и предотвратить программы-вымогатели, чем использовать антивирусное программное обеспечение от GridinSoft.

Скачать утилиту для удаления.

Вы можете загрузить GridinSoft Anti-Malware, нажав кнопку ниже:

Запустите установочный файл.

По завершении загрузки файла установки дважды щелкните файл setup-antimalware-fix.exe , чтобы установить GridinSoft Anti-Malware на свой компьютер.

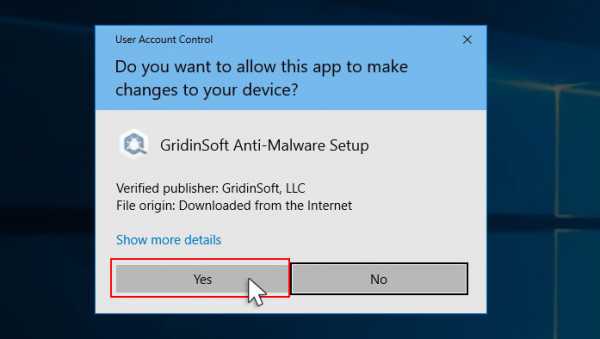

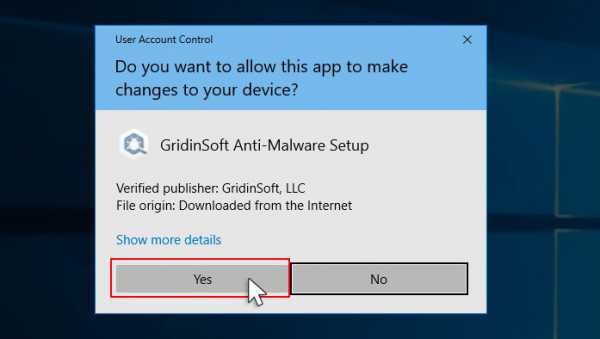

Контроль учетных записей пользователей с просьбой разрешить GridinSoft Anti-Malware вносить изменения в ваше устройство. Итак, вы должны нажать «Да», чтобы продолжить установку.

Нажмите кнопку «Установить».

После установки Anti-Malware запустится автоматически.

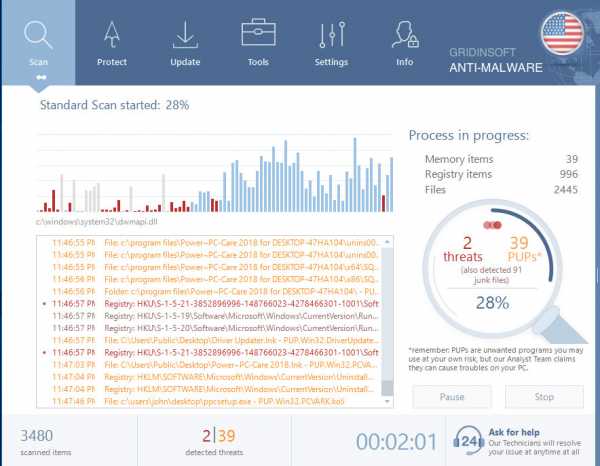

Дождитесь завершения сканирования антивирусным ПО.

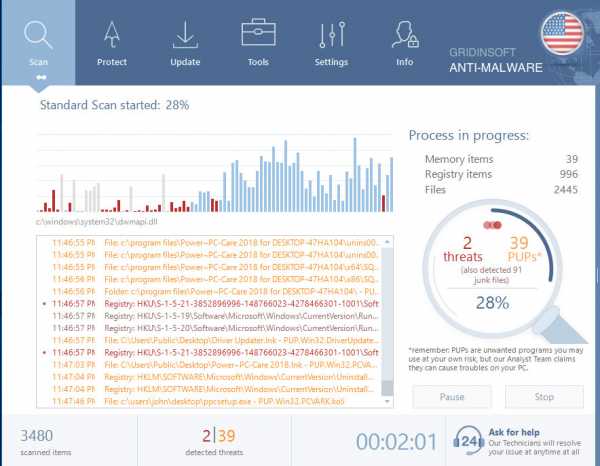

GridinSoft Anti-Malware автоматически начнет сканирование вашего компьютера на предмет заражения Geno и других вредоносных программ. Этот процесс может занять 20–30 минут, поэтому я предлагаю вам периодически проверять статус процесса сканирования.

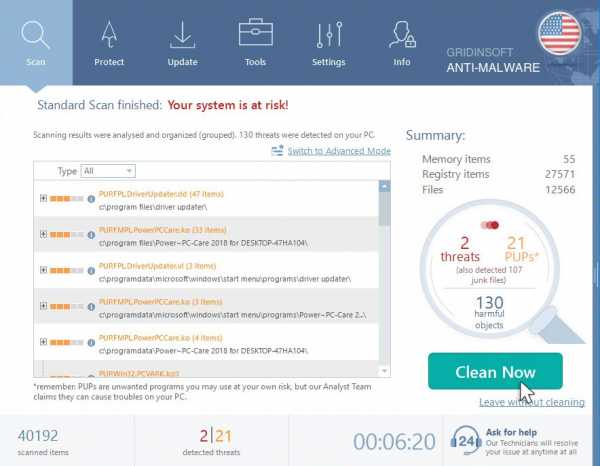

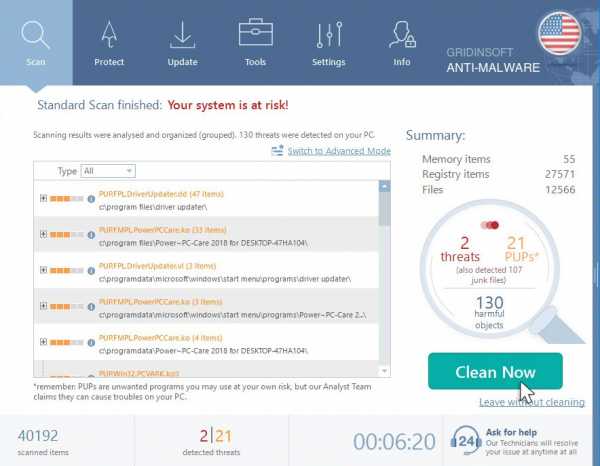

Щелкните «Очистить сейчас».

По завершении сканирования вы увидите список инфекций, обнаруженных GridinSoft Anti-Malware.Чтобы удалить их, нажмите кнопку «Очистить сейчас» в правом углу.

.

.Tocue вирус. Как расшифровать файлы .tocue?

Tocue - это новое имя в семействе вирусов-вымогателей. В настоящее время вирус атакует, вычисляет и шифрует ваши файлы. Закодированные им файлы можно отслеживать с помощью расширения .tocue. Таким образом, вы больше не можете их открыть.

GridinSoft Anti-Malware

Удаление компьютерных вирусов вручную может занять несколько часов и при этом может повредить ваш компьютер. Я рекомендую вам скачать GridinSoft Anti-Malware для удаления вирусов.Позволяет завершить сканирование и вылечить ваш компьютер в течение пробного периода.

Это руководство специально направлено на то, чтобы помочь вам удалить программу-вымогатель Tocue без необходимости инициировать какие-либо платежи за удаление инфекции. Кроме того, я помогу вам восстановить ваши файлы «.tocue».

Насколько опасна программа-вымогатель Tocue?

Tocue можно правильно охарактеризовать как распространенную программу-вымогатель.

Ransomware - это особый вид программы, которая вносит нежелательные изменения в ваши документы, а затем заставляет вас платить определенную сумму денег за их восстановление.Обратите внимание, что Току был впервые раскрыт и обнаружен Майклом Гиллеспи.

Tocue принадлежит к семейству программ-вымогателей Djvu. Его деятельность в основном аналогична другим представителям того же семейства: Гусау, Мадек, Гехад. Он изменяет все распространенные типы файлов, шифруя их. Следовательно, пользователи не могут открывать файлы, как только они зашифрованы. Tocue добавляет свое особое расширение «.tocue» ко всем изменяемым им файлам. Например, файл «report.doc», зашифрованный Tocue, будет преобразован в «report.doc.tocue ». После успешного выполнения шифрования Tocue создает определенный документ (например, «_readme.txt») и добавляет его во все папки, содержащие зашифрованные данные.

Текстовый файл, созданный Tocue с запросом на оплату, в основном похож на другие уведомления, упомянутые вымогателем, принадлежащим семейству Djvu. Краткое содержание предупреждения состоит в том, что все файлы зашифрованы и единственное решение для их восстановления - использовать уникальный ключ дешифрования.

Механизм криптографии, применяемый Tocue, полностью не исследован. Тем не менее, определенно верно, что владельцам ПК, файлы которых были зашифрованы, может быть предоставлен конкретный ключ дешифрования, который является полным, и нет других его копий, которые работали бы только на вашем устройстве. Печальная реальность заключается в том, что восстановить информацию без уникального ключа невозможно.

Когда Tocue выполняет свою вредоносную деятельность, пользователи не могут получить доступ к ключу, который хранится на удаленном сервере, принадлежащем преступникам, которые продвигают программу-вымогатель Tocue.

Мошенники упоминают, что для получения ключа и восстановления измененных данных необходимо произвести оплату в их пользу в размере 980 долларов. Чтобы получить реквизиты платежа, сообщение побуждает жертв связаться с мошенниками, написав электронное письмо или через Telegram.

В предупреждении также указано, что владельцы компьютеров должны связаться с представителями Tocue в течение 72 часов с момента изменения данных. В уведомлении упоминается, что при условии, что они свяжутся с вами в течение 72 часов, пользователям будет предоставлена скидка в размере 50%, таким образом, сумма выкупа будет снижена до 490 долларов).Однако, какой бы ни была требуемая сумма, держитесь подальше от уплаты выкупа!

Это хорошая идея - заплатить выкуп Току?

Если вы считаете, что уплата запрашиваемого выкупа - единственный выход, я должен высказать несколько соображений по поводу этого решения. Преступники, стоящие за программой-вымогателем, наверняка хотят, чтобы вы подумали, что другого способа восстановить информацию определенно нет.

Определенно, мошенники хотят, чтобы выкуп передавался через определенные заранее определенные каналы и последовательность шагов.На самом деле это обычно делается с помощью биткойнов в качестве основной валюты. Применение биткойнов обычно является предпочтительным вариантом для кибермошенников, потому что такие переводы вряд ли будут отслежены.

Учитывая эту особенность биткойнов, они используются преступниками, которые стремятся запугать целевых жертв с помощью программ-вымогателей. Технология такой трудно отслеживаемой виртуальной валюты является ключевым фактором, по которому почти всем преступникам-вымогателям удается оставаться анонимными после успешного выполнения своих жадных миссий по краже денег.

Тем не менее, во многих случаях даже передача запрошенного выкупа может не помочь жертвам заражения, поскольку вполне возможно, что им не предоставят какой-либо ключ для дешифрования файла. Если это так, то это хорошее решение - попробовать другие возможные альтернативы, которые могут быть доступны - уплата выкупа, безусловно, не лучший выход и должна быть самым последним пунктом в списке.

Вы не можете доверять онлайн-мошенникам, поскольку их не волнует, что вы думаете о проблемах с вашими файлами, даже если вы инициируете передачу выкупа.Вот почему уплата денег, требуемых этими мошенниками, на самом деле не решает вашей проблемы. Следовательно, часто люди просто зря тратят деньги.

Я, безусловно, рекомендую вам не связываться с этими мошенниками и не отправлять средства на их кошельки. На данный момент нет инструментов, способных взломать программу-вымогатель Tocue или восстановить зашифрованные данные. Таким образом, одно из реальных рабочих решений для восстановления потерянных данных - просто используя доступные резервные копии, пока они на месте.

Страшное предупреждение, требующее от пользователей заплатить выкуп за расшифровку скомпрометированных данных, содержит эти разочаровывающие предупреждения

Вы должны знать, что Интернет сегодня полон угроз, которые очень похожи на заражение Tocue. Опасные приложения, известные как программы-вымогатели, обычно разрабатываются для шифрования важных файлов и упоминания о выкупе на целевом экране, чтобы в конечном итоге вынудить людей перевести сумму выкупа на учетные записи мошенников, которые разрабатывают такого рода вредоносные программы.

Особенность всех подобных программ-вымогателей заключается в том, что они применяют аналогичный набор действий для генерации уникального ключа дешифрования для восстановления зашифрованных данных.

Таким образом, если программа-вымогатель еще не находится в стадии разработки или не обладает некоторыми труднопреодолимыми недостатками, вручную восстановить зашифрованные данные вы не сможете. Единственное решение предотвратить потерю ценных данных - это регулярно делать резервные копии важных файлов.

Обратите внимание, что даже если вы регулярно поддерживаете такие резервные копии, их следует размещать в определенном месте, не отвлекаясь и не подключаясь к вашей основной рабочей станции.

Например, резервная копия может храниться на USB-накопителе или на другом внешнем жестком диске. При желании вы можете обратиться к справке по онлайн (облачному) хранилищу информации.

Излишне упоминать, что когда вы храните данные резервной копии на общем устройстве, они могут быть зашифрованы таким же образом, как и другие данные.

По этой причине размещение резервной копии на главном компьютере, безусловно, не лучшая идея.

Как Tocue атакует ПК?

Tocue относится к различным методам распространения своих корней в компьютер.Не совсем понятно, какой именно метод был использован для проникновения на ваш компьютер.

Tocue атака программы-вымогателя после успешной попытки фишинга.

Тем не менее, это общие утечки, через которые он может быть введен в ваш компьютер:

- скрытая установка вместе с другими приложениями, особенно с утилитами, которые работают как бесплатные или условно-бесплатные;

- сомнительная ссылка в спам-письмах, ведущая к установщику Tocue

- ресурсов бесплатного онлайн-хостинга;

- с использованием нелегальных одноранговых (P2P) ресурсов для загрузки пиратского программного обеспечения.

Были случаи, когда вирус Tocue маскировался под какой-то законный инструмент, например, в сообщениях с требованием запустить какое-то нежелательное ПО или обновления браузера. Как правило, именно так некоторые онлайн-мошенники стремятся заставить вас вручную установить программу-вымогатель Tocue, фактически заставляя вас напрямую участвовать в этом процессе.

Разумеется, предупреждение о поддельном обновлении не будет указывать на то, что вы действительно собираетесь внедрить программу-вымогатель Tocue. Эта установка будет скрыта под предупреждением о том, что якобы вам следует обновить Adobe Flash Player или какую-либо другую сомнительную программу.

Конечно, взломанные приложения тоже представляют собой ущерб. Использование P2P является незаконным и может привести к внедрению серьезного вредоносного ПО, включая вымогатель Tocue.

Подводя итог, что вы можете сделать, чтобы избежать внедрения вымогателя Tocue на ваше устройство? Несмотря на то, что нет 100% гарантии предотвращения повреждения вашего ПК, я хочу дать вам несколько советов, чтобы предотвратить проникновение Tocue. Вы должны быть осторожны при установке бесплатных программ сегодня.

Убедитесь, что вы всегда читаете, что предлагают установщики в дополнение к основной бесплатной программе. Держитесь подальше от открытия сомнительных вложений электронной почты. Не открывайте файлы от неизвестных адресатов. Конечно, ваша текущая программа безопасности должна всегда обновляться.

Вредоносная программа о себе открыто не говорит. Он не будет упомянут в списке доступных вам программ. Однако он будет замаскирован под какой-то вредоносный процесс, регулярно работающий в фоновом режиме, начиная с момента запуска вашего компьютера.

Сообщение от программы-вымогателя Tocue содержит следующую неприятную информацию:

ВНИМАНИЕ! Не волнуйтесь, вы можете вернуть все свои файлы! Все ваши файлы, такие как фотографии, базы данных, документы и другие важные файлы, зашифрованы с помощью самого надежного шифрования и уникального ключа. Единственный способ восстановить файлы - это приобрести для вас инструмент дешифрования и уникальный ключ. Это программное обеспечение расшифрует все ваши зашифрованные файлы. Какие гарантии у вас есть? Вы можете отправить один из своих зашифрованных файлов со своего компьютера, и мы расшифруем его бесплатно.Но мы можем бесплатно расшифровать только 1 файл. Файл не должен содержать ценной информации. Вы можете получить и посмотреть видеообзор инструмента дешифрования: https://we.tl/t-WbgTMF1Jmw Стоимость закрытого ключа и программного обеспечения для дешифрования составляет 980 долларов. Скидка 50% доступна, если вы свяжетесь с нами в первые 72 часа, это цена для вас 490 долларов. Обратите внимание, что вы никогда не восстановите свои данные без оплаты. Проверьте папку «Спам» или «Нежелательная почта» в своей электронной почте, если вы не получаете ответа более 6 часов. Чтобы получить эту программу, вам необходимо написать на нашу электронную почту: gorentos @ bitmessage.ch Зарезервируйте адрес электронной почты, чтобы связаться с нами: [email protected] Наш аккаунт в Telegram: @datarestore Ваш личный идентификатор: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

Изображение ниже дает четкое представление о том, как выглядят файлы с расширением «.tocue»:

Пример зашифрованных файлов .tocue

Как удалить заражение Tocue?

Помимо кодирования файлов жертвы, вирус Tocue также начал устанавливать в системе шпионское ПО Azorult для кражи учетных данных, криптовалютных кошельков, файлов рабочего стола и т. Д.

Причины, по которым я бы рекомендовал GridinSoft

Нет лучшего способа распознать, удалить и предотвратить программы-вымогатели, чем использовать антивирусное программное обеспечение от GridinSoft.

Загрузите GridinSoft Anti-Malware.

Вы можете загрузить GridinSoft Anti-Malware, нажав кнопку ниже:

Запустите установочный файл.

По завершении загрузки установочного файла дважды щелкните файл install-antimalware-fix.exe , чтобы установить GridinSoft Anti-Malware на ваш компьютер.

Контроль учетных записей пользователей с просьбой разрешить GridinSoft Anti-Malware вносить изменения в ваше устройство. Итак, вы должны нажать «Да», чтобы продолжить установку.

Нажмите кнопку «Установить».

После установки Anti-Malware запустится автоматически.

Дождитесь завершения сканирования антивирусным ПО.

GridinSoft Anti-Malware автоматически начнет сканирование вашего компьютера на предмет заражения Tocue и других вредоносных программ.Этот процесс может занять 20–30 минут, поэтому я предлагаю вам периодически проверять статус процесса сканирования.

Щелкните «Очистить сейчас».

По завершении сканирования вы увидите список заражений, обнаруженных GridinSoft Anti-Malware. Чтобы удалить их, нажмите кнопку «Очистить сейчас» в правом углу.

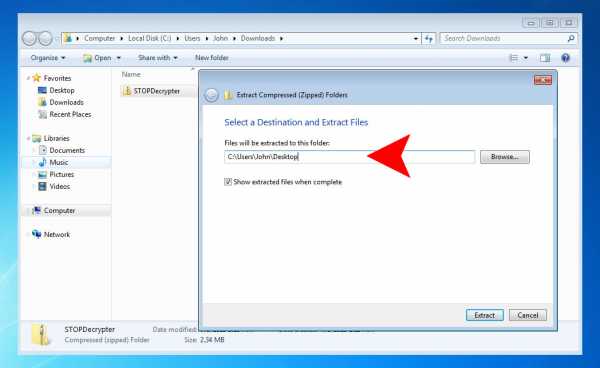

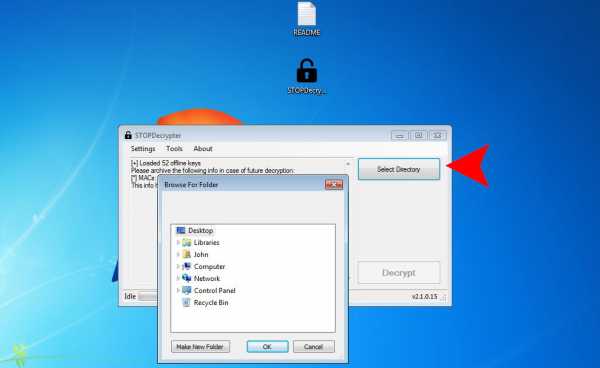

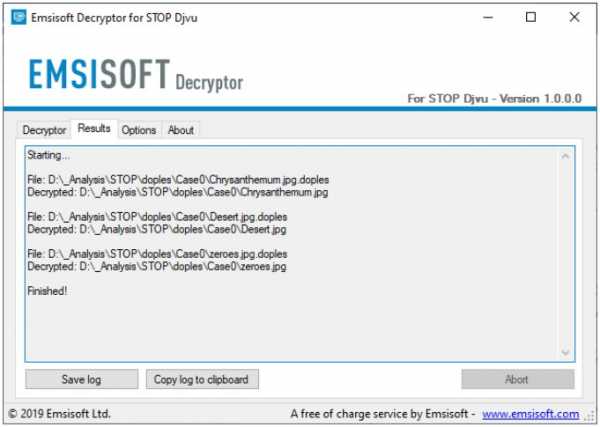

Как расшифровать файлы .tocue?

Специалист по шифрованиюМайкл Гиллеспи (США) сумел создать свой декодер для некоторых версий и вариантов вымогателей этого семейства (Gusau, Madek, Gehad и др.).

Работает, когда вирус Tocue использовал автономный ключ для шифрования.

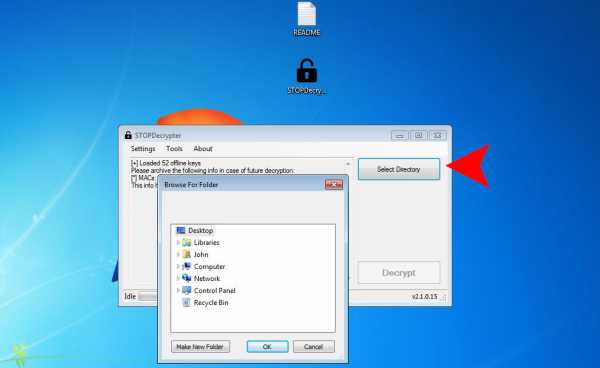

Вы можете скачать бесплатный инструмент дешифрования здесь: STOPDecrypter. Этот инструмент включает BruteForcer только для вариантов, использующих шифрование XOR, простой симметричный шифр, который относительно легко взломать. Инструмент дешифрования требует, чтобы жертвы предоставили зашифрованную и исходную пару файлов размером более 150 КБ.

Загрузить STOPDecrypter tool:

Распакуйте инструмент STOPDecrypter в папку на рабочем столе:

Запустите STOPDecrypter tool:

Помните: STOPDecrypter следует запускать с рабочего стола от имени администратора.

Выберите папку и нажмите кнопку «Расшифровать»:

Что дальше?

Если руководство не помогло вам удалить Tocue virus , загрузите рекомендованное мной GridinSoft Anti-Malware. Также вы всегда можете попросить меня в комментариях о помощи. Удачи!

.ВИРУС KODG (ФАЙЛЫ .kodg) - КАК ИСПРАВИТЬ И РАСШИФРОВАТЬ ДАННЫЕ

- Home

- Новости

- Ransomware

- Учебники

- Нежелательные программы

- Энциклопедия угроз

- Вредоносное ПО

- Рекламное ПО

- STOP / DJVU Ransomware

- Snatch Ransomware

- Matrix Ransomware

- Dharma Ransomware

- VoidCrypt Ransomware

000 Троян 000 000 Троян 000 Троян 000 9000 Троян 000 9000 Троян 000

- Home

- Новости

- Ransomware

- Учебники

- Нежелательные программы

- Энциклопедия угроз

- Вредоносное ПО

- Рекламное ПО

- STOP / DJVU Ransomware

- Snatch Ransomware

- Matrix Ransomware

- Dharma Ransomware

- VoidCrypt Ransomware

000 Троян 000 000 Троян 000 Троян 000 9000 Троян 000 9000 Троян 000

Начало »

.Вирус Тодара. Как расшифровать файлы .todar?

Todar - это новое имя в семействе вирусов-вымогателей. В настоящее время этот вирус атакует компьютеры по всему миру и шифрует важные данные. Закодированные им файлы можно отслеживать по расширению .todar. Таким образом, вы больше не можете получить к ним доступ.

GridinSoft Anti-Malware

Удаление компьютерных вирусов вручную может занять несколько часов и при этом может повредить ваш компьютер.Я рекомендую вам скачать GridinSoft Anti-Malware для удаления вирусов. Позволяет завершить сканирование и вылечить ваш компьютер в течение пробного периода.

Это руководство специально направлено на то, чтобы помочь вам удалить программу-вымогатель Todar без необходимости инициировать какие-либо платежи за удаление инфекции. Также я помогу вам восстановить ваши файлы «.todar».

Насколько опасна программа-вымогатель Todar?

Todar можно правильно охарактеризовать как распространенную инфекцию типа вымогателей.

Ransomware - это особый вид программы, которая вносит нежелательные изменения в ваши документы, а затем заставляет вас платить за их восстановление. Впервые Тодар был раскрыт и обнаружен Майклом Гиллеспи.

Todar принадлежит к семейству программ-вымогателей Djvu. Его деятельность в основном аналогична другим представителям того же семейства: Лапой, Мадек, Дарус. Он изменяет все распространенные типы файлов, шифруя их. Следовательно, пользователи не могут использовать файлы, как только они зашифрованы.Todar добавляет свое особое расширение «.todar» ко всем файлам, измененным им. Например, файл «report.doc», зашифрованный Todar, будет изменен на «report.doc.todar». Как только шифрование завершено, Todar удаляет определенный текстовый документ («_readme.txt») и помещает его во все папки, содержащие зашифрованные данные.

Текстовый файл, созданный Todar с просьбой об оплате, в основном похож на другие уведомления, упомянутые вымогателем, принадлежащим семейству Djvu.Краткое содержание предупреждения состоит в том, что все документы зашифрованы, и единственное решение для их восстановления - использовать уникальный ключ дешифрования.

Механизм криптографии, применяемый Тодаром, полностью не исследован. Тем не менее, абсолютно верно, что владельцам ПК, документы которых были зашифрованы, может быть предоставлен конкретный ключ дешифрования, который полностью отличается, и нет других его копий, которые работали бы только на вашем устройстве. Печальная реальность заключается в том, что восстановить информацию без уникального ключа невозможно.

После того, как Todar выполняет свою вредоносную деятельность, пользователи не могут получить доступ к ключу, который хранится на удаленном сервере, принадлежащем мошенникам, которые распространяют заражение Todar.

Мошенники упоминают, что для получения ключа и восстановления измененных данных необходимо произвести оплату в их пользу в размере 980 долларов. Чтобы получить реквизиты платежа, сообщение побуждает жертв связаться с мошенниками, написав электронное письмо или через Telegram.

В предупреждении также указано, что владельцы компьютеров должны связаться с представителями Todar в течение 72 часов с момента изменения данных. В уведомлении упоминается, что при условии, что они свяжутся с вами в течение 72 часов, пользователям будет предоставлена скидка в размере 50%, таким образом, сумма выкупа будет снижена до 490 долларов). Однако, какой бы ни была требуемая сумма, держитесь подальше от уплаты выкупа!

Это хорошая идея - заплатить выкуп Тодар?

Если вы считаете, что уплата запрашиваемого выкупа - единственный выход, я должен высказать несколько соображений по поводу этого решения.Преступники, стоящие за программой-вымогателем, наверняка хотят, чтобы вы подумали, что другого способа восстановить информацию определенно нет.

Совершенно очевидно, что мошенники хотят, чтобы выкуп был переведен через определенные заранее определенные каналы и последовательность шагов. На самом деле это обычно делается с помощью биткойнов в качестве основной валюты. Применение биткойнов часто является предпочтительным вариантом для киберпреступников, потому что такие переводы вряд ли будут отслежены.

Учитывая эту особенность биткойнов, их применяют хакеры, которые стремятся запугать целевых жертв с помощью программ-вымогателей.Технология такой трудно отслеживаемой виртуальной валюты является ключевым фактором, почему почти всем преступникам-вымогателям удается оставаться анонимными после успешного выполнения своих жадных миссий по краже денег.

Тем не менее, во многих случаях даже передача запрошенного выкупа может не помочь жертвам вируса, поскольку вполне возможно, что им не будет предоставлен какой-либо ключ для дешифрования файла. Если это так, то это хорошее решение - попробовать другие возможные альтернативы, которые могут быть доступны - уплата выкупа, безусловно, не лучший выход и должна быть самым последним пунктом в списке.

Вы не можете доверять онлайн-мошенникам, поскольку их не волнует, что вы думаете о проблемах с вашими файлами, даже если вы инициируете передачу выкупа. Вот почему уплата денег, требуемых этими мошенниками, на самом деле не решает вашей проблемы. Следовательно, часто люди просто зря тратят деньги.

Я настоятельно рекомендую вам не связываться с этими мошенниками и не отправлять средства на их кошельки. На данный момент нет инструментов, способных взломать программу-вымогатель Todar или восстановить зашифрованные данные.Таким образом, одно из реальных рабочих решений для восстановления потерянных данных - просто используя доступные резервные копии.

Страшное предупреждение, требующее от пользователей заплатить выкуп за расшифровку скомпрометированных данных, содержит эти разочаровывающие предупреждения

Вы должны знать, что Интернет сегодня полон вирусов, которые очень похожи на заражение Todar. Опасные приложения, известные как программы-вымогатели, обычно разрабатываются для шифрования важных файлов и упоминания о выкупе на целевом экране, чтобы в конечном итоге вынудить людей перевести сумму выкупа на учетные записи мошенников, которые разрабатывают такого рода вредоносные программы.

Особенность всех подобных программ-вымогателей заключается в том, что они применяют аналогичный набор действий для генерации уникального ключа дешифрования для восстановления зашифрованных данных.

Таким образом, если программа-вымогатель еще не находится в стадии разработки или не обладает некоторыми труднопреодолимыми недостатками, вручную восстановить зашифрованные данные вы не сможете. Единственное решение предотвратить потерю ценных данных - это регулярно делать резервные копии важных файлов.

Обратите внимание, что даже если вы регулярно поддерживаете такие резервные копии, их следует размещать в определенном месте, не отвлекаясь и не подключаясь к вашей основной рабочей станции.

Например, резервная копия может храниться на USB-накопителе или на другом внешнем жестком диске. При желании вы можете обратиться к справке по онлайн (облачному) хранилищу информации.

Излишне упоминать, что когда вы храните данные резервной копии на общем устройстве, они могут быть зашифрованы таким же образом, как и другие данные.

По этой причине размещение резервной копии на главном ПК - не самая лучшая идея.

Как Тодар атакует ПК?

Тодар относится к различным методам распространения своих корней в системе.Не совсем понятно, какой именно метод был использован для проникновения в ваше устройство.

Атака программы-вымогателя Todar после успешной попытки фишинга.

Тем не менее, это общие утечки, через которые он может быть введен в ваш компьютер:

- скрытая установка вместе с другими приложениями, особенно с утилитами, которые работают как бесплатные или условно-бесплатные;

- сомнительная ссылка в спам-письмах, ведущая к установщику Todar

- ресурсов бесплатного онлайн-хостинга;

- с использованием нелегальных одноранговых (P2P) ресурсов для загрузки пиратского программного обеспечения.

Были случаи, когда вирус Todar маскировался под какой-то законный инструмент, например, в сообщениях с требованием запустить какое-то нежелательное ПО или обновления браузера. Как правило, именно так некоторые онлайн-мошенники стремятся заставить вас вручную установить вымогатель Todar, фактически заставляя вас напрямую участвовать в этом процессе.

Несомненно, предупреждение о фиктивном обновлении не будет указывать на то, что вы действительно собираетесь внедрить программу-вымогатель Todar. Эта установка будет скрыта под предупреждением о том, что якобы вам следует обновить Adobe Flash Player или какую-либо другую сомнительную программу.

Конечно, взломанные приложения тоже представляют собой ущерб. Использование P2P является незаконным и может привести к внедрению серьезного вредоносного ПО, включая вымогатель Todar.

Итак, что вы можете сделать, чтобы избежать внедрения вымогателя Todar на ваше устройство? Несмотря на то, что нет 100% гарантии, что ваш компьютер не будет поврежден, есть определенные советы, которые я хочу дать вам, чтобы предотвратить проникновение Todar. Вы должны быть осторожны при установке бесплатных программ сегодня.

Убедитесь, что вы всегда читаете, что предлагают установщики в дополнение к основной бесплатной программе. Держитесь подальше от открытия сомнительных вложений электронной почты. Не открывайте файлы от неизвестных адресатов. Конечно, ваша текущая программа безопасности должна всегда обновляться.

Вредоносная программа о себе открыто не говорит. Он не будет упомянут в списке доступных вам программ. Однако он будет замаскирован под какой-то вредоносный процесс, регулярно работающий в фоновом режиме, начиная с момента запуска вашего компьютера.

В сообщении программы-вымогателя Todar содержится следующая неприятная информация:

ВНИМАНИЕ! Не волнуйтесь, вы можете вернуть все свои файлы! Все ваши файлы, такие как фотографии, базы данных, документы и другие важные файлы, зашифрованы с помощью самого надежного шифрования и уникального ключа. Единственный способ восстановить файлы - это приобрести для вас инструмент дешифрования и уникальный ключ. Это программное обеспечение расшифрует все ваши зашифрованные файлы. Какие гарантии у вас есть? Вы можете отправить один из своих зашифрованных файлов со своего компьютера, и мы расшифруем его бесплатно.Но мы можем бесплатно расшифровать только 1 файл. Файл не должен содержать ценной информации. Вы можете получить и посмотреть видеообзор инструмента дешифрования: https://we.tl/t-WbgTMF1Jmw Стоимость закрытого ключа и программного обеспечения для дешифрования составляет 980 долларов. Скидка 50% доступна, если вы свяжетесь с нами в первые 72 часа, это цена для вас 490 долларов. Обратите внимание, что вы никогда не восстановите свои данные без оплаты. Проверьте папку «Спам» или «Нежелательная почта» в своей электронной почте, если вы не получаете ответа более 6 часов. Чтобы получить эту программу, вам необходимо написать на нашу электронную почту: gorentos @ bitmessage.ch Зарезервируйте адрес электронной почты, чтобы связаться с нами: [email protected] Наш аккаунт в Telegram: @datarestore Ваш личный идентификатор: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

Изображение ниже дает четкое представление о том, как выглядят файлы с расширением «.todar»:

Пример зашифрованных файлов .todar

Как удалить Todar заразу?

Помимо кодирования файлов жертвы, заражение Todar также начало устанавливать в системе шпионское ПО Azorult для кражи учетных данных, криптовалютных кошельков, файлов рабочего стола и т. Д.

Причины, по которым я бы рекомендовал GridinSoft

Нет лучшего способа распознать, удалить и предотвратить программы-вымогатели, чем использовать антивирусное программное обеспечение от GridinSoft.

Загрузите GridinSoft Anti-Malware.

Вы можете загрузить GridinSoft Anti-Malware, нажав кнопку ниже:

Запустите установочный файл.

По завершении загрузки файла установки дважды щелкните файл install-antimalware-fix.exe , чтобы установить GridinSoft Anti-Malware на свой компьютер.

Контроль учетных записей пользователей с просьбой разрешить GridinSoft Anti-Malware вносить изменения в ваше устройство. Итак, вы должны нажать «Да», чтобы продолжить установку.

Нажмите кнопку «Установить».

После установки Anti-Malware запустится автоматически.

Дождитесь завершения сканирования антивирусным ПО.

GridinSoft Anti-Malware автоматически начнет сканирование вашей системы на предмет заражения Todar и других вредоносных программ.Этот процесс может занять 20–30 минут, поэтому я предлагаю вам периодически проверять статус процесса сканирования.

Щелкните «Очистить сейчас».

По завершении сканирования вы увидите список инфекций, обнаруженных GridinSoft Anti-Malware. Чтобы удалить их, нажмите кнопку «Очистить сейчас» в правом углу.

Как расшифровать файлы .todar?

Специалист по шифрованиюМайкл Гиллеспи (США) сумел создать свой декодер для некоторых версий и вариантов вымогателей этого семейства (Lapoi, Madek, Darus и др.).

Это работает, когда заражение Todar использует автономный ключ для шифрования.

Вы можете скачать бесплатный инструмент дешифрования здесь: STOPDecrypter. Этот инструмент включает BruteForcer только для вариантов, использующих шифрование XOR, простой симметричный шифр, который относительно легко взломать. Инструмент дешифрования требует, чтобы жертвы предоставили зашифрованную и исходную пару файлов размером более 150 КБ.

Загрузить STOPDecrypter tool:

Распакуйте инструмент STOPDecrypter в папку на рабочем столе:

Запустите STOPDecrypter tool:

Помните: STOPDecrypter следует запускать с рабочего стола от имени администратора.

Выберите папку и нажмите кнопку «Расшифровать»:

Что дальше?

Если руководство не поможет вам удалить Todar инфекцию , загрузите рекомендованное мной GridinSoft Anti-Malware. Также вы всегда можете попросить меня в комментариях о помощи. Удачи!

.ВИРУС REDL (ФАЙЛЫ .redl) - КАК ИСПРАВИТЬ И РАСШИФРОВАТЬ ДАННЫЕ

Redl - это семейство программ-вымогателей DJVU. Программа-вымогатель шифрует важные личные файлы (видео, фотографии, документы). Зашифрованные файлы можно отслеживать по определенному расширению «.redl». Значит, вы их вообще не можете открыть.

GridinSoft Anti-Malware

Удаление компьютерных вирусов вручную может занять несколько часов и при этом может повредить ваш компьютер. Я рекомендую вам скачать GridinSoft Anti-Malware для удаления вирусов.Позволяет завершить сканирование и вылечить ваш компьютер в течение пробного периода.

В этом руководстве я постараюсь помочь вам удалить вирус Redl бесплатно. В качестве бонуса я помогу вам расшифровать ваши зашифрованные файлы.

Что такое «Редл»?

Redl можно правильно идентифицировать как заражение типа вымогателя.

Ransomware - это особый вид вируса, который зашифровывает ваши документы, а затем заставляет вас платить за их восстановление. Обратите внимание, что семейство программ-вымогателей DJVU (также известных как STOP) было впервые обнаружено и проанализировано вирусным аналитиком Майклом Гиллеспи.

Redl в основном похож на другие того же семейства: Mkos, Nbes, Mbed. Он зашифровал все распространенные типы файлов. Следовательно, пользователи не могут открывать ваши документы или фотографии. Redl добавляет ко всем файлам собственное расширение «.redl». Например, файл «video.avi» будет заменен на «video.avi.redl». Как только шифрование завершено, Redl генерирует специальный текстовый файл «_readme.txt» и помещает его во все папки, содержащие измененные файлы.

Вот краткая информация о программе-вымогателе Redl:

| Семейство программ-вымогателей | DJVU / STOP программа-вымогатель |

| добавочный номер | .redl |

| Примечание о программе-вымогателе | _readme.txt |

| Выкуп | От 490 до 980 долларов (в биткойнах) |

| Контакт | [email protected] , [email protected] |

| Обнаружение | Generik.IGDGJHC, Trojan.Agent.Fsysna, BScope.TrojanRansom.Shade |

| Симптомы | Ваши файлы (фотографии, видео, документы) имеют расширение .redl, и вы не можете его открыть |

| Инструмент для ремонта | Посмотрите, не повлиял ли на вашу систему.redl file virus |

Этот текст с просьбой об оплате предназначен для восстановления файлов с помощью ключа дешифрования:

Страшное предупреждение, требующее от пользователей заплатить выкуп за расшифровку закодированных данных, содержит эти разочаровывающие предупреждения

Редл использует алгоритм криптографии AES-256. Итак, если ваши файлы были зашифрованы с помощью определенного ключа дешифрования, который полностью уникален и других копий нет. Печальная реальность состоит в том, что без уникального ключа восстановить информацию невозможно.

В случае, если Redl работал в онлайн-режиме, получить доступ к ключу AES-256 невозможно. Он хранится на удаленном сервере, принадлежащем мошенникам, которые способствуют заражению Redl.

Для получения ключа дешифрования необходимо оплатить 980 долларов США. Чтобы получить реквизиты платежа, сообщение побуждает жертв связаться с мошенниками по электронной почте ([email protected]) или через Telegram.

Не плати за Редл!

Пожалуйста, попробуйте использовать доступные резервные копии, или Decrypter tool

_readme.txt также указывает, что владельцы компьютеров должны связаться с представителями Redl в течение 72 часов с момента шифрования файлов. При условии, что они свяжутся с вами в течение 72 часов, пользователям будет предоставлена скидка в размере 50%, таким образом, сумма выкупа будет снижена до 490 долларов). Однако держитесь подальше от уплаты выкупа!

Настоятельно советую не связываться с этими жуликами и не платить. Одно из самых реальных рабочих решений для восстановления потерянных данных - просто используя доступные резервные копии или используйте инструмент Decrypter.

Особенность всех таких вирусов заключается в применении схожего набора действий для генерации уникального ключа дешифрования для восстановления зашифрованных данных.

Таким образом, если программа-вымогатель еще не находится в стадии разработки или не обладает некоторыми труднопреодолимыми недостатками, вручную восстановить зашифрованные данные вы не сможете. Единственное решение предотвратить потерю ценных данных - это регулярно делать резервные копии важных файлов.

Обратите внимание, что даже если вы регулярно поддерживаете такие резервные копии, их следует размещать в определенном месте, не отвлекаясь и не подключаясь к вашей основной рабочей станции.

Например, резервная копия может храниться на USB-накопителе или на другом внешнем жестком диске. При желании вы можете обратиться к справке по онлайн (облачному) хранилищу информации.