Как расшифровать файлы с расширением wncry

Как обезопаситься от вируса WNCRY – Газета.uz

С 12 мая по всему миру наблюдается распространение вируса-вымогателя (ransomware). Жертвами программы-шифровальщика в основном стали сервера крупных организаций, но от него не застрахованы и обычные пользователи. Центр обеспечения информационной безопасности при Мининфокоме Узбекистана опубликовал рекомендации по защите от вируса.

Вирус представляет собой новую версию WannaCry (WNCRY) и называется «Wana Decrypt0r 2.0». Вредоносное программное обеспечение может прийти по электронной почте (основной вариант) или пользователь может случайно скачать его сам — например, загрузив что-то пиратское с торрентов, открыв окно с поддельным обновлением и скачав ложные файлы установки. Чаще всего вредоносным вложением являются файлы с расширениями js и exe, а также документы с вредоносными макросами (например, файлы Microsoft Word).

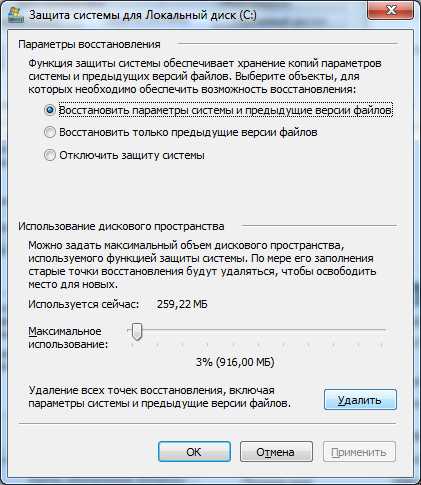

Проникнув в систему, вирус сканирует диски, шифрует файлы и добавляет ко всем из них расширение WNCRY. Таким образом, данные, находящиеся на конкретном компьютере, перестают быть доступными без ключа расшифровки. Доступ блокируется к системным файлам, документам, изображениям и музыке.

Есть риск, что после создания зашифрованных копий вирус удалит оригиналы. Даже если антивирус постфактум блокирует приложение, файлы уже будут зашифрованы, и хотя программа будет недоступна, информация о блокировке будет размещена на экране рабочего стола — вместо обычных пользовательских обоев.

Жертве программы предлагается бесплатно расшифровать некоторые файлы и заплатить за восстановление доступа ко всему остальному. Злоумышленники предложат жертве приобрести «биткоины» и отправить указанную сумму на кошелек. Однако никто не гарантирует, что после уплаты выкупа устройство будет восстановлено.

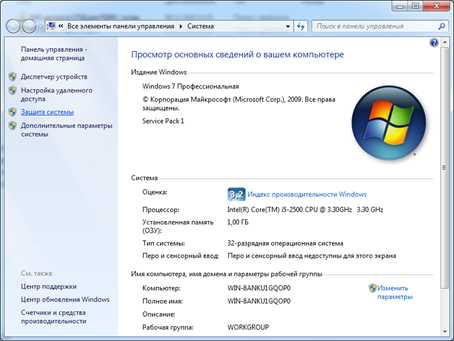

Угроза заражения WNCRY не затронет пользователей операционных систем macOS. Если у пользователя версии Windows Vista, 7, 8, 8.1 и 10, а также Windows Server 2008/2012/2016, рекомендуется принять меры.

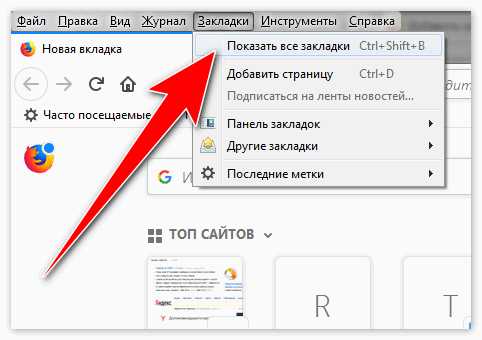

В марте Microsoft отчиталась о закрытии уязвимости, через которую 12 мая были заражены компьютеры. Скорее всего, программа в случайном порядке распространилась только на тех, кто вовремя не обновился. С сайта Microsoft можно скачать патч MS17−010, который закроет уязвимость. После установки следует перезагрузить компьютер.

Как заверяют в Microsoft, пользователи антивируса Windows Defender автоматически защищены от вируса. Для сторонних антивирусов, например, Kaspersky или Symantec, также стоит загрузить последнюю версию.

Рекомендации по удалению вируса

Если обезопасить компьютер заранее не удалось, следует выполнить следующие действия. Нужно включить безопасный режим с загрузкой сетевых драйверов. В семействе Windows это можно сделать при перезагрузке системы после нажатия клавиши F8.

Нежелательные приложения можно удалить самостоятельно через «Удаление программ». Однако, чтобы избежать риска ошибки и случайного ущерба системе, лучше воспользоваться антивирусными программами.

Последний шаг для обычного пользователя: восстановление зашифрованных файлов, которое следует выполнять только после удаления WNCRY. В противном случае можно нанести ущерб системным файлам и реестрам.

Для восстановления файлов можно использовать декрипторы, а также, например, утилиту Shadow Explorer (утилита вернет теневые копии файлов и исходное состояние зашифрованных файлов).

Однако, отмечают специалисты, эти способы также не гарантируют полного восстановления файлов.

Найден способ расшифровки файлов после атаки WannaCry — «Хакер»

Специалист французской компании Quarkslab Адриен Гинье (Adrien Guinet) сообщает, что он нашел способ расшифровать данные, пострадавшие в результате атаки шифровальщика WannaCry. К сожалению, данный метод работает только для операционной системы Windows XP и далеко не во всех случаях, однако это уже лучше, чем ничего.

I got to finish the full decryption process, but I confirm that, in this case, the private key can recovered on an XP system #wannacry!! pic.twitter.com/QiB3Q1NYpS

— Adrien Guinet (@adriengnt) May 18, 2017

Гинье опубликовал на GitHub исходные коды инструмента, который он назвал WannaKey. Методика исследователя, по сути, базируется на эксплуатации достаточно странного и малоизвестного бага в Windows XP, о котором, похоже, не знали даже авторы нашумевшей вымогательской малвари. Дело в том, что при определенных обстоятельствах из памяти машины, работающей под управлением XP, можно извлечь ключ, необходимый для «спасения» файлов.

Исследователь объясняет, что во время работы шифровальщик задействует Windows Crypto API и генерирует пару ключей – публичный, который используется для шифрования файлов, и приватный, которым после выплаты выкупа файлы можно расшифровать. Чтобы жертвы не смогли добраться до приватного ключа и расшифровать данные раньше времени, авторы WannaCry шифруют и сам ключ, так что он становится доступен лишь после оплаты.

После того как ключ был зашифрован, его незашифрованная версия стирается с помощью стандартной функции CryptReleaseContext, что в теории должно удалять его и из памяти зараженной машины. Однако Гинье заметил, что этого не происходит, удаляется только «маркер», указывающий на ключ.

Специалист пишет, что извлечь приватный ключ из памяти возможно. Сам Гинье провел ряд тестов и успешно расшифровал файлы на нескольких зараженных компьютерах под управлением Windows XP. Однако исследователь пишет, что для удачного исхода операции необходимо соблюсти ряд условий. Так как ключ сохраняется только в энергозависимой памяти, опасаться нужно не только того, что любой процесс может случайно перезаписать данные поверх ключа, а память перераспределится, но также нельзя выключать и перезагружать компьютер после заражения.

«Если вам повезет, вы сможете получить доступ к этим областям памяти и восстановить ключ. Возможно, он все еще будет там, и вы сможете использовать его для расшифровки файлов. Но это срабатывает не во всех случаях», — пишет исследователь.

Неизвестно, как много компьютеров под управлением Windows XP было заражено WannaCry, и какой процент пользователей ни разу не перезагружал и не выключал ПК после заражения. Напомню, что суммарно от атак шифровальщика пострадали сотни тысяч машин, более чем в ста странах мира. Тем не менее, Гинье надеется, что его методика может пригодиться хотя бы некоторым пользователям.

Другие эксперты уже подтвердили, что в теории инструмент Гинье должен работать. Так, известный криптограф и профессор университета Джонса Хопкинса Мэтью Грин (Matthew Green), пишет, что способ должен работать, хотя в текущих обстоятельствах все это больше похоже на лотерею. Еще один известный специалист, сотрудник компании F-Secure, Микко Хайппонен (Mikko Hypponen) задается вопросом «зачем использовать для уничтожения ключей функцию, которая не уничтожает ключи?», однако соглашается с тем, что баг можно попытаться использовать для восстановления зашифрованных файлов.

Как восстановить файлы после шифрования вируса-шифровальщика WannaCry

Добрый день, Хабражители. На Хабре много писали как защититься от WannaCry. Но почему-то нигде не осветили как произвести возврат зашифрованных данных. Хочу восполнить этот пробел. И немного пролить свет на то, как как мы это делали в нашей «всем известной» компании, участвующей в логистике. Это больше инструкция для наших администраторов ИБ.Восстановление после шифрования данных

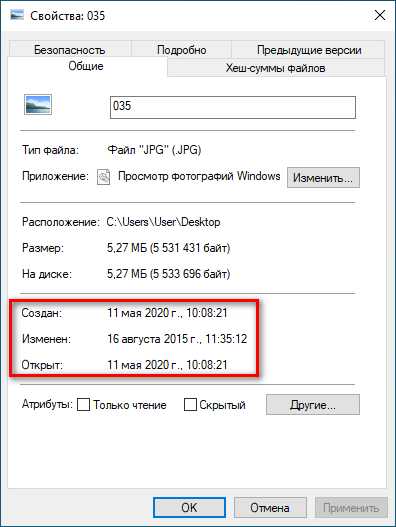

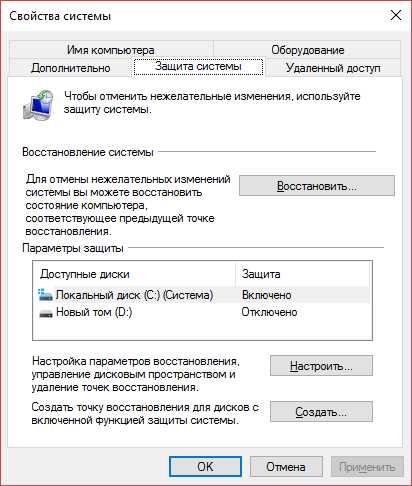

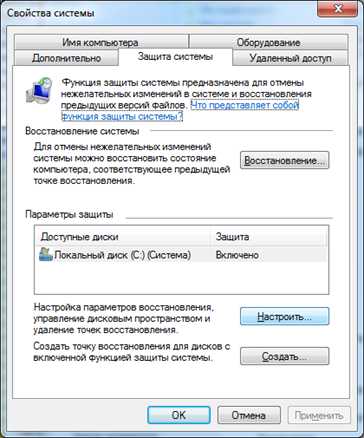

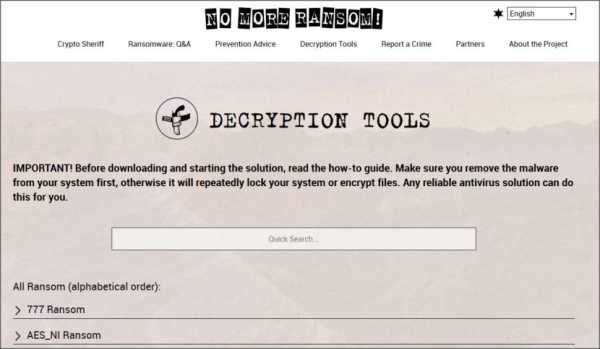

Это не Расшифровка, а именно Восстановление. И работает только в том случае если включено теневое копирование в windows, т.е. данные можно восстановить с точек восстановления самой windows.

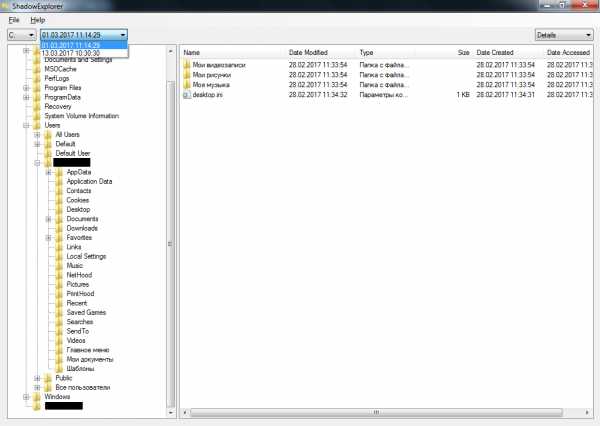

Для этого можно воспользоваться утилитой ShadowExplorer – она бесплатная и позволяет восстановить файлы из точек восстановления. Точки восстановления создаются при каждом обновлении системы и старые затираются новыми. Количество точек зависит от выделенного для точек восстановления места. В среднем их 5-6 штук хранится на среднестатистическом Windows.

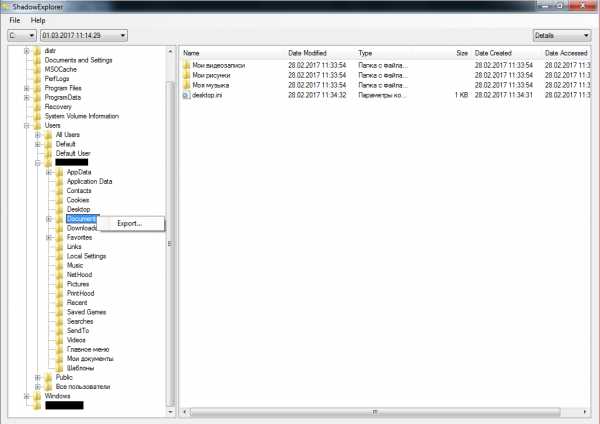

Выбираете точку восстановления и можно экспортировать файлы и директории в нужное вам место:

Выбираете те файлы, которые еще не зашифрованы, и экспортируете их в нужное Вам место.

(В некоторых случаях когда уже прошло обновление могут затереться те точки восстановления когда еще файлы были не зашифрованы. Также возможны ситуации когда часть данных уже зашифровано в точках восстановления, а часть еще нет. Вам необходимо восстановить только то, что можно восстановить.)

Вот в принципе и все что требуется для восстановления там где это возможно.

Важно! После восстановления файлов необходимо потереть те точки восстановления где данные уже были зашифрованы. Замечено, что именно отсюда вирус сам себя восстанавливает после очистки.

Далее небольшой guide от меня (инструкция админам), чтобы…

Восстановить данные, а также обезвредить и удалить вирус:

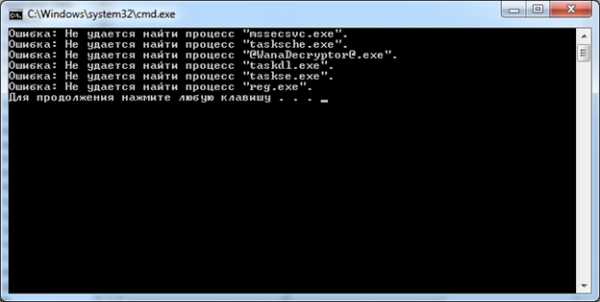

1. Отключить компьютер от сети

2. Далее необходимо воспользоваться утилитой wann_kill_v_(номер версии) – эта утилита убивает процесс вируса. Сами вирусные сигнатуры остаются хранится в системе. Это делаем т.к. когда вы приходите с флешкой на компьютер который нужно пролечить, вирус шифрует флешку. Важно успеть запустить эту утилиту до того как вирус залезет на флешку.

3. Чистите Компьютер с помощью DrWeb CureIt (здесь удаляется сам вирус с компьютера)

4. Восстанавливаете данные которые вам нужны как описано выше «После шифрования данных»

5. (Только после восстановления данных) Уничтожаете точки восстановления, потому что именно отсюда вирус сам себя восстанавливает после очистки.

Защита системы:

Настроить:

Удалить.

6. Затем накатываете патч KB4012212, тем самым закрывая сетевую уязвимость MS17-010

7. Включаете в сеть и устанавливаете (или обновляете) антивирусное ПО.

Вот в принципе и все как я боролся с вирусом Wanna Cry.

WNCRY Расширение файла - как открыть .wncry?

Файл WNCRY является файлом, зашифрованным Wana Decrypt0r 2.0, заражением ransomware, используемым киберпреступниками. Он содержит файл пользователя, такой как файл .BAT , .BMP , .WAV или .XLSX , зашифрованный с помощью алгоритма RSA и шифров AES-128. Файлы WNCRY стали распространяться в 2017 году. Р>

Wana Decrypt0r 2.0 - это более новая версия вредоносного ПО WannaCry (WCry) и очень опасна. Цель вируса - захватить ваши файлы в заложники и заставить вас заплатить преступнику (через биткойн), чтобы разблокировать ваши файлы. Вирус может распространяться через фальшивые обновления или торрент-сайты, но в первую очередь распространяется по электронной почте, предназначенным для того, чтобы уговорить жертву открыть вредоносное приложение электронной почты. Как только вирус влияет на ваш компьютер, он начинает скремблировать ваши файлы, переименовывать их и шифровать их. Он добавляет расширение WNCRY к расширению файла. Например, ваш файл example.docx будет example.docx.wncry. Затем вирус генерирует примечание о выкупе .TXT , сообщающее вам о поглощении и о том, что вам нужно сделать, чтобы восстановить ваши файлы.

В настоящее время нет эффективной программы для эффективного восстановления ваших файлов. Если вы создаете резервную копию своих файлов, вы можете выполнить полное восстановление системы. В противном случае единственным известным способом дешифрования ваших зараженных файлов является выплата злоумышленнику закрытого ключа и расшифровка программы.

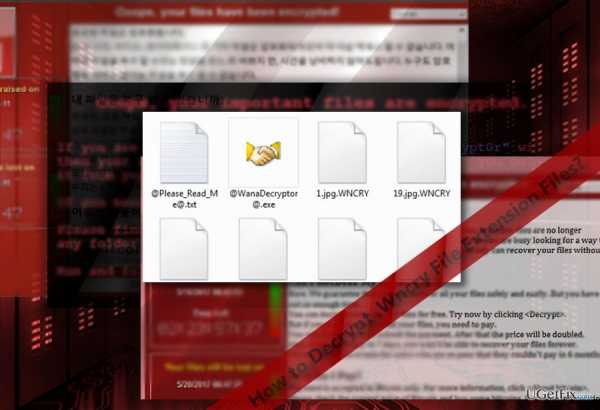

No Ransom: бесплатная расшифровка файлов

0 инструментов найдено

Смотрите также

| Название | Описание | Дата обновления |

|---|---|---|

Shade Decryptor |

Скачать |

30 Апр 2020 |

Rakhni Decryptor |

Восстанавливает файлы после шифровальщиков Rakhni, Agent.iih, Aura, Autoit, Pletor, Rotor, Lamer, Lortok, Cryptokluchen, Democry, Bitman (TeslaCrypt, версии 3 и 4), Chimera, Crysis (версий 2 и 3). Обновления: восстанавливает файлы после шифровальщиков Dharma, Jaff, новые версии Cryakl, Yatron, FortuneCrypt. Как расшифровать Скачать |

25 Сен 2019 |

Rannoh Decryptor |

Восстанавливает файлы после шифровальщиков Rannoh, AutoIt, Fury, Crybola, Cryakl, CryptXXX (версий 1, 2 и 3), Polyglot или Marsjoke. Как расшифровать Скачать |

20 Дек 2016 |

Wildfire Decryptor |

Скачать |

24 Авг 2016 |

CoinVault Decryptor |

Восстанавливает файлы после шифровальщиков CoinVault и Bitcryptor. Утилита создана совместно с полицией и прокуратурой Нидерландов. Как расшифровать Скачать |

15 Апр 2015 |

Xorist Decryptor |

Скачать |

23 Авг 2016 |

Установите Kaspersky Internet Security,

чтобы уберечь свой компьютер от вымогателей

Утилита для расшифровки файлов после заражения Trojan-Ransom.Win32.Rannoh

Если система заражена вредоносной программой семейств Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola, Trojan-Ransom.Win32.Cryakl или Trojan-Ransom.Win32.CryptXXX, все файлы на компьютере будут зашифрованы следующим образом:

- При заражении Trojan-Ransom.Win32.Rannoh имена и расширения изменятся по шаблону locked-<оригинальное_имя>.<4 произвольных буквы>.

- При заражении Trojan-Ransom.Win32.Cryakl в конец содержимого файлов добавляется метка {CRYPTENDBLACKDC}.

- При заражении Trojan-Ransom.Win32.AutoIt расширение изменяется по шаблону <оригинальное_имя>@<почтовый_домен>_.<набор_символов>.

Например, [email protected]_.RZWDTDIC. - При заражении Trojan-Ransom.Win32.CryptXXX расширение изменяется по шаблонам <оригинальное_имя>.crypt, <оригинальное_имя>.crypz и <оригинальное_имя>.cryp1.

Утилита RannohDecryptor предназначена для расшифровки файлов после заражения Trojan-Ransom.Win32.Polyglot, Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola, Trojan-Ransom.Win32.Cryakl или Trojan-Ransom.Win32.CryptXXX версии 1, 2 и 3.

Как расшифровать файлы расширения .WNCRY?

Вопрос

Проблема: как расшифровать файлы расширения .WNCRY?

У меня ОС Windows, и недавние новости о вредоносном ПО WannaCry немного настораживают. Есть ли способ расшифровать файлы с расширением .wncry или это полный тупик?

Решенный ответ

WannaCry программа-вымогатель или также помеченная как .wncry file extension вирус начал буйствовать 17 мая 2017 года. Несмотря на предположения о происхождении вредоносного ПО, недавние данные показывают, что оно могло быть разработано в Малайзии. Хотя силам ИТ-кибербезопасности удалось ограничить масштаб атаки, вредоносная программа все еще находится на ранней стадии распространения. За выходные кибератака охватила более 150 стран, более 230 000 зараженных устройств. Причиной буйства стала утечка хакерского инструмента NSA на основе EternalBlue или CVE-2017-0145 уязвимости .Этот недостаток способствует более быстрому перехвату заражения серверов SMBv1. Хотя Microsoft выпустила исправления для этой уязвимости еще в марте, количество зараженных устройств показывает, что и пользователи, и компании по-прежнему не обновляют операционные системы регулярно.

С другой стороны, возможно, WannaCry, Wana Decrypt0r или WanaCrypt0r никогда бы не были разработаны, если бы не кража данных NSA. Последняя организация знала об этой уязвимости. С другой стороны, это снова порождает теории о том, что последнее агентство могло использовать уязвимость в своих целях, поскольку из-за этой уязвимости все устаревшие версии ОС Windows становятся уязвимыми для атаки.EternalBlue создает лазейку, через которую вредоносное ПО может занять устройство. После завершения процесса заражения вредоносная программа запускает свое окно. Кроме того, характеристики компьютерного червя дают вирусу возможность повредить все доступные устройства на одном сервере или в сети. Таким образом, это привело к атаке мирового масштаба. Интересно, что в записке о выкупе вредоносного ПО не содержится никакой информации о методе шифрования. Как и в случае с крипто-вредоносными программами, злоумышленники предупреждают пользователей о необходимости перевода денег в течение трех дней после заражения.В противном случае сумма требуемых денег увеличивается вдвое. Если жертвы не могут перевести платеж в течение недели, файлы якобы удаляются. Однако такое психологическое давление - популярная стратегия среди хакеров, поэтому даже если эта угроза проникнет в систему, нет гарантии, что злоумышленники сыграют честно.

Методы профилактики

Выздоравливайте сейчас! Выздоравливайте сейчас!Для восстановления необходимых компонентов системы приобретите лицензионную версию средства восстановления Reimage Reimage.

В отличие от других образцов категории программ-вымогателей, это вредоносное ПО не атакует просто с помощью спама. Как упоминалось ранее, он использует EternalBlue, который предоставляет секретный доступ к компьютеру. Другими словами, это создает бэкдор. На фоне сообщений об этой вредоносной программе по всему миру Microsoft выпустила срочное обновление. В случае, если вы его не получили, проверьте наличие обновлений вручную и установите те, которые не были установлены автоматически или не были установлены из-за временной ошибки.Кроме того, обновите свои приложения безопасности. Вы можете проверить свою систему с помощью стиральной машины ReimageMac X9 или MalwarebytesAnti-Malware.

Расшифровка файлов с расширением .wncry

.WannaCrypt / WannaCry Decrypt: Как расшифровать .wncry (восстановить зашифрованные файлы)

Сэкономьте 300 долларов в кармане и следуйте правильным путем, чтобы бесплатно восстановить зашифрованные файлы WannaCry / WannaCrypt вируса-вымогателя и расшифровать как можно больше файлов .wncry / .wcry. Приятно знать, что WannaCrypt шифрует только скопированные файлы и удаляет оригинал. Теперь у вас есть шанс загрузить EaseUS Data Recovery Wizard, чтобы восстановить удаленные файлы до того, как они были зашифрованы и преобразованы в.Форматы файлов wncry или .wcry.

Сэкономьте 300 долларов в кармане и не платите выкуп за расшифровку файлов

Обеспокоены? Беспокоитесь? Паника? Мы точно знаем, от чего вы страдаете с 12 мая 2017 года - WannaCrypt, он же WannaCry / Wcrypt и его вариант WannaCrypt0r, компьютерный вирус, червь, программа-вымогатель атаковали бесконечное количество компьютеров по всему миру, и основная группа жертв - это компьютеры в одной локальной сети, например, больницы, банки, учреждения или даже АЗС.Как вы уже получили информацию, WannaCrypt сначала поражает Национальную службу здравоохранения Великобритании, логистическую фирму FedEx, а затем и PetroChina.

Пожалуйста, успокойтесь в большом хаосе кибератак. Угроза реальна, поэтому проявите смелость и выкопайте все возможности, чтобы спастись от катастрофы. Мы до сих пор официально не проинформированы о том, кто создал WannaCrypt, мы знаем только, что он безумно захватывает мир, шифруя сотни типов компьютерных файлов, превращая их в форматы файлов .wncry или .wcry и шантажируя биткойны на 300 долларов за восстановление зашифрованных файлов в течение 3 дней после атака.

Он объявляет об инвестициях в биткойны для расшифровки файлов .wncry / .wcry

12 - 14 мая: 300 долларов

15 мая: удвоена цена (600 долларов)

19 мая: ваши файлы будут удалены без возможности восстановления

Эта постыдная уловка серьезно угрожала людям и организациям, потому что потеря данных - определенно последнее, чего они хотят от атаки WannaCrypt. Вы уже заплатили выкуп? Чувствуете колебания? Тогда вы поступили правильно! Не платите выкуп, и это ваш новый шанс спасти зашифрованные файлы.

2 типичных способа шифрования компьютерных файлов программ-вымогателей / вирусов

Вы должны знать 2 типичных способа шифрования компьютерных файлов вирусом-вымогателем. Во-первых, он просто шифрует файл; Во-вторых, скопируйте исходный файл и зашифруйте его, после чего удалите оригинал. Какая разница?

Прежний способ шифрования файлов наиболее ужасен, только заплатив секретный ключ, пользователи могут восстановить зашифрованные файлы; второй способ тогда звучит не так уж и страшно, уплачивая требуемый выкуп, поэтому ваши исходные файлы будут возвращены.

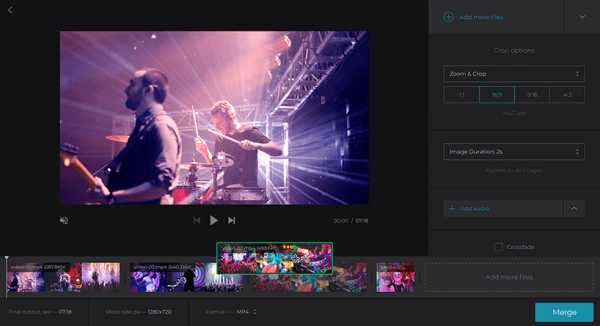

Способ шифрования файлов WannaCrypt

Сетевые инженеры обнаружили, что WannaCrypt использует второй способ шифрования файлов компьютерных данных. Мы можем легко понять процесс, проверив диаграмму.

Шаг 1 _ прочтите исходные файлы в оперативную память и начните шифрование файлов.

Шаг 2 _ создайте зашифрованные файлы.

Шаг 3 _ удалите исходные файлы.

Что мы узнаем из способа шифрования файлов WannaCrypt

Хорошие новости, если вы прочитали и поняли способ шифрования компьютерных файлов WannaCrypt.Потратить сотни долларов на расшифровку файлов .wncry / .wcry - не единственный вариант. Вместо этого конечная стоимость может составлять 0 долларов.

Простой и бесплатный инструмент для восстановления, который вам нужен

Да, доказано, что можно восстановить зашифрованные файлы WannaCrypt, только поясните, что мы говорим не о «зашифрованных», а об «исходных» файлах, которые были удалены программой-вымогателем после завершения шифрования.

Говоря здесь, все, что вам нужно, это загрузить профессиональный сторонний инструмент для восстановления данных, который специализируется на восстановлении удаленных файлов с высокой репутацией.Помня об этом, попробуйте EaseUS Data Recovery Wizard, бесплатное программное обеспечение для восстановления данных, которое обслуживает рынок более десяти лет.

Полное руководство по удалению и восстановлению файлов .wncry / .wcry вирусов

Прежде чем пытаться расшифровать файлы .wncry / .wcry и восстановить зашифрованные файлы WannaCrypt с помощью предлагаемого программного обеспечения для восстановления данных, щелкните, чтобы найти решение для удаления вируса WannaCrypt с вашего компьютера.

Шаг 1. Выберите место для сканирования.

Запустите мастер восстановления данных EaseUS, наведите указатель мыши на раздел, внешний жесткий диск, USB-накопитель или карту памяти, с которой вы хотите выполнить восстановление данных, и нажмите «Сканировать».

Шаг 2. Выберите файлы, которые вы хотите восстановить.

Дождитесь завершения сканирования. После этого выберите потерянные файлы, которые вы хотите восстановить. При необходимости дважды щелкните файл, чтобы просмотреть его содержимое.

Шаг 3. Восстановить потерянные данные.

После выбора файлов нажмите «Восстановить» и выберите место на другом диске для сохранения восстановленных файлов.

Шансы на восстановление зашифрованных файлов с помощью мастера восстановления данных EaseUS

Мы объяснили, как EaseUS Data Recovery Wizard работает и спасает файлы, зашифрованные вирусом-вымогателем WannaCrypt, и вы должны заметить, что восстановление удаленных файлов выполняется просто, легко и быстро, не считая ситуации, когда новые данные были перезаписаны. удаленные элементы.

Будем молиться, чтобы ваши удаленные файлы еще не были перезаписаны, поэтому инструмент восстановления EaseUS сделает все возможное, чтобы помочь вам пережить трудные времена и максимально уменьшить вашу боль и потери.

К счастью, вы не одна из жертв WannaCrypt? Отнеситесь серьезно, сразу же примите меры профилактики.

.WNCRY Расширение файла - Что такое файл .wncry и как его открыть?

Файл WNCRY - это файл, зашифрованный с помощью Wana Decrypt0r 2.0, программы-вымогателя, используемой киберпреступниками. Он содержит файл пользователя, например файл .BAT, .BMP, .WAV или .XLSX, зашифрованный с помощью алгоритма RSA и шифрования AES-128. Файлы WNCRY стали преобладающими в 2017 году.

Wana Decrypt0r 2.0 - более новая версия вредоносной программы WannaCry (WCry), которая очень опасна. Цель вируса - взять ваши файлы в заложники и заставить вас заплатить злоумышленнику (посредством биткойнов) за разблокировку ваших файлов.Вирус может распространяться через поддельные обновления или торрент-сайты, но в основном распространяется через электронные письма, предназначенные для того, чтобы убедить жертву открыть вредоносное вложение электронной почты. Как только вирус поражает ваш компьютер, он начинает шифровать ваши файлы, переименовывать их и шифровать. Он добавляет расширение WNCRY к расширению файла. Например, ваш файл example.docx станет example.docx.wncry. Затем вирус генерирует записку с требованием выкупа .TXT, информируя вас о захвате и о том, что вам нужно сделать для восстановления ваших файлов.

В настоящее время нет доступной программы для эффективного восстановления ваших файлов. Если вы сделаете резервную копию своих файлов, вы сможете выполнить полное восстановление системы.

.100+ бесплатных инструментов дешифрования программ-вымогателей для удаления и разблокировки зашифрованных файлов

как расшифровать файлы, зашифрованные программой-вымогателем? Вызывает тревогу рост числа киберпреступных организаций, использующих обманчивые ссылки и веб-сайты для установки вредоносных программ, которые могут хранить ваши важные данные и файлы с целью выкупа, они известны как программы-вымогатели [Википедия].

Альтернативная статья 2020 г. ➤ 17 Загрузочный антивирус для удаления вируса-вымогателя FBI и вируса CryptoLocker

Зараженные компьютеры Microsoft Windows, macOS (да, включая Apple mac) и Linux будут отображать сообщения, требующие оплаты, чтобы получить правильный ключ для расшифровки файлы.Невыполнение этого требования означает, что ваш компьютер или файлы будут заблокированы до тех пор, пока вы не оплатите их через BitCoin.

Эти атаки, иногда называемые «программами-вымогателями», развертывают вредоносное программное обеспечение, которое может вывести из строя ваш компьютер. Чтобы избежать заражения, убедитесь, что на вашем компьютере установлена последняя версия программного обеспечения и антивирусных программ, и избегайте подозрительных сайтов. Если ваша машина уже заражена, не платите выкуп. Вместо этого попробуйте следующий бесплатный инструмент дешифрования, есть хороший шанс, что вы сможете разблокировать свои файлы, это может занять некоторое время, но это время стоит подождать.Этот бесплатный инструмент дешифрования разблокирует следующие программы-вымогатели - Croti, Fakebsod, Brolo, Exxroute, Cerber, Locky, Teerac, Critroni, Reveton, Krypterade и другие. Профилактика лучше лечения, вот 2 веские причины.

- Всегда делайте резервную копию всех ваших файлов. Даже если киберпреступникам удастся заразить ваш компьютер, вы можете просто стереть систему и восстановить последнюю резервную копию. Никаких потерь денег и, главное, никакой компрометации важной информации!

- Используйте настоящий антивирус, постоянно обновляйте его - всегда рекомендуется использовать оригинальный антивирус, а не пиратскую версию, загруженную с торрента.Если у вас установлен настоящий антивирус, маловероятно, что ваша система будет заражена программой-вымогателем, если только она не обновлена.

Преступники начали использовать новые типы вредоносных программ, чтобы удерживать ваш компьютер в заложниках за деньги. Как это работает и как оставаться в безопасности?

Правоохранительные органы и компании, занимающиеся информационной безопасностью, объединили свои усилия, чтобы подорвать деятельность киберпреступников с помощью программ-вымогателей. Веб-сайт «No More Ransom» - это инициатива Национального отдела по борьбе с преступлениями в сфере высоких технологий полиции Нидерландов, Европейского центра киберпреступности Европола и McAfee с целью помочь жертвам программ-вымогателей получить свои зашифрованные данные без необходимости платить преступникам.

Поскольку гораздо проще избежать угрозы, чем бороться с ней, когда система поражена, проект также направлен на ознакомление пользователей с принципами работы программ-вымогателей и с контрмерами, которые могут быть приняты для эффективного предотвращения заражения. Чем больше сторон поддерживает этот проект, тем лучше могут быть результаты. Эта инициатива открыта для других государственных и частных лиц. У них есть дешифратор для BigBobRoss, Pylocky, Aurora, Thanatos, Annabelle, GandCrab (версии V1, V4 и V5 до V5.1), LambdaLocker, NemucodAES, MacRansom, Jaff, EncrypTile, Amnesia2 и других.

Kaspersky NoRansom - это ваш дом для инструментов дешифрования и обучения программам-вымогателям. Программы-вымогатели - это вредоносные программы, которые блокируют ваш компьютер или шифруют ваши файлы. Вы не сможете получить данные обратно, если не заплатите выкуп, и даже если вы это сделаете, нет гарантии, что вы вернете свои данные. Перед загрузкой и запуском решения убедитесь, что вы удалили вредоносное ПО с помощью Kaspersky Internet Security из вашей системы, иначе оно будет многократно блокировать вашу систему или шифровать файлы.Отлично работает в Windows 10 от Microsoft и macOS от Apple.

- Smash Rannoh & Co - Инструмент RannohDecryptor предназначен для расшифровки файлов, затронутых CryptXXX версий 1-3 (новинка!), Rannoh, AutoIt, Fury, Crybola, Cryakl, Polyglot.

- Combat Shade - инструмент ShadeDecryptor предназначен для расшифровки файлов, затронутых Shade версии 1 и версии 2.

- Fight Rakhni & Friends - Инструмент RakhniDecryptor предназначен для расшифровки файлов, затронутых агентом Rakhni.iih, Aura, Autoit, Pletor, Rotor, Lamer, Lortok, Cryptokluchen, Democry, Bitman (TeslaCrypt) версии 3 и 4, Chimera, Crysis версии 2 и 3.

- Eliminate Wildfire - Инструмент WildfireDecryptor предназначен для расшифровки затронутых файлов пользователя Wildfire.

- Destroy Coinvault - Инструмент CoinVaultDecryptor предназначен для расшифровки файлов, затронутых CoinVault и Bitcryptor. Национальный отдел по борьбе с преступлениями в сфере высоких технологий (NHTCU) полиции Нидерландов, Национальная прокуратура Нидерландов и компания Kaspersky помогли создать этот инструмент.

- Kill Xorist - Инструмент XoristDecryptor предназначен для расшифровки файлов, затронутых Xorist и Vandev.

- Rakhni Decryptor - Расшифровывает файлы, затронутые Rakhni, Agent.iih, Aura, Autoit, Pletor, Rotor, Lamer, Cryptokluchen, Lortok, Democry, Bitman (TeslaCrypt) версии 3 и 4, Chimera, Crysis (версии 2 и 3) ), Jaff, Dharma и новые версии вымогателей Cryakl.

- Rannoh Decryptor - Расшифровывает файлы, затронутые Rannoh, AutoIt, Fury, Cryakl, Crybola, CryptXXX (версии 1, 2 и 3), Polyglot aka Marsjoke.

- Shade Decryptor - Расшифровывает файлы, затронутые Shade версии 1 и 2.

- CoinVault Decryptor - Расшифровывает файлы, затронутые CoinVault и Bitcryptor. Создано в сотрудничестве с Национальным отделом по преступлениям в сфере высоких технологий (NHTCU) полиции Нидерландов и национальной прокуратурой Нидерландов.

- Wildfire Decryptor - Расшифровывает файлы, затронутые Wildfire.

- Xorist Decryptor - Расшифровывает файлы, затронутые Xorist и Vandev.

Бесплатные инструменты дешифрования программ-вымогателей. Попался под удар программы-вымогателя? Не платите выкуп! Бесплатные инструменты расшифровки программ-вымогателей AVG могут помочь расшифровать файлы, зашифрованные с помощью следующих видов программ-вымогателей. Просто щелкните имя, чтобы увидеть признаки заражения и получить бесплатное решение.

- Апокалипсис

- BadBlock

- Bart

- Crypt888

- Legion

- SZFLocker

- TeslaCrypt

Попался вымогатель? Не платите выкуп! Используйте эти бесплатные инструменты расшифровки программ-вымогателей. Бесплатные инструменты расшифровки программ-вымогателей Avast могут помочь расшифровать файлы, зашифрованные с помощью следующих форм программ-вымогателей.Просто щелкните имя, чтобы увидеть признаки заражения и получить бесплатное решение.

Alcatraz Locker - Alcatraz Locker - это штамм вымогателя, который впервые был обнаружен в середине ноября 2016 года. Для шифрования файлов пользователя этот вымогатель использует шифрование AES 256 в сочетании с кодировкой Base64.

- AES_NI

- Alcatraz Locker

- Apocalypse - Apocalypse - это одна из разновидностей программы-вымогателя, впервые обнаруженная в июне 2016 года.

- Crypt888 - Crypt888 (также известный как Mircop) - это программа-вымогатель, впервые обнаруженная в июне 2016 года.

- CryptoMix (Offline)

- CrySiS - CrySiS (JohnyCryptor, Virus-Encode или Aura) - это штамм вымогателя, который наблюдается с сентября 2015 года. Он использует AES256 в сочетании с асимметричным шифрованием RSA1024.

- EncrypTile

- FindZip

- Globe - Globe - это штамм вымогателя, который наблюдается с августа 2016 года. В зависимости от варианта он использует метод шифрования RC4 или Blowfish.

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt - NoobCrypt - это штамм вымогателя, который наблюдается с конца июля 2016 года.Для шифрования файлов пользователя эта программа-вымогатель использует метод шифрования AES 256.

- Stampado

- SZFLocker

- TeslaCrypt

- XData

В этом руководстве представлены инструкции и расположение для загрузки и использования последней версии инструмента Trend Micro Ransomware File Decryptor для попытки дешифрования файлов зашифрованы некоторыми семействами программ-вымогателей. Важное напоминание: лучшая защита от программ-вымогателей - это предотвратить их попадание в вашу систему.В то время как Trend Micro постоянно работает над обновлением наших инструментов, разработчики программ-вымогателей также постоянно меняют свои методы и тактику, что со временем может привести к устареванию предыдущих версий инструментов, таких как эта. В следующем списке описаны известные типы файлов, зашифрованных программами-вымогателями, с которыми можно работать с помощью последней версии инструмента.

- CryptXXX V1, V2, V3 * - {исходное имя файла} .crypt, cryp1, crypz или 5 шестнадцатеричных символов

- CryptXXX V4, V5 - {MD5 Hash}.5 шестнадцатеричных символов

- Crysis -. {Id}. {Адрес электронной почты} .xtbl, crypt

- TeslaCrypt V1 ** - {исходное имя файла} .ECC

- TeslaCrypt V2 ** - {исходный файл name} .VVV, CCC, ZZZ, AAA, ABC, XYZ

- TeslaCrypt V3 - {исходное имя файла} .XXX или TTT или MP3 или MICRO

- TeslaCrypt V4 - имя и расширение файла не изменяются

- SNSLocker - {Origi