Как открыть файл sam в system32

Эффективное получение хеша паролей в Windows. Часть 1

Эффективное получение хеша паролей в Windows. Часть 1

Менеджер учетных записей безопасности (Security Accounts Manager - SAM) – это файл реестра в Windows, начиная с Windows NT вплоть до самых последних версий Windows 7.

Автор:Bernardo Damele A. G.

Слегка измененное определение из Википедии:

Менеджер учетных записей безопасности (Security Accounts Manager - SAM) – это файл реестра в Windows, начиная с Windows NT вплоть до самых последних версий Windows 7. В SAM хранятся хешированные пароли пользователей (в формате LM-хеш или NTLM-хеш). Благодаря тому, что хеш-функция однонаправленная, пароли находятся в относительной безопасности.

Вообще, получение хеша паролей пользователей операционной системы, как правило, один из первых шагов, ведущий к компрометации системы в дальнейшем. Доступ к хешированным паролям дает “зеленый свет” различным атакам, к примеру: использование хеша для SMB-аутентификации в других системах с тем же паролем, анализ парольной политики и распознавание структуры пароля, взлом пароля и.т.п.

Способов получения хешированных паролей из SAM множество, и выбор конкретного способа будет зависеть от того, каким именно доступом к компьютеру жертвы вы обладаете.

Физический доступ

При получении физического доступа к системе, например, когда у вас в руках оказался чужой ноутбук, или когда социальная инженерия закончилась успешно, лучше всего слить хеши паролей следующим образом: во время перезагрузки войти в меню BIOS, изменить приоритет загрузки, так чтобы вначале запускался оптический или USB-привод, сохранить изменения и загрузиться с вашего любимого live CD c дистрибутивом GNU/Linux или с флешки. Есть две широко известные утилиты для дампа хешированных паролей из SAM: bkhive и samdump2:- bkhive - получает syskey bootkey из куста системы

- samdump2 – получает хеши паролей в Windows 2k/NT/XP/Vista

Вышеназванные утилиты, как правило, поставляются со многими дистрибутивами GNU/Linux. Перед получением дампа хешей убедитесь, что вы располагаете этими утилитами.

Использование:

# bkhive

bkhive 1.1.1 by Objectif Securite

http://www.objectif-securite.ch

original author: [email protected]

bkhive systemhive keyfile

# samdump2

samdump2 1.1.1 by Objectif Securite

http://www.objectif-securite.ch

original author: [email protected]

samdump2 samhive keyfile

Пример получения хешей SAM из Windows-раздела /dev/sda1:

# mkdir -p /mnt/sda1

# mount /dev/sda1 /mnt/sda1

# bkhive /mnt/sda1/Windows/System32/config/SYSTEM /tmp/saved syskey.txt

# samdump2 /mnt/sda1/Windows/System32/config/SAM /tmp/saved-syskey.txt > /tmp/hashes.txt

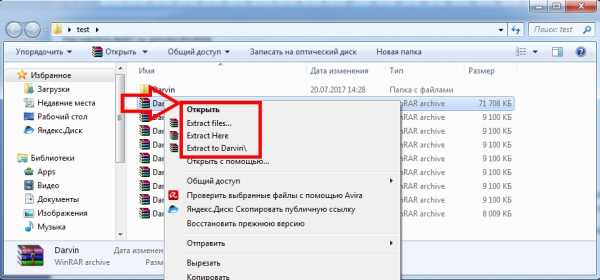

Если же bkhive и samdump2 у вас нет, то можно скопировать SYSTEM и SAM файлы из /mnt/sda1/Windows/System32/config себе на флешку, а затем импортировать файлы с флешки в любую утилиту, позволяющую извлечь хеши SAM: например, Cain & Abel, creddump,mimikatz и.т.п.

Обход приглашения на ввод пароля

Если вы вместо того, чтобы получать хешированные пароли пользователей, думаете, как обойти приглашение на ввод пароля, воспользуйтесь следующими оригинальными решениями:- BootRoot – проект, представленный на конференции Black Hat USA 2005 исследователями Дереком Сёдером (Derek Soeder) и Райаном Пермехом (Ryan Permeh). С помощью технологии BootRoot можно в стандартном загрузочном секторе выполнить код, который во время загрузки уронит ядро Windows. eEye BootRootKit – это NDIS бэкдор, который работает по типу boot-вируса и демонстрирует использование технологии BootRoot.

- SysRQ2 – загрузочный CD-образ, позволяющий пользователю в любое время после загрузки нажатием клавиш Ctrl-Shift-SysRq вызвать командную строку с полными привилегиями (привилегии SYSTEM). SysRQ2 работает на системах Windows 2000, Windows XP и Windows Server 2003. SysRQ2 впервые был продемонстрирован на конференции Black Hat USA 2005 исследователями Дереком Сёдером и Райаном Пермехом в качестве примера использования технологии eEye BootRootKit. Для создания диска с SysRq выберите опцию “создать CD из ISO-образа” в предпочтительном ПО для прожига дисков.

- Kon-Boot – прототип программы, благодаря которой на лету (во время загрузки) можно менять содержимое ядра Linux или Windows. В текущей сборке Kon-Boot позволяет войти в linux-систему под root’ом без ввода пароля или повысить привилегии текущего пользователя до root’а. В случае с Windows-системами с помощью Kon-Boot можно войти в любой защищенный паролем профиль без знания самого пароля.

Сброс пароля

Как вариант, можно загрузиться с live CD или флешки с bootdisk, и с помощью утилиты chntpw сбросить пароль любого локального пользователя Windows.Использование пост-эксплойтов

В этой ситуации, как правило, система уже скомпрометирована, и вы получили доступ к командной строке с административными правами. Далее нужно повысить свои привилегии до пользователя SYSTEM. Например, с помощью утилиты PsExec из пакета SysInternals:C:\>psexec.exe -i -s cmd.exe

Есть и другие способы повышения привилегии, но их описание останется вне рамок этого поста.

Методы, основанные на унаследованных возможностях Windows

В системах Windows NT и Windows 2000 можно воспользоваться утилитой Ntbackup из подсистемы MS-DOS: сохраните бэкап состояния системы в локальном файле на скомпрометированной машине, а затем снова используйте Ntbackup и восстановите состояние системы в локальном каталоге без сохранения настроек безопасности. По окончании описанной процедуры вы будете обладать файлами SAM и SYSTEM . Первоначальный бэкап Windows 2000 c последними пакетами обновлений и исправлений занимает около 280МБ. Для более современных версий Windows вместо Ntbackup подойдет утилита Wbadmin.Также стоит упомянуть утилиту regback.exe из пакета Windows 2000 Resource Kit Tools. Утилита слегка упрощает процесс, так как сливаются только нужные файлы:

C:\>regback.exe C:\backtemp\SAM machine sam

C:\>regback.exe C:\backtemp\SYSTEM machine system

Если regback.exe не срабатывает, то на системах Windows XP и выше можно воспользоваться утилитами regedit.exe и reg.exe:

Использование reg.exe:

C:\>reg.exe save HKLM\SAM sam

The operation completed successfully

C:\>reg.exe save HKLM\SYSTEM sys

The operation completed successfully

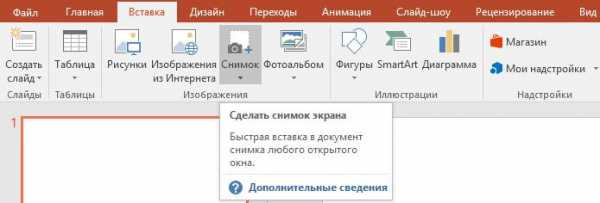

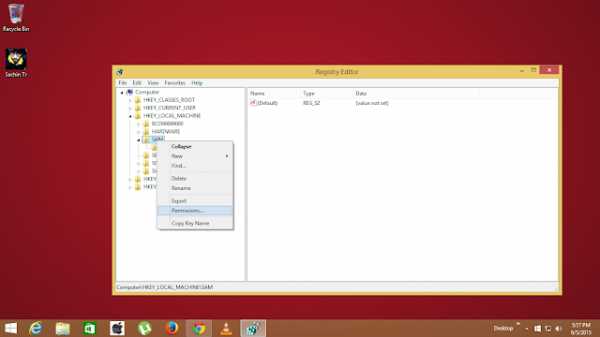

Использование regedit.exe:

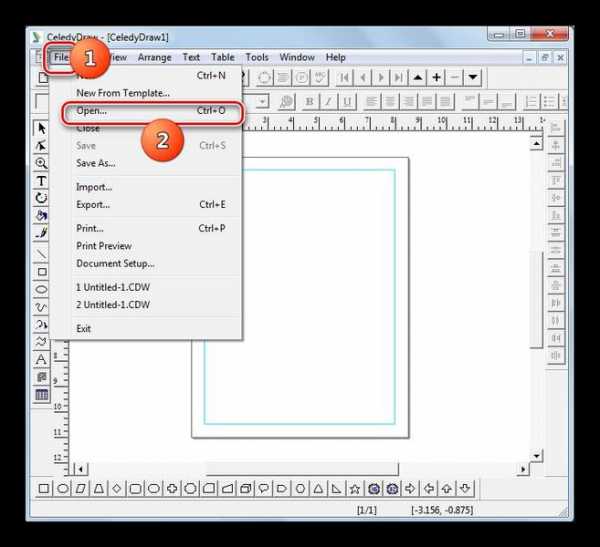

- Выполнить regedit.exe в Start/Run.

- Открыть ветку Computer\HKEY_LOCAL_MACHINE, правой кнопкой мыши щелкнуть по секции SAM и выбрать “Export” (“Экспортировать”).

- Установить значение параметра “Save as type” (“Тип файла”) в “Registry Hive Files” (“Файлы кустов реестра”).

- Проделать то же самое для куста SYSTEM.

И, наконец, еще один способ: файлы SAM и SYSTEM можно достать из каталога C:\Windows\repair. Но существует вероятность, что в каталоге содержаться устаревшие копии нужных файлов, информация о пользователях в которых неактуальна.

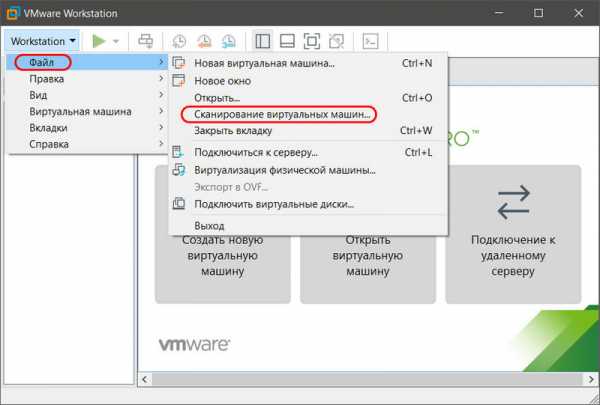

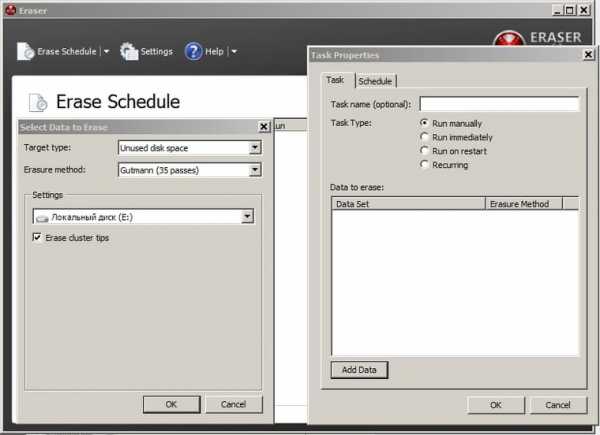

Метод, использующий теневое копирование томов

Метод стал известен относительно недавно, и впервые его использование продемонстрировал Тим Томс (Tim Tomes). Метод эксплуатирует функционал теневого копирования томов в современных операционных системах Windows для того, чтобы получить доступ к заблокированным ранее системным файлам, таким как файлы SAM и SYSTEM в каталоге C:\Windows\System32\config.Для выполнения метода, вы можете воспользоваться cкриптом vssown, который дает возможность управлять теневым копированием.

Список теневых копий:

C:\>cscript vssown.vbs /list

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

SHADOW COPIES

=============

Как и ожидалось, сначала никаких теневых копий нет.

Проверим статус службы теневого копирования (VSS):

C:\>cscript vssown.vbs /status

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Stopped

C:\>cscript vssown.vbs /mode

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] VSS service set to 'Manual' start mode.

Если тип запуска службы “Вручную”, то нам нужно установить тип запуска в первоначальное состояние (“Остановлена”).

Создадим теневую копию:

C:\>cscript vssown.vbs /create

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Attempting to create a shadow copy.

Проверим, что теневая копия создалась:

C:\>cscript vssown.vbs /list

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

SHADOW COPIES

=============

[*] ID: {D79A4E73-CCAB-4151-B726-55F6C5C3A853}

[*] Client accessible: True

[*] Count: 1

[*] Device object: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1

[*] Differnetial: True

[*] Exposed locally: False

[*] Exposed name:

[*] Exposed remotely: False

[*] Hardware assisted: False

[*] Imported: False

[*] No auto release: True

[*] Not surfaced: False

[*] No writers: True

[*] Originating machine: LAPTOP

[*] Persistent: True

[*] Plex: False

[*] Provider ID: {B5946137-7B9F-4925-AF80-51ABD60B20D5}

[*] Service machine: LAPTOP

[*] Set ID: {018D7854-5A28-42AE-8B10-99138C37112F}

[*] State: 12

[*] Transportable: False

[*] Volume name: \\?\Volume{46f5ef63-8cca-11e0-88ac-806e6f6e6963}\

Обратите внимание на значение параметров Deviceobject и ID. Значение первого параметра понадобиться для осуществления следующего шага, а значение второго – для очистки.

Достанем следующие файлы из теневой копии:

C:\>copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\Windows\System32\config\SYSTEM .C:\>copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\Windows\System32\config\SAM .

Таким образом, мы только что скопировали файлы SAM и SYSTEM из теневой копии в папку C:\root.

Очистка:

C:\>cscript vssown.vbs /delete {D79A4E73-CCAB-4151-B726-55F6C5C3A853}

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Attempting to delete shadow copy with ID: {D79A4E73-CCAB-4151-B726-55F6C5C3A853}

И, наконец, остановим службу теневого копирования:

C:\>cscript vssown.vbs /stop

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Signal sent to stop the VSS service.

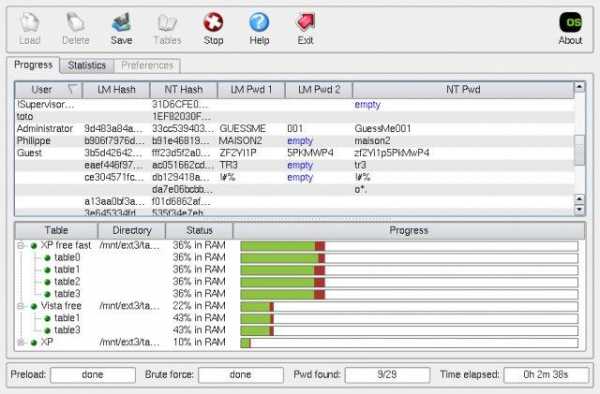

Методы, основанные на внедрении в память процессов

В основе подобных методов получения SAM-хешей из памяти лежит внедрение DLL в системный процесс LSASS, или, в общем случае, разбиение памяти на отдельные участки и изучение содержимого полученных участков. Манипуляции с памятью могут привести к падению процесса LSASS и Синему Экрану Смерти (BSoD), поэтому предпочтительнее использовать методы, основанные на копировании кустов реестра (regback.exe и reg.exe\regedit.exe), либо теневое копирование томов. Тем не менее, в некоторых особых случаях внедрение в память все-таки требуется.Наиболее известным инструментом для получения хешей SAM, вероятно, является утилита fgdump – улучшенная версия pwdump6; обе утилиты разработаны командой foofus. Основное преимущество fgdump над pwdump заключается в возможности работать на системах Windows Vista и выше. Хотя пару раз я видел, как падали обе утилиты. Среди более стабильных и надежных инструментов можно выделить pwdump7 от Андреса Тараско (Andres Tarasco) и gsecdump от TrueSec. Обе утилиты работают на всех версиях Windows, как 32- так и 64-битных. Нужно отметить, что с контроллеров домена слить хеши паролей с помощью утилиты pwdump7 не получится, так как эта утилита вместо внедрения в LSASS читает хеши SAM из реестра. Еще одна надежная и популярная утилита – это PWDumpX, разработанная Ридом Арвином (Reed Arvin), хотя работает PWDumpX только на 32х разрядных системах.

Ниже на скриншоте показан дамп информации из SAM, полученной утилитой gsecdump на Windows Server 2003 SP2 32-bit:

Дамп информации о локальных пользователях после внедрения кода в процесс LSASS

В Metasploit Framework также имеются собственные модули пост-эксплойта, встроенные команды и скрипты для Meterpreter, позволяющие получить хеши SAM. Подробнее о работе кода и о том, какие идеи лежат в его основе можно прочитать в этих постах.

Разумеется, существует и множество других инструментов и методов, и важно знать, какой именно метод подходит для конкретной системы. Чтобы облегчить выбор, я создал сводную электронную таблицу, в которой перечислены нужные утилиты, их возможности и принципы работы, и, что самое важное, возможные проблемы при использовании таких утилит.

Изменения на 4 января 2012 г.

Что это и как его открыть?

Если ваш файл SAM связан с аппаратным обеспечением на вашем компьютере, чтобы открыть файл вам может потребоваться обновить драйверы устройств, связанных с этим оборудованием.

Эта проблема обычно связана с типами мультимедийных файлов, которые зависят от успешного открытия аппаратного обеспечения внутри компьютера, например, звуковой карты или видеокарты. Например, если вы пытаетесь открыть аудиофайл, но не можете его открыть, вам может потребоваться обновить драйверы звуковой карты.

Совет: Если при попытке открыть файл SAM вы получаете сообщение об ошибке, связанной с .SYS file, проблема, вероятно, может быть связана с поврежденными или устаревшими драйверами устройств, которые необходимо обновить. Данный процесс можно облегчить посредством использования программного обеспечения для обновления драйверов, такого как DriverDoc.

Как открыть файл SAM? Расширение файла .SAM

Что такое файл SAM?

Файл с расширением SAM - это файл документа, созданный с помощью одного из первых когда-либо выпущенных текстовых редакторов Samna Ami Pro. В начале 1990-х годов технология была приобретена корпорацией Lotus Development. Программное обеспечение было доступно для Windows 3.x и предлагало множество расширенных функций задолго до выпуска MS Word. Ami Pro теперь распространяется как часть пакета Lotus SmartSuite Word Pro.

Инновационный текстовый процессор

Lotus Ami Pro в 1993 году поставлялся со многими расширенными функциями, которые опередили свое время. Среди особенностей были:

- графический интерфейс,

- Шрифты TrueType,

- редактор векторной графики,

- расширенные настройки форматирования текста, сохраненные в файлах SAM.

Программы, которые поддерживают SAM расширение файла

Следующий список функций SAM -совместимых программ. SAM файлы можно встретить на всех системных платформах, включая мобильные, но нет гарантии, что каждый из них будет должным образом поддерживать такие файлы.

Updated: 04/07/2020

Как открыть файл SAM?

Отсутствие возможности открывать файлы с расширением SAM может иметь различное происхождение. К счастью, наиболее распространенные проблемы с файлами SAM могут быть решены без глубоких знаний в области ИТ, а главное, за считанные минуты. Ниже приведен список рекомендаций, которые помогут вам выявить и решить проблемы, связанные с файлами.

Шаг 1. Скачайте и установите Ami Pro

Проблемы с открытием и работой с файлами SAM, скорее всего, связаны с отсутствием надлежащего программного обеспечения, совместимого с файлами SAM на вашем компьютере. Этот легкий. Выберите Ami Pro или одну из рекомендованных программ (например, Microsoft Word, WordPerfect Office, Ability Write) и загрузите ее из соответствующего источника и установите в своей системе. Выше вы найдете полный список программ, которые поддерживают SAM файлы, классифицированные в соответствии с системными платформами, для которых они доступны. Если вы хотите загрузить установщик Ami Pro наиболее безопасным способом, мы рекомендуем вам посетить сайт и загрузить его из официальных репозиториев.

Шаг 2. Убедитесь, что у вас установлена последняя версия Ami Pro

Если у вас уже установлен Ami Pro в ваших системах и файлы SAM по-прежнему не открываются должным образом, проверьте, установлена ли у вас последняя версия программного обеспечения. Иногда разработчики программного обеспечения вводят новые форматы вместо уже поддерживаемых вместе с новыми версиями своих приложений. Это может быть одной из причин, по которой SAM файлы не совместимы с Ami Pro. Все форматы файлов, которые прекрасно обрабатывались предыдущими версиями данной программы, также должны быть открыты с помощью Ami Pro.

Шаг 3. Настройте приложение по умолчанию для открытия SAM файлов на Ami Pro

После установки Ami Pro (самой последней версии) убедитесь, что он установлен в качестве приложения по умолчанию для открытия SAM файлов. Следующий шаг не должен создавать проблем. Процедура проста и в значительной степени не зависит от системы

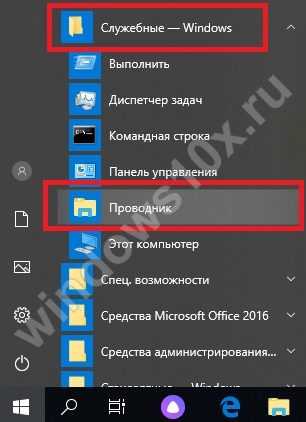

Процедура изменения программы по умолчанию в Windows

- Щелкните правой кнопкой мыши на файле SAM и выберите «Открыть с помощью опцией».

- Далее выберите опцию Выбрать другое приложение а затем с помощью Еще приложения откройте список доступных приложений.

- Чтобы завершить процесс, выберите Найти другое приложение на этом... и с помощью проводника выберите папку Ami Pro. Подтвердите, Всегда использовать это приложение для открытия SAM файлы и нажав кнопку OK .

Процедура изменения программы по умолчанию в Mac OS

- Щелкните правой кнопкой мыши на файле SAM и выберите Информация.

- Найдите опцию Открыть с помощью - щелкните заголовок, если он скрыт

- Выберите Ami Pro и нажмите Изменить для всех ...

- Наконец, это изменение будет применено ко всем файлам с расширением SAM должно появиться сообщение. Нажмите кнопку Вперед, чтобы подтвердить свой выбор.

Шаг 4. Убедитесь, что SAM не неисправен

Вы внимательно следили за шагами, перечисленными в пунктах 1-3, но проблема все еще присутствует? Вы должны проверить, является ли файл правильным SAM файлом. Вероятно, файл поврежден и, следовательно, недоступен.

1. SAM может быть заражен вредоносным ПО - обязательно проверьте его антивирусом.

Если случится так, что SAM инфицирован вирусом, это может быть причиной, которая мешает вам получить к нему доступ. Немедленно просканируйте файл с помощью антивирусного инструмента или просмотрите всю систему, чтобы убедиться, что вся система безопасна. Если сканер обнаружил, что файл SAM небезопасен, действуйте в соответствии с инструкциями антивирусной программы для нейтрализации угрозы.

2. Убедитесь, что файл с расширением SAM завершен и не содержит ошибок

Если файл SAM был отправлен вам кем-то другим, попросите этого человека отправить вам файл. Возможно, что файл не был должным образом скопирован в хранилище данных и является неполным и поэтому не может быть открыт. При загрузке файла с расширением SAM из Интернета может произойти ошибка, приводящая к неполному файлу. Попробуйте загрузить файл еще раз.

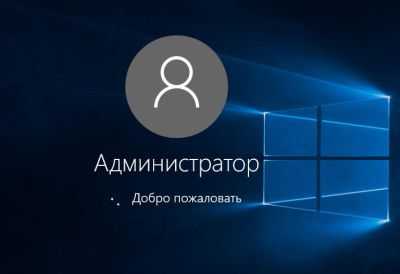

3. Проверьте, есть ли у пользователя, вошедшего в систему, права администратора.

Существует вероятность того, что данный файл может быть доступен только пользователям с достаточными системными привилегиями. Выйдите из своей текущей учетной записи и войдите в учетную запись с достаточными правами доступа. Затем откройте файл Ami Pro Document.

4. Убедитесь, что ваше устройство соответствует требованиям для возможности открытия Ami Pro

Если в системе недостаточно ресурсов для открытия файлов SAM, попробуйте закрыть все запущенные в данный момент приложения и повторите попытку.

5. Убедитесь, что у вас установлены последние версии драйверов, системных обновлений и исправлений

Последние версии программ и драйверов могут помочь вам решить проблемы с файлами Ami Pro Document и обеспечить безопасность вашего устройства и операционной системы. Возможно, что одно из доступных обновлений системы или драйверов может решить проблемы с файлами SAM, влияющими на более старые версии данного программного обеспечения.

Найти хэши паролей Windows из базы данных SAM – Information Security Squad

Что такое хэш паролей и база данных SAM?

SAM предназначен для диспетчера учетных записей безопасности.

База данных SAM является частью Windows.

Операционная система состоит из имени пользователя и пароля в зашифрованном формате, называемом хэшем пароля.

Файл SAM существует в C:/Windows/System32/config в Windows 7/8 / 8.1 / 10.

Если пользователь хочет войти в компьютер, имя пользователя и пароль должны совпадать для аутентификации, введенной пользователем.

Если пользователь набрал неправильное имя пользователя и пароль, аутентификация не удалась.

Алгоритм шифрования при этом NTLM2.

Основная цель SAM – сохранить компьютер и данные перед неавторизованным человеком, например, хакерами.

Но это не полностью работает против профессионального хакера.

Здесь я расскажу вам, как хакер сбрасывает эти хэши паролей из базы данных и узнает пароль, взламывая эти хеши.

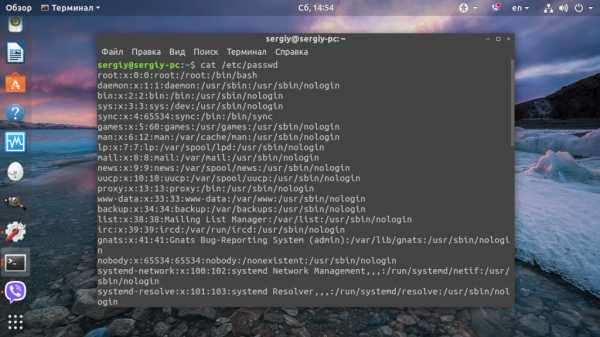

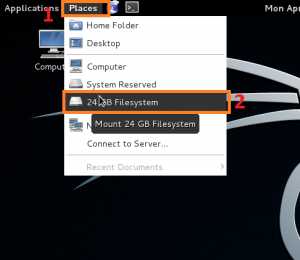

Шаг 1. Первый шаг: установите системный раздел Windows

Кликните на Places > Filesystem.

Когда вы щелкнете по файловой системе, раздел windows будет автоматически установлен в каталог /media.

Откройте терминал и введите следующую команду, чтобы достичь местоположении, где была сохранена база данных SAM.

# cd /media/Mounting Point value/Windows/System32/config

В приведенном выше монтировании значение будет изменено в соответствии с системой, вы можете увидеть это значение, выполнив следующую команду:

# ls /media

Шаг 2: Сбросьте загрузочный ключ

# bkhive SYSTEM /root/Desktop/system.txt

System.txt – это файл, в котором хранится ключ загрузки и / root / Desktop – это место для сохранения файла system.txt.

Шаг 3: Дама хэшей паролей

Хэши паролей извлекаются с комбинацией bootkey и базы данных SAM, этот процесс завершается с помощью утилиты samdump2, найденной в kali linux по умолчанию.

Команда дает следующее:

# samdump2 SAM /root/Desktop/system.txt > /root/Desktop/hashes.txt

В реализованной команде база данных SAM и файл system.txt были объединены и создали новый файл hashes.txt

Чтобы увидеть хэши паролей, сдампенные в файл hashes.txt, используйте указанную команду

# cat /root/Desktop/hashes.txt

Измените каталог на /root/Desktop, используя следующую команду:

# cd /root/Desktop

IШаг 4: John the Ripper средство взлома пароля

По достижении каталога для хэшей используйте выполните john с помощью данной команды

# john -format = nt2 -users = vijay hashes.txt

SAM РАСШИРЕНИЕ ФАЙЛА - ЧТО ТАКОЕ ФАЙЛ .SAM И КАК Я МОГУ ОТКРЫТЬ ЕГО? - РАСШИРЕНИЕ

разработчикMicrooft популярность 3,8 (19 голосов) категорияТекстовые файлы ФорматТекст X Этот файл сохраняется в текстовом формате. Вы можете открыть и просмотреть содержимое этого файла с помощью те

Тип файла 1LMHOSTS Образец файла

| разработчик | Microsoft |

| популярность | 3,8 (19 голосов) |

| категория | Текстовые файлы |

| Формат | Текст X ТекстЭтот файл сохраняется в текстовом формате. Вы можете открыть и просмотреть содержимое этого файла с помощью текстового редактора. |

Что такое файл SAM?

Пример файла настроек LMHOSTS, используемого Microsoft Windows; содержит сопоставления IP-адресов с именами NetBIOS удаленных серверов, с которыми компьютер будет связываться через TCP / IP; Дополнительная информация

Windows автоматически загружает первые 100 записей LMHOSTS, отмеченных «#PRE» при запуске. Это число может быть изменено в системном реестре, но может быть ограничено производительностью компьютера.

Как файл LMHOSTS, так и файл примера расположены в% windir% в Windows 95, 98 и Millenium Edition. Они расположены в% windir% system32driversetc. в Windows NT 4.0 через 7 и Windows Server 2003, 2008 и 2008 R2.

НОТА: Файл LMHOSTS не используется Windows 8.

СКАЧАТЬ БЕСПЛАТНО Откройте более 300 форматов файлов с помощью File Viewer Plus. Программы, открывающие файлы SAM| Windows |

|

Тип файла 2MOD Редактировать пример файла

| разработчик | N / A |

| популярность | 3,8 (8 голосов) |

| категория | Аудио файлы |

| Формат | N / A X неизвестныйКатегории форматов файлов включают в себя двоичные, текстовые, XML и Zip. Формат этого типа файла не был определен. |

.SAM File Association 2

Формат аудиосэмпла, используемый программой редактирования аудио MOD Edit; содержит 8-битные необработанные аудиоданные со знаком. Программы, открывающие файлы SAM

| Windows |

|

Тип файла 3Samurize Package

| разработчик | Samurize |

| популярность | 3,7 (11 голосов) |

| категория | Дата файлы |

| Формат | Zip X застежка-молнияЭтот файл сохраняется в сжатом формате. Вы можете просмотреть содержимое, разархивировав его с помощью программы распаковки файлов. |

.SAM File Association 3

Файл, используемый Samurize, программой, используемой для настройки рабочего стола Windows; аналогичен файлу Windows .GADGET и сохраняет изображения, информацию о конфигурации и сценарии; используется для раздачи самуризированных пакетов. Дополнительная информация

Файлы SAM представляют собой файлы .ZIP с расширением .zip, переименованные в «.sam». Вы можете установить их, дважды щелкнув по ним (при условии, что Samurize установлен).

НОТА: Samurize поддерживает только операционные системы Windows 2000, XP и 2003.

Программы, открывающие файлы SAM Обновлено 19.08.2011Тип файла 4Ami Pro Document

| разработчик | Samna |

| популярность | 2,3 (3 голоса) |

| категория | Текстовые файлы |

| Формат | Бинарный Х двоичныйЭтот файл сохраняется в двоичном формате, который требует определенной программы для чтения его содержимого. |

.SAM File Association 4

Документ для обработки текстов, созданный Samna Ami Pro, ранним графическим текстовым процессором для Windows; был приобретен Lotus в 1988 году, а затем преобразован в Lotus Word Pro. Программы, открывающие файлы SAM

| Windows |

|

О файлах SAM

Наша цель - помочь вам понять, что такое файл с суффиксом * .sam и как его открыть.

Все типы файлов, описания форматов файлов и программы, перечисленные на этой странице, были индивидуально исследованы и проверены командой FileInfo. Мы стремимся к 100% точности и публикуем информацию только о тех форматах файлов, которые мы тестировали и проверяли.

Если вы хотите предложить какие-либо дополнения или обновления на этой странице, пожалуйста, сообщите нам об этом.

lmhosts.sam – что это за файл?

Lmhosts.sam — что за файл? Lmhosts — это файл локальных хостов, используемый Microsoft Wins Clients, который обеспечивает сопоставление IP-адресов с именами компьютеров NT (имена NetBIOS). Содержание Lmhosts.sam меняется, если пользователь не может получить доступ или испытывает трудности с DNS-сервером.

Одна из мер безопасности, предпринятых Microsoft для защиты Windows Vista и Windows 7 от вредоносных программ, заключалась в том, что было труднее редактировать файлы lmhosts и hosts. В старых версиях операционной системы вредоносный код мог изменить эти файлы, что приводило к заражению ПК. Многие начинающие пользователи задаются вопросом: «Lmhosts.sam — что это?». Постараемся ответить на него.

Файл lmhosts.sam — что это такое и что он делает?

lmhosts представляет собой текстовый файл, который сопоставляет адреса интернет-протокола (IP) с именами удаленных серверов NetBIOS, с которыми пользователь связывается по протоколу TCP/IP. Файл lmhosts находится в папке %SystemRoot%\System32\drivers\etc. Файл hosts содержит IP-адрес для сопоставлений имен доменов для TCP/IP. Имена доменов и имена NetBIOS должны быть одинаковыми, но поскольку их можно настроить в двух разных местах, могут возникнуть конфликты. Поэтому IP-сопоставления должны храниться в файле lmhosts, так как изначально именно этот файл

Windows проверяет при разрешении любого имени, будь то NetBIOS или Domain.Как найти и отредактировать lmhosts.sam?

Найдите и откройте файл. Поскольку он может находиться в разных местах, обычно проще всего открыть поиск в Windows и выполнить поиск файла lmhosts.sam.

Для пользователей, которые вручную ищут местонахождение файла, ниже приведен список версий Microsoft Windows и расположение файла lmhosts:

- XP, Vista, 7 и 8 — C:\Windows\System32\Drivers\Etc;

- 2000 — C:\WINNT\System32\Drivers\Etc;

- 98 и ME — C:\Windows\.

После того, как файл был найден, щелкните правой кнопкой мыши по иконке и выберите «Открыть с ...», в ответ на приглашение выберите «Выбрать программу из списка» и нажмите ОК. В списке программ, используемых для открытия файла, прокрутите список и в нижней части перечня выделите WordPad или предпочтительный текстовый редактор и нажмите кнопку ОК.

Lmhosts.sam — что за файл?

По умолчанию файл lmhosts уже содержит данные, такие как комментарии и примеры, похожие на приведенные ниже:

- 127.0.0.1 localhost # — пример локального хоста;

- 4.7.5.3 example # — пример поддельного IP-адреса и имени.

В приведенных выше двух строках есть IP-адрес, имя NetBIOS и примечание # для этой строки. Localhost и example — это имена NetBIOS.

Если вы используете Windows Vista, 7 или 8 dthcb., вы можете получить ошибку «отказано в доступе» при попытке сохранить изменения в файле lmhost. Эта ошибка возникает, когда ваш текстовый редактор не имеет прав администратора. Чтобы решить эту проблему, запустите «Блокнот» или WordPad в качестве администратора.

Файл lmhosts.sam — что это? LMHosts предназначен специально для сетей на базе Microsoft. Если вы связываете DNS с файлом hosts, LMhosts эквивалентен WINS. Это позволяет понять, кто является контроллером домена и какой домен просматривается.

Инструкция для пользователя

Создание и редактирование записей в Lmhosts.sam — что это? Используйте следующие правила для работы с данными в этом файле:

- Запись состоит из IP-адреса компьютера, за которым следует по крайней мере одна вкладка и имя NetBIOS компьютера.

- Вы не можете добавить запись LMHOSTS для компьютера, который является клиентом DHCP, потому что IP-адреса DHCP-клиентов изменяются динамически. Чтобы избежать проблем, убедитесь, что компьютеры, имена которых введены в файлы LMHOSTS, настроены на статические IP-адреса.

- Каждая запись должна быть отдельной строкой.

- Имена NetBIOS могут содержать символы верхнего и нижнего регистра и специальные символы.

- Каждое имя NetBIOS имеет длину 16 байт. Определяемая пользователем часть имени NetBIOS — это первые 15 символов. По умолчанию 16-й символ устанавливается для идентификации службы сетевого клиента, которая зарегистрировала это имя.

Наиболее знакомым примером имени NetBIOS является имя компьютера на любом компьютере под управлением Windows. Когда компьютер запущен, запускаются службы Microsoft Network Client и регистрируются их имена, которые состоят из имени компьютера плюс уникальный 16-й символ. Например, имя <имя_компьютера [0x00]> является службой Microsoft Workstation; имя <имя_компьютера [0x20]> - это служба Microsoft Server. Как вы можете видеть, единственная разница между этими двумя именами — это 16-й символ, который позволяет однозначно идентифицировать каждую из сетевых клиентских служб, запущенных на компьютере.

Взломать пароль администратора Windows и файлы Сэма

Что такое файл Сэма?

Диспетчер учетных записей безопасности (SAM) - это файл базы данных [1] в Windows XP, Windows Vista и Windows 7, в котором хранятся пароли пользователей. Его можно использовать для аутентификации локальных и удаленных пользователей. Начиная с Windows 2000 SP4, Active Directory используется для аутентификации удаленных пользователей. SAM использует криптографические меры для предотвращения доступа запрещенных пользователей к системе. Пароли пользователей хранятся в хешированном формате в кусте реестра либо в виде хеша LM, либо в виде хеша NTLM.Этот файл находится в% SystemRoot% / system32 / config / SAM и смонтирован на HKLM / SAM . Пытаясь улучшить защиту базы данных SAM от взлома программного обеспечения в автономном режиме, Microsoft представила функцию SYSKEY в Windows NT 4.0. Когда SYSKEY включен, копия файла SAM на диске частично зашифрована, поэтому хеш-значения паролей для всех локальных учетных записей, хранящихся в SAM, зашифрованы с помощью ключа (обычно также называемого «SYSKEY»). Его можно включить, запустив программу syskey .

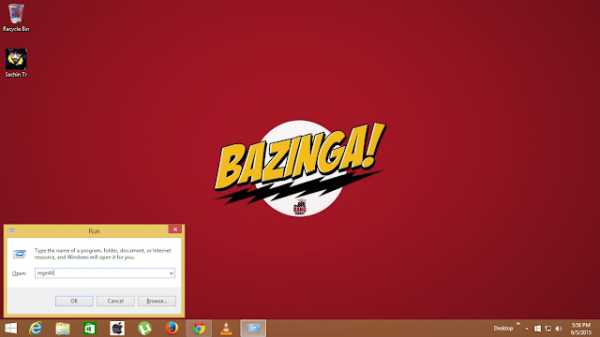

Где мне найти SAM / Хэши?

Расположение SAM / Хэши: Вы можете найти то, что ищете, в нескольких местах на данной машине. Его можно найти на жестком диске в папке% systemroot% system32config (i-e C: \ windows \ system32 \ config) . Однако эта папка заблокирована для всех учетных записей, включая администратора, во время работы машины. Единственная учетная запись, которая может получить доступ к файлу SAM во время работы, - это учетная запись «Система».Второе расположение SAM или соответствующих хэшей можно найти в реестре. Его можно найти в разделе HKEY_LOCAL_MACHINESAM. Это также заблокировано для всех пользователей, включая администратора, пока машина используется. (Перейдите к «Выполнить», введите «Regedit» и нажмите «Enter», теперь перейдите к HKEY_LOCAL_MACHINESAM, однако вы не можете получить к нему доступ.)

Итак, два ( Некоторые другие) местоположения SAMHASH: -% systemroot% system32config - В реестре под HKEY_LOCAL_MACHINESAM

Как скопировать файл Sam?

Есть два пути.

1) Когда работает Os (операционная система).

2) Когда Os не работает.

Когда ОС работает

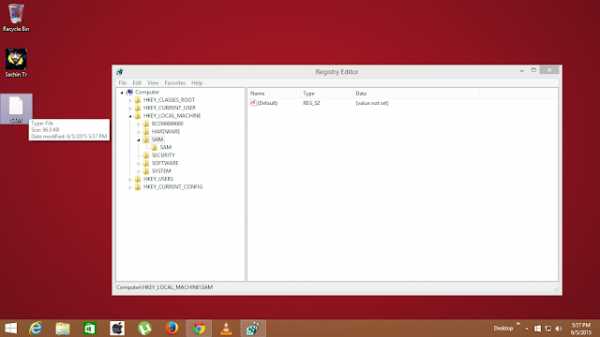

1.Нажмите window + R.

2. Введите regedit.

3. Затем нажмите HKEY_LOCAL_MACHINE.

4. Затем щелкните sam.

5. Попробуйте экспортировать его, нажав правую кнопку.

но вы не можете, поэтому выполните следующие шаги

6. Щелкните правой кнопкой мыши файл sam.

7. Щелкните Разрешения.

8.Затем нажмите «Администраторы» и удалите его.

9. Нажмите кнопку «Добавить», затем введите «Администраторы» и нажмите «ОК».

10. Затем отметьте галочкой полный контроль и прочтите разрешение.

11. Затем нажмите «Применить», щелкните правой кнопкой мыши sam и выберите «Экспорт».

12.Экспорт с сохранением в виде файлов кустов реестра.

И ВЫ сделали.

Вы скопировали файл Sam

Если вы хотите понять это более четко, вы можете посмотреть видеоурок.

Ссылка на Youtube этого видео:

https://www.youtube.com/channel/UCIYIZ8KulE0bXtRLnNdIRww

Этот канал My Youtube вы можете просмотреть здесь.

Когда ОС не работает

Вероятно, самый простой способ сделать это - загрузить на целевом компьютере альтернативную ОС, такую как NTFSDOS или Linux, и просто скопировать SAM из папки

% systemroot% system32config. Это быстро, легко и эффективно.

Вы можете получить копию NTFSDOS от Sysinternals (http: // www.sysinternals.com)

Обычная версия NTFSDOS является бесплатной, что всегда приятно, но позволяет только

для доступа только для чтения. Это должно быть хорошо для того, что вы хотите сделать, однако, если

вы из тех людей, которые просто должны иметь полный контроль и иметь немного денег, чтобы сжечь

. NTFSDOS Pro, также выпускаемая Sysinternals, имеет доступ для чтения и записи.

пошагово

1) Что ж, самый простой способ сделать это - загрузить вашу целевую машину в альтернативную ОС, например NTFSDOS или Linux, и просто скопировать SAM из папки% systemroot% system32config.2) Вы также можете получить хэши паролей с помощью pwdump2 (Google It, чтобы получить программное обеспечение ~ Поиск на openwall.com). pwdump использует внедрение .DLL, чтобы использовать системную учетную запись для просмотра и получения хэшей паролей, хранящихся в реестре. Затем он получает хэши из реестра и сохраняет их в удобном небольшом текстовом файле, который затем можно вставить в служебную программу для взлома паролей, такую как l0phtcrack или John the ripper (хорошо работает на базе Linux), также можно использовать cain и abel.

3) Импортируйте хэши прямо из l0phtcrack и позвольте им открыться вам путем взлома.Это быстро, легко и эффективно. Вы можете получить копию NTFSDOS от Sysinternals (http://www.sysinternals.com). Обычная версия NTFSDOS является бесплатной, что всегда приятно, но позволяет только доступ только для чтения. Однако это должно подойти для того, чем вы хотите заниматься, если вы из тех людей, которые просто должны иметь полный контроль и у вас есть деньги, которые можно сжечь. NTFSDOS Pro, который также принадлежит Sysinternals, имеет доступ для чтения и записи, но это будет стоить вам 299 долларов.

Взлом или взлом учетной записи администратора:

Как получить хэши из файла SAM?

Получены хэши? А теперь взломайте их:

С хешами в руках и желанием узнать, какие пароли ждут.

Давайте приступим. Несмотря на то, что существует множество программ для взлома паролей

, я быстро рассмотрю две из самых популярных.

Джон Потрошитель -

Джон-Потрошитель для многих - старый резервный взломщик паролей. Это командная строка, которая делает это приятным, если вы пишете скрипты, и, что самое главное, бесплатным.

Единственное, чего не хватает JtR, - это возможность запускать атаки грубой силы

на ваш файл паролей. Но посмотрите на это с другой стороны, даже если это всего лишь взломщик словарей

, вероятно, это все, что вам нужно.Я бы сказал, что в моем опыте

я могу найти около 85-90% паролей в данном файле, используя только атаку по словарю

. Не плохо, совсем не плохо.

L0phtCrack -

Вероятно, самый популярный взломщик паролей. L0phtCrack продаетсялюдьми на @Stake. И с ценой в 249 долларов за лицензию на одного пользователя

кажется, что он принадлежит каждому. Боже, @Stake, должно быть, убивает. :) Этот

, вероятно, лучший взломщик паролей, который вы когда-либо видели.Благодаря возможности

импортировать хэши прямо из реестра аля pwdump и словаря, гибрид и возможности перебора

. Пароль не должен длиться долго. Ну, я не должен говорить

«без пароля». Но почти все упадет на L0phtCrack, если будет достаточно времени.

Другой простой способ, использование ophcrack для взлома

Аккаунт администратора:

Ophcrack - взломщик паролей Windows, основанный на компромиссе времени и памяти с использованием радужных таблиц.Это новый вариант оригинального компромисса Хеллмана с лучшей производительностью. Он восстанавливает 99,9% буквенно-цифровых паролей за секунды. Это тип взлома в автономном режиме, просто скачайте отсюда .iso ophcrack. Сожги и наслаждайся использованием.

Это тип взлома в автономном режиме, просто скачайте отсюда .iso ophcrack. Сожги и наслаждайся использованием. 1. Opchrack может взламывать пароли для Windows 7, Windows Vista и Windows XP.

2. Ophcrack может восстановить 99,9% паролей из Windows XP, обычно за считанные секунды. Любой пароль длиной 14 или менее символов, в котором используется любая комбинация цифр, строчных и заглавных букв, должен быть взломан.

3. Ophcrack может восстановить 99% паролей из Windows 7 или Windows Vista. Атака по словарю используется в Windows 7 и Vista.

4. Опция Ophcrack LiveCD позволяет полностью автоматическое восстановление пароля.

5. Метод LiveCD не требует установки в Windows, что делает его безопасной альтернативой многим другим инструментам восстановления паролей.

6. Чтобы использовать Ophcrack LiveCD для взлома паролей Windows, не требуется знать паролей Windows.

Создание собственного пароля в Windows:

Внедрение хэшей паролей в SAM: Самый простой способ получить права администратора на машине - это ввести свои собственные хэши паролей в файл SAM. Для этого вам понадобится физический доступ к машине и мозг размером больше арахиса. Используя утилиту под названием "chntpw" Петтера Нордхал-Хагена, вы можете ввести любой пароль, какой захотите, в файл SAM на любой машине NT, 2000 или XP, тем самым предоставив вам полный контроль, просто запишите файл.iso на диске и используйте его. Я бы посоветовал сначала создать резервную копию файла SAM с помощью альтернативной ОС. Можно также сделать USB-диск с Linux или Windows Live dsik. Войдите, введите пароль по вашему выбору. Войдите, используя свой новый пароль. Делай то, что тебе нужно. Затем восстановите исходный SAM, чтобы никто не узнал, что меня взломали.

Некоторые советы по безопасности ~ Создание надежных паролей:

Теперь вы, возможно, узнали, как можно взламывать пароли, поэтому есть несколько советов для вас.

1) Не создавайте общие пароли, такие как 123456 или пароль вашего собственного имени.

2) Используйте @, *, # или другие символы в ваших паролях для обеспечения максимальной безопасности. В этом случае John the ripper и Ophcrack, а также другие инструменты взлома могут занять много времени, это будет неприятно для хакера.

3) Продолжайте менять пароль. Итак, если на декодирование одного хэша уходит много времени, пока он не декодирует, вы сгенерировали другой хеш.

Спасибо

.Открыть файл SAM

Чтобы открыть файл SAM, вам нужно найти приложение, которое работает с таким файлом. Расширение файла SAM используется операционными системами для распознавания файлов с содержимым типа SAM. Вот некоторая информация, которая поможет вам начать работу.

Как открыть файл SAM

- Чтобы узнать, есть ли у вас приложение, поддерживающее формат файла SAM, вам нужно дважды щелкнуть файл.

- Это либо откроет его с соответствующим приложением, либо Windows предложит вам поискать приложение для расширения файла SAM в Интернете или на локальном компьютере.

- Если на вашем компьютере нет приложения, которое может открывать файлы SAM, вам необходимо поискать в Интернете, какое приложение может открывать файлы SAM.

Что такое файл SAM?

Расширения файлов помогают компьютерам находить правильное приложение для определенных файлов. Операционные системы не будут изучать содержимое файлов, которые нужно открыть, но вместо этого они немедленно определяют расширение файла и соответствующее приложение, которое может открывать файлы SAM. Это помогает компьютеру организовать свои функции и работать намного быстрее.Большинство операционных систем (Windows) требуют использования расширений файлов, а другие - нет (Unix).

Эти расширения файлов также полезны для нас. Просто посмотрев на имя файла, мы можем определить, какая информация хранится в нем и какие приложения могут открывать эти файлы. Вы заметили, что когда ваш компьютер получает неизвестный файл, он запрашивает у вас разрешение на поиск соответствующей программы, чтобы открыть его, или поиск этих программ в Интернете? Да! Эти расширения файлов облегчают работу компьютера.Если с файлом не связано ни одного приложения, компьютер немедленно попросит помощи у пользователя в поиске исходных файлов.

SAM File Applications

Если вы знаете, какое приложение открывает расширение файла SAM и оно не упоминается на нашем сайте, напишите нам через контактную форму.

Подробнее о том, как открывать файлы SAM, читайте в других статьях на этом сайте.

Наполнение этого веб-сайта информацией и его поддержка - постоянный процесс.Мы всегда приветствуем отзывы и вопросы, которые можно отправить, посетив страницу «Свяжитесь с нами». Однако, поскольку этот веб-сайт посещает много пользователей, и поскольку наша команда довольно небольшая, мы не сможем лично отслеживать каждый запрос. Спасибо за Ваше понимание.

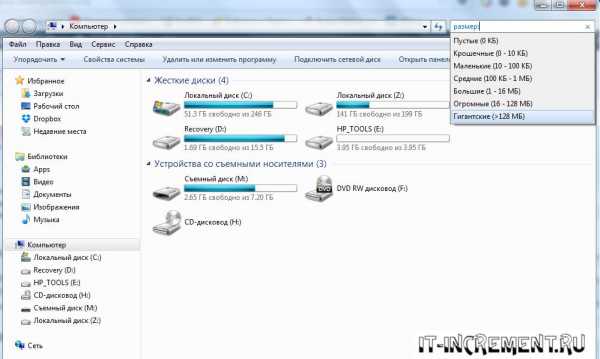

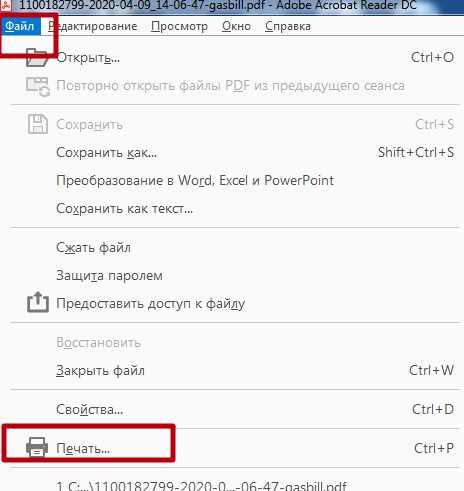

.Как скопировать файлы реестра SAM и SYSTEM из Windows 10, 8 и 7

Как сделать дамп файла SAM при работающей системе? Вам нужно скопировать SAM hive с ПК с Windows, на котором вы не можете войти в систему? Пока Windows работает, вы не можете скопировать файл SAM с помощью проводника Windows, поскольку он используется системой. В этом руководстве мы покажем вам, как скопировать файлы реестра SAM и SYSTEM из Windows 10/8/7, независимо от того, можете ли вы войти в систему как администратор или нет.

Метод 1. Скопируйте файлы SAM и SYSTEM с правами администратора

Если вы можете войти в Windows как пользователь с правами администратора, вы можете легко создать дамп кустов реестра SAM и SYSTEM с помощью командной строки.

Просто откройте командную строку от имени администратора и выполните следующие команды:

reg сохранить HKLM \ SAM C: \ sam reg сохранить HKLM \ SYSTEM C: \ system

Теперь вы найдете копии файлов реестра SAM и SYSTEM на вашем диске C.

Метод 2: копирование файлов SAM и SYSTEM без прав администратора

Если вы не можете войти в Windows или потеряли права администратора, Live CD может помочь! После загрузки вашего компьютера на Linux, Ubuntu или другой Live CD вы можете получить доступ ко всем файлам на жестком диске и скопировать кусты SAM и SYSTEM из каталога Windows \ System32 \ Config.

Для вашего удобства мы добавили новую функцию в PCUnlocker Live CD, которая позволяет делать резервную копию реестра Windows (SAM, SYSTEM, SECURITY, SOFTWARE) всего за несколько щелчков мыши!

Эта функция доступна в пробной версии для бесплатного использования.

Статьи по теме

.c # - файл копируется в SysWOW64 вместо System32

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя

- Реклама Обратитесь к разработчикам и технологам со всего мира

- О компании

Как я взломал ваш пароль Windows (часть 2)

Если вы хотите прочитать первую часть этой серии статей, перейдите в раздел Как я взломал ваш пароль Windows (часть 1).

Введение

В первой части этой серии мы изучили хэши паролей и механизмы, которые Windows использует для создания и хранения этих значений. Мы также коснулись слабых мест каждого метода и возможных путей, которые можно использовать для взлома этих паролей. Во второй и последней статьях этой серии я фактически проведу вас через процесс взлома паролей с помощью различных бесплатных инструментов и дам несколько советов по защите от взлома вашего пароля.

Всегда важно отметить, что показанные здесь методы предназначены исключительно для образовательных целей и не должны использоваться против систем, для которых у вас нет разрешения.

Получение хэшей паролей

Чтобы взломать пароли, вы должны сначала получить хэши, хранящиеся в операционной системе. Эти хэши хранятся в SAM-файле Windows. Этот файл находится в вашей системе по адресу C: \ Windows \ System32 \ config, но недоступен, пока операционная система загружена.Эти значения также хранятся в реестре в HKEY_LOCAL_MACHINE \ SAM, но, опять же, эта область реестра также недоступна во время загрузки операционной системы.

Здесь есть несколько различных опций в зависимости от уровня доступа к машине, которую вы проверяете.

Физический доступ

Если у вас есть физический доступ, один из наиболее эффективных способов - загрузить на компьютер другую операционную систему. Если вам удобно использовать Linux, это означает, что вы можете просто загрузиться с Live CD Linux, который может читать диски NTFS, смонтировать раздел Windows и скопировать файл SAM на внешний носитель.

Если вам это неудобно, вы можете использовать знаменитый автономный редактор паролей NT от П. Нордала, доступный здесь. Это загрузочный дистрибутив Linux, предназначенный для помощи пользователям системы, которые забыли свои пароли, позволяя им сбросить их. Программное обеспечение принимает вводимые пользователем данные, создает действительный хэш и заменяет старый хеш в файле SAM новым. Это полезно для нас, потому что мы также можем использовать дистрибутив, чтобы просто прочитать файл SAM и получить хеш-данные.

Для этого загрузитесь с образа компакт-диска и выберите системный раздел, расположение файла SAM и кустов реестра, выберите параметр сброса пароля [1], запустите встроенный редактор реестра [9], перейдите к SAM \ Domain \ Account \ Users, перейдите в каталог пользователя, к которому вы хотите получить доступ, и используйте команду cat, чтобы просмотреть хэш, содержащийся в файлах.Вывод будет в шестнадцатеричном формате, но он работает с простым преобразованием.

Рисунок 1: Шестнадцатеричный вывод хэша SAM

Перед тем, как использовать автономный редактор паролей NT для фактического сброса пароля, убедитесь, что вы не используете зашифрованную файловую систему (EFS) для чего-либо, выпущенного после Windows XP / 2003. Если вы сделаете это, операционная система потеряет свои ключи EFS, что приведет к большему количеству проблем, чем просто забытый пароль.

Консольный доступ

Если вы выполняете аудит паролей без физического доступа к рассматриваемому устройству, но у вас все еще есть доступ к консоли через удаленный рабочий стол или VNC, вы можете получить хэши паролей с помощью утилиты Fizzgig fgdump, которую можно найти здесь.

После того, как вы загрузили fgdump на хост, вы можете просто запустить его без параметров для создания дампа файла SAM на локальном компьютере.

Рисунок 2: Подтверждение правильного запуска утилиты Fgdump

Когда это будет завершено, в том же каталоге, из которого была запущена утилита, будет сгенерирован файл, содержащий список всех учетных записей пользователей, их хэши LM и их хэши NTLMv2.

Рисунок 3: Хеш-пароли, выводимые Fgdump

Доступ к сети

Наконец, если у вас нет интерактивного доступа к машине, на которой есть нужные вам хэши, лучше всего попытаться перехватить хэши, когда они перемещаются по сети во время процесса аутентификации.Конечно, это будет работать только в том случае, если клиент аутентифицируется на контроллере домена или обращается к ресурсам на другом клиенте, в противном случае вам больше не повезло, чем одному вооруженному человеку в соревновании по вывешиванию бумаги.

Если вы находитесь в том же сегменте сети, что и целевой клиент, вы можете использовать программу Cain and Abel для перехвата хэшей паролей при их передаче между устройствами. Каин и Авель - это бесплатная утилита, которую можно загрузить отсюда. Используя Cain и Abel, вы можете инициировать процесс, называемый отравлением кэша ARP, который представляет собой атаку человека в середине, которая использует протокол ARP для маршрутизации трафика между двумя хостами через ваш компьютер.Пока действует отравление кэша ARP, вы можете использовать встроенный сетевой сниффер Cain and Abel, что дает вам возможность перехватывать хэши паролей NTLM, которые передаются между зараженными хостами. Теория, лежащая в основе отравления кеша ARP, и то, как это сделать, - это еще один урок сам по себе, который немного выходит за рамки этой статьи, но если вы хотите узнать больше об отравлении кеша ARP, вы можете сделать это здесь.

Взлом паролей с помощью Каина и Авеля

Теперь, когда у нас действительно есть хэши паролей, мы можем попытаться их взломать.Если вы уже загрузили и установили Cain & Abel, то вы уже на шаг впереди, потому что мы будем использовать его для взлома наших образцов паролей LM.

Если вы еще не установили Cain and Abel, вы можете скачать его отсюда. Для установки нужно всего лишь несколько раз нажать «Далее». Если он у вас еще не установлен, вам также будет предложено установить драйвер захвата пакетов WinPCap, используемый для функций сниффинга Cain and Abel. После установки вы можете запустить программу и щелкнуть вкладку Cracker в верхней части экрана.После этого щелкните заголовок LM & NTLM Hashes на панели слева, щелкните правой кнопкой мыши пустую область в центре экрана и выберите «Добавить в список».

Cain не примет простую копию и вставку хеша пароля, поэтому вам придется поместить хеш в текстовый файл, отформатированный особым образом. Если вы извлекли свои хэши с помощью fgdump, то у вас уже должен быть нужный текстовый файл, который содержит хеши в построчном формате.

Рисунок 4: Допустимое форматирование хэшей паролей

Если вы извлекали хэши паролей вручную, вам нужно будет создать файл с записью строки для каждой учетной записи пользователя.Каждая строка должна содержать имя пользователя, часть относительного идентификатора (RID) SID пользователя и хэши. Формат этих элементов должен быть:

Имя пользователя: RID: LMHash: NTLMHash :::

Найдите этот файл, выберите его и нажмите «Далее», чтобы импортировать хэши в Cain и Abel. Как только это будет сделано, вы можете щелкнуть правой кнопкой мыши учетную запись, пароль которой вы хотите взломать, выбрать опцию Brute Force Attack и выбрать LM-хэши. Метод атаки полным перебором пытается использовать все возможные комбинации паролей для хеш-значения, пока не найдет совпадение.На следующем экране вы можете выбрать символы, которые хотите использовать для атаки методом грубой силы, а также минимальную и максимальную длину пароля. Обратите внимание, что набор символов автоматически настраивается для использования только символов верхнего регистра и числа с максимальной длиной 7 из-за характеристик хэшей LM.

В нашем примере сценария, где у нас есть пароль PassWord123, мы сразу увидим частичные результаты, поскольку программа вернет, что «Открытый текст 664345140A852F61 - это D123».Мы уже взломали вторую половину хеша пароля. На современном компьютере перебор каждой возможной комбинации паролей должен занимать не более 2–3 часов, что гарантирует конечный успех.

Рисунок 5: Cain успешно взламывает хэш пароля LM

Взлом паролей с помощью John the Ripper

Cain and Abel хорошо справляется со взломом паролей LM, но он немного медленный, а его функциональные возможности для взлома хэшей NTLMv2 еще медленнее.Если вам удобно использовать командную строку для взлома паролей, то John the Ripper - один из самых быстрых и наиболее предпочтительных механизмов взлома.

Вы можете скачать Иоанна Потрошителя здесь. После извлечения содержимого файла вы найдете исполняемый файл john-386.exe в подкаталоге / run. У Джона есть несколько различных режимов, в которых он может работать, но чтобы запустить его в режиме по умолчанию, все, что вам нужно сделать, это указать файл, содержащий хэш пароля, в качестве аргумента при запуске исполняемого файла из командной строки.

Рисунок 6: Джон-Потрошитель пытается взломать пароль

После завершения John the Ripper отображает взломанные пароли и сохраняет результаты в своем файле john.pot. В большинстве случаев подходит режим взлома по умолчанию, но у Джона Потрошителя также есть следующие режимы взлома:

-

Single Crack Mode - использует варианты имени учетной записи

-

Режим списка слов - использует словарь для подбора пароля

-

Инкрементальный режим - полагается на атаку методом грубой силы

-

Внешний режим - использует другое (предоставляемое пользователем) приложение для подбора пароля

John очень эффективен во всех режимах взлома и является моей типичной программой для взлома паролей.

Взлом паролей с помощью радужных таблиц

Когда вы подозреваете, что пароль NTLMv2 очень сложен и, в свою очередь, требует слишком много времени для взлома, единственным логическим решением является использование радужных таблиц. Радужная таблица - это таблица поиска, состоящая из хэшей паролей для каждой возможной комбинации паролей с учетом используемого алгоритма шифрования. Как вы понимаете, таблицы радуги могут занимать довольно много места. В прошлом эти таблицы были слишком интенсивными для процессора и хранилища, чтобы их создавать и хранить, но с развитием современных вычислений все более распространенным явлением как для этичных тестировщиков на проникновение, так и для злонамеренных хакеров становится хранение внешних жестких дисков, содержащих наборы радужных таблиц.

Поиск места для создания или загрузки набора радужных таблиц - это просто поиск в Google, если вы предпочитаете это делать, но есть более эффективные методы для «случайного» взломщика паролей. Один из таких методов - использование веб-службы, содержащей собственный набор радужных таблиц. Один из таких веб-сервисов - это. Этот сайт поддерживает несколько наборов радужных таблиц, для которых вы можете отправлять хэши паролей для взлома, а также список недавно взломанных паролей для повышения эффективности.

Для передачи хэшей в виде обычного текста.info, вы можете просто щелкнуть ссылку «Добавить хеши», чтобы указать режим хеширования и шифрования. Если этот хэш уже был взломан, вам будут отображены результаты, а если нет, хеш будет отправлен в очередь. Вы можете отслеживать статус очереди, перейдя по ссылке «Поиск» и выполнив поиск хэша, который сообщит вам его позицию в очереди. Сложные пароли часто могут занять некоторое время с помощью этого метода, но обычно он быстрее, чем позволяет вашему собственному оборудованию выполнять работу.

Защита от взлома паролей

Люди склонны думать, что цель шифрования - сделать зашифрованный текст таким образом, чтобы его никто не мог расшифровать, но это немного непродуманное понятие.Эта мысль основана на вере в то, что компьютеры могут генерировать случайные числа для целей шифрования, но, честно говоря, компьютеры не так хорошо справляются с «случайными», поскольку «случайные» полностью зависят от запрограммированной логики. В результате настоящая цель шифрования состоит в том, чтобы сделать зашифрованный текст настолько сложным для взлома, что количество времени, которое потребуется для взлома, перевесит выгоду от этого.

Имея это в виду, есть несколько вещей, которые можно сделать в системе Windows, чтобы предотвратить взлом вашего пароля.

Использование сложных и изменение паролей

Самый логичный способ предотвратить взлом вашего пароля людьми - сделать его невероятно сложным. Если ваш пароль содержит строчные буквы, прописные буквы, цифры, специальные символы и является довольно длинным, его невозможно будет взломать в разумные сроки. Чтобы придать вещам дополнительную степень сложности, частая смена пароля означает, что когда злоумышленник взломает ваш пароль, он уже будет изменен.Нет более надежной защиты, чем использование надежного пароля, который часто меняется.

Отключить хеширование LM

К настоящему моменту вы должны хорошо разбираться в слабостях LM-хэшей. Для нас хорошо то, что нам больше не нужно их использовать. Современные операционные системы Windows можно настроить для использования NTLMv2 исключительно с некоторыми изменениями реестра.

Вы можете отключить хранение хэшей LM, перейдя к HKLM \ System \ CurrentControlSet \ Control \ LSA в реестре.Оказавшись там, создайте ключ DWORD с именем NoLMHash со значением 1.

Другой шаг - отключить аутентификацию LM в сети. Еще раз перейдите к HKLM \ CurrentControlSet \ Control \ LSA. Оказавшись там, найдите ключ с именем LMCompatibiltyLevel. Можно установить значение 3 для отправки только проверки подлинности NTLMv2, что является отличной настройкой для клиентов домена. Альтернативой является установка этого значения на 5, что позволяет устройству принимать только запросы проверки подлинности NTLMv2, что отлично подходит для серверов.

Единственный случай, когда эти настройки могут вызвать проблему, - это случаи, когда в вашей сети установлен клиент Windows NT 4 или более ранней версии. Однако, честно говоря, если у вас все еще есть такие типы систем в вашей сети, то избавление от них - лучшее средство безопасности, которое я могу вам дать.

Используйте SYSKEY

SYSKEY - это функция Windows, которая может быть реализована для добавления дополнительных 128 бит шифрования в файл SAM. SYSKEY работает с использованием созданного пользователем ключа, который используется для шифрования файла SAM.После включения SYSKEY нельзя отключить.

Важно помнить, что SYSKEY защищает только сам файл SAM, защищая его от копирования. SYSKEY НЕ защищает от утилит, извлекающих хэши из оперативной памяти, таких как Cain и fgdump.

Дополнительную информацию о SYSKEY можно получить на http://support.microsoft.com/kb/143475.

Заключение

Взлом паролей - это инструментальный навык для тех, кто пытается взломать систему, и поэтому системным администраторам необходимо понимать, как хранятся, украдены и взломаны пароли.По мере того, как потенциальные злоумышленники теребят системы, у них слюнки текут при виде хэша LM, и их цель будет выполнена более чем наполовину, если пользователи будут использовать простые пароли. Помните, что знание - это половина дела, поэтому, если вы воспользуетесь этой информацией и ничего не сделаете, вы окажетесь на полпути. Используя предоставленные методы защиты, вы можете помочь удержать злоумышленников от взлома паролей ваших систем.

Если вы хотите прочитать первую часть этой серии статей, перейдите к Как я взломал ваш пароль Windows (часть 1) .

Просмотры сообщений: 82 338

.

Как заменить файлы в папке Windows System32?

Эрлис Д.

Даже войдя в систему как администратор, вы не сможете заменить некоторые файлы Windows! (Например, файл SAM и многое другое ..)Иногда лучший способ - войти в систему с помощью операционной системы Linux и после того, как найти местоположение файла, заменить его на тот, который вам нужен!

Конечно, не рекомендуется для начинающих , так как вы можете разрушить свой компьютер!

Я даже не понимаю, почему вы хотите заменить системные файлы Windows...

Если есть ошибка, попробуйте исправить ее с помощью инструмента восстановления Windows!

.