Как ограничить доступ к файлам на компьютере

Как ограничить доступ к папкам и файлам на компьютере [Windows]

Здравствуйте уважаемые читатели. Сегодня начинаем цикл статей посвященных ограничению доступа к информации на операционной системе Windows.

Из сегодняшней публикации вы узнаете, как ограничить доступ к папкам и файлам средствами самой Windows, а про специальные программы занимающиеся тем же, мы поговорим в следующих статьях я писал здесь.

Начнем с врожденных талантов детища MicroSoft.

Ограничение доступа к файлам и папкам встроенными средствами Windows.

Обязательным условием, при котором ограничение будет действовать, является наличие нескольких учетных записей в системе, не с правами администратора, а также, чтобы файловая система на дисках соответствовала формату NTFS.

Другими словами, администратор, для других пользователей без прав администратора, устанавливает ограничения на запись, чтение и т.д.

Через учетную запись с правами администратора, в свойствах нужной папки указываются те пользователи, которые будут иметь к ней доступ. При попытке доступа к папке пользователем без прав, будет запрошен пароль.

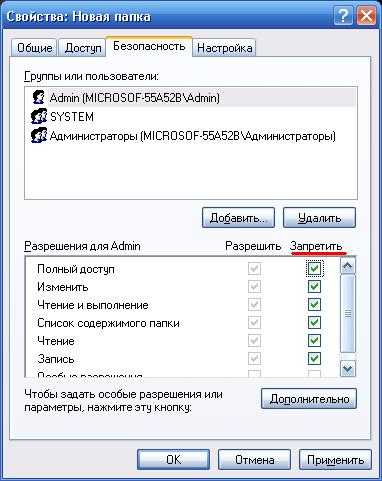

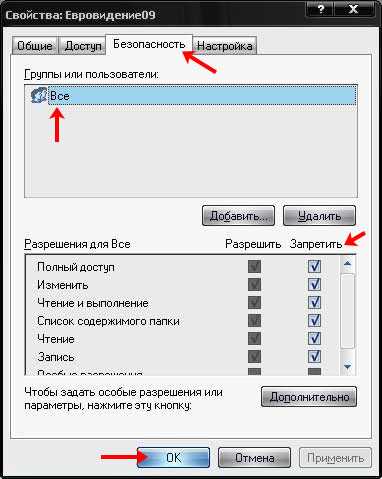

Изменение прав доступа групп [запрет]:

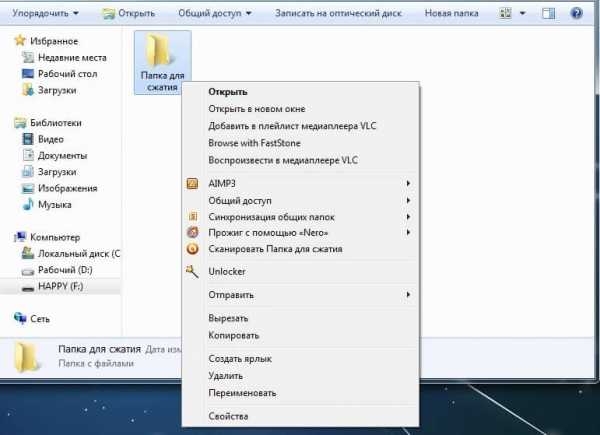

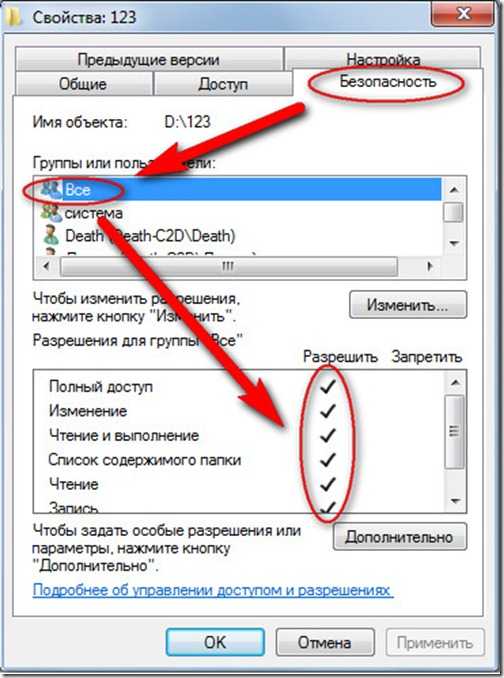

Итак, ограничим доступ с помощью запретов. Для этого кликаем по нужной папке или файлу правой кнопкой мыши и выбираем - «Свойства», далее переходим на вкладку - "Безопасность" и на этой вкладке нажимаем кнопку — «Изменить».

Далее открывается окно, где жмем в кнопку «Добавить». Здесь, вводим имена выбираемых объектов (логины/имена пользователей), которым дальше будет запрещен доступ к папке. Затем нажимаем «Проверить имена» чтобы убедиться в правильности ввода имени:

Для закрытия доступа всем пользователям вводим имя «Все» (учитывается регистр букв), система поймёт. Затем в колонке «Запретить» ставим галочки в те пункты, на которые вы хотите установить запрет и нажать «ОК»

В итоге, указанные вами пользователи не смогут получить доступ к указанной папке либо файлу, но правда, если только зайдут в систему под своей учеткой. Чтоб вы знали, если кто-то зайдет в систему например с флешки с правами администратора, то он получит доступ к папке и всему её содержимому.

Изменение прав доступа групп [разрешения]:

Теперь давайте ограничим доступ к папке не запретом, а наоборот открытием прав только определенным пользователям.

Для этого удалим всех пользователей из списка доступа и добавим туда уже только нужных нам.

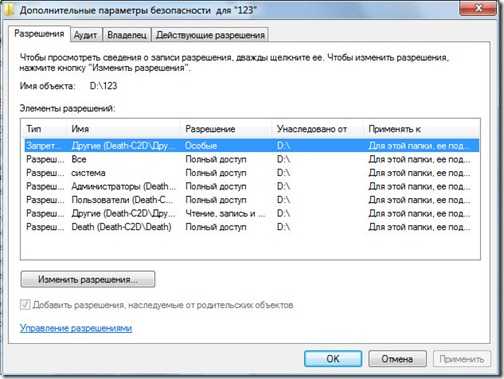

Возможно, при попытке удалить элемент, будет выдана ошибка, так как по умолчанию они наследуются от родительского каталога. Поэтому жмем «Дополнительно -> Изменить разрешения…» и снимаем галочку с «Добавить разрешения, наследуемые от родительских объектов»

В Windows 10 жмем "Дополнительно" далее жмем кнопку "Отключить наследования".

Система спросит «Добавить» или «Удалить». В Windows 10 система также даст на выбор два варианта - "Преобразовать унаследованные разрешения в явные разрешения этого объекта" и "Удалить все унаследованные разрешения из этого объекта". Думаю здесь все понятно. Добавив нужного пользователя, уже устанавливаем галочки в колонку «

Разрешить».

Подытожим

Итак, сегодня, уважаемые читатели, мы с вами рассмотрели первую возможность ограничения доступа к определенным папкам и файлам с помощью встроенных средств Windows. Данный способ не самый надежный, но для ограждения "секретных материалов" от любопытных глаз неопытных пользователей подойдет.

В следующей публикации рассмотрим другую возможность Windows, встроенную в систему по умолчанию, которая позволяет шифровать ценные данные и таким образом ограничивать к ним доступ. Это EFS (Encrypting File System) - система шифрования данных на уровне файлов в операционных системах Windows (начиная с Windows 2000 и выше), за исключением «домашних» версий.

Ограничение доступа к файлам

Очень часто возникает такая ситуация, когда за компьютером работает несколько человек и желательно, чтобы доступ к личным файлам и папкам каждого пользователя был ограничен для других пользователей. Можно вообще запретить доступ, а можно его разграничить: например, одному пользователю требуется открыть полный доступ, другому – только для чтения, а кому-то вообще запретить.

Очень часто возникает такая ситуация, когда за компьютером работает несколько человек и желательно, чтобы доступ к личным файлам и папкам каждого пользователя был ограничен для других пользователей. Можно вообще запретить доступ, а можно его разграничить: например, одному пользователю требуется открыть полный доступ, другому – только для чтения, а кому-то вообще запретить.

Зачем это делать, наверное, каждый из вас понимает и без моих подсказок. А вот как правильно ограничить доступ к файлам в Windows 7, знают не все. Поэтому разберем этот процесс очень подробно.

ограничение доступа к файлам и папкам в Windows 7

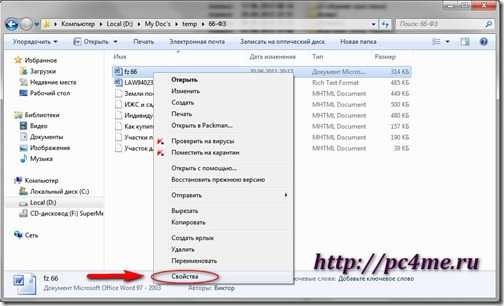

Для начала, конечно же, необходимо определиться с объектом, доступ к которому будем ограничивать. Итак, выбрали файл или папку и действуем по следующему алгоритму:

1. Кликаем по объекту (файлу или папке) правой кнопкой мыши и выбираем пункт “Свойства”.

2. В открывшемся окошке выбираем вкладку “Безопасность”. Именно в ней и определяются права пользователей на доступ к конкретному файлу или папке.

В верхней области будут отображаться все пользователи или группы пользователей, созданных в системе. Кликнув по конкретному пункту, можно просмотреть и изменить права конкретного пользователя на данный объект. Чтобы полностью запретить пользователю “прикасаться” к конкретной папке или файлу, удалите его из верхнего списка.

3. Если у вам не получается удалить или изменить права конкретного пользователя, значит все его права наследуются от «родителя». Чтобы все-таки получить возможность ограничивать права пользователя на конкретный объект, проделайте следующее: зайдите снова на вкладку «Безопасность» в свойствах файла и кликните по кнопке «Дополнительно» (под разделом отображения прав пользователя (см.рисунок выше).

Откроется окошко “Дополнительных параметров безопасности”:

Перейдите на вкладку “Разрешение”, если она не открылась у вас по умолчанию. Далее кликните по кнопке “Изменить разрешение”. Далее уберите галочку «Добавить разрешение, наследуемые от родительских объектов», прочитав сообщение с предупреждением, кликайте по кнопке «Добавить». А потом все время “ОК”, пока не вернетесь к вкладке «Безопасность» свойства файла.

Теперь можете без ограничений изменить права для пользователей на доступ к конкретному объекту.

значения разрешений доступа

Более подробно остановимся на значениях конкретных прав пользователей:

- Полный доступ – здесь все довольно просто: разрешено выполнение всех операций с объектом, в том числе изменение разрешения и становится владельцем объекта.

- Изменение – отличается от предыдущего пункта тем, что разрешено выполнять только базовые операции с объектом, т.е. чтение, изменение, создание и удаление объекта. Изменять же разрешение текущего объекта и становится его владельцем не разрешено.

- Чтение и выполнение – говорит само за себя: можно просматривать содержимое объекта и запускать программы.

- Список содержимого папки – то же самое, что и в предыдущем пункте, только относительно каталогов.

- Чтение – разрешено только просматривать объект.

- Запись – разрешается создавать файлы и записывать в них данные.

- Особые разрешения – это разрешения, которые устанавливаются, нажав на кнопку “Дополнительно”.

особые рекомендации при настройке прав доступа к файлам и папкам

- Советую вам обратить внимание на следующее:

- Если выставить флажок для разрешения с более высоким приоритетом, то автоматически выставятся флажки зависимых разрешений.

- Установка разрешения “Запретить” имеет более высокий приоритет, чем “Разрешить”.

- Изменяя разрешения для каталога, автоматически изменятся и разрешения для всех вложенных объектов (папок и файлов).

- Если определенные разрешения недоступны, значит, они наследуются наследуется от родительской папки.

- Если у вас отсутствуют права на изменение разрешений, то и все флажки вам будут не доступны.

- При изменении разрешений для групп (например: “Администраторы”, “Пользователи”, “Системные”), автоматически изменятся соответствующие разрешения ко всем пользователям данной группы.

- Не изменяйте разрешения для группы “Система”, это может нарушить работу операционной системы.

Изменяя разрешения для конкретного объекта, будьте внимательны и осторожны. Не изменяйте за один сеанс сразу несколько разрешений, обязательно проверяйте работоспособность системы после внесения изменений.

Как заблокировать файл или папку?

Когда к данным на компьютере имеет доступ более одного человека, всегда возникает необходимость ограничить, скрыть и сделать невозможным доступ к некоторым личным файлам или папкам.

Сегодня я расскажу несколько способов по маскировке и закрытию доступа к файлам и папкам.

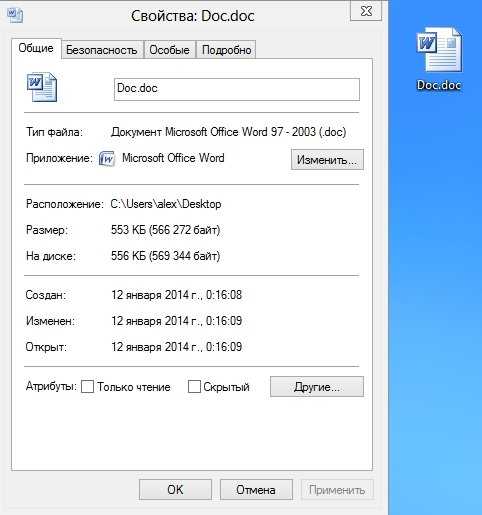

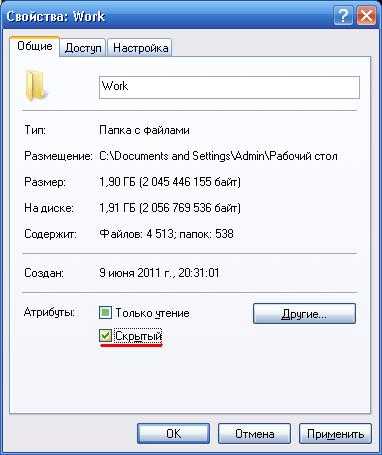

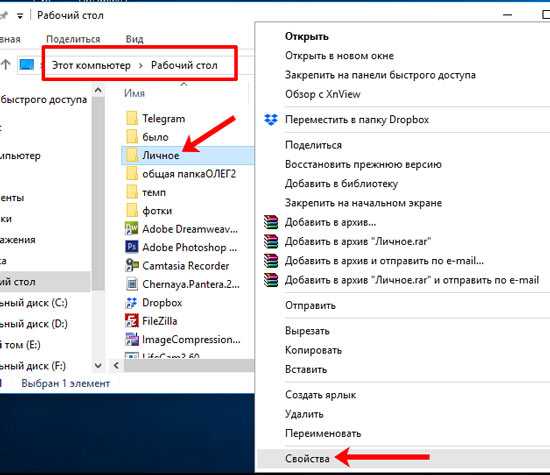

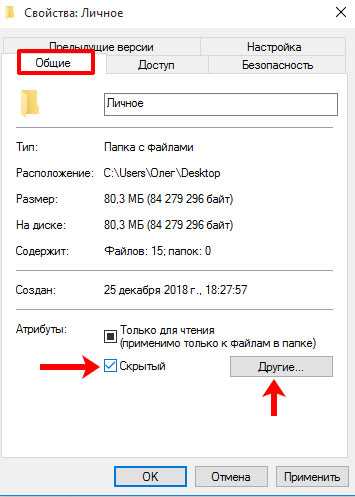

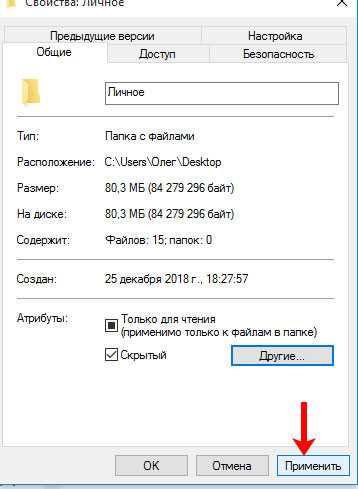

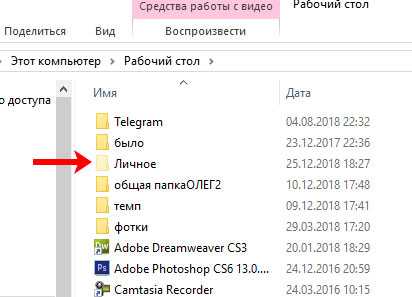

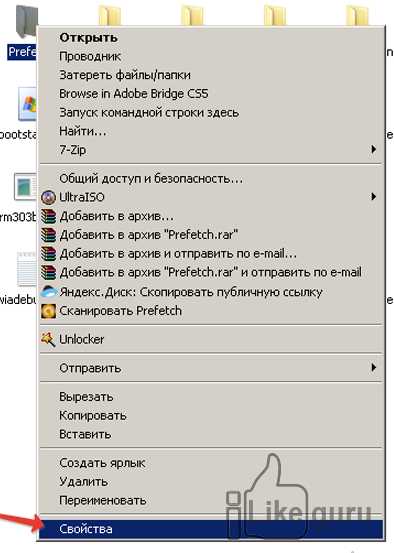

Первый – самый простой способ, который защитит ваши файлы и папки от начинающих пользователей ПК — это скрыть ваши данные. Для этого нажмите на любом файле или папке правой кнопкой мыши и выберите свойства.

Там необходимо будет отметить галочкой “Скрытый” и нажать применить, после этого файл или папка будет невидимой.

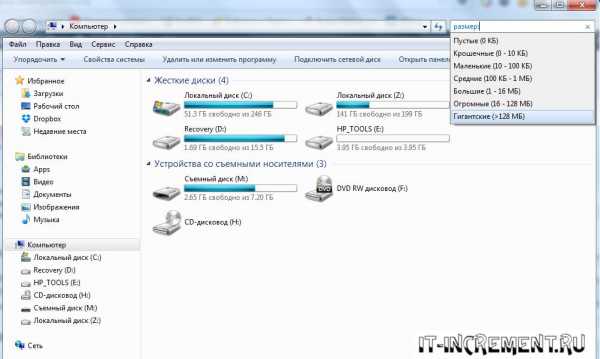

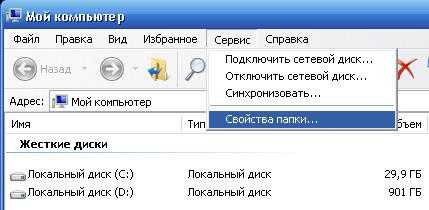

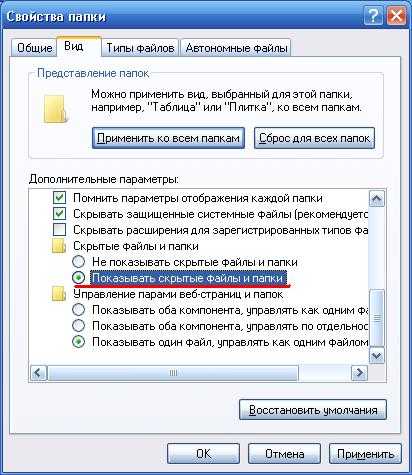

Чтобы увидеть скрытые файлы и папки, необходимо через мой компьютер зайти в“Сервис -> Свойства папки”

В открывшемся окошке выбираем вкладку “Вид” и отмечаем пункт показывать скрытые файлы и папки.

Все теперь ваша папка или файл будет виден. Когда завершите работу с вашими данными, не забудьте вернуть обратно настройку показа файлов и папок (последнее действие).

Такой способ сможет уберечь ваши данные от вмешательства пользователей новичков и детей, так как многие к моему удивлению даже не знают о такой возможности в Windows.

Конечно способ примитивен, но даже разработчики Windows пользуются оным для скрытия таких системных файлов как boot.ini и другие. Чтобы в случае неаккуратных действий не потребовалось восстановление системных файлов.

Итак для улучшения защиты ваших личных данных необходимо провести еще одну операцию, которая в сумме с скрытие ваших файлов сделает ваши данные еще более защищенными.

Кстати, этот способ работает только с файловой системой NTFS. Сейчас файловая система FAT32 используется по умолчанию на флешках, так что если хотите защитить данные на флешке, файловую систему необходимо будет изменить на NTFS. О том как это делается, я писал здесь.

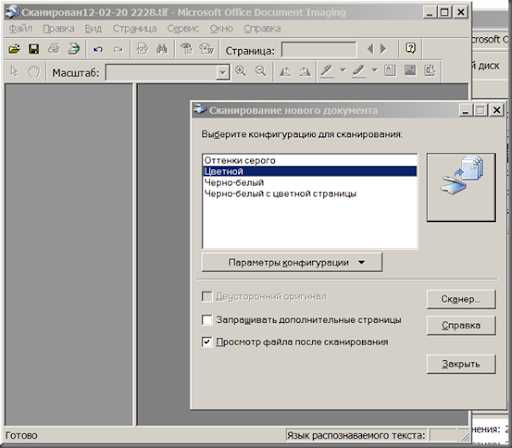

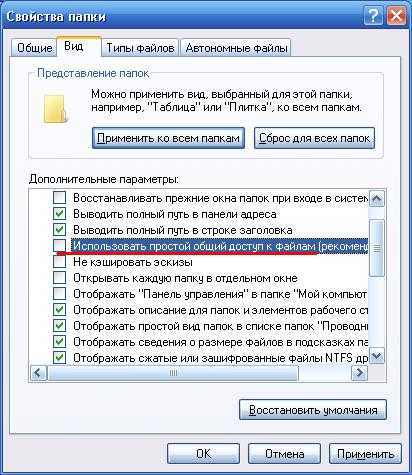

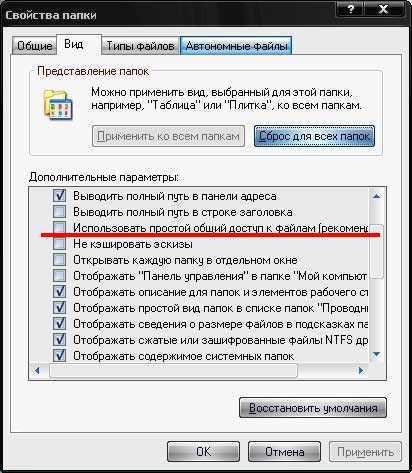

Как заблокировать файл

Итак, для начала переходим в уже знакомый нам раздел: “Свойства папки -> Вид” и убираем стоящую по умолчанию галочку в пункте “Использовать простой и общий доступ к файлам”

теперь переходим к нашей скрытой папке и нажимаем свойства. Там появится новый раздел “Безопасность”.Нажимаем на него и настраиваем права доступа для любого из пользователей.

В моем случае это полный запрет на выполнение любых действий с пользователем под которым я сейчас работаю.

Нажимаем применить и когда попытаемся открыть папку получаем такое сообщение.

Вот и все. Сегодня мы рассмотрели защиту данных средствами Windows. Также существуют способы ограничения доступа к файлам и папкам с помощью программ.

Как закрыть доступ к папке или файлу в Windows XP, 7, 10

Думаю, каждый пользователь печется о конфиденциальности своих личных файлов и хоть раз задумывался, как сделать так, чтобы другие пользователи, тоже имеющие доступ к ПК, не имели возможности увидеть то, что для них не предназначено. Вот об этом и пойдет речь в данной статье.

Мы уже рассказывали, как запаролить папку с помощью программы Password Protect USB. Метод этот действенный и, при условии, что пароль будет надежным, просмотреть содержимое папки не удастся. Но вот, если вы в принципе хотите, чтобы другие не знали о ваших секретах, то он не подойдет. Также поставить пароль на папку можно и с помощью других программ. О них подробно написано в статье по приведенной ссылке.

Сейчас я расскажу, как скрыть папку или файлы в Windows различными способами. Сделать это можно: и используя возможности самой операционной системы, и обратившись за помощью к стороннему софту.

Через настройки безопасности

Описанные в этом пункте рекомендации применимы ко всем версиям Windows, начиная с XP. Суть его заключается в том, что сама папка остается в директории, но при попытке зайти в нее будет появляться сообщение о запрете доступа.

В XP нет никакой возможности вернуть доступ. А вот во всех последующих версиях ОС вопрос решается очень просто. В самом сообщении об ошибке есть подсказка, и если пользователь хоть немного разбирается в ПК, то для него открыть нужное окно и поснимать все ненужные галочки вообще не будет проблемой.

Итак, сначала зайдите в «Панель управления» и выберите там пункт «Свойства папки» или «Параметры Проводника» (в более новых версиях операционки). Затем нас интересует вкладка «Вид». Пролистайте список и снимите галочку в поле «Использовать простой общий доступ к файлам». Сохраните все изменения кнопкой «ОК».

Теперь находите папку, запретить общий доступ к которой вы хотите, и кликайте по ней ПКМ. Из списка нужно кликнуть по пункту «Свойства». В следующем окне откройте «Безопасность», выберите нужного пользователя, поставьте галочки в столбце «Запретить» и сохраняйте настройки.

Для тех, у кого установлена Windows 7 и новее, действия немного другие. На вкладке «Безопасность» под разделом «Группы или пользователи» нужно нажать на кнопку «Изменить». Затем выделяем интересующего пользователя и запрещаем доступ, расставляя галочки.

После этого, при попытке попасть в папочку, будет появляться такое окно. Так оно выглядит в XP, в 7, 8 и 10 его вид будет немного отличаться.

Делаем папку скрытой

Закрыть папку для общего доступа, используя возможности Windows, можно и еще одним способом. Если вы сталкивались со скрытыми файлами, то знаете, что, отключив их видимость в системе, попасть в них будет невозможно. Вот именно это мы разберем.

Недостаток такого метода в том, что если другой пользователь целенаправленно ищет то, что вы скрыли, то включив видимость скрытых файлов, у него все получится. Но вот здесь лучше себя обезопасить и заранее поставить пароль на папку.

- Через Проводник находим папку и жмем по ней правой кнопкой мыши. Из открывшегося списка нас будет интересовать пункт «Свойства».

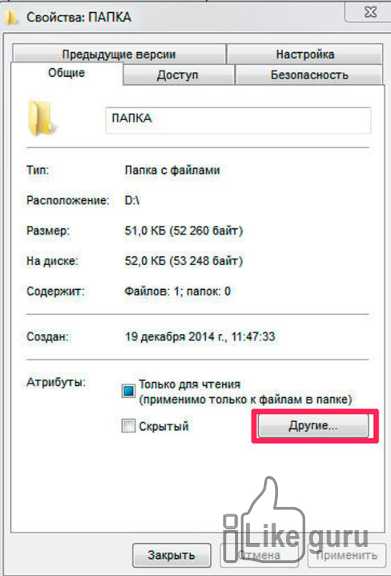

- Оставаясь в разделе «Общее» отметьте галочкой «Скрытый» и нажмите кнопку «Другие».

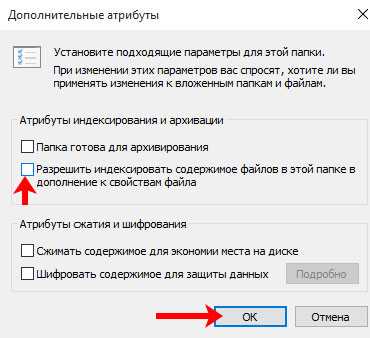

- Здесь нужно снять птичку рядом с «Разрешить индексировать содержимое файлов…» и можно нажимать «ОК». Это делается для того, чтобы она не отображалась в результатах поиска.

- Возвращаемся к окну свойств и жмем «Применить».

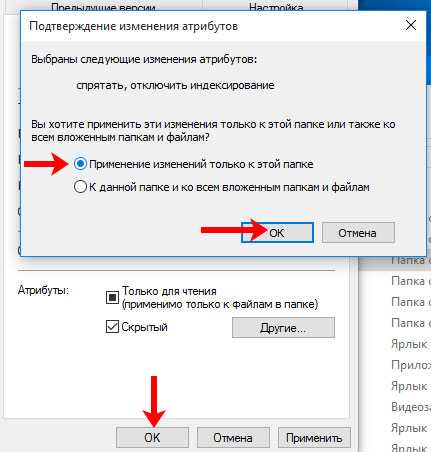

- Появится окно, в котором нужно выбрать маркером один из пунктов. Первый: изменения будут применены только к самой папке. Второй: к самой папке и всем подпапкам и файлам, которые есть в ней. Выбирайте нужный вариант и два раза жмите «ОК».

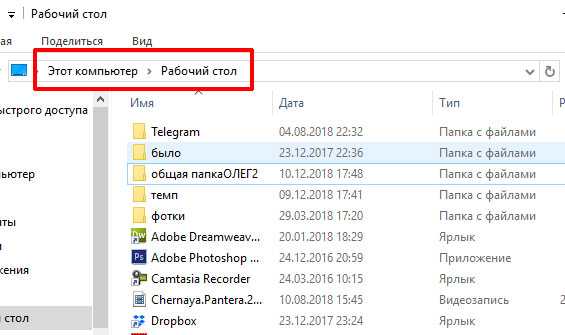

После этого выбранная папка пропадет из директории. Применить такой вариант можно и к фото, и к исполняемым файлам программ, и к различным документам.

Для того, чтобы вернуть скрытую папку Личное (это название я использую в примере) нужно включить показ скрытых файлов и папок.

В Windows 7 все делается через «Панель управления» и «Параметры папок», как было написано в 1 пункте статьи. Открывайте вкладку «Вид», находите в списке пункт «Показывать скрытые файлы, папки и диски» и отмечайте его маркером.

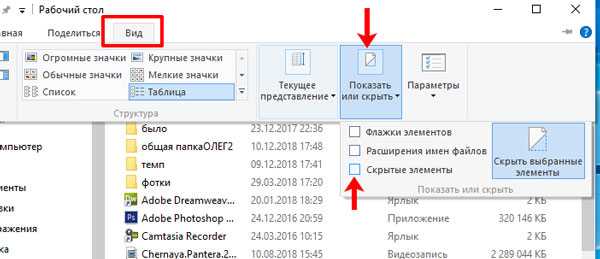

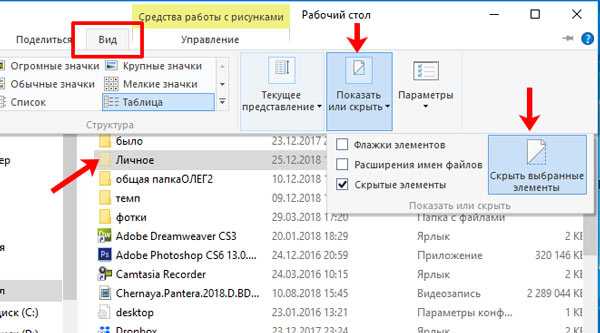

Если вы используете десятку, то в окне Проводника на вкладке «Вид» нажмите кнопку «Показать или скрыть». Дальше поставьте птичку в пункте «Скрытые элементы».

После этого ваша папка или файлик появятся. Только иконка напротив него будет не яркая, а тусклая.

Для владельцев Windows 10, запретить доступ к папке другим пользователям, можно вообще в пару кликов. Просто выделите ее и разверните список «Показать или скрыть». В нем выберите «Скрыть выбранные элементы». После этого она пропадет из указанной директории.

С помощью программ

Для тех, кого описанные выше способы не устроили, из-за того, что знающий человек с ними быстро разберется, предлагаю использовать сторонние утилиты. В Интернете их можно найти много, причем как платные, так и полностью бесплатные. Они на отлично справятся с поставленной задачей и сумеют спрятать любую конфиденциальную информацию.

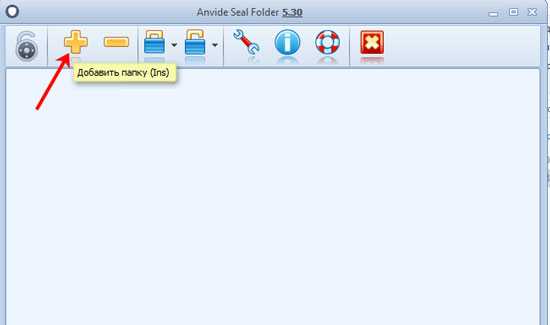

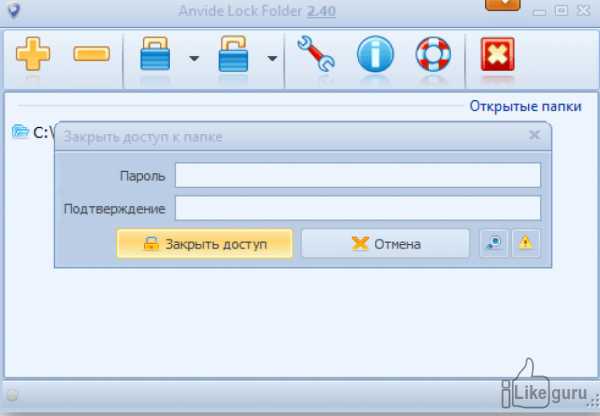

Anvide Seal Folder

Программа Anvide Seal Folder проста в использовании, на русском языке и никаких специфических знаний не требует. Более того есть portable версия, которую не нужно устанавливать на ПК. Скачать вы ее можете с нашего сайта по приведенной ссылке. В той же статье найдете информацию об установке и использовании. Спрятать она может папки и файлы.

Давайте кратко расскажу принцип ее работы. В главном окне нажимаем плюсик для добавления папки. Потом через небольшое окно выбирайте нужную и жмите на зеленую галочку.

После этого она отобразится у вас в списке «Открытые…». Кнопка «Закрыть доступ», которая имеет вид закрытого замочка, позволит ее скрыть.

Вам будет предложено ввести пароль и небольшую подсказку. Она пригодится в том случае, если вы его введете неверно.

У вас появится еще один список «Закрытые…». При этом сама папка из своей прежней директории на компьютере пропадет.

Чтобы вновь получить к ней доступ нужно нажать на открытый замочек и ввести пароль.

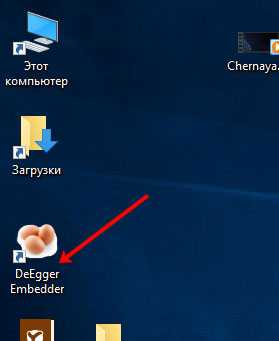

DeEgger Embedder

Данная утилита используется в стеганографии. Она позволит под видом файла с расширением BMP, PNG, JPG, AVI или MP3 скрыть тот, что нужен вам. Работать DeEgger Embedder может только с файлами (картинки, документы, установщики программ и прочее), а вот к папкам ее применить не удастся.

Скачивайте DeEgger Embedder (по приведенной ссылке можете скачать с Яндекс Диска версию, которая была использована в статье) устанавливайте на свой ПК и запускайте.

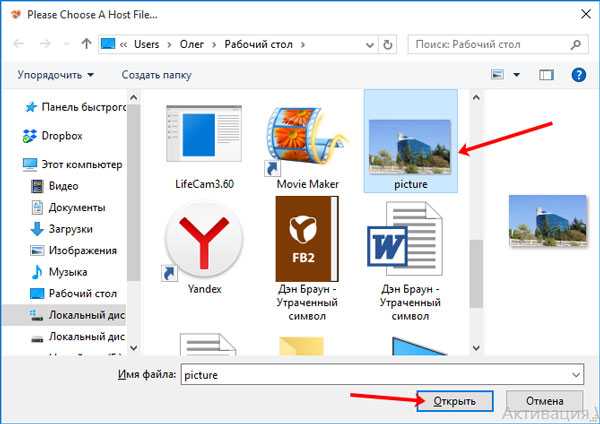

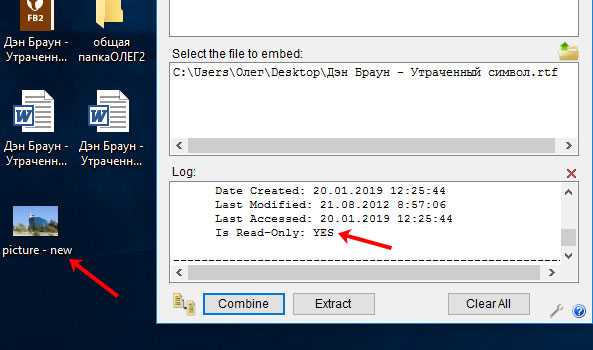

Сначала нужно выбрать файл под видом которого хотим что-то спрятать. Для этого нажмите на папку напротив строки «Select a host file».

Дальше находите нужный объект и жмите «Открыть». У меня это будет картинка в формате *.jpg.

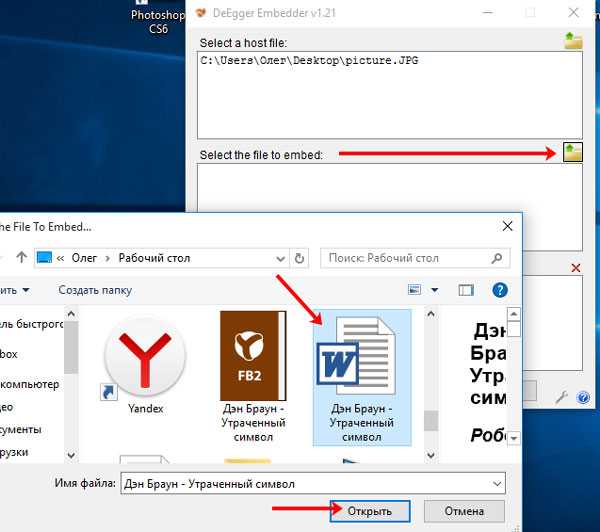

Затем жмем на папку в строке «Select the file to embed» и выбираем то, что нужно скрыть.

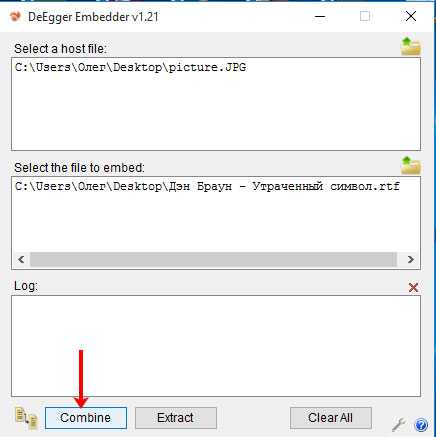

В примере, я под видом картинки спрячу книгу в формате *.rtf. Чтобы программа заработала. Жмите «Combine».

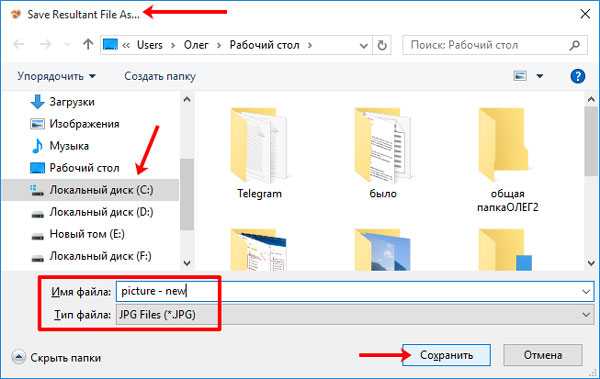

Появится окошко, в котором нужно выбрать директорию для сохранения создаваемого файла, дать ему имя и указать формат.

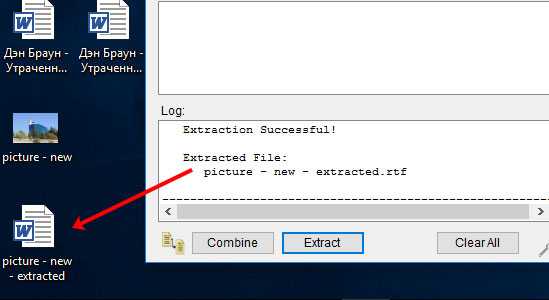

После того, как программа закончит, в указанном месте на диске, вы обнаружите новый объект. В моем случае – это обычная картинка. Визуально она не отличается от исходника и просто так заметить разницу невозможно.

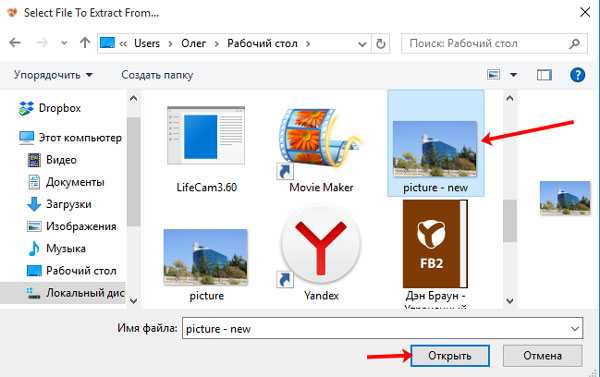

Для извлечения важной информации из объекта, нажмите «Extract».

Найдите тот объект, в который вы внедряли данные, и открывайте его.

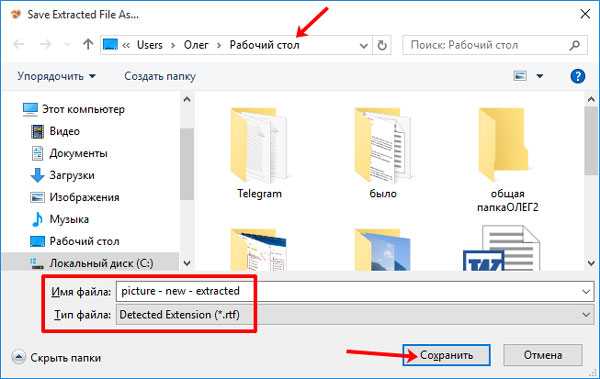

Потом укажите, куда извлечь спрятанный файл, какое дать ему название и расширение.

Программа DeEgger Embedder закончит свою работу, а вы получите назад свою конфиденциальную информацию.

Какой из описанных способов выбрать, зависит от ваших целей. Если это домашний компьютер, и никто не гонится за вашими секретами, то подойдут и первые два. Чтобы попробовать что-то интересное, воспользуйтесь приведенными программами. Удачи вам, в скрытии своих личных файлов.

А также смотрим видео по теме:

Оценить статью: Загрузка... Поделиться новостью в соцсетях

Об авторе: Олег Каминский

Вебмастер. Высшее образование по специальности "Защита информации". Создатель портала comp-profi.com. Автор большинства статей и уроков компьютерной грамотности

Как Запаролить и Скрыть Папку на Windows: 11 Способов

Автор Maxim На чтение 9 мин.

Возникало ли у вас когда-нибудь желание скрыть какую-нибудь информацию от посторонних глаз? Возможно, кроме вас вашим компьютером пользуются другие люди.

В таком случае есть большая возможность того, что данные рано или поздно все-таки просмотрят.

Для того, чтобы защитить информацию, нужно знать как запаролить папку.

Компания Microsoft серьезно беспокоится о безопасности личных данных своих пользователей.

Операционная система Windows с каждым годом совершенствует новые версии.

Однако до сих пор нет штатных средств, с помощью которых можно было бы поставить пароль на файл.

Но есть множество других вариантов, которые могут помочь в этом деле.

Системные способы

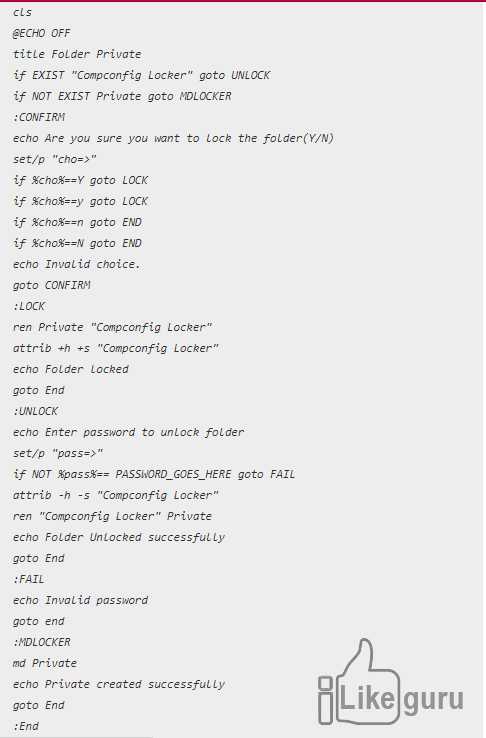

Bat-скрипт

Один из вариантов запаролить папку на Windows 7 – это использование специального скрипта.

Это простой способ ограничить доступ к файлам, однако он имеет существенный минус: папку после скрытия будет видно.

То есть, любой пользователь может включить функцию «показ скрытых» элементов и увидеть их.

- Сперва откройте документ формата txt (это можно сделать с помощью блокнота). Впишите в него код, указанный ниже.

Bat-script

Bat-scriptКод:

cls

@ECHO OFF

title Folder Papka

if EXIST «Secretno» goto DOSTUP

if NOT EXIST Papka goto RAZBLOK

ren Papka «Secretno»

attrib +h +s «Secretno»

echo Folder locked

goto End

:DOSTUP

echo Vvedi parol dlya razblokirovki

set/p «pass=>»

if NOT %pass%== moi-parol goto PAROL

attrib -h -s «Secretno»

ren «Secretno» Papka

echo Papka razblokirovana

goto End

:PAROL

echo Nepravilny parol

goto end

:RAZBLOK

md Papka

echo Papka sozdana

goto End

:End - Затем нужно сохранить его и переименовать формат txt на bat.

- После этого создается файл, в который необходимо переместить документы, которые нужно скрыть.

- Для просмотра материалов каждый раз требуется защитный шифр.

- После ввода шифра можно пользоваться файлами.

- Для того, чтобы сменить код, меняете фразу moi-parol на любой другой.

Файл-ключ с шифром

В Windows 7 можно защитить документы с благодаря еще одному несложному способу.

Для начала необходимо создать файл формата pfx.

- Правой кнопкой мышки щелкаем на нужную директорию. Выбираем вкладку «Свойства»:

Выбор файла

Выбор файла - Далее кликаем на «Общие», а в «Атрибутах» делаем выбор «Другие»:

Свойства

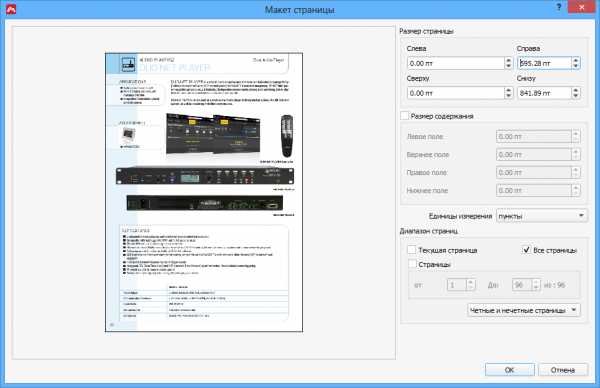

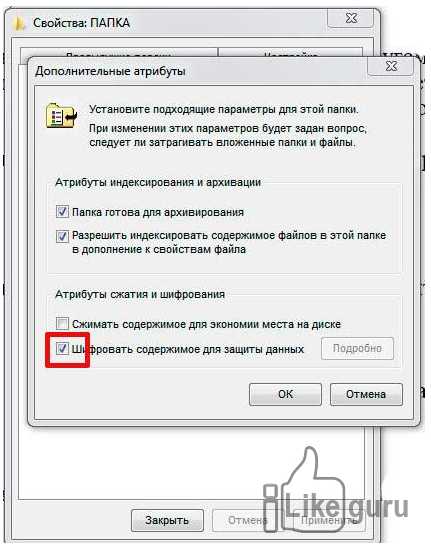

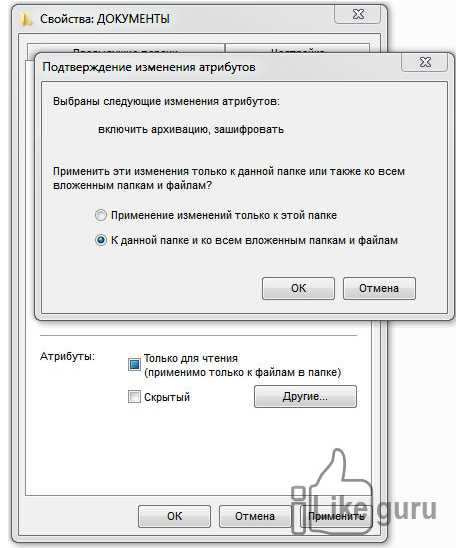

Свойства - После этого открывается окно, где нужно поставить галочку напротив «Шифровать содержимое данных»:

Шифрование

Шифрование - Далее выбираем, к чему именно применить изменения. После выбора второго пункта ваши документы, которые находятся в файле, будут зашифрованы и никто посторонний не сможет их увидеть.

Применение шифра

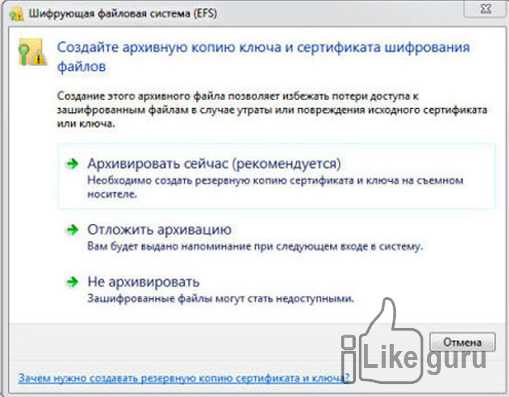

Применение шифра - Затем требуется подтверждение архивации. Кликаем на первую строку:

Окно архивации

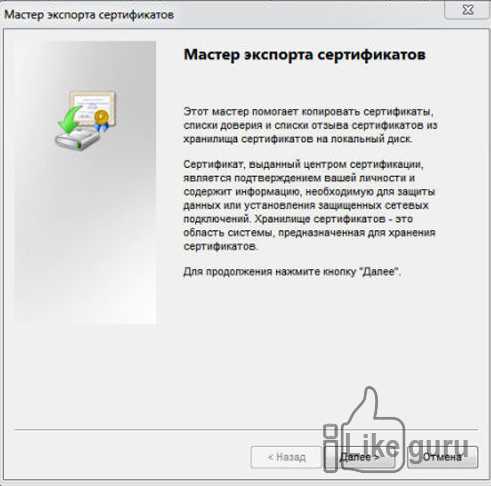

Окно архивации - После этого запускается мастер экспорта сертификатов. Кликаем на кнопку «Далее»:

Экспорт данных

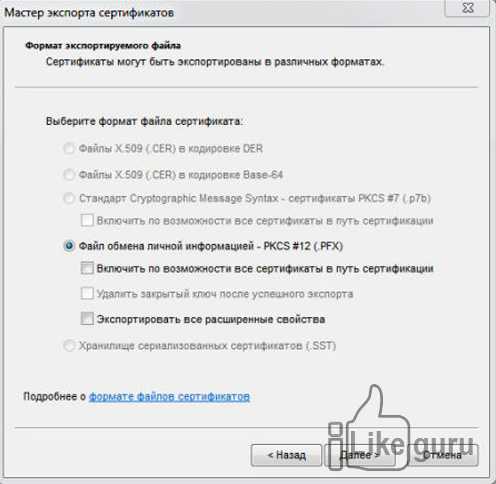

Экспорт данных - Далее жмем на указанную ниже кнопку:

Выбор формата

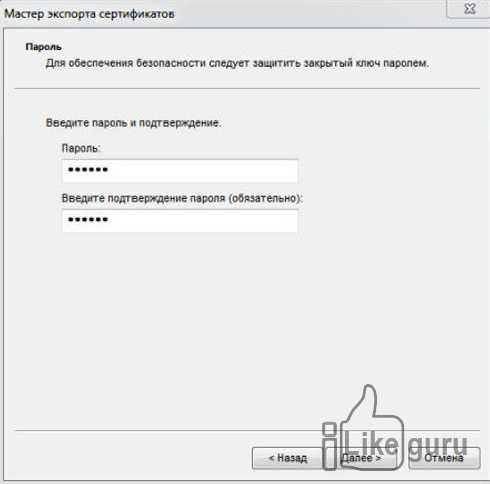

Выбор формата - После этого необходимо выбрать шифр, с помощью которого будут защищаться ваши директории.

Защита ключа

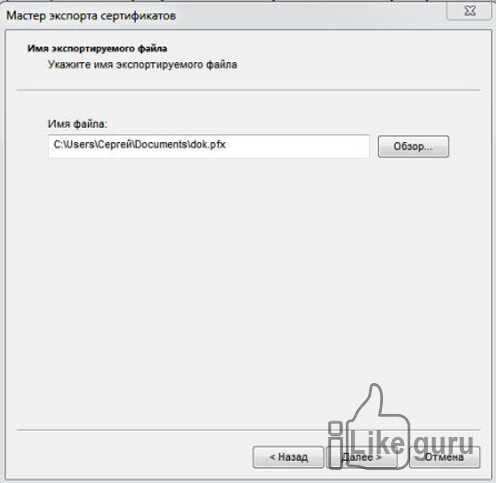

Защита ключа - Затем нужно экспортировать файл на компьютер в файл-ключ.

Имя файла

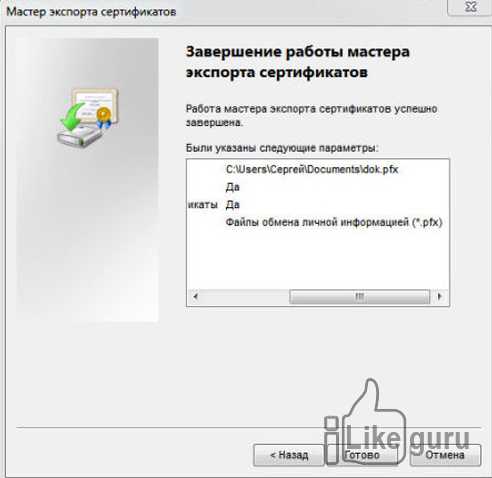

Имя файла - Для завершения работы в финальном окне нажимаем «Готово»:

Завершение работы

Завершение работы

Теперь ваши директории надежно защищены от посторонних глаз и ненужного вмешательства.

Никто не сможет получить к ним доступ без специального кода и файл-ключа, который вы указали.

Архиваторы

Это программы, благодаря которым можно сжать большое количество информации в один файл. Это позволяет более удобно и компактно передавать информацию.

Также на такой архив можно защитить, – так данные не попадут в сторонние руки, поскольку для открытия такого файла необходимо знать пароль.

WinRAR

Это один из самых распространенных архиваторов.

Плюсом является то, что такой программой можно продолжать пользоваться даже после истечения пробного срока.

Сжатие происходит очень быстро, а размер готового архива у этой утилиты меньше, чем у остальных. Поставить шифр на архив очень просто:

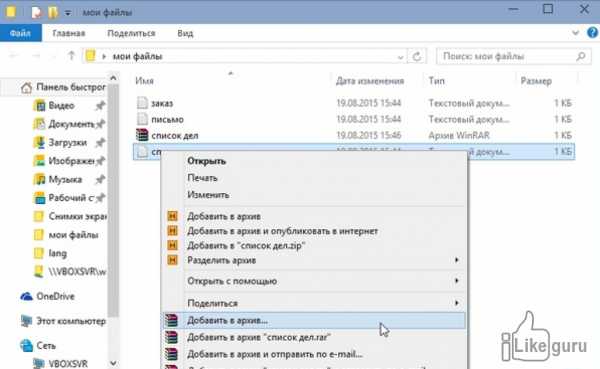

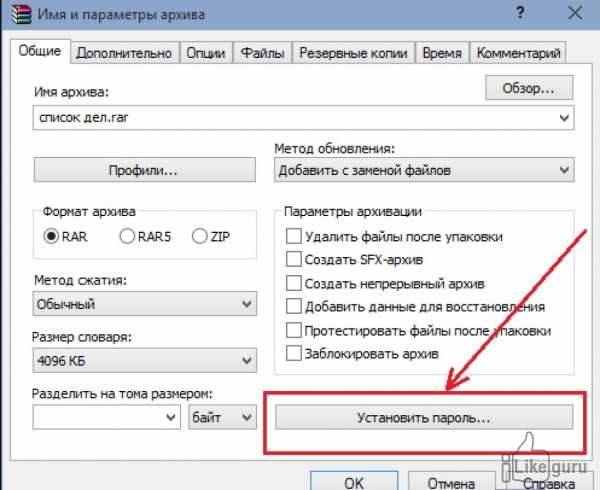

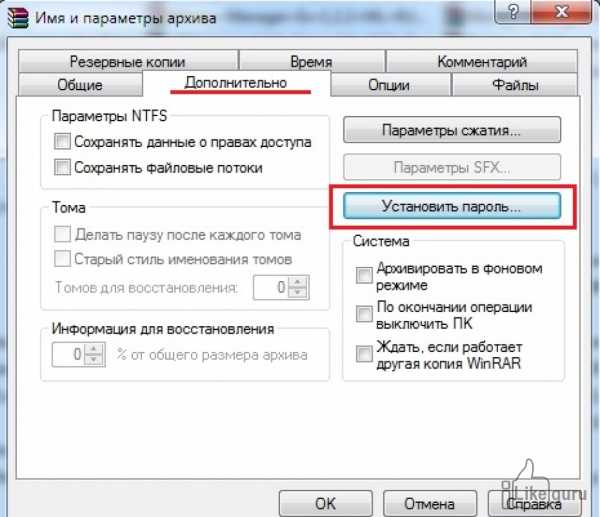

- Нужно выбрать информацию, которая требует архивации. Правой кнопкой мыши нужно выбрать вариант «Добавить в архив…».

Добавить в архив…

Добавить в архив… - Во всплывшей вкладке можно выбрать все желаемые параметры.Выбираем пункт, указанный стрелкой, для того чтобы зашифровать документы.

Выбираем все желаемые параметры

Выбираем все желаемые параметры Установка пароля

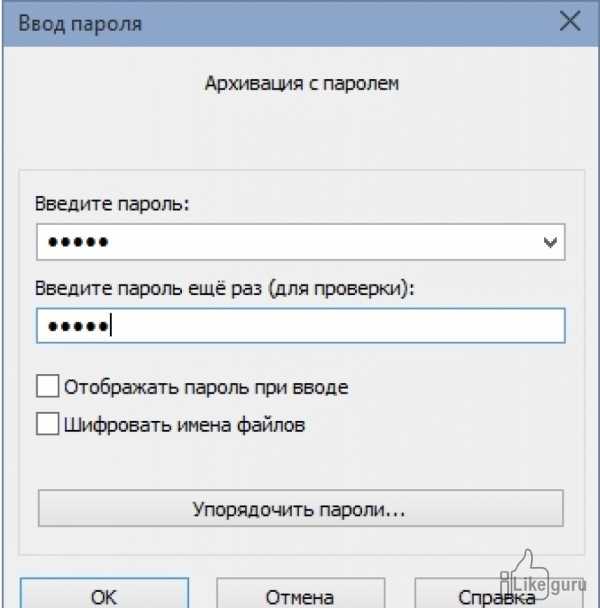

Установка пароля - Пароль необходимо написать в специальной вкладке. Подтверждаем действие, нажав «ОК».

Выбор пароля

Выбор пароля

7-ZIP

Это утилита, которая поддерживает практически все форматы, которые только существуют.

7-ZIP также бесплатна, а пользоваться ей достаточно просто.

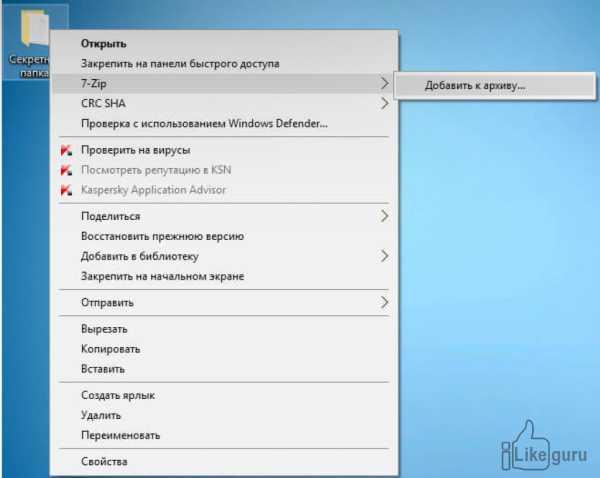

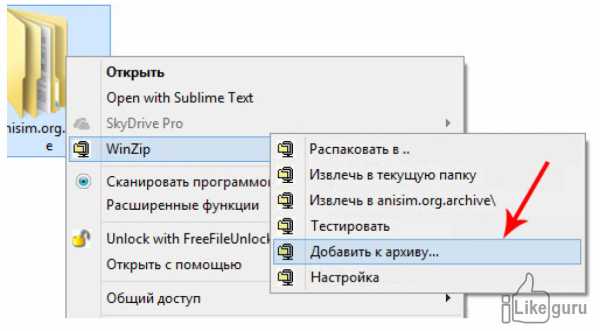

- Для того, чтобы запаролить папку, жмем по ней правой кнопкой мыши и выбираем необходимую строку:

Выбор документов

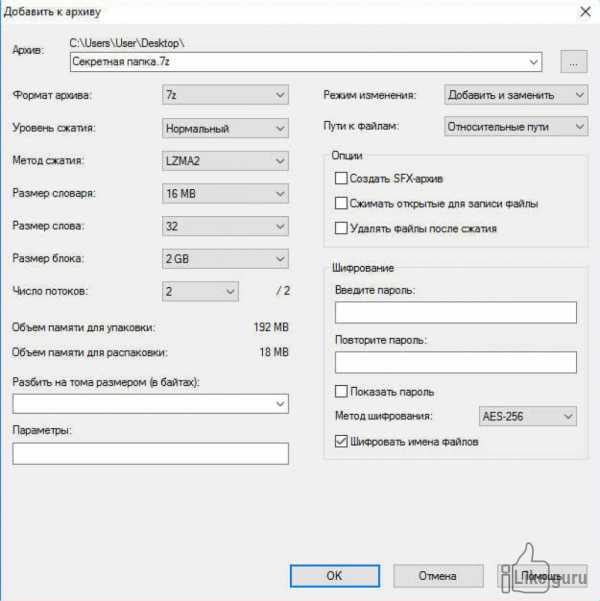

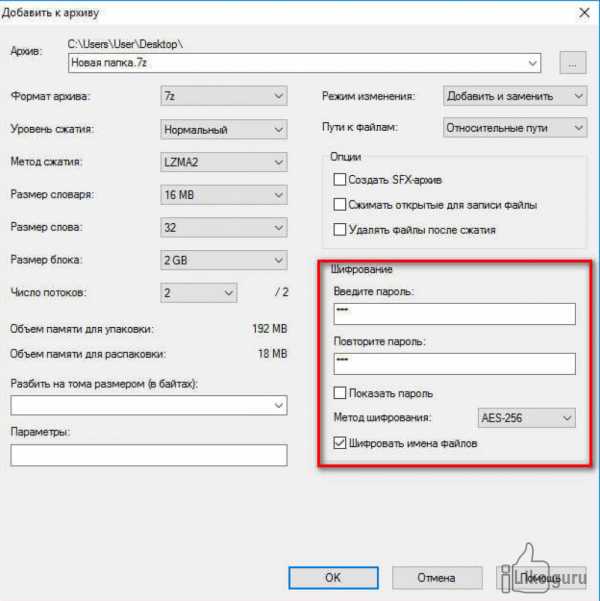

Выбор документов - Затем настраиваем создание архива:Настройка параметров.

Настройка параметров

Настройка параметров - Выбираем пароль в «Шифровании»:

Выбор кода

Выбор кода

WinZip

Это еще одно надежное ПО, которое поможет защитить данные.

- Кликните на файл, который нужно скрыть, и следуйте такой последовательности:

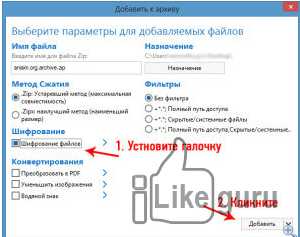

WinZip

WinZip - Поставьте галочку в пункте «Шифрование файлов»:

Шифровка

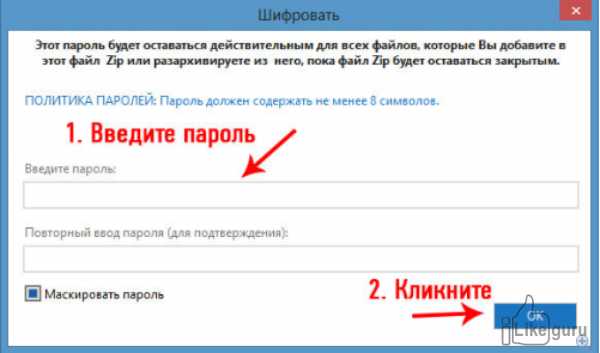

Шифровка - Введите код и нажмите «ОК»

Выбор шифра

Выбор шифра

Специальные программы

Кроме архиваторов существуют и полезные программы, благодаря которым также можно запаролить папку на Windows 10.

Wise Folder

Это бесплатное приложения для того, чтобы надежно защитить свою личную информацию и не передавать ее ненужным людям.

Управление простое, можно за минуту разобраться в работе.

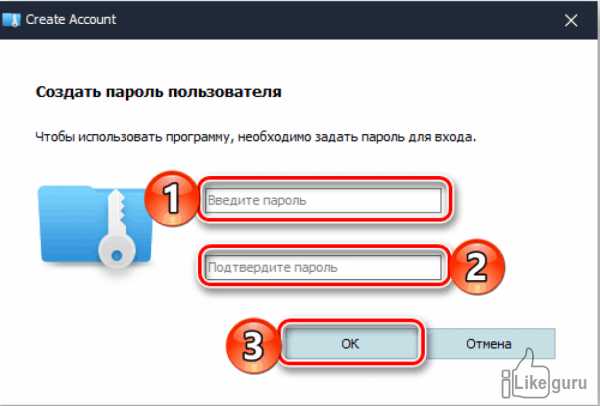

- Для входа в аккаунт придумываем собственный пароль пользователя:

Создание аккаунта в Wise Folder

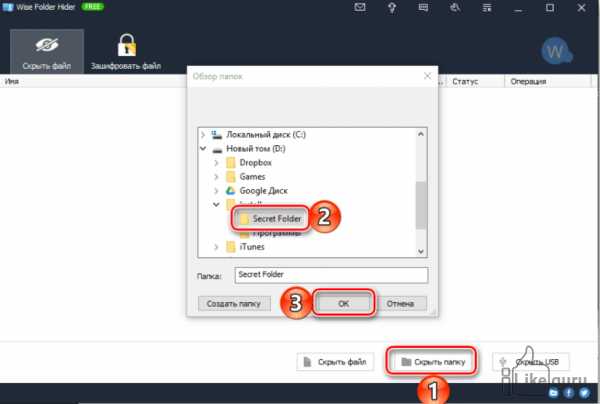

Создание аккаунта в Wise Folder - Далее кликаем на кнопку «Скрыть папку», и после этого ищем необходимую на компьютере. Подтверждаем действие.

Создание скрытого файла

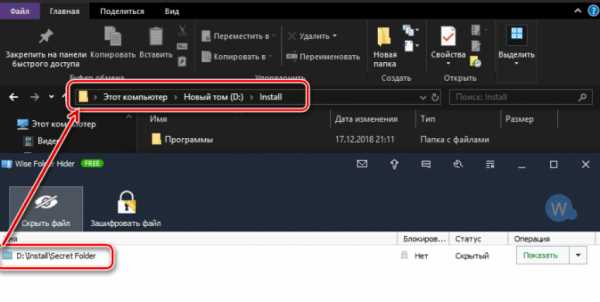

Создание скрытого файла - Выбранный каталог исчезает из своего прежнего расположения:

Ограничение отображения

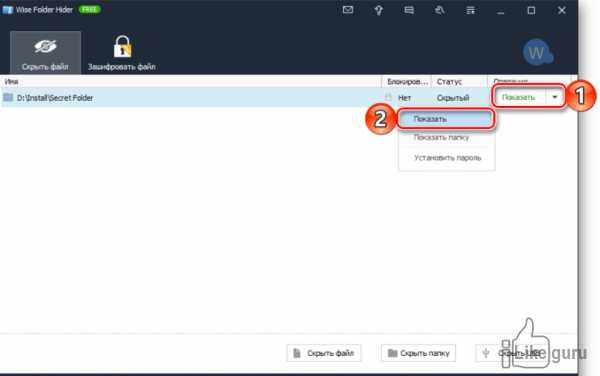

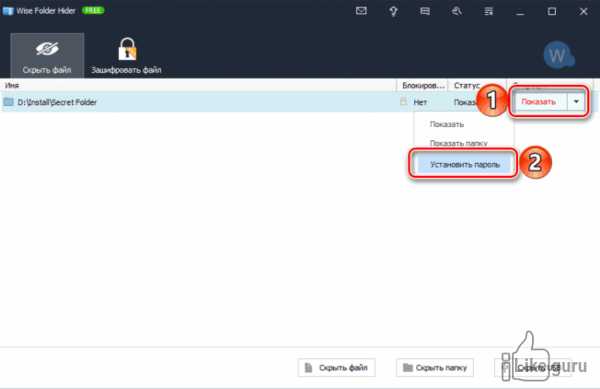

Ограничение отображения - Для установки пароля нужно снова выставить отображение

Отображение

Отображение - Далее устанавливаем код:

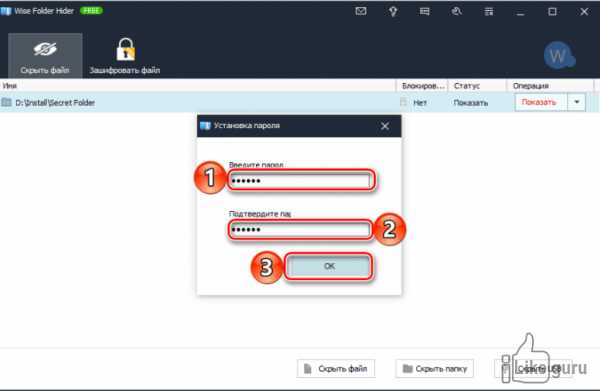

Установка защиты

Установка защиты - В открытой вкладке пишем шифр и жмем «ОК»:

Выбор пароля

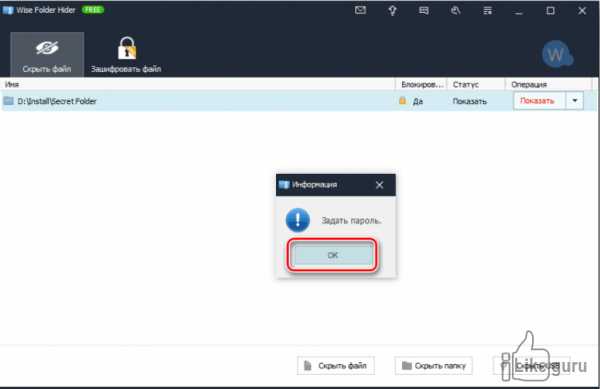

Выбор пароля - Подтверждаем действие:

Подтверждение

Подтверждение

PasswordProtect USB

Эта программа поможет запаролить папку на Windows 7 и 10.

Она занимает мало памяти, имеет русский язык интерефейса и быструю скорость работы.

Установить защитный код можно даже с рабочего стола, не обязательно открывать обеспечение.

Такая утилита не навредит вашим файлам, которые нуждаются в защите.

- Кликаем на директорию, которую требуется скрыть, и выбираем следующую строку:

Выбор данных

Выбор данных - Затем вводим шифр:

Ввод защиты

Ввод защиты - После установки шифрования на папке будет специальный значок, который сообщает, что на ней стоит код.Для просмотра документов необходимо ввести его:

Окно защиты

Окно защиты

Folder Lock

Еще одна популярная утилита для скрытия и запароливания личных данных.

Спрятанные файлы не будут отображаться на компьютере.

Также спрятанную информацию можно хранить на переносных накопителях.

Приложение бесплатно и его легко можно скачать.

Плюс программы в том, что после такого запароливания документы не отображаются даже после использования функции показа скрытых файлов и папок.

Минус – нет поддержки русского языка.

Однако разобраться в функционале совсем несложно.

Скачиваем и устанавливаем программное обеспечение. В текстовом поле вводим код, который в дальнейшем будет использоваться для защиты информации.

Окно Password

Окно PasswordПосле подтверждения перетаскиваем нужный материал на главное меню и кликаем «Add».

После добавление открыть директории уже можно только при помощи кода.

Интерфейс

ИнтерфейсЧитайте также:

- Как восстановить данные жесткого диска — ТОП-10 программ

- Как удалить Дзен из браузера: Быстрый способ

- 3 способа снять защиту от записи с флешки без установки программ

- Ошибка: Не найдена точка входа kernel32.dll. Как исправить?

Anvide Lock Folder

Утилита имеет доступное управление и стильный интерфейс.

Отлично подходит для скрытия всех следов от материалов, которые необходимо скрыть. Она надежно прячет любую необходимую информацию.

Также имеет портативную версию.

Скрыть файлы можно нажав на соответствующий значок.

С помощью этой функции ограничивается доступ к важным директориям.

Скрывание документов

Скрывание документовДля установки шифра и дополнительной безопасности жмем на «Закрыть доступ…»:

Закрытый доступ после скрытия

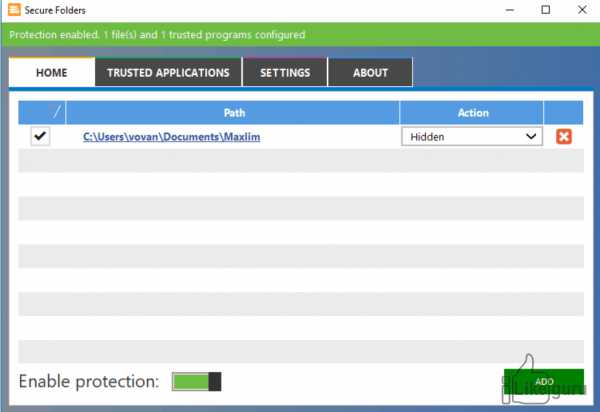

Закрытый доступ после скрытияSecure Folders

Secure Folders

Secure FoldersЭто обеспечение имеет три варианта защиты: скрытие, блок доступа и установка режима «для чтения».

ПО можно установить на флешку и использовать на других компьютерах даже без установки.

Она может работать в скрытом режиме, поэтому даже профессионалам будет сложно обнаружить такое вмешательство.

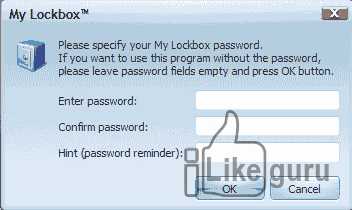

My Lockbox

Бесплатное приложение, устанавливающее код на любые папки и файлы в них.

Отличается безопасностью, так как шифр невозможно установить на важные системные файлы, от которых зависит работа компьютера.

Можно выбрать приложения, через которые доступ к определенный материалам не будет блокироваться.

Внешний вид и принцип работыВнешний вид и принцип работы

Внешний вид и принцип работыВнешний вид и принцип работы Внешний вид и принцип работы

Внешний вид и принцип работы

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

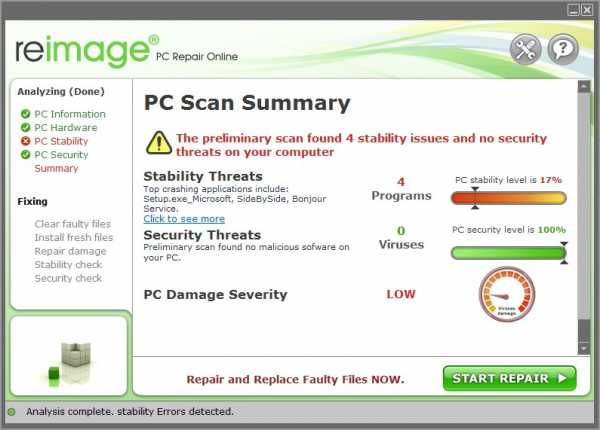

ПолезноБесполезноПрограммы для ограничения доступа к файлам и настройкам ОС

Несмотря на то, что в составе Windows есть инструменты для ограничения доступа, на практике оказывается, что они не слишком удобны, причем в самых заурядных ситуациях. Достаточно упомянуть такие простые примеры, как установка пароля на директорию или запрет на открытие Панели управления.

Можно отметить, что в Windows 8, по сравнению с предшествующей ей Windows 7, был усовершенствован родительский контроль. Сейчас с ним можно ознакомиться в разделе «Семейная безопасность» Панели управления. Фильтр имеет следующие возможности:

- Фильтрация посещения веб-сайтов

- Ограничения по времени

- Ограничения на Магазин Windows и игры

- Ограничения на приложения

- Просмотр статистики активности пользователей

Из перечисленного ясно, что даже эти функции помогут администратору компьютера решить многие частные моменты. Поэтому далее пойдет речь о небольших программах, которые позволяют ограничить доступ к информации и системным разделам в дополнение к стандартным инструментам управления ОС Windows.

Security Administrator

Домашняя страница: http://www.softheap.com/secagent.html

Лицензия: Shareware ($69)

Security Administrator

Программа Security Administrator напоминает типичный системный твикер, но только с акцентом на системную безопасность. Каждая из опций отвечает за определенное ограничение, поэтому общее древо настроек так и называется — «Restrictions». Оно делится на 2 раздела: общие (Common Restrictions) и пользовательские ограничения (User Restrictions).

В первой секции — параметры и подразделы, которые касаются всех пользователей системы. К ним относятся загрузка и вход в систему, сеть, Проводник, собственно Интернет, система, Панель управления и другие. Условно их можно разделить на ограничения онлайн- и офлайн-доступа, но разработчики особо сложной разбивки по вкладкам не рассмотрели. По сути, достаточно и того, что каждый «твик» имеет описание: какое влияние на безопасность оказывает та или иная опция.

Во втором разделе, User Restrictions, можно настроить доступ для каждого пользователя Windows индивидуально. В список ограничений входят разделы Панели управления, элементы интерфейса, кнопки, горячие клавиши, съемные носители и др.

Предусмотрен экспорт настроек в отдельный файл, чтобы его можно было применить, например, на других системных конфигурациях. В программу встроен агент для слежения за активностью пользователей. Файлы журнала помогут администратору проследить потенциально опасные действия пользователя и принять соответствующие решения. Доступ к Security Administrator можно защитить паролем — в далее рассматриваемых программах это опция также имеется де факто.

Из недостатков — небольшой список программ, для которых можно применить ограничения: Media Player, MS Office и т. п. Популярных и потенциально опасных приложений намного больше. Усложняет работу отсутствие актуальной для Windows 8 версии и локализации — это как раз тот вариант, когда сложно обходиться без начальных знаний английского.

Таким образом, программа предназначена как для ограничения доступа, так и для гибкой настройки параметров безопасности ОС.

WinLock

Домашняя страница: http://www.crystaloffice.com/winlock/

Лицензия: trialware ($23,95)

WinLock

В WinLock нет распределения настроек на общие и пользовательские, вместо этого имеются разделы «Общие», «Система», «Интернет». В сумме, возможностей меньше, чем предлагает Security Administrator, но такая логика делает работу с программой более удобной.

К системным настройкам относятся ограничения элементов Рабочего стола, Проводника, меню «Пуск» и им подобных. Также можно установить запрет на определеные горячие клавиши и всевозможные меню. Если интересуют только эти аспекты ограничений — ниже см. программу Deskman.

Ограничения функций Интернета представлены весьма поверхностно. Они заменяют один из компонентов Семейной безопасности: блокировка доступа к сайтам. Безусловно, любой файрволл по этой части будет оптимальным решением. Отсутствие же возможности хотя бы задать маску для веб-узлов делает данный раздел WinLock маловажным для опытного пользователя.

Кроме названных разделов, следует упомянуть «Доступ», где доступно управление приложенями. Любую программу легко занести в черный список по названию либо ручным добавлением.

В разделы «Файлы» и «Папки» можно поместить данные, которые необходимо скрыть от других пользователей. Пожалуй, не хватает парольной защиты доступа (для этого нужно обратиться к помощи других программ, см. ниже).

WinGuard

Домашняя страница: http://www.winguardpro.com

Лицензия: freeware

WinGuard

WinGuard можно использовать для блокировки приложений и разделов Windows, а также для шифрования данных. Программа распространяется в двух редакциях — бесплатной и Advanced. Функциональные отличия между ними невелики — несколько опций в одноименной вкладке «Advanced». Среди них отключение Internet Explorer, Проводника, процесса установки, записи файлов на USB.

Контроль над запуском приложений осуществляется во вкладке «Task Lock». Если нужной программы нет в списке, ее можно добавить самостоятельно, указав название в заголовке либо выбрав из списка открытых в данный момент приложений (аналогично WinLock). Если же сравнивать функцию блокировки с Security Administrator, в случае с WinGuard можно отключить ограничения для администраторского аккаунта. Однако настроить черный список приложений для каждого пользователя нельзя.

Шифрование доступно посредством раздела Encryption. Реализован пользовательский интерфейс неудобно: нельзя составить список для обработки, нет контекстного меню. Все, что нужно сделать — это указать директорию, которая будет являться и исходной, и конечной. Все содержащиеся файлы будут зашифрованы в 128-битный AES (Advanced Encryption Standard). Аналогичным образом производится расшифровка.

Таким образом, функциональность достаточно бедная, даже если взять во внимание платную версию.

Advanced Folder Encryption

Домашняя страница: http://www.kakasoft.com/advanced-folder-lock/

Лицензия: shareware ($34,95)

Advanced Folder Encryption

Еще одна программа для AES-шифрования данных, и все же отличие от WinGuard весьма заметно.

Во-первых, выбор файлов для шифрования происходит быстрее. Не нужно выбирать каждую папку по-отдельности, достаточно составить список директорий и файлов. При добавлении Advanced Folder Encryption требует выставить пароль для шифрования.

Вы, в программе нет возможности указать метод защиты, вместо этого позволяется выбрать метод Norman, High или Highest.

Второй удобный момент — шифрование через контекстное меню и расшифровка файлов одним кликом. Нужно понимать, что без установленной Advanced Folder Encryption данные не удастся просмотреть даже зная пароль. В этом отличие от архиваторов, которыми можно запаковать файлы в зашифрованный и всюду доступный exe-архив.

При выборе большого количества файлов для шифрования, как было замечено, не срабатывает кнопка отмены. Поэтому нужно быть осторожным, чтобы не получить результат в виде битого файла.

Deskman

Домашняя страница: http://www.anfibia-soft.com

Лицензия: trialware (€39)

Deskman

Программа для ограничения доступа к элементам интерфейса и системным разделам. Пожалуй, тут ее уместно сравнить с Security Administrator за той разницей, что Deskman более сконцентрирован на Рабочем столе. Системные опции также присутствуют, но это, скорее, то, что не подошло в другие разделы: отключение кнопок перезагрузки, Панели управления и другие смешанные опции.

В разделе Input — отключение горячих клавиш, функциональных кнопок и функций мыши. Помимо имеющегося списка, можно определить сочетания клавиш самостоятельно.

Любопытна опция Freeze, которая доступна на панели инструментов. По ее нажатию формируется «белый список» из приложений, запущенных в данный момент. Соответственно, не входящие во whitelist программы недоступны до того момента, пока функция Freeze не будет отключена.

Еще одна возможность, связанная с уже онлайн, — защищенный веб-серфинг. Суть «защищенного» метода заключается в том, что доступны будут только те страницы, которые содержат в заголовке определенные ключевые слова. Эту функцию можно назвать разве что экспериментальной. Вдобавок, акцент делается на Internet Explorer, который, безусловно, является стандартным браузером, но явно не единственным.

Следует отметить удобное управление программой. Для применения всех установленных ограничений достаточно нажать кнопку «Secure» на панели, либо босс-клавишу для снятия ограничений. Второй момент — поддерживается удаленный доступ к программе посредством веб-интерфейса. После предварительной настройки он доступен по адресу http://localhost:2288/deskman в виде панели управления. Это позволяет следить за пользовательской активностью (просмотр журналов), запускать программы, перезагружать компьютер/выходить из системы — как на одной, так и на нескольких машинах.

Password for Drive (Secure NTFS)

Домашняя страница: http://www.securentfs.com/

Лицензия: shareware ($21)

Password for Drive

Программа работает только с файловой системой NTFS и использует ее возможности для хранения информации в скрытой области.

Для создания хранилища необходимо запустить Password for Drive с администраторскими правами и выбрать диск для создания хранилища. После этого файлы можно копировать в защищенную область с помощью виртуального диска. Для доступа к данным с другого компьютера не требуются администраторские права.

В качестве хранилища можно использовать также съемный носитель. Для этого предварительно нужно отформатировать диск, например, штатными инструментами Windows, в NTFS и установить Password for Drive в редакции portable.

Программа не отличается интуитивным и удобным интерфейсом, фактически управление осуществляется минимальным набором кнопок — «Открыть»/»Удалить хранилище» и «Активировать диск». В демонстрационном режиме возможно лишь протестировать функциональность программы, так как количество открытий хранилища ограничено сотней.

USB Security

Домашняя страница: http://www.kakasoft.com/usb-security/

Лицензия: shareware ($19,95)

USB Security

Программа предназначена для установки парольной данных на съемные носители.

В отличие от Secure NTFS, диалог настройки значительно более интуитивен, благодаря мастеру настройки. Так, для применения защиты необходимо подсоединить к компьютеру устройство, выбрать его в списке и следовать мастеру установки. После данной процедуры пользователь получает в свое распоряжение диск, защищенный паролем. Для разблокировки достаточно запустить exe-файл в корне диска и ввести пароль.

Зашифрованный диск при открытии доступен как виртуальный диск, с которым можно производить те же операции, что и с исходным. Не стоит забывать, что на компьютерах, где запрещен запуск сторонних программ (не находящихся в «белом» списке), доступ к содержимому будет закрыт.

Также на сайте разработчиков можно скачать другие программы для защиты данных, в том числе:

- Shared Folder Protector — защита файлов внутри сети;

- Folder Protector — защита файлов на съемных носителях.

AccessEnum

Домашняя страница: http://technet.microsoft.com/en-us/sysinternals/bb897332.aspx

Лицензия: freeware

AccessEnum

Небольшая утилита, которая позволяет контролировать доступ пользователей к Реестру и файлам, находить уязвимости в выданных правах. Другими словами, программа будет полезна в том случае, если права доступа выставляются средствами Windows.

Удобство утилиты состоит в том, что ОС попросту не предоставляет средств для просмотра прав доступа к директориям в виде детального списка. Кроме файлов, также можно проверить доступ к веткам реестра.

Для проверки прав доступа необходимо указать директорию или раздел Реестра для сканирования и начать процесс сканирования. Результаты отображаются в виде колонок «Read»/»Write»/»Deny», соответствующих адресам. В свойства каждого из элементов списка можно зайти через контекстное меню.

Программа работает под всеми ОС семейства Windows NT.

Резюме

Утилиты, рассмотренные в обзоре, можно использовать в дополнение к базовому инструментарию Windows, комплексно и в довесок друг к другу. Их нельзя отнести в категорию «родительский контроль»: некоторые функции в чем-то схожи, но по большей части не совпадают.

Security Administrator и WinLock — утилиты-твикеры настроек безопасности, которые также можно использовать для отключения элементов Рабочего стола, системных разделов и др. В WinLock, кроме того, встроен интернет-фильтр и есть возможность блокировки файлов и папок.

В функции Deskman входит ограничение доступа к интерфейсу (превосходящее по гибкости Security Administrator и WinLock), управление запуском приложений, интернет-фильтр.

WinGuard сочетает в себе функции шифровальщика и ограничителя доступа к программам и устройствам. Advanced Folder Encryption имеет смысл рассматривать как замену WinGuard по части шифрования.

Password for Drive и USB Security ограничивают доступ к данным на съемных носителях.

AccessEnum — бесплатная удобная оболочка для проверки прав доступа пользователей к файлам и Реестру.

Ограничить доступ только указанным пользователям или устройствам (Windows 10) - Windows Security

- 2 минуты на чтение

В этой статье

Относится к

- Windows 10

- Windows Server 2016

Изоляция домена (как описано в предыдущей цели «Ограничить доступ только к доверенным устройствам») не позволяет устройствам, которые являются членами изолированного домена, принимать сетевой трафик от ненадежных устройств.Однако некоторые устройства в сети могут содержать конфиденциальные данные, которые должны быть дополнительно ограничены только теми пользователями и компьютерами, у которых есть бизнес-требования для доступа к данным.

Брандмауэр Защитника Windows в режиме повышенной безопасности позволяет ограничить доступ к устройствам и пользователям, которые являются членами групп домена, которым разрешен доступ к этому устройству. Эти группы называются группами доступа к сети (NAG) . Когда устройство аутентифицируется на сервере, сервер проверяет членство в группе учетной записи компьютера и учетной записи пользователя и предоставляет доступ только в том случае, если членство в NAG подтверждено.Добавление этой проверки создает виртуальную «безопасную зону» в зоне изоляции домена. У вас может быть несколько устройств в одной безопасной зоне, и вполне вероятно, что вы создадите отдельную зону для каждого набора серверов, которым требуется особый безопасный доступ. Устройства, которые являются частью этой зоны изоляции сервера, часто также являются частью зоны шифрования (см. Требование шифрования при доступе к конфиденциальным сетевым ресурсам).

Ограничение доступа только для пользователей и устройств, которые имеют бизнес-требования, может помочь вам соблюдать нормативные и законодательные требования, например, содержащиеся в Федеральном законе об управлении информационной безопасностью 2002 г. (FISMA), Законе Сарбейнса-Оксли 2002 г. Закон о страховании и подотчетности 1996 г. (HIPAA), а также другие правительственные и отраслевые постановления.

Вы можете ограничить доступ, указав учетные данные компьютера или пользователя.

На следующем рисунке показан изолированный сервер и примеры устройств, которые могут и не могут связываться с ним. Устройства, находящиеся за пределами корпоративной сети Woodgrove, или компьютеры, которые находятся в изолированном домене, но не являются членами требуемого NAG, не могут взаимодействовать с изолированным сервером.

Эта цель, которая соответствует проекту политики изоляции сервера, обеспечивает следующие возможности:

-

Изолированные серверы принимают незапрошенный входящий сетевой трафик только от устройств или пользователей, которые являются членами NAG.

-

Изолированные серверы могут быть реализованы как часть изолированного домена и рассматриваться как другая зона. Члены группы зоны получают объект групповой политики с правилами, требующими аутентификации и указывающими, что разрешен только сетевой трафик, аутентифицированный как исходящий от члена NAG.

-

Изоляцию сервера также можно настроить независимо от изолированного домена. Для этого настройте только те устройства, которые должны взаимодействовать с изолированным сервером, с помощью правил безопасности подключения для реализации аутентификации и проверки членства в NAG.

-

Зону изоляции сервера можно одновременно настроить как зону шифрования. Для этого настройте GPO с правилами, которые принудительно используют шифрование в дополнение к требованию аутентификации и ограничению доступа для членов NAG. Для получения дополнительной информации см. Требовать шифрования при доступе к конфиденциальным сетевым ресурсам.

Для этой цели развертывания требуются следующие компоненты:

- Active Directory : Active Directory поддерживает централизованное управление правилами безопасности подключений путем настройки правил в одном или нескольких объектах групповой политики, которые могут автоматически применяться ко всем соответствующим устройствам в домене.

Далее: Сопоставление целей развертывания с брандмауэром Защитника Windows с расширенным дизайном безопасности

.Ограничьте доступ к документам с помощью управления правами на доступ к данным в Word

Используя IRM в Office, вы можете управлять файлами XML Paper Specification (.xps) и следующими типами файлов Word:

-

Документы .doc

-

Документы .docx

-

Документ с поддержкой макросов .docm

-

Шаблон .dot

-

Шаблон Шаблон .dotx

-

Шаблон с поддержкой макросов .dotm

Настройте свой компьютер для использования IRM

Для использования IRM в Office минимальное необходимое программное обеспечение - это клиентская служба управления правами Windows (RMS) с пакетом обновления 1 (SP1).Администратор RMS может настроить политики IRM для конкретной компании, которые определяют, кто может получать доступ к информации и какой уровень редактирования разрешен для сообщения электронной почты. Например, администратор компании может определить шаблон прав под названием «Конфиденциально компании», который указывает, что сообщение электронной почты, использующее эту политику, может быть открыто только пользователями внутри домена компании.

Разрешения на скачивание

При первой попытке открыть документ с ограниченным разрешением необходимо подключиться к серверу лицензирования, чтобы проверить свои учетные данные и загрузить лицензию на использование.Лицензия на использование определяет уровень доступа к файлу. Этот процесс требуется для каждого файла с ограниченными разрешениями. Другими словами, контент с ограниченными разрешениями нельзя открыть без лицензии на использование. Для загрузки разрешений необходимо, чтобы Office отправил ваши учетные данные, включая ваш адрес электронной почты, и информацию о ваших правах доступа на сервер лицензирования. Информация, содержащаяся в документе, не отправляется на сервер лицензирования.

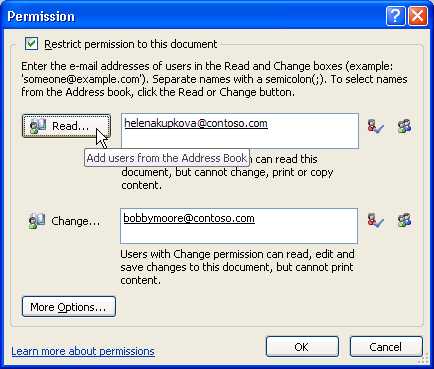

Ограничить разрешение на содержимое файлов

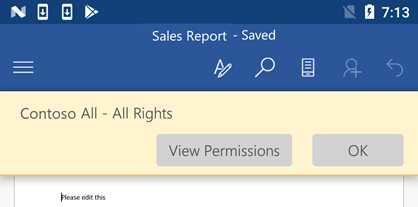

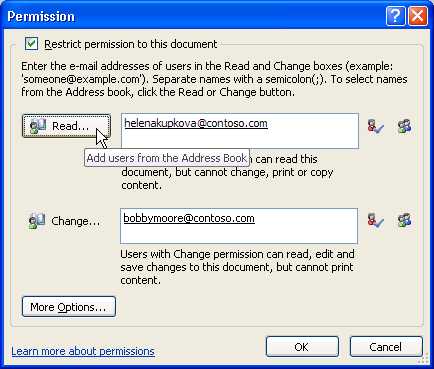

IRM позволяет применять ограничения для каждого пользователя, файла или группы (разрешения на основе групп требуют службы каталогов Active Directory для расширения группы).Например, в документе, который создает Ранджит, он может дать Хелене разрешение на чтение, но не изменять его. Затем Ранджит может дать Бобби разрешение на редактирование документа. Ранджит также может решить применить пятидневный лимит для доступа Хелены и Бобби к документу.

-

Сохраните документ.

-

Выберите вкладку Файл .

-

Выберите Информация , выберите Защитить документ , укажите на Ограничить разрешение людьми , а затем выберите Ограниченный доступ .

-

В диалоговом окне Permissions выберите Restrict permission to this document , а затем назначьте уровни доступа, которые вы хотите для каждого пользователя.

-

Ваш выбор может быть ограничен, если администратор установил настраиваемые политики разрешений, которые люди не могут изменить.

Уровни разрешений

-

Чтение Пользователи с разрешением на чтение могут читать документ, но у них нет разрешения на его редактирование, печать или копирование.

-

Изменить Пользователи с разрешением на изменение могут читать, редактировать и сохранять изменения в документе, но у них нет разрешения на его печать.

-

Полный доступ Пользователи с разрешением «Полный доступ» имеют полные права на создание и могут делать с документом все, что может сделать автор, например, устанавливать даты истечения срока действия содержимого, предотвращать печать и предоставлять разрешения пользователям.После истечения срока действия разрешения на документ для авторизованных пользователей документ может быть открыт только автором или пользователями с разрешением «Полный доступ» к документу. У авторов всегда есть разрешение на полный доступ.

-

-

Чтобы предоставить кому-либо разрешение на полный доступ, в диалоговом окне Permissions выберите More Options , а затем в столбце Access Level щелкните стрелку и затем выберите Full Control в списке Access Level .

-

После назначения уровней разрешений выберите OK .

Появится панель сообщений, указывающая на то, что документ управляется правами. Если вам необходимо внести какие-либо изменения в права доступа к документу, выберите Изменить разрешение .

Если документ с ограниченными разрешениями пересылается неавторизованному лицу, появляется сообщение с адресом электронной почты автора или адресом веб-сайта, чтобы человек мог запросить разрешение для документа.

Если автор решает не включать адрес электронной почты, неавторизованные пользователи получают сообщение об ошибке.

Установить срок действия файла

-

Откройте файл.

-

Перейдите к файлу .

-

На вкладке Info выберите Protect Document , укажите на Restrict Permission by People , а затем выберите Restricted Access .

-

В диалоговом окне Permissions установите флажок Restrict permission to this document , а затем выберите Дополнительные параметры .

-

В разделе Дополнительные разрешения для пользователей установите флажок Срок действия этого документа истекает , а затем введите дату.

-

Дважды выберите OK .

Использование другой учетной записи пользователя Windows для управления правами на файлы

-

Откройте документ, рабочий лист или презентацию.

-

Выберите вкладку Файл .

-

На вкладке Информация выберите Защитить документ , укажите на Ограничить разрешение людьми , а затем выберите Управление учетными данными .

-

Выполните одно из следующих действий:

-

В диалоговом окне Select User выберите адрес электронной почты для учетной записи, которую вы хотите использовать, а затем выберите OK .

-

В диалоговом окне Select User выберите Add , введите свои учетные данные для новой учетной записи, а затем дважды нажмите OK .

-

Просмотр содержимого с ограниченным разрешением

Чтобы просмотреть содержимое с управляемыми правами, на которое у вас есть разрешения с помощью Office, просто откройте документ.

Если вы хотите просмотреть имеющиеся у вас разрешения, выберите Просмотр разрешений на панели сообщений или выберите . Этот документ содержит политику разрешений . .

IRM в Office для Mac 2011 и Office для Mac 2016 предоставляет три уровня разрешений.

-

Чтение Чтение

-

Изменить Чтение, редактирование, копирование, сохранение изменений

-

Полный доступ Чтение, редактирование, копирование, сохранение изменений, печать, установка даты истечения срока действия контента, предоставление разрешений пользователям, программный доступ к контенту

Выполните одно из следующих действий:

Установить уровни разрешений вручную

-

На вкладке Review в разделе Protection выберите Permissions , а затем выберите Restricted Access .

-

Если это первый доступ к серверу лицензирования, введите свое имя пользователя и пароль для сервера лицензирования, а затем установите флажок Сохранить пароль в связке ключей Mac OS .

Примечание: Если вы не выберете Сохранить пароль в связке ключей Mac OS , возможно, вам придется ввести имя пользователя и пароль несколько раз.

-

В полях Read , Change или Full Control введите адрес электронной почты или имя человека или группы людей, которым вы хотите назначить уровень доступа.

-

Если вы хотите найти в адресной книге адрес электронной почты или имя, выберите .

-

Если вы хотите назначить уровень доступа всем людям в адресной книге, выберите Добавить всех .

-

После назначения уровней разрешений выберите OK .

Появляется панель сообщений с сообщением о том, что для документа установлены права.

Используйте шаблон для ограничения разрешений

Администратор может настроить политики IRM для конкретной компании, которые определяют, кто может получать доступ к уровням прав доступа к информации для людей.Эти аспекты управления правами определяются с помощью шаблонов сервера служб управления правами Active Directory (AD RMS). Например, администратор компании может определить шаблон прав под названием «Конфиденциальность компании», который указывает, что документы, использующие эту политику, могут открываться только пользователями внутри домена компании.

-

На вкладке Review в разделе Protection выберите Permissions , а затем выберите нужный шаблон прав.

Измените или удалите установленные вами уровни разрешений

Если вы применили шаблон для ограничения разрешений, вы не сможете изменить или удалить уровни разрешений; эти шаги работают, только если вы установили уровни разрешений вручную.

-

На панели сообщений выберите Изменить разрешения .

-

В поле Read , Change и Full Control введите новый адрес электронной почты или имя человека или группы людей, которым вы хотите назначить уровень доступа.

-

Чтобы удалить человека или группу людей с уровня доступа, выберите адрес электронной почты и нажмите УДАЛИТЬ.

-

Чтобы удалить Все с уровня разрешений, выберите Добавить всех .

Установить дату истечения срока действия файла с ограниченным доступом

Авторы могут использовать диалоговое окно «Установить разрешения», чтобы установить даты истечения срока действия контента.

-

На вкладке Review в разделе Protection выберите Permissions , а затем выберите Restricted Access .

-

Выберите Дополнительные параметры , а затем выберите Срок действия этого документа истекает , а затем введите , дату .

После истечения срока действия разрешения на документ для авторизованных лиц, документ может быть открыт только автором или людьми с разрешением «Полный доступ».

Разрешить людям с разрешением на изменение или чтение печатать контент

По умолчанию люди с разрешениями на изменение и чтение не могут печатать.

-

На вкладке Review в разделе Protection выберите Permissions , а затем выберите Restricted Access .

-

Выберите Дополнительные параметры , а затем выберите Разрешить людям с разрешением на изменение или чтение печатать содержимое .

Разрешить людям с разрешением на чтение копировать контент

По умолчанию люди с разрешением на чтение не могут копировать контент.

-

На вкладке Review в разделе Protection выберите Permissions , а затем выберите Restricted Access .

-

Выберите Дополнительные параметры , а затем выберите Разрешить людям с разрешением на чтение копировать содержимое .

Разрешить запуск сценариев в файле с ограниченным доступом

Авторы могут изменять настройки, чтобы разрешить запуск макросов Visual Basic при открытии документа и разрешить сценариям AppleScript доступ к информации в документе с ограниченным доступом.

-

На вкладке Review в разделе Protection выберите Permissions , а затем выберите Restricted Access .

-

Выберите Дополнительные параметры , а затем выберите Программный доступ к содержимому .

Требовать подключения для проверки разрешений

По умолчанию люди должны пройти аутентификацию, подключившись к серверу AD RMS при первом открытии ограниченного документа.Однако вы можете изменить это так, чтобы они требовали аутентификации каждый раз при открытии ограниченного документа.

-

На вкладке Review в разделе Protection выберите Permissions , а затем выберите Restricted Access .

-

выберите Дополнительные параметры , а затем выберите Требовать подключение для проверки разрешений .

Снять ограничения

-

На вкладке Review в разделе Protection выберите Permissions , а затем выберите No Restrictions .

-

В диалоговом окне выберите Снять ограничения .

Связанные темы

Ограничить разрешение на содержимое файла

Добавьте учетные данные, чтобы открыть файл или сообщение с управляемыми правами

Форматы файлов, которые работают с IRM

В версиях Office для iOS любые полученные файлы с защитой IRM будут открываться, если вы вошли в систему с учетной записью, имеющей разрешения на доступ к файлу.Когда вы открываете файл, защищенный IRM, вверху вы увидите информационную панель, которая предлагает вам просмотреть разрешения, которые были назначены этому файлу.

Если вы являетесь подписчиком Microsoft 365 с Azure Rights Management и ваш ИТ-отдел определил для вас несколько шаблонов IRM, вы можете назначить эти шаблоны файлам в Office на iOS.

Чтобы защитить файл, нажмите кнопку редактирования. в своем приложении перейдите на вкладку Review и нажмите кнопку Restrict Permissions .Вы увидите список доступных политик IRM; выберите тот, который вы хотите, и нажмите Готово , чтобы применить.

Примечание: Если кнопка Restrict Permissions не активирована в вашем приложении, откройте любой существующий документ, защищенный IRM, для его инициализации.

В версиях Office для Android любые полученные файлы с защитой IRM будут открываться, если вы вошли в систему с учетной записью, имеющей разрешения на доступ к файлу.Когда вы открываете файл, защищенный IRM, вверху вы увидите информационную панель, которая предлагает вам просмотреть разрешения, которые были назначены этому файлу.

Управление правами на доступ к данным (IRM) помогает делать следующее:

-

Запретить авторизованному получателю содержимого с ограниченным доступом пересылать, копировать, изменять, печатать, отправлять по факсу или вставлять содержимое для несанкционированного использования

-

Ограничить контент, куда бы он ни отправлялся

-

Обеспечить истечение срока действия файла, чтобы содержимое в документах больше нельзя было просматривать по истечении указанного времени

-

Обеспечение соблюдения корпоративных политик, регулирующих использование и распространение контента внутри компании

IRM не может предотвратить доступ ограниченного содержимого:

-

Стертые, украденные или захваченные и переданные вредоносными программами, такими как троянские кони, регистраторы нажатия клавиш и определенные виды шпионского ПО

-

Утеряна или повреждена в результате действия компьютерных вирусов

-

Копируется вручную или набирается повторно с дисплея на экране получателя

-

Сфотографировано в цифровом виде (при отображении на экране) получателем

-

Скопировано с помощью сторонних программ захвата экрана

Ограничьте доступ к документам с помощью управления правами на доступ к данным в Word

Используя IRM в Office, вы можете управлять файлами XML Paper Specification (.xps) и следующими типами файлов Word:

-

Документы .doc

-

Документы .docx

-

Документ с поддержкой макросов .docm

-

Шаблон .dot

-

Шаблон Шаблон .dotx

-

Шаблон с поддержкой макросов .dotm

Настройте свой компьютер для использования IRM

Для использования IRM в Office минимальное необходимое программное обеспечение - это клиентская служба управления правами Windows (RMS) с пакетом обновления 1 (SP1).Администратор RMS может настроить политики IRM для конкретной компании, которые определяют, кто может получать доступ к информации и какой уровень редактирования разрешен для сообщения электронной почты. Например, администратор компании может определить шаблон прав под названием «Конфиденциально компании», который указывает, что сообщение электронной почты, использующее эту политику, может быть открыто только пользователями внутри домена компании.

Разрешения на скачивание

При первой попытке открыть документ с ограниченным разрешением необходимо подключиться к серверу лицензирования, чтобы проверить свои учетные данные и загрузить лицензию на использование.Лицензия на использование определяет уровень доступа к файлу. Этот процесс требуется для каждого файла с ограниченными разрешениями. Другими словами, контент с ограниченными разрешениями нельзя открыть без лицензии на использование. Для загрузки разрешений необходимо, чтобы Office отправил ваши учетные данные, включая ваш адрес электронной почты, и информацию о ваших правах доступа на сервер лицензирования. Информация, содержащаяся в документе, не отправляется на сервер лицензирования.

Ограничить разрешение на содержимое файлов

IRM позволяет применять ограничения для каждого пользователя, файла или группы (разрешения на основе групп требуют службы каталогов Active Directory для расширения группы).Например, в документе, который создает Ранджит, он может дать Хелене разрешение на чтение, но не изменять его. Затем Ранджит может дать Бобби разрешение на редактирование документа. Ранджит также может решить применить пятидневный лимит для доступа Хелены и Бобби к документу.

-

Сохраните документ.

-

Выберите вкладку Файл .

-

Выберите Информация , выберите Защитить документ , укажите на Ограничить разрешение людьми , а затем выберите Ограниченный доступ .

-

В диалоговом окне Permissions выберите Restrict permission to this document , а затем назначьте уровни доступа, которые вы хотите для каждого пользователя.

-

Ваш выбор может быть ограничен, если администратор установил настраиваемые политики разрешений, которые люди не могут изменить.

Уровни разрешений

-

Чтение Пользователи с разрешением на чтение могут читать документ, но у них нет разрешения на его редактирование, печать или копирование.

-

Изменить Пользователи с разрешением на изменение могут читать, редактировать и сохранять изменения в документе, но у них нет разрешения на его печать.

-

Полный доступ Пользователи с разрешением «Полный доступ» имеют полные права на создание и могут делать с документом все, что может сделать автор, например, устанавливать даты истечения срока действия содержимого, предотвращать печать и предоставлять разрешения пользователям.После истечения срока действия разрешения на документ для авторизованных пользователей документ может быть открыт только автором или пользователями с разрешением «Полный доступ» к документу. У авторов всегда есть разрешение на полный доступ.

-

-

Чтобы предоставить кому-либо разрешение на полный доступ, в диалоговом окне Permissions выберите More Options , а затем в столбце Access Level щелкните стрелку и затем выберите Full Control в списке Access Level .

-

После назначения уровней разрешений выберите OK .

Появится панель сообщений, указывающая на то, что документ управляется правами. Если вам необходимо внести какие-либо изменения в права доступа к документу, выберите Изменить разрешение .

Если документ с ограниченными разрешениями пересылается неавторизованному лицу, появляется сообщение с адресом электронной почты автора или адресом веб-сайта, чтобы человек мог запросить разрешение для документа.

Если автор решает не включать адрес электронной почты, неавторизованные пользователи получают сообщение об ошибке.

Установить срок действия файла

-

Откройте файл.

-

Перейдите к файлу .

-

На вкладке Info выберите Protect Document , укажите на Restrict Permission by People , а затем выберите Restricted Access .

-

В диалоговом окне Permissions установите флажок Restrict permission to this document , а затем выберите Дополнительные параметры .

-

В разделе Дополнительные разрешения для пользователей установите флажок Срок действия этого документа истекает , а затем введите дату.

-

Дважды выберите OK .

Использование другой учетной записи пользователя Windows для управления правами на файлы

-

Откройте документ, рабочий лист или презентацию.

-

Выберите вкладку Файл .

-

На вкладке Информация выберите Защитить документ , укажите на Ограничить разрешение людьми , а затем выберите Управление учетными данными .

-

Выполните одно из следующих действий:

-

В диалоговом окне Select User выберите адрес электронной почты для учетной записи, которую вы хотите использовать, а затем выберите OK .

-

В диалоговом окне Select User выберите Add , введите свои учетные данные для новой учетной записи, а затем дважды нажмите OK .

-

Просмотр содержимого с ограниченным разрешением

Чтобы просмотреть содержимое с управляемыми правами, на которое у вас есть разрешения с помощью Office, просто откройте документ.

Если вы хотите просмотреть имеющиеся у вас разрешения, выберите Просмотр разрешений на панели сообщений или выберите . Этот документ содержит политику разрешений . .

IRM в Office для Mac 2011 и Office для Mac 2016 предоставляет три уровня разрешений.

-

Чтение Чтение

-

Изменить Чтение, редактирование, копирование, сохранение изменений

-

Полный доступ Чтение, редактирование, копирование, сохранение изменений, печать, установка даты истечения срока действия контента, предоставление разрешений пользователям, программный доступ к контенту

Выполните одно из следующих действий:

Установить уровни разрешений вручную

-

На вкладке Review в разделе Protection выберите Permissions , а затем выберите Restricted Access .

-

Если это первый доступ к серверу лицензирования, введите свое имя пользователя и пароль для сервера лицензирования, а затем установите флажок Сохранить пароль в связке ключей Mac OS .

Примечание: Если вы не выберете Сохранить пароль в связке ключей Mac OS , возможно, вам придется ввести имя пользователя и пароль несколько раз.

-

В полях Read , Change или Full Control введите адрес электронной почты или имя человека или группы людей, которым вы хотите назначить уровень доступа.

-

Если вы хотите найти в адресной книге адрес электронной почты или имя, выберите .

-

Если вы хотите назначить уровень доступа всем людям в адресной книге, выберите Добавить всех .

-

После назначения уровней разрешений выберите OK .

Появляется панель сообщений с сообщением о том, что для документа установлены права.

Используйте шаблон для ограничения разрешений

Администратор может настроить политики IRM для конкретной компании, которые определяют, кто может получать доступ к уровням прав доступа к информации для людей.Эти аспекты управления правами определяются с помощью шаблонов сервера служб управления правами Active Directory (AD RMS). Например, администратор компании может определить шаблон прав под названием «Конфиденциальность компании», который указывает, что документы, использующие эту политику, могут открываться только пользователями внутри домена компании.

-

На вкладке Review в разделе Protection выберите Permissions , а затем выберите нужный шаблон прав.

Измените или удалите установленные вами уровни разрешений

Если вы применили шаблон для ограничения разрешений, вы не сможете изменить или удалить уровни разрешений; эти шаги работают, только если вы установили уровни разрешений вручную.

-

На панели сообщений выберите Изменить разрешения .

-

В поле Read , Change и Full Control введите новый адрес электронной почты или имя человека или группы людей, которым вы хотите назначить уровень доступа.

-

Чтобы удалить человека или группу людей с уровня доступа, выберите адрес электронной почты и нажмите УДАЛИТЬ.

-

Чтобы удалить Все с уровня разрешений, выберите Добавить всех .

Установить дату истечения срока действия файла с ограниченным доступом

Авторы могут использовать диалоговое окно «Установить разрешения», чтобы установить даты истечения срока действия контента.

-

На вкладке Review в разделе Protection выберите Permissions , а затем выберите Restricted Access .

-

Выберите Дополнительные параметры , а затем выберите Срок действия этого документа истекает , а затем введите , дату .

После истечения срока действия разрешения на документ для авторизованных лиц, документ может быть открыт только автором или людьми с разрешением «Полный доступ».

Разрешить людям с разрешением на изменение или чтение печатать контент

По умолчанию люди с разрешениями на изменение и чтение не могут печатать.

-

На вкладке Review в разделе Protection выберите Permissions , а затем выберите Restricted Access .

-

Выберите Дополнительные параметры , а затем выберите Разрешить людям с разрешением на изменение или чтение печатать содержимое .

Разрешить людям с разрешением на чтение копировать контент

По умолчанию люди с разрешением на чтение не могут копировать контент.

-

На вкладке Review в разделе Protection выберите Permissions , а затем выберите Restricted Access .

-

Выберите Дополнительные параметры , а затем выберите Разрешить людям с разрешением на чтение копировать содержимое .

Разрешить запуск сценариев в файле с ограниченным доступом

Авторы могут изменять настройки, чтобы разрешить запуск макросов Visual Basic при открытии документа и разрешить сценариям AppleScript доступ к информации в документе с ограниченным доступом.

-

На вкладке Review в разделе Protection выберите Permissions , а затем выберите Restricted Access .

-

Выберите Дополнительные параметры , а затем выберите Программный доступ к содержимому .

Требовать подключения для проверки разрешений

По умолчанию люди должны пройти аутентификацию, подключившись к серверу AD RMS при первом открытии ограниченного документа.Однако вы можете изменить это так, чтобы они требовали аутентификации каждый раз при открытии ограниченного документа.

-

На вкладке Review в разделе Protection выберите Permissions , а затем выберите Restricted Access .

-

выберите Дополнительные параметры , а затем выберите Требовать подключение для проверки разрешений .

Снять ограничения

-

На вкладке Review в разделе Protection выберите Permissions , а затем выберите No Restrictions .

-

В диалоговом окне выберите Снять ограничения .

Связанные темы

Ограничить разрешение на содержимое файла

Добавьте учетные данные, чтобы открыть файл или сообщение с управляемыми правами

Форматы файлов, которые работают с IRM

В версиях Office для iOS любые полученные файлы с защитой IRM будут открываться, если вы вошли в систему с учетной записью, имеющей разрешения на доступ к файлу.Когда вы открываете файл, защищенный IRM, вверху вы увидите информационную панель, которая предлагает вам просмотреть разрешения, которые были назначены этому файлу.

Если вы являетесь подписчиком Microsoft 365 с Azure Rights Management и ваш ИТ-отдел определил для вас несколько шаблонов IRM, вы можете назначить эти шаблоны файлам в Office на iOS.

Чтобы защитить файл, нажмите кнопку редактирования. в своем приложении перейдите на вкладку Review и нажмите кнопку Restrict Permissions .Вы увидите список доступных политик IRM; выберите тот, который вы хотите, и нажмите Готово , чтобы применить.

Примечание: Если кнопка Restrict Permissions не активирована в вашем приложении, откройте любой существующий документ, защищенный IRM, для его инициализации.

В версиях Office для Android любые полученные файлы с защитой IRM будут открываться, если вы вошли в систему с учетной записью, имеющей разрешения на доступ к файлу.Когда вы открываете файл, защищенный IRM, вверху вы увидите информационную панель, которая предлагает вам просмотреть разрешения, которые были назначены этому файлу.

Управление правами на доступ к данным (IRM) помогает делать следующее:

-

Запретить авторизованному получателю содержимого с ограниченным доступом пересылать, копировать, изменять, печатать, отправлять по факсу или вставлять содержимое для несанкционированного использования

-

Ограничить контент, куда бы он ни отправлялся

-

Обеспечить истечение срока действия файла, чтобы содержимое в документах больше нельзя было просматривать по истечении указанного времени

-

Обеспечение соблюдения корпоративных политик, регулирующих использование и распространение контента внутри компании

IRM не может предотвратить доступ ограниченного содержимого:

-

Стертые, украденные или захваченные и переданные вредоносными программами, такими как троянские кони, регистраторы нажатия клавиш и определенные виды шпионского ПО

-

Утеряна или повреждена в результате действия компьютерных вирусов

-

Копируется вручную или набирается повторно с дисплея на экране получателя

-

Сфотографировано в цифровом виде (при отображении на экране) получателем

-

Скопировано с помощью сторонних программ захвата экрана

Доступ к этому компьютеру из сети - параметр политики безопасности (Windows 10) - безопасность Windows

- 4 минуты на чтение

В этой статье

Относится к

Описывает передовой опыт, расположение, значения, управление политиками и соображения безопасности для Доступ к этому компьютеру из сети. Параметр политики безопасности.

Ссылка

Устройство Доступ к этому компьютеру из сети Параметр политики определяет, какие пользователи могут подключаться к устройству из сети. Эта возможность требуется для ряда сетевых протоколов, включая протоколы на основе блока сообщений сервера (SMB), NetBIOS, Common Internet File System (CIFS) и Component Object Model Plus (COM +).

Пользователи, устройства и учетные записи служб получают или теряют право пользователя «Доступ к этому компьютеру из сети» путем явного или неявного добавления или удаления из группы безопасности, которой предоставлено это право.Например, учетная запись пользователя или компьютерная учетная запись может быть явно добавлена в настраиваемую группу безопасности или встроенную группу безопасности, или она может быть неявно добавлена Windows в вычисляемую группу безопасности, такую как «Пользователи домена», «Прошедшие проверку» или «Корпоративная». Контроллеры домена. По умолчанию учетным записям пользователей и учетным записям компьютеров предоставляется право «Доступ к этому компьютеру из сети» , когда вычисляемые группы, такие как «Прошедшие проверку», и для контроллеров домена группа «Контроллеры домена предприятия» определены в объекте групповой политики контроллеров домена по умолчанию ( GPO).

Константа: SeNetworkLogonRight

Возможные значения

- Список счетов, определяемый пользователем

- Не определено

Лучшие практики

- На настольных устройствах или рядовых серверах предоставьте это право только пользователям и администраторам.

- На контроллерах домена предоставьте это право только аутентифицированным пользователям, контроллерам домена предприятия и администраторам.

- Этот параметр включает группу Все, для обеспечения обратной совместимости.После обновления Windows после того, как вы убедились, что все пользователи и группы правильно перенесены, вам следует удалить группу Все и использовать вместо нее группу Прошедшие проверку пользователей .

Расположение

Конфигурация компьютера \ Параметры Windows \ Параметры безопасности \ Локальные политики \ Назначение прав пользователя

Значения по умолчанию

В следующей таблице перечислены фактические и действующие значения политики по умолчанию для самых последних поддерживаемых версий Windows.Значения по умолчанию также перечислены на странице свойств политики.

| Тип сервера GPO | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | Не определено |

| Политика контроллера домена по умолчанию | Все, администраторы, аутентифицированные пользователи, контроллеры домена предприятия, доступ, совместимый с пред-Windows 2000 |

| Настройки по умолчанию для автономного сервера | Все, администраторы, пользователи, операторы резервного копирования |

| Действующие настройки контроллера домена по умолчанию | Все, администраторы, аутентифицированные пользователи, контроллеры домена предприятия, доступ, совместимый с пред-Windows 2000 |

| Действующие настройки рядового сервера по умолчанию | Все, администраторы, пользователи, операторы резервного копирования |