Как должен выглядеть файл networks в windows 7

Cодержимое папки etc пропало | Проблемы с компьютером

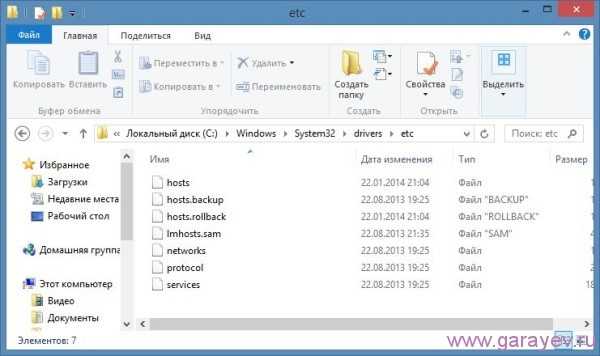

Etc папка это папка в которой находятся следующие текстовые файлы hosts, lmhosts.sam, networks, protocol, services это стандартное содержание папки etc для Windows XP и Windows 7.

Всё про папку etc

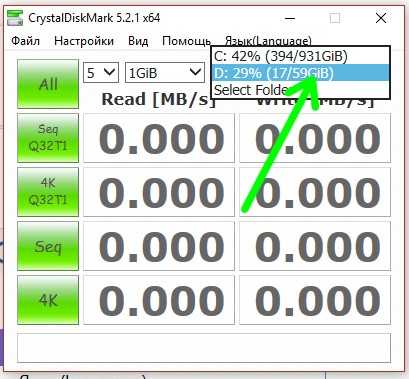

Найти где находится папка etc просто, жмите «Пуск» — «Компьютер» — «Локальный диск С» — «Windows» — «System32» — «drivers» — «etc».

Какие файлы в папке etc

Какие файлы в папке etcЕсли у вас пропала папка etc то можете скачать папку etc Windows 7 и для Windows 8.

Скачать папку etc

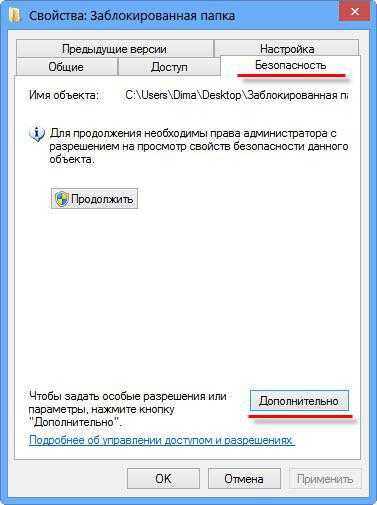

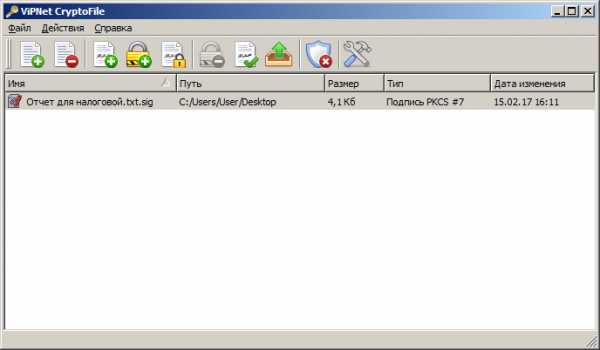

Теперь опишу как восстановить папку etc, скачав архив папки etc разархивируйте её. Скопируйте только etc, найдите где она должна быть и вставьте. Папка etc для Windows 7 ничем не отличается от папки etc для Windows XP. Содержимое папки etc Windows 7 отличается от Windows 8. В Windows 8 на два файла в etc папке больше: hosts.backup и hosts.rollback. Полное содержание папки etc Windows 8 hosts, lmhosts.sam, networks, protocol, services, hosts.backup и hosts.rollback. Вирусы обычно изменяют содержимое двух файлов это файл hosts в папке etc и файл services в папке etc. Открывать файлы в etc папке можно с помощью блокнота.

Как должен выглядеть файл networks. Сетевая файловая служба. Некоторые нюансы в файле hosts

После того, как Вы разделили на подсети свою сеть, Вы должны подготовиться к простому поиску адреса по имени, использующего файл /etc/hosts . Если Вы не собираетесь использовать DNS или NIS для этого, Вы должны помещать все хосты в файл hosts .

Даже если Вы хотите использовать DNS или NIS, можно иметь некоторое подмножество имен и в /etc/hosts . Например, если Вы хотите иметь некоторый вид поиска по имени даже, когда сетевые интерфейсы не запущены, например, во время загрузки. Это не только вопрос удобства, но также позволяет Вам использовать символические имена хостов в скриптах rc . Таким образом, при изменении IP-адресов, Вы должны будете только копировать обновленный файл hosts на все машины вместо того, чтобы редактировать большое количество файлов rc . Обычно Вы будете помещать все локальные имена и адреса в hosts добавлением их на любой gateway и NIS-сервер, если они используются.

Также при проверке Вы должны удостовериться, что сервер имен использует информацию только из файла hosts . Программное обеспечение DNS или NIS может иметь файлы примеров, которые могут дать странные результаты при их использовании. Чтобы заставить все приложения использовать исключительно /etc/hosts при поиске IP-адреса хоста, Вы должны отредактировать файл /etc/host.conf . Закомментируйте все строки, начинающиеся с ключевого слова order и вставьте строку:

Конфигурация библиотеки сервера имен будет подробно описана в главе 6 .

Файл hosts содержит по одной записи на строку, состоящую из IP-адреса, имени хоста и необязательного списка псевдонимов. Поля отделяются пробелами или табуляцией, поле адреса должно начинаться в первой колонке. Все, что следует после символа #, расценивается как комментарий и игнорируется.

Имя хоста может быть полностью квалифицированным или заданным относительно локального домена. Для vale Вы ввели бы в hosts полностью квалифицированное имя, vale.vbrew.com , а также vale само по себе так, чтобы было известно и официальное имя и более короткое локальное.

Пример файла hosts для Virtual Brewery дан ниже. Два специальных имени, vlager-if1 и vlager-if2 , задают адреса для обоих интерфейсов, используемых на vlager .

Файл hosts устанавливает соответствие между IP сервером и доменом сайта. Запрос к этому файлу имеет приоритет перед обращением к DNS-серверам. В отличие от DNS, содержимое файла контролируется администратором компьютера.

На сегодняшний день большое количество вредоносных программ используют файл hosts для блокирования доступа к веб-сайтам популярных порталов или социальных сетей. Зачастую вместо блокировки сайтов вредоносные программы перенаправляют пользователя на страницы, внешне похожие на популярные ресурсы (социальные сети, почтовые сервисы и т.д.), куда невнимательный пользователь вводит учетные данные, попадающие таким образом к злоумышленникам. Также, возможно блокирование доступа к веб-сайтам компаний-разработчиков антивирусного программного обеспечения.

Расположение файла hosts

По умолчанию файл hosts расположен здесь C:\Windows\System32\drivers\etc Файл не имеет расширения, но его можно открыть блокнотом. Для изменения содержимого файла в блокноте, необходимо иметь права администратора.

Для просмотра файла hosts откройте меню Пуск , выберите пункт Выполнить , введите команду

и нажмите кнопку ОК

Так должен выглядеть файл hosts по умолчанию.

Если в файле есть записи типа 127.0.0.1 odnoklassniki.ru 127.0.0.1 vkontakte.ru или адреса ваших сайтов, на которые вы не можете зайти, то для начала проверьте ваш на компьютер на "зловредов", а потом восстановите файл hosts

Восстановление содержимого файла hosts по умолчанию

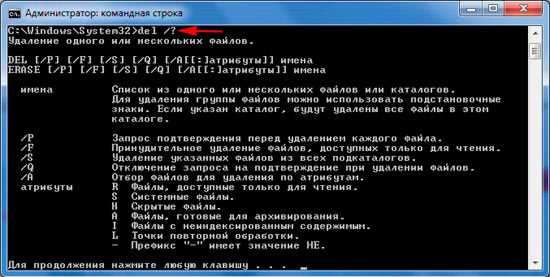

- Щелкните правой кнопкой мыши в свободном месте в папке %WinDir%\system32\drivers\etc , выберите пункт Создать , щелкните элемент Текстовый документ , введите имя hosts и нажмите клавишу ВВОД .

- Нажмите кнопку Да , чтобы подтвердить, что имя файла не будет иметь расширение TXT .

- Откройте новый файл hosts в текстовом редакторе. Например, откройте файл в программе "Блокнот ".

- Скопируйте в файл приведенный ниже текст.

#

## space.

##

# For example:

#

# 127.0.0.1 localhost

# ::1 localhost

Сохраните и закройте файл.

Можно отредактировать файл hosts и в Блокноте, удалить ненужные строки, или добавить свои. Для этого надо запустить Блокнот в режиме Администратора .

Как запускать стандартные программы Windows смотрите

В этой статье мы рассмотрим способ очистки данного файла средствами самой операционной системы Windows, не скачивая специальных программ.

Настоящая статья написана исключительно на основании личного опыта автора и соавторов. Все приведенные советы Вы выполняете на свой страх и риск. За посл

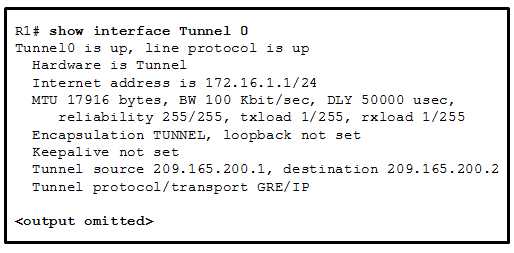

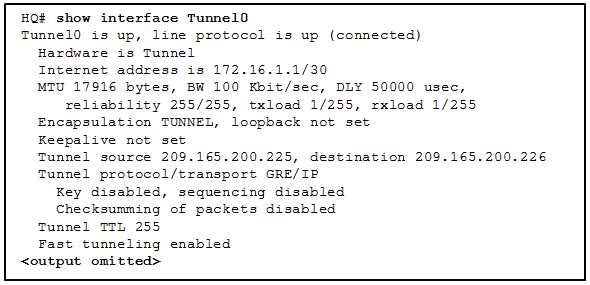

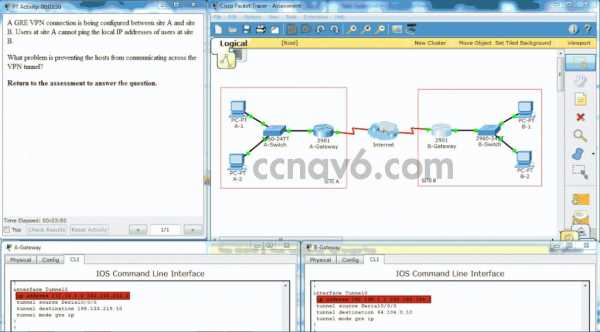

Файл networks в Windows 7

File Sharing Over A Network in Windows 10

Что такое svchost.exe, как найти и убить лже - svchost.exe

Устранение неполадок запуска (Windows 7)

Где находится файл hosts в Windows 7

svchost грузит процессор windows !! решение!!!

Не запускается Windows 7? Несколько вариантов восстановления

Отключение проверки цифровой подписи драйверов Windows 7 x64

Network Troubleshooting using PING, TRACERT, IPCONFIG, NSLOOKUP COMMANDS

Windows System32 Desktop Unavailable Error & Fix | System Restore

windows 7 не видить новое имя файла баг винды

Также смотрите:

- Как восстановить метро приложения в Windows 10

- Как включить window окно

- Как поставить прозрачность на Windows 7

- Cxarchive чем открыть на Windows

- Пользователь система в Windows 7

- Как расположить окна каскадом в Windows 7

- Компьютер Windows 7 как роутер

- Автономный режим в Windows live

- Windows 10 не пускает в интернет

- Отключение пароля входа в Windows 10

- Отключение режима сна в Windows 7

- Как сделать презентацию на компьютере Windows видео

- Как сменить Windows phone на android

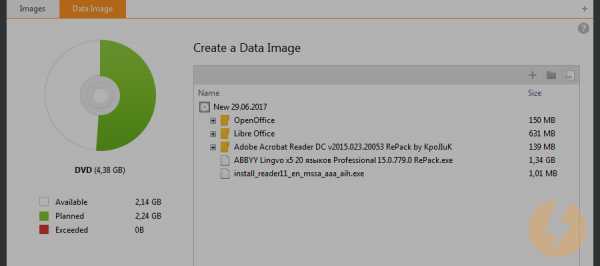

- Как записать образ Windows на диск nero

- Windows 7 в формате exe

Секреты файла hosts

06 марта, 2013

Автор: Maksim

После некоторого затишья вновь пошла волна вопросов на тему «Не открывается страница..», «не могу войти на сайт…». Правило здесь одно – начать проверку с файла hosts.

Что такое файл hosts

Начнем с того у каждого сайта есть текстовое название и соответствующий уникальный цифровой код. Обычно в адресной строке мы пишем текстовый адрес сайта, поскольку так нам удобнее. Как только мы ввели название сайта, тут же специальный DNS-сервер преобразует это название в цифровой код – IP-адрес.

Файл hosts предназначен для ускорения доступа к сайту в обход DNS-сервера. То есть, если мы сами пропишем здесь пару IP-адрес и имя сайта, то обращения к DNS- серверу не будет.

Теперь вы понимаете, что если прописать эту пару неверно, то и переход будет не туда, куда вы ожидали или вообще никуда.

Вот эту особенность и используют вредоносные программы, дописывая в hosts неверные пары — IP адрес и имя сайта.

Исправление файла hosts.

Файл hosts текстовый и его легко исправить самому. Расположен он по адресу

c:/windows/system32/etc

О том, как его исправить и как выглядит файл hosts для разных ОС– очень подробно было написано здесь.

ВНИМАНИЕ! В папке etc кроме файла hosts находятся другие файлы, которые предназначены для настройки сети. Это networks, protocol, services,hosts, lmhosts.sam. НЕ УДАЛЯЙТЕ эту папку совсем!.

Вы можете исправить файл hosts с помощью:

- утилиты Microsoft Fix it — перейдите на сайт к его создателям и проделайте это двумя щелчками мыши.

- утилиты AVZ — очень подробно об этом написано здесь.

- при проверке компьютера с помощью бесплатной утилиты CureIt — скачать бесплатно Dr Web CureIt.

- исправление вручную.

При исправлении файла hosts вы должны знать о том, что здесь есть подводные камни. Вирусописатели используют нехитрые, но вполне эффективные уловки, чтобы подсунуть нам фиктивный файл hosts. Поэтому, если вы не можете открыть сайт и собираетесь проверить файл hosts, будьте предельно внимательны.

Какой файл hosts вы правите?

Если вы проверяете свой hosts и либо не находите его совсем, либо считаете его правильным, проведите дополнительный анализ. Вам потребуется дополнительное умение, чуть больше чем обычное владение блокнотом. Но — ничего сложного.

В этом разделе собраны наиболее часто встречающиеся уловки, с помощью которых злоумышленники пытаются помешать пользователю исправить файл hosts.

Уловка 1 — перенаправление в реестре

Если вы не можете войти на сайт, а ваш файл hosts верный или вы не находите hosts в папке С:\windows\system32\drivers\etc\, значит вирус подменил расположение файла в ключе реестра.

Чтобы избавиться от вируса, выполните следующие действия:

1. Пуск — Выполнить — regedit.exe.

2. В окне редактора реестра найдите ветку —

\HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

3. Во вкладке Parameters в правой части окна появится меню с именем файла, его типом и значением. Проверьте значение параметра DataBasePath. Должно быть %SystemRoot%\System32\drivers\etc. Если это не так, то кликаем правой кнопкой мыши на этой строке, выбираем Изменить, и вводим правильное значение.

Даже если hosts у вас там, где нужно, но операционная система использует тот файл, путь к которому указан параметром DataBasePath.

Уловка 2 — вставка пустых строк.

Чтобы обнаружить лишние строчки в файле hosts было сложнее, они записываются в самый конец файла после большого количества пустых строк.

С первого взгляда такой файл выглядит нормально и при беглом взгляде мы можем ничего не заметить, однако надо всегда обращать внимание на ползунок полосы прокрутки в Блокноте:

Если ползунок присутствует, то его надо опустить вниз, чтобы посмотреть содержимое файла полностью. Зачастую это оказывается полезным, т.к. внизу файла мы можем найти неприятные сюрпризы:

Уловка 3 — скрытие файла.

Файлу hosts присваивается атрибут Скрытый, и он становится не виден — нету файла hosts. А поскольку по умолчанию скрытые файлы и папки не отображаются в проводнике, то пользователь может не найти этот файл, а значит не может и отредактировать его.

Если у вас нету файла hosts, значит нам надо сделать его видимым. Для этого в Windows XP делаем следующее: Пуск – Панель управления – Свойства папки – вкладка Вид – установить признак Показывать скрытые файлы и папки – нажать Ok (в Windows 7 все то же, но вместо Свойства папки пункт называется Параметры папок).

Уловка 4 — подложный файл с похожим названием.

Создается ложный файл без расширения, но имеющий схожее название, например файл host. А настоящий файл hosts при этом делают скрытым.

В этом случае мы опять редактируем ложный файл, а настоящий остается без изменений. Такой файл (host) можно тоже смело удалять!

Уловка 5 — изменение расширения.

Создается ложный файл hosts, который в отличие от настоящего файла имеет какое-нибудь расширение (например .txt). А поскольку по умолчанию для зарегистрированных типов файлов расширения не отображаются, то пользователь а следовательно мы можем легко перепутать файлы и редактировать совсем не тот файл.

Уловка 6 — невозможно отредактировать файл hosts.

И еще одна вещь, на которую слишком торопливые часто не обращают внимание.

Вы нашли правильный файл hosts, обнаружили в нем лишние строки, начинаете править, но изменения не сохраняются. А все потому, что вашему файлу hosts присвоен атрибут «Только чтение».

Уловка 7 — настройка прокси.

Не буду сильно заморачиваться на прокси, просто проверьте настройки своего браузера.

Opera: Общие настройки (Ctrl+F12) — Расширенные — Сеть — кнопка Прокси

Firefox: Настройки->Дополнительно->вкладка Сеть — Настроить

По умолчанию там стоит галочка «использовать системные настройки прокси», переключите на “Без прокси”, попробуйте сохранить настройки и перезапустить браузер.

Если стоит ручная настройка и прописан адрес прокси сервера, при этом вы его не устанавливали: сохраните адрес, удалите его, переведите в режим «без прокси».

Открываем наш редактор реестра (используйте сочетание клавиш Win+R), нажимаем CTRL+F (поиск) и вставляем сохраненный адрес, затем — найти далее… Все ключи с данным адресом нужно будет изменить, а именно удалить присвоенное им значение нашего адреса.

Перезагружаем Windows и проверяем.

Использование hosts в своих целях.

Способ 1 — ускорить доступ к сайту с помощью hosts.

Если мы часто посещаем какой-либо сайт (например, yandex.ru), то можно добавить в конец файла hosts такие строки:

87.250.250.11 yandex.ru

87.250.250.11 www.yandex.ru

Браузер, обнаружив эти строки, не будет обращаться к DNS-серверу, а значит, процесс загрузки данного сайта будет проходить быстрее.

Как узнать IP сайта?

Да хотя бы здесь.

Способ 2 — запретить доступ к сайту.

Можно заблокировать нежелательные сайты, назначив против их имени либо локальный IP 127.0.0.1. либо IP какого-то другого сайта.

Например, по журналу вы видите, что ребенок часами играет в танчики. Строки в hosts файле вида:

127.0.0.1 tankionline.com

127.0.0.1 www.tankionline.com

вообще закрывает доступ к этому сайту (сообщение об ошибке при соединении).

А строка вида

81.176.66.163 kiss.ru

работает изощреннее. При попытке ввести в браузере kiss.ru будет происходить соединение с IP 81.176.66.163, т.е. с библиотекой Мошкова.

Как видите, мы можем сделать то же самое что и вирусы, но уже с пользой.

Можно заблокировать наиболее зловредные баннерообменные сети и прочие рассадники рекламного мусора. Например строка вида:

127.0.0.1 www.bannerdrive.ru

отключит загрузку баннеров с www.bannerdrive.ru. В принципе, в интернете можно найти очень большие (до 1 МБ) файлы hosts, в которых вписаны (блокированы) тысячи рекламных серверов.

Но не увлекайтесь этим особо — большие (от нескольких десятков кБ) файлы hosts требуют заметного времени на их просмотр, что подтормаживает работу. Но сильно экономить строки тоже не надо — файлы до 10 кБ ничего не тормозят даже на старых машинах, а 10 кБ — это многие сотни строк.

Особенности правки файла hosts в Windows 8.

В Windows 8, в отличие от предыдущих версий, изменен порядок редактирования файла hosts. Разработчики уделили этому вопросу гораздо больше внимания. И связано это с более жесткими требованиями к безопасности системы и защите столь важного файла от посягательств из вне.

Эту защиту осуществляет встроенный антивирус Windows Defender — при внесении любых изменений в файл hosts, Windows 8 автоматически удалит их, защитив систему от атак злоумышленников. Но для более опытных и уверенных в себе пользователей существует один способ обхода данной защиты.

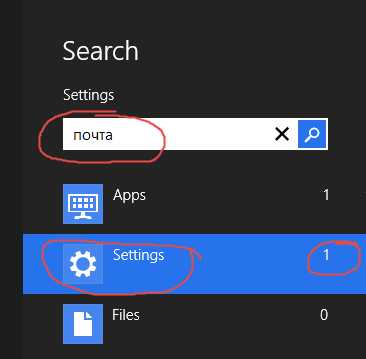

- Открываем окно самого защитника. Для этого перейдите на стартовый экран и вызовите боковую панель Charms Bar. Если вы успели принарядить свою систему и установили windows 8 темы такие, что система изменилась до неузнаваемости, то воспользуйтесь сочетанием клавиши Windows Win+C

- Зайдите в поиск и введите запрос «Defender».

- Кликаем на показанной строке. Откроется окно, в котором нужно перейти на вкладку «Параметры», выбрать «Исключенные файлы и расположения» и нажать кнопку «Обзор».

- Находим путь к файлу C:\Windows\System32\Drivers\etc\hosts и нажимаем ОК.

- Теперь, чтобы внести этот файл в исключения защиты, нужно нажать кнопку «Добавить» и «Сохранить изменения».

Теперь можно приступать к редактированию самого файла. Однако, имейте в виду, что изменить файл можно только от имени администратора. Для этого включаем поиск приложений — Win+C -> Иконка Поиска -> вводим запрос «Блокнот«.

Запускаем Блокнот и в появившемся снизу меню выбираем иконку с заголовком «Запуск от имени Администратора».

Откроется привычный блокнот и можно изменять файл hosts как обычно.

В заключение.

После того, как вы удачно исправили свой hosts, обязательно проверьте компьютер на наличие вирусов и измените пароли от почтового ящика.

Содержимое папки etc windows 7. Файл hosts

Многие рядовые и слегка продвинутые пользователи компьютеров много лет пользовались ими и не подозревали о существовании какого-то файла по имени hosts , не имеющего фамилии (т.е. расширения).

Но благодаря вирусам и неидеальности операционных систем семейства Форточек (Windows) пользователям пришлось познакомиться с этим "хостом", причем, довольно тесно.

Для чего нужен файл hosts?

В операционной системе Windows (XP, Vista, 7 и др.) файл hosts используется для связи (сопоставления) имен хостов (узлов, серверов, доменов) с их IP-адресами (name resolution).Файл hosts - это простой текстовый файл, не имеющий никакого расширения (даже точки у него нет:)).

Файл hosts физически находится в директории:

- \Windows\System32\drivers\etc\ - для Windows 2000/NT/XP/Vista\7

- \Windows\ - для старых Windows 95/98/ME

Чаще всего эта директория находится на диске C, таким образом в этом случае получается полный путь до файла hosts представляет сосбой:

По умолчанию в нормальном hosts-файле должен быть указан только один IP-адрес, это - 127.0.0.1 . Этот IP-шник зарезервирован для localhost, то есть для вашего локального ПК. Никаких других адресов там не должно быть!

Содержимое файла hosts для Windows XP (русская версия ОС):

В текстовом виде содержимое файла hosts для ОС Windows XP можно скопировать отсюда:

# (C) Корпорация Майкрософт (Microsoft Corp.), 1993-1999

#

# Это образец файла HOSTS, используемый Microsoft TCP/IP для Windows.

#

# Этот файл содержит сопоставления IP-адресов именам узлов.

# Каждый элемент должен располагаться в отдельной строке. IP-адрес должен

# находиться в первом столбце, за ним должно следовать соответствующее имя.

# IP-адрес и имя узла должны разделяться хотя бы одним пробелом.

#

# Кроме того, в некоторых строках могут быть вставлены комментарии

# (такие, как эта строка), они должны следовать за именем узла и отделяться

# от него символом "#".

#

# Например:

#

# 102.54.94.97 rhino.acme.com # исходный сервер

# 38.25.63.10 x.acme.com # узел клиента x127.0.0.1 localhost

Содержимое файла hosts для Windows Vista (английская версия ОС):

В текстовом виде содержимое файла hosts для ОС Windows Vista можно скопировать отсюда:

# Copyright (c) 1993-2006 Microsoft Corp.

##

# space.

##

# For example:

#127.0.0.1 localhost

::1 localhost

Содержимое файла hosts для Windows 7(английская версия ОС):

В текстовом виде содержимое файла hosts для ОС Windows 7 можно скопировать отсюда:

# Copyright (c) 1993-2009 Microsoft Corp.

#

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

#

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# space.

#

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a "#" symbol.

#

# For example:

#

# 102.54.94.97 rhino.acme.com # source server

# 38.25.63.10 x.acme.com # x client host# localhost name resolution is handled within DNS itself.

# 127.0.0.1 localhost

# ::1 localhost

Использование hosts-файла

Файл hosts теоретически можно использовать для ускорения работы в сети Интернет и уменьшения объема трафика. Это реализуется за счет уменьшения запросов к DNS-серверу для часто посещаемых пользователем ресурсов. Например, если вы каждый день пользуетесь поисковыми системами Яндекс и Гугл (сайты http://yandex.ru и http://google.ru соответственно), то имеет смысл в файле hosts после строчки "127.0.0.1 localhost " написать следующие строки:

93.158.134.11 yandex.ru

209.85.229.104 google.ru

Это позволит вашему Интернет-браузеру не обращаться к серверу DNS, а сразу устанавливать соединение с сайтами yandex.ru и google.ru . Конечно, такие ухищрения в настоящее время мало кто делает, хотя бы по причине хороших современных скоростей доступа.

Ограничения с помощью hosts-файла

Некоторые продвинутые товарищи иногда используют hosts-файл для блокировки нежелательных web-ресурсов (например, эротического содержания - для детей, пока они не подросли и не стали умнее вас в компьютерном отношении). Для этого нужно после строки 127.0.0.1 localhost также добавbnm строку или несколько строк:

127.0.0.1 адрес блокируемого ресурса-1

127.0.0.1 адрес блокируемого ресурса-2

127.0.0.1 адрес блокируемого ресурса-3

Например :

Суть этой записи состоит в том, что указанный блокируемый ресурс будет теперь сопоставляться браузером с IP-адресом 127.0.0.1 , который является адресом локального компьютера, – соответственно запретный сайт просто не будет загружаться.

Часто эту функцию используют компьютерные вирусы, которые дописывают в файл hosts нужные злоумышленникам перенаправления для браузеров:

Чаще всего переадресация делается на "левый" сайт, визуально не отличающийся от настоящего ресурса, при этом у пользователя воруются логин и пароль (он сам их вводит в якобы настоящие поля сайта) или просто пишут, что ваш аккаунт заблокирован (якобы за спам и прочее), заплатите денег или отправьте СМС (тоже очень платный) для разблокировки. Одновременно с перенаправлением на свой сайт с сайтов социальных сетей злоумышленники блокируют с помощью файла hosts доступ к сайтам антивирусных программ.

Внимание! Никогда не платите за это! И не отправляйте СМС!

Сотовый телефон может использоваться только как средство получения пароля, кода разблокировки. Т.е. сообщения должны к вам поступать, а не исходить от вас.

Хотя, если вам не жалко денег, предварительно уточните у своего сотового оператора стоимость отправки СМС на данный номер, чтобы точно решить, что вам действительно не жалко просто так отдать кому-то эту сумму.

Как редактировать файл hosts

- Каждый элемент должен быть записан в своей (отдельной) строчке.

- IP-адрес сайта должен начинаться с первой позиции строки, за ним (в этой же строке) через пробел должно следовать соответствующее ему имя хоста.

- IP-адрес и имя узла должны разделяться хотя бы одним пробелом.

- Строка с комментариями должна начинаться с символа #.

- Если комментарии используются в строках соответствия доменных имен, они должны следовать за именем узла и отделяться от него также символом # .

Вирусы и файл hosts

Злоумышленники, чтобы их действия не сразу были обнаружены, редактируют файл hosts по-хитрому. Возможно несколько вариантов:

1. В конец файла hosts добавляется ОЧЕНЬ много строк (несколько тысяч), и адреса для перенаправления (чаще всего находятся в конце) сложно заметить, особенно, если просматривать содержимое файла hosts с помощью встроенного в Windows блокнота - весьма убогого редактора.

Для просмотра содержимого и редактирования файла hosts лучше всего использовать текстовый редактор, который показывает количество строк в документе, например, Notepad++.

Также вас должен настрожить довольно большой размер файла hosts, ну никак в обычном состоянии он не может быть размером больше нескольких килобайт!

2. Редактируется оригинальный hosts-файл, после чего ему присваивается атрибут "Скрытый " или "Системный ", ведь по умолчанию скрытые файлы и папки в операционных системах Windows не отображаются. В

Файл networks. Что должно быть в файле networks

Пакет ifupdown является комплексным средством настройки параметров сети, в частности используется для инициализации сети при загрузке операционной системы в Debian GNU\Linux (совместно с соответствующими скриптами ifupdown-clean , ifupdown , networking , расположенными в каталоге /etc/init.d )

Начиная с версии 6.0 (squeeze), разработчики Debian в документации классифицируют пакет ifupdown как устаревший и рекомендуют пользоваться такими средствами как NetworkManager или Wicd. Такой подход себя оправдывает для рабочих станций с установленными средствами графического интерфейса пользователя. Для серверов продолжается использование ifupdown - стабильного, многофункционального, хорошо документированного средства управления сетевой подсистемой.

Пакет ifupdown содержит две команды ifup и ifdown для включения и отключения сетевого подключения (в данном случае интерфейса eth2):

# ifdown eth2 # ifup eth2

Эти команды по умолчанию используют настройки, записанные в файле /etc/network/interfaces .

Для запуска, перезапуска и останова сетевой подсистемы следует использовать скрипт /etc/init.d/networking c параметрами start , restart и stop соответственно:

# /etc/init.d/networking restart

Файл настроек сетевых интерфейсов /etc/network/interfaces

Файл /etc/network/interfaces имеет текстовый формат, пригодный для редактирования администратором системы c помощью текстового редактора, в тоже время команды ifup и ifdown также способны его читать и распознавать указанные в нем настройки.

Пример этого файла:

Auto lo eth2 eth0 iface lo inet loopback iface eth2 inet static address 192.168.1.100 netmask 255.255.255.0 gateway 192.168.1.1 dns-nameservers 192.168.1.1 192.168.1.10 iface eth0 inet dhcp

Ключевое слово auto c перечислением через пробел имен интерфейсов указывает включать данные интерфейсы при старте системы . Ключевое слово iface является описанием интерфейса (общий формат: iface ). Так, в примере:

- в строке iface lo inet loopback настраивается локальный интерфейс lo для взаимодействия приложений в рамках данного компьютера (loopback)

- в строке iface eth2 inet static настраивается интерфейс eth2 на статический метод конфигурации (сетевые параметры указываются вручную, static ). Далее параметры статической настройки интерфейса и указаны (формат в общем виде:): IP-адрес (address ), маска подсети (netmask ), шлюз по умолчанию (gateway ), адреса DNS-серверов (dns-nameservers ) и т.д. Если DNS-серверов несколько, то они перечисляются через пробел.

- в строке iface eth0 dhcp указывается настройка интерфейса eth0 по протоколу динамической конфигурации узла .

Протокол D

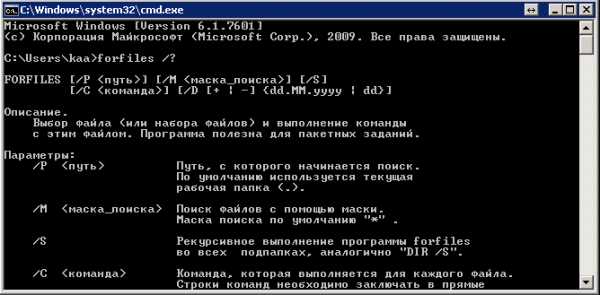

11 сетевых команд, которые должен использовать каждый администратор Windows

Операционная система Windows содержит множество встроенных сетевых утилит командной строки. Эти инструменты варьируются от малоизвестных до обычных. Однако существует 11 встроенных сетевых инструментов, с которыми сетевые администраторы Windows должны быть знакомы.

Пинг

Я предполагаю, что команда ping, вероятно, является наиболее знакомой и наиболее широко используемой из утилит, обсуждаемых в этой статье, но это не делает ее менее важной.

Ping используется для проверки способности одного сетевого узла взаимодействовать с другим. Просто введите команду Ping, а затем имя или IP-адрес хоста назначения. Предполагая, что нет сетевых проблем или брандмауэров, препятствующих завершению ping, удаленный хост ответит на ping четырьмя пакетами. Получение этих пакетов подтверждает, что между двумя хостами существует действительный и функциональный сетевой путь.

NetStat

Если у вас возникли проблемы с сетевым подключением, сетевая статистика иногда может помочь указать вам на основную причину проблемы.Вот где в игру вступает команда с метким названием NetStat. Эта команда имеет ряд различных функций, но наиболее полезной из них является отображение сводной информации о сети для устройства. Чтобы увидеть этот тип сводной информации, просто введите NetStat -e.

ARP

Команда ARP соответствует протоколу разрешения адресов. Хотя легко представить сетевую связь с точки зрения IP-адресации, доставка пакетов в конечном итоге зависит от адреса управления доступом к среде (MAC) сетевого адаптера устройства.Именно здесь вступает в игру протокол разрешения адресов. Его задача - сопоставить IP-адреса с MAC-адресами.

УстройстваWindows поддерживают кэш ARP, который содержит результаты последних запросов ARP. Вы можете увидеть содержимое этого кэша, используя команду ARP -A. Если у вас возникли проблемы при взаимодействии с одним конкретным хостом, вы можете добавить IP-адрес удаленного хоста к команде ARP -A.

NbtStat

Как я уверен, вы, вероятно, знаете, компьютерам, работающим под управлением операционной системы Windows, присваивается имя компьютера.Часто компьютеру присваивается имя домена или имя рабочей группы. Имя компьютера иногда называют именем NetBIOS.

Windows использует несколько различных методов для сопоставления имен NetBIOS с IP-адресами, например широковещательную рассылку, поиск LMHost или даже почти исчезнувший метод запросов к WINS-серверу.

Конечно, NetBIOS поверх TCP / IP может иногда выходить из строя. Команда NbtStat может помочь вам диагностировать и исправить такие проблемы. Например, команда NbtStat -n показывает имена NetBIOS, которые используются устройством.Команда NbtStat -r показывает, сколько имен NetBIOS устройство смогло разрешить за последнее время.

Имя хоста

Вышеупомянутая команда NbtStat может предоставить вам имя хоста, назначенное устройству Windows, если вы знаете, какой переключатель использовать с командой. Однако, если вы просто ищете быстрый и простой способ проверить имя компьютера, попробуйте использовать команду Hostname. Ввод имени хоста в командной строке возвращает имя локального компьютера.

Tracert

Вопреки тому, что может заставить вас поверить довольно печально известное видео на YouTube, Tracert не произносится как «Tracer T», и он не может показать вам, сколько людей используют Google прямо в эту секунду. Вместо этого Tracert, или «Trace Route», представляет собой служебную программу для исследования пути к удаленному хосту.

Функционально Tracert работает аналогично Ping. Основное отличие состоит в том, что Tracert отправляет серию эхо-запросов ICMP, и TTL запроса каждый раз увеличивается на 1. Это позволяет утилите отображать маршрутизаторы, через которые проходят пакеты для идентификации.По возможности Windows отображает продолжительность и IP-адрес или полное доменное имя каждого прыжка.

IpConfig

Одна утилита, которую я постоянно использую, - это IPConfig. В самом простом случае команда IPConfig отобразит базовую информацию о конфигурации IP-адреса устройства. Просто введите IPConfig в командной строке Windows, и вам будет представлен IP-адрес, маска подсети и шлюз по умолчанию, которые устройство в настоящее время использует.

Если вы хотите получить более подробную информацию, введите IPConfig / all.Это приводит к тому, что Windows отображает конфигурацию IP-адреса, которая является более подробной. Это также команда, которую вам нужно будет использовать, если вы хотите увидеть, какой DNS-сервер настроено для использования устройством Windows.

Команда IPConfig может делать гораздо больше, чем просто отображать информацию о конфигурации IP-адреса. Он также содержит параметры, которые могут помочь вам устранить проблемы, связанные с DNS и DHCP. Например, ввод команды IPConfig / FlushDNS очищает содержимое кэша распознавателя DNS компьютера.

NSLookup

NSLookup - отличная утилита для диагностики проблем с разрешением имен DNS. Просто введите команду NSLookup, и Windows отобразит имя и IP-адрес DNS-сервера устройства по умолчанию. Оттуда вы можете ввести имена хостов, чтобы увидеть, может ли DNS-сервер разрешить указанное имя хоста.

Маршрут

IP-сетииспользуют таблицы маршрутизации для направления пакетов из одной подсети в другую. Утилита Windows Route позволяет просматривать таблицы маршрутизации устройства.Для этого просто введите Route Print.

Самое замечательное в команде Route состоит в том, что она не только показывает вам таблицу маршрутизации, но и позволяет вам вносить изменения. Такие команды, как добавление маршрута, удаление маршрута и изменение маршрута, позволяют при необходимости вносить изменения в таблицу маршрутизации. Вносимые вами изменения могут быть постоянными или непостоянными, в зависимости от того, используете ли вы переключатель -P.

PathPing

Ранее я говорил об утилитах Ping и Tracert, а также об их сходстве.Как вы уже догадались, инструмент PathPing - это утилита, сочетающая в себе лучшие аспекты Tracert и Ping.

Ввод команды PathPing, за которой следует имя хоста, инициирует что-то вроде стандартного процесса Tracert. Однако после завершения этого процесса инструменту требуется 300 секунд (пять минут) для сбора статистики, а затем он сообщает статистику задержки и потери пакетов, которая является более подробной, чем те, которые предоставляются Ping или Tracert.

NetDiag

Возможно, наиболее полезной из сетевых утилит, встроенных в Windows, является NetDiag.Команда NetDiag предназначена для запуска серии тестов на компьютере, чтобы помочь техническому специалисту выяснить, почему компьютер испытывает проблемы с сетью.

Что мне действительно нравится в этом инструменте, так это то, что, хотя есть несколько дополнительных переключателей, которые вы можете использовать, вам не нужно использовать ни один из них, если вы этого не хотите. Сам по себе ввод команды NetDiag приведет к запуску всех доступных тестов.

В некоторых случаях NetDiag может не только выявлять проблемы, но и устранять их.Очевидно, NetDiag не может автоматически исправлять каждую обнаруженную проблему, но добавление параметра / Fix к команде укажет NetDiag на попытку устранить проблему автоматически.

Операционная система Windows забита утилитами командной строки. Многие из этих утилит остались от операционных систем, представленных несколько десятилетий назад. Тем не менее, утилиты, которые я обсуждал в этой статье, сегодня так же полезны, как и тогда, когда они были впервые представлены.

Фотография предоставлена: Shutterstock

Просмотры сообщений: 263 001

.

Как сделать Windows 10 похожей на Windows 7

Windows 10 предлагает ряд преимуществ по сравнению со своими предшественниками, включая улучшенное время загрузки и выхода из спящего режима, возможность запускать универсальные приложения, голосовой помощник Cortana и потоковую передачу игр Xbox. У него даже есть меню «Пуск» - ключевая функция, которая, как известно, отсутствует в Windows 8. Но что, если вам нравятся улучшенная производительность и функции Windows 10, но вы предпочитаете внешний вид Windows 7? Хотя вы не можете заставить все выглядеть так, как в старой операционной системе Microsoft, вы можете изменить многие ключевые элементы, включая меню «Пуск», обои и панель задач.

Windows 10 возвращает меню «Пуск». . . вроде, как бы, что-то вроде. Хотя есть меню «Пуск», оно сильно отличается от меню в Windows 7, и вам могут не понравиться эти различия. Вместо того чтобы предоставлять список значков и папок, новое меню «Пуск» имеет набор ярких, но занимающих много места живых плиток с правой стороны и список часто используемых приложений с левой стороны. Вы можете добавить живые плитки, но вы не можете прикрепить простой значок к левой стороне, как в Windows 7 и XP. К счастью, вы можете установить стороннее меню «Пуск», которое выглядит и работает так, как вы хотите.Есть пара приложений Start, совместимых с Windows 10, но нам нравится Classic Shell, потому что она бесплатна и легко настраивается.

1.

Загрузите и установите Classic Shell версии 4.2.2 или выше. На момент написания этой статьи 4.2.2 находится в стадии бета-тестирования и доступна для загрузки с форумов Classic Shell. Более ранние версии не работают должным образом с Windows 10.

2.

Снимите флажки Classic Explorer и Classic IE в процессе установки. Вы можете попробовать эти программы, если хотите, но мы не нашли их особенно полезными.

3.

Открыть настройки классического меню «Пуск». Если Classic Shell уже запущена, вы увидите значок Shell в правом нижнем углу и можете щелкнуть его правой кнопкой мыши и выбрать настройки. В противном случае вы можете выполнить поиск по запросу «Параметры классического меню« Пуск »».

4.

Установите флажок Показать все настройки , если он еще не отмечен.

5.

Перейдите на вкладку «Стиль меню« Пуск »» и выберите «Стиль Windows 7 », если он еще не выбран.

.Настройка беспроводной сети

Домашняя беспроводная сеть позволяет подключаться к Интернету из большего количества мест в вашем доме. В этой статье описаны основные шаги по настройке беспроводной сети и началу ее использования.

Получите необходимое оборудование

Прежде чем вы сможете настроить беспроводную сеть, вам понадобится следующее:

Широкополосное подключение к Интернету и модем . Широкополосное Интернет-соединение - это высокоскоростное Интернет-соединение.Цифровая абонентская линия (DSL) и кабель - два наиболее распространенных широкополосных соединения. Вы можете получить широкополосное соединение, связавшись с поставщиком Интернет-услуг (ISP). Обычно провайдеры, предоставляющие DSL, - это телефонные компании, а провайдеры, предоставляющие кабельное телевидение, - это компании кабельного телевидения. Интернет-провайдеры часто предлагают широкополосные модемы. Некоторые интернет-провайдеры также предлагают комбинированные модем / беспроводные маршрутизаторы. Вы также можете найти их в магазинах компьютеров или электроники или в Интернете.

Беспроводной маршрутизатор .Маршрутизатор отправляет информацию между вашей сетью и Интернетом. С помощью беспроводного маршрутизатора вы можете подключать ПК к своей сети, используя радиосигналы вместо проводов. Существует несколько различных типов беспроводных сетевых технологий, включая 802.11a, 802.11b, 802.11g, 802.11n и 802.11ac.

Адаптер беспроводной сети . Адаптер беспроводной сети - это устройство, которое подключает ваш компьютер к беспроводной сети. Чтобы подключить портативный или настольный ПК к беспроводной сети, на ПК должен быть адаптер беспроводной сети.Большинство ноутбуков и планшетов, а также некоторые настольные ПК поставляются с уже установленным адаптером беспроводной сети.

Чтобы проверить, есть ли на вашем компьютере адаптер беспроводной сети:

-

Нажмите кнопку Start , введите диспетчер устройств в поле поиска, а затем выберите Device Manager .

-

Expand Сетевые адаптеры .

-

Найдите сетевой адаптер, в названии которого может быть wireless .

Настройка модема и выхода в Интернет

После того, как у вас будет все оборудование, вам нужно настроить модем и подключение к Интернету. Если ваш модем не был настроен для вас вашим поставщиком услуг Интернета (ISP), следуйте инструкциям, прилагаемым к модему, чтобы подключить его к компьютеру и Интернету.Если вы используете цифровую абонентскую линию (DSL), подключите модем к телефонной розетке. Если вы используете кабель, подключите модем к кабельному разъему.

Размещение беспроводного маршрутизатора

Поместите беспроводной маршрутизатор в такое место, где он будет получать самый сильный сигнал с наименьшими помехами. Для получения лучших результатов следуйте этим советам:

Разместите беспроводной маршрутизатор в центре города .Разместите маршрутизатор как можно ближе к центру дома, чтобы усилить беспроводной сигнал по всему дому.

Разместите беспроводной маршрутизатор над полом, вдали от стен и металлических предметов , например, металлических картотек. Чем меньше физических препятствий между вашим ПК и сигналом маршрутизатора, тем больше вероятность, что вы будете использовать полную мощность сигнала маршрутизатора.

Уменьшение помех .Некоторое сетевое оборудование использует радиочастоту 2,4 гигагерца (ГГц). Это та же частота, что и у большинства микроволновых печей и многих беспроводных телефонов. Если вы включите микроволновую печь или вам позвонят по беспроводному телефону, ваш беспроводной сигнал может быть временно прерван. Вы можете избежать большинства из этих проблем, используя беспроводной телефон с более высокой частотой, например 5,8 ГГц.

Защита беспроводной сети

Безопасность всегда важна; с беспроводной сетью это даже более важно, потому что сигнал вашей сети может транслироваться за пределы вашего дома.Если вы не поможете защитить свою сеть, люди, у которых есть компьютеры поблизости, могут получить доступ к информации, хранящейся на ваших сетевых компьютерах, и использовать ваше Интернет-соединение.

Для повышения безопасности вашей сети:

Измените имя пользователя и пароль по умолчанию. Это помогает защитить ваш маршрутизатор. Большинство производителей маршрутизаторов имеют имя пользователя и пароль по умолчанию на маршрутизаторе и сетевое имя по умолчанию (также известное как SSID). Кто-то может использовать эту информацию для доступа к вашему маршрутизатору без вашего ведома.Чтобы избежать этого, измените имя пользователя и пароль по умолчанию для вашего маршрутизатора. См. Инструкции в документации к вашему устройству.

Установите ключ безопасности (пароль) для вашей сети . В беспроводных сетях есть сетевой ключ безопасности, который помогает защитить их от несанкционированного доступа. Мы рекомендуем использовать защиту Wi-Fi Protected Access 2 (WPA2), если ваш маршрутизатор ее поддерживает. См. Документацию к маршрутизатору для получения более подробной информации, в том числе о том, какой тип безопасности поддерживается и как его настроить.

Некоторые маршрутизаторы поддерживают защищенную настройку Wi-Fi (WPS). Если ваш маршрутизатор поддерживает WPS и подключен к сети, выполните следующие действия, чтобы настроить ключ безопасности сети:

-

Выполните одно из следующих действий, в зависимости от того, какая версия Windows работает на вашем компьютере:

-

В Windows 7 или Windows 8.1 выберите Пуск , начните вводить Центр управления сетями и общим доступом , а затем выберите его в списке.

-

В Windows 10 выберите Пуск , затем выберите Настройки > Сеть и Интернет > Состояние > Центр управления сетями и общим доступом .

-

-

Выберите Установите новое соединение или сеть .

-

Выберите Настроить новую сеть , затем выберите Далее .

Мастер поможет вам создать имя сети и ключ безопасности. Если ваш маршрутизатор поддерживает это, мастер по умолчанию будет использовать защищенный доступ Wi ‑ Fi (WPA или WPA2). Мы рекомендуем вам использовать WPA2, поскольку он обеспечивает лучшую безопасность, чем безопасность WPA или Wired Equivalent Privacy (WEP). С WPA2 или WPA вы также можете использовать парольную фразу, поэтому вам не нужно запоминать загадочную последовательность букв и цифр.

Запишите свой электронный ключ и храните его в надежном месте .Вы также можете сохранить свой электронный ключ на USB-накопитель, следуя инструкциям мастера. (Сохранение ключа безопасности на USB-накопитель доступно в Windows 8 и Windows 7, но не в Windows 10.)

Используйте брандмауэр . Брандмауэр - это оборудование или программное обеспечение, которое может помочь защитить ваш компьютер от неавторизованных пользователей или вредоносного программного обеспечения (вредоносного ПО). Использование брандмауэра на каждом компьютере в вашей сети может помочь контролировать распространение вредоносного программного обеспечения в вашей сети и защитить ваши компьютеры при выходе в Интернет.Брандмауэр Windows включен в эту версию Windows.

Подключите ПК к беспроводной сети

-

Выберите Сеть или значок в области уведомлений.

-

В списке сетей выберите сеть, к которой вы хотите подключиться, а затем выберите Connect .

-

Введите ключ безопасности (часто называемый паролем).

-

Следуйте дополнительным инструкциям, если они есть.

Если у вас возникли проблемы с сетью Wi-Fi при использовании Windows 10, см. Раздел Устранение проблем Wi-Fi в Windows 10 для получения дополнительных сведений об устранении неполадок.

.Как настроить сетевой общий доступ к файлам в Windows 10 • Pureinfotech

В Windows 10 вы можете обмениваться файлами на вашем компьютере с другими пользователями по сети, и, несмотря на то, что это может показаться сложным, на самом деле это простая задача при использовании инструментов операционная система предоставляет.

В зависимости от вашей сетевой среды и того, что вы пытаетесь выполнить, существует как минимум четыре способа настроить общий доступ к файлам в Windows 10. Вы можете использовать общую папку, которая представляет собой специальную настройку, которая позволяет обмениваться файлами по локальной сети. без настройки разрешений.

Или вы можете поделиться контентом с помощью функции общего доступа к файлам в Windows 10. А если вы хотите поделиться файлами с другими людьми через Интернет, вы можете использовать общий доступ к файлам с OneDrive.

В предыдущих версиях вы также могли использовать домашнюю группу, которая, в отличие от общей папки, автоматически делится папками ваших библиотек Windows 10 (изображения, видео, музыка, документы), принтерами и другими устройствами, подключенными к вашему устройству, но это больше не функция в Windows 10.

В этом руководстве вы узнаете, как обмениваться файлами по сети с помощью общего доступа к файлам и OneDrive в Windows 10. (Хотя домашняя группа больше не доступна в последней версии Windows 10, но шаги по использованию этой функции будет продолжаться, так как это все еще функция в более старых версиях.)

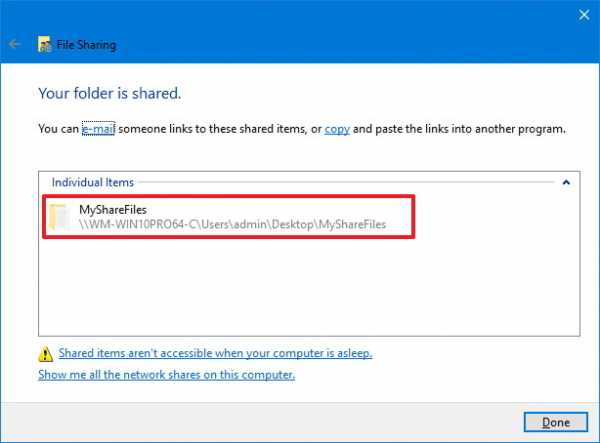

Как поделиться файлами с помощью проводника

Использование встроенной функции общего доступа к файлам в Windows 10 - лучший метод, который вы можете использовать для обмена файлами в локальной сети, так как он более гибкий.Вы можете использовать более строгие разрешения и обмениваться файлами практически с любым устройством, включая устройства Mac, Android и Linux.

Существует два способа обмена файлами с помощью проводника: вы можете использовать базовые настройки, которые позволяют быстро обмениваться файлами в сети с минимальной конфигурацией, или вы можете использовать расширенные настройки, чтобы установить собственные разрешения и другие расширенные параметры. .

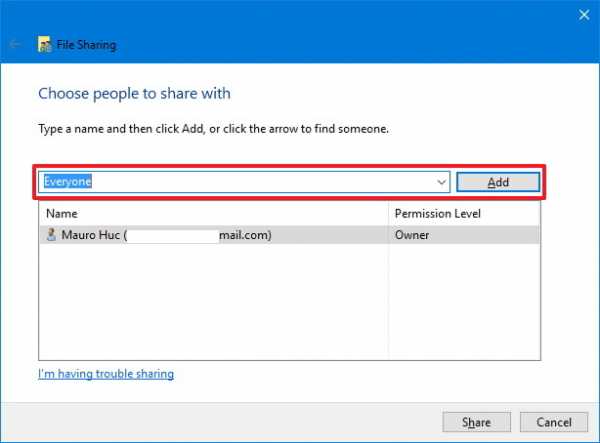

Общий доступ к файлам с использованием базовых настроек

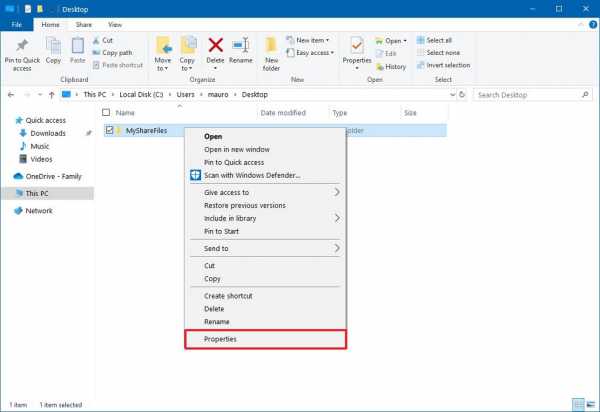

Чтобы поделиться файлами в локальной сети с использованием быстрых настроек, выполните следующие действия:

-

Откройте File Explorer в Windows 10.

-

Перейдите в папку, которой хотите поделиться.

-

Щелкните элемент правой кнопкой мыши и выберите параметр Свойства .

Параметр «Свойства папки»

Параметр «Свойства папки» -

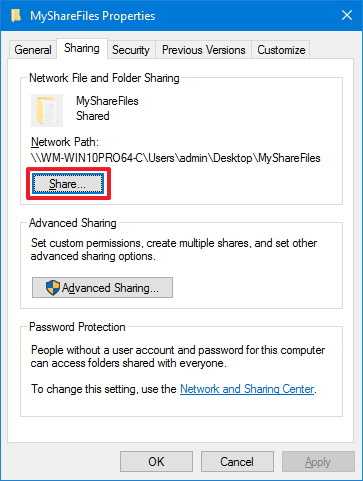

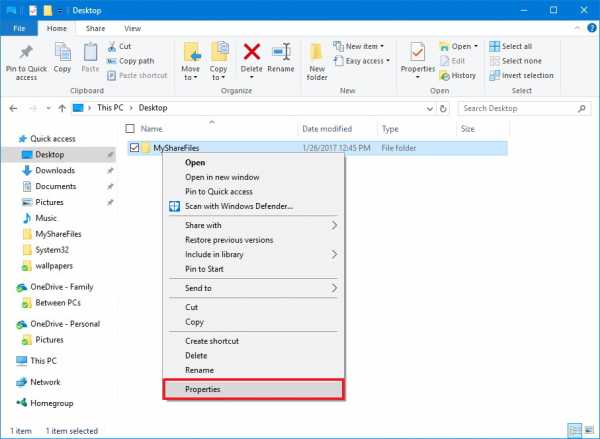

Щелкните вкладку Общий доступ .

-

Нажмите кнопку Поделиться .

Вкладка «Общий доступ к папкам»

Вкладка «Общий доступ к папкам» -

Используйте раскрывающееся меню, чтобы выбрать пользователя или группу для предоставления общего доступа к файлу или папке. (Для целей данного руководства выберите группу Все, .)

-

Нажмите кнопку Добавить .

Выберите людей, которым будет предоставлен общий доступ

Выберите людей, которым будет предоставлен общий доступ -

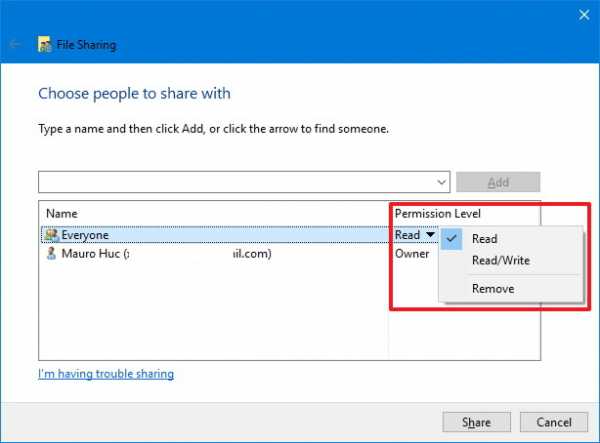

В разделе «Уровень разрешений» выберите тип разрешений на совместное использование, которые вы хотите иметь для папки. Например, вы можете выбрать Чтение (по умолчанию), если хотите, чтобы пользователи могли только просматривать и открывать файлы. Если вы выберете Чтение / запись , пользователи смогут просматривать, открывать, изменять и удалять содержимое папки, которой вы делитесь.

-

Нажмите кнопку Поделиться .

Уровень разрешений для общего доступа

Уровень разрешений для общего доступа -

Обратите внимание на сетевой путь к папке, которая потребуется другим пользователям для доступа к содержимому по сети, и нажмите кнопку Готово, .

-

Нажмите кнопку Закрыть .

Путь к общей папке

Путь к общей папке

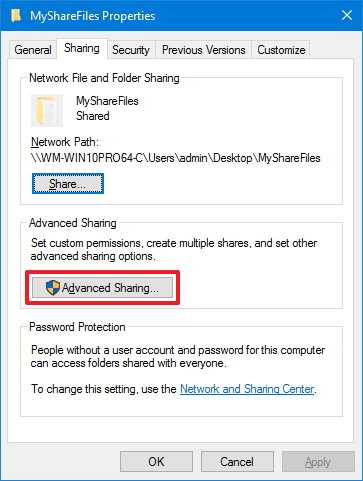

Общий доступ к файлам с использованием дополнительных настроек

Чтобы предоставить общий доступ к файлам в локальной сети с использованием расширенных настроек общего доступа, выполните следующие действия:

-

Откройте File Explorer .

-

Перейдите в папку, которой хотите поделиться.

-

Щелкните элемент правой кнопкой мыши и выберите параметр Свойства .

Параметр свойств папки

Параметр свойств папки -

Щелкните вкладку Совместное использование .

-

Нажмите кнопку Advanced Sharing .

Вкладка «Общий доступ к папкам», расширенный общий доступ

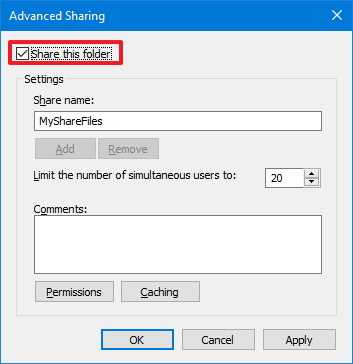

Вкладка «Общий доступ к папкам», расширенный общий доступ -

Установите флажок « Поделиться этой папкой ».

-

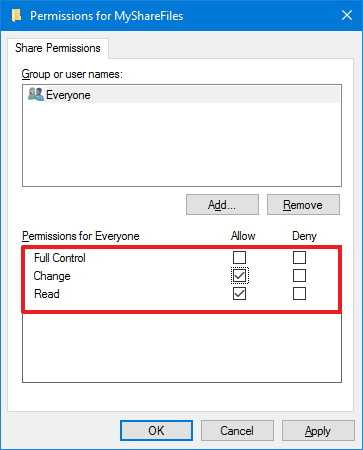

Windows 10 по умолчанию предоставляет другим пользователям доступ только для чтения к контенту, которым вы делитесь. Это означает, что они могут только просматривать файлы, но не могут делать ничего другого.Если вы хотите, чтобы пользователи могли редактировать файлы, удалять и создавать новые документы в этом месте, вам нужно будет нажать кнопку Permissions .

Дополнительные параметры общего доступа

Дополнительные параметры общего доступа -

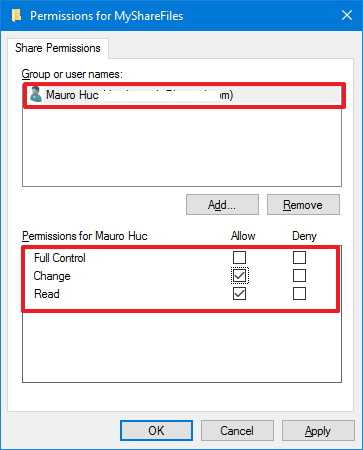

В окне «Разрешения» вы заметите, что группа «Все» выделена по умолчанию. В разделе ниже вы можете настроить разрешения для определенного пользователя или группы. Если вы хотите, чтобы пользователи могли открывать, редактировать, удалять и создавать файлы, обязательно проверьте разрешения на чтение и изменение в разделе «Разрешить».

-

Нажмите кнопку Применить .

-

Нажмите кнопку ОК .

Параметры разрешений для общего доступа

Параметры разрешений для общего доступа -

Еще раз нажмите кнопку ОК .

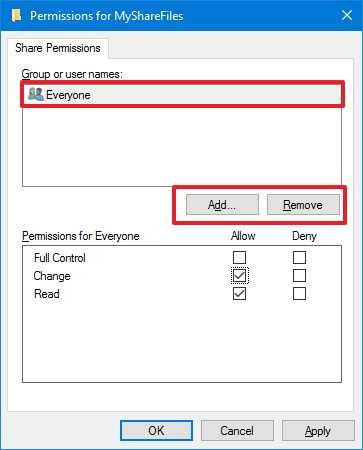

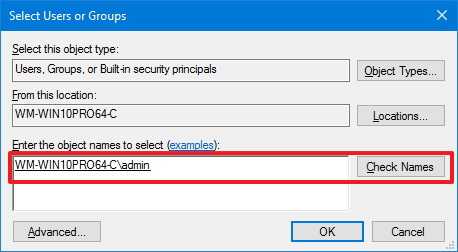

Совместное использование файлов с конкретным пользователем

Если вы хотите предоставить общий доступ к файлам только одному конкретному пользователю, вы можете выполнить те же действия, но на шаге , шаг 8, , используйте следующие инструкции:

-

Выберите Группа «Все » и нажмите кнопку « Удалить ».

-

Нажмите кнопку Добавить .

Добавление или удаление пользователей и групп

Добавление или удаление пользователей и групп -

Введите имя пользователя, с которым вы хотите поделиться файлами.

-

Нажмите кнопку Проверить имя .

-

Нажмите кнопку ОК .

Выберите пользователей и группы для совместного использования

Выберите пользователей и группы для совместного использования -

Выберите учетную запись пользователя, и вы заметите, что разрешение «Чтение» отмечено по умолчанию.Если вы хотите, чтобы пользователь мог редактировать, удалять и создавать новые файлы, не забудьте также отметить опцию разрешения Изменить .

-

Нажмите кнопку Применить .

-

Нажмите кнопку ОК .

Разрешения для общего доступа для конкретного пользователя

Разрешения для общего доступа для конкретного пользователя

После выполнения этих шагов общий контент должен быть доступен при просмотре удаленного компьютера в Проводник> Сеть .

Как обмениваться файлами по сети без пароля

В Windows 10 любой файл, к которому вы делитесь, по умолчанию защищен именем пользователя и паролем.Это означает, что только люди, у которых есть учетная запись и пароль на компьютере, выполняющем совместное использование, могут получить доступ к общим файлам.

Если вы настраиваете общий доступ к файлам в локальной сети для членов вашей семьи или людей, которых вы знаете, можно отключить требование входа в систему с учетными данными Windows, чтобы пользователи могли без необходимости получать доступ к файлам на общем компьютере. пароля.

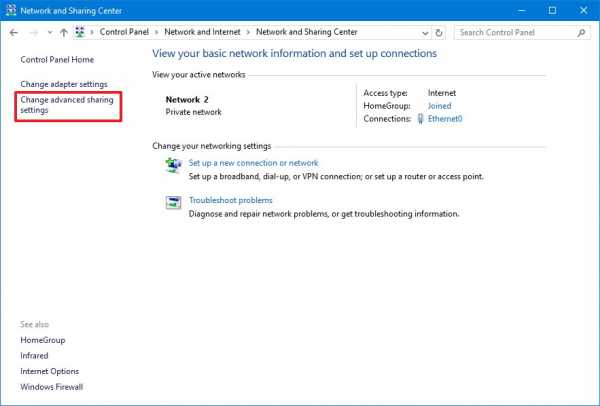

Чтобы отключить защиту паролем для общего доступа к файлам в Windows 10, выполните следующие действия:

-

Откройте панель управления .

-

Щелкните Сеть и Интернет .

-

Щелкните Центр управления сетями и общим доступом .

-

На левой панели щелкните ссылку Изменить дополнительные параметры общего доступа .

Изменить расширенные настройки общего доступа

Изменить расширенные настройки общего доступа -

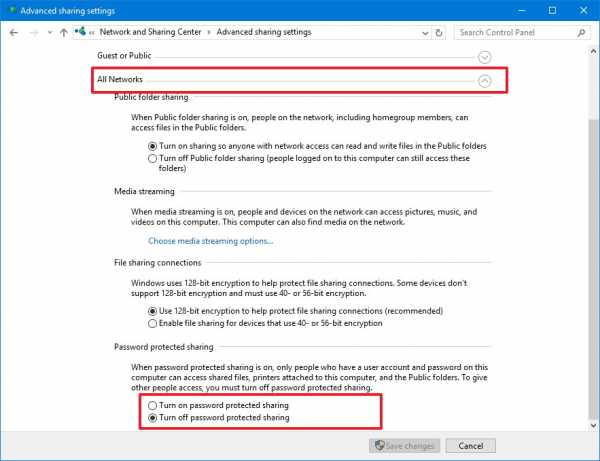

Разверните вкладку Все сети .

-

В разделе «Совместное использование, защищенное паролем» выберите Отключить общий доступ, защищенный паролем .

-

Нажмите кнопку Сохранить изменения .

Защита паролем общий доступ

Защита паролем общий доступ После выполнения этих шагов пользователи должны иметь доступ к общей папке без пароля.

Как обмениваться файлами с помощью домашней группы (устарело)

Microsoft создала домашнюю группу, чтобы быть простым в использовании методом для нетехнических пользователей, чтобы безопасно обмениваться файлами между компьютерами под управлением Windows 7 и более поздних версий операционной системы, подключенных к тому же локальная сеть.

Как правило, домашнюю группу используют домашние пользователи, поскольку она предлагает очень простой и удобный способ обмена файлами, но этот метод имеет ограниченные возможности. Например, вы можете поделиться своими библиотеками (изображениями, видео, музыкой, документами), папками, принтерами и другими устройствами, подключенными к вашему ПК. Однако вы не можете обмениваться файлами с версиями Windows, более ранними, чем Windows 7, или другими устройствами, работающими под управлением другой операционной системы, например Android и iOS.

Важно: Начиная с версии 1803 и более поздних версий Windows 10 больше не включает поддержку домашней группы, но вы все равно можете использовать эту функцию в более старых версиях операционной системы.Создание домашней группы

Чтобы создать домашнюю группу в локальной сети, выполните следующие действия:

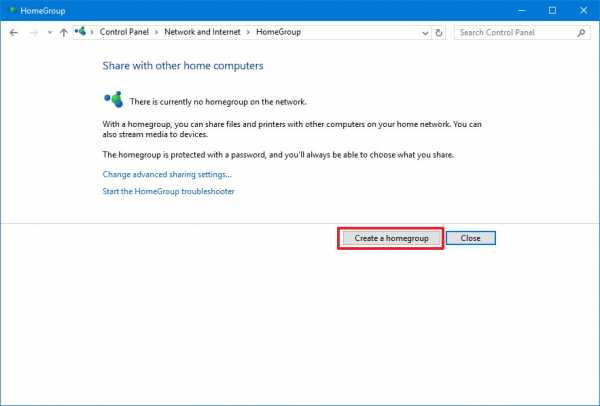

-

Откройте панель управления .

-

Щелкните Сеть и Интернет .

-

Щелкните Домашняя группа .

-

Нажмите кнопку Создать домашнюю группу .

Создать домашнюю группу в Windows 10

Создать домашнюю группу в Windows 10 -

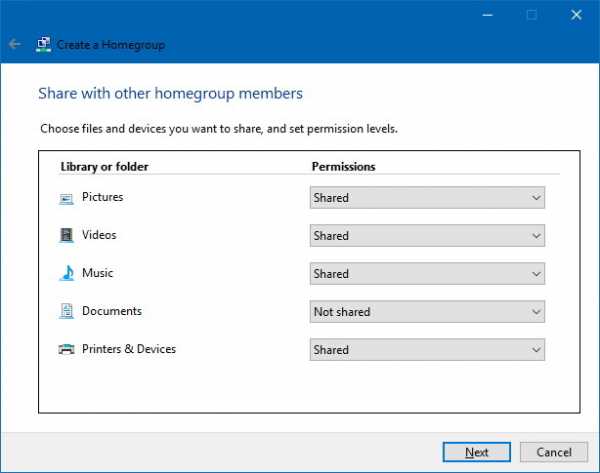

Нажмите кнопку Далее .

-

Используйте раскрывающееся меню, чтобы выбрать папки и ресурсы (изображения, видео, музыка, документы, принтер и устройства), к которым вы хотите предоставить общий доступ.Если вы не хотите делиться элементом, обязательно выберите вариант Not Shared .

-

Нажмите кнопку Далее .

Общий доступ к библиотекам с домашней группой

Общий доступ к библиотекам с домашней группой -

Обязательно запишите пароль домашней группы, так как он понадобится вам для подключения к другим компьютерам, и нажмите Готово , чтобы завершить задачу.

Пароль домашней группы

Пароль домашней группы

После того, как вы выполните задачу, страница настроек домашней группы будет обновлена, на ней будут отображены библиотеки, которыми вы в данный момент делитесь, и дополнительные параметры, в том числе возможность выйти из домашней группы и изменить ресурсы, которыми вы делитесь.

Присоединение к домашней группе

Выполните следующие действия, чтобы присоединить другой компьютер к домашней группе для доступа к файлам, которыми вы делитесь на своем устройстве:

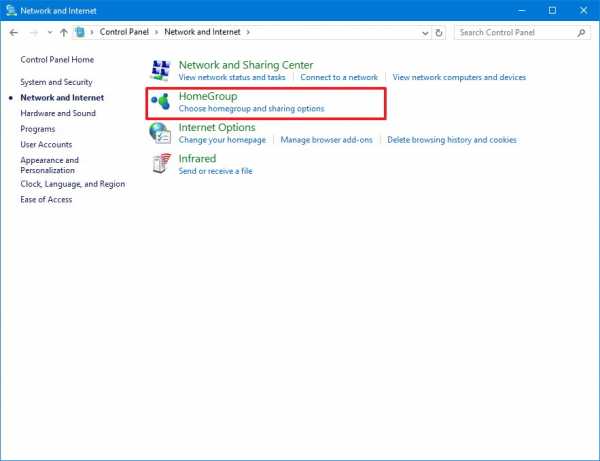

-

Откройте панель управления .

-

Щелкните Сеть и Интернет .

-

Щелкните ссылку Выбрать домашнюю группу и параметры общего доступа .

Панель управления Сеть и Интернет

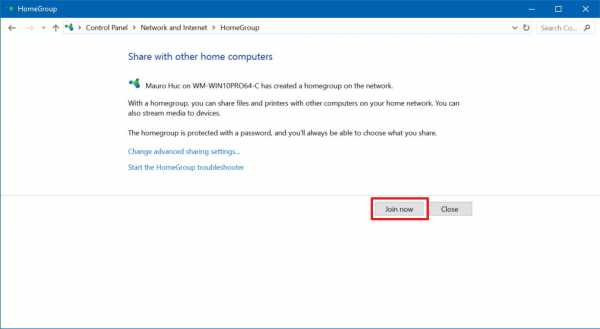

Панель управления Сеть и Интернет -

Нажмите кнопку Присоединиться .

Присоедините ПК к домашней группе

Присоедините ПК к домашней группе -

Следуйте инструкциям на экране, чтобы завершить настройку.

Если вы не видите кнопку Присоединиться сейчас , нажмите Запустить средство устранения неполадок домашней группы , чтобы принудительно выполнить повторное сканирование сети и сделать этот параметр доступным.

Совместное использование файлов в домашней группе

Используйте следующие шаги, чтобы начать совместное использование файлов с помощью домашней группы:

После создания домашней группы ваш компьютер уже предоставляет общий доступ к этим файлам и папкам в библиотеках, к которым вы предоставили общий доступ в процессе установки.Однако, если вы хотите поделиться файлами в другом месте с пользователями, подключенными к домашней группе, сделайте следующее:

-

Откройте File Explorer .

-

Перейдите к контенту, которым вы хотите поделиться.

-

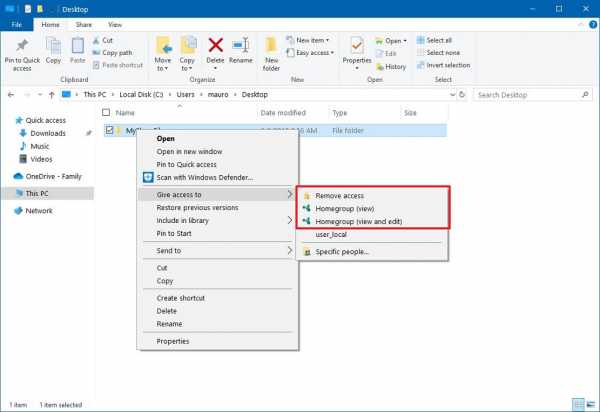

Щелкните правой кнопкой мыши папку, к которой вы хотите предоставить общий доступ, и выберите параметр Предоставить доступ к .

-

В подменю вы увидите несколько вариантов общего доступа, включая Домашняя группа (просмотр) и Домашняя группа (просмотр и редактирование) .

Если вы хотите, чтобы пользователи имели права на чтение ваших файлов, выберите опцию Домашняя группа (просмотр) .

Если вы хотите, чтобы пользователи имели права на чтение и запись, которые также позволяют им удалять и создавать файлы и папки, выберите опцию Домашняя группа (просмотр и редактирование) .

Совместное использование дополнительных папок в домашней группе

Совместное использование дополнительных папок в домашней группе

В случае, если вы хотите прекратить совместное использование папки, к которой вы ранее поделились, щелкните папку правой кнопкой мыши, выберите опцию Предоставить доступ к , а на этот раз нажмите Удалить доступ к опции .

После выполнения этих шагов общий контент должен быть доступен при просмотре удаленного компьютера в File Explorer> Homegroup .

Как обмениваться файлами с помощью OneDrive

Вы также можете обмениваться файлами с другими людьми по сети или по всему миру с помощью OneDrive.

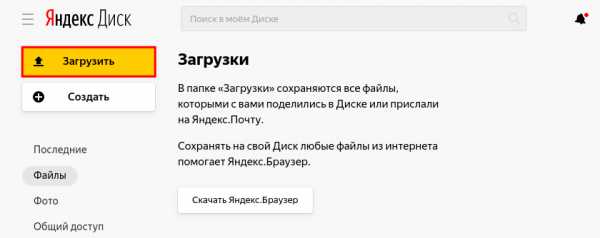

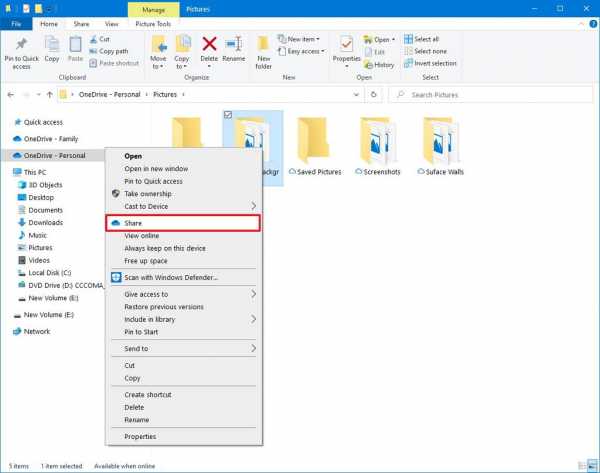

Чтобы поделиться файлами с помощью OneDrive в Windows 10, выполните следующие действия:

-

Откройте папку OneDrive в Windows 10.

-

Перейдите в папку, к которой вы хотите предоставить общий доступ.

-

Щелкните папку правой кнопкой мыши и выберите опцию Поделиться .

Параметр общего доступа OneDrive в проводнике

Параметр общего доступа OneDrive в проводнике -

Укажите адрес электронной почты человека, которому вы хотите поделиться содержимым. (Или доступные параметры для копирования ссылки или обмена файлами с помощью других приложений.)

Параметры общего доступа OneDrive в Windows 10

Параметры общего доступа OneDrive в Windows 10 -

Нажмите кнопку Отправить .

Любой пользователь, получивший ваше сообщение, сможет щелкнуть ссылку и просмотреть содержимое папки в любом веб-браузере.

Общий доступ к файлам OneDrive из Интернета

Если вы хотите, чтобы пользователи могли просматривать и редактировать содержимое внутри папки OneDrive, вам нужно будет предоставить общий доступ к папке с помощью OneDrive в Интернете.

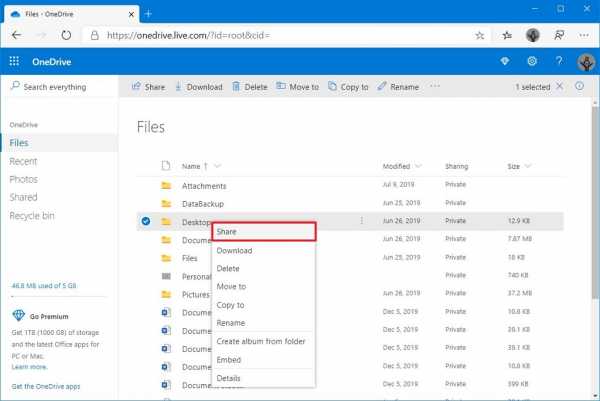

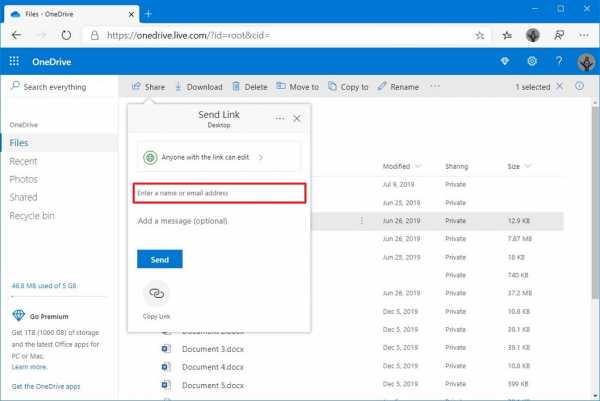

-

Откройте OneDrive онлайн.

-

Перейдите к файлу или папке, к которой вы хотите предоставить общий доступ.

-

Щелкните элемент правой кнопкой мыши и выберите параметр Поделиться .

Параметр онлайн-обмена OneDrive

Параметр онлайн-обмена OneDrive -

Укажите адрес электронной почты человека, которому вы хотите поделиться содержимым.(Или доступные варианты, чтобы скопировать ссылку.)

Параметры онлайн-общего доступа OneDrive

Параметры онлайн-общего доступа OneDrive -

Нажмите кнопку Отправить .

После выполнения этих шагов любой, у кого есть ссылка, сможет просматривать и редактировать файл или содержимое внутри папки.

Если вы хотите обмениваться файлами только с определенными пользователями в частном порядке, вы хотите выбрать опцию обмена по электронной почте.

Файлы, которыми вы делитесь, будут доступны пользователям, пока ваш компьютер включен, за исключением метода общего доступа OneDrive.Однако при использовании OneDrive пользователи должны иметь подключение к Интернету для доступа к общему содержимому.

Обновление 24 июня 2020 г .: Это руководство было получено, чтобы гарантировать точность инструкций.

.Именование файлов, путей и пространств имен - приложения Win32

- 14 минут на чтение

В этой статье

Все файловые системы, поддерживаемые Windows, используют концепцию файлов и каталогов для доступа к данным, хранящимся на диске или устройстве. Разработчики Windows, работающие с API Windows для ввода-вывода файлов и устройств, должны понимать различные правила, соглашения и ограничения имен файлов и каталогов.

Доступ к данным можно получить с дисков, устройств и сетевых ресурсов с помощью API файлового ввода-вывода. Файлы и каталоги, наряду с пространствами имен, являются частью концепции пути, который представляет собой строковое представление того, где получить данные, независимо от того, с диска ли они, устройства или сетевого подключения для конкретной операции.

Некоторые файловые системы, такие как NTFS, поддерживают связанные файлы и каталоги, которые также следуют соглашениям и правилам именования файлов, как и обычный файл или каталог.Дополнительные сведения см. В разделах Жесткие ссылки и переходы, Точки повторной обработки и операции с файлами.

Для получения дополнительной информации см. Следующие подразделы:

Чтобы узнать о настройке Windows 10 для поддержки длинных путей к файлам, см. Ограничение максимальной длины пути.

Имена файлов и каталогов

Все файловые системы следуют одним и тем же общим соглашениям об именах для отдельных файлов: базовое имя файла и дополнительное расширение, разделенные точкой. Однако каждая файловая система, такая как NTFS, CDFS, exFAT, UDFS, FAT и FAT32, может иметь особые и разные правила формирования отдельных компонентов на пути к каталогу или файлу.Обратите внимание, что каталог - это просто файл со специальным атрибутом, обозначающим его как каталог, но в остальном он должен следовать всем тем же правилам именования, что и обычный файл. Поскольку термин каталог просто относится к особому типу файла в том, что касается файловой системы, в некоторых справочных материалах будет использоваться общий термин файл , чтобы охватить как концепции каталогов, так и файлов данных как таковых. По этой причине, если не указано иное, любые правила именования или использования или примеры для файла также должны применяться к каталогу.Термин путь означает один или несколько каталогов, обратную косую черту и, возможно, имя тома. Для получения дополнительной информации см. Раздел «Пути».

Ограничения на количество символов также могут быть разными и могут различаться в зависимости от файловой системы и используемого формата префикса имени пути. Это дополнительно осложняется поддержкой механизмов обратной совместимости. Например, более старая файловая система MS-DOS FAT поддерживает максимум 8 символов для основного имени файла и 3 символа для расширения, всего 12 символов, включая разделитель точек.Обычно это имя файла 8.3 . Файловые системы Windows FAT и NTFS не ограничиваются именами файлов 8.3, потому что они имеют длинных имен файлов, поддерживают , но они по-прежнему поддерживают версию 8.3 длинных имен файлов.

Условные обозначения

Следующие фундаментальные правила позволяют приложениям создавать и обрабатывать допустимые имена для файлов и каталогов независимо от файловой системы:

-

Используйте точку, чтобы отделить базовое имя файла от расширения в имени каталога или файла.

-

Используйте обратную косую черту (\) для разделения компонентов пути . Обратная косая черта отделяет имя файла от пути к нему и одно имя каталога от имени другого каталога в пути. Вы не можете использовать обратную косую черту в имени фактического файла или каталога, потому что это зарезервированный символ, разделяющий имена на компоненты.

-

Используйте обратную косую черту в качестве части имен томов, например, «C: \» в «C: \ path \ file» или «\\ server \ share» в «\\ server \ share \ path \ file "для имен UNC.Дополнительные сведения об именах UNC см. В разделе «Ограничение максимальной длины пути».

-

Не учитывайте регистр. Например, считайте имена OSCAR, Oscar и oscar одинаковыми, даже если некоторые файловые системы (например, файловая система, совместимая с POSIX) могут рассматривать их как разные. Обратите внимание, что NTFS поддерживает семантику POSIX для чувствительности к регистру, но это не поведение по умолчанию. Для получения дополнительной информации см. CreateFile .

-

Обозначения томов (буквы дисков) также нечувствительны к регистру.Например, «D: \» и «d: \» относятся к одному и тому же тому.

-

Используйте любой символ текущей кодовой страницы для имени, включая символы Юникода и символы из расширенного набора символов (128–255), за исключением следующего:

-

Следующие зарезервированные символы:

- <(менее)

- > (больше)

- : (двоеточие)

- "(двойная кавычка)

- / (косая черта)

- \ (обратная косая черта)

- | (вертикальный стержень или труба)

- ? (вопросительный знак)

- * (звездочка)

-

Целочисленное значение 0, иногда называемое символом ASCII NUL .

-

Символы, целочисленные представления которых находятся в диапазоне от 1 до 31, за исключением альтернативных потоков данных, где эти символы разрешены. Для получения дополнительной информации о файловых потоках см. Файловые потоки.

-

Любой другой символ, запрещенный целевой файловой системой.

-

-

Используйте точку в качестве каталога , компонент в пути для представления текущего каталога, например «. \ Temp.txt». Для получения дополнительной информации см. Пути.

-

Используйте две последовательные точки (..) в качестве каталога , компонент в пути для представления родительского элемента текущего каталога, например «.. \ temp.txt». Для получения дополнительной информации см. Пути.

-

Не используйте следующие зарезервированные имена для имени файла:

CON, PRN, AUX, NUL, COM1, COM2, COM3, COM4, COM5, COM6, COM7, COM8, COM9, LPT1, LPT2, LPT3, LPT4, LPT5, LPT6, LPT7, LPT8 и LPT9. Также избегайте этих имен, за которыми сразу следует расширение; например, NUL.txt не рекомендуется. Для получения дополнительной информации см. Пространства имен.

-

Не заканчивайте имя файла или каталога пробелом или точкой. Хотя базовая файловая система может поддерживать такие имена, оболочка Windows и пользовательский интерфейс - нет. Однако допустимо указывать точку в качестве первого символа имени. Например, «.temp».

Краткие и длинные имена

Длинным именем файла считается любое имя файла, которое превышает короткое имя MS-DOS (также называемое 8.3 ) соглашение об именах стилей. Когда вы создаете длинное имя файла, Windows может также создать короткую форму имени 8.3, названную псевдонимом 8.3, или кратким именем, и также сохранить ее на диске. Этот псевдоним 8.3 может быть отключен по соображениям производительности либо для всей системы, либо для определенного тома, в зависимости от конкретной файловой системы.

Windows Server 2008, Windows Vista, Windows Server 2003 и Windows XP: псевдоним 8.3 нельзя отключить для указанных томов до Windows 7 и Windows Server 2008 R2.

Во многих файловых системах имя файла будет содержать тильду (~) внутри каждого компонента имени, которое является слишком длинным для соответствия правилам именования 8.3.

Примечание

Не все файловые системы следуют соглашению о замене тильды, и системы можно настроить так, чтобы отключить создание псевдонимов 8.3, даже если они обычно это поддерживают. Поэтому не предполагайте, что псевдоним 8.3 уже существует на диске.

Чтобы запросить у системы имена файлов 8.3, длинные имена или полный путь к файлу, рассмотрите следующие варианты:

В более новых файловых системах, таких как NTFS, exFAT, UDFS и FAT32, Windows хранит длинные имена файлов на диске в Unicode, что означает, что исходное длинное имя файла всегда сохраняется.Это верно, даже если длинное имя файла содержит расширенные символы, независимо от кодовой страницы, которая активна во время операции чтения или записи на диск.

Файлы с длинными именами файлов можно копировать между разделами файловой системы NTFS и разделами файловой системы Windows FAT без потери информации об имени файла. Это может быть неверно для старых файловых систем MS-DOS FAT и некоторых типов файловых систем CDFS (CD-ROM), в зависимости от фактического имени файла. В этом случае, если возможно, подставляется короткое имя файла.

Пути

Путь к указанному файлу состоит из одного или нескольких компонентов , разделенных специальным символом (обратная косая черта), причем каждый компонент обычно является именем каталога или именем файла, но с некоторыми заметными исключениями, обсуждаемыми ниже. Для интерпретации системой пути часто критично то, как выглядит начало пути, или префикс , . Этот префикс определяет пространство имен , которое использует путь, и, кроме того, какие специальные символы используются в какой позиции в пути, включая последний символ.

Если компонент пути является именем файла, он должен быть последним компонентом.

Каждый компонент пути также будет ограничен максимальной длиной, указанной для конкретной файловой системы. В общем, эти правила делятся на две категории: коротких и длинных . Обратите внимание, что имена каталогов хранятся в файловой системе как файлы особого типа, но правила именования файлов также применяются к именам каталогов. Подводя итог, путь - это просто строковое представление иерархии между всеми каталогами, которые существуют для определенного имени файла или каталога.

Полностью квалифицированные и относительные пути

Для функций Windows API, которые манипулируют файлами, имена файлов часто могут относиться к текущему каталогу, в то время как некоторые API требуют полного пути. Имя файла указывается относительно текущего каталога, если оно не начинается с одного из следующих символов:

- Имя UNC любого формата, которое всегда начинается с двух символов обратной косой черты ("\\"). Для получения дополнительной информации см. Следующий раздел.

- Обозначение диска с обратной косой чертой, например «C: \» или «d: \».

- Одинарная обратная косая черта, например, «\ каталог» или «\ file.txt». Это также называется абсолютным путем .

Если имя файла начинается только с указателя диска, но не с обратной косой черты после двоеточия, оно интерпретируется как относительный путь к текущему каталогу на диске с указанной буквой. Обратите внимание, что текущий каталог может быть или не быть корневым, в зависимости от того, что он был установлен во время последней операции «изменения каталога» на этом диске.Примеры этого формата:

- «C: tmp.txt» относится к файлу с именем «tmp.txt» в текущем каталоге на диске C.

- «C: tempdir \ tmp.txt» относится к файлу в подкаталоге текущего каталога на диске C.

Путь также называется относительным, если он содержит «двойные точки»; то есть два периода вместе в одном компоненте пути. Этот специальный спецификатор используется для обозначения каталога над текущим каталогом, также известного как «родительский каталог».Примеры этого формата:

- ".. \ tmp.txt" определяет файл с именем tmp.txt, расположенный в родительском каталоге текущего каталога.

- ".. \ .. \ tmp.txt" указывает файл, который находится на два каталога выше текущего каталога.

- ".. \ tempdir \ tmp.txt" указывает файл с именем tmp.txt, расположенный в каталоге с именем tempdir, который является одноранговым каталогом для текущего каталога.

Относительные пути могут сочетать оба типа примеров, например «C: .. \ tmp.txt».Это полезно, потому что, хотя система отслеживает текущий диск вместе с текущим каталогом этого диска, она также отслеживает текущие каталоги в каждой из разных букв дисков (если в вашей системе их больше одной), независимо от какое обозначение привода установлено в качестве текущего привода.

Ограничение максимальной длины пути

В выпусках Windows до Windows 10 версии 1607 максимальная длина пути составляет MAX_PATH , что определяется как 260 символов.В более поздних версиях Windows для снятия ограничения требуется изменение раздела реестра или использование инструмента групповой политики. См. Полную информацию в разделе «Ограничение максимальной длины пути».

Пространства имен

Существует две основные категории соглашений о пространствах имен, используемых в API Windows, которые обычно называются пространствами имен NT и пространствами имен Win32 . Пространство имен NT было разработано как пространство имен самого нижнего уровня, в котором могли существовать другие подсистемы и пространства имен, включая подсистему Win32 и, как следствие, пространства имен Win32.POSIX - еще один пример подсистемы в Windows, которая построена на основе пространства имен NT. Ранние версии Windows также определили несколько предопределенных или зарезервированных имен для определенных специальных устройств, таких как коммуникационные (последовательные и параллельные) порты и консоль дисплея по умолчанию, как часть того, что теперь называется пространством имен устройств NT, и все еще поддерживаются в текущих версиях. Windows для обратной совместимости.

Пространства имен файлов Win32

Префикс и соглашения пространства имен Win32 обобщены в этом и следующем разделах с описанием того, как они используются.Обратите внимание, что эти примеры предназначены для использования с функциями Windows API и не обязательно работают с приложениями оболочки Windows, такими как Windows Explorer. По этой причине существует более широкий диапазон возможных путей, чем обычно доступен из приложений оболочки Windows, и приложения Windows, использующие это преимущество, могут быть разработаны с использованием этих соглашений о пространствах имен.

Для файлового ввода-вывода префикс «\\? \» В строке пути указывает API-интерфейсам Windows отключить весь синтаксический анализ строк и отправить строку, которая следует за ним, прямо в файловую систему.Например, если файловая система поддерживает большие пути и имена файлов, вы можете превысить ограничения MAX_PATH , которые в противном случае применяются API Windows. Дополнительные сведения о обычном ограничении максимального пути см. В предыдущем разделе «Ограничение максимальной длины пути».

Поскольку он отключает автоматическое раскрытие строки пути, префикс «\\? \» Также позволяет использовать «..» и «.» в именах путей, что может быть полезно, если вы пытаетесь выполнить операции с файлом с этими зарезервированными спецификаторами относительного пути как часть полного пути.

Многие, но не все API файлового ввода-вывода поддерживают "\\? \"; вы должны посмотреть справочную тему для каждого API, чтобы быть уверенным.

Обратите внимание, что API-интерфейсы Unicode следует использовать, чтобы убедиться, что префикс «\\? \» Позволяет превышать MAX_PATH

Пространства имен устройств Win32

Префикс «\\. \» Будет обращаться к пространству имен устройства Win32 вместо пространства имен файлов Win32. Таким образом, доступ к физическим дискам и томам осуществляется напрямую, без прохождения через файловую систему, если API поддерживает этот тип доступа.Таким образом можно получить доступ ко многим устройствам, отличным от дисков (например, с помощью функций CreateFile и DefineDosDevice ).

Например, если вы хотите открыть системный последовательный коммуникационный порт 1, вы можете использовать «COM1» в вызове функции CreateFile . Это работает, потому что COM1 – COM9 являются частью зарезервированных имен в пространстве имен NT, хотя использование префикса «\\. \» Также будет работать с этими именами устройств. Для сравнения, если у вас установлена плата расширения последовательного порта на 100 портов и вы хотите открыть COM56, вы не сможете открыть ее с помощью «COM56», поскольку для COM56 не существует предварительно определенного пространства имен NT.Вам нужно будет открыть его, используя «\\. \ COM56», потому что «\\. \» Переходит непосредственно в пространство имен устройства, не пытаясь найти предопределенный псевдоним.

Другой пример использования пространства имен устройства Win32 - использование функции CreateFile с «\\. \ PhysicalDisk X » (где X - допустимое целочисленное значение) или «\\. \ CdRom X ». Это позволяет получить доступ к этим устройствам напрямую, минуя файловую систему. Это работает, потому что эти имена устройств создаются системой при перечислении этих устройств, а некоторые драйверы также создают другие псевдонимы в системе.Например, драйвер устройства, реализующий имя «C: \», имеет собственное пространство имен, которое также является файловой системой.

API-интерфейсы, которые проходят через функцию CreateFile , обычно работают с префиксом «\\. \», Потому что CreateFile - это функция, используемая для открытия файлов и устройств, в зависимости от используемых вами параметров.

Если вы работаете с функциями Windows API, вы должны использовать префикс «\\. \» Для доступа только к устройствам, а не к файлам.

Большинство API-интерфейсов не поддерживают "\\.\ "; только те, которые предназначены для работы с пространством имен устройства, распознают его. Всегда проверяйте справочную тему для каждого API, чтобы быть уверенным.

Пространства имен NT

Существуют также API, которые позволяют использовать соглашение о пространстве имен NT, но диспетчер объектов Windows делает это ненужным в большинстве случаев. Для иллюстрации полезно просматривать пространства имен Windows в обозревателе системных объектов с помощью инструмента Windows Sysinternals WinObj. Когда вы запускаете этот инструмент, вы видите пространство имен NT, начинающееся с корня, или "\".Подпапка под названием «Global ??» это место, где находится пространство имен Win32. Именованные объекты устройств находятся в пространстве имен NT в подкаталоге «Device». Здесь вы также можете найти Serial0 и Serial1, объекты устройства, представляющие первые два COM-порта, если они есть в вашей системе. Объект устройства, представляющий том, будет чем-то вроде «HarddiskVolume1», хотя числовой суффикс может отличаться. Имя «DR0» в подкаталоге «Harddisk0» является примером объекта устройства, представляющего диск, и так далее.