Как добавить файл в исключения брандмауэра windows 10

Как добавить в исключения в брандмауэр на Windows 10

Многие программы, которые работают в тесном взаимодействии с интернетом, имеют в своих установщиках функции автоматического добавления разрешающих правил в брандмауэр Windows. В некоторых же случаях данная операция не выполняется, и приложение может быть заблокировано. В этой статье мы поговорим о том, как разрешить доступ в сеть, добавив свой пункт в список исключений.

Внесение приложения в исключения брандмауэра

Данная процедура позволяет быстро создать правило для любой программы, разрешающее ей получать и отправлять данные в сеть. Чаще всего мы сталкиваемся с такой необходимостью при установке игр с онлайн-доступом, различных мессенджеров, почтовых клиентов или софта для трансляций. Также подобные настройки могут понадобиться приложениям для получения регулярных обновлений с серверов разработчиков.

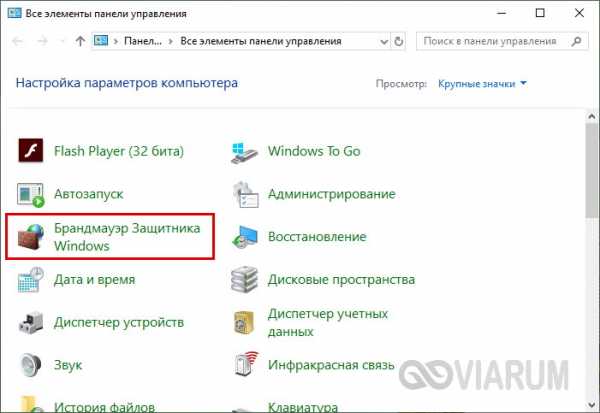

- Открываем системный поиск сочетанием клавиш Windows+S и вводим слово «брандмауэр». Переходим по первой ссылке в выдаче.

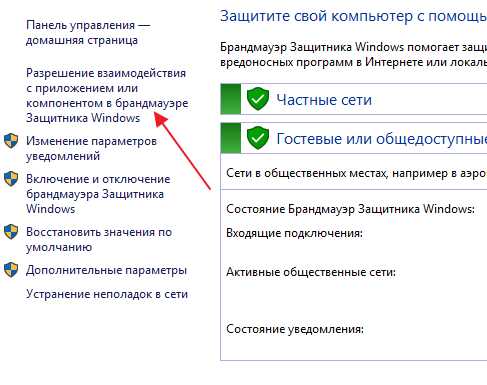

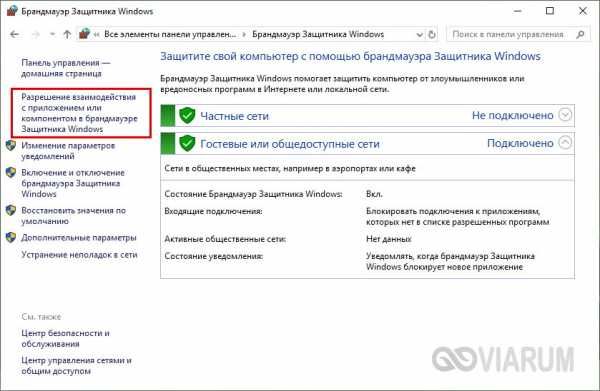

- Идем в раздел разрешения взаимодействия с приложениями и компонентами.

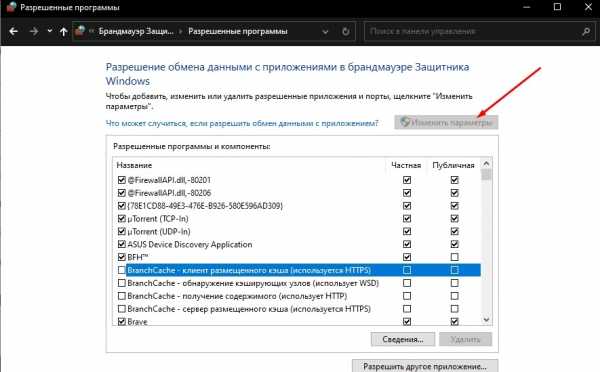

- Нажимаем кнопку (если она активна) «Изменить параметры».

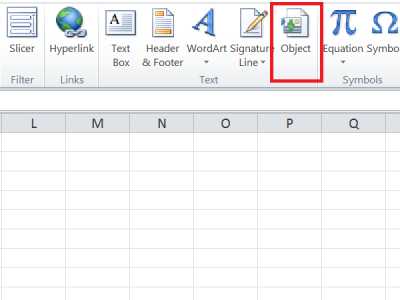

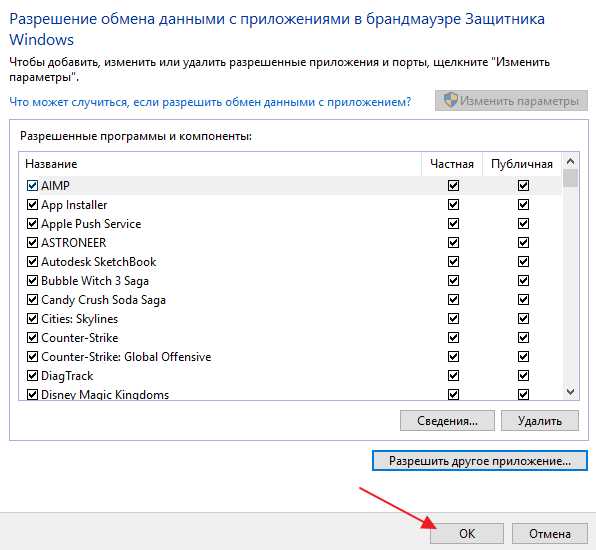

- Далее переходим к добавлению новой программы, нажав кнопку, указанную на скриншоте.

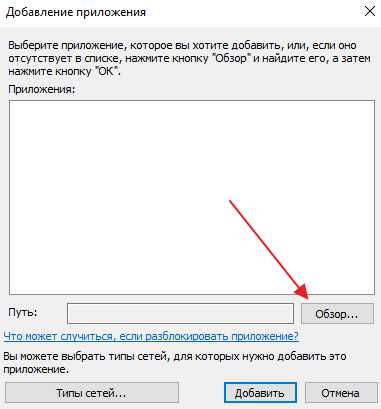

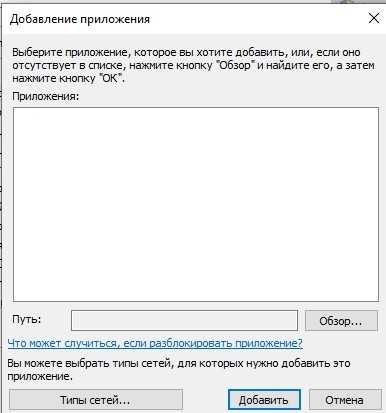

- Жмем «Обзор».

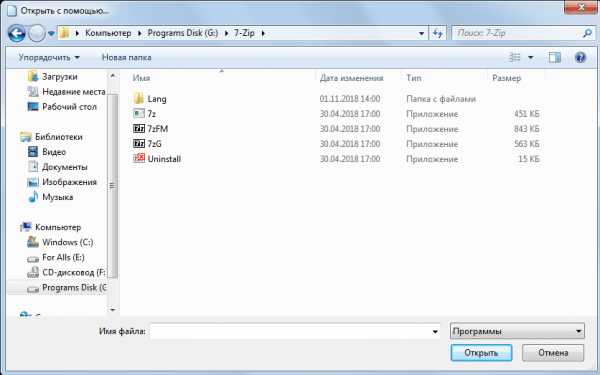

Ищем файл программы с расширением EXE, выбираем его и нажимаем «Открыть».

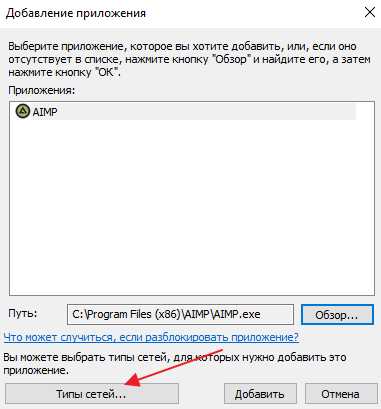

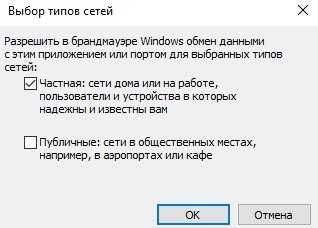

- Переходим к выбору типа сетей, в которых будет действовать созданное правило, то есть софт будет возможность получать и передавать трафик.

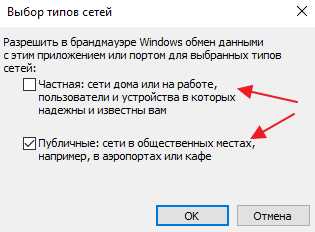

По умолчанию система предлагает разрешить подключения к интернету напрямую (публичные сети), но если между компьютером и провайдером присутствует маршрутизатор или планируется игра по «локалке», имеет смысл поставить и второй флажок (частная сеть).

Читайте также: Учимся работать с брандмауэром в Windows 10

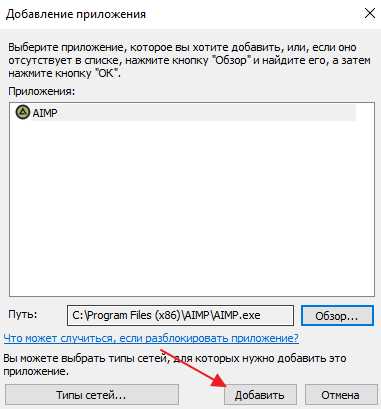

- Жмем кнопку «Добавить».

Новая программа появится в списке, где можно будет по необходимости с помощью флажков остановить выполнение правила для нее, а также изменить тип сетей.

Таким образом, мы добавили приложение в исключения брандмауэра. Выполняя подобные действия, не стоит забывать о том, что они приводят к снижению безопасности. Если вы не знаете точно, куда будет «стучаться» софт, и какие данные передавать и получать, от создания разрешения лучше отказаться.

Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТПоделиться статьей в социальных сетях:

Как добавить исключения в брандмауэр и защитник Windows 10

При установке программного обеспечения либо игр для компьютера, встроенные системы безопасности, такие как брандмауэр и защитник windows пытаются закрыть доступ к некоторым файлам, которые по их мнению являются опасными для нашего компьютера. Существует немало нужных файлов, для программ или игр, которые не принимают защитники нашей системы по той или иной причине и для этого нам нужно уметь добавлять такие файлы в исключение наших защитников.

Чтобы установленные нами приложения работали без сбоев. Давайте же посмотрим как добавить файлы в исключения и начнем с брандмауэра. Я работю в Windows 10, в других системах добавления в исключения брандмауэра выполняется таким же образом. В брандмауэр можно зайти несколькими способами, я буду заходить через поиск. В поиске пишу брандмауэр и нажимаю на найденный объект.

В открывшемся окне, в правой колонке, находим пункт под название разрешение взаимодействия с приложением или компонентом в брандмауэре Windows и жмем на него.

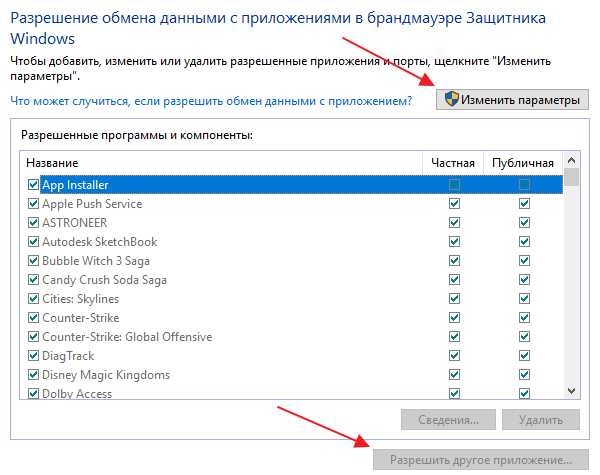

Мы видим список программ которые уже внесены в исключения, для добавления новой программы или игры нам нужно нажать на вкладку разрешить другое приложение но эта вкладка может быть недоступна, а для получения доступа к ней нужно нажать на вкладку изменить параметры, где после нажатия мы получаем права администратора на добавления нового исключения. После вкладка разрешить другое приложение должна стать активной, жмем на неё.

В окне добавления приложения жмем кнопку обзор.

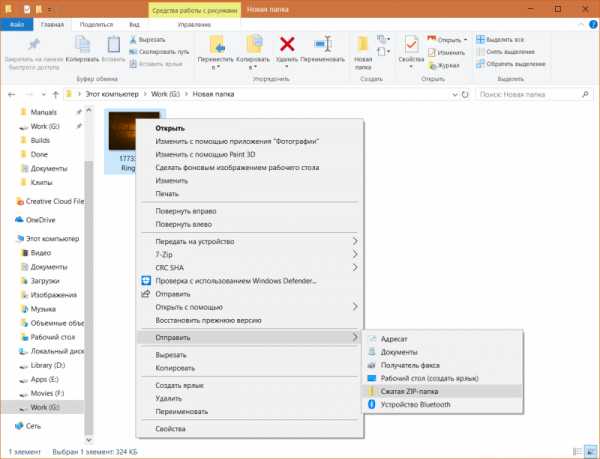

В проводнике windows находим тот файл который нас интересует и нажимаем открыть.

Видим наш файл в окне добавление приложения, выбираем его и нажимаем добавить.

В окне разрешенные программы и компоненты видим, что наш файл успешно добавлен в исключения. Нажимаем кнопку OK.

Защитник Windows

Давайте теперь добавим исключения в защитник windows. В поиске пишем защитник и нажимаем на найденную вкладку.

Открылось окно программы в котором мы нажимаем на вкладку параметры.

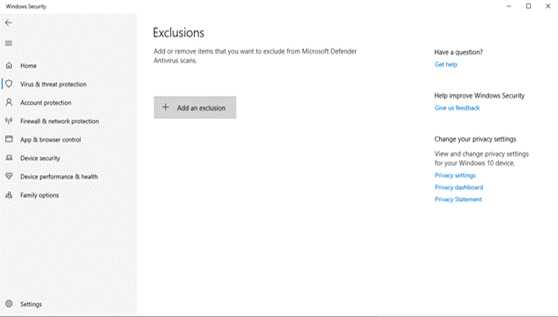

Далее находим пункт добавить в исключения и жмем на него.

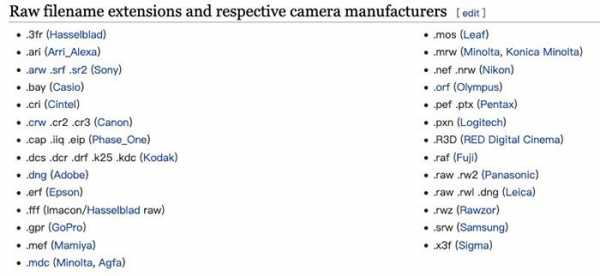

Как видим в открывшемся окне, мы можем добавить не только файл, но и папку и даже можем исключить расширение файла. Но мы работаем с файлом, так что нажимаем на знак + который расположен под пунктом под пунктом файлы.

В открывшемся проводнике windows находим и выбираем тот файл, который хотим добавить в исключения и жмем исключить этот файл.

И как видно в окне исключений, наш файл успешно добавлен.

Оставляйте своё мнение о данной статье, ну и конечно же задавайте свои вопросы, если у вас что-то вдруг пошло не так.

Спасибо за внимание!

Статьи рекомендуемые к прочтению:

Как добавить игру или программу в исключение Брандмауэра Windows 10

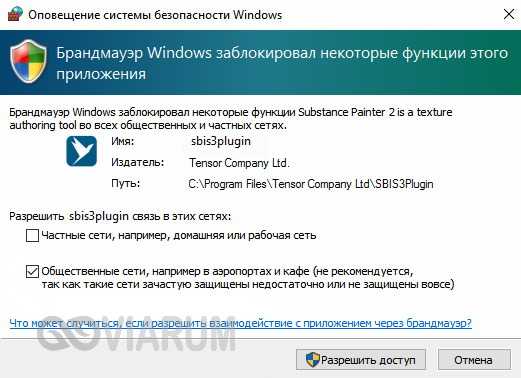

Обычно, при первом запуске игры или программы, которой нужен доступ в интернет, появляется окно Брандмауэра Windows 10 с просьбой разрешить доступ. Но, иногда такое окно не появляется, и программа не может нормально работать. В таких случаях необходимо вручную добавить эту программу в исключения Брандмауэра Windows.

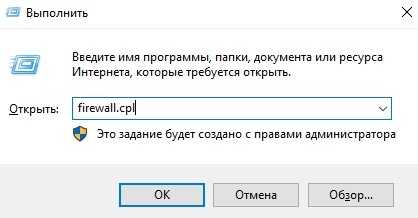

Для того чтобы добавить игру или программу в исключение Брандмауэра Windows 10 вам нужно открыть настройки Брандмауэра в «Панели управления». Для этого проще всего воспользоваться командой «firewall.cpl». Нажмите комбинацию клавиш Windows-R и в появившемся окне введите «firewall.cpl». После чего нажмите на клавишу ввода.

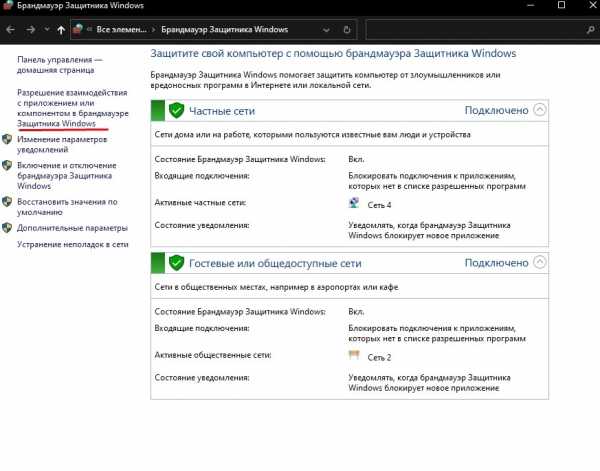

В результате перед вами появятся настройки Бранмауэра Windows 10. Здесь нужно перейти по ссылке «Разрешение взаимодействия с приложением или компонентом», которая находится в левой части окна.

Дальше нужно нажать на кнопку «Изменить параметры», а потом на кнопку «Разрешить другое приложение». Нажимать нужно именно в таком порядке. Иначе кнопка «Разрешить другое приложение» будет не активной.

После нажатия на кнопку «Разрешить другое приложение» появится небольшое окно для добавления исключений в Брандмауэр Windows 10. Здесь нужно нажать на кнопку «Обзор» и выбрать exe-файл игры или программы, которую нужно добавить в исключения.

После того, как вы выбрали нужную игру или программу, нужно нажать на кнопку «Типы сетей».

В открывшемся окне нужно выбрать тип сетей, в которых должна работать ваша игра или программа. Если хотите, чтобы добавленное исключение работало в любом случае, то установите обе отметки.

После выбора типа сетей нажмите на кнопку «Добавить» для того, чтобы добавить новое исключение.

В результате, в списке исключений Брандмауэра Windows 10 появится нужная вам игра или программа. Для сохранения настроек закройте окно нажатием на кнопку «ОК».

Если появится необходимость удалить ранее добавленное исключение, то это делается в этом же окне.

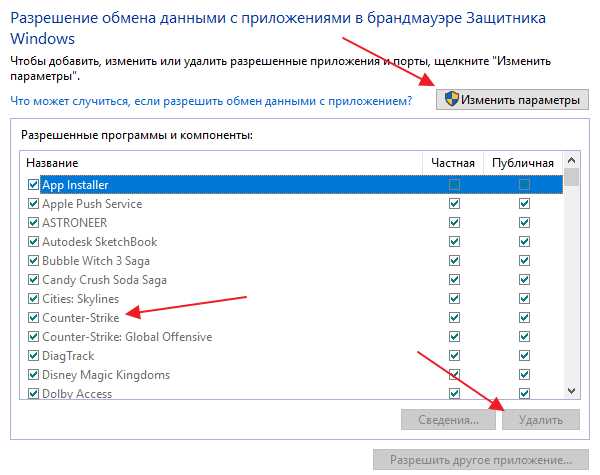

Сначала нажимаем на кнопку «Изменить параметры», потом выбираем исключение, а потом нажимаем на кнопку «Удалить».

Как добавить исключение с помощью командной строки или PowerShell

Также вы можете добавить игру или программу в исключение Брандмауэра Windows 10 с помощью командной строки. Для этого вам нужно открыть командную строку с правами администратора и выполнить следующую команду:

netsh advfirewall firewall add rule name="Program name" dir=in action=allow program="C:\path\program.exe" enable=yes

Обратите внимание, «Program name» — это название программы, которую вы хотите добавить в исключения, а «C:\path\program.exe» — это путь к exe-файлу данной программы.

При необходимости, с помощью командной строки можно и заблокировать программу в Брандмауэре. Для этого нужно изменить «action=allow» на «action=block»:

netsh advfirewall firewall add rule name="Program name" dir=in action=block program="C:\path\program.exe" enable=yes

Для того чтобы удалить программу или игру из списка исключений Брандмауэра Windows 10 используйте команду:

netsh advfirewall firewall Delete rule name="Program name"

При желании, аналогичные действия можно выполнить и с помощью PowerShell. В этом случае для добавления исключения в Брандмауэр Windows 10 нужно использовать вот такую команду:

New-NetFirewallRule -DisplayName "Program name" -Direction Inbound -Program "C:\path\program.exe" -Action Allow

Как и в предыдущем случае, данная команда включает название программы, которую нужно добавить в исключения, а также путь к exe-файлу этой программы. Блокирование программы выполняется схожей командой:

New-NetFirewallRule -DisplayName "Program name" -Direction Inbound -Program "C:\path\program.exe" -Action Block

А для удаления исключения используется команда:

Remove-NetFirewallRule -DisplayName "Program name"

Как видите, существует не мало разных способов, для того чтобы добавить программу или игру в список исключений Брандмауэра Windows 10, и вы можете выбрать то, что вам более удобно.

Посмотрите также:

Как добавить программу в исключение брандмауэра Windows 10

Брандмауэр Защитника Windows был добавлен компанией Майкрософт с целью увеличения безопасности пользователей в целом. Ещё с первых версий был создан функционал с возможностью добавления программ и различных приложений в исключения брандмауэра. Всё потому что существует не мало необходимых программ, которые не принимает брандмауэр.

Данная статья покажет как добавить программу в исключение брандмауэра Windows 10. А также рассмотрим как изменить разрешение взаимодействия с приложением или компонентом в брандмауэре Защитника Windows 10. Бывает намного легче полностью отключить брандмауэр в Windows 10 и проверить работает ли нужная программа.

Как разрешить приложение в брандмауэре

При запуске новых программ выскакивает окно брандмауэра, в котором пользователю предлагается разрешить или запретить обмен данными с приложениями. Если же пользователь ошибочно выберет не правильный вариант, изменить своё решение именно в этих настройках.

- Открываем брандмауэр Windows 10 любым из способов, например, нажав Win+Q и в поиске находим Брандмауэр Защитника Windows.

- В разделах брандмауэра выбираем пункт Разрешение взаимодействия с приложением или компонентом в брандмауэре Windows.

- В открывшимся окне нажимаем Изменить параметры, а потом уже выбираем пункт Разрешить другое приложение.

- В окне добавления приложения нажимаем Обзор и находим программу, которая отсутствует в списке.

Как добавить приложение в исключение брандмауэра Windows 10

Добавление исключений в брандмауэр Windows происходит путем создания правил входящих и исходящих подключений. Есть возможность создать правило подключения как для программы, так и для порта. Поскольку иногда появляется необходимость разрешить определенный порт для конкретного приложения.

- Запускаем окно брандмауэра Windows 10 выполнив команду firewall.cpl в окне Win+R.

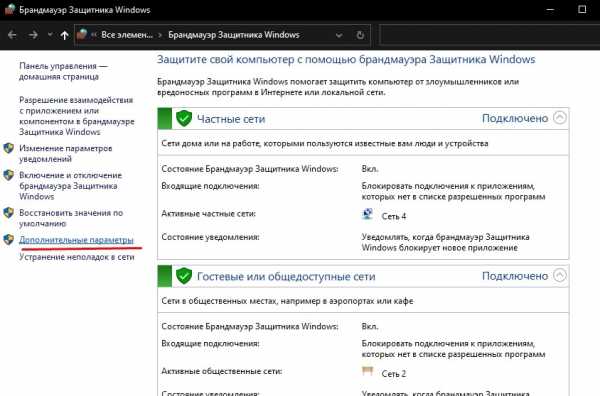

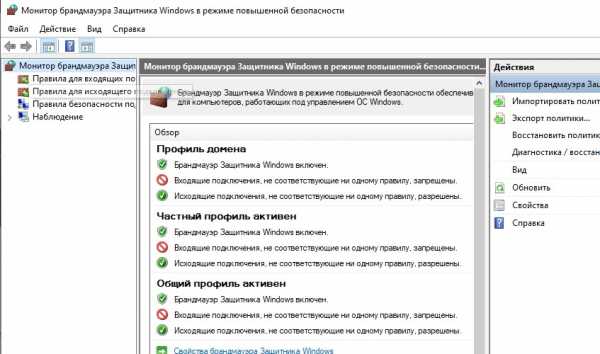

- Открываем Мониторинг брандмауэра Защитника Windows в режиме повышенной безопасности выбрав в разделах брандмауэра пункт Дополнительные параметры.

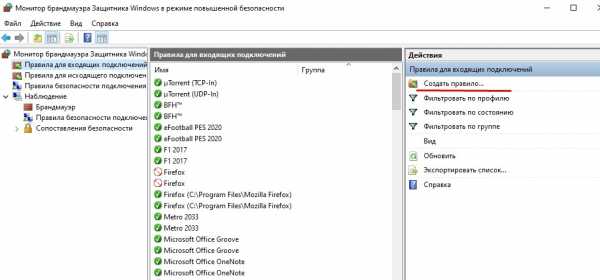

- Дальше переходим в пункт Правила для входящих подключений или Правила для исходящего подключения и нажимаем кнопку Создать правило.

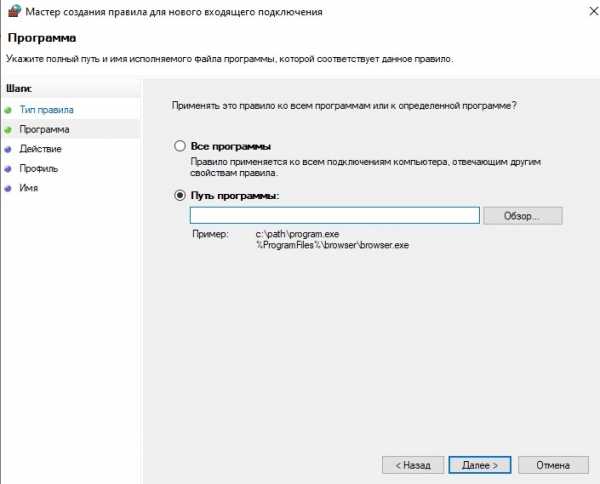

- В открывшимся окне выбираем какого типа правило Вы хотите создать, в нашем случае выбираем Для программы и нажимаем Далее.

- Следующим шагом необходимо указать путь программы нажав кнопку Обзор и нажать Далее.

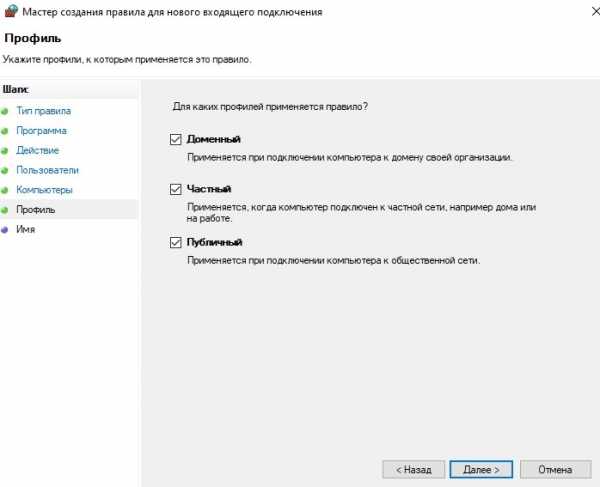

- Последними шагами будет указание действия, когда подключение удовлетворяет указанным условиям, выбор профилей к которым применяется правило и указание имени нового правила.

При создании неверного правила брандмауэра или же когда подключение блокируется правилом брандмауэра Windows в пользователей есть возможность отключить или вовсе удалить проблемное правило. Для этого нужно со списка правил найти ненужное правило и в контекстном меню выбрать пункт отключить правило или удалить.

Выводы

Брандмауэр вместе с обновленным Защитником в Windows 10 является полезным средством защиты системы в целом. Поэтому мы не рекомендуем полностью отключать брандмауэр. Более простым способом решения ситуации с не работоспособностью приложений из-за брандмауэра есть добавления исключений путем создания правил входящих и исходящих подключений.

В этой статье мы разобрались как добавить программу в исключение брандмауэра Windows 10. А также рекомендуем обратить внимание на пункт инструкции как разрешить приложение в брандмауэре, поскольку возможно при автоматическом выскакивании запроса был выбран не правильный вариант.

Как добавить игру в исключения брандмауэра Windows 10: 3 способа внесения

Многим программам, особенно играм, для нормальной работы на ПК нужен доступ в интернет. На Виндовс 10 это регулирует система внутренней безопасности, или брандмауэр. Перед запуском игры он запросит разрешение на подключение к сети. Только вот порой этого не происходит, а ПО «глючит». В подобной ситуации лучше знать, как добавить игру в список исключений брандмауэра Windows 10.

СОДЕРЖАНИЕ СТАТЬИ:

Внесение приложения в исключения брандмауэра

Реестр особых ПО файрвол доступен для редактирования в Панели управления Виндовса. Порой он мешает не только работе игр, но и функционированию обязательных программ для сетевого обмена данными и связи нескольких ПК в единую сеть, таким как Хамачи.

А через панель можно внести их в список исключений.

- Вызываем утилиту «Выполнить» нажатием «Windows+R», далее вводим в нем код «firewall.cpl» и жмем «ВВОД».

- Выпадет обширное меню контакта с файрволом, в нем чуть левее расположена строка «Разрешение взаимодействия с приложениями или компонентами». Кликаем туда.

- Затем жмем иконку со щитом «Изменить параметры», и сразу «Разрешить другое приложение». Важно соблюдать только описанный план действий.

- Появится список исключенных из файрвола проектов. Жмем на «Обзор» и кликаем по exe-файлу желаемой игрушки.

- Кликаем внизу «Типы сетей» и выбираем, в какой сети будет работать оригинальное качество. Лучше поставить галочки в обоих квадратиках.

- Тапнуть внизу «Добавить» и отмечаем нужную игру. Готово.

С помощью командной строки или PowerShell

Консоль, открытая через профиль Администратора, способна творить любые чудеса. В том числе и настроить по нужным параметрам исключения брандмауэра.

- Чтобы сделать ПО уникальным, нужно ввести: netsh advfirewall firewall add rule name=" ..." dir=in action=allow program="C...\program.exe" enable=yes. Где вместо точек вписать имя игры, а после диска С указан путь к exe-файлу.

- Если нужно стереть игру из перечня, тоже есть способ: netsh advfirewall firewall Delete rule name="...".

- Или вообще заблокировать ПО внутри файрвола. Для этого повторяем директиву из первого пункта, но меняем action на allow.

Идентичные возможности доступны и в Пауэр Шелл, только пользоваться стоит следующими путями:

- New-NetFirewallRule -DisplayName "..." - Direction Inbound -Program "C:\...\program.exe" -Action Allow. Пропущенные значения заменяются идентично.

- Что бы убрать из реестра: Remove-NetFirewallRule -DisplayName "…".

- Для блокировки игры: New-NetFirewallRule -DisplayName "..." -Direction Inbound -Program "C:\...\program.exe" -Action Block.

Добавление исключений в безопасном режиме

Благодаря ему можно внести в реестр файрвола не только ПО, но и порты, профили, и даже IP-адреса.

- Запустить брандмауэр в стандартном режиме и кликнуть в области левее «Дополнительные параметры».

- В новом окне будет три области. В левой можно настраивать тип правил для подключений входящих и исходящих.

- Когда речь идет о новой игре, жмем кнопку в меню справа «Создать правило». В дальнейшем выбираем для нововведения тип.

- Переходим дальше, прописываем путь к программному файлу игры.

- Вновь «Далее». Из трех предложенных пунктов ставим галочку напротив «Разрешить подключение».

- Выставляем разрешение для всех видов сети.

- Называем созданное правило, например, «Расширение для игры...», жмем «Готово». Лучше назвать его легко и понятно, чтобы в дальнейшем не возникало вопросов, что это и зачем оно нужно.

- Аналогичным образом можно создать правило для другого типа подключения, если это потребуется. Кстати, эти способы пригодны не только для «десятки», на Виндовс Виста, 8 и 7 версии они тоже будут работать.

Как добавить программу в исключения брандмауэра Windows 10

Помимо приложений для работы с файлами, в набор поставляемого вместе с Windows 10 программного обеспечения входит брандмауэр или иначе фаервол – специальное приложение, предназначенное для защиты компьютера от атак по сети. Будучи активной, эта программа проверяет исходящий и входящий трафик и блокирует соединения, которые считает небезопасными. Брандмауэр ни в коем случае не заменяет антивирус, но это не означает, что его можно отключить, поскольку он обеспечивает дополнительную защиту.

К сожалению, алгоритмы штатного брандмауэра несовершенны, поэтому он не способен с точностью определить, является ли трафик безопасным. Следствием этого может стать ошибочная блокировка безопасных и полезных программ или игр. Некоторые приложения, например, популярный торрент-клиент uTorrent, умеют добавлять себя в исключения брандмауэра Windows 10. Но все же большинство программ приходится вносить в список исключений фаервола вручную.

Это довольно простая процедура, тем не менее, у начинающих пользователей она может вызвать некоторые сложности. Разрешить, или напротив, запретить подключение для той или иной программы можно в упрощенном режиме и режиме повышенной безопасности. Второй способ удобен тем, что позволяет разрешать или блокировать соединение отдельно для исходящего и входящего трафика. В этой статье мы покажем, как добавить программу в исключения брандмауэра Windows 10 с использованием обоих методов.

Упрощенный способ

Откройте брандмауэр из классической Панели управления или командой firewall.cpl и нажмите в меню слева ссылку «Разрешение взаимодействия с приложением…».

Как разрешить исключения брандмауэра на вашем ноутбуке с Windows 10

Переключить навигацию ПоискРазместить

-

Обзор тем

Live

- Бытовая электроника

- Еда и напитки

- Игры

- Здоровье

- Личные финансы

- Дом и сад

- Домашние животные

- Отношения

- Спорт

- Религия

Центр искусств

- 2 Ремесла

- Образование

- Языки

- Фотография

- Подготовка к экзаменам

Работа

- Социальные сети

- Программное обеспечение

- Программирование

- Веб-дизайн и разработка

- Бизнес

- Карьера

- Компьютеры

Индивидуальные решения

- Поиск

Разместить

Добавить исключение в систему безопасности Windows

Если вы доверяете файлу, типу файла, папке или процессу, который Windows Security определил как вредоносный, вы можете запретить службе безопасности Windows предупреждать вас или блокировать программу, добавив файл в исключения. список.

-

Перейдите к Пуск > Настройки > Обновление и безопасность > Безопасность Windows > Защита от вирусов и угроз .

-

В разделе Параметры защиты от вирусов и угроз выберите Управление настройками , а затем в разделе Исключения выберите Добавить или удалить исключения .

-

Выберите Добавить исключение , а затем выберите файлы, папки, типы файлов или процесс. Исключение папки будет применяться и ко всем подпапкам в папке.

Добавить исключение

.Установкаinno - как добавить исключение брандмауэра Windows для исходящего трафика?

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

Рекомендации по настройке брандмауэра Защитника Windows - безопасность Windows

- На чтение 9 минут

В этой статье

Относится к

Брандмауэр Защитника Windows в режиме повышенной безопасности обеспечивает двустороннюю фильтрация сетевого трафика и блокировка неавторизованного сетевого трафика, поступающего в или из локального устройства.Настройка брандмауэра Windows на основе следуя передовым практикам, вы сможете оптимизировать защиту устройств в вашем сеть. Эти рекомендации охватывают широкий спектр развертываний, включая домашнее сети и корпоративные настольные / серверные системы.

Чтобы открыть брандмауэр Windows, перейдите в меню Пуск , выберите Выполнить , введите WF.msc , а затем выберите OK . См. Также Открыть брандмауэр Windows.

Сохранить настройки по умолчанию

Когда вы впервые открываете брандмауэр Защитника Windows, вы можете увидеть настройки по умолчанию, применимые к локальному компьютеру.На панели «Обзор» отображаются параметры безопасности для каждого типа сети, к которой может подключаться устройство.

Рисунок 1. Брандмауэр Защитника Windows

-

Профиль домена : используется для сетей, в которых есть система аутентификации учетной записи с помощью контроллера домена (DC), например Azure Active Directory DC

-

Частный профиль : Создан и лучше всего используется в частных сетях, таких как домашняя сеть

-

Общедоступный профиль : разработан с учетом повышенной безопасности для общедоступных сетей, таких как точки доступа Wi-Fi, кафе, аэропорты, отели или магазины

Просмотрите подробные настройки для каждого профиля, щелкнув правой кнопкой мыши узел брандмауэра Защитника Windows с повышенной безопасностью верхнего уровня на левой панели и выбрав Свойства .

Сохранить настройки по умолчанию в Защитнике Windows Брандмауэр по возможности. Эти настройки были разработаны для защиты вашего устройства для использования в большинстве сетевых сценариев. Одним из ключевых примеров является поведение блокировки по умолчанию для входящих подключений.

Рисунок 2: Параметры входящих / исходящих сообщений по умолчанию

Важно

Для обеспечения максимальной безопасности не изменяйте настройку блокировки по умолчанию для входящих подключений.

Дополнительные сведения о настройке основных параметров брандмауэра см. В разделах «Включение брандмауэра Windows» и «Настройка поведения по умолчанию» и «Контрольный список: настройка основных параметров брандмауэра».

Понимание приоритета правил для входящих правил

Во многих случаях следующим шагом администраторов будет настройка этих профилей с помощью правил (иногда называемых фильтрами), чтобы они могли работать с пользовательскими приложениями или другими типами программного обеспечения. Например, администратор или пользователь может выбрать добавление правила для работы с программой, открытие порта или протокола или разрешение заранее определенного типа трафика.

Это можно сделать, щелкнув правой кнопкой мыши Входящие правила или Исходящие правила и выбрав Новое правило .Интерфейс для добавления нового правила выглядит так:

Рисунок 3: Мастер создания правила

Во многих случаях требуется разрешение определенных типов входящего трафика для приложения для работы в сети. Администраторы должны помнить о следующем поведении приоритета правил при разрешение этих входящих исключений.

-

Явно определенные разрешающие правила будут иметь приоритет над настройкой блокировки по умолчанию.

-

Явные правила блокировки имеют приоритет над конфликтующими разрешающими правилами.

-

Более конкретные правила будут иметь приоритет над менее конкретными правилами, за исключением случая явных правил блокировки, как указано в пункте 2. (Например, если параметры правила 1 включают диапазон IP-адресов, а параметры правила 2 включают один IP-адрес хоста, правило 2 имеет приоритет.)

Из-за 1 и 2 важно, чтобы при разработке набора политик вы удостоверились, что нет других явных правил блокировки, которые могут непреднамеренно перекрываться, тем самым предотвращая поток трафика, который вы хотите разрешить.

Общие рекомендации по обеспечению безопасности при создании правил для входящих событий должны быть как можно более конкретными. Однако, когда необходимо создать новые правила, использующие порты или IP-адреса, подумайте об использовании последовательных диапазонов или подсетей вместо отдельных адресов или портов, где это возможно. Это позволяет избежать создания нескольких скрытых фильтров, снижает сложность и помогает избежать снижения производительности.

Примечание

Брандмауэр Защитника Windows не поддерживает традиционный взвешенный порядок правил, назначаемый администратором.Эффективный набор политик с ожидаемым поведением может быть создан с учетом немногих, последовательных и логических правил поведения, описанных выше.

Создавать правила для новых приложений перед первым запуском

Входящие разрешающие правила

При первой установке сетевые приложения и службы выдают вызов прослушивания, в котором указывается информация о протоколе / порте, необходимая для их правильной работы. Поскольку в брандмауэре Защитника Windows есть действие блокировки по умолчанию, необходимо создать правила исключения для входящего трафика, чтобы разрешить этот трафик.Это правило брандмауэра обычно добавляют приложение или сам установщик приложения. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило.

Если нет активного приложения или определенных администратором разрешающих правил, диалоговое окно предложит пользователю либо разрешить, либо заблокировать пакеты приложения при первом запуске приложения или попытке взаимодействия в сети.

-

Если у пользователя есть права администратора, они будут запрошены.Если они ответят Нет или отменит запрос, будут созданы правила блокировки. Обычно создаются два правила, по одному для трафика TCP и UDP.

-

Если пользователь не является локальным администратором, они не будут запрашиваться. В большинстве случаев будут созданы правила блокировки.

В любом из описанных выше сценариев после добавления этих правил их необходимо удалить, чтобы снова сгенерировать приглашение. В противном случае трафик будет продолжать блокироваться.

Примечание

Настройки брандмауэра по умолчанию предназначены для обеспечения безопасности.Разрешение всех входящих подключений по умолчанию подвергает сеть различным угрозам. Следовательно, создание исключений для входящих подключений от стороннего программного обеспечения должно определяться доверенными разработчиками приложений, пользователем или администратором от имени пользователя.

Известные проблемы с автоматическим созданием правил

При разработке набора политик брандмауэра для вашей сети рекомендуется настроить разрешающие правила для любых сетевых приложений, развернутых на узле. Наличие этих правил до того, как пользователь впервые запустит приложение, поможет обеспечить бесперебойную работу.

Отсутствие этих поэтапных правил не обязательно означает, что в конечном итоге приложение не сможет взаимодействовать в сети. Однако поведение, связанное с автоматическим созданием правил приложения во время выполнения, требует взаимодействия с пользователем.

Чтобы определить, почему некоторым приложениям заблокировано взаимодействие в сети, проверьте следующее:

-

Пользователь с достаточными привилегиями получает уведомление о запросе, информирующее его о том, что приложению необходимо внести изменения в политику брандмауэра.Не полностью понимая подсказку, пользователь отменяет или закрывает подсказку.

-

У пользователя отсутствуют достаточные привилегии, и поэтому ему не предлагается разрешить приложению внести соответствующие изменения в политику.

-

Объединение локальной политики отключено, что не позволяет приложению или сетевой службе создавать локальные правила.

Рисунок 4: Диалоговое окно для разрешения доступа

См. Также Контрольный список: Создание правил брандмауэра для входящего трафика.

Установить локальные правила слияния политик и приложений

Правила межсетевого экрана могут быть развернуты:

- Локально с использованием оснастки межсетевого экрана ( WF.msc )

- Локально с использованием PowerShell

- Удаленно с использованием групповой политики, если устройство является членом Active Directory Name, System Center Configuration Manager (SCCM) или Intune (с использованием присоединения к рабочему месту)

Параметры объединения правил определяют способ объединения правил из разных источников политик.Администраторы могут настраивать различные режимы слияния для доменных, частных и общедоступных профилей.

Параметры объединения правил разрешают или запрещают локальным администраторам создавать свои собственные правила брандмауэра в дополнение к тем, которые получены из групповой политики.

Рисунок 5. Настройка объединения правил

Подсказка

В поставщике услуг настройки межсетевого экрана эквивалентный параметр - AllowLocalPolicyMerge . Этот параметр можно найти в каждом соответствующем узле профиля: DomainProfile , PrivateProfile и PublicProfile .

Если объединение локальных политик отключено, централизованное развертывание правил требуется для любого приложения, которому требуется входящее соединение.

Администраторы могут отключить LocalPolicyMerge в средах с высоким уровнем безопасности, чтобы поддерживать более жесткий контроль над конечными точками. Это может повлиять на некоторые приложения и службы, которые автоматически создают локальную политику брандмауэра при установке, как описано выше. Чтобы эти типы приложений и сервисов работали, администраторы должны централизованно устанавливать правила через групповую политику (GP), мобильное устройство. Управление (MDM) или и то, и другое (для гибридных сред или сред совместного управления).

Firewall CSP и Policy CSP также имеют параметры, которые могут повлиять на объединение правил.

Рекомендуется вносить в список и регистрировать такие приложения, включая сетевые порты, используемые для связи. Как правило, вы можете найти, какие порты должны быть открыты для данной службы на веб-сайте приложения. Для более сложных или клиентских развертываний приложений может потребоваться более тщательный анализ с использованием инструментов захвата сетевых пакетов.

Как правило, для обеспечения максимальной безопасности администраторы должны отправлять исключения брандмауэра только для приложений и служб, которые предназначены для использования в законных целях.

Примечание

Использование подстановочных знаков, таких как C: * \ team.exe не допускается. поддерживается в правилах приложения. В настоящее время мы поддерживаем только правила, созданные с использованием полного пути к приложениям.

Уметь использовать режим «поднятые щиты» для активных атак

Важной функцией брандмауэра, которую вы можете использовать для уменьшения ущерба во время активной атаки, является режим «поднятого щита». Это неформальный термин, обозначающий простой метод, который администратор брандмауэра может использовать для временного повышения безопасности перед лицом активной атаки.

Поднять щиты можно, отметив Блокировать все входящие подключения, включая те, которые указаны в списке разрешенных приложений , параметр находится либо в приложении «Параметры Windows», либо в устаревшем файле firewall.cpl .

Рисунок 6: Настройки Windows Приложение / Безопасность Windows / Защита брандмауэра / Тип сети

Рисунок 7. Устаревший firewall.cpl

По умолчанию брандмауэр Защитника Windows блокирует все, если не создано правило исключения.Этот параметр отменяет исключения.

Например, функция удаленного рабочего стола автоматически создает правила брандмауэра при включении. Однако, если есть активный эксплойт, использующий несколько портов и служб на хосте, вы можете вместо отключения отдельных правил использовать режим включения щитов для блокировки всех входящих подключений, переопределив предыдущие исключения, включая правила для удаленного рабочего стола. Правила удаленного рабочего стола остаются неизменными, но удаленный доступ не будет работать, пока активированы экраны.

Когда аварийная ситуация закончится, снимите флажок, чтобы восстановить обычный сетевой трафик.

Создание исходящих правил

Ниже приведены несколько общих рекомендаций по настройке исходящих правил.

-

Конфигурация по умолчанию Заблокировано для исходящих правил может быть рассматривается для некоторых высокозащищенных сред. Однако конфигурация правила для входящего трафика никогда не должна изменяться таким образом, чтобы разрешить трафик по умолчанию.

-

Рекомендуется разрешить исходящий трафик по умолчанию для большинства развертываний ради упрощения развертывания приложений, если только предприятие не предпочитает строгий контроль безопасности простоте использования.

-

В средах с высоким уровнем безопасности администратор или администраторы должны провести инвентаризацию всех корпоративных приложений. Записи должны включать информацию о том, требует ли используемое приложение подключения к сети. Администраторам необходимо будет создать новые правила для каждого приложения, которому требуется подключение к сети, и централизованно распространять эти правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридных сред или сред совместного управления).

Информацию о задачах, связанных с созданием правил для исходящего трафика, см. В разделе Контрольный список: создание правил межсетевого экрана для исходящего трафика.

Задокументируйте свои изменения

При создании правила для входящего или исходящего трафика необходимо указать сведения о самом приложении, используемом диапазоне портов и важных примечаниях, например о дате создания. Правила должны быть хорошо документированы, чтобы их было удобно просматривать как вам, так и другим администраторам. Мы настоятельно рекомендуем уделить время тому, чтобы облегчить работу по пересмотру правил брандмауэра позже. И никогда не создаст ненужные дыры в вашем брандмауэре.

.Добавить WSL в брандмауэр Windows

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя

Windows - Configuration Manager

- 8 минут на чтение

В этой статье

Применимо к: Configuration Manager (текущая ветвь)

Клиентские компьютеры в Configuration Manager, на которых работает брандмауэр Windows, часто требуют настройки исключений, чтобы разрешить обмен данными с их сайтом.Исключения, которые необходимо настроить, зависят от функций управления, которые вы используете с клиентом Configuration Manager.

Используйте следующие разделы, чтобы определить эти функции управления и получить дополнительную информацию о том, как настроить брандмауэр Windows для этих исключений.

Изменение портов и программ, разрешенных брандмауэром Windows

Используйте следующую процедуру для изменения портов и программ в брандмауэре Windows для клиента Configuration Manager.

Для изменения портов и программ, разрешенных брандмауэром Windows

-

На компьютере с брандмауэром Windows откройте Панель управления.

-

Щелкните правой кнопкой мыши Брандмауэр Windows , а затем щелкните Открыть .

-

Настройте все необходимые исключения, а также любые пользовательские программы и порты, которые вам требуются.

Программы и порты, требуемые Configuration Manager

Следующие функции Configuration Manager требуют исключений в брандмауэре Windows:

Запросы

Если вы запустите консоль Configuration Manager на компьютере, на котором работает брандмауэр Windows, запросы не будут выполнены при первом запуске, и операционная система отобразит диалоговое окно с вопросом, хотите ли вы разблокировать statview.Exe. Если вы разблокируете statview.exe, будущие запросы будут выполняться без ошибок. Вы также можете вручную добавить Statview.exe в список программ и служб на вкладке Исключения брандмауэра Windows, прежде чем запускать запрос.

Автоматическая установка клиента

Чтобы использовать принудительную установку клиента Configuration Manager, добавьте следующие исключения в брандмауэр Windows:

Установка клиента с помощью групповой политики

Чтобы использовать групповую политику для установки клиента Configuration Manager, добавьте Общий доступ к файлам и принтерам в качестве исключения для брандмауэра Windows.

Запросы клиентов

Чтобы клиентские компьютеры могли взаимодействовать с системами сайта Configuration Manager, добавьте следующие исключения в брандмауэр Windows:

Исходящий: TCP-порт 80 (для связи по HTTP)

Исходящий: TCP-порт 443 (для связи HTTPS)

Важно

Это номера портов по умолчанию, которые можно изменить в Configuration Manager. Для получения дополнительной информации см. Как настроить порты связи клиента.Если для этих портов были изменены значения по умолчанию, необходимо также настроить соответствующие исключения в брандмауэре Windows.

Уведомление клиента

Чтобы точка управления уведомляла клиентские компьютеры о действии, которое она должна предпринять, когда административный пользователь выбирает действие клиента в консоли Configuration Manager, например, загрузить политику компьютера или запустить сканирование на наличие вредоносных программ, добавьте следующее в качестве исключения в Windows Межсетевой экран:

Исходящий: TCP-порт 10123

Если это взаимодействие не удается, Configuration Manager автоматически возвращается к использованию существующего порта связи между клиентом и точкой управления HTTP или HTTPS:

Исходящий: TCP-порт 80 (для связи по HTTP)

Исходящий: TCP-порт 443 (для связи HTTPS)

Важно

Это номера портов по умолчанию, которые можно изменить в Configuration Manager.Для получения дополнительной информации см. Как настроить порты связи клиента. Если для этих портов были изменены значения по умолчанию, необходимо также настроить соответствующие исключения в брандмауэре Windows.

Пульт дистанционного управления

Чтобы использовать удаленное управление Configuration Manager, разрешите следующий порт:

Удаленный помощник и удаленный рабочий стол

Чтобы запустить удаленный помощник из консоли Configuration Manager, добавьте настраиваемую программу Helpsvc.exe и входящий настраиваемый порт TCP 135 в список разрешенных программ и служб в брандмауэре Windows на клиентском компьютере.Вы также должны разрешить Remote Assistance и Remote Desktop . Если вы инициируете удаленный помощник с клиентского компьютера, брандмауэр Windows автоматически настраивает и разрешает удаленный помощник и удаленный рабочий стол .

Пробуждение прокси

Если вы включите настройку клиента пробуждения прокси, новая служба с именем ConfigMgr Wake-up Proxy будет использовать одноранговый протокол, чтобы проверить, не активны ли другие компьютеры в подсети, и, если необходимо, разбудить их.Это соединение использует следующие порты:

Исходящий: Порт UDP 25536

Исходящий: Порт UDP 9

Это номера портов по умолчанию, которые можно изменить в Configuration Manager с помощью настроек клиентов Power Management : Номер порта прокси-сервера пробуждения (UDP) и Номер порта пробуждения по локальной сети (UDP) . Если вы укажете исключение брандмауэра Windows Power Management : для настройки клиента прокси-сервера пробуждения , эти порты автоматически настраиваются в брандмауэре Windows для клиентов.Однако, если клиенты используют другой брандмауэр, необходимо вручную настроить исключения для этих номеров портов.

В дополнение к этим портам прокси-сервер пробуждения также использует сообщения эхо-запроса протокола управляющих сообщений Интернета (ICMP) от одного клиентского компьютера к другому клиентскому компьютеру. Этот обмен данными используется для подтверждения того, что другой клиентский компьютер активен в сети. ICMP иногда называют командами ping TCP / IP.

Дополнительные сведения о прокси-сервере пробуждения см. В разделе Планирование пробуждения клиентов.

Windows Event Viewer, Windows Performance Monitor и Windows Diagnostics

Чтобы получить доступ к средству просмотра событий Windows, системному монитору Windows и диагностике Windows из консоли Configuration Manager, включите Общий доступ к файлам и принтерам в качестве исключения в брандмауэре Windows.

Порты, используемые при развертывании клиента Configuration Manager

В следующих таблицах перечислены порты, которые используются в процессе установки клиента.

Важно

Если между серверами системы сайта и клиентским компьютером установлен брандмауэр, проверьте, разрешает ли брандмауэр трафик для портов, необходимых для выбранного вами метода установки клиента.Например, брандмауэры часто препятствуют успешной принудительной установке клиента, поскольку они блокируют блок сообщений сервера (SMB) и удаленные вызовы процедур (RPC). В этом сценарии используйте другой метод установки клиента, например ручную установку (запуск CCMSetup.exe) или установку клиента на основе групповой политики. Эти альтернативные методы установки клиентов не требуют SMB или RPC.

Сведения о настройке брандмауэра Windows на клиентском компьютере см. В разделе «Изменение портов и программ, разрешенных брандмауэром Windows».

Порты, которые используются для всех способов установки

| Описание | UDP | TCP |

|---|---|---|

| Протокол передачи гипертекста (HTTP) с клиентского компьютера на резервную точку состояния, когда резервная точка состояния назначается клиенту. | – | 80 (См. Примечание 1, Доступен альтернативный порт ) |

Порты, которые используются при принудительной установке клиента

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) между сервером сайта и клиентским компьютером. | – | 445 |

| Устройство сопоставления конечных точек RPC между сервером сайта и клиентским компьютером. | 135 | 135 |

| Динамические порты RPC между сервером сайта и клиентским компьютером. | – | ДИНАМИЧЕСКИЙ |

| Протокол передачи гипертекста (HTTP) от клиентского компьютера к точке управления при подключении через HTTP. | – | 80 (См. Примечание 1, Доступен альтернативный порт ) |

| Протокол защищенной передачи гипертекста (HTTPS) с клиентского компьютера на точку управления, когда соединение установлено по протоколу HTTPS. | – | 443 (см. Примечание 1, Доступен альтернативный порт ) |

Порты, которые используются при установке через точку обновления программного обеспечения

| Описание | UDP | TCP |

|---|---|---|

| Протокол передачи гипертекста (HTTP) с клиентского компьютера на точку обновления программного обеспечения. | – | 80 или 8530 (см. Примечание 2, Windows Server Update Services ) |

| Протокол защищенной передачи гипертекста (HTTPS) с клиентского компьютера на точку обновления программного обеспечения. | – | 443 или 8531 (см. Примечание 2, Windows Server Update Services ) |

| Блок сообщений сервера (SMB) между исходным сервером и клиентским компьютером, когда вы указываете свойство командной строки CCMSetup / source: | – | 445 |

Порты, которые используются при установке на основе групповой политики

| Описание | UDP | TCP |

|---|---|---|

| Протокол передачи гипертекста (HTTP) от клиентского компьютера к точке управления при подключении через HTTP. | – | 80 (См. Примечание 1, Доступен альтернативный порт ) |

| Протокол защищенной передачи гипертекста (HTTPS) с клиентского компьютера на точку управления, когда соединение установлено по протоколу HTTPS. | – | 443 (см. Примечание 1, Доступен альтернативный порт ) |

| Блок сообщений сервера (SMB) между исходным сервером и клиентским компьютером, когда вы указываете свойство командной строки CCMSetup / source: | – | 445 |

Порты, которые используются при ручной установке и установке на основе сценария входа

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) между клиентским компьютером и сетевым ресурсом, из которого вы запускаете CCMSetup.exe. При установке Configuration Manager исходные файлы установки клиента копируются и автоматически предоставляются из папки | – | 445 |

| Протокол передачи гипертекста (HTTP) от клиентского компьютера к точке управления, когда соединение осуществляется через HTTP, и вы не указываете свойство командной строки CCMSetup / source: | – | 80 (См. Примечание 1, Доступен альтернативный порт ) |

| Протокол защищенной передачи гипертекста (HTTPS) от клиентского компьютера к точке управления, когда соединение осуществляется через HTTPS, и вы не указываете свойство командной строки CCMSetup / source: | – | 443 (см. Примечание 1, Доступен альтернативный порт ) |

| Блок сообщений сервера (SMB) между исходным сервером и клиентским компьютером, когда вы указываете свойство командной строки CCMSetup / source: | – | 445 |

Порты, которые используются при установке на основе распространения программного обеспечения

| Описание | UDP | TCP |

|---|---|---|

| Серверный блок сообщений (SMB) между точкой распространения и клиентским компьютером. | – | 445 |

| Протокол передачи гипертекста (HTTP) от клиента к точке распространения при подключении через HTTP. | – | 80 (См. Примечание 1, Доступен альтернативный порт ) |

| Протокол защищенной передачи гипертекста (HTTPS) от клиента к точке распространения при подключении через HTTPS. | – | 443 (см. Примечание 1, Доступен альтернативный порт ) |

Банкноты

1 Доступен альтернативный порт В Configuration Manager можно определить альтернативный порт для этого значения.Если был определен настраиваемый порт, замените этот настраиваемый порт при определении информации IP-фильтра для политик IPsec или для настройки брандмауэров.

2 Службы обновления Windows Server Службу обновления Windows Server (WSUS) можно установить либо на веб-сайт по умолчанию (порт 80), либо на настраиваемый веб-сайт (порт 8530).

После установки можно поменять порт. Вам не обязательно использовать один и тот же номер порта во всей иерархии сайта.

Если порт HTTP - 80, порт HTTPS должен быть 443.

Если порт HTTP - другой, порт HTTPS должен быть на 1 выше. Например, 8530 и 8531.

.