Файл pfx как создать

Создание профилей сертификатов PFX - Configuration Manager

- Чтение занимает 4 мин

В этой статье

Область применения: Configuration Manager (Current Branch)Applies to: Configuration Manager (current branch)

Узнайте, как создать профиль сертификата, использующий центр сертификации для учетных данных.Learn how to create a certificate profile that uses a certification authority for credentials. В этой статье описываются конкретные сведения о профилях сертификатов для обмена личной информацией (PFX).This article highlights specific information about personal information exchange (PFX) certificate profiles. Дополнительные сведения о создании и настройке этих профилей см. в разделе Профили сертификатов.For more information about how to create and configure these profiles, see Certificate profiles.

Configuration Manager позволяет создать профиль сертификата PFX с использованием учетных данных, выданных центром сертификации.Configuration Manager allows you to create a PFX certificate profile using credentials issued by a certificate authority. В качестве центра сертификации можно выбрать Microsoft или Entrust.You can choose Microsoft or Entrust as your certificate authority. При развертывании на устройствах пользователей PFX-файлы создают пользовательские сертификаты для поддержки обмена зашифрованными данными.When deployed to user devices, PFX files generate user-specific certificates to support encrypted data exchange.

Сведения об импорте учетных данных сертификатов из существующих файлов сертификатов см. в разделе Импорт профилей сертификатов PFX.To import certificate credentials from existing certificate files, see Import PFX certificate profiles.

Предварительные условияPrerequisites

Прежде чем приступить к созданию профиля сертификата, убедитесь, что необходимые компоненты готовы.Before you start creating a certificate profile, make sure the necessary prerequisites are ready. Дополнительные сведения см. в разделе Предварительные требования для профилей сертификатов.For more information, see Prerequisites for certificate profiles. Например, для профилей сертификатов PFX требуется роль системы сайта точки регистрации сертификатов .For example, for PFX certificate profiles, you need a certificate registration point site system role.

Создание профиляCreate a profile

В консоли Configuration Manager перейдите в рабочую область активы и соответствие , разверните узел Параметры соответствия, а затем — доступ к ресурсам компании, а затем выберите Профили сертификатов.In the Configuration Manager console, go to the Assets and Compliance workspace, expand Compliance Settings, expand Company Resource Access, and then select Certificate Profiles.

На вкладке ленты Главная в группе Создать выберите Создать профиль сертификата.On the Home tab of the ribbon, in the Create group, select Create Certificate Profile.

На странице Общие мастера создания профиля сертификатаукажите следующие сведения.On the General page of the Create Certificate Profile Wizard, specify the following information:

Имя: введите уникальное имя для профиля сертификата.Name: Enter a unique name for the certificate profile. Можно использовать не более 256 символов.You can use a maximum of 256 characters.

Описание: введите описание, которое содержит обзор профиля сертификата, помогающего опознать его в консоли Configuration Manager.Description: Provide a description that gives an overview of the certificate profile that helps to identify it in the Configuration Manager console. Можно использовать не более 256 символов.You can use a maximum of 256 characters.

Выберите файл обмена личной информацией — параметры PKCS #12 (PFX) — создать.Select Personal Information Exchange - PKCS #12 (PFX) settings - Create. Этот параметр запрашивает сертификат от имени пользователя в подключенном локальном центре сертификации (ЦС).This option requests a certificate on behalf of a user from a connected on-premises certificate authority (CA). Выберите центр сертификации: Microsoft или Entrust Datacard.Choose your certificate authority: Microsoft or Entrust Datacard.

Примечание

Параметр импорта получает сведения из существующего сертификата для создания профиля сертификата.The Import option gets information from an existing certificate to create a certificate profile. Дополнительные сведения см. в статье об импорте профилей сертификатов PFX.For more information, see Import PFX certificate profiles.

На странице Поддерживаемые платформы выберите версии ОС, которые поддерживает этот профиль сертификата.On the Supported Platforms page, select the OS versions that this certificate profile supports. Дополнительные сведения о поддерживаемых версиях ОС для вашей версии Configuration Manager см. в статье Поддерживаемые версии ОС для клиентов и устройств.For more information on supported OS versions for your version of Configuration Manager, see Supported OS versions for clients and devices.

На странице центры сертификации выберите точку регистрации сертификатов (CRP) для обработки сертификатов PFX:On the Certificate Authorities page, choose the certificate registration point (CRP) to process the PFX certificates:

- Первичный сайт: выберите сервер, СОДЕРЖАЩИЙ роль CRP для центра сертификации.Primary Site: Choose the server containing the CRP role for the CA.

- Центры сертификации: выберите соответствующий ЦС.Certification authorities: Select the relevant CA.

Дополнительные сведения см. в статье Инфраструктура сертификатов.For more information, see Certificate infrastructure.

Параметры на странице сертификата pfx зависят от выбранного ЦС на странице Общие :The settings on the PFX Certificate page vary depending on the selected CA on the General page:

Настройка параметров сертификата pfx для ЦС МайкрософтConfigure PFX Certificate settings for Microsoft CA

В поле имя шаблона сертификатавыберите шаблон сертификата.For the Certificate template name, choose the certificate template.

Чтобы использовать профиль сертификата для подписывания или шифрования S/MIME, включите использование сертификата.To use the certificate profile for S/MIME signing or encryption, enable Certificate usage.

При включении этого параметра все сертификаты PFX, связанные с конечным пользователем, будут доставкой всех своих устройств.When you enable this option, it delivers all PFX certificates associated with the target user to all of their devices. Если этот параметр не включен, каждое устройство получает уникальный сертификат.If you don't enable this option, each device receives a unique certificate.

Выберите для параметра Формат имени субъекта значение Общее имя или Полное различающееся имя.Set Subject name format to either Common name or Fully-distinguished name. Если вы не уверены, какой из них следует использовать, обратитесь к администратору центра сертификации.If you're unsure which one to use, contact your CA administrator.

В поле альтернативное имя субъектавключите адрес электронной почты и имя участника-пользователя (UPN) , соответствующие вашему ЦС.For the Subject alternative name, enable Email address and User principle name (UPN) as appropriate for your CA.

Пороговое значение обновления. определяет, когда автоматически обновляются сертификаты в зависимости от процента времени, оставшегося до истечения срока действия.Renewal threshold: Determines when certificates are automatically renewed, based on the percentage of time remaining before expiration.

Укажите соответствующий Срок действия сертификата.Set the Certificate validity period to the lifetime of the certificate.

Если точка регистрации сертификатов указывает Active Directory учетные данные, включите публикацию Active Directory.When the certificate registration point specifies Active Directory credentials, enable Active Directory publishing.

Если вы выбрали одну или несколько поддерживаемых платформ Windows 10:If you selected one or more Windows 10 supported platforms:

Задайте для хранилища сертификатов Windows значение пользователь.Set the Windows certificate store to User. (Параметр локальный компьютер не развертывает сертификаты, не выбирайте его.)(The Local Computer option doesn't deploy certificates, don't choose it.)

Выберите одного из следующих поставщиков хранилища ключей (KSP):Select one of the following Key Storage Provider (KSP):

- Установить в доверенный платформенный модуль (TPM) при его наличииInstall to Trusted Platform Module (TPM) if present

- Установка в доверенный платформенный модуль (TPM) (TPM) в ином случае завершается сбоемInstall to Trusted Platform Module (TPM) otherwise fail

- Установить в Windows Hello для бизнеса в ином случае не удалосьInstall to Windows Hello for Business otherwise fail

- Установить в поставщик хранилища ключей программного обеспеченияInstall to Software Key Storage Provider

Завершите работу мастера.Complete the wizard.

Настройка параметров сертификата pfx для ЦС Entrust DatacardConfigure PFX Certificate settings for Entrust Datacard CA

В качестве конфигурации цифрового удостоверениявыберите профиль конфигурации.For the Digital ID Configuration, choose the configuration profile. Администратор Entrust создает параметры конфигурации для цифрового удостоверения.The Entrust administrator creates the digital ID configuration options.

Чтобы использовать профиль сертификата для подписывания или шифрования S/MIME, включите использование сертификата.To use the certificate profile for S/MIME signing or encryption, enable Certificate usage.

При включении этого параметра все сертификаты PFX, связанные с конечным пользователем, будут доставкой всех своих устройств.When you enable this option, it delivers all PFX certificates associated with the target user to all of their devices. Если этот параметр не включен, каждое устройство получает уникальный сертификат.If you don't enable this option, each device receives a unique certificate.

Чтобы сопоставлять маркеры формата имени субъекта Entrust с Configuration Manager полями, выберите Формат.To map Entrust Subject name format tokens to Configuration Manager fields, select Format.

Диалоговое окно Форматирование имени сертификата отображает список переменных для конфигурации цифрового сертификата Entrust.The Certificate Name Formatting dialog lists the Entrust Digital ID configuration variables. Для каждой переменной Entrust выберите соответствующие поля Configuration Manager.For each Entrust variable, choose the appropriate Configuration Manager fields.

Чтобы связать маркеры альтернативного имени субъекта Entrust с поддерживаемыми переменными LDAP, выберите Формат.To map Entrust Subject Alternative Name tokens to supported LDAP variables, select Format.

Диалоговое окно Форматирование имени сертификата отображает список переменных для конфигурации цифрового сертификата Entrust.The Certificate Name Formatting dialog lists the Entrust Digital ID configuration variables. Для каждой переменной Entrust выберите соответствующую переменную LDAP.For each Entrust variable, choose the appropriate LDAP variable.

Пороговое значение обновления. определяет, когда автоматически обновляются сертификаты в зависимости от процента времени, оставшегося до истечения срока действия.Renewal threshold: Determines when certificates are automatically renewed, based on the percentage of time remaining before expiration.

Укажите соответствующий Срок действия сертификата.Set the Certificate validity period to the lifetime of the certificate.

Если точка регистрации сертификатов указывает Active Directory учетные данные, включите публикацию Active Directory.When the certificate registration point specifies Active Directory credentials, enable Active Directory publishing.

Если вы выбрали одну или несколько поддерживаемых платформ Windows 10:If you selected one or more Windows 10 supported platforms:

Задайте для хранилища сертификатов Windows значение пользователь.Set the Windows certificate store to User. (Параметр локальный компьютер не развертывает сертификаты, не выбирайте его.)(The Local Computer option doesn't deploy certificates, don't choose it.)

Выберите одного из следующих поставщиков хранилища ключей (KSP):Select one of the following Key Storage Provider (KSP):

- Установить в доверенный платформенный модуль (TPM) при его наличииInstall to Trusted Platform Module (TPM) if present

- Установка в доверенный платформенный модуль (TPM) (TPM) в ином случае завершается сбоемInstall to Trusted Platform Module (TPM) otherwise fail

- Установить в Windows Hello для бизнеса в ином случае не удалосьInstall to Windows Hello for Business otherwise fail

- Установить в поставщик хранилища ключей программного обеспеченияInstall to Software Key Storage Provider

Завершите работу мастера.Complete the wizard.

Развертывание профиляDeploy the profile

После создания профиля сертификата он будет доступен в узле Профили сертификатов .After you create a certificate profile, it's now available in the Certificate Profiles node. Дополнительные сведения о развертывании см. в разделе развертывание профилей доступа к ресурсам.For more information on how to deploy it, see Deploy resource access profiles.

См. такжеSee also

Создание нового профиля сертификатаCreate a new certificate profile

Импорт профилей сертификатов PFXImport PFX certificate profiles

Развертывание профилей Wi-Fi, VPN, электронной почты и сертификатовDeploy Wi-Fi, VPN, email, and certificate profiles

Создаём *.PFX из *.CRT и *.KEY

Сайт является не обновляемой с 20.07.2019 копией сайта alex-white.ru

Задача: Установить купленный SSL сертификат в IIS.

История. Для приобретения сертификата нужно сформировать CSR запрос. Открываю консоль IIS 8.5 иду в «servers sertificate» и генерирую certificate request, длинной не меньше 2048 bit. У одного из хостеров копирую его в форму генерации SSL сертификата и вижу ошибки. Не принимает запрос, говорит не верный и всё. Пробовал разные длинны ключа. Не очень хотелось генерировать CSR запрос на стороне. Так как не секюрно и проблем с приватным ключом меньше. НО! Пришлось использовать форму хостера (далее расскажу почему была проблема) и там создать CSR запрос и получить приватный ключ. СОХРАНИТЕ ЭТОТ КЛЮЧ в текстовом файлике *.key (пригодится!) Далее валидация домена при помощи кода на почту…. И вот у меня есть сертификат .crt.

Вот тут началось… из-за незнания! Что делать с приватным ключом. Его нужно сохранить в MyDomain.key и беречь! Это залог безопасности того, что будете оберегать SSL ключём! Вот по этому и не хотелось генерировать csr и получать приватный ключ на стороне. Далее необходимо добавить ключь и сертификат в хранилище Windows server. Windows примет сертификат, но без приватного ключа он бесполезен, а импорт возможен в спец формате *.pfx. Это запароленный бинарь с ключём и сертификатом. Так вот как создать этот бинарь.

Создаём *.PFX из *.CRT и *.KEY для импорта сертификата.

Можно сделать несколькими способами. Нам нужна утилита которая сконвертирует по сути текстовые файлы crt и key в бинарь.

openssl.exe pkcs12 -export -out domain.name.pfx -inkey domain.name.key -in domain.name.crt

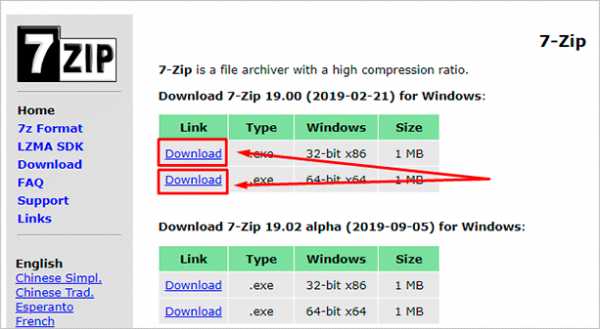

1 openssl.exe для Windows можно взять тут. Далее

openssl pkcs12 -export -out domain.name.pfx -inkey domain.name.key -in domain.name.crt

2 pvk2pfx.exe это компонент SDK и чтобы его получит, нужно скачать SDK 10, Установить и мотом использовать pvk2pfx.exe.

Я пошёл по 1му пути. А потом всё просто. Открываем оснастку управления сертификатами

RUN > MMC > FIle> Add Remove Snap -In… и импортируем наш pfx файл в нужное нам хранилище!

А когда сертификат и ключ в хранилище, тогда всё хорошо! Открываем IIS — свойства сайта, и биндим наш SSL на 443 порт. Всё.

А, да.. Причина по которой хостер не принимал сертификат это CSR запрос sha1. Который деприкейтнут! Проверить валидность CSR запроса можно тут. Как создать CSR запрос с SHA2 (SHA256)в Windows и тут

P.S Ранее рассказывал как получить бесплатный сертификат на 1 или 3 года. Но на китайцев наехали и они прикрыли китайскую лавочку с щедрым аттракционом по раздаче SSL. Но вот тут вроде есть триальные на 90 дней startssl.com и comodo.com

Об авторе Alex

Работаю Администратором. В основном Windows. Специализируюсь на Hyper-VКак создать файл .pfx из сертификата и закрытого ключа?

Вам не нужно openssl или makecert или что-либо из этого. Вам также не нужен личный ключ, предоставленный вам вашим CA. Я могу почти гарантировать, что проблема в том, что вы ожидаете, что сможете использовать файлы ключей и сертификатов, предоставленные вашим ЦС, но они не основаны на «способе IIS». Я так устал видеть плохую и сложную информацию здесь, что решил написать в блоге тему и решение. Когда ты поймешь, что происходит, и увидишь, как это легко, ты захочешь меня обнять :)

Сертификаты SSL для IIS с PFX раз и навсегда - объяснение SSL и IIS - http://rainabba.blogspot.com/2014/03/ssl-certs-for-iis-with-pfx-once-and-for.html

Используйте пользовательский интерфейс IIS «Сертификаты сервера» для «Генерации запроса сертификата» (подробности этого запроса выходят за рамки данной статьи, но эти детали являются критическими). Это даст вам CSR, подготовленный для IIS. Затем вы передаете этот CSR в свой CA и запрашиваете сертификат. Затем вы берете файл CER / CRT, который они вам дают, возвращаетесь в IIS, «Полный запрос сертификата» в том же месте, где вы сгенерировали запрос. Он может попросить .CER, и у вас может быть .CRT. Это одно и то же. Просто измените расширение или используйте .Расширение выпадающего, чтобы выбрать ваш .CRT. Теперь укажите правильное «понятное имя» (* .yourdomain.com, yourdomain.com, foo.yourdomain.com и т. Д.). ЭТО ВАЖНО! Это ДОЛЖНО совпадать с тем, для чего вы настроили CSR, и с тем, что вам предоставил ваш CA. Если вы запросили подстановочный знак, ваш ЦС должен был одобрить и сгенерировать подстановочный знак, и вы должны использовать его. Если ваш CSR был сгенерирован для foo.yourdomain.com, вы ДОЛЖНЫ предоставить его на этом этапе.

Экспорт PFX-файла и его установка

Экспорт сертификата с закрытым ключом.

В браузере Internet Explorer

- Откройте Internet Explorer.

- Нажмите кнопку «Сервис» («шестерёнка» в правом верхнем углу окна).

- Выберите пункт «Свойства браузера».

- Зайдите на вкладку «Содержание» — кнопка «Сертификаты».

- В открывшемся окне на вкладке «Личные» находится Ваш сертификат.

- Откройте сертификат, который нужно скопировать, дважды щёлкнув на него правой клавишей мышки.

- На вкладке «Состав» нажмите «Копировать в файл».

- В «Мастере экспорта сертификатов» нажмите «Далее» и выберите пункт «Да, экспортировать закрытый ключ». Нажмите «Далее».

- На следующем этапе поставьте галочки у пунктов «Включить по возможности все сертификаты в путь сертификации» и «Экспортировать все расширенные свойства», остальные галочки необходимо убрать. Нажмите «Далее».

- Поставьте галочку и задайте пароль для экспортируемого файла. Данный пароль не рекомендуется сообщать по электронной почте. Нажмите «Далее».

- Укажите имя файла, выберите путь сохранения, с помощью кнопки «Обзор», укажите имя файла и нажмите «Сохранить», «Далее», затем нажмите «Готово».

Экспорт открытого ключа сертификата

- Для этого, повторив пункт 1-5, следует выделить нужный сертификат и нажать на кнопку «Экспорт».

- В окне «Мастер экспорта сертификатов» нажать на кнопку «Далее». Затем отметить пункт «Нет, не экспортировать закрытый ключ» и выбрать «Далее».

- В окне «Формат экспортируемого файла» выбрать «Файлы X.509 (.CER) в кодировке DER» и нажать на кнопку «Далее».

- В следующем окне необходимо кликнуть по кнопке «Обзор», указать имя и каталог для сохранения файла. Затем нажать на кнопку «Сохранить».

- В следующем окне нажать на кнопку «Далее», затем «Готово». Дождаться сообщения об успешном экспорте.

- Заархивируйте полученные файлы форматов .pfx и .cer.

Установка сертификата с закрытым ключом

- Откройте .pfx файл. Сразу запустится «Мастер импорта сертификатов».

- Укажите хранилище «Текущий пользователь» и нажмите «Далее», затем снова «Далее».

- Введите пароль, который указывали при экспорте (пункт 10) и поставьте галочку на пункте «Пометить этот ключ как экспортируемый…», иначе контейнер нельзя будет скопировать в дальнейшем. Нажмите «Далее».

- Выберите пункт «Поместить все сертификаты в следующее хранилище», нажмите на кнопку «Обзор», выберите «Личное» и нажмите на кнопку «ОК». Нажмите «Далее», а затем «Готово».

- В окне КриптоПро выберите носитель, на который хотите сохранить контейнер. При необходимости задайте пароль.

- Для корректной работы сертификата со встроенной лицензией переустановите сертификат в контейнер.

Установка через меню «Установить личный сертификат»

- Для установки сертификата этим способом Вам понадобится файл сертификата (файл с расширением.cer).

- В меню Пуск выберите пункт «КРИПТО-ПРО», запустите приложение «КриптоПро CSP».

- Перейдите на вкладку «Сервис» и нажмите кнопку «Установить личный сертификат»:

- В следующем окне нажмите кнопку Обзор, чтобы выбрать файл сертификата. Укажите путь к файлу сертификата и нажмите кнопку Открыть (в нашем примере файл сертификата находится на Рабочем столе):

- В следующем окне нажмите кнопку «Далее»; в окне Сертификат для установки нажмите «Далее».

- Поставьте галку в окне «Найти контейнер автоматически» (в нашем примере контейнер находится в Реестре компьютера) и нажмите «Далее»:

- В следующем окне отметьте пункт «Установить сертификат (цепочку сертификатов) в контейнер» и нажмите «Далее»:

- В окне Завершение мастера установки личного сертификата нажмите «Готово».

- Если КриптоПро CSP запрашивает pin-код от контейнера, введите нужный код или попробуйте стандартные pin-коды носителей:

Rutoken - 12345678

eToken /JaCarta – 1234567890

- Если откроется сообщение «Этот сертификат уже присутствует в хранилище сертификатов. Заменить существующий сертификат новым, с проставленной ссылкой на закрытый ключ?», нажмите «Да»:

- Сертификат установлен. Можно закрыть все открытые окна КриптоПро.

Остались вопросы?

Отдел технической поддержки

тел.: 8 (800) 333-91-03, доб. 2400

email: [email protected]

Преобразование сертификатов crt в pfx и не только

Добрый день уважаемые читатели, в прошлый раз я вам рассказывал, о том, что такое csr запрос и мы его генерировали на IIS сервере, далее нам его нужно было передать в удостоверяющий центр для выпуска основного сертификата сервера, мы выбрали для этих целей сертификат comodo на 3 года от компании Emaro. Все замечательно, сертификат прислали, но есть одно но, когда вы попытаетесь импортировать сертификат в формате crt в IIS сервере, то получите предложение, только на импорт pfx формата, и если его не, то ошибку, что сертификат не содержит закрытого ключа. Давайте смотреть как это решить.

Для чего нужно преобразование сертификатов

Тут ответ, очень простой, все дело в формате работы с ними у каждой программы, будь то IIS или же Apache сервер. Более подробно про виды сертификатов и их назначение, я вам посоветую прочитать вот эту статью.

Давайте я подробнее покажу как выглядит ошибка импортирования сертификата. Во первых когда вы получаете от comodo ваш архив с сертификатами, то там будет два файла:

- с расширением .ca-bundle

- с расширением .crt

Попытавшись на сервере IIS произвести их импорт вы увидите вот такую картинку.

Сертификат не содержит закрытого ключа

И тут нет ничего удивительного, так как это не pfx архив, то в нем нет нужного приватного ключа. Для его получения придется слегка постараться.

Как получить PFX ключ на IIS

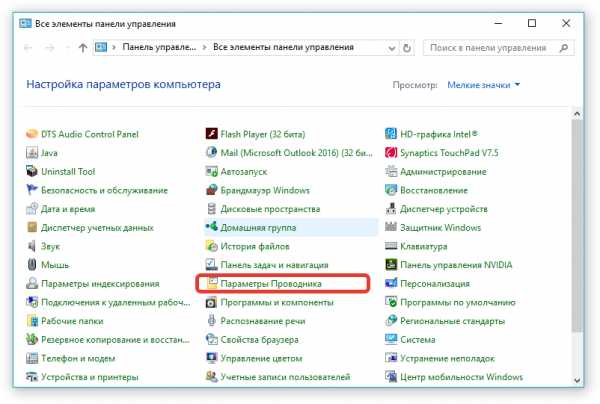

нажимаем сочетание клавиш WIN+R и вводим mmc, для вызова оснастки. Я вам уже рассказывал о ее применении и удобстве для системного администратора.

Далее вам необходимо через меню "Файл" добавить новую оснастку.

Находим сертификаты и нажимаем кнопку "Добавить"

В следующем окне выбираем "для учетной записи компьютера"

подтверждаем, что нас интересует локальный компьютер.

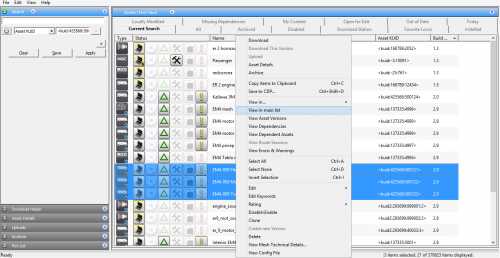

Далее находим пункт "Запросы заявок на сертификат", тут вы обнаружите ваш запрос, находите его и через правый клик экспортируете его.

У вас откроется мастер экспорта сертификатов

Далее вы выбираете "Да, экспортировать закрытый ключ"

Ставим галку "Включить по возможности все сертификаты в путь сертификации" и начинаем наш экспорт PFX архива.

Теперь мастер экспорта, просит вас указать два раза нужный вам пароль, для защиты pfx архива.

Через кнопку обзор, указываем место сохранения вашего файла.

Нажимаем "Готово"

Как видим, все успешно выгружено.

Установка OpenSSL для Windows

Теперь нам необходимо наш файл pfx переделать в pem, Pem преобразовать в key:

- с расширением .ca-bundle

- с расширением .crt

- key

Вы получите из этих трех файлов, нужный для импорта pfx архив. Во всем этом нам поможет утилита OpenSSL для Windows.

Скачать OpenSSL для Windows x64 - https://cloud.mail.ru/public/MZmy/yKvJkc7Ad

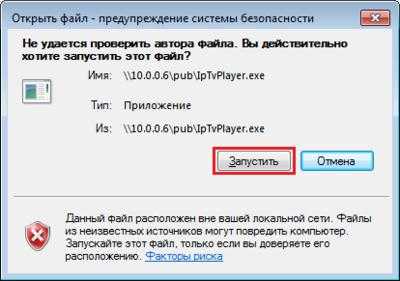

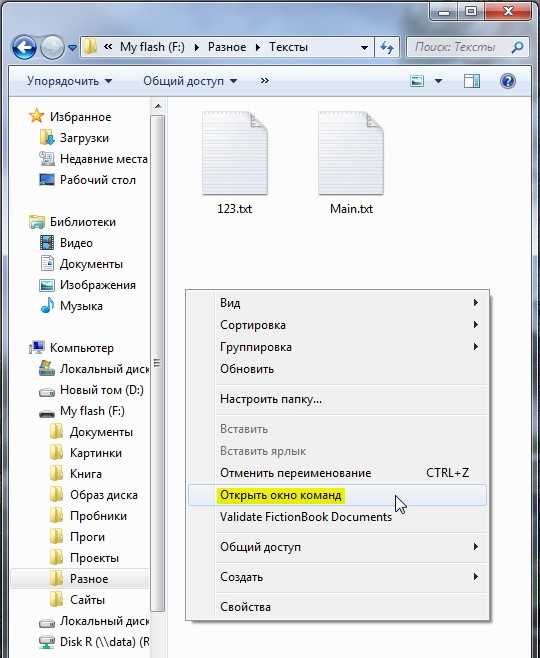

В итоге у вас будет архив, распакуйте его куда вам будет угодно. Далее выберите вашу папку, зажмите SHIFT и щелкните по ней правым кликом, в открывшемся контекстном меню, выберите пункт "Открыть окно команд".

В результате чего у вас откроется командная строка Windows, но уже в нужной папке содержащей утилиту openssl.exe, она нам и поможет все сделать красиво.

Преобразование PFX в PEM

Теперь приступаем к получению фала в формате Pem. Положите в папку с дистрибутивом файл в формате pfx.

openssl.exe pkcs12 -in "имя вашего pfx файла" -nocerts -out key.pemМой пример:

openssl.exe pkcs12 -in api.pyatilistnik.ru.pfx" -nocerts -out key.pem

Вас попросят указать пароль от Pfx архива, вы его задавали при экспорте, после чего нужно придумать пароль на pem файл.

В папке с дистрибутивом OpenSSL вы обнаружите файл key.pem, он нам нужен будет для следующего этапа.

Преобразование PEM в KEY

Теперь получим файл с расширением key, для этого есть вот такая команда:

openssl rsa -in key.pem -outМой пример:

openssl rsa -in key.pem -out api.pyatilistnik.ru.key

Вас попросят указать пароль от pem ключа.

В итоге я получил закрытый ключ в формате key.

Осталась финишная прямая.

Получаем PFX ключ для импорта в IIS

Теперь когда у вас есть все составляющие, вы можете выполнить последнюю команду для создания PFX файла для IIS сервера.

openssl pkcs12 -export -out doman_com.pfx -inkey doman_com.key -in doman_com.crt -certfile doman_com.ca-bundleМой пример:

openssl.exe pkcs12 -export -out api.pyatilistnik.ru.pfx -inkey api.pyatilistnik.ru.key -in api.pyatilistnik.ru.crt -certfile api.pyatilistnik.ru.ca-bundle

источник: https://medium.com/@thylux/how-to-create-csr-and-private-key-from-iis-3965191d67fe

Задаем пароль для pfx файла, потребуется при импортировании.

В итоге вы получаете нужный вам файл, который можно загружать на ваш почтовый сервер.

Что делать если нет сертификата в запросах заявок на сертификат

Бывают ситуации, что на вашем сервере по каким-то причинам, в папке запросы на сертификат, может не оказаться вашего, в этом случае вам необходимо будет перейти в этой же mmc в раздел "Личное-Сертификаты". Выбираем нужный и делаем экспорт.

Появится мастер экспорта сертификатов.

Обратите внимание, что в pfx выгрузить не получится, но это не страшно, нам подойдет и p7b, но с включенной галкой "Включить по возможности все сертификаты в путь сертификации"

Указываем путь сохраняемого файла.

Видим, что все успешно выполнено.

Преобразование p7b в pem

Попробует такое преобразование.

openssl pkcs7 -in cert.p7b -inform DER -print_certs -out cert.pemМой пример

openssl.exe pkcs7 -in new.pyatilistnik.ru.p7b -inform DER -print_certs -out new.pyatilistnik.ru.pem

В итоге я получил файл new.pyatilistnik.ru.pem

Ну, а дальше уже по инструкции сверху. Если у вас выскочит ошибка, по типу

C:\AMD64-Win64OpenSSL-0_9_8g>openssl.exe rsa -in new.pyatilistnik.ru.pem -out new.

pyatilistnik.ru.key

unable to load Private Key

6944:error:0906D06C:PEM routines:PEM_read_bio:no start line:.\crypto\pem\pem_lib

.c:647:Expecting: ANY PRIVATE KEY

То наш вариант это .crt в .der и уже .der в .pem

Преобразование CRT в PEM

Кладем так же все в одну папку, файл crt вам должны были прислать вместе с ca-bundle.

Первое это crt в deropenssl x509 -in new.pyatilistnik.ru.crt -out new.pyatilistnik.ru.der -outform DER

Теперь der в pem.

openssl x509 -in new.pyatilistnik.ru.der -inform DER -out new.pyatilistnik.ru.pem -outform PEM

В итоге у меня получилось, вот так.

Как создать PFX с моей цепочкой сертификатов?

установить OpenSSL для Windows. После завершения, у вас есть openssl.exe исполняемый файл где-то в вашей системе.

теперь действуйте следующим образом.

openssl pkcs12-в Аватаре.pfx-out аватар.Пэм-узлы

(нужно ввести .pfx-файлу, пароль)

openssl pkcs12-в Аватаре.pfx-файл из файл mycert.pem-узлы-clcerts

(снова PW)

в openssl x509-на-в файл mycert.Пэм-из файл mycert.cer-outform DER

теперь откройте Проводник и дважды щелкните на файл mycert.ССВ. Просмотрите детали, и где-то он будет говорить об эмитенте. Это компания, которая выпустила ваш ключевой магазин, ваша следующая цель-получить их промежуточные сертификаты и окончательный корневой сертификат. Если Вам ПОВЕЗЕТ, есть расширение под названием "Доступ к информации об органе" в вашем сертификате, которое сообщает вам, где получить сертификат непосредственно. Если вам не так повезло, то вы найдете URL-адрес для доступа OCSP в разделе " Доступ к информации о полномочиях "или URL-адрес для CRL в расширении"точки распространения CRL". Они должны по крайней мере дать вам смутное представление о "домашней страницы поставщика". В случае сомнений, просто google вокруг, или спросите меня еще раз:)

Если вы находитесь на странице поставщика, вам придется смотреть для "сертификатов" или "промежуточных сертификатов". Вам нужно скачать тот, чье имя в точности совпадает с тем, что вы нашли в поле "Эмитент" вашего собственного сертификата.

теперь забавная часть: сертификат, который вы только что нашли, снова будет иметь поле "Эмитент". Вам повезло, если эмитент является той же компанией (как правило, для больших ЦС, таких как VeriSign), то вы найдете соответствующий сертификат на том же сайте, на котором вы находитесь в настоящее время. Если нет, повторите предыдущие действия.

повторите эту громоздкую процедуру, пока не найдете сертификат, поле "тема" которого точно такое же, как поле "Эмитент". Значит, вы закончили. Это так называемый "самоподписанный корневой сертификат".

большинство из этих сертификатов придет в " DER " / " ASN.1" / "X. 509" format-если у вас есть выбор, загрузите формат "PEM", иначе вам сначала нужно будет преобразовать сертификаты в формат " PEM by

openssl x509 -in cert.der -inform DER -out cert.pem после того, как у вас есть все недостающие сертификаты в формате PEM

открыть исходный файл, созданный на шаге 1, Аватар.Пэм в текстовом редакторе.

откройте отсутствующие файлы PEM сертификата в отдельных окнах

скопируйте отсутствующие сертификаты (весь файл, включая "- - - - - начать сертификат - - - - - " и " - - - - - конец сертификата - - - - -") и добавьте их к воплощение.Пем!--5-->

сохранить результат

вопрос

в OpenSSL pkcs12 из -экспортировать -в "Аватаре".Пем-аут ньюаватар.pfx-файл -имя ""

вы должны ввести новый пароль, который будет использоваться с новым файлом.

.net - Как создать файл PFX из хранилища ключей Java?

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями wi

Как создать файл PFX

- Главная

- Помогите

- Сертификаты подписи кода

- Как создать файл PFX

Файл PFX указывает сертификат в формате PKCS # 12; он содержит сертификат, сертификат промежуточного органа, необходимый для надежности сертификата, и закрытый ключ к сертификату.Думайте об этом как об архиве, в котором хранится все, что вам нужно для развертывания сертификата.

SSLmarket не позволяет скачивать приватный ключ от администрации, так как это потребует хранения приватного ключа в нашей системе. Мы никогда этого не сделаем.Вы можете создать закрытый ключ вместе с CSR, но вы должны сохранить его самостоятельно (для последующей установки сертификата). Ваш браузер автоматически предложит загрузку закрытого ключа.

Когда нужно создавать PFX? Наиболее частые сценарии

- Вы установите сертификат в Windows Server (IIS), но запрос CSR не был создан в IIS.

- Вам нужен сертификат для Windows Server, но у вас нет IIS для создания CSR.

- Вы создали CSR в SSLmarket и сохранили свой закрытый ключ. Теперь вам нужно развернуть сертификат на Windows Server.

- У вас есть сертификат подписи кода, и вам нужен PFX для подписи.

Вот руководство для этих (и других) ситуаций.

Создание PFX с использованием OpenSSL

OpenSSL - это библиотека (программа), доступная в любой операционной системе Unix.Если у вас есть Linux-сервер или вы работаете на Linux, то OpenSSL определенно входит в число доступных программ (в репозитории).

В OpenSSL отдельно хранимые ключи должны использоваться в одном файле PFX (PKCS # 12). Итак, присоедините существующие ключи к PFX: openssl pkcs12 -export -in linux_cert + ca.pem -inkey privateky.key -out output.pfx

Когда вы вводите пароль, защищающий сертификат, файл output.pfx будет создан в каталоге (где вы находитесь).

Создание PFX в Windows (сервер с IIS)

Создать PFX из существующего сертификата

В операционной системе Windows существующий сертификат можно экспортировать из хранилища сертификатов в виде файла PFX с помощью MMC. Вы также можете сделать это на сервере Windows, если IIS хранит их в хранилище сертификатов.

Веб-сервер IIS позволяет экспортировать существующий сертификат в PFX непосредственно из хранилища сертификатов сервера.Закрытый ключ и CSR создаются во время создания запроса CSR в IIS, а сертификат повторно импортируется при выдаче (оба шага можно найти в видео-руководстве).

Экспорт очень прост - щелкните сертификат правой кнопкой мыши и выберите «Экспорт». После выбора пароля для защиты файла PFX он сохраняется на диск.

Импортируйте новый сертификат и создайте PFX

К сожалению, это невозможно. Хранилище сертификатов Windows не позволяет импортировать отдельный закрытый ключ из файла, поэтому в MMC вы не объединяете ключи с PFX, как в OpenSSL.Вы можете импортировать PFX только на веб-сервер IIS, как и в предыдущем случае.

Если вам нужно импортировать новый сертификат в Windows Server и на сервере нет закрытого ключа (вы не создавали CSR-запрос на сервере), вы можете выполнить следующие действия:

- Создайте PFX в другом месте (OpenSSL или иначе), а затем импортируйте сертификат с помощью PFX

- Создайте новый запрос CSR на сервере и выполните повторную выдачу сертификата.

Создайте PFX с помощью стороннего приложения

Вы можете создать файл .pfx из отдельных ключей в графической программе, чтобы обойти необходимость использования OpenSSL в терминале.

Лучшая программа для этой цели - XCA с открытым исходным кодом. В этой интуитивно понятной программе вы можете управлять всеми своими сертификатами и ключами.Главное преимущество - автоматическое сопоставление соответствующих ключей друг другу; вам не нужно искать, какой закрытый ключ принадлежит какому сертификату. Импортировать ключи очень просто, и вы можете экспортировать их во все известные форматы.

(In) безопасность файла PFX

PFX-файл всегда защищен паролем, поскольку он содержит закрытый ключ. Создавая PFX, ответственно подходите к выбору пароля, так как он может защитить вас от неправомерного использования сертификата.Злоумышленник будет рад, если пароль к украденному PFX-файлу будет «12345». - он мог сразу начать пользоваться сертификатом все время.

С помощью украденного сертификата подписи кода злоумышленник может подписывать любые файлы от имени вашей компании. Поэтому важно обеспечить безопасность файла PFX или выбрать сертификат EV для подписи кода. Сертификат Code Signing EV хранится на токене, и его неправомерное использование для кражи практически невозможно; если пароль вводится несколько раз, токен блокируется.

Не стесняйтесь обращаться в нашу службу поддержки клиентов, чтобы помочь вам выбрать сертификат и задать любые вопросы.

.c # - Как создать файл .pfx?

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя

- как создать файл сертификата pfx в Java?

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя

Создание профилей сертификатов PFX - Configuration Manager

- 4 минуты на чтение

В этой статье

Применимо к: Configuration Manager (текущая ветвь)

Узнайте, как создать профиль сертификата, который использует центр сертификации для учетных данных. В этой статье содержится конкретная информация о профилях сертификатов обмена личной информацией (PFX).Для получения дополнительной информации о том, как создавать и настраивать эти профили, см. Профили сертификатов.

Configuration Manager позволяет создавать профиль сертификата PFX, используя учетные данные, выданные центром сертификации. Вы можете выбрать Microsoft или Entrust в качестве центра сертификации. При развертывании на пользовательских устройствах файлы PFX генерируют пользовательские сертификаты для поддержки обмена зашифрованными данными.

Чтобы импортировать учетные данные сертификата из существующих файлов сертификатов, см. Импорт профилей сертификатов PFX.

Предварительные требования

Прежде чем приступить к созданию профиля сертификата, убедитесь, что все необходимые предварительные условия готовы. Дополнительные сведения см. В разделе Предварительные требования для профилей сертификатов. Например, для профилей сертификатов PFX вам потребуется роль системы сайта точки регистрации сертификатов.

Создать профиль

-

В консоли Configuration Manager перейдите в рабочую область Assets and Compliance , разверните Compliance Settings , разверните Company Resource Access , а затем выберите Profile Profiles .

-

На вкладке Home ленты в группе Create выберите Create Certificate Profile .

-

На странице Общие мастера создания профиля сертификата укажите следующую информацию:

-

Имя : введите уникальное имя для профиля сертификата. Вы можете использовать максимум 256 символов.

-

Описание : предоставьте описание, дающее обзор профиля сертификата, который помогает идентифицировать его в консоли Configuration Manager.Вы можете использовать максимум 256 символов.

-

-

Выберите Обмен личной информацией - Настройки PKCS # 12 (PFX) - Создать . Этот параметр запрашивает сертификат от имени пользователя из подключенного локального центра сертификации (CA). Выберите центр сертификации: Microsoft или Entrust Datacard .

Примечание

Параметр Import получает информацию из существующего сертификата для создания профиля сертификата.Для получения дополнительной информации см. Импорт профилей сертификатов PFX.

-

На странице Поддерживаемые платформы выберите версии ОС, которые поддерживает этот профиль сертификата. Дополнительные сведения о поддерживаемых версиях ОС для вашей версии Configuration Manager см. В разделе Поддерживаемые версии ОС для клиентов и устройств.

-

На странице Центры сертификации выберите точку регистрации сертификатов (CRP) для обработки сертификатов PFX:

- Основной сайт : выберите сервер, содержащий роль CRP для центра сертификации.

- Центры сертификации : выберите соответствующий центр сертификации.

Дополнительные сведения см. В разделе Инфраструктура сертификатов.

Настройки на странице Сертификат PFX различаются в зависимости от выбранного ЦС на странице Общие :

Настроить PFX Certificate settings для Microsoft CA

-

В качестве имени шаблона сертификата выберите шаблон сертификата.

-

Чтобы использовать профиль сертификата для подписи или шифрования S / MIME, включите Использование сертификата .

Когда вы включаете этот параметр, он доставляет все сертификаты PFX, связанные с целевым пользователем, на все его устройства. Если вы не включите эту опцию, каждое устройство получит уникальный сертификат.

-

Установите Формат имени субъекта на Общее имя или Полное различающееся имя . Если вы не уверены, какой из них использовать, обратитесь к администратору центра сертификации.

-

Для альтернативного имени Subject включите Адрес электронной почты и Основное имя пользователя (UPN) в зависимости от вашего CA.

-

Порог продления : определяет, когда сертификаты автоматически обновляются, на основе процента времени, оставшегося до истечения срока действия.

-

Установите Срок действия сертификата равным сроку действия сертификата.

-

Когда точка регистрации сертификата указывает учетные данные Active Directory, включите публикацию Active Directory .

-

Если вы выбрали одну или несколько поддерживаемых Windows 10 платформ:

-

Установите хранилище сертификатов Windows на Пользователь .(Параметр Локальный компьютер не развертывает сертификаты, не выбирайте его.)

-

Выберите одного из следующих поставщиков хранилища ключей (KSP) :

- Установить на доверенный платформенный модуль (TPM), если есть

- Установить на доверенный платформенный модуль (TPM), в противном случае произойдет сбой

- Установить в Windows Hello для бизнеса, иначе сбой

- Установить в поставщик хранилища ключей программного обеспечения

-

-

Завершите работу мастера.

Настроить PFX Certificate settings для Entrust Datacard CA

-

Для конфигурации Digital ID выберите профиль конфигурации. Администратор Entrust создает параметры конфигурации цифрового удостоверения.

-

Чтобы использовать профиль сертификата для подписи или шифрования S / MIME, включите Использование сертификата .

Когда вы включаете этот параметр, он доставляет все сертификаты PFX, связанные с целевым пользователем, на все его устройства.Если вы не включите эту опцию, каждое устройство получит уникальный сертификат.

-

Чтобы сопоставить Entrust Формат имени субъекта токенов с полями Configuration Manager, выберите Формат .

В диалоговом окне «Форматирование имени сертификата » перечислены переменные конфигурации Entrust Digital ID. Для каждой переменной Entrust выберите соответствующие поля Configuration Manager.

-

Чтобы сопоставить Entrust Subject Alternative Name токенов с поддерживаемыми переменными LDAP, выберите Format .

В диалоговом окне «Форматирование имени сертификата » перечислены переменные конфигурации Entrust Digital ID. Для каждой переменной Entrust выберите соответствующую переменную LDAP.

-

Порог продления : определяет, когда сертификаты автоматически обновляются, на основе процента времени, оставшегося до истечения срока действия.

-

Установите Срок действия сертификата равным сроку действия сертификата.

-

Когда точка регистрации сертификата указывает учетные данные Active Directory, включите публикацию Active Directory .

-

Если вы выбрали одну или несколько поддерживаемых Windows 10 платформ:

-

Установите хранилище сертификатов Windows на Пользователь . (Параметр Локальный компьютер не развертывает сертификаты, не выбирайте его.)

-

Выберите одного из следующих поставщиков хранилища ключей (KSP) :

- Установить на доверенный платформенный модуль (TPM), если есть

- Установить на доверенный платформенный модуль (TPM), в противном случае произойдет сбой

- Установить в Windows Hello для бизнеса, иначе сбой

- Установить в поставщик хранилища ключей программного обеспечения

-

-

Завершите работу мастера.

Развернуть профиль

После создания профиля сертификата он теперь доступен в узле Профили сертификатов . Дополнительные сведения о том, как его развернуть, см. В разделе Развертывание профилей доступа к ресурсам.

См. Также

Создать новый профиль сертификата

Импорт профилей сертификатов PFX

Развертывание профилей Wi-Fi, VPN, электронной почты и сертификатов

.web - Как создать экспорт сертификата PFX для веб-сайта Azure из промежуточных файлов сертификатов и сертификатов домена Network Solutions?

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы