Avast как открыть файл в песочнице

Песочница | Запускайте приложения в безопасной виртуальной среде

Мы поддерживаем браузеры, а не динозавров. Обновите свой браузер, чтобы содержимое этой веб-страницы отображалось правильно.

Прокрутить вниз

Песочница позволяет запускать сомнительные приложения, загружать файлы или выходить на вызывающие подозрения сайты в абсолютно изолированной виртуальной среде.

ПоделитьсяЧто находится под угрозой?

Запуск неизвестных программ и приложений, загрузка видео или других файлов из неизвестных источников или посещение непроверенных сайтов приносят с собой потенциальную угрозу заражения компьютера, в результате которого хакеры могут получить доступ к вашим персональным данным.

Каким образом хакеры похищают данные?

Хакеры могут использовать программы, файлы и сайты для заражения вашего компьютера вредоносным ПО. Песочница позволяет запускать сомнительные файлы в безопасной изолированной виртуальной среде. Если после запуска подтвердится, что файл безопасен. вы можете запустить его в своей системе. В противном случае ваш компьютер будет по-прежнему невредим, вы не ставили его под угрозу.

Запускайте файлы и приложения в безопасной виртуальной среде

Все платные антивирусные продукты Avast для ПК включают в себя Песочницу, которая позволит вам запускать приложения, загружать файлы и посещать сайты без риска заразить свой компьютер.

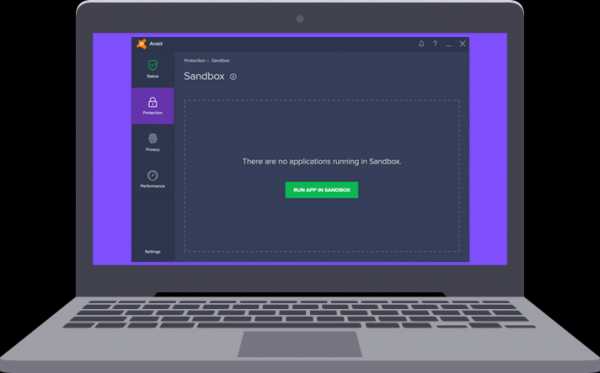

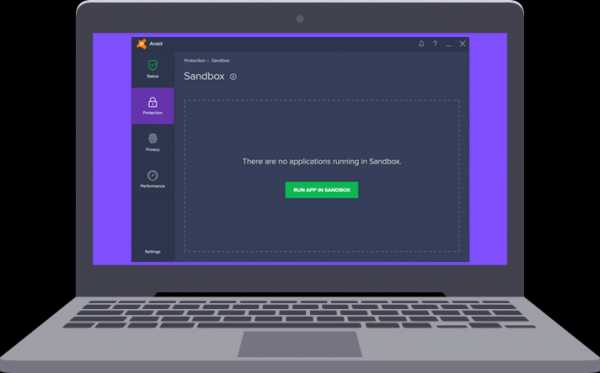

Все платные продукты Avast содержат «песочницу». Чтобы безопасно запустить любой файл с расширением .exe в изолированной среде, просто щелкните его правой кнопкой мыши и выберите пункт «Запустить в песочнице». Кроме того, можно открыть программу Avast и щелкнуть плитку «Защита». На экране отобразится значок песочницы. Открыв ее, можно запускать любые программы.

Еще не используете Avast?Какие продукты включают компонент Песочница

Поделиться

Что такое песочница и как она работает? | Avast

Киберпреступность крепнет, ежедневно появляются новые способы выкрасть данные или установить вредоносные программы. Одним из самых опасных инструментов, на который мы все тратим много времени, является всемирная паутина. Киберпреступники стремятся получить доступ к сети компании или к домашней сети с помощью ложных URL-адресов, дезинформирующих вложений и файлов, внедряя их в фишинговые письма или размещая обманчивые ссылки. Способов украсть данные великое множество. Средства веб-безопасности, в частности Безопасный веб-шлюз, предназначены для блокировки таких запросов и используют облачную песочницу для их проверки на наличие обманных целей.

Что такое облачная песочница?

Песочница кибербезопасности — это среда для открытия файлов или запуска программ без вмешательства или воздействия на устройство, на котором они работают. Песочница используется для проверки кода или приложений, которые могут быть вредоносными, перед их передачей на устройства. В кибербезопасности она используется как ресурс для проверки программного обеспечения, которое может быть классифицировано как «безопасное» или «небезопасное». Вредоносные программы и киберугрозы становятся все более изощренными. Опасные приложения, ссылки и загрузки потенциально могут получить бесконечный доступ к данным сети, если они не будут предварительно протестированы в песочнице. По сути, облачная песочница обеспечивает дополнительный уровень безопасности для анализа угроз и изоляции их от сети. Сетевая и веб-безопасность — важные уровни в общей стратегии кибербезопасности компании, обеспечивающие защиту ее операционной деятельности от онлайн-угроз.

Песочницу можно также использовать как инструмент для обнаружения атак подобных вредоносных программ и их блокирования до того, как они попадут в сеть. Система позволяет ИТ-специалистам проверить код и точно понять, как он работает, прежде чем он проникнет на конечное устройство с вредоносной программой или вирусами; она дает ИТ-отделам понимание и подсказки о том, на что следует обращать внимание в других сценариях.

Какая разница между облачной и традиционной системой, установленной на устройстве?

Облачные программные решения становятся новой нормой для бизнеса. Локальные устройства превращаются в реликты, поскольку облачное ПО предлагает преимущества удаленной работы, резервное копирование и восстановление, а также сокращает затраты на собственное аппаратное обеспечение.

Облачная песочница — это использование программ проверки безопасности в виртуальной среде. Это означает, что когда URL-адреса, загрузки или код проверяются в изолированной программной среде, они никак не связаны с компьютером или любым другим сетевым устройством. Запускать потенциально вредоносные файлы непосредственно на корпоративном или личном устройстве опасно. Использование облачной песочницы устраняет необходимость в дорогостоящем устройстве для проверки на безопасность, которое требует обслуживания, обновлений, со временем устаревает и приводит к дополнительным расходам.

Локальная песочница на устройствах или оборудовании компании проверяет приложения, файлы или загрузки непосредственно внутри одной сети. Получается, что пользователи, работающие в автономном режиме, например дистанционные сотрудники, становятся уязвимыми, поскольку песочница просто не выполняет свою функцию для пользователей, которые находятся в дороге или вне офиса. Проверки ограничены локальной программной средой на основе устройств, и нацелены на вредоносные программы, скрывающиеся в трафике SSL. Если ваше ПО не способно проверять весь трафик SSL, угрозы могут проникнуть в сеть через оборудование.

Как облачные, так и локальные песочницы могут улучшить защиту от угроз нулевого дня, при этом облачный антивирус является лучшим вариантом для крупных сетей или предприятий с дистанционными сотрудниками и гостевыми сетями.

Какой вариант больше подходит вашей компании?

Компании с крупной сетью и большим количеством дистанционных сотрудников, скорее всего, выиграют от использования облачной песочницы, поскольку она работает и для тех сотрудников, которые в пути. Облачная система может масштабироваться вместе с компанией, тогда как устройства необходимо заменять на устройства с большей емкостью или приобретать для них дополнительные элементы. Локальные системы не могут изолировать подозрительный контент на расстоянии, но они идеально подходят для небольшого бизнеса с несколькими конечными устройствами, которые используются исключительно в офисе.

Как облачная песочница защищает полностью всю сеть от угроз?

Из наиболее заметных преимуществ облачной песочницы по сравнению с локальной песочницей можно назвать способность дистанционного охвата. Как только пользователь покидает сеть, он сразу подвергается потенциальным угрозам, поскольку взять с собой локальную систему невозможно. Облачная песочница защищает всю сеть независимо от местоположения. Мобильный отчет о сотрудниках Avast Business показывает рост количества дистанционных сотрудников и важность защиты сотрудников, находящихся в пути.

Дистанционные сотрудники постоянно подключаются к Интернету через гостевые сети, которые могут быть взломаны или оказаться платформой для киберпреступлений из-за большого количества людей, использующих такие подключения, и отсутствия надежной защиты.

CyberCapture или песочница

Киберпреступники выбирают быстрые, новаторские схемы взлома сети и воздействуют на максимально возможное количество пользователей за короткий отрезок времени. CyberCapture используется для обнаружения подозрительных неизвестных файлов и их перехвата для более тщательной проверки. То же самое происходит и в облаке, чтобы остановить попадание опасных материалов на устройство. CyberCapture обнаруживает вредоносные программы, которые используют шифрование для сокрытия своих истинных целей, и оригинальный ложный код очищается, чтобы раскрыть истинные команды и инструкции такого ПО. Затем ПО отмечается как безопасное или небезопасное, в последнем случае оно помещается в карантин и не может запускаться на устройстве.

Для сравнения: облачную песочницу не нужно автоматизировать. Она доступна любому пользователю или ИТ-отделу, которые хотят запустить определенный файл или приложение в облачной среде, изолированной от устройства. Песочница используется для наблюдения за ненадежными файлами и их изучения. При необходимости приложение или файл можно запустить, а после закрытия песочницы все изменения будут отменены, чтобы исключить риск повреждения устройств.

Наши решения для обеспечения безопасности конечных точек постоянно интеллектуально развиваются с использованием песочницы для загрузки данных в CyberCapture, и наш список того, что следует искать во вредоносных или не вредоносных файлах, расширяется.

Песочница | Запускайте приложения в безопасной виртуальной среде

Мы поддерживаем браузеры, а не динозавров. Обновите свой браузер, чтобы содержимое этой веб-страницы отображалось правильно.

Прокрутить вниз

Песочница позволяет запускать сомнительные приложения, загружать файлы или выходить на вызывающие подозрения сайты в абсолютно изолированной виртуальной среде.

ПоделитьсяЧто находится под угрозой?

Запуск неизвестных программ и приложений, загрузка видео или других файлов из неизвестных источников или посещение непроверенных сайтов приносят с собой потенциальную угрозу заражения компьютера, в результате которого хакеры могут получить доступ к вашим персональным данным.

Каким образом хакеры похищают данные?

Хакеры могут использовать программы, файлы и сайты для заражения вашего компьютера вредоносным ПО. Песочница позволяет запускать сомнительные файлы в безопасной изолированной виртуальной среде. Если после запуска подтвердится, что файл безопасен. вы можете запустить его в своей системе. В противном случае ваш компьютер будет по-прежнему невредим, вы не ставили его под угрозу.

Запускайте файлы и приложения в безопасной виртуальной среде

Все платные антивирусные продукты Avast для ПК включают в себя Песочницу, которая позволит вам запускать приложения, загружать файлы и посещать сайты без риска заразить свой компьютер.

Все платные продукты Avast содержат «песочницу». Чтобы безопасно запустить любой файл с расширением .exe в изолированной среде, просто щелкните его правой кнопкой мыши и выберите пункт «Запустить в песочнице». Кроме того, можно открыть программу Avast и щелкнуть плитку «Защита». На экране отобразится значок песочницы. Открыв ее, можно запускать любые программы.

Еще не используете Avast?Какие продукты включают компонент Песочница

Поделиться

Функция Avast Sandbox — что это такое и зачем она нужна

Песочница Аваст (Sandbox) — чрезвычайно полезная функция антивируса, которая эмулирует среду для запуска сомнительных приложений без угрозы для компьютера. Если программа содержит вирус, то он не распространится на систему и не заразит ее. Такой подход значительно повысит безопасность компьютера, защитив его от потенциальных интернет-опасностей и злоумышленников.

Подробности

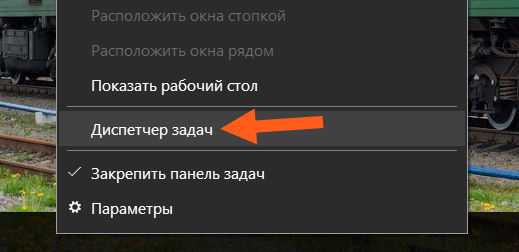

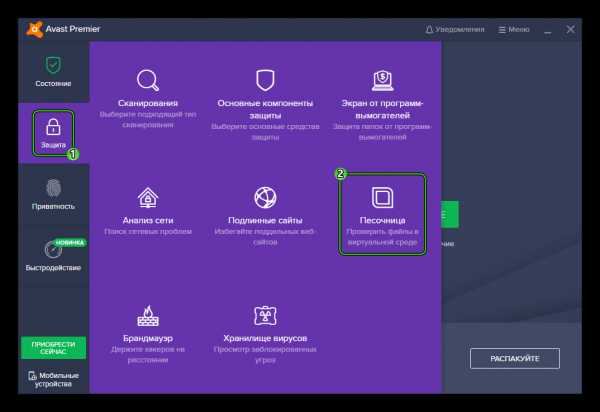

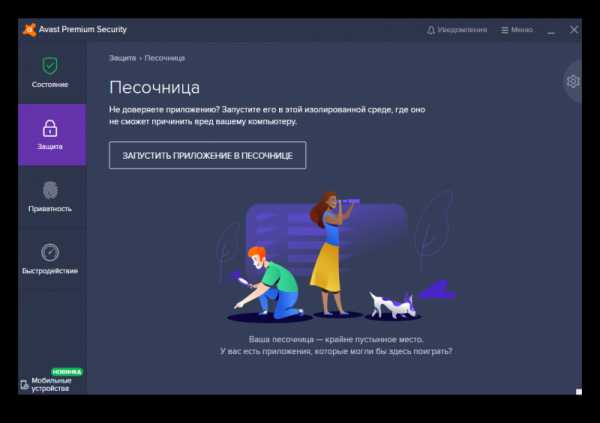

Функция «Песочница» присутствует только в расширенных изданиях антивируса (Internet Security и Premier), который распространяются по платной подписке, но имеют пробный месячный период. А вот в Avast Free Antivirus она, к сожалению, отсутствует. Для ее вызова сделайте следующее:

- Откройте главное окно антивируса.

- В левой его части находится меню из четырех пунктов. Вызовите «Защита».

- Далее, щелкните ЛКМ на соответствующий элемент.

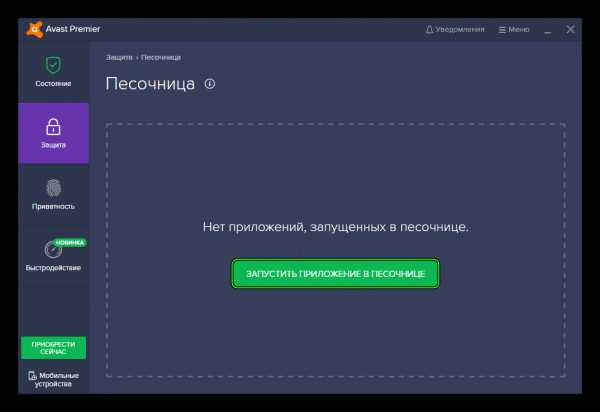

Теперь отобразится одноименная страница программы. В прямоугольную область следует перетащить подозрительный исполняемый файл. Либо же можно выбрать его через Проводник, нажав на кнопку «Запустить приложение в…».

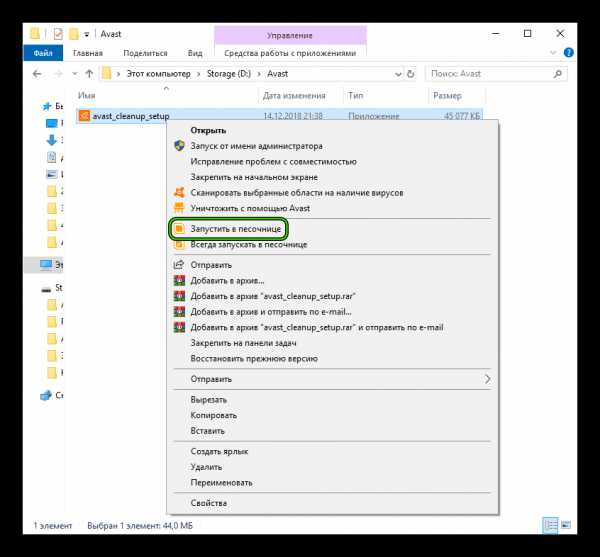

Есть еще альтернативный вариант проверки. Достаточно кликнуть по файлу с расширением exe, а затем выбрать в контекстном меню подходящий вариант запуска.

Никаких внешних различий при таком способе открытия программы вы не заметите. Правда, система будет несколько более нагружена из-за эмуляции виртуальной изолированной среды, но явные «тормоза» при этом не появятся. Зато возможных угроз получится избежать.

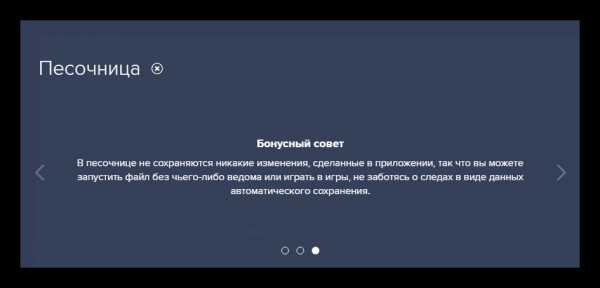

Интересное дополнение

При просмотре подсказок к функции Sandbox можно заметить интересное дополнение. Оно гласит о том, что ее можно использовать не совсем по назначению. Поскольку приложение открывается в виртуальной среде, на компьютере никаких следов о нем не появится. А значит, например, можно безнаказанно играть в игры на рабочем компьютере. При этом системный администратор не заметит никакой подозрительной активности. И это только один сценарий из множества.

Оно гласит о том, что ее можно использовать не совсем по назначению. Поскольку приложение открывается в виртуальной среде, на компьютере никаких следов о нем не появится. А значит, например, можно безнаказанно играть в игры на рабочем компьютере. При этом системный администратор не заметит никакой подозрительной активности. И это только один сценарий из множества.

Читайте так же:

Avast Sandbox — что это такое и как пользоваться песочницей

Что такое песочница Аваст и для чего она нужна? Этот вопрос часто задают пользователи, которые только недавно установили на компьютер одноименный антивирус и активно его изучают. Поэтому мы решили дать ответ на вопрос в данном материале.

Что такое песочница

Это специальная среда для запуска приложений и исполняемых файлов, которая изолирована от операционной системы и обладает довольно-таки мощной защитой. Она вообще никак не соприкасается с ОС.

Песочница Avast нужна для того, чтобы пользователь мог запустить в этой среде потенциально опасное приложение и протестировать его. Также там можно открывать различные сайты (естественно, с помощью браузера).

Это дает возможность посетить какой-либо потенциально опасный ресурс без вреда для операционной системы. Также можно попробовать убрать вирусы из зараженной программы для того, чтобы ее можно было использовать в обычном режиме.

Это весьма полезная штука, которой оснащаются практически все антивирусные программы последнего поколения. Достоверно известно, что такая же опция есть и в легендарном Dr Web. Так что Аваст далеко не единственный.

Главная загвоздка заключается в том, что песочницей оснащается только платная версия антивирусной программы. Avast Antivirus Free лишен этой опции. И это еще один повод для того, чтобы приобрести лицензию.

Однако достаточно теории. Теперь нужно показать на практике, как работает песочница. Для этого мы рассмотрим процесс открытия сайта в браузере (ведь веб-обозреватель тоже можно считать программой).

Использование песочницы

Итак, если вы используете расширенное издание антивируса, то соответствующий пункт уже должен быть добавлен в контекстное меню любого проводника. Вам остается только воспользоваться им:

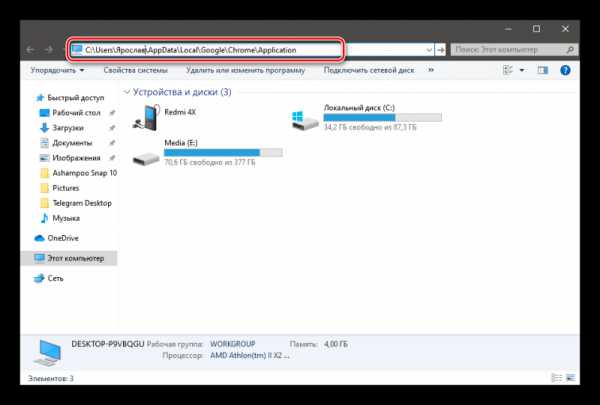

- Итак, сначала запускаем «Проводник Windows».

- Далее переходим по пути к каталогу, в котором располагается исполняемый файл браузера. Для Google Chrome это «C:\Users\имя пользователя\AppData\Local\Google\Chrome\Application», где «имя пользователя» — это тот никнейм, что используется для входа в систему.

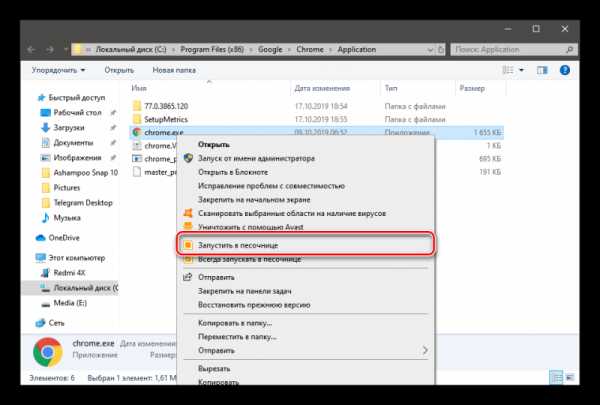

- Теперь ищем в каталоге файл «chrome.exe» и кликаем по нему правой кнопкой мыши.

- Появится меню, в котором требуется щелкнуть по пункту «Запустить в песочнице».

Через несколько секунд браузер запустится как ни в чем не бывало. Можно переходить на опасный сайт и исследовать его вдоль и поперек. Точно по такому же алгоритму происходит запуск любого приложения в песочнице.

Учтите, что при запуске в таком режиме производительность программы может существенно снизиться (в зависимости от мощности вашего компьютера). Ведь по сути, приложение запускается в эмулированной среде. А эмуляция – это лишняя нагрузка на железо. Так что экспериментировать с чем-нибудь вроде профессиональных программ для обработки видео не рекомендуется.

Песочница | Запускайте приложения в безопасной виртуальной среде

Мы поддерживаем браузеры, а не динозавров. Обновите свой браузер, чтобы содержимое этой веб-страницы отображалось правильно.

Прокрутить вниз

Песочница позволяет запускать сомнительные приложения, загружать файлы или выходить на вызывающие подозрения сайты в абсолютно изолированной виртуальной среде.

ПоделитьсяЧто находится под угрозой?

Запуск неизвестных программ и приложений, загрузка видео или других файлов из неизвестных источников или посещение непроверенных сайтов приносят с собой потенциальную угрозу заражения компьютера, в результате которого хакеры могут получить доступ к вашим персональным данным.

Каким образом хакеры похищают данные?

Хакеры могут использовать программы, файлы и сайты для заражения вашего компьютера вредоносным ПО. Песочница позволяет запускать сомнительные файлы в безопасной изолированной виртуальной среде. Если после запуска подтвердится, что файл безопасен. вы можете запустить его в своей системе. В противном случае ваш компьютер будет по-прежнему невредим, вы не ставили его под угрозу.

Запускайте файлы и приложения в безопасной виртуальной среде

Все платные антивирусные продукты Avast для ПК включают в себя Песочницу, которая позволит вам запускать приложения, загружать файлы и посещать сайты без риска заразить свой компьютер.

Все платные продукты Avast содержат «песочницу». Чтобы безопасно запустить любой файл с расширением .exe в изолированной среде, просто щелкните его правой кнопкой мыши и выберите пункт «Запустить в песочнице». Кроме того, можно открыть программу Avast и щелкнуть плитку «Защита». На экране отобразится значок песочницы. Открыв ее, можно запускать любые программы.

Еще не используете Avast?Какие продукты включают компонент Песочница

Поделиться

c # - открытие приложения Avast в песочнице

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- С

Что такое песочница и как она работает?

Cybercrime надежен - новые пути кражи данных или установки вредоносного ПО появляются каждый день. Один из самых опасных инструментов, над которым мы все проводим много времени, - это всемирная паутина. Киберпреступники могут стремиться получить доступ к сети компании или отдельного лица, встраивая ложные URL-адреса, вложения и файлы в фишинговые сообщения электронной почты или размещая вводящие в заблуждение ссылки. Нет недостатка в способах украсть данные. Веб-безопасность, в частности Secure Web Gateway, предназначена для блокировки этих запросов и использует программное обеспечение облачной песочницы для проверки их на наличие злонамеренного намерения.

Что такое облачная песочница?

«Песочница» кибербезопасности - это среда, используемая для открытия файлов или запуска программ, не влияя на устройство, на котором они установлены. Песочница используется для тестирования кода или приложений, которые могут быть вредоносными, перед их передачей на устройства. В кибербезопасности он используется как ресурс для тестирования программного обеспечения, которое может быть классифицировано как «безопасное» или «небезопасное». Вредоносные программы и киберугрозы становятся все более изощренными.Вредоносные приложения, ссылки и загрузки потенциально могут получить бесконечный доступ к данным сети, если они не будут предварительно протестированы программным обеспечением песочницы. В конечном итоге, облачная песочница обеспечивает дополнительный уровень безопасности для анализа угроз и отделения их от сети. Сетевая и веб-безопасность - важные уровни в общей стратегии кибербезопасности компании, чтобы гарантировать, что онлайн-угрозы не ставят под угрозу операции.

Sandboxing также можно использовать в качестве инструмента для обнаружения подобных атак вредоносных программ и их блокировки до того, как они попадут в сеть.Система позволяет ИТ-специалистам тестировать код и точно понимать, как он работает, прежде чем он проникнет на оконечное устройство с вредоносными программами или вирусами; это дает ИТ-специалистам понимание и подсказки о том, на что следует обращать внимание в других сценариях.

В чем разница между облачным и программным обеспечением?

Программные решения из облака становятся новой нормой для бизнеса. Физические устройства используются все реже, поскольку облачное программное обеспечение может похвастаться преимуществами удаленной работы, резервным копированием и восстановлением, а также сокращает затраты на собственное оборудование.

Облачная песочница - это использование программного обеспечения песочницы в виртуальной среде. Это означает, что когда URL-адреса, загрузки или код тестируются в песочнице, они полностью отделяются от компьютера или любого из сетевых устройств. Запуск потенциально вредоносных файлов непосредственно на корпоративном или личном устройстве может быть опасным. Использование «песочницы» в облаке устраняет необходимость в дорогостоящем устройстве для тестирования, которое потребует обслуживания, обновлений и, в конечном итоге, амортизации и дополнительных затрат.

«Песочница» на устройствах или оборудовании компании исследует эти приложения, файлы или загрузки, не покидая вашу сеть. Таким образом, пользователи вне сети, такие как удаленные сотрудники, становятся уязвимыми, поскольку песочница устройства ослепляет, когда они путешествуют или просто находятся вне офиса. Исследование ограничено изолированной программной средой на основе устройств, поскольку известно, что вредоносные программы прячутся в трафике SSL. Если ваше программное обеспечение не способно проверять весь трафик SSL, угрозы могут проникнуть в сеть и стать доступными через оборудование.

Программное обеспечение для песочницы как на основе облака, так и на базе устройств может улучшить защиту от угроз нулевого дня, хотя облачный антивирус является лучшим вариантом для крупных сетей или предприятий с удаленными сотрудниками и гостевыми сетями.

Какой вариант лучше всего подходит для вашего бизнеса?

Компании с большой сетью и большим количеством удаленных сотрудников, вероятно, выиграют больше от облачной песочницы, поскольку она защищает путешествующих сотрудников.Облачная технология может масштабироваться вместе с компанией, тогда как устройства необходимо будет обменять на устройства большей емкости или необходимо будет приобретать дополнительные элементы. Устройства не могут изолировать подозрительный контент на расстоянии, но они могут быть идеальными для небольшой компании, у которой есть несколько конечных устройств, которые не покидают офисное здание.

Как облачная песочница защищает всю сеть от угроз?

Возможно, наиболее заметным преимуществом облачной песочницы по сравнению с песочницей на основе устройств является возможность удаленного покрытия.Как только пользователь покидает сеть, он может подвергнуться угрозам, поскольку устройства компании не могут путешествовать с ним. Облачная песочница может защитить всю сеть - независимо от местоположения. Отчет Avast Business Mobile Workforce Report показывает рост числа удаленных сотрудников и важность защиты сотрудников, находящихся в пути.

Удаленные сотрудники постоянно используют различные Интернет- и веб-соединения из гостевых сетей, которые могут быть взломаны или использованы для киберпреступлений из-за большого количества людей, использующих эти соединения, в сочетании с отсутствием защиты.

CyberCapture против песочницы

Киберпреступники сосредотачиваются на быстрых инновационных схемах взлома сети и воздействии на максимальное количество пользователей за короткий промежуток времени. CyberCapture используется для обнаружения неизвестных на первый взгляд вредоносных файлов и их захвата для более глубокого анализа. Это также происходит в облаке, чтобы вредные материалы не попали на устройство. Вредоносное ПО, которое использует шифрование для сокрытия своих истинных намерений, обнаруживается CyberCapture, и ложный код создателя очищается, чтобы раскрыть его истинные команды и инструкции.Затем он определяется как безопасный или небезопасный и помещается в карантин, поэтому он больше не может быть исполняемым на устройстве.

Для сравнения: облачную песочницу не нужно автоматизировать. Его может использовать любой пользователь или ИТ-группа, стремящаяся запустить данный файл или приложение в облачной среде, изолированной от устройства. Песочница используется для наблюдения за ненадежными файлами с целью получения информации. При необходимости приложение или файл можно запустить, при этом все изменения будут отменены после закрытия песочницы, чтобы исключить риск повреждения устройств.

Наши решения для обеспечения безопасности конечных точек постоянно становятся умнее с использованием песочницы для подпитки CyberCapture, постоянно добавляя к нашим открытиям, что искать во вредоносных или не вредоносных файлах.

.Выход из песочницы Avast - Nettitude Labs

Выход из песочницы Avast, CVE-2016-4025, возможен из-за конструктивного недостатка функции Avast DeepScreen. Вероятно, что этот недостаток останется в поддерживаемых продуктах Avast в течение некоторого времени.

Взлом статических сигнатур обнаружения AV довольно тривиально. Индустрия AV начала понимать, что они больше не могут полагаться ни на это, ни на простую эвристику известных поведенческих паттернов, например, основанных на определенной логике путей выполнения и вызовов функций.

Следующим важным шагом в обнаружении вредоносных программ с точки зрения антивируса является выделение неизвестного образца в песочницу и его анализ в полностью контролируемой среде с одновременным отслеживанием его поведения более общим способом.

Кроме того, предоставление дополнительных возможностей песочницы, которые позволяют пользователю выполнять ненадежные приложения более безопасным способом и / или смягчать в общих сценариях влияние эксплойта на доверенный, такой как веб-браузер, может быть очень опасным. ценный.В этой области еще предстоит проделать большую работу, но это будущее для предотвращения заражения вредоносными программами нулевого дня.

В этой статье мы сосредоточимся на недостатке конструкции в функциях AVAST Sandbox / DeepScreen и влиянии, которое это может иметь на дополнительные уровни безопасности, которые эти функции пытаются обеспечить.

В качестве примечания: после некоторого исследования этого недостатка я обнаружил в Интернете несколько видеороликов с названием «AVAST Sandbox Bypass», которые не связаны с выходом из полностью изолированного процесса.Эти видео просто демонстрируют, что продукты AVAST не всегда запускают функцию сканирования DeepScreen, а не то, как выйти из песочницы, когда процесс уже запущен внутри нее.

Песочница Avast

Avast - один из первых поставщиков антивирусных программ, которые включили собственную песочницу в антивирусные продукты. Это не следует путать с другими методами песочницы, реализованными на уровне пользователя, например, с помощью веб-браузеров, таких как IE. Обычно они реализуются путем снижения уровня целостности процесса и / или путем удаления из него определенных привилегий, связанных с доступом к ресурсам.

Реализация Avast Sandbox основана на драйвере файловой системы режима ядра под названием «Avast Virtualization Driver» (aswSnx.sys), который отвечает за изоляцию определенного процесса от остальной системы. Другими словами, он блокирует взаимодействие изолированного процесса (внедрение кода / удаленного потока) с другими процессами, которые выполняются за пределами песочницы, а также удаление новых файлов и / или изменение существующих.

Рисунок 1. Изолированное приложение

Позиция Avast

«Avast Sandbox позволяет запускать сомнительные программы без риска для вашего компьютера.”

«Avast Sandbox - это специальная функция безопасности, которая позволяет автоматически запускать потенциально подозрительные приложения в полностью изолированной среде».

«… программы, работающие в изолированной программной среде, имеют ограниченный доступ к вашим файлам и системе, поэтому нет никакого риска для вашего компьютера или любых других ваших файлов».

«Преимущество запуска приложения в песочнице заключается в том, что оно позволяет проверять подозрительные приложения, оставаясь при этом полностью защищенным от любых вредоносных действий, которые может попытаться выполнить зараженное приложение»

Avast «DeepScreen» Scan

На самом деле это очень хорошая функция продуктов Avast AV, которая пытается поднять планку с точки зрения поведенческого анализа неизвестных исполняемых файлов.Он использует встроенную песочницу для отслеживания поведения исполняемого файла в течение 15 секунд при его первом запуске.

В течение этого периода времени процесс выполняется внутри песочницы, и если к его окончанию не будет обнаружено ничего подозрительного, Avast автоматически перезапустит процесс, который в будущем всегда будет выходить из песочницы.

Это, конечно, если только пользователь намеренно не инструктирует программное обеспечение Avast запускать конкретный исполняемый файл в песочнице при следующем запуске или всегда.

Рисунок 2: DeepScreen Scan

Позиция Avast

«Когда файл проходит через DeepScreened, он фактически запускается в песочнице, которая в основном отвечает за изоляцию вещей во время наблюдения за различными высокоуровневыми событиями и поведением запущенной программы».

Игра с Avast Sandbox…

Мы начали исследовать безопасность «песочницы», пытаясь найти способ удалить новые файлы или изменить существующие с помощью изолированного процесса, а также попытаться выполнить код в адресном пространстве другого.

Сначала мы попробовали наиболее очевидные действия, которые включали только прямые вызовы функций Windows, таких как CreateFile и OpenProcess. Эти попытки были успешно заблокированы песочницей, поэтому пришлось искать дальше.

На этом этапе мы начали изучать возможности песочницы, связанные с гибкостью, или, другими словами, что происходит, если пользователь хочет сохранить файл, созданный изолированным процессом.

Мы запустили экземпляр notepad.exe в песочнице, набрали несколько букв и затем использовали диалоговое окно «Сохранить как», чтобы навсегда сохранить текстовый файл на жестком диске.Эта попытка удалась, но тогда мы тоже шли вполне законным путем. Итак, чтобы убедиться, что нет какого-то белого списка, мы попытались напрямую сохранить файл из изолированного экземпляра блокнота. Мы вручную внедрили код, который вызывал прямой вызов CreateFile в адресное пространство этого процесса, который также был успешно заблокирован.

На этом этапе нам нужно было ответить на несколько вопросов.

1. Как функция «Сохранить как» позволяет сохранить файл вне песочницы?

2.Насколько это безопасно?

В поисках выхода…

Из предыдущих наблюдений мы сделали справедливое предположение, что должно быть взаимодействие с драйвером режима ядра, и из заголовка этой статьи вы знаете, к чему это приведет.

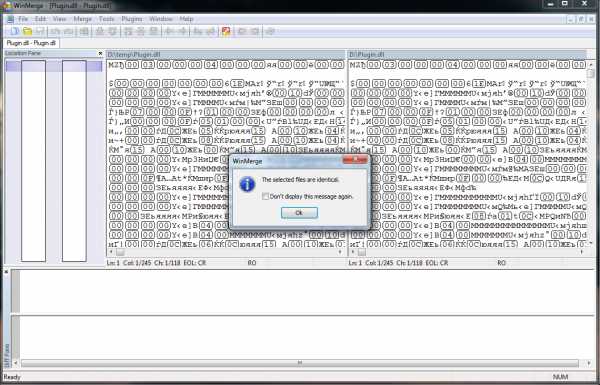

Действительно, используя «API Monitor» для поиска вызовов функций DeviceIoControl и CreateFile, мы обнаружили кое-что очень интересное, происходящее при использовании диалога «Сохранить как».

Рисунок 3: Монитор API - Вызов устройства IoControl

Как видно на рисунке выше, существует комбинация вызовов функций DeviceIoControl и CreateFile .Интересный вызов, связанный с взаимодействием с драйвером виртуализации, происходит через проприетарный модуль Avast ( snxhk.dll ), который загружается изолированным процессом блокнота.

Давайте посмотрим на это подробнее:

- DeviceIoControl

- Вызывающий модуль: snxhk.dll

- Устройство: .aswsnx

- Драйвер: aswSnx.sys [avast! Драйвер виртуализации]

- IOCTL: 0x82AC0168

- Размер_входного буфера: 0x80C

- OutputBuffer: не требуется

Рисунок 4: Вызывающее устройство IoControl

Здесь важно отметить, что рисунки 3 и 4 были созданы при анализе версии 10.x домашних пользовательских продуктов Avast Windows. Позже, в версии 11.x мы заметили, что есть попытка скрыть существование модуля snxhk.dll , который больше не появляется в списке загруженных модулей. Это заставляет «API Monitor» пропустить эти вызовы и дает пищу для размышлений и о других вещах.

Это, однако, не является проблемой, поскольку не меняет того факта, что вызов DeviceIoControl должен быть выполнен, что затем делает тривиальным поиск модуля в адресном пространстве исследуемого процесса, как показано ниже фигура.

Рисунок 5: Расположение модуля snxhk.dll в версиях 11.x

Это все, что нам нужно знать, чтобы выйти из полностью изолированного процесса, который был временно или постоянно изолирован пользователем или в течение 15-секундного интервала времени, который предлагает сканирование ‘DeepScreen’ .

Действительно, драйвер виртуализации не выполняет дальнейшей проверки, и у пользователя не будет запрашиваться разрешение на выпуск файла из песочницы.Кроме того, используя вышеупомянутый IOCTL, мы также можем свободно изменять или, скажем, заразить или зашифровать, в случае атаки программы-вымогателя, любой существующий файл, для которого у пользователя есть права доступа на чтение / запись. И все это благодаря комфорту и уверенности в безопасности, которую обеспечивает песочница Avast.

Имейте в виду, что для разных версий этих продуктов могут потребоваться небольшие изменения в параметрах, передаваемых в функцию DeviceIoControl , но это несложно выяснить.

Безопасность и удобство использования: 0 - 1

Мы сообщили об этой проблеме в Avast в начале ноября 2015 года, как только обнаружили, что она фактически делает их наиболее важную функцию безопасности среди всех продуктов Windows бесполезной.

Это явно очень серьезный недостаток, но, по их словам, «довольно сложно найти баланс между безопасностью и удобством использования» , и по этой причине он не претендовал на вознаграждение по их схеме вознаграждения за ошибки.

Эта уязвимость все еще присутствует, поскольку более 4 месяцев спустя их попытки исправить это оказались недостаточными. Недавно Avast заявила, что они устранили эту проблему во время сканирования «DeepScreen» . Однако решение Avast заключалось в том, чтобы не позволять пользователю нажимать на диалоговое окно «Сохранить как» приложения в течение этих 15 секунд, но это не мешает приложению использовать функцию DeviceIoControl по желанию, как и мы. продемонстрировал. Другими словами, поверхность атаки остается прежней.

Затронутые продукты

- Товары для дома пользователя

- Avast Internet Security v11.x.x

- Антивирус Avast Pro v11.x.x

- Avast Premier v11.x.x

- Avast Free Antivirus v11.x.x

- Avast для бизнеса

- Avast Business Security v11.x.x

- Avast Endpoint Protection v8.x.x

- Avast Endpoint Protection Plus v8.x.x

- Avast Endpoint Protection Suite v8.х х

- Avast Endpoint Protection Suite Plus v8.x.x

- Avast File Server Security v8.x.x

- Avast Email Server Security v8.x.x

В настоящее время затронуты более ранние и последние версии этих продуктов.

Заключение

После выявления этой проблемы мы надеемся, что Avast серьезно поработает над ней и уменьшит возможные последствия. Есть и другие интересные IOCTL, с которыми мы рекомендуем вам поиграть, но мы оставим их читателю в качестве упражнения.

Avast Sandbox - выход во время сканирования DeepScreen

Avast Sandbox - побег во время постоянной изолированной программной среды

Ссылки

Тестовая среда AVAST - https://blog.avast.com/2015/09/09/what-does-the-avast-sandbox-do/

AVAST DeepScreen - https://blog.avast.com/topic/DeepScreen

.

Как открыть файлы с вредоносным ПО в Windows 10 с помощью Sandbox

По данным экспертов аудита безопасности , с майского обновления 2019 года Windows Sandbox доступна для системных администраторов Windows 10. Этот инструмент обеспечивает изолированную среду установки основной системы для запуска неизвестного или ненадежного исходного программного обеспечения.

Окна Песочница работает аналогично виртуальной машине, хотя она обеспечивает безопасность и функции повышения эффективности полностью оптимизированы для Microsoft Операционная система.Кроме того, по мнению экспертов по аудиту безопасности, все контент, отсканированный в этой безопасной среде, будет удален с вашего устройства. после завершения сеанса песочницы создание полностью нового рабочего стола каждые время использования инструмента. Далее мы покажем вам, как включить эту безопасность. инструмент.

Создать конфигурацию файл для Windows Sandbox

- Открыть Блокнот

- Нажмите Файл

- Выбрать Сохранить как

- Ввести описательное имя и используйте расширение.wsb

- Использование Сохранить как меню Тип и выберите Все файлы

- Щелкните Сохранить кнопку

После выполнения этих шагов вы можете редактировать файл в формате XML для управления такими функциями, как графика, работа в сети, общий доступ к папкам и сценарии запуска.

Управление виртуальным сетевой адаптер в Windows Sandbox

Для отключения или включения виртуальной сети адаптер в Windows Sandbox:

- Открыть Проводник

- Навигация в файл конфигурации

- Щелкните правой кнопкой мыши файл.wsb, который вы создали ранее, выберите Открыть С помощью , а затем щелкните Выберите другое приложение

- Выберите Блокнот

- Нажмите OK

- Введите следующее, чтобы отключить виртуальный сетевой адаптер в Windows Sandbox:

<Конфигурация> Отключить - Тип следующее, чтобы включить сеть в Windows Sandbox:

По умолчанию Примечание. Хотя вы можете отключить сеть, Windows Sandbox будет включать эту функцию по умолчанию, независимо от того, используете ли вы файл конфигурации

После выполнения этих шагов вы можете дважды щелкните файл.wsb для запуска Windows Sandbox с конфигурацией изменения, которые вы указали.

Как управлять виртуальным графика в Windows Sandbox

Чтобы отключить или включить виртуализацию графики в Песочница Windows после установки обновления за май 2019 г. выполните следующие действия:

- Открыть Проводник.

- Навигация в файл конфигурации

- Щелкните правой кнопкой мыши файл конфигурации .wsb, который вы создали ранее, выберите Открыть с помощью , а затем щелкните Выбрать другое приложение

- Выбрать Блокнот опция

- Нажмите OK

- Введите следующее, чтобы отключить адаптер vGPU в Windows Sandbox:

<Конфигурация> Отключить - Тип следующее, чтобы включить vGPU в Windows Sandbox:

По умолчанию Примечание. Хотя вы можете указать отключить vGPU, песочница Windows включит эту функцию по умолчанию, независимо от того, вы используйте файл конфигурации.

После выполнения этих шагов песочница Windows будет использовать представление графического программного обеспечения на виртуальной машине, но приведет к снижению производительности.

Как назначить хост папка в Windows Sandbox

Для совместного использования папки с хоста (физического) устройства на рабочий стол Windows Sandbox, выполните следующие действия:

- Открыть Проводник

- Навигация в файл конфигурации

- Щелкните правой кнопкой мыши файл конфигурации .WSB, который вы создали ранее, выберите Открыть с помощью , а затем щелкните Выберите другое приложение

- Выберите Блокнот

- Нажмите OK

- Введите следующее, чтобы назначить папку в области тестирования Windows:

<Конфигурация> C: \ temp true В скрипте обязательно укажите путь к папка хоста, которую вы хотите отобразить в песочнице Windows в Блок HostFolder.Также в блоке ReadOnly используйте значение true. (рекомендуется) для принудительного доступа к папке в режиме только для чтения или используйте Значение «false», чтобы разрешить доступ для чтения / записи к папке.

После выполнения шагов при запуске .wsd файл, Windows Sandbox назначит папку, к которой вы можете легко получить доступ из рабочий стол. Каждая команда, которую вы запускаете с Windows Sandbox, будет выполняться под учетная запись «WDAGUtilityAccount», что означает, что общие папки всегда появляются на рабочем столе.

Как запустить автозагрузку команды в Windows Sandbox

Для запуска команды или сценария при входе в систему Windows Sandbox, выполните следующие действия:

- Откройте проводник

- Перейдите к файлу конфигурации

- Щелкните правой кнопкой мыши файл.Файл конфигурации WSB, который вы создали ранее, выберите Открыть с помощью , а затем щелкните Выберите другое приложение

- Выберите блокнот

- Щелкните OK

- Введите следующее, чтобы запустить команду во время запуска в Песочница Windows:

cmd.exe Внутри командного блока обязательно замените CMD.exe с командой, которую вы хотите выполнить. Если вам нужно запустить комплекс , рекомендуется создать сценарий, а затем запустить его с помощью одного команда в песочнице.

После выполнения этих шагов песочница Windows выполнит указанную вами команду после создания сеанса.

Как управлять несколько вариантов в Windows Sandbox

Для запуска Windows Sandbox с несколькими пользовательскими параметры, выполните следующие действия:

- Открыть Проводник

- Навигация в файл конфигурации

- Щелкните правой кнопкой мыши файл.Файл конфигурации WSB, который вы создали ранее, выберите Открыть с помощью , а затем щелкните Выберите другое приложение

- Выберите Блокнот

- Нажмите OK

- Введите следующее, чтобы настроить Windows Sandbox со всеми доступными параметрами:

<Конфигурация> Отключить Отключить C: \ Temp Верно <Команда> cmd.exe По мнению экспертов по аудиту безопасности Международный институт кибербезопасности (IICS), выполнив эти шаги, Windows Sandbox запустится в автономном режиме и вместо этого будет использовать представление программного обеспечения виртуального графического процессора.

Он является известным экспертом в области мобильной безопасности и анализа вредоносных программ. Он изучал компьютерные науки в Нью-Йоркском университете и начал работать аналитиком по кибербезопасности в 2003 году.Он активно работает специалистом по борьбе с вредоносными программами. Он также работал в таких охранных компаниях, как «Лаборатория Касперского». Его повседневная работа включает изучение новых вредоносных программ и инцидентов в области кибербезопасности. Также он обладает глубокими знаниями в области мобильной безопасности и мобильных уязвимостей.

.